Область техники, к которой относится изобретение

Настоящее изобретение относится к системе для аутентификации конечного пользователя устройства пользовательской станции, запрашивающего доступ к защищенной информации, например защищенному ресурсу или защищенной службе или подобному, которая содержит средство сервера доступа и средство аутентификации, причем мобильное устройство пользовательской станции поддерживает связь со средством аутентификации по первому каналу связи сети радиосвязи.

Изобретение также относится к средству аутентификации для аутентификации конечного пользователя, запрашивающего доступ к защищенной информации, защищенному ресурсу или защищенной службе из устройства пользовательской станции, содержащему интерфейс средства обслуживания доступа, по меньшей мере один интерфейс, обеспечивающий возможность осуществления связи с устройством пользовательской станции по первому каналу связи сети радиосвязи.

Изобретение также относится к способу аутентификации удаленного конечного пользователя устройства пользовательской станции, запрашивающего доступ к защищенной службе, защищенному ресурсу, защищенной информации и т.д., посредством передачи запроса на доступ в средство аутентификации. В частности, это относится к аутентификации мобильных пользователей, запрашивающих доступ к защищенным ресурсам через сеть IP или через электронную сеть доступа другого вида.

Уровень техники

Удаленный доступ к службам, которые защищены, или к информации, чувствительной к защите, в общем, через сети общего пользования требует строгой аутентификации конечного пользователя во избежание несанкционированного использования защищенной информации или для предотвращения непреднамеренного распространения защищенной информации или защищенных служб. Обычно аутентификацию обеспечивают с использованием так называемых маркеров для аутентификации, обеспечиваемых конечным пользователям. Тогда перед предоставлением доступа к защищенной службе или защищенной информации осуществляют проверку, имеется ли у конечного пользователя маркер. Обычным возможным вариантом этого является так называемая карточка права доступа, которая обеспечивает конечного пользователя псевдослучайными одноразовыми паролями, которые должны быть верифицированы сервером аутентификации.

В виде альтернативы распространению отдельных маркеров аутентификации в виде маркера может быть использован модуль идентификации мобильного устройства, например SIM-карта (Модуль Идентификации Абонента) GSM или USIM (UMTS SIM) UMTS (Универсальной Мобильной Телекоммуникационной Системы). Модуль идентификации может содержать частный секретный ключ, который может быть использован для подписи запроса на аутентификацию и для доказательства того, что удаленный конечный пользователь обладает маркером доступа, который в такой реализации состоит из модуля идентификации мобильного устройства.

В настоящее время существует два основных подхода к использованию модуля идентификации мобильных устройств в качестве маркера безопасности. Один из подходов состоит в использовании мобильной сети в виде защищенного канала, посредством которого сервер аутентификации связывается с мобильным устройством через сеть радиосвязи, что далее будет обозначено как аутентификация на основе сети. Аутентификация на основе сети обеспечивает большую простоту в использовании, так как сервер аутентификации может автоматически выполнять несколько этапов в диалоге аутентификации только с минимальными входными данными от конечного пользователя. Однако, при таких способах аутентификации на основе сети, существует недостаток, состоящий в том, что для аутентификации мобильное устройство должно находиться в пределах зоны охвата радиосвязи. Другой недостаток состоит в том, что канал может быть просто блокирован, что соответственно не допускает выполнения аутентификации.

Другой подход основан на запросе конечного пользователя на выполнение вручную операции подписи на мобильном устройстве, что здесь обозначено как аутентификация с ручным вводом.

Аутентификация с ручным вводом требует существенного взаимодействия с конечным пользователем, например, конечный пользователь каждый раз должен считывать вызов из канала доступа, вводить его на мобильное устройство и возвращать подписанный ответ. Это становится особенно неудобным, если мобильное устройство одновременно используют в качестве терминала доступа. Однако такой подход не зависит от зоны охвата радиосвязи.

В US-A-5668876 описаны способ и устройство для аутентификации конечного пользователя, пытающегося осуществить доступ к электронной службе, посредством которой передают код вызова в персональный блок, такой как мобильный телефон, который должен быть использован стандартным телефоном, мобильным телефоном или проводным телефоном. В персональный блок передают код вызова, пользователь вводит PIN-код или подобное, блок на основе секретного ключа, который хранится внутри, формирует код ответа. Этот код вводят, например, в телефон, передают обратно для сравнения ответа с первоначальным кодом вызова или с ожидаемым кодом ответа для разрешения или отклонения доступа. Этот документ, в частности, решает проблему необходимости ограничения использования систем защиты выделенными терминалами или заказными терминалами в определенных местах. Однако это решение имеет недостаток, состоящий в том, что оно не отслеживает результат доставки кодов вызова, что среди прочего означает, что, если отсутствует зона охвата радиосвязи, то аутентификация будет неуспешной.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Следовательно, требуется система, посредством которой простым и гибким способом может быть выполнена аутентификация конечного пользователя, в частности, требующая по возможности минимального взаимодействия с конечным пользователем. В частности, требуется система, которая не ограничена использованием каких-либо выделенных блоков. Еще дополнительно, требуется система, которая может использовать преимущество так называемого подхода на основе сети, не страдающая недостатками, обычно связанными с таким подходом. В частности, требуется система, которая функционирует независимо от того, является ли достижимым устройство пользовательской станции, то есть находится ли он в пределах зоны охвата сети радиосвязи, которая, дополнительно, является удобной для пользователя и может быть автоматизирована в требуемой или в максимальной степени. В частности, требуется система, которую просто реализовать в уже существующих системах связи, а также в новых системах связи.

Также требуется устройство, или средство аутентификации, посредством которого могут быть решены одна или большее количество вышеупомянутых задач. Еще, дополнительно, требуется способ, посредством которого могут быть решены одна или большее количество вышеупомянутых задач.

Следовательно, предложена система, определенная первоначально, в которой устройство пользовательской станции дополнительно поддерживает связь с средством аутентификации по второму каналу связи. Средство аутентификации применяют, при приеме из устройства пользовательской станции запроса на доступ к защищенной информации или к защищенной службе или защищенному ресурсу, для установления, достижимо ли для аутентификации устройство пользовательской станции по первому каналу связи и, дополнительно для поддержки первого режима аутентификации, а также второго режима аутентификации по упомянутому второму каналу связи. Средство аутентификации дополнительно содержит средство решения для выбора, должен ли быть и/или когда должен быть активизирован или использован первый или второй режим аутентификации для устройства пользовательской станции, запрашивающего доступ к защищенной информации, и т.д. Упомянутое средство решения, в частности, содержит, или осуществляет с ним связь, средство коммутации для переключения между первым и вторым режимом аутентификации, в зависимости от того, какой из них может или должен быть использован. Более конкретно, первый режим аутентификации имеет приоритет относительно второго режима аутентификации, что означает, что, если может быть использован первый режим аутентификации, то он должен быть использован. Средство аутентификации, в частности, содержит средство анализа, которое содержит или включает в себя упомянутое средство решения для установления, достижимо ли устройство пользовательской станции для аутентификации по первому каналу связи. В частности, первый канал связи содержит канал аутентификации и, даже, более конкретно, второй канал связи содержит канал доступа.

В одной реализации второй канал связи также является каналом связи первой сети радиосвязи, или, в другом варианте осуществления, второй сети радиосвязи. Однако в другом предпочтительном варианте осуществления второй канал связи является каналом связи стационарной сети связи или проводной сети связи, например, для доступа в Интернет или для поддержки доступа в Интернет.

В одной реализации средство аутентификации содержит модуль аутентификации, который может быть обеспечен в сервере аутентификации или ассоциирован с сервером идентификации. Он также может быть обеспечен в средстве доступа или ассоциирован со средством доступа. В других вариантах осуществления средство аутентификации содержит сервер аутентификации.

В некоторых вариантах осуществления устройство пользовательской станции содержит мобильное устройство и терминал доступа, образующие отдельные блоки. В альтернативных реализациях устройство пользовательской станции содержит мобильный терминал доступа в виде единого блока, то есть мобильное устройство и терминал доступа обеспечены в виде единого блока.

Средство решения, как упомянуто выше, в частности, применяют для выбора второго режима, если устройство пользовательской станции, либо в виде объединенного блока, либо в виде его мобильного устройства, не является достижимым через упомянутую первую сеть радиосвязи, например, если оно находится вне зоны охвата радиосвязи, или если первый канал связи подавлен и т.д. Безусловно, могут существовать также другие причины для использования второго канала связи, в частности, вместо этого канала доступа, или вместо этого второго режима.

Средство аутентификации, в частности, содержит средство выполнения аутентификации, содержащее упомянутое средство анализа, которое применяют для инициации диалога пред-аутентификации с устройством пользовательской станции по первому каналу связи, например, через первую сеть радиосвязи, для установления, может ли быть использован первый режим аутентификации, или достижимо ли устройство пользовательской станции через первую сеть радиосвязи.

Еще более конкретно, упомянутое средство аутентификации применяют для выполнения упомянутого диалога пред-аутентификации, который, можно сказать, также составляет этап анализа, для формирования и передачи первого сообщения вызова, содержащего код вызова, в устройство пользовательской станции через первую сеть связи и для инициации первого диалога аутентификации первого режима аутентификации посредством обеспечения второго сообщения вызова, содержащего подсказку (для) вызова, в устройство пользовательской станции, если верифицирована доставка кода вызова первого сообщения вызова. Средство аутентификации дополнительно применяют, если не верифицирована доставка кода вызова, для инициации второго диалога аутентификации второго режима аутентификации посредством формирования и передачи комбинированного сообщения вызова, содержащего код вызова и подсказку (для) вызова в одном сообщении, по второму каналу связи в устройство пользовательской станции, и для анализа, возвращен ли код вызова подписанным соответствующим образом и соответствует ли переданному коду вызова или ожидаемому ответу на переданный код вызова, для предоставления доступа или отклонения доступа к защищенной информации/службе в зависимости от результата анализа. Процедура анализа и предоставления/отклонения является одинаковой, вне зависимости от того, первый или второй режим используют.

В определенном варианте осуществления средство анализа применяют для передачи упомянутого первого сообщения вызова в виде SMS (Службы Коротких Сообщений), например, через SMS-C (SMS-Центр). Более конкретно, код вызова содержит случайное число, сформированное любым соответствующим образом.

Средство аутентификации дополнительно содержит средство хранения пользовательских данных или осуществляет связь со средством хранения пользовательских данных, содержащим пользовательскую информацию, такую как открытые ключи для устройств пользовательской станции, и средство верификации аутентификации или осуществляет связь со средством верификации аутентификации, применяемым для расшифровки возвращенных подписанных (шифрованных) кодов вызова с использованием открытого ключа устройства пользовательской станции, соответствующего соответствующему частному ключу, который хранится в модуле аутентификации соответствующего устройства пользовательской станции, и посредством сравнения расшифрованного возвращенного кода вызова с первоначальным кодом вызова, переданным в устройство пользовательской станции, или с ожидаемым ответом, и для предоставления (разрешения) для запроса на доступ, если расшифрованный возвращенный код вызова соответствует первоначальному коду вызова или ожидаемому ответу, иначе для отклонения запроса на доступ.

Более конкретно, системой поддерживается механизм вызова-ответа RADIUS или подобный.

В одном варианте осуществления по второму каналу связи передают второе сообщение вызова, например подсказку вызова первого режима, код вызова подписывают (автоматически) в мобильном устройстве и представляют на мобильном устройстве, подсказывая конечному пользователю ввести подписанный код вызова в клиентское устройство доступа. В виде варианта, подпись частным ключом должна быть выполнена вручную или включает в себя также подпись вручную. В виде варианта, может быть предусмотрен автоматизированный ввод подписанного кода вызова, например, если пользовательская станция является объединенным устройством пользовательской станции (одним объектом), как описано выше, или если терминал (клиентское устройство) доступа и мобильное устройство являются отдельными блоками, но соединены, например, посредством протокола Bluetooth или подобного.

Если реализуют второй режим, или должен быть реализован второй режим, то вместо этого код доступа с подсказкой передают по второму каналу связи в терминал доступа, и пользователю подсказывают подписать код вызова мобильным устройством посредством выбора вручную функции подписи на мобильном устройстве, ввода в него кода вызова (представлен на терминале доступа) и затем ввода подписанного кода вызова (представленного на мобильном устройстве) в терминал доступа. Здесь также возможна частичная или полная автоматизация для объединенного устройства пользовательской станции.

Следовательно, согласно изобретению также предложено средство аутентификации, как определено первоначально, которое применяют для поддержки связи с устройством пользовательской станции также по второму каналу связи, которое дополнительно содержит средство выполнения аутентификации, содержащее средство анализа для установления, достижимо ли для аутентификации устройство пользовательской станции, запрашивающее защищенный доступ, по первому каналу связи. Упомянутое средство аутентификации применяют для поддержки первого режима аутентификации и второго режима аутентификации (исключительно) с использованием второго канала связи, упомянутое средство анализа содержит средство решения для выбора упомянутого первого или упомянутого второго режима аутентификации. Упомянутое средство решения, в частности, содержит средство коммутации или осуществляет связь со средством коммутации для переключения между первым и вторым режимом аутентификации. Более конкретно, первый режим аутентификации имеет приоритет относительно второго режима аутентификации, в частности, упомянутый второй режим используют только, если устройство пользовательской станции не достижимо для аутентификации по первому каналу. В определенной реализации первый канал связи содержит канал аутентификации, и второй канал связи содержит канал доступа. Более конкретно, первым каналом связи является канал связи сети радиосвязи первой сети радиосвязи, при этом вторым каналом связи является канал связи стационарной сети связи, например, для доступа в Интернет, или канал связи сети радиосвязи упомянутой первой сети радиосвязи дополнительно к первой или второй сети радиосвязи. В одной реализации средство аутентификации содержит сервер аутентификации. В виде варианта, оно содержит модуль аутентификации, который может быть ассоциирован с сервером идентификации, или с сервером доступа, или с объединенным сервером аутентификации-доступа, или для обеспечения в них, или посредством его включения в состав или ассоциации с ним формируется объединенный сервер аутентификации-доступа.

Более конкретно, средство анализа применяют для анализа, выполняется ли заданный критерий, для установления, достижимо ли устройство пользовательской станции по первому каналу связи, более конкретно, посредством передачи кода вызова по первому каналу связи, например, в виде SMS, и для анализа, получено ли прямое или косвенное подтверждение доставки из устройства пользовательской станции или со стороны сети радиосвязи, относящееся к доступности устройства пользовательской станции. Более конкретно, если заданный критерий выполняется, то средство анализа применяют для активизации средства выполнения аутентификации в первом режиме, в котором его применяют для передачи второго сообщения вызова, содержащего подсказку вызова для подсказки ввести (вручную) в клиентское устройство доступа код вызова, переданный в первом сообщении вызова, предпочтительно, автоматически подписанный в мобильном устройстве устройства пользовательской станции, и для возврата упомянутого подписанного кода вызова в средство аутентификации. Упомянутое средство выполнения аутентификации дополнительно содержит средство верификации для расшифровки подписанного кода вызова и для сравнения расшифрованного возвращенного кода вызова с первоначально переданным кодом вызова (или ожидаемым ответом), и для разрешения запроса на доступ, если существует согласование между первоначальным кодом вызова (ожидаемым ответом) и возвращенным расшифрованным кодом вызова, и иначе для отклонения запроса на доступ.

Средство верификации, в частности, применяют, и в первом, и во втором режиме, для извлечения открытого ключа, относящегося к устройству пользовательской станции, который хранится во внешнем или внутреннем средстве хранения (данных) и соответствует частному ключу устройства пользовательской станции, используемому для подписи. Еще более конкретно, средство аутентификации применяют, если не принято подтверждение доставки, или если запрос на доступ отклонен при реализации первого режима, для передачи в устройство пользовательской станции комбинированного сообщения вызова, содержащего и код вызова, и подсказку вызова, для подписи на мобильном устройстве и ввода в клиентское устройство доступа, для расшифровки возвращенного подписанного кода вызова и для сравнения расшифрованного возвращенного кода вызова с первоначально переданным кодом вызова (ожидаемым ответом), и для предоставления (разрешения) для запроса на доступ, если существует согласование между первоначальным кодом вызова и расшифрованным возвращенным кодом вызова, и иначе для отклонения запроса на доступ. В частности, требуется подпись вручную на мобильном устройстве после ввода кода вызова, представленного на терминале доступа, и ввод вручную этого подписанного кода вызова в терминал доступа.

Первое сообщение вызова, например код вызова, в частности, содержит случайный код вызова.

Для решения одной или большего количества вышеупомянутых проблем и для выполнения одной или большего количества описанных ранее в заявке задач также предложен способ, как определено первоначально, который содержит этапы: выполнения этапа анализа в средстве аутентификации для установления, достижимо ли устройство пользовательской станции для аутентификации по первому каналу связи (первой) сети радиосвязи; если да, то инициации первого режима аутентификации; если нет, то инициации второго режима аутентификации по второму каналу связи.

Этап анализа, в частности, содержит этапы: формирования первого сообщения вызова в средстве аутентификации; передачи первого сообщения вызова в устройство пользовательской станции или в узел сети радиосвязи, осуществляющий обработку для устройства пользовательской станции; анализа, в средстве аутентификации, выполняется ли заданный критерий, например, принято ли подтверждение доставки первого сообщения в пределах заданного периода времени; если да, то инициации упомянутого первого режима аутентификации посредством передачи второго сообщения вызова, запрашивающего в ответ первое сообщение вызова, подписанное в устройстве пользовательской станции, и если нет, то инициации упомянутого второго режима посредством формирования комбинированного сообщения вызова и передачи упомянутого комбинированного сообщения вызова в устройство пользовательской станции по второму каналу связи. Более конкретно, первое сообщение вызова содержит код вызова, например случайный код, и второе сообщение вызова содержит подсказку вызова, при этом комбинированное сообщение вызова содержит код вызова и подсказку вызова.

Еще более конкретно, первый и второй режим аутентификации, то есть безотносительно, тот, который реализуют, содержит этапы, в средстве аутентификации: приема возвращенного подписанного или шифрованного кода вызова; расшифровки возвращенного шифрованного кода вызова; сравнения первоначально переданного кода вызова или ожидаемого ответа с расшифрованным возвращенным кодом вызова; предоставления (разрешения) запроса на доступ, если расшифрованный возвращенный код вызова соответствует первоначально переданному коду вызова или ожидаемому ответу, иначе отклонения запроса на доступ.

Более конкретно, способ содержит этапы, в устройстве пользовательской станции и для первого режима: автоматической подписи кода вызова, переданного в качестве первого сообщения вызова, частным ключом в мобильном устройстве; представления подписанного кода вызова на дисплее мобильного устройства устройства пользовательской станции; передачи подтверждения доставки в средство аутентификации; ввода подписанного кода вызова в клиентское устройство доступа устройства пользовательской станции при приеме подсказки вызова. Ввод может быть выполнен автоматически, если устройство пользовательской станции, например, содержит один единый блок, содержащий мобильное устройство и терминал (клиентское устройство) доступа, или если, например, между ними обеспечена связь Bluetooth. Иначе ввод выполняется конечным пользователем вручную или через IR-передачу.

В частности, способ содержит этапы, в устройстве пользовательской станции: подсказки, с первым сообщением вызова, конечному пользователю ввести секретный код пользователя, например, PIN-код, в мобильное устройство устройства пользовательской станции; подписи кода вызова частным секретным ключом, который хранится в модуле идентификации устройства пользовательской станции, например SIM-карте; представления подписанного кода вызова на дисплее мобильного устройства устройства пользовательской станции; передачи подтверждения доставки в средство аутентификации.

В частности, способ содержит этапы, при приеме подтверждения доставки в средстве аутентификации: передачи второго сообщения вызова, или подсказки вызова, в клиентское устройство доступа устройства пользовательской станции, запрашивающего ввод конечным пользователем в клиентское устройство доступа подписанного кода вызова, представленного на дисплее мобильного устройства; возврата подписанного кода вызова из клиентского устройства доступа в средство аутентификации.

В частности, этап расшифровки содержит: извлечение из средства хранения (данных) открытого ключа, соответствующего частному ключу, который хранится в модуле аутентификации мобильного устройства; расшифровки подписанного кода вызова с использованием открытого ключа. Средство хранения (данных) может содержаться в средстве аутентификации или в модуле аутентификации или во внешнем средстве хранения (данных), осуществляющем связь со средством аутентификации.

Более конкретно, способ содержит этапы: реализации второго режима аутентификации посредством передачи сформированного скомбинированного вызова доступа в клиентское устройство доступа устройства пользовательской станции, инструктирующего конечного пользователя вручную подписать код вызова на мобильном устройстве устройства пользовательской станции посредством запроса на ввод конечным пользователем кода вызова в мобильное устройство и, возможно, пароля пользователя, например PIN-кода; подписи кода вызова частным ключом, который хранится в модуле защиты мобильного устройства; представления подписанного кода вызова на дисплее мобильного устройства; запроса на ввод конечным пользователем подписанного кода вызова в клиентское устройство доступа; возврата подписанного кода вызова в средство аутентификации из клиентского устройства доступа.

Преимущество изобретения состоит в том, что доступны два различных режима (канала) аутентификации, и что, если существует возможность, то может быть использован канал сети радиосвязи, иначе может быть использован другой канал, например канал доступа. Также преимущество состоит в том, что, в частности, в том случае, где используют канал радиосвязи, процедура может быть в высокой степени автоматизирована, но также она может быть автоматизирована в другой степени и во втором режиме, что аутентификация может быть выполнена в наиболее возможной степени через сеть радиосвязи, по каналу аутентификации, и только если он не функционирует, то используют канал доступа. Также предпочтительным является то, что аутентификация может быть обеспечена вне зависимости от того, существует ли зона охвата радиосвязи, или от того, находится ли устройство пользовательской станции в пределах зоны охвата сети радиосвязи, или от того, блокирован ли канал радиосвязи и т.д.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Изобретение будет описано далее со ссылкой на прилагаемые чертежи, при этом предполагается устанавливать какие-либо ограничения.

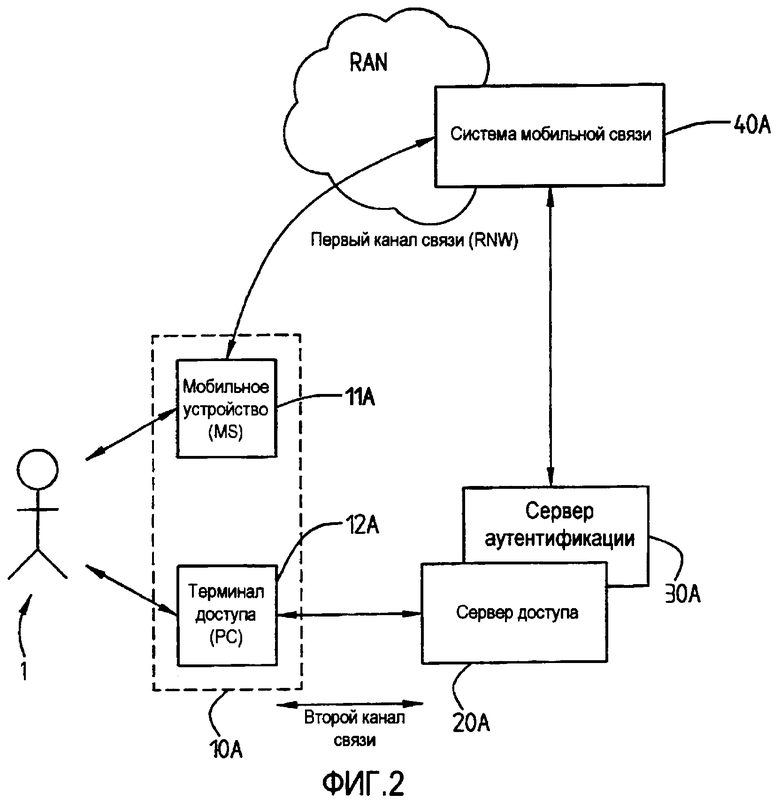

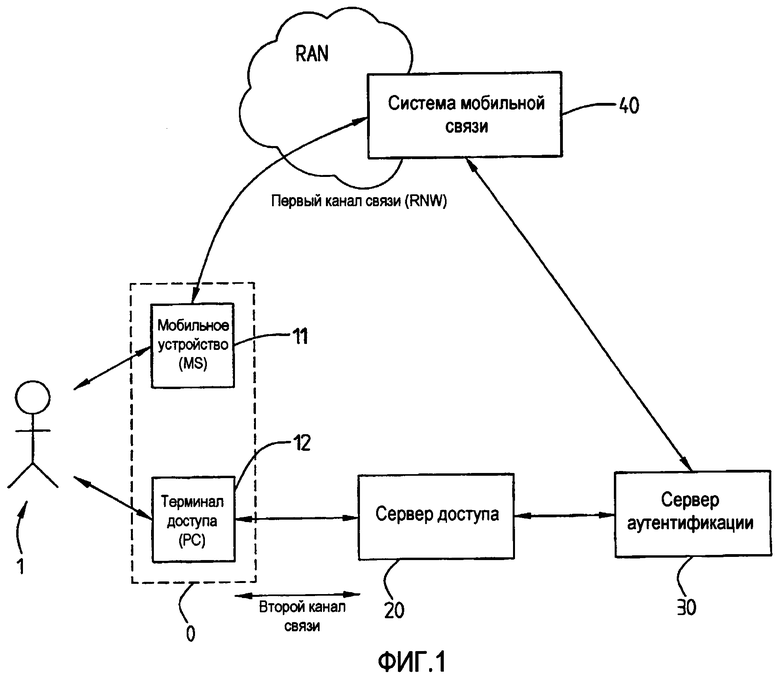

Фиг.1 схематично иллюстрирует систему согласно первой реализации концепции изобретения.

Фиг.2 схематично иллюстрирует вторую реализацию системы согласно концепции изобретения.

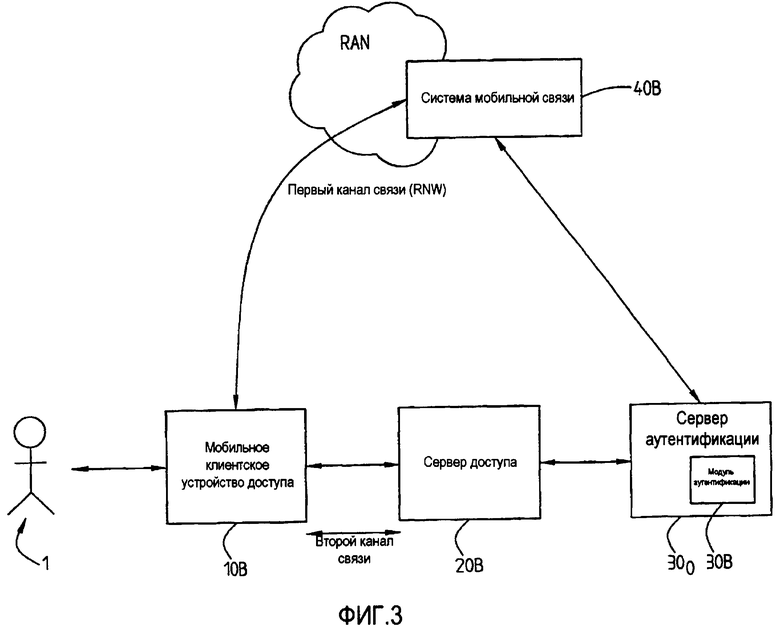

Фиг.3 схематично иллюстрирует третью реализацию системы согласно концепции изобретения.

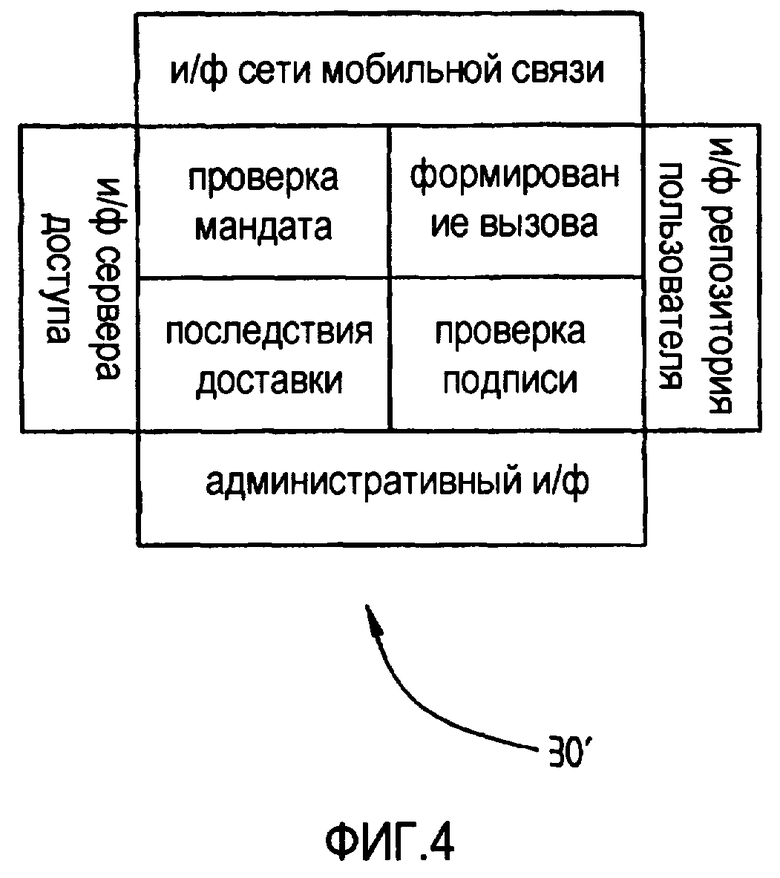

Фиг.4 весьма схематично иллюстрирует средства или функциональные части средства аутентификации, которые необходимы для выполнения концепции изобретения.

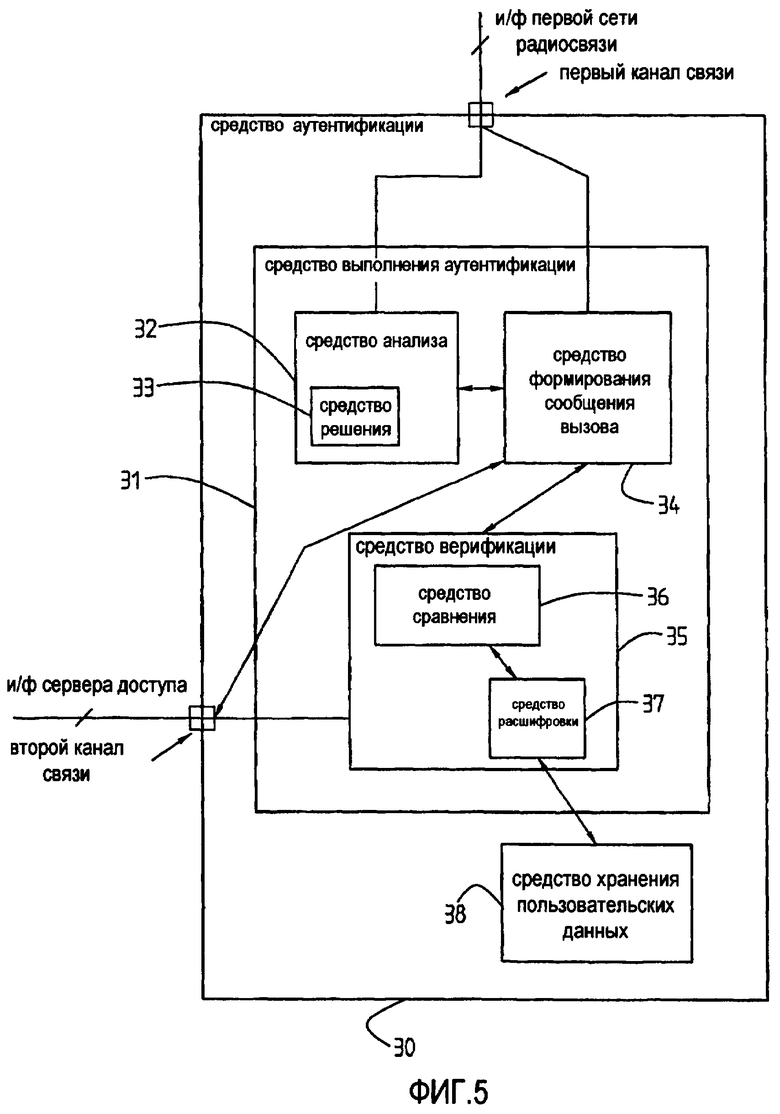

Фиг.5 изображает один упрощенный вариант осуществления средства аутентификации согласно изобретению.

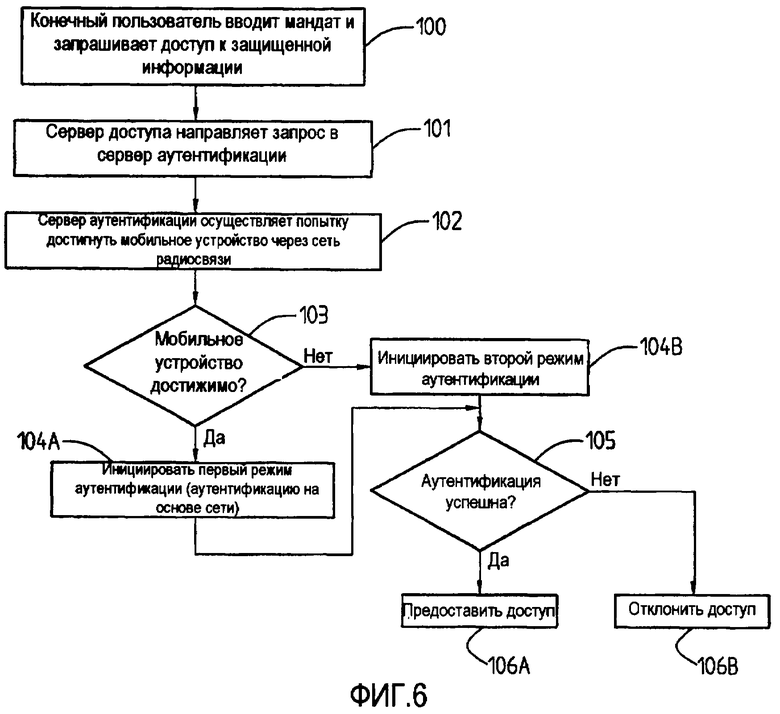

Фиг.6 - блок-схема, схематично описывающая процедуру изобретения.

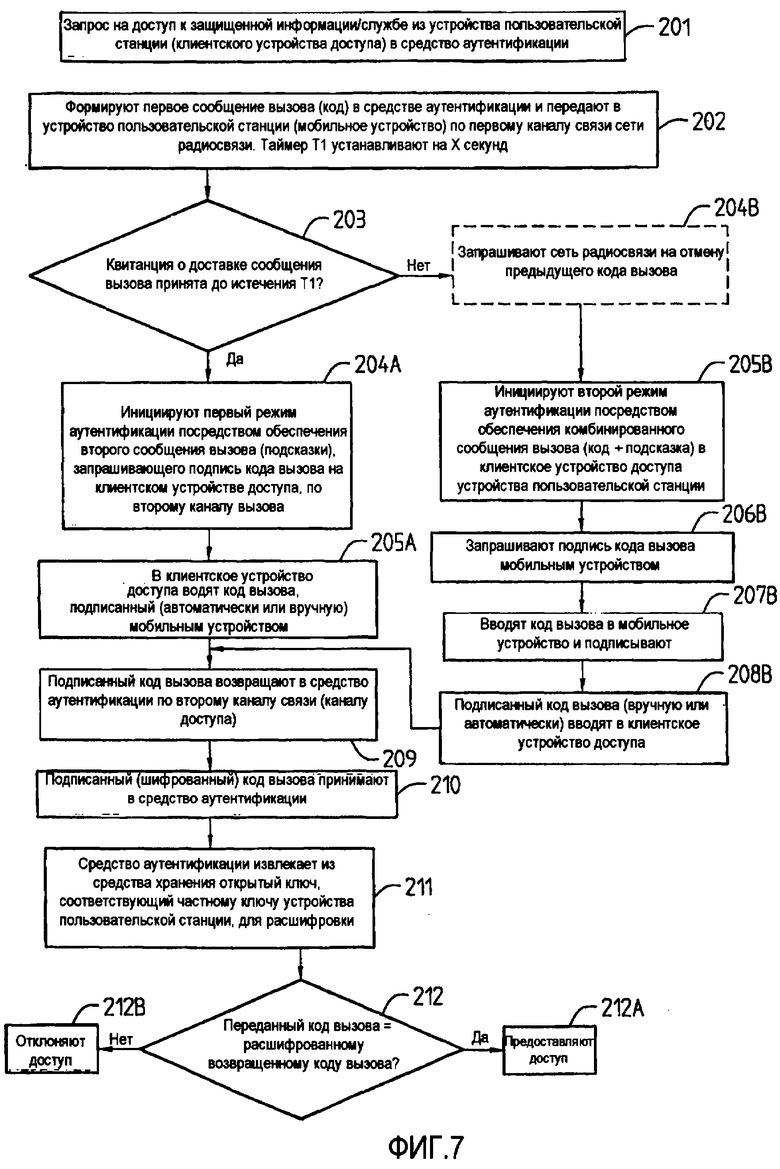

Фиг.7 изображает блок-схему, немного более подробно описывающую концепцию изобретения, согласно одной реализации.

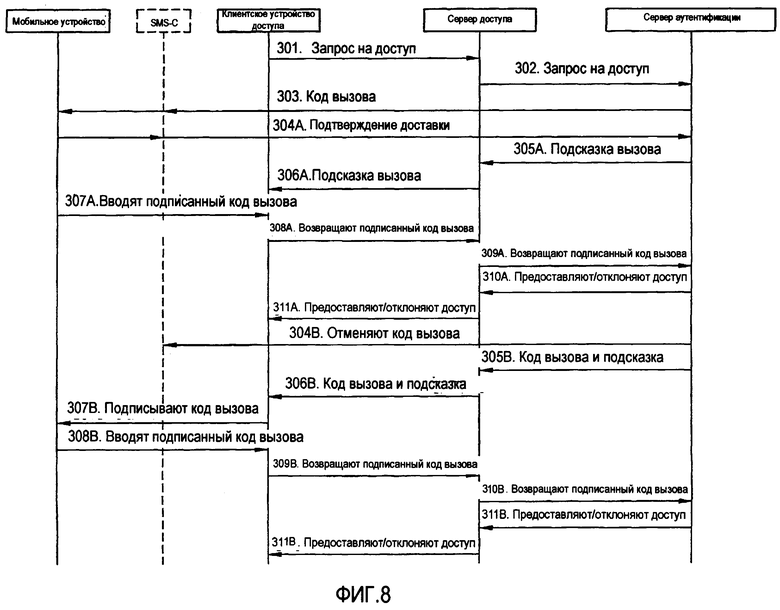

Фиг.8 - циклограмма, описывающая передачу сообщений, согласно одной реализации концепции изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Фиг.1 - схематичная блок-схема, изображающая один возможный вариант системы, в которой реализуют концепцию изобретения. Система содержит устройство 10 пользовательской станции, здесь содержащее отдельные мобильное устройство 11, например мобильный телефон или карманный компьютер, или подобное устройство, и терминал 12 доступа, который, например, содержит персональный компьютер (PC) или карманный компьютер и т.д. Терминал 12 доступа осуществляет связь с сервером 20 доступа по второму каналу связи, содержащему канал доступа, который является каналом, по которому должны быть достижимы защищенная информация или служба, или ресурс. Сервер 20 доступа осуществляет связь с сервером 30 аутентификации. Устройство 10 пользовательской станции, здесь мобильное устройство 11, как упомянуто выше, обычно, мобильный телефон, но это может быть также некоторый другой вид мобильного устройства связи, например карманный или портативный компьютер, соединено через сеть радиосвязи (RAN, сеть радиодоступа) с системой 40 мобильной связи, например, системой мобильной телефонии. Связь между мобильным устройством 11 и системой 40 мобильной связи обеспечивают по первому каналу связи, здесь первый канал связи сети радиосвязи также определен как канал аутентификации. Здесь предполагается, что конечный пользователь 1 осуществляет попытку получить доступ к серверу 20 доступа через терминал 12 доступа. Для обеспечения возможности предоставления или отклонения доступа к защищенной информации или защищенной службе сервер 20 доступа направляет запрос на доступ (из терминала доступа, или клиентского устройства 12 доступа) в сервер 30 аутентификации, который отвечает за верификацию идентификатора конечного пользователя 1. В этом определенном варианте осуществления это делают с использованием модуля безопасности в мобильном устройстве 11, которое носит конечный пользователь 1. Здесь, обычно, мобильное устройство 11 должно быть достигнуто через сеть радиосвязи RAN и систему 40 мобильной связи. В этом конкретном варианте осуществления мобильное устройство 11 и терминал 12 доступа устройства 10 пользователя являются отдельными блоками. Должно быть ясно, что устройство пользователя может также состоять из одного единого устройства, содержащего обе функциональных возможности. В том случае, где устройство 10 пользователя состоит из одного единого блока, то есть мобильное устройство 11 и терминал 12 доступа являются одним устройством, система 40 сети радиосвязи/телефонии может функционировать также как канал доступа. Модулем идентификации и мобильным устройством 11, обычно, могут быть SIM-карта GSM/3GSM или карта USIM UMTS или любой другой вид модуля идентификации, аппаратных средств или программного обеспечения. Согласно концепции изобретения для идентификации сначала устанавливают, может ли быть использован первый режим аутентификации по первому каналу связи, то есть достижимо ли мобильное устройство 11 по первому каналу связи, или по каналу сети радиосвязи. Если да, то используют первый режим аутентификации, как будет дополнительно описано ниже, при этом, если оно не может быть достигнуто или не достижимо и не может обеспечивать подтверждение доставки на сервер 30 аутентификации, то инициируют второй режим аутентификации по второму каналу связи. Второй режим, обычно, требует несколько большего взаимодействия с пользователем, чем первый режим аутентификации, поэтому, предпочтительно, используют первый режим аутентификации каждый раз, когда это возможно.

Фиг.2 - другая блок-схема, описывающая альтернативную реализацию системы, согласно изобретению. Здесь также предполагается, что устройство 10A пользовательской станции состоит из мобильного устройства 11А и терминала 12A доступа. Однако должно быть ясно, что в этом варианте осуществления оно также может содержать единственное устройство, как описано выше, согласно фиг.1. Мобильное устройство 12A соединено посредством первого канала связи сети радиосвязи с системой 40A мобильной связи, и терминал 12A доступа осуществляет связь по второму каналу связи с сервером 20A доступа. Однако в этом варианте осуществления предполагается, что средство аутентификации реализуют в виде модуля 30A аутентификации, который обеспечивают в сервере 20A доступа или ассоциируют с сервером доступа. В других аспектах функционирование подобно описанному, согласно фиг.1, фиг.2 предназначена просто для иллюстрации того, что средство аутентификации может быть реализовано в виде отдельного средства аутентификации или в виде сервера аутентификации, или в виде модуля аутентификации, обеспеченного в сервере 20А доступа или ассоциированного с ним (или ассоциированного с обычным сервером аутентификации).

Фиг.3 - еще одна блок-схема, изображающая реализацию системы, согласно изобретению. В этой реализации предполагается, что устройство 10В пользовательской станции содержит один единый блок мобильного клиентского устройства доступа. Предполагается, что связь с системой 40В мобильной связи осуществляют по первому каналу связи сети радиосвязи и связь с сервером 20В доступа осуществляют по второму каналу связи. Сервер 20В доступа, в свою очередь, осуществляет связь с сервером 300 аутентификации, например, обычного вида, который содержит модуль 30В аутентификации для выполнения концепции изобретения. Модуль 30В аутентификации может быть обеспечен также в виде отдельного блока, осуществляющего связь с сервером 300 аутентификации 300. Должно быть ясно, что устройство 10В пользовательской станции, безусловно, может состоять из двух отдельных блоков, одного мобильного устройства и терминала доступа, со средством аутентификации, как здесь описано.

Сервер аутентификации соответственно может быть реализован в виде автономного сервера идентификации, что является наиболее обычным случаем, или, например, в виде модуля аутентификации в сервере доступа, что является частным случаем применения.

Фиг.4 - концептуальная диаграмма, описывающая основные функции или компоненты сервера 30' аутентификации, который поддерживает концепцию изобретения. Предполагается, что сервер 30' аутентификации содержит один или большее количество интерфейсных модулей сервера доступа, посредством которых могут взаимодействовать серверы доступа. Одним возможным вариантом такого интерфейса является протокол RADIUS, в этом случае доступ к серверу аутентификации действует как RADIUS-сервер (RFC Запрос на Комментарий 2865, разделы 2.1 и 4.4), и сервер доступа действует как RADIUS-клиент. RADIUS, как определено в RFC 2865, является обычным пользовательским протоколом для осуществления интерфейса сервера аутентификации с сервером доступа. Для поддержки схемы аутентификации, в соответствии с которой конечному пользователю представляют подсказку вызова в качестве ответа на запрос на доступ, может быть использован механизм вызов-ответ в RADIUS. Механизм вызов-ответ в RADIUS описан в вышеупомянутых разделах RFC 2865. Концепция изобретения не ограничена поддержкой механизма вызов-ответ RADIUS, но она должна поддерживать подобный механизм.

Предполагается также, что средство аутентификации содержит один или большее количество интерфейсных модулей сети мобильной связи, посредством которых взаимодействуют одна или большее количество сетей мобильной связи. Одним возможным вариантом такого интерфейса является протокол внешнего интерфейса SMSC (Центра службы коротких сообщений), такой как SMPP, посредством которого мобильные устройства могут быть достижимы посредством SMS. Обработка интерфейса с мобильными сетями может быть также осуществлена в отдельном узле межсетевого интерфейса (не изображен), в этом случае сервер аутентификации должен поддерживать интерфейс только с этим узлом межсетевого интерфейса.

Дополнительно, еще предполагается, что оно содержит одно или большее количество интерфейсных модулей средства хранения пользовательских данных, посредством которых могут взаимодействовать один или несколько репозиториев, или средств хранения пользовательских данных. Необходимая пользовательская информация содержит, например, номер телефона и открытые ключи, соответствующие мобильным устройствам участвующих конечных пользователей. Эти данные могут храниться в выделенной базе данных или в каталоге LDAP (облегченном протоколе доступа к (сетевым) каталогам).

Средство 30' сервера аутентификации также содержит управляющий интерфейс для функционирования, управления и обслуживания сервера обычным образом. Дополнительно, еще средство 30' сервера аутентификации содержит то, что в представленной концептуальной блок-схеме может быть обозначено как ядро сервера, которое содержит основные функции аутентификации сервера. Эти функции содержат функцию для восстановления мандата пользователя из репозитория пользователя и проверки его относительно мандата, обеспеченного конечными пользователями, и функцию для формирования кода вызова (предпочтительно, случайного кода вызова) (и подсказки), который должен быть подписан секретным или частным ключом, который хранится в модуле идентификации мобильного устройства. Дополнительно, еще оно содержит функцию для отслеживания состояния доставки кода вызова, доставляемого в мобильное устройство через сеть мобильной связи, то есть по первому каналу связи, и в случае, если доставка является не успешной и не верифицирована, то вместо этого представления кода вызова по второму каналу связи, или по каналу доступа, и инструктирования конечного пользователя вручную подписать вызов мобильным устройством. В завершение, оно содержит функцию для проверки, что подписанный вызов доступа, возвращенный конечным пользователем, является корректным, например, посредством сравнения его с первоначальным кодом вызова для обнаружения, существует ли соответствие между ними и, следовательно, либо предоставления (разрешения) для запроса на доступ к защищенной информации, либо отклонения запроса на доступ.

Для поддержки концепции изобретения мобильное устройство и соответствующий модуль идентификации, например SIM-карта, должны поддерживать функциональные возможности приема кода вызова через сеть мобильной связи, например, в виде короткого сообщения, подписи кода вызова с использованием секретного или частного ключа, который хранится в модуле идентификации, например SIM-карте, и представления подписанного кода вызова на дисплее мобильного устройства. В виде возможного варианта может быть запрошен ввод конечным пользователем секретного PIN-кода или подобного перед представлением пользователю подписанного кода вызова. Здесь должен поддерживаться ввод кода вызова вручную через клавиатуру или, например, через средство голосового управления мобильного устройства. Затем пользователь, например, выбирает из меню функцию подписи и получает подсказку ввести код вызова, который должен быть подписан. В виде возможного варианта может быть запрошен ввод конечным пользователем секретного PIN-кода или подобного перед представлением пользователю подписанного кода вызова. Как упомянуто ранее в заявке, некоторые из этих функций могут быть также в той или иной степени автоматизированы.

Фиг.5 - схематичная блок-схема, описывающая один вариант осуществления средства 30 аутентификации, в которой изображены указанные функции или средства, которые, в частности, соответствуют выполнению концепции изобретения. Здесь средство 30 аутентификации содержит первый интерфейс сети радиосвязи для первого канала связи и интерфейс сервера доступа для второго канала связи, или канала доступа. Сервер аутентификации содержит средство 31 выполнения аутентификации, содержащее средство 32 анализа для передачи по первому каналу связи первого сообщения вызова, содержащего код вызова, сформированный средством 34 формирования сообщения вызова, для установления, может ли быть использован первый режим аутентификации. Средство 32 анализа содержит средство 33 решения для установления, принято ли подтверждение доставки или квитанция о доставке из конечного устройства пользовательской станции, подтверждающие доступность через сеть радиосвязи по первому каналу связи, то есть для проверки, был ли соответственно принят код вызова устройством пользовательской станции, и для решения, должен быть использован первый режим аутентификации или второй режим аутентификации.

Средство 34 формирования сообщения вызова, если подтверждение принято корректно, то есть подтверждена доступность сети радиосвязи, то есть при возможности реализации первого режима аутентификации, формирует второе сообщение вызова, подсказку вызова, которое передают по каналу доступа (подсказка может быть также непосредственно обеспечена средством 32 анализа).

В виде варианта, если должен быть осуществлен второй режим аутентификации, то, если требуется, передают сообщение, запрашивающее отмену предыдущего кода вызова. Средство 34 формирования вызова формирует комбинированное сообщение вызова, содержащее код вызова и подсказку вызова, и передает его в клиентское устройство доступа по второму каналу связи. Средство 35 верификации принимает шифрованный или подписанный код вызова, где его должны сравнить с переданным кодом вызова в средстве 36 сравнения после расшифровки в средстве 37 расшифровки посредством извлечения открытого ключа, относящегося к устройству пользовательской станции, который хранится в средстве 38 хранения пользовательских данных. Если расшифрованный код вызова соответствует первоначально сформированному коду вызова (или ожидаемому ответу), то может быть предоставлен доступ, иначе доступ отклоняют.

Процедура в средстве 35 верификации имеет место независимо от того, первый или второй режим аутентификации реализуют. Должно быть ясно, что средство 38 хранения пользовательских данных может быть обеспечено в виде выделенного средства хранения в сервере аутентификации или в виде части уже существующего средства хранения пользовательских данных или обычного средства хранения пользовательских данных, обеспеченного в сервере аутентификации, или в виде отдельного средства хранения, внешнего относительно сервера аутентификации. Оно может быть любого соответствующего вида, выделенного для выполнения определенного изобретения, или содержать обычное средство хранения, содержащее соответствующие пользовательские данные.

Фиг.6 - весьма схематичная блок-схема, описывающая концепцию изобретения. Здесь предполагают, что обработку начинают, когда конечный пользователь запрашивает доступ к защищенной информации или защищенной службе или ресурсу посредством ввода 100 мандата пользователя в терминал доступа. Мандат пользователя обычно содержит идентификацию пользователя, иногда совместно с паролем пользователя. Это соответствует нормальной процедуре для запросов на доступ. Сначала запрос на доступ обеспечивают на сервер доступа, который направляет 101 запрос на сервер идентификации. Сервер аутентификации осуществляет попытку 102 достигнуть мобильное устройство через сеть радиосвязи для инициации диалога аутентификации 102 на основе сети, то есть устанавливает, возможно ли реализовать первый режим аутентификации. Существенно, что сервер аутентификации верифицирует достижимость 103 мобильного устройства, через сеть радиосвязи, например, посредством запроса и ожидания подтверждения доставки сообщения, например кода вызова, переданного в мобильное устройство, 103. Должно быть ясно, что указанный этап верификации может быть выполнен также другим образом. Если может быть верифицирована достижимость мобильного устройства, то инициируют 104А первый режим аутентификации, то есть процедуру аутентификации на основе сети. Она может быть реализована различным образом, как будет более полно описано ниже.

Если, с другой стороны, мобильное устройство является недостижимым, например, подтверждение доставки не возвращают в пределах заданного периода времени, например, пока не истечет установленный таймер, то сервер аутентификации вместо этого переходит к инициации 104B второго режима аутентификации, в частности диалога аутентификации с запросом ручного ввода. Это также может быть реализовано различным образом, как будет описано ниже. Независимо от того, какой режим аутентификации или диалог аутентификации реализуют, сервер аутентификации должен определить, была ли успешной 105 аутентификация, например, посредством сравнения переданного кода вызова с возвращенным и подписанным кодом вызова (после расшифровки), и если аутентификация была успешной, то предоставляют 106A доступ, иначе доступ отклоняют 106B.

Фиг.7 - несколько более подробная блок-схема, описывающая одну реализацию концепции изобретения. Предполагается, что на средство аутентификации из устройства пользовательской станции, в частности, клиентского устройства доступа обеспечивают 201 запрос на доступ к защищенной службе или защищенной информации в общем. Для анализа, то есть верификации, обеспечена ли доступность через сеть радиосвязи, в средстве аутентификации формируют 202 первое сообщение вызова, содержащее код вызова, и передают 202 в устройство пользовательской станции, в частности в мобильное устройство, по первому каналу связи сети радиосвязи, или по первому каналу связи. В частности, также устанавливают таймер T1 на x секунд. Затем анализируют, принята ли 203 до истечения T1 в средстве аутентификации подтверждения доставки, относящаяся к первому сообщению вызова (уже на этом этапе код вызова может быть подписан автоматически или вручную мобильным устройством). Если да, то инициируют 204A первый режим аутентификации посредством обеспечения второго сообщения вызова, подсказки вызова, запрашивающего ввод подписи кода вызова в клиентское устройство доступа, указанную подсказку передают по второму каналу связи. Затем код вызова, подписанный автоматически или вручную частным ключом на мобильном устройстве, например, вручную вводят 205A в клиентское устройство доступа. Затем подписанный код вызова возвращают 209 из клиентского устройства доступа в средство аутентификации по второму каналу связи, который также обозначают как канал доступа. Затем средство аутентификации принимает 210 шифрованный или подписанный код вызова, и средство аутентификации для расшифровки подписанного кода вызова извлекает 211 из средства хранения открытый ключ, соответствующий частному ключу устройства пользовательской станции. После этого верифицируют 212, соответствует ли переданный код вызова расшифрованному возвращенному коду вызова. Если да, то предоставляют 212A доступ, если нет, то доступ отклоняют 212B.

Однако, если на этапе 203, выше, своевременно не было принято подтверждение доставки, то средство аутентификации для отмены предварительно переданного кода вызова передает 204B запрос на отмену в сеть мобильной связи (например, SNS-C). Это иллюстрируют пунктирной линией, так как, например, может быть нечего отменять, например, вызов не достиг устройства пользовательской станции, но для удобства запрос должен быть передан в любом случае. Процедура аутентификации переходит к инициации 205B второго режима аутентификации посредством формирования комбинированного сообщения вызова, содержащего код вызова и подсказку вызова, и передаче его по каналу доступа в терминал (клиентское устройство) доступа устройства пользовательской станции. Запрашивают 206В подписание кода вызова мобильным устройством. В частности, конечный пользователь вручную вводит 207B код вызова в мобильное устройство и подписывает 207B его. Затем подписанный вызов вручную (или автоматически) вводят 208В в терминал (клиентское устройство) доступа, и переходят к этапу 209 и т.д., как для первого режима аутентификации.

В одном варианте осуществления предполагается, что в режиме пред-аутентификации конечного пользователя запрашивают ввести мандат пользователя (не изображено на чертеже). Если мандат корректен, то сервер аутентификации формирует случайный код вызова, который передают в мобильное устройство через сеть мобильной связи. Вызов шифруют с использованием секретного ключа, который хранится в модуле защиты мобильного устройства, и теперь подписанный код вызова представляют на дисплее мобильного устройства. Как возможный вариант, может быть запрошен ввод PIN-кода пользователем перед отображением подписанного вызова. Если код вызова был успешно доставлен в мобильное устройство, то используют первый модуль, и сервер аутентификации переходит к представлению подсказки вызова конечному пользователю через сервер доступа, запрашивая ввод конечным пользователем подписанного вызова в клиентское устройство доступа. Если был возвращен корректный код вызова, который, как упомянуто выше, верифицируют посредством его расшифровки с использованием открытого ключа, соответствующего частному или секретному ключу на мобильном устройстве, то может быть предоставлен доступ.

С другой стороны, если сервер аутентификации каким-либо образом информирован, что код вызова не может быть доставлен в мобильное устройство, то есть в пределах предварительно определенного периода времени не принято подтверждение, то сервер аутентификации переходит к представлению кода вызова и подсказки вызова конечному пользователю через сервер доступа. Это также обозначено как комбинированное сообщение вызова, содержащее случайный код вызова совместно с подсказкой, содержащей запрос на подпись случайного кода вызова мобильным устройством и затем ввод его в клиентское устройство (терминал) доступа. Затем пользователь, в частности, может выбрать функцию подписи в меню мобильного устройства и ввести код вызова. Затем код вызова должен быть зашифрован секретным или частным ключом, который хранится в модуле защиты мобильного устройства, и подписанный вызов представляют на дисплее мобильного устройства. Как возможный вариант может быть запрошен ввод PIN-кода пользователем перед отображением подписанного кода вызова. Затем пользователь вводит подписанный код вызова в терминал доступа, и его возвращают в сервер аутентификации. Если был возвращен корректный код вызова, что верифицируют посредством его расшифровки с использованием открытого ключа, как описано выше, то предоставляют доступ.

Должно быть ясно, что это относится к одной конкретной реализации. Подобная реализация будет дополнительно описана согласно диаграмме сигнализации фиг.8 с указанием связанных с ней альтернативных реализаций.

Фиг.8 - диаграмма сигнализации, описывающая одну реализацию концепции изобретения. Предполагается, что сначала из клиентского устройства доступа в сервер доступа передают первоначальный запрос на доступ 301, который содержит мандат пользователя. Его 302 направляют из сервера доступа в сервер аутентификации, например, с использованием протокола RADIUS. На основе принятого мандата пользователя сервер аутентификации осуществляет проверку, зарегистрировано ли мобильное устройство для рассматриваемого пользователя, например, посредством обращения к внутренней базе данных или обращения к некоторым внешним доверительным источникам, например каталогу LDAP. Ссылкой на мобильное устройство обычно может быть номер мобильного телефона конечного пользователя. В альтернативной реализации конечный пользователь может вводить ссылку на мобильное устройство, например номер телефона, непосредственно в качестве имени пользователя, в этом случае не требуется обращение сервера аутентификации к каким-либо внутренним или внешним средствам хранения данных для этой ссылки.

Затем сервер аутентификации формирует случайный код вызова и передает код вызова 303 через систему мобильной телефонии или некоторую другую подобную сеть радиосвязи в мобильное устройство, или конечному пользователю, в частности, совместно с сообщением для активизации сначала диалога пред-аутентификации на мобильном устройстве. В одной реализации это первоначальное сообщение, также обозначенное как процедура пред-аутентификации, содержит короткое сообщение или SMS, которое инициирует диалог SIM Toolkit на мобильном устройстве конечного пользователя. Затем сервер аутентификации, например, посредством установки таймера, переходит к ожиданию в пределах предварительно определенного периода времени подтверждения из сети того, что код вызова был успешно доставлен в мобильное устройство, также обозначенного подтверждением доставки 304A. В одной реализации оно может иметь вид подтверждения доставки в отношении того, что SMS было доставлено в мобильное устройство. После доставки в мобильное устройство первоначальное сообщение, или первое сообщение вызова, например, содержащее код вызова, может вызвать диалог аутентификации. В одной реализации это может быть осуществлено посредством подсказки конечному пользователю ввести в телефон секретный PIN-код (если это уже не было сделано автоматически), и если введен корректный PIN-код, подписать код вызова с использованием частного секретного ключа, который хранится в SIM-карте (или эквивалентном модуле идентификации), и результат, то есть подписанный вызов, представляют на дисплее мобильного устройства. В альтернативной реализации пользователю не требуется вводить PIN-код, но вызов автоматически подписывают частным ключом и представляют на дисплее мобильного устройства.

Когда сервер аутентификации принял из сети подтверждение или квитанцию о доставке в отношении того, что мобильное устройство было достигнуто, он запрашивает сервер доступа на представление конечному пользователю второго сообщения вызова, содержащего подсказку вызова 305A. В одной реализации это сообщение имеет вид сообщения вызова доступа RADIUS. Сервер доступа направляет в клиентское устройство доступа этот запрос 306А, то есть подсказку вызова, где запрашивают ввод конечным пользователем в терминал (клиентское устройство) доступа подписанного вызова 307A, который представлен на дисплее мобильного устройства.

Затем подписанный вызов 308А возвращают по каналу доступа в сервер доступа, и дополнительно направляют 309А в сервер аутентификации. Затем сервер аутентификации расшифровывает подписанный код вызова с использованием открытого ключа, соответствующего частному ключу, который хранится в модуле аутентификации мобильного устройства. Открытый ключ хранится во внутренней базе данных сервера аутентификации или запрашивается из внешнего источника, например, посредством запроса LDAP. Затем сервер аутентификации сравнивает возвращенный и расшифрованный код вызова с первоначальным кодом вызова, переданным в мобильное устройство. Если существует соответствие двух кодов вызова, то сервер аутентификации отвечает сообщением предоставления доступа 310A серверу доступа, который, в свою очередь, предоставляет доступ 311A клиентскому устройству доступа. С другой стороны, если был возвращен некорректный код вызова, то сервер аутентификации вместо этого отвечает отклонением доступа 310A, 311A.

Если квитанция о доставке 304A не была возвращена в пределах предварительно определенного периода времени, то сервер аутентификации переходит ко второму режиму аутентификации.

Сначала сервер аутентификации очищает сеть радиосвязи от кодов вызова доступа, ожидающих обработки, например, посредством передачи в сеть сообщения отмены 304B. Затем он передает в сервер доступа код вызова и подсказку, с инструкциями для конечного пользователя подписать (вручную) код мобильным устройством. В одной реализации это может быть сделано в виде сообщения с кодом вызова RADIUS. Соответственно сервер доступа направляет в клиентское устройство доступа комбинированный вызов 306В, который запрашивает подпись конечным пользователем вызова мобильным устройством и возврат подписанного кода вызова. Конечный пользователь считывает код вызова на клиентском устройстве доступа и вручную выбирает функцию подписи на мобильном устройстве. Затем мобильное устройство запрашивает ввод конечным пользователем кода вызова, 307B, и возможно, частного PIN-кода. Затем вызов подписывают с использованием частного ключа, который хранится в модуле безопасности мобильного устройства. Результирующий подписанный вызов представляют на дисплее мобильного устройства, и конечный пользователь вводит его 308B (вручную) в клиентское устройство доступа. Этот подписанный код 309B, 310B возвращают в сервер аутентификации, который верифицирует вызов подобно тому, как описано выше в отношении сообщений 308A-311A.

В альтернативных реализациях некоторые или все этапы, осуществляемые вручную, которые описаны согласно фиг.8, например 307A, 307B, 308B, могут быть автоматизированы посредством подсоединения клиентского устройства доступа к мобильному устройству, например, с использованием протокола радиосвязи Bluetooth. Указанные этапы также могут быть автоматизированы в тех случаях, когда клиентское устройство доступа и мобильное устройство являются одним блоком.

Должно быть ясно, что между мобильным устройством и сервером аутентификации содержится узел сети, например, SMS-C (на чертеже изображен пунктирной линией).

Должно быть ясно, что концепция, описанная в этом изобретении, также применима к реализациям, в которых вместо асимметричных ключей используют симметричные ключи. В этом случае ключи определены как открытыми, так и фактически частными.

Еще дополнительно, в виде варианта, модуль безопасности, в качестве альтернативы для SIM-карт или подобного, может быть реализован в виде программного обеспечения в аппаратных средствах мобильного устройства.

Следует ясно понимать, что изобретение в объеме приложенной формулы изобретения может различным образом варьироваться во многих аспектах, и что оно не ограничивается проиллюстрированными вариантами осуществления.

Изобретение относится к области аутентификации в сетях передачи данных. Технический результат заключается в уменьшении взаимодействия с конечным пользователем. Сущность изобретения заключается в том, что конечный пользователь устройства (10) пользовательской станции в системе для аутентификации запрашивает доступ к защищенной информации, при этом система содержит средство (20) сервера доступа и средство (30) аутентификации, а устройство (10) пользовательской станции поддерживает связь со средством (30) аутентификации по первому каналу связи сети (40) радиосвязи. Дополнительно, она поддерживает связь со средством (30) аутентификации по второму каналу связи. Упомянутое средство (30) аутентификации выполнено с возможностью поддержки первого режима аутентификации и второго режима аутентификации по упомянутому второму каналу связи, и, дополнительно, оно содержит средство решения для выбора, первый или второй режим аутентификации должен быть использован и/или когда должен быть использован первый или второй режим аутентификации для устройства (10) пользовательской станции, запрашивающего доступ к защищенной информации. 3 н. и 24 з.п. ф-лы, 8 ил.

1. Система для аутентификации конечного пользователя устройства (10, 10А, 10В) пользовательской станции, запрашивающего доступ к защищенной информации, например, защищенному ресурсу или службе или подобному, содержащая средство (20, 20А, 20В) сервера доступа и средство (30, 30А, 30В) аутентификации, устройство (10, 10А, 10В) пользовательской станции, поддерживающее связь со средством (30, 30А, 30В) аутентификации по первому каналу связи сети (40) радиосвязи,

отличающаяся тем, что

устройство (10, 10А, 10В) пользовательской станции дополнительно поддерживает связь со средством (30, 30А, 30В) аутентификации по второму каналу связи,

средство (30, 30А, 30В) аутентификации выполнено с возможностью, при приеме запроса доступа к защищенной информации из устройства (10, 10А, 10В) пользовательской станции, установления, достижимо ли устройство (10, 10А, 10В) пользовательской станции по первому каналу связи,

упомянутое средство (30, 30А, 30В) аутентификации выполнено с возможностью поддержки первого режима аутентификации и второго режима аутентификации по упомянутому второму каналу связи, причем упомянутое средство (30, 30А, 30В) аутентификации дополнительно содержит средство (33) решения для выбора, должен ли и/или когда должен использоваться первый или второй режим аутентификации для устройства (10, 10А, 10В) пользовательской станции, запрашивающего доступ к защищенной информации или защищенному ресурсу или службе.

2. Система по п.1, отличающаяся тем, что средство (33) решения содержит средство коммутации для переключения между первым и вторым режимом аутентификации или осуществляет связь с ним.

3. Система по любому из п.1 или 2, отличающаяся тем, что первый режим аутентификации имеет приоритет относительно второго режима аутентификации, и средство (30, 30А, 30В) аутентификации содержит средство (32) анализа, содержащее упомянутое средство (33) решения, для установления, достижимо ли устройство (10, 10А, 10В) пользовательской станции по первому каналу связи.

4. Система по п.1, отличающаяся тем, что первый канал связи содержит канал аутентификации и/или второй канал связи содержит канал доступа.

5. Система по п.1, отличающаяся тем, что второй канал связи является каналом связи первой или второй сети радиосвязи.

6. Система по п,1, отличающаяся тем, что второй канал связи является каналом связи стационарной сети связи, например, поддерживающей Интернет.

7. Система по п.1, отличающаяся тем, что средство аутентификации содержит модуль (30А, 30В) аутентификации, который обеспечен в сервере аутентификации или ассоциирован с ним, или в сервере доступа или ассоциирован с ним.

8. Система по п.1, отличающаяся тем, что средство аутентификации содержит сервер (30) аутентификации.

9. Система по п.1, отличающаяся тем, что устройство (10, 10А) пользовательской станции содержит мобильное устройство (11, 11А) и терминал или клиентское устройство (12, 12А) доступа, образующие отдельные блоки, или мобильный терминал доступа или клиентское устройство доступа в виде единого блока.

10. Система по п.1, отличающаяся тем, что средство (33) решения выполнено с возможностью инициации второго режима, если устройство пользовательской станции недостижимо через упомянутую первую сеть радиосвязи например, если она находится вне зоны охвата радиосвязи или если первый канал связи блокирован.

11. Система по п.1,

отличающаяся тем, что

средство (30, 30А, 30В) аутентификации содержит средство (31) выполнения аутентификации, содержащее упомянутое средство (32) анализа, и которое выполнено с возможностью инициации диалога пред-аутентификации с устройством (10, 10А, 10В) пользовательской станции по первому каналу связи, например, через первую сеть радиосвязи, для установления, может ли быть использован первый режим аутентификации.

12. Система по п.11,

отличающаяся тем, что

упомянутое средство (30, 30А, 30В) аутентификации выполнено с возможностью осуществления упомянутого диалога пред-аутентификации, формирования и передачи первого сообщения вызова, содержащего случайный код вызова, устройству (10А, 10А, 10В) пользовательской станции по первой сети связи, и, если верифицирована доставка кода вызова, инициирования первого диалога аутентификации первого режима аутентификации путем обеспечения второго сообщения вызова, содержащего подсказку вызова, в устройство пользовательской станции, и, если не верифицирована доставка кода вызова, инициирования второго диалога аутентификации второго режима аутентификации путем формирования и передачи комбинированного сообщения вызова, содержащего код вызова и подсказку вызова, по второму каналу связи в устройство (10, 10А, 10В) пользовательской станции, и, для упомянутых первого или второго диалогов аутентификации, выполнения анализа подписан или нет соответствующим образом возвращенный код вызова для того, чтобы предоставить или отклонить доступ к защищенной информации/службе с использованием упомянутых первого и второго режимов аутентификации.

13. Система по п.12, отличающаяся тем, что

упомянутое средство (32) анализа выполнено с возможностью передачи упомянутого первого сообщения вызова в виде SMS, например, SMS-C.

14. Система по п.12 или 13,

отличающаяся тем, что

средство (30) аутентификации содержит или осуществляет с ним связь, средство (38) хранения пользовательских данных, хранящее пользовательскую информацию, например, открытые ключи и средство верификации аутентификации, выполненное с возможностью дешифрования подписанных кодов вызова с использованием открытых ключей устройства пользовательской станции, соответствующих частным ключам, хранящимся в модуле аутентификации устройства пользовательской станции, и сравнения дешифрованного возвращенного кода вызова с первоначальным кодом вызова, переданным в устройство пользовательской станции, и, если первоначальный код вызова соответствует дешифрованному возвращенному коду вызова или ожидаемому коду ответа, предоставления (разрешения) запроса на доступ; иначе отклонения запроса на доступ.

15. Система по п.12,

отличающаяся тем, что

второе сообщение вызова выполнено с возможностью запроса автоматической или выполненной вручную подписи кода вызова, обеспеченного в первом сообщении вызова мобильным устройством, например, частным ключом, и ввода подписанного кода вызова на терминале доступа, и тем, что комбинированное сообщение вызова выполнено с возможностью запроса подписи сопроводительного кода вызова на мобильном устройстве и ввода подписанного кода вызова на терминале доступа.

16. Средство (30, 30А, 30В) аутентификации для аутентификации конечного пользователя, запрашивающего доступ к защищенной информации или защищенному ресурсу или службе из устройства (10, 10А, 10В) пользовательской станции, содержащее интерфейс средства обслуживания доступа и по меньшей мере один интерфейс, обеспечивающий связь с устройством пользовательской станции по первому каналу связи сети радиосвязи,

отличающееся тем, что

оно выполнено с возможностью поддержки связи с устройством (10, 10А, 10В) пользовательской станции по второму каналу связи, и при этом оно дополнительно содержит средство (31) выполнения аутентификации, содержащее средство (32) анализа для установления, достижимо ли устройство пользовательской станции по первому каналу связи, и

упомянутое (30, 30А, 30В) средство аутентификации выполнено с возможностью поддержки первого режима аутентификации и второго режима аутентификации с использованием второго канала связи, причем упомянутое средство (32) анализа содержит средство (33) решения для выбора упомянутого первого или упомянутого второго режима аутентификации.

17. Средство аутентификации по п.16,

отличающееся тем, что

средство (33) решения содержит средство коммутации для переключения между первым и вторым режимом аутентификации или осуществляет с ним связь.

18. Средство аутентификации по п.16,

отличающееся тем, что

первый режим аутентификации имеет приоритет относительно второго режима аутентификации, второй режим используют только, если устройство пользовательской станции недостижимо для аутентификации по первому каналу связи.

19. Средство аутентификации по п.16, отличающееся тем, что

первый канал связи содержит канал аутентификации и второй канал связи содержит канал доступа.

20. Средство аутентификации по п.16,

отличающееся тем, что

оно содержит сервер (30) аутентификации.

21. Средство аутентификации по п.16,

отличающееся тем, что

оно содержит модуль (30А, 30В) аутентификации, выполненный с возможностью ассоциации с сервером (30) аутентификации или с сервером (20А) доступа или с возможностью быть обеспеченными в них.

22. Средство аутентификации по любому из пп.16-21,

отличающееся тем, что

средство (32) анализа выполнено с возможностью анализа, выполняется ли заданный критерий, для установления, достижимо ли устройство (10, 10А, 10В) пользовательской станции по первому каналу связи, посредством передачи первого сообщения вызова, содержащего код вызова, по первому каналу связи, например в виде SMS, и для анализа, получено ли прямое или косвенное подтверждение доставки в отношении доступности для аутентификации устройства пользовательской станции.

23. Средство аутентификации по п.22,

отличающееся тем, что

если выполняется заданный критерий, то средство (32) анализа выполнено с возможностью активации средства (31) выполнения аутентификации в первом режиме, в котором оно выполнено с возможностью формирования и передачи второго сообщения вызова, содержащего подсказку вызова, подсказывающую ввести вручную или автоматически в клиентское устройство доступа код вызова, подписанный мобильным устройством (11, 11А, 10В), и возврата упомянутого подписанного кода вызова, и

средство (31) выполнения аутентификации дополнительно содержит средство (35) верификации для расшифровки подписанного кода вызова и для сравнения расшифрованного возвращенного кода вызова с первоначально переданным кодом вызова или ожидаемым кодом ответа и для предоставления (разрешения) запроса на доступ, если существует согласование между первоначальным кодом вызова или ожидаемым кодом ответа и расшифрованным возвращенным кодом вызова, и отклонения запроса на доступ, если согласование отсутствует.

24. Средство аутентификации по п.23, отличающееся тем, что

средство (35) верификации выполнено с возможностью извлечения открытого ключа для первого и второго режимов, который хранится во внешнем средстве (38) хранения, соответствующего частному ключу устройства (10, 10А, 10В) пользовательской станции, используемому для подписи.

25. Способ аутентификации удаленного конечного пользователя устройства пользовательской станции, запрашивающего доступ к защищенной службе или ресурсу или к защищенной информации, посредством передачи запроса на доступ в средство аутентификации,

отличающийся тем, что

содержит этапы, на которых

выполняют этап анализа в средстве аутентификации для установления, достижимо ли устройство пользовательской станции для аутентификации по первому каналу связи сети радиосвязи,

если да, то

используют первой режим аутентификации по первому каналу связи,

если нет, то

используют второй режим аутентификации по второму каналу связи этой или другой сети связи.

26. Способ по п.25,

отличающийся тем, что

этап анализа заключается в том, что

формируют первое сообщение вызова, содержащее код вызова, например, случайный код, в средстве аутентификации,

передают первое сообщение вызова в устройство пользовательской станции или в узел сети радиосвязи, обрабатывающий устройство пользовательской станции,

анализируют, выполняется ли заданный критерий, например, принято ли подтверждение доставки первого сообщения вызова в пределах заданного периода времени, в средстве аутентификации,

если да, то

используют или инициируют упомянутый первый режим аутентификации посредством передачи второго сообщения вызова, содержащего подсказку вызова, запрашивающую код вызова, подписанный мобильным устройством, и возвращают его в средство аутентификации по второму каналу связи,

если нет, то

инициируют упомянутый второй режим, причем

второй режим аутентификации содержит этап, на котором

передают комбинированное сообщение вызова, содержащее код вызова и подсказку вызова, запрашивающую подпись кода вызова в устройстве пользовательской станции.

27. Способ по любому из пп.25 и 26,

отличающийся тем, что

первый и второй режимы аутентификации в средстве аутентификации содержат этапы, на которых

принимают возвращенный шифрованный подписанный код вызова,

расшифровывают возвращенный шифрованный код вызова,

сравнивают первоначально переданный код вызова или ожидаемый код с расшифрованным возвращенным кодом вызова,

разрешают запрос на доступ, если расшифрованный возвращенный код вызова соответствует первоначально переданному коду вызова или ожидаемому коду ответа,

иначе отклоняют запрос на доступ, и в устройстве пользовательской станции передают подтверждения доставки в средство подтверждения; в первом режиме аутентификации автоматически подписывают, например, частным ключом, код вызова, обеспеченный в мобильное устройство, мобильным устройством устройства пользовательской станции, осуществляющим связь с средством аутентификации по упомянутому первому каналу связи;

при приеме второго сообщения вызова вводят подписанный код вызова в терминал доступа устройства пользовательской станции, осуществляющего связь со средством аутентификации по второму каналу связи.

| WO 2004111809 A1, 23.12.2004 | |||

| СПОСОБ АУТЕНТИФИКАЦИИ ПО МЕНЬШЕЙ МЕРЕ ОДНОГО ПОЛЬЗОВАТЕЛЯ ПРИ ОБМЕНЕ ДАННЫМИ | 1999 |

|

RU2211547C2 |

| US 2005198379 A1, 08.09.2005 | |||

| СПОСОБ ЛЕЧЕНИЯ СМЕЩЕННЫХ ЧРЕЗВЕРТЛУЖНЫХ ПЕРЕЛОМОВ ТАЗА | 1995 |

|

RU2102023C1 |

| Устройство для формирования пакета штучных продольных изделий тройником вперевязку | 1987 |

|

SU1615097A1 |

Авторы

Даты

2010-07-27—Публикация

2006-02-03—Подача