Данное изобретение относится к предоставлению банковских услуг. В частности, изобретение относится к электронным банковским услугам такого типа, какие в настоящее время предоставляются банкоматами (ATM), например запросам о состоянии баланса.

Банкоматы были введены в первую очередь для того, чтобы уменьшить количество кассиров, необходимых в отделениях банков, обслуживающих индивидуальных клиентов, путем предоставления клиентам автоматического средства взаимодействия с традиционными функциями кассира, такими как услуги по внесению средств на счет и снятию средств со счета. Введя автоматизацию, банкоматы не только обеспечили банковской отрасли по обслуживанию клиентов снижение операционных расходов, но и позволили поддерживать высокий уровень обслуживания клиентов, увеличив время работы до 24 часов без крупных вложений.

Например, в Великобритании банк, обслуживающий индивидуальных клиентов, может предложить своим клиентам доступ более чем к 40000 банкоматов в британской банковской индустрии, теоретически не имея никаких затрат, связанных с управлением принадлежащими ему банкоматами.

При том, что в Великобритании циркулирует более 94 миллионов карт, банкоматы в настоящее время начинают широко использоваться клиентами в глобальном масштабе. Кроме функций внесения и снятия средств со счета банкоматы позволяют осуществлять запрос о состоянии баланса, просматривать отчет о состоянии счета, а также осуществлять дополнительные операции, количество которых растет. Спрос на эти дополнительные услуги, которые относятся не к получению наличных денег, а к управлению счетами, растет. Однако банкоматы расположены в фиксированных точках и не могут обеспечить необходимую клиентам гибкость.

Онлайновые системы банкинга и управления сбережениями обеспечивают пользователям дополнительную гибкость, позволяя осуществлять все необходимые задачи из дома, на домашнем компьютере. Эти банковские услуги могут обеспечить более широкий спектр функций, включая оплату счетов, запрос о балансе, перемещение средств со счета на счет и т.п. Хотя такая форма банковского обслуживания обеспечивает дополнительную гибкость (как по времени, так и по местоположению), необходимую клиентам, использование Интернета в качестве платформы для обмена данными вызывает беспокойство о вопросах безопасности, и по этой причине многие клиенты не хотят использовать банковские услуги на базе Интернета.

Таким образом, остается необходимость в предоставлении банковских услуг в защищенной среде, но с сохранением гибкости по местоположению и времени.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В соответствии с изобретением предоставляется электронная система для предоставления банковских услуг, содержащая сервер, имеющий:

первый интерфейс для связи с мобильными телефонными устройствами пользователей через сеть мобильной телефонной связи; и

второй интерфейс для связи с посредником, выполняющим функции шлюза к банковским записям множества банковских организаций,

где первый интерфейс включает:

приемные средства для приема по меньшей мере запроса о балансе от мобильного телефонного устройства пользователя; и

передающие средства для предоставления ответа на запрос о балансе мобильному телефонному устройству пользователя для отображения на этом устройстве,

а второй интерфейс включает:

передающие средства для передачи принятого запроса о балансе указанному посреднику для последующей передачи этого запроса посредником в одну из множества банковских организаций; и

приемные средства для приема ответа на запрос о балансе от посредника.

Изобретение базируется на осознании того, что некоторые из функций уличных банкоматов могут быть сделаны более доступными путем расширения услуг на среду мобильной телефонии. Первый интерфейс адаптируется таким образом, чтобы позволить по меньшей мере запрашивать состояние баланса у одной или нескольких банковских организаций при помощи посредника и предоставлять по меньшей мере ответы о состоянии баланса, отображаемые на мобильном телефонном аппарате пользователя.

Первый интерфейс также предпочтительно позволяет отправлять в одну или несколько банковских организаций запросы на перевод денежных средств. Это дает возможность осуществлять переводы между равноправными пользователями и между пользователями и организациями с использованием PIN-кода. В таком случае банк-источник снабжается инструкциями о переводе средств на указанный счет-получатель.

Первый интерфейс может предназначаться для связи с мобильными телефонными устройствами, снабженными SIM-картами и с поддержкой Java. Предпочтительно система может работать в качестве банковской услуги, работающей с различными банками и различными мобильными операторами. Такая среда обеспечивает доступ к услугам любого банка с помощью любого оператора и любых телефонных аппаратов.

Первый интерфейс предпочтительно содержит систему защиты с использованием персонального идентификационного номера. Это вводит дополнительный уровень защиты поверх существующей защиты мобильной сети, которая также реализует безопасность на основе SIM-карты пользователя. Для блока PIN может использоваться шифрование 3DES.

Первый интерфейс может также содержать систему шифрования LTS.

Изобретение также включает способ предоставления банковских услуг, содержащий:

прием запроса на банковскую услугу от пользователя, оперирующего мобильным телефонным устройством путем выбора опций, выведенных на экран;

обработку запроса и связь с посредником, выполняющим функции шлюза к банковским записям множества банковских организаций, включающего банковскую организацию пользователя; и

предоставление ответа на запрос через сеть мобильной телефонной связи для отображения на мобильном телефонном устройстве пользователя.

Способ обеспечивает вывод информации на мобильное устройство, так что функции банкоматов можно реализовать на базе мобильного устройства, таким образом добавляя к этим функциям свободу выбора места, но без такого ухудшения защищенности, как при использовании систем на базе ПК и Интернета.

Предпочтительно перед разрешением доступа пользователя к банковской системе происходит процедура регистрации. Процедура регистрации может принимать во внимание идентичность устройства мобильной телефонии, пароль, вводимый пользователем, и адрес пользователя.

Банковские услуги могут включать запрос баланса счета, пополнение счета мобильного телефона и множество других услуг, относящихся к электронной (а не бумажной) коммерции.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Примеры изобретения, которое будет подробно описано далее, содержат ссылки на прилагаемые чертежи, на которых:

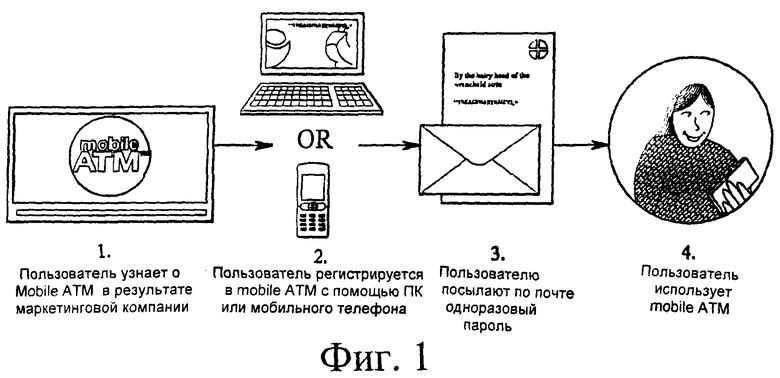

на фиг.1 проиллюстрирована предпочтительная процедура регистрации в системе в соответствии с изобретением;

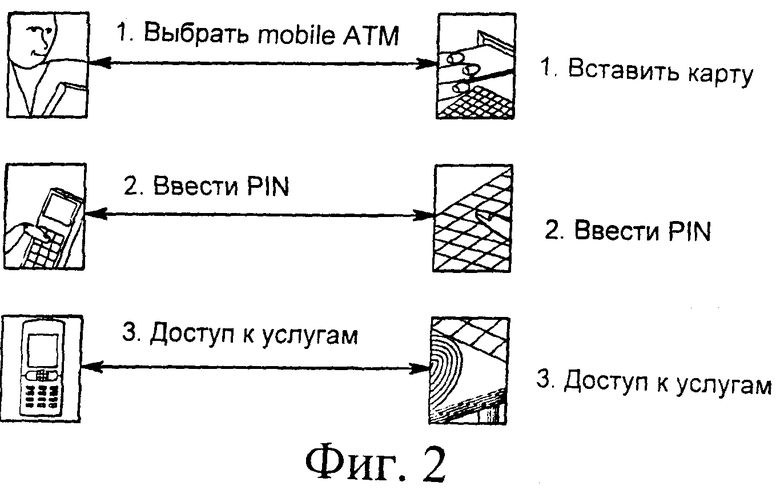

на фиг.2 проиллюстрирована работа предложенной системы и традиционного банкомата с точки зрения пользователя;

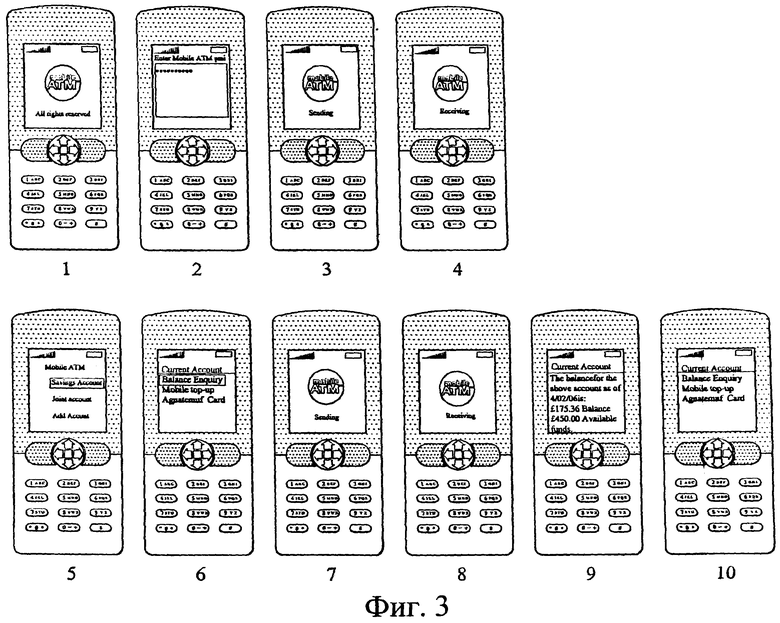

на фиг.3 показаны действия, выполняемые пользователем для выполнения запроса о балансе;

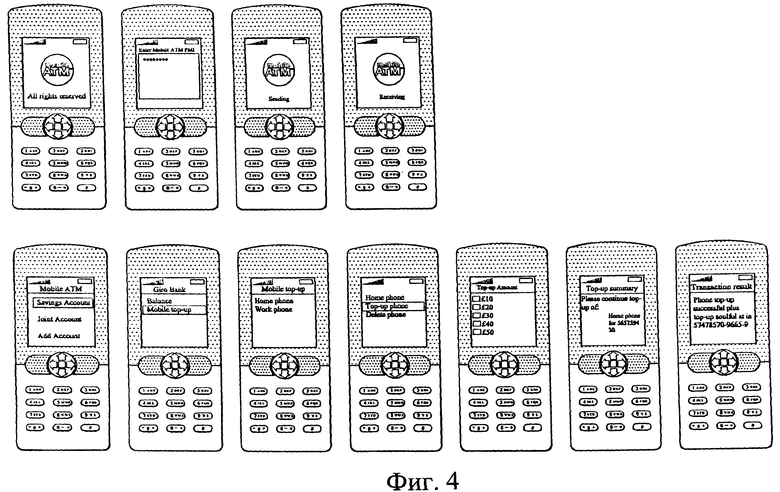

на фиг.4 показаны действия, выполняемые пользователем для пополнения счета мобильного телефона;

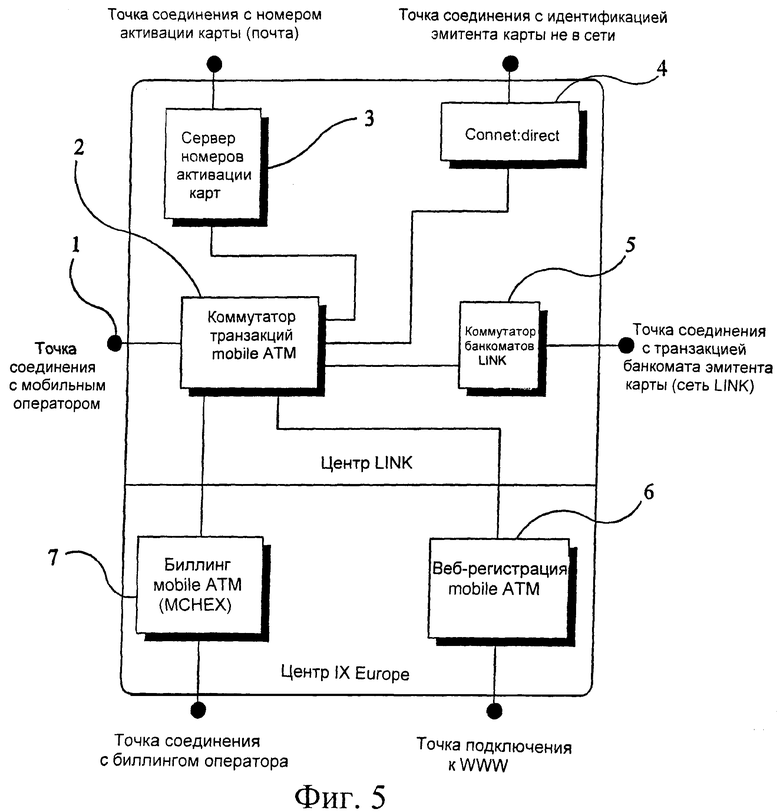

на фиг.5 схематично показан пример системы в соответствии с изобретением;

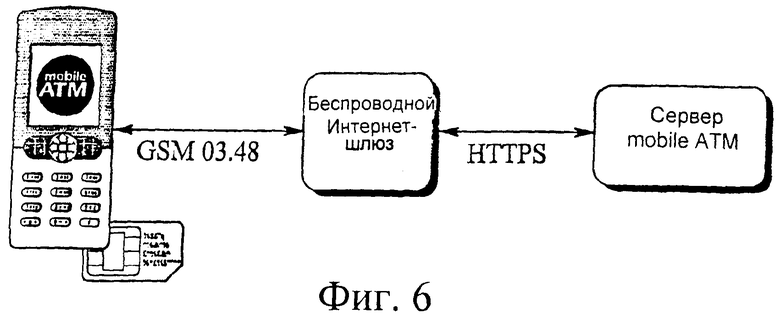

на фиг.6 более подробно показан первый пример интерфейса между пользователем и сервером системы в соответствии с изобретением;

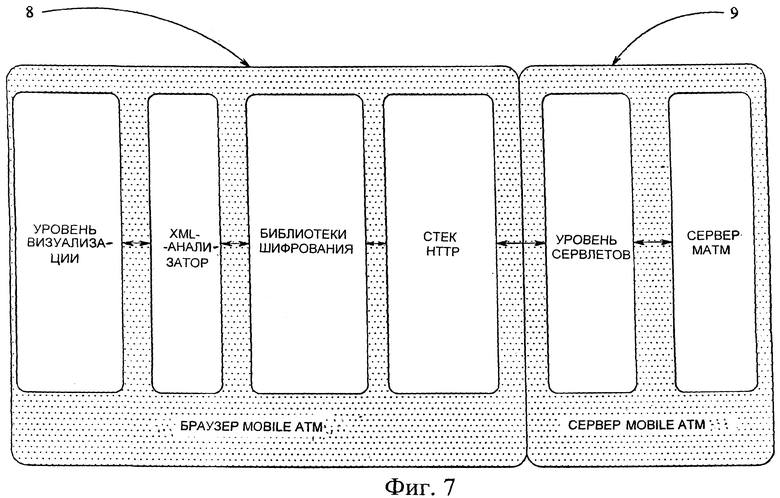

на фиг.7 более подробно показан второй пример интерфейса между пользователем и сервером системы в соответствии с изобретением;

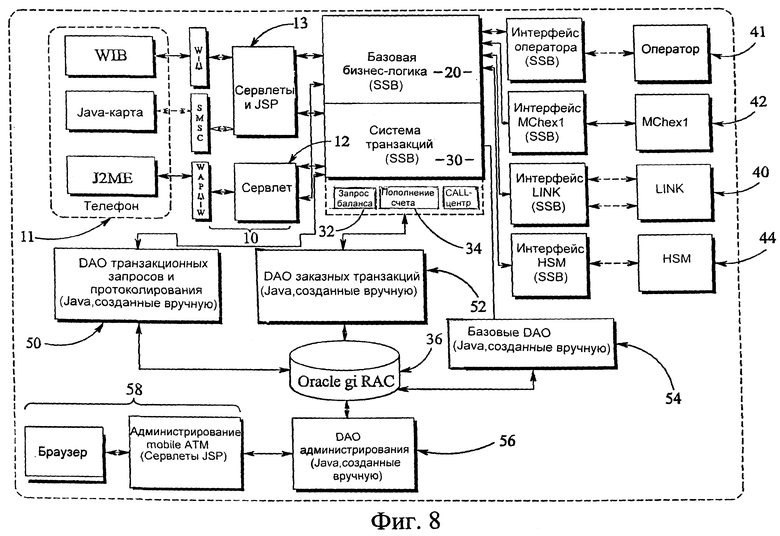

на фиг.8 более подробно показан пример системы, показанной на фиг.5;

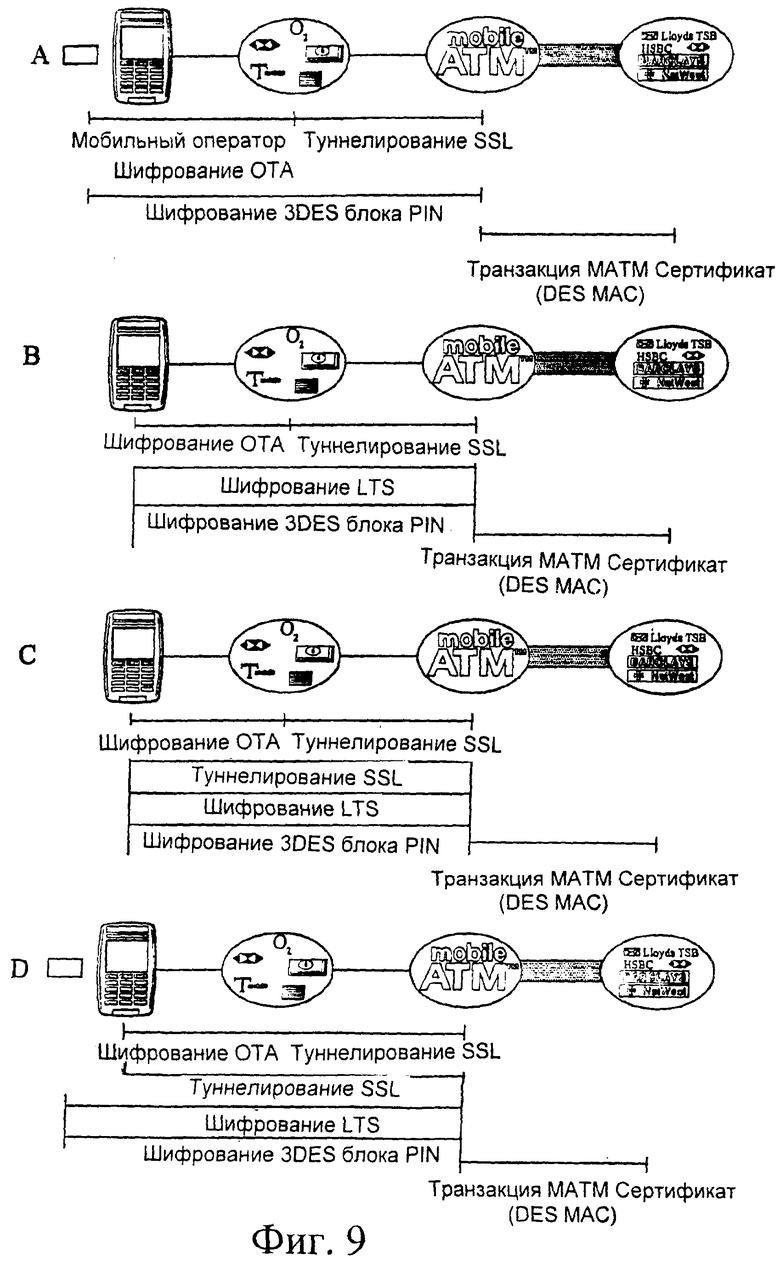

на фиг.9 приведены четыре примера различных уровней защиты, используемых при связи с системой в соответствии с изобретением;

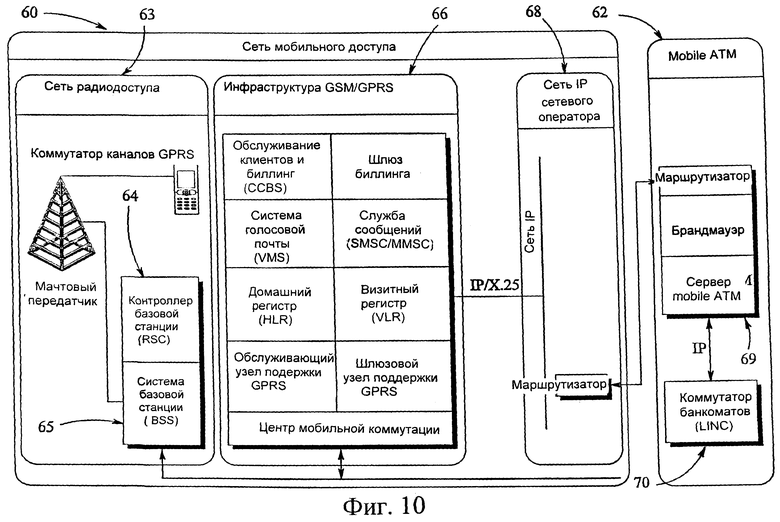

на фиг.10 показана сеть для системы в соответствии с изобретением;

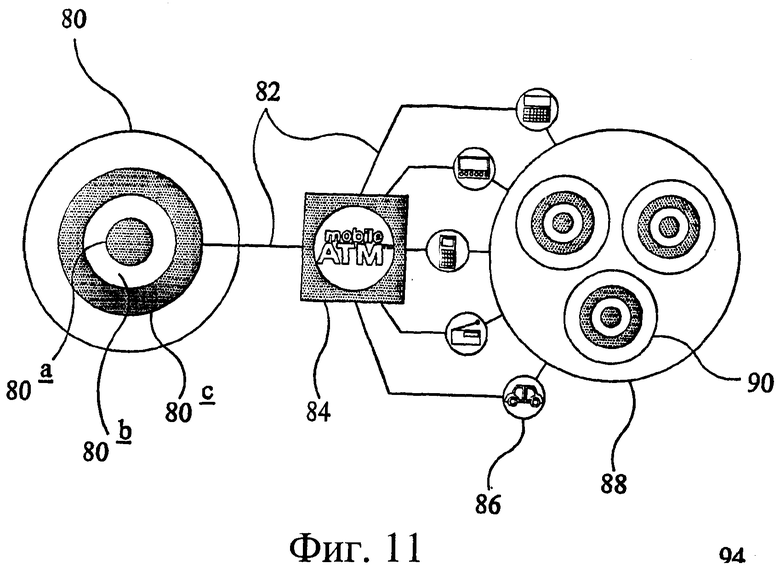

на фиг.11 показан общий вид верхнего уровня системы в соответствии с изобретением, иллюстрирующий дополнительные приложения;

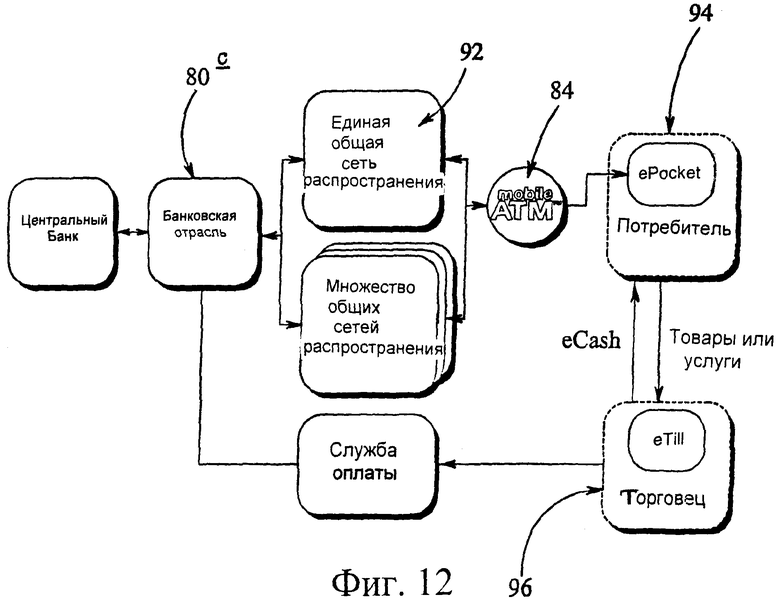

на фиг.12 показано, как система в соответствии с изобретением обеспечивает взаимодействие банков, работающих с индивидуальными клиентами, и клиентов при использовании дополнительных приложений;

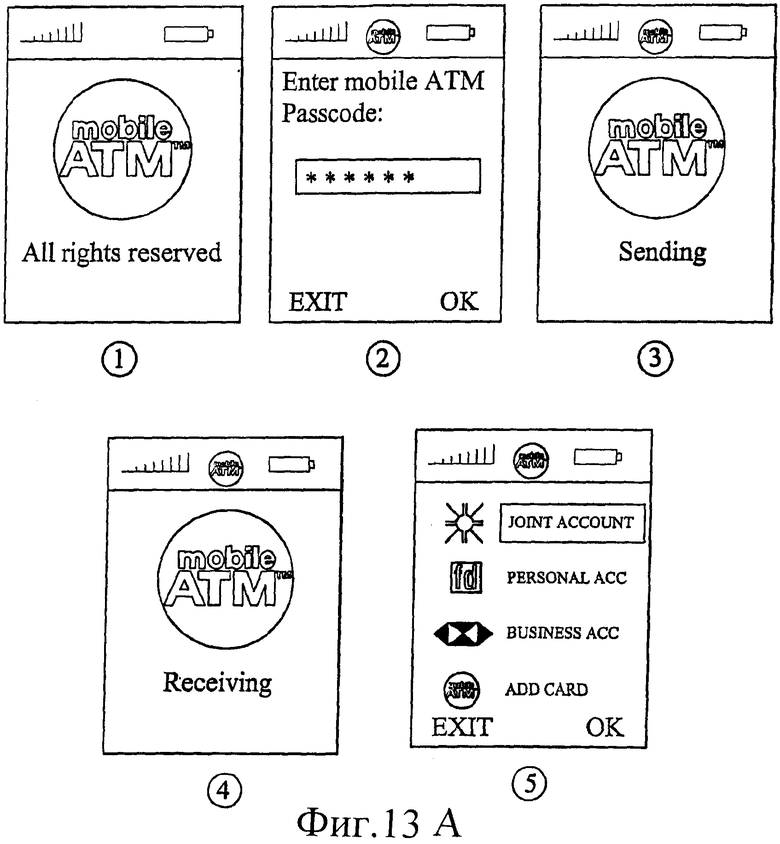

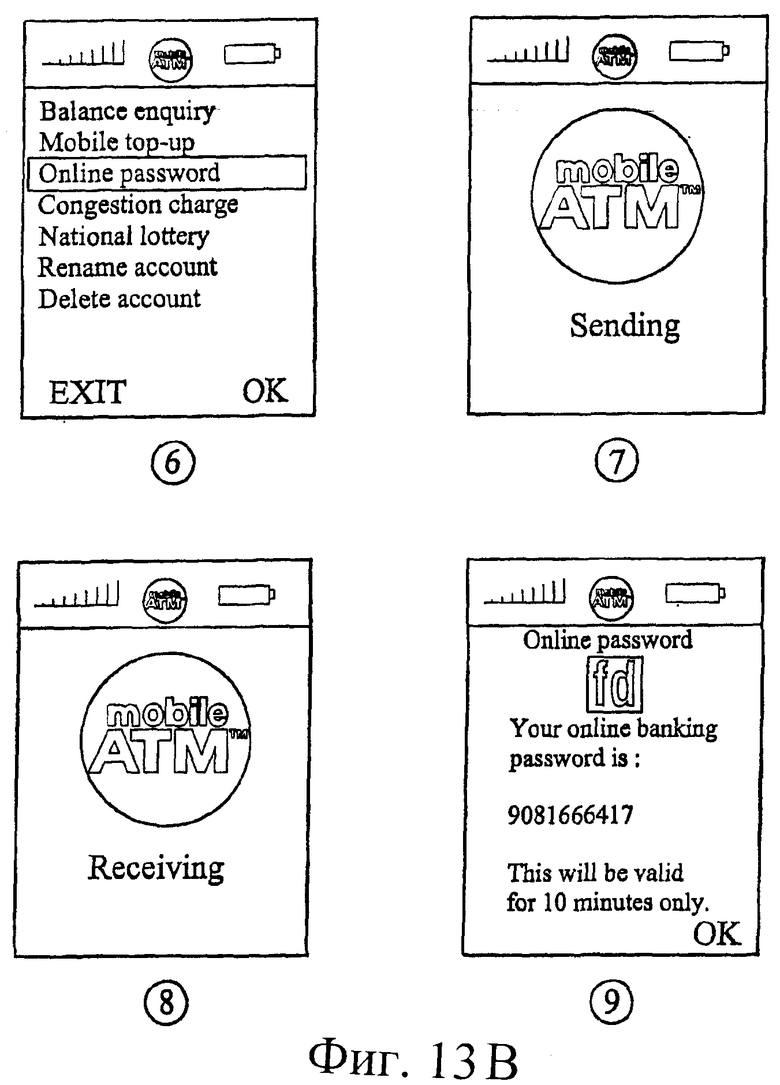

на фиг.13А и 13В показаны действия при использовании системы и более подробно объясняются вопросы безопасности системы; и

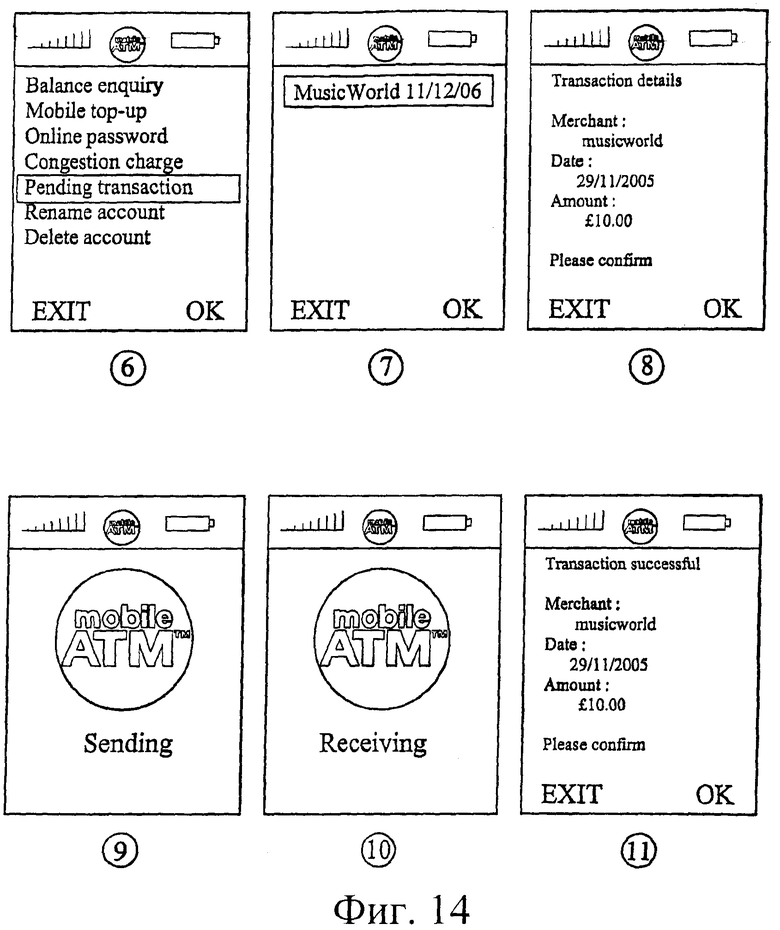

на фиг.14 показан способ проверки подлинности транзакций, альтернативный показанному на фиг.13В.

ПОДРОБНОЕ ОПИСАНИЕ

Изобретение будет описано с двух позиций. Во-первых, будет представлен обзор услуг, включаемых в систему, с точки зрения обслуживаемого пользователя, банка, работающего с индивидуальными клиентами, и мобильного оператора. Кроме этого будет дан технический обзор технических компонентов, образующих сервис, в форме детального описания.

По существу система в соответствии с изобретением может рассматриваться как сервис для потребителей, поддерживающий защищенный доступ непосредственно с их мобильных телефонов к набору традиционных и хорошо известных средств управления банковским счетом. Однако в отличие от других услуг мобильного банкинга основные принципы в данном случае не отличаются от основных принципов первоначального введения банкоматов, практично вводя автоматизацию в основном с целью снижения операционных расходов и одновременного сохранения и улучшения уровня обслуживания клиентов.

В следующих разделах сервис описывается более подробно, в основном с точки зрения потребителя, но также с точки зрения банка, обслуживающего индивидуальных клиентов, и мобильного оператора.

Система предназначена для использования любым потребителем и должна быть понятна любому потребителю. В частности, система предоставляет реализацию модели банкомата, которая использовалась более тридцати лет. В настоящее время у большинства населения имеется интуитивное понимание этой модели.

Вопросы безопасности, рассматривавшиеся выше в связи с банковскими системами на базе Интернета, решаются путем использования того же доверенного оператора, который работает с банкоматами. В Великобритании в качестве доверенного поставщика услуг защищенных транзакций позиционируется LINK (товарный знак) с четким распознаванием этого знака (92% взрослого населения в Великобритании). Реализацию системы в Великобритании, таким образом, можно рассматривать в виде партнерства с оператором банкоматов, таким как LINK. Это ключевой компонент обеспечения первого уровня доверия клиентов - безопасность. Как будет показано далее, услуга может быть реализована с банковским уровнем безопасности.

Система может быть первоначально реализована путем предоставления полезных транзакций с низким уровнем риска, например, операций проверки баланса и пополнения счета мобильного телефона. Это позволит начать подобное использование и постепенно сделать его обычным, что даст возможность вводить новые услуги.

В 2003 году коммутатор банкоматов LINK зафиксировал более 90 миллионов транзакций по проверке баланса. Система в соответствии с изобретением обеспечивает пользователям более доступную и оперативную услугу, чем при использовании соответствующих возможностей стационарных банкоматов. Со временем эти типы транзакций будут дополнены практичными и востребованными типами транзакций по управлению электронными деньгами.

В следующих разделах описывается, как пользователь получает доступ к услуге и как затем использует эту услугу.

Регистрация пользователя

По причинам безопасности клиенту необходимо зарегистрироваться для получения услуги. Это может быть выполнено одним или двумя способами; путем регистрации через веб-сайт услуги или регистрации услуги непосредственно с помощью мобильного телефона. Обзор процесса регистрации приведен на фиг.1, на котором показано, как пользователь использует услугу. На чертежах и в тексте ниже используется термин "mobileATM™" ("мобильный банкомат"), который означает услугу/систему в соответствии с изобретением.

На фиг.1 изображены четыре операции, необходимые для использования услуги. На этапе 1 пользователь узнает о наличии услуги. На этапе 2 производится процесс регистрации, а следующий этап включает посылку пароля по почте. Это позволяет создать связь между IP-адресом или мобильным аппаратом пользователя и почтовым адресом, таким образом обеспечивая дополнительный уровень безопасности по сравнению с простым анонимным использованием ПК или мобильного телефона. После этого процесса регистрации на этапе 4 пользователь в состоянии использовать услугу.

Использование услуги

После регистрации клиенты могут начинать использовать услугу и делать это путем навигации по меню приложений своих телефонов. Аналогично работе с физическим банкоматом пользователю будет предложено ввести цифровой код, или пароль, который представляет собой часть процесса идентификации, как показано на фиг.2.

На фиг.2 изображена система в соответствии с изобретением, аналогичная использованию банкоматов; единственная разница состоит в том, что выбор услуги производится в мобильном телефоне, а не путем вставки банковской карты в банкомат.

Только клиенты, прошедшие аутентификацию в службе, могут сделать выбор из нескольких зарегистрированных счетов или зарегистрировать новый счет. Каждый зарегистрированный счет имеет несколько поддерживаемых транзакций, которые могут выполняться с выбранным счетом. Изначально услуга будет запущена с возможностями проверки баланса и пополнения счета мобильного телефона, которые будут подробно рассмотрены ниже.

Транзакция запроса о состоянии баланса

Обзор действий пользователей по проверке баланса приведен на фиг.3. Десять изображений на фиг.3 иллюстрируют следующие операции.

1. Пользователь находит и запускает услугу.

2. Пользователь вводит свой пароль (который он получил по почте).

3. Пароль шифруется и безопасно передается клиентским приложением для подтверждения.

4. Подтверждение идентичности принимается от сервера и выводится на экран.

5. Выводится список зарегистрированных счетов, и пользователь имеет возможность перемещаться по списку, используя стандартные кнопки аппарата, чтобы выбрать нужный счет.

6. Для выбранного счета выводится список поддерживаемых транзакций, и, используя кнопку выбора телефона, пользователь может выбрать тип транзакции - запрос баланса счета.

7. Запрос на транзакцию безопасно пересылается для обработки на сервер.

8. С сервера возвращается результат запроса баланса счета.

9. Затем баланс выводится на экран, как это происходит в реальных банкоматах.

10. И, наконец, пользователь автоматически перемещается обратно к экрану поддерживаемых транзакций счета.

Транзакция пополнения счета мобильного телефона

Обзор транзакции пополнения счета мобильного телефона приведен

на фиг.4. Одиннадцать изображений на фиг.4 иллюстрируют следующие операции:

1. Пользователь находит услугу в меню своего телефона и запускает приложение mobileATM.

2. Пользователь вводит свой пароль.

3. Пароль шифруется и безопасно передается на сервер для подтверждения.

4. После подтверждения результат принимается с сервера.

5. Выводится список зарегистрированных счетов, и пользователь имеет возможность выбрать один из них.

6. Для пополнения телефонного счета пользователь выбирает транзакцию пополнения счета мобильного телефона из меню транзакций.

7. Пользователь выбирает из списка зарегистрированных учетных записей мобильных телефонов учетную запись для пополнения. Учетная запись мобильного телефона регистрируется путем выбора пункта меню регистрации телефона с последующим вводом номера телефона, выбора соответствующего поставщика услуг из списка и ввода альтернативного имени для запоминания учетной записи.

8. Для пополнения счета пользователь выбирает пункт меню для пополнения счета. Следует учесть, что этот уровень меню будет дополнен для предоставления дополнительных услуг для счета мобильного телефона - например, если оператор предлагает готовое значение для соблюдения правил работы с электронными деньгами.

9. Из списка значений пользователь выбирает нужные значения для пополнения счета мобильного телефона.

10. На экран выводится подтверждение транзакции для принятия пользователем. После получения подтверждения транзакция передается для обработки на сервер. Обработка включает разбиение транзакции на снятие средств с банковского счета-источника или кредитной карты и помещение средств на соответствующий счет предоплаты.

11. На экран выводится итоговое подтверждение, содержащее квитанцию. Следует учитывать, что эта функциональность мини-подтверждения будет включать возможность позже извлечь номер квитанции.

На фиг.3 и 4, таким образом, иллюстрируется легкость использования системы с точки зрения пользователя.

С точки зрения банковской индустрии услуга может быть сделана доступной для всех партнеров оператора банкоматов (например, оператора LINK Interchange Network для Великобритании, который обеспечивает услуги по поддержке 94 миллионов карт в Великобритании). LINK является примером схемы партнерства, которое предоставляет своим членам множество услуг, и их список может быть расширен и может включать мобильные услуги в соответствии с изобретением. Таким образом, каждый работающий с индивидуальными клиентами банк получает возможность поддерживать эти услуги.

Услуга в соответствии с изобретением также решает основные проблемы банковской отрасли, ориентированной на индивидуальных клиентов, следующим образом.

1. Безопасна ли услуга? - Использование мобильной телефонии позволяет обеспечить безопасную среду с таким же количеством уровней защиты, как у реального банкомата.

2. Сколько стоит услуга? - Аналогично основным причинам внедрения исходных банкоматов услуга в соответствии с изобретением требует только минимального уровня вложений и позволяет не только снизить операционные расходы, но обеспечивает новый поток прибыли от обычно не приносящих прибыли услуг, таких как проверка состояния баланса, и новые потоки прибыли от дополнительных услуг, таких как пополнение счета мобильного телефона.

3. Конкурентоспособна ли услуга? - Изобретение обеспечивает реализацию модели банкомата в мобильном телефоне. Модель банкомата является отражением стандартных банковских транзакций и поэтому позволяет банку, работающему с индивидуальными клиентами, сделать услуги, оказываемые клиентам, еще более доступными. Изобретение также обеспечивает, как и уличные банкоматы, гибкое основание для разработки отдельным банком обязательных услуг для своих клиентов. Эти услуги позволят им сохранять конкурентоспособность по мобильному каналу, не требуя значительных объемов инвестиций.

С точки зрения мобильного оператора услуга базируется на мировых стандартах связи и потому может быть сделана доступной с любого мобильного телефона в Великобритании. Услуга в соответствии с изобретением также призвана решить основные проблемы отрасли мобильной связи следующим образом.

4. Увеличивается ли спрос на услуги передачи данных? - Обеспечение более доступного канала доступа для существующей услуги приведет к дополнительному потреблению; мобильные операторы бесспорно продемонстрировали это, эффективно заменив сеть телефонов-автоматов более дорогим, но более доступным каналом.

5. Это конкурентоспособная услуга? - Используя известные принципы введения автоматизации для снижения расходов на поддержку сети филиалов, услуга вводит автоматизацию на рынке предоплаченных услуг, что приведет к значительному снижению операционных расходов. Операторы уже обнаружили экономию, которая будет получена в результате снижения транзакционных издержек и введения оперативного управления для рынка предоплаты, оцениваемого в 3 миллиарда фунтов. Значительное сокращение издержек уже наблюдалось на опыте введенных ранее услуг пополнения счетов мобильных телефонов с помощью банкоматов с фиксированными линиями связи.

Итак, услуга в соответствии с изобретением позволяет пользователям иметь оперативный защищенный доступ к осуществлению различных финансовых операций через пользовательский интерфейс известного вида - реализацию банкомата на базе мобильного телефона.

Банкам, работающих с индивидуальными клиентами, услуга позволяет использовать стандартные принципы введения банкоматов и снизить операционные расходы путем введения разумной автоматизации банковских услуг. Услуга также позволяет банкам предоставлять специализированные услуги, что помогает им оставаться конкурентоспособными на мобильном рынке без крупных инвестиций.

Для операторов мобильной связи услуга обеспечивает новую услугу по передаче данных и повышает ARPU (средний доход с пользователя) по передаче данных. Она также позволяет сообществу мобильных операторов значительно снизить операционные расходы по управлению пользователями, использующими предоплату, предоставляя им стандартные банковские услуги, например депозит, вместо счета пользователя, использующего предоплату.

Техническое описание одного из предпочтительных вариантов реализации системы в соответствии с изобретением приведено ниже.

В одном из предпочтительных вариантов реализации услуга построена в виде службы, построенной из компонентов с использованием стандартных методов объектно-ориентированного анализа, проектирования и программирования. Говоря конкретнее, служба может быть спроектирована на основе стандартов J2EE (Java 2 Enterprise Edition) и наилучших практических методик. Система должна по меньшей мере не уступать, если не превосходить по безопасности уличные банкоматы.

Схема компонентов верхнего уровня приведена на фиг.5. "Точка подключения к мобильному оператору" 1 представляет собой интерфейс между сервером mobileATM и компонентами клиента mobileATM. "Коммутатор транзакций mobileATM" 2 обеспечивает сервер транзакций и некоторые компоненты безопасности системы. "Сервер номеров активации карт" 3 предоставляет механизм выполнения части модели безопасности - подтверждения адреса пользователя путем физической посылки номера активации карты, напечатанного на соответствующем защищенном бланке. Компонент "connect:direct" 4 обеспечивает необходимую функциональность проверки адреса для эмитента карт. "Коммутатор банкоматов LINK" 5 формирует интерфейс для защищенных транзакций банков-участников в сети LINK. Компонент "Веб-регистрация mobileATM" обеспечивает необходимую функциональность для выполнения веб-регистрации, а "Биллинг mobileATM" 7 формирует механизм для оплаты отдельных типов транзакций со счета мобильного телефона пользователя.

Службу можно разделить на следующие компоненты:

- Клиентские компоненты

- Компоненты сервера транзакций

- Компоненты интеграции предприятия

Более подробные сведения об этих компонентах будут даны в следующих разделах, в которых также содержится обзор связи в сети службы.

Клиентские компоненты

Клиентский компонент mobileATM представляет собой клиентский уровень службы mobileATM и при запуске обеспечивает поддержку максимального числа пользователей. Поддерживаются два основных типа клиентов:

- клиент на базе SIM-карты;

- клиент на базе Java.

Такая стратегия клиентов гарантирует, что служба будет поддерживать около 50 миллионов пользователей мобильных телефонов в Великобритании независимо от возможностей телефонов отдельных пользователей.

Клиент на базе SIM-карты

Модуль идентификации абонента (SIM) представляет собой смарт-карту, вставляемую в мобильный телефон, которая является ключевым элементом для более чем 863,6 миллионов абонентов сетей GSM, составляющих более 72% мирового рынка мобильной телефонии. SIM-карта предназначена для хранения информации об абоненте и обеспечивает аутентификацию между абонентом и поставщиком услуг мобильной связи, как в домашней сети, так и при роуминге. Одной из ключевых разработок при эволюции SIM-карт стало введение инструментария SIM Toolkit (STK), который в настоящее время интегрирован в международные стандарты связи.

STK позволяет разрабатывать резидентные приложения SIM, которые можно выводить на экран в качестве пунктов меню. По существу, STK позволяет мобильным операторам посылать команды для доступа к SIM из экранного меню, для приема ввода пользователя, а также для посылки и приема коротких сообщений (SM). Дальнейшая разработка STK представляет собой стандартизацию микробраузеров на базе SIM, которые дают разработчикам приложений простую платформу для разработки защищенных приложений на базе SIM, которые не привязаны к модели телефона. Микробраузер, или браузер беспроводного Интернета (Wireless Internet Browser, WIB), был разработан и стандартизован специально для того, чтобы дать разработчикам приложений резидентный в SIM интерпретатор WML (языка разметки для беспроводных устройств), который будет иметь доступ к памяти SIM и обеспечит среду исполнения в рамках SIM, действительно обеспечивающую возможность взаимодействия.

Обзор основных компонентов взаимодействия с SIM-клиентом приведен на фиг.6.

Изначально пользователь запрашивает службу mobileATM через меню, и SIM создает запрос к службе mobileATM, который шифруется в байтовый код и передается в WIG (беспроводной Интернет-шлюз, wireless internet gateway) с помощью протокола SM (протокол коротких сообщений).

WIG принимает запрос, транслирует байтовый код в стандартный запрос URL и перенаправляет запрос на сервер mobileATM.

Сервер mobileATM обрабатывает запрос, в данном случае создавая специфичное для пользователя меню банкомата. Возвращаемое содержимое представляется на языке беспроводной разметки и передается обратно в WIG.

WIG шифрует WML в байтовый код и передает содержимое в WIB для вывода на экран телефона с помощью протокола SM.

Пользователь может выбрать проведение транзакции, в ходе которой этот набор событий будет повторен.

Содержимое WIB (браузера беспроводного Интернета) в виде WML создается динамически в ответ на каждый запрос отдельного пользователя с помощью компонентов системы транзакций веб-уровня.

Чтобы удовлетворить требованиям безопасности системы, SIM-клиент использует стандартные модули защиты, поставляемые производителями SIM-карт. В зависимости от использования SIM существуют две модели защиты на основе системы шифрования с использованием PIN. Факторы использования SIM включают период времени, в течение которого используется SIM, и процедуры управления внутренними ключами сотового оператора.

Модель 1 шифрования PIN

Существующий дополнительный программный модуль защиты SmartTrust 3DES (стандарт тройного шифрования данных) имеет следующее описание функции:

*DE (Идентификатор Ключа, Параметры, Открытый Текст)

где

Идентификатор Ключа - идентифицирует ключ, используемый в операции

Параметры - определяет параметры операции

Открытый Текст - текст, используемый в операции

Что касается первого варианта реализации, Идентификатор Ключа используется для идентификации резидентного ключа, используемого для шифрования, Параметры будут указывать на операцию 3DES, а Открытый Текст будет содержать PIN и дополняющую информацию, которые следует зашифровать.

Модель 2 шифрования PIN

Улучшенный вариант шифрования PIN использует следующую модификацию стандартного модуля:

*DE (Идентификатор Ключа, Параметры, Открытый Текст, Рабочий Ключ)

где

Идентификатор Ключа - идентифицирует ключ, используемый в операции

Параметры - определяет параметры операции

Открытый Текст - текст, используемый в операции

Рабочий Ключ - зашифрованный PIN, используемый для шифрования

Псевдокод для этой функции:

// Расшифровка рабочего ключа

Ключ=decrypt (Идентификатор Ключа, Рабочий Ключ)

// Шифрование открытого текста

return (encrypt (Ключ, Параметры, Открытый Текст))

Эта реализация позволяет создавать рабочий ключ для сеанса MobileATM на стороне сервера и безопасно передавать его в телефон, когда пользователь производит запрос услуги.

Клиент на базе Java

Существующий клиент mobileATM на базе Java поддерживается большинством работающих с Java телефонов, включая телефоны MIDP 1.0 и MIDP 2.0. На фиг.7 показаны браузер 8 MobileATM и сервер 9 MobileATM.

Как показано на фиг.7, клиент mobileATM на базе Java (браузер 8 MobileATM) разработан, по существу, как защищенная архитектура браузера, которая содержит следующие основные компоненты:

- Уровень визуализации

- XML-анализатор

- Библиотеки шифрования

- Стек протоколов HTTP.

Эти составляющие компоненты рассматриваются ниже.

Уровень визуализации

Как и в SIM-клиенте, содержимое динамически создается с использованием языка разметки в результате запроса Java-клиента к веб-компонентам сервера транзакций. Содержимое для Java-клиента использует специальное расширение стандарта WML под названием MATML (язык разметки для Mobile ATM), которое визуализируется на экране сотового телефона компонентами уровня визуализации. Уровень визуализации поддерживает статические ссылки на текущую "страницу" или экран меню, а также бизнес-логику для поддержания состояния, управления кэшем и стандартные команды, используемые для навигации в mobileATM.

Для поддержания состояния клиента сервер транзакций использует cookie-файлы. Java-клиент полностью сохраняет cookie-файлы, за исключением путей или атрибутов с истекшим сроком действия. Клиент, таким образом, должен сохранять cookie-файлы и возвращать их по имени узла.

Для повышения удобства пользователя Java-клиент поддерживает динамическое кэширование предыдущих страниц или элементов меню службы mobileATM. Механизм работы кэша Java-клиента следующий.

- Когда пользователь запрашивает страницу, особенно ссылку на другую страницу, уровень визуализации сначала проверяет свой внутренний кэш, чтобы определить, не запрашивалась ли страница ранее. Если совпадающей страницы в кэше нет, URL передается в стек HTTP, там создается запрос HTTP, который передается на сервер транзакций. После создания запроса HTTP клиент определяет, следует ли добавить запрошенную страницу во внутренний кэш клиента.

- Когда потребитель инициирует команду перехода вперед или назад, уровень визуализации определяет, сохранена ли запрашиваемая страница во внутреннем кэше. Если нет, то в стек HTTP передается URL, запрос формируется и передается на сервер транзакций для обработки.

Java-клиент имеет три стандартных команды:

- Forward (Вперед) - уровень визуализации определяет, путем проверки индекса текущей страницы, доступна ли команда "Вперед". Если эта команда доступна, к текущей странице для визуализации добавляется обработчик события нажатия на соответствующую кнопку.

- Back (Назад) - уровень визуализации определяет, путем проверки индекса текущей страницы, доступна ли команда "Назад". Если эта команда доступна, к текущей странице для визуализации добавляется обработчик события нажатия на соответствующую кнопку.

- Exit (Выход) - уровень визуализации по умолчанию добавляет команду "Выход" к каждой странице. При выполнении команды "Выход" перед выходом из приложения производится необходимая очистка.

XML-анализатор

Анализатор Java-клиента позволяет клиенту производить синтаксический разбор информации на языке MATML и создавать необходимые объекты, которые визуализируются на экране телефона.

Библиотеки шифрования

Клиент mobileATM имеет упрощенный протокол безопасности транспортного уровня (LTS, Lightweight Transport Security); этот уровень безопасности обеспечивает шифрованный туннель между клиентом и сервером транзакций. Шифрованный туннель похож на сеанс SSL в Интернете, но отличается от SSL тем, что открытый ключ LTS встраивается в "запутанный" клиент. Такая модель сетевой безопасности была принята из-за высокого уровня задержек в сети, связанного с обменом данных по сети GPRS. Дополнительные сведения об этом будут даны в обзоре сквозной безопасности далее в этом разделе.

Стек HTTP

Стек HTTP управляет всем обменом данными по протоколу HTTP между клиентом и сервером транзакций.

Компоненты сервера транзакций

Подробная схема компонентов сервера транзакций mobileATM приведена на фиг.8. Для целей этого документа программная архитектура описывается в понятиях:

- Компонента веб-уровня

- Компонента базовой бизнес-логики

- Компонента системы транзакций

Разработка соответствует принципам объектно-ориентированного проектирования и наилучшим методикам программирования с разделением на уровень представления, уровень бизнес-логики и уровень интеграции предприятия. Они разработаны в соответствии со стандартами Java, при этом уровень представления разработан с использованием смеси Java Server Pages и Java Servlets. Уровень бизнес-логики реализован в виде набора компонентов сеансов Java без состояния, а компоненты ЕАI разработаны с использованием Java Connector Architecture (JCA).

Некоторые ключевые компоненты более подробно описаны ниже и сопровождаются обсуждением компонентов ЕАI (Enterprise Application Integration), таких как интерфейс LINK, а также вопросов безопасности.

Компоненты веб-уровня

Компонент 10 веб-уровня включает необходимые компоненты, требуемые для управления коммуникациями между клиентом mobileATM (телефон 11) и сервером mobileATM. Веб-уровень представляет собой набор сервлетов 12 и Java Server Pages (JSP) 13.

Компоненты базовой бизнес-логики

Компонент базовой бизнес-логики 20 дополнительно состоит из следующих подкомпонентов.

Упрощенный протокол безопасности транспортного уровня (LTS) - защищенный протокол связи, сходный с SSL, который будет дополнительно описан в разделе, посвященном сквозной безопасности.

Проверка пароля - после создания сеанса LTS генерируется дополнительный рабочий ключ для шифрования и проверки пароля. Это происходит следующим образом:

- Клиент генерирует случайный ключ

- Ключ шифруется с помощью рабочего ключа LTS

- Зашифрованный пароль передается на веб-уровень сервера

- Производится сохранение рабочего ключа для сеанса пользователя

После того, как пользователь введет свой пароль, клиент шифрует пароль с помощью рабочего ключа LTS и передает зашифрованный пароль на веб-уровень. Затем зашифрованный пароль проверяется, и пользователь получает доступ к услугам или выводится сообщение о неверном пароле.

Управление сеансами - базовая бизнес-логика использует управление сеансами для сохранения состояния в перерыве между запросами клиента.

Система транзакций

Система 30 транзакций управляет банковскими транзакциями, отдельные типы транзакций кодируются с использованием сессионных компонентов Java без состояния (stateless session beans, SSB). Реализация системы транзакций позволяет включать поддержку дополнительных типов транзакций без воздействия на работу службы. Изначально служба будет содержать следующие типы транзакций.

Запрос о балансе - SSB 32 запроса о состоянии баланса взаимодействует с компонентом интеграции LINK для выполнения необходимой бизнес-логики транзакции запроса о балансе.

Пополнение счета мобильного телефона - SSB пополнения счета взаимодействует с компонентом интеграции LINK для выполнения необходимой бизнес-логики транзакции пополнения счета мобильного телефона.

Компоненты интеграции приложений предприятия

Чтобы гарантировать, что сервер сможет быть в будущем усовершенствован, например для поддержки различных географических регионов, компоненты интеграции приложений предприятия (ЕАl) были реализованы с использованием стандартной архитектуры Java Connector Architecture (JCA). В рамках службы реализованы следующие компоненты ЕАl:

LINK JCA 40 - состоит из реализации службы и SSB. Функциональность, предлагаемая LINK JCA:

- Проверка баланса - включает соответствующее кодирование транзакции LIS5, пересылку транзакции и обратную маршрутизацию результатов в систему транзакций.

Пополнение счета мобильного телефона - включает соответствующее кодирование транзакции LIS5, пересылку транзакции и обратную маршрутизацию результатов в систему транзакций.

Оператор JCA 41 - для интерфейса оператора с системой.

MChex JCA 42 - состоит из реализации службы и SSB. Функции, предоставляемые MChex JCA:

- Посылка на MSISDN (телефонный номер ISDN мобильной станции) SMS-сообщений, содержащих тело сообщения и спецификацию оператора

- Посылка на MSISDN двоичного сообщения, содержащего двоичное содержание и спецификацию оператора

- Посылка на MSISDN WAP-сообщения принудительной рассылки, которое содержит текст сообщения и спецификацию оператора

- Осуществление биллинговых запросов в отношении MSISDN, которые содержат стандартную цену и спецификацию оператора

HSM (Hierarchical storage management. Управление иерархическим хранилищем) JCA 44 - состоит из реализации службы и SSB. Функции, предоставляемые HSM JCA:

- Генерация пароля, используемого для генерации номеров активации карт (CAN) и новых случайных паролей

- Проверка пароля, используемая для проверки подлинности пользователей по паролю и активации карты по CAN

- Генерация смещения пароля или CAN, используемого для хранения пароля для пользователя и CAN для карты.

Каждый из этих компонентов JCA, как показано на фиг.8, имеют соответствующие компоненты интерфейса.

На фиг.8 также показана база данных 36, которая управляется объектами доступа к данным (DAO), включающими DAO запроса транзакции и протоколирования 50, заказные DAO транзакций 52 и базовые DAO 54. DAO администрирования 56 управляются через интерфейс браузера 58.

Например, объекты DAO доступа к данным связываются с базой данных 36 с использованием JDBC (соединение Java-приложений с базой данных, Java Database Connectivity). DAO 50, 52, 54 связываются с системой транзакций 30 и SSB 32, 34 с помощью локального протокола. Другие коммуникационные каналы к SSB 20 базовой бизнес-логики и SSB 30 системы транзакций используют RMI/IIOP (Удаленный вызов методов Java/протокол Интернет Inter-ORB, Java Remote Method Invocation/Internet Inter-ORB Protocol). Связи между интерфейсами SSB и JCA 40, 41, 42, 44 могут использовать SOAP, хотя интерфейс LINK может дополнительно использовать LIS5, как описано выше.

Различные типы телефонов связываются с компонентами уровня 10 веб-компонентов с помощью различных протоколов, например, канала SM ОТА 03. 48, SMS (служба коротких сообщений), GPRS (общий пакетный радиосервис). Внутри уровня 10 веб-компонентов могут использоваться HTTP, SMTP, SMS2000 и XML. Примерами различных типов технологий мобильных телефонов могут быть WIB (интернет-браузер беспроводного устройства), JavaCard и J2ME.

Модель сквозной безопасности

Основным при проектировании службы является безопасность, и, как показано на фиг.9, в службе используется многоуровневая модель безопасности.

На фиг.9 часть А представляет уровень многоуровневой системы безопасности для SIM-клиента и демонстрирует, что безопасность на сетевом уровне обеспечивается путем шифрования эфирного (ОТА) трафика от SIM-карты, а уровень шифрования PIN обеспечивает для PIN уровень безопасности путем шифрования блока PIN по алгоритму 3DES.

Часть В представляет собой схему модели многоуровневой системы безопасности для клиента MIDP (протокол мобильных информационных устройств) 1.0, в которой безопасность дополнительно увеличена, чтобы обеспечить уровень сетевой безопасности mobileATM в добавление к уровню безопасности мобильной сети. Этот уровень предоставляет защищенное SSL-подобное соединение между приложением mobileATM мобильного телефона и сервером mobileATM.

Часть С представляет собой схему модели многоуровневой системы безопасности для клиента MIDP 2.0, в которой безопасность дополнительно увеличена путем предоставления туннеля SSL от мобильного телефона до сервера mobileATM. Эта модель дополнительно усилена путем включения подписанного кода приложения для защиты от атак типа "man-in-the-middle" ("человек посередине").

Часть D представляет дополнительное усиление безопасности для клиента MIDP 2.0 путем поддержки JSR 177. В этой модели шифрование и дешифрование выполняются в среде SIM.

Архитектура сервера позволяет динамически создавать поддерживаемые транзакции, чтобы ограничить число типов транзакций, доступных в разных моделях безопасности. Например, часть А может использоваться только для поддержки транзакций запроса баланса и пополнения счета предоплаты, в то время как расширенные модели безопасности благодаря улучшенной безопасности могут поддерживать дополнительные типы транзакций.

Как показано на фиг.9, различные типы клиентов допускают различные варианты защиты безопасности. Однако в любом случае минимальными требованиями являются шифрование блока PIN, которое обеспечивает защиту PIN шифрованием по алгоритму 3DES.

Основные особенности защиты службы могут включать следующее.

- Данные банковской карты пользователя не сохраняются внутри клиентского приложения mobileATM.

- Данные банковской карты пользователя не сохраняются в памяти телефона.

- Данные банковской карты пользователя, сохраняемые mobileATM на стороне сервера, недостаточны для клонирования банковской карты или выполнения транзакции при физическом отсутствии карты.

- Пользователь выбирает собственный пароль из 5-12 цифр.

- Пароль пользователя к mobileATM должен быть длиннее и отличаться от PIN банкомата.

- Пароль mobileATM делает безопасным весь канал mobileATM.

- В качестве протокола обмена сообщениями mobileATM использует запрос/ответ HTTP.

Уровень шифрования LTS (упрощенный протокол безопасности транспортного уровня) имеет следующие атрибуты.

- Шифрованный туннель уровня LTS находится между клиентским приложением mobileATM и сервером mobileATM.

- Туннель LTS предотвращает вставку, удаление, изменение и повторную посылку сообщений в транспортном канале между клиентом и сервером посредством шифрования 3DES в сочетании с методиками MAC.

- Клиент и сервер mobileATM содержат библиотеки пользовательского шифрования, обеспечивающие уровень безопасности LTS.

- Открытый ключ LTS mobileATM хранится внутри "запутанного" клиента и имеет длину 2048 бит.

- Пара ключей LTS mobileATM имеет максимальный срок действия 24 месяца.

- Одновременно могут быть активны несколько пар RSA ключей LTS mobileATM.

Уровень шифрования блока PIN имеет следующие атрибуты.

- Пароли ассоциируются с идентификатором ID пользователя mobileATM, к которому они относятся.

- Значение смещения пароля представляет собой значение смещения от исходного PIN, создаваемое из ID пользователя с помощью PVK mobileATM.

- Пользователь, вводящий значение пароля, не видит его значения на экране телефона во время ввода.

- Значение пароля, хранимое в mobileATM, сохраняется в базе данных mobileATM в виде значения смещения PIN, защищенного PVK mobileATM.

- PVK mobileATM представляет собой ключ DES двойной длины.

- Пользователь mobileATM будет иметь пять последовательных попыток правильно ввести свой пароль в клиент.

- Каждый введенный пользователем пароль будет отформатирован в формат ISO Format-1 блока PIN и зашифрован рабочим ключом (WK) mobileATM перед отправкой на сервер mobileATM.

- Пять последовательных вводов неверного пароля приведут к блокированию учетной записи mobileATM для этого пользователя. Чтобы получить доступ к службе, пользователь должен потребовать новый случайный ключ, который будет отправлен на его домашний адрес.

- Сервер mobileATM использует Thales RG8000 HSM (High Security Module, модуль высокой степени защиты, является стандартным компонентом банковской системы безопасности) для проверки зашифрованного пароля, введенного пользователем, по значению смещения, хранящегося в базе данных mobileATM.

На фиг.10 приведен вид сетевых соединений для службы mobileATM. Оператор сотовой телефонии показан как 60, а система MobileATM - как 62.

На фиг.10 показана сеть 63 радиодоступа, состоящая из базового приемопередатчика, который связывается с мобильным устройством, и контроллера 64 базовой станции с системой 65 базовой станции.

Инфраструктура GSM/GPRS, обозначенная как 66, связана с сетью 68 IP сетевого оператора. Сеть 68 связана с системой 62 MobileATM, которая содержит маршрутизатор, брандмауэр и сервер 69, при этом сервер 69 связан с коммутатором банкоматов LINK 70 через IP-соединение.

Приведенное выше описание сосредоточено на вопросе использования системы для пополнения счета мобильного телефона и проверки баланса, выполняемых с помощью мобильного телефона. Система в соответствии с изобретением имеет и другие возможные применения в электронной коммерции вообще. Прогресс коммуникационных технологий привел к значительному росту числа и видов устройств, подключаемых к Интернету или поддерживающих работу в Интернете. Их диапазон очень широк, от персональных компьютеров до игровых консолей и приставок к телевизору. Хорошо известно, что основная эволюция способов торговли началась в результате развития Интернета, однако в этой модели недостает множества жизненно важных компонентов, что не позволяет электронной торговле развиваться дальше. Наиболее важная стадия развития по направлению к беспрепятственной торговле состоит в переходе от существующей ограниченной, незащищенной и небезопасной среды торговли к безопасной и защищенной среде торговли, открытой для всех.

Наиболее значительным катализатором для начала этой стадии развития является электронная торговля, включающая (1) возможность представлять деньги; (2) возможность ассоциировать с этим представлением данные конкретного лица; и (3) возможность осуществлять операции с использованием этих компонентов безопасным и практичным способом в любых средах электронной торговли независимо от подключаемых устройств или поставщиков услуг.

В физической коммерции очень важным вопросом является управление идентификацией. Управление идентификацией относится не только к проверке личных данных в электронной коммерции, но также оказывает влияние на национальные налоговые системы.

Система в соответствии с изобретением может использоваться для активизирования дальнейшего развития электронной коммерции путем создания технологических продуктов и услуг, расширяющих существующие физические механизмы для представления их в электронном мире. Благодаря созданию практически осуществимых механизмов для простого расширения существующих принятых механизмов на работу с деньгами и персональными данными система может применяться в любой стране. А именно обеспечивается предоставление механизмов, позволяющих электронной коммерции эволюционировать в безопасную и защищенную среду торговли, открытую для всех, без разрушения существующих механизмов, процедур или законов, вместо управления национальными валютами и, в конечном счете, национальными экономиками.

Система в соответствии с изобретением может быть расширена для предоставления технологии, позволяющей создать приемлемое представление электронных денег для физической торговли. Это эффективно позволит лицам, заинтересованным в физической торговле, добиться значительного снижения расходов на использование электронных денег.

На фиг.11 приведен общий вид верхнего уровня системы в соответствии с изобретением (mobileATM) и показано, как изобретение будет использоваться в физической и электронной торговле.

Зона 80 представляет собой модель физической торговой среды, с правительством 80а в центре, центральным банком 80b и индустрией 80с банков, работающих с индивидуальными клиентами. Эта структура предоставляет основание для роста физической торговли. Система в соответствии с изобретением показана под номером 84, а интерфейс между индустрией 80с банков, работающих с индивидуальными клиентами, и возможными устройствами 86 используется для подключения к среде электронной торговли. К ним относятся, в частности, персональные компьютеры или игровые консоли, телевизионные игровые приставки, мобильные устройства или персональные мультимедиа-устройства, цифровые радиоприемники и автомобильные информационные и развлекательные системы.

Используются защищенные каналы 82 связи, которые могут подключаться к устройствам как прямо, так и опосредованно.

Службы mobileATM, обозначенные как 84, содержат компоненты представления устройств, бизнес-логики транзакций и интеграции предприятия, необходимые для осуществления операций между банками, между операторами, между телефонами, требования к которым описаны выше, и обеспечивают системе привлекательность массового выбора.

Область 88 представляет собой модель среды для электронной коммерции. Она разделена на множество торговых точек, обеспечивающих доступ к постоянно растущему набору товаров и услуг посредством возможностей поставщика услуги.

Эти различные торговые точки 90 требуют необходимого управления, поддержки и т.п. в соответствии с законами национальных государств (например, возможность установить приемлемый налоговый режим для граждан на прибыль, создаваемую по электронным каналам и, очевидно, для самих граждан получить такую возможность).

Можно видеть, что для потребителей служба предоставляет оперативный доступ к банковским услугам по любому подходящему каналу путем реализации модели пользовательского интерфейса банкомата.

Для торговли это предоставляет базу для защищенной и безопасной торговой среды, давая приемлемое представление денег и идентификации. Доступ к этим представлениям позволит создать огромное количество бизнес-моделей, необходимых для поддержки живой коммерческой среды, значительно превосходящей описанные здесь примеры. Таким образом, система обеспечит механизм, соответствующий более традиционной модели подписки с приемлемыми малыми платежами.

Для банков, работающих с индивидуальными клиентами, система предоставляет стандартный механизм безопасного расширения их услуг на различные каналы. Поскольку служба использует существующие интерфейсы, фактически выступая просто в качестве банкомата или кассового терминала (POS), подключенного к существующей защищенной сети, стоимость расширения и распространения предлагаемых услуг для клиентов будет очень низка. Это также обеспечит индустрии банков, работающих с индивидуальными клиентами, основу для начала снижения операционных расходов в результате неизбежного перехода на электронные деньги.

Для правительств это создаст множество стандартных механизмов дополнительного развития коммерции. Эти стандартные механизмы специально разработаны в соответствии со стабильно развивающимися процессами, системами и нормами, необходимыми для регулирования национальной валюты. Эти механизмы также обеспечивают создание структуры, которая способна в конце концов привести к новым возможностям, которые будут созданы в среде, открытой для всех. Система обладает гибкостью в предоставлении механизма, позволяющего национальным правительствам развивать режим налогового законодательства в свете изменений коммерческой среды. Более того, обеспечивается возможность использования набора товаров и услуг для предоставления эффективного агента для автоматического сбора налогов в будущей налоговой модели "платы за использование" (такой как "налог на пробки", взимаемый за въезд в центр Лондона).

Таким образом, можно видеть, что система в соответствии с изобретением, предоставляя безопасную среду для электронной коммерции, обеспечивает преимущества, которые выходят за пределы рассмотренных выше в подробном описании одной реализации изобретения.

На более общем уровне изобретение обеспечивает удобное представление денег и идентификацию. На фиг.12 можно видеть, что служба может быть интегрирована в существующие процессы, управляющие системы и законодательные нормативы, необходимые для жизнеспособного денежного оборота. На фиг.12 показано, что система 84 в соответствии с изобретением занимает промежуточное положение между индустрией банков 80с, работающих с индивидуальными клиентами (при помощи посредников 92, таких как LINK) и пользователем, в частности с так называемым epocket (электронным кошельком) 94 пользователя. Этот электронный кошелек используется в транзакциях, проводимых средствами электронных коммуникаций с помощью так называемой eTill (электронной кассы) 96 продавца.

Службу mobileATM можно интегрировать с существующими банковскими системами, таким образом она может использоваться в любой стране, имеющей хотя бы один коммутатор транзакций банкоматов/кассовых терминалов или несколько коммутаторов транзакций банкоматов/кассовых терминалов (как показано в интерфейсе 92 на фиг.12), и наконец, в странах, вообще не имеющих совместно используемых средств транзакций.

Как показано выше, число услуг, которые можно реализовать с помощью системы, значительно превосходит конкретные описанные примеры (пополнение счета мобильного телефона и проверку баланса). Фактически система совместима с тремя типами шаблонов транзакций: защищенными транзакциями; информационными транзакциями и финансовыми транзакциями.

Эти транзакции могут быть добавлены в службу, и пользователь при обращении к службе может получить доступ к ним. Это не только обеспечивает ему возможность защищенного, безопасного и простого использования службы, но создает гибкую базу для введения бизнес-требований индустрии банков, работающих с индивидуальными клиентами, и индустрии мобильных операторов.

Ограниченные примеры услуг, приведенные выше, могут использоваться для запуска службы, чтобы уменьшить сложность для потребителей и обеспечить им доступ к услугам, не связанным со значительной опасностью. Другие услуги также возможны и рассматриваются ниже.

Для защищенных транзакций описанная ранее служба mobileATM является реальной двухфакторной системой аутентификации. Пользователь mobileATM получает право использовать службу, только если в состоянии доказать, что он (а) владеет зарегистрированным мобильным устройством; (b) владеет банковской картой и (с) знает соответствующий пароль mobileATM. Таким образом, можно видеть, что модель безопасности mobileATM копирует и дополняет модель банкомата, используя то, чем пользователь владеет (его мобильный телефон и банковскую карту), и то, что пользователь знает, т.е. его PIN.

Таким образом, служба может использоваться в качестве службы аутентификации пользователей для банков, работающих с индивидуальными клиентами, для различных электронных транзакций, когда пользователь находится вне филиала. Еще одним вариантом использования может быть служба аутентификации для подтверждения полномочий при работе с банком через Интернет или предоставление услуг дополнительной проверки для банковских транзакций через Интернет.

Большинство банков, работающих с индивидуальными клиентами в Великобритании, предлагают пользователям Интернет-канал для управления счетами, и доступ к этому каналу обычно включает процесс регистрации. Процесс регистрации включает создание банком регистрационных данных пользователя и доставку их почтой по домашнему адресу пользователя. После их получения пользователь может использовать эти регистрационные данные для подключения к своему Интернет-банку через браузер, установленный на подключенном к Интернету ПК.

Эта модель управления доступом создает две проблемы. Одна из них - управление регистрационными данными клиентов банка, а вторая связана с возможностью злонамеренного доступа к регистрационным данным пользователя Интернет-банка.

Клиенты банка должны помнить множество регистрационных данных, не записывая их, например PIN-коды для банкоматов, PIN-коды кредитных и дебитных карт и учетные записи для Интернета, кроме того, банковская индустрия испытывает проблемы с эффективным управлением всеми необходимыми регистрационными данными. По мере того как число регистрационных данных растет, это сопровождается ростом операционных расходов группы управления пользователями, например, из-за возрастания числа звонков в центры обработки вызовов из-за утерянных или забытых регистрационных данных и в ответ на мошенничество со счетами клиентов.

В индустрии информационных технологий прекрасно понимают, что среда ПК подвержена атакам мошенников, и эта проблема усиливается по мере возрастания числа подключенных к Интернету домов. Ассоциация систем межбанковских расчетов (APACS) определила несколько способов, используемых для мошенничества, которые доставляют серьезные проблемы банкам, работающим с индивидуальными клиентами, которые предоставляют услуги через Интернет:

Фишинговые атаки - случайная рассылка электронных писем, которые воспринимаются как присланные из настоящей компании.

Троянские программы - тип компьютерных вирусов, которые злонамеренно устанавливаются на ПК клиентов без их ведома.

"Денежный мул" - агент для пересылки денег, используемый для отмывания денег.

Цель фишинговых атак состоит в том, чтобы собирать онлайновые банковские регистрационные данные пользователей путем рассылки электронных писем, которые кажутся посланными из настоящей компании, и затем использовать собранную информацию для обмана клиентов. Аналогично троянские программы создаются для сбора онлайновых банковских регистрационных данных путем сбора информации, вводимой пользователем с клавиатуры, в том числе вводимых им регистрационных данных, и автоматической передачи этой информации для последующего использования с целью обмана пользователя. "Денежные мулы" отличаются от фишинга и троянских программ тем, что они убеждают клиентов осуществлять отмывание денег путем приема денег на их счета, с последующим съемом денег и их пересылкой за границу с помощью денежных переводов.

Очевидно, что эти атаки опираются на то, что регистрационные данные пользователей для работы с Интернет-банком неизменны, и хотя некоторые банки требуют вводить только части пароля, которые изменяются при каждом подключении, эти атаки все же можно использовать для получения доступа к регистрационным данным пользователей. Возможным решением, предлагаемым некоторыми банками, может быть снабжение пользователей оборудованием, которое генерирует одноразовые пароли, например продуктом RSA SecurlD, однако связанные с этим затраты препятствуют использованию такого решения.

Служба mobileATM поддерживает безопасную доставку важной информации между поставщиком услуги и пользователем. Служба поддерживает безопасную доставку паролей для работы с банком через Интернет и безопасную доставку сведений о подтверждении транзакции (так, что служба обеспечивает Интернет-транзакции с использованием PIN).

Безопасная доставка одноразовых онлайновых паролей

Служба mobileATM может поддерживать безопасную доставку одноразовых паролей, уменьшая таким образом возможность получения мошенниками доступа к регистрационным данным пользователей, поскольку при использовании этого способа пароли клиентов изменяются при каждом входе в систему и остаются действительными ограниченное время. Служба mobileATM поддерживает не только доставку паролей для работы через Интернет, но и сквозное шифрование паролей, что дополнительно снижает возможность атак типа "man-in-the-middle", поскольку пароль не присутствует в открытом виде нигде, за исключением того времени, когда он дешифруется в телефоне пользователя.

На фиг.13 показаны действия, необходимые для использования системы с генерацией одноразовых паролей. На фиг.13А приведены шаги с 1 по 5, а на фиг.13В приведены шаги с 6 по 9. На фиг.13 показано взаимодействие, как оно выглядит на экране мобильного телефона, также на нем показаны индикаторы уровня зарядки аккумулятора и уровня сигнала.

На шаге 1 пользователь выбирает приложение mobileATM из меню своего телефона и выполняет это приложение.

На шаге 2 пользователь вводит свой пароль для mobileATM (следует учесть, что это может заменяться на ввод его PIN для банкомата после выбора соответствующего счета).

На шаге 3 ("отправка") пароль или PIN шифруется и безопасно пересылается на сервер транзакций mobileATM для аутентификации.

На шаге 4 ("прием") результаты аутентификации пересылаются обратно на телефон пользователя.

На шаге 5 выводится список зарегистрированных счетов, пользователь переходит между ними и выбирает нужный счет.

Таким образом, на фиг.13А показан процесс подключения к системе. Фиг.13В используется для иллюстрации действий пользователя после получения одноразового пароля.

На шаге 6 на экран телефона выводится список возможных транзакций для выбранного счета, и пользователь переходит к нужному варианту защищенной паролем транзакции Интернет-банка.

На шаге 7 запрос безопасно пересылается ("отправка") для обработки на сервер транзакций mobileATM.

На шаге 8 результаты транзакции пересылаются обратно в телефон пользователя ("прием").

Наконец, на шаге 9 код расшифровывается и выводится на экран телефона.

Для подключения к своему Интернет-банку пользователь вводит свое имя пользователя и полученный одноразовый пароль в клиент mobileATM.

Предоставляя механизм, требующий от клиентов использующего PIN запроса одноразового пароля, действие которого ограничено по времени, для управления доступом к банковскому обслуживанию через Интернет, служба mobileATM уменьшает возможность получения мошенниками доступа к онлайновым банковским регистрационным данным клиентов. Точнее говоря, возможность фишинговых атак и использования троянских программ будут уменьшены, поскольку предоставляемый пароль является одноразовым и имеет ограниченное время использования.

Благодаря уменьшению количества регистрационных данных, необходимых пользователям, служба также позволяет индустрии банков, работающих с индивидуальными клиентами, уменьшить операционные затраты, связанные с управлением Интернет-операциями. Точно так же как первоначальное введение банкоматов привело к снижению операционных затрат на управление сетью филиалов банков, служба доставки онлайновых банковских регистрационных данных mobileATM может привести к уменьшению числа звонков в центры обработки вызовов банков, работающих с индивидуальными клиентами, и уменьшению затрат, связанных с созданием регистрационных данных, в случаях, когда пользователь забывает свои регистрационные данные, или из-за мошеннического доступа.

Безопасная доставка информации о подтверждении транзакции

Существующий способ обработки Интернет-платежей обычно требует от пользователя ввести информацию о карте на веб-сайте продавца. Хотя для передачи информации о карте на сайт продавца используются безопасные каналы передачи, продавцы сохраняют информацию о карте. Это фактически означает создание виртуальной копии карты пользователя, в отношении которой могут предприниматься мошеннические действия. Предотвращение мошенничества с картами при транзакциях в реальном мире обычно связано с постоянной модификацией используемой аппаратуры. В результате вводятся схемы чипов и соединений, которые дают существенный эффект для защиты от мошенничества. Безопасная доставка подтверждения транзакции приводит к тому, что эти уровни защиты и проверки идентичности обеспечиваются при Интернет-транзакциях.

При использовании службы клиенту не требуется вводить информацию о карте на веб-сайте продавца. Вместо этого пользователь вводит идентифицирующий маркер (например, номер мобильного телефона пользователя), который может использоваться продавцом для создания транзакции. Транзакция будет включать идентифицирующий маркер пользователя (например, номер мобильного телефона), а также детали транзакции, передаваемые в систему mobileATM для запроса подтверждения пользователя.

На фиг.14 показано, как протекает этот процесс. Снова происходят шаги 1-5, изображенные на фиг.13А, в качестве начального процесса входа в систему, так что первый снимок экрана на фиг.14 повторяет первый снимок экрана на фиг.13В.

На шаге 6 на фиг.14 пользователь выбирает пункт "незавершенная транзакция" ("Pending transaction") для счета, выбранного ранее на шаге 5.

На шаге 7 на экран выводится список незавершенных транзакций, ожидающих подтверждения пользователя, и для подтверждения транзакции пользователь переходит на нужную транзакцию.

На шаге 8 выводится информация о транзакции, которую должен подтвердить пользователь.

После подтверждения транзакция безопасно пересылается на сервер mobileATM для обработки на шаге 9. Обработка включает подтверждение маршрутизации транзакции на шлюз платежей для Интернет-транзакций, включая подтверждение продавцу.

Результат транзакции шифруется и безопасно пересылается в телефон пользователя на шаге 10, после чего на шаге 11 результат транзакции расшифровывается и выводится на экран телефона.

Таким образом, эти примеры демонстрируют универсальность системы, которая способна выполнять множество различных функций, и иллюстрируют некоторые из дополнительных возможностей защиты, которые можно встроить в систему.

Система использует промежуточное звено (посредника), выполняющего функции шлюза доступа к банковским записям множества банковских организаций. Это устраняет необходимость в прямых коммуникациях между пользователем и отдельными банковскими организациями. Таким образом можно создать единую систему, которая будет работать с любым банком, любым оператором и любым телефоном. Связь пользователя также сводится к связи между пользователем и посредником, и в системе в соответствии с изобретением двусторонняя связь осуществляется через систему MobileATM. Для пользователя система имеет один и тот же вид и функции, независимо от его банка.

Протоколы связи между пользователем и посредником можно определить независимо от протоколов связи между посредником и различными банковскими организациями. Посредник, например LINK, будет транслировать данные из одного протокола в другой. Например, номер PIN, связанный со счетом, может быть зашифрован одним способом для связи между пользователем и посредником, а проверка этого номера PIN соответствующей банковской организацией может требовать другого шифрования. Таким образом, сетевой посредник диктует протоколы для связи между пользователем и посредником, в то время как банковские организации диктуют протоколы для связи между посредником и банковскими организациями. Это преобразование протоколов, естественно, скрыто от пользователя.

Был приведен один пример посредника, LINK, однако в различных странах могут быть созданы разные сети. Чтобы система функционировала с максимальной эффективностью, посредник предпочтительно должен быть связан с отдельными банковскими организациями, которые поддерживают по меньшей мере один из банковских счетов значительного числа клиентов банков, например, по меньшей мере одну треть, или, предпочтительнее, половину, или более предпочтительно - по меньшей мере две трети клиентов банков на данной территории.

Один из предпочтительных вариантов реализации системы в соответствии с изобретением был подробно описан выше, при этом было рассмотрено лишь малое число возможных вариантов использования системы. Однако возможны также и другие различные реализации, которые, как и другие модификации, очевидны для специалистов.

Изобретение относится к электронной системе для предоставления банковских услуг. Техническим результатом является повышение надежности при проведении банковских операций. Система включает сервер, имеющий первый интерфейс для связи с мобильными телефонными устройствами пользователей по сети мобильной телефонной связи, и второй интерфейс для связи с посредником, выполняющим функции шлюза к банковским записям множества банковских организаций. Первый интерфейс адаптирован, по меньшей мере, для посылки запросов о состоянии баланса в одну из банковских организаций через посредника и предоставления ответов на запросы о состоянии баланса для вывода на мобильные телефонные устройства пользователей. Первый интерфейс выполняет протокол безопасной связи, который предоставляет шифрованный туннель безопасности транспортного уровня, находящийся между клиентским компонентом программного обеспечения и сервером. 3 н. и 15 з.п. ф-лы, 15 ил.

1. Электронная система для предоставления банковских услуг, содержащая сервер, имеющий:

первый интерфейс для связи с мобильными телефонными устройствами пользователей через сеть мобильной телефонной связи; и

второй интерфейс для связи с посредником, выполняющим функции шлюза к банковским записям множества банковских организаций,

где первый интерфейс содержит:

приемные средства для приема по меньшей мере запроса о балансе от мобильного телефонного устройства пользователя; и

передающие средства для предоставления ответа на запрос о балансе мобильному телефонному устройству пользователя для отображения на этом устройстве,

а второй интерфейс содержит:

передающие средства для передачи принятого запроса о балансе указанному посреднику для последующей передачи этого запроса посредником в одну из множества банковских организаций; и

приемные средства для приема ответа на запрос о балансе от посредника, при этом первый интерфейс включает систему безопасности, учитывающую по меньшей мере зашифрованный персональный идентификационный номер и идентификацию мобильного телефонного устройства,

и первый интерфейс поддерживает связь между клиентским компонентом программного обеспечения, находящимся в мобильном телефонном устройстве пользователя, и сервером и выполняет протокол безопасной связи в дополнение к уровню безопасности сети мобильной связи, причем протокол безопасной связи предоставляет шифрованный туннель безопасности транспортного уровня, находящийся между клиентским компонентом программного обеспечения и сервером.

2. Система по п.1, в которой первый интерфейс также адаптирован для предоставления возможности подачи с мобильных телефонных устройств пользователей запросов на перевод денежных средств между равноправными пользователями и между пользователями и организациями.

3. Система по п.1 или 2, в которой первый интерфейс предназначен для связи с мобильными телефонными устройствами, снабженными SIM-картами, и с мобильными телефонными устройствами с поддержкой Java.

4. Система по п.1 или 2, в которой первый интерфейс включает шифрование блока PIN по алгоритму 3DES.

5. Система по п.1 или 2, также включающая базу данных для хранения номеров MSISDN и зарегистрированных паролей для зарегистрированных пользователей системы.

6. Система по п.1 или 2, которая выполняет процесс проверки для обеспечения безопасности путем проверки идентификатора мобильного телефонного устройства пользователя, пароля, заданного системой, и идентификатора банковского счета, заданного одной из множества банковских организаций.

7. Система по п.6, которая также выполнена с возможностью проверки персонального идентификационного номера банковского счета, согласованного с одной из множества банковских организаций.

8. Система по п.1 или 2, в которой посредник включает хост-узел сети банкоматов.

9. Мобильная телефонная банковская сеть, содержащая:

систему по любому из предшествующих пунктов;

посредника, выполняющего функции шлюза к банковским записям множества банковских организаций; и

множество мобильных телефонных устройств пользователей.

10. Сеть по п.9, в которой каждое мобильное телефонное устройство содержит клиентский компонент программного обеспечения, находящийся в SIM-карте мобильного телефонного устройства или в телефонной трубке мобильного телефонного устройства с поддержкой JAVA.

11. Сеть по п.9 или 10, в которой мобильные телефонные устройства пользователей используются для подачи посреднику запросов на выполнение транзакций, включающих:

пополнение счета мобильного телефона;

запрос о балансе;

перевод денежных средств со счета на счет;

подтверждение незавершенных транзакций; или

создание паролей, действие которых ограничено по времени.

12. Способ предоставления банковской услуги, включающий:

прием запроса на банковскую услугу от пользователя, оперирующего мобильным телефонным устройством путем выбора опций, выведенных на экран, при этом запрос принимают с зашифрованным персональным идентификационным номером и идентификатором мобильного телефонного устройства, а связь осуществляется между клиентским компонентом программного обеспечения, находящимся в мобильном телефонном устройстве пользователя, и сервером, поддерживающим указанную банковскую услугу;

обработку запроса и связь с посредником, выполняющим функции шлюза к банковским записям множества банковских организаций, включая банковскую организацию пользователя; и

предоставление ответа на запрос через сеть мобильной телефонной связи для отображения на мобильном телефонном устройстве пользователя,

при этом связь между клиентским компонентом программного обеспечения, находящимся в мобильном телефонном устройстве пользователя, и сервером, поддерживающим указанную банковскую услугу, осуществляется с выполнением протокола безопасной связи в дополнение к уровню безопасности сети и мобильной связи, причем протокол безопасной связи предоставляет шифрованный туннель безопасности транспортного уровня, находящийся между клиентским компонентом программного обеспечения и сервером.

13. Способ по п.12, также включающий выполнение процедуры регистрации, перед тем как разрешить пользователю доступ к банковской услуге.

14. Способ по п.13, в котором процедура регистрации учитывает идентификатор мобильного телефонного устройства, пароль, предоставленный пользователю, и адрес пользователя.

15. Способ по пп.12, 13 или 14, в котором для связи с пользователем используют шифрование блока PIN по алгоритму 3DES.

16. Способ по любому из пп.12-14, в котором для связи с пользователем используют систему шифрования LTS.

17. Способ по любому из пп.12-14, в котором банковская услуга включает запрос о балансе счета.

18. Способ по любому из пп.12-14, в котором банковская услуга включает пополнение счета мобильного телефона.

| ЕР 1204051 А1, 08.05.2002 | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| СПОСОБ ТОРГОВЛИ ЗА БЕЗНАЛИЧНЫЙ РАСЧЕТ С ИСПОЛЬЗОВАНИЕМ КОММУНИКАЦИОННОЙ СЕТИ (ВАРИАНТЫ) | 2000 |

|

RU2174707C1 |

| СИСТЕМА ДЛЯ ПРОВЕДЕНИЯ БЕЗНАЛИЧНЫХ ФИНАНСОВЫХ ОПЕРАЦИЙ И СПОСОБ ПРОВЕДЕНИЯ БЕЗНАЛИЧНЫХ ФИНАНСОВЫХ ОПЕРАЦИЙ | 1994 |

|

RU2096826C1 |

Авторы

Даты

2010-10-10—Публикация

2005-11-29—Подача