Предшествующий уровень техники

Персональный компьютер (ПК, PC), традиционно, был разработан для использования отдельным лицом. Пользователь, обычно, может выбирать и конфигурировать программное обеспечение, устанавливаемое на PC, для поддержки личных предпочтений, функционирования и стабильности компьютера. Однако, когда PC совместно используется несколькими пользователями, различные требования этих пользователей часто действуют на систему неблагоприятно. Например, разным пользователям может потребоваться установить разные приложения, которые могут быть несовместимы друг с другом. Также одному пользователю может потребоваться сконфигурировать операционную среду в совместно используемом PC в некотором виде, который не допустим для других пользователей. Кроме того, совместное использование PC несколькими пользователями может вызывать проблемы защиты.

Одна доступная система задействует хранение операционной системы и программного обеспечения на накопителе на флэш-памяти, подключаемом к универсальной последовательной шине (УПШ, USB). Система по концепции подобна переносному накопителю, содержащему данные, которые, в основном, хранятся на внутреннем накопителе на жестких дисках PC. Однако эта система основана на совместно используемом PC для выполнения программного обеспечения, которое хранится на накопителе USB. Например, может быть необходима начальная загрузка операционной системы из совместно используемого PC на накопитель USB, что продолжает создавать проблемы функционирования и защиты. Также может быть необходима загрузка программного обеспечения на накопителе USB на накопитель на жестких дисках PC, что является длительным процессом и может существенно затрагивать функционирование и защиту.

Система, которая обеспечивает переносную и аппаратно-независимую вычислительную среду для использования в совместно используемом PC, продолжает оставаться недостижимой для специалистов в данной области техники.

Раскрытие изобретения

Описанные системы, способы и структуры данных направлены на переносную вычислительную среду. Между переносным устройством и главным устройством устанавливается линия связи. Переносное устройство оборудовано блоком обработки данных и сконфигурировано для выполнения процесса, доступного для главного устройства. Главное устройство содержит приложение, сконфигурированное для взаимодействия с процессом на переносном устройстве. Процесс на переносном устройстве обеспечивает данные для приложения на главном устройстве с использованием линии связи. Приложение использует эти данные для обеспечения вычислительной среды.

Согласно одному аспекту вычислительная среда создается переносным устройством на главном устройстве динамически. Для обеспечения указанной динамической вычислительной среды данные, обеспеченные переносным устройством, главным устройством или сетевыми серверами, могут использоваться отдельно или совместно.

Согласно другому аспекту переносное устройство может взаимодействовать с приложениями, обеспечиваемыми сетевыми серверами. Эти приложения могут обеспечивать различные виды служб, таких как службы активизации, службы аутентификации, службы резервного копирования, службы обновления, службы загрузки содержимого или службы диагностики. Например, состояния, которые хранятся в переносном устройстве, могут быть синхронизированы с данными на сетевом сервере для целей обновления или резервного копирования.

Перечень фигур чертежей

Описанные выше аспекты и многие из имеющихся преимуществ этого изобретения станут более очевидны и более понятны при обращении к последующему подробному описанию, рассматриваемому совместно с приложенными чертежами, на которых

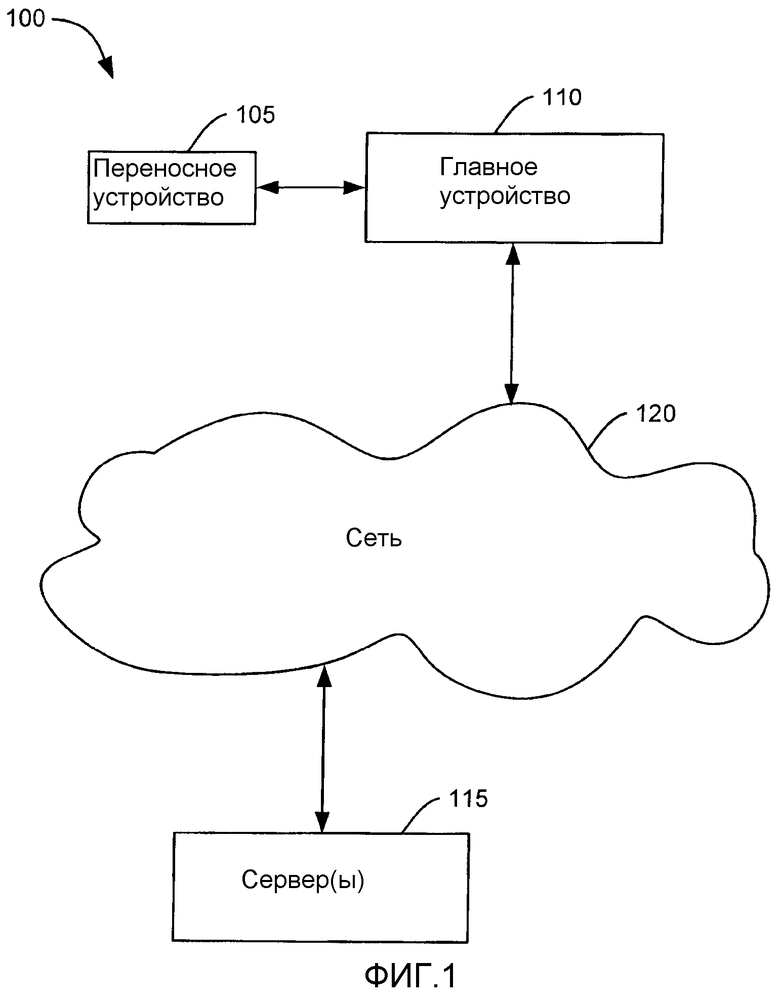

Фиг.1 - возможная система переносной вычислительной среды.

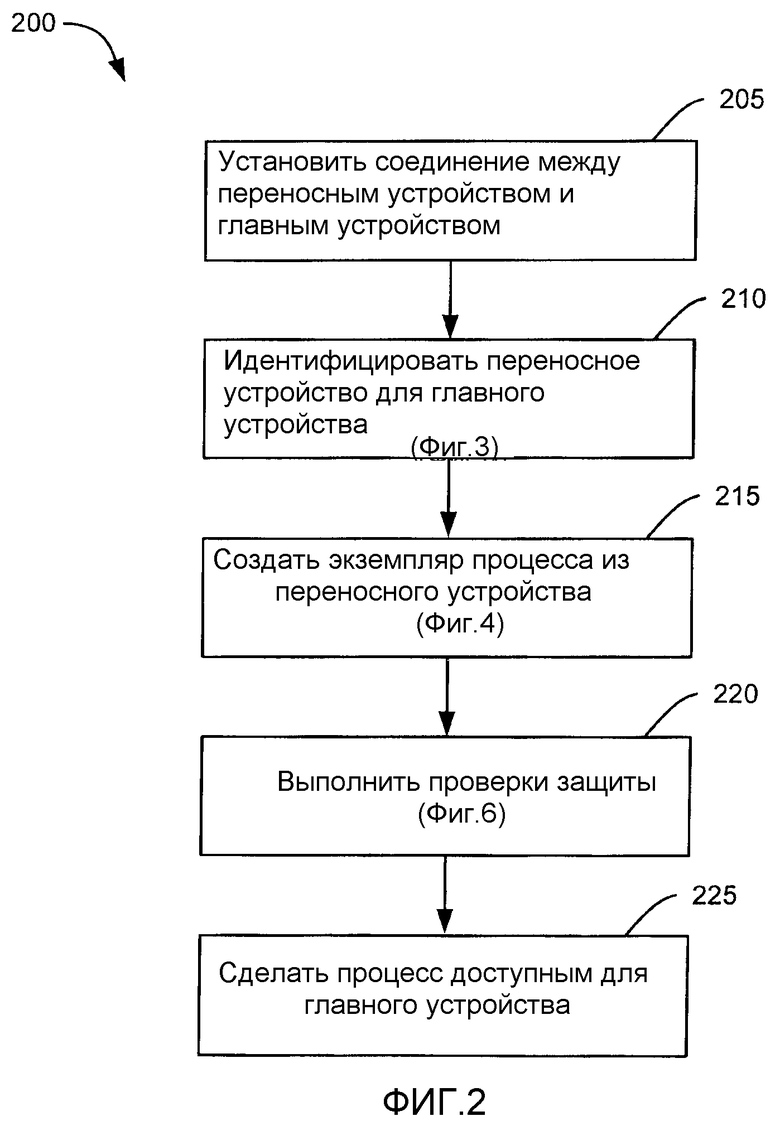

Фиг.2 - возможный процесс обеспечения аппаратно-независимой вычислительной среды для вычислительного устройства.

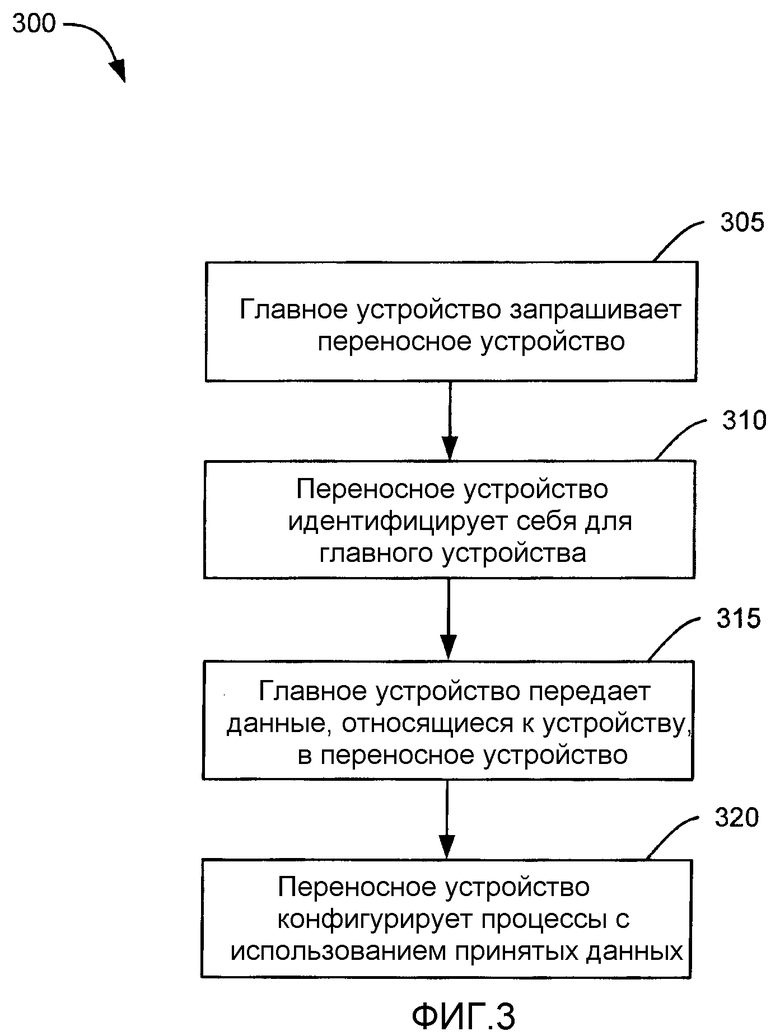

Фиг.3 - возможный процесс идентификации переносного устройства для главного устройства.

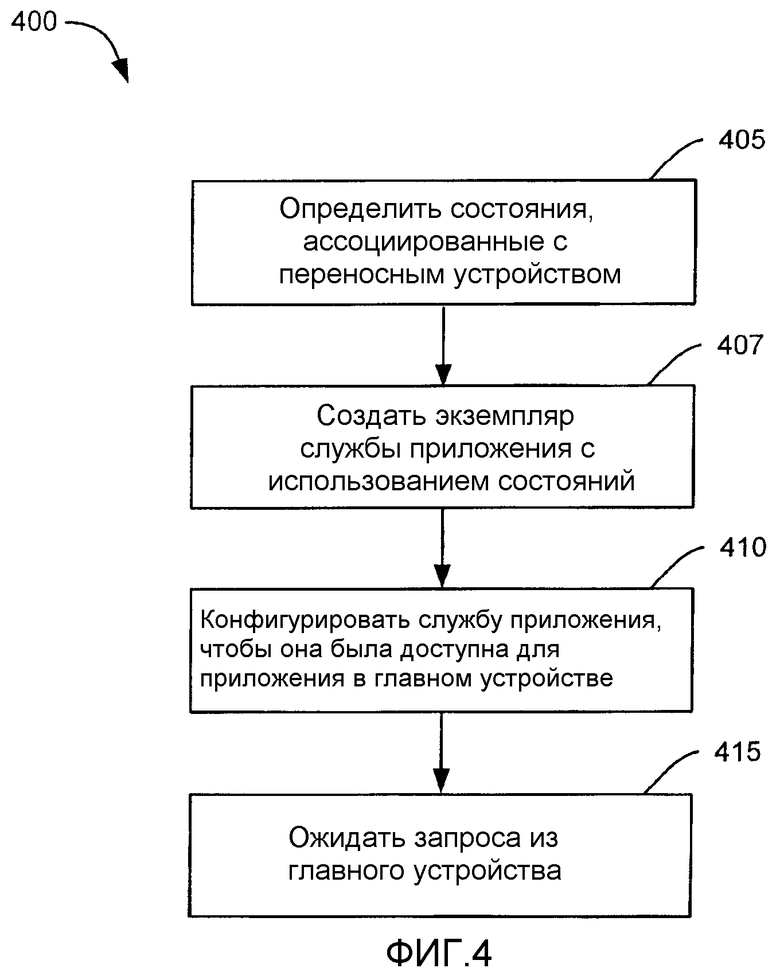

Фиг.4 - возможный процесс создания экземпляра процесса на переносном устройстве.

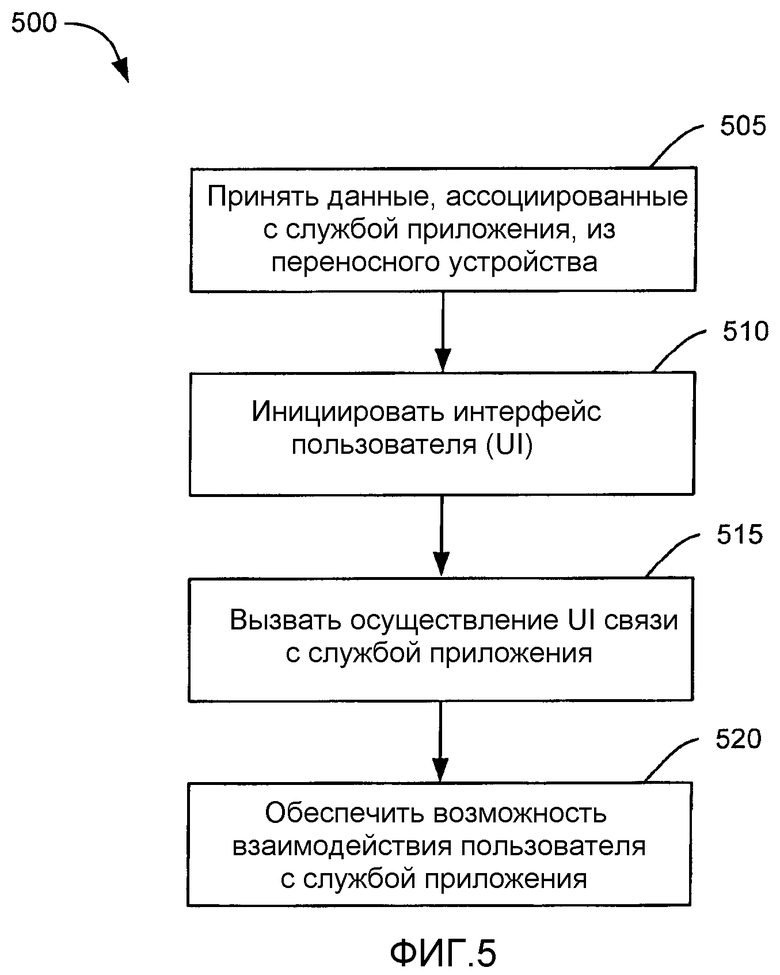

Фиг.5 - возможный процесс взаимодействия с процессом на переносном устройстве.

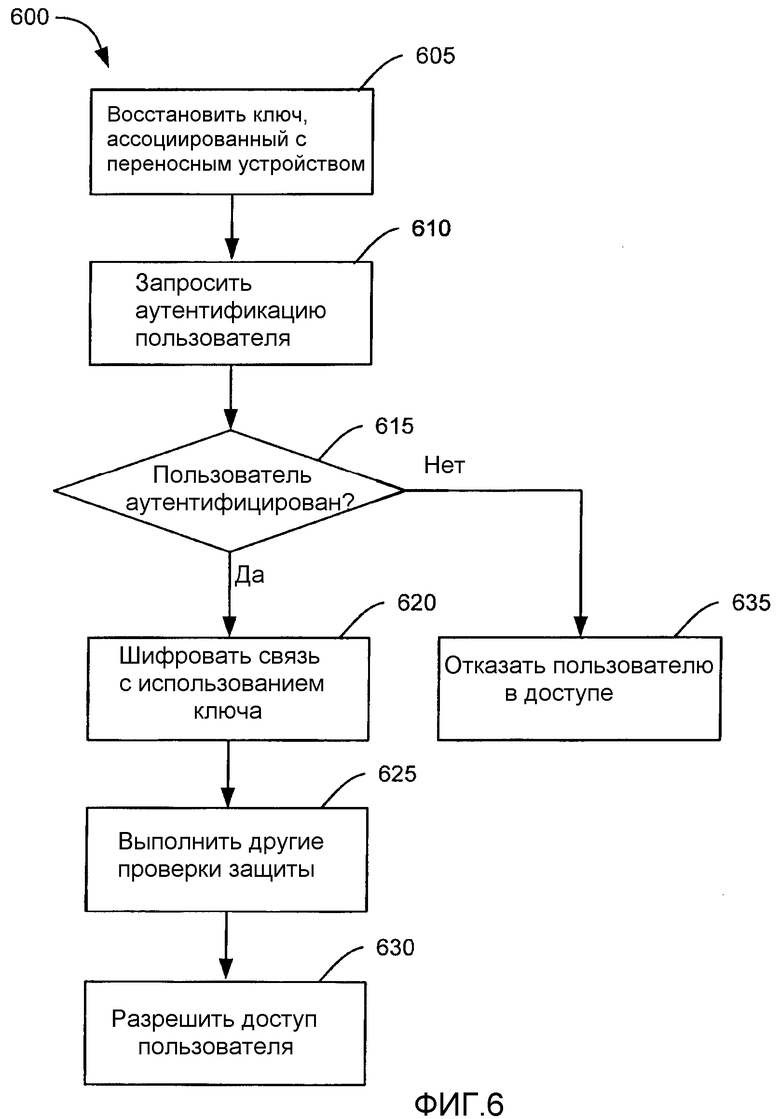

Фиг.6 - возможный процесс выполнения проверок защиты в связи с доступом к переносному устройству.

Фиг.7 - возможный процесс дублирования состояний переносного устройства в удаленном местоположении.

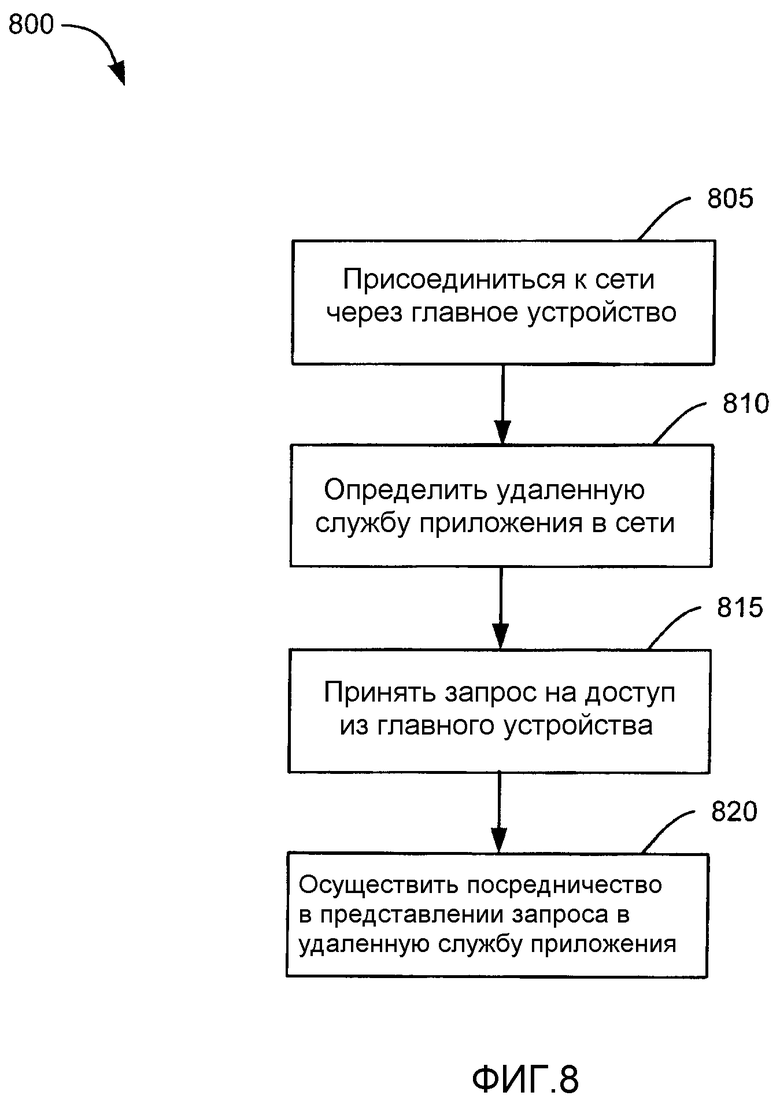

Фиг.8 - возможный процесс обеспечения доступа к службам приложения, управляемым сервером в сети связи.

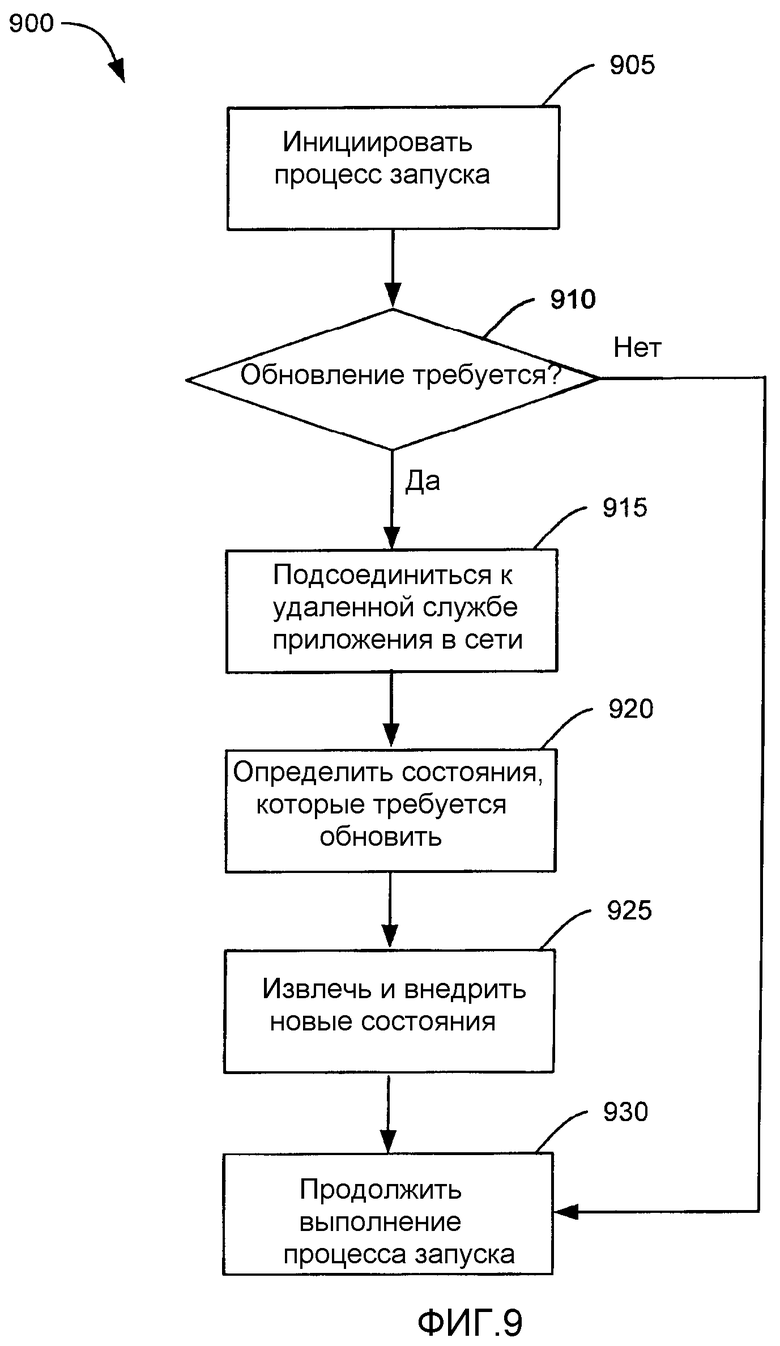

Фиг.9 - возможный процесс модернизации состояний на переносном устройстве.

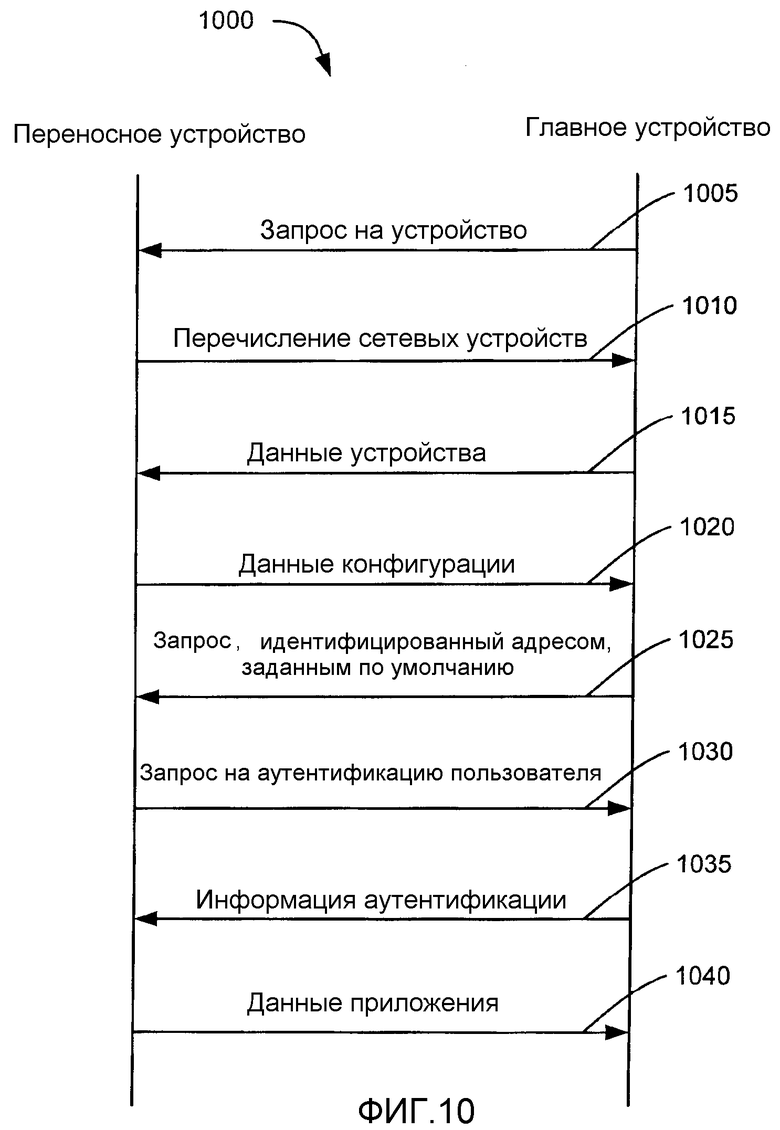

Фиг.10 - возможное осуществление связи между переносным устройством и главным устройством.

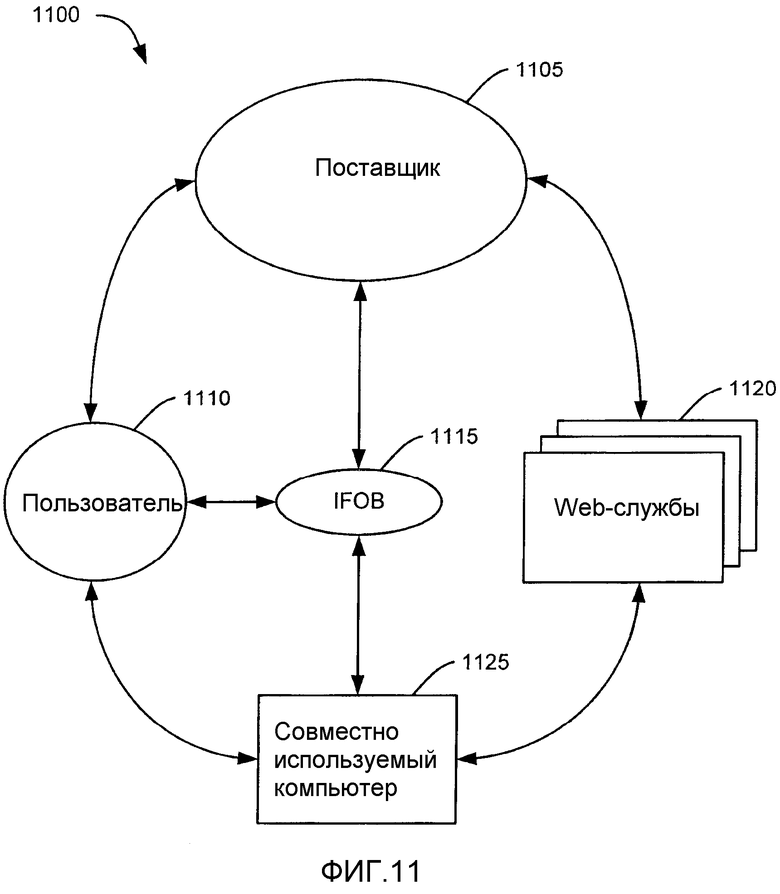

Фиг.11 - возможная система для обеспечения решения переносной вычислительной среды.

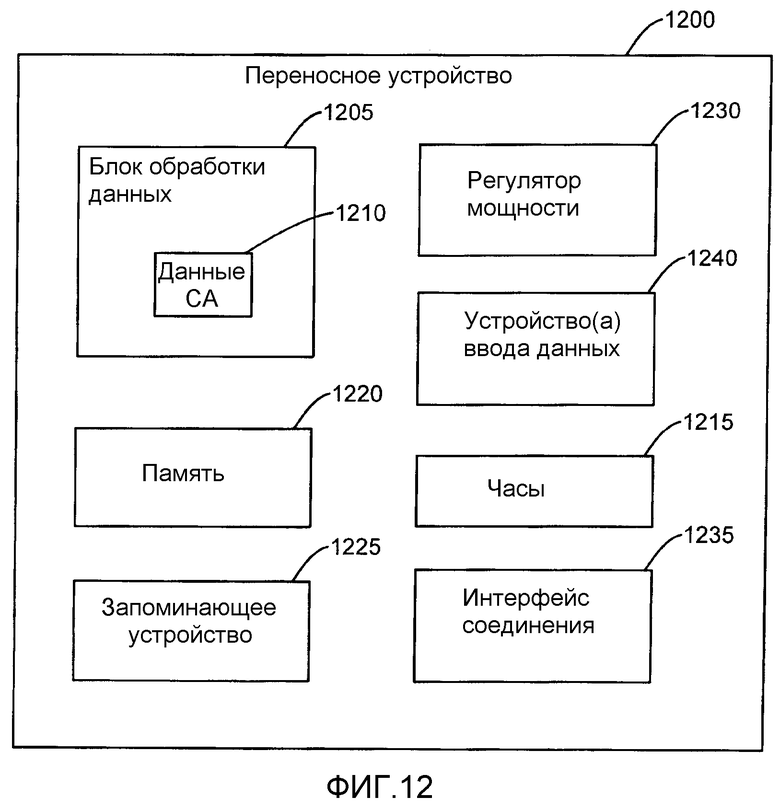

Фиг.12 - возможное переносное устройство для реализации описанных систем и способов.

Подробное описание предварительного варианта осуществления изобретения

Фиг.1 изображает систему 100 переносной вычислительной среды. Система 100 содержит переносное устройство 105 и главное устройство 110. Оба устройства могут связываться с сервером 115 через сеть 120 связи. Переносное устройство 105 является вычислительным устройством, сконфигурированным для выполнения процессов, которые могут взаимодействовать с приложениями, выполняющимися на других вычислительных устройствах. Переносное устройство 105, обычно, выполняет указанные процессы с использованием вычислительных модулей внутри переносного устройства 105. Например, вычислительный модуль в переносном устройстве 105 может содержать один или большее количество блоков обработки данных и память. Переносное устройство 105 может быть сконфигурировано с энергонезависимым запоминающим устройством для хранения различных видов информации, например, состояний, ассоциированных с приложениями, операционной среды, данных пользователя, данных аутентификации и т.п.

Переносное устройство 105 может быть подсоединено к главному устройству 110 с использованием любых видов механизмов соединения. Например, переносное устройство 105 может быть сконфигурировано для подсоединения к порту главного устройства 110, такому как порт Универсальной Последовательной Шины (USB), порт IEEE 1394 (то есть FireWire), последовательный порт, параллельный порт, сетевой порт, периферийное соединение или т.п. Переносное устройство 105 может быть подсоединено к главному устройству 110 также с использованием беспроводного соединения, такого как Wi-Fi, Bluetooth, инфракрасного или других соединений, радиочастотных (РЧ, RF) или оптических.

Процессы, выполняемые переносным устройством 105, могут включать в себя любой вид приложений, например, службы приложения. Термин "служба приложения" или "web-служба" обозначает приложение, выполненное с возможностью взаимодействия с другими приложениями посредством одного или большего количества протоколов, таких как сетевые протоколы. Обычно, службы приложения сконфигурированы для передачи данных в приложения или для приема данных из приложений через любой вид сетей связи. Служба приложения может идентифицироваться идентификатором, таким как адрес межсетевого протокола (IP-адрес) или унифицированный указатель информационного ресурса (УУР, URL), чтобы другие приложения могли легко обнаружить службу приложения и связаться с ней.

Службы приложения также могут быть сконфигурированы так, чтобы обеспечивать связь между приложениями, которые выполняются в разного вида устройствах и операционных средах. Службы приложения могут связываться с другими приложениями с использованием различных универсальных стандартов. Например, службы приложения могут использовать расширяемый язык разметки (XML) 20 для разметки данных, простой протокол доступа к объектам (SOAP) для передачи данных, язык описания web-служб (WSDL) для описания доступных служб, или универсальную систему предметного описания и интеграции (UDDI) для перечисления служб, которые доступны. Службы приложения могут быть реализованы в любом виде программного кода, например, XML.

Переносное устройство 105 может быть сконфигурировано для обеспечения вычислительной среды для приложения на главном устройстве 110. Например, процесс на переносном устройстве 105 может конфигурировать вычислительную среду на главном устройстве с установочными параметрами, предпочтительными для конкретного пользователя, ассоциированного с переносным устройством 105. В одной реализации вычислительная среда может быть временно динамически выполняемой на главном устройстве. Состояния на главном устройстве не могут быть изменены вычислительной средой, обеспеченной переносным устройством 105, навсегда. Главное устройство 110 может быть сконфигурировано для восстановления предыдущих установочных параметров при отсоединении переносного устройства 105 от главного устройства. Так как состояния, ассоциированные с вычислительной средой, хранятся на переносном устройстве 105, главное устройство 110 может быть сконфигурировано так, чтобы не сохранять любое состояние, ассоциированное с этой средой. Возможность обеспечения временной вычислительной среды обеспечивает возможность удобного и защищенного совместного использования главного устройства 110 несколькими пользователями.

Переносное устройство 105 может быть сконфигурировано для взаимодействия через сеть 120 связи с другими вычислительными устройствами, такими как сервер 115. Переносное устройство 105 может использовать для связи с сервером 115 линию связи, установленную между главным устройством 110 и сетью 120 связи. Хотя переносное устройство 105 может независимо обеспечивать службы для главного устройства 110, переносное устройство 105 может быть сконфигурировано для обеспечения указанных служб совместно с сервером 115 для создания среды более динамической и более наполненной содержимым. Например, переносное устройство 105 может быть сконфигурировано для использования данных и web-служб из сервера 115 для расширения вычислительной среды, непосредственно обеспечиваемой переносным устройством 105 для главного устройства 110. Переносное устройство 105 может быть сконфигурировано также для посредничества в доступе к вычислительной среде, обеспечиваемой сервером 115. При любой конфигурации, вычислительная среда, обычно, обеспечивается главному устройству 110 из переносного устройства 105, а не непосредственно из сервера 115.

Переносное устройство 105 может быть сконфигурировано для определения возможностей главного устройства 110. Переносное устройство 105 может конфигурировать процессы, выполняющиеся на устройстве, для обеспечения данных на основе возможностей главного устройства 110. Например, переносное устройство 105 может определять возможности дисплея главного устройства 110, такие как размер экрана, разрешение или подобные. Процессы в переносном устройстве 105 могут обеспечивать данные, которые могут отображаться на главном устройстве 110 корректно.

Переносное устройство 105 может быть сконфигурировано для взаимодействия с сервером 115 для любого вида служб. Например, переносное устройство 105 может принимать обновленные состояния для приложений из сервера 115 и обеспечивает обновленные приложения в главное устройство 110. Обновленные состояния могут включать в себя замены на новые версии существующих состояний, новые состояния или состояния, в которых удаляются некоторые данные. Переносное устройство 105 может быть сконфигурировано для приема блока состояний для устройства, которые обновлены. Переносное устройство 105 может быть сконфигурировано также для приема новой группы состояний, которая заменяет все существующие состояния в переносном устройстве 105. Переносное устройство 105 может быть дополнительно сконфигурировано для хранения состояний на сервере 115. Состояния могут храниться и извлекаться как часть нормальных операций переносного устройства 105 или как резервные копии.

Переносное устройство 105 может быть сконфигурировано для определения того, являются ли достоверными состояния в устройстве. Состояния могут быть недостоверными, если не выполнены некоторые условия. Например, состояния в переносном устройстве 105 могут быть недостоверны после определенного периода времени, за определенным уровнем использования, после выполнения определенной задачи или подобного условия. Достоверность состояний может быть ассоциирована со сроком использования, например, лицензионным периодом. В одной реализации переносное устройство 105 может содержать блок хронирования. Переносное устройство 105 может быть сконфигурировано для определения времени истечения срока, ассоциированного с состояниями и текущим временем из блока хронирования. Если прошло время истечения срока относительно текущего времени, то переносное устройство 105 может определить, что срок состояний истек, и может отказать в доступе к состояниям. Переносное устройство 105 может быть сконфигурировано для повторной проверки достоверности состояний. Например, переносное устройство 105 может обеспечивать пользователю возможность возобновления лицензии, ассоциированной с состояниями, которые хранятся в устройстве.

Переносное устройство 105 может быть сконфигурировано также с механизмами для обеспечения защиты. Указанные механизмы защиты могут включать в себя функциональные возможности, ассоциированные с Центром (полномочным органом) Сертификатов (ЦС, CA). Например, переносное устройство 105 может содержать ключи (например, открытый/личный ключи), ассоциированные с цифровым сертификатом из CA. Ключи могут использоваться зарегистрированными пользователями для выполнения переносным устройством 105 аутентификации. Данные, которые хранятся в переносном устройстве 105, могут шифроваться с использованием указанных ключей, так чтобы доступ к данным могли осуществить только корректно аутентифицированные зарегистрированные пользователи.

Для защиты механизмов защиты переносное устройство 105 может быть сконфигурировано для включения функциональных возможностей, ассоциированных с CA, внутрь компонентов переносного устройства 105. Например, функциональные возможности CA могут быть внедрены в вычислительный модуль переносного устройства 105. В этой конфигурации ключи, ассоциированные с CA, не должны появиться в виде элементов в стеке программного обеспечения, поддерживаемом переносным устройством 105, и соответственно не могут быть без труда скомпрометированы посредством попытки взлома программного обеспечения. В этой конфигурации ключи могут быть получены принудительно только посредством физической реконфигурации переносного устройства 105.

Переносное устройство 105 может быть сконфигурировано для приема данных аутентификации в любом виде механизма ввода данных. Например, переносное устройство 105 может принимать данные аутентификации из главного устройства 110, которое может обеспечивать интерфейс ввода данных для ввода данных аутентификации пользователями. Переносное устройство 105 может быть сконфигурировано также с интерфейсом ввода данных, так чтобы пользователи могли вводить данные аутентификации непосредственно в переносное устройство 105. Интерфейс ввода данных на главном устройстве 110 или на переносном устройстве 105 может включать в себя любой вид интерфейса, сконфигурированного для обеспечения возможности ввода пользователем данных аутентификации. Например, интерфейс ввода данных аутентификации может включать в себя клавиатуру, биометрическое считывающее устройство, устройство распознавания изображений или другие механизмы ввода данных. Биометрическое считывающее устройство может включать в себя считывающее устройство для отпечатка пальца, сканирующее устройство для сетчатки, устройство распознавания речи, химический детектор или подобное. Переносное устройство 105 может быть сконфигурировано для приема данных из интерфейса ввода данных аутентификации и аутентификации пользователя с использованием этих данных.

Переносное устройство 105 может быть сконфигурировано также для приема исполняемых инструкций (или кодов) из главного устройства 110 или сервера 115. Во избежание исполнения злонамеренных кодов, легальные коды могут идентифицироваться данными аутентификации, такими как ключ. Например, легальные коды могут шифроваться с использованием ключа, который может быть расшифрован с использованием соответствующего ключа, внедренного внутрь блока обработки данных переносного устройства 105. Переносное устройство 105 может быть сконфигурировано для исполнения только кодов, корректно шифрованных правильным ключом.

Переносное устройство 105 может быть сконфигурировано дополнительно для взаимодействия с сервером 115 для выполнения проверок защиты. Например, переносное устройство 105 может обеспечивать возможность аутентификации сервером 115 пользователя, который запрашивает доступ к переносному устройству 105. Данные аутентификации, такие как имена пользователей, пароли, личная информация, биометрические данные, изображения, ключи или т.п., могут передаваться на сервер 115 для аутентификации. Сервер 115 может быть сконфигурирован также для верификации состояний в переносном устройстве 105 до авторизации переносного устройства 105 на выполнение нормальных операций.

Главное устройство 110 является вычислительным устройством, выполненным с возможностью исполнения приложения, которое сконфигурировано для взаимодействия с процессом на переносном устройстве 105. Приложение может включать в себя интерфейс пользователя, обеспечивающий возможность взаимодействия пользователя с процессом на переносном устройстве 105. Например, главное устройство 110 может обеспечивать браузер (программу просмотра), который взаимодействует с службой приложения, исполняющейся на переносном устройстве 105.

Главным устройством 110 может быть любой вид вычислительного устройства, например, настольный компьютер, портативный или блокнотный компьютер, персональный цифровой ассистент (PDA), радиотелефон, киоск или подобное устройство. Также, так как требования на главное устройство 110 являются минимальными, в качестве главного устройства 110 также могут служить вычислительные устройства, которые обладают некоторыми возможностями обработки и вывода, но, обычно, не использовались для обеспечения пользователям вычислительных функциональных возможностей. Например, главным устройством 110 может быть принтер, бытовой электроприбор, звуковое или видео оборудование, электронные часы или подобное.

Главное устройство 110, обычно, содержит механизмы для обнаружения переносного устройства 105 и соединения с ним. Например, переносное устройство 105 может обнаруживаться главным устройством 110 автоматически через проводное соединение (такое как USB или FireWire) или беспроводное соединение (такое как RF, BlueTooth, WiFi или оптические среды). В одной реализации главное устройство 110 идентифицирует переносное устройство 105 как сетевое устройство и устанавливает соединение между устройствами с использованием сетевых протоколов через действующий физический механизм связи.

Главное устройство 110 может быть сконфигурировано для приема инструкций из переносного устройства 105. Инструкции могут выполняться для обеспечения операционной среды на главном устройстве 110. Например, главное устройство 110 может принимать из переносного устройства 105 инструкции на запуск браузера, который сконфигурирован для соединения с IP-адресом или URL, ассоциированными с службой приложения, обеспечиваемой переносным устройством 105.

Главное устройство 110 может содержать сетевой интерфейс для установления линии связи с сетью 120. Главное устройство 110 может быть сконфигурировано для обеспечения возможности соединения переносного устройства 105 с сетью 120 с использованием указанной линии связи. Сеть 120 может включать в себя любой вид сетей, например локальную сеть (LAN), глобальную сеть (WAN), Интернет или т.п.

Фиг.2 изображает возможный процесс 200 обеспечения аппаратно-независимой вычислительной среды для вычислительного устройства. Процесс 200 может использоваться переносным устройством для обеспечения вычислительной среды для главного устройства. На этапе 205 устанавливается соединение между переносным устройством и главным устройством. Соединением может быть любой вид проводных или беспроводных соединений, например FireWire, сеть, USB, Wi-Fi, RF, Bluetooth, инфракрасное или подобное соединение.

На этапе 210 идентифицируется переносное устройство для главного устройства. Устройства могут быть сконфигурированы в соответствии с протоколом (например, USB), идентифицирующим автоматически переносное устройство при его подсоединении к главному устройству. Возможный процесс идентификации переносного устройства для главного устройства будет описан согласно фиг.3.

На этапе 215 создается экземпляр процесса на переносном устройстве. Процесс может включать в себя один или большее количество подпроцессов. Процесс может относиться к любому виду процессов, которые могут взаимодействовать с другими процессами в других устройствах. В одном внедрении процессом является служба приложения или web-служба. Возможный процесс создания экземпляра процесса на переносном устройстве будет описан согласно фиг.4.

На этапе 220 могут быть выполнены необязательные проверки защиты. Проверки защиты могут включать в себя любой вид процессов аутентификации и авторизации пользователей и приложений. Например, проверки защиты могут включать в себя верификацию цифрового сертификата CA, ассоциированного с переносным устройством. Процесс аутентификации может выполняться для аутентификации ключей, ассоциированных с цифровым сертификатом. Возможный процесс выполнения проверок защиты на переносном устройстве будет описан согласно фиг.6.

На этапе 225 процесс, экземпляр которого создан переносным устройством, делается доступным для главного устройства. Например, процесс может быть доступен из главного устройства через приложение, обеспечиваемое главным устройством. Переносное устройство может обеспечивать данные в главное устройство для конфигурирования приложения (например, интерфейса пользователя) на главном устройстве для взаимодействия с процессом на переносном устройстве. В одной реализации, процессом, экземпляр которого создается переносным устройством, является служба приложения. Браузер в главном устройстве конфигурируется для взаимодействия с службой приложения посредством осуществления просмотра по IP-адресу или URL, ассоциированным с службой приложения.

Фиг.3 изображает возможный процесс 300 идентификации переносного устройства для главного устройства. Процесс 300 начинается, когда установлено соединение между переносным устройством и главным устройством. На этапе 305 главное устройство запрашивает переносное устройство. Главное устройство может быть сконфигурировано для автоматического обнаружения и запрашивает переносное устройство с использованием протокола, ассоциированного с соединением.

На этапе 310 переносное устройство идентифицирует себя для главного устройства. В одной реализации переносное устройство может быть идентифицировано для главного устройства как сетевое устройство. Главное устройство может конфигурировать свои установочные параметры сети для согласования с переносным устройством. Например, главное устройство может ассоциировать сетевой адрес с переносным устройством.

На этапе 315 главное устройство передает данные, относящиеся к устройству, в переносное устройство. Данные могут включать в себя конфигурации главного устройства, информацию относительно других устройств внутри главного устройства или подсоединенных к нему, один или большее количество IP-адресов, ассоциированных с главным устройством и т.п.

На этапе 320 переносное устройство конфигурирует свои процессы с использованием данных, принятых из главного устройства. Например, переносное устройство может ассоциировать IP-адрес или URL с службой приложения, конкретизированной на главном устройстве.

Фиг.4 изображает возможный процесс 400 создания экземпляра процесса на переносном устройстве. Процесс 400 может выполняться переносным устройством при процессе включения питания или после него. На этапе 405 определяются состояния, ассоциированные с переносным устройством. Состояния могут быть ассоциированы с процессами, которые могут выполняться на переносном устройстве. Например, состояния могут включать в себя данные персонифицированной настройки, конфигурации и приложения, данные пользователя или т.п. Состояния могут быть извлечены с носителя информации, считываемого компьютером, в переносном устройстве, такого как флэш-память, жесткий диск или другие запоминающие устройства. Состояния могут быть извлечены также с удаленного сервера через линию связи, обеспеченную главным устройством.

На этапе 407 экземпляр процесса, такого как служба приложения, создается с использованием извлеченных состояний. Процесс может включать в себя любой вид приложения, которое является доступным для других приложений в других устройствах. На этапе 410 служба приложения конфигурируется так, чтобы быть доступной для приложения в главном устройстве. Например, служба приложения может быть ассоциирована с web-идентификатором, таким как IP-адрес или URL. На этапе 415 переносное устройство ожидает запроса из главного устройства. Приложение из главного устройства может передавать запрос на взаимодействие с службой приложения через интерфейс пользователя, такой как браузер.

Должно быть ясно, что процесс, экземпляр которого создан переносным устройством, может быть сконфигурирован для обеспечения вычислительной среды для приложения на главном устройстве. Процесс на переносном устройстве может конфигурировать вычислительную среду на главном устройстве с установочными параметрами, предпочтительными для конкретного пользователя, ассоциированного с переносным устройством. В одной реализации вычислительная среда может быть временно динамически исполняемой на главном устройстве. В этой реализации состояния на главном устройстве не изменяются вычислительной средой, обеспеченной переносным устройством, навсегда.

Фиг.5 изображает возможный процесс 500 взаимодействия с процессом на переносном устройстве. Процесс 500 может быть реализован главным устройством для получения доступа к службе приложения на переносном устройстве. На этапе 505 принимаются данные, ассоциированные с процессом на переносном устройстве. Процесс может включать в себя службу приложения. На этапе 510 главным устройством инициируется интерфейс пользователя. Интерфейс пользователя может включать в себя любое приложение, которое обеспечивает возможность взаимодействий пользователя, такое как браузер. Интерфейс пользователя может быть инициирован в соответствии с процессом автоматического запуска, который принимается из переносного устройства или является частью конфигурации главного устройства. В одной реализации обнаружение переносного устройства осуществляется при подсоединении переносного устройства к главному устройству. Главное устройство может запустить процесс, как предписывает комбинация действий, предпринимаемых главным устройством при обнаружении переносного устройства. Инструкции делаются доступными по мере того, как главное устройство осуществляет доступ к переносному устройству.

На этапе 515 обеспечивается осуществление связи интерфейсом пользователя главного устройства с службой приложения переносного устройства. Например, интерфейс пользователя в виде браузера может быть сконфигурирован для просмотра по IP-адресу или URL, ассоциированным с службой приложения. На этапе 520 интерфейс пользователя обеспечивает возможность взаимодействия пользователя с службой приложения.

Фиг.6 изображает возможный процесс 600 выполнения проверок защиты в связи с доступом к переносному устройству. Процесс 600 может выполняться переносным устройством для аутентификации зарегистрированного пользователя. На этапе 605 извлекается ключ, ассоциированный с переносным устройством. Ключ может быть ассоциирован с цифровым сертификатом CA. На этапе 610 запрашивается аутентификация пользователя. Для выполнения аутентификации пользователя у пользователя может быть запрошена информация, ассоциированная с ключом. Информацией может быть любой вид данных, таких как имя пользователя, пароль, биометрические данные аутентификации или т.п.

На этапе 615 принятия решения делается определение того, аутентифицирован ли пользователь. Если нет, то процесс 600 переходит на этап 635, где запрос пользователя на доступ отклоняется. Если пользователь аутентифицирован, то процесс переходит на этап 620, где может быть осуществлено шифрование связи между переносным устройством и главным устройством с использованием ключа.

На этапе 625 выполняются другие проверки защиты. Например, переносное устройство может выполнять проверки защиты посредством соединения с другими службами приложений в сети. Указанные другие службы приложений могут выполнять дополнительные операции защиты, такие как верификация аутентификации пользователя, проверка авторизации пользователя, проверка достоверности состояний внутри переносного устройства или т.п. На этапе 630, если все проверки защиты успешно выполнены, пользователю разрешается осуществить доступ к службе приложения на переносном устройстве.

Фиг.7 изображает возможный процесс 700 дублирования состояний переносного устройства в удаленном местоположении. Процесс 700 может выполняться переносным устройством для резервного копирования состояний на сетевом сервере. Указанные состояния могут включать в себя данные пользователя, персонифицированные настройки, конфигурации и приложения или подобные. На этапе 705 делается определение осуществить резервное копирование состояний на переносном устройстве. Определение может быть инициировано любым условием, таким как истечение предварительно определенного периода времени, превышение порога памяти, определение того, что на сервере доступны обновленные состояния, подсоединение переносного устройства к главному устройству или т.п.

На этапе 710 переносное устройство подсоединяется к удаленной службе приложения в сети. На этапе 715 определяются состояния, управляемые удаленной службой приложения и соответствующие переносному устройству. Соответствующие состояния удаленной службы приложения могут быть резервными копиями состояний на переносном устройстве. На этапе 720 принятия решения делается определение того, требуется ли обновление. Например, обновление может требоваться, если переносное устройство содержит новые или измененные состояния, которые отличны от состояний, соответствующих переносному устройству на удаленном сервере. Если обновление не требуется, то процесс 700 переходит на этап 730. Если обновление требуется, то процесс 700 переходит на этап 725, где синхронизируются состояния в переносном устройстве и состояния в удаленной службе приложения. Затем процесс 700 также продолжается на этапе 730, где процесс возвращается к выполнению других операций для переносного устройства.

Фиг.8 изображает возможный процесс 800 обеспечения доступа к службам приложения, управляемым сервером в сети. Процесс 800 может реализовываться переносным устройством для обеспечения удаленной службы приложения для главного устройства. На этапе 805 переносное устройство подсоединяется через главное устройство к сети. Переносное устройство может использовать линию связи, которая была установлена главным устройством.

На этапе 810 определяется удаленная служба приложения в сети. Удаленная служба приложения может включать в себя любой вид приложений. На этапе 815 принимается запрос на доступ из главного устройства. Ответ на запрос может быть осуществлен с использованием функциональных возможностей, обеспечиваемых удаленной службой приложения. На этапе 820 запрос передается посредником в удаленную службу приложения. Например, переносное устройство может представить удаленную службу приложения в главное устройство так, будто удаленная служба приложения выполняется на переносном устройстве. Переносное устройство также может содержать локальную службу приложения с удаленной службой приложения для обеспечения более быстрого или улучшенного восприятия пользователем.

Фиг.9 изображает возможный процесс 900 модернизации состояний на переносном устройстве. На этапе 905 на переносном устройстве инициируется процесс запуска. На этапе 910 принятия решения делается определение того, обновлять ли состояния в переносном устройстве. Например, обновление состояний может требоваться после истечения санкционированного периода использования. Если обновление состояний в переносном устройстве не требуется, то процесс 900 переходит на этап 930.

Возвращаясь к этапу 910 принятия решения, если требуется обновление состояний в переносном устройстве, то процесс 900 переходит на этап 915, где устанавливается соединение с удаленной службой приложения. Удаленной службой приложения может быть приложение сервера управления программным обеспечением. На этапе 920 определяются состояния, которые требуется обновить. На этапе 925 извлекаются новые состояния и внедряются в переносное устройство. Обновление может быть выполнено посредством замены части состояний или всех состояний в переносном устройстве. На этапе 930 процесс 900 продолжает выполнять процесс запуска.

Фиг.10 изображает возможное осуществление связи 1000 между переносным устройством и главным устройством. Возможная связь 1000 может быть реализована в любом формате среды связи и может следовать любому протоколу связи. Возможная связь 1000 может происходить после подсоединения переносного устройства к главному устройству. Главное устройство может передать в переносное устройство сообщение 1005, содержащее запрос устройства. В ответ переносное устройство может передать сообщение 1010 с данными для перечисления сетевых устройств. Главное устройство может использовать эти данные для идентификации и перечисления переносного устройства как основывающегося на сети вычислительного устройства.

Главное устройство может передать в переносное устройство сообщение 1015 с данными устройства. Данные устройства могут включать в себя любой тип информации устройства, такой как сетевая конфигурация, IP-адрес, ассоциированный с главным устройством, разрешение и размер экрана или другая информация, относящаяся к аппаратным средствам и программному обеспечению. В ответ переносное устройство может передать в главное устройство сообщение 1020 с данными конфигурации. Данные конфигурации могут включать в себя инструкции для выполнения операций. Например, данные конфигурации могут включать в себя инструкцию на запуск браузера, который передает запрос на страницу, идентифицированную определенным адресом. Главное устройство может передать сообщение 1025, содержащее запрошенное, идентифицированное IP-адресом или URL, ассоциированными с переносным устройством.

Переносное устройство может также передать сообщение 1030, которое содержит запрос на аутентификацию пользователя. В ответ главное устройство может передать сообщение 1035, содержащее информацию аутентификации. Если информация аутентификации является достоверной, то переносное устройство может передать сообщение 1040 с данными, сформированными службой приложения в переносном устройстве. Главное устройство может представить данные пользователю с использованием интерфейса пользователя, такого как Web-браузер.

Фиг.11 изображает возможную систему 1100 для обеспечения решения переносной вычислительной среды. Решение переносной вычислительной среды обеспечивает возможность создания и реализации пользователями аппаратно-независимой и настраиваемой на индивидуальной основе вычислительной среды, которая является переносной. Эта вычислительная среда, обычно, обеспечивается переносным вычислительным устройством и может быть реализована на любом главном устройстве, соединенном с переносным устройством. Конфигурации вычислительной среды представлены как динамические состояния, которые не требуют хранения на главном устройстве. Таким образом, пользователь может реализовать свою собственную индивидуализированную вычислительную среду на любом доступном для него устройстве. Решение переносной вычислительной среды также обеспечивает возможность эффективного и защищенного совместного использования одного компьютера несколькими пользователями.

Поставщик 1105 делает решение переносной вычислительной среды доступным для пользователей, таких как пользователь 1110. Решение переносной вычислительной среды содержит переносное устройство, такое как интеллектуальный FOB (IFOB) 1115. Устройством IFOB 1115 может быть любой вид устройства с памятью, блоком обработки данных и механизмом соединения. Например, устройством IFOB 1115 может быть устройство USB, которое содержит флэш-память для хранения состояний, ассоциированных с web-службой, и блок обработки данных для выполнения web-службы. Для упрощения оборудования, в одной реализации IFOB 1115 сконфигурирован без экрана дисплея или какого-либо средства ввода данных. Решение переносной вычислительной среды может также содержать программное обеспечение, которое обеспечивает web-службы 1120.

Решение переносной вычислительной среды может быть обеспечено любым образом. Для начала пользователь 1110 получает IFOB 1115 от поставщика 1105 или другой стороны. Пользователь 1110 может обратиться к поставщику 1105 для активации переносного устройства 1115. В ответ поставщик 1105 может обеспечить механизм доступа для пользователя 1110, чтобы активировать переносное устройство 1115. Например, поставщик 1105 может обеспечить код для активации процессов в переносном устройстве 1115. Поставщик 1105 может также активировать переносное устройство 1115 посредством подсоединения и конфигурирования устройства. Переносное устройство 1115 может быть активировано посредством непосредственного подсоединения к устройству, управляемому поставщиком 1105, или посредством соединения через совместно используемый компьютер 1125.

Для управления переносным устройством 1115 и его поддержки поставщик 1105 может конфигурировать IFOB 1115 для подсоединения к web-службам 1120. Web-службы 1120 управляются поставщиком 1105 и могут выполнять любые службы для переносного устройства 1115, такие как службы активации, службы аутентификации, службы резервного копирования, службы обновления, службы загрузки содержимого, службы диагностики или т.п.

Поставщик 1105 может также обеспечивать службы для конфигурирования совместно используемого компьютера 1125. Например, поставщик 1105 может обеспечивать программное обеспечение, обеспечивающее возможность взаимодействия совместно используемого компьютера 1125 с web-службой, обеспечиваемой IFOB 1115. Программное обеспечение может включать в себя браузер на совместно используемом компьютере 1125, который сконфигурирован для взаимодействия с web-службой, обеспечиваемой IFOB 1115.

Фиг.12 изображает возможное переносное устройство 1200 для реализации описанных систем и способов. Переносным устройством 1200 может быть любой вид вычислительного устройства. В наиболее базовой конфигурации переносное устройство 1200, обычно, содержит по меньшей мере один блок 1205 обработки данных, память 1220, запоминающее устройство 1225 и интерфейс 1235 соединения.

В зависимости от точной конфигурации и вида вычислительного устройства память 1220 может быть энергозависимой (такой как ОЗУ), энергонезависимой (такой как ПЗУ, флэш-память и т.д.) или их некоторой комбинацией. Блоком 1205 обработки данных может быть любой вид блока обработки данных с процессором и контроллером памяти. Блок 1205 обработки данных может содержать функциональные возможности, ассоциированные с CA. Например, в блок 1205 обработки данных могут быть внедрены данные 1210, ассоциированные с цифровым сертификатом.

Переносное устройство 1200 может содержать также запоминающее устройство 1225, содержащее, например, флэш-память, магнитные или оптические диски или ленту и т.д., или т.п. Носитель информации компьютера включает в себя энергозависимую и энергонезависимую память и запоминающее устройство, реализованные любым способом или технологией для хранения информации, такой как инструкции, считываемые компьютером, структуры данных, программные модули или другие данные. Память 1220 и запоминающее устройство 1225 являются возможными вариантами носителей информации компьютера. Носители информации компьютера включают в себя, например, ОЗУ, ПЗУ, электрически стираемое программируемое ПЗУ (EEPROM), флэш-память или память другой технологии, CD-ROM, цифровые универсальные диски (DVD) или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, запоминающее устройство на магнитных дисках или другие магнитные запоминающие устройства, либо любой другой носитель, который может использоваться для хранения требуемой информации и к которому может осуществить доступ переносное устройство 1200. Любой такой носитель информации компьютера может быть частью переносного устройства 1200.

Переносное устройство 1200 может также содержать интерфейс 1235 соединения. Такой интерфейс 1235 соединения обеспечивает возможность соединения переносного устройства 1200 с другими устройствами. Интерфейс 1235 соединения может включать в себя любой вид механизмов связи, такой как USB, FireWire, Wi-Fi, RF, инфракрасный, оптический или т.п. Сигналы, используемые интерфейсом 1235 соединения для связи с другими устройствами, являются возможными вариантами сред связи. Среды связи, обычно, воплощают инструкции, считываемые компьютером, структуры данных, программные модули или другие данные в модулированном информационном сигнале, таком как несущая или другой механизм переноса, и включают в себя любые среды доставки информации. Термин "модулированный информационный сигнал" означает сигнал, одна или большее количество характеристик которого установлены или изменены таким образом, чтобы кодировать информацию в этом сигнале. В виде возможного варианта среды связи включают в себя, например, проводные среды, такие как проводная сеть или прямое проводное соединение, и беспроводные среды, такие как акустические, RF, инфракрасные и другие беспроводные среды. Используемый здесь термин «носитель информации, считываемый компьютером» охватывает и носители информации компьютера, и среды связи. Описанные способы могут быть кодированы на любом носителе информации, считываемом компьютером, в любом виде, таком как данные, инструкции, исполняемые компьютером, и т.п.

Переносное устройство 1200 может содержать блок хронирования, такой как часы 1215. Часы 1215 обеспечивают начало отсчета времени для переносного устройства 1200, которое может использоваться для определения того, являются ли достоверными состояния в памяти 1220 или запоминающем устройстве 1225. Переносное устройство 1200 может содержать регулятор 1230 мощности для управления мощностью из главного вычислительного устройства и подачи питания на блок 1205 обработки данных и другие компоненты. Переносное устройство 1200 может быть также снабжено устройством 1240 ввода данных, таким как биометрический датчик, клавиатура, мышь, перо, устройство речевого ввода данных, сенсорное устройство ввода данных и т.д. Все эти устройства известны и не требуют подробного описания.

Хотя был описан и проиллюстрирован предпочтительный вариант осуществления изобретения, ясно, что не удаляясь от сути и не отходя от объема изобретения, в него могут быть внесены различные изменения.

Далее приведен список предпочтительных вариантов осуществления изобретения.

E1. Способ, включающий:

подсоединение переносного устройства к главному устройству,

выполнение процесса вычислительным модулем переносного устройства, причем процесс сконфигурирован для формирования вычислительной среды, и

обеспечение вычислительной среды для приложения, выполняющегося на главном устройстве.

E2. Способ по варианту осуществления E1, в котором процессом является служба приложения.

E3. Способ по варианту осуществления E1, в котором приложением является браузер.

E4. Способ по варианту осуществления E1, в котором подсоединение переносного устройства к главному устройству выполняется с использованием интерфейса Универсальной Последовательной Шины (USB).

E5. Способ по варианту осуществления E1, дополнительно включающий:

определение состояний, ассоциированных с процессом, и

конфигурирование вычислительной среды по меньшей мере частично на основе этих состояний.

E6. Способ по варианту осуществления E5, в котором состояния представляют настройки, выбранные пользователем для вычислительной среды.

E7. Способ по варианту осуществления E1, дополнительно включающий идентификацию переносного устройства как сетевого устройства.

E8. Способ по варианту осуществления E1, дополнительно включающий конфигурирование главного устройства для связи с переносным устройством по меньшей мере частично на основе протокола, который обеспечивает возможность связи процессов на двух различных вычислительных устройствах.

E9. Способ по варианту осуществления E1, дополнительно включающий:

прием адреса из главного устройства и

ассоциирование адреса с главным устройством.

E10. Способ по варианту осуществления E9, в котором адрес включает в себя по меньшей мере один из адреса межсетевого протокола (IP-адрес) или унифицированного указателя информационного ресурса (URL).

E11. Способ по варианту осуществления E9, дополнительно включающий осуществление связи с процессом с использованием адреса.

E12. Способ по варианту осуществления E1, дополнительно включающий:

подсоединение переносного устройства к порту USB главного устройства,

определение процедуры инициирования в переносном устройстве, причем процедура инициирования содержит инструкции для открывания браузера по адресу, ассоциированному с переносным устройством, и

автоматическое выполнение процедуры инициирования в главном устройстве.

E13. Способ по варианту осуществления E12, в котором процедура инициирования содержит по меньшей мере одну из идентификации IP-адреса, идентификации URL, установления соединения с сервером через сеть или запуска браузера.

E14. Способ по варианту осуществления E1, в котором интерфейс пользователя сконфигурирован для передачи запроса по адресу, ассоциированному с переносным устройством.

E15. Способ по варианту осуществления E1, дополнительно включающий:

определение ключа, ассоциированного с переносным устройством, и

аутентификацию переносного устройства по меньшей мере частично на основе этого ключа.

E16. Способ по варианту осуществления E1, дополнительно включающий:

извлечение указателя внутри переносного устройства, причем указатель указывает, является ли допустимым условие использования, ассоциированное с процессом, и

отказ в доступе к процессу, если указатель указывает, что условие не является допустимым.

E17. Способ по варианту осуществления E1, в котором указатель представляет по меньшей мере одно из времени, состояния аутентификации или состояния версии.

E18. Один или большее количество считываемых компьютером носителей информации, кодированных исполняемыми компьютером инструкциями, которые при исполнении вызывают выполнение по меньшей мере одним процессором способа по варианту осуществления E1.

E19. Устройство, содержащее:

вычислительный модуль, имеющий по меньшей мере один процессор,

модуль интерфейса, сконфигурированный для осуществления связи с главным устройством,

модуль памяти, содержащий инструкции, которые при исполнении вызывают осуществление по меньшей мере одним процессором:

идентификации устройства для главного устройства,

установления линии связи с главным устройством,

выполнения процесса в вычислительном модуле, и

обеспечения возможности взаимодействия приложения на главном устройстве с процессом по меньшей мере частично на основе протокола.

E20. Устройство по варианту осуществления E19, в котором процесс включает в себя службу приложения, сконфигурированную для обеспечения вычислительной среды.

E21. Устройство по варианту осуществления E20, в котором служба приложения сконфигурирована для обеспечения данных для приложения, выполняющегося на главном устройстве.

E22. Устройство по варианту осуществления E21, в котором данные обеспечиваются для приложения на главном устройстве с использованием по меньшей мере одного из расширяемого языка разметки (XML), простого протокола доступа к объектам (SOAP), языка описания web-служб (WSDL) или универсальной системы предметного описания и интеграции (UDDI).

E23. Устройство по варианту осуществления E20, в котором модуль памяти дополнительно содержит данные, представляющие состояния, ассоциированные с службой приложения.

E24. Устройство по варианту осуществления E23, в котором инструкции дополнительно вызывают конфигурирование по меньшей мере одним процессором службы приложения по меньшей мере частично на основе состояний.

E25. Устройство по варианту осуществления E23, в котором web-служба сконфигурирована для обеспечения вычислительной среды, и состояния представляют персонифицированные настройки вычислительной среды.

E26. Устройство по варианту осуществления E19, в котором модуль памяти включает в себя по меньшей мере одно из флэш-памяти, оперативного запоминающего устройства (RAM), накопителя на жестких дисках или оптического дисковода.

E27. Устройство по варианту осуществления E19, дополнительно содержащее блок хронирования, сконфигурированный для обеспечения первого временного идентификатора.

E28. Устройство по варианту осуществления E27, в котором инструкции дополнительно вызывают осуществление по меньшей мере одним процессором:

определения второго временного идентификатора, ассоциированного с процессом, и

отказ в доступе к процессу, если второй временной идентификатор синхронизации является недостоверным относительно первого временного идентификатора.

E29. Устройство по варианту осуществления E28, в котором второй временной идентификатор является недостоверным, если второй временной идентификатор представляет время, которое является последующим относительно другого времени, представленного первым временным идентификатором.

E30. Устройство по варианту осуществления E19, в котором инструкции дополнительно вызывают идентификацию, по меньшей мере одним процессором, устройства для главного устройства как сетевого устройства.

E31. Устройство по варианту осуществления E19, в котором линия связи включает в себя по меньшей мере одно из соединений универсальной последовательной шины (USB), радиочастотного (RF) соединения, соединения Wi-Fi (стандарт IEEE 802.11) соединения Bluetooth, соединения FireWire (стандарт IEEE 1394), инфракрасного соединения или оптического соединения.

E32. Устройство по варианту осуществления E19, в котором протокол включает в себя по меньшей мере один из простого протокола доступа к объектам (SOAP), протокола передачи гипертекстовых файлов (HTTP), протокола управления передачей (TCP) или протокола удаленного вызова процедуры (RPC).

E33. Устройство, содержащее:

вычислительный модуль, имеющий по меньшей мере один процессор,

модуль интерфейса, сконфигурированный для связи с переносным устройством,

модуль памяти, содержащий инструкции, которые при исполнении вызывают осуществление по меньшей мере одним процессором:

обнаружения переносного устройства,

установления линии связи с переносным устройством,

определения web-службы, обеспечиваемой переносным устройством, и

обеспечения интерфейса пользователя для взаимодействия с этой web-службой.

E34. Устройство по варианту осуществления E33, в котором инструкции дополнительно вызывают обеспечение упомянутым по меньшей мере одним процессором вычислительной среды по меньшей мере частично на основе данных, обеспеченных web-службой.

E35. Устройство по варианту осуществления E34, в котором инструкции дополнительно вызывают извлечение упомянутым по меньшей мере одним процессором состояний из переносного устройства.

E36. Устройство по варианту осуществления E35, в котором инструкции дополнительно вызывают конфигурирование упомянутым по меньшей мере одним процессором вычислительной среды с использованием извлеченных состояний.

E37. Устройство по варианту осуществления E33, дополнительно содержащее сетевое устройство, сконфигурированное для установления соединения с сетью.

E38. Устройство по варианту осуществления E37, в котором сетевое устройство дополнительно сконфигурировано для обеспечения соединения для использования переносным устройством.

E39. Один или большее количество считываемых компьютером носителей информации, кодированных с использованием структуры данных, содержащей:

первое поле данных, представляющее состояния, ассоциированные с процессом,

второе поле данных, содержащее инструкции, которые вызывают выполнение переносным устройством упомянутого процесса, и

третье поле данных, содержащее инструкции, которые вызывают взаимодействие интерфейса пользователя на главном устройстве с данным процессом.

E40. Один или большее количество считываемых компьютером носителей информации по варианту осуществления E39, в которых инструкции в третьем поле данных дополнительно вызывают обеспечение главным устройством вычислительной среды.

E41. Один или большее количество считываемых компьютером носителей информации по варианту осуществления E40, в которых инструкции в третьем поле данных дополнительно вызывают конфигурирование главным устройством вычислительной среды по меньшей мере частично на основе состояний в первом поле данных.

E42. Один или большее количество считываемых компьютером носителей информации по варианту осуществления E39, в которых процесс включает в себя web-службу.

E43. Один или большее количество считываемых компьютером носителей информации по варианту осуществления E39, в которых структура данных шифрована с использованием ключа.

E44. Один или большее количество считываемых компьютером носителей информации по варианту осуществления E43, в которых ключ внедрен на этап обработки данных переносного устройства.

E45. Способ осуществления связи между переносным устройством и главным устройством, включающий:

передачу сообщения, идентифицирующего переносное устройство как сетевое устройство, переносным устройством в главное устройство,

передачу идентификатора, ассоциированного с процессом, выполняющимся на переносном устройстве, переносным устройством в главное устройство,

передачу запроса на взаимодействие с процессом главным устройством в переносное устройство, причем запрос содержит идентификатор, и

передачу состояний, ассоциированных с процессом, переносным устройством в главное устройство.

E46. Способ по варианту осуществления E44, дополнительно включающий передачу переносным устройством в главное устройство инструкций для взаимодействия с процессом.

E47. Способ по варианту осуществления E44, в котором идентификатор включает в себя по меньшей мере один из IP-адреса или унифицированного указателя информационного ресурса (URL).

E48. Устройство, содержащее:

средство для подсоединения переносного устройства к главному устройству,

средство для выполнения службы приложения на переносном устройстве, и

средство для доступа к приложению браузером, выполняющимся на главном устройстве.

E49. Устройство по варианту осуществления E48, дополнительно содержащее средство для доступа приложения к процессу с использованием протокола web-служб.

E50. Устройство по варианту осуществления E48, дополнительно содержащее средство для подсоединения переносного устройства к главному устройству в качестве сетевого устройства.

E51. Устройство по варианту осуществления E48, дополнительно содержащее средство для обеспечения процессом вычислительной среды для главного устройства.

E52. Устройство по варианту осуществления E50, дополнительно содержащее средство для определения состояний, ассоциированных с переносным устройством.

E53. Устройство по варианту осуществления E51, дополнительно содержащее средство для персонифицированной настройки переносным устройством вычислительной среды с использованием состояний.

E54. Способ, включающий:

подсоединение переносного устройства к главному устройству,

создание экземпляра процесса с использованием вычислительного модуля переносного устройства,

извлечение информации защиты, внедренной в переносное устройство,

запрос данных аутентификации из главного устройства,

определение того, являются ли достоверными данные аутентификации, по меньшей мере частично на основе внедренной информации защиты, и

если данные аутентификации являются достоверными, предоставление приложению, выполняющемуся на главном устройстве, доступа к процессу на переносном устройстве.

E55. Способ по варианту осуществления E54, дополнительно включающий:

прием исполняемых инструкций из главного устройства, и

аутентификацию исполняемых инструкций по меньшей мере частично на основе внедренной информации защиты, и

предотвращение выполнения вычислительным модулем исполняемых инструкций, если исполняемые инструкции не аутентифицированы.

E56. Способ по варианту осуществления E54, в котором информация защиты включает в себя ключ, ассоциированный с цифровым сертификатом.

E57. Способ по варианту осуществления E54, дополнительно включающий, если данные аутентификации не являются достоверными, предотвращение доступа главного устройства к процессу на переносном устройстве.

E58. Способ по варианту осуществления E54, в котором данные аутентификации включают в себя по меньшей мере одно из имени пользователя, пароля, личной информации, биометрических данных, ключей или информации, относящейся к аутентификации.

E59. Способ по варианту осуществления E54, дополнительно включающий:

определение сервера в сети связи,

обеспечение серверу данных аутентификации и

прием информации из сервера относительно того, являются ли достоверными данные аутентификации.

E60. Способ по варианту осуществления E54, дополнительно включающий прием данных аутентификации из интерфейса ввода данных переносного устройства.

E61. Способ по варианту осуществления E54, дополнительно включающий прием данных аутентификации из интерфейса ввода данных главного устройства.

E62. Способ по варианту осуществления E54, дополнительно включающий шифрование связи между переносным устройством и главным устройством по меньшей мере частично на основе информации защиты.

E63. Способ по варианту осуществления E54, дополнительно включающий шифрование состояний, которые хранятся в переносном устройстве, по меньшей мере частично на основе информации защиты.

E64. Способ по варианту осуществления E54, дополнительно включающий расшифровку состояний, которые хранятся в переносном устройстве, по меньшей мере частично на основе информации защиты.

E65. Устройство, содержащее:

вычислительный модуль, имеющий по меньшей мере один блок обработки данных,

модуль интерфейса, сконфигурированный для связи с главным устройством,

модуль памяти, содержащий инструкции, которые при выполнении вызывают осуществление блоком обработки данных:

подсоединения к главному устройству,

создания экземпляра процесса, сконфигурированного для взаимодействия с приложением на главном устройстве,

извлечения информации защиты, внедренной в вычислительный модуль,

приема данных аутентификации,

определения того, являются ли достоверными данные аутентификации, по меньшей мере частично на основе информации защиты, и

отклонения запроса на взаимодействие с процессом из приложения на главном устройстве, если данные аутентификации не являются достоверными.

E66. Устройство по варианту осуществления E65, в котором информация защиты внедрена в блок обработки данных.

E67. Устройство по варианту осуществления E65, в котором информация защиты включает в себя данные, ассоциированные с Центром Сертификатов (CA).

E68. Устройство по варианту осуществления E67, в котором информация защиты включает в себя ключ, ассоциированный с цифровым сертификатом CA.

E69. Устройство по варианту осуществления E68, в котором инструкции дополнительно вызывают шифрование блоком обработки данных связи между данным устройством и главным устройством с использованием ключа.

E70. Устройство по варианту осуществления E68, в котором модуль памяти дополнительно содержит состояния, шифрованные с использованием ключа.

E71. Устройство по варианту осуществления E65, в котором данные аутентификации включают в себя по меньшей мере одно из имени пользователя, пароля, личной информации, биометрических данных или ключа.

E72. Устройство по варианту осуществления E65, дополнительно содержащее интерфейс ввода данных, сконфигурированный для приема данных аутентификации.

E73. Устройство по варианту осуществления E72, в котором интерфейс ввода данных включает в себя по меньшей мере одно из клавиатуры, биометрического считывающего устройства, считывающего устройства для отпечатка пальца, сканирующего устройства для сетчатки, устройства распознавания речи, химического детектора или устройства распознавания изображения.

E74. Устройство по варианту осуществления E65, в котором инструкции дополнительно вызывают установление блоком обработки данных линии связи с сервером в сети связи, сконфигурированным для выполнения проверок защиты.

E75. Устройство по варианту осуществления E74, в котором инструкции дополнительно вызывают обеспечение данных аутентификации блоком обработки данных на сервер для проверки достоверности.

E76. Устройство по варианту осуществления E74, в котором инструкции дополнительно вызывают обеспечение состояний в модуле памяти блоком обработки данных на сервер для проверки достоверности.

E77. Переносное вычислительное устройство, содержащее:

первый считываемый компьютером носитель, кодированный с использованием первой структуры данных, содержащей:

первое поле данных, содержащее информацию защиты,

второй считываемый компьютером носитель, кодированный с использованием второй структуры данных, содержащей:

второе поле данных, содержащее состояния, ассоциированные с процессом,

третье поле данных, содержащее инструкции, которые вызывают выполнение переносным вычислительным устройством аутентификации с использованием информации защиты, и

четвертое поле данных, содержащее инструкции, которые вызывают взаимодействие приложения на главном устройстве с процессом.

E78. Переносное вычислительное устройство по варианту осуществления E77, в котором первый считываемый компьютером носитель встроен в вычислительный модуль переносного вычислительного устройства.

E79. Переносное вычислительное устройство по варианту осуществления E77, в котором информация защиты в первом поле данных включает в себя по меньшей мере одно из имени пользователя, пароля, личной информации, биометрических данных, ключа или информации, относящейся к аутентификации.

E80. Переносное вычислительное устройство по варианту осуществления E77, в котором информация защиты в первом поле данных включает в себя ключ, ассоциированный с цифровым сертификатом.

E81. Переносное вычислительное устройство по варианту осуществления E80, в котором по меньшей мере одно из второго поля данных, третьего поля данных и четвертого поля данных шифровано по меньшей мере частично на основе ключа.

E82. Переносное вычислительное устройство по варианту осуществления E80, в котором вторая структура данных дополнительно содержит пятое поле данных, содержащее инструкции, которые вызывают шифрование переносным вычислительным устройством связи с главным устройством по меньшей мере частично на основе ключа.

E83. Переносное вычислительное устройство по варианту осуществления E77, в котором вторая структура данных дополнительно содержит пятое поле данных, содержащее инструкции, которые вызывают удостоверение переносным вычислительным устройством состояний во втором поле данных с использованием сервера в сети связи.

E84. Устройство, содержащее:

средство, устанавливающее линию связи к главному устройству,

средство для определения информации защиты, внедренной в компонент устройства,

средство для хранения состояний, ассоциированных с процессом, в устройстве,

средство для запроса данных аутентификации,

средство, определяющее, являются ли достоверными данные аутентификации, по меньшей мере частично на основе информации защиты, и

средство для обеспечения возможности доступа главного устройства к процессу, если данные аутентификации являются достоверными.

E85. Устройство по варианту осуществления E84, дополнительно содержащее средство для восстановления информации защиты, внедренной в вычислительный модуль устройства.

E86. Устройство по варианту осуществления E84, дополнительно содержащее средство для выполнения процесса с использованием вычислительного модуля.

E87. Устройство по варианту осуществления E84, дополнительно содержащее средство для приема данных аутентификации из интерфейса ввода данных устройства.

E88. Устройство по варианту осуществления E84, дополнительно содержащее средство для приема данных аутентификации из интерфейса ввода данных главного устройства.

E89. Устройство по варианту осуществления E84, дополнительно содержащее средство для шифрования связи между данным устройством и главным устройством по меньшей мере частично на основе информации защиты.

E90. Устройство по варианту осуществления E84, дополнительно содержащее средство для шифрования состояний, которые хранятся в данном устройстве, по меньшей мере частично на основе информации защиты.

E91. Устройство по варианту осуществления E84, дополнительно содержащее средство для расшифровки состояний, которые хранятся в переносном устройстве, по меньшей мере частично на основе информации защиты.

E92. Устройство по варианту осуществления E84, дополнительно содержащее средство для проверки достоверности данных аутентификации посредством взаимодействия с приложением на сетевом сервере.

E93. Устройство по варианту осуществления E84, дополнительно содержащее средство для проверки достоверности состояний, которые хранятся в данном устройстве, посредством взаимодействия с приложением на сетевом сервере.

E94. Переносное вычислительное устройство, содержащее:

модуль интерфейса, сконфигурированный для связи с главным устройством,

первый считываемый компьютером носитель, кодированный с использованием первого ключа аутентификации,

второй считываемый компьютером носитель, кодированный данными, шифрованными с использованием второго ключа аутентификации, и

вычислительный модуль, имеющий по меньшей мере один блок обработки данных,

при этом вычислительный модуль сконфигурирован для расшифровки данных по меньшей мере частично на основе первого ключа аутентификации, для выполнения процесса по меньшей мере частично на основе данных и для обеспечения главного устройства доступом к процессу.

E95. Переносное вычислительное устройство по варианту осуществления E94, в котором первый считываемый компьютером носитель внедрен внутрь компонента вычислительного модуля.

E96. Переносное вычислительное устройство по варианту осуществления E94, в котором первый ключ аутентификации является частью пары открытого/личного ключей.

E97. Переносное вычислительное устройство по варианту осуществления E94, в котором переносное вычислительное устройство сконфигурировано для приема исполняемых инструкций через модуль интерфейса, и вычислительный модуль сконфигурирован для аутентификации исполняемых инструкций с использованием первого ключа аутентификации перед их исполнением.

E98. Переносное вычислительное устройство по варианту осуществления E97, в котором исполняемые инструкции шифрованы с использованием третьего ключа аутентификации, и вычислительный модуль дополнительно сконфигурирован для расшифровки исполняемых инструкций по меньшей мере частично на основе первого ключа аутентификации.

E99. Переносное вычислительное устройство по варианту осуществления E98, в котором первый и третий ключи аутентификации являются парой открытого/личного ключей.

E100. Переносное вычислительное устройство по варианту осуществления E94, в котором вычислительный модуль дополнительно сконфигурирован для предотвращения выполнения исполняемых инструкций, если инструкции не аутентифицированы.

E101. Переносное вычислительное устройство по варианту осуществления E94, в котором исполняемые инструкции принимаются из главного устройства.

E102. Переносное вычислительное устройство по варианту осуществления E94, в котором исполняемые инструкции принимаются из сервера, соединенного с главным устройством через сеть связи.

E103. Способ, включающий:

установление соединения между переносным устройством и главным устройством,

определение линии связи с сетью связи, обеспеченной главным устройством,

создание экземпляра процесса на переносном устройстве, и

конфигурирование процесса для взаимодействия с приложением, обеспечиваемым сервером в сети связи, через линию связи.

E104. Способ по варианту осуществления E103, дополнительно включающий определение состояний, которые хранятся на переносном устройстве, при этом состояния ассоциированы по меньшей мере с одними из данных пользователя, приложения, конфигурации или персонифицированной настройки.

E105. Способ по варианту осуществления E104, дополнительно включающий:

обеспечение резервной копии состояний в приложение на сервере,

запрос резервной копии, которая должна храниться на сервере.

E106. Способ по варианту осуществления E104, дополнительно включающий синхронизацию состояний на переносном устройстве и данных, управляемых приложением на сервере.

E107. Способ по варианту осуществления E106, в котором данные, управляемые приложением на сервере, включают в себя по меньшей мере одну из резервной копии состояний или обновленной копии состояний.

E108. Способ по варианту осуществления E104, дополнительно включающий определение того, синхронизировать ли состояния на переносном устройстве и данные, управляемые приложением на сервере, по меньшей мере частично на основе условия.

E109. Способ по варианту осуществления E108, в котором условие включает в себя по меньшей мере одно из истечения предварительно определенного периода времени, превышения порога памяти, определения того, что на сервере доступны обновленные состояния, или подсоединения переносного устройства к главному устройству.

E110. Способ по варианту осуществления E103, дополнительно включающий запрос выполнения приложением на сервере по меньшей мере одного из сохранения данных резервной копии, обеспечения обновленных данных, аутентификации пользователя или проверки достоверности данных.

E111. Способ по варианту осуществления E103, дополнительно включающий:

прием запроса на доступ к приложению на сервере из процесса на главном устройстве, и

обеспечение посредником запроса из главного устройства в приложение на сервере.

E112. Способ по варианту осуществления E111, дополнительно включающий:

прием данных из сервера в ответ на запрос посредника и

обеспечение данных в главное устройство без добавления информации относительно сервера.

E113. Способ осуществления связи между вычислительными устройствами, включающий:

прием запроса на устройство переносным устройством из главного устройства,

передачу ответа, идентифицирующего переносное устройство как сетевое устройство, подсоединенное к главному устройству, из переносного устройства в главное устройство,

прием запроса на данные переносным устройством из главного устройства,

передачу запроса из переносного устройства на сервер в сети через линию связи с сетью, обеспеченную главным устройством,

прием данных, ассоциированных с запросом, переносным устройством из сервера и

передачу данных, обеспеченных сервером, из переносного устройства в главное устройство.

E114. Способ по варианту осуществления E113, дополнительно включающий передачу данных, сформированных процессом, выполняющимся на переносном устройстве, совместно с данными, обеспеченными сервером, из переносного устройства в главное устройство.

E115. Способ по варианту осуществления E113, дополнительно включающий:

передачу копии состояний, которые хранятся в переносном устройстве, из переносного устройства на сервер и

прием подтверждения, что копия была сохранена на сервере, переносным устройством из сервера.

E116. Способ по варианту осуществления E113, дополнительно включающий:

прием данных аутентификации переносным устройством из главного устройства,

передачу данных аутентификации из переносного устройства на сервер и

прием указателя относительно того, являются ли достоверными данные аутентификации, переносным устройством из сервера.

E117. Способ по варианту осуществления E113, дополнительно включающий:

передачу информации, ассоциированной с состояниями, которые хранятся в переносном устройстве, из переносного устройства на сервер и

прием указателя относительно того, являются ли достоверными состояния, переносным устройством из сервера.

E118. Способ по варианту осуществления E113, дополнительно включающий:

передачу запроса на повторную проверку достоверности состояний, которые хранятся в переносном устройстве, которые стали недостоверными, из переносного устройства на сервер и

прием данных для повторной проверки достоверности состояний переносным устройством из сервера.

E119. Способ по варианту осуществления E113, дополнительно включающий:

передачу запроса на обновление состояний, которые хранятся в переносном устройстве, из переносного устройства на сервер и

прием данных для обновления состояний переносным устройством из сервера.

E120. Устройство, содержащее:

вычислительный модуль, имеющий по меньшей мере один процессор,

модуль интерфейса, сконфигурированный для связи с главным устройством, который содержит линию связи с сетью,

модуль памяти, содержащий инструкции, которые при исполнении вызывают осуществление по меньшей мере одним процессором:

установления соединения с главным устройством,

приема данных через линию связи из приложения, обеспечиваемого сервером в сети связи, и

обеспечения данных, принятых из сервера, в главное устройство.

E121. Устройство по варианту осуществления E120, в котором соединением между устройством и главным устройством является периферийное соединение.

E122. Устройство по варианту осуществления E120, в котором линией связи является сетевое соединение.

E123. Устройство по варианту осуществления E122, дополнительно содержащее:

определение запроса из главного устройства,

прием данных, ассоциированных с запросом, из приложения на сервере, и

ответ на запрос по меньшей мере частично на основе данных, принятых из приложения.

E124. Устройство по варианту осуществления E120, в котором инструкции дополнительно вызывают направление одним процессором запроса из главного устройства на сервер через посредника.

E125. Устройство по варианту осуществления E120, в котором инструкции дополнительно вызывают осуществление одним процессором:

определения состояний, которые хранятся в модуле памяти,

запроса данных из приложения на сервере, и

обновления состояний по меньшей мере частично на основе данных, обеспеченных приложением.

E126. Устройство по варианту осуществления E125, в котором данные, обеспеченные приложением, включают в себя состояния, ассоциированные с новым приложением для устройства.

E127. Устройство по варианту осуществления E120, в котором инструкции дополнительно вызывают осуществление одним процессором:

определения осуществить резервное копирование состояний, которые хранятся в модуле памяти,

передачи состояний в приложение на сервере и

приема подтверждения того, что на сервере была сохранена резервная копия состояний, из приложения.

E128. Устройство, содержащее:

средство для соединения устройства и главного устройства,

средство для определения линии связи с сетью, обеспеченной главным устройством,

средство для извлечения состояний, ассоциированных с процессом,

средство для создания экземпляра процесса на переносном устройстве по меньшей мере частично на основе состояний и

средство для взаимодействия процесса с сервером в сети через линию связи.

E129. Устройство по варианту осуществления E128, дополнительно содержащее:

средство для обеспечения состояний на сервер и

средство для создания резервной копии состояний на сервере.

E130. Устройство по варианту осуществления E128, дополнительно содержащее:

средство для приема запроса из главного устройства и

средство для обеспечения запроса на сервер через посредника.

E131. Устройство по варианту осуществления E128, дополнительно содержащее:

средство для определения осуществить замену на новую версию состояний,

средство для приема данных из сервера и

средство для обновления состояний с использованием принятых данных.

E132. Устройство по варианту осуществления E128, дополнительно содержащее:

средство для приема данных аутентификации из главного устройства,

средство для обеспечения данных аутентификации на сервер для проверки достоверности и

средство для определения из сервера того, являются ли достоверными данные аутентификации.

E133. Устройство по варианту осуществления E128, дополнительно содержащее:

средство для предоставления серверу доступа к состояниям,

средство для определения из сервера того, являются ли достоверными состояния.

E134. Устройство по варианту осуществления E128, дополнительно содержащее средство для повторной проверки достоверности состояний с использованием данных, обеспеченных сервером.

E135. Система для обеспечения вычислительной среды для главного вычислительного устройства, содержащая:

главное устройство, сконфигурированное для выполнения приложения, и

переносное устройство, сконфигурированное для подсоединения к главному устройству, причем переносное устройство содержит вычислительный модуль и память, память содержит состояния, ассоциированные с процессом, вычислительный модуль сконфигурирован для создания экземпляра процесса при подсоединении переносного устройства к главному устройству, процесс на переносном устройстве сконфигурирован для обеспечения вычислительной среды для приложения на главном устройстве.

E136. Система по варианту осуществления E135, в которой главное устройство содержит сетевой интерфейс, сконфигурированный для обеспечения линии связи с сетью.

E137. Система по варианту осуществления E136, дополнительно содержащая соединение сервера с сетью, причем сервер сконфигурирован для обеспечения web-служб в ответ на запрос из переносного устройства, запрос инициируется главным устройством и обеспечивается на сервер через посредничество переносного устройства.

E138. Система по варианту осуществления E137, в которой web-службы сконфигурированы для обеспечения по меньшей мере одной из служб активации, служб аутентификации, служб резервного копирования, служб обновления, служб загрузки содержимого или служб диагностики.

E139. Система по варианту осуществления E135, в которой данные аутентификации внедрены в вычислительный модуль переносного устройства.

E140. Система по варианту осуществления E139, в которой переносное устройство дополнительно сконфигурировано для приема исполняемых кодов и проверки достоверности исполняемых кодов с использованием внедренных данных аутентификации перед исполнением упомянутых кодов в вычислительном модуле.