УРОВЕНЬ ТЕХНИКИ

[0001] Настоящее изобретение относится в целом к безопасному доступу к веб-приложениям и, более конкретно, к системам и способам для дифференцированной безопасности для веб-приложений, реализующих учетные записи пользователей.

[0002] Бизнес со значительным Интернет-присутствием может иметь набор доступного для клиентов веб-контента и веб-приложений. Некоторый контент, такой как статические веб-страницы, доступен для клиентов анонимно (т.е. без требования для клиента предоставлять какую-либо идентифицирующую информацию). Другой контент, однако, может настраиваться для конкретного пользователя. Этот настроенный контент может быть доступен пользователю только после того, как пользователь идентифицирует себя поставщику контента. Для того, чтобы однозначно идентифицировать отдельных пользователей, требуется некоторая идентифицирующая информация. Однако некоторые пользователи могут неохотно предоставлять определенную информацию, например, создавать учетную запись пользователя и пароль.

[0003] Некоторые известные веб-приложения не требуют много идентификационной информации. Например, финансовая организация может предоставить программу “предложений”, где клиент или потенциальный клиент может подписаться на получение уведомлений о специальных предложениях служб. Такое приложение может потребовать только способ связаться с клиентом, например, адрес электронной почты или номер сотового телефона. Другое приложение может, например, позволять клиенту просматривать транзакционную информацию, связанную с использованием платежных карт этого клиента. Такое приложение может требовать большей аутентификации, такой как создание имени пользователя и пароля. И еще одно приложение может позволить клиенту получать доступ к его номеру платежной карты, например, через “электронный кошелек”. Такое приложение может требовать еще большей аутентификации, такой как предоставление контрольных вопросов и ответов.

[0004] Некоторые известные наборы приложений используют аутентификацию пользователей. Однако каждое приложение может иметь свои собственные отдельные требования аутентификации, или они все могут совместно использовать один и тот же уровень аутентификации, такой как единый идентификатор (ID) и пароль. Необходимы система и способ для дифференцированной безопасности при аутентификации пользователей, получающих доступ к онлайн данным.

КРАТКОЕ ОПИСАНИЕ РАСКРЫТИЯ

[0005] В одном аспекте, предложена компьютерная система для аутентификации пользовательского доступа к по меньшей мере одному компьютерному приложению из множества компьютерных приложений. Компьютерная система включает в себя устройство памяти и процессор. Компьютерная система запрограммирована, чтобы идентифицировать уровень безопасности из множества уровней безопасности для каждого компьютерного приложения во множестве компьютерных приложений. Множество уровней безопасности включают в себя по меньшей мере уровень безопасности первой ступени и уровень безопасности второй ступени. Уровень безопасности второй ступени требует дополнительной информации аутентификации по сравнению с уровнем безопасности первой ступени. Компьютерная система также запрограммирована, чтобы создавать учетную запись пользователя для пользователя в устройстве памяти. Создание учетной записи пользователя включает конфигурирование учетной записи пользователя с уровнем безопасности первой ступени. Компьютерная система дополнительно запрограммирована, чтобы определять, что учетная запись пользователя требует уровня безопасности второй ступени. Компьютерная система также запрограммирована, чтобы предлагать пользователю ввести дополнительную информацию аутентификации. Компьютерная система дополнительно запрограммирована, чтобы повышать учетную запись пользователя до уровня безопасности второй ступени.

[0006] В другом аспекте, предложен реализуемый компьютером способ многоступенчатой аутентификации пользователей. Способ использует компьютерное устройство на связи с инструментом аутентификации и множество компьютерных приложений. Средство аутентификации выполняет аутентификацию для множества компьютерных приложений. Способ включает в себя определение уровня безопасности из множества уровней безопасности для каждого компьютерного приложения из множества компьютерных приложений. Множество уровней безопасности включают в себя по меньшей мере уровень безопасности первой ступени и уровень безопасности второй ступени. Уровень безопасности второй ступени требует дополнительной информации аутентификации по сравнению с уровнем безопасности первой ступени. Способ также включает в себя создание учетной записи пользователя для пользователя в инструменте аутентификации. Создание учетной записи пользователя включает в себя конфигурирование учетной записи пользователя в качестве уровня безопасности первой ступени. Способ дополнительно включает в себя определение того, что учетная запись пользователя требует уровня безопасности второй ступени. Способ также включает в себя предложение пользователю ввести дополнительную информацию аутентификации. Способ дополнительно включает в себя повышение учетной записи пользователя до уровня безопасности второй ступени.

[0007] В еще одном аспекте, предложен по меньшей мере один невременной (нетранзиторный) считываемый компьютером носитель хранения информации, имеющий исполняемые компьютером инструкции, воплощенные на нем. При исполнении по меньшей мере одним процессором, исполняемые компьютером инструкции предписывают процессору идентифицировать уровень безопасности из множества уровней безопасности для каждого компьютерного приложения во множестве компьютерных приложений. Множество уровней безопасности включают в себя по меньшей мере уровень безопасности первой ступени и уровень безопасности второй ступени. Уровень безопасности второй ступени требует дополнительной информации аутентификации по сравнению с уровнем безопасности первой ступени. Исполняемые компьютером инструкции также предписывают процессору создать учетную запись пользователя для пользователя в устройстве памяти, соединенном с возможностью осуществления связи с процессором. Создание учетной записи пользователя включает себя конфигурирование учетной записи пользователя в качестве уровня безопасности первой ступени. Исполняемые компьютером инструкции дополнительно предписывают процессору определять, что учетная запись пользователя требует уровня безопасности второй ступени. Исполняемые компьютером инструкции также предписывают процессору предложить пользователю ввести дополнительную информацию аутентификации. Исполняемые компьютером инструкции дополнительно предписывают процессору повышать учетную запись пользователя до уровня безопасности второй ступени.

[0008] В еще одном аспекте, предложена компьютерная система для аутентификации доступа пользователя к компьютерному приложению, включающему в себя множество модулей. Компьютерная система включает в себя устройство памяти и процессор. Компьютерная система запрограммирована, чтобы идентифицировать уровень безопасности из множества уровней безопасности для одного или нескольких модулей из множества модулей. Множество уровней безопасности включают в себя по меньшей мере уровень безопасности первой ступени и уровень безопасности второй ступени. Уровень безопасности второй ступени требует дополнительной информации аутентификации по сравнению с уровнем безопасности первой ступени. Компьютерная система также запрограммирована, чтобы создавать учетную запись пользователя для пользователя в устройстве памяти. Создание учетной записи пользователя включает конфигурирование учетной записи пользователя с уровнем безопасности первой ступени. Компьютерная система дополнительно запрограммирована, чтобы определять, что учетная запись пользователя требует уровня безопасности второй ступени. Компьютерная система также запрограммирована, чтобы предлагать пользователю ввести дополнительную информацию аутентификации. Компьютерная система дополнительно запрограммирована, чтобы повышать учетную запись пользователя до уровня безопасности второй ступени.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0009] Фиг. 1-8 показывают примерные варианты осуществления способов и систем, описанных в настоящем документе.

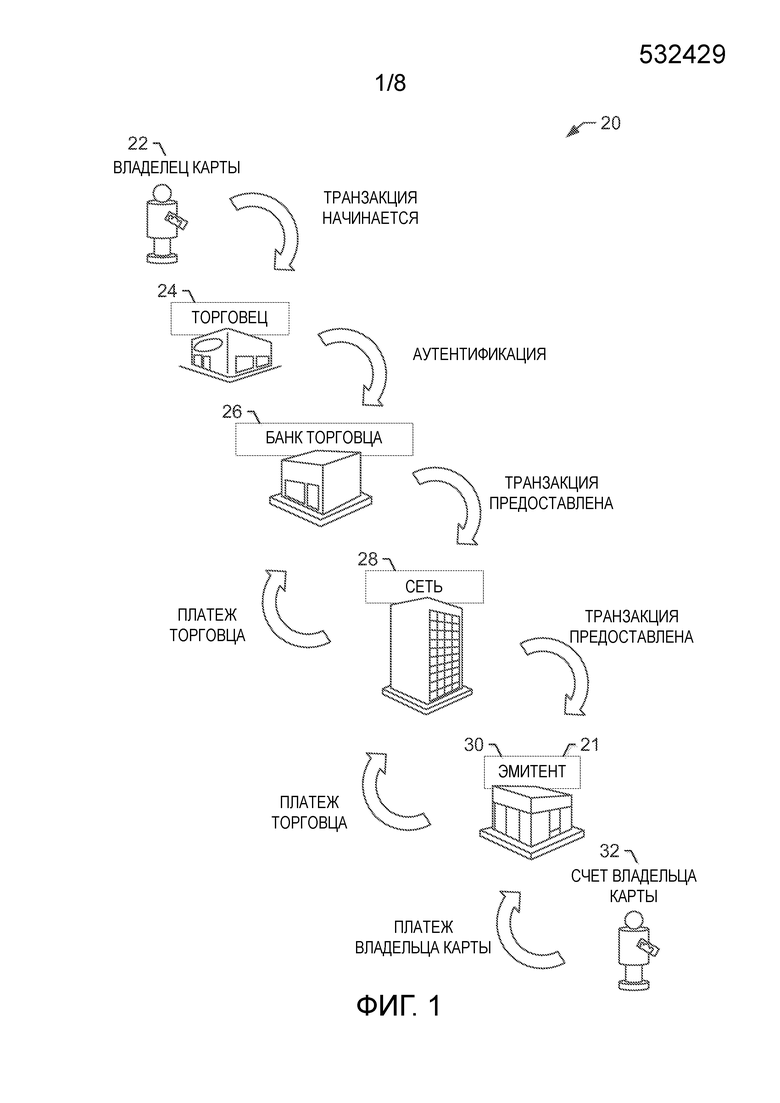

[0010] Фиг. 1 является схематичным представлением, иллюстрирующим пример многосторонней системы индустрии платежных карт для обеспечения возможности обычных транзакций с оплатой по карте, в которых торговцы и эмитенты карт не обязательно имеют взаимно-однозначное отношение.

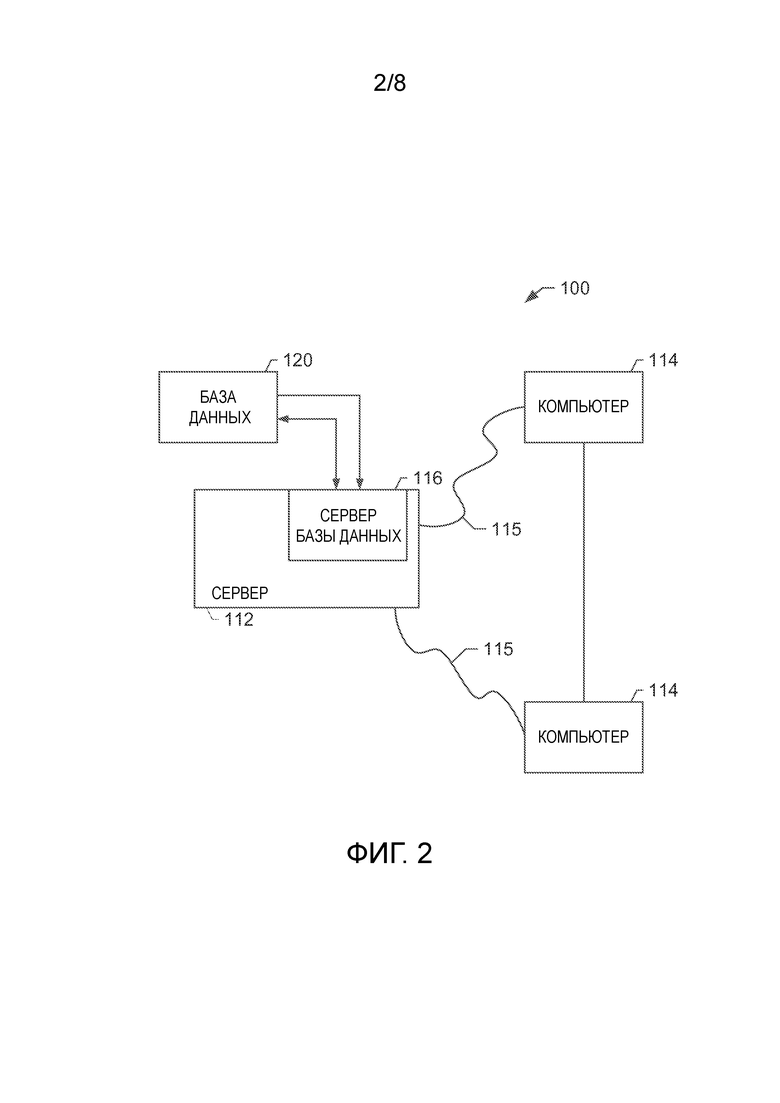

[0011] Фиг. 2 является упрощенной блок-схемой системы аутентификации пользователя, включающей в себя множество компьютерных устройств, в соответствии с одним примерным вариантом осуществления настоящего раскрытия.

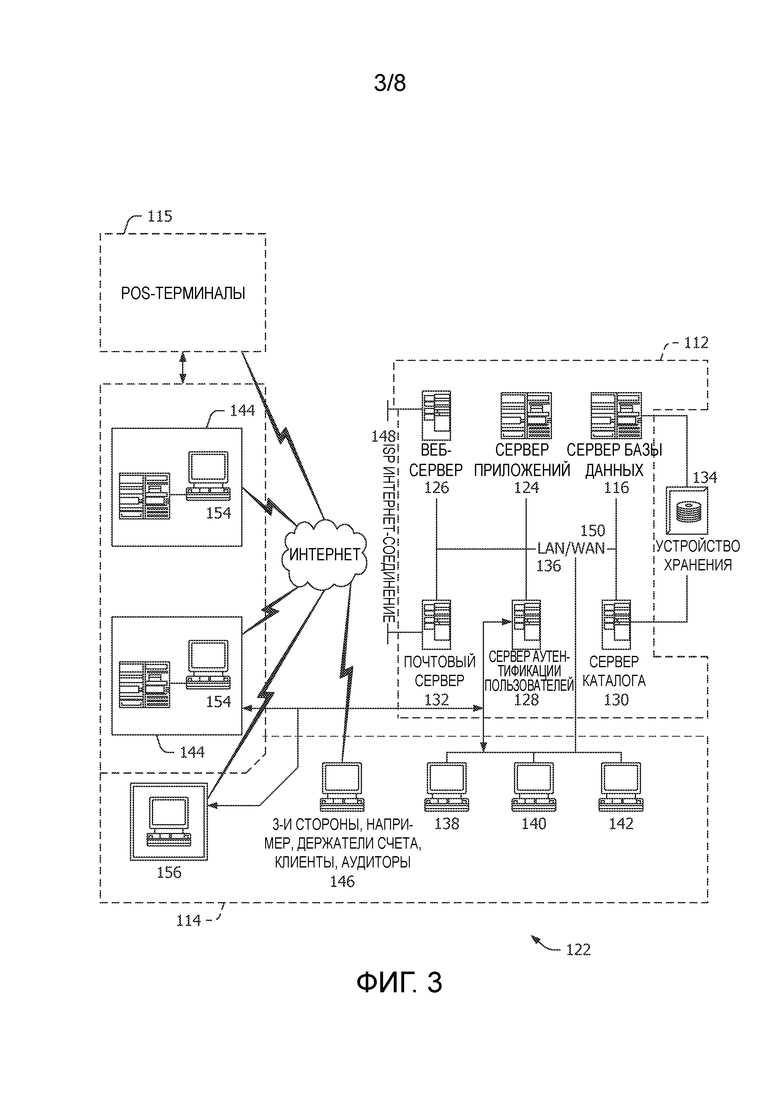

[0012] Фиг. 3 представляет собой расширенную блок-схему примерного варианта осуществления серверной архитектуры системы аутентификации пользователя, включающей в себя множество компьютерных устройств, в соответствии с одним примерным вариантом осуществления настоящего раскрытия.

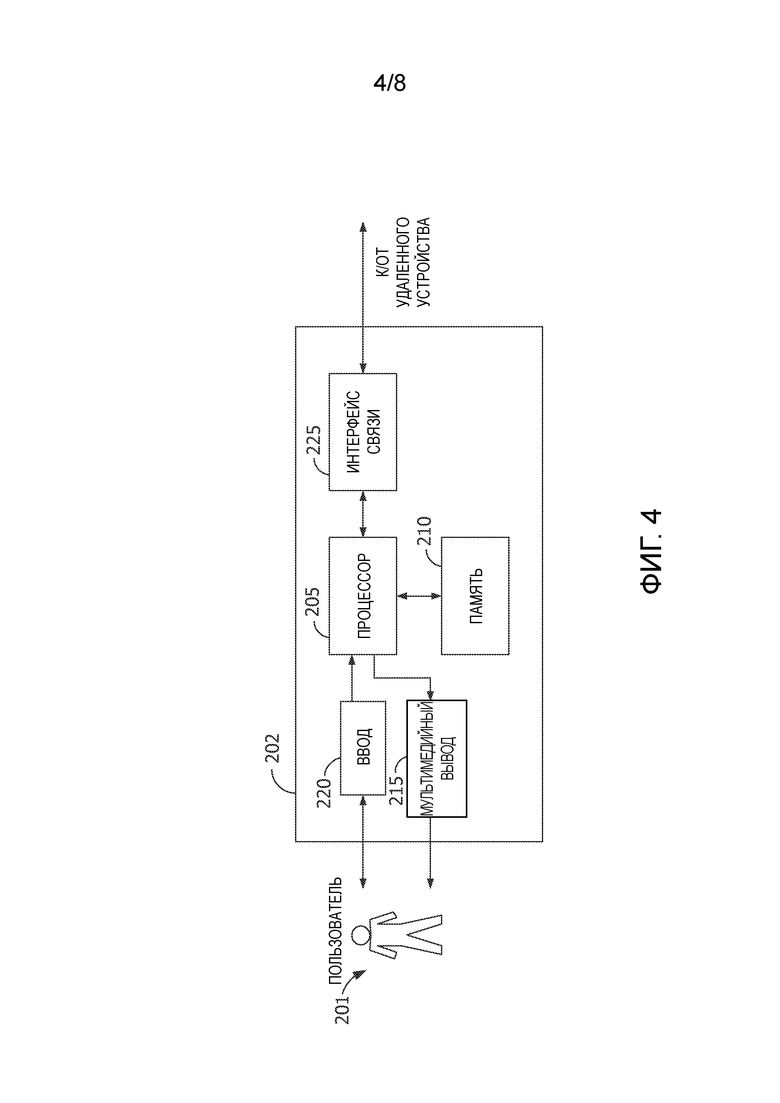

[0013] Фиг. 4 иллюстрирует примерную конфигурацию клиентской системы, показанной на фиг. 2 и 3.

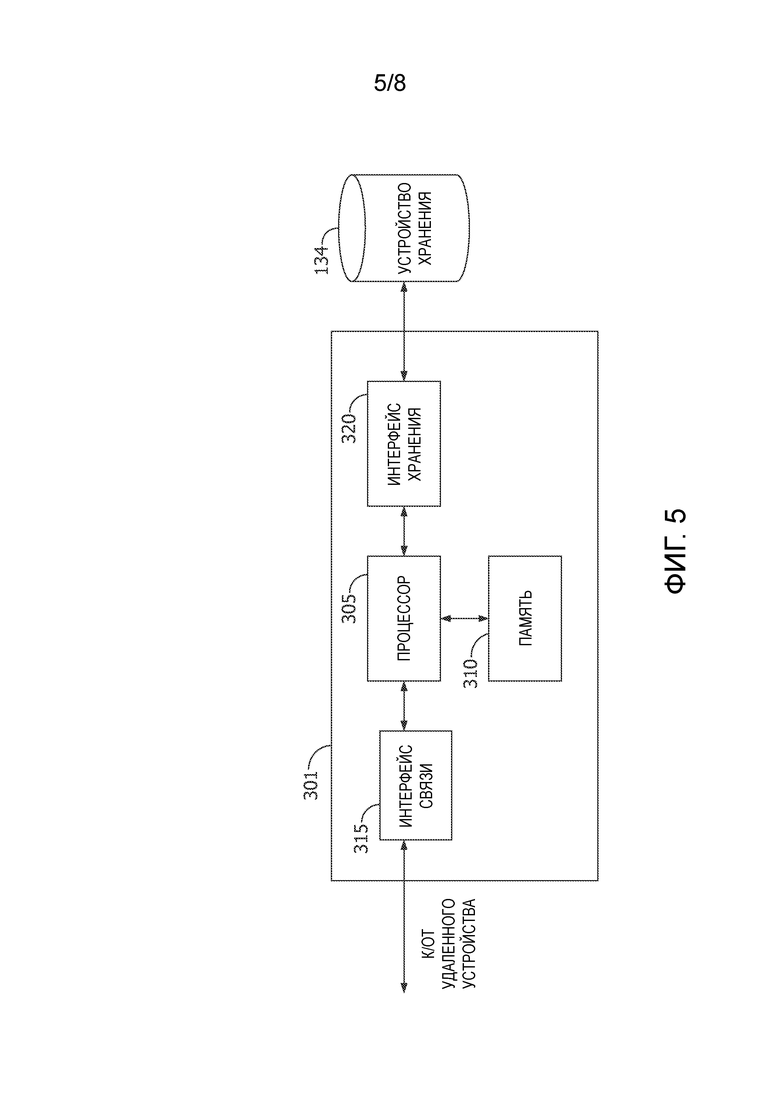

[0014] Фиг. 5 иллюстрирует примерную конфигурацию серверной системы, показанной на фиг. 2 и 3.

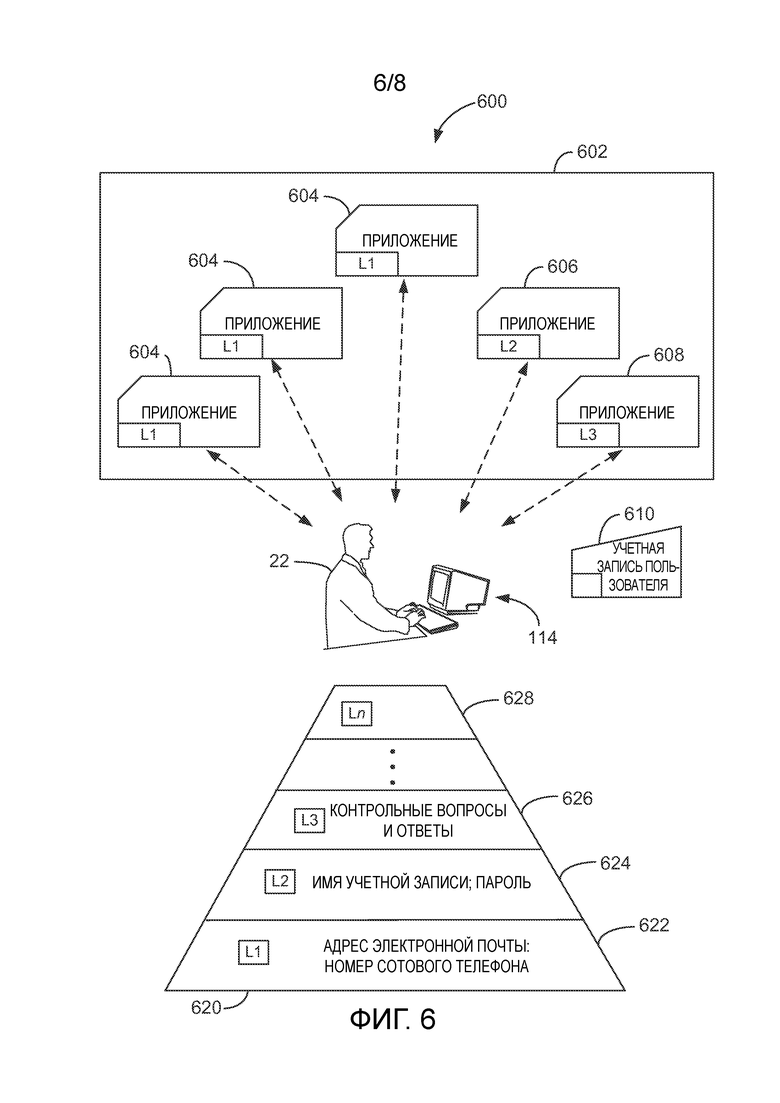

[0015] Фиг. 6 является схематичным представлением набора приложений, реализующих примерную трехступенчатую модель аутентификации пользователя с использованием вычислительных систем, показанных на фиг. 5.

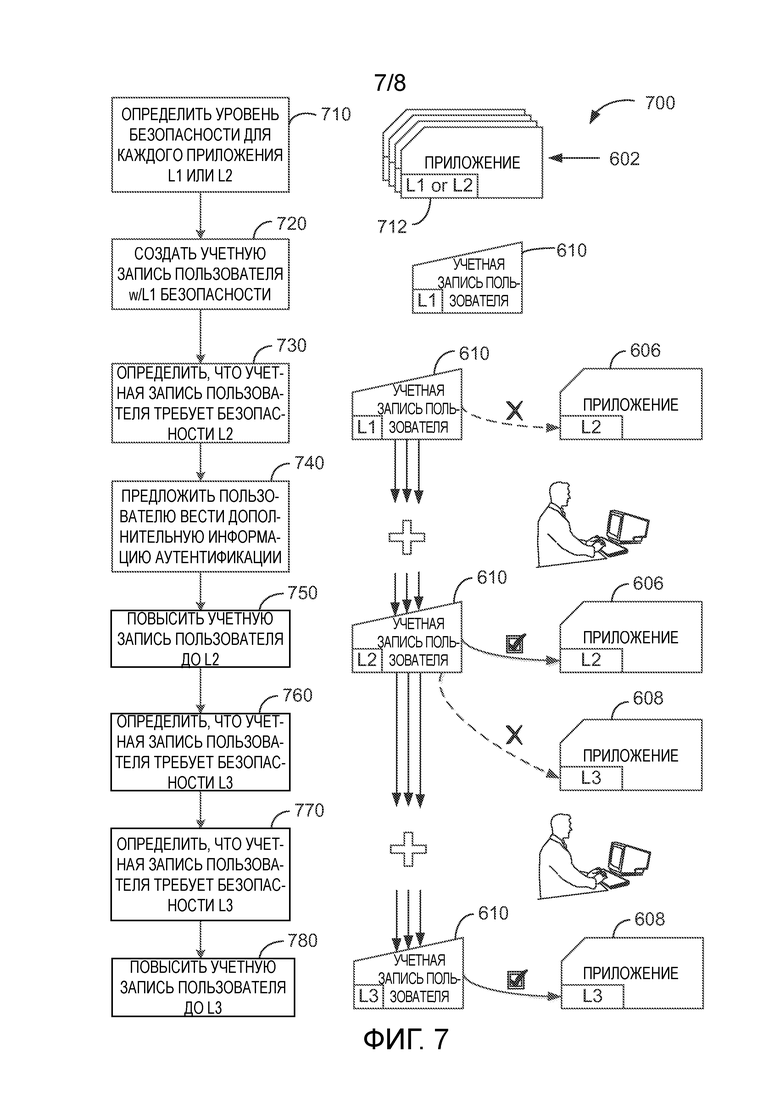

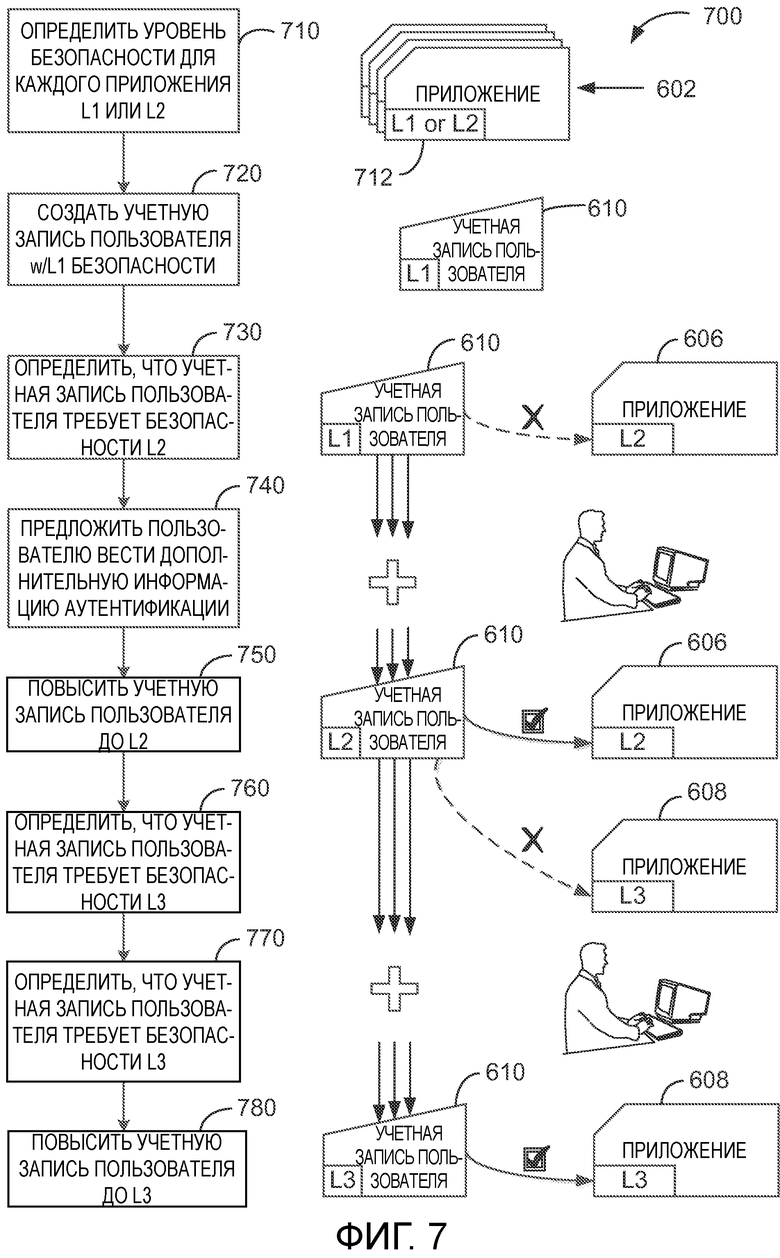

[0016] Фиг. 7 показывает примерный способ реализации многоступенчатой модели аутентификации пользователя, аналогичной показанной на фиг. 6.

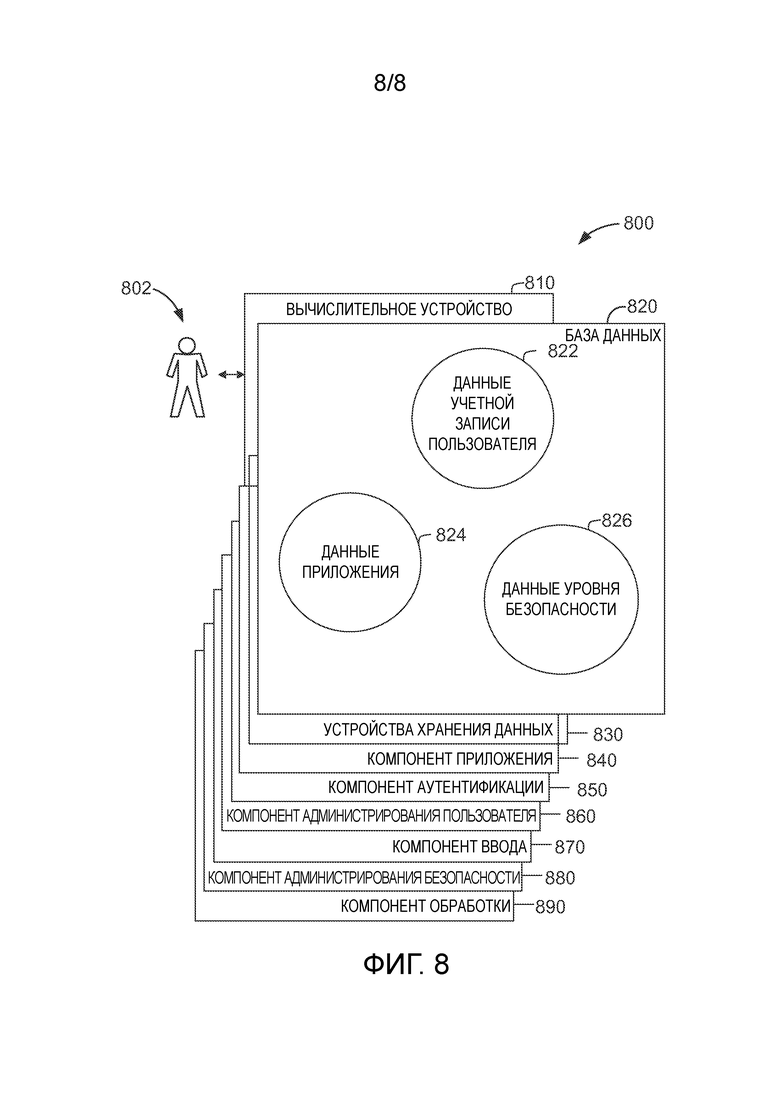

[0017] Фиг. 8 показывает примерную конфигурацию базы данных в вычислительном устройстве, наряду с другими соответствующими вычислительными компонентами, которые могут быть использованы в процессе аутентификации пользователя.

ПОДНОБНОЕ ОПИСАНИЕ РАСКРЫТИЯ

[0018] Варианты осуществления настоящего раскрытия описывают дифференцированную модель безопасности, реализованную с использованием вычислительной системы аутентификации пользователя, которая находится на связи с пользовательским компьютерным приложением или набором приложений. Способы и системы, описанные здесь, способствуют сокращению бремени раскрытия информации для пользователей набора приложений при сохранении необходимого уровня безопасности для каждого приложения. В одном варианте осуществления каждое приложение в наборе приложений предварительно определено как приложение безопасности первой ступени или приложение безопасности второй ступени, причем безопасность первой ступени требует меньше данных аутентификации от пользователя, чем приложения второй ступени. Другими словами, приложения безопасности первой ступени будут находиться на более низком уровне безопасности, чем приложения безопасности второй ступени.

[0019] Пользователь набора приложений создает учетную запись, обеспечивая минимальный набор идентификационной информации, такой как адрес электронной почты. Учетная запись пользователя создается в качестве учетной записи первой ступени. Когда пользователь получает доступ к другим приложениям первой ступени, учетная запись пользователя уже разрешена для доступа первой ступени, и, таким образом, пользователю не нужно предоставлять никакой дополнительной информации. Однако когда пользователь пытается получить доступ к приложению второй ступени, система аутентификации определяет, что учетная запись пользователя находится ниже требуемого уровня для приложений второй ступени, и, таким образом, система автоматически запрашивает у пользователя дополнительную информацию аутентификации. Уровень безопасности второй ступени может потребовать больше необходимых условий аутентификации, таких как имя пользователя и/или пароль. Когда пользователь предоставляет необходимую информацию для доступа второй ступени, учетная запись пользователя будет повышена до второй ступени доступа, и, таким образом, разрешается доступ к приложениям второй ступени.

[0020] В примерном варианте осуществления набор приложений может относиться к финансовым и/или платежным транзакциям. Таким образом, данные, доступ к которым осуществляется пользователем, могут включать в себя финансовые данные, банковские данные или другие данные, связанные с транзакциями, выполняемыми пользователем. Соответственно, в примерном варианте осуществления, вычислительная система аутентификации пользователя сконфигурирована для определения уровня безопасности пользователя при взаимодействии с набором приложений, сравнения уровня безопасности пользователя с уровнем безопасности каждого конкретного приложения, когда пользователь получает доступ к этому приложению, и предложения пользователю ввести дополнительную информацию аутентификации, если пользователь пытается получить доступ к приложению уровня безопасности более высокого уровня, чем учетная запись пользователя, прежде чем разрешить учетной записи пользователя получить доступ к более глубоким финансовым данным, ассоциированным с пользователем. Хотя настоящее раскрытие описывается здесь в контексте доступа к данным финансовых транзакций, таким как приложения, связанные с клиентом и его платежными картами, настоящее раскрытие не ограничивается только использованиями с привлечением финансовых данных, а скорее может быть использовано в любой ситуации, в которой приложение или набор приложений может извлечь выгоду из дифференцированной модели безопасности в отношении аутентификации пользователя, как описано в настоящем документе.

[0021] Используемый здесь термин “база данных” может относиться либо к совокупности данных, системе управления реляционными базами данных (RDBMS), либо к ним обеим. Как здесь используется, база данных может включать в себя любую совокупность данных, включая иерархические базы данных, реляционные базы данных, базы данных с двумерными файлами, объектно-реляционные базы данных, объектно-ориентированные базы данных и любую другую структурированную совокупность записей или данных, которая хранится в компьютерной системе. Приведенные выше примеры являются только примером и, таким образом, не предназначены для ограничения каким-либо образом определения и/или значения термина “база данных”. Примеры RDBMS включают в себя, без ограничения указанным, Oracle® Database, MySQL, IBM® DB2, Microsoft® SQL Server, Sybase® и PostgreSQL. Тем не менее, может быть использована любая база данных, которая позволяет реализовать системы и способы, описанные в настоящем документе. (Oracle является зарегистрированным товарным знаком Oracle Corporation, Redwood Shores, шт. Калифорния, IBM является зарегистрированным товарным знаком International Business Machines Corporation, Armonk, шт. Нью-Йорк, Microsoft является зарегистрированной товарным знаком Microsoft Corporation, Redmond, шт. Вашингтон, и Sybase является зарегистрированным товарным знаком Sybase, Dublin, шт. Калифорния).

[0022] В данном описании, процессор может включать в себя любую программируемую систему, включая системы, использующие микроконтроллеры, схемы с сокращенным набором инструкций (RISC), специализированные интегральные схемы (ASIC), логические схемы и любую другую схему или процессор, способные выполнять функции, описанные в настоящем документе. Приведенные выше примеры являются только примером и, таким образом, не предназначены для ограничения каким-либо образом определения и/или значения термина “процессор”.

[0023] В данном описании, термины “программное обеспечение” и “программно-аппаратные средства” являются взаимозаменяемыми и включают в себя любую компьютерную программу, сохраненную в памяти для исполнения процессором, в том числе оперативной памяти (RAM), постоянной памяти (ROM), стираемой программируемой ROM (EPROM), электронно-стираемой программируемой ROM (EEPROM) и энергонезависимой RAM (NVRAM). Вышеперечисленные типы памяти являются только примером и, таким образом, не ограничиваются типами памяти, пригодными для хранения компьютерной программы.

[0024] В одном варианте осуществления, предложена компьютерная программа, причем программа воплощена на считываемом компьютером носителе. В примерном варианте осуществления система выполнена на одной компьютерной системе, не требуя подключения к серверному компьютеру. В еще одном варианте осуществления система работает в среде Windows® (Windows является зарегистрированным товарным знаком Microsoft Corporation, Redmond, шт. Вашингтон). В еще одном варианте осуществления система работает в среде мэйнфреймов и серверной среде UNIX® (UNIX является зарегистрированным товарным знаком X/Open Company Limited, Reding, Berkshire, Великобритания). Приложение является гибким и предназначено для работы в различных средах без ущерба для каких-либо основных функциональных возможностей. В некоторых вариантах осуществления система включает в себя множество компонентов, распределенных по множеству вычислительных устройств. Один или более компонентов могут быть в виде исполняемых компьютером инструкций, воплощенных в считываемом компьютером носителе. Системы и процессы не ограничиваются конкретными вариантами осуществления, описанными в данном документе. Кроме того, компоненты каждой системы и каждого процесса могут быть осуществлены на практике независимо и отдельно от других компонентов и процессов, описанных в настоящем документе. Каждый компонент и процесс может быть также использован в сочетании с другими пакетами и процессами компоновки.

[0025] В данном описании термины “карта транзакций”, “карта финансовых транзакций” и “платежная карта” относятся к любой подходящей карте транзакций, такой как кредитная карта, дебетовая карта, предоплаченная карта, кредитная карта, членская карта, промо-карта, карта часто летающих пассажиров, идентификационная карта, предоплаченная карта, подарочная карта, и/или любое другое устройство, которое может содержать информацию платежного счета, такое как мобильные телефоны, смартфоны, персональные цифровые помощники (PDA), брелки для ключей и/или компьютеры. Каждый тип карты транзакций может быть использован в качестве способа оплаты за выполнение транзакции. Кроме того, динамика счета карты клиента может включать в себя, без ограничения указанным, покупки, действия по управлению (например, проверка баланса), оплаты счетов, достижение целей (достижение целей баланса счета, оплата счетов во время) и/или регистрации продукта (например, загрузки мобильных приложений).

[0026] Системы и процессы не ограничены конкретными вариантами осуществления, описанными в данном документе. Кроме того, компоненты каждой системы и каждого процесса могут быть реализованы на практике независимыми и отдельно от других компонентов и процессов, описанных в настоящем документе. Каждый компонент и процесс могут также использоваться в сочетании с другими пакетами и процессами компоновки.

[0027] Следующее подробное описание иллюстрирует варианты осуществления раскрытия в качестве примера, но не в качестве ограничения. Предполагается, что настоящее раскрытие имеет общее применение для аутентификации пользователя для компьютерных приложений.

[0028] Как использовано здесь, элемент или этап, указанный в единственном числе, должен пониматься как не исключающий множества элементов и этапов, если только такое исключение явно не указывается. Кроме того, ссылки на “примерный вариант осуществления” или “один вариант осуществления” настоящего раскрытия, не должны быть истолкованы как исключающие существование дополнительных вариантов осуществления, которые также включают в себя перечисленные признаки.

[0029] На фиг. 1 показана схема, иллюстрирующая пример многосторонней системы 20 индустрии транзакций с картами для обеспечения возможности обычных транзакций с оплатой по карте, в которой торговцы 24 и эмитенты 30 карт не обязательно имеют взаимно-однозначное конкретное соотношение. Типичные учреждения финансовых транзакций предоставляют набор интерактивных онлайн-приложений для текущих и потенциальных клиентов. Например, учреждение финансовых транзакций может иметь набор приложений, которые обеспечивают информативную и коммерческую информацию о своих продуктах и услугах для потенциальных клиентов, а также другой набор приложений, которые обеспечивают доступ к учетным записям для существующих держателей карт. Доступ пользователей к таким системам, может управляться и регулироваться на основе систем и способов аутентификации пользователей, описанных здесь. Такие системы аутентификации пользователей могут быть встроены непосредственно в платежную систему, показанную на фиг. 1, или могут быть сконфигурированы отдельно, но обеспечивают возможность доступа к ним платежной системой во время действий по аутентификации пользователя.

[0030] Варианты осуществления, описанные здесь, могут относиться к системе транзакций с картами, такой как платежная система кредитных карт с использованием сети обмена данными MasterCard®. Сеть обмена данными MasterCard® представляет собой набор проприетарных стандартов связи, устанавливаемых MasterCard International Incorporated® для обмена данными финансовых транзакций и помещения денег в ценные бумаги между финансовыми учреждениями, которые являются членами MasterCard International Incorporated®. (MasterCard является зарегистрированным товарным знаком MasterCard International Incorporated, Purchase, шт. Нью-Йорк).

[0031] В типичной системе карт транзакций, финансовое учреждение, называемое “эмитентом”, выпускает карту транзакций, такую как кредитная карта, для клиента или владельца 22 карты, который использует карту транзакций для оплаты покупки у торговца 24. Для того, чтобы принять платеж с помощью карты транзакций, торговец 24 обычно должен создать счет в финансовом учреждении, которое является частью системы финансовых платежей. Это финансовое учреждение, как правило, называется “банком торговца”, “банком-эквайером” или “эквайером”. Когда владелец карты 22 оплачивает покупку картой транзакций, торговец 24 запрашивает авторизацию банка 26 торговца на сумму покупки. Запрос может осуществляться по телефону, но обычно выполняется с использованием терминала пункта продажи, который считывает информацию счета владельца 22 карты из магнитной полосы, чипа или рельефных символов на карте транзакций и осуществляет связь электронным способом с компьютером обработки транзакций банка 26 торговца. В качестве альтернативы, банк 26 торговца может авторизовать третью сторону осуществлять обработку транзакции от его имени. В этом случае терминал пункта продажи будет сконфигурирован для осуществления связи с третьей стороной. Такая третья сторона обычно называется “процессором торговца”, “процессором эквайера” или “процессором третьей стороны”.

[0032] Используя сеть 28 обмена данными, компьютеры банка 26 торговца или процессор торговца будут осуществлять связь с компьютерами банка 30 эмитента, чтобы определять, находится ли счет 32 владельца 22 карты в хорошем финансовом положении и будет ли покупка покрываться кредитной линией, доступной для владельца 22 карты. На основе этих определений, запрос на авторизацию будет отклонен или принят. Если запрос принят, код авторизации выдается торговцу 24.

[0033] Когда запрос на авторизацию принят, имеющаяся кредитная линия 22 счета 32 владельца 22 карты уменьшается. Как правило, плата за транзакцию с платежной картой не отправляется сразу на счет 32 владельца 22 карты, так как ассоциации банковских карт, такие как MasterCard International Incorporated®, обнародовали правила, которые не позволяют торговцу 24 выставлять счет, или “фиксировать” транзакцию до тех пор, пока товары не будут отгружены, или услуги не будут поставлены. Однако по отношению к по меньшей мере некоторым транзакциям по дебетовым картам, счет на оплату может быть отправлен во время совершения транзакции. Когда торговец 24 отгружает или поставляет товары или услуги, торговец 24 фиксирует транзакцию посредством, например, соответствующих процедур ввода данных на терминале пункта продажи. Это может включать в себя пакетирование утвержденных транзакций ежедневно для стандартных розничных покупок. Если владелец 22 карты отменяет транзакцию, прежде чем она фиксируется, генерируется “аннулировано”. Если владелец 22 карты возвращает товар после того, как транзакция была фиксирована, генерируется “кредит”. Сеть 28 обмена данными и/или банк 30 эмитента сохраняет информацию карты транзакций, такую как тип торговца, сумма покупки, дата покупки, в базе данных 120 (показано на фиг. 2).

[0034] После того, как покупка была сделана, выполняется клиринговый процесс для передачи дополнительных данных транзакции, связанных с покупкой, между сторонами транзакции, такими как банк 26 торговца, сеть 28 обмена данными и банк 30 эмитента. Более конкретно, во время и/или после клирингового процесса, дополнительные данные, такие как время покупки, имя торговца, тип торговца, информация о покупке, информация счета владельца карты, тип транзакции, маршрутная информация, информация о купленном товаре и/или услуге и/или другая подходящая информация, ассоциируются с транзакцией и передаются между сторонами транзакции в качестве данных транзакции и могут быть сохранены любой из сторон транзакции. В примерном варианте осуществления, когда владелец 22 карты оплачивает путешествие, например, стоимость авиабилетов, проживание в гостинице и/или аренду автомобиля, по меньшей мере частичная маршрутная информация передается в клиринговом процессе в качестве данных транзакции. Когда сеть 28 обмена данными принимает маршрутную информацию, сеть 28 обмена данными маршрутизирует маршрутную информацию в базу данных 120.

[0035] После того, как транзакция авторизована и очищена, транзакция будет урегулирована между торговцем 24, банком 26 торговца и банком 30 эмитента. Урегулирование относится к передаче финансовых данных или денежных средств между счетом торговца 24, банком 26 торговца и банком 30 эмитента, связанных с транзакцией. Обычно транзакции фиксируются и накапливаются в “партии”, которые урегулируются в виде группы. Более конкретно, транзакция, как правило, урегулируется между банком 30 эмитента и сетью 28 обмена данными, затем между сетью 28 обмена данными и банком 26 торговца и затем между банком 26 торговца и торговцем 24.

[0036] Как описано ниже более подробно, система аутентификации пользователя может использоваться для аутентификации пользователя при доступе к набору приложений, который включает в себя или управляет финансовой информацией, такой как транзакции с платежными картами. Доступ к транзакционной информации, описанной выше, может регулироваться на основе систем и способов аутентификации пользователей, описанных в данном документе. Хотя системы, описанные здесь, не предназначены для ограничения управления такими приложениями, системы описаны как таковые в иллюстративных целях.

[0037] На фиг.2 представлена упрощенная блок-схема примерной системы 100 аутентификации пользователя, содержащей множество компьютерных устройств, соединенных для осуществления связи в соответствии с настоящим раскрытием. В примерном варианте осуществления система 100 используется для размещения доступных через Интернет приложений и аутентификации пользователей приложения с использованием модели аутентификации пользователя, как описано здесь. В других вариантах осуществления приложения могут находиться на других вычислительных устройствах (не показаны), соединенных с возможностью связи с системой 100, и могут выполнять аутентификацию пользователя с использованием системы 100.

[0038] Более конкретно, в примерном варианте осуществления, система 100 включает в себя сервер 112 аутентификации пользователей и множество клиентских подсистем, называемых также клиентскими системами 114, подключенными к серверу 112 аутентификации пользователей. В одном варианте осуществления клиентские системы 114 являются компьютерами, включающими в себя веб-браузер, так что сервер 112 аутентификации пользователей доступен для клиентских систем 114 с использованием Интернета. Клиентские системы 114 взаимосвязаны с Интернетом через множество интерфейсов, включая сеть 115, такую как локальная сеть (LAN) или глобальная сеть (WAN), коммутируемые входные соединения, кабельные модемы, специальные высокоскоростные линии Цифровой сети с комплексными услугами (ISDN) и сети RDT. Клиентские системы 114 могут быть любым устройством с возможностью соединения с Интернетом, включая телефон с Интернет-соединением, PDA или другое оборудование с возможностью Интернет-соединения.

[0039] Сервер 16 базы данных соединен с базой данных 120, которая содержит информацию по различным вопросам, как описано ниже более подробно. В одном варианте осуществления централизованная база данных 120 хранится на сервере 112 аутентификации пользователей и могут быть доступной для потенциальных пользователей на одной из клиентских систем 114 путем регистрации на сервере 112 аутентификации пользователей через одну из клиентских систем 114. В альтернативном варианте осуществления база данных 120 хранится удаленно от сервера 112 аутентификации пользователей и может быть нецентрализованной.

[0040] База данных 120 может включать в себя единую базу данных, имеющую отдельные секции или разделы, или может включать в себя несколько баз данных, каждая из которых отделена друг от друга. База данных 120 может хранить данные транзакции, сгенерированные в сети обработки, включающие в себя данные, относящиеся к торговцам, владельцам счетов, потенциальным клиентам, эмитентам, эквайерам и/или совершенным покупкам. База данных 120 также может хранить данные счетов, включая по меньшей мере одно из имени владельца карты, адреса владельца карты, номера счета, других идентификаторов счета, а также информацию транзакций. База данных 120 также может хранить данные торговца, включая идентификатор торговца, который идентифицирует каждого торговца, зарегистрированного для использования сети, и инструкции для урегулирования транзакций, включая информацию счета банка торговца. База данных 120 может также хранить данные о покупке, связанные с товарами, приобретаемыми владельцем карты у торговца, и данные запроса авторизации.

[0041] В примерном варианте осуществления, одна из клиентских систем 114 может быть ассоциирована с банком 26 эквайера (показан на фиг. 1), в то время как другая клиентская система 114 может быть ассоциирована с банком 30 эмитента (показан на фиг. 1). Сервер 112 аутентификации пользователей может быть ассоциирован с сетью 28 обмена данными. В примерном варианте осуществления, сервер 112 аутентификации пользователей ассоциирован с сетевым обменом данными, таким как сеть 28 обмена данными, и может упоминаться как компьютерная система обмена данными. Сервер 112 аутентификации пользователей может быть использован для обработки данных транзакций. Кроме того, клиентские системы 114 могут включать в себя компьютерную систему, ассоциированную с по меньшей мере одним из онлайн-банка, аутсорсера оплаты по счетам, банка эквайера, процессора эквайера, банка эмитента, ассоциированного с картой транзакций, процессора эмитента, дистанционной платежной системы, клиентов и/или лиц, выставляющих счета.

[0042] Фиг. 3 представляет собой расширенную блок-схему примерного варианта осуществления архитектуры серверной системы аутентификации пользователей системы 122 обработки, включающей в себя другие компьютерные устройства в соответствии с одним вариантом осуществления настоящего раскрытия. Компоненты в системе 122, идентичные компонентам системы 100 (показана на фиг. 2), идентифицированы на фиг. 3 с использованием тех же ссылочных позиций, как и использованные на фиг. 2. Система 122 включает в себя сервер 112 аутентификации пользователя, клиентские системы 114 и POS-терминалы 118. Сервер 112 аутентификации пользователей дополнительно включает в себя сервер 116 базы данных, сервер 124 транзакций, веб-сервер 126, сервер 128 аутентификации пользователей, сервер 130 каталога и почтовый сервер 132. Устройство 134 хранения связано с сервером 116 базы данных и сервером 130 каталога. Серверы 116, 124, 126, 128, 130 и 132 связаны в локальной сети (LAN) 136. Кроме того, рабочая станция 138 банка эмитента, рабочая станция 140 банка эквайера и рабочая станция 142 процессора третьей стороны может быть связана с LAN 136. В примерном варианте осуществления рабочая станция 138 банка эмитента, рабочая станция 140 банка эквайера и рабочая станция 142 процессора третьей стороны соединены с локальной сетью 136 с помощью сетевого соединения 115. Рабочие станции 138, 140 и 142 соединены с LAN 136 с использованием Интернет-соединения или соединены через Интранет.

[0043] Каждая рабочая станция 138, 140 и 142 представляет собой персональный компьютер, имеющий веб-браузер. Хотя функции, выполняемые на рабочих станциях, как правило, проиллюстрированы как выполняемые на соответствующих рабочих станций 138, 140 и 142, такие функции могут быть выполнены в одном из многих персональных компьютеров, соединенных с LAN 136. Рабочие станции 138, 140 и 142 показаны как ассоциированные с отдельными функциями только для облегчения понимания различных типов функций, которые могут выполняться отдельными лицами, имеющими доступ к локальной сети 136.

[0044] Сервер 112 аутентификации пользователей сконфигурирован, чтобы соединяться с возможностью связи с различными людьми, в том числе сотрудниками 144 и третьими сторонами, например, владельцами счетов, клиентами, аудиторами, разработчиками, потребителями, торговцами, эквайерами, эмитентами и т.д. 146, с использованием ISP Интернет-соединения 148. Связь в примерном варианте осуществления показана как выполняемая с использованием Интернета, однако соединение с любой другой глобальной сетью (WAN) может быть использовано в других вариантах осуществления, т.е. системы и процессы не ограничиваются реализацией с использованием Интернета. Кроме того, и вместо WAN 150, локальная сеть 136 может быть использована вместо WAN 150.

[0045] В примерном варианте осуществления, любое авторизованное лицо, имеющее рабочую станцию 154, может получить доступ к системе 122. По меньшей мере одна из клиентских систем включает в себя рабочую станцию 156 менеджера, расположенную в удаленном месте. Рабочие станции 154 и 156 являются персональными компьютерами, имеющими веб-браузер. Кроме того, рабочие станции 154 и 156 сконфигурированы для связи с сервером 112 аутентификации пользователей.

[0046] Кроме того, в примерном варианте осуществления, веб-сервер 126, сервер 124 приложений, сервер 116 базы данных и/или сервер 130 каталога может содержать веб-приложения и может работать на множестве серверных систем 112. Термин “набор приложений”, используемый в данном документе, относится в целом к этим различным веб-приложениям, работающим на серверных системах 112.

[0047] Кроме того, сервер 128 аутентификации пользователей сконфигурирован, в примерном варианте осуществления, для предоставления услуг аутентификации пользователей для набора приложений, размещенных на веб-сервере 126, сервере 124 приложений, сервере 116 базы данных и/или сервере 130 каталога. Сервер 128 аутентификации пользователей может осуществлять связь с удаленно расположенными клиентскими системами, включая клиентскую систему 156. Сервер 128 аутентификации пользователей может быть сконфигурирован для связи с другими клиентскими системами 138, 140 и 142.

[0048] Фиг. 4 иллюстрирует пример конфигурации пользовательской системы 202, приводимой в действие пользователем 201, таким как владелец 22 карты (показан на фиг. 1). Пользовательская система 202 может включать в себя, без ограничения указанным, клиентские системы 114, 138, 140 и 142, POS-терминал 118, рабочую станцию 154 и рабочую станцию 156 менеджера. В примерном варианте осуществления пользовательская система 202 включает в себя процессор 205 для выполнения инструкций. В некоторых вариантах осуществления, исполняемые инструкции сохраняются в области 210 памяти. Процессор 205 может включать в себя один или несколько блоков обработки, например, многоядерную конфигурацию. Область 210 памяти является любым устройством, позволяющим сохранять и извлекать информацию, такую как исполняемые инструкции и/или записанные работы. Область 210 памяти может включать в себя один или более считываемых компьютером носителей.

[0049] Пользовательская система 202 также включает в себя по меньшей мере один компонент 215 мультимедийного вывода для представления информации пользователю 201. Компонент 215 мультимедийного вывода является любым компонентом, способным передавать информацию пользователю 201. В некоторых вариантах осуществления компонент 215 мультимедийного вывода включает в себя выходной адаптер, такой как видеоадаптер и/или аудио-адаптер. Выходной адаптер функционально связан с процессором 205 и оперативно связан с устройством вывода, таким как устройство отображения, жидкокристаллический дисплей (LCD), дисплей на органических светоизлучающих диодах (OLED) или дисплей “электронных чернил” или устройство аудиовывода, громкоговоритель или наушники.

[0050] В некоторых вариантах осуществления пользовательская система 202 включает в себя устройство 220 ввода для приема ввода от пользователя 201. Устройство 220 ввода может включать в себя, например, клавиатуру, координатно-указательное устройство, мышь, перо, сенсорную панель, сенсорную площадку, сенсорный экран, гироскоп, акселерометр, датчик положения или устройство ввода аудио. Один компонент, такой как сенсорный экран, может функционировать как устройство вывода компонента 215 мультимедийного вывода и устройство 220 ввода. Пользовательская система 202 может также включать в себя интерфейс 225 связи, который соединен с возможностью связи с удаленным устройством, таким как сервер 112 аутентификации пользователей. Интерфейс 225 связи может включать в себя, например, проводной или беспроводной сетевой адаптер или беспроводной приемопередатчик данных для использования с мобильной телефонной сетью, глобальной системой мобильной связи (GSM), 3G или другой сетью мобильной передачи данных или WIMAX (Общемировой совместимости для микроволнового доступа).

[0051] В области 210 памяти сохранены, например, считываемые компьютером инструкции для предоставления пользовательского интерфейса пользователю 201 через компонент 215 мультимедийного вывода и, опционально, приема и обработки ввода от устройства 220 ввода. Пользовательский интерфейс может включать в себя, в числе прочих возможностей, веб-браузер и клиентское приложение. Веб-браузеры позволяют пользователям, таким как пользователь 201, отображать и взаимодействовать с мультимедиа и другой информацией, как правило, встроенной в веб-страницу или веб-сайт, с сервера 112 аутентификации пользователей. Клиентское приложение позволяет пользователю 201 взаимодействовать с серверным приложением с сервера 112 аутентификации пользователей.

[0052] При работе, в примерном варианте осуществления, пользователь 201, такой как владелец 22 карты (показан на фиг. 1), использует пользовательскую систему 202 для взаимодействия с набором веб-приложений, размещенных на серверных системах 112 (показано на фиг. 3), используя веб-браузер. Пользователь 201 аутентифицируется набором приложений с использованием сервера 128 аутентификации пользователей.

[0053] На фиг.5 показана примерная конфигурации серверной системы 301, такой как сервер 112 аутентификации пользователей (показан на фиг. 2 и 3). Серверная система 301 может включать в себя, без ограничения указанным, сервер 116 базы данных, сервер 124 транзакций, веб-сервер 126, сервер 128 аутентификации пользователей 128, сервер 130 каталога и почтовый сервер 132. В примерном варианте осуществления серверная система 301 выполняет аутентификацию пользователей, ассоциированную с набором приложений, а также может содержать одно или более из этих приложений.

[0054] Серверная система 301 включает в себя процессор 305 для исполнения инструкций. Инструкции могут быть сохранены, например, в области 310 памяти. Процессор 305 может включать в себя один или несколько блоков обработки (например, в многоядерной конфигурации) для исполнения инструкций. Инструкции могут исполняться в рамках множества различных операционных систем на серверной системе 301, например, UNIX, LINUX, Microsoft Windows® и т.д. Кроме того, следует иметь в виду, что при инициировании компьютеризованного способа, различные инструкции могут исполняться во время инициализации. Некоторые операции могут потребоваться для выполнения одного или нескольких процессов, описанных здесь, в то время как другие операции могут быть более общими и/или специфическими для конкретного языка программирования (например, C, C#, C++, Java, или других подходящих языков программирования и т.д.).

[0055] Процессор 305 функционально связан с интерфейсом 315 связи, так что серверная система 301 может осуществлять связь с удаленным устройством, таким как пользовательская система или другая серверная система 301. Например, интерфейс 315 связи может принимать запросы от пользовательской системы 114 через Интернет, как показано на фиг. 2 и 3.

[0056] Процессор 305 также может быть функционально связан с устройством 134 хранения. Устройство 134 хранения является любым управляемым компьютером аппаратным средством, подходящим для хранения и/или извлечения данных. В некоторых вариантах осуществления устройство 134 хранения интегрировано в серверную систему 301. Например, серверная система 301 может включать в себя один или более жестких дисков в качестве устройства 134 хранения. В других вариантах осуществления устройство 134 хранения является внешним по отношению к серверной системе 301 и может быть доступным для множества серверных систем 301. Например, устройство 134 хранения может включать в себя несколько устройств хранения данных, таких как жесткие диски или твердотельные диски в конфигурации массива недорогих дисков с избыточностью (RAID). Устройство 134 хранения может включать в себя сеть хранения (SAN) и/или связанную с сетью систему хранения (NAS).

[0057] В некоторых вариантах осуществления процессор 305 функционально связан с устройством 134 хранения через интерфейс 320 хранения. Интерфейсом 320 хранения является любой компонент, способный обеспечить процессор 305 доступом к устройству 134 хранения. Интерфейс 320 хранения может включать в себя, например, адаптер стандарта ATA для подключения внешних устройств, адаптер последовательного ATA (SATA), адаптер интерфейса малых компьютерных систем (SCSI), контроллер RAID, адаптер SAN, сетевой адаптер и/или любой компонент, обеспечивающий процессор 305 доступом к устройству 134 хранения.

[0058] Область 310 памяти может включать в себя, без ограничения указанным, оперативную память (RAM), например, динамическую RAM (DRAM) или статическую RAM (SRAM), постоянную память (ROM), стираемую программируемую ROM (EPROM), электрически стираемую программируемую ROM (EEPROM) и энергонезависимую RAM (NVRAM). Вышеуказанные типы памяти являются только примерными и, таким образом, не ограничивают типы памяти, пригодной для хранения компьютерной программы.

[0059] В процессе работы сервер 128 аутентификации пользователей (показан на фиг. 1) работает на серверной системе 301, которая также может исполнять одно или более приложений набора приложений. Пользователь 201 (показан на фиг. 4) взаимодействует с серверной системой 301 и процессами, такими как набор приложений и/или сервер аутентификации пользователей, с использованием пользовательской системы 202 (показано на фиг. 1).

[0060] Фиг. 6 является схематичным представлением 600 набора приложений 602, реализующих примерную трехуровневую модель 620 аутентификации пользователя с использованием вычислительных систем, показанных на фиг. 2-5. Пользователь, например, владелец 22 карты, получает доступ к набору приложений 602 с использованием вычислительного устройства 114. В некоторых вариантах осуществления пользователь использует веб-браузер, работающий на вычислительном устройстве 114, и соединяется с набором приложений 602 через Интернет. Набор приложений 602 включает в себя приложения 604 первой ступени, приложения 606 второй ступени и приложения 608 третьей ступени, указанные на фиг. 6 как “LI”, “L2” и “L3”, соответственно. В некоторых вариантах осуществления набор приложений 602 представляет собой одно приложение, в котором имеются различные модули или функции, представленные приложением 604 первой ступени, приложением 606 второй ступени и приложением 608 третьей ступени. Другими словами, каждое приложение 604, 606 и 608 может быть суб-приложением, или модулем, более крупного приложения и может иметь уровень безопасности, определенный на уровне модуля, а не на уровне приложения, или в дополнение к нему.

[0061] В примерном варианте осуществления учетная запись 610 пользователя идентифицирует конкретного пользователя по отношению к набору приложений 602 во время работы. В некоторых вариантах осуществления, учетная запись 610 пользователя включает в себя информацию, уникально идентифицирующую пользователя относительно других пользователей набора 602 приложений. Кроме того, в некоторых вариантах осуществления сервер 128 аутентификации пользователей (показан на фиг. 3) облегчает хранение информации, связанной с учетной записью 610 пользователя, а также аутентификацию пользователей во время взаимодействия пользователя с набором приложений 602. Количество и тип запрашиваемой и сохраняемой информации для каждой конкретной учетной записи 610 пользователя основывается, по меньшей мере частично, на уровне безопасности, ассоциированном с учетной записью, как это определено моделью 620 аутентификации пользователя.

[0062] Примерная трехступенчатая модель 620 аутентификации пользователей включает в себя уровень 622 безопасности первой ступени, уровень 624 безопасности второй ступени и уровень 626 безопасности третьей ступени. Уровень 622 безопасности первой ступени запрашивает идентифицирующую информацию от пользователя, такую как, например, адрес электронной почты или номер сотового телефона. Уровень 624 безопасности второй ступени запрашивает дополнительную идентифицирующую информацию, такую как, например, имя учетной записи и пароль от пользователя. Уровень 626 безопасности третьей ступени запрашивает еще дополнительную идентифицирующую информацию, такую как, например, контрольные вопросы и ответы или маркеры безопасности. В некоторых вариантах осуществления модель 620 аутентификации пользователя может реализовать “n-ступенчатый” подход, в котором реализовано до “n” уровней безопасности. Например, уровень 628 безопасности n-й ступени может потребовать дополнительной информации аутентификации. В процессе работы, уровень безопасности ступени учетной записи пользователя сравнивается с уровнем безопасности ступени приложения, к которому осуществляется доступ, как описано более подробно ниже.

[0063] Как описано здесь, различные “ступени” модели 620 аутентификации пользователя относятся как к приложениям, так и/или к модулям в наборе приложений 602, а также учетным записям пользователей 610. Так, например, когда приложение в наборе приложений 602 описывается здесь в качестве приложения 606 второй ступени, это подразумевает приложение, которое было сконфигурировано как имеющее уровень 624 безопасности второй ступени, то есть, “L2”, как показано на фиг. 6. И аналогично, например, когда учетная запись пользователя, такая как учетная запись 610 пользователя, описывается здесь как учетная запись пользователя первого ступени, это означает, что учетная запись пользователя была сконфигурирована как имеющая уровень 622 безопасности первой ступени, то есть, “L1”, как показано на фиг. 6. Сравнение конкретного уровня безопасности учетной записи пользователя с уровнем безопасности конкретных приложений описывается более подробно ниже.

[0064] Кроме того, в некоторых вариантах осуществления, предоставление идентифицирующей информации также включает в себя представление запроса аутентификации посредством запроса-ответа, такого как CAPTCHA (полностью автоматизированный открытый тест Тьюринга по распознаванию людей и машин), и получение успешного ответа. Следует понимать, что количество ступеней безопасности и конкретная информация аутентификации пользователя, собранная на каждой ступени, являются лишь примерами и не предназначены для ограничения настоящего раскрытия каким-либо образом. Возможны другие варианты осуществления и в пределах объема настоящего раскрытия.

[0065] В некоторых вариантах осуществления пользователь может пропустить уровни безопасности. Например, когда учетная запись 610 пользователя уровня 622 безопасности первой ступени пытается получить доступ к приложению 608 третьей ступени, от пользователя 22 может запрашиваться только информация аутентификации уровня 626 безопасности третьей ступени, и, таким образом, он продвигается непосредственно на “L3”. В других вариантах осуществления настоящего изобретения от пользователя 22 может запрашиваться некоторая или вся информация аутентификации, ассоциированная с промежуточными уровнями безопасности. В этом варианте осуществления, в том же примере, что и описанный выше, от пользователя 22 может потребоваться предоставить как идентификационную информацию, ассоциированную с уровнем 624 безопасности второй ступени, так и информацию аутентификации, ассоциированную с уровнем 626 безопасности третьей ступени.

[0066] В некоторых вариантах осуществления, приложения в наборе приложений 602 могут быть ограничены их определенным уровнем безопасности ступени относительно того, какая информация аутентификации может запрашиваться от пользователя. Например, в одном варианте осуществления, приложение 604 первой ступени может быть ограничено только запрашиванием, максимально, информации аутентификации, ассоциированной с уровнем 622 безопасности первой ступени, то есть, адреса электронной почты и/или номера сотового телефона. Как таковое, приложение 604 первой ступени может не требовать от пользователя 22 ввести, например, имя учетной записи, которое является элементом уровня 624 безопасности второй ступени информации аутентификации. В другом варианте осуществления приложение 604 первой ступени может быть ограничено от запрашивания какой-либо информации аутентификации, четко определенной в уровне безопасности более высокой ступени. Как таковое, приложение 604 первой ступени может запросить, например, дату рождения (элемент информации, не требуемый любой ступенью примерной модели 620 аутентификации пользователя). Однако приложение 604 первой ступени не может запрашивать, например, контрольный вопрос и ответ, который определяется уровнем безопасности более высокой ступени, а именно, уровнем 626 безопасности третьей ступени в данном примере.

[0067] Во время работы, каждому приложению, работающему в описываемой системе аутентификации пользователей (то есть, в пределах набора приложений 602), присваивается один из уровней безопасности модели 620 аутентификации пользователя. В некоторых вариантах осуществления, определенный уровень безопасности приложения может быть основан на контенте приложения, таком как тип информации, доступной через приложение. Например, приложение, которое требует идентификации пользователя, но которое не предоставляет никакой персональной информации о пользователе, может быть определено как приложение безопасности первой ступени. Адрес электронной почты или номер сотового телефона может быть достаточным, чтобы уникальным образом идентифицировать человека, но является менее приватной информацией, к которой могут иметь доступ другие (то есть, другие друзья и знакомые пользователя знают адрес электронной почты пользователя). В качестве другого примера, для приложений, которые предоставляют или отслеживают персональную информацию пользователя, более высокий уровень безопасности и аутентификации может предусматривать определение приложения в качестве приложения безопасности второй ступени. Запрашивание пользователя создать имя учетной записи и пароль обеспечивает способ аутентификации, который пользователь может сохранить в тайне. В качестве другого примера, для приложений, которые обеспечивают еще большее воздействие на персональную информацию, такую как номера кредитных карт, дополнительная безопасность и аутентификация может предусматривать определение приложения в качестве приложения безопасности третьей ступени. Запрашивание пользователя предоставить контрольные вопросы и ответы или ввести маркер безопасности может добавить дополнительный уровень безопасности для более уязвимых данных.

[0068] Новый пользователь набора приложений 602, такой как владелец 22 карты, создает новую учетную запись пользователя, например, учетную запись 610 пользователя. В некоторых вариантах осуществления, учетная запись 610 пользователя первоначально сконфигурирована как имеющая уровень 622 безопасности первой ступени. Сервер 128 аутентификации пользователя запрашивает и хранит идентифицирующую информацию, ассоциированную с уровнем 622 безопасности первой ступени, такую как адрес электронной почты. В то время как пользователь получает доступ к приложению 604 первой ступени, пользователь аутентифицируется с использованием своей учетной записи 610 пользователя первой ступени без необходимости предоставлять какую-либо дополнительную информацию. При доступе к приложению 606 второй ступени, сервер 128 аутентификации пользователей распознает, что учетная запись 610 пользователя в текущее время разрешается только как уровень 622 безопасности первой ступени. Затем пользователю предлагается ввести дополнительную информацию в соответствии с уровнем 624 безопасности второй ступени, такую как имя учетной записи и пароль. После того, как пользователь ввел необходимую информацию, учетная запись 610 пользователя повышается до уровня 624 безопасности второй ступени. Если учетная запись пользователя не повышена должным образом до адекватного уровня безопасности, то есть, по меньшей мере до такого уровня безопасности, как у приложения, к которому пользователь пытается получить доступ, то учетной записи пользователя будет запрещен доступ и/или исполнение приложения. После повышения, в то время как пользователь получает доступ к приложениям 604 первой ступени и приложениям 606 второй ступени, учетная запись 610 пользователя второй ступени разрешает пользователю доступ без необходимости предоставлять какую-либо дополнительную информацию. Но при обращении к приложению 608 третьей ступени, пользователю аналогичным образом будет предложено ввести дополнительную информацию в соответствии с уровнем 626 безопасности третьей ступени, такую как контрольные вопросы и ответы.

[0069] На фиг. 7 показан примерный способ 700 реализации ступенчатой модели аутентификации пользователя, аналогичной показанной на фиг. 6. Уровень 712 безопасности определяется 710 для каждого приложения в наборе приложений 602. Уровень 712 безопасности, в некоторых вариантах осуществления, является одним из по меньшей мере уровня 622 безопасности первой ступени 622, “L1”, и уровня 624 безопасности второй ступени, “L2”, как показано на фиг. 6. Учетная запись 610 пользователя создается 720 в качестве уровня безопасности первой ступени, “L1”. Затем определяют 730, что учетная запись 610 пользователя требует безопасности второй ступени, например, учетная запись 610 пользователя запрашивает доступ к приложению 606 второго уровня. Такое определение 730 производится путем сравнения уровня безопасности учетной записи 610 пользователя с уровнем безопасности конкретного приложения, к которому должен выполняться доступ. Учетная запись пользователя, которая имеет уровень безопасности более низкого уровня, чем приложение, к которому осуществляется доступ, рассматривается как требующая повышения, и, следовательно, требует запроса дополнительной информации аутентификации. Пользователь запрашивается 740 предоставить дополнительную информацию аутентификации, например, имя учетной записи и пароль. После того как пользователь предоставил дополнительную информацию аутентификации, учетная запись пользователя 610 повышается 750 до уровня безопасности второй ступени, “L2”, и, таким образом, имеет доступ к приложению 606 второй ступени.

[0070] Аналогичным образом, в примерном варианте осуществления, учетная запись 610 пользователя пытается получить доступ к приложению 608 третьей ступени. Определяется 760, что учетная запись 610 пользователя, в текущее время сконфигурированная как уровень 624 безопасности второй ступени, то есть, “L2”, требует третьего уровня 626 безопасности (показан на фиг. 6), то есть “L3”. Пользователю предлагается 770 предоставить дополнительную информацию аутентификации, например, в форме контрольных вопросов и ответов. После того как пользователь выполнил это надлежащим образом, учетная запись 610 пользователя повышается 780 до уровня безопасности третьей ступени, то есть, “L3”, и, таким образом, имеет доступ к приложению 608 третьей ступени.

[0071] На фиг.8 показана примерная конфигурация 800 базы данных 820 в вычислительном устройстве 810, наряду с другими связанными вычислительными компонентами, которые могут быть использованы в процессе аутентификации пользователя. База данных 820 связана с различными отдельными компонентами внутри вычислительного устройства 810, которые выполняют определенные задачи.

[0072] В примерном варианте осуществления база данных 820 включает в себя данные 822 учетной записи пользователя, данные 824 приложения и данные 826 уровня безопасности. Данные 822 учетной записи пользователя включают в себя информацию учетных записей 610 пользователя (показано на фиг. 6), такую как, например, информация аутентификации пользователя, идентифицирующая информация об учетной записи пользователя и текущий уровень безопасности учетной записи пользователя. Данные 824 приложения включают в себя информацию о наборе приложений 602 (показано на фиг. 6), такую, как уровень безопасности приложения или модуля. Данные 826 уровня безопасности включают в себя информацию конфигурации на каждом уровне безопасности модели 620 аутентификации пользователя (показано на фиг. 6), например, какие данные необходимы для данного уровня.

[0073] Вычислительное устройство 810 включает в себя базу данных 820, а также устройств 830 хранения данных. Вычислительное устройство 810 также включает в себя компонент 850 аутентификации для аутентификации запросов доступа пользователей, используя информацию, содержащуюся в базе данных 820. Вычислительное устройство 810 также включает в себя компонент 840 приложений для исполнения приложений, которые аутентифицируют пользователей компонентом 850 аутентификации (то есть набор приложений, 602). Также включен компонент 860 администрирования пользователей для создания и администрирования информации учетных записей пользователей, а также компонент 870 ввода для приема ввода от пользователя 802. Компонент 880 администрирования безопасности включен для изменения настроек безопасности в системе аутентификации пользователя. Компонент 890 обработки способствует исполнению исполняемых компьютером инструкций, ассоциированных с системой аутентификации пользователя.

[0074] Как можно понять, основываясь на приведенном выше описании, вышеописанные варианты осуществления раскрытия могут быть реализованы с помощью методов компьютерного программирования или проектирования, включающих в себя компьютерное программное обеспечение, микропрограммное обеспечение, аппаратные средства или любую комбинацию или их поднабор, при этом техническим эффектом является определение уровня безопасности приложения, создание учетной записи пользователя, имеющего уровень безопасности, определение, что учетная запись пользователя требует более высокого уровня безопасности, предложение пользователю ввести дополнительную информацию аутентификации и повышение учетной записи пользователя до более высокого уровня безопасности. Любая такая результирующая программа, имеющая средства считываемого компьютером кода, может быть воплощена или обеспечена на одном или более считываемых компьютером носителях, тем самым делая компьютерный программный продукт, то есть продукт производства, соответствующим обсуждаемым вариантам осуществления раскрытия. Считываемые компьютером носители могут представлять собой, например, без ограничения указанным, фиксированный (жесткий) диск, дискету, оптический диск, магнитную ленту, полупроводниковую память, такую как постоянная память (ROM) и/или любую передающую/принимающую среду, такую как сеть Интернет или другая сеть или линия связи. Продукт производства, содержащий компьютерный код, может быть создан и/или использован посредством выполнения кода непосредственно с одного носителя, путем копирования кода из одного носителя на другой носитель, или путем передачи кода по сети.

[0075] Описанные выше варианты осуществления способов и систем дифференцированной безопасности для аутентификации пользователей обеспечивают единую систему безопасности для набора клиентских приложений. В результате, способы и системы, описанные здесь, способствуют сокращению запросов информации к потенциально нежелающим этого пользователям и централизации запросов аутентификации и информации безопасности для пользователей пакета приложений.

[0076] Это письменное описание использует примеры для раскрытия изобретения, включая наилучший режим, а также для того, чтобы дать возможность любому специалисту в данной области техники использовать изобретение, в том числе создавать и использовать любые устройства или системы и выполнять любые включенные способы. Патентоспособный объем изобретения определяется формулой изобретения и может включать другие примеры, которые будут создаваться специалистами в данной области техники. Такие другие примеры предполагаются находящимися в пределах объема формулы изобретения, если они имеют структурные элементы, которые не отличаются от буквальных формулировок формулы изобретения, или если они включают эквивалентные структурные элементы с несущественными отличиями от буквальных формулировок признаков формулы изобретения.

Изобретение относится к системам, способу и считываемому компьютером носителю данных для запроса персональной информации от пользователя для аутентификации доступа к компьютерному приложению. Технический результат заключается в обеспечении безопасного доступа к приложению. Способ содержит определение уровня безопасности для компьютерного приложения, причем уровни безопасности включают в себя уровень безопасности первой ступени и второй ступени, создание учетной записи пользователя и ее конфигурирование в качестве уровня безопасности первой ступени путем предложения пользователю сообщить первую персональную информацию, ограничение первого компьютерного приложения от требования сообщить пароль, чтобы разрешить доступ к первому компьютерному приложению, получение ввода пользователя, чтобы разрешить доступ ко второму компьютерному приложению, которое сконфигурировано с требованием уровня безопасности второй ступени, определение того, что учетная запись пользователя не требует уровня безопасности второй ступени, ввод пользователем дополнительной персональной информации, повышение уровня безопасности учетной записи пользователя до уровня безопасности второй ступени. 4 н. и 23 з.п. ф-лы, 8 ил.

1. Компьютерная система для запроса персональной информации от пользователя для аутентификации доступа к по меньшей мере одному компьютерному приложению из множества компьютерных приложений, причем упомянутая компьютерная система содержит устройство памяти и процессор, причем упомянутая компьютерная система запрограммирована, чтобы:

идентифицировать уровень безопасности из множества уровней безопасности для каждого компьютерного приложения в множестве компьютерных приложений, причем множество уровней безопасности включает в себя, по меньшей мере, уровень безопасности первой ступени и уровень безопасности второй ступени, причем уровень безопасности второй ступени требует, чтобы пользователь ввел дополнительную персональную информации по сравнению с уровнем безопасности первой ступени, при этом первое компьютерное приложение из множества компьютерных приложений сконфигурировано для запроса уровня безопасности первой ступени;

создавать учетную запись пользователя для пользователя в устройстве памяти, причем создание учетной записи пользователя включает конфигурирование учетной записи пользователя с уровнем безопасности первой ступени путем предложения пользователю сообщить первую персональную информацию, связанную с пользователем, причем первая персональная информация предварительно не известна компьютерной системе;

ограничить первое компьютерное приложение от требования сообщить пароль, чтобы разрешить доступ к первому компьютерному приложению;

получить ввод пользователя от пользователя, чтобы разрешить доступ ко второму компьютерному приложению, которое сконфигурировано с требованием уровня безопасности второй ступени, чтобы разрешить к нему доступ;

определять, что учетная запись пользователя не требует уровня безопасности второй ступени;

предлагать пользователю ввести дополнительную персональную информацию, связанную с пользователем, которая предварительно не известна компьютерной системе;

повышать уровень безопасности учетной записи пользователя до уровня безопасности второй ступени, включающий связывание дополнительной персональной информации с учетной записью пользователя.

2. Компьютерная система по п. 1, в которой множество компьютерных приложений содержит первое компьютерное приложение, имеющее несколько модулей, причем каждому модулю назначен по меньшей мере один из уровня безопасности первой ступени и уровня безопасности второй ступени.

3. Компьютерная система по п. 1, в которой множество уровней безопасности дополнительно включает в себя уровень безопасности третьей ступени, причем уровень безопасности третьей ступени требует дополнительной персональной информации по сравнению с уровнем безопасности второй ступени.

4. Компьютерная система по п. 3, причем компьютерная система дополнительно запрограммирована, чтобы:

запрещать исполнение первого приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая уровень безопасности первой ступени; и

запрещать исполнение третьего приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая один из уровня безопасности первой ступени и уровня безопасности второй ступени, при этом третье приложение сконфигурировано как требующее уровня безопасности третьей ступени.

5. Компьютерная система по п. 1, в которой дополнительная персональная информация содержит, по меньшей мере, имя учетной записи и пароль.

6. Компьютерная система по п. 1, причем компьютерная система дополнительно запрограммирована, чтобы определять, что учетная запись пользователя требует уровня безопасности второй ступени, основываясь по меньшей мере частично на учетной записи пользователя, взаимодействующей со вторым приложением.

7. Компьютерная система по п. 1, причем компьютерная система дополнительно запрограммирована, чтобы:

ограничивать второе приложение от хранения информации номера счета.

8. Компьютерная система по п.1, причем компьютерная система дополнительно запрограммирована, чтобы предлагать пользователю использование CAPTCHA, перед повышением уровня безопасности учетной записи пользователя до уровня безопасности второй ступени.

9. Реализуемый компьютером способ для запроса персональной информации от пользователя для аутентификации доступа к по меньшей мере одному компьютерному приложению из множества компьютерных приложений с использованием компьютерного устройства на связи с множеством компьютерных приложений, при этом способ содержит:

определение уровня безопасности из множества уровней безопасности для каждого компьютерного приложения из множества компьютерных приложений, причем множество уровней безопасности включает в себя, по меньшей мере, уровень безопасности первой ступени и уровень безопасности второй ступени, при этом уровень безопасности второй ступени требует дополнительной персональной информации по сравнению с уровнем безопасности первой ступени, при этом первое компьютерное приложение из множества компьютерных приложений сконфигурировано для запроса уровня безопасности первой ступени;

создание учетной записи пользователя для пользователя в инструменте аутентификации, причем создание учетной записи пользователя включает в себя конфигурирование учетной записи пользователя в качестве уровня безопасности первой ступени путем предложения пользователю сообщить первую персональную информацию, связанную с пользователем, причем первая персональная информация предварительно не известна компьютерной системе;

ограничение первого компьютерного приложения от требования сообщить пароль, чтобы разрешить доступ к первому компьютерному приложению;

получение ввода пользователя от пользователя, чтобы разрешить доступ ко второму компьютерному приложению, которое сконфигурировано с требованием уровня безопасности второй ступени, чтобы разрешить к нему доступ;

определение того, что учетная запись пользователя не требует уровня безопасности второй ступени;

предложение пользователю ввести дополнительную персональную информацию, связанную с пользователем, которая предварительно не известна компьютерной системе; и

повышение уровня безопасности учетной записи пользователя до уровня безопасности второй ступени, включающее связывание дополнительной персональной информации с учетной записью пользователя.

10. Способ по п. 9, в котором определение уровня безопасности включает в себя определение уровня безопасности для каждого модуля из множества модулей, причем множество модулей содержит первое компьютерное приложение из множества компьютерных приложений.

11. Способ по п. 9, в котором определение уровня безопасности включает в себя определение уровня безопасности из множества уровней безопасности, дополнительно включающих в себя уровень безопасности третьей ступени, причем уровень безопасности третьей ступени требует дополнительной персональной информации по сравнению с уровнем безопасности второй ступени.

12. Способ по п. 11, дополнительно содержащий этапы:

запрещение исполнения второго приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая одно из уровня безопасности первой ступени, и запрещение исполнения второго приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая одно из уровня безопасности первой ступени и уровня безопасности второй ступени, при этом третье приложение сконфигурировано как требующее уровня безопасности третьей ступени.

13. Способ по п. 9, в котором предложение пользователю содержит предложение пользователю ввести, по меньшей мере, имя учетной записи и пароль.

14. Способ по п. 9, в котором определение того, что учетная запись пользователя требует уровня безопасности второй ступени, содержит определение, основываясь по меньшей мере частично на учетной записи пользователя, взаимодействующей со вторым приложением.

15. Способ по п. 9, дополнительно содержащий:

ограничение второго приложения от сохранения информации номера счета.

16. Способ по п. 9, в котором повышение учетной записи пользователя до уровня безопасности второй ступени включает в себя предложение пользователю использовать CAPTCHA перед повышением уровня безопасности учетной записи пользователя до уровня безопасности второй ступени.

17. Невременной считываемый компьютером носитель хранения информации, имеющий исполняемые компьютером инструкции, сохраненные на нем, причем при исполнении по меньшей мере одним процессором, исполняемые компьютером инструкции предписывают процессору:

идентифицировать уровень безопасности из множества уровней безопасности для каждого компьютерного приложения во множестве компьютерных приложений, причем множество уровней безопасности включает в себя, по меньшей мере, уровень безопасности первой ступени и уровень безопасности второй ступени, причем уровень безопасности второй ступени требует от пользователя ввода дополнительной персональной информации по сравнению с уровнем безопасности первой ступени, при этом первое компьютерное приложение из множества компьютерных приложений сконфигурировано для запроса уровня безопасности первой ступени;

создавать учетную запись пользователя для пользователя в устройстве памяти, соединенном с возможностью осуществления связи с процессором, причем создание учетной записи пользователя включает себя конфигурирование учетной записи пользователя в качестве уровня безопасности первой ступени путем предложения пользователю сообщить первую персональную информацию, связанную с пользователем, причем первая персональная информация предварительно не известна компьютерной системе;

ограничить первое компьютерное приложение от требования сообщить пароль, чтобы разрешить доступ к первому компьютерному приложению;

получить ввод пользователя, чтобы разрешить доступ ко второму компьютерному приложению, которое сконфигурировано с требованием уровня безопасности второй ступени;

определять, что учетная запись пользователя не требует уровня безопасности второй ступени;

предлагать пользователю ввести дополнительную персональную информацию и

повышать уровень безопасности учетной записи пользователя до уровня безопасности второй ступени, включающий связывание дополнительной персональной информации с учетной записью пользователя.

18. Считываемый компьютером носитель по п. 17, в котором множество компьютерных приложений содержит первое компьютерное приложение, имеющее несколько модулей, причем каждому модулю назначен по меньшей мере один из уровня безопасности первой ступени и уровня безопасности второй ступени.

19. Считываемый компьютером носитель по п. 17, в котором множество уровней безопасности дополнительно включает в себя уровень безопасности третьей ступени, причем уровень безопасности третьей ступени требует дополнительной персональной информации по сравнению с уровнем безопасности второй ступени.

20. Считываемый компьютером носитель по п. 19, в котором исполняемые компьютером инструкции дополнительно предписывают процессору:

запрещать исполнение второго приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая уровень безопасности первой ступени;

запрещать исполнение третьего приложения учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая одно из уровня безопасности первой ступени и уровня безопасности второй ступени, при этом третье приложение сконфигурировано как требующее уровня безопасности третьей ступени.

21. Считываемый компьютером носитель по п. 17, в котором исполняемые компьютером инструкции дополнительно предписывают процессору определять, что учетная запись пользователя требует уровня безопасности второй ступени, основываясь по меньшей мере частично на ученой записи пользователя, взаимодействующей с первым приложением из множества приложений, требующих уровня безопасности третьей ступени.

22. Компьютерная система для запроса персональной информации от пользователя для аутентификации доступа пользователя к компьютерному приложению, включающему в себя множество модулей, причем упомянутая компьютерная система содержит устройство памяти и процессор, при этом упомянутая компьютерная система запрограммирована, чтобы:

идентифицировать уровень безопасности из множества уровней безопасности для одного или нескольких модулей из множества модулей, причем множество уровней безопасности включает в себя, по меньшей мере, уровень безопасности первой ступени и уровень безопасности второй ступени, причем уровень безопасности второй ступени требует от пользователя ввода дополнительной персональной информации по сравнению с уровнем безопасности первой ступени, при этом первый модуль множества модулей сконфигурирован для запроса уровня безопасности первой ступени;

создавать учетную запись пользователя для пользователя в устройстве памяти, причем создание учетной записи пользователя включает конфигурирование учетной записи пользователя с уровнем безопасности первой ступени путем предложения пользователю сообщить первую персональную информацию, связанную с пользователем, причем первая персональная информация предварительно не известна компьютерной системе;

ограничить первый модуль от требования сообщить пароль, чтобы разрешить доступ к первому модулю;

получить ввод пользователя от пользователя, чтобы разрешить доступ ко второму модулю, который сконфигурирован с требованием уровня безопасности второй ступени, чтобы разрешить к нему доступ;

определять, что учетная запись пользователя не требует уровня безопасности второй ступени;

предлагать пользователю ввести дополнительную персональную информацию, связанную с пользователем, которая предварительно не известна компьютерной системе, и

повышать уровень безопасности учетной записи пользователя до уровня безопасности второй ступени, включающий связывание дополнительной персональной информации с учетной записью пользователя.

23. Компьютерная система по п. 22, в которой уровень безопасности дополнительно включает в себя уровень безопасности третьей ступени, причем уровень безопасности третьей ступени требует дополнительной информации аутентификации по сравнению с уровнем безопасности второй ступени.

24. Компьютерная система по п. 23, причем компьютерная система дополнительно запрограммирована, чтобы:

запрещать выполнение второго модуля из множества модулей учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая уровень безопасности первой ступени, и

запрещать исполнение третьего модуля из множества модулей учетной записью пользователя, если учетная запись пользователя сконфигурирована как имеющая одно из уровня безопасности первой ступени и уровня безопасности второй ступени, при этом третий модуль сконфигурирован как требующий уровня безопасности третьей ступени.

25. Компьютерная система по п. 22, в которой дополнительная информация аутентификации включает в себя, по меньшей мере, имя учетной записи и пароль.

26. Компьютерная система по п. 22, причем компьютерная система дополнительно запрограммирована, чтобы определять, что учетная запись пользователя требует уровня безопасности второй ступени, основываясь по меньшей мере частично на учетной записи пользователя, взаимодействующей со вторым модулем.

27. Компьютерная система по п. 22, причем компьютерная система дополнительно запрограммирована, чтобы:

ограничивать второй модуль из множества модулей от сохранения информации номера счета.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СПОСОБ ПРИГОТОВЛЕНИЯ КАТАЛИЗАТОРА ДЛЯ ОКИСЛИТЕЛЬНОЙ КОНДЕНСАЦИИ МЕТАНА, КАТАЛИЗАТОР, ПРИГОТОВЛЕННЫЙ ПО ЭТОМУ СПОСОБУ, И СПОСОБ ОКИСЛИТЕЛЬНОЙ КОНДЕНСАЦИИ МЕТАНА С ИСПОЛЬЗОВАНИЕМ ПОЛУЧЕННОГО КАТАЛИЗАТОРА | 2013 |

|

RU2515497C1 |

| СПОСОБ ПРЕДОСТАВЛЕНИЯ РЕСУРСОВ С ОГРАНИЧЕННЫМ ДОСТУПОМ | 2005 |

|

RU2387089C2 |

Авторы

Даты

2018-10-02—Публикация

2014-08-04—Подача