Настоящая патентная заявка испрашивает приоритет по отношению к предварительной заявке №60/690,621, озаглавленной "DYNAMIC HOME ADDRESS ASSIGNMENT BY HOME AGENT FN 3G-WLAN INTERWORING", поданной 14 июня 2005 г. и переуступленной правопреемнику настоящего изобретения настоящим включенной в настоящий документ посредством ссылки.

I. Область техники

Настоящее изобретение относится, в общем, к системам связи, а более конкретно - к способу и устройству для динамического назначения домашнего адреса домашним агентом при организации межсетевого взаимодействия множества сетей. Кроме того, настоящее изобретение предоставляет архитектуру для организации межсетевого взаимодействия множества сетей.

II. Уровень техники

Технологии беспроводной связи значительно расширились в последние несколько лет. Этот рост подпитывался частично свободой перемещения, предлагаемой беспроводными технологиями и значительно улучшенным качеством голосовой связи и передачи данных по беспроводной среде. Улучшенное качество голосовых услуг вместе с добавлением услуг передачи данных продолжали и будут продолжать оказывать значительное влияние на общающихся людей. Дополнительные услуги включают в себя доступ в Интернет с использованием мобильного устройства при нахождении в роуминге.

Возможность сохранить сеанс передачи данных при передвижении является важной и для пользователей, и для системных операторов. Когда пользователь перемещается, пользователь может сменять один тип сети на другой, например переходить из беспроводной локальной вычислительной сети (WLAN) в сеть третьего поколения (3G). Различные протоколы, такие как протокол мобильного Интернета версии 4 (MIPv4), могут использоваться, чтобы обеспечить непрерывность сеанса передачи данных, когда мобильная станция (MS) перемещается между WLAN и 3G-системами.

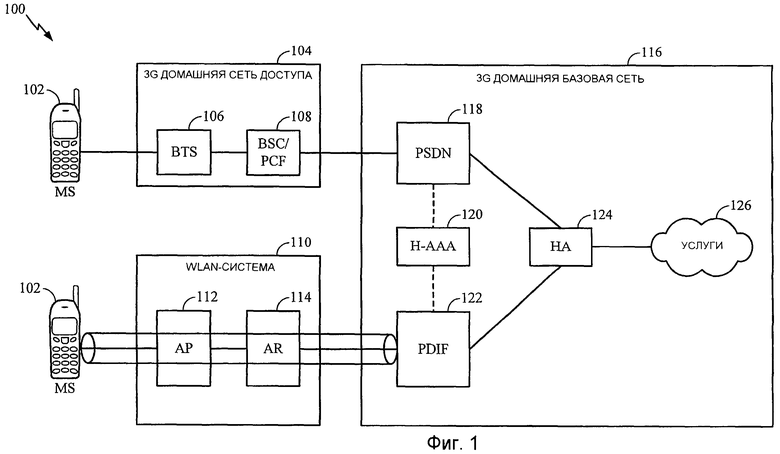

Фиг.1 показывает архитектуру межсетевого обмена для поддержки непрерывности сеанса передачи данных между WLAN-системой и 3G-системой. Архитектура 100 включает в себя многочисленные MS 102, соединенные с 3G домашней сетью 104 доступа или WLAN-системой 110.

3G домашняя сеть доступа включает в себя множество базовых приемопередающих станций (BTS), хотя только одна BTS показана на чертеже, и множество контроллеров базовых станций/устройств с функцией управления пакетами (BSC/PCF) 108, из которых показан только один. BTS соединена с BSC/PCF в 3G домашней базовой сети 116. WLAN-система 110 включает в себя узел 112 доступа (AP) и маршрутизатор 114 доступа (AR). WLAN-система также соединена с 3G домашней базовой сетью 116. 3G домашняя базовая сеть 104 соединяется с 3G домашней базовой сетью 116 через узел обслуживания пакетных данных (PDSN) 118. PDSN соединен с домашним агентом (HA) 124 и устройством 120 домашней аутентификации, авторизации и ведения учета (H-AAA). В противоположность - WLAN-система соединяется с 3G домашней базовой сетью 116 через функцию межсетевого обмена пакетными данными (PDIF) 122. PDIF 122 также соединена с HA 124 и H-AAA 120.

Мобильный IPv4 предоставляет режим адреса для передачи внешнего агента (FA CoA) для перемещения между системами. В этом режиме HA служит как закрепленный узел для пользовательского трафика данных. Когда MS перемещается в WLAN или 3G-систему, MS регистрируется с помощью HA. Регистрация аутентифицируется и авторизуется, перед тем как HA направляет пакеты данных, предназначенные для MS, в WLAN или 3G-систему, где зарегистрирована MS. Так как HA является ресурсом в домашней 3G-системе, он позволяет только авторизованным MS получить доступ в систему.

FA CoA работает, как описывает следующий пример. Первоначально MS начинает сеанс передачи пакетных данных в WLAN-системе 110 и затем перемещается в 3G-систему 104. При нахождении в WLAN-системе MS устанавливает туннель безопасности по протоколу Интернета (IPsec) с PDIF. После того как туннель установлен, PDIF может функционировать как FA, чтобы объявить свой CoA мобильной станции MS. MS регистрирует этот CoA с помощью HA 124. Эта регистрация заставляет HA туннелировать пакеты, предназначенные для MS, к PDIF 122, которая, в свою очередь, пересылает пакеты к MS. MS может продолжать перемещение и может, в конечном счете, выйти из области покрытия WLAN в область, обслуживаемую 3G-сетью. После перехода в 3G-сеть MS устанавливает соединение по протоколу двухточечной связи (PPP) с PDSN 118. После того как PPP-соединение установлено, PDSN 118 может функционировать как FA, чтобы объявить свой CoA мобильной станции MS. Когда MS инициирует MIPv4-сеанс в WLAN-системе, домашний адрес (HoA) должен быть динамически назначен посредством HA. В настоящее время существует необходимость в способе и устройстве, чтобы динамически назначить HoA для MS посредством HA.

III. Сущность изобретения

Способ содержит этапы передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, назначения временного адреса мобильному устройству, передачи временного адреса мобильному устройству, создания базы данных стратегии безопасности для мобильного устройства, передачи объявлений агента от внешнего агента мобильному устройству, передачи запроса регистрации от мобильного устройства внешнему агенту, модифицирования базы данных стратегии безопасности с использованием информации, содержащейся в запросе регистрации, назначения посредством домашнего агента домашнего адреса мобильному устройству и модифицирования базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

Способ содержит этапы передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, назначения временного адреса мобильному устройству, передачи временного адреса мобильному устройству, создания базы данных стратегии безопасности для мобильного устройства, передачи объявлений агента от внешнего агента мобильному устройству, передачи запроса регистрации от мобильного устройства внешнему агенту, модифицирования базы данных стратегии безопасности с использованием информации, содержащейся в запросе регистрации, назначения посредством домашнего агента домашнего адреса мобильному устройству и модифицирования базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора, и модифицирования базы данных стратегии безопасности, чтобы включить в нее исходный адрес по протоколу Интернета внешнего туннеля в качестве дополнительного селектора для мобильного устройства.

Устройство содержит следующие элементы: передатчик для передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, приемник для приема временного адреса от сетевого устройства, обработки или создания базы данных стратегии безопасности для мобильного устройства, передатчик для передачи запроса регистрации из мобильного устройства внешнему агенту и приемник для приема домашнего адреса.

Устройство содержит следующие элементы: приемник для приема запроса авторизации ключа от мобильного устройства, процессор для хранения временного адреса, передатчик для передачи временного адреса мобильному устройству и процессор для создания и модифицирования базы данных стратегии безопасности.

Устройство содержит следующие элементы: средство для передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, средство для назначения временного адреса мобильному устройству, средство для передачи временного адреса мобильному устройству, средство создания базы данных стратегии безопасности для мобильного устройства, средство для передачи объявлений агента от внешнего агента мобильному устройству, средство для передачи запроса регистрации от мобильного устройства внешнему агенту, средство для модифицирования базы данных стратегии безопасности с использованием информации, содержащейся в запросе регистрации; средство назначения посредством домашнего агента домашнего адреса мобильному устройству и средство модификации базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

Машиночитаемый носитель включает в себя выполняемые компьютером инструкции для выполнения следующих этапов: отправки запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, назначения временного адреса мобильному устройству, отправки временного адреса мобильному устройству, создания базы данных стратегии безопасности для мобильного устройства, отправки объявлений агента от внешнего агента мобильному устройству, отправки запроса регистрации от мобильного устройства внешнему агенту, модификации базы данных безопасности с использованием информации, содержащейся в запросе регистрации, назначения посредством домашнего агента домашнего адреса мобильному устройству и модификации базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

Машиночитаемый носитель включает в себя машиночитаемые инструкции для выполнения следующих этапов: передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля, назначения временного адреса мобильному устройству, передачи временного адреса мобильному устройству, создания базы данных стратегии безопасности для мобильного устройства, передачи объявлений агента от внешнего агента мобильному устройству, передачи запроса регистрации от мобильного устройства внешнему агенту, модифицирования базы данных стратегии безопасности с использованием информации, содержащейся в запросе регистрации, назначения посредством домашнего агента домашнего адреса мобильному устройству, модифицирования базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора, и модифицирования базы данных стратегии безопасности, чтобы включить в нее исходный адрес по протоколу Интернета внешнего туннеля в качестве дополнительного селектора для мобильного устройства.

IV. Краткое описание чертежей

Фиг.1 является блок-схемой, которая показывает архитектуру организации межсетевого взаимодействия для поддержки непрерывности сеанса передачи данных между разными системами согласно варианту осуществления изобретения.

Фиг.2 показывает работу мобильного IPv4 согласно варианту осуществления изобретения.

Фиг.3 показывает шлюз безопасности к туннелю шлюза безопасности согласно варианту осуществления изобретения.

Фиг.4 показывает двухточечную передачу согласно варианту осуществления изобретения.

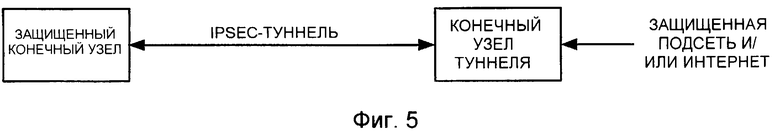

Фиг.5 показывает передачу от конечного узла в туннель шлюза безопасности согласно варианту осуществления изобретения.

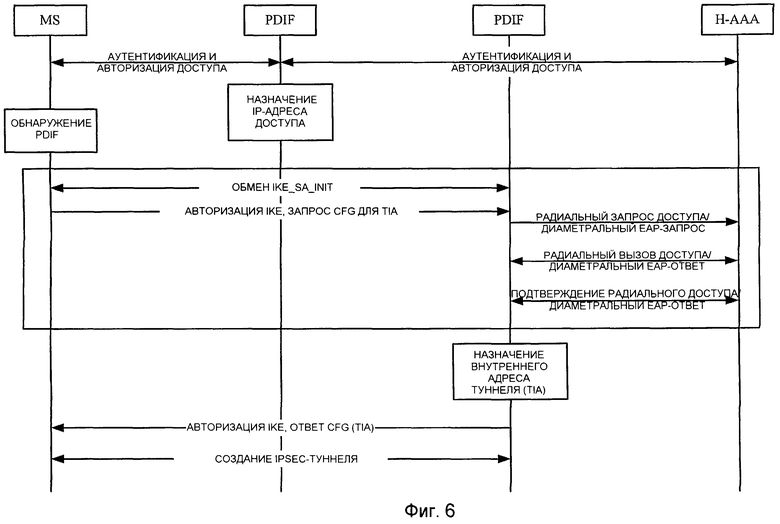

Фиг.6 показывает ход установления туннеля согласно варианту осуществления изобретения.

Фиг.7 является блок-схемой, изображающей динамическое назначение домашнего адреса посредством домашнего агента согласно варианту осуществления изобретения.

Подробное описание

Слово "примерный" используется в данном документе, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любой вариант осуществления, описанный в данном документе как "примерный", необязательно должен быть истолкован как предпочтительный или выгодный по сравнению с другими вариантами осуществления.

MIPv4 позволяет осуществлять прозрачную маршрутизацию IP-дейтаграмм к мобильным узлам в Интернете. Каждый мобильный узел всегда идентифицируется своим домашним адресом, независимо от его текущего узла присоединения к Интернету. При нахождении вдали от своей домашней сети мобильный узел также связывается с адресом для передачи (CoA), который предоставляет информацию о текущем узле присоединения к Интернету мобильного узла. MIPv4 предоставляет механизмы и процедуры для регистрации CoA с помощью HA. HA отправляет дейтаграммы, предназначенные для мобильного узла, через туннель к CoA. После прохождения через туннель дейтаграммы доставляются мобильному узлу.

MIPv4 предполагает, что IP-адрес мобильного узла уникально идентифицирует узел присоединения мобильного узла к Интернету. Мобильный узел должен быть расположен в сети, идентифицированной своим IP-адресом, чтобы принимать дейтаграммы, предназначенные ему, иначе дейтаграммы являются не доставленными. Мобильный узел может использовать один из следующих механизмов для поддержания своего узла присоединения без потери способности к связи. Первый способ требует, что мобильный узел должен изменять свой IP-адрес всякий раз, когда он меняет свой узел присоединения к Интернету. Альтернативно - мобильный узел должен использовать характерные для хоста маршруты, которые распространяются через большую часть связной архитектуры маршрутизации Интернета. Оба эти варианта могут оказаться неприемлемыми. Частое изменение IP-адреса может сделать невозможным сохранение мобильным узлом соединения транспортного и более высокого уровня, когда мобильный узел изменяет местоположение. Второй способ может вызвать сильные трудности масштабирования. MIPv4 является протоколом для обеспечения мобильности мобильного узла в Интернете.

Протоколы мобильного Интернета вводят новые функциональные объекты, как описано ниже.

Мобильный узел является хостом или маршрутизатором, который изменяет свой узел присоединения с одной сети или подсети на другую. Мобильный узел может изменить свои местоположения без изменения своего IP-адреса, продолжая связываться с другими Интернет-узлами в любом местоположении с помощью своего постоянного IP-адреса при условии, что доступна возможность соединения на канальном уровне с узлом присоединения.

Домашний агент является маршрутизатором в домашней сети мобильного узла, который туннелирует дейтаграммы для доставки мобильному узлу, когда он находится вдали от дома и хранит информацию о текущем местоположении для мобильного узла.

Внешний агент является маршрутизатором в посещаемой мобильным узлом сети, который предоставляет услуги маршрутизации мобильному узлу при регистрации. Внешний агент детуннелирует и доставляет дейтаграммы мобильному узлу, которые были туннелированы домашним агентом мобильного узла. Внешний агент может служить в качестве маршрутизатора по умолчанию для зарегистрированных мобильных узлов для дейтаграмм, отправленных мобильным узлом.

Мобильному узлу дается долгосрочный IP-адрес в домашней сети. Этот домашний адрес управляется подобно "постоянному" IP-адресу стационарного хост-компьютера. Когда мобильный узел находится вдали от своей домашней сети, адрес для передачи (CoA) связывается с мобильным узлом и отражает текущий узел присоединения мобильного узла к Интернету. Мобильный узел использует свой домашний адрес в качестве исходного адреса всех IP-дейтаграмм, которые он отправляет, за исключением только определенных дейтаграмм с функцией управления мобильностью, которые не зависят от настоящего изобретения.

Мобильный IPv4 использует ряд терминов, которые должны быть определены перед описанием работы протокола. Эти термины определены ниже.

Объявление агента - это сообщение объявления, составленное посредством присоединения специального расширения к сообщению объявления маршрутизатора.

Аутентификация - это процесс использования криптографических технологий, чтобы верифицировать подлинность источника сообщения.

Адрес для передачи - это узел завершения туннеля по направлению к мобильному узлу для дейтаграмм, перенаправленных мобильному узлу, пока он находится вдали от своей домашней сети. Протокол может также использовать два типа адреса для передачи: адрес для передачи внешнего агента, который является адресом внешнего агента, в котором зарегистрирован мобильный узел, и совмещенный адрес для передачи, который является полученным внешним образом локальным адресом, который мобильный узел ассоциировал с одним из своих собственных сетевых интерфейсов.

Домашний адрес - это IP-адрес, который назначается на длительный период времени мобильному узлу. Он остается неизменным, независимо от того, где мобильный узел соединяется с Интернетом.

Домашняя сеть - это сеть, имеющая префикс сети, совпадающий с префиксом домашнего адреса мобильного узла. Стандартные механизмы IP-маршрутизации будут доставлять дейтаграммы, предназначенные домашнему адресу мобильного узла, в домашнюю сеть мобильного узла.

Туннель - это маршрут, по которому следует дейтаграмма, пока она является инкапсулированной. Пока дейтаграмма инкапсулирована, она направляется осведомленному агенту декапсулирования, который декапсулирует дейтаграмму и затем правильно доставляет ее своему конечному пункту назначения.

Виртуальная сеть - это сеть без физической реализации после маршрутизатора, имеющего физический сетевой интерфейс в другую сеть. Маршрутизатор или HA, как правило, объявляет достижимость виртуальной сети с помощью традиционных протоколов маршрутизации.

Посещаемая сеть - это сеть, отличная от домашней сети мобильного узла, к которой мобильный узел присоединен в настоящий момент.

Мобильный IP предоставляет службы поддержки, перечисленные ниже.

Обнаружение агента происходит, когда домашние агенты и внешние агенты объявляют свою готовность по каждой линии связи, для которой они предоставляют обслуживание. Вновь прибывший мобильный узел может отправить запрос по линии связи, чтобы удостовериться, присутствуют ли какие-либо предполагаемые агенты.

Регистрация происходит, когда мобильное устройство находится вдали от домашней сети. Мобильный узел вдали от своей домашней сети регистрирует свой адрес для передачи с помощью своего домашнего агента. В зависимости от режима присоединения к Интернету мобильный узел зарегистрируется либо непосредственно с помощью своего домашнего агента, либо через внешнего агента, который передает регистрацию домашнему агенту.

Следующие этапы предоставляют общую схему работы мобильного IP-протокола. Агенты мобильности, то есть внешние агенты и домашние агенты, объявляют о своем присутствии с помощью сообщений объявления агента. Мобильный узел может также потребовать сообщение объявления агента от любого локально присоединенного агента мобильности с помощью сообщения запроса агента. Мобильный узел принимает объявления агента и определяет, находится ли он в своей домашней сети или во внешней сети.

Если мобильный узел обнаруживает, что он находится в домашней сети, он работает без использования служб мобильности. Если мобильный узел возвращается в домашнюю сеть после регистрации где-нибудь еще, мобильный узел сначала разрегистрируется с помощью домашнего агента, используя запрос регистрации и принимая ответное сообщение регистрации.

Если мобильный узел обнаруживает, что он переместился из домашней сети во внешнюю сеть, мобильный узел получает адрес для передачи во внешней сети. Адрес для передачи может быть либо определен из объявлений внешнего агента (внешний адрес для передачи), либо посредством механизма внешнего назначения (совмещенный адрес для передачи). Мобильный узел, работающий вдали от домашней сети, затем регистрирует новый адрес для передачи с помощью домашнего агента через обмен сообщением запроса регистрации и ответным сообщением регистрации. После того как это происходит, дейтаграммы, отправленные по домашнему адресу мобильного узла, перехватываются домашним агентом, туннелируются домашним агентом по адресу для передачи мобильного узла, принимаются в конечном узле туннеля (либо во внешнем агенте, либо в самом мобильном узле) и, в конечном счете, доставляются мобильному узлу. В обратном направлении дейтаграммы, отправленные мобильным узлом, как правило, доставляются в свой пункт назначения с помощью стандартных механизмов IP-маршрутизации и необязательно могут проходить через домашнего агента.

При нахождении вдали от домашней сети мобильный IP использует протокол туннелирования, чтобы скрыть домашний адрес мобильного узла от маршрутизаторов, находящихся между домашней сетью и текущим местоположением мобильного узла. Туннель заканчивается в адресе для передачи к мобильному узлу. Адрес для передачи должен быть адресом, на который дейтаграммы могут быть доставлены через традиционную IP-маршрутизацию. В адресе для передачи исходная дейтаграмма удаляется из туннеля и доставляется мобильному узлу.

Мобильный IPv4 предоставляет два механизма для получения адресов для передачи. В первом механизме адрес для передачи внешнего агента является адресом для передачи, предоставленным внешним агентом через сообщения объявлений агента. В этом механизме адрес для передачи является IP-адресом внешнего агента. Когда внешний агент принимает туннелированные дейтаграммы, он декапсулирует их и доставляет внутреннюю дейтаграмму мобильному узлу. Этот механизм является предпочтительным, поскольку он позволяет многим мобильным узлам совместно использовать одинаковый адрес для передачи и не создает ненужных потребностей в ограниченном адресном пространстве.

Второй механизм предоставляет совмещенный адрес для передачи. Этот совмещенный адрес для передачи мобильный узел получает в качестве локального IP-адреса через некоторое внешнее средство. Мобильный узел затем ассоциирует совмещенный адрес для передачи с одним из своих собственных сетевых интерфейсов. Совмещенный адрес для передачи может быть динамически получен в качестве временного адреса мобильным узлом или может использоваться мобильным узлом в качестве долгосрочного адреса для использования только во время посещения чужой сети. При использовании совмещенного адреса для передачи мобильный узел служит в качестве конечного узла туннеля и выполняет декапсулирование дейтаграмм, туннелированных на адрес. Этот механизм имеет преимущество в том, что дает возможность мобильному узлу функционировать без внешнего агента. Он может нагружать адресное пространство IPv4, так как требует, чтобы пул адресов во внешней сети был сделан доступным посещающим мобильным узлам.

Адрес для передачи является отдельным от функций внешнего агента. Адрес для передачи является конечным узлом туннеля. Он может быть адресом внешнего агента, но может также быть адресом, временно полученным мобильным узлом (совмещенный адрес для передачи). Внешний агент является агентом мобильности, который предоставляет услуги мобильным узлам.

Фиг.2 показывает маршрутизацию дейтаграмм к и от мобильного узла вдали от его домашней сети после того, как мобильный узел регистрируется с помощью домашнего агента. Способ 200 иллюстрирует мобильный узел, использующий адрес для передачи внешнего агента. Дейтаграмма для мобильного узла прибывает в хост 202 в домашней сети с помощью стандартной IP-маршрутизации. Домашний агент 204 перехватывает дейтаграмму и туннелирует дейтаграмму по адресу для передачи. Внешний агент 206 детуннелирует дейтаграмму и доставляет дейтаграмму мобильному узлу 208 для дейтаграмм, отправленных мобильным узлом; стандартная IP-маршрутизация доставляет каждую дейтаграмму в конкретный пункт назначения. На фиг.2 внешний агент является маршрутизатором по умолчанию мобильного узла.

Домашний агент должен быть способен принимать и перехватывать дейтаграммы, адресованные по домашнему адресу любого из его зарегистрированных мобильных узлов. Это требование может быть удовлетворено, если домашний агент имеет сетевой интерфейс с линией связи, указанной домашним адресом мобильного узла. Другие расположения домашнего агента относительно мобильного узла могут быть возможны, однако могут потребоваться другие способы перехвата дейтаграмм, адресованных домашнему адресу мобильного узла.

Мобильный узел и текущий или предполагаемый внешний агент должны иметь возможность обмениваться дейтаграммами, не полагаясь на стандартные механизмы IP-маршрутизации, особенно те механизмы, которые принимают решения о ретрансляции на основе префикса сети адреса назначения в IP-заголовке. Это может быть достигнуто, если внешний агент и гостевой мобильный узел имеют интерфейс с одинаковой линией связи. В этом случае мобильный узел и внешний агент просто обходят обычный механизм IP-маршрутизации при отправке дейтаграмм друг другу, адресуя лежащие в основе пакеты канального уровня на их соответствующие адреса канального уровня.

Если мобильный узел использует совмещенный адрес для передачи, мобильный узел должен быть на линии связи, идентифицированной префиксом сети этого адреса для передачи. Если нет, дейтаграммы будут недоставленными.

Мобильный узел, перемещающийся из одной сети в другую, нуждается в гибком механизме для сообщения о том, как он может быть доступен. Это выполняется в мобильном IP с помощью регистрации. Регистрация является способом, посредством которого мобильные узлы запрашивают услуги ретрансляции, когда посещают внешнюю сеть, информируют своего домашнего агента о текущем адресе для передачи, обновляют регистрацию, которая может закончиться, и отменяют регистрацию, когда мобильный узел возвращается домой. Сообщения регистрации обменивают информацию между мобильным узлом, чужим агентом и домашним агентом. Процесс регистрации создает и модифицирует мобильность, то есть привязку к домашнему агенту, ассоциируя домашний адрес мобильного узла с его адресом для передачи на определенный период времени.

Мобильный IP предлагает две разных процедуры регистрации: одну через внешнего агента, который ретранслирует информацию домашнему агенту мобильного узла, и другую, регистрирующую непосредственно с помощью домашнего агента мобильного узла. Правила определяют, какая процедура должна использоваться, в зависимости от обстоятельств. Каждая процедура регистрации совместима со способом и устройством согласно настоящему изобретению.

Процедуры регистрации обеспечивают аутентификацию и некоторую безопасность, а туннелирование также обеспечивает безопасность. Тем не менее, необходима дополнительная безопасность, чтобы защитить дейтаграммы при прохождении через множество сетей. Мобильный IPv4 используется вместе с протоколом обмена ключами, известным как обмен ключами Интернета версии 2, IKEv2. IKEv2 является компонентом IP-безопасности (IPsec), используемым для выполнения взаимной аутентификации и установления и поддержания структур данных, ассоциированных с выделенным защищенным виртуальным каналом или соединением и определяющих его параметры безопасности. IPsec обеспечивает конфиденциальность, целостность данных, контроль доступа и аутентификацию источника данных IP-дейтаграммам. Эти услуги предоставляются путем поддержания общего режима между источником и приемником IP-дейтаграммы. Этот режим определяет конкретные услуги, предоставленные дейтаграмме, какой криптографический алгоритм будет использоваться, и ключи, используемые в качестве входных данных для криптографических алгоритмов. IKEv2 позволяет динамически устанавливать этот режим.

Все IKEv2-связи содержат пары сообщений: запрос и ответ. Пара известна как обмен. За запросом следует ответ. Ответственностью запрашивающей стороны является обеспечение надежности. Если ответ не принимается в течение интервала ожидания, запрашивающая сторона должна повторно передать запрос или отказаться от соединения. Первый обмен обеспечивает согласование параметров безопасности для структуры данных обеспечения безопасности. Второй запрос передает идентификационные данные, подтверждает знание секретов, соответствующих двум идентификационным данным, и устанавливает структуру данных обеспечения безопасности.

IKE может использоваться в ряде разных сценариев, каждый из которых имеет особые требования. IKE может использоваться со шлюзом безопасности в туннель безопасности. Фиг.3 показывает блок-схему этого сценария. В этом сценарии ни один конечный узел IP-соединения не реализует IPsec, однако узлы сети между ними защищают трафик для части маршрута. Защита является прозрачной для конечных узлов и полагается на простую маршрутизацию, чтобы отправить пакеты через конечные узлы туннеля для обработки. Каждый конечный узел объявляет набор адресов "после" себя, и пакеты должны передаваться в режиме туннеля, где внутренний IP-заголовок содержит IP-адрес фактического конечного узла.

Фиг.4 показывает сценарий, где оба конечных узла IP-соединения реализуют IPsec или двухточечный режим. Режим транспортировки используется без внутреннего IP-заголовка. Если внутренний IP-заголовок присутствует, то внутренний и внешний адреса являются одинаковыми. Одна пара адресов устанавливается для пакетов, которые должны быть защищены этой структурой данных обеспечения безопасности. Эти конечные узлы могут осуществлять управление доступом на прикладном уровне на основе аутентифицированных по IPsec идентификационных данных участников. Одним преимуществом этого сценария является то, что он обеспечивает сквозную безопасность.

Фиг.5 является блок-схемой конечного узла в сценарии туннеля со шлюзом безопасности. В этом сценарии защищенный конечный узел (обычно портативное устройство, выполняющее роуминг) соединяется обратно со своей корпоративной сетью через IPsec-защищенный туннель. Устройство или мобильный узел может использовать этот туннель только для доступа к информации по корпоративной сети, или оно может туннелировать весь свой трафик обратно через корпоративную сеть для получения преимущества защиты, предоставленного корпоративным брандмауэром. В любом случае защищенному конечному узлу может потребоваться IP-адрес, ассоциированный со шлюзом безопасности, так что пакеты, возвращенные ему, пойдут в шлюз безопасности и будут туннелированы обратно. Этот IP-адрес может быть статическим или может динамически назначаться шлюзом безопасности. Для поддержания динамического назначения IKEv2 включает в себя механизм для инициатора, чтобы запрашивать IP-адрес, от шлюза безопасности для использования в процессе установления безопасности.

В этом сценарии пакеты используют режим туннеля. По каждому пакету от защищенного конечного узла внешний IP-заголовок содержит IP-адрес источника, ассоциированный текущим местоположением (т.е. адрес, который направляет трафик непосредственно конечному узлу), в то время как внутренний IP-заголовок содержит IP-адрес источника, назначенный шлюзом безопасности (т.е. адрес, который перенаправляет трафик шлюзу безопасности для перенаправления к конечному узлу). Внешний адрес пункта назначения будет адресом шлюза безопасности, в то время как внутренний адрес пункта назначения будет конечным пунктом назначения для пакета. Настоящее изобретение может использоваться с любым из этих сценариев, но хорошо подходит, чтобы работать вместе с туннелем.

Мобильный IPv4 и IKEv2 были описаны выше относительно 3G-системы. Настоящее изобретение преодолевает выявленные проблемы, когда мобильный узел перемещается из 3G-системы в WLAN. Ниже представлен обзор WLAN-сети в контексте связности cdma2000 IP-данных.

Фиг.1 показывает часть WLAN-сети, созданной для взаимодействования с 3G домашней базовой сетью. Функции в 3G домашней базовой сети, которая взаимодействует с WLAN-объектами, включают в себя PBDF и HA.

PDIF является функцией межсетевого обмена пакетными данными, которая действует как шлюз безопасности, защищающий ресурсы и службы пакетных данных в обслуживающей сети cdma2000 от неавторизованного доступа. PDIF 122 расположена в обслуживающей сети, в этом случае в 3G домашней базовой сети. HA 124, или домашний агент, также расположен в 3G домашней базовой сети. PDIF 122 обеспечивает доступ к услугам пакетных данных, предоставляя IP-связность 3G домашней базовой сети и другим внешним сетям. Он поддерживает процедуры управления безопасным туннелем между собой и мобильными узлами или мобильными станциями (MS), включающие в себя установление и отмену туннеля, назначение IP-адреса MS из обслуживающей сети и инкапсуляцию и декапсуляцию трафика к и от MS или мобильного узла. Он также реализует стратегии обслуживающей сети, такие как фильтрация пакетов и маршрутизация. Через интерфейс с H-AAA 120 PDIF 122 поддерживает аутентификацию пользователя и передачу информации стратегии авторизации. Кроме того, PDIF 122 собирает и сообщает учетную информацию.

Как обсуждалось выше, туннель является безопасным средством передачи дейтаграмм через Интернет. Туннель устанавливается с использованием процедур, описанных ниже.

Фиг.6 показывает поток сообщений в процедуре создания туннеля. Чтобы начать создание туннеля, MS или мобильный узел аутентифицируется в WLAN-сети доступа и получает доступ к Интернету. Это может включать в себя проверку WLAN-сети доступа с помощью H-AAA для авторизации. MS или мобильный узел конфигурирует IP-адрес из сети доступа и находит маршрутизатор и серверы по умолчанию.

MS или мобильный узел затем выполняет обнаружение PDIF. PDIF IP-адрес является глобальным, открыто маршрутизируемым IP-адресом.

MS или мобильный узел затем инициирует IKEv2-обмен с PDIF. Первый набор сообщений является обменами, необходимыми, чтобы обменяться ключами. Эти обмены также поддерживают согласование относительно инкапсуляции порта дейтаграммы.

MS или мобильный узел далее инициирует авторизацию обмена ключами с помощью PDIF. Эти сообщения шифруются и защищают используемые ключи, установленные на предыдущих этапах. MS или мобильный узел затем запрашивает внутренний IP-адрес в туннеле (TIA). MS или мобильный узел включает в себя свой идентификатор сети доступа (NAI) и полезную нагрузку в запросе авторизации службы.

PDIF принимает запрос авторизации IKE и связывается с H-AAA, чтобы запросить авторизацию услуги и аутентификацию пользователя. H-AAA аутентифицирует абонента и передает информацию аутентификации обратно к PDIF. PDIF заканчивает обмен авторизации IKE, отправляя сообщение авторизации к MS или мобильному узлу. После того как эта IKE-авторизация завершена, создается IPsec туннель между MS или мобильным узлом и PDIF.

Фиг.7 является блок-схемой динамического назначения домашнего адреса домашним агентом в организации межсетевого взаимодействия 3G-WLAN. На фиг.7 номера с левой стороны (к примеру, 1, 2, 3 и т.д.), как правило, ссылаются на этапы в способе динамического назначения домашнего адреса домашним агентом в архитектуре межсетевого обмена 3G-WLAN согласно варианту осуществления изобретения. На этапе 1 требуется TIA, как обсуждалось выше, для работы IKEv2 при использовании режима туннеля. Из-за этого требования MS или мобильный узел устанавливает внутренний_IP4_адрес в ноль, чтобы сигнализировать PDIF о назначении TIA мобильной станции MS. MS также включает в себя 3GPP2-особый параметр, указывающий, что MS хочет использовать операцию MIPV4 FA CoA, описанную выше.

На этапе 2 PDIF назначает MS временный адрес x. Этот адрес будет восстановлен позже, после этапа 9.

На этапе 3 PDIF передает MS временный адрес x в ответном сообщении авторизации IKE.

На этапе 4 PDIF создает базу данных стратегии безопасности (SPD) для MS. На этом этапе способа стратегия из SPD заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса x.

На этапе 5, поскольку MS указала, что будет использовать операцию MIPv4 FA CoA, PDIF посылает объявления агента к MS на периодической основе. Объявления агента содержат FA CoA.

На этапе 6 MS отправляет запрос регистрации MEPv4 (RRQ) к FA. IP-адреса источника и назначения равны 0.0.0.0 и FA CoA соответственно. Номерами портов источника и назначения являются w (выбранный MS) и 434 (хорошо известный порт для MIPv4-регистрации) соответственно. RRQ содержит поля NAI мобильной станции MS и домашнего адреса (HoA), одинаково установленные в 0.0.0.0, для сигнализации запроса для HA, чтобы назначить HoA.

На этапе 7 PDIF изменяет SPD, добавляя порт w назначения и NAI MS в качестве селекторов. Это означает, что PDIF будет ассоциировать только ответ регистрации MTPv4 (RRP), предназначенный для MS, с туннелем IPsec от PDIF до MS. Это позволит PDIF отправить RRP по правильному туннелю IPsec.

На этапе 8 HA назначает HoA, y и отвечает с помощью RRP, который также содержит NAI MS. IP-адресами источника и места назначения (адресата) являются HA и CoA соответственно. Номерами портов источника и места назначения являются z (выбран посредством HA) и w соответственно.

На этапе 9 PDIF изменяет SPD, включая в состав только адрес y назначения (т.е. HoA мобильной станции MS) в качестве селектора. Это означает, что PDIF будет ассоциировать последующие IP-пакеты, предназначенные для MS, с туннелем IPsec от PDIF до MS. Это позволит PDIF отправить пакеты по правильному туннелю IPsec.

Дополнительный вариант осуществления позволяет поддерживать закрытую адресацию. То есть каждый HA может назначать закрытые адреса и управлять своим собственным закрытым адресным пространством. В этом варианте осуществления для двух HA возможно назначить одинаковый закрытый адрес разным MS, обслуживаемым одной и той же PDIF. В этой ситуации два пакета, предназначенные для двух MS, имеют одинаковый IP-адрес места назначения, так что PDIF должна определить подходящий туннель IPsec для каждого пакета. Каждый IP-пакет, предназначенный для MS, прибывает в PDIF из HA мобильной станции MS посредством IP-IP инкапсуляции. В этой ситуации внешние адреса источника пакета и назначения соответствуют IP-адресу HA и IP-адресу FA соответственно. Внутренние адреса источника и назначения пакета соответствуют IP-адресу MS и IP-адресу соответствующего узла соответственно. Хотя две MS имеют одинаковый закрытый адрес, они имеют разные IP-адреса HA, которые являются глобально маршрутизируемыми, так как две MS обслуживаются разными HA.

В дополнительном варианте осуществления PDIF включает в себя IP-адрес источника внешнего туннеля, который соответствует IP-адресу HA, в качестве дополнительного селектора в SPD для MS.

Это изменяет этап 9 способа, описанного выше. Этап 9 в этом варианте осуществления требует от PDIF обнаружить, что назначенный HoA (т.е. y) в RRP (этап 8) является закрытым адресом. PDIF затем добавляет IP-адрес источника внешнего туннеля, который устанавливается равным IP-адресу HA мобильной станции MS, в качестве дополнительного селектора в SPD для MS.

В других вариантах осуществления специалистам в данной области техники будет очевидно, что упомянутые выше способы могут быть осуществлены посредством выполнения программы, воплощенной на машиночитаемом носителе, таком как память компьютерной платформы. Инструкции могут находиться в различных типах передающих сигналов или первичных, вторичных или третичных носителей хранения данных. Носители могут включать в себя, например, RAM, доступную или находящуюся в клиентском устройстве и/или сервере. Независимо от того, содержат ли инструкции в RAM, на дискете, либо на других вторичных носителях хранения, они могут сохраняться на множестве машиночитаемых носителей хранения данных, таких как DASD-хранилище (к примеру, традиционный "накопитель на жестком диске" или RAID-массив), магнитной ленте, электронном постоянном запоминающем устройстве (к примеру, ROM или EEPROM), картах флэш-памяти, оптическом устройстве хранения (к примеру, CD-ROM, WORM, DVD, цифровой оптической ленте), бумажных "перфорированных" картах или других подходящих носителях хранения данных, включающих в себя цифровую и аналоговую среду передачи.

В то время как упомянутое выше раскрытие показывает иллюстративные варианты осуществления изобретения, следует отметить, что различные изменения и модификации могут быть реализованы без отступления от объема изобретения, как определено в прилагаемой формуле. Действия или этапы пунктов формулы, относящихся к способу, в соответствии с вариантами осуществления изобретения, описанного в данном документе, обязательно должны выполняться в каком-либо особом порядке. Кроме того, хотя элементы изобретения могут быть описаны или заявлены в единственном числе, множественное число предполагается, если ограничение единственным числом явно не установлено.

Таким образом, показаны и описаны предпочтительные варианты осуществления настоящего изобретения. Специалисту в данной области техники должно быть очевидно, что многочисленные изменения могут быть сделаны в вариантах осуществления, раскрытых в данном документе, без отступления от сущности и объема изобретения. Следовательно, настоящее изобретение должно быть ограничено только следующей формулой изобретения.

Изобретение относится к системам связи, и в частности, к способу и устройству для динамического назначения домашнего адреса домашним агентом при организации межсетевого взаимодействия множества сетей. Техническим результатом является осуществление прозрачной маршрутизации IP-дейтаграмм к мобильным станциям в Интернете на основе базы данных стратегии безопасности для мобильной станции. Указанный технический результат достигается тем, что предложен способ и устройство передачи запроса авторизации ключа от мобильной станции сетевому устройству, причем запрос указывает, что мобильной станции требуется адрес для передачи внешнего агента, чтобы продолжить принимать данные. Сетевое устройство назначает временный адрес мобильной станции и создает базу данных стратегии безопасности для мобильной станции. Мобильная станция принимает объявления агента от временных агентов, которые могут предоставить обслуживание. Мобильная станция регистрируется с помощью внешнего агента. Сетевое устройство затем модифицирует базу данных стратегии безопасности для отражения информации внешнего агента. Домашний агент назначает домашний адрес мобильной станции, а сетевое устройство обновляет базу данных стратегии безопасности для включения в нее только домашнего адреса мобильного устройства в качестве селектора. 7 н. и 10 з.п. ф-лы, 7 ил.

1. Способ динамического назначения домашнего адреса, содержащий этапы, на которых:

передают запрос авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

назначают временный адрес мобильному устройству;

передают временный адрес мобильному устройству;

создают базу данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

передают объявления агента от внешнего агента мобильному устройству;

передают запрос регистрации от мобильного устройства внешнему агенту;

модифицируют базу данных стратегии безопасности с помощью информации, содержащейся в запросе регистрации;

назначают посредством домашнего агента домашний адрес мобильному устройству; и

модифицируют базу данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

2. Способ по п.1, в котором передача запроса авторизации ключа включает в себя этап, на котором устанавливают внутренний адрес по протоколу Интернета в ноль.

3. Способ по п.1, в котором передача запроса авторизации ключа включает в себя параметр, указывающий, что мобильное устройство будет использовать адрес для передачи внешнего агента.

4. Способ по п.1, в котором передача запроса авторизации ключа включает в себя этап, на котором устанавливают внутренний адрес по протоколу Интернета в ноль и включают параметр, указывающий, что мобильное устройство будет использовать адрес для передачи внешнего агента.

5. Способ по п.1, в котором запрос регистрации включает в себя адрес источника по протоколу Интернета и адрес назначения по протоколу Интернета.

6. Способ по п.5, в котором регистрация запрашивает адрес источника по протоколу Интернета, адрес назначения по протоколу Интернета, номер порта источника, номер порта назначения и идентификатор сети доступа.

7. Способ динамического назначения домашнего адреса, содержащий этапы, на которых:

передают запрос авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

назначают временный адрес мобильному устройству;

передают временный адрес мобильному устройству;

создают базу данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

передают объявления агента от внешнего агента мобильному устройству;

передают запрос регистрации от мобильного устройства внешнему агенту;

модифицируют базу данных стратегии безопасности с помощью информации, содержащейся в запросе регистрации;

назначают посредством домашнего агента домашний адрес мобильному устройству;

модифицируют базу данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора; и

модифицируют базу данных стратегии безопасности, чтобы включить в нее адрес источника по протоколу Интернета внешнего туннеля в качестве дополнительного селектора для мобильного устройства.

8. Устройство динамического получения домашнего адреса, содержащее:

передатчик для передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

приемник для приема временного адреса от сетевого устройства;

процессор для создания базы данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

передатчик для передачи запроса регистрации от мобильного устройства внешнему агенту;

приемник для приема домашнего адреса.

9. Устройство динамического назначения временного адреса, содержащее:

приемник для приема запроса авторизации ключа от мобильного устройства;

процессор для хранения временного адреса;

передатчик для передачи временного адреса мобильному устройству;

процессор для создания и модифицирования базы данных стратегии безопасности, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса.

10. Устройство динамического назначения домашнего адреса, содержащее:

средство передачи запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

средство назначения временного адреса мобильному устройству;

средство передачи временного адреса мобильному устройству;

средство создания базы данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

средство передачи объявлений агента от внешнего агента мобильному устройству;

средство передачи запроса регистрации от мобильного устройства внешнему агенту;

средство модифицирования базы данных стратегии безопасности с помощью информации, содержащейся в запросе регистрации;

средство назначения посредством домашнего агента домашнего адреса мобильному устройству; и

средство модифицирования базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

11. Устройство динамического назначения домашнего адреса по п.10, в котором средство передачи запроса авторизации ключа включает в себя установку внутреннего адреса по протоколу Интернета в ноль.

12. Устройство динамического назначения домашнего адреса по п.10, в котором средство передачи запроса авторизации ключа включает в себя параметр, указывающий, что мобильное устройство будет использовать адрес для передачи внешнего агента.

13. Устройство динамического назначения домашнего адреса по п.10, в котором средство передачи запроса авторизации ключа включает в себя установку внутреннего адреса по протоколу Интернета в ноль и включение параметра, указывающего, что мобильное устройство будет использовать адрес для передачи внешнего агента.

14. Устройство динамического назначения домашнего адреса по п.10, в котором средство запроса регистрации включает в себя адрес источника по протоколу Интернета и адрес назначения по протоколу Интернета.

15. Устройство динамического назначения домашнего адреса по п.14, в котором средство запроса регистрации включает в себя адрес источника по протоколу Интернета, адрес назначения по протоколу Интернета, номер порта источника, номер порта назначения и идентификатор сети доступа.

16. Машиночитаемый носитель, включающий в себя исполняемые компьютером инструкции, которые при исполнении их компьютером побуждают компьютер выполнять способ динамического назначения домашнего адреса, содержащий:

передачу запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

назначение временного адреса мобильному устройству;

передачу временного адреса мобильному устройству;

создание базы данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

передачу объявлений агента от внешнего агента мобильному устройству;

передачу запроса регистрации от мобильного устройства внешнему агенту;

модифицирование базы данных стратегии безопасности с помощью информации, содержащейся в запросе регистрации;

назначение посредством домашнего агента домашнего адреса мобильному устройству; и

модифицирование базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора.

17. Машиночитаемый носитель, включающий в себя машиночитаемые инструкции, которые при исполнении их компьютером побуждают компьютер выполнять способ динамического назначения домашнего адреса, содержащий:

передачу запроса авторизации ключа из мобильного устройства сетевому устройству, чтобы запросить внутренний адрес туннеля;

назначение временного адреса мобильному устройству;

передачу временного адреса мобильному устройству;

создание базы данных стратегии безопасности для мобильного устройства, причем первоначальная стратегия безопасности из базы данных стратегии безопасности заключается в том, чтобы отвергать все пакеты, предназначенные для временного адреса;

передачу объявлений агента от внешнего агента мобильному устройству;

передачу запроса регистрации от мобильного устройства внешнему агенту;

модифицирование базы данных стратегии безопасности с помощью информации, содержащейся в запросе регистрации;

назначение посредством домашнего агента домашнего адреса мобильному устройству;

модифицирование базы данных стратегии безопасности, чтобы включить в нее только домашний адрес мобильного устройства в качестве селектора; и

модифицирование базы данных стратегии безопасности, чтобы включить в нее адрес источника по протоколу Интернета внешнего туннеля в качестве дополнительного селектора для мобильного устройства.

| Корпус рабочего цилиндра с узлом его крепления к поперечине гидравлического пресса | 1983 |

|

SU1139634A1 |

| US 2005063352 A1, 24.03.2005 | |||

| RU 2003135644 A, 27.05.2005 | |||

| US 6856624 B2, 15.02.2005 | |||

| Способ воспламенил заряда в двигателях внутреннего горения | 1943 |

|

SU64120A1 |

| US 2004203749 A1, 14.10.2004 | |||

| WO 2005008964 A1, 27.01.2005 | |||

| US 2004032844 A1, 19.02.2004 | |||

| KR 20030035587 A, 09.05.2003. | |||

Авторы

Даты

2010-12-10—Публикация

2006-06-14—Подача