Притязание на приоритет согласно 35 U.S.C. §119

Настоящая заявка на выдачу патента заявляет приоритет по предварительной заявке США № 60/847195, озаглавленной "NULL-ENCRYPTION FOR SIP SIGNALING AND MEDIA PACKETS BETWEEN MS AND PDIF", поданной 25 сентября 2006 года. Эта предварительная заявка назначена правопреемнику настоящего изобретения и тем самым полностью включена в данный документ по ссылке.

Область техники, к которой относится изобретение

Настоящее изобретение, в общем, относится к беспроводной связи, а более конкретно к выборочной защите контента.

Уровень техники

Область техники связи имеет множество вариантов применения, включающих в себя, например, пейджинг, беспроводные местные линии связи (WLL), Интернет-телефонию и системы спутниковой связи. Типичным вариантом применения является сотовая телефонная система для удаленных абонентов. (При использовании в данном документе термин "сотовая" система подразумевает как систему, использующую как сотовые частоты, так и частоты служб персональной связи (PCS)). Современные системы связи, такие как система беспроводной связи, предназначенные чтобы предоставлять множеству пользователей возможность осуществлять доступ к общей среде передачи данных, были разработаны для таких сотовых систем. Эти современные системы связи могут быть основаны на технологиях множественного доступа, таких как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с частотным разделением каналов (FDMA), множественный доступ с пространственным разделением каналов (SMDA), множественный доступ с поляризационным разделением каналов (PDMA) или других технологиях модуляции, известных в области техники. Эти методики модуляции демодулируют сигналы, принятые от множества пользователей системы связи, таким образом позволяя увеличить пропускную способность системы связи. В связи с этим были созданы различные системы беспроводной связи, включающие в себя, например, усовершенствованную службу мобильной телефонной связи (AMPS), глобальную систему мобильной связи (GSM) и другие беспроводные системы.

В системах FDMA общий частотный спектр поделен на ряд меньших поддиапазонов, и каждому пользователю выдан свой собственный поддиапазон для доступа к среде связи. Альтернативно, в системах TDMA общий спектр частот поделен на ряд меньших поддиапазонов, каждый поддиапазон совместно используется среди ряда пользователей, и каждому пользователю позволено выполнять передачу в предварительно определенных временных интервалах, используя этот поддиапазон. Система CDMA предоставляет преимущества над другими типами систем, включающие в себя увеличенную пропускную способность системы. В системах CDMA каждому пользователю выдается полный спектр частот в течение всего времени, но делается различие его передачи через использование уникального кода.

Система CDMA может быть спроектирована, чтобы поддерживать один или более стандартов CDMA, таких как (1) «TIA/EIA-95-B Mobile Station-Base Station Compatibility Standard for Dual-Mode Wideband Spread Spectrum Cellular System» (стандарт IS-95), (2) стандарт, предложенный консорциумом, названным «3rd Generation Partnership Project» (3GPP), и воплощенный в наборе документов, включающем в себя номера документов 3G TS 25.211, 3G TS 25.212, 3G TS 25.213 и 3G TS 25.214 (стандарт W-CDMA), и (3) стандарт, предложенный консорциумом, названным "3rd Generation Partnership Project2" (3GPP2) и воплощенный в "TR-45.5 Physical Layer Standard for cdma 2000 Spread Spectrum Systems" (стандарт IS-2000).

В вышеназванных системах и стандартах связи CDMA доступный спектр совместно используется одновременно среди ряда пользователей, и доступны соответствующие технологии для того, чтобы предоставлять услуги, такие как голосовые услуги и услуги передачи данных.

Типичные мобильные абоненты используют мобильную станцию или терминал, такой как мобильный телефон или переносной компьютер, чтобы получить доступ к системе беспроводной связи. В дополнение к передачи голоса мобильная станция может осуществлять доступ к другим сетевым службам данных, таким как служба мгновенного обмена сообщениями (IMS), предоставленная домашней 3G-системой.

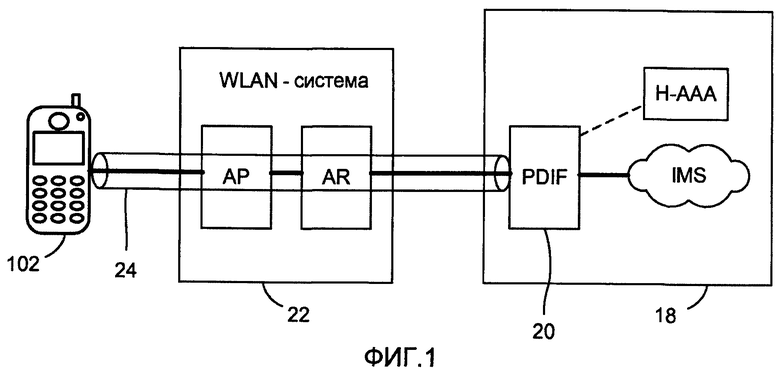

Мобильная станция может иметь доступ к беспроводной локальной сети доступа (WLAN), которая может предоставлять альтернативный канал связи для доступа к сетевым службам передачи данных, предоставленным домашней 3G-системой, без использования "сотовой" пропускной способности домашней 3G-системы. Фиг.1 иллюстрирует архитектуру межсетевого взаимодействия 3G-WLAN. Мобильная станция (MS) через систему беспроводной локальной сети (WLAN) может осуществлять доступ в домашнюю сеть MS. Функция межсетевого обмена пакетными данными (PDIF) действует как шлюз безопасности, защищающий сетевые службы (например, службу мгновенного обмена сообщениями)) от неавторизованного доступа. IMS является системой на основе SIP, которая позволяет MS устанавливать голосовые вызовы по протоколу Интернета (VoIP).

Чтобы осуществить доступ к службе IMS из WLAN-системы, MS использует шифрование ключей Интернета версии 2 (IKEv2), чтобы установить безопасный IP-туннель с функцией межсетевого обмена пакетными данными (PDIF). Установление туннеля аутентифицируется и авторизуется домашним устройством аутентификации, авторизации и учета использования (H-AAA). Штриховая линия является маршрутом информации аутентификации, авторизации и учета использования (AAA). Сплошные линии являются однонаправленным маршрутом трафика пользовательских данных, а труба является безопасным IP-туннелем, защищающим трафик пользовательских данных между MS и PDIF. После того, как безопасный IP-туннель установлен, MS может зарегистрироваться с помощью IMS в 3G-домашней сети. Протокол инициации сеанса (SIP) используется для MS, чтобы связываться с объектами управления (например, функцией управления сеансом прокси-вызова (P-CSCF) в IMS.

Однако безопасный IP-туннель неэффективен для отдельных типов трафика. Следовательно, существует необходимость в области техники в мобильной станции и 3G-сети, выполненной с возможностью разрешать мобильной станции эффективно получать службы доступа к сетевым данным, предоставленным 3G-системой, без использования "сотовой" пропускной способности 3G-системы.

Раскрытие изобретения

Аспект настоящего изобретения может принадлежать способу эффективной передачи пакетов между мобильной станцией и шлюзом безопасности через беспроводную локальную вычислительную сеть для доступа к домашним службам. В способе первое защищенное шифрованием соединение устанавливается для передачи пакетов первого типа от шлюза безопасности к мобильной станции, и второе защищенное шифрованием соединение устанавливается для передачи пакетов первого типа от мобильной станции к шлюзу безопасности. Далее, первое защищенное соединение с нулевым шифрованием устанавливается для передачи пакетов второго типа от шлюза безопасности к мобильной станции, а второе защищенное соединение с нулевым шифрованием устанавливается для передачи пакетов второго типа от мобильной станции к шлюзу безопасности. Пакеты второго типа выбираются для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика. Также пакеты второго типа могут быть выбраны для передачи с помощью первого защищенного соединения с нулевым шифрованием на основе селектора трафика.

В более подробных аспектах изобретения селектор трафика может быть предварительно сконфигурирован и известен и мобильной станции и шлюзу безопасности. Селектором трафика может быть IP-адрес и номер порта получателя и/или источника.

Дополнительно селектор трафика может быть создан перед установлением первого и второго защищенного шифрованием соединениям или он может быть создан после установления первого и второго защищенного шифрованием соединения. Дополнительно мобильная станция может создать селектор трафика и переслать селектор трафика шлюзу безопасности с помощью второго защищенного шифрованием соединения или шлюз безопасности может создать селектор трафика и переслать селектор трафика использующему первое защищенное шифрованием соединение.

В других более подробных аспектах изобретения первое и второе защищенное соединение с нулевым шифрованием, каждое, может быть дочерним защищенным шифрованием соединением. Каждое защищенное шифрованием соединение может быть безопасным IP-туннелем. Домашние службы могут быть предоставлены домашней сетью мобильных телефонов третьего поколения. Шлюзом безопасности может быть функция межсетевого обмена пакетными данными. Пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, могут быть предварительно зашифрованными пакетами IP-телефонии или они могут быть предварительно зашифрованными пакетами протокола инициации сеанса.

Другой аспект изобретения может находиться в мобильной станции, включающей в себя средство установления первого защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, средство для установления второго защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, средство для установления первого защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, средство установления второго защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, и средство выбора пакетов второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика.

Еще один аспект изобретения может принадлежать компьютерному программному продукту, содержащему машиночитаемый носитель, содержащий код, чтобы инструктировать компьютер устанавливать защищенное шифрованием соединение для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, код, чтобы инструктировать компьютеру устанавливать второе защищенное шифрованием соединение для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, код, чтобы инструктировать компьютер устанавливать первое защищенное соединение с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, код, чтобы инструктировать компьютер устанавливать второе защищенное соединение с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, и код, чтобы инструктировать компьютер выбирать пакеты второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика.

Краткое описание чертежей

Фиг.1 является блок-схемой мобильной станции, связывающейся с домашней 3G-системой через беспроводную локальную вычислительную сеть;

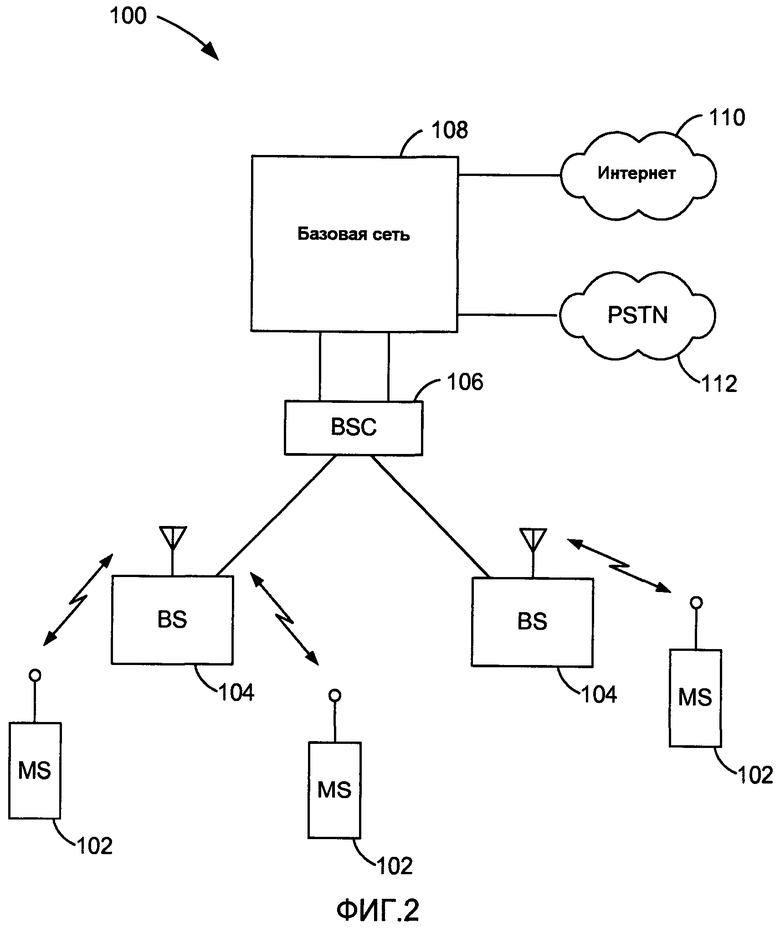

фиг.2 является примером системы беспроводной связи;

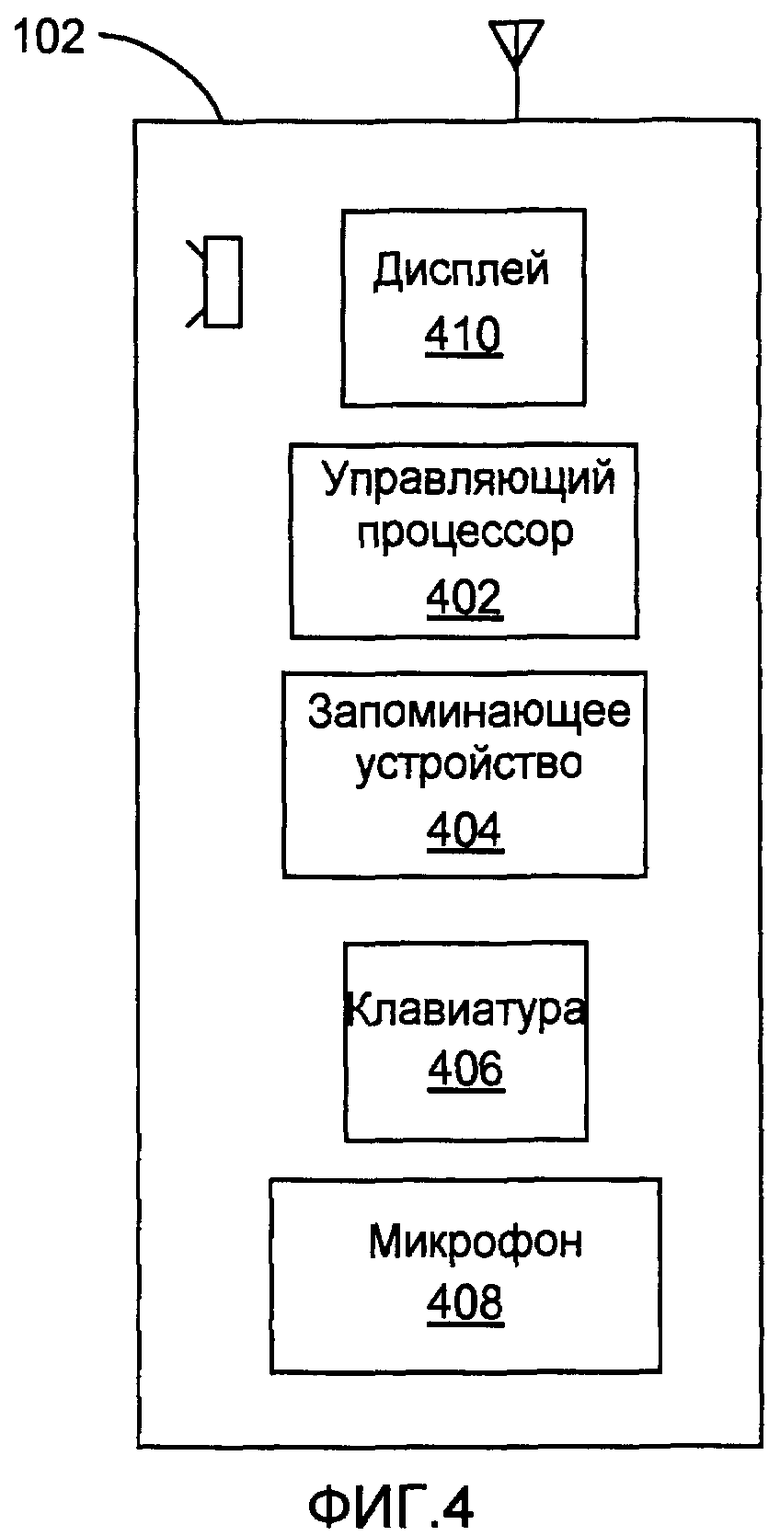

фиг.3 является блок-схемой способа установления защищенных соединений между мобильной станцией и шлюзом безопасности.

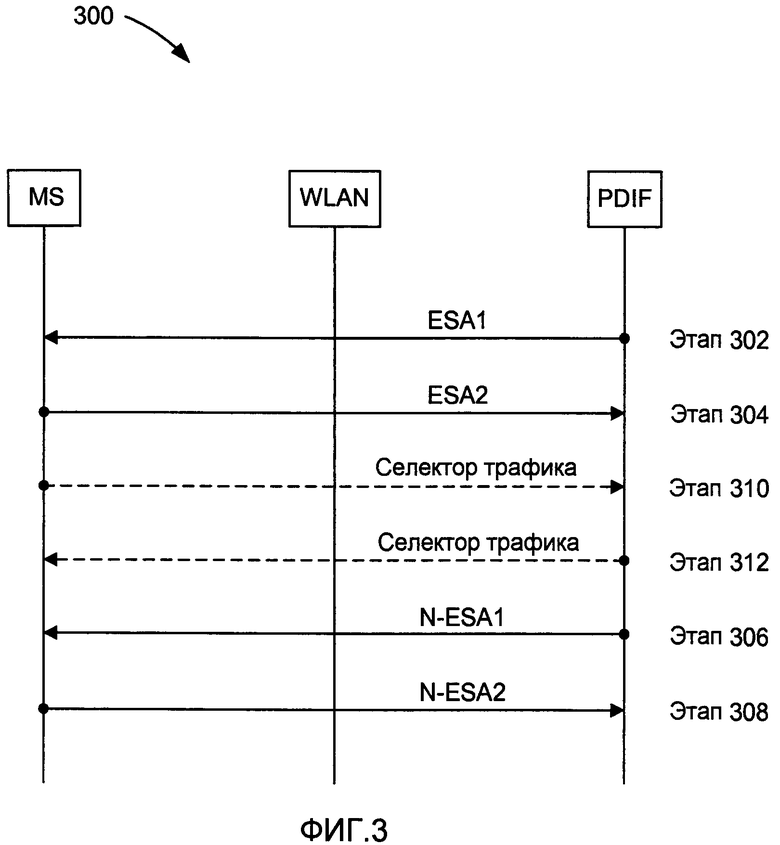

фиг.4 является блок-схемой мобильной станции.

Осуществление изобретения

Слово "примерный" используется в данном документе, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любой вариант осуществления, описанный в данном документе как "примерный", не обязательно должен быть истолкован как предпочтительный или выгодный по сравнению с другими вариантами осуществления.

Удаленная станция, также известная как мобильная станция (MS), терминал доступа (AT), пользовательское оборудование или абонентское устройство, может быть мобильной или стационарной и может связываться с одной или более базовыми станциями, также известными как базовые приемопередающие станции (BTS) или узлы B. Удаленная станция передает и принимает пакеты данных через одну или более базовых станций контроллеру базовой станции, также известному как контроллер радиосети (RNC). Базовые станции и контроллеры базовых станций являются частями сети, называемой сетью доступа. Сеть доступа передает пакеты данных между множественными удаленными станциями. Сеть доступа может быть дополнительно подключена к дополнительным сетям вне сети доступа, таким как корпоративная интрасеть или Интернет, и может передавать пакеты данных между каждой удаленной станцией и такими внешними сетями. Удаленная станция, которая установила активное соединение информационного канала с одним или более базовыми станциями, называется активной удаленной станцией и, как считается, находится в состоянии передачи трафика. Удаленная станция, которая находится в процессе установления активного соединения информационного канала с одной или более базовыми станциями, как считается, находится в состоянии установки соединения. Удаленная станция может быть любым устройством обработки данных, которое связывается через беспроводной канал. Удаленной станцией дополнительно может быть любое из ряда типов устройств, включающих в себя, но не только, PC-карту, компактную флеш-память, внешний или внутренний модем либо беспроводной телефон. Линия связи, через которую удаленная станция отправляет сигналы базовой станции, называется восходящей линией связи, также известной как обратная линия связи. Линия связи, через которую базовая станция отправляет сигналы удаленной станции, называется нисходящей линией связи, также известной как прямая линия связи.

Со ссылкой на Фиг.2 система 100 беспроводной связи включает в себя одну или более беспроводных мобильных станций (MS) 102, одну или более базовых станций (BS) 104 и один или более контроллеров базовых станций (BSC) 106 и базовую сеть 108. Базовая сеть может быть соединена с Интернетом 110 и коммутируемой телефонной сетью общего пользования (PSTN) 112 через соответствующие транзитные соединения. Типичная беспроводная мобильная станция может включать в себя карманный телефон или переносной компьютер. Система 100 беспроводной связи может применять любую из числа технологий множественного доступа, таких как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с частотным разделением каналов (FDMA), множественный доступ с пространственным разделением каналов (SDMA), множественный доступ с поляризационным разделением каналов (PDMA) или другие технологии модуляции, известные в области техники.

Снова со ссылкой на Фиг.1 MS может обращаться к услугам, предоставленным домашней сетью 18 MS третьего поколения. Функция межсетевого обмена пакетными данными (PDIF) 20 действует как шлюз безопасности, защищающий службы 3G-сети от неавторизованного использования. Так как передача сигналов протокола инициации сеанса (SIP), обмениваемых между MS и P-CSCF, уже зашифрована через транспортный режим IPsec, способ и устройство могут отключать IPsec-шифрование по сигнальным сообщениям SIP, передаваемым между MS и PDIF. Целью является избежать вложенного IPsec-шифрования/дешифрования по передаче сигнальных сообщений SIP в MS.

Так как шифрование/дешифрование VoIP-мультимедийных пакетов (один в 20 мс) может вызвать нетривиальную нагрузку по обработке в PDIF и MS, IPsec-шифрование должно быть запрещено по VoIP-мультимедийным пакетам, передаваемым между MS и PDIF. Способ и устройство, описанные ниже, сберегают ресурсы обработки в MS, а более конкретно, в PDIF, которую поддерживают многие MS.

Тогда как запрет IPsec-шифрования для передачи сигналов SIP и VoIP-мультимедийных пакетов желателен, предпочтительно применять IPsec-шифрование по другим потокам не IMS-пакетов (например, сообщениям электронной почты, IM и т.д.).

Целью способа является установление для MS и PDIF двух IPsec SA в каждом направлении. (Два IPsec SA в каждом направлении необходимы, потому что каждая IPsec SA является однонаправленной. Одна IPsec SA существует для шифрования, а другая IPsec SA существует для нулевого шифрования. MS конфигурирует селекторы трафика в базе данных политики безопасности (SPD) так, что IPsec SA с нулевым шифрованием применяется к передаче сигнальных сообщений SIP и необязательно к VoIP мультимедийным пакетам, а IPsec SA с шифрованием применяется к другому трафику.

Во время первоначального согласования IKEv2 MS и PDIF устанавливают IPsec SA по умолчанию для шифрования всего трафика (первоначально неIMS-пакеты), предназначенного для и созданного в MS. Во время установления этой IPsec SA MS и PDIF используют IKEv2, чтобы сконфигурировать селекторы трафика в SPD так, что IPsec SA с шифрованием будет применяться ко всем пакетам, предназначенным для IP-адреса MS, и ко всем пакетам, исходящих от IP-адреса MS.

Когда для MS требуется IMS-служба, MS выполняет SIP-регистрацию. Через обмен SIP REGISTER/200OK с P-CSCF MS получает номера портов клиента/сервера, которые будут использоваться для передачи последующих сигнальных сообщений SIP, и эти сообщения будут защищены IPsec-шифрованием между MS и P-CSCF. После того как MS получает номера портов клиента/сервера, MS использует обмен Create-Child-SA (Создание-дочерней-SA), чтобы установить IPSec SA с нулевым шифрованием для передачи сигналов SIP и необязательно для VoIP-мультимедийных пакетов. Во время установления IPsec SA с нулевым шифрованием MS и PDIF используют IKEv2, чтобы сконфигурировать селекторы трафика в SPD, так что IPsec SA с нулевым шифрованием будет применяться к пакетам с номерами портов клиента/сервера (указывающими, что пакеты передают зашифрованные сигнальные сообщения SIP).

Более того, MS и PDIF могут конфигурировать дополнительные селекторы трафика в SPD так, что IPsec SA с нулевым шифрованием будет применяться к VoIP-мультимедийным пакетам. Существуют два способа, чтобы сделать это:

1. Если MS статически сконфигурирована так, чтобы всегда отправлять VoIP-мультимедийные пакеты с помощью порта x источника и принимать VoIP-мультимедийные пакеты с помощью порта y получателя, тогда во время установления IPsec SA с нулевым шифрованием MS может сконфигурировать дополнительные селекторы трафика (для портов x и y) в SPD так, что IPsec SA с нулевым шифрованием будет применяться к исходящим от MS пакетам с портом x и к приходящим в MS пакетам с портом y.

2. Если номера портов выбираются динамически для каждого VoIP-сеанса, тогда в начале каждого VoIP-сеанса MS знает, какой порт (например, порт u) она будет использовать, чтобы отправить VoIP-мультимедийные пакеты, и какой порт (например, порт v) она будет использовать, чтобы принять VoIP-мультимедийные пакеты. MS может использовать информационный обмен IKEv2, чтобы обновить селекторы трафика (для портов u и v) в SPD, так что IPsec SA с нулевым шифрованием будет применяться к исходящим из MS пакетам с портом u и приходящим в MS пакетам с портом v.

MS имеет следующие характеристики: после того как MS получает номера портов клиента/сервера из SIP-обмена, MS использует IKEv2, чтобы установить IPsec SA с нулевым шифрованием для пакетов с этими номерами портов клиента/сервера (эти пакеты будут переносить зашифрованные сигнальные сообщения SIP и таким образом не должны шифроваться снова между MS и PDIF); и MS может использовать IKEv2, чтобы сконфигурировать селектор трафика в SPD, чтобы применять IPsec SA с нулевым шифрованием по VoIP-мультимедийным пакетам. PDIF имеет следующие характеристики: поддержка IPsec SA с нулевым шифрованием для передачи сигнальных SIP-сообщений; и поддержка IPsec SA с нулевым шифрованием для VoIP-мультимедийных пакетов.

Со ссылкой на Фиг.1 и 3 один аспект настоящего изобретения может находиться в способе 300 эффективной передачи пакетов между мобильной станцией MS 102 и шлюзом 20 безопасности (например, PDIF) через беспроводную локальную вычислительную сеть WLAN 22 для доступа к домашним службам. В способе первое защищенное шифрованием ESA1 соединение устанавливается для передачи пакетов первого типа от шлюза безопасности к мобильной станции (этап 302), а второе защищенное шифрованием ESA2 соединение устанавливается для передачи пакетов первого типа от мобильной станции шлюзу безопасности (этап 304). Далее, первое защищенное соединение с нулевым шифрованием N-ESA1 устанавливается для передачи пакетов второго типа от шлюза безопасности к мобильной станции (этап 306), а второе защищенное соединение с нулевым шифрованием N-ESA2 устанавливается для передачи пакетов второго типа от мобильной станции к шлюзу безопасности (этап 308). Пакеты второго типа выбираются для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика. Также пакеты второго типа могут быть выбраны для передачи с помощью первого защищенного соединения с нулевым шифрованием на основе селектора трафика.

Пакетами первого типа являются те пакеты, которые требуют шифрования, и перемещаются с помощью первой и второй SA с шифрованием. Пакетами второго типа являются те пакеты, которые уже зашифрованы (например, передача сигналов SIP, VoIP и т.д.), и перемещаются с помощью первой и второй SA c нулевым шифрованием.

Селектор трафика может быть предварительно сконфигурирован и известен и мобильной станции и шлюзу безопасности. Селектор трафика может быть IP-адресом и номером порта получателя и/или источника. Тип пакета может быть определен по ассоциативно связанному IP-адресу и/или номеру порта.

Альтернативно, селектор трафика может быть создан перед установлением первой и второй SA с шифрованием или он может быть создан после установления первой и второй SA с шифрованием. Например, мобильная станция может создать селектор трафика и направить селектор трафика шлюзу безопасности с помощью второй SA с шифрованием (этап 310), или шлюз безопасности может создать селектор трафика и передать селектор трафика с помощью первой SA с шифрованием (этап 312).

В других более подробных аспектах изобретения первое и второе защищенное соединение с нулевым шифрованием, каждое, могут быть дочерним защищенным шифрованием соединением. Каждая защищенное шифрованием соединение может быть безопасным IP-туннелем 24. Домашние службы могут быть предоставлены домашней сетью 18 мобильных телефонов третьего поколения. Шлюзом безопасности может быть функция 20 межсетевого обмена пакетными данными. Пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, могут быть предварительно зашифрованными пакетами IP-телефонии (VoIP) или они могут быть предварительно зашифрованными пакетами протокола инициации сеанса (SIP).

Со ссылкой на Фиг.4 другой аспект изобретения может находиться в мобильной станции 102, включающей в себя средство установления первого защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, средство для установления второго защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, средство для установления первого защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, средство установления второго защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, и средство выбора пакетов второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика. Средства, описанные выше, могут включать в себя управляющий процессор 402. Мобильная станция может дополнительно включать в себя запоминающее устройство 404, клавиатуру 406, микрофон 408, дисплей 410, динамик, антенну и т.д., что является типичным для мобильного телефона.

Еще один аспект изобретения может находиться в компьютерном программном продукте, содержащем машиночитаемый носитель, например запоминающее устройство 404, содержащий код, чтобы инструктировать компьютеру устанавливать защищенное шифрованием соединение для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, код, чтобы инструктировать компьютеру устанавливать вторую защищенное шифрованием соединение для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, код, чтобы инструктировать компьютеру устанавливать первое защищенное соединение с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции, код, чтобы инструктировать компьютеру устанавливать второе защищенное соединение с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности, и код, чтобы инструктировать компьютеру выбирать пакеты второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика.

Специалисты в данной области техники должны понимать, что информация и сигналы могут быть представлены с помощью любой из множества различных технологий и методик. Например, данные, инструкции, команды, информация, сигналы, биты, символы и символы шумоподобной последовательности, которые могут приводиться в качестве примера по всему описанию выше, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами либо любой комбинацией вышеозначенного.

Специалисты в данной области техники должны дополнительно принимать во внимание, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритма, описанные в связи с раскрытыми в данном документе вариантами осуществления, могут быть реализованы как электронные аппаратные средства, вычислительное программное обеспечение либо их комбинации. Чтобы понятно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы описаны выше, в общем, на основе их функциональности. Реализована эта функциональность в качестве аппаратных средств или программного обеспечения, зависит от конкретного варианта применения и структурных ограничений, накладываемых на систему в целом. Высококвалифицированные специалисты могут реализовать описанную функциональность различными способами для каждого отдельного применения, но такие решения по реализации не должны быть интерпретированы как вызывающие отступление от объема настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с раскрытыми в данном документе вариантами осуществления, могут быть реализованы или выполнены с помощью процессора общего назначения, процессора цифровых сигналов (DSP), специализированной интегральной схемы (ASIC), программируемой пользователем вентильной матрицы (FPGA) или другого программируемого логического устройства, дискретного логического элемента или транзисторной логики, дискретных компонентов аппаратных средств либо любой их комбинации, предназначенной для того, чтобы выполнять описанные в данном документе функции. Процессором общего назначения может быть микропроцессор но в альтернативном варианте, процессором может быть любой традиционный процессор, контроллер, микроконтроллер или конечный автомат. Процессор также может быть реализован как комбинация вычислительных устройств, к примеру комбинация DSP и микропроцессора, множество микропроцессоров, один или более микропроцессоров вместе с ядром DSP либо любая другая подобная конфигурация.

Этапы способа или алгоритма, описанные в связи с раскрытыми в данном документе вариантами осуществления, могут быть реализованы непосредственно в аппаратных средствах, в программном модуле, приводимом в исполнение процессором, или в их комбинации. Программный модуль может постоянно размещаться в памяти типа RAM, флэш-памяти, памяти типа ROM, памяти типа EPROM, памяти типа EEPROM, регистрах, на жестком диске, сменном диске, компакт-диске или любой другой форме носителя хранения данных, известной в данной области техники. Типичный носитель хранения данных соединяется с процессором, причем процессор может считывать информацию и записывать информацию на носитель хранения данных. В альтернативном варианте носитель хранения данных может быть встроен в процессор. Процессор и носитель хранения данных могут постоянно размещаться в ASIC. ASIC может постоянно размещаться в пользовательском терминале. В альтернативном варианте процессор и носитель хранения данных могут постоянно размещаться как дискретные компоненты в пользовательском терминале.

В одном или более примерных вариантах осуществления описанные функции могут быть реализованы в аппаратных средствах, программном обеспечении, программно-аппаратных средствах или любой их комбинации. Если реализованы в программном обеспечении как компьютерный программный продукт, функции могут быть сохранены или передаваться как одна или более команд или код на машиночитаемом носителе. Машиночитаемые носители могут включать в себя как компьютерные носители хранения, так и среду, и могут включать в себя любую среду, которая упрощает передачу вычислительной программы из одного места в другое. Носителями хранения могут быть любые доступные носители, к которым можно осуществлять доступ посредством компьютера. В качестве примера, а не ограничения, эти машиночитаемые носители могут содержать RAM, ROM, EEPROM, CD-ROM или другое запоминающее устройство на оптических дисках, запоминающее устройство на магнитных дисках или другие магнитные запоминающие устройства, либо любой другой носитель, который может быть использован, чтобы переносить или сохранять требуемый программный код в форме инструкций или структур данных, к которым можно осуществлять доступ посредством компьютера. Так же любое подключение корректно называть машиночитаемым носителем. Например, если программное обеспечение передается с веб-узла, сервера или другого удаленного источника с помощью коаксиального кабеля, оптоволоконного кабеля, "витой пары", цифровой абонентской линии (DSL) или беспроводных технологий, таких как инфракрасные, радиопередающие и микроволновые среды, то коаксиальный кабель, оптоволоконный кабель, "витая пара", DSL или беспроводные технологии, такие как инфракрасные, радиопередающие и микроволновые среды, включены в определение носителя. Диск (disk) и диск (disc) при использовании в данном документе включают в себя компакт-диск (CD), лазерный диск, оптический диск, универсальный цифровой диск (DVD), гибкий диск и диск Blu-Ray, при этом диски (disk) обычно воспроизводят данные магнитно, тогда как диски (disc) обычно воспроизводят данные оптически, к примеру, с помощью лазеров. Комбинации вышеперечисленного также следует включить в число машиночитаемых носителей.

Предшествующее описание раскрытых вариантов осуществления предоставлено для того, чтобы позволить любому специалисту в данной области техники создавать или использовать настоящее изобретение. Различные модификации в этих вариантах осуществления должны быть очевидными для специалистов в данной области техники, а описанные в данном документе общие принципы могут быть применены к другим вариантам осуществления без отступления от сущности и объема изобретения. Таким образом, настоящее изобретение не имеет намерение быть ограниченным показанными в данном документе вариантами осуществления, а должно удовлетворять самому широкому объему, согласованному с принципами и новыми признаками, раскрытыми в данном документе.

Изобретение относится к беспроводной связи, а именно к способу передачи пакетов между мобильной станцией и шлюзом безопасности по беспроводной локальной сети для доступа к домашним службам. Техническим результатом является повышение гибкости принятия решений о политиках безопасности в течение работы беспроводной локальной сети. Технический результат достигается тем, что первое и второе защищенные шифрованием соединения устанавливаются для передачи пакетов первого типа соответственно от шлюза безопасности к мобильной станции и от мобильной станции к шлюзу безопасности. Затем первое и второе защищенные соединения с нулевым шифрованием устанавливаются для передачи пакетов второго типа соответственно от шлюза безопасности к мобильной станции и от мобильной станции к шлюзу безопасности. Пакеты второго типа выбираются для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора графика, который создается мобильной станцией или шлюзом безопасности после установления первого и второго защищенных шифрованием соединений. 4 н. и 17 з.п. ф-лы, 4 ил.

1. Способ эффективной передачи пакетов между мобильной станцией и шлюзом безопасности по беспроводной локальной сети для доступа к домашним службам, содержащий этапы, на которых:

устанавливают первое защищенное шифрованием соединение для передачи пакетов первого типа от шлюза безопасности к мобильной станции, и устанавливают второе защищенное шифрованием соединение для передачи пакетов первого типа от мобильной станции к шлюзу безопасности;

устанавливают первое защищенное соединение с нулевым шифрованием для передачи пакетов второго типа от шлюза безопасности к мобильной станции и устанавливают второе защищенное соединение с нулевым шифрованием для передачи пакетов второго типа от мобильной станции к шлюзу безопасности; и

выбирают пакеты второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика, при этом селектор трафика создается мобильной станцией или шлюзом безопасности после установления первого и второго защищенных шифрованием соединений.

2. Способ по п.1, в котором селектором трафика является IP-адрес и номер порта пункта назначения.

3. Способ по п.1, в котором селектором трафика является IP-адрес и номер порта источника.

4. Способ по п.1, в котором мобильная станция создает селектор трафика и пересылает селектор трафика шлюзу безопасности с помощью второго защищенного шифрованием соединения.

5. Способ по п.1, в котором шлюз безопасности создает селектор трафика и пересылает селектор трафика к мобильной станции с помощью первого защищенного шифрованием соединения.

6. Способ по п.1, в котором первое и второе защищенные соединения с нулевым шифрованием, каждое, являются дочерними защищенными соединениями.

7. Способ по п.1, в котором каждое защищенное соединение является безопасным IР-туннелем.

8. Способ по п.1, в котором домашние службы предоставляются домашней сетью мобильных телефонов третьего поколения.

9. Способ по п.1, в котором шлюз безопасности конфигурирован для выполнения функции межсетевого обмена пакетными данными.

10. Способ по п.1, в котором пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, являются предварительно зашифрованными пакетами IP-телефонии.

11. Способ по п.1, в котором пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, являются предварительно зашифрованными пакетами протокола инициации сеанса.

12. Способ по п.1, дополнительно содержащий этап, на котором выбирают пакеты для передачи с помощью первого защищенного соединения с нулевым шифрованием на основе селектора трафика.

13. Мобильная станция, содержащая:

средство установления первого защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции;

средство установления второго защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности;

средство установления первого защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции;

средство установления второго защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности; и средство выбора пакетов второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика, при этом селектор трафика создается мобильной станцией или шлюзом безопасности после установления первого и второго защищенных шифрованием соединений.

14. Мобильная станция по п.13, в которой селектором трафика является IP-адрес и номер порта получателя.

15. Мобильная станция по п.13, в которой селектором трафика является IP-адрес и номер порта источника.

16. Мобильная станция по п.13, в которой первое и второе защищенные соединения с нулевым шифрованием, каждое, являются дочерними защищенными соединениями.

17. Мобильная станция по п.13, в которой каждое защищенное шифрованием соединение является безопасным IP-туннелем.

18. Мобильная станция по п.13, в которой шлюз безопасности конфигурирован для выполнения функции межсетевого обмена пакетными данными.

19. Мобильная станция по п.13, в которой пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, являются предварительно зашифрованными пакетами IP-телефонии.

20. Мобильная станция по п.13, в которой пакеты второго типа, выбранные для передачи с помощью второго защищенного соединения с нулевым шифрованием, являются предварительно зашифрованными пакетами протокола инициации сеанса.

21. Машиночитаемый носитель, содержащий сохраненные на нем программные коды, которые, при исполнении по меньшей мере одним процессором, побуждают по меньшей мере один процессор выполнять операции

установления первого защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от шлюза безопасности к мобильной станции,

установления второго защищенного шифрованием соединения для передачи пакетов первого типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности;

установления первого защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от шлюза безопасности к мобильной станции;

установления второго защищенного соединения с нулевым шифрованием для передачи пакетов второго типа по беспроводной локальной сети от мобильной станции к шлюзу безопасности; и

выбора пакетов второго типа для передачи с помощью второго защищенного соединения с нулевым шифрованием на основе селектора трафика, при этом селектор трафика создается мобильной станцией или шлюзом безопасности после установления первого и второго защищенных шифрованием соединений.

| WO 2006064323 А1, 22.06.2006 | |||

| СПОСОБ И СИСТЕМА ДЛЯ МОБИЛЬНЫХ УЗЛОВ ПРОТОКОЛА IP В ГЕТЕРОГЕННЫХ СЕТЯХ | 2002 |

|

RU2265282C2 |

| RU 2003134279 A, 27.05.2005 | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| BOMAN К И ДР., «DETAILED TECHNICAL SPECIFICATION OF SECURITY FOR HETEROGENEOUS ACCESS», INFORMATION SOCIETY TECHNOLOGIES, 2002.06.14. | |||

Авторы

Даты

2011-07-20—Публикация

2007-09-24—Подача