Перекрестная ссылка на родственные заявки

Настоящая заявка имеет приоритет предварительной патентной заявки США №61/099060, названной "Бесконтактный телефон с секретными данными", поданной 22 сентября 2008 года, содержание которой включено здесь в качестве ссылки для всех целей.

Предпосылки создания изобретения

Примеры воплощения настоящего изобретения направлены на создание системы, устройства и способов для выполнения платежных операций и, более конкретно, к системе и к соответствующему устройству и способу для выполнения платежных операций, используя мобильное платежное устройство, содержащее платежное приложение, в котором платежное приложение активируется в ответ на данные, обеспечиваемые доверительным источником. Примеры воплощения изобретения могут использоваться для выполнения платежных операций безопасным способом, предотвращая несанкционированный доступ к данным транзакции или к функциям платежного приложения при отсутствии конкретных данных, обеспечиваемых доверительным источником, таким как элемент мобильного платежного устройства или сервера, который предоставляет данные по сетевому соединению.

Потребительские платежные устройства используются миллионами людей во всем мире, облегчая им выполнение коммерческих операций различного типа. В типичной торговой сделке, включающей покупку продукта или услуги в торговом центре, платежное устройство представлено в торговом терминале ("терминал POS"), расположенном на месте торговца. Терминал POS может быть устройством считывания с карт или тому подобным устройством, которое способно считывать данные, хранящиеся на платежном устройстве, где эти данные могут включить, например, данные идентификации или аутентификации. Данные, считанные с платежного устройства, передаются в систему обработки данных продавца и затем передаются получателю, который обычно является банком или другим учреждением, управляющим банковскими данными коммерсанта. Данные, предоставляемые получателю, затем могут быть переданы в сеть обработки платежей, которая связана с процессорами, которые обрабатывают данные трансакции, чтобы определить, должна ли транзакция быть авторизована сетью, и помогают в клиринге и расчете банковских данных для завершенных операций. Решение о разрешения доступа при расчетно-клиринговых операциях также могут включить установление связи и/или передачу данных между сетью обработки платежей и банком или учреждением, которое выпустило платежное устройство для потребителя (называемое «Эмитентом»).

Хотя потребительское платежное устройство может быть кредитной или дебетовой карточкой, оно также может принять форму "интеллектуальной" смарт-карты или "интеллектуальной" микросхемы. Смарт-карта в основном определена как «карманная» карточка (или другой вид переносного платежного устройства), которое снабжено микропроцессором и одной или несколькими микросхемами памяти, или одной или несколькими микросхемами памяти с непрограммируемой логикой. Карта типа микропроцессора обычно может выполнять определенные функции обработки данных, например, добавлением, удалением или иным образом управлением информацией, хранящейся в ячейке памяти на карте. Альтернативно, карта типа микросхемы памяти (например, заранее оплаченная телефонная карточка) обычно может действовать только как файл, содержащий данные, которыми управляет устройство чтения карточки, чтобы выполнить предопределенную работу, такую как дебетование расхода от предустановленного баланса, записанного в памяти. Смарт-карты, в отличие от извлекаемых магнитных карт (таких как стандартные кредитные карточки), могут выполнять множество функций и могут содержать множество типов информации о карте. Следовательно, в некоторых приложениях они, возможно, не требуют доступа к удаленной базе данных с целью аутентификации потребителя или создания записи данных во время трансакции. Интеллектуальная микросхема представляет собой полупроводниковое устройство, которое способно к выполнению большинства, если не всех функций смарт-карты, но также могут быть встроены в другое устройство.

Смарт-карты или интеллектуальные микросхемы могут быть реализованы в двух общих вариантах: контактного и бесконтактного типа. Смарт-карта контактного типа или интеллектуальная микросхема является устройством, которое включает физический элемент (например, магнитную полоску, контактные точки и т.д.), который обеспечивает доступ к данным и к функциональным возможностям карты, как правило, через определенный терминал или устройство считывания с карт. С другой стороны, бесконтактная смарт-карта или интеллектуальная микросхема это устройство, которое включает средство связи с устройством считывания с карт или терминал торгового центра без нужды в прямом физическом контакте. Таким образом, такие устройства могут быть эффективно "считаны" или иным образом обменяться данными с другим устройством), пронося их рядом с должным образом сконфигурированным устройством считывания с карт или с терминалом. Бесконтактные карточки или микросхемы, как правило, связываются со считывающим устройства или терминалом, используя радиочастотную технологию, в которой размещение карточки рядом со считывающим устройством или терминалом инициирует обмен данных между карточкой или микросхемой и считывающим устройством или терминалом. Бесконтактные устройства нашли применение в банковском деле и других областях, где они имеют преимущество отсутствия необходимости вынимания карты из бумажника или из кармана пользователя, чтобы участвовать в коммерческой операции. Бесконтактная карта или микросхема может быть встроена или иным образом включена в мобильное устройство, такое как мобильный телефон или персональный цифровой секретарь (PDA). Из-за растущего интереса к таким устройствам были разработаны дополнительные стандарты, которые управляют работой и интерфейсами бесконтактных смарт-карт, например стандарт ISO 14443.

В типичной платежной операции данные отправляются от терминала торгового центра Эмитенту, чтобы аутентифицировать потребителя и получить авторизацию для трансакции. В качестве части процесса аутентификации или разрешения доступа, данные становятся доступными или обрабатываются другими элементами системы обработки данных (например, получатель коммерсанта или процессор платежа, который является частью сети обработки платежей). Отметим, что в некоторых случаях авторизация для трансакции может быть получена, не соединяясь с Эмитентом; она может быть разрешена сконфигурированными параметрами управления рисками Эмитента, которые были установлены в платежном приложении потребителя или в платежном устройстве. Если предложенная трансакция авторизована, то потребитель может предоставить другую информацию торговцу, как часть завершения трансакции. Эмитент или процессор могут также отослать данные назад к потребителю. Такие данные могут включать обновление в записи операций, для которых использовалось платежное устройство, или на текущий остаток счета, связанного с устройством.

Платежное устройство может включать платежное приложение, которое активируется, чтобы позволить потребителю инициировать или иным образом провести платежную операцию. В некоторых случаях платежное устройство может быть мобильным телефоном или тому подобным устройством, которое способно передавать данные по беспроводной сети, и оно включает бесконтактный элемент, который используется для осуществления платежной операции. Как правило, бесконтактный элемент использует свойство связи в ближней зоне (NFC) для связи со считывающим устройства или терминалом торгового центра, чтобы выполнить трансакцию. Потенциальная проблема безопасности, которая может возникнуть с такими устройствами платежа, состоит в том, что неправомочное лицо может попытаться получить доступ к платежному приложению

или к данным трансакции, используя возможности связи по беспроводной сети платежного устройства для активирования платежного приложения, или попытаться получить доступ к данным, хранящимся в памяти безопасного хранения данных платежного устройства.

Другой потенциальной проблемой безопасности, которая может возникнуть при использовании платежные устройства, которое включает возможность беспроводной связи, является проблема "отказа в обслуживании" ' платежного устройства. Злонамеренный объект может блокировать доступ санкционированного пользователя к платежному приложению, установленному в платежном устройстве пользователя, при использовании беспроводной сети, передавая данные в платежное приложение, которые приложение интерпретирует как неправомерную попытку ввести код-пароль пользователя или данные безопасности. Относительно небольшое число таких неправомерных попыток ввода кода-пароля может привести к блокировке доступа к приложению, к функциям платежа и к данным трансакции, что будет большим неудобством для пользователя. Если будет предпринято достаточно большое число таких злонамеренных попыток получить доступ к платежным приложениям многочисленных пользователей, возможно, что некоторые из них могут быть успешными, обеспечивая таким образом несанкционированный доступ к платежным приложениям некоторых пользователей.

Поэтому требуется система, устройство и способ для предотвращения несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве, или к данным трансакции, хранящимся в этом устройстве, особенно для случая платежного устройства, которое способно осуществлять связь через беспроводную сеть. Примеры воплощения изобретения рассматривают эти проблемы и другие проблемы, как по отдельности, так и совместно.

Краткое описание изобретения

Примеры воплощения настоящего изобретения направлены на создание системы, устройства и способа для того, чтобы предотвратить несанкционированный доступ к платежному приложению, установленному в мобильном платежном устройстве, или к данным трансакции, хранящимся в устройстве. В некоторых примерах воплощения устройство мобильного платежа представляет собой мобильный телефон, который включает бесконтактный элемент (такой как бесконтактная интеллектуальная микросхема), и которое способно передавать данные, используя сеть беспроводной связи и (или) возможности в ближней зоне. Изобретение предотвращает несанкционированный доступ или "отказ в обслуживании", требуя чтобы данные управления доступом должны быть получены только из доверительного источника, такого как контроллер или приложение, управляющего входами с телефонной клавиатуры, чтобы активировать платежное приложение или получить доступ к хранящимся данным. В типичном примере воплощения данные управления доступом могут быть кодом в системе защиты или строкой буквенно-цифровых символов, которая выдается контроллером в ответ на код-пароль, вводимый пользователем с телефонной клавиатуры. В ответ на запись данных кода-пароля пользователем система по настоящему изобретению передает защищенные данные или другие данные управления доступом к платежному приложению (или к элементу, ответственному за выполнение функции управления доступом к платежному приложению). Код в системы безопасности и код-пароль проверяются платежным приложением, и если они являются допустимыми, платежное приложение и/или данные безопасной трансакции делаются доступными для пользователя. В настоящем изобретении система, устройство и способ могут быть реализованы, используя бесконтактную интеллектуальную микросхему и беспроводной элемент передачи данных (например, используя возможность связи в ближней зоне (NFC) или другую технологию ближней связи и т.д.), встроенные в беспроводное мобильное устройство. Типичные примеры воплощения мобильного устройства включают мобильный телефон, PDA, MP3-плеер и т.д., но подразумевается, что изобретение не ограничено только этими устройствами.

В одном примере воплощения настоящее изобретение направлено на создание мобильного платежного устройства, в котором указанное устройство включает процессор, память и ряд команд, хранящихся в памяти, которые при их выполнении процессором реализуют способ, который определяет, что пользователь пытается использовать платежное приложение, установленное в мобильном платежном устройстве, в ответ на такую попытку доступа к платежному приложению, просит пользователя ввести данные идентификации пользователя, принять данные идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства, в ответ на получение данных идентификации пользователя, предоставить данные идентификации пользователя и данные аутентификации платежного приложения, причем эти данные аутентификации отличаются от данных идентификации пользователя; проверить правильность данных аутентификации и правильность данных идентификации пользователя, и если данные аутентификации и данные идентификации пользователя являются допустимыми, предоставить пользователю доступ к платежному приложению, а если соответствующие данные аутентификации являются недопустимыми, то предотвратить доступ пользователя к платежному приложению.

В другом примере воплощения настоящее изобретение направлено на создание способа предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве, при этом способ включает определение, что пользователь пытается использовать платежное приложение; в ответ на определение, что пользователь пытается использовать платежное приложение, пользователь запрашивается на ввод данных идентификации пользователя, принимая данные идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства; в ответ на получение данных идентификации пользователя, предоставляются данные идентификации пользователя и данные аутентификации платежного приложения, причем данные аутентификации отличаются от данных идентификации пользователя; далее осуществляется проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя, и если данные аутентификации и данные идентификации пользователя являются допустимыми, то обеспечивается доступ пользователя к платежному приложению, а если данные аутентификации платежного приложения или данные идентификации пользователя являются недопустимыми, осуществляется запрет доступа пользователя к платежному приложению.

В еще одном примере воплощения настоящее изобретение направлено на создание элемента хранения данных, встроенного в мобильное платежное устройстве, в котором хранится ряд команд, исполняемых процессором, и в котором при их выполнении процессором реализуется способ определения того, что пользователь пытается использовать платежное приложение, установленное в мобильном платежном устройстве, и в ответ на определение, что пользователь пытается использовать платежное приложение, пользователь получает запрос на ввод данных идентификации пользователя; осуществляется прием данных идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства, и в ответ на получение данных идентификации пользователя, данные идентификации пользователя и данные аутентификации предоставляются платежному приложению, причем данные аутентификации отличаются от данных идентификации пользователя; осуществляется проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя; если данные аутентификации и данные идентификации пользователя являются допустимыми, пользователю предоставляется доступ к платежному приложению, а если данные аутентификации или данные идентификации пользователя являются недопустимыми, то выдается запрет доступа пользователя к платежному приложению.

Другие цели и преимущества данного изобретения для специалистов в данной области техники будут очевидны из подробного описания данного изобретения со ссылками на приложенные чертежи.

Краткое описание чертежей

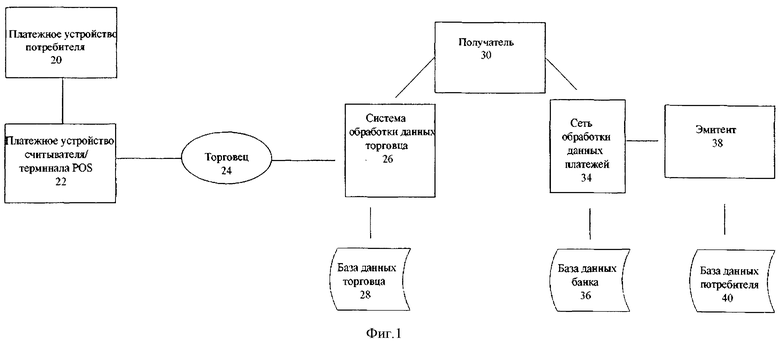

Фигура 1 - блок-схема, иллюстрирующая систему обработки данных, которая может использоваться в некоторых примерах воплощения данного изобретения.

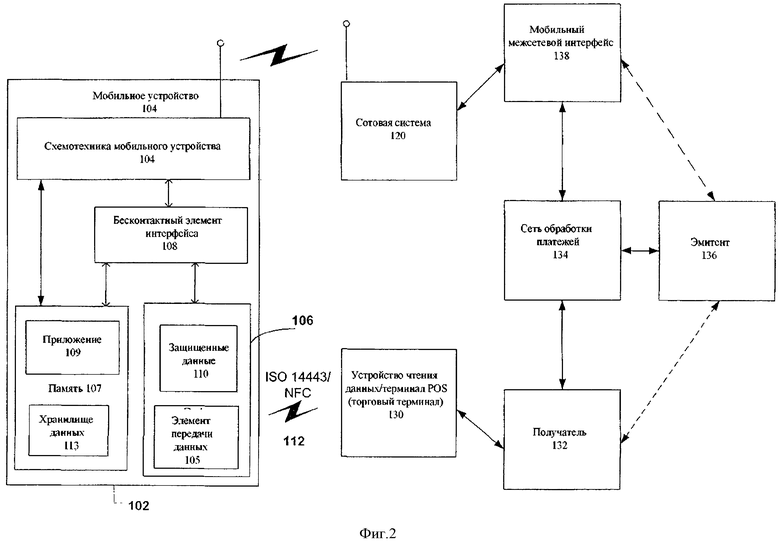

Фигура 2 - функциональная блок-схема, иллюстрирующая основные компоненты системы, которая может использоваться для предотвращения несанкционированного использования платежного приложения, которая в соответствии с некоторыми примерами воплощения находится в мобильном устройстве.

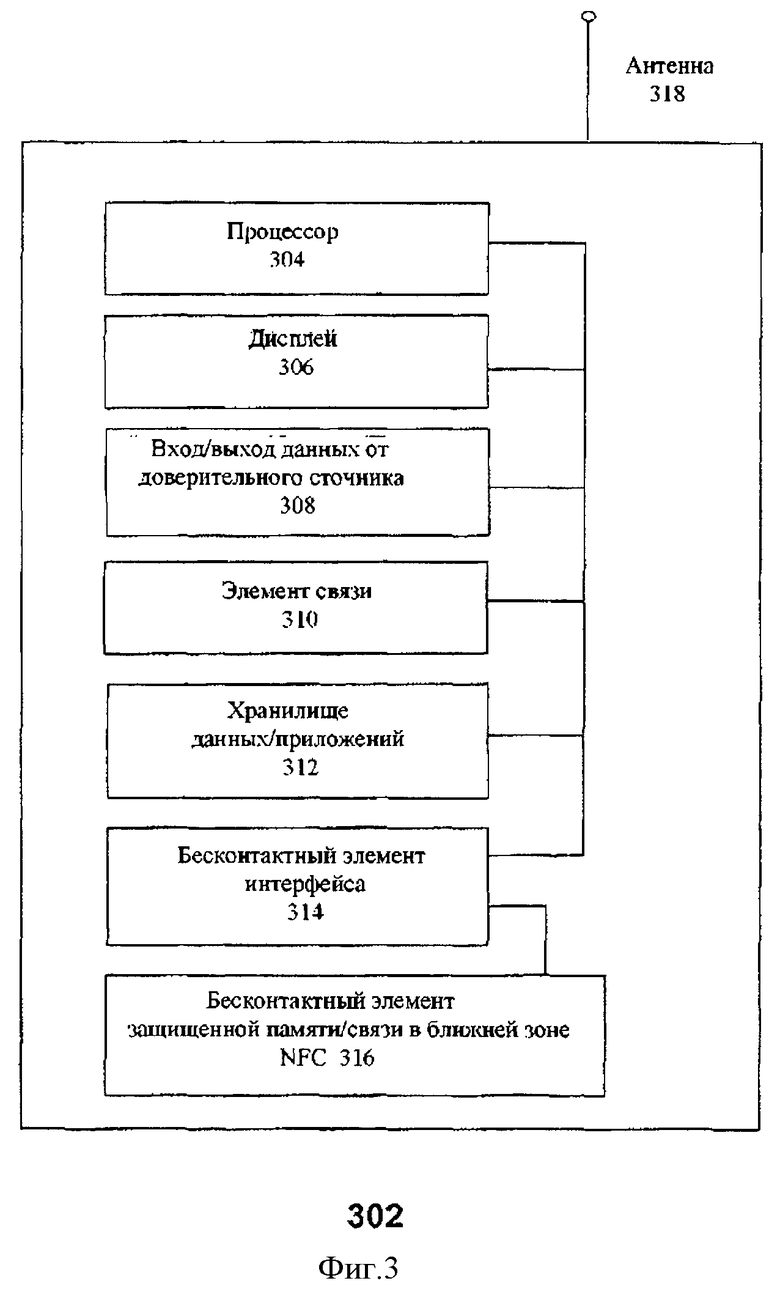

Фигура 3 - функциональная блок-схема, иллюстрирующая основные компоненты мобильного устройства, такие как мобильный телефон, который может использоваться в качестве части системы и способа по настоящему изобретению.

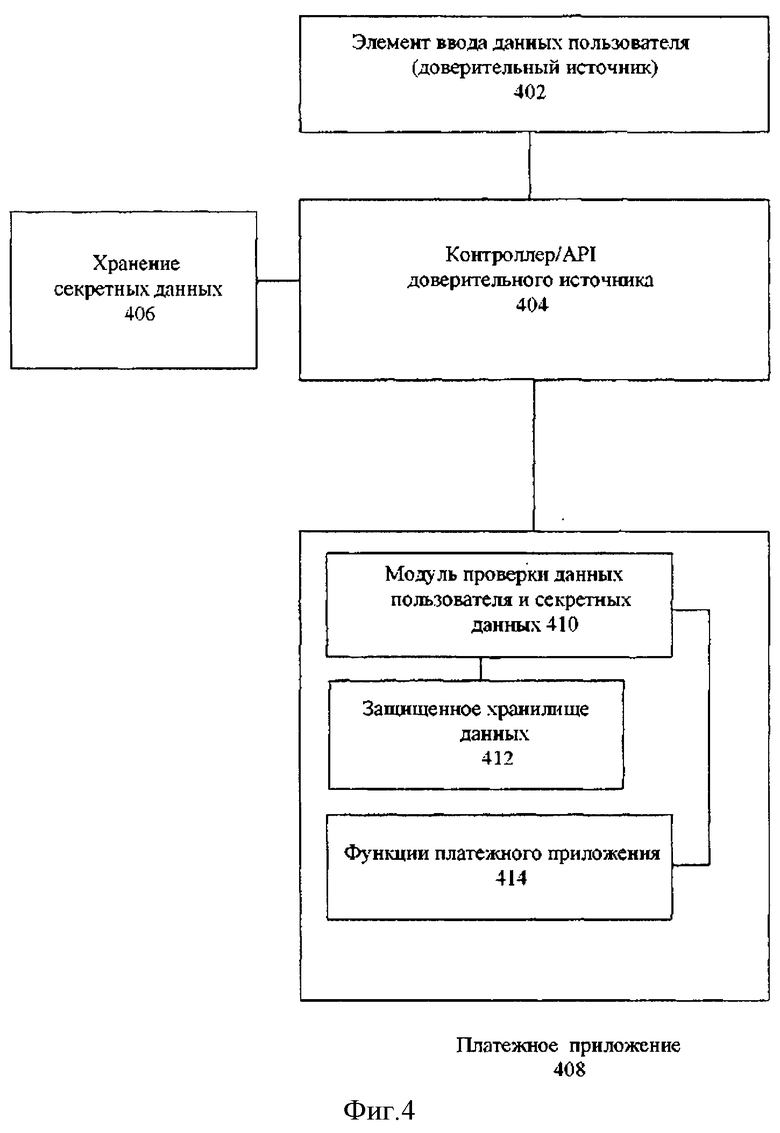

Фигура 4 - функциональная блок-схема, иллюстрирующая некоторые функциональные элементы устройства, которое может использоваться для реализации способа по настоящему изобретению для предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве.

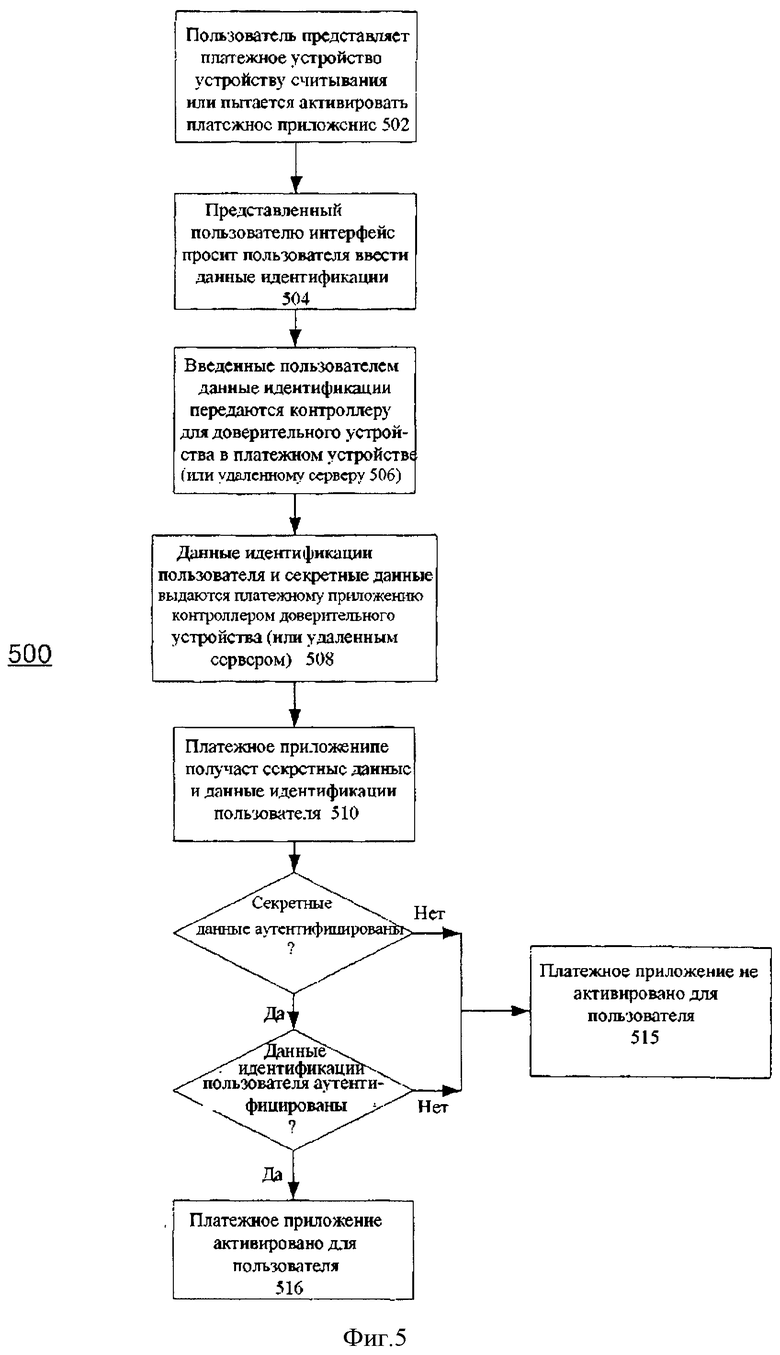

Фигура 5 - блок-схема, иллюстрирующая пример воплощения способа или процесса по настоящему изобретению для предотвращения несанкционированного использования платежного приложения, встроенного в мобильное платежное устройство.

Подробное описание

Примеры воплощения настоящего изобретения включают описание системы, устройства и способа для предотвращения несанкционированного использования платежного приложения, установленного в мобильном платежном устройстве, или несанкционированного доступа к данным трансакции, хранящимся в устройстве. В некоторых примерах воплощения мобильное платежное устройство может быть мобильным телефоном или персональным цифровым секретарем, который включает бесконтактный элемент. Бесконтактный элемент может включать платежное приложение и защиту участка хранения данных, хотя один или два таких элемента могут содержаться и в других частях мобильного платежного устройства.

В некоторых примерах воплощения изобретение функционирует, требуя, чтобы защищенные секретные данные были бы представлены платежному приложению для проверки перед выдачей разрешения пользователю использовать платежное приложение или доступ к записям трансакций. В некоторых примерах воплощения секретные защищенные данные для платежного приложения обеспечиваются контроллером, интерфейсом или прикладной программой, которая управляет работой доверительного источника, содержащегося в платежном устройстве. Как правило, доверительный источник представляет собой устройство или элемент, который принимает ввод от пользователя, и в ответ доверительный источник или контроллер для доверительного источника обеспечивает проверку защищенных секретных данных платежного приложения. Примеры подходящего доверительного источника включают клавиатуру, отпечаток пальца или другой биометрический показатель для считывателя данных, микрофон и т.д. Для целей изобретения удаленный сервер, хранящий данные управления доступом, также может полностью или частично функционировать как доверительный источник.

В типичном сценарии пользователь предоставляет подходящие данные идентификации доверительному источнику, который затем передает данные идентификации и секретные защищенные данные платежному приложению. Платежное приложение проверяет правильность секретных данных безопасности и правильность данных идентификации, введенных пользователем, и в ответ разрешает пользователю получать доступ к функциям платежного приложения. Путем требования, чтобы пользователь ввел данные идентификации (такие как код-пароль, цифровой отпечаток, образец голоса и т.д.) и секретные защищенные данные для платежного приложения доверительным источником, поддающимся проверке, настоящее изобретение эффективно устраняет возможность злонамеренного доступа к платежному приложению или к защищенным записям трансакций, отправляя ложные данные или данные, не поддающиеся проверке по сети беспроводной связи на платежное устройство. В случае удаленного сервера, функционирующего как доверительный источник, сервер может принять вводимые данные пользователя по подходящей сети связи, и в ответ предоставить секретные защищенные данные платежного устройства для проверки платежным приложением. Кроме того, в некоторых примерах воплощения, удаленный сервер может передать секретные данные и данные, введенные пользователем, назад в платежное устройство как часть единственного блока данных или сообщения с платежным приложением, затем используя единственный блок данных или сообщение для выполнения обеих частей операции по проверке данных, необходимой для доступа к платежному приложению.

Настоящее изобретение обычно реализуется в контексте платежных операций, следовательно, до описания одного или нескольких примеров воплощения изобретения более подробно, представим краткое обсуждение объектов, включенных в обработку и авторизацию платежной операции, и их роли в процессе разрешения доступа.

Фигура 1 - блок-схема, иллюстрирующая систему обработки операций, которая может использоваться в некоторых примерах воплощения настоящего изобретения. Как правило, операция электронного платежа разрешена, если потребитель, осуществляющий эту операцию, аутентифицирован должным образом (т.е. он идентифицирован и допущен к использованию расчетного счета при платеже), и если потребитель имеет достаточные фонды или кредит для выполнения деловой операции (трансакции). С другой стороны, если фонд или кредит на счету потребителя недостаточен, или если платежное устройство потребителя находится в черном списке (например, оно обозначено как украденное или используется мошенническим способом), то трансакция электронного платежа не может быть разрешена. В последующем описании "Получатель", как правило, означает учреждение (например, коммерческий банк), который имеет деловые отношения с определенным торговцем. "Эмитент" - учреждение (например, банк), который выдает платежное устройство (например, кредитную или дебетовую карту) потребителю. Некоторые объекты могут выполнить функции и Эмитента, и получателя.

Фигура 1 иллюстрирует основные функциональные элементы, которые, как правило, участвуют в обработке платежного документа и в процессе разрешения доступа к такой операции. Как показано на фигуре 1, при типичной платежной операции, потребитель, желающий купить товар или услугу у торговца, использует потребительское мобильное платежное устройство 20, чтобы предоставить данные по платежной операции, которые могут использоваться в качестве части проверки потребителя или процесса разрешения доступа трансакции. Потребительское мобильное платежное устройство 20 может быть дебетовой карточкой, кредитной карточкой, смарт-картой, мобильным устройством, содержащим бесконтактную микросхему или другое подходящее устройство.

Потребительское мобильное платежное устройство представлено считывающим устройством или торговой точкой (POS) терминала 22, который может получить доступ к данным, хранящимся в платежном устройстве. Банковские данные (так же как любые другие необходимые данные потребителя) передаются торговцу 24 и, в конечном счете, в систему обработки данных 26 торговца. Как часть процесса разрешения доступа, выполняемого торговцем, система обработки данных 26 торговца может получить доступ к торговой базе данных 28, которая, как правило, хранит данные о клиенте/потребителе (например, как результат процесса регистрации покупателя продавцом), потребительское платежное устройство и историю деловой связи потребителя с торговцем.

Система обработки данных 26 торговца, как правило, связана с Получателем 30 (который управляет банковскими данными торговца) как часть общего процесса аутентификации или разрешения доступа. Система обработки данных 26 торговца и/или Получателя 30 передает данные в расчетно-кассовую сеть 34, которая среди других функций участвует в расчетно-клиринговых процессах, которые являются частью всей трансакции. Связь и передача данных между системой обработки данных 26 торговца и расчетно-кассовой сетью 34, как правило, осуществляется через посредника, такого как Получатель 30. Как часть проверки потребителя или процесса разрешения доступа к трансакции, расчетно-кассовая сеть 34 может получить доступ к базе банковских данных 36, которая, как правило, содержит информацию об истории банковских платежей потребителя, возвратного платежа или истории спора по трансакциям, стоимости кредита и т.д. Расчетно-кассовая сеть 34 связывается с Эмитентом 38, выполняя часть процесса аутентификации или разрешения доступа, где Эмитент 38 является объектом, который выдал платежное устройство потребителю и управляет банковскими данными потребителя. Банковские данные потребителя, как правило, хранятся в базе данных 40 клиента/потребителя, к которой может получить доступ Эмитент 38 в процессе аутентификации, разрешения доступа или ведения счетов. Отметим, что вместо хранения или в дополнение к хранению в базе банковских данных 36 банковские данные потребителя могут быть включены в базу данных 40 клиента/потребителя или иным образом составить часть базы данных 40.

При обычной работе сообщение запроса на разрешение доступа создается во время покупки потребителем товара или услуги в торговом центре (POS), используя потребительское мобильное платежное устройство. В некоторых примерах воплощения потребительское мобильное платежное устройство может быть беспроводным телефоном или персональным цифровым секретарем, который включает бесконтактную карту или микросхему. Бесконтактная карта или микросхема могут связаться с терминалом торгового центра, используя возможности связи в ближней зоне (NFC). Сообщение о запросе на разрешение доступа, как правило, отправляется от терминала 22 считывателя/устройства POS через систему обработки данных 26, получателя 30 в расчетно-кассовую сеть 34 и затем Эмитенту 38. "Сообщение о запросе на разрешение доступа" может включать запрос на разрешение выполнить операцию электронного платежа и обработку данных, относящихся к определению, нужно ли предоставить запрос. Например, сообщение может включать один или несколько номеров банковского платежного счета владельца, валютного кода, суммы продаж, торгового штампа трансакции, города получателя, страны получателя и т.д. Сообщение о запросе на разрешение доступа может быть защищено, используя способ шифрования (например, 128-разрядный SSL или эквивалентный код) для предотвращения несанкционированного доступа к данным трансакции или расчетного счета.

После того как Эмитент примет сообщение о запросе на разрешение доступа, Эмитент определяет, следует ли разрешить трансакцию, и посылает ответное сообщение разрешения доступа назад в расчетно-кассовую сеть, чтобы информировать, разрешена ли текущая операция. Затем система обработки платежей отправляет ответное сообщение разрешения доступа получателю. После этого Получатель отправляет ответное сообщение торговцу. Таким образом, торговец узнает, разрешена ли Эмитенту трансакция и, следовательно, может ли трансакция быть завершена.

Затем может быть осуществлена расчетно-клиринговая операция, используя элементы системы платежа/обработки операций, показанной на фигуре 1. Клиринговая операция включает детали финансового обмена между получателем и Эмитентом, чтобы облегчить регистрацию трансакции на счете потребителя и согласование потребительского счета. Клиринг и расчет могут быть выполнены одновременно или как отдельные процессы.

Расчетно-кассовая сеть 34 может включать подсистемы обработки данных, сети и другие средства выполнения операций, используемых для поддержки и предоставления услуги разрешения доступа, услуги исключения файла и расчетно-клиринговые услуги для платежных операций. Примерная расчетно-кассовая сеть может включать сеть Visa-Net. Расчетно-кассовая сеть, такая как Visa-Net, может обрабатывать операции оплаты по кредитной карточке, операции по дебетовой карточке и другие типы коммерческих операций. В частности, сеть Visa-Net включает систему VIP (интегрированная система платежей Visa), которая обрабатывает запросы разрешения на доступ к трансакции, и систему База II, которая обеспечивает расчетно-клиринговые услуги, связанные с трансакцией.

Расчетно-кассовая сеть 34 может включать компьютер сервера. Компьютер сервера, как правило, является мощным компьютером или группой компьютеров. Например, компьютер сервера может быть большим главным компьютером, кластером миникомпьютеров или группой серверов, функционирующих как модуль. В одном примере компьютер сервера может быть сервером базы данных, связанным с веб-сервером. Расчетно-кассовая сеть 34 может использовать любую подходящую комбинацию проводных или беспроводных сетей, включая Интернет, чтобы обеспечить связь и передачу данных между сетевыми элементами. Среди других функций расчетно-кассовая сеть 34 может обеспечить разрешение на доступ потребителя к выполнению трансакции (через процесс аутентификации), подтвердить идентификатор стороны к трансакции (например, через получение персонального идентификационного номера), подтвердить достаточный баланс или кредитную линию, чтобы разрешить покупку или согласовать сумму покупки с банковскими данными потребителя (через ввод записи суммы сделки, даты и т.д.).

Потребительское платежное устройство 20 может быть реализовано в виде одного из многих подходящих устройств. Как упомянуто выше, потребительское мобильное устройство может быть мобильным устройством, которое включает бесконтактный элемент, в частности микросхему для хранения данных платежа (например, номер БИН, номер счета и т.д.) и включает элемент связи в ближней зоне (NFC) для передачи данных, например антенну, светодиод, лазер и т.д. Потребительское мобильное устройство также может включать устройство типа брелка (такое как SpeedPass™, поставляемое фирмой Exxon-Mobil Corp.) и т.д. Это устройство содержит бесконтактную карту или микросхему или другой элемент хранения данных; оно может быть сотовым (мобильным) телефоном, персональным цифровым секретарем (PDA), пейджером, транспондером и т.п. Потребительское мобильное устройство также может иметь возможность выполнять дебетовые функции (например, использоваться как дебетовая карточка), кредитные функции (например, использоваться как кредитная карточка) или выполнять функции карточки-аккредитива (например, карточки с сохраняемой суммой или карточкой предоплаты).

В примерах воплощения изобретения включены бесконтактный элемент (например, бесконтактная микросхема и элемент передачи данных в ближней зоне), встроенный в беспроводной мобильный телефона или тому подобное устройство, при этом бесконтактный элемент может входить в связь со считывающим устройством торговца или терминалом торгового центра, используя способ ближней связи, такой как способ связи в ближней зоне (NFC). Примеры таких технологий NFC или аналогичных технологий связи в ближней зоне включают стандарт ISO 14443, RFID, Bluetooth™ и способы инфракрасной связи.

На фигуре 2 представлена функциональная блок-схема, иллюстрирующая основные компоненты системы 100, которая может использоваться для предотвращения несанкционированного использования платежного приложения, которое в соответствии с некоторыми примерами воплощения настоящего изобретения находится в мобильном устройстве. Как показано на фигуре 2, система 100 включает мобильное устройство 102 с блоком беспроводной связи 122. Мобильное устройство 102 может быть беспроводным мобильным телефоном, PDA, ноутбуком, пейджером и т.д. В типичном примере воплощения мобильное устройство 102 является сотовым телефоном, хотя, как отмечено выше, реализация настоящего изобретения не ограничена этим примером воплощения в виде мобильного устройства, которое функционирует как платежное устройство, и может принять любую подходящую форму, удобную для использования потребителем. Естественно, если мобильное устройство не является сотовым телефоном или тому подобным устройством беспроводной связи, тогда мобильное устройство, возможно, не сможет передавать данные, используя беспроводную или сотовую сеть. В случае мобильного устройства 102 в виде сотового телефона, устройство включает мобильную схему 104 (сотовый телефон), которая выполняет все функции телефонии. Среди других функций, схема мобильного устройства 104 обеспечивает связь мобильного устройства 102 с сотовой системой с помощью беспроводных технологий (то есть является поставщиком услуг беспроводной связи 120 через сотовую сеть 122.

Мобильное устройство 102 дополнительно включает бесконтактный элемент 106, как правило, выполненный в виде полупроводникового кристалла. Бесконтактный элемент 106 может включать защищенный элемент памяти 110, хотя защищенный элемент памяти 110 также может быть выполнен как элемент, отделенный от бесконтактного элемента 106. Бесконтактный элемент 106 включает элемент 105 связи в ближней зоне (NFC) (например, для передачи данных), такой как антенна или датчик. Элемент связи в ближней зоне разрешает считывающему устройству или терминалу торгового центра обмениваться данными с бесконтактным элементом 106 (или выполнять операции с ним) при подготовке к платежной операции. В некоторых примерах воплощения бесконтактный элемент 106 может быть интегрирован с элементами мобильного устройства 102. В таком случае данные или команды управления могут дополнительно быть переданы через сотовую сеть 122, и обмен данными с бесконтактным элементом 106 осуществляется посредством бесконтактного элемента, действующего через интерфейс 108. В этой ситуации бесконтактный элемент выполняет функции интерфейса 108, чтобы разрешить обмен данными и/или командами управления между схемой мобильного устройства 104 (и, следовательно, сотовой сетью) и бесконтактным элементом 106. Таким образом, бесконтактный элемент 106 может включать элемент хранения данных в виде памяти или безопасного хранилища данных 110, к которому можно получить доступ через устройство ближней связи или интерфейс 108, чтобы выполнить, например, функции чтения/записи или стирания данных.

Безопасное хранение данных 110 может быть использовано мобильным устройством 102 для хранения рабочих параметров или других данных, используемых в работе устройства.

Безопасное хранилище данных 110 также может использоваться для хранения других данных, для которых требуется повышенная защита, например данных трансакции, персональных банковских данных, данных идентификации, данных аутентификации, данных управления доступом к приложениям или функциям устройства и т.д. Как упомянуто выше, безопасное хранилище данных 110 может быть реализовано в виде микросхемы, которая является отдельным компонентом, хранящимся отдельно от бесконтактного элемента 106, или, альтернативно, может быть разделом памяти в микросхеме, которая является частью бесконтактного элемента 106. Отметим, что безопасное хранилище данных и/или бесконтактный элемент, содержащийся в мобильном устройстве, может быть съемным элементом или может быть интегрирован в мобильное устройство. Примеры съемных элементов включают SIM-карты, карты флэш-памяти и другие подходящие устройства.

Мобильное устройство 102 также может включать одно или несколько приложений 109, где приложения 109 реализованы в виде одной или нескольких прикладных программ, встроенного программного обеспечения или аппаратных средств. Приложения 109 используются для выполнения различных функций, требуемых потребителем, где такие функции могут включать, без ограничения, трансакции по покупке товаров, платежные операции и т.д. Как правило, приложения 109 представляют собой процессы или операции, которые выделены для конкретной функции, которая предоставляет добавленную стоимость потребителю и которая не является частью стандартной работы устройства (т.е. не является, например, частью стандартных функций телефонии). Как показано на чертеже, приложения 109 могут обмениваться данными с устройством безопасного хранения данных 110 (через бесконтактный интерфейс 108) и могут также обмениваться данными со схемой 104 мобильного устройства. Типичное приложение 109 для целей настоящего изобретения является платежным приложением, которое позволяет потребителю осуществить платеж в процессе сделки, где эта сделка проводится полностью или частично, используя мобильное устройство. В таком примере устройство безопасного хранения данных 110 может содержать данные аутентификации, данные идентификации потребителя, данные записи трансакций, данные баланса счета и т.д. Приложения 109, как правило, хранятся как ряд исполнимых команд в памяти 107, который также может включать хранение данных 113. Процессор связан с памятью 107 и служит, чтобы загрузить и разгрузить команды и данные, когда необходимо выполнить команды, чтобы выполнить функции приложений. Отметим, что в целях настоящего изобретения, платежное приложение может содержаться в разделе хранения данных мобильного устройства, и этот раздел является частью участка хранения данных или отдельно от области хранения данных, в бесконтактном элементе.

Бесконтактный элемент 106 может передавать и получать данные, используя элемент передачи данных 105, который реализует возможность связи в ближней зоне 112, как правило, по стандартному протоколу или механизму передачи данных (на чертеже обозначен как ISO 14443/NFC). Связь в ближней зоне 112 это возможность связи на коротком расстоянии; примеры такой связи включают ISO 14443, RFID, Bluetooth™ инфракрасное излучение или другую возможность передачи данных, которая может использоваться для обмена данными между мобильным устройством 102 и считывающим устройством или терминалом торгового центра 130, который, как правило, располагается на месте осуществления торговых сделок. Таким образом, в некоторых примерах воплощения, мобильное устройство 102 может передавать и принимать данные и/или команды управления как через сотовую сеть 122, так и по системе связи в ближней зоне 112, хотя связь и передача данных посредством сотовой сети не требуются для реализации некоторых примеров воплощения настоящего изобретения. В ситуации, в которой мобильное платежное устройство может передавать данные по сотовой сети, в примеры воплощения настоящего изобретения обеспечивается дополнительная защита против несанкционированного доступа к платежному приложению и к данным трансакции злонамеренным объектом, использующим беспроводную сеть для извлечения данных через мобильное устройство.

Система 100 дополнительно включает получателя 132, который связан с торговцем или со считывающим устройством торговца или с терминалом торгового центра 130. Получатель 132 связан с расчетно-кассовой сетью 134 и, как было описано выше, может обмениваться данными с расчетно-кассовой сетью 134 в процессе разрешения доступа к платежному приложению. Расчетно-кассовая сеть 134 также связана с Эмитентом 136, как описано выше. Эмитент 136 может обмениваться данными с расчетно-кассовой сетью 134 как часть аутентификации, разрешения доступа к трансакции или процесса проверки трансакции.

Система 100 также может включать мобильный межсетевой интерфейс 138, который может быть подключен к сотовой (беспроводной) сети или ко второй сети (как правило, к проводной сети, связанной с сетью Интернет) и который осуществляет передачу данных между сетями. Мобильный межсетевой интерфейс 138 может выполнить операции обработки данных, когда необходимо выполнить эффективную передачу данных между двумя сетями различного типа, включая, но не ограничиваясь этим, переформатирование данных или другую обработку, принимая во внимание различия в сетевых протоколах. Мобильный межсетевой интерфейс 138 также может выполнять операции обработки данных, чтобы реализовать более эффективную передачу данных между сетями и устройствами, связанными с сетями различного типа с тем, чтобы улучшить возможности потребителя по использованию принятых данных на своем мобильном устройстве. Как показано на чертежах, в некоторых примерах воплощения мобильный межсетевой интерфейс 138 связан с расчетно-кассовой сетью 134, которая, в свою очередь, связана с Получателем 130. Отметим, что возможны другие примеры воплощения, например, где мобильный межсетевой интерфейс 138 связан с Эмитентом 136, так же как где Получатель 130 связан с Эмитентом 136 (как показано пунктиром на фигуре 2). Точно также Эмитент 136 может функционировать как мобильный межсетевой интерфейс 138.

В примерах воплощения настоящего изобретения мобильное платежное устройство может быть любым устройством, которое включает платежное приложение, где платежное приложение используется, чтобы инициировать платежную операцию или иным образом участвовать в такой операции. В некоторых примерах воплощения мобильное платежное устройство может включать бесконтактный элемент, который может установить связь и передавать данные, используя передачу данных в ближней зоне или иной способ ближней связи. Кроме того, мобильное устройство имеет возможность установить связь и передать данные, используя беспроводную сеть, такую как сеть сотового телефона. В такой ситуации примеры воплощения настоящего изобретения могут уменьшить или устранить риск того, что злонамеренный объект может использовать данные или команды по беспроводной сети в попытке получить доступ к платежному приложению, ее функциям или к данным трансакции, хранящимся в платежном устройстве.

Одним примером мобильного платежного устройства, которое может использоваться для выполнения примеров воплощения настоящего изобретения, является беспроводной мобильный телефон, оборудованный возможностью связи в ближней зоне (NFC). Фигура 3 является функциональной блок-схемой, иллюстрирующей основные компоненты мобильного потребительского устройства (например, элемент 102 из фигуры 2), такого как мобильный телефон, который может использоваться в качестве части изобретательской системы и способа. Как показано на фигуре 3, мобильное устройство 302 может включать схему, которая обеспечивает функции телефонии и другие функции устройства. Функциональные элементы, ответственные за выполнение этих функций, могут включать процессор 304 для выполнения команд, которые реализуют все функции устройства. Процессор 304 может иметь доступ к хранилищу данных 312 (или к другому участку или элементу памяти), чтобы получить команды или данные, используемые при выполнении программ.

Элементы ввода/вывода данных 308 могут использоваться, чтобы позволить пользователю ввести данные (с помощью микрофона, клавиатуры, сенсорного экрана, детектора цифрового отпечатка, устройства биометрического ввода данных или для приема выходных данных (например, через экран дисплея 306 или громкоговоритель). Как будет описано ниже, в некоторых примерах воплощения один или несколько элементов ввода данных (или контроллер для элемента ввода данных) могут функционировать как "доверительный источник", обеспечивающий "секретные данные" для платежного приложения в ответ на ввод кода-пароля пользователем. Секретные данные и код-пароль затем используются платежным приложением для аутентификации пользователя и доступа к функциям платежного приложения. Элемент связи 310 может использоваться, чтобы обеспечить передачу данных между устройством 302 и беспроводной сетью (например, через антенну 318) и помочь в выполнении функции передачи данных и телефонии. Как описано выше со ссылкой на фигуру 2, устройство 302 также может включать элемент бесконтактного интерфейса 314, чтобы обеспечить передачу данных между бесконтактным элементом 316 и другими элементами устройства, где бесконтактный элемент 316 может включать защищенную память и элемент связи в ближней зоне для передачи данных. Бесконтактный элемент может реализовать возможность связи в ближней зоне, которая включает установление связи и передачу данных между устройством 302 и считывающим устройством или терминалом POS, который является частью системы обработки платежной операции.

Хранилище данных 312 может быть памятью, которая хранит данные и может быть любого подходящего типа, включая микросхему памяти, дисковод, флэш-память и т.д. Память может использоваться для хранения данных, таких как идентификатор пользователя или информация об аутентификации, информация о текущем счете пользователя, данные о трансакции и т.д. Сохраненная финансовая информация может включать такую информацию, как информация о банковском счете, идентификационный номер банка (BIN), информация о кредите или о номере счета дебетовой карточки информация о балансе счета, дате истечения срока, информация о потребителе (имя, дата рождения и т.д.). Отметим, что такие данные вместо этого или совместно могут быть сохранены в безопасном элементе памяти для хранения данных, таком как устройство безопасного хранения данных 110, показанное на фигуре 2, или тому подобная защищенная память, которая является частью бесконтактного элемента 316. Как описано выше, хранилище данных 312 также может содержать команды, которые при их выполнении процессором 304 реализуют операции или процессы, которые являются частью работы устройства или выполнением прикладных программ, установленных в устройстве.

Хранилище данных 312 или элемент памяти безопасного хранения данных, который является частью бесконтактного элемента 316, может включать платежное приложение, которое активируется для инициирования или облегчения выполнения платежной операции. Платежное приложение может получить доступ к элементу хранения данных, чтобы извлечь данные, используемые для участия в платежной операции или записи или обновления записи данных для трансакции. Платежное приложение может передавать и обмениваться данными с другими элементами устройства 302 как результат действия прикладного программного интерфейса (API) или другого подходящего интерфейса, или в результате взаимодействия с контроллером или прикладной программой, которая функционирует на ввод данных от пользователя и предоставляет принятые данные платежному приложению.

Платежное приложение может выполнить один или несколько процессов аутентификации, или проверки, или операции до разрешения пользователю на доступ к функциям платежного приложения или к данным, связанным с платежным приложением. В некоторых примерах воплощения настоящего изобретения такие процессы аутентификации, или проверки, или операции могут включать проверку достоверности источника, предоставляющего секретные данные платежному приложению, и того, что секретные данные, обеспечиваемые пользователем, являются допустимыми, и код-пароль (или другой пользователь обеспечил данные идентификации или аутентификации). Если и секретные данные идентификация или аутентификации пользователя являются допустимыми, функции платежного приложения будут "разблокированы", "активированы" или иным образом сделаны доступными для пользователя.

Фигура 4 - функциональная блок-схема, иллюстрирующая некоторые из функциональных элементов устройства, которое может использоваться для реализации способа по настоящему изобретению для предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве. Функциональные элементы, изображенные на фигуре 4, могут быть реализованы в виде одной или нескольких прикладных программ, встроенного программного обеспечения или аппаратных средств. Если элементы реализованы в виде прикладных программ, они могут использоваться как команды, хранящиеся на носителе, считываемом компьютером, и которые составляют программу, исполняемую процессором. Функциональные элементы, изображенные на фигуре 4, как правило, являются частью мобильного платежного устройства, такого как мобильный телефон, PDA, ноутбук и т.д. Отметим, что если секретные данные хранятся в удаленном сервере и передаются с этого сервера на мобильное платежное устройство по сети связи, то некоторые из элементов, изображенных на фигуре 4, могут находиться на сервере, при этом связь между мобильным устройством и сервером устанавливается, используя подходящую сеть связи (например, беспроводную или сотовую сеть).

Как отмечено выше, в некоторых примерах воплощения настоящего изобретения изобретательский способ включает управление доступом к платежному приложению, установленному в платежном устройстве. Платежное приложение позволяет пользователю произвести платежи за товары или услуги и получить доступ к данным, содержащимся в записях трансакции, которые могут быть сохранены в устройстве. Платежное приложение может выполнить одно или несколько защитных действий или операций управления доступом прежде, чем разрешить пользователю доступ к платежному приложению или данным трансакции. Как правило, действия защиты или операции управления доступом действуют как форма проверки пользователя или проверки правильности пароля и включают определение того, что определенные данные платежного приложения, представленные пользовательскому интерфейсу, являются допустимыми или проверены как подлинные. Данные, представленные пользовательскому интерфейсу платежного приложения, как правило, передаются пользовательским устройством ввода данных. Однако, как отмечено выше, злонамеренный объект может попытаться получить несанкционированный доступ к платежному приложению, предоставляя данные пользовательскому интерфейсу платежного приложения (например, посредством интерфейса беспроводной сети). Примеры воплощения настоящего изобретения исключают успех такой попытки и также препятствуют попыткам злонамеренного отказа в услугах пользователю.

В некоторых примерах воплощения настоящее изобретение функционирует с целью ограничить доступ к защищенному платежному приложению или к операциям управления доступом (т.е. осуществляет проверку пользователя), требуя, чтобы данные были бы обеспечены "доверительным устройством". В некоторых примерах воплощения настоящего изобретения доверительное устройство - пользовательское устройство ввода данных (или контроллер или устройство, связанное с пользовательским устройством ввода данных), которое, как правило, является частью устройства, содержащего платежное приложение. В некоторых примерах воплощения настоящее изобретение предотвращает использование данных в качестве ввода к пользовательским операциям проверки правильности платежного приложения или функциям, если эти данные не были предоставлены элементом платежного устройства. Кроме того, для предотвращения доступа лицу, которое не обозначено как пользователь платежного устройства, путем ввода данные через устройство ввода данных пользователя, которому предоставлены данные платежного приложения, при этом примеры воплощения включают два типа управляющей информации, обеспечивающей безопасность платежного приложения. Первым типом ввода является ввод данных пользователем, который может иметь вид персональных данных, которые являются подходящими для используемого элемента ввода данных. Например, персональные данные могут быть кодом-паролем, личным идентификационным номером, отпечатком пальца, образцом голоса и т.д., который связан с конкретным санкционированным пользователем. Второй тип данных включает "секретные данные", которые являются данными, которые выдаются элементом ввода данных (или контроллером для элемента ввода данных или в некоторых примерах воплощения удаленным сервером) в ответ на получение персональных данных пользователя. Секретные данные или код не известны пользователю и могут быть сформированы при необходимости обеспечить безопасность (например, на регулярной основе, после определенного числа операций, для каждой трансакции и т.д.). Как персональные данные, так и секретные данные должны быть проверены на достоверность, чтобы позволить пользователю получить доступ к функциям или операциям платежного приложения. Такая конфигурация препятствует попыткам злонамеренного объекта активировать платежное приложение, передавая данные по беспроводной сети (поскольку платежное приложение может быть активировано только данными, выданными элементом платежного устройства или другого доверительного источника), и также предотвращает попытки того, кто украл или нашел потерянное платежное устройство, активировать платежное приложение (поскольку для передачи секретных данных платежному приложению требуются персональные данные санкционированного пользователя).

Как показано на фигуре 4, платежное устройство может включать пользовательский элемент ввода данных 402. Пользовательский элемент ввода данных 402 может иметь любую подходящую форму, включая, без ограничения, клавиатуру, микрофон, датчик отпечатка пальца, сенсорный экран, датчик биометрических данных и т.д. В некоторых примерах воплощения пользовательский элемент ввода данных 402 служит "доверительным источником", который принимает входные данные от пользователя и в ответе передает эти данные и "секретные данные" платежному приложению. В других примерах воплощения пользовательский элемент ввода данных 402 может служить вводом данных идентификации пользователя, при этом контроллер или удаленный сервер действует как доверительный источник, который управляет выпуском секретных данных. Передача данных, которые вводятся пользователем через элемент ввода данных 402 в другие элементы платежного устройства (таким как платежное приложение), может управляться или иным образом контролироваться контроллером доверительного источника или API 404. Контроллер доверительного источника или API 404 может быть реализован в любом подходящем виде, который может получать данные от элемента ввода данных 402 и выполнять операции обработки данных, чтобы передавать входные данные, формировать входные данные или данные, сформированные в ответ на входные данные для платежного приложения 408. Кроме того, контроллер доверительного источника данных или API 404 может выполнять или инициировать выполнение приложения или команд, которые выполняют некоторые или все функции контроллера или API 404. Такие функции или операции могут включать обработку ввода данных пользователем, чтобы проверить их подлинность, или формирование других данных в ответ на входные данные (например, хеш-код), где сформированные данные могут использоваться, чтобы открыть доступ к секретным данным или открыть доступ к функциям платежного приложения. Хотя такие функции или операции могут быть выполнены контроллером доверительного источника данных или API, заметим, что такие функции или операции не требуются для реализации всех примеров воплощения настоящего изобретения.

Чтобы обеспечить секретные данные для платежного приложения в ответ на ввод данных пользователем, контроллер доверительного источника данных или API 404 может получить доступ к хранилищу секретных данных 406, чтобы получить секретные данные, которые хранятся там. Секретные данные могут иметь любую подходящую форму, включая, без ограничения, данные типа линии, строки буквенно-цифровых символов и т.д. В некоторых примерах воплощения секретные данные могут быть линией данных из восьми байтов. В других примерах воплощения секретные данные могут быть сформированы при каждой попытке использования платежного приложения и стираются после каждого использования платежного приложения. В других примерах воплощения секретные данные могут быть предназначены для многократного использования платежного приложения или действуют в течение предопределенного периода времени. Хранилище секретных данных 406, как правило, доступно для контроллера доверительного источника данных или API 404 в ответ на действие пользователя, вводящего надлежащие данные аутентификации или идентификации в пользовательский элемент ввода данных 402. Контроллер доверительного источника данных или API 404 может выполнять операцию верификации или проверки правильности данных, вводимых пользователем (например, проверить подлинность кода ПИН или линии данных) или может передать вводимые данные другим элементам, изображенным на чертеже, не выполняя процесс верификации или проверки правильности данных.

Контроллер доверительного источника данных или API 404 действует с целью обеспечить ввод данных пользователем (или ввод других данных, сформированных в ответ на эти входные данные) и секретных данных, хранящихся в хранилище 406 секретных данных, в платежное приложение 408. Платежное приложение 408 принимает предоставленные данные и выполняет одну или несколько операций верификации или проверки правильности принятых данных. Например, пользовательские данные и модуль проверки секретных данных 410 могут быть приняты как входные данные пользователя и секретные данные от контроллера доверительного источника данных или API 404. Модуль проверки 410 может затем выполнить обработку данных, тесты, сравнения данных или любую другую операцию верификации или проверки правильности данных, чтобы определить, являются ли данные, введенные пользователем, и секретные данные действующими. Такие операции верификации или проверки правильности данных могут включить данные доступа, сохраненные в безопасном хранилище данных 412, чтобы получить данные, которые сравниваются с данными, введенными пользователем, и секретными данными или получить данные, которые иным образом используются в качестве части процесса верификации или проверки правильности. Если ввод данных пользователем и секретные данные проверены как допустимые, то пользователю предоставляется доступ к функциям платежного приложения 414. Такой доступ может включать использование различных функций или операций платежного приложения, так же как доступ к трансакции или банковским данным, хранящимся в мобильном платежном устройстве.

Фигура 5 - блок-схема, иллюстрирующая пример воплощения 500 способа или процесса по настоящему изобретению для предотвращения несанкционированного использования платежного приложения, встроенного в мобильное платежное устройство. Стадии процесса или стадии, показанные на этом чертеже, могут быть реализованы как независимая подпрограмма, или процесс, или как часть нескольких подпрограмм или процессов. Отметим, что каждая показанная на чертеже стадия процесса может быть реализована как устройство, которое включает процессор, выполняющий ряд команд, способа или системы, среди других примеров воплощения.

Как показано на чертеже, в примерном случае на стадии 502 пользователь представляет свое платежное устройство считывающему устройству или терминалу торгового центра (POS) или иным образом пытается активировать платежное приложение, установленное на платежном устройстве. Например, пользователь может "поднести", "провести через паз" считывающего устройства или иным образом ввести свое платежное устройство в контакт со считывающим устройством в попытке инициировать платежную операцию, используя возможность связи в ближней зоне устройства. Это может быть выполнено, устанавливая связь между считывающим устройства или терминалом POS и устройством платежа, чтобы инициировать активацию платежного приложения. Такая начальная операция или активация может иметь место как результат подачи считывающим устройством или терминалом POS данных или путем команды в платежное устройство (например, выполняя действие, эквивалентное активации, с помощью ключа или функциональной клавиши) либо автоматически, либо в ответ на действие потребителя, например, выбирающего иконку платежного приложения на считывающем устройстве или на экране терминала POS. Пользователь также может попытаться запустить или активировать платежное приложение путем нажатия клавиши на клавиатуре или используя другую форму ввода данных.

В ответ на попытку пользователя использовать платежное приложение, пользователю предоставляют пользовательский интерфейс. Пользовательский интерфейс может включать любую подходящую комбинацию элементов, чтобы позволить пользователю взаимодействовать с платежным приложением и использовать функции этого приложения. В примерном варианте использования пользовательский интерфейс попросит пользователя ввести идентификатор пользователя или другие персональные данные (стадия 504) в соответствующее устройство ввода данных (например, элемент 402 фигуры 4). Данные идентификации пользователя могут быть выданы в любой подходящей форме, которая в некоторой степени зависит от используемого устройства ввода данных. Примеры возможных типов данных идентификации пользователя и соответствующих устройств ввода данных включают, без ограничения, клавиатуру для ввода строки буквенно-цифровых символов (таких как ПИН-код или пользовательский код-пароль), считыватель отпечатка пальца для ввода отпечатка пальца пользователя, микрофона для ввода образца голоса пользователя, сенсорного экрана для ввода последовательности иконок или графических изображений и т.д. Отметим, что в некоторых примерах воплощения настоящего изобретения устройства ввода данных или контроллер для устройства ввода данных функционирует как "доверительное устройство".

На стадии 506 вводятся данные идентификации пользователя и поступают в контроллер доверительного устройства (или другого элемента, который выполняет те же самые или эквивалентные функции). Как отмечено выше, в некоторых примерах воплощения, доверительное устройство представляет собой получатель ввода данных пользователем или является элементом, который принимает данные от элемента пользовательского интерфейса, в который были введены данные. В таких случаях контроллер доверительного устройства - прикладная программа, API или другой подходящий элемент, который обеспечивает интерфейс и/или передачу данных между доверительным устройством и другими элементами платежного устройства (например, элемент 404 фигуры 4). В некоторых примерах воплощения доверительное устройство связано с секретными данными, которые используются в качестве части пользовательского процесса верификации/проверки правильности, требуемого для доступа к платежному приложению. Секретные данные обеспечивают форму аутентификации для доверительного устройства и могут быть сохранены в элементе безопасного хранения данных (например, элемент 406 на фигуре 4). В ответ на ввод данных идентификации пользователя контроллер доверительного устройства предоставляет пользователю данные идентификации (или данные, формированные в ответ на ввод этих данных, таких как хеш-код и т.д.) и секретные данные платежного приложения (стадия 508, например, элемент 408 фигуры 4). Платежное приложение принимает данные, переданные контроллером доверительного устройства (стадия 510), и выполняет одну или несколько операций верификации/проверки правильности данных на принятых данных (например, такие операции могут быть выполнены модулем верификации 410, используемым для верификации данных пользователя и проверки секретных данных).

Платежное приложение выполняет одну или несколько операций верификации/проверки правильности данных на принятых данных, чтобы решить, предоставить ли пользователю доступ к функциям платежного приложения и/или данным трансакции. Операции верификации/проверки правильности данных могут включать любую подходящую форму теста, сравнения или другой операции обработки данных и могут включать сравнение с данными, хранящимися в безопасном хранилище данных, таком как элемент 412 фигуры 4. В некоторых примерах воплощения платежное приложение сначала попытается аутентифицировать данные аутентификации доверительного устройства, т.е. секретные данные (стадия 512). Это может быть сделано, сравнивая секретные данные, принятые от контроллера доверительного устройства, с копией секретных данных, хранящихся в безопасном хранилище данных, которое доступно платежному приложению (например, элемент 412 на фигуре 4). Если принятые секретные данные проверены как действующие, платежное приложение может затем попытаться проверить, ввел ли пользователь данные идентификации (стадия 514; это также может быть сделано, сравнивая принятые данные идентификации пользователя с ранее сохраненной копией данных). Если принятые данные проверены как допустимые (т.е. и секретные данные, и данные идентификации пользователя являются действующими), пользователь получает доступ к функциям платежного приложения (стадия 516, платежное приложение "активировано" для пользователя; например, элемент 414 на фигуре 4). Пользователю также или вместо этого может быть предоставлен доступ к записям трансакций или данным. Если секретные данные или данные идентификации пользователя являются недопустимыми или иным образом не могут быть аутентифицированы, пользователю запрещен доступ к платежному приложению и/или к данным трансакции (стадия 515).

Операции верификации/проверки правильности данных могут быть выполнены на полученных данных в любом порядке, т.е. данные идентификации пользователя могут быть проверены прежде, чем будут проверены "секретные данные" или, как показано на фигуре 5, "секретные данные" могут быть проверены прежде, чем будут проверены данные идентификации пользователя. Кроме того, данные идентификации пользователя вместо верификации на стадии 504 также могут быть проверены другой подходящей стадии, которая выполняется прежде, чем контроллер доверительного устройства обеспечит секретные данные для платежного приложения.

Хотя выше был описан пример воплощения изобретения, в котором элемент платежного устройства включает или отвечает за управление презентацией "секретных данных" к платежному приложению, также возможны другие примеры воплощения изобретения. Например, в другом примере воплощения, ввод пользовательского кода-пароля или других пользовательских данных в мобильное платежное устройство (такое как мобильный телефон) может привести к связи устройства с удаленным сервером или другим местом хранения данных, используя подходящую сеть связи. Удаленный сервер или место хранения данных могут хранить секретные данные или другие данные, необходимые для разрешения активации платежного приложения. Например, попытка пользователя активировать платежное приложение, установленное на платежном устройстве, может привести к запросу пользователя на ввод данных верификации пользователя, ввод которого может инициировать платежное приложение или устройство на установление связи с удаленным сервером (таким как мобильный интерфейс) по беспроводной сети. В ответ на получение на ввод пользователем данных, удаленный сервер может подтвердить, что введенные данные корректны, и передать секретные данные устройству мобильного платежа по беспроводной сети к. После получения устройством

платежное приложение может выполнить процесс аутентификации на двух типах данных (вводимое пользователем и секретные данные, полученные от удаленного сервера). Если бы оба типа данных были верифицированы как допустимые или подлинные, пользователю мог бы быть предоставлен доступ к функциям платежного приложения. Отметим, что в некоторых примерах воплощения, удаленный сервер может передать секретные данные и данные, введенные пользователем, назад в платежное устройство как часть единственного блока данных или сообщения, после чего платежное приложение использует этот единственный блок данных или сообщение, чтобы выполнить обе части операции верификации данных, необходимых для доступа к платежному приложению.

Отметим, что данные, вводимые пользователем в платежное устройство (например, с клавиатуры мобильного телефона), могут быть проверены в устройстве, прежде чем удаленному серверу будет отправлен запрос на обеспечение секретных данных, или такой запрос может быть инициирован вводом пользовательских данных (с проверкой, выполняемой в удаленном сервере или позднее самим платежным приложением). Кроме того, хотя описано использование мобильного межсетевого интерфейса, секретные данные могут храниться в удаленном сервере другого типа. Например, секретные данные могут храниться в сервере, управляемом Эмитентом. Кроме того, хотя беспроводная или сотовая сеть была описана как канал передачи секретных данных мобильному устройству, могут использоваться другие подходящие каналы. Такие каналы включают передачу данных, например, используя считывающее устройство или терминал торгового центра (в этом случае может использоваться связь в ближней зоне или другой способ ближней связи).

Следует понимать, что описанное выше настоящее изобретение может быть реализовано с помощью логических схем управления, используя прикладные программы модульным или интегрированным способом. На основе приведенного здесь описания, специалисты в данной области техники могут создать другие пути и/или способы, чтобы осуществить настоящее изобретение, используя аппаратные средства и комбинацию аппаратного и программного обеспечения.

Любой из компонентов программного обеспечения или функций, описанных в этой заявке, может быть реализован как программный код, который будет выполняться процессором, используя любой подходящий машинный язык, например Java, C++ или Perl, используя, например, обычные или объектно-ориентированные методы. Программный код может храниться как ряд команд или команды на считываемом компьютером носителе, таком как оперативная память (RAM), постоянная память (ROM), магнитный носитель, например жесткий диск или гибкий диск или оптический носитель, такой как CD-ROM. Любой такой считаемый компьютером носитель может быть размещен либо в единственном вычислительном устройстве, либо в нескольких различных вычислительных устройствах в системе или в сети.

Хотя здесь были подробно описаны и показаны на чертежах определенные примеры воплощения, следует понимать, что такие примеры воплощения являются иллюстративными и не предназначены ограничить объем изобретения, и что это изобретение не должно быть ограничено конкретными действиями и конструкциями, показанными и описанными здесь, поскольку могут иметь место различные модификации, которые могут быть осуществлены специалистами в данной области техники.

Используемый в английском тексте артикль "a", "an" или «the" предназначен обозначать "по меньшей мере, один", если конкретно не определено иначе.

Изобретение относится к средствам для предотвращения несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве. Техническим результатом является предотвращение несанкционированного доступа к платежному приложению, установленному на мобильном платежном устройстве, или к данным транзакции, хранящимся в этом устройстве. Мобильное платежное устройство содержит процессор; установленное платежное приложение; память и команды, хранящиеся в ней, для определения, что пользователь пытается использовать платежное приложение; запрос пользователю на ввод данных идентификации пользователя; получение данных идентификации пользователя от устройства ввода данных, являющегося частью мобильного платежного устройства; в ответ на получение этих данных предоставление данных идентификации пользователя и данных аутентификации платежному приложению, причем данные аутентификации используются для аутентификации достоверного компонента мобильного платежного устройства, которое получает данные идентификации пользователя, данные аутентификации отличаются от данных идентификации пользователя; проверку достоверности данных аутентификации и идентификации; если данные достоверны, пользователю предоставляется доступ к платежному приложению; если данные недостоверны, то пользователю запрещен доступ к платежному приложению. 3 н. и 23 з.п. ф-лы, 5 ил.

1. Мобильное платежное устройство, содержащее:

процессор;

платежное приложение, установленное в устройстве мобильного платежа;

память; и

набор команд, сохраненных в памяти, которые при их выполнении

процессором реализуют способ путем выполнения стадий:

определение, что пользователь пытается использовать платежное приложение, установленное в устройстве мобильного платежа;

в ответ на определение, что пользователь пытается использовать применение платежа, запрос пользователю на ввод данных идентификации пользователя;

получение данных идентификации пользователя из устройства ввода данных, которое является частью устройства мобильного платежа;

в ответ на получение данных идентификации пользователя обеспечение данных идентификации пользователя и данных аутентификации в платежном приложении, причем данные аутентификации используются для аутентификации достоверного компонента устройства мобильного платежа, которое получает данные идентификации пользователя, в котором данные аутентификации отличаются от данных идентификации пользователя;

проверка достоверности данных аутентификации и достоверности данных идентификации пользователя;

если и данные аутентификации, и данные идентификации пользователя достоверны, предоставление пользователю доступа к платежному приложению; и

если данные аутентификации или данные идентификации пользователя недостоверны, запрет пользователю на получение доступа к платежному приложению.

2. Мобильное платежное устройство по п.1, в котором устройство является одним из устройств типа мобильного телефона, персонального цифрового помощника или ноутбука.

3. Мобильное платежное устройство по п.1, в котором указанное устройство включает бесконтактный элемент.

4. Мобильное платежное устройство по п.3, в котором бесконтактный элемент обеспечивает возможность связи в ближней зоне или возможность иной ближней связи.

5. Мобильное платежное устройство по п.1, в котором данные идентификации пользователя представляют собой код-пароль или персональный идентификационный номер, или строку буквенно-цифровых символов, или отпечаток пальца, или образец голоса.

6. Мобильное платежное устройство по п.1, в котором данные аутентификации являются единицей информации.

7. Мобильное платежное устройство по п.1, в котором данные аутентификации формируются для каждой попытки использовать платежное приложение после предопределенного числа попыток использовать платежное приложение или после того, как предопределенное количество времени истекло с момента предыдущего формирования данных аутентификации.

8. Мобильное платежное устройство по п.1, в котором проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя дополнительно содержит либо проверку правильности данных аутентификации перед проверкой правильности данных идентификации пользователя, либо проверку правильности данных идентификации пользователя перед проверкой правильности данных аутентификации.

9. Мобильное платежное устройство по п.1, в котором определение того, что пользователь пытается использовать платежное приложение, дополнительно содержит обнаружение устройства считывания или терминала торгового центра, или получения ввода данных от элемента ввода данных платежного устройства.

10. Мобильное платежное устройство по п.1, в котором данные аутентификации хранятся в элементе памяти данных мобильного платежного устройства.

11. Мобильное платежное устройство по п.1, в котором данные аутентификации хранятся на удаленном сервере и передаются в мобильное платежное устройство по сети связи.

12. Способ предотвращения несанкционированного доступа к платежному приложению, установленному в мобильном платежном устройстве, содержащий:

определение того, что пользователь пытается использовать платежное приложение;

в ответ на определение, что пользователь пытается использовать платежное приложение, запрос пользователя на ввод данных идентификации пользователя;

получение данных идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства;

в ответ на получение данных идентификации пользователя предоставление данных идентификации пользователя и данных аутентификации в платежном приложении, причем данные аутентификации используются для аутентификации достоверного компонента мобильного платежного устройства, которое получает данные идентификации пользователя, в котором данные аутентификации отличаются от данных идентификации пользователя;

проверку правильности данных аутентификации и проверку правильности данных идентификации пользователя;

если данные аутентификации и данные идентификации пользователя являются допустимыми, пользователю предоставляется доступ к платежному приложению; и

если связанные данные аутентификации или данные идентификации пользователя являются недопустимыми, запрет доступа пользователю к платежному приложению.

13. Способ по п.12, в котором данные идентификации пользователя являются данными типа кода-пароля, персонального идентификационного номера, строки буквенно-цифровых символов, отпечатка пальца или образца голоса.

14. Способ по п.12, в котором данные аутентификации представляет собой данные типа единицы данных.

15. Способ по п.14, в котором единица данных - строка буквенно-цифровых символов.

16. Способ по п.12, в котором мобильное платежное устройство является одним из устройств типа мобильного телефона, персонального цифрового помощника или ноутбука.

17. Способ по п.12, дополнительно содержащий формирование данных аутентификации для каждой попытки использовать платежное приложение после предопределенного числа попыток использовать платежное приложение или после того, как истек предопределенный период времени после предыдущего формирования данных аутентификации.

18. Способ по п.12, в котором проверка правильности данных аутентификации и проверка правильности данных идентификации пользователя дополнительно содержит либо проверку правильности данных аутентификации до проверки правильности данных идентификации пользователя, либо проверку правильности данных идентификации пользователя до проверки правильности данных аутентификации.

19. Способ по п.12, в котором определение того, что пользователь пытается использовать платежное приложение, дополнительно содержит обнаружение устройства считывания или терминала торгового центра, или получение ввода данных от элемента ввода данных платежного устройства.

20. Способ по п.12, в котором данные аутентификации хранятся в элементе памяти данных мобильного платежного устройства.

21. Способ по п.12, в котором данные аутентификации хранятся в удаленном сервере и передаются мобильному платежному устройству по сети связи.

22. Элемент памяти данных, в котором хранится ряд команд, выполняемых процессором, содержащимся в мобильном платежном устройстве, в котором при выполнении их процессором команды реализуют способ для определения того, что пользователь пытается использовать платежное приложение, установленное в мобильном платежном устройстве;

в ответ на определение того, что пользователь пытается использовать платежное приложение, запрос пользователя на ввод данных идентификации пользователя;

получения данных идентификации пользователя от устройства ввода данных, которое является частью мобильного платежного устройства;

в ответ на получение данных идентификации пользователя предоставление данных идентификации пользователя и данных аутентификации в платежном приложении, причем данные аутентификации используются для аутентификации достоверности компонента мобильного платежного устройства, которое получает данные идентификации пользователя, в котором данные аутентификации отличаются от данных идентификации пользователя;

проверку правильности данных аутентификации и проверку правильности данных идентификации пользователя;

если данные аутентификации и данные идентификации пользователя являются допустимыми, пользователю предоставляется доступ к платежному приложению; и

если связанные данные аутентификации или данные идентификации пользователя являются недопустимыми, запрет доступа пользователю к платежному приложению.

23. Элемент памяти данных по п.22, в котором мобильное платежное устройство является одним из устройств типа мобильного телефона, персонального цифрового помощника или ноутбука.

24. Элемент памяти данных по п.22, в котором данные идентификации пользователя являются данными типа кода-пароля, персонального идентификационного номера, строки буквенно-цифровых символов, отпечатком пальца или образцом голоса.

25. Элемент памяти данных по п.22, в котором данные аутентификации хранятся в мобильном платежном устройстве.

26. Элемент памяти данных по п.22, в котором данные аутентификации хранятся в удаленном сервере и передаются мобильному платежному устройству по сети связи.

| Перфоратор обсадной колонны | 1985 |

|

SU1280115A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |