Перекрестные ссылки на связанные заявки

[0001] Настоящая заявка ссылается на приоритет предварительной заявки на патент США №60/852967, поданной 20 октября 2006 года. Содержание этой ранее поданной заявки включено в настоящий документ путем ссылки.

Область техники и уровень техники

[0002] Настоящее изобретение относится к области долгосрочной эволюции/эволюции системной архитектуры (Long Term Evolution/System Architecture Evolution, LTE/SAE) консорциума 3GPP (консорциум третьего поколения, Third Generation Partnership Project). В частности, настоящее изобретение относится к генерации ключей, таких, например, как ключи шифрования (Ciphering Key, СК) или ключи защиты целостности (Integrity protection Key, IK) в 3GPP LTE/SAE.

[0003] В 3GPP LTE/SAE требуются отдельные ключи для использования в AS (уровне доступа, Access Stratum), NAS (уровне без доступа, Non-Access Stratum) и защиты U-plane (плоскости пользователя, User-plane).

[0004] Универсальная система мобильной связи (UMTS, Universal Mobile Telecommunication System) предоставляет механизм обеспечения безопасности с использованием протокола АКА (соглашение о ключах и методе аутентификации, Authentication and Key Agreement), основанного на стратегии «оклик-отзыв» (challenge-response), при использовании которой ключ шифрования и ключ защиты целостности получают с использованием случайной величины RAND.

Сущность изобретения

[0005] Для примера, в случае хэндовера UE (абонентского оборудования, User Equipment) из системы связи 2G/3G (второго поколения/третьего поколения) в LTE, должен существовать способ получения ключей для AS, NAS и U-plane.

[0006] Другими словами, требуются отдельные ключи для защиты сигнализации в NAS между абонентским оборудованием и ММЕ (модулем управления мобильностью, Mobility Management Element), а также для защиты плоскости пользователя между UE и UPE. Кроме того, требуется также отдельный ключ для защиты сигнализации RRC между eNB и UE.

[0007] В соответствии с одним из аспектов настоящего изобретения предлагается способ, включающий:

вычисление набора связанных ключей для процесса аутентификации, выполняемого во второй сети, на основе случайной величины, используемой в процессе аутентификации первой сети.

[0008] Первая сеть может представлять собой систему связи 2G/3G, вторая сеть при этом может являться сетью LTE.

[0009] Связанные ключи могут быть ключами для AS, NAS и U-plane.

[0010] В соответствии с одним из вариантов осуществления изобретения набор связанных случайных величин для использования в процессе аутентификации второй сети может вычисляться на основе случайной величины, используемой в процессе аутентификации первой сети, или же набор связанных ключей может вычисляться на основе набора связанных случайных величин.

[0011] Набор связанных случайных величин может вычисляться на основе случайной величины с использованием идентификационной информации сетевых объектов второй сети, связанных посредством процесса аутентификации, выполняемого во второй сети.

[0012] В соответствии с другим вариантом осуществления изобретения ключи процесса аутентификации первой сети вычисляются на основе случайной величины, а набор связанных ключей вычисляется на основе ключей с использованием идентификационной информации сетевых объектов второй сети, связанных посредством процесса аутентификации, выполняемого во второй сети.

[0013] Случайная величина первой сети может быть получена во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть. Случайная величина первой сети может также быть получена во время процесса аутентификации, выполняемого во второй сети.

[0014] Объекты сети могут включать по меньшей мере одно из следующего: базовую станцию, элемент управления мобильностью и элемент плоскости пользователя (user plane element).

[0015] Набор связанных ключей может включать набор связанных ключей шифрования и набор связанных ключей защиты целостности.

[0016] Набор связанных ключей может включать ключ, используемый для защиты уровня доступа, ключ, используемый для защиты уровня без доступа, и ключ, используемый для защиты плоскости пользователя.

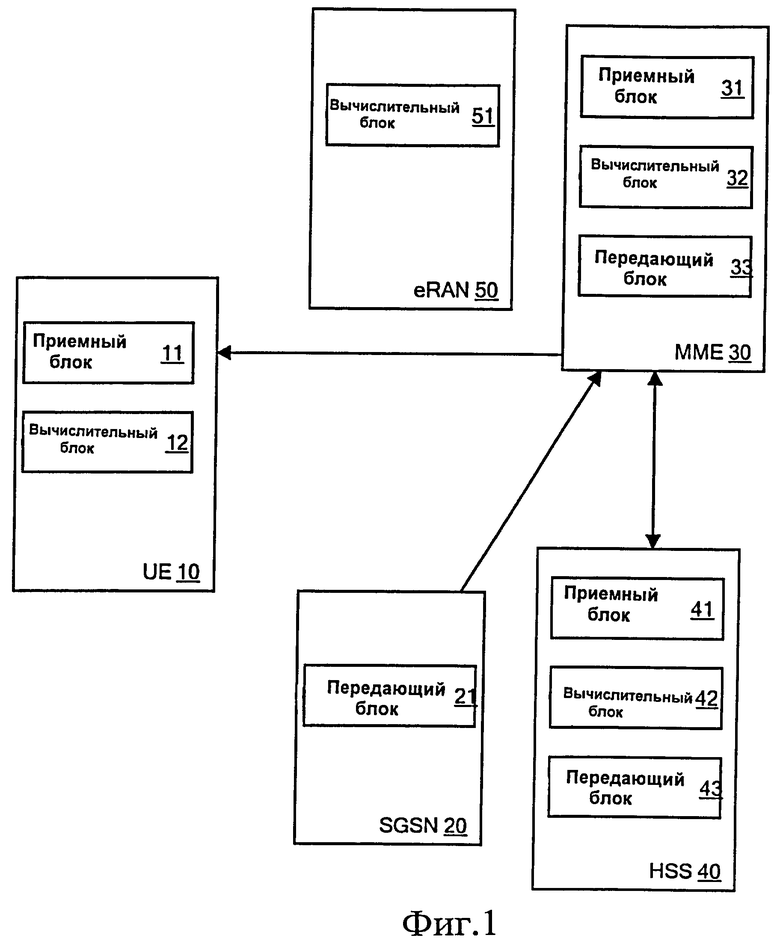

[0017] На фиг.1 приведена блок-схема, иллюстрирующая абонентское оборудование и сетевые устройства в соответствии с вариантом осуществления настоящего изобретения.

[0018] Сетевое устройство 30 (например, ММЕ (элемент управления мобильностью, Mobility Management Element)) включает приемный блок 31 и вычислительный блок 32. ММЕ 30 также может включать передающий блок 33. Приемный блок 31 принимает случайную величину (например, RAND), используемую в процессе аутентификации первой сети (например, в системе связи 2G/3G). Вычислительный блок 32 вычисляет набор связанных ключей (например, ключи для AS, NAS и U-plane) для процесса аутентификации, выполняемого во второй сети (например, LTE), на основе случайной упомянутой величины.

[0019] Приемный блок 31 может принимать ключи процесса аутентификации первой сети (например, СК и IK).

[0020] Приемный блок 31 может принимать случайную величину и ключи от сервера абонентов (home subscriber server, HSS). Как вариант, приемный блок 31 может принимать случайную величину и ключи от иного сетевого элемента первой сети, а передающий блок 33 может передавать ключи серверу абонентов. Приемный блок 31 может затем принять модифицированные ключи (например, CKh0 и IKh0) процесса аутентификации первой сети от сервера абонентов, а вычислительный блок 32 - вычислить набор связанных ключей на основе этих модифицированных ключей.

[0021] Вычислительный модуль 32 может вычислять набор связанных ключей с использованием идентификационной информации сетевых объектов второй сети, связанных посредством процесса аутентификации, выполняемого во второй сети, при этом объекты сети включают упомянутое сетевое устройство.

[0022] В соответствии с другим вариантом осуществления изобретения передающий блок 33 передает идентификационную информацию сетевых объектов второй сети серверу абонентов, а приемный блок 31 принимает набор связанных ключей для процесса аутентификации, выполняемого во второй сети, от сервера абонентов. Приемный блок 31 может принять случайную величину заранее от другого сетевого элемента первой сети, а передающий блок 33 может передать серверу абонентов также и эту случайную величину. Передающий блок 33 может передавать идентификационную информацию сетевых объектов упомянутым сетевым объектам.

[0023] Сетевое устройство 20, показанное на фиг.1 (например, SGSN), включает передающий блок 21, который передает случайную величину, используемую в процессе аутентификации первой сети, сетевому устройству (например, ММЕ 30) второй сети во время процесса хэндовера абонентского оборудования 10 из первой сети во вторую сеть. Передающий блок 21 может также передавать ключи процесса аутентификации первой сети сетевому устройству второй сети.

[0024] Абонентское оборудование (UE) 10, показанное на фиг.1, включает приемный блок 11, который принимает идентификационную информацию сетевых объектов второй сети, и вычислительный блок 12, который вычисляет набор связанных ключей для процесса аутентификации, выполняемого во второй сети, с использованием идентификационной информации сетевых объектов UE 10 может принимать идентификационную информацию от ММЕ 30. Идентификационная информация может приниматься во время первичного доступа ко второй сети и/или во время процесса хэндовера UE 10 из первой сети во вторую сеть.

[0025] Сетевое устройство 50 (например, eNB или eRAN (эволюционированный узел В или эволюционированная сеть радиодоступа RAN)), показанное на фиг.1, включает вычислительный блок 51, который вычисляет набор связанных ключей для процесса аутентификации, выполняемого во второй сети, с использованием идентификационной информации сетевых объектов второй сети, при этом объекты сети связаны посредством процесса аутентификации, выполняемого во второй сети, при этом объекты сети включают указанное сетевое устройство 50.

[0026] Наконец, сетевое устройство (например, HSS 40), показанное на фиг.1, включает: приемный блок 41, который принимает ключи процесса аутентификации первой сети, вычислительный блок 42, который вычисляет модифицированные ключи на основе этих ключей, и передающий блок 42, который передает модифицированные ключи сетевому элементу второй сети (например, ММЕ 30). Ключи могут приниматься приемным блоком 41 от ММЕ 30.

[0027] В соответствии с другим вариантом осуществления изобретения приемный блок 41 принимает случайную величину, используемую в процессе аутентификации первой сети, и идентификационные данные сетевых объектов первой сети, при этом объекты сети связаны посредством процесса аутентификации, выполняемого во второй сети; вычислительный блок 42 вычисляет набор связанных ключей для процесса аутентификации, выполняемого во второй сети, на основе случайной величины с использованием идентификационной информации, а передающий блок 43 передает набор связанных ключей сетевому элементу второй сети (например, ММЕ 30) Случайная величина и идентификационная информация могут быть приняты приемным блоком 41 от ММЕ 30.

[0028] В соответствии с еще одним вариантом осуществления изобретения передающий блок 42 сервера HSS 40 передает случайную величину и ключи процесса аутентификации первой сети в ММЕ 30, например, после запроса аутентификационных данных, отправленного передающим блоком 33 элемента ММЕ 30 в HSS 40.

[0029] Следует отметить, что сетевые устройства, а также оконечное и абонентское оборудование, показанные на фиг.1, могут обладать расширенной функциональностью для работы в качестве, например, SGSN, ММЕ, eRAN, HSS и UE. В настоящем документе функции сетевых устройств и абонентского оборудования, важные для понимания принципов настоящего изобретения, описаны с использованием функциональных блоков, показанных на фиг.1. Конкретное размещение функциональных блоков сетевых устройств и абонентского оборудования не имеет целью ограничения изобретения, при этом определенные функции могут выполняться одним блоком или же разделяться в дальнейшем между подблоками.

[0030] Для целей дальнейшего описания настоящего изобретения в данном документе следует отметить, что:

- шаги способа могут быть реализованы в виде сегментов программного кода и могут выполняться с использованием процессора в одном из сетевых устройств или в оконечном устройстве, при этом они не зависят от программного кода и могут быть описаны с использованием любого существующего или в будущем созданного языка программирования;

- шаги способа и/или блоки могут быть реализованы в виде аппаратных компонентов в одном из сетевых устройств или в оконечном устройстве, будучи при этом аппаратно независимыми, при этом они могут реализовываться с использованием любого существующего или созданного в будущем аппаратного обеспечения или любых гибридов, таких как MOS, CMOS, BiCMOS, ECL, TTL и т.п., с использованием, к примеру, компонентов ASIC или DSP;

- в целом, любой шаг способа пригоден для программной или аппаратной реализации без изменения принципов настоящего изобретения;

- устройства могут быть реализованы в качестве отдельных устройств, однако не исключается также возможность их распределенной реализации в пределах системы, если при этом сохраняется заданная функциональность устройства.

[0031] Настоящее изобретение предлагает расширение, не требующее изменений в протоколе АКА.

[0032] В соответствии с вариантом осуществления настоящего изобретения не требуется также изменений в сервере абонентов.

Краткое описание чертежей.

[0033] На фиг.1 показана блок-схема, демонстрирующая абонентское оборудование и сетевые элементы в соответствии с вариантом осуществления изобретения.

[0034] На фиг.2 показана схема сигнализации, иллюстрирующая генерацию ключей в соответствии с вариантом осуществления настоящего изобретения во время первичного доступа.

[0035] На фиг.3 показана схема сигнализации, иллюстрирующая распределение/преобразование ключей во время процедуры хэндовера из системы связи 2G/3G в LTE.

Описание предпочтительных вариантов осуществления изобретения

[0036] Для генерации отдельных ключей для защиты AS, NAS и U-plane в соответствии с решением (1) используется более длинная случайная величина RAND (точнее, в три раза длиннее величины RAND, используемой в UMTS), которая может быть разбита на RANDrrc, RANDnas и RANDupe.

RAND=RANDrrc||RANDnas||RANDupe

[0037] Отдельные ключи шифрования и ключи защиты целостности для AS, NAS и U-plane затем могут быть вычислены следующим образом:

CKrrc=f3(K, RANDrrc)

CKnas=f3(K, RANDnas)

CKupe=f3(K, RANDupe)

IKrrc=f4(K, RANDrrc)

IKnas=f4(K, RANDnas)

IKupe=f4(K, RANDup),

где CKrrc является ключом шифрования для AS, CKnas является ключом шифрования для NAS, CKupe является ключом шифрования для U-plane, IKrrc является ключом защиты целостности для AS, IKnas является ключом защиты целостности для NAS, a IKupe является ключом защиты целостности для U-plane. f3 и f4 представляют собой функции для генерации упомянутых выше наборов ключей и могут быть определены заранее. К в вышеприведенных формулах может быть ключом шифрования или собственно ключом защиты целостности, или же некоторым заранее заданным параметром.

[0038] Однако предпочтительной длиной для RAND является такая же длина, как в UMTS. В соответствии с вариантом осуществления изобретения, предлагаемым в решении (2), RAND используется совместно с различной идентификационной информацией AS, NAS и U-plane для генерации RANDrrc, RANDnas и RANDupe.

RANDrrc=KDF (RAND, IDas)

RANDnas=KDF (RAND, IDnas)

RANDupe=KDF (RAND, IDupe)

[0039] KDF может быть, например, функцией XOR, IDas может быть идентификационной информацией BS (базовой станции, Base Station) или eNB (эволюционированного узла В), IDnas может быть идентификационной информацией ММЕ (элемента управления мобильностью), a IDupe может быть идентификационной информацией UPE (элемента пользовательской плоскости).

[0040] RANDrrc, RANDnas и RANDupe используются для генерации соответствующих СК и IK для AS или RRC (управления радиоресурсами, Radio Resource Control), NAS и U-plane.

CKrrc=f3(K, RANDrrc)

CKnas=f3(K, RANDnas)

CKupe=f3(K, RANDupe)

IKrrc=f4(K, RANDrrc)

IKnas=f4(K, RANDnas)

IKupe=f4(K, RANDupe),

где CKrrc является ключом шифрования для AS или RRC, CKnas является ключом шифрования для NAS, CKupe является ключом шифрования для U-plane, IKrrc является ключом защиты целостности для AS, IKnas является ключом защиты целостности для NAS, a IKupe является ключом защиты целостности для U-plane. f3 и f4 представляют собой функции для генерации упомянутых выше наборов ключей и могут быть заданы заранее. К в вышеприведенных формулах может быть ключом шифрования или собственно ключом защиты целостности, или же некоторым заранее заданным параметром.

[0041] В соответствии с другим вариантом осуществления изобретения, предлагаемым в решении (3), СК и IK генерируются исходя из К и RAND, как в случае UMTS, и используются для вычисления СК и IK, используемых для AS, NAS и U-plane.

CKrrc=f3(CK, IDas)

CKnas=f3(CK, IDnas)

CKupe=f3(CK, IDupe)

IKrrc=f4(CK, IDas)

IKnas=f4(CK, IDnas)

IKupe=f4(CK, IDupe),

где CKrrc является ключом шифрования для AS или RRC, CKnas является ключом шифрования для NAS, CKupe является ключом шифрования для U-plane, IKrrc является ключом защиты целостности для AS, IKnas является ключом защиты целостности для NAS, a IKupe является ключом защиты целостности для U-plane. f3 и f4 представляют собой функции для генерации упомянутых выше наборов ключей и могут быть заданы заранее, IDas может быть идентификационной информацией BS или eNB, IDnas может быть идентификационной информацией ММЕ, a IDupe может быть идентификационной информацией UPE.

[0042] В соответствии с еще одним вариантом, являющимся альтернативой решениям (1) и (2), описанным выше, IK могут также генерироваться с помощью функции f2, как это определено в UMTS.

[0043] СК и IK должны храниться в ММЕ, как будет описано ниже, и не должны передаваться другим сетевым элементам.

[0044] Так как СК и IK являются продуктом протокола аутентификации АКА (оклик-отзыв), для решения (1) от HSS (сервера абонентов) требуется только генерация более длинной RAND, как части вектора аутентификации, а в ММЕ величина RAND будет разбиваться на RANDrrc, RANDnas и RANDupe.

[0045] Для решения (2) необходима функция вычисления ключей для генерации RANDrrc, RANDnas и RANDupe, a IDas, IDnas и IDupe должны быть заданы.

[0046] На фиг.2 показана схема сигнализации, иллюстрирующая генерацию ключей во время первичного доступа в соответствии с настоящим изобретением.

[0047] При первичном доступе в систему SAE/LTE UE посылает запрос первичного доступа в ММЕ системы SAE/LTE (сообщение 1 на фиг.2). В сообщении 2 ММЕ посылает запрос аутентификационных данных в HLR (опорный регистр местоположения, Home Location Register) или HSS, который является базой данных, размещенной в домашней сети UE, и принимает векторы аутентификации (authentication vector, AV) совместно со случайной величиной RAND, ключом шифрования СК и ключом защиты целостности IK, AUTN (аутентификатором для “оклика”) и XRES (ожидаемым откликом, expected response) в ответе на запрос аутентификационных данных от HLR в сообщении 3.

[0048] В сообщении 4 на фиг.2 ММЕ посылает запросы аутентификации и шифрования в UE через eNB, в запросе при этом содержится случайная величина RAND и идентификационная информация ММЕ, ММЕ id, а также AUTN. В сообщении 5 на фиг.2 UE отвечает ответом RES аутентификации и шифрования, который передается в ММЕ через eNB.

[0049] После успешной аутентификации ММЕ и UE будут использовать согласованные СК и IK совместно с используемой в текущий момент RAND в качестве “ключа от крыши” (roof key) для создания ключей второго уровня защиты, CKnas и IKnas в блоках 6b и 6а на фиг.2, как описано выше.

[0050] В сообщении 7 на фиг.2 ММЕ посылает запрос на создание контекста IP в UPE, который подтверждается в сообщении 8, а в сообщении 9 ММЕ посылает в UE регистрационную информацию L3, включающую идентификационную информацию UPE, UPEid. Затем в блоках 10а и 10b ММЕ и UE используют согласованные СК и IK совместно с используемым в данный момент RAND в качестве “ключа от крыши” для создания ключей второго уровня защиты, CKupe и IKupe, как описано выше.

[0051] Тот же принцип применяется для генерации ключа RRC в UE и ММЕ. UE и ММЕ используют идентификационную информацию eNB, eNBid для вычисления ключей RRC (CKrrc и IKrrc), как описано выше. Функции вычисления ключей являются функциями UMTS f3 и f4.

[0052] В частности, говоря о решении (2), описанном выше, UE и ММЕ должны быть способны вычислять CKnas, IKnas, CKupe, IKupe, CKrrc, IKrrc с использованием существующих функций UMTS f3 и f4 после каждой успешной аутентификации.

RANDrrc=KDF (RAND, IDas)

RANDnas=KDF (RAND, IDnas)

RANDupe=KDF (RAND, IDupe)

в соответствии с чем:

KDF=RAND XOR IDs,

где IDs - идентификатор ММЕ (используемый в защите NAS), идентификатор UPE (используемый в защите UP) или идентификатор eNB (используемый в защите RRC);

CKrrc=f3(K, RANDrrc)

CKnas=f3(K, RANDnas)

CKupe=f3(K, RANDupe)

IKrrc=f4(K, RANDrrc)

IKnas=f4(K, RANDnas)

IKupe=f4(K, RANDupe)

в соответствии с чем: К=CK/IK.

[0053] Альтернативой использованию f3/f4 является повторное использование KDF, определенного в Приложении В к TS33.220, т.е., SAE_keys=KDF (Ks, «static string», RAND, IMPI, SAE_ids). Ks генерируется путем конкатенации СК и IK. IMPI (личная мультимедийная идентификационная информация IP, IP Multimedia Private Identity) может быть получена из IMSI (международный идентификатор мобильного абонента, International Mobile Subscriber Identity), как определено в TS 23 003. Идентификаторы SAE_ids могут состоять, например, из MME_id, eNB_id и UPE_id или имен ММЕ, eNB и UPE. Ключи SAE_keys будут в таком случае выражать MME_key, UPE_key, RRC_key. Статическая строка «static string» может принимать значение «LTE_CK» или «LTE_IK» для генерации ключей СК или IK.

[0054] В процессе хэндовера между системой 2G/3G и системой SAE/LTE распределение данных безопасности (неиспользованные векторы аутентификации и/или текущие данные контекста безопасности, например, используемые СК, IK, RAND и т.п.) осуществляется между SGSN(2G/3G) и ММЕ. Выделяются следующие случаи по отношению к распределению данных безопасности между ними.

- Случай 1, хэндовер между сетями с различными технологиями радиодоступа (Inter-RAT) (с отдельным «якорем» 3GPP): из LTE в 2G/3G:

векторы аутентификации UMTS и GSM могут распределяться между ММЕ и SGSN 2G/3G. Отметим, что все векторы аутентификации исходно (квинтеты для абонентов UMTS/SAE и триплеты для абонентов GSM) предоставляются HLR/AuC (центр аутентификации, Authentication Center). Текущие данные контекста безопасности могут быть распределены между ММЕ и SGSN 2G/3G. Элемент ММЕ должен обладать способностью проводить преобразование СК, IK->Kc и XRES->SES.

- Случай 2, хэндовер между сетями с различными технологиями радиодоступа (с отдельным якорем 3GPP): 2G/3G->LTE.

Обмен сигнализацией верхнего уровня для данного случая проиллюстрирован на фиг.3.

[0055] Как видно из сообщений 1а и 1b на фиг.3, служба IP-канала устанавливается между UE, узлом доступа 2G/3G, SGSN 2G/3G и приложением 3GPP. В сообщении 2 на фиг.3 запрос на хэндовер отправляется с узла доступа 2G/3G в SGSN 2G/3G.

[0056] Впоследствии, во время подготовки хэндовера, SGSN 2G/3G распределяет данные безопасности на ММЕ (сообщение 3 на фиг.3). Данные безопасности включают используемые в текущий момент СК, IK и RAND, а также неиспользованные AV.

[0057] После принятого подтверждения от eNB (сообщение 4 на фиг.3), ММЕ генерирует три отдельных ключа для NAS, UPE (блоки 5а, 5b на фиг.3) и RRC (не показано) ММЕ также предоставляет в UE идентификаторы ММЕ и UPE (ММЕ id, UPE id) с помощью, например, команды хэндовера (сообщение 6 на фиг.3). Таким образом, UE также способно сгенерировать те же самые ключи для NAS и UPE (блоки 7а, 7b на фиг.3).

[0058] В дополнение к вышеприведенным случаям, когда осуществляется хэндовер от ММЕ к ММЕ в PLMN (сеть наземной мобильной связи общего пользования, Public Land Mobile Network), данные безопасности могут распространяться без изменений.

[0059] В соответствии с настоящим изобретением, когда производится хэндовер UE из системы связи 2G/3G в LTE, в соответствии с вариантом осуществления настоящего изобретения, представленным решением (а), SGSN (обслуживающий узел поддержки GPRS (общая пакетная радиосвязь), Serving GPRS (General Packet Radio Service) Support Node) посылает текущее значение RAND, используемое в системе связи 2G/3G совместно с CK/IK, вычисленными из текущего значения RAND в системе связи 2G/3G в ММЕ в сообщении 3 на фиг.3. Элемент ММЕ затем использует f3 и f4 для генерации различных наборов ключей с идентификационной информацией AS, NAS и U-plane, как описано выше. Значение К в формулах будет СК или IK.

[0060] Идентификационная информация ММЕ и UPE может передаваться в UE посредством команды хэндовера, как это видно из сообщения 6 на фиг.3. UE также может генерировать соответствующие наборы CK/IK для NAS и UPE. Тот же принцип применим для AS, за исключением того, что ММЕ не требуется посылать идентификатор AS в BS, RRC или eNB. Новые функции fx и fy могут быть определены с целью генерации наборов ключей для RRC, ММЕ и UPE. Если повторно используются f3 и f4, то UE должно проводить различие при использовании их для генерации CK/IK и при использовании с целью генерации наборов ключей для RRC, ММЕ и UPE.

[0061] В соответствии с другим вариантом осуществления изобретения, представленным решением (b), по сравнению с решением (а), присутствуют несколько дополнительных шагов, предназначенных для получения варианта CK/IK, принятых от SGSN. CK/IK, полученные от SGSN, будут переданы из ММЕ в HSS оборудования UE и будут использоваться в качестве RAND для вывода пары новых СК и IK, CKh0 и IKh0, с помощью f3 и f4, т.е. CKh0=f3 (К, СК) и IKh0=f4(K, IK). Эти CKh0 и IKh0 будут использованы для генерации наборов CK/IK для AS, NAS и UPE в ММЕ, UE и объекте AS (т.е. BS, RRC или eNB). Соответствующие CKh0 и IKh0 могут также генерироваться в UE/USIM (модуль идентификации абонента UMTS) или в объекте AS.

[0062] В соответствии с еще одним вариантом осуществления изобретения, представленным решением (с), при хэндовере UE из системы связи 2G/3G в LTE, SGSN 2G/3G посылает используемую в текущий момент RAND на ММЕ в сообщении 3 на фиг.3, аналогично решению (а). Затем ММЕ отправляет эту величину RAND совместно с идентификационной информацией ММЕ (NAS), AS и UPE (U-plane) в HSS UE и запрашивает векторы аутентификации. HSS использует это значение RAND и идентификационную информацию AS, NAS и U-plane для генерации новых векторов аутентификации (CKnas, IKnas, CKrrc, IKrrc и т.п., как описано выше), и отправляет их обратно в ММЕ. Тогда К в формуле будет постоянным значением К, хранящимся в HSS и USIM. Идентификационная информация ММЕ и UPE может передаваться в UE посредством команды хэндовера, как это видно из сообщения 6 на фиг.3. UE также может генерировать соответствующие наборы CK/IK для NAS и UPE. Тот же принцип применим для AS, за исключением того, что ММЕ не требуется посылать идентификатор AS в eNB.

[0063] В соответствии с решением (с) случайная величина RAND, используемая для генерации CK/IK в системе связи 2G/3G, должна передаваться из HSS в ММЕ. В соответствии с решениями (а)-(с) идентификационная информация по меньшей мере для ММЕ и UPE должна быть передана в UE посредством команды хэндовера. Функции f3 и f4 используются для генерации наборов ключей для использования в LTE.

[0064] При решении (а) в ММЕ и UE необходимо реализовывать f3 и f4 или аналогичные функции, называемые fx и fy. В решении (b) используется большее количество шагов для генерации CKh0 и IKh0. Для решения (с) необходима модификация HSS для генерации более длинных векторов аутентификации.

[0065] В соответствии с решением (a) HSS остается без изменений. Однако решение (с) является более безопасным. Раскрытие CK/IK в сети 2G/3G не коснется наборов CK/IK, используемых в LTE. Решение (b) также является безопасным, т.к. CK/IK не приводят к раскрытию CK/IK, используемых в LTE.

Следует понимать, что вышеприведенное описание иллюстрирует настоящее изобретение и не подразумевается, как ограничивающее его. Различные модификации и применения могут осуществляться специалистами без выхода за рамки настоящего изобретения, определенного прилагающейся формулой изобретения.

Изобретение относится к радиосвязи, а именно к генерированию ключей защиты в сетях мобильной связи. Техническим результатом является повышение безопасности процесса аутентификации. Технический результат достигается тем, что способ формирования ключей включает получение ключей процесса аутентификации первой сети во время первичного доступа абонентского оборудования ко второй сети и/или во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом ключи процесса аутентификации первой сети формируют с помощью второго сетевого устройства на основе случайной величины, используемой в процессе аутентификации в первой сети, и формирование первым сетевым устройством набора связанных ключей для процесса аутентификации, выполняемого в упомянутой второй сети, на основе упомянутых ключей процесса аутентификации первой сети и идентификационной информации сетевых объектов второй сети, при этом сетевые объекты связаны посредством процесса аутентификации, выполняемого во второй сети. 6 н. и 9 з.п. ф-лы, 3 ил.

1. Способ формирования ключей, включающий получение ключей процесса аутентификации первой сети во время первичного доступа абонентского оборудования ко второй сети и/или во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом ключи процесса аутентификации первой сети формируют с помощью второго сетевого устройства на основе случайной величины, используемой в процессе аутентификации в первой сети; и формирование первым сетевым устройством набора связанных ключей для процесса аутентификации, выполняемого в упомянутой второй сети на основе упомянутых ключей процесса аутентификации первой сети и идентификационной информации сетевых объектов второй сети, при этом сетевые объекты связаны посредством процесса аутентификации, выполняемого во второй сети.

2. Способ по п.1, в котором сетевые объекты включают по меньшей мере одно из следующего: базовую станцию, элемент управления мобильностью и элемент плоскости пользователя.

3. Способ по п.1, в котором набор связанных ключей включает набор связанных ключей шифрования и набор связанных ключей защиты целостности.

4. Способ по п.1, в котором набор связанных ключей включает ключ, используемый для защиты уровня доступа, ключ, используемый для защиты уровня без доступа, и ключ, используемый для защиты плоскости пользователя.

5. Сетевое устройство, включающее:

приемный блок, сконфигурированный для приема ключей процесса аутентификации первой сети во время первичного доступа абонентского оборудования ко второй сети и/или во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом ключи процесса аутентификации первой сети сформированы на основе случайной величины, используемой в процессе аутентификации в первой сети;

вычислительный блок, сконфигурированный для вычисления набора связанных ключей для процесса аутентификации, выполняемого в упомянутой второй сети, на основе ключей, принятых приемным блоком, и идентификационной информации сетевых объектов второй сети, при этом объекты сети связаны посредством процесса аутентификации, выполняемого во второй сети.

6. Сетевое устройство по п.5, включающее передающий блок, сконфигурированный для передачи ключей серверу абонентов, при этом приемный блок сконфигурирован для приема модифицированных ключей процесса аутентификации первой сети от сервера абонентов, а вычислительный блок сконфигурирован для вычисления набора связанных ключей на основе модифицированных ключей.

7. Сетевое устройство по п.5, в котором сетевые объекты включают упомянутое сетевое устройство.

8. Сетевое устройство по п.6, в котором передающий блок сконфигурирован для передачи идентификационной информации сетевых объектов упомянутым сетевым объектам.

9. Сетевое устройство, включающее передающий блок, сконфигурированный для передачи ключей процесса аутентификации первой сети сетевому устройству второй сети во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом ключи процесса аутентификации первой сети сформированы на основе случайной величины, используемой в процессе аутентификации в первой сети, причем ключи, переданные передающим блоком, и идентификационная информация сетевых объектов второй сети используются сетевым устройством второй сети для вычисления набора связанных ключей для процесса аутентификации, выполняемого во второй сети, при этом сетевые объекты связаны посредством процесса аутентификации, выполняемого во второй сети.

10. Абонентское оборудование, включающее:

приемный блок, сконфигурированный для приема идентификационной информации сетевых объектов второй сети во время первичного доступа абонентского оборудования ко второй сети и/или во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом упомянутые сетевые объекты связаны посредством процесса аутентификации, выполняемого во второй сети; и

вычислительный блок, сконфигурированный для вычисления набора связанных ключей на основе ключей процесса аутентификации первой сети и идентификационной информации сетевых объектов, при этом упомянутые ключи предназначены для процесса аутентификации, выполняемого во второй сети, когда упомянутое абонентское устройство перемещается к упомянутой второй сети из упомянутой первой сети.

11. Сетевое устройство, включающее:

приемный блок, сконфигурированный для приема ключей процесса аутентификации первой сети;

вычислительный блок, сконфигурированный для вычисления модифицированных ключей на основе принятых ключей; и передающий блок, сконфигурированный для передачи модифицированных ключей сетевому элементу упомянутой второй сети, в которой должен быть выполнен процесс аутентификации, во время первичного доступа абонентского оборудования ко второй сети и/или во время процесса хэндовера абонентского оборудования из первой сети во вторую сеть, при этом ключи, переданные передающим блоком, используются сетевым элементом второй сети для вычисления набора связанных ключей для процесса аутентификации, выполняемого во второй сети.

12. Сетевое устройство по п.11, в котором приемный блок сконфигурирован для приема идентификационной информации сетевых объектов второй сети, связанных посредством процесса аутентификации, выполняемого во второй сети; вычислительный блок сконфигурирован для вычисления набора связанных ключей для процесса аутентификации, выполняемого во второй сети, на основе ключей, принимаемых приемным блоком, с использованием идентификационной информации, при этом ключи процесса аутентификации первой сети формируются на основе случайной величины, используемой в процессе аутентификации первой сети, и передающий блок сконфигурирован для передачи набора связанных ключей сетевому элементу второй сети.

13. Сетевое устройство по п.11, в котором приемный блок сконфигурирован для приема запроса данных аутентификации для аутентификации, выполняемой во второй сети; и передающий блок сконфигурирован для передачи ключей процесса аутентификации первой сети по запросу данных аутентификации, при этом ключи процесса аутентификации первой сети формируют на основе случайной величины, используемой в процессе аутентификации первой сети.

14. Машиночитаемый носитель, на котором хранится программа для процессорного устройства, включающая сегменты программного кода для выполнения способа по любому из пп.1-4 при исполнении программы в процессорном устройстве.

15. Машиночитаемый носитель по п.14, в котором программа выполнена непосредственно загружаемой во внутреннюю память процессорного устройства.

| US 2005111666 A1, 26.05.2005 | |||

| US 2006171541 A1, 03.08.2006 | |||

| US 2002071558 A1, 13.06.2002 | |||

| УСТРОЙСТВО для ЗАГРУЗКИ ТВЕРДОГО МАТЕРИАЛА В НАПОРНЫЙ ПОТОК ЖИДКОСТИ | 0 |

|

SU259693A1 |

| СПОСОБ ОБМЕНА КРИПТОГРАФИЧЕСКИМИ КЛЮЧАМИ МЕЖДУ КОМПЬЮТЕРНЫМ БЛОКОМ ПОЛЬЗОВАТЕЛЯ И СЕТЕВЫМ КОМПЬЮТЕРНЫМ БЛОКОМ | 1996 |

|

RU2175465C2 |

| WO 2006096017 A1, 14.09.2006 | |||

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180469C2 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

Авторы

Даты

2011-04-20—Публикация

2007-10-19—Подача