Изобретение относится к способу персонализации документов, в особенности, ценных и защищенных документов, а также к криптографической системе, системе персонализации и документу с интегральной электронной схемой, в особенности, ценному или защищенному документу.

Документы с интегральной электронной схемой известны из уровня техники в различных формах. Например, имеются такие документы в форме, преимущественно основанной на бумаге, как, например, электронный заграничный паспорт или как чип-карта, в особенности, так называемая смарт-карта в контактной, бесконтактной или с двойным интерфейсом форме выполнения.

В особенности из уровня техники известны различные радиосистемы распознавания для таких документов, которые также называются системами радиочастотной идентификации (RFID). Известные системы RFID содержат в общем случае, по меньшей мере, приемоответчик (транспондер) и блок передачи/приема. Транспондер также называется RFID-ярлыком, RFID-чипом, RFID-маркером, RFID-этикеткой или радиоярлыком; блок передачи/приема также называется считывающим устройством или считывателем. Кроме того, часто предусмотрена интеграция с серверами, услугами и прочими системами, такими как кассовые системы или системы товарного хозяйства, через так называемое промежуточное программное обеспечение.

Сохраненные в RFID-транспондере данные предоставляются в распоряжение посредством радиоволн. При низких частотах это происходит за счет индуктивной связи или связи в ближней зоне, при высоких частотах - через электромагнитное поле дальней зоны. Дальность, на которой RFID-транспондер может опрашиваться и считываться, колеблется в зависимости от исполнения (пассивное/активное), используемого диапазона частот, мощности передачи и других влияний окружающей среды от нескольких сантиметров до более чем одного километра.

RFID-транспондер обычно содержит микрочип и антенну, которые размещены в держателе или корпусе или выполнены печатью на подложке. Активные RFID-транспондеры имеют, кроме того, источник энергии, как, например, батарею.

RFID-транспондеры применяются для различных документов, в особенности, в чип-картах, например, для реализации электронных кошельков или для электронного этикетирования, или интегрируются в бумаги, например в ценные или защищенные документы, в частности банкноты и удостоверяющие документы.

Из DE 201 00 158 U1 известна, например, идентификационная или защищенная карта из ламинированного и/или экструдированного пластика, которая содержит интегральный полупроводник с антенной для выполнения RFID-способа. Из DE 10 2004 008 841 A1, кроме того, известен ценный документ в форме книжки, как, например, паспорт, который содержит блок транспондера.

Такие защищенные или ценные документы реализуются согласно уровню техники отчасти как чип-карты. Они могут быть оснащены контактным или бесконтактным интерфейсом, например RFID-интерфейсом, или интерфейсом, который обеспечивает как проводную, так и беспроводную связь с терминалом чип-карт. В последнем случае говорят о так называемых чип-картах с двойным интерфейсом. Коммуникационные протоколы и способы чип-карт для бесконтактных чип-карт установлены, например, в стандарте ISO 14443.

Недостатком таких документов с RFID-функциональностью является то, что без согласия носителя документа RFID-интерфейс может опрашиваться, если документ находится, например, в бумажнике такого носителя. Защитные механизмы для защиты от несанкционированного считывания данных из такого документа обозначаются так же как «Базовый контроль доступа» (“Basic Access Control”) и были стандартизованы Международной Организацией Гражданской Авиации (ICAO).

Помимо этого ICAO или EU также располагает способом для так называемого расширенного контроля доступа (Extended Access Control - EAC) и для активной аутентификации (Active Authentication - AA). Посредством таких способов чувствительные данные, которые сохранены на RFID-чипе, особым образом защищаются от считывания (ЕАС) или подтверждают аутентификацию чипа в паспорте (АА). В частности, биометрические данные, такие как, например, отпечатки пальцев, должны защищаться от несанкционированных доступов.

Из уровня техники также известны различные способы электронного хранения данных при криптографической защите. Формой защищенного запоминающего устройства, достигшей в последние два десятилетия широкого распространения, являются электронные чип-карты, которые стандартизованы в ISO 7816, часть 1-4. К областям применения технологии чип-карт относятся также машиночитаемые проездные документы (Machine Readable Travel Documents - MRTD).

При подобном сохранении персональных данных в машиночитаемых проездных документах противостоят друг другу цель облегчения контроля безопасности посредством максимально большого числа государственных и негосударственных организаций и степень защиты персональных данных от несанкционированного считывания. Соразмерный баланс между обоими требованиями должен учитывать как различия типа правовой защиты данных, так и различную степень защиты отдельных объектов данных.

Из US 2005/0097320 А1 известна система, которая обеспечивает возможность коммуникации между пользователем и организацией, например банком. Коммуникация осуществляется через сеть. При каждом доступе пользователя к системе организация осуществляет «оценку риска транзакции», при которой определяется риск текущей транзакции.

Из US 2002/0087894 А1 известна подобная система, при которой пользователь сам выбирает степень защиты для переноса данных.

Из не опубликованных к моменту подачи настоящей заявки документов DE 10 2005 025 806 и DE 10 2006 027 253 того же заявителя, содержание раскрытия которых включено во всей полноте посредством ссылки в содержание раскрытия настоящей заявки, известны машиночитаемые документы, в которых посредством сохраненной в интегральной схеме документа таблице соответствия для различных сохраненных в интегральной схеме объектов документа определено, какой криптографический протокол должен выполняться для выполнения условия доступа для внешнего считывания соответствующего объекта данных. При этом также могут использоваться асимметричные криптографические протоколы, которые требуют пары ключей, состоящей из открытого ключа и секретного (частного) ключа.

Проблемой, до сих пор не решенной в уровне техники для массового производства документов, в частности MRTD, является эффективная и надежная персонализация заготовки документа с привлечением частного ключа.

Исходя из DE 10 2005 025 806 и DE 10 2006 027 253 в качестве ближайшего уровня техники задачей изобретения является создание способа для эффективной и надежной персонализации заготовки документа с привлечением частного ключа, а также криптографической системы, системы персонализации и соответствующего документа.

Лежащая в основе изобретения задача решается соответственно признаками независимых пунктов. Предпочтительные формы выполнения изобретения приведены в зависимых пунктах формулы изобретения.

В соответствии с изобретением создан способ персонализации документов, причем каждый из документов имеет интегральную электронную схему. Соответствующий изобретению способ включает в себя следующие этапы: прием входных данных для персонализации документов через компьютерную систему высокозащищенной среды, генерация пары ключей, состоящей из открытого и частного ключа для каждого документа, генерация структуры данных из входных данных и одного из открытых ключей для каждого из документов, генерация данных управления для персонализации документов соответственно с одной из структур данных и частным ключом, соответствующим этой структуре данных, передача данных управления с компьютерной системы на устройство персонализации производственной среды, передача структур данных и соответствующих частных ключей с устройства персонализации на документы путем выполнения данных управления, сохранение структур данных соответственно в области памяти интегральной электронной схемы, причем сохранение осуществляется при условии доступа, сохранение частного ключа, который соответствует упомянутой соответствующей структуре данных, в области памяти интегральной электронной схемы, причем сохранение осуществляется таким образом, что невозможен никакой внешний доступ к частному ключу.

Соответствующий изобретению способ является особенно предпочтительным, так как этапы способа, протекающие в высокозащищенной среде, и этапы способа, протекающие в производственной среде, в значительной степени независимы друг от друга. В частности, изобретение позволяет генерировать данные управления в высокозащищенной среде в процессе, протекающем асинхронно к собственно персонализации заготовок документов в производственной среде.

Согласно форме выполнения изобретения входные данные компьютерной системы содержат один или более массивов данных заказа административных органов для изготовления удостоверяющих документов. При этом один массив данных может содержать, например, до 1000 записей.

Блок входных данных для упомянутых входных данных для заказа удостоверяющих документов содержит в типовом случае персональные данные, такие как, например, имя, адрес и размеры того лица, для которого заказывается удостоверяющий документ, а также биометрические данные, как, например, изображение лица и/или другие биометрические данные, в частности отпечатки пальцев и/или данные сканирования радужной оболочки, и/или другие чувствительные, нуждающиеся в защите данные. В особенности, биометрические данные могут иметь различную степень потребности в защите.

Так, в частности, данные изображения лица не нуждаются или нуждаются в малой степени в защите, в то время как данные отпечатков пальцев имеют повышенную потребность в защите, так как они без согласия соответствующего лица в нормальном случае не могут или лишь с трудом могут быть получены.

Передача входных данных с сервера административного органа на соответствующую изобретению компьютерную систему осуществляется предпочтительно с помощью защищенной передачи, в частности, посредством компьютерного интерфейса онлайновой службы (Online Service Computer Interface - OSCI).

После ввода входных данных в высокозащищенную среду для каждого подлежащего изготовлению документа реализуется заданная структура данных. Эта структура данных имеет ряд предварительно определенных полей данных для персонализации данных. Предпочтительным образом применяется стандартизованная структура данных, как, например, стандартизованная ICAO логическая структура данных (Logical Data Structure - LDS), как она опубликована в спецификации LDS 1.7-2004-05-17, см. там, в частности, фиг.V-1 на стр.16.

Для каждого изготавливаемого документа в высокозащищенной среде генерируется пара ключей, состоящая из открытого и частного ключа. Открытый ключ вносится вместе с другими данными персонализации в структуру данных. Предпочтительным образом, однако, соответствующий частный ключ не вносится в структуру данных, так как он обрабатывается отдельно. Из структуры данных и соответствующего частного ключа генерируются данные управления для персонализации заготовки документа, с помощью которых может управляться устройство персонализации. Такие данные управления генерируются для всех изготавливаемых документов. Под «заготовкой документа» здесь понимается исходный продукт (полуфабрикат) подлежащего изготовлению документа, в котором его интегральная электронная схема еще не персонализирована. Интегральная электронная схема может при ее персонализации уже быть интегрирована в документ, или она вводится в документ после персонализации.

Данные управления затем отдельно или собранные в пакете данных переносятся на устройство персонализации, которое находится в производственной среде. В случае устройства персонализации речь идет предпочтительно об установке персонализации для массовой персонализации заготовок документа. Например, в установку персонализации стопкой загружаются заготовки документа, которые затем последовательно по возможности с высокой пропускной способностью проходят через установку персонализации, чтобы в ней персонализироваться.

Согласно форме выполнения изобретения с блоком данных управления передаются только информации персонализации, то есть соответствующая структура данных и относящийся к ней частный ключ. Устройство персонализации имеет управляющую программу, которая затем соответствующим образом проводит персонализацию на основе блока данных управления.

Согласно форме выполнения изобретения в случае данных управления речь идет об указаниях, исполняемых устройством персонализации, в частности, в форме так называемых скриптов персонализации.

Устройство персонализации выполняет для каждой проходящей заготовки документа блок данных управления, так что соответствующая заготовка документа соответственно персонализируется. Особенное преимущество для массового производства состоит в том, что соотнесение данных персонализации с заготовкой документа осуществляется только непосредственно перед процессом персонализации. Это значительно упрощает процесс производства, так как иначе нужно было бы гарантировать, чтобы определенный блок данных управления выполнялся установкой персонализации именно тогда, когда вполне определенная заготовка документа представлена для персонализации.

За счет выполнения блока данных управления, таким образом, одна из структур данных и соответствующий частный ключ передаются в интегральную электронную схему заготовки документа, непосредственно представленной для персонализации. Интегральная электронная схема этой заготовки документа сохраняет затем полученные со структурой данных данные персонализации в соответствующей области памяти, которые соотнесены с полями данных структуры данных.

Сохранение данных персонализации может осуществляться с различными условиями доступа, которые должны выполняться, чтобы мог осуществляться внешний доступ к данным персонализации. Например, доступ к имени и адресу носителя документа возможен без дополнительных условий доступа, так как эти данные и без того напечатаны на документе. Напротив, для различных требующих защиты других данных персонализации, в частности биометрических объектов данных, определены друге условия доступа. Например, данные отпечатков пальцев сохраняются с условием доступа, согласно которому внешний доступ для считывания может осуществляться только тогда, когда асимметричный криптографический протокол успешно обработан с привлечением частного ключа документа.

На основе выполнения блока данных управления относящийся к структуре данных частный ключ переносится от устройства персонализации на интегральную электронную схему документа. Частный ключ сохраняется в области памяти интегральной электронной схемы с условием доступа «никогда», т.е. внешний доступ к частному ключу в принципе невозможен.

Согласно форме выполнения изобретения высокозащищенная среда выполняет законные требования, предъявляемые к так называемому доверительному центру. Производственная среда может, напротив, подчиняться менее строгим требованиям по защищенности, в частности, чтобы обеспечить возможность доступа производственного персонала, который необходим и при существенной автоматизации.

Согласно форме выполнения изобретения компьютерная система связана с криптографическим блоком. Криптографический блок может представлять собой так называемый генератор ключей для генерации пар ключей, состоящих из открытого и частного ключа.

Согласно форме выполнения изобретения применяется сквозной способ шифрования, чтобы защитить передачу частного ключа от криптографического блока к интегральной электронной схеме заготовки документа. Для этого частный ключ зашифровывается таким образом, чтобы только интегральная электронная схема заготовки документа могла расшифровать этот частный ключ. В противоположность этому, ни компьютерная система, ни устройство персонализации не могут расшифровать зашифрованный частный ключ, доставленный от криптографического блока.

Согласно форме выполнения изобретения сквозной способ шифрования в криптографическом блоке реализуется с помощью сохраненного в криптографическом блоке секретного симметричного ключа. Этот секретный симметричный ключ также имеется в интегральных электронных схемах заготовок документа. Этот симметричный ключ может, например, встраиваться в систему производства интегральных электронных схем, а именно, так, чтобы он не мог считываться из интегральной электронной схемы.

После того как пара ключей сгенерирована, криптографический блок зашифровывает частный ключ с помощью секретного симметричного ключа. Выработанный шифр частного ключа вместе с открытым ключом передается на компьютерную систему. Компьютерная система вводит открытый ключ в структуру данных и вырабатывает из структуры данных и шифра частного ключа блок данных управления для устройства персонализации. При персонализации интегральная электронная схема одной из заготовок документа принимает структуру данных с шифром частного ключа. С помощью симметричного ключа затем интегральная электронная схема расшифровывает шифр, так что она получает частный ключ, который затем сохраняет с условием доступа «никогда».

Согласно форме выполнения изобретения передача данных персонализации, то есть структуры данных и частного ключа осуществляется от устройства персонализации в интегральную электронную схему заготовки документа, непосредственно представленной для персонализации, с помощью способа защищенной передачи сообщений. Тем самым принимается во внимание то обстоятельство, что эта передача осуществляется внутри производственной среды, которая подлежит менее строгим требованиям обеспечения защищенности, чем высокозащищенная среда.

В качестве способа защищенной передачи сообщений может использоваться способ, основанный на симметричных ключах с рандомизацией или без нее или основанный на динамических симметричных ключах. Динамические симметричные ключи могут, например, выводиться из специфических для аппаратных средств признаков, как, например, из серийного номера соответствующих интегральных электронных схем.

Кроме того, могут использоваться способы защищенной передачи сообщений, которые основываются на динамических симметричных ключах с симметричным согласованием ключей или асимметричным согласованием ключей. В рамках статической защищенной передачи сообщений дополнительно для зашифровывания передаваемых данных может использоваться аутентификация передаваемого протокольного блока данных приложения (APDU) посредством симметричного сигнатурного алгоритма (Message Authentication Code (Код аутентификации сообщения) - МАС).

Вычисление МАС может, с одной стороны, осуществляться статически или также рандомизированным образом, например, путем использования переменного начального значения цепочки (ICV), которое перед этим было запрошено интегральной электронной схемой персонализируемой заготовки документа от устройства персонализации. Эта рандомизация обуславливает то, что взломщик после вывода APDU-последовательности, посредством которой, в числе прочего, частный ключ передается от устройства персонализации к интегральной электронной схеме, никакая атака воспроизведением не может быть проведена, так как взломщик не в состоянии воспроизвести запрашиваемое случайное значение, т.е. ICV.

Согласно форме выполнения изобретения интегральная электронная схема может представлять собой RFID. Но заявленное изобретение никоим образом не ограничивается RFID, а могут использоваться и другие контактные, бесконтактные или двухрежимные интерфейсы.

В другом аспекте изобретение относится к криптографической системе, содержащей средства для приема входных данных для персонализации документов, средства для генерации пары ключей, состоящей из открытого и частного ключа для каждого документа, средства для генерации структуры данных из входных данных и одного из открытых ключей для каждого из документов и средства для генерации данных управления из структур данных и соотнесенных с ними частных ключей.

В другом аспекте изобретение относится к системе персонализации, в частности высокоавтоматизированной установке персонализации для массовой персонализации заготовок документов. Система персонализации содержит средства для приема данных управления, причем данные управления содержат структуры данных с соответствующим открытым ключом и соотнесенным с соответствующим открытым ключом частным ключом, и средства для передачи структур данных и соответственно соотнесенного частного ключа на документы путем выполнения данных управления, так что структуры данных соответственно сохраняются в области памяти интегральной электронной схемы персонализируемого документа, причем сохранение осуществляется при условии доступа, и частный ключ сохраняется в области памяти интегральной электронной схемы таким образом, что невозможен никакой внешний доступ к частному ключу.

В другом аспекте изобретение относится к документу, в частности ценному или защищенному документу, как, например, машиночитаемый проездной документ, в частности заграничный паспорт, удостоверение личности или виза, фирменное удостоверение, кредитная карта, водительские права, листок нетрудоспособности и т.п.

Документ имеет интерфейс для приема структуры данных от устройства персонализации, причем структура данных содержит открытый ключ и относящийся к открытому ключу частный ключ, средства для сохранения структуры данных в области памяти, причем сохранение осуществляется при условии доступа, и средства для сохранения частного ключа в области памяти, причем сохранение осуществляется таким образом, что невозможен никакой внешний доступ к частному ключу.

Например, в интегральной электронной схеме документа сохраняются требующие защиты данные, как, например, биометрические данные, к которым считывающее устройство может получить доступ извне только после того, как на основе криптографического протокола будет проведена обработка частного ключа, сохраненного в документе.

В последующем описании формы выполнения изобретения подробнее объяснены со ссылками на чертежи, на которых показано следующее:

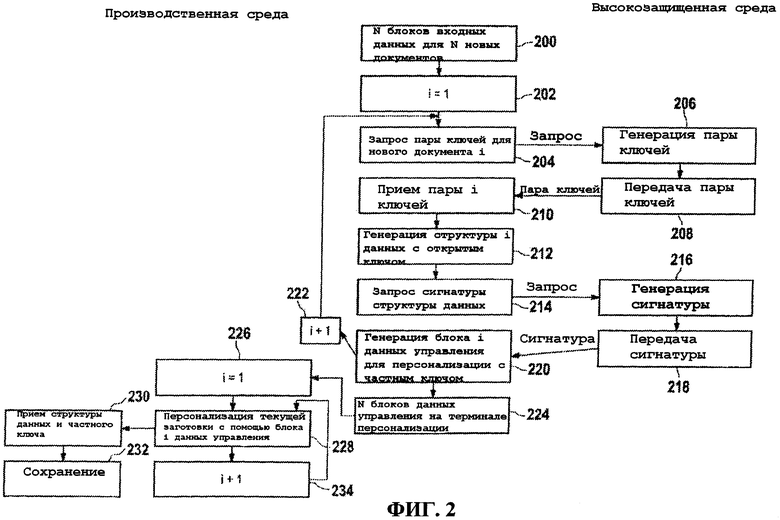

Фиг.1 - блок-схема первой формы выполнения соответствующей изобретению криптографической системы,

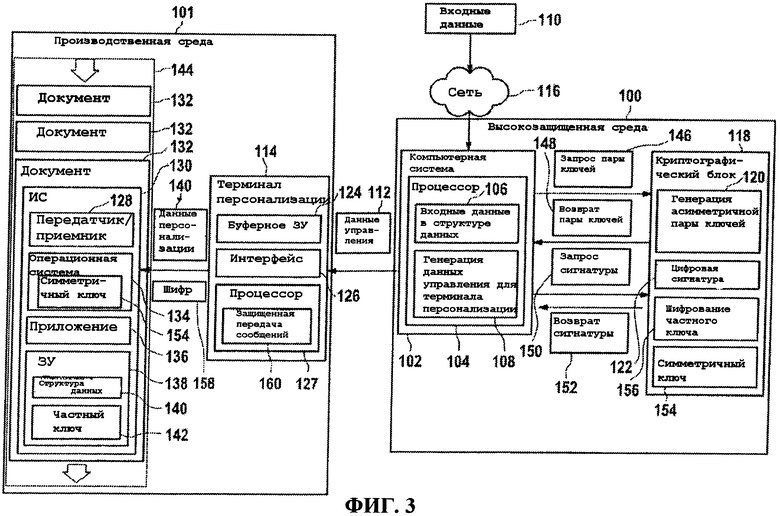

Фиг.2 - диаграмма потока первой формы выполнения соответствующей изобретению криптографической системы,

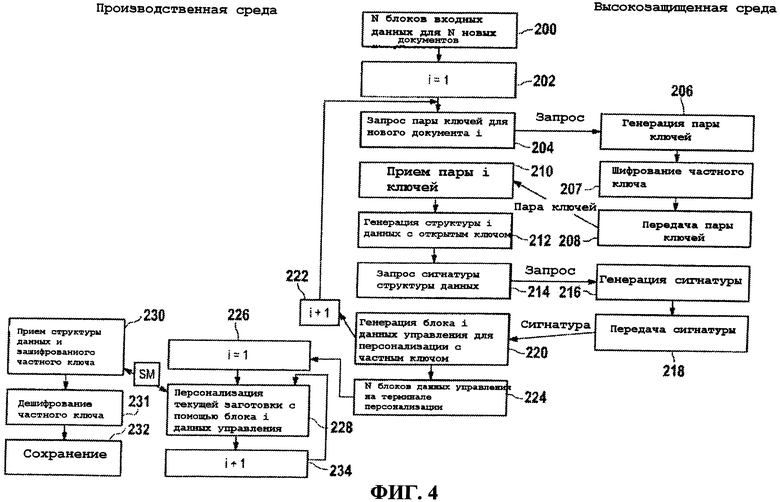

Фиг.3 - блок-схема другой формы выполнения соответствующей изобретению криптографической системы,

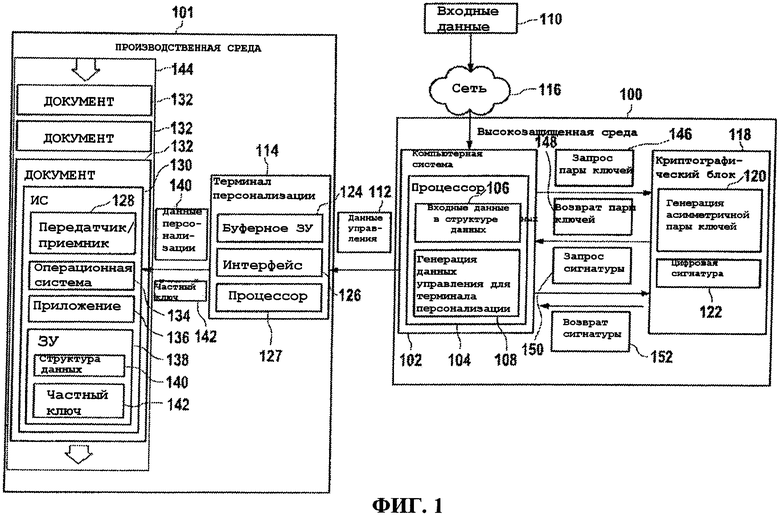

Фиг.4 - диаграмма потока другой формы выполнения соответствующей изобретению криптографической системы.

Элементы или этапы на последующих чертежах, которые соответствуют друг другу, обозначены теми же ссылочными позициями.

Фиг.1 показывает систему производства для производства заготовок документов. Система производства состоит из высокозащищенной среды 100, которая может быть выполнена как так называемый доверительный центр, и производственной среды 101, которая может соответствовать менее строгим требованиям по защищенности, чем высокозащищенная среда 100. В высокозащищенной среде 100 находится компьютерная система 102 и, по меньшей мере, один процессор 104 для выполнения программных инструкций 106 и 108.

Программные инструкции 108 служат для реализации заданной структуры данных с входными данными 110. Структура данных может представлять собой стандартизованную структуру данных, например логическую структуру данных, как она специфицирована посредством ICAO.

Программные инструкции 108 служат для генерации данных 112 управления для терминала 114 персонализации. Данные 112 управления содержат исполняемые инструкции для терминала 114 персонализации, а также собственные данные персонализации. Данные 112 управления генерируются, например, в форме так называемых скриптов посредством программных инструкций 108.

Входные данные 110 принимаются, например, от административного сервера через сеть 116, предпочтительно через защищенное сетевое соединение, и вводятся в компьютерную систему.

Входные данные 110 содержат, например, некоторое число N блоков данных для заказа соответствующего числа N документов.

В высокозащищенной среде 100 находится, кроме того, криптографический блок 118. Криптографический блок 118 содержит так называемый генератор 120 ключей для генерации асимметричной пары ключей, соответственно состоящей из открытого ключа и относящегося к нему частного ключа. Кроме того, криптографический блок 118 содержит компонент 122 для генерации цифровой сигнатуры с помощью частного ключа оператора высокозащищенной среды 100, например, Bundesdruckerei GmdH.

Терминал 114 персонализации имеет буферное ЗУ 124 для сохранения данных 112 управления так долго, пока не наступит их очередь для выполнения процессором 127. Например, буферное ЗУ 124 функционирует по принципу FIFO («первым пришел - первым обслужен»).

Терминал 114 персонализации имеет, кроме того, интерфейс 126 для установления коммуникационного соединения с соответствующим интерфейсом 128 интегральной электронной схемы 130 заготовки 132 документа. Например, интегральная электронная схема 130 может представлять собой RFID-чип, так что интерфейсы 126 и 128 выполнены соответственно как RFID передатчик и приемник. Интегральная электронная схема 130 имеет операционную систему 134 и может выполнять приложение. Электронное ЗУ интегральной электронной схемы 130 служит для хранения данных 140 персонализации, содержащихся в структуре данных, а также принадлежащего им частного ключа 142.

Согласно форме выполнения изобретения операционная система 134 выполнена таким образом, что невозможно несанкционированное изменение или удаление приложения 136, и доступ к данным 140 персонализации возможен только через приложение 136. Тем самым гарантируется, что, например, реализуемая приложением 136 защита данных 140 персонализации не сможет быть обойдена или взломана несанкционированной стороной.

Приложение 136 может быть выполнено как так называемый аплет, в частности Java-аплет. Посредством операционной системы 134 может предоставляться в распоряжение виртуальная Java-машина. В частности, документ 132 может выполняться в принципе соответственно DE 10 2005 025 806 и/или DE 10 2006 027 253.

Для снабжения терминала 114 персонализации заготовками 132 документа производственная среда 101 содержит транспортирующее устройство 144, с помощью которого заготовки 132 документа транспортируются, например, по отдельности и друг за другом к терминалу 114 персонализации. Заготовка 132 документа, которая в текущий момент находится на или в терминале 114 персонализации, персонализируется путем установления коммуникационного соединения между интерфейсами 126 и 128, а также передачи данных 140 персонализации и частного ключа 142.

На основе приема данных 140 персонализации последние посредством приложения 136 записываются в электронное ЗУ 138. При этом соответственно устанавливается условие доступа для этих данных 140 персонализации. Соответственно это выполняется для частного ключа 142, для которого определяется условие доступа «никогда», так что в принципе невозможен никакой внешний доступ к частному ключу.

На основе приема блока входных данных с входными данными 110 компьютерная система 102 генерирует запрос 146 для пары ключей, причем этот запрос 146 направляется в криптографический блок 118. Криптографический блок 118 генерирует затем с помощью генератора 120 ключей такую пару 148 ключей и передает эту пару ключей в компьютерную систему 102.

С указанными в блоке входных данных данными персонализации и открытым ключом пары 148 ключей затем путем выполнения программных инструкций 106 реализуется предварительно определенная структура данных. Компьютерная система 102 затем направляет запрос 150 в криптографический блок 118 для снабжения реализованной структуры данных цифровой сигнатурой.

Такая цифровая сигнатура 152 генерируется компонентом 122 криптографического блока 118 и передается на компьютерную систему 102.

Из реализованной и снабженной сигнатурой структуры данных, а также частного ключа пары 148 ключей затем посредством выполнения программных инструкций 108 генерируется блок данных управления для персонализации заготовки 132 документа.

Этот отдельный блок данных управления может затем передаваться в форме данных 112 управления от компьютерной системы 102 на терминал 114 персонализации через коммуникационное соединение или посредством носителя данных. Однако также возможно, что на стороне компьютерной системы 102 сначала генерируется большое количество блоков данных управления, например, для всех из N блоков входных данных, прежде чем они совместно как данные 112 управления будут переданы на терминал 114 персонализации.

В случае необходимости данные 114 управления, которые содержат один или более блоков данных управления, сначала сохраняются в буферном ЗУ 124. Блоки данных управления последовательно обрабатываются процессором 127. Для исполнения определенного блока данных управления между интерфейсами 126 и 128 заготовки 132 документа, которая в текущий момент находится на или в терминале 114 персонализации, устанавливается коммуникационное соединение.

Посредством этого передают содержащиеся в блоке данных управления данные 140 персонализации и частный ключ 142 пары 148 ключей. Посредством приложения 136 данные 140 персонализации сохраняются в электронном ЗУ 138 соответственно при установлении условия доступа, а также частный ключ 142, который сохраняется с условием доступа «никогда».

Условия доступа могут быть различными, в зависимости в потребности в защите информации 140 персонализации, например «без защиты», «с защитой посредством симметричного способа» или «с защитой посредством асимметричного способа». В последнем случае для доступа к соответствующему объекту данных 140 персонализации, как, например, данным отпечатков пальцев, сначала внешним считывающим устройством должен быть выполнен предварительно определенный криптографический протокол, который связан с частным ключом 142. К нему осуществляется доступ приложения 136 при обработке криптографического протокола. Условия доступа, соответствующие информации персонализации, могут устанавливаться в таблице доступа приложения. Приложение затем сохраняет отдельную информацию персонализации с соответствующим условием доступа.

Фиг.2 показывает соответствующую диаграмму потока.

На этапе 200 некоторое количество N блоков входных данных для изготовления N новых документов вводится в высокозащищенную среду. На этапе 202 компьютерная система высокозащищенной среды инициализирует текущий индекс i.

На этапе 204 компьютерная система формирует запрос на пару ключей для персонализации документа i. На основе этого запроса криптографический компонент на этапе 206 генерирует пару i ключей и передает ее на этапе 208 на компьютерную систему, которая принимает на этапе 210 пару ключей.

На этапе 212 компьютерная система реализует заданную структуру данных с помощью блока i входных данных и открытого ключа пары i ключей. На этапе 214 компьютерная система запрашивает сигнатуру этой структуры данных, так что криптографический компонент на этапе 216 генерирует такую сигнатуру и на этапе 218 передает на компьютерную систему.

На этапе 220 компьютерная система генерирует, по меньшей мере, один блок i данных управления для персонализации заготовки документа с помощью данных персонализации, содержащихся в реализованной структуре i данных, и частного ключа пары i ключей. Затем индекс i получает приращение на этапе 222, и управление процессом возвращается к этапу 204. Этот цикл проходится до тех пор, пока для всех N новых документов не будут сгенерированы требуемые блоки данных управления.

Затем блоки данных управления на этапе 224 из высокозащищенной среды передаются в производственную среду и на терминал персонализации. Там на этапе 226 инициализируется текущий индекс i, и на следующем этапе 228 первая заготовка документа персонализируется путем выполнения первого блока данных управления. Тем самым на этапе 230 заготовка документа получает реализованную снабженную сигнатурой структуру данных, а также частный ключ.

После проверки сигнатуры структуры данных содержащиеся в структуре данных данные персонализации при определении условия доступа сохраняются, как и частный ключ (этап 232). На этапе 234 индекс i получает приращение с помощью терминала персонализации, так что затем следующая заготовка документа персонализируется путем выполнения следующего блока данных управления.

Предпочтительным образом, передача блоков данных управления с компьютерной системы на терминал персонализации осуществляется с такой скоростью, чтобы буферное ЗУ терминала персонализации никогда не было пустым, чтобы предотвратить замедление производственного процесса.

На фиг.3 показана блок-схема другой формы выполнения соответствующей изобретению системы производства. В отличие от формы выполнения по фиг.1 криптографический блок 118 согласно форме выполнения по фиг.3 содержит секретный симметричный ключ 154, который также сохранен в интегральной электронной схеме 130, как, например, интегральная составная часть операционной системы 134.

Криптографический блок 118 имеет, кроме того, компонент 156 шифрования для шифрования частного ключа пары ключей, генерированной перед этим генератором 120 ключей, с помощью симметричного ключа 154. В этой форме выполнения также на основе запроса 146 сначала генератором 120 ключей генерируется пара ключей. Затем, в отличие от формы выполнения по фиг.1, частный ключ этой пары ключей зашифровывается с помощью симметричного ключа 154 посредством компонента 156 шифрования.

Получаемый в результате этого шифр частного ключа передается вместе с относящимся к нему открытым ключом в виде пары 148 ключей на компьютерную систему 102. На этой основе затем компьютерной системой 102 генерируются данные управления, как это имеет место и в форме выполнения по фиг.1, с той разницей, что компьютерная система 102 получает частный ключ не в форме незашифрованного текста и также не может его расшифровать, так как она не располагает требуемым для этого симметричным ключом 154.

То же самое справедливо для терминала 114 персонализации, который также не располагает симметричным ключом 154. Дешифрование шифра 158 частного ключа 142 осуществляется, таким образом, только после приема данных 140 персонализации и шифра 158 посредством интегральной электронной схемы 130. Шифр 158 расшифровывается операционной системой 134 с помощью симметричного ключа 154, так что полученный таким образом частный ключ в дешифрованной форме может быть сохранен в электронном ЗУ 138.

При защищенной передаче такого рода частного ключа 142 между криптографическим блоком 118 и интегральной электронной схемой 130 также говорят о так называемом сквозном шифровании, так как расположенные между ними элементы коммуникационной цепи, в данном случае компьютерная система 102 и терминал 114 персонализации, не могут дешифровать шифр. Это является особенно выгодным с точки зрения защиты данных, так как ни компьютерная система 102, ни терминал 114 персонализации не могут получить частный ключ.

Для дальнейшей защиты коммуникации между терминалом 114 персонализации и интегральной электронной схемой 130 может быть использован способ защищенной передачи сообщений. Для этого процессор 127 терминала 114 персонализации может иметь соответствующие инструкции 160. Кроме того, операционная система 134 и/или приложение 136 реализуют соответствующие этапы способа защищенной передачи сообщений (SM), например, с применением защиты аутентичности передаваемых данных посредством МАС.

На фиг.4 показана еще она форма выполнения соответствующего изобретению способа. В отличие от формы выполнения по фиг.2 на этапе 207 после генерации пары ключей на этапе 206 частный ключ этой пары ключей зашифровывается. Для этого может использоваться статический симметричный ключ.

Результирующая пара ключей, которая передается на этапе 208 в компьютерную систему, содержит, таким образом, открытый ключ в виде незашифрованного текста и частный ключ только в зашифрованной форме. Последующие этапы 210-230 проводятся так же, как в форме выполнения по фиг.2, с той разницей, что зашифрованный частный ключ обрабатывается вместо частного ключа в форме незашифрованного текста.

На этапе 231 зашифрованный частный ключ дешифруется с помощью интегральной электронной схемы 130, чтобы затем данные персонализации реализованной структуры данных и частный ключ сохранить на последующем этапе. Для дальнейшей защиты передачи данных коммуникация между заготовкой документа и терминалом персонализации может осуществляться способом защищенной передачи сообщений, в частности, с применением МАС.

Перечень ссылочных обозначений

100 высокозащищенная среда

101 производственная среда

102 компьютерная система

104 процессор

106 программные инструкции

108 программные инструкции

110 входные данные

112 данные управления

114 терминал персонализации

116 сеть

118 криптографический блок

120 генератор ключей

122 компонент

124 буферное ЗУ

126 интерфейс

127 процессор

128 интерфейс

130 интегральная электронная схема

132 заготовка документа

135 операционная система

136 приложение

138 электронное ЗУ

140 данные персонализации

142 частный ключ

144 транспортирующее устройство

146 запрос

148 пара ключей

150 запрос

152 цифровая сигнатура

154 симметричный ключ

156 компонент шифрования

158 шифр

160 инструкции

| название | год | авторы | номер документа |

|---|---|---|---|

| ДОКУМЕНТ С ЗАЩИТНЫМ ПРИЗНАКОМ И СЧИТЫВАЮЩЕЕ УСТРОЙСТВО | 2007 |

|

RU2446956C2 |

| СИСТЕМА ПЕРСОНАЛИЗАЦИИ ПАСПОРТНО-ВИЗОВЫХ ДОКУМЕНТОВ НОВОГО ПОКОЛЕНИЯ | 2010 |

|

RU2432609C1 |

| ДОКУМЕНТ С ИНДИКАТОРНЫМ УСТРОЙСТВОМ | 2006 |

|

RU2431877C2 |

| УСТРОЙСТВО СЧИТЫВАНИЯ РАДИОЧАСТОТНОЙ ИДЕНТИФИКАЦИИ ДЛЯ ДОКУМЕНТА | 2007 |

|

RU2437150C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ ЧИП-КАРТА | 2013 |

|

RU2628492C2 |

| СПОСОБ ИЗГОТОВЛЕНИЯ ЗАЩИЩЕННОГО ОТ ПОДДЕЛКИ ДОКУМЕНТА И/ИЛИ ЦЕННОГО ДОКУМЕНТА С ПЕРСОНАЛИЗИРОВАННЫМИ ИНФОРМАЦИОННЫМИ ПРИЗНАКАМИ | 2008 |

|

RU2526680C2 |

| ЗАЩИЩЕННЫЙ ДОКУМЕНТ С ИНТЕГРАЛЬНОЙ МИКРОСХЕМОЙ И ВСТРОЕННЫМ ИНДИКАТОРНЫМ ЭЛЕМЕНТОМ | 2006 |

|

RU2413303C2 |

| СПОСОБ ОСУЩЕСТВЛЕНИЯ ДОСТУПА ИНФОРМАЦИОННОГО ТЕРМИНАЛА К ЭЛЕКТРОННОМУ УСТРОЙСТВУ | 2006 |

|

RU2380756C2 |

| СИСТЕМА ЗАЩИТНОЙ МАРКИРОВКИ И ВЕРИФИКАЦИИ ДОКУМЕНТОВ | 2001 |

|

RU2195021C1 |

| КРИПТОГРАФИЧЕСКОЕ УПРАВЛЕНИЕ ДОСТУПОМ К ДОКУМЕНТАМ | 2008 |

|

RU2475839C2 |

Изобретение относится к секретной связи, а именно к способу персонализации защищенных документов. Техническим результатом является повышение надежности и эффективности персонализации документа. Технический результат достигается тем, что генерируют открытый и частный ключ (142) для каждого из документов, содержащих интегральную электронную схему, с помощью компьютерной системы (102) генерируют структуру (142) данных из входных данных персонализации и одного из открытых ключей для каждого из документов, генерируют данные (112) управления для персонализации документов с соответствующей одной из структур данных и частным ключом, соответствующим этой структуре данных, передают данные управления с компьютерной системы на устройство (114) персонализации производственной среды (101), передают структуры данных и соответствующие частные ключи с устройства персонализации на документы согласно данным управления, сохраняют структуры данных и соответствующие частные ключи в области (138) памяти интегральной электронной схемы, причем сохранение структур данных осуществляется при условии доступа, а сохранение частных ключей осуществляется таким образом, что невозможен никакой внешний доступ к частному ключу. 4 н. и 11 з.п. ф-лы, 4 ил.

1. Способ персонализации документов (132), причем каждый из документов имеет интегральную электронную схему (130), содержащий этапы, на которых

принимают входные данные (110) для персонализации документов от административного сервера на компьютерной системе (102) высокозащищенной среды (100),

генерируют пару ключей, состоящую из открытого и частного ключа (142), для каждого документа в криптографическом блоке и передают пару ключей для каждого из документов в компьютерную систему,

генерируют структуру (142) данных из входных данных и одного из открытых ключей для каждого из документов,

генерируют данные (112) управления для персонализации документов с соответственно одной из структур данных и частным ключом, соответствующим этой структуре данных, для каждого из документов,

передают данные управления для каждого из документов с компьютерной системы на устройство (114) персонализации производственной среды (101),

передают структуры данных и соответствующие частные ключи с устройства персонализации на документы согласно данным управления,

сохраняют структуры данных соответственно в области (138) памяти интегральной электронной схемы, причем при сохранении структур данных интегральная электронная схема устанавливает условие доступа, которое должно выполняться, чтобы мог осуществляться внешний доступ к структурам данных,

сохраняют частный ключ, который соответствует упомянутой соответствующей структуре данных, в области (138) памяти интегральной электронной схемы, причем сохранение частного ключа осуществляется посредством приложения, содержащегося в интегральной электронной схеме и реализующего защиту данных таким образом, что невозможен никакой внешний доступ к частному ключу.

2. Способ по п.1, в котором генерацию данных управления, с одной стороны, и передачу структур данных и соответствующего частного ключа, с другой стороны, выполняют асинхронно.

3. Способ по п.1, в котором применяют способ сквозного шифрования между криптографическим блоком и интегральными электронными схемами документов, чтобы защитить передачу соответствующего частного ключа.

4. Способ по п.3, в котором в криптографическом блоке сохраняют симметричный ключ (154), и при этом частный ключ зашифровывают с помощью симметричного ключа посредством криптографического блока таким образом, что только зашифрованный частный ключ передается на компьютерную систему, и причем в интегральных электронных схемах сохранен тот же симметричный ключ, чтобы соответствующий частный ключ расшифровать перед его сохранением.

5. Способ по п.1, причем передачу структур данных и соответствующего частного ключа от устройства персонализации на документы осуществляют защищенным образом посредством применения способа защищенной передачи сообщений (160), в частности, с применением шифрования и объекта данных MAC.

6. Криптографическая система для генерации данных (112) управления для устройства (114) персонализации для персонализации документов (132), причем каждый из документов имеет интегральную электронную схему (130), содержащая:

средство (102) для приема входных данных (110) для персонализации документов от административного сервера на компьютерной системе (102) высокозащищенной среды (100),

средство (120) для генерации пары ключей, состоящей из открытого и частного ключа, для каждого документа в криптографическом блоке и передачи пары ключей для каждого из документов в компьютерную систему,

средство (106) для генерации структуры данных из входных данных и одного из открытых ключей для каждого из документов,

средство (108) для генерации данных управления для персонализации документов с соответственно одной из структур данных и частным ключом, соответствующим этой структуре данных, для каждого из документов.

7. Криптографическая система по п.6, в которой криптографический блок содержит криптографический компонент (118, 120) для генерации пары ключей, причем криптографический компонент содержит средство (156) для зашифровывания частных ключей.

8. Система персонализации для персонализации документов (132), причем каждый из документов имеет интегральную электронную схему (130), содержащая

средство (124) для приема данных (112) управления для персонализации документов, причем данные управления содержат структуры данных с соответственно одним открытым ключом и соотнесенным с соответствующим открытым ключом частным ключом, и программные инструкции для системы персонализации,

средство (126, 127; 160) для передачи структур данных и соответствующих частных ключей на документы посредством исполнения программных инструкций, содержащихся в данных управления, при этом структуры данных сохраняются соответственно в области памяти интегральной электронной схемы документа, подлежащего персонализации, причем при сохранении структур данных интегральная электронная схемы устанавливает условие доступа, которое должно выполняться, чтобы мог осуществляться внешний доступ к структурам данных, и частный ключ, который соответствует упомянутой соответствующей структуре данных, сохраняется в области памяти интегральной электронной схемы, причем сохранение частного ключа осуществляется посредством приложения, содержащегося в интегральной электронной схеме и реализующего защиту данных таким образом, что невозможен никакой внешний доступ к частному ключу.

9. Система персонализации по п.8, причем средство для передачи структур данных и соответствующего частного ключа выполнено с возможностью исполнения способа (160) защищенной передачи сообщений, так что передача структур данных и соответствующего частного ключа от устройства персонализации на документы осуществляется защищенным образом.

10. Интегральная электронная схема (130) для персонализации документа, содержащаяся в указанном документе, содержащая

интерфейс (128) для приема структуры (140) данных от устройства (114) персонализации, причем структура данных содержит открытый ключ, и для приема частного ключа (142), соответствующего открытому ключу,

средство (134, 136) для сохранения данных персонализации, содержащихся в структуре данных, в области (138) памяти, причем при сохранении структуры данных интегральная электронная схема устанавливает условие доступа, которое должно выполняться, чтобы мог осуществляться внешний доступ к структуре данных,

средство (134, 136; 154) для сохранения частного ключа в области (138) памяти, причем сохранение частного ключа осуществляется посредством приложения, содержащегося в интегральной электронной схеме и реализующего защиту данных таким образом, что невозможен никакой внешний доступ к частному ключу.

11. Интегральная электронная схема по п.10, содержащая средство (134, 154) для дешифрования частного ключа.

12. Интегральная электронная схема по п.11, причем в операционной системе (134) интегральной электронной схемы (130) предоставлен в распоряжение симметричный ключ (154) для дешифрования частного ключа (142).

13. Интегральная электронная схема по п.10, содержащая средство (134, 136) для выполнения способа защищенной передачи сообщений для защищенного приема структуры данных и частного ключа.

14. Интегральная электронная схема по любому из пп.10-13, содержащая средство (134, 136) для выполнения криптографического протокола с применением частного ключа, причем выполнение криптографического протокола является предпосылкой для внешнего доступа к, по меньшей мере, части данных персонализации.

15. Интегральная электронная схема по п.10, причем документ, подлежащий персонализации, представляет собой ценный или защищенный документ, такой как машиночитаемый проездной документ, в частности, заграничный паспорт, удостоверение личности или виза, или фирменное удостоверение, кредитную карту, водительские права, листок нетрудоспособности.

| US 6367011 B1, 02.04.2002 | |||

| Способ и устройство для определения коэффициента молярного погашения | 1945 |

|

SU69113A1 |

| WO 9522810 A1, 24.08.1995 | |||

| УСТРОЙСТВО для РЕГУЛИРОВАНИЯ УСИЛИЯ ПРИЖИМА КОРОСНИМАТЕЛЕЙ В ОКОРОЧНОМ СТАНКЕ РОТОРНОГОТИПА | 0 |

|

SU245336A1 |

| DE 102004008841 A1, 23.09.2004 | |||

| DE 20100158 U1, 08.05.2002 | |||

| СИСТЕМА И СПОСОБ СОЗДАНИЯ ЦИФРОВОЙ ПОДПИСИ ПОСРЕДСТВОМ БАНКОМАТА | 2002 |

|

RU2258256C2 |

| СПОСОБ КОМПЛЕКСНОЙ ЗАЩИТЫ РАСПРЕДЕЛЕННОЙ ОБРАБОТКИ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ И СИСТЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2001 |

|

RU2259639C2 |

Авторы

Даты

2011-04-27—Публикация

2007-09-04—Подача