Область техники

Изобретение относится к способу осуществления доступа информационного терминала к электронному устройству, а также к компьютерному программному продукту, цифровому машиночитаемому носителю, электронному устройству, идентификационному документу и информационному терминалу.

Уровень техники

Из области техники известны способы электронного сохранения данных с криптографической защитой. Одной из формой защищенного хранилища, получившей в последние два десятилетия широкое распространение, являются карты с микропроцессором (далее для краткости называемые смарт-картами), стандарты которых установлены по ISO 7816 части 1-4. К важнейшим будущим областям применения технологии смарт-карт относится введение машиночитаемых проездных документов, от которой ожидается повышение безопасности, а также эффективности контроля пассажиров, в особенности при авиаперелетах по всему миру. Международной организацией гражданской авиации (ICAO, International Civil Aviation Organization) в последние годы были представлены стандарты по машиночитаемым проездным документам.

Задачами, для решения которых используется надежное сохранение персональных данных в машиночитаемых проездных документах, являются, с одной стороны, упрощение проверок безопасности со стороны по возможности большого числа государственных и негосударственных организаций, и, с другой стороны, гарантия защиты персональных данных от неправомочного считывания. Баланс между обоими требованиями учитывает как различия в области права охраны сведений, не подлежащих оглашению, так и различную гарантию защиты отдельных объектов данных.

Из патентного документа US 2005/0097320 А1 известна система, обеспечивающая связь между пользователем и учреждением, например банком. Связь происходит по сети. При каждом доступе пользователя к системе учреждения происходит так называемая «оценка риска сделки» (transaction risk assessment), при которой определяется риск данной сделки.

Из патентного документа US 2002/0087894 А1 известна похожая система, при которой пользователь сам выбирает уровень безопасности передачи данных.

Из документа Международной организацией гражданской авиации «Машиночитаемые проездные документы, технический отчет, инфраструктура открытых ключей для машиночитаемых проездных документов, предоставляющая доступ к смарт-картам только для чтения» версии 1.1, опубликованного 1 октября 2004 года уполномоченным генерального секретаря (стр.1-57) известны процедуры базового контроля доступа, обеспечивающего невозможность осуществления доступа к микропроцессору проездного документа незаметно для владельца этого документа. Эти процедуры также обеспечивают защиту от так называемой «подмены микропроцессора» (chip substitution). Единственное упоминание, относящееся к расширенному контролю доступа, состоит в указании на то, что такой контроль может быть построен на базе симметричного или ассиметричного способа шифрования.

Раскрытие изобретения

С одной стороны, задача, на решение которой направлено настоящее изобретение, состоит в создании улучшенных способов доступа информационного терминала к электронному устройству, а также компьютерного программного продукта, цифрового машиночитаемого носителя, электронного устройства, идентификационного документа и информационного терминала.

Эта задача решается с использованием признаков независимых пунктов 1, 10, 13, 14, 28, 36 и 37 формулы изобретения. Предпочтительные варианты осуществления изобретения раскрыты в соответствующих зависимых пунктах.

Согласно изобретению предлагается способ осуществления доступа информационного терминала ко множеству сохраненных в электронном устройстве объектов данных, причем электронное устройство имеет таблицу распределения, в которой различным объектам данных присвоен криптографический протокол различных уровней безопасности. При этом информационный терминал сначала передает электронному устройству запрос на один из объектов данных. Электронное устройство с помощью таблицы распределения определяет криптографический протокол для указанного объекта данных. Электронное устройство и информационный терминал реализуют криптографический протокол. При условии его успешного выполнения электронное устройство передает один из объектов данных на информационный терминал.

Преимуществом настоящего изобретение является то, что оно позволяет обеспечивать различные степени безопасности для объектов данных, классифицированных по требуемому уровню защиты и хранящихся совместно в электронном устройстве, служащем носителем данных, и, таким образом, гибко соответствовать находящимся в противоречии друг с другом требованиям к доступности сохраненных объектов данных.

По одному из вариантов осуществления изобретения электронное устройство содержит программное обеспечение (далее называемое также для краткости приложением), включающее в себя таблицу распределения. Программное обеспечение определяет с помощью таблицы распределения криптографический протокол, осуществляет определенный криптографический протокол между информационным терминалом и программным обеспечением и при условии успешного осуществления отправляет один из объектов данных на информационный терминал. Таким образом, все технологические шаги на стороне электронного устройства реализованы за счет программного обеспечения. Преимуществом этого является то, что электронное устройство может быть построено с помощью стандартных, экономично изготовленных аппаратных средств, а степень криптографической защиты объектов данных может быть легко адаптирована к индивидуальным требованиям.

По одному из вариантов осуществления изобретения электронное устройство имеет операционную систему, которая предотвращает неправомочное изменение или удаление программного обеспечения и разрешает доступ к объектам данных только через программное обеспечение. Эта функция операционной системы гарантирует, что реализованная за счет программного обеспечения защита объектов данных не может быть обойдена или взломана неавторизованной стороной. Тем не менее, операционная система предпочтительно допускает изменение или удаление приложения программного обеспечения после аутентификации в качестве администратора электронного устройства. Это является существенным, так как, например, присваивание отдельных объектов данных криптографическим протоколам или сами криптографические протоколы могут быть изменены без необходимости заменять при этом электронное устройство. Изобретение предпочтительно относится (но не ограничивается этим) к приложению программного обеспечения для смарт-карты, реализующему способ, в особенности к Java-аплету для смарт-карты с операционной системой, которая включает в себя виртуальную Java-машину.

По одному из вариантов осуществления изобретения электронное устройство встроено в документ, удостоверяющий личность. Документами, удостоверяющими личность, могут быть, например, смарт-карты в формате чековой карточки, а также и документы других форматов, как, например, паспорта или визы, в которые встроено электронное устройство. В частности, документ, удостоверяющего личность, может представлять собой машиночитаемый проездной документ согласно системе стандартизации электронных паспортов Международной организации гражданской авиации. Международная организация гражданской авиации определяет для машиночитаемых проездных документов с обозначением «логическая структура данных» (LDS) соответствующую стандарту смарт-карт ISO 7816-4 файловую систему, а также структуру записанных в файловой системе данных, имеющую возможность взаимодействовать с другой структурой.

По одному из вариантов осуществления изобретения по меньшей мере один из объектов данных содержит персональные биометрические данные. В случае машиночитаемого проездного документа в соответствии со стандартом электронных паспортов благодаря LDS вносятся имена составные имена и форматы файлов персональных, в том числе и биометрических, данных. В частности, стандартизовано сохранение фотографии, отпечатков пальцев, а также данных радужной оболочки глаз владельца документа, удостоверяющего личность. Преимуществом варианта осуществления является то, что, например, фотографии может быть присвоена другая, например более низкая, степень защиты и, тем самым, криптографический протокол более низкого уровня безопасности по сравнению с отпечатками пальцев или с данными радужной оболочки глаз.

В зависимости от варианта осуществления изобретения множество криптографических протоколов, доступных электронному устройству и информационному терминалу, может содержать различные протоколы и различным образом устанавливать присваивание отдельных сохраненных в электронном устройстве объектов данных отдельным имеющимся криптографическим протоколам. Согласно изобретению при этом доступ для чтения может быть свободным, может быть связан с выполнением криптографического протокола, может быть связан с выполнением одного из нескольких имеющихся на выбор криптографических протоколов или также быть связан с обязательным выполнением нескольких криптографических протоколов, В таблице распределения предпочтительно по меньшей мере одному из множества объектов данных присвоен свободный доступ без обязательного криптографического протокола.

По одному из вариантов осуществления изобретения по меньшей мере одному объекту данных присвоен криптографический протокол повышенного уровня безопасности, причем этот протокол требует аутентификации информационного терминала относительно электронного устройства посредством схемы «запрос-подтверждение», которая основывается на симметричном криптографическом алгоритме. При этом вступает в действие специфичный для данного устройства ключ, который информационный терминал должен ввести из машиночитаемых печатных данных, которые соединены с электронным устройством. Для вывода специфичного для данного устройства ключа дополнительно может потребоваться общий ключ, который должен быть известен электронному устройству и информационному терминалу.

По одному из вариантов осуществления изобретения по меньшей мере одному объекту данных присвоен криптографический протокол более высокого уровня безопасности, причем этот протокол требует аутентификации информационного терминала относительно электронного устройства посредством схемы «запрос-подтверждение», которая основывается на асимметричном криптографическом алгоритме. При этом информационный терминал имеет в своем распоряжении открытый ключ и секретный ключ. Информационный терминал посылает электронному устройству свой открытый ключ, который предпочтительно снабжен цифровой подписью, которая может быть проверена электронным устройством посредством цепочки сертификатов. Далее информационный терминал подтверждает электронному устройству в последовательности запросов и подтверждений, что он также владеет соответствующим секретным ключом. Предпочтительно требуется выполнение криптографического протокола более высокого уровня безопасности дополнительно к протоколу повышенного уровня безопасности.

По одному из вариантов осуществления изобретения связь между информационным терминалом и электронным устройством происходит бесконтактным образом, предпочтительно за счет бесконтактного интерфейса в соответствии с нормами ISO/IEC 14443 части 1-4, как это требуется ICAO для случая машиночитаемых проездных документов. Чтобы предотвратить неавторизированное отслеживание бесконтактной связи со стороны третьих лиц, предпочтительно в таблице распределения различным объектам данных далее сопоставляется шифрующий протокол различных уровней безопасности, согласно которому информационный терминал и электронное устройство связываются шифрованным образом. При этом информационный терминал и электронное устройство обмениваются предпочтительно безопасным образом ключом сеанса связи.

Краткий перечень фигур чертежей

Далее поясняются предпочтительные варианты осуществления изобретения со ссылкой на схемы. На них показано следующее.

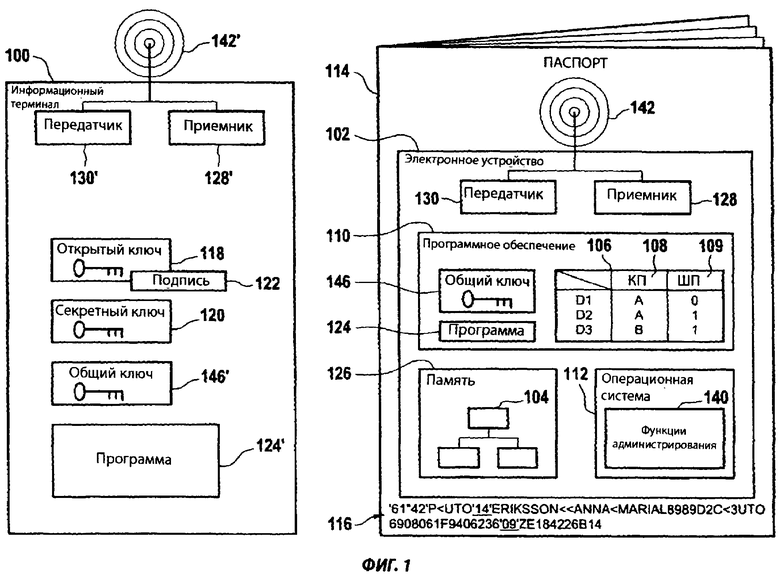

Фиг.1: структурная схема варианта осуществления информационного терминала по настоящему изобретению и электронного устройства по настоящему изобретению.

Фиг.2: блок-схема способа по настоящему изобретению.

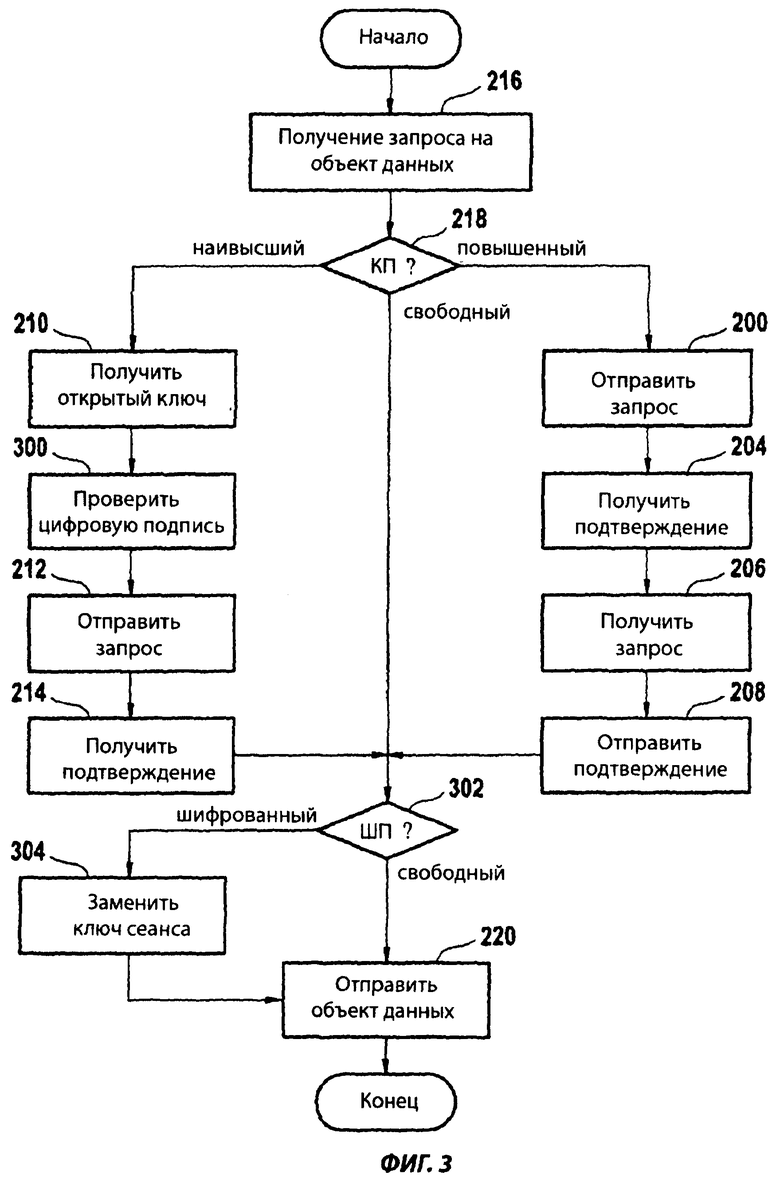

Фиг.3: блок-схема технологических шагов, реализованных в соответствии с вариантом осуществления электронного устройства по настоящему изобретению.

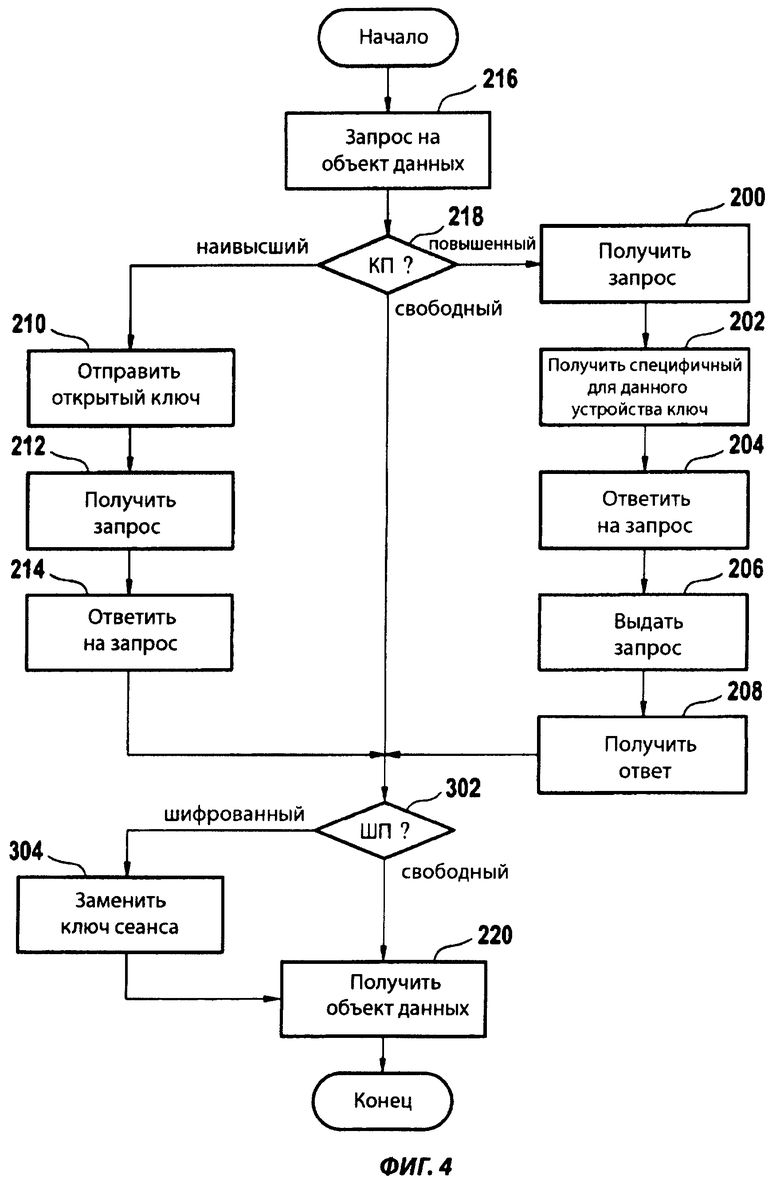

Фиг.4: блок-схема технологических шагов, реализованных в соответствии с вариантом осуществления информационного терминала по настоящему изобретению.

Осуществление изобретения

Фиг.1 показывает структурную схему варианта осуществления информационного терминала 100 и электронного устройства 102, которое интегрировано в документ 114, удостоверяющий личность. Документ, удостоверяющий личность, представлен в виде паспорта в схематичной аксонометрической проекции и имеет зону с машиночитаемыми печатными данными 116. Встраивание электронного устройства в документ, удостоверяющий личность, может происходить, например, заделыванием в обложку или в главную страницу паспорта.

Как электронное устройство 102, так и информационный терминал 100 могут иметь бесконтактный интерфейс 142 или 142', который соединен с передатчиком 130 или 130' и приемником 128 или 128' и способствует бесконтактной связи между информационным терминалом и электронным устройством. Электронное устройство 102 может иметь память 126 для множества объектов 104 данных. В одном или нескольких объектов 104 данных могут быть записаны персональные биометрические данные, такие как фотография, отпечатки пальцев или данные радужной оболочки глаз владельца документа 114, удостоверяющего личность. Сохранение объектов 104 данных в памяти 126 может следовать из стандартной серии 9303 «Машиночитаемые дорожные документы» ICAO. Под названием «логическая структура данных» (LDS) понимаются установленные ICAO файловая система, соответствующая стандарту смарт-карт ISO 7816-4, а также структура сохраненных в этой файловой системе объектов данных, имеющая возможность взаимодействия с другой структурой.

Информационный терминал 100 может программироваться выполняемыми компьютером командами 124', которые позволяют информационному терминалу 100 за счет бесконтактных интерфейсов 142' и 142 иметь доступ на чтение к сохраненным в памяти 126 электронного устройства 102 объектам 104 данных. Для защиты в персональных биометрических данных, в частности, от неправомочного считывания электронное устройство 102 имеет программные команды 124, которые могут связывать считываемый доступ к объектам 104 данных с успешным выполнением криптографического протокола с информационным терминалом 100. Такую меру рекомендует ICAO, которая относит поддержку множества опций защиты данных к обязательному требованию, предъявляемому к стандартной LDS.

В различных объектах 104 данных могут быть записаны различные виды персональных биометрических данных, которые заслуживают различной степени защиты. Например, фотографии может быть отведена только небольшая чувствительность, а отпечаткам пальцев или данным радужной оболочки глаз, напротив, защита более высокой степени. Различная оценка защиты различных объектов 104 данных кодируется таблицей 106 распределения электронного устройства 102. В таблице 106 распределения объекту 104 данных присвоен криптографический протокол 108 различных уровней безопасности. Таблица распределения может присвоить одному или нескольким объектам 104 данных свободный доступ без обязательного выполнения криптографического протокола.

В процессе работы электронное устройство 102 принимает от информационного терминала 100 через приемник 128 и бесконтактный интерфейс 142 запрос на один из объектов 104 данных. Затем электронное устройство определяет на основании таблицы распределения криптографический протокол 108, успешное выполнение которого установлено в качестве условия для доступа на чтение информационного терминала к одному из объектов данных. Электронное устройство и информационный терминал выполняют криптографический протокол, а электронное устройство передает в случае успеха один из объектов данных на информационный терминал.

Электронное устройство 102 может включать в себя программное обеспечение 110, содержащее таблицу 106 распределения. При этом криптографический протокол определен программным обеспечением 110, криптографический протокол выполняется информационным терминалом и программным обеспечением 110, и один из объектов данных передается за счет программного обеспечения. Электронное устройство может иметь операционную систему 112, которая во взаимодействии с аппаратными средствами электронного устройства предотвращает неправомочное изменение или удаление программного обеспечения 110 и разрешает доступ к объектам 104 данных только через программное обеспечение 110. Таким образом, возможно реализовать электронное устройство 102 на базе массового стандартного аппаратного средства. Одновременно с этим к различным требованиям могут быть адаптированы спецификация используемых криптографических протоколов и закодированное в таблице 106 распределения присвоение объектов 104 данных криптографическим протоколам. Электронным устройством может быть Java-карта с виртуальной Java-машиной, на которой установлено программное обеспечение 110 в форме Java-аплета.

Операционная система 112 может защищать программное обеспечение 110, включая таблицу 106 распределения, от неправомочного изменения и удаления, но одновременно иметь в своем распоряжении функции 140 администрирования, которые после аутентификации в качестве администратора электронного устройства (102) допускают изменение или удаление программного обеспечения (110). Функции администрирования являются существенными, так как электронное устройство может быть адаптировано к измененным требованиям, вместо того чтобы заменять его на новое электронное устройство. Измененные требования могут относиться, например, к улучшенным криптографическим протоколам 108 или к измененной градации уровней защиты различных объектов 104 данных.

В таблице 106 распределения различным объектам данных могут быть сопоставлены различные протоколы 109 шифрования, с использованием которых электронное устройство 102 и информационный терминал 100 могут шифровать связь. Преимуществом шифрования является предотвращение отслеживание бесконтактной связи между электронным устройством и информационным терминалом третьими лицами.

Электронное устройство 102 и информационный терминал 100 могут иметь соответствующие криптографические ключи 118, 120 и 146, которые применяются при выполнении различных криптографических протоколов.

Информационный терминал 100 может получать другой специфичный для данного устройства ключ электронного устройства 102 из машиночитаемых печатных данных 116. Кроме того, информационный терминал может иметь оптический датчик, чтобы оптически считывать печатные данные 116. Из полученных таким образом данных получается, например, симметричный ключ для связи с электронным устройством 102. В одном из вариантов осуществления в качестве симметричного ключа применяются данные 116. Этот симметричный ключ может быть сохранен в незащищенной или защищенной форме в электронном устройстве 102. Альтернативно электронное устройство 102 может быть выполнено с возможностью генерирования в случае необходимости из данных 116, сохраненных также электронным образом в электронном устройстве 102, этот симметричный ключ.

Дополнительно может использоваться общий ключ 146 или 146', который известен как электронному устройству 102, так и информационному терминалу 100. Информационный терминал также может иметь пару асимметричных ключей, состоящую из открытого ключа 118 и секретного ключа 120, причем он передает электронному устройству 102 в рамках криптографического протокола свой открытый ключ. Открытый ключ может быть снабжен цифровой подписью 122, которая позволяет проверять подлинность ключа 118 с помощью цепочки сертификатов.

Общий ключ 146' может использоваться, например, информационным терминалом 100 для того, чтобы из полученных оптическим образом данных 116 генерировать другой симметричный ключ. Например, для этого общий ключ 146' и данные 116 объединяются.

Фиг.2 представляет в виде блок-схемы предложенный изобретением способ осуществления доступа информационного терминала к одному из сохраненных в электронном устройстве объектов данных. На шаге 216 информационный терминал передает на электронное устройство запрос на один из объектов данных. На шаге 218 электронное устройство с помощью своей таблицы распределения определяет криптографический протокол. На шаге 222 электронное устройство и информационный терминал выполняют криптографический протокол. На шаге 220 электронное устройство передает один из объектов данных на информационный терминал.

При этом закодированная в таблице распределения электронного устройства информация о том, какой криптографический протокол присвоен одному из объектов данных, может быть известна информационному терминалу уже перед отправлением (шаг 216) запроса. Например, имеющаяся в электронном устройстве таблица распределения может содержать установленное нормативами содержание, копию которого имеет также информационный терминал. Альтернативно этому электронное устройство может передавать спецификацию криптографического протокола перед его выполнением на шаге 222 на информационный терминал, причем спецификация должна соответствовать одному из множества криптографических протоколов, выполнить которые информационный терминал в состоянии. В качестве другой альтернативы электронное устройство может передавать на информационный терминал спецификацию нескольких криптографических протоколов, среди которых информационный терминал может выбрать любой протокол, который он в состоянии выполнить.

Фиг.3 показывает блок-схему шагов работы в соответствии с предпочтительным вариантом осуществления электронного устройства. После того как электронное устройство на шаге 216 получило от информационного терминала запрос на объект данных, информационный терминал на шаге 218 с помощью таблицы распределения определяет криптографический протокол (КП), с обязательным выполнением которого должен быть связан доступ на чтение для информационного терминала. В качестве трех возможных вариантов представлены как пример выбор криптографического протокола повышенного уровня безопасности начиная с шага 200, криптографического протокола наивысшего уровня безопасности начиная с шага 210 и свободный доступ без криптографического протокола.

Для случая определения криптографического протокола повышенного уровня безопасности для объекта данных информационный терминал должен аутентифицироваться на электронном устройстве по технологии «запрос-подтверждение», основанной на симметричном криптографическом алгоритме, например на шифрующих алгоритмах стандартов 3DES (3 Data Encryption Standard, тройной стандарт шифрования данных) или AES (Advanced Encryption Standard, улучшенный стандарт шифрования). На шаге 200 электронное устройство отправляет запрос на информационный терминал, который должен правильно ответить на этот запрос и отправить подтверждение на электронное устройство. На шаге 204 электронное устройство получает подтверждение информационного терминала и убеждается в его правильности. Электронное устройство может на шаге 206 получить в обратном порядке запрос информационного терминала, на которое оно отправить подтверждение на шаге 208, чтобы получить встречную аутентификацию на информационном терминале. Эта односторонняя аутентификация может происходить также в виде взаимной аутентификации за один шаг.

Для случая криптографического протокола наивысшего уровня безопасности для объекта данных система данных должна аутентифицироваться на электронном устройстве по технологии «запрос-подтверждение», основанной на асимметричном криптографическом алгоритме, например RSA (Rivest, Shamir, Adelman, система Райвиса-Шамира-Эйдельмана) или криптосистеме на эллиптических кривых. Для этого электронное устройство на шаге 210 получает открытый ключ информационного терминала. Этот ключ может иметь цифровую подпись, которую электронное устройство проверяет на шаге 300. При этом проверка может основываться на цепочке сертификатов, на конце которой должен находиться центр сертификации наивысшего уровня, открытый ключ которого имеется в электронном устройстве. В случае интеграции электронного устройства в документ, удостоверяющий личность, центр сертификации наивысшего уровня может быть национальным органом выдачи или международной организацией. На шаге 212 электронное устройство высылает запрос на информационный терминал, причем запрос основывается на полученном открытом ключе, и за счет ответа на этот вопрос информационный терминал должен подтвердить, что он имеет соответствующий секретный ключ. На шаге 214 электронное устройство принимает подтверждение информационного терминала и убеждается в правильности ответа.

На шаге 302 электронное устройство может с помощью таблицы распределения определить протокол шифрования, с использованием которого информационный терминал и электронное устройство осуществляют связь с шифрованием. В качестве примера возможных вариантов представлены шифрование связи с сеансовым ключом, обмен которым происходит на шаге 304, и связь без шифрования, при которой шаг 304 не выполняется. При этом на шаге 304 используется обмен ключами по Диффи-Хеллману или подобный способ, который позволяет электронному устройству и информационному терминалу надежным образом получать сеансовый ключ высокой силы.

Фиг.4 показывает блок-схему шагов, выполняемых при работе информационного терминала согласно предпочтительному варианту осуществления настоящего изобретения. После того как информационный терминал на шаге 216 запросил объект данных от электронного устройства, информационный терминал на разветвлении 218 следует криптографическому протоколу, обязательное выполнение которого требуется электронным устройством для доступа на чтение к объекту данных. Аналогично фиг.3 в качестве примера трех возможных вариантов представлены выбор криптографического протокола повышенного уровня безопасности начиная с шага 200, криптографического протокола наивысшего уровня безопасности начиная с шага 210 и свободный доступ без криптографического протокола.

Для случая определения криптографического протокола повышенного уровня безопасности для объекта данных информационному терминалу должен аутентифицироваться на электронном устройстве по технологии «запрос-подтверждение», основанной на симметричном криптографическом алгоритме, например на шифрующих алгоритмах стандартов 3DES или AES. На шаге 200 информационный терминал принимает от электронного устройства запрос. В случае симметричного криптографического алгоритма может использоваться специфичный для данного устройства ключ, который должен быть получен из машиночитаемых печатных данных информационным терминалом для ответа на запрос на шаге 202. Таким образом информационный терминал подтверждает, что ему был предъявлен, например, паспорт, в который интегрировано электронное устройство. Дополнительно может потребоваться общий ключ, чтобы получить специфичный для данного устройства ключ из машиночитаемых печатных данных. На шаге 204 информационный терминал отправляет подтверждение на электронное устройство. На шаге 206 информационный терминал может отправить запрос на электронное устройство и получить подтверждение на шаге 208.

Для случая криптографического протокола наивысшего уровня безопасности для объекта данных информационный терминал должен аутентифицироваться на электронном устройстве по технологии «запрос-подтверждение», основанной на асимметричном криптографическом алгоритме, как, например, RSA, или криптосистеме на эллиптических кривых. Для этого информационный терминал отправляет на электронное устройство на шаге 210 свой открытый ключ. На шаге 212 информационный терминал получает запрос от электронного устройства, основанный на отправленном открытом ключе, и посредством подтверждения на шаге 214 информационный терминал подтверждает, что он также владеет соответствующим секретным ключом.

Например, электронное устройство генерирует случайное число. Оно шифруется открытым ключом информационного терминала и получающийся шифр передается из электронного устройства на информационный терминал. Информационный терминал дешифрует шифр с помощью своего секретного ключа и отправляет результат дешифровки обратно на электронное устройство. Затем электронное устройство сравнивает изначально генерированное случайное число с полученным от информационного терминала результатом дешифровки. Если оба числа совпадают, информационный терминал классифицируется как прошедший аутентификацию и авторизацию.

Дополнительно к шагам протокола повышенного уровня безопасности электронное устройство может обязать потребовать выполнения шагов криптографического протокола наивысшего уровня безопасности при передаче объекта данных.

Электронное устройство может с помощью таблицы распределения определить на шаге 302 протокол шифрования, согласно которому информационный терминал и электронное устройство осуществляют связь с шифрованием. В качестве примера возможных присвоений представлены шифрование связи с сеансовым ключом, который заменяется на шаге 304, и свободная незашифрованная связь, при которой шаг 304 не выполняется.

Изобретение относится к способу осуществления доступа информационного терминала к электронному устройству, а также к компьютерному программному продукту, цифровому машиночитаемому носителю, электронному устройству, идентификационному документу и информационному терминалу. Техническим результатом является обеспечение различной степени безопасности для объектов данных, классифицированных по требуемому уровню защиты и хранящихся совместно в электронном устройстве, служащем носителем данных. Согласно изобретению предлагается способ осуществления доступа информационного терминала ко множеству сохраненных в электронном устройстве объектов данных, причем электронное устройство имеет таблицу распределения, в которой различным объектам данных присвоен криптографический протокол различных уровней безопасности. Электронное устройство и информационный терминал реализуют криптографический протокол. При условии его успешного выполнения электронное устройство передает один из объектов данных на информационный терминал. 6 н. и 30 з.п. ф-лы, 4 ил.

1. Способ осуществления доступа информационного терминала (100) к одному из множества сохраненных в электронном устройстве (102) объектов (104) данных, причем электронное устройство (102) встроено в идентификационный документ (114), и электронное устройство имеет таблицу (106) распределения, в которой различным объектам данных присвоен криптографический протокол (108) различного уровня безопасности, а идентификационный документ содержит машиночитаемые печатные данные, причем в таблице (106) распределения по меньшей мере одному первому объекту данных из множества объектов данных присвоен криптографический протокол (108) повышенного уровня безопасности, включающий в себя следующие шаги:

с электронного устройства на информационный терминал (100) отправляют (200) запрос, основанный на симметричном криптографическом алгоритме, причем используют специфичный для данного устройства ключ (144), который может быть получен из машиночитаемых печатных данных;

на информационном терминале получают (204) специфичный для данного устройства ключ (144), полученный из машиночитаемых печатных данных;

с информационного терминала передают (204) подтверждения с целью аутентификации информационного терминала на электронном устройстве; причем информационный терминал (100) содержит открытый ключ (118) и секретный ключ (120), а в таблице (106) распределения по меньшей мере одному второму объекту данных из множества объектов данных присвоен криптографический протокол (108) наивысшего уровня безопасности, включающий в себя следующие шаги:

с информационного терминала передают (210) на электронное устройство открытый ключ;

с электронного устройства передают (212) на информационный терминал запрос, сформированный с использованием указанного закрытого ключа, причем для формирования подтверждения на указанный запрос необходим соответствующий секретный ключ;

с информационного терминала передают (214) на электронное устройство запрос на аутентификацию;

причем по меньшей мере первый и второй объекты данных содержат персональные биометрические данные, а в таблице распределения по меньшей мере одному из множества объектов данных присвоен свободный доступ без криптографического протокола (108), причем способ включает в себя следующие шаги:

с информационного терминала (100) передают (216) на электронное устройство (102) запрос на один выбранный объект данных;

на электронном устройстве посредством таблицы распределения определяют (218) криптографический протокол для указанного одного объекта данных;

на электронном устройстве (102) и информационном терминале (100) выполняют (222) указанный криптографический протокол повышенного уровня безопасности, если указанный один объект данных является первым объектом данных, или выполняют (222) указанный криптографический протокол наивысшего уровня безопасности, если указанный один объект данных является вторым объектом данных;

от электронного устройства передают (220) указанный один объект данных.

2. Способ по п.1, отличающийся тем, что электронное устройство (102) содержит программное обеспечение (110), причем программное обеспечение содержит таблицу (106) распределения, и криптографический протокол (108) определяют за счет программного обеспечения, причем криптографический протокол выполняют посредством информационного терминала и программного обеспечения, а один из объектов данных передают посредством программного обеспечения.

3. Способ по п.2, причем электронное устройство (102) содержит операционную систему (112), выполненную с возможностью предотвращения неправомочного изменения или удаления программного обеспечения и предоставления доступа к объектам данных только посредством программного обеспечения.

4. Способ по п.3, отличающийся тем, что посредством операционной системы (112) разрешают изменение или удаление программного обеспечения после аутентификации в качестве администратора электронного устройства (102).

5. Способ по одному из пп.1-4, отличающийся тем, что связь между информационным терминалом (100) и электронным устройством (102) осуществляют бесконтактно.

6. Способ по п.5, отличающийся тем, что в таблице (106) распределения различным объектам (104) данных присвоены протоколы (109) шифрования различного уровня безопасности и связь между информационным терминалом и электронным устройством осуществляют с шифрованием в соответствии с указанным присваиванием.

7. Способ по одному из пп.1-4, отличающийся тем, что для получения специфичного для данного устройства ключа (144) из машиночитаемых печатных данных (116) необходим общий ключ (146), известный как электронному устройству (102), так и информационному терминалу (100).

8. Способ по одному из пп.1-4, отличающийся тем, что криптографический протокол (108) повышенного уровня безопасности дополнительно содержит следующие шаги:

с информационного терминала (100) на электронное устройство (102) передают (206) запрос, сформированный на основании симметричного криптографического алгоритма с использованием специфичного для данного устройства ключа;

с электронного устройства на информационный терминал передают (208) подтверждение для аутентификации электронного устройства на информационном терминале.

9. Способ по одному из предыдущих пунктов, отличающийся тем, что открытый ключ (118) имеет цифровую подпись (122) и эту электронную подпись проверяют (300) посредством электронного устройства.

10. Цифровой машиночитаемый носитель, содержащий компьютерный программный продукт, содержащий таблицу (106) распределения, в которой различным объектам (104) данных присвоен криптографический протокол (108) различного уровня безопасности, причем каждый из указанных криптографических протоколов выполнен с возможностью аутентификации информационного терминала, и выполнение криптографического протокола, присвоенного одному объекту данных в таблице распределения, является условием предоставления информационному терминалу доступа к этому объекту данных, а также выполняемые компьютером команды для

приема от информационного терминала (100) запроса на один из множества объектов данных (104);

определения криптографического протокола для одного выбранного объекта данных посредством таблицы распределения;

выполнения криптографического протокола с информационным терминалом;

отправки одного выбранного объекта данных информационному терминалу.

11. Цифровой машиночитаемый носитель по п.10, отличающийся тем, что таблица распределения (106) и выполняемые компьютером команды (124) могут быть установлены в электронном устройстве, содержащем операционную систему, таким образом, что операционная система препятствует неправомочному изменению или удалению таблицы распределения или выполняемых компьютером команд.

12. Цифровой машиночитаемый носитель по п.10, отличающийся тем, что дополнительно содержит выполняемые компьютером команды (124) и доступ к объектам (104) данных возможен только через выполняемые компьютером команды.

13. Электронное устройство (102), содержащее

память (126) для множества объектов (104) данных,

приемник (128) для получения запроса от информационного терминала (100) на один из объектов данных,

таблицу (106) распределения, в которой различным объектам данных присвоен криптографический протокол (108) различного уровня безопасности, причем каждый из указанных криптографических протоколов выполнен с возможностью аутентификации информационного терминала, и выполнение криптографического протокола, присвоенного одному объекту данных в таблице распределения, является условием предоставления информационному терминалу;

программные команды (124) для определения криптографического протокола для одного из объектов данных с помощью таблицы распределения,

программные команды (124) для выполнения криптографического протокола с информационным терминалом,

передатчик (130) для передачи одного из объектов данных на информационный терминал.

14. Электронное устройство (102) по п.13, отличающееся тем, что содержит программное обеспечение (110), причем программное обеспечение содержит таблицу (106) распределения, и криптографический протокол (108) может быть выбран посредством программного обеспечения, причем криптографический протокол может выть выполнен информационным терминалом (100) и программным обеспечением, а один из объектов (104) данных может быть передан посредством программного обеспечения.

15. Электронное устройство (102) по п.14, отличающееся тем, что содержит операционную систему (112), причем операционная система выполнена с возможностью предотвращения неправомочного изменения или удаления программного обеспечения (110) и для предотвращения доступа к объектам (104) данных с обходом программного обеспечения.

16. Электронное устройство (102) по п.15, отличающееся тем, что операционная система (112) имеет функции (140) администрирования, которые после аутентификации в качестве администратора электронного устройства (102) допускают изменение или удаление программного обеспечения(110).

17. Электронное устройство (102) по одному из пп.13-16, отличающееся тем, что электронное устройство встроено в документ (114), удостоверяющий личность.

18. Электронное устройство (102) по одному из пп.13-16, отличающееся тем, что по меньшей мере один из объектов (104) данных содержит персональные биометрические данные.

19. Электронное устройство (102) по одному из пп.13-16, отличающееся тем, что оно содержит интерфейс (142) для бесконтактной связи с информационным терминалом (100).

20. Электронное устройство (102) по п.19, отличающееся тем, что в таблице (106) распределения различным объектам данных дополнительно присвоен протокол (109) шифрования различного уровня безопасности и связь между информационным терминалом (100) и электронным устройством осуществляется с шифрованием в соответствии с указанным присваиванием.

21. Электронное устройство (102) по одному из пп.13-16, отличающееся тем, что в таблице (106) распределения по меньшей мере одному из множества объектов (104) данных присвоен свободный доступ без криптографического протокола (108).

22. Электронное устройство (102) по п.21, отличающееся тем, что электронное устройство содержит машиночитаемые печатные данные (116), причем в таблице (106) распределения по меньшей мере одному из множества объектов данных присвоен криптографический протокол (108) повышенного уровня безопасности, который содержит следующие шаги:

от электронного устройства на информационный терминал (100) отправляют (200) запрос, сформированный на основе симметричного криптографического алгоритма с использованием специфичного для данного устройства ключа (144), который может быть получен из машиночитаемых печатных данных,

на информационном терминале получают (202) из машиночитаемых печатных данных специфичный для данного устройства ключ,

с информационного терминала отправляют (204) подтверждение на запрос, чтобы аутентифицировать информационный терминал на электронном устройстве.

23. Электронное устройство (102) по п.22, отличающееся тем, что для получения специфичного для данного устройства ключа из машиночитаемых печатных данных (116) необходим общий ключ (146), который известен электронного устройству и информационному терминалу (100).

24. Электронное устройство (102) по п.22 или 23, отличающееся тем, что криптографический протокол (108) повышенного уровня безопасности дополнительно содержит следующие шаги:

от информационного терминала (100) на электронное устройство отправляют (206) запрос, сформированный на основе симметричного криптографического алгоритма с использованием специфичного для данного устройства ключа (144),

с электронного устройства отправляют (208) подтверждение на запрос, чтобы аутентифицировать электронное устройство на информационном терминале.

25. Электронное устройство (102) по п.21, отличающееся тем, что информационный терминал (100) имеет открытый ключ (118) и секретный ключ (120), причем в таблице (106) распределения по меньшей мере одному из множества объектов данных присвоен криптографический протокол (108) наивысшего уровня безопасности, который содержит следующие шаги:

от информационного терминала на электронное устройство передают (210) открытый ключ,

от электронного устройства на информационный терминал отправляют (212) запрос с использованием открытого ключа, причем для формирования подтверждения на запрос необходим секретный ключ,

от информационного терминала отправляют (214) подтверждение для аутентификации на электронном устройстве.

26. Электронное устройство (102) по п.25, отличающееся тем, что открытый ключ (118) содержит цифровую подпись (122), а электронное устройство (102) проверяет указанную цифровую подпись.

27. Информационный терминал (100) для чтения объекта (104) данных из памяти (126) электронного устройства (102), встроенного в идентификационный документ (114), причем информационный терминал содержит:

передатчик (130') для передачи запроса на объект (104) данных на электронное устройство, в котором сохранено множество объектов (104) данных,

приемник (128') для приема определения криптографического протокола для запрошенного объекта данных от электронного устройства, причем криптографический протокол используется для аутентификации информационного терминала, и выполнение криптографического протокола является условием предоставления информационному терминалу доступа к объекту данных;

программные команды (124) для выполнения криптографического протокола;

причем приемник (128) выполнен с возможностью приема объекта данных.

28. Информационный терминал (100) по п.27, отличающийся тем, что содержит интерфейс (142') для бесконтактной связи с электронным устройством (102).

29. Информационный терминал (100) по п.28, отличающийся тем, что приемник (128) выполнен также с возможностью приема определения протокола (109) шифрования, а информационный терминал содержит средства для осуществления связи с шифрованием с электронным устройством (102) согласно протоколу шифрования.

30. Информационный терминал (100) по одному из пп.27-29, отличающийся тем, что электронное устройство (102) содержит машиночитаемые печатные данные (116), причем приемник (128) принимает определение криптографического протокола (108) повышенного уровня безопасности, причем криптографический протокол (108) содержит следующие шаги:

с электронного устройства на информационный терминал (100) отправляют (200) запрос, основанный на симметричном криптографическом алгоритме, причем используют специфичный для данного устройства ключ (144), который может быть получен из машиночитаемых печатных данных;

на информационном терминале получают (204) специфичный для данного устройства ключ (144), полученный из машиночитаемых печатных данных;

с информационного терминала передают (204) подтверждения с целью аутентификации информационного терминала на электронном устройстве.

31. Информационный терминал (100) по п.30, отличающийся тем, что для получения специфичного для данного устройства ключа (144) из машиночитаемых печатных данных (116) необходим второй криптографический ключ, который известен электронного устройству (102) и информационному терминалу.

32. Информационный терминал (100) по п.31, отличающийся тем, что криптографический протокол (108) повышенного уровня безопасности содержит следующие шаги:

с информационного терминала на электронное устройство (102) отправляют (206) запрос, сформированный с использованием симметричного криптографического алгоритма, причем используется специфичный для данного устройства ключ,

с электронного устройства отправляют (208) подтверждение на запрос, чтобы аутентифицировать электронное устройство на информационном терминале.

33. Информационный терминал (100) по одному из пп.27-29, отличающийся тем, что информационный терминал (100) имеет открытый ключ (118) и секретный ключ (120), причем в таблице (106) распределения по меньшей мере одному из множества объектов данных присвоен криптографический протокол (108) наивысшего уровня безопасности, который содержит следующие шаги:

от информационного терминала на электронное устройство передают (210) открытый ключ,

от электронного устройства на информационный терминал отправляют (212) запрос с использованием открытого ключа, причем для формирования подтверждения на запрос необходим секретный ключ,

от информационного терминала отправляют (214) подтверждение для аутентификации на электронном устройстве.

34. Информационный терминал (100) по п.33, отличающийся тем, что открытый ключ (118) содержит цифровую подпись (122), а электронное устройство (102) проверяет указанную цифровую подпись.

35. Идентификационный документ со встроенным электронным устройством по одному из пп.13-26.

36. Способ осуществления доступа информационного терминала (100) к одному из множества сохраненных в электронном устройстве (102) объектов (104) данных, причем электронное устройство имеет таблицу (106) распределения, в которой различным объектам данных присвоен криптографический протокол (108) различного уровня безопасности и каждый из указанных криптографических протоколов используют для аутентификации информационного терминала (100), причем выполнение криптографического протокола, присвоенного одному объекту данных в таблице распределения, является условием предоставления информационному терминалу доступа к этому объекту данных, способ включает в себя следующие шаги:

с информационного терминала (100) передают (216) на электронное устройство (102) запрос на один выбранный объект данных;

на электронном устройстве посредством таблицы распределения определяют (218) криптографический протокол для указанного одного объекта данных;

на электронном устройстве (102) и информационном терминале (100) выполняют (222) указанный криптографический протокол повышенного уровня безопасности, если указанный один объект данных является первым объектом данных, или выполняют (222) указанный криптографический протокол наивысшего уровня безопасности, если указанный один объект данных является вторым объектом данных;

от электронного устройства передают (220) указанный один объект данных,

причем электронное устройство (120) встроено в идентификационный документ (114).

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| US 6101477 A, 08.08.2000 | |||

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| INFINEON | |||

Авторы

Даты

2010-01-27—Публикация

2006-05-24—Подача