Изобретение относится к системе для упрощения открытого электронного бизнеса. В частности в этой системе используются защищенные от несанкционированного доступа электронные устройства, обозначаемые как "доверенные агенты", совместно с денежными модулями для создания защищенной среды для осуществления транзакций (сделок) как для покупателя, так и для продавца электронных товаров или услуг.

На сегодняшний день электронный бизнес состоит из набора закрытых организаций. Примерами подобных организаций являются местные и междугородные телефонные компании, компании кабельной связи, компании сотовой телефонной связи, службы электронной почты (E-mail), а также такие поставщики электронных услуг, как Prodigy и CompuServe. Пользователи должны становиться членами каждой такой организации, соответственно подписываться на предоставляемые этими организациями услуги, чтобы пользоваться предлагаемыми услугами и товарами. Таким образом, перед электронной поставкой товаров и услуг требуется предварительная идентификация плательщика. Оператор службы может затем либо выставить пользователю счет, либо записать сумму в кредит или дебет его счета.

С появлением высокоскоростных сетей, предоставляющих информацию развлекательного характера и информацию по требованию, существующие вексельные и платежные системы будут переполнены транзакциями. Следовательно, пользователь будет "завален" счетами со множеством пунктов по каждому платежному периоду. Более того, образ жизни пользователя будет виден каждому системному оператору из-за неанонимной природы транзакций.

Один из способов анонимных платежей описан в международной заявке WO 93/10503, озаглавленной "Electronic-Monetary System", опубликованной 27 мая 1993 г. В этой заявке рассматривается электронная денежная система для осуществления электронных денежных платежей в качестве альтернативного средства обмена по отношению к наличным деньгам, чекам, кредитным картам, дебетовым картам и электронным переводам. В частности описанная система использует денежные модули, помещенные в защищенные от несанкционированного доступа "гнезда" для хранения и передачи электронных банкнот. Платежи денежного модуля могут быть либо автономными платежами в реальном времени между денежными модулями (например, между денежным модулем, содержащимся в "электронном бумажнике" покупателя, и денежным модулем, содержащимся в находящемся в месте продажи терминале продавца и называемом также кассовым терминалом), либо интерактивными платежами за такие сетевые услуги, как поиск информации и телефонные вызовы, соответственно переговоры, или за покупку авиабилетов, театральных билетов и т.п.

Однако серьезной проблемой дистанционных анонимных покупок является безопасность платежа и доставки. Если кто-либо хочет купить фильм по телефону анонимно, то неизвестно, насколько покупатель может быть уверен в том, что именно он получит фильм, если он заплатил первым, и насколько может быть уверен продавец, что именно ему заплатят, если он первым доставит фильм. Таким образом, при покупке чего-либо с удаленного местоположения обычной на сегодняшний день для покупателя и продавца является идентификация самих себя, приводящая в результате к утрате секретности.

Таким образом, задачей настоящего изобретения является разработка системы, которая позволила бы покупателям приобретать электронные товары или услуги по требованию без вступления в члены организации, предоставляющей электронные услуги.

Другой задачей настоящего изобретения является обеспечение дистанционной доставки электронной покупки или услуг при помощи анонимного платежа в реальном времени или платежа на основе проверки (установления) полномочий в реальном времени, когда ни покупатель, ни продавец не могут вмешиваться в процесс платежа или доставки, как только они заключили сделку.

Еще одной задачей настоящего изобретения является использование доверенных агентов и денежных модулей для создания системы для открытого электронного бизнеса, в которой как покупатели, так и продавцы могут безопасно заключать сделки на расстоянии посредством электронных сетей без предварительного ознакомления друг с другом.

Еще одной задачей настоящего изобретения является обеспечение безопасной электронной транзакции покупки в реальном времени между покупателем и продавцом без посредничества третьей стороны.

В соответствии с изобретением предлагается, таким образом, система для открытого электронного бизнеса, содержащая первый и второй денежные модули и в ней предусмотрены доверенный агент покупателя и доверенный агент продавца. В этой системе доверенный агент покупателя устанавливает криптографически безопасный сеанс связи с доверенным агентом продавца. Доверенный агент покупателя затем безопасно связывается с первым денежным модулем, а доверенный агент продавца безопасно связывается со вторым денежным модулем. Доверенный агент продавца поставляет электронный товар, который временно хранится доверенным агентом покупателя. Доверенные агенты участвуют в безопасном диалоге и взаимно соглашаются с условиями платежа. Первый денежный модуль передает электронные деньги второму денежному модулю. После успешного выполнения платежа с помощью денежных модулей первый денежный модуль информирует доверенного агента покупателя, а второй денежный модуль - доверенного агента продавца. Затем продавец регистрирует продажу, а покупатель может использовать купленный электронный товар.

В соответствии с одним из вариантов выполнения изобретения покупатель может платить за электронную покупку путем предъявления удостоверения в виде кредитной или дебетовой карты.

В соответствии с другим вариантом выполнения изобретения электронные билеты или мандаты могут быть предъявлены другим доверенным агентам для получения услуг.

В соответствии с еще одним вариантом выполнения изобретения доверенные агенты могут использоваться для осуществления безопасного платежа, основанного на идентификации.

Кроме того, в другом варианте выполнения изобретения доверенные агенты могут использоваться для разрешения спора по электронной покупке.

Ниже изобретение более подробно описано со ссылками на прилагаемые чертежи, на которых показано:

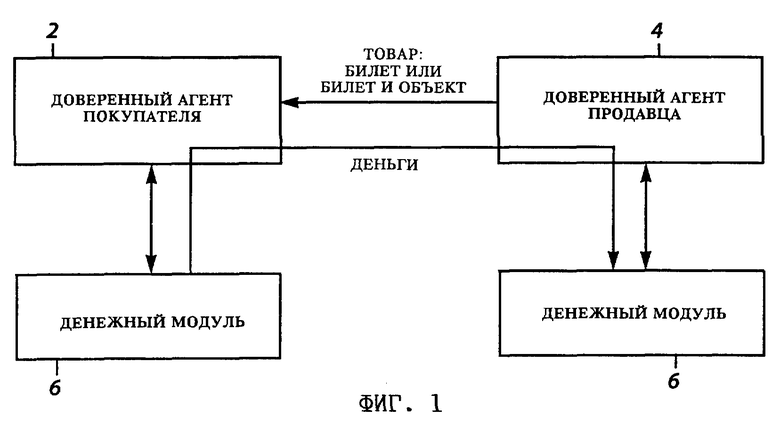

на фиг. 1 - схема, иллюстрирующая взаимодействие доверенного агента/денежного модуля,

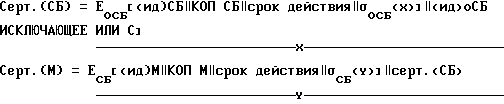

на фиг. 2 - разделы и поля различных билетов,

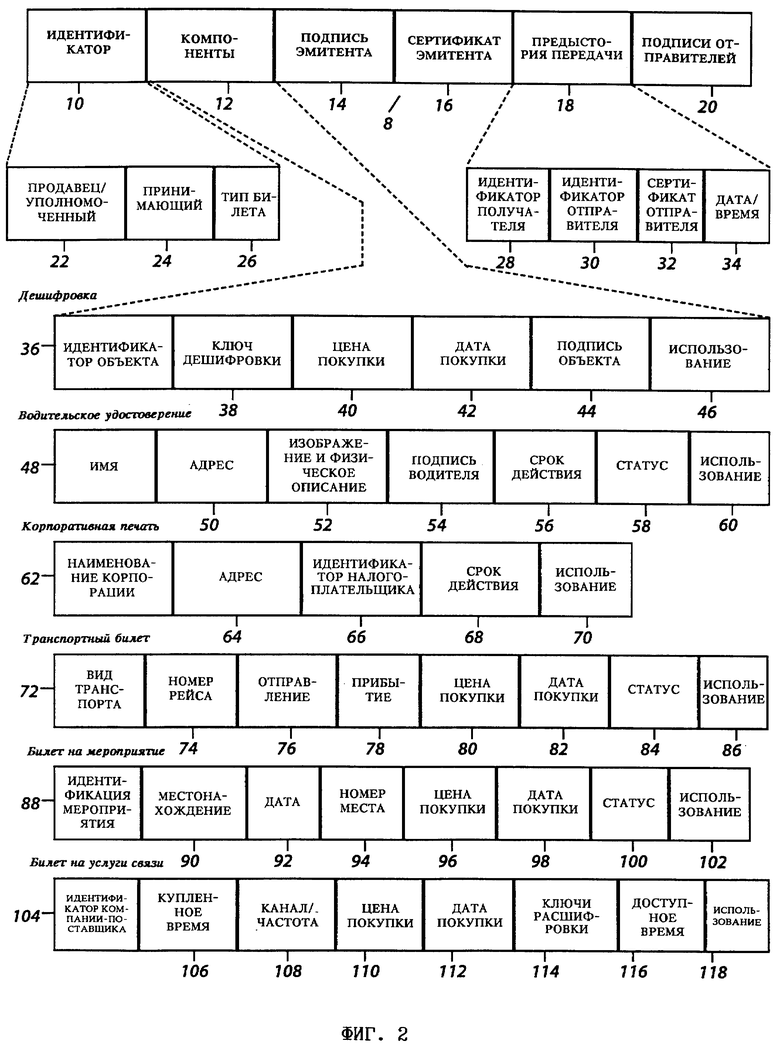

на фиг. 3 - компоненты устройства транзакций,

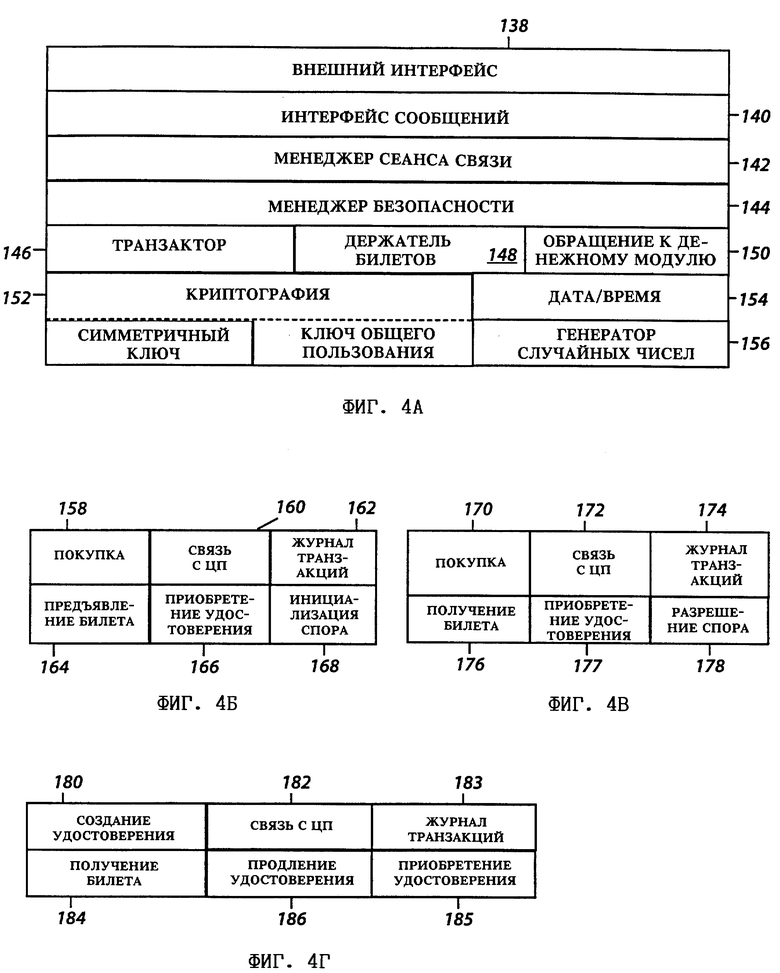

на фиг. 4А-4Г - функциональные компоненты доверенных агентов,

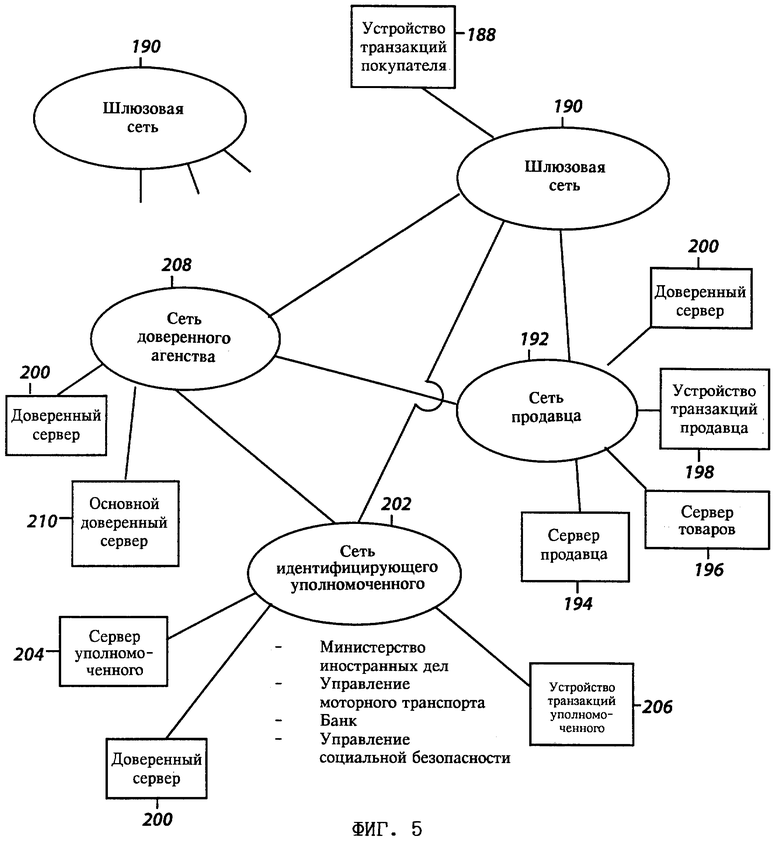

на фиг. 5 - схема, иллюстрирующая структуру сети системы для открытого электронного бизнеса,

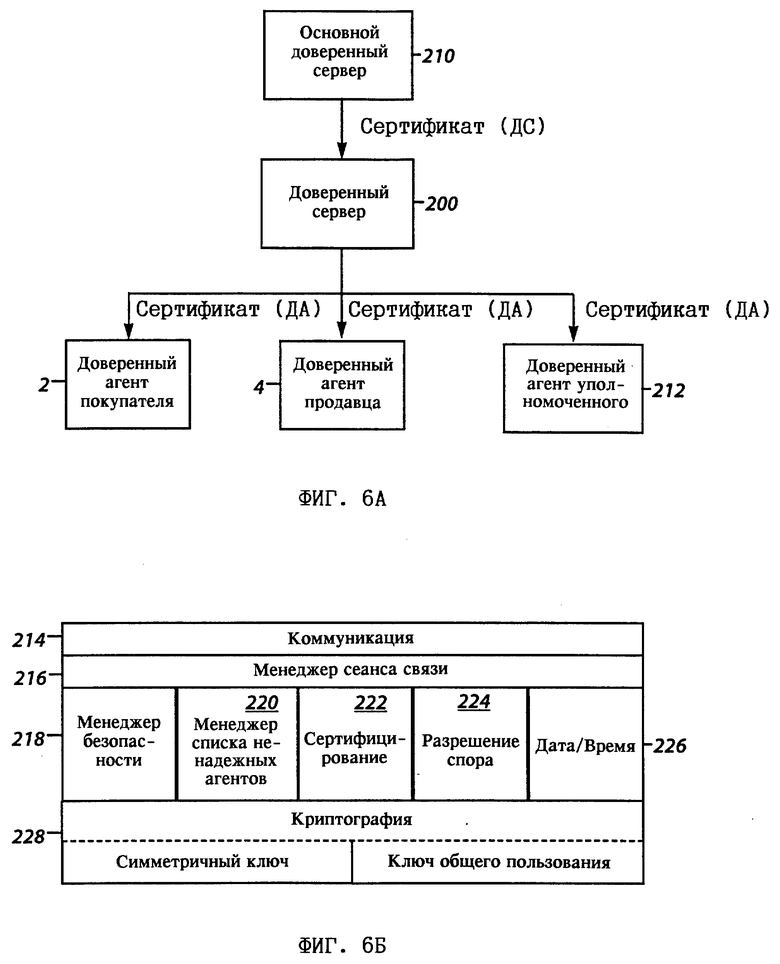

на фиг. 6А - схема, иллюстрирующая структуру сети системы для открытого электронного бизнеса,

на фиг. 6Б - функциональные компоненты (основного) доверенного сервера,

на фиг. 7А - протокол фиксации транзакции,

на фиг. 7Б - протокол прекращения транзакции,

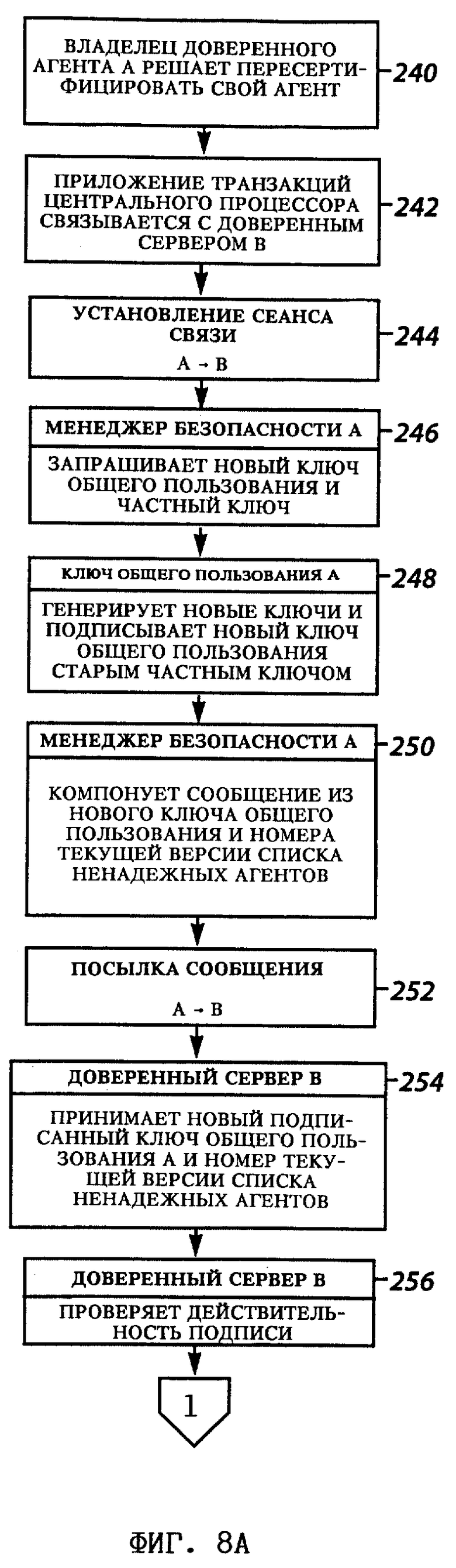

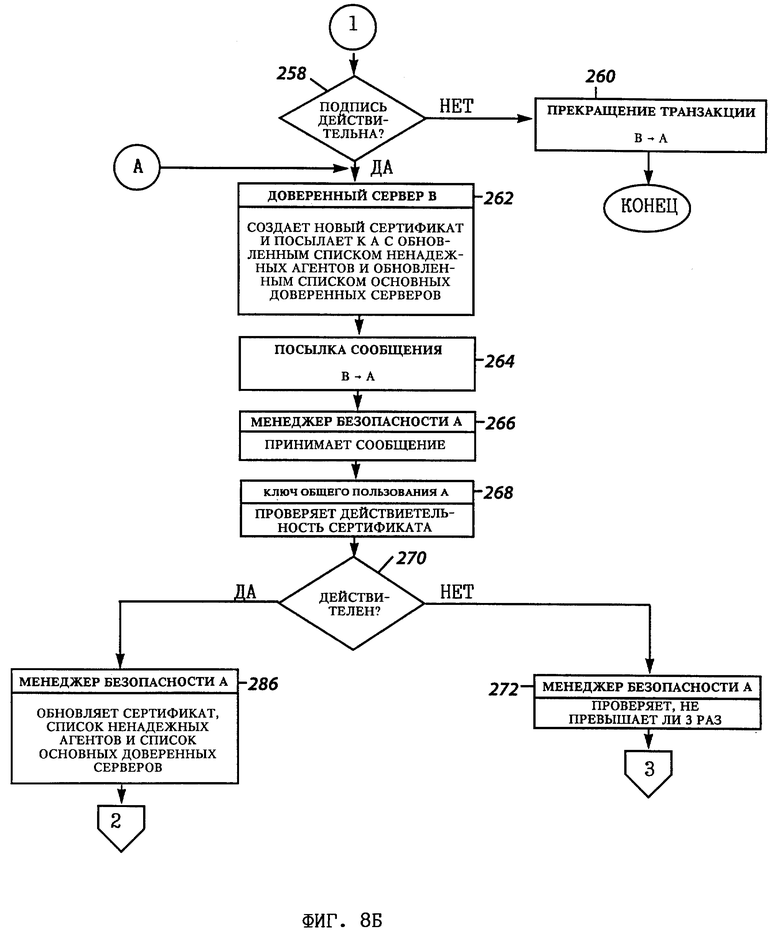

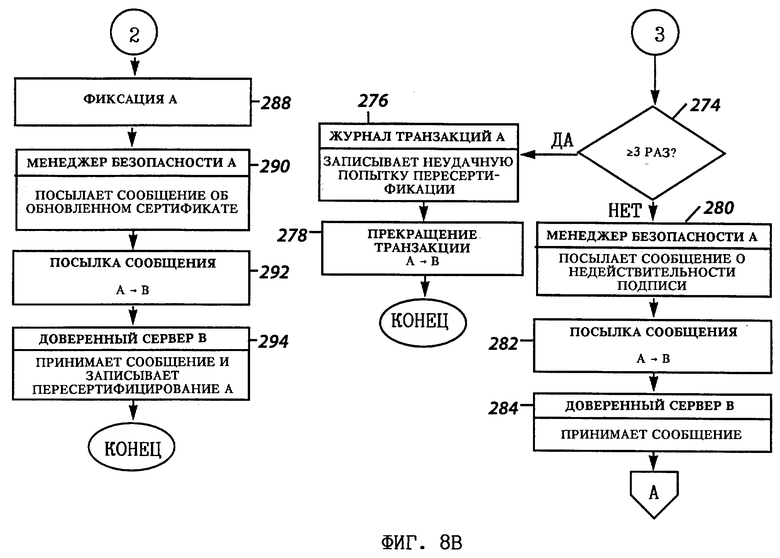

на фиг. 8А-8В - протокол пересертификации доверенного агента,

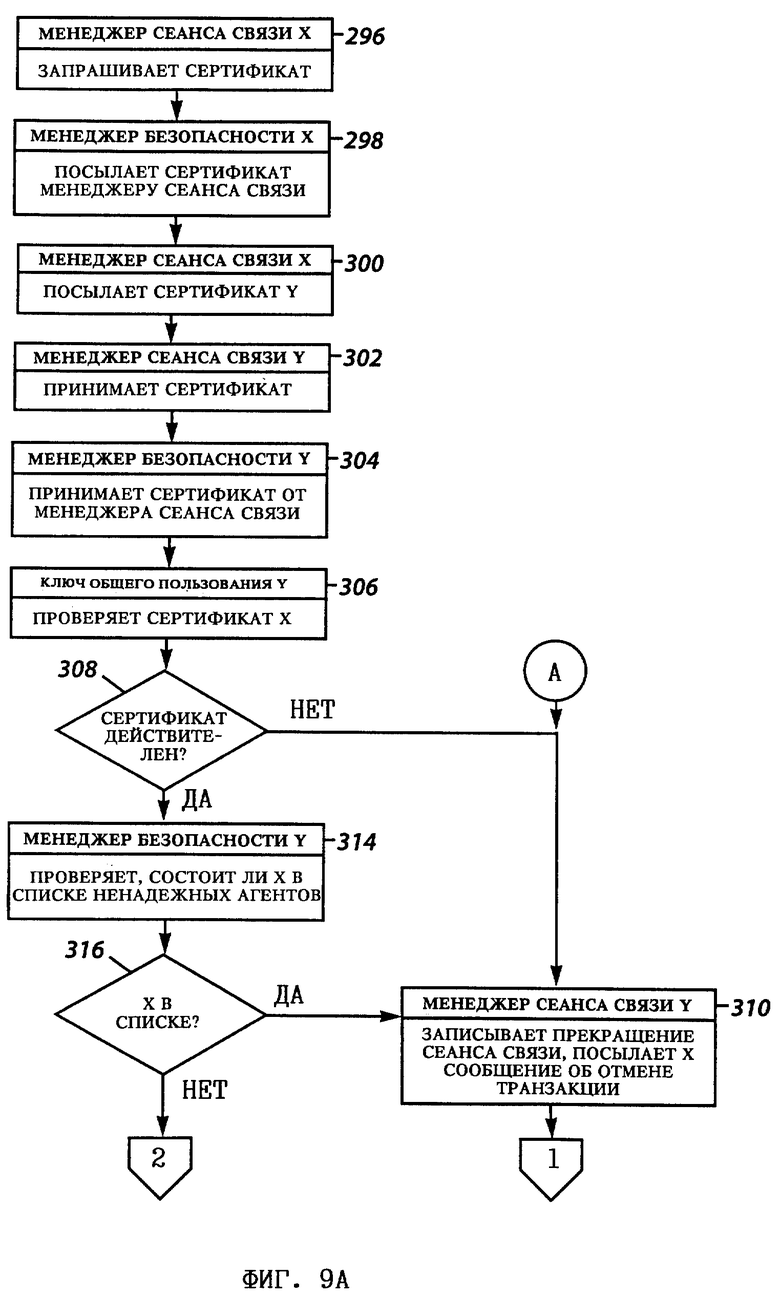

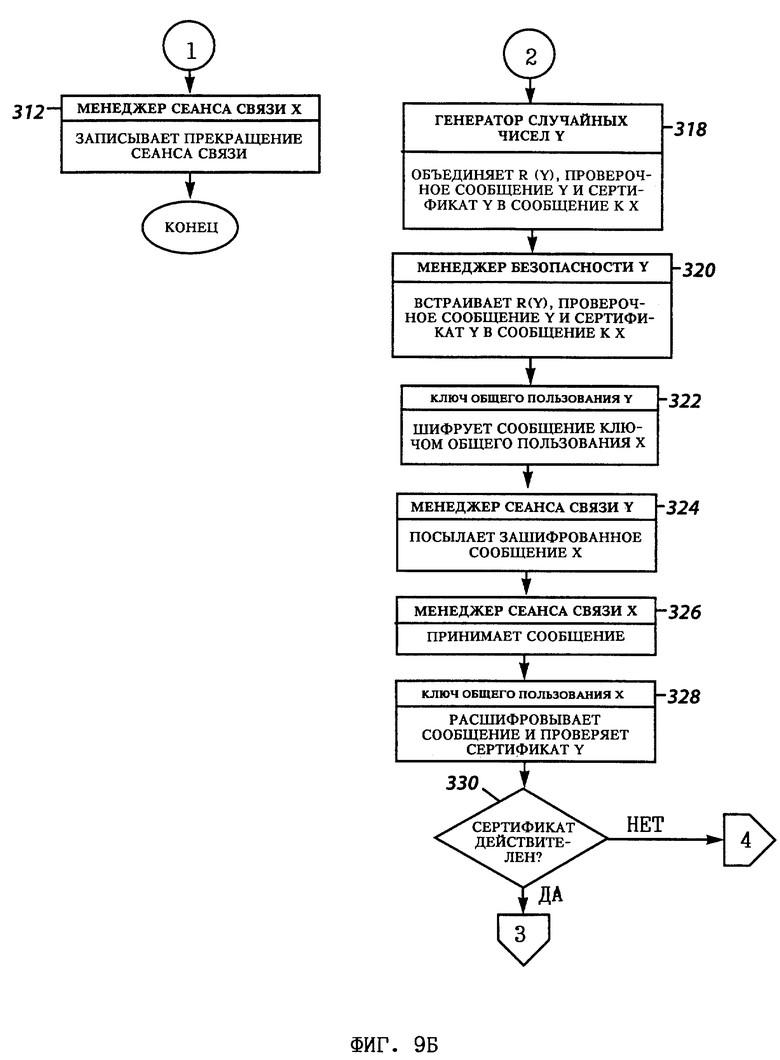

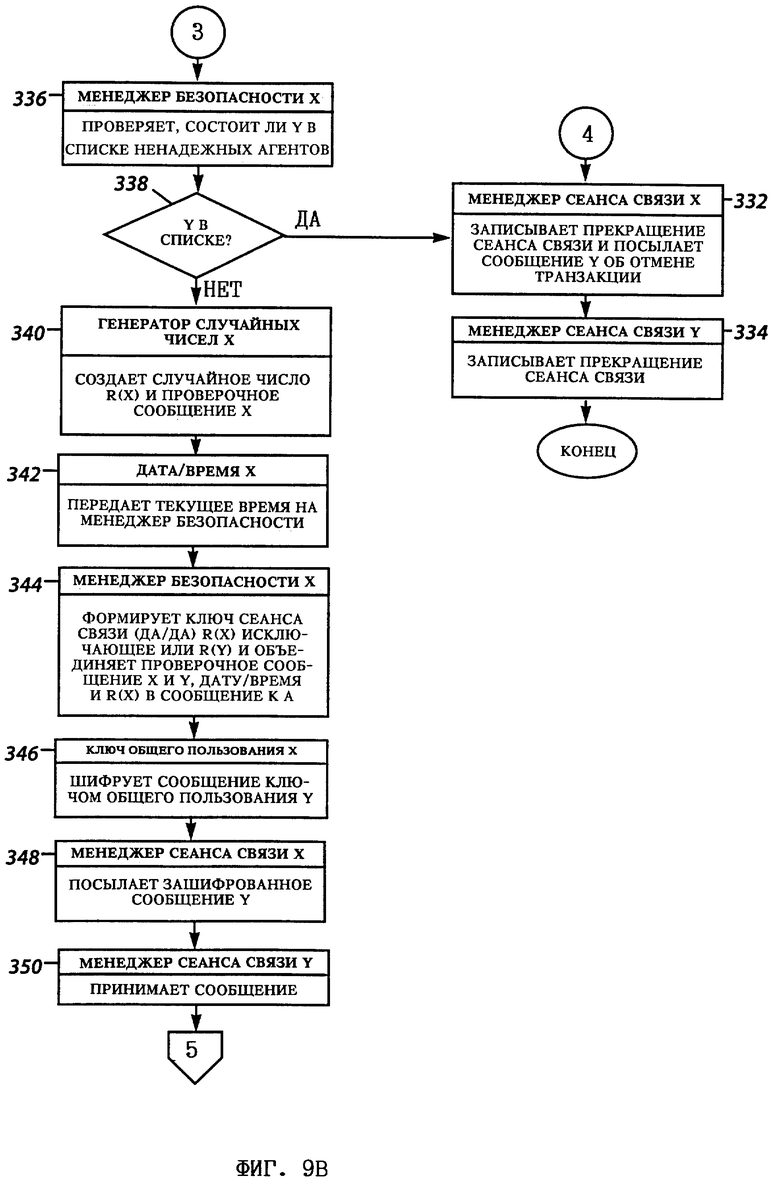

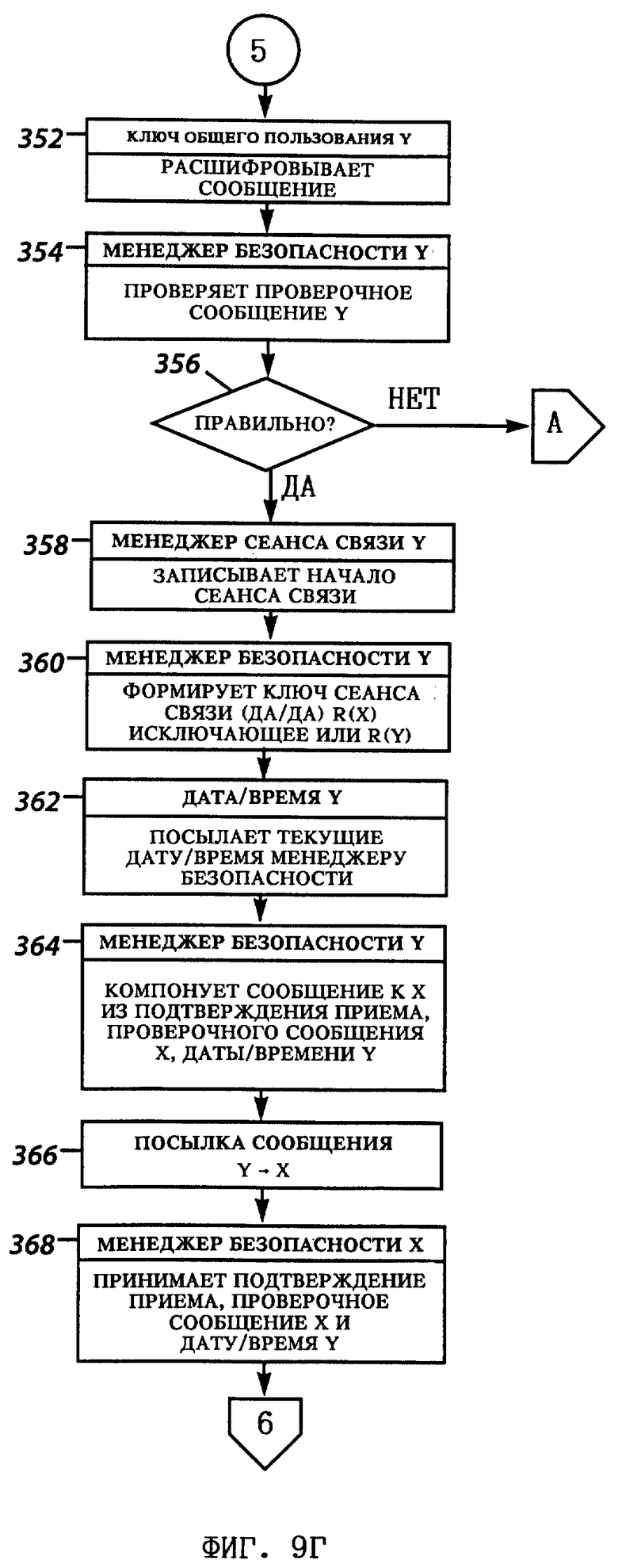

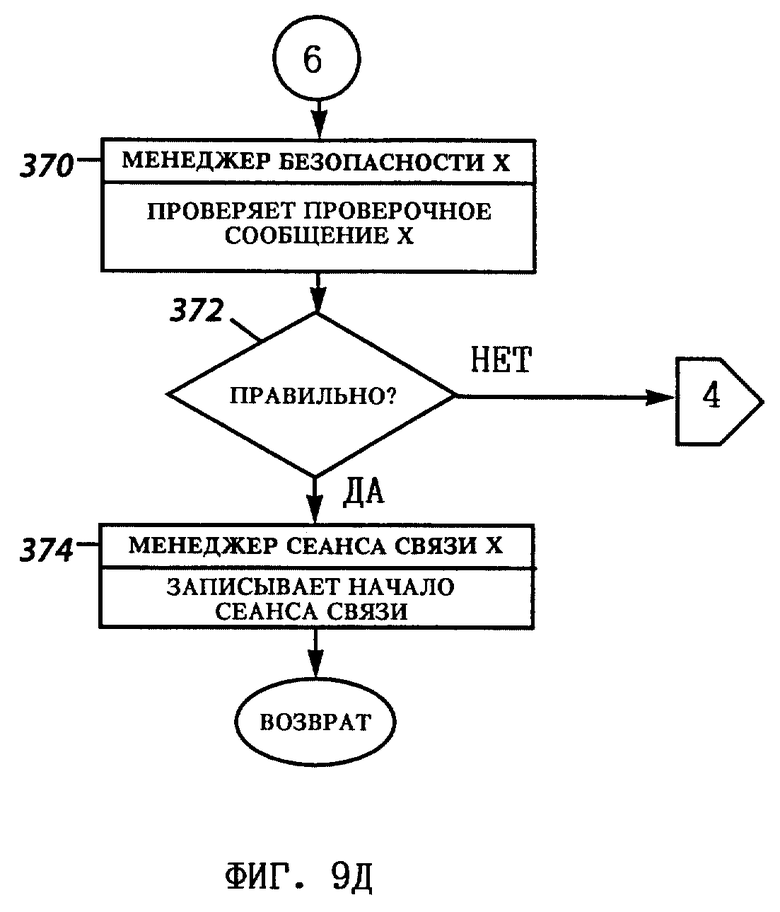

на фиг. 9А-9Д - протокол установления сеанса связи,

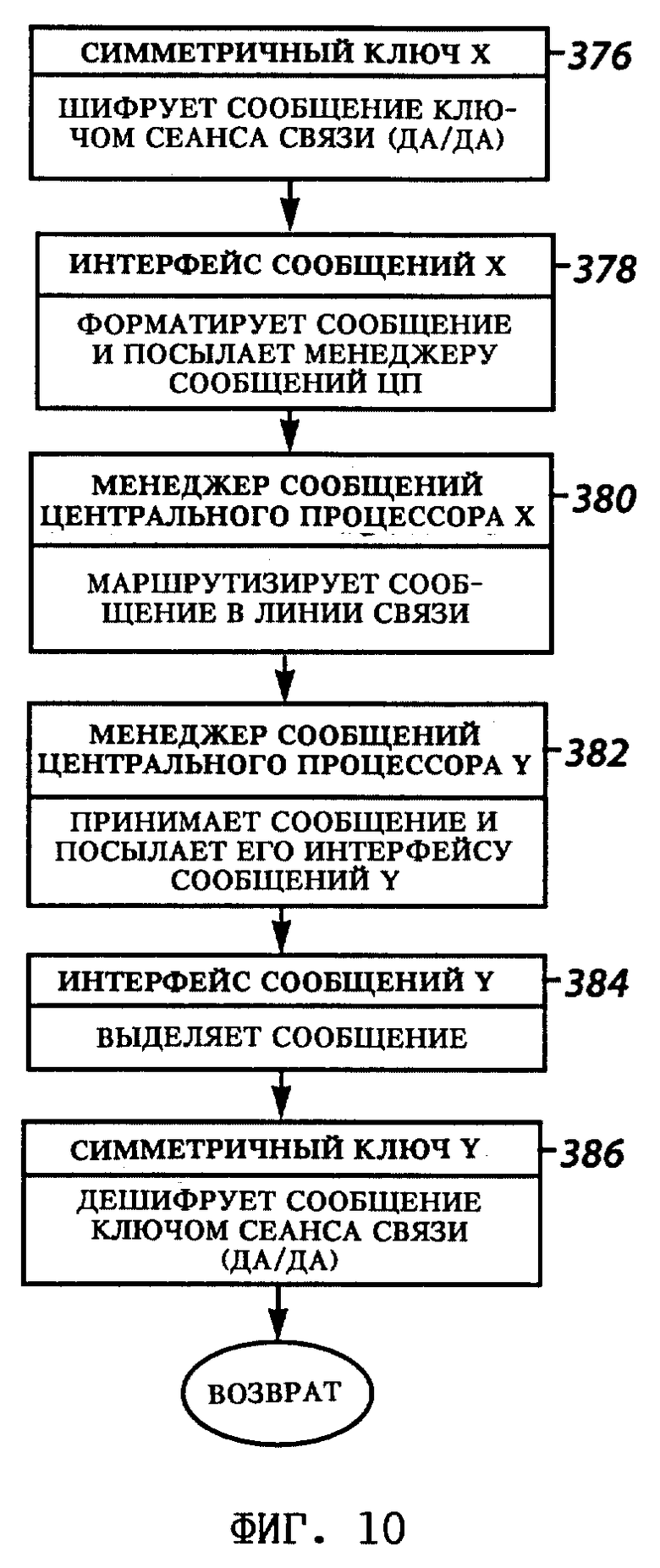

на фиг. 10 - протокол посылки сообщения,

на фиг. 11 - протокол прекращения транзакции,

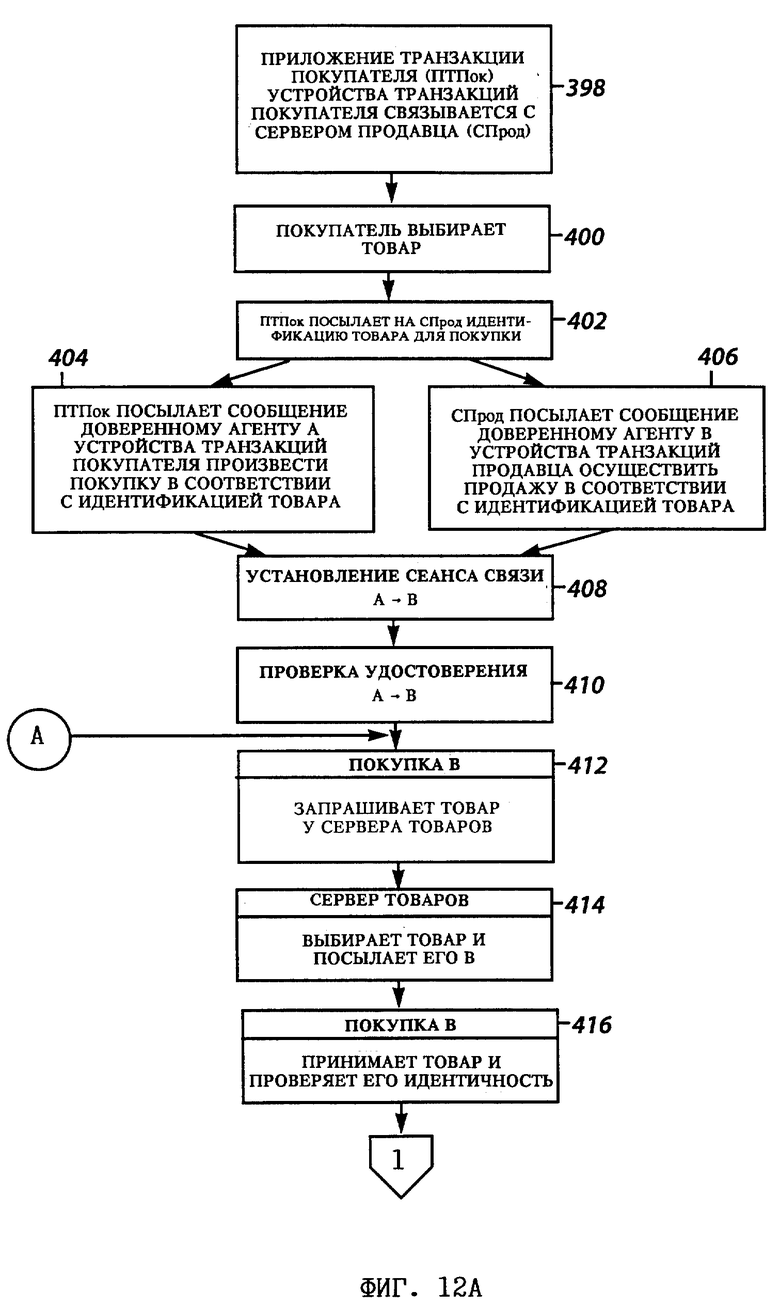

на фиг. 12А-12Б - протокол покупки электронного товара,

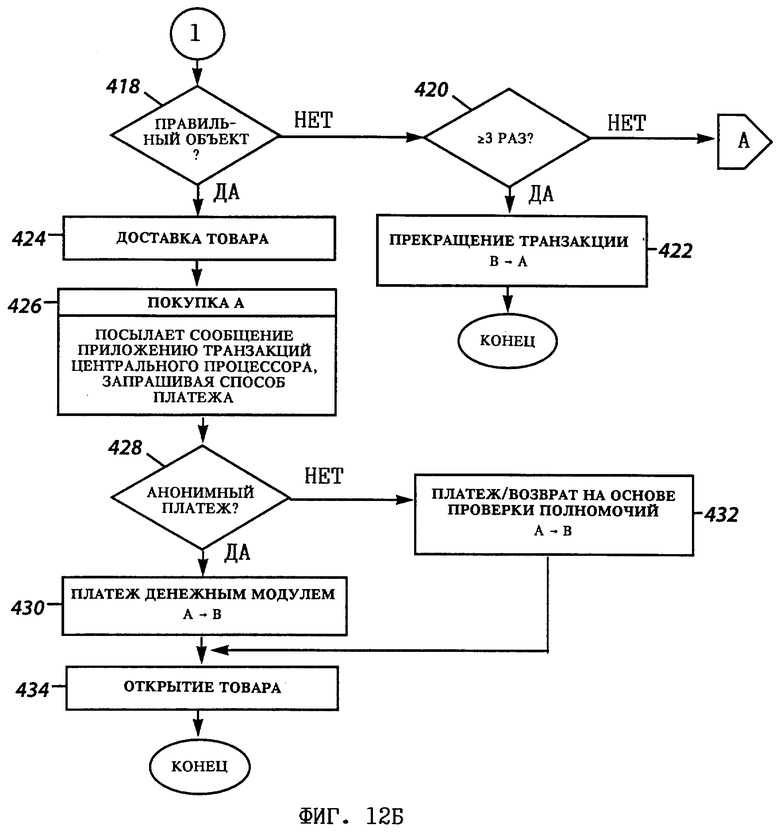

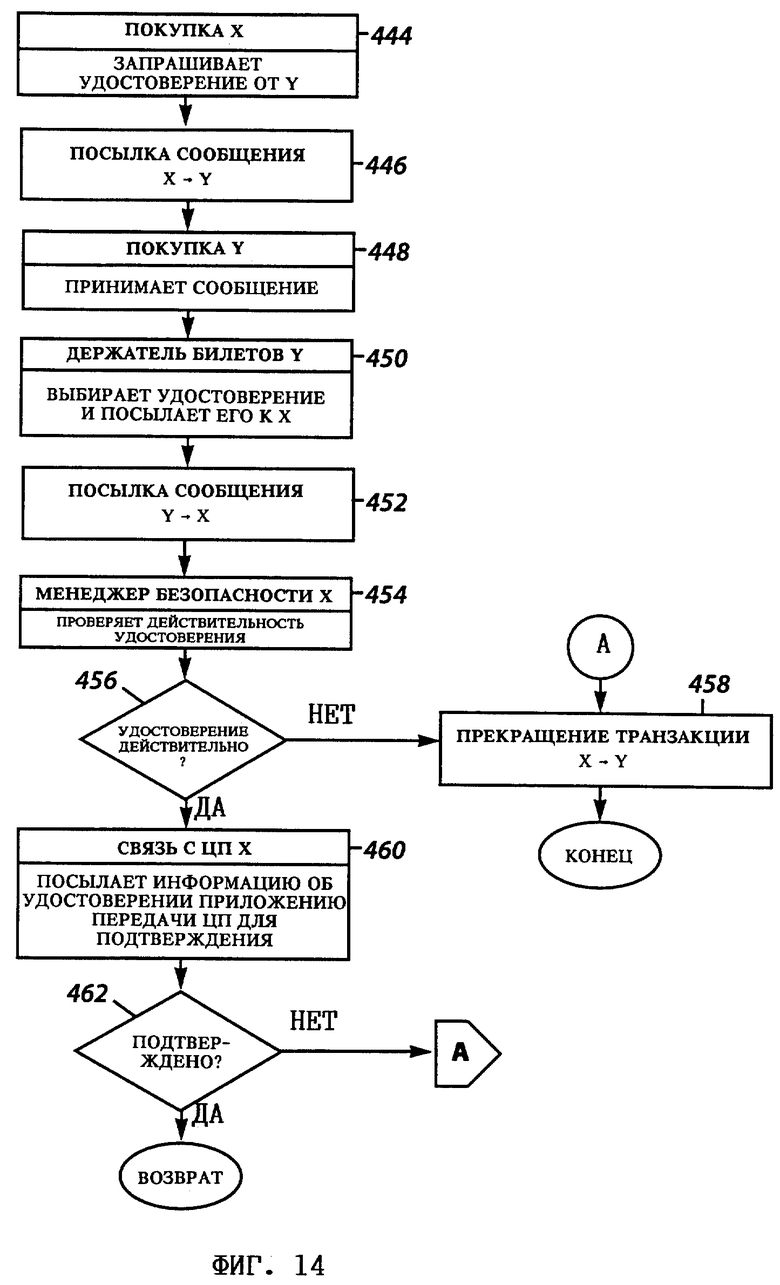

на фиг. 13 - различные уровни кодирования сообщения, установленные между доверенными агентами и денежными модулями,

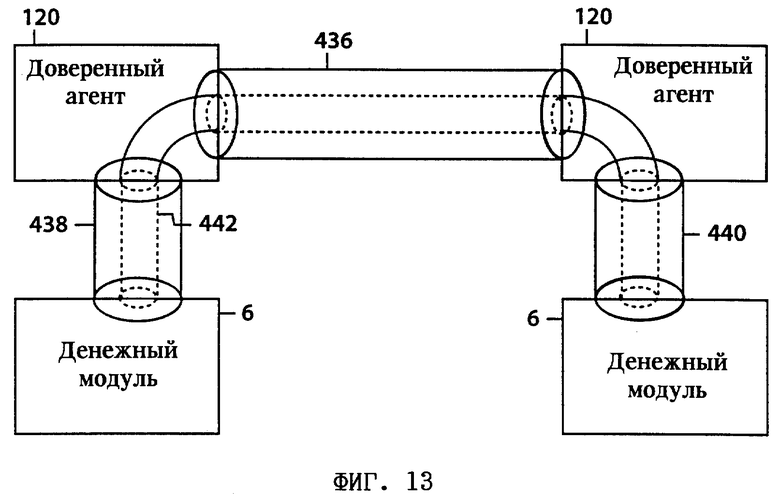

на фиг. 14 - протокол проверки удостоверения,

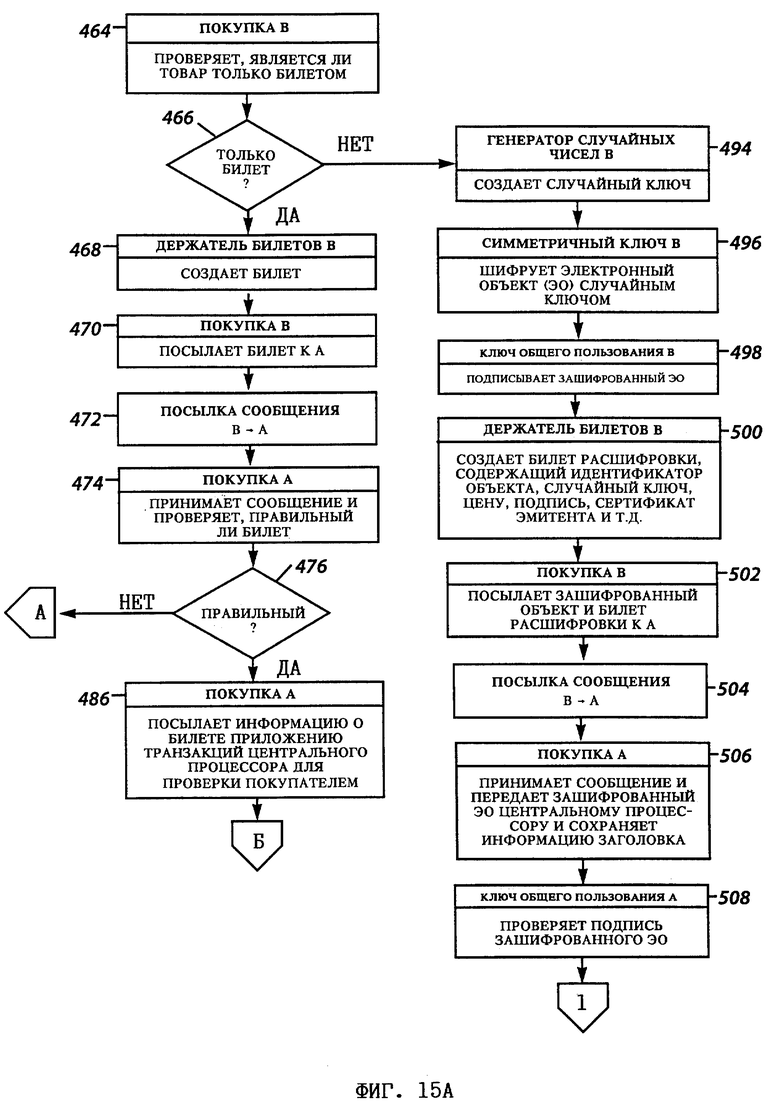

на фиг. 15А-15Б - протокол доставки товара,

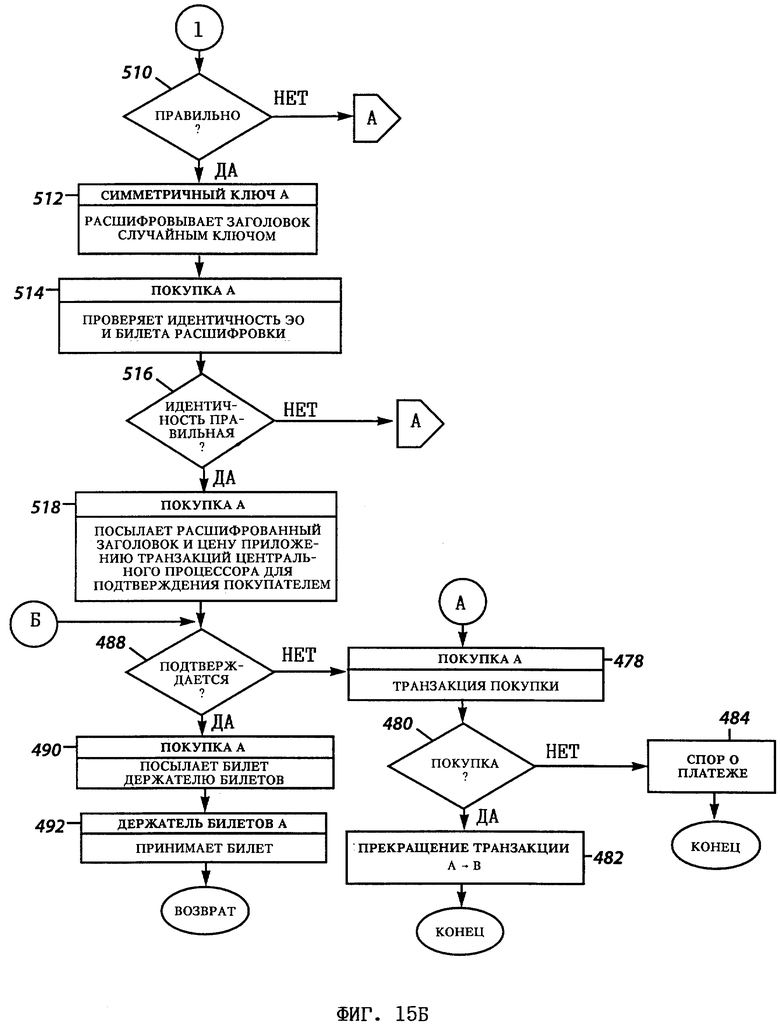

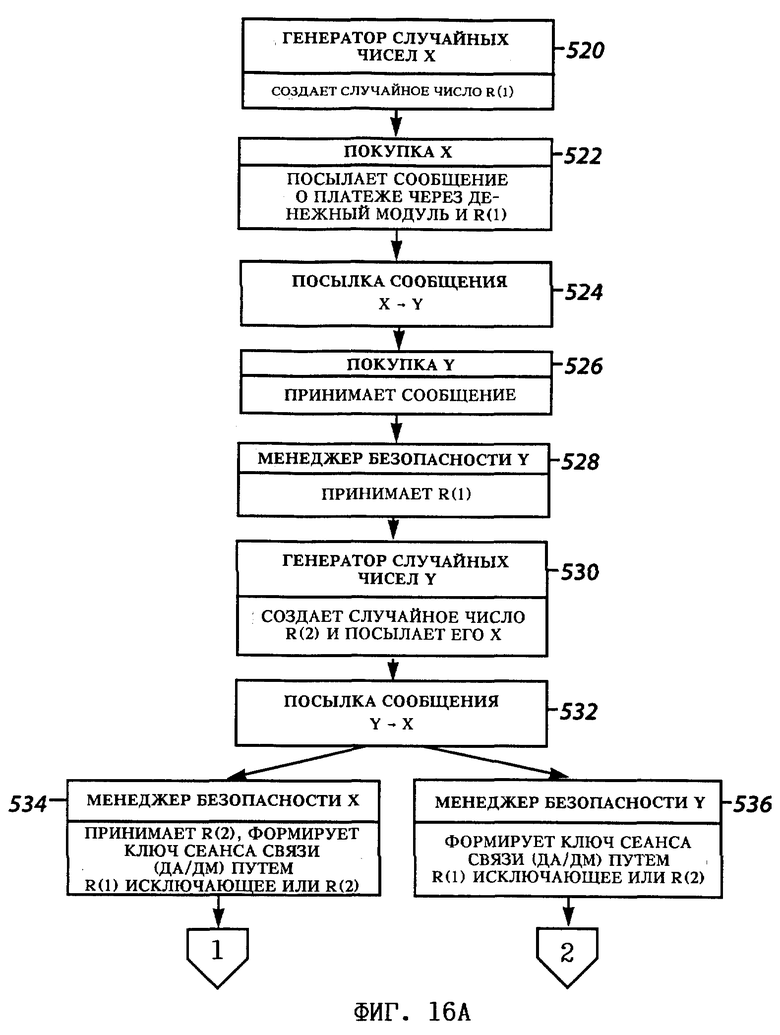

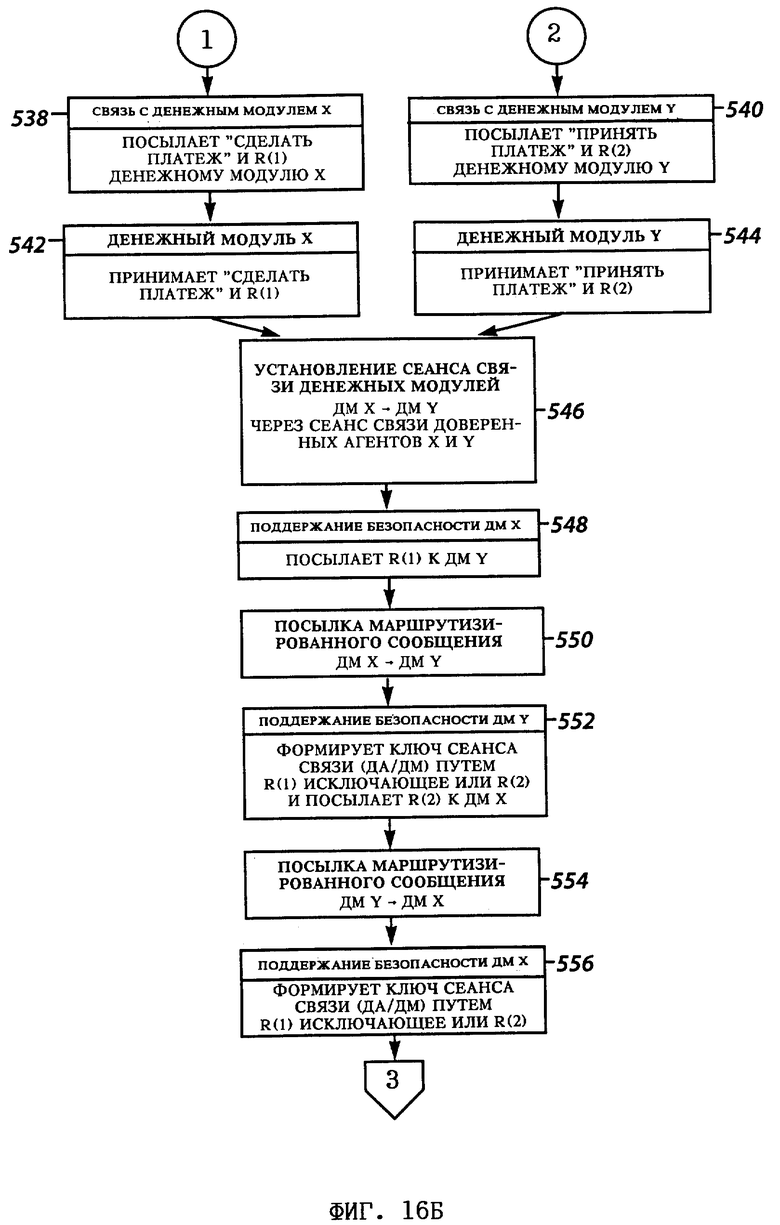

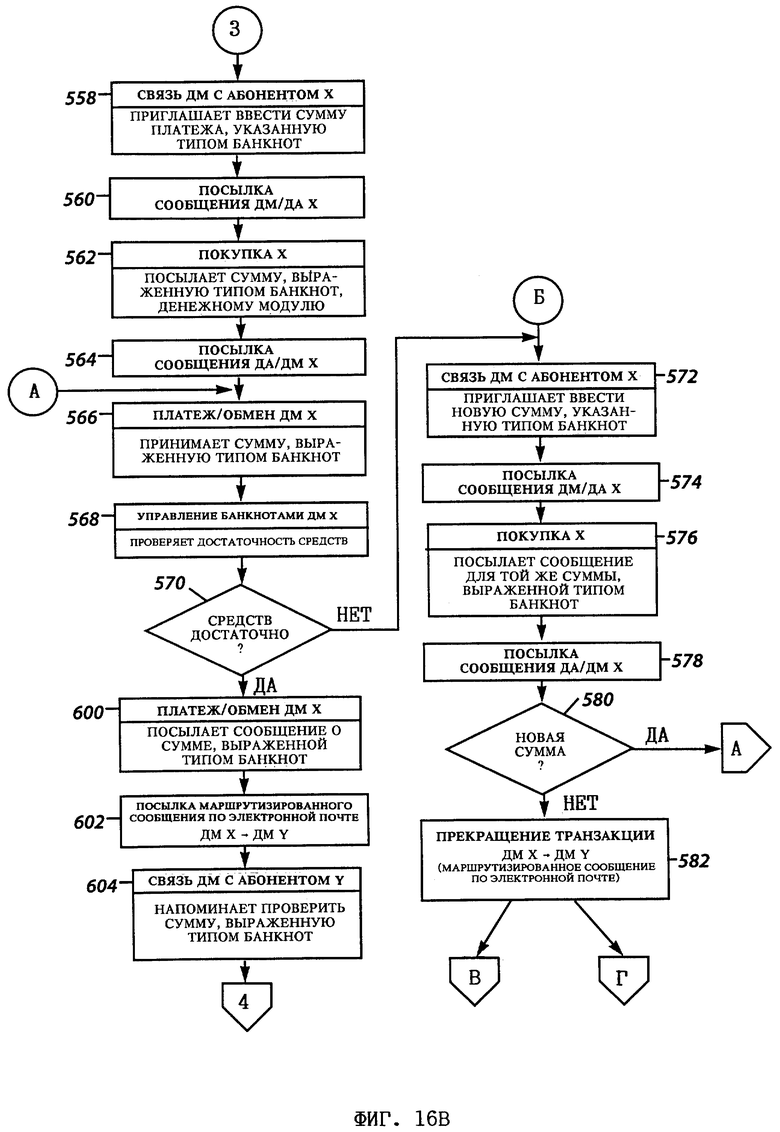

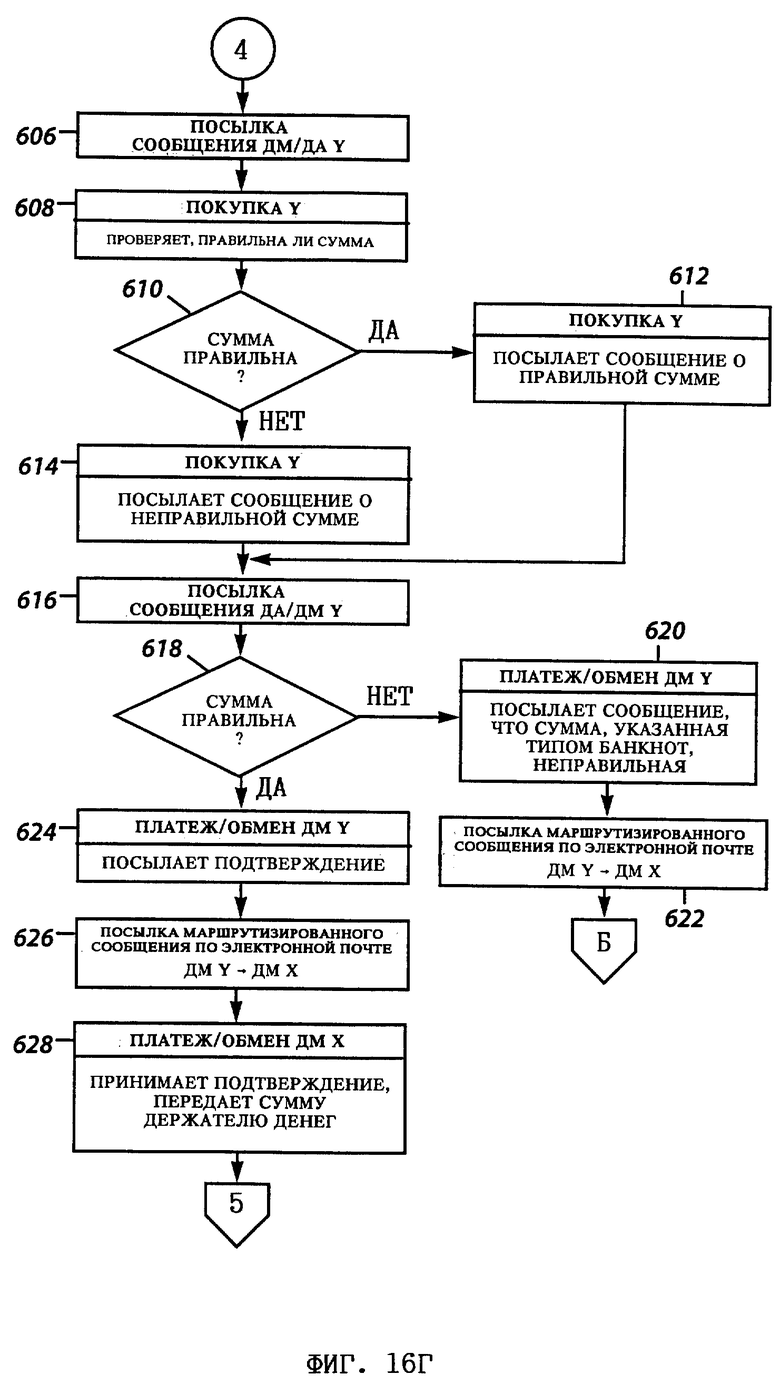

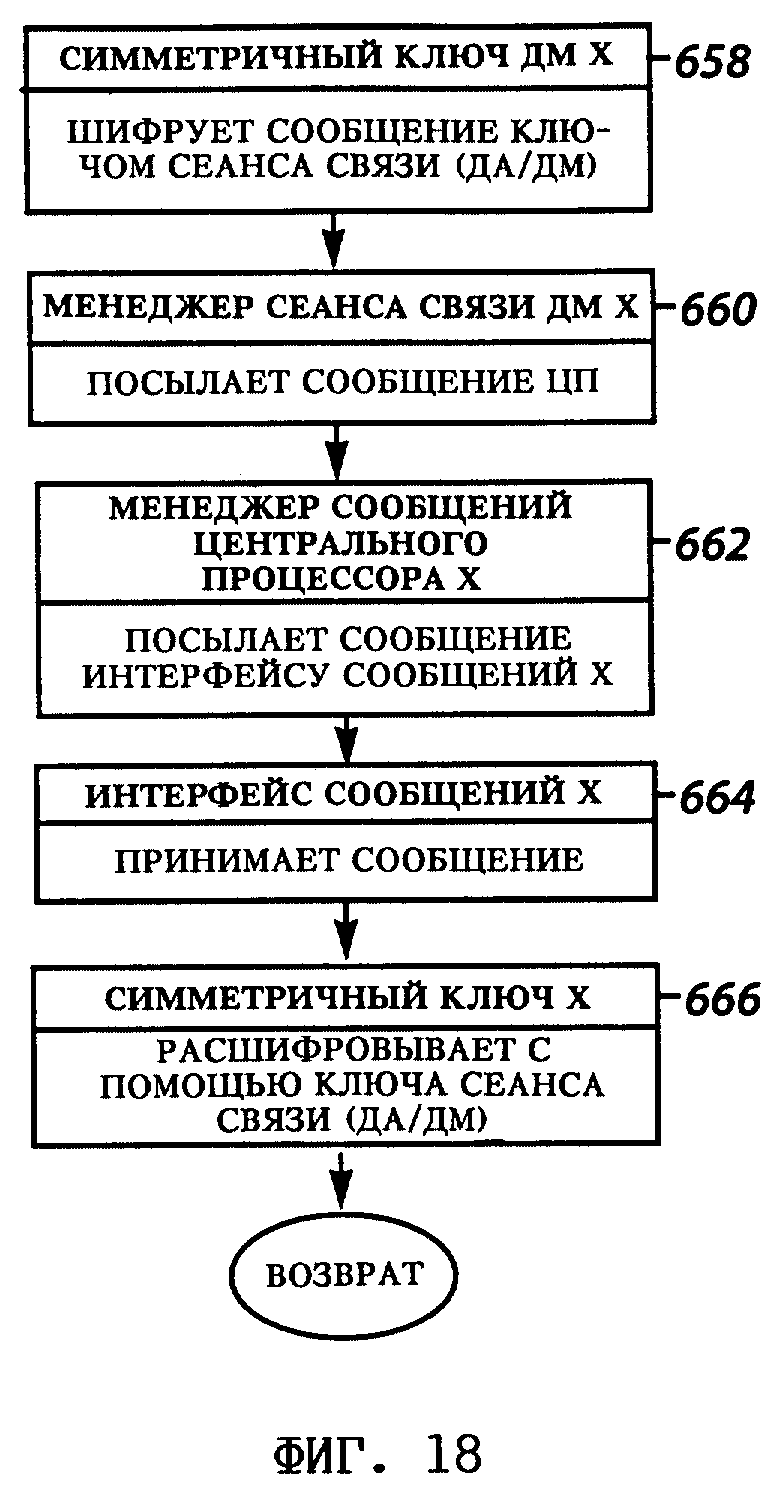

на фиг. 16А-16Д - протокол платежа с помощью денежного модуля,

на фиг. 17 - протокол посылки маршрутизированного сообщения,

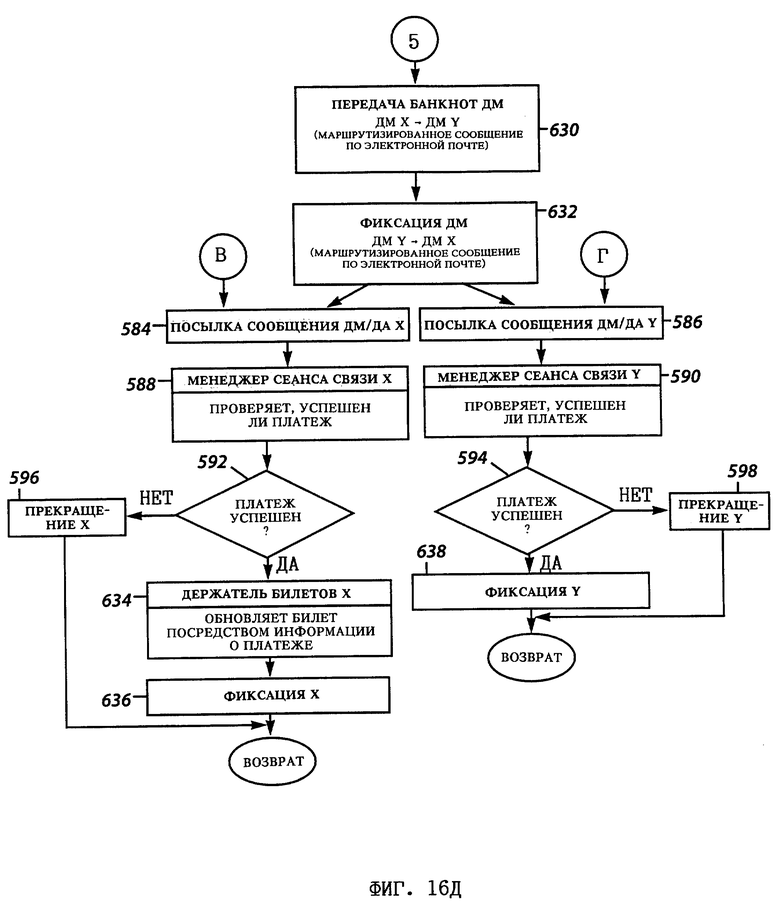

на фиг. 18 - протокол посылки сообщения от денежного модуля к доверенному агенту,

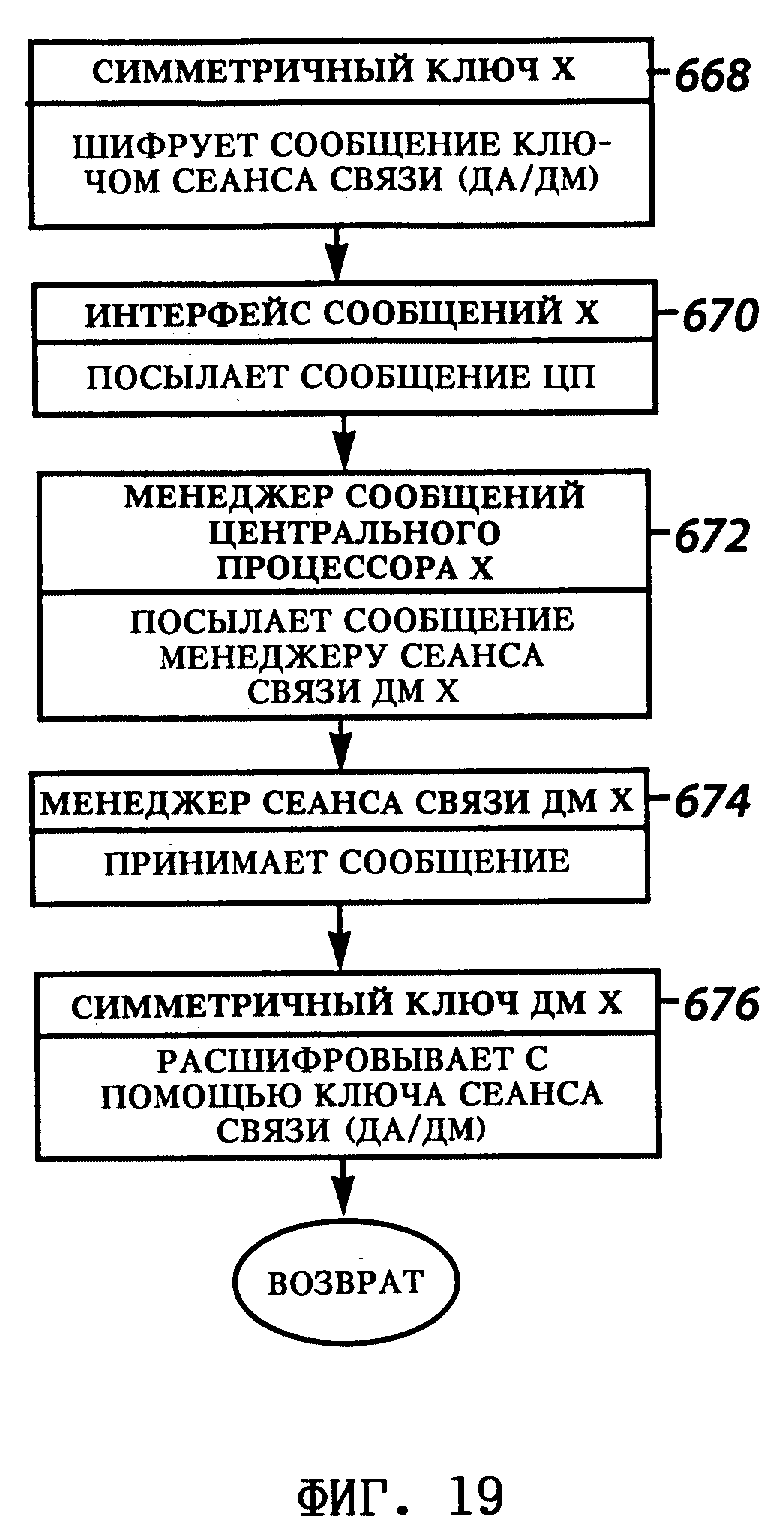

на фиг. 19 - протокол посылки сообщения от доверенного агента к денежному модулю,

на фиг. 20 - протокол посылки маршрутизированного сообщения по электронной почте,

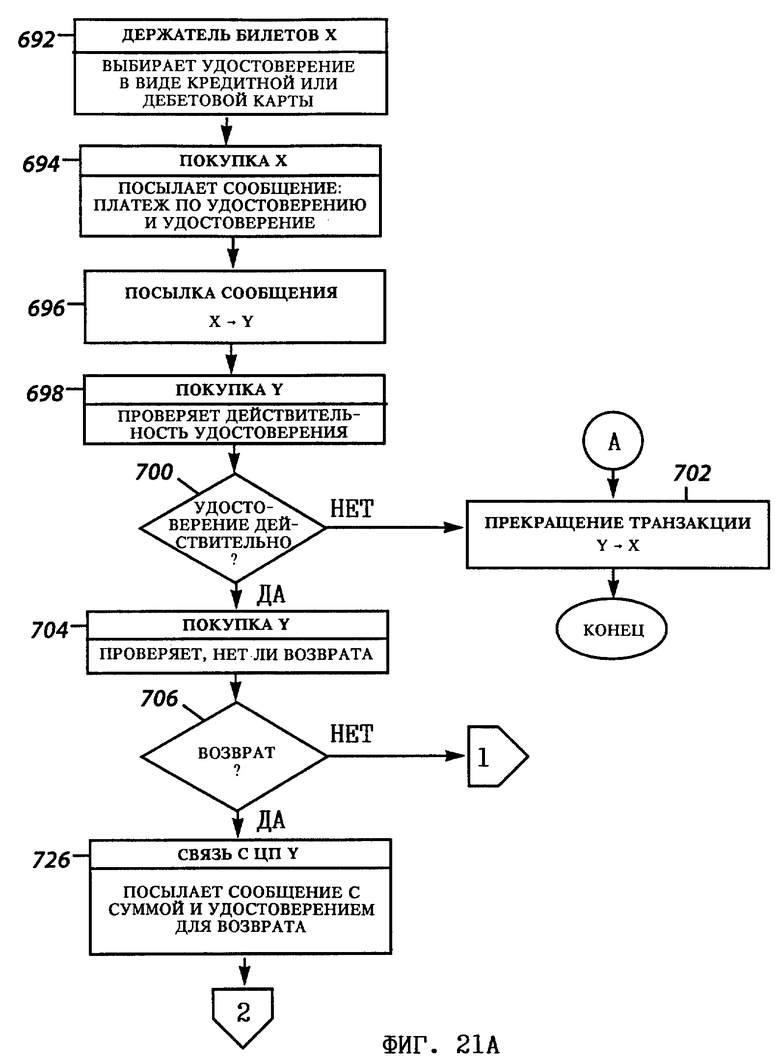

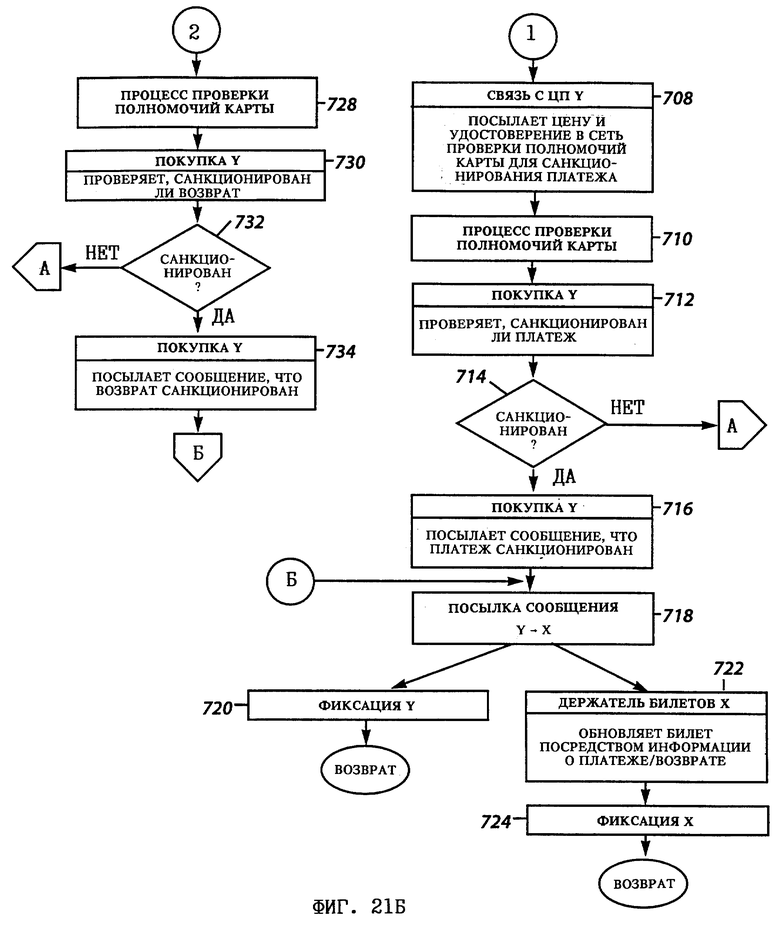

на фиг. 21А-21Б - протокол платежа-возврата на основе проверки полномочий,

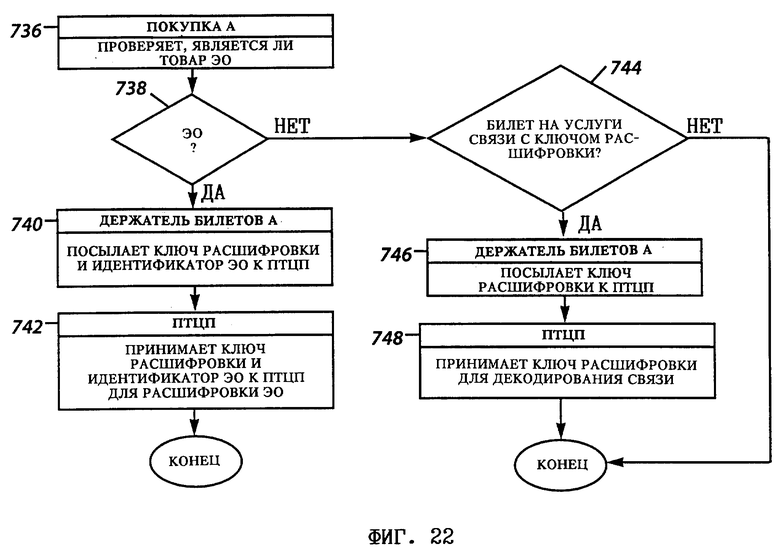

на фиг. 22 - протокол открывания покупки,

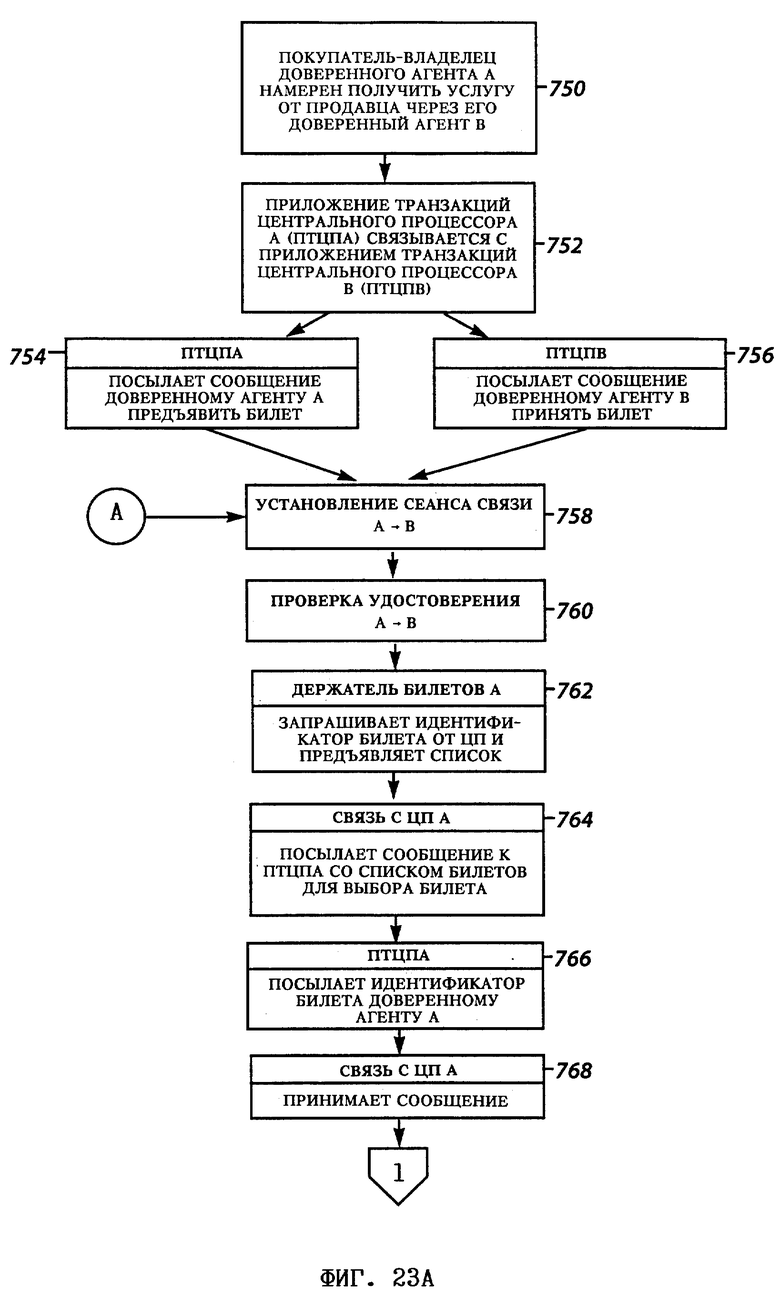

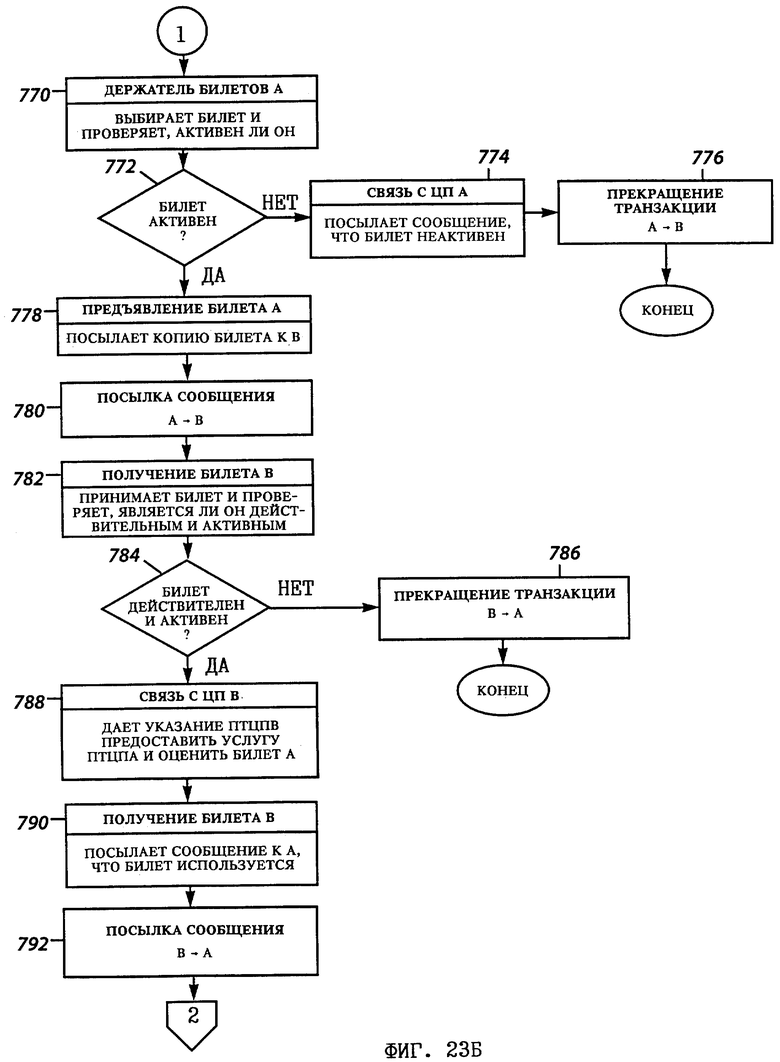

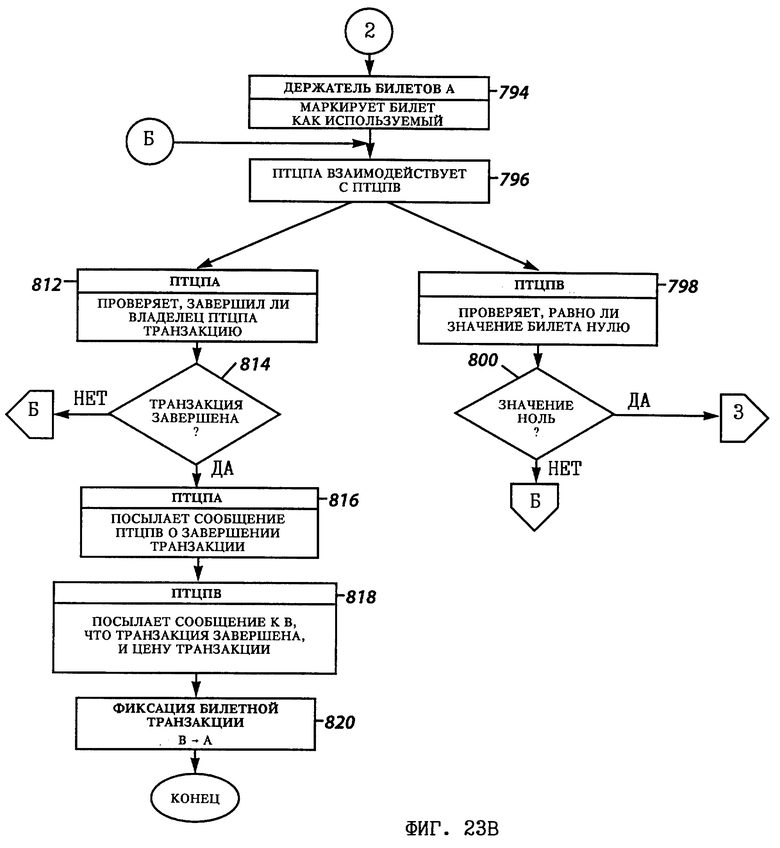

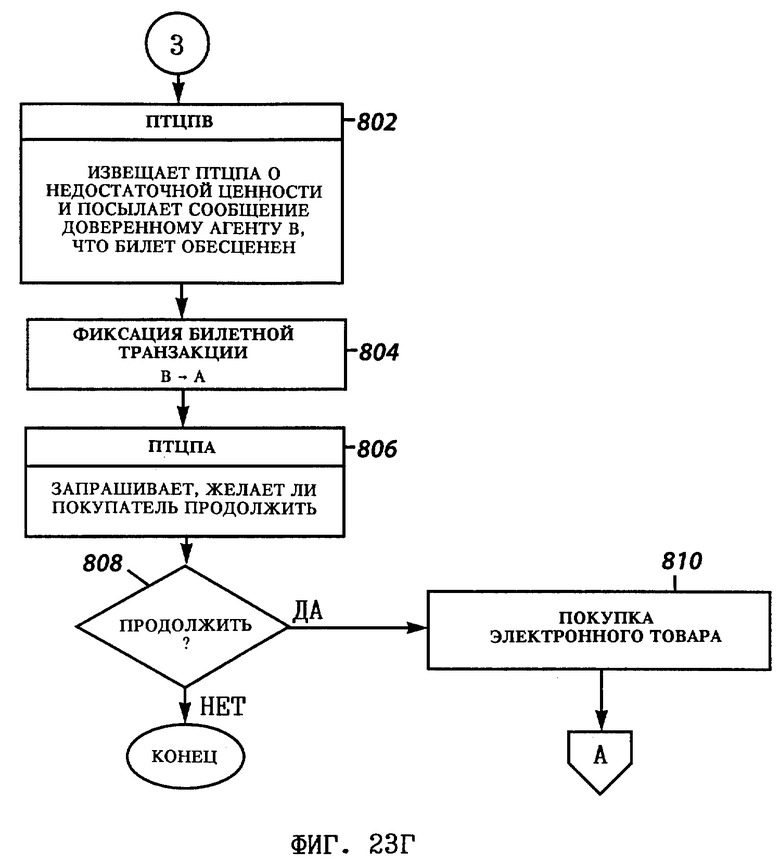

на фиг. 23А-23Г - протокол предъявления электронного билета на услуги,

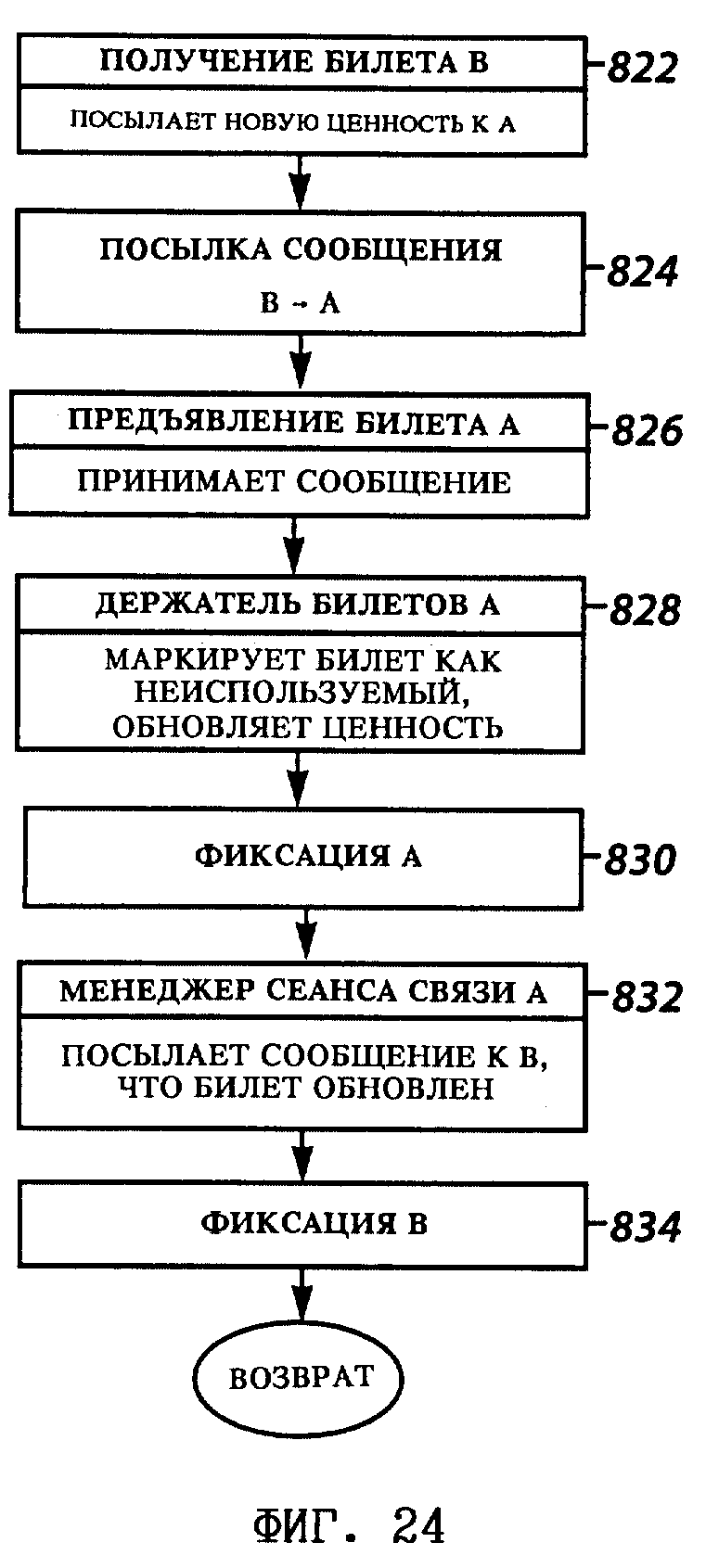

на фиг. 24 - протокол выдачи билета,

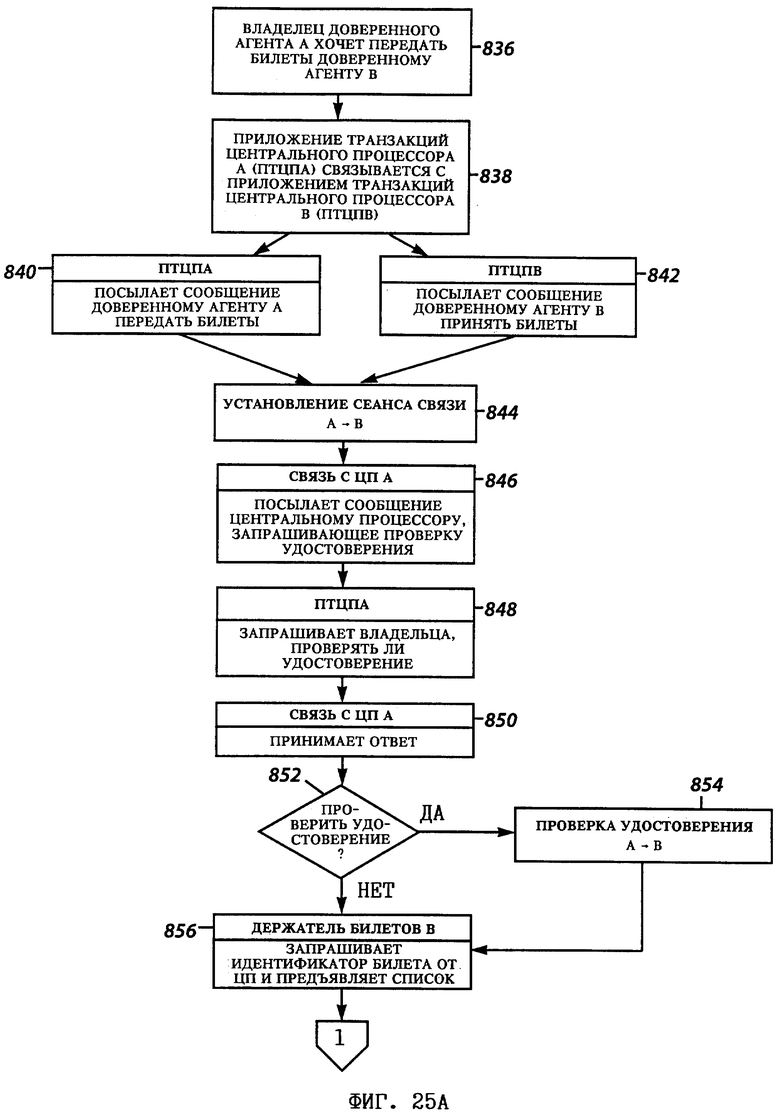

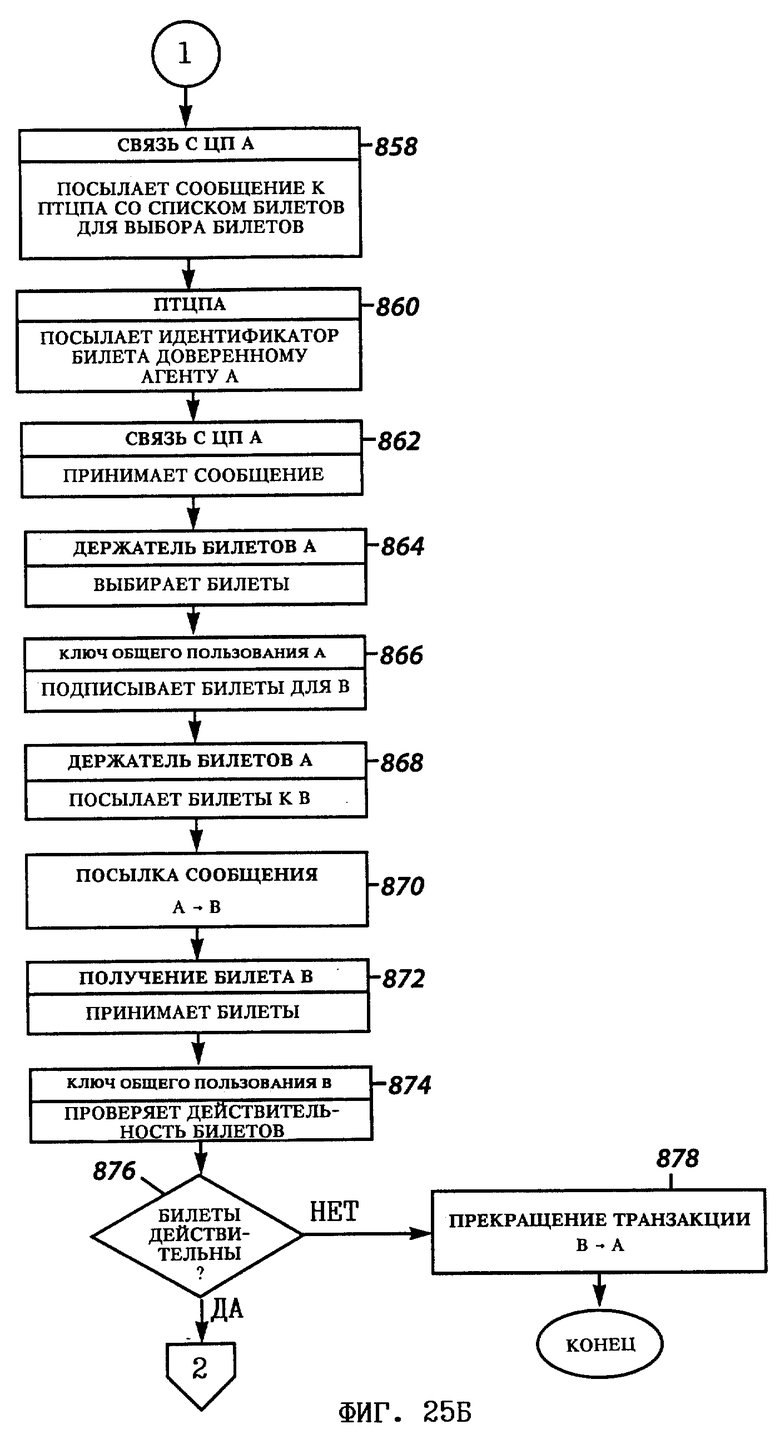

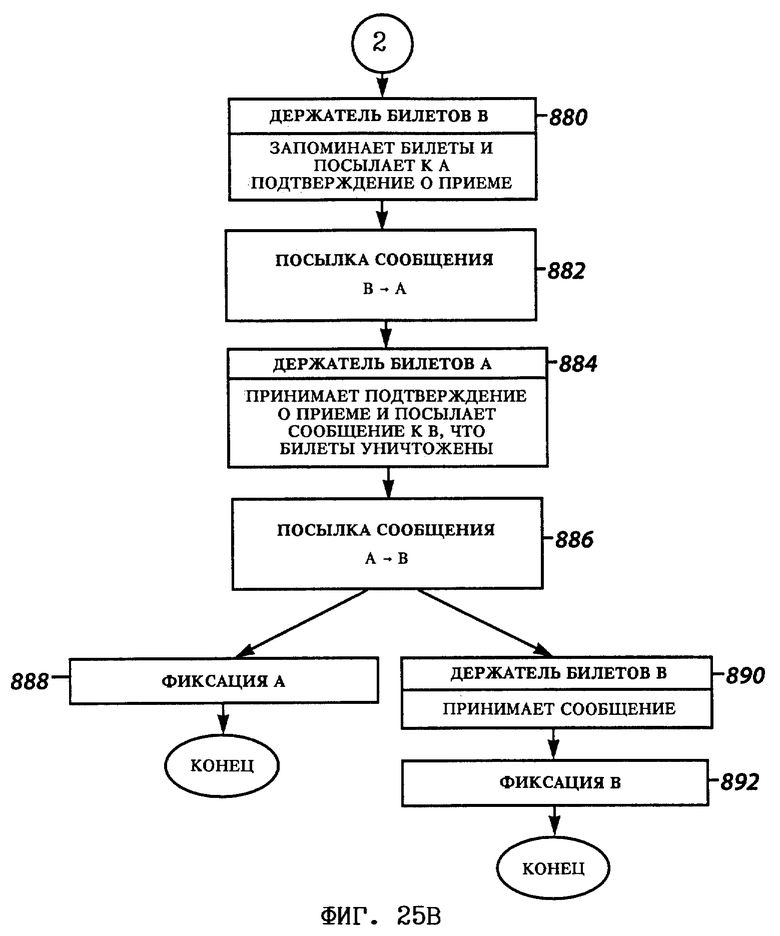

на фиг. 25А-25В - протокол передачи билета,

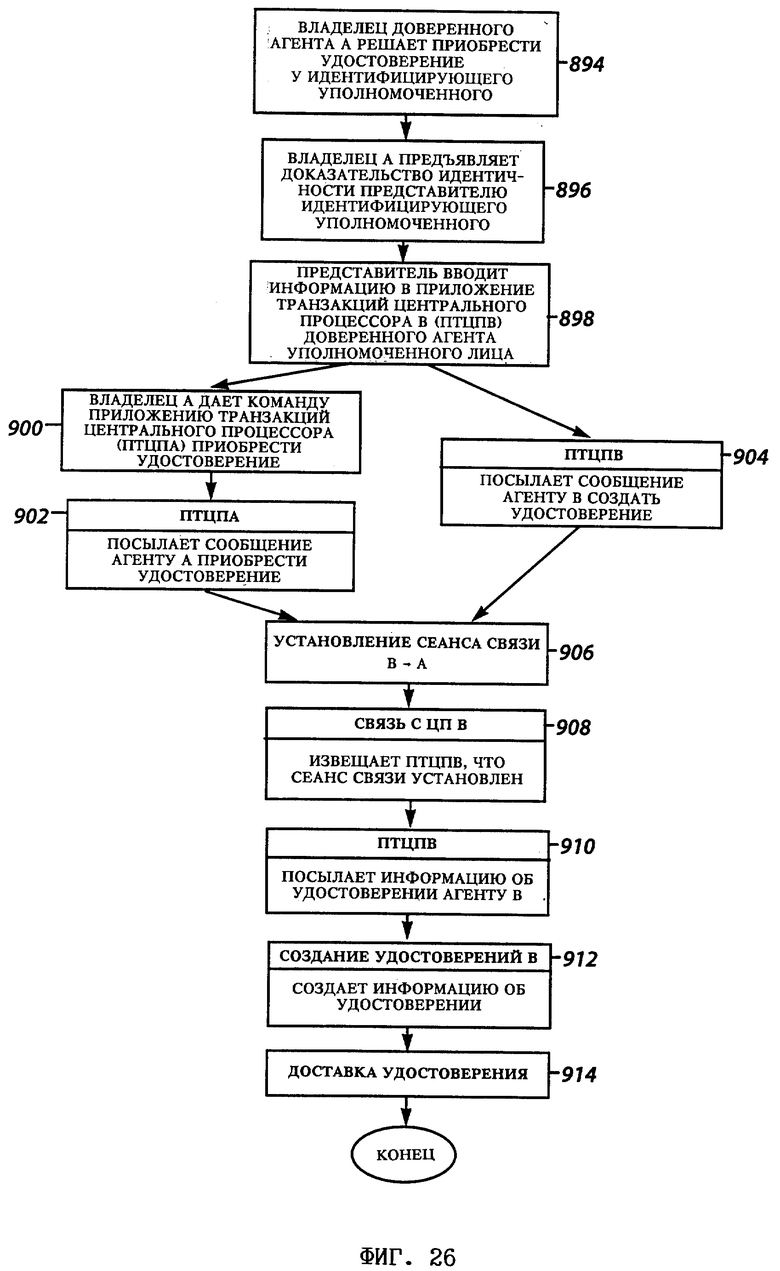

на фиг. 26 - протокол приобретения удостоверения,

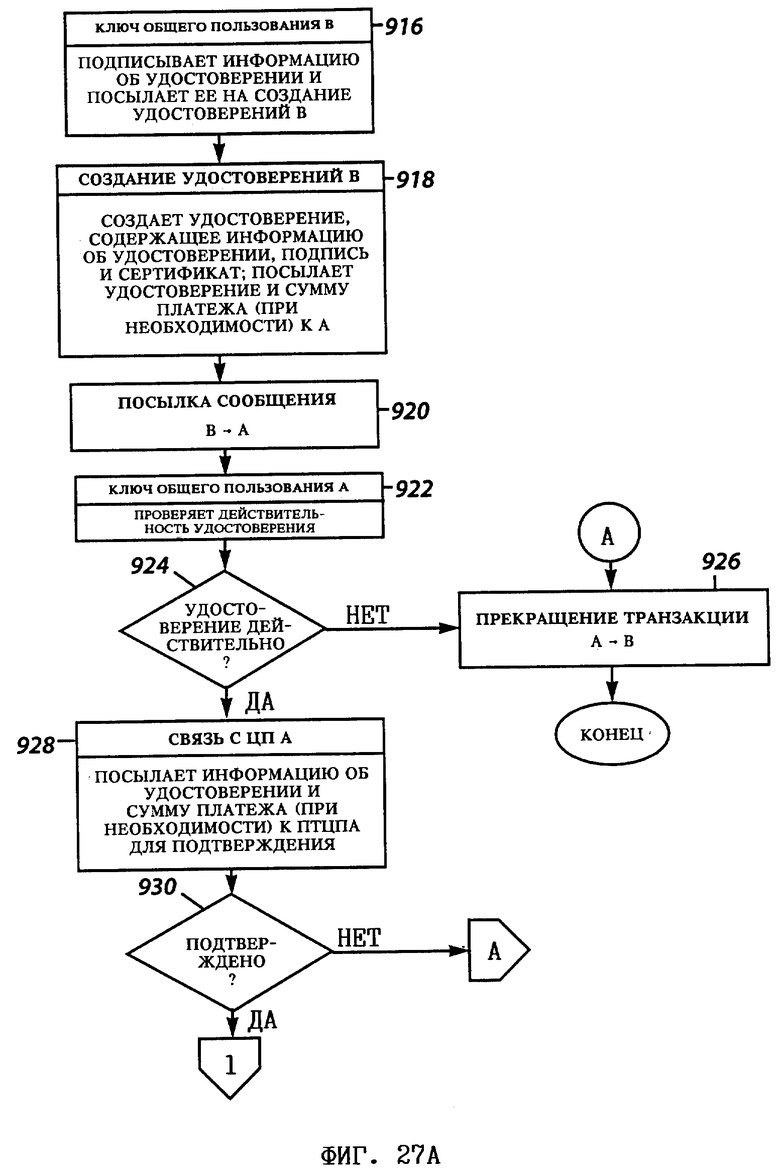

на фиг. 27А-27Б - протокол доставки удостоверения,

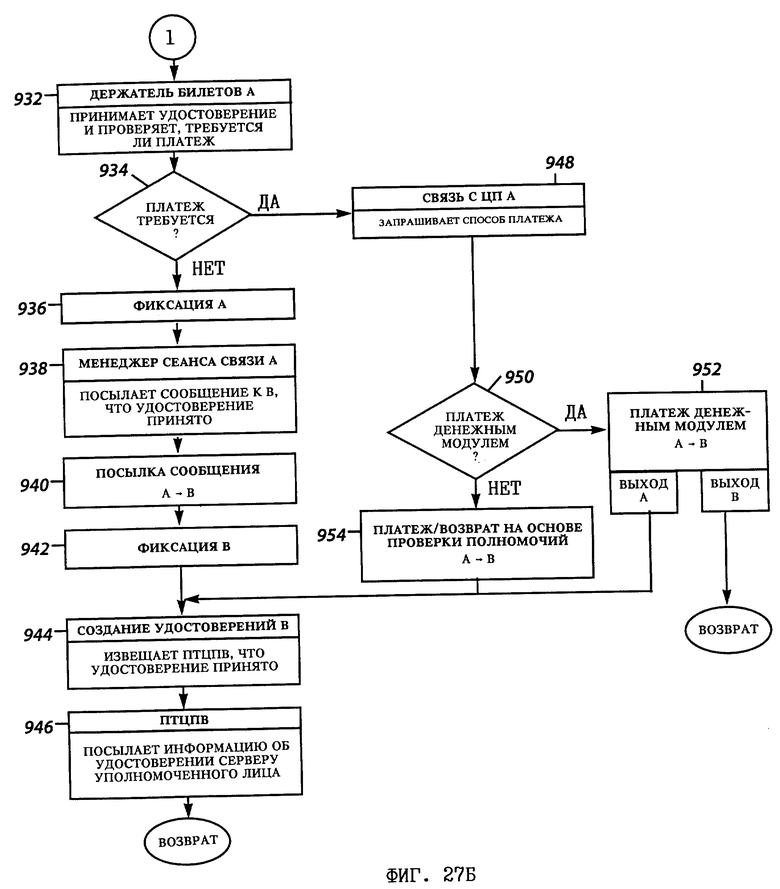

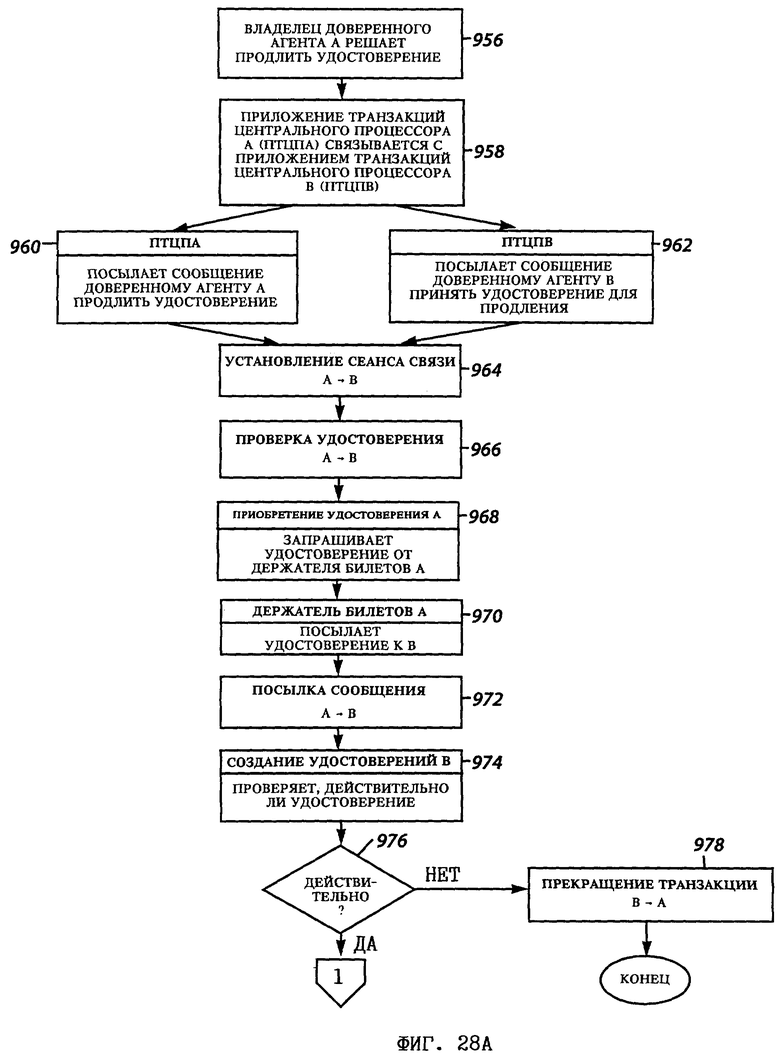

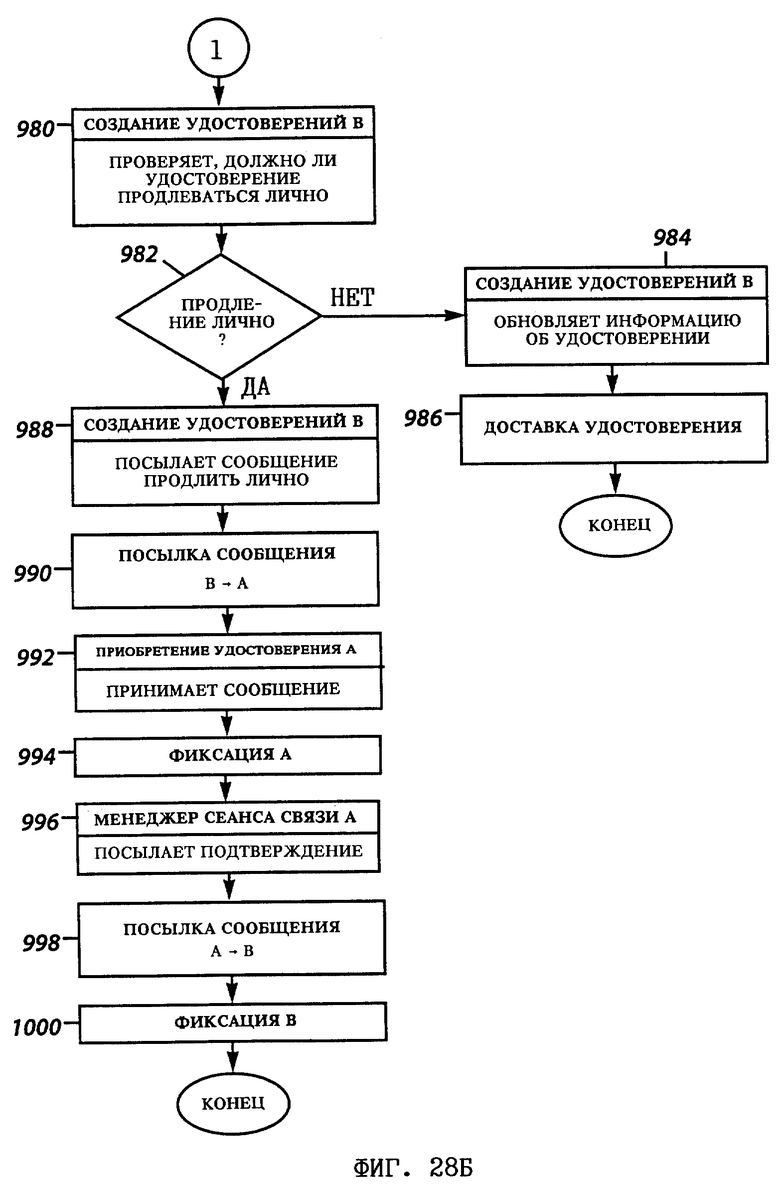

на фиг. 28А-28Б - протокол дистанционного переподтверждения удостоверения,

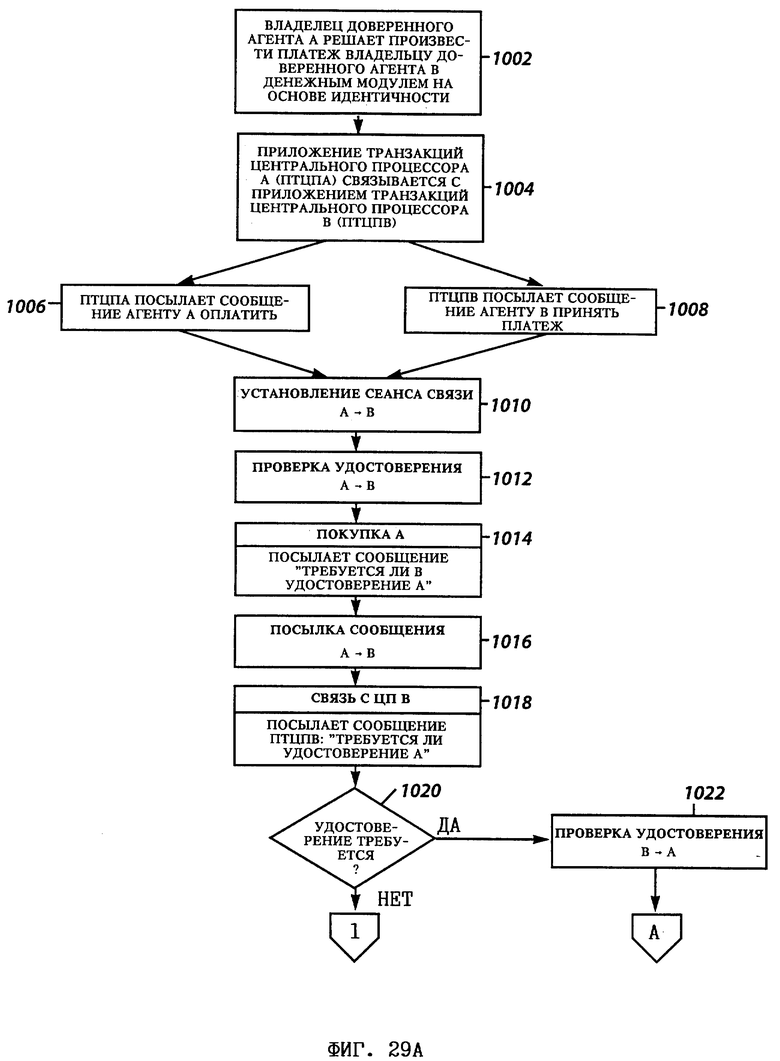

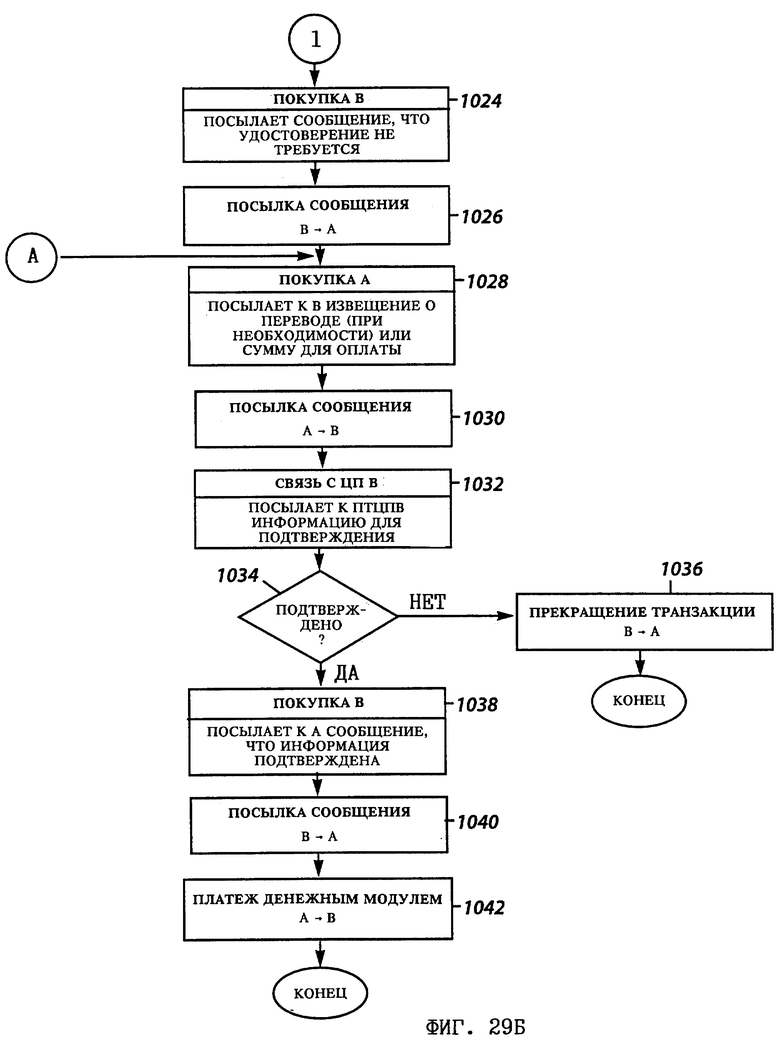

на фиг. 29А-29Б - протокол платежа с помощью денежных модулей на основе идентификации,

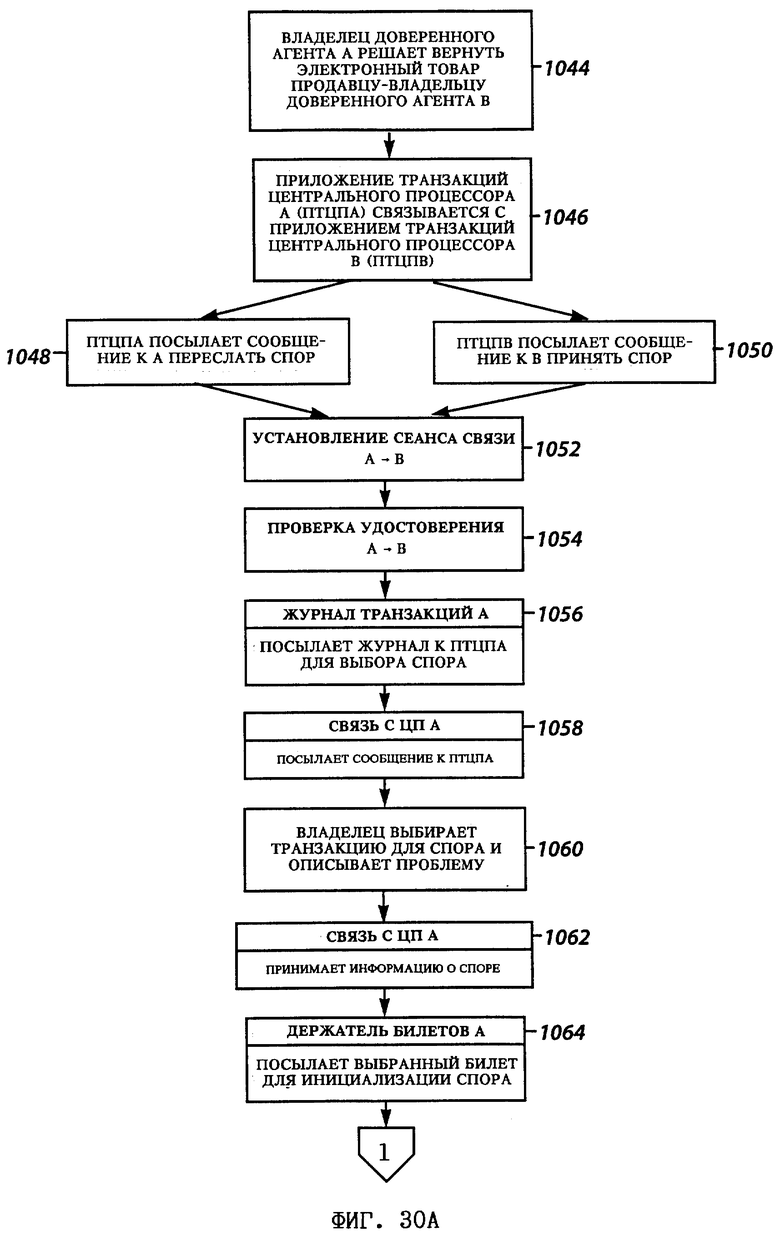

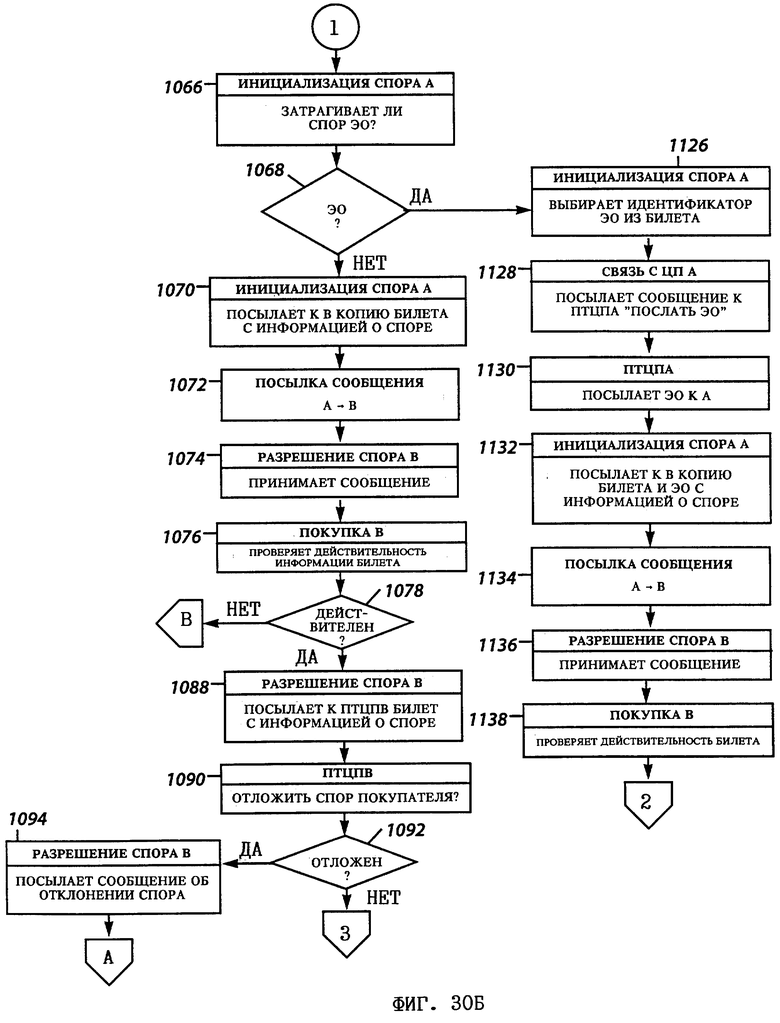

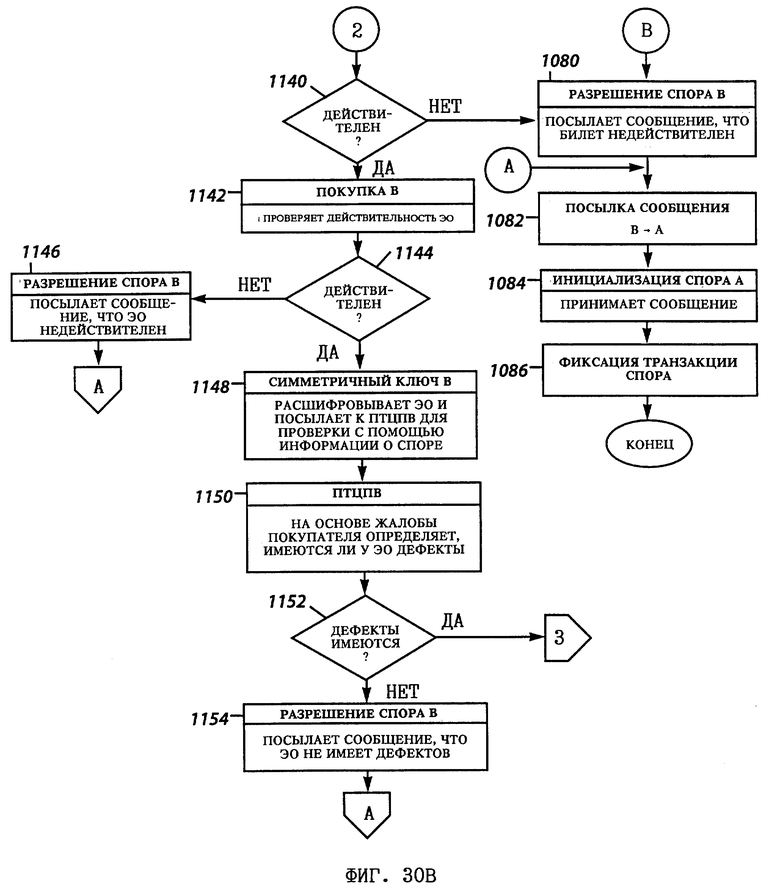

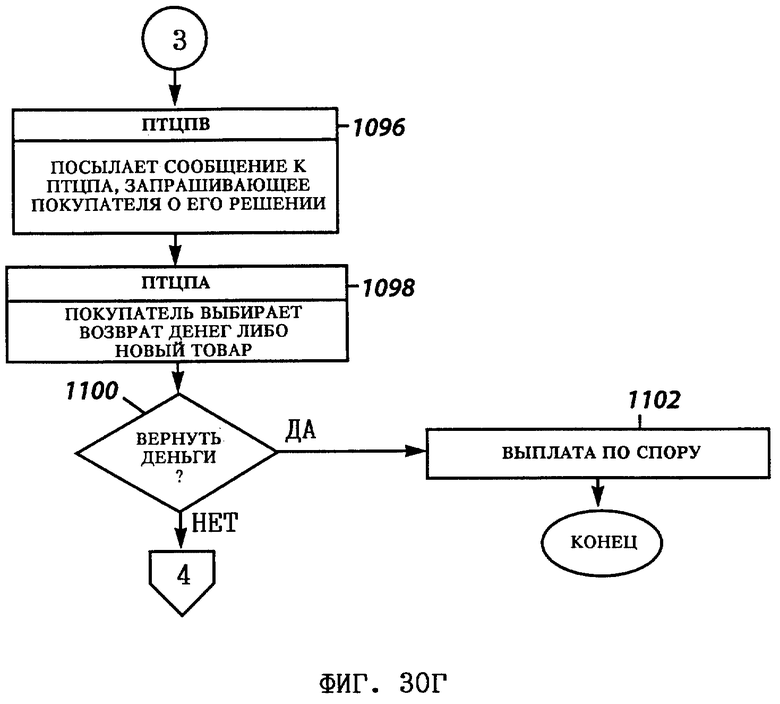

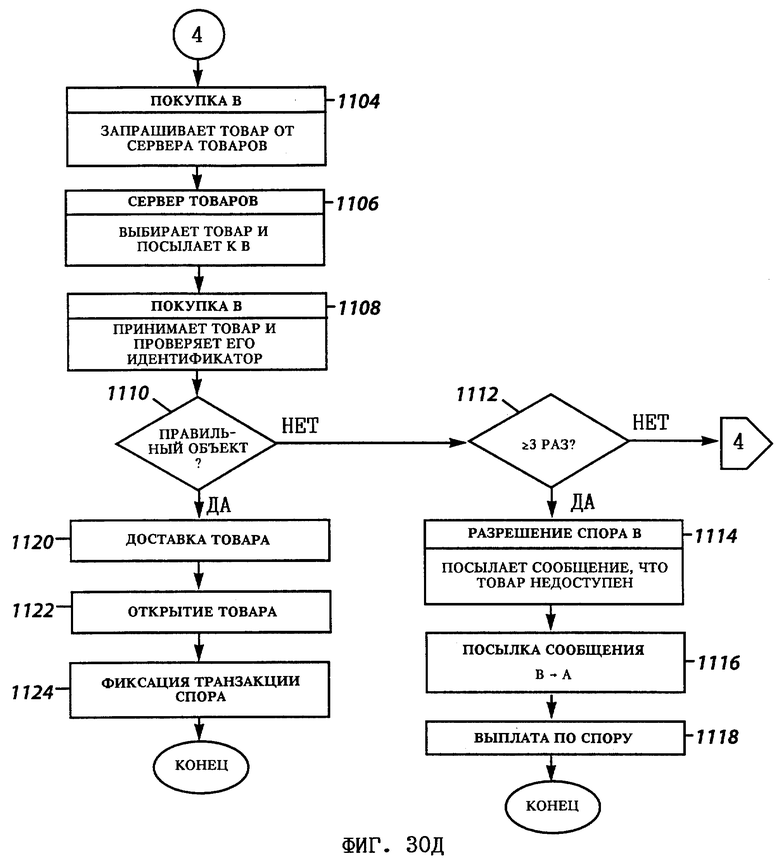

на фиг. 30А-30Д - протокол разрешения спора по электронной покупке,

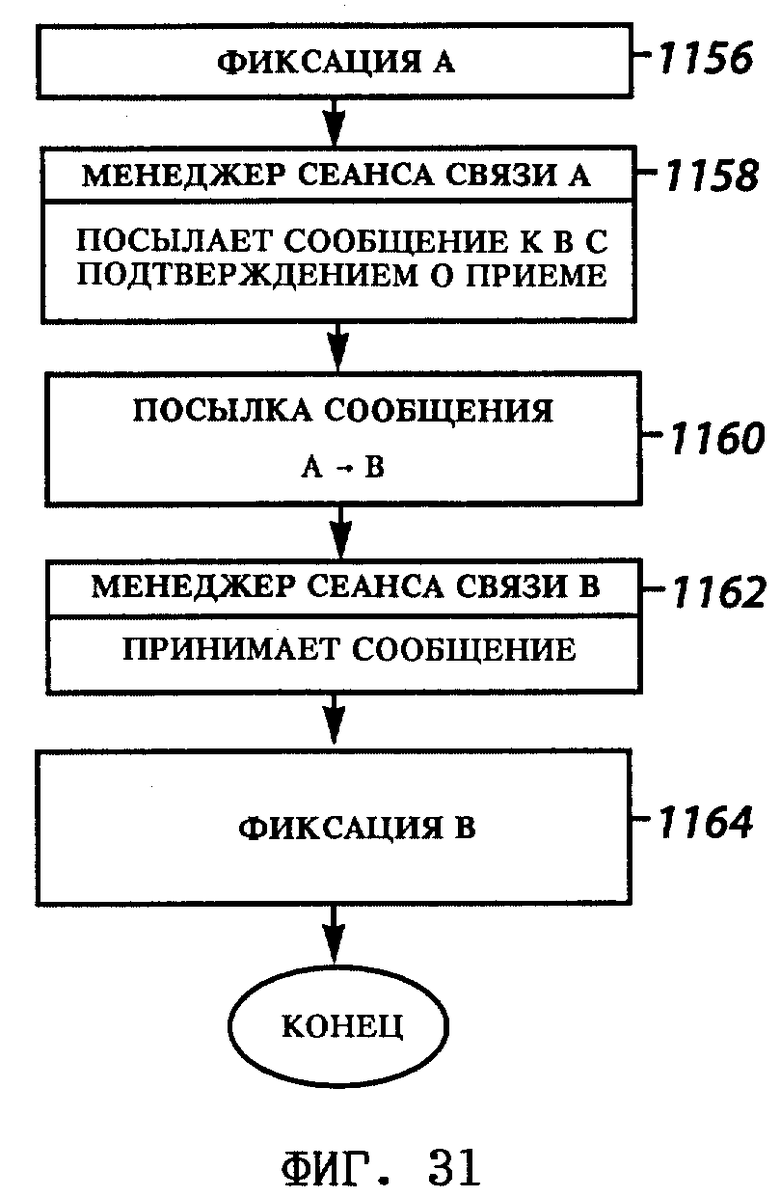

на фиг. 31 - протокол совершения спора,

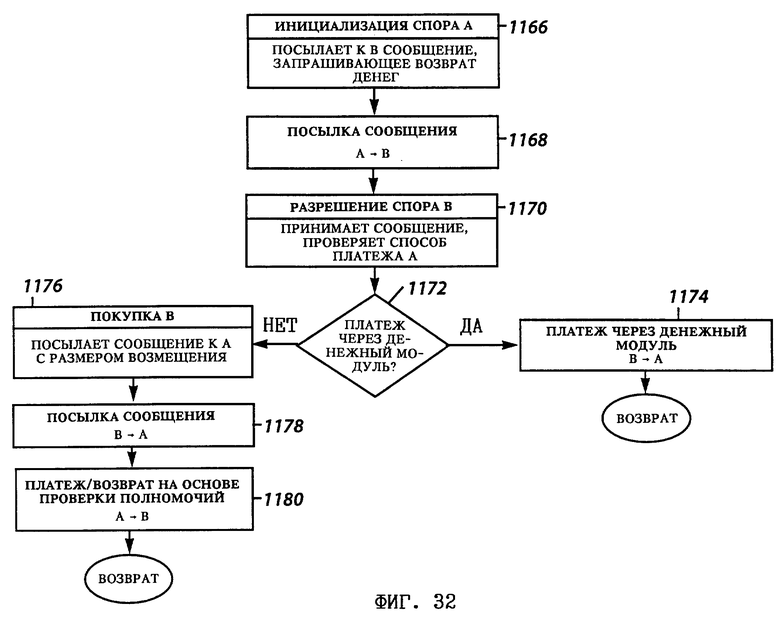

на фиг. 32 - протокол выплаты по спору,

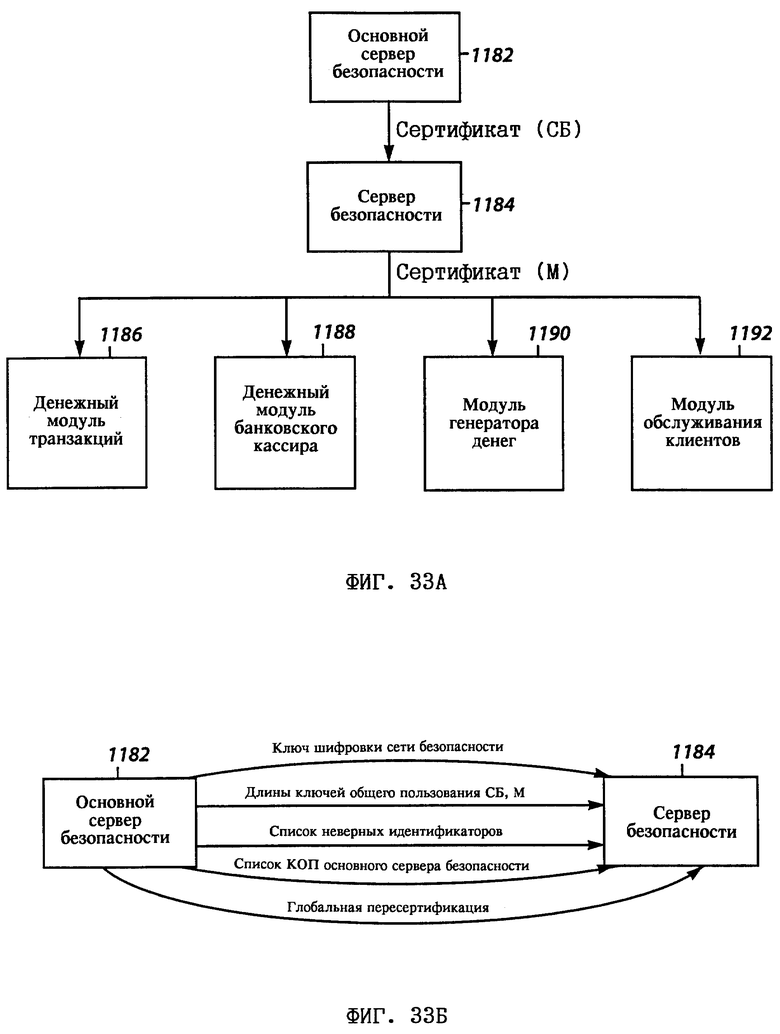

на фиг. 33А - схема, иллюстрирующая иерархию безопасности в электронной денежной системе,

на фиг. 33Б - схема, иллюстрирующая обмен сообщениями по сети безопасности между основным сервером обеспечения безопасности и обычным сервером,

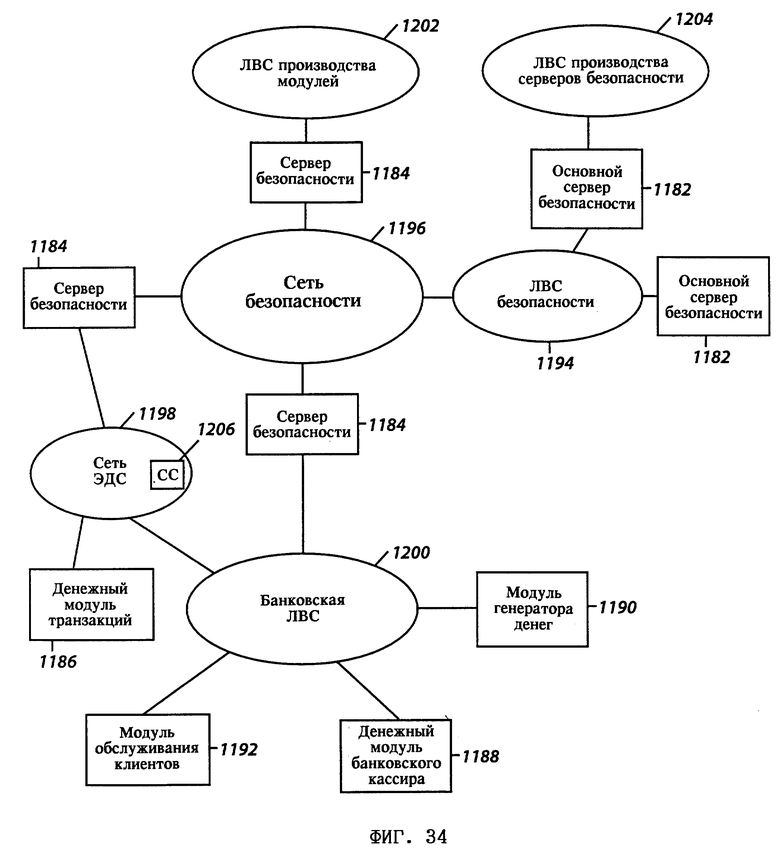

на фиг. 34 - схема, иллюстрирующая структуру сети безопасности для системы электронной купли-продажи,

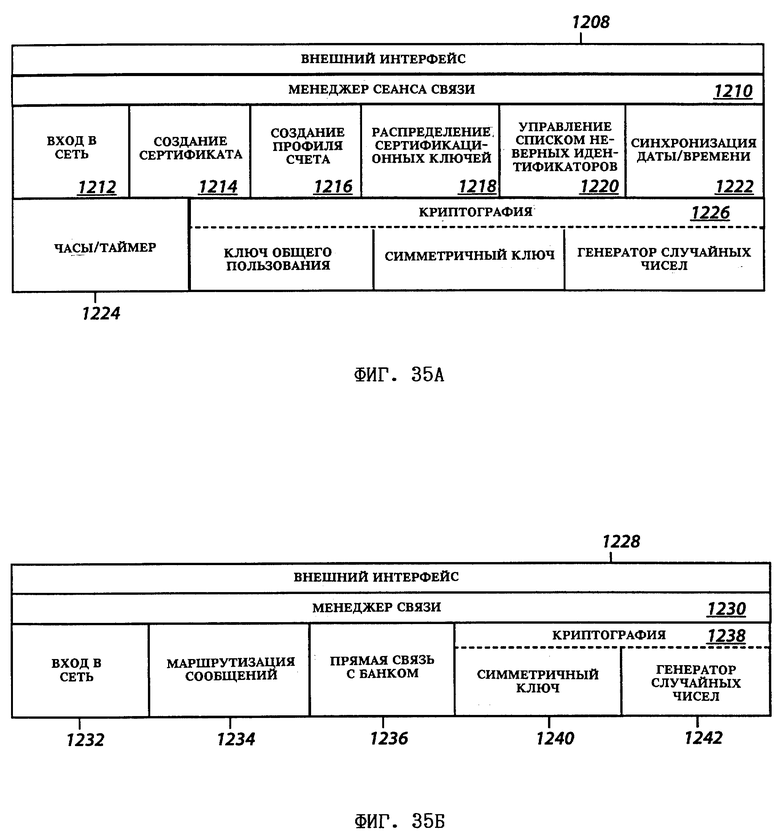

на фиг. 35А - функциональные компоненты сервера обеспечения безопасности,

на фиг. 35Б - функциональные компоненты сетевого сервера,

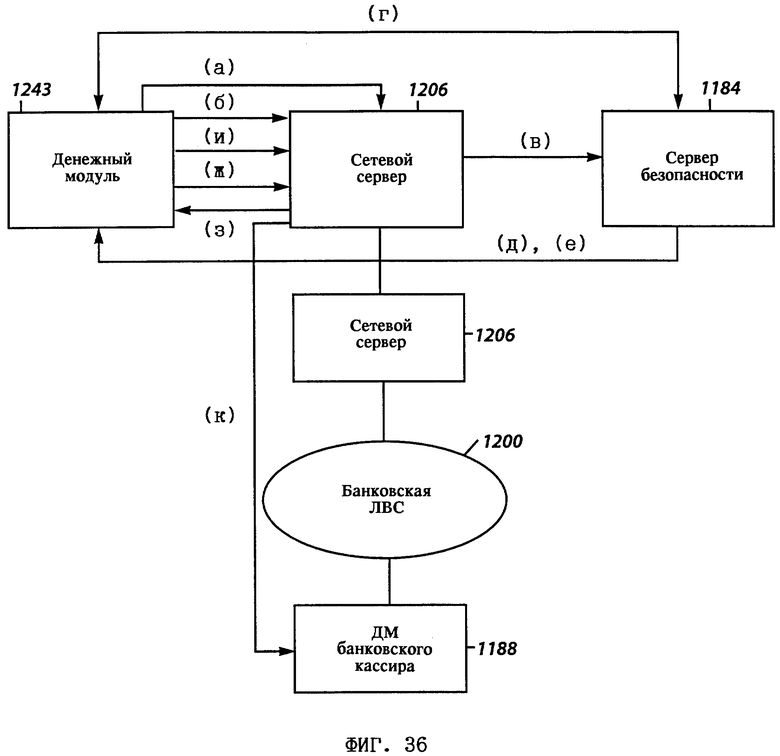

на фиг. 36 - процедура входа в сеть,

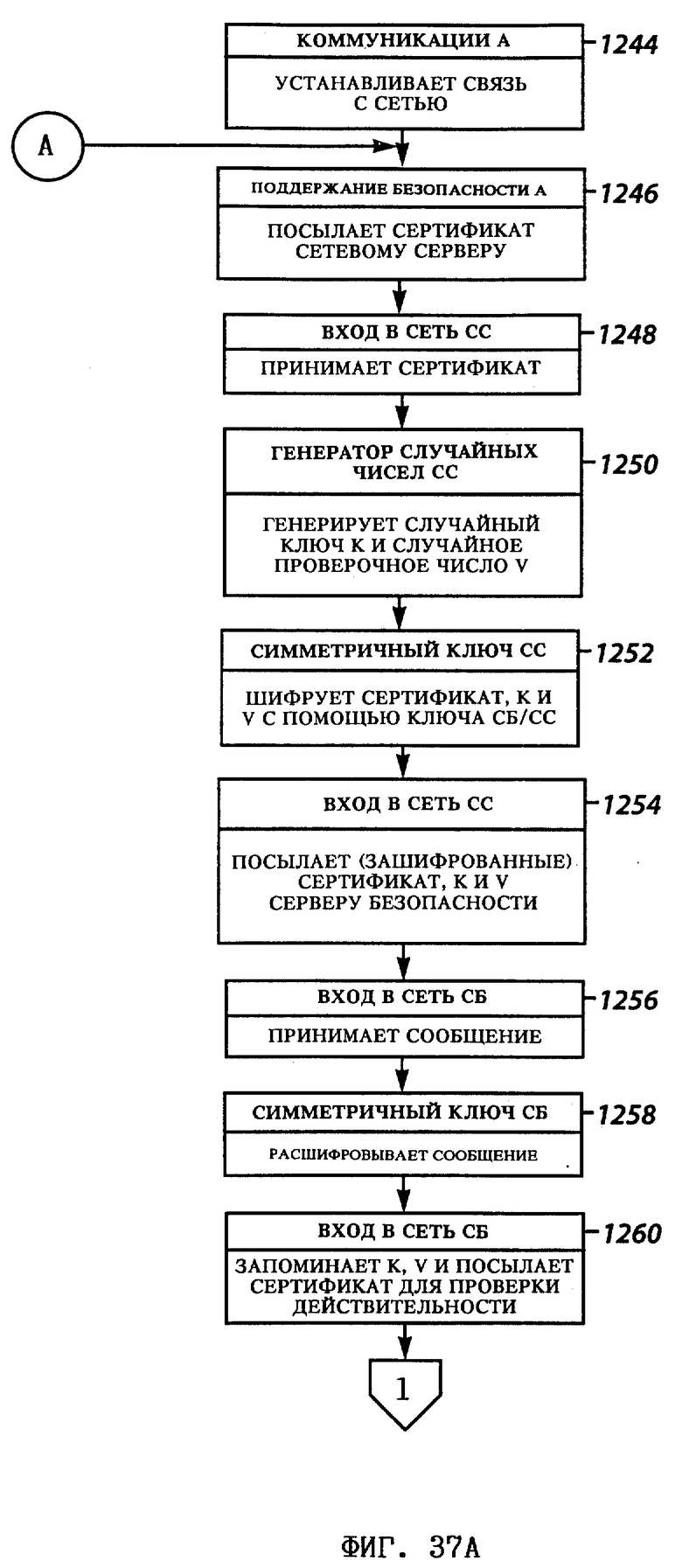

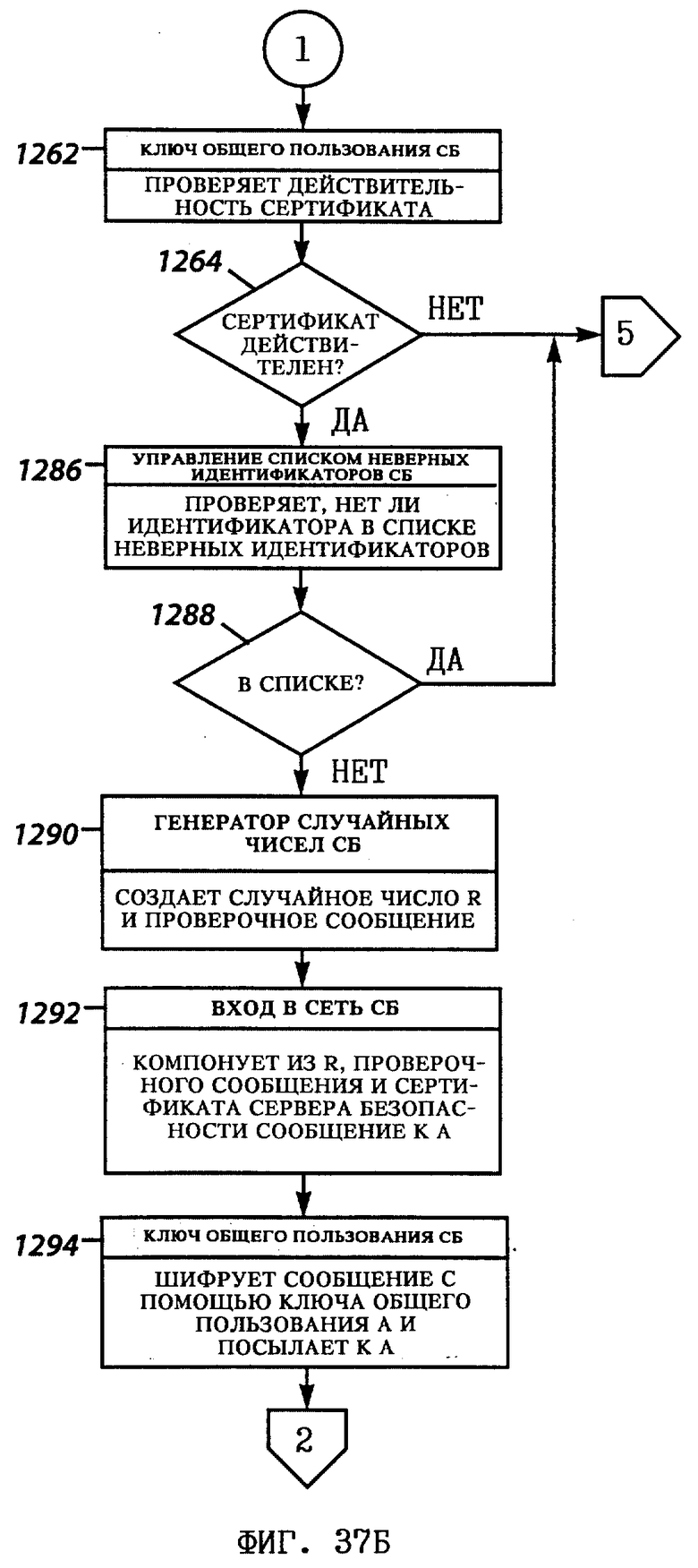

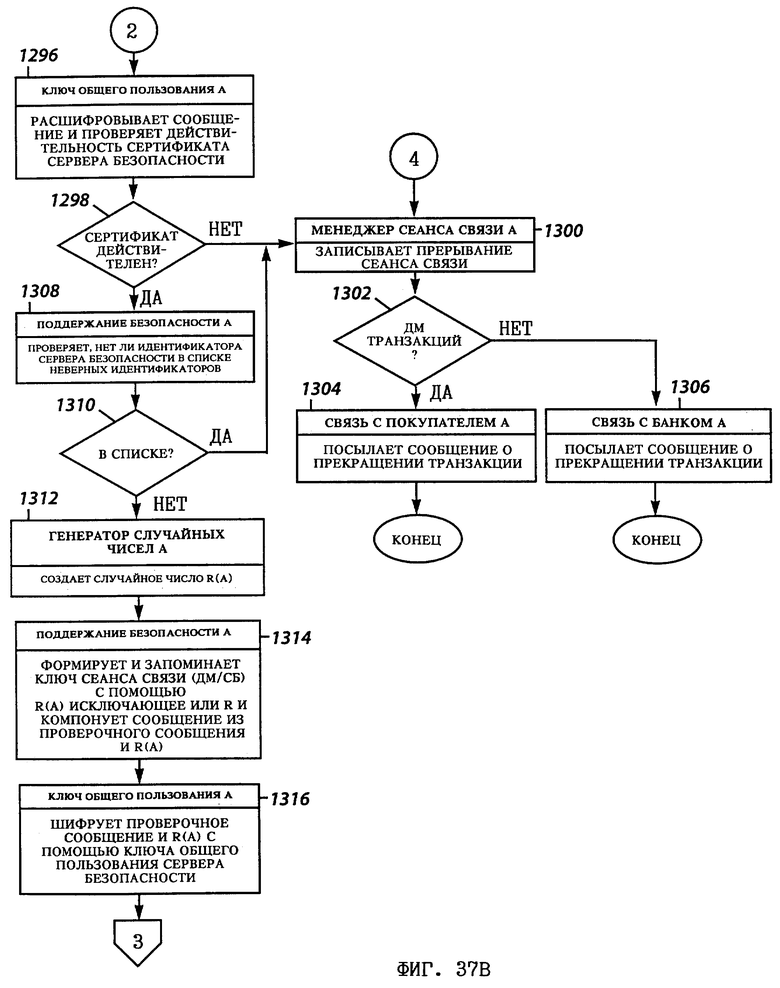

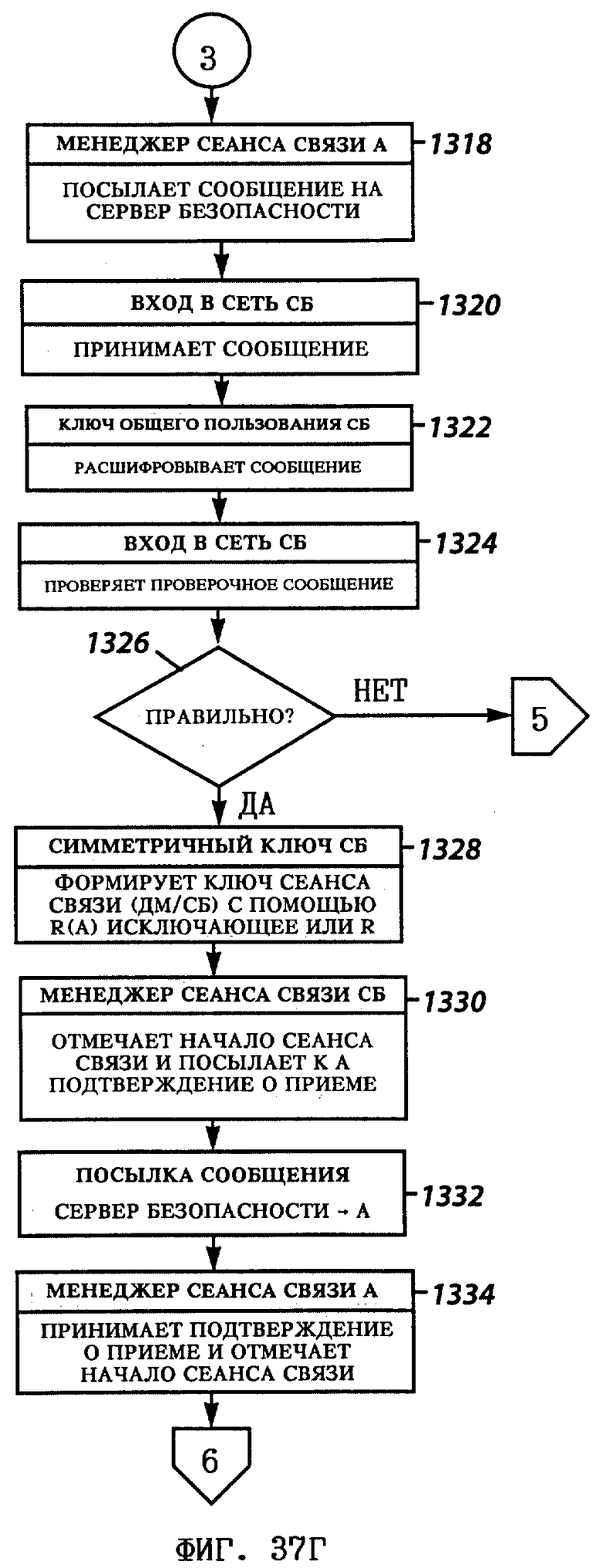

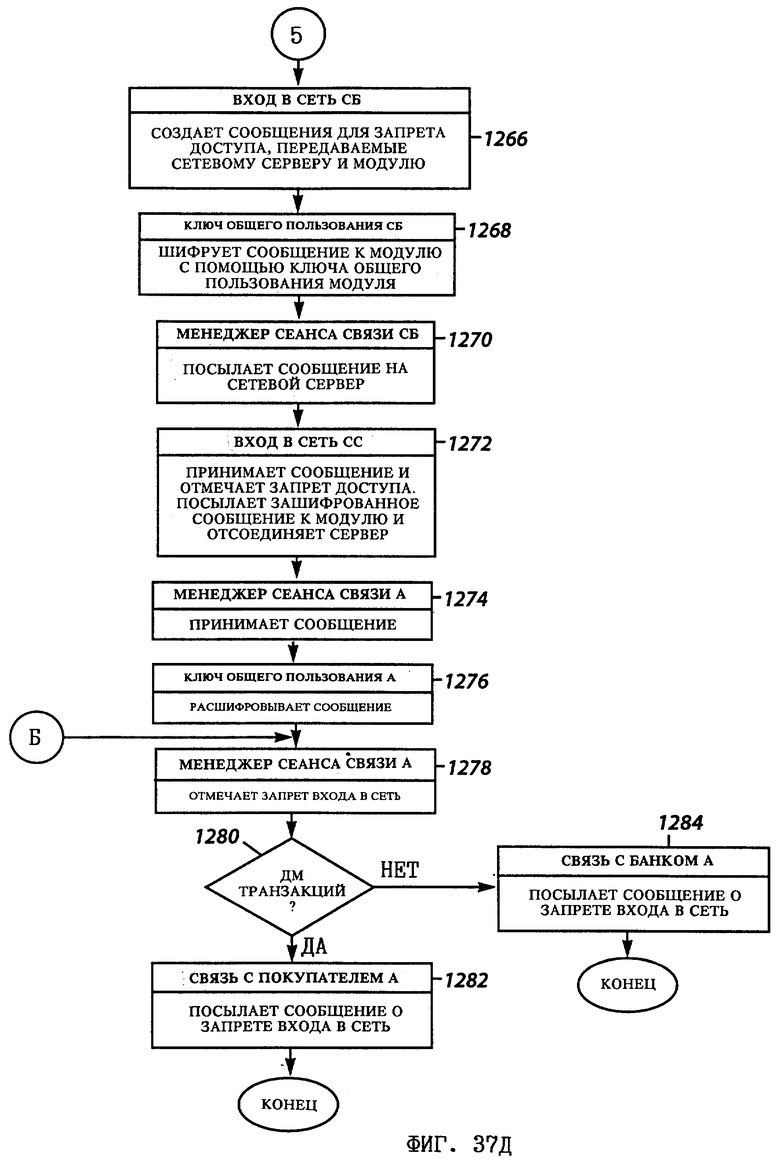

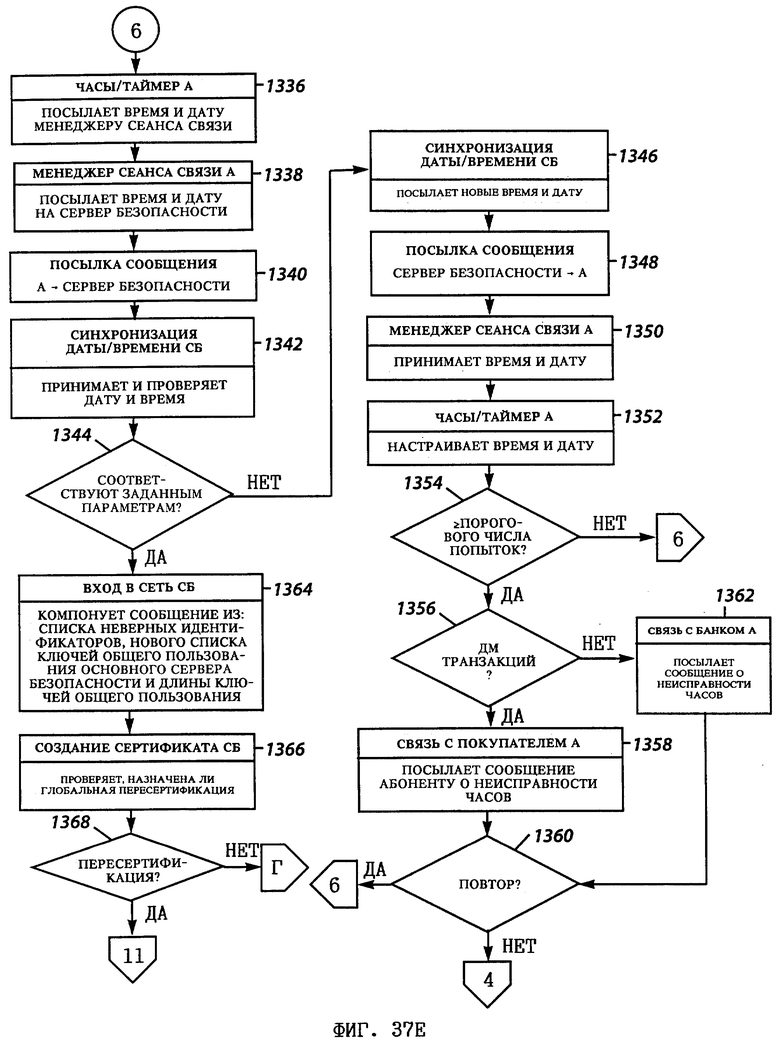

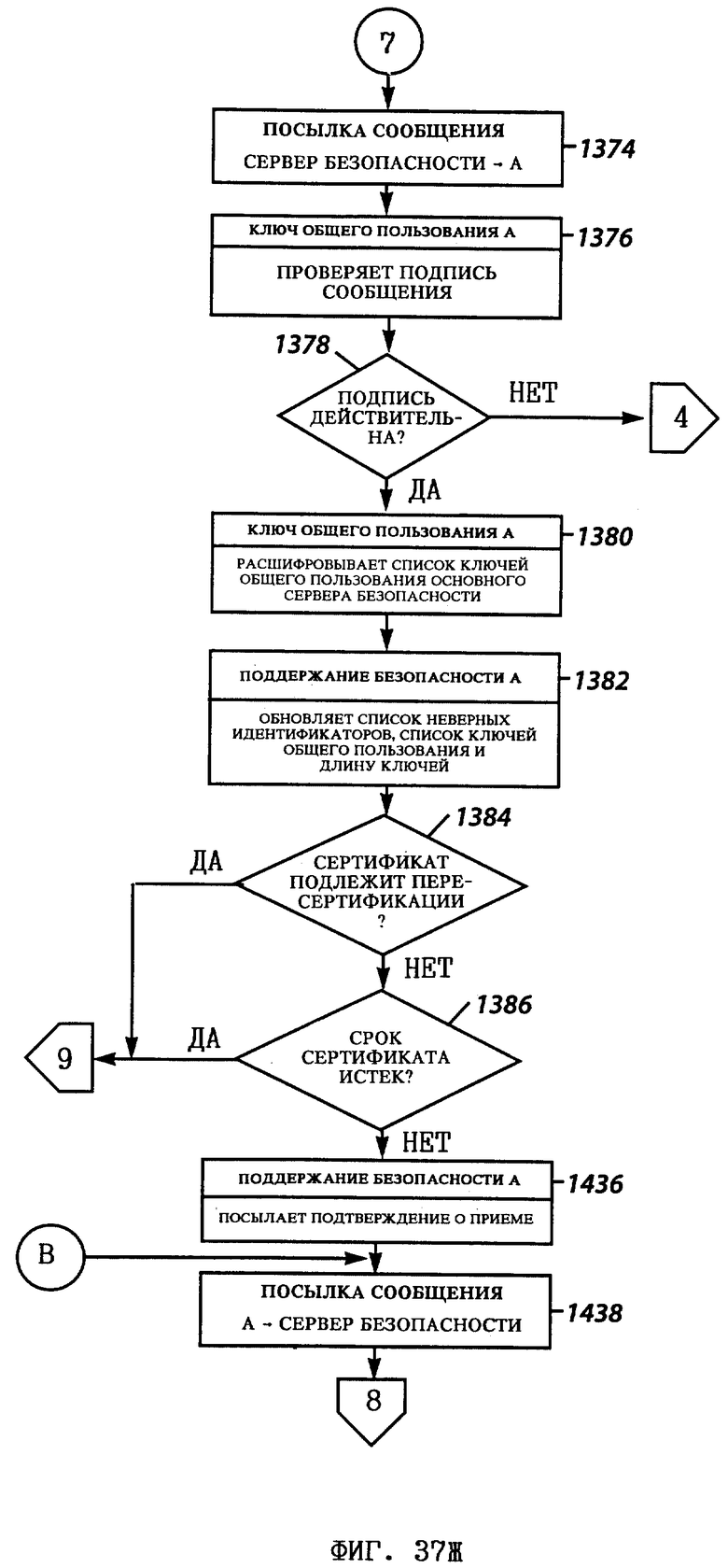

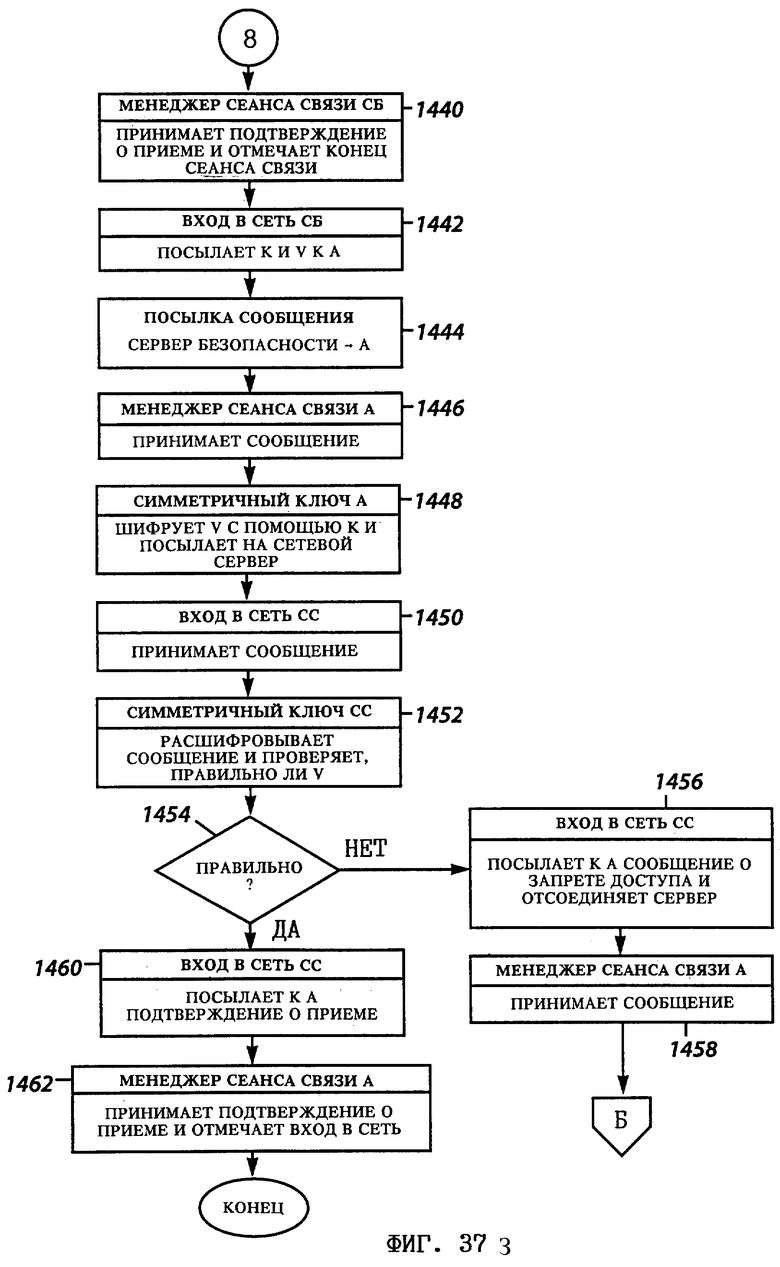

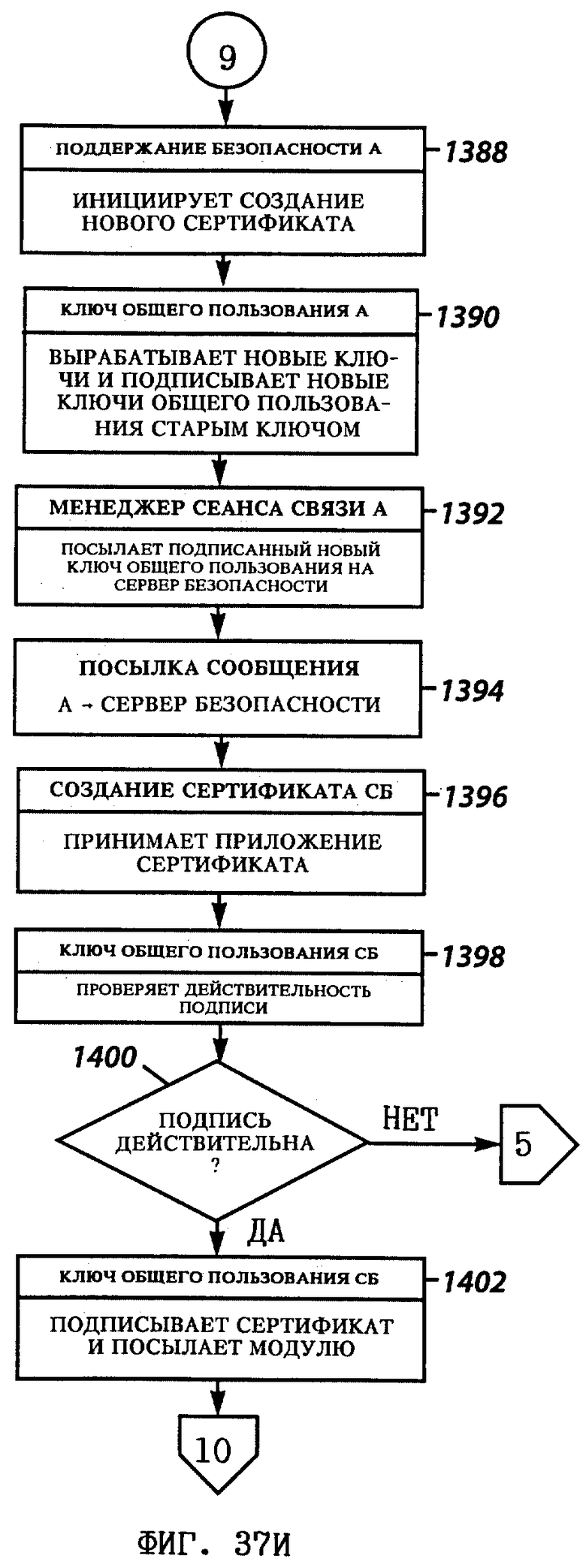

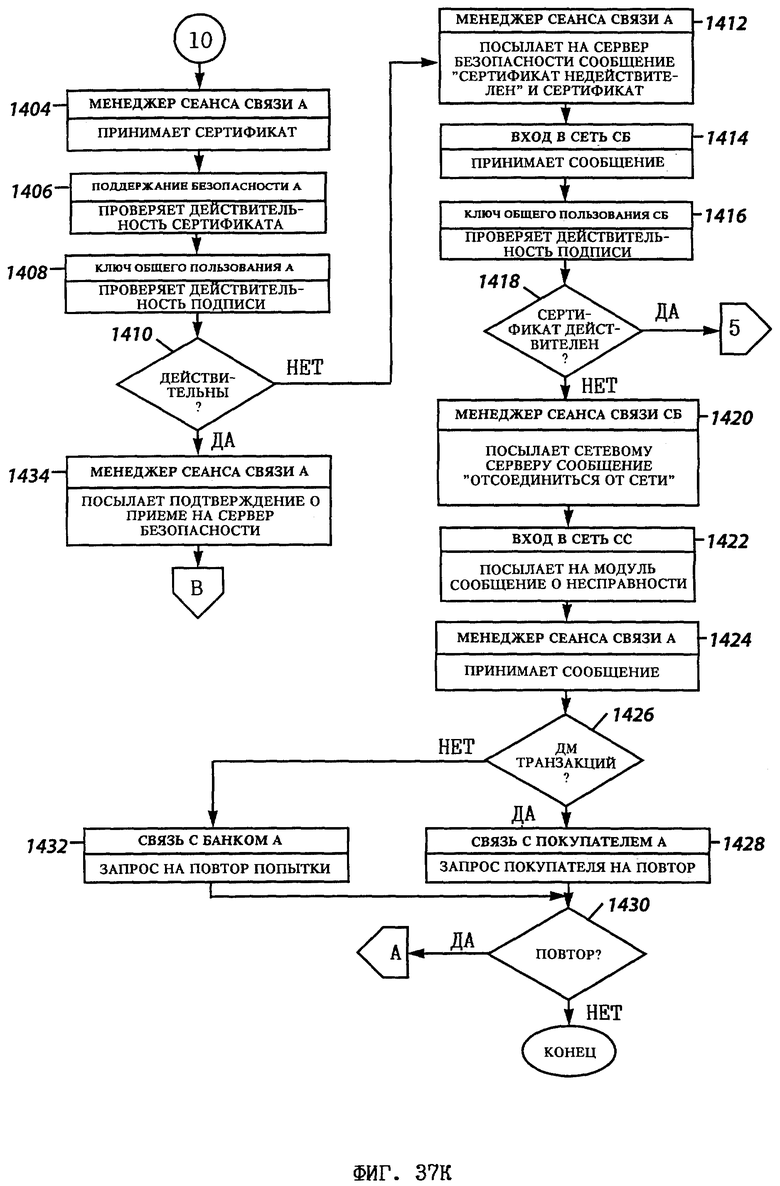

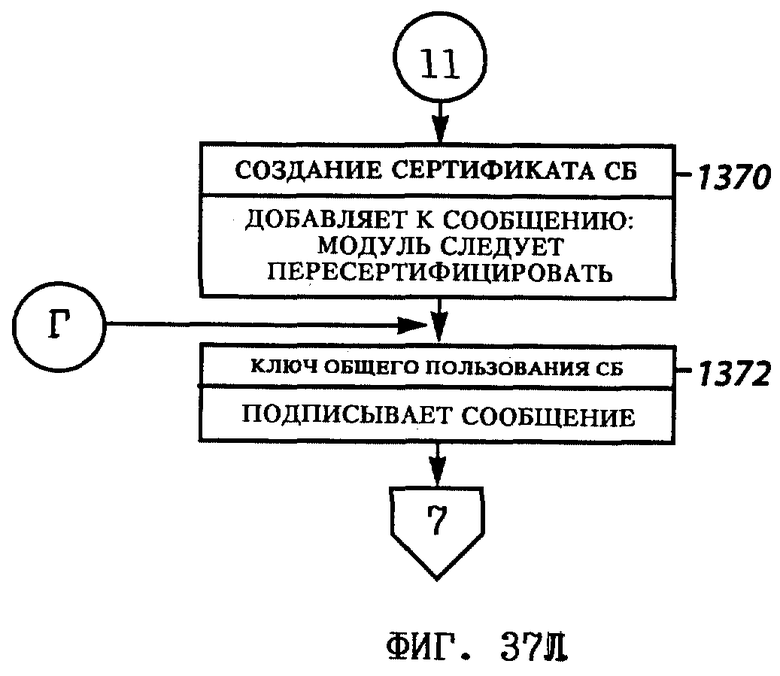

на фиг. 37А-37Л - протокол входа в сеть,

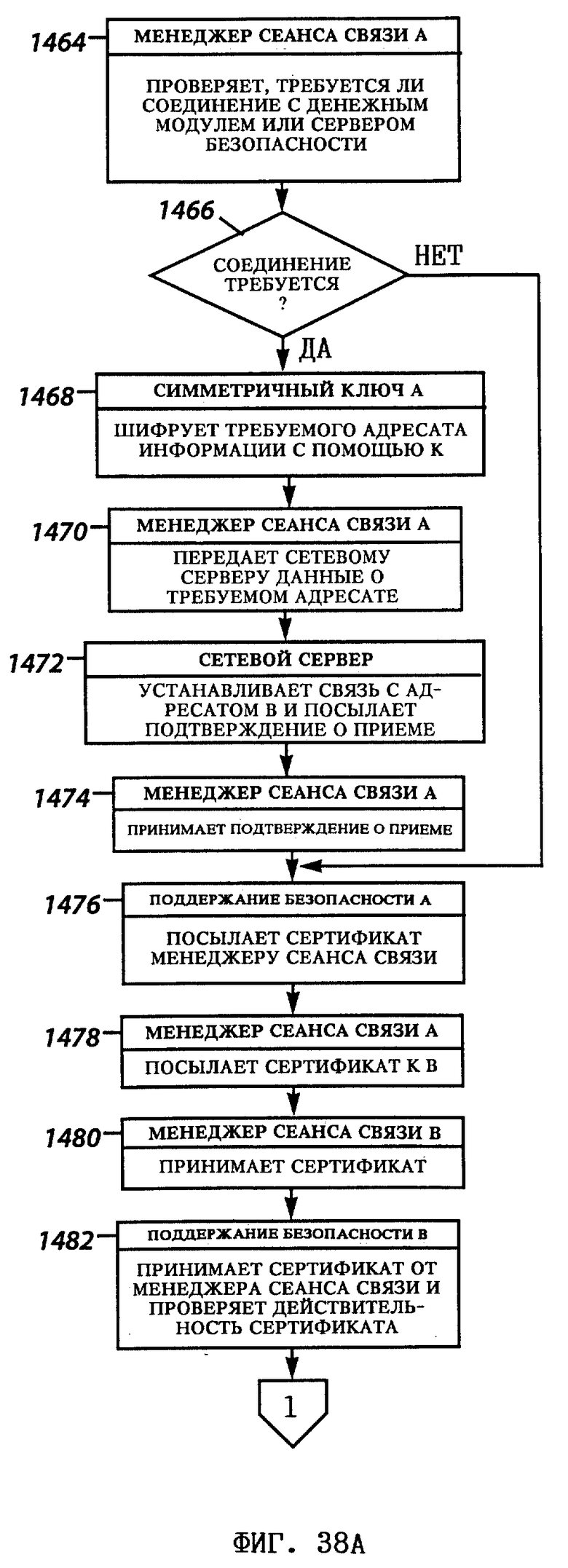

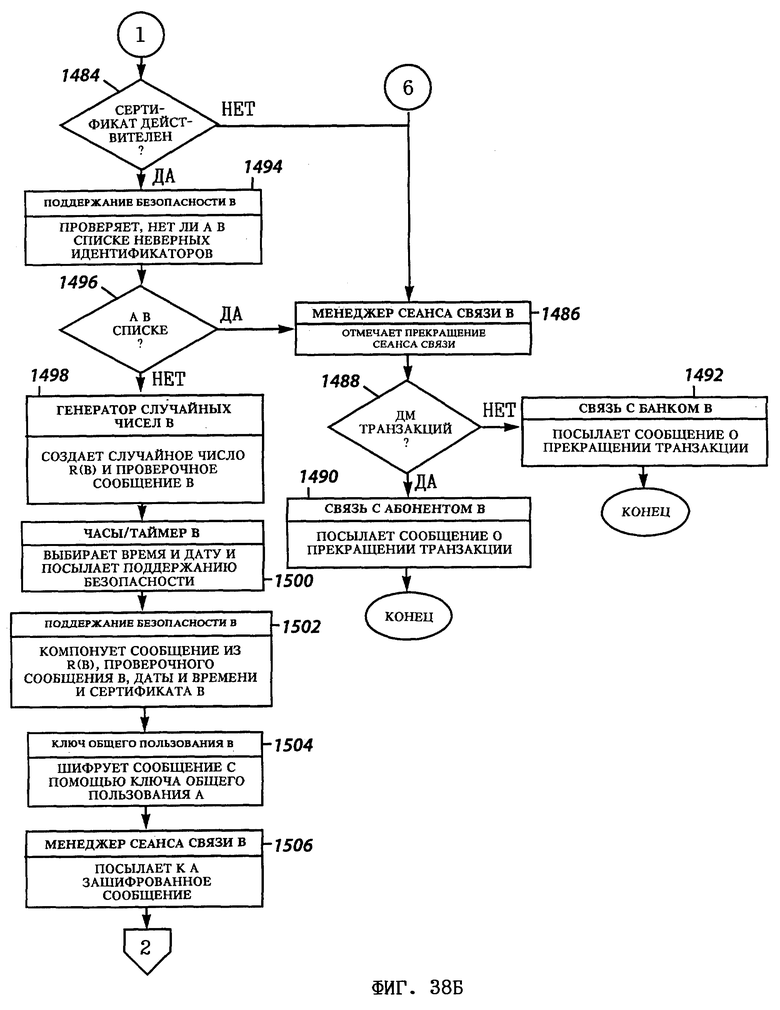

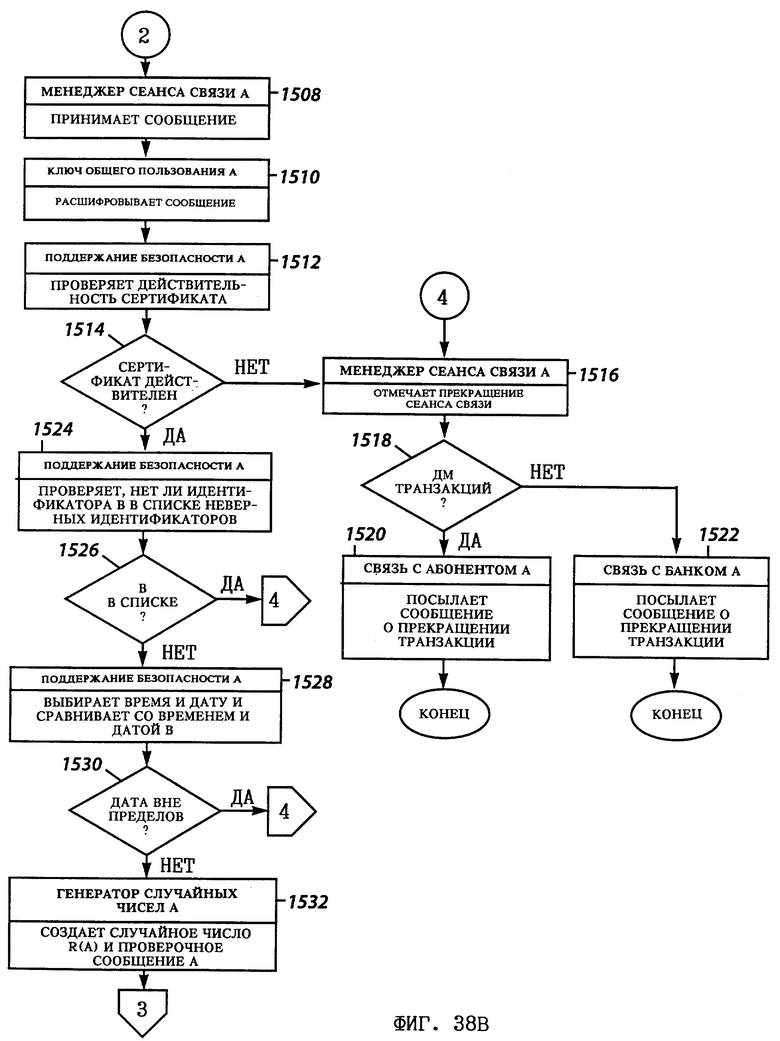

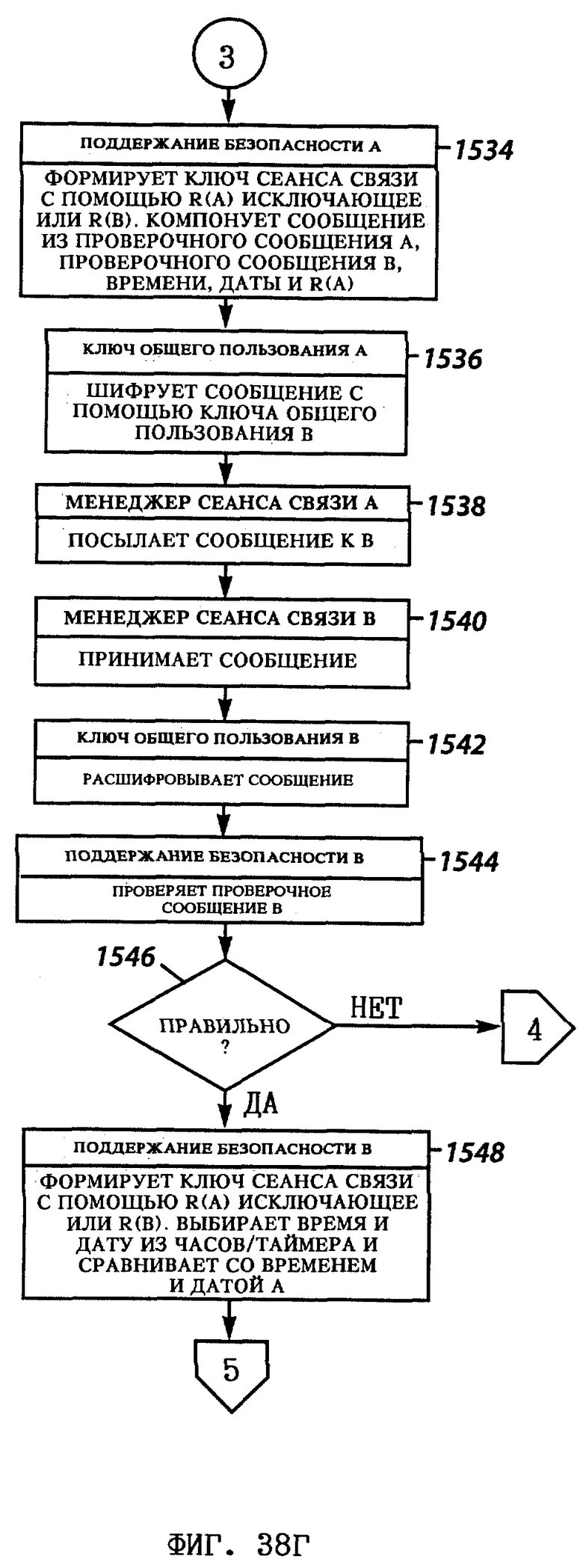

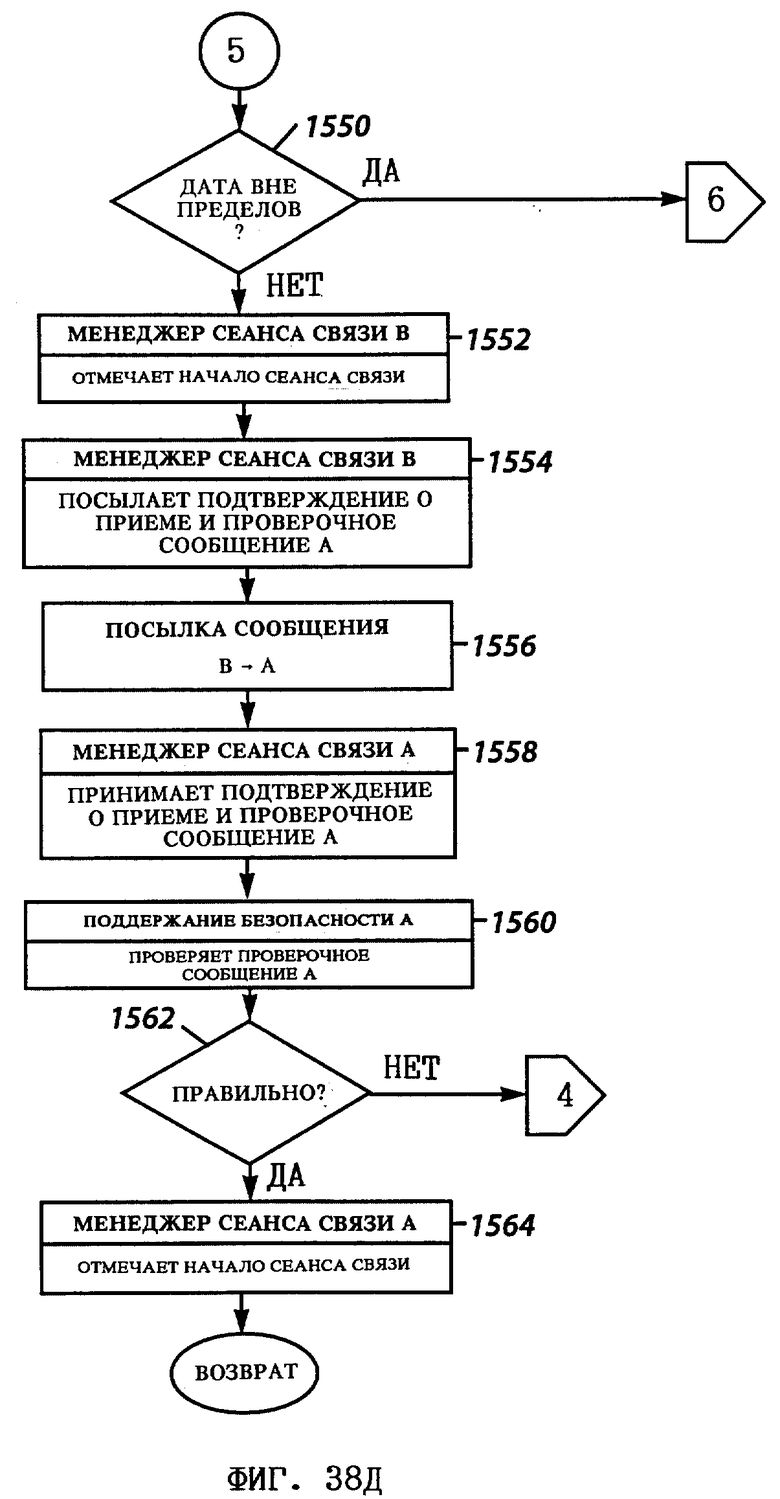

на фиг. 38А-38Д - протокол установления сеанса связи в электронной денежной системе,

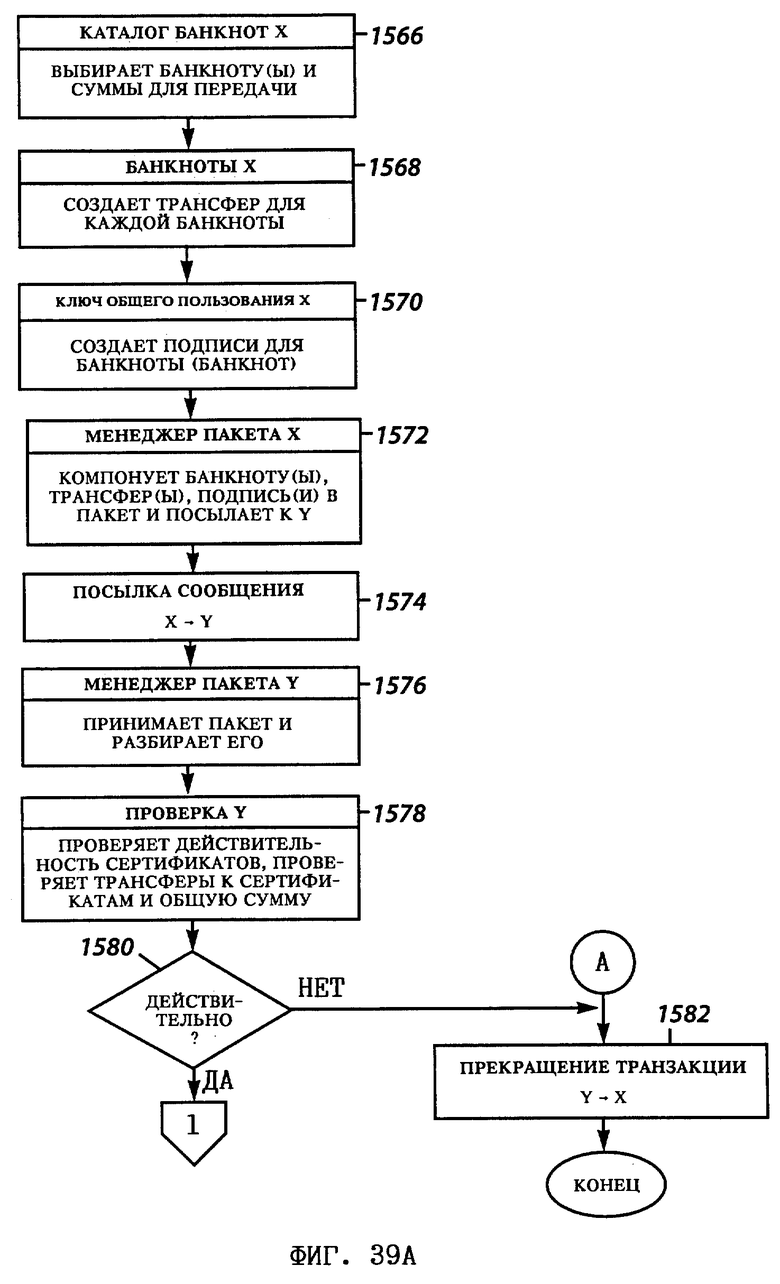

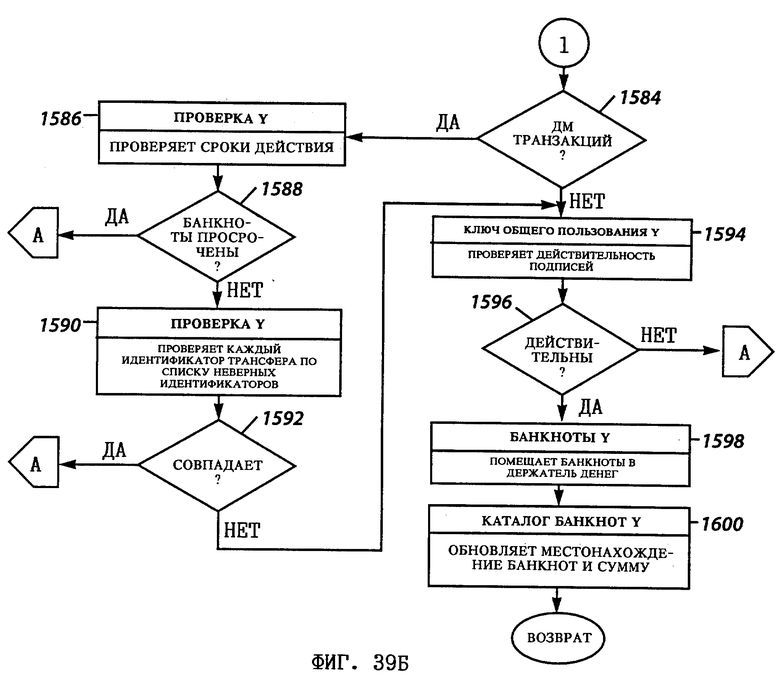

на фиг. 39А-39Б - протокол передачи банкнот,

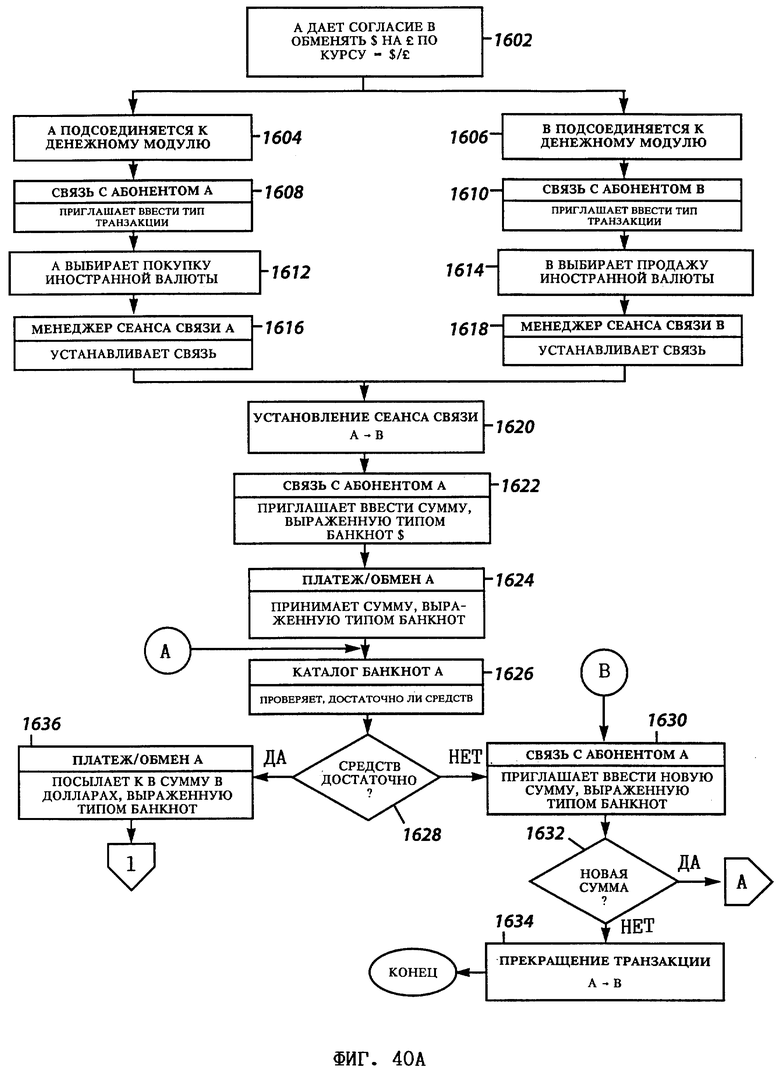

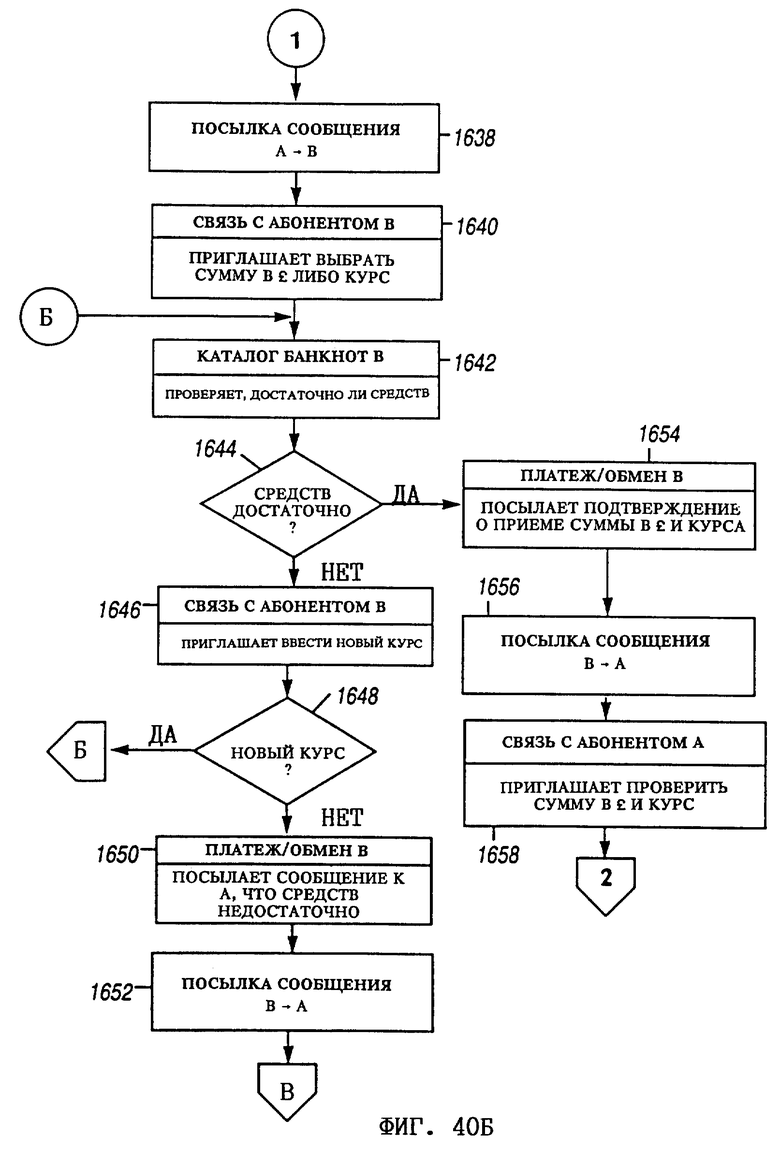

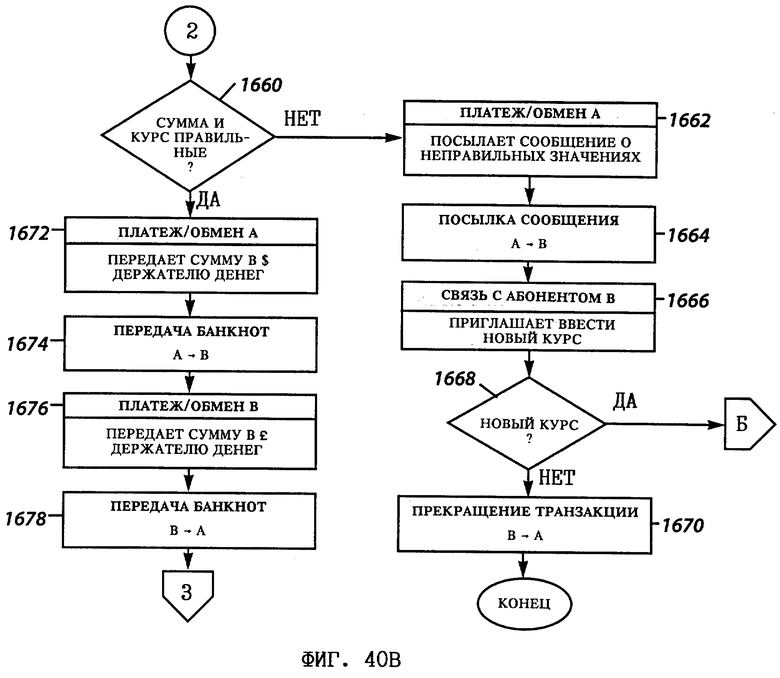

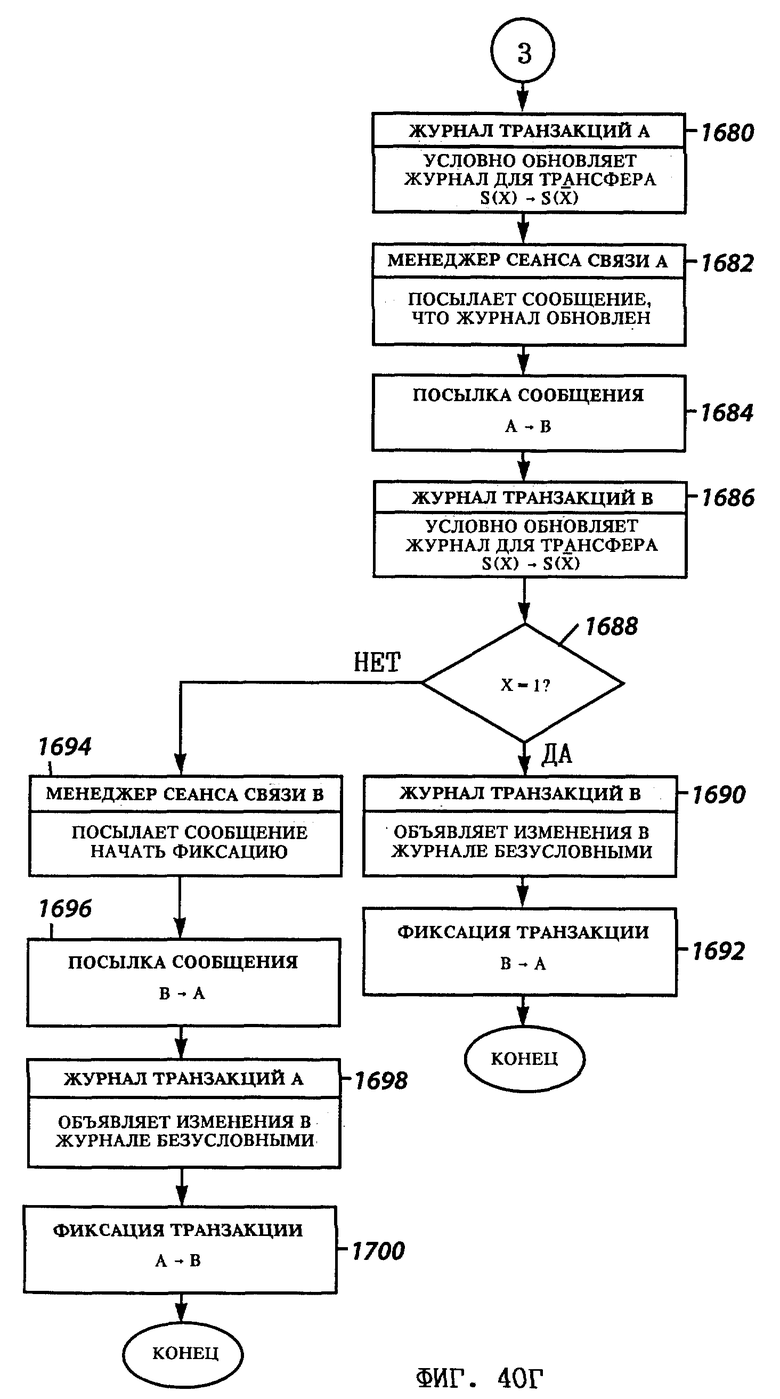

на фиг. 40А-40Г - протокол обмена иностранной валюты,

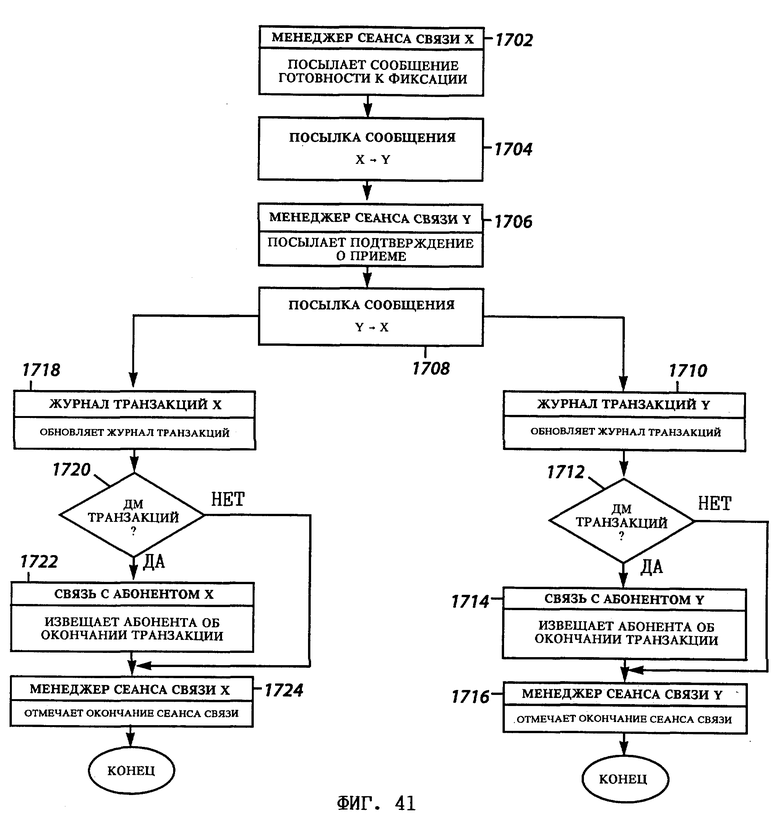

на фиг. 41 - протокол фиксации транзакции для модулей в электронной денежной системе,

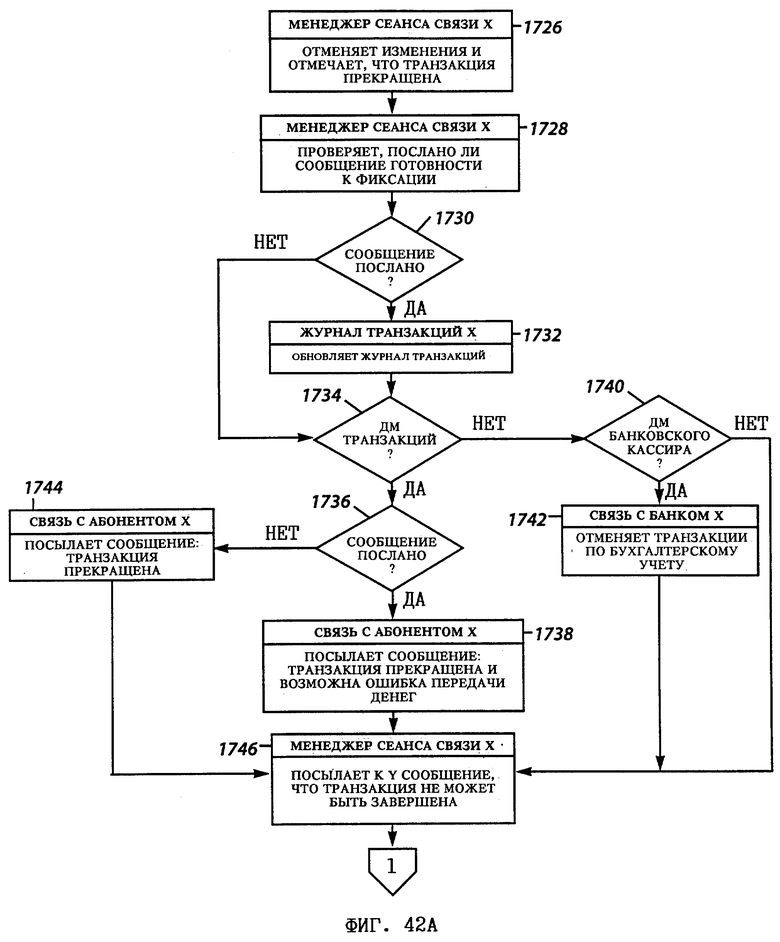

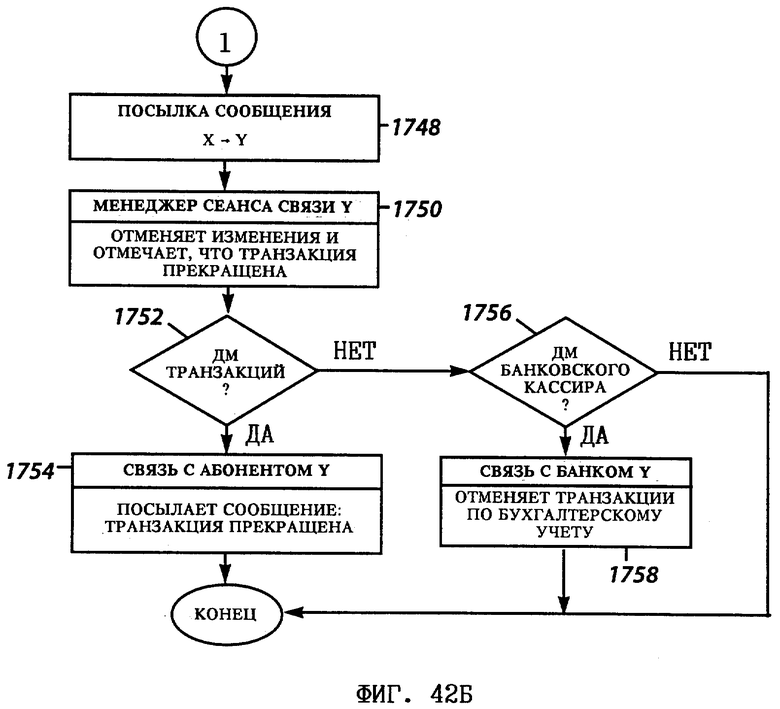

на фиг. 42А-42Б - протокол прекращения транзакции для модулей в электронной денежной системе,

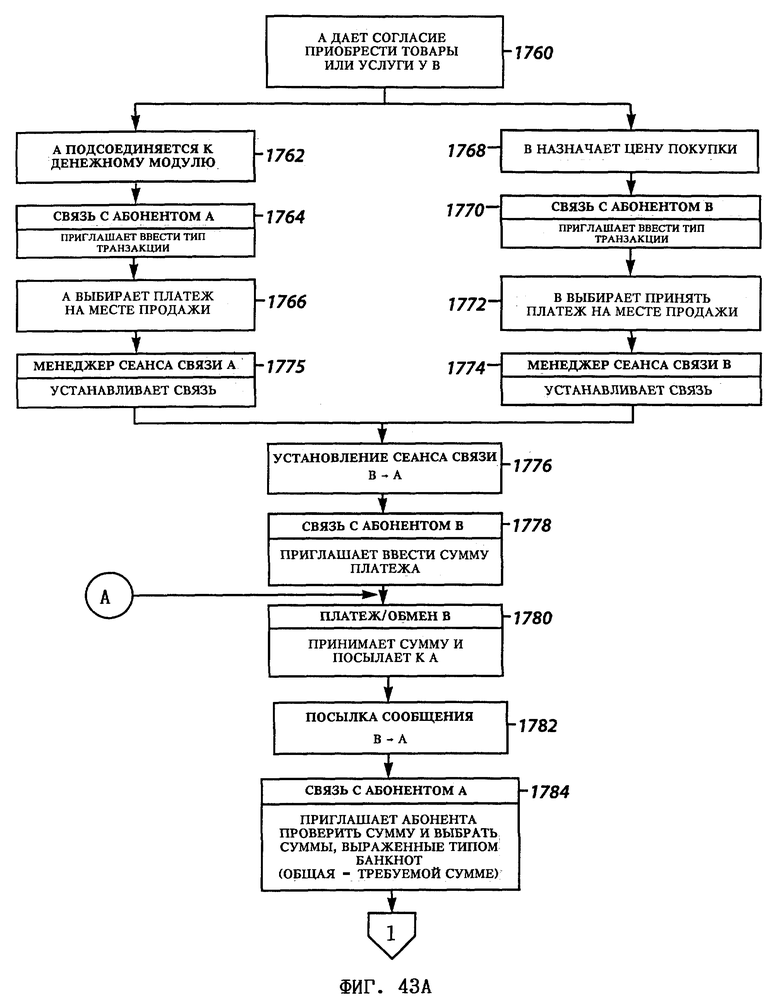

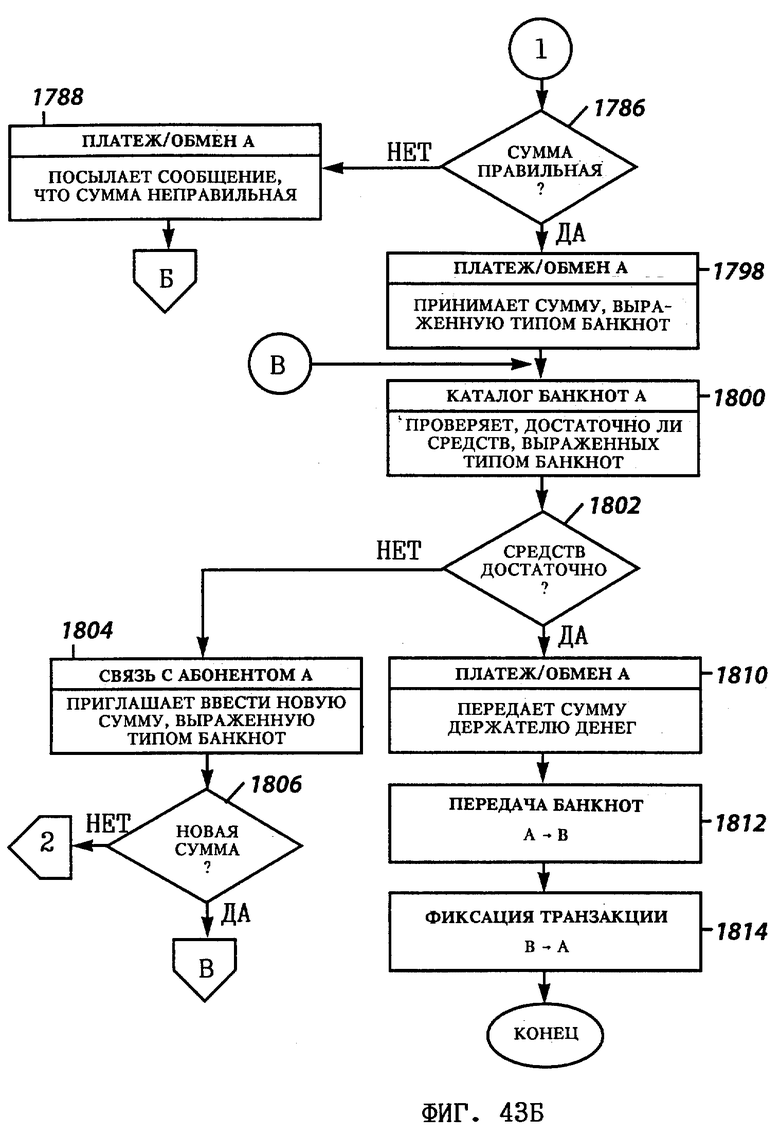

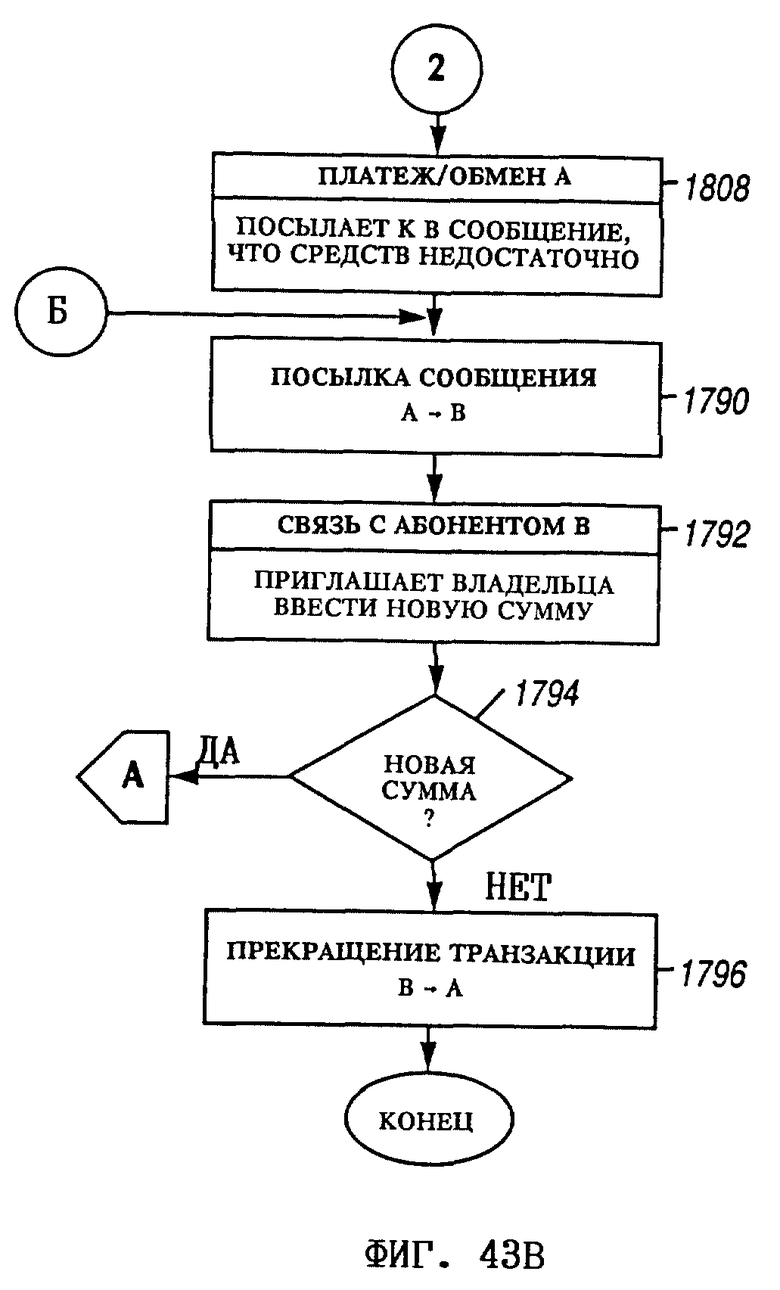

на фиг. 43А-43В - протокол платежа "на месте продажи" (через кассовый терминал),

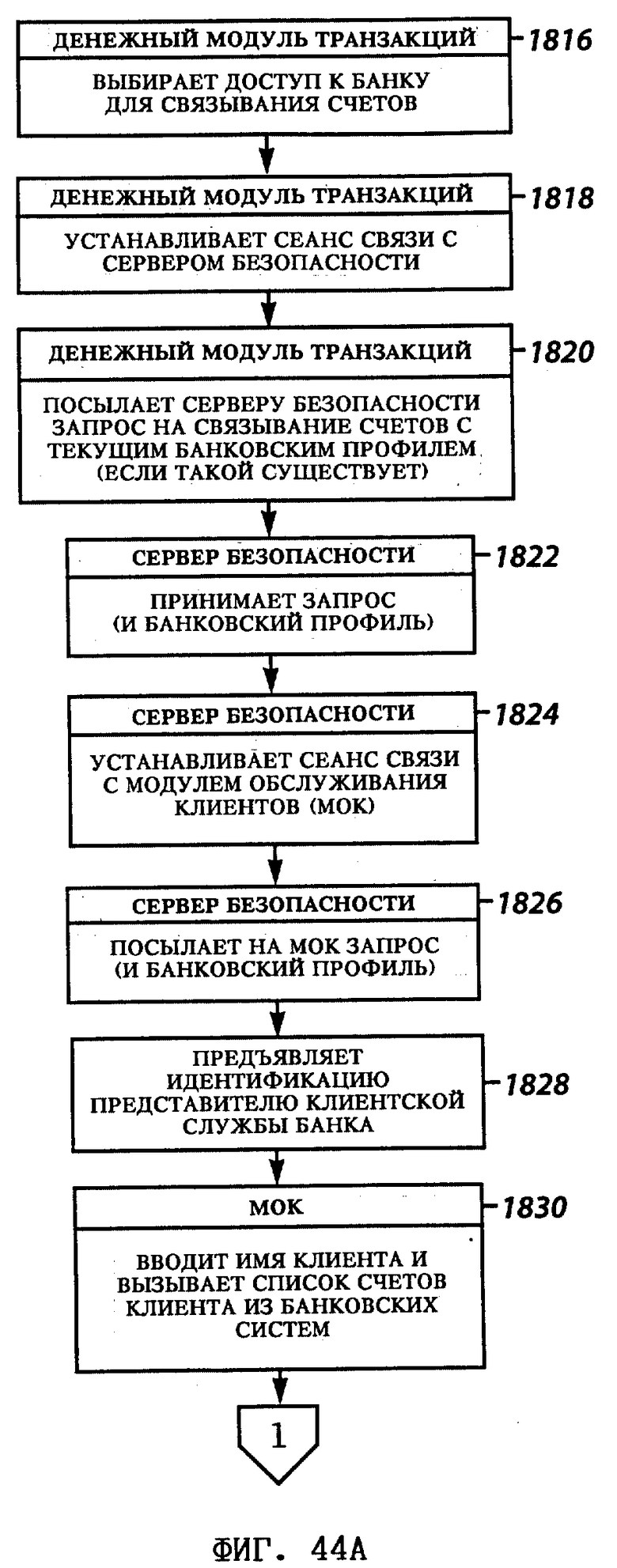

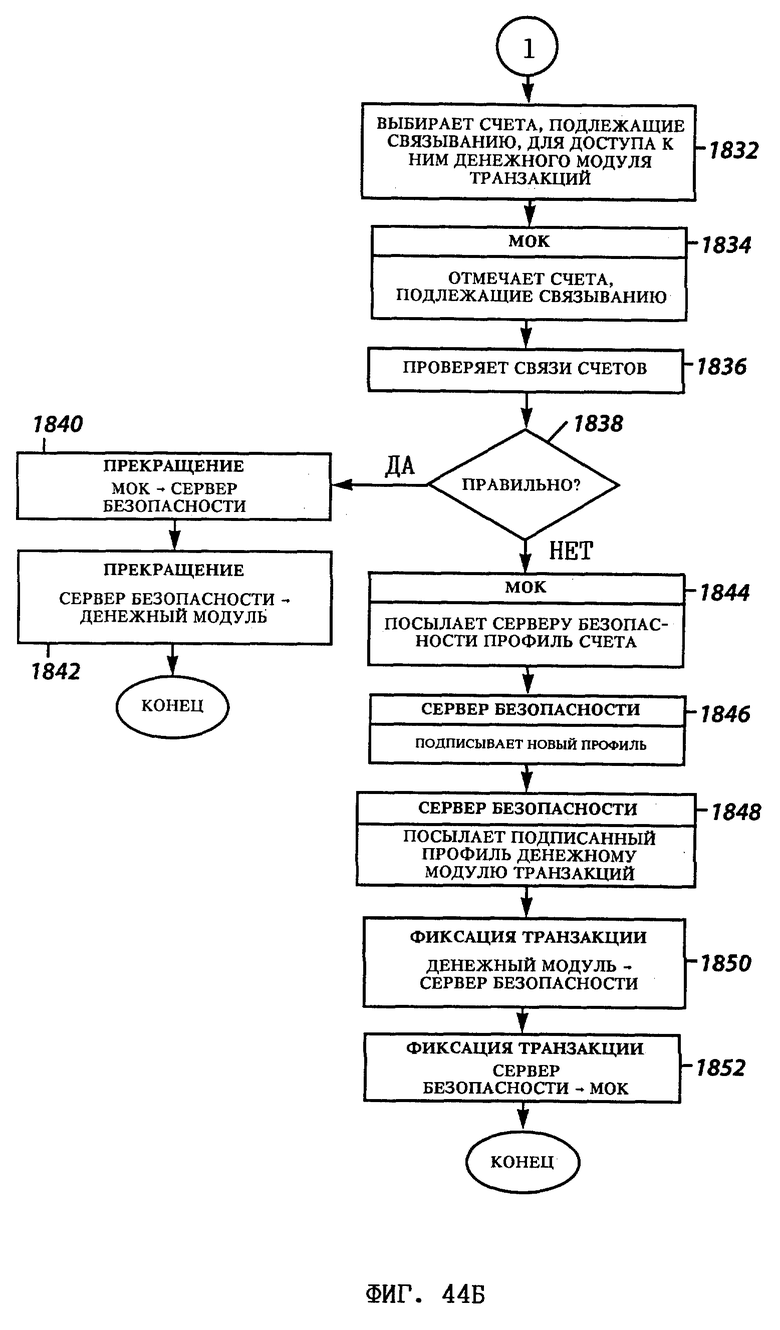

на фиг. 44А-44Б - протокол связывания счетов.

В настоящем изобретении предлагается система для обеспечения безопасной доставки электронной покупки с анонимной оплатой в реальном времени или оплатой, основанной на проверке полномочий. Система обеспечивает соблюдение интересов как покупателя, так и продавца.

На фиг. 1 показано основное взаимодействие между компонентами системы во время анонимной платежной транзакции. Для достижения безопасного обмена платежами за электронную покупку, когда покупатель и продавец совершают транзакцию посредством электронной системы, в описание настоящего изобретения введено понятие доверенных агентов 2, 4 как для покупателя, так и для продавца. Доверенный агент представляет собой электронное устройство обработки, являющееся сочетанием аппаратных и программных компонентов. Это устройство защищено от несанкционированного доступа и содержит обеспечивающие безопасность протоколы, которые взаимодействуют с денежным модулем 6 для синхронизации безопасных платежа и доставки.

Денежные модули, рассматриваемые в настоящем описании, представляют собой защищенные от несанкционированного доступа электронные устройства обработки, способные хранить и передавать электронные деньги. Электронные деньги предпочтительно являются электронными банкнотами, представляющими собой валюту или кредит. Денежные модули также способны устанавливать криптографически безопасные сеансы связи с другими устройствами. В предпочтительном варианте выполнения настоящего изобретения используются денежные модули транзакций, представленные в заявке WO 93/10503, с учетом модификаций и усовершенствований, описываемых ниже.

Теоретически доверенный агент является заменой объекта, желающего дистанционно (в электронном виде) совершить транзакцию безопасным образом. Доверенные агенты управляются протоколами транзакций и действуют в соответствии с таким расчетом, который обеспечивает совершение транзакции с соблюдением интересов обеих сторон. С целью обеспечить правильное функционирование доверенного агента протоколы защищаются физически. Таким образом, ни одна из сторон не может модифицировать протоколы в целях нанесения ущерба другой стороне.

Доверенные агенты обмениваются электронными товарами и платежами. Как показано на фиг.1, доверенный агент 4 продавца (ДАПрод) посылает электронный товар доверенному агенту 2 покупателя (ДАПок). В свою очередь денежный модуль 6 покупателя посылает электронные деньги денежному модулю 6 продавца через ДАПок 2 и ДАПрод 4.

Билеты.

Электронными покупками являются любые товары, которые могут быть представлены в электронной форме, и в предпочтительном варианте выполнения, описанном в данном разделе, состоит из билета или зашифрованного электронного объекта (ЭО) и связанного с ним билета расшифровки. Как показано на фиг.1 и 2, билет 8 является электронным объектом, создаваемым ДАПрод 4 и передаваемым к ДАПок 2 во время транзакции покупки. Билеты можно представить как собственность доверенных агентов. Покупатель, ДАПок 2 которого только что получил билет 8, может использовать этот билет только после успешного завершения транзакции.

Согласно настоящему изобретению оперируют билетами следующих различных типов, используемыми в различных целях.

1. Билет дешифровки, соответственно расшифровки всегда связан с отдельным зашифрованным электронным объектом. Примерами электронных объектов являются компьютерные программы, игры, фильмы или информационные продукты типа электронных газет или книг. В этом случае товары продавца являются электронными объектами, которые шифруются ДАПрод перед тем, как они посылаются покупателю. Зашифрованный электронный объект может быть расшифрован при помощи уникальной информации, содержащейся в связанном с ним билете расшифровки. Зашифрованный электронный объект и связанный с ним билет расшифровки вместе составляют электронную покупку, передаваемую продавцом.

Передаваемый электронный объект криптографически защищен от проверки и использования принимающим покупателем или какой-либо третьей стороной до тех пор, пока у них нет доступа к билету расшифровки. Билет расшифровки, в свою очередь, является "собственностью" ДАПок и может быть использован только после успешного завершения транзакции покупки.

2. Удостоверяющий билет идентифицирует "владельца" и дает особые привилегии. Примерами удостоверяющих билетов, или удостоверений, являются водительские права, паспорт, кредитная карта, дебетовая карта, полис социального страхования и корпоративная печать.

3. Транспортный билет может служить билетом в электронном виде на самолет, поезд или автобус.

4. Билет на мероприятие может служит входным билетом на различные мероприятия, например, на театральные, концертные, игровые представления или спортивные соревнования.

5. Билет на услуги связи обеспечивать доступ к различным службам связи, в том числе спутниковой связи, кабельной связи, радиосвязи, сотовой телефонной связи и общественной телефонной службе. Например, билет на услуги связи может использоваться для декодирования теле- или радиопередачи.

6. Билет физического объекта может служить в качестве заказа на покупку, накладной, платежного уведомления, квитанции или названия для физических объектов.

Очевидно, что возможны и другие типы билетов, которые могут оказаться приемлемыми для открытого электронного бизнеса по настоящему изобретению.

Доверенный агент может не только покупать билеты, но и предъявлять их другим доверенным агентам в различных целях. Например, билеты на мероприятия могут быть предъявлены электронным путем для входа в зал или на стадион. После этого билет может быть снова электронно предъявлен для автоматического поиска места зрителя. Водительские права в виде билета могут быть предъявлены как удостоверение личности. Билет может быть предъявлен как удостоверение покупки неэлектронных товаров и обменян на физический объект либо доставляемый покупателю, либо выбранный покупателем в магазине или на складе. Билет в виде кредитной или дебетовой карты может быть предъявлен для платежа на основе проверки полномочий. В случае спора по покупке билет может быть предъявлен как доказательство покупки дефектного товара.

На фиг. 2 показан предпочтительный вариант билета 8, при этом билет состоит из шести следующих главных разделов: раздела 10 "Идентификатор", раздела 12 "Компоненты", раздела 14 "Подпись эмитента", раздела 16 "Сертификат эмитента", раздела 18 "Предыстория передачи" и раздела 20 "Подписи отправителей". Эти части, в свою очередь, состоят из содержащих различную информацию полей.

Раздел 10 "Идентификатор" имеет поле 22, содержащее информацию, идентифицирующую продавца или уполномоченного, создавшего билет. Такая информация, например, имя продавца или уполномоченного, копируется из удостоверения продавца или уполномоченного, хранящегося у эмитента билета. Поле 22 содержит также срок действия удостоверения продавца или уполномоченного. Поле 24 содержит идентификационный номер принимающего доверенного агента. Поле 24 содержит также срок действия удостоверения доверенного агента лица, принимающего билет. Поле 26 устанавливает тип билета (например, билет расшифровки, билет на мероприятие и т.д.).

Раздел 12 "Компоненты" составляет основное содержание билета, которое изменяется в зависимости от типа билета и его конкретных целей. На фиг. 2 приведены примеры компонентов, содержащихся в билетах различных типов.

Раздел 12 "Компоненты" билета расшифровки имеет поле 36 "Идентификатор объекта", которое уникальным образом идентифицирует конкретный электронный объект и может также содержать краткое описание электронного объекта (например, название и автора). Сами электронные объекты (например, фильмы) состоят из заголовка и основной части. Заголовок содержит идентификатор объекта, который связан с разделом 36 "Идентификатор объекта" в билете расшифровки. Заголовок также содержит описательную информацию, которая может быть предоставлена покупателю для ознакомления с содержанием объекта. В основной части представлено основное содержание объекта, иными словами, с этой частью покупатель может работать, т.е. читать или просматривать.

Поле 38 "Ключ расшифровки" содержит информацию, используемую для расшифровки относящегося к билету электронного объекта. Поле 40 "Цена покупки" содержит информацию о цене электронного объекта. Поле 42 "Дата покупки" содержит дату покупки электронного объекта. Поле 44 "Подпись объекта" содержит цифровую подпись электронного объекта. Цифровые подписи хорошо известны из уровня техники и используются для определения того, не был ли объект как-либо изменен с тех пор, как он был подписан. Таким образом, может проверяться целостность электронного объекта. Поле 46 "Использование" определяет ограничения на использование данного электронного объекта.

Удостоверяющий билет, такой, как водительские права, может содержать поле 48 "Имя", поле 50 "Адрес", поле 52 "Изображение и физическое описание", поле 54 "Подпись водителя", содержащее электронное изображение подписи водителя, поле 56 "Срок действия", поле 58 "Статус", показывающее, являются ли права действующими, приостановлено ли их действие либо являются ли они аннулированными, и поле 60 "Использование", показывающее, что копия билета предъявлена ДАПрод 4 для использования, чтобы оригинал билета, удерживаемый ДАПок 2, не мог быть использован еще раз в течение периода предъявления. Удостоверяющий билет типа корпоративной печати может иметь поле 62 "Название корпорации", поле 64 "Адрес", поле 66 "Идентификатор налогоплательщика", поле 68 "Срок действия" и поле 70 "Использование".

Транспортный билет может содержать поле 72 "Наименование транспорта", поле 74 "Номер рейса", определяющее, например, номер рейса самолета, номер поезда или автобуса, поля 76, 78 "Отправление и прибытие", каждое из которых определяет время и место отправления и прибытия, поле 80 "Цена покупки", поле 82 "Дата покупки", поле 84 "Статус", показывающее, является ли билет неиспользованным или уже использовался, и поле 86 "Использование".

Билет на мероприятие может содержать поле 88 "Идентификация мероприятия", поле 90 "Местонахождение", поле 92 "Дата", поле 94 "Номер места", поле 96 "Цена покупки", поле 98 "Дата покупки", поле 100 "Статус" и поле 102 "Использование".

Билет на услуги связи может содержать поле 104 "Идентификатор компании-поставщика коммуникационных услуг", поле 106 "Купленное время", поле 108 "Канал/частота", поле 110 "Цена покупки", поле 112 "Дата покупки", поле 114 "Ключи расшифровки" для декодирования или расшифровки, если связь зашифрована, поле 116 "Доступное время", показывающее оставшееся значение в билете, и поле 118 "Использование".

Билет физического объекта (не показан) может служить заказом на покупку и содержать следующую информацию: регистрационный номер, дату, идентификатор покупателя, список покупаемых предметов, инструкции (команды) и статус (сделан заказ, выписан счет и т.д.). Билет физического объекта может также служить счетом и содержать номер счета, дату, почтовый индекс, идентификатор поставщика и сумму. Подобным же образом уведомление о переводе будет содержать регистрационные номера счета, идентификатор получателя, дату и уплаченную сумму. Квитанция будет содержать дату, идентификатор поставщика, список предметов или регистрационных номеров счетов и уплаченную сумму.

Доверенные агенты могут использоваться для розничной покупки физических объектов как лично, так и дистанционно. При покупке лично с помощью доверенного агента вся сделка целиком может выполняться со скоростью действия электроники и без бумаги как для анонимных, так и для основанных на проверке полномочий сделок. Для продавца это означает, что он может уменьшить расходы на обслуживание покупателя. Покупателю же предоставляются большие удобства и обеспечивается более легкое управление, т.к. время сделки уменьшается, а агент имеет электронный список покупок, который может быть легко проанализирован позже.

При дистанционной покупке физических объектов по телефону или интерактивному телевидению негативным для продавца и покупателя ограничением является то, что покупка должна быть доставлена на адрес покупателя. Это делается для защиты продавца от мошенничества. Платеж обычно выполняется при помощи кредитной карты либо покупателю выставляется счет, что раскрывает личность покупателя.

Если покупка делается с использованием доверенного агента, то товар не должен обязательно доставляться на адрес покупателя, а покупатель не должен раскрывать информацию о себе. Анонимность может достигаться, если покупатель платит электронными деньгами в момент заказа или получения покупки. Ограничение на место доставки может быть в любом случае снято. Продавец защищен от мошенничества, поскольку ему платят до или во время доставки товара. Более того, проверка правильности получателя осуществляется во время доставки покупки. Покупатель может чувствовать себя защищенным, поскольку третьей стороне будет сложно обмануть его, т.к. имеется защищенная квитанция. Кроме того, транзакция может быть оспорена при помощи защищенной квитанции в случае, если доставленная покупка дефектна. В конце транзакции как доверенный агент 2 покупателя, так и доверенный агент 4 продавца сделают соответствующую запись о том, что заказанная покупка оплачена и доставлена именно заказавшей стороне.

Для коммерческих транзакций доверенные агенты обеспечивают надежные, аутентификационные, автоматические транзакции и записи от момента заказа до оплаты. Эффективные платежи поставщикам могут производится при доставке товаров, а покупатели могут получать аутентификационные квитанции без какой-либо "бумажной волокиты". Все вспомогательные функции, такие, как оплата счета, получение счета, заказ на покупку, выписывание счета, могут быть интегрированы в доверенный агент для обеспечения невидимой безопасной системы приобретения и доставки.

После разделов 10 "Идентификатор" и 12 "Компоненты" билет 8 содержит в разделе 14 "Подпись эмитента" цифровую подпись, поставленную эмитентом билета. Такая подпись делается при помощи личного, или частного, ключа, принадлежащего доверенному агенту эмитента. Раздел 16 "Сертификат эмитента" содержит подтверждение третьей доверенной стороны (ниже обозначаемой как "доверенное агентство"), используемое вместе с подписью эмитента для проверки подлинности выпущенного билета 8. Такое подтверждение имеет вид сертификата, принадлежащего доверенному агенту эмитента. Общее использование сертификатов и цифровых подписей известно и описано, например, у D.W. Davies и W. L. Price, "Security For Computer Networks" (издательство John Wiley & Sons, 1984).

Раздел 18 "Предыстория передачи" содержит информацию, создаваемую при передаче билетов между доверенными агентами после начального выпуска билета 8 продавцом или уполномоченным. Поле 28 "Идентификатор получателя" содержит идентификационный номер принимающего доверенного агента. Поле 30 "Идентификатор отправителя" содержит идентификационный номер отправляющего доверенного агента. Поле 32 "Сертификат отправителя" содержит сертификат отправляющего доверенного агента. Поле 34 "Дата/время" содержит дату и время передачи билета 8. При выполнении последующих передач к соответствующим полям добавляются дополнительные идентификаторы получателя и отправителя, сертификаты отправителя, даты и время, за счет чего создается список информации о предыстории передачи. Необходимо отметить, что идентификатор доверенного агента, находящийся в поле "Получатель" раздела "Идентификатор", должен быть тем же, что и первый идентификатор в поле "Идентификатор отправителя".

Кроме того, когда бы билет 8 ни передавался между доверенными агентами, отправитель подписывает в цифровом виде билет после пяти предыдущих билетных разделов, используя личный ключ, принадлежащий доверенному агенту отправителя. Раздел 20 "Подпись отправителя" затем обновляется путем добавления заново созданной цифровой подписи, за счет чего создается список подписей отправителей.

Устройства транзакций.

На фиг. 3 доверенный агент 120 встроен в устройство 122 транзакций. Устройство 122 транзакций состоит из трех главных компонентов как для продавца, так и для покупателя. Этими компонентами являются центральный процессор 124, доверенный агент 120 и денежный модуль 6. Эти компоненты соединены, например, шиной 126. Когда доверенный агент 120 представляет собой ДАПрод 2, то устройство 122 называется устройством транзакций продавца (УТПрод). Когда доверенный агент 120 представляет собой ДАПок 4, то устройство 122 называется устройством транзакций покупателя (УТПок).

На фиг. 3 показаны функциональные компоненты центрального процессора 124. Центральный процессор обеспечивает выполнение следующих функций: функции 128 "Коммуникации", функции 130 "Приложение транзакций", функции 132 "Интерфейс человек-машина", функции 136 "Дата/время" и функции 134 "Менеджер сообщений" (называемой также "Диспетчер сообщений").

Функция 128 "Коммуникации" поддерживает связь между устройством 122 транзакций и внешним миром. Такая связь может быть проводной или беспроводной, широкополосной или узкополосной, при условии, что средства связи УТПок 2 и УТПрод 4 совместимы. Функция 128 "Коммуникации" устанавливает соединение между двумя устройствами 122 транзакций или соединяет устройство транзакций с сетью для непрямой связи с другим устройством транзакций или доверенным сервером.

Функция 130 "Приложение транзакций" может выполнять различные задачи. Например, "Приложение транзакций" может выполнять задачу покупки путем взаимодействия с каталожными услугами сервера продавца по программам просмотра, задачу выбора продуктов и задачу инициализации платежа и доставки. В другом варианте функция "Приложение транзакций" может предусматривать временное хранение электронных объектов и возможное выполнение связанных с конкретным объектом функций. Для выполнения таких связанных с конкретным объектом функций могут быть предусмотрены дополнительные процессоры объектов, в зависимости от типа электронного объекта (например, кино, книга, игра и т.д.). В целом устройство 122 транзакций содержит все протоколы процессов, необходимых для выбора, покупки и возможного использования электронных объектов, удостоверений и других билетов 8, или процессов для их продажи.

Функция 132 "Интерфейс человек-машина" для устройства 122 транзакций обеспечивает ввод, просмотр и восприятие информации. Этот интерфейс может представлять собой клавиатуру, мышь, электронное перо, речевой ввод, сенсорный экран, пиктограммы, меню и т.д. Функция 132 "Интерфейс человек-машина" связывается с остальными функциями доверенного агента 120 и денежного модуля 6 через функцию 134 "Менеджер сообщений". В некоторых приложениях функция 132 "Интерфейс человек-машина" может не быть необходимой, например, в полностью автоматизированном устройстве транзакций продавца.

Функция 136 "Дата/время" устанавливается владельцем устройства 122 транзакций и содержит дату, время и часовой пояс. Информация о дате/времени передается соответствующему доверенному агенту 120 всегда, когда этот доверенный агент готов к работе.

Функция 134 "Менеджер сообщений" передает межпроцессорные сообщения (т. е. сообщения между устройствами транзакций) и сообщения между центральным процессором 124, доверенным агентом 120 и денежным модулем 6.

Доверенные агенты.

На фиг. 4А показаны функциональные компоненты доверенного агента 120. Описываемая система для открытого электронного бизнеса использует три типа доверенных агентов 120, различающиеся некоторыми уникальными функциями 146 "Транзактор", которые они обеспечивают. На фиг. 4Б показаны функции "Транзактор", находящиеся в ДАПок 2. На фиг. 4В изображены функции "Транзактор", находящиеся в ДАПрод 4. На фиг. 4Г показаны функции "Транзактор", находящиеся в доверенном агенте уполномоченного лица (ДАУ), который, в свою очередь, входит в состав устройства транзакций уполномоченного лица (УТУ). УТУ связано с различными учреждениями, выдающими удостоверения, такими, как Департамент моторного транспорта.

Функция 138 "Внешний интерфейс" обеспечивает физическую связь с центральным процессором 124 и денежным модулем 6 устройства 122 транзакций, в состав которого входит доверенный агент 120. Функция 140 "Интерфейс сообщений" обрабатывает и маршрутизирует межагентские и внутриагентские сообщения. Функция 142 "Менеджер сеанса связи" устанавливает и прерывает сеансы связи между агентами и сеансы связи агента с доверенным сервером. Функция 144 "Менеджер безопасности" обеспечивает поддержку информации о безопасности (например, ведет сертификат доверенного агента и список ненадежных доверенных агентов) и устанавливает защищенную связь с доверенным агентом партнера (через центральный процессор 124) и с местным денежным модулем 6 внутри того же самого устройства 122 транзакций. Функция 146 "Транзактор" содержит протоколы для совершения транзакции. Функции "Транзактор" для покупателя, продавца и уполномоченного лица используются соответственно в ДАПок, ДАПрод и ДАУ.

На фиг. 4Б приведены функции транзактора для покупателя. Функция 158 "Покупка" осуществляет платеж, обменивая платежную сумму на билеты 8 и электронные объекты. Функция 160 "Связь с центральным процессором" обеспечивает взаимодействие с центральным процессором 124 устройства транзакций. Функция 164 "Предъявление билета" предъявляет билеты 8 для получения информации или услуг. Функция 166 "Приобретение удостоверения" служит для получения удостоверяющего билета. Функция 162 "Журнал транзакций" ведет журнал транзакций доверенного агента. ДАПок 2, равно как и ДАПрод 4 обеспечивают поддержку журнала транзакций, в котором хранится следующая информация: тип транзакции (например, тип билета), вид билета до транзакции, вид билета после транзакции, информация о предмете спора, в том числе дата спора (как она записана каждым доверенным агентом в диалоге разрешения спора), статус и резолюция продавца (например, заменить, возместить, отклонить), а также информация о пересертификации (например, дата пересертификации). Функция 168 "Инициализация спора" предъявляет электронную покупку в случае, если покупатель недоволен этой покупкой.

На фиг. 4В показаны функции транзактора для продавца. Функция 170 "Покупка" обменивает билеты 8 и электронные объекты на платеж. Функция 172 "Связь с центральным "процессором обеспечивает взаимодействие с центральным процессором 124 устройства транзакций. Функция 176 "Получение билета" обрабатывает полученный билет 8 для предоставления услуг или информации. Функция 177 "Приобретение удостоверения" получает удостоверение продавца. Функция 174 "Журнал транзакций" осуществляет поддержку журнала транзакций доверенного агента. Функция 178 "Разрешение спора" получает билеты 8 и электронные объекты с целью разрешения жалобы покупателя.

На фиг.4Г показаны функции транзактора для уполномоченного лица. Функция 180 "Создание удостоверения" формирует и доставляет удостоверяющие билеты запрашивающей стороне. Функция 182 "Связь с центральным процессором" обеспечивает взаимодействие с центральным процессором 124 устройства транзакций. Функция 184 "Получение билета" обрабатывает полученный билет 8 для предоставления услуг или информации. Функция 186 "Продление удостоверения" забирает имеющееся удостоверение и заново выпускает удостоверение с новым сроком действия. Функция 183 "Журнал транзакций" ведет журнал транзакций. Функция 185 "Приобретение удостоверения" получает удостоверение уполномоченного лица.

Согласно фиг.4А функция 150 "Обращение к денежному модулю" связывается с денежным модулем 6 того же устройства 122 транзакции для обеспечения платежа. Функция 152 "Криптография" выполняет криптографические функции по созданию ключа общего пользования (открытого ключа) и симметричного ключа. Для создания ключа общего пользования и симметричного ключа могут использоваться любые хорошо известные методы криптографии, например, RSA-алгоритм (алгоритм цифровой подписи Райвеста-Шамира-Адлемана) и стандарт шифрования данных DES. Функция 148 "Держатель билетов" создает билеты 8 в ДАПрод 4 или же хранит билеты 8 в ДАПок 2 и забирает их оттуда. Функция 156 "Генератор случайных чисел" вырабатывает случайные числа для формирования криптографических ключей. Функция 154 "Дата/время" управляет датой и временем, полученными от центрального процессора 124 для датирования билетов 8 и установления годности сертификатов и предъявленных билетов. Информация о текущем времени передается на доверенный агент 120 каждый раз, когда доверенный агент готов к работе (т. е. к нему имеется доступ для использования) и поддерживается до тех пор, пока доверенный агент не завершит работу.

Общая структура системы

На фиг. 5 показана общая архитектура сети рассматриваемой системы для открытого электронного бизнеса. Устройство 188 транзакций покупателя может связываться с продавцом через любую шлюзовую сеть 190, не раскрывая при этом данных о владельце. Таким образом, покупатели могут "двигаться" по сети анонимно, каждый оплачивая доступ в реальном времени. Они могут исследовать электронное пространство продавцов и анонимно входить в него, выбирать предметы для покупки и производить оплату в реальном времени. Система обеспечивает также безопасный платеж на основе проверки полномочий при помощи кредитной или дебетовой карт. Это может быть реализовано путем предъявления покупателем информации, находящейся в кредитной или дебетовой карте и хранящейся в доверенном агенте 120 в качестве удостоверения.

В предпочтительном варианте выполнения шлюзы 190 обеспечивают доступ УТПок 188 к локальным сетям 134 продавца для осуществления сделок и к локальным сетям 192 идентифицирующего уполномоченного лица для приобретения и продления удостоверений (например, водительских прав, кредитных карт и т.д. ). Сети 192 продавца могут состоять из серверов 194 продавца, которые предоставляют каталог товаров, устройств 198 транзакций продавца для доставки товаров в обмен на платеж и серверов 196 товаров, которые составляют электронный склад. Сети 192 продавца также предпочтительно имеют доверенные серверы 200 для распределения информации о безопасности.

Сети 202 идентифицирующего уполномоченного лица могут иметь серверы 204 уполномоченного лица, которые ведут базу данных по удостоверениям, и устройство 206 транзакций уполномоченного лица, которое выпускает и продлевает удостоверения. Примерами идентифицирующих уполномоченных лиц, подсоединенных к сетям 202, являются Министерства иностранных дел, Департаменты автотранспорта, банки и Управление социальной безопасности. Сети 202 идентифицирующих уполномоченных также имеют доверенные серверы 200 для распределения информации о защите или безопасности.

Защита системы.

Согласно фиг. 5 защита системы открытого электронного бизнеса обеспечивается при помощи сети доверенных серверов 200, расположенных в сети 208 доверенного агентства, в сетях 192 продавца и в сетях 202 идентифицирующих уполномоченных. Доверенные серверы 200 защищены от несанкционированного доступа процессорами, которые выполняют четыре основные функции: сертификацию доверенных агентов 120, распределение списков недоверия, распределение списков ключей общего пользования основного доверенного сервера и разрешение споров покупателя с продавцом.

На фиг. 6А показана иерархия защиты или безопасности системы. Во главе этой иерархии находятся основные доверенные серверы 210, которые расположены в сети 208 доверенного агентства и которые предоставляют сертификаты доверенных серверов (серт.ДС) всем доверенным серверам 200 в системе.

Каждый основной доверенный сервер 210 имеет свой собственный ключ общего пользования и соответствующий личный ключ. Ключи общего пользования основного доверенного сервера обычно используются совместно всеми доверенными серверами 200 и доверенными агентами 120 в системе. Эти ключи общего пользования хранятся в списке ключей общего пользования основного доверенного сервера ((КОП) ОДС). Используемый здесь и далее в описании термин "ключ общего пользования" не означает, что этот ключ является общедоступным. В данном случае, например, ключ общего пользования известен лишь всем доверенным серверам 200 и доверенным агентам 120 и "запечатан" в их защищенных от несанкционированного доступа корпусах. Такое ограниченное понимание термина "общее пользование" обеспечивает дополнительную безопасность всей системы.

Вслед за основным доверенным сервером 210 в иерархии безопасности следуют доверенные серверы 200, которые могут быть расположены по всей системе электронного бизнеса. Доверенные серверы 200 предоставляют сертификаты доверенных агентов (серт.ДА) доверенным агентам 120 (т.е. ДАПок 2, ДАПрод 4 и ДАУ 212).

Доверенное агентство гарантирует предоставление протоколов и физическую защиту для каждого доверенного агента 120 в системе. Доверенные агенты 120 изготавливаются в физически защищенных условиях под контролем доверенного агентства. Компоненты изготавливают, собирают и загружают в них соответствующие программы в этих условиях. В результате доверенные агенты 120 защищены от несанкционированного доступа, а связь с ними может быть установлена только через их внешний интерфейс.

При инициализации каждый доверенный агент 120 связывается с доверенным сервером 200. Доверенный сервер 200 присваивает каждому доверенному агенту 120 уникальный идентификационный номер (ид)ДА. Затем доверенный сервер 200 посылает запрос доверенному агенту 120 на создание пары ключей, состоящей из ключа общего пользования и личного ключа. Доверенный агент 120 создает эту пару ключей и передает свой ключ общего пользования (КОП)ДА доверенному серверу 200, пославшему запрос. Доверенный сервер 200 вносит эту информацию и (ид)ДА в сертификат доверенного агента серт.(ДА) и возвращает сертификат доверенному агенту 120 вместе со списком (КОП) ОДС и списком ненадежных доверенных агентов. В завершение доверенный агент 120 проверяет свой вновь полученный сертификат и удостоверяется, что этот сертификат действителен.

Такая инициализация выполняется только один раз перед выдачей доверенного агента 120 пользователю. При покупке владелец вводит в доверенный агент 120 персональные данные с помощью биометрии или скрытой информации (например, выбирает персональный идентификационный номер (ПИН)).

Аналогичным образом доверенный сервер 200 инициализируется основным доверенным сервером 210. После решения об инициализации доверенного сервера, каждый доверенный сервер 200 содержит сертификат серт.(ДС), хранящий уникальный идентификационный номер доверенного сервера (ид)ДС и ключ общего пользования доверенного сервера (КОП)ДС. Доверенный сервер 200 также содержит личный ключ, соответствующий его ключу общего пользования (КОП)ДС, список (КОП)ОДС и список ненадежных доверенных агентов.

Сертификат серт. (ДС) шифруется основным доверенным сервером 210 и содержит уникальный идентификационный номер основного доверенного сервера 210 (ид)ОДС в открытом виде. Сертификат серт.(ДА) шифруется доверенным сервером 200 и содержит сертификат серт.(ДС) этого доверенного сервера для проверки действительности.

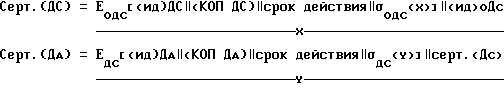

Серт.(ДС) и серт.(ДА) имеют следующие структуры:

где ОДС - основной доверенный сервер,

ДС - доверенный сервер,

ДА - доверенный агент, '

∥ - символ конкатенации,

ид - идентификационный номер,

КОП - ключ общего пользования,

σ - цифровая подпись,

серт. - сертификат,

E - означает алгоритм, в котором личный ключ используется для шифрования и создания цифровой подписи.

Протоколами подтверждения сертификата являются следующие:

1) Подтверждение действительности серт.(ДС)

a) DОДС(EОДС(X∥σОДС(X))) = X∥σОДС(X);

б) проверить, действительна ли дата;

в) проверить, соблюдается ли DОДС(σОДС(X)) = h(X).

2) Подтверждение действительности серт.(ДА)

а) подтвердить действительность серт.(ДС);

б) DДС(EДС(Y∥σДС(Y))) = Y∥σДС(Y);

в) проверить, действительна ли дата;

г) проверить, соблюдается ли DДС(σДС(Y)) = h(Y),

где h является хэш-функцией, используемой при создании цифровой подписи (т.е. односторонняя функция),

D - алгоритм с использованием ключа общего пользования для расшифровывания и для проверки цифровой подписи, σ = E • h.

Следует заметить, что E и D могут также использоваться соответственно для расшифровывания и шифрования в случае применения в других приложениях.

В дополнение к своим функциям, выполняемым при изготовлении и инициализации компонентов системы, доверенное агентство обеспечивает также текущую защиту системы путем пересертификации доверенных агентов 120 и доверенных серверов 200 и предоставления общесистемной информации по обновленным спискам ненадежных доверенных агентов и обновленным спискам (КОП)ОДС.

Доверенные агенты 120 и доверенные серверы 200 должны периодически пересертифицироваться, поскольку их сертификаты содержат дату окончания срока действия. Доверенные серверы 200 периодически пересертифицируются для защиты общесистемной безопасности путем изменения их криптографических ключей. Временное ограничение на возможность совершать транзакции доверенными агентами налагается таким образом, чтобы кто-либо, внезапно начавший работать в системе, мог использовать своего доверенного агента 120 только в течение заданного максимального периода времени (например, три месяца) до момента, когда необходима пересертификация. В процессе пересертификации доверенные агенты 120 связываются с доверенным агентством для получения информации о безопасности (например, обновленных списков ненадежных доверенных агентов) и для получения обновленного списка (КОП)ОДС.

Ключ общего пользования, связанный с каждым основным доверенным сервером 210, никогда не меняется. Если вводятся новые или списываются старые основные доверенные серверы 210, то корректировки списка (КОП)ОДС транслируются доверенным серверам 200 по сети 208 доверенного агентства. Эти изменения списка затем распределяются среди доверенных серверов 200 в сетях 202 идентифицирующих уполномоченных лиц и сетях 192 продавцов и могут в любое время запрашиваться доверенным агентом 120 и передаваться ему. Изменения списка также всегда передаются доверенным агентам 120, когда заканчивается срок действия их сертификатов, и они пересертифицируются. Новые значения (КОП)ОДС распределяются до их введения в действие, чтобы исключить возможность их отсутствия у доверенного агента 120 на момент необходимости подтверждения действительности сертификатов.

Идентификационные номера доверенных агентов 120 или доверенных серверов 200, идентифицированных как ненадежные, помещаются основным доверенным сервером 210 в список ненадежных доверенных агентов и сообщаются доверенным серверам 200, а затем доверенным агентам 120 таким же образом, как и список (КОП)ОДС. Доверенные серверы 200 продавцов, считающихся не вызывающими доверия или ненадежными, будут списаны доверенным агентством, а информация об этих продавцах станет известна доверенным агентам 120.

На фиг. 6Б представлены функциональные компоненты доверенного сервера 200 или основного доверенного сервера 210. Функция 214 "Коммуникации" обеспечивает взаимодействие с локальной сетью. Функция 216 "Менеджер сеанса связи" управляет сеансами связи внутри сервера и сервера с агентом. Функция 218 "Менеджер безопасности" служит для установления безопасной связи. Функция 220 "Менеджер списка недоверия" обеспечивает обновление списка ненадежных агентов, серверов и организаций. Функция 222 "Сертифицирование" управляет пересертификацией доверенных агентов 120 для доверенного сервера 200. В случае основного доверенного сервера 210 этот процесс пересертифицирует доверенные серверы 200. Функция 224 "Разрешение спора" принимает билеты 8 и электронные объекты (покупки) для разрешения претензий покупателя. Функция 228 "Криптография" обеспечивает шифрование при помощи симметричного ключа и ключа общего пользования для засекречивания связи и аутентификации сторон-участников. Функция 226 "Дата/время" предоставляет текущую информацию о дате, времени и часовом поясе для подтверждения действительности сертификата.

Вопрос о неисправной работе или потери доверенного агента 120 аналогичен вопросу о потере квитанции, авиабилета и т.д. В случаях, когда потеря или неисправность должна быть устранена, может потребоваться идентификация транзактора. Это может быть реализовано путем использования удостоверений, которые идентифицируют покупателя и доверенного агента 120. Удостоверение и билет 8 могут сохраняться отдельно в виде вторичных записей. В случае неисправности агента покупатель может возбудить спор, как он сделал бы это на сегодняшний день, путем предъявления этих вторичных записей.

Блок-схемы алгоритмов.

В изображенных на последующих чертежах блок-схемах алгоритмов используются обозначения "A" и "B" для указания двух взаимодействующих доверенных агентов 120 или взаимодействия доверенного агента 120 с доверенным сервером 200. Те же самые обозначения A и B применимы и к центральному процессору 124 или денежному модулю 6, связанным с отдельным доверенным агентом 120 (т.е. находящиеся внутри того же устройства 122 транзакций). На блок-схемах алгоритмов показан функциональный компонент, в первую очередь отвечающий за выполнение данной задачи. Например, МЕНЕДЖЕР БЕЗОПАСНОСТИ A означает, что соответствующая задача выполняется функцией 144 "Менеджер безопасности" (см. фиг. 4А) в доверенном агенте A.

Блок-схемы алгоритмов также вызывают подпрограммы, в некоторых из которых для обозначения параметров используются буквы X и Y. Например, УСТАНОВИТЬ СЕАНС СВЯЗИ A -> B является вызовом подпрограммы "Установить сеанс связи". При дальнейшем продвижении по блок-схеме алгоритма "Установление сеанса связи" подразумевается, что X = A, a Y= В.

Прекращение и фиксация транзакций.

В рассматриваемом типе обработки транзакций между двумя сторонами необходимо передавать электронные объекты, например, билеты 8, и электронные банкноты, поддерживая "игру с нулевой суммой". Иными словами, нежелательно дублировать электронные объекты, чтобы по окончании электронной транзакции имелось в два раза больше объектов, чем до транзакции. Подобным же образом нежелательно терять электронные объекты, чтобы после транзакции их было меньше, чем до транзакции. Например, если в начале транзакции A имеет один электронный билет 8 и желает передать его B, то необходимо гарантировать, что в конце транзакции у B будет один электронный билет 8, а у A не будет электронных билетов 8. На практике однако возможны два других исхода, а именно: A и B имеют один и тот же электронный билет 8 (дублирование), либо ни A, ни B не имеют электронного билета 8 (потеря).

С целью свести вероятность дублирования или потери к пренебрежимо малым значениям протокол транзакции должен учитывать возможность того, что естественные или преднамеренные события могут прервать типичный ход транзакции. Примером естественного прерывания является прерывание связи между A и B во время транзакции. Для минимизации вероятности дублирования или потери из-за таких случайных событий возможные пределы дублирования или потери должны быть сведены к минимуму. Для минимизации преднамеренных прерываний (т.е. откровенных вторжений) целесообразно устранить экономические стимулы таких вторжений. Например, если вторгающийся может лишь потерять билеты и/или деньги, пытаясь прервать транзакцию, то у него не будет никаких стимулов для начала такого вторжения.

Эти концепции реализованы в эффективных протоколах транзакций описываемой системы. В частности целесообразно обеспечить согласованные состояния прерывания и фиксации между двумя совершающими транзакцию доверенными агентами 120 (или денежными модулями 6). Например, если A фиксирует транзакцию, то и B должен фиксировать эту транзакцию, или если A прекращает транзакцию, то и B тоже должен ее прекратить. Для достижения согласованности и минимизации возможности дублирования или потери (в случае наличия несогласованности) протоколы транзакций учитывают порядок и время, когда A и B фиксируют данную транзакцию.

На фиг. 7 показаны две подпрограммы: "Прекращение" и "Фиксация". Подпрограмма прекращения выполняется внутри данного доверенного агента 120, когда транзакция, в которую он вовлечен, дает сбой. Подпрограмма прекращения возвращает доверенный агент 120 в точно такое же состояние, в котором он был до начала неудачной транзакции. В отличие от этого подпрограмма фиксации транзакции выполняется внутри доверенного агента 120, когда транзакция, в которую он вовлечен, успешно завершена. Доверенный агент 120 записывает завершенную транзакцию в свой журнал транзакций и готов к новой транзакции. Например, во время транзакции передачи билета электронный билет 8 передается от доверенного агента A доверенному агенту B. Поскольку в этот момент времени ни A, ни B не фиксировали и не прекращали транзакцию, A условно сохраняет билет 8, тогда как B также условно имеет билет 8. Если и A и B зафиксировали транзакцию, то A уничтожит свой билет 8, а наличие у B билета 8 перестанет быть условным. Если же A и B прекратили транзакцию, то A сохранит свой билет 8, а билет 8, который условно имел B, будет уничтожен путем возврата к началу транзакции. Следует отметить, что операция уничтожения может быть реализована различными способами, хорошо известными из уровня техники. Как отмечалось ранее, целесообразно свести к минимуму возможность фиксации одним доверенным агентом 120 транзакции в то время, когда другой доверенный агент 120 прекратил ее, поскольку при некоторых ограниченных условиях это может привести к дублированию или потере электронных объектов.

Подобная ситуация имеет место и по отношению к денежным модулям 6, обменивающимся электронными банкнотами. В течение транзакции покупки электронные банкноты передаются от денежного модуля A денежному модулю B, так что A условно уменьшает свои электронные банкноты (на переданное количество), в то время как B условно имеет электронные банкноты (в количестве, равном переданному). Если и A, и B фиксируют транзакцию, то у A остается уменьшенное количество банкнот, а наличие электронных банкнот у B более не является условным.

На фиг. 7А приведена подпрограмма фиксации транзакции. Функция "Журнал транзакций X" обновляет журнал транзакций. Функция "Связь с центральным процессором X" оповещает центральный процессор, что транзакция завершена. Функция "Менеджер сеанса связи X" записывает конец сеанса связи (шаги 230-234).

На фиг. 7Б представлена подпрограмма прекращения транзакции. Функция "Менеджер сеанса связи X" отменяет изменения и записывает, что агент прекратил транзакцию. Функция "Менеджер сеанса связи" отслеживает действия, совершенные с начала транзакции, и отменяет эти шаги. Функция "Связь с центральным процессором X" посылает сообщение центральному процессору, что транзакция прекращена (шаги 236-238).

Подпрограмма прекращения может быть вызвана непосредственно из блок-схемы алгоритма, например, когда доверенный агент 120 определяет, что сертификат недействителен. Подпрограмма прекращения может быть вызвана также в том случае, когда ожидаемое действие не происходит. В частности, когда два доверенных агента 120 связываются друг с другом, они будут отслеживать протокол истечения времени ожидания события. Например, после того, как первый доверенный агент 120 послал сообщение второму доверенному агенту 120, менеджер сеанса связи первого доверенного агента (A) установит таймер ожидания ответа, если требуется ответ. Функция "Менеджер сеанса связи" может также пронумеровать посланное сообщение. Этот номер появится в ответном сообщении от функции "Менеджер сеанса связи" второго доверенного агента (B).

Если таймер закончит отсчет до того, как сообщение принято, то функция "Менеджер сеанса связи A" направит запрос функции "Менеджер сеанса связи B" определить, продолжает ли происходить выполнение транзакции в B. Если B не отвечает, то функция "Менеджер сеанса связи A" прекратит транзакцию. Если принят ответ, что транзакция продолжает выполняться, то таймер будет переустановлен на новое время. Если A запрашивает B определенное число раз, не получая ответа на исходное сообщение, то A прекратит транзакцию. Подобные же функции истечения времени ожидания события существуют в денежных модулях 6.

Пересертификация доверенного агента.

На фиг.8 показана блок-схема пересертификации доверенного агента. Когда владелец доверенного агента A решает пересертифицировать своего агента, обычно после или незадолго до даты истечения срока действия текущего сертификата (серт. (ДА)), приложение транзакций центрального процессора связывается с доверенным сервером B через этот центральный процессор, который входит в состав его устройства транзакций (шаги 240-242).

Далее для установления криптографически безопасного канала связи между доверенным агентом A и доверенным сервером B вызывается подпрограмма "Установление сеанса связи" (шаг 244). Согласно фиг.9 функция "Менеджер сеанса связи" доверенного агента A запрашивает, а затем получает сертификат A (т. е. (серт.(ДА)) от функции "Менеджер безопасности" (шаги 296-298). Затем функция "Менеджер сеанса связи А" посылает этот сертификат функции "Менеджер сеанса связи" доверенного сервера B, который в свою очередь посылает его своей функции "Менеджер безопасности" (шаги 300-304).

Функция "Ключ общего пользования" доверенного сервера B проверяет серт. (ДА) при помощи протоколов проверки действительности, представленных выше при описании безопасности системы (шаги 306-308). Однако существует предупреждение, что когда функция "Установление сеанса связи" вызывается во время процедуры продления срока действия, описанный ранее протокол подтверждения действительности сертификата не прерывается, если он определяет, что сертификат просрочен, что является причиной пересертификации доверенного агента.

Если серт. (ДА) недействителен, то функция "Менеджер сеанса связи B" записывает, что сеанс связи прекращен, и информирует функцию "Менеджер сеанса связи A", что транзакция отменена. Функция "Менеджер сеанса связи A" также записывает, что сеанс связи прекращен (шаги 310- 312). Если серт.(ДА) действителен, то функция "Менеджер безопасности B" проверяет, не состоит ли доверенный агент A в списке ненадежных агентов (шаги 314-316). Если доверенный агент A является ненадежным, то сеанс связи прекращается (шаги 310-312).

Если A нет в списке ненадежных агентов, то функция "Генератор случайных чисел B" создает случайное число R(B), а также проверочное сообщение B (шаг 318). Случайное число R(B) будет в итоге использовано для формирования ключа сеанса связи. Проверочное сообщение B является случайным числом, используемым B для защиты от повторного запуска сообщения. Далее функция "Менеджер безопасности B" объединяет R(B), проверочное сообщение B и серт.(ДС) в сообщение для доверенного агента A (шаг 320). Функция "Ключ общего пользования B" зашифровывает сообщение при помощи ключа общего пользования доверенного агента A (КОП)ДА, который доверенный сервер В принимает вместе с сертификатом доверенного агента A (серт. (ДА)) (шаг 322). После этого функция "Менеджер сеанса связи B" посылает зашифрованное сообщение функции "Менеджер сеанса связи A" (шаги 324-326).

Функция "Ключ общего пользования A" расшифровывает сообщение при помощи своего личного, или частного, ключа (соответствующего ее ключу общего пользования) и проверяет действительность сертификата серт.(ДС) (шаги 328-330). Если серт.(ДС) недействителен, то функция "Менеджер сеанса связи А" записывает, что сеанс связи прекращен, и посылает сообщение об отмене транзакции к B, функция "Менеджер сеанса связи" которого также записывает, что сеанс связи прекращен (шаги 332-334). Если же серт.(ДС) действителен, то функция "Менеджер безопасности A" проверяет, не состоит ли доверенный сервер B в списке ненадежных агентов (шаги 336-338). Если доверенный сервер B есть в этом списке, сеанс связи прекращается (шаги 332-334).

Если же B не состоит в указанном списке ненадежных агентов, то функция "Генератор случайных чисел A" создает случайное число R(A) и проверочное сообщение A (например, другое случайное число) (шаг 340). Функция "Дата/время" передает текущие дату и время функции "Менеджер безопасности" (шаг 342). A и B обмениваются датой и временем для окончательной записи в их журналы транзакций во время фиксаций. Функция "Менеджер безопасности A" затем формирует и сохраняет ключ сеанса связи доверенного агента с доверенным агентом (ДА/ДА) при помощи операции "ИСКЛЮЧАЮЩЕЕ ИЛИ" над числами R(A) и R(B) (шаг 344). Функция "Ключ сеанса связи" (ДА/ДА) используется для шифрования связи между двумя доверенными агентами 120 или между доверенным агентом 120 и доверенным сервером 200 (как в приведенном случае, когда функция "Установление сеанса связи" вызывается во время пересертификации). Функция "Менеджер сеанса связи A" компонует сообщение, содержащее проверочные сообщения A и B, информацию о дате/времени, а также R(A) (шаг 344). Функция "Ключ общего пользования A" шифрует это сообщение при помощи ключа общего пользования доверенного сервера B (который A получил с сертификатом серт. (ДС) и посылает зашифрованное сообщение функции "Менеджер сеанса связи" доверенного сервера B (шаги 346-350).

Функция "Ключ общего пользования B" расшифровывает полученное сообщение при помощи своего частного, или личного, ключа (соответствующего ее ключу общего пользования) (шаг 352). Функция "Менеджер безопасности B" проверяет, является ли проверочное сообщение B, полученное от A, тем же самым проверочным сообщением B, которое было до этого послано A (шаги 354-356). Если они не совпадают, то сеанс связи прекращается (шаги 310-312). Если же они одинаковы, то функция "Менеджер сеанса связи B" записывает начало сеанса связи (шаг 358).

Функция "Менеджер безопасности B" формирует ключ сеанса связи (ДА/ДА) при помощи операции "ИСКЛЮЧАЮЩЕЕ ИЛИ" над R(A) и R(B), а затем сохраняет этот ключ сеанса связи (шаг 360). В этот момент и A, и B создали и сохранили один и тот же ключ сеанса связи (т.е. ключ сеанса связи (ДА/ДА)) для использования в их текущем взаимодействии при пересертификации A. Далее функция "Дата/время B" посылает свою текущую информацию о дате и времени функции "Менеджер безопасности B" (шаг 362). Функция "Менеджер безопасности B" компонует сообщение, содержащее подтверждение о приеме A, проверочное сообщение A и информацию B о дате/времени (шаг 364). Затем вызывается подпрограмма "Посылка сообщения" (шаг 366) для посылки сообщения от B к A.

Согласно фиг. 10 функция "Симметричный ключ" доверенного сервера B зашифровывает сообщение при помощи ключа сеанса связи (ДА/ДА) (шаг 376). Затем функция "Интерфейс сообщений В" форматирует сообщение и посылает его функции "Менеджер сообщений" центрального процессора (шаг 378). Функция "Менеджер сообщений центрального процессора В" затем направляет сообщение через функцию "Коммуникации" функции "Менеджер сообщений центрального процессора A" в центральном процессоре доверенного агента A (шаг 380). После этого функция "Менеджер сообщений центрального процессора A" посылает это сообщение функции "Интерфейс сообщений" доверенного агента A, который разбирает это сообщение (шаги 382-384). Функция "Симметричный ключ A" расшифровывает сообщение при помощи ключа сеанса связи (ДА/ДА), завершая таким образом безопасную передачу сообщения между доверенным сервером и доверенным агентом с использованием ключа сеанса связи (ДА/ДА) (шаг 386).

На фиг. 9 функция "Менеджер безопасности A" принимает подтверждение о приеме, проверочное сообщение A и информацию B о дате/времени (шаг 368). Функция "Менеджер безопасности A" проверяет, является ли проверочное сообщение A тем же самым проверочным сообщением A, которое A ранее посылал к B (шаги 370-372). Если эти сообщения не совпадают, то функция "Менеджер сеанса связи A" прекращает сеанс связи (шаги 332- 334). Если же они одинаковы, то функция "Менеджер сеанса связи A" записывает начало сеанса связи (шаг 374).

Далее процесс пересертификации продолжается в соответствии с фиг.8. Функция "Менеджер безопасности A" посылает запрос функции "Ключ общего пользования A" на создание новой пары ключей, состоящей из ключа общего пользования и частного ключа, и затем на подпись в цифровом виде нового ключа общего пользования при помощи старого частного ключа (соответствующего старому (КОП)ДА) (шаги 246-248). Как описано выше, пара из ключа общего пользования и частного ключа доверенного агента используется при установлении сеанса связи между доверенными агентами 120 или между доверенным агентом 120 и доверенным сервером 200.

Функция "Менеджер безопасности A" компонует сообщение, содержащее новый подписанный ключ общего пользования и номер текущей версии списка ненадежных агентов (шаг 250). Каждое изменение списка ненадежных агентов имеет номер новой версии, и поэтому доверенный сервер должен только вносить изменения в список. Затем сообщение посылается доверенному серверу B при помощи подпрограммы "Посылка сообщения" (шаг 252). Доверенный сервер В принимает сообщение и проверяет, действительна ли цифровая подпись на новом ключе общего пользования (при помощи старого ключа общего пользования доверенного агента A) (шаги 254-258). Если подпись недействительна, то вызывается подпрограмма "Прекращение транзакции" (шаг 260).

На фиг. 11 доверенный сервер B прекращает транзакцию (шаг 388), а его функция "Менеджер сеанса связи" посылает функции "Менеджер сеанса связи" доверенного агента A сообщение, информирующее A, что В прекратил транзакцию (шаги 390-394). После этого доверенный агент A прекращает транзакцию (шаг 396).

Как показано далее на фиг. 8, если подпись на новом ключе общего пользования действительна, то доверенный сервер В создает новый сертификат (серт.(ДА)), содержащий новый ключ общего пользования и новую дату окончания срока действия. Затем новый сертификат посылается обратно A вместе с последней версией списка недоверия и последней версией списка (КОП)ОДС (шаги 262-264). Функция "Менеджер безопасности A" принимает это сообщение, а функция "Ключ общего пользования A" проверяет, действителен ли новый сертификат (шаги 268-270).

Если сертификат недействителен, то функция "Менеджер безопасности A" проверяет, пытался ли доверенный сервер B создать новый сертификат менее трех раз (шаг 274). Если это так, то функция "Менеджер безопасности A" посылает доверенному серверу В сообщение, чтобы тот снова попытался создать сертификат (шаги 280-284). Если доверенный сервер не способен создать действительный сертификат серт.(ДА), то функция "Журнал транзакций A" записывает попытку как неудачную и прекращает транзакцию (шаги 276-278).

Если доверенный сервер посылает действительный новый сертификат серт. (ДА), то функция "Менеджер безопасности A" обновляет серт.(ДА), список недоверия и список (КОП)ОДС (шаг 286). После этого доверенный агент A фиксирует транзакцию (шаг 288). Функция "Менеджер безопасности A" посылает доверенному серверу сообщение о том, что доверенный агент обновил свой сертификат. Затем доверенный сервер В записывает, что A пересертифицирован (шаги 290-294).

Покупка электронных товаров.

Покупка электронных товаров описана со ссылками на фиг. 12. Объекты, покупаемые в соответствии с блок-схемой по фиг. 12, включают электронные объекты и связанные с ними билеты расшифровки, транспортные билеты, билеты на мероприятия и билеты на услуги связи. Удостоверения, с другой стороны, приобретаются при помощи блок-схемы алгоритма "Приобретение удостоверения" (фиг. 26). Приложение транзакций покупателя (ПТПок) в центральном процессоре 124 устройства 188 транзакций покупателя соединяется с сервером 194 продавца в сети 192 продавца. ПТПок позволяет покупателю просматривать товары продавца и делать выбор (шаги 398-400). ПТПок посылает идентификатор выбранного товара серверу 194 продавца (шаг 402). Затем ПТПок посылает доверенному агенту A (находящемуся в том же самом устройстве транзакций покупателя) сообщение, дающее команду доверенному агенту A купить выбранный товар и идентифицирующее его. Сервер продавца также посылает доверенному агенту В устройства 198 транзакций продавца сообщение, дающее доверенному агенту В команду продать выбранный товар и идентифицирующее его (шаги 404-406).

Затем между доверенным агентом A и доверенным агентом B устанавливается сеанс связи, когда и A, и B могут связываться друг с другом при помощи заново созданного ключа сеанса связи (ДА/ДА) (шаг 408). На фиг. 13 изображены четыре канала шифрования, устанавливаемые в процессе транзакции покупки. Канал 436 шифрования между двумя доверенными агентами 120 передает сообщения, зашифрованные ключом сеанса связи доверенного агента с доверенным агентом (ДА/ДА). Каналы 438 и 440 между доверенным агентом 120 и его денежным модулем 6 совместно используют ключ сеанса связи доверенного агента с денежным модулем (ДА/ДМ). Канал 442 между денежными модулями 6 в различных устройствах 122 транзакций использует ключ сеанса связи денежного модуля с денежным модулем (ДМ/ДМ).

Далее согласно фиг.12 вызывается подпрограмма "Проверка действительности удостоверения" (шаг 410). Все устройства 198 транзакций продавца содержат удостоверение, идентифицирующее владельца/продавца (например, NYNEX, Ticketron и т. д.). Такое удостоверение продавца может быть выдано, например, службой идентификации продавцов, контролируемой доверенным агентством. С другой стороны, удостоверения покупателя, содержащиеся в устройстве 188 транзакций покупателя, могут представлять собой водительские права или кредитные карты, эмитированные различными идентифицирующими уполномоченными лицами. Согласно фиг. 14 функция "Покупка A" посылает сообщение к функции "Покупка B" доверенного агента В, запрашивающее его удостоверение продавца (шаги 444-448). Функция "Держатель билетов B" затребует удостоверение продавца и посылает это удостоверение к A для подтверждения действительности (шаги 450-456).

Удостоверения или любой другой тип билета 8 проверяются на действительность следующим образом.

1) Проверяется действительность сертификата эмитента и подпись эмитента.

2) Проверяется каждая передача - на совпадение идентификаторов получателя и отправителя (т.е. если S0 = эмитент, R0 = первый получатель, то Ri = Si+1, где i ≥ 0).

3) Проверяется действительность сертификата каждого отправителя и подпись каждого отправителя.

4) Проверяется совпадение идентификатора последнего получателя с идентификатором (ид(ДА)) сертификата доверенного агента (серт.(ДА)) в текущем сеансе связи.

Если удостоверение продавца недействительно, то транзакция прекращается (шаг 458). Если удостоверение продавца действительно, то функция "Связь с центральным процессором A" посылает информацию об удостоверении приложению центрального процессора, осуществляющему контроль за передачей, для подтверждения (например, визуального подтверждения имени продавца владельцем доверенного агента покупателя) (шаги 460-462).

На фиг. 12 функция "Покупка B" запрашивает выбранный товар у сервера товаров, который затребует товар и посылает его функции "Покупка B" для подтверждения идентичности (шаги 412-418). Если этот товар не совпадает с выбранным, то товар затребуется еще дважды, после чего транзакция прекращается (шаги 420-422). Если доверенным агентом B получен товар, соответствующий выбранному, то вызывается подпрограмма "Доставка покупки" (шаг 424).

На фиг. 15 функция "Покупка B" проверяет, является ли покупка только билетом (в отличие от билета расшифровки и электронного объекта) (шаги 464-466). Если покупка представляет собой только билет, то функция "Держатель билетов B" создает билет (шаг 468). Затем функция "Покупка В" посылает билет доверенному агенту A (шаги 470-472). Функция "Покупка A" принимает билет и проверяет его правильность путем сравнения с идентификатором ожидаемой покупки (ранее полученным от ПТПок) с информацией в билете (шаги 474-476). Если билет неправильный, то функция "Покупка A" идентифицирует транзакцию как покупку и, следовательно, прекращает транзакцию (шаги 478-482). Если доверенный агент A считает билет правильным, то он затем посылает информацию билета приложению транзакций центрального процессора для проверки покупателем (шаги 486-488). Такая информация позволяет владельцу доверенного агента покупателя убедиться в том, что он получает именно тот товар и по той цене, которые он предварительно выбрал. Если информация билета неправильна, то транзакция прекращается (шаги 478-482). Если билет правильный, то функция "Покупка A" посылает билет к функции "Держатель билетов A" для хранения (шаги 490-492). Теперь доверенный агент A условно имеет билет 8. Если доверенный агент A затем прекращает транзакцию, то билет 8 уничтожается. Если же доверенный агент A затем фиксирует транзакцию, то владелец A сможет предъявлять билет 8.

С другой стороны, если покупаемый товар состоит как из электронного объекта, так и из соответствующего ему билета расшифровки, то функция "Генератор случайных чисел B" в доверенном агенте B продавца создает случайный ключ (шаг 494). Затем функция "Симметричный ключ B" шифрует электронный объект при помощи этого случайного ключа, а функция "Ключ общего пользования B" подписывает в цифровом виде зашифрованный электронный объект при помощи частного ключа доверенного агента продавца (шаги 496-498). Затем функция "Держателя билетов B" создает билет расшифровки, содержащий случайный ключ, цену и другую информацию (шаг 500). Владелец доверенного агента A может теперь получить зашифрованный электронный объект от продавца, но он не сможет использовать его, пока не будет иметь доступа к случайному ключу, содержащемуся в соответствующем билете расшифровки.

Функция "Покупка B" посылает зашифрованный электронный объект и билет расшифровки доверенному агенту A (шаги 502-504). Функция "Покупка A" принимает сообщение и передает зашифрованный электронный объект центральному процессору, сохраняя копию зашифрованной информации заголовка (шаг 506). Одновременно функция "Ключ общего пользования A" проверяет подпись на зашифрованном электронном объекте при помощи функции "Ключ общего пользования B" (шаги 508-510). Если подпись неправильная, то транзакция прекращается (шаги 478-482). Если проверяется целостность электронного объекта, то функция "Симметричный ключ A" расшифровывает заголовок при помощи случайного ключа, взятого из билета расшифровки (шаг 512). Функция "Покупка A" проверяет идентичность электронного объекта и билета расшифровки (шаги 514-516). Такая проверка может выполняться путем сравнения идентификатора ожидаемого товара с идентификатором электронного объекта и с информацией, содержащейся в билете расшифровки. Таким образом, подтверждается, что выбранный товар, электронный объект и билет расшифровки соответствуют друг другу. Если проверка идентичности дает отрицательный результат, транзакция прекращается (шаги 478-482).

Если электронный объект и билет расшифровки правильные, то функция "Покупка A" посылает расшифрованные заголовок и цену приложению транзакций центрального процессора для подтверждения покупателем (шаги 518, 488). Если покупатель не принимает товар, то транзакция прекращается (шаги 478-482). Если же покупатель принимает товар, то функция "Покупка A" посылает билет расшифровки на хранение функции "Держатель билетов A" (шаги 490-492).

Согласно фиг. 12, когда доставка покупки от продавца покупателю закончена (и покупка недоступна для покупателя вследствие того, что она зашифрована или хранится в доверенном агенте 2), функция "Покупка A" в данном случае посылает приложению транзакций центрального процессора сообщение, запрашивающее предпочтительный для покупателя способ оплаты (шаги 426-428). Оплата может производиться одним из двух альтернативных способов: анонимным платежом при помощи денежного модуля 6 или платежом на основе проверки полномочий (для чего необходима идентификация покупателя) при помощи удостоверения в виде кредитной или дебетовой карты.

Если используется анонимная оплата, то вызывается подпрограмма "Платеж денежным модулем" (шаг 430). Согласно фиг. 16 функция "Генератор случайных чисел A" создает случайное число R(1) (шаг 520). Функция "Покупка A" затем посылает доверенному агенту B сообщение, указывающее на то, что будет произведен "платеж через денежный модуль", соответственно "платеж денежным модулем", а также содержащее R(1) (шаги 522-524). Функция "Покупка B" принимает это сообщение и посылает R(1) функции "Менеджер безопасности B" (шаги 526-528). Функция "Генератор случайных чисел B" создает случайное число R(2) и посылает его доверенному агенту A (шаги 530-532). Функции "Менеджеры безопасности A и B" совместно формируют ключ сеанса связи (ДА/ДМ) при помощи операции ИСКЛЮЧАЮЩЕЕ ИЛИ над R(1) и R(2) (шаги 534-536).

Согласно фиг. 13 ключ сеанса связи (ДА/ДМ) используется для шифрования сообщений, передаваемых между доверенным агентом 120 и относящимся к нему денежным модулем 6 по каналам 438 и 440 шифрования. B этой точке блок-схемы алгоритма только два доверенных агента 120 имеют ключ сеанса связи (ДА/ДМ). Оба денежных модуля 6 по блок-схеме формируют копии ключа сеанса связи (ДА/ДМ) в более позднее время, чтобы инициализировать обмен зашифрованными сообщениями между доверенными агентами 120 и их денежными модулями 6.

Следует отметить, что вместо реализации доверенного агента 120 и денежного модуля 6 в виде дискретных, защищенных от несанкционированного доступа компонентов, их можно выполнить в виде одного защищенного от несанкционированного доступа модуля. В этом случае необязательно устанавливать безопасный сеанс связи между доверенным агентом 120 и денежным модулем 6 в одном и том же устройстве 122 транзакций. Однако дискретные денежные модули 6 и доверенные агенты 120 предпочтительны в том отношении, что такая конфигурация обеспечивает большую гибкость приложений.

На фиг. 16 функция "Связь с денежным модулем A" посылает сообщение "Сделать платеж" и R(1) своему денежному модулю A. Функция "Связь с денежным модулем B" также посылает сообщение "Принять платеж" и R(2) своему денежному модулю B (шаги 538-544).

На этой стадии денежный модуль A (в доверенном агенте 2 покупателя) и денежный модуль B (в доверенном агенте 4 продавца) устанавливают между собой сеанс связи таким образом, что каждый денежный модуль 6 завершает его, имея новый ключ сеанса связи (ДМ/ДМ) (шаг 546). При установлении такого сеанса связи денежного модуля с денежным модулем эти денежные модули обмениваются сообщениями посредством уже существующего сеанса связи между доверенными агентами. На фиг. 13 ключ сеанса связи для канала 442 шифрования формируется путем обмена сообщениями, зашифрованными при помощи канала 436. После установления между денежными модулями сеанса связи сообщения, передаваемые между денежными модулями, будут зашифрованы дважды обоими ключами сеанса связи (ДМ/ДМ) и (ДА/ДА) на протяжении части тракта связи между доверенными агентами 120.

В предпочтительном варианте выполнения сеанс связи между денежными модулями устанавливается аналогично установлению сеанса связи между доверенными агентами. Денежные модули 6, таким образом, будут иметь свои собственные сертификаты, содержащие их ключи общего пользования. Обмен сертификатами и случайными числами (для применения операции ИСКЛЮЧАЮЩЕЕ ИЛИ) инициализирует создание ключей сеанса связи (ДМ/ДМ). Протокол "Установление сеанса связи", используемый денежными модулями, показан на фиг. 38 и описан ниже. Общая безопасность или защита системы в отношении денежных модулей может быть совмещена с безопасностью в отношении доверенных агентов 120, но предпочтительно отделена от нее в целях повышения безопасности и увеличения гибкости системы.

Согласно фиг. 16 денежный модуль A посылает R(1) денежному модулю B. Эта функция может инициализироваться приложением "Поддержание безопасности денежного модуля A", резидентно находящимся в денежном модуле A (шаг 548). Это и другие приложения денежного модуля имеют префикс "ДМ" и описаны в международной заявке WO 93/10503, включая любые модификации и/или дополнения.

Случайное число R(1) посылается от денежного модуля A денежному модулю B подпрограммой "Посылка маршрутизированного сообщения" (шаг 550). На фиг. 17 функция "Симметричный ключ денежного модуля A" шифрует сообщение (в том числе R(1)) при помощи ключа сеанса связи (ДМ/ДМ) (шаг 640). Функция "Менеджер сеанса связи денежного модуля A" посылает сообщение функции "Менеджер сообщений центрального процессора A", который, в свою очередь, посылает сообщения функции "Интерфейс сообщений A" доверенного агента A (шаги 642-646). Доверенный агент A затем посылает сообщение функции "Интерфейс сообщений B" доверенного агента B при помощи подпрограммы "Посылка сообщения" (шаг 648), которая шифрует и расшифровывает сообщение при помощи ключа сеанса связи (ДА/ДА) между доверенными агентами. Функция "Интерфейс сообщений B" затем посылает сообщение функции "Менеджер сеанса связи денежного модуля B" в денежном модуле B через функцию "Менеджер сообщений центрального процессора B" (шаги 650-654). В завершение функция "Симметричный ключ денежного модуля B" расшифровывает сообщение при помощи ключа сеанса связи (ДМ/ДМ) (шаг 656).

Согласно фиг. 16 функция "Поддержание безопасности денежного модуля B" (в денежном модуле B) формирует ключ сеанса связи (ДА/ДМ) путем операции "ИСКЛЮЧАЮЩЕЕ ИЛИ над R(1) и R(2)". Затем денежный модуль B посылает R(2) денежному модулю A, который также формирует ключ сеанса связи (ДА/ДМ) путем операции ИCКЛЮЧАЮЩЕЕ ИЛИ над R(1) и R(2) (шаги 552-556). Как показано на фиг. 13, на этой стадии существуют три ключа сеанса связи: (ДМ/ДМ), (ДМ/ДА) и (ДА/ДА). Таким образом, в наличии имеется четыре показанных канала шифрования.