Настоящее изобретение в целом относится к доступу к программному обеспечению на мобильных устройствах и, в частности, к улучшению ограничения доступа к приложениям в мобильных устройствах.

Предпосылки создания изобретения

Использование личного идентификационного номера (ПИН), так же как использование паролей, которое нашли широкое применение благодаря тому, что пароли предоставляют дополнительные преимущества (например, алфавитно-цифровые), чтобы ограничить доступ к прикладным программам и услугам, является универсальным и повсеместно используемым средством.

Тем не менее, известно слабое место использования личных идентификационных номеров и/или паролей для ограничения доступа. Например, ПИН-код или пароль могут быть легко похищены при их использовании, особенно при передаче сообщений. Одним из общепринятых способов преодоления недостатка, вызванного раскрытием секретных личных идентификационных номеров или паролей, является использование «одноразового пароля». Таким образом, ПИН-код или пароль, хорош только для одного использования.

Ясно, что если одноразовый пароль открыт постороннему взору при использовании, это раскрытие не является проблемой, поскольку одноразовый пароль негоден для дальнейшего использования. Теперь для полного доступа к обслуживанию или приложению (в дальнейшем, называемое «целевым приложением») нужно использовать устройство, называемое генератором пароля, чтобы получить действующий одноразовый пароль для следующего доступа.

В генераторах пароля обычно используются последовательные алгоритмы или алгоритмы с временной зависимостью, чтобы выбрать начальное число при вычислении одноразового пароля и затем показать его пользователю. Это решение проблемы раскрытия ПИН-кода или пароля создает другую проблему. А именно, что случится, если генератор одноразового пароля попадет в несанкционированные руки? Ясно, что преступник получит идеальные условия доступа к приложению с так называемым «ограниченным доступом».

Эта новая проблема, т.е. возможность попадания генератора одноразового пароля в несанкционированные руки, может быть легко решена, испрашивая постоянный или фиксированный ПИН-код или пароль, чтобы использовать генератор одноразового пароля. В этом случает тот факт, что ПИН-код/пароль является постоянным, не создает проблемы благодаря тому, что такой фиксированный ПИН-код/пароль не передается, и используется только постоянный пароль или вводится в действие только один генератор одноразового пароля, и таким образом легко не выявляется.

Естественно, тот факт, что устройство вызова должно иметь дополнительный узел в виде генератора одноразового пароля, не является преимуществом, чтобы не сказать более. И это отмечается всеми как весьма неудобная ситуация.

Поскольку имеется общая тенденция, заключающаяся в том, что пользователь должен нести только одно устройство, или сотовый телефон для всех возможных применений, естественный подход заключается в том, чтобы использовать сотовый телефон при вызове как генератор одноразового пароля. Таким образом, загружая в сотовый телефон программу, которая в состоянии вычислить одноразовый пароль и, таким образом, превратить сотовый телефон в генератор одноразового пароля, помимо других выполняемых функций.

Этот подход в наше время экстенсивно используется, и несколько компаний продают этот вид технического решения. Однако, как теперь признано, возникла относительно новая проблема. Мы имеем в виду недостаточную безопасность приложений в программном обеспечении сотового телефона.

Приложения для сотового телефона легко выявляются, взламываются хакерами и расшифровываются и, таким образом, становятся небезопасными, особенно приложения, основанные на языке Ява. Такие приложения легко перепрограммируются, и трудно держать в тайне данные, такие как пароль, от квалифицированного взломщика.

Теперь тот факт, что сам характер принципа ПИН-код/пароль является раскрываемым секретом, выявляет слабость способа использования ограничения доступа к приложениям. Тот факт, что знание секретного ПИН-код/пароля не ограничено для всех, имеющих доступ к обслуживанию или приложению, но должно быть также известно ограниченному одним приложением генератора одноразового пароля для сотового телефона, действительно является ключом безопасности приложения. Почему приложение должно знать ПИН-код? Это необходимо, чтобы позволить приложению проверить и сравнить пароль, по которому поступает вызов, с правильным ПИН-кодом или паролем.

Если хакер может прочитать память сотового телефона и, следовательно, прочитать ожидаемый пароль, он также сможет использовать программу генератора одноразового пароля таким же образом, как и правомочный владелец.

Суммируя, один из недостатков способа фиксированного пароля вытекает из того факта, что программа генератора одноразового пароля, к которому нужно получить доступ, содержит секретные данные, и, следовательно, если преступник может получить доступ к такому секрету, это означает, что преступник знает пароль и может персонализировать правомочного пользователя и получить доступ к программе генератора одноразового пароля.

Прямой подход, используемый для преодоления указанного недостатка системы безопасности, включает соблюдение или хранение значения хеш-функции фиксированного ПИН-кода вместо того, чтобы хранить сам ПИН-код. Хорошо известно, что любая хеш-функция является необратимой функцией и теоретически невозможно найти обратный путь от значения хеш-функции ПИН-кода непосредственно к ПИН-коду. Это снимает вышеуказанную проблему безопасности благодаря тому что, даже если хакер считает значение хеш-функции ПИН-кода, он будет неспособен вывести сам ПИН-код и, таким образом, рестриктивность приложения генератора одноразового пароля кажется обеспеченной. Большинство программ генератора одноразового пароля сотового телефона использует этот путь по значению хеш-функции.

Однако безопасность очевидна, только если имеется легкий путь для хакера преодолеть это препятствие выявления значения хеш-функции. Одна из целей настоящего изобретения состоит в том, чтобы выявить недостаток безопасности подхода хранения значения хеш-функции ПИН-кода и показать способ, который действительно преодолевает недостаток безопасности ограниченного приложения ПИН-кода сотового телефона типа генератора одноразового пароля.

Хотя совершенно верно, что хеш-функция необратима, и поэтому хакер не может вычесть или вывести из значения хеш-функции ПИН-код, сам ПИН-код, хакер может скопировать все приложение генератора одноразового пароля на персональный компьютер и создать сценарий, который просто перепробует все возможные комбинации ПИН-кода, до момента, когда в конечном счете не будет получен правильный ПИН-код и, следовательно, одно приложение генератора одноразового пароля будет работать в персональном компьютере.

Следовательно, хакер может выявить правильный ПИН-код, который выполняет определенное приложение в конкретном сотовом телефоне. Следует отметить, что в случае, где приложение генератора одноразового пароля ограничивает попытки последовательного набора ПИН-кодов, это ограничение легко преодолеть, перезапуская приложение в персональном компьютере.

Естественно, хакер может использовать эту программу, и приложение генератора одноразового пароля покажет одну величину одноразового пароля, которая является правильной на данный момент. Следовательно, хакер может получить доступ к целевому приложению, разрушая, таким образом, ограничение доступа к целевому приложению. Из этого следует, что используемый в настоящее время способ защиты доступа к приложению генератора одноразового пароля сотового телефона по запросу ПИН-кода небезопасен.

Краткое описание чертежей

Более полное понимание настоящего изобретения может быть получено из чтения подробного описания и формулы изобретения со ссылками на приложенные чертежи, на которых аналогичные элементы обозначены на фигурах одинаковыми цифровыми позициями и на которых:

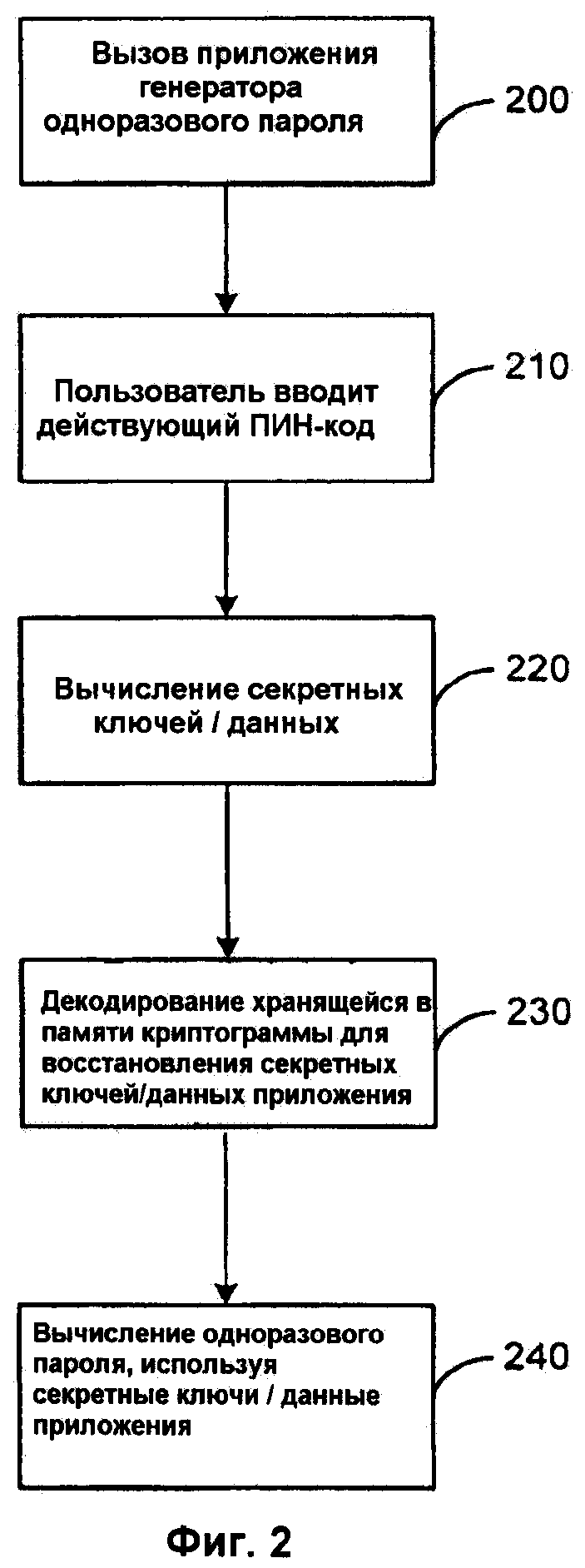

Фигура 1 иллюстрирует способ получения и использования шифровального ключа, основанного на действительном ПИН-коде в соответствии с одним примером воплощения настоящего изобретения;

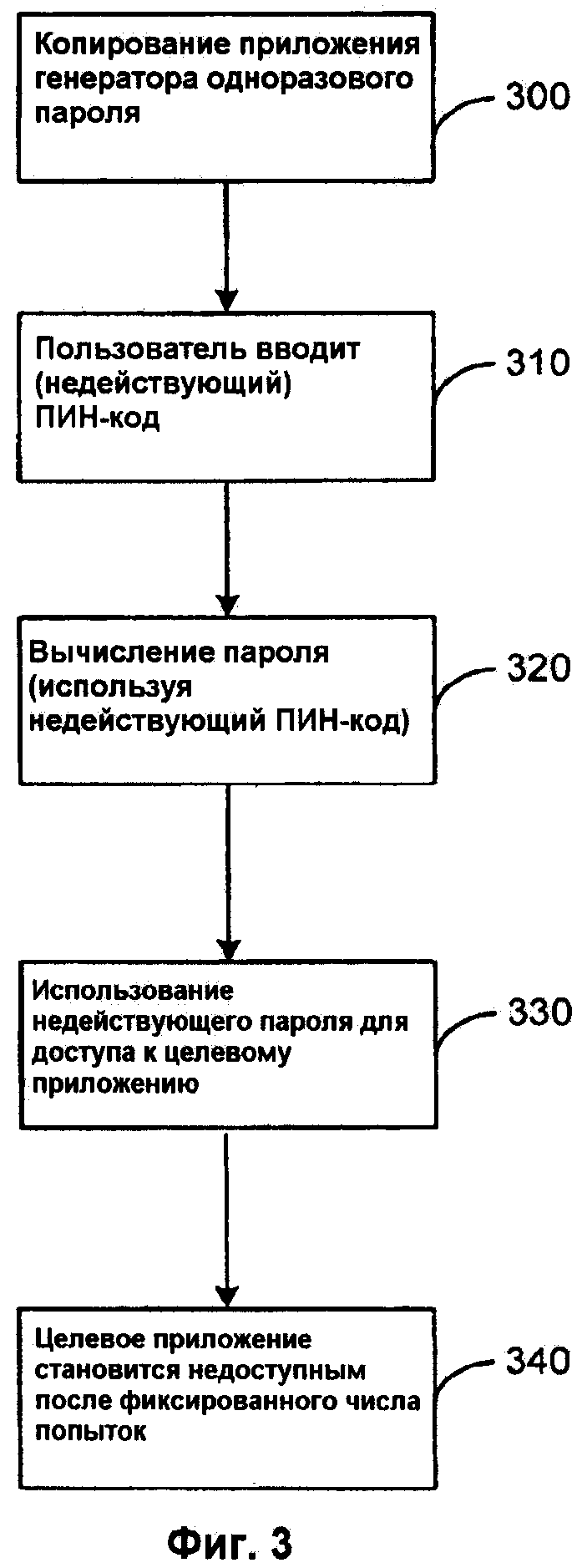

Фигура 2 иллюстрирует способ вычисления правильного пароля в соответствии с примером воплощения настоящего изобретения; и

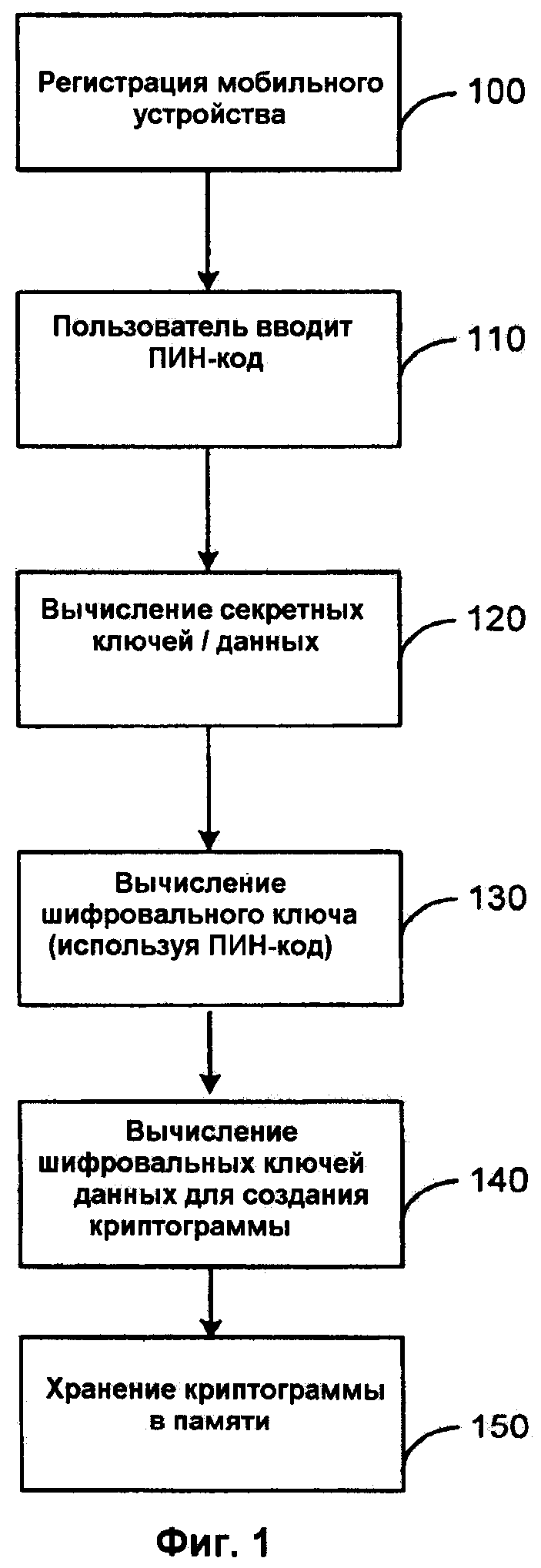

Фигура 3 иллюстрирует способ ограничения доступа к программному обеспечению в соответствии с примером воплощения настоящего изобретения.

Подробное описание изобретения

Настоящее изобретение может быть описано здесь в терминах различных компонентов и стадий обработки. Следует понимать, что такие компоненты и стадии могут быть реализованы любым числом аппаратных средств и компонентов программного обеспечения, используемых для выполнения назначенных функций. Например, в настоящем изобретении могут быть использованы различные электронные управляющие устройства, визуальные дисплеи, входные терминалы и т.д., которые могут выполнить множество функций под управлением одной или нескольких систем управления, микропроцессоров или других управляющих устройств. Кроме того, настоящее изобретение может быть осуществлено в любом количестве мобильных устройств, и сотовый телефон является только одним примерным мобильным устройством, которое может использоваться с настоящим изобретением.

Настоящее изобретение относится к системе и способу, которые повышают безопасность приложений генератора одноразового пароля, особенно тех, которые загружаются в сотовые телефоны и/или используются в них. Согласно настоящему изобретению, когда заказчик устанавливает приложение и ПИН-код, этот ПИН-код не будет храниться в памяти сотового телефона, а значение хеш-функции вообще не будет храниться в сотовом телефоне; также в сотовом телефоне не будет храниться какая-либо другая производная ПИН-кода. Следует отметить, что в соответствии с одним вариантом настоящего изобретения заказчик выбирает ПИН-код, который не будет запоминаться или храниться в сотовом телефоне, а также во внешнем устройстве для сотового телефона, такому как модуль идентификации абонента (СИМ-карта), прибор, соединяемый через универсальную последовательную шину (USB), или устройство беспроводного соединения. Кроме того, в соответствии с одним вариантом настоящего изобретения ПИН-код не будет передан другому объекту для сохранения, также как какое-либо число для воздействия на ПИН-код.

Иначе говоря, такой выбор ПИН-кода в соответствии с настоящим изобретением будет сделан заказчиком и обычно будет известен только заказчику. Ожидаемый вопрос: каким образом приложение может ограничить доступ только зарегистрированному пользователю, если программное приложение не знает ПИН-кода? Каким образом одно приложение генератора одноразового пароля в сотовом телефоне может проверить, подтвердить или утвердить то, что ПИН-код правильный, если в памяти нет никаких сведений о выбранном заказчиком ПИН-коде, ни о производных ПИН-кода (например, о значениях хеш-функции)? Заключением является то, что программа не может проверить, подтвердить или утвердить ПИН-код, который вводится пользователем.

Нет способа, которым можно проверить приложение генератора одноразового пароля, правилен ли ПИН-код, не имея информации об этом ПИН-коде. Такая невозможность проверки является одним из преимуществ настоящего изобретения по отношению к ранее используемым способам. Это означает, что приложение генератора одноразового пароля будет выполняться, даже если ПИН-код будет неправильным. У хакера, пробующего различные ПИН-коды, не будет никакого сомнения в том, что он преуспел в раскрытии правильного ПИН-кода. Приложение будет работать и покажет одноразовый пароль в любом случае. Однако настоящее изобретение обеспечивает более сильную защиту, чем ранее используемые способы в обеспечении рестриктивности прикладной программы или приложения генератора одноразового пароля (ОРП).

На фигуре 1, в соответствии с одним вариантом воплощения настоящего изобретения, когда вводится ПИН-код (стадия 110), обычно во время или немедленно после регистрации (стадия 100), настоящее изобретение предусматривает вычисление секретных ключей/данных приложения ("A.S.K") (стадия 120) и вычисление шифровального ключа "К" (стадия 130), причем последний ключ (К) является функцией ПИН-кода, выбранного владельцем сотового телефона. В соответствии с вариантом воплощения настоящего изобретения при этом способ по настоящему изобретению также предусматривает шифрование A.S.K. (еК [A.S.K.]), используя ключ "К" (стадия 140). Конечно, приложение не будет хранить в памяти сотового телефона "К", или ПИН-код, но естественно сохранит ек [A.S.K.], также называемый криптограммой (стадия 150).

Таким образом, как показано не фигуре 2, каждый раз, когда истинный владелец сотового телефона захотел бы иметь ОРП, генерируемый с помощью приложения генератора ОРП, исполняемого в его сотовом телефоне, истинный владелец может вызвать приложение генератора ОРП (стадия 200), ввести ПИН-код (стадия 210), который известен только истинному владельцу, и приложение генератора ОРП вычислит шифровальный ключ "К" (стадия 220), и с таким "К" оно расшифрует запоминаемый ei<[A.S.K.] (стадия 230), dj<[eK [A.S.K.]]=A.S.K., восстанавливая, таким образом, A.S.K. и поэтому приложение генератора ОРП, зная A.S.K., будет готово вычислить правильный ОРП.

Напротив, как показано на фигуре 3, несанкционированный пользователь типа хакера, пытающийся получить правильный ОРП из приложения, может скопировать приложение в персональный компьютер (стадия 300), запустить его систематическим способом, пробуя все возможные комбинации ПИН-кода, и каждый раз, когда максимальное количество предположений становится исчерпанным, он может начать снова ввод в персональный компьютер, запуская приложение повторно до тех пор, пока правильный предполагаемый ПИН-код не выполнит приложение. Однако согласно способу по настоящему изобретению любой поступивший ПИН-код (стадия 310), правильный или неправильный, будет выполнять приложение, генерируя ОРП (стадия 320), однако такой ОРП будет ошибочным во всех случаях, поскольку основан на вводе неправильного ПИН-кода, поэтому единственный способ, который имеет хакер, чтобы узнать, годится ли предполагаемый ПИН-код или нет, состоит в использовании проверяемого ОРП для доступа к целевому приложению сервера (стадия 330). Теперь благодаря тому что хакер не контролирует целевое приложение, ему позволят только попробовать очень ограниченное число последовательного ввода неправильных ОРП (скажем 5 попыток), и немедленно после последней попытки доступ будет запрещен (стадия 340). Поэтому хакер не может получить доступ к целевому приложению и преуспеть в своих попытках. Таким образом, обеспечивается рестриктивность.

Это объясняет, почему способ по настоящему изобретению действительно предусматривает преодоление попыток нарушения защиты в сотовых телефонах, и из-за хорошо известного потенциала хакера по доступу ко всем секретным данным, сохраняемым в памяти сотового телефона. Согласно способу по настоящему изобретению благодаря тому что ПИН-код не хранится в телефоне, его просто невозможно украсть.

Хотя достоинства и преимущества настоящего изобретения направлены на повышение безопасности приложений, выполняемых в сотовых телефонах, как описано выше, специалистам в данной области понятно, что, используя приложения генератора одноразового пароля и описанный выше способ, его можно использовать для повышения безопасности и ограничения доступа к любому желательному приложению, выполняемому в небезопасном устройстве (т.е. сотовый телефон, персональный помощник (PDA), персональный компьютер), в которых хакер может получить доступ к любой информации, сохраненной в памяти устройства.

В соответствии с другим вариантом воплощения настоящего изобретения, в котором показано, как способ по настоящему изобретению улучшает рестриктивность, "с обязательно ограниченным доступом" приложений, выполняемых в сотовом телефоне, теперь мы обратимся к приложению, которое формирует цифровые подписи PKI на данных, вводимых в сотовый телефон.

Для дальнейшей информации о приложениях, которые формируют цифровые подписи, просим обратиться к приложениям, описанным в патенте Великобритании №2374182, и к патенту США 6.912.659, предоставленным изобретателю настоящего изобретения в качестве ссылки.

Очевидно, что частный ключ PK.I должен быть сохранен в тайне против любой возможности несанкционированного пользователя получить доступ к такой информации, и последовательно, иметь возможность подписывать документы в цифровом виде, выполняя роль законного владельца частного ключа. Кроме того, патент США 6.912.659 описывает способы поддержки конфиденциальности и секретности ключа общего пользования.

Как и в прежнем случае, возможности того, что цифровое приложение о подписи, выполняемой в сотовом телефоне, попадет в несанкционированные руки, можно легко избежать, запрашивая постоянный ПИН-код или пароль, чтобы выполнить приложение. Однако, как указано выше, приложения сотового телефона могут быть легко раскрыты, захвачены и тем небезопасны. Тот факт, что сам характер принципа пароля является разделяемым секретом, означает слабую защиту такого ограничения доступа.

Как описано выше при ссылке на приложение генератора ОРП, тот факт, что знание секрета или пароля не ограничено объектом, получающим доступ к обслуживанию или приложению, но должно быть также известно ограниченному цифровому приложению подписи сотового телефона, в соответствии с используемыми способами защиты, действительно является слабым местом в системе безопасности.

Ясно, что если хакер может прочитать память сотового телефона и, следовательно, узнать пароль, он также может использовать программу цифровой подписи тем же способом, что и правомочный владелец. В результате одним из слабых мест фиксированного способа пароля является тот факт, что приложение цифровой подписи, к которому получат доступ, знает секрет (т.е. ПИН-код, значение хеш-функции такого ПИН-код и т.д.), и поэтому, если у злоумышленника есть доступ к такому секрету, подразумевается, что преступник знает пароль, и может действовать как правомочный объект, и поэтому может использовать приложение для цифровой подписи. Недостаток безопасности, присущий предшествующему подходу использования значения хеш-функции ПИН-кода, уже был обсужден выше.

Хакер может скопировать приложение цифровой подписи на персональный компьютер и создать оригинал, который просто перепробует все возможные комбинации ПИН-кода до момента, когда в конечном счете не будет введен правильный ПИН-код и приложение цифровой подписи в персональном компьютере будет работать. Поэтому хакер может узнать правильный ПИН-код, который управляет конкретным приложением, т.е. цифровым приложением подписи в конкретном сотовом телефоне.

Отсюда вытекает, что ранее используемый способ защиты доступа к приложению цифровой подписи в сотовом телефоне, запрашивая ПИН-код, небезопасен. Теперь будет показано, что способ по настоящему изобретению действительно предлагает путь преодоления недостатка безопасности в сотовых телефонах и блокирует признанный потенциал хакеров по доступу ко всем приложениям цифровой подписи на секретных данных, хранящихся в памяти сотового телефона.

Как и в прежнем примере (генератор ОРП), согласно одному варианту воплощения настоящего изобретения, как только заказчик устанавливает приложение цифровой подписи и устанавливает ПИН-код, такой ПИН-код не будет храниться в памяти сотового телефона, и значение хеш-функции такого ПИН-кода вообще не будет храниться в сотовом телефоне, так же как и какая-либо производная ПИН-кода, которая могла бы быть использована, чтобы проверить или подтвердить, является ли выбранный ПИН-код правильным.

Как и ранее, выбранный заказчиком ПИН-код не будет запоминаться или иным образом храниться в сотовом телефоне, так же как и в любом внешнем приборе, подключенном к сотовому телефону. Это означает, что ПИН-код не будет передан другому объекту для сохранения, и ни ПИН-код, ни какое-либо число не повлияют на функцию ПИН-кода. Иначе говоря, такой выбор ПИН-кода, который управляет приложением цифровой подписи, будет известен только правомочному заказчику. Также как и прежде, нет никакого способа, которым приложение цифровой подписи может проверить правильность недавно введенного ПИН-кода, не имея информации о таком ПИН-коде. Это означает, что приложение цифровой подписи будет работать, даже если ПИН-код будет неправильным ПИН-кодом, создавая цифровую подпись, которая будет недействительна. Хакер, пробующий различные личные идентификационные номера, не будет иметь никакой информации или предположения о действенности ПИН-кода. Приложение в любом случае выполнит цифровую подпись.

Как указано выше, настоящее изобретение обеспечивает более сильную защиту, чем существующая защита ограничения доступа, основанная на хранении значения хеш-функции ПИН-кода. В соответствии с вариантом воплощения настоящего изобретения заявленный способ обеспечивает, при первом вводе выбранного ПИН-кода, во время регистрации для вычисления пары PKI, личных и открытых ключей, и вычисления дополнительного шифровального ключа, при этом "К" является последним ("К"), и владельцем сотового телефона выбирается сильная функция ПИН-кода, чтобы ограничить доступ к частному ключу PKI, причем только объекту, который знает ПИН-код. Способ по этому изобретению также предусматривает шифрование частного ключа PKI, Ск[РКI ЧАСТНЫЙ КЛЮЧ]

используя "К". Конечно, приложение не будет хранить "К" или ПИН-код в памяти сотового телефона, но приложение будет хранить ек [PKI ЧАСТНЫЙ КЛЮЧ].

Таким образом, каждый раз, когда истинный владелец сотового телефона хотел бы подписать некоторые данные в цифровой форме, используя приложение цифровой подписи, выполняемое в сотовом телефоне владельца, владелец сотового телефона вспомнит приложение цифровой подписи, введет ПИН-код, который известен только владельцу сотового телефона, и приложение цифровой подписи вычислит шифровальный ключ "К", и с этим "К" оно расшифрует запоминаемый ек [PKI ЧАСТНЫЙ КЛЮЧ], dK [ej<[РКI ЧАСТНЫЙ КЛЮЧ]]=PKI ЧАСТНЫЙ КЛЮЧ,

и поэтому приложение цифровой подписи, зная частный ключ PKI, будет готово вычислить правильную цифровую подпись на нужных данных.

Опишем ситуацию, когда хакер или любой несанкционированный пользователь, который не знает правильного ПИН-кода, пытается получить доступ к цифровому приложению подписи. В той ситуации хакер может решить скопировать приложение в персональный компьютер, выполнять это приложение в персональном компьютере систематическим способом, пробуя все возможные комбинации ПИН-кода, и каждый раз, когда максимальное число попыток заканчивается, он может перезапустить приложение в персональном компьютере, пока предполагаемый правильный ПИН-код не будет выполнен приложением. Однако согласно способу по настоящему изобретению любой введенный ПИН-код, правильный или неправильный, будет выполнять приложение цифровой подписи, создавая цифровую подпись, но такая цифровая подпись будет во всех случаях недействительной, если введен неправильный ПИН-код, поэтому единственный способ, который хакер имеет, чтобы узнать, действует ли предполагаемый ПИН-код или нет, он использует вычисленную цифровую подпись, полученную с помощью этого полученного ПИН-кода (т.е. посылку команды, подписанной цифровой формой банку, чтобы осуществить сделку).

Теперь благодаря тому что хакер не контролирует банковское приложение цифровой подписи, он может сделать только очень ограниченное число последовательных попыток поставить эту недействующую цифровую подпись (например, 5 попыток), и атакованный счет затем станет непригодным для использования и блокируется приложением цифровых подписей банка. Поэтому хакер не может преуспеть в этой операции.

Таким образом, снова в соответствии с вариантом воплощения настоящего изобретения симметричный шифровальный ключ "К", который, с одной стороны, вычислен как сильная функция выбранного ПИН-кода, и с другой стороны, этот "К", так же как ПИН-код, не сохраняется ни в памяти основного устройства, ни в памяти дополнительных устройств, таких как СИМ-карта, устройство USB, дополнительная СИМ-карта, дополнительный центральный процессор или тому подобное, и этот "К" вычисляется каждый раз, когда вводится ПИН-код. Поэтому очевидно, что приложение только повторно вычислит истинный "К", если введен скорректированный ПИН-код, и это увеличивает рестриктивность приложения, несмотря на то, что хакер может выйти в любую память устройства. Это происходит потому что, если повторно вычисленный шифровальный ключ - неправильный "К", но, скажем, был введен любой различный ключ "W", полученный из неправильного ПИН-кода, математическая операция dw-eK [PKI ЧАСТНЫЙ КЛЮЧ]]=НЕПРАВИЛЬНЫЙ частный ключ закончится выдачей недействительного частного ключа.

При этом цифровая подпись, вычисленная, используя такой недействительный частный ключ, не будет соответствовать сертификату открытых ключей Х.509, поэтому цифровая подпись будет недействительной. Как упомянуто выше, открытый ключ или само свидетельство не должны быть открыты для общих пользователей, как описано в вышеупомянутых патентах. Очевидно, что у хакера будет только несколько возможностей послать неправильно цифровые подписи в банковское учреждение, ждущее от клиента распоряжения, подписанного в цифровом виде, и, следовательно, хакер потерпит неудачу в своем намерении исполнить роль правомочного клиента.

Следует отметить, что способ по настоящему изобретению, который был описан, используя два различных приложения или варианта безопасности для сотового телефона, не зависит от самого приложения и может использоваться в любой прикладной программе, которая нуждается в рестриктивности и выполняется в среде, где трудно остановить хакера в его намерении прочитать конфиденциальные данные, сохраненные в памяти устройства.

Кроме того, способ в соответствии с вариантом воплощения настоящего изобретению также предусматривает возможность изменения и обновления выбранного ПИН-кода везде, где правомочный заказчик, знающий истинный ПИН-код, хотел бы его изменить.

Когда правомочный заказчик использует приложение, например, после ввода правильного ПИН-кода (старого ПИН-кода), по его команде изменить и обновить старый ПИН-код новым ПИН-кодом, приложение вычисляет шифровальный ключ "К", используя только что поступивший старый ПИН-код, и расшифровывает зашифрованный секретный ключ приложения

dK[еK[А.S.К.]]=А.S.К.

восстанавливая секретный ключ приложения. Теперь, используя новый ПИН-код, приложение вычисляет новый шифровальный ключ "nК", используя такой "nK" A.S.K.

enK[A.S.K.]

и приложение сохранит эти данные (enK[A.S.K.]) в памяти устройства. С этого момента приложение выдаст правильный результат только после ввода нового ПИН-кода.

Особенности, преимущества и решения проблем были описаны здесь на конкретных примерах воплощения изобретения. Однако преимущества и решения проблем и любые элементы, которые могут обеспечить выгоду, преимущество, или техническое решение, которые могут встретиться или стать более явным, не должны рассматриваться как критические, требуемые, или необходимые признаки или элементы любого из пунктов формулы изобретение. Объем настоящего изобретения не должен быть ограничен ничем, кроме приложенной формулы изобретения, в которой ссылка на единственный элемент не означает "один и только один", если явно столь не заявлено, а скорее "один или более". Все структурные и функциональные эквиваленты элементов вышеописанных примерных воплощений, которые известны специалистам в данной области техники, специально включены здесь в качестве ссылки и охвачены пунктами настоящей формулы изобретения.

Изобретение относится к доступу к программному обеспечению на мобильных устройствах и, в частности, к улучшению ограничения доступа к приложениям в мобильных устройствах. Техническим результатом является повышение безопасности приложений генератора одноразового пароля. Способ включает: запрос пользователя на ввод оригинального ПИН-кода, в котором оригинальный ПИН-код не хранится в памяти; использование оригинального ПИН-кода в качестве начального числа, чтобы создать истинный шифровальный ключ; использование истинного шифровального ключа, чтобы зашифровать секретные данные приложения в криптограмму; хранение криптограммы в памяти, при этом криптограмма не передается серверу в любое время, когда программное обеспечение доступно пользователю, у этого пользователя запрашивается ПИН-код, и требуемый ПИН-код не подтверждается программным обеспечением; использование запрошенного ПИН-кода как начального числа для создания шифровального ключа; использование шифровального ключа для декодирования криптограммы; использование декодированной криптограммы для вычисления одноразового пароля; и использование одноразового пароля для доступа к целевому программному обеспечению. 12 з.п. ф-лы, 3 ил.

1. Способ ограничения доступа к программному обеспечению путем запроса персонального идентификационного номера (ПИН) пользователя, содержащий следующие стадии:

использование устройства, имеющего память, в котором программное обеспечение хранится в указанной памяти;

запрос пользователя на ввод оригинального ПИН-кода, в котором оригинальный ПИН-код не хранится в памяти, и любая информация об оригинальном ПИН-коде не хранится в памяти;

использование оригинального ПИН-кода в качестве начального числа, чтобы создать истинный шифровальный ключ;

использование истинного шифровального ключа, чтобы зашифровать секретные данные приложения в криптограмму;

хранение криптограммы в памяти, при этом криптограмма не передается серверу в любое время, когда программное обеспечение доступно пользователю, у этого пользователя запрашивается ПИН-код, и требуемый ПИН-код не подтверждается программным обеспечением;

использование запрошенного ПИН-кода без какой-либо проверки, как начального числа для создания шифровального ключа;

использование шифровального ключа для декодирования криптограммы;

использование декодированной криптограммы для вычисления одноразового пароля, даже если декодированная криптограмма не соответствует секретным данным программного обеспечения; и использование одноразового пароля для доступа к целевому программному обеспечению.

2. Способ по п.1, в котором ПИН-код включает пароль.

3. Способ по п.1, в котором ПИН-код включает комбинацию пароля и числа.

4. Способ по п.1, в котором устройство включает сотовый телефон.

5. Способ по п.4, в котором память устройства включает внешнее устройство.

6. Способ по п.5, в котором внешнее устройство включает модуль идентификации абонента (СИМ-карту).

7. Способ по п.5, в котором внешнее устройство включает универсальную последовательную шину (USB), соединенную с памятью устройства.

8. Способ по п.5, в котором внешнее устройство включает беспроводное устройство памяти.

9. Способ по п.1, в котором программное обеспечение конфигурируется для формирования динамического идентификационного кода.

10. Способ по п.1, в котором программное обеспечение конфигурируется для формирования цифровой подписи.

11. Способ по п.1, в котором программное обеспечение конфигурируется для формирования кода аутентификации.

12. Способ по п.1, в котором программное обеспечение конфигурируется для шифрования и хранения зашифрованных данных с секретными данными программного обеспечения.

13. Способ по п.1, в котором программное обеспечение конфигурируется для установления зашифрованного сеанса связи.

| Способ изготовления водонепроницаемых антисептических оболочек для дерева | 1934 |

|

SU41172A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2012-03-20—Публикация

2007-01-29—Подача