Изобретение относится к способу и системе защищенного от манипулирования формирования криптографического ключа между двумя узлами через радиоинтерфейс.

В радиосистемах малой дальности типа Bluetooth, WLAN, Zigbee или WiMax оконечные устройства устанавливают связь друг с другом через радиоинтерфейс. Для защиты передаваемой через радиоинтерфейс информации от манипулирования или прослушивания третьей стороной информация между узлами или оконечными устройствами радиосистемы малой дальности передается в зашифрованном виде. Для этого необходимо, чтобы оконечные устройства или узлы выработали совместный криптографический ключ. В радиосистемах малой дальности конечный пользователь должен сам выработать криптографический ключ и при этом не может рассчитывать на поддержку со стороны сетевого оператора. Конфигурирование или формирование криптографического ключа для частных конечных пользователей представляется трудоемким и чреватым ошибками занятием. Поэтому многие конечные пользователи склоняются к тому, чтобы выработать простые, легко различимые ключи или пароли, например "1234", которые относительно легко обнаруживаются третьей стороной.

При формировании совместного криптографического ключа известны обычные протоколы безопасности, формирующие секретный ключ, который знают лишь активно участвующие в развитии протокола стороны, но не посторонний пассивный, то есть лишь подслушивающий атакующий. Два известных протокола безопасности представлены протоколом безопасности Диффи-Хеллмана для описания протокола и анонимный, не аутентифицируемый вариант протокола безопасности SSL/TLS (Secure Source Layer/Transport Layer Security).

Описание ключа по Диффи-Хеллману позволяет описать секретный ключ для незащищенного канала. Оба участника А, В знают при этом два открытых значения: одно модульное значение m, то есть одно большое простое число, и одно целое число g.

При описании ключа участник А вычисляет вначале большое случайное число а, а затем вычисляет Х=gamod m. Другой участник В вычисляет большое случайное число b и вычисляет Y=gbmod m.

После того, как участник А отправил вычисленное значение Х другому участнику В, этот участник В вычисляет значение W1=Xbmod m.

Участник В посылает вычисленное значение Y участнику А. Затем участник А вычисляет значение W2=Ya·mod m. Оба вычисленные участниками А, В значения W1, W2 представляют собой gdb mod m. Вычисленные значения W1, W2 представляют собой общий секретный ключ обоих участников А, В. Этот согласованный ключ S не может быть генерирован третьей стороной без ведома А и В. Обращение осуществленного А и В возведения в степень требует чрезвычайно большого числа вычислительных операций и соответственно много времени. Это свойство обеспечивает надежность засекреченности совместно согласованного ключа W1=W2=S.

Согласованный подобным образом совместный криптографический ключ S защищен от пассивных атак третьей стороны, то есть защищен от подслушивания третьей стороной. Впрочем, такое генерирование общего ключа S не защищено от активного атакующего (Man in the middle), который манипулирует коммуникацией между обоими участниками, если согласование ключа не сопровождается аутентификацией. В этом случае сфабрикованное сообщение может исходить не от предполагаемого отправителя, а от несанкционированной третьей стороны. Получатель сообщения не в состоянии заметить это отличие.

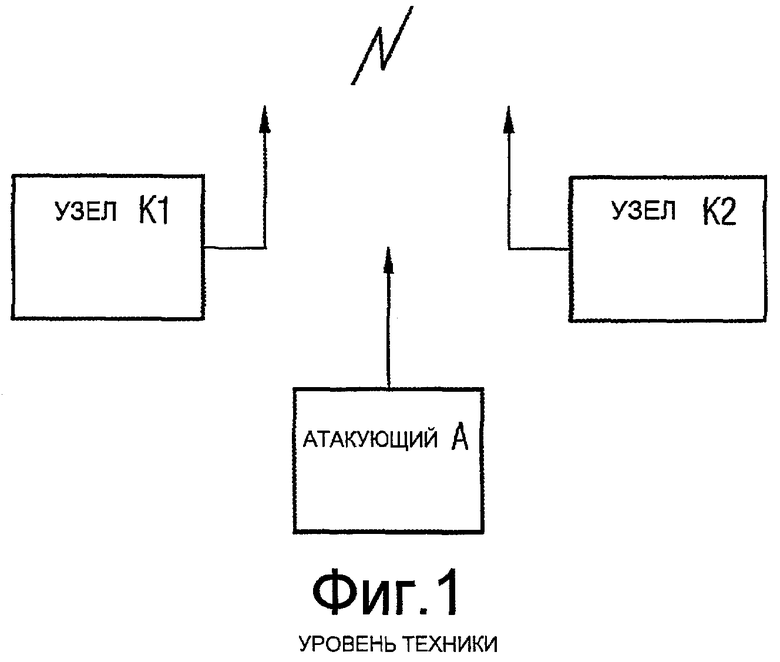

На фиг.1 схематично показана активная атака третьим узлом во время создания общего криптографического ключа S между двумя узлами K1, K2 в случае обычного протокола согласования ключа. Атакующий А пытается воздействовать, например, на процедуру или последовательность обмена сообщениями согласно протоколу безопасности таким образом, что согласно процедуре протокола безопасности создается одно отношение безопасности между первым узлом K1 и атакующим А и другое отношение безопасности между вторым узлом K2 и атакующим А, так что атакующий А незаметно от обоих узлов K1, K2 вклинивается (Man in the middle) в коммуникацию между обоими узлами K1, K2.

Документ WO 2005004438 А1 раскрывает способ согласования секретного ключа между двумя устройствами согласно протоколу ESSPP (улучшенный протокол обеспечения совместного секретного ключа). Во время этого процесса система контроля контролирует радиоканал на наличие других ESSPP сообщений третьей стороны. За счет этого может распознаваться атака типа "man-in-the-middle", при которой атакующая сторона имитирует партнера по связи для соответствующего участника связи.

Задача предлагаемого изобретения состоит в том, чтобы создать способ и систему защищенного от манипулирования создания общего криптографического ключа между двумя узлами через радиоинтерфейс, которые обеспечивают эффективную защиту против активных атак также при использовании неаутентифицируемого протокола согласования ключа.

Эта задача согласно изобретению решается за счет способа с приведенными в п.1 формулы изобретения признаками и за счет системы с признаками, приведенными в п.9 формулы изобретения.

Изобретение создает способ защищенного от манипулирования создания совместного криптографического ключа между двумя узлами через радиоинтерфейс, при этом по меньшей мере один из двух узлов в процессе создания совместного криптографического ключа в интервале времени создания контролирует, не осуществляет ли связь третий узел с одним из обоих узлов через радиоинтерфейс. Оба узла создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса. Контролирующий узел контролирует несколько радиоканалов радиоинтерфейса, не передаются ли сообщения согласования ключа посредством третьего узла на один из обоих узлов через радиоинтерфейс.

В способе согласно изобретению предусмотрена функция радиоконтроля для обнаружения присутствия возможного активного "посредника". Так как активному злоумышленнику необходимо установить связь с обоими узлами, пространственное удаление между двумя конфигурируемыми узлами мало и связь атакующего с обоими узлами осуществляется по радиоканалу, то активный атакующий не может манипулировать коммуникацией между обоими узлами без того, чтобы предусмотренная согласно изобретению функция контроля радиоканалов не обнаружила, что активный атакующий участвует как третий узел.

Следовательно, способ согласно изобретению комбинирует криптографический способ безопасности с некриптографическим способом контроля радиоканалов при формировании совместного криптографического ключа, защищенного от активных злоумышленников.

В первом варианте реализации способа согласно изобретению контролирующий узел прекращает создание общего криптографического ключа с другим узлом, когда контролирующий узел обнаруживает, что третий узел осуществляет связь через радиоинтерфейс с одним из двух узлов.

В альтернативном варианте реализации способа согласно изобретению контролирующий узел не прекращает создание общего криптографического ключа с другим узлом, когда третий узел осуществляет связь через радиоинтерфейс соединение с одним из двух узлов, но при этом соответствующий криптографический ключ сохраняется в памяти как ненадежный криптографический ключ.

В предпочтительном варианте реализации способа согласно изобретению контролирующий узел контролирует, не передает ли другой узел сообщение предупреждения о сбое.

В предпочтительном варианте реализации способа согласно изобретению контролирующий узел контролирует, не ухудшается ли качество радиоканала во время создания криптографического ключа в период создания.

В предпочтительном варианте реализации способа согласно изобретению контролирующий узел дополнительно контролирует, не осуществляет ли связь третий узел в защищенные интервалы времени до и после интервала создания с одним из обоих узлов через радиоинтерфейс.

В предпочтительном варианте реализации способа согласно изобретению узлы образованы радиостанциями малой дальности.

Далее, изобретение создает радиосистему малой дальности с несколькими радиостанциями малой дальности, которые осуществляют связь друг с другом через радиоинтерфейс, причем при создании совместного криптографического ключа между двумя радиостанциями малой дальности радиосистемы малой дальности по меньшей мере одна из двух радиостанций во время создания общего криптографического ключа через радиоинтерфейс в период создания контролирует, не осуществляет ли связь другая радиостанция малой дальности с одной из обеих радиостанций малой дальности через радиоинтерфейс. Обе радиостанции малой дальности создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса. Контролирующая радиостанция малой дальности контролирует несколько радиоканалов радиоинтерфейса, не передаются ли сообщения согласования ключа посредством другой радиостанции малой дальности на одну из обеих радиостанций малой дальности через радиоинтерфейс.

Кроме того, изобретение создает радиостанцию малой дальности, которая при создании совместного криптографического ключа с другой радиостанцией малой дальности через радиоинтерфейс контролирует этот радиоинтерфейс для обнаружения манипулирования в том отношении, не осуществляет ли связь во время формирования совместного криптографического ключа третья радиостанция малой дальности через радиоинтерфейс с одной из обеих радиостанций малой дальности. Обе радиостанции малой дальности создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса. Контролирующая радиостанция малой дальности контролирует несколько радиоканалов радиоинтерфейса в том отношении, не передаются ли сообщения согласования ключа посредством третьей радиостанции малой дальности на одну из обеих радиостанций малой дальности через радиоинтерфейс.

Ниже описаны предпочтительные варианты реализации способа согласно изобретению и радиосистемы малой дальности со ссылками на чертежи для пояснения существенных признаков изобретения. На чертежах показано следующее:

фиг.1 - диаграмма для пояснения лежащей в основе изобретения проблематики;

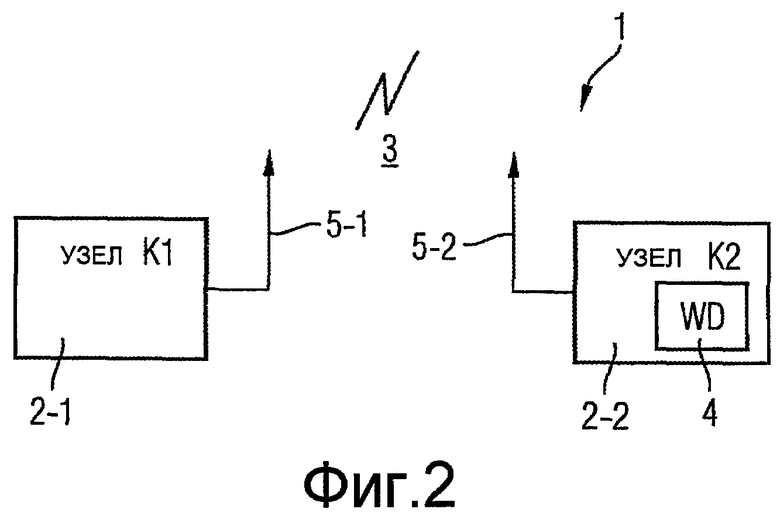

фиг.2 - блок-схема радиосистемы малой дальности согласно изобретению с двумя радиостанциями малой дальности с функцией радиоконтроля;

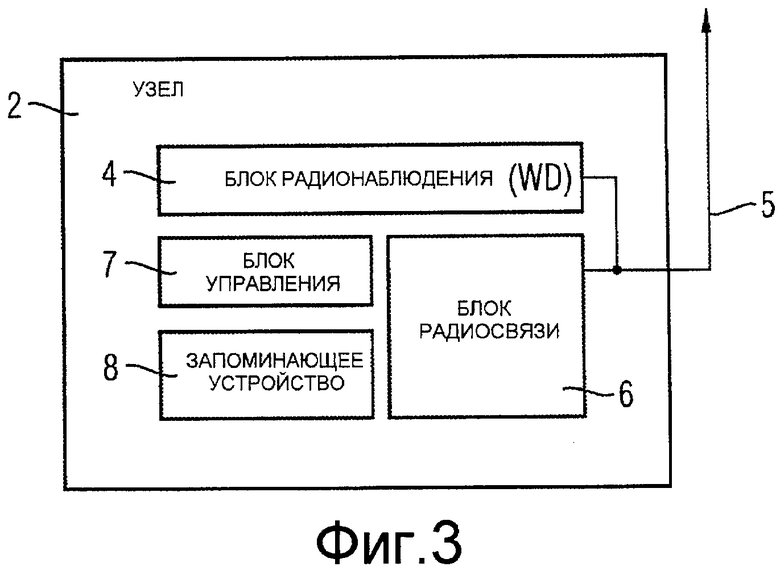

фиг.3 - блок-схема предпочтительного варианта реализации используемой в радиосистеме малой дальности согласно изобретению радиостанции малой дальности с функцией радиоконтроля;

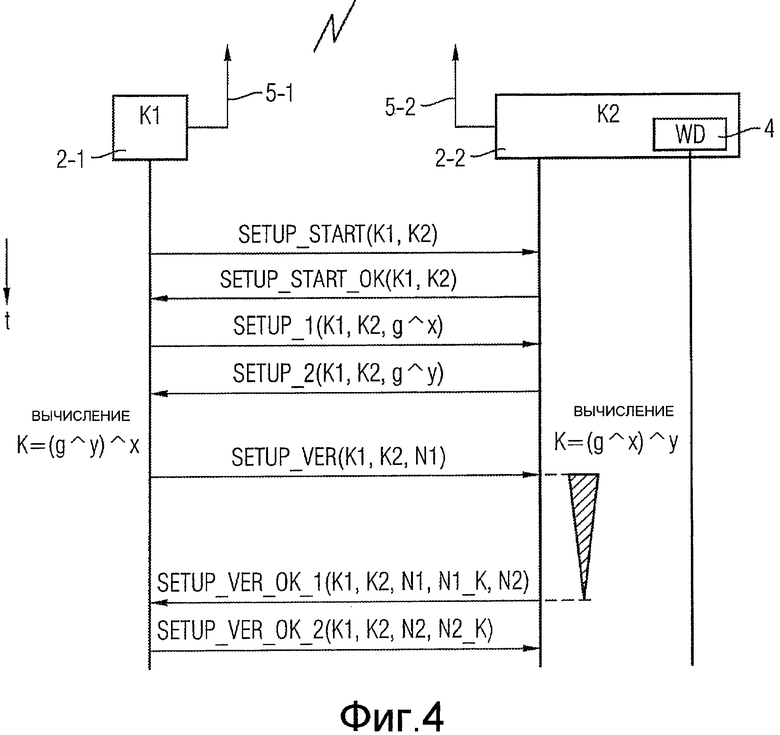

фиг.4 - сигнальная диаграмма способа согласно изобретению для создания общего криптографического ключа без активной атаки третьей стороны;

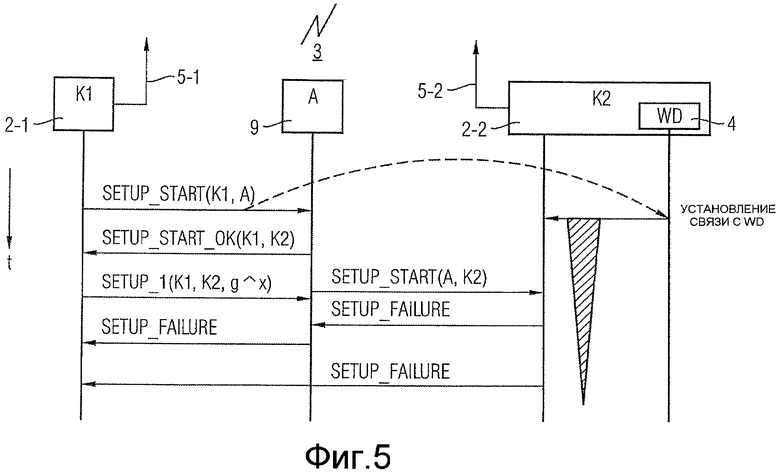

фиг.5 - сигнальная диаграмма способа согласно изобретению для создания общего криптографического ключа при активной атаке третьей стороны.

Как видно на фиг.2, радиосистема 1 малой дальности включает по меньшей мере две радиостанции малой дальности или узла 2-1, 2-2. Радиостанции 2-1, 2-2 малой дальности устанавливают связь друг с другом посредством приемо-передающих антенн 5-1, 5-2 через радиоинтерфейс 3. По меньшей мере одна из двух радиостанций малой дальности или узлов имеет функцию радиоконтроля (WD). При формировании общего криптографического ключа между обоими радиостанциями 2-1, 2-2 малой дальности радиосистемы 1 малой дальности радиостанция 2-2 малой дальности, имеющая блок 4 радиоконтроля, контролирует создание криптографического ключа через радиоинтерфейс 3 в заданный период создания в том смысле, не устанавливает ли еще какая-либо радиостанция малой дальности соединение с одной из двух радиостанций 2-1, 2-2 малой дальности.

На фиг.3 схематично показана блок-схема предпочтительного варианта реализации одной из радиостанций малой дальности или узла 2, используемого в радиосистеме 1 малой дальности. Узел 2 имеет блок 4 радиоконтроля, который контролирует радиосигналы, которые передаются через радиоинтерфейс 3. Узел 2 имеет приемо-передающую антенну 5 для передачи и приема радиосигналов. Приемо-передающая антенна 5 соединена с блоком 4 радиоконтроля и с блоком 6 радиосвязи узла 2. Блок 6 радиосвязи содержит передающее и принимающее устройство для передачи и приема радиосигналов. Блок 4 радиоконтроля в одном из вариантов может быть реализован как часть блока 6 радиосвязи. В альтернативном варианте реализации блок 4 радиоконтроля имеет собственную отдельную приемо-передающую антенну. Радиостанция 2 малой дальности имеет предпочтительно также блок управления, в котором заложена программа, соответствующая способу согласно изобретению. Радиостанция 2 малой дальности содержит запоминающее устройство 8 для хранения выработанного криптографического ключа, используемого для шифрования сообщений.

Как можно видеть на фиг.2, не все радиостанции 2 малой дальности или узлы 2 радиосистемы 1 малой дальности согласно изобретению содержат блок 4 радиоконтроля, а лишь по меньшей мере один из двух узлов, которые могут создавать единый криптографический ключ. Если блок 4 контроля контролирующего узла 2-2 для создания совместного криптографического ключа обнаруживает, что третий узел через радиоинтерфейс 3 осуществляет связь с одним из двух узлов 2-1, 2-2, в первом варианте реализации способа согласно изобретению блок 7 управления контролирующего узла 2-2 прекращает процесс создания. В альтернативном варианте реализации при обнаружении третьего узла контролирующий узел 2-2 не прекращает создание единого криптографического ключа, но выработанный криптографический ключ сохраняется в памяти 8 ключа обоих узлов 2-1, 2-2 соответственно с пометкой как "ненадежный". Если блок 4 радиоконтроля контролирующего узла 2-2 обнаруживает коммуникацию третьего узла через радиоинтерфейс 3 с одним из двух узлов 2-1, 2-2, он генерирует, в предпочтительном варианте реализации контролирующего узла 2-2, сообщение о сбое и посылает его через радиоинтерфейс 3. В способе согласно изобретению создание совместного криптографического ключа между двумя узлами 2-1, 2-2 через радиоинтерфейс 3 осуществляется в соответствии с заданным протоколом согласования ключа, согласно которому обмен предварительно определенными сообщениями согласования ключа осуществляется по меньшей мере по одному радиоканалу радиоинтерфейса 3 между узлами 2-1, 2-2. Этот протокол описания ключа может быть, например, протоколом согласования ключа Диффи-Хеллмана или протоколом согласования ключа SSL/DLS. Эти два протокола согласования ключа являются неаутентифицируемыми протоколами согласования ключа, то есть принимающий сообщение узел не имеет возможности точно установить, кто является отправителем сообщения.

Затем для повышения защиты в способе согласно изобретению на неаутентифицируемом протоколе согласования ключа может быть осуществлена аутентификация посредством PIN-кода. В альтернативном варианте реализации пользователь сравнивает после согласования совместного криптографического ключа для повышения защиты криптографический ключ, выработанный на двух радиостанциях малой дальности, или соответственно его хэш-функцию, или выведенный на дисплей одной радиостанции малой дальности криптографический ключ загружают в другой узел или радиостанцию малой дальности. Способ согласно изобретению благодаря функции радиоконтроля улучшает безопасность формирования общего криптографического ключа между двумя радиостанциями малой дальности. Если используется неаутентифицируемый протокол согласования ключа, то в способе согласно изобретению пользователи могут полностью отказаться от ввода PIN-кода или пароля или от проверки созданного совместного ключа. Но в качестве альтернативы, в дополнение к функции радиоконтроля, можно также осуществлять аутентификацию при согласовании ключа, чтобы тем самым повысить защищенность от атак канала связи между радиостанциями малой дальности.

В первом варианте реализации способа согласно изобретению контролирующий узел 2-2 контролирует лишь один радиоканал радиоинтерфейса. При этом создание совместного криптографического ключа между узлами осуществляется на предварительно установленном радиоканале. Это имеет то преимущество, что сокращаются схемо-технические издержки на реализацию радиоконтроля, так как осуществляется лишь контроль радиопередач на заданном радиоканале.

В альтернативном варианте реализации блок радиоконтроля контролирует несколько радиоканалов радиоинтерфейса 3.

Под радиоканалом понимается любой радиоканал, например FDM-канал (мультиплексирование с частотным разделением), TDM-канал (мультиплексирование с временным разделением) или CDM-канал (мультиплексирование с кодовым разделением). Блок радиоконтроля 4 контролирует, не осуществляется ли какое-нибудь подозрительное соединение между одним из двух узлов 2-1, 2-2 и третьим узлом. При этом блок 4 радиоконтроля контролирующего узла 2-2 контролирует, не передаются ли сообщения согласования ключа третьим узлом одному из двух узлов через радиоинтерфейс 3.

Кроме того, блок радиоконтроля 4 контролирует, не передается ли генерируемое сообщение предупреждения о сбое.

Далее, блок радиоконтроля 4 может контролировать, не ухудшается ли качество радиоканала во время создания криптографического ключа в предварительно определенный период создания. Значительное ухудшение качества канала во время процедуры создания по сравнению с прежде наблюдаемым качеством канала является указателем того, что через радиоинтерфейс осуществляется другая коммуникация. Падение качества канала выражается, в частности, в вероятности пакетных потерь. В возможном варианте реализации способа согласно изобретению создание совместного криптографического ключа между двумя узлами прекращается, когда контролирующий узел 2-2 наблюдает помеху в канале передачи, например заметную потерю пакетов данных.

Далее, блок радиоконтроля 4 может контролировать, является ли активным другой узел на том же радиоканале, причем это определяется по его адресу, например МАС-адресу. Далее блок радиоконтроля 4 может контролировать, присутствует ли собственное сетевое имя (WLAN-SSID) на нескольких точках доступа, то есть на том же или на другом радиоканале. Существует, в частности, возможность, что узел с идентичным сетевым именем представлен злоумышленником.

Если блок радиоконтроля 4 установит один из вышеназванных, подозрительных видов коммуникации, то существует возможность активной атаки третьей стороны. Вышеназванные, подозрительные типы коммуникации наблюдаются предпочтительно по отдельности, и при появлении по меньшей мере одного подозрительного вида коммуникации создание совместного криптографического ключа в возможном варианте реализации способа согласно изобретению прекращается. В альтернативном варианте реализации различные, подозрительные виды коммуникации контролируются по отдельности, а затем при их появлении взвешенно суммируются. Если образованная таким образом взвешенная величина суммы превышает определенное пороговое значение, вариант реализации способа согласно изобретению предусматривает прекращение создания совместного криптографического ключа.

В другом варианте реализации способа согласно изобретению контролирующий блок радиоконтроля контролирует дополнительно, не осуществляет ли связь третий узел через радиоинтерфейс 3 с одним из двух узлов в защищенные отрезки времени до и после периода создания. Ввиду того, что контроль осуществляется до и после собственно периода создания, то отрезок времени, который пользователь считает стадией создания, то есть от начала создания до его окончания, защищен. Этим исключается осуществление двух или более отдельных процессов создания, следующих с незначительным промежутком один за другим, то есть едва различимых или вовсе неразличимых для пользователя. Этим исключается возможность того, чтобы злоумышленник присоединил атакующий узел вначале к одному узлу 2-1, а затем независимо к другому узлу 2-2. Поэтому защищенные отрезки времени до и после периода создания выбираются предпочтительно такой продолжительности, чтобы легко обнаружить атаки злоумышленника, например в промежутке от 1 до 5 секунд.

Для реализации защищенных отрезков времени в предпочтительном варианте реализации способа согласно изобретению предусмотрены таймеры или счетные устройства, которые наблюдают за тем, имела ли место подозрительная коммуникация в предыдущий защищенный отрезок времени или в последующий защищенный отрезок времени. Таймеры или счетчики предусмотрены предпочтительно в блоке 7 управления.

Если блок 4 радиоконтроля обнаруживает подозрительную коммуникацию, начинает работать таймер. Это осуществляется независимо от того, находится ли в данный момент радиостанция малой дальности или узел 2 в режиме соединения или нет. Таким образом, реализуется контроль радиоканала до собственно процедуры соединения, при которой создается совместный криптографический ключ. Когда начинается процедура соединения, то выполняется запрос, наблюдался ли в предшествующем, заданном таймером временном отрезке такой подозрительный вид коммуникации. В предпочтительном варианте реализации блок 4 радиоконтроля контролирует радиоканал(ы) также после завершения процесса создания совместного криптографического ключа. При этом функция радиоконтроля и после создания ключа еще продолжает действовать в течение заданного отрезка времени и сообщает о подозрительных видах коммуникации. Таким образом обеспечивается контроль радиоканала в течение всего периода, включающего известный отрезок времени до и после периода создания криптографического ключа.

В альтернативном варианте реализации это достигается за счет задержек во время процедуры соединения. С началом процедуры соединения радиоканал контролируется в течение известного отрезка времени в том смысле, появится ли подозрительный вид коммуникации. Таким образом продлевается необходимый для соединения промежуток времени, но функция радиоконтроля не должна быть активной вне стадии соединения.

При появлении подозрительного вида коммуникации в первом варианте создание ключа полностью прекращается, то есть единый криптографический ключ не создается. В альтернативном варианте реализации криптографический ключ в подозрительном случае создается, но сохраняется в запоминающем устройстве 8 ключа как менее достоверный. Окончательное подтверждение пользователи осуществляют затем путем сравнения или дополнительной аутентификации посредством PIN-кода.

Узлы 2-1, 2-2 образованы радиостанциями малой дальности с относительно небольшим радиусом действия. В предпочтительном варианте реализации радиостанциями малой дальности являются радиостанции типа WLAN, Bluetooth, ZigBee WiMax. Узлы 2-1, 2-2 или радиостанции могут быть мобильными оконечными устройствами или стационарной радиостанцией.

На фиг.4 показана сигнальная диаграмма, представляющая создание совместного криптографического ключа S между двумя узлами 2-1, 2-2 без активной атаки со стороны третьего узла.

Радиостанция малой дальности 2-1 или узел К1 посылает сообщение о начале установки соединения (setup_start) второй радиостанции малой дальности 2-2 или узлу К2. Это подтверждается затем в сообщении согласия на установление соединения (setup_start_okay). Вслед за этим первая радиостанция малой дальности 2-1 посылает на второй узел 2-2 значение gx, при этом g представляет собой целое число, а х - вычисленное первым узлом 2-1 случайное число. Второй узел 2-2 передает в обратном порядке на первый узел 2-1 значение gy, при этом g представляет собой известное двоим узлам целое число, а y - вычисленное вторым узлом 2-2 случайное число. Затем оба узла 2-1, 2-2 вычисляют совместный ключ S=Yx mod m или S=Xy mod m. Совместный криптографический ключ S загружают затем соответственно в запоминающее устройство 8 ключа каждого из узлов. В возможном варианте реализации в запоминающее устройство 8 загружают производный от криптографического ключа псевдослучайный ключ, который имеет, например, меньшую битовую длину.

Затем предпочтительно осуществляют проверку или верификацию в том смысле, получили ли оба узла 2-1, 2-2 одинаковый совместный ключ. При этом предпочтительно отводится определенный отрезок времени ожидания, в течение которого не должна появиться подозрительная коммуникация. Для этого используют таймер в блоке 4 радиоконтроля контролирующего узла 2-2. По истечении времени ожидания проверку или верификацию заканчивают.

Возможны многочисленные модификации представленного на фиг.4 процесса. Например, в одном варианте реализации создание совместного криптографического ключа может осуществляться непосредственно без сообщения о начале (start). Далее, время ожидания может начаться уже после сообщения "setup 2" или после вычисления и загрузки в запоминающее устройство ключа К. В другом варианте реализации, как дополнение к времени ожидания, отводят промежуток времени, который начинается только после сообщения "setup_ver OK 2". В альтернативном варианте реализации полностью отказываются от верификации выработанного совместного ключа.

Промежуток времени для контроля случайных коммуникаций может варьировать в пределах широкого интервала. Временной отрезок выбирают таким образом, чтобы в период, необходимый пользователю для создания ключа, работали лишь два устройства. Предпочтительно значение таймера устанавливается в диапазоне примерно от 1 до 5 секунд.

На фиг.5 показана сигнальная диаграмма при активной атаке со стороны третьего узла 9. При этом узел 2-2 сам не может отличить, является ли атакующим узлом узел 2-1 или показанный на фиг.5 третий узел 9. Однако блок 4 радиоконтроля контролирующего узла 2-2 определяет, что через радиоинтерфейс 3 осуществляет связь или работает более одного узла. Обмен сообщениями протокола согласования ключа начинается, как показано на фиг.5, только создание осуществляется не между узлами 2-1, 2-2, а между узлами 2-1 и атакующим узлом 9. Но как только атакующий узел 9 проявляет активность, то есть также посылает сообщение Setup_start узлу 2-2, блок 4 радиоконтроля контролирующего узла обнаруживает это и сигнализирует о подозрительной коммуникации. Вслед за этим блок 7 управления контролирующего узла 2-2 прекращает создание криптографического ключа. Контролирующий узел 2-2 обнаруживает подозрительную коммуникацию между узлами 2-1 и атакующим узлом 9 только как сбой, когда он сам переведен в режим создания совместного криптографического ключа. В противном случае, при коммуникации между узлами 2-1 и узлом 9 речь могла бы идти о желательном создании ключа или отношении безопасности между обоими узлами 2-1, 9. В приведенном примере контролирующий узел 2-2 переводится в режим создания ключа при приеме сообщения "Setup_Start" (A, K2). В качестве альтернативы узел 2-2 также, посредством пользовательского взаимодействия, может быть переведен в режим установки или режим создания ключа.

Как только блок 7 управления контролирующего узла 2-2 прекращает создание совместного ключа, контролирующий узел 2-2 направляет через свою антенну 5-2 сообщение о сбое в установке соединения ("Setup_failure") на другой узел или на все известные узлы в широковещательной или групповой передаче. Как только узел 2-1 получает сообщение Setup_failure от контролирующего узла 2-2, он также прекращает процесс создания совместного ключа. В возможном варианте реализации прекращение процесса создания указывается, например, посредством мерцающего сигнального СИД.

Представленная на фиг.5 диаграмма также показывает параметр таймера, измеряющего продолжительность наблюдаемой подозрительной коммуникации. С началом наблюдения подозрительной коммуникации "Setup" (K1, А) запускают в показанном на фиг.5 примере счетчик или таймер, отсчитывающий, например, в течение от 1 до 5 секунд. Попытка создания ключа с контролирующим узлом 2-2 перед истечением таймера приводит к сообщению о сбое "Setup_Failure". Подозрительна коммуникация за предыдущий период, например 5 минут раньше, не приводит к прерыванию.

В предпочтительном варианте реализации функция радиоконтроля блока 4 радиоконтроля также задействована уже до и после собственно создания. Когда в рамках этого временного отрезка обнаруживается подозрительный радиосигнал, вслед за этим процесс создания узлом прекращается или уже с самого начала препровождается сообщением о сбое "setup_failure". В альтернативном варианте реализации функцию радиоконтроля запускают лишь с началом создания и/или с окончанием создания вновь отключают. Поэтому в этом варианте реализации не предусмотрен никакой временной буфер безопасности до или после собственно создания. Как альтернатива может быть предусмотрено время ожидания или задержки во время процесса создания.

Известная дополнительная защита может быть достигнута дополнительно тем, что предусматривается небольшой временной буфер безопасности. В этом случае радиоконтроль действует лишь во время собственно создания и не предусмотрены какие-либо периоды ожидания во время процесса создания для радиоконтроля. В этом случае активные атаки обнаруживаются тогда, когда они осуществляются в течение, как правило, очень короткого периода создания, который длится, например, доли секунды.

Благодаря способу согласно изобретению значительно повышается безопасность против активной атаки злоумышленника также в способе создания ненадежного или неаутентифицируемого криптографического ключа.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ПРОТОКОЛА ИДЕНТИФИКАЦИИ ХОСТ-УЗЛА | 2005 |

|

RU2390959C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СВЯЗИ СО СКВОЗНЫМ ШИФРОВАНИЕМ | 2008 |

|

RU2495532C2 |

| КРИПТОГРАФИЧЕСКОЕ УСТРОЙСТВО С ИЗМЕНЯЕМОЙ КОНФИГУРАЦИЕЙ | 2018 |

|

RU2752697C1 |

| РАСПРОСТРАНЕНИЕ КРИПТОГРАФИЧЕСКОГО СЕКРЕТНОГО КЛЮЧА | 2009 |

|

RU2517408C2 |

| ОБРАБОТКА БЕЗОПАСНОСТИ ДЛЯ ВОЗОБНОВЛЕНИЯ RRC ИЗ НЕАКТИВНОГО СОСТОЯНИЯ | 2019 |

|

RU2748679C1 |

| РАДИОСИСТЕМА С БЕСПРОВОДНЫМ УДАЛЕННЫМ МОДУЛЕМ НАЖИМНОЙ КНОПКИ ВКЛЮЧЕНИЯ ПЕРЕДАЧИ | 2000 |

|

RU2257673C2 |

| СПОСОБ ГЕНЕРИРОВАНИЯ СЕКРЕТНОГО КРИПТОГРАФИЧЕСКОГО КЛЮЧА В СЕТИ | 2015 |

|

RU2685982C2 |

| СПОСОБ УПРАВЛЕНИЯ РАДИОЭЛЕКТРОННЫМИ СРЕДСТВАМИ КОНТРОЛЯ ОКРУЖАЮЩЕГО ПРОСТРАНСТВА | 2019 |

|

RU2718234C1 |

| ПРОТОКОЛ СОГЛАСОВАНИЯ КЛЮЧЕЙ НА ОСНОВЕ ИЗОГЕНИИ ЭЛЛИПТИЧЕСКИХ КРИВЫХ | 2018 |

|

RU2728519C1 |

| УСТРОЙСТВО И СПОСОБ СОВМЕСТНОГО ИСПОЛЬЗОВАНИЯ МАТРИЦЫ ДЛЯ ИСПОЛЬЗОВАНИЯ В КРИПТОГРАФИЧЕСКОМ ПРОТОКОЛЕ | 2018 |

|

RU2765238C2 |

Изобретение относится к радиосвязи, а именно к способу и системе защищенного от манипулирования формирования криптографического ключа между двумя узлами через интерфейс радиосвязи. Техническим результатом является повышение криптографической защищенности. Технический результат достигается тем, что способ защищенного от манипулирования создания совместного криптографического ключа между двумя узлами (2-1, 2-2) через радиоинтерфейс (3), причем по меньшей мере один из обоих узлов (2-1, 2-2) во время создания общего криптографического ключа (S) в интервале времени создания контролирует, не осуществляет ли связь третий узел (9) с одним из обоих узлов (2-1, 2-2) через радиоинтерфейс (3), причем оба узла (2-1, 2-2) создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса (3), при этом контролирующий узел (2-2) контролирует несколько радиоканалов радиоинтерфейса (3), не передаются ли сообщения согласования ключа посредством третьего узла (9) на один из обоих узлов (2-1, 2-2) через радиоинтерфейс (3). 3 н. и 7 з.п. ф-лы, 5 ил.

1. Способ защищенного от манипулирования создания совместного криптографического ключа между двумя узлами (2-1, 2-2) через радиоинтерфейс (3),

причем по меньшей мере один из обоих узлов (2-1, 2-2) во время создания общего криптографического ключа (S) в интервале времени создания контролирует, не осуществляет ли связь третий узел (9) с одним из обоих узлов (2-1, 2-2) через радиоинтерфейс (3),

причем оба узла (2-1, 2-2) создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса (3),

отличающийся тем, что

контролирующий узел (2-2) контролирует несколько радиоканалов радиоинтерфейса (3), не передаются ли сообщения согласования ключа посредством третьего узла (9) на один из обоих узлов (2-1, 2-2) через радиоинтерфейс (3).

2. Способ по п.1, в котором контролирующий узел (2-2) прекращает создание общего криптографического ключа (S) с другим узлом (2-1), если контролирующий узел (2-2) обнаруживает, что третий узел (9) осуществляет связь через радиоинтерфейс (3) с одним из обоих узлов (2-1, 2-2).

3. Способ по п.1, в котором контролирующий узел (2-2) не прекращает создание общего криптографического ключа с другим узлом (2-1), если третий узел (9) осуществляет связь через радиоинтерфейс (3) с одним из обоих узлов (2-1, 2-2), и сохраняет созданный криптографический ключ (S) как ненадежный криптографический ключ.

4. Способ по п.2 или 3, в котором контролирующий узел (2-2) передает дополнительно сообщение предупреждения о сбое, если третий узел (9) осуществляет связь через радиоинтерфейс (3) с одним из обоих узлов (2-1, 2-2) на интервале времени создания.

5. Способ по п.1, в котором контролирующий узел (2-2) контролирует, не передается ли сообщение предупреждения о сбое от другого узла (9).

6. Способ по п.1, в котором контролирующий узел (2-2) контролирует, не ухудшается ли качество радиоканала во время создания криптографического ключа на интервале времени создания.

7. Способ по п.1, в котором контролирующий узел (2-2) дополнительно контролирует, не осуществляет ли связь третий узел (9) в защищенные интервалы времени до и после интервала создания с одним из обоих узлов (2-1, 2-2) через радиоинтерфейс (3).

8. Способ по п.1, в котором узлы (2-1, 2-2) образованы радиостанциями (2) малой дальности.

9. Радиосистема (1) малой дальности с несколькими радиостанциями (2) малой дальности, которые осуществляют связь друг с другом через радиоинтерфейс (3),

причем при создании совместного криптографического ключа (S) между двумя радиостанциями (2-1, 2-2) малой дальности радиосистемы (1) малой дальности по меньшей мере одна из двух радиостанций (2-1, 2-2) во время создания общего криптографического ключа (S) через радиоинтерфейс (3) в период создания контролирует, не осуществляет ли связь другая радиостанция (9) малой дальности с одной из обеих радиостанций (2-1, 2-2) малой дальности через радиоинтерфейс (3),

причем обе радиостанции малой дальности создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса (3),

отличающаяся тем, что

контролирующая радиостанция (2-2) малой дальности контролирует несколько радиоканалов радиоинтерфейса (3) в том отношении, не передаются ли сообщения согласования ключа посредством другой радиостанции (9) малой дальности на одну из обеих радиостанций (2-1, 2-2) малой дальности через радиоинтерфейс (3).

10. Радиостанция (2) малой дальности, которая при создании совместного криптографического ключа (S) с другой радиостанцией (2) малой дальности через радиоинтерфейс (3) контролирует этот радиоинтерфейс (3) для обнаружения манипулирования в том отношении, не осуществляет ли связь во время формирования совместного криптографического ключа (S) третья радиостанция (9) малой дальности через радиоинтерфейс (3) с одной из обеих радиостанций (2-1, 2-2) малой дальности,

причем обе радиостанции (2-1, 2-2) малой дальности создают совместный криптографический ключ согласно протоколу согласования ключа путем обмена предварительно определенными сообщениями согласования ключа по радиоканалу радиоинтерфейса (3),

отличающаяся тем, что

контролирующая радиостанция (2-2) малой дальности контролирует несколько радиоканалов радиоинтерфейса (3) в том отношении, не передаются ли сообщения согласования ключа посредством третьей радиостанции (9) малой дальности на одну из обеих радиостанций (2-1, 2-2) малой дальности через радиоинтерфейс (3).

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| ПОРОЖДЕНИЕ ШИФРОВАЛЬНЫХ КЛЮЧЕЙ В СЕТЯХ РАДИОСВЯЗИ | 1996 |

|

RU2187897C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2001 |

|

RU2230438C2 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2012-03-20—Публикация

2007-02-08—Подача