Данная заявка притязает на приоритет заявки на патент (Китай) номер 200710307299.5, поданной в бюро патентов (Китай) 29 декабря 2007 года и озаглавленной "Authentication access method applicable to wireless multi-hop network", которая настоящим полностью содержится в данном документе по ссылке.

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу доступа с аутентификацией в сети и, в частности, к способу и системе доступа с аутентификацией, применимым к беспроводной многоскачковой (многопролетной) сети.

Уровень техники

С развитием компьютерных сетей и технологий глобальной мобильной связи портативные устройства терминалов цифровой обработки, в том числе ноутбуки, персональные цифровые устройства (PDA), компьютерные периферийные устройства, мобильные телефоны, устройства поискового вызова, бытовые электронные приборы и т.д. становятся неотъемлемой частью повседневной жизни и работы людей. Все устройства обладают мощными вычислительными возможностями и большей емкостью для хранения, чтобы тем самым формировать личное рабочее пространство (POS). Тем не менее, в настоящее время информация должна, в общем, обмениваться между этими терминальными устройствами через кабельное соединение, что вызывает большое неудобство, и все в большей степени людям требуется соединять в беспроводном режиме эти терминальные устройства в личном рабочем пространстве, чтобы фактически предоставлять мобильную и автоматическую многостороннюю связь между терминальными устройствами, что упоминается как технология беспроводной многоскачковой сети. В беспроводной многоскачковой сети данные, передаваемые между несмежными терминальными устройствами, должны передаваться способом многоскачкового маршрута.

В беспроводной многоскачковой сети предусмотрены устройства, выполняющие четыре роли: терминальное устройство, координатор маршрутов, сетевой координатор и доверенный центр. Терминальное устройство может обмениваться данными с другими устройствами в сети, но не может перенаправлять данные для других устройств по сети, т.е. терминальное устройство не может выполнять функцию маршрутизации. В дополнение к функции терминального устройства координатор маршрутов также отвечает за перенаправление данных для других устройств в сети, т.е. координатор маршрутов может выполнять функцию маршрутизации. Сетевой координатор отвечает за передачу маякового радиосигнала сети, установление сети, управление сетевым узлом, сохранение информации сетевого узла, поиск маршрутного сообщения между парой узлов и непрерывный прием информации, а также может перенаправлять данные для других устройств в сети, т.е. сетевой координатор может выполнять функцию маршрутизации. Сетевой координатор и координатор маршрутов могут совместно упоминаться как координатор. Доверенный центр - это центр управления ключами сети, и он отвечает за конфигурирование всех устройств в сети с помощью информации ключей. Сетевой координатор или другое устройство, обозначенное в сети посредством сетевого координатора, могут выступать в качестве доверенного центра. Фиг.1A-1C иллюстрируют две структуры топологии сети, поддерживаемые посредством беспроводной многоскачковой сети: звездообразную структуру (как проиллюстрировано на фиг.1A) и сеть по протоколу "точка-точка", при этом сеть по протоколу "точка-точка" дополнительно может разделяться на ячеистую структуру (как проиллюстрировано на фиг.1B) и кластерную структуру (как проиллюстрировано на фиг.1C).

Для беспроводной многоскачковой сети текущие решения по безопасности включают в себя следующие два решения:

Первое решение по безопасности заключается в форме самоорганизующейся сети.

Устройство сначала подключается к беспроводной многоскачковой сети и затем обнаруживает информацию ключей динамически из беспроводной многоскачковой сети, к примеру, закрытый ключ на основе идентификаторов (криптография на основе идентификационной информации), обнаруженный из распределенного центра сертификации (CA) в беспроводной многоскачковой сети, и, в завершение, использует открытые и закрытые ключи на основе идентификаторов для защищенной связи.

Второе решение по безопасности заключается в форме соединения и затем аутентификации.

Сначала устройство подключается к беспроводной многоскачковой сети, затем сетевой координатор аутентифицирует устройство, и, в завершение, устройство использует согласованный сеансовый ключ для защищенной связи, к примеру, по стандарту IEEE802.15.4/ZigBee.

В первом решении по безопасности любое устройство может быть членом беспроводной многоскачковой сети без различения допустимых и недопустимых устройств, что, очевидно, является небезопасным. Во втором решении по безопасности, поскольку сетевой координатор не аутентифицирует устройство до тех пор, пока устройство не подключается к беспроводной многоскачковой сети, все устройства могут подключаться к беспроводной многоскачковой сети и обмениваться данными с другими устройствами в сети до того, как сетевой координатор удаляет их из сети, что также является небезопасным и приводит к потерям при связи.

Сущность изобретения

Задача изобретения заключается в том, чтобы предоставлять способ и систему доступа с аутентификацией, применимые к беспроводной многоскачковой сети, чтобы разрешать техническую проблему скрытого риска безопасности способа аутентификации для беспроводной многоскачковой сети в предшествующем уровне техники.

Технические решения изобретения следующие:

Способ доступа с аутентификацией, применимый к беспроводной многоскачковой сети, включает в себя:

задание неконтролируемого порта и контролируемого порта терминального устройства и координатора, при этом неконтролируемый порт пропускает пакет данных протокола аутентификации и управляющую информацию, а контролируемый порт пропускает пакет данных приложения;

передачу в широковещательном режиме посредством координатора, кадра маякового радиосигнала, содержащего наборы аутентификации и управления ключами, поддерживаемые посредством координатора;

выбор посредством терминального устройства при приеме кадра маякового радиосигнала координатора одного из наборов аутентификации и управления ключами и затем передачу в координатор команды запроса на установление соединения, содержащей наборы аутентификации и управления ключами, выбранные посредством терминального устройства;

выполнение посредством координатора при приеме команды запроса на установление соединения терминального устройства процесса аутентификации с терминальным устройством согласно наборам аутентификации и управления ключами, выбранным посредством терминального устройства, и при успешной аутентификации открытие контролируемого порта, чтобы обеспечивать доступ терминального устройства к беспроводной многоскачковой сети при одновременной передаче команды ответа по установлению соединения в терминальное устройство; и

открытие посредством терминального устройства при приеме команды ответа по установлению соединения координатора контролируемого порта, чтобы тем самым осуществлять доступ к беспроводной многоскачковой сети.

Предпочтительно в вышеприведенном техническом решении набор аутентификации и управления ключами включает в себя набор аутентификации и управления ключами на основе предварительно выданного общего ключа и набор аутентификации и управления ключами на основе идентификаторов.

Предпочтительно в вышеприведенном техническом решении процесс аутентификации включает в себя:

A. когда координатор знает из команды запроса на установление соединения, передаваемой из терминального устройства, что набор аутентификации и управления ключами, выбранный посредством терминального устройства, является набором аутентификации и управления ключами на основе идентификаторов, формирование запроса на аутентификацию координатора и передачу активации аутентификации, состоящей из запроса на аутентификацию координатора и открытого ключа координатора, в терминальное устройство;

B. когда верификация достоверности открытого ключа координатора проходит, формирование посредством терминального устройства при приеме активации аутентификации запроса на аутентификацию терминального устройства, идентификатора запроса аннулирования открытого ключа и временного открытого ключа терминального устройства и передачу запроса на аутентификацию, состоящего из запроса на аутентификацию терминального устройства, запроса на аутентификацию координатора, открытого ключа терминального устройства, идентификатора запроса аннулирования открытого ключа, временного открытого ключа терминального устройства и подписи терминального устройства из вышеуказанных пяти элементов информации, в координатор;

C. верификацию посредством координатора при приеме запроса на аутентификацию подписи запроса на аутентификацию на допустимость, запроса на аутентификацию координатора на согласованность и временного открытого ключа терминального устройства на достоверность; когда верификация проходит, определение согласно идентификатору запроса аннулирования открытого ключа того, выполнять или нет запрос аннулирования открытого ключа; если запрос аннулирования открытого ключа не должен выполняться, формирование временного открытого ключа координатора и результата доступа, затем передачу посредством координатора ответа по аутентификации, состоящего из идентификатора запроса аннулирования открытого ключа, запроса на аутентификацию терминального устройства, временного открытого ключа координатора, результата доступа и подписи координатора из вышеуказанных четырех элементов информации в терминальное устройство и затем выполнение этапа G; или если запрос аннулирования открытого ключа должен выполняться, передачу требования с запросом аннулирования открытого ключа;

D. верификацию посредством доверенного центра при приеме требования с запросом аннулирования открытого ключа информации требования с запросом аннулирования открытого ключа и затем передачу ответа на запрос аннулирования открытого ключа в координатор;

E. верификацию посредством координатора при приеме ответа на запрос аннулирования открытого ключа информации ответа на запрос аннулирования открытого ключа и затем передачу ответа по аутентификации в устройство; и также формирование основного ключа между терминальным устройством и координатором согласно временному открытому ключу терминального устройства и временному закрытому ключу координатора;

F. верификацию посредством терминального устройства при приеме ответа по аутентификации информации ответа по аутентификации, при этом, если верификация завершается неудачно, аутентификация завершается неудачно; иначе терминальное устройство формирует основной ключ между терминальным устройством и координатором согласно временному открытому ключу терминального устройства и временному закрытому ключу координатора, и аутентификация завершается удачно; и

G. верификацию посредством терминального устройства при приеме ответа по аутентификации, передаваемого на этапе C из координатора, подписи ответа по аутентификации на достоверность, запроса на аутентификацию терминального устройства на согласованность и результата доступа, при этом, если верификация завершается неудачно, аутентификация завершается неудачно; иначе терминальное устройство формирует основной ключ между терминальным устройством и координатором согласно временному открытому ключу терминального устройства и временному закрытому ключу координатора, и аутентификация завершается удачно.

Предпочтительно вышеприведенное техническое решение дополнительно включает в себя:

выполнение посредством терминального устройства при успешном подключении к координатору согласования одноадресного ключа с координатором.

Предпочтительно в вышеприведенном техническом решении согласование одноадресного ключа выполняется на следующих этапах:

когда одноадресный ключ должен создаваться или обновляться, формирование посредством координатора при успешной аутентификации запроса на согласование одноадресного ключа координатора и передачу запроса на согласование одноадресного ключа, состоящего из запроса на согласование одноадресного ключа координатора, в терминальное устройство;

формирование посредством терминального устройства при приеме запроса на согласование одноадресного ключа запроса на согласование одноадресного ключа терминального устройства, формирование одноадресного ключа между терминальным устройством и координатором согласно основному ключу, запросу на согласование одноадресного ключа координатора и запросу на согласование одноадресного ключа терминального устройства и затем передачу в координатор ответа по согласованию одноадресного ключа, состоящего из запроса на согласование одноадресного ключа координатора, запроса на согласование одноадресного ключа терминального устройства и кода аутентификации сообщения, при этом код аутентификации сообщения вычисляется посредством терминального устройства согласно запросу на согласование одноадресного ключа координатора и запросу на согласование одноадресного ключа терминального устройства;

вычисление посредством координатора при приеме ответа по согласованию одноадресного ключа одноадресного ключа согласно основному ключу, запросу на согласование одноадресного ключа координатора и запросу на согласование одноадресного ключа терминального устройства, затем верификацию запроса на согласование одноадресного ключа координатора на согласованность и кода аутентификации сообщения терминального устройства на достоверность, при этом, если верификация завершается неудачно, согласование одноадресного ключа завершается неудачно; иначе координатор передает подтверждение по согласованию одноадресного ключа, состоящее из запроса на согласование одноадресного ключа координатора и кода аутентификации сообщения, вычисленного для запроса на согласование одноадресного ключа терминального устройства, в терминальное устройство; и

верификацию посредством терминального устройства при приеме подтверждения по согласованию одноадресного ключа запроса на согласование одноадресного ключа терминального устройства на согласованность и кода аутентификации сообщения координатора на достоверность, при этом, если верификация завершается неудачно, согласование одноадресного ключа завершается неудачно; иначе согласование одноадресного ключа завершается удачно.

Предпочтительно в вышеприведенном техническом решении процесс аутентификации включает в себя:

a. когда координатор знает из команды запроса на установление соединения, передаваемой из терминального устройства, что набор аутентификации и управления ключами, выбранный посредством терминального устройства, является набором аутентификации и управления ключами на основе предварительно выданного общего ключа, расширение посредством координатора локально сохраненного, предварительно выданного общего ключа между координатором и терминальным устройством в соответствующий основной ключ, формирование запроса на аутентификацию предварительно выданного общего ключа координатора и затем передачи запроса на аутентификацию, состоящего из запроса на аутентификацию предварительно выданного общего ключа координатора, в терминальное устройство;

b. сначала расширение посредством терминального устройства при приеме запроса на аутентификацию локально сохраненного, предварительно выданного общего ключа между координатором и терминальным устройством в соответствующий основной ключ, формирование запроса на аутентификацию предварительно выданного общего ключа терминального устройства, формирование одноадресного ключа между терминальным устройством и координатором согласно основному ключу, запросу на аутентификацию предварительно выданного общего ключа координатора и запросу на аутентификацию предварительно выданного общего ключа терминального устройства и затем передачу в координатор ответа по аутентификации, состоящего из запроса на аутентификацию предварительно выданного общего ключа координатора, запроса на аутентификацию предварительно выданного общего ключа терминального устройства и кода аутентификации сообщения, при этом код аутентификации сообщения вычисляется из запроса на аутентификацию предварительно выданного общего ключа координатора и запроса на аутентификацию предварительно выданного общего ключа терминального устройства;

c. вычисление посредством координатора при приеме ответа по аутентификации, одноадресного ключа из основного ключа и запроса на аутентификацию предварительно выданного общего ключа координатора, сформированного на этапе a, и запроса на аутентификацию предварительно выданного общего ключа терминального устройства, затем верификацию запроса на аутентификацию предварительно выданного общего ключа координатора на согласованность и кода аутентификации сообщения терминального устройства на достоверность, при этом, если верификация завершается неудачно, аутентификация завершается неудачно; иначе координатор передает подтверждение аутентификации, состоящее из запроса на аутентификацию предварительно выданного общего ключа терминального устройства и кода аутентификации сообщения, вычисленного посредством координатора для запроса на аутентификацию предварительно выданного общего ключа терминального устройства, в терминальное устройство; и

d. верификацию посредством терминального устройства при приеме подтверждения аутентификации запроса на аутентификацию предварительно выданного общего ключа терминального устройства на согласованность и кода аутентификации сообщения координатора на достоверность, при этом, если верификация завершается неудачно, аутентификация завершается неудачно; иначе аутентификация завершается удачно.

Предпочтительно вышеприведенное техническое решение дополнительно включает в себя:

- выполнение посредством терминального устройства при успешном подключении к координатору согласования одноадресного ключа с координатором.

Предпочтительно в вышеприведенном техническом решении, когда одноадресный ключ должен создаваться или обновляться, координатор определяет то, является или нет согласование одноадресного ключа первым согласованием одноадресного ключа при успешной аутентификации с устройством, и если так, процесс согласования одноадресного ключа является идентичным процессу аутентификации; иначе, процесс согласования одноадресного ключа является идентичным процессу согласования одноадресного ключа на основе набора аутентификации и управления ключами на основе идентификаторов.

Предпочтительно вышеприведенное техническое решение дополнительно включает в себя:

выполнение посредством координатора и терминального устройства процесса уведомления с многоадресным ключом при выполнении согласования одноадресного ключа; и

если согласование одноадресного ключа проходит, и координатор должен выполнять согласование многоадресного ключа с терминальным устройством, выполнение посредством координатора процесса уведомления с многоадресным ключом с терминальным устройством.

Предпочтительно в вышеприведенном техническом решении процесс уведомления с многоадресным ключом включает в себя:

когда многоадресный ключ должен создаваться или обновляться, сначала вычисление посредством координатора при успешном согласовании одноадресного ключа многоадресного ключа из уведомляющего главного ключа, затем шифрование уведомляющего главного ключа с использованием ключа шифрования в одноадресном ключе, чтобы формировать идентификатор уведомления с многоадресным ключом, и в завершение передачу в терминальное устройство уведомления с многоадресным ключом, состоящего из идентификатора уведомления с многоадресным ключом, зашифрованного многоадресного уведомляющего главного ключа и кода аутентификации сообщения, при этом код аутентификации сообщения вычисляется посредством координатора из идентификатора уведомления с многоадресным ключом и зашифрованного многоадресного уведомляющего главного ключа с использованием ключа аутентификации в многоадресном ключе;

верификацию посредством терминального устройства при приеме уведомления с многоадресным ключом идентификатора уведомления с многоадресным ключом и вычисление многоадресного ключа из уведомляющего главного ключа, затем дополнительную верификацию кода аутентификации сообщения координатора на достоверность, и когда верификация проходит, передачу в координатор ответа с многоадресным ключом, состоящего из идентификатора уведомления с многоадресным ключом и кода аутентификации сообщения, при этом код аутентификации сообщения вычисляется посредством терминального устройства из идентификатора сообщения уведомления с многоадресным ключом с использованием ключа аутентификации в локально сформированном многоадресном ключе; и

верификацию посредством координатора при приеме ответа с многоадресным ключом идентификатора уведомления с многоадресным ключом на согласованность и кода аутентификации сообщения терминального устройства на достоверность, при этом, если верификация завершается неудачно, согласование многоадресного ключа завершается неудачно; иначе согласование многоадресного ключа завершается удачно.

Вариант осуществления изобретения дополнительно предоставляет систему доступа с аутентификацией, применимую к беспроводной многоскачковой сети, которая включает в себя терминальное устройство, координатор и доверенный центр, в которой:

терминальное устройство и координатор содержат неконтролируемый порт и контролируемый порт, при этом неконтролируемый порт пропускает пакет данных протокола аутентификации и управляющую информацию, а контролируемый порт пропускает пакет данных приложения;

координатор выполнен с возможностью передавать в широковещательном режиме кадр маякового радиосигнала, содержащий наборы аутентификации и управления ключами, поддерживаемые посредством координатора, выполнять процесс аутентификации с терминальным устройством и доверенным центром согласно набору аутентификации и управления ключами, выбранному посредством терминального устройства при приеме команды запроса на установление соединения терминального устройства, причем команда запроса на установление соединения содержит набор аутентификации и управления ключами, выбранный посредством терминального устройства, и открывать контролируемый порт, чтобы обеспечивать доступ терминального устройства к беспроводной многоскачковой сети, и при этом передавать команду ответа по установлению соединения в терминальное устройство при успешной аутентификации; и

терминальное устройство выполнено с возможностью выбора набора аутентификации и управления ключами и затем передавать команду запроса на установление соединения в координатор при приеме кадра маякового радиосигнала координатора, причем команда запроса на установление соединения содержит набор аутентификации и управления ключами, выбранный посредством терминального устройства, и открывать контролируемый порт, чтобы тем самым осуществлять доступ к беспроводной многоскачковой сети при приеме команды ответа по установлению соединения координатора; и

доверенный центр выполнен с возможностью упрощать процесс аутентификации координатора и терминального устройства.

Из вышеприведенных технических решений может быть очевидным то, что варианты осуществления изобретения предлагают следующие преимущества по сравнению с предшествующим уровнем техники:

1. Терминальное устройство может подключаться к координатору только после аутентификации, чтобы тем самым предоставлять доступ с аутентификацией терминального устройства к беспроводной многоскачковой сети. Терминальное устройство также может аутентифицировать координатор, чтобы тем самым определять согласно результату аутентификации, подключаться или нет к координатору. Следовательно, терминальное устройство может осуществлять доступ к беспроводной многоскачковой сети с повышенной безопасностью и производительностью.

2. Как терминальное устройство, так и координатор имеют заданные неконтролируемые и контролируемые порты и управляют портами согласно результату аутентификации, чтобы тем самым формировать систему управления доступом на основе портов и повышать безопасность доступа терминального устройства к беспроводной многоскачковой сети.

3. Терминальное устройство и координатор задают процесс согласования одноадресного ключа и процесс уведомления с многоадресным ключом для различных услуг обеспечения безопасности, чтобы тем самым обеспечивать безопасность связи между терминальным устройством и координатором.

4. В случае набора аутентификации и управления ключами на основе идентификаторов используется протокол трехэлементной взаимной аутентификации равноправных узлов, так что доверенный центр может предоставлять для терминального устройства и координатора таблицу аннулирования открытых ключей, чтобы предоставлять двунаправленную аутентификацию терминального устройства и координатора и повышать безопасность доступа терминального устройства к беспроводной многоскачковой сети.

5. В случае набора аутентификации и управления ключами на основе идентификаторов открытый ключ на основе идентификаторов по существу отличается аннулированием и имеет небольшую длину, так что как число запросов аннулирования открытого ключа, так и трафик обмена данными могут уменьшаться, чтобы тем самым повышать производительность доступа терминального устройства к беспроводной многоскачковой сети.

6. В случае набора аутентификации и управления ключами на основе идентификаторов информация, передаваемая из доверенного центра в координатор, транспортируется по защищенному каналу, который может устанавливаться без взаимодействия с помощью пар открытых и закрытых ключей координатора и доверенного центра, чтобы обходиться без процесса согласования ключей между координатором и доверенным центром и уменьшать сложность информации, передаваемой из доверенного центра в координатор, чтобы тем самым повышать производительность доступа терминального устройства к беспроводной многоскачковой сети.

Краткое описание чертежей

Чертежи, которые должны использоваться для описаний вариантов осуществления изобретения или в предшествующем уровне техники, кратко описываются ниже, чтобы прояснять технические решения в вариантах осуществления или в предшествующем уровне техники, и, очевидно, чертежи, которые описываются ниже, просто иллюстрируют некоторые варианты осуществления изобретения, и специалисты в данной области техники дополнительно могут извлекать из этих чертежей другие чертежи без изобретательских усилий.

Фиг.1 - это структурная схема топологии беспроводной многоскачковой сети, где фиг.1A - это структурная схема топологии звездообразной сети, фиг.1B - это структурная схема топологии ячеистой сети, фиг.1C - это структурная схема топологии кластерной сети, координатор обозначается с помощью "•", терминал обозначается с помощью "o", канал связи обозначается с помощью "↔", и S представляет сетевой координатор, выступающий в качестве доверенного центра сети;

Фиг.2 - это схематическая структурная схема системы доступа с аутентификацией беспроводной многоскачковой сети, где A представляет терминал, запрашивающий доступ с аутентификацией, B представляет координатор, ассоциированный с A, и S представляет доверенный центр беспроводной многоскачковой сети;

Фиг.3 - это схематичное представление процесса аутентификации на основе идентификаторов в способе изобретения;

Фиг.4 - это схематичное представление процесса согласования одноадресного ключа на основе идентификаторов в способе изобретения;

Фиг.5 - это схематичное представление процесса согласования многоадресного ключа в способе изобретения;

Фиг.6 - это схематичное представление процесса аутентификации на основе предварительно выданного общего ключа в способе изобретения; и

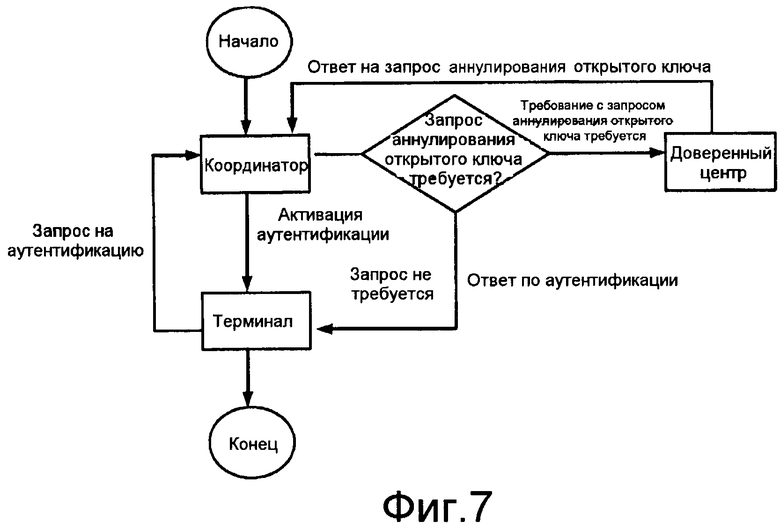

Фиг.7 - это блок-схема последовательности операций способа процесса аутентификации на основе идентификаторов в способе изобретения.

Ссылки с номерами на фиг.3, фиг.4, фиг.5 и фиг.6 задаются следующим образом:

N1 - запрос на аутентификацию координатора;

N2 - запрос на аутентификацию терминала;

N3 - требование с запросом аннулирования открытого ключа координатора;

N4 - запрос на согласование одноадресного ключа координатора;

N5 - запрос на согласование одноадресного ключа терминала;

NM - идентификатор уведомления с многоадресным ключом;

HMACCU - код аутентификации сообщения координатора в согласовании одноадресного ключа;

HMACTU - код аутентификации сообщения терминала в согласовании одноадресного ключа;

HMACCM - код аутентификации сообщения координатора в согласовании многоадресного ключа;

HMACTM - код аутентификации сообщения терминала в согласовании многоадресного ключа;

ADDID - конкатенированное значение MAC-адресов терминала и координатора;

PECC - параметр ECC-домена;

PID - открытый параметр на основе идентификаторов;

SKID-S - закрытый ключ доверенного центра;

PKID-S - открытый ключ доверенного центра;

SKID-T - закрытый ключ терминала;

PKID-T - открытый ключ терминала;

SKID-C - закрытый ключ координатора;

PKID-C - открытый ключ координатора;

IDC - идентификатор координатора;

IDT - идентификатор терминала;

IDS-CA - идентификационные данные тела CA-сертификата доверенного центра в беспроводной многоскачковой сети;

IDNet - идентификатор беспроводной многоскачковой сети;

TLT-PK - период достоверности открытого ключа терминала;

TLC-PK - период достоверности открытого ключа координатора;

QFPK - идентификатор запроса аннулирования открытого ключа;

Re1 - результат доступа;

ReT - результат аннулирования открытого ключа терминала;

ReC - результат аннулирования открытого ключа координатора;

ResultC-PK - результат запроса аннулирования открытого ключа координатора;

SigT - подпись запроса на аутентификацию терминала;

SigC - подпись ответа по аутентификации координатора;

SigS - подпись запроса аннулирования открытого ключа;

UEK - одноадресный ключ шифрования;

UCK - одноадресный ключ проверки целостности;

UMAK - одноадресный ключ аутентификации сообщения;

NMK - многоадресный уведомляющий главный ключ;

NMKE - зашифрованный многоадресный уведомляющий главный ключ;

MEK - многоадресный ключ шифрования;

MCK - многоадресный ключ проверки целостности;

N6 - запрос на аутентификацию предварительно выданного общего ключа координатора;

N7 - запрос на аутентификацию предварительно выданного общего ключа терминала;

HMACCA - код аутентификации сообщения координатора в процессе аутентификации предварительно выданного общего ключа;

HMACTA - код аутентификации сообщения терминала в процессе аутентификации предварительно выданного общего ключа.

Подробное описание изобретения

Технические решения в вариантах осуществления изобретения описываются понятно и полностью ниже со ссылкой на чертежи в вариантах осуществления изобретения. Безусловно, описанные варианты осуществления являются только частью, а не всеми вариантами осуществления изобретения. На основе вариантов осуществления изобретения любые другие варианты осуществления, которые должны быть очевидны для специалистов в данной области техники без изобретательских усилий, должны попадать в рамки объема защиты изобретения.

Изобретение применимо к защищенному протоколу прикладного уровня при применении способа инфраструктуры секретности аутентификации в WLAN (WAPI) (способа управления доступом на основе трехэлементной взаимной аутентификации равноправных узлов (TePA)) к конкретной сети, в том числе беспроводной локальной вычислительной сети, беспроводной общегородской вычислительной сети и т.д.

В системе доступа с аутентификацией беспроводной многоскачковой сети аутентификация предназначена для цели установления доверенности между терминальным устройством (терминалом) и координатором, ассоциированным с терминалом, и защиты данных, передаваемых по линии связи между терминалом и координатором. Терминал и координатор, ассоциированный с ним, принадлежат одному домену управления, т.е. беспроводная многоскачковая сеть и доверенный центр беспроводной многоскачковой сети должны конфигурировать все устройства в беспроводной многоскачковой сети, например, конфигурировать информацию ключей для различных наборов аутентификации и управления ключами.

В системе доступа с аутентификацией беспроводной многоскачковой сети координатор передает в широковещательном режиме кадр маякового радиосигнала, терминал идентифицирует наборы аутентификации и управления ключами, поддерживаемые посредством координатора, из кадра маякового радиосигнала координатора и затем верифицирует, поддерживаются или нет наборы аутентификации и управления ключами в кадре маякового радиосигнала координатора, и если терминал поддерживает один из наборов аутентификации и управления ключами и содержит информацию ключей для этого набора аутентификации и управления ключами, терминал передает команду запроса на установление соединения в координатор. Если терминал поддерживает несколько наборов аутентификации и управления ключами в кадре маякового радиосигнала координатора и содержит информацию ключей для этих наборов аутентификации и управления ключами, терминал выбирает один из наборов аутентификации и управления ключами и затем передает команду запроса на установление соединения в координатор. Команда запроса на установление соединения включает в себя набор аутентификации и управления ключами, выбранный посредством терминала.

При приеме команды запроса на установление соединения терминала координатор выполняет процесс аутентификации с терминалом согласно набору аутентификации и управления ключами, выбранному посредством терминала, и затем передает команду ответа по установлению соединения в терминал. При успешной аутентификации координатор предоставляет терминалу доступ к беспроводной многоскачковой сети при одновременной передаче команды ответа по установлению соединения, включающей в себя определенную информацию по доступу, к примеру, выделенный сетевой адрес. Если аутентификация завершается удачно, и координатор должен выполнять согласование одноадресного ключа с терминалом, координатор и терминал выполняют процесс согласования одноадресного ключа. Если согласование одноадресного ключа проходит и координатор должен выполнять согласование многоадресного ключа с терминалом, координатор и терминал выполняют процесс уведомления с многоадресным ключом.

Терминал должен принимать команду ответа по установлению соединения, передаваемую из координатора, после выполнения процесса аутентификации с координатором и при приеме команды ответа по установлению соединения координатора, если аутентификация терминала с координатором завершается удачно, и команда ответа по установлению соединения, передаваемая из координатора, включает в себя определенную информацию по доступу, терминал подключается к координатору и таким образом осуществляет доступ к беспроводной многоскачковой сети. Если терминал принимает команду запроса на согласование одноадресного ключа, передаваемую из координатора, после осуществления доступа к сети, терминал и координатор выполняют процесс согласования одноадресного ключа. Если терминал принимает команду запроса на уведомление с многоадресным ключом, передаваемую из координатора, после успешного завершения процесса согласования одноадресного ключа терминал и координатор выполняют процесс уведомления с многоадресным ключом.

Как терминал, так и координатор имеют заданные неконтролируемые и контролируемые порты и допускают контроль портов. Неконтролируемые порты могут пропускать только пакет данных протокола аутентификации и управляющую информацию до успешной аутентификации, а контролируемые порты могут пропускать пакет данных приложения. Терминал и координатор могут обмениваться данными только через неконтролируемые порты до успешной аутентификации и не открывают контролируемые порты для связи, только если они выполняют успешную аутентификацию.

Фиг.2 иллюстрирует систему доступа с аутентификацией беспроводной многоскачковой сети, где A представляет терминал, запрашивающий доступ с аутентификацией, B представляет координатор, ассоциированный с A, S представляет доверенный центр беспроводной многоскачковой сети, как A, так и B должны иметь информацию ключей, выполненную посредством S, сплошная линия представляет состояние доступа с аутентификацией, а пунктирная линия представляет состояние, в котором доступ с аутентификацией требуется.

Вышеприведенный набор аутентификации и управления ключами может включать в себя набор аутентификации и управления ключами на основе предварительно выданного общего ключа и наборы аутентификации и управления ключами на основе идентификаторов. Общие ключи могут разделяться на три категории: первая категория предварительно выданных общих ключей упоминается как главный ключ, совместно используемый во всей беспроводной многоскачковой сети, вторая категория предварительно выданных общих ключей упоминается как главный ключ, совместно используемый между устройством и доверенным центром в беспроводной многоскачковой сети, а третья категория предварительно выданных общих ключей упоминается как главный ключ между устройствами в беспроводной многоскачковой сети.

Этот способ доступа с аутентификацией может быть применимым к LR-WPAN, HR-WPAN и WSN, которые поддерживают такую топологическую структуру беспроводной многоскачковой сети.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе идентификаторов, конкретный процесс аутентификации реализуется следующим образом со ссылкой на фиг.3. Блок-схема последовательности операций способа процесса аутентификации проиллюстрирована на фиг.7.

Этап 1] Когда координатор знает из команды запроса на установление соединения, передаваемой из терминала, что набор аутентификации и управления ключами, выбранный посредством терминала, является набором аутентификации и управления ключами на основе идентификаторов, координатор выполняет следующий процесс:

a) Запрос N1 на аутентификацию координатора, также называемый словом оклика, случайным числом и т.д., формируется с использованием генератора случайных чисел; и

b) Запрос N1 на аутентификацию координатора, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора передаются в терминал.

Этап 2] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 1] из координатора:

a) Период TLC-PK достоверности открытого ключа координатора верифицируется, и информация отбрасывается после истечения; иначе запрос N2 на аутентификацию терминала формируется с использованием генератора случайных чисел;

b) Временный закрытый ключ x и временный открытый ключ x.P для ECDH-обмена формируются из предварительно установленного параметра PECC ECC-домена;

c) Если терминал требует запрос аннулирования открытого ключа PKID-C координатора, терминал задает бит 0 идентификатора запроса QFPK аннулирования открытого ключа как 1; иначе бит задается как 0;

d) Терминал использует закрытый ключ SKID-T терминала, чтобы выполнять вычисление подписи для идентификатора запроса QFPK аннулирования открытого ключа, запроса N1 на аутентификацию координатора, запроса N2 на аутентификацию терминала, временного открытого ключа x.P, идентификатора IDC координатора, идентификатора IDT терминала и периода TLT-PK достоверности открытого ключа координатора, чтобы формировать подпись запроса на аутентификацию терминала SigT.

e) Идентификатор запроса QFPK аннулирования открытого ключа, запрос N1 на аутентификацию координатора, запрос N2 на аутентификацию терминала, временный открытый ключ терминала x.P, идентификатор IDC координатора и последние два поля в открытом ключе PKID-T терминала и подпись запроса на аутентификацию терминала SigT, сформированная посредством терминала, передаются в координатор.

Этап 3] Координатор выполняет следующий процесс при приеме информации, передаваемой на этапе 2] из терминала:

a) Запрос N1 на аутентификацию координатора и идентификатор IDC координатора верифицируются на согласованность с соответствующими значениями, передаваемыми на этапе 1], и если они являются несогласованными, информация отбрасывается;

b) Период TLT-PK достоверности открытого ключа терминала верифицируется, и информация отбрасывается после истечения;

c) Последние два поля в открытом ключе PKID-T терминала, идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети и идентификатор IDNet беспроводной многоскачковой сети конкатенируются в открытый ключ PKID-T терминала, и затем подпись запроса на аутентификацию терминала SigT верифицируется с использованием открытого ключа PKID-T терминала и предварительно установленного открытого параметра PID на основе идентификационной информации, и если верификация подписи завершается неудачно, информация отбрасывается;

d) Бит 0 идентификатора запроса QFPK аннулирования открытого ключа проверяется, и если бит 0 равен 1, процесс переходит к этапу e); иначе процесс переходит к этапу f);

e) Требование с запросом N3 аннулирования открытого ключа координатора формируется в алгоритме генерирования случайных чисел. Если координатор также требует запрос аннулирования открытого ключа PKID-T терминала, координатор задает бит 1 идентификатора запроса QFPK аннулирования открытого ключа как 1 и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, требование с запросом N3 аннулирования открытого ключа координатора, идентификатор IDT терминала, период TLT-PK достоверности открытого ключа терминала, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора в доверенный центр; иначе координатор задает бит 1 идентификатора запроса QFPK аннулирования открытого ключа как 0 и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, требование с запросом N3 аннулирования открытого ключа координатора, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора в доверенный центр; и

f) Если координатор требует запрос аннулирования открытого ключа PKID-T терминала, координатор задает бит 1 идентификатора запроса QFPK аннулирования открытого ключа как 1, формирует требование с запросом N3 аннулирования открытого ключа координатора в алгоритме генерирования случайных чисел и передает идентификатор запроса QFPK аннулирования открытого ключа, требование с запросом N3 аннулирования открытого ключа координатора, идентификатор IDT терминала и период достоверности открытого ключа TLTT-PK терминала в доверенный центр; иначе координатор задает бит 1 идентификатора запроса QFPK аннулирования открытого ключа как 0, формирует временный закрытый ключ y и временный открытый ключ y.P для ECDH-обмена с использованием предварительно установленного параметра PECC ECC-домена, использует собственный временный закрытый ключ y и временный открытый ключ x.P, передаваемые на этапе 2 из терминала, чтобы выполнять вычисление ECDH, чтобы извлекать начальное число (x.y.P)abscissa главного ключа, начальное число главного ключа расширяется через KD-HMAC-SHA256 ((x.y.P)abscissa, N1||N2||"расширение основного ключа для ключа и дополнительного одноразового номера") в основной ключ BK между терминалом и координатором, формирует результат Re1 доступа, использует закрытый ключ SKID-C координатора, чтобы выполнять вычисление подписи для идентификатора запроса QFPK аннулирования открытого ключа, запроса N2 на аутентификацию терминала, временного открытого ключа y.P, идентификатора IDT терминала и результата Re1 доступа, чтобы формировать подпись SigC ответа по аутентификации координатора, и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, временный открытый ключ y.P, идентификатор IDT терминала, результат Re1 доступа и подпись SigC ответа по аутентификации координатора, сформированную посредством координатора, в терминал, а затем процесс переходит к этапу 6].

Этап 4] Доверенный центр выполняет следующий процесс при приеме информации, передаваемой на этапе 3] из координатора:

a) Бит 0 и бит 1 идентификатора запроса QFPK аннулирования открытого ключа проверяются, и если как бит 0, так и бит 1 равны 1, процесс переходит к этапу b); если бит 0 равен 0, а бит 1 равен 0, процесс переходит к этапу c); или если бит 0 равен 0, а бит 1 равен 1, процесс переходит к этапу d);

b) Идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети, идентификатор IDNet беспроводной многоскачковой сети, идентификатор IDT терминала и период TLT-PK достоверности открытого ключа терминала конкатенируются в открытый ключ PKID-T терминала, идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети, идентификатор IDNet беспроводной многоскачковой сети, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора конкатенируются в открытый ключ PKID-C координатора, и затем выполняется поиск в таблице аннулирования открытых ключей на основе идентификаторов беспроводной многоскачковой сети в доверенном центре, результат ReT аннулирования открытого ключа терминала и результат ResultC-PK запроса аннулирования открытого ключа координатора формируются, закрытый ключ SKID-S доверенного центра используется для того, чтобы выполнять вычисление подписи для результата ResultC-PK запроса аннулирования открытого ключа координатора, чтобы формировать подпись SigS запроса аннулирования открытого ключа, и идентификатор запроса QFPK аннулирования открытого ключа, требование с запросом N3 аннулирования открытого ключа координатора, результат ReT аннулирования открытого ключа терминала, результат ResultC-PK запроса аннулирования открытого ключа координатора и подпись SigS запроса аннулирования открытого ключа передаются в координатор. Результат ResultC-PK запроса аннулирования открытого ключа координатора состоит из запроса N2 на аутентификацию терминала, результата ReC аннулирования открытого ключа координатора, идентификатора IDC координатора и периода TLC-PK достоверности открытого ключа координатора;

c) Идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети, идентификатор IDNet беспроводной многоскачковой сети, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора конкатенируются в открытый ключ PKID-C координатора, и затем выполняется поиск в таблице аннулирования открытых ключей на основе идентификационной информации беспроводной многоскачковой сети в доверенном центре, результат ResultC-PK запроса аннулирования открытого ключа координатора формируется, закрытый ключ SKID-S доверенного центра используется для того, чтобы выполнять вычисление подписи для результата ResultC-PK запроса аннулирования открытого ключа координатора, чтобы формировать подпись SigS запроса аннулирования открытого ключа, и идентификатор запроса QFPK аннулирования открытого ключа, требование с запросом N3 аннулирования открытого ключа координатора, результат ResultC-PK запроса аннулирования открытого ключа координатора и подпись SigS запроса аннулирования открытого ключа передается в координатор;

d) Идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети, идентификатор IDNet беспроводной многоскачковой сети, идентификатор IDT терминала и период TLT-PK достоверности открытого ключа терминала конкатенируются в открытый ключ PKID-T терминала, и затем выполняется поиск в таблице аннулирования открытых ключей на основе идентификационной информации беспроводной многоскачковой сети в доверенном центре, результат ReT аннулирования открытого ключа терминала формируется, и идентификатор запроса QFPK аннулирования открытого ключа, требование с запросом N3 аннулирования открытого ключа координатора и результат ReT аннулирования открытого ключа терминала передаются в координатор.

Информация, передаваемая из доверенного центра в координатор, передается между координатором и доверенным центром и по защищенному каналу, который может устанавливаться посредством координатора и доверенного центра без взаимодействия, например, координатор формирует сеансовый ключ с использованием собственного закрытого ключа и открытого ключа доверенного центра, и доверенный центр формирует сеансовый ключ с использованием собственного закрытого ключа и открытого ключа координатора.

Этап 5] Координатор выполняет следующий процесс при приеме информации, передаваемой на этапе 4] из доверенного центра:

a) Идентификатор запроса QFPK аннулирования открытого ключа и требование с запросом N3 аннулирования открытого ключа координатора верифицируются на согласованность с соответствующими значениями, передаваемыми на этапе 3 из координатора, и если они являются несогласованными, информация отбрасывается; иначе бит 0 и бит 1 идентификатора запроса QFPK аннулирования открытого ключа проверяются, и если как бит 0, так и бит 1 равны 1, процесс переходит к этапу b); если бит 0 равен 1, а бит 1 равен 0, процесс переходит к этапу c); или если бит 0 равен 0, а бит 1 равен 1, процесс переходит к этапу d);

b) Результат ReT аннулирования открытого ключа терминала верифицируется. Если открытый ключ PKID-T терминала аннулирован, процесс аутентификации завершается; иначе после выполнения операции e) координатор использует закрытый ключ SKID-C координатора, чтобы выполнять вычисление подписи для идентификатора запроса QFPK аннулирования открытого ключа, запроса N2 на аутентификацию терминала, временного открытого ключа y.P, идентификатора IDT терминала, результата Re1 доступа, результата ResultC-PK запроса аннулирования открытого ключа координатора и подписи SigS запроса аннулирования открытого ключа, чтобы формировать подпись SigC ответа по аутентификации координатора, и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, временный открытый ключ координатора y.P, идентификатор IDT терминала, результат Re1 доступа, результат ResultC-PK запроса аннулирования открытого ключа координатора, подпись SigS запроса аннулирования открытого ключа и подпись SigC ответа по аутентификации координатора в терминал;

c) После выполнения операции e) координатор использует закрытый ключ SKID-C координатора, чтобы выполнять вычисление подписи для идентификатора запроса QFPK аннулирования открытого ключа, запроса N2 на аутентификацию терминала, временного открытого ключа y.P, идентификатора IDT терминала, результата Re1 доступа, результата ResultC-PK запроса аннулирования открытого ключа координатора и подписи SigS запроса аннулирования открытого ключа, чтобы формировать подпись SigC ответа по аутентификации координатора, и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, временный открытый ключ y.P, идентификатор IDT терминала, результат Re1 доступа, результат ResultC-PK запроса аннулирования открытого ключа координатора, подпись SigS запроса аннулирования открытого ключа и подпись SigC ответа по аутентификации координатора в терминал;

d) Результат ReT аннулирования открытого ключа терминала верифицируется. Если открытый ключ PKID-T терминала аннулирован, процесс аутентификации завершается; иначе после выполнения операции e) координатор использует закрытый ключ SKID-C координатора, чтобы выполнять вычисление подписи для идентификатора запроса QFPK аннулирования открытого ключа, запроса N2 на аутентификацию терминала, временного открытого ключа y.P, идентификатора IDT терминала и результата Re1 доступа, чтобы формировать подпись SigC ответа по аутентификации координатора, и передает идентификатор запроса QFPK аннулирования открытого ключа, запрос N2 на аутентификацию терминала, временный открытый ключ y.P, идентификатор IDT терминала, результат Re1 доступа и подпись SigC ответа по аутентификации координатора в терминал;

e) Временный закрытый ключ y и временный открытый ключ y.P для ECDH-обмена формируются с использованием предварительно установленного параметра PECC ECC-домена, и собственный временный закрытый ключ y и временный открытый ключ x.P, передаваемые на этапе 2 из терминала, используются для того, чтобы выполнять вычисление ECDH, чтобы извлекать начальное число (x.y.P)abscissa главного ключа, которое расширяется через KD-HMAC-SHA256 ((x.y.P)abscissa, N1||N2||"расширение основного ключа для ключа и дополнительного одноразового номера") в основной ключ BK между терминалом и координатором при формировании результата Re1 доступа.

Этап 6] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 3] или этапе 5] из координатора:

a) Запрос N2 на аутентификацию терминала, идентификатор IDT терминала и бит 0 идентификатора запроса QFPK аннулирования открытого ключа верифицируются на согласованность с соответствующими значениями, передаваемыми на этапе 2] из терминала, и если они являются несогласованными, информация отбрасывается;

b) Идентификационные данные IDS-CA тела CA-сертификата доверенного центра в беспроводной многоскачковой сети, идентификатор IDNet беспроводной многоскачковой сети, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора конкатенируются в открытый ключ PKID-C координатора, подпись SigC ответа по аутентификации координатора верифицируется с использованием открытого ключа PKID-C координатора и предварительно установленного открытого параметра PID на основе идентификационной информации, и если верификация подписи завершается неудачно, информация отбрасывается;

c) Если бит 0 идентификатора запроса QFPK аннулирования открытого ключа равен 1, процесс переходит к этапу d); иначе процесс переходит к этапу e);

d) Подпись SigS запроса аннулирования открытого ключа верифицируется с использованием открытого ключа PKID-S доверенного центра и предварительно установленного открытого параметра PID на основе идентификационной информации, и если верификация подписи завершается неудачно, информация отбрасывается; иначе запрос N2 на аутентификацию терминала, идентификатор IDC координатора и период TLC-PK достоверности открытого ключа координатора в результате ResultC-PK запроса аннулирования открытого ключа координатора верифицируются на согласованность наряду с тем, что результат ReC аннулирования открытого ключа координатора верифицируется. Если согласованность удовлетворяется и открытый ключ координатора не аннулирован, процесс переходит к этапу e); иначе информация отбрасывается;

e) Терминалы используют собственный временный закрытый ключ x и временный открытый ключ y.P координатора, чтобы выполнять операцию ECDH, чтобы извлекать начальное число (x.y.P)abscissa главного ключа, расширенное через KD-HMAC-SHA256 ((x.y.P)abscissa, N1||N2||"расширение основного ключа для ключа и дополнительного одноразового номера") в основной ключ BK между терминалом и координатором.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе идентификаторов, конкретный процесс согласования одноадресного ключа реализуется следующим образом со ссылкой на фиг.4.

Этап 1] При успешной аутентификации координатор выполняет следующий процесс, чтобы создавать или обновлять одноадресный ключ:

Координатор формирует запрос N4 на согласование одноадресного ключа координатора с использованием генератора случайных чисел и передает запрос N4 на согласование одноадресного ключа координатора в терминал;

Этап 2] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 1] из координатора:

a) MAC-адреса терминала и координатора конкатенируются в конкатенированное значение ADDID MAC-адресов терминала и координатора;

b) Терминал формирует запрос N5 на согласование одноадресного ключа терминала с использованием генератора случайных чисел и затем вычисляет KD-HMAC-SHA256 (BK, ADDID||N4||N5||"расширение парного ключа для и одноадресных и дополнительных ключей и одноразового номера"), чтобы формировать одноадресный ключ UEK шифрования, одноадресный ключ UCK проверки целостности и одноадресный ключ UMAK аутентификации сообщения. BK - это основной ключ BK между терминалом и координатором, сформированный во время аутентификации.

c) Одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы выполнять вычисление кода аутентификации сообщения для запроса N4 на согласование одноадресного ключа координатора и запроса N5 на согласование одноадресного ключа терминала в алгоритме HMAC-SHA256, чтобы формировать код HMACTU аутентификации сообщения терминала в согласовании одноадресного ключа, и затем запрос N4 на согласование одноадресного ключа координатора, запрос N5 на согласование одноадресного ключа терминала и код HMACTU аутентификации сообщения терминала в согласовании одноадресного ключа передаются в координатор.

Этап 3] Координатор выполняет следующий процесс при приеме информации, передаваемой на этапе 2] из терминала:

a) Запрос N4 на согласование одноадресного ключа координатора верифицируется на согласованность, и если он является несогласованным, информация отбрасывается;

b) MAC-адреса терминала и координатора конкатенируются в конкатенированное значение MAC-адресов терминала и координатора;

c) KD-HMAC-SHA256 (BK, ADDID||N4||N5||"расширение парного ключа для одноадресных и дополнительных ключей и одноразового номера") вычисляется, чтобы формировать одноадресный ключ UEK шифрования, одноадресный ключ UCK проверки целостности и одноадресный ключ UMAK аутентификации сообщения. BK - это основной ключ BK между терминалом и координатором, сформированный во время аутентификации. Сформированный одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы вычислять локально код аутентификации сообщения запроса N4 на согласование одноадресного ключа координатора и запроса N5 на согласование одноадресного ключа терминала в алгоритме HMAC-SHA256, код аутентификации сообщения сравнивается с кодом HMACTU аутентификации сообщения терминала в согласовании одноадресного ключа в принимаемой информации, и если они являются идентичными, процесс выполняет этап d); иначе информация отбрасывается.

d) Одноадресный ключ UMAK аутентификации сообщения, сформированный посредством координатора, используется для того, чтобы выполнять вычисление кода аутентификации сообщения для запроса N5 на согласование одноадресного ключа терминала в алгоритме HMAC-SHA256, чтобы формировать код HMACCU аутентификации сообщения координатора в согласовании одноадресного ключа, и затем запрос N5 на согласование одноадресного ключа терминала и код HMACCU аутентификации сообщения координатора в согласовании одноадресного ключа передаются в терминал.

Этап 4] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 3] из координатора:

a) Запрос N5 на согласование одноадресного ключа терминала верифицируется на согласованность, и если он является несогласованным, информация отбрасывается;

b) Локально сформированный одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы вычислять локально код аутентификации сообщения запроса N5 на согласование одноадресного ключа терминала в алгоритме HMAC-SHA256, код аутентификации сообщения сравнивается с кодом HMACCU аутентификации сообщения координатора в согласовании одноадресного ключа в принимаемой информации, и если они являются идентичными, согласование одноадресного ключа завершается удачно; иначе информация отбрасывается.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе идентификаторов, конкретный процесс согласования многоадресного ключа реализуется следующим образом со ссылкой на фиг.5.

Этап 1] При успешном согласовании одноадресного ключа координатор выполняет следующий процесс, чтобы создавать или обновлять многоадресный ключ:

a) Идентификатор NM уведомления с многоадресным ключом и многоадресный уведомляющий главный ключ NMK формируются с использованием генератора случайных чисел;

b) Многоадресный уведомляющий главный ключ NMK шифруется с одноадресным ключом UEK шифрования между координатором и терминалом;

c) Одноадресный ключ UMAK аутентификации сообщения между координатором и терминалом используется для того, чтобы выполнять вычисление кода аутентификации сообщения для идентификатора NM уведомления с многоадресным ключом и зашифрованного многоадресного уведомляющего главного ключа NMKE в алгоритме HMAC-SHA256, чтобы извлекать код HMACCM аутентификации сообщения координатора в согласовании многоадресного ключа, где идентификатор NM уведомления с многоадресным ключом является целым числом с начальным значением, которое увеличивается на единицу после каждого уведомления с обновлением ключей, но которое остается неизмененным, если уведомленный ключ является неизмененным.

d) Идентификатор NM уведомления с многоадресным ключом, зашифрованный многоадресный уведомляющий главный ключ NMKE и код HMACCM аутентификации сообщения координатора в согласовании многоадресного ключа передаются в терминал.

Этап 2] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 1] из координатора:

a) Одноадресный ключ UMAK аутентификации сообщения между координатором и терминалом используется для того, чтобы вычислять локально код аутентификации сообщения идентификатора NM уведомления с многоадресным ключом и зашифрованного многоадресного уведомляющего главного ключа NMKE в алгоритме HMAC-SHA256, код аутентификации сообщения сравнивается с кодом HMACCM аутентификации сообщения координатора в согласовании многоадресного ключа в принимаемой информации, и если они являются различными, информация отбрасывается;

b) Проверяется то, увеличивается или нет идентификатор NM уведомления с многоадресным ключом монотонно, и если нет, информация отбрасывается;

c) Зашифрованный многоадресный уведомляющий главный ключ NMKE расшифровывается с помощью одноадресного ключа UEK шифрования между координатором и терминалом в многоадресный уведомляющий главный ключ NMK, который расширяется в алгоритме KD-HMAC-SHA256, чтобы формировать многоадресный ключ MEK шифрования и многоадресный ключ MCK проверки целостности;

d) Одноадресный ключ UMAK аутентификации сообщения между координатором и терминалом используется для того, чтобы выполнять вычисление кода аутентификации сообщения для идентификатора NM уведомления с многоадресным ключом в алгоритме HMAC-SHA256, чтобы извлекать код HMACTM аутентификации сообщения терминала в согласовании многоадресного ключа;

e) Идентификатор NM уведомления с многоадресным ключом и код HMACTM аутентификации сообщения терминала в согласовании многоадресного ключа передаются в координатор.

Этап 3] Координатор выполняет следующий процесс при приеме информации, передаваемой на этапе 2] из терминала:

a) Одноадресный ключ UMAK аутентификации сообщения между координатором и терминалом используется для того, чтобы вычислять локально код аутентификации сообщения идентификатора NM уведомления с многоадресным ключом в алгоритме HMAC-SHA256, код аутентификации сообщения сравнивается с кодом HMACTM аутентификации сообщения терминала в согласовании многоадресного ключа в принимаемой информации, и если они являются различными, информация отбрасывается;

b) Идентификатор NM уведомления с многоадресным ключом сравнивается с соответствующим значением, передаваемым на этапе 1 из координатора, и если они являются идентичными, текущее согласование многоадресного ключа завершается удачно; иначе информация отбрасывается;

c) Сформированный многоадресный уведомляющий главный ключ NMK расширяется в алгоритме KD-HMAC-SHA256, чтобы формировать многоадресный ключ MEK шифрования и многоадресный ключ MCK проверки целостности.

При доступе с аутентификацией терминала терминал и доверенный центр используют открытые и закрытые ключи, чтобы устанавливать защищенный канал для совместно использующего ключа на основе идентификаторов без взаимодействия. Когда терминал выполняет доступ с аутентификацией как координатор, установленный защищенный канал также может защищать связь между посредником и доверенным центром во время аутентификации.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе предварительно выданного общего ключа, конкретный процесс аутентификации реализуется следующим образом со ссылкой на фиг.6.

Этап 1] Когда координатор знает из команды запроса на установление соединения, передаваемой из терминала, что набор аутентификации и управления ключами, выбранный посредством терминала, является набором аутентификации и управления ключами на основе предварительно выданного общего ключа, а также категорию предварительно выданного общего ключа, координатор выполняет следующий процесс:

- координатор расширяет локально сохраненный общий ключ между координатором и терминалом в KD-HMAC-SHA256 в соответствующий основной ключ BK и затем формирует запрос N6 на аутентификацию предварительно выданного общего ключа координатора с использованием генератора случайных чисел и передает запрос N6 на аутентификацию предварительно выданного общего ключа координатора в терминал. Если предварительно выданный общий ключ принадлежит первой и второй категориям, локально сохраненный общий ключ между координатором и терминалом, используемый выше, принадлежит первой категории предварительно выданных общих ключей; иначе, он принадлежит третьей категории предварительно выданных общих ключей;

Этап 2] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 1] из координатора:

a) Терминал расширяет локально сохраненный общий ключ между терминалом и координатором в KD-HMAC-SHA256 в соответствующий основной ключ BK. Если предварительно выданный общий ключ принадлежит первой и второй категориям, локально сохраненный общий ключ между координатором и терминалом, используемый выше, принадлежит первой категории предварительно выданных общих ключей; иначе он принадлежит третьей категории предварительно выданных общих ключей;

b) MAC-адреса терминала и координатора конкатенируются в конкатенированное значение ADDID MAC-адресов терминала и координатора;

c) Терминал формирует запрос N7 на аутентификацию предварительно выданного общего ключа терминала с использованием генератора случайных чисел и затем вычисляет KD-HMAC-SHA256 (BK, ADDID||N6||N7||"расширение парного ключа для одноадресных и дополнительных ключей и одноразового номера"), чтобы формировать одноадресный ключ UEK шифрования, одноадресный ключ UCK проверки целостности и одноадресный ключ UMAK аутентификации сообщения.

d) Одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы выполнять вычисление кода аутентификации сообщения для запроса N6 на аутентификацию предварительно выданного общего ключа координатора и запроса N7 на аутентификацию предварительно выданного общего ключа терминала в алгоритме HMAC-SHA256, чтобы формировать код HMACTA аутентификации сообщения терминала в аутентификации предварительно выданного общего ключа, и затем запрос N6 на аутентификацию предварительно выданного общего ключа координатора, запрос N7 на аутентификацию предварительно выданного общего ключа терминала и код HMACTA аутентификации сообщения терминала в аутентификации предварительно выданного общего ключа передаются в координатор.

Этап 3] Координатор выполняет следующий процесс при приеме информации, передаваемой на этапе 2] из терминала:

a) Запрос N6 на аутентификацию предварительно выданного общего ключа координатора верифицируется на согласованность, и если он является несогласованным, информация отбрасывается;

b) MAC-адреса терминала и координатора конкатенируются в конкатенированное значение ADDID MAC-адресов терминала и координатора;

c) KD-HMAC-SHA256 (BK, ADDID||N6||N7||"расширение парного ключа для одноадресных и дополнительных ключей и одноразового номера") вычисляется, чтобы формировать одноадресный ключ UEK шифрования, одноадресный ключ UCK проверки целостности и одноадресный ключ UMAK аутентификации сообщения. Сформированный одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы вычислять локально код аутентификации сообщения запроса N6 на аутентификацию предварительно выданного общего ключа координатора и запроса N7 на аутентификацию предварительно выданного общего ключа терминала в алгоритме HMAC-SHA256, код аутентификации сообщения сравнивается с кодом HMACTA аутентификации сообщения терминала в аутентификации предварительно выданного общего ключа в принимаемой информации, и если они являются идентичными, процесс выполняет этап d); иначе информация отбрасывается.

d) Одноадресный ключ UMAK аутентификации сообщения, сформированный посредством координатора, используется для того, чтобы выполнять вычисление кода аутентификации сообщения для запроса N7 на аутентификацию предварительно выданного общего ключа терминала в алгоритме HMAC-SHA256, чтобы формировать код HMACCA аутентификации сообщения координатора в аутентификации предварительно выданного общего ключа, и затем запрос N7 на аутентификацию предварительно выданного общего ключа терминала и код HMACCA аутентификации сообщения координатора в аутентификации предварительно выданного общего ключа передаются в терминал.

Этап 4] Терминал выполняет следующий процесс при приеме информации, передаваемой на этапе 3] из координатора:

a) Запрос N7 на аутентификацию предварительно выданного общего ключа терминала верифицируется на согласованность, и если он является несогласованным, информация отбрасывается;

b) Локально сформированный одноадресный ключ UMAK аутентификации сообщения используется для того, чтобы вычислять локально код аутентификации сообщения запроса N7 на аутентификацию предварительно выданного общего ключа терминала в алгоритме HMAC-SHA256, код HMACCA аутентификации сообщения сравнивается с кодом аутентификации сообщения координатора в аутентификации предварительно выданного общего ключа в принимаемой информации, и если они являются идентичными, аутентификация завершается удачно; иначе информация отбрасывается.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе предварительно выданного общего ключа, если координатор и терминал выполняют согласование одноадресного ключа первый раз, процесс согласования одноадресного ключа является идентичным процессу аутентификации, конкретная реализация которого проиллюстрирована на фиг.6; иначе процесс согласования одноадресного ключа является идентичным процессу согласования одноадресного ключа на основе идентификатора, конкретная реализация которого проиллюстрирована на фиг.4.

Когда набор аутентификации и управления ключами является набором аутентификации и управления ключами на основе предварительно выданного общего ключа, процесс уведомления с многоадресным ключом является идентичным процессу уведомления с многоадресным ключом на основе идентификатора, конкретная реализация которого проиллюстрирована на фиг.5.

Следует отметить, что система доступа с аутентификацией беспроводной многоскачковой сети, раскрытая выше в вариантах осуществления изобретения, также попадает в рамки объема защиты изобретения.

Специалисты в данной области техники могут принимать во внимание, что информация, сообщения и сигналы могут представляться в любых из множества различных процессов и технологий. Например, сообщения и информация, упомянутые в вышеприведенном описании, могут представляться как одно или комбинация напряжения, тока, электромагнитной волны, магнитного поля или магнитных частиц и оптического поля.

Специалисты в данной области техники дополнительно могут принимать во внимание, что модули и этапы алгоритма в соответствующих примерах, описанных в связи с вариантами осуществления, раскрытыми в этом контексте, могут реализовываться в электронных аппаратных средствах, компьютерном программном обеспечении или комбинации вышеозначенного. Чтобы прояснять взаимозаменяемость аппаратных средств и программного обеспечения, компоненты и этапы соответствующих примеров функционально описаны в общем в вышеприведенном описании. Эти функции могут выполняться в аппаратных средствах или программном обеспечении в зависимости от конкретного варианта применения и проектных ограничивающих условий технического решения. Специалисты в данной области техники могут предоставлять возможность выполнения описанных функций в различных способах для соответствующих конкретных вариантов применения без отступления от объема изобретения.

Специалисты в данной области техники могут принимать во внимание, что все или часть последовательности(ей) операций в вышеприведенных вариантах осуществления способа могут выполняться с помощью компьютерной программы, выдающей инструкции релевантным аппаратным средствам, причем компьютерная программа может сохраняться на машиночитаемом носителе хранения данных, и при выполнении компьютерная программа может включать последовательность(и) операций в вышеприведенные варианты осуществления способа. Носитель хранения данных может быть магнитным диском, оптическим диском, постоянным запоминающим устройством (ROM), оперативным запоминающим устройством (RAM) и т.д. Специалисты в данной области техники могут реализовывать или использовать изобретение в свете вышеприведенного описания раскрытых вариантов осуществления. Различные модификации этих вариантов осуществления должны быть очевидны для специалистов в данной области техники, и общий принцип, заданный в этом контексте, может быть осуществлен в других вариантах осуществления без отступления от сущности или объема изобретения. Соответственно изобретение не ограничено данными вариантами осуществления, раскрытыми в этом контексте, а должно удовлетворять самому широкому объему, согласованному с принципами и новыми признаками, раскрытыми в этом контексте.

Изобретение относится к области доступа с аутентификацией в сети. Техническим результатом является повышение безопасности способа аутентификации в беспроводной многоскачковой сети. В способе доступа с аутентификацией и системе доступа с аутентификацией для беспроводной многоскачковой сети терминальное оборудование и координатор имеют поддержку управления портами, координатор передает в широковещательном режиме кадр маякового радиосигнала и терминальное оборудование выбирает набор аутентификации и управления ключами и передает команду запроса на установление соединения в координатор. Координатор выполняет аутентификацию в терминальном оборудовании согласно набору аутентификации и управления ключами, который выбран посредством терминального оборудования, после аутентификации передает команду ответа по установлению соединения в терминальное оборудование. Терминальное оборудование и координатор управляют портом согласно результату аутентификации, следовательно, аутентифицированный доступ для беспроводной многоскачковой сети реализуется. 2 н. и 9 з.п. ф-лы, 9 ил.

1. Способ доступа с аутентификацией, применимый к беспроводной многоскачковой сети, содержащий этапы, на которых:

задают неконтролируемый порт и контролируемый порт терминального устройства и координатора, при этом неконтролируемый порт пропускает пакет данных протокола аутентификации и управляющую информацию, а контролируемый порт пропускает пакет данных приложения;

передают в широковещательном режиме, посредством координатора, кадр маякового радиосигнала, содержащий наборы аутентификации и управления ключами, поддерживаемые посредством координатора;

выбирают, посредством терминального устройства при приеме кадра маякового радиосигнала координатора, один из наборов аутентификации и управления ключами и затем передают в координатор команду запроса на установление соединения, содержащую наборы аутентификации и управления ключами, выбранные посредством терминального устройства;

выполняют, посредством координатора при приеме команды запроса на установление соединения терминального устройства, процесс аутентификации с терминальным устройством согласно наборам аутентификации и управления ключами, выбранным посредством терминального устройства, и при успешной аутентификации открывают контролируемый порт, чтобы обеспечивать доступ терминального устройства к беспроводной многоскачковой сети при одновременной передаче команды ответа по установлению соединения в терминальное устройство; и

открывают, посредством терминального устройства при приеме команды ответа по установлению соединения координатора, контролируемый порт, чтобы тем самым осуществлять доступ к беспроводной многоскачковой сети.

2. Способ по п.1, в котором наборы аутентификации и управления ключами содержат набор аутентификации и управления ключами на основе предварительно выданного общего ключа и набор аутентификации и управления ключами на основе идентификаторов.

3. Способ по п.2, в котором процесс аутентификации содержит этапы, на которых:

А. когда координатор знает из команды запроса на установление соединения, передаваемой из терминального устройства, что набор аутентификации и управления ключами, выбранный посредством терминального устройства, является набором аутентификации и управления ключами на основе идентификаторов, формируют запрос на аутентификацию координатора и передают активацию аутентификации, состоящую из запроса на аутентификацию координатора и открытого ключа координатора, в терминальное устройство;

В. когда верификация достоверности открытого ключа координатора проходит, формируют, посредством терминального устройства при приеме активации аутентификации, запрос на аутентификацию терминального устройства, идентификатор запроса аннулирования открытого ключа и временный открытый ключ терминального устройства и передают запрос на аутентификацию, состоящий из запроса на аутентификацию терминального устройства, запроса на аутентификацию координатора, открытого ключа терминального устройства, идентификатора запроса аннулирования открытого ключа, временного открытого ключа терминального устройства и подписи терминального устройства из вышеуказанных пяти элементов информации, в координатор;

С. верифицируют, посредством координатора при приеме запроса на аутентификацию, подпись запроса на аутентификацию на допустимость, запрос на аутентификацию координатора на согласованность и временный открытый ключ терминального устройства на достоверность; когда верификация проходит, определяют согласно идентификатору запроса аннулирования открытого ключа, выполнять ли запрос аннулирования открытого ключа; если запрос аннулирования открытого ключа не должен выполняться, формируют временный открытый ключ координатора и результат доступа, затем передают, посредством координатора, ответ по аутентификации, состоящий из идентификатора запроса аннулирования открытого ключа, запроса на аутентификацию терминального устройства, временного открытого ключа координатора, результата доступа и подписи координатора из вышеуказанных четырех элементов информации, в терминальное устройство и затем выполняют этап G; или если запрос аннулирования открытого ключа должен выполняться, передают требование с запросом аннулирования открытого ключа;

D. верифицируют, посредством доверенного центра при приеме требования с запросом аннулирования открытого ключа, информацию требования с запросом аннулирования открытого ключа и затем передают ответ на запрос аннулирования открытого ключа в координатор;