Настоящая заявка испрашивает приоритет китайской заявки на патент №200710019023.7, озаглавленной «A METHOD OF ONE-WAY ACCESS AUTHENTICATION» и поданной в Патентное бюро Китая 8 ноября 2007 г., содержание которой включено сюда целиком путем ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящая заявка относится к технической области беспроводной связи и, в частности, к способу аутентификации при одностороннем доступе.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Прежде чем обеспечить безопасность связи в радиочастотной идентификации (Radio Frequency Identification, RFID), необходимо эффективно решить проблему безопасной аутентификации и согласование ключа между считывающим устройством RFID и электронной меткой RFID. В RFID в некоторых сценариях применения необходимо выполнять только одностороннюю аутентификацию, так как в этих сценариях технические характеристики электронных меток неудовлетворительны, а вычислительные и коммуникационные возможности слабы. Кроме того, из-за того, что в некоторых конкретных сценариях применения для беспроводных сетей точка доступа к сети или базовая станция часто должны производить аутентификацию только мобильного терминала, безопасный односторонний протокол аутентификации также необходим в таких сценариях.

Американская организация IEEE предложила стандарт IEEE 802.11 для достижения безопасности беспроводной локальной сети путем использования протокола WEP, а впоследствии предложила стандарт IEEE 802.11i для уменьшения уязвимости безопасности, имеющей место в протоколе безопасности эквивалентной проводной сети (Wired Equivalent Privacy (WEP)) и поддержки односторонней аутентификации мобильного терминала точкой доступа. В то же время американская организация IEEE предложила стандарт IEEE 802.16 для достижения безопасности беспроводной городской сети и обеспечения односторонней аутентификации мобильного терминала базовой станцией. Затем был предложен стандарт IEEE 802.16e путем ссылки на стандарт 802.11i и улучшен стандарт IEEE 802.16.

Однако автор данной заявки в результате исследования обнаружил, что существующие способы односторонней аутентификации не могут выполнить прямую одностороннюю аутентификацию мобильного терминала базовой станцией или точкой доступа, но вместо этого все эти способы выполняют одностороннюю аутентификацию, основанную на использовании сервера аутентификации. То есть, когда базовая станция или точка доступа осуществляет одностороннюю аутентификацию на мобильном терминале, предварительно необходимо заранее установить безопасный канал между точкой доступа и сервером аутентификации либо между базовой станцией и сервером аутентификации посредством другого безопасного протокола (других протоколов), а затем сервер аутентификации осуществляет одностороннюю аутентификацию между базовой станцией или точкой доступа и мобильным терминалом. Когда что-то не в порядке с безопасностью в безопасном канале, то это влияет на надежность односторонней аутентификации. В дополнение к этому, когда новая базовая станция или точка доступа добавляется в сеть, безопасный канал между базовой станцией и сервером аутентификации или между точкой доступа и сервером аутентификации должен быть установлен вручную. Это является недостатком для расширения сети.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения обеспечивают способ односторонней аутентификации для того, чтобы обеспечить надежность односторонней аутентификации.

Вариант осуществления настоящего изобретения описывает способ аутентификации при одностороннем доступе, который включает в себя: отправку вторым объектом первому объекту пакета распределения запроса аутентификации и ключа в соответствии с параметрами системы, предустановленными третьим объектом, и верификацию первым объектом, является ли достоверным этот пакет распределения запроса аутентификации и ключа; генерирование первым объектом пакета ответа аутентификации и ключа и отправку пакета ответа аутентификации и ключа второму объекту, когда пакет распределения запроса аутентификации и ключа является достоверным, а также верификацию вторым объектом, является ли достоверным этот пакет ответа аутентификации и ключа; генерирование вторым объектом пакета подтверждения аутентификации и ключа и отправку вторым объектом пакета подтверждения аутентификации и ключа первому объекту, когда пакет ответа аутентификации и ключа достоверный, а также верификацию первым объектом, является ли достоверным пакет подтверждения аутентификации и ключа; и определение того, что аутентификация успешна, и ключ служит в качестве согласованного главного ключа, когда пакет подтверждения аутентификации и ключа является достоверным.

Предпочтительно, чтобы верификация первым объектом, является ли достоверным пакет распределения запроса аутентификации и ключа, включала в себя: получение ключа расшифрования и ключа проверки целостности из поля шифротекста ключа CKey пакета распределения запроса аутентификации и ключа путем использования поля секретных данных SData пакета распределения запроса аутентификации и ключа и закрытого ключа первого объекта; получение кода проверки целостности второго сообщения путем использования ключа проверки целостности; и определение, являются ли идентичными код проверки целостности первого сообщения и код проверки целостности второго сообщения в пакете распределения запроса аутентификации и ключа.

Предпочтительно, чтобы верификация первым объектом достоверности пакета подтверждения аутентификации и ключа включала в себя: определение, является ли первое случайное число, используемое вторым объектом в пакете подтверждения аутентификации и ключа, случайным числом, сгенерированным первым объектом, и определение, является ли код проверки целостности третьего сообщения в пакете подтверждения аутентификации и ключа достоверным, когда определено, что первое случайное число является случайным числом, сгенерированным первым объектом.

Предпочтительно, чтобы первый объект включал в себя электронную метку или мобильный терминал.

Предпочтительно, чтобы второй объект включал в себя считывающее устройство, точку доступа или базовую станцию.

Вариант осуществления настоящего изобретения описывает способ аутентификации при одностороннем доступе, который включает в себя: отправку вторым объектом первому объекту пакета распределения запроса аутентификации и ключа в соответствии с параметрами системы, предустановленными третьим объектом, и верификацию первым объектом, является ли достоверным этот пакет распределения запроса аутентификации и ключа; генерирование первым объектом пакета ответа аутентификации и ключа и отправку пакета ответа аутентификации и ключа второму объекту, когда пакет распределения запроса аутентификации и ключа является достоверным, а также верификацию вторым объектом, является ли достоверным этот пакет ответа аутентификации и ключа; отправку вторым объектом третьему объекту пакета запросом аутентификации идентификационной информации, когда пакет ответа аутентификации и ключа является достоверным, а также верификацию третьим объектом достоверности идентификации первого объекта и отправку третьим объектом второму объекту пакета ответа аутентификации идентификационной информации; верификацию вторым объектом, является ли идентификационная информация первого объекта корректной в соответствии с пакетом ответа аутентификации идентификационной информации; генерирование вторым объектом пакета подтверждения аутентификации и ключа и отправку вторым объектом пакета подтверждения аутентификации и ключа первому объекту, когда идентификационная информация первого объекта является корректной, а также верификацию первым объектом, является ли достоверным пакет подтверждения аутентификации и ключа; и определение того, что аутентификация успешна, и ключ служит в качестве согласованного главного ключа, когда пакет подтверждения аутентификации и ключа является достоверным.

Предпочтительно, чтобы верификация первым объектом, является ли достоверным пакет распределения запроса аутентификации и ключа, включала в себя: получение ключа расшифрования и ключа проверки целостности из поля шифротекста ключа CKey пакета распределения запроса аутентификации и ключа путем использования поля секретных данных SData пакета распределения запроса аутентификации и ключа и закрытого ключа первого объекта; получение кода проверки целостности второго сообщения путем использования ключа проверки целостности; и определение, являются ли идентичными код проверки целостности первого сообщения и код проверки целостности второго сообщения в пакете распределения запроса аутентификации и ключа.

Предпочтительно, чтобы верификация первым объектом, является ли достоверным пакет подтверждения аутентификации и ключа, включала в себя: определение, является ли первое случайное число, используемое вторым объектом в пакете подтверждения аутентификации и ключа, случайным числом, сгенерированным первым объектом, и определение, является ли код проверки целостности третьего сообщения в пакете подтверждения аутентификации и ключа достоверным, когда определено, что первое случайное число является случайным числом, сгенерированным первым объектом.

Предпочтительно, чтобы первый объект включал в себя электронную метку или мобильный терминал.

Предпочтительно, чтобы второй объект включал в себя считывающее устройство, точку доступа или базовую станцию.

Из упомянутых выше вариантов осуществления настоящего изобретения может быть видно, что аутентификации между первым объектом и вторым объектом не нужно проходить через сервер аутентификации, не нужно устанавливать каналы безопасности между третьим объектом с первым объектом и между третьим объектом и первым объектом, а первый объект и второй объект могут выполнять одностороннюю аутентификацию напрямую. В дополнение, комбинирование механизма, основанного на идентификационной информации публичного ключа, с механизмом фоновой аутентификации достоверности идентификационной информации инфраструктуры аутентификации и защиты беспроводной локальной сети WLAN (Authentication and Privacy Infrastructure, WAPI) дает следующие дополнительные преимущества: 1. Рабочая нагрузка при эксплуатации является низкой ввиду того, что настоящее изобретение основывается на механизме открытых ключей идентификации, и для него нет необходимости поддерживать инфраструктуру открытых ключей (PKI), как для традиционного открытого ключа; 2. Служебные сигналы связи сохраняются, так как в процессе аутентификации не нужно передавать никаких цифровых сертификатов, таким образом сохраняя служебные сигналы связи; 3. Включение функции аутентификации идентификации механизма WAPI дает возможность избежать того недостатка, что выполнение верификации идентификационной информации в механизме открытого ключа, основанного на идентификационной информации, является затруднительным;

4. В отличие от WAPI в подписи пользующейся доверием третьей стороны (TTP) в процессе верификации идентификационной информации могут быть использованы как традиционный алгоритм открытого ключа, так и алгоритм открытого ключа, основанного на идентификационной информации, что делает выполнение подписи более гибким; и

5. Путем использования билинейных спариваний на эллиптической кривой длина данных безопасности может быть сокращена без понижения безопасности, значительно улучшая, таким образом, вычислительную и коммуникационную производительность.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

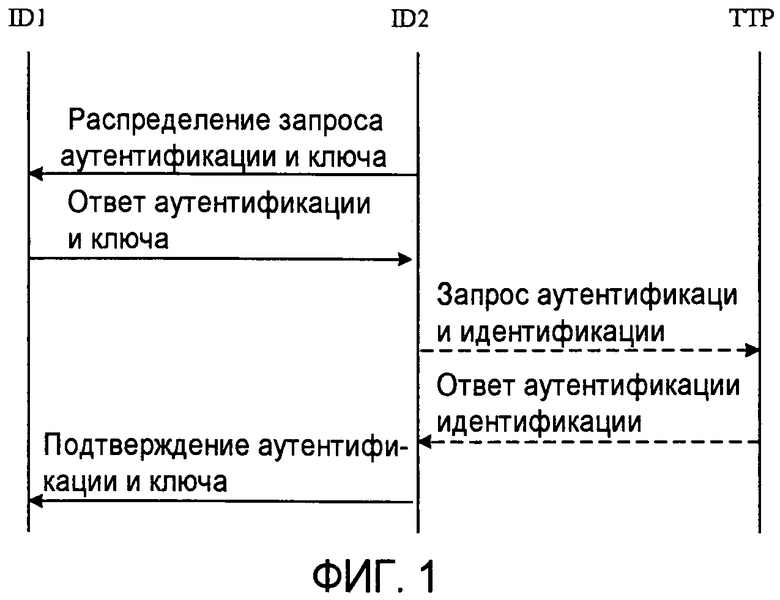

Фиг.1 представляет собой блок-схему способа аутентификации при одностороннем доступе в соответствии с вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Способ, предложенный в настоящем изобретении, реализуется через пользующуюся доверием третью сторону (trusted third party, TTP). Пользующейся доверием третьей стороной может быть сервер аутентификации или любое другое устройство, которое может выполнять функцию аутентификации. Пользующаяся доверием третья сторона отвечает за физическую аутентификацию идентификационной информации объекта пользователя, генерацию параметров системы и установку параметров пользователя.

Фиг.1 показывает блок-схему алгоритма способа аутентификации при одностороннем доступе в соответствии с вариантом осуществления настоящего изобретения. Этот конкретный способ выполнения заключается в следующем.

Этап 1): Пользующаяся доверием третья сторона устанавливает параметры системы, которые содержат: две циклические группы порядка q (G1,+) и (G2,∙) генератор P для G1, билинейная карта e для G1 и G2, причем e:G1×G1→G2, выбранный случайным образом закрытый ключ пользующейся доверием третьей стороны STTP∈Zq *, и соответствующий открытый ключ QTTP=STTPP∈G1, где i=1, 2.

Здесь идентификационная информация IDi i-го пользователя объекта является открытым ключом пользователя объекта, а соответствующим закрытым ключом пользователя объекта является Si=STTPIDi, где i=1, 2.

Вышеописанный этап выполняется только, когда односторонняя аутентификация применяется в первый раз. Когда параметры системы уже установлены, этот шаг уже не нужно повторять в последующих повторяющихся применениях односторонней аутентификации.

Этап 2): Второй объект отправляет пакет распределения запроса аутентификации и ключа первому объекту. Первый объект осуществляет верификацию, является ли достоверным пакет, отправленный со второго объекта. Если пакет является достоверным, то первый объект генерирует пакет ответа аутентификации и ключа и отправляет этот пакет второму объекту.

На вышеописанном этапе 2) пакет распределения запроса аутентификации и ключа, посылаемый вторым объектом первому объекту, состоит из следующих полей:

Здесь

Поле ID1 обозначает идентификационную информацию первого объекта;

Поле ID2 обозначает идентификационную информацию информации второго объекта;

Поле N2 обозначает число, сгенерированное случайным образом вторым объектом;

Поле секретных данных SData вычисляется вторым объектом путем выбора секретного случайного числа r и вычисления r∙P;

Поле шифротекста ключа CKey содержит шифротекст ключа Key, предназначенный для отправки первому объекту вторым объектом, т.е. CKey=Ek(Key), где ключ шифрования выводится из r∙QTTP∙ID1, при этом одна часть выведенного результата используется в качестве ключа шифрования, а другая часть выведенного результата используется в качестве ключа целостности; и

Поле MIC1 обозначает код проверки целостности сообщения, получаемое для поля CKey и всех полей перед полем CKey.

Когда первый объект принимает пакет распределения запроса аутентификации и ключа, посылаемый со второго объекта, он вычисляет r∙P∙S1, используя поле SData в пакете и свой собственный закрытый ключ S1. Затем первый объект извлекает из результата вычислений ключ расшифрования и второй ключ проверки целостности, соответственно согласовывающийся с ключом шифрования и первым ключом проверки целостности, вычисляет новое поле MIC1', используя второй ключ проверки целостности, и сравнивает новое поле MIC1' с MIC1 в пакете распределения запроса аутентификации и ключа. Если они отличаются, то первый объект отбрасывает пакет. Если же они совпадают, то первый пакет, используя ключ расшифрования, расшифровывает поле CKey, чтобы получить ключ Key, и извлекает новый третий ключ проверки целостности, пользуясь ключом Key. После чего процесс переходит на этап 3).

Этап 3): Первый объект отправляет пакет ответа аутентификации и ключа второму объекту. Второй объект осуществляет верификацию, является ли достоверным пакет, отправленный с первого объекта. Если пакет является достоверным, то второй объект генерирует пакет подтверждения аутентификации и ключа и отправляет этот пакет первому объекту.

На вышеописанном этапе 3) пакет ответа аутентификации и ключа, посылаемый первым объектом второму объекту, состоит из следующих полей:

Здесь

Поле ID1 обозначает идентификационную информацию первого объекта;

Поле ID2 обозначает идентификационную информацию второго объекта;

Поле N1 обозначает число, сгенерированное случайным образом первым объектом;

Поле N2' обозначает число, сгенерированное случайным образом вторым объектом;

Поле MIC2 обозначает код проверки целостности сообщения, получаемый для поля N2 и всех полей перед полем N2 путем использования третьего кода проверки целостности, выведенного из ключа Key.

Этап 4): Когда первый объект принимает пакет подтверждения аутентификации и ключа, он осуществляет верификацию, является ли этот пакет достоверным. Если пакет является достоверным, то аутентификация успешна, и ключ Key служит согласованным главным ключом.

На вышеописанном этапе 4) пакет подтверждения аутентификации и ключа, посылаемый вторым объектом первому объекту, состоит из следующих полей:

Здесь

Поле ID1 обозначает идентификационную информацию первого объекта;

Поле ID2 обозначает идентификационную информацию второго объекта;

Поле N1' обозначает случайное число, используемое первым объектом;

Поле MIC3 обозначает код проверки целостности сообщения, получаемый для поля N1 и всех полей перед полем N2, путем использования третьего кода проверки целостности, выведенного из ключа Key.

После того, как первый объект принимает пакет подтверждения аутентификации и ключа, посланный от второго объекта, он определяет, является ли случайное число N1 в пакете, используемое вторым объектом, случайным числом, сгенерированным самим первым объектом. Если случайное число не является случайным числом, сгенерированным им самим, первый объект отбрасывает пакет. Если случайное число является случайным числом, сгенерированным им самим, первый объект решает, является ли поле MIC3 достоверным посредством использования нового ключа 3 проверки целостности. Если поле MIC3 недостоверно, первый объект отбрасывает пакет. Если поле MIC3 достоверно, аутентификация достигает цели, и ключ Key служит в качестве согласованного главного ключа.

С целью дополнительного улучшения безопасности, когда второй объект принимает пакет ответа аутентификации и ключа, посланный с первого объекта, он может дополнительно выполнить верификацию достоверности идентификационной информации для первого объекта и отправить пакет подтверждения аутентификации и ключа первому объекту после прохождения верификации идентификационной информации для первого объекта. В этом случае между этапом 3) и этапом 4) содержатся дополнительные этапы:

Этап 21): Второй объект посылает пакет запроса идентификации аутентификации пользующейся доверием третьей стороне, которая осуществляет верификацию достоверности идентификационной информации первого объекта.

На вышеописанном этапе 21) пакет запроса идентификации аутентификации состоит из следующих полей:

Здесь

Поле ID2 обозначает идентификационную информацию второго объекта;

Поле TTP обозначает пользующуюся доверием третью сторону, ответственную за верификацию достоверности идентификационной информации других устройств;

Поле ID1 обозначает идентификационную информацию первого объекта;

Поле N1 обозначает число, сгенерированное случайным образом первым объектом; и

Поле N2 обозначает число, сгенерированное случайным образом первым объектом;

Этап 31): Пользующаяся доверием третья сторона на основе результата верификации генерирует пакет ответа аутентификации идентификационной информации и отправляет сгенерированный пакет второму объекту. Второй объект проверяет, является ли идентификационная информация первого объекта корректной, на основе пакета ответа аутентификации идентификационной информации. Если идентификационная информация первого объекта корректна, процесс продолжается на этапе 3.

На вышеописанном этапе 31) пакет ответа аутентификации идентификационной информации, отправляемый пользующейся доверием третьей стороной второму объекту, состоит из следующих полей:

Здесь

Поле ID1 обозначает идентификационную информацию первого объекта;

Поле ID2 обозначает идентификационную информацию второго объекта;

Поле TTP обозначает пользующуюся доверием третью сторону, ответственную за верификацию достоверности идентификационной информации других устройств;

Поле N1 обозначает число, сгенерированное случайным образом первым объектом;

Поле N2 обозначает число, сгенерированное случайным образом вторым объектом;

Поле RES1 обозначает результат верификации достоверности идентификационной информации первого объекта выполненной TTP; и

Поле SigTTP обозначает цифровую подпись, выполненную TTP в поле RES1 и всех полях перед полем RES1. Подпись может быть либо традиционной подписью, основанной на инфраструктуре PKI, либо подписью, основанной на идентификационной информации.

Когда доверенная третья сторона принимает пакет запроса аутентификации идентификации, отправленный от второго объекта, он проверяет идентификацию первого объекта, инкапсулирует результат верификации в пакет ответа аутентификации идентификации и отправляет пакет ответа аутентификации идентификации второму объекту. Пакет ответа аутентификации и пакет запроса аутентификации идентификации появляются в парах.

Используя поле RES1 в пакете ответа аутентификации идентификации, второй объект может определить достоверность идентификации первого объекта.

Через этот процесс реализуется односторонняя аутентификация второго объекта для первого объекта и создается общий главный ключ Key.

Когда настоящее изобретение применяется в сети с радиочастотной идентификацией, вторым объектом является считывающее устройство, а первым объектом является электронная метка, с тем, чтобы решить проблему аутентификации считывающего устройства для электронной метки в сети с радиочастотной идентификацией. Считывающее устройство распределяет общий ключ на электронную метку. То есть осуществляется аутентификация считывающего устройства для электронной метки и генерируется общий главный ключ.

Когда настоящее изобретение применяется в беспроводной локальной сети, вторым объектом является точка доступа, а первым объектом является мобильный терминал, с тем, чтобы решить проблему аутентификации точки доступа для мобильного терминала. Точка доступа передает общий ключ на мобильный терминал. То есть осуществляется аутентификация точки доступа для мобильного терминала и генерируется общий главный ключ.

Когда настоящее изобретение применяется в городской сети, вторым объектом является базовая станция, а первым объектом является мобильный терминал, с тем, чтобы решить проблему аутентификации базовой станции для мобильного терминала в беспроводной городской сети. Базовая станция распределяет общий ключ на мобильный терминал. То есть осуществляется аутентификация базовой станции для мобильного терминала и генерируется общий главный ключ.

Из упомянутых выше вариантов осуществления настоящего изобретения может быть видно, что аутентификации между первым объектом и вторым объектом не нужно проходить через сервер аутентификации, не нужно устанавливать каналы безопасности между третьим объектом с первым объектом и вторым объектом, а первый объект и второй объект могут выполнять одностороннюю аутентификацию напрямую. В дополнение, комбинирование механизма, основанного на идентификационной информации публичного ключа, с механизмом фоновой аутентификации достоверности идентификационной информации инфраструктуры аутентификации и защиты беспроводной локальной сети WLAN (WAPI) дает следующие дополнительные преимущества: 1. Рабочая нагрузка при эксплуатации является низкой ввиду того, что настоящее изобретение основывается на механизме открытых ключей идентификации, и для него нет необходимости поддерживать инфраструктуру открытых ключей (PKI), как для традиционного открытого ключа; 2. Служебные сигналы связи сохраняются, так как в процессе аутентификации не нужно передавать никаких цифровых сертификатов, таким образом сохраняя служебные сигналы связи; 3. Включение функции аутентификации идентификации механизма WAPI дает возможность избежать того недостатка, что выполнение верификации идентификации в механизме открытого ключа, основанного на идентификации, является затруднительным; 4. В отличие от WAPI, в подписи пользующейся доверием третьей стороны (TTP) в процессе верификации идентификации могут быть использованы как алгоритм традиционного открытого ключа, так и алгоритм открытого ключа, основанного на идентификации, что делает выполнение подписи более гибким; и 5. Путем использования билинейных спариваний на эллиптической кривой длина данных безопасности может быть сокращена без понижения безопасности, значительно улучшая, таким образом, вычислительную и коммуникационную производительность.

Изобретение относится к беспроводной связи, а именно к способу аутентификации при одностороннем доступе. Техническим результатом является повышение расширяемости сети. Технический результат достигается тем, что в соответствии с параметрами системы, установленными третьим объектом, второй объект отправляет первому объекту сообщение группировки распределения запроса аутентификации и ключа. Первый объект осуществляет верификацию достоверности сообщения, отправленного со второго объекта, и, если оно является достоверным, первый объект генерирует сообщение группировки ответа аутентификации и ключа и отправляет его на второй объект, который осуществляет верификацию достоверности сообщения, отправленного с первого объекта и, если оно является достоверным, второй объект генерирует сообщение группировки подтверждения аутентификации и ключа и отправляет это сообщение первому объекту. Первый объект осуществляет верификацию достоверности сообщения группировки подтверждения аутентификации и ключа и, если оно является достоверным, то аутентификация успешна, и ключ рассматривается в качестве главного ключа соглашения. 2 н. и 17 з.п. ф-лы, 1 ил.

1. Способ аутентификации при одностороннем доступе, отличающийся тем, что данный способ содержит этапы, на которых:

отправляют посредством второго объекта пакет запроса аутентификации и распределения ключа первому объекту в соответствии с параметрами системы, предустановленными третьим объектом, и осуществляют верификацию посредством первого объекта, является ли достоверным пакет запроса аутентификации и распределения ключа;

генерируют посредством первого объекта пакет ответа аутентификации и ключа и отправляют посредством первого объекта пакет ответа аутентификации и ключа второму объекту, когда пакет запроса аутентификации и распределения ключа является достоверным, а также осуществляют верификацию посредством второго объекта, является ли достоверным пакет ответа аутентификации и ключа;

генерируют посредством второго объекта пакет подтверждения аутентификации и ключа и отправляют посредством второго объекта пакет подтверждения аутентификации и ключа первому объекту, когда пакет ответа аутентификации и ключа является достоверным, а также осуществляют верификацию посредством первого объекта, является ли достоверным пакет подтверждения аутентификации и ключа; и определяют то, что аутентификация является успешной, а ключ служит согласованным главным ключом, когда пакет подтверждения аутентификации и ключа является достоверным;

причем верификация посредством первого объекта достоверности пакета подтверждения аутентификации и ключа содержит этап, на котором:

определяют, является ли первое случайное число, использованное вторым объектом в пакете подтверждения аутентификации и ключа случайным числом, сгенерированным первым объектом, а также определяют, является ли код проверки целостности третьего сообщения в пакете подтверждения аутентификации и ключа достоверным, когда определено, что первое случайное число является случайным числом, сгенерированным первым объектом.

2. Способ по п.1, в котором этап верификации первым объектом, является ли достоверным пакет запроса аутентификации и распределения ключа, содержит этапы, на которых:

получают ключ расшифрования и ключ проверки целостности из поля СКеy шифротекста ключа пакета запроса аутентификации и распределения ключа путем использования поля SData секретных данных пакета запроса аутентификации и распределения ключа и закрытого ключа первого объекта;

получают код проверки целостности второго сообщения путем использования ключа проверки целостности;

определяют, являются ли идентичными код проверки целостности второго сообщения и код проверки целостности первого сообщения в пакете запроса аутентификации и распределения ключа.

3. Способ по любому из пп.1 и 2, в котором первый объект содержит электронную метку или мобильный терминал.

4. Способ по любому из пп.1 и 2, в котором второй объект содержит считывающее устройство, точку доступа или базовую станцию.

5. Способ по любому из пп.1 и 2, в котором системные параметры содержат:

две циклические группы порядка q (G1,+) и (G2, ·), генератор Р для G1, билинейное отображение е для G1 и G2, причем e:G1×G1→G2, выбранный случайным образом закрытый ключ STTP∈Zq* пользующейся доверием третьей стороны, и соответствующий открытый ключ QTTP=STTPP∈G1.

6. Способ по любому из пп.1 и 2, в котором пакет запроса аутентификации и распределения ключа состоит из следующих полей:

ID1, обозначающее информацию идентификации первого объекта,

ID2, обозначающее информацию идентификации второго объекта,

N2, обозначающее число, сгенерированное вторым объектом,

SData, обозначающее секретные данные,

СKеy, обозначающее шифротекст ключа, который заключает в себе шифротекст ключа Key, посылаемого первому объекту вторым объектом, и MIC1, обозначающее код проверки целостности сообщения, получаемый для поля СKеy и всех полей перед полем СKеy.

7. Способ по любому из пп.1 и 2, в котором пакет ответа аутентификации и ключа состоит из следующих полей:

ID1, обозначающее информацию идентификации первого объекта,

ID2, обозначающее информацию идентификации второго объекта,

N1, обозначающее случайное число, сгенерированное первым объектом,

N2', обозначающее случайное число, используемое первым объектом,

MIC2, обозначающее код проверки целостности сообщения, получаемый для поля N2 и всех полей перед полем N2 путем использования третьего кода проверки целостности, выведенного из ключа Key.

8. Способ по любому из пп.1 и 2, в котором пакет подтверждения аутентификации и ключа состоит из следующих полей:

ID1, обозначающее идентификационную информацию первого объекта, ID2, обозначающее идентификационную информацию второго объекта, N1', обозначающее случайное число, сгенерированное вторым объектом, MIC3, обозначающее код проверки целостности сообщения, получаемый для поля N1 и всех полей перед полем N1, посредством использования третьего кода проверки целостности, выведенного из ключа Key.

9. Способ аутентификации при одностороннем доступе, отличающийся тем, что данный способ содержит этапы, на которых:

отправляют посредством второго объекта пакет запроса аутентификации и распределения ключа первому объекту в соответствии с параметрами системы, предустановленными третьим объектом, и осуществляют верификацию посредством первого объекта, является ли достоверным пакет запроса аутентификации и распределения ключа;

генерируют посредством первого объекта пакет ответа аутентификации и ключа и отправляют посредством первого объекта пакет ответа аутентификации и ключа второму объекту, когда пакет запроса аутентификации и распределения ключа является достоверным, а также осуществляют верификацию посредством второго объекта, является ли достоверным пакет ответа аутентификации и ключа;

отправляют посредством второго объекта пакет запроса аутентификации идентификации третьему объекту, когда пакет ответа аутентификации и ключа достоверный, и осуществляют верификацию посредством третьего объекта достоверности идентификации первого объекта, и отправляют посредством третьего объекта пакет ответа аутентификации идентификации второму объекту;

осуществляют верификацию посредством второго объекта, является ли идентификация первого объекта корректной согласно пакету ответа аутентификации идентификации;

генерируют посредством второго объекта пакет подтверждения аутентификации и ключа и отправляют посредством второго объекта пакет подтверждения аутентификации и ключа первому объекту, когда идентификация первого объекта является корректной, а также осуществляют верификацию посредством первого объекта, является ли достоверным пакет подтверждения аутентификации и ключа;

и определяют то, что аутентификация является успешной, а ключ служит согласованным главным ключом, когда пакет подтверждения аутентификации и ключа является достоверным.

10. Способ по п.9, в котором этап верификации первым объектом, является ли достоверным пакет запроса аутентификации и распределения ключа, содержит этапы, на которых:

получают ключ расшифрования и ключ проверки целостности из поля шифротекста ключа СKеy пакета запроса аутентификации и распределения ключа путем использования поля SData секретных данных пакета запроса аутентификации и распределения ключа и закрытого ключа первого объекта;

получают код проверки целостности второго сообщения путем использования ключа проверки целостности; и определяют, являются ли идентичными код проверки целостности второго сообщения и код проверки целостности первого сообщения в пакете запроса аутентификации и распределения ключа.

11. Способ по п.9, в котором этап верификации первым объектом, является ли достоверным пакет подтверждения аутентификации и ключа, содержит этапы, на которых:

определяют, является ли первое случайное число, использованное вторым объектом в пакете подтверждения аутентификации и ключа, случайным числом, сгенерированным первым объектом, а также определяют, является ли код проверки целостности третьего сообщения в пакете подтверждения аутентификации и ключа достоверным, когда определено, что первое случайное число является случайным числом, сгенерированным первым объектом.

12. Способ по любому из пп.9-11, в котором первый объект содержит электронную метку или мобильный терминал.

13. Способ по любому из пп.9-11, в котором первый объект содержит считывающее устройство, точку доступа или базовую станцию.

14. Способ по любому из пп.9-11, в котором системные параметры содержат: две циклические группы порядка q (G1,+) и (G2, ·), генератор Р для G1, билинейное отображение е для G1 и G2, причем e:G1×G1→G2, выбранный случайным образом закрытый ключ STTP∈Zq* пользующейся доверием третьей стороны, и соответствующий открытый ключ QTTP=STTPP∈G1.

15. Способ по любому из пп.9-11, в котором пакет запроса аутентификации и распределения ключа состоит из следующих полей:

ID1, обозначающее информацию идентификации первого объекта,

ID2, обозначающее информацию идентификации второго объекта,

N2, обозначающее случайное число, сгенерированное вторым объектом,

SData, обозначающее секретные данные,

СKеy, обозначающее шифротекст ключа, который заключает в себе шифротекст ключа Key, посылаемого первому объекту вторым объектом, и MIC1, обозначающее код проверки целостности сообщения, получаемый для поля СKеy и всех полей перед полем СKеy.

16. Способ по любому из пп.9-11, в котором пакет ответа аутентификации и ключа состоит из следующих полей:

ID1, обозначающее информацию идентификации первого объекта,

ID2, обозначающее информацию идентификации второго объекта,

N1, обозначающее случайное число, сгенерированное первым объектом,

N2', обозначающее случайное число, используемое первым объектом,

MIC2, обозначающее код проверки целостности сообщения, получаемый для поля N2 и всех полей перед полем N2 путем использования третьего кода проверки целостности, выведенного из ключа Key.

17. Способ по любому из пп.9-11, в котором пакет подтверждения аутентификации и ключа состоит из следующих полей:

ID1, обозначающее идентификационную информацию первого объекта, ID2, обозначающее идентификационную информацию второго объекта, N1', обозначающее случайное число, сгенерированное вторым объектом,

MIC3, обозначающее код проверки целостности сообщения, получаемый для поля N1 и всех полей перед полем N1, посредством использования третьего кода проверки целостности, выведенного из ключа Key.

18. Способ по любому из пп.9-11, в котором пакет запроса аутентификации идентификации состоит из следующих полей:

ID2, обозначающее идентификационную информацию второго объекта,

ТТР, обозначающее пользующуюся доверием третью сторону, ответственную за верификацию достоверности идентификации других устройств,

ID1, обозначающее идентификационную информацию первого объекта,

N1, обозначающее случайное число, сгенерированное первым объектом; и

N2, обозначающее случайное число, сгенерированное вторым объектом.

19. Способ по любому из пп.9-11, в котором пакет ответа идентификации аутентификации состоит из следующих полей:

ID1, обозначающее идентификационную информацию первого объекта;

ID2, обозначающее идентификационную информацию второго объекта;

ТТР, обозначающее пользующуюся доверием третью сторону, ответственную за верификацию достоверности идентификационной информации других устройств;

N1, обозначающее случайное число, сгенерированное первым объектом; и

N2, обозначающее случайное число, сгенерированное вторым объектом;

RES1, обозначающее результат верификации, выполненной ТТР в отношении достоверности идентификации первого объекта; и SigTTP, обозначающее цифровую подпись, выполненную ТТР для поля RES1 и всех полей перед полем RES1.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СИСТЕМА И СПОСОБ ИСПОЛЬЗОВАНИЯ БЕЗОПАСНОСТИ, ПРИСУЩЕЙ ЗАЩИЩЕННОМУ КОММУНИКАЦИОННОМУ КАНАЛУ, ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ НЕЗАЩИЩЕННОГО КОММУНИКАЦИОННОГО КАНАЛА | 2001 |

|

RU2279186C2 |

| RU 2003134279 A, 27.05.2005 | |||

| Способ подбора оптимальной дозы ацетилсалициловой кислоты при артериальном тромбозе | 1989 |

|

SU1767429A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2012-06-27—Публикация

2008-11-07—Подача