Данная заявка притязает на приоритет патентной заявки КНР № 200710188466.9, поданной в патентное ведомство КНР 3 декабря 2007 и озаглавленной “СПОСОБ УПРОЩЕННОЙ АУТЕНТИФИКАЦИИ ДОСТУПА”, все содержимое которой включено в настоящее описание посредством ссылки.

Область техники, к которой относится изобретение

Варианты осуществления настоящего изобретения относятся к способу упрощенной аутентификации доступа и системе для его реализации.

Уровень техники

Для беспроводной сети (такой как беспроводная локальная сеть (WLAN) или беспроводная региональная сеть (WMAN)) проблема безопасности является значительно более серьезной, чем в случае проводного Ethernet. Метка радиочастотной идентификации (RFID) также сталкивается с проблемой безопасности. Проблема безопасной аутентификации и согласования ключей между устройством считывания/записи и электронной меткой в RFID должна быть эффективным образом учтена перед осуществлением защищенной связи.

В общем случае электронные метки можно классифицировать на три типа в зависимости от ситуаций использования и прикладных окружений: 1) считываемая и записываемая высокоуровневая электронная метка с некоторыми пространством хранения данных и вычислительными возможностями; 2) электронная метка промежуточного уровня с функциями, подобными функциям высокоуровневой электронной метки, за исключением несколько меньшей производительности; и 3) низкоуровневая электронная метка, которая используется лишь для записи некоторых информационных данных и гарантирует, что эти данные могут быть считаны устройством считывания/записи. В общем, низкоуровневая электронная метка не имеет функциональных возможностей по хранению данных, вычислению и перезаписи информации. Метки-ценники товаров в супермаркете относятся к низкоуровневым электронным меткам.

Для первых двух типов электронных меток безопасность канала между электронной меткой и устройством считывания/записи может быть обеспечена посредством протокола аутентификации. Для третьего же типа электронных меток является непрактичным достигать безопасности посредством существующей схемы аутентификации, поскольку этот тип электронных меток сам по себе просто хранит информацию как носитель и не имеет ни функциональных возможностей по хранению данных и вычислению, ни идентификационной информации или т.п. Например, схемы безопасности, такие как протокол безопасности Инфраструктуры Конфиденциальности и Аутентификации WLAN (WAPI) в WLAN, IEEE802.11i и IEEE802.16e WMAN и т.п., требуют, чтобы все стороны протокола имели базовые рабочие характеристики, связанные с вычислениями и хранением данных и т.п. Следовательно, такие схемы безопасности могут быть применены в большей или меньшей степени к электронным меткам первых двух типов, но могут вообще не применяться к электронным меткам третьего типа. Таким образом, безопасность для третьего типа электронных меток, описанного выше, должна быть реализована посредством по-новому разработанной схемы безопасности.

Сущность изобретения

В свете вышеизложенного задачей настоящего изобретения является создание способа упрощенной аутентификации доступа и системы для его реализации для достижения безопасности электронной метки, не имеющей ни функциональных возможностей по вычислениям и хранению данных, ни идентификационной информации.

Техническое решение, отвечающее настоящему изобретению, предлагает способ упрощенной аутентификации доступа, включающий в себя этапы, на которых

записывают, посредством доверенной третьей стороны, шифротекст сообщения (MSG), полученный шифрованием MSG, в первый объект;

получают, посредством второго объекта, шифротекст MSG от первого объекта и получают, посредством второго объекта, ключ от доверенной третьей стороны по получении шифротекста MSG;

дешифруют шифротекст MSG с помощью этого ключа и определяют, что аутентификация успешна, если получен незашифрованный текст MSG, или определяют, что аутентификация неуспешна, если незашифрованный текст MSG не получен.

Предпочтительно способ дополнительно включает в себя этап, на котором, перед тем как доверенная третья сторона запишет шифротекст MSG в первый объект, создают системные параметры, которые включают в себя две циклические группы q-го порядка (G 1,+) и (G 2,·), генератор G 1, P, закрытый ключ S TTP ∈ Z * q, открытый ключ Q TTP =S TTP P ∈ G 1 и ключ К шифрования.

Предпочтительно при записи доверенной третьей стороной шифротекста MSG в первый объект

случайным образом выбирают идентификатор ключа, PKeyID, в качестве открытого ключа, вычисляют соответствующий закрытый ключ, SkeyID=PKeyID·S TTP, и защищенным образом сохраняют закрытый ключ;

выбирают секретное случайное число, r, и вычисляют K=r·Q TTP· PKeyID;

шифруют MSG с помощью К для получения соответствующего шифротекста, CMSG;

вычисляют CP=r·P и записывают шифротекст MSG, составленный из CP, PKeyID и CMSG, в первый объект.

Предпочтительно при получении вторым объектом шифротекста MSG от первого объекта

посылают посредством второго объекта сообщение запроса данных на первый объект; и

посылают посредством первого объекта сообщение ответа на запрос данных, включающее в себя шифротекст MSG, на второй объект в ответ на упомянутый запрос данных.

Предпочтительно сообщение запроса данных представляет собой сообщение с пустым содержимым.

Предпочтительно при получении вторым объектом ключа от доверенной третьей стороны

посылают доверенной третьей стороне посредством второго объекта сообщение запроса ключа, причем в сообщении запроса ключа переносится идентификатор запрашиваемого ключа и одноразовое случайное число;

посылают посредством доверенной третьей стороны сообщение ответа на запрос ключа во второй объект в ответ на сообщение запроса ключа, причем в сообщении ответа на запрос ключа переносится шифротекст ключа SKeyID, соответствующий идентификатору ключа, CP1, поле Nonce и поле MIC, переносящее код целостности сообщения, при этом шифротекст ключа SKeyID получают посредством шифрования SKeyID ключом EK шифрования, при этом EK выводят из K1, и K1=r1·Q TTP ·ID2, где r1 - секретное случайное число, ID2 - идентификационная информация второго объекта, и Q TTP - открытый ключ самой третьей стороны.

При приеме сообщения ответа на запрос ключа повторно вычисляют посредством второго объекта K1=CP1·S 2, где S 2 обозначает закрытый ключ второго объекта, если одноразовое случайное число в поле Nonce определено как случайное число, выбранное им самим, выводят ключ ЕК шифрования и ключ IK проверки целостности из K1, повторно вычисляют код MIC из IK, сравнивают повторно вычисленный код MIC с принятым кодом MIC и дешифруют CSKeyID с помощью ЕК для получения незашифрованного текста SKeyID, если повторно вычисленный код MIC согласуется с принятым кодом MIC, либо завершают процедуру, если повторно вычисленный код MIC не согласуется с принятым кодом MIC.

Предпочтительно при получении вторым объектом ключа от доверенной третьей стороны дополнительно

завершают процедуру, если одноразовое случайное число в поле Nonce определено как не являющееся случайным числом, выбранным вторым объектом.

Предпочтительно при посылке доверенной третьей стороной сообщения ответа на запрос ключа во второй объект в ответ на сообщение запроса ключа принимают посредством доверенной третьей стороны сообщение запроса ключа от второго объекта, аутентифицируют подлинность идентификационных данных второго объекта и посылают сообщение ответа на запрос ключа во второй объект, если аутентификация успешна.

Предпочтительно согласно другому варианту осуществления предлагается система упрощенной аутентификации, включающая в себя первый объект, второй объект и третий объект, представляющий собой доверенную третью сторону, при этом

первый объект включает в себя первое устройство обработки, выполненное с возможностью приема шифротекста MSG от третьего объекта и подачи шифротекста MSG во второй объект при приеме запроса данных от второго объекта, при этом в шифротексте MSG переносятся СР, PKeyID и CMSG, где PKeyID - случайно выбираемый идентификатор ключа, CMSG получают посредством шифрования MSG с помощью К, где K=r·Q TTP ·PKeyID, r - секретное случайное число, Q TTP - открытый ключ третьего объекта, и CP=r·P, где P - генератор;

второй объект включает в себя второе устройство обработки, выполненное с возможностью получения шифротекста MSG от первого объекта, получения сообщения ответа на запрос ключа от третьего объекта и определения ключа, дешифрования шифротекста MSG с помощью этого ключа и определения, что аутентификация успешна, если получен незашифрованный текст MSG, либо определения, что аутентификация неуспешна, если незашифрованный текст MSG не получен; и

третий объект включает в себя третье устройство обработки, выполненное с возможностью формирования шифротекста MSG, передачи шифротекста MSG в первый объект и передачи сообщения ответа на запрос ключа во второй объект в ответ на запрос от второго объекта.

Предпочтительно первый объект представляет собой электронную метку, а второй объект представляет собой устройство считывания/записи.

Настоящее изобретение обеспечивает аутентификацию доступа, используя основанный на идентификационных данных механизм открытых ключей, и обеспечивает следующие преимущества:

1. Небольшая рабочая нагрузка на поддержание. Настоящее изобретение реализуется на основе основанного на идентификационных данных механизма открытых ключей и не требует поддержания традиционного механизма открытых ключей, подобного инфраструктуре открытых ключей (PKI).

2. Обеспечивается экономия в плане обмена служебной информацией при осуществлении связи. Отсутствует необходимость в передаче цифрового сертификата во время аутентификации, благодаря чему и обеспечивается экономия в плане обмена служебной информацией при осуществлении связи.

3. Добавлена функция аутентификации идентификационных данных, которая ориентирована на недостаток, заключающийся в том, что трудно удостовериться в подлинности идентификационных данных в основанном на идентификационных данных механизме открытых ключей.

4. Принимаются билинейные спаривания на эллиптической кривой, что может укоротить длину данных безопасности без снижения безопасности, тем самым значительно улучшая производительность вычисления и связи.

5. Настоящее изобретение может применяться в широких пределах при условии, что оборудование и окружение является ограниченным (например, малый объем памяти), как в случае устройства считывания/записи и электронной метки, платы интегральной микросхемы (IC) и т.п., тем самым упрощая и облегчая аутентификацию доступа.

Краткое описание чертежей

Для пояснения технического решения, отвечающего вариантам осуществления настоящего изобретения, или предшествующего уровня техники, ниже дается краткое описание прилагаемых чертежей, которые необходимы для описания вариантов осуществления или предшествующего уровня техники. Естественно, прилагаемые чертежи, на которые делается ссылка в нижеследующем описании, соответствуют лишь части вариантов осуществления настоящего изобретения. Для специалистов будут очевидны другие чертежи, которые могут быть получены согласно этим прилагаемым чертежам без применения изобретательства.

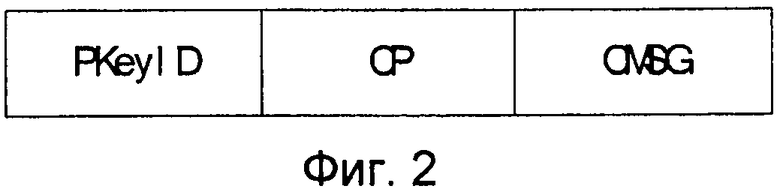

Фиг.1 - логическая блок-схема способа аутентификации согласно варианту осуществления настоящего изобретения.

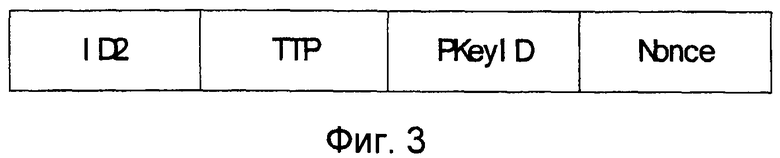

Фиг.2 - структурная схема сообщения ответа на запрос данных согласно варианту осуществления настоящего изобретения.

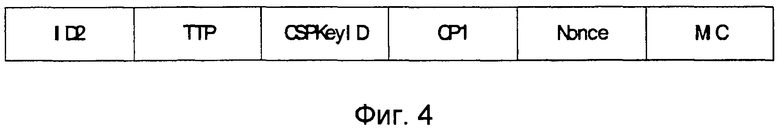

Фиг.3 - структурная схема сообщения запроса ключа согласно варианту осуществления настоящего изобретения.

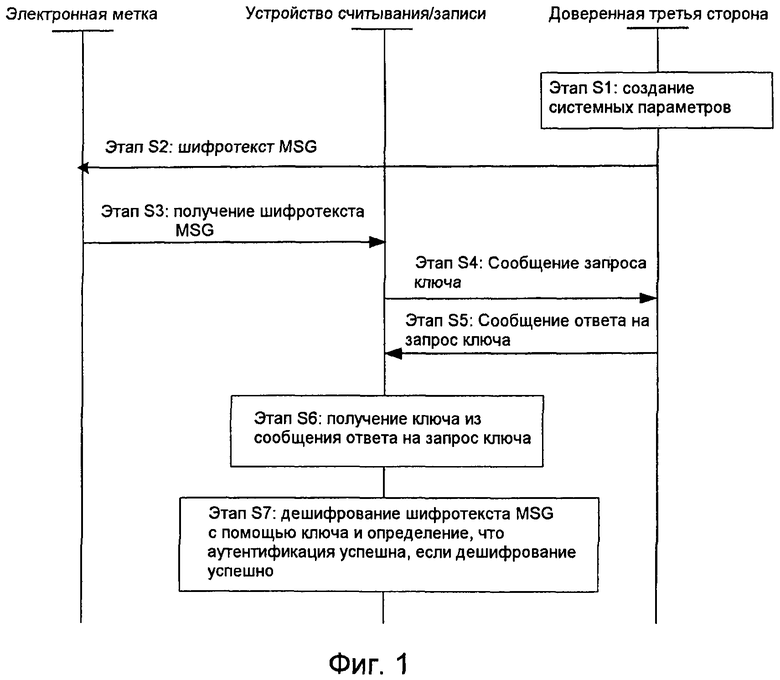

Фиг.4 - структурная схема сообщения ответа на запрос ключа согласно варианту осуществления настоящего изобретения.

Фиг.5 - структурная схема системы аутентификации согласно варианту осуществления настоящего изобретения.

Иллюстративный вариант осуществления настоящего изобретения

Для обеспечения специалистам возможности четкого понимания отвечающего настоящему изобретению технического решения техническое решение согласно вариантам осуществления настоящего изобретения будет описано в ясной и полной форме со ссылкой на чертежи, соответствующие вариантам осуществления настоящего изобретения. Естественно, описанные варианты осуществления являются лишь частью, но не всеми из возможных вариантов осуществления настоящего изобретения. Другие варианты осуществления, которые могут быть получены специалистами без изобретательства в рамках раскрытия вариантов осуществления, подпадают под объем настоящего изобретения.

Способ аутентификации, раскрываемый согласно варианту осуществления настоящего изобретения, реализуется посредством доверенной третьей стороны (TTP). ТТР может быть сервером аутентификации или другими устройствами, которые могут выполнять аутентификацию. ТТР отвечает за физическую аутентификацию идентификационных данных субъекта-пользователя, формирование системных параметров и процедуру создания пользовательских параметров.

Принимая в качестве примера устройство считывания/записи и электронную метку, ниже будет дано подробное описание способа аутентификации доступа согласно варианту осуществления настоящего изобретения. Как показано на Фиг.1, конкретная процедура в соответствии со способом аутентификации включает в себя следующие этапы.

Этап S1: TTP создает системные параметры.

Системные параметры включают в себя: две циклические группы q-го порядка (G 1,+) и (G 2,·); генератор G 1, P; билинейное преобразование в отношении G 1 и G 2, е, т.е. e:G 1 ×G 1 →G 2; закрытый ключ, который выбирается ТТР случайным образом, S TTP ∈ Z * q, и соответствующий открытый ключ, Q TTP =S TTP P ∈ G 1; EK(M), представляющий шифрование сообщения М с использованием симметричного алгоритма шифрования на ключе К шифрования.

В варианте осуществления идентификационные данные ID2 устройства считывания/записи - это открытый ключ устройства считывания/записи, а закрытый ключ устройства считывания/записи представляет собой S 2 =S TTP ID 2, при этом не требуется вычислять открытый и закрытый ключи для электронной метки.

Следует отметить, что этап S1 используется просто для создания системных параметров в первом применении и не является необходимым в последующих повторных применениях.

Этап S2: доверенная третья сторона формирует MSG (сообщение) и записывает шифротекст MSG, полученный шифрованием MSG, в электронную метку.

Конкретная процедура такова.

Сначала доверенная третья сторона случайным образом выбирает идентификатор PKeyID ключа в качестве открытого ключа, вычисляет закрытый ключ SkeyID=PKeyID·S TTP, соответствующий этому открытому ключу, и защищенным образом сохраняет этот закрытый ключ; затем доверенная третья сторона выбирает секретное случайное число, r, и вычисляет K=r·Q TTP· PKeyID; далее, соответствующий шифротекст, CMSG, получают посредством шифрования MSG с помощью К, т.е. вычисляют CMSG=EK(MSG); наконец, вычисляют CP=r·P и записывают в электронную метку шифротекст MSG, составленный из CP, PKeyID и CMSG; таким образом, процедура безопасной записи информации шифротекста MSG в электронную метку завершается.

Этап S3: устройство считывания/записи получает шифротекст MSG от электронной метки.

Конкретная процедура такова.

Устройство считывания/записи посылает в электронную метку запрос данных, причем запрос данных представляет собой сообщение с пустым содержимым.

При приеме запроса данных электронная метка посылает сообщение ответа на запрос данных в устройство считывания/записи.

Структура сообщения ответа на запрос данных, показанная на Фиг.2, включает в себя:

поле PKeyID, в котором содержится значение PKeyID, которое выбрано доверенной третьей стороной и записано в электронную метку;

поле CP, в котором содержится значение CP, вычисленное доверенной третьей стороной и записанное в электронную метку, где значение CP равно r·P;

поле CMSG, в котором содержится шифротекст, полученный посредством симметричного шифрования MSG и записанный в электронную метку доверенной третьей стороной.

Этап S4: устройство считывания/записи посылает доверенной третьей стороне сообщение запроса ключа.

Формат сообщения запроса ключа показан на Фиг.3. Сообщение запроса ключа включает в себя поле ID2, поле TTP, поле PKeyID и поле Nonce. В частности:

поле ID2 представляет идентификационную информацию устройства считывания/записи;

поле TTP представляет идентификационную информацию доверенной третьей стороны;

поле PKeyID представляет идентификатор запрашиваемого ключа;

поле Nonce представляет одноразовое случайное число, выбираемое устройством считывания/записи.

Этап S5: доверенная третья сторона посылает сообщение ответа на запрос ключа в устройство считывания/записи.

При приеме сообщения запроса ключа от устройства считывания/записи доверенная третья сторона может удостовериться в подлинности идентификационных данных устройства считывания/записи, завершает процедуру аутентификации, если идентификационные данные неподлинны, и формирует сообщение ответа на запрос ключа и посылает это сообщение ответа на запрос ключа в устройство считывания/записи при подлинности идентификационных данных. Формат сообщения ответа на запрос ключа показан на Фиг.4, где сообщение ответа на запрос ключа включает в себя поле ID2, поле TTP, поле CSKeyID, поле СР1, поле Nonce и поле MIC. В частности:

поле ID2 представляет идентификационную информацию устройства считывания/записи;

поле TTP представляет идентификационную информацию доверенной третьей стороны;

поле CSKeyID представляет шифротекст запрашиваемого ключа SKeyID. Процедура вычисления может быть следующей: доверенная третья сторона выбирает секретное случайное число, r1, вычисляет K1=r1·Q TTP ·ID2; ключ ЕК шифрования и ключ IK проверки целостности выводят из К1; затем соответствующий шифротекст CSKeyID получают путем шифрования SKeyID с помощью ЕК, т.е. вычисляют CSKeyID=ЕЕК(SKeyID);

поле СР1 задается как CP1=r1·P;

поле Nonce представляет одноразовое случайное число, выбираемое устройством считывания/записи;

поле MIC получают из всех полей, предшествующих полю MIC, путем использования IK, выведенного из K1.

Этап S6: устройство считывания/записи получает ключ из сообщения ответа на запрос ключа.

При приеме сообщения ответа на запрос ключа устройство считывания/записи определяет, является ли одноразовое случайное число в поле Nonce в сообщении ответа на запрос ключа случайным числом, выбранным им самим, и завершает процедуру аутентификации, если одноразовое случайное число в поле Nonce в сообщении ответа на запрос ключа не является случайным числом, выбранным им самим; устройство считывания/записи повторно вычисляет K1=CP1·S2, если одноразовое случайное число в поле Nonce в сообщении ответа на запрос ключа является случайным числом, выбранным им самим, и выводит ключ ЕК шифрования и ключ IK проверки целостности из К1. Код MIC может быть повторно вычислен из IK и сравнен с принятым кодом MIC для удостоверения в подлинности сообщения ответа на запрос ключа. Если повторно вычисленный код MIC согласуется с принятым кодом MIC, то это является показателем того, что сообщение ответа на запрос ключа является подлинным, и получают незашифрованный текст SKeyID путем дешифрования CSKeyID с помощью ЕК.

Этап S7: устройство считывания/записи дешифрует принятый шифротекст MSG с помощью ключа и определяет, что аутентификация успешна, если дешифрование успешно.

После получения незашифрованного текста SKeyID устройство считывания/записи вычисляет K=CP·SKeyID согласно содержимому принятого сообщения запроса данных, и, наконец, незашифрованный текст MSG может быть получен путем дешифрования CMSG с помощью К в качестве ключа. Если же повторно вычисленный код MIC не согласуется с принятым кодом MIC, то это является показателем того, что сообщение ответа на запрос ключа является неподлинным, и процедура завершается.

В вышеописанной процедуре функция безопасной записи информационных данных может быть реализована на этапе S2; функция считывания и аутентификации этих информационных данных может быть реализована на этапах S3 и S6. Следовательно, достигается безопасная аутентификация доступа в отношении электронной метки.

Как показано на Фиг.5, согласно варианту осуществления настоящего изобретения предлагается система аутентификации доступа, которая включает в себя: первый объект 51, второй объект 52 и третий объект 53. Третий объект 53 представляет собой доверенную третью сторону по отношению к первому объекту 51 и второму объекту 52.

В частности:

Первый объект 51 включает в себя первое устройство 511 обработки, выполненное с возможностью приема шифротекста MSG (включающего в себя СР, PKeyID и CMSG) от третьего объекта 53 и подачи шифротекста MSG во второй объект 52 при приеме запроса данных от второго объекта 52.

Второй объект 52 включает в себя второе устройство 521 обработки, выполненное с возможностью получения шифротекста MSG, включающего в себя СР, PKeyID и CMSG, от электронной метки, получения сообщения ответа на запрос ключа от третьего объекта 53 для определения ключа, дешифрования CMSG с помощью этого ключа и определения, что аутентификация успешна, если получен незашифрованный текст MSG в результате дешифрования, либо определения, что аутентификация неуспешна, если незашифрованный текст MSG не получен в результате дешифрования. При этом можно сделать отсылку к вышеприведенному описанию способа на предмет конкретной процедуры.

Третий объект 53 включает в себя третье устройство 531 обработки, выполненное с возможностью формирования шифротекста MSG, включающего в себя СР, PKeyID и CMSG, передачи шифротекста MSG в первый объект 51 и передачи сообщения ответа на запрос ключа во второй объект 52 в ответ на запрос от второго объекта 52. При этом можно сделать отсылку к вышеприведенному описанию способа на предмет конкретной процедуры.

Система аутентификации согласно варианту осуществления настоящего изобретения может быть применена к RFID-системе, где первый объект 51 представляет собой электронную метку, второй объект 52 представляет собой устройство считывания/записи, а третий объект 53 представляет собой доверенную третью сторону.

Следует отметить, что и устройство считывания/записи, включающее в себя вышеупомянутую второе устройство 521 обработки, и RFID-система, включающая в себя вышеупомянутые устройство считывания/записи и электронную метку, находятся в пределах объема настоящего изобретения.

Вышеприведенное описание раскрытых вариантов осуществления обеспечивает специалисту возможность осуществить или использовать настоящее изобретение. Специалисты без труда поймут реализацию множества модификаций по отношению к этим иллюстративным вариантам осуществления. Общие принципы, приведенные в настоящем описании, могут быть реализованы в других вариантах осуществления без отхода от сущности и объема настоящего изобретения. Следовательно, подразумевается, что настоящее изобретение не ограничено вариантами осуществления, описанными здесь, но ему должен соответствовать самый широкий объем, согласующийся с раскрытыми здесь принципами и новыми признаками.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ ПРИ ОДНОСТОРОННЕМ ДОСТУПЕ | 2008 |

|

RU2454811C2 |

| УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОЙ СВЯЗЬЮ | 2016 |

|

RU2718689C2 |

| ВЗАИМНАЯ АУТЕНТИФИКАЦИЯ ПРОГРАММНЫХ УРОВНЕЙ | 2016 |

|

RU2715032C2 |

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| БЕЗОПАСНЫЙ ОБМЕН ДАННЫМИ, ОБЕСПЕЧИВАЮЩИЙ ПРЯМУЮ СЕКРЕТНОСТЬ | 2018 |

|

RU2771928C2 |

| СПОСОБ И МАРКЕР ДЛЯ АУТЕНТИФИКАЦИИ ДОКУМЕНТА | 2020 |

|

RU2831043C1 |

| АДРЕСАЦИЯ ДОВЕРЕННОЙ СРЕДЫ ИСПОЛНЕНИЯ С ИСПОЛЬЗОВАНИЕМ КЛЮЧА ШИФРОВАНИЯ | 2017 |

|

RU2756048C2 |

| СПОСОБЫ БЕЗОПАСНОГО ГЕНЕРИРОВАНИЯ КРИПТОГРАММ | 2015 |

|

RU2710897C2 |

| СПОСОБ ДВУСТОРОННЕЙ АУТЕНТИФИКАЦИИ ДОСТУПА | 2008 |

|

RU2444143C2 |

| ДОВЕРЕННЫЙ ДИСТАНЦИОННЫЙ УДОСТОВЕРЯЮЩИЙ АГЕНТ (TRAA) | 2010 |

|

RU2537795C2 |

Изобретение относится к сетям связи, а именно к аутентификации доступа в сети связи. Техническим результатом является достижение безопасности электронной метки, не содержащей идентификационной информации, не имеющей функциональных возможностей по вычислению и имеющей малый объем памяти. Технический результат достигается тем, что способ упрощенной аутентификации доступа, содержащий этапы, на которых записывают, посредством доверенной третьей стороны, шифротекст сообщения (MSG), полученный шифрованием MSG, в первый объект; получают, посредством второго объекта, шифротекст MSG от первого объекта и получают, посредством второго объекта, ключ от доверенной третьей стороны по получении шифротекста MSG; дешифруют шифротекст MSG с помощью этого ключа и определяют, что аутентификация успешна, если получен незашифрованный текст MSG, или определяют, что аутентификация неуспешна, если незашифрованный текст MSG не получен. 2 н. и 8 з.п. ф-лы, 5 ил.

1. Способ упрощенной аутентификации доступа, содержащий этапы, на которых

записывают, посредством доверенной третьей стороны, шифротекст сообщения (MSG), полученный шифрованием MSG, в первый объект;

получают, посредством второго объекта, шифротекст MSG от первого объекта и получают, посредством второго объекта, ключ от доверенной третьей стороны по получении шифротекста MSG;

дешифруют шифротекст MSG с помощью этого ключа и определяют, что аутентификация успешна, если получен незашифрованный текст MSG, или определяют, что аутентификация неуспешна, если незашифрованный текст MSG не получен.

2. Способ по п.1, дополнительно содержащий этап, на котором, перед тем как доверенная третья сторона запишет шифротекст MSG в первый объект, создают системные параметры, которые включают в себя: две циклические группы q-го порядка (G1,+) и (G2,·); генератор G1, Р; закрытый ключ STTP ∈ Z*q; открытый ключ QTTP=STTPP ∈ G1; и ключ K шифрования.

3. Способ по п.2, в котором, при записи доверенной третьей стороной шифротекста MSG в первый объект

случайным образом выбирают идентификатор РKеyID ключа в качестве открытого ключа, вычисляют соответствующий закрытый ключ SKeyID=PKeyID·STTP и защищенным образом сохраняют закрытый ключ;

выбирают секретное случайное число r и вычисляют K=r·QTTP·РKеyID;

шифруют MSG с помощью К для получения соответствующего шифротекста CMSG;

вычисляют СР=r·Р и записывают шифротекст MSG, составленный из СР, PKeyID и CMSG, в первый объект.

4. Способ по п.3, в котором при получении вторым объектом шифротекста MSG от первого объекта

посылают посредством второго объекта сообщение запроса данных в первый объект; и

посылают посредством первого объекта сообщение ответа на запрос данных, включающее в себя шифротекст MSG, во второй объект в ответ на упомянутый запрос данных.

5. Способ по п.4, в котором сообщение запроса данных представляет собой сообщение с пустым содержимым.

6. Способ по п.4, в котором, при получении вторым объектом ключа от доверенной третьей стороны

посылают доверенной третьей стороне посредством второго объекта сообщение запроса ключа, причем в сообщении запроса ключа переносится идентификатор запрашиваемого ключа и одноразовое случайное число;

посылают посредством доверенной третьей стороны сообщение ответа на запрос ключа во второй объект в ответ на сообщение запроса ключа, причем в сообщении ответа на запрос ключа переносится шифротекст ключа SKeyID, соответствующий идентификатору ключа, СР1, поле Nonce и поле MIC, переносящее код целостности сообщения, при этом шифротекст ключа SKeyID получают посредством шифрования SKeyID ключом ЕК шифрования, при этом ЕК выводят из K1, и K1=r1·QTTP·ID2, где r1 - секретное случайное число, ID2 - идентификационная информация второго объекта, и QTTP - открытый ключ самой третьей стороны;

при приеме сообщения ответа на запрос ключа повторно вычисляют посредством второго объекта K1=CP1·S2, где S2 обозначает закрытый ключ второго объекта, если одноразовое случайное число в поле Nonce определено как случайное число, выбранное им самим, выводят ключ ЕK шифрования и ключ IK проверки целостности из K1, повторно вычисляют код MIC из IK, и сравнивают повторно вычисленный код MIC с принятым кодом MIC и дешифруют CSKeyID с помощью ЕК для получения незашифрованного текста SKeyID, если повторно вычисленный код MIC согласуется с принятым кодом MIC, либо завершают процедуру, если повторно вычисленный код MIC не согласуется с принятым кодом MIC.

7. Способ по п.6, в котором при получении вторым объектом ключа от доверенной третьей стороны дополнительно завершают процедуру, если одноразовое случайное число в поле Nonce определено как не являющееся случайным числом, выбранным вторым объектом.

8. Способ по п.6, в котором при посылке третьей доверенной стороной сообщения ответа на запрос ключа во второй объект в ответ на сообщение запроса ключа принимают посредством доверенной третьей стороны сообщение запроса ключа от второго объекта, аутентифицируют подлинность идентификационных данных второго объекта и посылают сообщение ответа на запрос ключа во второй объект, если аутентификация успешна.

9. Система упрощенной аутентификации, содержащая первый объект, второй объект и третий объект, представляющий собой доверенную третью сторону, при этом

первый объект содержит первое устройство обработки, выполненное с возможностью приема шифротекста MSG от третьего объекта и подачи шифротекста MSG во второй объект при приеме запроса данных от второго объекта, при этом в шифротексте MSG переносятся СР, PKeyID и CMSG, где PKeyID - случайно выбираемый идентификатор ключа, CMSG получается посредством шифрования MSG с помощью K, где K=r·QTTP·PKeyID, r - секретное случайное число, QTTP - открытый ключ третьей стороны, и СР=r·Р, где Р - генератор;

второй объект содержит второе устройство обработки, выполненное с возможностью получения шифротекста MSG от первого объекта, получения сообщения ответа на запрос ключа от третьего объекта и определения ключа, дешифрования шифротекста MSG с помощью этого ключа и определения, что аутентификация успешна, если получен незашифрованный текст MSG, либо определения, что аутентификация не успешна, если незашифрованный текст MSG не получен; и третий объект содержит третье устройство обработки, выполненное с возможностью формирования шифротекста MSG, передачи шифротекста MSG в первый объект и передачи сообщения ответа на запрос ключа во второй объект в ответ на запрос от второго объекта.

10. Система по п.9, в которой первый объект представляет собой электронную метку, а второй объект представляет собой устройство считывания/записи.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| УСТРОЙСТВО, СКОНФИГУРИРОВАННОЕ ДЛЯ ОБМЕНА ДАННЫМИ, И СПОСОБ АУТЕНТИФИКАЦИИ | 2002 |

|

RU2295202C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| Устройство для моделирования системы массового обслуживания | 1987 |

|

SU1472914A1 |

| УСТРОЙСТВО ДЛЯ ВОЗДУШНОГО СУДНА, СОДЕРЖАЩЕЕ КРЫЛО И ПИЛОН ДЛЯ ПОДВЕСКИ | 2006 |

|

RU2398713C2 |

| Адаптивный анализатор спектра | 1990 |

|

SU1777097A1 |

| Страховочное устройство "Буревестник | 1988 |

|

SU1692600A1 |

Авторы

Даты

2012-03-20—Публикация

2008-12-02—Подача