Ссылка на родственные заявки

Приоритет настоящей заявки основан на предварительной заявке US 60/822155, поданной 11 августа 2006 г. под названием "Compliance Assessment Reporting Service".

Предпосылки создания изобретения

С целью повышения доверия потребителей, например, к посещаемому веб-сайту оперативные сертифицирующие органы выдают сертификаты. Например, протокол безопасных соединений (SSL, от английского - Secure Sockets Layer) является криптографическим протоколом, который обеспечивает защищенную связь по сети Интернет для таких систем, как электронная почта, транзакции электронной торговли и другие системы обмена данными. Протокол SSL обеспечивает аутентификацию оконечной точки и конфиденциальность связи по сети Интернет с использованием криптографии. Обычно аутентифицируют только сервер (т.е. проверяют его идентичность), тогда как клиент остается не аутентифицированным; для взаимной аутентификации требуется применение инфраструктуры открытого ключа (PKI, от английского - public key infrastructure) для клиентов. Протокол SSL позволяет приложениям типа клиент-сервер поддерживать связь таким образом, чтобы предотвращать перехват, фальсификацию и подлог сообщений. Предприятия часто обращаются за сертификатами SSL или другими сертификатами безопасности, чтобы продемонстрировать клиентам уровень безопасности.

Когда предприятие желает получить сертификат для своих клиентов, обращающихся к веб-серверу, предприятие генерирует запрос подписи сертификата (CSR, от английского - Certificate Signing Request) для сервера, на котором будет размещен сертификат. CSR генерируют с использованием главным образом автоматизированного процесса. В результате процесса генерации CSR создают пару открытый ключ - секретный ключ криптосистемы Райвеста-Шамира-Адлемана, соответствующую серверу. Открытый ключ вместе с другой деловой информацией и информацией о сервере передают сертифицирующему органу. Сертифицирующий орган заверяет открытый ключ ключом сертифицирующего органа и вместе с другими данными возвращает подписанный ключ в качестве сертификата.

При выдаче сертификата важно, чтобы сертифицирующий орган, такой как, например, VeriSign был способен правильно идентифицировать сторону, которой выдается сертификат. Кроме того, важно, чтобы сертифицирующий орган проверял легитимность получателя сертификата. Например, VeriSign выдает сертификаты SSL для осуществления коммерческой деятельности в оперативном режиме только после осуществления ряда процедур аутентификации. Такие процедуры аутентификации включают а) проверку идентичности инициатора запроса и подтверждение того, что инициатор запроса является юридическим лицом; b) подтверждение того, что инициатор запроса имеет право использовать доменное имя, входящее в сертификат SSL, и с) проверку того, что лицо, запросившее сертификат SSL, уполномочено сделать это от лица своего предприятия.

Несмотря на эти предосторожности, при использовании существующей технологии выдачи сертификатов может возникать ряд сложностей. Одной из проблем является то, что достоверность сертификата SSL или другого сертификата безопасности основана на информации, которую предприятие и/или владелец предприятия предоставляет сертифицирующему органу. Сертифицирующий орган по-прежнему зависит от правдивости независимого инициатора запроса. Кроме того, сертификат безопасности лишь аутентифицирует сервер предприятия и обеспечивает защиту, данных, которыми обменивается клиент и сервер. Хотя данные защищены, клиенту не гарантировано, что предприятие и/или владелец предприятия является легитимным. Клиенту также не предоставляют какой-либо достоверной информации о предприятии. Существующая технология авторизации сертификатов как таковая является неудовлетворительной.

Кроме того, значительным недостатком является предоставление достоверной информации клиентам традиционных предприятий. Например, в кабинете зубного врача могут быть вывешены необходимые дипломы и/или сертификаты. Однако у клиента нет уверенности в том, что дипломы и/или сертификаты имеют законную силу и еще действуют.

Известные способы проверки идентичности предприятия и/или владельца предприятия включают физическую явку владельца предприятия в сертифицирующий орган с удостоверяющей его личность документацией, физическую доставку копий устава предприятия и подобных документов в сертифицирующий орган и/или получение независимых рекомендаций, которые также могут потребовать проверки. Тем не менее, такие процедуры требуют больших затрат времени и обременительны для предприятия и сертифицирующих органов.

Существует потребность в способах и системах повышения доверия к сертификату, выданному сертифицирующим органом на основании информации о предприятии, предоставляемой в запросе подписи сертификата.

Существует потребность в способах и системах повышения доверия потребителей к электронным финансовым транзакциям с сертифицированными серверами предприятий.

Существует потребность в способах и системах повышения доверия потребителей к традиционным транзакциям.

Существует дополнительная потребность в способах и системах включения независимой информации о соответствии в сертификат соответствия стратегии защиты данных (или другой стратегии).

В основу настоящего изобретения положена задача устранения одного из перечисленных недостатков.

Краткое изложение сущности изобретения

До описания предложенных в изобретении способов следует отметить, что настоящее изобретение не ограничено описанными частными методиками или протоколами, которые могут меняться. Также подразумевается, что используемая терминология имеет целью лишь описание частных вариантов осуществления, а не ограничение объема настоящего изобретения, который ограничен лишь приложенной формулой изобретения.

Необходимо отметить, что используемые в описании и приложенной формуле изобретения формы единственного числа включают в себя множественное число, если только контекст ясно не требует иного. Так, например, термин "сертификат" относится к одному или нескольким сертификатам и их эквивалентам, известным специалистам в данной области техники, и т.д. Если только не указано иное, все используемые научно-технические термины имеют значение, общепринятое среди специалистов в данной области техники. Хотя для практического осуществления или испытания настоящего изобретения могут использоваться любые способы и материалы, аналогичные или эквивалентные тем, которые описаны в изобретении, далее рассмотрены предпочтительные способы, устройства и материалы. Все упомянутые публикации в порядке ссылки включены в настоящее описание. Ничто в настоящем описании не следует толковать как признание того, что изобретение предвосхищено более ранним изобретением.

Предприятие может направить официальному оценщику запрос оценки соответствия конкретному стандарту или стратегии обеспечения защиты. Оценщик может проверить предприятие в соответствии со стратегией безопасности с целью выявления одного или нескольких уязвимых мест в работе предприятия. Результаты процесса проверки могут быть сообщены отраслевому консорциуму. В одном из вариантов осуществления отраслевым консорциумом и оценщиком может являться одна и та же организация. Результаты проверки могут включать, например, и без ограничения дату оценки, идентификатор предприятия, строку результата оценки соответствия и информацию с указанием оборудования, которое было оценено. Официальный оценщик может подписать результаты оценки и передать предприятию подписанные результаты оценки соответствия. Затем предприятие может обратиться к сертифицирующему органу за сертификатом или его возобновлением, включив подписанные результаты проверки в CSR. В одном из альтернативных вариантов осуществления официальный оценщик может направить результаты оценки непосредственно сертифицирующему органу. Сертифицирующий орган может проверить подписанные результаты оценки и включить данные в сертификат, который передают серверу предприятия.

В одном из вариантов осуществления предложен способ предоставления достоверной информации о предприятии клиенту с целью осуществления электронной транзакции, в котором официальному оценщику направляют запрос анализа деятельности предприятия с целью определения соответствия стратегии безопасности, получают от официального оценщика подписанный результат оценки, оценщик подписывает результат с использованием секретного ключа с целью получения маркера соответствия, передают сертифицирующему органу маркер соответствия в составе запроса подписи сертификата, получают от сертифицирующего органа сертификат высокой безопасности, содержащий подписанный результат оценки, и используют сертификат для предоставления клиенту информации о безопасности в ходе электронной транзакции.

Краткое описание чертежей

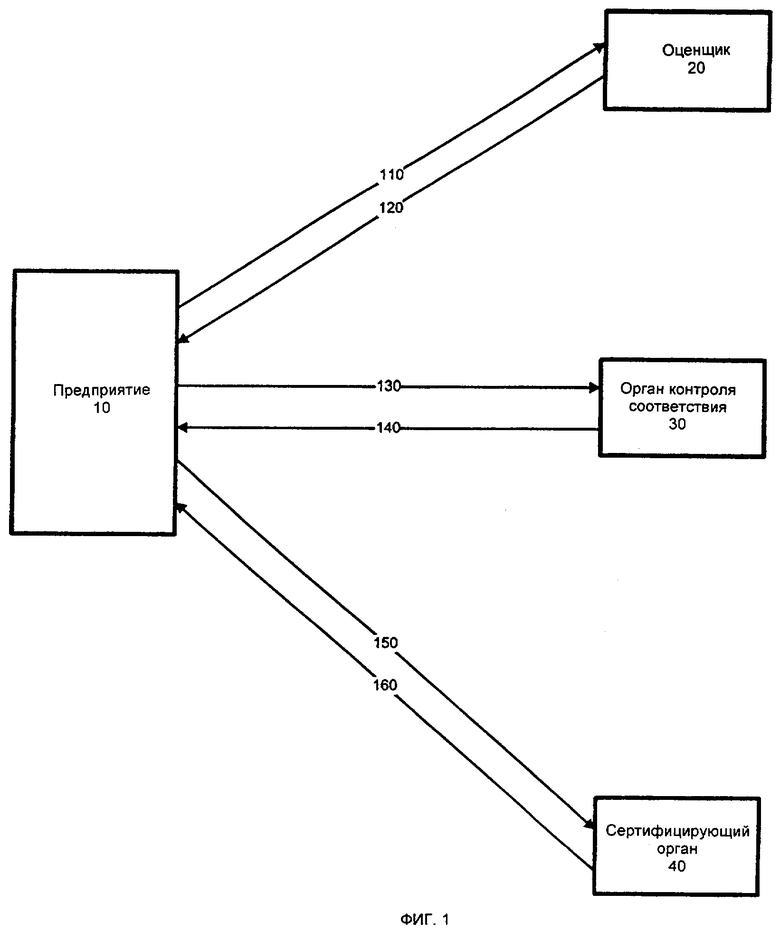

На фиг.1 проиллюстрирована высокоуровневая схема процесса получения сертификата высокой безопасности согласно одному из вариантов осуществления,

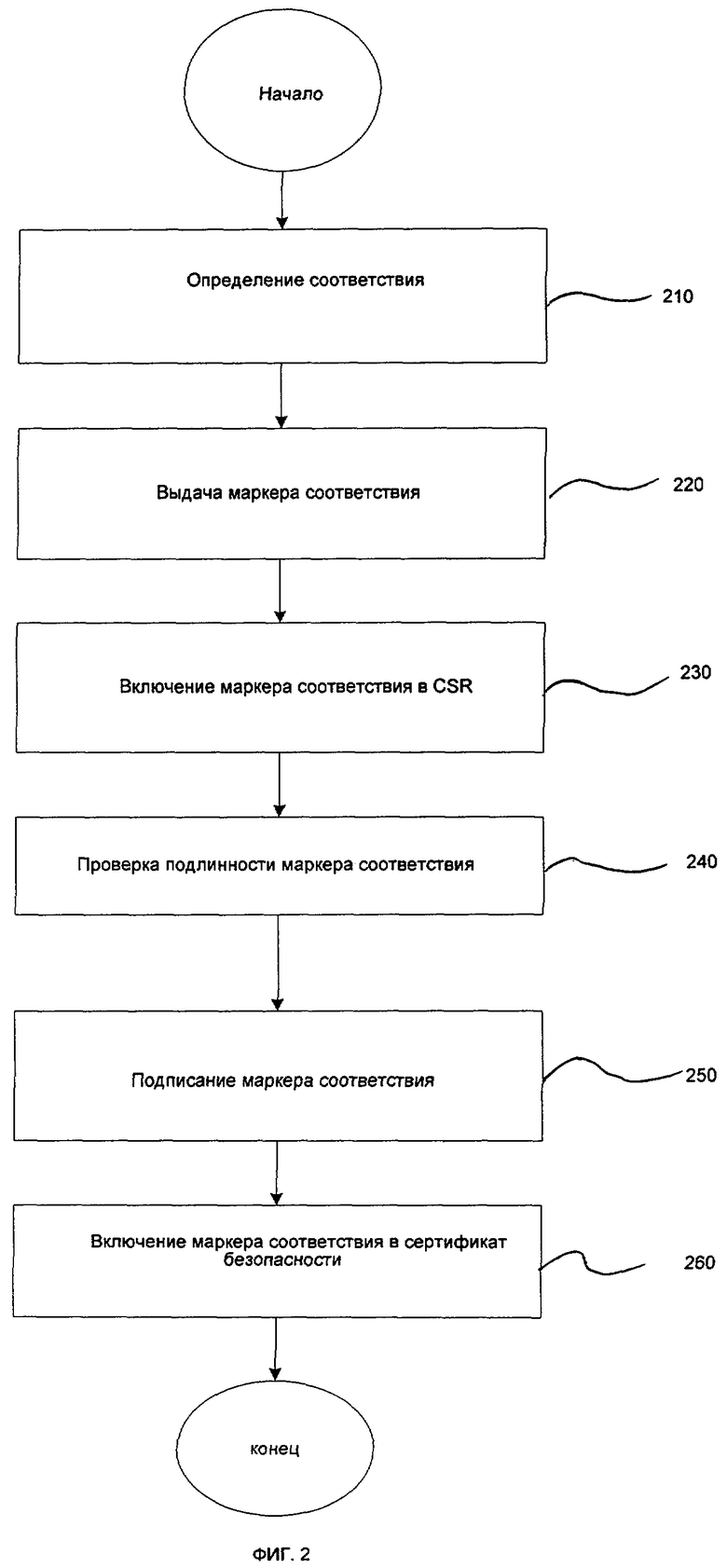

на фиг.2 - примерный процесс получения сертификата высокой безопасности согласно одному из вариантов осуществления,

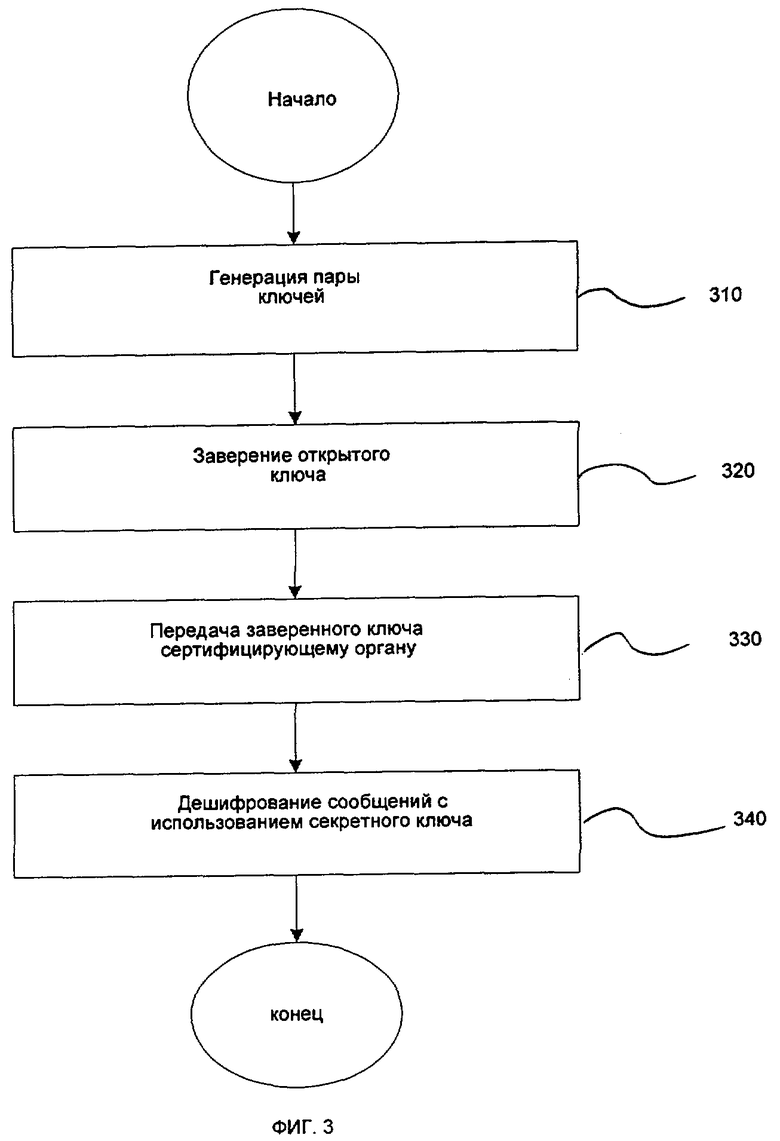

на фиг.3 - процесс настройки, осуществляемый между оценщиком соответствия и сертифицирующим органом согласно одному из вариантов осуществления,

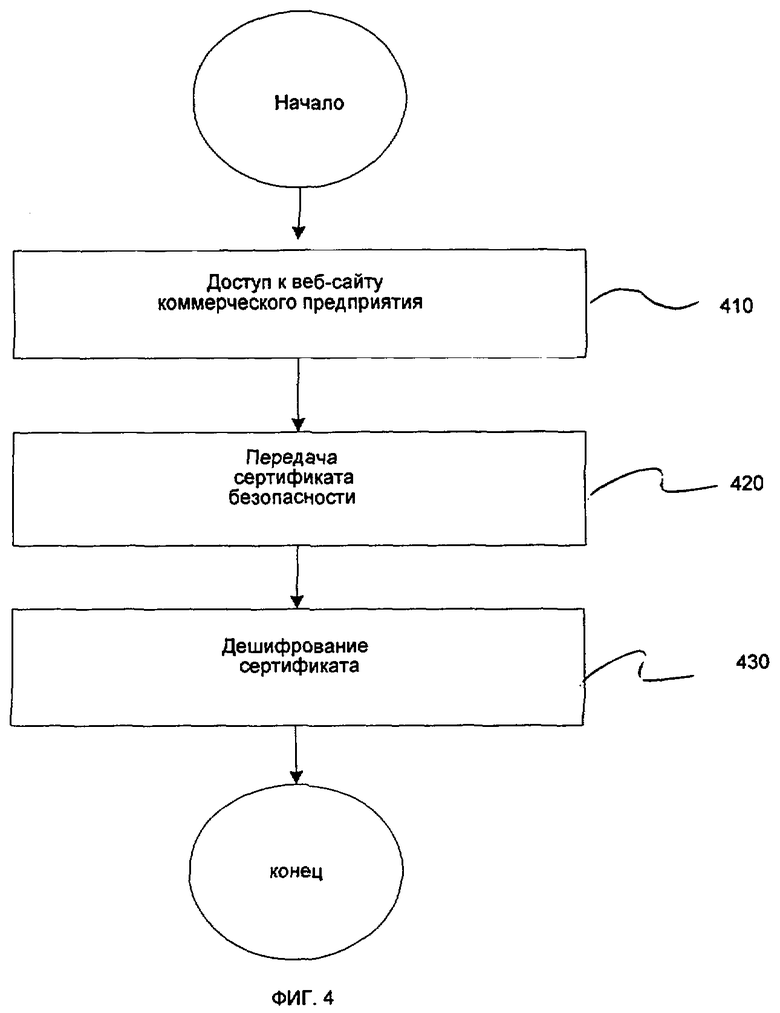

на фиг.4 - примерный процесс отображения информации о соответствии предприятия посредством браузера клиента согласно одному из вариантов осуществления,

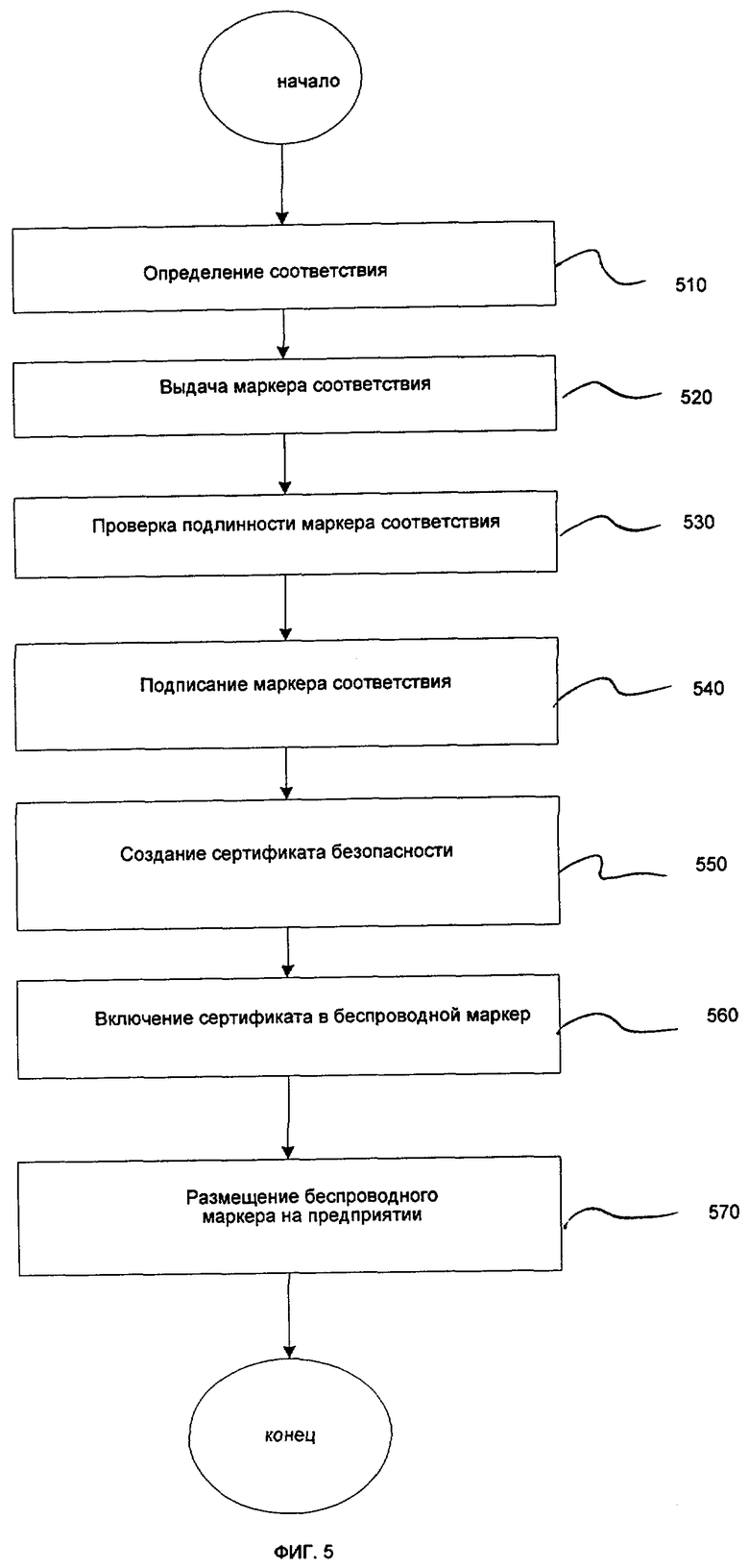

на фиг.5 - примерный процесс получения сертификата высокой безопасности традиционным предприятием согласно одному из предпочтительных вариантов осуществления,

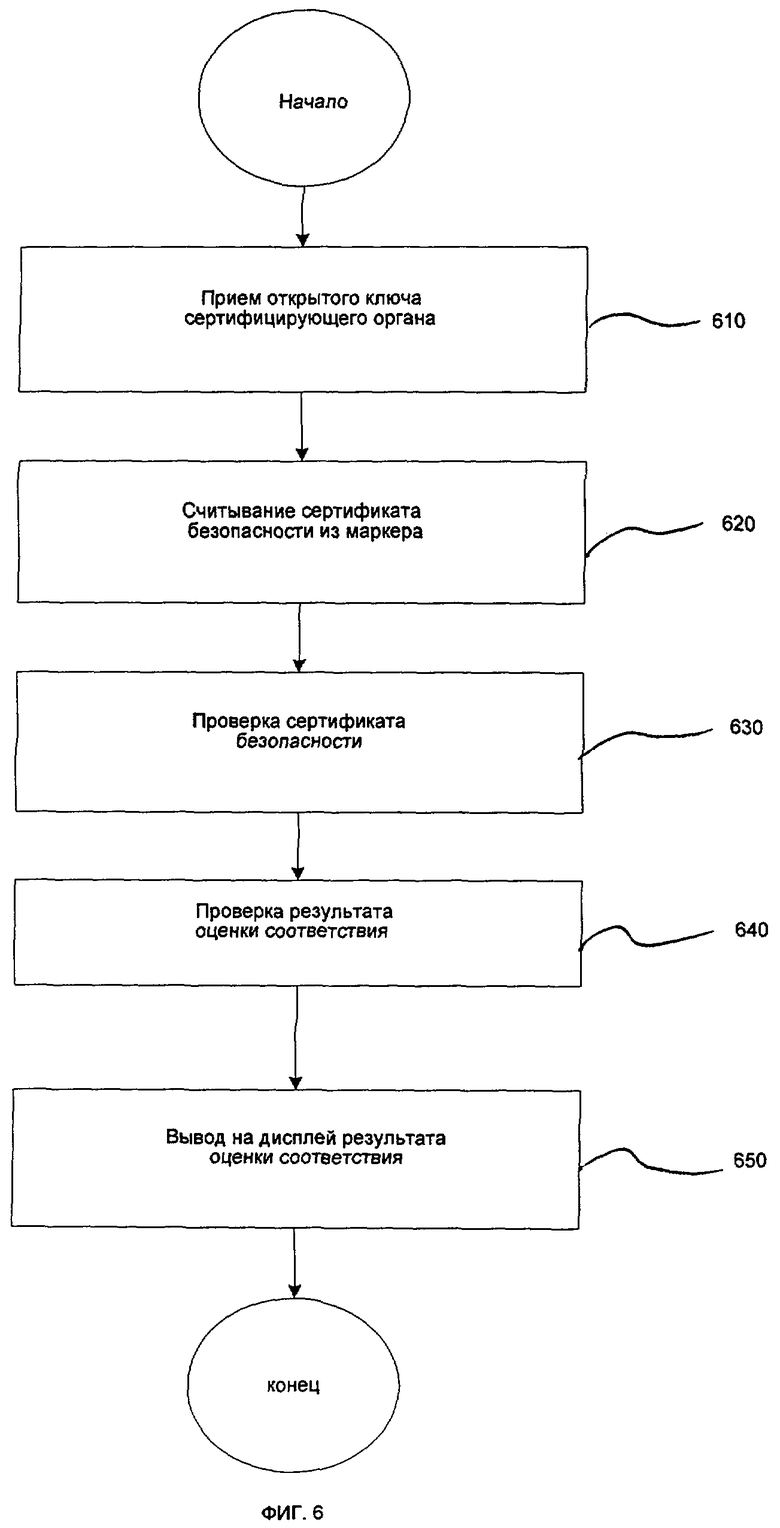

на фиг.6 - примерный процесс отображения информации о соответствии для клиента традиционного предприятия согласно одному из предпочтительных вариантов осуществления.

Подробное описание изобретения

На фиг.1 проиллюстрирована высокоуровневая схема процесса получения сертификата высокой безопасности согласно одному из вариантов осуществления. Далее подробнее описаны различные особенности фиг.1. Согласно одному из предпочтительных вариантов осуществления служба уведомления о соответствии включает предприятие 10, оценщика 20, орган 30 контроля соответствия и сертифицирующий орган 40. Сначала предприятие 10 может на шаге 110 обратиться к оценщику 20 с запросом оценки соответствия. Затем оценщик 20 осуществляет оценку и на шаге 120 передает результаты оценки предприятию 10. Предприятие 10 на шаге 40 может представить результаты оценки органу 30 контроля соответствия. Затем орган 30 контроля соответствия на шаге 50 может передать предприятию 10 маркер соответствия, если результаты оценки являются удовлетворительными для органа 30 контроля соответствия. Если предприятие 10 пожелает доказать соответствие требованиям сертифицирующих органов, предприятие 10 на шаге 150 передает сертифицирующему органу 40 маркер соответствия. Затем сертифицирующий орган 40 может проверить подлинность сертификата соответствия, после чего на шаге 160 сертифицирующий орган 40 может передать предприятию 10 сертификат безопасности.

На фиг.2 проиллюстрирован примерный процесс получения сертификата высокой безопасности согласно одному из вариантов осуществления. Как показано на фиг.2, инициатор запроса, такой как предприятие, может в безопасном режиме предоставить идентификационную информацию, позволяющую проверить идентичность инициатора запроса без его физической явки или физического предоставления документов сертифицирующему органу. С целью обеспечения проверки идентичности предприятие может обратиться к официальному оценщику, который на шаге 210 определяет соответствие отраслевому стандарту и/или стратегии обеспечения безопасности. Например, предприятие может пожелать соответствовать отраслевому стандарту защиты данных платежных карточек (PCI DSS, от английского - Payment Card Industry Data Security Standard). Предприятие, желающее обеспечить такое соответствие, может инициировать проверку своих процедур обеспечения защиты в оперативном режиме. Могут проводиться альтернативные и/или дополнительные проверки соответствия, такие как проверка соответствия закону об отчетности и безопасности медицинского страхования (HIPAA, от английского - Health Insurance Portability and Accountability Act). В зависимости от потребностей и желаний предприятия и/или клиентов, пользующихся услугами предприятия, один или несколько официальных оценщиков могут осуществлять одну или несколько проверок деятельности предприятия.

Официальный оценщик может установить один или несколько стандартов, которые должны быть соблюдены при проверке сервера предприятия. В ходе проверки оценщик может пожелать получить доступ к конкретной информации, которая имеет отношение к сертификации соответствия сервера предприятия. Например, официальный оценщик соответствия HIPAA может попытаться получить доступ к медицинской информации, которая хранится на сервере предприятия, и/или удостовериться в том, что ни один пользователь не имеет возможности доступа к медицинской информации других пользователей. Аналогичная проверка может быть осуществлена в отношении учетной информации в случае, например, обращения с запросом проверки, касающейся области финансовых операций. Как указано выше, могут быть осуществлены дополнительные и/или альтернативные проверки соответствия различным требованиям.

После успешного завершения проверки системы предприятия официальный оценщик на шаге 220 может предоставить предприятию цифровой маркер соответствия. Цифровой маркер соответствия может содержать сертификат соответствия, подписанный с использованием, например, секретного ключа официального оценщика. В маркере соответствия может быть дополнительно указана, например, информация, подтверждающая идентичность официального оценщика, который выдал маркер, и/или осуществляемые на серверах предприятия конкретные процессы и/или меры предосторожности, которые позволили официальному оценщику решить, что проверка была успешной.

Затем на шаге 230 предприятие может включить каждый маркер соответствия в запрос подписи сертификата, который подают в сертифицирующий орган с целью доказать соответствие соответствующим стандартам. В одном из альтернативных вариантов осуществления официальный оценщик может передать цифровой маркер соответствия непосредственно сертифицирующему органу. Такой вариант осуществления может применяться, например, если предприятие поручило официальному оценщику сделать это, когда желательно получить независимый маркер соответствия.

Сертифицирующий орган на шаге 240 может проверить подлинность маркеров соответствия. Кроме того, сертифицирующий орган может проверить соответствие веб-сайта предприятия его требованиям. Если установлено, что маркеры соответствия являются подлинными и/или сертифицирующий орган установил, что веб-сайт предприятия соответствует его требованиям, сертифицирующий орган на шаге 250 может подписать маркеры с использованием секретного ключа сертифицирующего органа и на шаге 260 включить маркеры соответствия в состав информации, содержащейся в сертификате безопасности.

Описанный выше примерный процесс способен обеспечивать существенно больше полезной информации, касающейся сервера предприятия, чем один только сертификат безопасности. Например, сертификат SSL, который содержит маркеры соответствия, может служить показателем независимой проверки предприятия и обеспечивать значительно более высокую степень доверия клиента к предприятию. Такая проверка соответствия может быть распространена на множество нормативных и/или других данных, необходимых клиентам, чтобы "доверять" конкретному предприятию.

Примерный процесс описан применительно к сертификату безопасности. Тем не менее, специалистам в данной области техники ясно, что принимающий окончательное решение сертифицирующий орган может засвидетельствовать соответствие любым стандартам. Подразумевается, что изобретение не ограничено описанными вариантами осуществления, и любая контролирующая соответствие организация может выдавать сертификат, в который включены маркеры соответствия.

На фиг.3 проиллюстрирован процесс настройки, осуществляемый между оценщиком соответствия и сертифицирующим органом согласно одному из вариантов осуществления. Как показано на фиг.3, независимый официальный оценщик на шаге 310 может генерировать пару ключей оценщика. Например, может быть генерирован открытый ключ и секретный ключ с использованием алгоритма цифровой подписи Райвеста-Шамира-Адлемана. Независимый официальный оценщик на шаге 320 может необязательно заверить открытый ключ цифровой подписью и на шаге 330 передать сертифицирующему органу (подписанный) открытый ключ. Сертифицирующий орган может использовать открытый ключ на шаге 340 для дешифрования сообщений, подписанных официальным оценщиком с использованием своего секретного ключа. Специалистам в данной области техники ясно, что в объем настоящего изобретения входит применение альтернативных алгоритмов шифрования/дешифрования открытого ключа. Кроме того, также могут применяться алгоритмы шифрования/дешифрования секретного ключа. В качестве альтернативы оценщик соответствия может получать заверенную пару ключей, используемых для подписи, от одного или нескольких сертифицирующих органов.

На фиг.4 проиллюстрирован примерный процесс отображения информации о соответствии предприятия посредством браузера клиента согласно одному из вариантов осуществления. Как показано на фиг.4, для доступа на шаге 410 к веб-сайту предприятия, содержащему сертификат соответствия, может использоваться браузер клиента, такой как, например, и без ограничения Microsoft Internet Explorer® или Netscape Navigator®. Браузер клиента может иметь один или несколько корневых ключей, соответствующих одному или нескольким сертифицирующим органам. Каждый корневой ключ может быть сохранен в клиентском компьютере во время установки браузера клиента. После осуществления доступа к веб-сайту предприятия с помощью браузера клиента предприятие на шаге 420 может передать браузеру клиента сертификат безопасности. Для дешифрования сертификата на шаге 430 может использоваться корневой ключ сертифицирующего органа, подписавшего сертификат безопасности. Затем на шаге 340 сертификат может быть проверен браузером клиента. Если установлено, что проверенный сертификат не является сертификатом высокой безопасности, браузер клиента может вывести на дисплей предупреждение клиенту, в котором указано, что на веб-сайте предприятия отсутствует независимая проверка, что на веб-сайте предприятия не используются некоторые предпочтительные меры предосторожности и/или тому подобное. Напротив, если установлено, что проверенный сертификат является сертификатом высокой безопасности, браузер клиента может вывести на дисплей информацию о соответствии, соответствующую маркерам соответствия, полученным по результатам проверок от одного или нескольких независимых официальных оценщиков и/или отраслевых консорциумов.

В одном из альтернативных вариантов осуществления настоящего изобретения клиентам традиционных предприятий может предоставляться достоверная информация. Как показано на фиг.5, официальный оценщик на шаге 510 может проверить соответствие традиционного предприятия отраслевому стандарту и/или стратегии обеспечения безопасности. Затем на шаге 520 официальный оценщик может выдать сертифицирующему органу цифровой маркер соответствия, исходя из результатов оценки. В цифровом маркере соответствия предпочтительно указан результат оценки соответствия, подписанный с использованием секретного ключа официального оценщика. В маркере соответствия может быть дополнительно указана, например, информация, подтверждающая идентичность официального оценщика, который выдал маркер, и/или осуществляемые на традиционном предприятии конкретные процессы и/или меры предосторожности, которые позволили официальному оценщику решить, что проверка была успешной. Маркер соответствия может дополнительно содержать открытый ключ официального оценщика. На шаге 530 сертифицирующий орган может проверить подлинность маркера соответствия с использованием открытого ключа официального оценщика. Если установлена подлинность маркера соответствия сертифицирующий орган на шаге 540 может подписать маркер соответствия с использованием секретного ключа сертифицирующего органа, в результате чего на шаге 550 создают сертификат безопасности. Затем на шаге 560 сертификат безопасности может быть включен в беспроводной маркер, встроенный в ярлык безопасности или подобное устройство. В беспроводном маркере может быть реализован протокол беспроводной связи, такой как, например, протокол связи в ближней зоне, идентификации по сигналам радиопередатчика персональной карточки или подобные протоколы связи. Затем на шаге 570 ярлык безопасности может быть размещен на традиционном предприятии. Ярлык безопасности предпочтительно размещают на хорошо заметном месте, таком как вход или витрина.

Как показано на фиг.6, клиент может проверять соответствие традиционного предприятия отраслевому стандарту и/или стратегии обеспечения безопасности. На шаге 610 портативное электронное устройство клиента может принять открытый ключ сертифицирующего органа. Портативным электронным устройством клиента может являться, например, сотовый телефон, персональный цифровой помощник, портативное устройство обмена электронной почтой или подобное устройство. Затем после прибытия клиента на традиционное предприятие портативное электронное устройство может быть использовано на шаге 620 для считывания сертификата безопасности из беспроводного маркера. После этого портативное электронное устройство может использовать открытый ключ сертифицирующего органа на шаге 630 для проверки того, что сертификат безопасности был подписан сертифицирующим органом. Затем портативное электронное устройство может использовать открытый ключ официального оценщика на шаге 640 для проверки подлинности результата оценки соответствия с использованием открытого ключа официального оценщика. Наконец, портативное электронное устройство на шаге 650 может вывести на дисплей результат оценки соответствия для клиента. Описанным способом действие существующей оперативной системы сертифицирующих органов/официальных оценщиков может быть распространено на предприятия.

Подразумевается, что различные из описанных выше и других признаков и функций или их альтернатив могут быть по желанию объединены во множество других отличающихся систем или программ. Также подразумевается, что специалисты в данной области техники могут впоследствии включить в изобретение различные непредусмотренные или непредвиденные в изобретении альтернативы, модификации, варианты или усовершенствования.

Изобретение относится к службам уведомления об оценке соответствия предприятий. Техническим результатом является повышение безопасности осуществления электронных транзакций за счет включения независимой информации о соответствии в сертификат соответствия стратегии защиты данных. В способе предоставления достоверной информации о предприятии клиенту с целью осуществления электронной транзакции передают сертифицирующему органу маркер соответствия в составе запроса подписи сертификата, при этом маркер соответствия содержит результат оценки с описанием уровня соответствия стратегии безопасности согласно решению оценщика, получают от сертифицирующего органа сертификат безопасности, содержащий маркер соответствия, и предоставляют сертификат безопасности клиенту с целью обеспечения клиента информацией о безопасности в ходе электронной транзакции. 4 н. и 20 з.п. ф-лы, 6 ил.

1. Компьютерно-реализованный способ предоставления достоверной информации о предприятии клиенту с целью осуществления электронной транзакции, в котором:

сертифицирующему органу в составе запроса подписи сертификата передают маркер соответствия, который содержит результат оценки с описанием уровня соответствия стратегии безопасности согласно решению оценщика, признанного сертифицирующим органом,

получают от сертифицирующего органа сертификат безопасности с указанием того, что предоставленный маркер соответствия проверен сертифицирующим органом и признан отвечающим требованиям, и

предоставляют сертификат безопасности клиенту с целью обеспечения клиента информацией о безопасности в ходе электронной транзакции.

2. Компьютерно-реализованный способ по п.1, в котором стратегией безопасности является отраслевой стандарт защиты данных платежных карточек.

3. Компьютерно-реализованный способ по п.1, в котором стратегия обеспечения безопасности обеспечивает соответствие закону об отчетности и безопасности медицинского страхования.

4. Компьютерно-реализованный способ по п.1, в котором маркер соответствия дополнительно содержит информацию, подтверждающую идентичность оценщика.

5. Компьютерно-реализованный способ по п.1, в котором маркер соответствия дополнительно содержит:

дату оценки и

информацию, подтверждающую идентичность предприятия.

6. Компьютерно-реализованный способ по п.1, в котором оценщик обеспечивает стратегию безопасности.

7. Компьютерно-реализованный способ по п.1, в котором маркер соответствия дополнительно содержит информацию, подтверждающую полномочия оценщика.

8. Компьютерно-реализованный способ по п.1, в котором маркер соответствия дополнительно содержит информацию, подтверждающую, что результат оценки получен в соответствии с требуемыми процедурами или правилами.

9. Компьютерно-реализованный способ предоставления достоверной информации о предприятии клиенту с целью осуществления электронной транзакции, в котором:

направляют оценщику запрос анализа деятельности предприятия с целью определения соответствия стратегии безопасности,

получают от оценщика результат оценки, основанный на анализе и подписанный с использованием секретного ключа оценщика,

передают результат оценки органу контроля соответствия,

получают от органа контроля соответствия цифровой маркер соответствия, содержащий результат оценки и подписанный с использованием секретного ключа органа контроля соответствия,

передают сертифицирующему органу маркер соответствия в составе запроса подписи сертификата,

получают от сертифицирующего органа сертификат безопасности, содержащий маркер соответствия, и

предоставляют сертификат безопасности клиенту с целью обеспечения клиента информацией о безопасности в ходе электронной транзакции между клиентом и предприятием.

10. Компьютерно-реализованный способ по п.9, в котором стратегией безопасности является отраслевой стандарт защиты данных платежных карточек.

11. Компьютерно-реализованный способ по п.9, в котором стратегия обеспечения безопасности обеспечивает соответствие закону об отчетности и безопасности медицинского страхования.

12. Компьютерно-реализованный способ по п.9, в котором маркер соответствия дополнительно содержит информацию, подтверждающую идентичность оценщика.

13. Компьютерно-реализованный способ по п.9, в котором маркер соответствия дополнительно содержит:

дату оценки и информацию, подтверждающую идентичность предприятия.

14. Компьютерно-реализованный способ по п.9, в котором оценщиком и органом контроля соответствия является одна и та же организация.

15. Компьютерно-реализованный способ по п.9, в котором маркер соответствия дополнительно содержит информацию, подтверждающую полномочия оценщика.

16. Компьютерно-реализованный способ по п.9, в котором маркер соответствия дополнительно содержит информацию, подтверждающую, что результат оценки получен в соответствии с процедурами, установленными органом контроля соответствия.

17. Способ предоставления достоверной информации о традиционном предприятии клиенту, осуществляющему транзакцию с использованием портативного электронного устройства, в котором:

портативное электронное устройство принимает открытый ключ сертифицирующего органа,

портативное электронное устройство считывает из беспроводного маркера, находящегося на предприятии, сертификат безопасности, содержащий результат оценки соответствия официальным оценщиком,

проверяют, подписан ли сертификат безопасности сертифицирующим органом, и

портативное электронное устройство выводит на дисплей результат оценки соответствия для клиента.

18. Способ по п.17, в котором дополнительно проверяют подлинность результата оценки соответствия с использованием открытого ключа официального оценщика.

19. Способ по п.7, в котором сертификат безопасности дополнительно содержит информацию, подтверждающую идентичность официального оценщика.

20. Способ по п.17, в котором сертификат безопасности дополнительно содержит:

дату оценки и

информацию, подтверждающую идентичность традиционного предприятия.

21. Способ по п.17, в котором официальным оценщиком и сертифицирующим органом является одна и та же организация.

22. Способ по п.17, в котором сертификат безопасности дополнительно содержит информацию, подтверждающую полномочия официального оценщика.

23. Способ по п.17, в котором сертификат безопасности дополнительно содержит информацию, подтверждающую, что результат оценки получен в соответствии с процедурами, установленными органом контроля соответствия.

24. Считываемый компьютером носитель, содержащий кодированные команды, при выполнении которых компьютером осуществляют способ по п.23.

| US 2005257045 A1, 17.11.2005 | |||

| US 2006174323 A1, 03.08.2006 | |||

| US 2002112156 A1, 15.08.2002 | |||

| US 2006143700 A1, 29.06.2006 | |||

| СПОСОБ, СИСТЕМА И КОМПЬЮТЕРНОЕ УСТРОЙСТВО ДЛЯ ПРЕДОСТАВЛЕНИЯ УСЛУГ СВЯЗИ МЕЖДУ РЕСУРСАМИ В СЕТЯХ СВЯЗИ И ИНТЕРНЕТ С ЦЕЛЬЮ ПРОВЕДЕНИЯ ТРАНЗАКЦИЙ | 2002 |

|

RU2273107C2 |

Авторы

Даты

2012-05-20—Публикация

2007-08-13—Подача