ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Интеллектуальная карта (смарт-карта) является электронной картой, содержащей память и процессор, подобно компьютеру, для хранения, обработки, приема и переноса данных. В дополнение к их компактному размеру интеллектуальные карты дополнительно желательно использовать, потому что они защищены от подделки и используют модель защиты, которая предоставляет возможность надежно переносить и сохранять важные и персональные данные. Таким образом их часто используют для идентификации, при финансовых операциях и в приложениях обеспечения безопасности доступа. Другие приложения, которым требуется или которые могут быть усовершенствованы с помощью безопасной обработки и хранения данных, могут также использовать интеллектуальные карты.

Терминал интеллектуальных карт является устройством, которое принимает и считывает данные, содержащиеся на интеллектуальной карте, и таким образом получает доступ к приложениям, хранящимся на интеллектуальной карте. Например, использование денежно-кредитной интеллектуальной карты в финансовом терминале интеллектуальных карт предоставляет возможность перемещать деньги на счет пользователя интеллектуальной карты, а идентифицирующая интеллектуальная карта, вставленная в терминал интеллектуальных карт, расположенный в помещении, может обеспечивать доступ в это помещение пользователю идентифицирующей интеллектуальной карты.

В настоящее время для интеллектуальной карты, содержащей одно или большее количество приложений, существуют трудности в обнаружении приложений интеллектуальной карты в терминале. Терминал может не знать об интерфейсе, обеспечиваемом приложениями интеллектуальной карты, и о протоколе, используемом приложениями интеллектуальной карты. Проблемы обнаружения создают трудности при создании приложений на стороне терминала. Дополнительно, модель защиты интеллектуальной карты не применяют в терминале. Таким образом очень желательна особенность применения модели защиты интеллектуальной карты в терминале, которая дополнительно предоставляет возможность терминалу получать соответствующую информацию, необходимую для работы приложений интеллектуальной карты. Дополнительно желательные усовершенствования интеллектуальных карт и терминалов интеллектуальных карт включают в себя административное управление использованием и ошибками.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Возможность взаимодействия между интеллектуальной картой и терминалом интеллектуальных карт, который получает доступ к приложению интеллектуальной карты, обеспечивают с помощью архитектуры данных и управления. Прикладной программный интерфейс (API) может быть записан в архитектуру данных и управления, которая является частью инфраструктуры терминала интеллектуальных карт. Инфраструктура терминала интеллектуальных карт осуществляет доступ, обрабатывает и реализует приложение интеллектуальной карты, содержащееся на интеллектуальной карте. API предоставляет на терминал необходимую информацию, относящуюся к приложению интеллектуальной карты, для предоставления возможности разрабатывать соответствующее приложение терминала. Соответствующее приложение терминала может в таком случае содержать в себе информацию для взаимодействия, обнаружения и обеспечения безопасности между приложениями интеллектуальной карты и терминалом. Модель защиты и политики, относящиеся к интеллектуальной карте, можно применять с помощью терминала интеллектуальных карт.

Данную сущность изобретения обеспечивают для представления в упрощенной форме выбора концепций, которые дополнительно описаны ниже в подробном описании. Данная сущность изобретения не предназначена для идентификации главных или основных особенностей заявляемого предмета изобретения, и при этом она не предназначена для ограничения области применения заявляемого предмета изобретения.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Представленную сущность изобретения и последующее подробное описание можно лучше понять при чтении вместе с прилагаемыми чертежами. На чертежах показаны примерные варианты осуществления, однако подразумевается, что варианты осуществления не ограничены изображенными на них конкретными способами и средствами. На чертежах:

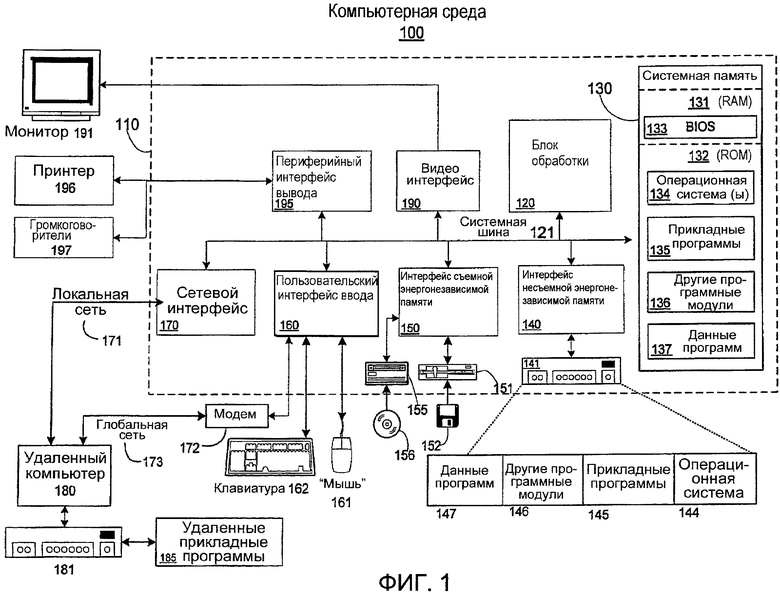

фиг. 1 - структурная схема, представляющая примерное вычислительное устройство;

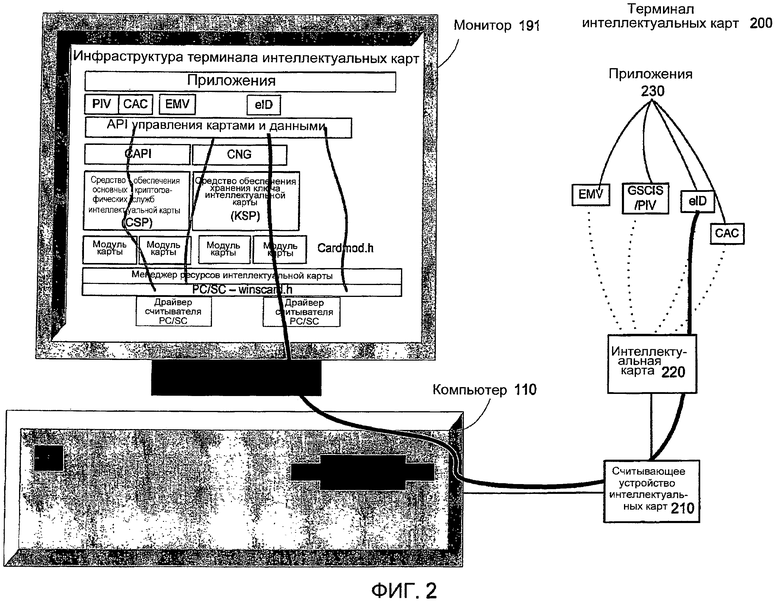

фиг. 2 - структурная схема, представляющая примерный терминал интеллектуальных карт;

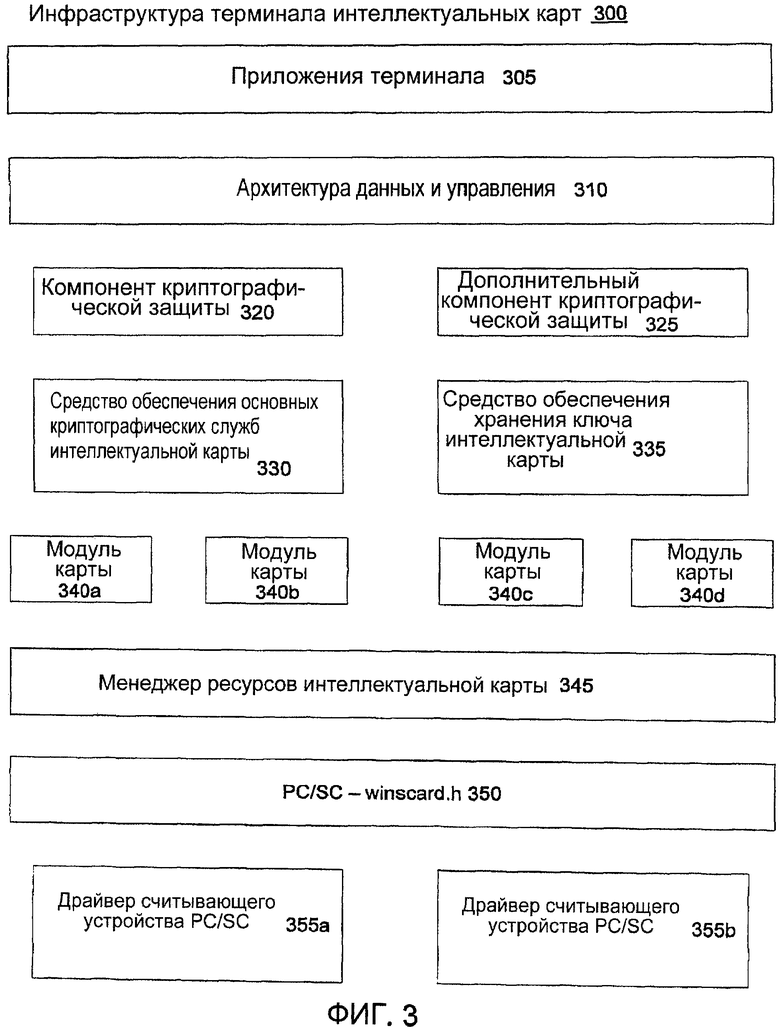

фиг. 3 - структурная схема, представляющая примерную инфраструктуру терминала интеллектуальных карт;

фиг. 4 - структурная схема, представляющая архитектуру данных и управления;

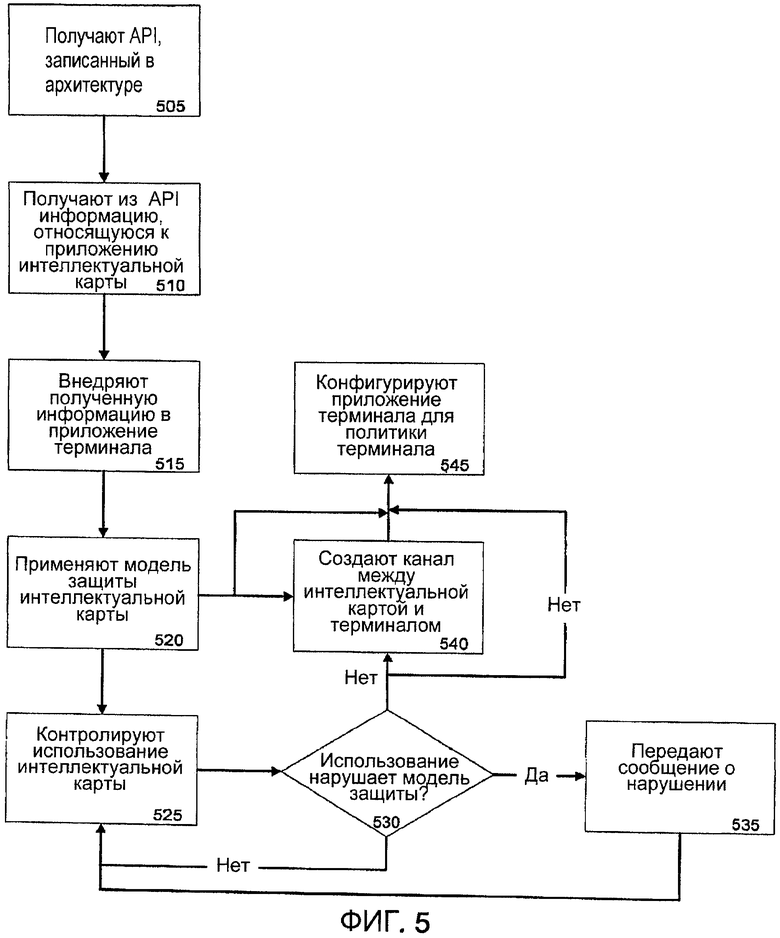

фиг. 5 - последовательность операций, показывающая один из вариантов осуществления способа взаимодействия между приложением терминала интеллектуальных карт и приложением интеллектуальной карты на интеллектуальной карте; и

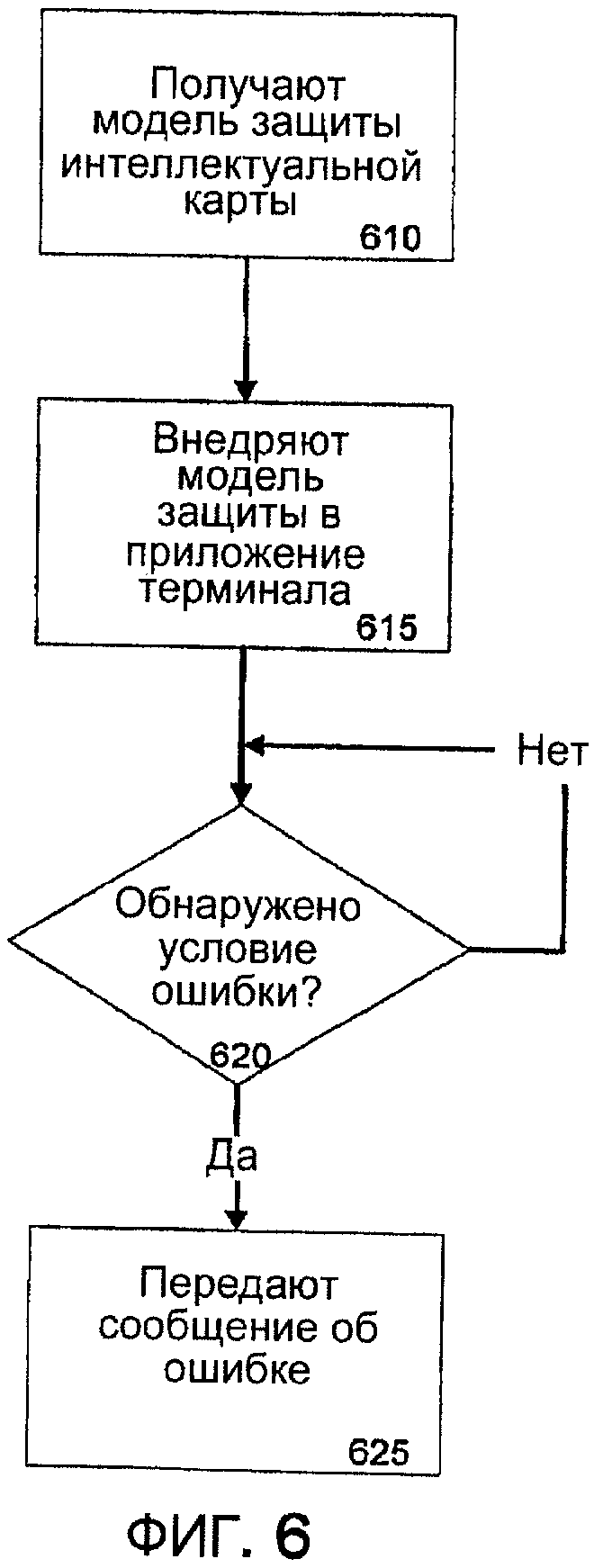

фиг. 6 - последовательность операций, показывающая один из вариантов осуществления способа применения модели защиты интеллектуальной карты на терминале интеллектуальных карт.

ПОДРОБНОЕ ОПИСАНИЕ

Обращаясь к фиг. 1, примерная система для реализации изобретения включает в себя универсальное вычислительное устройство в форме компьютера 110. Компоненты компьютера 110 могут включать в себя, но не ограничены ими, блок 120 обработки, системную память 130 и системную шину 121, которая связывает различные компоненты системы, включая системную память с блоками 120 обработки. Системная шина 121 может быть любой из шинных структур нескольких видов, включающих в себя шину памяти или контроллер памяти, периферийную шину и локальную шину, использующих любую из множества шинных архитектур. Для примера, а не в качестве ограничения, такая архитектура включает в себя шину архитектуры промышленного стандарта (ISA), шину микроканальной архитектуры (MCA), расширенную шину ISA (EISA), локальную шину ассоциации по стандартам в области видеоэлектроники (VESA) и шину соединения периферийных устройств (PCI) (также известную, как шина расширения).

Компьютер 110 обычно включает в себя множество считываемых компьютером носителей. Считываемый компьютером носитель может быть любым доступным носителем, к которому может осуществлять доступ компьютер 110, включая и энергозависимые, и энергонезависимые носители, съемные и несъемные носители. Для примера, а не в качестве ограничения, считываемый компьютером носитель может содержать компьютерные носители хранения и среды связи. Компьютерные носители хранения включают в себя и энергозависимые, и энергонезависимые, съемные и несъемные носители, воплощающие любой способ или технологию для хранения информации, такой как считываемые компьютером команды, структуры данных, программные модули или другие данные. Компьютерные носители хранения включают в себя, но не ограничены ими, RAM (оперативную память), ROM (постоянное запоминающее устройство), EEPROM (стираемое программируемое ПЗУ), флэш-память или память другой технологии, CD-ROM (компакт-диск), цифровые универсальные диски (DVD) или другое запоминающее устройство на оптическом диске, магнитные кассеты, магнитную ленту, запоминающее устройство на магнитном диске или другие магнитные запоминающие устройства, или любой другой носитель, который может использоваться для хранения требуемой информации и к которому может осуществлять доступ компьютер 110. Среды связи обычно воплощают считываемые компьютером команды, структуры данных, программные модули или другие данные в модулированном сигнале данных, таком как несущая, или используют другой механизм транспортировки, и включают в себя любые средства доставки информации. Термин «модулированный сигнал данных» означает сигнал, который имеет одну или большее количество характеристик, установленных или изменных таким образом, чтобы кодировать информацию в сигнале. Для примера, а не в качестве ограничения, среды связи включают в себя проводные среды связи, такие как проводная сеть или прямое кабельное соединение, и беспроводные среды связи, такие как акустические, радиочастотные, инфракрасные и другие беспроводные среды связи. Считываемый компьютером носитель также включает в себя комбинации любых приведенных выше средств связи.

Системная память 130 включает в себя компьютерные носители хранения в форме энергозависимой и/или энергонезависимой памяти, такой как ROM 131 и RAM 132. Базовая система 133 ввода-вывода (BIOS), которая содержит основные подпрограммы, которые помогают перемещать информацию между элементами в пределах компьютера 110, например, во время запуска, обычно хранится в ROM 131. RAM 132 обычно содержит данные и/или программные модули, которые мгновенно доступны для обработки и/или в данный момент обрабатываются блоком 120 обработки. Для примера, а не в качестве ограничения, фиг. 1 показывает операционную систему 134, прикладные программы 135, другие программные модули 136 и данные 137 программ.

Компьютер 110 может также включать в себя другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные носители хранения. Только для примера, фиг. 1 показывает накопитель 141 на жестких дисках, который считывает информацию или который записывает информацию на несъемный энергонезависимый магнитный диск, накопитель 151 на магнитных дисках, который считывает информацию или записывает информацию на съемный энергонезависимый магнитный диск 152, и накопитель 155 на оптических дисках, который считывает информацию или записывает информацию на съемный энергонезависимый оптический диск 156, такой как CD-ROM или другой оптический носитель. Другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные носители хранения, которые могут использоваться в примерной конфигурации, включают в себя кассеты магнитной ленты, карты флэш-памяти, цифровые универсальные диски, цифровую видеоленту, полупроводниковую RAM, полупроводниковое ROM и т.п., но не ограничены ими. Накопитель 141 на жестких дисках обычно подключается к системной шине 121 через интерфейс несъемной памяти, такой как интерфейс 140, а накопитель 151 на магнитных дисках и накопитель 155 на оптических дисках обычно подключаются к системной шине 121 через интерфейс съемной памяти, такой как интерфейс 150.

Накопитель и соответствующие им компьютерные носители хранения, которые обсуждаются выше и показаны на фиг. 1, обеспечивают хранение считываемых компьютером команд, структур данных, программных модулей и других данных для компьютера 110. На фиг. 1, например, накопитель 141 на жестких дисках показан в качества устройства хранения операционной системы 144, прикладных программ 145, других программных модулей 146 и данных 147 программ. Следует отметить, что эти компоненты могут или быть теми же самыми, как операционная система 134, прикладные программы 135, другие программные модули 136 и данные 137 программ, или отличаться от них. Операционной системе 144, прикладным программам 145, другим программным модулям 146 и данным 147 программ присвоены другие обозначения для того, чтобы показать, что они, как минимум, являются другими копиями. Пользователь может вводить команды и информацию в компьютер 110 через устройства ввода данных, такие как клавиатура 162 и устройство 161 позиционирования, которое называют «мышь», шаровой манипулятор («трекбол») или сенсорная панель. Другие устройства ввода данных (не показаны) могут включать в себя микрофон, джойстик, игровую клавиатуру, спутниковую антенну, сканер или подобное устройство. Эти и другие устройства ввода данных часто соединяются с блоком 120 обработки через пользовательский интерфейс 160 ввода, который подключен к системной шине, но они могут соединяться с помощью другого интерфейса и шинных структур, таких как параллельный порт, игровой порт или универсальная последовательная шина (USB). Монитор 191 или другой вид устройства отображения также соединен с системной шиной 121 через интерфейс, такой как видеоинтерфейс 190. В дополнение к монитору, компьютеры могут также включать в себя другие периферийные устройства вывода, такие как громкоговорители 197 и принтер 196, которые могут быть соединены через периферийный интерфейс 195 вывода.

Компьютер 110 может работать в сетевой конфигурации, используя логические соединения с одним или большим количеством удаленных компьютеров, таких как удаленный компьютер 180. Удаленный компьютер 180 может быть персональным компьютером, сервером, маршрутизатором, сетевым PC (персональным компьютером), равноправным устройством сети или другим обычным сетевым узлом, и обычно включает в себя многие или все элементы, описанные выше относительно компьютера 110, хотя на фиг. 1 показано только запоминающее устройство 181. Показанные логические подключения включают в себя локальную сеть (LAN) 171 и глобальную сеть (WAN) 173, но могут также включать в себя другие сети. Такие сетевые конфигурации обычно применяют в офисах, компьютерных сетях в масштабах предприятия, корпоративных сетях (интранет) и Интернет.

При использовании в сетевом окружении LAN, компьютер 110 соединяется с LAN 171 через сетевой интерфейс или адаптер 170. При использовании в сетевом окружении WAN, компьютер 110 обычно включает в себя модем 172 или другие средства для установления связи по WAN 173, такой как Интернет. Модем 172, который может быть внутренним или внешним, может быть связан с системной шиной 121 через пользовательский интерфейс 160 ввода или другой соответствующий механизм. В сетевой конфигурации модули программ, изображенные относительно компьютера 110, или их части, можно хранить в удаленном запоминающем устройстве. Для примера, а не в качестве ограничения, фиг. 1 показывает удаленные прикладные программы 185, как находящиеся в запоминающем устройстве 181. Следует признать, что показанные сетевые соединения являются примерными, и могут использоваться другие средства установления связи между компьютерами.

Все или часть описанных способов можно воплощать в аппаратных средствах, программном обеспечении или в их комбинации. При воплощении в программном обеспечении, способы, или определенные аспекты, или их части можно воплощать в форме программного кода, который при выполнении с помощью вычислительной системы побуждает вычислительную систему выполнять данные способы. Этот программный код можно хранить на любом считываемом компьютером носителе, как этот термин определен выше.

Терминал интеллектуальных карт является устройством, которое осуществляет доступ и обрабатывает приложения, хранящиеся на интеллектуальной карте, которая является небольшой электронной картой, содержащей память и процессор. Интеллектуальная карта может быть подобна компьютеру, и она предназначена для хранения, обработки, приема и перемещения данных. Интеллектуальная карта может содержать одно или большее количество приложений, к которым может осуществлять доступ для обработки терминал интеллектуальных карт.

Примерный терминал 200 интеллектуальных карт показан на фиг. 2. Терминал 200 интеллектуальных карт может включать в себя компьютер, такой как компьютер 110, монитор 191 или другой тип устройства отображения, и считывающее устройство 210 интеллектуальных карт. Считывающее устройство 210 интеллектуальных карт работает в качестве интерфейса между компьютером 110 и интеллектуальной картой, такой как интеллектуальная карта 220, показанная на фиг. 2, таким образом предоставляя возможность компьютеру 110 получать доступ и обрабатывать приложения 230 интеллектуальной карты 220.

Считывающее устройство 210 интеллектуальных карт может быть бесконтактным считывающим устройством 210 интеллектуальных карт, причем интеллектуальная карта 220 считывается считывающим устройством 210 интеллектуальных карт без какого-либо непосредственного контакта между считывающим устройством 210 и картой 220. Например, бесконтактное считывающее устройство 210 интеллектуальных карт может получать доступ к интеллектуальной карте 220, когда интеллектуальной картой 220 проводят или ее размещают около бесконтактного считывающего устройства 210 интеллектуальных карт. В одном из вариантов осуществления стандарт ISO 14443 может использоваться для определения бесконтактной интеллектуальной карты 220 и бесконтактного считывающего устройства 210 интеллектуальных карт для совместимости с другими картами 220 и считывающими устройствами 210, соответствующими стандарту ISO 14443. Бесконтактное считывающее устройство 210 интеллектуальных карт, согласно стандарту, является считывающим устройством радиочастотного идентификатора (RFID), включающим в себя внедренный микроконтроллер и магнитную рамочную антенну для считывания интеллектуальной карты 220. Магнитная рамочная антенна работает на радиочастоте 13,56 МГц. Бесконтактное считывающее устройство 210 интеллектуальных карт может считывать бесконтактную интеллектуальную карту 220, если карта 220 находится в пределах 4 дюймов от считывающего устройства 210. Кроме того, стандарт ISO 14443 включает в себя четыре части: (i) физические характеристики; (ii) мощность радиочастотного сигнала и сигнальный интерфейс; (iii) инициализацию и предотвращение конфликтных ситуаций; и (iv) протоколы передачи.

Альтернативно, считывающее устройство 210 интеллектуальных карт может быть считывающим устройством 210 вставляемых интеллектуальных карт. Если считывающее устройство 210 интеллектуальных карт имеет вставляемый тип, то доступ к приложениям 230 интеллектуальной карты 220 предоставляют, когда интеллектуальная карта 220 или часть интеллектуальной карты 220 вставлена в считывающее устройство 210 вставляемых интеллектуальных карт. ISO 7816 является общепризнанным стандартом, описывающим контактные интеллектуальные карты, такие как вставляемая интеллектуальная карта 220. Вставляемая интеллектуальная карта 220 может быть разработана согласно требованиям стандарта ISO 7816, которые включают в себя критерии, относящиеся к содержимому сообщений, команд и ответов, передаваемых между картой 220 и считывающим устройством 210; методы доступа к файлам и данным в карте 220; и способы для защищенного обмена сообщениями. Можно использовать другие типы считывающих устройств 210 интеллектуальных карт, и нет никаких ограничений на бесконтактное считывающее устройство 210 интеллектуальных карт или считывающее устройство 210 вставляемых интеллектуальных карт.

Интеллектуальная карта 220 может содержать одно или большее количество приложений 230. Например, как показано на фиг. 2, интеллектуальная карта 220 включает в себя четыре приложения 230: EMV (Europay MasterCard Visa), GSCIS/PIV, eID и CAC. Возможны другие приложения 230 и другое количество приложений 230. Дополнительно, интеллектуальная карта 220 может содержать независимые приложения 230 и/или может вместо этого содержать несколько разновидностей приложения 230. Любая комбинация приложений 230 может содержаться на интеллектуальной карте 220.

Инфраструктура 300 терминала интеллектуальных карт согласно одному из вариантов осуществления показана на фиг. 3. Инфраструктура 300 терминала интеллектуальных карт предназначена для осуществления доступа, обработки и выполнения приложения 230 интеллектуальной карты 220. Кроме того, инфраструктура 300 предоставляет возможность управления условиями ошибок и моделью использования.

Инфраструктура 300 терминала интеллектуальных карт может включать в себя некоторые средства, устройства, программное обеспечение и/или аппаратные средства для выполнения функций, которые включают в себя приложения 305 терминала; структуру 310 данных и управления; компонент 320 криптографической защиты; дополнительный компонент 325 криптографической защиты; средство 330 обеспечения основных криптографических служб интеллектуальной карты; средство 335 обеспечения хранения ключа интеллектуальной карты; один или большее количество модулей 340 карты (таких как показанные модули 340a-d карты); менеджер 345 ресурсов интеллектуальной карты; winscard.h 350 стандарта PC/SC; и один или большее количество драйверов 355 считывающего устройства (таких как драйвер 355a и 355b считывающего устройства).

Компонент 320 криптографической защиты предоставляет возможность разработчикам добавлять криптографическую защиту к приложениям, таким как приложения 305 терминала. Компонент 320 криптографической защиты предоставляет возможность создания и обмена документами и другими данными в защищенном оборудовании по незащищенным средам связи, например по Интернет. Дополнительный компонент 325 криптографической защиты может обеспечивать подобные, но улучшенные функциональные возможности, как компонент 320 криптографической защиты. В примерном и неограничивающем варианте осуществления, компонентом 320 криптографической защиты может быть CryptoAPI. В примерном и неограничивающем варианте осуществления дополнительным компонентом 325 криптографической защиты может быть CNG, или CryptoAPI следующего поколения.

Средство 330 обеспечения основных криптографических служб интеллектуальной карты может быть предназначено для осуществления связи с отдельными интеллектуальными картами, такими как интеллектуальная карта 220, через модули 340 интеллектуальных карт. Средство 330 обеспечения основных криптографических служб интеллектуальной карты может содержать реализации криптографических стандартов и алгоритмов для обеспечения криптографической защиты. Средство 330 обеспечения основных криптографических служб интеллектуальной карты может включать в себя динамически загружаемую библиотеку (DLL), которая может осуществлять функции и служить в качестве посредника при обеспечении связи между операционной системой и средством 330 обеспечения основных криптографических служб интеллектуальной карты.

Модули 340 интеллектуальной карты могут быть предназначены для трансляции характеристик конкретных интеллектуальных карт с помощью осуществления связи с интеллектуальными картами через менеджер 345 ресурсов интеллектуальной карты в однородный интерфейс для инфраструктуры 300 интерфейса терминала интеллектуальных карт. Модуль 340 интеллектуальной карты можно осуществлять как DLL. Средство 335 обеспечения хранения ключа интеллектуальной карты предназначено для выполнения операции хранения ключа, как требует инфраструктура 300 данных терминала интеллектуальных карт.

Менеджер 345 ресурсов интеллектуальной карты может отвечать за управление доступом к считывающим устройствам 210 интеллектуальных карт и к интеллектуальным картам 220. Некоторые выполняемые функции могут включать в себя идентификацию и отслеживание ресурсов; распределение считывающих устройств и ресурсов по множеству приложений; и поддержку примитивов операций для осуществления доступа к службам, доступным на данной интеллектуальной карте 220. К менеджеру 345 ресурсов интеллектуальной карты можно осуществлять доступ непосредственно через API менеджера ресурсов или опосредованно через поставщика услуг интеллектуальной карты. API менеджера ресурсов - набор функций, которые обеспечивают прямой доступ к службам менеджера 345 ресурсов интеллектуальной карты.

Архитектура 310 данных и управления из инфраструктуры 300 терминала интеллектуальных карт предназначена для обеспечения разработки и создания приложений 305 терминала. Приложения 305 терминала соответствуют приложениям 230 интеллектуальной карты. Архитектура 310 данных и управления может также управлять условиями ошибки, а также моделью использования для связи между терминалом 200 интеллектуальных карт и интеллектуальной картой 220. Дополнительно, архитектура 310 данных и управления может быть прикладным программным интерфейсом (API) и, в одном из вариантов осуществления, может отвечать за передачу сообщений об ошибках приложениям 305 терминала. Архитектура 310 данных и управления согласно одному из вариантов осуществления показана на фиг. 4.

Примерная архитектура 310 данных и управления включает в себя некоторые средства, устройства, программное обеспечение и/или аппаратные средства для выполнения функций, которые включают в себя компонент 410 интерфейса, компонент 420 управления условиями ошибок, компонент 430 управления использованием, компонент 440 связи, компонент 450 соединения и компонент 460 политики терминала.

Компонент 410 интерфейса функционирует в качестве линии связи от терминала 200 интеллектуальных карт к приложению 230 интеллектуальной карты, с помощью получения информации, относящейся к приложению 230 интеллектуальной карты. Информация, относящаяся к приложению 230, может включать в себя интерфейс и/или протокол приложения 230, который может помогать терминалу 200 должным образом идентифицировать и осуществлять доступ к приложению 230 интеллектуальной карты 220. Дополнительно, данная информация может также использоваться для применения политики интеллектуальной карты 220, информируя терминал 200 о существовании и требованиях политики.

Соответствующий API, который соответствует приложению 230 интеллектуальной карты, может быть создан, например, продавцом или разработчиком приложения 230 интеллектуальной карты, и соответствующий API может быть записан продавцом или разработчиком в архитектуру 310 данных и управления. Компонент 410 интерфейса может использовать этот соответствующий API для создания приложения 305 терминала, соответствующего приложению 230 интеллектуальной карты.

Компонент 420 управления условия и ошибки предназначен для обнаружения ошибок, относящихся к использованию интеллектуальной карты 220 и, после обнаружения ошибки, для передачи соответствующего сообщения об ошибке. Сообщение об ошибке можно передавать компоненту 440 связи. Различные ошибки могут быть результатом попытки терминала 200 интеллектуальных карт осуществить доступ к приложению 230 интеллектуальной карты 220. Например, карта 220 может быть ненадлежащим образом вставлена в считывающее устройство 210 терминала интеллектуальных карт. Если такая ошибка обнаружена компонентом 420 управления условием ошибки, то ошибку соответствующим образом передают к компоненту 440 связи. Другая ошибка может произойти, когда терминал 200 интеллектуальных карт попытается считать приложение 230, которое не находится на интеллектуальной карте 220. Снова, компонент 420 управления условием ошибки может обнаруживать эту ошибку и затем выполнять передачу соответствующего сообщения об ошибке компоненту 440 связи после обнаружения ошибки.

Компонент 430 управления использованием может применять политику использования, относящуюся к интеллектуальной карте 220. В одном из вариантов осуществления политикой использования является модель защиты для интеллектуальной карты 220. Политику использования может включать в себя информация, относящаяся к приложениям интеллектуальной карты, и ее можно таким образом внедрять в соответствующий API, записанный в архитектуру 310 данных и управления. Политика использования может зависеть от установок политики группы, установок политики локального компьютера или установок политики приложений, например. Политику использования можно применять с помощью компонента 430 управления использованием, который может получать политику использования и контролировать использование интеллектуальной карты 220 и ее приложений 230. Если нарушают определенную политику использования, то компонент 430 управления использованием может применять политику, не позволяя обрабатывать предпринятое действие. Дополнительно, компонент 430 управления использованием может быть предназначен для передачи информации использования, которая может быть сообщением о нарушении, к компоненту 440 связи после обнаружения нарушения политики использования, относящейся к интеллектуальной карте 220.

Компонент 440 связи, предназначенный для осуществления связи между интеллектуальной картой 220 и терминалом 200 интеллектуальных карт, может быть дополнительной особенностью примерной архитектуры 310 данных и управления. Как указано выше, и компонент 420 управления условием ошибки, и компонент 430 управления использованием могут передавать информацию к компоненту 440 связи. Принятая информация может включать в себя обнаруженные ошибки, нарушение политики использования или информацию другого типа. Если компонент 420 управления условием ошибки обнаруживает ошибку, относящуюся к использованию интеллектуальной карты 220, и посылает указание об этой ошибке к компоненту 440 связи, то компонент 440 связи может отображать на мониторе 191 терминала 200 интеллектуальных карт сообщение об ошибке. Сообщение об ошибке может включать в себя команды для пользователя интеллектуальной карты 220 и терминала 200. Компонент 440 связи может дополнительно отображать индикацию о нарушении политики использования, относящейся к интеллектуальной карте, о котором сообщают с помощью компонента 430 управления использованием. Эту индикацию можно также отображать на мониторе 191.

Компонент 440 связи при получении указания об условии ошибки или о нарушении использования может создавать запись в журнале ошибок или нарушений. Компонент 440 связи может посылать сообщение в приложение, например, для обеспечения указания приложению об условии ошибки или о нарушении использования. Сообщение, посланное в приложение, может, например, производить звуковой сигнал, который служит в качестве предупреждения, что послано сообщение.

В варианте осуществления архитектуры 310 данных и управления могут также включать в себя компонент 450 соединения, который может создавать канал между приложением 230 интеллектуальной карты и соответствующим приложением 305 терминала, если никаких ошибок не обнаружено и/или применяется политика использования. Созданный канал может быть защищенным каналом между терминалом 200 и картой 220.

Архитектура 310 данных и управления может включать в себя компонент 460 политики терминала для внедрения дополнительных политик и/или ограничений на обработку приложения 230 интеллектуальной карты. Например, разработчик приложения 305 терминала может захотеть установить срок использования терминала 200 для конкретного приложения 230. Можно внедрять дополнительные политики и/или ограничения.

Фиг. 5 показывает примерный способ взаимодействия между приложением 305 терминала интеллектуальных карт и приложением 230 интеллектуальной карты на интеллектуальной карте 220. Разработчик приложений терминала интеллектуальных карт может воплощать способ взаимодействия так, чтобы приложение 305 терминала непосредственно работало с приложением 230 интеллектуальной карты, находящимся на интеллектуальной карте 220, вставленной в считывающее устройство 210 терминала интеллектуальных карт.

На этапе 505 получают API, записанный в архитектуре 310 данных и управления терминала 200 интеллектуальных карт. API соответствует приложению 230 интеллектуальной карты. Для создания соответствующего приложения 305 терминала используется информация, относящаяся к приложению 230 интеллектуальной карты. На этапе 510 эту информацию получают из API. Информация, относящаяся к приложению 230 интеллектуальной карты, может включать в себя, но не ограничена ею, интерфейс приложения 230 интеллектуальной карты, протокол, используемый приложением 230 интеллектуальной карты, и модель защиты интеллектуальной карты 220. На этапе 515 полученную информацию, относящуюся к приложениям 230 интеллектуальной карты, внедряют, например, с помощью компонента 410 интерфейса архитектуры 310 данных и управления, в приложение 305 терминала, которое соответствует приложению 230 интеллектуальной карты. После того, как приложение 305 терминала создано помощью внедрения информации, относящейся к приложению 230 интеллектуальной карты, различные дополнительные и необязательные данные и операции управления можно воплощать с помощью архитектуры 310 данных и управления.

На этапе 520 может применяться модель защиты интеллектуальной карты 220, которая может быть получена, как часть информации, относящейся к приложению 230 интеллектуальной карты. На этапе 525 операция применения может дополнительно включать в себя контроль использования интеллектуальной карты 220 в терминале 200. Операция контроля может происходить одновременно с анализом модели защиты или политики использования интеллектуальной карты 220. На этапе 530 определяют, например, с помощью компонента 430 управления использованием, нарушает ли контролируемое использование модель защиты. На этапе 535, если модель защиты нарушают, то можно передавать сообщение о нарушении. Сообщение о нарушении можно передавать с помощью отображения сообщения на устройстве отображения, таком как монитор 191, с помощью создания записи в журнале нарушений или с помощью передачи сообщения к приложению, например. Сообщение, передаваемое в приложение, может, например, производить звуковой сигнал для уведомления, что сообщение передано. Можно выполнять любую комбинацию передачи сообщений об ошибке.

После передачи сообщения о нарушении способ может возвращаться назад на этап 525 для дальнейшего контроля использования интеллектуальной карты 220. Если на этапе 530 определяют, что модель не нарушена, то можно дополнительно определять, нарушают ли модель защиты в более позднее время.

На этапе 540, после этапов 520 и/или 530, если модель защиты не нарушена интеллектуальной картой 220, то может быть создан защищенный канал связи между интеллектуальной картой 220 и терминалом 200 интеллектуальных карт. Канал может быть создан после применения модели защиты карты 220 и/или после определения, что модель не была нарушена для интеллектуальной карты 220 и терминала 200, чтобы безопасно осуществлять связь и выполнять запланированные функции интеллектуальной карты 220. Например, после того, как архитектура 310 данных и управления определяет, что предопределенная модель защиты не нарушается, защищенный канал связи может быть создан, например, с помощью компонента 450 соединения.

На этапе 545 приложение терминала интеллектуальных карт можно конфигурировать для дополнительного определения политики терминала и/или ограничений терминала. Компонент 460 политики терминала может выполнять конфигурирование для установки и внедрения дополнительных политик и/или ограничений на использование интеллектуальной карты 220 и/или обработку приложения 230 интеллектуальной карты. Конфигурирование можно выполнять после этапов 520, 530, если определено, что модель защиты интеллектуальной карты 220 не была нарушена, и/или после этапа 540.

Фиг. 6 показывает способ примера применения модели защиты интеллектуальной карты 220 в терминале 200 интеллектуальных карт. На этапе 610 модель защиты интеллектуальной карты 220 получают из архитектуры 310 данных и управления из инфраструктуры 300 терминала. Получение модели защиты интеллектуальной карты 220 из архитектуры 310 может включать в себя считывание API, который применяют или записывают в архитектуре 310 данных и управления. Архитектура 310 данных и управления из инфраструктуры 300 терминала интеллектуальных карт может функционировать для обеспечения разработки и создания приложения 305 терминала. Приложение 305 терминала соответствует приложению 230 интеллектуальной карты.

На этапе 615 модель защиты внедряют в приложение 305 терминала интеллектуальных карт, которое разработано так, чтобы соответствовать приложению 230 интеллектуальной карты. На этапе 620 определяют, обнаружено ли условие ошибки, которое можно определять с помощью модели защиты. Это обнаружение может периодически или непрерывно выполняться для обнаружения условия ошибки. На этапе 625, после обнаружения условия ошибки на этапе 620, передают сообщение об ошибке, соответствующее обнаруженному условию ошибки. Компонент 420 управления условием ошибки может выполнять обнаружение условия ошибки и, после обнаружения ошибки, может передавать уведомление об ошибке к компоненту 440 связи. Компонент 440 связи может передавать сообщение об ошибке, отображая соответствующее сообщение на устройстве отображения, таком как монитор 191, создавая запись в журнале ошибок или передавая сообщения к приложению, например. Сообщение, посланное в приложение, может, например, производить звуковой сигнал для уведомления, что послали сообщение об ошибке. Может выполняться любая комбинация передачи сообщений об ошибке.

Следует признать, что раскрытые варианты осуществления можно осуществлять в целом или частично в одной или большем количестве вычислительных систем или устройств. Фиг. 1 показывает функциональные компоненты одного примера вычислительной системы 100, в которой аспекты можно воплощать или осуществлять. В данной работе термины «вычислительная система», «компьютерная система» и «компьютер» относятся к любому компьютеру, системе или устройству, который содержит процессор, который может выполнять или иначе обрабатывать программные коды и/или данные. Примеры вычислительных систем включают в себя, без каких-либо преднамеренных ограничений, персональные компьютеры (PC), мини-компьютеры, универсальные компьютеры, «тонкие клиенты», сетевые PC, серверы, рабочие станции, ноутбуки, карманные компьютеры, программируемую бытовую электронику, мультимедийные пульты, игровые пульты, спутниковые приемники, абонентские устройства, банкоматы, автоматы аркадных игр, мобильные телефоны, карманные персональные компьютеры (PDA) и любые другие основанные на процессоре системы или устройства. Термины «программный код» и «код» относятся к любому набору команд, которые выполняются или иначе обрабатываются с помощью процессора. Программный код и/или данные можно осуществлять в форме подпрограмм, программ, задач, модулей, архитектур данных и т.п., которые выполняют определенные функции.

Следует отметить, что предшествующие примеры обеспечены просто с целью объяснения и никоим образом не должны рассматриваться в качестве ограничения. Хотя изобретение описано в отношении различных вариантов осуществления, подразумевается, что слова, которые использовались в данной работе, являются словами описания и иллюстрации, а не словами ограничения. Дополнительно, хотя варианты осуществления описаны в данной работе в отношении конкретных средств, материалов и примеров, варианты осуществления не ограничены раскрытыми частностями; вместо этого варианты осуществления простираются на все функционально эквивалентные структуры, способы и использование, такие, которые находятся в рамках прилагаемой формулы изобретения.

Изобретение относится к способу взаимодействия между приложением терминала интеллектуальных карт и приложением интеллектуальной карты на интеллектуальной карте, способу применения модели защиты интеллектуальной карты в терминале интеллектуальных карт и инфраструктуре терминала интеллектуальных карт для терминала интеллектуальных карт. Техническим результатом является обеспечение модели защиты интеллектуальной карты в терминале, которая дополнительно представляет возможность терминалу получать соответствующую информацию, необходимую для работы приложений интеллектуальной карты. Способ взаимодействия между приложением терминала интеллектуальных карт и приложением интеллектуальной карты на интеллектуальной карте содержит этапы, на которых получают прикладной программный интерфейс (API), записанный в архитектуре терминала интеллектуальной карты; одним или более компьютерными процессорами получают информацию, относящуюся к приложению интеллектуальной карты от прикладного программного интерфейса, которую предоставляют для разработки приложения терминала интеллектуальных карт в соответствии с приложением интеллектуальной карты, и генерируют приложения терминала интеллектуальных карт посредством внедрения указанной информации в приложение терминала интеллектуальных карт. 5 н. и 15 з.п. ф-лы, 6 ил.

1. Способ взаимодействия между приложением терминала интеллектуальных карт и приложением интеллектуальной карты на интеллектуальной карте, причем способ содержит этапы, на которых

получают прикладной программный интерфейс (API), записанный в архитектуре терминала интеллектуальной карты;

получают одним или более компьютерными процессорами информацию, относящуюся к приложению интеллектуальной карты от прикладного программного интерфейса;

предоставляют одним или более компьютерными процессорами информацию, полученную от прикладного программного интерфейса, для разработки приложения терминала интеллектуальных карт в соответствии с приложением интеллектуальной карты; и

используют один или более компьютерных процессоров для генерирования приложения терминала интеллектуальных карт посредством внедрения информации, полученной от прикладного программного интерфейса, в приложение терминала интеллектуальных карт.

2. Способ взаимодействия по п.1, в котором получение информации, относящейся к приложению интеллектуальной карты, от прикладного программного интерфейса содержит получение, по меньшей мере, одного из (i) интерфейса приложения интеллектуальной карты; (ii) протокола, используемого приложением интеллектуальной карты; и (iii) модели защиты интеллектуальной карты.

3. Способ взаимодействия по п.1, дополнительно содержащий этап, на котором архитектура содержит компонент управления использованием для применения модели защиты интеллектуальной карты в терминале интеллектуальных карт.

4. Способ взаимодействия по п.1, в котором архитектура содержит компонент управления условием ошибки для определения ошибки интеллектуальной карты.

5. Способ взаимодействия по п.1, в котором архитектура содержит компонент управления использованием для создания защищенного канала связи между интеллектуальной картой и терминалом интеллектуальных карт.

6. Способ взаимодействия по п.1, дополнительно содержащий этап, на котором:

конфигурируют приложения терминала интеллектуальных карт для дополнительного определения политики терминала или ограничения.

7. Способ применения модели защиты интеллектуальной карты в терминале интеллектуальных карт, причем способ содержит этапы, на которых:

получают одним или более компьютерными процессорами модель защиты интеллектуальной карты из архитектуры данных и управления терминала интеллектуальных карт; и

предоставляют одним или более компьютерными процессорами модель защиты, полученную от архитектуры данных и управления, для разработки приложения терминала интеллектуальных карт в соответствии с интеллектуальной картой; и

используют один или более компьютерных процессоров для генерирования приложения терминала интеллектуальных карт посредством внедрения модели защиты, полученной от архитектуры данных и управления, в приложение терминала интеллектуальных карт.

8. Способ по п.7, в котором получение модели защиты интеллектуальной карты из структуры данных и управления терминала интеллектуальных карт содержит считывание интерфейса прикладной программы, примененного к архитектуре данных и управления.

9. Способ по п.7, в котором архитектура содержит компонент управления условием ошибки для:

обнаружения условия ошибки, определенного с помощью модели защиты; и

передачи сообщения об ошибке, соответствующего условию ошибки, после обнаружения условия ошибки.

10. Инфраструктура терминала интеллектуальных карт для терминала интеллектуальных карт, причем инфраструктура терминала содержит:

архитектуру данных и управления;

компонент интерфейса в архитектуре данных и управления для получения информации, относящейся к приложению интеллектуальной карты на интеллектуальной карте, причем информация предоставляет возможность разработки приложения терминала в соответствии с приложением интеллектуальной карты, при этом компонент интерфейса является внедряющим полученную информацию в приложение терминала; и

компонент связи в архитектуре данных и управления в оперативной связи с интеллектуальной картой и терминалом интеллектуальных карт.

11. Инфраструктура терминала интеллектуальных карт по п.10, в которой информацией, относящейся к приложению интеллектуальной карты на интеллектуальной карте, является, по меньшей мере, одно из (i) интерфейса приложения интеллектуальной карты; (ii) протокола, используемого приложением интеллектуальной карты; и (iii) модели защиты интеллектуальной карты.

12. Инфраструктура терминала интеллектуальных карт по п.10, дополнительно содержащая компонент управления условием ошибки для определения ошибки интеллектуальной карты.

13. Инфраструктура терминала интеллектуальных карт по п.11, в которой компонент управления условием ошибки дополнительно предназначен для передачи сообщения об ошибке к компоненту связи после обнаружения ошибки.

14. Инфраструктура терминала интеллектуальных карт по п.13, в которой компонент связи передает сообщение об ошибке терминала интеллектуальных карт, по меньшей мере, с помощью одного из (i) отображения сообщения об ошибке на устройстве отображения; (ii) создания записи в журнале, соответствующей сообщению об ошибке; и (ii) передачи сообщения об ошибке приложению.

15. Способ взаимодействия между терминалом интеллектуальных карт и приложением интеллектуальной карты на интеллектуальной карте, причем способ содержит этапы, на которых:

представляют архитектуру данных и управления в терминал интеллектуальных карт;

принимают в архитектуре данных и управления прикладной программный интерфейс, соответствующий приложению интеллектуальной карты;

получают одним или более компьютерными процессорами информацию, относящуюся к приложению интеллектуальной карты от прикладного программного интерфейса;

предоставляют одним или более компьютерными процессорами информацию, полученную от прикладного программного интерфейса, для разработки приложения терминала в соответствии с приложением интеллектуальной карты;

генерируют приложение терминала посредством полученной информации в приложение терминала.

16. Способ взаимодействия по п.15 дополнительно содержит этапы, на которых:

принимают передачу от приложения терминала в приложение интеллектуальной карты, при этом приложение терминала интеллектуальных карт разработано на основе информации, полученной из прикладного программного интерфейса;

передают передачу в приложение интеллектуальной карты через однородный интерфейс для интеллектуальных карт.

17. Способ взаимодействия по п.15, в котором получение информации, относящейся к приложению интеллектуальной карты, от приложения интеллектуальной карты содержит получение, по меньшей мере, одного из (i) интерфейса приложения интеллектуальной карты; (ii) протокола, используемого приложением интеллектуальной карты; и (iii) модели защиты интеллектуальной карты.

18. Способ применения модели защиты интеллектуальной карты в терминале интеллектуальных карт, причем способ содержит этапы, на которых:

представляют архитектуру данных и управления в терминал интеллектуальных карт;

принимают в архитектуре данных и управления прикладной программный интерфейс, соответствующий приложению интеллектуальной карты;

получают одним или более компьютерными процессорами информацию, относящуюся к приложению интеллектуальной карты, от прикладного программного интерфейса, причем информация содержит модели защиты приложения интеллектуальной карты;

предоставляют одним или более компьютерными процессорами модель защиты для разработки приложения терминала в соответствии с приложением интеллектуальной карты; и

генерируют приложение терминала посредством внедрения полученной информации в приложение терминала.

19. Способ по п.18, дополнительно содержащий этапы, на которых:

обнаруживают условие ошибки, определенное с помощью модели защиты; и

передают сообщение об ошибке, соответствующее условию ошибки, после обнаружения условия ошибки.

20. Способ по п.18, в котором получение модели защиты интеллектуальной карты из структуры данных и управления терминала интеллектуальных карт содержит считывание интерфейса прикладной программы, примененного к архитектуре данных и управления.

| US 6038551 А, 14.03.2000 | |||

| US 6718319 В1, 06.04.2004 | |||

| US 6547150 В1, 15.04.2003 | |||

| СИСТЕМА УПРАВЛЕНИЯ ТРАНЗАКЦИЯМИ, УПРАВЛЯЕМАЯ ИНТЕГРАЛЬНОЙ СХЕМОЙ | 1995 |

|

RU2173478C2 |

| RU 2004139196 А, 10.06.2006. | |||

Авторы

Даты

2012-05-27—Публикация

2007-07-10—Подача