Область техники, к которой относится изобретение

Общая концепция настоящего изобретения относится к блоку, включающему в себя встроенный центральный процессор (CPU), и устройству формирования изображения, использующему этот блок. Более конкретно, настоящее изобретение относится к блоку, который становится более безопасным при наличии CPU с собственной операционной системой (OS), и к устройству формирования изображения, использующему этот блок.

Предшествующий уровень техники

Поскольку компьютеры стали широко использоваться, периферийные устройства также стали широко распространенными. Примерами периферийных устройств являются устройства формирования изображения, такие как принтеры, сканеры, копиры и многофункциональные устройства.

Устройства формирования изображения используют чернила или тонер, чтобы печатать изображения на бумаге. Чернила и тонер используются всякий раз, когда выполняются операции формирования изображения до тех пор, пока чернила или тонер в конечном счете не закончатся. Если чернила или тонер опустели, пользователь должен заменить блок для хранения чернил или тонера. Такие компоненты, которые являются заменяемыми во время использования устройств формирования изображения, называются расходными материалами или заменяемыми блоками.

Среди заменяемых блоков некоторые блоки, отличные от блоков, которые должны заменяться, когда чернила или тонер закончились, должны заменяться после использования в течение предварительно определенного периода времени, даже если чернила или тонер не закончились, поскольку свойства изменяются после предварительно определенного периода времени, и качество печати ухудшается.

Например, лазерное устройство формирования изображения включает в себя зарядный блок, блок перемещения, блок термического закрепления и т.д., и разнообразные виды роликов и ремней, используемые в каждом блоке, могут изнашиваться или повреждаться из-за использования сверх ограниченного срока службы. В результате, качество печати может заметно ухудшаться. Следовательно, пользователь должен заменять такие заменяемые блоки в соответствующие моменты времени.

Время для замены заменяемых блоков может быть определено с помощью указателя состояния использования. Указатель состояния использования представляет собой указатель, чтобы указывать степень использования устройства формирования изображения, например число листов бумаги, отпечатанных устройством формирования изображения, и число точек, формирующих изображение. Устройство формирования изображения может определять время замены заменяемых блоков, измеряя число листов бумаги, отпечатанных устройством формирования изображения, или число точек.

В последнее время, для того, чтобы пользователь точно определял время замены каждого заменяемого блока, каждый заменяемый блок включает в себя встраиваемую память наблюдений за заменяемым пользователем блоком (CRUM-память). Указатель состояния использования каждого заменяемого блока хранится в CRUM-памяти. Соответственно, даже если каждый заменяемый блок является отдельным и используется в различных устройствах формирования изображения, состояние использования каждого заменяемого блока может быть определено точно.

Однако проблема традиционного заменяемого блока, имеющего CRUM-память, заключается в том, что пользователи могут легко осуществлять доступ к CRUM-памяти. Информация, сохраненная в CRUM-памяти, очень разнообразна, охватывая диапазон от основной информации о производителе до информации о последнем состоянии использования, таким образом, если информация модифицируется, получение послепродажного обслуживания и вычисление адекватного времени замены заменяемого блока затруднительно, что приводит в результате к ухудшению операций формирования изображения. В частности, если информация о производителе модифицируется, определение того, является ли заменяемый блок подлинным, невозможно. Соответственно, существует трудность в управлении заменяемым блоком.

Раскрытие изобретения

Техническое решение

Настоящим изобретением предоставляется блок, который становится более защищенным при наличии встроенного CPU с собственной операционной системой (OS), и устройство формирования изображения, использующее этот блок.

Дополнительные аспекты и преимущества настоящего изобретения будут частично изложены в описании, которое следует, и, частично, будут явствовать из описания или могут быть изучены при практическом использовании настоящего изобретения.

Упомянутые выше и/или другие аспекты и преимущества настоящего изобретения могут быть получены посредством предоставления микросхемы, которая является устанавливаемой на заменяемый блок, используемый в задании формирования изображения, причем микросхема включает в себя центральный процессор (CPU) со своей операционной системой (OS), которая является отдельной от OS устройства формирования изображения, чтобы выполнять, по меньшей мере, одно из аутентификации и криптографического обмена данными с основным блоком устройства формирования изображения путем выполнения одного криптографического алгоритма, соответствующего установленному состоянию, из множества предварительно предоставленных криптографических алгоритмов, с помощью его OS.

CPU может выполнять инициализацию с помощью своей OS, отдельно от основного блока устройства формирования изображения.

CPU может выполнять аутентификацию согласно выполняемому криптографическому алгоритму и выполнять криптографический обмен данными, когда аутентификация завершена.

CPU может выполнять криптографический обмен данными с помощью кода аутентификации сообщения (MAC), который изменяется всякий раз, когда каждые данные передаются и принимаются.

CPU может формировать код аутентификации сообщения (MAC), когда запрос аутентификации принимается от основного блока устройства формирования изображения, и передает сформированный MAC и уникальную информацию цифровой подписи в основной блок устройства формирования изображения.

Когда устройство формирования изображения включается или блок со встроенной микросхемой устанавливается в устройство формирования изображения, CPU может выполнять инициализацию согласно своей OS и может не реагировать на команду от основного блока устройства формирования изображения прежде, чем инициализация будет завершена.

Микросхема может дополнительно включать в себя блок памяти, чтобы хранить информацию, по меньшей мере, на одном из микросхемы, блока памяти наблюдений за заменяемым пользователем блоком (CRUM) с микросхемой и заменяемого блока с встроенным CRUM-блоком, и OS блока памяти.

Его OS может управлять, по меньшей мере, одним из микросхемы, CRUM-блока и заменяемого блока и быть программным обеспечением, которое выполняет, по меньшей мере, одну из операции инициализации, чтобы независимо инициализировать одно состояние микросхемы, CRUM-блока и заменяемого блока, операции обработки, чтобы выполнять открытый криптографический алгоритм, и операции взаимной аутентификации с основным блоком устройства формирования изображения.

Микросхема может дополнительно включать в себя датчик вмешательства, чтобы реагировать на физические попытки взлома, и блок шифрования, чтобы обеспечить CPU возможность выполнять аутентификацию или криптографический обмен данными с устройством формирования изображения путем применения соответствующего предварительно предоставленного криптографического алгоритма.

Криптографический алгоритм, примененный к одному из аутентификации и криптографического обмена данными, может быть изменяемым.

CPU может принимать значения степени использования расходных материалов, используемых для задания формирования изображения, из основного блока устройства формирования изображения, когда задание формирования изображения выполняется с помощью заменяемого блока, добавлять эти значения к информации о степени использования расходных материалов, сохраненной в блоке памяти, и затем обновлять информацию о степени использования расходных материалов.

Упомянутые выше и/или другие аспекты и преимущества настоящего изобретения могут также быть получены посредством предоставления блока памяти наблюдений за заменяемым пользователем блоком (CRUM), который может использоваться в задании формирования изображения, при этом CRUM-блок включает в себя блок памяти, чтобы хранить информацию о блоке, в котором CRUM-блок установлен, и CPU, чтобы управлять блоком памяти с помощью своей операционной системы (OS), которая является отдельной от OS устройства формирования изображения, и выполнять, по меньшей мере, одно из аутентификации и криптографического обмена данными с основным блоком устройства формирования изображения путем выполнения одного криптографического алгоритма, соответствующего установленному состоянию, из множества предварительно предоставленных криптографических алгоритмов.

CPU может выполнять инициализацию с помощью своей OS, отдельно от основного блока устройства формирования изображения.

Его OS может управлять CRUM-блоком или заменяемым блоком с CRUM-блоком и быть программным обеспечением, которое выполняет, по меньшей мере, одну из операции инициализации, чтобы независимо инициализировать состояние CRUM-блока или заменяемого блока, операции обработки, чтобы выполнять открытый криптографический алгоритм, и операции взаимной аутентификации с основным блоком устройства формирования изображения.

CPU может выполнять обмен данными для аутентификации с основным блоком устройства формирования изображения во время процесса инициализации, выполняемого отдельно от основного блока устройства формирования изображения, и выполнять криптографический обмен данными, когда аутентификация завершена.

CPU может выполнять криптографический обмен данными таким образом, что, когда информационные сообщения, включающие в себя данные и информацию о коде аутентификации сообщения (MAC), передаются из основного блока устройства формирования изображения, MAC формируется путем применения ключа и алгоритма шифрования к части данных передаваемых информационных сообщений, и когда сформированный MAC сравнивается и становится согласованным с информацией MAC передаваемых информационных сообщений, сформированный MAC трактуется как правильное информационное сообщение и обрабатывается.

Когда запрос аутентификации принимается от основного блока устройства формирования изображения, CPU может формировать MAC и передает сформированный MAC и уникальную информацию цифровой подписи в основной блок устройства формирования изображения.

Когда в устройство формирования изображения подается питание или блок со встроенным CRUM-блоком устанавливается в устройство формирования изображения, CPU может выполнять инициализацию и не реагирует на команду от основного блока устройства формирования изображения прежде, чем инициализация будет завершена.

CRUM-блок может дополнительно включать в себя интерфейсный блок, чтобы соединять устройство формирования изображения с CPU, датчик вмешательства, чтобы реагировать на попытки физического взлома, и блок шифрования, чтобы обеспечивать CPU возможность выполнять аутентификацию или криптографический обмен данными с устройством формирования изображения путем применения соответствующего предварительно предоставленного криптографического алгоритма из множества криптографических алгоритмов.

Криптографический алгоритм, примененный к любому одному из аутентификации и криптографического обмена данными, может быть изменяемым на другой алгоритм из множества алгоритмов.

CPU может принимать значения степени использования расходных материалов, используемых для задания формирования изображения, когда задание формирования изображения выполняется, из основного блока устройства формирования изображения, добавлять эти значения к информации о степени использования расходных материалов, сохраненной в блоке памяти, и затем обновлять информацию о степени использования расходных материалов.

Упомянутые выше и/или другие аспекты и преимущества настоящего изобретения могут также быть получены посредством предоставления заменяемого блока, который является устанавливаемым в устройство формирования изображения, чтобы использоваться в задании формирования изображения, при этом заменяемый блок включает в себя блок памяти, чтобы хранить информацию о заменяемом блоке, и CPU, чтобы управлять блоком памяти с помощью своей операционной системы (OS), которая является отдельной от OS устройства формирования изображения, и выполнять, по меньшей мере, одно из аутентификации и криптографического обмена данными с основным блоком устройства формирования изображения путем выполнения одного криптографического алгоритма, соответствующего установленному состоянию, из множества предварительно предоставленных криптографических алгоритмов.

CPU может выполнять инициализацию с помощью своей OS, отдельно от основного блока устройства формирования изображения.

Его OS может управлять CRUM-блоком или заменяемым блоком и быть программным обеспечением, которое выполняет, по меньшей мере, одну из операции инициализации, чтобы независимо инициализировать состояние CRUM-блока или заменяемого блока, операции обработки, чтобы выполнять открытый криптографический алгоритм, и операции взаимной аутентификации между основным блоком устройства формирования изображения и заменяемым блоком.

CPU может выполнять аутентификацию между основным блоком устройства формирования изображения во время процесса инициализации, выполняемого отдельно от основного блока устройства формирования изображения, и выполнять криптографический обмен данными, когда аутентификация завершена.

CPU может выполнять криптографический обмен данными таким образом, что, когда информационные сообщения, включающие в себя данные и информацию о коде аутентификации сообщения (MAC), передаются из основного блока устройства формирования изображения, MAC формируется путем применения ключа и алгоритма шифрования к части данных передаваемых информационных сообщений, и когда сформированный MAC сравнивается и становится согласованным с информацией MAC передаваемых информационных сообщений, сформированный MAC трактуется как правильное информационное сообщение и обрабатывается.

Когда запрос аутентификации принимается от основного блока устройства формирования изображения, CPU может формировать MAC и передает сформированный MAC и уникальную информацию цифровой подписи в основной блок устройства формирования изображения.

Когда устройство формирования изображения включается или заменяемый блок устанавливается в устройство формирования изображения, CPU может выполнять инициализацию согласно собственной OS и может не реагировать на команду от основного блока устройства формирования изображения прежде, чем инициализация будет завершена.

Заменяемый блок может дополнительно включать в себя интерфейсный блок, чтобы соединять устройство формирования изображения с CPU, датчик вмешательства, чтобы реагировать на попытки физического взлома, и блок шифрования, чтобы позволять CPU выполнять аутентификацию или криптографический обмен данными с устройством формирования изображения, применяя установленный криптографический алгоритм из множества криптографических алгоритмов.

Криптографический алгоритм, примененный к любому одному из аутентификации и криптографического обмена данными, может быть изменяемым на другой алгоритм из множества криптографических алгоритмов.

CPU может принимать значения степени использования расходных материалов, используемых для задания формирования изображения, когда задание формирования изображения выполняется, из основного блока устройства формирования изображения, добавлять эти значения к информации о степени использования расходных материалов, сохраненной в блоке памяти, и затем обновлять информацию о степени использования расходных материалов.

Упомянутые выше и/или другие аспекты и преимущества настоящего изобретения могут также быть получены посредством предоставления устройства формирования изображения, включающего в себя главный контроллер и по меньшей мере один блок, который включает в себя блок памяти, чтобы хранить информацию, и CPU, чтобы управлять блоком памяти с помощью своей операционной системы (OS), отдельно от OS главного контроллера, при этом CPU выполняет, по меньшей мере, одно из аутентификации и криптографического обмена данными с основным блоком устройства формирования изображения путем выполнения одного криптографического алгоритма, соответствующего установленному состоянию, из множества предварительно предоставленных криптографических алгоритмов, с помощью своей OS.

CPU может выполнять инициализацию с помощью своей OS, отдельно от главного контроллера.

Криптографический алгоритм, примененный к одному из аутентификации и криптографического обмена данными, может быть изменяемым на другой алгоритм из множества криптографических алгоритмов.

Когда аутентификация блока завершается успешно, главный контроллер может формировать MAC, применяя предварительно установленный ключ и алгоритм шифрования к данным, формировать информационные сообщения, включающие в себя сформированный MAC и эти данные, и передавать сформированные информационные сообщения блоку.

Главный контроллер может запрашивать аутентификацию для CPU упомянутого по меньшей мере одного блока, и когда информация цифровой подписи и MAC передаются из CPU, главный контроллер может обнаруживать информацию цифровой подписи и MAC, чтобы выполнять аутентификацию.

Главный контроллер может принимать уникальную информацию цифровой подписи, установленную для каждого блока из упомянутого по меньшей мере одного блока, чтобы выполнять аутентификацию и выполнять криптографический обмен данными с соответствующими CPU каждого блока, когда аутентификация завершается успешно.

Главный контроллер может выполнять аутентификацию и криптографический обмен данными, применяя RSA-алгоритм с асимметричным ключом и один из алгоритмов ARIA, стандарта тройного шифрования данных (TDES), SEED и улучшенного стандарта шифрования (AES) с симметричным ключом, и CPU блока может выполнять аутентификацию и криптографический обмен данными, применяя один из ARIA, TDES, SEED, AES-алгоритмов с симметричным ключом.

Упомянутый блок может дополнительно включать в себя блок шифрования, чтобы обеспечивать CPU возможность выполнять аутентификацию или криптографический обмен данными с главным контроллером устройства формирования изображения путем применения выполняемого криптографического алгоритма, и датчик вмешательства, чтобы реагировать на попытки физического взлома.

Главный контроллер может быть соединен с упомянутым по меньшей мере одним блоком через один последовательный канал ввода/вывода и быть доступным этому по меньшей мере одному блоку с помощью индивидуальных адресов, выданных каждому блоку.

Когда выполняется упомянутое задание, главный контроллер может измерять значения степени использования расходных материалов, используемых для задания, передавать измеренные значения каждому CPU, по меньшей мере, одного блока, добавлять эти значения к информации о степени использования расходных материалов, предварительно сохраненной в каждом CPU, и затем обновлять информацию о степени использования расходных материалов.

CPU может выполнять криптографический обмен данными с помощью кода аутентификации сообщения (MAC), который изменяется всякий раз, когда каждые данные передаются и принимаются.

Его OS может быть программным обеспечением, которое выполняет, по меньшей мере, одну из операции инициализации, операции обработки, чтобы выполнять открытый криптографический алгоритм, и операции взаимной аутентификации между главным контроллером и заменяемым блоком.

Упомянутый блок может быть одним из заменяемого блока, непосредственно ассоциированного с заданием формирования изображения устройства формирования изображения, CRUM-блока, устанавливаемого на заменяемый блок, и микросхемы, устанавливаемой в CRUM-блок.

CPU со своей собственной операционной системой (OS) может быть установлен в упомянутый блок, таким образом, данный блок может управлять блоком памяти независимо. Блок может быть микросхемой, CRUM-блоком или заменяемым блоком. OS управляется так, что могут выполняться инициализация, управление криптографическим алгоритмом и аутентификация с основным блоком устройства формирования изображения.

Даже когда мастер-ключ не сохранен в устройстве формирования изображения, имеющем блок, устройство формирования изображения может выполнять аутентификацию или криптографический обмен данными с блоком. Следовательно, может быть предотвращена утечка мастер-ключа. Аутентификация или криптографический обмен данными могут выполняться с помощью MAC, сформированного на основе случайного значения, и информации электронной подписи. Аутентификация выполняется посредством применения алгоритмов как с симметричным, так и асимметричным ключом, таким образом, криптография обеспечивает высокий уровень защиты данных.

Множество криптографических алгоритмов могут выборочно применяться к аутентификации и криптографическому обмену данными. Даже если используемый в настоящее время криптографический алгоритм атакуется физическим взломом, атака может быть предотвращена заменой используемого в настоящее время ключа ключом, применяющим другой криптографический алгоритм, без замены блока новым блоком.

Если множество блоков используются, информация электронной подписи устанавливается для каждого блока. Индивидуальные адреса выдаются каждому блоку, и таким образом блок может быть соединен с устройством формирования изображения через последовательный интерфейс. Аутентификация и криптографический обмен данными между множеством блоков эффективно выполняется.

Если выполняется задание формирования изображения, устройство формирования изображения измеряет степень использования расходных материалов, требуемых для задания формирования изображения, и передает измеренные значения каждому из множества блоков. Следовательно, не допускается ошибочная запись неправильной информации о степени использования расходных материалов.

Преимущества

В результате, данные, сохраненные в блоке памяти, встроенном в блок устройства формирования изображения, защищаются от копирования или дублирования, и безопасность данных повышается. Пользователи также защищаются от использования несертифицированного блока.

Краткое описание чертежей

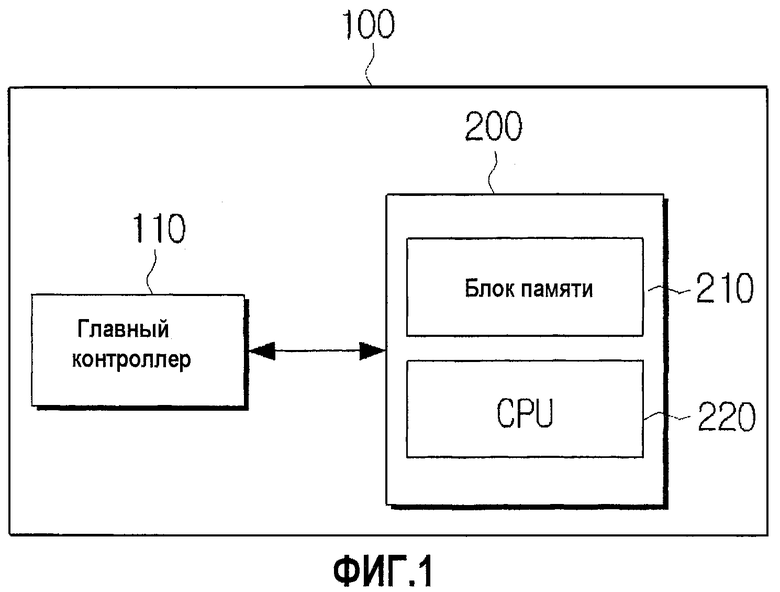

Фиг.1 является схематической блок-схемой, иллюстрирующей конфигурацию устройства формирования изображения, включающего в себя заменяемый блок согласно примерному варианту осуществления настоящего изобретения;

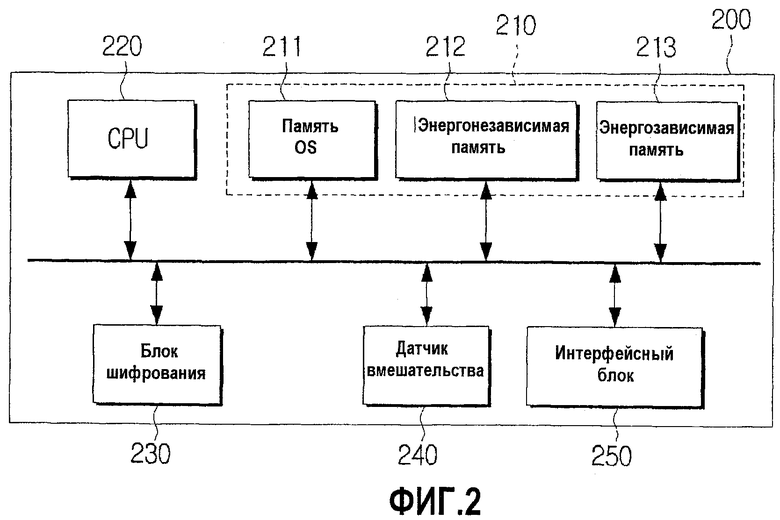

Фиг.2 является подробной блок-схемой, иллюстрирующей конфигурацию заменяемого блока согласно примерному варианту осуществления настоящего изобретения;

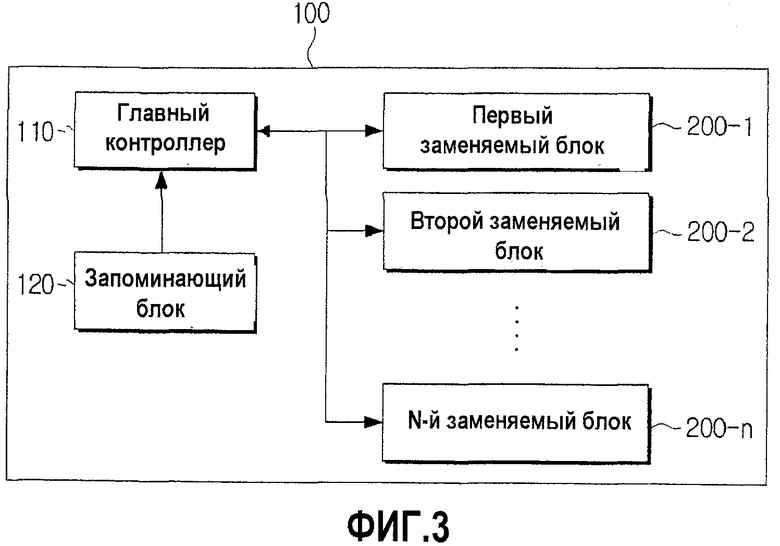

Фиг.3 является схематической блок-схемой, иллюстрирующей конфигурацию устройства формирования изображения согласно примерному варианту осуществления настоящего изобретения;

Фиг.4 является схематической блок-схемой, иллюстрирующей конфигурацию программного обеспечения, которое встроено в устройство формирования изображения и заменяемый блок согласно примерному варианту осуществления настоящего изобретения;

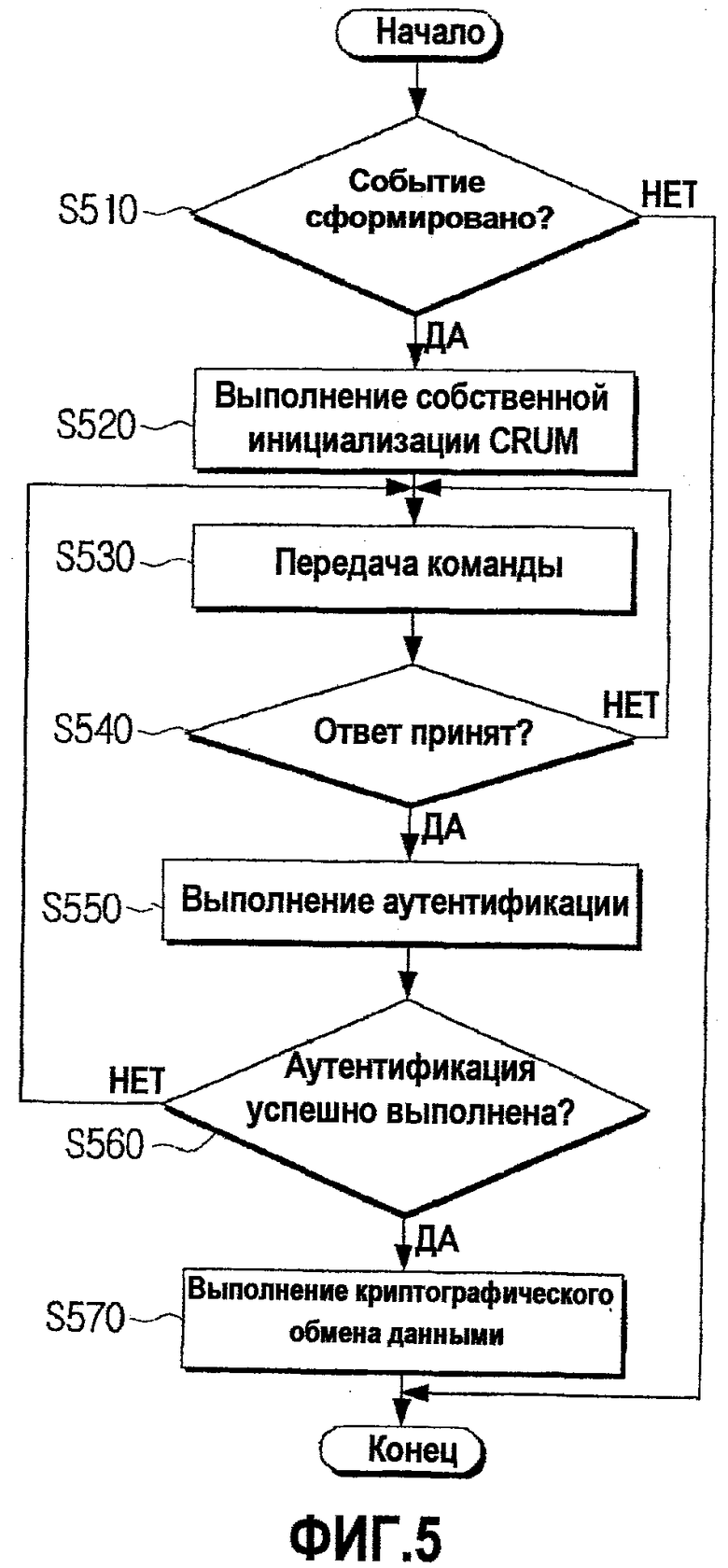

Фиг.5 является блок-схемой последовательности операций, иллюстрирующей способ работы заменяемого блока и устройства формирования изображения согласно примерному варианту осуществления настоящего изобретения;

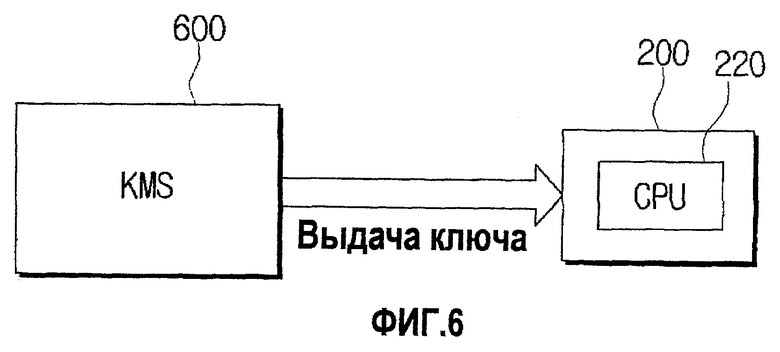

Фиг.6 является блок-схемой последовательности операций, иллюстрирующей процесс изменения криптографических алгоритмов заменяемым блоком согласно примерному варианту осуществления настоящего изобретения; и

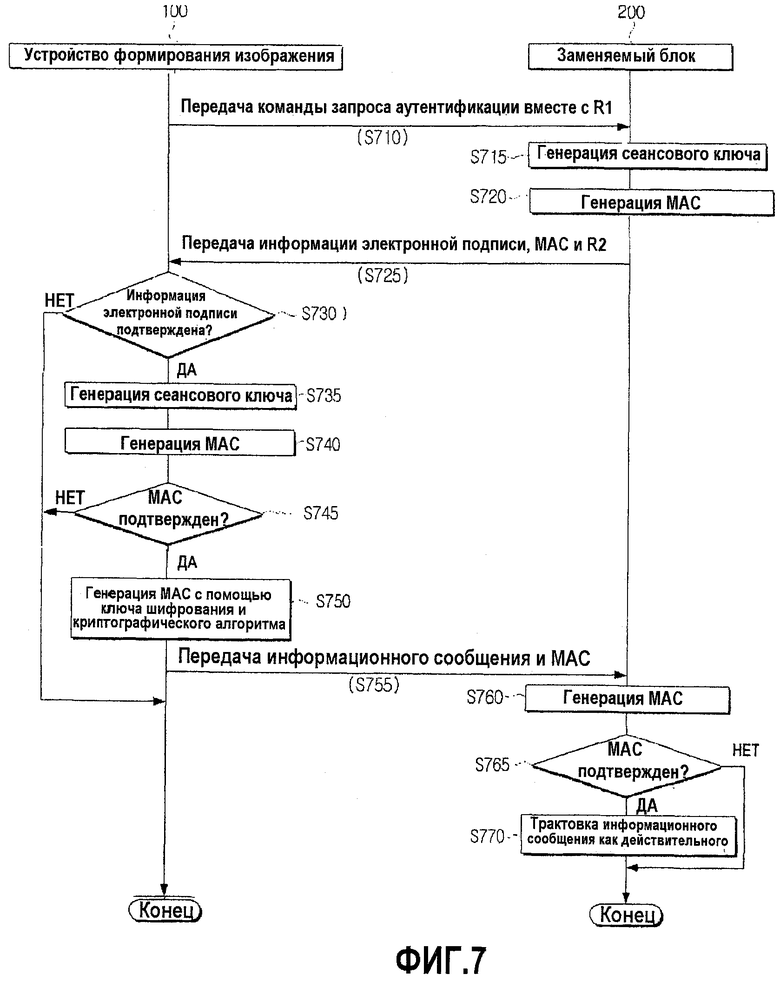

Фиг.7 является блок-схемой последовательности операций, иллюстрирующей способ выполнения аутентификации и криптографического обмена данными между устройством формирования изображения и заменяемым блоком согласно примерному варианту осуществления настоящего изобретения.

Режим осуществления изобретения

Далее будет представлена подробная справочная информация по вариантам осуществления настоящего изобретения, примеры которых проиллюстрированы на прилагаемых чертежах, в которых одинаковые ссылочные номера сквозным образом ссылаются на одинаковые элементы. Варианты осуществления описаны ниже, чтобы объяснить общую концепцию настоящего изобретения со ссылками на чертежи.

Фиг.1 является схематической блок-схемой, иллюстрирующей конфигурацию устройства формирования изображения, включающего в себя заменяемый блок согласно примерному варианту осуществления настоящего изобретения. Как иллюстрировано на фиг.1, устройство 100 формирования изображения включает в себя главный контроллер 110, и блок 200 может быть встроен в устройство 100 формирования изображения. Устройство 100 формирования изображения может быть копиром, принтером, многофункциональным периферийным устройством, факсимильной машиной или сканером.

Блок 200 представляет собой компонент, который предназначен, чтобы вставляться и использоваться независимо. Более конкретно, блок 200 может быть заменяемым блоком, который сформирован в устройстве формирования изображения и непосредственно задействуется в операции формирования изображения. Например, заменяемый блок может быть тонерным или чернильным картриджем, зарядным блоком, блоком перемещения, блоком термического закрепления, органическим фоторезистором (OPC), блоком подачи или подающим роликом и т.д.

Более того, блок 200 может быть любым другим компонентом, который необходим для устройства 100 формирования изображения и является заменяемым во время использования. То есть блок 200 может быть блоком наблюдения за заменяемым пользователем блоком (CRUM), который может наблюдать и управлять состоянием компонента, являясь включенным в заменяемый блок, или может быть микросхемой, встроенной в CRUM. Блок 200 может быть реализован в разнообразных формах, но блок 200, реализованный как заменяемый блок, описывается ниже в данном документе для удобства описания.

Как иллюстрировано на фиг.1, блок 200 включает в себя блок 210 памяти и центральный процессор (CPU) 220.

Блок 210 памяти хранит разнообразные типы информации о блоке 200, а более конкретно, хранит уникальную информацию, такую как информация о производителе блока 200, информация о времени производства, серийный номер или номер модели, разнообразные программы, информацию об электронной подписи, информацию о состоянии, относящуюся к состоянию использования (например, сколько листов бумаги были отпечатаны до настоящего времени, чему равна оставшаяся емкость печати или сколько тонера осталось).

Например, блок 210 памяти может хранить информацию, как в следующей таблице 1.

06-28-20066.01.00(55)BH45BAIP914466

B.DOM2007-09-29

Как иллюстрировано в таблице 1 выше, блок 210 памяти может хранить разнообразную информацию о сроке службы расходных материалов и установочные меню, так же как и схематическую информацию о блоке 200.

CPU 220 управляет блоком 210 памяти с помощью своей собственной операционной системы (OS). OS, которая предусмотрена, чтобы управлять блоком 200, представляет собой программное обеспечение для управления общими прикладными программами. Соответственно, CPU 220 может выполнять самоинициализацию с помощью OS.

Более подробно, CPU 220 выполняет инициализацию во время определенных событий, например, когда в устройство 100 формирования изображения, включающее в себя блок 200, подается питание, или когда блок 200 или компонент, включающий в себя блок 200, такой как заменяемый блок, присоединяется к или отсоединяется от устройства 100 формирования изображения. Инициализация включает в себя первоначальное управление разнообразными прикладными программами, используемыми в блоке 200, вычисление секретной информации, необходимой для обмена данными с устройством формирования изображения после инициализации, установку канала связи, инициализацию значения памяти, подтверждение времени замены, установку регистровых значений в блоке 200 и установку внутренних и внешних тактовых сигналов.

Установка регистровых значений представляет функцию установки регистровых значений в блоке 200 для того, чтобы устройство 200 могло работать в том же состоянии, которое пользователь предварительно установил. Кроме того, установка внутренних и внешних тактовых сигналов представляет регулировку частоты внешнего тактового сигнала, предоставляемого от главного контроллера 110 устройства 100 формирования изображения, до частоты внутреннего тактового сигнала, который должен использоваться в CPU 220 блока 200.

Подтверждение времени замены представляет собой оставшееся количество тонера или чернил для использования, ожидаемое время, когда тонер или чернила закончатся, и уведомление главного контроллера 110 о времени. Если во время инициализации определяется, что тонер уже закончился, блок 200 может быть осуществлен так, чтобы после завершения инициализации автоматически уведомлять главный контроллер 110 о том, что операция не может быть выполнена. В других случаях, поскольку блок 200 включает в себя свою собственную OS, разнообразные формы инициализации могут выполняться согласно типу или характеристике блока 200.

Такая инициализация выполняется самим блоком 200 и, таким образом, выполняется отдельно от инициализации, выполняемой главным контроллером 110 устройства 100 формирования изображения.

Как описано выше, CPU 220 встроен в блок 200, и блок 200 имеет свою собственную OS, таким образом, если в устройство 100 формирования изображения подается питание, главный контроллер 110 может проверять оставшееся количество расходных материалов и число перезаправок, которые сохранены в блоке 210 памяти, перед запросом связи с блоком 200. В результате, информирование главного контроллера 110 о том, что расходные материалы должны быть заменены, занимает более короткий интервал времени. Например, если тонера недостаточно, пользователь может включить устройство 100 формирования изображения и перевести устройство 100 формирования изображения непосредственно в режим экономии тонера. Пользователь может также выполнять ту же операцию, даже когда только одного отдельного тонера недостаточно.

CPU 220 не реагирует на команды главного контроллера 110, пока инициализация не завершена. Главный контроллер 110 периодически передает команды CPU 220, пока главный контроллер 110 принимает ответ от CPU 220.

Если главный контроллер 110 принимает ответ, т.е. подтверждение приема, аутентификация инициируется между главным контроллером 110 и CPU 220.

В этом случае, OS в блоке 200 разрешает аутентификацию посредством взаимодействия между блоком 200 и устройством 100 формирования изображения. Однако для того, чтобы традиционное устройство формирования изображения выполнило аутентификацию, главный контроллер устройства формирования изображения осуществляет доступ в одностороннем порядке к блоку, идентифицирует уникальную информацию для аутентификации и сравнивает уникальную информацию с сохраненной информацией.

Однако главный контроллер 110 в настоящем устройстве 100 формирования изображения выполняет свою собственную инициализацию отдельно от блока 200. Инициализация блока 200 выполняется первой из-за разницы в размере систем. Если инициализация блока 200 завершена, блок 200 может управлять криптографическим алгоритмом с помощью OS. Более конкретно, блок 200 управляет криптографическим алгоритмом в ответ на команду главного контроллера 110, так что интерактивная аутентификация между главным контроллером 110 и блоком 200, а не односторонняя аутентификация главного контроллера 110, может выполняться. Следовательно, безопасность аутентификации возрастает.

Такая аутентификация может выполняться в различных формах. Например, главный контроллер 110 принимает ответ от CPU 220 и передает команду в CPU 220, запрашивающую аутентификацию. В этом случае, случайное значение R1 может передаваться в CPU 220 вместе с командой. CPU 220 принимает запрос аутентификации и случайное значение R1, формирует сеансовый ключ с помощью случайного значения R1, формирует первый код аутентификации сообщения (MAC) с помощью сформированного сеансового ключа и передает сформированный первый MAC, предварительно сохраненную информацию электронной подписи и случайное значение R2 главному контроллеру 110.

Если главный контроллер 110 идентифицирует подлинность, проверяя принятую информацию электронной подписи, главный контроллер 110 формирует сеансовый ключ с помощью принятого случайного значения R2 и предварительно сформированного случайного значения R1 и формирует MAC с помощью сеансового ключа. Наконец, главный контроллер 110 проверяет MAC, идентифицируя, является ли или нет сформированный MAC таким же, что и принятый MAC. В результате, главный контроллер 110 может определять, была ли аутентификация успешно выполнена. Как описано выше, поскольку случайные значения используются при передаче информации или команд для аутентификации, злонамеренные действия по взлому третьей стороной могут быть предотвращены.

Если аутентификация успешно выполнена, криптографический обмен данными выполняется между главным контроллером 110 и CPU блока 200. Как описано выше, поскольку блок 200 имеет свою собственную OS, криптографический алгоритм может выполняться. Следовательно, достоверность данных может определяться посредством применения криптографического алгоритма к данным, принятым от устройства 100 обработки изображений. В результате этого определения, если данные достоверны, блок 200 принимает данные и выполняет операцию, чтобы обрабатывать данные. Если данные не достоверны, блок 200 может отбрасывать данные, как только примет данные. В этом случае, блок 200 может уведомлять главный контроллер 110 о том, что существует проблема в передаче данных.

Криптографический алгоритм может использовать открытый стандартный криптографический алгоритм. Такой криптографический алгоритм может быть модифицирован, когда криптографический ключ открывается или когда безопасность необходимо усилить.

В вышеприведенном примерном варианте осуществления настоящего изобретения, поскольку блок 200 имеет свою собственную OS, собственная инициализация, аутентификация и криптографический обмен данными между блоком 200 и устройством 100 формирования изображения могут выполняться эффективно.

Фиг.2 является подробной блок-схемой, иллюстрирующей заменяемый блок 200 устройства 100 формирования изображения, иллюстрированного на фиг.1. Заменяемый блок 200 на фиг.2 включает в себя блок 230 шифрования, датчик 240 вмешательства и интерфейсный блок 250 в дополнение к блоку 210 памяти и CPU 220. Дополнительно, заменяемый блок 200 может дополнительно включать в себя блок синхронизации (не иллюстрирован), чтобы выводить тактовый сигнал, или генератор случайных значений (не иллюстрирован), чтобы формировать случайные значения для аутентификации. Здесь, некоторые компоненты могут быть удалены из заменяемого блока 200 или другие компоненты могут быть добавлены в заменяемый блок 200. Если заменяемый блок 200 реализован как микросхема, микросхема может включать в себя только CPU 220 или может включать в себя только блок 210 памяти и CPU 220. Если микросхема включает в себя только CPU 220, OS, выполняемая CPU 220, может быть предоставлена внешней памятью.

Блок 230 шифрования поддерживает криптографический алгоритм и инструктирует CPU 220 выполнять аутентификацию или криптографический обмен данными с главным контроллером 110. В частности, блок 230 шифрования может поддерживать один из четырех криптографических алгоритмов, т.е. алгоритмы с симметричным ключом ARIA, стандарта тройного шифрования данных (TDES), SEED и улучшенного стандарта шифрования (AES).

Чтобы выполнять аутентификацию или криптографический обмен данными, главный контроллер 110 также поддерживает четыре криптографических алгоритма. Соответственно, главный контроллер 110 может определять, какой криптографический алгоритм применяется заменяемым блоком 200, может выполнять аутентификацию с помощью определенного криптографического алгоритма и может затем выполнять криптографический обмен данными с CPU 220. В результате, заменяемый блок 200 может быть легко установлен в устройстве 100 формирования изображения, так что криптографический обмен данными может выполняться, даже когда ключ, к которому применяется определенный криптографический алгоритм, формируется.

Датчик 240 вмешательства предотвращает различные физические атаки по взлому, а именно вскрытие. Более подробно, если decap-атака обнаруживается посредством наблюдения за условиями работы, такими как напряжение, температура, давление, свет или частота, датчик 240 вмешательства может удалять данные, относящиеся к decap-атаке, или может физически предотвращать decap-атаку. В этой ситуации, датчик 240 вмешательства может включать в себя дополнительный источник питания.

Как описано выше, заменяемый блок 200 включает в себя блок 230 шифрования и датчик 240 вторжения, систематически защищающие данные либо отдельно, либо совместно с помощью аппаратных средств и/или программного обеспечения.

Обращаясь к фиг.2, блок 210 памяти может включать в себя, по меньшей мере, одну из памяти 211 OS, энергонезависимой памяти 212 и энергозависимой памяти 213.

Память 211 OS хранит OS, чтобы управлять заменяемым блоком 200. Энергонезависимая память 212 хранит данные в энергонезависимой форме, а энергозависимая память 213 используется в качестве временного пространства хранения, требуемого для операций. В то время как блок 210 памяти включает память 211 OS, энергонезависимую память 212 и энергозависимую память 213, как иллюстрировано на фиг.2, некоторые из запоминающих устройств могут быть встроены в CPU 220 в качестве внутренних запоминающих устройств. Память 211 OS, энергонезависимая память 212 и энергозависимая память 213 могут быть реализованы согласно плану безопасности, как, например, скремблирование строк адресов/данных или битовое шифрование, отличные от обычных запоминающих устройств.

Энергонезависимая память 212 может хранить множество типов информации, такой как информация цифровой подписи, информация, относящаяся к различным криптографическим алгоритмам, информация, относящаяся к состоянию использования заменяемого блока 200 (например, информация об оставшемся уровне тонера, времени, в которое тонер необходимо заменить, или число оставшихся листов для печати), уникальная информация (например, информация о производителе заменяемого блока 200, информация о дате и времени производства, серийный номер или номер модели) или информация об услугах по ремонту.

Интерфейсный блок 250 соединяет CPU 220 и главный контроллер 110. Интерфейсный блок 250 может быть реализован как последовательный интерфейс или беспроводной интерфейс. Последовательный интерфейс снижает стоимость из-за использования меньшего количества сигналов, чем параллельный интерфейс, и последовательный интерфейс подходит для условий работы, где встречается большой уровень шума, как, например, в принтере.

Компоненты, иллюстрированные на фиг.2, соединяются друг с другом через шину, но это просто пример. Соответственно, следует понимать, что компоненты согласно аспектам общей концепции настоящего изобретения могут соединяться напрямую без шины.

Фиг.3 является блок-схемой, иллюстрирующей устройство 100 формирования изображения согласно примерному варианту осуществления настоящего изобретения. Устройство 100 формирования изображения на фиг.3 включает в себя главный контроллер 110, блок 120 хранения и множество блоков 200-1, 200-2, …, 200-n. Множество блоков 200-1, 200-2, …, 200-n на фиг.3 могут быть CRUM-блоками, микросхемами или заменяемыми блоками. Далее в данном документе предполагается, что множество блоков 200-1, 200-2, …, 200-n являются заменяемыми блоками.

Если одна система требует различных расходных материалов, множество блоков также требуются.

Например, если устройство 100 формирования изображения является цветным принтером, четыре цветных картриджа, а именно голубой (C), пурпурный (M), желтый (Y) и черный (K) картриджи, устанавливаются в цветной принтер для того, чтобы отображать требуемые цвета. Дополнительно, цветной принтер может включать в себя другие расходные материалы. Соответственно, если требуется большое число блоков, каждый из блоков неэффективно требует свой соответствующий канал ввода/вывода (I/O). Следовательно, как иллюстрировано на фиг.3, один последовательный I/O-канал может использоваться, чтобы соединять каждый из множества блоков 200-1, 200-2, …, 200-n с главным контроллером 110. Главный контроллер 110 может осуществлять доступ к каждому из множества блоков 200-1, 200-2, …, 200-n с помощью разных адресов, назначенных каждому из множества блоков 200-1, 200-2, …, 200-n.

Когда в главный контроллер 110 подается питание или когда множество блоков 200-1, 200-2, …, 200-n устанавливаются в устройство 100 формирования изображения, если каждый из множества блоков 200-1, 200-2, …, 200-n полностью инициализирован, аутентификация выполняется с помощью уникальной информации цифровой подписи для каждого из множества блоков 200-1, 200-2, …, 200-n.

Если аутентификация успешна, главный контроллер 110 выполняет криптографический обмен данными с множеством CPU (не иллюстрированы) во множестве блоков 200-1, 200-2, …, 200-n и сохраняет информацию о предыстории использования во множестве блоков памяти (не иллюстрированы) во множестве блоков 200-1, 200-2, …, 200-n. Главный контроллер 110 и множество CPU могут действовать как главный и подчиненный.

Здесь, криптографический обмен данными выполняется посредством передачи данных, которые пользователь желает передать, вместе с MAC, сформированным посредством шифрования данных с помощью предварительно установленного криптографического алгоритма и ключа. Поскольку данные изменяются каждый раз, когда они передаются, MAC также может изменяться. Соответственно, даже когда третья сторона вмешивается в операцию обмена данными и находит MAC, последующие за взломом операции обмена данными с помощью MAC третьей стороной невозможны. Следовательно, безопасность обмена данными может быть улучшена.

Если криптографический обмен данными завершен, канал, установленный между главным контроллером 110 и множеством CPU, отключается.

Блок 120 хранения информации хранит множество информации, включающей в себя значения ключа и множество криптографических алгоритмов, требуемых для аутентификации каждого из множества блоков 200-1, 200-2, …, 200-n.

Главный контроллер 110 выполняет аутентификацию и криптографический обмен данными с помощью информации, сохраненной в блоке 120 хранения информации. В частности, главный контроллер 110 выполняет аутентификацию и криптографический обмен данными, применяя RSA-алгоритм с асимметричным ключом и один из ARIA, TDES, SEED, AES-алгоритмов с симметричным ключом и т.д. Следовательно, как асимметричный, так и симметричный процессы аутентификации выполняются, таким образом, повышая криптографический уровень относительно предшествующего уровня техники.

В то время как фиг.3 показывает запоминающий блок 120 как один блок, запоминающий блок 120 может включать в себя запоминающий блок, чтобы хранить множество данных криптографического алгоритма, запоминающий блок, требуемый для других операций главного контроллера 110, запоминающий блок, чтобы хранить информацию о множестве блоков 200-1, 200-2, …, 200-n, или запоминающий блок, чтобы хранить информацию об использовании множества блоков 200-1, 200-2, ..., 200-n (например, листы, которые должны быть отпечатаны, или оставшийся уровень тонера).

Множество блоков 200-1, 200-2, …, 200-n, установленных в устройстве 100 формирования изображения на фиг.3, могут иметь конфигурацию, проиллюстрированную на фиг.1 или фиг.2. Соответственно, после отправки команд доступа множеству CPU множества блоков 200-1, 200-2, …, 200-n и приема подтверждающих сигналов главный контроллер 110 может осуществлять доступ к множеству блоков 200-1, 200-2, ..., 200-n. Следовательно, множество блоков согласно примерному варианту осуществления настоящего изобретения отличаются от традиционной схемы, способной осуществлять доступ к CRUM-данным посредством простых операций записи и чтения данных.

Если устройство 100 формирования изображения начинает задание формирования изображения, главный контроллер 100 может измерять степени использования расходных материалов, используемых для задания, и может передавать измеренные степени каждому из множества блоков 200-1, 200-2, …, 200-n. Более подробно, устройство 100 формирования изображения может добавлять измеренные степени к ранее сохраненной информации об использовании расходных материалов, может передавать результирующее значение множеству блоков 200-1, 200-2, …, 200-n и может обновлять информацию об использовании расходных материалов. Если некорректные данные передаются из-за ошибок, некорректная информация о степени использования расходных материалов может быть записана по каждому из множества блоков 200-1, 200-2, …, 200-n. Например, если задание печати из 10 новых листов выполняется после того, как 1000 листов напечатаны с использованием установленного в настоящее время картриджа проявителя, общее значение равно '1010'. Однако, если некоторые ошибки происходят и если значение '0' передается, запись о задании печати в '0' листов может быть сделана по множеству блоков 200-1, 200-2, ..., 200-n. В результате, пользователю будет невозможно точно знать время, когда расходные материалы необходимо заменить.

Чтобы решить эту проблему, главный контроллер 100 может измерять степень использования расходных материалов, используемых для задания, и может передавать только измеренные степени каждому из множества блоков 200-1, 200-2, …, 200-n. В ситуации, описанной выше, главный контроллер 110 может передавать значение '10', таким образом, множество блоков 200-1, 200-2, …, 200-n могут добавлять вновь принятое значение '10' к значению '1000', а именно ранее сохраненному значению. Соответственно, информация об использовании расходных материалов может быть обновлена, чтобы быть '1010'.

Иначе, главный контроллер 110 может управлять информацией о степени использования расходных материалов сам, добавляя измеренные количества к информации об использовании расходных материалов, сохраненной в запоминающем блоке 120, отдельно от множества блоков 200-1, 200-2, …, 200-n.

В этом случае, главный контроллер 110 может автоматически обновлять информацию о степени использования расходных материалов, сохраненную в запоминающем блоке 120, в то же время передавая информацию о степени использования расходных материалов множеству блоков 200-1, 200-2, ..., 200-n каждый раз, когда выполняется задание.

Например, когда сто листов печатаются с помощью множества блоков 200-1, 200-2, …, 200-n, установленных в устройстве 100 формирования изображения, если 10 листов дополнительно печатаются, в то время как выполняется одно задание, главный контроллер 110 может отправлять значение '10' множеству блоков 200-1, 200-2, ..., 200-n и может добавлять значение '10' к значению '100', ранее сохраненному в запоминающем блоке 120, с тем, чтобы сохранить информацию предыстории, указывающую, что '110' листов было отпечатано. Соответственно, если происходит конкретное событие (например, если устройство 100 формирования изображения сбрасывается или если тонер или чернила полностью израсходовались) или если проходит предварительно установленный период, главный контроллер 110 и множество блоков 200-1, 200-2, ..., 200-n могут сравнивать свою соответствующую информацию предыстории, таким образом, возможно проверять, нормально ли данные записаны в каждом из множества блоков 200-1, 200-2, ..., 200-n.

То есть точность или неточность информации об использовании расходных материалов может определяться сравнением информации об использовании расходных материалов, сохраненной в запоминающем блоке 120, с информацией об использовании расходных материалов, сохраненной во множестве блоков 200-1, 200-2, …, 200-n. Более подробно, если происходят события или если истекает предварительно установленный период, главный контроллер 110 может передавать команду, чтобы запрашивать информацию об использовании расходных материалов, множеству блоков 200-1, 200-2, …, 200-n. В ответ на команду запроса CPU множества блоков 200-1, 200-2, ..., 200-n могут передавать информацию об использовании расходных материалов, сохраненную в них, главному контроллеру 110.

Если информация об использовании расходных материалов, сохраненная в запоминающем блоке 120, отличается от информации об использовании расходных материалов, сохраненной во множестве блоков 200-1, 200-2, …, 200-n, главный контроллер 110 может выводить сообщение об ошибке или может согласовывать информацию, определенную как правильная и может обновлять информацию об использовании расходных материалов.

Дополнительно, если информация об использовании расходных материалов, сохраненная в запоминающем блоке 120, отличается от информации об использовании расходных материалов, сохраненной в одном из множества блоков 200-1, 200-2, …, 200-n, главный контроллер 110 может передавать команду, чтобы изменять информацию об использовании расходных материалов, сохраненную в блоке, поскольку существует возможность того, что ошибки могут происходить, когда данные передаются блоку.

Фиг.4 является иерархической схемой, иллюстрирующей блок 200 и главное устройство, использующее блок 200, т.е. конфигурацию программного обеспечения устройства формирования изображения согласно примерному варианту осуществления настоящего изобретения.

Обращаясь к фиг.1 и 4, программное обеспечение (a) устройства 100 формирования изображения может включать в себя область механизма безопасности, чтобы выполнять аутентификацию и криптографию с блоком 200, и область криптографических операций программного обеспечения, чтобы выполнять программное обеспечение криптографии, в дополнение к общим прикладным программам, приложение для управления данными каждого блока, драйвер устройства, который выполняет свое собственное управление и программу для обработки команд.

Программное обеспечение (b) блока 200 может включать в себя область кристалла полупроводниковой ИС, имеющую различные блоки, чтобы защищать данные, App-область, чтобы взаимодействовать с программным обеспечением хоста, и область OS, чтобы управлять областями.

Область программного обеспечения устройства на фиг.4 включает в себя основные элементы OS, такие как управление файлами и операционные блоки, требуемые для защиты данных. Вкратце, блоки включают в себя программу управления аппаратными средствами для системы безопасности, прикладную программу, использующую программу управления аппаратными средствами, и программу для предотвращения вмешательства с помощью других программ. Когда прикладная программа, чтобы осуществлять функцию CRUM, установлена в программах, объясненных выше, проверка сохраненной информации по данным через канал связи невозможна. Программы могут быть осуществлены в других структурах, чтобы включать в себя основные блоки. Однако, чтобы эффективно защищать данные, требуется, чтобы программы были запрограммированы так тщательно, что OS является защищенной.

Область OS в структуре программного обеспечения на фиг.4 включает в себя область 410 памяти для восстановления. Область 410 памяти для восстановления предусмотрена, чтобы гарантировать, что обновление успешно выполняется согласно процессу обновления информации о состоянии блока 200.

Когда данные записываются в блок 210 памяти, CPU 220 блока 200 восстанавливает ранее записанные значения в блоке 410 памяти для восстановления и устанавливает флаг начала.

Например, когда выполняется задание формирования изображения с помощью блока 200, главный контроллер 110 осуществляет доступ к CPU 220 блока 200 с тем, чтобы вновь записать информацию о состоянии, такую как количество ресурсов или число листов, израсходованных, когда выполняется задание печати. Если электропитание отключается или задание печати завершается ненормально из-за внешней помехи прежде, чем запись завершается, традиционный CRUM может не иметь возможности определять, нормально ли записана новая информация о состоянии. Если такие ненормальные состояния повторяются, может быть затруднительным доверять информации и управлять блоком даже с помощью CRUM.

Чтобы предотвращать это, OS согласно примерному варианту осуществления настоящего изобретения предоставляет область 410 памяти для восстановления в OS. В этом случае CPU восстанавливает ранее записанные данные в области 410 памяти для восстановления перед записью данных и устанавливает флаг начала в 0. Если производится операция записи данных, флаг начала непрерывно обновляется согласно операции записи данных.

В этом состоянии, если операция записи данных завершается ненормально, CPU проверяет флаг начала после включения электропитания или после того, как система стабилизируется. CPU, таким образом, определяет, записаны ли данные нормально, согласно изменению состояний значения флага начала. Если разница между значением флага начала и первоначально установленным значением незначительна, CPU определяет, что запись данных не удалась и восстанавливает данные в ранее записанные значения. Альтернативно, если значение флага начала почти совпадает с конечным значением, CPU определяет, что записанные в настоящее время данные являются корректными. Следовательно, даже когда электропитание выключается или когда система работает ненормально, данным, записанным в блоке 200, можно доверять.

Фиг.5 является блок-схемой последовательности операций, иллюстрирующей способ работы заменяемого блока и устройства формирования изображения согласно примерному варианту осуществления настоящего изобретения. Обращаясь к фиг.1 и 5, CPU блока 200 определяет, сформировано ли особое событие на этапе S510. Особое событие может включать в себя случай, в котором устройство 100 формирования изображения включается, или случай, в котором блок 200 или компоненты, включающие в себя блок 200, устанавливаются в устройство 100 формирования изображения.

Если определяется, что особое событие происходит, блок 200 выполняет свою собственную инициализацию на этапе S520. Инициализация включает в себя вычисление секретной информации, требуемой для обмена данными с устройством формирования изображения после инициализации, установление канала связи, инициализацию значений памяти, проверку оставшегося количества тонера или чернил, подтверждение времени замены или различные другие процессы.

Главный контроллер 110 устройства 100 формирования изображения передает команду для попытки аутентификации между главным контроллером 110 и CPU 220 на этапе S530. Если главный контроллер 110 не принимает ответ от CPU 220 на этапе S540, тогда главный контроллер 110 повторно передает команду до тех пор, пока ответ не будет принят.

Когда ответ принимается, главный контроллер 110 аутентифицирует связь с CPU 220 на этапе S550. Процесс аутентифицирующей связи объясняется выше, таким образом, частично совпадающее подробное описание опускается.

Если аутентификация успешно выполняется на этапе S560, криптографический обмен данными с главным контроллером 110 выполняется с помощью криптографического алгоритма на этапе S570.

Фиг.6 является схематическим видом, предоставленным для того, чтобы объяснять процесс изменения криптографического алгоритма заменяемым блоком 200 согласно примерному варианту осуществления настоящего изобретения. Обращаясь к фиг.6, блок 200 может поддерживать алгоритмы с симметричным ключом ARIA, стандарта тройного шифрования данных (TDES), SEED и улучшенного стандарта шифрования (AES). То, какой алгоритм использовать, может быть определено, когда система записи ключа в системе управления ключами (KMS) формирует данные, формирующие ключ.

Если выполняется взлом, криптографический алгоритм может быть изменен посредством получения нового ключа от KMS, к которому другой из четырех криптографических алгоритмов применяется, вместо производства нового блока 200.

Как описано выше, устройство 100 формирования изображения может также поддерживать ARIA, TDES, SEED и AES-алгоритмы с симметричным ключом в дополнение к RSA-алгоритму с асимметричным ключом. Соответственно, даже если криптографический алгоритм, применяемый к блоку 200, изменяется, устройство 100 формирования изображения также изменяет криптографический алгоритм в ответ и выполняет аутентификацию и криптографический обмен данными.

Следовательно, криптографические алгоритмы могут удобно изменяться путем изменения значения ключа в противоположность предшествующему уровню техники, где требуется замена микросхемы.

Фиг.7 является блок-схемой, предусмотренной, чтобы объяснять способ выполнения аутентификации и криптографического обмена данными согласно примерному варианту осуществления настоящего изобретения. Обращаясь к фиг.1 и 7, устройство 100 формирования изображения передает команду, чтобы запрашивать аутентификацию, вместе со случайным значением R1 на этапе S710.

Если запрос аутентификации принят, блок 200 формирует сеансовый ключ с помощью принятого случайного значения R1 и случайного значения R2, сформированного блоком 200 на этапе S715, и формирует код аутентификации сообщения (MAC) с помощью сформированного сеансового ключа на этапе S720.

Сформированный MAC, предварительно сохраненная информация электронной подписи и случайное значение R2 передаются устройству 100 формирования изображения на этапе S725.

Устройство 100 формирования изображения проверяет электронную подпись, сравнивая принятую информацию электронной подписи с предварительно сохраненной информацией электронной подписи на этапе S730. Чтобы проверять электронную подпись, устройство 100 формирования изображения может хранить информацию электронной подписи каждого блока, если множество блоков установлены в устройстве 100 формирования изображения.

Если электронная подпись подтверждается, устройство 100 формирования изображения формирует сеансовый ключ, объединяя предварительно сохраненное случайное значение R1 с принятым случайным значением R2 на этапе S735, и формирует MAC с помощью сформированного сеансового ключа на этапе S740.

Устройство 100 формирования изображения сравнивает сформированный MAC с принятым MAC для того, чтобы определять, совпадают ли MAC, на этапе S745. Аутентификация завершается согласно подтверждению MAC. Если аутентификация успешно выполнена, криптографический обмен данными может выполняться.

Чтобы выполнять криптографический обмен данными, предполагается, что устройство 100 формирования изображения использует тот же ключ и криптографический алгоритм, что и ключ и криптографический алгоритм блока 200. Ключ может быть сеансовым ключом, описанным выше.

Если MAC полностью подтвержден, устройство 100 формирования изображения формирует MAC, применяя ключ и криптографический алгоритм к данным при формировании информационного сообщения на этапе S750.

Устройство 100 формирования изображения передает информационное сообщение, включающее в себя MAC, блоку 200 на этапе S755.

Блок 200 извлекает часть данных из принятого информационного сообщения и формирует MAC, применяя вышеуказанный ключ и криптографический алгоритм к данным на этапе S760.

Блок 200 извлекает часть MAC из принятого информационного сообщения и выполняет аутентификацию, сравнивая извлеченный MAC с MAC, вычисленным в блоке 200, на этапе S765.

Если извлеченный MAC согласуется с MAC, вычисленным в блоке 200, информационное сообщение обрабатывается как действительное информационное сообщение, и, таким образом, операция, соответствующая сообщению, выполняется на этапе S770. Альтернативно, если коды MAC не согласуются друг с другом, информационное сообщение обрабатывается как недействительное информационное сообщение и отбрасывается.

Способ выполнения аутентификации и криптографического обмена данными может также применяться к примерным вариантам осуществления, объясненным со ссылкой на чертежи. Блок 200 может быть реализован в разнообразных формах, таких как микросхема, обычный блок или заменяемый блок.

Общая концепция настоящего изобретения может также быть осуществлена в качестве машиночитаемых кодов на машиночитаемом носителе. Машиночитаемый носитель может включать в себя машиночитаемый носитель записи и машиночитаемую среду передачи. Машиночитаемый носитель записи - это любое устройство хранения данных, которое может сохранять данные, которые могут впоследствии быть считаны вычислительной системой. Примеры машиночитаемого носителя записи включают в себя постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), диски CD-ROM, магнитные ленты, гибкие диски и оптические устройства хранения данных. Машиночитаемый носитель записи также может быть распределен по соединенным в сеть компьютерным системам, так что машиночитаемый код сохраняется и исполняется распределенным способом. Машиночитаемая среда передачи может передавать несущие волны или сигналы (например, проводная или беспроводная передача данных через Интернет). Также, функциональные программы, код и сегменты кода для реализации общей концепции настоящего изобретения могут быть легко истолкованы программистами, являющимися специалистами в области техники, к которой относится настоящее изобретение.

Хотя различные варианты осуществления настоящего изобретения были иллюстрированы и описаны, специалисты в данной области техники примут во внимание, что изменения могут быть сделаны в этих вариантах осуществления без отступления от принципов и духа общей концепции изобретения, объем которого определяется прилагаемой формулой изобретения и ее эквивалентами.

Изобретение относится к вычислительной технике. Технический результат заключается в повышении безопасности данных. Устройство формирования изображения содержит секцию основного блока устройства формирования изображения; и по меньшей мере один заменяемый блок, который устанавливается в секцию основного блока устройства формирования изображения для выполнения операции формирования изображения, при этом секция основного блока устройства формирования изображения содержит главный контроллер для управления операциями устройства формирования изображения, при этом упомянутый по меньшей мере один заменяемый блок содержит: блок памяти для хранения информации о данном заменяемом блоке и хранения программы для выполнения инициализации; и центральный процессор (CPU), подсоединенный к блоку памяти, при этом, когда упомянутый заменяемый блок устанавливается в устройство формирования изображения, CPU выполняет инициализацию для упомянутого заменяемого блока независимо от главного контроллера устройства формирования изображения, используя программу, хранящуюся в блоке памяти, причем CPU выполнен с возможностью осуществлять доступ к информации, хранящейся в блоке памяти, и осуществлять аутентификацию и криптографический обмен данными с главным контроллером устройства формирования изображения. 5 н. и 44 з.п. ф-лы, 7 ил., 1 табл.

1. Устройство формирования изображения, содержащее:

секцию основного блока устройства формирования изображения; и

по меньшей мере один заменяемый блок, который устанавливается в секцию основного блока устройства формирования изображения для выполнения операции формирования изображения,

при этом секция основного блока устройства формирования изображения содержит главный контроллер для управления операциями устройства формирования изображения,

при этом упомянутый по меньшей мере один заменяемый блок содержит:

блок памяти для хранения информации о данном заменяемом блоке и хранения программы для выполнения инициализации; и

центральный процессор (CPU), подсоединенный к блоку памяти, при этом, когда упомянутый заменяемый блок устанавливается в устройство формирования изображения, CPU выполняет инициализацию для упомянутого заменяемого блока независимо от главного контроллера устройства формирования изображения, используя программу, хранящуюся в блоке памяти, причем CPU выполнен с возможностью осуществлять доступ к информации, хранящейся в блоке памяти, и осуществлять аутентификацию и криптографический обмен данными с главным контроллером устройства формирования изображения посредством выполнения криптографического алгоритма, выбранного из множества криптографических алгоритмов.

2. Устройство формирования изображения по п.1, в котором блок памяти заменяемого блока хранит операционную систему, исполняемую CPU, и упомянутая программа для выполнения инициализации включена в эту операционную систему, причем операционная система CPU отличается от операционной системы главного контроллера.

3. Устройство формирования изображения по п.1, в котором главный контроллер передает запрос аутентификации в CPU упомянутого по меньшей мере одного заменяемого блока, и когда первый код аутентификации сообщения (МАС1), сформированный CPU, передается из CPU в главный контроллер в ответ на запрос аутентификации, главный контроллер проверяет МАС1, принятый от CPU, для выполнения аутентификации этого по меньшей мере одного заменяемого блока.

4. Устройство формирования изображения по п.1, в котором, после того как упомянутый по меньшей мере один заменяемый блок аутентифицирован, главный контроллер осуществляет криптографический обмен данными с этим по меньшей мере одним заменяемым блоком посредством формирования второго кода аутентификации сообщения (МАС2), применения алгоритма шифрования к данным, подлежащим передаче в упомянутый заменяемый блок, формирования информационного сообщения посредством объединения сформированного МАС2 и зашифрованных данных, и передачи информационного сообщения в CPU этого заменяемого блока.

5. Устройство формирования изображения по п.1, в котором главный контроллер осуществляет аутентификацию или криптографический обмен данными с упомянутым по меньшей мере одним заменяемым блоком с использованием уникальной информации цифровой подписи, установленной для каждого из этого по меньшей мере одного заменяемого блока.

6. Устройство формирования изображения по п.1, в котором главный контроллер осуществляет аутентификацию или криптографический обмен данными, применяя RSA-алгоритм с ассиметричным ключом и один из алгоритмов ARIA, TDES, SEED и AES с симметричным ключом, и CPU упомянутого по меньшей мере одного заменяемого блока выполняет аутентификацию или криптографический обмен данными, применяя один из ARIA, TDES, SEED, AES-алгоритмов с симметричным ключом.

7. Устройство формирования изображения по п.1, в котором заменяемый блок дополнительно содержит:

блок шифрования для обеспечения CPU возможности осуществлять аутентификацию или криптографический обмен данными с главным контроллером устройства формирования изображения; и

датчик вмешательства для реагирования на попытки физического взлома.

8. Устройство формирования изображения по п.1, в котором в блоке памяти имеется структура программного обеспечения, включающая в себя область памяти для восстановления, и CPU восстанавливает ранее записанные значения в области памяти для восстановления и устанавливает флаг начала, когда выполняется операция записи данных в отношении блока памяти.

9. Устройство формирования изображения по п.8, в котором CPU проверяет измененные значения флага начала при происшествии конкретного события и затем определяет, восстановились ли эти измененные значения в упомянутые ранее записанные значения.

10. Устройство формирования изображения по п.1, в котором главный контроллер соединен с упомянутым по меньшей мере одним заменяемым блоком через один последовательный I/O-канал и доступен для этого по меньшей мере одного заменяемого блока с помощью индивидуальных адресов, назначенных каждому заменяемому блоку.

11. Устройство формирования изображения по п.1, в котором, когда выполняется задание формирования изображения, главный контроллер измеряет значения степени использования расходных материалов, используемых для задания формирования изображения, передает измеренные значения в каждый CPU упомянутого по меньшей мере одного заменяемого блока, и данный CPU добавляет эти значения к информации об использовании расходных материалов, предварительно сохраненной в каждом соответственном блоке памяти, и затем обновляет информацию об использовании расходных материалов.

12. Устройство формирования изображения по п.11, в котором секция основного блока устройства формирования изображения дополнительно содержит блок хранения данных для хранения информации об использовании расходных материалов, при этом главный контроллер добавляет измеренные значения степени использования расходных материалов к информации об использовании расходных материалов, предварительно сохраненной в блоке хранения данных, и управляет информацией об использовании расходных материалов отдельно от упомянутого по меньшей мере одного заменяемого блока.

13. Устройство формирования изображения по п.12, в котором главный контроллер сравнивает информацию об использовании расходных материалов, сохраненную в блоке хранения данных, с информацией об использовании расходных материалов, сохраненной в заменяемом блоке, и проверяет точность информации об использовании расходных материалов.

14. Устройство формирования изображения по п.4, в котором значение МАС2, включенного в информационное сообщение, передаваемое в CPU заменяемого блока, изменяется для каждого случая обмена информацией с CPU.

15. Устройство формирования изображения по п.1, в котором в блоке памяти заменяемого блока хранится программа для осуществления аутентификации и криптографического обмена данными с главным контроллером, причем эта программа для осуществления аутентификации и криптографического обмена данными исполняется после инициализации CPU.

16. Устройство формирования изображения по п.1, в котором блок памяти и CPU, предусмотренные в заменяемом блоке, объединены в одну микросхему блока памяти наблюдений за заменяемым пользователем блоком (CRUM).

17. Блок наблюдения за заменяемым пользователем блоком (CRUM-блок) для заменяемого блока, съемным образом устанавливаемого в устройство формирования изображения, содержащее главный контроллер, при этом CRUM-блок содержит:

блок памяти для хранения информации о заменяемом блоке и хранения программы для выполнения инициализации; и

центральный процессор (CPU), подсоединенный к блоку памяти, при этом, когда заменяемый блок устанавливается в устройство формирования изображения, CPU выполняет инициализацию для CRUM-блока независимо от главного контроллера устройства формирования изображения, используя программу, хранящуюся в блоке памяти, причем CPU выполнен с возможностью осуществлять доступ к информации, хранящейся в блоке памяти, и осуществлять аутентификацию и криптографический обмен данными с главным контроллером устройства формирования изображения посредством выполнения криптографического алгоритма, выбранного из множества криптографических алгоритмов.

18. CRUM-блок по п.17, в котором блок памяти хранит первую программу для управления информацией, хранящейся в блоке памяти, и вторую программу для осуществления аутентификации и криптографического обмена данными с главным контроллером устройства формирования изображения.

19. CRUM-блок по п.17, в котором блок памяти хранит операционную систему, исполняемую CPU, и упомянутая программа для выполнения инициализации включена в эту операционную систему, причем операционная система CPU отличается от операционной системы, исполняемой главным контроллером.

20. CRUM-блок по п.17, в котором CPU выполняет криптографический обмен данными после того, как завершена аутентификация с главным контроллером устройства формирования изображения.

21. CRUM-блок по п.17, в котором при приеме запроса аутентификации от главного контроллера CPU формирует первый код аутентификации сообщения (МАС1) и передает сформированный МАС1 в главный контроллер.

22. CRUM-блок по п.17, в котором CPU выполняет криптографический обмен данными так, что когда информационное сообщение, включающее в себя данные и второй код аутентификации сообщения (МАС2), передано от главного контроллера устройства формирования изображения, CPU формирует третий код аутентификации сообщения (МАС3) посредством применения ключа, и если сформированный МАС3 согласуется с МАС2, включенным в переданное информационное сообщение, то переданное информационное сообщение трактуется как правильное информационное сообщение и обрабатывается.

23. CRUM-блок по п.17, в котором, когда на устройство формирования изображения подается питание и когда заменяемый блок с CRUM-блоком устанавливается в устройство формирования изображения, CPU выполняет инициализацию и не реагирует на команду от главного контроллера прежде, чем инициализация будет завершена.

24. CRUM-блок по п.17, в котором блок памяти включает в себя по меньшей мере одно из памяти операционной системы (OS), энергонезависимой памяти для хранения данных в энергонезависимой форме и энергозависимой памяти, подлежащей использованию в качестве временного пространства хранения, требуемого для операций.

25. CRUM-блок по п.17, дополнительно содержащий:

интерфейсный блок для соединения главного контроллера с CPU;

датчик вмешательства для реагирования на попытки физического взлома; и

блок шифрования для обеспечения CPU возможности осуществлять аутентификацию или криптографический обмен данными с главным контроллером.

26. CRUM-блок по п.17, в котором в блоке памяти имеется структура программного обеспечения, включающая в себя область памяти для восстановления, и CPU восстанавливает ранее записанные значения в области памяти для восстановления и устанавливает флаг начала, когда выполняется операция записи данных в отношении блока памяти.

27. CRUM-блок по п.26, в котором CPU проверяет измененные значения флага начала при происшествии конкретного события и затем определяет, восстановились ли эти измененные значения в упомянутые ранее записанные значения.

28. CRUM-блок по п.17, в котором CPU принимает от главного контроллера значения степени использования расходных материалов, используемых для задания формирования изображения при выполнении задания формирования изображения, и CPU добавляет эти значения к информации об использовании расходных материалов, сохраненной в блоке памяти, и затем обновляет информацию об использовании расходных материалов.

29. Заменяемый блок, который является съемным образом устанавливаемым в устройство формирования изображения, имеющее главный контроллер, причем заменяемый блок используется для операции формирования изображения, выполняемой устройством формирования изображения, при этом заменяемый блок содержит:

блок памяти для хранения информации о заменяемом блоке и хранения программы для выполнения инициализации; и

центральный процессор (CPU), подсоединенный к блоку памяти, при этом, когда заменяемый блок устанавливается в устройство формирования изображения, CPU выполняет инициализацию для упомянутого заменяемого блока независимо от главного контроллера устройства формирования изображения, используя программу, хранящуюся в блоке памяти, причем CPU выполнен с возможностью осуществлять доступ к информации, хранящейся в блоке памяти, и осуществлять аутентификацию и криптографический обмен данными с главным контроллером устройства формирования изображения посредством выполнения криптографического алгоритма, выбранного из множества криптографических алгоритмов.

30. Заменяемый блок по п.29, в котором блок памяти хранит первую программу для управления информацией, хранящейся в блоке памяти, и вторую программу для выполнения аутентификации и криптографического обмена данными с главным контроллером устройства формирования изображения.

31. Заменяемый блок по п.29, в котором блок памяти хранит операционную систему, исполняемую CPU, и упомянутая программа включена в эту операционную систему, причем операционная система CPU отличается от операционной системы, исполняемой главным контроллером.

32. Заменяемый блок по п.29, в котором CPU выполняет криптографический обмен данными после того, как завершена аутентификация с главным контроллером устройства формирования изображения.

33. Заменяемый блок по п.29, в котором при приеме запроса аутентификации из секции основного блока устройства формирования изображения CPU формирует первый код аутентификации сообщения (МАС1) и передает сформированный МАС1 в секцию основного блока устройства формирования изображения.

34. Заменяемый блок по п.17, в котором CPU выполняет криптографический обмен данными так, что когда информационное сообщение, включающее в себя данные и второй код аутентификации сообщения (МАС2), передано от главного контроллера устройства формирования изображения, CPU формирует третий код аутентификации сообщения (МАС3) посредством применения ключа, и если сформированный МАС3 согласуется с МАС2, включенным в переданное информационное сообщение, то переданное информационное сообщение трактуется как правильное информационное сообщение и обрабатывается.

35. Заменяемый блок по п.29, в котором, когда на устройство формирования изображения подается питание и когда заменяемый блок устанавливается в устройство формирования изображения, CPU выполняет упомянутую инициализацию и не реагирует на команду от главного контроллера устройства формирования изображения прежде, чем инициализация будет завершена.

36. Заменяемый блок по п.29, в котором блок памяти включает в себя по меньшей мере одно из памяти операционной системы (OS), энергонезависимой памяти для хранения данных в энергонезависимой форме и энергозависимой памяти, подлежащей использованию в качестве временного пространства хранения, требуемого для операций.

37. Заменяемый блок по п.29, дополнительно содержащий:

интерфейсный блок для соединения главного контроллера с CPU;

датчик вмешательства для реагирования на попытки физического взлома; и

блок шифрования для обеспечения CPU возможности осуществлять аутентификацию или криптографический обмен данными с главным контроллером.

38. Заменяемый блок по п.29, в котором в блоке памяти имеется структура программного обеспечения, включающая в себя область памяти для восстановления, и CPU восстанавливает ранее записанные значения в области памяти для восстановления и устанавливает флаг начала, когда выполняется операция записи данных в отношении блока памяти, причем CPU дополнительно проверяет измененные значения флага начала при происшествии конкретного события и затем определяет, восстановились ли эти измененные значения в упомянутые ранее записанные значения.

39. Заменяемый блок по п.29, в котором CPU принимает от секции основного блока устройства формирования изображения значения степени использования расходных материалов, используемых при выполнении задания формирования изображения с использованием заменяемого блока, и CPU добавляет эти значения к информации об использовании расходных материалов, сохраненной в блоке памяти, и затем обновляет информацию об использовании расходных материалов.

40. Способ выполнения аутентификации и криптографического обмена данными с блоком наблюдения за заменяемым пользователем блоком (CRUM-блоком), содержащий этапы, на которых:

передают запрос аутентификации в CRUM-блок, имеющий CPU и блок памяти, в котором хранится программа для выполнения инициализации CPU и формирования первого кода аутентификации сообщения (МАС1);

принимают первый код аутентификации сообщения (МАС1) от CRUM-блока в ответ на запрос аутентификации;

выполняют аутентификацию на основе МАС1, принятого от CRUM-блока;

если аутентификация завершена, выполняют криптографический обмен данными с CRUM-блоком,