ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[1] Варианты осуществления способов и устройств относятся к устройству формирования изображений, выполненному с возможностью верифицировать расходный модуль с использованием, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования, и к способу верификации этого.

Уровень техники

[2] Вследствие разработки электронных технологий, различные типы электронных устройств разрабатываются и предоставляются. В частности, поскольку распространение компьютеров популяризировано, объем поставок компьютерных периферийных устройств также ежедневно возрастает. Компьютерные периферийные устройства означают устройства для повышения применимости компьютеров. Например, устройства формирования изображений, такие как принтеры, сканеры, копиры и многофункциональные периферийные устройства, могут представлять собой компьютерные периферийные устройства.

[3] Устройство формирования изображений представляет собой устройство, выполненное с возможностью осуществлять задание формирования изображений для формирования изображения на бумаге или другом носителе. Чтобы выполнять задание формирования изображений, может использоваться проявитель, такой как чернила или тонер. В случае лазерного устройства формирования изображений, которое использует тонер, используются модуль с переносом электрических зарядов, проявочный модуль, модуль перезаписи, модуль оптического экспонирования и стабилизирующий модуль и т.д. Такие модули, которые расходуются по мере того, как выполняются задания, могут называться расходными модулями. После использования такого расходного модуля в течение определенного периода времени, характеристики расходного модуля должны изменяться, и в силу этого затруднительно ожидать хорошее качество печати. В частности, в случае картриджа с тонером, который содержит тонер, когда тонер заканчивается, возникают периоды, когда картридж с тонером должен быть заменен. При подготовке к таким случаям изготовители продукта продают расходные модули отдельно от готовых продуктов. Устройство формирования изображений может формировать изображения наилучшего качества, когда в него установлены такие подлинные расходные модули.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Техническая задача

[4] Тем не менее, имеется вероятность установки расходного модуля, который не является подходящим для устройства формирования изображений, или неподлинного (поддельного) расходного модуля с низким качеством. Кроме того, когда злоумышленная третья сторона продает неподлинный расходный модуль, имеющий плохое качество, который является копией подлинного расходного модуля, имеется вероятность использования неподлинного расходного модуля. Тем не менее, когда неподлинный расходный модуль вставляется (устанавливается) в устройство формирования изображений, операции устройства формирования изображений не могут выполняться надлежащим образом, либо еще хуже то, что устройство формирования изображений может быть повреждено посредством неподлинного расходного модуля. Устройство формирования изображений использует высокую температуру и высокое давление в процессе выполнения задания, и в силу этого также имеется вероятность пожара или поломки вследствие использования неподлинного расходного модуля.

[5] Чтобы подготавливаться к таким рискам, запоминающие устройства вставляются в расходные модули, которые должны устанавливаться в устройствах формирования изображений, запоминающие устройства для выполнения процессов аутентификации расходных модулей. Тем не менее, если третья сторона, имеющая злоумышленные цели, анализирует протокол на основе кода и кодированный ключ посредством взламывания запоминающего устройства, вставленного (установленного) в расходный модуль, или запоминающего устройства основного корпуса устройства формирования изображений, третья сторона может создавать неподлинный расходный модуль, в котором аутентификация выполняется надлежащим образом.

[6] Соответственно, в дополнение к процессам предшествующего уровня техники, требуется технология для верификации расходного модуля надлежащим образом.

Решение задачи

[7] В аспекте одного или более вариантов осуществления, предусмотрены способы и устройства для того, чтобы решать вышеуказанные задачи, которые должны предоставлять способ для предотвращения риска манипуляции относительно расходного модуля посредством верификации расходного модуля с использованием, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования.

[8] Согласно настоящему изобретению, предусмотрены устройство и способ, как указано в прилагаемой формуле изобретения. Другие признаки изобретения должны становиться очевидными из зависимых пунктов формулы изобретения и нижеприведенного описания.

[9] Согласно примерному варианту осуществления настоящего изобретения, предусмотрена CRUM-микросхема, включающая в себя запоминающее устройство, выполненное с возможностью сохранять список для обнаружения, включающий в себя информацию относительно неподлинных CRUM-микросхем, информацию серийного изделия, и список информации серийного изделия для преобразования, включающий в себя множество информации серийного изделия для преобразования (фрагментов информации серийного изделия для преобразования), преобразованной из информации серийного изделия согласно множеству различных предварительно определенных правил; интерфейс для осуществления связи с контроллером, вставленным в основной корпус устройства формирования изображений; и центральный процессор (CPU), выполненный с возможностью предоставлять список для обнаружения и список информации серийного изделия для преобразования в контроллер основного корпуса.

[10] Список информации серийного изделия для преобразования дополнительно может включать в себя триггерный бит, чтобы обозначать, по меньшей мере, один фрагмент информации серийного изделия для преобразования, которая должна использоваться при верификации, из фрагментов информации серийного изделия для преобразования.

[11] Помимо этого, список для обнаружения может включать в себя, по меньшей мере, одно из информации серийных номеров тонера, информации серийных номеров микросхем и серийного номера неподлинных (поддельных) CRUM-микросхем, данных, записанных по определенному адресу в запоминающем устройстве для CRUM, и случайных данных, используемых во время аутентификации.

[12] Согласно примерному варианту осуществления настоящего изобретения, предусмотрено устройство формирования изображений, включающее в себя основной корпус; расходный модуль, который является отсоединяемым от основного корпуса и присоединяемым к основному корпусу и включает в себя CRUM-микросхему; хранилище, которое сохраняет список для обнаружения, включающий в себя информацию относительно неподлинных CRUM-микросхем (информацию относительно поддельных CRUM-микросхем), и список информации серийного изделия для преобразования, включающий в себя множество информации серийного изделия для преобразования, каждая из которых преобразуется из информации серийного изделия, сохраненной в CRUM-микросхеме, согласно множеству различных предварительно определенных правил; и контроллер, выполненный с возможностью ограничивать использование расходного модуля, когда верификация расходного модуля на основе, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования завершается неудачно.

[13] CRUM-микросхема включает в себя хранилище, которое сохраняет информацию серийного изделия, список для обнаружения и информацию серийного изделия для преобразования; и CPU, выполненный с возможностью предоставлять список для обнаружения и список информации серийного изделия для преобразования в контроллер, когда расходный модуль вставляется (устанавливается) в основной корпус и контроллер, сохраняет список для обнаружения и список информации серийного изделия для преобразования, предоставленный из CPU, в хранилище.

[14] Помимо этого, контроллер может проверять версию списка для обнаружения, сохраненного в CPU, и если версия является самой новой версией относительно списка для обнаружения, предварительно сохраненного в хранилище, запрашивает CPU на предмет передачи списка, и когда список для обнаружения предоставляется из CPU согласно запросу, обновляет список, сохраненный в хранилище.

[15] Помимо этого, список информации серийного изделия для преобразования дополнительно может включать в себя триггерный бит для обозначения, по меньшей мере, одной информации серийного изделия для преобразования, которая должна использоваться при верификации, из множества информации серийного изделия для преобразования.

[16] Помимо этого, контроллер может аутентифицировать CRUM-микросхему согласно предварительно определенному алгоритму аутентификации, когда расходный модуль вставляется в основной корпус, проверять то, представляет собой CRUM-микросхема или нет CRUM-микросхему, зарегистрированную в списке для обнаружения, если аутентификация выполняется успешно, и выполнять первую верификацию CRUM-микросхемы, и если CRUM-микросхема представляет собой CRUM-микросхему, не зарегистрированную в списке для обнаружения, загружать информацию серийного изделия для преобразования из CRUM-микросхемы, проверять триггерный бит, выбирать, по меньшей мере, одну информацию серийного изделия для преобразования из списка информации серийного изделия для преобразования, преобразовывать информацию серийного изделия для CRUM-микросхемы согласно правилам, соответствующим выбранной информации серийного изделия для преобразования, сравнивать преобразованное результирующее значение и выбранную информацию серийного изделия для преобразования и выполнять вторую верификацию CRUM-микросхемы.

[17] Помимо этого, если версия списка для обнаружения CRUM-микросхемы является самой новой версией относительно списка для обнаружения, сохраненного в хранилище, контроллер может загружать список для обнаружения из CRUM-микросхемы и обновлять список для обнаружения, сохраненный в хранилище, и проверять то, зарегистрирована или нет информация серийного изделия для CRUM-микросхемы в обновленном списке для обнаружения, и выполняет первую верификацию CRUM-микросхемы, и если CRUM-микросхема представляет собой CRUM-микросхему, не зарегистрированную в списке для обнаружения, загружать список информации серийного изделия для преобразования из CRUM-микросхемы, проверять триггерный бит, выбирать, по меньшей мере, одну информацию серийного изделия для преобразования из списка информации серийного изделия для преобразования, преобразовывать информацию серийного изделия для CRUM-микросхемы согласно правилам, соответствующим выбранной информации серийного изделия для преобразования, сравнивать преобразованное результирующее значение и выбранную информацию серийного изделия для преобразования и выполнять вторую верификацию CRUM-микросхемы.

[18] Согласно примерному варианту осуществления настоящего изобретения, устройство формирования изображений дополнительно может включать в себя модуль связи для осуществления связи с серверным устройством. В этом случае, контроллер может передавать, по меньшей мере, одно из информации серийного изделия, списка для обнаружения и списка информации серийного изделия для преобразования, предоставленного из CRUM-микросхемы, в серверное устройство в качестве результата верификации расходного модуля.

[19] Помимо этого, устройство формирования изображений дополнительно может включать в себя модуль связи, выполненный с возможностью осуществлять связь с серверным устройством, контроллер может принимать список для обнаружения и список информации серийного изделия для преобразования из серверного устройства и сохранять в модуле хранения.

[20] Помимо этого, список для обнаружения может включать в себя, по меньшей мере, одно из информации серийных номеров тонера, информации серийных номеров микросхем и серийного номера неподлинных CRUM-микросхем, данных, записанных по определенному адресу в запоминающем устройстве для CRUM, и случайных данных, используемых во время аутентификации.

[21] Согласно примерному варианту осуществления настоящего изобретения, предусмотрен способ верификации расходных модулей устройства формирования изображений, в котором расходный модуль, включающий в себя CRUM-микросхему, может присоединяться к нему и отсоединяться от него, причем способ включает в себя верификацию расходного модуля на основе, по меньшей мере, одного из списка для обнаружения, включающего в себя информацию относительно неподлинных CRUM-микросхем, и списка информации серийного изделия для преобразования, включающего в себя множество информации серийного изделия для преобразования, каждая из которых преобразуется из информации серийного изделия, сохраненной в CRUM-микросхеме, согласно множеству различных предварительно определенных правил; и ограничение использования расходного модуля, когда верификация расходного модуля завершается неудачно.

[22] Помимо этого, способ дополнительно может включать в себя прием информации серийного изделия, списка для обнаружения и списка информации серийного изделия для преобразования из CRUM-микросхемы; и сохранение списка для обнаружения и списка информации серийного изделия для преобразования в основном корпусе устройства формирования изображений.

[23] Помимо этого, способ дополнительно может включать в себя проверку версии списка для обнаружения, сохраненного в CPU, и если версия является самой новой версией относительно списка для обнаружения, предварительно сохраненного в основном корпусе устройства формирования изображений, запрос CPU на предмет передачи списка; и когда список для обнаружения предоставляется из CPU согласно запросу, обновление списка для обнаружения, предварительно сохраненного в основном корпусе устройства формирования изображений.

[24] Список информации серийного изделия для преобразования дополнительно может включать в себя триггерный бит, выполненный с возможностью обозначать, по меньшей мере, одно из множества различных правил.

[25] Помимо этого, способ дополнительно может включать в себя выполнение верификации CRUM-микросхемы согласно предварительно определенному алгоритму аутентификации, когда расходный модуль вставляется в основной корпус. Верификация расходного модуля может выполняться после того, как выполняется успешно аутентификация.

[26] Помимо этого, верификация CRUM-микросхемы может включать в себя, если версия списка для обнаружения CRUM-микросхемы является самой новой версией относительно списка для обнаружения, предварительно сохраненного в основном корпусе устройства формирования изображений, загрузку списка для обнаружения из CRUM-микросхемы и обновление предварительно сохраненного списка для обнаружения; выполнение первой верификации CRUM-микросхемы посредством проверки того, зарегистрирована или нет информация серийного изделия для CRUM-микросхемы в обновленном списке для обнаружения; если CRUM-микросхема представляет собой CRUM-микросхему, не зарегистрированную в обновленном списке для обнаружения, загрузку списка информации серийного изделия для преобразования из CRUM-микросхемы; выбор, по меньшей мере, одной информации серийного изделия для преобразования из списка информации серийного изделия для преобразования посредством проверки триггерного бита; преобразование информации серийного изделия для CRUM-микросхемы согласно правилам, соответствующим выбранной информации серийного изделия для преобразования; и выполнение второй верификации CRUM-микросхемы посредством сравнения преобразованного результирующего значения и выбранной информации серийного изделия для преобразования.

[27] Помимо этого, способ дополнительно может включать в себя передачу, по меньшей мере, одного из информации серийного изделия, списка для обнаружения и списка информации серийного изделия для преобразования из CRUM-микросхемы в качестве результата верификации расходного модуля.

[28] Помимо этого, согласно примерному варианту осуществления настоящего изобретения, предусмотрено серверное устройство, включающее в себя серверный модуль связи, выполненный с возможностью осуществлять связь с множеством устройств формирования изображений; базу данных, выполненную с возможностью сохранять неподлинную (поддельную) управляющую информацию; и серверный контроллер, выполненный с возможностью принимать результат верификации и обновлять неподлинную управляющую информацию, когда верификация расходного модуля выполняется в каждом из множества устройств формирования изображений. Устройство формирования изображений может верифицировать CRUM с использованием, по меньшей мере, одного из списка для обнаружения, включающего в себя информацию относительно неподлинных CRUM-микросхем, и списка информации серийного изделия для преобразования, включающего в себя множество информации серийного изделия для преобразования, преобразованной из информации серийного изделия согласно множеству различных предварительно определенных правил.

[29] Согласно аспекту одного или более вариантов осуществления, предусмотрен, по меньшей мере, один энергонезависимый компьютерно-читаемый носитель, сохраняющий компьютерно-читаемые инструкции для того, чтобы реализовывать способы вариантов осуществления, при выполнении посредством, по меньшей мере, одного элемента обработки.

[30] Согласно вышеуказанному различному примерному варианту осуществления настоящего изобретения, можно верифицировать расходный модуль с использованием, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[31] Вышеуказанные и/или другие аспекты настоящего изобретения должны быть более очевидными посредством описания определенного настоящего изобретения со ссылкой на прилагаемые чертежи, на которых:

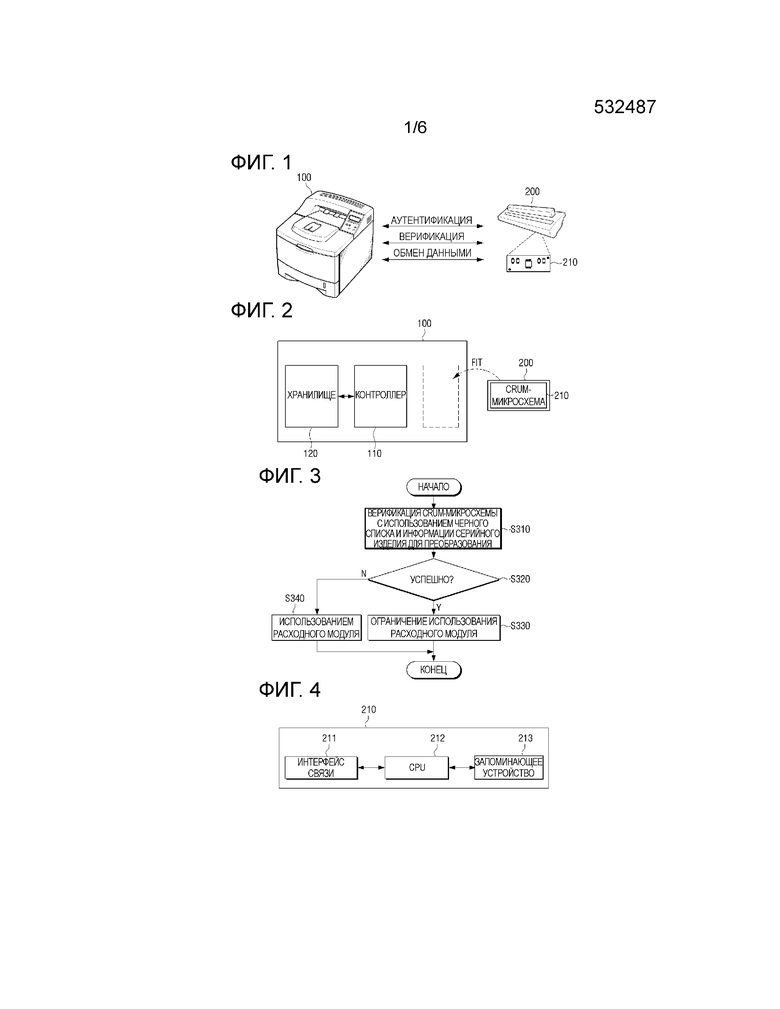

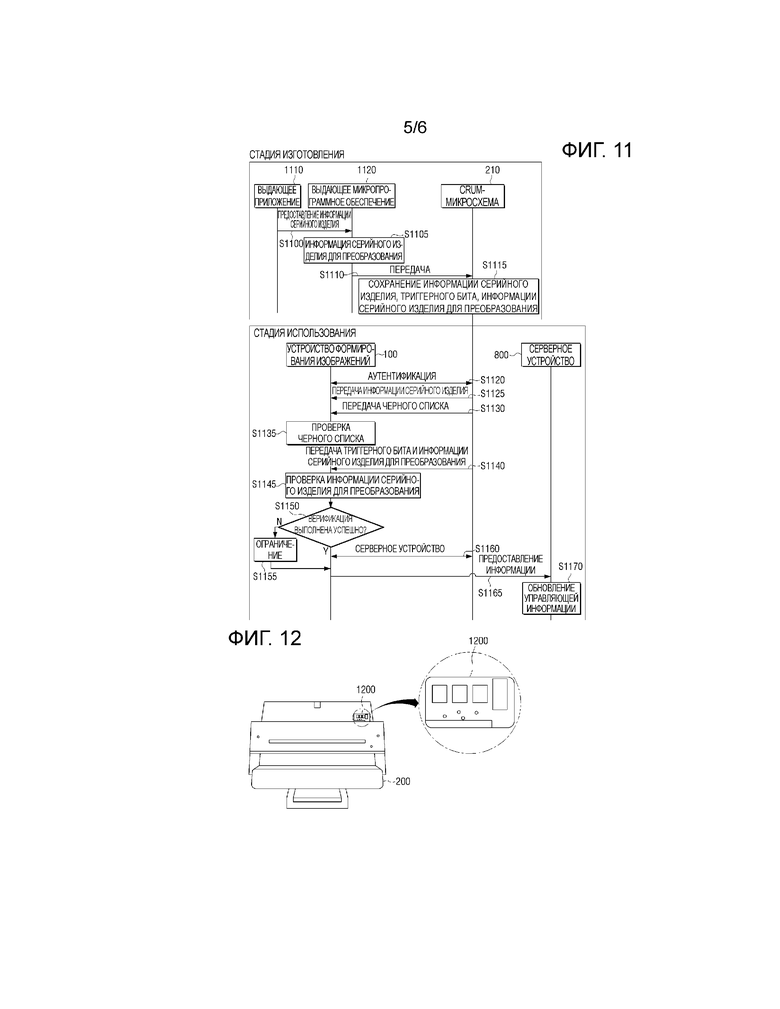

[32] Фиг. 1 является видом для пояснения операций устройства формирования изображений согласно примерному варианту осуществления;

[33] Фиг. 2 является блок-схемой для пояснения конфигурации устройства формирования изображений согласно примерному варианту осуществления;

[34] Фиг. 3 является блок-схемой последовательности операций для пояснения способа верификации расходных модулей устройства формирования изображений согласно примерному варианту осуществления;

[35] Фиг. 4 является блок-схемой, иллюстрирующей конфигурацию CRUM-микросхемы согласно примерному варианту осуществления;

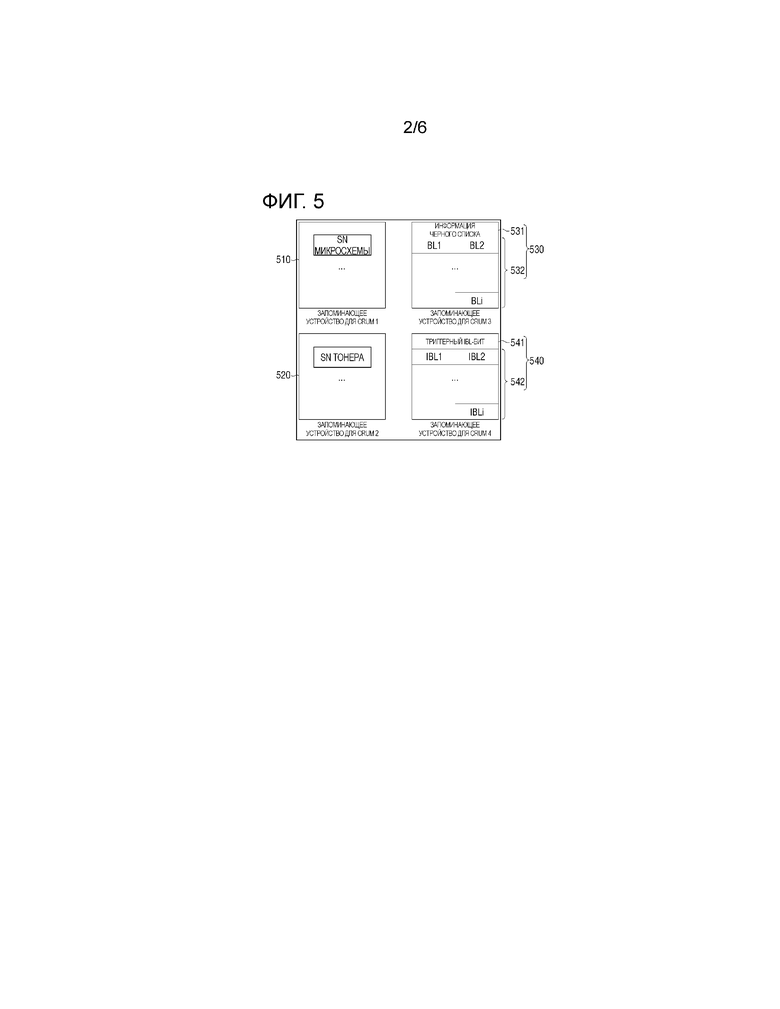

[36] Фиг. 5 является видом, иллюстрирующим пример структуры данных для данных, сохраненных в CRUM;

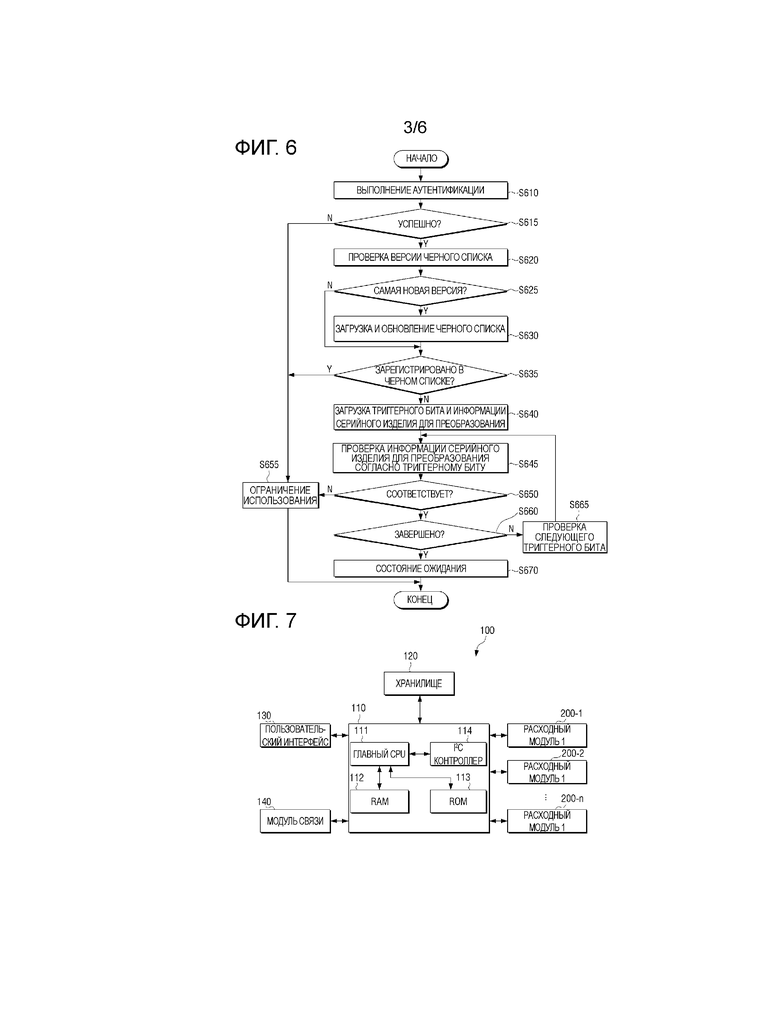

[37] Фиг. 6 является блок-схемой последовательности операций для конкретного пояснения способа верификации расходных модулей устройства формирования изображений согласно примерному варианту осуществления;

[38] Фиг. 7 является блок-схемой, иллюстрирующей пример подробной конфигурации серверного устройства согласно примерному варианту осуществления.

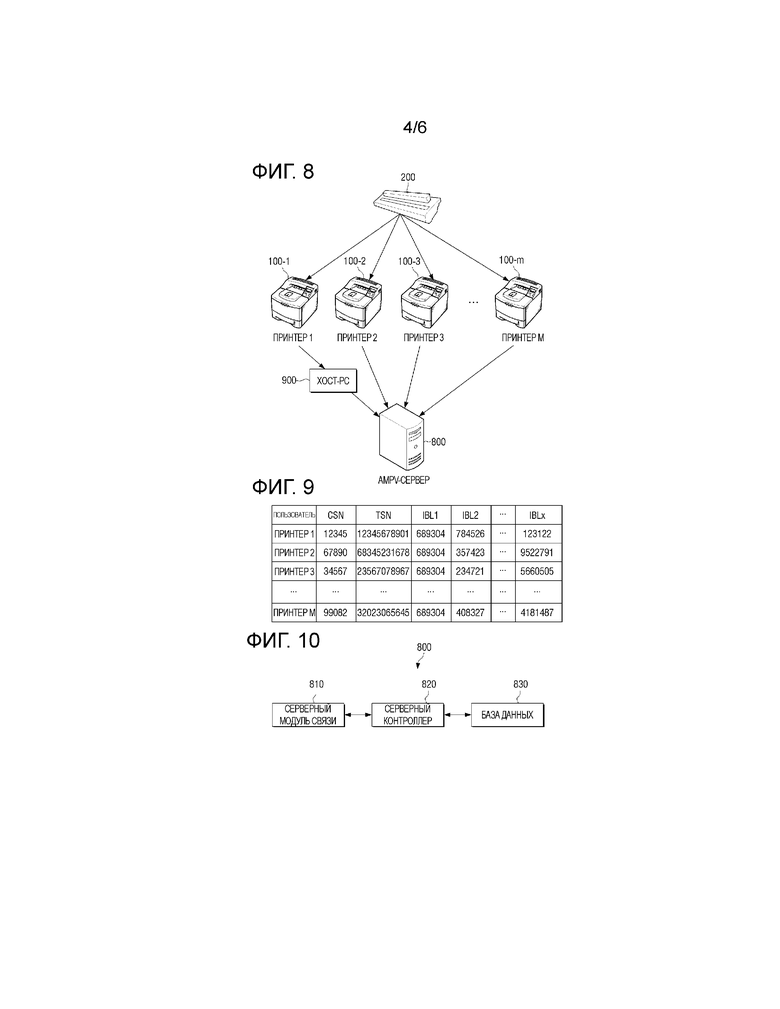

[39] Фиг. 8 является видом, иллюстрирующим конфигурацию сетевой системы согласно примерному варианту осуществления;

[40] Фиг. 9 является видом, иллюстрирующим пример таблицы базы данных, управляющей серверным устройством;

[41] Фиг. 10 является блок-схемой, иллюстрирующей конфигурацию серверного устройства согласно примерному варианту осуществления;

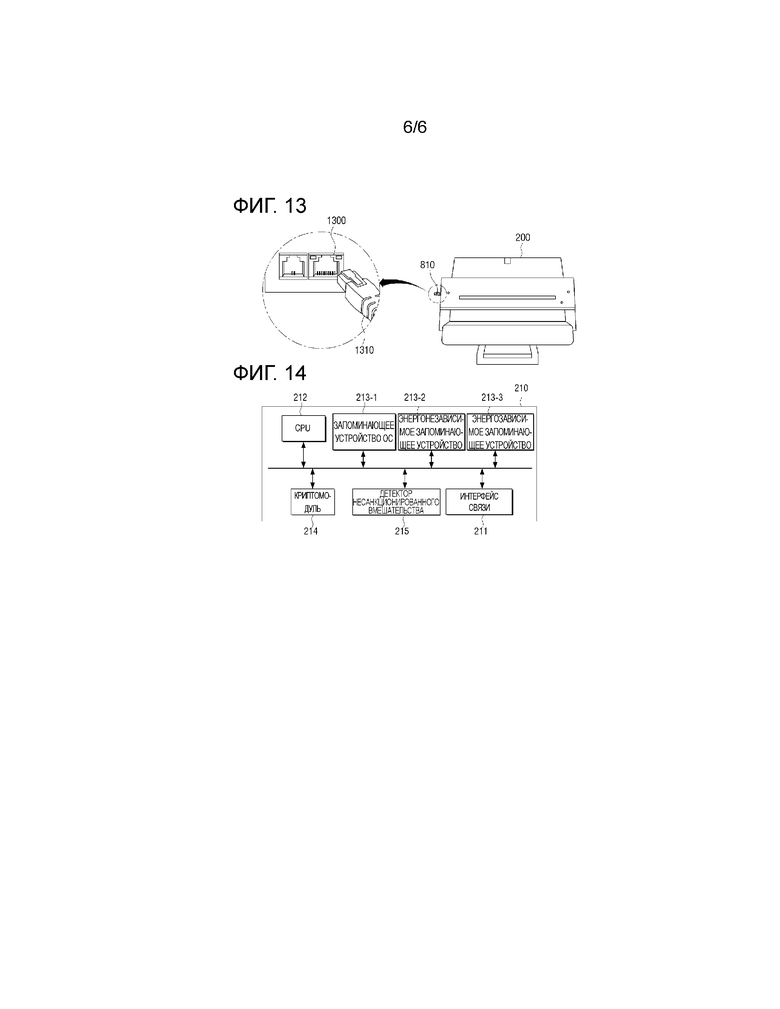

[42] Фиг. 11 является временной диаграммой для пояснения способа управления расходного модуля в сетевой системе согласно примерному варианту осуществления;

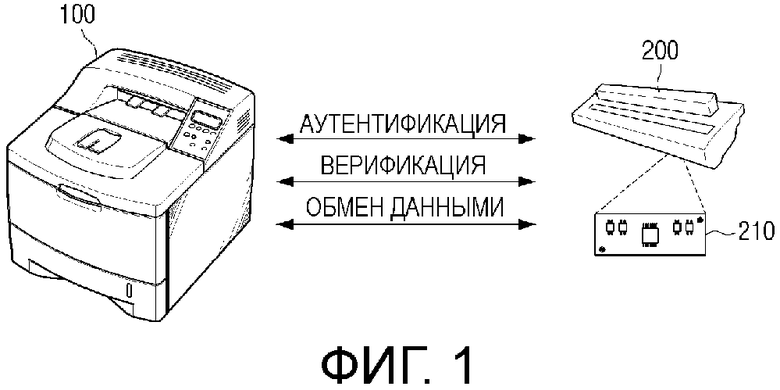

[43] Фиг. 12 и 13 являются видами, иллюстрирующими примеры различных конструкций соединения между расходным модулем и основным корпусом устройства формирования изображений; и

[44] Фиг. 14 является блок-схемой, иллюстрирующей пример подробной конфигурации CRUM-микросхемы согласно примерному варианту осуществления;

Оптимальный режим осуществления изобретения

[45] Ниже подробнее описываются определенные примерные варианты осуществления со ссылкой на прилагаемые чертежи.

[46] В нижеприведенном описании, аналогичные ссылки с номерами из чертежей используются для аналогичных элементов, даже на различных чертежах. Аспекты, указываемые в описании, такие как детальная конструкция и элементы, предоставляются для того, чтобы помогать в исчерпывающем понимании примерных вариантов осуществления. Тем не менее, примерные варианты осуществления могут осуществляться на практике без этих конкретно заданных аспектов. Кроме того, хорошо известные функции и структуры не описываются подробно, поскольку они могут затруднять понимание заявки лишними подробностями.

[47] Фиг. 1 является видом для пояснения способа аутентификации расходных модулей устройства формирования изображений согласно примерному варианту осуществления настоящего изобретения.

[48] Устройство 100 формирования изображений может выполнять задание формирования изображений с использованием, по меньшей мере, одного расходного модуля 200. Расходный модуль 200 может быть свободно присоединен и отсоединен от основного корпуса устройства 100 формирования изображений.

[49] На фиг. 1, для простоты пояснения, проиллюстрировано то, что расходный модуль 200 отделяется от основного корпуса, но фактически, связь между основным корпусом и расходным модулем 200 может осуществляться с расходным модулем 200, вставленным (установленным) в основной корпус.

[50] Иными словами, когда расходный модуль 200 вставляется, устройство 100 формирования изображений может выполнять различные операции, такие как аутентификация, верификация и обмен данными и т.д., между устройством 100 формирования изображений и CRUM-микросхемой 210, вставленным (установленным) в расходный модуль 200.

[51] Аутентификация означает проверку того, представляет собой CRUM-микросхема 210, вставленная в расходном модуле 200, или нет пригодную микросхему, и создание общего секционного ключа для безопасной связи. Аутентификация может выполняться посредством различных конфигурационных элементов. Например, аутентификация может выполняться посредством программного обеспечения посредством CPU внутри устройства 100 формирования изображений, выполняющего микропрограммное обеспечения. В противном случае, если ASIC (специализированная интегральная схема) сформирована отдельно в устройстве 100 формирования изображений для аутентификации, аутентификация может выполняться посредством аппаратных средств с использованием ASIC. Способ аутентификации также может осуществляться различными способами. Далее подробнее поясняются способы аутентификации.

[52] Когда аутентификация CRUM-микросхемы 210 завершается, устройство 100 формирования изображений может выполнять операцию верификации для проверки того, является или нет CRUM-микросхема 210 либо расходный модуль 200 подлинными. Верификация может выполняться для CRUM-микросхемы 210 или расходного модуля 200, имеющего установленную CRUM-микросхему 210, но для простоты пояснения, в дальнейшем пояснение основано на таком допущении, что верификация выполняется в расходном модуле 200. Помимо этого, хотя на фиг. 1 проиллюстрировано то, что операция верификации выполняется после аутентификации, но операция верификации может предшествовать аутентификации либо может быть включена в процесс аутентификации.

[53] Верификация может выполняться различными способами в зависимости от примерных вариантов осуществления. Согласно примерному варианту осуществления, устройство 100 формирования изображений может верифицировать расходный модуль 200 на основе списка для обнаружения. Список для обнаружения может означать список информации серийного изделия, для которой определена необходимость дополнительного действия после проверки соответствия и целостности записанной информации в запоминающем устройстве для CRUM для безопасной и нормальной аутентификации расходного модуля.

[54] Помимо этого, список для обнаружения может означать данные, включающие в себя информацию относительно неподлинных (поддельных) CRUM-микросхем. Различная информация серийного изделия, которая может различать неподлинные (поддельные) CRUM-микросхемы, может быть зарегистрирована в списке для обнаружения. Если информация серийного изделия по расходному модулю 200 или CRUM-микросхеме 210 уже зарегистрирована в списке для обнаружения, устройство 100 формирования изображений может определять то, что соответствующий расходный модуль 200 является неподлинным, и ограничивать использование соответствующего расходного модуля 200.

[55] Список для обнаружения может предоставляться из различных источников. Например, список для обнаружения может сохраняться в устройстве 100 формирования изображений до того, как устройство 100 формирования изображений вводится в коммерческий оборот (выводится на рынок). В противном случае, список для обнаружения также может быть заново модифицирован при вставке списка для обнаружения в новое микропрограммное обеспечение устройства 100 формирования изображений, чтобы обновлять программу устройства 100 формирования изображений. В качестве другого примера, устройство 100 формирования изображений может содержать список для обнаружения из CRUM-микросхемы 210. В этом случае, когда список для обнаружения обновляется в CRUM-микросхеме 210, изготовленной впоследствии, обновленный список для обнаружения может сохраняться. Соответственно, устройство 100 формирования изображений, в котором расходный модуль заменен посредством расходного модуля, имеющего соответствующую CRUM-микросхему 210, становится допускающим прием обновленного списка для обнаружения.

[56] Согласно примерному варианту осуществления, устройство 100 формирования изображений может верифицировать расходный модуль 200 на основе списка информации серийного изделия для преобразования. Список информации серийного изделия для преобразования означает данные, включающие в себя фрагменты (части, элементы или модули) информации серийного изделия для преобразования (множество информации серийного изделия для преобразования), преобразованной из информации серийного изделия для CRUM-микросхемы 210 или расходного модуля 200 согласно множеству предварительно определенных различных правил. Правила означают правила, определенные для того, чтобы преобразовывать информацию серийного изделия для CRUM-микросхемы 210 или расходного модуля 200 в другое значение. Например, если в случае, в котором серийный номер расходного модуля 200 составляет 1234567890, первое правило состоит в том, чтобы сдвигать каждое значение вправо, первая информация серийного изделия для преобразования должна составлять 0123456789. Помимо этого, если в случае, в котором второе правило состоит в том, чтобы сдвигать значения влево, вторая информация серийного изделия для преобразования должна составлять 2345678901. Помимо этого, если третье правило состоит в том, чтобы изменять местоположение третьего значения и седьмого значения из всех значений, третья информация серийного изделия для преобразования должна составлять 1274563890. Следовательно, если серийный номер считается информацией серийного изделия, информация серийного изделия для преобразования, созданная на основе этого серийного номера, также является информацией серийного изделия.

[57] Устройство 100 формирования изображений преобразует информацию серийного изделия для расходного модуля 200 с использованием правила, используемого в списке информации серийного изделия для преобразования, и сравнивает преобразованное значение с соответствующим значением в списке информации серийного изделия для преобразования. Если преобразованное значение является идентичным соответствующему значению в списке информации серийного изделия для преобразования, расходный модуль 200 может определяться в качестве подлинного продукта, а если нет, неподлинного продукта.

[58] Сравнение также может выполняться посредством преобразования в информацию серийного изделия для расходного модуля в обратном порядке посредством использования информации серийного изделия для преобразования и математических формул и затем сравнения преобразованного значения с информацией серийного изделия для расходного модуля.

[59] Согласно примерному варианту осуществления, устройство 100 формирования изображений может выполнять операцию верификации с использованием всего списка для обнаружения и списка информации серийного изделия для преобразования. В этом случае, порядок проверки может определяться любым способом.

[60] Когда верификация расходного модуля 200 завершается, устройство 100 формирования изображений определяет то, что расходный модуль 200 является применимым. Соответственно, при необходимости, устройство 100 формирования изображений может выполнять обмен данными с расходным модулем 200.

[61] Например, в состоянии ожидания, когда возникает событие для запуска устройства формирования изображений, устройство 100 формирования изображений выполняет задание формирования изображений с использованием расходного модуля 200. Помимо этого, различная информация, такая как информация проявителя, информация задания, время выполнения задания, используемое количество проявителя, число отпечатанных страниц и т.д., расходуемых в задании формирования изображений, передается в расходный модуль 200. CRUM-микросхема 210 сохраняет передаваемую информацию в свое запоминающее устройство.

[62] Фиг. 2 является блок-схемой, иллюстрирующей конфигурацию устройства формирования изображений согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 2, устройство 100 формирования изображений включает в себя расходный модуль 200, хранилище 120 и главный контроллер 110.

[63] Расходный модуль 200 может представлять собой независимый модуль, который может быть присоединен и отсоединен от основного корпуса устройства 100 формирования изображений. Например, в случае если устройство 100 формирования изображений представляет собой лазерный принтер с использованием тонера, расходный модуль 200 может представлять собой различные конфигурационные элементы, такие как модуль с переносом электрических зарядов, проявочный модуль, модуль перезаписи, модуль оптического экспонирования и стабилизирующий модуль и т.д. Каждый расходный модуль 200 может включать в себя CRUM-микросхему 210.

[64] Хранилище 120 представляет собой конфигурационный элемент для сохранения различных программ и данных, необходимых для работы устройства 100 формирования изображений. Например, в хранилище 120, могут сохраняться список для обнаружения и список информации серийного изделия для преобразования. Список для обнаружения и список информации серийного изделия для преобразования могут записываться в хранилище 120 в процессе изготовления до того, как устройство 100 формирования изображений выходит на рынок, либо могут загружаться из расходного модуля 200 и записываться в хранилище 120, когда расходный модуль 200 первоначально вставляется или заменяется. В противном случае, данные могут изменяться во время обновления программ устройства 100 формирования изображений.

[65] Контроллер 110 может верифицировать расходный модуль на основе, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования, сохраненного в хранилище 120.

[66] Когда верификация выполняется успешно, контроллер 110 определяет то, что соответствующий расходный модуль 200 является применимым, и переходит в состояние ожидания. С другой стороны, если верификация завершается неудачно, контроллер 110 ограничивает использование соответствующего расходного модуля 1200 либо выполняет предварительно определенные операции в соответственном состоянии и выводит сообщение об ошибке через дисплей (не проиллюстрирован) или динамик (не проиллюстрирован) и т.д.

[67] Фиг. 3 является блок-схемой последовательности операций для пояснения способа верификации расходных модулей устройства формирования изображений согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 3, когда расходный модуль, включающий в себя CRUM-микросхему, вставляется в основной корпус устройства 100 формирования изображений, устройство 100 формирования изображений может верифицировать расходный модуль на основе, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования (S310).

[68] Более конкретно, в случае использования списка для обнаружения, контроллер 110 проверяет информацию серийного изделия для расходного модуля 200 и проверяет то, зарегистрирована или нет эта информация серийного изделия в списке для обнаружения. Если проверяется то, что информация серийного изделия зарегистрирована в списке для обнаружения, определяется то, что верификация завершается неудачно (S320). Соответственно, использование соответствующего расходного модуля ограничивается (S340). С другой стороны, когда проверяется то, что информация серийного изделия не зарегистрирована в списке для обнаружения, определяется то, что верификация выполнена успешно (S320). Соответственно, использование расходного модуля разрешается (S330).

[69] В случае если используется список информации серийного изделия для преобразования, контроллер 110 может считывать весь список информации серийного изделия для преобразования, сохраненный в CRUM-микросхеме 210, и сохранять список информации серийного изделия для преобразования считывания в хранилище 120. Согласно примерным вариантам осуществления, тест на пригодность может выполняться сначала относительно того, возникает или нет какая-либо проблема в списке информации серийного изделия для преобразования, до его сохранения в хранилище. Например, в список информации серийного изделия для преобразования, может быть включено значение контрольной суммы, хэш-значение или определенные данные правил. Если информация серийного изделия для преобразования не соответствует таким данным, контроллер может рассматривать информацию серийного изделия для преобразования как информацию серийного изделия для преобразования, созданную посредством третьей стороны, либо ненужные данные, первоначально содержащиеся в микросхеме, и обрабатывать ее как сбой верификации. Соответственно, она может обрабатываться как непечатаемая, или сообщение об ошибке может отображаться в UI.

[70] Когда изначально отсутствуют проблемы в списке информации серийного изделия для преобразования, контроллер 110 может выполнять верификацию на основе списка информации серийного изделия для преобразования. Например, список информации серийного изделия для преобразования может включать в себя триггерный бит и информационные данные серийного изделия для преобразования. Триггерный бит является битом для обозначения информации серийного изделия для преобразования, которая должна использоваться при верификации. Например, в случае если зарегистрировано всего 20 фрагментов информации серийного изделия для преобразования, триггерный бит может быть осуществлен в качестве 20 битов. Каждый триггерный бит может записываться в качестве 0 или 1. Контроллер 110 может избирательно выполнять верификацию относительно только информации серийного изделия для преобразования. Например, если первая информация серийного изделия для преобразования (первый фрагмент информации серийного изделия для преобразования) обозначена посредством триггерного бита, контроллер 110 преобразует информацию серийного изделия согласно первому правилу. Контроллер 110 сравнивает преобразованное результирующее значение с первым фрагментом информации серийного изделия для преобразования в списке информации серийного изделия для преобразования. Если преобразованное результирующее значение является идентичным первому фрагменту информации серийного изделия для преобразования, оно обрабатывается как успешная верификация, а если нет, как сбой верификации (S320).

[71] Если имеется множество триггерных битов, имеющих значение в 0, контроллер 110 устройства 100 формирования изображений может верифицировать всю информацию серийного изделия для преобразования, соответствующую каждому триггерному биту, и верифицировать расходный модуль.

[72] Когда верификация в каждом триггерном бите, имеющем значение в 0, завершается успешно, контроллер 110 может определять то, что расходный модуль 200 является применимым. С другой стороны, если верификация завершается неудачно, контроллер 110 может ограничивать использование соответствующего расходного модуля (S340) и выводить различные сообщения об ошибках. В этом примере, осуществлена верификация соответствующей информации серийного изделия для преобразования, когда триггерный бит, включенный в список информации серийного изделия, равен 0, но также может быть осуществлена верификация соответствующей информации серийного изделия для преобразования, когда триггерное значение равно 1, и неверификация соответствующей информации серийного изделия для преобразования, когда триггерное значение равно 0.

[73] Фиг. 4 является блок-схемой, иллюстрирующей конфигурацию CRUM-микросхемы согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 4, CRUM-микросхема 210 включает в себя интерфейс 211 связи, CPU 212 и запоминающее устройство 213.

[74] Интерфейс 211 связи представляет собой конфигурационный элемент для осуществления связи с основным корпусом устройства 100 формирования изображений. Более конкретно, интерфейс 211 связи может осуществлять связь с контроллером 110 в основном корпусе с использованием различных способов связи, к примеру, GPUI, I2C и RFID и т.д. Например, I2C, интерфейс 211 связи может быть соединен с контроллером через VCC и GND, которые подают питание, SCL, который подает синхросигнал для синхронизации, и SDA, который представляет собой линию передачи данных, и т.д. Кроме того, интерфейс 211 связи может осуществлять связь с контроллером 110 согласно стандартам беспроводной связи, к примеру, Bluetooth, Wi-Fi, ZigBee и NFC (связь в поле в ближней зоне) и т.д.

[75] Запоминающее устройство 213 представляет собой конфигурационный элемент для сохранения различной информации и программ, связанных с расходным модулем. Более конкретно, в запоминающем устройстве 213, может записываться различная информация, такая как информация серийного изделия и информация по использованию. Информация серийного изделия означает информацию для различения расходного модуля 200 или CRUM-микросхемы 210. Например, может быть включена информация относительно изготовителя расходного модуля 200, информация относительно изготовителя устройства формирования изображений, названия устройств, которые могут вставляться в устройство формирования изображений, информация серийных номеров тонера, информация серийных номеров микросхем, серийный номер, информация относительно даты изготовления, название модели, информация электронной подписи, кодированный ключ и индекс кодированного ключа и т.д. Информация серийного изделия может называться в качестве отличительной информации или идентификационной информации вместо этого. Информация по использованию означает информацию, связанную с состоянием использования расходного модуля. Более конкретно, информация по использованию может включать в себя информацию относительно того, сколько листов напечатано с использованием расходного модуля, сколько еще листов может быть напечатано с использованием расходного модуля и сколько тонера осталось, и т.д.

[76] Кроме того, не только общая информация, такая как версия, серийный номер, заданное название модели и дата начала обслуживания и т.д., для расходного модуля 200, но также и различная вспомогательная информация, такая как размер RAM и размер EEPROM, информация, связанная со сроком использования расходного модуля, отличительная информация расходного модуля, отличительные признаки расходного модуля, меню управления цветом и меню настроек и т.д., может сохраняться в запоминающем устройстве 213.

[77] Помимо этого, в запоминающем устройстве 213, могут сохраняться различные программы, которые могут выполняться посредством CPU 212. Более конкретно, в программу, которая должна сохраняться в запоминающем устройстве 213, могут быть включены не только общие приложения, но также и программа ОС (операционной системы), программа инициализации, программа кодирования. Эта программа ОС или программа инициализации, программа кодирования могут предоставляться отдельно от программы ОС или программы инициализации, программы кодирования, используемых в основном корпусе устройства 100 формирования изображений, и сохраняться в запоминающем устройстве 213.

[78] В случае если CRUM-микросхема осуществлена таким образом, что он имеет свою ОС, CPU 212 может выполнять аутентификацию с использованием ОС между CPU 212 и основным корпусом устройства 100 формирования изображений. Более конкретно, когда возникает событие аутентификации, CPU 212 выполняет аутентификацию между CPU 212 и контроллером 110. Событие аутентификации означает состояние, в котором условие, требующее аутентификации расходного модуля, удовлетворено, более конкретно, когда устройство 100 формирования изображений выключено, а затем включено, либо когда задание формирования изображений завершено, либо когда расходный модуль заменен. В противном случае, даже наступление предварительно определенного периода времени также может быть включено в аутентификацию.

[79] Список для обнаружения и список информации серийного изделия для преобразования, как упомянуто выше, могут сохраняться в запоминающем устройстве 213. Согласно примерным вариантам осуществления, оба или любой из списка для обнаружения и списка информации серийного изделия для преобразования могут сохраняться в запоминающем устройстве 213. В случае если список для обнаружения и список информации серийного изделия для преобразования сохранены в запоминающем устройстве 213, CPU 212, когда аутентификация завершается, может предоставлять список для обнаружения и список информации серийного изделия для преобразования, сохраненный в запоминающем устройстве 213, в контроллер 110.

[80] Фиг. 5 является видом, иллюстрирующим пример структуры запоминающего устройства для запоминающего устройства, включенного в CRUM-микросхему 210. Согласно фиг. 5, запоминающее устройство 213 может быть разделено на множество областей 510, 520, 530, 540 хранения. Каждая область 510, 520, 530, 540 хранения может сохранять различные обозначенные данные. Например, могут быть предусмотрены область 510, сохраняющая серийный номер микросхемы, область 520, сохраняющая серийный номер тонера, область 530, сохраняющая список для обнаружения, и область 540, сохраняющая список информации серийного изделия для преобразования, и т.д.

[81] В области 530 списка для обнаружения может записываться информация 531 заголовка для идентификации этой области списка для обнаружения и различная информация 532 серийного изделия, используемая в предварительно обнаруженном неподлинном продукте. Помимо этого, значение контрольной суммы для проверки легальности соответствующего списка для обнаружения либо хэш-значение или определенные данные правил могут записываться совместно в области 530 списка для обнаружения.

[82] В области 540 списка информации серийного изделия для преобразования могут записываться триггерный бит 541 и множество информации 542 серийного изделия для преобразования (фрагментов информации серийного изделия для преобразования). Как упомянуто выше, значение контрольной суммы для проверки легальности соответствующего списка для обнаружения либо хэш-значение или определенные данные правил могут записываться совместно в области 530 списка информации серийного изделия для преобразования.

[83] Согласно примерному варианту осуществления настоящего изобретения, устройство формирования изображений может проверять версию списка для обнаружения, записанного на CRUM-микросхему 210, и обновлять список для обнаружения.

[84] Фиг. 6 является блок-схемой последовательности операций для пояснения способа верификации расходных модулей устройства формирования изображений согласно примерному варианту осуществления. Согласно фиг. 6, в устройство 100 формирования изображений вставлен расходный модуль, и когда возникает предварительно определенное событие аутентификации, оно выполняет аутентификацию расходного модуля 200. (S610)

[85] Например, контроллер 110 может кодировать сигнал для аутентификации и передавать сигнал в CRUM-микросхему 210. В передаваемый сигнал может быть включено любое значение RI. R1 может быть случайным значением, случайно созданным при каждой аутентификации, либо любым предварительно определенным фиксированным значением. Когда принимается соответствующий сигнал, CPU 212 CRUM-микросхемы 210, который принимает сигнал, создает секционный ключ с использованием информации, включающей в себя любое значение R2 и принимаемый R1. Секционный ключ означает ключ кодирования, используемый в течение одного сеанса связи.

[86] CPU 212 кодирует данные с использованием сеансового ключа и алгоритма кодирования и создает MAC (код аутентификации сообщений). В кодированные данные может быть включена различная информация относительно расходного модуля 200 и CRUM-модуля 210. Например, может быть включена информация электронной подписи или серийный номер. Для простоты пояснения, MAC, созданный раньше всех, называется "первым MAC".

[87] CPU 212 передает сигнал с данными, включающими в себя комбинированные R2 и первый MAC, в контроллер 110. R2 может быть значением, которое CPU случайно создает, либо любым фиксированным значением. Контроллер 110 создает сеансовый ключ с использованием принимаемых R2 и R1 и создает второй MAC с использованием созданного сеансового ключа. Помимо этого, созданный второй MAC сравнивается с первым MAC, включенным в принимаемый сигнал, чтобы аутентифицировать CRUM-микросхему 210. В случае если ОС, выполняемая отдельно от основного корпуса, сохраняется в запоминающем устройстве 213, CPU 212 может использовать ОС, чтобы выполнять операцию создания R2, операцию создания сеансового ключа, операцию создания и операцию передачи первого MAC и т.д. последовательно и завершать аутентификацию.

[88] В примерном варианте осуществления, поясняется один пример способа аутентификации, но аутентификация также может выполняться с использованием других способов. В частности, вместо использования способа создания MAC-информации и сравнения, можно осуществлять связь между устройством формирования изображений и CRUM-микросхемой согласно протоколу кодирования и совместно использовать идентичную информацию, чтобы создавать аутентификацию и сеансовый ключ.

[89] Ниже приводится пример такой аутентификации. В сигнал, который устройство 100 формирования изображений передает в процессе отправки данных в CRUM-микросхему 200 для операции аутентификации, включены CMD1, DATA1, CRC1, Symbol, VC1. CMD1 означает команду. В CMD1, параметры, связанные с аутентификацией или информацией размера отправляемых данных, могут быть включены в CMD1. DATA1 включает в себя случайные данные, которые являются данными, необходимыми для аутентификации, кодированное связанное значение данных для аутентификации и определенную информацию, сохраненную в устройстве формирования изображений. В случае первого процесса аутентификации, помимо вышеуказанных случайных данных R1, может передаваться информация размеров ключей и связанные с сеансовым ключом данные, такие как различная связанная с ключами информация, используемая в асимметричном алгоритме, и другая информация, сохраненная в основном корпусе 100 устройства формирования изображений. В некоторых случаях, часть этой информации может опускаться или заменяться посредством другой информации.

[90] Случайные данные могут быть значением, которое устройство 100 формирования изображений случайно создает для аутентификации. Следовательно, случайные данные могут отличаться при каждой аутентификации, но в некоторых случаях, они могут быть осуществлены таким образом, что любое предварительно определенное фиксированное значение передается вместо случайных данных. CRC1 означает код с обнаружением ошибок. CRC1 передается для того, чтобы проверять ошибку CMD1 и DATA1. Контрольная сумма или MAC может использоваться в качестве способа обнаружения ошибок в дополнение к способу на основе CRC1 или использоваться для того, чтобы заменять способ на основе CRC1. Кроме того, в информации, которая должна быть передана, может содержаться дополнительная информация.

[91] Когда информация принимается из устройства формирования изображений, CRUM-микросхема 200 передает ответ согласно принимаемым данным обратно в устройство формирования изображений. DATA2, SW2, CRC2, SECU2, VC2 включены в передаваемые данные. Первые случайные данные R1, вторые случайные данные R2, серийный номер микросхемы (CSN), связанная с ключами информация, используемая в алгоритме с асимметричным ключом, и внутренняя информация CRUM могут быть включены в DATA.

[92] Первые случайные данные R1 являются значением, принимаемым из устройства формирования изображений, и вторые случайные данные R2 являются значением, созданным посредством CRUM-микросхемы 200. В некоторых случаях, эта информация, включенная в Com-2, может опускаться или заменяться посредством другой информации.

[93] Помимо вышеуказанного, SW2 означает результирующие данные, которые являются результатом выполнения операции, выполняемой в CRUM-микросхеме 200 по мере того, как данные принимаются устройства формирования изображений. CRC2 выполняет роль, идентичную роли CRC1, и в силу этого пояснение относительно CRC2 опускается. Когда процесс аутентификации выполняется так, как пояснено выше, первые случайные данные R1, созданные в устройстве 100 формирования изображений, и вторые случайные данные R2, созданные в CRUM-микросхеме 200, могут совместно использоваться друг другом. Устройство 100 формирования изображений и CRUM-микросхема 200 могут создавать сеансовый ключ с использованием принимаемых R1 и R2. В противном случае, помимо R1 и R2, устройство 100 формирования изображений и CRUM-микросхема 200 могут создавать идентичный сеансовый ключ с использованием информации, совместно используемой между устройством формирования изображений и CRUM-микросхемой.

[94] В связи с этим, согласно различным примерным вариантам осуществления, в таком процессе аутентификации, информация электронной подписи или информация ключей может подвергаться приемо-передаче и использоваться в аутентификации.

[95] Кроме того, аутентификация может выполняться различными способами.

[96] Когда аутентификация завершается неудачно (S615), устройство 100 формирования изображений ограничивает использование расходного модуля 200, в который вставляется соответствующая CRUM-микросхема 210 (S655).

[97] Когда аутентификация выполняется успешно (S615), устройство 100 формирования изображений проверяет версию списка для обнаружения, сохраненного в CRUM-микросхеме 210 (S620).

[98] В качестве результата проверки, если версия списка для обнаружения, сохраненного в CRUM-микросхеме 210, является самой новой версией относительно списка для обнаружения, сохраненного в основном корпусе (S625), контроллер 110 загружает список для обнаружения из CRUM-микросхемы 210 и обновляет список для обнаружения, предварительно сохраненный в хранилище 120 (S630). С другой стороны, если версия списка для обнаружения, сохраненного в CRUM-микросхеме 210, не является самой новой версией относительно списка для обнаружения, сохраненного в основном корпусе, контроллер 110 не загружает список для обнаружения отдельно, а поддерживает существующий список для обнаружения.

[99] В случае если список для обнаружения обновляется, или существующий список для обнаружения поддерживается, контроллер 110 верифицирует расходный модуль 200 на основе этого списка для обнаружения (S635). Иными словами, контроллер определяет то, зарегистрирована или нет уже информация серийного изделия, сохраненная в CRUM-микросхеме 210, в списке для обнаружения, и если определено то, что информация серийного изделия, сохраненная в CRUM-микросхеме 210, уже зарегистрирована в списке для обнаружения, контроллер определяет ее в качестве сбоя верификации и ограничивает использование (S655).

[100] С другой стороны, если определено то, что информация серийного изделия, сохраненная в CRUM-микросхеме 210, не зарегистрирована в списке для обнаружения, контроллер выполняет верификацию на основе списка информации серийного изделия для преобразования. Более конкретно, контроллер 110 может загружать список информации серийного изделия для преобразования из CRUM-микросхемы, выполнять логическую операцию, такую как битовое "ИЛИ", относительно триггерного бита, предварительно сохраненного в хранилище 120, и триггерного бита, включенного в список информации серийного изделия для преобразования, загружаемый из CRUM-микросхемы, и иметь результат в качестве нового триггерного бита. Контроллер 110 может проверять новый триггерный бит, проверять, по меньшей мере, одну информацию серийного изделия для преобразования из списка информации для преобразования, преобразовывать информацию серийного изделия для CRUM-микросхемы согласно правилам, соответствующим выбранной информации серийного изделия для преобразования, и сравнивать преобразованное результирующее значение с выбранной информацией серийного изделия для преобразования, чтобы выполнять вторую верификацию CRUM-микросхемы.

[101] В случае использования как списка для обнаружения, так и списка информации серийного изделия для преобразования, как указано в настоящем примерном варианте осуществления, верификация с использованием списка для обнаружения может называться первой верификацией, а верификация с использованием списка информации серийного изделия для преобразования может называться второй верификацией, но на их порядок нет ограничений.

[102] Для верификации с использованием списка информации серийного изделия для преобразования, контроллер 110 сначала загружает список информации серийного изделия для преобразования, включающий в себя триггерный бит и информацию серийного изделия для преобразования (S640).

[103] Контроллер 110 может выбирать, по меньшей мере, одну информацию серийного изделия для преобразования из списка информации серийного изделия для преобразования на основе триггерного бита и выполнять верификацию на основе выбранной информации серийного изделия для преобразования. Более конкретно, контроллер 110 может выполнять логическую операцию, к примеру, битовую логическую операцию "ИЛИ" относительно триггерного бита, предварительно сохраненного в хранилище 120, и триггерного бита, включенного в загружаемый список информации серийного изделия для преобразования.

[104] Контроллер 110 сохраняет результирующее значение логической операции в хранилище 120. Более конкретно, контроллер 110 может сохранять логическое результирующее значение в энергонезависимом запоминающем устройстве, таком как EEPROM или флэш-память хранилища 120.

[105] Например, если триггерный бит, сохраненный в хранилище 120 устройства 100 формирования изображений, равен 0111111111, и триггерный бит, загружаемый из CRUM-микросхемы 210, равен 1011111111, его значение логической операции "ИЛИ" равно 0011111111. Контроллер 110 сохраняет результирующее значение в хранилище 120.

[106] Контроллер 110 верифицирует информацию серийного изделия для преобразования, соответствующую биту, имеющему определенное значение (например, 0) в результирующем значении логической операции, сохраненном в хранилище 120 (S645).

[107] В случае если 0011111111 сохраняется в хранилище 120, как упомянуто выше, контроллер 120 выполняет верификацию относительно первой и второй информации серийного изделия для преобразования. Например, если серийный номер расходного модуля 200 составляет 1234567890, как упомянуто выше, и первое правило сдвигает каждое значение вправо, контроллер 110 может преобразовывать серийный номер в 0123456789 согласно соответствующему правилу. Контроллер 110 сравнивает результирующее значение преобразования с первой информацией серийного изделия для преобразования, включенной в список информации серийного изделия для преобразования (S645).

[108] Если в результате сравнения результирующее значение преобразования не является идентичным значению, зарегистрированному в списке информации серийного изделия для преобразования (S650), контроллер 110 обрабатывает верификацию как сбой и ограничивает использование соответствующего расходного модуля (S655).

[109] С другой стороны, когда результирующее значение преобразования является идентичным зарегистрированному значению (S650), контроллер 110 проверяет следующий триггерный бит, сохраненный в хранилище 120 (S665), и определяет верификацию до тех пор, пока все триггерные биты не будут проверены (S660). В вышеуказанном примере, следующий триггерный бит также равен 0, и в силу этого контроллер 110 также выполняет верификацию относительно второй информации серийного изделия для преобразования. Следовательно, контроллер 110 преобразует информацию серийного изделия согласно второму правилу, сравнивает преобразованную информацию серийного изделия со второй информацией серийного изделия для преобразования, чтобы выполнять верификацию.

[110] Таким образом, контроллер 110 проверяет каждый триггерный бит (S665) и выполняет верификацию. Когда проверка всех триггерных битов завершается (S660), контроллер 110 определяет верификацию как успешную и в силу этого переходит в состояние ожидания использования (S670).

[111] В противном случае, контроллер 110 может использовать способ сравнения посредством преобразования информации серийного изделия для преобразования в информацию серийного изделия в обратном порядке.

[112] В настоящем примере, осуществляется то, что верификация выполняется для информации серийного изделия для преобразования в случае, если триггерный бит, включенный в список информации серийного изделия, равен 0, но также может осуществляться верификация информация серийного изделия для преобразования, когда триггерный бит равен 1, и неверификация информации серийного изделия для преобразования в случае, если триггерный бит равен 0.

[113] Согласно примерному варианту осуществления, в изготовителе, который изготавливает устройство 100 формирования изображений, в случае формирования CRUM-микросхемы 210 и намерения добавлять верификацию относительно новой информации серийного изделия для преобразования, изготовитель должен только изменять триггерный бит CRUM-микросхемы 210. Иными словами, когда триггерный бит CRUM-микросхемы 210 записывается в качестве 1001111111, как результат логической операции "ИЛИ" посредством контроллера 110, 0001111111 сохраняется в хранилище 120. Следовательно, также может выполняться верификация для третьей информации серийного изделия для преобразования.

[114] Хотя не проиллюстрировано на фиг. 6, перед выполнением верификации на основе списка для обнаружения и верификации на основе списка информации серийного изделия для преобразования, контроллер 110 дополнительно может выполнять процесс верификации легальности этого списка. Это подробно пояснено выше, и в силу этого повторное пояснение опускается.

[115] В вышеуказанных различных примерных вариантах осуществления, проиллюстрировано и пояснено то, что устройство 100 формирования изображений включает в себя контроллер 110, хранилище 120 и расходный модуль 200, но устройство 100 формирования изображений дополнительно может включать в себя различные конфигурационные элементы, и некоторые конфигурационные элементы могут опускаться или изменяться согласно примерам вариантов осуществления.

[116] Фиг. 7 является блок-схемой для пояснения конфигурации устройства формирования изображений согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 7, устройство 100 формирования изображений включает в себя контроллер 110, хранилище 120, пользовательский интерфейс 130, модуль 140 связи и множество расходных модулей 200-1, 200-2, ..., 200-n.

[117] Любое повторяющееся пояснение относительно контроллера 110, хранилища 120 и расходных модулей 200-1, 200-2, ..., 200-n, указанных выше, опускается.

[118] Пользовательский интерфейс 130 выполняет роль приема различных команд от пользователя или отображения различной информации. Пользовательский интерфейс 130 может включать в себя ЖК-дисплей или светодиодный дисплей, по меньшей мере, одну кнопку и динамик и т.д. и в некоторых случаях сенсорный экран.

[119] Модуль 140 связи означает конфигурацию, соединенную с различными внешними устройствами, такими как внешнее серверное устройство или хост-PC через проводную или беспроводную связь. Модуль 140 связи может осуществлять связь через различные виды интерфейсов, такие как локальный интерфейс, интерфейс USB (универсальной последовательной шины) и сеть беспроводной связи и т.д.

[120] Контроллер 110 полностью управляет работой устройства формирования изображений на основе различных программ и данных, сохраненных в хранилище 120.

[121] Более конкретно, контроллер 110 обрабатывает данные согласно команде, принимаемой через модуль 140 связи или пользовательский интерфейс 130, и преобразует их в формат, в котором может выполняться формирование изображений.

[122] Затем, контроллер 110 выполняет задание формирования изображений относительно данных, преобразованных с использованием множества расходных модулей USB 200-1, 200-2, ..., 200-n. Расходные модули могут предоставляться в различных форматах согласно различным видам устройства формирования изображений. Как упомянуто выше, в случае лазерного принтера, могут быть включены не только модуль с переносом электрических зарядов, проявочный модуль, модуль перезаписи, модуль оптического экспонирования и стабилизирующий модуль, но также и различные сменные модули, такие как валик, ремень и OPC-барабан и т.д.

[123] Контроллер 110 может выполнять аутентификацию относительно расходного модуля, в котором CRUM-микросхема вставлена внутри, или выполнять верификацию на основе, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования.

[124] В процессе аутентификации, контроллер 110 может выполнять операции для создания общего сеансового ключа между контроллером 110 и CRUM-микросхемой 210. Помимо этого, в процессе аутентификации, контроллер 110 может проверять то, возникает или нет состояние, в котором вставленная CRUM-микросхема 210 может быть нормально использована. Например, контроллер 110 может сбрасывать CRUM-микросхему 210 и считывать данные и проверять данные или отправлять дополнительные команды, анализировать результат ответа на команды в CRUM-микросхеме 210 и определять то, являются они или нет применимыми. В этом процессе, можно подтверждать то, выполняется или нет связь хорошо, и является или нет CRUM-микросхема 210 подходящей для соответствующего устройства формирования изображений.

[125] В некоторых случаях, можно проверять то, находится или нет CRUM-микросхема 210 в состоянии, подготовленном к выполнению кодированной связи с устройством формирования изображений, например, проверять то, находится или нет информация ключей, используемая в кодированной связи, в CRUM-микросхеме. Информация ключей, используемая во время аутентификации, не включена во время начального изготовления микросхемы, но может вставляться посредством процесса выдачи в следующем процессе изготовления. Аутентификация по коду может передаваться только тогда, когда завершается вставка ключа. Соответственно, ключи к коду могут отличаться согласно модели устройства формирования изображений или CRUM-микросхемы.

[126] Кроме того, как упомянуто выше, контроллер 110 может передавать различную информацию, такую как случайные данные 1, данные, необходимые для протокола аутентификации по коду, и отличительную информацию устройства формирования изображений, в CRUM-микросхему 210. Соответственно, контроллер 110 проверяет случайные данные 2 ответа в CRUM-микросхеме 210, дополнительные данные, необходимые для протокола аутентификации по коду, и отличительную информацию CRUM-микросхемы 210 и т.д. В этом процессе, выполняется аутентификация, и оказывается то, что устройство формирования изображений и CRUM-микросхема имеют идентичную информацию. На основе этой информации, можно создавать сеансовый ключ, который должен использоваться в следующей связи на основе кода. Протокол на основе кода, используемый в аутентификации, может представлять собой алгоритм с симметричным ключом, алгоритм с асимметричным ключом или оба из них в комбинации.

[127] Когда аутентификация и верификация относительно расходного модуля успешно выполнена, контроллер 110 может выполнять обмен данными с CRUM-микросхемой. В этом случае, контроллер может выполнять обмен кодированными данными с использованием сеансового ключа, созданного в процессе аутентификации.

[128] Например, контроллер 110 может кодировать различные данные или команды и передавать кодированные сообщения связи, аналогично, CRUM-микросхема может отвечать посредством кодированных сообщений связи. MAC также может использоваться в кодированных сообщениях связи. Например, при создании сообщения связи, которое должно передаваться в CRUM-микросхему 210, контроллер 110 применяет алгоритм на основе ключа и кода к данным и создает третий MAC. Затем, контроллер 110 может присоединять третий MAC к сообщению связи и отправлять его в CRUM-микросхему 210. CRUM-микросхема 210 извлекает часть данных из передаваемого сообщения связи и создает, применяет вышеуказанный алгоритм на основе ключа и кода, чтобы создавать четвертый MAC. CRUM-микросхема 210 сравнивает третий MAC, обнаруженный в передаваемом сообщении связи, и четвертый MAC, созданный посредством CRUM-микросхемы 210. И если обнаружено то, что они являются идентичными друг другу, сообщение считается легальным сообщением связи, и выполняется операция, соответствующая этому сообщению. Например, когда выполняется задание формирования изображений, количество израсходованного тонера, число страниц, время выполнения операции и сведения по операции задания могут записываться в запоминающем устройстве 213. Но если обнаружено то, что они отличаются друг от друга, CPU 121 может считать соответствующее сообщение нелегальным сообщением связи и удалять его.

[129] Помимо MAC, поясненного выше, различные способы верификации сообщений для сообщений связи, такие как CheckSum, CRC, могут использоваться для того, чтобы проверять то, является или нет сообщение связи легальным, и в силу этого нет ограничений на MAC.

[130] Кроме того, все или часть данных, которые должны передаваться, кодируются с использованием сеансового ключа, созданного в предварительно выполняемом процессе аутентификации, декодирует принимаемые данные с использованием сеансового ключа в приемной стороне и выполняет соответствующую команду, и если принимаемые данные не декодируются нормально, операции устройства 100 формирования изображений ограничиваются, либо сообщения об ошибках показываются, либо предварительно определенные операции выполняются.

[131] Согласно фиг. 7, контроллер 110 может включать в себя такие конфигурационные элементы, как главный CPU 111, RAM 112, ROM 113 и I2C-контроллер 114 (I2C-контроллер).

[132] Главный CPU 111 может управлять операциями устройства формирования изображений с использованием различных программ, сохраненных в хранилище 120. Например, когда включается питание, главный CPU 111 осуществляет доступ к хранилищу 120 и использует ОС, сохраненную в хранилище 120, чтобы выполнять начальную загрузку. Помимо этого, различные операции выполняются с использованием различных программ, контента и данных, сохраненных в хранилище 120.

[133] В ROM 113 сохраняются наборы команд и т.д. для начальной загрузки системы. Когда вводится команда включения, и подается питание, главный CPU 111 копирует ОС, сохраненную в хранилище 120, в RAM 112 согласно команде, сохраненной в ROM 113, и выполняет ОС с тем, чтобы загружать систему. Когда начальная загрузка завершается, главный CPU 111 копирует различные программы, сохраненные в хранилище 120, в RAM 112 и выполняет программы, скопированные в RAM 112, чтобы выполнять различные операции.

[134] I2C-контроллер 114 (I2C-контроллер) представляет собой конфигурационный элемент, который может предоставляться, когда основной корпус устройства 100 формирования изображений и расходного модуля 200 осуществляет связь посредством I2C-интерфейса. I2C-контроллер 114 выполняет роль ведущего модуля, и CRUM-микросхемы каждого расходного модуля 200 выполняют роль ведомого модуля.

[135] Главный CPU 111 загружает список для обнаружения и список информации серийного изделия для преобразования расходного модуля 200 с использованием I2C-контроллера 114 (I2C-контроллера) и сохраняет его в хранилище 120. И на его основе, главный CPU 111 может выполнять верификацию. Выше приведено подробное пояснение касательно способа верификации, и в силу этого подробное пояснение опускается.

[136] Как проиллюстрировано на фиг. 7, в случае если устройство 100 формирования изображений включает в себя модуль 140 связи, контроллер 110 может принимать, по меньшей мере, одно из списка для обнаружения и списка информации серийного изделия для преобразования из внешнего серверного устройства через модуль 140 связи.

[137] Контроллер 110 может сохранять список для обнаружения и список информации серийного изделия для преобразования, предоставленный посредством серверного устройства (не проиллюстрировано), в хранилище 120, и на основе этого, контроллер 110 может верифицировать расходный модуль 200.

[138] Помимо этого, в качестве результата верификации расходного модуля 200, контроллер 110 может передавать, по меньшей мере, одно из различной информации, такой как список для обнаружения, список информации серийного изделия для преобразования и информация серийного изделия, предоставленной из расходного модуля 200, в серверное устройство (не проиллюстрировано). На основе этой информации, серверное устройство может легко понимать состояние распространения неподлинных расходных модулей.

[139] Фиг. 8 является видом, иллюстрирующим конфигурацию сетевой системы согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 8, сетевая система включает в себя множество устройств 100-1~100-m формирования изображений и серверное устройство 800, управляющее ими.

[140] Серверное устройство 800 может принимать информацию непосредственно из каждого устройства 100-1~100-m формирования изображений, но вместо этого может принимать информацию устройств 100-1~100-m формирования изображений через хост, соединенный с каждым устройством формирования изображений.

[141] В случае использования хост-PC 900 (персонального компьютера), хост-PC 900 может запрашивать устройство 100-1 формирования изображений на предмет информации расходного модуля, информации списка для обнаружения, списка информации серийного изделия для преобразования и результата верификации и т.д., сохраненных в CRUM-микросхеме 210, когда определенные условия удовлетворяются.

[142] Устройство 100 формирования изображений может передавать эту информацию посредством запроса хост-PC 900. Передаваемая информация передается обратно в серверное устройство 800.

[143] В противном случае, информация может передаваться в серверное устройство 800 непосредственно с использованием функций устройства 100 формирования изображений. Например, после печати посредством устройства 100 формирования изображений, информация расходного модуля, вставленного в хост-PC, который выполняет команду печати, и информация серийного изделия для преобразования отправляются в предварительно определенном формате. Когда поступает соответствующая информация, хост-PC 900 передает информацию в предварительно определенное серверное устройство. Когда информация не может отправляться непосредственно в серверное устройство 800, информация может отправляться в другие серверы или устройства формирования изображений либо в PC, который может отправлять информацию в серверное устройство 800.

[144] Серверное устройство 800 может собирать эту информацию и управлять ей.

[145] Помимо этого, серверное устройство 800 может анализировать данные, передаваемые в сервер, и проверять то, существует или нет неподлинная микросхема. Например, серверное устройство 800 может анализировать число расходных модулей, имеющих идентичную информацию серийного изделия для преобразования и идентичную информацию расходного модуля. Изготавливается не более определенного числа расходных модулей, имеющих идентичную информацию, и в силу этого, когда существует больше определенного числа расходных модулей, расходные модули, имеющие эту информацию серийного изделия, могут считаться неподлинными расходными модулями. Помимо вышеуказанного, может использоваться способ анализа различной собранной информации для того, чтобы отличать между подлинными продуктами и неподлинными продуктами.

[146] Как упомянуто выше, в случае если информация серийного изделия для расходного модуля и информация серийного изделия для преобразования, верифицированная в устройстве формирования изображений, является идентичной, изготовитель устройства 100 формирования изображений может изменять значение триггерного бита CRUM-микросхемы 210, вставленной в расходный модуль 200, и верифицировать дополнительную информацию серийного изделия для преобразования помимо информации серийного изделия для преобразования, которая ранее должна быть верифицирована.

[147] В противном случае, когда информация серийного изделия для расходного модуля и вся информация серийного изделия для преобразования является идентичной, когда зарегистрировано серверное устройство 800, можно считать, что подлинная CRUM-микросхема, имеющая соответствующую информацию, скопирована и использована. В этом случае, можно добавлять информацию серийного изделия (например: серийный номер тонера) расходного модуля, соответствующего CRUM-микросхеме этого расходного модуля, в список для обнаружения. Соответственно, расходные модули, имеющие соответствующую информацию, могут идентифицироваться в качестве неподлинных микросхем в устройстве формирования изображений.

[148] Фиг. 9 иллюстрирует пример конфигурации базы данных, управляемой в серверном устройстве 800. Согласно фиг. 9, серверное устройство 800 может размещать и управлять различной информацией, такой как серийный номер микросхемы (CSN), серийный номер тонера (TSN) и информация серийного изделия для преобразования и т.д., используемой в различных устройствах формирования изображений, вышедших на рынок, в одной таблице базы данных.

[149] Когда информация каждого устройства формирования изображений собирается, серверное устройство 800 может использовать информацию, чтобы создавать и обновлять таблицу базы данных. Например, поскольку серийный номер тонера является информацией серийного изделия для расходного модуля, эта информация не может содержаться во множестве расходных модулей одновременно. Следовательно, если имеется более определенного числа идентичных серийных номеров, можно видеть, что имеется нелегально изготовленная CRUM-микросхема в расходном модуле, имеющем соответствующий серийный номер тонера. Например, если обнаружено 10 или более идентичных серийных номеров, можно определять то, что CRUM-микросхема, имеющая соответствующий серийный номер, скопирована или взломана.

[150] Оператор серверного устройства 800 может добавлять информацию серийного изделия для CRUM-микросхемы, определенную как скопированную или взломанную, в список для обнаружения и обновлять список для обнаружения. Помимо этого, относительно нового произведенного расходного модуля 200, список для обнаружения обновленной версии может сохраняться. В противном случае, обновленный список для обнаружения может загружаться в каждом устройстве 100-1~100-m формирования изображений. Соответственно, в устройстве формирования изображений, которое сохраняет новый список для обнаружения, можно ограничивать использование нового обнаруженного неподлинного расходного модуля.

[151] В противном случае, оператор серверного устройства 800 может задавать, по меньшей мере, один из триггерных битов, включенных в список информации серийного изделия для преобразования новых произведенных расходных модулей, равным 0. В этом случае, устройство формирования изображений, в которое вставляется новый расходный модуль, верифицирует информацию серийного изделия для преобразования, соответствующую биту, сохраненному в качестве 0 в новом триггерном IBL-бите. После верификации информации серийного изделия для преобразования неподлинная микросхема, изготовленная без знания правил преобразования соответствующего бита, не имеет значение преобразования, идентичное значению, включенному в список информации серийного изделия для преобразования. Следовательно, устройство формирования изображений обрабатывает эту верификацию относительно расходного модуля, в который вставляется соответствующая CRUM-микросхема, в качестве сбоя.

[152] В настоящем примере, верификация выполняется относительно информации серийного изделия для преобразования в случае, если триггерный бит, включенный в список информации серийного изделия, равный 0, но также может осуществляться чтобы верификация соответствующей информации серийного изделия для преобразования, когда триггерное значение равно 1, и неверификация соответствующей информации серийного изделия для преобразования, когда триггерное значение равно 0.

[153] Фиг. 10 является блок-схемой, иллюстрирующей конфигурацию серверного устройства согласно примерному варианту осуществления настоящего изобретения. Согласно фиг. 10, серверное устройство 800 включает в себя серверный модуль 810 связи, серверный контроллер 820 и базу 830 данных.

[154] Серверный модуль 810 связи представляет собой конфигурационный элемент для осуществления связи с различными внешними устройствами, такими как множество устройств формирования изображений или хост-PC и т.д. Серверный модуль 810 связи может собирать различную информацию, принимаемую из каждого внешнего устройства.

[155] База 830 данных представляет собой конфигурационный элемент для сохранения управляющей информации неподлинных продуктов. Более конкретно, база 830 данных может сохранять таблицу базы данных, как проиллюстрировано на фиг. 9.

[156] Когда верификация относительно каждого расходного модуля выполняется в каждом устройстве формирования изображений, серверный контроллер 820 может принимать результат верификации и обновлять неподлинную управляющую информацию. Иными словами, как упомянуто выше, когда вставляется расходный модуль, включающий в себя CRUM-микросхему, каждое устройство 100 формирования изображений может верифицировать CRUM-микросхему с использованием, по меньшей мере, одного из списка для обнаружения и списка информации серийного изделия для преобразования. Помимо этого, серверный контроллер 820 может предоставлять результат верификации, показывающий различную информацию, полученную в процессе верификации, либо то, завершается неудачно или нет верификация, в серверное устройство 800.

[157] Серверный контроллер 820 может обновлять данные, сохраненные в базе 830 данных, на основе этой информации.

[158] Фиг. 11 является видом для пояснения операций, выполняемых в сетевой системе в случае, если CRUM-микросхема изготовляется и предоставляется.