Изобретение, в общем, относится к сети и способу для инициализации ключа для линии центра управления безопасностью.

Беспроводные сенсорные сети (WSN) приобрели более важное значение для текущего контроля за домом и управления им, как применение для освещения. Для таких применений способы защиты, защищающие конфиденциальность пользователей, представляют особый интерес. Несмотря на то, что в таких существующих стандартах, как, например, ZigBee®: ZigBee Alliance, Спецификация ZigBee®, декабрь 2006 г., предлагается широкий диапазон сервисов защиты, тем не менее проблема безопасной инициализации криптографических ключей не решена.

Безопасное управление криптографическими ключами, особенно их безопасная инициализация, имеют важное значение для защиты беспроводных сенсорных сетей. Инициализация симметричных криптографических ключей представляет процедуру, в результате которой получается разделяемый секрет между двумя устройствами. Этот разделяемый секрет обеспечивает возможность устанавливать другой криптографический ключ между этими устройствами безопасным способом и, следовательно, устанавливать безопасный обмен информацией между двумя устройствами.

В соответствующих стандартах, например ZigBee®, инициализация таких разделяемых секретов, так называемых первичных ключей, защищена недостаточно, несмотря на то, что определены сервисы защиты, которые основываются на доступности первичных ключей. В спецификации ZigBee® рассматриваются только два случая, предварительное программирование и передача первичных ключей в незашифрованном виде. Механизм предварительного программирования применим, только если во время изготовления известно, какой узел-датчик будет принадлежать определенной сети. Это может не относится к коммерческим изделиям, где пользователь может просто купить узел в магазине и добавить его к своей сети. Передачи первичных ключей в незашифрованном виде, то есть второго механизма, рассматриваемого в ZigBee®, следует избегать, так как она обеспечивает возможность простой атаки на сеть.

Целью WO 2006/131849 является беспроводная сеть для текущего контроля за пациентом, содержащая сенсорную сеть для тела, включающую в себя беспроводные датчики, сервер настройки и базовую станцию. Сервер настройки конфигурирует беспроводные датчики перед применением в беспроводной сети. Базовая станция выдает датчикам сертификат ключа, чтобы два датчика сформировали уникальный парный разумный ключ, основанный, по меньшей мере, частично на предварительно поставляемом материале ключа и упомянутом сертификате ключа, выданном базовой станцией.

Целью настоящего изобретения является обеспечение улучшенной сети, улучшенного центра управления безопасностью и улучшенного способа инициализации сетевого ключа.

Решением для этой цели являются независимые пункты формулы изобретения. Дополнительные варианты осуществления представлены зависимыми пунктами формулы изобретения.

Основной идеей изобретения является обеспечение новых решений для безопасной инициализации криптографических ключей сети, как беспроводная сенсорная сеть ZigBee®, которая может быть основана на удобной для использования автоматизированной процедуре, где пользователь должен выполнить аутентификацию только один раз после запроса.

Одним решением может являться предварительное конфигурирование всех узлов-датчиков с идентичным материалом ключа во время изготовления. Однако так как коммерческие применения, например текущий контроль за домом и управление им, включающие в себя применения для освещения, рассматриваются в данной работе, то это решение может быть невыполнимым по следующей причине. Допущение предварительной конфигурации всех узлов-датчиков с идентичным материалом ключа во время процесса изготовления может обеспечить возможность взломщику просто купить узел-датчик в магазине и использовать его для несанкционированного доступа к беспроводной сенсорной сети пользователя без каких-либо усилий.

Использование схем предварительной поставки ключей, как описано в "Key distribution mechanisms for wireless sensor networks: a survey" S. A. Camtepe etal, Rensselaer polytechnic", приводит к аналогичной проблеме, так как для коммерческих изделий точная предварительная спецификация сети, к которой будет принадлежать узел-датчик, может оказаться невозможной. Следовательно, может потребоваться, чтобы во время изготовления все узлы-датчики были предварительно сконфигурированы с материалом ключа, который может обеспечивать возможность каждой паре узлов уславливаться об одном криптографическом ключе, что в результате приводит к ситуации, сопоставимой со случаем, где все узлы-датчики получают идентичный материал ключа, и, соответственно, может быть возможна идентичная атака.

Другим решением может быть не инициализировать все узлы-датчики и предоставить пользователю право выполнять инициализацию вручную. Однако это может являться неудобным для использования решения, по меньшей мере, с точки зрения пользователя, так как пользователь должен конфигурировать все узлы перед применением.

Система согласно изобретению представляет удобное для использования решение для безопасной инициализации ключа в беспроводных сенсорных сетях. Такие беспроводные сенсорные сети могут быть коммерческими приложениями ZigBee®, например текущим контролем за домом и управлением им, включающим в себя приложения для освещения. Первоначальный материал ключа, подобный первичным ключам, хранящимся в одном узле-датчике, может быть легко загружен в другой узел-датчик, например, в центр управления безопасностью беспроводной сенсорной сети на основе ZigBee®, при этом от пользователя не требуется знание в деталях лежащих в основе механизмов защиты. Требуется выполнить только несколько очень простых этапов для безопасной инициализации материала ключа, обеспечивающего возможность дополнительных механизмов защиты, как безопасное установление ключей для линии центра управления безопасностью, и, соответственно, безопасного обмена сетевым ключом.

Соответствующие изобретению решения для безопасной инициализации криптографических ключей сети удовлетворяют главным требованиям безопасности.

В частности, первоначальный материал ключа, подобный первичному ключу, может быть специфическим для узла-датчика во избежание возможности выполнения простой атаки на пользовательскую защиту сети от несанкционированного доступа, управляющую беспроводной сенсорной сетью.

Кроме того, нарушения защиты первоначального материала ключа можно установить. Пользователь может проверять, было ли нарушение первоначального материала ключа до применения соответствующего узла-датчика.

Процедура инициализации ключа, выполняемая пользователем, является удобной для использования во избежание нарушений защиты, вызываемых неправильным использованием. Для большей определенности, сложность может быть ограничена до простого ввода только одной строки символов один раз для каждого устройства.

Кроме того, процедура инициализации устойчива к атакам в течение промежутка времени, требуемого для процедуры инициализации, и обеспечивает возможность безопасной реконфигурации сети.

Согласно одному варианту осуществления изобретения обеспечена сеть, которая содержит:

новый узел, содержащий специфический для узла материал криптографического ключа, причем этот новый узел выполнен с возможностью задания криптографического ключа на основе специфического для узла материала криптографического ключа,

первый узел, требующий криптографический ключ для инициализации защиты сети, и

средство для обеспечения отсутствующего криптографического ключа в первый узел из запоминающего устройства, отличного от нового узла, причем отсутствующий криптографический ключ равен упомянутому криптографическому ключу.

Так как отсутствующий криптографический ключ хранится отдельно от упомянутого криптографического ключа, то нет необходимости передавать упомянутый криптографический ключ из нового узла в первый узел через возможно незащищенную линию связи между новым узлом и первым узлом. Линия связи между новым узлом и первым узлом считается незащищенной, пока первый узел не примет криптографический ключ нового узла. Хранение отсутствующего криптографического ключа отдельно от упомянутого криптографического ключа обеспечивает возможность первому узлу принимать криптографический ключ через защищенную линию связи. Несмотря на разное место хранения, упомянутый криптографический ключ и отсутствующий криптографический ключ могут быть идентичными.

Материал криптографического ключа может быть сохранен в новом узле до соединения нового узла с сетью. Соответственно, материал криптографического ключа может быть сохранен в новом узле, когда новый узел находится в защищенной среде, что предотвращает получение взломщиком сведений о материале криптографического ключа во время передачи материала криптографического ключа в новый узел.

Новый узел может быть выполнен с возможностью задания криптографического ключа после соединения с сетью или после реконфигурации сети. В случае, когда новый узел может выбирать среди множества разных криптографических ключей, задание криптографического ключа обеспечивает возможность новому узлу определять, какой из возможных криптографических ключей должен использоваться в сети.

В новом узле может быть установлена криптографическая функция, и новый узел может быть выполнен с возможностью вычисления криптографического ключа исходя из специфического для узла материала криптографического ключа с использованием криптографической функции. Это обеспечивает возможность новому узлу вычислять разные криптографические ключи. Это обеспечивает возможность новому узлу задавать новый криптографический ключ в случае, если секретность текущего криптографического ключа больше не может быть гарантирована.

Первый узел может быть выполнен с возможностью обнаружения присутствия нового узла и может быть выполнен с возможностью запроса криптографического ключа после обнаружения присутствия нового узла. Это обеспечивает возможность быстрой и автоматической интеграции нового узла в сеть.

Средство для обеспечения может содержать интерфейс пользователя, который обеспечивает возможность пользователю вводить отсутствующий криптографический ключ. Это обеспечивает возможность несложного и экономичного обеспечения отсутствующего криптографического ключа. Например, отсутствующий криптографический ключ может быть сохранен на защищенной от несанкционированного доступа этикетке, которая обеспечивается пользователю. Пользователь может обеспечивать отсутствующий криптографический ключ с защищенной от несанкционированного доступа этикетки в первый узел через интерфейс пользователя. Соответственно, инициализация ключа сенсорной сети может быть выполнена в сети, при этом не требуется защищенный сервер и соответствующая сетевая инфраструктура.

В качестве альтернативы запоминающее устройство может быть защищенным сервером, содержащим материал криптографического ключа, соответствующий новому узлу, и средство для обеспечения может быть выполнено с возможностью загрузки отсутствующего криптографического ключа из защищенного сервера. Это обеспечивает возможность сохранять отсутствующий криптографический ключ в защищенном месте как сервер, управляемый изготовителем нового узла.

Защищенный сервер может быть выполнен с возможностью вычисления отсутствующего криптографического ключа исходя из материала криптографического ключа, соответствующего новому узлу. В случае, если новый узел может вычислять разные криптографические ключи, то защищенный сервер может вычислять идентичные криптографические ключи на основе идентичного материала криптографического ключа.

Материал криптографического ключа, соответствующий новому узлу, может быть сохранен в защищенном сервере до соединения нового узла с сетью. Это обеспечивает возможность сохранять материал криптографического ключа, соответствующий новому узлу, когда не привлекается внимание взломщика из-за соединения нового узла с сетью. Например, материал криптографического ключа, соответствующий новому узлу, может быть сохранен в защищенном сервере при изготовлении нового узла.

Средство для обеспечения может содержать интерфейс аутентификации, который обеспечивает возможность пользователю вводить данные аутентификации, требуемые для обеспечения отсутствующего криптографического ключа. Соответственно, отсутствующий криптографический ключ может быть запрошен, вычислен или обеспечен только после аутентификации пользователя. Это предотвращает получение взломщиком доступа к данным аутентификации для успешного выполнения инициализации сетевого ключа.

Данные аутентификации могут быть специфическими для нового узла. Это предотвращает использование взломщиком предыдущих данных аутентификации для выполнения инициализации сетевого ключа для нового узла.

Новый узел может вычислять разные криптографические ключи, отличительным признаком каждого из которых служит индекс ключа, и новый узел может быть выполнен с возможностью обеспечения индекса ключа, служащего отличительным признаком связанного с ним ключа, в первый узел, и первый узел может быть выполнен с возможностью запроса криптографического ключа, отличительным признаком которого служит индекс ключа, после приема индекса ключа. Это обеспечивает возможность новому узлу объявлять, какой из множества разных криптографических ключей специфицирован как криптографический ключ. Кроме того, индекс обеспечивает возможность пользователю или защищенному серверу обеспечивать правильный криптографический ключ в первый узел.

Сеть может быть беспроводной сенсорной сетью, и новый узел может быть датчиком беспроводной сенсорной сети. В частности, сеть может быть беспроводной сенсорной сетью на основе ZigBee®, например, системой освещения беспроводной сенсорной сети, системой текущего контроля за домом и управления им беспроводной сенсорной сети или персональной системой медицинского обслуживания и профилактики беспроводной сенсорной сети.

Согласно дополнительному варианту осуществления изобретения обеспечен центр управления безопасностью, пригодный для инициализации защиты сети, который содержит:

средство для обнаружения присутствия нового узла в сети, причем этот новый узел содержит криптографический ключ,

средство для запроса криптографического ключа, и

средство для приема отсутствующего криптографического ключа из устройства, отличного от нового узла, причем отсутствующий криптографический ключ равен упомянутому криптографическому ключу.

Центр управления безопасностью может быть использован как первый узел в соответствующей изобретению сети. Соответственно, центр управления безопасностью обеспечивает возможность безопасной инициализации сетевого ключа, когда новый узел соединяют с сетью, или сеть реконфигурируют.

Согласно дополнительному варианту осуществления изобретения обеспечен способ инициализации сетевого ключа, который содержит этапы:

спецификации криптографического ключа новым узлом сети на основе специфического для узла материала криптографического ключа,

запрос криптографического ключа первым узлом сети,

обеспечение отсутствующего криптографического ключа в первый узел из запоминающего устройства, отличного от нового узла, причем отсутствующий криптографический ключ равен упомянутому криптографическому ключу.

Способ инициализации сетевого ключа может быть преимущественно выполнен при соединении с соответствующей изобретению сетью, когда новый узел соединяют с сетью, или сеть реконфигурируют.

Согласно одному варианту осуществления изобретения может быть обеспечена компьютерная программа, которая обеспечивает возможность выполнения вышеупомянутого способа согласно изобретению при исполнении компьютером. Это обеспечивает возможность реализации соответствующего изобретению подхода в компилирующей программе.

Согласно следующему варианту осуществления изобретения может быть обеспечен носитель записи, сохраняющий компьютерную программу согласно изобретению, например CD-ROM, DVD, карта памяти, дискета или аналогичный носитель информации, пригодный для сохранения компьютерной программы для доступа с использованием электронных средств.

Эти и другие аспекты изобретения станут очевидны после нижеследующего описания вариантов осуществления.

Далее в этом документе изобретение описывается более подробно со ссылкой на иллюстративные варианты осуществления. Однако изобретение не ограничивается этими иллюстративными вариантами осуществления.

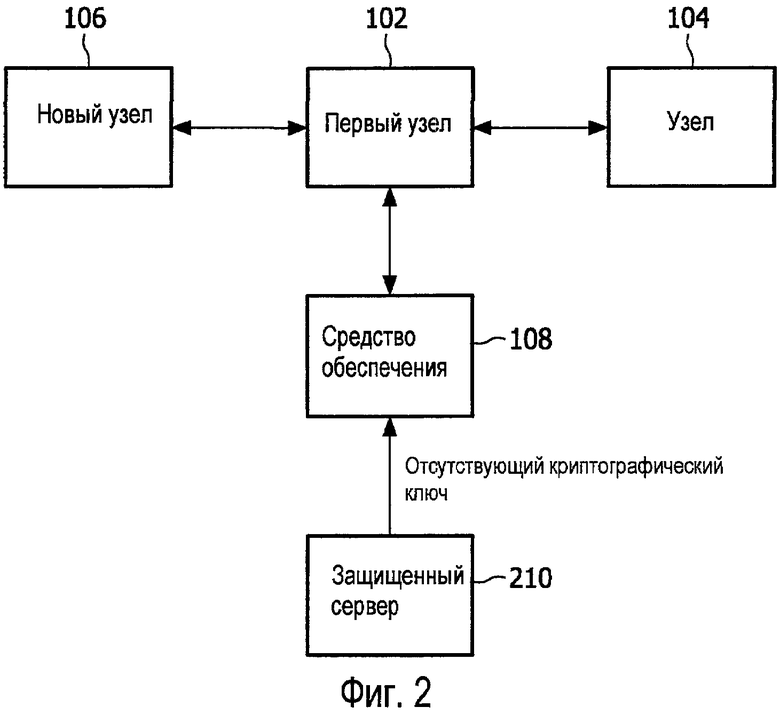

На фиг.1 изображена сеть согласно изобретению.

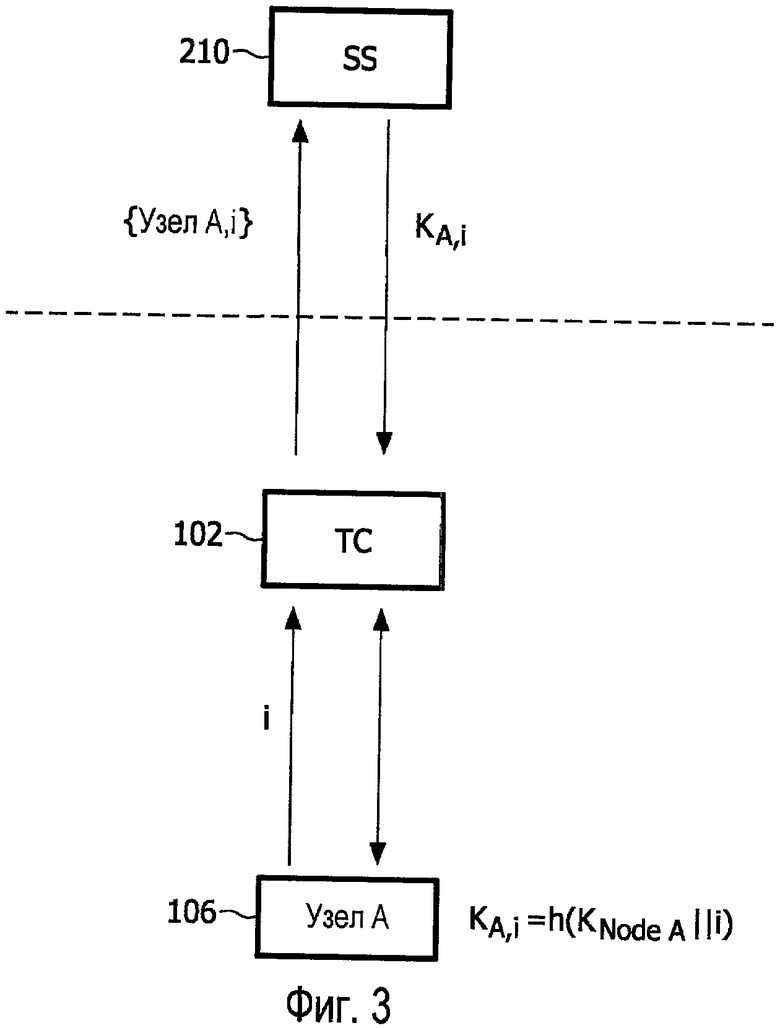

На фиг.2 изображена дополнительная сеть согласно изобретению.

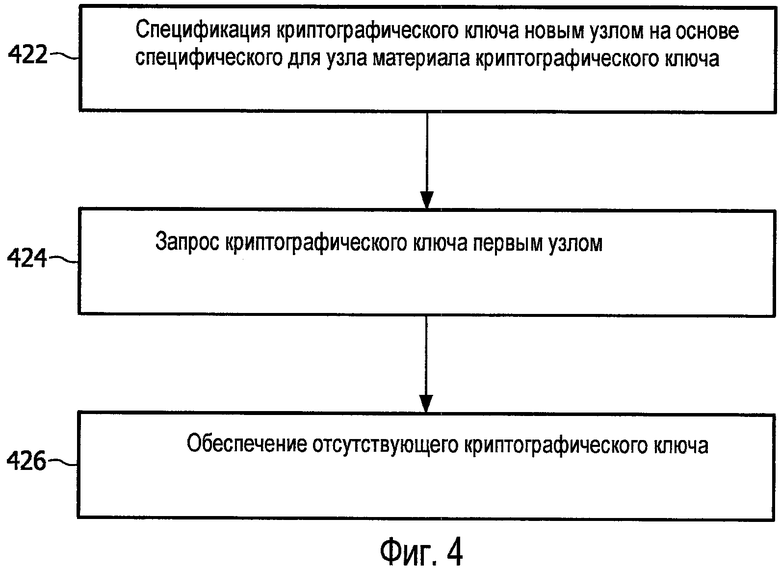

На фиг.3 изображена дополнительная сеть согласно изобретению.

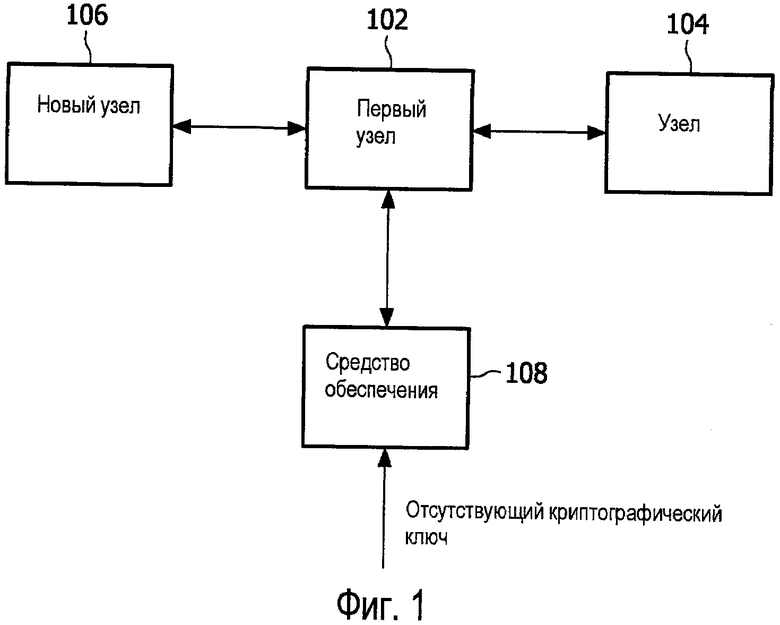

На фиг.4 изображена блок-схема способа согласно изобретению.

В дальнейшем используется сквозная нумерация.

На фиг.1 и фиг.2 изображены сходные сети согласно разным вариантам осуществления изобретения. Согласно варианту осуществления, изображенному на фиг.1, отсутствующий криптографический ключ может быть обеспечен в сеть пользователем через интерфейс пользователя. Согласно варианту осуществления, изображенному на фиг.2, отсутствующий криптографический ключ может быть обеспечен в сеть защищенным сервером. На фиг.3 изображена инициализация ключа в сети, в которой отсутствующий криптографический ключ обеспечивается защищенным сервером, как изображено на фиг.2.

На фиг.1 изображена сеть согласно варианту осуществления изобретения. Сеть содержит первый узел 102, узел 104, новый узел 106 и средство обеспечения 108. Узлы 102, 104, 106 и средство обеспечения 108 могут быть соединены через инфраструктуру обмена информацией и могут содержать соответствующие средства обмена информацией. Сеть может содержать дополнительные узлы.

Сеть может быть беспроводной сенсорной сетью (WSN), как WSN-система освещения на основе ZigBee®, WSN-система текущего контроля за домом и управления им или персональная WSN-система медицинского обслуживания и профилактики. Соответственно, узлы 102, 104, 106 могут быть датчиками. Узлы 102, 104, 106 могут содержать криптографические ключи. Первый узел 102 может быть центром управления безопасностью сети. Центр 102 управления безопасностью может собирать криптографические ключи, принадлежащие узлам 104, 106 сети. Криптографические ключи могут быть первичными ключами, требуемыми для установления защищенных линий связи в сети.

Одним из сервисов, основывающихся на доступности первичных ключей, является установление ключей для линии центра управления безопасностью с использованием протокола обмена симметричными ключами (SKKE). Ключи для линии центра управления безопасностью могут быть использованы для безопасного обмена сетевым ключом. Следовательно, без безопасной инициализации криптографических ключей, являющихся разделяемыми секретами или первичными ключами, безопасный обмен сетевым ключом невозможен.

Новый узел 106 содержит специфический для узла материал криптографического ключа. Материал криптографического ключа может быть сохранен в новом узле до соединения нового узла с сетью, например, во время изготовлении нового узла. Согласно одному варианту осуществления специфический для узла материал криптографического ключа содержит один или несколько криптографических ключей, которые назначаются новому узлу 106 и являются специфическими для него. Согласно альтернативному варианту осуществления материал криптографического ключа может содержать криптографические данные, которые обеспечивают возможность получения одного или нескольких криптографических ключей, которые назначаются новому узлу 106 и являются специфическими для него. Например, материал криптографического ключа может также содержать криптографическую функцию, обеспечивающую возможность новому узлу вычислять один или несколько криптографических ключей исходя из материала криптографического ключа с использованием криптографической функции.

Новый узел 106 может задавать свой криптографический ключ после соединения с сетью или после реконфигурации сети. В зависимости от типа материала криптографического ключа новый узел 106 может содержать средство для выбора криптографического ключа из материала криптографического ключа или средство для вычисления криптографического ключа исходя из материала криптографического ключа.

Первый узел 102 может требовать криптографические ключи узла 104 и узла 106 для инициализации защиты сети, которая может потребоваться для защищенной работы сети. Первый узел 102 может содержать средство хранения для хранения криптографических ключей узла 104 и нового узла 106. В случае, если первый узел 102 не содержит необходимый криптографический ключ одного из узлов 104, 106, соединенных с сетью, то соответствующий отсутствующий криптографический ключ должен стать доступным для первого узла 102. Первый узел 102 может содержать средство для запроса отсутствующего криптографического ключа и средство для приема запрошенного криптографического ключа. Первый узел 102 может содержать средство для обнаружения присутствия нового узла 106 после его соединения с сетью, которое обеспечивает возможность первому узлу 102 запрашивать отсутствующий криптографический ключ немедленно или вскоре после соединения нового узла 106 с сетью.

Криптографический ключ, например криптографический ключ нового узла 106, кроме того, сохраняется или копируется во внешнюю память в защищенном месте, например, в устройстве системы безопасности, которое не является упомянутым новым узлом. Упомянутый криптографический ключ и отдельно сохраненный криптографический ключ, называемый отсутствующим криптографическим ключом, формируют пару криптографических ключей. Согласно этому варианту осуществления оба криптографических ключа являются идентичными. Могут существовать криптографические ключи, требующие пару разных криптографических ключей.

Отсутствующий криптографический ключ может быть обеспечен в первый узел 102 через средство для обеспечения 108. Согласно этому варианту осуществления пользователь сети имеет доступ к отсутствующему криптографическому ключу. Для обеспечения отсутствующего криптографического ключа в первый узел 102 средство для обеспечения 108 может содержать интерфейс пользователя, который обеспечивает возможность пользователю вводить отсутствующий криптографический ключ. Средство для обеспечения 108 может быть интегрировано в один из узлов сети, может быть специальным узлом сети или может быть устройством, соединенным с сетью только для обеспечения возможности пользователю вводить криптографический ключ. Согласно этому варианту осуществления средство для обеспечения может быть компьютером, соединенным с сетью.

Согласно следующему варианту осуществления новый узел 106 является узлом-датчиком беспроводной сенсорной сети, первый узел 102 является центром управления безопасностью сети, и средство для обеспечения 108 является инструментальным средством пользователя. Специфический для узла-датчика криптографический ключ сохраняется в узле-датчике 106 во время изготовления. Кроме того, специфический для узла-датчика криптографический ключ печатается на защищенной от несанкционированного доступа этикетке, которая обеспечивается непосредственно с узлом-датчиком 106. Когда узел-датчик 106 вводят в беспроводную сенсорную сеть, центр 102 управления безопасностью инициализирует процедуру, запрашивающую первичный ключ узла-датчика 106. В этом случае, с использованием сетевой инфраструктуры и инструментального средства 108 пользователя, на экране может высветиться окно в инструментальном средстве 108 пользователя с запросом у пользователя специфического для узла-датчика криптографического ключа. Пользователь может вскрыть защищенную от несанкционированного доступа этикетку и ввести специфический для узла-датчика криптографический ключ, который после этого сохраняется в центре 102 управления безопасностью. Когда процедура связи успешно завершена, пользователь может быть уведомлен.

Решение, описанное в вариантах осуществления, хорошо подходит не только для беспроводных сенсорных сетей на основе ZigBee®, но и для всех сетей и, в частности, для всех беспроводных сенсорных сетей, основывающихся на центре управления безопасностью и разделяемых секретах.

На фиг.2 изображена сеть согласно следующему варианту осуществления изобретения. Эта сеть соответствует сети, описанной на фиг.1. В отличие от сети, описанной на фиг.1, отсутствующий криптографический ключ обеспечивается не через интерфейс пользователя средства для обеспечения 108, а из защищенного сервера 210.

Защищенный сервер 210 может содержать материал криптографического ключа, соответствующий материалу криптографического ключа узлов 104, 106 сети. Согласно этому варианту осуществления защищенный сервер 210, в частности, содержит материал криптографического ключа, соответствующий новому узлу 106. Материал криптографического ключа может быть сохранен в защищенном сервере до соединения нового узла с сетью. Защищенный сервер 210 может быть выполнен с возможностью вычисления отсутствующего криптографического ключа, например, отсутствующего криптографического ключа, соответствующего новому узлу 106, исходя из соответствующего материала криптографического ключа для обеспечения отсутствующего криптографического ключа. Защищенный сервер 210 может быть выполнен с возможностью обеспечения отсутствующего криптографического ключа через средство для обеспечения 108 в первый узел 102. Например, средство для обеспечения 108 может быть выполнено с возможностью загрузки отсутствующего ключа из защищенного сервера 210. В качестве альтернативы защищенный сервер 210 может обеспечивать отсутствующий криптографический ключ непосредственно в первый узел 102.

Средство для обеспечения 108 может содержать интерфейс аутентификации, который обеспечивает возможность пользователю вводить данные аутентификации, которые могут потребоваться для обеспечения отсутствующего криптографического ключа. Данные аутентификации могут быть специфическими для узла, криптографический ключ которого запрашивается из защищенного сервера 210.

Согласно следующему варианту осуществления сеть, например на основе ZigBee®, является беспроводной сенсорной сетью. Новый узел 106 является узлом-датчиком 106, который должен быть введен в безопасном режиме в беспроводную сенсорную сеть. Первый узел 102 является еще одним узлом беспроводной сенсорной сети, функционирующим как координатор и центр управления безопасностью беспроводной сенсорной сети. Сеть также содержит инфраструктуру узла-датчика, то есть интерфейс, к которому подключен узел-датчик 102, функционирующий как координатор. Кроме того, беспроводная сенсорная сеть содержит защищенный сервер 210. Средство для обеспечения 108 является инструментальным средством пользователя. Инструментальное средство 108 пользователя может быть устройством, которое может управлять маленькой прикладной программой, например рабочей станцией, ноутбуком и т.п., и соединяться с сетевой инфраструктурой. Сетевая инфраструктура может обеспечить возможность соединения пользователя с защищенным сервером 210. Сеть также может содержать протоколы для обмена информацией между инструментальным средством 108 пользователя и узлом-датчиком 102, функционирующим как координатор, материал аутентификации пользователя и защищенное от несанкционированного доступа устройство, например защищенную от несанкционированного доступа этикетку.

Инициализация криптографических ключей для сети может включать в себя то, что во время изготовления узла-датчика 106, специфический для узла-датчика материал криптографического ключа, который является секретом, сохраняется в памяти узла-датчика 106. Кроме того, в узле-датчике 106 устанавливают криптографическую функцию.

Идентичный материал криптографического ключа и криптографическая функция сохраняются и устанавливаются, соответственно, в защищенном сервере 210.

Материал аутентификации пользователя формируют для каждого узла-датчика 104, 106 и обеспечивают с соответствующим узлом-датчиком 104, 106 защищенным от несанкционированного доступа способом.

Когда новый узел-датчик 106 введен в беспроводную сенсорную сеть, для защищенной связи, узел-датчик 106 вычисляет криптографический ключ исходя из своего специфического для узла-датчика материала криптографического ключа с использованием криптографической функции. Координатор, который является также центром 102 управления безопасностью сети, воспринимает присутствие этого нового узла-датчика 106 и ищет первичный ключ, который является разделяемым секретом, нового узла-датчика 106 в своей базе данных. Так как узел-датчик 106 является новым, то запись не будет найдена. Следовательно, координатор 102 инициализирует процедуру связи с использованием интерфейса для инфраструктуры. Автоматически, инструментальное средство пользователя 108 уведомляет пользователя, устанавливается соединение с защищенным сервером 210 и запрашивается аутентификация пользователя. После аутентификации пользователя с использованием материала аутентификации система сначала протоколирует информацию о процедуре загрузки ключа, как дата, время, IP-адрес, и выводит на экран соответствующую информацию о последнем входе в систему, соответственно, с обеспечением возможности пользователю обнаруживать нарушения защиты. Благодаря защищенному от несанкционированного доступа способу, посредством которого обеспечивают материал аутентификации, пользователь может легко обнаруживать нарушение защиты. После этого вычисляется криптографический ключ для соответствующего узла-датчика 106 с использованием специфического для узла-датчика материала криптографического ключа и криптографической функции, хранящейся в защищенном сервере 210. После этого вычисленный ключ загружается в инструментальное средство 108 пользователя и в центр 102 управления безопасностью, связанный с инструментальным средством пользователя.

Когда защищенная связь успешно завершена, на экран инфраструктуры выводится сообщение-подтверждение для уведомления пользователя.

Если сеть реконфигурирована, или когда узел-датчик введен в новую сеть, узел 106 замечает, что новый центр 102 управления безопасностью пытается в безопасном режиме создать связь с ним и инициализирует процедуру изменения ключа. С использованием криптографической функции вычисляется новый криптографический ключ. Кроме того, для указания количества изменений ключа используют счетчик. Далее узел(-датчик) 106 передает свой идентификатор и значение счетчика в центр 102 управления безопасностью, который, так как узел 106 является новым для него, и, соответственно, он не разделяет с ним первичный ключ, инициализирует процедуру инициализации, как описано. После аутентификации пользователя устанавливается соединение с защищенным сервером 210. Значение счетчика также передается в сервер 210, чтобы он мог вычислить идентичный криптографический ключ и передать его в инструментальное средство 108 пользователя и затем в центр 102 управления безопасностью новой сети. Процедура защищенной связи завершается, и пользователь уведомляется.

На фиг.3 изображена инициализация ключа в сети, содержащей центр 102 управления безопасностью, узел-датчик 106 и защищенный сервер 210 согласно следующему варианту осуществления изобретения. Эта сеть может быть сетью, изображенной на фиг.2.

Инициализация ключа использует защищенный сервер 210 и центр 102 управления безопасностью. Узел-датчик 106 может вычислять разные криптографические ключи. Отличительным признаком каждого криптографического ключа может служить индекс ключа. В случае, когда узел-датчик 106 специфицирует новый криптографический ключ, узел-датчик 106 может обеспечивать индекс ключа в центр 102 управления безопасностью. Центр 102 управления безопасностью может запрашивать криптографический ключ, отличительным признаком которого служит индекс ключа, после приема индекса ключа.

На фиг.3 изображен обмен информацией между узлом-датчиком 106, изображенным как Узел A, и центром 102 управления безопасностью, а также обмен информацией между центром 102 управления безопасностью и защищенным сервером 210.

На первом этапе узел-датчик 106 вычисляет свой ключ связи исходя из своего специфического для узла-датчика материала ключа. На втором этапе узел-датчик 106 передает индекс i своего ключа связи в центр 102 управления безопасностью. На третьем этапе центр 102 управления безопасностью запрашивает ключ связи для узла-датчика 106 с индексом i у защищенного сервера 210. На четвертом этапе защищенный сервер вычисляет соответствующий ключ связи после аутентификации и передает его в центр 102 управления безопасностью. На пятом этапе центр 102 управления безопасностью принимает ключ связи. На шестом этапе центр 102 управления безопасностью и узел-датчик 106 запускают протокол взаимной аутентификации.

На фиг.3, KA,i обозначает криптографический ключ, используемый как первичный ключ, то есть разделяемый секрет, общий для узла-датчика 106 и центра 102 управления безопасностью. Специфический для узла-датчика материал криптографического ключа называют KNode A, который представляет материал ключа, который хранится только непосредственно в узле-датчике 106 и защищенном сервере. Кроме того, h(KNode A||i) представляет криптографическую функцию, входными данными которой являются материал первичного ключа и индекс i.

На фиг.4 изображена блок-схема способа инициализации сетевого ключа согласно варианту осуществления изобретения. Этот способ может быть использован для сети согласно вариантам осуществления изобретения.

Способ предполагает, что во время процесса изготовления узла-датчика, специфический для узла-датчика криптографический ключ сохраняется на защищенном сервере и кодируется в память узла-датчика. Кроме того, на узле-датчике и защищенном сервере, соответственно, устанавливается криптографическая функция, подобная хеш-функции.

На первом этапе 422 узел-датчик специфицирует криптографический ключ. В частности, когда новый узел-датчик введен в сеть, новый узел-датчик вычисляет криптографический ключ с использованием своего специфического для узла-датчика криптографического ключа и криптографической функции.

На втором этапе 424 центр управления безопасностью запрашивает криптографический ключ. В частности, центр управления безопасностью, связанный с сетью, замечает присутствие узла-датчика и запускает автоматизированный протокол инициализации. Он соединяется с защищенным сервером, например, через Интернет, поставщика узла-датчика и запрашивает текущий ключ, назначенный упомянутому узлу.

На третьем этапе 426, отсутствующий криптографический ключ обеспечивают в первый узел из места хранения, отличного от нового узла-датчика. В частности, после аутентификации пользователя защищенный сервер вычисляет запрашиваемый ключ и передает его в центр управления безопасностью, который использует разделяемый секрет для связи узла. Для аутентификации пользователя узел поступает, например, с логином и паролем или личным идентификационным номером (PIN).

Предложенная система также поддерживает защищенную связь в случае сетевой реконфигурации, или если узел-датчик вводится в другую сеть. С этой целью узел вычисляет новый криптографический ключ с использованием своего специфического для узла-датчика криптографического ключа и криптографической функции. После этого узел уведомляет центр управления безопасностью об изменении в своем сообщении связи. Центр управления безопасностью запрашивает криптографический ключ этого узла из защищенного сервера, который вычисляет этот ключ, после аутентификации пользователя. После этого ключ передается в центр управления безопасностью, который использует его для связи или повторной связи узла.

Несколько признаков являются полезными для использования представленных решений для инициализации криптографических ключей в сети.

Во-первых, специфический для узла-датчика материал криптографического ключа, используемый для вычисления первичного ключа, может быть сохранен в соответствующем узле-датчике во время изготовления. Кроме того, криптографическая функция может быть установлена в узле-датчике 106.

Идентичный специфический для узла-датчика материал криптографического ключа, используемый для вычисления первичного ключа, может быть сохранен в защищенном сервере провайдера узла-датчика. Кроме того, в защищенном сервере может быть установлена криптографическая функция.

Материал аутентификации пользователя, например логин и пароль или PIN, может быть создан для соответствующего узла-датчика во время изготовления. Этот материал может быть обеспечен в защищенном от несанкционированного доступа устройстве, например на защищенной от несанкционированного доступа этикетке.

Кроме того, автоматический протокол может поддерживать пользователя для ввода нового узла-датчика в сеть в безопасном режиме, то есть для настройки разделяемого секрета в безопасном режиме. После аутентификации пользователя может быть установлено защищенное соединение с сервером поставщика узла-датчика, и в ответ может быть передан криптографический ключ. Кроме того, этот процесс может быть запротоколирован. Может быть сохранена информация о нем, как дата, время, IP-адрес и т.п., и перед загрузкой нового ключа может быть выведена на экран соответствующая информация о загрузках предыдущих ключей. Это обеспечивает возможность пользователю обнаруживать нарушения защиты.

Пользователь, возможно, должен будет выполнить описанную процедуру, то есть аутентификацию пользователя, только один раз для каждого нового узла-датчика.

Кроме того, узел-датчик и материал аутентификации пользователя могут поставляться вместе. Не требуются дополнительные механизмы или процедуры, что делает решение особенно подходящим для коммерческих изделий.

Сеть может быть реконфигурирована, и узел-датчик может быть введен в новую сеть, соответственно, без раскрытия предыдущих симметричных криптографических ключей. Соответственно, с защитой всех сетей, с которыми связан узел.

Другими словами, вариант осуществления настоящего изобретения предлагает удобную для использования безопасную инициализацию криптографических ключей в беспроводной сенсорной сети, которая может использоваться для инициализации защиты беспроводной сенсорной сети ZigBee®. Специфический для узла-датчика материал криптографического ключа, используемый для вычисления первичного ключа, сохраняется в узле-датчике во время изготовления. Идентичное сохраняется в защищенном сервере поставщика узла-датчика. Кроме того, криптографическая функция устанавливается в узле-датчике, а также в защищенном сервере. Материал аутентификации пользователя, например логин и пароль или PIN, создается для соответствующего узла-датчика во время изготовления и обеспечивается в защищенном от несанкционированного доступа устройстве, например, на этикетке. Автоматический протокол поддерживает пользователя для настройки посредством защищенного соединения с сервером поставщика датчика. После аутентификации пользователя, происходящей только один раз, в ответ передается криптографический ключ. Кроме того, этот процесс протоколируется. Сохраняется информация, как дата, время, IP-адрес и т.п., и перед загрузкой нового ключа на экран выводится соответствующая информация о загрузках предыдущих ключей, с обеспечением возможности пользователю обнаруживать нарушения защиты. Сеть может быть реконфигурирована, и узел-датчик может быть введен в новую сеть без раскрытия предыдущих симметричных криптографических ключей, соответственно, с обеспечением защиты всех сетей с (ними) связан узел. Инициализация ключа может использовать защищенный сервер и центр управления безопасностью. При альтернативном подходе защищенный сервер и соответствующая сетевая инфраструктура не требуется. Когда узел-датчик вводят в сеть, центр управления безопасностью инициализирует процедуру, запрашивающую первичный ключ узла-датчика. Пользователь вскрывает защищенную от несанкционированного доступа этикетку и вводит ключ, который после этого сохраняется в центре управления безопасностью. Связь завершает процедуру, и пользователь уведомляется.

Описанные варианты осуществления могут быть объединены. Изобретение не ограничивается изображенными сетями. Соответствующий изобретению подход может быть использован в любой сети, которой требуется инициализация ключа. Упомянутые узлы могут быть любыми узлами сети. Узлы сети могут содержать любое средство, необходимое выполняемым функциям сети, например, блоки связи или блоки обработки.

По меньшей мере некоторые из выполняемых функций изобретения могут выполняться аппаратными или программными средствами. В случае реализации в программных средствах для обработки одного или нескольких алгоритмов, реализующих изобретение, может использоваться один или несколько стандартных микропроцессоров или микроконтроллеров.

Следует отметить, что термин "содержит" не исключает другие элементы или этапы, и что термин в единственном числе не исключает множественного числа. Кроме того, любые ссылочные позиции в пунктах формулы изобретения не должны рассматриваться как ограничение объема изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УЗЕЛ ДЛЯ СЕТИ И СПОСОБ ДЛЯ УСТАНОВКИ РАСПРЕДЕЛЕННОЙ АРХИТЕКТУРЫ ЗАЩИТЫ ДЛЯ СЕТИ | 2008 |

|

RU2483476C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ СВЯЗЫВАНИЯ АУТЕНТИФИКАЦИИ АБОНЕНТА И АУТЕНТИФИКАЦИИ УСТРОЙСТВА В СИСТЕМАХ СВЯЗИ | 2011 |

|

RU2708951C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| ЭФФЕКТИВНЫЙ СЕТЕВОЙ УРОВЕНЬ ДЛЯ ПРОТОКОЛА IPv6 | 2014 |

|

RU2671993C1 |

| ЭФФЕКТИВНЫЙ СЕТЕВОЙ УРОВЕНЬ ДЛЯ ПРОТОКОЛА IPv6. | 2014 |

|

RU2640726C2 |

| ЭФФЕКТИВНЫЙ СЕТЕВОЙ УРОВЕНЬ ДЛЯ ПРОТОКОЛА IPv6 | 2018 |

|

RU2697642C1 |

| СПОСОБЫ, УСТРОЙСТВА И СИСТЕМЫ ДЛЯ БЕЗОПАСНОГО ПОЛУЧЕНИЯ, ПЕРЕДАЧИ И АУТЕНТИФИКАЦИИ ПЛАТЕЖНЫХ ДАННЫХ | 2015 |

|

RU2648944C2 |

| ЗАЩИЩЕННАЯ ЗАГРУЗКА И КОНФИГУРИРОВАНИЕ ПОДСИСТЕМЫ С НЕЛОКАЛЬНОГО ЗАПОМИНАЮЩЕГО УСТРОЙСТВА | 2011 |

|

RU2542930C2 |

| СИСТЕМЫ И СПОСОБЫ ПРИВЯЗКИ УСТРОЙСТВ К СЧЕТАМ ПОЛЬЗОВАТЕЛЯ | 2015 |

|

RU2665869C2 |

| УСТРОЙСТВО ДЛЯ КВАЛИФИЦИРОВАННОЙ ЭЛЕКТРОННОЙ ПОДПИСИ В ФОРМЕ СТИЛУСА И СПОСОБ ЕГО ПРИМЕНЕНИЯ | 2017 |

|

RU2748559C2 |

Изобретение относится к области инициализации ключа для линии центра управления безопасностью в беспроводной сенсорной сети (WSN). Технический результат заключается в обеспечении безопасной инициализации криптографических ключей сети. Сущность изобретения заключается в том, что сеть обеспечена новым узлом (106), содержащим специфический для узла материал криптографического ключа, причем этот новый узел выполнен с возможностью задания криптографического ключа на основе специфического для узла материала криптографического ключа, причем первый узел (102) требует криптографический ключ для инициализации защиты сети и средство (108) для обеспечения отсутствующего криптографического ключа в первый узел из запоминающего устройства, отличного от нового узла, причем этот отсутствующий криптографический ключ равен упомянутому криптографическому ключу. 4 н. и 10 з.п. ф-лы, 4 ил.

1. Сеть, содержащая:

новый узел (106), содержащий специфический для узла материал криптографического ключа, причем этот новый узел выполнен с возможностью задания криптографического ключа на основе специфического для узла материала криптографического ключа,

первый узел (102), требующий криптографический ключ для инициализации защиты сети, и

средство для обеспечения (108) отсутствующего криптографического ключа в первый узел из запоминающего устройства, отличного от нового узла, причем отсутствующий криптографический ключ равен упомянутому криптографическому ключу, причем

запоминающее устройство является защищенным сервером (210), содержащим материал криптографического ключа, соответствующий новому узлу (106), причем

средство обеспечения (108) выполнено с возможностью загрузки отсутствующего криптографического ключа из защищенного сервера (210), причем

новый узел (106) может вычислять разные криптографические ключи, отличительной чертой каждого из которых служит индекс ключа, и причем

новый узел выполнен с возможностью обеспечения индекса ключа, который служит отличительной чертой связанного с ним ключа, в первый узел (102), и причем первый узел выполнен с возможностью запроса криптографического ключа, отличительной чертой которого служит индекс ключа, после приема индекса ключа.

2. Сеть по п.1, в которой материал криптографического ключа сохраняется в новом узле (106) до того, как новый узел будет связан с сетью.

3. Сеть по п.1 или 2, в которой новый узел (106) выполнен с возможностью спецификации криптографического ключа после соединения с сетью или после реконфигурации сети.

4. Сеть по п.1, в которой криптографическая функция реализована в новом узле (106), и причем новый узел выполнен с возможностью вычисления криптографического ключа, исходя из специфического для узла материала криптографического ключа, с использованием криптографической функции.

5. Сеть по п.1, в которой первый узел (102) выполнен с возможностью обнаружения присутствия нового узла (106) и выполнен с возможностью запроса криптографического ключа после обнаружения присутствия нового узла.

6. Сеть по п.1, в которой средство обеспечения (108) содержит интерфейс пользователя, который обеспечивает возможность пользователю вводить отсутствующий криптографический ключ.

7. Сеть по п.1, в которой защищенный сервер (210) выполнен с возможностью вычисления отсутствующего криптографического ключа, исходя из материала криптографического ключа, соответствующего новому узлу (106).

8. Сеть по п.7, в которой материал криптографического ключа, соответствующий новому узлу (106), сохраняется в защищенном сервере (210) до того, как новый узел будет связан с сетью.

9. Сеть по п.1, в которой средство обеспечения (108) содержит интерфейс аутентификации, который обеспечивает возможность пользователю вводить данные аутентификации, необходимые для обеспечения отсутствующего криптографического ключа.

10. Сеть по п.9, в которой данные аутентификации являются специфическими для нового узла (106).

11. Сеть по п.1, причем эта сеть является беспроводной сенсорной сетью, и новый узел (106) является сенсором беспроводной сенсорной сети.

12. Сертификационный центр, пригодный для инициализации защиты сети, содержащий:

средство для обнаружения присутствия нового узла в сети, причем этот новый узел содержит криптографический ключ,

средство для запроса криптографического ключа посредством индекса ключа, принятого из нового узла, и

средство для приема отсутствующего криптографического ключа из защищенного сервера, причем этот отсутствующий криптографический ключ равен упомянутому криптографическому ключу.

13. Способ инициализации сетевого ключа, содержащий этапы:

задания (422) криптографического ключа новым узлом сети на основе специфического для узла материала криптографического ключа,

запроса (424) криптографического ключа первым узлом сети посредством индекса ключа, принятого из нового узла,

обеспечения (426) отсутствующего криптографического ключа в первый узел из защищенного сервера, причем этот отсутствующий криптографический ключ равен упомянутому криптографическому ключу.

14. Носитель записи, сохраняющий компьютерную программу, обеспечивающую возможность выполнения способа по п.13 при исполнении компьютером.

| US 2006159260 А1, 20.07.2006 | |||

| RU 2004136278 А, 20.08.2005 | |||

| DAVID W | |||

| CARMAN et al | |||

| "Constraints and Approaches for Distributed Sensor Network Security", Copyright Network Associates Inc., 2000, http://www.cs.wmich.edu/wsn/doc/spins/nailabs_report_00-010_final.pdf | |||

| ОПТИЧЕСКОЕ СТЕКЛО | 0 |

|

SU172012A1 |

Авторы

Даты

2013-01-27—Публикация

2008-06-26—Подача