Это изобретение относится, в общем, к узлу для сети, к сети и к способу для установки архитектуры защиты для сети, в частности, включая согласование ключа, аутентификацию идентификационной информации и распределенное управление доступом.

Распространение вычислительной техники подводит к обеспечению возможности создания интеллектуальных сред (SE), в которых датчики, исполнительные устройства, дисплеи и вычислительные элементы будут встраиваться бесшовно в повседневные объекты. Такие интеллектуальные среды будут делать человеческое взаимодействие с такими системами приятным опытом.

Интеллектуальные среды готовы к новым угрозам безопасности, что делает фундаментальным определение совместимой и практической архитектуры защиты (SA) для интеллектуальных сред. Архитектура защиты должна гарантировать базовые службы защиты, такие как аутентификация и управление доступом. С одной стороны, аутентификация должна обеспечивать то, что вторгающиеся не могут взаимодействовать с интеллектуальной средой, например, посредством отправки ложных команд. С другой стороны, управление доступом должно гарантировать, что аутентифицированные пользователи осуществляют выполнение согласно предопределенным правам доступа. Состояние данной области техники, например ZigBee®, испытывает недостаток эффективной архитектуры защиты. Как описано Дианой Кук (Diane Cook,); Сайджелом Дас (Sajal Das) (2004); Smart Environments: Technology, Protocols and Applications; Wiley-Interscience, ZigBee® испытывает недостаток в эффективной и практической архитектуре защиты, как, например, требуется участие онлайн центра http://www.multitran.ru/c/m.exe?t=4244206_2_1 (OTC) в течение процесса аутентификации. Это требование имеет несколько недостатков, как, например, ресурсы вокруг онлайн центра http://www.multitran.ru/c/m.exe?t=4244206_2_1 могут быть перегруженными, и присутствует одиночная точка отказа. Дополнительно, ZigBee® не определяет эффективные процедуры управления доступом.

US2007/0078817 A1 направлен на способ для распределения ключей в сети сенсорных узлов. Изначально, сенсорные узлы хранят поднабор ключей из набора ключей. Узел стока запускает процедуру выбора ключа, и сенсорные узлы выбирают из переданного посредством локального широковещания списка ключей-ID один ключ, подлежащий сохранению на каждом сенсорном узле. Все другие изначально хранящиеся ключи впоследствии удаляются.

Целью настоящего изобретения является обеспечить улучшенный узел для сети, улучшенную сеть и улучшенный способ для установки архитектуры защиты для сети.

Цель решается независимыми пунктами. Дополнительные варианты осуществления показаны с помощью зависимых пунктов формулы изобретения.

Основная идея этого изобретения - это определение новой практической и эффективной архитектуры защиты, в которой процессы аутентификации и авторизации могут выполняться специальным способом. Таким образом, онлайн центр управления безопасностью только требуется в течение фазы установки. Таким способом архитектура защиты согласно новому подходу имеет низкие затраты на передачу данных, избегает одиночных точек отказа и делает защиту прозрачной для пользователей.

Ключевая проблема любого типа интеллектуальной среды или, в общем, любого типа сложной сети управления - это управлять ею эффективным и защищенным способом. В этом контексте, интеллектуальные среды, в общем, и интеллектуальные среды освещения, в частности, могут развертываться, если основные проблемы защиты решены. Из-за ожидаемой мобильности узлов управления или других узлов и ожидаемой гибкости интеллектуальных сред, которые должны обеспечивать повторные конфигурации системы, системы защиты для интеллектуальных сред должны быть гибкими и также расширяемыми. С одной стороны, интеллектуальные среды освещения должны быть способными аутентифицировать каждый без исключения узел в сети. Например, если аутентификация не обеспечивается, злонамеренные узлы или вторгающиеся могут вводить ложные сообщения, которые могут выключать всю систему освещения, как, например, интеллектуальная среда освещения здания. С другой стороны, интеллектуальные среды освещения должны быть способными управлять правами доступа к системе, т.е. правами авторизации, так как пользователи могут иметь разные права доступа в зависимости от, например, их местоположения или статуса. Обеспечение вышеописанных служб защиты требует определения конкретной архитектуры распределения ключей (KDA) для интеллектуальных сред освещения. Архитектура распределения ключей является краеугольным камнем защиты, так как она распределяет криптографические ключи, которые обеспечивают дальнейшие службы защиты.

Определение архитектуры защиты для интеллектуальных сред освещения, включая сюда архитектуру распределения ключей, служб управления аутентификацией и доступом, является сложной проблемой вследствие технических ограничений и операционных требований. С одной стороны, интеллектуальную среду освещения составляют из беспроводных узлов освещения и исполнительных устройств с минимальными ресурсами с вычислительной, коммуникационной, энергетической и накопительной точек зрения. С другой стороны, интеллектуальные среды освещения являются большими расширяемыми мобильными специальными сетями.

Эти технические ограничения и операционные требования делают использование текущих решений невозможными и требуют архитектуру защиты с новыми признаками. Во-первых, архитектура распределения ключей интеллектуальной среды освещения не может базироваться на традиционных подходах, таких как открытый ключ, вследствие высоких вычислительных требований.

Подобным образом, централизованные решения на основе центра управления безопасностью не являются возможными вследствие специальной природы интеллектуальных сред освещения. В общем, архитектура распределения ключей интеллектуальной среды освещения должна работать без требования доступа к центру управления безопасностью и быть реализуемой в мобильных сценариях. Дополнительно, архитектура распределения ключей должна иметь минимальные ресурсные требования. Во-вторых, процедура аутентификации не должна полагаться на третьих лиц. Наконец, обычные подходы управления доступом на основе списка управления доступом (ACL) не являются возможными вследствие высокой расширяемости интеллектуальных сред освещения и низкой емкости памяти узлов интеллектуальной среды освещения, что делает невозможным хранение списка управления доступом. Поэтому, должны разрабатываться новые подходы управления доступом, чтобы делать вариант осуществления служб управления доступом возможным с минимальными требованиями.

Архитектура защиты ZigBee® не является достаточно гибкой, так как она полагается на централизованный онлайн центр управления безопасностью и не описывает какой-либо тип механизмов управления доступом. Поэтому, профильная спецификация автоматизации коммерческих зданий ZigBee® должна быть расширена с гибкими механизмами архитектуры защиты и управления доступом, чтобы обеспечивать возможность будущих интеллектуальных применений освещения, как, например, применение интеллектуального освещения.

Новый подход обращается ко всем ранее упомянутым проблемам посредством описания архитектуры защиты интеллектуальной среды освещения, реализуемой и практической для интеллектуальных сред, которая обеспечивает возможность не требующей усилий реализации служб защиты аутентификации и управления доступом в этих сетях.

Новая архитектура защиты может использоваться в интеллектуальной среде освещения. Преимуществом новой архитектуры защиты является ее минимальное ресурсное требование. Таким образом, это является реализуемой архитектурой защиты для ограниченных по ресурсам узлов интеллектуальной среды освещения. Работа архитектуры защиты может быть полностью распределенной. Распределенная работа соответствует операционным требованиям, как, например, мобильность или специальная операция интеллектуальных сред освещения. Дополнительно, архитектура защиты обеспечивает возможность не требующего усилий осуществления служб аутентификации и беспроблемного осуществления служб управления доступом, так как архитектура защиты отображает существующее отношение между узлами. Архитектура защиты обеспечивает возможность двум узлам согласовывать общий секрет с высоким уровнем защиты на основе некоторого предварительно распределенного ключевого материала и может применяться к другим типам интеллектуальных сред или сетей управления. Дополнительное преимущество новой архитектуры защиты состоит в том, что ее область применения и технологическое решение может использоваться для добавления к стандарту ZigBee®, например, посредством внедрения ее в профиль приложений ZigBee® "Автоматизация коммерческих зданий"; ZigBee документ 053515r07, "Commercial Building Automation - Profile Specification", февраль 2007 г.

Согласно одному варианту осуществления этого изобретения обеспечивается узел для сети, содержащий:

- первый идентификатор и первый ключевой материал;

- средство для аутентификации первого идентификатора на основе первого ключевого материала; и

- средство для проверки прав управления доступом узла на основе первого идентификатора и прав доступа, соответствующих первому идентификатору распределенным способом.

Узел может содержать средство для согласования общего секрета между узлом и дополнительным узлом сети, в котором средство для согласования может конфигурироваться, чтобы согласовывать общий секрет на основе первого идентификатора и первого ключевого материала узла и второго ключевого материала и второго идентификатора дополнительного узла. Это обеспечивает возможность любым двум узлам сети согласовывать общий секрет на основе ключевого материала, который они несут, и их идентификаторов.

Средство для согласования может быть сконфигурированным, чтобы согласовывать общий секрет на основе способа λ-защищенной установки. Примеры способов λ-защищенной установки ключей - это R. Blom, "An Optimal Class of Symmetric Key Generation Systems" Advances in Cryptology: Proc. Eurocrypt'84, стр.335-338, 1984 и C. Blundo, A.D. Santis, A. Herzberg, S. Kutten, U. Vaccaro и M. Yung, "Perfectly-Secure Key Distribution for Dynamic Conferences", Proc. Conf. Advances in Cryptology (Crypto'92), E.F. Brickell, ed., стр.471-486, 1992. Способы λ-защищенной установки ключей гарантируют, что коалиция самое большее λ узлов не скомпрометирует защиту системы, т.е. атакующий должен собрать более чем λ наборов ключевого материала, чтобы взломать систему.

Решение управления доступом на основе ролей может реализовываться посредством разделения идентификаторного пространства способа λ-защищенной установки ключей на несколько идентификаторных подпространств, при этом каждое из этих идентификаторных подпространств связано с разной ролью. Таким способом, роль узла может легко идентифицироваться посредством идентификации идентификаторного подпространства, к которому идентификатор узлов принадлежит. Использование централизованной инфраструктуры для управления доступом ведет к увеличенным задержкам и интенсивному трафику.

Дополнительно, средство для аутентификации может быть сконфигурированным, чтобы использовать общий секрет для аутентификации первого идентификатора.

Согласно варианту осуществления узел может содержать множество признаков, и каждый признак может содержать множество иерархических уровней, и при этом первый идентификатор может содержать множество первых подыдентификаторов, при этом каждый иерархический уровень каждого признака может быть связан с разным одним из множества первых подыдентификаторов. Это обеспечивает возможность определения узла как коллекции признаков, которые могут быть описаны с возрастающей степенью точности.

Дополнительно, первый ключевой материал может содержать множество наборов первого ключевого материала, при этом каждый подыдентификатор связан с разным одним из множества наборов первого ключевого материала. Наборы ключевого материала обеспечивают возможность аутентификации подыдентификаторов.

Средство для аутентификации может быть сконфигурированным, чтобы аутентифицировать конкретный первый подыдентификатор на основе набора первого ключевого материала, связанного с конкретным первым подыдентификатором. Это обеспечивает возможность независимой аутентификации каждого подыдентификатора.

Средство для аутентификации может дополнительно быть сконфигурированным аутентифицировать, дополнительно к конкретному первому подыдентификатору, все подыдентификаторы, которые связаны с более низким иерархическим уровнем одного и того же признака, с которым связан конкретный первый подыдентификатор.

Средство для проверки может быть сконфигурированным проверять авторизацию узла на основе успешной аутентификации набора первых подыдентификаторов и прав доступа, соответствующих набору первых подыдентификаторов. Таким образом, узел может авторизовываться для конкретного доступа без необходимости показывать свою полную идентификационную информацию.

Согласно варианту осуществления средство для согласования может быть сконфигурированным согласовывать общий подсекрет для конкретного подыдентификатора на основе набора первого ключевого материала, связанного с конкретным подыдентификатором, и набора второго ключевого материала, связанного со вторым подыдентификатором дополнительного узла. Это обеспечивает возможность использования наборов ключевого материала для определения общих подсекретов.

Средство для согласования может быть сконфигурированным генерировать первый частичный ключ для конкретного подыдентификатора и принимать второй подыдентификатор и второй частичный ключ от дополнительного узла для согласования общего подсекрета для конкретного подыдентификатора.

Средство для согласования может дополнительно быть сконфигурированным согласовывать множество общего подсекрета для множества подыдентификаторов и определять общий секрет на основе множества общих подсекретов. Это обеспечивает возможность паре узлов сети согласовывать главный ключ с высоким уровнем защиты.

Средство для согласования может быть сконфигурированным определять общий секрет посредством выполнения комбинации XOR множества общих подсекретов.

Согласно варианту осуществления узел может быть узлом освещения сети, содержащей набор операционных правил, определяющих права доступа, которые требуются дополнительным узлам, чтобы выполнять конкретное действие.

Узел может также быть медицинским узлом, используемым в других приложениях сети беспроводных датчиков, таких как мониторинг пациентов.

Альтернативно, узел может быть узлом управления сети.

Согласно дополнительному варианту осуществления этого изобретения предусмотрена сеть, содержащая:

- по меньшей мере один первый узел согласно варианту осуществления изобретения; и

- по меньшей мере один второй узел согласно варианту осуществления изобретения.

Согласно дополнительному варианту осуществления изобретения предусмотрен способ для установки архитектуры защиты для сети, содержащий этапы:

- предоставления идентификатора и ключевого материала в узел сети;

- аутентификации идентификатора на основе ключевого материала; и

- проверки прав управления доступом узла распределенным способом на основе идентификатора и прав доступа, соответствующих идентификатору.

Согласно дополнительному варианту осуществления изобретения может быть предусмотрена компьютерная программа, которая способна выполнять вышеописанный способ согласно этому изобретению, когда исполняется посредством компьютера, узла датчика или подобного. Это позволяет реализацию нового подхода в программе компилятора.

Согласно дополнительному варианту осуществления этого изобретения может обеспечиваться записывающий носитель, хранящий компьютерную программу согласно этому изобретению, например CD-ROM, DVD, карта памяти, дискета, или аналогичный носитель данных, подходящий для хранения компьютерной программы для электронного доступа.

Эти и другие аспекты этого изобретения будут видны из и объяснены со ссылкой на варианты осуществления, описанные ниже.

Это изобретение будет описываться более подробно ниже со ссылкой на иллюстративные варианты осуществления. Однако это изобретение не ограничено этими иллюстративными вариантами осуществления.

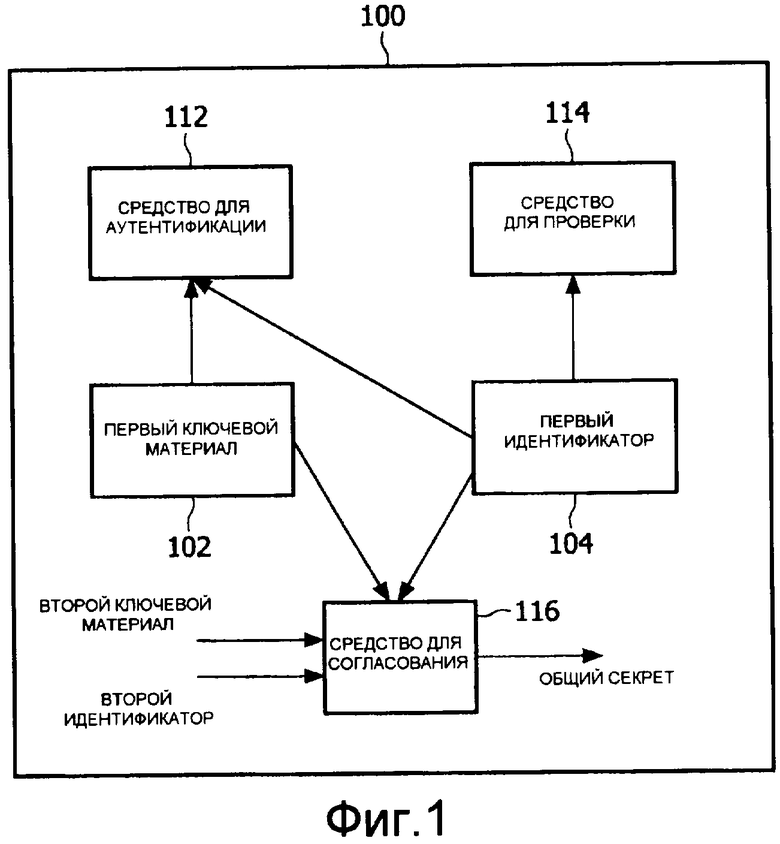

Фиг.1 показывает узел для сети согласно этому изобретению;

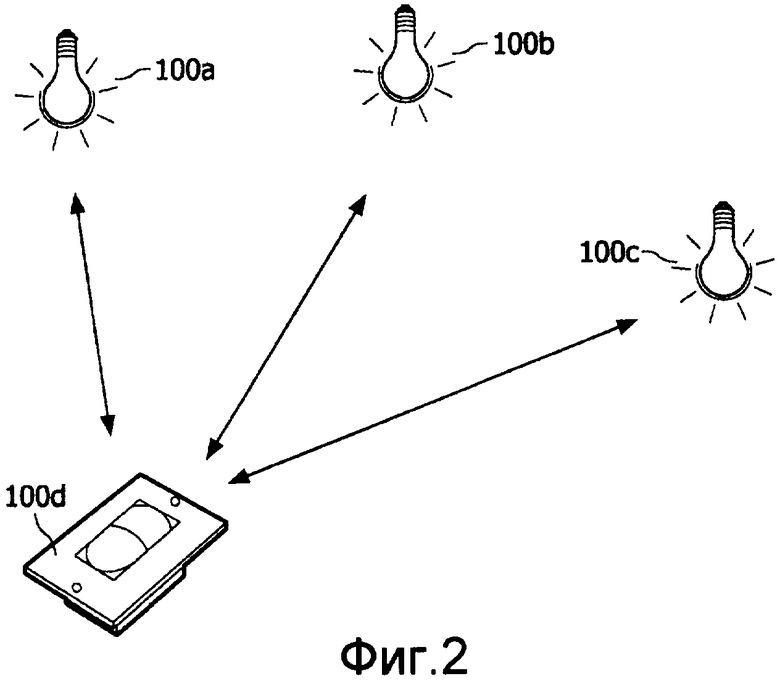

фиг.2 показывает интеллектуальную среду освещения согласно этому изобретению;

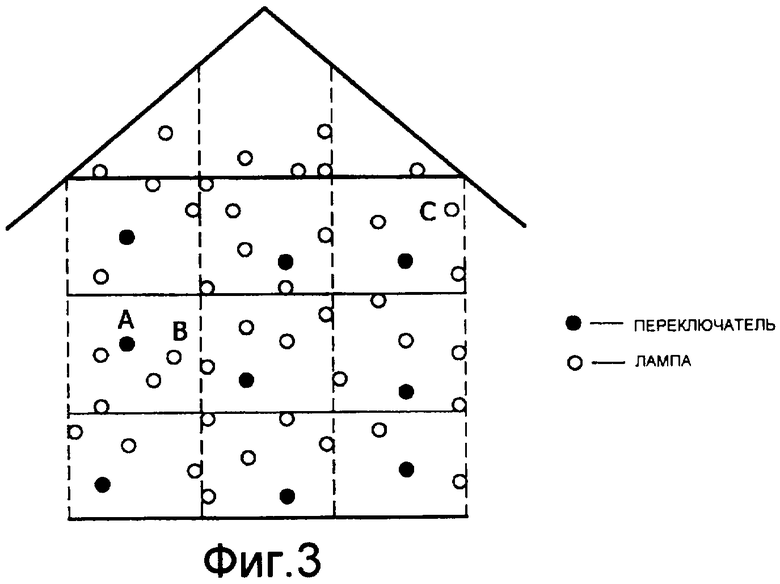

фиг.3 показывает интеллектуальную среду освещения здания согласно этому изобретению;

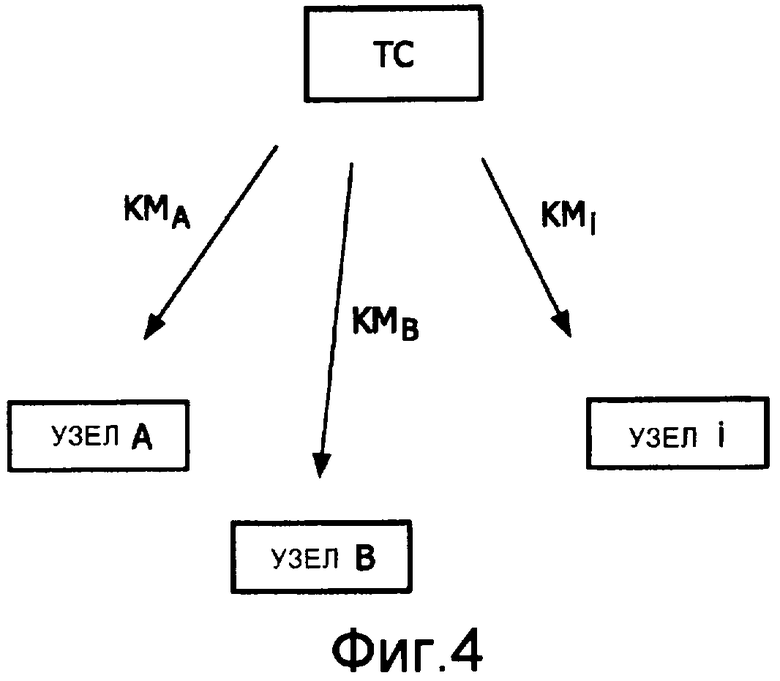

фиг.4 показывает фазу установки способа установки ключей согласно этому изобретению;

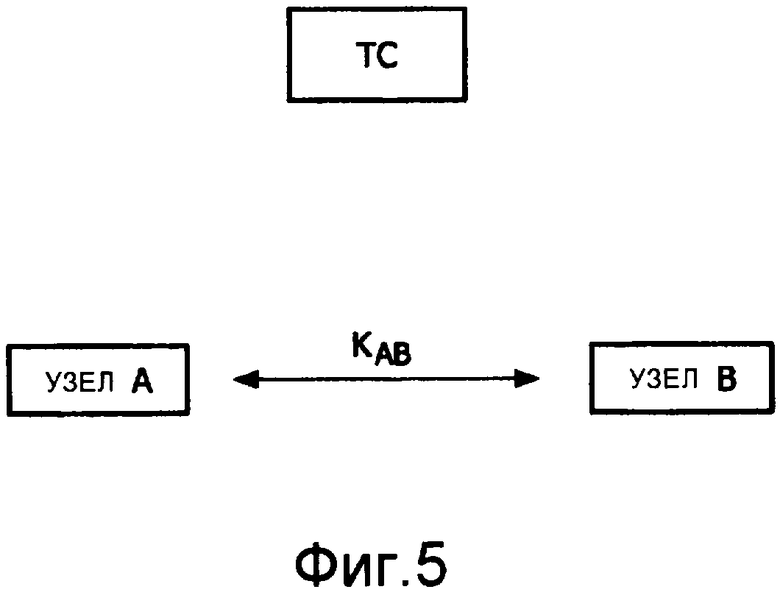

фиг.5 показывает операционную фазу способа установки ключей согласно этому изобретению;

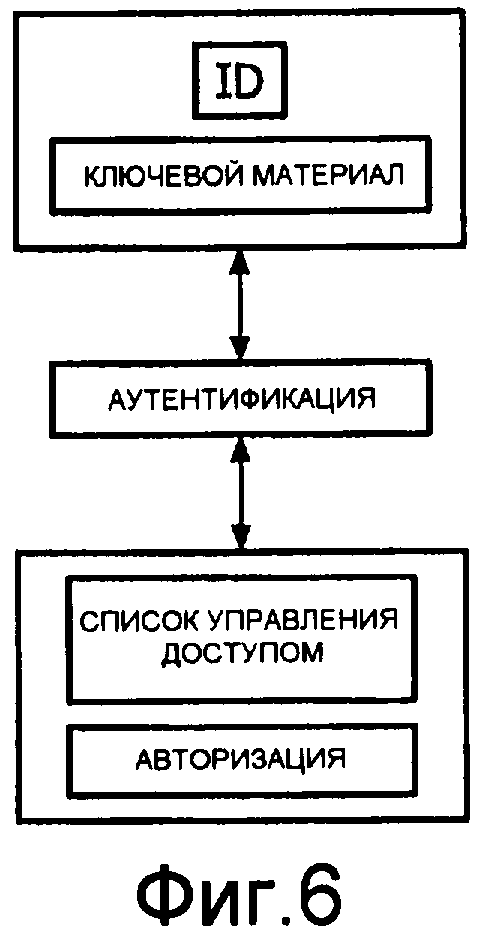

фиг.6 показывает архитектуру доставки ключей согласно этому изобретению;

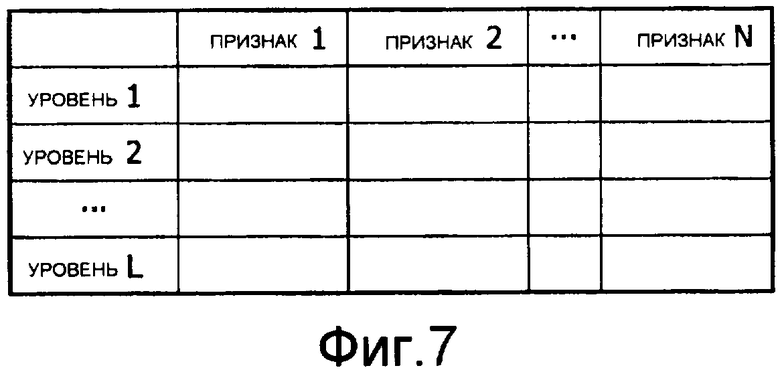

фиг.7 показывает многомерную идентификационную информацию узла согласно этому изобретению;

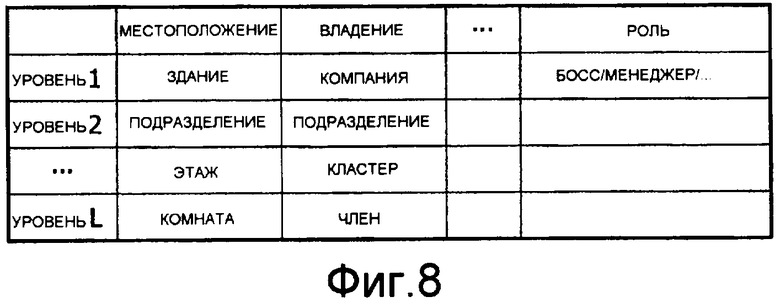

фиг.8 показывает дополнительно многомерную идентификационную информацию узла согласно этому изобретению;

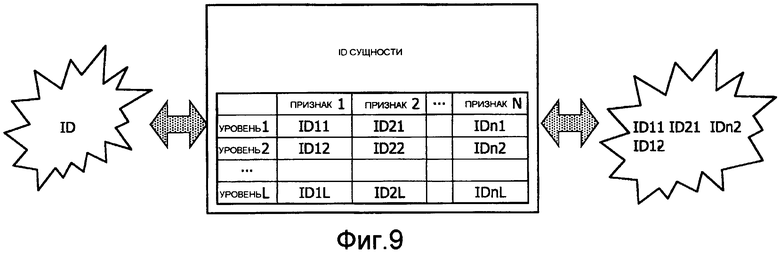

фиг.9 показывает идентификационные модели согласно этому изобретению;

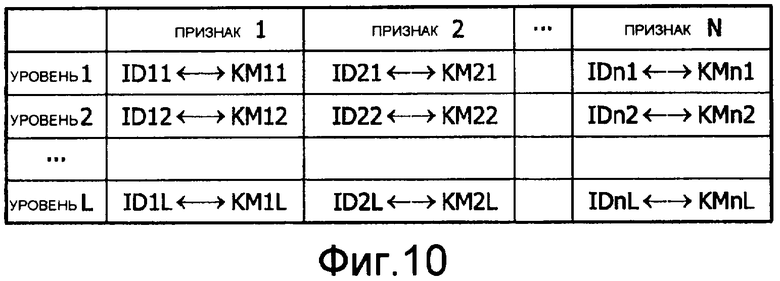

фиг.10 показывает многомерную аутентификацию согласно этому изобретению;

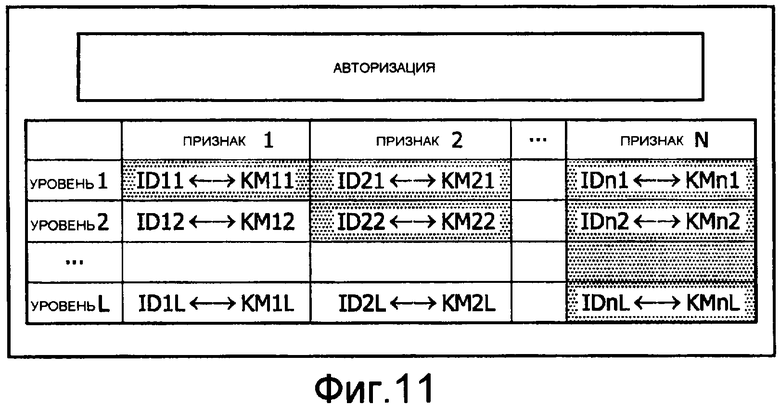

фиг.11 показывает дополнительную многомерную аутентификацию согласно этому изобретению;

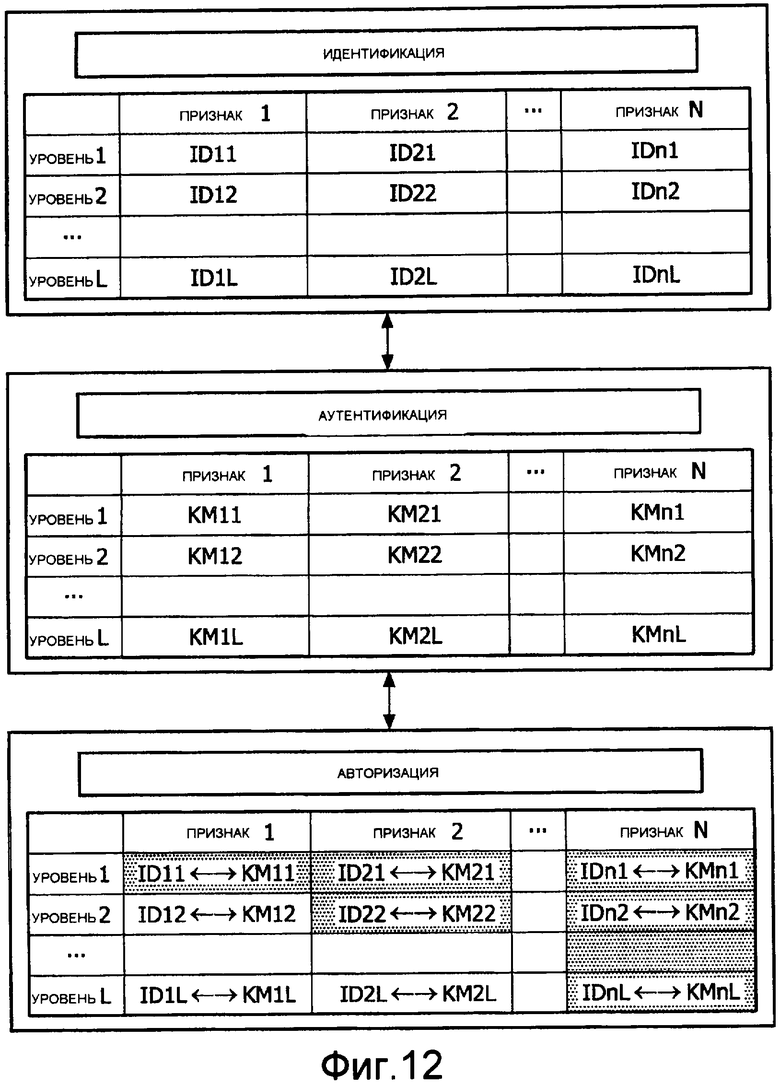

фиг.12 показывает общий вид архитектуры доставки ключей согласно этому изобретению; и

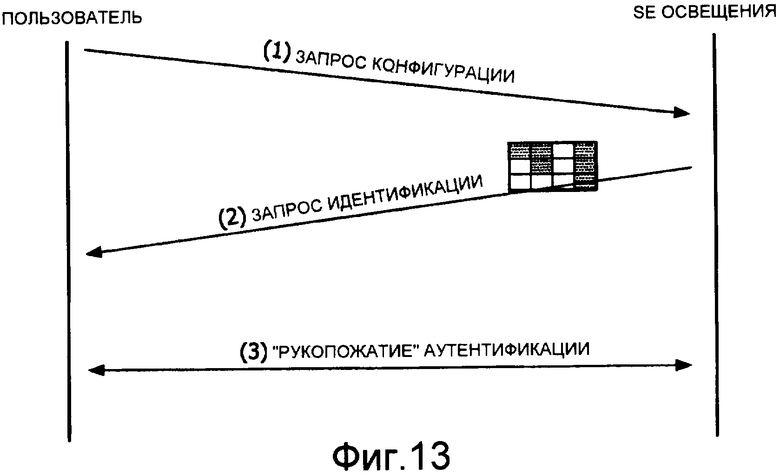

фиг.13 показывает работу архитектуры защиты согласно этому изобретению.

В последующем, функциональные аналогичные или идентичные элементы могут иметь одни и те же ссылочные позиции.

Фиг.1 показывает узел 100 для сети согласно одному варианту осуществления этого изобретения. Узел 100 может быть устройством или сущностью сети. Например, узел может быть узлом освещения или узлом управления сети. Узел 100 содержит первый идентификатор 104 и первый ключевой материал 102. Идентификатор 104 и первый ключевой материал 102 могут храниться в памяти узла 100. Узел 100 дополнительно содержит средство для аутентификации 112 первого идентификатора 104 и средство для проверки 114 авторизации узла 100. Средство для аутентификации 112 может быть сконфигурированным, чтобы аутентифицировать первый идентификатор 104 на основе первого ключевого материала 102. Таким образом, средство для аутентификации может быть сконфигурированным, чтобы считывать первый идентификатор 104 и первый ключевой материал 102 и обеспечивать результат аутентификации, который показывает, был ли первый идентификатор 104 корректно идентифицирован. Средство для проверки 114 может быть сконфигурированным, чтобы проверять авторизацию узла 100 на основе первого идентификатора 104 и на основе дополнительных прав доступа, которые соответствуют первому идентификатору 104. Таким образом, средство для проверки 114 может быть сконфигурированным, чтобы считывать первый идентификатор 104 и дополнительные права доступа и обеспечивать результат проверки, который показывает, авторизован ли узел 100, например, чтобы выполнять некоторую операцию.

Узел 100 может дополнительно содержать средство для согласования 116 общего секрета между узлом 100 и дополнительным узлом сети. Дополнительный узел может быть равным или аналогичным узлу 100. Средство для согласования 116 может быть сконфигурировано принимать первый идентификатор 104, первый ключевой материал 102 и, от дополнительного узла, второй идентификатор и второй ключевой материал. Средство для согласования 116 может быть сконфигурировано согласовывать общий секрет на основе первого идентификатора 104, первого ключевого материала 102, второго ключевого материала и второго идентификатора. Способ λ-защищенной установки может использоваться, чтобы согласовывать общий секрет. Средство для согласования 116 может быть сконфигурированным, чтобы обеспечивать общий секретный ключ. Общий секрет может использоваться средством для аутентификации 112, чтобы аутентифицировать первый идентификатор 104.

Согласно одному варианту осуществления узел 100 содержит множество признаков. Каждый признак может разделяться на множество иерархических уровней, как показано на фиг.8. Для идентификации каждого иерархического уровня каждого признака первый идентификатор 104 может содержать множество первых подыдентификаторов, как показано на фиг.9. Таким образом, каждый иерархический уровень каждого признака может быть связан с разным одним из множества первых подыдентификаторов. Аналогично первому идентификатору 104, первый ключевой материал 102 может содержать множество наборов первого ключевого материала. Как показано на фиг.10, каждый подыдентификатор может быть связан с разным одним из множества наборов первого ключевого материала.

Наборы первых ключевых материалов могут использоваться, чтобы аутентифицировать подыдентификаторы. В частности, средство для аутентификации 112 может быть сконфигурировано аутентифицировать конкретный первый подыдентификатор на основе набора первого ключевого материала, связанного с конкретным первым подыдентификатором. При аутентификации конкретного первого подыдентификатора средство для аутентификации 112 может быть сконфигурировано аутентифицировать любой подыдентификатор, который связан с более низким иерархическим уровнем одного и того же признака, с которым конкретный первый подыдентификатор также связан.

Согласно варианту осуществления средство для проверки 114 может быть сконфигурированным, чтобы проверять конкретную авторизацию узла 100 на основе набора первых подыдентификаторов и прав доступа, соответствующих набору первых подыдентификаторов. Выбор первых подыдентификаторов, которые формируют набор первых подыдентификаторов, может, например, зависеть от типа требуемой операции для выполнения узлом 100.

Согласно варианту осуществления средство для согласования 116 может быть сконфигурированным, чтобы согласовывать общие подсекреты между узлом 100 и дополнительным узлом. Подсекреты могут относиться к конкретным подыдентификаторам. Средство для согласования 116 может быть сконфигурированным, чтобы согласовывать общий секрет для конкретного подыдентификатора на основе набора первого ключевого материала, связанного с конкретным подыдентификатором, и набора второго ключевого материала, связанного со вторым подыдентификатором дополнительного узла. Дополнительно, средство для согласования 116 может быть сконфигурированным, чтобы генерировать первые частичные ключи для каждого подыдентификатора и согласовывать общие подсекреты на основе первых частичных ключей и вторых частичных ключей из дополнительного узла. Поэтому, средство для согласования 116 может быть сконфигурированным, чтобы принимать второй подыдентификатор и второй частичный ключ от дополнительного узла. Дополнительно, средство для согласования 116 может быть сконфигурированным, чтобы согласовывать множество общего подсекрета для множества подыдентификаторов узла 100, и чтобы определять общий секрет на основе множества общих подсекретов. Общий секрет может определяться посредством выполнения комбинации XOR множества общих подсекретов.

Сеть, к которой узел 100 подсоединен, может выполнять способ для установки архитектуры защиты согласно дополнительному варианту осуществления этого изобретения. На первом этапе способа для установки первый идентификатор 104 и первый ключевой материал 102 предоставляются в узел 100. На втором этапе первый идентификатор 104 аутентифицируется на основе первого ключевого материала 102. На третьем этапе проверяется авторизация узла 100 на основе первого идентификатора 104 и прав доступа, соответствующих идентификатору 104. Дополнительно этапы способа могут выполняться, чтобы согласовывать общий секрет, или чтобы адаптировать способ к узлу 100, содержащему множество подыдентификаторов и наборов ключевого материала.

Фиг.2 показывает сеть согласно варианту осуществления этого изобретения. Сеть может содержать множество узлов, как узел 100, показанный на фиг.1.

Согласно этому варианту осуществления сеть может быть сетью управления и, в частности, интеллектуальной средой освещения, содержащей первую беспроводную систему 100a освещения, вторую беспроводную систему 100b освещения, третью беспроводную систему 100c освещения и беспроводной переключатель 100d. Беспроводные системы 100a, 100b, 100c освещения и беспроводной переключатель 100d могут быть узлами, как показано на фиг.1. Беспроводной переключатель 100d может быть сконфигурированным, чтобы включать или выключать беспроводные системы 100a, 100b, 100c освещения.

Интеллектуальная среда освещения, как показано на фиг.2, является интеллектуальной средой, в которой системы управления освещением являются интеллектуальными, при этом, например, многочисленные узлы 100a, 100b, 100c освещения радиоуправляются посредством переносимых пользователем маркеров 100d интеллектуальным способом, обеспечивая возможность автоматической конфигурации и работы системы согласно предпочтениям пользователя. Фиг.2 изображает простую интеллектуальную среду освещения, в которой беспроводной маркер 100d радиоуправляет несколькими беспроводными системами 100a, 100b, 100c освещения.

Фиг.3 показывает сеть и, в частности, интеллектуальную среду освещения здания согласно варианту осуществления этого изобретения. Интеллектуальная среда освещения здания содержит множество узлов в форме переключателей и ламп, которые размещены в здании. Переключатели и лампы могут быть разбросанными по разным комнатам и этажам здания.

Реальные интеллектуальные среды освещения могут составляться из сотен беспроводных узлов освещения, развернутых в зданиях, на улицах или везде, и обеспечивают возможность управления признаками освещения, как, например, цветовая температура освещения, интенсивность, направленность, ширина луча. В этом контексте, может предполагаться интеллектуальная среда освещения здания, как показано на фиг.3, с беспроводными узлами освещения. Работа системы может управляться пользователями, которые несут радиоуправляемые маркеры, идентифицирующие их и их предпочтения. Таким образом, могут реализовываться прикладные задачи, такие как динамическая регулировка освещения согласно предпочтениям пользователя.

Связанные стандарты, такие как ZigBee®, охватывают прикладные задачи, аналогичные интеллектуальным средам, как, например, интеллектуальные среды освещения. Более конкретно, они обращаются к профильным спецификациям для автоматизации зданий, в которых могут управляться разные приложения, как, например, системы общие, освещения, закрытия, нагревания, вентиляции и кондиционирования воздуха (HVAC) и предупреждения вторжения. Эти приложения являются скорее примитивными, так как они не обеспечивают гибкости интеллектуальных сред. Однако новый подход обеспечивает возможность соответствующих расширений в стандарте, который может обеспечивать возможность создания интеллектуальных сред согласно настоящему изобретению.

Фиг.4 и 5 показывают фазы способа λ-защищенной установки ключей, которые могут использоваться для сети согласно варианту осуществления этого изобретения. Фиг.4 показывает фазу установки, и фиг.5 показывает операционную фазу способа установки ключей. Сеть может содержать множество узлов A, B, i, которые могут быть узлами, как показано на фиг.1, и центр управления безопасностью TC.

Известные подходы распределения ключей на основе, например, открытого ключа могут не применяться в интеллектуальной среде освещения вследствие технических ограничений и операционных требований. Вследствие аналогичных причин известные решения управления доступом могут быть неосуществимыми в ограниченных по ресурсам узлах, так как они требуют хранения больших списков ACL и/или доступа времени исполнения к инфраструктуре защиты, как централизованная инфраструктура защиты. Согласно вариантам осуществления этого изобретения способы λ-защищенной установки ключей используются, чтобы решать обе предыдущие проблемы.

Способ λ-защищенной установки ключей (λKEM) согласно этому изобретению может определяться как подход установки ключей, в котором любая пара узлов может согласовывать криптографический секрет специальным способом. В общем, в течение фазы установки, как показано на фиг.4, центр управления безопасностью TC распределяет набор ключевого материала KM вместе с уникальным идентификатором в каждый узел в сети. Набор ключевого материала KMA распределяется в Узел A, дополнительный набор ключевого материала KMB распределяется в Узел B, и набор ключевого материала KMC распределяется в Узел C. После развертывания узлов, как показано на фиг.5, пара узлов A, B использует предварительно распределенный ключевой материал KMA, KMB, чтобы согласовывать общий секрет KAB. Будущие передачи данных между узлами A, B будут защищенными на основе общего секрета KAB или его производных. Таким образом, общий секрет KAB может использоваться, например, для конфиденциальности, аутентификации или авторизации.

Способы λ-защищенной установки ключей гарантируют, что коалиция самое большее λ не скомпрометирует защиту системы. Таким образом, атакующий должен собрать более чем λ наборов ключевого материала KM, чтобы взломать систему.

Фиг.6 показывает базовую архитектуру защиты для интеллектуальной среды освещения согласно варианту осуществления этого изобретения. Базовая архитектура защиты базируется на одном способе λ-защищенной установки ключей. Этот подход может использоваться, чтобы создавать архитектуру защиты для интеллектуальных сред освещения простым способом. Как показано на фиг.5 и верхней части фиг.6, архитектура защиты обеспечивает возможность любой паре узлов согласовывать общий секрет на основе ключевого материала, который несут узлы, и идентификатора узлов. Следовательно, два устройства могут осуществлять использование этого секрета для целей аутентификации, как показано на средней части фиг.6. После аутентификации узел может проверять, имеет ли другая сторона права доступа, т.е. является ли она авторизованной, посредством проверки ее идентификационной информации и соответствующих прав доступа, как показано на нижней части фиг.6. Конфиденциальность передач данных может обеспечиваться посредством использования сгенерированного секретного ключа, чтобы шифровать сообщения.

Архитектура защиты, на основе одного способа λ-защищенной установки ключей, как показано на фиг.6, имеет два главных недостатка. С одной стороны, захват λ узлов ведет к компрометации всей системы. С другой стороны, этот подход требует хранения большого количества информации относительно прав доступа каждого индивидуального узла в сети. Альтернативы управления доступом на основе ролей будут уменьшать требования хранения, но обеспечивать низкую гибкость вследствие ограниченного количества ролей, которые могут сохраняться. Например, решение управления доступом на основе ролей может реализовываться посредством разделения идентификаторного пространства способа λ-защищенной установки ключей на несколько идентификаторных подпространств. Каждое из этих идентификаторных подпространств связывается с разной ролью. Таким способом, роль узла может легко идентифицироваться посредством идентификации идентификаторного подпространства, которому идентификатор узлов принадлежит. Использование централизованной инфраструктуры для управления доступом ведет к увеличенным задержкам и интенсивному трафику.

Фиг.12 показывает систему согласно дополнительному варианту осуществления, который решает ранее упомянутые ограничения. Система содержит четыре признака, а именно многомерную идентификацию, аутентификацию, управление доступом и защиту конфиденциальности. Фиг.7-11 показывают признаки системы подробно.

Фиг.7 и 8 направлены на признак многомерной идентификации или идентификационной информации. Идентификационная информация любого узла, устройства или сущности может определяться, в общем, как коллекция признаков, которые могут описываться с возрастающей степенью точности. Например, на фиг.7, идентификационная информация сущности может быть составлена из N разных признаков, которые могут перечисляться в строках матрицы. Каждый признак может описываться с вплоть до L разных уровней точности, которые могут перечисляться в столбцах матрицы. Чем глубже уровень точности, тем более точной является спецификация идентификационной информации. Фиг.8 дает возможный пример этой модели многомерной идентификации, в которой местоположение, владение и роль сущности описываются с разными уровнями точности.

В известных системах на основе способов λ-защищенной установки ключей однозначный идентификатор связывается с каждой без исключения сущностью.

Архитектура многомерной защиты устраняет уникальный идентификатор и заменяет его многомерным идентификатором. Этот многомерный идентификатор может содержать вплоть до N разных иерархических подыдентификаторов, при этом каждый из них описывает признак сущности. Дополнительно, каждый из этих подыдентификаторов может встраиваться иерархическим способом и может состоять из вплоть до L элементов, {IDi1, IDi2, ..., IDiL}, так что каждый признак может описываться с изменяющимся уровнем точности. Например, при заданном подыдентификаторе для признака i, {IDi1, IDi2, ..., IDiL}, поднабор этого подыдентификатора, например, {IDi1, IDi2} описывает признак сущности частично, тогда как весь идентификатор {IDi1, IDi2, ..., IDiL} описывает признак сущности полностью. Этот подход имеет несколько преимуществ. Например, сущность может раскрывать только поднабор своей идентификационной информации, чтобы защищать свою сферу конфиденциальности. Фиг.9 показывает узел или сущность, который(ая) раскрывает подыдентификаторы ID11, ID21, IDn2, ID12.

Фиг.10 направлена на признак многомерной идентификации. Архитектура многомерной защиты обеспечивает возможность аутентификации каждого атрибута или признака многомерного идентификатора независимо. Это является предпочтительным по сравнению с традиционной моделью, в которой вся идентификационная информация сущности аутентифицируется сразу. Например, это обеспечивает возможность сущности раскрывать только часть ее цифровой идентификационной информации и аутентифицировать только эту часть.

С этой целью каждый подыдентификатор идентификационной информации сущности IDij, где i и j идентифицируют признак и степень точности соответственно, связывается с набором λ-защищенного ключевого материала KMij. Таким способом, сущность может аутентифицировать конкретный признак посредством конкретного ключевого материала, установленного, как показано на фиг.10. Иерархическая конструкция идентификаторов обеспечивает, что все подыдентификаторы IDij с j<x аутентифицированы, когда аутентифицирован подыдентификатор IDix, с 1≤x≤L. Таким способом, когда сущность должна аутентифицировать, что она имеет признак IDij, она использует KMij, чтобы аутентифицировать этот признак.

Фиг.11 направлена на признак многомерного управления доступом. Сущность получает конкретный набор прав в системе согласно ее идентификационной информации и, более конкретно, согласно признакам ее идентификационной информации. Например, сущности разрешается осуществлять доступ к и модифицировать систему, если и только если эта сущность выполняет набор требований.

В архитектуре многомерной защиты идентификационная информация сущности может определяться и аутентифицироваться согласно набору N признаков, каждый с вплоть до L разных степеней точности. Таким способом, доступ к ресурсу может ограничиваться до сущностей с конкретным профилем, т.е. выполняющих поднабор признаков. Фиг.11 изображает возможный поднабор признаков ID11, ID21, ID22, ..., IDn1, IDn2, ..., IDnL, которые сущность должна выполнять, чтобы выполнять операцию. В общем, эта процедура может быть расширена, так что разные поднаборы признаков обеспечивают возможность разных прав доступа.

Новая система обеспечивает признак защиты конфиденциальности. Как изображено на фиг.5, способы λ-защищенной установки ключей обеспечивают возможность двум узлам, несущим коррелированный ключевой материал, согласовывать общий ключ. Архитектура многомерной защиты также обеспечивает возможность паре узлов согласовывать общий ключ с различием, что теперь каждый узел несет несколько наборов ключевого материала, так что пара узлов может использовать несколько наборов ключевого материала, чтобы согласовывать общий ключ. Поэтому, генерирование ключей происходит в два этапа. На первом этапе, каждый узел генерирует частичный ключ Kj для каждого признака j с 1≤j≤n. С этой целью два узла A и B раскрывают свой иерархический подыдентификатор, связанный с этим признаком {ID1j, ID2j, ..., IDlj} с l≤L. Оба узла используют их соответствующий ключевой материал (KMlj A и KMlj B) и подыдентификаторы (IDlj A и IDlj B), чтобы согласовывать общий ключ Kj согласно правилам способа λ-защищенной установки ключей. Этот этап повторяется n раз, один раз на признак. На втором этапе два узла вычисляют ключ K посредством комбинирования частичных ключей Kj, с 1≤j≤n, сгенерированных посредством ключевого материала, связанного с каждым индивидуальным признаком j. Например, посредством вычисления XOR K=K1⊗K2⊗...⊗Kn всех ключей.

Фиг.12 обрисовывает и подытоживает архитектуру многомерной защиты и ее разные компоненты согласно одному варианту осуществления этого изобретения. Первый блок "Идентификация" архитектуры распределения ключей представляет все идентификаторы, которые используются, чтобы характеризовать и идентифицировать сущность. Во втором блоке "Аутентификация" изображается ключевой материал, который связан с каждым без исключения из соответствующих подыдентификаторов сущности. Каждый поднабор ключевого материала используется, чтобы аутентифицировать подыдентификатор. Наконец, третий блок "Авторизация" изображает минимальные признаки, которые сущность должна представлять, чтобы ей разрешалось выполнять некоторое действие. В процессе аутентификации узла является также возможным согласовывать общий ключ согласно признаку защиты конфиденциальности.

Фиг.13 показывает работу архитектуры защиты согласно варианту осуществления этого изобретения. В частности, фиг.13 иллюстрирует практический прикладной пример использования архитектуры многомерной защиты, чтобы обеспечивать возможность интеллектуальной среды освещения, в которой права управления доступом принимаются во внимание. С этой целью предполагается офисное здание, как показано на фиг.3, т.е. пользователи имеют разные права доступа в зависимости от их местоположения и роли.

Предполагаются три уровня точности для признака местоположения, а именно здание, этаж и комната. В этом контексте пользовательница, которая находится в ее собственном офисе, должна иметь полное управление ее офисным освещением. Например, она может иметь возможность устанавливать розовый тон в ее офисном освещении. Та же пользовательница может иметь разные, меньшие права доступа к системе освещения на ее этаже. Например, она может только включать и выключать источники света и модифицировать уровень интенсивности источников света. Наконец, пользовательница имеет очень ограниченные права доступа, когда она перемещается в другие части здания.

Дополнительно, предполагаются две разные роли: пользователь и администратор. Права пользователя ограничены управлением освещением, в то время как администраторы имеют возможность, например, устанавливать работу освещения в общих комнатах, таких как комнаты собраний, по-новому конфигурировать ID узлов, изменять ключевой материал, добавлять новые узлы или обновлять встроенное программное обеспечение узлов.

Рассматриваются два разных типа узлов: узлы освещения как балласты и маркеры управления. Узел освещения является узлом, который управляет признаками освещения в конкретном местоположении. Такие узлы могут управляться согласно предпочтениям пользователя, и их управление предварительно конфигурируется, так что только пользователи с конкретным набором признаков могут выполнять некоторые операции. Маркеры управления переносятся пользователями и используются, чтобы управлять системой освещения. Маркер управления может быть встроенным в мобильном телефоне. Маркер управления идентифицирует пользователя, который хочет осуществлять доступ к системе.

Согласно предыдущим предположениям работа системы может содержать разные фазы. В течение первой фазы установки конфигурируются узлы как освещения, так и управления. Узлы управления получают ключевой материал, который идентифицирует признаки маркера управления владельца, например, местоположение, как, например, здание, этаж или комната, и роль, как, например, администратор или нормальный пользователь. Узлы освещения получают набор операционных правил, которые определяют, какие пользователи имеют права, чтобы выполнять конкретные действия, и ключевой материал, используемый, чтобы аутентифицировать пользователей. В течение второй фазы, фазы работы, пользователи или маркеры управления взаимодействуют с системой, например узлами освещения. С этой целью пользователь, который хочет выполнять конкретное действие, должен быть аутентифицированным и авторизованным системой. Фиг.13 показывает возможное "рукопожатие" авторизации между пользователем и системой. На первом этапе (1) пользователь посылает запрос конфигурации в систему. Система проверяет, какими являются минимальные требования, чтобы выполнять это действие, т.е. какой тип индивидуума может выполнять это действие. После этого анализа система посылает пользователю запрос (2) идентификации. Наконец, пользователь начинает "рукопожатие" аутентификации, чтобы аутентифицировать его признаки идентификационной информации на основе системы, описанной в предыдущем разделе (3). Если процесс аутентификации является успешным, система авторизует запрос конфигурации от пользователя.

Система представляет хороший признак, когда пользователь раскрывает только часть своей идентификационной информации, так что система также обеспечивает возможность защиты своей идентификационной информации.

Новый подход может находить приложение в интеллектуальной среде и сетях управления, таких как базирующиеся на IEEE 802.15.4/ZigBee® сети. Приложение может быть распределенной системой управления для интеллектуальных сред ZigBee®. Дополнительно, новый подход может применяться к другим сетям, таким как сети беспроводных датчиков, в которых базовые службы защиты должны обеспечиваться специальным способом с высоким уровнем защиты и низкими ресурсными требованиями.

Признаки описанных вариантов осуществления могут комбинироваться или использоваться параллельно, когда подходит.

По меньшей мере, некоторая из функциональности этого изобретения может выполняться посредством аппаратного или программного обеспечения. В случае варианта осуществления в программном обеспечении одиночные или множественные стандартные микропроцессоры или микроконтроллеры могут использоваться, чтобы обрабатывать одиночные или множественные алгоритмы, реализующие это изобретение.

Следует отметить, что слово "содержит" не исключает другие элементы или этапы, и что слово в единственном числе не исключает множество. Дополнительно, любые ссылочные позиции в пунктах формулы изобретения не должны толковаться как ограничивающие объем этого изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ РАБОТЫ СЕТИ, УСТРОЙСТВО УПРАВЛЕНИЯ СИСТЕМОЙ, СЕТЬ И КОМПЬЮТЕРНАЯ ПРОГРАММА ДЛЯ ТАКОГО УПРАВЛЕНИЯ | 2009 |

|

RU2536362C2 |

| АДМИНИСТРИРОВАНИЕ УПРАВЛЕНИЯ ДОСТУПОМ В БЕСПРОВОДНЫХ СЕТЯХ | 2006 |

|

RU2409853C2 |

| СИСТЕМА МНОГОМЕРНОЙ ИДЕНТИФИКАЦИИ, АУТЕНТИФИКАЦИИ, АВТОРИЗАЦИИ И РАСПРЕДЕЛЕНИЯ КЛЮЧА ДЛЯ МОНИТОРИНГА ПАЦИЕНТА | 2008 |

|

RU2491746C2 |

| АУТЕНТИФИКАЦИЯ БЕЗОПАСНОСТИ И УПРАВЛЕНИЕ КЛЮЧАМИ В ИНФРАСТРУКТУРНОЙ БЕСПРОВОДНОЙ МНОГОЗВЕННОЙ СЕТИ | 2007 |

|

RU2407181C1 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| ВЗАИМОДЕЙСТВИЕ И ИНТЕГРАЦИЯ РАЗЛИЧНЫХ СЕТЕЙ РАДИОДОСТУПА | 2015 |

|

RU2669780C2 |

| СПОСОБЫ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ ИЕРАРХИИ КЛЮЧЕЙ PMIP В СЕТИ БЕСПРОВОДНОЙ СВЯЗИ | 2008 |

|

RU2437238C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ САМОКОНФИГУРИРОВАНИЯ БАЗОВОЙ СТАНЦИИ | 2007 |

|

RU2424634C2 |

| СПОСОБ ЗАЩИЩЕННОЙ СВЯЗИ В СЕТИ, УСТРОЙСТВО СВЯЗИ, СЕТЬ И КОМПЬЮТЕРНАЯ ПРОГРАММА ДЛЯ ЭТОГО | 2009 |

|

RU2528078C2 |

| СЕТЬ И СПОСОБ ДЛЯ ИНИЦИАЛИЗАЦИИ КЛЮЧА ДЛЯ ЛИНИИ ЦЕНТРА УПРАВЛЕНИЯ БЕЗОПАСНОСТЬЮ | 2008 |

|

RU2474073C2 |

Изобретение относится к сетевым технологиям, а именно к способу для установки распределенной архитектуры защиты для сети. Техническим результатом является повышение быстродействия. Технический результат достигается тем, что узел для установки архитектуры защиты для сети содержит средство для аутентификации (112) первого идентификатора на основе первого ключевого материала; средство для проверки (114) прав управления доступом узла на основе первого идентификатора и прав доступа, соответствующих первому идентификатору распределенным способом; средство для согласования (116) общего секрета между узлом и дополнительным узлом сети на основе первого идентификатора (104) и первого ключевого материала (102) узла и второго ключевого материала и второго идентификатора дополнительного узла, при этом решение управления доступом на основе ролей реализуется посредством разделения идентификаторного пространства на несколько идентификаторных подпространств, при этом каждое из этих идентификаторных подпространств связано с разной ролью. 5 н. и 8 з.п. ф-лы, 13 ил.

1. Узел (100) для установки архитектуры защиты для сети, содержащий

первый идентификатор (104) и первый ключевой материал (102);

средство для аутентификации (112) первого идентификатора на основе первого ключевого материала;

средство для проверки (114) прав управления доступом узла на основе первого идентификатора и прав доступа, соответствующих первому идентификатору распределенным способом;

средство для согласования (116) общего секрета между узлом и дополнительным узлом сети, при этом средство для согласования сконфигурировано согласовывать общий секрет на основе первого идентификатора (104) и первого ключевого материала (102) узла и второго ключевого материала и второго идентификатора дополнительного узла; и

при этом средство для согласования (116) сконфигурировано согласовывать общий секрет на основе способа λ-защищенной установки, гарантирующего, что коалиция самое большое λ узлов не скомпрометирует защиту для системы, при этом конкретно решение управления доступом на основе ролей реализуется посредством разделения идентификаторного пространства способа λ-защищенной установки ключей на несколько идентификаторных подпространств, при этом каждое из этих идентификаторных подпространств связано с разной ролью.

2. Узел для установки архитектуры защиты по п.1, в котором средство для аутентификации (112) сконфигурировано использовать общий секрет для аутентификации первого идентификатора (104).

3. Узел для установки архитектуры защиты по п.1, в котором узел содержит множество признаков и каждый признак содержит множество иерархических уровней, и в котором первый идентификатор (104) содержит множество первых подидентификаторов, в котором каждый иерархический уровень каждого признака связан с разным одним из множества первых подидентификаторов.

4. Узел для установки архитектуры защиты по п.3, в котором первый ключевой материал (102) содержит множество наборов первого ключевого материала, в котором каждый подидентификатор связан с разным одним из множества наборов первого ключевого материала.

5. Узел для установки архитектуры защиты по п.4, в котором средство для аутентификации (112) сконфигурировано аутентифицировать конкретный первый подидентификатор на основе набора первого ключевого материала, связанного с конкретным первым подидентификатором, при этом средство для аутентификации (112) конкретно сконфигурировано аутентифицировать дополнительно к конкретному первому подидентификатору все подидентификаторы, которые связаны с более низким иерархическим уровнем того же признака, с которым связан конкретный первый подидентификатор.

6. Узел для установки архитектуры защиты по п.3, в котором средство для проверки (114) сконфигурировано проверять авторизацию узла на основе успешной аутентификации набора первых подидентификаторов и прав доступа, соответствующих набору первых подидентификаторов.

7. Узел для установки архитектуры защиты по п.4, в котором средство для согласования (116) сконфигурировано согласовывать общий подсекрет для конкретного подидентификатора на основе набора первого ключевого материала, связанного с конкретным подидентификатором, и набора второго ключевого материала, связанного со вторым подидентификатором дополнительного узла, в котором средство для согласования (116) конкретно сконфигурировано генерировать первый частичный ключ для конкретного подидентификатора и принимать второй подидентификатор и второй частичный ключ от дополнительного узла для согласования общего подсекрета для конкретного подидентификатора.

8. Узел для установки архитектуры защиты по п.7, в котором средство для согласования (116) сконфигурировано согласовывать множество общих подсекретов для множества подидентификаторов и определять общий секрет на основе множества общих подсекретов, в котором средство для согласования (116) конкретно сконфигурировано определять общий секрет посредством выполнения комбинации XOR множества общих подсекретов.

9. Узел для установки архитектуры защиты по п.1, в котором узел является узлом (100а) освещения сети, содержащей набор операционных правил, определяющих права доступа, которые требуются дополнительным узлом, чтобы выполнять конкретное действие, медицинским узлом, используемым в других приложениях сети беспроводных датчиков, таких как мониторинг пациентов, или узлом (100d) управления сети.

10. Сеть, содержащая по меньшей мере один первый узел для установки архитектуры защиты согласно одному из пп.1-9 и

по меньшей мере один второй узел для установки архитектуры защиты согласно одному из пп.1-9.

11. Способ для установки архитектуры защиты для сети, содержащий этапы

предоставления идентификатора и ключевого материала в узел для установки архитектуры защиты сети;

аутентификации идентификатора на основе ключевого материала; проверки прав управления доступом узла для установки архитектуры защиты распределенным способом на основе идентификатора и прав доступа, соответствующих идентификатору;

согласования общего секрета между узлом и дополнительным узлом сети, при этом общий секрет основан на первом идентификаторе (104) и первом ключевом материале (102) узла и втором ключевом материале и втором идентификаторе дополнительного узла и при этом общий секрет основан на способе λ-защищенной установки, гарантирующем, что коалиция самое большое λ узлов не скомпрометирует защиту для системы, при этом конкретно решение управления доступом на основе ролей реализуется посредством разделения идентификаторного пространства способа λ-защищенной установки ключей на несколько идентификаторных подпространств, при этом каждое из этих идентификаторных подпространств связано с разной ролью.

12. Носитель записи, хранящий компьютерную программу, способную выполнять способ по п.11, когда исполняется посредством одного из компьютера и узла датчика.

13. Компьютер, запрограммированный выполнять способ по п.11 и содержащий интерфейс для связи с системой освещения.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| RU 2005108655 A, 27.10.2005 | |||

| RU 2005113239 A, 10.11.2005 | |||

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Alan Price | |||

| A secure key management scheme for sensor networks | |||

| Tenth Americas conference on information systems | |||

| Топка с несколькими решетками для твердого топлива | 1918 |

|

SU8A1 |

Авторы

Даты

2013-05-27—Публикация

2008-09-04—Подача