Данное изобретение в целом относится к цифровой защите авторских прав (к техническим средствам защиты авторских прав) в сфере мультимедиа и, в частности, к резервированию и передаче авторских прав в цифровой форме.

Стандарты цифровой защиты авторских прав (DRM) описывают принципы, в соответствии с которыми провайдеры мультимедийных услуг налагают ограничения на использование и распространение цифрового содержимого мультимедиаобъектов. В настоящее время применяется несколько версий DRM. В частности, провайдеры мобильного контента для защиты цифрового мобильного медиаконтента используют систему Open Mobile Alliance (Открытый мобильный альянс) (ОМА) DRM.

Семейство ОМА DRM включает в себя стандарты цифровой защиты авторских прав, разработанные группой Open Mobile Alliance. На текущий момент семейство ОМА DRM включает в себя:

- ОМА Digital Rights Management 1.0 (DRM v1.0),

- ОМА Digital Rights Management 2.0 (DRM v2.0),

- ОМА Digital Rights Management 2.1 (DRM v2.1),

- ОМА DRM v2.0 Extensions for Broadcast Support (Дополнения для поддержки радиовещания) (XBS),

- ОМА Secure Removable Media (Безопасность съемных носителей) (SRM),

- ОМА Secure Content Exchange (Безопасность обмена медиаконтентом) (SCE).

Система ОМА DRM позволяет издателю контента распространять защищенный DRM контент, а правообладателю (RIs) передавать объекты прав (ROs) [лицензии] на защищенный DRM контент. Система DRM не зависит от форматов медиаобъекта, операционных систем и программно-аппаратных средств. Контенты, защищенные DRM, имеют широкую номенклатуру, включая игры, рингтоны, фотоснимки, музыкальные клипы, видеоклипы, потоковые мультимедиа и т.п. Для использования контента пользователь приобретает разрешение на защищенный DRM контент через правообладателя, то есть субъект, передающий объекты прав для устройств, поддерживающих DRM. Правообладатели предоставляют соответствующее право доступа к защищенному DRM контенту для использования его на DRM-совместимых аппаратных средствах. При дистрибуции контент криптографически защищен и, следовательно, не может быть использован без сопутствующего объекта прав (RO), выпущенного для оборудования пользователя.

Контент, защищенный DRM, может быть передан на пользовательское устройство.

Контент, защищенный DRM, может быть передан на пользовательское устройство любым способом, например по радиосвязи, по локальным сетям LAN/WLAN, по локальным сетям связи, через съемные носители и т.д. При этом управление и распределение объектов прав находится под строгим контролем правообладателя (лицензиара). Защищенный DRM контент и объекты прав могут быть предоставлены пользователю совместно или раздельно.

В рамках семейства ОМА DRM существует фундаментальное различие между резервированием прав и переносом прав между устройствами.

Резервирование прав заключается в копировании объекта прав (RO) ОМА DRM v2.x с исходного устройства на другой носитель. Скопированный объект прав называется объектом зарезервированных прав [лицензией]. При этом объект зарезервированных прав криптографически привязан к устройству-источнику таким образом, что может быть восстановлен или переустановлен только на исходном устройстве. Объект зарезервированных прав не может быть использован для осуществления прав на каком-либо другом устройстве, кроме исходного устройства.

Резервирование прав предусмотрено версией ОМА DRM v2.0 и выше. Процедура восстановления или переустановки зарезервированных прав на объект и обеспечение его работоспособности на данном устройстве называют инсталляцией объекта зарезервированных прав.

С другой стороны, перенос прав состоит в переносе или передаче объекта прав между двумя устройствами, то есть от передающего устройства или устройства-источника к принимающему устройству. До выполнения переноса объект прав криптографически привязан только к устройству-источнику, то есть права осуществляет исключительно передающее устройство. После переноса объект прав принадлежит исключительно приемному устройству, то есть только приемное устройство может осуществлять соответствующие права.

В семействе ОМА DRM некоторая форма переносимых прав появляется в релизе DRM v2.1. Там перенос прав возможен путем загрузки объекта прав к правообладателю (RI) ОМА DRM и пересылки его для скачивания на другое устройство. В SRM определены протоколы переноса прав между устройством и защищенным сменным носителем, то есть сменным носителем, который обеспечивает защиту от несанкционированного доступа к его внутренним данным (например, защищенная карта памяти, смарт-карта). В SCE установлены протоколы переноса прав между устройствами.

В семействе ОМА DRM существует два типа объектов прав:

- объекты „статусных" (Stateful) прав и

- объекты „нестатусных" (Stateless) прав.

Объекты статусных прав обладают статусом, который меняется в ходе осуществления прав. Например, объект прав на некий контент может разрешать его трехкратное воспроизведение. В данном случае статус - это количество оставшихся раз воспроизведения. Объекты нестатусных прав - это объекты прав, не являющихся статусными. Объекты как статусных, так и нестатусных прав могут относиться к одному устройству, когда их называют объектами прав устройства, или к совокупности устройств, принадлежащих одному пользователю, когда их называют объектами прав домена.

DRM v2.1 определяет некоторые механизмы защиты от воспроизведения объектов статусных прав, блокирующие неправомочное продление предоставленных прав, например, увеличения числа раз проигрывания, первоначально разрешенного данному устройству. Подобные механизмы защиты состоят в отслеживании всех полученных объектов статусных прав в локальном кэше. Каждая запись в локальном кэше содержит глобально уникальные идентификационные метки объекта статусных прав и временной ярлык правообладателя (RI timestamp) для этого объекта прав. Устройство сможет инсталлировать только те полученные объекты статусных прав, которые еще не внесены в список локального кэша (DRM v2.1, section 10.4). Кроме того, объекты статусных прав домена без временного ярлыка праводателя RI timestamp хранятся в отдельном локальном кэше, который отслеживает только уникальную идентификационную метку объекта прав. DRM v2.1 предусматривает еще один локальный кэш для предотвращения воспроизведения объектов нестатусных прав, загруженных вверх правообладателю. При загрузке устройством объекта нестатусных прав правообладателю в кэш вносится новая запись с уникальным идентификационным кодом объекта прав и отметкой времени объекта прав.

Однако в SRM до сих пор не рассматривалась проблема воспроизведения объекта прав, который перенесен из устройства на защищенные сменные носители.

Проблема возникает при предоставлении разрешения и на перенос, и на резервирование прав на один и тот же объект. В частности, это относится и к SRM. Может быть предпринята следующая попытка преодоления защиты:

1. Пользователь резервирует права на объект у устройства-источника.

2. Затем пользователь передает права от устройства-источника принимающему устройству.

3. В завершение пользователь восстанавливает резервирование на устройстве-источнике.

При этом пользователь имеет возможность продублировать права. Та же проблема касается репликации объекта прав через внеполосную доставку после того, как объект прав был передан от устройства-источника.

Такой вид атаки был распознан ОМА. Тем не менее, удовлетворительное решение еще не найдено несмотря на то, что SRM ищет, как не допустить перенос объекта прав, для которого была сделана резервная копия. Сейчас это подразумевает, что пользователь должен сделать выбор между возможностью когда-нибудь в будущем перенести объект прав и желанием иметь защищенную резервную копию. Если он - за резерв, объект прав в этом случае навсегда привязан к исходному устройству. Это было бы не лучшим выбором пользователя, так как он сам ограничивает свои права несмотря на то, что хочет лишь сохранить их в надежном месте.

Аналогичная проблема возникает и при резервировании объекта статусных прав. В этом случае возможен следующий сценарий взлома.

1. Пользователь резервирует объект статусных прав.

2. Пользователь использует некоторые права (меняя при этом статус).

3. Пользователь устраняет из устройства объект прав и сопровождающую информацию о статусе.

4. Пользователь восстанавливает зарезервированный объект прав на устройстве.

Поскольку информация о статусе была удалена, атакующий может осуществлять права в том виде, как они были предоставлены первоначально, до изменения статуса.

Лишние ограничения прав потребителя только из-за того, что он хочет сохранить защищенную резервную копию, как и отсутствие решения данной проблемы, являются недостатком в сервисе по отношению к пользователю и могут привести к коммерческой неудаче систем ОМА DRM.

Отсюда возникает потребность в устранении описанного выше противоречия между необходимостью защиты цифрового медиаконтента соответствующим объектом прав, с одной стороны, и обеспечением достаточной потребительской гибкости для пользователя, дающей ему возможность управлять в разумных пределах купленным контентом.

В силу вышесказанного целью настоящего изобретения является создание устройства цифровой защиты авторских прав и способа расширения возможностей пользовательского управления мультимедийным контентом в сочетании с высоким уровнем защиты этого цифрового медиаконтента.

Эта цель достигается с помощью устройства цифровой защиты авторских прав по пункту 1 формулы изобретения, способа цифровой защиты авторских прав по пункту 13 и компьютерной программы по пункту 21 формулы.

Конструктивные решения данного изобретения основаны на заключении, что высокий уровень защиты цифрового медиаконтента и гибкость пользовательских свойств могут быть достигнуты путем оснащения устройства DRM средствами протоколирования любых переносов объектов прав от названного устройства DRM к другому DRM-носителю или DRM-устройству. Для этого устройство DRM может быть оборудовано областью памяти для хранения информации об объектах прав, переданных от устройства DRM другому носителю. В случае если пользователь хочет инсталлировать объект прав на устройстве DRM, информация относительно этого объекта прав сравнивается с информацией в области памяти, хранящей ранее перенесенные объекты прав. В случае если такое сопоставление покажет, что объект прав, предполагаемый к инсталляции на устройстве DRM, ранее уже переносился или передавался от DRM-устройства куда-либо еще, восстановление или инсталляция названного объекта прав прерывается или запрещается.

Варианты осуществления данного изобретения предусматривают наличие устройства DRM, имеющего область памяти для хранения информации об объекте прав, который был передан от этого устройства DRM другому DRM-устройству, причем объект прав содержит разрешение со ссылкой на цифровой медиаобъект и процессор для получения объекта прав, где процессор имеет доступ в область памяти для проверки наличия сведений относительно полученного объекта прав и устанавливает полученный объект прав на устройство DRM, если данных о полученном объекте прав нет в области памяти, или блокирует полученный объект прав в случае наличия в области памяти данных о полученном объекте прав.

Кроме того, в вариантах реализации изобретения применен способ, предусматривающий хранение информации об объекте прав в области памяти первого устройства, где объект прав был передан от первого устройства второму устройству и где объект прав содержит разрешение со ссылкой на цифровой медиаобъект, получение объекта прав первым устройством и обращение к области памяти для проверки наличия сведений о полученном объекте прав и для установки полученного объекта прав на первое устройство, если данных о полученном объекте прав нет в области памяти, или для блокировки полученного объекта прав в случае наличия в области памяти данных о полученном объекте прав.

Область памяти для хранения информации о переданных объектах прав может быть кэш-памятью, поэтому в дальнейшем она будет также именоваться как кэш переноса. Чтобы кэш переноса не требовал большой объем памяти, в нем вместо полной информации об объекте прав может храниться только небольшой набор идентификационных данных, однозначно определяющих этот объект прав. При реализации такой набор данных может представлять собой криптографический хэш, интегрированный в полную структуру объекта прав. Размер такого набора может быть подобран из расчета максимального снижения вероятности совпадения двух разных объектов прав по их хэшу или по фрагменту присвоенных им хэшей.

В некоторых реализациях кэш переноса может быть незащищенной областью памяти DRM-устройства. При этом криптохэш в структуре (незащищенного) кэша переноса предпочтительно должен постоянно храниться в защищенной области памяти, способствуя обнаружению компромиссного кэша переноса.

Величина кэша переноса, безусловно, ограничена. В случае переполнения кэша переноса, то есть при превышении объема данных по множеству объектов прав емкости кэша переноса, технические решения настоящего изобретения предусматривают возможность сохранения, по меньшей мере, части указанного кэша переноса в других областях памяти или на других носителях, содержащих свободную незащищенную память. Далее в этом описании такое, по меньшей мере, частичное сохранение кэша переноса будет именоваться экспортом из кэша переноса. Когда выполняется экспорт из кэша переноса, локальный кэш переноса DRM-устройства может сохранить только криптохэш участка кэша переноса, который был экспортирован, и момент времени, в который произошел экспорт. Согласно техническому решению данного изобретения этот момент времени - так называемая временная метка экспортированного кэша переноса -сохраняется также в экспортируемом кэше переноса.

Перед инсталляцией зарезервированного объекта прав на устройстве DRM процессор сначала проверяет наличие на постоянном хранении в кэше переноса зарезервированного объекта прав или сведений о нем. При наличии такового зарезервированный объект прав не инсталлируется на DRM-устройстве. Если объект прав или информация о нем отсутствует в кэше переноса, а соответствующий временной ярлык объекта прав указывает момент времени после последнего экспорта кэша переноса, объект прав допускается для инсталляции или восстановления на устройстве DRM. Если временной ярлык объекта прав указывает время перед последним экспортом кэша переноса, процессор проверяет экспортируемые кэши переноса, начиная с позднейшего, включая предшествующие, вплоть до нахождения объекта прав или сведений о нем или до тех пор, пока временная метка экспортируемого кэша переноса не укажет время экспорта кэша переноса ранее временной метки объекта прав. Если объект прав не найден ни в одном из кэшей переноса, включая экспортированные кэши переноса, зарезервированный объект прав может быть реинсталлирован или восстановлен на устройстве DRM.

Другие преимущества настоящего изобретения или его детализация вытекают из соответствующих пунктов формулы изобретения.

Варианты осуществления настоящего изобретения обеспечивают как перенос, так и резервирование прав в рамках семейства ОМА DRM с предотвращением опасности дублирования названных прав. Это способствует развитию практического опыта пользователя и потребительскому признанию продукта, так как резервирование прав не ограничивает дружественность оборудования, защищаемого названными правами.

Введение кэша переноса для хранения данных об объектах прав помогает, кроме того, избежать атаки путем репликации нестатусного объекта прав для DRM-устройств через внеполосную доставку после того, как этот объект нестатусных прав был перенесен с устройства DRM, например, на защищенный съемный носитель. Это способствует предотвращению несанкционированного тиражирования прав взломщиком.

Кроме того, информация о состоянии объектов прав, содержащихся в кэше переноса, позволяет пользователю резервировать статусные права. Таким образом, пользователь может выполнить резервное копирование объекта любого вида прав независимо от того, являются они нестатусными или статусными. Это делает операцию резервирования последовательной. Пользователь не должен разбираться, почему можно резервировать одни объекты прав и нельзя резервировать другие объекты прав.

Возможность экспортировать кэш переноса на внешнее запоминающее устройство ЗУ исключает ситуацию, когда пользователь не может перенести права из-за переполнения внутреннего кэша переноса устройства DRM. Сохранение временной метки экспорта кэша переноса максимально освобождает пользователя от запросов по экспортированным данным.

Издатель контента также выигрывает от осуществления настоящего изобретения, поскольку его интерес в сохранении защиты контента гарантируется самой концепцией изобретения, при этом потребитель имеет возможность более гибкого пользования контентом. Благодаря сокращению ограничений возрастает вероятность увеличения потребительского спроса на защищенный контент, а следовательно - и продаж издателя контента.

Предпочтительные варианты осуществления данного изобретения описаны ниже со ссылкой на прилагаемые рисунки, где:

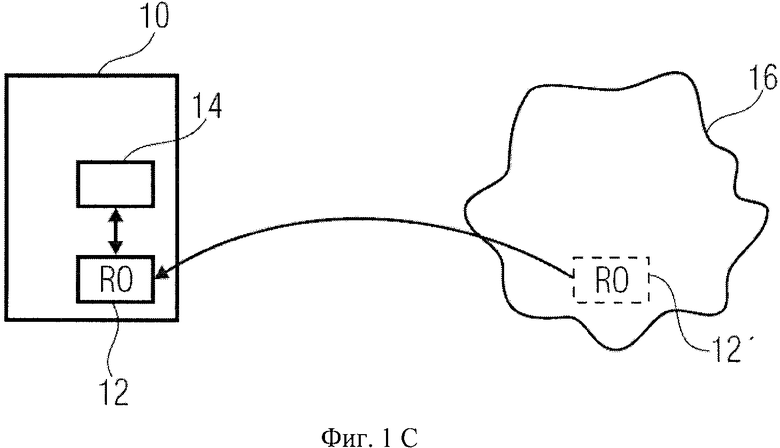

на фиг.1а-с показаны основные шаги сценария атаки, которых можно избежать, используя технические решения настоящего изобретения;

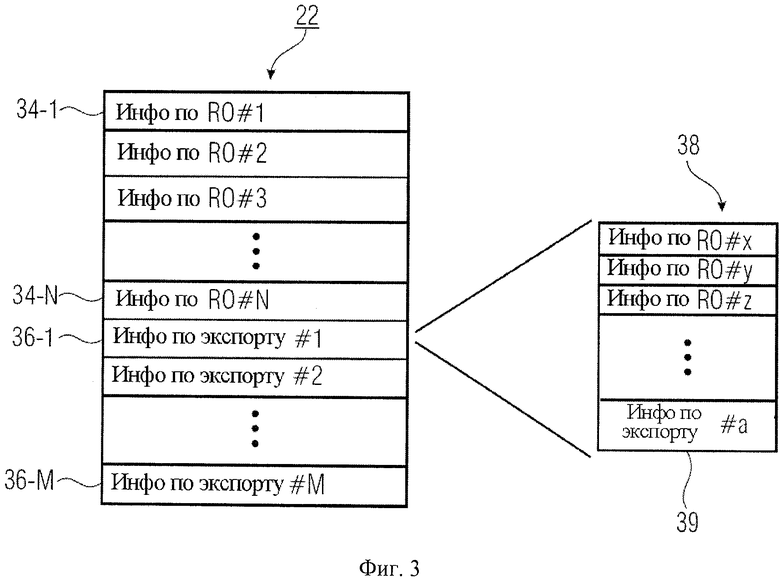

на фиг.2 дана блок-схема DRM-устройства, реализованного на базе настоящего изобретения;

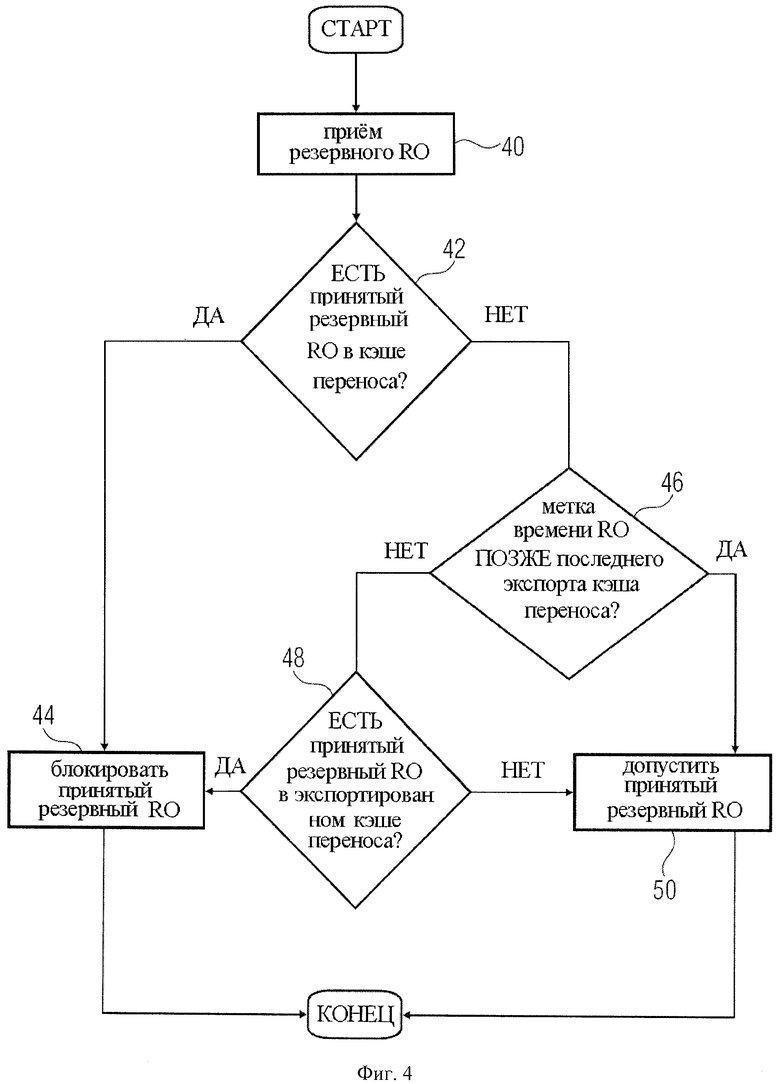

на фиг.3 показана принципиальная схема структуры области памяти (кэш переноса) для хранения информации об объекте прав, реализуемая в настоящем изобретении; и

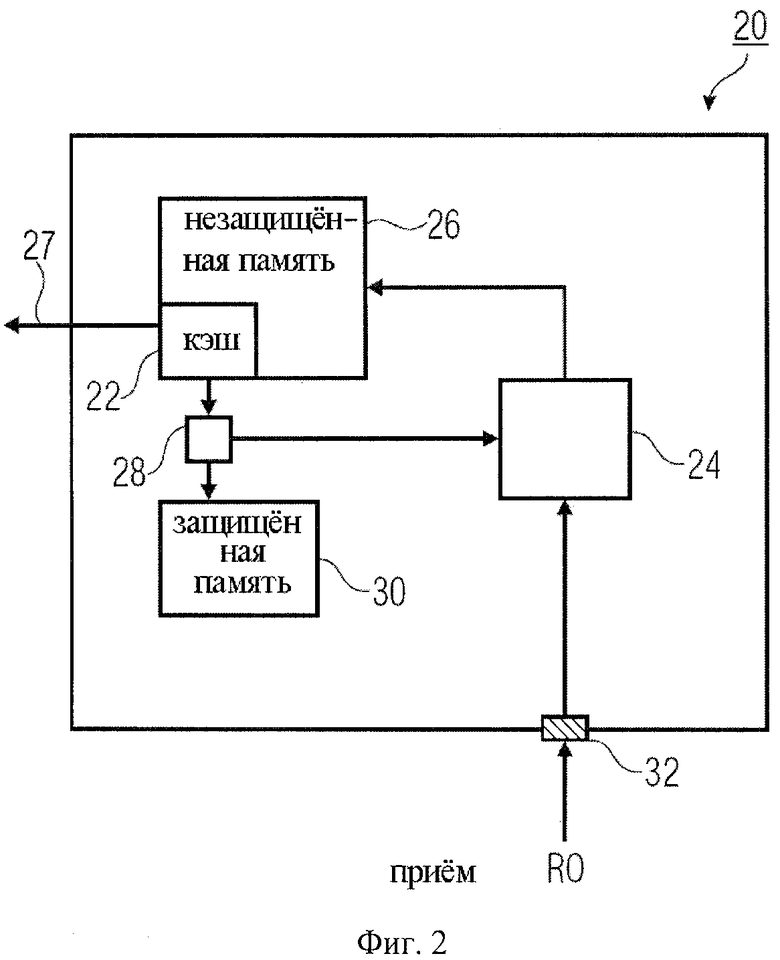

на фиг.4 представлена блок-схема реализации способа цифровой защиты авторских прав в соответствии с настоящим изобретением.

Перед более подробным обсуждением конструктивных решений по настоящему изобретению в контексте фиг.2-4 следует рассмотреть сценарий обхода защиты, возможного в случае, когда разрешены как перенос, так и резервирование одного и того же объекта прав, со ссылкой на фиг.1а-с.

На фиг.1а показано DRM-устройство 10 с инсталлированным на нем объектом прав 12, содержащим права доступа к цифровому медиаобъекту 14. По сценарию фиг.1а пользователь хочет зарезервировать объект прав 12, копируя его с DRM-устройства 10 на другой носитель 16. Носителем 16 может быть, например, внешняя память (защищенная карта памяти, смарт-карта) или другое DRM-совместимое устройство. Полученный в результате зарезервированный объект прав 12' остается криптографически привязанным к исходному устройству 10 и может быть восстановлен и воспроизведен только на исходном устройстве 10. Таким образом, зарезервированный объект прав 12' не может быть использован для осуществления прав на каком-либо другом устройстве, кроме устройства-источника 10.

Выполнив процедуру резервного копирования, изображенную на фиг.1а, пользователь может захотеть перенести объект прав 12 с устройства-источника 10 на некое устройство-адресат 18. Перед переносом объект прав 12 криптографически связан только с исходным устройством 10, то есть только устройство-источник 10 может осуществлять права, например, для воспроизведения контента цифрового мультимедийного файла 14. После переноса объект прав 12 удаляется из исходного устройства 10, а перенесенный объект прав 12" связан только с устройством-адресатом 18, то есть только устройство-адресат 18 может осуществлять права для воспроизведения перенесенного содержимого скопированного цифрового медиаобъекта 14'. С помощью операции пересылки объекта прав 12 права на мультимедийный контент 14 переданы от исходного устройств 10 на приемное устройство 18.

Так как резервная копия 12' объекта прав 12 существует на внешнем носителе 16, пользователь может теперь повторно инсталлировать объект зарезервированных прав 12' на исходное устройство 10, взяв объект зарезервированных прав 12' с внешнего носителя 16. Таким образом, права, относящиеся к цифровому мультимедийному объекту 14, могут быть продублированы, поскольку теперь они существуют на устройстве-источнике 10 и на устройстве-приемнике 18.

Подобное злоупотребление объектом прав 12 не желательно для поставщиков мультимедийной продукции. Логичным и честным решением здесь был бы запрет на перенос объекта прав 12, из которого была сделана резервная копия 12'. Тем не менее, это привело бы к серьезным ограничениям потребительских свойств.

Для смягчения противоречия между защитой мультимедийного объекта и обеспечением гибкости потребительских свойств при реализации изобретения вводится устройство 20, предназначенное для электронной защиты авторских прав, схематично показанное на фиг.2.

Устройство DRM 20 включает в себя область памяти 22 для хранения информации об объекте прав, который был передан от устройства DRM 20 к другому DRM-устройству (не показан), где объект прав содержит разрешения на соответствующие цифровые медиаобъекты. Кроме того, устройство DRM 20 содержит процессор 24 для получения объекта прав, имеющий доступ в область памяти 22 для проверки ее на хранение данных о полученном объекте прав и для инсталляции полученного объекта прав на устройство DRM 20 при условии, что информация о полученном объекте прав не хранится в области памяти 22, или для блокировки полученного объекта прав при условии, что информация о полученном объекте прав хранится в области памяти 22.

Как объяснялось выше, область памяти 22 соответствует кэшу переноса.

Устройство DRM 20 может представлять собой персональный компьютер, ноутбук, персональную цифровую систему, мобильный телефон, медиаплеер, рабочую станцию, файловый сервер, универсальную ЭВМ и т.д. Кроме того, DRM-устройство 20 может быть съемным элементом типа медиакарты или одним из вышеупомянутых устройств. Безусловно, DRM-устройство 20 может также представлять собой комбинацию перечисленных элементов.

Устройство DRM 20 может быть связано с другими устройствами напрямую или по сети. Может быть задействована любая коммуникационная сеть, позволяющая установить связь между автономными устройствами 20, например локальная сеть (LAN), глобальная сеть (WAN), беспроводная LAN, беспроводная WAN, Интернет, радиотелефонная и т.д. Различные устройства могут быть связаны между собой и с сетью наземными коммуникационными линиями (например, T1, DSL, Cable, POTS) или с помощью беспроводных технологий (например, Bluetooth, WLAN, WiFi и т.д.). Обмен информацией между различными устройствами 20 может быть защищенным или не защищенным.

Так как информация об объекте прав, который был передан от DRM-устройства 20, должна постоянно храниться также в кэше переноса 22, включая моменты прекращения подачи питания, то кэш переноса 22 предпочтительно должен быть интегрирован в долговременную область памяти 26 DRM-устройства 20. Примеры долговременной памяти включают в себя ПЗУ, флэш-память, большинство типов компьютерных магнитных накопителей (например, жесткие диски, гибкие магнитные диски и магнитная лента), оптические дисководы и т.п.

Во избежание переполнения памяти кэша переноса 22 чрезмерным объемом данных в нем можно хранить вместо полных сведений об объектах прав, перемещенных с устройства 20, лишь незначительное количество информации о них. Это небольшое количество информации может представлять собой, например, часть криптографического хэша в структуре полного объекта прав, соответственно, и такая часть криптохэша далее будет назваться хэшем объекта прав. Таким образом, наличие хэша обычно означает, что к объекту прав в целом была применена хэш-функция. Хэш-функция представляет собой воспроизводимый метод превращения некоторых данных в (относительно небольшое) число, которое может служить цифровым отпечатком пальца данных (здесь: объект прав). Хэш-функция нарезает и перемешивает (т.е. замещает или перемещает) данные, чтобы создать подобного рода отпечатки пальцев. Такие отпечатки пальцев называют хэш-суммами, хэш-величинами, хэш-кодами или просто хэшем. В соответствии с осуществлением данного изобретения первые шесть байтов хэша алгоритма аутентификации SHA-1 могут использоваться как хэш объекта прав. Разумеется, допустимо использование других участков и/или других хэш-алгоритмов. Однако при этом важно, чтобы выбранный размер хэша объекта прав обеспечивал минимальную вероятность совпадения двух разных объектов прав по одному хэшу.

Таким образом, как следует из реализации изобретения, кэш переноса 22 предназначается для хранения информации об объекте прав, которая однозначно определяет объект прав среди множества объектов прав. Аналогично процессор 24 может выполнить функцию генерации подобной уникальной информации. Это означает, что если кэш переноса 22 предназначается для хранения, по меньшей мере, части криптографического хэша из всего объекта прав в качестве сведений об объекте прав, процессор 24 выполняет функцию выработки, по меньшей мере, части этого криптохэша.

Область долговременной памяти 26, где резидентным является кэш переноса 22 для хранения информации об объекте прав, может представлять собой незащищенную память. Кэш переноса 22 должен быть достаточно емким, чтобы вмещать объем хэша объектов прав, необходимый для перемещения достаточного количества объектов прав. Однако если кэш переноса 22 исчерпан, в изобретении конструктивно предусмотрено сохранение кэша переноса 22 или, по крайней мере, его разделов на другом (незащищенном) носителе (не показан), обозначенном стрелкой 27. Такое внешнее сохранение называется экспортом из кэша переноса 22. Когда выполняется экспорт из кэша переноса 22, локальный кэш переноса 22 DRM-устройства 20 может сохранить только криптохэш участка кэша переноса 22, который был экспортирован, и момент времени, в который произошел экспорт. Этот момент времени, называемый временной меткой экспортированного кэша переноса, может также сохраняться в экспортируемом кэше переноса.

В соответствии с реализацией изобретения хэш кэша переноса 22 и/или элемент экспортированного кэша переноса может быть определен в блоке 28 и сохранен в защищенной области памяти 30. Благодаря сохранению хэша экспортируемого кэша переноса или, по крайней мере, его элементов, в защищенной области памяти 30, может быть обнаружен компромисс экспортируемого кэша переноса памяти.

Если устройство DRM 20 получает через порт ввода-вывода 32 объект прав, который может быть объектом зарезервированных прав, процессор 24 проверяет наличие информации о полученном объекте прав в кэше переноса 22. Если такая информация присутствует, то объект прав, эквивалентный полученному объекту прав, был ранее перенесен или передан от DRM-устройства 20, и поэтому полученный (резервный) объект прав не будет установлен на устройство DRM 20. Однако, если данные полученного объекта прав не найдены в кэше переноса 22, и временная метка объекта прав (значение поля „временная метка" в структуре полезной нагрузки объекта прав) имеет показатель после последнего экспорта кэша переноса 22, полученный объект прав получает допуск и устанавливается на устройство DRM 20. Если временной ярлык объекта прав указывает время перед последним экспортом кэша переноса 22, процессор 24 проверяет экспортированные кэши переноса, начиная с позднейшего, включая предшествующие, вплоть до нахождения объекта прав или сведений о нем или до тех пор, пока временная метка экспортируемого кэша переноса не укажет время экспорта кэша переноса ранее временной метки объекта прав. Если объект прав не найден ни в одном из кэшей переноса, включая экспортированные кэши переноса, зарезервированный объект прав может быть реинсталлирован или восстановлен на устройстве DRM 20.

Схематически структура кэша переноса 22 для хранения информации об объектах прав, перенесенных с DRM-устройства 20 на другое устройство DRM, показана на фиг.3.

Как видно на схеме, кэш переноса 22 включает с себя поля памяти с 34-1 по 34-N, каждое из которых содержит информацию об объекте прав, который был ранее передан от устройства DRM 20, например, с целью резервирования. Как объяснялось выше, хранящаяся информация об объекте прав может быть частью хэша соответствующего ему полного объекта прав. Кроме того, кэш переноса 22 включает в себя поля памяти с 36-1 по 36-М для хранения информации об экспортируемых версиях кэша переноса 22.

На фиг.3 показана также структура экспортированной версии кэша переноса 38, в основном идентичная структуре кэша переноса 22. Информация об экспортируемых версиях кэша переноса может включать в себя хэш соответствующих экспортируемых версий и указатель на ячейку памяти, где следует искать соответствующую версию экспортируемого кэша переноса. Как упомянуто выше, экспортируемые версии кэша переноса 38 могут постоянно храниться в незащищенной области памяти. Однако информация ячеек с 36-1 по 36-М об экспортируемых версиях кэша переноса должна постоянно храниться в защищенной области памяти. Защита памяти может осуществляться различными способами. Защита памяти может быть достигнута с помощью криптографических программных алгоритмов или за счет внесения изменений в аппаратные средства. В любом случае, защита означает здесь, что рассматриваемая область памяти должна быть защищенной от взлома.

Если экспорт кэша переноса 22 происходит часто, файл экспортируемого кэша переноса может заключать в себе криптографические хэши одного или большего количества предшествующих экспортируемых файлов кэша переноса, что показано в рамке 39 на фиг.3. Таким образом, устройству DRM 20 необходимо хранить только ограниченное количество хэшей экспортируемых кэшей переноса и с опорой на экспортированные кэши переноса 38 сличать хэш какого-либо другого ранее экспортированного кэша переноса. Это препятствует переполнению кэша переноса 22 устройства DRM 20 хэшами экспортируемых кэшей переноса и фактически обеспечивает неограниченный перенос.

Заполнение кэша переноса 22 выполняется последовательно от первой до последней ячейки. Если последняя ячейка занята, DRM-устройство 20 может предложить экспортировать кэш переноса 22, а затем снова начинает с первой ячейки, перемещая уже хранящийся хэш объекта прав только, когда на хранение поступает новый хэш объекта прав. Это предупреждает запрос устройством DRM 20 экспортированных кэшей переноса непосредственно после экспорта.

Далее реализация изобретения предусматривает использование кэша переноса 22 также для резервирования объектов статусных прав. Во избежание повторного осуществления статусных прав кэш переноса 22 может, кроме того, включать в себя информацию о состоянии объектов статусных прав. При инсталляции на устройство DRM 20 объекта зарезервированных статусных прав процессор 24 собирает информацию о состоянии из кэша переноса 22 или экспортированных кэшей переноса 38, в результате чего пользователь допускается до осуществления только разрешенных прав.

Способ, относящийся к изобретению, осуществляемый с помощью устройства DRM 20, обобщен с использованием блок-схемы на фиг.4.

Способ включает в себя шаг 40 приема объекта прав, который может быть объектом зарезервированных прав. На шаге 42 процессор 24 проверяет наличие в кэше переноса 22 информации о полученном объекте прав. Если сведения о полученном объекте прав обнаружены в кэше переноса 22, на следующем шаге 44 полученный объект прав блокируется. Если в кэше переноса 22 сведения о полученном объекте прав не обнаружены, далее, на шаге 46 процессор 24 проверяет, не относится ли временной ярлык полученного объекта прав к моменту времени после последнего экспорта кэша переноса 22. Если ответ на этот вопрос - „ДА", процессор 24 допускает полученный объект прав для инсталляции на устройство DRM 20 на шаге 50. Если ответ на вопрос шага 46 - „НЕТ", процессор 24 переходит к шагу 48, на котором проверяет наличие сведений о полученном объекте прав в одном из ранее экспортированных кэшей переноса. Если версия полученного объекта прав уже переносилась с DRM устройства 20 прежде, процессор 24 блокирует реинсталляцию на шаге 44. Если сведения о полученном объекте прав также не обнаружены ни в одном из ранее экспортированных кэшей переноса, устройство DRM 20 или процессор 24 допускают полученный объект прав для инсталляции на устройстве 20 на шаге 50.

Таким образом, если информация о полученном объекте прав не найдена в кэше переноса 22, процессор 24 получает доступ в экспортированный кэш переноса 38 для проверки хранения в нем информации о полученном объекте прав. Для этого процессор 24 сравнивает временную метку полученного объекта прав с показаниями времени последнего экспорта кэша переноса на шаге 46 перед доступом к экспортированному кэшу переноса на шаге 48. В частности, процессор 24 получает доступ в экспортированный кэш переноса в случае, если временная метка полученного объекта прав указывает время выхода полученного объекта прав ранее времени последнего экспорта кэша переноса.

В завершение обзора концепции настоящего изобретения следует рассмотреть специальную область памяти 22, обозначенную как кэш переноса. Этот кэш переноса интегрирован в устройство DRM 20 и отслеживает все пересылки объектов прав с устройства 20. Перед восстановлением или переустановкой полученного (резервного) объекта прав устройство 20 проверяет наличие на хранении в кэше переноса информации о полученном объекте прав. При отсутствии информации делается заключение, что полученный объект прав не переносился ранее на другое устройство, вследствие чего устройство 20 может восстановить или реинсталлировать объект зарезервированных прав. При обнаружении информации о полученном объекте прав в кэше переноса или его экспортированных версиях (что значит, что объект прав перемещался), этот объект прав не должен быть восстановлен или реинсталлирован на устройстве 20.

Для предотвращения реинсталляции прав, перемещенных с использованием атаки репликацией или восстановлением со стороннего накопителя, устройство 20 как неотъемлемая часть изобретения имеет кэш переноса 22 с надежной системой идентификации всех перемещенных объектов нестатусных прав, например, в SRM. Эта система идентификации может быть обозначена как „глобальный уникальный идентификатор" Global Unique Identifier (GUID). Однако возможна сокращенная процедура идентификации объекта прав, такая как использование хэша содержимого объекта прав, например, усеченного до минимального размера 6 байтов. Кроме того, кэш переноса может содержать как элемент временную метку <timeStamp> (RITS) объекта прав.

Непосредственно после перемещения прав в процессе успешного переноса объекта нестатусных прав с устройства 20 на SRM процессор 24 (DRM-агент) вводит в кэш переноса 22 пару <GUID, RITS>, соответствующую объекту прав.

Если в кэш переноса 22 должна быть введена пара <GUID, RITS>, но кэш переноса полон, а RITS в объекте прав - позднее самого раннего RITS в кэше переноса 22, то процессор 24 может заместить ячейку самым ранним RITS в кэше переноса 22 новой парой <GUID, RITS>. Если RITS объекта прав равен или ранее самого раннего RITS в кэше переноса, пара <GUID, RITS> не вводится.

При получении объекта нестатусных прав (RO) не путем перенесения (а, например, восстановлением резервной копии из стороннего накопителя) процессор 24 может выполнить такую последовательность действий:

a) проверить, содержит ли кэш переноса GUID полученного RO. Если да, то а) в силе, в противном случае а) не выполняется;

b) если a) в силе, RO блокируется;

c) если a) не выполняется, и кэш переноса не полон, RO инсталлируется;

d) если а) не выполняется, кэш переноса полон, и RITS RO - позже самого раннего RITS в кэше переноса, RO инсталлируется;

e) если а) не выполняется, кэш переноса полон, и RITS RO - раньше или равен самому раннему RITS в кэше переноса, RO блокируется.

Несколько копий одного объекта прав (т.е. два объекта прав, имеющие один и тот же ROID) одновременно не инсталлируются на одном устройстве. Заблокированные объекты прав (например, в ходе выполнения протокола загрузки или переноса объекта прав) учитываются как инсталлированные, то есть, когда объект прав отключен, другая его копия не должна быть инсталлирована.

Когда объект нестатусных прав переносится из SRM на устройство 20, и пара <GUID, RITS> уже находится в кэше переноса 22, эта пара <GUID, RITS> должна быть удалена из кэша переноса 22. Следует обратить внимание, что это происходит, когда объект нестатусных прав переносится из устройства в SRM, и позже возвращается на то же устройство с выполнением операции пересылки.

При наполнении кэша переноса 22 часть его самых старых значений RITS может быть сохранено устройством 20 на внешнем запоминающем устройстве. В этом случае устройство 20 должно обеспечить защиту целостности хранящихся на внешнем носителе данных. Дополнительно устройство 20 должно точно зарегистрировать сам факт и момент сохранения части кэша переноса на внешнем ЗУ и обеспечить идентификацию позднейшей сохраненной на внешнем носителе порции. В случае внеполосной доставки или реинсталляции со стороннего носителя объекта прав с RITS, более ранним, чем последний экспорт, когда кэш переноса 22 не определяет перенос объекта прав, устройство 20 также должно запросить хранившуюся во вне часть кэша переноса, проверить ее целостность, подтвердить, что это - самая последняя из хранящихся во вне часть и установить, был ли объект прав перемещен. Если хранящаяся во вне часть не проходит верификацию целостности или указывает на то, что объект прав был перенесен, объект прав не должен быть инсталлирован. Если кэш переноса 22 устанавливает, что объект прав был перенесен, объект прав не должен быть инсталлирован. В остальных случаях объект прав инсталлируется. В случае внеполосной доставки или реинсталляции со стороннего носителя объекта прав с RITS, равным по времени последнему экспорту, необходимо свериться как с кэшем переноса, так и с хранящейся на внешнем носителе частью данных.

Конструктивные решения настоящего изобретения дают возможность как переносить, так и резервировать права в рамках семейства ОМА DRM, избегая опасности дублирования прав. Благодаря этому растет практический опыт и признание потребителя, поскольку резервирование прав не сопровождается какими-либо ограничениями. Гибкость, безопасность и эффективность данного изобретения делают его особенно применимым в области DRM.

В зависимости, от обстоятельств изобретенный способ цифровой защиты авторских прав (DRM) может быть осуществлен с помощью как аппаратных, так и программных средств. Способ реализуется на базе цифрового носителя, в частности диска, DVD-диска или CD-диска с электронно считываемыми сигналами управления, совместимого с программируемой компьютерной средой, способной к осуществлению предлагаемого метода. В целом изобретение представляет собой компьютерный программный продукт с кодом программы, хранящемся на машиночитаемом носителе, предназначенный для реализации относящегося к изобретению способа, при которой данный компьютерный программный продукт выполняется на компьютере и/или микроконтроллере. Другими словами, изобретение, таким образом, может быть осуществлено как компьютерная программа с программным кодом выполнения метода, когда компьютерная программа выполняется на компьютере и/или микроконтроллере.

Для описания данного изобретения использован ряд предпочтительных конструктивных решений, что не ограничивает возможность внесения изменений, перестановок и вариантов, не выходящих за пределы области самого изобретения. Также следует отметить, что данное изобретение допускает варианты осуществления методов и компоновок конструкции. В силу этого представленная далее формула подразумевает, что все подобные изменения, перестановки и варианты не выходят за рамки сути и сферы применения настоящего изобретения.

Настоящее изобретение относится к устройству цифровой защиты авторских прав. Технический результат заключается в расширении возможностей пользовательского управления мультимедийным контеном в сочетании с высоким уровнем защиты этого цифрового медиаконтента. Такой результат достигается за счет того, что устройство цифровой защиты авторских прав (20) включает в себя область памяти (22) для хранения информации об объекте прав, который был перенесен с устройства DRM (20) на другое DRM-устройство, где объект прав содержит условия допуска к цифровому мультимедийному объекту, и процессор (24) для приема объекта прав, имеющий доступ в область памяти (22) для проверки хранения информации о полученном объекте прав и для инсталляции полученного объекта прав на устройство цифровой защиты авторских прав (20), если информация о полученном объекте прав не хранится в области памяти (22), или блокировки полученного объекта прав, если информация о полученном объекте прав хранится в области памяти (22). 3 н. и 20 з.п. ф-лы, 4 ил.

1. Устройство цифровой защиты авторских прав (20), характеризующееся тем, что включает в себя следующие компоненты: область памяти (22) для хранения информации об объекте прав, который был перенесен с устройства DRM (20) на другое устройство DRM и содержит права доступа к цифровым мультимедийным объектам; и процессор (24) для приема объекта прав, имеющий доступ в область памяти (22) для проверки наличия в ней на хранении информации о полученном объекте прав с целью инсталляции полученного объекта прав на устройство цифровой защиты авторских прав (20) в случае, если информация о полученном объекте прав не хранится в области памяти (22), и блокировки полученного объекта прав в случае, если информация о полученном объекте прав хранится в области памяти (22).

2. Устройство по п.1, характеризующееся тем, что объект прав перед передачей только криптографически связан с исходным устройством-источником права, которое единственное может осуществлять права, причем объект прав удаляется из устройства-источника права, а перемещенный объект прав связан только с устройством-правопреемником, которое единственное может осуществлять права, при этом права в форме объекта прав на цифровой мультимедийный контент переходят от исходного устройства-источника права устройству-правопреемнику посредством операции передачи.

3. Устройство по п.2, характеризующееся тем, что процессор имеет доступ к области памяти (22) для проверки наличия там на хранении информации о принятом объекте прав, криптографически связанном с исходным устройством-источником права.

4. Устройство по п.1, характеризующееся тем, что информация об объекте прав, хранящаяся в области памяти (22), однозначно определяет объект прав как уникальный среди множества объектов прав.

5. Устройство по п.1, характеризующееся тем, что, по меньшей мере, часть информации об объекте прав, хранящаяся в области памяти (22), содержится в виде криптографического хэша полного представления объекта прав.

6. Устройство по п.1, характеризующееся тем, что область памяти (22) содержит защищенный от взлома участок памяти, предназначенный для хранения криптографического хэша полного представления области памяти (22) на защищенном от взлома участке памяти.

7. Устройство по п.1, характеризующееся тем, что оно выполняет функцию экспорта хранящейся информации о множестве объектов прав из области памяти (22) в дополнительную область памяти в случае, если емкость области памяти (22) заполнена.

8. Устройство по п.7, характеризующееся тем, что область памяти (22) содержит информацию о времени выполнения последнего экспорта.

9. Устройство по п.7, характеризующееся тем, что процессор (24) имеет доступ в дополнительную область памяти в случае, если информация о полученном объекте прав не найдена в области памяти (22), и проверяет наличие на хранении в дополнительной области памяти информации о полученном объекте прав.

10. Устройство по п.9, характеризующееся тем, что процессор (24) перед получением доступа к дополнительной области памяти сравнивает временную метку полученного объекта прав со временем выполнения последнего экспорта и получает доступ в дополнительную область памяти только в случае, если временная метка полученного объекта прав указывает на то, что выход полученного объекта прав произошел ранее последнего экспорта.

11. Устройство по п.1, характеризующееся тем, что в области памяти (22) хранятся, по меньшей мере, часть криптографического хэша полного представления объекта статусных прав и информация о состоянии объекта статусных прав как составляющая хранящихся данных объекта прав, причем объект статусных прав после передачи удаляют.

12. Устройство по п.11, характеризующееся тем, что процессор (24) в случае, если информация о полученном объекте прав хранится в области памяти, сравнивает информацию о состоянии полученного объекта прав с хранящейся информацией о состоянии, относящейся к перемещенным объектам прав.

13. Устройство по п.1, характеризующееся тем, что оно отвечает требованиям совместимости по стандартам ОМА DRM.

14. Устройство по п.13 (20), характеризующееся тем, что оно является ОМА DRM-совместимым защищенным съемным носителем.

15. Способ цифровой защиты авторских прав, характеризующееся тем, что включает сохранение в области памяти информации об объекте прав, который был перенесен с первого устройства на второе устройство и который содержит права доступа к цифровым медиаобъектам; прием объекта прав первым устройством; и получение доступа к области памяти с целью проверки наличия на хранении в области памяти информации о принятом объекте прав и инсталляции полученного объекта прав на первом устройстве в случае, если информация о полученном объекте прав не хранится в области памяти, или блокировке полученного объекта прав в случае, если информация о полученном объекте прав хранится в области памяти.

16. Способ по п.15, характеризующийся тем, что хранящаяся информация включает в себя данные об объекте прав, которые однозначно определяют объект прав как уникальный среди множества объектов прав.

17. Способ по п.15, характеризующийся тем, что, по крайней мере, часть хранящейся информации об объекте прав содержится в виде криптографического хэша полного представления объекта прав.

18. Способ по п.15, характеризующийся тем, что хранение информации включает в себя хранение криптографического хэша представления области памяти (22) на защищенном от взлома участке памяти.

19. Способ по п.15, характеризующийся тем, что хранение информации включает в себя перенос хранения информации о множестве объектов прав в дополнительную область памяти в случае, если емкость области памяти (22) достигла предела.

20. Способ по п.19, характеризующийся тем, что хранящаяся информация включает в себя показания времени последнего сохранения в дополнительной области памяти.

21. Способ по п.15, характеризующийся тем, что хранящаяся информация включает в себя информацию о состоянии объекта статусных прав как часть хранящейся информации об объекте прав.

22. Способ по п.21, характеризующийся тем, что процедура проверки наличия на хранении в области памяти информации о полученном объекте прав включает в себя сравнение информации о состоянии полученного объекта прав с хранящейся информацией о состоянии, относящейся к перенесенным объектам прав.

23. Машиночитаемый носитель информации с записанной на него компьютерной программой, содержащей код программы для осуществления способа в соответствии с п.15 при условии выполнения компьютерной программы на компьютере и/или микроконтроллере.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| JP 2006065641 A, 09.03.2006 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СПОСОБ ПРЕДОСТАВЛЕНИЯ ЧЕРЕЗ ИНТЕРНЕТ ПЛАТНЫХ УСЛУГ, СВЯЗАННЫХ С ИСПОЛЬЗОВАНИЕМ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 1999 |

|

RU2155984C1 |

| ПЕРЕДАЧА ЛИЦЕНЗИИ НА ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ДЛЯ ЭЛЕМЕНТА АППАРАТНОГО ОБЕСПЕЧЕНИЯ | 1995 |

|

RU2147790C1 |

Авторы

Даты

2013-02-27—Публикация

2008-07-03—Подача