Область техники, к которой относится изобретение

Варианты осуществления изобретения относятся к системам и способам предоставления данных и услуг в сети. Более конкретно, вариант осуществления изобретения относится к системам и способам, которые предоставляют надежный высокоскоростной доступ к данным для использования в сети связи, имеющей большое количество абонентов, соответствующие данные которых могут развертываться в централизованном репозитории данных для доступа посредством различных приложений, работающих в сети.

Уровень техники

Операторы мобильной и стационарной сети хотят становиться полностью интегрированными поставщиками услуг связи (CSP). Постоянно меняющиеся бизнес-стратегии и реализация новых абонентских услуг привели к оперативным и функциональным хранилищам данных в пределах типичного CSP. Множество традиционных сетей связи основано на неструктурированной компиляции функциональных наложений на базовую сеть, которая создана главным образом для речевого трафика. Дублирование данных зачастую существует в базах данных абонентов, процессах создания и предоставления услуг, в администрировании, поддержке и оплате абонентских услуг.

Многие CSP хотят извлекать выгоду из доставки творческих, основанных на содержимом услуг, которые нацелены на широкий диапазон рыночных сегментов. Эта новая область роста подпитывается посредством новых приложений и устройств, которые приспособлены для мультимедийных услуг. Тем не менее, по-прежнему имеются определенные жесткие границы между услугами мобильных и стационарных линий, поскольку продукты зачастую формируются вокруг способов и устройств доступа, а не вокруг потребностей абонентов.

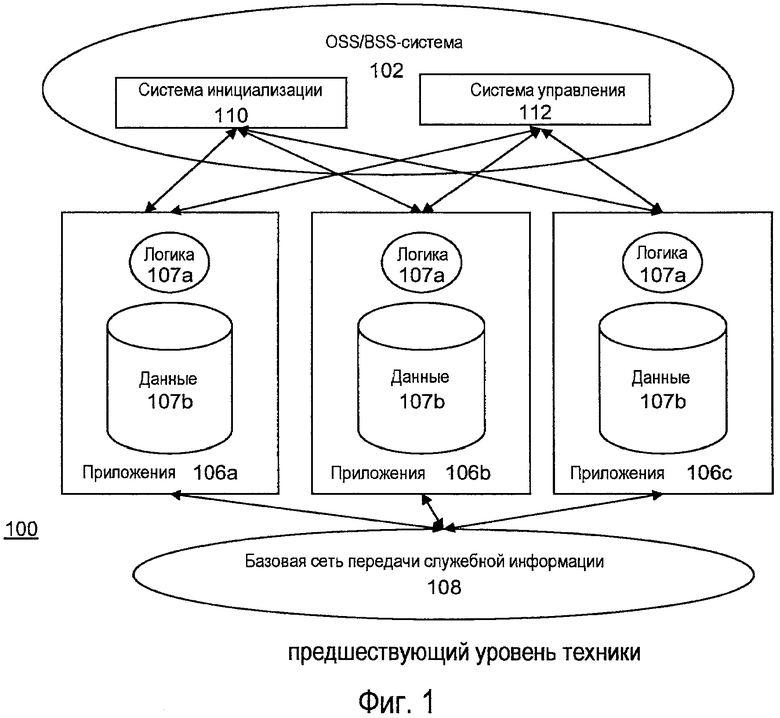

Фиг. 1 иллюстрирует характерную сетевую архитектуру 100, используемую посредством CSP в предшествующем уровне техники. Сетевая архитектура 100 включает в себя систему функциональной поддержки (OSS)/систему поддержки бизнес-операций (BSS)/систему IT-домена 102, одно или более приложений, таких как приложения 106a-106c, и базовую сеть 108 передачи служебной информации. OSS/BSS-система/IT-домена 102 включает в себя систему 110 инициализации и систему 112 управления сетью. Приложения 106a-106c содержат логический модуль 107a и модуль 107b данных. Логический модуль 107a каждого приложения 106a-106c осуществляет доступ главным образом, если не исключительно, к соответствующему модулю 107b данных. Модуль 107b данных каждого приложения 106 типично постоянно размещается в базе данных некоторого типа, к примеру в реляционной базе данных. Приложения 106a-106c могут предоставлять, например, реестр исходного местоположения (HLR), сервер собственных абонентов (HSS), систему голосовой почты, систему аутентификации, авторизации и учета (AAA), переносимость мобильного номера (MNP) и т.п. Эти приложения известны в данной области техники.

По мере того как CSP добавляют дополнительные новые услуги в свои системы, такие как мультимедийная подсистема на базе IP-протокола (IMS) и нелицензируемый диапазон для мобильной связи (UMA), они могут обнаруживать, что универсальные технологии реляционных баз данных являются слишком сложными в реализации вследствие значительной настройки, возникающей в ходе развертывания. Впоследствии, по мере того как новые услуги и типы абонентов появляются, их соответствующие схемы могут быть слишком сложными в улучшении. Другими словами, по мере того как число приложений 106a-106c возрастает все в большей степени, CSP встречаются с все большим числом оперативных проблем, таких как масштабируемость, производительность и управление. Эти проблемы увеличивают затраты и приводят к функциональным простоям, дополнительно увеличивая затраты. Универсальные дисковые платформы зачастую оказываются сложными в масштабировании, поскольку базовая технология накладывает практические ограничения на время доступа.

Поставщики оборудования зачастую испытывают затруднения при формировании наборов свойств продукта, которые могут доставляться при ценовом ориентире и в масштабе времени, который является экономически жизнеспособным для CSP. Как результат, CSP зачастую обнаруживают себя "привязанными" к поставщику оборудования, который имеет ограниченную функциональную совместимость с системами других поставщиков, что накладывает ограничения на функциональную гибкость CSP и выбор поставщиков оборудования, когда требуется модернизация. Кроме того, собственные аппаратные средства зачастую не масштабируются экономически, что часто приводит к блокам резервной мощности, которые не могут быть эффективно использованы посредством CSP.

Следовательно, до тех пока CSP не усовершенствуют системы и способы, которые они используют для того, чтобы развертывать новые приложения в своих сетях, их бизнес-партнеры и их абоненты не смогут в полной мере применять современные сети связи по своему усмотрению.

Сущность изобретения

Вышеописанные недостатки, неблагоприятные условия и проблемы разрешаются посредством варианта осуществления настоящего изобретения, который будет понятен при изучении нижеприведенного подробного описания.

Вариант осуществления изобретения предоставляет способ доступа к данным в каталоге от имени запрашивающего объекта. Способ направлен на прием запроса данных, чтобы выполнять действие над данными в атрибуте первой записи в первом местоположении в каталоге, предоставляемом запрашивающим объектом, при этом данные для атрибута, запрошенные в запросе данных, постоянно размещаются во второй записи во втором местоположении в каталоге. Способ направлен на извлечение второго местоположения в каталоге для данных в атрибуте запроса данных с использованием информации, ассоциированной с первой записью, при этом извлечение выполняется в точке доступа в/из механизма хранения данных для каталога. Способ дополнительно направлен на обнаружение данных в атрибуте запроса данных во второй записи с использованием извлеченного второго местоположения. Способ также направлен на выполнение действия над данными в извлеченном втором местоположении.

Вариант осуществления изобретения предоставляет систему доступа к данным в каталоге от имени запрашивающего объекта. Система включает в себя приемник запросов данных, выполненный с возможностью принимать запрос данных для выполнения действия над данными в атрибуте первой записи в первом местоположении в каталоге, предоставляемом запрашивающим объектом, при этом данные для атрибута, запрошенные в запросе данных, постоянно размещаются во второй записи во втором местоположении в каталоге. Система также включает в себя модуль извлечения местоположения, выполненный с возможностью извлекать второе местоположение в каталоге для данных в атрибуте запроса данных с использованием информации, ассоциированной с первой записью, при этом модуль извлечения местоположения выполняет извлечение в точке доступа в/из механизма хранения данных для каталога. Система также может включать в себя модуль считывания/обновления, выполненный с возможностью находить данные в атрибуте запроса данных во второй записи с использованием извлеченного второго местоположения и выполнять действие над данными в извлеченном втором местоположении.

Краткое описание чертежей

Фиг. 1 иллюстрирует характерную сетевую архитектуру 100, используемую посредством CSP в предшествующем уровне техники;

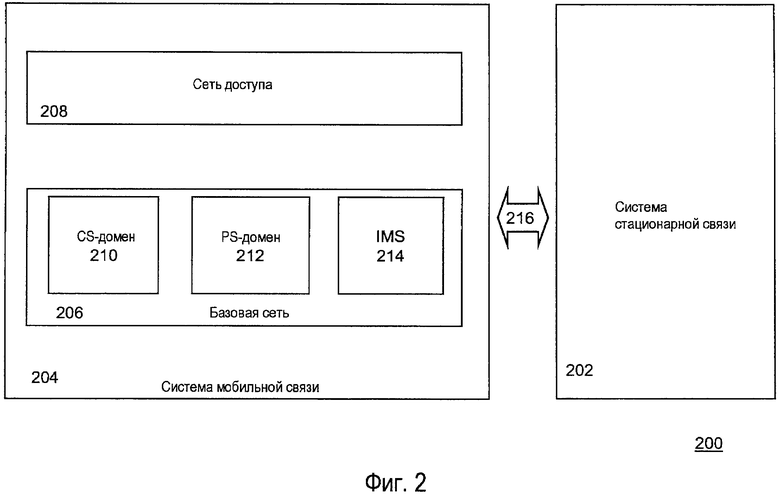

Фиг. 2 является блок-схемой, иллюстрирующей систему 200 связи, в которой могут работать варианты осуществления изобретения;

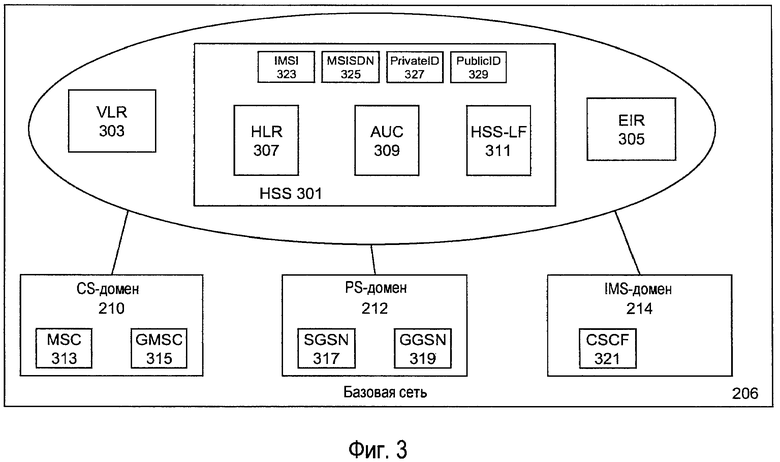

Фиг. 3 является блок-схемой, предоставляющей дополнительные подробности базовой сети, такой как CN 206, показанной на фиг. 2, с которой могут взаимодействовать варианты осуществления изобретения;

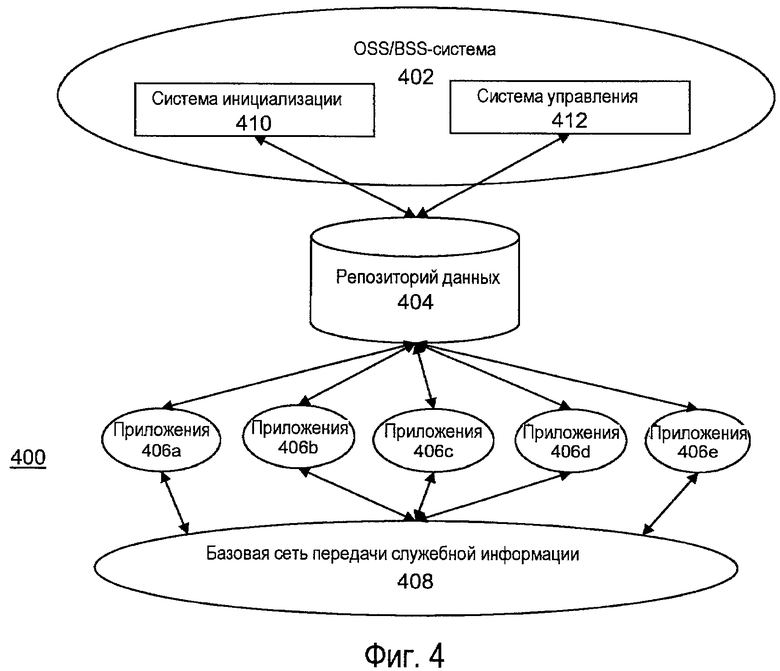

Фиг. 4 предоставляет функциональное представление хранилища данных в сетевой архитектуре 400, согласно варианту осуществления изобретения;

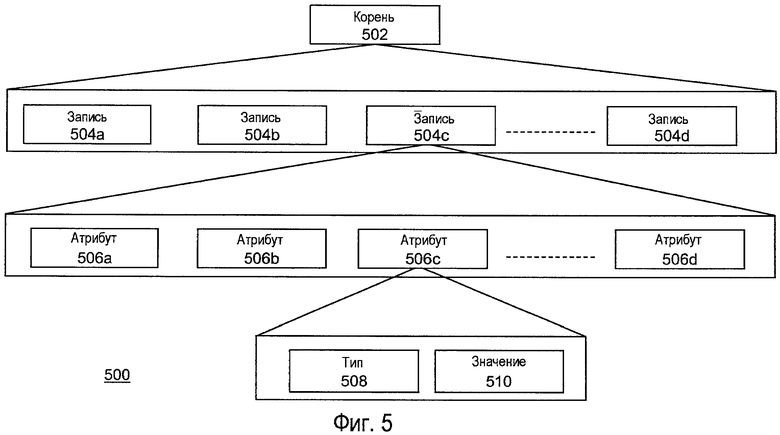

Фиг. 5 иллюстрирует информационную базу 500 каталогов (DIB), согласно варианту осуществления изобретения;

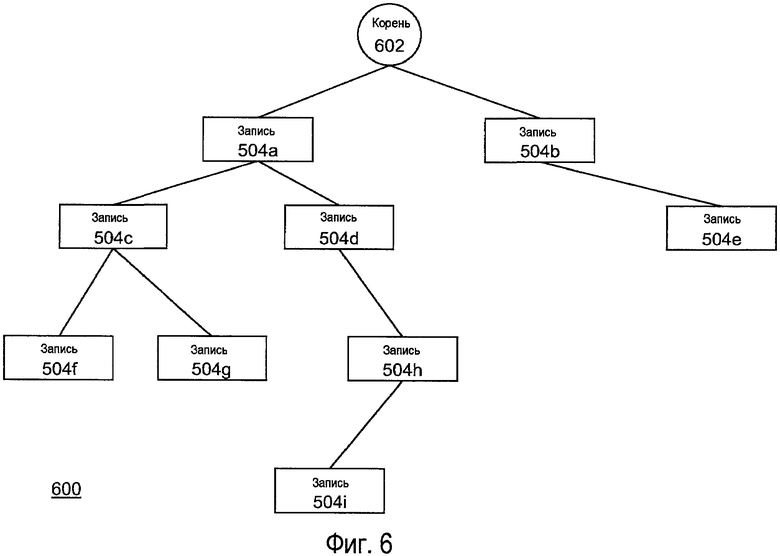

Фиг. 6 иллюстрирует информационное дерево 600 каталогов (DIT), согласно варианту осуществления изобретения;

Фиг. 7A иллюстрирует агент 702 системы каталогов (DSA) и пользовательский агент службы 704 каталогов (DUA), согласно варианту осуществления изобретения;

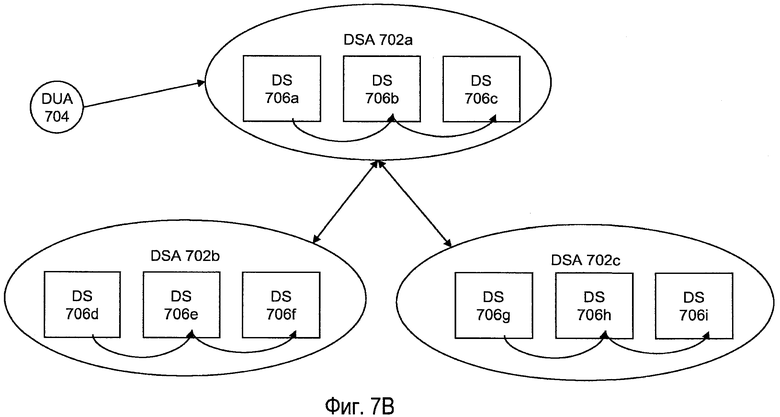

Фиг. 7B иллюстрирует распределенную иерархию, содержащую три DSA 702a, 702b и 702c, согласно варианту осуществления изобретения;

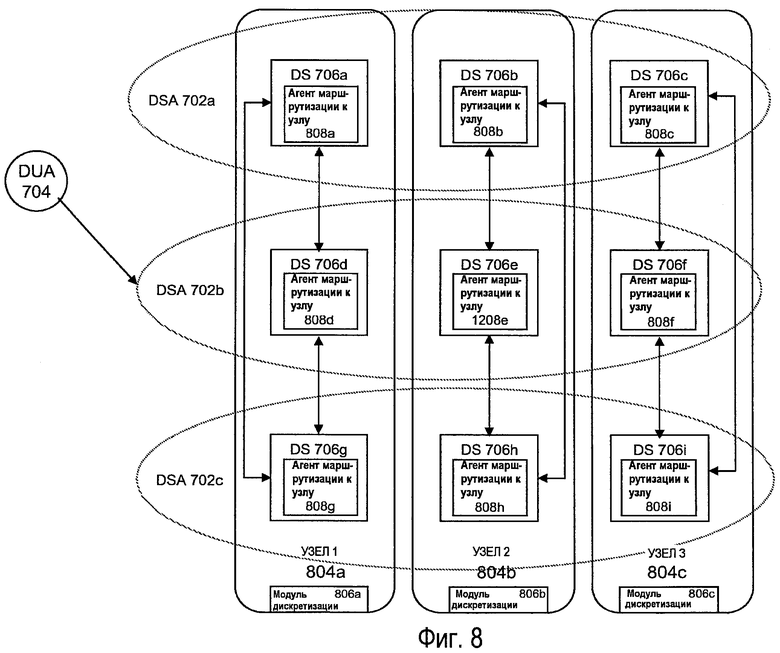

Фиг. 8 иллюстрирует оптимизированную маршрутизацию в распределенной иерархии DSA, показанной на фиг. 7B, согласно варианту осуществления изобретения;

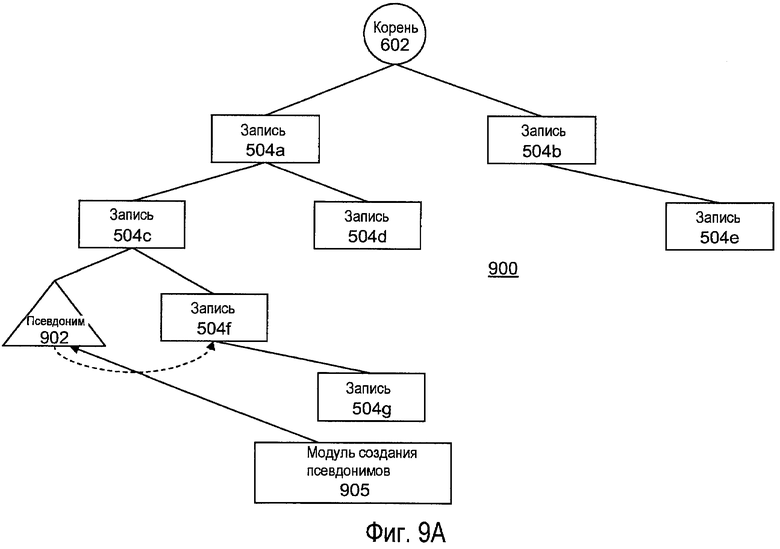

Фиг. 9A иллюстрирует DIT 900, имеющее запись-псевдоним 902, согласно варианту осуществления изобретения;

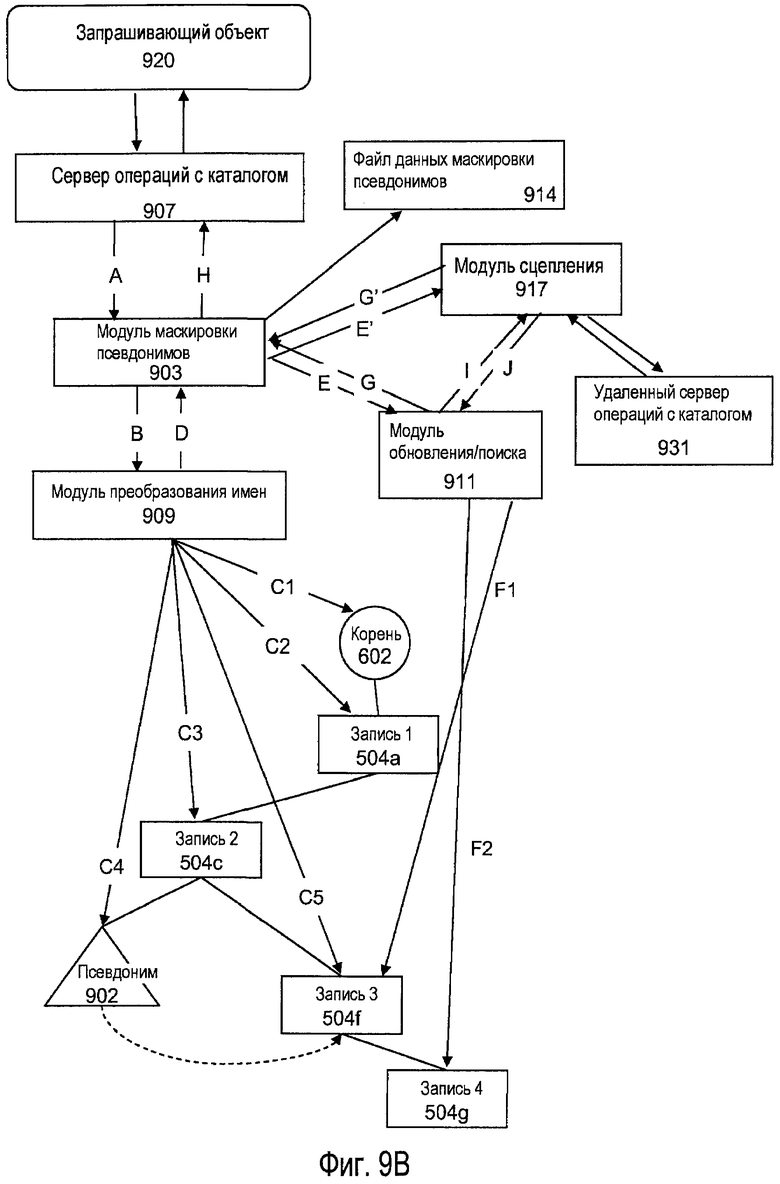

Фиг. 9B иллюстрирует модуль 903 маскировки псевдонимов, взаимодействующий с DIT 900, включающим в себя псевдоним 903, чтобы выполнять маскировку псевдонимов в запросе данных от запрашивающего объекта 920, согласно варианту осуществления изобретения;

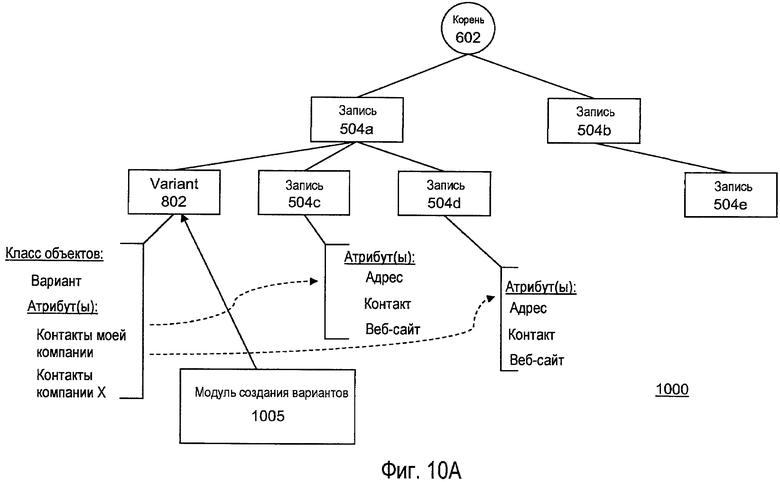

Фиг. 10A иллюстрирует DIT 1000 с записью 1002 варианта, согласно варианту осуществления изобретения;

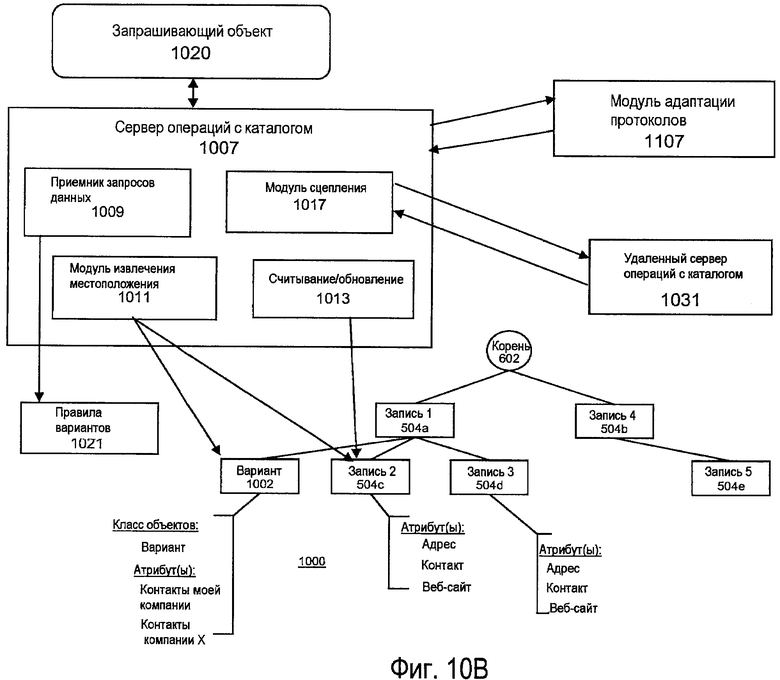

Фиг. 10B иллюстрирует обработку вариантов в DIT 1000, включающем в себя вариант 1002 запроса данных от запрашивающего объекта 1020, согласно варианту осуществления изобретения;

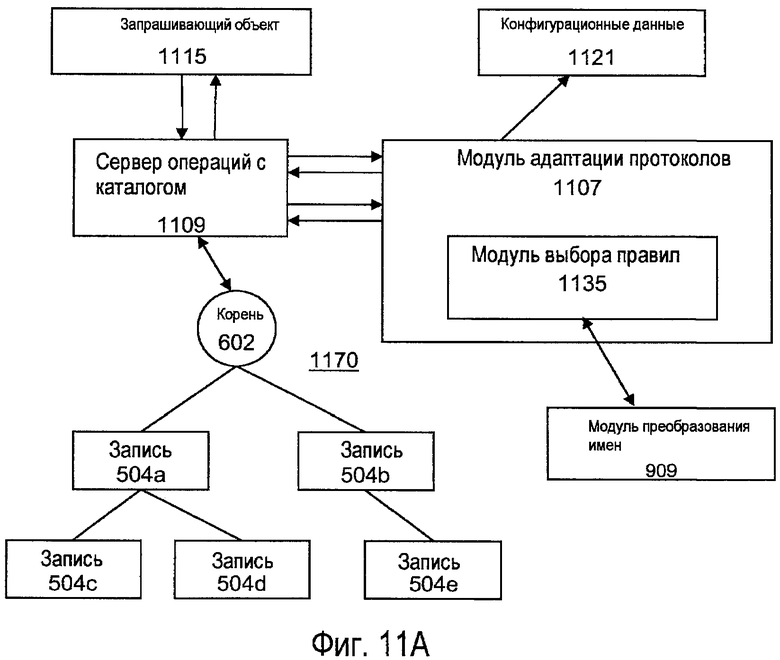

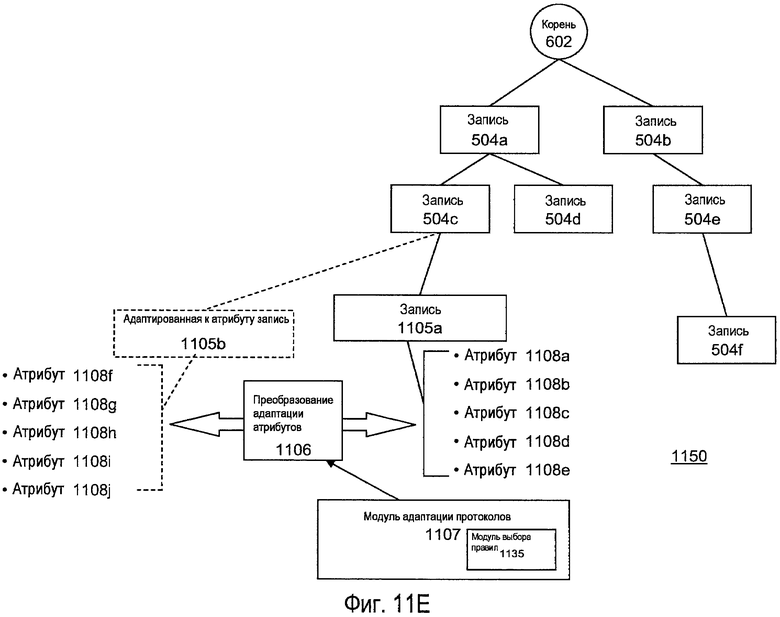

Фиг. 11A иллюстрирует модуль 1107 адаптации протоколов, согласно варианту осуществления изобретения;

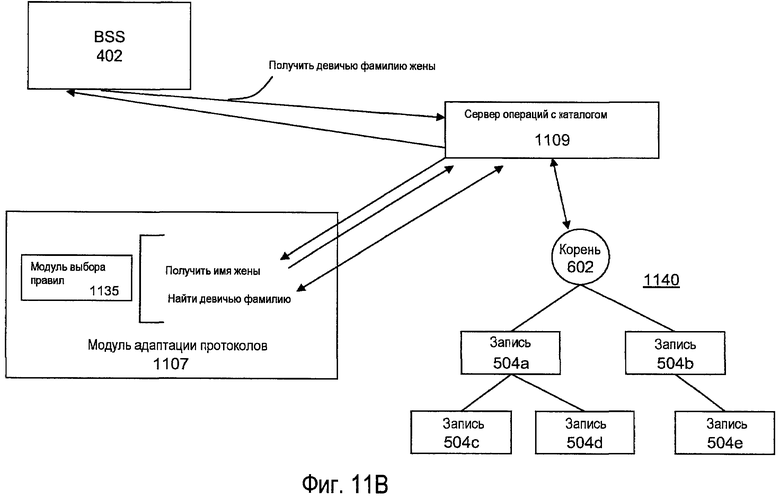

Фиг. 11B иллюстрирует пример последовательной или не поддающейся распараллеливанию обработки адаптации протоколов, согласно варианту осуществления изобретения;

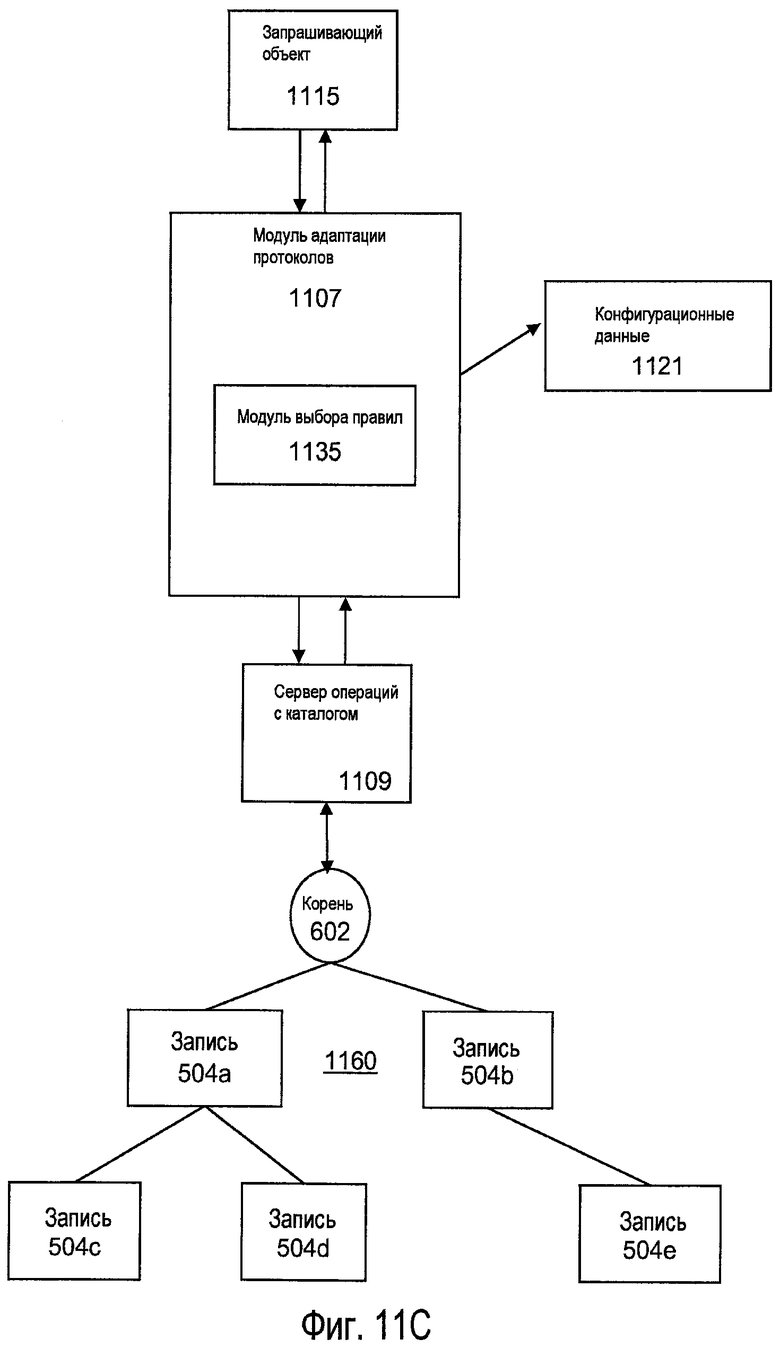

Фиг. 11C иллюстрирует модуль 1107 адаптации протоколов, по существу выступающий в качестве сервера виртуальных каталогов (или прокси-сервера LDAP/DAP), отправляющий обмен данными (к примеру, операции LDAP или DAP) на сервер 1109 операций с каталогом, такой как DS 706a, показанный на фиг. 7A, согласно альтернативному варианту осуществления изобретения;

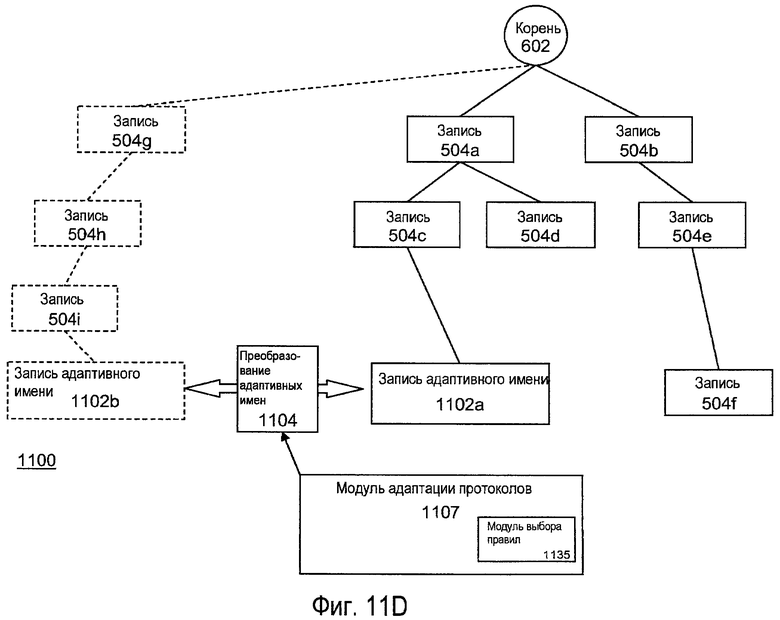

Фиг. 11D иллюстрирует DIT 1100, имеющее конфигурацию адаптивного именования, предоставленную посредством адаптации протоколов, согласно варианту осуществления изобретения;

Фиг. 11E иллюстрирует DIT 1150, имеющее адаптацию атрибутов, предоставленную посредством адаптации протоколов, согласно варианту осуществления изобретения;

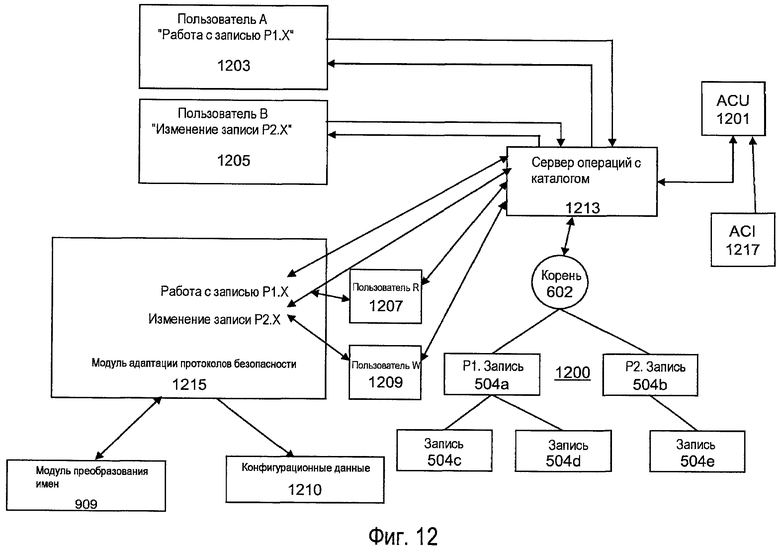

Фиг. 12 иллюстрирует систему управления доступом (AC), реализованную с помощью формы адаптации протоколов, согласно варианту осуществления изобретения;

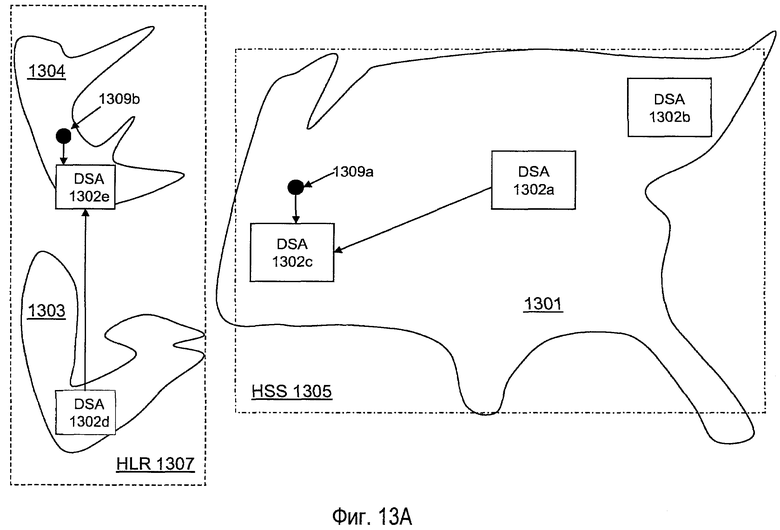

Фиг. 13A иллюстрирует информационную систему мобильных абонентов для усовершенствованного обмена данными абонентов между репозиториями данных в сети связи, такой как система 204 мобильной связи, согласно варианту осуществления изобретения;

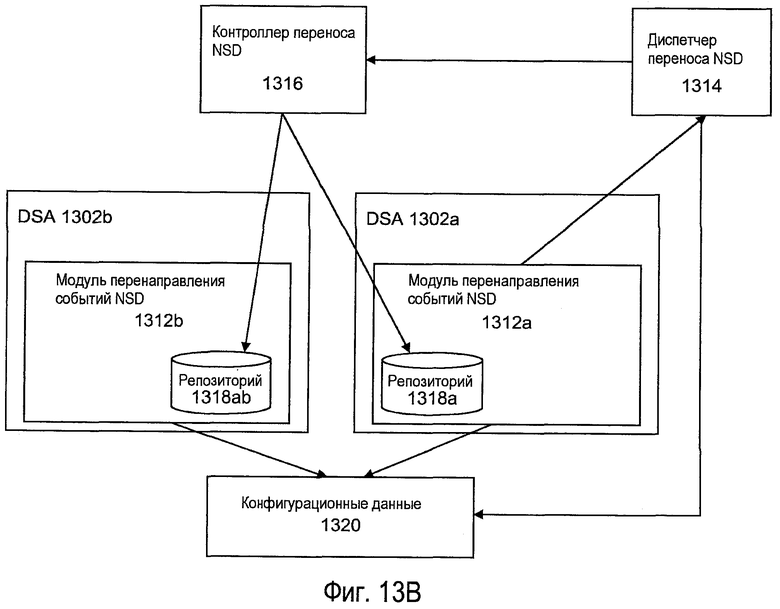

Фиг. 13B иллюстрирует характерные компоненты, содержащие информационную систему мобильных абонентов, такую как проиллюстрированная на фиг. 13A, согласно варианту осуществления изобретения;

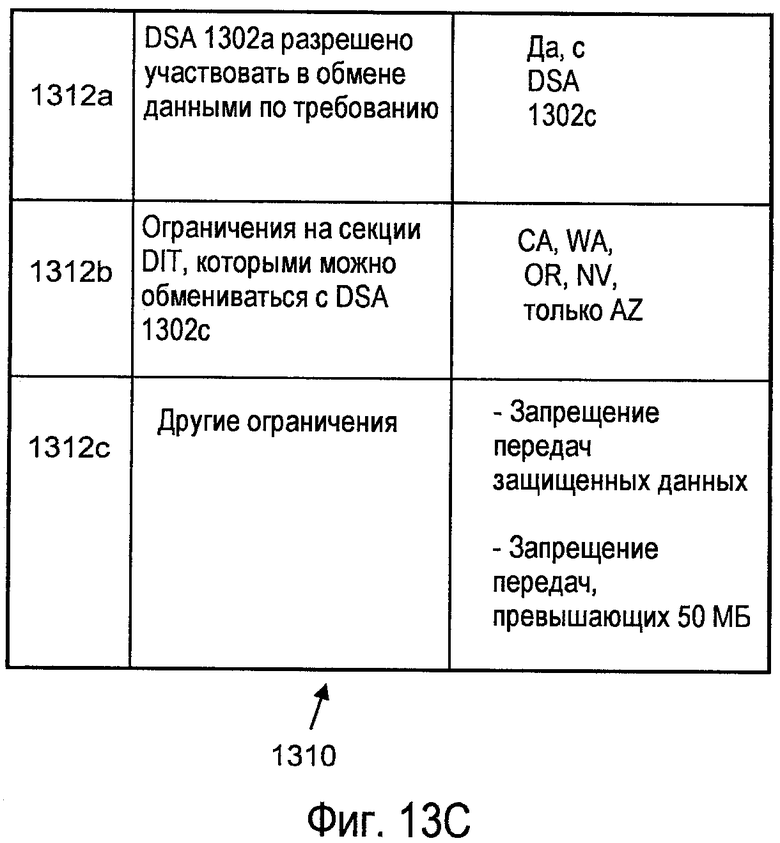

Фиг. 13C иллюстрирует характерные конфигурационные данные 1310 для DSA, участвующего в информационной системе мобильных абонентов, согласно варианту осуществления изобретения;

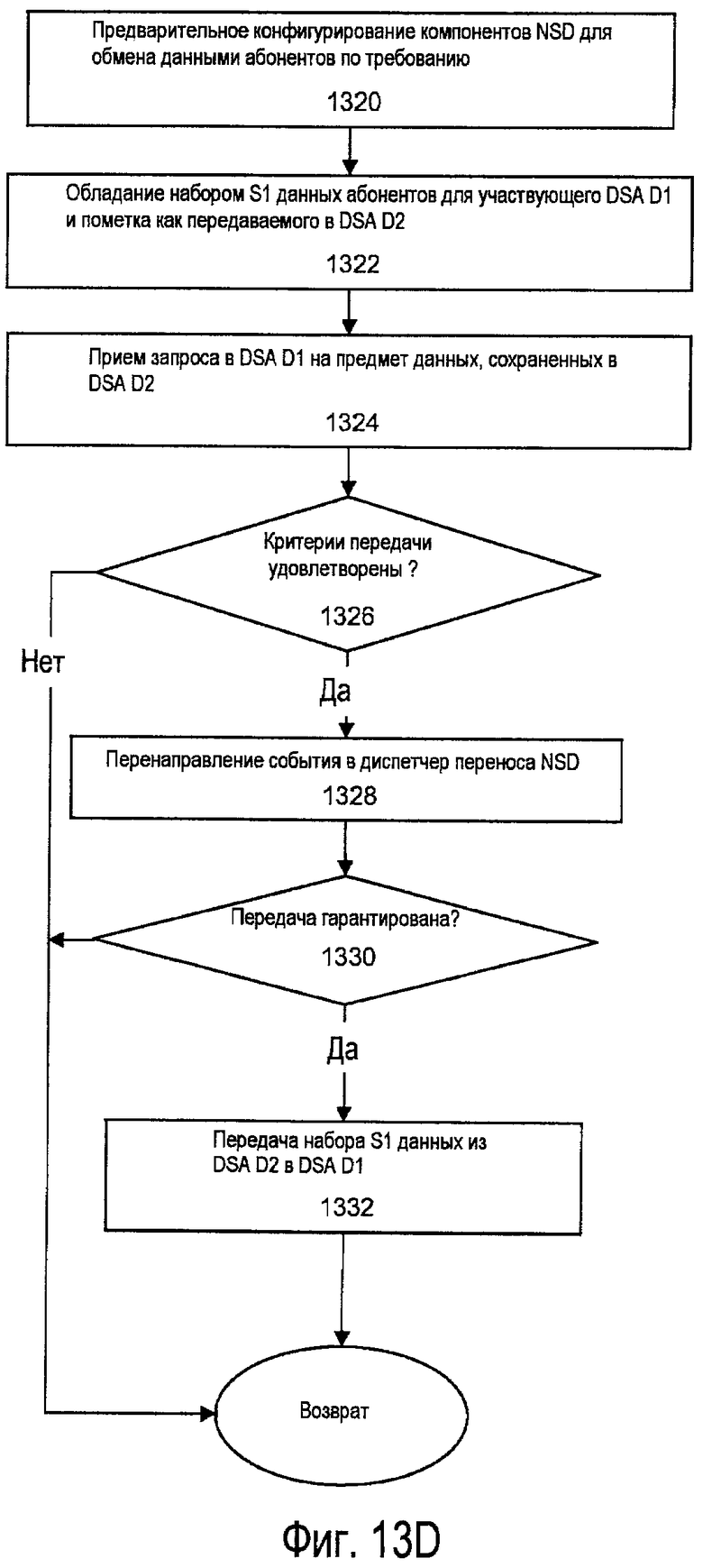

Фиг. 13D предоставляет высокоуровневый алгоритм для информационной системы мобильных абонентов, согласно варианту осуществления изобретения;

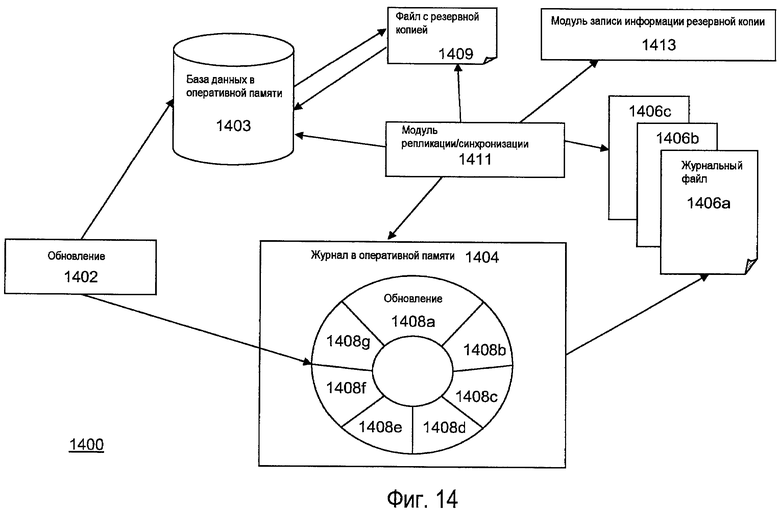

Фиг. 14 иллюстрирует систему 1400 протоколирования, согласно варианту осуществления изобретения;

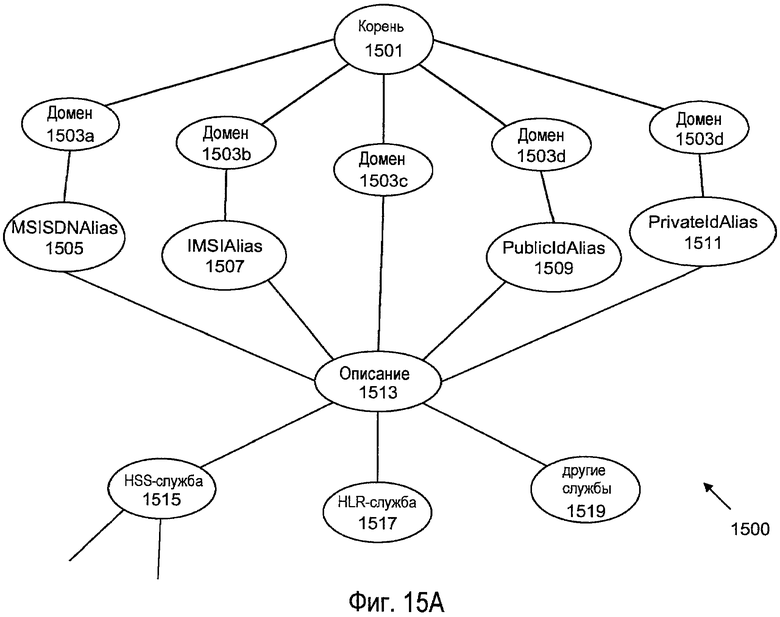

Фиг. 15A является блок-схемой, иллюстрирующей иерархию данных, хранимых в каталоге 1500, таких как данные, используемые посредством HSS 301, показанного на фиг. 3, согласно варианту осуществления изобретения;

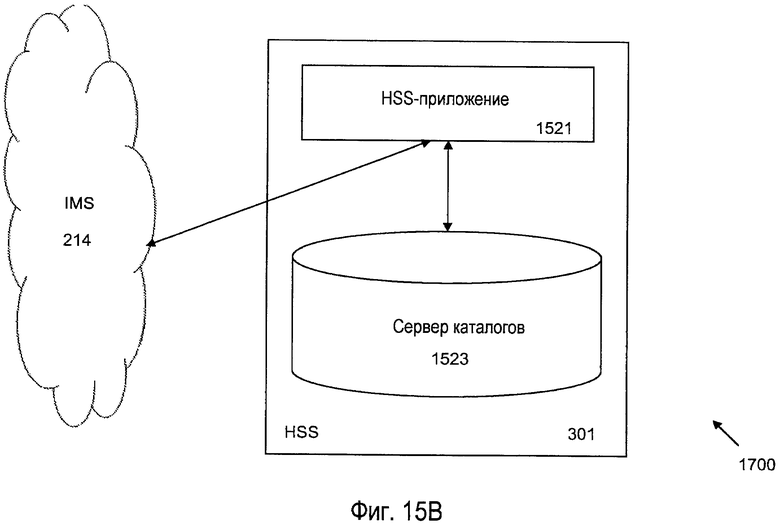

Фиг. 15B является блок-схемой, иллюстрирующей архитектуру HSS, такую как HSS 301 из CN 206, показанный на фиг. 3, согласно варианту осуществления изобретения;

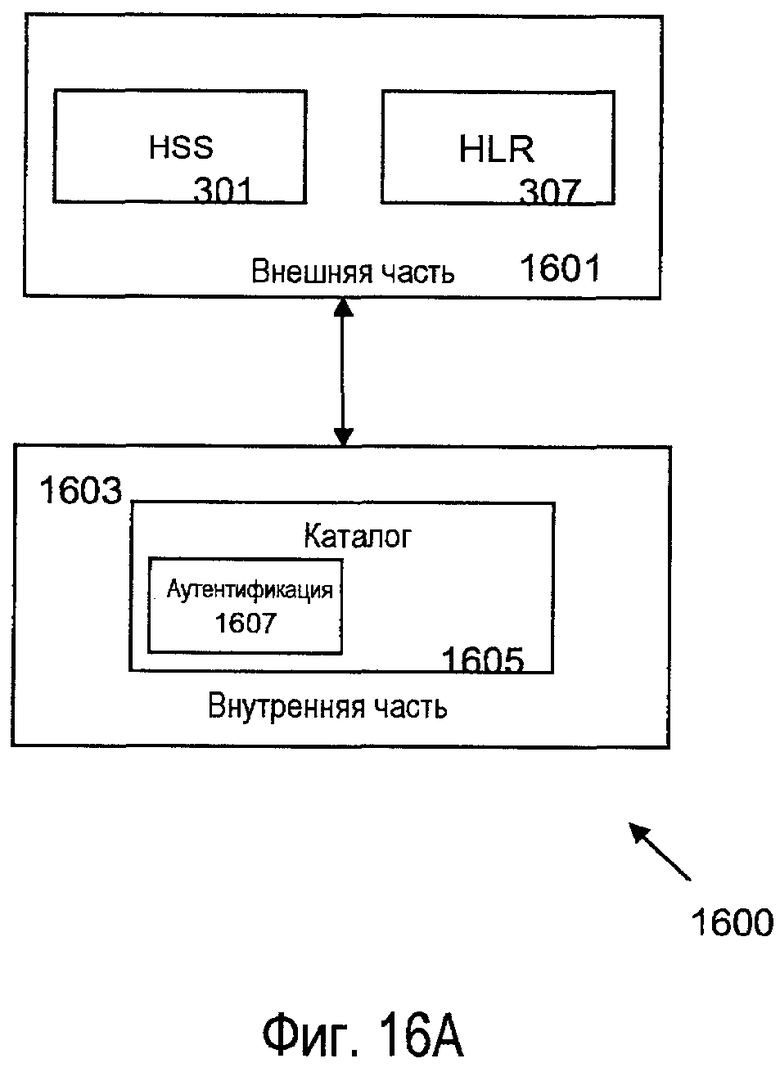

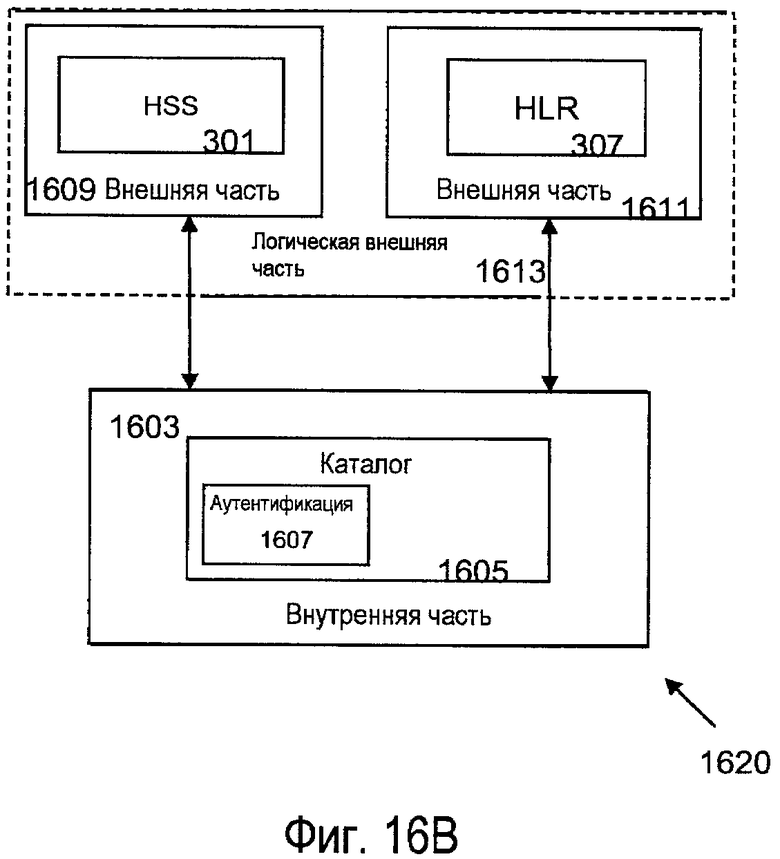

Фиг. 16A и фиг. 16B являются блок-схемами, соответственно, иллюстрирующими совместно размещенную систему 1600 и совмещенную систему 1620 для HSS 301 и HLR 307, согласно варианту осуществления изобретения;

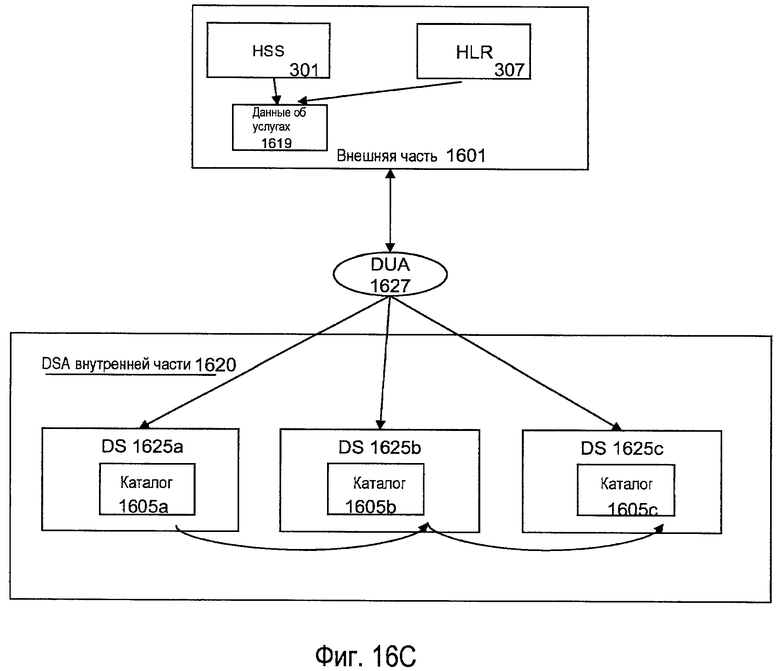

Фиг. 16C иллюстрирует внешнюю часть 1601, которая выполнена с возможностью хранить данные 1619 об услугах для приложений, таких как HSS 301 и HLR 307, согласно варианту осуществления изобретения;

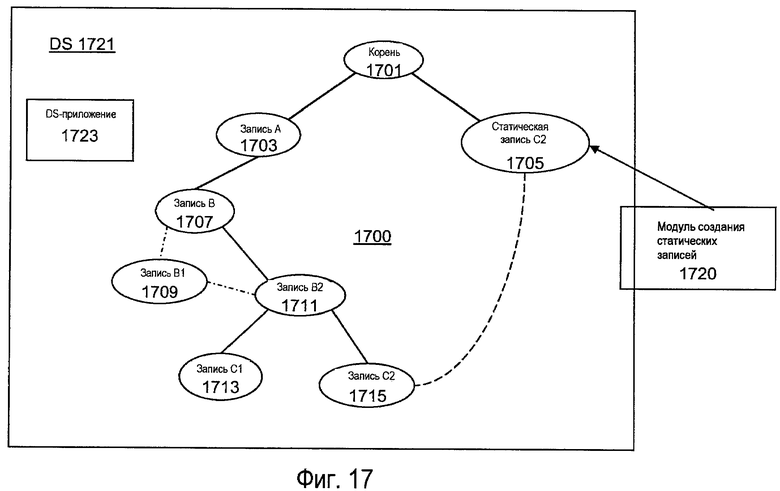

Фиг. 17 является блок-схемой, иллюстрирующей иерархию данных, хранимых в каталоге 1700, облегчающую статический доступ к записям, согласно варианту осуществления изобретения;

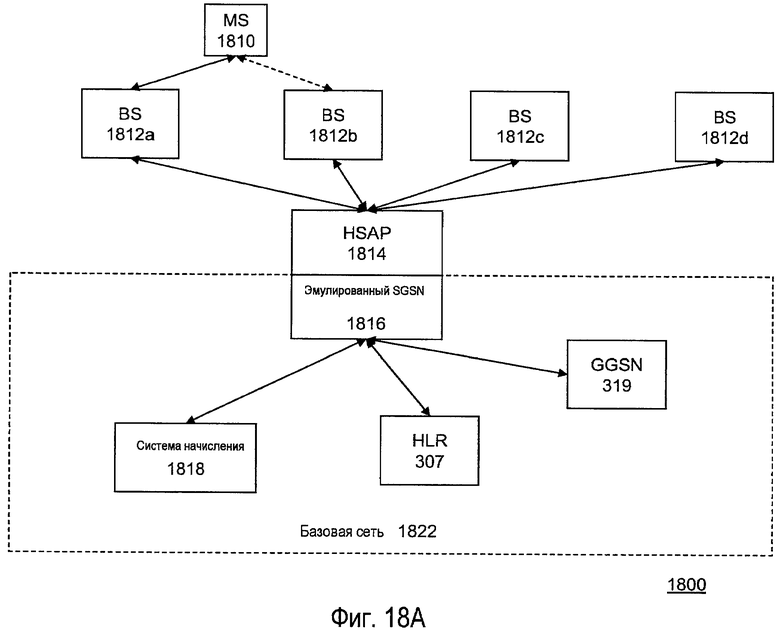

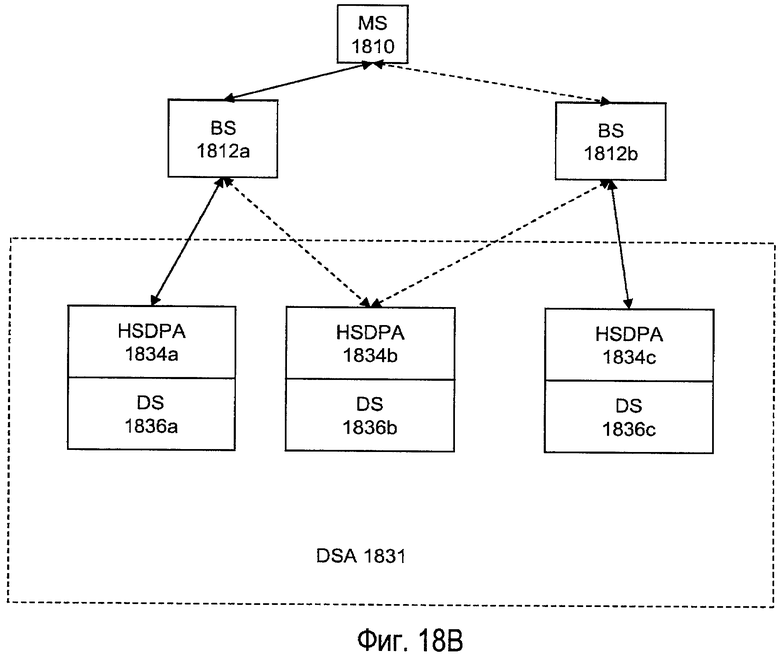

Фиг. 18A иллюстрирует сеть 1800 связи, использующую точку высокоскоростного доступа (HSAP), которая, возможно, может извлекать выгоду из улучшенного механизма синхронизации, согласно варианту осуществления изобретения;

Фиг. 18B предоставляет физическое представление сети 1800 связи, показанной на фиг. 18A, которая может извлекать выгоду из улучшенного механизма синхронизации, согласно варианту осуществления изобретения;

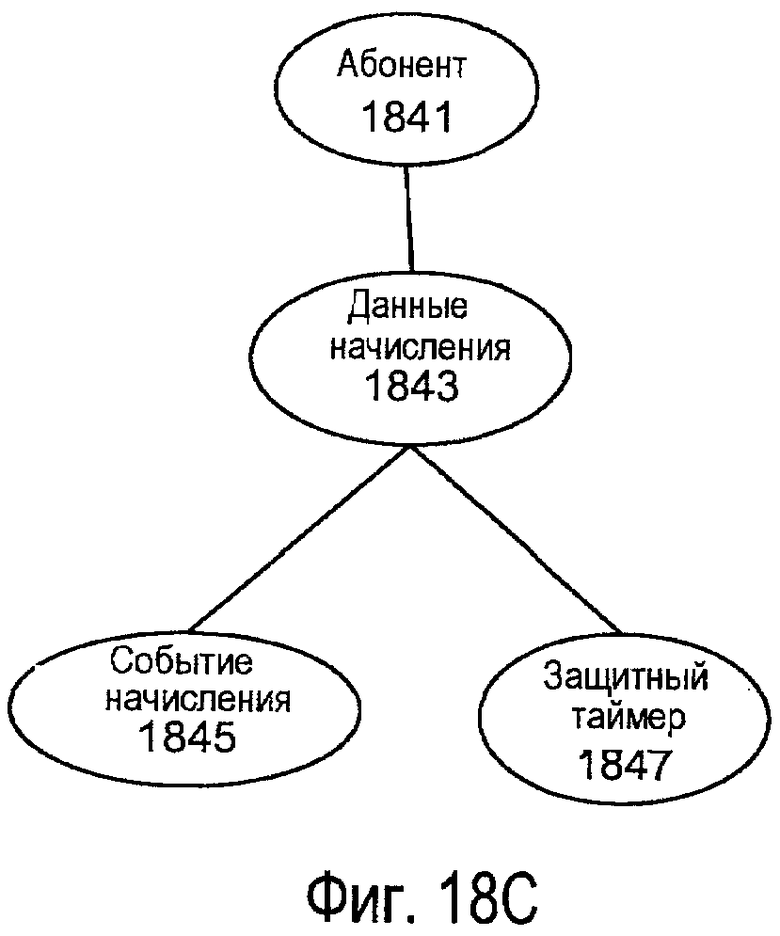

Фиг. 18C показывает запись 1841 абонента из каталога, такого как каталог, сохраненный посредством DSA 1831, согласно варианту осуществления изобретения;

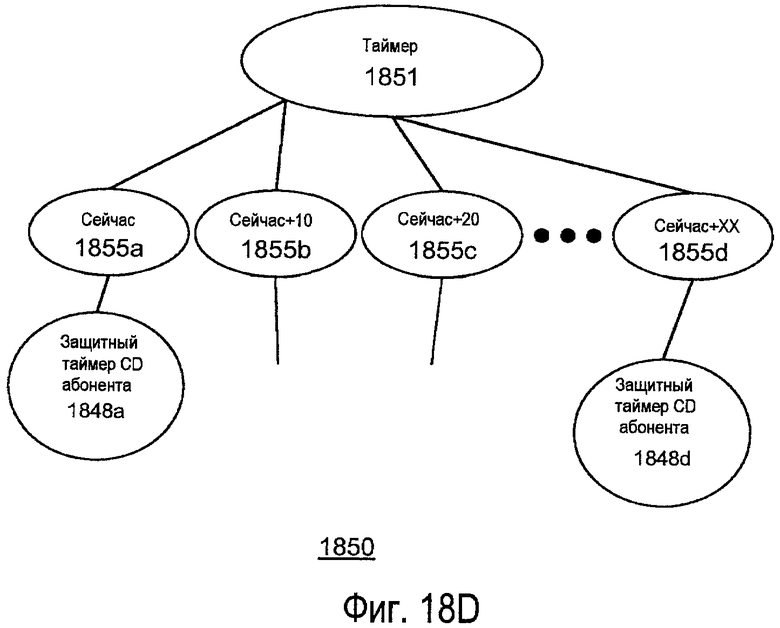

Фиг. 18D показывает таймер 1850, имеющий запись 1851 таймера в каталоге, сохраненном посредством DSA 1831, согласно варианту осуществления изобретения; и

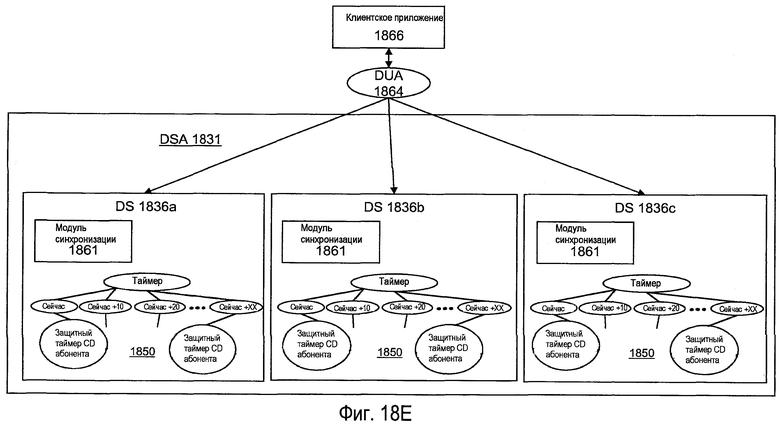

Фиг. 18E иллюстрирует механизм распределенной синхронизации, реализованный в DSA 1831, показанном на фиг. 18B, согласно варианту осуществления изобретения.

Подробное описание

Обзор

Традиционные сети мобильной связи - это результат эволюции, а не революции. По мере того как рынок связи развивался, слияния и поглощения вместе с изменением бизнес-стратегий приводили к оперативным и функциональным хранилищам данных в типичном поставщике услуг связи (CSP). Типичная сеть создана из последовательности функциональных наложений на базовую сеть, которая создана главным образом для речевого трафика. Таким образом, дублирование данных зачастую существует в базах данных абонентов, процессах создания и предоставления услуг, в администрировании, поддержке и оплате абонентских услуг. Многие CSP хотят рационализировать и консолидировать свой бизнес, чтобы исключать это дублирование, с тем чтобы снижать затраты, повышать эффективность и в конечном счете улучшать абонентское обслуживание. Вместе с тем, CSP зачастую по-прежнему должны увеличивать пропускную способность, добавлять функциональные улучшения и заменять устаревающую инфраструктуру. Помимо этого CSP также, возможно, хотят подготавливаться к дополнительной конвергенции между речевой связью и другими технологиями.

Новая парадигма связи может центрироваться на абонентах CSP и в меньшей степени непосредственно на сетевых аппаратных средствах и программном обеспечении. Вместо запутывающих и массивных собственных хранилищ данных, показанных на фиг. 1, CSP могут двигаться в направлении новой парадигмы, в которой данные системы являются открытыми, таким образом обеспечивая возможность большей интеграции и взаимодействия сетевых приложений. Таким образом, эта новая парадигма по существу помещает данные абонента в ядре сети, поскольку осуществление доступа и совместное использование информации не обязательно должно ограничиваться такими факторами, как где находится абонент, тип соединения, которое имеет абонент, или как абонент хочет взаимодействовать с CSP. Разрешение этих ограничений может давать возможность CSP сводить традиционные разделенные услуги вместе в связанную мультимедийную услугу связи с множественным доступом.

Таким образом, варианты осуществления изобретения могут предоставлять единую базу данных логических каталогов, содержащую объединенный источник данных об абонентах и/или услугах, доступных посредством процессов контроля и управления, которые требуют информацию об абонентах. Централизованный репозиторий данных может давать возможность комбинирования традиционных сетевых и прикладных баз данных масштабируемым, экономически эффективным способом, который классифицирует отдельные базы данных, обнаруженные в традиционных сетях, такие как базы данных, показанные на фиг. 1. Таким образом, варианты осуществления изобретения могут предоставлять один источник информации для приложений базовой сети и по большинству или всем доменам.

Посредством перехода к парадигме данных, ориентированной на абонента в качестве центра операций CSP, CSP может достигать большей интеграции и функциональной совместимости. Помещение абонента в центр операций также может упрощать для CSP сохранение точной и полной информации об абонентах. Множество хранилищ базы данных традиционных сетей, таких как показанные на фиг. 1, могут быть преобразованы в единый высокомасштабируемый высокоэффективный сетевой каталог, к которому может осуществляться доступ посредством сетевых или бизнес-приложений, которые должны обрабатывать данные абонентов.

Как упомянуто, варианты осуществления изобретения могут использовать базу данных единых логических каталогов, содержащую один источник информации об абонентах или об услугах, доступной посредством элементов контроля и управления, которым требуется эта информация. Предпочтительная база данных каталогов, используемая посредством варианта осуществления изобретения, совместима с протоколом X.500. База данных каталогов может предоставлять открытую централизованную базу данных в соответствии со стандартом ITU-T X.500 для информационной системы каталогов, согласно варианту осуществления изобретения. База данных каталогов типично включает в себя абонента, услугу и сетевые данные, а также выполнимые программные процедуры, которые становятся доступными для приложений через стандартные протоколы каталога, такие как облегченный протокол доступа к каталогам (LDAP) и протокол доступа к каталогам (DAP) и т.п., согласно варианту осуществления изобретения.

Ориентированная на абонентов сеть может предоставлять возможность внесения качественных улучшений в традиционные сетевые компоненты, такие как сервер собственных абонентов (HSS) и реестр исходного местоположения (HLR), а также оказывает помощь в развертывании услуг мультимедийной подсистемы на базе IP-протокола (IMS). Соответственно, варианты осуществления изобретения могут содержать улучшенный HSS и/или улучшенные подсистемы HLR.

Вариант осуществления изобретения также может предоставлять общую аутентификацию, которая дает возможность идентификации абонента один раз, типично в точке входа в сеть, и проверки достоверности для полного набора услуг. Эта процедура типично исключает необходимость повторно аутентифицировать абонента каждый раз, когда он пытается использовать различные аспекты услуги.

Вариант осуществления изобретения дополнительно может предоставлять масштабируемое решение базы данных, которое дает возможность приложениям использовать один логический и масштабируемый каталог X.500, который типично содержит информацию, необходимую для большинства абонентов. Следовательно, инициализация типично требуется только один раз. Далее приложения могут просто использовать этот же набор данных. Вариант осуществления изобретения может использовать базу данных на основе каталога X.500, которая предоставляет данные абонентов в существующие сетевые приложения и системы разработки.

Вариант осуществления изобретения может работать вместе с репозиторием данных определенного типа, к примеру базой данных. Как другие репозитории данных, репозитории данных, используемые в вариантах осуществления изобретения, типично обслуживаются посредством системы управления базами данных (DBMS). DBMS типично выполняет различные высокоуровневые и низкоуровневые функции. Изобретение, раскрытое и заявленное в данном документе, не включает в себя низкоуровневые функции, традиционно выполняемые посредством DBMS. Эти низкоуровневые функции включают в себя самые элементарные действия, такие как физический процесс приема фрагмента данных, определение конкретного сектора в конкретном запоминающем устройстве конкретного типа и последующее взаимодействие с аппаратными средствами запоминающего устройства, чтобы сохранять принимаемые данные. Высокоуровневые компоненты DBMS, раскрытые и заявленные в данном документе, могут взаимодействовать с множеством низкоуровневых компонентов DBMS. Один такой низкоуровневый компонент DBMS известен как DirecTree™, высокопроизводительная низкоуровневая система баз данных в оперативной памяти от компании Apertio Limited, являющейся правопреемником изобретения, раскрытого в данном документе. Структура и операции DirecTree™ сохраняются как секрет фирмы Apertio Limited. Хотя варианты осуществления изобретения могут работать вместе с DirecTree™, эта конкретная низкоуровневая DBMS не является частью изобретения, раскрытого и заявленного в данном документе.

Фиг. 2 является блок-схемой, иллюстрирующей систему 200 связи, в которой могут работать варианты осуществления изобретения. Система 200 связи может быть функционально классифицирована как система 202 стационарной связи и система 204 мобильной связи. Примеры системы 202 стационарной связи включают в себя телефонную коммутируемую сеть общего пользования (PSTN). Система 204 мобильной связи предоставляет услуги мобильной связи, такие как две стороны, обменивающиеся данными друг с другом через мобильные телефоны. Система 204 мобильной связи взаимодействует с системой 202 стационарной связи через функциональные интерфейсы 216, чтобы обеспечивать, помимо прочего, обмен данными между мобильными абонентами и стационарными абонентами.

Система 204 мобильной связи логически делится на базовую сеть (CN) 206 и сеть доступа (AN) 208. CN 206 типично содержит эти три домена: домен 210 с коммутацией каналов (CS), домен 212 с коммутацией пакетов (PS) и домен 214 мультимедийной подсистемы на базе IP-протокола (IMS). Эти домены типично отличаются способом, которым они поддерживают абонентский трафик, и содержат аппаратные и программные системы, которые совместно выполняют конкретную техническую функцию этого домена. Например, PS-домен 212 содержит программные и аппаратные системы, которые выполняют обмен данными с коммутацией пакетов, типично в соответствии с признанным стандартом передачи данных.

CS-домен 210 относится к аппаратным и программным компонентам, которые обеспечивают соединение с коммутацией каналов, которое поддерживает служебный и абонентский трафик. CS-соединение типично выделяет сетевые ресурсы во время установления соединения и высвобождает эти сетевые ресурсы при разрыве соединения. Компонентами, типично включенными в CS-домен 210, являются центр коммутации мобильной связи (MSC), шлюзовой MSC (GMSC), MSC-сервер, функция шлюза CS-среды (MGW CS), GMSC-сервер и функция межсетевого взаимодействия (IWF). CS-домен 210 и эти компоненты известны в данной области техники.

PS-домен 212 относится к аппаратным и программным компонентам, которые обеспечивают PS-соединение, которое поддерживает служебный и абонентский трафик. PS-соединение типично транспортирует данные абонентов с использованием автономной конкатенации битов, группируемых в пакеты, при этом каждый пакет может маршрутизироваться независимо от других пакетов. PS-домен 212 типично включает в себя компоненты, которые относятся к общей службе пакетной радиопередачи (GPRS), такие как обслуживающий узел поддержки GPRS (SGSN) и шлюзовой узел поддержки GPRS (GGSN). PS-домен 212 также типично включает в себя компонент для выполнения граничного шлюзового протокола (BGP). CS-домен 212 и эти компоненты известны в данной области техники.

IMS-домен 214 относится к компонентам, которые предоставляют мультимедийные IP-услуги, такие как аудио, видео, текст, чат и т.п., а также комбинации вышеозначенного, доставляемые по PS-домену 212. IMS-домен 214 типично включает в себя компоненты, такие как функция управления сеансами и вызовами (CSCF), функция управления шлюзом среды (MGCF) и функция шлюза среды (MGF), функция шлюза среды IMS (MGW IMS), контроллер функции мультимедийных ресурсов (MRFC), процессор функции мультимедийных ресурсов (MRFP), функция управления шлюзами коммутации (BGCF), сервер приложений (AS) и функция выбора политики (PDF). IMS-домен 214 и эти компоненты известны в данной области техники.

AN 208 типично содержит систему базовой станции (BSS), выполненную с возможностью предоставлять обмен данными в соответствии со стандартной системой связи, такой как глобальная система мобильной связи (GSM) и/или система радиосети (RNS) для универсальной системы мобильной связи (UMTS). Эти традиционные системы известны в данной области техники.

Фиг. 3 - это блок-схема, которая предоставляет дополнительные подробности для базовой сети, такой как CN 206 в системе 204 мобильной связи, показанной на фиг. 2, с которой могут работать варианты осуществления изобретения.

Как упомянуто выше, CS-домен 210 типично включает в себя MSC-область 313 и GSMC-область 315. MSC-область 313 предоставляет телефонную станцию для вызова с коммутацией каналов, управление мобильностью и другие услуги мобильным абонентам, передвигающимся в пределах области, обслуживаемой посредством MSC-области 313. Хотя одна MSC-область 313 показана на фиг. 3, CS-домен 210 вероятно должен содержать множество MSC-областей 313s во многих реализациях системы 202 мобильной связи. Помимо прочего, MSC-область 313 предоставляет функциональный интерфейс для установления вызова в CS-домене 210 между системой 202 стационарной связи и системой 204 мобильной связи в рамках плана единой нумерации и плана единой маршрутизации. GSMC-область 315 обнаруживает MSC-область 313, которая включает в себя абонента, к которому осуществляется вызов. Таким образом, MSC-область 313 маршрутизирует вызовы из системы 202 стационарной связи в систему 204 мобильной связи, а также маршрутизирует вызовы в рамках системы 204 мобильной связи.

Как упомянуто выше, PS-домен 212 типично включает в себя SGSN-область 317 и GGSN-область 319. SGSN-область 317 предоставляет функциональные интерфейсы в PS-домене 212 между системой 202 стационарной связи и системой 204 мобильной связи для установления вызова в рамках плана единой нумерации и плана единой маршрутизации. Таким образом, SGSN-область 317 выполняет межсетевое взаимодействие с радиосетью, используемой в системе 204 мобильной связи. GGSN-область 319 предоставляет шлюз между беспроводной сетью и другой сетью, такой как Интернет или частная сеть.

Как упомянуто выше, IMS-домен 214 включает в себя функцию управления сеансами и вызовами (CSCF) 321. CSCF 321 типично содержит серверы и связанные прокси-серверы, которые обрабатывают служебные пакеты в IMS-домене 214. CSCF 321 обрабатывает множество функций, таких как IMS-регистрация, анализ сообщений, аутентификация абонентов, управление политиками, управление полосой пропускания, регистрация сведений о начислении. CSCF 321 может использовать один или более стандартных протоколов при выполнении своих функций, таких как протокол Diameter.

CN 206 также типично включает в себя компоненты, которые взаимодействуют с различными доменами в рамках CN 206, такие как CS-домен 210, PS-домен 212 и IMS-домен 214. Эти компоненты, которые известны в данной области техники, содержат сервер собственных абонентов (HSS) 301, реестр гостевых абонентов (VLR) 303 и реестр идентификации оборудования (EIR) 305.

HSS 301 содержит приложение, отвечающее за сохранение информации, связанной с абонентами системы 204 мобильной связи, показанной на фиг. 2. Различные домены используют эту информацию в различных целях, например установление вызовов/сеансов от имени абонентов. Например, HSS 301 поддерживает процедуру маршрутизации посредством выполнения и/или обеспечения производительности таких этапов, как аутентификация, авторизация, учет (AAA), именование/преобразование адресов, зависимости местоположения.

Соответственно, HSS 301 типично сохраняет связанную с абонентом информацию, такую как идентификация абонента, нумерация и адресация, информация защиты абонента для управления доступом к сети для AAA, информация местоположения абонента и информация профиля абонентов. Традиционные идентификаторы абонента, сохраненные в HSS 301, могут включать в себя одно или более из следующего: международный идентификатор абонента мобильной связи (IMSI) 323, международный номер мобильной ISDN-станции (MSISDN) 325, конфиденциальные идентификационные данные 327 и общедоступные идентификационные данные 329. Варианты осуществления HSS 301 могут быть основаны на стандартах, таких как 3GPP-стандарт.

HSS 301 взаимодействует с этими тремя доменами (CS-домен 210, PS-домен 212 и IMS-домен 214) и влияет на функциональность этих доменов. Хотя только один HSS 301 показан на фиг. 3, типичная базовая сеть 206 может включать в себя несколько HSS. Развертывание нескольких HSS типично основано на различных факторах, таких как число абонентов, производительность аппаратных средств, используемых в системе 200 связи, и общая организация системы 200 связи.

HSS 301 может включать в себя такие приложения, как реестр исходного местоположения (HLR) 307, центр аутентификации (AuC) 309 и HSS, логический функциональный (LF HSS) модуль 311. Эти приложения известны в данной области техники.

HLR 307 содержит репозиторий данных, такой как каталог, который сохраняет информацию о местоположении для данного набора абонентов. Другими словами, абонент системы связи назначается для HLR 307 в целях регистрации, такой как информация об абонентах. HLR 307 типично предоставляет поддержку компонентов PS-домена 212, таких как SGSN-область 317 и GGSN-область 319, чтобы разрешать абонентам осуществлять доступ к услугам в рамках PS-домена 212. Аналогично, HLR 307 предоставляет поддержку компонентов CS-домен 210, таких как MSC-область 313 и область GMSC 315, чтобы разрешать доступ абонентов к услугам, предоставленным посредством CS-домена 210, и поддерживать услуги, такие как роуминг в рамках CS-домена 210. Хотя только один HLR 307 показан на фиг. 3, типичная базовая сеть 206 может включать в себя несколько HLR.

AuC 309 ассоциирован с HLR 307 и сохраняет ключ идентификации, такой как PrivateID 327, для каждого абонента, зарегистрированного в HLR 307. Этот ключ идентификации упрощает формирование данных безопасности для абонента, таких как PublicID 329. Помимо этого, AuC 309 может содержать информацию, связанную с аутентификацией IMSI 323 оборудования абонента и системы 204 мобильной связи. Дополнительно, AuC 309 включает в себя информацию, чтобы обеспечивать целостность и безопасность связи по радиотракту между мобильной станцией (MS) и системой 204 мобильной связи. Каждый AuC 309 типично обменивается данными только с ассоциированным HLR 307 по интерфейсу, обычно обозначаемому как H-интерфейс. HLR 307 запрашивает информацию от AuC 309 через H-интерфейс, сохраняет информацию и доставляет ее в соответствующие компоненты в базовой сети 206, как может потребоваться.

Модуль HSS-LF 311 включает в себя функциональные модули, которые предоставляют такие услуги, как управление мобильностью, поддержка установления сеанса, формирование информации защиты абонента, поддержка защиты абонента, обработка идентификации абонента, авторизация доступа, поддержка авторизации доступа и поддержка предоставления услуг.

VLR 303 типично управляет MSC-областью 313 в CS-домене 210 и эффективно управляет MS, передвигающимися в MSC-области 313. Когда MS "входит" в часть сети 204 мобильной связи, покрываемую посредством MSC-области 313, MSC-область 313 регистрирует MS в VLR 303. В процедуре регистрации MSC-область 313, управляющая данной частью сети 204 мобильной связи, обнаруживает MS и предоставляет информацию MS в VLR 303. Приняв информацию от MSC-области 313, VLR 303 проверяет состояние регистрации MS. Если MS не зарегистрирована в VLR 303, VLR 303 запрашивает HLR 307, чтобы предоставлять информацию, связанную с MS, чтобы упрощать надлежащее обслуживание вызовов, включающих в себя MS. VLR известны в данной области техники.

Информация, связанная с MS, к которой осуществляется доступ посредством VLR 303, типично включает в себя такие данные, как IMSI 323, MSISDN 325, роуминговый номер мобильной станции (MSRN), MSC-область 313, где MS зарегистрирована, идентификационные данные SGSN-области 317, где MS зарегистрирована (при этом мобильная сеть поддерживает GPRS и предоставляет интерфейс между VLR 303 и SGSN-областью 317). В варианте осуществления изобретения, VLR 303 может взаимодействовать с несколькими MSC-областями 313.

EIR 305 предоставляет логический объект, который отвечает за хранение международных идентификаторов мобильного оборудования (IMEI). Оборудование может быть классифицировано как "из белого списка", "из серого списка", "из черного списка" или оно может быть неизвестным. В традиционной CN 206, EIR 305 сохраняет, по меньшей мере, белый список.

Ориентированное на абонентов хранение данных

Фиг. 4 предоставляет функциональное представление хранения данных в сетевой архитектуре 400, согласно варианту осуществления изобретения. Сетевая архитектура 400 содержит систему функциональной поддержки (OSS)/систему поддержки бизнес-операций (BSS) 402, репозиторий 404 данных, одно или более приложений, таких как, например, приложения 406a-406e, и базовую сеть 408 передачи служебной информации.

OSS/BSS-система 402 включает в себя систему 410 инициализации и систему 412 управления сетью. OSS/BSS-система 402 содержит различные вычислительные системы, используемые посредством CSP. OSS/BSS-системы 402, включающие в себя систему 410 инициализации и систему 412 управления сетью, содержат "сетевые системы" сети мобильной связи, которые поддерживают такие процессы, как хранение сетевой учетной записи, предоставление услуг, конфигурирование компонентов сети и управление сбоями. BSS-системы содержат "системы бизнес-операций" для работы с абонентами, поддерживающие такие процессы, как принятие заказов, обработка счетов и сбор платежей.

Репозиторий 404 данных предоставляет централизованный домен данных, который поддерживает открытый доступ к данным, таким как данные об абонентах и услугах, посредством одного или более приложений, таких как приложения 406a, 406b, 406c, 406d и 406e, а также BSS/OSS-систем, таких как система 410 инициализации и системы 412 управления сетью, согласно варианту осуществления изобретения. Например, репозиторий 404 данных может включать в себя данные, хранимые для HSS, например данные, ассоциированные с HSS 301, показанным на фиг. 3, а также набор данных для всей сети 204 мобильной связи. Соответственно, приложения 406a-406e могут содержать HSS 301 и/или HLR 307, соответственно, согласно варианту осуществления изобретения. Приложения 406a-406e также могут включать в себя такие приложения, как система голосовой почты, система аутентификации, авторизации и учета (AAA), переносимость мобильного номера (MNP), согласно варианту осуществления изобретения. Эти приложения известны в данной области техники. Дополнительные приложения 406 также могут быть включены в сеть 400. Репозиторий 404 данных может быть выполнен как приложение работы с каталогами ITU-T X.500, согласно варианту осуществления изобретения.

В варианте осуществления изобретения, программная архитектура репозитория 404 данных предоставляет объект единого логического каталога. Каждый физический объект имеет доступ к каждой записи данных, предоставляя высокую надежность и производительность, согласно варианту осуществления изобретения. В различных вариантах осуществления изобретения, репозиторий 404 данных поддержки множества открытых интерфейсов, таких как протокол доступа к каталогам (DAP), облегченный протокол доступа к каталогам (LDAP), язык структурированных запросов (SQL), OBDC/JDBC и т.д. Эти открытые интерфейсы, которые известны в данной области техники, упрощают связывание данных, хранимых в репозитории 404 данных, с бизнес-приложениями, такими как системы управления взаимоотношениями с клиентами (CRM).

В варианте осуществления изобретения, репозиторий 404 данных реализуется как репозиторий данных в оперативной памяти. Работа в оперативной памяти репозитория 404 данных типично осуществляется намного быстрее, чем в дисковых системах. Таким образом, репозиторий 404 данных может предоставлять эффективность, которая приводит к повышению производительности и снижению затрат для CSP, согласно варианту осуществления изобретения.

Фиг. 5 иллюстрирует информационную базу каталогов (DIB) 500, согласно варианту осуществления изобретения. Например, DIB 500 представляет структуру каталогов репозитория 404 данных, показанного на фиг. 4. DIB 500 включает в себя корень 502 и одну или более записей, таких как записи 504a, 504b, 504c, 504d и т.д. Записи 504a-504d в дальнейшем упоминаются как запись 504. Записи 504a-504d альтернативно могут упоминаться как "объекты". Каждая запись 504 в DIB 500 может включать в себя один или более атрибутов, например, запись 504c включает в себя атрибуты 506a, 506b, 506c, 506d и т.д. Атрибуты 506a-506d в дальнейшем упоминаются как атрибут 506. Каждый атрибут 506 может включать в себя тип 508 и одно или более значений 510. DIB 500 представляет набор данных, хранимых в каталоге. Например, DIB 500 может содержать данные, описывающие абонентов для сети связи, к примеру абонентов в сети 204 мобильной связи.

Фиг. 6 иллюстрирует информационное дерево каталогов (DIT) 600, согласно варианту осуществления изобретения. DIT 600 представляет структуру (схему) DIB 500, показанной на фиг. 5. DIT 600 включает в себя корневой узел 602 и записи 504, такие как записи 504a-504i и т.д. DIT 600 представляется здесь как иерархическая древовидная структура с корневым узлом 602 в основании. Каждый узел в дереве - это запись 504. Если DIT 600 структурировано так, чтобы придерживаться форматов различных стандартов, таких как стандарт X.500, то каждая запись 504 в DIB 500 уникально и однозначно идентифицируется посредством отличительного имени (DN). DN записи 504c, например, основано на DN вышестоящей записи, такой как запись 504a, в дополнение к конкретно идентифицированным атрибутам записи 504c (отличительным значениям). Отличительное значение и его ассоциированный тип также известны как относительное отличительное имя (RDN), которое уникально идентифицирует запись 504c относительно ее родителя, к примеру записи 504a. Следовательно, для описания RDN используются тип атрибута и отличительное значение записи 504c. Например, для записи 504a, если DN - это "c=UK", где "c" - это тип атрибута (сокращение от "страна"), а "UK" - это отличительное значение для записи, то для записи 504c с "o=MyCompany", где "o" - это тип атрибута (сокращение от "организации"), а "MyCompany" - это отличительное значение для записи, DN для 504c будет "o=MyCompany, c=UK" или "MyCompany. UK". DN аналогично URL, используемому во всемирной паутине.

Агенты системы каталогов - оптимизированная маршрутизация

Система 204 мобильной связи может содержать громадное количество абонентов. Например, некоторые системы связи содержат миллионы отдельных абонентов. Соответственно, хотя данные, ассоциированные с этими абонентами, могут логически представляться так, как показано в централизованном репозитории 404 данных по фиг. 4, физический вариант осуществления может заключаться в том, что данные секционируются на значимые подгруппировки, чтобы предоставлять большую скорость и полную отказоустойчивость для системы связи. Данные, например, могут быть сохранены и реплицированы в сети серверов, согласно варианту осуществления изобретения. В X.500 секционирование данных хранится (находится в распоряжении) посредством агента сервера каталогов (DSA).

Фиг. 7A иллюстрирует агента системы каталогов (DSA) 702 и пользовательского агента службы каталогов (DUA) 704, согласно варианту осуществления изобретения. DSA 702 включает в себя один или более серверов каталогов, таких как серверы 706a-706c каталогов и т.д. Каждый из одного или более серверов 706a-706c каталогов включает в себя репозиторий 708a-708c данных и т.д., в дальнейшем называемый репозиторием 708 данных, согласно варианту осуществления изобретения. Репозиторий 708 данных предпочтительно содержит базу данных в оперативной памяти. Серверы 706a-706c каталогов также включают в себя программное обеспечение сервера каталогов, такое как прикладное программное обеспечение 707a-707c сервера каталогов, согласно варианту осуществления изобретения.

DSA 702 выполнен с возможностью определять пропускную способность и нагрузку для каждого из своих соответствующих серверов 706a-706c каталогов, согласно варианту осуществления изобретения. DSA 702 также может обнаруживать, когда любой из серверов 706a-706c каталогов не обменивается данными, будь то вследствие запланированного технического обслуживания или вследствие сбоя связи, сбоя аппаратных средств или другого сбоя. Как показано на фиг. 7A, DSA 702 реализуется как кластер различных серверов каталогов, таких как серверы 706a-706c каталогов. Таким образом, DSA 702 может использовать свое знание состояния и пропускной способности серверов каталогов для того, чтобы быстро и эффективно обрабатывать запросы данных. В основном DSA 702 работает как более эффективный и более отказоустойчивый сервер каталогов, чем любой из серверов каталогов под его управлением, работающий автономно. Конечно, DSA 702 может реализовываться с большим или меньшим числом серверов 706 каталогов, чем показано на фиг. 7A. В варианте осуществления изобретения, каждый из серверов 706 каталогов выполняет одинаковые программные компоненты и сохраняет идентичную копию, по меньшей мере, части DIB 500 (показанной на фиг. 5) в репозитории 708 данных в оперативной памяти, за который отвечает DSA 702.

DUA 704 является традиционным термином для клиента служб каталогов, к примеру клиента LDAP или DAP. Например, DUA 704 осуществляет запросы данных как операции LDAP от имени различных клиентских приложений, согласно варианту осуществления изобретения. Как показано на фиг. 7B, типичное развертывание содержит несколько DSA 702. DUA 704 подключается к одному из DS 706 в одном из DSA 702. DSA 702 этого сервера может хранить данные, релевантные для запроса (при этом может обрабатывать запрос самостоятельно), или может иначе знать DSA 702, более приспособленный к тому, чтобы обрабатывать запрос. Во втором случае, DS 706 выбирает один из серверов 706 в этом альтернативном DSA 702 и перенаправлять запрос к нему (сцепление). Этот процесс также описывается в подразделе "Оптимальная маршрутизация" ниже.

Таким образом, DSA 702 определяет, какой сервер 706 каталогов должен отвечать на запрос данных. Операции DSA 702 и DS 706a-706c типично являются прозрачными для DUA 704. Соответственно, в различных вариантах осуществления изобретения, DUA 704 может подключаться к любому из серверов 706a-706c каталогов, чтобы извлекать идентичные данные. Если репозитории 708 данных DSA содержат только часть DIB 500, то полная DIB 500 может быть составлена с использованием одного или более дополнительных DSA, соответствующие репозитории 708 данных которых содержат другие части DIB 500. В этом варианте осуществления, в таком случае DSA 702 также требуется информация, чтобы помогать им выбирать соответствующий DSA 702 для данного действия.

Программное обеспечение, выполняющееся на серверах 706a-706c каталогов, содержит программное обеспечение 707a-707c сервера каталогов, согласно варианту осуществления изобретения. Программное обеспечение 707 сервера каталогов предоставляет распределенную инфраструктуру данных и программное обеспечение доступа к каталогам для серверов 706 каталогов. Как пояснено выше, низкоуровневые операции, выполняемые посредством репозиториев 708a-708c данных в оперативной памяти, не являются частью изобретения, раскрытого и заявленного в данном документе. Варианты осуществления изобретения могут быть выполнены с возможностью работать с различными низкоуровневыми программами репозитория данных.

Фиг. 7B иллюстрирует распределенную иерархию, содержащую три DSA 702a, 702b и 702c, согласно варианту осуществления изобретения. Эти DSA 702a-702c иллюстрируют, как данная DIB 500 может распределяться и реплицироваться для быстрого доступа в сети связи.

Например, DIT 600 может быть настолько большой, что ее следует рассредоточивать по нескольким DSA, к примеру DSA 702a-702c. HSS 301, например, не должен знать, насколько большим или небольшим является DIT 600 или на каком DSA сохраняется конкретный фрагмент данных. HSS 301, например, просто должен маршрутизировать свой запрос через DUA 704, который направляет запрос в DSA 702, который либо отвечает на запрос сам, либо обнаруживает DSA 702, который отвечает на запрос, согласно варианту осуществления изобретения.

Дополнительно допустим, что данная DIB 500 содержит данные, касающиеся абонентов в сети связи, включая соответствующие данные IMSI этих абонентов (уникальный номер, ассоциированный со всеми абонентами мобильных телефонов GSM- и UMTS-сети) и соответствующие данные MSISDN этих абонентов (фиксированное количество цифр, которое используется для того, чтобы ссылаться на конкретное мобильное устройство). Такая DIB 500 может развертываться в DSA 702a-702c следующим образом: данные абонента, такие как их имена и адреса, могут быть помещены в DSA 702a, который выступает в качестве корневого DSA. Соответствующие данные IMSI абонентов могут быть помещены в DSA 702b, который выступает в качестве IMSI-домена (такого как IMSI 323, показанный на фиг. 3) и соответствующие данные абонентов MSISDN могут быть помещены в DSA 702c, который выступает в качестве MSISDN-домена (такого как MSISDN 325, показанный на фиг. 3).

Таким образом, в этой примерной конфигурации, DSA 702a может выступать в качестве "корневого" DSA; DSA 702b может выступать в качестве DSA домена "IMSI", а DSA 702c может выступать в качестве DSA домена "MSISDN". Корневой DSA 702a включает в себя один или более серверов 706a-706c каталогов; сервер 702b домена "IMSI" включает в себя один или более серверов 706d-706f каталогов; и DSA 702c домена "MSISDN" включает в себя один или более серверов 706g-706i каталогов. Один или более серверов 706a-706i каталогов включают в себя программное обеспечение сервера каталогов, такое как программное обеспечение 707 сервера каталогов, показанное на фиг. 7A, и репозиторий данных, такой как репозиторий 708 данных, показанный на фиг. 7A, согласно варианту осуществления изобретения. Корневой DSA 702a сохраняет корневую запись; DSA 702b домена "IMSI" сохраняет связанные с IMSI данные, а DSA 702c домена "MSISDN" сохраняет связанные с MSISDN данные.

Таким образом, в различных вариантах осуществления изобретения, один или более DSA 702 могут быть реализованы вместе, чтобы сохранять DIB 500, такую как полная DIB для всей сети мобильной связи. Каждый DSA 702 типично отвечает за заданный поднабор данных, который содержит DIB 500. Таким образом, в примере выше, DUA 704 может подключаться к любому из доступных DSA 702, такому как корневой DSA 702a, DSA 702b домена "IMSI" и DSA 702c домена "MSISDN". Запрос от DUA 704 прозрачно обрабатывается посредством DSA, такого как, например, DSA 702b домена "IMSI", владеющего данными.

Оптимизированная маршрутизация

Фиг. 8 иллюстрирует оптимизированную маршрутизацию в распределенной иерархии DSA, показанных на фиг. 7B, согласно варианту осуществления изобретения. Как пояснено выше, DSA 702a-702c взаимодействуют, чтобы предоставлять распределенный каталог. Каждый DSA 702 хранит поднабор записей каталога в своем DS 706, наряду со знанием возможных местоположениях записей каталога, которые он не хранит. Как пояснено, DSA 702 может иметь возможность удовлетворять операции с каталогом локально, если она касается данных, обнаруженных в ее поднаборе каталога. В противном случае, DSA 702 (к примеру, DSA 702a) использует свое знание о каталоге для того, чтобы выбирать то, какой DSA (к примеру, DSA 702b) является оптимальным DSA, чтобы удовлетворять операции, и затем сцеплять операцию с другим DSA 702b.

Как пояснено выше, каждый DSA 702 реализуется как набор DS 706, каждый из которых типично хранит полностью реплицированную копию поднабора каталога. Таким образом, каждый из DS типично обрабатывает операцию с каталогом идентичным способом. В качестве части процесса сцепления, DS 706 первого DSA 702 должен выбирать DS 706 во втором DSA 702, чтобы принимать цепную операцию. Этот выбор традиционно реализует разделение нагрузки на основе циклического алгоритма или наименее используемого и может учитывать способность DS обрабатывать запрос. Например, если известно, что DS 706 имеет неполностью реплицированную версию каталога в результате более ранней проблемы, то он не выбирается.

Тем не менее, типичные физические реализации DS 706 таковы, что они являются географически распределенными. Кроме того, зачастую имеет место то, что на данном физическом узле (сайте) располагаются один или более DS для других DSA 702. Другими словами, DS 706 различных DSA 702 могут быть кластеризованы вместе при относительно близком физическом расположении и/или на расстоянии для поддержания связи.

Например, набор DSA 702, показанный на фиг. 8, физически размещается так, что DS 706a, DS 706d и DS 706g физически постоянно размещаются в узле 1 804a; DS 706b, DS 706e и DS 706h физически постоянно размещается в узле 2 804b, а DS 706c, DS 706f и DS 706i физически постоянно размещаются в узле 3 804c. Такое распределение предоставляет, помимо прочего, дополнительную способность сети связи противостоять ошибкам. Например, если возникает сбой питания в узле 1 804a, то операции могут равномерно продолжаться для DSA 702a-702c с использованием DS 706, обнаруженного в узле 2 804b и узле 3 804c.

Тракты связи (к примеру, WAN) от одного кластера DS (т.е. DS на одном узле) к другому кластеру DS типично имеют меньшую полосу пропускания и большее время задержки, чем обмен данными в рамках кластера DS (т.е. DS на одном узле). Другими словами, в общем, отнимает меньше времени для DS 706a то, чтобы обмениваться данными с DS 706d, чем для DS 706a то, чтобы обмениваться данными с DS 706e, поскольку как DS 706a, так и DS 706d находятся на одном узле, т.е. узле 1 804a.

При условии, что доступы данных распределяются по нагрузке по узлам DS, то выбор DS 706 для сцепления на основе физического местоположения этого DS 706 позволяет предоставлять оптимизированное использование обмена данными (к примеру, оптимальное использование WAN) и снижать времена отклика для операций с каталогом. Другими словами, DS 706a предпочтительно должен обмениваться данными с DS 706d, когда ему требуются данные, ассоциированные с DSA 702b, а не DS 706e или DS 706f, поскольку DS 706a и DS 706d находятся на одном узле, узле 1 704a. Конечно, если DS 706a требуются данные из DSA 702b, и DS 706d является недоступным, по любой причине, то DS 706a должен быть выполнен с возможностью сцепляться с DS 706e или DS 706f, которые также являются частью DSA 702b, но находятся в узле, отличном от DS 706a.

Агент 808 маршрутизации к узлу на DS 706 выполнен с возможностью определять, который второй DS 706 может выполнять данный запрос данных при наименьших затратах относительно набора других DS, согласно варианту осуществления изобретения. Агент 808 маршрутизации к узлу может быть выполнен с возможностью рассматривать расстояние между всеми возможными DS или данным поднабором DS. Например, может быть более неэффективным для агента маршрутизации к узлу в Великобритании вычислять расстояние до другого DS в Китае, когда DS зеркалирован на шести других узлах в Европе. Более простым подходом для агента 808 маршрутизации к узлу является то, чтобы вычислять периодически расстояние до других европейских узлов с правилом по умолчанию использовать узел в Китае, если другие европейские DS недоступны в какой-либо момент, согласно варианту осуществления изобретения.

Дополнительно, выбор агента 808 маршрутизации к узлу DS 706 может охватывать множество факторов, согласно варианту осуществления изобретения. Например, агент 808 маршрутизации к узлу может базировать свой выбор другого DS 706 с помощью ранжирования возможностей подключения между узлами (к примеру, узлов), при этом ранговые значения извлекаются из таких факторов, как полоса пропускания, время задержки и затраты. Допустим из примера выше, что DS 706a требует данных из DSA 702b, а DS 706d является недоступным. Дополнительно допустим, что узел 2 804b находится "значительно ближе" к узлу 1 804a, чем узел 3 804c - к узлу 1 804a, при этом "ближе" содержит составной показатель на основе, по меньшей мере, одного из полосы пропускания, времени задержки и затрат, к примеру наименьшая численная оценка для "полоса пропускания+время задержки+затраты". Соответственно, агент 808a маршрутизации к узлу может рекомендовать, чтобы DS 706a сцеплялся с DS 706e узла 2 804b. Если DS 706e является недоступным, то агент 808a маршрутизации к узлу может рекомендовать, чтобы DS 706a пытался завершать свою работу в DSA 702b с DS 706f узла 3 804c.

В еще одном дополнительном варианте осуществления изобретения, агент 808 маршрутизации к узлу может быть выполнен с возможностью динамического выбора DS 706. Например, допустим из примера, что устройство 806 дискретизации, ассоциированное с каждым из узлов, периодически отслеживает "расстояние" между узлом и любыми другими интересующими узлами. Например, модуль 806a дискретизации узла 1 804a может периодически отслеживать "расстояние" к узлу 2 804b, причем "расстояние" измеряется, по меньшей мере, посредством одного из полосы пропускания, времени задержки и затрат, к примеру наименьшая численная оценка для "полоса пропускания+время задержки+затраты". Модуль 806a дискретизации затем может делать результаты этого вычисления "расстояния" доступными для агентов 808a, 808d, 808g маршрутизации к узлу в узле 1 804a. Модуль 806a дискретизации сам может быть конфигурируемым с точки зрения того, как он измеряет "расстояние" и как часто он измеряет это расстояние. Дополнительно, модуль 806a дискретизации может базировать свое определение "расстояния" на фактических измерениях, таких как время отклика, принимаемых от DS 706 и сообщенных в модуль 806a дискретизации. Этот динамический подход принимает во внимание изменяющиеся характеристики сети и проблемы с данными DS или трактами связи. Альтернативно, модуль 806a дискретизации может находиться в рамках DS 706, к примеру в рамках самого агента 808 маршрутизации к узлу.

В еще одном дополнительном варианте осуществления изобретения, допустим, например, что агент 808 маршрутизации к узлу вычисляет "расстояние" или "близость" между двумя DS с точки зрения "затрат". Дополнительно допустим, что элементы затрат - это полоса пропускания, время задержки и стоимость доступа, согласно варианту осуществления изобретения. Конечно, другие компоненты могут содержать основные задающие компоненты затрат. Дополнительно допустим, что взвешенное уравнение затрат может быть выражено как формула, к примеру: (Вес1×полоса пропускания)+(Вес2×время задержки)+(Вес3×стоимость доступа). Агент 808 маршрутизации к узлу может быть выполнен с возможностью вычислять новые результаты для этого уравнения периодически, к примеру ежедневно, ежечасно, каждую минуту и т.д. Агент 808 маршрутизации к узлу затем может удостоверяться, что DS 706 сначала пытался выбирать DS 706 с наименьшими затратами, когда требовалось сцепление. Это, конечно, может означать DS, который не находится на том же узле. Альтернативно, модуль 806 дискретизации может выполнять эти уравнения и затем предоставлять результаты в релевантный набор агентов 808 маршрутизации к узлу, согласно варианту осуществления изобретения.

Псевдонимы и маскировка псевдонимов

Фиг. 9A иллюстрирует DIT 900, имеющее запись-псевдоним 902, согласно варианту осуществления изобретения. DIT 900 включает в себя одну или более записей, таких как записи 504a-504g и т.д., корневой узел 602 и запись-псевдоним 902.

Как пояснено ранее, в DIB 500, показанном на фиг. 5, экземпляр записи или объект уникально и однозначно идентифицируется посредством DN. Тем не менее, DN не обязательно должно быть единственным именем, посредством которого на запись, такую как запись 504f, может ссылаться клиентское приложение. Запись-псевдоним, такая как запись-псевдоним 902, является записью в DIT, таком как DIT 900, которая имеет атрибут, такой как "aliasedEntryName", который содержит имя другой записи в DIT 900. Так, например, запись-псевдоним 902 может иметь атрибут с названием "aliasedEntryName", значение которого - имя "запись 504f". Вторая запись (к примеру, запись 504f) не обязательно должна существовать в DIT 900, хотя она существует в этом примере. Также следует отметить, что структура записи-псевдонима 902 в DIT 900 не обязательно существенно отличается от записей 504a-504g, причем различие в именах ("запись" по сравнению с "записью-псевдонимом") представляется здесь в качестве помощи для понимания функции записи-псевдонима.

Записи псевдонимов, такие как запись-псевдоним 902, предоставляют альтернативные имена для записи, такой как запись 504f. Псевдоним - это специальная запись в DIB 500, которая указывает на другую запись, такую как запись 504f. Псевдонимы аналогичны символьной ссылке в файловой системе. Следовательно, псевдоним - это полезный способ обеспечения записи базы данных, такой как запись 504f, несколькими идентификационными данными без дублирования данных. Псевдонимы, в частности, являются полезными, если данные сохраняются под уникальным именем (или ключом), который не меняется часто (возможно, выделяемом посредством системы 410 инициализации), но который должен быть публично доступным посредством множества различных идентификационных данных, таких как, например, приложения, ассоциированные с IMSI 323, MSISDN 325, унифицированным указателем ресурса (URL) и т.п., которые могут изменяться, согласно варианту осуществления изобретения. Использование псевдонимов дает возможность сохранения данных один раз и последующей ссылки через множество различных идентификационных данных, реализуемых как псевдонимы. Записи псевдонимов, такие как запись-псевдоним 902, могут добавляться, модифицироваться и/или удаляться без затрагивания данных.

Новые псевдонимы могут реализовываться в DIT 900 посредством модуля 905 создания псевдонима. Модуль 905 создания псевдонима может быть выполнен с возможностью составлять псевдоним в DIT 900 так, что другие компоненты, такие как модуль 909 преобразования имен, показанный на фиг. 9B, затем могут выполнять разыменование (снятие косвенности) псевдонимов для запросов данных, принимаемых от клиентского приложения, согласно варианту осуществления изобретения. Модуль 905 создания псевдонима может включать в себя пользовательский интерфейс с тем, чтобы псевдонимы могли создаваться после первоначальной инициализации (к примеру, "на лету"), чтобы предоставлять возможность быстрого развертывания новых псевдонимов. Альтернативно, модуль 905 создания псевдонима может активироваться через традиционную операцию с каталогом "addEntry", например, посредством LDAP или DAP.

В некоторых вариантах осуществления изобретения, модуль 905 создания псевдонима реализует псевдоним как запись в DIB 500 с обязательным атрибутом, который предоставляет DN записи, на которую указывает псевдоним. Например, допустим, что запись 504a имеет DN "c=UK", запись 504c имеет DN "o=MyCompany, c=UK", а запись 504d имеет DN "o=CompanyX, c=UK". Запись 504f имеет DN "employeeId=111, o=MyCompany, c=UK". Следовательно, запись-псевдоним 902 может иметь альтернативное имя "cn=Joe, o=MyCompany, c=UK" и ссылаться на запись 504f.

Поставщик службы каталогов, такой как CSP, возможно, захочет использовать псевдонимы, но делать это способом, отличным от предусмотренного в соответствии с различными известными протоколами и технологиями совмещения имен. Например, такой поставщик службы каталогов, возможно, захочет предоставлять услуги совмещения имен для клиентских приложений, таких как HSS 301, которые могут не быть выполнены с возможностью использовать псевдонимы. Дополнительно, поставщик службы каталогов также, возможно, захочет маскировать от одного или более приложений то, что совмещение имен выполнено, даже когда само клиентское приложение может выполнять совмещение имен. Эта маскировка псевдонимов может выполняться, например, по соображениям безопасности.

Фиг. 9B иллюстрирует модуль 903 маскировки псевдонимов, взаимодействующий с DIT 900, включающий в себя псевдоним 903, чтобы выполнять маскировку псевдонимов в запросе данных от запрашивающего объекта 920, такого как клиентское приложение, согласно варианту осуществления изобретения.

Модуль 903 маскировки псевдонимов, находящийся на сервере каталогов, таком как DS 706, показанный на фиг. 7A, выступает в качестве посредника во время запросов данных посредством запрашивающего объекта 920 и управляет разыменованием псевдонимов, как для запросов, так и для обновлений, независимо от ожиданий запрашивающего объекта 920, согласно варианту осуществления изобретения. Соответственно, запрашивающий объект 920 может представлять объект, такой как клиентское приложение, конечный пользователь или удаленный DSA, которому могут требоваться данные для того, чтобы выполнять процедуру сцепления, инициированную для части каталога под управлением этого DSA. Например, запрашивающим объектом 920 может быть HSS 301, который не сконфигурирован управлять самим совмещением имен, и/или HSS 301, для которого CSP хочет маскировать совмещение имен.

Соответственно, модуль 903 маскировки псевдонимов может заменять в результатах, представляемых в запрашивающий объект 920, имена в записях на имена, которые соответствуют представлению запрашивающего объекта DIT 900, согласно варианту осуществления изобретения.

Используя модуль 903 маскировки псевдонимов, записи, такие как запись 504f, могут содержать данные, к которым может осуществляться доступ посредством запрашивающего объекта 920, такого как HSS 301, с использованием другого имени, такого как имя записи-псевдонима 902. Запрашивающий объект 920, например, должен адресовать запись, такую как запись 504f, посредством имени, которое является уникальным для запрашивающего объекта 920. Тем не менее, допустим, что запрашивающий объект 920 не сконфигурирован так, что он может использовать совмещение имен, поскольку подход развертывается традиционно. Модуль 903 маскировки псевдонимов, таким образом, эффективно предоставляет такие запрашивающие объекты 920 с возможностью использовать совмещение имен, не требуя никаких модификаций в запрашивающий объект 920.

Фактически, запись, такая как запись 504f, может иметь множество записей псевдонимов (к примеру, несколько экземпляров псевдонима 902), при этом каждая запись-псевдоним представляет имя, используемое посредством различных запрашивающих объектов 920 для того, чтобы осуществлять доступ к данным, содержащимся в записи 504f. Этот подход обеспечивает возможность централизованного размещения данных, ассоциированных с сетью связи, к примеру репозитории 404 данных, без необходимости изменять существующие запрашивающие объекты 920 (к примеру, клиентские приложения), согласно варианту осуществления изобретения. Таким образом, модуль 903 маскировки псевдонимов дает возможность CSP использовать унаследованные приложения, такие как унаследованный HSS 301, даже после переключения на другую архитектуру для сети связи.

Модуль 903 маскировки псевдонимов также может удалять любые индикаторы того, что совмещение имен выполнено при возврате данных в запрашивающий объект 920, согласно варианту осуществления изобретения. Другими словами, варианты осуществления изобретения дают возможность возврата данных согласно собственному формату данных в запрашивающий объект 920, так что данные могут представляться в запрашивающий объект 920 с ожидаемым значением атрибута и именем. В таких случаях запрашивающий объект 920 только должен знать альтернативное имя или имя записи-псевдонима.

Маскировка псевдонимов - это механизм, который может использоваться на основе приложений для того, чтобы маскировать наличие псевдонима, согласно варианту осуществления изобретения. Инструкции маскировки псевдонимов для данного приложения могут быть включены в файл 914 данных маскировки псевдонимов, согласно варианту осуществления изобретения. Когда маскировка псевдонимов выполняется для запрашивающего объекта 920, операции, запрошенные посредством запрашивающего объекта 920, включающего в себя псевдоним, такой как запись-псевдоним 902, отображаются для запрашивающего объекта 920 как операция с обычной записью, такой как запись 504f. Модуль 903 маскировки псевдонимов может принудительно задавать разыменование всех псевдонимов и после этого выполняет преобразование имени для всех возвращаемых имен записей, которые должен быть связанными с исходным базовым именем в запросе запрашивающего объекта, а не действительного имени записи. Следовательно, результаты поиска, представляемые в запрашивающий объект 920, могут включать в себя имя псевдонима, а не действительное имя в DIT 900 записей, возвращенных в поиске. С точки обзора запрашивающего объекта, псевдоним отображается как действительная запись. Аналогично, все записи, подчиненные действительной записи, отображаются как записи, подчиненные псевдониму. Таким образом, запрашивающий объект 920, такой как HSS 301, может обновлять и запрашивать запись с использованием имени псевдонима.

Согласно варианту осуществления изобретения, модуль 903 маскировки псевдонимов может выполнять три отдельных функции:

- управление разыменованием псевдонимов посредством модуля 909 преобразования имен, возможно в отличие от ожиданий запрашивающего объекта 920 (к примеру, клиентского приложения), который инициировал запрос данных, и/или

- управление разыменованием псевдонимов посредством модуля 911 поиска/обновления или операции с каталогом, сцепляемой посредством модуля 917 сцепления, возможно в отличие от ожиданий запрашивающего объекта 920 (к примеру, клиентского приложения), который инициировал запрос данных, и/или

- модификация имен в результатах, формируемых посредством модуля 911 поиска/обновления, или возвращаемых посредством модуля 917 сцепления так, чтобы они относились к базовому имени, предоставляемому посредством запрашивающего объекта 920 (к примеру, клиентского приложения), который инициировал запрос данных, а не к разрешенному базовому имени (RDN), и помимо этого, для всех псевдонимов, встречающихся во время поиска по поддеревьям, рекурсивная замена относительных действительных имен записей на относительные имена записей псевдонимов, так чтобы они отображались, как будто есть одно поддерево ниже разрешенной базовой записи без псевдонимов.

Фиг. 9B иллюстрирует обработку операций с каталогом при использовании модуля 903 маскировки псевдонимов в этих трех вышеописанных случаях, согласно варианту осуществления изобретения.

Запросы на доступ к данным в каталоге могут являться результатом множества объектов или источников. Например, доступы к данным, такие как поиски и обновления, могут исходить от клиентского приложения, конечного пользователя или даже агента системы каталогов, такого как DSA 702, показанный на фиг. 7A. Соответственно, как отмечено выше, запрашивающий объект 920 может представлять объект, такой как клиентское приложение, конечный пользователь или удаленный DSA, которому могут требоваться данные для того, чтобы выполнять процедуру сцепления, инициированную для части каталога под управлением этого DSA.

В любом случае, запрашивающий объект 920 отправляет запрос данных на сервер 907 операций с каталогом. Сервер 907 операций с каталогом представляет объект, выполненный с возможностью принимать запросы данных и затем предоставлять их в соответствующие процессоры, ассоциированные с сервером каталогов, так что запрошенная операция может выполняться. Например, LDAP-сервер представляет типичный сервер операций с каталогом, такой как сервер 907 операций с каталогом.

Сервер 907 операций с каталогом принимает от запрашивающего объекта 920 запрос, связанный с данными, хранимыми в каталоге, таком как DIT 900, и передает этот запрос в модуль 903 маскировки псевдонимов (этап A). Модуль 903 маскировки псевдонимов затем передает этот запрос в модуль 909 преобразования имен после модификации запроса данных, чтобы отражать все действующие режимы маскировки псевдонимов (этап B). При определении действующего режима маскировки псевдонимов модуль 903 маскировки псевдонимов может анализировать файл 914 данных маскировки псевдонимов, который может содержать связанные с совмещением имен выборы конфигурации данных на такой основе, как для каждого приложения, для каждого пользователя, на уровне всей системы и т.д. Таким образом, модуль 903 маскировки псевдонимов может модифицировать запрос данных, чтобы управлять разыменованием псевдонимов, возможно, способами, отличными от ожиданий запрашивающего объекта 920, согласно варианту осуществления изобретения. В случае цепного запроса от удаленного DSA, действующий режим(ы) маскировки псевдонимов также может указываться в параметрах запроса на сцепление, причем эквивалентная обработка с этим удаленным DSA уже определила действующий режим маскировки псевдонимов, возможно, из собственного файла 914 данных маскировки псевдонимов или из входящей цепной операции.

Модуль 909 преобразования имен затем разрешает имя, предоставляемое посредством модуля 903 маскировки псевдонимов, согласно варианту осуществления изобретения. Модуль 909 преобразования имен, находящийся на сервере каталогов, таком как DS 706, показанный на фиг. 7A, выполняет обработку преобразования имен, которая является начальной частью обработки для входящей операции с каталогом, согласно варианту осуществления изобретения. Модуль 909 преобразования имен обнаруживает базовую запись операции с каталогом в DIT 900 с помощью имени, предоставляемого в качестве параметра для операции с каталогом посредством модуля 903 маскировки псевдонимов. Модуль 909 преобразования имен рассматривает каждый RDN по очереди и обнаруживает запись, совпадающую с тем RDN, который является непосредственным подчиненным ранее обнаруженной записи (или корневой записи для первого RDN). Этот процесс продолжается до тех пор, пока все RDN не рассмотрены или пока имя не может быть полностью разрешено локально, но встречена ссылка, чтобы разрешать сцепление операции к удаленному DSA, который может иметь возможность полностью разрешать имя, согласно варианту осуществления изобретения.

Если во время преобразования имен модуль 909 преобразования имен встречает запись-псевдоним, процесс преобразования имен может быть перезапущен, причем текущая разрешенная часть имени заменяется на значение записи-псевдонима, такое как атрибут записи "aliasedEntryName", упомянутый выше согласно варианту осуществления изобретения. Этот перезапуск операции, который известен в данной области техники как "разыменование псевдонимов", может осуществляться несколько раз, чтобы полностью разрешать имя.

Преобразование имен - это традиционный процесс в протоколах, таких как X.500, хотя преобразование имен, согласно варианту осуществления изобретения, не обязательно должно выполняться согласно какому-либо конкретному протоколу. Традиционный LDAP-протокол, например, ограничивает разыменование псевдонимов так, чтобы только запрашивать операции, хотя это ограничение не обнаружено в традиционном протоколе X.500. Что еще более важно, этот традиционный процесс выполняется под управлением запрашивающего объекта 902, такого как клиентское приложение как HSS 301, а не модуля 903 маскировки псевдонимов. Другими словами, клиентское приложение должно указывать то, что операция разыменования псевдонимов должна осуществляться. Помимо этого результат традиционного разыменования псевдонимов должен указывать, что разыменование псевдонимов осуществлялось посредством включения, помимо прочего, полностью разыменованных имен записей в результаты, предоставляемые в клиентское приложение. Согласно варианту осуществления изобретения, запрашивающий объект 920 не имеет необходимости указания того, должно ли осуществляться разыменование псевдонимов, и запрашивающий объект 920 не обязательно должен принимать полностью разыменованные имена записей в предоставляемых результатах.

Допустим, например, что модуль 909 преобразования имен принимал запрос на считывание для данных, находящихся в "Root.Entry1.Entry2.Alias" в DIT 900. Модуль 909 преобразования имен сначала осуществляет доступ к корню 602 (этап C1). Модуль 909 преобразования имен затем осуществляет доступ к записи 504a для этого конкретного запроса (этап C2) до осуществления доступа к записи 504c (этап C3). Модуль 909 преобразования имен затем осуществляет доступ к записи-псевдониму 902 и обнаруживает индикатор, что запись-псевдоним 902 является записью-псевдонимом, и что запись-псевдоним имеет имя "Root.Entry1.Entry2.Entry3" (этап C4). Соответственно, модуль 909 преобразования имен перезапускает процесс преобразования имен и повторяет этапы C1, C2, C3, согласно варианту осуществления изобретения. Модуль 909 преобразования имен затем осуществляет доступ к записи 504f и определяет, что она является действительной записью и поэтому имеет полностью разрешенное исходное имя (этап C5).

Модуль 909 преобразования имен сообщает обнаруженную запись 504f наряду с осуществленным трактом в модуль 903 маскировки псевдонимов (этап D). Модуль 903 маскировки псевдонимов сохраняет разыменованную информацию о тракте, по меньшей мере, моментально, согласно варианту осуществления изобретения.

Если локальная обработка поиска/обновления необходима, чтобы выполнять запрос (т.е. имя полностью разрешено локально), то модуль 903 маскировки псевдонимов передает обнаруженную запись (к примеру, запись 504f) и исходный запрос, модифицированный для ранее определенного действующего режима(ов) маскировки псевдонимов, в модуль 911 поиска/обновления (этап E).

Альтернативно, если сцепление необходимо, чтобы выполнять запрос (т.е. имя не полностью разрешено), то модуль 903 маскировки псевдонимов передает исходную операцию, с ранее определенным действующим режимом(ами) маскировки псевдонимов и всей разыменованной информацией о псевдониме, в модуль 917 сцепления (этап E').

Модуль 911 поиска/обновления действует в соответствии с обнаруженной записью (к примеру, записью 504f). Находящийся на сервере каталогов, таком как DS 706, показанный на фиг. 7A, модуль 911 поиска/обновления выполняет операцию, запрошенную посредством модуля 903 маскировки псевдонимов для разрешенной записи, предоставляемой посредством модуля 909 преобразования имен, согласно варианту осуществления изобретения. В случае обновления, модуль 911 поиска/обновления выполняет обновление для записи, к примеру, записи 504f (этап F1). В случае поиска, модуль 911 поиска/обновления выполняет поиск, начиная с найденной записи, предоставляемой посредством модуля 909 преобразования имен, к примеру записи 504f (этап F1), и также может выполнять поиск для поднабора или всех своих подчиненных записей, к примеру записи 504g (этап F2). При анализе поддерева ниже разрешенной записи модуль 911 поиска/обновления может встречать другие псевдонимы (к примеру, допустим, что запись 504g - это псевдоним) и выполнять разыменование псевдонимов способом, аналогичным выполняемому посредством модуля 909 преобразования имен.

Модуль 911 поиска/обновления также может встречать подчиненные ссылки на удаленные DSA, которые указывают, что поддерево секционировано, и что все подчиненные записи с этой точки хранятся дистанционно. В таких случаях новая операция поиска сцепляется (с действующим режимом(ами) маскировки псевдонимов) с удаленным DSA (через модуль 917 сцепления) (этап I), и все результаты (этап J) из этой цепной операции добавляются к сформированным локально.

Модуль 911 поиска/обновления сообщает о предпринятых действиях, извлекаемой информации (локально и/или от цепных поисков) и осуществленном тракте в модуль 903 маскировки псевдонимов (этап G). Модуль 911 поиска/обновления типично сообщает информацию о тракте в модуль 903 маскировки псевдонимов с помощью полностью разыменованных имен для записей в поиске.

Модуль 917 сцепления выступает в качестве запрашивающего объекта для указанного ссылкой удаленного DSA, передавая цепные операции на удаленный сервер 931 операций с каталогом. Находящийся на сервере каталогов, таком как DS 706, показанный на фиг. 7A, модуль 917 сцепления работает вместе с модулем 909 преобразования имен, в качестве альтернативы модулю 911 поиска/обновления в случае, если каталог распределен, и если модуль 909 преобразования имен не может полностью разрешать имя локально и встретил подходящую ссылку, которая указывает, что удаленный DSA может иметь возможность полностью разрешать имя. Модуль 917 сцепления перенаправляет входящую операцию с каталогом и все разыменованные псевдонимы на сервер 931 операций с каталогом, который аналогичен серверу 907 операций с каталогом, но постоянно размещается в удаленном DSA. Модуль 917 сцепления сообщает результаты, принимаемые обратно от удаленного DSA, в модуль 903 маскировки псевдонимов (этап G') или модуль 911 поиска/обновления (этап J), в зависимости от того, какой модуль отправлял запрос на сцепление.

Модуль маскировки псевдонимов сообщает результаты запроса данных обратно на сервер 907 операций с каталогом (этап H), который, в свою очередь, передает обратно информацию в запрашивающий объект 920. Модуль 903 маскировки псевдонимов может быть выполнен с возможностью удалять все индикаторы того, что обнаружение запрошенной информации заключало в себе псевдоним, и просто отправлять запрос данных обратно на сервер 907 операций с каталогом. Модуль 903 маскировки псевдонимов, в зависимости от его инструкций, может восстанавливать дерево, как если бы оно не содержало псевдонимов, и изменять имена соответствующим образом, к примеру, дерево: entry1.entry2.alias902.entry4 (дерево, возможно ожидаемое посредством запрашивающего объекта 920, а не фактическое дерево в каталоге: root.entry1.entry2.entry3.entry4). Таким образом, модуль 903 маскировки псевдонимов может модифицировать имена в результатах, формируемых посредством модуля 911 поиска/обновления, так чтобы они относились к базовому имени, предоставляемому посредством запрашивающего объекта 920, а не к разрешенному базовому имени (RDN), а также так, чтобы все записи, найденные как результат записи-псевдонима, подчиненной базовой записи, представлялись "на месте", а не в рамках явного дополнительного поддерева, согласно варианту осуществления изобретения.

В варианте осуществления изобретения, если модуль 903 маскировки псевдонимов возвращает цель какого-либо псевдонима в результате поиска, и атрибут RDN перечисляется в возвращаемом списке атрибутов, подстановка может осуществляться по атрибуту RDN, т.е. RDN псевдонима заменяет действительный RDN в списке. Альтернативно, RDN псевдонима может быть добавлен к возвращаемому списку атрибутов или может уже присутствовать в списке, если RDN псевдонима также является действительным атрибутом записи.

Как показано на фиг. 4, решение проблемы нескольких независимых хранилищ данных для каждой операции приложения в сети состоит в том, чтобы комбинировать данные в одном репозитории данных. Как пояснено ранее, в некоторых случаях, совершенно одинаковые данные существуют в различных существующих ранее репозиториях данных, к примеру оба репозитория данных имеют абонента "John Smith". Тем не менее, в некоторых случаях, приложение может требовать, чтобы DN имело имя "Customer", тогда как другое приложение может требовать, чтобы DN имело имя "Subscriber". DN в репозитории данных может иметь имя "Name". Во всех трех экземплярах "Subscriber", "Customer" и "Name" для DN все указывают на запись данных, имеющую значение "John Smith". Вместо того, чтобы воспроизводить "John Smith" три раза в базе данных, DN может быть "Name", с двумя псевдонимами "Subscriber" и "Customer". Допустим, что приложение, требующее имени "Subscriber", удаляется из системы, в таком случае псевдоним для "Subscriber" может быть удален, согласно варианту осуществления изобретения. Дополнительно допустим, что добавляется новое приложение, которое использует "Name" DN для имени абонента, в таком случае псевдоним "Name" может быть просто добавлен.

Варианты