Область техники

Изобретение относится к технологиям контроля приложений, в частности, к системам и способам определения доверия при обновлении разрешенного программного обеспечения.

Уровень техники

Сегодня невозможно даже представить офис современной компании, независимо от того, какого она размера, без корпоративной компьютерной сети. Благодаря наличию корпоративной сети, например, всегда существует возможность быстрого обмена различной информацией между персональными компьютерами (ПК) в сети. Но сетевой инфраструктурой нужно правильно управлять, для того чтобы решать самые сложные задачи. К тому же корпоративная сеть весьма уязвима, ведь стоит только появиться в сети зараженному ПК, вредоносные объекты, такие как вирусы и сетевые черви, могут распространиться и на другие ПК в корпоративной сети. Такие инциденты чреваты снижением эффективности работы сети, связанной с устранением неполадок в работе ПК, вызванных вредоносными объектами, а также потерями рабочего времени у сотрудников. Также такие инциденты могут привести к пропаже коммерческих секретов компании и даже финансовых средств. Поэтому очень важно осуществлять контроль над ПК в сети, а именно над приложениями, которые могут работать на ПК в корпоративной сети, чтобы максимально обезопасить корпоративную сеть от проникновения в нее вредоносных объектов, а также от утечек важной информации за ее пределы. Для этой цели предназначена система контроля приложений.

Существуют разные подходы к контролю запуска программного обеспечения (ПО), реализуемые системами контроля приложений. Например, существует подход, когда на ПК разрешается запуск всего ПО, которое явно не запрещено. В этом случае администратор определяет запрещающий периметр - ПО, которое нельзя запускать. Все остальное ПО будет разрешено запускать на ПК. Также существует другой подход, когда на ПК запрещается запуск всего ПО, которое явно не разрешено. В этом случае администратор определяет разрешающий периметр - приложения, которые можно запускать. Все остальное ПО к запуску не разрешено. Наиболее эффективным с точки зрения обеспечения безопасности, а также с точки зрения администрирования, считаются современные системы контроля приложений, реализующие подход запрета запуска всех неразрешенных приложений. Такой подход называют «Default Deny».

Для своего функционирования указанные современные системы контроля приложений, реализующие подход Default Deny, используют списки разрешенных объектов - базы разрешенного ПО на том или ином ПК. Запуск ПО, информация о котором не находится в списке разрешенных объектов, будет запрещен на том или ином ПК в сети. Подобные списки могут быть составлены исходя из различной информации о том или ином ПО. Так, например, подобный список может включать уникальный идентификатор ПО, цифровую подпись, данные производителя и так далее.

В корпоративной сети находится множество пользователей ПК, которым для выполнения своих рабочих обязанностей требуется определенное ПО. Дизайнер, например, в своей работе использует графические редакторы, которые не нужны для осуществления рабочих задач, например, бухгалтеру. Подход использования списков разрешенных объектов позволяет формировать тот набор ПО, который нужен для выполнения рабочих обязанностей определенного пользователя ПК в сети.

Системы контроля приложений могут использовать как локальный список разрешенных объектов на каждом ПК в сети, в котором собрана информация о разрешенном ПО именно для данного ПК, так и удаленный список, который может содержать полную информацию обо всех существующих разрешенных объектах.

Подход запрета исполнения приложений не из списка разрешенных объектов также позволяет полностью обезопасить ПК от проникновения вредоносного ПО.

Но при подобном подходе существует риск некорректной работы ПО из списка разрешенных объектов после обновления или же риск полного отсутствия возможности обновления у таких приложений. Это может происходить за счет того, что во время обновления того или иного приложения могут создаваться или загружаться дополнительные файлы, которые могут отсутствовать как в локальном, так и в удаленном списке разрешенных объектов. Также могут изменяться уже существующие файлы. В связи с этим необходимы инструменты, позволяющие разрешить исполнение всех объектов, которые могут быть созданы или загружены при обновлении разрешенного ПО и при этом отсутствовать в списке разрешенных объектов, а также позволяющие актуализировать такие списки.

Существуют системы и способы, позволяющие определить возможность установки программных продуктов на основании доверительных цепочек. Так, в патенте US 7694296 B1 описаны система и способ борьбы с неавторизованной установкой программных продуктов и их удалением, а также описано использование передачи доверия при установке программ. В патенте описано, что процесс msiexec.exe может быть доверенным установщиком только в том случае, если он является частью цепочки, запущенной другим доверенным установщиком. В то же время в патенте не описано использование категоризации и разрешения категорий программного обеспечения, к которым относятся приложения для установки и обновления.

Предложенные и описанные далее система и способ для определения доверия при обновлении разрешенного программного обеспечения устраняют указанные выше недостатки. Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании существующих решений в одной системе, позволяют получить новый результат, а именно обновление программного обеспечения, разрешенного для запуска каким-либо пользователем какого-либо ПК в сети.

Раскрытие изобретения

Настоящее изобретение предназначено для определения доверия при обновлении разрешенного программного обеспечения. Технический результат заключается в обновлении программного обеспечения, запуск которого разрешен для какого-либо пользователя какого-либо ПК в сети. Технический результат достигается за счет определения того факта, что, по меньшей мере, один новый объект, который появился на ПК во время процесса обновления разрешенного программного обеспечения, обладает доверием.

Способ для определения доверия при обновлении разрешенного программного обеспечения, содержащий этапы, на которых:

I. определяют, разрешено ли для запуска, по меньшей мере, одно средство обновления на персональном компьютере, при этом если указанное средство обновления разрешено для запуска на персональном компьютере, то определяют доверенным, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного указанным средством обновления;

II. передают, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного указанным средством обновления, по меньшей мере, одному средству установки для осуществления доступа к указанному объекту;

III. определяют, разрешено ли для запуска указанное средство установки на персональном компьютере, при этом если указанное средство установки разрешено для запуска на персональном компьютере и средство установки осуществляет доступ, по меньшей мере, к одному новому объекту, который появился при работе разрешенного средства обновления, то, по меньшей мере, одно средство установки определяют доверенным на время работы процесса обновления, инициированного указанным средством обновления;

IV. определяют доверенным, по меньшей мере, один новый объект, появившийся при работе процесса установки, инициированного указанным средством установки, в случае если средство установки является доверенным.

Система для определения доверия при обновлении разрешенного программного обеспечения, содержащая:

I. по меньшей мере, одно средство обновления, которое установлено на персональном компьютере, связано с агентом администрирования и средством установки и предназначено, по меньшей мере, для:

- загрузки, по меньшей мере, одного нового объекта, необходимого для обновления программного обеспечения;

- передачи указанного нового объекта средству установки для осуществления доступа к указанному объекту;

II. по меньшей мере, одно средство установки, которое установлено на персональном компьютере, связанно с агентом администрирования и предназначено, по меньшей мере, для:

- доступа, по меньшей мере, к одному новому объекту, который был загружен средством обновления и необходим для обновления программного обеспечения;

- формирования и загрузки, по меньшей мере, одного нового объекта;

III. упомянутый агент администрирования, установленный на персональном компьютере и связанный с базой данных разрешенных объектов, который предназначен для:

- определения возможности запуска, по меньшей мере, одного средства обновления и одного средства установки на персональном компьютере;

- определения того факта, что, по меньшей мере, один новый объект обладает доверием, и отметки указанного объекта как доверенного;

- разрешения доступа, по меньшей мере, к одному новому объекту, отмеченному как доверенный, а также действий, инициированных таким объектом;

- определения того факта, что, по меньшей мере, одно средство установки обладает доверием;

IV. базу данных разрешенных объектов, содержащую, по меньшей мере, политики, необходимые для определения возможности запуска, по меньшей мере, одного средства обновления и одного средства установки на персональном компьютере, для определения того факта, что, по меньшей мере, один новый объект обладает доверием, а также для определения того факта, что, по меньшей мере, одно средство установки обладает доверием.

Краткое описание чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

Фиг.1 иллюстрирует схему работы компьютерной сети, управляемой сервером администрирования.

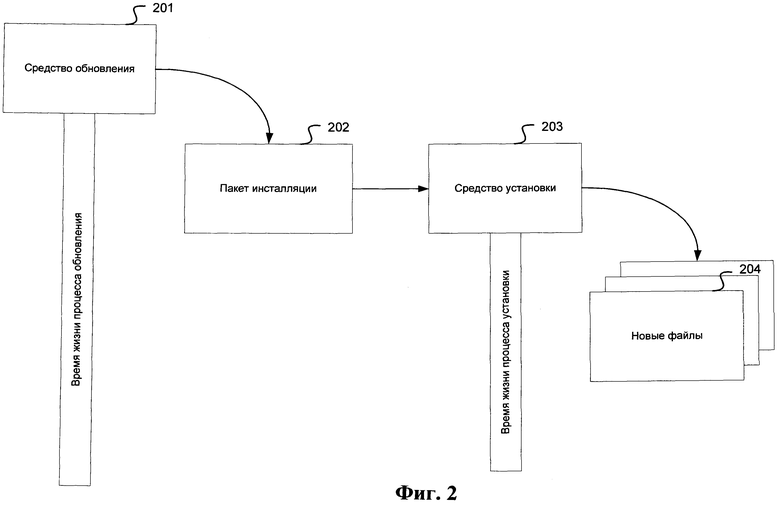

Фиг.2 иллюстрирует стандартную систему для обновления ПО.

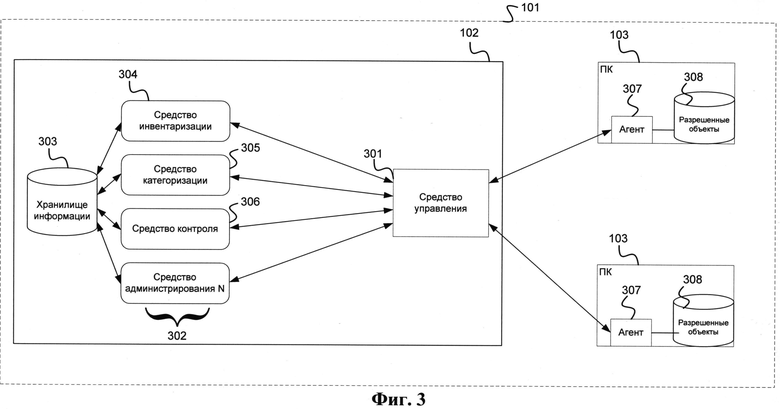

Фиг.3 иллюстрирует схему детального взаимодействия сервера администрирования и всех ПК в рамках корпоративной сети для осуществления задач контроля приложений.

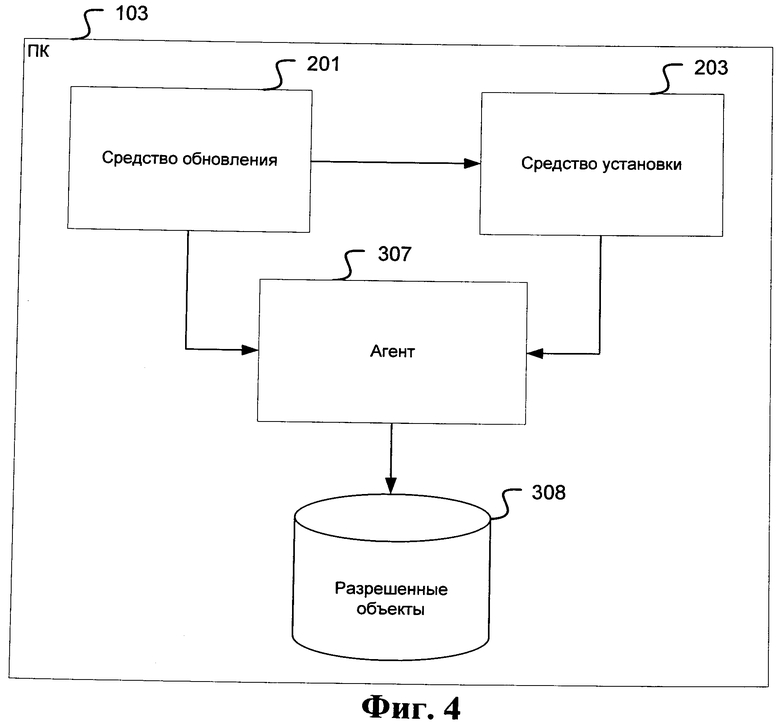

Фиг.4 иллюстрирует систему для обновления разрешенного ПО.

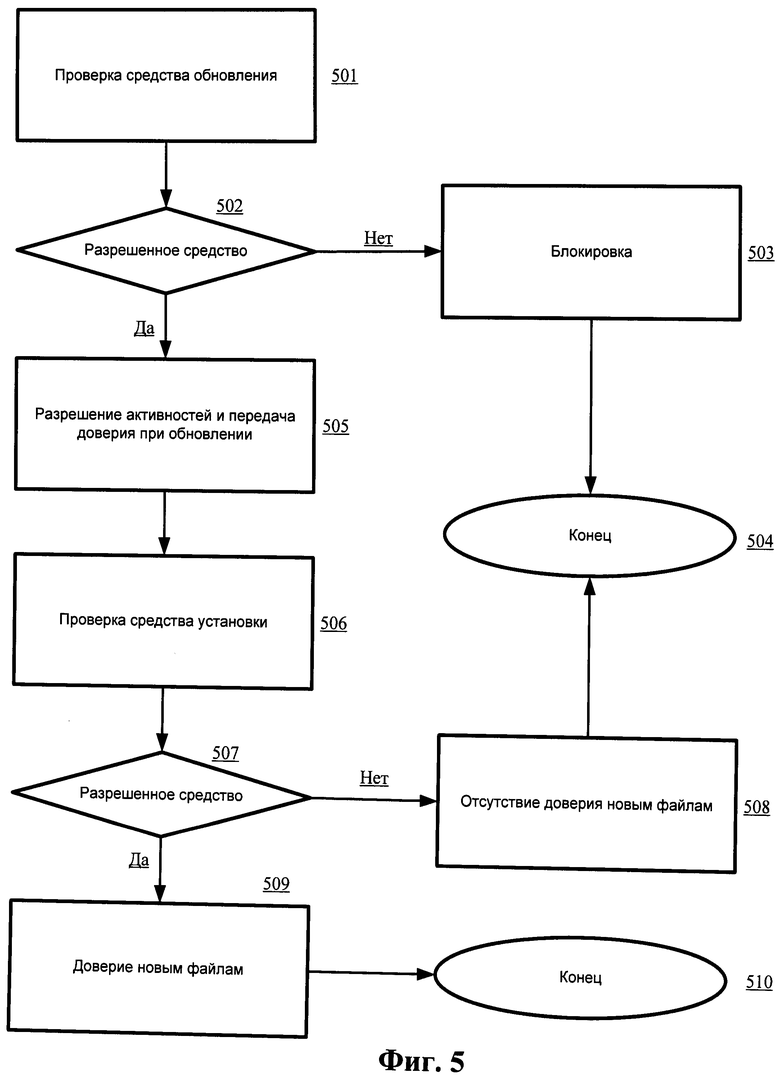

Фиг.5 иллюстрирует алгоритм работы системы для обновления разрешенного ПО.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

На Фиг.1 изображена схема работы компьютерной сети, управляемой сервером администрирования.

Сеть 101, которой может являться, например, корпоративная сеть, может состоять из множества ПК 103. Задачи удаленного администрирования любого ПК 103 с помощью сервера администрирования 102 могут решаться посредством соединения ПК 103 из сети 101 с сервером администрирования 102. При этом сервер администрирования 102 также находится в сети 101. На каждом ПК 103 в одном из вариантов реализации может быть установлен агент администрирования, предназначенный для выполнения различных задач удаленного администрирования. Под задачами удаленного администрирования понимается широкий спектр действий, осуществляемых сервером администрирования 102 с ПК 103. Этими действиями могут быть:

- обновление антивирусных баз и программных модулей;

- управление политиками и групповыми задачами на любом из ПК 103;

- удаленная инсталляция приложений и патчей на любой из ПК 103;

- поиск уязвимостей на любом из ПК 103;

- программная и аппаратная инвентаризация любого из ПК 103;

- хранение какой-либо информации на стороне сервера администрирования 102.

Указанный набор задач является примерным и не ограничивает возможности сервера администрирования 102. Сервер администрирования 102 также предназначен для контроля приложений, установленных на каждом из ПК 103 в сети 101. Далее в описании вариантов реализации настоящего изобретения речь будет идти о задачах контроля приложений и о связанных с этими задачами операциях.

В частном случае связь между ПК 103 из сети 101, на котором установлен агент администрирования, и сервером администрирования 102, находящимся в другой компьютерной сети, осуществляется через сеть Интернет. В этом случае существует вероятность того, что какой-либо из ПК 103 из сети 101, например, не имеет доступа в сеть Интернет. Для осуществления задач удаленного администрирования любого ПК 103 из сети 101 (даже тех ПК 103, которые не имеют доступа в сеть Интернет) сервер администрирования 102, находящийся в другой компьютерной сети, может выбирать для связи компьютер-посредник из сети 101 с установленным на нем агентом администрирования. Через агент администрирования, который установлен на компьютере-посреднике, осуществляется связь между агентами администрирования каждого ПК 103 с сервером администрирования 102.

На Фиг.2 изображена стандартная система для обновления ПО.

Установленное на ПК 103 в сети 101 ПО должно обновляться по мере выпуска обновлений для данного ПО. Обновления ПО крайне необходимы, и на это есть причины. Любой программный продукт может содержать в своем исходном коде ошибки, которые не были обнаружены при тестировании и остались в финальной версии продукта. Подобные ошибки могут нести риски некорректной работы ПО, риски использования большого количества ресурсов ПК 103, а также риски информационной безопасности. Подобные ошибки часто приводят к возникновению уязвимостей в ПО, которыми может воспользоваться злоумышленник. Обновления ПО могут содержать данные, позволяющие исправить ошибки, устранить уязвимости, увеличить или улучшить функциональные возможности ПО.

Процесс обновления на ПК 103 может быть инициирован средством обновления 201. Средством обновления 201 может являться установленное на ПК 103 приложение для обновления определенного ПО. Указанное средство 201 запускает процесс обновления. Для выполнения процесса обновления указанное средство 201 через определенные промежутки времени осуществляет обращения к удаленным серверам компании-производителя того ПО, за обновление которого оно отвечает. Подобные обращения к серверу осуществляются с целью проверки наличия на сервере обновления для ПО. Если обновление появилось на сервере компании-производителя ПО, то средство обновления 201 осуществляет загрузку данного обновления на ПК 103. Также возможен другой вариант реализации, когда при появлении обновления на удаленном сервере сервер может осуществить передачу как самого обновления ПО, так и информации о том, что обновление доступно, на средство обновления 201. Обновления для ПО в одном из вариантов реализации представлены в виде пакета инсталляции 202. Стоит отметить, что существуют частные реализации, в которых обновления для ПО могут быть представлены в виде интерпретируемых файлов, например, файлов с расширениями.bat,.cmd,.js,.vbs,.pif и других. Также обновления могут быть представлены в виде бинарных файлов.

Типичным пакетом инсталляции 202 в операционных системах Windows является файл с расширением.msi или. msp. Пакет инсталляции 202 хранит всю логику и набор данных, необходимых для корректного обновления ПО. Подобными данными являются файлы, составляющие обновление ПО, информация о структуре каталогов, информация для реестра операционной системы и так далее.

Для обновления ПО также необходимо средство установки 203, которое осуществляет работу с пакетами инсталляции 202 и запускает процесс установки. Средством установки 203 пакетов инсталляции 202 с расширением.msi в операционных системах Windows может являться приложение msiexec.exe. Данное средство 203 осуществляет обновление ПО, выполняя команды, записанные в пакете инсталляции 202, и используя находящиеся в нем данные. Стоит отметить, что в частных вариантах в ходе обновления ПО может быть задействовано несколько различных средств установки 203, при этом передача управления процессом установки может переходить по цепочке от одного средства 203 к другому. Существуют также варианты, когда передача управления между участниками процесса обновления происходит неявно, например, с помощью способов межпроцессорного взаимодействия (англ. Inter-Process Communication, IPC). Стоит также отметить, что в одном из вариантов обновления ПО какое-либо из средств установки 203 может осуществлять загрузку новых пакетов инсталляции 202, необходимых для корректного обновления ПО. Существуют варианты реализации, в которых средство 203 преобразует пакет инсталляции 202 во временное представление, а далее, используя СОМ-сервер установки, инициирует установку пакета 202 из временного представления.

Стоит отметить, что в ходе обновления ПО, то есть запуска средством установки 203 пакета инсталляции 202, на ПК 103 могут появиться новые файлы 204. Также в частном варианте какие-либо файлы ПО могут быть изменены, например, изменится их размер. В связи с этим при включенном режиме разрешенного ПО на ПК 103 в сети 101 в ходе обновления ПО могут возникнуть ошибки, например, при запуске новых файлов 204. Это возможно за счет того, что метаданных новых файлов 204 может оказаться недостаточно для их категоризации. Таким образом, новые файлы 204 или измененные файлы, необходимые для корректного обновления, а также для корректной работы обновленного ПО, при проверке могут не иметь отношения к разрешенным правилами категориям, информация о которых сохранена в базе данных разрешенных объектов. Также метаданные могут измениться при обновлении ПО и не соответствовать разрешенным правилами категориям. В частном варианте, в случае когда политика является списком разрешенного ПО в рамках тех или иных категорий, для новых файлов 204 и для измененных файлов, необходимых для корректной работы обновленного ПО, разрешающая политика и информация по новым файлам 204 отсутствует в базе данных разрешенных объектов. Таким образом, при попытке запуска новых файлов 204 или измененных файлов не будет получено разрешение на запуск. Предложенная далее система обходит описанные недостатки.

Следует отметить, что существует и другой вариант обновления ПО. Так, средство обновления 201 может также исполнять роль средства установки 203. Пакет инсталляции 202 в данном случае может быть представлен как бинарный код, который может быть исполнен средством обновления 201, после чего ПО будет обновлено. В данном случае в ходе обновления также могут появиться новые файлы 204 или же какие-либо файлы могут быть изменены. В связи с этим при включенном режиме разрешенного ПО на ПК 103 в сети 101 в ходе процесса обновления ПО могут возникнуть отмеченные выше ошибки.

На Фиг.3 изображена схема детального взаимодействия сервера администрирования и всех ПК в рамках сети для осуществления задач контроля приложений.

Сервер администрирования 102 находится в сети 101 и состоит из ряда средств администрирования 302, хранилища информации 303 и средства управления 301. Ряд средств администрирования 302 состоит из, по меньшей мере, средства инвентаризации 304, средства категоризации 305 и средства контроля 306. Указанные средства из ряда средств администрирования 302 необходимы для выполнения операций, связанных с контролем приложений. Другие возможные средства администрирования из ряда средств администрирования 302 необходимы для выполнения задач удаленного администрирования всех ПК 103 в сети 101. Другими средствами администрирования могут быть средства для построения топологии сети 101, средства для распространения обновлений и патчей на ПК 103, средства для поиска и удаления уязвимостей на ПК 103 и так далее. Список средств администрирования из ряда средств администрирования 302 не ограничивается указанными примерами, и средств администрирования на сервере администрирования 102, необходимых для осуществления различных задач удаленного администрирования, может быть любое количество. Хранилище информации 303 необходимо для работы средств администрирования 302 на сервере администрирования 102, то есть для решения задач управления сетью 101. Хранилище информации 303 может содержать обновления для различных приложений, сведения о топологии сети 101, патчи, списки известных уязвимостей, сведения о программной и аппаратной конфигурации каждого ПК 103 из сети 101, правила для категоризации, политики для контроля приложений и так далее. Хранилище информации 303 постоянно обновляется информацией, предоставляемой компанией-поставщиком антивирусных услуг.

На каждом ПК 103, находящимся в сети 101, установлен агент администрирования 307, который необходим для выполнения операций, связанных с контролем приложений, а также для связи между ПК 103 в сети 101 и сервером администрирования 102. Средство управления 301 осуществляет связь сервера администрирования 102 со всеми ПК 103 из сети 101 с целью осуществления операций, связанных с задачами контроля приложений. Такими операциями являются, по меньшей мере, инвентаризация и категоризация ПО, а также формирование и применение политик. Сервер администрирования 102 с помощью средства управления 301 имеет возможность связываться со всеми ПК 103 из сети 101, собирать информацию, применять политики, разрешая запуск пользователем того или иного ПО, установленного на ПК 103. Также через средство управления 301 передается информация от средств администрирования из ряда средств администрирования 302. Сервер администрирования 102 является компьютером, который способен предоставлять услуги, связанные с компьютерной безопасностью и администрированием. Эти функции могут быть реализованы с помощью таких корпоративных продуктов, как Kaspersky Endpoint Security, Kaspersky Security for Microsoft Exchange Server, Kaspersky Anti-Virus for Windows Servers, Kaspersky Anti-Virus for Windows Workstations и других продуктов, которыми можно управлять с помощью средства управления 301, являющимся, например, приложением Kaspersky Administration Kit.

Для осуществления задач контроля приложений сервер администрирования 102, а именно средство управления 301, связывается со всеми ПК 103 из сети 101. На сервере администрирования 102 в ряде средств администрирования 302 существует средство 304 для инвентаризации ПО любого ПК 103 из сети 101. Подобное средство необходимо для взаимодействия с агентом администрирования 307 любого ПК 103 с целью удаленного запуска операции инвентаризации ПО. На начальном этапе с помощью средства 304 из ряда средств администрирования 302 будет сформирована задача на проведение инвентаризации ПО на всех ПК 103 из сети 101. Средство управления 301, получив информацию от средства 304 о том, что данная задача сформирована для всех ПК 103, установит соединение с агентами администрирования 307 всех ПК 103 из сети 101 и передаст данную задачу. Далее агенты администрирования 307 каждого ПК 103 из сети 101 собирают данные о программных конфигурациях ПК 103, на которых они установлены. Данными, собранными в рамках инвентаризации ПО каждого ПК 103 в сети 101, является, по меньшей мере, следующая информация:

- версии ПО;

- цифровые подписи ПО;

- уникальные идентификаторы, например хеш-суммы;

- изготовители ПО;

- пути, по которым установлено ПО.

Указанный набор данных является примерным и не ограничивает возможности агентов администрирования 307, установленных на всех ПК 103 из сети 101. Собранный набор данных для каждого ПК 103 из сети 101 имеет идентификатор, по которому каждый из указанных ПК 103 однозначно идентифицируется. Таким идентификатором может являться, например, MAC- или IP-адрес, серийный или внутренний номер ПК 103 в сети и другая подобная информация. Идентификатор может позволить отсортировать информацию о ПО, установленном на каком-либо конкретном ПК 103.

Указанные данные собираются агентами администрирования 307 каждого ПК 103 из сети 101, и агент администрирования 307 каждого конкретного ПК 103 передает свои данные инвентаризации на средство управления 301. В свою очередь средство управления 301 передает указанные данные на средство инвентаризации 304 из ряда средств администрирования 302, которое сохраняет указанные данные в хранилище информации 303. Далее указанные данные инвентаризации ПО могут быть использованы другими средствами администрирования из ряда средств администрирования 302. Следует отметить, что инвентаризация, проводимая с подачи средства 304, осуществляется на периодической основе, позволяя отслеживать новое ПО, устанавливаемое пользователями на ПК 103 сети 101, таким образом обеспечивая актуальное состояние списка всего известного ПО в сети 101, информация о котором собирается в рамках инвентаризации. Также в одном из вариантов реализации при запуске пользователем любого ПО на каком-либо ПК 103 агент администрирования 307 может собирать информацию о данном ПО и отправлять ее на средство управления 301 для актуализации информации о ПО в хранилище информации 303.

Среди средств администрирования 302 есть средство категоризации 305, которое предназначено для объединения в различные категории ПО, данные о котором были собраны в процессе инвентаризации. Хранилище информации 303 в одном из вариантов реализации содержит правила для создания категорий для ПО, информация о котором была собрана в процессе инвентаризации. Данные правила могут быть основаны на различных метаданных ПО, например, на названиях файлов, уникальных идентификаторах, наименовании производителя и так далее. Так, например, правило для наименования производителя “Opera Software” может категоризировать ПО данного производителя как “Браузеры”. Также, например, может существовать правило, объединяющее все приложения и файлы, необходимые для функционирования операционной системы, в категорию “Файлы операционной системы”. Также, например, может существовать правило, которое объединит в категорию “Приложения для обновления” все приложения, предназначенные для обновления ПО. Средство категоризации 305, применяя правила к данным, собранным в рамках инвентаризации, категоризирует все ПО, которое установлено на множестве ПК 103 в сети 101. Таким образом, к данным о каждом приложении, собранным в рамках инвентаризации и сохраненным в хранилище информации 303, добавляется информация о категории конкретного приложения, определенной средством категоризации 305.

В одном из частных вариантов правила для создания категорий могут быть получены из удаленной базы, расположенной на стороне компании-поставщика антивирусных услуг, и средство 305 может иметь возможность осуществлять связь с указанной базой для категоризации того ПО, которое не было категоризировано с помощью правил из хранилища информации 303, или для получения новых правил категоризации. Средство 305 также может фильтровать категории по ПК 103, показывая тем самым, какое ПО из какой-либо категории есть на каком-либо ПК 103 из сети 101. Так как собранный в процессе инвентаризации набор данных для каждого ПК 103 из сети 101 имеет идентификатор, то информация о категоризированном ПО может быть представлена как в рамках всей сети 101, так и для любого ПК 103 из сети 101. Стоит также отметить, что администратор, осуществляющий работу с сервером администрирования 102, может создавать и сохранять в хранилище информации 303 свои правила для категоризации специализированного ПО, а также для создания своих категорий для известного ПО. Так, администратор может с помощью средства 305 создать свою категорию необходимого для работы какого-либо пользователя ПО, включив в данную категорию, например, известные офисные пакеты, графические редакторы, планировщики задач и браузеры. Администратор также может категоризировать ПО, которое не попало в какие-либо категории после категоризации средством 305.

В одном из частных вариантов реализации изобретения средства администрирования 302, в том числе и средство категоризации 305, имеют доступ к удаленной, расположенной на стороне компании-поставщика антивирусных услуг, базе данных чистых объектов (не указана на Фиг.3). База данных чистых объектов может содержать информацию по доверенным объектам, таким как различные файлы, ссылки и так далее. Подобная база содержит большой объем информации обо всем ПО, которое является “чистым”, то есть не несет вредоносного функционала, и исполнению которого на ПК 103 можно доверять. Средство категоризации 305 может осуществлять связь с вышеуказанной удаленной базой для того, чтобы определить, какое недоверенное ПО существует на ПК 103 в сети 101. Для этого средство 305 производит сравнение информации о ПО, собранной в процессе инвентаризации, с информацией из удаленной базы данных чистых объектов. Хранилище информации 303 в одном из вариантов реализации содержит правила для создания категории недоверенных объектов. Такое правило позволит категоризировать ПО, данные о котором были собраны в процессе инвентаризации и информация о котором отсутствует в удаленной базе данных чистых объектов, как недоверенное. Средство категоризации 305, применяя правила к данным, собранным в процессе инвентаризации, определяет категорию такого ПО.

Также в одном из частных вариантов предусмотрена обратная связь. Администратор, зная, что ПО, которое попало в категорию недоверенных объектов, не является вредоносным, может изменить категорию указанного ПО. При этом на сторону компании-поставщика антивирусных услуг будет отправлена информация о том, что указанное ПО не является вредоносным по мнению пользователя продукта данной компании. Так, на сторону компании-поставщика антивирусных услуг могут быть отправлены метаданные указанного ПО, такие как названия файлов, уникальные идентификаторы, наименование производителя и другая информация, характеризующая указанное ПО. На стороне компании-поставщика антивирусных услуг аналитики могут использовать подобную информацию для изменения данных, сохраненных в удаленной базе данных чистых объектов, то есть производить добавление информации об указанном ПО в данную базу. Также подобные действия могут производиться автоматически. Например, информация о том, что указанное ПО не является вредоносным, может приходить на анализирующее средство. Данное средство может добавить информацию об указанном ПО в удаленную базу данных чистых объектов только после того, как определенное количество пользователей отправят информацию о том, что указанное ПО не является вредоносным.

Также администратор, зная, что определенное ПО, которое попало в какую-либо категорию, не принадлежит данной категории, может изменить категорию для указанного ПО. При этом на сторону компании-поставщика антивирусных услуг будет отправлена информация о том, к какой категории по мнению пользователя продукта данной компании должно относиться указанное ПО. В частном варианте реализации администратор может инициировать передачу метаданных какого-либо ПО, категория которого не определена средством категоризации, а также самим администратором, на сторону компании-поставщика антивирусных услуг с целью удаленной категоризации. Подобные действия также помогают компании-поставщику антивирусных услуг создавать новые правила категоризации и исправлять старые. Далее эти новые или исправленные правила будут записаны в хранилище информации 303 в сети 101 при обновлении указанного хранилища 303.

Среди средств администрирования 302 есть средство контроля 306, которое предназначено для выполнения операций формирования и применения политик контроля запуска приложений (далее политики) для всех пользователей всех ПК 103 в сети 101. Политикой в одном из вариантов реализации является набор правил для определения возможности работы какого-либо пользователя или пользователей какого-либо ПК 103 с запущенным ПО. Указанный набор правил включает, по меньшей мере, правила, позволяющие определить по метаданным ПО, запущенного каким-либо пользователем какого-либо ПК 103, к какой категории относится данное ПО, а также правила, позволяющие определить, может ли указанное ПО из данной определенной категории быть запущено указанным пользователем на ПК 103. Второе из отмеченных правил регламентирует, по меньшей мере, разрешенные категории ПО для пользователя или пользователей какого-либо ПК 103, разрешенное ПО в рамках тех или иных категорий для пользователя или пользователей какого-либо ПК 103, ограничения, которые должны выполняться для функционирования ПО на ПК 103. В другом варианте реализации подобные правила также могут содержать список ограниченного по функционалу ПО. Примером ограничения функционала может являться запрет использования определенных портов. Также в одном из вариантов реализации подобные правила могут регламентировать и запрещенные категории ПО для пользователя или пользователей какого-либо ПК 103, а также запрещенное ПО в рамках тех или иных категорий для пользователя или пользователей какого-либо ПК 103.

Следует отметить, что для каждого пользователя какого-либо ПК 103 из сети 101 формируется своя политика. Другими словами, то, что разрешено какому-либо пользователю на одном ПК 103, может быть не разрешено другому пользователю этого или же другого ПК 103. Категории, исполнение приложений из которой не разрешено политикой, будут запрещены для исполнения. Так, например, чтобы запретить все ПО для категории “Игры”, достаточно не делать политики с помощью средства контроля 306 из ряда средств администрирования 302.

Как отмечено ранее, политика для каждого ПК 103 содержит набор правил, необходимых для определения того, что ПО, запущенное пользователем на ПК 103, принадлежит разрешенной категории, и пользователь ПК 103 может работать с данным ПО. Данный набор необходим для формирования баз данных разрешенных объектов 308 на каждом ПК 103 в сети 101. В частном варианте реализации политика содержит список всех разрешенных приложений для определенного пользователя какого-либо ПК 103. Данный список может содержать не только название разрешенного ПО, но и другие метаданные доверенного ПО, например, уникальные идентификаторы, такие как хеш-суммы, цифровые подписи и так далее.

Средство контроля 306 предназначено для передачи данных политик на все ПК 103 в сети 101 с целью включения режима работы пользователей только с разрешенным ПО на каждом ПК 103 в рамках сети 101. Средством 306 из ряда средств администрирования 302 формируется задача на передачу политик для всех ПК 103 из сети 101. Средство управления 301, получив информацию от средства 306 о том, что данная задача сформирована для всех ПК 103, установит соединение с агентами администрирования 307 всех ПК 103 из сети 101 и передаст для каждого ПК 103 политику для работы разрешенного ПО в рамках сети 101. Далее агенты администрирования 307 каждого ПК 103 из сети 101 применяют политики на ПК 103, при этом набор правил, необходимых для определения того, что ПО, запущенное пользователем на ПК 103, принадлежит разрешенной категории, и пользователь ПК 103 может работать с данным ПО, записывается в базу данных разрешенных объектов 308 для каждого ПК 103 из сети 101.

Администратор с помощью средства контроля 306 может разрешать определенные категории или же, в частном варианте, отдельные копии ПО для какого-либо пользователя на каком-либо ПК 103 из сети 101. Это может делаться на основании решения администратора, например, путем применения созданной администратором разрешающей политики для категории самого необходимого для работы ПО. После применения указанной политики на ПК 103 база данных разрешенных объектов 308 будет обновлена. Также подобные действия могут быть осуществлены по запросу пользователя указанного ПК 103.

Агент 307 также способен осуществлять постоянное слежение за ресурсами ПК 103, на котором он установлен, с целью выявления попыток запуска того или иного ПО. При перехвате попытки запуска ПО пользователем какого-либо ПК 103 агент 307 способен определить, может ли указанное ПО быть запущено данным пользователем на данном ПК 103 в соответствии с разрешающей политикой. Для этого агент 307 способен определять метаданные ПО, попытку исполнения которого он обнаружил, и сравнивать указанные метаданные с информацией из базы данных разрешенных объектов 308, а именно с правилами. Если при сравнении будет определено, что указанное ПО имеет отношение к разрешенной политикой для данного пользователя ПК 103 категории, то такое ПО будет разрешено для запуска на ПК 103 в сети 101. Агент 307, используя метаданные запущенного ПО и первый набор правил, сохраненных в базе данных разрешенных объектов 308, определяет категорию данного ПО и после этого, используя второй набор правил, определяет, может ли ПО из данной определенной категории быть запущено указанным пользователем на ПК 103.

В частном варианте в случае, когда политика является списком разрешенного ПО в рамках тех или иных категорий для какого-либо пользователя ПК 103, если при сравнении произошло совпадение, по меньшей мере, одного типа метаданных запускаемого ПО с информацией из базы данных разрешенных объектов 308, например, с метаданными разрешенного ПО, то такое ПО может быть запущено указанным пользователем на ПК 103 в сети 101.

В одном из частных вариантов политики могут не передаваться на каждый ПК 103 в сети 101. Для их хранения может быть использована общая база данных для всех ПК 103 в сети 101. Так, например, политики для каждого ПК 103 могут быть сохранены в хранилище информации 303. Агент 307 способен определять метаданные ПО, попытку исполнения которого он обнаружил, и отправлять указанные данные на сервер администрирования 102, где будет произведено их сравнение с набором правил из хранилища информации 303.

Таким образом, для осуществления задач контроля приложений необходимо провести программную инвентаризацию ПО каждого ПК 103 в рамках сети 101, категоризацию ПО, данные о котором собраны в процессе инвентаризации, а также сформировать и применить политики для каждого пользователя каждого ПК 103 с целью осуществления работы всех пользователей всех ПК 103 только с разрешенным ПО.

На Фиг.4 изображена система для обновления разрешенного ПО.

Система для обновления разрешенного ПО, функционирующая на ПК 103 в сети 101, связывает между собой средство обновления 201, которым может являться приложение, инициирующее обновления ПО, средство установки 203, которым может являться приложение для установки обновления ПО, агент администрирования 307 и базу данных разрешенных объектов 308. В работе данной системы также задействованы пакеты инсталляции 202, а также новые файлы 204, появившиеся при обновлении. Для работы указанной системы заранее определяются категории ПО, а также формируются и применяются политики для каждого пользователя каждого ПК 103 с целью осуществления работы всех пользователей всех ПК 103 только с разрешенным ПО. Так, в рамках категоризации все программные продукты, установленные на всех ПК 103 в сети 101 и предназначенные для инициирования процесса обновления, могут быть объединены в категорию “Приложения для обновления”. Для данной категории для каждого пользователя каждого ПК 103 может быть сформирована политика, разрешающая исполнение ПО из данной категории. Кроме того, для функционирования указанной системы политикой для данной категории ПО может быть регламентировано то, что новые файлы, создаваемые ПО из данной категории, будут обладать доверием. Таким образом, в рамках политики для категории “Приложения для обновления” могут существовать правила, позволяющие считать доверенными новые файлы 204, которые появились в ходе работы программных продуктов, относящихся к разрешенной категории “Приложения для обновления”. Новые файлы 204, появившиеся в ходе работы разрешенного ПО из категории “Приложения для обновления”, могут быть отмечены как доверенные. В одном из вариантов реализации новым файлам 204 может быть добавлен атрибут доверенности в случае, если файлы были получены при работе разрешенного ПО. Также в другом варианте реализации метаданные, например, идентификаторы, новых файлов 204, которые будут разрешены подобными правилами, могут быть записаны в базу данных разрешенных объектов 308 в процессе обновления, например, для дальнейшего осуществления процесса обновления.

Все программные продукты, установленные на всех ПК 103 в сети 101 и предназначенные для установки обновлений ПО, могут быть объединены в категорию “Приложения для установки”. Для данной категории для каждого ПК 103 может быть сформирована политика, которая разрешает исполнение ПО из данной категории. Кроме того, для функционирования указанной системы политикой для данной категории ПО может быть регламентировано то, что в случае осуществления доступа к доверенному объекту, например, новому файлу 204, который был получен при работе приложения из разрешенной категории “Приложения для установки”, средство установки 203 также становится доверенным. Таким образом, в рамках политики для категории “Приложения для установки” могут существовать правила, позволяющие считать средство 203 из данной категории доверенным в случае, если оно осуществляет доступ к доверенным объектам. При этом такими правилами может разрешаться создание новых файлов 204 для средства установки 203, которые также будут обладать доверием и будут отмечены как доверенные в течение времени жизни процесса обновления, инициированного средством 201 из категории “Приложения для обновления”.

Следует отметить, что указанные выше категории сохраняются в базе данных разрешенных объектов 308. Данные категории могут быть сформированы автоматически средством категоризации 305 либо могут формироваться администратором вручную, а также могут формироваться путем использования внешних экспертных знаний, полученных, например, от компании-поставщика антивирусных услуг.

На Фиг.5 изображен алгоритм работы системы для обновления разрешенного ПО.

Работа заявленной системы начинается на этапе 501. На данном этапе происходит проверка средства обновления 201, инициирующего обновление. Как было отмечено ранее, агент администрирования 307 способен осуществлять постоянное слежение за ресурсами ПК 103, на котором он установлен, с целью выявления попыток запуска пользователем того или иного ПО. Так, агент 307 способен обнаружить попытку запуска средства 201, инициирующего обновление ПО. При перехвате попытки запуска агент 307 осуществляет определение того факта, что указанное средство 201 разрешено к запуску на данном ПК 103. Для этого агент 307 способен определять, например, метаданные указанного средства обновления 201, попытку исполнения которого он обнаружил, и сравнивать, по меньшей мере, один тип указанных метаданных с информацией из базы данных разрешенных объектов 308, например, с политиками. Агент 307, используя, по меньшей мере, один тип указанных метаданных запущенного средства обновления 201 и первый набор правил, сохраненных в базе данных разрешенных объектов 308, определяет категорию данного средства 201 и после этого, используя второй набор правил, определяет, может ли указанное средство обновления 201 из данной определенной категории быть запущено автоматически или пользователем на ПК 103.

Далее, если при сравнении метаданных средства 201 с информацией из базы данных разрешенных объектов 308 на этапе 502 не произошло никаких совпадений, то работа системы продолжается на этапе 503. На данном этапе агент 307 блокирует средство 201, так как в базе данных разрешенных объектов 308 отсутствует политика для категории указанного средства обновления 201, разрешающая его работу. Работа системы завершается на этапе 504.

Как было отмечено ранее, в процессе категоризации ПО на ПК 103 в сети 101 создается категория “Приложения для обновления”, для которой существует разрешающая политика для пользователя данного ПК 103. Если при сравнении было определено, что указанное средство 201 имеет отношение к разрешенной политикой для данного пользователя ПК 103 категории “Приложения для обновления”, то такое средство 201 будет разрешено для запуска пользователем на ПК 103 в сети 101 и работа системы продолжится на этапе 505.

На этапе 505, после определения агентом 307 того факта, что указанное средство обновления 201 для обновления ПО является разрешенным и входит в разрешенную категорию “Приложения для обновления”, агентом 307 разрешаются активности, которые может выполнять данное средство 201. Примером активностей является скачивание пакетов инсталляции 202, необходимых для обновления ПО. Так как категория “Приложения для обновления” разрешена политикой, и средство обновления 201 входит в эту категорию, то загрузка пакетов инсталляции 202 будет разрешена агентом 307 для средства 201. При этом пакет инсталляции 202, загруженный средством обновления 201, входящим в категорию “Приложения для обновления”, разрешенную политикой на данном ПК 103, является также новым файлом 204. Как было отмечено ранее, политикой для данной категории ПО может быть регламентировано то, что новые файлы 204, полученные при работе ПО из категории “Приложения для обновления”, будут обладать доверием. В рамках политики для категории “Приложения для обновления” существуют правила, позволяющие считать доверенными новые файлы 204, появившиеся в ходе работы программных продуктов, которые относятся к разрешенной категории “Приложения для обновления”. Агент 307 в ходе дальнейшего процесса обновления ПО с помощью этих правил может определять, может ли пакет инсталляции 202 быть использован для обновления ПО на данном ПК 103, а также, в одном из вариантов реализации, отмечать данный пакет 202 как доверенный, добавляя пакету 202 атрибут доверенности или добавляя его метаданные в базу данных разрешенных объектов 308. Далее средство обновления 201 передает на исполнение данный пакет 202 средству установки 203. Работа системы продолжится на этапе 506.

На этапе 506 будет осуществлена проверка того, что средство установки 203 может быть запущено на ПК 103 и является доверенным. Как было отмечено ранее, для обновления ПО необходимо средство установки 203. Средством установки 203 пакетов инсталляции 202 с расширением.msi в операционных системах Windows может являться приложение msiexec.exe. Средство 203 осуществляет чтение пакета инсталляции 202. При перехвате попытки запуска агент 307 осуществляет определение того, может ли данное средство установки 203 быть запущено на ПК 103 и является ли оно доверенным. Агент 307 способен определять, например, метаданные средства установки 203, попытку исполнения которого он обнаружил, и сравнивать, по меньшей мере, один тип указанных метаданных с информацией из базы данных разрешенных объектов 308, например, с политиками. Как было отмечено ранее, в процессе категоризации ПО на ПК 103 в сети 101 создается категория “Приложения для установки”, для которой существует разрешающая политика, в связи с чем агент 307 разрешает работу средства 203. Кроме того, как было отмечено ранее, политикой для данной категории ПО может быть регламентировано то, что в случае осуществления доступа к доверенному объекту, например, новому файлу 204, который был получен при работе средства обновления 201 из разрешенной категории “Приложения для установки”, средство установки 203 также становится доверенным. Так, агент 307 осуществляет определение того, что средство установки 203 при работе обратилось к доверенному объекту, а именно к пакету инсталляции 202, который был получен при работе средства обновления 201 из разрешенной категории “Приложения для обновления”. Для этого в одном из вариантов реализации агент 307 проверяет, является ли пакет инсталляции 202, чтение которого осуществляет средство установки 203, отмеченным как доверенный, например, путем проверки наличия у него атрибута доверенности. Если такой атрибут есть, то агент 307 разрешает дальнейшую работу средства установки 203, считая его доверенным, и работа системы продолжится на этапе 509. В частном варианте, когда метаданные, например, идентификаторы, новых или измененных объектов, разрешенных правилами, записаны в процессе обновления в базу данных разрешенных объектов 308, агент 307 при проверке возможности работы средства установки 203 может проверять объект, чтение которого осуществляет средство 203, по базе данных разрешенных объектов 308. Если метаданные объекта, например, пакета инсталляции 202, присутствуют в базе, то агент 307 считает средство установки 203 доверенным при работе с данным пакетом 202. Средство 203 является доверенным при работе с пакетом инсталляции 202, полученным от разрешенного источника, в данном случае от средства обновления 201. При этом средство установки 203 является доверенным на время жизни родительского процесса, а именно процесса обновления, инициированного средством обновления 201. Кроме того, поскольку работа средства установки 203 является дочерней, так как вызвана средством обновления 201 из разрешенной категории “Приложения для обновления”, то средство установки 203 будет также категоризировано агентом 307 с использованием правил как “Приложения для обновления” на время жизни родительского процесса. В связи с этим все новые файлы 204, порождаемые процессом обновления, инициированным средством установки 203, будут обладать доверием и могут быть отмечены как доверенные, то есть, например, им может быть добавлен атрибут доверенности или их идентификатор может быть записан в базу данных разрешенных объектов 308. В случае если пользователь какого-либо ПК 103 самостоятельно загрузит какой-либо пакет инсталляции 202 и попытается его запустить с помощью средства установки 203, то агент 307 заблокирует данный процесс, так как он не получен от средства обновления 201 и, следовательно, не обладает доверием.

Если же агент 307 не обнаружил атрибута доверенности у пакета инсталляции 202, то работа системы продолжится на этапе 508. На данном этапе агент 307 не будет считать доверенным средство установки 203. Работа системы завершится на этапе 504.

Агент 307, учитывая то, что пакет инсталляции 202 является доверенным, так как был загружен разрешенным средством обновления 201, а средство установки 203 при работе осуществило обращение к доверенному пакету инсталляции 202, считает средство установки 203 доверенным и разрешает исполнение пакета инсталляции 202 данным средством 203. Средство установки 203 становится доверенным для выполнения своих активностей, например, создания файлов, и на этапе 509 все новые файлы 204, появление которых имеет место при обновлении ПО, определяются как доверенные.

Как отмечалось ранее, в ходе обновления ПО доверенным средством установки 203 могут появиться новые файлы 204. В частном варианте какие-либо файлы ПО могут быть изменены, например, изменится их размер. Новые файлы 204 могут быть необходимы как для функционирования обновленного ПО, так и для продолжения процесса обновления. Агент администрирования 307 может следить за средством установки 203 и вести журнал всех его активностей, которыми могут быть создание новых файлов 204. Как отмечалось ранее, средство установки 203 на время жизни родительского процесса, инициированного средством обновления 201, обладает категорией “Приложения для обновления”. В рамках политики для категории “Приложения для обновления” существуют правила, позволяющие считать доверенными новые файлы 204, появившиеся в ходе работы программных продуктов, которые относятся к разрешенной категории “Приложения для обновления”. Таким образом, агент 307 может разрешить все новые файлы 204, если они созданы процессами обновления ПО, инициированными как разрешенным средством обновления 201, так и доверенным средством установки 203 при работе с доверенным пакетом инсталляции 202. Агент 307 способен добавлять новым файлам 204 атрибут доверенности или же передавать метаданные, например, идентификаторы, новых и измененных файлов в базу данных разрешенных объектов 308, что позволит использовать эти файлы, например, при продолжении обновления.

Работа системы завершается на этапе 510 после завершения работы средства обновления 201, инициировавшего процесс обновления. После этого все дочерние процессы в цепочке обновления, вызванные одним или несколькими средствами установки 203, будут лишены права создавать новые файлы 204 и затем завершены.

В одном из вариантов реализации агент администрирования 307 после обновления ПО может осуществлять связь с сервером администрирования 102 для передачи метаданных новых или измененных при обновлении ПО файлов с целью обновления информации в хранилище информации 303 по данному ПО.

Как отмечалось ранее, в одном из вариантов реализации средства из ряда средств администрирования 202 имеют доступ к удаленной, расположенной на стороне компании-поставщика антивирусных услуг, базе данных чистых объектов. Так, какое-либо из средств администрирования 202 способно по факту получения обновлений для хранилища информации 303, например, метаданных новых или измененных при обновлении ПО файлов, отправлять данную информацию в удаленную базу данных чистых объектов, таким образом обновляя ее в случае отсутствия в указанной базе данной информации. В частном варианте реализации агент администрирования 307 после обновления ПО может также осуществлять связь напрямую с удаленной базой данных чистых объектов и обновлять ее, передавая на сторону базы метаданные новых или измененных при обновлении ПО файлов.

Таким образом, в ходе работы заявленной системы разрешенное ПО для какого-либо пользователя какого-либо ПК 103 может быть безопасно обновлено, и работоспособность указанного ПО будет сохранена.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОЙ РЕГУЛИРОВКИ ПРАВИЛ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2013 |

|

RU2589852C2 |

| СИСТЕМА И СПОСОБ ДЛЯ КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОРПОРАТИВНОЙ СЕТИ ДЛЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ | 2011 |

|

RU2460132C1 |

| СИСТЕМА И СПОСОБ ДЛЯ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ В РАМКАХ СЕТИ | 2010 |

|

RU2446457C1 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА | 2013 |

|

RU2546585C2 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| СПОСОБ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2015 |

|

RU2587424C1 |

| СИСТЕМА И СПОСОБ ОЦЕНКИ РЕСУРСОВ В КОМПЬЮТЕРНОЙ СЕТИ С ПОЗИЦИИ ОБЪЕКТОВ ИНТЕРЕСА | 2013 |

|

RU2589863C2 |

| Система и способ открытия файлов, созданных уязвимыми приложениями | 2015 |

|

RU2606883C2 |

| Система и способ снижения нагрузки на сервис обнаружения вредоносных приложений | 2019 |

|

RU2739833C1 |

Изобретение относится к системам и способам для передачи доверия при обновлении разрешенного программного обеспечения. Технический результат, заключающийся в обновлении программного обеспечения, запуск которого разрешен для какого-либо пользователя какого-либо ПК в сети, достигается за счет определения того факта, что, по меньшей мере, один новый объект, который появился на ПК во время процесса обновления разрешенного программного обеспечения, обладает доверием. Новый объект, появившийся при работе процесса обновления, инициированного разрешенным средством обновления, определяют доверенным. В случае если разрешенное средство установки осуществит доступ к указанному новому объекту, то такое средство установки будет определяться как доверенное. При этом доверенным будет определяться, по меньшей мере, один новый объект, появившийся при работе процесса установки, инициированного доверенным средством установки. 2 н. и 26 з.п. ф-лы, 5 ил.

1. Способ для определения доверия при обновлении разрешенного программного обеспечения, содержащий этапы, на которых:

I. определяют, разрешено ли для запуска, по меньшей мере, одно средство обновления на персональном компьютере, при этом если указанное средство обновления разрешено для запуска на персональном компьютере, то определяют доверенным, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного указанным средством обновления;

II. передают, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного указанным средством обновления, по меньшей мере, одному средству установки для осуществления доступа к указанному объекту;

III. определяют, разрешено ли для запуска указанное средство установки на персональном компьютере, при этом если указанное средство установки разрешено для запуска на персональном компьютере и средство установки осуществляет доступ, по меньшей мере, к одному новому объекту, который появился при работе разрешенного средства обновления, то, по меньшей мере, одно средство установки определяют доверенным на время работы процесса обновления, инициированного указанным средством обновления;

IV. определяют доверенным, по меньшей мере, один новый объект, появившийся при работе процесса установки, инициированного указанным средством установки, в случае, если средство установки является доверенным.

2. Способ по п.1, в котором доступом является, по меньшей мере, исполнение, чтение.

3. Способ по п.1, в котором запуск программного обеспечения, установленного на персональном компьютере, которое необходимо обновить, разрешен для, по меньшей мере, одного пользователя указанного персонального компьютера за счет сервисов, работающих на сервере администрирования и выполняющих операции, связанные с контролем приложений.

4. Способ по п.3, в котором операциями, связанными с контролем приложений, которые выполняют указанные сервисы, являются, по меньшей мере:

- инвентаризация программного обеспечения на всех персональных компьютерах в сети;

- категоризация инвентаризированного программного обеспечения;

- формирование политик, разрешающих какие-либо из определенных категорий программного обеспечения для какого-либо пользователя какого-либо персонального компьютера в сети;

- передача указанных политик на каждый персональный компьютер в сети.

5. Способ по п.1, в котором средство обновления предназначено, по меньшей мере, для загрузки новых объектов, которые необходимы для обновления программного обеспечения.

6. Способ по п.1, в котором средство установки предназначено, по меньшей мере, для доступа к новым объектам, которые были загружены средством обновления и необходимы для обновления программного обеспечения, а также для формирования и загрузки новых объектов.

7. Способ по п.1, в котором новыми объектами являются, по меньшей мере, пакеты инсталляции, интерпретируемые файлы, бинарные файлы.

8. Способ по п.1, в котором средство обновления и средство установки разрешены для запуска на персональном компьютере в том случае, если существует политика, разрешающая работу категорий программного обеспечения, к которым относятся указанные средства.

9. Способ по п.8, в котором политикой является, по меньшей мере, набор правил для определения возможности работы какого-либо пользователя какого-либо персонального компьютера с запущенным программным обеспечением.

10. Способ по п.9, в котором набор правил включает, по меньшей мере, правила, позволяющие определить по метаданным программного обеспечения, запущенного каким-либо пользователем на каком-либо персональном компьютере, к какой категории относится данное программное обеспечение, а также правила, позволяющие определить, может ли быть запущено указанное программное обеспечение из данной определенной категории указанным пользователем на персональном компьютере.

11. Способ по п.10, в котором правила, позволяющие определить, может ли указанное программное обеспечение из данной определенной категории быть запущено указанным пользователем на персональном компьютере, регламентируют, по меньшей мере, разрешенные категории программного обеспечения для какого-либо пользователя какого-либо персонального компьютера, разрешенное программное обеспечение в рамках тех или иных категорий для какого-либо пользователя какого-либо персонального компьютера, ограничения, которые должны выполняться для функционирования программного обеспечения на персональном компьютере.

12. Способ по п.1, в котором политикой для категории программного обеспечения, к которой имеет отношение средство обновления, регламентируется, по меньшей мере, то, что, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного средством обновления, будет обладать доверием и будет отмечен как доверенный.

13. Способ по п.12, в котором доступ, по меньшей мере, к одному новому объекту, отмеченному как доверенный, является разрешенным на персональном компьютере, и, по меньшей мере, действия над указанным объектом, а также действия, инициированные таким объектом, будут разрешены.

14. Способ по п.1, в котором политикой для категории программного обеспечения, к которой имеет отношение средство установки, регламентируется, по меньшей мере, то, что при доступе к новому объекту, отмеченному как доверенный, средство установки будет определяться как доверенное, и, по меньшей мере, один новый объект, появившийся при работе процесса установки, инициированного доверенным средством установки, будет отмечен как доверенный.

15. Способ по п.1, в котором средство установки является доверенным на время работы процесса обновления, инициированного средством обновления.

16. Способ по п.1, в котором средство установки и средство обновления объединены между собой.

17. Система для определения доверия при обновлении разрешенного программного обеспечения, содержащая:

I. по меньшей мере, одно средство обновления, которое установлено на персональном компьютере, связано с агентом администрирования и средством установки и предназначено, по меньшей мере, для:

- загрузки, по меньшей мере, одного нового объекта, необходимого для обновления программного обеспечения;

- передачи указанного нового объекта средству установки для осуществления доступа к указанному объекту;

II. по меньшей мере, одно средство установки, которое установлено на персональном компьютере, связано с агентом администрирования и предназначено, по меньшей мере, для:

- доступа, по меньшей мере, к одному новому объекту, который был загружен средством обновления и необходим для обновления программного обеспечения;

- формирования и загрузки, по меньшей мере, одного нового объекта;

III. упомянутый агент администрирования, установленный на персональном компьютере и связанный с базой данных разрешенных объектов, который предназначен для:

- определения возможности запуска, по меньшей мере, одного средства обновления и одного средства установки на персональном компьютере;

- определения того факта, что, по меньшей мере, один новый объект обладает доверием, и отметки указанного объекта как доверенного;

- разрешения доступа, по меньшей мере, к одному новому объекту, отмеченному как доверенный, а также действий, инициированных таким объектом;

- определения того факта, что, по меньшей мере, одно средство установки обладает доверием;

IV. базу данных разрешенных объектов, содержащую, по меньшей мере, политики, необходимые для определения возможности запуска, по меньшей мере, одного средства обновления и одного средства установки на персональном компьютере, для определения того факта, что, по меньшей мере, один новый объект обладает доверием, а также для определения того факта, что, по меньшей мере, одно средство установки обладает доверием.

18. Система по п.17, в которой доступом является, по меньшей мере, исполнение, чтение.

19. Система по п.17, в которой запуск программного обеспечения, установленного на персональном компьютере, которое необходимо обновить, разрешен для, по меньшей мере, одного пользователя указанного персонального компьютера за счет сервисов, работающих на сервере администрирования и выполняющих операций, связанные с контролем приложений.

20. Система по п.19, в которой операциями, связанными с контролем приложений, которые выполняют указанные сервисы, являются, по меньшей мере:

- инвентаризация программного обеспечения на всех персональных компьютерах в сети;

- категоризация инвентаризированного программного обеспечения;

- формирование политик, разрешающих какие-либо из определенных категорий программного обеспечения для какого-либо пользователя какого-либо персонального компьютера в сети;

- передача указанных политик на каждый персональный компьютер в сети.

21. Система по п.17, в которой новыми объектами являются, по меньшей мере, пакеты инсталляции, интерпретируемые файлы, бинарные файлы.

22. Система по п.17, в которой политикой, сохраненной в базе данных разрешенных объектов, является, по меньшей мере, набор правил для определения агентом администрирования возможности работы какого-либо пользователя какого-либо персонального компьютера с запущенным программным обеспечением.

23. Система по п.22, в которой набор правил включает, по меньшей мере, правила, позволяющие агенту администрирования определить по метаданным программного обеспечения, запущенного каким-либо пользователем на каком-либо персональном компьютере, к какой категории относится данное программное обеспечение, а также правила, позволяющие агенту администрирования определить, может ли быть запущено указанное программное обеспечение из данной определенной категории указанным пользователем на персональном компьютере.

24. Система по п.23, в которой правила, позволяющие агенту администрирования определить, может ли указанное программное обеспечение из данной определенной категории быть запущено указанным пользователем на персональном компьютере, регламентируют, по меньшей мере, разрешенные категории программного обеспечения для пользователя или пользователей какого-либо персонального компьютера, разрешенное программное обеспечение в рамках тех или иных категорий для пользователя или пользователей какого-либо персонального компьютера, ограничения, которые должны выполняться для функционирования программного обеспечения на персональном компьютере.

25. Система по п.17, в которой политикой для категории программного обеспечения, к которой имеет отношение средство обновления, регламентируется, по меньшей мере, то, что, по меньшей мере, один новый объект, появившийся при работе процесса обновления, инициированного средством обновления, будет обладать доверием и будет отмечен агентом администрирования как доверенный.

26. Система по п.17, в которой политикой для категории программного обеспечения, к которой имеет отношение средство установки, регламентируется, по меньшей мере, то, что при доступе к новому объекту, отмеченному агентом администрирования как доверенный, средство установки будет определяться агентом администрирования как доверенное, и, по меньшей мере, один новый объект, появившийся при работе процесса установки, инициированного доверенным средством установки, будет отмечен агентом администрирования как доверенный.

27. Система по п.17, в которой средство установки является доверенным на время работы процесса обновления, инициированного средством обновления.

28. Система по п.17, в которой средство установки и средство обновления объединены между собой.

| US 7694296 B1, 06.04.2010 | |||

| US 8151109 B2, 03.04.2012 | |||

| ЗАЩИТА ОТ ИСПОЛЬЗОВАНИЯ УЯЗВИМОСТИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2007 |

|

RU2417429C2 |

| БЕЗОПАСНОСТЬ НА ОСНОВЕ ОБЛАСТИ | 2006 |

|

RU2413978C2 |

| ПРОГРАММНЫЙ ИНТЕРФЕЙС, СВЯЗАННЫЙ С БЕЗОПАСНОСТЬЮ | 2004 |

|

RU2377639C2 |

Авторы

Даты

2013-10-10—Публикация

2012-08-10—Подача