Область техники

Изобретение относится к технологиям для контроля или ограничения доступа и, более конкретно, к системам и способам контроля доступа к ресурсам корпоративной сети для персональных компьютеров.

Уровень техники

Сегодня невозможно даже представить офис современной компании, независимо от того, какого она размера, без корпоративной компьютерной сети. Благодаря этому, например, всегда существует возможность быстрого обмена различной информацией между персональными компьютерами (ПК) в сети. Но сетевой инфраструктурой нужно правильно управлять для того, чтобы решать самые сложные задачи. К тому же корпоративная сеть весьма уязвима, ведь стоит только появиться в сети зараженному ПК, вредоносные объекты могут распространиться и на другие ПК в корпоративной сети. Такие инциденты чреваты потерей рабочего времени сотрудниками, связанной с устранением неполадок в работе ПК, вызванных вредоносными объектами. Также такие инциденты могут привести к пропаже коммерческих секретов компании и даже финансовых средств. Поэтому контроль над ПК в сети необходимо осуществлять еще на подступах к ресурсам корпоративной сети. В крупных сетях сетевой администратор порой не может уследить за всеми ПК, входящими в корпоративную сеть. Количество пользователей, которыми являются обычные и удаленные сотрудники, временные работники, гости, неуклонно растет, и администраторы сети сталкиваются с проблемой контроля доступа к сетевым ресурсам. Ведь прежде чем дать доступ к сетевым ресурсам, нужно проверить состояние конечной точки, соответствует ли она критериям, необходимым для разрешения доступа. В крупной компании с большой и разветвленной корпоративной сетью решение данного вопроса потребует от администратора сети много времени. Описываемое ниже изобретение предназначено для того, чтобы обойти подобные трудности и автоматизировать процесс поиска новых компьютеров, подключенных в сеть, а также проверку этих компьютеров на соответствие критериям, необходимым для разрешения доступа.

На сегодняшний день известны системы и способы для контроля ПК доступа к ресурсам сети, а также ограничения этого доступа.

В заявке US 20090037594 A1 описывается система для мониторинга и контроля ПК из сети с помощью удаленного сервера. Агент администрирования может запретить доступ к определенным устройствам в соответствии с активной политикой безопасности. Любая деятельность на ПК, например запрос на передачу данных на внешние устройства, доступ к конкретному файлу и т.д., проверяется и контролируется агентом. Но данная система не описывает механизмы определения новых ПК в сети, а также способы контроля доступа к ресурсам сети для новых ПК.

В заявке US 20070192858 A1 описывается система для обеспечения безопасности в сетевой среде. В сетевом сегменте назначается устройство, которое предотвращает коммуникации с неавторизованным устройством сети с помощью подмены сетевых адресов. Но данная система не предусматривает автоматический выбор того ПК из сети, который будет осуществлять контроль доступа к ресурсам сети со стороны других ПК в зависимости от суммарного рейтинга производительности.

В заявке US 20100192196 A1 описывается система и метод для контроля доступа к ресурсам для ПК. На ПК ставится агент, который проверяет состояние ПК. В зависимости от состояния и от репутации ресурса, к которому ПК необходим доступ, определяется та или иная политика. Так, например, если у пользователя на ПК установлено антивирусное приложение, и его антивирусные базы обновлены, то правилом может быть разрешено открытие неизвестных URL-адресов в Интернет браузере. Но в тоже время данная система не может осуществлять контроль доступа к ресурсам корпоративной сети совместно с антивирусным приложением, например, отключая доступ к ресурсам сети у того ПК, на котором антивирусное приложение обнаружило вредоносный или подозрительный объект.

Предложенные и описанные далее система и способ для контроля доступа к ресурсам корпоративной сети для персональных компьютеров обходит описанные выше недостатки.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании их в одной системе и способе, позволяют получить новый результат, а именно систему и способ для контроля доступа к ресурсам корпоративной сети для персональных компьютеров.

Сущность изобретения

Настоящее изобретение предназначено для контроля доступа к ресурсам корпоративной сети для персональных компьютеров. Технический результат настоящего изобретения заключается в контроле доступа к ресурсам корпоративной сети для, по меньшей мере, одного ПК, которым может являться в том числе и новый ПК, из корпоративной сети или отдельного ее сегмента с помощью агента администрирования, установленного на оптимально выбранном для подобных целей ПК, причем ограничение доступа какого-либо ПК из корпоративной сети или отдельного ее сегмента осуществляется в случае наступления какого-либо вредоносного события, обнаруженного антивирусным приложением.

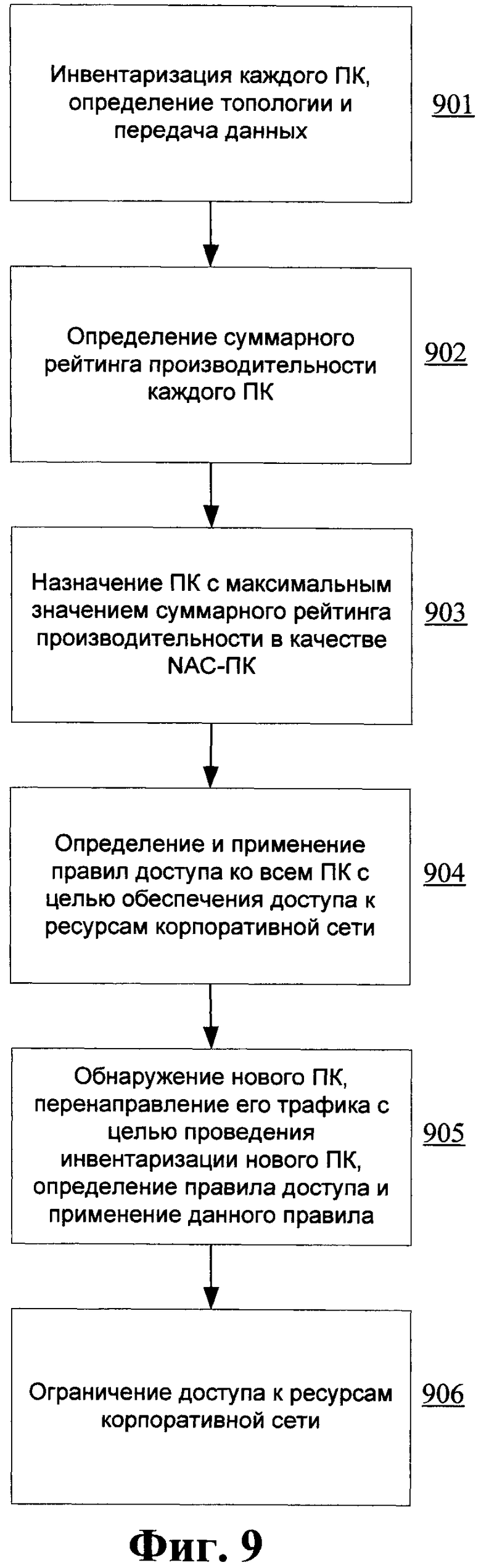

Способ контроля доступа к ресурсам корпоративной сети для персональных компьютеров, содержащий этапы, на которых:

- проводят инвентаризацию каждого ПК из корпоративной сети или отдельного ее сегмента с помощью агентов администрирования, которые после проведения инвентаризации направляют собранные данные на сервер администрирования;

- проводят определение топологии корпоративной сети или отдельного ее сегмента и направляют собранные в процессе определения топологии данные на сервер администрирования;

- определяют суммарный рейтинг производительности каждого ПК в зависимости от собранных в процессе инвентаризации и процессе определения топологии данных;

- назначают ПК с максимальным значением суммарного рейтинга производительности в качестве NAC-ПК;

- определяют, по меньшей мере, одно правило доступа к ресурсам корпоративной сети для всех ПК в корпоративной сети или отдельном ее сегменте и применяют его с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК с целью обеспечения доступа к ресурсам корпоративной сети для каждого ПК;

- обнаруживают новый ПК в корпоративной сети или отдельном ее сегменте с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, перенаправляют его трафик с целью проведения инвентаризации нового ПК, и далее определяют, по меньшей мере, одно правило доступа и применяют его с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК;

- ограничивают доступ к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, при этом, как минимум, один агент администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента взаимодействует с антивирусным приложением для получения от последнего информации для ограничения доступа к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, которому передается данная информация от, как минимум, одного агента администрирования, как минимум, одного ПК, на котором установлено антивирусное приложение, в случае наступления какого-либо вредоносного события.

Система для контроля доступа к ресурсам корпоративной сети для персональных компьютеров, содержащая:

как минимум, один агент администрирования, установленный, как минимум, на один ПК из корпоративной сети или отдельного ее сегмента и предназначенный для выполнения задач удаленного администрирования, а также взаимодействия с антивирусным приложением для получения от последнего различной информации с целью ограничения доступа к ресурсам корпоративной сети с помощью, как минимум, одного агента администрирования, как минимум, одного NAC-ПК, которому передается данная информация, как минимум, от одного агента администрирования, как минимум, одного ПК, на котором установлено антивирусное приложение, в случае наступления какого-либо вредоносного события, при этом, как минимум, один агент администрирования, также установленный, как минимум, на один NAC-ПК, предназначен для выполнения таких задач, как:

- прослушивание широковещательных пакетов для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети или отдельному ее сегменту;

- перенаправление трафика для новых и гостевых ПК, а также устройств с ограничением доступа в корпоративную сеть или отдельные ее сегменты;

- сбор информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту;

- применение правил доступа к ресурсам корпоративной сети для всех ПК, в том числе и новых;

- ограничение доступа к ресурсам корпоративной сети;

по меньшей мере, один NAC-ПК, связанный с помощью агента администрирования со следующими средствами:

- агентом администрирования, по меньшей мере, одного ПК из корпоративной сети или отдельного ее сегмента;

- средством управления;

сервер администрирования, предназначенный для осуществления удаленного администрирования любого ПК, входящего в состав корпоративной сети или отдельного ее сегмента, а также для контроля доступа к ресурсам корпоративной сети для любого ПК, и состоящий из:

базы данных сервера, связанной со следующими средствами:

- средствами администрирования, при этом база данных сервера выполнена с возможностью обновления и содержит информацию, необходимую для работы средств администрирования;

упомянутых средств администрирования, связанных со следующими средствами:

- средством управления,

при этом, как минимум, одно средство администрирования предназначено для контроля доступа ПК к ресурсам корпоративной сети, как минимум, одно средство администрирования предназначено для проведения инвентаризации, как минимум, одно средство администрирования предназначено для определения топологии корпоративной сети или отдельного ее сегмента;

средства управления, связанного со следующими средствами:

- как минимум, одним агентом администрирования, как минимум, одного из ПК в корпоративной сети или отдельном ее сегменте;

- как минимум, одним агентом администрирования, как минимум, одного NAC-ПК в корпоративной сети или отдельном ее сегменте;

- средством анализа и сравнения;

при этом средство управления предназначено для:

- получения, по меньшей мере, от средств администрирования, предназначенных для инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, информации о готовой задаче удаленного администрирования;

- получения, по меньшей мере, от одного средства администрирования, предназначенного для контроля доступа ПК к ресурсам корпоративной сети, по меньшей мере, одного правила доступа к ресурсам корпоративной сети;

- отсылки задачи удаленного администрирования, как минимум, на один агент администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента;

- отсылки, по меньшей мере, одного правила доступа к ресурсам корпоративной сети, как минимум, на один агент администрирования, как минимум, одного NAC-ПК из корпоративной сети или отдельного ее сегмента;

- получения, как минимум, от одного агента администрирования, как минимум, одного ПК из корпоративной сети или отдельного ее сегмента информации, собранной от каждого ПК, и передачи этой информации, по меньшей мере, на одно из средств администрирования, а также, в случае, если переданной информацией являются данные, собранные в процессе инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, то есть данные, в зависимости от которых определяют суммарный рейтинг производительности, то и для передачи данной информация на средство анализа и сравнения;

- получения, как минимум, от одного агента администрирования, как минимум, одного NAC-ПК информации, собранной от нового ПК, и передачи этой информации, по меньшей мере, на средство администрирования, предназначенное для контроля доступа ПК к ресурсам корпоративной сети;

- получения от средства анализа и сравнения информации о том, что, как минимум, один ПК из множества ПК в корпоративной сети или отдельном ее сегменте выбран в качестве, как минимум, одного NAC-ПК, и отсылки, как минимум, одному агенту администрирования, как минимум, одного ПК, выбранного в качестве NAC-ПК, сообщения о его статусе NAC-ПК;

средства анализа и сравнения, связанного со следующими средствами:

- аналитической базой данных,

при этом средство анализа и сравнения предназначено для получения от средства управления данных, собранных в процессе инвентаризации и определения топологии корпоративной сети или отдельного ее сегмента, по меньшей мере, от одного ПК из корпоративной сети или отдельного ее сегмента, и сопоставления полученных данных с правилами из аналитической базы данных для определения суммарного рейтинга производительности, по меньшей мере, одного ПК из корпоративной сети или отдельного ее сегмента и для выбора NAC-ПК;

упомянутой аналитической базы данных, которая выполнена с возможностью обновления и содержит правила для определения суммарного рейтинга производительности, информацию о суммарных рейтингах производительности и о порядковом номере по значению суммарного рейтинга производительности для каждого ПК.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

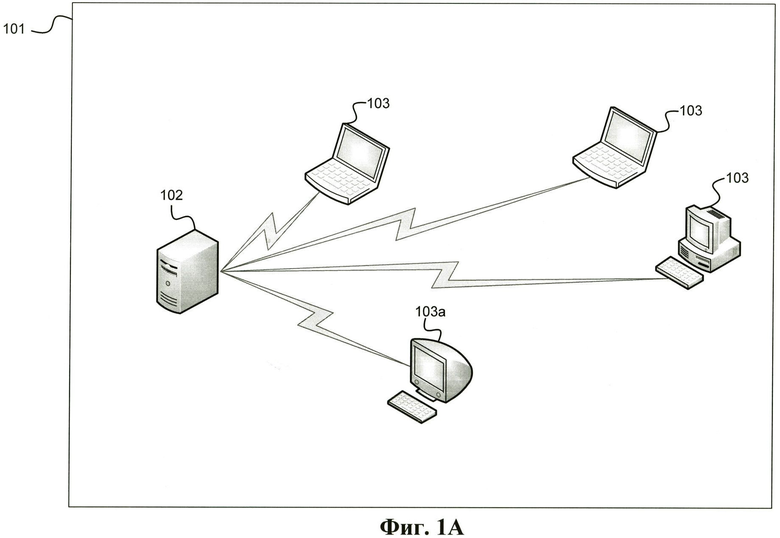

Фиг.1А иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК, в случае корпоративной сети небольшого размера.

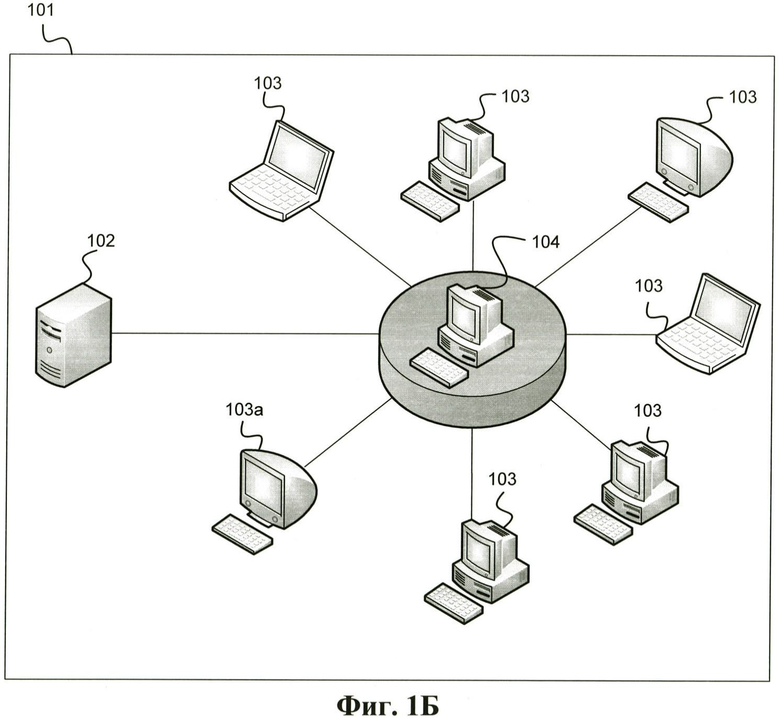

Фиг.1Б иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК в случае большой и разветвленной корпоративной сети, когда сервер администрирования принадлежит данной корпоративной сети.

Фиг.1В иллюстрирует схему работы системы контроля доступа к ресурсам корпоративной сети для ПК в случае большой и разветвленной корпоративной сети, когда сервер администрирования не принадлежит данной корпоративной сети.

Фиг.2А иллюстрирует схему детального взаимодействия сервера администрирования и всех ПК в рамках корпоративной сети или отдельного ее сегмента.

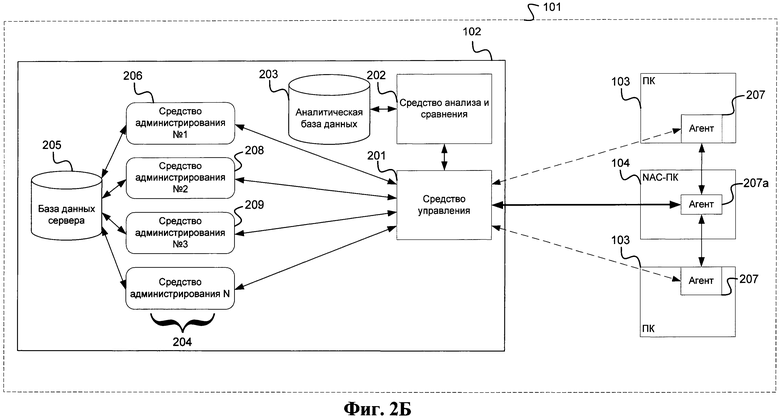

Фиг.2Б иллюстрирует схему детального взаимодействия сервера администрирования и NAC-ПК в рамках корпоративной сети или отдельного ее сегмента с целью осуществления контроля доступа к ресурсам корпоративной сети.

Фиг.2В иллюстрирует схему детального взаимодействия сервера администрирования, нового ПК и NAC-ПК в рамках корпоративной сети или отдельного ее сегмента с целью осуществления контроля доступа к ресурсам корпоративной сети.

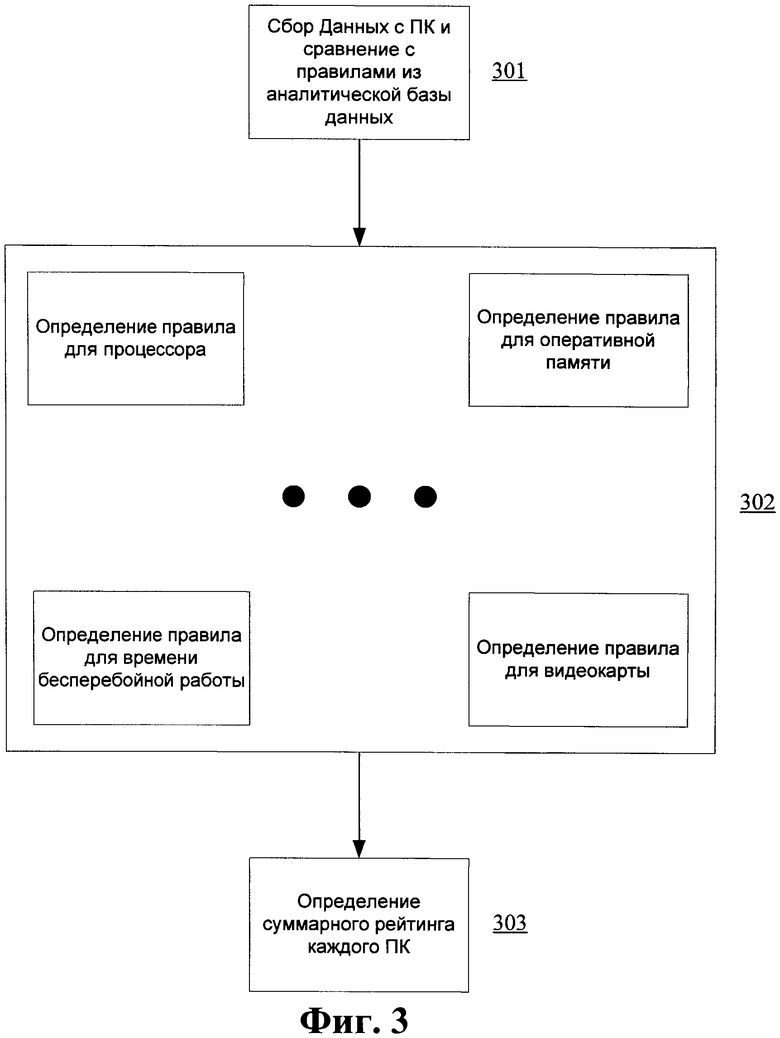

Фиг.3 иллюстрирует примерную реализацию алгоритма определения итогового рейтинга производительности каждого ПК из корпоративной сети или отдельного ее сегмента, основанного на четкой логике, для определения ПК, максимально подходящего на роль NAC-ПК.

Фиг.4 иллюстрирует примерную реализацию алгоритма определения итогового рейтинга производительности каждого ПК из корпоративной сети или отдельного ее сегмента, основанного на нечеткой логике, для определения ПК, максимально подходящего на роль NAC-ПК.

Фиг.5 иллюстрирует пример взаимодействия базы данных сервера, средства для контроля доступа из ряда средств администрирования и средства управления с целью определения правил доступа по данным инвентаризации и определения топологии для каждого ПК из корпоративной сети или отдельного ее сегмента.

Фиг.6 иллюстрирует механизм взаимодействия двух ПК из корпоративной сети или отдельного ее сегмента с помощью ARP запросов.

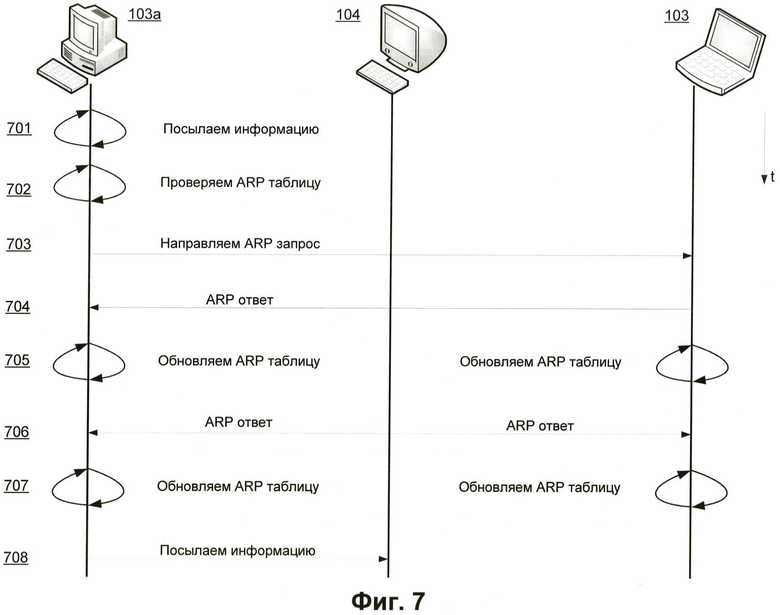

Фиг.7 иллюстрирует механизм вмешательства NAC-ПК во взаимодействие какого-либо ПК и нового ПК в корпоративной сети или отдельном ее сегменте с помощью ARP запросов с целью обеспечения соответствия нового ПК из корпоративной сети или отдельного ее сегмента правилам доступа.

Фиг.8 иллюстрирует частный вариант механизма вмешательства NAC-ПК во взаимодействие какого-либо ПК и нового ПК в корпоративной сети или отдельном ее сегменте с помощью ARP запросов с целью обеспечения соответствия нового ПК из корпоративной сети или отдельного ее сегмента правилам доступа.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

На Фиг.1А изображена схема работы системы контроля доступа к ресурсам корпоративной сети для ПК, в случае корпоративной сети небольшого размера..

Корпоративная сеть 101 может состоять из нескольких ПК 103. В корпоративную сеть 101 могут быть добавлены новые ПК 103а. Поиск новых ПК 103а в корпоративной сети 101 и предоставление им доступа к ресурсам корпоративной сети 101, контроль доступа к ресурсам корпоративной сети 101 для всех ПК 103, в том числе и новых ПК 103а, может осуществляться с помощью сервера администрирования 102. На сервере администрирования 102 и на всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента установлены агенты администрирования, предназначенные для выполнения различных задач, таких как, например, сбор и передача данных, задачи удаленного администрирования. Под задачами удаленного администрирования воспринимается широкий спектр действий, осуществляемых сервером администрирования 102 с ПК 103. Этими действиями могут быть:

- обновление антивирусных баз и программных модулей;

- управление политиками и групповыми задачами на любом из ПК 103;

- удаленная инсталляции приложений и патчей на любой из ПК 103;

- поиск уязвимостей на любом из ПК 103;

- программная и аппаратная инвентаризация любого ПК 103.

Указанный набор задач является примерным и не ограничивает возможности сервера администрирования 102. Агент администрирования, установленный на сервере администрирования 102, предназначен также для поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и контроля всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками. Основными задачами, решаемыми с помощью сервера администрирования 102, с установленным на нем агентом администрирования с целью контроля доступа к ресурсам корпоративной сети 101 для всех ПК 103, являются такие задачи, как:

- прослушивание широковещательных пакетов (ARP и Netbios) для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети 101 или отдельному ее сегменту;

- перенаправление трафика для новых и гостевых ПК, а также устройств с ограничением доступа к корпоративной сети 101 или отдельным ее сегментам;

- сбор информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту;

- определение правил доступа к ресурсам корпоративной сети для новых ПК;

- ограничение доступа к ресурсам корпоративной сети.

Как только агент администрирования обнаружит, что в корпоративной сети 101 или отдельном ее сегменте появился новый ПК 103а, то трафик от этого нового ПК 103а будет перенаправлен на сервер администрирования 102 для дальнейшего анализа возможности предоставления доступа к ресурсам корпоративной сети 101 для данного нового ПК 103а в соответствии с определенными правилами или политиками.

На Фиг.1Б изображена схема работы системы контроля доступа к ресурсам корпоративной сети 101 для ПК 103 в случае большой и разветвленной корпоративной сети 101, когда сервер администрирования 102 принадлежит корпоративной сети 101.

В случае, когда корпоративная сеть 101 или отдельный ее сегмент содержит множество ПК 103, для поиска новых ПК 103а, подключенных к сети 101, и для контроля доступа к ресурсам корпоративной сети 101 для всех ПК 103, в том числе и новым ПК 103а, в соответствии с определенными правилами или политиками используется другой подход.

В данном случае сервер администрирования 102 выбирает из множества ПК 103 с установленными на них агентами администрирования один Network Access Control ПК 104 (далее NAC-ПК). Далее этот NAC-ПК 104 выступает в роли компьютера, осуществляющего контроль доступа к корпоративным сетевым ресурсам, осуществляющего поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставляющего доступ для всех ПК 103, в том числе и новых ПК 103а, к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками. NAC-ПК 104 с установленным на нем агентом администрирования предназначен для осуществления тех же задач, что и сервер администрирования 102 в простейшем случае, а именно:

- прослушивания широковещательных пакетов (ARP и Netbios) для получения информации об имеющихся устройствах и новых устройствах, подключенных к корпоративной сети 101 или отдельному ее сегменту;

- перенаправления трафика для новых и гостевых ПК, а также устройств с ограничением доступа в корпоративную сеть 101 или отдельные ее сегменты;

- сбора информации от нового ПК, подключенного к корпоративной сети или отдельному ее сегменту.

- определения правил доступа к ресурсам корпоративной сети для новых ПК;

- ограничения доступа к ресурсам корпоративной сети.

Любой из ПК 103 с установленным на нем агентом администрирования может создавать соединение с сервером администрирования 102 с помощью данного агента администрирования. Также NAC-ПК 104 может собирать информацию обо всех устройствах в корпоративной сети 101 или отдельном ее сегменте. Отметим, что для каждого сегмента корпоративной сети 101 может быть выбран свой NAC-ПК 104.

На Фиг.1В изображена схема работы системы контроля доступа к ресурсам корпоративной сети 101 для ПК 103 в случае большой и разветвленной корпоративной сети 101, когда сервер администрирования 102 принадлежит сети 106, отличной от корпоративной сети 101. В данном случае связь между ПК 103 из корпоративной сети 101 или отдельного ее сегмента с установленным на нем агентом администрирования и сервером администрирования 102, находящимся в другой компьютерной сети 106, осуществляется через сеть Интернет 105. Для осуществления контроля доступа к ресурсам корпоративной сети 101, а также для поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставления всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками, сервер администрирования 102, находящийся в другой компьютерной сети 106, выбирает для связи из множества ПК 103 один NAC-ПК 104 из корпоративной сети 101 или отдельного ее сегмента с установленным на нем агентом администрирования. Через агент администрирования, который установлен на NAC-ПК 104, осуществляется связь с сервером администрирования 102. Любой ПК 103, имеющий выход в сеть Интернет, может соединиться с сервером администрирования 102 с помощью агента администрирования, установленного на данном ПК 103. В случае если ПК 103 из корпоративной сети 101, отличной от компьютерной сети 106 сервера администрирования 102, или отдельного ее сегмента не подключен к сети Интернет, то этот ПК 103 может создавать через NAC-ПК 104 соединение с сервером администрирования 102. Соединение между NAC-ПК 104 и любым ПК 103 из корпоративной сети 101, отличной от компьютерной сети 106 сервера администрирования 102, или отдельного ее сегмента создается между их агентами администрирования. Агенты администрирования, установленные на NAC-ПК 104 и любом ПК 103, не отличаются друг от друга.

На Фиг.2А изображена схема детального взаимодействия сервера администрирования 102 и всех ПК 103 в рамках корпоративной сети 101 или отдельного ее сегмента. Сервер администрирования 102 в данном случае также находится в корпоративной сети 101. Каждый ПК 103 из корпоративной сети 101 или отдельного ее сегмента индивидуален, у каждого ПК 103 своя программная и аппаратная конфигурация. ПК 103 может быть как непредназначенным для серьезных вычислений нетбуком, так и высокопроизводительным персональным компьютером. Различное количество приложений, в том числе ресурсоемких, может быть установлено на том или ином ПК 103 в корпоративной сети 101 или отдельном ее сегменте. В связи с такими различиями в программной и аппаратной конфигурациях суммарная производительность отличается для каждого ПК 103. Каждый ПК 103 в зависимости от своего расположения в рамках корпоративной сети 101 или отдельного ее сегмента обладает такими различными параметрами, как ширина канала и время отклика. Также контроль доступа к ресурсам корпоративной сети 101, поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставление всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками влияют на производительность NAC-ПК 104, который осуществляет эти задачи. Таким образом, для наиболее эффективного решения указанных задач в корпоративной сети 101 или отдельном ее сегменте, NAC-ПК 104 должен обладать повышенной производительностью, время его бесперебойной работы должно быть максимальным, и кроме этого он должен быть оптимально расположен в корпоративной сети 101 или отдельном ее сегменте и иметь минимальное время отклика и максимальную ширину канала. Как было сказано ранее, сервер администрирования 102 для контроля доступа к ресурсам корпоративной сети 101, поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставления всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками, а в частном случае для связи с удаленными ПК 103, находящимися в корпоративной сети 101 или отдельном ее сегменте, выбирает из множества ПК 103 один, который будет являться NAC-ПК 104 и будет использоваться для осуществления указанных выше задач. Ниже будет описан механизм определения NAC-ПК из множества ПК 103 из корпоративной сети 101 или отдельного ее сегмента.

Сервер администрирования 102 состоит из ряда средств администрирования 204, базы данных сервера 205, аналитической базы данных 203, средства анализа и сравнения 202 и средства управления 201. Средства администрирования из ряда средств администрирования 204 необходимы для удаленного администрирования, а также для контроля доступа к ресурсам корпоративной сети 101 как для существующих ПК 103 в корпоративной сети 101 или отдельном ее сегменте, так и для новых ПК 103а, недавно подключенных к корпоративной сети 101 или отдельному ее сегменту. Такими средствами администрирования могут быть средства для построения топологии корпоративной сети 101 или отдельного ее сегмента, распространения обновлений и патчей на ПК 103, поиска и удаления уязвимостей на ПК 103, инвентаризации данных о программном обеспечении и аппаратной конфигурации каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Также в ряд средств администрирования 204 входит средство 208 для контроля доступа к ресурсам корпоративной сети 101. Список средств администрирования из ряда средств администрирования 204 не ограничивается указанными примерами, и средств администрирования на сервере администрирования 102, необходимых для осуществления различных задач удаленного администрирования, может быть любое количество. База данных сервера 205 необходима для работы средств администрирования из ряда средств администрирования 204 на сервере администрирования 102. База данных сервера 205 может быть реализована на базе таких продуктов, как IBM DB2, MS SQL Server, Sybase, PostgreSQL и других подобных. База данных сервера 205 может содержать обновления для различных приложений, сведения о топологии корпоративной сети 101 или отдельного ее сегмента, патчи, списки известных уязвимостей, сведения об аппаратной и программной конфигурации каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента, критерии и правила или политики для контроля доступа к ресурсам корпоративной сети 101 и так далее. На каждом ПК 103, находящемся в корпоративной сети 101 или отдельном ее сегменте, установлен агент администрирования 207, который необходим для выполнения задач удаленного администрирования, контроля доступа к ресурсам корпоративной сети, а также для связи между ПК 103 в корпоративной сети 101 или отдельном ее сегменте и сервером администрирования 102. Также каждый ПК 103 из корпоративной сети 101 или отдельного ее сегмента обладает своими уникальными сетевыми адресами. Средство управления 201 на начальном этапе предназначено для прямой связи сервера администрирования 102 со всеми ПК 103 из корпоративной сети 101 или отдельного ее сегмента. После определения ПК 103 из корпоративной сети 101 или отдельного ее сегмента, максимально подходящего на роль NAC-ПК 104, средство управлении 201 будет предназначено в том числе и для прямой связи с NAC-ПК 104 с целью осуществления задач по контролю доступа к ресурсам корпоративной сети 101. NAC-ПК 104 будет иметь возможность связываться со всеми ПК 103 из корпоративной сети 101 или отдельного ее сегмента, собирать информацию, применять правила или политики, предоставляя, таким образом, или ограничивая доступ к ресурсам корпоративной сети 101. Также через средство управления 201 передается информация от средств администрирования из ряда средств администрирования 204. Сервер администрирования 102 является компьютером, который способен предоставлять услуги, связанные с компьютерной безопасностью и администрированием. Эти функции могут быть реализованы с помощью таких корпоративных продуктов, как Kaspersky Security for Microsoft Exchange Server, Kaspersky Anti-Virus for Windows Servers, Kaspersky Anti-Virus for Windows Workstations и других, которыми можно управлять с помощью средства управления 201, являющимся, например, приложением Kaspersky Administration Kit.

На начальном этапе сервер администрирования 102, а именно средство управления 201, связывается напрямую со всеми ПК 103 из корпоративной сети 101 или из отдельного ее сегмента с целью получения информации от каждого ПК 103, которая необходима для определения ПК 103, максимально подходящего на роль NAC-ПК 104. В частном варианте агенты администрировании 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента имеют возможность при необходимости напрямую осуществлять соединение с сервером администрирования 102, а именно со средством управления 201. На сервере администрирования 102 в ряде средств администрирования 204 существует средство 206 для инвентаризации (т.е. сбора информации о программно-аппаратной конфигурации) любого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Подобное средство необходимо для взаимодействия с агентом администрирования 207 любого ПК 103 с целью удаленного запуска задач инвентаризации. На начальном этапе с помощью средства 206 из ряда средств администрирования 204 будет сформирована задача на проведение инвентаризации для всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от средства 206 из ряда средств администрирования 204 о том, что данные задачи сформированы для всех ПК 103, установит соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента и передаст данные задачи. Далее агенты администрирования 207 каждого из ПК 103 корпоративной сети 101 или отдельного ее сегмента собирают информацию о ПК 103, на котором они установлены.

Далее строится топология корпоративной сети 101 или отдельного ее сегмента. На сервере администрирования 102 в ряде средств администрирования 204 существует средство 209 для определения топологии корпоративной сети 101 или отдельного ее сегмента. Подобное средство 209 необходимо для получения данных обо всех сетевых устройствах в корпоративной сети 101 или отдельном ее сегменте, а также получения информации о ширине канала для каждого ПК 103 и время отклика каждого ПК 103. Средство 209 для определения топологии необходимо для взаимодействия с агентом администрирования 207 любого ПК 103, а также с каждым сетевым устройством в корпоративной сети 101 или отдельном ее сегменте с целью получения необходимой информации для определения топологии. Сетевыми устройствами могут являться такие устройства, как сетевые концентраторы, коммутаторы и маршрутизаторы. На начальном этапе с помощью средства 209 из ряда средств администрирования 204 будет сформирована задача на определение топологии корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от средства 209 из ряда средств администрирования 204 о том, что данная задача сформирована, установит соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента, а также со всеми сетевыми устройствами, и передаст данные задачи. Далее происходит сбор необходимой информации, которая определяет топологию корпоративной сети 101 или отдельного ее сегмента. Сбор информации может осуществляться с помощью средства управления 201 или же агентов администрирования 207 каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Такой информацией могут быть:

- названия и типы сетевых устройств, которые находятся в корпоративной сети 101 или отдельном ее сегменте;

- ширина канала и время отклика для каждого ПК 103;

- направления сетевого взаимодействия, а также, например, количество ПК 103 в корпоративной сети 101 или отдельном ее сегменте, подключенных к какому-либо сетевому устройству.

Подобная информация затем передается от средства управления 201 на средство 209 для определения топологии корпоративной сети 101 или отдельного ее сегмента, которое сохраняет полученную информацию в базу данных сервера 205, а также обрабатывает полученную информацию. Также часть собранных данных, например, ширина канала и время отклика для каждого ПК 103 используется для определения ПК 103, максимально подходящего на роль NAC-ПК 104.

Таким образом, информацией, собранной в рамках инвентаризации каждого ПК 103 в корпоративной сети 101 или отдельном ее сегменте и в рамках определения топологии корпоративной сети 101 или отдельного ее сегмента, является:

- информация о типе и основных параметрах аппаратных возможностей ПК 103, таких как тип и тактовая частота центрального процессора, объем оперативной памяти и так далее;

- информация о программной конфигурации, а именно: какое программное обеспечение, какой версии установлено на ПК 103, какое программное обеспечение установлено в автозагрузку, агенты каких программ постоянно работают на ПК 103;

- сетевые адреса ПК 103, а именно MAC- и IP-адреса;

- время бесперебойной работы ПК 103;

- информация об уровне загрузки ПК 103 через короткое время после включения;

- ширина канала и время отклика для каждого ПК 103.

Указанный набор данных (Данные) является примерным и не ограничивает возможности агентов администрирования 207, установленных на всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Собранные Данные для каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента имеют идентификатор, по которому они различаются. Таким идентификатором, например, может быть сетевой адрес, индивидуальный для каждого ПК 103. После того как Данные собраны агентами администрирования 207 каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента, агент администрирования 207 каждого конкретного ПК 103 передает Данные на средство управления 201. В свою очередь средство управления 201 передает Данные на средство анализа и сравнения 202. Средство анализа и сравнения 202 предназначено для определения одного ПК 103 из множества ПК 103 из корпоративной сети 101 или отдельного ее сегмента, который лучше всего подходит на роль NAC-ПК 104. Для этого средство анализа и сравнения 202 сопоставляет полученные Данные с информацией из аналитической базы данных 203. Аналитическая база данных 203 может быть реализована на базе таких продуктов, как IBM DB2, MS SQL Server, Sybase, PostgreSQL и других подобных. Аналитическая база данных 203 содержит правила для определения рейтинга производительности каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Данные правила могут быть основаны на различных переменных, таких как:

- тип центрального процессора;

- тактовая частота центрального процессора;

- объем видеопамяти;

- тип видеокарты;

- объем оперативной памяти;

- время бесперебойной работы;

- загрузка ПК 103 через короткое время после включения ПК 103;

- ширина канала для каждого ПК 103;

- время отклика для каждого ПК 103.

Указанный набор переменных является примерным и не ограничивает возможности описываемой системы. Каждое правило определяет рейтинг производительности для определенной переменной. Данные правила необходимы для формирования суммарного рейтинга производительности каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента.

Для примерного случая рассмотрим ограниченное число переменных, на которых могут быть основаны правила, для определения рейтинга производительности. Пусть корпоративная сеть 101 или отдельный ее сегмент для простого примерного случая содержит три ПК 103. Все три ПК 103 имеют различные аппаратные и программные конфигурации. Например, первым из ПК 103 является нетбук Asus Eee PC 1005P. Аппаратная конфигурация данного нетбука включает такие элементы, как центральный процессор Intel Atom 1660 МГц, оперативная память объемом 2028 Мб, видеокарта Intel GMA 3150 с объемом видеопамяти 64 Мб и возможностью использования ресурсов оперативной памяти для своих нужд. Аппаратная конфигурация второго ПК 103 включает такие элементы, как центральный процессор Intel Core 2 i3-530 2930 МГц, оперативная память объемом 4096 Мб, видеокарта Asus ENGTX285/2DI/1GD3 с объемом видеопамяти 1024 Мб. Третий ПК 103 является ноутбуком и имеет следующую аппаратную конфигурацию: центральный процессор Intel Celeron Dual Core 1200 МГц, объем оперативной памяти 2028 МБ, nVidia GeForce G 207M с объемом видеопамяти 512 Мб. Как было сказано ранее, сервер администрирования 102, а именно средство управления 201, установит соединение с агентами администрирования 207 на ПК 103 и отправит задачи на проведение инвентаризации. После этого агенты администрирования 207 каждого ПК 103 будут собирать Данные. Эти Данные включают в себя информацию об указанных выше основных аппаратных элементах. Также подобнее Данные могут включать информацию о времени бесперебойной работы ПК 103. Каждый ПК 103 имеет различное время бесперебойной работы, например первый ПК 103 бесперебойно работает в течение 15 часов, второй ПК 103 - в течение 30 часов, третий ПК 103 - в течение 20 часов. Далее Данные от агентов администрирования 207 трех ПК 103 из корпоративной сети 302 или отдельного ее сегмента передаются через средство управления 201 на средство анализа и сравнения 202. Данные, собранные для каждого ПК 103, обладают идентификатором, позволяющим различить, какому ПК 103 принадлежат собранные Данные. Таким идентификатором в примерном случае может быть сетевой адрес, индивидуальный для каждого ПК 103. Средство анализа и сравнения 202 сравнивает полученные Данные с информацией из аналитической базы данных 203 и выбирает соответствующее для каждой переменной правило. В рассматриваемом примере основными переменными для определения правил, вносящих вклад в определение итогового рейтинга производительности, являются тактовая частота процессора, объем оперативной памяти, объем видеопамяти и время бесперебойной работы. Правила для всех переменных могут быть основаны как на четкой, так и на нечеткой логике. В частном случае, когда корпоративная сеть 101 или отдельный ее сегмент не принадлежат сети сервера администрирования 102, то наличие соединения с сетью Интернет также будет являться одной из переменных для определения правил. В данном случае, если какой-либо из ПК 103 не подключен к сети Интернет, то данный ПК 103 не сможет соединиться с сервером администрирования 102 и передать ему данные, и наоборот. Таким образом, в аналитической базе данных 203 может существовать правило, в соответствии с которым, если корпоративная сеть 101 или отдельный ее сегмент не принадлежит сети сервера администрирования 102, то тот ПК 103, у которого нет соединения с сетью Интернет, не сможет быть NAC-ПК 104.

На Фиг.3 изображена примерная реализация алгоритма определения итогового рейтинга производительности каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента, основанного на четкой логике, для определения ПК 103, максимально подходящего на роль NAC-ПК 104. На этапе 301 агенты администрирования 207 на ПК 103 собирают Данные в рамках инвентаризации и определения топологии корпоративной сети 101 или отдельного ее сегмента. Далее Данные от агентов администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента передаются через средство управления 201 на средство анализа и сравнения 202 и сравниваются затем с информацией из аналитической базы данных 203. Следующие этапы описывают логику принятия решения на основании определенных для собранных Данных правил из аналитической базы данных 203. На этапе 302 для каждой переменной из аналитической базы данных 203 будет выбрано соответствующее правило. Так, для описываемого примерного случая на данном этапе для всех трех ПК 103 будет выбрано правило для центрального процессора. Каждое правило для центрального процессора определяет рейтинг производительности для центрального процессора. Центральный процессор второго ПК 103, Intel Core 2 i3-530 2930 МГц, является более мощным по сравнению с центральным процессором Intel Celeron Dual Core 1200 МГц третьего ПК 103 и центральным процессором Intel Atom 1660 МГц первого ПК 103. Например, правило для примерного случая для первого ПК 103 может быть следующим: "Если центральный процессор Intel Atom 1660 МГц, то его рейтинг 1500". Правило для второго ПК 103 может быть следующим: "Если центральный процессор Intel Core 2 i3-530 2930 МГц, то его рейтинг 3000". Правило для третьего ПК 103 может быть следующим: "Если центральный процессор Intel Celeron Dual Core 1200 МГц, то его рейтинг 1000". Также для всех трех ПК 103 будет выбрано правило для оперативной памяти. Таким же образом, как и в случае для центрального процессора, будет определен рейтинг производительности для оперативной памяти по соответствующим правилам. Правила для оперативной памяти могут определить рейтинг производительности для оперативной памяти объемом 2028 первого и третьего ПК 103 в 2000, а для оперативной памяти объемом 4096 третьего ПК 103 в 4000. Далее для всех трех ПК 103 будет выбрано правило для видеокарты. Видеокарта второго ПК 103 мощнее видеокарты третьего и первого ПК 103 и обладает большим объемом видеопамяти. Правила для видеокарты могут определить рейтинг производительности для видеокарты Intel GMA 3150 с объемом видеопамяти 64 Мб первого ПК 103 в 100, для видеокарты Asus ENGTX285/2DI/1GD3 с объемом видеопамяти 1024 Мб второго ПК 103 в 1000, а для видеокарты nVidia GeForce G 207M с объемом видеопамяти 512 Мб третьего ПК 103 в 500. Также на этом этапе для всех трех ПК 103 будет выбрано правило для времени бесперебойной работы. Правила для времени бесперебойной работы могут определить рейтинг производительности первого ПК 103, который бесперебойно работает в течение 15 часов, в 1500, рейтинг производительности второго ПК 103, который бесперебойно работает в течение 30 часов, в 3000, а рейтинг производительности третьего ПК 103, который бесперебойно работает в течение 20 часов, в 2000. Описываемое на данном этапе количество актов определения тех или иных правил является лишь примерным случаем, и переменных, а также соответствующих этим переменным правил, может быть любое количество. На этапе 303, получив данные обо всех рейтингах производительности, основанных на правилах из аналитической базы данных 203, средство анализа и сравнения 202 производит суммирование рейтингов производительности, принадлежащих каждому из трех ПК 103. Таким образом, суммарный рейтинг производительности первого ПК 103 равен 5100, второго ПК 103 равен 10100, а суммарный рейтинг производительности третьего ПК 103 равен 5500. Средство анализа и сравнения 202 сравнивает суммарные рейтинги производительности и выбирает тот ПК 103, чей суммарный рейтинг производительности самый высокий. Второй ПК 103 обладает более высоким суммарным рейтингом производительности, чем первый и третий ПК 103, в связи с чем средство анализа и сравнения 202 отметит его сетевой адрес на средстве управления 201 как адрес NAC-ПК 104. Далее средство управления 201 для контроля доступа к ресурсам корпоративной сети 101, и в частном случае для выполнения каких-либо задач удаленного администрирования и передачи информации от сервера администрирования 102 на какой-либо ПК 103 или же в обратном направлении, будет связываться с агентом администрирования 207 второго ПК 103, который, таким образом, становится NAC-ПК 104. Агенту администрирования 207 второго ПК 103 будет выслана информация, сообщающая агенту администрирования 207 о статусе NAC-ПК 104. NAC-ПК 104 будет также осуществлять задачи поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и контроля всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками.

Отметим, что вышеуказанные примеры не ограничивают возможности описываемой системы. Информация о суммарных рейтингах производительности всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента и о порядковом номере каждого ПК 103 по значению суммарного рейтинга производительности также сохраняется в аналитической базе данных 203. Аналитическая база данных 203 регулярно обновляется и содержит актуальную информацию. Информация обо всех ПК 103 будет выстроена в порядке возрастания значения их суммарного рейтинга производительности. Для каждого отдельного сегмента корпоративной сети 101 может быть выбран свой NAC-ПК 104 с помощью описанного выше подхода. В частном варианте средство анализа и сравнения 202 также передаст через средство управления 201 на агенты администрирования 207 каждого ПК 103 информацию о значениях суммарного рейтинга производительности каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента и его порядковый номер по значению суммарного рейтинга производительности.

На Фиг.4 изображена примерная реализация алгоритма определения суммарного рейтинга производительности каждого ПК 103 в корпоративной сети 101 или отдельном ее сегменте, основанного на нечеткой логике, для определения ПК 103, максимально подходящего на роль NAC-ПК 104.

На этапе 401 сервер администрирования 102, а именно средство управления 201, зная все сетевые адреса, создает соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Это произойдет после того, как средство 206 из ряда средств администрирования 204, предназначенное для инвентаризации ПК 103, сформирует задачу для инвентаризации, и средство управления 201, получив информацию от средства 206 из ряда средств администрирования 204 о том, что данная задача сформирована, установит соединение со всеми ПК 103 из корпоративной сети 101 или отдельного ее сегмента и передаст данные задачи. В случае если корпоративная сеть 101 или отдельный ее сегмент не принадлежит компьютерной сети сервера администрирования 102, агенты администрирования 207 всех ПК 103 могут создавать соединения с сервером администрирования 102, а именно со средством управления 201, напрямую. Также средство 209 из ряда средств администрирования 204, предназначенное для определения топологии корпоративной сети 101 или отдельного ее сегмента, сформирует задачу на определение топологии корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от средства 209 из ряда средств администрирования 204 о том, что данная задача сформирована, установит соединение с агентами администрирования 207 всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента, а также со всеми сетевыми устройствами и передаст данные задачи. Агенты администрирования 207 всех ПК 103 после установления соединения с сервером администрирования 102, а именно со средством управления 201, и получения задач инвентаризации и определения топологии, собирают Данные. После того как Данные собраны агентом администрирования 207 каждого ПК 103, они передаются агентами администрирования 207 каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента на средство управления 201. В свою очередь средство управления 201 передает Данные на средство анализа и сравнения 202. Данные привязаны к каждому ПК 103 из корпоративной сети 101 или отдельного ее сегмента идентификатором, например сетевым адресом, позволяющим отличать Данные одного ПК 103 от другого. Собранные Данные представляют собой информацию о множестве переменных, таких как, например, объем оперативной памяти. Большинство собранных переменных содержат информацию в четком виде, например объем оперативной памяти, составляющий 4096 Мб. На этапе 402 происходит переход от четких значений входных переменных к нечетким. Этот процесс называется фаззификацией. После процесса фаззификации на этапе 403 нечеткие правила из аналитической базы данных 203 сопоставляются с нечеткими переменными. В результате после сопоставления на этапе 404 будет найдено правило, подходящее той или иной нечеткой переменной. Данное правило будет описывать решение проблемы, в нашем случае определение рейтинга производительности того или иного ПК 103, тоже в виде нечеткой переменной. Для перехода обратно к четким переменным существует этап 405 - этап дефаззификации. Для осуществления процессов фаззификации и дефаззификации в аналитической базе данных 203 помимо нечетких правил находятся все значимые лингвистические переменные с необходимым количеством заданных для них определений с заданными точными физическими значениями. Далее на этапе 406 рейтинги производительности для каждой переменной определены и определен суммарный рейтинг производительности для каждого ПК 103.

Данный алгоритм рассматривается подробнее на примере анализа объема оперативной памяти. Пусть на этапе 401 одной из переменной, входящей в состав Данных, которые были собраны агентом администрирования 207 какого-либо ПК 103, является блок оперативной памяти объемом 4096 Мб. Данные от этого ПК 103 были отправлены его агентом администрирования 207 через средство управления 201 на средство анализа и сравнения 202. В аналитической базе данных 203 находится ряд лингвистических переменных и определений к ним, в том числе и лингвистическая переменная "Объем оперативной памяти", которой соответствуют, например, три определения, такие как "Низкий", "Средний" и "Высокий". И заданы диапазоны значений, которые соответствуют тому или иному определению лингвистической переменной "Объем оперативной памяти". Они так же находятся в аналитической базе данных 203. Например, в примерном случае определению "Низкий" будет соответствовать объем оперативной памяти в диапазоне от 0,1 до 2 Гб, определению "Средний" будет соответствовать объем оперативной памяти в диапазоне с 2 Гб до 5 Гб, и определению "Высокий" будет соответствовать объем оперативной памяти от 5 Гб и выше. Соответственно, на этапе 402 происходит переход от четкого значения переменной "Объем оперативной памяти" в 4096 Мб к нечеткому значению "средний". Данный этап называется фаззификация. Далее на этапе 403 будет происходить сопоставление определения, которое соответствует нашему объему оперативной памяти с правилами, которые находятся в аналитической базе данных 203. В нашем случае таким правилом может быть следующее правило: "ЕСЛИ объем оперативной памяти Средний, ТО рейтинг производительности для оперативной памяти Средний". На этапе 404 все подобные правила, определяющие рейтинги производительности для каждой переменной из Данных, определены.

Таким образом, на выходе получены нечеткие значения, и необходимо перейти обратно к четким значениям переменных "Рейтинг производительности для оперативной памяти". На этапе 405 происходит этот обратный процесс к четким физическим значениям переменных, который называется дефаззификация. На этом этапе определяется диапазон значений из аналитической базы данных 203, который соответствует тем определениям, принадлежащих результирующим лингвистическим переменным. Например, будет выявлено, что определению "Средний" лингвистической переменной "Рейтинг производительности для оперативной памяти" будет соответствовать значение в диапазоне от 2000 до 4000. Соответственно, на этапе 406 из этих значений, лежащих в определенных диапазонах, будет выбрано значение, которое будет вносить вклад в определение суммарного рейтинга производительности для каждого ПК 103. Например, для нашей переменной "Рейтинг производительности оперативной памяти" будет выбрано значение 3000. Подобные действия будут сделаны для всех переменных из собранных Данных. Средство анализа и сравнения 202 затем суммирует все рейтинги производительности для каждой переменной и для каждого ПК 103 получит суммарный рейтинг производительности. Суммарные рейтинги для каждого ПК 103 затем будут сравнены, и ПК 103, имеющий самый высокий суммарный рейтинг производительности, будет выбран в качестве NAC-ПК 104. Его сетевой адрес будет отмечен на средстве управления 201. Информация о суммарных рейтингах всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента и о порядковом номере каждого ПК 103 по значению суммарного рейтинга производительности также сохраняется в аналитической базе данных 203. Информация обо всех ПК 103 будет выстроена в порядке возрастания значения их суммарного рейтинга производительности. В частном варианте средство анализа и сравнения 202 также передаст через средство управления 201 на агенты администрирования 207 каждого ПК 103 информацию о значении суммарного рейтинга производительности того или иного ПК 103 из корпоративной сети 101 или отдельного ее сегмента и его порядковый номер по значению суммарного рейтинга производительности.

Существуют также переменные, которые не нужно переводить от четкого вида к нечеткому. Например, подобной переменной может быть название установленного на каком-либо ПК 103 программного обеспечения, о котором известно, что оно требует для своей работы очень много компьютерных ресурсов. Таким программным обеспечением, например, может быть программное обеспечение обработки графической информации, например Adobe® Photoshop®. Данное программное обеспечение использует для своей работы больший объем оперативной памяти, чем большинство установленных на каком-либо ПК 103 приложений. Поэтому рейтинг производительности ПК 103 должен быть посчитан с учетом работы подобных приложений. Например, правилом для установленного на каком-либо ПК 103 программного обеспечения Adobe® Photoshop®, находящимся в аналитической базе данных 203, может быть следующее правило: "Если установлен Adobe® Photoshop®, тo рейтинг производительности для оперативной памяти уменьшается Незначительно". Соответственно далее будет определено, что определению "Незначительно" лингвистической переменной "рейтинг производительности для оперативной памяти уменьшается" будет соответствовать значение в диапазоне от 200 до 400. Из этих значений, лежащих в определенных диапазонах, будет выбрано значение, которое будет вносить вклад в рейтинг производительности для оперативной памяти. Например, для данного случая будет выбрано значение, составляющее 300. Таким образом, для ПК 103 с объемом оперативной памяти 4096 Мб и установленным программным обеспечением Adobe® Photoshop®, значение рейтинга производительности для оперативной памяти будет составлять 3700.

Таким образом, NAC-ПК 104 автоматически выбирается из множества ПК 103 из корпоративной сети 101 или отдельного ее сегмента на основании суммарного рейтинга производительности и в дальнейшем будет использоваться для контроля доступа к ресурсам корпоративной сети 101, поиска новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставления всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками.

NAC-ПК 104 определен после того, как определены суммарные рейтинги производительности всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. В частном варианте исполнения изобретения агенты администрирования 207, установленные на каждом ПК 103 из корпоративной сети 101 или отдельного ее сегмента, могут собирать информацию об индексе производительности операционной системы Windows, и по этой информации может быть выбран тот ПК 103, который оптимально подходит на роль NAC-ПК 104. Подобный подход может ускорить выбор NAC-ПК 104, в связи с меньшим количеством информации для анализа. Индекс производительности Windows измеряет возможности аппаратной и программной конфигураций ПК 103 и представляет результат измерения как число, называемое базовым индексом производительности. Более высокое значение базового индекса производительности означает, что ПК 103 будет работать лучше и быстрее, особенно при выполнении более сложных и ресурсоемких задач, чем ПК 103 с более низким значением базового индекса производительности. Индекс сформирован на основе оценки пяти основных компонентов, таких как процессор, оперативная память, графика, графика для игр и основной жесткий диск, для каждого из которых подсчитывается отдельная оценка. Агенты администрирования 207, установленные на каждом ПК 103 из корпоративной сети 302 или отдельного ее сегмента, могут инициировать приложение для общей оценки базового индекса производительности Windows, собирать затем информацию о значениях базового индекса производительности Windows для всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Значение базового индекса производительности сохраняется на том ПК 103, которому это значение соответствует. Далее таким же способом данная информация будет отправлена на средство анализа и сравнения 202, которое сопоставит эту информацию с правилами из аналитической базы данных 203. После чего для каждого ПК 103 будет определен его суммарный рейтинг производительности. Также возможна реализация, когда средство анализа и сравнения 202 выберет из множества ПК 103 из корпоративной сети 302 или отдельного ее сегмента NAC-ПК 104, основываясь не на правилах из аналитической базы данных 203, а на значении базового индекса производительности Windows. Средство анализа и сравнения 202 сопоставит собранные от всех ПК 103 из корпоративной сети 101 или отдельного ее сегмента значения базового индекса производительности Windows, выберет максимальный и передаст на средство управления 201 информацию, какой из ПК 103 из корпоративной сети 101 или отдельного ее сегмента с максимальным значением базового индекса производительности Windows должен являться NAC-ПК 104. В частном варианте средство анализа и сравнения 202 также передаст через средство управления 201 на агенты администрирования 207 каждого ПК 103 информацию о порядковый номере по значению базового индекса производительности Windows.

На Фиг.2Б изображена схема детального взаимодействия сервера администрирования 102, всех ПК 103 и NAC-ПК 104 в рамках корпоративной сети 101 или отдельного ее сегмента с целью осуществления контроля доступа к ресурсам корпоративной сети.

Как было сказано ранее, Данные, на основании которых будет в дальнейшем определен NAC-ПК 104, собираются агентами администрирования 207 каждого ПК 103 из корпоративной сети 302 или отдельного ее сегмента, и агент администрирования 207 каждого конкретного ПК 103 передает Данные на средство управления 201. В свою очередь, средство управления 201 передает Данные на средство анализа и сравнения 202 для выбора того ПК 103, который максимально подходит на роль NAC-ПК 104. Сбор Данных с помощью агента администрирования 207 инициируется средствами для проведения инвентаризации и определения топологии из ряда средств администрирования 204. В работе данной системы средство управления 201 передает Данные не только на средство анализа и сравнения 202, но и на средство 206 и на средство 209 из ряда средств администрирования 204, которые направят Данные в базу данных сервера 205. Далее эти Данные могут быть использованы другими средствами администрирования из ряда средств администрирования 204. При этом для ретрансляции (т.е. дальнейшей передачи) информации в частном случае может быть использован NAC-ПК 104. Данные могут быть использованы для контроля доступа к ресурсам корпоративной сети 101 для любого ПК 103, в том числе и нового ПК 103а, в корпоративной сети 101 или отдельном ее сегменте.

Существуют два основных этапа контроля доступа к ресурсам корпоративной сети 101. Первый этап осуществляется на стороне сервера администрирования 102. Для осуществления подобных задач предназначено средство из ряда средств администрирования 204. Данное средство инициирует сравнение собранных в процессе инвентаризации и определения топологии Данных, сохраненных в базе данных сервера 205, с набором критериев, определяющих правила доступа. Критерии и правила доступа, основанные на данных критериях, также сохранены в базе данных сервера 205. Критерии могут включать в себя следующие атрибуты:

- Членство в домене.

- Набор сетевых адресов.

- Тип и идентификатор устройства.

- Наличие агента на ПК 103.

- Уровень антивирусной защиты на ПК 103.

- Тип и версия ОС и набор установленных патчей.

- Наличие либо отсутствие определенных приложений ПК 103.

- Является ли ПК 103 источником заражения.

Указанный набор критериев является примерным и не ограничивает возможности описываемой системы. Каждый критерий или их группа могут определять правило доступа.

Как только будет определено правило доступа для того или иного ПК 103 из корпоративной сети 101 или отдельного ее сегмента, оно будет передано на агент администрирования 207а NAC-ПК 104, который применит его к тому или иному ПК 103, которому оно предназначалось. Во время осуществления подобных задач сервер администрирования 102, а именно средство управления 201, будет иметь возможность осуществления соединения с агентом администрирования 207 любого ПК 103 из корпоративной сети 101 или отдельного ее сегмента с целью передачи какой-либо задачи удаленного администрирования.

На Фиг.5 изображен пример взаимодействия базы данных сервера 205, средства 208 для контроля доступа из ряда средств администрирования 204 и средства управления 201 с целью определения правил доступа по данным инвентаризации и определения топологии для каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. В указанном примерном случае корпоративная сеть 101 или отдельный ее сегмент содержит три ПК 103, один из которых является NAC-ПК 104 с установленным на нем агентом администрирования 207а. Как было отмечено ранее, Данные, собранные от каждого ПК 103 в рамках инвентаризации и определения топологии, на основании которых определяется суммарный рейтинг производительности и впоследствие NAC-ПК 104, сохраняются в базе данных сервера 205. Далее, средство 208 для контроля доступа из ряда средств администрирования в 204 инициирует сравнение собранных в процессе инвентаризации и определения топологии Данных, сохраненных в базе данных сервера 205, с набором критериев, определяющих правила доступа. Критерии могут включать в себя различные атрибуты, которые соответствуют собранным в процессе инвентаризации и определения топологии Данным. Критерии и правила доступа, основанные на данных критериях, также сохранены в базе данных сервера 205. Данные для каждого ПК 103 в базе данных сервера 205 представляют собой набор различных переменных, собранных для каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Так, например, для первого ПК 103 в базе данных сервера 205 находятся такие переменные, как: наличие агента администрирования, уровень антивирусной защиты, программная конфигурация и аппаратные параметры, тип и версия операционной системы. Значения для этих переменных, относящихся к собранным Данным для каждого ПК 103, являются атрибутами, предопределяющими тот или иной критерий. Пусть для рассматриваемого в примерном случае первого ПК 103 из трех ПК 103 из корпоративной сети 101 или отдельного ее сегмента атрибутами, соответствующими переменным, относящихся к собранным Данным для первого ПК 103, являются: агент администрирования установлен, уровень антивирусной защиты низкий, установлены уязвимые программы, установлена операционная система Windows XP service pack 3, аппаратные параметры определены. Атрибут "уровень антивирусной защиты низкий" может означать, что на первом ПК 103 из корпоративной сети 101 или отсутствует антивирусное приложение, или антивирусные базы устарели. В нашем примерном случае будем считать, что данный атрибут соответствует тому, что на первом ПК 103 устарели антивирусные базы. Атрибут "установлены уязвимые программы" означает, что на первом ПК 103 установлено какое-либо программное обеспечение, о котором известно, что оно содержит уязвимость, которая может быть использована вредоносными программами. Список установленного программного обеспечения на первом ПК 103 сравнивается со списком известного программного обеспечения, имеющего уязвимости, который также находится в базе данных сервера 205, таким образом, определяется установлено ли на ПК 103 уязвимое программное обеспечение. Атрибут "аппаратные параметры" может включать в себя ряд данных, таких как МАС-адрес, другие аппаратные идентификаторы. Все эти атрибуты составляют, например, второй критерий, который в свою очередь определяет второе правило. Данное правило в примерном случае сможет ограничивать доступ первого ПК 103 из корпоративной сети 101 или отдельного ее сегмента к внутренним и внешним ресурсам, таким как сеть Интернет, также блокировать доступ остальных ПК 103 к первому ПК 103. Подобные действия будут осуществляться до обновления антивирусных баз, полной антивирусной проверки данного ПК 103 и устранения уязвимостей. Далее средство 208 для контроля доступа отправит это правило на средство управления 201, которое в свою очередь направит это правило на агент администрирования 207а NAC-ПК 104. Агент администрирования 207а NAC-ПК 104 в соответствии с правилом ограничит доступ первого ПК 103 к внутренним и внешним ресурсам, таким как сеть Интернет, также блокирует доступ остальных ПК 103 к первому ПК 103. Обновление антивирусных баз может осуществляться разными способами. Например, для первого ПК 103 в соответствии с правилом доступа может быть открыт доступ к серверам обновления компании-поставщика антивирусного приложения, и агент администрирования 207а NAC-ПК 104 может передать на агент администрирования 207, установленный на первом ПК 103, информацию, необходимую для инициализации антивирусного приложения на скачивание новых антивирусных баз, а также на откат к предыдущей версии антивирусных баз, в случае если это необходимо для корректной установки новых баз. Также подобные действия могут быть осуществлены с помощью агента администрирования 207а NAC-ПК 104, который может передать загруженные антивирусные базы на первый ПК 103, агент администрирования 207 которого в свою очередь инициирует антивирусное приложение на обновление антивирусных баз. Далее подобные действия по определению правил доступа осуществляются для всех остальных ПК 103 из корпоративной сети 101 или отдельного ее сегмента, кроме NAC-ПК 104. В частном варианте правило доступа может направляться напрямую на агент администрирования 207 ПК 103 для настройки данного ПК 103 в соответствии с правилом доступа.

Какому-либо правилу доступа может соответствовать несколько разных критериев. Критерии в свою очередь могут состоять как минимум из одного атрибута. Набор одинаковых атрибутов может соответствовать нескольким критериям, которые могут соответствовать как одному, так и нескольким правилам доступа.

Поиск и устранение уязвимостей происходит следующим образом. На сервере администрирования 102 в ряде средств администрирования 204 существует ответственное за осуществление задач поиска и устранения уязвимостей средство. Это средство сверит Данные, собранные в рамках инвентаризации и определения топологии, а именно информацию о программной конфигурации, в том числе о типе и версии операционной системы, наборе установленных патчей, для каждого ПК 103 из базы данных сервера 205 с информацией об известных уязвимостях. Информация об известных уязвимостях также находится в базе данных сервера 205 и постоянно обновляется. Если на каком-либо ПК 103 из корпоративной сети 101 или отдельного ее сегмента установлено программное обеспечение, содержащее уязвимость, и информация об этой уязвимости данной версии программного обеспечения известна, то ответственное за осуществление задач поиска и устранения уязвимостей средство из ряда средств администрирования 204 предпримет действия для устранения данной уязвимости. Такими действиями может быть закрытие известных уязвимостей программного обеспечения патчами. Ответственное за осуществление задач поиска и устранения уязвимостей средство из ряда средств администрирования 204 может обращаться к внешним ресурсам за информацией о патчах, закрывающих уязвимости. Патчи, закрывающие известные уязвимости, затем скачиваются ответственным за осуществление подобных задач средством из ряда средств администрирования 204 с ресурсов, предоставляющих подобную информацию, в базу данных сервера 205. Скачанные патчи теперь ассоциируется с информацией об известных уязвимостях, которая также находится в базе данных сервера 205. Далее с помощью этого средства из ряда средств администрирования 204 будет сформирована задача на проведение установки патча для устранения уязвимости для какого-либо ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от ответственного за задачи поиска и устранения уязвимостей средства из ряда средств администрирования 204 о том, что данные задачи сформированы и патч готов к отправке, соединится с агентом администрирования 207 того ПК 103 из корпоративной сети 101 или отдельного ее сегмента, которому предназначается задача установки патча, закрывающего найденную на данном ПК 103 уязвимость. Патч затем будет направлен ответственным за задачи поиска и устранения уязвимостей средством из ряда средств администрирования 204 через средство управления 201 на тот ПК 103 из корпоративной сети 101 или отдельного ее сегмента, на котором установлено программное обеспечение, содержащее уязвимость. Агент администрирования 207 данного ПК 103 инициирует установку данного патча, который закроет известную уязвимость. Также ответственное за задачи поиска и устранения уязвимостей средство из ряда средств администрирования 204 обновит информацию в базе данных сервера 205 о том, что для версии программного обеспечения, которая существует на данном ПК 103, был установлен патч. В дальнейшем при необходимости поиска и устранения уязвимостей ответственное за задачи поиска и устранения уязвимостей средство из ряда средств администрирования 204, сверяя информацию об известных уязвимостях с информацией об установленном программном обеспечении на каком-либо ПК 103, будет знать, существует ли в базе данных сервера 205 необходимый для устранения той или иной уязвимости патч, так как после загрузки патча с каких-либо ресурсов, он будет ассоциироваться с информацией об известной уязвимости, которая также находится в базе данных сервера 205. Если же в базе данных сервера 205 еще нет того патча, который будет закрывать ту или иную уязвимость, информация о которой находится в базе данных сервера 205, то тогда ответственное за задачи поиска и устранения уязвимостей средство из ряда средств администрирования 204 будет обращаться к внешним ресурсам для загрузки патчей.

Еще одним примером работы сервера администрирования 102, а именно средств администрирования из ряда средств администрирования 204, является удаленное обновление программного обеспечения. Ответственное за осуществление задач обновления программного обеспечения средство из ряда средств администрирования 204 может обращаться к внешним ресурсам за информацией о новых версиях программного обеспечения, сравнивать эту полученную информацию с информацией из базы данных сервера 205 о версии какого-либо программного обеспечения, установленного на каком-либо из ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Подобная информация является частью Данных, собранных в рамках инвентаризации каждого ПК 103 из корпоративной сети 101 или отдельного ее сегмента и определения топологии. Если версия какого-либо программного обеспечения на каком-либо ПК 103 из корпоративной сети 101 или отдельного ее сегмента является более ранней версией, то новая версия данного программного обеспечения будет скачана с помощью ответственного средства из ряда средств администрирования 204 и помещена в базу данных сервера 205. Далее с помощью этого средства из ряда средств администрирования 204 будет сформирована задача на проведение обновления программного обеспечения для какого-либо ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство управления 201, получив информацию от ответственного за обновление программного обеспечения средства из ряда средств администрирования 204 о том, что данные задачи сформированы, соединится с агентом администрирования 207 того ПК 103, программное обеспечение которого необходимо обновить. После чего необходимое обновление будет направлено ответственным за осуществление задач обновления программного обеспечения средством из базы данных сервера 205 через средство управления 201 на тот ПК 103, программное обеспечение которого необходимо обновить. Агент администрирования 207 данного ПК 103 инициирует установку данного программного обеспечения. Также ответственное за осуществление задач обновления программного обеспечения средство из ряда средств администрирования 204 обновит информацию в базе данных сервера 205 о версии того программного обеспечения данного ПК 103, которое было установлено.

Необходимо отметить, что агент администрирования 207а NAC-ПК 104 из корпоративной сети 101 или отдельного сегмента не всегда может отвечать на попытки соединения с ним со стороны сервера администрирования 102. Также агент администрирования 207а NAC-ПК 104 не всегда может осуществлять контроль доступа к ресурсам корпоративной сети 101, а также поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставление всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками. Причиной этому могут быть разные, например NAC-ПК 104 может быть выключен, перезагружен, отключен от сети Интернет и так далее. В данном случае в работе системы предусмотрен механизм назначения другого ПК 103 из корпоративной сети 101 или отдельного ее сегмента на роль NAC-ПК 104. Для проверки того, активен ли NAC-ПК 104, сервер администрирования 102, а именно средство управления 201, через определенный промежуток времени посылает на агент администрирования 207а NAC-ПК 104 запросы. Если на запрос от средства управления 201 приходит ответ от агента администрирования 207а NAC-ПК 104, то это означает, что NAC-ПК 104 активен. Если же ответа на запрос нет, то из этого следует, что NAC-ПК 104 неактивен и необходимо назначить новый NAC-ПК 104. Запросы и ответы могут быть выполнены с применением любого известного сетевого протокола, например UDP или любого другого.

Если ответа от агента администрирования 207а NAC-ПК 104 на запрос, переданный средством управления 201, не поступило, то будет назначен новый NAC-ПК 104, выбранный из остальных ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство управления 201 инициирует средство анализа и сравнения 202 на выбор второго по значению суммарного рейтинга производительности ПК 103 из корпоративной сети 101 или отдельного ее сегмента. Средство анализа и сравнения 202 выберет среди значений суммарных рейтингов производительности для каждого ПК 103 из аналитической базы данных 203 то значение, которое соответствует второму по величине значению суммарного рейтинга производительности, и передаст на средство управления 201 информацию о том ПК 103, которому принадлежит второй по величине суммарный рейтинг производительности. Подобной информацией может быть идентификатор, такой как сетевой адрес данного ПК 103. Сетевой адрес данного ПК 103 выставляется на средство управления 201. Сервер администрирования 102, а именно средство управления 201, связывается с агентом администрирования 207 данного ПК 103 и сообщает ему о его статусе NAC-ПК 104. Далее контроль доступа к ресурсам корпоративной сети 101, а также поиск новых ПК 103а в корпоративной сети 101 или отдельном ее сегменте и предоставление всем ПК 103, в том числе и новым ПК 103а, доступа к ресурсам корпоративной сети 101 в соответствии с определенными правилами или политиками, будет осуществляться с помощью агента администрирования 207а нового NAC-ПК 104. Когда агент администрирования 207 того ПК 103, который ранее был NAC-ПК 104, станет отвечать на запросы сервера администрирования 102, функция NAC-ПК 104 обратно перейдет к нему.

Контроль доступа к ресурсам корпоративной сети 101 или отдельному ее сегменту особо важен для новых ПК 103а, недавно подключенных с корпоративной сети 101. Для этих целей агент администрирования 207а, установленный на NAC-ПК 104 и осуществляющий контроль доступа к ресурсам корпоративной сети 101, должен в первую очередь обнаружить новый ПК 103а. Чтобы это осуществить агент администрирования 102а, установленный на NAC-ПК 104, прослушивает широковещательные запросы, например ARP запросы и оповещения.

На Фиг.6 изображен механизм взаимодействия двух ПК 103 (для удобства обозначим их 103' и 103'') из корпоративной сети или отдельного ее сегмента с помощью ARP запросов. ARP (Address Resolution Protocol) - использующийся в компьютерных сетях протокол низкого уровня, предназначенный для определения МАС-адреса по известному IP-адресу. Когда, например, первый ПК 103' хочет связаться и передать какой-либо объем информации на второй ПК 103'' с IP-адресом 192.168.0.1, перед отправкой данного объема информации происходит обращение к ARP-таблице, которая является таблицей соответствия IP- и МАС-адресов. Если какой-либо объем информации на адрес 192.168.0.1 еще ни разу не отправлялся, то соответствующая запись в ARP-таблице отсутствует, поэтому необходимо определить, какой МАС-адрес соответствует данному IP-адресу. Для этих целей и используется ARP запрос.