Область техники

Настоящее изобретение относится к технологиям контроля приложений, в частности к системам и способам регулировки правил контроля приложений.

Уровень техники

На сегодняшний день тенденция развития бизнеса такова, что офисы всех современных компаний, независимо от того, какого они размера, обладают корпоративной компьютерной сетью. Одним из преимуществ наличия корпоративной сети является возможность быстрого обмена различной информацией между сотрудниками компании с помощью персональных компьютеров (далее - ПК), находящихся в сети. Также стоит отметить, что корпоративная сеть и ее сетевая инфраструктура образуют сложную систему и требуют профессионального управления, чтобы минимизировать сбои в работе сетевой инфраструктуры и решать самые трудные задачи. Кроме того, корпоративная сеть может быть уязвимой к вредоносным атакам, в случае удачного осуществления которых будут заражены все ПК в корпоративной сети. Такие инциденты снижают эффективность работы пользователей сети до тех пор, пока не будет устранена неполадка в работе ПК, вызванная заражением. Указанное обстоятельство влечет за собой потери рабочего времени пользователей всех ПК из сети. Кроме того, незащищенность корпоративной сети также может привести к утечке коммерческих секретов компании и даже финансовых средств. Поэтому очень важно осуществлять контроль над ПК в сети, а именно над приложениями, которые установлены и работают на ПК в корпоративной сети, что позволит максимально обезопасить корпоративную сеть от вредоносных атак и различных утечек конфиденциальной информации за ее пределы. Для этих целей существует технология контроля приложений, также известная под названием «Application control».

Существуют разные подходы к контролю запуска программного обеспечения (далее - ПО или приложение), реализуемые системами контроля приложений. Как правило, контроль производится за счет использования перечня правил контроля приложений, который позволяет контролировать доступ или запуск исполняемых файлов приложений или целых групп файлов. Одним из распространенных и упрощенных подходов контроля является подход, когда формируются правила контроля таким образом, чтобы они позволяли запуск любому приложению, если оно не попадает в список запрещенных приложений, который был предварительно сформирован администратором корпоративной сети. Другим подходом является формирование правил контроля таким образом, чтобы они позволяли запуск только разрешенным приложениям, а всем остальным запрещали (данный подход называется «Default Deny»). Как правило, современные системы контроля приложений позволяют реализовать оба вышеуказанных подхода в зависимости от задач администратора. Кроме того, для удобства управления и контроля пользователей в сети пользователи могут быть объединены в группы или им могут быть присвоены различные роли, которые будут характеризовать полномочия пользователя, возможности использования им какого-либо приложения на каком-либо ПК из сети или доступ к какой-либо конфиденциальной информации. Например, роль «Инженер» подразумевает необходимость использования в работе пользователя САПР-приложения (система автоматизированного проектирования), например SolidWorks, которое не нужно для осуществления рабочих обязанностей пользователям с ролью «Бухгалтер». Еще одной особенностью современных систем контроля приложений может являться применение технологий категоризации и инвентаризации, позволяющих создавать и настраивать правила контроля в зависимости от требований каждого пользователя и политики безопасности компании.

В связи с вышесказанным, с целью более гибкого и вариативного контроля приложений, каждому приложению присваивается категория, а пользователю соответствующая роль, с помощью которых затем будут сформированы правила контроля приложений. Категоризация может проводиться как с помощью заранее созданных шаблонов категорий (например, заложенных компанией-разработчиком системы контроля приложений), которые содержат в себе информацию о различных категориях приложений, так и с помощью категорий, сформированных администратором корпоративной сети. Принцип формирования категорий может быть основан на различных критериях: по месту расположения исполняемых файлов приложения, по производителю ПО, по назначению и т.д. Следовательно, формируется набор категорий, на основе которых создаются правила контроля приложений, удовлетворяющие также и политике безопасности сети. Но при данном подходе существует риск несогласованной работы действующих правил контроля приложений и новых правил контроля приложений. Также есть риск, что созданное правило контроля приложений будет выносить ошибочные вердикты. Данное утверждение связано с тем, что приложения могут попадать как в одну действующую категорию приложений в сети, так и сразу в несколько, и, соответственно, будут срабатывать различные правила контроля приложений. Кроме того, администратор может не знать, какие приложения запрещены или разрешены тому или иному пользователю сети. Следовательно, правило может быть сформировано или настроено так, что оно будет запрещать пользователю то, что ему разрешено, или разрешать то, что запрещено.

В настоящее время существуют различные решения по проверке правил контроля на совместимость их использования и корректности вынесения вердикта. Так, в заявке US 20120124639 А1 описан способ проверки согласованности и завершенности перечня политик контроля доступа к компьютерным ресурсам. Способ предполагает получение перечня правил контроля доступа с атрибутами разрешения/запрещения доступа к ресурсам ПК, упорядочивание атрибутов политик в определенный порядок для их применения, формирование отчета в виде дерева решений на основе правил контроля доступа, который затем анализируется для определения правил, являющихся неполными или не согласующимися с другими правилами доступа.

В патенте US 8032557 B1 описывается система, предназначенная для управления и изменения политик управления инфраструктурой сети на различных этапах жизненного цикла системы. Система создает и обновляет указанные политики, а также проводит проверку политик на наличие коллизий с помощью имитации введения указанных политик в инфраструктуру сети.

Все перечисленные примеры решения представляют собой системы и способы, направленные на проверку и настройку правил контроля в реальном времени. Кроме того, проверка проводится непосредственно в реальной корпоративной сети с использованием реальных ПК пользователей. Таким образом, результат проверки правила на корректность работы можно будет получить только тогда, когда оно сработает на то или иное действие в сети или на ПК. После этого будет сформирован отчет, который будет предоставлен администратору, который проверит корректность работы правил контроля. Следовательно, для проверки корректности работы правил контроля необходимо значительное время проверки, что может повлечь различные сбои при работе пользователей на ПК в сети.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно регулировкой правил контроля приложений перед их добавлением в перечень действующих правил контроля приложений.

Раскрытие изобретения

Настоящее изобретение предназначено для автоматической настройки правил контроля приложений при вводе в эксплуатацию новых правил контроля приложений.

Технический результат настоящего изобретения заключается в устранении противоречий между новыми или измененными правилами контроля приложений и действующими правилами контроля приложений перед вводом в эксплуатацию новых или измененных правил контроля приложений. Указанный технический результат достигается за счет автоматической регулировки указанных правил контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией.

В качестве одного из вариантов реализации предлагается система автоматической регулировки новых правил контроля приложений, которая включает в себя: средство инвентаризации, предназначенное для сбора информации о сети с последующей передачей указанной информации в базу данных инвентаризации, где информация содержит сведения, по меньшей мере, о пользовательских учетных записях в сети, о компьютерах, на которых используются указанные пользовательские учетные записи, о приложениях, содержащихся на компьютерах, и о категориях приложений; упомянутую базу данных инвентаризации, предназначенную для хранения актуальной информации о сети и предоставления указанной актуальной информации о сети средству анализа правил контроля; базу отчетов, предназначенную для хранения отчетов о работе действующих правил контроля приложений и предоставления указанных отчетов средству анализа правил контроля; упомянутое средство анализа правил контроля, связанное со средством корректировки правил контроля и предназначенное для проведения анализа нового правила контроля приложений с помощью собранной информации о сети, где анализ заключается в определении вердиктов, которые могут быть вынесены в случае ввода в эксплуатацию нового правила контроля приложений, сравнения вынесенных вердиктов нового правила контроля приложений с вердиктами действующих правил контроля приложений, выявления, по крайней мере, одной коллизии при сравнении вердиктов правил контроля приложений, передачи указанного нового правила контроля приложений средству корректировки правил контроля, в случае выявления, по крайней мере, одной коллизии; упомянутое средство корректировки правил контроля, предназначенное для регулировки нового правила контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией и передачи отрегулированного правила контроля приложений в базу правил контроля приложений.

В еще одном варианте реализации системы средство инвентаризации также является, по крайней мере, одним из перечисленных средств: средством категоризации, предназначенным для категоризации всех приложений на всех персональных компьютерах в сети и передачи информации о категоризации приложений в базу данных, или агентом администрирования, предназначенным для взаимодействия с базами правил контроля приложений, находящимися на персональных компьютерах сети.

В другом варианте реализации системы новым правилом контроля приложений является, по крайней мере, автоматически созданное новое правило на основе выявленной информации о сети, о новой созданной категории приложений или о новых пользователях, сформированное администратором сети новое правило контроля приложений, полученное из внешних источников новое правило контроля приложений или любое измененное действующее правило контроля приложений.

В еще одном варианте реализации системы выявленной коллизией является, по крайней мере, одно из следующих решений: решение о несовместимости созданного правила контроля приложений, по крайней мере, с одним из действующих правил контроля приложений; решение о выявлении разрешения на выполнение действия, которое должно быть заблокировано созданным правилом контроля приложений; решение о выявлении запрещения на выполнение действия, которое должно быть разрешено созданным правилом контроля приложений.

В другом варианте реализации система содержит средство контроля приложений, предназначенное для контроля запуска приложений пользователями с помощью действующих правил контроля приложений, хранящихся в базе правил контроля приложений.

В еще одном варианте реализации системы средство анализа правил контроля после выявления, по крайней мере, одной коллизии проводит анализ приоритетности между новым правилом контроля приложения и действующим правилом контроля приложения, с которым произошла коллизия.

В еще одном варианте реализации системы средство корректировки правил контроля в зависимости от приоритета правил будет производить регулировку нового правила контроля приложений или регулировку действующего правила контроля приложений.

В качестве другого варианта реализации предлагается способ автоматической регулировки новых правил контроля приложений, содержащий этапы, на которых: с помощью средства инвентаризации проводят сбор информации о сети, где информация содержит сведения, по меньшей мере, о пользовательских учетных записях, о компьютерах, на которых используются указанные пользовательские учетные записи, о приложениях, установленных на указанных компьютерах, и о действующих правилах контроля приложений; с помощью средства анализа правил контроля проводят анализ нового правила контроля приложений на основе собранной информации, где анализ заключается в определении вердиктов, которые могут быть вынесены в случае ввода в эксплуатацию нового правила контроля приложений; с помощью средства анализа правил контроля сравнивают вынесенные вердикты нового правила контроля приложений с вердиктами действующих правил контроля приложений; с помощью средства анализа правил контроля выявляют, по крайней мере, одну коллизию при сравнении вердиктов правил контроля приложений; с помощью средства корректировки правил контроля проводят регулировку нового правила контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией.

В другом варианте реализации способа создание правила контроля приложений производится с помощью категорий приложений.

В еще одном варианте реализации способа выявленной коллизией является, по крайней мере, одно из следующих решений: решение о несовместимости созданного правила контроля приложений, по крайней мере, с одним из действующих правил контроля приложений; решение о выявлении разрешения на выполнение действия, которое должно быть заблокировано созданным правилом контроля приложений; решение о выявлении запрещения на выполнение действия, которое должно быть разрешено созданным правилом контроля приложений.

В другом варианте реализации способа после выявления, по крайней мере, одной коллизии на этапе выявления, по крайней мере, одной коллизии проводят анализ приоритета новым правилом контроля приложения и действующим правилом приложения, с которым произошла коллизия.

В еще одном варианте реализации способа в зависимости от приоритета правил будет произведена регулировка нового правила контроля приложений или регулировка действующего правила контроля приложений.

В другом варианте реализации способа под новым правилом контроля приложений понимается, по крайней мере, автоматически созданное новое правило контроля приложений, сформированное администратором сети новое правило контроля приложений, полученное из внешних источников новое правило контроля приложений или любое измененное действующее правило контроля приложений.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

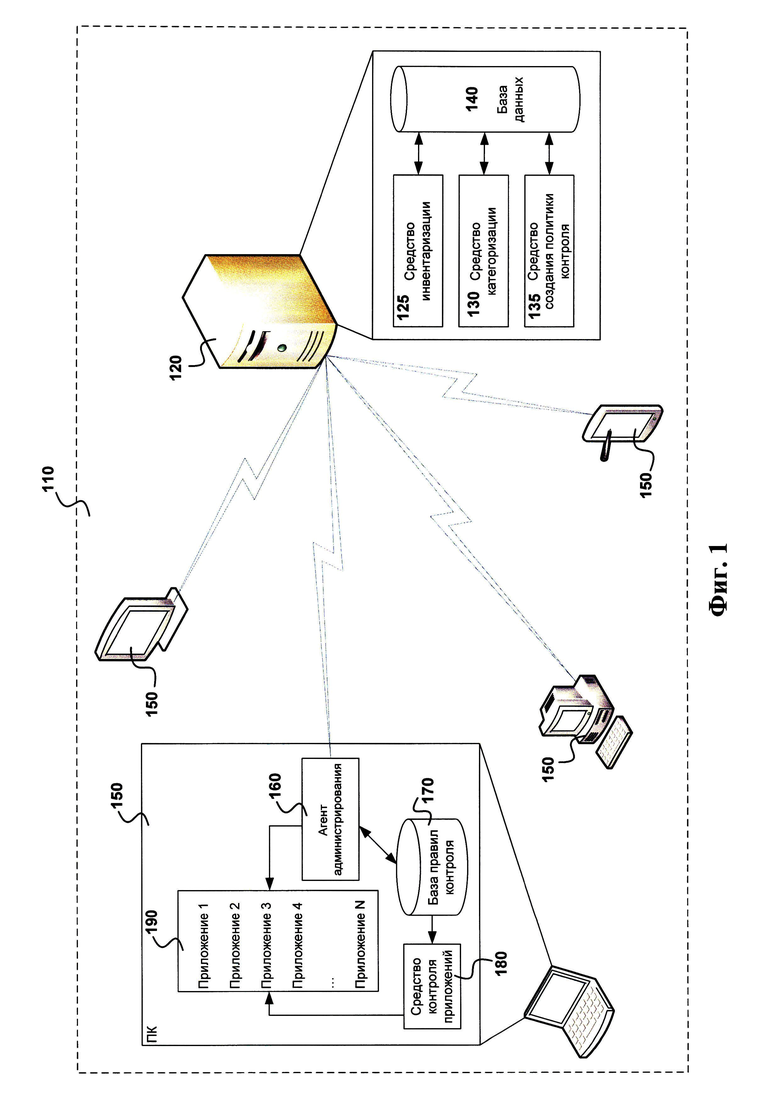

Фиг.1 иллюстрирует схему работы компьютерной сети, управляемой с помощью сервера администрирования с целью контроля приложений.

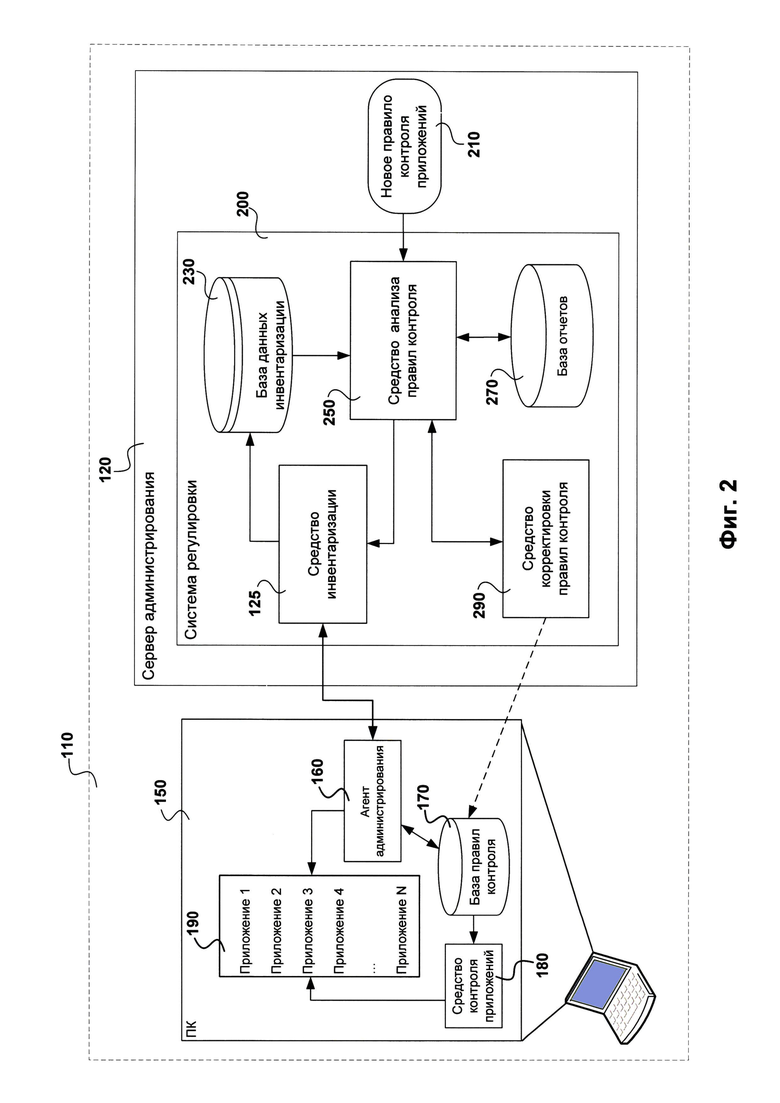

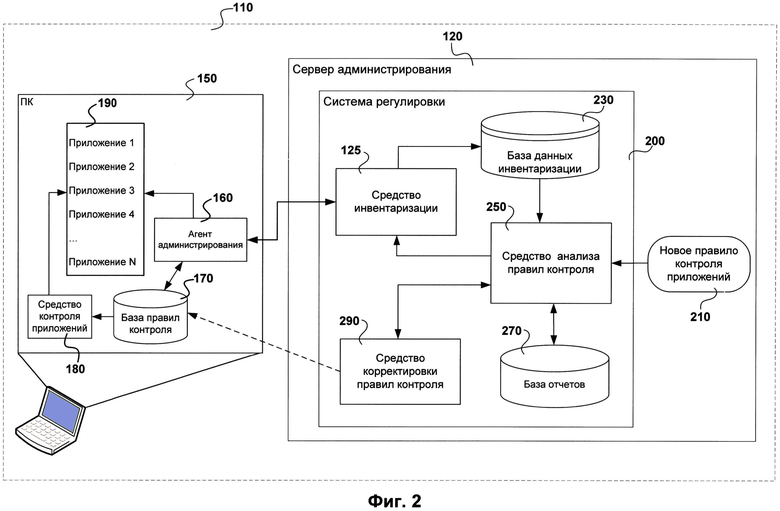

Фиг.2 иллюстрирует схему работы системы автоматической регулировки правил контроля приложений.

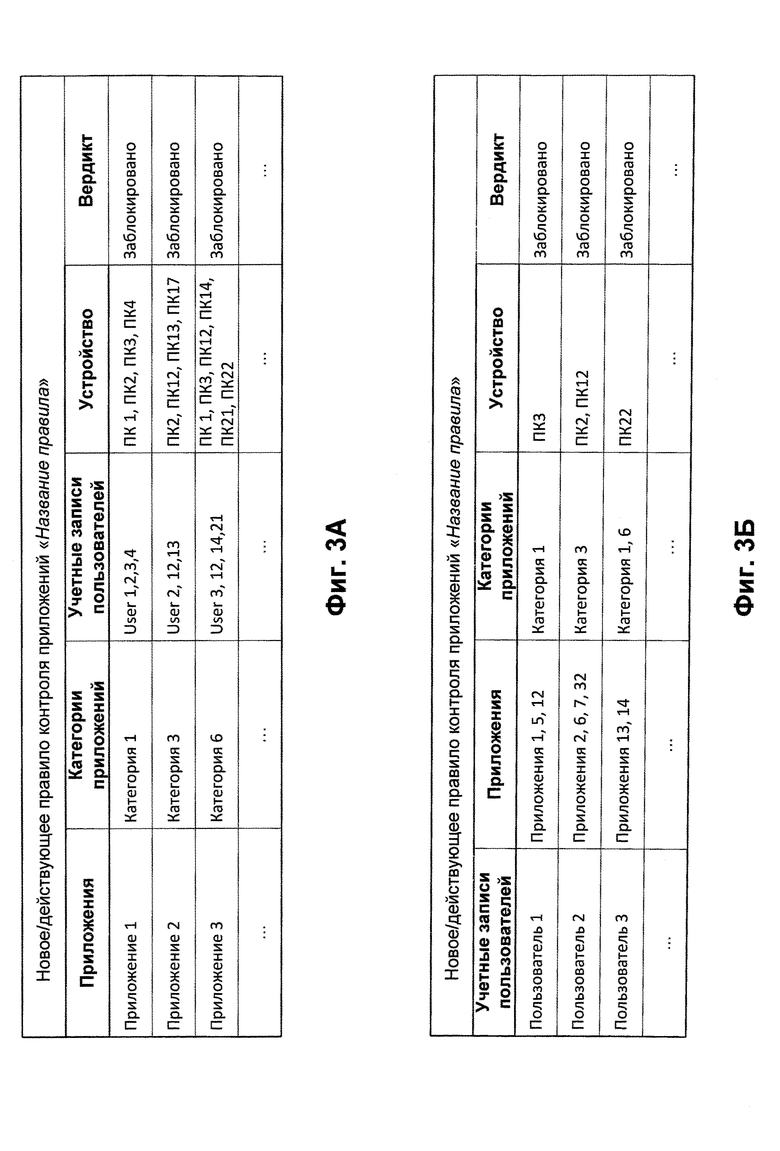

Фиг.3А и Фиг.3Б иллюстрируют примеры результата анализа правила контроля приложений.

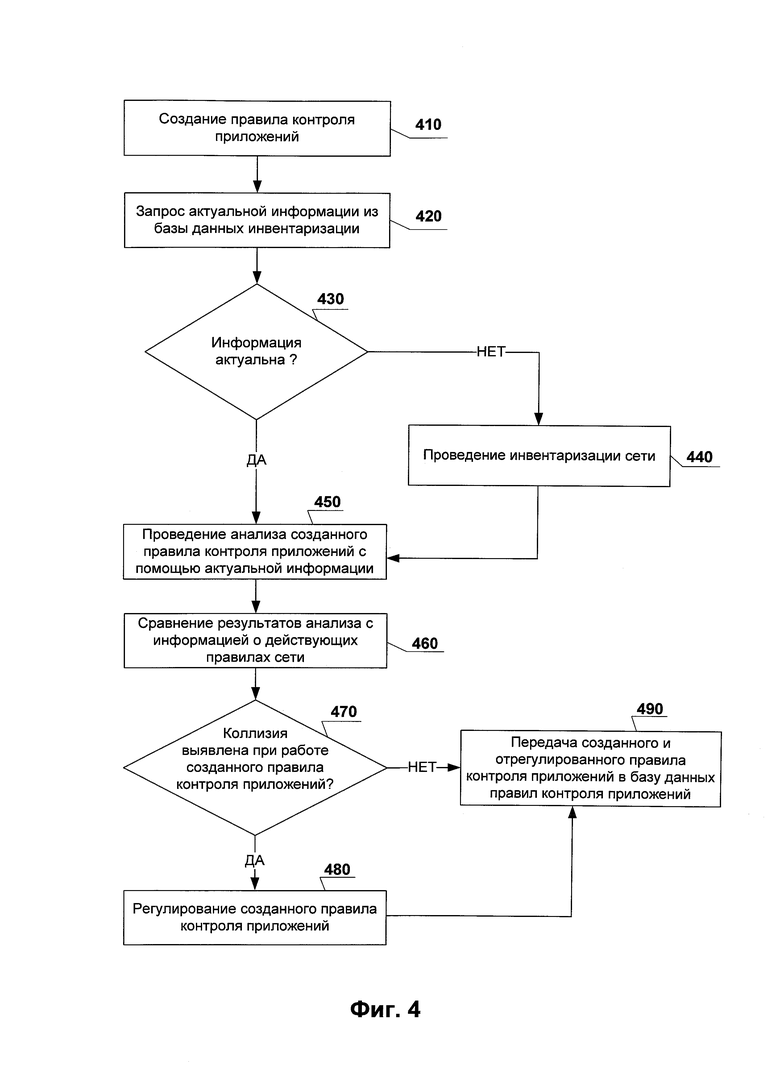

Фиг.4 иллюстрирует алгоритм работы системы автоматической регулировки правил контроля приложений.

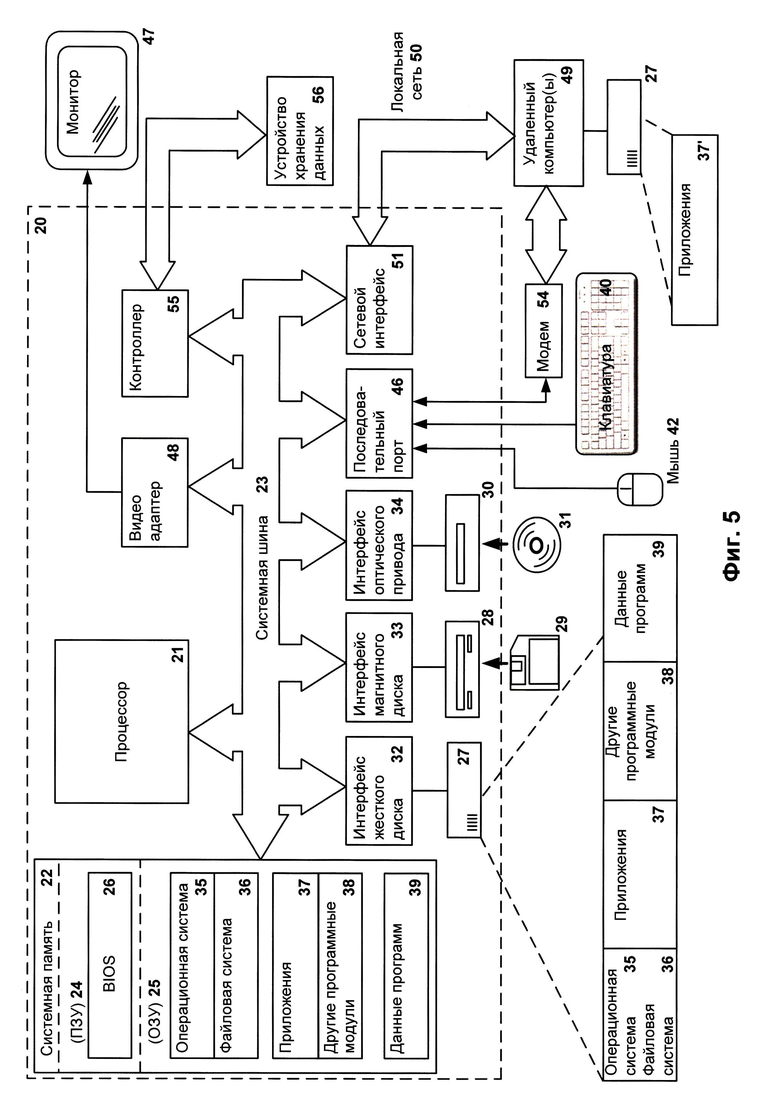

Фиг.5 иллюстрирует пример компьютерной системы общего назначения, на которой может быть реализовано данное изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг.1 изображена схема работы компьютерной сети, управляемой с помощью сервера администрирования с целью контроля приложений.

Корпоративная сеть 110 (далее - сеть 110), как правило, стоит из множества ПК 150. В качестве ПК 150, кроме самого персонального компьютера, также может выступать любое другое устройство, например ноутбук или мобильное устройство (например, смартфон). С целью обеспечения безопасности сети 110 производится удаленное управление и контроль указанных ПК 150 из сети 110, а именно приложений, находящихся на всех ПК 150 из сети 110. Задачи удаленного администрирования любого ПК 150 решаются с помощью сервера администрирования 120. При этом сервер администрирования 120 также находится в сети 110 и в частном случае может являться одним из ПК 150. На каждом ПК 150 из сети 110 находится средство безопасности (например, антивирус). Средство безопасности предназначено для выполнения различных задач защиты и контроля приложений на ПК 150. Далее рассматривается только задача контроля приложений на ПК 150. В одном из вариантов реализации средство безопасности содержит агент администрирования 160, базу правил контроля 170 и средство контроля приложений 180.

Средство контроля приложений 180 предназначено для контроля запуска приложений 190 пользователями ПК 150. Контроль производится с помощью перечня правил контроля приложений, хранящихся в базе правил контроля 170. Указанная база 170 содержит, по крайней мере, одно действующее правило контроля приложений и пополняется новыми правилами контроля приложений с помощью агента администрирования 160, который связан с сервером администрирования 120. Кроме того, агент администрирования 160 также выполняет задачу сбора и передачи требуемой информации серверу администрирования 120. Указанный состав средства безопасности и выполняемый им набор задач являются примерными и не ограничивают изобретение.

Как было сказано выше, сервер администрирования 120 взаимодействует со средством безопасности, установленным на любом ПК 150, через агент администрирования 160. Под задачами удаленного администрирования понимается широкий спектр действий, осуществляемых сервером администрирования 120 с ПК 150. Этими действиями могут быть: обновление антивирусных баз и программных модулей, управление политиками безопасности и групповыми задачами на любом из ПК 150, удаленная установка приложений или обновлений на любом из ПК 150, программная и аппаратная инвентаризация любого ПК 150 из сети 110. Как было сказано выше, при описании вариантов реализации настоящего изобретения речь будет идти о задачах контроля приложений. Поэтому стоит отметить, что для выполнения задачи контроля приложений серверу администрирования 120 необходимо содержать, по крайней мере, средство инвентаризации 125, средство категоризации 130, средство создания политики контроля 135 и базу данных 140.

База данных 140 необходима для работы средств 125, 130 и 135 на сервере администрирования 120, то есть для решения задач контроля приложений на ПК 150 сети 110. База данных 140 содержит, по крайней мере, одно из следующих сведений:

- сведения о приложениях 190, установленных на ПК 150,

- сведения об аппаратной конфигурации каждого ПК 150,

- сведения об учетных записях пользователей каждого ПК 150,

- сведения о роли каждой учетной записи,

- правила для категоризации приложений,

- правила контроля приложений 190.

База данных 140 постоянно обновляется информацией, предоставляемой средством инвентаризации 125. В частном случае реализации база данных 140 также может пополняться информацией, предоставляемой компанией-поставщиком антивирусных услуг.

Средство инвентаризации 125 позволяет серверу администрирования 120 проводить удаленную инвентаризацию каждого ПК 150. Во время проведения инвентаризации средство инвентаризации 125 взаимодействует с агентами администрирования 160 каждого ПК 150. Инвентаризация заключается в сборе актуальной информации, по крайней мере, о каждом ПК 150, о приложениях 190, содержащихся на каждом ПК 150, и об учетных записях пользователей, использующих тот или иной ПК 150. Стоит отметить, что в качестве информации о каждом ПК 150 выступают, по меньшей мере, сведения об аппаратной конфигурации каждого ПК 150. Информацией о приложениях 190 является, по меньшей мере, следующая информация: версии приложений, уникальные идентификаторы (например, хеш-суммы) приложений, цифровые подписи приложений, данные о производителях приложений, метаданные приложений и пути, по которым установлены приложения. Указанный объем собираемой информации приведен в качестве примера и не является исчерпывающим.

Процесс инвентаризации начинается с того, что средство инвентаризации 125 формирует задачу на проведение инвентаризации и передает указанную задачу всем агентам администрирования 160 на всех ПК 150. Далее агенты администрирования 160 каждого ПК 150 собирают необходимую информацию и передают ее обратно средству инвентаризации 125. В свою очередь средство инвентаризации 125 сохраняет полученную информацию в базе данных 140. Стоит отметить, что собранный набор данных для каждого ПК 150 имеет идентификатор, по которому каждый из указанных ПК 150 однозначно идентифицируется. Таким идентификатором может являться, например: IP-адрес, МАС-адрес, серийный номер ПК 150 и другая подобная информация.

Также следует отметить, что инвентаризация осуществляется на периодической основе, позволяя отслеживать новые приложения, устанавливаемые пользователями на ПК 150. Таким образом, обеспечивается актуальное состояние перечня приложений, информация о которых собирается в рамках инвентаризации.

Кроме того, в одном из вариантов реализации во время запуска какого-либо приложения на каком-либо ПК 150 каким-либо пользователем агент администрирования 160 может собирать информацию о данном приложении и отправлять ее средству инвентаризации 125. После этого средство инвентаризации 125 добавит полученную информацию в базу данных 140 и тем самым актуализирует информацию о приложениях 190.

Средство категоризации 130 позволяет серверу администрирования 120 относить приложения к определенным категориям приложений. Как было описано выше, база данных 140 может содержать перечень правил категоризации для категоризации приложений 190 в соответствии с действующими категориями приложений. Каждое правило категоризации соответствует одному типу категории. Принцип формирования категорий может быть основан на различных критериях приложений. Такими критериями могут быть: месторасположение приложения, наименование производителя приложения, назначение приложения, метаданные приложения и так далее. Так, например, правило для наименования производителя «Blizzard Entertainment» будет относить приложения данного производителя к категории «Игры». Другим примером правила категоризации является правило, объединяющее приложения или файлы приложений, необходимые для функционирования операционной системы, в категорию «Системные приложения». Еще одним примером является правило категоризации приложений 190 в категорию «Браузеры». Данное правило будет добавлять в данную категорию приложения 190, например, с наименованием производителя «Opera Software». Средство категоризации 130, используя правила категоризации к информации, собранной в рамках инвентаризации, категоризирует все приложения 190, которые установлены на каждом ПК 150. Далее средство категоризации 130 добавляет информацию о присвоенной каждому приложению 190 категории в базу данных 140 для последующего использования, например, средством создания политики контроля 135.

Стоит отметить, что правила категоризации могут быть сформированы как при помощи администратора сети, так и в автоматическом режиме. Одним из вариантов автоматического режима является способ, который позволяет обращаться к удаленному хранилищу антивирусной компании. В случае работы администратора с сервером администрирования 120 администратор может создавать, изменять и сохранять в базе данных 140 свои правила категоризации. Также администратор может формировать свои категории приложений. Например, администратор может с помощью средства категоризации 130 создать категорию «Самое необходимое в работе» для учетных записей пользователей, включив в данную категорию известные офисные приложения (например, текстовые редакторы, браузеры и графические редакторы). Кроме того, администратор также может категоризировать приложение, которое по каким-то причинам не попало под какое-либо правило категоризации.

Кроме того, в одном из вариантов реализации средство категоризации 130 также может проводить фильтрацию категорий приложений для каждого ПК 150. При этом информация о категориях приложений может быть представлена как в рамках всей сети 110, так и для каждого ПК 150 в отдельности.

Средство создания политики контроля (далее - средство) 135 позволяет серверу администрирования 120 формировать политику контроля запуска приложений для каждого пользователя какого-либо ПК 150 из сети 110. В качестве политики контроля понимается перечень правил контроля запуска приложений или, по крайней мере, одно правило контроля запуска приложений (далее - правило контроля). Правила контроля позволяют разрешать или запрещать запуск приложения 190 одному пользователю какого-либо ПК 150. Указанные правила контроля содержат, по меньшей мере, следующие сведения:

- метаданные (например, название, размер, производитель) и/или уникальный идентификатор (например, хеш-суммы, цифровые подписи) приложения,

- категорию приложения,

- идентификатор пользователя (учетная запись пользователя, роль учетной записи пользователя),

- вердикт о типе ограничения.

Вердикт о типе ограничения регламентирует, какие приложения запрещены или разрешены в рамках какой-либо категории приложений для той или иной учетной записи пользователя ПК 150. Кроме того, в случае запрета вердикт регламентирует и ограничения, которые должны быть наложены на то или иное приложение 190 или на какую-либо категорию приложений. В качестве ограничения может производиться как непосредственное блокирование запуска указанного приложения 190 или всех приложений определенной категории приложений, так и блокирование некоторого функционала приложения 190. Примером ограничения функционала приложения 190 является блокирование доступа приложения 190 к внешней сети, например к сети Интернет. Другим примером является блокирование доступа к определенным файлам, которые использует приложение 190.

Стоит отметить, что для каждого пользователя в сети 110 создана учетная запись пользователя. Таким образом, может быть сформирован свой перечень правил контроля для каждой учетной записи пользователя. В этом случае указанный перечень правил контроля будет работать для конкретной учетной записи пользователя.

В частном варианте реализации учетные записи пользователей могут быть объединены с помощью ролей. Ролью является признак, позволяющий определить и разделить пользователей всех ПК 150. Каждой роли может быть присвоен перечень правил контроля, который разрешает или запрещает использование тех или иных приложений на всех ПК 150. Примером роли является роль «Бухгалтер». Таким образом, учетная запись, которой присвоена такая роль, будет иметь возможность использовать только те приложения на всех ПК 150 в сети 110, которые регламентируются для данной роли.

Правила контроля могут быть сформированы как при помощи администратора сети, так и автоматически. При автоматическом варианте создания правил контроля правила контроля будут поставляться разработчиком антивирусных программ (отсутствует на Фиг.1), например Лабораторией Касперского. Далее сервер администрирования 120 будет передавать указанные правила в базы правил контроля 170 каждого ПК 150 для последующего использования средством контроля приложений 180. В случае формирования правил контроля администратором администратор создает правила контроля с помощью шаблонов правил контроля. Стоит отметить, что шаблоны правил контроля основаны, по крайней мере, на категориях приложений, которые предварительно были сформированы, например, разработчиком антивирусных программ. При создании правил контроля администратор также использует средство создания политики контроля 135. Таким образом, администратор может создать, например, правило контроля, которое будет разрешать всем пользователям всех ПК 150 из сети 110 запуск приложений, попадающих в категорию «Необходимые для работы приложения». После создания необходимых правил контроля администратор формирует команду серверу администрирования 120 на передачу указанных созданных правил контроля в базы данных контроля 170 всех ПК 150 сети 110 и ввода их в эксплуатацию.

В одном из вариантов реализации перечень правил может не передаваться на каждый ПК 150, а может быть использована общая база данных для хранения всех правил контроля, например база данных 140. Следовательно, средство контроля приложений 180 будет определять только попытку исполнения того или иного приложения и отправлять запрос на сервер администрирования 120, где будет произведен анализ на основе перечня правил контроля, хранящегося в базе данных 140. В качестве запроса могут быть переданы метаданные запускаемого приложения или какой-либо уникальный идентификатор запускаемого приложения.

Таким образом, для осуществления задач контроля приложений необходимо провести инвентаризацию приложений на каждом ПК 150 сети 110 и самой сети 110, категоризацию приложений, а также сформировать и применить правила контроля приложений для каждого пользователя каждого ПК 150 с целью осуществления безопасной работы всех пользователей на всех ПК 150 и выполнения административных функций администратором сети 110.

Стоит отметить, что при создании перечня правил контроля приложений администратором или автоматически существует некая неопределенность. Другими словами, возможны случаи некорректной работы указанных правил контроля приложений. Это утверждение связано с тем, что время от времени неясно, какие именно приложения попадут в используемую категорию приложений, какие приложения существуют на каждом ПК 150. Следовательно, все указанные недочеты в работе правил контроля будут решаться непосредственно во время эксплуатации указанных правил контроля, на что требуется значительное время. Система, описанная на Фиг.2, позволяет решить указанные недочеты еще до ввода правил в эксплуатацию, на этапе создания правил контроля приложений.

На Фиг.2 изображена схема работы системы автоматической регулировки правил контроля приложений.

Система автоматической регулировки правил контроля приложений (далее - система регулировки) 200 предназначена для тестирования, по крайней мере, одного правила контроля приложений на наличие коллизий с действующими правилами контроля приложений и последующей настройки тестируемого правила контроля приложений в случае определения, по крайней мере, одной коллизии или некорректности работы. Представленная система регулировки 200 находится в сети 110, является вспомогательным устройством для сервера администрирования 120 и, как правило, используется перед вводом новых правил контроля приложений в эксплуатацию.

Система регулировки 200 связывает между собой средство инвентаризации 125, базу данных инвентаризации 230, средство анализа правил контроля 250, базу отчетов 270 и средство корректировки правил контроля 290. Система регулировки 200 начинает работу при появлении нового правила контроля приложений 210 или при редактировании действующего правила контроля приложений. Кроме того, система регулировки 200 работает при сформированных категориях приложений 190 и ряда действующих правил контроля приложений, которые осуществляют работу всех пользователей на всех ПК 150 в сети 110. Итак, после создания нового правила контроля приложений 210 производится его проверка и, в случае необходимости, настройка. Для этого правило контроля приложений 210 поступает в средство анализа правил контроля 250.

Средство анализа правил контроля 250 проводит анализ нового правила контроля приложений 210 и последующее сравнение результатов анализа с работой действующих правил контроля приложений с целью выявления коллизий при работе нового правила контроля приложений 210. Под анализом нового правила контроля приложений 210 понимается определение всех выносимых вердиктов новым правилом контроля приложений 210 при запуске всех приложений на всех ПК 150 в сети 110. Поэтому средство 250 проводит анализ правила контроля приложений 210 на основе актуальной информации, по крайней мере, обо всех ПК 150 и приложениях, установленных, по крайней мере, на одном ПК 150. Во время анализа будут выявлены все возможные вердикты, которые выносит новое правило контроля приложений 210 на запуск того или иного приложения на каком-либо ПК 150 каким-либо пользователем. Для этого средство анализа правил контроля 250 сделает запрос к базе данных инвентаризации 230 для получения актуальной информации. Запрашиваемая актуальная информация может включать, по крайней мере, сведения о приложениях, содержащихся на каждом ПК 150 сети 110, сведения о присвоенных категориях каждому приложению, сведения об учетных записях пользователей на каждом ПК 150 и ролях, присвоенных каждой учетной записи пользователей. После этого база данных инвентаризации 230, предназначенная для хранения актуальной информации о сети 110, о каждом ПК 150 в сети 110 и приложениях, содержащихся на всех ПК 150, предоставляет запрашиваемую информацию средству анализа правил контроля 250. Стоит отметить, что в одном из вариантов реализации функции базы данных инвентаризации 230 может выполнять база данных 140, представленная на Фиг.1.

Следует отметить, что в случае отсутствия актуальной информации в базе данных инвентаризации 230 средство анализа правил контроля 250 направит средству инвентаризации 125 задачу на проведение инвентаризации. Примером проверки актуальности информации может служить предварительная проверка даты последнего обновления базы данных инвентаризации 230. Указанное средство инвентаризации 125 проведет сбор последней информации и передаст указанную информацию в базу данных инвентаризации 230 (как было описано при рассмотрении Фиг.1).

После получения актуальной информации средство анализа правил контроля 250 проводит анализ правила контроля приложений 210 и формирует отчет о вынесенных вердиктах указанного правила 210. Примеры отчета показаны на Фиг.3А и Фиг.3Б. После этого средство анализа правил контроля 250 проводит сравнение сформированного отчета о вынесенных вердиктах нового правила контроля приложений 210 с отчетами, хранящимися в базе отчетов 270.

База отчетов 270 содержит актуальные отчеты о работе каждого действующего правила контроля приложений на всех ПК 150 в сети 110. Стоит отметить, что каждый отчет изначально был добавлен в базу отчетов 270 при вводе соответствующего правила контроля в эксплуатацию. Поддержка же актуальности информации в отчетах производится с помощью обновления данных отчетов в соответствии с проведенной инвентаризацией. Стоит отметить, что одним из видов отчетов о работе действующих правил контроля приложений может являться таблица, содержащая записи с вердиктами о работе правил контроля приложений.

Итак, при сравнении отчетов выявляются коллизии, которые могут возникнуть при совместной работе нового правила контроля приложений 210 и какого-либо действующего правила контроля приложений. Примером коллизии является случай, когда новое правило контроля приложений 210 запрещает запуск приложения, а какое-либо действующее правило контроля приложений разрешает запуск указанного приложения. Еще одним примером коллизии является случай, когда новое правило контроля приложений 210, которое содержит вердикт о блокировании приложений, относящихся к категории «Видеоплееры», для всех пользователей всех ПК 150, соответственно блокирует данные приложения, но в то же время одно из действующих правил контроля приложений разрешает учетной записи пользователя, которой присвоена роль «Руководитель службы безопасности», запуск приложений категории «Видеоплееры».

В случае выявления, по крайней мере, одной коллизии между правилом 210 и действующими правилами контроля приложений или некорректности в работе нового правила 210 средство анализа правил контроля формирует запрос на регулировку нового правила 210 и передает указанный запрос средству корректировки правил контроля 290.

Средство корректировки правил контроля 290 (далее - средство 290) исправляет новое правило контроля приложений 210 в соответствии с выявленной, по крайней мере, одной коллизией или некорректностью работы. В случае если была определена некорректность работы нового правила контроля 210, средство 290 вносит изменения по устранению выявленной некорректности. Например, если некорректность заключается в блокировании запуска приложения для пользователя, которому должен быть разрешен запуск указанного приложения, то в правило контроля 210 может быть внесено исключение, которое будет позволять данному пользователю запускать соответствующее приложение. Другими словами, правило не будет запрещать запуск приложения пользователю, который был внесен в исключение к правилу.

В случае если была определена коллизия, то средство 290 произведет определение приоритета между новым правилом контроля 210 и действующим правилом контроля. Далее в соответствии с приоритетом правил средство 290 произведет регулировку нового правила контроля 210 или регулировку действующего правила контроля.

В одном из вариантов реализации, приоритет правил будет определяться следующим образом: на этапе создания правил контроля приложений присваивается приоритет каждому правилу контроля приложений. Значение присвоенного приоритета может составлять от нуля до бесконечности, и чем выше значение, тем выше приоритет. Следовательно, средство 290 сравнивает приоритеты правил контроля приложений и предоставляет приоритет соответствующему правилу контроля приложений. В случае если у действующего правила контроля приоритет выше, то новое правило контроля 210 будет отрегулировано в соответствии с коллизией. В противном случае, если у действующего правила контроля приоритет ниже, то действующее правило контроля будет отрегулировано в соответствии с коллизией. Далее новое правило контроля приложений 210 будет введено в эксплуатацию, например, с помощью его добавления в соответствующие базы правил контроля 170 на ПК 150.

В другом варианте реализации, приоритет правил будет определяться в соответствии со следующим условием: запрещающее правило (правило «Deny») будет всегда иметь приоритет выше, чем разрешающее правило (правило «Allow»),

Фиг.4 иллюстрирует алгоритм работы системы автоматической регулировки правил контроля запуска приложений.

На этапе 410 формируется новое правило контроля приложений 210 (далее - правило контроля 210), которое направляется в систему регулировки 200 для проверки корректности работы. Стоит отметить, что формирование нового правила контроля 210 возможно как с помощью администратора, так и в автоматическом режиме. В случае автоматического режима новые правила контроля 210 буду поставляться разработчиком антивирусных программ, например Лабораторией Касперского. Кроме того, на вход системы регулировки 200 может направляться не одно новое правило контроля приложений 210, а целый перечень правил контроля приложений. В этом случае система регулировки 200 может провести анализ правил контроля приложений из перечня правил контроля приложений как по одному, так и совместно. Для дальнейшего удобства будем в качестве примера использовать одно новое правило контроля приложений 210.

Итак, система регулировки 200 получила правило контроля 210 для проверки корректности работы и, в случае необходимости, дальнейшей настройки. Анализ проводится с помощью средства анализа правил контроля 250 (далее - средство анализа 250). Для того чтобы провести проверку правила контроля 210, средству анализа 250 необходимо получить актуальную информацию, по крайней мере, о каждом ПК 150 и о каждом приложении, установленном на каждом ПК 150, из базы данных инвентаризации 230. На этапе 420 средство анализа 250 запрашивает актуальную информацию из базы данных инвентаризации 230. На этапе 430 производится проверка актуальности информации, содержащейся в базе данных инвентаризации 230. Проверка заключается в том, что проверяют дату последнего обновления базы данных инвентаризации 230. В том случае если дата последнего обновления является актуальной, то информация из базы данных 230 предоставляется средству анализа 250. В противном случае, если дата последнего обновления не является актуальной, то средство анализа 250 делает запрос к средству инвентаризацию 125 на проведение инвентаризации, которая будет произведена на этапе 440. Инвентаризация заключается в сборе актуальной информации о ПК 150, где информация содержит, по меньшей мере, следующие сведения:

- сведения о пользовательских учетных записях,

- сведения о ПК, на которых используются указанные пользовательские учетные записи,

- сведения о приложениях, установленных на указанных ПК,

- сведения о категориях указанных приложений.

После проведения инвентаризации средство инвентаризации 125 добавляет актуальную информацию в базу данных инвентаризации 230 и изменяет дату последнего обновления. После этого актуальная информация передается средству анализа 250. На этапе 450 средство анализа 250 проводит анализ нового правила контроля приложений на основе полученной актуальной информации. На основе анализа формируется отчет, содержащий вердикты, вынесенные правилом контроля 210. Каждый вердикт показывает наличие блокирования или разрешения запуска того или иного приложения 190 тому или иному пользователю каждого ПК 150. Другими словами, производится проверка работы правила контроля 210 во время запуска каждого приложения 190 каждым пользователем на каждом ПК 150. Также стоит отметить, что отчет кроме самих вердиктов содержит, по крайней мере, информацию:

- о приложениях, которые будут заблокированы указанным правилом контроля 210 в случае ввода правила контроля в эксплуатацию, и их категориях,

- об учетных записях пользователей и/или ролей учетных записей пользователей, для которых были заблокированы приложения,

- о ПК, на которых будет заблокирован запуск приложений, в случае ввода правила контроля в эксплуатацию.

Далее на этапе 460 средство анализа 250 проводит сравнение результатов анализа с информацией о действующих правилах контроля приложений. Сравнение проводится на основе сформированного отчета о вынесенных вердиктах новым правилом контроля 210 и информации, содержащейся в базе отчетов 270. Для этого база отчетов 270 предоставляет указанную информацию средству анализа 250. Стоит отметить, что информация из базы отчетов 270 содержит, по меньшей мере, отчеты о работе всех действующих правил контроля приложений. На этапе 470 средство анализа 250 определяет наличие коллизий в работе правила контроля 210 во время взаимодействия с действующими правилами контроля приложений. Под коллизией понимается противоречие между правилом контроля 210 и каким-либо действующим правилом контроля приложений. Примером противоречия является случай: правило контроля 210 заблокировало запуск приложения, относящегося к категории «Графика», всем пользователям всех ПК 150. При этом одно из действующих правил контроля приложений разрешает запуск приложений, относящихся к категории «Графика», пользователям с ролью «Инженер-проектировщик».

В случае если была выявлена, по крайней мере, одна коллизия, то правило контроля 210 передается средству корректировки правил контроля 290 для последующей настройки на этапе 480. На этапе 480 проводится настройка правила контроля 210 в соответствии с выявленной коллизией. Настройкой может являться, например, регулировка правила контроля 210 с помощью добавления приложения, которое было заблокировано, в исключения к работе данного правила контроля 210. Затем отрегулированное правило контроля 210 вводится в эксплуатацию на этапе 490. В случае если коллизии не были выявлены, этап 480 пропускается, а правило контроля 210 вводится в эксплуатацию на этапе 490.

В частном варианте реализации на этапе 480 вместо настройки правила контроля 210 может проводиться регулировка, по крайней мере, одного действующего правила контроля приложений. Это связано с тем, что новое правило контроля 210 может быть более важным правилом, чем действующее правило контроля приложений. В этом случае все правила контроля должны иметь уровень приоритета. Уровень приоритета может быть задан как с помощью администратора, так и автоматически в соответствии с режимом «по умолчанию». В случае автоматического режима приоритет правилам контроля присваивается в соответствии со следующим условием: запрещающие правила будут всегда иметь приоритет выше, чем разрешающие правила.

Следовательно, в соответствии с уровнем приоритета средство корректировки правил контроля 290 будет принимать решение о регулировке нового правила контроля 210 или регулировке действующего правила контроля приложений. В случае принятия решения о регулировке действующего правила контроля приложений, указанное правило контроля будет регулироваться с помощью добавления в него исключения, соответствующего выявленной коллизии. Например, если действующее правило контроля приложений разрешило запуск приложения, которое запрещает новое правило контроля 210, то указанное приложение будет добавлено в исключения к действующему правилу и, следовательно, не попадет под действие указанного действующего правила контроля.

На Фиг.5 показана компьютерная система, на которой может быть использовано описанное изобретение.

Фиг.5 представляет пример компьютерной системы общего назначения (может быть как персональным компьютер, так и сервером) 20, содержащей центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флэш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является таким же персональным компьютером или сервером, который имеет большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.5. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ДЛЯ ОПРЕДЕЛЕНИЯ ДОВЕРИЯ ПРИ ОБНОВЛЕНИИ РАЗРЕШЕННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2495487C1 |

| СИСТЕМА И СПОСОБ АДАПТИВНОГО УПРАВЛЕНИЯ И КОНТРОЛЯ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЯ НА ОСНОВЕ ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЯ | 2012 |

|

RU2534935C2 |

| СИСТЕМА И СПОСОБ ДЛЯ КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОРПОРАТИВНОЙ СЕТИ ДЛЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ | 2011 |

|

RU2460132C1 |

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ПРАВ ДОСТУПА ПРИЛОЖЕНИЯМ К ФАЙЛАМ КОМПЬЮТЕРА | 2013 |

|

RU2546585C2 |

| СИСТЕМА И СПОСОБ ОЦЕНКИ РЕСУРСОВ В КОМПЬЮТЕРНОЙ СЕТИ С ПОЗИЦИИ ОБЪЕКТОВ ИНТЕРЕСА | 2013 |

|

RU2589863C2 |

| СПОСОБ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2015 |

|

RU2587424C1 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОГО РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ | 2011 |

|

RU2481633C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ИСПРАВЛЕНИЯ АНТИВИРУСНЫХ ЗАПИСЕЙ | 2011 |

|

RU2487405C1 |

| СИСТЕМА И СПОСОБ ДЛЯ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ ПЕРСОНАЛЬНЫХ КОМПЬЮТЕРОВ В РАМКАХ СЕТИ | 2010 |

|

RU2446457C1 |

Изобретение относится к области автоматической настройки новых правил контроля приложений при вводе в эксплуатацию. Технический результат настоящего изобретения заключается в устранении противоречий между новыми или измененными правилами контроля приложений и действующими правилами контроля приложений за счет автоматической регулировки указанных правил контроля приложений. Настоящий результат достигается за счет использования способа автоматической регулировки правил контроля приложений, содержащего этапы, на которых: получают новое правило контроля приложений; проводят сбор информации о сети; проводят анализ нового правила контроля приложений на основе собранной информации, где анализ заключается в определении вердиктов, которые могут быть вынесены в случае ввода в эксплуатацию нового правила контроля приложений; сравнивают вынесенные вердикты нового правила контроля приложений с вердиктами действующих правил контроля приложений; выявляют, по крайней мере, одну коллизию при сравнении вердиктов правил контроля приложений; проводят регулировку нового правила контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией. 2 н. и 7 з.п. ф-лы, 6 ил.

1. Система автоматической регулировки правил контроля приложений перед вводом в эксплуатацию нового правила контроля приложений для систем администрирования в корпоративной сети, которая включает в себя:

а) средство инвентаризации, предназначенное для периодического сбора актуальной информации, по меньшей мере, об учетных записях пользователей, о роли каждой учетной записи, о персональных компьютерах, о приложениях, содержащихся на упомянутых персональных компьютерах, и о категориях приложений с последующей передачей указанной информации в базу данных инвентаризации для подержания указанной информации в актуальном виде в базе данных инвентаризации;

б) упомянутую базу данных инвентаризации, предназначенную для хранения актуальной информации и предоставления указанной актуальной информации средству анализа правил контроля;

в) базу отчетов, предназначенную для хранения отчетов о работе действующих правил контроля приложений, при этом указанные отчеты содержат информацию о выносимых вердиктах действующих правил контроля приложений, и предоставления указанных отчетов средству анализа правил контроля;

г) упомянутое средство анализа правил контроля, связанное со средством корректировки правил контроля и предназначенное для:

- получения нового правила контроля приложений, которое запрещает или разрешает запуск приложения в рамках категории приложений по крайней мере для одной учетной записи пользователя, при этом в случае запрета ограничение накладывается или на одно приложение, или на целую категорию приложений,

- получения актуальности информации из базы данных инвентаризации, при этом в случае отсутствия актуальной информации в базе данных инвентаризации направляет задачу на проведение инвентаризации к средству инвентаризации для предоставления актуальной информации в упомянутую базу данных инвентаризации,

- проведения анализа нового правила контроля приложений на основании актуальной информации из базы данных инвентаризации для определения вердиктов, которые будут вынесены в случае ввода в эксплуатацию нового правила контроля приложений,

- сравнения вынесенных вердиктов нового правила контроля приложений с вердиктами действующих правил контроля приложений, содержащимися в отчетах о работе действующих правил контроля приложений, хранящихся в упомянутой базе отчетов;

- выявления, по крайней мере, одной коллизии при сравнении вердиктов правил контроля приложений или некорректности работы нового правила контроля приложения,

- передачи указанного нового правила контроля приложений средству корректировки правил контроля, в случае выявления, по крайней мере, одной коллизии или некорректности работы нового правила контроля приложения;

д) упомянутое средство корректировки правил контроля, предназначенное для автоматической регулировки, по крайней мере, одного правила контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией или некорректностью работы нового правила контроля приложения, при этом:

- в случае выявления некорректности работы вносятся изменения в новое правило контроля приложения для устранения выявленной некорректности,

- в случае выявления, по крайней мере, одной коллизии на основании приоритетов между новым правилом контроля приложения и действующим правилом контроля приложения производится регулировка правила с меньшим приоритетом.

2. Система по п. 1, в которой средством инвентаризации также является, по крайней мере, одно из перечисленных средств:

- средство категоризации, предназначенное для категоризации всех приложений на всех персональных компьютерах в сети для определения категории каждому приложению и передачи информации о принадлежности приложений к категориям приложений в базу данных;

- агент администрирования, предназначенный для взаимодействия с базами правил контроля приложений, находящимися на персональных компьютерах сети.

3. Система по п. 1, где новым правилом контроля приложений является, по крайней мере, автоматически созданное новое правило на основе выявленной информации о сети, о новой созданной категории приложений, о новых учетных записях пользователях или о ролях учетных записях пользователей, сформированное администратором сети новое правило контроля приложений, полученное из внешних источников новое правило контроля приложений или любое измененное действующее правило контроля приложений.

4. Система по п. 1, где выявленной коллизией является, по крайней мере, одно из следующих решений:

- решение о несовместимости созданного правила контроля приложений, по крайней мере, с одним из действующих правил контроля приложений,

- решение о выявлении разрешения на выполнение действия, которое должно быть заблокировано созданным правилом контроля приложений,

- решение о выявлении запрещения на выполнение действия, которое должно быть разрешено созданным правилом контроля приложений.

5. Система по п. 1, которая содержит средство контроля приложений, предназначенное для контроля запуска приложений пользователями с помощью действующих правил контроля приложений, хранящихся в базе правил контроля приложений.

6. Способ автоматической регулировки правил контроля приложений перед вводом в эксплуатацию нового правила контроля приложений для систем администрирования в корпоративной сети содержит этапы, на которых:

а) с помощью средства анализа правил контроля получают новое правило контроля приложений, которое запрещает или разрешает запуск приложения в рамках категории приложений по крайней мере для одной учетной записи пользователя, при этом в случае запрета ограничение накладывается или на одно приложение, или на целую категорию приложений;

б) с помощью средства инвентаризации проводят периодический сбор актуальной информации, по меньшей мере, об учетных записях пользователей, о роли каждой учетной записи, о персональных компьютерах, о приложениях, содержащихся на упомянутых компьютерах, и о категориях приложений для подержания указанной информации в актуальном виде в базе данных инвентаризации;

в) с помощью средства анализа правил контроля получают актуальную информацию из упомянутой базы данных инвентаризации и в случае отсутствия актуальной информации в базе данных инвентаризации направляют задачу на проведения инвентаризации к средству инвентаризации для предоставления актуальной информации в упомянутую базу данных инвентаризации,

г) с помощью средства анализа правил контроля проводят анализ нового правила контроля приложений на основании актуальной информации из базы данных инвентаризации для определения вердиктов, которые могут быть вынесены в случае ввода в эксплуатацию нового правила контроля приложений;

д) с помощью средства анализа правил контроля сравнивают вынесенные вердикты нового правила контроля приложений с вердиктами действующих правил контроля приложений, содержащимися в отчетах о работе действующих правил контроля приложений в базе отчетов;

е) с помощью средства анализа правил контроля выявляют, по крайней мере, одну коллизию при сравнении вердиктов правил контроля приложений или некорректности работы нового правила контроля приложения;

ж) с помощью средства корректировки правил контроля проводят автоматическую регулировку, по крайней мере, одного правила контроля приложений в соответствии с выявленной, по крайней мере, одной коллизией или некорректности работы нового правила контроля приложения, при этом:

- в случае выявления некорректности работы вносятся изменения в новое правило контроля приложения для устранения выявленной некорректности,

- в случае выявления, по крайней мере, одной коллизии на основании приоритетов между новым правилом контроля приложения и действующим правилом контроля приложения производится регулировка правила с меньшим приоритетом.

7. Способ по п. 6, в котором создание правила контроля приложений производится с помощью категорий приложений.

8. Способ по п. 6, где выявленной коллизией является, по крайней мере, одно из следующих решений:

- решение о несовместимости созданного правила контроля приложений, по крайней мере, с одним из действующих правил контроля приложений,

- решение о выявлении разрешения на выполнение действия, которое должно быть заблокировано созданным правилом контроля приложений,

- решение о выявлении запрещения на выполнение действия, которое должно быть разрешено созданным правилом контроля приложений.

9. Способ по п. 6, в котором под новым правилом контроля приложений понимается, по крайней мере, автоматически созданное новое правило контроля приложений, сформированное администратором сети новое правило контроля приложений, полученное из внешних источников новое правило контроля приложений или любое измененное действующее правило контроля приложений.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| US 8032557 B1, 04.10.2011 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| ИНТЕГРИРОВАННОЕ САНКЦИОНИРОВАНИЕ ДОСТУПА | 2005 |

|

RU2405198C2 |

| Способ извлечения ванилина из отходов его производства | 1954 |

|

SU101222A1 |

Авторы

Даты

2016-07-10—Публикация

2013-06-28—Подача