Изобретение относится к области вычислительной техники, а именно к способам организации и обеспечения конфиденциальности переговоров, аутентификации сторон и защиты от чтения назад и вперед при использовании открытых каналов связи. Заявляемый способ организации голосовой связи относится к области техники - мобильная связь, а именно к аппаратно-программным средствам связи. Описываемое решение реализуется как аппаратно-программное средство связи. При этом обеспечивается защита как полученной, так и отправленной информации.

Уровень техники

Из существующего уровня техники известны различные решения по обеспечению конфиденциальности переговоров. В частности, патент US 2017026344 (А1) «Безопасная голосовая и текстовая связь», патент CN 114727243 (А) «Способ связи с шифрованием VoLTE, устройство и система, терминал и носитель информации» и др., в соответствии с которыми может быть реализована шифрованная связь абонентов. Однако указанные патенты не обеспечивают одновременной аутентификации сторон, конфиденциальности и целостности передаваемой информации, в том числе с применением сквозного шифрования. А также не учитывают возможный низкий уровень доверия к абонентским устройствам.

Вместе с тем требования пользователей к безопасности связи постоянно возрастают. Для массовых потребительских устройств реализованы программные решения с заявленным сквозным шифрованием (например, мессенджеры Whatsapp, Telegram). В то же время, в условиях растущей сложности аппаратных и программных решений, их заявляемые характеристики в части защиты информации проверить фактически невозможно. Как следствие затруднительно гарантировать полную конфиденциальность переговоров.

В то же время известны решения, для которых заявлено обеспечение сквозного шифрования голосовых данных. В частности, патент РФ 151 378 U1 «Гарнитура для мобильных устройств с функцией шифрования связи», патент РФ 2 495 532 С2 «Способ и устройство для осуществления связи со сквозным шифрованием», гарнитура TopSec Mobile компании Rohde & Schwarz. Указанные решения являются ближайшими аналогами описываемого способа.

В соответствии с информацией, доступной в сети Интернет, гарнитура TopSec Mobile использует сеансовые значения секретных параметров. При этом источником случайных значений является встроенный в гарнитуру датчик случайных чисел, качество которого неизвестно. Кроме того, хранение данных в энергонезависимой памяти, по-видимому, не обеспечено должной защитой от атак с извлечением соответствующих данных из памяти, в том числе с использованием недокументированных возможностей микросхем гарнитуры. Более того, долговременный секрет пользователя известен администратору системы, что также увеличивает риск компрометации этого секрета.

Патент РФ 151 378 U1 описывает гарнитуру с функцией сквозного шифрования. Однако в патенте не раскрыты механизмы взаимодействия различных узлов описываемой системы, а также получения, выработки, передачи ключевой информации между абонентами. Поэтому оценить качества такого решения с точки зрения информационной безопасности не представляется возможным.

Известен также патент РФ 2 495 532 С2, который описывает способ и устройство для осуществления связи со сквозным шифрованием. Этот патент выбран за прототип, как способ, технически близкий к предлагаемому решению.

Изобретение 2 495 532 С2 относится к телекоммуникациям, а именно к способам осуществления связи со сквозным шифрованием, который включает: хранение в пользовательском терминале комплекта ключей, пригодных для сквозного шифрования коммуникаций; присоединение на пользовательском терминале к коммуникации криптографической группы и выбор подлежащего использованию ключа из хранящегося комплекта ключей на основе указанной криптографической группы и текущего времени. При этом один или несколько ключей ассоциированы с индикатором действительности, определяющим криптографическую группу из двух или более пользовательских терминалов, в которой должен применяться соответствующий ключ, и период, в течение которого указанный ключ применим в указанной криптографической группе в соответствии с ассоциированными индикаторами действительности.

Несмотря на достоинства изобретения 2 495 532 С2, в частности, обеспечение сквозного шифрования и загрузку комплекта ключей в пользовательский терминал через воздушный интерфейс в виде короткого сообщения, используя процедуры компьютерного приложения, установленного в пользовательский терминал и на компьютер, у способа имеются следующие недостатки:

1. предлагаемый механизм смены ключей требует дополнительного участия пользователя и не позволяет обеспечить безопасность связи достаточно длительное время в условиях ограниченных ресурсов;

2. отсутствуют способы и механизмы защиты ключевой информации, загружаемой через воздушный интерфейс в пользовательский терминал, поэтому не представляется возможным оценить угрозы и риски компрометации ключевой информации;

3. отсутствуют механизмы аутентификации сторон как при передаче ключевой информации, так и при взаимодействии абонентов, что допускает проведение атак имперсонификации и атак типа «человек посередине»;

4. отсутствует контроль целостности передаваемых и хранимых данных на всех этапах осуществления способа, что допускает проведение атак с модификацией, дополнением, повтором данных, в том числе голосовых;

5. в способе реализована полностью симметричная ключевая система; таким образом компрометация ключевой информации одного из абонентов влечет частичную или полную компрометацию ключей других пользователей.

Задача, на решение которой направлено данное изобретение, состоит в обеспечении конфиденциальности и целостности передаваемых данных, в том числе голосовых, с аутентификацией сторон при сохранении удобства использования решения близкого к удобству использования произвольной беспроводной или проводной гарнитуры.

Техническим результатом заявляемого изобретения является повышение уровня защищенности процесса получения и передачи голосовых данных за счет решения указанной задачи. В том числе с использованием недоверенных вычислительных устройств (смартфон/планшет/компьютер) пользователя.

Предлагаемое техническое решение иллюстрируется рисунками.

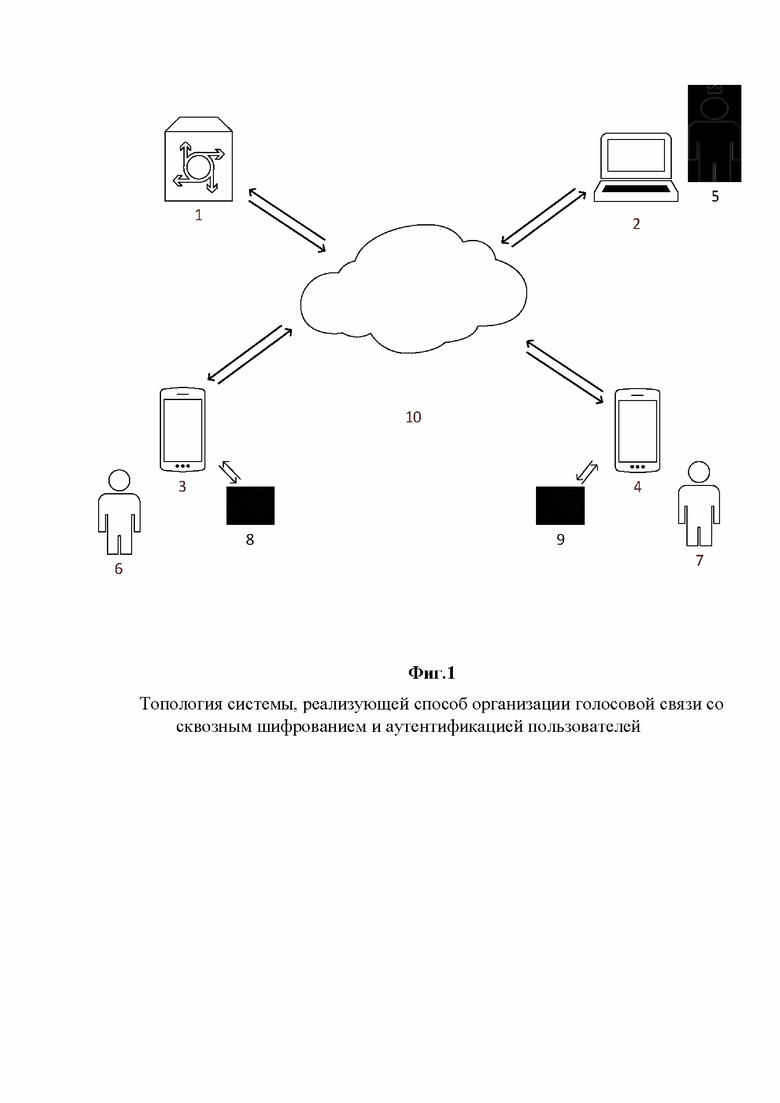

Фиг. 1 - Топология системы, реализующей способ организации голосовой связи со сквозным шифрованием и аутентификацией пользователей.

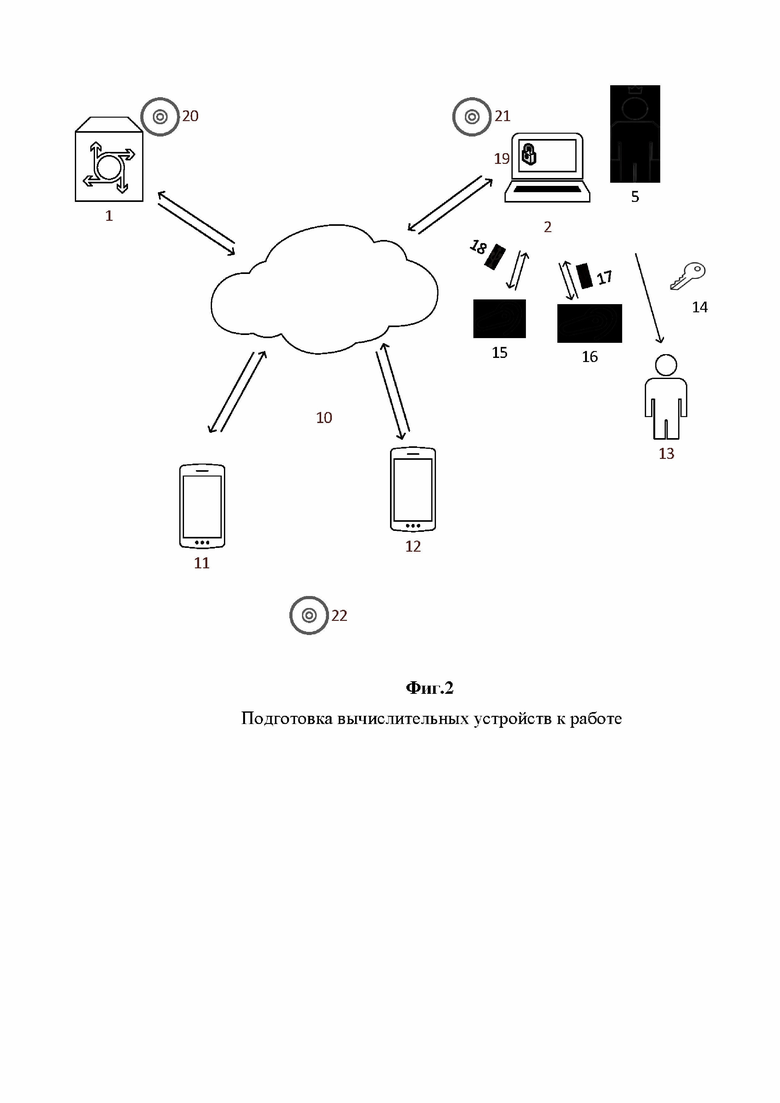

Фиг. 2 - Подготовка вычислительных устройств к работе.

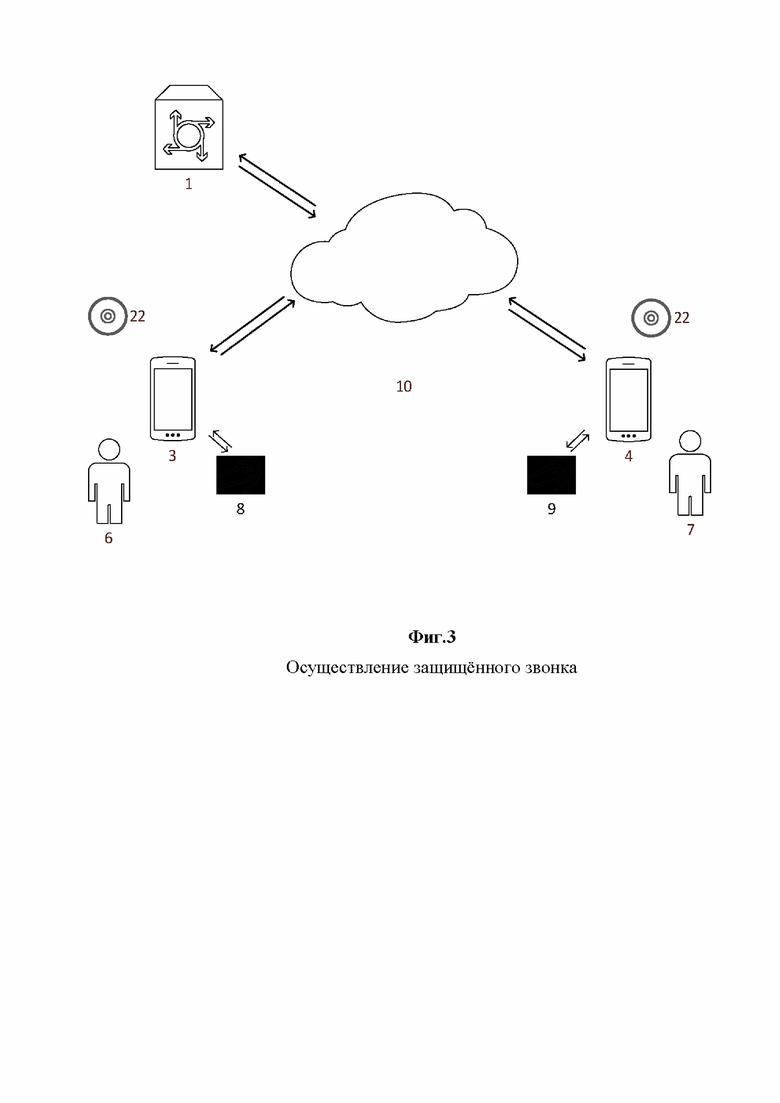

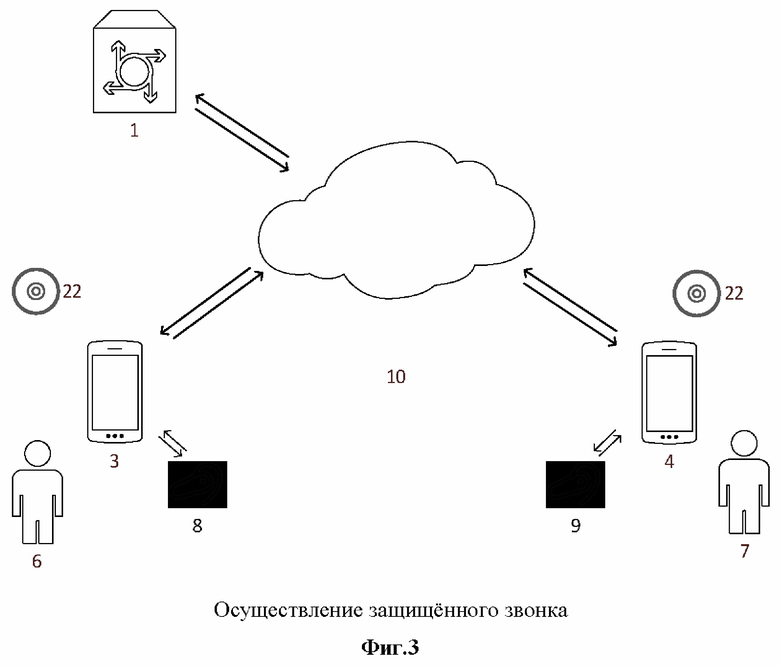

Фиг. 3 - Осуществление защищенного звонка.

Раскрытие изобретения

Сущность изобретения как технического решения выражается в способе организации зашифрованной аутентифицированной голосовой связи с обеспечением конфиденциальности и целостности в условиях полного контроля злоумышленником каналов связи.

Все соединения, устанавливаемые между различными устройствами предлагаемой системы, защищаются сквозным шифрованием, а данные в открытом виде доступны исключительно их отправителю и получателю. В частности, голосовые данные во время звонка в незашифрованном виде циркулируют только на тех устройствах, микрофоны и динамики которых используются во время разговора.

Способ организации голосовой связи со сквозным шифрованием и аутентификацией пользователей заключается в следующем:

Выполняется регистрация и аутентификация пользователей 6 и 7 администратором 5, осуществляется загрузка ключевой информации на все устройства 11 и 12, подготовка гарнитур 8 и 9 голосовой связи к работе, инициализация приложений на пользовательских устройствах 11 и 12, синхронизация контактов пользовательского устройства и инициализированного приложения, управление голосовой связью с помощью инициализированного приложения, включая посыл вызова, ответ на входящий вызов и сброс входящего вызова, а также сопряжение и соединение пользовательского устройства 11 и 12 с гарнитурой 15 и 16 голосовой связи, причем при регистрации пользователя 13 указываются номер телефона, адрес электронной почты и присваивается уникальный идентификатор пользователя.

Голосовая связь может осуществляться с использованием доверенных гарнитур 8 и 9 и недоверенных устройств в виде смартфона, планшета или компьютера как инициатором 6, так и ответчиком 7.

Голосовая связь может осуществляться также с использованием доверенной гарнитуры 9 и недоверенного устройства в виде смартфона 4, планшета или компьютера со стороны ответчика 7 и доверенного устройства в виде смартфона 3, планшета или компьютера со стороны инициатора 6.

Голосовая связь может осуществляться также с использованием доверенной гарнитуры 8 и недоверенного устройства в виде смартфона 3, планшета или компьютера со стороны инициатора 6 и доверенного устройства в виде смартфона 4, планшета или компьютера со стороны ответчика 7.

Голосовая связь может осуществляться также с использованием доверенных устройств в виде смартфонов 3 и 4, планшетов или компьютеров и без применения гарнитур с обеих сторон (инициатором 6, так и ответчиком V).

Описываемый способ организации голосовой связи заключается также в следующем:

- администратор 5 аутентифицирует и регистрирует пользователей и присваивает им уникальные идентификаторы,

- администратор 5 подготавливает и рассылает доверенную ключевую информацию на вычислительные устройства пользователей 11 и 12, уникальную для каждого устройства

- администратор 5 доверенным способом формирует и загружает на специализированные гарнитуры пользователей 11 и 12 доверенную ключевую информацию,

пользователи 13 инициализируют приложения на своих вычислительных устройствах 11 и 12 с использованием полученной от администратора доверенной ключевой информации,

- пользователи 13 синхронизируют контакты телефонной книги своих вычислительных устройств 11 и 12 со списком контактов приложения,

- пользователи 13 производят сопряжение своих вычислительных устройств 11 и 12 со специализированными гарнитурами.

При регистрации пользователь 13 может быть идентифицирован по номеру телефона и/или адресу электронной почты, а также эти данные могут быть добавлены к его учетным данным.

Голосовая связь на устройстве гарнитуры может осуществляться

- с использованием гарнитуры обеими сторонами - со стороны инициатора 6 и ответчика 7,

- с использованием гарнитуры только со стороны ответчика 7,

- с использованием гарнитуры только со стороны инициатора 6,

- напрямую и непосредственно между инициатором 6 и ответчиком 7 без использования гарнитуры.

Предлагаемая система имеет четыре типа устройств (Фиг. 1):

1. Сервер 1, используемый для идентификации и аутентификации пользователя инициатора 6 и пользователя ответчика 7, их вычислительных устройств 3 и 4 соответственно и гарнитур 8 и 9 соответственно, а также для установления соединения в начале звонка.

2. Компьютер 2 администратора 5, используемый в качестве источника случайных значений и ключевой информации компонентов системы.

3. Вычислительное устройство пользователя 3 и 4, которым может являться смартфон, планшет либо персональный компьютер пользователя 6 и 7.

4. Гарнитура 8 и 9 пользователя со специализированным программным обеспечением и требуемыми функциями криптографической зашиты информации.

Для подготовки системы к работе (Фиг. 2) на сервер 1, компьютер 2 администратора, вычислительные устройства пользователей 11 и 12 устанавливается специализированное программное обеспечение 20, 21 и 22 соответственно.

Для каждого пользователя 13 системы администратор 5 создает учетную запись.

Для каждого вычислительного устройства 11 и 12 каждого пользователя 13 администратор 5 на компьютере 2 администратора 5 формирует зашифрованный файл с ключевой информацией - контейнер 19. Для доставки контейнера 19 могут использоваться открытые каналы связи, например, сеть Интернет 10. Пароль 14 контейнера 19 должен доставляться от администратора 5 пользователю 13 по альтернативному доверенному каналу связи, например, на бумажном носителе в запечатанном конверте. После получения контейнера 19 пользователь 13 загружает ключевую информацию с помощью установленного на вычислительном устройстве специального программного обеспечения 22 и пароля 14.

Гарнитуры 15, 16 пользователя 13 для подготовки к работе подключаются к компьютеру администратора 2 с помощью доверенных соединений 17, 18. На гарнитуры 15, 16 загружаются случайные битовые последовательности (уникальные для каждой гарнитуры), а также информация, необходимая для взаимной аутентификации устройств в процессе работы гарнитур 15, 16 в системе. После этого компьютер администратора 2 во взаимодействии с гарнитурами 15, 16 вырабатывает сертификаты гарнитур. При этом закрытые ключи известны исключительно гарнитурам 15, 16. После этого гарнитуры 15, 16 самостоятельно с применением встроенного ПО завершают подготовку к работе. Компьютер администратора 2 удаляет случайные битовые последовательности после передачи их гарнитурам 15, 16.

После выработки ключевой информации вычислительных устройств 11, 12 пользователя 13, подготовки к работе гарнитур 15, 16 пользователя 13 администратор 5 направляет на сервер 1 учетные данные пользователя 13 - в частности информацию, необходимую для идентификации и аутентификации пользователя 13 и его устройств 11, 12, 15, 16.

Сервер 1 системы служит сервером времени для устройств 11, 12, 15, 16 системы, а также источником информации, необходимой пользователю 13 для установления соединения при осуществлении различных вариантов защищенной голосовой связи.

Для осуществления защищенного звонка (Фиг. 3) инициатор 6 звонка подключает свою гарнитуру 8 к вычислительному устройству 3 (смартфон, планшет либо персональный компьютер) по Bluetooth и запускает ПО 22, установленное при подготовке вычислительного устройства 3 к работе. Инициатор звонка 6 осуществляет набор номера ответчика 7 на вычислительном устройстве 3 и отправляет запрос подключения по Bluetooth на сопряженную с вычислительным устройством 3 гарнитуру 8. После этого при установлении соединения и во время звонка вычислительное устройство 3 осуществляет передачу данных от гарнитуры 8 инициатора 6 в адрес гарнитуры 9 ответчика 7 без их обработки.

Гарнитура 8 инициатора 6 обрабатывает запрос, дополняет его необходимой частью сеансовой ключевой информации и направляет дополненный запрос на сервер 1 через сеть интернет 10, используя для передачи вычислительное устройство 3 инициатора 6. Сервер 1 устанавливает защищенное соединение с вычислительным устройством 4 ответчика 7 и с гарнитурой 9 ответчика 7. При этом здесь и далее данные от сервера 1 к гарнитурам 8, 9 и обратно передаются через вычислительные устройства 3, 4 соответствующих пользователей 6, 7 без дополнительной обработки на вычислительных устройствах 3, 4. Сервер 1 переадресовывает полученный от гарнитуры 8 инициатора 6 запрос на соединение гарнитуре 9 ответчика 7.

Гарнитура 9 ответчика 7 с помощью сервера 1 пересылает инициатору 6 данные, необходимые для установления прямого защищенного соединения между гарнитурами 8, 9. Гарнитуры 8, 9 устанавливают прямое соединение по открытой сети связи, например, по сети Интернет 10, используя техническую информацию, полученную от сервера 1.

Гарнитуры 8, 9 аутентифицируют друг друга и вырабатывают общий секрет. При этом на устройстве 4 ответчика 7 отображается уведомление о входящем звонке. Для ответа ответчик 7 использует кнопки на корпусе гарнитуры 9 или на корпусе сопряженного с гарнитурой 9 вычислительного устройства 4, либо интерфейс специализированного программного обеспечения 22 устройства 4. Во время осуществления звонка обеспечивается защита голосовых данных в процессе их получения и передачи, включая аутентификацию, конфиденциальность и целостность. Все голосовые данные передаются в зашифрованном виде по установленному между гарнитурами 8, 9 соединению с применением сквозного шифрования. Зашифрованные данные пересылаются с помощью вычислительных устройств 3, 4 пользователей 6, 7 через открытую сеть связи, например, сеть Интернет 10.

Предлагаемый способ может быть реализован в четырех вариантах:

1. Осуществление защищенного звонка с использованием гарнитуры как со стороны инициатора, так и со стороны ответчика.

2. Осуществление защищенного звонка с использованием гарнитуры только со стороны ответчика.

Отличие данного варианта реализации способа заключается в установлении защищенного соединения между гарнитурой 9 ответчика 7 и вычислительным устройством 3 инициатора 6 и использовании микрофонов и динамиков этих устройств для осуществления защищенного голосового звонка. При этом обеспечение защиты голосовых данных возможно при условии, что вычислительное устройство 3 инициатора 6 является доверенным и не скомпрометировано. При этом возможность ответа на такой потенциально небезопасный входящий звонок, инициированный без использования гарнитуры 8, может быть отключена ответчиком 4 либо настройками сервера 1.

3. Осуществление защищенного звонка с использованием гарнитуры только со стороны инициатора.

Отличие данного варианта реализации способа заключается в обязательности дополнительной аутентификации инициатора 6 звонка. Например, возможно требование повторного ввода пин-кода доступа к приложению для включения настроек, предусматривающих ответ на звонок ответчиком 7 без использования гарнитуры 9. Обеспечение защиты голосовых данных возможно только при условии, что вычислительное устройство 4 ответчика 7 является доверенным и не скомпрометировано. 4. Осуществление защищенного звонка напрямую и непосредственно между инициатором и ответчиком без использования гарнитуры. Отличие данного варианта реализации способа заключается в установлении защищенного соединения между вычислительными устройствами 3,4 инициатора 6 и ответчика 7. При этом гарнитуры не используются и обязательно включение соответствующих опций, разрешающих прием звонка от инициатора 6 без гарнитуры и посыл вызова без использования гарнитуры. В данном случае для обеспечения защиты голосовых данных вычислительные устройства 3, 4 обеих сторон должны быть доверенными и не скомпрометированными.

Таким образом повышение уровня защищенности процесса получения и передачи голосовых данных достигается за счет:

- аппаратно-программной реализации предлагаемого способа организации голосовой связи со сквозным шифрованием и аутентификацией пользователей с использованием доверенных вычислительных устройств пользователей либо недоверенных вычислительных устройств пользователей совместно с доверенными специализированными гарнитурами;

- импортирования доверенным способом случайных значений фиксированной общей длины для выработки необходимого объема ключевой информации;

- выработки сеансовой ключевой информации с использованием импортированных случайных значений и встроенного в устройство датчика случайных чисел (далее ДСЧ) одновременно для снижения риска компрометации ключевой информации пользователя со стороны администратора;

- взаимной аутентификации и выработки сторонами общего сеансового секрета с использованием методов асимметричной криптографии при установлении каждого соединения;

- выработки сеансовой ключевой информации с защитой от чтения вперед;

- удаления сеансовой ключевой информации после использования для защиты от чтения назад;

- имитозащиты передаваемых данных;

- хранения ключевой информации в энергонезависимой памяти в зашифрованном виде для снижения риска компрометации в случае ее несанкционированного копирования из энергонезависимой памяти устройства.

Существенные признаки способа:

- выработка и загрузка долговременных ключей гарнитур и их сертификатов осуществляется доверенным способом;

- закрытые ключи сертификатов гарнитур, выработанные во взаимодействии гарнитур с компьютером администратора, известны исключительно гарнитурам;

- сеансовая ключевая информация вычисляется с использованием механизма выработки псевдослучайных последовательностей из специализированной импортированной строки случайных битов, передаваемой на вычислительное устройство пользователя доверенным способом;

- каждое соединение устанавливается с использованием новой сеансовой ключевой информации;

- для аутентификации используются долговременные ключи, а для защиты от чтения назад и чтения вперед - сеансовые ключи;

- при совершении звонка с использованием специализированной гарнитуры микрофон и динамик недоверенного вычислительного устройства пользователя не задействованы, что исключает возможность перехвата защищаемой информации при воздействии на такое вычислительное устройство пользователя;

- для зашифрования данных применяются современные криптографические механизмы.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| АДРЕСАЦИЯ ДОВЕРЕННОЙ СРЕДЫ ИСПОЛНЕНИЯ С ИСПОЛЬЗОВАНИЕМ КЛЮЧА ПОДПИСИ | 2017 |

|

RU2756040C2 |

| УПРАВЛЕНИЕ ЗАЩИЩЕННОЙ ЛИНИЕЙ СВЯЗИ В ДИНАМИЧЕСКИХ СЕТЯХ | 2001 |

|

RU2297037C2 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| АДРЕСАЦИЯ ДОВЕРЕННОЙ СРЕДЫ ИСПОЛНЕНИЯ С ИСПОЛЬЗОВАНИЕМ КЛЮЧА ШИФРОВАНИЯ | 2017 |

|

RU2756048C2 |

| СПОСОБ И СИСТЕМА ДОВЕРЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ ВЫЧИСЛИТЕЛЬНОГО УСТРОЙСТВА | 2021 |

|

RU2773456C1 |

| Способ сеансовой аутентификации пользователей по изображениям их лиц | 2024 |

|

RU2830390C1 |

| ПОДПИСАНИЕ И ПРОВЕРКА ДОСТОВЕРНОСТИ ЗАГОЛОВКОВ МАРШРУТИЗАЦИИ ПРОТОКОЛА ИНИЦИИРОВАНИЯ СЕАНСА | 2005 |

|

RU2378773C2 |

| КОМПЬЮТЕРНО-РЕАЛИЗУЕМЫЙ СПОСОБ ОБЕСПЕЧЕНИЯ ЗАЩИЩЁННЫХ ГРУППОВЫХ КОММУНИКАЦИЙ СО СВОЙСТВАМИ ОТКАЗУЕМОСТИ, СОВЕРШЕННОЙ ПРЯМОЙ СЕКРЕТНОСТИ И СОГЛАСОВАННОСТИ ТЕКСТА ПЕРЕПИСКИ | 2018 |

|

RU2693192C1 |

Изобретение относится к способу организации голосовой связи со сквозным шифрованием и аутентификацией пользователей. Технический результат заключается в повышении уровня защищенности процесса голосовой связи. Способ включает регистрацию и аутентификацию пользователей связи со стороны инициаторов связи и ответчиков, загрузку ключевой информации на все устройства, подготовку гарнитуры голосовой связи к работе, инициализацию приложения на пользовательских устройствах, синхронизацию контактов пользовательского устройства и инициализированного приложения, управление голосовой связью с помощью инициализированного приложения, включая посыл вызова, ответ на входящий вызов и сброс входящего вызова, а также сопряжение и соединение пользовательского устройства с гарнитурой голосовой связи, причем при регистрации пользователя указываются номер телефона, адрес электронной почты и присваивается уникальный идентификатор пользователя, при этом при подготовке к работе гарнитуры пользователей подключаются к компьютеру администратора с помощью доверенных соединений, на гарнитуры загружаются случайные битовые последовательности, уникальные для каждой гарнитуры, а также информация, необходимая для взаимной аутентификации устройств в процессе работы гарнитур в системе, после этого компьютер администратора во взаимодействии с гарнитурами вырабатывает сертификаты гарнитур, при этом закрытые ключи известны исключительно гарнитурам, а в процессе организации голосовой связи между гарнитурами устанавливается прямое защищенное соединение с использованием сквозного шифрования, при этом пользовательское устройство инициатора осуществляет передачу данных от гарнитуры инициатора в адрес гарнитуры ответчика через пользовательское устройство ответчика без их дополнительной обработки на пользовательских устройствах инициатора и ответчика. 3 з.п. ф-лы, 3 ил.

1. Способ организации голосовой связи со сквозным шифрованием и аутентификацией пользователей, включающий: регистрацию и аутентификацию пользователей связи со стороны инициаторов связи и ответчиков, загрузку ключевой информации на все устройства, подготовку гарнитуры голосовой связи к работе, инициализацию приложения на пользовательских устройствах, синхронизацию контактов пользовательского устройства и инициализированного приложения, управление голосовой связью с помощью инициализированного приложения, включая посыл вызова, ответ на входящий вызов и сброс входящего вызова, а также сопряжение и соединение пользовательского устройства с гарнитурой голосовой связи, причем при регистрации пользователя указываются номер телефона, адрес электронной почты и присваивается уникальный идентификатор пользователя, при этом при подготовке к работе гарнитуры пользователей подключаются к компьютеру администратора с помощью доверенных соединений, на гарнитуры загружаются случайные битовые последовательности, уникальные для каждой гарнитуры, а также информация, необходимая для взаимной аутентификации устройств в процессе работы гарнитур в системе, после этого компьютер администратора во взаимодействии с гарнитурами вырабатывает сертификаты гарнитур, при этом закрытые ключи известны исключительно гарнитурам, а в процессе организации голосовой связи между гарнитурами устанавливается прямое защищенное соединение с использованием сквозного шифрования, при этом пользовательское устройство инициатора осуществляет передачу данных от гарнитуры инициатора в адрес гарнитуры ответчика через пользовательское устройство ответчика без их дополнительной обработки на пользовательских устройствах инициатора и ответчика.

2. Способ по п. 1, отличающийся тем, что голосовая связь осуществляется с использованием доверенных гарнитур и недоверенных устройств в виде смартфона, планшета или компьютера как инициатором, так и ответчиком.

3. Способ по п. 1, отличающийся тем, что голосовая связь осуществляется с использованием доверенной гарнитуры и недоверенного устройства в виде смартфона, планшета или компьютера со стороны ответчика и доверенного устройства в виде смартфона, планшета или компьютера со стороны инициатора.

4. Способ по п. 1, отличающийся тем, что голосовая связь осуществляется с использованием доверенной гарнитуры и недоверенного устройства в виде смартфона, планшета или компьютера со стороны инициатора и доверенного устройства в виде смартфона, планшета или компьютера со стороны ответчика.

| US 20220377080 A1, 24.11.2022 | |||

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СВЯЗИ СО СКВОЗНЫМ ШИФРОВАНИЕМ | 2008 |

|

RU2495532C2 |

| Бесконтактный индуктивный путевой датчик | 1962 |

|

SU151378A1 |

| US 20210329122 A1, 21.10.2021 | |||

| US 7466810 B1, 16.12.2008 | |||

| US 11627639 B2, 11.04.2023 | |||

| WO 2021009513 A1, 21.01.2021 | |||

| US 20210058433 A1, 25.02.2021 | |||

| US 20160366115 A1, 15.12.2016. | |||

Авторы

Даты

2024-05-21—Публикация

2023-10-10—Подача