Испрашивание приоритета согласно § 119 раздела 35 свода законов США

[0001] Настоящая заявка на патент испрашивает приоритет следующей предварительной заявки США №61/297649, названной «Method and apparatus for securing wireless Relays», поданной 22 января 2010, переданной ее правопреемнику и тем самым явно включенной здесь по ссылке.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0002] Один или более признаков относятся к обеспечению безопасности устройств связи, более конкретно для защиты узлов ретрансляции, которые служат, чтобы беспроводным образом соединять пользовательское оборудование с сетью связи.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

[0003] Проект партнерства третьего поколения 3GPP является объединением между группами телекоммуникационных ассоциаций, которые объединились для определения глобально применимых спецификаций мобильной телефонной системы третьего поколения (3G) (например, в описании проекта Международных Мобильных Телекоммуникаций - 2000 Международного Телекоммуникационного Союза (ITU)) на основании спецификации развитой глобальной системы мобильной связи (GSM) и охватывающую радио-, базовую сеть и архитектуру обслуживания. Среди нескольких других стандартов в 3GPP, проект долгосрочного развития (LTE) является стандартом на арене технологии мобильной сети.

[0004] В эволюции сетей, совместимых с LTE, узлы ретрансляции развертываются, чтобы помочь в расширении охвата сети для пользовательского оборудования и улучшить полосу пропускания границы ячейки. В отличие от других устройств сети, таких как усовершенствованные узлы В (eNB), объект управления мобильностью (ММЕ) и т.д., которые работают под управлением оператора, управляющего физическими местоположениями, узлы ретрансляции имеют тенденцию размещаться ближе к пользовательскому оборудованию, в физически более доступных или уязвимых местоположениях, и работать более независимо. В результате узлы ретрансляции подвержены некоторым новым угрозам безопасности и атакам (например, атакам "незаконный посредник", атакам подражания узла ретрансляции и т.д.), которые не присутствуют в других устройствах сети, таких как eNB или ММЕ.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Предоставляется способ, работающий в узле ретрансляции. Узел ретрансляции может быть сконфигурирован для работы между первым узлом доступа и первым мобильным узлом посредством передачи трафика между первым узлом доступа и первым мобильным узлом. Первый интерфейс связи узла ретрансляции может быть адаптирован для связи с первым узлом доступа, причем узел ретрансляции проявляется в качестве второго мобильного узла для первого узла доступа. Второй интерфейс связи узла ретрансляции может быть адаптирован для связи с первым мобильным узлом, причем узел ретрансляции проявляется в качестве второго узла доступа для первого мобильного узла. Узел ретрансляции может посылать сообщение аутентификации устройства для разрешения аутентификации устройства узла ретрансляции. Точно так же узел ретрансляции может посылать сообщение аутентификации абонента для разрешения аутентификации абонента узла ретрансляции, где аутентификация устройства связана с аутентификацией абонента при определении, может ли узел ретрансляции получить услугу связи по сети связи. Узел ретрансляции может получить доступ к сети связи после успешной аутентификации абонента и аутентификации устройства. Например, узел ретрансляции может принять сообщение предоставления обслуживания, предоставляющее доступ к сети связи, после успешной аутентификации абонента и аутентификации устройства. Альтернативно, узел ретрансляции может принять сообщение отклонения обслуживания, отклоняющее доступ к сети связи, после неудачной аутентификации абонента или аутентификации устройства. Сообщение аутентификации устройства и сообщение аутентификации абонента могут быть посланы одновременно в качестве единого сообщения аутентификации. Первый интерфейс связи может реализовать протокол связи по воздуху, отличный от второго интерфейса связи. Аутентификация устройства может быть выполнена посредством использования по меньшей мере одного из идентификатора устройства или ключа устройства, уникального для узла ретрансляции и сохраненного на безопасном, несменном устройстве хранения в узле ретрансляции. Идентификатор устройства может быть по меньшей мере одним из международной идентификации мобильного оборудования (IMEI) для узла ретрансляции, модуля узла доступа в узле ретрансляции или модуля мобильного узла в узле ретрансляции. Первый интерфейс связи может быть частью модуля мобильного доступа, адаптированного для работы в качестве расширенного Узла B для сети, совместимой с проектом долгосрочного развития. Первый интерфейс связи может быть частью модуля мобильного узла для узла ретрансляции, и второй интерфейс связи является частью модуля узла доступа узла ретрансляции. Аутентификация абонента может последовательно повторяться более часто, чем аутентификация устройства. Идентификатор абонента или ключ, используемый в аутентификации абонента, могут быть предварительно ассоциированы с типом устройства, и аутентификация абонента является успешной, только если аутентификация устройства идентифицирует одинаковый тип устройства.

[0006] Дополнительно, узел ретрансляции может быть сконфигурирован для преобразования трафика первого типа пакета, принятого по первому интерфейсу связи, во второй тип пакета для передачи по второму интерфейсу связи. Точно так же узел ретрансляции может быть сконфигурирован для преобразования трафика второго типа пакета, принятого по второму интерфейсу связи, в первый тип пакета для передачи по первому интерфейсу связи. Таким образом, узел ретрансляции может быть сконфигурирован для преобразования передачи трафика данных между первым интерфейсом связи и вторым интерфейсом связи от первого типа сигнала ко второму типу сигнала.

[0007] Также предоставляется способ, работающий на объекте аутентификации сети. Сообщение аутентификации устройства может быть принято объектом аутентификации, причем сообщение аутентификации устройства исходит из узла ретрансляции, который работает между первым мобильным узлом и первым узлом доступа. Объект аутентификации может затем выполнять аутентификацию устройства на основании одного или более идентификаторов устройства или ключей, ассоциированных с узлом ретрансляции, модулем узла доступа узлом ретрансляции или модулем мобильного узла для узла ретрансляции. Сообщение аутентификации абонента может также быть принято на объекте аутентификации, причем сообщение аутентификации абонента исходит из узла ретрансляции. Объект аутентификации может затем выполнять аутентификацию абонента на основании одного или более идентификаторов абонента или ключей, ассоциированных с узлом ретрансляции. Сообщение, предоставляющее доступ узлу ретрансляции к сети связи, может затем быть послано после успешной аутентификации абонента и аутентификации устройства. Альтернативно, сообщение, отклоняющее доступ узла ретрансляции к сети связи, может быть послано после неудачной аутентификации абонента или аутентификации устройства. Идентификатор абонента или ключ, используемый в аутентификации абонента, может быть предварительно ассоциирован с типом устройства, и аутентификация абонента является успешной, только когда аутентификация устройства идентифицирует один и тот же тип устройства. Сообщение аутентификации устройства и сообщение аутентификации устройства абонента могут быть приняты одновременно в качестве единого сообщения аутентификации.

[0008] Объект аутентификации может послать первое сообщение на узел ретрансляции для инициации аутентификации устройства; и/или может послать второе сообщение на узел ретрансляции для инициации аутентификации абонента. Аутентификация устройства может быть выполнена узлом аутентификации устройства, в то время как аутентификация абонента выполняется узлом аутентификации абонента.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0009] ФИГ. 1 является блок-схемой примерной сети связи с узлом ретрансляции.

[0010] ФИГ. 2 иллюстрирует подражание узла ретрансляции для атаки на пользовательское UE, присоединенное к узлу ретрансляции.

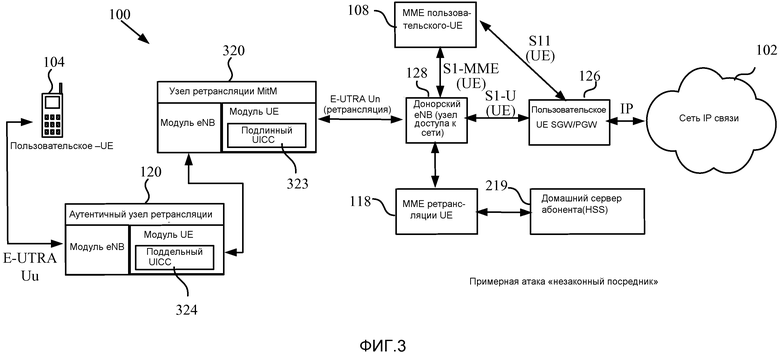

[0011] ФИГ. 3 иллюстрирует атаку узла ретрансляции "незаконный посредник" (MitM).

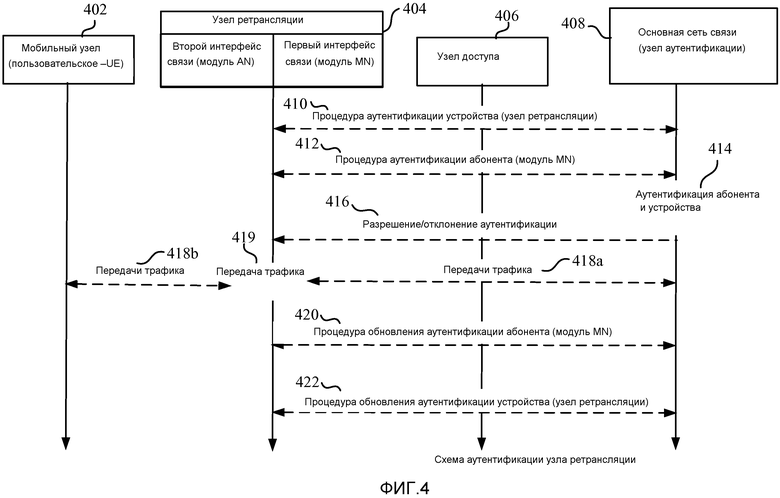

[0012] ФИГ. 4 иллюстрирует пример того, как узел ретрансляции может быть защищен от атакующих посредством реализации аутентификации устройства.

[0013] ФИГ. 5 является блок-схемой, иллюстрирующей примерный узел ретрансляции.

[0014] ФИГ. 6 иллюстрирует способ, работающий в узле ретрансляции для уменьшения вероятности атаки посредством выполнения аутентификации устройства.

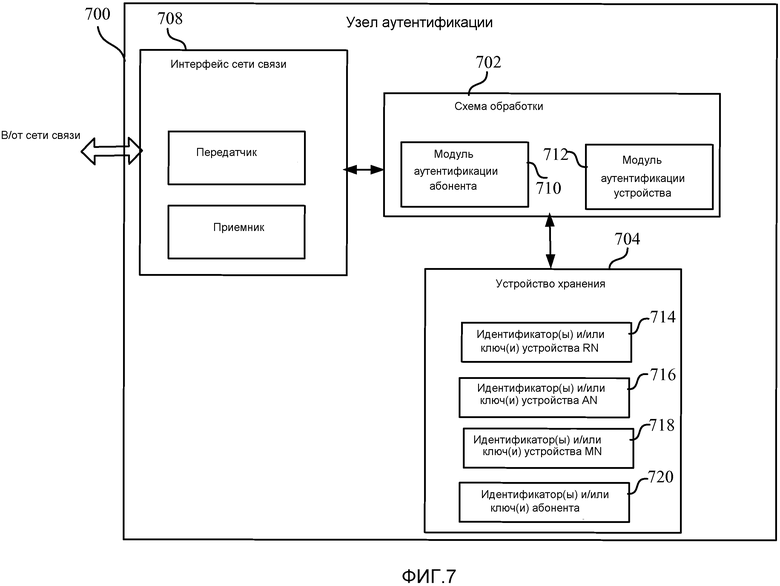

[0015] ФИГ. 7 является блок-схемой, иллюстрирующей выбранные компоненты узла аутентификации в соответствии с по меньшей мере одной реализацией.

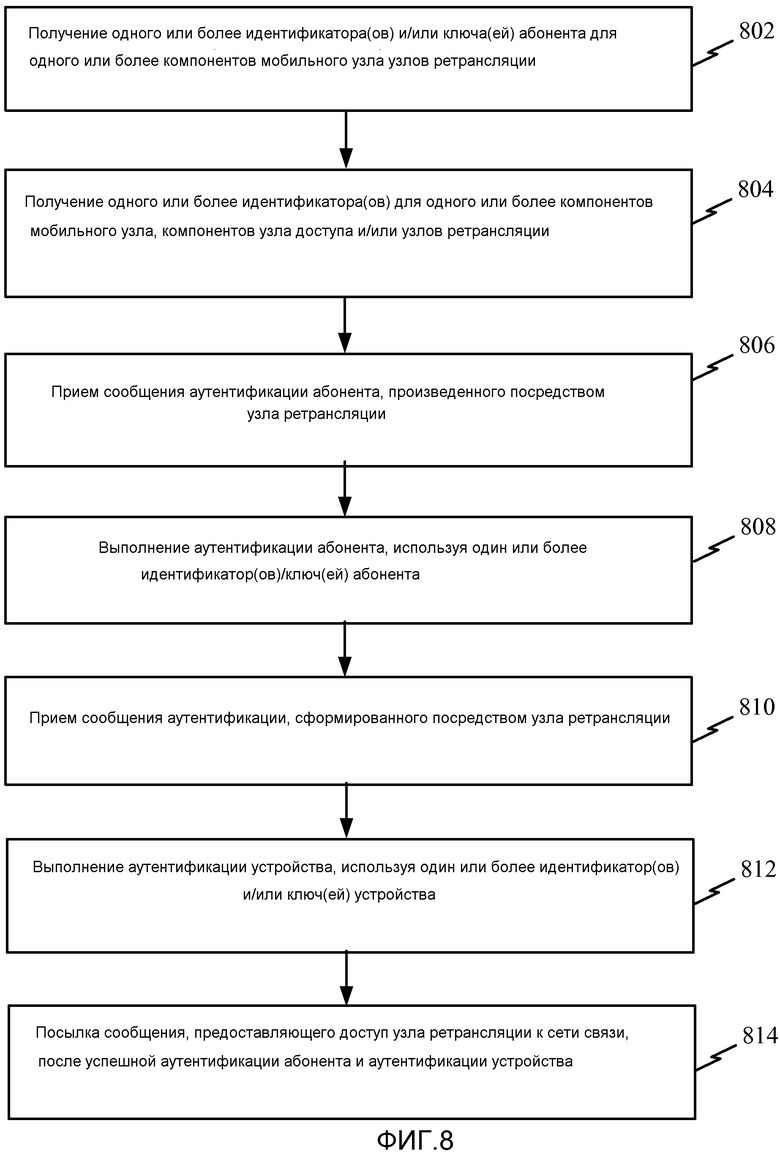

[0016] ФИГ. 8 иллюстрирует способ, работающий в узле аутентификации для уменьшения вероятности атаки на узел ретрансляции посредством выполнения аутентификации устройства.

ПОДРОБНОЕ ОПИСАНИЕ

[0017] В следующем ниже описании конкретные описания даются для обеспечения полного понимания описанных реализаций. Однако специалисту в данной области техники будет понятно, что эти реализации могут быть осуществлены без этих конкретных описаний. Например, схемы могут быть показаны в блок-схемах для того, чтобы не затруднять понимание реализаций в ненужных подробностях. В других случаях известные схемы, структуры и способы могут быть показаны подробно для того, чтобы не затруднять понимание реализаций.

[0018] Слово "примерный" используется в настоящем описании, чтобы служить в качестве примера, частного случая или иллюстрации. Любой аспект или вариант осуществления, описанный в настоящем описании в качестве "примерного", не обязательно должен быть рассмотрен в качестве предпочтительного или выгодного по отношению к другим вариантам осуществления. Аналогично, термин "варианты осуществления" не требует, чтобы все варианты осуществления включали в себя рассмотренный признак, преимущество или режим работы. Термины "узел ретрансляции" и "пользовательское оборудование", которые используются в настоящем описании, предназначаются для широкой интерпретации. Например, "узел ретрансляции" может относиться к устройству, которое облегчает беспроводное соединение (для одного или более пользовательских оборудований) для связи или сети передачи данных. Кроме того, термины "пользовательское оборудование" и/или "мобильный узел", и/или "клиентский терминал" могут включать в себя мобильные телефоны, пейджеры, беспроводные модемы, персональные цифровые ассистенты, персональные информационные менеджеры (PIM), карманные компьютеры, ноутбуки, цифровые планшеты и/или другие устройства мобильной связи/вычислительные устройства, которые связываются, по меньшей мере частично, с помощью беспроводной или сотовой сети. Термин "узел доступа" может относиться к устройству, подсоединенному к сети связи и предоставляющему беспроводное соединение между одним или более мобильными узлами с сетью связи.

КРАТКИЙ ОБЗОР

[0019] Для уменьшения угрозы безопасности, представляемой вставкой узла ретрансляции в сети связи, как аутентификация устройства, так и аутентификация абонента выполняются в узле ретрансляции. Аутентификация устройства и аутентификация абонента могут быть связаны таким образом, чтобы узлу ретрансляции был разрешен доступ для работы в сети, только если как аутентификация устройства, так и аутентификация абонента прошли успешно. Дополнительно, сеть связи (или узел аутентификации) может дополнительно верифицировать, что идентификатор абонента (принятый в качестве части аутентификации абонента) ассоциирован с соответствующим типом устройства (идентифицированный идентификатором устройства в соответствующем устройстве аутентификации) в качестве части процесса аутентификации абонента.

ПРИМЕРНАЯ СЕТЬ СВЯЗИ С УЗЛОМ РЕТРАНСЛЯЦИИ

[0020] ФИГ. 1 является блок-схемой примерной сети связи с узлом ретрансляции. Сеть 100 связи может содержать сеть 102 IP связи (например, сеть, совместимую с проектом долгосрочного развития (LTE)), шлюз, обсуживающий пользовательское-UE, (SGW)/PDN шлюз (PGW) 126, донорский eNB 128 (также называемый узлом доступа), узел 120 ретрансляции и пользовательское оборудование 104 (пользовательское-UE) (также называемое мобильным узлом). Узел 120 ретрансляции подсоединяется к сети 102 связи с помощью донорского eNB 128 и шлюза, обсуживающего пользовательского-UE(SGW)/PDN шлюз (PGW) 126. Для сети 102 связи и донорского eNB 128 узел 120 ретрансляции может фигурировать в качестве пользовательского оборудования (например, UE). Для пользовательского оборудования 104 (пользовательского-UE) узел 120 ретрансляции может фигурировать в качестве расширенного Узла B (eNB). Для этой цели узел 120 ретрансляции может включать в себя модуль 122 eNB (для фигурирования в качестве сетевого шлюза к UE 104) и модуль 124 UE (для фигурирования в качестве UE в сети 102).

[0021] С точки зрения сети 102 связи узел 120 ретрансляции фигурирует в качестве пользовательского оборудования. Передача данных на/от узла 120 ретрансляции и сети 102 связи выполняется с помощью модуля 124 UE (например, посредством использования протокола/интерфейса сигнала Un Системы Усовершенствованного Универсально Наземного Доступа (E-UTRA)).

[0022] Точно так же с точки зрения пользовательского-UE 104, узел 120 ретрансляции фигурирует в качестве сети eNB. Передача данных на/от узла 120 ретрансляции и пользовательского-UE 104 выполняется с помощью модуля 122 eNB (например, посредством использования протокола/интерфейса сигнала Un Усовершенствованного Универсального Наземного Доступа (E-UTRA)). В то время как узлы eNB обычно подсоединяются к сети 102 связи проводным соединением (например, волоконно-оптическим соединением и т.д.), узел ретрансляции может использовать сигнализацию по воздуху (например, совместимую с протоколом LTE) для связи с eNB.

[0023] В одном примере донорский eNB 128 может включать в себя функциональные возможности eNB 116, SGW/PGW 114 UE ретрансляции и/или шлюза 112 ретрансляции. Связь между шлюзом 112 ретрансляции и SGW/PGW 126 пользовательского-UE может использовать протокол/интерфейс сигнала S1-U (UE). Точно так же связь между eNB 116 и SGW/PGW 114 UE ретрансляции может использовать протокол/интерфейс сигнала S1-U (Ретрансляция).

[0024] Uu и Un в E-UTRA относятся к обычным протоколам/интерфейсам сигнализации между пользовательским-UE 104 и узлом 120 ретрансляции, узлом 120 ретрансляции и донорским-eNB 128 соответственно. Uu и Un интерфейсы в E-UTRA могут быть интерфейсами сети LTE для предоставления услуг пакетных данных по радио на/от пользовательского-UE 104.

[0025] Серии технических спецификаций Технической Спецификации (TS) 36.41x 3GGP также определяют интерфейс S1 для взаимосвязи компонента Усовершенствованного NodeB (eNB) Усовершенствованной универсальной наземной Сети радиодоступа (E-UTRAN) с Основной Сетью Расширенной Архитектуры Системы (SAE)/Усовершенствованной основной пакетной системой (EPC). Таким образом, связь между eNB 116 и SGW/PGW 114 UE-ретрансляции может использовать протокол/интерфейс S1 сигнализации.

[0026] В одном примере обслуживающие шлюзы (то есть, SGW 114 UE-ретрансляции и/или SGW 126 пользовательского-UE) маршрутизируют и направляют пользовательские пакеты данных, также действуя в качестве привязки мобильности для пользовательской плоскости во время передач обслуживания между eNB и в качестве привязки для мобильности между LTE и другими технологиями 3GPP (завершение (окончание) интерфейса S4 и передачи трафика между системами 2G/3G и PGW). Точно так же Шлюзы PDN (PGW) (например, PGW 114 UE ретрансляции и PGW 126 пользовательского-UE) могут предоставлять возможность соединения (связность) от UE к внешним сетям пакетных данных, будучи точкой выхода и входа трафика для UE. UE может иметь одновременную возможность соединения с более чем одним PGW для получения доступа к множественным узлам PDN. PGW может выполнять осуществление политики, фильтрацию пакетов для каждого пользователя, поддержку загрузки, законный Перехват и отображение пакетов. Другая роль PGW должна действовать в качестве привязки для мобильности между технологиями 3GPP и не 3GPP, такими как WiMAX и 3GPP2 (CDMA 1X и EvDO).

[0027] В примере на ФИГ. 1 сеть 102 связи может быть адаптирована для распознавания, что пользовательское-UE 104 подсоединено с помощью донорского eNB 128. Таким образом, SGW/PGW 126 пользовательского-UE сообщается посредством Объекта Управления Мобильностью (ММЕ) 108 пользовательского-UE для направления связи для пользовательского-UE 104 через ретрансляционный GW 112 донорского eNB 128. Поскольку пользовательское-UE 104 фактически подсоединяется через узел ретрансляции 120, SGW/PGW 114 UE ретрансляции сконфигурирован посредством объекта 118 управления мобильностью (ММЕ) UE ретрансляции для маршрутизации связи для пользовательского-UE 104 к узлу 120 ретрансляции. Должно быть отмечено, что так как узел 120 ретрансляции фигурирует в качестве другого UE (то есть модуля UE 124), протоколы донорского eNB 116 и/или операции не должны быть модифицированы. Это позволяет повторно использовать существующие протоколы/интерфейсы в узле ретрансляции и eNB. Должно быть отмечено, что в целях иллюстрации на ФИГ. 1 показаны два отдельных ММЕ (то есть ММЕ 108 пользовательского-UE и ММЕ 118 UE ретрансляции). Однако в некоторых реализациях функции, выполняемые посредством ММЕ 108 пользовательского-UE и ММЕ 118 UE ретрансляции, могут быть объединены в единое устройство ММЕ.

[0028] Множество систем связи полагаются на аутентификацию абонента/пользователя перед предоставлением доступа к сети. Это может быть сделано при помощи сменного модуля абонента или смарт-карты (например, также известной как универсальная карта с интегральной схемой (UICC) в сетях, совместимых с LTE), которая подсоединяется к UE или модулю UE и содержит один или более ключей, используемых для аутентификации абонента/пользователя (например, для реализации аутентификации и согласования ключей (АКА)). В одном примере модуль 124 UE в узле 120 ретрансляции может включать в себя по меньшей мере одну такую сменную смарт-карту. Однако, так как такая процедура аутентификации абонента/пользователя разработана для разрешения пользователям/абонентам изменять/модернизировать оборудования UE (то есть смарт-карты могут быть перемещены на различные оборудования UE), сменные смарт-карты не служат для аутентификации модуля 124 UE или узла 120 ретрансляции.

[0029] В то время как представление узла 120 ретрансляции между пользовательским-UE 104 и донорским eNB 128 облегчает расширение области охвата сети, оно также предоставляет точку атаки, которая может быть использована для получения неавторизованного доступа к передачам данных. Несколько из этих атак включают в себя атаки подражания и "незаконный посредник".

[0030] Различные признаки безопасности могут быть реализованы в отношении узла 120 ретрансляции таким образом, чтобы передачи через узел 120 ретрансляции были столь же безопасны, как и передачи через обычный eNB. Таким образом, безопасность системы связи/сети не должна быть уменьшена или поставлена под угрозу из-за вставки узла ретрансляции в систему связи.

ПРИМЕРНЫЕ УГРОЗЫ ДЛЯ УЗЛОВ РЕТРАНСЛЯЦИИ В СЕТЯХ СВЯЗИ

Угроза 1: подражание Узлу Ретрансляции для атаки на Пользовательское-UE, присоединенное к Узлу Ретрансляции

[0031] ФИГ. 2 иллюстрирует подражание узлу ретрансляции (маскировку под узел ретрансляции) для атаки на пользовательское-UE, присоединенное к узлу ретрансляции. В атаке подражания атакующий может удалить универсальную карту интегральной схемы (UICC) 223 из подлинного узла 120 ретрансляции и вставить ее в узел 220 ретрансляции мошенника. UICC 223 служит для аутентификации подписки на услугу на домашнем сервере абонента (HSS) 219. Однако не имеется аутентификации узла ретрансляции в качестве устройства, только подписка в UICC, которое вставляется в узел ретрансляции. Следовательно, сеть связи не может обнаружить узел 220 ретрансляции мошенника, и, таким образом, ключи, относящиеся к пользовательскому-UE 104, передаются на узел 220 ретрансляции мошенника. Это позволяет пользовательскому-UE 104 быть присоединенным к узлу 220 ретрансляции мошенника, и таким образом безопасность передач данных на/от пользовательского-UE 104 может ставиться под угрозу.

Угроза 2: Атака на узел ретрансляции "незаконный посредник" в интерфейсе Un

[0032] ФИГ. 3 иллюстрирует атаку "незаконный посредник" (MitM) на узел ретрансляции. В этом случае реальная UICC на подлинном узле 120 ретрансляции может быть заменена поддельной UICC 324. Реальная UICC 323 затем вставляется в узел 320 ретрансляции MitM. В этой атаке узел 320 ретрансляции MitM вставляется между подлинным узлом 120 ретрансляции и донорским eNB 128. Поскольку атакующий знает ключ доступа для поддельной UICC 324, узел 320 ретрансляции MitM может перехватывать и декодировать сообщения на/от подлинного узла 120 ретрансляции. Узел 320 ретрансляции MitM может прозрачно передавать, принимать, просматривать и/или модифицировать трафик между подлинным узлом 120 ретрансляции и донорским eNB 128, или без подлинного узла 120 ретрансляции или без донорского eNB 128, который предупрежден об этом. Следовательно, безопасность любой передачи данных от пользовательского-UE 104, подсоединенного к реальному узлу 324 ретрансляции, может подвергаться риску. Должно быть отмечено, что узел 320 ретрансляции MitM может просматривать, модифицировать и/или вводить пользовательский трафик, даже если ключи, относящиеся к пользователю, защищаются в соответствии с безопасным протоколом (таким, как IPsec) между объектами ММЕ 108 и 118, обслуживающими пользовательское-UE 104 и узел 120 ретрансляции. Точка безопасности, иллюстрированная этой атакой, заключается в том, что должна быть не только аутентификация устройства узла 120 ретрансляции, но и чтобы все туннели безопасности от подлинного узла 120 ретрансляции завершались в реальной сети (то есть донорском eNB 128) вместо узла 320 ретрансляции MitM.

Угроза 3: Перехват/вставка трафика между интерфейсом узла ретрансляции и донорским eNB

[0033] Снова ссылаясь на ФИГ. 1, интерфейс между узлом 120 ретрансляции и донорским eNB 128 основывается на стандартном воздушном интерфейсе E-UTRAN. Это значит, что весь трафик сигнализации управления не радиоресурсами (RRC) между узлом 120 ретрансляции и донорским eNB 128 полностью не защищен. В то время, как это является приемлемым для пользовательского трафика от пользовательского-UE 104, это не приемлемо для трафика сигнализации (или S1-AP или X2-AP) от узла 120 ретрансляции к сети связи (например, донорскому eNB 128). Это значит, что интерфейс (то есть названный как интерфейс Un) между пользовательским-UE 104 и донорским eNB 128 нуждается в защите. Поэтому и интерфейс Un не может быть интерфейсом UE-eNB стандарта E-UTRAN, и должен быть использован некоторый другой способ защиты сигнализации S1-AP и X2-AP с помощью интерфейса Un,.

Угроза 4: Подражание узлу ретрансляции для атаки сети

[0034] Снова ссылаясь на ФИГ. 2, узел 220 ретрансляции мошенника может вставлять, по существу, три типа трафика в сеть связи. Во-первых, он может вставить сигнализацию не уровня доступа (NAS) по направлению к ММЕ 118 UE ретрансляции. Однако та же атака может быть сделана посредством пользовательского-UE мошенника, таким образом, рассмотрение этой атаки не является существенным для анализа безопасности узла ретрансляции. Во-вторых, узел 220 ретрансляции мошенника может вставить сигнализацию S1-AP или X2-AP. В-третьих, узел 220 ретрансляции мошенника может также вставить трафик пользовательской плоскости для попытки получения IP соединения или данных вставки от имени другого пользователя.

Примерная процедура безопасности для узлов ретрансляции

[0035] Для уменьшения или противостояния угрозам безопасности узлам ретрансляции и/или основной сети/системе связи, в которой работает узел ретрансляции, различные меры по безопасности могут быть реализованы в узле ретрансляции. Следовательно, способы, протоколы и/или способы описаны в настоящем описании для увеличения безопасности узлов ретрансляции и/или сетей/систем связи для различных типов угроз безопасности таким образом, чтобы в идеале узел ретрансляции был столь же безопасен, как и eNB.

[0036] Один аспект для предоставления такой безопасности включает в себя выполнение аутентификации устройства узла ретрансляции до того, как будет разрешена связь по сети связи. Например, как аутентификация устройства, так и аутентификация абонента (например, аутентификация E-UTRAN) могут быть выполнены для узла ретрансляции. Результаты аутентификации устройства и абонента могут быть связаны таким образом, чтобы, если любой из них не проходит аутентификацию, узел ретрансляции был неспособен работать в сети связи. Такая связь аутентификации устройства и аутентификации абонента может быть выполнена посредством использования любых средств шифрования, смешивания ключей, генерируемых в качестве части процесса аутентификации, или процедурных средств, например, сеть (или модуль, доверенный в сети, такой как UICC) проверяет, чтобы процедуры как аутентификация устройства, так и аутентификация абонента исходили от одного и того же объекта). Должно быть отмечено, что посредством такой связи использование поддельной UICC Угрозы 2 (то есть атаки " незаконный посредник" ФИГ. 3) препятствует тому, чтобы узел ретрансляции получал доступ к сети связи, так как не проходит аутентификация устройства.

[0037] В одной реализации такая связь может быть предоставлена посредством обеспечения ключей АКА (и реализовать связанные функции «f» АКА), непосредственно на безопасном устройстве хранения или среде для узла ретрансляции вместо того, чтобы хранить их на сменной карте UICC. Посредством помещения АКА ключей (обычно используемых для аутентификации абонента) в безопасное, несменное устройство хранения узла ретрансляции, ключи АКА эффективно также действуют в качестве ключей устройства. Таким образом, в этом случае аутентификация абонента также действует в качестве "аутентификации устройства".

[0038] Во второй реализации, процедуры безопасности E-UTRAN могут быть улучшены, чтобы также предоставить аутентификацию устройства на основании мандата, сохраненного в узле ретрансляции. Это эффективно связывает процедуры безопасности E-UTRAN (например, аутентификацию абонента) с аутентификацией устройства на основании идентификационной информации устройства узла ретрансляции, такой как IMEI модуля UE или идентификационной информации модуля eNB узла ретрансляции). Такие связи уменьшают угрозы, так как они обеспечивает сеть связи и узел ретрансляции с гарантией, что другой является подлинным. Предотвращаются некоторые из атак в Угрозах 2 и 4.

[0039] Еще одной особенностью связывания аутентификации устройства и аутентификации абонента является способность сети связи дополнительно верифицировать отношение между абонентом и устройством. Например, конкретный абонент или план обслуживания могут быть ассоциированы с устройствами узла ретрансляции. Поэтому, в качестве части аутентификации, сеть связи (например, узел аутентификации) может установить, соответствует ли идентификатор абонента, который она принимает (например, во время аутентификации абонента), устройству, идентифицированному посредством принятого идентификатора устройства. Например, если сеть связи принимает идентификатор абонента, известный, что он ассоциирован с типом устройства узла ретрансляции, но принимает соответствующий идентификатор устройства для мобильного устройства (не ретрансляционного устройства), то сеть связи может отклонить обслуживание, запрашиваемое устройством.

[0040] Другие аспекты безопасности могут дополнительно использовать протокол безопасности, такой как IPsec, между узлом ретрансляции и сетью связи с целью предоставления безопасности сигнализации плоскости управления. Например, Техническая Спецификация 33.401 v9.6.0 3GPP (включенная в настоящее описание посредством ссылки), пункт 11 определяет использование IPsec для защиты S1 и плоскости управления X2 для усовершенствованной пакетной системы (EPS) и совместимых сетей E-UTRAN. Эта мера по безопасности запрещает или предотвращает Угрозы 1, 3, и 4, отмеченные выше. Служебные расходы, вызванные посредством использования IPsec по плоскости сигнализации управления являются незначительным, так как имеется небольшая сигнализация управление по сравнению с пользовательским трафиком плоскости. В еще одном примере IPsec по пользовательской плоскости (для трафика) может быть реализован в интерфейсах S1-U и X2-U, как описано в пункте 12 Технической Спецификации 33.401 3GPP. В то время как это может быть не подходящим для всех развертываний из-за служебных расходов использования IPsec на маленьких пакетах пользовательской плоскости, это может быть разумным решением для развертывания, когда трафик медиаинформации, такой как RTP, не будет переноситься по LTE. Это также имеет преимущество, не требующее никаких расширений протокола в макро-сети. Использование IPsec как для плоскости управления, так и для пользовательской плоскости устраняет Угрозу 2 в том смысле, что пока все еще может быть узел MitM, защищается весь подлинный относящийся к UE трафик, доступный в узле ретрансляции MitM. Дополнительно, атаки вставки трафика в Угрозах 3 и 4 также уменьшаются в соответствии с этим решением, получая P-GW, обслуживающего узел ретрансляции для маршрутизации его трафика через шлюзы безопасности в сети оператора. Это гарантирует, что любой вставленный трафик сбрасывается, поскольку он не защищается посредством IPsec.

[0041] ФИГ. 4 иллюстрирует пример того, как узел ретрансляции может быть защищен от атакующих посредством реализации аутентификации устройства. В настоящем описании узел 404 ретрансляции может беспроводным образом передавать трафик между мобильным узлом 402 и узлом 406 доступа. Узел 406 доступа может передавать трафик между основной сетью 408 связи и узлом 404 ретрансляции. Должно быть отмечено, что основная сеть 408 связи может быть домашней сетью, гостевой сетью и/или компонентами, или узлами в одном или в обоих из домашней и гостевой сетях.

[0042] В одном примере узел 404 ретрансляции может включать в себя первый интерфейс связи (например, модуль мобильного узла или модуль UE) для связи с узлом 406 доступа и второй интерфейс связи (например, модуль узла доступа или модуль eNB) для связи с мобильным узлом 402. Таким образом, узел 404 ретрансляции может проявляться в качестве мобильного узла к узлу 406 доступа, и он может проявляться в качестве узла доступа к сети к мобильному узлу 402. Например, первый интерфейс связи может реализовать протокол связи по воздуху, отличный от второго интерфейса связи. Таким образом, узел ретрансляции может выполнять трансляцию сигналов, сообщений и/или пакетов между первым интерфейсом связи и вторым интерфейсом связи.

[0043] Перед тем как быть способным предоставить услугу ретрансляции, узел 404 ретрансляции может выполнять процедуры аутентификации с основной сетью 408 связи. Например, основная сеть 408 связи может включать в себя объекты в домашней сети и/или гостевой сети, которые ответственны за и/или сконфигурированы для аутентификации абонента и/или устройства. Например, некоторые эти объекты, которые могут быть вовлечены прямо или косвенно в процедуру аутентификации в сети, совместимой с LTE, включают в себя усовершенствованные узлы В (eNB), Объект Управления Мобильностью (ММЕ) и/или домашний сервер абонента.

[0044] Перед тем как быть способным предоставить услуги ретрансляции, узел 404 ретрансляции может участвовать в процедуре 410 аутентификации устройства в основной сети 408 связи. Процедура 410 аутентификации устройства может пытаться аутентифицировать узел 404 ретрансляции в основной сети 408 связи. Такая процедура 410 аутентификации устройства может использовать один или более идентификаторов устройства и/или ключей (например, хранящихся в безопасном устройстве хранения узла ретрансляции), которые являются специфичными для узла ретрансляции (или компонента узла ретрансляции) для аутентификации узла 404 ретрансляции в основной сети 408 связи. Один или более идентификаторов устройства и/или ключей могут быть сохранены, например, на несменном и/или на не доступном пользователю устройстве хранения в узле 404 ретрансляции. Это защищает от атакующего, пытающегося получить доступ к идентификаторам устройства и/или ключу(ам) в узле ретрансляции. В некоторых примерах уникальные идентификаторы устройства для узла ретрансляции могут быть международной идентификационной информацией мобильного оборудования (IMEI) для модуля мобильного узла и/или идентификационной информацией для модуля узла доступа и могут быть надежно связаны с ключами устройства. В некоторых примерах подписанные идентификаторы могут быть международной идентификационной информацией мобильного абонента (IMSI) (например, идентификационной информацией постоянной подписки) и/или глобальной уникальной идентификацией времени UE (GUTI) (например, идентификационной информацией времени подписки, используемой в LTE).

[0045] В некоторых реализациях узел 408 ретрансляции может односторонним образом или независимо посылать сообщение аутентификации устройства в основную сеть 408 связи для инициации процесса 410 аутентификации устройства. В других реализациях основная сеть 408 связи может инициировать процедуру аутентификации устройства посредством запроса, чтобы узел 408 ретрансляции посылал сообщение аутентификации устройства. Например, основная сеть 408 связи может посылать сообщение вызова на узел 404 ретрансляции. Узел 404 ретрансляции затем использует эту информацию (например, данные, значения, функции и т.д.) из вызова и своего одного/или более идентификатора(а) устройства/ключа(ей) для генерирования сообщения аутентификации устройства, которое посылается в основную сеть 408 связи. Например, узел 404 ретрансляции просто криптографически подписывает свой идентификатор устройства (и, возможно, другую информацию, принятую в сообщении вызова) своим ключом устройства и посылает сообщение аутентификации, которое включает в себя ключ устройства и подписанный ключ устройства, в основную сеть 408 связи. Основная сеть 408 связи затем аутентифицирует узел 404 ретрансляции посредством использования ключа устройства, известного основной сети 408 связи и ассоциированного с узлом 404 ретрансляции, для проверки подписанного идентификатора устройства. Могут быть использованы другие способы шифрования и/или алгоритмы, где ключ абонента может быть симметрическим ключом (например, секретным ключом) или асимметричным ключом (например, парой публичного/частного ключей).

[0046] Дополнительно, узел 404 ретрансляции может также участвовать в процедуре 412 аутентификации абонента. Процедура 412 аутентификации абонента может запрашивать аутентификацию пользователя/абонента (например, модуль мобильного узла или модуль UE узла ретрансляции) для узла 404 ретрансляции в основной сети 408 связи. Такое сообщение 412 аутентификации абонента может использовать один или более идентификаторов и/или ключей (например, сохраненных в модуле мобильного узла или модуле UE узла ретрансляции), которые являются специфичными для абонента (ассоциированы с узлом ретрансляции или модулем мобильного узла) для аутентификации себя в основной сети 408 связи. Один или более идентификаторов и/или ключей для аутентификации абонента могут быть сохранены, например, на сменной смарт-карте.

[0047] В некоторых реализациях узел 408 ретрансляции может односторонним образом или независимо посылать сообщение аутентификации абонента в основную сеть 408 связи для инициации процесса 412 аутентификации абонента. В других реализациях основная сеть 408 связи может инициировать процедуру 412 аутентификации абонента посредством запроса, чтобы узел 408 ретрансляции посылал сообщение аутентификации абонента. Например, основная сеть 408 связи может посылать сообщение вызова на узел 404 ретрансляции. Узел 404 ретрансляции затем использует информацию (например, данные, значения, функции и т.д.) из вызова и своего одного/или более идентификатора(ов) абонента/ключа(ей) для генерирования сообщения аутентификации абонента, которое посылается в основную сеть 408 связи. Например, узел 404 ретрансляции просто криптографически подписывает свой идентификатор абонента (и, возможно, другую информацию, принятую в сообщении вызова) своим ключом абонента и посылает сообщение аутентификации, которое включает в себя ключ абонента и подписанный ключ абонента, в основную сеть 408 связи. Основная сеть 408 связи затем аутентифицирует узел 404 ретрансляции посредством использования ключа абонента, известного основной сети 408 связи и ассоциированного с узлом 404 ретрансляции, для верификации подписанного идентификатора абонента. Могут быть использованы другие способы шифрования и/или алгоритмы, где ключ абонента может быть симметрическим ключом (например, секретным ключом) или асимметричным ключом (например, парой публичного/частного ключей).

[0048] После получения сообщения аутентификации абонента и сообщения аутентификации устройства один или более компонентов основной сети 408 связи (например, один или более узлов аутентификации) могут выполнять аутентификацию как абонента, так и устройства 414. Например, основная сеть 408 связи (или один или более ее компонентов) может иметь преимущественный доступ к информации (например, ключам и/или информации идентификации) для проверки аутентификации узла 404 ретрансляции и/или ее информации абонента. Сообщение 416 предоставления/отклонения аутентификации затем может быть послано основной сетью 408 связи на другие компоненты сети (например, узел доступа сети или eNB) и/или узел 404 ретрансляции. Если аутентификация прошла успешно, узел 404 ретрансляции может работать для посылки передач 418a и 418b трафика между мобильным узлом 402 и узлом 406 доступа в основную сеть 408 связи. В некоторых реализациях узел 404 ретрансляции может выполнять трансляцию 419 трафика между своим первым интерфейсом связи и своим вторым интерфейсом связи для преобразования между отличными передачами трафика. Если аутентификация прошла неудачно, то узлу 404 ретрансляции отказывается в доступе для передачи трафика в основную сеть 408 связи. В этом способе аутентификация устройства связана с аутентификацией абонента основной сетью 408 связи. Если любая аутентификация проходит неудачно, то узлу ретрансляции отказывается в доступе для передачи трафика через узел 406 доступа.

[0049] В некоторых реализациях аутентификация 410 устройства выполняется перед аутентификацией 412 абонента. Посредством выполнения аутентификации устройства, сначала основная сеть может установить характеристики типа устройства, запрашивая аутентификацию. Это может быть разрешено для сети связи при последующей установке, используется ли соответствующий идентификатор абонента (например, принятый в качестве части процедуры аутентификации абонента) с правильным типом устройства или нет. Например, если идентификатор абонента предназначается для устройств узла ретрансляции, но используется с идентификатором устройства для мобильного узла, то аутентификация устройства/абонента отклоняется. В других реализациях аутентификация абонента может быть выполнена перед аутентификацией устройства. В другой альтернативной реализации как аутентификация устройства, так и аутентификация абонента могут быть объединены в единую процедуру/сообщение аутентификации таким образом, чтобы они происходили одновременно. Криптографические ключи, используемые для аутентификации устройства узла ретрансляции, могут быть симметрическим ключом (например, секретным ключом) или асимметричным ключом (например, парой публичного/частного ключей).

[0050] Процедура 420 обновления аутентификации абонента может быть впоследствии повторена (например, каждый день или два) для длительной верификации. Точно так же процедура 422 аутентификации устройства также может быть повторена (например, каждую неделю или каждый месяц), но менее часто, чем аутентификация 420 абонента.

ПРИМЕРНЫЙ УЗЕЛ РЕТРАНСЛЯЦИИ И РАБОТА В НЕМ

[0051] ФИГ. 5 является блок-схемой, иллюстрирующей примерный узел ретрансляции. Узел 500 ретрансляции может включать в себя схему 502 обработки, подсоединенную к модулю 506 мобильного узла, модулю 508 узла доступа и/или внутреннему безопасному устройству 504 хранения. Модуль 506 мобильного узла может включать в себя первый интерфейс 507 связи, включающий в себя передатчик и приемник для передачи данных на/от узла доступа с помощью первой антенны 510. Модуль 506 мобильного узла может также включать в себя схему 503 обработки мобильного узла (MN), которая может управлять передачами данных на/от интерфейса связи среди других функций/операций модуля 506 мобильного узла. Модуль 506 мобильного узла может также включать в себя устройство 518 хранения, где он может поддерживать один или более идентификаторов устройства мобильного узла, которые уникально идентифицируют модуль 506 мобильного узла. Дополнительно, модуль 506 мобильного узла может быть соединен или находиться в соединении со сменной картой 514 UICC, в которой может храниться информация аутентификации абонента/пользователя (например, ключи и идентификатор(ы) подписки).

[0052] Точно так же модуль 508 узла доступа может включать в себя второй интерфейс 509 связи, включающий в себя передатчик и приемник для передачи данных на/от мобильного узла с помощью второй антенны 512. Модуль 508 узла доступа может также включать в себя схему 505 обработки узла доступа, которая может управлять передачами данных на второй интерфейс связи среди других функций/операций модуля 508 узла доступа. Модуль 508 узла доступа может также включать в себя устройство 520 хранения, где оно может поддерживать один или более идентификаторов устройства узла доступа, которые уникально идентифицируют модуль 506 узла доступа.

[0053] Узел 500 ретрансляции может также включать в себя схему 502 обработки, подсоединенную к модулю 506 мобильного узла, модулю 508 узла доступа и/или устройству 504 хранения. Схема 502 обработки может быть адаптирована для передачи данных между модулем 508 узла доступа и модулем 506 мобильного узла, возможно, посредством использования устройства 504 хранения в качестве буфера или очереди. Дополнительно, схема 502 обработки может включать в себя схему 520 трансляции (преобразования) трафика, которая транслирует форматы/протоколы трафика между модулем 508 узла доступа и модулем 506 мобильного узла. Например, схема 520 трансляции трафика может транслировать передачи трафика данных между первым интерфейсом 507 связи и вторым интерфейсом 509 связи из первого типа сигнала во второй тип сигнала.

[0054] Должно быть отмечено, что в то время, как модуль 506 мобильного узла, схема 502 обработки и модуль 508 узла доступа иллюстрированы в качестве отдельных компонентов или схем на ФИГ. 5, их функции и/или операции могут быть объединены в единую схему (например, интегральную схему).

[0055] Устройство 504 хранения может также включать в себя один или более идентификаторов 516 устройства, которые уникально идентифицируют узел 500 ретрансляции, модуль 508 узла доступа и/или модуль 506 мобильного узла. Эти один или более идентификаторов 516 устройства, один или более идентификаторов 518 устройства мобильного узла и/или один или более идентификаторов 520 устройства узла доступа могут быть использованы узлом ретрансляции при выполнении аутентификации устройства. Поэтому эти идентификаторы и ключи, ассоциированные с идентификаторами устройства, сохраняются внутренне и надежно (то есть ключи не доступны для атакующего), они не находятся в распоряжении атакующего. Ключи, ассоциированные с идентификаторами устройства, могут быть как асимметричными, так и симметрическими ключами. Один или более этих идентификаторов могут быть использованы для аутентификации устройства узла 500 ретрансляции, в то время как информация абонента/пользователя (на карте UICC 514) может служить для аутентификации абонента/пользователя.

[0056] ФИГ. 6 иллюстрирует способ, выполняемый в узле ретрансляции для уменьшения вероятности атаки посредством выполнения аутентификации устройства. Узел ретрансляции может работать между узлом доступа сети и мобильным узлом. Узел ретрансляции может включать в себя модуль узла доступа и модуль мобильного узла. Модуль мобильного узла узла ретрансляции может включать в себя первый интерфейс связи, адаптированный для связи с узлом доступа. Модуль мобильного узла побуждает узел ретрансляции проявляться в качестве мобильного узла к узлу доступа. Модуль узла доступа узла ретрансляции может также включать в себя второй интерфейс связи для связи с мобильным узлом, узлом ретрансляции, проявляющимся в качестве узла доступа сети к мобильному узлу.

[0057] Узел ретрансляции и/или модуль мобильного узла могут быть обеспечены идентификатором абонента и/или ключом(ами) 602. Например, такой идентификатор абонента и/или ключ(и) могут быть сохранены на сменной карте, которая подсоединяется к модулю мобильного узла. Узел ретрансляции, модуль узла доступа и/или модуль мобильного узла могут также быть обеспечены одним или более идентификаторами устройства и/или ассоциированным ключом(ами) 604. Например, такой идентификатор(ы) устройства/ключ(и) могут быть сохранены в одном или более безопасных местоположениях в узле ретрансляции, модуле мобильного узла и/или модуле узла доступа. Ключи, ассоциированные с идентификаторами устройства, могут быть как асимметричными, так и симметрическими ключами.

[0058] Узел ретрансляции может быть сконфигурирован для передачи, трансляции (преобразования), ретрансляции и/или маршрутизации трафика между узлом доступа сети и мобильным узлом 606. Например, узел ретрансляции и/или модуль мобильного узла в нем могут включать в себя первый интерфейс связи, адаптированный для связи с узлом доступа, узлом ретрансляции, проявляющимся в качестве мобильного узла к узлу доступа. Точно так же узел ретрансляции и/или модуль узла доступа в нем могут включать в себя второй интерфейс связи для связи с мобильным узлом, узлом ретрансляции, проявляющимся в качестве узла доступа сети к мобильному узлу.

[0059] Перед разрешением связываться по сети, узел ретрансляции может послать одно или более сообщений для аутентификации абонента и/или устройства. Например, узел ретрансляции может посылать сообщение аутентификации устройства для разрешения аутентификации устройства узла 608 ретрансляции. Например, сообщение аутентификации устройства может быть послано на первый ММЕ в сети связи через узел доступа. Точно так же узел ретрансляции может посылать сообщение аутентификации абонента для разрешения аутентификации абонента узла ретрансляции (или по меньшей мере модуля мобильного узла в нем), в котором аутентификация устройства связана с аутентификацией абонента при определении, может ли узел ретрансляции получать услугу связи по сети 610 связи.

[0060] Узел ретрансляции может затем получать доступ к сети связи после успешной аутентификации абонента и аутентификации 612 устройства. Например, узел ретрансляции может принимать сообщение предоставления обслуживания, предоставляющее доступ к сети связи после успешной аутентификации абонента и аутентификации устройства. Альтернативно, узел ретрансляции может принимать сообщение отклонения обслуживания, отклоняющее доступ к сети связи, после неудачной аутентификации абонента или аутентификации устройства. В одном примере сообщение аутентификации устройства и сообщение аутентификации абонента может быть послано одновременно в качестве единого сообщения аутентификации.

[0061] Первый интерфейс связи может реализовывать протокол связи по воздуху, отличный от второго интерфейса связи. Аутентификация устройства может быть выполнена посредством использования по меньшей мере одного из идентификатора устройства или ключа устройства, уникального для узла ретрансляции и сохраненного на безопасном, несменном устройстве хранения в узле ретрансляции. Идентификатор устройства может быть по меньшей мере одним из международной идентификацией мобильного оборудования (IMEI) для узла ретрансляции, модулем узла доступа в узле ретрансляции или модулем мобильного узла в узле ретрансляции. Первый интерфейс связи может быть частью модуля мобильного доступа, адаптированного для работы в качестве расширенного Узла B для сети, совместимой с проектом долгосрочного развития. Первый интерфейс связи может быть частью модуля мобильного узла узла ретрансляции, и второй интерфейс связи является частью модуля узла доступа узла ретрансляции. Аутентификация абонента может впоследствии повторяться более часто, чем аутентификация устройства.

[0062] Дополнительно, узел ретрансляции может быть сконфигурирован для трансляции трафика первого типа пакета, принятого по первому интерфейсу связи, на второй тип пакета для передачи по второму интерфейсу связи. Точно так же узел ретрансляции может быть сконфигурирован для трансляции трафика второго типа пакета, принятого по второму интерфейсу связи, в первый тип пакета для передачи по первому интерфейсу связи.

ПРИМЕРНОЕ УСТРОЙСТВО(А) АУТЕНТИФИКАЦИИ ОСНОВНОЙ СЕТИ И ОПЕРАЦИИ В НЕМ

[0063] ФИГ. 7 является блок-схемой, иллюстрирующей выбранные компоненты узла 700 аутентификации в соответствии с по меньшей мере одной реализацией. Узел аутентификации может быть реализован в качестве одного или более устройств, которые выполняют одинаковые функции узла 700 аутентификации. Узел 700 аутентификации может включать в себя схему 702 обработки, подсоединенную к интерфейсу 708 связи и к устройству 704 хранения.

[0064] В одном примере схема 702 обработки может быть реализована в качестве одного или более процессоров, контроллеров, множества процессоров и/или другой структуры, сконфигурированной для выполнения выполняемых команд, включающих в себя, например, программное обеспечение и/или команды программно-аппаратного обеспечения, и/или схему аппаратного обеспечения. Варианты осуществления схемы 702 обработки могут включать в себя процессор общего назначения, цифровой сигнальный процессор (DSP), специализированную интегральную схему (ASIC), программируемую пользователем вентильную матрицу (FPGA) или другой программируемый логический компонент, логику на дискретных элементах или транзисторах, дискретные компоненты аппаратного обеспечения или любую их комбинацию, разработанную для выполнения функций, описанных в настоящем описании. Процессор общего назначения может быть микропроцессором, но в альтернативе, процессор может быть любым обычным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор может также быть реализован в качестве комбинации вычислительных устройств, например комбинации DSP и микропроцессора, множества микропроцессоров, одного или более микропроцессоров в связи с ядром DSP или любой другой подходящей конфигурацией. Эти примеры схемы 702 обработки предназначаются для иллюстрации, и также рассматриваются другие подходящие конфигурации в рамках настоящего описания.

[0065] Схема 702 обработки может быть адаптирована для приема и/или передачи сообщения от сети связи с помощью интерфейса 708 связи сети. С этой целью интерфейс 708 сети связи может включать в себя передатчик и приемник. Схема 702 обработки может содержать схему, сконфигурированную для реализации желаемых программ, предоставленных соответствующей аудиовизуальной информацией по меньшей мере в одном варианте осуществления. Например, схема обработки может включать в себя и/или реализовывать модуль 710 аутентификации абонента и/или модуль 712 аутентификации устройства.

[0066] После приема сообщения аутентификации абонента, сформированного узлом ретрансляции, модуль 710 аутентификации абонента может получать идентификатор(ы) абонента/ключ(и), ассоциированные с узлом ретрансляции, который затем используется для аутентификации узла ретрансляции. Такая аутентификация абонента может включать верификацию того, что некоторая информация в сообщении аутентификации абонента на самом деле имела место от действительного абонента. Например, эта аутентификация абонента может включать использование ключа абонента для восстановления и/или верификации информации в сообщении аутентификации абонента.

[0067] После приема сообщения аутентификации устройства, сформированного узлом ретрансляции, модуль 712 аутентификации устройства может получать один или более идентификатор(ов)/ключ(ей) 714 узла ретрансляции (RN) устройства, идентификатор(ы) 716 компонента узла доступа и/или идентификатор(ы)/ключ (и) 718 мобильного компонента узла, ассоциированного с узлом ретрансляции. Эти один или более идентификаторов/ключей устройства затем используются для аутентификации узла ретрансляции. Например, эта аутентификация устройства может включать использование идентификатора(ов)/ключа(ей) устройства для восстановления и/или верификации информации в сообщении аутентификации устройства.

[0068] Должно быть отмечено, что в других реализациях аутентификация абонента и/или аутентификация устройства могут включать набор сообщений между узлом 710 аутентификации и узлом ретрансляции.

[0069] Если и аутентификация абонента, и аутентификация устройства являются успешными, то узел 700 аутентификации может посылать сообщение, предоставляющее доступ узлу ретрансляции к сети связи.

[0070] ФИГ. 8 иллюстрирует способ, работающий в узле аутентификации для уменьшения вероятности атаки на узел ретрансляции посредством выполнения аутентификации устройства. Узел ретрансляции может работать между узлом доступа сети и мобильным узлом. Узел ретрансляции может включать в себя модуль узла доступа и модуль мобильного узла. Узел аутентификации может получать один или более идентификатор(ов)/ключ(ей) абонента для одного или более компонентов мобильного узла узлов 802 ретрансляции. Дополнительно, узел аутентификации может также получать один или более идентификатор(ов)/ключ(ей) устройства для одного или более компонентов мобильного узла, компонентов узла доступа и/или узлов 804 ретрансляции.

[0071] Затем узел аутентификации может принимать сообщение аутентификации абонента, сформированное узлом 806 ретрансляции. Узел аутентификации может затем выполнять аутентификацию абонента посредством использования одного или более идентификатора(ов)/ключа(ей) 808 абонента.

[0072] Дополнительно, узел аутентификации может принимать сообщение аутентификации устройства, сформированное узлом 810 ретрансляции. Узел аутентификации может затем выполнять аутентификацию устройства посредством использования одного или более идентификатора(ов)/ключа(ей) 812 устройства.

[0073] После успешной аутентификации абонента и аутентификации устройства, узел аутентификации может посылать сообщение, предоставляющее доступ узла ретрансляции к сети 814 связи.

[0074] Один или более компонентов, этапов, признаков и/или функций, иллюстрированных на ФИГ. 1, 2, 3, 4, 5, 6, 7 и/или 8, могут быть перекомпонованы и/или объединены в единый компонент, этап, признак или функцию, или воплощены в нескольких компонентах, этапах или функциях. Дополнительные элементы, компоненты, этапы и/или функции могут также быть добавлены, не отступая от изобретения. Устройство, устройства и/или компоненты, иллюстрированные на ФИГ. 1, 5 и/или 5, могут быть сконфигурированы для выполнения одного или более способов, признаков или этапов, описанных на ФИГ. 4, 6 и/или 8. Новые алгоритмы, описанные в настоящем описании, могут также быть эффективно реализованы в программном обеспечении и/или осуществлены в аппаратном обеспечении.

[0075] Кроме того, должно быть отмечено, что по меньшей мере некоторые реализации были описаны в качестве процесса, который изображен в качестве последовательности операций, блок-схемы, структурной диаграммы или блок-диаграммы. Хотя последовательность операций может описывать операции в качестве последовательного процесса, многие из операций могут быть выполнены параллельно или одновременно. Кроме того, порядок операций может быть переставлен. Процесс завершается, когда завершаются его операции. Процесс может соответствовать способу, функции, процедуре, подпрограмме, подпрограмме и т.д. Когда процесс соответствует функции, ее завершение соответствует возвращению функции к запрашивающей функции или главной функции.

[0076] Кроме того, варианты осуществления могут быть реализованы аппаратным обеспечением, программным обеспечением, программно-аппаратным обеспечением, промежуточным программным обеспечением, микрокодом или любой их комбинацией. При реализации в программном обеспечении, программно-аппаратном обеспечении, промежуточном программном обеспечении или микрокоде программный код или сегменты при выполнении необходимых задач могут быть сохранены в считываемом машиной носителе, таком как носитель данных или другое хранилище(а). Процессор может выполнять необходимые задачи. Сегмент кода может представлять процедуру, функцию, подпрограмму, программу, операцию, подоперацию, модуль, пакет программ, класс или любую комбинацию команд, структур данных или заявленных программ. Сегмент кода может быть подсоединен к другому сегменту кода или схеме аппаратного обеспечения посредством передачи и/или приема информации, данных, аргументов, параметров или содержимого памяти. Информация, аргументы, параметры, данные и т.д. могут быть переданы, направлены или переданы с помощью любого подходящего средства, включающего в себя совместное использование памяти, передачу сообщения, передачу символов, передачу сети и т.д.

[0077] Термины "считываемый машиной носитель", "считываемый компьютером носитель" и/или "считываемый процессором носитель" могут включать в себя, но не ограничиваться, портативные или статические устройства хранения, оптические устройства хранения и различные другие не временные носители, способные сохранять, содержать или переносить команду(ы) и/или данных. Таким образом, различные способы, описанные в настоящем описании, могут быть частично или полностью реализованы командами и/или данными, которые могут храниться на "считываемом машиной носителе", "считываемом компьютером носителе" и/или "считываемом процессором носителе" и выполняться одним или более процессорами, машинами и/или устройствами.

[0078] Способы или алгоритмы, описанные совместно с примерами, описанными в настоящем описании, могут осуществляться непосредственно в аппаратном обеспечении, в выполняемом процессором программном модуле или в их комбинации, в форме блока обработки, программируемых инструкциях или других команд, и могут содержаться в одном устройстве или распределяться по множественным устройствам. Программный модуль может постоянно находиться в памяти RAM, флэш-памяти, памяти ROM, памяти EPROM, памяти EEPROM, регистрах, на жестком диске, сменном диске, CD-ROM или любой другой форме носителя данных, известного в данной области техники. Носитель данных может быть подсоединен к процессору таким образом, чтобы процессор может считывать информацию и записывать информацию на носитель данных. В альтернативе, носитель данных может быть встроен в процессор.

[0079] Специалисты в данной области техники с готовностью оценят, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритма, описанные вместе с вариантами осуществления, раскрытыми в настоящем описании, могут быть реализованы в качестве электронного аппаратного обеспечения, программного обеспечения или их комбинации. Для ясной иллюстрации этой взаимозаменяемости аппаратного обеспечения и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были описаны выше в общем относительно их функциональных возможностей. Реализованы ли такие функциональные возможности как аппаратное обеспечение или программное обеспечение, зависит от конкретного приложения и ограничений структуры, наложенных на полную систему.

[0080] Различные признаки настоящего изобретения, описанного в настоящем описании, могут быть реализованы в различных системах, не отступая от изобретения. Должно быть отмечено, что предшествующими вариантами осуществления являются простые примеры, и они не должны быть рассмотрены в качестве ограничивающих изобретение. Описание вариантов осуществления предназначается для иллюстрации, а не ограничения области формулы изобретения. Таким образом, существующие способы могут быть с готовностью применены к другим типам устройств и многим альтернативам, модификациям и изменениям, которые будут очевидны для специалистов в данной области техники.

Изобретение относится к области связи, в частности к защите узлов ретрансляции для беспроводного соединения пользовательского оборудования с сетью связи. Техническим результатом является уменьшение вероятности угрозы безопасности, представляемой вставкой узла ретрансляции в сеть связи. Предложено аутентификацию устройства и абонента выполнять в узле ретрансляции, при этом аутентификации устройства и абонента связаны так, чтобы узлу ретрансляции был предоставлен доступ для работы в сети, только если аутентификации и устройства, и абонента являются успешными. Сеть связи или узел аутентификации дополнительно проверяет, что принятый в качестве части аутентификации идентификатор абонента ассоциирован с соответствующим типом устройства в качестве части процесса аутентификации абонента. 8 н. и 36 з.п. ф-лы, 8 ил.

1. Способ осуществления передач в сети, выполняющийся в узле ретрансляции, содержащий:

конфигурирование узла ретрансляции для работы между первым узлом доступа и первым мобильным узлом посредством ретрансляции трафика между первым узлом доступа и первым мобильным узлом, причем первый узел доступа выполнен с возможностью обеспечивать доступ к сети связи, где

первый интерфейс связи узла ретрансляции адаптирован для связи с первым узлом доступа, используя первый протокол сигнализации, причем узел ретрансляции проявляется в качестве второго мобильного узла к первому узлу доступа, и

второй интерфейс связи, адаптированный для связи с первым мобильным узлом, используя второй протокол сигнализации, причем узел ретрансляции проявляется в качестве второго узла доступа к первому мобильному узлу;

посылку сообщения аутентификации устройства от узла ретрансляции на первый узел доступа для разрешения аутентификации устройства узла ретрансляции; и

посылку сообщения аутентификации абонента от узла ретрансляции на первый узел доступа для разрешения аутентификации абонента узла ретрансляции, причем аутентификация устройства связана с аутентификацией абонента при определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи, доступной через первый узел доступа, и при этом узлу ретрансляции предоставляют доступ для связи с упомянутой сетью связи после обеих успешной аутентификации абонента и успешной аутентификации устройства.

2. Способ по п.1, дополнительно содержащий: получение доступа к сети связи после приема сигналов от узла доступа, указывающих, что успешная аутентификация абонента и аутентификация устройства была предоставлена.

3. Способ по п.1, дополнительно содержащий: прием от узла доступа сообщения предоставления обслуживания, предоставляющего доступ к сети связи, после успешной аутентификации абонента и аутентификации устройства; и прием от узла доступа сообщения отклонения обслуживания, отклоняющего доступ к сети связи, после неудачной аутентификации абонента или аутентификации устройства.

4. Способ по п.1, в котором сообщение аутентификации устройства и сообщение аутентификации абонента посылаются одновременно от узла ретрансляции к узлу доступа в качестве единого сообщения аутентификации.

5. Способ по п.1, в котором первый интерфейс связи использует сигнализацию по воздуху для осуществления связи с первым узлом доступа.

6. Способ по п.1, в котором аутентификация устройства выполняется посредством использования по меньшей мере одного из: идентификатора устройства или ключа устройства, уникального для узла ретрансляции и сохраненного на безопасном, несменном устройстве хранения в узле ретрансляции.

7. Способ по п.6, в котором идентификатор устройства является по меньшей мере одним из: международной идентификационной информации мобильного оборудования (IMEI) для узла ретрансляции, модуля узла доступа в узле ретрансляции или модуля мобильного узла в узле ретрансляции.

8. Способ по п.1, в котором первый интерфейс связи является частью модуля мобильного доступа, адаптированного для работы в качестве расширенного узла В для сети, совместимой с проектом долгосрочного развития.

9. Способ по п.1, в котором первый интерфейс связи является частью модуля мобильного узла упомянутого узла ретрансляции, и второй интерфейс связи является частью модуля узла доступа упомянутого узла ретрансляции.

10. Способ по п.1, в котором аутентификация абонента затем повторяется более часто, чем аутентификация устройства.

11. Способ по п.1, дополнительно содержащий: конфигурирование узла ретрансляции для трансляции трафика первого типа пакета, принятого по первому интерфейсу связи, во второй тип пакета для передачи по второму интерфейсу связи к мобильному узлу; и конфигурирование узла ретрансляции для трансляции трафика второго типа пакета, принятого по второму интерфейсу связи, в первый тип пакета для передачи по первому интерфейсу связи к узлу доступа.

12. Способ по п.1, дополнительно содержащий: конфигурирование узла ретрансляции для трансляции передач трафика данных между первым интерфейсом связи и вторым интерфейсом связи из первого типа сигнала, ассоциированного с первым протоколом сигнализации, во второй тип сигнала, ассоциированный со вторым протоколом сигнализации.

13. Способ по п.1, в котором один или более из идентификатора абонента или ключа, используемого в аутентификации абонента, предварительно ассоциирован с типом устройства, и аутентификация абонента является успешной, если аутентификация устройства идентифицирует одинаковый тип устройства.

14. Способ по п.1, в котором первый и второй протоколы сигнализации являются одинаковыми.

15. Способ по п.1, в котором первый и второй протоколы сигнализации являются протоколами Усовершенствованного Универсального Наземного Доступа (E-UTRA)).

16. Способ по п.1, в котором первый и второй протоколы сигнализации являются различными протоколами связи по воздуху.

17. Способ по п.1, в котором узел ретрансляции проявляется как пользовательское оборудование (UE) для первого узла доступа.

18. Способ по п.1, в котором узел ретрансляции проявляется как усовершенствованный узел В для первого мобильного узла.

19. Узел ретрансляции, содержащий:

первый интерфейс связи, адаптированный для связи с первым узлом доступа, используя первый протокол сигнализации, причем узел ретрансляции проявляется в качестве второго мобильного узла к первому узлу доступа, причем первый узел доступа выполнен с возможностью обеспечивать доступ к сети связи;

второй интерфейс связи, адаптированный для связи с первым мобильным узлом, используя второй протокол сигнализации, причем узел ретрансляции проявляется в качестве второго узла доступа к первому мобильному узлу; и

схему обработки, подсоединенную к первому интерфейсу связи и второму интерфейсу связи, причем схема обработки адаптирована для:

ретрансляции трафика между первым узлом доступа и первым мобильным узлом,

посылки сообщения аутентификации устройства от узла ретрансляции на первый узел доступа через первый интерфейс связи для разрешения аутентификации устройства упомянутого узла ретрансляции, и

посылки сообщения аутентификации абонента от узла ретрансляции на первый узел доступа через первый интерфейс связи для разрешения аутентификации абонента узла ретрансляции, где аутентификация устройства связана с аутентификацией абонента при определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи, доступной через первый узел доступа, и при этом узлу ретрансляции предоставляется доступ для связи с упомянутой сетью связи после обеих успешной аутентификации абонента и успешной аутентификации устройства.

20. Узел ретрансляции по п.19, в котором схема обработки дополнительно адаптирована для: получения доступа к сети связи после приема сигналов от узла доступа, указывающих, что успешная аутентификация абонента и аутентификация устройства была предоставлена.

21. Узел ретрансляции по п.19, в котором схема обработки дополнительно адаптирована для: приема от узла доступа сообщения предоставления обслуживания, предоставляющего доступ к сети связи после успешной аутентификации абонента и аутентификации устройства; и приема от узла доступа сообщения отклонения обслуживания, отклоняющего доступ к сети связи после неудачной аутентификации абонента или аутентификации устройства.

22. Узел ретрансляции по п.19, дополнительно содержащий: несменное безопасное устройство хранения, подсоединенное к схеме обработки, причем несменное безопасное устройство хранения хранит по меньшей мере одно из: идентификатора устройства или ключа, уникального для узла ретрансляции и используемого для аутентификации устройства.

23. Узел ретрансляции по п.22, в котором идентификатор устройства является по меньшей мере одним из: международной идентификационной информации мобильного оборудования (IMEI) для узла ретрансляции, модуля узла доступа в узле ретрансляции или модуля мобильного узла в узле ретрансляции.

24. Узел ретрансляции по п.19, в котором первый интерфейс связи использует сигнализацию по воздуху для осуществления связи с первым узлом доступа.

25. Узел ретрансляции по п.19, дополнительно содержащий: модуль мобильного узла, включающий в себя первый интерфейс связи и несменное устройство хранения для хранения одного или более мобильных идентификаторов узла и ключей, используемых для аутентификации устройства.

26. Узел ретрансляции по п.19, дополнительно содержащий: модуль узла доступа, включающий в себя второй интерфейс связи и несменное устройство хранения для хранения одного или более идентификаторов узла доступа и ключей, используемых для аутентификации устройства.

27. Узел ретрансляции по п.19, в котором схема обработки дополнительно адаптирована для: трансляции передач трафика данных между первым интерфейсом связи и вторым интерфейсом связи из первого типа сигнала, ассоциированного с первым протоколом сигнализации, во второй тип сигнала, ассоциированный со вторым протоколом сигнализации.

28. Узел ретрансляции, содержащий:

средство для связи с первым узлом доступа, используя первый протокол сигнализации, причем узел ретрансляции проявляется в качестве второго мобильного узла к первому узлу доступа, причем первый узел доступа выполнен с возможностью обеспечивать доступ к сети связи;

средство для связи с первым мобильным узлом, используя второй протокол сигнализации, причем узел ретрансляции проявляется в качестве второго узла доступа к первому мобильному узлу;

средство для ретрансляции трафика между первым узлом доступа и первым мобильным узлом;

средство для посылки сообщения аутентификации устройства от узла ретрансляции на первый узел доступа для разрешения аутентификации устройства узла ретрансляции, и

средство для посылки сообщения аутентификации абонента от узла ретрансляции на первый узел доступа для разрешения аутентификации абонента узла ретрансляции, при этом аутентификация устройства связана с аутентификацией абонента в определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи, доступной через первый узел доступа, и при этом узлу ретрансляции предоставляется доступ для связи с упомянутой сетью связи после обеих успешной аутентификации абонента и успешной аутентификации устройства.

29. Узел ретрансляции по п.28, дополнительно содержащий: средство для получения доступа к сети связи после приема сигналов от узла доступа, указывающих, что успешная аутентификация абонента и аутентификация устройства была предоставлена.

30. Узел ретрансляции по п.28, дополнительно содержащий: средство для безопасного и несменного хранения по меньшей мере одного из идентификатора устройства или ключа.

31. Узел ретрансляции по п.28, дополнительно содержащий: средство для трансляции передач трафика данных между первым интерфейсом связи и вторым интерфейсом связи упомянутого узла ретрансляции из первого типа сигнала, ассоциированного с первым протоколом сигнализации, во второй тип сигнала, ассоциированный со вторым протоколом сигнализации.

32. Считываемый процессором носитель, содержащий одну или более команд, работающих на узле ретрансляции, адаптированного для работы между первым мобильным узлом и первым узлом доступа, которые при выполнении схемой обработки, вынуждают схему обработки:

связываться с первым узлом доступа с помощью первого интерфейса связи, используя первый протокол сигнализации, причем узел ретрансляции проявляется в качестве второго мобильного узла к первому узлу доступа, причем первый узел доступа выполнен с возможностью обеспечивать доступ к сети связи;

связываться с первым мобильным узлом с помощью второго интерфейса связи, используя второй протокол сигнализации, причем узел ретрансляции проявляется в качестве второго узла доступа к первому мобильному узлу;

ретранслировать трафик между первым узлом доступа и первым мобильным узлом;

посылать сообщение аутентификации устройства от узла ретрансляции на первый узел доступа через первый интерфейс связи для разрешения аутентификации устройства узла ретрансляции, и

посылать сообщение аутентификации абонента от узла ретрансляции на первый узел доступа через первый интерфейс связи для разрешения аутентификации абонента узла ретрансляции, где аутентификация устройства связана с аутентификацией абонента при определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи, доступной через первый узел доступа, и при этом узлу ретрансляции предоставляют доступ для связи с упомянутой сетью связи после обеих успешной аутентификации абонента и успешной аутентификации устройства.

33. Считываемый процессором носитель по п.32, содержащий одну или более команд, которые при выполнении схемой обработки, вынуждают схему обработки получать доступ к сети связи после приема сигналов от узла доступа, указывающих, что успешная аутентификация абонента и аутентификация устройства была предоставлена.

34. Способ осуществления передач в сети, выполняющийся на объекте аутентификации сети в сети связи, содержащий:

прием сообщения аутентификации устройства, посланного узлом ретрансляции, который функционирует между первым мобильным узлом и первым узлом доступа, причем узел ретрансляции выполнен с возможностью осуществлять связь между первым мобильным узлом и первым узлом доступа, используя первый и второй протоколы сигнализации, соответственно, и причем первый узел доступа выполнен с возможностью обеспечивать доступ к упомянутой сети связи;

выполнение аутентификации устройства на основании одного или более идентификаторов устройства или ключей, ассоциированных с узлом ретрансляции, модулем узла доступа узла ретрансляции или модулем мобильного узла упомянутого узла ретрансляции;

прием сообщения аутентификации абонента, посланного узлом ретрансляции;

выполнение аутентификации абонента упомянутого узла ретрансляции на основании одного или более идентификаторов абонента или ключей, ассоциированных с узлом ретрансляции; и

посылку сообщения, предоставляющего доступ узлу ретрансляции к сети связи после обеих успешных аутентификации абонента и аутентификации устройства, причем аутентификация устройства связана с аутентификацией абонента в определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи.

35. Способ по п.34, дополнительно содержащий: посылку узлу ретрансляции сообщения отклонения доступа узла ретрансляции к сети связи после одного или более из неудачных аутентификации абонента или аутентификации устройства.

36. Способ по п.34, дополнительно содержащий: посылку первого сообщения на узел ретрансляции для инициации аутентификации устройства и посылку второго сообщения на узел ретрансляции для инициации аутентификации абонента.

37. Способ по п.34, в котором одно или более из идентификатора абонента или ключа, используемого в аутентификации абонента, предварительно ассоциировано с типом устройства, и аутентификация абонента проходит успешно, если аутентификация устройства идентифицирует одинаковый тип устройства.

38. Способ по п.34, в котором аутентификация устройства выполняется узлом аутентификации устройства, в то время как аутентификация абонента выполняется узлом аутентификации абонента.

39. Способ по п.34, в котором сообщение аутентификации устройства и сообщение аутентификации абонента принимаются одновременно в качестве единого сообщения аутентификации.

40. Объект аутентификации, содержащий:

интерфейс связи, адаптированный для связи с узлом ретрансляции по сети связи;

схему обработки, подсоединенную к интерфейсу связи, причем схема обработки адаптирована для:

приема сообщения аутентификации устройства, переданного узлом ретрансляции, который функционирует между первым мобильным узлом и первым узлом доступа, причем узел ретрансляции выполнен с возможностью связываться с первым мобильным узлом и первым узлом доступа, используя первый и второй протоколы сигнализации, соответственно, и причем первый узел доступа выполнен с возможностью обеспечивать доступ к упомянутой сети связи от узла ретрансляции;

выполнения аутентификации устройства узла ретрансляции на основании одного или более идентификаторов устройства или ключей, ассоциированных с узлом ретрансляции, компонентом узла доступа узла ретрансляции или мобильным компонентом узла упомянутого узла ретрансляции;

приема сообщения аутентификации абонента, переданного узлом ретрансляции;

выполнения аутентификации абонента на основании одного или более идентификаторов абонента или ключей, ассоциированных с узлом ретрансляции, причем аутентификация устройства связана с аутентификацией абонента в определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи; и

посылки сообщения, предоставляющего доступ узла ретрансляции к сети связи, после обеих успешных аутентификации абонента и аутентификации устройства.

41. Объект аутентификации по п.40, в котором схема обработки дополнительно адаптирована для: посылки сообщения, отклоняющего доступ узла ретрансляции к сети связи, после неудачной одной или более из аутентификации абонента или аутентификации устройства.

42. Объект аутентификации по п.41, дополнительно содержащий: узел аутентификации устройства для выполнения аутентификации устройства; и узел аутентификации абонента для выполнения аутентификации абонента.

43. Объект аутентификации, содержащий:

средство для приема сообщения аутентификации устройства, переданного узлом ретрансляции, который функционирует между первым мобильным узлом и первым узлом доступа, причем узел ретрансляции выполнен с возможностью связываться с первым мобильным узлом, используя первый протокол сигнализации, и первым узлом доступа, используя второй протокол сигнализации;

средство для выполнения аутентификации устройства на основании одного или более идентификаторов устройства или ключей, ассоциированных с узлом ретрансляции, компонентом узла доступа узла ретрансляции или мобильным компонентом узла упомянутого узла ретрансляции;

средство для приема сообщения аутентификации абонента, переданного узлом ретрансляции;

средство для выполнения аутентификации абонента на основании одного или более идентификаторов абонента или ключей, ассоциированных с узлом ретрансляции, причем аутентификация устройства связана с аутентификацией абонента в определении, может ли узел ретрансляции получать обслуживание связи по упомянутой сети связи; и