Предпосылки создания изобретения

[0001] Увеличивающийся размер субъектов, таких как организации, создал все более комплексные организационные структуры компаний, как в отношении иерархических взаимосвязей между отдельными сотрудниками, так и организационных взаимосвязей между проектными группами. Внутри этих комплексных организационных структур сотруднику сложно понять взаимосвязи с другими сотрудниками. Например, зачастую сотрудники могут иметь доступ только к текстовому списку всех сотрудников и их соответствующих отделов. Тем не менее, текстовый список не отражает в доступном виде структурные взаимозависимости между различными отделами.

[0002] Для представления сотрудникам взаимозависимой организационной структуры субъекта может использоваться графическая организационная схема. К сожалению, когда субъект очень большой, организационная схема, полностью представляющая субъект, сама по себе становится весьма комплексной и сложной для понимания. Дополнительно, формирование и изменение такой организационной схемы является трудозатратной и дорогостоящей. Предоставление отдельным пользователям возможности формировать и изменять организационные схемы может уменьшить трудозатраты и дороговизну. Тем не менее, это поднимает проблемы обеспечения безопасности, тем самым требуя создания модели обеспечения безопасности для управления доступом к организационным схемам, чтобы гарантировать достоверность и конфиденциальность. В связи с этими и прочими соображениями были необходимы настоящие усовершенствования.

Краткое описание сущности изобретения

[0003] Это Краткое Описание предоставлено для ознакомления в упрощенной форме с подборкой концепций, которые дополнительно описаны ниже в Подробном Описании. Это Краткое Описание как не предназначено установить ключевые признаки или неотъемлемые признаки заявленного изобретения, так и не предназначено использоваться для ограничения объема заявленного изобретения.

[0004] В целом, различные варианты осуществления направлены на методики управления доступом к организационной информации субъекта. Некоторые варианты осуществления конкретно направлены на создание гибкой модели обеспечения безопасности управления доступом к организационной информации субъекта. Гибкая модель обеспечения безопасности позволяет разным администраторам и конечным пользователям осуществлять доступ к организационной информации, тем самым позволяя действенным и эффективным образом обновлять организационную информацию. Таким образом, модуль обеспечения безопасности может уменьшить затраты на администраторов и пользователей, управляющих организационной информацией.

[0005] Например, в одном варианте осуществления система построения организационной схемы может контролировать создание, управление, отображение, изменение и взаимодействие с организационной схемой субъекта. Система построения организационной схемы может включать в себя, среди прочих элементов, компонент представления, выполненный с возможностью представления организационной схемы в рабочей области представления. Организационная схема может содержать множество узлов, ассоциированных с членами организации, и связи между узлами, представляющие иерархические взаимосвязи между узлами. Компонент обеспечения безопасности может быть коммуникативно связан с компонентом представления. Компонент обеспечения безопасности может быть выполнен с возможностью принимать запрос на изменение характеристики организационной схемы от оператора, осуществлять доступ к настройкам обеспечения безопасности в отношении оператора и санкционировать изменение характеристики организационной схемы оператором. Санкция может быть дана при различных условиях, таких как, например, когда оператор является делегатом и уровень разрешений для делегата разрешает операцию изменения, ассоциированную с запросом на изменение. Рассматриваются и заявляются другие варианты осуществления.

[0006] Эти и прочие признаки и преимущества станут очевидными после прочтения нижеследующего подробного описания и рассмотрения ассоциированных чертежей. Должно быть понятно, что как предшествующее общее описание, так и нижеследующее подробное описание являются всего лишь поясняющими и не являются ограничивающими аспекты, как заявлено.

Перечень фигур чертежей

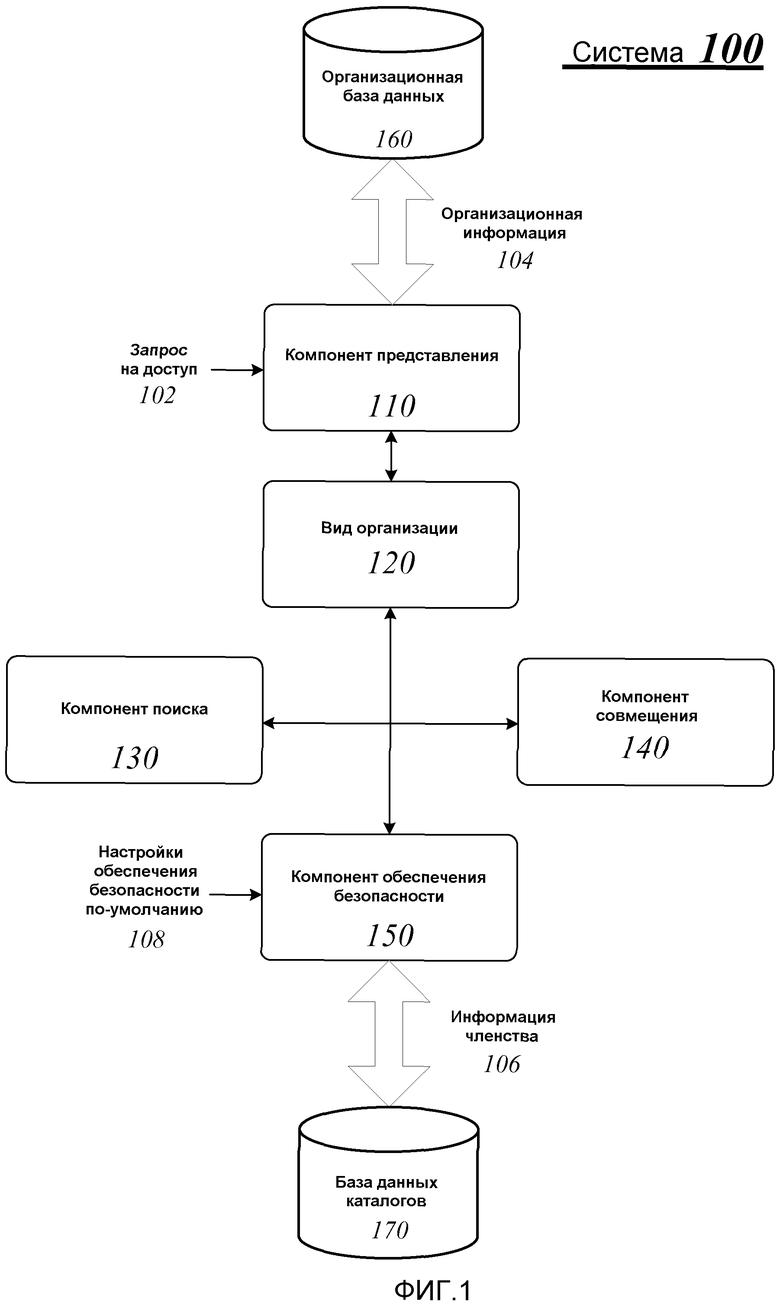

[0007] Фиг.1 иллюстрирует вариант осуществления системы.

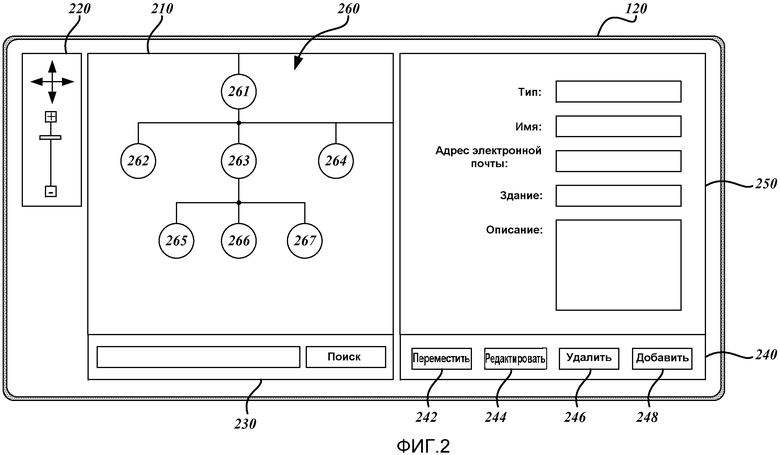

[0008] Фиг.2 иллюстрирует вариант осуществления первого организационного вида.

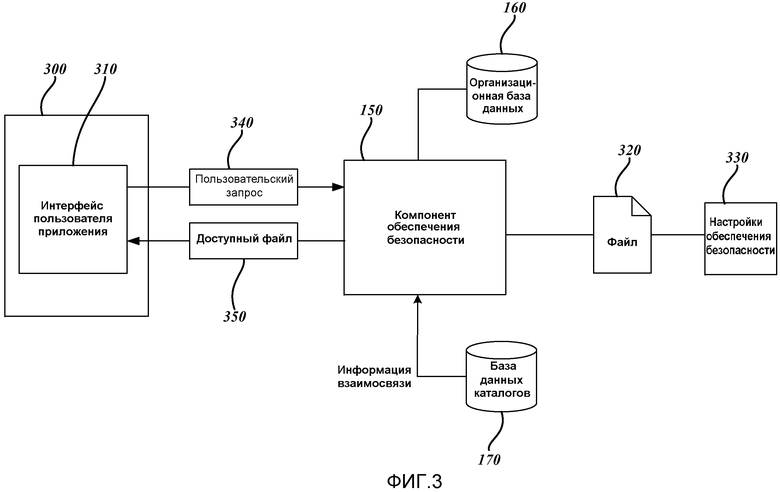

[0009] Фиг.3 иллюстрирует вариант осуществления компонента обеспечения безопасности.

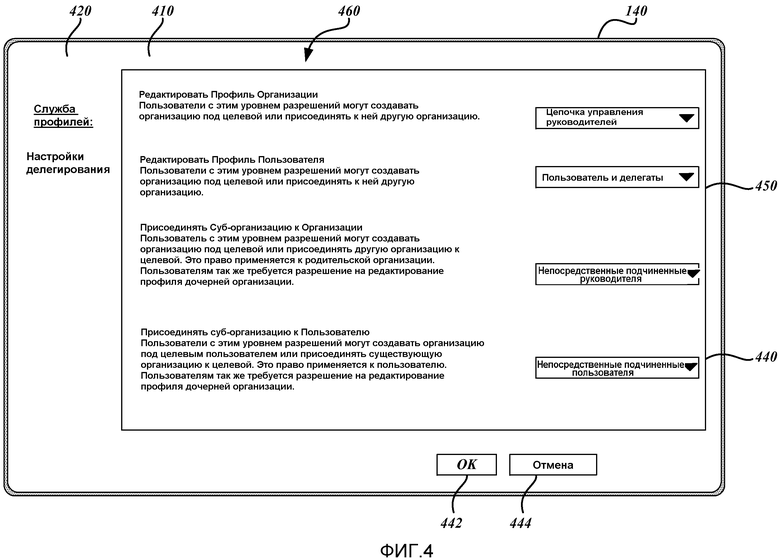

[0010] Фиг.4 иллюстрирует вариант осуществления вида службы профилей.

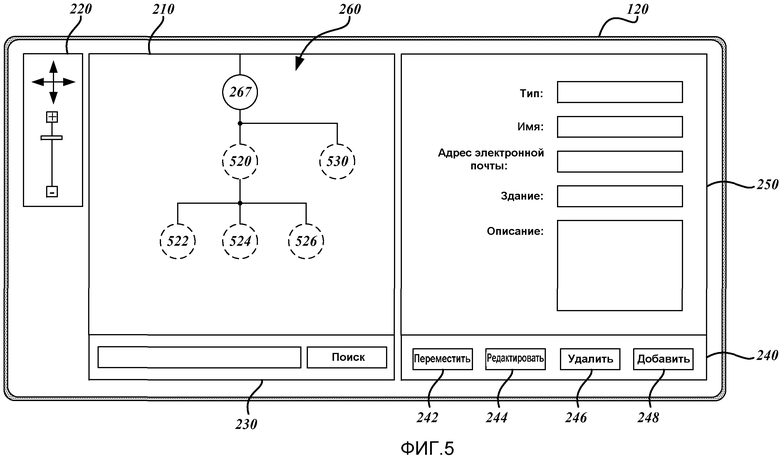

[0011] Фиг.5 иллюстрирует вариант осуществления второго организационного вида.

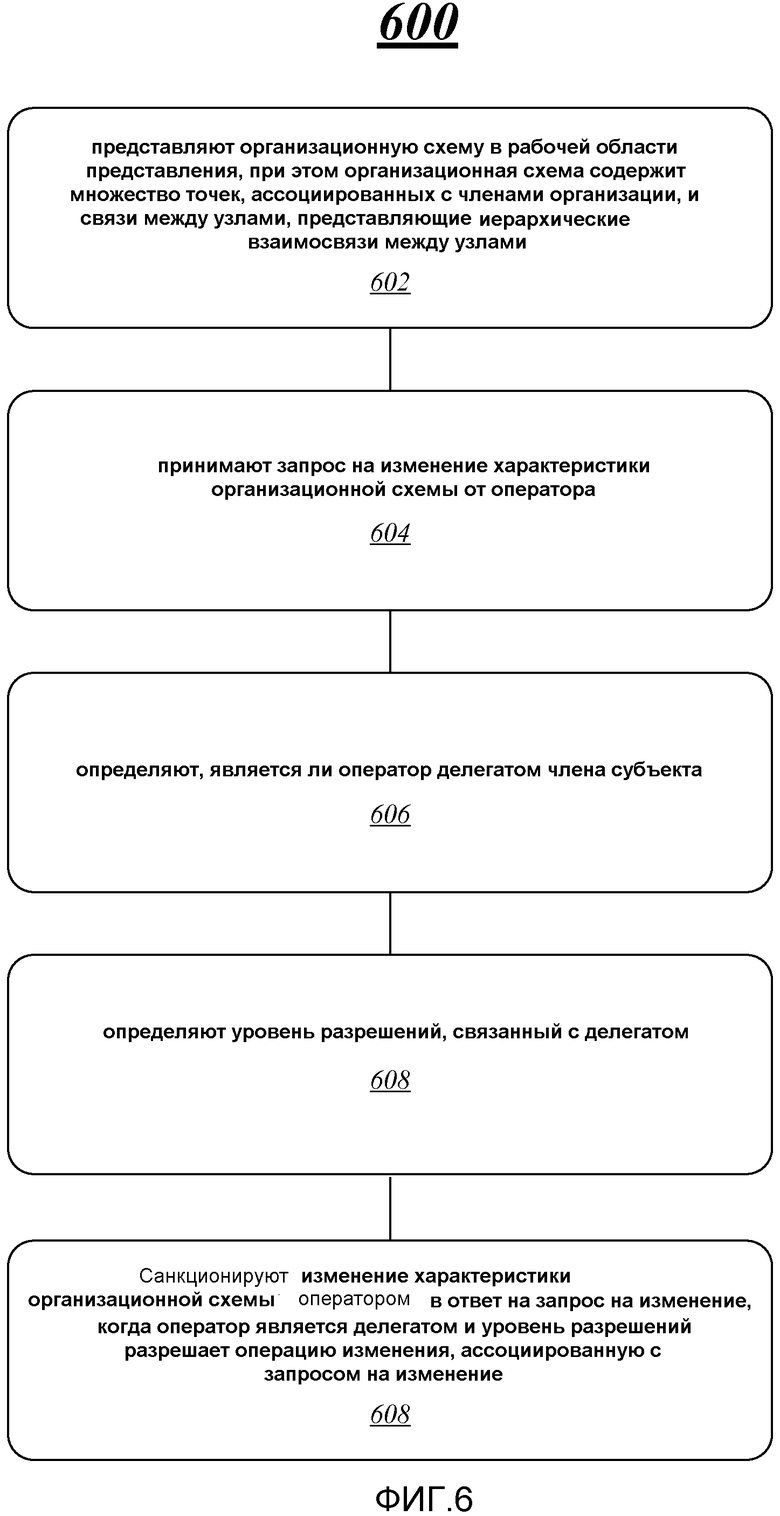

[0012] Фиг.6 иллюстрирует вариант осуществления логического потока.

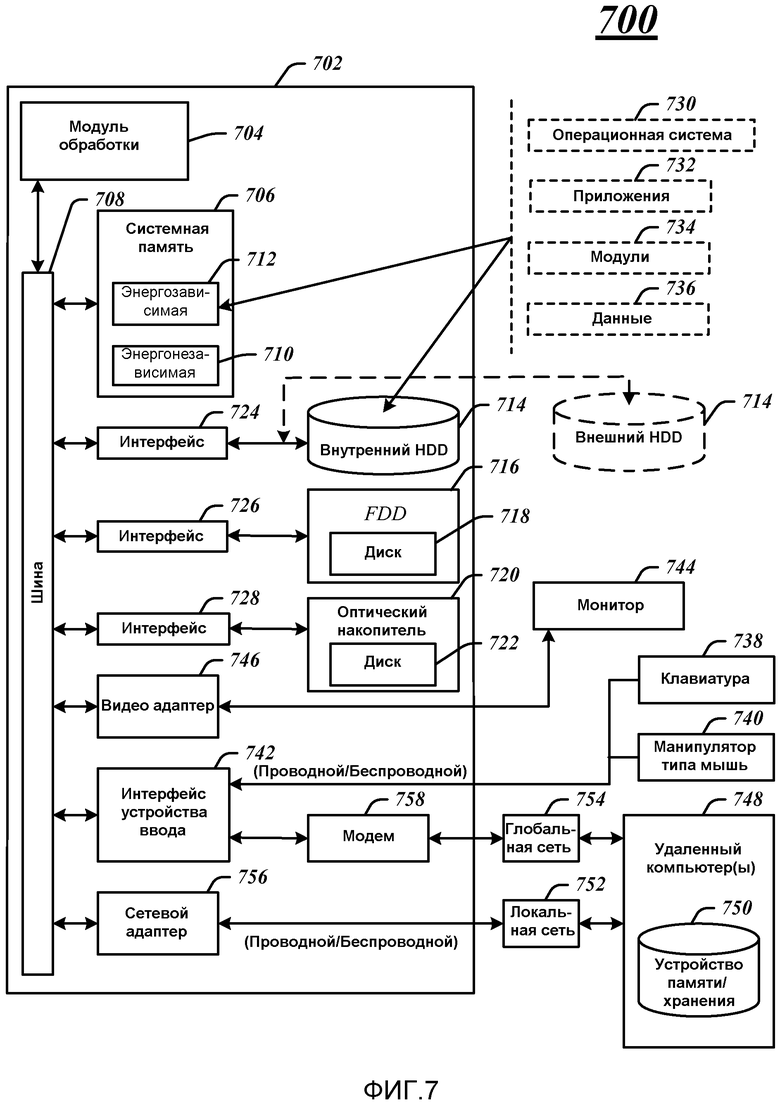

[0013] Фиг.7 иллюстрирует вариант осуществления вычислительной архитектуры.

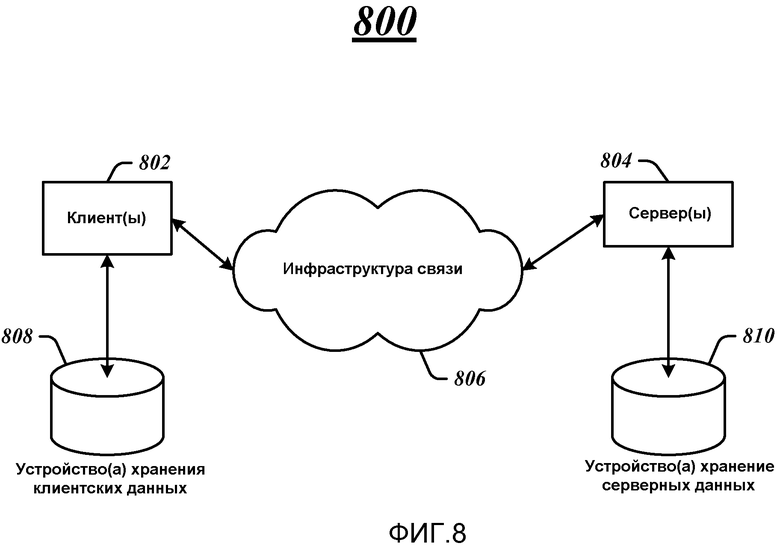

[0014] Фиг.8 иллюстрирует вариант осуществления архитектуры связи.

Подробное описание

[0015] Для того чтобы эффективно работать в большой организации, информационные работники должны быть сообразно осведомлены о точных функциях других людей и коллективов в их организации. Важно, чтобы эти организационные данные были оперативно доступными, обновляемыми и заслуживающими доверия. Тем не менее, построение структуры организации, как правило, является высокозатратной задачей, выполняемой выделенными сотрудниками отдела кадров или информационных технологий.

[0016] Варианты осуществления включают в себя один или более аспектов системы построения организационной схемы, предназначенной, чтобы позволить совместное построение организационных данных субъекта. Система включает в себя специализированную модель обеспечения безопасности в пределах от делегирования до неявных разрешений, на основании должности пользователя в организации и новых правил, которые применяются к системе. Система построения организационной схемы предоставляет информационным работникам и руководителям возможность построения цифрового представления их коллективов способом, который уменьшает стоимость и гарантирует то, что организационная информация является полной и более актуальной. Модель обеспечения безопасности позволяет осуществлять построение организационной иерархии сверху вниз привилегированным пользователем, таким как представитель отдела кадров, снизу вверх конечными пользователями или в любом их сочетании.

[0017] Варианты осуществления предоставляют некоторые преимущества в сравнении с традиционными методиками. Например, система построения организационной схемы позволяет оператору моделировать структуру организации для подавляющего большинства иерархических и матричных типов организаций. В другом примере система построения организационной схемы может реализовывать модуль обеспечения безопасности, созданный для уменьшения затрат на администраторов и операторов, управляющих организационной информацией, при этом все же предоставляя возможность понятного доступа к организационной информации привилегированным пользователям или конечным пользователям. Это гарантирует то, что менеджеры, ассистенты и информационные работники могут управлять организационной информацией с уровнем доступа, адекватным их соответствующему уровню доверия внутри организации. В результате, варианты осуществления могут улучшить экономичность, масштабируемость, модульность, расширяемость или функциональную совместимость оператора, устройства или сети.

[0018] Фиг.1 иллюстрирует структурную схему системы 100 построения организационной схемы, выполненной с возможностью управления, изменения и представления организационной информации субъекта. Например, в одном варианте осуществления система 100 построения организационной схемы может содержать реализуемую на компьютере систему и может включать в себя один или более компонентов 110, 130, 140 и 150. Используемые здесь понятия «система» и «компонент» подразумеваются относящимися к связанной с компьютером сущности, представляющей собой либо аппаратное обеспечение, либо сочетание аппаратного и программного обеспечения, либо программное обеспечение, либо программное обеспечение в исполнении. Например, компонент может быть реализован в качестве процесса, выполняемого процессором, процессора, накопителя на жестком диске, множества устройств хранения данных (оптических и/или магнитных носителей информации), объекта, исполняемого файла, потока исполнения, программы и/или компьютера. В качестве иллюстрации, как приложение, исполняемое на сервере, так и сервер могут быть компонентом. Один или более компонентов могут размещаться внутри процесса и/или потока исполнения, и компонент может быть локализован на одном компьютере и/или распределен между двумя или более компьютерами, в соответствии с тем, что требуется для заданного варианта реализации. В этом контексте варианты осуществления не ограничиваются.

[0019] В проиллюстрированном варианте осуществления, показанном на Фиг.1, одна или более частей системы 100 построения организационной схемы может быть реализована, используя одно или более электронных устройств. Примеры электронных устройств могут включать в себя, без ограничений, мобильное устройство, персональный цифровой помощник, мобильное вычислительное устройство, интеллектуальный телефон, сотовый телефон, телефонную трубку, односторонний пейджер, двусторонний пейджер, устройство передачи сообщений, компьютер, персональный компьютер (PC), настольный компьютер, компьютер класса лэптоп, компьютер класса ноутбук, переносной компьютер, сервер, серверный массив или группу серверов, web-сервер, сетевой сервер, Интернет-сервер, рабочую станцию, мини-компьютер, компьютер класса мэйнфрейм, суперкомпьютер, сетевое устройство, web-устройство, систему с распределенным вычислением, многопроцессорные системы, системы, основанные на процессоре, потребительскую электронику, программируемую потребительскую электронику, телевизор, цифровой телевизор, абонентский приемник, беспроводную точку доступа, базовую станцию, станцию абонента, центр мобильных абонентов, контроллер сети радиодоступа, маршрутизатор, концентратор, шлюз, мост, коммутатор, машину или их сочетание. Несмотря на то, что, как показано на Фиг.1, система 100 построения организационной схемы в конкретной топологии имеет ограниченное число элементов, должно быть принято во внимание, что система 100 построения организационной схемы в альтернативных топологиях может включать в себя больше или меньше элементов, как того требует заданный вариант реализации.

[0020] Различные компоненты системы 100 построения организационной схемы могут быть коммуникативно связаны через среды связи различных типов. Различные компоненты могут координировать операции друг с другом. Координация может задействовать однонаправленный или двунаправленный обмен информацией. Например, компоненты могут передавать информацию в виде сигналов, передаваемых через среды связи. Информация может быть реализована в качестве сигналов, выделенных разным сигнальным линиям. В таких выделениях каждое сообщение является сигналом. Тем не менее, дополнительные варианты осуществления могут, в качестве альтернативы, использовать сообщения данных. Такие сообщения данных могут отправляться через различные соединения. Характерные соединения включают в себя параллельные интерфейсы, последовательные интерфейсы и интерфейсы шины.

[0021] Система 100 построения организационной схемы контролирует создание, управление, отображение, изменение и взаимодействие в отношении организационной схемы субъекта, такого как хозяйствующий субъект. Как показано на Фиг.1, система 100 построения организационной схемы может включать в себя компонент 110 представления, компонент 130 поиска, компонент 140 смешивания, компонент 150 обеспечения безопасности, организационную базу 160 данных и базу 170 данных каталогов.

[0022] Организационная база 160 данных может использоваться для хранения в базе данных, доступной членам организации, определенных данных члена, представляющих разных членов организации на индивидуальном, групповом или проектном уровне. Организационная база 160 данных также может хранить иерархические данные, представляющие иерархические взаимосвязи между членами организации, как, впрочем, и метаданные, ассоциированные с членами. Организационная база 160 данных дополнительно может хранить информацию о субъекте или организации, включая профиль организации, метаданные организации, настройки обеспечения безопасности членов или субъекта и любую другую приемлемую информацию для формирования, изменения и отображения организационной схемы субъекта.

[0023] База 170 данных каталогов может содержать открытый каталог операторов и/или сетевых ресурсов. Некоторые общие примеры типа информации, публикуемой базой 170 данных каталогов, включают в себя информацию о субъекте, членах субъекта, доступных субъекту или члену сетевых устройствах или службах, и т.д. Например, в одном варианте осуществления база 170 данных каталогов может быть реализована в качестве MICROSOFT ACTIVE DIRECTORY®. Активный Каталог (Active Directory) является вариантом реализации служб каталогов по облегченному протоколу доступа к каталогам (LDAP), чтобы обеспечить централизованную аутентификацию и авторизацию служб для сетевых компьютеров. Активный Каталог также предоставляет администраторам возможность назначать политики, вводить в действие программное обеспечение и применять важные обновления в отношении организации. Активный Каталог хранит информацию и настройки в центральной базе данных. Сети с технологией Активного Каталога могут варьироваться от небольшой системы с несколькими сотнями объектов до больших систем с миллионами объектов.

[0024] В различных вариантах осуществления база 170 данных каталогов может включать в себя идентифицирующую информацию разных членов субъекта. Идентифицирующая информация может включать в себя, без ограничения, имя, местоположение, контактную информацию, учетные номера, профессиональную информацию, организационную информацию (например, наименование), персональную информацию, информацию о связях, информацию о присутствии, фотографии, изображения, видео, мультимедийную информацию, сетевой адрес, адрес подуровня управления доступом к среде (MAC), адрес Интернет Протокола (IP), телефонный номер, адрес электронной почты, адрес протокола (например, адрес SIP (протокола инициирования сеанса)), идентификаторы оборудования, конфигурации аппаратного обеспечения, конфигурации программного обеспечения, проводные интерфейсы, беспроводные интерфейсы, поддерживаемые протоколы, информацию о присутствии и прочую требуемую информацию.

[0025] Компонент 110 представления в целом позволяет оператору или пользователю взаимодействовать с организационной схемой посредством обеспечения элементов управления и отображения информации, связанной с организационной схемой. В вариантах осуществления компонент 110 представления функционирует, чтобы представить вид 120 организации применительно к субъекту. Вид 120 организации может включать в себя, среди прочих элементов интерфейса пользователя, организационную схему в рабочей области представления. Организационная схема может содержать множество узлов, ассоциированных с членами организации. Организационная схема может дополнительно содержать различные связи между узлами, представляющие иерархические взаимосвязи между узлами. Компонент представления может представлять организационную схему, используя организационную информацию, хранящуюся одной или более базами данных, такой как организационная база 160 данных и/или база 170 данных каталогов.

[0026] Компонент 130 поиска коммуникативно связан с компонентом 110 представления. Компонент 130 поиска выполнен с возможностью общего управления поиском по данным, ассоциированным с организационной схемой, и представления результатов поиска. Компонент 130 поиска контролирует и реализует процесс поиска по организационной информации в ответ на команды, принятые элементами управления поиском из состава компонента 110 представления. Компонент 130 поиска может быть выполнен с возможностью поиска по организационной информации, ассоциированной с организационной схемой, которая хранится в организационной базе 160 данных. Эта база 160 данных также может включать в себя допускающие возможность поиска метаданные, ассоциированные с каждым из членов. Введенный поисковый запрос может передаваться от элементов управления поиском компонента 110 представления к компоненту 130 поиска. Поисковый запрос может включать в себя условия запроса, определяющие информацию, которую ищет пользователь. Компонент 130 поиска пропускает поисковый запрос к поисковой машине, которая затем запрашивает организационную базу 160 данных, используя условия запроса. Затем поисковая машина может выдать результаты поиска на дисплей.

[0027] Компонент 140 смешивания коммуникативно связан с компонентом 110 представления и компонентом 130 поиска. Компонент 140 смешивания выполнен с возможностью, в общем, обеспечивать то, что дополнительная информация, ассоциированная с членами организационной схемы, будет накладываться или «смешиваться» со схемой способом, часто настраиваемым пользователем. Это предоставляет пользователю возможность видеть информацию, ассоциированную с членами субъекта, и в это же время просматривать иерархическую взаимосвязь между членами. Компонент 140 смешивания связан с компонентом 110 представления, чтобы отображать результаты операций смешения. Компонент 140 смешения принимает в качестве входных данных информацию, описывающую организационную схему, от организационной базы 160 данных. Компонент 140 смешивания также может принять дополнительные входные данные от специализированного кода, написанного пользователем, который определяет то, какая информация должна смешиваться с организационной схемой, и их соответствующие источники. Компонент 140 смешивания исполняет этот специализированный код и получает необходимую информацию от каждого источника, упомянутого в специализированном коде. Компонент 140 смешивания определяет то, где на организационной схеме, представляющей организацию, должна отображаться информация, принятая от специализированного кода, и формирует результаты отображения, описывающие схему и любую наложенную информацию.

[0028] Компонент 150 обеспечения безопасности коммуникативно связан с компонентом 110 представления, компонентом 130 поиска и компонентом 140 смешивания. Компонент 150 обеспечения безопасности выполнен с возможностью общего контроля за доступностью файлов, хранящих организационную информацию, на основании явных разрешений обеспечения безопасности или неявных разрешений обеспечения безопасности. Неявные разрешения обеспечения безопасности могут основываться, например, на должности пользователя внутри организационной схемы субъекта, доверительной взаимосвязи пользователя с членом субъекта и прочих основанных на правилах определениях.

[0029] Например, в одном варианте осуществления компонент 150 обеспечения безопасности выполнен с возможностью принимать запрос на изменение характеристики организационной схемы от оператора и доступ к настройкам обеспечения безопасности для оператора. Компонент 150 обеспечения безопасности может санкционировать изменение характеристики организационной схемы оператором на основании явной или неявной настройки обеспечения безопасности, ассоциированной с оператором. Характеристика может включать в себя узел, иерархические связи между узлами или метаданные, ассоциированные с узлами или связями. Например, компонент 150 обеспечения безопасности может санкционировать изменение характеристики организационной схемы оператором, когда оператор является делегатом и уровень разрешений для делегата разрешает выполнение операции изменения, связанной с запросом на изменение. Операции изменения могут включать в себя, без ограничения, операции редактирования, такие как создание, удаление, добавление, перемещение, копирование, объединение, разбиение и прочие обычные команды редактирования.

[0030] Фиг.2 иллюстрирует вариант реализации вида 120 организации, сформированного компонентом 110 представления. Компонент 110 представления может включать в себя рабочую область 210 представления, элементы 220 управления навигацией, элементы 230 управления поиском, элементы 240 управления редактированием и интерфейс 250 ввода. Рабочая область 210 представления отображает организационную схему 260 субъекта. Компонент 110 представления может предоставлять возможность множеству разных пользователей осуществлять локальный доступ к организационной базе 160 данных посредством устройства, реализующего систему 100 построения организационной схемы, или через сеть при реализации в распределенном вычислительном окружении. Это позволяет множеству разных пользователей изменять части схемы, сохраняя при этом централизованное хранение организационных данных.

[0031] Организационная схема 260 графически представляет функциональные взаимосвязи между должностями и группами субъекта. Организационная схема 260 включает в себя узлы 261-267, которые представляют эти должности и группы. Некоторые из узлов 261-267 могут представлять должности, такие как конкретный директор, а некоторые из узлов 261-267 могут представлять конкретные проектные группы. Например, узел 263 представляет контролирующую должность внутри субъекта. Должность, представленная узлом 263, отвечает за контролирование трех проектных групп.

[0032] В некоторых случаях должность может заниматься сотрудником, а в других случаях должность может быть свободной. Например, если сотрудник нанимается для заполнения этой должности, то должность будет занятой, и этот сотрудник будет отвечать за контролирование трех проектных групп. Если этот сотрудник увольняется или является исключенным, сама по себе должность не обязательно исключается. Например, может быть временный период, в течение которого субъект находиться в процессе приглашения на работу замены. Таким образом, должность, представленная узлом 263, не представляет собой отдельного сотрудника, а наоборот, представляет собой должность внутри субъекта. В таком случае узел 263 может отображаться, даже когда отсутствует сотрудник, занимающий должность, которую представляет узел.

[0033] Должность, представленная узлом 263, отвечает за контролирование трех проектных групп, представленных узлами 265, 266 и 267. Каждый из узлов 265-267 может представлять проектную группу, которая заключает в себе несколько сотрудников, в отличие от представления одного конкретного сотрудника. Таким образом, организационная схема 260 может представлять собой функциональные взаимосвязи между должностями и группами внутри субъекта.

[0034] Узлы 261-267 соединены линиями, которые указывают иерархические взаимосвязи между должностями и группами. Например, линии соединяют верхнюю часть узлов 265, 266 и 267 с нижней частью узла 263. Эти линии указывают на то, что узел 263 расположен на схеме выше, чем узлы 265, 266 и 267, и, таким образом, является отвечающим за контролирование или управление проектными группами, представленными узлами 265, 266 и 267.

[0035] В некоторых примерах организационная схема 260 может представлять собой фактических сотрудников и иерархическую взаимосвязь между ними, нежели должности внутри субъекта. В таком примере каждый узел может представлять собой одного сотрудника таким образом, что когда сотрудник исключается, также исключается и узел. Таким образом, организационная схема 260 может использоваться, чтобы указывать связь контролер-подконтрольный между отдельными сотрудниками субъекта.

[0036] Интерфейс 26 также включает в себя группу элементов 220 управления навигацией. Элементы 220 управления навигацией позволяют пользователю настроить то, каким образом организационная схема 260 отображается в рабочей области 210 представления. Например, элементы управления 220 могут позволить пользователю настроить уровень масштаба рабочей области 210 представления. Пользователь может увеличить масштаб, чтобы увеличить схему таким образом, что она визуализируется в большом размере. Посредством увеличения масштаба могут отображаться небольшие части организационной схемы 260, и отображаемая часть может отображаться более подробно. Пользователь также может использовать элементы 220 управления навигацией для уменьшения масштаба, чтобы уменьшить увеличение организационной схемы 260 таким образом, чтобы она визуализировалась в меньшем размере. Посредством уменьшения масштаба могут отображаться большие части организационной схемы 260, но отображаемая часть может отображаться менее подробно.

[0037] В некоторых примерах при изменении уровня масштабирования организационной схемы 260 отдельные узлы могут расширяться или сжиматься, чтобы регулировать отображаемую часть узлов. Например, узлы 265, 266 и 267 каждый могут представлять группы множества членов. При увеличении уровня масштабирования рабочей области 210 представления сверх той, что показана на Фиг.2, могут отображаться отдельные члены. Аналогичным образом, при уменьшении уровня масштабирования рабочей области 210 представления ниже той, что показана на Фиг.2, узел 263, который представляет контролера, может быть сжат так, что узлы 265, 266 и 267, которые представляют проектные группы, контролируемые узлом 263, более не показываются.

[0038] В дополнение к настройке уровня масштабирования рабочей области 210 представления, элементы 220 управления навигацией также могут позволять пользователю панорамировать организационную схему 260. Например, когда пользователь увеличивает масштаб организационной схемы 260, части схемы 260 могут быть больше не видны, так как рабочая область 260 представления имеет конечные размеры. Для того чтобы увидеть эти части, пользователь может прокручивать изображение влево, вправо, вверх или вниз для того, чтобы переместить требуемую часть организационной схемы 260 в зону видимости рабочей области 210 представления.

[0039] В других примерах элементы 220 управления навигацией могут включать в себя другие возможности навигации. В некоторых примерах элементы 220 управления навигацией могут включать в себя элементы управления для вращения организационной схемы 260. В других примерах элементы 220 управления навигацией могут включать в себя элементы управления для центрирования организационной схемы 260. В еще других примерах пользователь может осуществлять навигацию по схеме простым использованием команд клавиатуры или манипулятора типа мышь, без необходимости в визуальных элементах управления навигацией.

[0040] Чтобы дополнительно помочь пользователю при размещении информации в организационной схеме 260, рабочая область 26 интерфейса также может включать в себя элементы 230 управления поиском. Элементы 230 управления поиском позволяют пользователю вводить поисковый запрос, который включает в себя условия поиска, и производить в организационной схеме 260 поиск узлов, ассоциированных с членами, которые совпадают с условиями поиска. В некоторых примерах элементы 230 управления поиском могут позволять пользователю запрашивать любые метаданные, ассоциированные с организационной схемой 260. Например, пользователь может осуществлять поиск по наименованию должности, имени сотрудника, занимающего должность, или по любой другой информации, ассоциированной с сотрудником или конкретной должностью или группой. Также пользователь может осуществлять поиск посредством комплексного поискового запроса, который осуществляет поиск информации по множеству типов метаданных. Как только поиск обработан, затем рабочая область 210 представления может отобразить результаты поиска.

[0041] Компонент 110 представления также может включать в себя группу элементов 240 управления редактированием. Элементы 240 управления редактированием позволяют пользователю редактировать организационную схему 260. Элементы 240 управления редактированием могут включать в себя кнопки управления, такие как кнопка 242 перемещения, кнопка 244 редактирования, кнопка 246 удаления и кнопка 248 добавления.

[0042] Кнопка 242 перемещения может позволять пользователю перемещать узлы, чтобы изменять их местоположение в иерархической структуре. В некоторых примерах рабочая область 210 представления может позволять пользователю выбирать узел посредством, например, щелчка по узлу с помощью указателя манипулятора типа мышь. Как только узел выбран, пользователь может активировать свойство перемещения посредством дальнейшего выбора кнопки 242 перемещения. Пользователь может переставить выбранный узел на организационной схеме 260. Например, пользователь может использовать манипулятор типа мышь для перетаскивания и фиксирования на новом месте выбранного узла. После перемещения обновленные метаданные, ассоциированные с перемещенным узлом, сохраняются в организационной базе 160 данных, чтобы указывать обновленную иерархическую взаимосвязь между узлами. Таким образом, функция перемещения не только позволяет пользователю изменять местоположение, в котором отображается узел, но также позволяет пользователю изменять положение узла внутри иерархии.

[0043] Кнопка 244 редактирования может позволить пользователю редактировать узлы. Каждый узел может иметь ассоциированные с ним метаданные, которые пользователь хочет отредактировать. Например, узел 263 может представлять контролирующую должность внутри субъекта. Например, узел 263 может быть ассоциирован с метаданными, описывающими наименование должности, адрес электронной почты сотрудника, занимающего должность, здание, в котором размещается сотрудник, занимающий должность, и общее описание должности. Метаданные также могут описывать иерархическую взаимосвязь между должностью и прочими должностями субъекта. Пользователь также может использовать кнопку 244 редактирования для редактирования метаданных, ассоциированных с узлом, посредством, например, выбора узла и затем выбора кнопки 244 редактирования. Затем пользователь может использовать интерфейс 250 ввода для изменения метаданных, ассоциированных с выбранным узлом, как описывается ниже.

[0044] Кнопка 246 удаления может позволять пользователю удалять узел. Например, пользователь может выбрать узел и затем выбрать кнопку 246 удаления для удаления выбранного узла. В некоторых примерах пользователю может быть выведено напоминание с сообщением предупреждения до того, как выбранный узел будет удален.

[0045] Кнопка 248 добавления может позволять пользователю добавлять новый узел в организационную схему 260. Пользователь может выбрать местоположение, в которое нужно добавить новый узел, и затем выбрать кнопку 248 добавления для добавления узла. Для выбора местоположения пользователь может выбрать существующий узел и указать иерархическую взаимосвязь, такую как сестринская, дочерняя или родительская. Затем в схему может быть добавлен новый узел на основании местоположения относительно нового узла, основываясь на указанной иерархической взаимосвязи. В других примерах пользователь может просто добавлять узел в организационную схему 260 и в дальнейшем связать новый узел с иерархической структурой организационной схемы 260. В еще других примерах, где не представлено других узлов, пользователю не требуется выбирать местоположение, так как новый узел будет выполнять функцию корневого узла в организационной схеме.

[0046] При добавлении нового узла пользователь может вводить любые необходимые метаданные, ассоциированные с добавляемым узлом, используя интерфейс 250 ввода. В других случаях пользователь может ввести метаданные, ассоциированные с добавленным узлом, посредством сначала добавления узла и затем в дальнейшем, использования кнопки 244 редактирования, как рассматривалось выше. После добавления метаданные, ассоциированные с вновь добавленным узлом, сохраняются в организационной базе 160 данных. Дополнительно, в организационной базе 160 данных могут сохраняться метаданные, указывающие иерархическую взаимосвязь между добавленным узлом и прочими узлами.

[0047] Не обязательно, что у всех пользователей есть разрешение на использование элементов 240 управления редактированием. Это необходимо для того, чтобы гарантировать то, что реализован определенный требуемый уровень обеспечения безопасности, чтобы предотвратить несанкционированные изменения организационной схемы или соответствующей организационной информации. То, имеется ли у пользователя разрешение на редактирование или изменение организационной схемы или соответствующей организационной информации, основано на группе явных или неявных разрешений обеспечения безопасности, ассоциированных с пользователем или организационной схемой.

[0048] Для реализации этого система 100 построения организационной схемы включает в себя компонент 150 обеспечения безопасности, чтобы управлять и контролировать доступ, в целом, к системе 100 построения организационной схемы и, в частности, организационной информации субъекта. Компонент 150 обеспечения безопасности может реализовывать модель обеспечения безопасности, которая обеспечивает организацию различных уровней доступа к системе 100 построения организационной схемы или конкретной организационной информации субъекта, таким образом, который предотвращает не санкционированные изменения, предоставляя при этом авторизованным конечным пользователям возможность изменять организационную информацию способом сверху вниз, способом снизу вверх или на любом промежуточном между ними уровне. Это гарантирует то, что организационная информация, хранящаяся в организационной базе 160 данных, эффективно обновляется и обеспечивает тип организационной информации, важный для фактических пользователей системы 100 построения организационной схемы, при этом ограничивая несанкционированный доступ к уязвимой или конфиденциальной информации субъекта.

[0049] У пользователей нет разрешения на использование элементов 240 управления редактированием, если они не аутентифицированы и/или не авторизованы компонентом 150 обеспечения безопасности. В некоторых случаях, например, пользователь, просматривающий организационную схему 260 в компоненте 110 представления, может не иметь разрешение на редактирование любой части организационной схемы 260, и, следовательно, элементы 240 управления редактированием могут быть заблокированы или скрыты. В других случаях пользователь может иметь разрешение на редактирование только определенной части организационной схемы 260 на основании местоположения пользователя в схеме. Например, пользователю может быть разрешено редактировать только части схемы, в отношении которых он имеет контролирующие полномочия. Например, пользователь может быть сотрудником, занимающим должность, представленную узлом 263. Так как должность, ассоциированная с узлом 263, контролирует три проектных группы, представленные узлами 265, 266 и 267, то пользователь может иметь разрешение на редактирование этих узлов. Таким образом, определение того, имеет ли конкретный пользователь разрешение на редактирование части организационной схемы 260, является отчасти ответным на местоположение пользователя внутри схемы.

[0050] В дополнение к наличию разрешения на редактирование узлов, которые представляют должности или группы, которые контролирует пользователь, также пользователь может иметь возможность делегировать разрешение на редактирование. Например, пользователь может разрешить своему ассистенту редактировать части схемы, в отношении которых пользователь имеет разрешение на редактирование. В режиме по умолчанию всем ассистентам могут быть автоматически заданы права делегирования. Пользователь также может явным образом делегировать полномочия пользователям и группам пользователей (не ассистентам). Делегирование также может произойти посредством уровней разрешений, упомянутых где-то в другом месте. Например, пользователь может сделать выбор таким образом, чтобы «цепочка управления пользователем» (что подразумевает менеджера пользователя и его менеджеров, вычисляемых динамически) имели права на редактирование его профиля. Тем не менее, пользователь не может делегировать другим разрешение на редактирование части схемы, в отношении которой сам пользователь не имеет разрешение на редактирование. В других примерах разрешение на редактирование может быть установлено в другой базе данных, которая определяет части схемы, в отношении которых сотрудник имеет разрешение на редактирование.

[0051] Посредством разрешения отдельным пользователям редактировать части организационной схемы 260 достигается возможность эффективного создания организационной схемы 260. В отличие от ограничения задачей по созданию схемы до намеченного представителя или коллектива, задача распространяется по всему субъекту. Это может не только сократить расходы, но и обеспечить создание более подробной схемы. Например, в том случае, когда задача по созданию организационной схемы делегируется отдельной группе, зачастую из-за финансовых ограничений невозможно создать всестороннюю схему всего субъекта. Благодаря меньшим затратам, которые формирует распределенное создание схемы, создание всесторонней схемы даже самого большого субъекта становится реальным. Дополнительно, распределение редактирования и создания позволяет организационной схеме включать в себя намного больше информации, в сравнении с реализуемой ранее.

[0052] Фиг.3 иллюстрирует вариант реализации компонента 150 обеспечения безопасности. Компонент 150 обеспечения безопасности контролирует доступность файлов на основании иерархических взаимосвязей между членами, отображаемыми на организационной схеме 260. Компонент 150 обеспечения безопасности соединен с интерфейсом 310 пользователя приложения и приложением 300. Приложение 300 может быть любым компьютерным приложением, которое осуществляет доступ к файлам, таким как файл 320. Файл 320 может хранить организационную информацию субъекта, такую как организационная информация, приемлемую для представления организационной схемы 260 субъекта. Компонент 150 обеспечения безопасности также связан с организационной базой 160 данных, базой 170 данных каталогов и файлом 320. Файл 320 ассоциирован с настройками 330 обеспечения безопасности, которые определяют доступность файла 320. Несмотря на то, что файл 320 и настройки 330 обеспечения безопасности показаны как отдельные от баз 160, 170 данных, может приниматься во внимание, что они могут храниться в одной или в обоих из баз 160, 170 данных. В этом контексте варианты осуществления не ограничиваются.

[0053] Компонент 150 обеспечения безопасности может принять запрос 340 на доступ к файлу 320 от интерфейса 310 пользователя приложения. Компонент 150 обеспечения безопасности получает настройки 330 обеспечения безопасности, ассоциированные с файлом 320. Настройки 330 обеспечения безопасности могут определять доступность файла 320 на основании местоположения пользователя, осуществляющего доступ к файлу, в организационной схеме. Например, файл 320 может быть доступен только конкретной проектной группе. В других примерах файл 320 может быть доступен только отдельным представителям, находящимся выше в иерархической структуре, чем определенная опорная должность.

[0054] По приему запроса 340 на доступ к файлу 320, далее компонент 150 обеспечения безопасности осуществляет доступ к организационной базе 160 данных, чтобы определить должность пользователя, выполняющего запрос 340. На основании того, где в организационной схеме 260 размещается индивидуум, и настроек 330 обеспечения безопасности, компонент 150 обеспечения безопасности разрешает или отклоняет доступ 350 к файлу 320. Таким образом, иерархическая информация, ассоциированная со схемой 260, может контролировать доступность файлов, доступ к которым осуществляется другими приложениями. Дополнительно, вследствие этого, разрешения обеспечения безопасности членов могут быть определены в качестве метаданных, ассоциированных со схемой 260. Это уменьшает необходимость в наличии как организационной схемы, так и отдельного списка разрешений обеспечения безопасности. Дополнительно, посредством объединения разрешений обеспечения безопасности с организационными данными, разрешения обеспечения безопасности могут определяться на основании структуры субъекта.

[0055] Компонент 150 обеспечения безопасности может санкционировать на просмотр и/или изменение характеристики организационной схемы оператором на основании настроек 330 обеспечения безопасности. Настройки 330 обеспечения безопасности могут храниться посредством организационной базы 160 данных, базы 170 данных каталогов или другого сетевого устройства. Настройки 330 обеспечения безопасности могут определять различные правила обеспечения безопасности, операции обеспечения безопасности и информацию обеспечения безопасности, требуемые для реализации правил обеспечения безопасности и операций обеспечения безопасности, чтобы аутентифицировать и/или авторизовать доступ к организационной информации, хранящейся в организационной базе 160 данных.

[0056] Настройки 330 обеспечения безопасности могут включать в себя разные типы свойств обеспечения безопасности. Один пример свойства обеспечения безопасности может включать в себя, без ограничения, свойство делегата. В различных вариантах осуществления свойство делегата может быть ассоциировано с объектом профиля организации или объектом профиля члена. Например, в одном варианте осуществления организационная база 160 данных хранит в базе данных, доступной членам организации, идентификатор оператора применительно к оператору в качестве свойства делегата объекта профиля члена, ассоциированного с членом организации. Свойство делегата может использоваться для предоставления члену организации возможности делегировать разрешение на изменение организационной информации, хранящейся в организационной базе 160 данных, доверенным пользователям, таким как другой член организации, или консультанту вне организации. Например, пользователь может предоставить возможность своему ассистенту редактировать часть схемы, в отношении которой пользователь имеет разрешение на редактирование. Тем не менее, пользователь не может делегировать другим разрешение на редактирование частей схемы, в отношении которых сам пользователь не имеет разрешение на редактирование. В других примерах разрешение на редактирование может быть установлено в другой базе данных, которая определяет части схемы, в отношении которых каждый сотрудник имеет разрешение на редактирование. Вследствие этого свойство делегата позволяет некоторым пользователям быть добавленными в группу делегатов, при этом группа делегатов имеет разрешения, аналогичные тем, что есть у делегирующего члена организации.

[0057] Настройки 330 обеспечения безопасности также могут включать в себя свойство обеспечения безопасности, такое как свойство разрешения присоединения суборганизаций. В одном варианте осуществления организационная база 160 данных может хранить в базе данных, доступной членам организации, идентификатор оператора в отношении оператора в качестве свойства разрешения присоединения суборганизации объекта профиля организации, ассоциированного с организацией. Свойство разрешения присоединения субогранизации для объекта профиля организации может предоставлять оператору возможность создавать новый иерархический уровень суборганизации, расположенной ниже узла. Свойство разрешения присоединения субогранизации для объекта профиля организации может предоставлять возможность присоединять существующую суборганизацию к иерархическому уровню, расположенному ниже узла.

[0058] Настройки 330 обеспечения безопасности также могут включать в себя свойство обеспечения безопасности, такое как свойство разрешения редактирования организации. В одном варианте осуществления организационная база 160 данных может хранить в базе данных, доступной членами организации, идентификатор оператора в отношении оператора, такой как свойство разрешения редактирования организации объекта профиля организации, ассоциированного с организацией. Свойство разрешения редактирования организации для объекта профиля организации может предоставлять оператору возможность создавать или изменять узел или связь между узлами.

[0059] В дополнение или в качестве альтернативы, свойство разрешения редактирования организации может быть ассоциировано с объектом профиля члена. Например, в одном варианте осуществления, организационная база 160 данных может хранить в базе данных, доступной членами организации, идентификатор оператора в отношении оператора в качестве свойства разрешения редактирования организации объекта профиля члена, ассоциированного с членом организации. Свойство разрешения редактирования организации для объекта профиля члена может предоставлять оператору возможность создавать организационную схему для члена организации.

[0060] Для ссылки, характерная матрица разрешений применительно к компоненту 150 обеспечения безопасности может быть показана в Таблице 1, в соответствии с нижеследующим:

Удалять организацию

Перемещать организацию (требует присоединение к родительскому объекту)

Добавлять/убирать челнов

Позволяет установить родительский объект организации в качестве целевой организации

Обеспечение безопасности настраивает ссылку «новая» на организацию

Позволяет установить родительский объект организации в качестве целевого менеджера пользователя или целевого пользователя

Обеспечение безопасности настраивает ссылку «создание организации» на карту пользователя

[0061] При нормальном функционировании компонент 150 обеспечения безопасности принимает запрос на изменение характеристики организационной схемы от оператора, осуществляет доступ к настройкам 330 обеспечения безопасности применительно к оператору и санкционирует изменение характеристики организационной схемы оператором, когда оператор является делегатом и уровень разрешений для делегата разрешает операции изменения, ассоциированные с запросом на изменение. То, является ли оператор делегатом и имеет ли соответствующий уровень разрешений, может определяться, используя настройки 330 обеспечения безопасности, или, более конкретно, свойство делегата, свойство разрешения присоединения суборганизации и/или свойство разрешения редактирования организации. Уровни разрешений могут варьироваться в зависимости от варианта реализации. Например, в одном варианте осуществления, уровни разрешений могут определяться, как показано в Таблице 2, в соответствии с нижеследующим:

[0062] В дополнение или в качестве альтернативы, компонент 150 обеспечения безопасности может санкционировать просмотр и/или изменение характеристики организационной схемы оператором на основании соображений обеспечения безопасности, неявно определяемых настройками 330 обеспечения безопасности. В некоторых случаях компонент 150 обеспечения безопасности может принять пользовательский запрос 340 от оператора, который не имеет какую-либо определенную для него или нее посредством настроек 330 обеспечения безопасности информацию обеспечения безопасности. В этом случае компонент 150 обеспечения безопасности может автоматически отклонить доступ к файлу 320. Тем не менее, в другом случае компонент 150 обеспечения безопасности может использовать неявные разрешения обеспечения безопасности, полученные, используя набор эвристических правил или правил обеспечения безопасности. Например, компонент 150 обеспечения безопасности может осуществить доступ к идентифицирующей информации из организационной базы 160 данных и/или базы 170 данных каталогов, чтобы определить, должен ли пользовательский запрос 340 быть удовлетворен или отклонен. Как описано ранее, пользователь может быть сотрудником, занимающим должность, представленную узлом 263. Так как должность, ассоциированная с узлом 263, контролирует три проектные группы, представленные узлами 265, 266 и 267, то пользователь может иметь разрешение на редактирование этих узлов. Таким образом, определение того, имеет ли конкретный пользователь разрешение на редактирование части организационной схемы 260, выполняется на основании местоположения пользователя внутри организационной схемы 260. В другом примере компонент 150 обеспечения безопасности может определить, удовлетворить ли пользовательский запрос 340, на основании доверительной взаимосвязи между оператором, отправляющим пользовательский запрос 340, и членом организации. Например, компонент 150 обеспечения безопасности может определить, что пользовательский запрос 340 исходит от консультанта, работающего над проектом совместно с сотрудником, занимающим должность, представленную узлом 263. Компонент 150 обеспечения безопасности может определить, что консультант может осуществлять доступ к организационной схеме 260, на основании этой доверительной взаимосвязи и определения его в качестве консультанта. Альтернативным типом уровня разрешений может быть должность (или роль) пользователя. Например, пользователь может установить разрешения, соответствующие тому, что все «бизнес-администраторы» и «сотрудники уровня директора» должны иметь разрешение на редактирование всей или части организационной схемы. Множество других правил или эвристических правил могут реализовываться для определения того, имеет ли оператор неявное разрешение обеспечения безопасности на доступ и изменение конкретной организационной схемы и/или организационной информации. В этом контексте варианты осуществления не ограничиваются.

[0063] Фиг.4 иллюстрирует вариант реализации вида 140 службы профилей, формируемого компонентом 110 представления. Вид 140 службы профилей позволяет пользователю установить разрешения по умолчанию для различных профилей. В проиллюстрированном варианте осуществления, показанном на Фиг.4, вид 140 службы профилей используется для указания уровней разрешений для делегирования операций управления профилями, включая профиль редактирования организации, профиль редактирования пользователя, профиль присоединения суборганизации к организации и профиль присоединения суборганизации к пользователю. Каждому из профилей может быть назначен отличный от других уровней разрешений, как показано в Таблице 2, используя ниспадающий элемент меню.

[0064] Фиг.5 иллюстрирует вариант реализации вида 120 организации, формируемый компонентом 110 представления. В проиллюстрированном варианте осуществления, показанном на Фиг.5, вид 120 организации иллюстрирует случай, где оператор желает изменить организационную схему 260 посредством создания и присоединения новой суборганизации к узлу 267. Предположим сценарий использования, при котором оператор Лаура имеет изделие, привносящее новый цикл изготовления изделия, и по мере того как оформляется новая организационная структура, Лаура хочет, чтобы организационная схема 260 отражала изменения. По умолчанию она имеет право на выполнение управления на ее уровне и ниже, но она хочет делегировать эту задачу Бену, одному из ее подчиненных. Бен отправляет пользовательский запрос 340 компоненту 150 обеспечения безопасности на изменение организационной схемы 260, как представленной файлом 320. Компонент 150 обеспечения безопасности принимает пользовательский запрос 340 и определяет, имеет ли Бен разрешение на доступ и редактирование файла 320, используя настройки 320 обеспечения безопасности. Как только компонент 150 обеспечения безопасности санкционирует доступ со стороны Бена к организационной информации, представленной файлом 320, Бен может использовать компонент 110 представления для создания новой суб-организации, содержащей узлы 520, 522, 524, 526 и 530. Бен может создать связи между узлами 520, 530, чтобы показать равноправную взаимосвязь, где узлы 520, 530 находятся на одном и том же иерархическом уровне. Также Бен может создать связь между узлом 520 и узлами 522, 524 и 526, чтобы показать иерархическую взаимосвязь, где узлы 522, 524 и 526 находятся на иерархическом уровне ниже иерархического уровня 520. Как только Бен создал новые субколлективы и назначил им людей, затем он отправляет эти изменения Лауре, которая может проверить изменения. После ее подтверждения новая структура становиться видимой всем.

[0065] Операции применительно к описанным выше вариантам осуществления могут быть дополнительно описаны со ссылкой на один или более логических потоков. Должно быть принято во внимание, что характерные логические потоки не обязательно должны выполняться в представленном порядке или в любом конкретном порядке, если не указано обратное. Более того, различные действия, описанные в отношении логических потоков, могут выполняться последовательно или параллельно. Логические потоки могут быть реализованы, используя один или более элементов аппаратного обеспечения и/или элементов программного обеспечения согласно описанным вариантам осуществления или альтернативные элементы, в соответствии с тем, что требуется для заданных ограничений на проектные и технические характеристики. Например, логические потоки могут быть реализованы в качестве логики (например, инструкций компьютерной программы) для исполнения посредством логического устройства (например, компьютера общего или специального назначения).

[0066] Фиг.6 иллюстрирует один вариант осуществления логического потока 600. Логический поток 600 может быть характерным для некоторых или всех из операций, выполняемых одним или более описанными здесь вариантами осуществления.

[0067] В проиллюстрированном варианте осуществления, показанном на Фиг.6, логический поток 600 может представлять на этапе 602 организационную схему в рабочей области представления, при этом организационная схема содержит множество узлов, ассоциированных с членами организации, и связи между узлами, представляющие иерархические взаимосвязи между узлами. Например, компонент 110 представления может представлять организационную схему 260 в рабочей области 210 представления, при этом организационная схема содержит множество узлов с 261 по 267, ассоциированных с членами организации, и связи между узлами, представляющие иерархические взаимосвязи между узлами.

[0068] Логический поток 600 может на этапе 604 принять запрос на изменение характеристики организационной схемы от оператора. Например, компонент 150 обеспечения безопасности может принять от оператора пользовательский запрос 340 на изменение характеристики организационной схемы 260 через приложение 300 и интерфейс 310 пользователя приложения.

[0069] Логический поток 600 на этапе 606 может определять, является ли оператор делегатом члена субъекта. Например, компонент 150 обеспечения безопасности может определять, является ли оператор делегатом члена субъекта, используя свойство делегата.

[0070] Логический поток 600 на этапе 608 может определять уровень разрешений, ассоциированный с делегатом. Например, компонент 150 обеспечения безопасности может определять уровень разрешений, ассоциированный с делегатом, используя свойства разрешения.

[0071] Логический поток 600 на этапе 608 может санкционировать изменение характеристики организационной схемы оператором в ответ на запрос на изменение, когда оператор является делегатом и уровень разрешений разрешает операцию изменения, ассоциированную с запросом на изменение. Например, компонент 150 обеспечения безопасности может санкционировать изменение оператором характеристики организационной схемы 260 в ответ на пользовательский запрос 340, когда оператор является делегатом и уровень разрешений разрешает операцию изменения, ассоциированную с запросом на изменение.

[0072] В дополнение к вышеописанным вариантам осуществления, прочие варианты осуществления могут устанавливать явные или неявные уровни разрешений на основании должности заданного пользователя как в иерархии подчинения, так и организационной иерархии. В некоторых аспектах иерархия подчинения и организационная иерархия организации могут быть аналогичными или идентичными. Тем не менее, в других случаях иерархия подчинения и организационная иерархия организации могут быть разными. Пример, который подчеркивает различия между иерархией подчинения и организационной иерархией, может быть дан в соответствии с нижеследующим. Предположим, что Джо является юридическим представителем Проекта Восточного Побережья и членом этого коллектива. Джо подчиняется Джефу, который руководит юридическим отделом, который в иерархии не связан с Проектом Восточного Побережья. В вариантах осуществления явные или неявные разрешения могут быть выделены в отношении отдельной иерархии подчинения, отдельно организационной иерархии, или совместно как иерархии подчинения, так и организационной иерархии, на основании внутренних взаимосвязей между разными иерархиями. В этом контексте варианты осуществления не ограничиваются.

[0073] Фиг.7 иллюстрирует вариант осуществления характерной вычислительной архитектуры 700, пригодной для реализации различных вариантов осуществления, как было описано ранее. Вычислительная архитектура 700 включает в себя общие вычислительные элементы, такие как один или более процессоров, сопроцессоров, модулей памяти, наборов микросхем, контроллеров, периферийное оборудование, интерфейсы, генераторы, устройства синхронизации, видео-карты, аудио-карты, мультимедийные компоненты ввода/вывода (I/O) и т.д. Тем не менее, варианты осуществления не ограничиваются вариантом реализации вычислительной архитектуры 700.

[0074] Как показано на Фиг.7, вычислительная архитектура 700 содержит модуль 704 обработки данных, системную память 706 и системную шину 708. Модуль 704 обработки данных может быть любым из разнообразных доступных коммерческих процессоров. Также в качестве модуля 704 обработки данных могут использоваться архитектуры сдвоенных микропроцессоров и прочие многопроцессорные архитектуры. Системная шина 708 обеспечивает взаимодействие компонентов системы, включая, но не в ограничительном смысле, системную память 706, с модулем 704 обработки данных. Системная шина 708 может быть любой из разнообразных типов структур шины, которая может дополнительно осуществлять межсоединение с шиной памяти (с или без контроллера памяти), периферийной шиной и локальной шиной, используя любую из многообразия доступных коммерческих архитектур шины.

[0075] Системная память 706 может включать в себя различные типы модулей памяти, такую как постоянное запоминающее устройство (ROM), запоминающее устройство с произвольной выборкой (RAM), динамическое RAM (DRAM), DRAM с Удвоенной Скоростью Обмена (DDRAM), синхронное DRAM (SDRAM), статичное RAM (SRAM), программируемое ROM (PROM), стираемое программируемое ROM (EPROM), электрически стираемое PROM (EEPROM) или флэш-память, полимерную память, такую как сегнетоэлектрическую полимерную память, память с переключением Овшинского, сегнетоэлектрическую память или память с фазовым переходом, памяти по технологии производства кремний-оксид-нитрид-оксид-кремний (SONOS), магнитные или оптические карты, или любые другие типы носителей информации, приемлемые для хранения информации. В проиллюстрированном варианте осуществления, показанном на Фиг.7, системная память 706 может включать в себя память энергонезависимую 710 и/или энергозависимую память 712. Основная система ввода/вывода (BIOS) может храниться в энергонезависимой памяти 710.

[0076] Компьютер 702 может включать в себя машиночитаемые носители информации различных типов, включая внутренний накопитель 714 на жестком диске (HDD), накопитель 716 на магнитном гибком диске (FDD) для считывания или записи на съемный магнитный диск 718, и накопитель 720 на оптическом диске для считывания и записи на съемный оптический диск 722 (например, CD-ROM или DVD). HDD 714, FDD 716 и накопитель 720 на оптическом диске могут быть соединены с системной шиной 708 посредством интерфейса 724 HDD, интерфейса 726 FDD и интерфейса 728 оптического накопителя, соответственно. Интерфейс 724 HDD при вариантах реализации с внешним накопителем может включать в себя, по меньшей мере, один из или оба из интерфейсов по технологиям Универсальной Последовательной Шины (USB) и IEEE 1394.

[0077] Накопители и ассоциированные с ними машиночитаемые носители информации обеспечивают временное и/или постоянное хранение данных, структур данных, исполняемых компьютером инструкций и т.д. Например, некоторое число программных модулей могут храниться в накопителях и модулях памяти 710, 712, включая операционную систему 730, одну или более прикладных программ 732, прочие программные модули 734 и данные 736 программ. Одна или более прикладных программ 732, прочие программные модули 734 и данные 736 программ могут включать в себя, например, различные элементы системы 100 построения организационной схемы, такие как компонент 100 представления, компонент 130 поиска, компонент 140 смешения и/или компонент 150 обеспечения безопасности.

[0078] Пользователь может вводить команды и информацию в компьютер 702 посредством одного или более проводных/беспроводных устройств ввода, например клавиатуры 738, и устройства указания, такого как манипулятор 740 типа мышь. Прочие устройства ввода могут включать в себя микрофон, инфракрасный (IR) пульт дистанционного управления, манипулятор джойстик, игровую панель, перо типа стилус, сенсорный экран или т.п. Эти и прочие устройства ввода зачастую соединены с модулем 704 обработки посредством интерфейса 742 устройств ввода, который соединен с системной шиной 708, но также могут соединяться посредством прочих интерфейсов, таких как параллельный порт, последовательный порт IEEE 1394, игровой порт, порт USB, интерфейс IR и т.д.

[0079] Монитор 744 или другой тип дисплейного устройства также соединен с системной шиной 708 через интерфейс, такой как видеоадаптер 746. В дополнение к монитору 744, компьютер, как правило, включает в себя прочие периферийные устройства вывода, такие как громкоговорители, принтеры и т.д.

[0080] Компьютер 702 может функционировать в сетевом окружении, используя логические соединения через проводные/беспроводные среды связи с одним или более удаленными компьютерами, такими как удаленный компьютер 748. Удаленным компьютером 748 может быть рабочая станция, компьютер-сервер, маршрутизатор, персональный компьютер, портативный компьютер, устройство развлечения, основанное на микропроцессоре, одноранговое устройство или другой общий сетевой узел, и он, как правило, включает в себя большинство или все из элементов, описанных применительно к компьютеру 702, несмотря на то, что для краткости, проиллюстрировано только устройство 750 памяти/хранения. Изображенные логические соединения включают в себя проводные/беспроводные соединения с локальной сетью 752 (LAN) и/или сетью большего размера, например глобальной сетью 754 (WAN). Сетевые окружения LAN и WLAN являются типичными для офисов и компаний и способствуют созданию корпоративных компьютерных сетей, таких как интрасети, и все они могут соединяться с глобальной сетью связи, такой как Интернет.

[0081] При использовании в сетевом окружении LAN компьютер 702 соединен с LAN 752 посредством проводного и/или беспроводного интерфейса сетевой связи или адаптера 756. Адаптер 756 может обеспечивать осуществление проводной и/или беспроводной связи с LAN 752, которая также может включать в себя беспроводную точку доступа, развернутую в ней для осуществления связи с беспроводными функциональными возможностями адаптера 756.

[0082] При использовании в сетевом окружении WAN компьютер 702 может включать в себя модем 758, или является соединенным с сервером связи в WAN 754, или иметь прочие средства для связи по WAN 754, как, например, посредством Интернет. Модем 758, который может быть внутренним или внешним и проводным и/или беспроводным устройством, соединяется с системной шиной 708 через интерфейс 742 устройств ввода. В сетевом окружении программные модули, изображенные применительно к компьютеру 702 или его частям, могут храниться на удаленном устройстве 750 памяти/хранения. Должно быть принято во внимание, что показанные сетевые соединения являются иллюстративными, и для создания линий связи между компьютерами могут использоваться прочие средства.

[0083] Компьютер 702 приспособлен осуществлять связь с проводными и беспроводными устройствами или объектами, используя технологии семейства стандартов IEEE 802, такими как беспроводные устройства, оперативно размещенные в беспроводной связи (например, по технологии беспроводной модуляции IEEE 802.7) с, например, принтером, сканером, настольным и/или портативным компьютером, персональным цифровым помощником (PDA), спутником связи, любой частью оборудования или местоположения, связанного с обнаруживаемой беспроводным образом меткой (например, киоском, газетным киоском, комнатой отдыха) и телефоном. Это включает в себя, по меньшей мере, беспроводные технологии Wi-Fi (или Беспроводная Точность), WiMax и BluetoothTM. Таким образом, связь может быть заранее определенной структурой как с традиционной сетевой, так и с простой самоорганизующейся одноранговой связью между, по меньшей мере, двумя устройствами. Сети Wi-Fi используют технологии радио передачи данных, называемые IEEE 802.7x (a, b, g и т.д.), чтобы обеспечить безопасную, надежную, быструю возможность соединения. Сеть Wi-Fi может использоваться для соединения компьютеров друг с другом, с Интернет и проводным сетям (которые используют среды связи и функции, относящиеся к IEEE 802.3).

[0084] Фиг.8 иллюстрирует структурную схему характерной архитектуры 800 связи, приемлемой для реализации различных вариантов осуществления, в соответствии с тем, что описывалось ранее. Архитектура 800 связи включает в себя общие элементы связи, такие как передатчик, приемник, приемопередатчик, радиоприемник, сетевой интерфейс, процессор канала прямой передачи, антенну, усилители, фильтры и т.д. Тем не менее, варианты осуществления не ограничиваются вариантом реализации архитектуры 800 связи.

[0085] Как показано на Фиг.8, архитектура 800 связи содержит один или более клиентов 802 и серверов 804. Клиенты 802 и серверы 804 могут реализовывать некоторую часть или всю систему 100 построения организационной схемы. Клиенты 802 и серверы 804 функционально соединены с одним или более соответствующими устройствами 808 хранения клиентских данных и устройствами 810 хранения серверных данных, которые могут использоваться для хранения локальной информации для соответствующих клиентов 802 и серверов 804, такие как объекты cookie и/или ассоциированная контекстуальная информация.

[0086] Клиенты 802 и серверы 804 могут осуществлять передачу информации меду собой, используя инфраструктуру 806 связи. Инфраструктура 806 связи может реализовывать любые широко известные технологии связи, такие как технологии, приемлемые для использования в сетях с коммутацией пакетов (например, открытых сетях, таких как Интернет, частных сетях, таких как интрасеть предприятия, и т.д.), в сетях с коммутацией каналов (например, телефонная коммутируемая сеть общего пользования) или в сочетании сетей с коммутацией пакетов и сетей с коммутацией каналов (с приемлемыми шлюзами и трансляторами). Клиенты 802 и серверы 804 могут включать в себя элементы стандартной связи различных типов, предназначенные иметь возможность взаимодействия с инфраструктурой 806 связи, такие как один или более интерфейсов связи, сетевых интерфейсов, карт сетевого интерфейса (NIC), радиоприемников, беспроводных передатчиков/приемников (приемопередатчиков), проводные и/или беспроводные среды связи, физические разъемы и т.д. В качестве примера, а не ограничения, среды связи включают в себя проводные среды связи и беспроводные среды связи. Примеры проводных сред связи могут включать в себя провод, кабель, металлические проводники, печатные платы (PCB), системные платы, многовходовые системы коммутации, полупроводниковый материал, витую пару, коаксиальный кабель, оптоволоконный кабель, распространяющийся сигнал и т.д. Примеры беспроводных сред связи могут включать в себя акустические, радиочастотного (RF) спектра, инфракрасные и прочие беспроводные среды. Один возможный тип связи между клиентом 802 и сервером 804 может иметь вид пакета данных, приспособленного для передачи между двумя или более процессами компьютера. Пакет данных может включать в себя, например, объект cookie и/или ассоциированную контекстуальную информацию.

[0087] Различные варианты осуществления могут быть реализованы, используя элементы аппаратного обеспечения, элементы программного обеспечения, процессоры, микропроцессоры, схемы, схемные элементы (например, транзисторы, резисторы, конденсаторы, катушки индуктивности и т.д.), интегральные микросхемы, специализированные интегральные микросхемы (ASIC), программируемые логические устройства (PLD), цифровые сигнальные процессоры (DSP), программируемую вентильную матрицу (FPGA), модули памяти, логические вентили, регистры, полупроводниковые устройства, чипы, микрочипы, набор микросхем и т.д. Примеры элементов программного обеспечения могут включать в себя компоненты программного обеспечения, программы, приложения, компьютерные программы, прикладные программы, системные программы, программы в машинном коде, программное обеспечение операционной системы, межплатформенное программное обеспечение, встроенное программное обеспечение, программные интерфейсы приложения (API), наборы инструкций, вычислительный код, компьютерный код, сегменты кода, сегменты компьютерного кода, слова, значения, символы или любое их сочетание. Определение того, должен ли вариант осуществления реализовываться, используя элементы аппаратного обеспечения и/или элементы программного обеспечения, может изменяться в соответствии с любым числом факторов, таких как требуемая вычислительная скорость, уровни энергопотребления, показатели теплоустойчивости, баланс цикла обработки, скорости входных данных, скорости выходных данных, ресурсы памяти, скорости шины данных и прочих ограничений на исполнение или технические характеристики, в соответствии с тем, что требуется для заданного варианта реализации.

[0088] Некоторые варианты осуществления могут быть выполнены в виде промышленного изделия. Промышленное изделие может быть выполнено в виде носителя информации для хранения логики. Примеры носителя информации могут включать в себя один или более типы машиночитаемых носителей информации, выполненных с возможностью хранения электронных данных, включая энергозависимую память или энергонезависимую память, съемную или несъемную память, стираемую или нестираемую память, записываемую или перезаписываемую память и т.д. Примеры логики могут включать в себя различные элементы программного обеспечения, такие как: компоненты программного обеспечения, программы, приложения, компьютерные программы, прикладные программы, системные программы, программы в машинном коде, программное обеспечение операционной системы, межплатформенное программное обеспечение, встроенное программное обеспечение (firmware), модули программного обеспечения, стандартные программы, стандартные подпрограммы, функции, методы, процедуры, интерфейсы программного обеспечения, программные интерфейсы приложения (API), наборы инструкций, вычислительный код, компьютерный код, сегменты кода, сегменты компьютерного кода, слова, значения, символы или любое их сочетание. Например, в одном варианте осуществления промышленное изделие может хранить исполняемые инструкции компьютерной программы, которые при их исполнении компьютером предписывают компьютеру выполнить способы и/или операции в соответствии с описанными вариантами осуществления. Исполняемые инструкции компьютерной программы могут включать в себя любой приемлемый тип кода, такой как исходный код, скомпилированный код, интерпретируемый код, исполняемый код, статичный код, динамичный код и подобный. Исполняемые инструкции компьютерной программы могут быть реализованы в соответствии с заранее определенным компьютерным языком, образом или синтаксисом, предписывающим компьютеру выполнить определенную функцию. Эти инструкции могут быть реализованы, используя приемлемый высокоуровневый, низкоуровневый, объектно-ориентированный, визуальный, компилируемый и/или интерпретируемый язык программирования.

[0089] Некоторые варианты осуществления могли быть описаны, используя выражения «один вариант осуществления» или «вариант осуществления» наряду с их производными. Эти понятия означают, что конкретный признак, структура или характеристика, описанная в отношении варианта осуществления, заключена в, по меньшей мере, одном варианте осуществления. Наличие в разных местах спецификации фразы «в одном варианте осуществления» не обязательно ссылается на один и тот же вариант осуществления.

[0090] Некоторые варианты осуществления могли быть описаны, используя выражение «связаны» и «соединены» наряду с их производными. Эти понятия не обязательно предназначены в качестве синонимов друг для друга. Например, некоторые варианты осуществления могли быть описаны, используя понятия «соединены» и/или «связаны», чтобы указать, что два или более элементов непосредственно физически или электрически контактируют друг с другом. Тем не менее, понятие «связаны» может также означать, что два или более элементов не являются непосредственно контактирующими друг с другом, но все же кооперируют или взаимодействуют друг с другом.

[0091] Подчеркивается, что Краткое Изложение Сущности Изобретения представлено во исполнение Статьи 1.72(b) параграфа 37 Свода Федеральных Правил (C.F.R.), требующей наличие краткого изложения, которое позволит читателю быстро установить сущность технического раскрытия. Оно представлено с пониманием, что оно не будет использоваться, чтобы интерпретировать или ограничить объем или смысл формулы изобретения. В дополнение в вышеизложенном Подробном Описании может быть видно, что различные признаки сгруппированы вместе в едином варианте осуществления в целях организации раскрытия. Этот способ раскрытия не должен интерпретироваться как отражающий намерение, заключенное в том, что заявленные варианты осуществления требуют наличия большего числа признаков, чем явно перечисляется в каждом пункте формулы изобретения. Наоборот, как отражает нижеследующая формула изобретения, изобретение заключено в меньше чем во всех признаках единственного раскрываемого варианта осуществления. Таким образом, нижеследующая формула изобретения настоящим заключена в Подробное Описание, при этом каждый пункт формулы изобретения самостоятельно фиксируется как отдельный вариант осуществления. В прилагаемой формуле изобретения понятия «включающий в себя» и «в котором» используются в качестве очевидных эквивалентов соответствующих понятий «содержащий» и «где», соответственно. Более того, понятия «первый», «второй», «третий» и т.д. используются только в качестве обозначений и не предназначены накладывать числовые требования на их объекты.

[0092] Несмотря на то, что изобретение было описано языком, специфичным для структурных признаков и/или методологических действий, должно быть понятно, что изобретение, определяемое в прилагаемой формуле изобретения, не обязательно ограничивается конкретными признаками или действиями, описанными выше. Наоборот, описанные выше конкретные признаки и действия раскрываются в качестве примеров реализации формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ДОКУМЕНТООРИЕНТИРОВАННОГО АДАПТИВНОГО УПРАВЛЕНИЯ БЕЗОПАСНОСТЬЮ | 2006 |

|

RU2345411C2 |

| АВТОМАТИЗИРОВАННАЯ ОПЕРАЦИОННО-ИНФОРМАЦИОННАЯ СИСТЕМА СОПРОВОЖДЕНИЯ ПОДГОТОВКИ И ПРОВЕДЕНИЯ ГОЛОСОВАНИЯ | 2005 |

|

RU2303816C2 |

| Система автоматизированной подготовки и контроля доступа к проведению работ повышенной опасности на объектах нефтегазодобычи | 2017 |

|

RU2672299C1 |

| Способ извлечения информации и корпоративная система поиска информации | 2019 |

|

RU2729224C2 |

| СРЕДСТВА УПРАВЛЕНИЯ ДОСТУПОМ К ОНЛАЙНОВОЙ СЛУЖБЕ С ИСПОЛЬЗОВАНИЕМ ВНЕМАСШТАБНЫХ ПРИЗНАКОВ КАТАЛОГА | 2011 |

|

RU2598324C2 |

| ЕДИНАЯ ИНФОРМАЦИОННО-АНАЛИТИЧЕСКАЯ СИСТЕМА БЕЗОПАСНОСТИ ПОЛЕТОВ ГОСУДАРСТВЕННОЙ АВИАЦИИ | 2019 |

|

RU2728958C1 |

| ГРАФИЧЕСКИЙ ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС ДЛЯ РЕАЛИЗАЦИИ ЭЛЕМЕНТОВ УПРАВЛЕНИЯ ДЛЯ ГЕОГРАФИЧЕСКОЙ ПЕРЕВОЗКИ | 2016 |

|

RU2671249C2 |

| ИНТЕРФЕЙС ПРОГРАММИРОВАНИЯ ДЛЯ КОМПЬЮТЕРНОЙ ПЛАТФОРМЫ | 2004 |

|

RU2365972C2 |

| СИСТЕМА И СПОСОБ ПОВЫШЕНИЯ УРОВНЯ ЗАЩИЩЕННОСТИ КОМПЬЮТЕРНОЙ СИСТЕМЫ | 2011 |

|

RU2460122C1 |

| Голосовая роботизированная вопросно-ответная система и способ ее автоматического взаимодействия с электронным устройством пользователя | 2019 |

|

RU2722461C1 |

Изобретение относится к способу, устройству и машиночитаемому носителю для управления доступом к организационной информации посредством организационной схемы. Технический результат заключается в повышении безопасности управления доступом к организационным схемам. Устройство содержит компонент представления, обеспечивающий представление в рабочей области представления организационной схемы, содержащей множество узлов, ассоциированных с членами организации, и связи между узлами, компонент смешивания, обеспечивающий наложение и отображение дополнительной информации на организационной схеме, и компонент обеспечения безопасности, связанный с компонентом представления, обеспечивающий прием запроса изменения характеристики организационной схемы от оператора, доступ к настройкам обеспечения безопасности для оператора на основе положения узла, ассоциированного с оператором в организационной схеме, и санкционирование изменения характеристики организационной схемы оператором, когда оператор является делегатом и уровень разрешений в отношении делегата разрешает операцию изменения. 3 н. и 12 з.п. ф-лы, 2 табл., 8 ил.

1. Компьютерно-реализуемый способ управления доступом к организационной информации посредством организационной схемы, содержащий этапы, на которых:

представляют организационную схему в рабочей области представления, при этом организационная схема содержит множество узлов, ассоциированных с членами организации, и связи между узлами, представляющие иерархические взаимосвязи между узлами;

принимают специализированный код от оператора, который задает дополнительную информацию и указывает источник этой дополнительной информации для наложения на организационную схему;

исполняют специализированный код для извлечения дополнительной информации из указанного источника;

определяют, где отображать извлеченную дополнительную информацию на организационной схеме;

накладывают дополнительную информацию, относящуюся к членам организации, на узлы организационной схемы, ассоциированные с этими членами, в соответствии с упомянутым определением;

принимают запрос изменения характеристики организационной схемы от оператора;

определяют, является ли оператор делегатом члена организации;

определяют уровень разрешений, связанный с делегатом, на основе положения узла, ассоциированного с оператором в организационной схеме, но не на основе члена, ассоциированного с узлом; и

санкционируют изменение характеристики организационной схемы оператором в ответ на запрос изменения, когда оператор является делегатом и уровень разрешений разрешает операцию изменения, связанную с запросом изменения.

2. Способ по п.1, содержащий этап, на котором сохраняют идентификатор оператора для оператора в качестве свойства делегата объекта профиля члена, ассоциированного с членом организации.

3. Способ по п.1, содержащий этап, на котором сохраняют идентификатор оператора для оператора в качестве свойства разрешения объекта профиля организации, ассоциированного с организацией.

4. Способ по п.3, в котором свойство разрешения для объекта профиля организации служит, чтобы разрешить оператору создавать новую суборганизацию на иерархический уровень ниже узла или чтобы присоединить существующую суборганизацию на иерархическом уровне ниже узла.

5. Способ по п.3, в котором свойство разрешения для объекта профиля организации служит, чтобы разрешить оператору создавать или изменять узел или связь между узлами.