Область техники

Данное изобретение относится к сфере управления безопасностью информации. Владелец информации, управляющий делами, несет ответственность за поддержание информационной безопасности. Эта ответственность может проистекать как из юридических требований, так и из внутренних стандартов компании. Обычно функции оперативного управления информационной безопасностью выполняет IT-отдел (отдел информационных технологий), а также отдел информационной безопасности. В задачу IT-отдела входит обеспечение работоспособности IT-систем, использующихся в работе, тогда как отдел безопасности информационных технологий обеспечивает безопасность обрабатываемой информации.

Предшествующий уровень техники

Растущие масштабы использования и возможности IT-систем часто приводят к возникновению противоречащих друг другу функций IT-отдела и отдела безопасности информационных технологий.

1. IT-отдел стремится создать такие условия для IT-систем, при которых любое изменение последних не приведет к сбою в работе программного обеспечения. Поскольку целью IT-отдела является создание системы, которая функционирует постоянно, меры, предлагаемые отделом безопасности информационных технологий, рассматриваются IT-отделом как вносящие нестабильность и тормозящие рабочие процессы системы.

2. Отдел безопасности информационных технологий рассматривает каждого пользователя IT-системы как потенциальную угрозу безопасности и работоспособности системы, и старается по возможности ограничить права доступа каждого пользователя к системным ресурсам.

Управляющий делами, таким образом, хочет убедиться, что все юридические требования, применимые к информационной безопасности и управлению риском, а также все внутренние стандарты компании непрерывно соблюдаются. Кроме того, управляющий делами компании хочет, чтобы фонды на обеспечение информационной безопасности распределялись и расходовались эффективно, а приобретенные системы обеспечения информационной безопасности работали в оптимальном режиме, позволяя подразделениям компании выполнять возложенные на них функции, а доступ пользователей к информации в то же время был по возможности ограниченным.

Для многих пользователей взаимосвязи между приложениями и информационными ресурсами могут стать очень сложными и разнообразными. Как правило, используются несколько видов средств защиты информации: стандартные средства защиты информации операционных систем и приложений, а также специальные средства защиты информации (например, брандмауэры). По разным причинам управление информационной безопасностью обычно распределяется между двумя или более отделами: IT-отдел обычно занимается стандартными средствами защиты, тогда как отдел информационной безопасности управляет специальными подсистемами обеспечения безопасности. Это может привести к неясности и размытому пониманию обязанностей по обеспечению информационной безопасности между сотрудниками этих отделом.

Неясность и размытое понимание обязанностей может иметь следующие негативные последствия.

1. Некоторые сотрудники могут получить чрезмерные права доступа к ресурсам IT-системы.

2. Возможно снижение эффективности в предоставлении или ограничении прав пользователей на доступ к системным ресурсам.

3. Если обязанности должны разделить между собой 10 отделов, между ними возможны конфликты.

Одним из элементов обеспечения безопасности IT-системы является выработка корпоративных стандартов безопасности. Эти стандарты представляют собой совокупность политик и правил, которые, в частности, определяют процедуру внесения изменений в IT-систему. Эти политики и правила должны определять, что все изменения должны быть задокументированы и согласованы с ответственными лицами в соответствии с документооборотом.

Классическая схема документооборота, однако, практически непригодна для использования с информационными системами по следующим причинам.

1. Для согласования изменения может потребоваться слишком много времени. Во многих случаях IT-отдел просто не в состоянии отложить внесение изменений в IT-систему, ожидая получения разрешительного документа.

2. Часто существует несоответствие между текстом документа и фактическими изменениями, вносимыми в систему. Изменения, внесенные в IT-систему, могут не соответствовать документально подтвержденным стандартам. Во многих случаях отслеживание изменений представляет собой сложную задачу.

3. Документ, в котором описан исходный стандарт, часто не может содержать подробного описания всех изменений, которые впоследствии будет необходимо внести в IT-систему. Внесение в IT-систему одного изменения может повлечь за собой необходимость других изменений, за отсутствием которых конечная цель использования стандартом может быть не достигнута.

4. Часто происходит так, что концепции и процедуры, описанные в стандартах, не могут быть правильно истолкованы сотрудниками IT-отдела. Аналогично, в отчетах IT-отдела все выполненные действия могут быть описаны недостаточно ясно для того, чтобы облегчить их последующую проверку и подтверждение. Положение еще более усугубляется разнообразием профессиональных терминов, используемых руководством и сотрудниками IT-отдела для обсуждения IT-систем.

Способ документоориентированного адаптивного управления безопасностью (DOASM) предназначен для реализации следующих функций:

- Автоматическое преобразование правил политик безопасности, написанных с использованием деловых терминов (принятие на работу, сокращение, новые обязанности) в технические инструкции для настройки внутренней и внешней систем безопасности.

- Обнаружение, распределение ответственности и инвентаризация информационных ресурсов компании.

- Объединение и автоматическое согласование процедур управления идентификацией пользователей и правами доступа.

- Проводимый на основе достоверных данных автоматический мониторинг соответствия фактических параметров безопасности существующей политике безопасности компании с уведомлением руководства об обнаруженных фактах несоответствия.

- Автоматическое планирование и реализация документооборота, связанного с управлением информационной безопасностью (создание, изменение и санкционирование формальных запросов на изменение статуса сотрудников, расширение прав доступа и т.д.).

Полезно будет рассмотреть некоторые аспекты системы изобретения по сравнению с традиционными системами более низкого уровня. Как будет показано, системы более низкого уровня могут использоваться для решения некоторых аналогичных проблем, однако ни одна из них не обладает всеми функциями и преимуществами предлагаемой системы.

Контролируемые объекты. В некоторых системах более низкого уровня управление осуществляется централизованно посредством задания контролируемых объектов (в операционной системе или в приложениях), в основном для веб-приложений. DOASM обладает следующими преимуществами над системами этого типа.

- DOASM дает возможность управлять правами доступа не только для веб-приложений, но и для других приложений.

- DOASM учитывает топологию сети для управления сетевыми устройствами (например, относительное расположение пользователя в сети; для обеспечения доступа к объекту, в частности, может использоваться настройка параметров брандмауэра).

- DOASM автоматически (без вмешательства руководства) определяет маршрут для согласования и формулировку запросов на изменение прав доступа на основании структуры организации и ресурсов.

- В DOASM реализовано точное разграничение обязанностей между IT-отделом и отделом безопасности информационных технологий в отношении управления и контроля за работой системы.

- DOASM способен автоматически вносить запрошенные изменения в рабочие системы, а также может и не вносить их. Таким образом, DOASM не заменяет собой стандартные системы управления.

- DOASM создает четкие технические инструкции, которые должны выполняться менеджерами с использованием привычных средств.

Преимущества DOASM над системами более низкого уровня.

- DOASM используется для управления доступом на уровне конкретных ресурсов (файлов, каталогов, таблиц, разрешенных операций), а не только на уровне идентификаторов и идентификаторов пользователей.

- DOASM автоматически (без вмешательства руководства) определяет маршрут для согласования и осуществляет формулировку запросов на изменение прав доступа на основании структуры организации и ресурсов.

- В DOASM реализовано точное разграничение обязанностей между IT-отделом и отделом безопасности информационных технологий в отношении управления и контроля за работой системы.

- DOASM также используется для проведения инвентаризации информационных ресурсов предприятия и определения ответственности владельца информации.

В данном классе систем более низкого уровня отсутствует связь высокого уровня между установленными значениями параметров подсистем информационной безопасности (например, выработка значений на основании стандартов политики) и контролем над выполнением операций.

Во многих системах более низкого уровня отсутствует функция автоматической проверки технических параметров IT-систем (например, принудительного обновления паролей, длины паролей) на соответствие стандартам. В системах более низкого уровня также отсутствует связь с политикой безопасности, как с печатным документом в деловых терминах (формулировка проблем по корректировке, контроль производительности), а также связь с процессом документооборота (выработка, санкционирование, формулировка запроса на разрешение доступа).

В некоторых системах более низкого уровня были осуществлены попытки связать бизнес-роли и технические параметры доступа, ввода в действие и контроля за соблюдением, правил. Однако в системах этого типа отсутствует функция автоматического планирования информационных потоков и реализации документооборота по выработке, санкционированию, выполнению и контролю за соблюдением правил предоставления прав и привилегий в IT-системах.

В некоторых системах более низкого уровня реализованы функции подготовки, санкционирования и формального контроля за выполнением инструкций, содержащихся в документе. Однако в отличие от DOASM эти системы не выполняют преобразования рабочих документов в технические инструкции и не проводят целевого контроля над их выполнением.

Таким образом, на сегодняшний день не существует технологии, аналогичной DOASM в выполнении всех описанных дифференцирующих функций.

Одним из аспектов данного изобретения является способ организации документооборота в системе безопасности. Система безопасности включает в себя сервер, базу данных, подсистему с системной конфигурацией и веб-порталом, модуль-агент, управляющий доступом к закрытой информации в системе, IT-систему, связанную с изменениями в статусе сотрудников, проектов, обязанностей, и объекты IT-системы, каждый из которых имеет доступ к одному из типов ресурсов. Способ включает в себя следующие элементы:

выработка запросов на изменение прав доступа подчиненного сотрудника вышестоящим посредством ввода данных об изменении прав доступа вышестоящего сотрудника в IT-систему, при условии, что вышестоящий сотрудник имеет доступ к системе и в его обязанности входит создание запросов;

веб-портал системы, использующийся для выполнения действия, содержащегося в запросе, в течение жизненного цикла запроса.

Способ также включает в себя обработку запроса на изменение прав доступа подчиненного сотрудника, отправленный вышестоящим сотрудником с целью определения информации, необходимой для выполнения дальнейших шагов процедуры обработки запроса и выработки инструкций.

Описанный выше способ также включает в себя санкционирование запроса после процесса принятия решения относительно предоставления прав доступа к ресурсам IT-системы сотруднику, находящемуся в подчинении. Способ также включает в себя запрос на осуществление посредством назначения исполнителя для всех инструкций запроса и внесения изменений в текстовые инструкции. Способ включает в себя выполнение инструкций посредством изменения состояния IT-системы назначенным исполнителем. Способ может также включать в себя контроль за выполнением инструкций посредством мониторинга корректности изменений прав доступа и подтверждения соответствий этих изменений общим инструкциям.

Функции DOASM также включают в себя следующие.

1. Реализация документооборота на основе используемой модели бизнес-процессов - модели сервера DOASM и процедуры последовательной обработки документов, связанных с его изменениями.

2. Моделирование средств контроля IT-системы с адаптивной обратной связью, позволяющей осуществлять преобразование изменений с уровня информационных и технических ресурсов на уровень организации (компании) и обратно.

3. Централизованный учет изменений, внесенных в модель и IT-системы предприятия, с помощью интерфейса для анализа.

Дополнительные функции и преимущества метода будут приведены далее в подробном описании. Эти нововведения будут очевидны для специалистов, сведущих в данной области, либо выявлены в процессе практического использования метода в соответствии с данным документом, включающим в себя непосредственно текст, пункты патентной формулы и чертежи.

Краткое описание чертежей

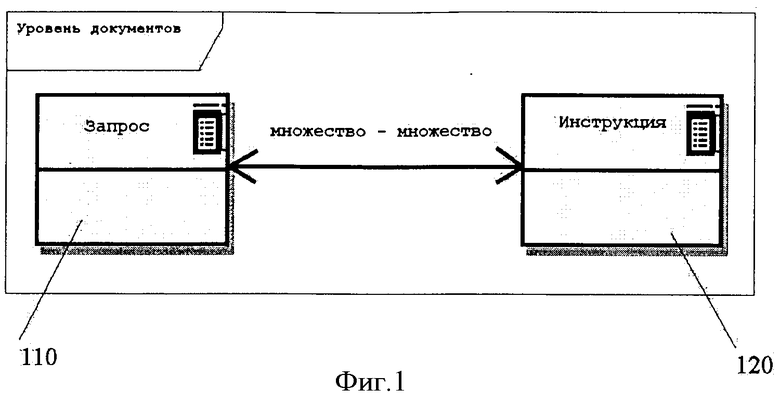

На фиг.1 приведен пример объектов уровня документов.

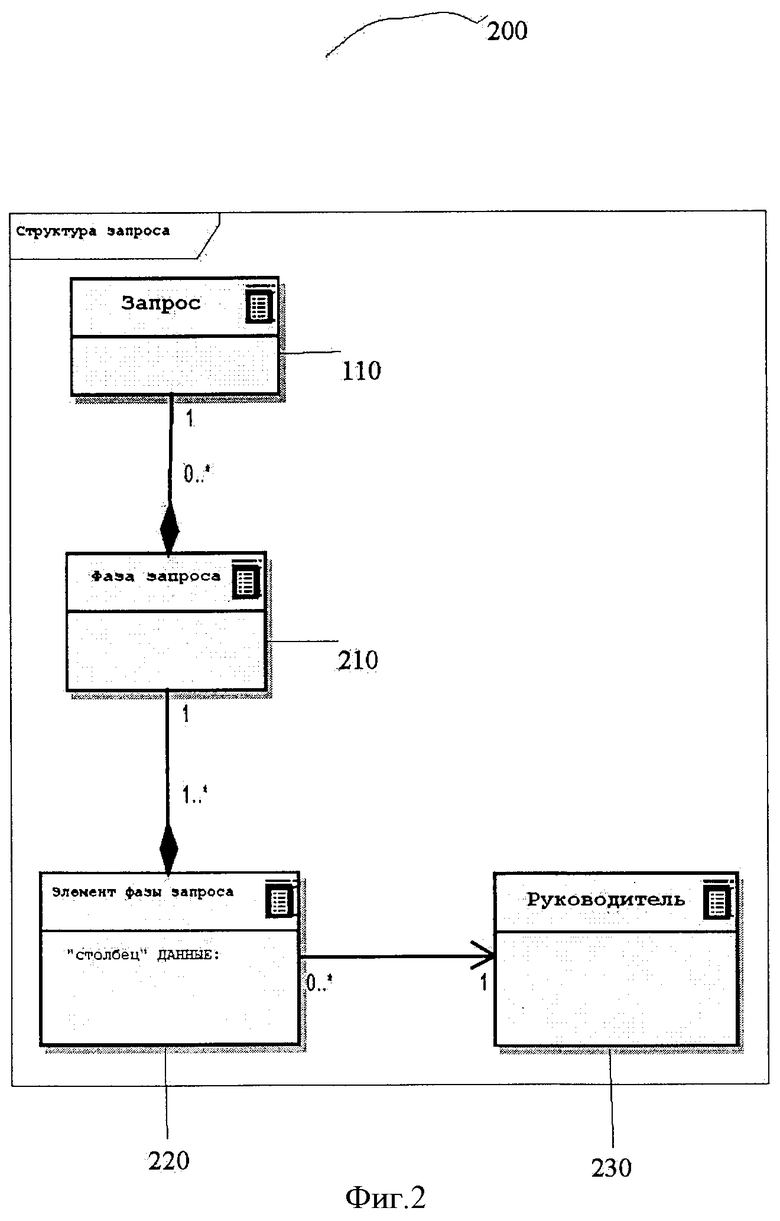

На фиг.2 изображена структура запроса между объектами уровня документов, изображенных на фиг.1.

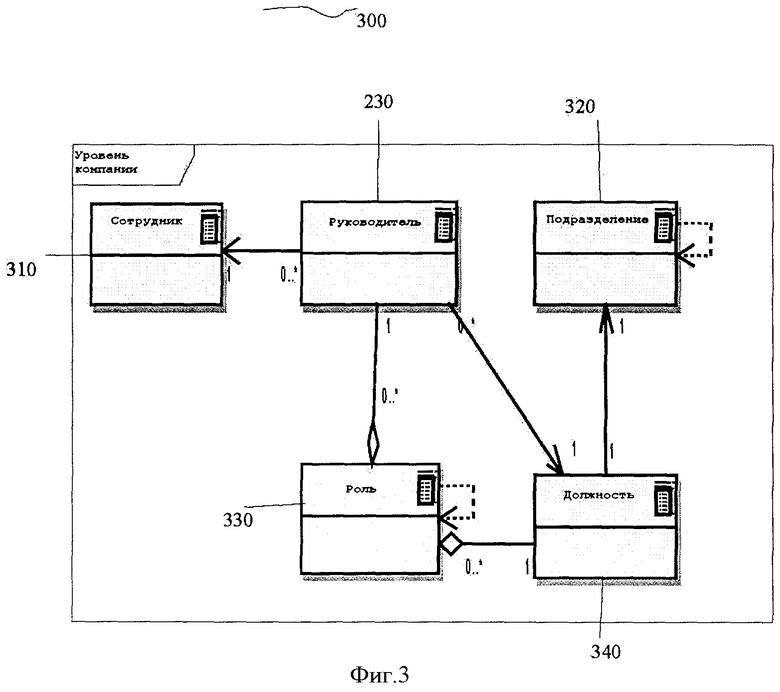

На фиг.3 приведен пример объектов уровня компании.

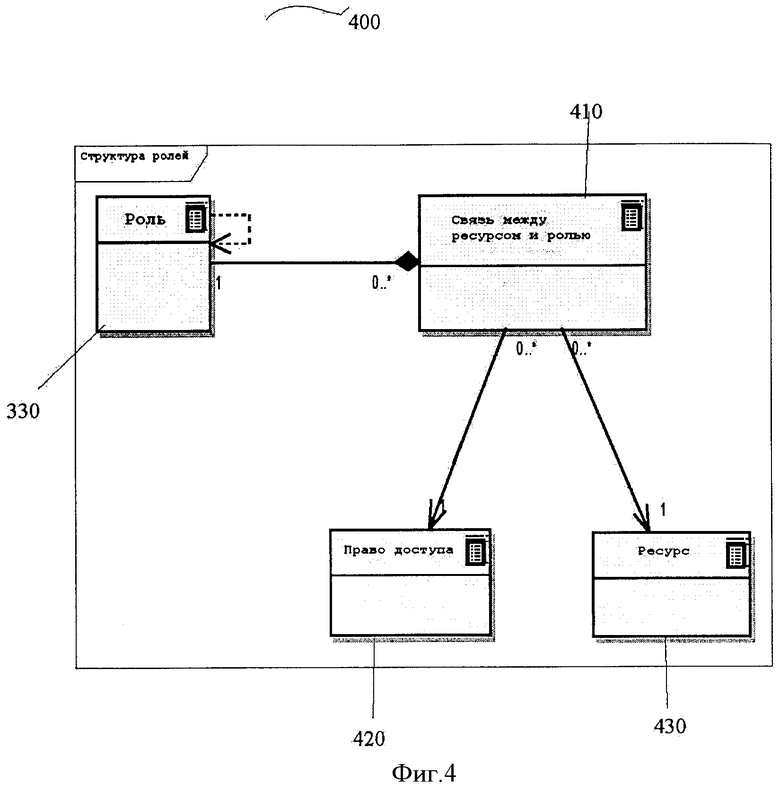

На фиг.4 изображена структура запроса между объектами уровня компании, изображенных на фиг.3.

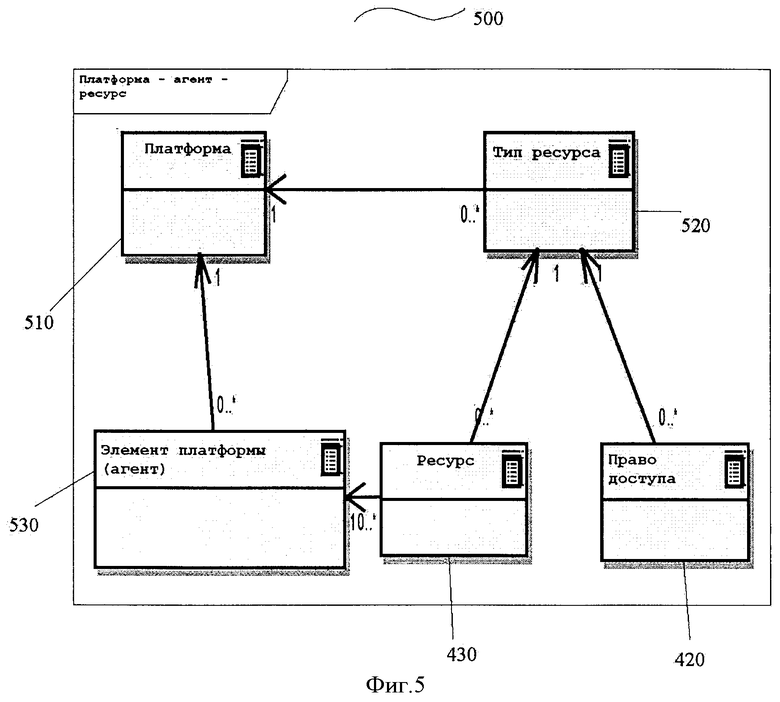

На фиг.5 приведен пример объектов платформы.

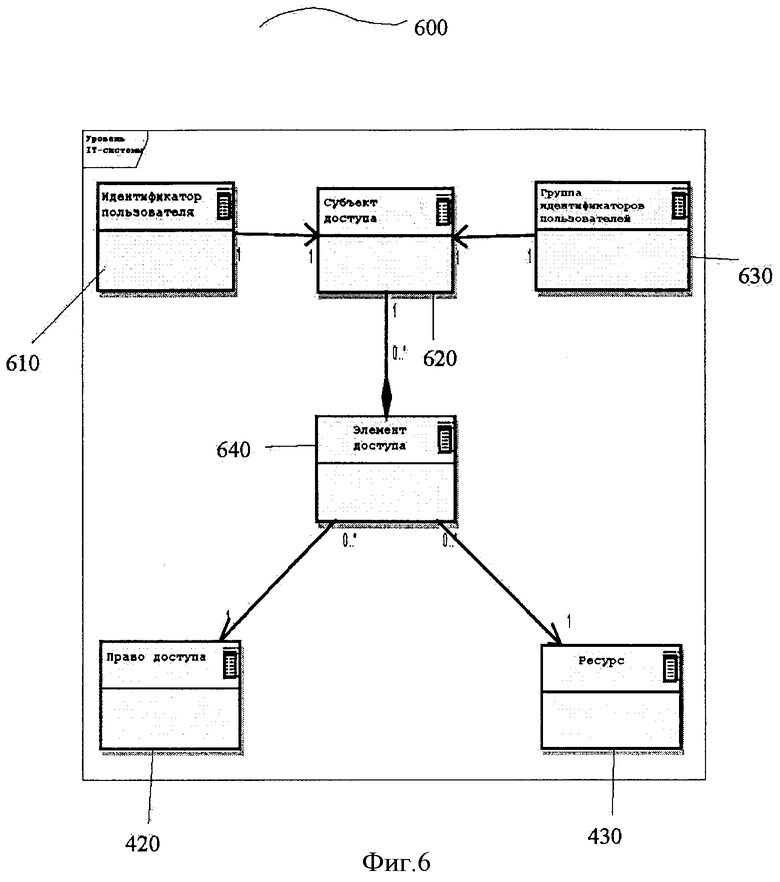

На фиг.6 приведен пример субъектов и объектов системы доступа IT-уровня.

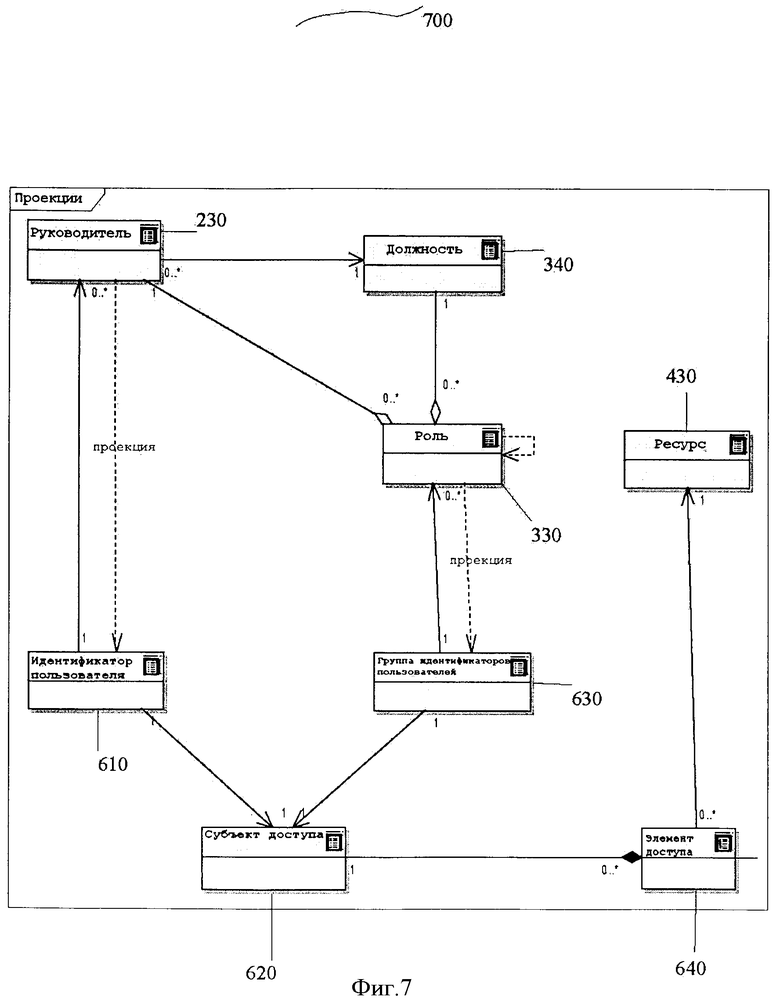

На фиг.7 приведен пример взаимосвязи ролей и руководителей на уровне IT-объектов, изображенных на фиг.2, фиг.3, фиг.4, фиг.5 и фиг.6.

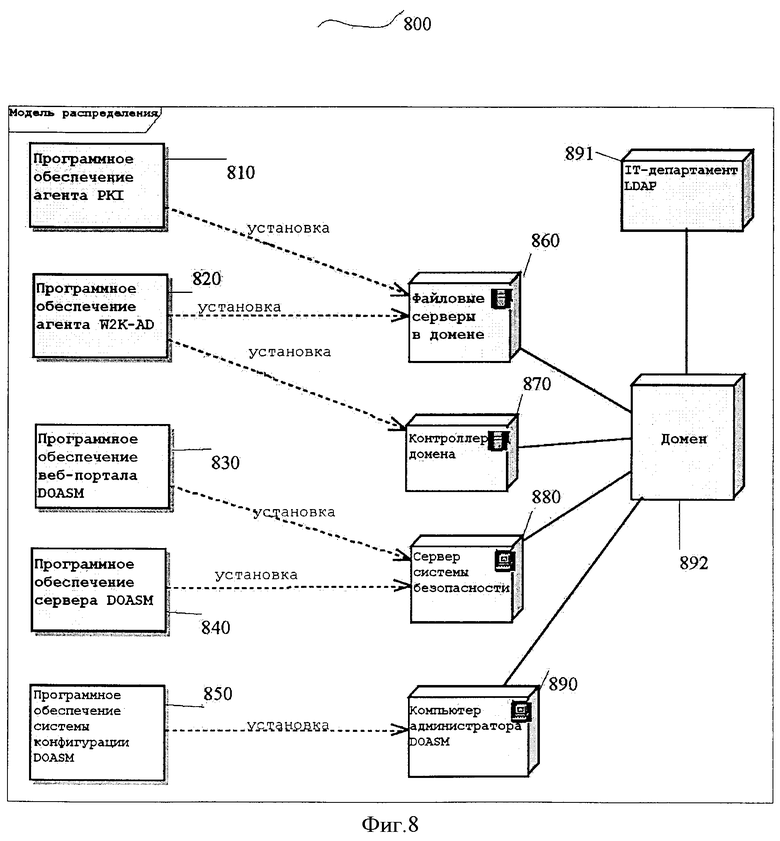

На фиг.8 приведена блок-схема развертывания системы с использованием агентов W2K-AD и PKI.

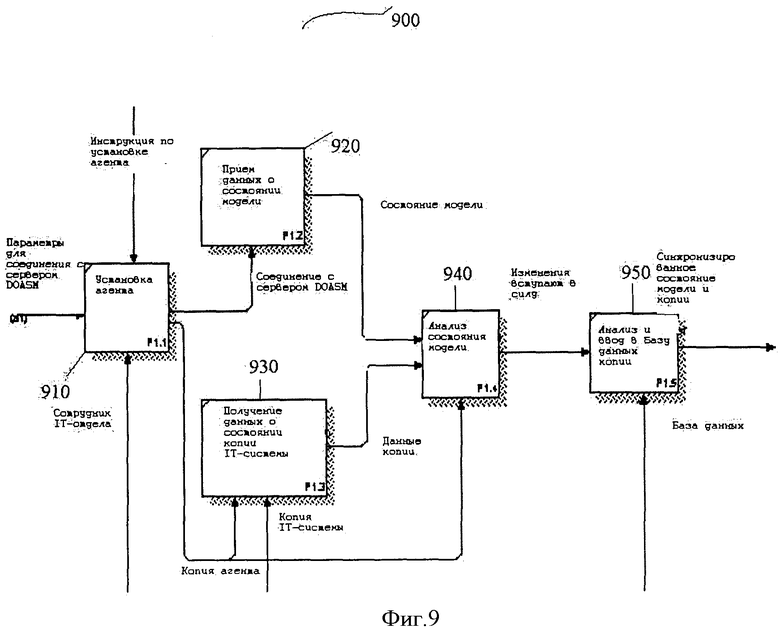

На фиг.9 приведена блок-схема ввода данных модель DOASM данных IT-системы.

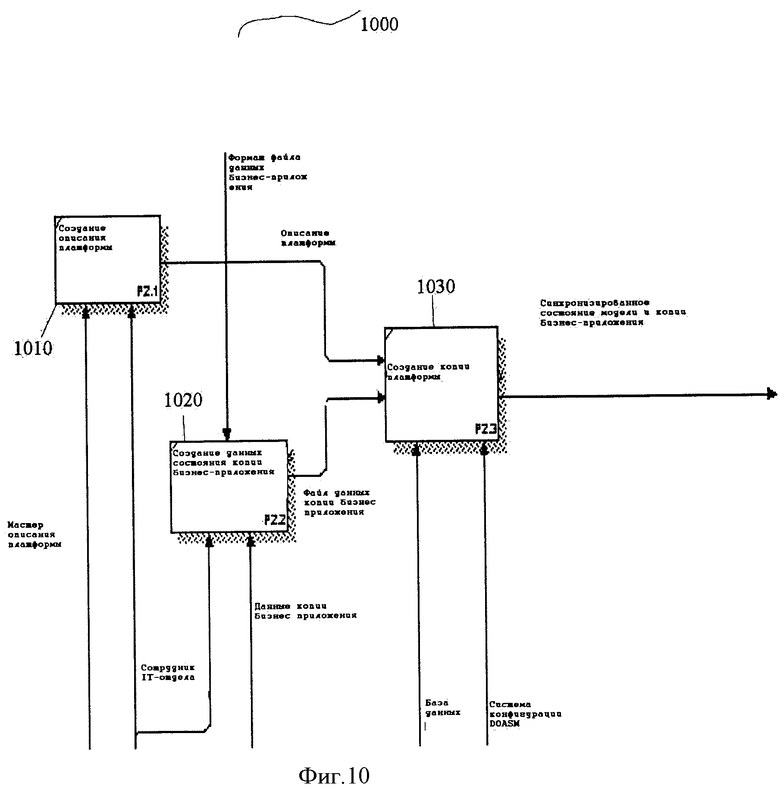

На фиг.10 приведена блок-схема развертывания эмулятора агента.

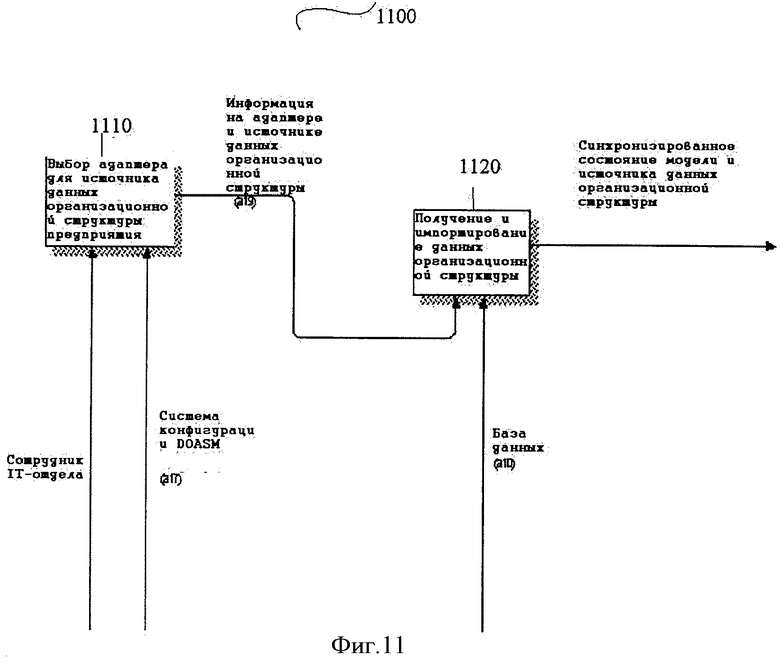

На фиг.11 приведена блок-схема ввода данных организационной структуры предприятия в модель DOASM.

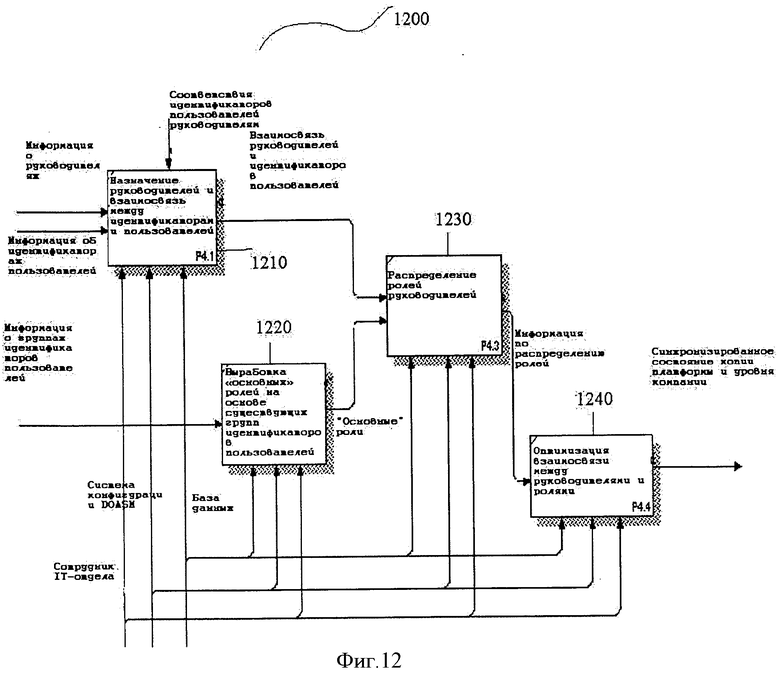

На фиг.12 приведена блок-схема синхронизации объектов уровня IT с объектами уровня предприятия, изображенными на фиг.3.

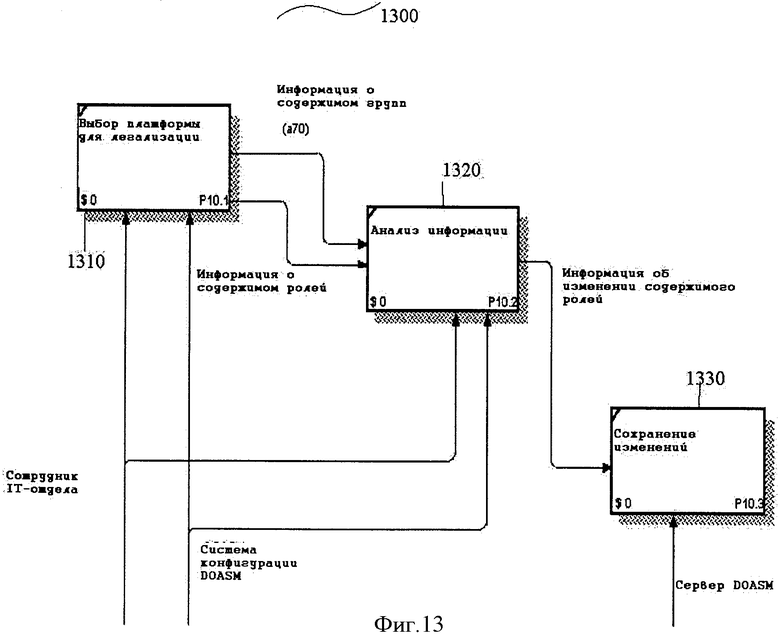

На фиг.13 приведена блок-схема легализации ресурсов, изображенных на фиг.12.

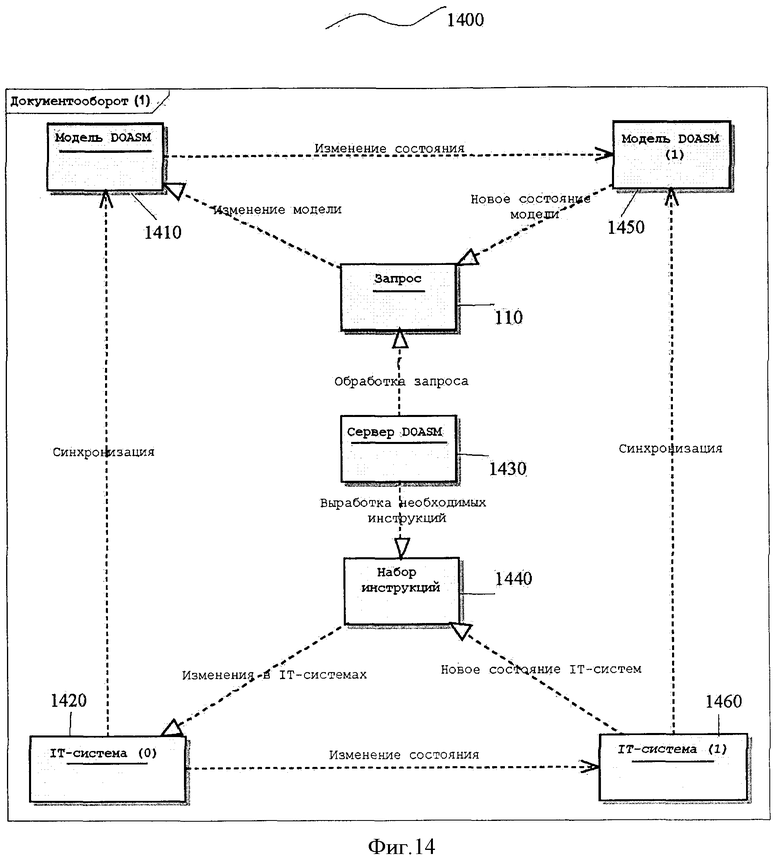

На фиг.14 приведена блок-схема изменения состояния модели и IT-системы.

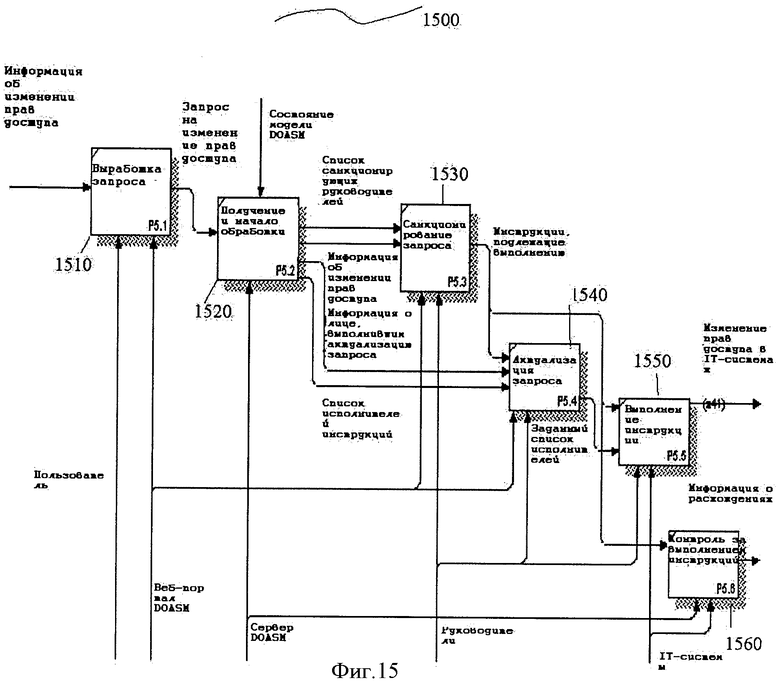

На фиг.15 приведена блок-схема реализации рабочего документооборота.

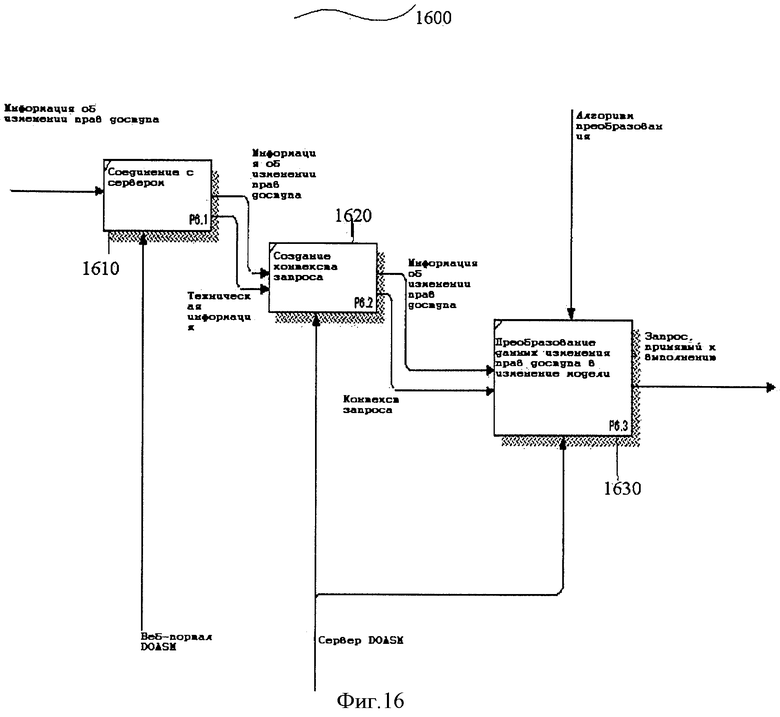

На фиг.16 приведена блок-схема процесса выработки запроса, изображенного на фиг.2.

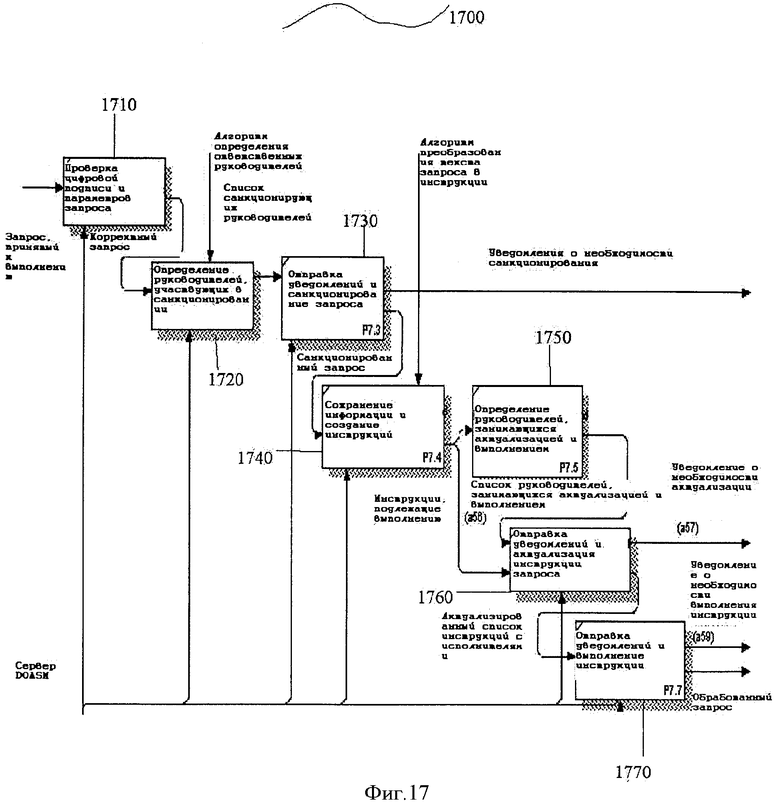

На фиг.17 приведена блок-схема обработки запросов сервером.

Раскрытие изобретения

Отправной точкой для работы системы является контролируемая информация и аппаратное оснащение предприятия, используемое для развертывания DOASM.

В основе технологии DOASM лежит комплексная модель хранения данных (далее по тексту «модель DOASM» или «комплексная модель DOASM»), объединяющая организационные, информационные объекты и технические ресурсы предприятия, и обеспечивающая связь между объектами уровня предприятия и их технологическими и информационными проекциями.

Комплексная модель DOASM представляет несколько уровней объектов.

1. 1. Уровень документов

2. 2. Уровень объектов предприятия

3. 3. Уровень IT-объектов.

Парадигма модели DOASM имеет правила отображения объектов на одном или на другом уровне, а также правила взаимоотношений между объектами. На уровне документов рассматриваются только два объекта: запрос и инструкция.

На фиг.1 приведены примеры объектов уровня документов 100, состоящих из Запроса 110 и Инструкции 120. Объект-запрос представляет в модели документ, содержащий требования к изменению IT-систем, выраженные в деловых терминах. Объект-инструкция в модели указывает на неделимое действие, направленное на изменение параметров IT-системы, выраженное в терминах платформы специального назначения. Объект-запрос относится к нескольким (от нуля и более) инструкций. Объект-инструкция может относиться к множеству (от одного и более) запросов.

На фиг.2 показана Структура запроса 200 между объектами уровня документов 100, изображенных на фиг.1. Запрос 100 состоит из множества фаз 210, каждая из которых представляет собой этап обработки «жизненного цикла» документа в системе. Например, типовой пример обработки запроса предполагает наличие следующих фаз:

1. Начальная обработка.

2. Санкционирование.

3. Контроль.

4. Актуализация.

5. Применение.

Каждая фаза запроса 210, в свою очередь, состоит из множества элементов фазы 220, представляющих собой участников этапа обработки документа и дополнительные технологические параметры. Например, санкционирование запроса содержит N элементов фаз 220, умноженное на количество ответственных лиц, 230 участвующих в санкционировании.

На уровне объектов компании находятся объекты, моделирующие сущность организационных единиц предприятия (подразделения компании, должности, проекты, сотрудники и руководители), а также сущность, необходимую для моделирования бизнес-процессов (например, разграничение прав и обязанностей).

На фиг.3 приведен пример Объектов уровня компании 300. Объект-сотрудник 310 представляет в модели реального сотрудника, зарегистрированного в DOASM. Объект-руководитель 230 представляет в модели логического субъекта управления доступом, также имеется сотрудник, назначенный на должность 340. Один сотрудник 310 может быть назначен на любое количество должностей 340, т.е. иметь от нуля и более руководителей 230. Объект-подразделение 320 представляет в модели любую структурную единицу компании или холдинга: юридическое лицо, отдел, подразделение, секция и т.д. Подразделения объединены иерархически (иерархическое древо), где подразделения более высокого уровня представляют более крупные организационные единицы, а связанные с ними представляют собой менее крупные организационные единицы, подчиненные им. В модели объект-должность 340 отражает концепцию постоянной должности в конкретной структурной единице компании, например инженер аналитического отдела, программист технического отдела или секретарь отдела по работе с персоналом. В подразделении может существовать любое количество должностей, однако должность всегда связана только с одним подразделением. В модели объект-роль 330 отражает концепцию доступа, основанного на роли. Назначение прав доступа на уровне компании осуществляется посредством ролей. Роли 330 распределяются между субъектами управления доступом (руководителями) напрямую или через их должности. Руководитель 230 может быть связан с любым количеством ролей 330. Должность 340 также может быть связана с любым количеством ролей 330.

На фиг.4. приведен пример структуры ролей 330, изображенных на фиг.3. Прямая или непрямая связь 410 между руководителем 230 и ролью 330 (через должность) 340 обрабатывается в DOASM как доступ к необходимым ресурсам. Что касается структуры, роль 330 состоит из множества пар ресурса 430 и права доступа 420. Роль 330 является внутриплатформенным понятием, т.е. может содержать любое количество различных ресурсов 430 разнообразных платформ и прав 420 доступа к ним.

На уровне IT-объектов содержатся объекты, необходимые для моделирования информационных и технологических ресурсов предприятия (платформы и ее копий, ресурсов и их типов, объектов и субъектов логического и физического доступа, компьютеров, доменов, хостов, подсетей, таблиц маршрутизации и т.д.).

На фиг.5 приведен пример Объектов платформы 500. В модели объект платформы 510 представляет собой любой класс программного обеспечения, служб или оборудования, принадлежащий к любой заданной номенклатуре типов 520 ресурсов, прав доступа 420 к ним и других заданных значений параметров безопасности. В модели объект-агент 530 представляет собой копию платформы и программное обеспечение агента DOASM, связанное с ним.

Объект-тип ресурса представляет в модели тип ресурса 520, поддерживаемый определенной платформой 510. Например, для платформы на основе операционной системы Windows могут быть заданы такие типы, как каталог и файл, а для платформы IT-отдела могут быть заданы организационные единицы. Объект-ресурс 430 представляет в модели информационный ресурс, объект логического доступа. Объект-право доступа представляет тип доступа, возможный для данного типа ресурса.

На фиг.6 приведен пример субъектов и объектов 600 системы доступа IT-уровня. Для описания субъектов доступа IT-уровня используются три объекта - обобщенный субъект доступа 620, идентификатор пользователя 610 и группа идентификаторов пользователя 630. Объект модели, обобщенный субъект доступ 620, представляет собой идентификатор 610 пользователя (или его аналоги) или группу идентификаторов пользователей 630 (или ее аналоги). В модели объект-идентификатор пользователя представляет идентификатор пользователя 610 или его аналог для целевой платформы 510. Объект-группа идентификаторов пользователей представляет в модели группу идентификаторов пользователей 630 или ее аналог для целевой платформы 510. Обобщенный субъект доступа также характеризуется набором объектов, связанных с ним, - элементы доступа 640, объединенные ресурсы 430 и права доступа 420 к ним для копии целевой платформы (агента).

На фиг.7 приведен пример проекций Роли и Руководителя на уровне IT-объектов 700, изображенных на фиг.2, 3, 4, 5 и 6. Модель проекций этих объектов используется на IT-уровне для управления правами доступа 600 на уровне объектов компании 200. Объект-руководитель 230 проецируется на объекты-идентификаторы пользователей 610 управляемых копий платформы 510, а объект-роль 330 проецируется на группы идентификаторы пользователей 630. Таким образом, создание, удаление, изменение прямых и косвенных связей, а также изменение состояние роли 330 и объектов-руководителей рассматриваются как необходимые создание, удаление, изменение связей или состояния соответствующих проекций этих объектов.

Развертывание для IT-объектов включает в себя установку центральных компонентов системы (сервер и подсистему управления), а также модулей-агентов на управляемых наборах комплексов аппаратного и программного обеспечения.

На фиг.8 приведена блок-схема развертывания системы с использованием агентов 800 W2K-AD (Windows 2000 Active Directory) и PKI (инфраструктуры с открытым ключом). Она включает в себя установку центральных компонентов системы (сервер 880 и подсистему управления 850), а также модули-агенты 810, 820 на управляемых наборах 830, 840 аппаратного и программного обеспечения. Специальные требования, предъявляемые к конфигурации аппаратного обеспечения для установки компонентов DOASM, приведены в таблице ниже. Конфигурация аппаратного обеспечения должна отвечать следующим минимальным требованиям.

Для контроллера домена 870 и файловых серверов 860 специальные требования отсутствуют.

Создание модели IT-объектов предполагает ввод в базу данных системы необходимой информации по схеме базовой модели DOASM в соответствии с фактическими данными о конкретной IT-системе.

На фиг.9 приведена блок-схема ввода 900 данных в IT-систему с моделью DOASM. Выделены следующие 10 процессов ввода данных IT-системы в модель DOASM.

Р1.1 Установка 910 агента представляет собой установку и настройку программного модуля-агента на сервер с запущенными IT-объектами. Входные данные для процесса:

- а1. Параметры для соединения с сервером DOASM - технические данные, необходимые для канала передачи данных между агентом DOASM на сервер DOASM и поддержания правильной работы агента (URL-сервер), настройка рабочих режимов агента (зависит от конкретной реализации агента). Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций). Основы для осуществления процесса:

- а3. Инструкция по установке агента - документ из полного комплекта документации к системе DOASM, в котором описывается установка и регулировка программного модуля-агента DOASM. Результаты процесса:

- а4. Соединение агента с сервером DOASM по каналу, обеспечивающее обмен данными и необходимое взаимодействие посредством интерфейсных методов взаимодействия.

- а5. Копия агента - это программный модуль DOASM, использующийся для реализации механизмов управления, предоставления прав доступа и управления копией IT-системы. Выполняет мониторинг изменений в IT-системе и проецирует их на соответствующие инструкции либо создает отклонения (выработка идентификаторов пользователей, групп идентификаторов пользователей и т.д.).

Р1.2 Прием данных о состоянии модели 920 - это процесс приема агентом DOASM данных о состоянии модели, рассматриваемой в системе. Для этого процесса не требуются входные данные и основы для его осуществления. Ресурсы для процесса:

- а4. Соединение агента с сервером DOASM по каналу, обеспечивающее обмен данными и необходимое взаимодействие посредством интерфейсных методов взаимодействия. Результаты процесса:

- а7. Состояние модели - это системоориентированное описание номенклатуры объектов, их состояния и взаимосвязей. Структура и описание объектов зависит от типа копии IT-систем. Существует возможность размещать группы пользователей, пользователей, ресурсы и права доступа к ним, а также их взаимоотношений как общих объектов.

Р1.3 Получение данных о состоянии копии IT-системы 930 - это процесс сбора агентом DOASM данных о состоянии копии IT-системы и перевода их во внутренний формат системы. Структура и полнота собранной информации соответствует типам ресурсов поддерживаемых IT-систем. Для этого процесса не требуются входные данные и основы для его осуществления. Ресурсы для процесса:

- а5. Копия агента - это программный модуль DOASM, использующийся для реализации механизмов управления, предоставления прав доступа и управления копией IT-системы. Выполняет мониторинг изменений в IT-системе и проецирует их на соответствующие инструкции либо создает отклонения (выработка идентификаторов пользователей, групп идентификаторов пользователей и т.д.). Результаты процесса:

- а8. Данные копии - это взаимосвязанные данные о субъектах и объектах доступа, описывающие состояние копии IT-системы (группы пользователей, пользователи, ресурсы и предоставленные права доступа, а также их взаимосвязь).

Р1.4 Анализ состояния модели 940 - это процесс сравнения данных, описывающих состояние модели, с данными, описывающими состояние копии IT-системы с целью выявления расхождений между ними. Входные данные для процесса:

- а7. Состояние модели - это системоориентированное описание номенклатуры объектов, их состояния и взаимосвязей. Структура и описание объектов зависит от типа копии IT-систем. Существует возможность размещать группы пользователей, пользователей, ресурсы и права доступа к ним, а также их взаимоотношений как общих объектов.

- а8. Данные копии - это взаимосвязанные данные о субъектах и объектах доступа, описывающие состояние копии IT-системы (группы пользователей, пользователи, ресурсы и предоставленные права доступа, а также их взаимосвязь). Этот процесс не требует основ для его осуществления. Ресурсы для процесса:

- а5. Копия агента - это программный модуль DOASM, использующийся для реализации механизмов управления, предоставления прав доступа и управления копией IT-системы. Выполняет мониторинг изменений в IT-системе и проецирует их на соответствующие инструкции либо создает расхождения (выработка идентификаторов пользователей, групп идентификаторов пользователей и т.д.). Результаты процесса:

- а9. Изменения вступают в силу в том случае, если информация об объектах и их взаимосвязи, данные копии IT-системы и состояние модели отсутствуют в описании.

Р1.5 Анализ и ввод в базу данных копии 950 - это процесс преобразования и сохранения информации о состоянии копии IT-системы в централизованном хранилище данных DOASM. Входные данные для процесса:

- а9. Изменения вступают в силу в том случае, если информация об объектах и их взаимосвязи, данные копии IT-системы и состояние модели отсутствуют в описании. Этот процесс не требует основ для его осуществления. Ресурсы для процесса:

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Результаты процесса:

- a11. Синхронизированное состояние модели и копии - модель состояния системы, в которой учитывается информация, полученная от новой копии IT-системы, и содержащая информацию, которую необходимо учитывать для всех управляемых копий IT-систем.

На фиг.10 приведена блок-схема развертывания эмулятора агента 1000. Развертывание эмулятора агента (агент «Черный ящик») включает в себя следующие процессы: Р 2.1 Создание платформы Описание 1010 представляет собой процесс создания XML-файла, в котором содержится описание платформы, необходимой для реализации управления правами доступа с использованием ресурсов платформы. Входные данные для процесса: отсутствуют. Ресурсы для процесса:

- а12. Мастер описания платформы - программный модуль, входящий в состав полного комплекта для администрирования DOASM. Представляет собой графический пользовательский интерфейс для создания описания платформы.

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций). Этот процесс не требует основ для его осуществления. Результаты процесса:

- а13. Описанием платформы занимается сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

Р2.2 Создание данных состояния копии бизнес-приложения 1020 - это процесс создания текстового файла, содержащего данные о копии конкретного бизнес-приложения. Файл содержит номенклатуру идентификаторов пользователей и групп идентификаторов пользователей, имеющихся в управляемой копии, а также номенклатуру ресурсов с правами доступа, предоставляемыми идентификаторам и группам. Входные данные для процесса: отсутствуют. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а15. Данные копии бизнес-приложения - сведения об идентификаторах пользователей и группах идентификаторов пользователей, а также о ресурсах, содержащихся в копии бизнес-приложения. Основы для осуществления процесса:

- а14. Формат файла данных бизнес-приложения - документ из комплекта документации DOASM, содержащий описание структуры и формат файла данных копии бизнес-приложения. Результаты процесса:

- а16. Файл данных копии бизнес-приложения - это текстовый файл с определенной структурой и форматом, содержащий данные о копии бизнес-приложения.

Р2.3 Создание копии платформы 1030 - это процесс установки и настройки эмулятора агента для данной копии бизнес-приложения, включая экспортирование информации, связанной с описанием платформы и данных копии бизнес-приложения. Процесс выполняется с использованием специальных мастеров, входящих в состав системы конфигурации DOASM. Входные данные для процесса:

- а13. Описание платформы - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а16. Файл данных копии бизнес-приложения - это текстовый файл с определенной структурой и форматом, содержащий данные о копии бизнес-приложения. Ресурсы для процесса:

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных.

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а18. Синхронизированное состояние модели и копии бизнес-приложения - модель состояния системы, в которой учитывается информация, полученная от новой копии бизнес-приложения и содержащая информацию, которую необходимо учитывать для всех управляемых копий IT-систем.

На фиг.11 приведена блок-схема ввода данных организационной структуры предприятия в модель DOASM. Ввод в модель данных организационной структуры предприятия включает в себя следующие процессы.

Р3.1 Выбор адаптера для источника данных организационной структуры предприятия 1110 - это процесс выбора специализированного адаптера для сбора данных об организационной структуре предприятия из номенклатуры, поддерживаемой DOASM. Кроме того, это задание специальных параметров соединения с источником данных и прием информации об организационной структуре предприятия. Процесс выполняется с использованием специализированного мастера (мастер импортирования данных организационной структуры предприятия), входящего в состав системы конфигурации. Для этого процесса не требуются входные данные. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а19. Информация на адаптере и источнике данных организационной структуры - это техническая информация, необходимая для поддержания соединения с источником данных организационной структуры и получения от него информации. Состоит из адаптера каналов связи и параметров соединения с источником данных организационной структуры.

Р 3.2 Получение и импортирование данных организационной структуры 1120 - это процесс получения, анализа и преобразования данных во внутренний формат, а также сохранение данных организационной структуры предприятия в базе данных DOASM. Входные данные для процесса:

- а19. Информация на адаптере и источнике данных организационной структуры - это техническая информация, необходимая для поддержания соединения с источником данных организационной структуры и получения от него информации. Состоит из адаптера каналов связи и параметров соединения с источником данных организационной структуры. Ресурсы для процесса:

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а20. Синхронизированное состояние модели и источника данных организационной структуры - это модель состояния системы с учетом информации об организационной структуре предприятия (сведения о структуре отделов, сотрудниках и занимаемых ими должностях).

На фиг.12 приведена блок-схема синхронизации объектов уровня IT с объектами уровня предприятия 1200. Синхронизация объектов IT-уровня с уровнем компании 300 в DOASM включает в себя следующие процессы.

Р4.1 Назначение руководителей и взаимосвязь между идентификаторами пользователей 1210 - это процесс сравнения руководителей и идентификаторов пользователей. Процесс выполняется сотрудником IT-отдела с использованием специализированного мастера (мастер синхронизации), входящего в состав системы конфигурации DOASM. Входные данные для процесса:

- а21. Информация о руководителях - это перечень руководителей и сведения о них.

- а22. Информация об идентификаторах пользователей - это список идентификаторов, полученный IT-объектами. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий.

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Основы для осуществления процесса:

- а23. Соответствие идентификаторов пользователей сотрудникам - это информация о взаимосвязи руководителей предприятия идентификаторам пользователей. Результаты процесса:

- а24. Взаимосвязь руководителей и идентификаторов пользователей - это набор соответствий идентификаторов пользователей руководителям.

Р4.2 Выработка «основных» ролей на основе существующих групп идентификаторов пользователей

1220 - это процесс создания и сохранения основных ролей в базе данных. Основные роли - это объекты уровня компании, имеющие определенное отношение к группам идентификаторов пользователей (одна роль соответствует каждой группе идентификаторов пользователей) и имеют одинаковые имена. Входные данные для процесса:

- а28. Информация о группах идентификаторах пользователей - это список групп идентификаторов пользователей, созданных в IT-объектах. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий.

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а25. «Основные» роли - это список основных ролей, созданных на основе информации о группах идентификаторов пользователей компании.

Р4.3 Распределение ролей руководителей 1230 - это процесс анализа и назначения ролей, созданных в системе, среди руководителей. Назначение ролей руководителям происходит на основе информации о распределении идентификаторов пользователей среди групп и принадлежности сотрудников определенной должности. Входные данные для процесса:

- 24. Взаимосвязь руководителей и идентификаторов пользователей - это набор соответствий идентификаторов пользователей руководителям.

- а25. «Основные» роли - это список основных ролей, созданных на основе информации о группах идентификаторов пользователей компании. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий.

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а26. Информация по распределению ролей - это набор ролей, распределенных между руководителями предприятия.

Р4.4 Оптимизация взаимосвязи между руководителями и ролями 1240 - это процесс корректировки и оптимизации действий сотрудников IT-отдела, которые выполняются в отношении соответствий руководителей и ролей, полученных в результате распределения. Входные данные для процесса:

- а26. Информация по распределению ролей - это набор ролей, распределенных между руководителями предприятия. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий.

- а10. База данных - это подсистема DOASM для хранения и обработки данных. Она представляет собой однородную реляционную базу данных для ввода рабочей информации, обеспечивающая сохранение и целостность ссылок системных данных. Этот процесс не требует основ для его осуществления.

Результаты процесса:

- а27. Синхронизированное состояние копии платформы и уровня компании - модель системы, в которой учитывается взаимосвязь между объектами уровня компании (руководители и роли) и объектами уровня IT-системы (идентификаторы пользователей и группы идентификаторов пользователей).

На фиг.13 приведена блок-схема легализации ресурсов, изображенных на фиг.12. Легализация ресурсов включает в себя следующие процессы.

Р10.1 Выбор платформы для легализации 1310 - это процесс выбора платформы сотрудником IT-отдела. Необходимо выполнить легализацию ресурсов и прав доступа к ним. Входные данные для процесса: отсутствуют. Ресурсы для процесса:

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а70. Информация о содержимом групп - информация о ресурсах и прав доступа к ним, представленная группой.

- а71. Информация о содержимом ролей - информация о ресурсах и прав доступа к ним, представленная ролью.

Р10.2 Анализ информации 1320 - это процесс анализа содержимого ролей и групп с целью поиска информации о ресурсах и правах доступа к ним, представленной в группах, но не учитывающейся в ролях, связанных с ними. Входные данные для процесса:

- а70. Информация о содержимом групп - информация о ресурсах и прав доступа к ним, представленная группой.

- а71. Информация о содержимом ролей - информация о ресурсах и прав доступа к ним, представленная ролью.

- а2. Сотрудник IT-отдела - это сотрудник IT-отдела компании, осуществляющий установку и настройку программного обеспечения DOASM (сервер, база данных, подсистема управления и модули-агенты), а также занимающийся эксплуатацией DOASM (санкционирование и актуализация запросов, выполнение инструкций).

- а17. Система конфигурации DOASM представляет собой программный комплекс, предназначенный для выполнения операций по настройке и управлению DOASM. Позволяет выполнять операции по администрированию объектов внутренней инфраструктуры системы. Она предназначена к использованию квалифицированными специалистами IT-отдела и отдела безопасности информационных технологий. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а72. Информация об изменении содержимого ролей - информация об указанных ресурсах и правах доступа к ним, которая не учитывается в содержимом ролей.

Р10.3 Сохранение изменений 1330 - это процесс сохранения выявленных изменений в базе данных системы. Входные данные для процесса:

- а72. Информация об изменении содержимого ролей - см. результат процесса «Р10.2 15 Анализ информации». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления и не имеет результатов.

На фиг.14 приведена блок-схема изменения состояния модели и IT-системы 1400.

Моделирование процессов, происходящих на предприятии, на основе документооборота основано на парадигме двух компонентов - Запросов 110 и Инструкций 120. В основе моделирования процессов на предприятии и изменения модели DOASM 1410 лежит электронный документ-запрос 110. Запрос 110 определяет список операций для изменения модели. Изменения в модели преобразуются системой в инструкции 1440, которые являются неделимыми действиями в процессе изменения IT-объектов. Список операций запроса обрабатывается сервером DOASM и представляет собой типовые бизнес-процедуры - принятие на работу и увольнение сотрудников, назначение и снятие сотрудников с должностей, обеспечение выполнения их прав и обязанностей и т.д. Инструкции 1440, создаваемые сервером DOASM 1430, определяют действия по изменению IT-объектов, необходимые для выполнения требований запросов, выраженных с помощью терминов, которые соответствуют программным или аппаратным компонентам, для которых они предназначались. Модели 1410, 1450 и IT-системы 1420, 1460 находятся в состоянии взаимной синхронизации. Это значит, что состояние модели соответствует состоянию IT-системы. Изменение состояния модели, вызванное запросом, приводит к созданию команд, после выполнения которых модель и IT-системы переходят в новое состояние синхронизации.

Реализация рабочего документооборота - это автоматизированный бизнес-процесс, направленный на санкционирование документа и санкционированное распределение полученных инструкций между исполнителями. На фиг.15 приведена блок-схема реализации рабочего документооборота 1500. Реализация рабочего документооборота включает в себя следующие процессы.

Р5.1 Выработка запроса 1510 - это процесс создания запроса 110 для изменения прав доступа 420 подчиненных сотрудников сотрудником предприятия. Процесс выполняется с использованием специализированного мастера, входящего в состав веб-портала DOASM для создания запроса. Входные данные для процесса:

- а29. Информация об изменении прав доступа 420 - это информация о необходимости изменения прав доступа сотрудника предприятия к IT-системам 1420, связанного со сменой руководителя 230, проекта или других обязанностей.

- а30. Пользователь - это сотрудник предприятия, имеющий доступ к DOASM и обладающий необходимыми правами для создания запросов.

- а44. Веб-портал DOASM - это программный комплекс, предназначенный для реализации действий, содержащихся в запросе, в течение всего жизненного цикла запроса, а также для получения информационных сообщений. Он предназначен к использованию сотрудниками предприятия. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а31. Запрос на изменение прав доступа - это внутренний документ системы, содержащий информацию о сотрудниках и необходимом для них изменении прав доступа, а также служебную информацию (дату создания, сведения об авторе), необходимую для работы системы.

Р5.2 Получение и начало обработки 1520 - это процесс проверки и обработки запроса для выявления информации, необходимой для выполнения дальнейших действий для обработки запроса (санкционирование, актуализация и выполнение), а также для выработки технических инструкций. Этот процесс выполняется сервером DOASM 1430. Входные данные для процесса:

- а31. Запрос на изменение прав доступа - это внутренний документ системы, содержащий информацию о сотрудниках и необходимом для них изменении прав доступа, а также служебную информацию (дату создания, сведения об авторе), необходимую для работы системы. Ресурсы для процесса:

- а32. Сервер DOASM - это программный комплекс, в котором реализуется базовая логика DOASM, обеспечивающий взаимодействие и санкционирование работы других компонентов системы, а также защиту информации в базе данных. Основы для осуществления процесса:

- а33. Состояние модели DOASM 1410 - это системная информация о запросах, инструкциях, группах пользователей, пользователях, ролях и правах доступах, а также другая служебная информация, влияющая на процесс выработки и обработки запроса на изменение прав доступа. Результаты процесса:

- а34. Список санкционирующих руководителей - это список руководителей, которые в обязательном порядке должны санкционировать запрос на предоставление прав доступа. Список руководителей, которые в обязательном порядке должны санкционировать запрос для его дальнейшей обработки. Этот список создается сервером DOASM на основании информации о ресурсах, о доступе к которым идет речь в запросе.

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы.

- а36. Информация о лице, выполнившем актуализацию запроса - это руководитель, обязанности которого включены в процесс актуализации запроса (назначение исполнителей для выполнения инструкций запроса). Это лицо определяется сервером на основе информации, содержащейся в запросе.

- а37. Список исполнителей инструкции - это список руководителей, назначенных для выполнения инструкций, содержащихся в запросе. Информация об исполнителях создается сервером на основании необходимых изменений в IT-системах, а также на основании информации о сотрудниках, ответственных за ввод данных в IT-системы.

Р5.3 Санкционирование запроса 1520 - это процесс принятия решений о предоставлении прав доступа к ресурсам IT-системы сотруднику. Этот процесс осуществляется руководителями, участвующими в санкционировании, использованием веб-портала DOASM. Входные данные для процесса:

- а34. Список санкционирующих руководителей - это список руководителей, которые в обязательном порядке должны санкционировать запрос на предоставление прав доступа. Список руководителей, которые в обязательном порядке должны санкционировать запрос для его дальнейшей обработки. Этот список создается сервером DOASM на основании информации о ресурсах, о доступе к которым идет речь в запросе.

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы. Ресурсы для процесса:

- а44. Веб-портал DOASM - это программный комплекс, предназначенный для реализации действий, содержащихся в запросе, в течение всего жизненного цикла запроса, а также для получения информационных сообщений. Он предназначен к использованию сотрудниками предприятия.

- а39. Руководители - сотрудники предприятия, обладающие достаточными правами для реализации действий по обработке запроса в DOASM. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а38. Инструкции для выполнения - это список технических инструкций (во внутреннем формате), выполнение которых необходимо для изменения прав доступа сотрудника в IT-системах. Список инструкций создается сервером DOASM на основании содержащейся в запросе информации, а также на основании состоянии модели DOASM.

Р5.4 Актуализация запроса 1540 - это процесс назначения исполнителей для всех инструкций запроса и внесения изменений в текст инструкций. Этот процесс осуществляется руководителями, участвующими в актуализации запроса, с использованием веб-портала DOASM. Входные данные для процесса:

- а36. Информация о лице, выполнившем актуализацию запроса - это руководитель, обязанности которого включены в процесс актуализации запроса (назначение исполнителей для выполнения инструкций запроса). Это лицо определяется сервером на основе информации, содержащейся в запросе.

- а37. Список исполнителей инструкции - это список руководителей, назначенных для выполнения инструкций, содержащихся в запросе. Информация об исполнителях создается сервером на основании необходимых изменений в IT-системах, а также на основании информации о сотрудниках, ответственных за ввод данных в IT-системы.

- а38. Инструкции для выполнения - это список технических инструкций (во внутреннем формате), выполнение которых необходимо для изменения прав доступа сотрудника в IT-системах. Список инструкций создается сервером DOASM на основании содержащейся в запросе информации, а также на основании состояния модели DOASM. Ресурсы для процесса:

- а44. Веб-портал DOASM - это программный комплекс, предназначенный для реализации действий, содержащихся в запросе, в течение всего жизненного цикла запроса, а также для получения информационных сообщений. Он предназначен к использованию сотрудниками предприятия.

- а39. Руководители - сотрудники предприятия, обладающие достаточными правами для реализации действий по обработке запроса в DOASM. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а40. Заданный список исполнителей - это список исполнителей технических инструкций, в который были внесены поправки на основании текущей ситуации с персоналом (нагрузка сотрудников, присутствие сотрудников на рабочих местах и т.д.). Для этих исполнителей необходимо внести изменения в IT-объекты (на основании инструкций).

Р5.5 Выполнение инструкций 1550 - это процесс внесения изменений в состояние IT-системы, осуществляемый назначенными исполнителями на основании технических инструкций, созданными DOASM. Входные данные для процесса:

- а38. Инструкции для выполнения - это список технических инструкций (во внутреннем формате), выполнение которых необходимо для изменения прав доступа сотрудника в IT-системах. Список инструкций создается сервером DOASM на основании содержащейся в запросе информации, а также на основании состояния модели DOASM.

- а40. Заданный список исполнителей - это список исполнителей технических инструкций, в который были внесены поправки на основании текущей ситуации с персоналом (нагрузка сотрудников, присутствие сотрудников на рабочих местах и т.д.). Для этих исполнителей необходимо внести изменения в IT-объекты (на основании инструкций). Ресурсы для процесса:

- а39. Руководители - сотрудники предприятия, обладающие достаточными правами для реализации действий по обработке запроса в DOASM.

- а43. IT-системы являются IT-объектами. Все IT-объекты, права доступа к ресурсам которых контролируются DOASM. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а41. Изменение прав доступа в IT-системах - изменения в IT-объектах для изменения прав доступа в соответствии с полученными инструкциями.

Р5.6 Контроль над выполнением инструкции 1560 - это процесс контроля над корректностью внесения изменений в права доступа и соответствия изменений выработанным инструкциям. Входные данные для процесса:

- а38. Инструкции для выполнения - это список технических инструкций (во внутреннем формате), выполнение которых необходимо для изменения прав доступа сотрудника в IT-системах. Список инструкций создается сервером DOASM на основании содержащейся в запросе информации, а также на основании состояния модели DOASM.

Ресурсы для процесса:

- а43. IT-системы являются IT-объектами. Все IT-объекты, права доступа к ресурсам которых контролируются DOASM. Этот процесс не требует основ для его осуществления.

- а32. Сервер DOASM - это программный комплекс, в котором реализуется базовая логика DOASM, обеспечивающий взаимодействие и санкционирование работы других компонентов системы, а также защиту информации в базе данных. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а42. Информация о расхождениях - это зарегистрированная в DOASM информация о событиях, связанных с изменением прав доступа, и об объектах IT-системы, связанных с ними, реализация которых произошла без выработки технических инструкций для изменений.

На фиг.16 приведена блок-схема процесса выработки запроса 1600. Выработка запроса 110 в DOASM включает в себя следующие процессы.

Р6.1 Соединение с сервером 1610 - это процесс создания канала связи между веб-порталом и сервером DOASM, используемого для обмена информацией и осуществления взаимодействия посредством интерфейсных методов. Входные данные для процесса:

- а29. Информация об изменении прав доступа 420 - это информация о необходимости изменения прав доступа сотрудника предприятия к IT-системам 1420, связанного со сменой руководителя 230, проекта или других обязанностей. Ресурсы для процесса:

- а44. Веб-портал DOASM - это программный комплекс, предназначенный для реализации действий, содержащихся в запросе, в течение всего жизненного цикла запроса, а также для получения информационных сообщений. Он предназначен к использованию сотрудниками предприятия. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы.

- а45. Техническая информация - это информация, необходимая для корректной обработки запроса (время создания, автор запроса и т.д.).

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы.

- а45. Техническая информация - это информация, необходимая для корректной обработки запроса (время создания, автор запроса и т.д.). Ресурсы для процесса:

Р6.2 Создание контекста запроса 1620 - это создание на сервере технических объектов, необходимых для дальнейшей обработки запроса. Входные данные для процесса:

- а32. Сервер DOASM - это программный комплекс, в котором реализуется базовая логика DOASM, обеспечивающий взаимодействие и санкционирование работы других компонентов системы, а также защиту информации в базе данных. Этот процесс не требует основ для его осуществления. Результаты процесса:

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы.

- а46. Контекст запроса - это номенклатура технических объектов, необходимых для дальнейшей обработки запроса.

Р6.3 Преобразование данных изменения прав доступа в изменение модели 1630 - это преобразование объектов уровня компании (руководитель, должность роль) и взаимосвязей между ними в технические объекты (идентификатор пользователя, группы идентификаторов пользователей, права доступа к ресурсам) и взаимосвязи между ними. Входные данные для процесса:

- а35. Информация об изменении прав доступа - это информация об изменениях в IT-системах, которые необходимо осуществить для предоставления сотруднику прав доступа. Эта информация принимается на основе обработанного запроса и хранится во внутреннем формате системы.

- а46. Контекст запроса - это номенклатура технических объектов, необходимых для дальнейшей обработки запроса. Ресурсы для процесса:

- а32. Сервер DOASM - это программный комплекс, в котором реализуется базовая логика DOASM, обеспечивающий взаимодействие и санкционирование работы других компонентов системы, а также защиту информации в базе данных. Основы для осуществления процесса:

- а47. Алгоритм преобразования - свод технических правил, необходимых для преобразования объектов уровня компании (руководитель, должность роль) и взаимосвязей между ними в технические объекты (идентификатор пользователя, группы идентификаторов пользователей, права доступа к ресурсам) и взаимосвязи между ними. Результаты процесса:

- а48. Запрос, принятый к выполнению - это группа связанных друг с другом внутренних объектов системы, содержащая информацию, необходимую для реализации обработки запроса и выработки инструкций для внесения изменений в IT-системы.

На фиг.17 приведена схема обработки запроса сервером 1700. Обработка запроса сервером включает в себя следующие процессы.

Р7.1 Проверка цифровой подписи и параметров запроса 1710 - это процесс проверки сервером цифровой подписи для сотрудника, который сделал запрос, а также проверки соответствия запроса текущему состоянию модели DOASM. Входные данные для процесса:

- а48. Запрос, принятый к выполнению - см. результат для процесса «Р6.3 Преобразование данных изменения прав доступа в изменение модели». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления. Результаты процесса:

- а49. Корректный запрос - это запрос, проверенный сервером.

Р7.2 Определение руководителей, участвующих в санкционировании 1720 - это процесс получения информации и определения списка руководителей, которые должны санкционировать предоставление прав доступа. Входные данные для процесса:

- а49. Корректный запрос - см. Ресурсы для процесса: «Р7.1 Проверка цифровой подписи и параметров запроса». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Основы для осуществления процесса:

- а60. Алгоритм определения ответственных руководителей - это свод правил, основанный на механизме распределения обязанностей по контролю за правами доступа к ресурсам, которые необходимо изменить. Результаты процесса:

- а51. Список санкционирующих руководителей - это список руководителей, которые в обязательном порядке должны санкционировать изменение прав доступа к ресурсам IT-системы.

Р7.3 Отправка уведомлений и санкционирование запроса 1730 - это процесс отправки уведомлений и осуществление санкционирования всеми руководителями, участвующими в санкционировании. Входные данные для процесса:

- а51. Список санкционирующих руководителей - см. Результаты процесса: «Р7.2 Определение руководителей, участвующих в санкционировании». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления. Результаты процесса:

- а52. Уведомления о необходимости санкционирования - отправка писем, содержащих информацию о необходимости санкционирования запроса.

- а53. Санкционированный запрос-запрос, одобренный всеми руководителями, чье санкционирование было необходимым для дальнейшей обработки запроса.

Р7.4 Сохранение информации и создание инструкций 1740 - это создание технических инструкций для внесения изменений в IT-системы и сохранение информации о них в базе данных. Входные данные для процесса:

- а53. Санкционированный запрос - см. результаты для процесса «Р7.3 Отправка уведомлений и санкционирование запроса». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Основы для осуществления процесса:

- а54. Алгоритм преобразования текста запроса в инструкции - правила выработки технических инструкций для внесения изменений в IT-системы. Алгоритм содержит правила преобразования операций уровня компании в технические инструкции для внесения изменений в IT-системы. Результаты процесса:

- а55. Инструкции для выполнения - технические инструкции, содержащие неделимые операции по настройке IT-системы (например, создание группы, имени пользователя, включение имени пользователя в группу и т.д.).

Р7.5 Определение руководителей, занимающихся актуализацией и выполнением 1750 - это процесс получения информации и создания списка руководителей, которые будут выполнять актуализацию инструкций запроса и их выполнение. Входные данные для процесса:

- а55. Инструкция, подлежащая выполнению - см. Результаты процесса: «Р7.4 Сохранение информации и создание инструкций». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления. Результаты процесса:

- а56. Список руководителей, занимающихся актуализацией и выполнением - список руководителей, в обязанности которых входит актуализация инструкций запроса (при необходимости - назначение исполнителей, редактирование текста инструкций), а также выполнение этих инструкций (внесение необходимых изменений в IT-системы).

Р7.6 Отправка уведомлений и актуализация инструкции запроса 1760 - это процесс отправки уведомлений о необходимости актуализации запроса и его текущего состояния. Кроме того, это процесс актуализации, назначения или санкционирования исполнителей инструкций и внесения изменений в текст инструкций (в случае необходимости). Входные данные для процесса:

- а55. Инструкции, подлежащие выполнению - см. Результаты процесса: «Р7.5 Определение руководителей, занимающихся актуализацией и выполнением».

- а56. Список руководителей, занимающихся актуализацией и выполнением - см. Результаты процесса: «Р7.5 Определение руководителей, занимающихся актуализацией и выполнением». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления. Результаты процесса:

- а57. Уведомления о необходимости актуализации - отправка уведомлений, содержащих информацию о необходимости актуализации инструкций запроса.

- а58. Список актуализированных инструкции с исполнителями - список инструкций для внесения изменений в IT-системы и исполнителей, назначенных для каждой инструкции.

Р7.7 Отправка уведомлений и выполнение инструкции 1770 - это процесс отправки уведомлений о необходимости выполнения инструкций и контроля изменений в IT-системе на предмет их соответствия инструкциям. Входные данные для процесса:

- а58. Актуализированный список инструкций с исполнителями - см. Результаты процесса: «Р7.6 Отправка уведомлений и актуализация инструкций запроса». Ресурсы для процесса:

- а32. Сервер DOASM - см. Ресурсы для процесса: «Р5.2 Получение и начало обработки». Этот процесс не требует основ для его осуществления. Результаты процесса:

- а59. Уведомление о необходимости выполнения инструкций - отправка почтовых уведомлений о необходимости выполнения инструкций и внесения изменений в IT-системы.

- а60. Обработанный запрос - это запрос, все инструкции которого были выполнены, после чего в IT-объекты были внесены соответствующие изменения.

Необходимо учитывать, что сведения, содержащиеся в приведенном выше описании и на прилагающихся чертежах, должны рассматриваться как иллюстративные, а не как ограничивающие. В приведенных ниже пунктах патентной формулы описываются все общие и специальные функции, упоминающиеся в данном документе, а также заявления о спектре применения данного способа и системы, которые в силу языковых особенностей могут пониматься двояко.

Изобретение относится к способам управления документооборотом в системе безопасности. Техническим результатом является объединение и автоматическое согласование процедур управления идентификацией пользователей и правами доступа. Для этого вырабатывают запрос на изменение прав доступа подчиненного сотрудника вышестоящим посредством ввода вышестоящим сотрудником данных об изменении прав доступа в IT-систему, при этом веб-портал системы выполняет действия над запросом в течение жизненного цикла запроса. Затем обрабатывают запрос на изменение прав доступа подчиненного сотрудника с целью определения информации, необходимой для выполнения дальнейшей процедуры обработки запроса и выработки инструкций. После процесса принятия решения относительно предоставления прав доступа к ресурсам IT-системы сотруднику, находящемуся в подчинении, санкционируют запрос. Способ также включает запрос на осуществление посредством назначения исполнителя для всех инструкций запроса и внесения изменений в текстовые инструкции и выполнение инструкций посредством изменения состояния IT-системы назначенным исполнителем. Способ может включать контроль над выполнением инструкций посредством мониторинга корректности изменений прав доступа и подтверждения соответствий этих изменений общим инструкциям. 8 з.п. ф-лы, 17 ил.

выработка запросов на изменение прав доступа подчиненного сотрудника вышестоящим посредством ввода данных об изменении прав доступа вышестоящего сотрудника в IT-систему, при условии, что вышестоящий сотрудник имеет доступ к системе и в его обязанности входит создание запросов, при этом веб-портал системы выполняет действия над запросом в течение жизненного цикла запроса;

обработка запроса на изменение прав доступа подчиненного сотрудника, отправленного вышестоящим сотрудником с целью определения информации, необходимой для выполнения дальнейших шагов процедуры обработки запроса и выработки инструкций;

санкционирование запроса после процесса принятия решения относительно предоставления прав доступа к ресурсам IT-системы сотруднику, находящемуся в подчинении;

запрос актуализации посредством назначения исполнителя для всех инструкций запроса и внесения изменений в текстовые инструкции;

выполнение инструкций посредством изменения состояния IT-системы назначенным исполнителем;

контроль за выполнением инструкций посредством мониторинга корректности изменений прав доступа и подтверждения соответствий этих изменений общим инструкциям.

ввод результатов запроса для изменения прав доступа во внутреннем документе системы;

использование на сервере программы, реализующей базовую логику безопасности системы, которая осуществляет взаимодействие и повышает производительность рабочих компонентов системы и обеспечивает сохранность информации в базе данных, в которой содержится инвентарь ресурсов IT-системы, управление которыми осуществляется, а также идентификатор руководителя, ответственного за эти ресурсы;

ввод системной информации по запросам, инструкциям, группам пользователей, пользователям и правам пользователей;

создание списка руководителей, которые должны санкционировать запрос на предоставление прав доступа; данный список создается сервером автоматически на основании ресурсов, к которым запрашивается доступ, и ответственности за эти ресурсы;

получение информации об изменениях IT-системы, необходимой для предоставления доступа сотруднику, находящемуся в подчинении;

получение информации о руководителе, обязанности которого включены в процесс актуализации запроса, при этом лицо, занимающееся актуализацией, определяется сервером на основании информации, содержащейся в запросе;

получение списка руководителей, назначенных для выполнения инструкций запроса, при этом информация об исполнителях создается сервером на основании изменений в IT-системе.

ввод списка руководителей, которые должны санкционировать запрос на предоставление прав доступа; данный список создается сервером автоматически на основании ресурсов, к которым запрашивается доступ, и ответственности за эти ресурсы;

ввод информации об изменениях IT-системы, необходимой для предоставления доступа сотруднику, находящемуся в подчинении;

использование на сервере программы, реализующей базовую логику безопасности системы, которая осуществляет взаимодействие и повышает производительность рабочих компонентов системы и обеспечивает сохранность информации в базе данных;

загрузка списка сотрудников предприятия, обладающих достаточными правами для реализации действий по обработке запроса;

создание сервером системы списка технических инструкций, выполнение которых необходимо для изменения прав доступа подчиненного сотрудника в IT-системе.

ввод информации о руководителе, обязанности которого включены в процесс актуализации запроса, при этом лицо, занимающееся актуализацией, определяется сервером на основании информации, содержащейся в запросе;

ввод списка руководителей, назначенных для выполнения инструкций запроса, при этом информация об исполнителях создается сервером на основании изменений в IT-системе;

ввод списка технических инструкций, выполнение которых необходимо для изменения прав доступа подчиненного сотрудника в IT-системе;

использование программного комплекса, предназначенного для выполнения действий над запросом в течение жизненного цикла запроса;

загрузка списка сотрудников предприятия, обладающих достаточными правами для реализации действий по обработке запроса;

получение списка исполнителей технических инструкций, в который были внесены поправки на основании текущей ситуации с персоналом (нагрузка сотрудников, присутствие сотрудников на рабочих местах и т.д.), и внесение изменений в IT-систему для этих исполнителей.

ввод списка технических инструкций, выполнение которых необходимо для изменения прав доступа подчиненного сотрудника в IT-системе;

ввод списка исполнителей технических инструкций, в который были внесены поправки на основании текущей ситуации с персоналом, и внесение изменений в IT-систему для этих исполнителей;

загрузка списка сотрудников предприятия, обладающих достаточными правами для реализации действий по обработке запроса;

идентификация права доступа IT-объекта к ресурсам, контролируемым IT-системой;

внесение изменений в IT-объект для изменения прав доступа к IT-системе в соответствии с полученными инструкциями.

ввод списка технических инструкций, выполнение которых необходимо для изменения прав доступа подчиненного сотрудника в IT-системе;

идентификация права доступа IT-объекта к ресурсам, контролируемым IT-системой;

использование на сервере программы, реализующей базовую логику безопасности системы, которая осуществляет взаимодействие и повышает производительность рабочих компонентов системы и обеспечивает сохранность информации в базе данных;

получение информации, зарегистрированной в IT-системе, о событиях, связанных с изменением прав доступа, и об объектах IT-системы, связанных с ними, реализация которых произошла без выработки технических инструкций для изменений.

| ПРИБОР ДЛЯ ГАРМОНИЧЕСКОГО АНАЛИЗА | 1935 |

|

SU47116A1 |

| US 7073199 В1, 04.07.2006 | |||

| US 5129083 А, 07.07.1992 | |||

| JP 2006154945 A, 15.06.2006 | |||

| WO 2004044676 A3, 27.05.2004. | |||

Авторы

Даты

2009-01-27—Публикация

2006-12-15—Подача