Изобретение касается способа дешифрования контрольных слов для терминалов, независимых друг от друга с точки зрения механики и электроники. Изобретение касается также способа передачи и способа приема контрольных слов для осуществления способа дешифрования. Изобретение касается также носителя записи данных и сервера контрольных слов для осуществления этого способа.

Существуют способы шифрования контрольных слов, в которых

- в ответ на отсутствие в любом одном из терминалов одного или множества контрольных слов CWC для дешифрования одного или множества криптопериодов мультимедийного контента указанный терминал передает в сервер контрольных слов запрос, содержащий криптограмму или криптограммы указанного одного или множества отсутствующих контрольных слов, и

- в ответ сервер контрольных слов передает в указанный терминал указанное одно или множество отсутствующих контрольных слов.

Под мультимедийным контентом следует понимать аудио- и/или визуальный контент, предназначенный для воспроизведения в виде, непосредственно воспринимаемом и понятном для человека. Как правило, мультимедийный контент соответствует последовательности изображений, образующей фильм, телевизионную передачу или рекламный ролик. Мультимедийный контент может быть также интерактивным контентом, таким как игра.

Как известно, можно одновременно передавать несколько мультимедийных контентов, при этом передача каждого мультимедийного контента происходит на его собственном канале. Канал, используемый для передачи мультимедийного контента, известен также под названием «программа». Как правило, один канал соответствует одной программе телевидения. Это позволяет пользователю выбирать мультимедийный контент, который он хочет просмотреть, посредством простого переключения канала.

Для защиты и обеспечения соответствия просмотра мультимедийных контентов определенным условиям, таким, например, как платное абонирование, передачу мультимедийных контентов осуществляют не напрямую, а в зашифрованном виде. В частности, каждый мультимедийный контент разделен на последовательный ряд криптопериодов. В течение всего срока криптопериода условия доступа к закодированному мультимедийному контенту остаются неизменными. В частности, в течение всего срока криптопериода мультимедийный контент остается зашифрованным при помощи одного и того же контрольного слова. Как правило, контрольное слово меняется от одного криптопериода к другому. Кроме того, обычно контрольное слово является специфическим для одного мультимедийного контента, и его выбирают случайно или псевдослучайно. Таким образом, если в данный момент на N каналах одновременно происходит трансляция N мультимедийных контентов, существует N разных и независимых контрольных слов, каждое из которые использовано для шифрования одного из этих мультимедийных контентов.

В данном случае термины «кодировать»/«декодировать» и «шифровать»/«дешифровать» можно рассматривать как синонимы.

Незашифрованный мультимедийный контент соответствует мультимедийному контенту до его шифрования. Он может быть передан напрямую для воспроизведения в понятном для человека виде без применения операций дешифрования и без ограничения просмотра определенными условиями.

Контрольные слова, необходимые для дешифрования мультимедийных контентов, передают синхронно с мультимедийными контентами. Например, контрольные слова, необходимые для дешифрования, поступают на каждый терминал в течение (t-1)-го криптопериода. Для этого, например, контрольные слова упаковывают вместе с закодированным мультимедийным контентом.

Чтобы обеспечить защиту передачи контрольных слов, их передают на терминалы в виде криптограмм. В данном случае под криптограммой следует понимать информацию, которой отдельно недостаточно, чтобы найти открытое контрольное слово. Так, если передача контрольного слова перехвачена, знание только криптограммы контрольного слова не позволяет выделить контрольное слово, позволяющее дешифровать мультимедийный контент. Для выявления открытого контрольного слова, то есть контрольного слова, позволяющего напрямую дешифровать мультимедийный контент, его необходимо комбинировать с секретной информацией. Например, криптограмму контрольного слова получают путем шифрования открытого контрольного слова при помощи криптографического ключа. В этом случае секретная информация и криптографический ключ позволяют дешифровать криптограмму. Криптограмма контрольного слова может быть также ссылкой на контрольное слово, записанное в таблице, содержащей множество возможных контрольных слов. В этом случае секретной информацией является таблица, связывающая с каждой ссылкой открытое контрольное слово.

Секретную информацию необходимо хранить в надежном месте. Для этого было предложено хранить секретную информацию

- либо в защищенных процессорах, таких как микропроцессорные карточки, напрямую соединяемые с каждым из терминалов,

- либо, согласно недавним разработкам, в сервере контрольных слов, общем для нескольких терминалов.

В этом последнем случае терминалы не имеют микропроцессорной карточки. При этом говорят о бескарточном терминале или "cardless terminal" на английском языке.

Сервер контрольных слов связан с каждым из терминалов через удаленную сеть передачи данных, такую как сеть Интернет. Когда используют сервер контрольных слов, сначала на различные терминалы передают криптограммы контрольных слов, после чего эти терминалы возвращают их в сервер контрольных слов. Такая процедура имеет ряд преимуществ. В частности, сеть передачи данных, используемая для передачи мультимедийных контентов и криптограмм контрольных слов, может отличаться от сети, используемой для связи терминалов с сервером контрольных слов. Например, сеть для передачи мультимедийных контентов и криптограмм контрольных слов является однонаправленной широкополосной сетью, такой как спутниковая сеть. Что же касается сети, связывающей терминалы с сервером контрольных слов, то она является двунаправленной сетью, полоса пропускания которой может быть более узкой.

Кроме того, это упрощает синхронизацию во времени между передачей мультимедийных контентов и передачей криптограмм соответствующих контрольных слов.

Функцией сервера контрольных слов может быть дешифрование криптограмм контрольных слов, переданных терминалами, чтобы затем вернуть в каждый из этих терминалов дешифрованные контрольные слова. Таким образом, в некотором роде сервер контрольных слов играет роль микропроцессорной карточки, общей для нескольких терминалов, независимых друг от друга с точки зрения механики и электроники. Терминалы, независимые друг от друга в плане электроники, являются терминалами, которые могут работать автономно и не имеют никакой общей электронной или программной части.

Если терминалу необходимо контрольное слово для дешифрования мультимедийного контента, он направляет в сервер контрольных слов запрос, содержащий криптограмму контрольного слова. В ответ сервер контрольных слов дешифрует эту криптограмму, затем переправляет дешифрованное контрольное слово в терминал, который теперь может дешифровать выбранный мультимедийный контент.

Мультимедийные контенты, передаваемые на разных каналах, можно координировать между собой во времени. Например, моменты передачи мультимедийных контентов устанавливают таким образом, чтобы соблюдать расписание передач, указанное в заранее разработанной программной сетке. Каждый терминал на данном канале принимает по существу в одно и то же время один и тот же мультимедийный контент. При этом говорят, что мультимедийные контенты являются «живыми» или «линеаризованными» потоками, так как пользователь не контролирует момент их передачи.

С другой стороны, передача некоторых мультимедийных контентов происходит по запросу. Например, это относится к случаю услуг, таких как видео по запросу или "Video On Demand" на английском языке. Это же относится к случаям, когда производят локальную запись с терминала или удаленную запись из сети и когда начало и ход просмотра контролирует пользователь. Такая услуга известна, например, под сокращенным названием NVPR ("Network Private Video Recorder"). Речь может также идти об услуге, позволяющей вернуться во времени назад или отложить просмотр, такой как услуга, известная под сокращенным названием NTS ("Network Time Shifting"). В этих последних случаях мультимедийный контент называют «делинеаризованным», так как момент, когда терминал проигрывает этот контент, устанавливает пользователь.

Как правило, число зашифрованных контрольных слов, содержащихся в запросе, ограничено одним или двумя, чтобы повысить степень защиты криптографической системы. Действительно, если увеличить число зашифрованных контрольных слов, содержащихся в запросе, то число открытых контрольных слов, записанных в каждом терминале для дешифрования одного и того же мультимедийного контента, увеличится. При этом чем больше число открытых контрольных слов хранится в терминале, тем больше ставится под удар защита системы. Например, большое число контрольных слов, хранящихся в каждом терминале, облегчает атаки, такие как несанкционированное совместное использование контрольных слов. Каждая атака состоит в незаконной передаче на другие терминалы, не имеющие соответствующего абонемента, открытых контрольных слов, полученных от терминала, абонированного для дешифрования этих контрольных слов.

Каждый терминал направляет в сервер контрольных слов запрос по каждому криптопериоду или через каждые два криптопериода.

Обработка запроса сервером контрольных слов занимает определенное время, и чем больше увеличивается число предназначенных для обработки запросов, тем больше рабочая нагрузка на этот сервер. Чем больше рабочая нагрузка, тем больше должна быть вычислительная мощность сервера контрольных слов.

Следовательно, желательно найти возможность уменьшить рабочую нагрузку сервера контрольных слов, чтобы можно было использовать серверы с меньшей вычислительной мощностью.

Изобретение призвано решить эту проблему и предложить способ дешифрования, в котором сервер контрольных слов

- выборочно определяет для каждого терминала число дополнительных контрольных слов CWs, предназначенных для передачи в терминал, в зависимости от вероятности компрометации для защиты этих дополнительных контрольных слов, и

- помимо отсутствующих контрольных слов CWc передает в этот терминал определенное число дополнительных контрольных слов CWs, чтобы позволить терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи затребованных отсутствующих контрольных слов CWc.

Передача дополнительных контрольных слов в дополнение к отсутствующим контрольным словам позволяет увеличить число контрольных слов, присутствующих в терминале, и, следовательно, сократить частотность запросов, передаваемых этим терминалом в сервер контрольных слов. Это сокращение частотности отражается на снижении рабочей нагрузки сервера контрольных слов.

Кроме того, в данном случае это увеличение числа контрольных слов, хранящихся в терминале, не отражается на защите криптографической системы, так как это увеличение применяют только для некоторых селективно выбираемых терминалов, в которых риск несанкционированного использования контрольных слов является низким.

Объектом изобретения является также способ передачи контрольных слов в терминалы, независимые друг от друга с точки зрения механики и электроники, для осуществления вышеуказанного способа, при этом способ содержит

- передачу в какой-либо из этих терминалов отсутствующих контрольных слов CWc в ответ на запрос этого терминала, содержащий криптограмму или криптограммы отсутствующих контрольных слов,

- селективное определение для каждого терминала числа дополнительных контрольных слов CWs, передаваемых в терминал, в зависимости от вероятности компрометации для защиты этих дополнительных контрольных слов,

- в дополнение к отсутствующим контрольным словам CWc передачу в этот терминал определенного числа дополнительных контрольных слов CWs, чтобы позволить терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWC.

Варианты осуществления этого способа передачи контрольных слов могут содержать один или несколько следующих отличительных признаков:

- число дополнительных контрольных слов устанавливают в зависимости

- от оценки числа запросов, предназначенных для обработки сервером контрольных слов в течение нескольких предстоящих криптопериодов, и

- от правила, дающего число предназначенных для передачи дополнительных контрольных слов, что позволяет более равномерно распределить на будущие криптопериоды число обрабатываемых запросов, в зависимости от упомянутой оценки;

- сервер контрольных слов оценивает число запросов, предназначенных для обработки во время будущих криптопериодов, на основании числа дополнительных контрольных слов, переданных терминалам сервером контрольных слов в течение предыдущих криптопериодов и в течение текущего криптопериода;

- число дополнительных контрольных слов определяют в зависимости от случайного числа, выбираемого случайно или псевдослучайно, в интервале чисел, величина которого зависит от вероятности компрометации для защиты контрольных слов, хранящихся в терминале;

- число дополнительных контрольных слов CWs устанавливают также в зависимости от вероятного числа последовательных криптопериодов этого мультимедийного контента, которые будут дешифрованы этим терминалом;

- вероятность компрометации защиты дополнительных контрольных слов CWs является функцией идентификатора терминала, и/или счетчика ошибок работы этого терминала, и/или идентификатора мультимедийного контента.

Эти варианты осуществления способа передачи контрольных слов имеют следующие дополнительные преимущества:

- определение числа дополнительных контрольных слов для передачи в зависимости от оценки числа запросов, обрабатываемых сервером контрольных слов, по каждому криптопериоду позволяет распределить рабочую нагрузку сервера контрольных слов на несколько криптопериодов,

- определение числа дополнительных контрольных слов в зависимости от случайного числа позволяет распределить рабочую нагрузку сервера контрольных слов на несколько криптопериодов, не прибегая к оценке рабочей нагрузки этого сервера по каждому из этих криптопериодов;

- установление числа дополнительных контрольных слов в зависимости от вероятного числа последовательных криптопериодов этого мультимедийного контента, которые предстоит дешифровать, позволяет еще больше ограничить рабочую нагрузку сервера контрольных слов и избежать избыточного направления дополнительных контрольных слов.

Объектом изобретения является также способ приема контрольных слов терминалом для осуществления вышеуказанного способа, в котором

- в ответ на отсутствие в этом терминале одного или нескольких контрольных слов CWc для дешифрования одного или нескольких криптопериодов мультимедийного контента этот терминал направляет в сервер контрольных слов запрос, содержащий криптограмму или криптограммы одного или множества отсутствующих контрольных слов, и

- в дополнение к запрошенным отсутствующим контрольным словам терминал принимает определенное число дополнительных контрольных слов, чтобы этот терминал мог дешифровать дополнительные криптопериоды одного и того же мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

Объектом изобретения является также носитель записи данных, содержащий команды для осуществления вышеуказанных способов, когда эти команды исполняет электронное вычислительное устройство.

Наконец, объектом изобретения является сервер контрольных слов для терминалов, независимых друг от друга с точки зрения механики и электроники, предназначенный для осуществления вышеуказанных способов, при этом сервер выполнен с возможностью

- передачи на любой из терминалов одного или нескольких отсутствующих контрольных слов CWc в ответ на запрос от этого терминала, содержащий криптограмму или криптограммы отсутствующего или отсутствующих контрольных слов,

- селективного определения для каждого терминала числа дополнительных контрольных слов CWs, предназначенных для передачи в терминал, в зависимости от вероятности компрометации защиты этих дополнительных контрольных слов, и

- передачи в этот терминал, дополнительно к отсутствующим контрольным словам CWc, определенного числа дополнительных контрольных слов CWs, чтобы терминал мог дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

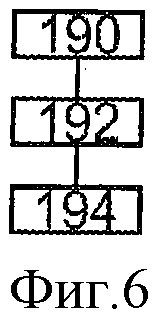

Изобретение будет более очевидно из нижеследующего описания, представленного исключительно в качестве не ограничительного примера, со ссылками на прилагаемые чертежи, на которых

Фиг.1 - схема системы передачи и приема закодированных мультимедийных контентов,

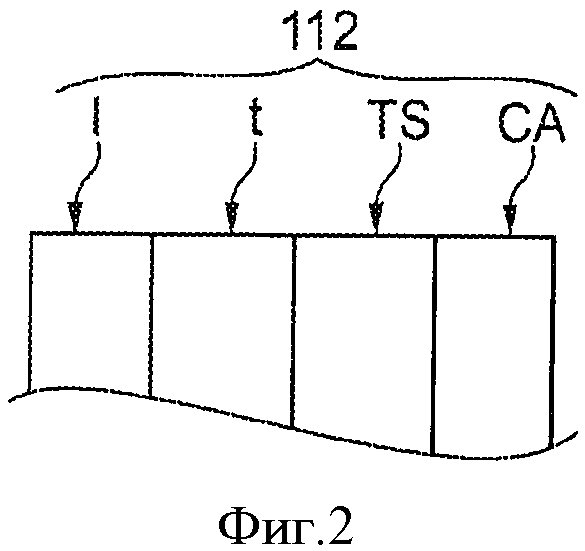

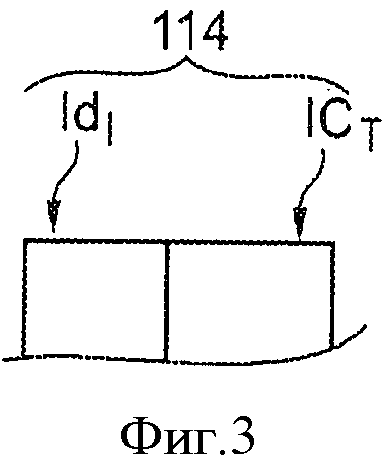

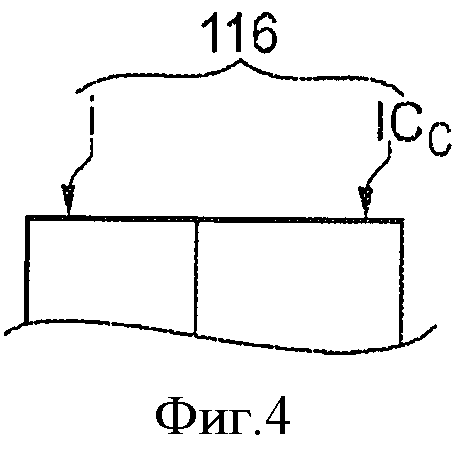

Фиг.2-4 - таблицы, используемые в системе, показанной на фиг.1,

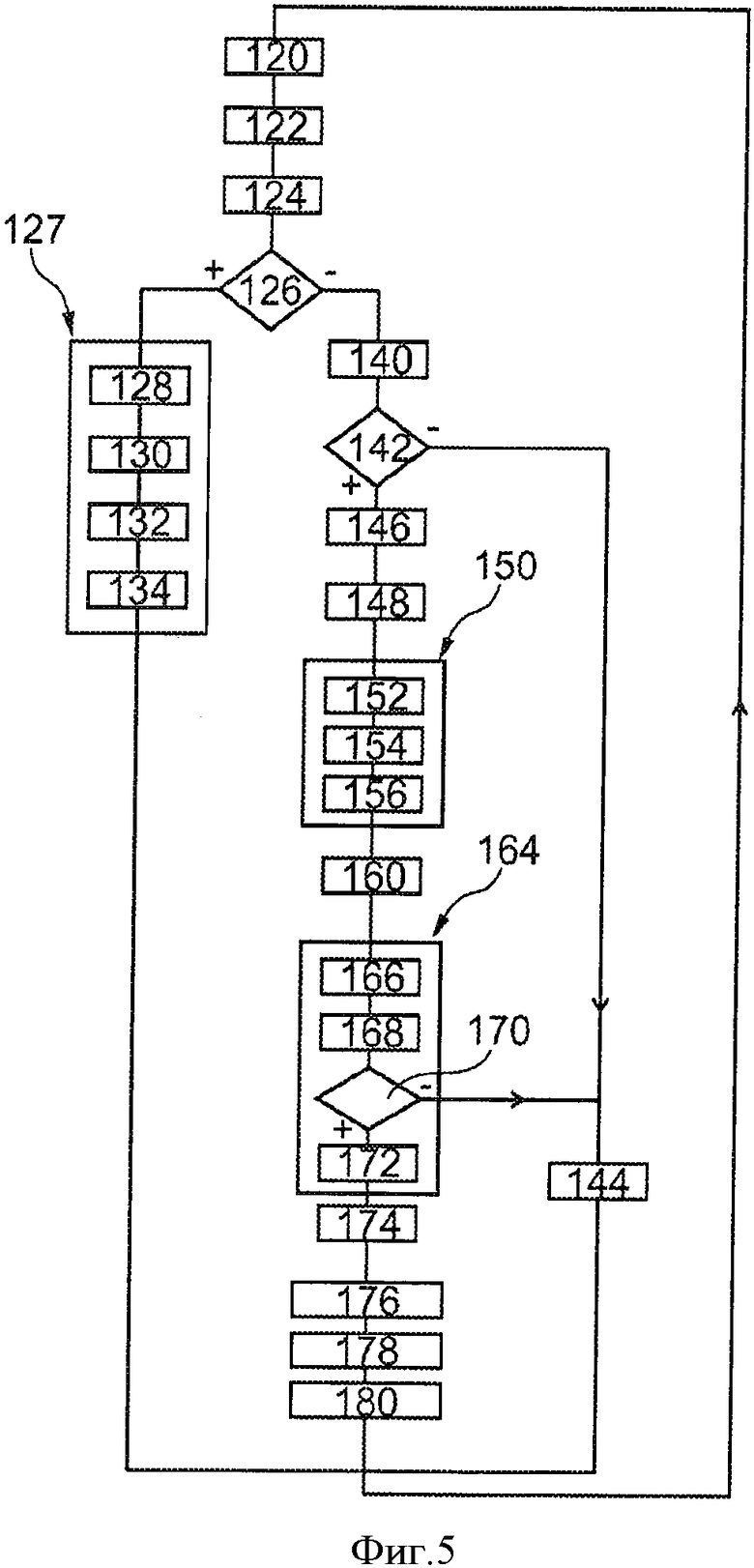

Фиг.5 - блок-схема способа дешифрования контрольных слов при помощи системы, показанной на фиг.1,

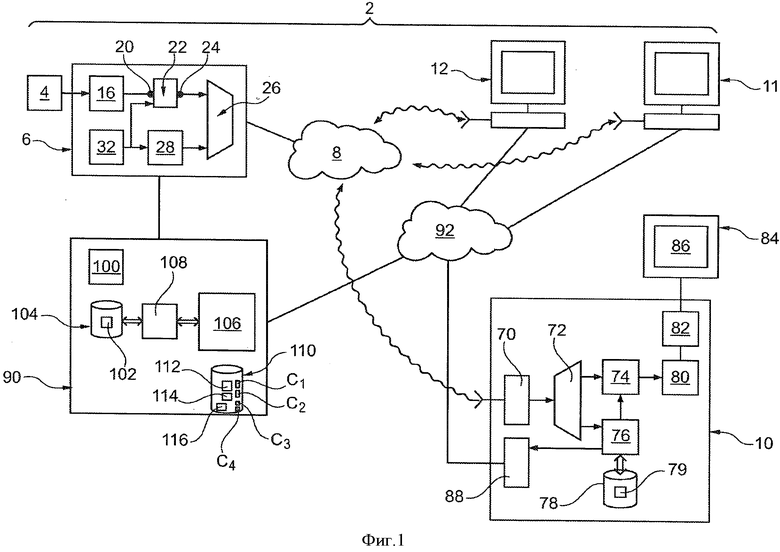

Фиг.6 - блок-схема способа обновления таблицы контрольных слов.

На этих фигурах для обозначения одинаковых элементов использованы одинаковые цифровые позиции.

В дальнейшем тексте описание признаков и функций, хорошо известных специалисту, опускается. Кроме того, используемой терминологией является терминология известных систем доступа к мультимедийным контентам. Для получения более подробной информации можно обратиться к следующему документу:

- "Functional Model of Conditional Access System", EBU Review, technical European Broadcasting Union, Brussels, BE, №266, 21 декабря 1995 года.

На фиг.1 показана система 2 передачи и приема закодированных мультимедийных контентов. Передаваемые мультимедийные контенты являются линеаризованными или делинеаризованными мультимедийными контентами. Например, мультимедийный контент соответствует циклу аудиовизуальной программы, такому как телевизионная передача или фильм.

В дальнейшем система 2 будет описана для частного случая, когда мультимедийные контенты являются линеаризованными.

Открытые мультимедийные контенты формируются одним или несколькими источниками 4 и передаются в устройство 6 трансляции. Устройство 6 передает мультимедийные контенты одновременно на множество приемных терминалов через сеть 8 передачи данных. Передаваемые мультимедийные контенты синхронизированы между собой по времени, например, чтобы соблюдать заранее разработанную программную сетку.

Как правило, сеть 8 является сетью передачи данных на большие расстояния, такой как сеть Интернет, или спутниковая сеть, или любая другая сеть передачи, такая как сеть, используемая для трансляции наземного цифрового телевидения (TNT).

Для упрощения на фиг.1 показаны только три приемных терминала 10-12.

Устройство 6 содержит кодер 16, который уплотняет принимаемые им мультимедийные контенты. Кодер 16 обрабатывает цифровые мультимедийные контенты. Например, этот кодер работает по стандарту MPEG2 (Moving Picture Expert Group - 2) или по стандарту UIT-T Н264.

Сжатые мультимедийные контенты поступают на вход 20 шифратора 22. Шифратор 22 шифрует каждый сжатый мультимедийный контент, чтобы подчинить его просмотр определенным условиям, таким как оплата права доступа пользователями приемных терминалов. Зашифрованные мультимедийные контенты поступают на выход 24, связанный с входом мультиплексора 26.

Шифратор 22 шифрует каждый сжатый мультимедийный контент при помощи контрольного слова CWi,t, которое ему, а также системе 28 условного доступа направляет генератор 32 ключей. Система 28 известна под сокращенным названием CAS (Conditional Access System). Индекс i является идентификатором канала, через который передают закодированный мультимедийный контент, а индекс t является идентификатором криптопериода, зашифрованного при помощи этого контрольного слова. В дальнейшем тексте описания текущий криптопериод, дешифруемый терминалами, является криптопериодом t-1.

Обычно это шифрование соответствует стандарту, такому как DVB-CSA (Digital Video Broadcasting - Common Scrambling Algorithm), ISMA Cryp (Internet Streaming Media Alliance Cryp), SRTP (Secure Real-time Transport Protocol), AES (Advanced Encryption Standard), … и т.д.

Система 28 генерирует сообщения ЕСМ (Entitlement Control Message), содержащие, по меньшей мере, криптограмму CW*i,t контрольного слова CW*i,t, генерированного генератором 32 и используемого шифратором 22 для шифрования криптопериода t канала i. Мультиплексор 26 объединяет эти сообщения и зашифрованные мультимедийные контенты, которые поступают в него соответственно из системы 28 условного доступа и из шифратора 22, перед их передачей в сеть 8.

Система 28 вставляет также в каждое сообщение ЕСМ

- идентификатор i канала,

- криптограммы CW*i,t и CW*i,t+1 контрольных слов CWi.t и CWi,t+1, позволяющих дешифровать криптопериоды t и t+1 канала i,

- номера t и t+1, идентифицирующие криптопериоды, дешифруемые при помощи контрольных слов CWi,t и CWi,t+1,

- этикетки времени TSt и TSt+1 или "timestamp" на английском языке, которые отмечают моменты, в которые должны проигрываться криптопериоды t и t+1,

- права доступа DA, предназначенные для сравнения с правами доступа, оплаченными пользователем, и

- подпись или криптографическую избыточность MAC, позволяющую проверить целостность сообщения ЕСМ.

Этикетки времени определяют либо относительно абсолютной исходной точки, не зависящей от передаваемого мультимедийного контента, либо от исходной точки, связанной с передаваемым мультимедийным контентом. Например, связанной исходной точкой может быть начало фильма, если мультимедийный контент является фильмом.

Один и тот же идентификатор i вставляют во все сообщения ЕСМ, содержащие криптограмму CW*i,t для дешифрования мультимедийных контентов, передаваемых по одному каналу.

Например, в данном случае шифрование и уплотнение мультимедийных контентов соответствует протоколу DVB-Simulcrypt (ETSI TS 103 197). В этом случае идентификатор i может соответствовать единой паре "channel ID/stream ID", через которую передают все запросы генерирования сообщения ЕСМ для этого канала.

Например, терминалы 10-12 являются идентичными, и более подробно будет описан только терминал 10.

Терминал 10 содержит приемник 70 передаваемых мультимедийных контентов. Этот приемник 70 подключен на входе к демультиплексору 72, который передает, с одной стороны, мультимедийный контент в дешифратор 72 и, с другой стороны, сообщения ЕСМ и EMM (Entitle Management Message) в процессор 76. Процессор 76 обрабатывает конфиденциальные данные, такие как криптографические ключи. Для сохранения секретности этих данных он выполнен таким образом, чтобы обеспечивать максимальную надежность по отношению к попыткам атак со стороны компьютерных пиратов. Таким образом, он отличается более высокой надежностью по отношению к этим атакам, чем другие компоненты терминала 10. Эту надежность обеспечивают, например, посредством установки программного модуля, специально предназначенного для защиты секретных данных.

Процессор 76 выполнен, например, на основе программируемых электронных вычислительных устройств, выполненных с возможностью исполнения команд, записанных на носителе записи данных. Для этого процессор 76 соединен с памятью 78, содержащей команды, необходимые для осуществления способа, показанного на фиг.5.

Память 78 также содержит

- криптографический сертификат для идентификации и аутентификации терминала 10 и

- локальную таблицу 79 контрольных слов.

Дешифратор 74 дешифрует зашифрованный мультимедийный контент при помощи контрольного слова, переданного процессором 76. Дешифрованный мультимедийный контент поступает в декодер 80, который его декодирует. Разуплотненный или декодированный мультимедийный контент передается на графическую карту 82, которая управляет выведением этого мультимедийного контента на воспроизводящее устройство 84, оборудованное экраном 86.

Воспроизводящее устройство 84 воспроизводит в открытом виде дешифрованный мультимедийный контент на экране 86.

Терминал 10 содержит также передатчик 88, позволяющий устанавливать защищенную связь с центром управления 90 сети через сеть 92 передачи данных. Например, сеть 92 является сетью передачи данных на большие расстояния и, в частности, пакетной коммутационной сетью, такой как Интернет. Защищенная связь является, например, туннельным каналом связи, защищенным при помощи криптографического сертификата.

Центр 90 управления сети содержит модуль 100 управления правами доступа различных пользователей системы 2. Этот модуль 100 больше известен под английским названием "subscriber authorization system". Этот модуль 100 генерирует и обновляет базу 102 данных. База 102 данных связывает с каждым идентификатором пользователя права доступа, оплаченные этим пользователем. Эта база 102 данных хранится в памяти 104.

Центр 90 управления сети содержит также сервер 106 контрольных слов, связанный 2 с модулем 108 проверки прав доступа и с памятью 110. Память 110 содержит

- таблицу 112 контрольных слов,

- таблицу 114 индексов доверия в терминалах,

- таблицу 116 индексов критичности мультимедийных контентов и

- счетчики ошибок работы C1, C2, C3 и C4, соответствующие каждому терминалу.

Более подробно работа счетчиков ошибок C1-C4 описана со ссылками на фиг.5.

Обычно сервер 106 реализуют на основе программируемых электронных вычислительных устройств, выполненных с возможностью исполнения команд, записанных на носителе записи данных. Для этого память 110 содержит также команды для исполнения способов, показанных на фиг.5 и 6.

Пример структуры таблицы 112 более детально показан на фиг.2. Каждая строка таблицы 112 соответствует одной записи. Таблица 112 содержит несколько записей. Каждая запись соответствует одному криптопериоду. В частности, таблица 112 содержит записи для более чем трех будущих последовательных криптопериодов каждого мультимедийного контента. Каждая из этих записей содержит следующие поля:

- поле i, содержащее идентификатор i транслируемого канала,

- поле t, содержащее номер криптопериода,

- поле TSt, содержащее этикетку времени, связанную с криптопериодом t,

- поле СА, содержащее условия доступа к этому криптопериоду t.

Структура таблицы 79, например, идентична структуре таблицы 112.

На фиг.3 детально представлен пример структуры для таблицы 114. Таблица 114 связывает с каждым идентификатором IDT терминала индекс доверия ICТ для этого терминала. Индекс доверия ICT характеризует вероятность нарушения защиты контрольных слов, записанных в этом терминале. Считается, что защита терминала взломана, когда контрольные слова, записанные или хранящиеся в этом терминале, используются в незаконных целях, например для дешифрования мультимедийных контентов другими терминалами, не имеющих прав доступа, разрешающих такое дешифрование. В дальнейшем будет считаться, что чем меньше значение индекса, тем больше вероятность взлома защиты контрольных слов, хранящихся в терминале.

В данном случае индекс ICT отображает степень вероятности сопротивления материальных средств, применяемых в терминале, по отношению к попытке пиратства. Следовательно, он характеризует уровень трудности незаконного получения и использования контрольных слов, хранящихся в этом терминале.

Например, таблицу 114 предоставляет оператор системы 2.

В качестве иллюстрации, значение индекса ICT для каждого терминала является суммой оценки полученных терминалом по множеству различных критериев защиты.

В нижеследующей таблице представлен пример шкалы оценки.

Значение индекса ICT для данного терминала является суммой оценок, полученных по каждому из критериев защиты, указанных в этой таблице. Например, если терминал использует защищенный процессор и имеет зашифрованный код исполнения криптографической обработки в энергонезависимой памяти, то в этом случае индекс доверия ICT этого терминала равен 65. Индекс ICT связан с каждым идентификатором терминала, хранящимся в базе данных и доступным для сервера контрольных слов.

На фиг.4 показан пример возможной структуры для таблицы 116. Эта таблица 116 связывает с каждым идентификатором i канала индекс доверия ICc, отображающий вероятность того, что мультимедийный контент может подвергнуться атаке. Этот индекс ICc характеризует также серьезность последствий, если защита контрольных слов для дешифрования этого канала i будет нарушена. Таким образом, этот индекс ICc отображает также вероятность нарушения защиты контрольных слов, хранящихся в терминале. Действительно, чем меньше интерес к незаконному дешифрованию мультимедийного контента, тем ниже вероятность нарушения защиты контрольных слов, позволяющих дешифровать этот мультимедийный контент. Например, нет никакого интереса во взломе защиты контрольных слов, позволяющих дешифровать бесплатно транслируемый канал, то есть канал, который можно просматривать в открытую без платного абонирования. И наоборот, интерес в незаконном дешифровании мультимедийного контента повышается соответственно ценности этого мультимедийного контента. Например, канал, по которому передают свежие фильмы, связан с низким индексом ICc, так как риск попытки взлома защиты контрольных слов, позволяющих его дешифровать, является более высоким.

В данном случае таблица 116 содержит два столбца. Каждая строка этой таблицы 116 имеет поле, содержащее идентификатор i, и поле, связывающее с этим идентификатором i значение индекса ICc. Таблицу 116 предоставляет, например, оператор системы 2.

Далее более подробно следует описание работы системы 2 со ссылками на способ, показанный на фиг.6.

Сначала на этапе 120 устройство 6 передает несколько разных мультимедийных контентов одновременно на нескольких каналах. На каждом канале криптопериод t и следующий криптопериод t+1 зашифрованы при помощи контрольных слов, соответственно CWi,t и CWi,t+1. Сообщения ЕСМ, содержащие криптограммы CW*i,t и CW*i,t+1 контрольных слов CWi,t и CWi,t+1, упаковывают вместе с передаваемыми мультимедийными контентами. Это уплотнение позволяет синхронизировать передачу контрольных слов с передачей мультимедийных контентов. В данном случае криптограммы CW*i,t и CW*i,t+1 передают на терминалы во время криптопериода t-1, предшествующего криптопериоду t.

Обычно сообщения ЕСМ повторяются несколько раз внутри одного криптопериода. Например, сообщения ЕСМ повторяют каждые 0,1-0,5 секунды. Продолжительность криптопериода превышает пять секунд и предпочтительно составляет от 5 секунд до 10 секунд.

Каждый из терминалов 10-12 принимает по существу одновременно зашифрованные мультимедийные контенты. Таким образом, следующие этапы осуществляют по существу параллельно для каждого из этих терминалов. Следующие этапы описаны для частного случая терминала 10.

На этапе 122 терминал 10 принимает зашифрованные мультимедийные контенты вместе с сообщениями ЕСМ.

Затем на этапе 124 демультиплексор 72 выделяет зашифрованный мультимедийный контент, соответствующий каналу i, запрос на дешифрование которого поступил от пользователя. На этапе 124 демультиплексор 72 выделяет также только сообщения ЕСМ, содержащие криптограммы контрольных слов, позволяющих дешифровать этот же канал. Мультиплексор 72 передает выделенный мультимедийный контент в дешифратор 74. Что же касается выделенных сообщений ЕСМ, то они поступают в процессор 76.

На этапе 126 процессор 76 проверяет, содержит ли уже таблица 79 контрольное слово CWi,t, предназначенное для дешифрования следующего криптопериода канала i.

В случае положительного результата процессор 76 переходит к фазе 127 дешифрования криптопериода t, передаваемого на канале i.

В частности, на этапе 128 процессор 76 направляет в дешифратор 74 контрольное слово CWi,t, найденное в таблице 79. При этом на сервер 106 не передается никаких запросов для дешифрования криптограмм CW*i,t и CW*i,t+1.

После этого на этапе 130 дешифратор 74 дешифрует криптопериод t принимаемого мультимедийного контента при помощи этого контрольного слова CWi,t.

Затем на этапе 132 декодер 80 декодирует дешифрованный мультимедийный контент, который поступает затем на видеокарту 82.

Наконец, на этапе 134 видеокарта 82 передает видеосигнал на воспроизводящее устройство 84 для выведения мультимедийного контента на экран 86 таким образом, чтобы его мог напрямую воспринимать и понимать человек.

Если в таблице 79 контрольное слово CWi,t отсутствует, то на этапе 140 терминал 10 передает во время криптопериода t-1 запрос на сервер 106 на дешифрование криптограмм CW*i,t и CW*i,t+1, содержащихся в принятом сообщении ЕСМ. Например, этот запрос содержит

- принятое сообщение ЕСМ и, следовательно, пару криптограмм CW*i,t и CW*i,t+1, и

- идентификатор IDu пользователя терминала, направившего запрос.

Этот запрос передается на сервер 106 при помощи передатчика 88 и через сеть 92. Все обмены данными между терминалом 10 и сервером 106 происходят через защищенный туннельный канал связи, установленный в сети 92. Установление туннельного канала требует аутентификации и идентификации терминала сервером 106, например, при помощи криптографического сертификата, содержащегося в памяти 78. Таким образом, сервер 106 получает идентификатор IdT терминала, направившего запрос.

На этапе 142 в ответ на получение этого запроса модуль 108 извлекает из базы 102 права доступа, соответствующие идентификатору Idu, содержащемуся в этом запросе. Затем модуль 108 сравнивает права доступа с условиями доступа СА, содержащимися в запросе.

Если права доступа пользователя не соответствуют условиям доступа СА, сервер 106 переходит на этап 144 блокировки дешифрования канала i терминалом 10. Например, для этого сервер 106 не передает никаких контрольных слов в терминал 10.

В противном случае сервер 106 осуществляет этап 146 обновления профиля пользователя. Профиль пользователя содержит данные, которые позволяют определить вероятное время, в течение которого пользователь терминала 10 будет производить дешифрование этого канала i. Таким образом, профиль пользователя позволяет определить вероятное число последовательных криптопериодов канала i, которые будут дешифрованы.

Эта вероятность зависит, в частности, от привычек пользователя терминала 10. Для этого на этапе 146 сервер 106 отслеживает, требует ли принятый запрос дешифрования контрольных слов для нового канала. В случае утвердительного результата это значит, что пользователь поменял канал. В этом случае сервер записывает в базу данных момент, когда пользователь покинул старый канал, и момент, в который пользователь переключился на новый канал. Сервер 106 записывает также идентификатор i нового канала, на который переключился пользователь. Таким образом, данные, записанные в эту базу данных, позволяют оценить число последовательных криптопериодов, которые будет просматривать пользователь терминала 10.

Предпочтительно данные, записанные в эту базу данных, сохраняются в течение длительного времени, чтобы повысить точность вероятности, рассчитываемой на основании данных, записанных в этой базе данных.

Кроме того, на этапе 146 сервер 106 формирует индекс надежности этого профиля пользователя. Этот индекс надежности показывает степень доверия, которое можно оказывать текущему записанному профилю пользователя. Например, для этого сервер 106 вычисляет отклонения между этими вероятностями, вычисленными за некоторое время до этого при помощи текущего профиля пользователя и при помощи этой базы данных. Чем больше это отклонение, тем ниже индекс надежности. Действительно, это значит, что профиль пользователя не является стабильным и, следовательно, ему нельзя оказывать доверие высокой степени.

После этого на этапе 148 сервер 106 формирует индекс ICT терминала 10. Для этого он извлекает этот индекс ICT из таблицы 114 на основании идентификатора IdT терминала 10, например, полученного во время аутентификации терминала в ходе фазы установления защищенного туннельного канала связи.

На этапе 150 сервер 106 формирует индекс доверия ICu по использованию терминала. Этот индекс ICu отображает вероятность того, что терминал в данный момент подвергается атаке с целью взлома защиты хранящихся в нем контрольных слов. Таким образом, этот индекс ICu отображает также вероятность нарушения защиты контрольных слов, хранящихся в этом терминале.

Значение этого индекса ICu для данного терминала получают на основании значений счетчиков ошибок C1-C4.

В частности, во время операции 152 каждый раз, когда терминал 10 передает запрос, происходит обновление счетчиков C1-C4.

В данном случае счетчик C1 отображает число переключений канала за час.

Счетчик С2 показывает число идентичных запросов, направленных терминалом 10 в сервер 106 за одну минуту. Действительно, во время нормальной работы каждый запрос, переданный терминалом 10 в сервер 106, должен отличаться от предыдущего. Таким образом, получение нескольких идентичных запросов позволяет заподозрить ненормальное использование терминала 10 и, следовательно, возможную попытку взлома защиты контрольных слов, хранящихся в этом терминале.

Счетчик C3 подсчитывает число раз, когда было невозможно проверить целостность сообщения ЕСМ, принятого в запросе, за 24 часа. Целостность сообщения ЕСМ запроса проверяется, если подпись, применяемая к различным полям сообщения ЕСМ, позволяет выявить подпись MAC, содержащуюся в этом сообщении. В противном случае это значит, что сообщение ЕСМ не является надлежащим.

Наконец, счетчик C4 подсчитывает число сообщений ЕСМ с некорректным синтаксисом, переданных терминалом 10 в сервер 106 за 24 часа.

После этого во время операции 154 значение каждого из этих счетчиков C1-C4 конвертируют в оценку, которая тем ниже, чем больше ненормальность работы терминала. Например, используют таблицы преобразования значений счетчиков в оценку. Например, используют следующие таблицы.

Во время операции 156 вычисляют значение индекса ICu в зависимости от значения счетчиков C1-C4, преобразованного в оценку. Например, значение индекса ICu определяют при помощи следующего отношения:

ICu=min {оценка_NBZ, оценка_NBR, оценка_NBA, оценка_NBE}

где "min" является функцией, которая возвращает минимум различных значений, содержащихся между фигурными скобками.

Значение показателя ICu можно также вычислять при помощи других отношений. Например, можно также использовать следующее отношение:

ICu=(оценка_NBZ, оценка_NBR, оценка_NBA, оценка_NBE)/4

На этапе 160 сервер 106 формирует индекс 1СС, соответствующий каналу i, дешифруемому в данный момент терминалом 10. Для этого он извлекает индекс ICc, связанный с этим идентификатором i, из таблицы 116.

На этапе 164 сервер 106 определяет число NbCP контрольных слов для передачи в терминал 10 в ответ на его запрос. Это число NbCP может быть больше двух, что значит, что кроме отсутствующих контрольных слов CWi,t и CWi,t+1, запрошенных терминалом 10, сервер 106 может также передать ему дополнительные контрольные слова CWs, позволяющие дешифровать дополнительные криптопериоды канала i, даже если терминал 10 не направил в сервер 106 криптограммы, соответствующие этим дополнительным контрольным словам CWs.

Число NbCP выбирают тем большим, чем ниже вероятность взлома защиты дополнительных контрольных слов, передаваемых в этот терминал 10. Для этого число NbCP определяют в зависимости от ранее сформированных индексов доверия ICT, ICu и ICc.

Например, во время операции 166 сначала в зависимости от индексов ICT, ICu и ICc вычисляют максимальное число NbMaxCP. В данном случае значение этого максимального числа NbMaxCP вычисляют при помощи следующей таблицы.

Выбранное значение числа NbMaxC является максимальным значением в правом столбце вышеуказанной таблицы, при котором каждый из индексов ICT, ICu и ICc превышает значение соответствующего порога, указанного в этой же строке. Например, если сформированные значения индексов ICT, ICu и ICc равны соответственно 70, 54 и 100, то значение числа NbMaxCP равно десяти.

После этого во время операции 168 число NbMaxCP корректируют в зависимости от профиля пользователя, определенного на этапе 146. Обычно значение числа NbMaxCP уменьшают, если вероятность того, что пользователь останется на канале i во время NbMaxCP последовательных криптопериодов, ниже заранее определенного порога.

Затем во время операции 170 значение числа NbMaxCP сравнивают с 0. Если значение этого числа является нулевым, то сервер 106 блокирует дешифрование следующих криптопериодов канала i. Для этого он осуществляет этап 144.

В противном случае число NbCP временно принимают равным числу NbMaxCP.

Затем во время операции 172 число NbCP корректируют таким образом, чтобы максимально равномерно распределить рабочую нагрузку на сервер 106 по каждому из следующих криптопериодов. Для этого в данном случае сервер 106 корректирует число NbCP в зависимости

- от оценок рабочей нагрузки сервера 106 по каждому из криптопериодов и

- от правила, дающего конечное значение числа NbCP предназначенных для передачи контрольных слов, позволяющее более равномерно распределить рабочую нагрузку сервера 106 по каждому из будущих криптопериодов.

В данном случае рабочую нагрузку сервера 106 измеряют по вероятному числу запросов, которые будет обрабатывать сервер 106 во время одного криптопериода.

Например, оценки рабочей нагрузки сервера 106 для десяти будущих криптопериодов сохраняют в таблице рабочей нагрузки. Пример такой таблицы представлен ниже.

В данном случае правило, дающее конечное значение числа NbCP, строят таким образом, чтобы оптимизировать два следующих критерия:

1) NbCP должно быть равным или максимально близким к своему максимальному значению NbMaxCP, и

2) значение числа NbCP должно позволять более равномерно распределять рабочую нагрузку сервера 106 по каждому из десяти предстоящих криптопериодов.

Например, используют следующее правило:

NbCP=Min{Loadi(j)*К(NbMахСр-j)}

где

- Load(j) является рабочей нагрузкой сервера 106 во время криптопериода i для дешифрования канала i;

- К является константой, строго превышающей 1;

- i является целым числом, меняющимся от t до NbMaxCP.

Например, при применении этого правила и значений, содержащихся в вышеуказанной таблице, в случае, когда канал i является вторым, значение NbCP равно 8, если константа К равна 1,1 и NbMaxCP равно 10.

Наконец, чем ближе константа к 1, тем больше скорректированное число NbCP можно удалять от значения числа NbMaxCP.

После определения числа NbCP на этапе 174 обновляют оценку рабочей нагрузки сервера 106. Для этого выдвигают два следующих предположения:

1) пользователь не меняет канал, и

2) терминал передает следующий запрос во время криптопериода, который предшествует криптопериоду, во время которого на него не было передано никаких контрольных слов.

Следовательно, при этих предположениях следующий запрос, передаваемый терминалом 10, находится в пределах криптопериода t+NbCP-2. Таким образом, инкрементируют значение оценки рабочей нагрузки сервера 106 для канала i во время криптопериода t+NbCP-2 на заранее определенный шаг. Например, шаг обычно равен 1. Это значение сохраняют в описанной выше таблице рабочей нагрузки.

На этапе 174 в конце текущего криптопериода t-1 из таблицы рабочей нагрузки стирают столбец, соответствующий криптопериоду t, и столбцы, соответствующие криптопериодам от t+1 до t+9, смещают на один столбец влево. Это высвобождает один чистый столбец для нового криптопериода t+9.

После этого на этапе 176 из таблицы 112 извлекают контрольные слова, необходимые для дешифрования последовательных криптопериодов от t до t+NbCP-1.

На этапе 178 NbCP извлеченных контрольных слов передают в терминал 10, чтобы он мог дешифровать NbCP следующих криптопериодов канала i, не направляя запрос в сервер 106. Это позволяет снизить рабочую нагрузку на сервер 106, так как частотность запросов уменьшается, по меньшей мере, для некоторых терминалов. При этом защита системы 2 не страдает, так как только те терминалы, для которых вероятность взлома защиты передаваемых контрольных слов является низкой, получают дополнительные контрольные слова.

На этапе 178, в случае необходимости, сервер 106 передает также контрольные слова для других каналов, отличных от канала i. Это позволяет, в частности, ускорить дешифрование нового канала после переключения от предыдущего канала на этот новый канал. Это позволяет также уменьшить рабочую нагрузку сервере 106, так как в ответ на смену канала терминалу не обязательно направлять новый запрос на сервер контрольных слов. Число контрольных слов, передаваемых для других каналов, отличных от канала i, на этапе 178, определяют, например, таким же образом, как это было описано для канала i, или другим способом.

Наконец, на этапе 180 терминал 10 принимает новые контрольные слова и записывает их в таблицу 79 для их дальнейшего использования с целью дешифрования следующих криптопериодов канала i.

Для осуществления способа, показанного на фиг.5, таблицу 112 необходимо постоянно обновлять, чтобы она заранее содержала контрольные слова, необходимые для дешифрования будущих криптопериодов каждого из каналов. Для этого осуществляют способ, представленный на фиг.6. На этапе 190 генератор 32 контрольных слов заранее генерирует контрольные слова, которые будут использованы для дешифрования будущих криптопериодов передаваемых мультимедийных контентов. Например, генератор 32 генерирует заранее от двух до 100 контрольных слов и предпочтительно от 10 до 30 контрольных слов.

На этапе 192 эти контрольные слова поступают в сервер 106, который записывает их в таблицу 112, чтобы она всегда содержала контрольные слова, необходимые для дешифрования криптопериодов t, t+1, t+2, … и т.д. Например, эти контрольные слова передают в сервер 106 через защищенную линию связи, напрямую связывающую устройство 6 с центром 90 управления сети.

На этапе 194 сервер 106 обновляет таблицу 112 при помощи полученных дополнительных контрольных слов. Чтобы обеспечивать просмотр делинеаризованных мультимедийных контентов, сервер 106 сохраняет также в таблице 112 записи, соответствующие прошедшим криптопериодам.

Возможны также и другие варианты выполнения, Например, можно использовать другие индексы доверия, отличные от описанных в настоящей заявке, чтобы оценить вероятность взлома защиты контрольных слов, хранящихся в терминале. Точно так же можно применять другие варианты вычисления индексов доверия ICT, ICu и ICc. Например, значение индекса ICc можно вычислять в зависимости от измерения текущей аудитории канала i, дешифрованного каналом, а не на основании заранее определенных значений, записанных в таблице 116, как было описано выше.

Число NbCP можно определять на основании только одного или только двух из индексов ICT, ICu и ICc.

Аналогично, возможны другие варианты вычисления числа NbCP. Например, число NbMaxCP можно получить при помощи следующего отношения:

NbMaxCP=Е(10×(ICT+ICu +ICc)/300),

где Е является функцией целой части.

В другом варианте выполнения для определения числа NbCP не используют профиль пользователя.

Существуют также другие методы коррекции числа NbCP для распределения рабочей нагрузки сервера 106. Например, для распределения рабочей нагрузки по разным криптопериодам нет необходимости оценивать рабочую нагрузку по каждому из этих криптопериодов. Например, коррекция числа NbCP состоит в случайном или псевдослучайном выборе числа от 1 до NbMaxCP.

Оценка рабочей нагрузки, учитываемая для коррекции числа NbCP, может быть оценкой общей рабочей нагрузки для всех каналов, а не оценкой канал за каналом, как было описано выше. Например, общую нагрузку во время криптопериода получают посредством суммирования рабочих нагрузок сервера 106 для каждого из каналов i в течение одного и того же криптопериода.

Криптограмма контрольного слова или контрольных слов, содержащихся в запросе, передаваемом в сервер 106 терминалом, может быть идентификатором предназначенного для дешифрования криптопериода, а также номером или этикеткой времени ближайшего криптопериода на дешифруемом канале. В таком варианте выполнения не обязательно, чтобы передаваемый запрос дополнительно содержал криптограмму контрольного слова CWi,t, полученную путем шифрования этого контрольного слова при помощи секретного ключа. Действительно, идентификатора канала и номера следующего криптопериода достаточно, чтобы сервер 106 мог найти в таблице 112 контрольное слово для передачи в терминал в ответ на его запрос.

Обновление профиля пользователя можно осуществлять по-другому. В частности, в другом варианте выполнения, именно терминал отслеживает смену каналов и при каждой смене канала направляет соответствующую информацию в сервер 106, чтобы он мог обновить профиль пользователя этого терминала. В этом случае можно учитывать переключения каналов, даже если они не связаны с немедленной передачей нового запроса в сервер 106. Действительно, контрольное слово, позволяющее дешифровать новый канал, могло быть уже получено заранее и записано в таблицу 79.

В нашем случае таблицы 112, 114 и 116, а также счетчики C1-C4 были представлены как содержащиеся в памяти 110. Однако эта таблицы могут содержаться в другом месте в системе 2 и, например, в памяти, дистанционно запрашиваемой сервером 106.

В другом варианте выполнения контрольные слова, передаваемые сервером в терминал, направляются в зашифрованном виде таким образом, чтобы только терминал-адресат этого контрольного слова мог дешифровать эти контрольные слова. В этом случае применение защищенного туннельного канала связи не обязательно.

В версии системы 2 контрольное слово CWi,t передают во время криптопериода t, а не во время криптопериода t-1.

Все вышеизложенное можно применять как к линеаризованным мультимедийным контентам, так и к неделинеаризованным мультимедийным контентам.

Изобретение относится к способам дешифрования информации. Технический результат заключается в обеспечении защиты передачи контрольных слов. Способ содержит этапы, на которых в ответ на отсутствие в любом из терминалов одного или множества контрольных слов CWc для дешифрования одного или нескольких криптопериодов мультимедийного контента передают посредством указанного терминала в сервер контрольных слов запрос, содержащий криптограмму(ы) указанного одного или множества отсутствующих контрольных слов, и в ответ передают с помощью сервера контрольных слов в указанный терминал указанное одно или множество отсутствующих контрольных слов, при этом с помощью сервера контрольных слов определяют выборочно для каждого терминала число дополнительных контрольных слов CWs, предназначенных для передачи в терминал, в зависимости от вероятности компрометации защиты указанных дополнительных контрольных слов, и помимо отсутствующих контрольных слов CWc передают в указанный терминал указанное определенное число дополнительных контрольных слов CWs, что позволяет терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc. 5 н. и 5 з.п. ф-лы, 6 ил.

1. Способ дешифрования контрольных слов для терминалов, механически и электронно независимых друг от друга, содержащий этапы, на которых

в ответ на отсутствие в любом из терминалов одного или множества контрольных слов CWc для дешифрования одного или нескольких криптопериодов мультимедийного контента передают (140) посредством указанного терминала в сервер контрольных слов запрос, содержащий криптограмму(ы) указанного одного или множества отсутствующих контрольных слов, и

в ответ передают (178) с помощью сервера контрольных слов в указанный терминал указанное одно или множество отсутствующих контрольных слов,

при этом с помощью сервера контрольных слов

определяют (164) выборочно для каждого терминала число дополнительных контрольных слов CWs, предназначенных для передачи в терминал, в зависимости от вероятности компрометации защиты указанных дополнительных контрольных слов, и

помимо отсутствующих контрольных слов CWc передают (178) в указанный терминал указанное определенное число дополнительных контрольных слов CWs, что позволяет терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

2. Способ передачи контрольных слов в терминалы, механически и электронно независимые друг от друга, для осуществления способа по п.1, при этом способ содержит:

передачу (178) в любой из указанных терминалов отсутствующих контрольных слов CWc в ответ на запрос указанного терминала, содержащий криптограмму(ы) отсутствующих контрольных слов,

определение (164) выборочно для каждого терминала числа дополнительных контрольных слов CWs, передаваемых в терминал, в зависимости от вероятности компрометации защиты указанных дополнительных контрольных слов,

помимо отсутствующих контрольных слов CWc передачу (178) в указанный терминал указанного определенного числа дополнительных контрольных слов CWs, что позволяет терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

3. Способ по п.2, в котором число дополнительных контрольных слов устанавливают (172) в зависимости

от оценки числа запросов, подлежащих обработке сервером контрольных слов в течение нескольких предстоящих криптопериодов, и

от правила определения числа подлежащих передаче дополнительных контрольных слов в зависимости от упомянутой оценки, что позволяет более равномерно распределить на будущие криптопериоды число запросов, подлежащих обработке сервером контрольных слов в течение каждого из указанных будущих криптопериодов.

4. Способ по п.3, в котором с помощью сервера контрольных слов оценивают (174) число запросов, подлежащих обработке во время будущих криптопериодов, на основании числа дополнительных контрольных слов, переданных в терминалы указанным сервером в течение прошедших криптопериодов и в течение текущего криптопериода.

5. Способ по п.2, в котором число дополнительных контрольных слов определяют в зависимости от случайного числа, выбираемого случайно или псевдослучайно, в интервале чисел, величина которого зависит от вероятности компрометации защиты контрольных слов, хранящихся в терминале.

6. Способ по п.2, в котором число дополнительных контрольных слов CWs устанавливают (168) также в зависимости от вероятного числа последовательных криптопериодов указанного мультимедийного контента, подлежащих дешифрованию указанным терминалом.

7. Способ по п.2, в котором вероятность компрометации защиты дополнительных контрольных слов CWs зависит от идентификатора терминала, и/или счетчика ошибок работы указанного терминала, и/или идентификатора мультимедийного контента.

8. Способ приема контрольных слов терминалом для осуществления способа по п.1, в котором в ответ на отсутствие в указанном терминале одного или множества контрольных слов CWc для дешифрования одного или множества криптопериодов мультимедийного контента с помощью указанного терминала передают (140) в сервер контрольных слов запрос, содержащий криптограмму(ы) указанного одного или множества отсутствующих контрольных слов,

при этом в дополнение к запрошенным отсутствующим контрольным словам с помощью указанного терминала принимают (180) определенное число дополнительных контрольных слов, что позволяет указанному терминалу дешифровать дополнительные криптопериоды указанного мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

9. Носитель записи данных, содержащий команды для осуществления способа по любому из предыдущих пунктов при исполнении указанных команд электронным вычислительным устройством.

10. Сервер контрольных слов для терминалов, механически и электронно независимых друг от друга, предназначенный для осуществления способа по п.1, при этом сервер (106) выполнен с возможностью передачи на любой из терминалов одного или множества отсутствующих контрольных слов CWc в ответ на запрос от указанного терминала, содержащий криптограмму(ы) указанного одного или множества отсутствующих контрольных слов,

при этом сервер (106) контрольных слов выполнен с возможностью

выборочного определения для каждого терминала числа дополнительных контрольных слов CWs, подлежащих передаче в терминал, в зависимости от вероятности компрометации защиты указанных дополнительных контрольных слов, и

передачи в указанный терминал помимо отсутствующих контрольных слов CWc указанного определенного числа дополнительных контрольных слов CWs, что позволяет терминалу дешифровать дополнительные криптопериоды мультимедийного контента в дополнение к криптопериодам, дешифруемым при помощи запрошенных отсутствующих контрольных слов CWc.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| СИСТЕМА ДЕШИФРОВАНИЯ ДАННЫХ С УСЛОВНЫМ ДОСТУПОМ | 2003 |

|

RU2329612C2 |

Авторы

Даты

2015-02-10—Публикация

2011-05-03—Подача