Настоящее изобретение относится к способу приема контента мультимедиа, скремблированного с применением управляющих слов. Настоящее изобретение относится также к процессору системы безопасности, терминалу и носителю записи информации для реализации предлагаемого способа.

Настоящее изобретение может быть применено, в частности, в области управления доступом для предоставления платных программ мультимедиа, таких как программы платного телевидения.

Известны способы вещательной передачи нескольких контентов мультимедиа в одно и то же время. С этой целью вещательную передачу каждого контента мультимедиа осуществляют по своему каналу. Канал, используемый для передачи контента мультимедиа, известен также под названием «станция». Канал обычно соответствует телевизионной станции. Это позволяет пользователю достаточно просто выбрать контент мультимедиа, который он хотел бы посмотреть, переключая каналы.

В настоящем описании термин «контент мультимедиа» более конкретно обозначает аудио и/или визуальный контент, предназначенный для отображения в виде, непосредственно воспринимаемом и понимаемом людьми. Обычно контент мультимедиа соответствует последовательности изображений, образующей кинофильм, программу телевизионного вещания или рекламу. Контент мультимедиа может также представлять собой интерактивный контент, такой как игра.

Для защиты просмотра контента мультимедиа и ограничения такого просмотра определенными условиями, такими как, например, платная подписка, контенты мультимедиа передают по каналам вещания в скремблированном виде, а не в незашифрованной или в открытой форме. В настоящем описании канал называют «скремблированным», если скремблирован контент мультимедиа, передаваемый в режиме вещания по этому каналу.

Более конкретно, каждый контент мультимедиа разбивают на последовательность криптопериодов. В продолжение всей длительности такого криптопериода условия доступа к скремблированному контенту мультимедиа остаются неизменными. В частности, в продолжение одного криптопериода контент мультимедиа скремблируют с применением одного и того же управляющего слова. В общем случае при переходе от одного криптопериода к другому происходит смена такого управляющего слова.

Более того, управляющее слово в общем случае является специфичным для какого-либо контента мультимедиа, это управляющее слово формируют случайным или псевдослучайным образом. Таким образом, если в какой-то момент N контентов мультимедиа передают в режиме вещания одновременно по N каналам, здесь имеют место N разных независимых управляющих слов, каждое из которых используется для скремблирования одного из контентов мультимедиа.

Здесь термины «скремблировать» и «шифровать» считаются синонимами. То же самое относится к терминам «дескремблировать» и «дешифровать».

Открытый контент мультимедиа соответствует контенту мультимедиа прежде, чем он был скремблирован. Этот контент может быть сделан непосредственно понятным для человека, не прибегая к операциям дескремблирования и не ограничивая просмотр определенными условиями.

Управляющие слова, необходимые для дескремблирования контентов мультимедиа, передают синхронно с этими контентами мультимедиа. Например, управляющие слова, необходимые для дескремблирования t-го криптопериода, принимают каждым терминалом во время (t-1)-го криптопериода. С этой целью, например, управляющие слова мультиплексируют со скремблированным контентом мультимедиа.

Для защиты передачи управляющих слов эти слова передают терминалу в виде криптограмм, заключенных в сообщения управления правами (ЕСМ (entitlement control message)). Здесь ниже термин «криптограмма» обозначает сегмент информации, которого самого по себе недостаточно для извлечения незашифрованного или открытого управляющего слова. Таким образом, если передача управляющего слова перехвачена, знание только криптограммы этого управляющего слова не может быть использовано для извлечения управляющего слова, посредством которого можно дескремблировать контент мультимедиа.

Для извлечения открытого управляющего слова, т.е. управляющего слова, которое может быть использовано для непосредственного дескремблирования контента мультимедиа, это управляющее слово необходимо соединить с сегментом секретной информации. Например, криптограмма управляющего слова может быть получена путем шифрования открытого управляющего слова с применением криптографического ключа. В таком случае указанный сегмент секретной информации представляет собой криптографический ключ, используемый для дешифровки этой криптограммы. Криптограмма управляющего слова может быть также ссылкой на управляющее слово, записанное в таблице, содержащей множество возможных управляющих слов. В таком случае указанный сегмент секретной информации представляет собой таблицу, устанавливающую соответствие между открытым управляющим словом и каждой ссылкой.

Такой сегмент секретной информации необходимо хранить в безопасном месте. Для этого уже было предложено сохранять сегмент секретной информации в процессорах системы безопасности, таких как смарт-карты, непосредственно соединенные с каждым терминалом.

Кроме того, вещательные передачи контентов мультимедиа по различным каналам могут быть взаимно скоординированы по времени. Например, моменты вещания контентов мультимедиа устанавливают в соответствии с временем вещания, указанным в заранее составленной программе передач. Поэтому каждый терминал в конкретном канале принимает один и тот же контент мультимедиа практически в одно и то же время. Такие контенты мультимедиа называются «живыми» или «линеаризованными» потоками, поскольку пользователь не управляет моментом их передачи.

В таком контексте предпринимаются атаки, нацеленные на то, чтобы позволить пользователям дескремблировать контенты мультимедиа, к которым эти пользователи не получили право доступа законным путем.

Один из видов таких атак известен под названием «кардшеринг» ("card sharing"). Для организации такой атаки приобретают процессор системы безопасности, обладающий правами доступа, необходимыми для дескремблирования ряда каналов. Затем этот «легитимный» процессор системы безопасности вставляют в хакерский сервер, принимающий сообщения ЕСМ от множества хакерских спутниковых терминалов. Таким образом, когда хакерский терминал хочет незаконно дескремблировать вещательный контент мультимедиа, терминал принимает этот контент мультимедиа и передает соответствующие сообщения ЕСМ хакерскому серверу. Хакерский сервер передает эти сообщения ЕСМ легитимному процессору системы безопасности. В ответ этот легитимный процессор системы безопасности дешифрует управляющие слова, содержащиеся в этих сообщениях ЕСМ, и передает открытые управляющие слова назад хакерскому серверу. Этот хакерский сервер затем передает полученные открытые управляющие слова хакерскому спутниковому терминалу, который теперь может дескремблировать нужный ему контент мультимедиа.

В ходе такой атаки процессор системы безопасности используется нормальным способом за исключением того, что он обрабатывает сообщения ЕСМ от множества спутниковых терминалов, тогда как при законном использовании он обрабатывает сообщения ЕСМ только от одного терминала.

Для обнаружения такой атаки ранее было предложено:

- подсчитывать число изменений каналов, имевшее место на протяжении заданного периода времени (см. заявку на выдачу патента EP 1575293),

- подсчитывать число различных каналов, дескремблированных процессором системы безопасности на протяжении заданного периода времени (см. заявку на выдачу патента EP 1447976), и

- подсчитывать число сообщений ЕСМ, принимаемых процессором системы безопасности на протяжении заданного периода времени (см. заявку на выдачу патента WO 2008049882).

Все эти способы обнаружения атаки используют тот факт, что кардшеринговая атака приводит к:

- аномально большому числу переключений каналов или событий «бегства» на другие каналы и/или

- аномально большому числу сообщений ЕСМ.

Обнаружение такой атаки делает возможным принятие соответствующих контрмер.

Другой тип атаки, известный под названием «шеринг (совместное использование) управляющих слов» ("control word sharing"), также использует легитимный процессор системы безопасности для дескремблирования одного или нескольких каналов. Для организации такой атаки легитимный процессор системы безопасности встроен в сервер управляющих слов. Этот сервер принимает контент мультимедиа и извлекает из него сообщения ЕСМ. Выделенные сообщения ЕСМ передают легитимному процессору системы безопасности, который затем дешифрует криптограммы управляющих слов и передает эти дешифрованные в результате управляющие слова назад серверу. После этого сервер передает в режиме вещания полученные им управляющие слова большому числу хакерских спутниковых терминалов, что позволяет этим терминалам незаконно дескремблировать контенты мультимедиа. Например, в ходе такой атаки хакерские спутниковые терминалы совсем просто подписываются на поток открытых управляющих слов, генерируемых сервером и соответствующих каналу, который рассматриваемый терминал хочет дескремблировать.

Последний упомянутый вид атаки отличается от кардшеринговой атаки в том, что хакерские спутниковые терминалы не должны передавать серверу сообщения ЕСМ для канала, который соответствующий терминал хочет дескремблировать. Вследствие этого, число сообщений ЕСМ, обрабатываемых процессором системы безопасности в ходе такой атаки, намного меньше, чем в случае кардшеринговой атаки. Однако, если в ходе рассматриваемой атаки один и тот же процессор системы безопасности используется для обработки сообщений ЕСМ для различных каналов, эту атаку можно также обнаружить посредством известных способов обнаружения атаки, перечисленных выше.

В технике известны также следующие способы:

- Фрэнсис и др. «Меры противодействия атакам на карты спутникового телевидения с использованием открытых приемников», Австрало-азиатский семинар по информационной безопасности: Управление цифровыми правами, 6 ноября 2004, стр.1-6, ХР002333719 (Francis et Al: "Countermeasures for attack on satellite TV cards using open receivers", Australasian Information Security Workshop: Digital Rights Management, 6 November 2004, page 1-6, XP002333719)

- US 2006/294547 A1,

- EP 2098971 A1, и

- US 2010/0373319 A1.

Описанные выше атаки позволяют большому числу хакеров получить бесплатный доступ к контенту мультимедиа в платном канале. Эти атаки, следовательно, ведут к потерям для провайдера такого контента мультимедиа.

Для преодоления этих недостатков настоящее изобретение осуществляет поиск способов затруднить проведение таких атак.

Настоящее изобретение относится к способу приема контента мультимедиа, скремблированного посредством управляющих слов, так что этот способ содержит следующие этапы:

- прием процессором системы безопасности сообщений ЕСМ (сообщения управления правами), содержащих по меньшей мере одну криптограмму CW∗ управляющего слова CW, позволяющего дескремблировать контент мультимедиа,

- дешифровка этой криптограммы CW∗ посредством процессора системы безопасности, и

- дескремблирование скремблированного контента мультимедиа посредством дешифрованного управляющего слова CW,

- выполнение по меньшей мере однажды теста КАПЧА (captcha (полностью автоматический тест Тьюринга для различения компьютеров и людей (Completely Automated Public Turing test to tell Computers and Humans Apart))), специфичного для конкретного процессора системы безопасности, со стороны приемного терминала, так что правильный ответ на который записан в памяти процессора системы безопасности и изменяется от одной реализации к другой, этот специфичный тест КАПЧА связан заданным соотношением с идентификатором процессора системы безопасности, содержащим правильный ответ на указанный тест КАПЧА, чтобы позволить идентифицировать указанный процессор системы безопасности из всей совокупности таких процессоров системы безопасности с помощью указанного теста КАПЧА,

- получение процессором системы безопасности по меньшей мере одного ответа на указанный тест КАПЧА и сравнение в указанном процессоре системы безопасности полученного ответа с правильным ответом, хранящимся в памяти, и

- ограничение процессором системы безопасности дескремблирования криптограмм CW*, при отсутствии ответа на тест КАПЧА, соответствующего правильному ответу, хранящемуся в памяти.

Один общий момент для обоих описанных выше видов атак состоит в том, что работа хакерских серверов является полностью автоматической, так что эти серверы непрерывно и оперативно реагируют на запросы хакеров, связанных с этим сервером. Согласно настоящему изобретению выполнение теста КАПЧА препятствуют такой автоматической работе хакерских серверов. Действительно, правильный ответ на тест КАПЧА может быть легко найден только человеком, но не машиной. Таким образом, выполнение теста КАПЧА само по себе предполагает вмешательство человека, например, на хакерском сервере, делая, таким образом, такие атаки более затруднительными.

Более того, хакерский сервер не сможет легко обойти выполнение этого теста. Действительно, точный ответ, соответствующий такому тесту КАПЧА, хранится в процессоре, предотвращая тем самым извлечение этого ответа хакерским сервером. Более того, сравнение ответа на тест КАПЧА с правильным ответом осуществляется процессором системы безопасности, но не принимающим терминалом (хакерским сервером). Тем самым обеспечивается целостность результата сравнения.

Более того, выполнение теста КАПЧА, специфичного для хакерского процессора, является для хакерского сервера аргументом против передачи указанного теста КАПЧА хакерским терминалам, поскольку перехват такого переданного теста КАПЧА позволил бы идентифицировать соответствующий процессор системы безопасности и, поэтому, привести к личности хакера.

Варианты рассматриваемого способа могут иметь одну или несколько из следующих характеристик:

- рассматриваемый способ содержит:

- дескремблирование криптограмм CW∗ поддерживается во время выполнения теста КАПЧА, и

- если ответ на тест КАПЧА, соответствующий правильному ответу, содержащемуся в памяти, не получен в течение заданного временного интервала DR, процессор ограничивает дескремблирование криптограмм CW∗.

- процессор запускает новый тест КАПЧА автоматически каждый раз, когда счетчик CR, подсчитывающий число сообщений ЕСМ или EMM, принятых процессором, достигнет заданного порога или когда истечет интервал заданной продолжительности DP с момента выполнения предыдущего теста КАПЧА.

- если заданный временной интервал DR с момента выполнения предыдущего теста КАПЧА не истек и если число неправильных ответов на предыдущий тест КАПЧА, принятых процессором, больше заданного порога MRmax, рассматриваемый способ содержит этап выполнения нового теста КАПЧА, правильный ответ на который также хранится в памяти процессора и при этом отличается от правильного ответа на предыдущий тест КАПЧА, причем правильный ответ должен быть получен процессором до истечения указанного временного интервала DR, так что отсчет такого временного интервала DR не возобновляется с нуля во время выполнения нового теста КАПЧА.

- рассматриваемый способ содержит:

- обнаружение потенциально аномального использования процессора системы безопасности в функции сообщений ЕСМ или EMM, принятых этим процессором системы безопасности, и

- запуск выполнения теста КАПЧА в ответ на обнаружение такого потенциально аномального использования.

- согласно рассматриваемому способу потенциально аномальное использование процессора системы безопасности обнаруживают путем подсчета переходов из канала в канал в течение периода наблюдений или подсчета сообщений ЕСМ, принятых в течение периода наблюдений.

- способ содержит включение в заданный тест КАПЧА метки, ассоциированной посредством заданного соотношения с идентификатором процессора системы безопасности, эта метка содержит необходимый сегмент информации, который, если его исключить, делает невозможным для человека найти правильный ответ на рассматриваемый тест КАПЧА только с одной попытки.

- согласно рассматриваемому способу это заданное соотношение представляет собой базу данных, ассоциирующую с каждым конкретным тестом КАПЧА идентификатор процессора системы безопасности, содержащего правильный ответ на этот тест КАПЧА или заданную функцию, позволяющую построить такой тест КАПЧА, в соответствии с идентификатором процессора системы безопасности.

Варианты рассматриваемого способа могут также иметь следующие преимущества:

- оставление времени отклика перед ограничением дескремблирования обязывает хакерский сервер ответить на этот тест КАПЧА. Более того, неудобства, создаваемые для пользователя необходимостью выполнения этого теста КАПЧА, сравнительно невелики, а шансы успеха словарной атаки или атаки грубой силы весьма ограничены,

- требование повторных выполнений теста КАПЧА еще больше мешает автоматизации хакерских атак,

- ограничение числа ответов, которые могут быть приняты процессором на какой-либо один тест КАПЧА, предотвращает реализацию словарных атак или атак грубой силы, направленных на достижение точного ответа на тест КАПЧА,

- запуск выполнения теста КАПЧА, когда обнаружено потенциально аномальное использование, повышает надежность обнаружения аномального использования процессора, и

- включение в конкретный тест КАПЧА метки, содержащей сегмент информации, необходимый для точного ответа на тест КАПЧА, делает весьма затруднительным сокрытие этой метки и тем самым сокрытие идентификатора процессора системы безопасности перед тем, как передать тест КАПЧА пользователям.

Настоящее изобретение относится также к носителю записи, содержащему команды для реализации предлагаемого изобретением способа на электронном компьютере.

Настоящее изобретение относится в конечном итоге к процессору системы безопасности для реализации представленного выше способа, так что этот процессор может быть запрограммирован для:

- приема сообщений ЕСМ (сообщение управления правами), содержащих по меньшей мере одну криптограмму CW∗ управляющего слова CW, позволяющего дескремблировать контент мультимедиа,

- дешифровки указанной криптограммы CW∗, и

- передачи дешифрованного управляющего слова в дескремблер с целью дескремблирования скремблированного контента мультимедиа посредством этого дешифрованного управляющего слова. Этот процессор имеет память, содержащую по меньшей мере один правильный ответ на тест КАПЧА, специфичный для рассматриваемого процессора системы безопасности, при этом специфичный тест КАПЧА ассоциирован посредством заданного соотношения с идентификатором указанного процессора системы безопасности, содержащего правильный ответ на рассматриваемый тест КАПЧА, так что указанный процессор системы безопасности может быть идентифицирован с использованием этого теста КАПЧА из набора процессоров системы безопасности, причем указанный процессор запрограммирован также в ответ по меньшей мере на одну реализацию теста КАПЧА от приемного терминала для:

- получения по меньшей мере одного ответа на указанный тест КАПЧА и сравнения указанного ответа с правильным ответом, содержащимся в памяти процессора, и

- ограничения дескремблирования криптограмм CW∗ при отсутствии ответа на указанный тест, соответствующего точному ответу, хранящемуся в памяти.

Наконец, настоящее изобретение относится к терминалу для приема контента мультимедиа, скремблированного с использованием управляющих слов, для реализации способа, предложенного выше, этот терминал содержит электронный модуль для сопряжения с процессором системы безопасности, указанный модуль запрограммирован для:

- передачи процессору системы безопасности сообщений ЕСМ (сообщений управления правами), содержащих по меньшей мере одну криптограмму CW∗ управляющего слова CW, позволяющего дескремблировать контент мультимедиа,

- приема управляющего слова CW, дешифрованного процессором системы безопасности, и передачи указанного слова в дескремблер для дескремблирования скремблированного контента мультимедиа с использованием указанного дешифрованного управляющего слова CW,

- выполнения, по меньшей мере один раз, теста КАПЧА, специфичного для указанного процессора системы безопасности, причем правильный ответ на указанный тест содержится в памяти указанного процессора системы безопасности и изменяется от одного выполнения теста к другому, при этом указанный специфичный тест КАПЧА ассоциирован посредством заданного соотношения с идентификатором указанного процессора системы безопасности, содержащего правильный ответ на указанный тест КАПЧА, с тем чтобы обеспечить идентификацию указанного процессора системы безопасности посредством указанного теста КАПЧА из совокупности процессоров системы безопасности,

- получения по меньшей мере одного ответа на указанный тест КАПЧА и передачи ответа процессору системы безопасности, с тем чтобы он сравнил указанный ответ с правильным ответом, содержащимся в его памяти.

Другие признаки и преимущества настоящего изобретения должны стать ясны из последующего описания, приведенного ниже, с учетом того, что это описание ни в коей мере не является исчерпывающим, со ссылками на прилагаемые чертежи, на которых:

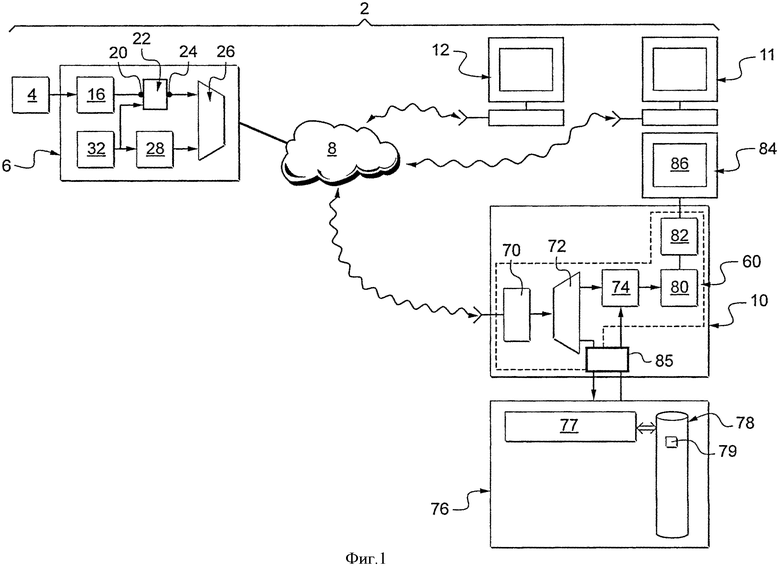

- Фиг.1 представляет схематичную иллюстрацию системы передачи и приема скремблированных контентов мультимедиа,

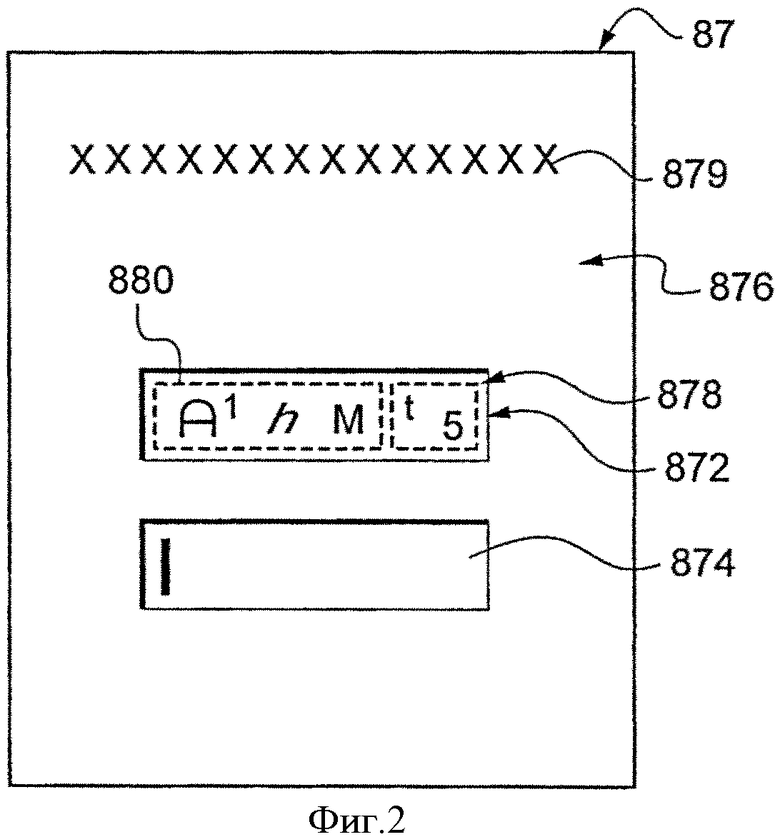

- Фиг.2 представляет схематичную иллюстрацию теста КАПЧА, реализуемого системой, показанной на Фиг.1,

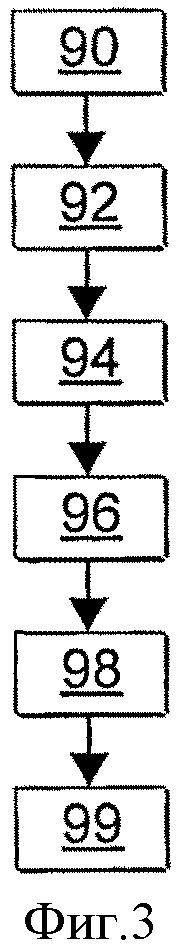

- Фиг.3 представляет логическую схему построения теста КАПЧА, показанного на Фиг.2,

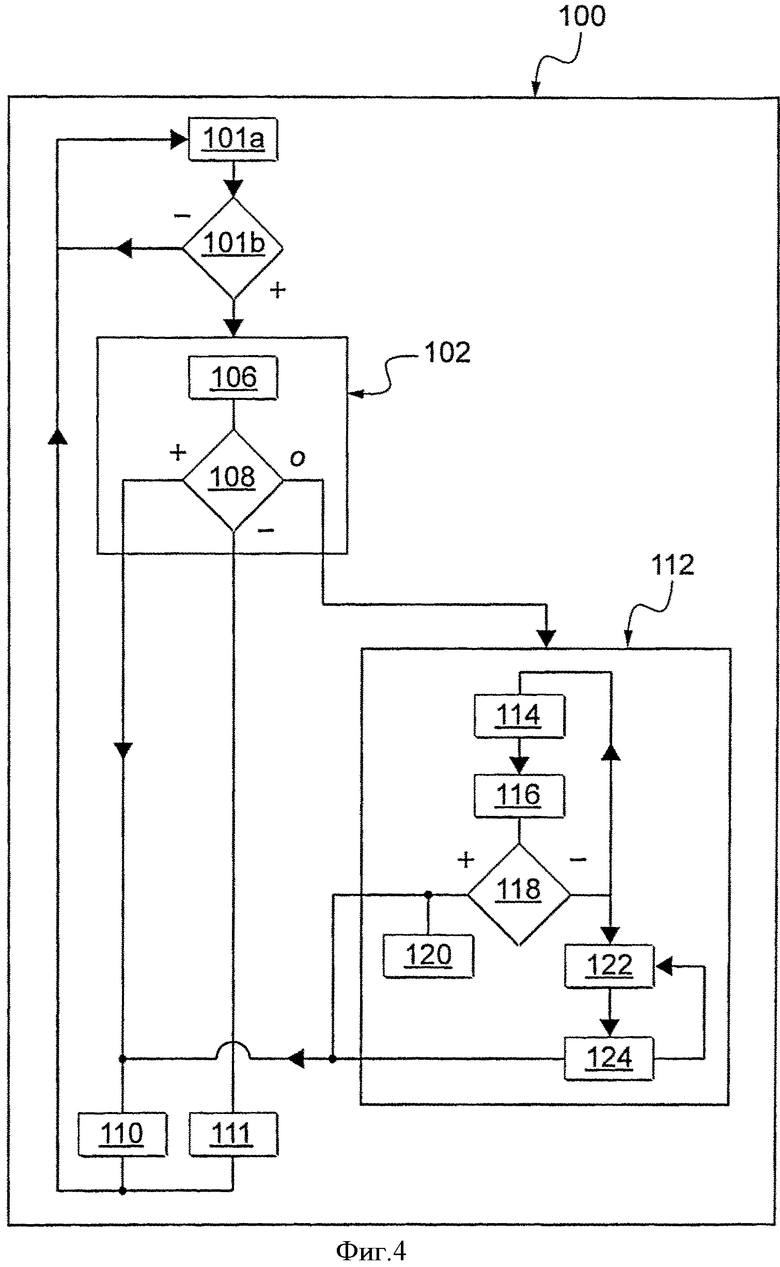

- Фиг.4 представляет логическую схему способа приема контента мультимедиа в системе, показанной на Фиг.1, и

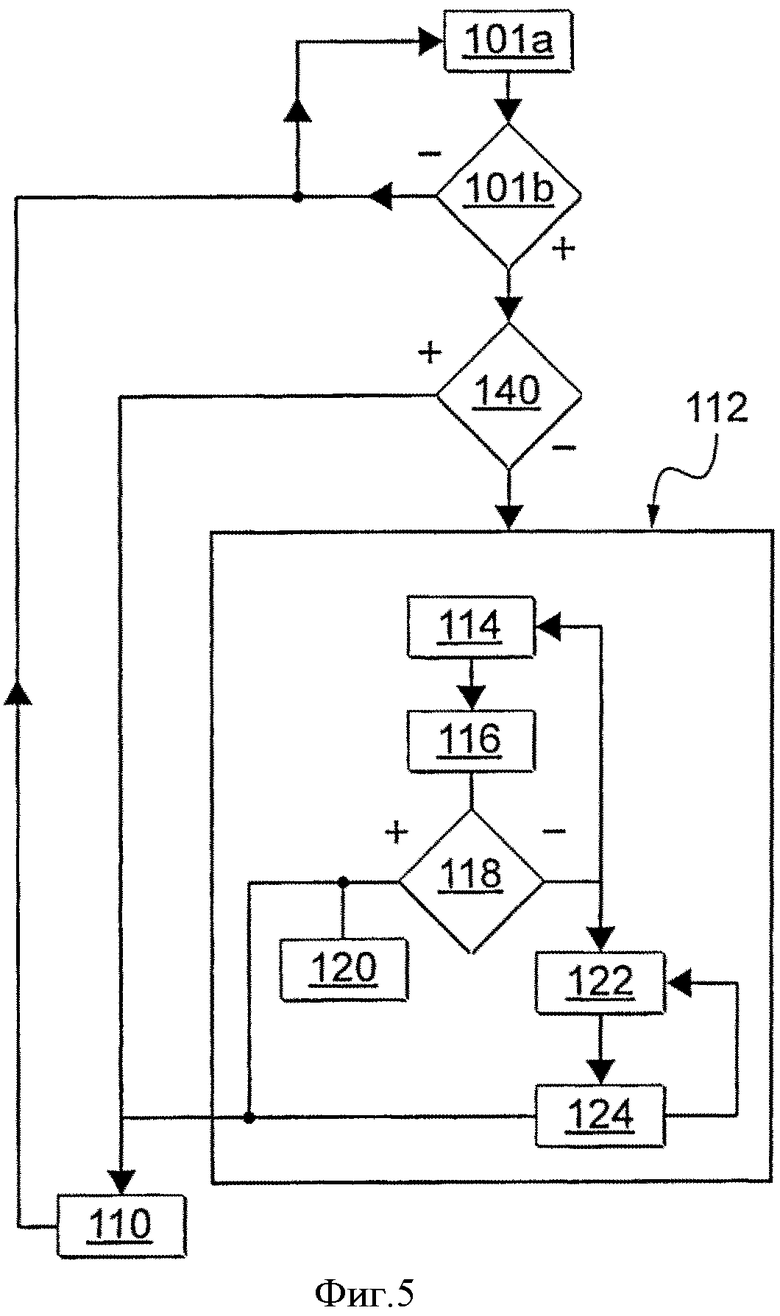

- Фиг.5 представляет логическую схему альтернативного варианта способа, показанного на Фиг.4.

На этих чертежах одни и те же позиционные обозначения использованы для указания одинаковых элементов.

Ниже в настоящем описании характеристики и функции, хорошо известные специалистам в этой области, подробно описаны не будут. Более того, здесь использована терминология из области систем условного доступа, служащих для доступа к контентам мультимедиа. Чтобы получить больше информации относительно этой терминологии, читатель может обратиться к следующим документам:

«Функциональная модель системы условного доступа», Обзор ЕРС, Технический Европейский союз радиовещателей, Брюссель, Бельгия, n° 266, 21 декабря 1995 г. ("Functional Model of Conditional Access System", EBU Review, Technical European Broadcasting Union, Brussels, BE, n° 266,21 December 1995).

Фиг.1 показывает систему 2 для передачи и приема скремблированных контентов мультимедиа. Эти контенты мультимедиа представляют собой линеаризованные контенты мультимедиа, соответствующие последовательности аудиовизуальной программы, такой как программа телевизионного вещания или кинофильм.

Открытые контенты мультимедиа формируются одним или несколькими источниками 4 и передаются вещательному устройству 6. Это вещательное устройство 6 передает контенты мультимедиа в режиме вещания одновременно множеству приемных терминалов через сеть 8 передачи информации. Эти вещательные контенты мультимедиа синхронизированы во времени один с другим, так что они, например, соответствуют заданной программе передач.

Сеть 8 представляет собой обычно сеть передачи информации на большие расстояния, такую как Интернет или спутниковая сеть или любая другая сеть вещания, например сеть для передачи сигналов цифрового наземного телевизионного вещания (DTTV).

Для упрощения Фиг.1, на этом чертеже показаны только три приемных терминала 10-12.

Устройство 6 содержит модуль 16 кодирования, сжимающий принимаемые им контенты мультимедиа. Этот модуль 16 кодирования обрабатывает цифровые контенты мультимедиа. Например, модуль кодирования работает в соответствии со стандартом MPEG2 (экспертная группа по кинематографии - 2) или стандартом UIT-T Н264.

Сжатые контенты мультимедиа передают на вход 20 скремблера 22. Этот скремблер 22 осуществляет скремблирование каждого сжатого контента мультимедиа, чтобы сделать его просмотр ограниченным рядом условий, таких как приобретение права доступа пользователями приемного терминала. Скремблированные контенты мультимедиа появляются на выходе 24, соединенном с входом мультиплексора 26.

Скремблер 22 осуществляет скремблирование каждого сжатого контента мультимедиа с использованием управляющего слова CWi,t, переданного в этот скремблер, а также в систему 28 условного доступа генератором 32 ключей. Система 28 больше известна под аббревиатурой CAS. Индекс i представляет собой идентификатор канала, в котором происходит вещание скремблированного контента мультимедиа, а индекс t представляет собой порядковый номер, идентифицирующий криптопериод, скремблированный с использованием этого управляющего слова.

Обычно указанный скремблер соответствует какому-либо стандарту из группы DVB-CSA (цифровое видео вещание - общий алгоритм скремблирования (digital video broadcasting - common scrambling algorithm)), ISMA Cryp (Альянс по разработке решений потоковой передачи данных в Интернет Cryp (Internet streaming media alliance Cryp)), SRTP (протокол защищенной передачи данных в реальном времени (secure real-time transport protocol)), AES (передовой стандарт шифрования (advanced encryption standard)), … и т.п.

Для каждого канала i, система 28 генерирует сообщения ЕСМ (сообщения управления правами), обозначенные как ECMi,t и содержащие по меньшей мере одну криптограмму CW∗i,t управляющего слова CWi,t, сформированного генератором 32 и использованного скремблером 22 для осуществления скремблирования криптопериода t в канале i. Эти сообщения от системы 28 условного доступа и скремблированные контенты мультимедиа от скремблера 22 мультиплексируют посредством мультиплексора 26 и затем передают в сеть 8.

Система 28 вставляет также в каждое сообщение ЕСМ следующее:

- идентификатор i канала,

- криптограммы CW∗i,t и CW∗i,t+1 управляющих слов CWi,t и CWi,t+1, позволяющие дескремблировать криптопериоды t и t+1, следующие сразу один за другим, в канале i,

- метки TSt и TSt+1 времени, идентифицирующие моменты, в которые необходимо воспроизводить криптопериоды t и t+1,

- условия CA доступа, предназначенные для сравнения с правами доступа, полученными пользователем, и

- криптографическая сигнатура или избыточность на МАС-уровне (уровень управления доступом к среде), используемая для проверки целостности сообщения ЕСМ.

Сообщение ЕСМ, содержащее пару управляющих слов CWi,t/CWi,t+1, ниже, в последующем описании обозначено как ECMi,t, где:

- индекс i идентифицирует канал, и

- индекс t представляет собой порядковый номер, идентифицирующий положение этого сообщения ЕСМ на оси времени относительно других сообщений ЕСМ, передаваемых с целью дескремблировать канал i.

Здесь индекс t также идентифицирует криптопериод CPi,t, который может быть дескремблирован с использованием управляющего слова CWi,t, заключенного в сообщении ECMi,t. Этот индекс t уникален для каждого криптопериода CPi,t.

Метки времени определяют относительно независимого абсолютного момента начала вещательной передачи контента мультимедиа и для канала, в котором происходит вещание рассматриваемого контента мультимедиа.

Один и тот же идентификатор i вставляют во все сообщения ECMi,t, содержащие криптограмму CW∗i,t, для дескремблирования контентов мультимедиа, вещание которых происходит по указанному каналу i. Для иллюстрации, здесь скремблирование и мультиплексирование контекстов мультимедиа соответствует протоколу DVB-Simulcrypt (ETSI TS 103197). В этом случае идентификатор i может соответствовать единственной паре «идентификатор канала/идентификатор потока» ("channel ID/stream ID") с использованием которой передают все запросы с целью генерации сообщений ЕСМ для этого канала.

Каждое сообщение ECMi,t содержит пару криптограмм CW∗i,t/CW∗i,t+1 управляющих слов. После дешифровки эту пару криптограмм CW∗i,t/CW∗i,t+1 используют для получения пары управляющих слов CWi,t/CWi,t+1.

В этом примере терминалы 10-12 идентичны. Поэтому здесь ниже более подробно будет рассмотрен только терминал 10.

Терминал 10 здесь рассмотрен для конкретного случая, когда он может одновременно дескремблировать только один канал i. Для этого терминал 10 имеет только один дескремблирующий тракт 60 для дескремблирования канала i. Например, тракт 60 дескремблирует канал i для представления контента этого канала на дисплейном устройстве 84.

Таким дисплейным устройством 84 может быть, например, телевизор, компьютер или снова стационарный наземный телефон, либо сотовый телефон. Здесь в качестве дисплейного устройства рассмотрен телевизор.

Тракт 60 имеет приемник 70 вещательных контентов мультимедиа. Приемник 70 соединен с входом мультиплексора 72, который передает, с одной стороны, рассматриваемый контент мультимедиа в дескремблер 74, а с другой стороны, сообщение ECMi,t и сообщение EMM (сообщение о санкционировании приема) процессору 76 системы безопасности.

Обычно сопряжением между терминалом 10 и процессором 76 управляют посредством модуля 85 управления доступом. В частности, модуль 85 управляет представлением данных, переданных процессором 76 терминалу 10, в дисплейном устройстве 84 и передачей процессору 76 информации, полученной посредством человеко-машинного интерфейса. Такой человеко-машинный интерфейс состоит, например, из экрана 84 и устройства дистанционного управления.

Дескремблер 74 осуществляет дескремблирование указанного скремблированного контента мультимедиа с использованием управляющего слова, переданного процессором 76. Дескремблированный контент мультимедиа передают в декодер 80, который осуществляет декодирование контента. Расширенный или декодированный контент мультимедиа передают графической карте 82, которая управляет представлением этого контента мультимедиа на дисплейном устройстве 84, оснащенном экраном 86.

Дисплейное устройство 84 представляет контент мультимедиа в открытой форме на экране 86.

Процессор 76 обрабатывает конфиденциальную информацию, такую как криптографические ключи. Для сохранения конфиденциальности этой информации такой процессор конструируют таким образом, чтобы он был насколько возможно устойчивым против атак, предпринимаемых компьютерными хакерами. Поэтому процессор является более устойчивым против подобных атак, чем другие компоненты терминала 10. Например, процессор 76 с этой целью выполнен в виде смарт-карты.

Например, процессор 76 может быть реализован посредством программируемого электронного компьютера 77, способного выполнять команды, записанные на носителе записи информации. С этой целью процессор 76 оснащен памятью 78, содержащей команды, необходимые для реализации способа, показанного на Фиг.4.

Память 78 содержит также базу 79 данных, содержащую предварительно записанные тесты КАПЧА (полностью автоматический тест Тьюринга для различения компьютеров и людей).

В настоящем описании термин «КАПЧА» ("captcha") используется для обозначения любого теста, посредством которого можно отличить человека от машины. Таким образом, в настоящем описании тесты КАПЧА не ограничиваются их разновидностью, в которой изображение или строку символов нужно скопировать в некое поле, расположенное в другом месте. Тест КАПЧА может содержать последовательность звуков, картинку, загадку или даже игру. Загадка может представлять собой, например, простую математическую операцию, такую как умножение, или вопрос с несколькими вариантами ответов. Игра может представлять собой, например, лабиринт с одним входом и несколькими выходами, из которых только один связан с входом. Каждый выход ассоциирован с нетривиальной строкой символов, которую пользователь должен ввести в ответ на тест КАПЧА. Однако такие тесты КАПЧА, как представление на дисплее сообщения, предлагающего пользователю переключить каналы, а затем вернуться в первоначальный канал, исключены.

Каждый тест КАПЧА, имеющийся в базе 79 данных, ассоциирован с точным ответом. Такой точный ответ также сохраняют в базе 79 в ассоциации с соответствующим тестом КАПЧА. Запись точных ответов в процессоре 79 обеспечивает, что проверка такого ответа осуществляется внутри этого процессора 79, что делает более затруднительным извлечения этих точных ответов с использованием шпионского программного обеспечения.

Тесты КАПЧА, записанные в базе 79, специфичны для процессора 76. Термин «специфичны» означает, что имеется некое заданное соотношение, ассоциирующее идентификатор процессора 76 исключительно с тестами КАПЧА в его базе 79. Таким образом, отталкиваясь от базы 79 и указанного заданного соотношения, можно идентифицировать рассматриваемый конкретный процессор 76 из совокупности процессоров системы безопасности в рассматриваемой системе 2.

Тест 87 КАПЧА предварительно записанный в базе 79, будет теперь описан со ссылками на Фиг.2.

Тест КАПЧА 87 содержит задание 872. Термин «задание» теста КАПЧА обозначает все относящиеся к тесту КАПЧА сегменты информации, обязательные для того, чтобы человек мог систематически находить правильный ответ на этот тест КАПЧА с одной попытки.

В этом примере задание 872 представляет собой изображение строки символов, которую пользователь должен скопировать в поле 874, предназначенное для этой цели. В соответствии с известным способом в символах, составляющих строку символов из задания 872, форма шрифта, размер и искажения изменяются от одного символа к другому. При таких условиях автоматическое распознавание такой строки символов компьютером сделано более затруднительным.

Для упрощения Фиг.2 вся совокупность символов, составляющих строку, не показана.

Тест КАПЧА 87, кроме того, содержит контекст 876. Термин «контекст теста КАПЧА» обозначает множество сегментов информации, не принадлежащих заданию 872. Контекст 876 содержит пояснительное высказывание 879, приглашающее пользователя скопировать строку символов, изображенную в задании 872, в поле 874.

Далее, тест КАПЧА 87 содержит метку 878 для идентификации процессора 76. Здесь метка 878 представляет собой строку символов. Эта метка 878 представляет собой изображение идентификатора процессора 76 посредством функции F. Обычно такой идентификатор процессора 76 представляет собой заводской номер или серийный номер этого процессора 76, позволяющий однозначно идентифицировать именно этот конкретный процессор 76 в совокупности всех процессоров системы 2.

Указанная функция F здесь является обратимой функцией. В этом случае для идентификации процессора 76, содержащего точный ответ на тест КАПЧА 87, достаточно применить функцию, являющую обратной функцией относительно функции F, к этому тесту КАПЧА 87.

Предпочтительно, функция F представляет собой функцию шифрования, такую как функция секретного ключа. Например, для шифрования процессора 76 с целью получения метки 878 могут быть использованы функции DES (стандарт шифрования данных) или AES (усовершенствованный стандарт шифрования).

Итак, предпочтительным образом, функция F принимает входной параметр, представляющий собой случайную величину

В этом примере метка предпочтительно включена в задание 872. При этих условиях метку 878 и, соответственно, идентификатор процессора 76 невозможно с легкостью исключить из теста КАПЧА 87. Обычно, если исключить такую метку 878, человеку уже невозможно правильно ответить на тест КАПЧА с одной попытки. Действительно, в этом случае задание 872 оказывается неполным. Метку 878 также помещают в заданную позицию в составе задания 872. Например, здесь метка 878 образована двумя последними символами задания 872.

Способ построения теста КАПЧА 87 будет далее описан со ссылками на Фиг.3. В этом конкретном случае построение теста КАПЧА 87 осуществляется сервером, связанным с каждым процессором в системе 2 посредством сети передачи информации, такой как сеть 8.

На этапе 90 сервер псевдослучайным образом формирует случайную величину

На этапе 92 сервер генерирует криптограмму Id∗ для идентификатора процессора 76 путем применения функции F к случайной величине

На этапе 94 получают правильный ответ на задание путем соединения случайной величины

На этапе 96 сервер осуществляет построение задания 872 путем применения к каждому символу строки, построенной на этапе 94, геометрического преобразования, чтобы деформировать символ и сделать его идентификацию компьютером более затруднительной. Термин «геометрическая трансформация» здесь означает, например, выбор шрифта или коэффициента искажений для каждого из этих символов. Метка 878 представляет собой изображение криптограммы Id∗, полученное в результате геометрической трансформации.

Применение такой трансформации для генерации задания 872 описано, например, в заявке на выдачу патента США US2008/0072293.

На этапе 98 тест КАПЧА и правильный ответ, ассоциированный с этим тестом КАПЧА, сохраняют на сервере.

Затем на этапе 99 тест КАПЧА 87 и правильный ответ записывают в базе 79 процессора 76 во время изготовления этого процессора на заводе или передают во время эксплуатации этого процессора 76 посредством сообщения EMM. В ответ на это сообщение EMM процессор записывает полученный тест КАПЧА 87 в своей базе 79.

Далее способ приема контента мультимедиа с использованием системы 2 будет описан со ссылками на Фиг.4.

На этапе 100 пользователь просматривает открытый контент мультимедиа на экране 86 дисплейного устройства 84. Например, пользователь смотрит кинофильм.

С этой целью на этапе 101а терминал 10 принимает контент мультимедиа, мультиплексированный посредством приемника 70. Этот контент демультиплексируют посредством демультиплексора 72 и передают сообщения ЕСМ процессору 76 с использованием модуля 85. Например, модуль 85 передает только сообщения ECMi,t, относящиеся к каналу i, по которому происходит вещание кинофильма, просматриваемого пользователем. Эти сообщения ECMi,t содержат криптограмму CW∗i,t управляющего слова CWi,t, позволяющего дескремблировать контент мультимедиа, передаваемый в режиме вещания по каналу i, равно как и права доступа с целью авторизовать или не авторизовать дешифровку криптограммы CW∗i,t.

На этапе 101b процессор 76 выполняет проверку, чтобы убедиться, имеет ли пользователь права доступа, соответствующие правам доступа, содержащимся в принятом сообщении ECMi,t.

Если прав нет, процессор 76 не дешифрует криптограмму CW∗i,t и не передает управляющее слово CWi,t дескремблеру 74. Способ возвращается к этапу 101a. Дескремблирование контента мультимедиа прерывается.

Если пользователь имеет права доступа, соответствующие принятым правам доступа, процессор 76 переходит к этапу 102.

На этапе 102 процессор 76 определяет потенциально аномальное использование.

В настоящем описании использование процессора 76 признают потенциально аномальным, если кажется, что процессор используется в контексте одной из описанных выше атак. Более конкретно, здесь использование процессора 76 считается потенциально аномальным, если создается впечатление, что этот процессор 76 используется в контексте кардшеринговой атаки или атаки с шерингом кодовых слов.

В рассматриваемом примере на этапе 106 процессор вычисляет число NECM сообщений ЕСМ, принятых этим процессором 76 в единицу времени. Для этого может быть применен, например, способ, предложенный в заявке WO 2008049882 на выдачу патента.

На этапе 108 процессор 76 определяет, является ли использование этого процессора нормальным, потенциально аномальным или действительно аномальным, путем сравнения числа NECM с порогами S1ECM и S2ECM. Если число NECM меньше порога S1ECM, тогда использование процессора является нормальным. Если число NECM больше порога S2ECM. использование процессора является действительно аномальным. Если число NECM находится в интервале между порогами S1ECM и S2ECM, тогда использование процессора является потенциально аномальным. Потенциально аномальное использование соответствует зоне неопределенности, когда измерения, выполненные процессором 76, не дают возможности однозначно решить, что использование процессора является нормальным или аномальным. Эту зону неопределенности необходимо уменьшить до самого минимума, чтобы избежать применения санкций против нормального пользователя и неприменения санкций против аномального пользователя.

Если процессор 76 определит, что он используется нормально, тогда на этапе 110 этот процессор дешифрует криптограмму CW∗i,t. Затем процессор 76 передает управляющее слово CWi,t терминалу 10 для дескремблирования потока мультимедиа, а пользователь продолжает смотреть кинофильм в открытой форме.

Если процессор 76 обнаружит, что он используется аномально, тогда на этапе 111 этот процессор 76 не выполняет дешифровку криптограммы CW∗i,t. Терминал 10 вследствие этого уже не способен дескремблировать контент мультимедиа, а пользователь больше не может смотреть кинофильм в открытой форме.

Если процессор 76 обнаружит, что он используется потенциально аномально, этот процессор переходит к этапу, на котором он выполняет дополнительный тест с целью уменьшить зону неопределенности.

На этапе 114 процессор выбирает тест КАПЧА из множества таких тестов КАПЧА, заранее записанных в базе 79 данных. Например, процессор 76 выбирает тест КАПЧА в базе 79 данных псевдослучайным образом. Здесь ниже, в описании предполагается, что процессор 76 уже выбрал тест КАПЧА 87.

В процессе выполнения этапа 114 процессор 76 передает тест КАПЧА 87 модулю 85, который дает терминалу 10 команду представить этот тест КАПЧА 87 на экране 86. Одновременно процессор 76 активизирует счетчик, который подсчитывает заданный временной интервал DR. Например, счетчик CDDR инициализируют после выбора процессором 76 теста КАПЧА и активизируют. Обычно этот временной интервал DR больше двух минут и предпочтительно больше пяти минут. Здесь временной интервал DR равен 15 мин.

Более того, во время выполнения этого этапа 114 также инициализируют счетчик CRMR для подсчета числа неправильных ответов, принятых процессоров 76.

Затем от пользователя требуют ответить на представленный ему на дисплее тест КАПЧА. Здесь пользователя приглашают скопировать задание 872 в поле 874. В этом примере пользователь имеет заданный временной интервал DR для предоставления правильного ответа на выбранный тест КАПЧА.

На этапе 116 пользователь отвечает на тест КАПЧА посредством человеко-машинного интерфейса (например, клавиатуры устройства дистанционного управления), соединенного с терминалом 10. После этого терминал 10 и модуль 85 передают ответ процессору 76.

Предпочтительно, если на этапе 116 пользователь не понял представленный ему тест КАПЧА, этот пользователь просит процессор 76 выбрать новый тест КАПЧА. В этом случае реинициализация счетчика CDDR не производится.

На этапе 118 процессор 76 принимает этот ответ и сравнивает его с правильным ответом на соответствующий тест КАПЧА, содержащимся в базе 79 данных. Каждый неправильный ответ, полученный процессором, вызывает увеличение числа в счетчике CRMR на шаг заданной величины.

Если число принятых процессором 76 неправильных ответов на выбранный тест КАПЧА превысило заданный порог MRmax или если пользователь потребует заменить тест КАПЧА, процессор 76 возвращается к этапу 114, чтобы выбрать новый тест КАПЧА из множества таких тестов КАПЧА, заранее записанных в базе 79. Однако в этом случае процессор 76 реинициализирует только счетчик CRMR, но не выполняет реинициализации счетчика CDDR. Обычно порог MRmax не меньше единицы и не больше пяти. Здесь этот порог MRmax больше двух. Он равен трем. Каждый новый тест КАПЧА процессор 76 предпочтительно выбирает таким образом, чтобы правильный ответ на этот вновь выбранный тест КАПЧА отличался от правильного ответа на тест КАПЧА, выбранный перед этим. Таким образом, хакерский сервер не сможет использовать словарную атаку, т.е. атаку, в ходе которой пытаются попробовать сочетание записанных ответов на тесты КАПЧА, предложенные в прошлом, чтобы правильно ответить на выбранный тест КАПЧА. Словарная атака отличается от атаки грубой силы, в ходе которой перебирают и испытывают все возможные ответы один за другим.

На этапе 118, если процессор 76 примет правильный ответ на выбранный тест КАПЧА до того, как истечет временной интервал DR, тогда этот процессор 76 приходит к выводу, что его использование является нормальным, и переходит к этапу 110.

Вновь, на этапе 118, если временной интервал DR истек, а правильный ответ на выбранный тест КАПЧА не был получен процессором 76, этот процессор делает вывод, что его использование является аномальным.

В таком случае на этапе 122 процессор 76 выбирает псевдослучайным образом новый тест КАПЧА из базы 79 данных и дает команду модулю 85 представить этот тест КАПЧА на экране 86.

Затем на этапе 124 процессор 76 активизирует применение контрмер. Например, здесь процессор 76 ограничивает дешифровку криптограмм CW∗. Под «ограничением дешифровки криптограмм» здесь понимают приостановку дешифровки криптограммы CW∗i,t только в канале i, просматриваемом в текущий момент, или криптограмм CW∗ всех каналов в течение заданного промежутка времени.

Более того, до тех пор пока процессор 76 не получит правильный ответ на тест КАПЧА, представляемый на экране во время этапа 122, процесс остается на этапе 124. В таких условиях терминал 10 не может далее дескремблировать контент мультимедиа, а пользователь не может продолжать просмотр кинофильма в открытой форме.

Если процессор примет правильный ответ на тест КАПЧА, представленный на экране во время этапа 122, этот процессор перейдет к этапу 110. В результате дескремблирование контента мультимедиа оказывается разблокированным.

Например, выполнение этого теста КАПЧА на этапе 124 идентично тому, что описано на этапах 114, 116 и 118. В частности, здесь реализованы ограниченный временной интервал DR для ответа на тест КАПЧА и максимально допустимое число неправильных ответов.

Способ, показанный на Фиг.4, делает возможным эффективное противодействие хакерским атакам, посредством кардшеринга или шеринга управляющих слов. Действительно, предположим, что процессор 76 используется хакерским сервером. В этом случае множество пользователей-хакеров незаконно просматривают платный контент мультимедиа посредством своих устройств, связанных с хакерским сервером через сеть 8.

В этом случае, когда процессор 76 обнаружит (этап 102) потенциально аномальное использование, этот процессор 76 выбирает тест КАПЧА и активизирует (этап 114) представление этого теста посредством хакерского сервера (в этом случае хакерский сервер выполняет функции терминала 10) на дисплейном устройстве.

Если хакерский сервер является сервером базового типа (тривиальный случай), он не сможет обрабатывать команды, генерируемые процессором 76, так что этот сервер не сможет представить тест КАПЧА на дисплейном устройстве. В результате, по истечении временного интервала DR процессор 76 так и не получит какого-либо правильного ответа. Следовательно, процессор 76 ограничивает дешифровку криптограмм CW∗ (этап 122). Таким образом, хакерский сервер больше не может передавать хакерам дешифрованные управляющие слова. Хакеры более не могут просматривать контент мультимедиа в открытой форме.

Если хакерский сервер является сервером с высокими характеристиками (нетривиальный случай), то когда такой хакерский сервер принимает команду от процессора 76 представить тест КАПЧА на дисплее, этот хакерский сервер пытается обмануть применение этого теста КАПЧА. Здесь можно представить себе две стратегии.

Согласно первой стратегии сервер представляет тест КАПЧА, выбранный процессором 76, на расположенном рядом с этим хакерским сервером экране, соединенном с сервером. Таким образом, один или несколько хакеров-операторов должны постоянно находиться перед экраном устройства, чтобы точно отвечать на тесты КАПЧА, представляемые на этом устройстве, и тем самым предотвращать ограничение дешифровки криптограмм CW∗ со стороны процессора 76. Недостаток такой стратегии заключается в том, что она препятствует автоматизации работы хакерского сервера.

Согласно второй стратегии сервер пересылает тест КАПЧА, выбранный процессором 76, на терминал хакера, соединенный с сетью 8, так что незаконный пользователь может дать правильный ответ на этот тест КАПЧА. Обычно незаконный пользователь вводит правильный ответ на своем терминале и передает этот ответ назад процессору 76 через хакерский сервер. Таким образом, процессор 76 не ограничивает дескремблирование криптограмм CW∗, а множество хакеров в сети могут продолжать просматривать контент мультимедиа в открытой форме.

С точки зрения хакеров эта стратегия имеет преимущество, поскольку позволяет автоматизировать работу хакерского сервера. Однако оператор платного телевидения сможет теперь идентифицировать процессор 76. Действительно, поскольку тесты КАПЧА выбирают из базы 79 данных, они являются специфичными для соответствующего процессора 76, что позволяет, следовательно, идентифицировать этот процессор 76.

Более конкретно, достаточно перехватить передаваемый по сети 8 тест КАПЧА, исходящий от пиратского сервера, чтобы идентифицировать соответствующий процессор 76. Это можно легко сделать, связавшись прямо с хакерским сервером, чтобы незаконно просмотреть контент мультимедиа в открытой форме. Затем оператор может идентифицировать процессор 76 на основе метки 878 и случайной величины 880, включенных в перехваченный тест КАПЧА.

Более того, когда процессор 76 уверенно идентифицирован, оператор может применить санкции к пользователю этого процессора 76. Например, оператор прекращает передачу процессору 76 секретного ключа для дешифровки криптограмм CW∗. Таким образом, хакерский сервер не может быть далее использован для дескремблирования потока мультимедиа.

На Фиг.5 показан способ приема контента мультимедиа, скремблированного с использованием управляющих слов. Этот способ идентичен способу, показанному на Фиг.2, за исключением того, что этап 102 заменен этапом 140, а этап 111 опущен.

На этапе 140 процессор подсчитывает число принятых сообщений ЕСМ. Если это число превосходит порог Smax, процессор автоматически переходит к этапу 112. Если нет, процессор переходит к этапу 110. Таким образом, этап 122 выполняется рутинным и регулярным образом. При каждом новом выполнении этапа 122 выбирают новый тест КАПЧА.

Возможны множество вариантов.

Например, оператор платного телевидения может периодически обновлять тесты КАПЧА, заранее записанные в базе 79 данных, с использованием сообщений ЕСМ или сообщений EMM.

Термин «специфичный тест КАПЧА» не означает исключительно тот случай, когда только один процессор содержит в своей памяти правильный ответ на тест КАПЧА. Два теста КАПЧА, специфичных для двух разных процессоров, могут иметь один и тот же ответ. В этом случае, например, идентификатор процессора кодируют посредством применения трансформаций к каждому символу, а не только к выбранным символам.

База 79 данных не обязательно содержит заранее записанные тесты КАПЧА. Например, база 79 данных содержит адреса, позволяющие процессору 76 скачивать тесты КАПЧА с сервера оператора платного телевидения. В этом случае соответствующие правильные ответы на тесты КАПЧА, ассоциированные с этими адресами, заранее записывают в памяти 78. Обычно эти адреса представляют собой URL (унифицированный указатель ресурсов). Например, память 78 содержит таблицу, ассоциирующую каждый указатель URL с соответствующим заранее записанным ответом. Когда процессор желает активизировать представления теста КАПЧА на дисплее, этот процессор передает указатель URL в модуль 85, который загружает поступивший указатель и реализует скачанный тест КАПЧА, соответствующий этому указателю URL. В этом варианте каждый терминал связан с сервером тестов КАПЧА оператора через Интернет.

Метка для идентификации процессора 76 не обязательно включена в задание теста КАПЧА. Такая метка может быть включена в контексте этого теста КАПЧА. В этом случае позиция метки в контексте предпочтительно изменяется от одного теста КАПЧА к другому, что делает более затруднительной автоматизацию маскировки этой метки.

Такая метка не обязательно представляет собой строку символов. Это может быть рисунок, строка символов или опять звук.

Функция F может представлять собой функцию тождественности. В этом случае в тест КАПЧА включают сам идентификатор процессора 76.

Эта функция может быть необратимой функцией. Например, функция F может быть функцией хэширования типа SHA1 (secure hash algorithm 1 (алгоритм безопасного хэширования 1)). В этом случае для идентификации процессора, содержащего правильный ответ на тест КАПЧА, результат функции F для параметра, представляющего собой идентификатор процессора 76, необходимо сравнить с совокупностью результатов функции F, полученных при использовании идентификаторов каждого из процессоров в системе 2 в качестве параметра. На практике оператор системы платного телевидения знает идентификаторы каждого из процессоров в системе 2. Таким образом, в рассматриваемом случае этот оператор сможет при необходимости идентифицировать процессор 76 на основе теста КАПЧА.

В одном из вариантов настоящего изобретения тесты КАПЧА специфичны для процессора 76, но не имеют какой-либо метки или другого элемента, построенного с использованием функции F. Например, упомянутое заданное соотношение может представлять собой базу данных оператора, ассоциирующую с каждым тестом КАПЧА идентификатор процессора системы безопасности, содержащего правильный ответ на этот тест КАПЧА. Таким образом, оператор может найти идентификатор используемого процессора на основе перехваченного теста КАПЧА и указанной выше базы данных.

Используемые тесты КАПЧА не обязательно должны быть специфичны для процессора.

Согласно способу, показанному на Фиг.4, тест КАПЧА не обязательно должен быть выбран процессором 76. Например, тест КАПЧА может быть выбран оператором платного телевидения посредством сообщения EMM или сообщения ЕСМ.

Временной интервал DR совсем не обязательно должен иметь заданную продолжительность. Он может быть, например, соотнесен с фактом приема процессором 76 заданного числа сообщений ЕСМ, считая от момента выбора соответствующего теста КАПЧА. Продолжительность временного интервала DR предпочтительно выбирают случайным или псевдослучайным образом из заданного диапазона величин.

Когда процессор 76 дает команду представить выбранный тест КАПЧА на дисплее, этот тест не обязательно представлять на экране 86. В некоторых вариантах терминал оснащен собственным контрольным экраном, так что тест КАПЧА представляют прямо на этом контрольном экране терминала, чтобы не создавать неудобств пользователю во время выполнения этапа 112.

Тест КАПЧА необязательно представлять на дисплее. Если, например, тест КАПЧА содержит только аудио последовательность, его можно воспроизводить через громкоговоритель.

Шаг 106 с целью обнаружения потенциально аномального использования процессора 76 может быть выполнен по-другому. Например, процессор 76 может подсчитывать число переходов из канала в канал в течение заданного периода наблюдений. Этот подсчет числа переходов между каналами осуществляется на основе идентификатора

Если для обнаружения потенциально аномального использования идентификатор

На этапе 140 систематическая активизация представления теста КАПЧА на дисплее через регулярные интервалы может быть также осуществлена на основе подсчета числа принятых сообщений EMM или числа дешифрованных криптограмм. В другом варианте на этапе 140 процессор измеряет продолжительность промежутка времени DP, истекшего с момента выполнения предшествующего этапа 112, и только если эта продолжительность DP превысила заданный порог, процессор 76 снова выполняет этап 112. Если нет, этап 112 не выполняется, а процессор 76 переходит к осуществлению этапа 110.

Согласно способам, показанным на Фиг.4 и 5, процессор 76 продолжает дешифровку криптограмм CW∗ во время выполнения теста КАПЧА, и дескремблирование ограничивается только в том случае, если процессор 76 не примет ответ на тест КАПЧА, соответствующий правильному ответу, до истечения временного интервала DR. В одном из вариантов дешифровка криптограмм CW∗ ограничивается, как только процессор 76 выберет тест КАПЧА. Такая дешифровка криптограмм CW∗ затем возобновляется только тогда, когда процессор 76 примет правильный ответ на представленный на дисплее тест КАПЧА.

На этапе 122 ограничение дешифровки криптограмм CW∗ может быть также достигнуто путем модификации прав доступа, записанных в памяти 78.

Есть возможность осуществить мгновенную приостановку выполнения этапов 102 или 140. Когда выполнение этих этапов приостановлено, применение теста КАПЧА отключается. Это может оказаться полезным, когда пользователем является ребенок.

Параметры способов, показанных на Фиг.4 и 5, и вариантов этих способов (временной интервал DR, продолжительность DP, пороги MRmax, Smax и т.п.) могут быть заранее записаны постоянно в памяти 78 во время изготовления процессора 76. В некоторых вариантах оператор может изменять эти параметры динамически посредством, например, сообщений EMM.

Для измерения продолжительности временного интервала DR могут быть использованы, например, метки времени. В другом варианте такие метки времени исключены из сообщений ЕСМ.

Базовые тесты КАПЧА не обязательно формировать посредством сервера оператора платного телевидения. Эти тесты может строить непосредственно процессор 76.

В некоторых вариантах метки 878, вводимые в тесты КАПЧА, кодируют только одну соответствующую часть идентификатора процессора. Таким образом, для получения полного идентификатора процессора 76 придется перехватить несколько тестов КАПЧА.

Использование тестов КАПЧА, содержащих метку, специфичную для процессора, может быть реализовано и в других областях техники независимо от способа приема скремблированного контента мультимедиа.

Изобретение относится к области управления доступом для предоставления платных программ мультимедиа. Технический результат - обеспечение защиты от автоматической работы хакерских серверов за счет выполнения теста КАПЧА. Способ приема контента мультимедиа, скремблированного с использованием управляющих слов, содержит этапы, на которых: принимают посредством процессора системы безопасности сообщения ЕСМ, содержащие по меньшей мере одну криптограмму CW∗ управляющего слова CW; дешифруют криптограмму CW∗ посредством процессора системы безопасности; дескремблируют скремблированный контент мультимедиа посредством дешифрованного управляющего слова CW; выполняют тест КАПЧА, причем правильный ответ на указанный тест КАПЧА содержится в памяти процессора системы безопасности; получают процессором системы безопасности ответ на указанный тест КАПЧА и сравнивают в процессоре системы безопасности полученный ответ с правильным ответом, содержащимся в памяти процессора; ограничивают дескремблирование криптограмм CW* при отсутствии ответа на указанный тест КАПЧА, соответствующего правильному ответу. 4 н. и 8 з.п. ф-лы, 5 ил.

1. Способ приема контента мультимедиа, скремблированного с использованием управляющих слов, содержащий этапы, на которых:

принимают (101a) посредством процессора системы безопасности сообщения ЕСМ (сообщения управления правами), содержащие по меньшей мере одну криптограмму CW* управляющего слова CW, позволяющего дескремблировать контент мультимедиа,

дешифруют (110) указанную криптограмму CW* посредством процессора системы безопасности, и

дескремблируют (110) скремблированный контент мультимедиа посредством дешифрованного управляющего слова CW,

отличающийся тем, что дополнительно содержит этапы, на которых:

выполняют (114) по меньшей мере один раз тест КАПЧА (полностью автоматизированный тест Тьюринга для различения компьютеров и людей), специфичный для конкретного процессора системы безопасности, со стороны приемного терминала, причем правильный ответ на указанный тест КАПЧА содержится в памяти процессора системы безопасности и изменяется от одного выполнения теста к другому, при этом указанный специфичный тест КАПЧА связан заданным соотношением с идентификатором процессора системы безопасности, содержащим правильный ответ на указанный тест КАПЧА, с тем чтобы обеспечить идентификацию указанного процессора системы безопасности из совокупности процессоров системы безопасности с помощью указанного теста КАПЧА;

получают (116) процессором системы безопасности по меньшей мере один ответ на указанный тест КАПЧА и сравнивают (118) в процессоре системы безопасности полученный ответ с правильным ответом, содержащимся в памяти процессора, и

ограничивают (122) посредством процессора системы безопасности дескремблирование криптограмм CW* при отсутствии ответа на указанный тест КАПЧА, соответствующего правильному ответу, содержащемуся в памяти.

2. Способ по п.1, в котором:

поддерживают дескремблирование криптограмм CW* и во время выполнения (114) теста КАПЧА, и

при неполучении ответа на тест КАПЧА, соответствующего правильному ответу, содержащемуся в памяти, в течение заданного временного интервала DR, ограничивают посредством процессора дескремблирование криптограмм CW*.

3. Способ по п.1, дополнительно содержащий этап, на котором автоматически запускают процессором новый тест КАПЧА каждый раз, когда счетчик CR, подсчитывающий число сообщений ЕСМ или EMM, принятых процессором, достигает заданного порога, или по истечении заданного временного интервала DR с момента выполнения предыдущего теста КАПЧА.

4. Способ по п.2, в котором если указанный временной интервал DR с момента выполнения предыдущего теста КАПЧА не истек и если число неправильных ответов на предыдущий тест КАПЧА, принятых процессором, больше заданного порога MRmax, выполняют новый тест КАПЧА, правильный ответ на который, также содержащийся в памяти процессора, отличается от правильного ответа на предыдущий тест КАПЧА, причем указанный правильный ответ подлежит приему процессором до истечения указанного временного интервала DR, с тем чтобы отсчет временного интервала DR не возобновлялся во время выполнения нового теста КАПЧА.

5. Способ по п.1, дополнительно содержащий этапы, на которых:

обнаруживают (102) потенциально аномальное использование процессора системы безопасности в зависимости от сообщений ЕСМ или EMM, принятых указанным процессором системы безопасности, и

запускают (112) выполнение теста КАПЧА в ответ на обнаружение потенциально аномального использования.

6. Способ по п.5, в котором обнаруживают потенциально аномальное использование процессора системы безопасности путем подсчета переключений каналов в течение периода наблюдения или подсчета сообщений ЕСМ, принятых в течение периода наблюдения.

7. Способ по п.1, дополнительно содержащий этап, на котором включают в указанный тест КАПЧА метку, ассоциированную посредством заданного соотношения с идентификатором процессора системы безопасности, причем метка содержит обязательный сегмент информации, который при его исключении делает невозможным для человека найти правильный ответ на указанный тест КАПЧА с одной попытки.

8. Способ по п.1, в котором указанное заданное соотношение представляет собой базу данных, ассоциирующую с каждым конкретным тестом КАПЧА идентификатор процессора системы безопасности, содержащего правильный ответ на тест КАПЧА, или заданную функцию, позволяющую построить тест КАПЧА в зависимости от идентификатора процессора системы безопасности.

9. Носитель записи информации, содержащий команды для реализации способа по любому из пп.1-8, путем исполнения указанных команд электронным компьютером.

10. Электронный процессор (76) системы безопасности для реализации способа по одному из пп.1-8, запрограммированный для:

приема сообщений ЕСМ (сообщений управления правами), содержащих по меньшей мере одну криптограмму CW* управляющего слова CW, позволяющего дескремблировать контент мультимедиа;

дешифровки указанной криптограммы CW*, и

передачи дешифрованного управляющего слова в дескремблер для дескремблирования скремблированного контента мультимедиа посредством указанного дешифрованного управляющего слова,

отличающийся тем, что содержит память (78), содержащую по меньшей мере один правильный ответ на тест КАПЧА, специфичный для указанного процессора системы безопасности, причем указанный специфичный тест КАПЧА ассоциирован посредством заданного соотношения с идентификатором указанного процессора системы безопасности, содержащего правильный ответ на указанный тест КАПЧА, при этом указанный процессор системы безопасности выполнен с возможностью идентификации с использованием указанного теста КАПЧА из совокупности процессоров системы безопасности, причем указанный процессор дополнительно запрограммирован в ответ по меньшей мере на одно выполнение теста КАПЧА от приемного терминала для:

получения по меньшей мере одного ответа на указанный тест КАПЧА и сравнения ответа с правильным ответом, содержащимся в памяти процессора, и

ограничения (122) дескремблирования криптограмм CW* при отсутствии ответа на указанный тест, соответствующего правильному ответу, содержащемуся в памяти.

11. Процессор по п.10, характеризующийся тем, что дополнительно запрограммирован для построения указанного теста КАПЧА на основе идентификатора указанного процессора и последующей передачи теста приемному терминалу для запуска отображения указанного теста на экране.

12. Терминал (10) для приема контента мультимедиа, скремблированного с использованием управляющих слов, для выполнения способа по любому из пп.1-8, содержащий электронный модуль (85) для сопряжения с процессором системы безопасности, причем указанный модуль (85) запрограммирован для:

передачи процессору системы безопасности сообщений ЕСМ (сообщений управления правами), содержащих по меньшей мере одну криптограмму CW* управляющего слова CW, позволяющего дескремблировать контент мультимедиа,

приема управляющего слова CW, дешифрованного процессором системы безопасности, и передачи указанного слова в дескремблер для дескремблирования скремблированного контента мультимедиа с использованием указанного дешифрованного управляющего слова CW,

отличающийся тем, что указанный модуль (85) также запрограммирован для:

выполнения, по меньшей мере один раз, теста КАПЧА, специфичного для указанного процессора системы безопасности, причем правильный ответ на указанный тест содержится в памяти процессора системы безопасности и изменяется от одного выполнения теста к другому, при этом указанный специфичный тест КАПЧА ассоциирован посредством заданного соотношения с идентификатором указанного процессора системы безопасности, содержащего правильный ответ на указанный тест КАПЧА, с тем чтобы обеспечить идентификацию указанного процессора системы безопасности посредством указанного теста КАПЧА из совокупности процессоров системы безопасности,

получения по меньшей мере одного ответа на указанный тест КАПЧА и передачи указанного ответа процессору системы безопасности, с тем чтобы процессор сравнил ответ с правильным ответом, содержащимся в памяти процессора.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| US 7606915 B1, 20.10.2009 | |||

| RU 2006147370 A, 10.07.2008 | |||

Авторы

Даты

2015-04-10—Публикация

2011-10-25—Подача