Область техники, к которой относится изобретение

Настоящее изобретение относится к области систем условного доступа и, более конкретно, к способам выявления идентификатора устройства, применяемого в практике несанкционированной передачи секретных ключей шифрования.

Уровень техники

Одним из направлений, для которых настоящее изобретение может представлять собой особый интерес, является область платного телевидения, где широковещательный собственнический аудио/видеоконтент предлагается оператором множеству абонентов-потребителей контента за плату. Системы условного доступа применяются для управления обработкой платного телевизионного контента с целью обеспечить, чтобы только те потребители, которые подписались на определенные услуги, обычно при помощи платежа в пользу оператора или поставщика этих услуг, фактически получали доступ к контенту, предоставляемому в рамках этих услуг. При использовании таких систем условного доступа контент зашифровывается оператором с помощью управляющих слов, при этом последние предоставляются абонентам-потребителям посредством секретных сообщений, которые могут пересылаться в потоке данных вместе с контентом или передаваться с использованием каких-либо других средств. Каждому абоненту-потребителю предоставляется подходящее приемное устройство, включающее модуль безопасности, который обеспечивает извлечение управляющих слов из секретных сообщений, и блок дешифрования для декодирования широковещательного зашифрованного аудио/видеоконтента.

Шифрованный аудио/видеоконтент обладает определенной ценностью и в связи с этим системы условного доступа являются мишенью для атак злонамеренных третьих сторон, стремящихся получить доступ к аудио/видеоконтенту, не подписываясь на услуги оператора и не обладая необходимой разрешенной приемной аппаратурой. Прием, обычно называемый «совместное использование управляющих слов», посредством которого управляющие слова, пересылаемые вместе с шифрованным контентом, извлекаются злонамеренной третьей стороной с помощью зарегистрированных модулей безопасности и бесплатно пересылаются другим злонамеренным третьим сторонам, представляет собой особенно значительную угрозу для операторов, предлагающих платные телевизионные услуги, поскольку он лишает их дохода, который они получили бы в противном случае.

Таким образом, операторы платного телевидения испытывают огромный интерес к возможности отслеживать приемные модули, которые применяются при совместном использовании управляющих слов, так как это позволит операторам принимать меры против лиц, участвующих в подобной деятельности. В публикации заявки на патент США №2002/0,133,701 А описан способ отслеживания «предательских» приемных устройств в широковещательной системе шифрования. Этот способ включает применение фальшивого ключа для шифрования множества поднаборов, представляющих приемники в системе. Эти поднаборы извлекают из дерева с помощью системы покрытия поднаборов, при этом «предательский» приемник связан с одним или несколькими скомпрометированными ключами, которые были получены потенциально клонированным пиратским приемным устройством. Используя клон пиратского приемника, можно определить идентификатор «предательского» приемного устройства. Однако эта система имеет недостаток, который состоит в том, что необходимо многократно передавать один и тот же зашифрованный контент, что отрицательно сказывается на эффективности использования полосы частот широковещательного диапазона.

Раскрытие изобретения

Как описано выше, для борьбы с действиями по совместному использованию управляющих слов необходимо предусмотреть способ отслеживания «предательского» устройства, несложный в реализации и не имеющий отрицательного влияния на полосу частот широковещательного диапазона. Для достижения этой цели в настоящем изобретении предлагается способ декодирования шифрованного аудио/видеоконтента в декодере, содержащем по меньшей мере дешифратор и модуль безопасности, при этом указанное декодирование выполняется дешифратором с помощью окончательного управляющего слова, включающий следующие шаги: получают с помощью модуля безопасности по меньшей мере два управляющих слова, по каждому из которых можно получить окончательное управляющее слово; получают с помощью дешифратора шифрованный аудио/видеоконтент; выбирают с помощью модуля безопасности одно по меньшей мере из двух управляющих слов; передают выбранное управляющее слово на дешифратор; преобразуют с помощью дешифратора выбранное управляющее слово в окончательное управляющее слово с помощью по меньшей мере первой криптографической функции, при этом криптографическая функция позволяет получить одно и то же окончательное управляющее слово по меньшей мере для двух различных управляющих слов; используют окончательное управляющее слово для декодирования шифрованного аудио/видеоконтента.

Создавая зависимость между последовательностью выбранных управляющих слов на основе последовательности пар управляющих слов, с одной стороны, и единицей данных, которая уникальным образом идентифицирует модуль безопасности, с другой стороны, данный способ обеспечивает возможность идентификации модуля безопасности, применяемого при совместном использовании управляющих слов. Считая, что полученные управляющие слова были окончательными управляющими словами, злонамеренный пользователь, стремящийся осуществить совместное использование управляющих слов, будет пересылать выбранные управляющие слова, а не конечные управляющие слова. В результате, с одной стороны, другие злонамеренные пользователи, которые получают совместно используемые управляющие слова, не смогут декодировать шифрованный контент, а, с другой стороны, злонамеренный пользователь, являющийся инициатором действий по совместному использованию управляющих слов, останется открытым для выявления его идентичности оператором, следящим за пересылаемыми управляющими словами. Таким образом, изобретение обеспечивает эффективное и легко реализуемое решение проблемы отслеживания «предателя», когда так называемый предатель принимает участие в схеме совместного использования управляющих слов.

Краткое описание чертежей

Настоящее изобретение будет легче понять благодаря следующему подробному описанию и сопровождающими чертежами, которые приведены в качестве неограничивающих вариантов осуществления изобретения.

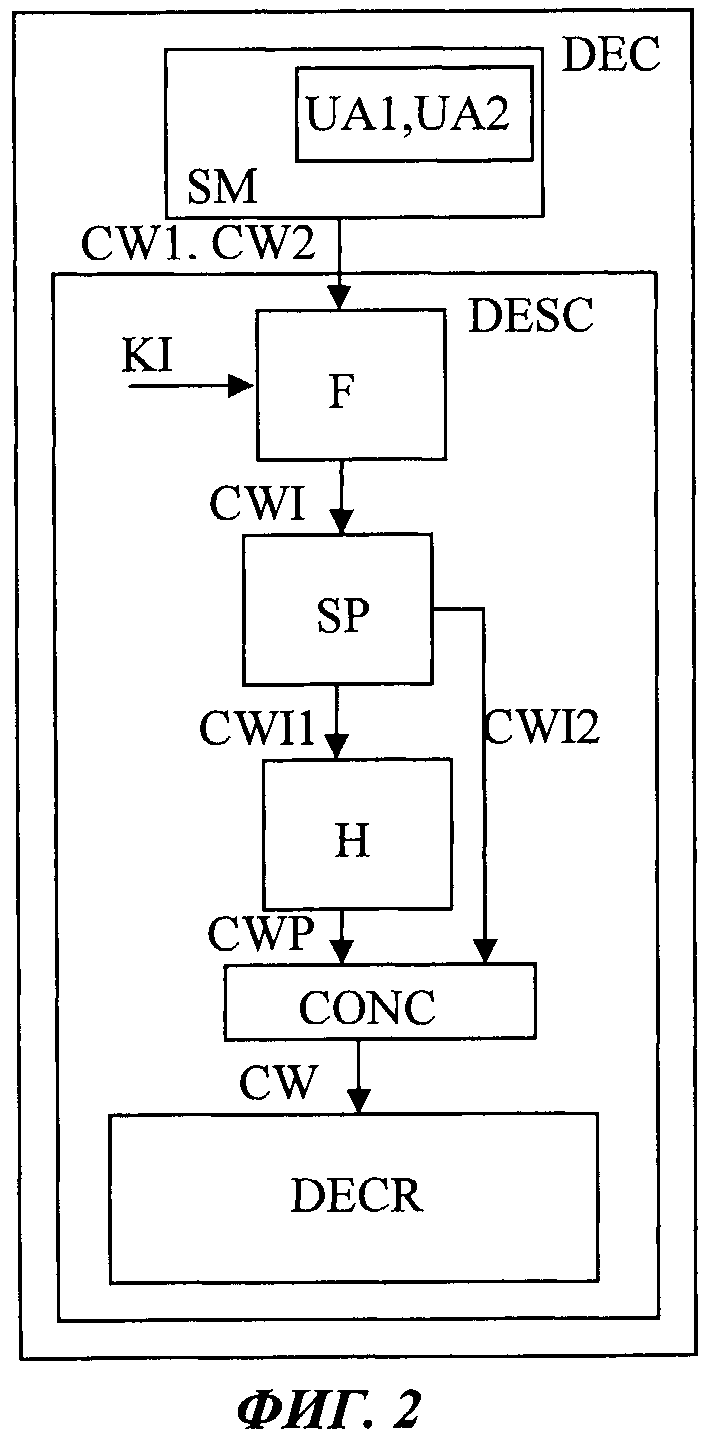

На ФИГ.1 показана структурная схема, иллюстрирующая систему условного доступа (CAS, conditional access system), с помощью которой можно реализовать вариант осуществления настоящего изобретения.

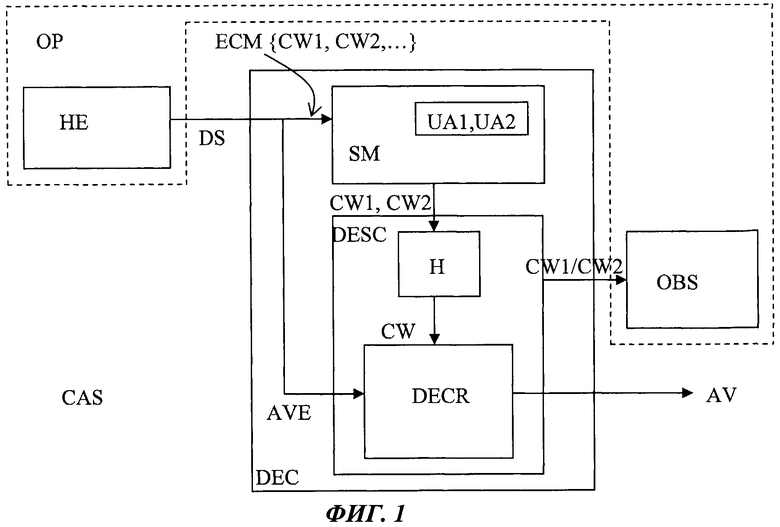

На ФИГ.2 показана структурная схема декодера (DEC, decoder), с помощью которой можно реализовать другой вариант осуществления настоящего изобретения.

Осуществление изобретения

В способе, применяемом в настоящем изобретении, используется явление коллизий в некоторых типах математических функций, а также преимущество различных уровней сложности, связанных с нахождением таких коллизий. Например, для данного первого операнда (CW1) можно найти криптографическую функцию (Н), которая дает результат (CW). Далее, можно найти второй операнд (CW2), отличный от первого операнда (CW1), после чего применение той же криптографической функции (Н) даст такой же результат (CW). Иными словами, можно найти коллизию, где два различных операнда (CW1, CW2), обработанные с использованием криптографической функции (Н), дают один и тот же результат (CW). В том случае, когда криптографическая функция (Н) представляет собой 64-битовую хеш-функцию, для нахождения такой коллизии потребуется приблизительно 232 операций, что практически возможно при использовании доступной в настоящее время технологии. Однако для нахождения еще одной коллизии, при которой третий операнд (CW3) дает тот же результат (CW) после обработки с помощью криптографической функции (Н), потребуется приблизительно 264 операций, что технически неосуществимо при использовании доступной в настоящее время технологии.

В стандартной системе условного доступа, где оператор хочет передавать аудио/видеоконтент безопасным образом от головной станции на множество декодеров, он зашифровывает контент с помощью управляющих слов на головной станции и передает шифрованный контент. Он также зашифровывает управляющие слова с помощью транспортного ключа и включает результаты в секретные сообщения, также подлежащие передаче с головной станции. Как хорошо известно в отрасли платного телевидения, шифрованный контент AVE (Audio/Video Encoding, шифрование аудио/видеоконтента) и секретные сообщения ЕСМ (Entitlement Control Message, сообщение управления доступом) обычно передают в одном потоке данных DS (data stream) и фильтруют с помощью декодера для дальнейшей обработки с помощью различных модулей в составе декодера. Декодеры включают модули безопасности, имеющие доступ к транспортному ключу или эквивалентному ключу и способные поэтому извлекать управляющие слова, полученные в составе секретных сообщений, переданных по широковещательному каналу. Кроме того, согласно принципам, хорошо известным в отрасли платного телевидения, перед получением разрешения на декодирование сообщения ЕСМ производится проверка с целью удостовериться в том, что этот модуль безопасности действительно имеет необходимые права, позволяющие декодировать данный контент. Эти права обычно получают после производства платежа, при этом права загружаются в модуль безопасности с помощью другого типа секретного сообщения, известного как сообщение EMM (Entitlement Management Message, сообщение авторизации абонентов), которое может быть получено либо по широковещательному каналу вместе с контентом, либо по другому каналу. Этот второй тип секретного сообщения адресуется одному или группе секретных модулей. Далее мы видим, что широковещательная передача контента с условным доступом состоит, таким образом, из трех частей: шифрование контента с помощью управляющих слов, шифрование управляющих слов с целью формирования сообщений ЕСМ, декодируемых модулями безопасности, которые обладают необходимыми правами, и, в третьих, предоставление прав и обработка таких прав с помощью адресуемых сообщений EMM.

С другой стороны, согласно одному из вариантов осуществления настоящего изобретения, явление коллизии, описанное выше, используется в системе условного доступа (CAS), в которой оператор (ОР) осуществляет широковещательную передачу с головной станции (НЕ) по меньшей мере на один декодер (DEC). В этом случае контент (AV) зашифровывается (AVE) на головной станции (НЕ) с помощью по меньшей мере одного окончательного управляющего слова (CW) или ключа (КЕ), извлекаемого из окончательного управляющего слова (CW). Вместо того, чтобы включать окончательное управляющее слово (CW) в секретные сообщения (ЕСМ) для передачи вместе с шифрованным контентом (AVE), каждое из секретных сообщений (ЕСМ) содержит по меньшей мере первое и второе управляющее слово (CW1, CW2). Каждое из управляющих слов (CW1, CW2) в секретном сообщении (ЕСМ) представляет собой коллизию для данной криптографической функции (Н) в том отношении, что криптографическая функция (Н) любого, первого или второго управляющего слова (CW1, CW2), дает одно и то же единственное окончательное управляющее слово (CW). Декодер (DEC) имеет доступ к модулю безопасности (SM) и дешифратору (DESC), как показано на Фиг.1. Декодер (DEC) получает шифрованный контент (AVE) и по меньшей мере одно секретное сообщение (ЕСМ) от головной станции (НЕ). Модуль безопасности (SM) извлекает и выбирает первое или второе управляющее слово (CW1, CW2) и передает его на дешифратор (DESC) для преобразования в окончательное управляющее слово (CW) с помощью криптографической функции (Н). Затем дешифратор (DESC) декодирует шифрованный контент (AVE) в модуле декодирования (DECR) с помощью окончательного управляющего слова (CW) или ключа (КЕ), который извлекается им из окончательного управляющего слова (CW). В одном конкретном варианте осуществления настоящего изобретения используемая криптографическая функция (Н) представляет собой 64-битовую одностороннюю или хеш-функцию.

В случае атаки с целью совместного использования управляющих слов злонамеренный пользователь зарегистрированного модуля безопасности (SM) пересылает окончательные управляющие слова (CW), которые были успешно декодированы по секретным сообщениям (ЕСМ), полученным зарегистрированным модулем безопасности (SM), любому количеству пользователей, имеющих неразрешенное декодирующее оборудование (т.е. дешифраторы без модулей безопасности или дешифраторы с незарегистрированными модулями безопасности), тем самым позволяя пользователям, не имеющим санкционированного доступа, декодировать шифрованный контент, поступивший от головной станции, с помощью окончательных управляющих слов (CW), предоставленных злонамеренным пользователем. Одной из сред передачи информации, доступных для такой пересылки, является Интернет, поэтому легко понять, почему подобная деятельность представляет серьезную угрозу для операторов ценного широковещательного контента. Функция отслеживания, обеспечиваемая настоящим изобретением, вытекает из способа, с помощью которого модуль безопасности получает инструкцию о выборе одного из двух управляющих слов (CW1, CW2), и из того факта, что оператор (ОР) также ожидает управляющие слова (CW), совместно с ним используемые злонамеренным пользователем.

В стандартной системе условного доступа (CAS) эквивалент окончательного управляющего слова (CW), описанного выше, передается от модуля безопасности на дешифратор (DESC). В системе условного доступа (CAS), в которой реализуется один из вариантов осуществления настоящего изобретения, злонамеренный пользователь примет управляющее слово (CW1, CW2) из модуля безопасности (SM) за окончательное управляющее слово (CW) и ошибочно передаст управляющее слово (CW1, CW2). Это приводит к двум следующим последствиям: с одной стороны, препятствует доступу других злонамеренных пользователей, получивших управляющие слова, к шифрованному контенту (AVE), поскольку шифрованный контент зашифрован с помощью окончательных управляющих слов (CW), а, с другой стороны, если выбор управляющих слов (CW1, CW2) может быть связан с параметром, который уникальным образом идентифицирует модуль безопасности (SM), то злонамеренный пользователь остается открытым для выявления его идентичности оператором, следящим за последовательностью совместно используемых управляющих слов (CW1, CW2). Это подробнее объясняется ниже.

Каждый модуль безопасности (SM) в группе модулей безопасности (SM), управляемых оператором (ОР), идентифицируется уникальным образом с помощью внутреннего установочного параметра (UA), специально заданного для данного модуля безопасности (SM). Каждый модуль безопасности (SM) получает инструкцию о выборе одного из двух управляющих слов (CW) в соответствии со своим уникальным внутренним установочным параметром (UA). Внутренний установочный параметр (UA) может быть, например, значением регистра, представляющим уникальный адрес модуля безопасности. Модуль безопасности (SM) предпочтительно получает инструкцию о выборе управляющего слова (CW) в соответствии со значением n-го бита своего уникального адреса, например.

В варианте осуществления, где управляющие слова группируются не парами, как упомянуто выше, а группами, например, по 16 или 32 управляющих слова, одно из них следует выбрать в соответствии с внутренним установочным параметром, после чего вместо того, чтобы использовать для выбора только один бит внутреннего установочного параметра (UA), можно сделать выбор с помощью блока битов. Например, в случае уникального адреса, состоящего из 32 битов, мы могли бы разбить 32 бита на 8 блоков по 4 бита, выполнить математическую операцию над 4 битами и использовать результат для указания выбора. Затем перейдем к следующему блоку, повторим ту же операцию, и так далее.

Согласно одному из вариантов осуществления настоящего изобретения последовательность пар, состоящих из первого и второго управляющих слов (CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n), поступает на модуль безопасности (SM), при этом для каждой пары управляющих слов (CW1, CW2) в последовательности (CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n), модуль безопасности (SM) получает инструкцию о выборе одного слова из пары (CW1, CW2) согласно значению конкретного бита в его уникальном адресе. Например, выбор из первой пары управляющих слов (CW1a, CW2a) выполняется согласно значению первого бита уникального адреса модуля безопасности (SM), выбор из второй пары управляющих слов (CW1a, CW2a) выполняется согласно значению второго бита его уникального адреса и т.д. В результате каждый модуль безопасности (SM) выбирает последовательность управляющих слов из пар управляющих слов (CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n) согласно значению своего уникального адреса, т.е. уникальным образом. Таким образом, проверка последовательности управляющих слов, используемых модулем безопасности (SM), или, точнее, пересылаемых злонамеренным пользователем модуля безопасности (SM), позволяет оператору (ОР) получить уникальный адрес модуля безопасности, поскольку оператор (ОР) отслеживает все пары посланных управляющих слов (CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n). Перехватывая информацию (OBS) с целью выявления управляющих слов, которые пользователь модуля безопасности (SM) может передавать другим пользователям, оператор (ОР) может определить, какой декодер (DEC), или по меньшей мере какой модуль безопасности (SM) передает управляющие слова (CW), и предпринять соответствующие меры против пользователя этого декодера (DEC). Таким образом, настоящее изобретение предлагает простой способ обнаружения модуля безопасности (SM), который входит в схему совместного использования управляющих слов путем простого слежения во времени (OBS) за пересылаемыми управляющими словами (CW). Этот способ почти не оказывает отрицательного воздействия на полосу частот широковещательного диапазона, поскольку сверх обычных требований к передаче телевизионных программ не требуется никакого существенного ограничения передачи. Этот способ служит как для идентификации устройства, на котором основано злоумышленное использование, так и для того, чтобы предотвратить доступ других пользователей к шифрованному контенту с помощью пересылаемых управляющих слов, поскольку контент зашифровывается с помощью окончательных управляющих слов (CW) и без использования управляющих слов (CW1, CW2).

Как упоминалось выше, в случае, когда функция (Н) представляет собой 64-битовую хеш-функцию, может потребоваться приблизительно 232 операции. Иными словами, для данного первого управляющего слова (CW1), приводящего к данному окончательному управляющему слову (CW) с помощью функции (Н), потребовалось бы до 232 операций, чтобы найти второе управляющее слово (CW2), которое приводило бы к такому же окончательному управляющему слову (CW). Это технически осуществимо при использовании доступной в настоящее время технологии. Однако для нахождения следующей коллизии, т.е. третьего управляющего слова (CW3), которое давало бы то же самое окончательное управляющее слово (CW) при использовании той же функции (Н), потребовались бы 264 операции, что становится технически неосуществимым. Это означает, что для оператора (ОР) нетрудно найти пару управляющих слов (CW1, CW2), которая даст то же самое окончательное управляющее слово (CW) после обработки с помощью функции (Н), но для злонамеренной третьей стороны технически неосуществимым оказывается обнаружение третьего управляющего слова (CW3), которое давало бы то же самое окончательное управляющее слово (CW) после обработки с помощью функции (Н). Путем успешной пересылки в рамках схемы совместного использования управляющих слов одного из двух управляющих слов (CW1, CW2), полученных при широковещательной передаче, идентичность злонамеренной третьей стороны может быть распознана, если оператор (ОР) просто отслеживает (OBS) последовательность совместно используемых управляющих слов (CW1, CW2).

Действие описанного выше механизма выбора того из двух управляющих слов в паре (CW1, CW2), которое должно использоваться модулем безопасности (SM), можно блокировать, т.е. разрешать и запрещать. Например, в целях блокирования головная станция посылает секретное сообщение (ЕСМ), содержащее, как и раньше, два управляющих слова (CW1, CW2), а также инструкцию, запрещающую выбор на основе внутреннего установочного параметра. Сообщение ЕСМ может включать инструкцию, указывающую, какое управляющее слово следует выбрать, тем самым блокируя процесс выбора системой управляющего слова по внутреннему установочному параметру. В другом варианте осуществления отдельное секретное сообщение или сообщение авторизации (EMM) может использоваться для выдачи инструкции разрешения/запрещения или инструкции, указывающей, какое из двух управляющих слов, полученных в предыдущем секретном сообщении или в будущем секретном сообщении, следует использовать. Еще в одном варианте осуществления настоящего изобретения инструкции могут поступать косвенным путем. Например, секретное сообщение (ЕСМ) или сообщение авторизации (EMM) может содержать также данные о времени, например, времени дня. Инструкция, указывающая, какое управляющее слово использовать, может являться результатом промежуточных вычислений, в которых используются данные о времени, содержащиеся в секретном сообщении (ЕСМ) или сообщении авторизации (EMM), или их производная. Кроме того, любые из таких описанных выше сообщений можно использовать для выдачи инструкций, указывающих модулю безопасности, что он должен применить какой-либо другой внутренний установочный параметр, например, такой как объем кредита, в качестве критериев выбора. Можно также дать модулю безопасности инструкцию выполнить математические преобразования над любым внутренним установочным параметром, чтобы получить параметр выбора более косвенным путем.

В одном из конкретных вариантов осуществления настоящего изобретения инициализируемый счетчик просмотра (CNTR) используется для указания конкретного бита в уникальном адресе модулей безопасности. После инициализации счетчик просмотра указывает на первый бит уникального адреса, и состояние этого бита используется для выбора управляющего слова из первой полученной пары управляющих слов. Когда выбор сделан, значение счетчика просмотра увеличивается на единицу, и следующий бит уникального адреса используется для выбора управляющего слова из следующей полученной пары управляющих слов. Этот процесс продолжается до тех пор, пока не будут использованы все биты уникального адреса, после чего счетчик просмотра инициализируется заново. Управляющие слова из секретных сообщений могут обрабатываться по мере поступления или сохраняться в таблице управляющих слов (CWT, control word table) и обрабатываться по запросу или в соответствии с временным режимом.

Согласно другому варианту осуществления настоящего изобретения вместо описанной выше обработки, инициируемой командами, может применяться более автоматизированный способ обработки. В этом варианте осуществления секретное сообщение (ЕСМ) или сообщение авторизации (EMM) может содержать также данные о времени, например, времени дня. Эти данные могут использоваться, чтобы дополнительно указывать, в какое время следует производить выбор управляющего слова. Кроме того, хеш-функция, выполняемая на основе этих данных о времени, дает значение, которое можно использовать для указания конкретного бита уникального адреса, используемого при выборе одного управляющего слова из пары. Например, для 32-битового уникального адреса результат по модулю 232 обработки данных о времени с помощью хеш-функции будет указывать на один из 32 битов этого уникального адреса.

На ФИГ.2 показана структурная схема другого варианта осуществления декодера (DEC), с помощью которой можно реализовать другой вариант осуществления настоящего изобретения. В этом варианте осуществления добавлен еще один уровень шифрования. Цель здесь состоит в том, чтобы предложить дополнительные возможности для увеличения сложности патентованного криптографического алгоритма, используемого при реализации настоящего изобретения, тем самым еще больше усложняя окончательное управляющее слово, в случае если злонамеренный пользователь получит доступ к таблице управляющих слов (CWT). В этом варианте осуществления вторая криптографическая функция (F) сначала применяется к выбранному управляющему слову (CW1, CW2) с использованием промежуточного ключа шифрования (KI). Следует отметить, что промежуточный ключ (KI), используемый во второй криптографической функции (F), может быть аппаратно реализован в дешифраторе (DESC), который предпочтительно является патентованным дешифратором. Эта вторая криптографическая функция (F) выдает промежуточное управляющее слово (CWI), которое затем разбивается на первую часть (CWI1) и вторую часть (CWI2). После этого первая часть (CWI1) подвергается обработке с использованием первой криптографической функции (Н), чтобы получить частичное управляющее слово (CWP). Затем частичное управляющее слово связывается путем конкатенации (CONC) или каким-либо способом объединяется со второй частью (CWI2) для получения окончательного управляющего слова (CW). Необходимо отметить, что при разбиении промежуточного управляющего слова (CWI) уделяется внимание тому факту, что первая часть (CWI1), полученная с помощью любого их двух управляющих слов (CW1, CW2), должна выдавать одно и то же частичное управляющее слово (CWP) в результате обработки с использованием первой криптографической функции (Н). Аналогичным образом, окончательное управляющее слово (CW), полученное на основе комбинации частичного управляющего слова (CWP) и второй части (CWI2), будет одним и тем же, независимо оттого, какое из двух управляющих слов (CW1, CW2) было выбрано.

Согласно одному из вариантов осуществления настоящего изобретения вторая криптографическая функция (F) предпочтительно представляет собой функцию симметричного шифрования, общеизвестную в области криптографии, такую как алгоритм блочного шифрования DES (Data Encryption Standard, стандарт шифрования данных) или AES (Advanced Encryption Standard, улучшенный стандарт шифрования).

Изобретение относится к компьютерной технике. Технический результат - эффективная защита передаваемых контентов. Декодирующее устройство для декодирования шифрованного аудио/видеоконтента, содержащее дешифратор и модуль безопасности, который имеет внутренний установочный параметр и реализует операции: получение по меньшей мере первого набора, по меньшей мере двух управляющих слов; выбор одного из по меньшей мере этих двух управляющих слов на основе по меньшей мере первой части внутреннего установочного параметра; передача выбранного управляющего слова на дешифратор, получение дополнительного набора по меньшей мере двух управляющих слов; дополнительный выбор одного из по меньшей мере двух управляющих слов дополнительного набора на основе по меньшей мере второй части внутреннего установочного параметра; и передача дополнительно выбранного управляющего слова на дешифратор; причем дешифратор содержит по меньшей мере модуль декодирования для декодирования шифрованного аудио/видеоконтента, и средства реализации по меньшей мере первой криптографической функции (Н), которые преобразуют выбранное управляющее слово в первое окончательное управляющее слово и преобразует дополнительно выбранное управляющее слово в дополнительное окончательное управляющее слово, дешифратор содержит также средства декодирования по меньшей мере части шифрованного аудио/видеоконтента с помощью окончательного управляющего слова и по меньшей мере дополнительной части шифрованного аудио/видеоконтента помощью дополнительного окончательного управляющего слова. 3 н. и 6 з.п. ф-лы, 2 ил.

1. Способ декодирования шифрованного аудио/видеоконтента (AVE) в декодере (DEC), содержащем по меньшей мере дешифратор (DESC) и модуль безопасности (SM), при этом указанное декодирование выполняют дешифратором (DESC) с помощью по меньшей мере одного окончательного управляющего слова (CW), включающий следующие шаги:

- получают с помощью модуля безопасности (SM) по меньшей мере два управляющих слова (CW1, CW2), по каждому из которых можно получить первое окончательное управляющее слово (CW);

- получают с помощью дешифратора (DESC) шифрованный аудио/видеоконтент (AVE);

- выбирают с помощью модуля безопасности (SM) одно из по меньшей мере двух управляющих слов (CW1, CW2), причем указанный выбор основан по меньшей мере на первой части (UA1) внутреннего установочного параметра (UA), обеспечивающего идентификацию модуля безопасности (SM) уникальным образом;

- передают выбранное управляющее слово (CW1, CW2) на дешифратор (DESC);

- преобразуют с помощью дешифратора (DESC) выбранное управляющее слово (CW1, CW2) в первое окончательное управляющее слово (CW) с помощью по меньшей мере первой криптографической функции (Н), которая позволяет получить одно и то же окончательное управляющее слово (CW) для по меньшей мере двух различных управляющих слов (CW1, CW2);

- используют первое окончательное управляющее слово (CW) для декодирования по меньшей мере первой части шифрованного аудио/видео контента (AVE);

- получают с помощью модуля безопасности (SM) по меньшей мере один дополнительный набор, состоящий по меньшей мере из двух управляющих слов (CW1a, CW2a), по каждому из которых можно получить дополнительное окончательное управляющее слово;

- дополнительно выбирают с помощью модуля безопасности еще одно из двух управляющих слов (CW1a, CW2a) из дополнительного набора двух управляющих слов (CW1a, CW2a), причем указанный выбор основан по меньшей мере на второй части (UA2) внутреннего установочного параметра (UA), которая отличается от первой части (UA1) внутреннего установочного параметра (UA);

- передают дополнительно выбранное управляющее слово (CW1a, CW2a) на дешифратор (DESC);

- преобразуют с помощью дешифратора (DESC) дополнительно выбранное управляющее слово (CW1a, CW2a) в дополнительное окончательное управляющее слово (CW) с помощью по меньшей мере первой криптографической функции (Н), которая позволяет получить одно и то же дополнительное окончательное управляющее слово для по меньшей мере двух различных управляющих слов (CW1a, CW2a);

- используют дополнительное окончательное управляющее слово (CW) для декодирования по меньшей мере дополнительной части шифрованного аудио/видеоконтента (AVE).

2. Способ по п.1, отличающийся тем, что получают с помощью модуля безопасности (SM) сообщение авторизации (EMM), содержащее команду разрешения/запрещения выбора одного из двух управляющих слов (CW1, CW2, CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n).

3. Способ по п.1, отличающийся тем, что получают с помощью модуля безопасности (SM) сообщение авторизации (EMM), содержащее команду инициирования выбора одного из двух управляющих слов (CW1, CW2, CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n).

4. Способ по п.2 или 3, отличающийся тем, что сообщение авторизации (EMM) содержит указание времени, когда должна быть исполнена команда.

5. Способ по п.1, отличающийся тем, что включает следующие шаги:

- преобразуют выбранное управляющее слово (CW1, CW2, CW1a, CW2a, CW1b, CW2b, …, CW1n, CW2n) в промежуточное управляющее слово (CWI) с использованием второй криптографической функции (F) при помощи промежуточного ключа (KI);

- разбивают промежуточное управляющее слово (CWI) на первую часть (CWI1) и вторую часть (CWI2);

- применяют первую криптографическую функцию (Н) к первой части (CWI1) для получения частичного управляющего слова (CWP), которое является тем же самым для первой части, полученной по любому из по меньшей мере двух различных управляющих слов (CW1, CW2);

- выполняют конкатенацию (CONC) частичного управляющего слова (CWP) со второй частью (CWI2) для формирования окончательного управляющего слова (CW).

6. Способ по п.1, отличающийся тем, что первая криптографическая функция (Н) представляет собой одностороннюю функцию.

7. Способ идентификации модуля безопасности (SM), адаптированный для выполнения способа согласно одному из предшествующих пунктов, причем модуль безопасности (SM) содержит по меньшей мере один внутренний установочный параметр (UA), обеспечивающий идентификацию модуля безопасности (SM) уникальным образом, включающий следующие шаги:

- посылают по меньшей мере два управляющих слова (CW1, CW2) от оператора (ОР) на модуль безопасности (SM);

- получают средствами оператора (ОР) по меньшей мере одно управляющее слово (CW1, CW2);

- определяют по меньшей мере первую часть (UA1) внутреннего установочного параметра (UA) средствами оператора (ОР), причем указанное определение основано на соответствии полученного управляющего слова (CW1, CW2) одному из посланных управляющих слов (CW1, CW2);

- посылают по меньшей мере один дополнительный набор, состоящий по меньшей мере из двух управляющих слов (CW1a, CW2a), от оператора (ОР) на модуль безопасности (SM);

- дополнительно получают средствами оператора (ОР) по меньшей мере еще одно управляющее слово (CW1a, CW2a);

- определяют по меньшей мере вторую часть (UA2) внутреннего установочного параметра (UA) средствами оператора (ОР), причем указанное определение основано на соответствии дополнительно полученного управляющего слова (CW1a, CW2a) одному из посланных управляющих слов (CW1a, CW2a);

- преобразуют внутренний установочный параметр средствами оператора (ОР), причем указанное преобразование основано по меньшей мере на определенной первой части (UA1) и определенной второй части (UA2) внутреннего установочного параметра (UA);

- используют преобразованный параметр для идентификации модуля безопасности (SM).

8. Декодирующее устройство (DEC) для декодирования шифрованного аудио/видеоконтента (AVE), содержащее дешифратор (DESC) и модуль безопасности (SM), который имеет внутренний установочный параметр (UA) и выполнен с возможностью реализации следующих операций: получение по меньшей мере первого набора, по меньшей мере двух управляющих слов (CW1, CW2); выбор одного из по меньшей мередвух управляющих слов первого набора на основе по меньшей мере первой части (UA1) внутреннего установочного параметра (UA); передача выбранного управляющего слова на дешифратор (DESC), получение дополнительного набора по меньшей мере двух управляющих слов (CW1a, CW2a); дополнительный выбор одного из по меньшей мере двух управляющих слов дополнительного набора на основе по меньшей мере второй части (UA2) внутреннего установочного параметра (UA); и передача дополнительно выбранного управляющего слова на дешифратор (DESC); причем дешифратор (DESC) содержит по меньшей мере модуль декодирования (DECR) для декодирования шифрованного аудио/видеоконтента (AVE), и средства реализации по меньшей мере первой криптографической функции (Н), которые преобразуют выбранное управляющее слово (CW1, CW2) в первое окончательное управляющее слово и преобразует дополнительно выбранное управляющее слово (CW1a, CW2a) в дополнительное окончательное управляющее слово, при этом криптографическая функция (Н) дает одно и то же окончательное управляющее слово (CW) по меньшей мере для двух указанных выбранных управляющих слов и одно и то же дополнительное окончательное управляющее слово по меньшей мере для двух указанных дополнительно выбранных управляющих слов, а указанный дешифратор содержит также средства декодирования (DECR) по меньшей мере части шифрованного аудио/видеоконтента (AVE) с помощью окончательного управляющего слова и по меньшей мере дополнительной части шифрованного аудио/видеоконтента (AVE) с помощью дополнительного окончательного управляющего слова.

9. Декодирующее устройство по п.8, отличающееся тем, что дешифратор (DESC) включает средства реализации второй криптографической функции (F), которые выполнены с возможностью преобразования выбранного управляющего слова (CW1, CW2) в промежуточное управляющее слово (CWI) при помощи промежуточного ключа (KI); средства разбиения промежуточного управляющего слова (CWI) на первую часть (CWI1) и вторую часть (CWI2), причем указанные средства реализации первой криптографической функции (Н) преобразуют первую часть (CWI1) в частичное управляющее слово (CWP), которое является тем же самым для первой части (CWI1), полученной по любому изпо меньшей мере двух различных управляющих слов (CW1, CW2), при этом дешифратор (DESC) содержит средства конкатенации частичного управляющего слова (CWP) со второй частью (CWI2) для формирования окончательного управляющего слова (CW).

Авторы

Даты

2015-03-20—Публикация

2011-05-30—Подача