Область техники, к которой относится изобретение

Настоящее изобретение относится к области систем условного доступа и, более конкретно, к способам защиты передачи секретных ключей для декодирования зашифрованных данных.

Уровень техники

В технических областях, таких как цифровое телевизионное вещание, передача аудио- и (или) видеоданных и других подобных сферах, где обладающий ценностью контент должен быть доставлен к некоторому набору используемых точек, системы условного доступа обычно применяются для обеспечения возможности доступа к контенту только в этих точках, которые считаются законно используемыми точками доступа, и ни в одной другой точке. Под законно используемой точкой доступа обычно подразумевается элемент оборудования, которому разрешено принимать и потреблять такой контент, как правило, при помощи перечисления абонентской платы в пользу владельца данного контента.

Действительно, в области платного телевидения контент обычно зашифровывается с помощью управляющих слов перед передачей в широковещательном режиме множеству потенциальных зрителей. Управляющие слова также передают в зашифрованном виде в составе секретных сообщений вместе с шифрованным контентом. Благодаря системам условного доступа, обычно используемым в отрасли, только тем зрителям, которые имеют подходящий декодер и заплатили за право просмотра шифрованного контента, будет предоставлен доступ к управляющим словам, позволяющий им декодировать шифрованный контент.

Известные из уровня техники системы условного доступа, которые позволяют передавать шифрованный контент на набор приемников, снабженных модулями безопасности, используют следующие принципы. Контент зашифровывается оператором с помощью управляющих слов на головной станции. Управляющие слова зашифровываются с помощью транспортного ключа, формируя секретные сообщения, известные как сообщения ЕСМ (entitlement control message, сообщения управления доступом). Шифрованный контент и сообщения ЕСМ передают в потоке данных на набор приемников. Приемники фильтруют поток данных в целях извлечения сообщений ЕСМ и шифрованного контента.

Модули безопасности приемников имеют доступ к транспортному ключу или эквивалентному ключу и способны поэтому извлекать управляющие слова, полученные в составе сообщений ЕСМ. Однако перед получением разрешения на декодирование сообщения ЕСМ производится проверка с целью удостовериться в том, что этот модуль безопасности действительно имеет необходимые права, позволяющие декодировать данный контент. Эти права обычно получают после производства платежа. После того как платеж был произведен, права загружаются непосредственно в модуль безопасности с помощью другого типа секретного сообщения, известного как сообщение EMM (Entitlement Management Message, сообщение авторизации абонентов). Эти сообщения могут быть получены либо по широковещательному каналу вместе с контентом, либо по другому каналу. Этот второй тип секретного сообщения адресуется одному или группе модулей безопасности. Далее мы видим, что широковещательная передача контента с условным доступом состоит, таким образом, из трех частей: шифрование контента с помощью управляющих слов, шифрование управляющих слов с целью формирования сообщений ЕСМ, декодируемых модулями безопасности, которые обладают необходимыми правами, и, в третьих, предоставление прав и обработка таких прав с помощью адресуемых сообщений EMM.

Модули безопасности могут быть реализованы разнообразными способами, например, на микропроцессорной плате, на платежной карточке со встроенным микропроцессором или в любом электронном модуле в виде идентификационного жетона или ключа. Такие модули, как правило, являются переносными устройствами, отсоединяемыми от приемника. Наиболее распространенный тип модуля имеет электрические контакты, однако существуют и бесконтактные версии типа ISO 14443. Существует также другой вариант реализации модуля безопасности, при котором он непосредственно впаян внутри приемника, а разновидностью такого варианта является ИС, подключаемая к гнезду или разъему, такая как модуль SIM. Еще одним вариантом осуществления является модуль безопасности, встроенный в микросхему, которая выполняет другую функцию, например, в модуль дескремблирования или микропроцессорный модуль декодера. Модуль безопасности может также быть реализован с помощью программного обеспечения.

Операторы крайне заинтересованы в предотвращении раскрытия третьими сторонами секретных ключей, хранящихся в модуле безопасности, поскольку их возможность получать доход зависит от того, останутся ли эти ключи секретными. Кроме того, операторы столкнутся с резким падением дохода, если такие ключи будут совместно использоваться вступившими в сговор третьими сторонами в широких масштабах, что может быть осуществлено с помощью обширной сети, например, такой как сеть Интернет, или путем клонирования законных приемников/модулей безопасности в целях изготовления неразрешенных приемников/модулей безопасности. Защищенность ключей обусловлена тем обстоятельством, что модули безопасности имеют защиту от несанкционированного доступа. Однако хорошо известно, что время от времени могут иметь место утечки информации. Когда это происходит, необходимо изменить ключи, используемые для шифрования управляющих слов, но это означало бы, что необходимо заменить все модули безопасности или, по меньшей мере, иметь возможность надежно ввести новые ключи в модули безопасности.

В публикации заявки на патент США US 2009/0016527 А1, относящейся к аналогичной области, описан способ аутентификации приемного устройства по передающему устройству, при котором передающее устройство передает случайное число на приемное устройство; приемное устройство подписывает его с помощью секретного ключа, взятого из пары асимметричных ключей, и посылает подписанное случайное число обратно на передающее устройство; после этого передающее устройство декодирует подписанное случайное число с помощью секретного ключа приемника; если результат совпадает с первоначальным случайным числом, приемное устройство является аутентифицированным. В описываемом изобретении счетчики не используются.

В международной публикации WO 2006/061837 А2 раскрыт способ настройки защищенной линии связи между двумя или несколькими устройствами. Цель здесь заключается не столько в аутентификации устройств, участвующих в обмене данными, сколько в настройке сеанса зашифрованной связи с конкретным устройством после его обнаружения. После того, как второе устройство обнаружено первым устройством, второе устройство посылает первому устройству строку данных, связанную со вторым устройством и соответствующую какому-либо рабочему параметру второго устройства, например, уникальной строке-идентификатору. Эту строку данных передают по первому каналу связи. После этого настраивают второй канал связи между двумя устройствами и осуществляют передачу данных между двумя устройствами способом, определяемым в соответствии с полученной строкой данных, делая тем самым второй канал защищенным.

В публикации заявки на европейский патент ЕР 1441525 А1 описана система получения услуг широковещательного платного телевидения, включающая ведущий терминал и ведомый терминал, связанный с ведущим терминалом. Ведомый терминал имеет доступ к защищенным данным, полученным от ведущего терминала, только в том случае, если ведущий терминал может передавать специальные данные, необходимые для декодирования защищенных данных, ведомому терминалу в течение заданного предельного времени. В этом случае заданное предельное время не связано и не соответствует какому-либо конкретному ведомому терминалу. Вместо этого предельное время обусловлено промежутком времени, которое потребовалось бы сообщению для прохождения от ведущего терминала к ведомому при условии, что разрешенные ведомые устройства находятся в непосредственной близости от ведущего. Иными словами, в зависимости от заданного предельного времени, можно сделать так, чтобы терминалы, которые находятся достаточно далеко от ведущего терминала, не получали специальных данных вовремя. Это оказывается полезным в тех областях, где клиенту предоставлено право декодировать данные с помощью любого из набора устройств, находящихся в одном помещении, пользуясь льготным тарифом. Если этот набор устройств распределить по ряду удаленных пунктов, применяемый тариф будет более высоким. При использовании этого метода можно гарантировать, что пользователь, которому предоставлен льготный тариф, не будет пытаться декодировать защищенные данные на удаленном устройстве, задавая конфигурацию своей системы таким образом, чтобы запретить доступ к устройствам, находящимся в удаленных пунктах, с ведущего устройства.

В публикации заявки на патент США US 2008/0209232 А1 раскрыты средства обнаружения в случае, когда модуль безопасности участвует в совместном использовании управляющих слов. В этом документе описано использование меток времени вместе с управляющими словами. Каждый раз, когда управляющее слово передается от модуля безопасности на декодер (или на набор декодеров в случае, когда имеет место совместное использование управляющих слов), выполняется вычисление разности времен между последовательными метками времени. Если результат этого вычисления неизменно много раз подряд оказывается меньше обычного периода шифрования, это свидетельствует о том, что модуль безопасности осуществляет совместное использование управляющих слов.

Раскрытие изобретения

В настоящем изобретении предлагается способ защищенной передачи контента, зашифрованного с помощью управляющих слов, с сервера на приемник по широковещательному каналу связи, при этом указанный приемник включает модуль безопасности, модуль декодирования и ведомый счетчик времени, указанный сервер включает счетчик опорного времени, а указанный модуль безопасности и указанный сервер взаимно связаны по обратному каналу связи. Способ включает следующие шаги: зашифровывают с помощью сервера управляющие слова с использованием ключевой информации; передают в широковещательном режиме шифрованный контент и шифрованные управляющие слова по широковещательному каналу связи с сервера на приемник; определяют с помощью сервера заданное время вызова и временное окно вызова, причем указанные время вызова и окно вызова соответствуют приемнику; контролируют с помощью модуля безопасности время ответа ведомого (устройства), указываемое ведомым счетчиком времени; передают, по меньшей мере, одно проверочное сообщение от модуля безопасности на сервер по обратному каналу связи, когда время ответа ведомого равно времени вызова ведомого, при этом время вызова ведомого получают с помощью модуля безопасности на основе, по меньшей мере, одного определяющего параметра, сохраняемого в модуле безопасности; получают проверочное сообщение с помощью сервера в опорный момент времени, указываемый счетчиком опорного времени; выполняют проверку с помощью сервера, по меньшей мере, определяя, имеется ли разность между опорным временем и заданным временем вызова в пределах временного окна вызова; в случае, если проверка дает положительный результат, передают ключевое сообщение (сообщение, содержащее ключ) по обратному каналу связи от сервера на модуль безопасности, при этом указанное ключевое сообщение содержит ключевую информацию, извлекают с помощью модуля безопасности ключевую информацию из ключевого сообщения, декодируют с помощью модуля безопасности шифрованные управляющие слова, используя ключевую информацию, декодируют с помощью модуля декодирования шифрованный контент, используя управляющие слова.

Требуя, чтобы модуль безопасности посылал запрос на сервер в пределах строго заданных временных рамок с целью сделать возможным получение необходимых ключей для декодирования управляющих слов, способ обеспечивает, чтобы только законные модули безопасности, обладающие необходимыми средствами инициирования такого запроса, имели доступ к шифрованному контенту. Способ не оказывает отрицательного воздействия на используемую полосу частот и может быть легко реализован, не предъявляя требований замены пользовательского оборудования или обновления неудобных ключей в пользовательском оборудовании. Кроме того, способ позволяет быстро и целенаправленно применить меры наказания к пользователям модулей безопасности, которые участвовали в совместном использовании управляющих слов.

Краткое описание чертежей

Изобретение будет легче понять благодаря следующему подробному описанию и сопровождающим графическим материалам, которые приведены в качестве неограничивающих примеров вариантов осуществления изобретения.

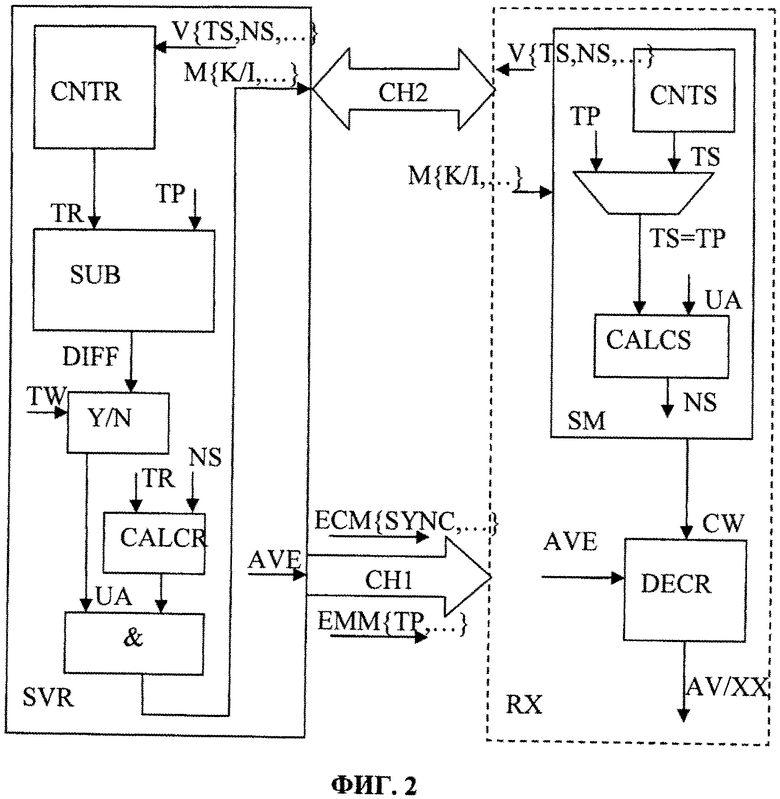

На ФИГ.1 показана структурная схема системы, в которой можно реализовать вариант осуществления настоящего изобретения.

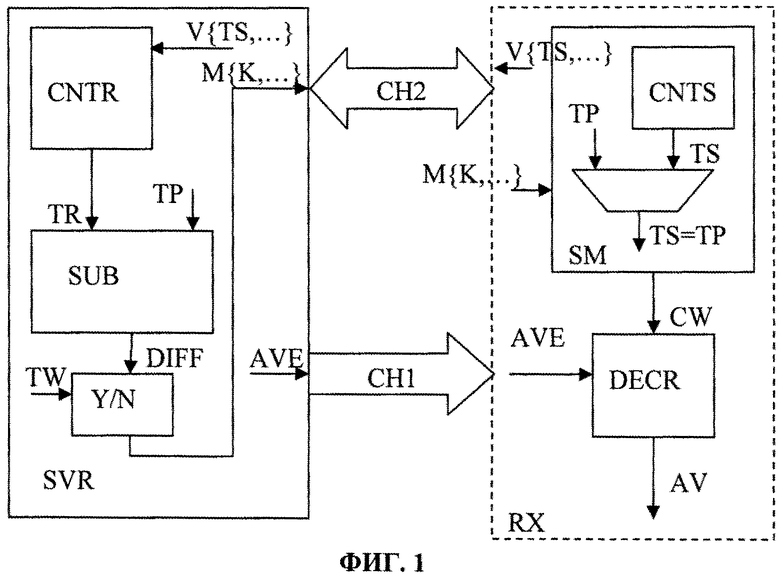

На ФИГ.2 показана структурная схема системы, в которой можно реализовать другой вариант осуществления настоящего изобретения.

Осуществление изобретения

Существует потребность в обеспечении большей защищенности систем условного доступа, в которых ключи декодирования хранятся в модуле безопасности. Учитывая легкость, с которой информация может в настоящее время совместно использоваться в сети Интернет, раскрытие транспортных ключей, например, недобросовестными третьими сторонами может означать, что большое количество пользователей неразрешенного оборудования получат возможность декодировать сообщения ЕСМ и, вследствие этого, декодировать шифрованный контент, не оплачивая права на него и, тем самым лишая владельца шифрованного контента дохода, который он мог бы получить в противном случае.

Таким образом, целью настоящего изобретения является предложение средств защищенной передачи секретных ключей, например, таких как транспортные ключи, на модули безопасности, которые могут подтвердить, что имеют право на их получение, вместо создания модулей безопасности с уже загруженными защитными ключами. Это также позволяет оператору легко и быстро модифицировать ключи, используемые, например, для шифрования сообщений ЕСМ в полной уверенности, что разрешенные модули безопасности смогут отследить такие модификации и, благодаря этому, сохранить возможность декодирования шифрованного контента, на использование которого они имеют право.

Настоящее изобретение может быть реализовано в системе условного доступа, например, такой, какие обычно используются в области платного телевидения. Помимо предоставления оператору средств для обнаружения неразрешенного приемного оборудования, оно также обеспечивает средства для применения мер наказания к пользователям такого оборудования. Способ, предлагаемый в настоящем изобретении, не оказывает отрицательного воздействия на используемую полосу частот и позволяет оператору быстро и эффективно изменять ключи шифрования, не применяя меры наказания к пользователям разрешенного оборудования.

На ФИГ.1 показана структурная схема системы, в которой можно реализовать вариант осуществления настоящего изобретения. Оператор передает в широковещательном режиме контент (AV), зашифрованный (AVE) с помощью управляющих слов (CW) с головной станции или сервера (SVR) на набор приемников (RX) по широковещательному каналу связи (СН1). Способом, который хорошо известен в области цифрового вещания с условным доступом, сервер (SVR) передает также секретные сообщения (ЕСМ) вместе с шифрованным контентом (AVE), позволяя приемникам, имеющим необходимые ключи, извлекать управляющие слова (CW). Сервер (SVR) включает счетчик опорного времени (CNTR), который используется для отслеживания времени. Время, указываемое счетчиком опорного времени, известно как опорное время (TR).

Система включает набор приемников, один из которых показан на ФИГ.1 (RX). Приемник (RX) включает модуль безопасности (SM) и модуль декодирования (DECR). Модуль декодирования (DECR) выполнен с возможностью декодирования поступающего шифрованного контента (AVE) с помощью управляющих слов (CW), которые он получает в зашифрованном виде (ЕСМ) от модуля безопасности (SM). Кроме того, система включает сервер или головную станцию (SVR), которая передает в широковещательном режиме контент, зашифрованный (AVE) с помощью ключевой информации (K), а также шифрованные управляющие слова (ЕСМ) на набор приемников по широковещательному каналу связи (СН1). Каждый приемник также (RX) подключен к серверу (SVR) по двунаправленному обратному каналу или обратному каналу связи (СН2). Чтобы приемник (RX) мог принять сообщение, разрешающее ему извлечь ключевую информацию (K) для декодирования управляющих слов (CW), он должен сначала передать проверочное сообщение (V) на сервер (SVR), что даст серверу (SVR) возможность проверить, является ли данный приемник (RX) разрешенным. Если сервер (SVR) принимает решение о том, что приемник (RX) является законным, то он передает ключевое сообщение (М) обратно на приемник (RX) по обратному каналу связи (СН2) и, с помощью своего модуля безопасности (SM), приемник извлекает необходимую ключевую информацию (K), используемую для выявления управляющих слов (CW), содержащихся в секретных сообщениях (ЕСМ) и, тем самым, для декодирования шифрованного контента (AVE).

Следует учесть, что обратный канал связи может быть любым двунаправленным каналом связи, независимым от широковещательного канала связи, например, таким как сеть Интернет. Обратный канал связи можно реализовать с помощью легко доступных технических средств WiFi (wireless fidelity, технология беспроводного доступа), ADSL (asymmetric digital subscriber line, асимметричная цифровая абонентская линия) или GSM/3G (global system for mobile communications, глобальная система мобильных коммуникаций/third generation mobile, третье поколение мобильных сетей).

Процедура проверки, используемая сервером (SVR), основана на передаче приемником (RX) своего проверочного сообщения (V) в определенный момент времени. Действительно, для получения положительного результата проверки приемник (RX) должен передать свое проверочное сообщение (V) в заданное время вызова (ТР). Однако на практике, в связи с задержками в системе, сообщение (V) может не быть получено точно в заданное время вызова (ТР). Вследствие этого, согласно одному из вариантов осуществления настоящего изобретения, окно, известное как временное окно вызова (TW), определяется относительно заданного времени вызова (ТР), причем для получения положительного результата проверки сообщение (V) должно поступить в пределах этого окна (TW).

Как описано выше, в случае положительного результата проверки сервер (SVR) передает ключевое сообщение (М), содержащее ключевую информацию (K) для декодирования управляющих слов (CW), обратно на приемник (RX). С другой стороны, в случае отрицательного результата проверки, сервер (SVR) может ответить приемнику (RX), передав запрещающую ключевую информацию (X) в ключевом сообщении (М) по обратному каналу связи (СН2) и, тем самым, блокируя декодирование широковещательной информации приемником (RX), по меньшей мере, в течение короткого промежутка времени, известного еще как заданный период исключения доступа (ЕХ). Если приемник (RX) снова попытается ответить серверу (SVR) и снова сделает это не в назначенное время или за пределами ожидаемых временных рамок, сервер (SVR) может послать дополнительное блокирующее сообщение, блокируя декодирование в течение более длительного промежутка времени, и так далее, пока, в конечном счете, приемник (RX) не будет постоянно лишен возможности декодировать широковещательную информацию.

Здесь следует отметить, что в случае отрицательного результата проверки возможно также, чтобы сервер (SVR) не посылал на приемник (RX) никакого ответа. В этом случае, вместо того, чтобы получать ключ, способный активно блокировать возможность декодирования последующих частей широковещательной информации, приемник может продолжать использование той ключевой информации, которую он использовал для декодирования управляющих слов, до тех пор, пока не истечет срок действия ключа или определенного права. По окончании этого времени приемник больше не сможет декодировать управляющие слова. Однако до этого момента у приемника имеется другая возможность попытаться отправить проверочное сообщение в нужное время.

Согласно описанному варианту осуществления настоящего изобретения сервер (SVR) включает опорный счетчик (CNTR), с помощью которого он отслеживает опорное время (TR). Сервер, таким образом, может проверить, в какое опорное время (TR) приемник (RX) посылает свое проверочное сообщение (V). Приемник (RX) включает ведомый счетчик (CNTRS), используя его для отслеживания времени ответа ведомого (TS), и располагает информацией о заданном времени вызова (ТР). Сравнивая время ответа ведомого (TS) с заданным временем вызова (ТР), приемник (RX) узнает, когда нужно передать проверочное сообщение (V) на сервер (SVR). Ведомый счетчик (CNTS) предпочтительно находится внутри модуля безопасности (SM), при этом модуль безопасности (SM) выполняет сравнение времени ответа ведомого (TS) с заданным временем вызова (ТР) и передает сообщение (V) на сервер (SVR).

Согласно различным вариантам осуществления настоящего изобретения приемник (RX) узнает о заданном времени вызова (ТР) благодаря сообщениям, полученным от сервера (SVR), который отвечает за определение этого значения (ТР). Значение (ТР) обычно передают в зашифрованном формате. Эта передача может осуществляться по широковещательному каналу связи (СН1) путем включения значения (ТР) в секретные сообщения (ЕСМ), которые передают в широковещательном режиме вместе с зашифрованным контентом (AVE), как описано выше. В ином случае, зашифрованное заданное время вызова (ТР) можно передавать с помощью другого типа секретного сообщения, известного как сообщение EMM (Entitlement Management Message, сообщение авторизации абонентов), которое также общеизвестно в области цифрового вещания с условным доступом. Эти сообщения (EMM) могут передаваться сервером (SVR) по широковещательному каналу связи (СН1) вместе с шифрованным контентом (AVE), при этом сообщения обычно являются адресуемыми в том отношении, что они предназначены для, по меньшей мере, сокращенного поднабора из общего набора модулей безопасности (SM) (приемников), и даже могут иметь доступный адрес в самом модуле безопасности. Альтернативно, по обратному каналу связи (СН2) можно передавать заданное время вызова (ТР) на отдельные модули безопасности (SM) (приемники). Другая возможность заключается в том, что каждый модуль безопасности (SM) содержит встроенное заданное время вызова (ТР) или значение, которое может использоваться для извлечения заданного времени вызова, известного серверу (SVR), т.е. установленного изготовителем. Следует подчеркнуть, что даже в тех упомянутых выше случаях, когда заданное время вызова (ТР) необходимо передавать с сервера (SVR) на приемник (RX), это можно выполнить с помощью некоторого значения, по которому можно получить заданное время вызова (ТР), а не самого заданного времени вызова (ТР).

Следует отметить, что варианты осуществления настоящего изобретения предусматривают возможность задания различных ожидаемых времен поступления для различных модулей безопасности. Сервер располагает средствами, позволяющими отслеживать, какое ожидаемое время поступления относится к тому или иному модулю безопасности. Эти средства могут включать использование таблицы для записи времен в соответствии с модулями безопасности, предпочтительно с помощью уникальных адресов или какого-либо другого уникального идентифицирующего параметра для ссылки на тот или иной модуль безопасности. Из этого следует, что, после получения проверочного сообщения, сервер должен иметь возможность проверить, каким модулем безопасности оно послано. Естественно, что проверочное сообщение содержит также уникальный адрес модуля безопасности или какой-либо другой уникальный идентифицирующий параметр, связанный с модулем безопасности. В ином случае, может использоваться математическое вычисление, когда модуль безопасности и сервер могут вычислять заданное время вызова, используя начальное значение в сочетании с уникальным идентифицирующим параметром, либо физическим или измеренным параметром, относящимся к модулю безопасности.

Синхронизация ведомого счетчика (CNTS) с опорным счетчиком (CNTR) может быть выполнена сервером (SVR), обновляющим опорный счетчик (CNTR) в модуле безопасности (SM) с помощью текущего значения его опорного счетчика (CNTR) путем использования сообщений ЕСМ или EMM, передаваемых по широковещательному каналу связи (СН1), или путем использования специальных сообщений, передаваемых по обратному каналу связи (СН2).

В другом варианте осуществления настоящего изобретения, вместо использования временного окна вызова (TW), от приемника (RX) может просто требоваться подтверждение того, что ему известно время, когда ожидался его ответ, например, путем включения времени ответа ведомого (TS) в проверочное сообщение (V). Например, когда ведомый счетчик (CNTS) достигает времени вызова ведомого устройства (ТС), текущее время ведомого (TS) может быть включено в проверочное сообщение (V), возможно, в зашифрованном виде. В этом случае серверу (SVR) понадобится только проверить, соответствует ли время ведомого (TS) заданному времени вызова (ТР).

Еще один вариант осуществления настоящего изобретения иллюстрируется на ФИГ. 2. В этом варианте осуществления ожидается, что приемник (RX) передаст проверочное сообщение (V) серверу в заданное время вызова (ТР), но сообщение (V) должно также включать первое псевдослучайное число (NS), которое может также проверяться сервером (SVR). Первое псевдослучайное число (NS) может представлять собой число, генерируемое в модуле безопасности (SM) из начального значения, полученного предварительно от сервера (SVR). Поэтому модуль безопасности (SM) включает также генератор чисел (CALCS) для вычисления первого псевдослучайного числа (NS). Любые из упомянутых выше способов передачи заданного времени вызова (ТР), например, с помощью сообщений ЕСМ или EMM, могут также использоваться для передачи начального значения модулю безопасности (SM). Сервер (SVR) содержит также средства (CALCR) вычисления псевдослучайного числа и поэтому может генерировать второе псевдослучайное число (NR), которое использует для проверки первого псевдослучайного числа (NS), полученного от модуля безопасности (SM).

Вместо того, чтобы использовать начальное значение, полученное от сервера (SVR), для генерации первого псевдослучайного числа (NS), модуль безопасности (SM) может использовать значение некоторого определяющего параметра (UA), который позволяет серверу (SVR) идентифицировать определенный модуль безопасности (SM) или группу модулей безопасности. Некоторые определяющие параметры (UA) могут представлять собой уникальный идентификатор модуля безопасности или значение защищенного регистра либо физический параметр, такой как напряжение в некоторой точке модуля безопасности (SM), или частоту, измеренную где-либо на модуле безопасности (SM). Другим примером определяющего параметра служит IP-адрес. Из этого следует, что проверочное сообщение, посланное модулем безопасности на сервер, будет содержать этот определяющий параметр (UA), позволяющий серверу определить, откуда было послано сообщение.

Таким образом, настоящее изобретение предлагает защищенные средства для передачи в широковещательном режиме зашифрованного контента с сервера на приемник. Способ, предлагаемый настоящим изобретением, требует, чтобы приемник передавал проверочное сообщение на сервер в определенное, точное и проверяемое время. Для достижения этой цели приемник должен иметь доступ к разрешенному ведомому счетчику, который может быть синхронизирован с эталонным счетчиком на сервере. Вариант данного способа требует также, чтобы приемник включал псевдослучайное число в проверочное сообщение, которое может проверяться приемником.

Изобретение относится к компьютерной технике. Технический результат - эффективная защита передаваемого контента. Изобретение может быть реализовано в системе широковещательной передачи контента с условным доступом, где желательно распознавать и принимать меры против приемного оборудования, которое применялось при совместном использовании управляющих слов. Благодаря требованию, чтобы приемное оборудование, используемое в системе, посылало передающей станции сообщение о контенте с условным доступом в точно определенное время, изобретение обеспечивает способ, при помощи которого сервер распознает приемное оборудование, участвующее в совместном использовании управляющих слов, и запрещает такому приемнику дальнейший доступ к этому контенту. 2 н. и 10 з.п. ф-лы, 2 ил.

1. Способ защищенной передачи контента, зашифрованного с помощью управляющих слов, с сервера на приемник по широковещательному каналу связи, причем указанный приемник включает модуль безопасности, связанный с уникальным идентифицирующим параметром, модуль декодирования и ведомый счетчик времени, а указанный сервер включает счетчик опорного времени, при этом модуль безопасности и сервер взаимно связаны по обратному каналу связи, включающий следующие шаги:

- зашифровывают, посредством сервера, управляющие слова с использованием ключевой информации;

- передают в широковещательном режиме шифрованный контент и шифрованные управляющие слова по широковещательному каналу связи с сервера на приемник;

- определяют, посредством сервера, заданное время вызова и временное окно вызова, причем указанные время вызова и временное окно вызова соответствуют указанному приемнику;

- контролируют, посредством модуля безопасности, время ответа ведомого, указываемое ведомым счетчиком времени;

- передают, по меньшей мере, одно проверочное сообщение от модуля безопасности на сервер по обратному каналу связи, когда время ответа ведомого равно времени вызова ведомого, при этом время вызова ведомого получают с помощью модуля безопасности на основе, по меньшей мере, одного уникального идентифицирующего параметра;

- получают, посредством сервера, проверочное сообщение в опорный момент времени, указываемый счетчиком опорного времени;

- проверяют, посредством сервера, по меньшей мере, имеется ли разность между опорным временем и заданным временем вызова в пределах временного окна вызова;

в случае положительного результата проверки:

- передают ключевое сообщение по обратному каналу связи от сервера на модуль безопасности, при этом указанное ключевое сообщение содержит ключевую информацию;

- извлекают, посредством модуля безопасности, ключевую информацию из ключевого сообщения;

- декодируют, посредством модуля безопасности, шифрованные управляющие слова с использованием ключевой информации;

- декодируют, посредством модуля декодирования, шифрованный контент с использованием управляющих слов.

2. Способ по п.1, отличающийся тем, что проверочное сообщение содержит уникальный идентифицирующий параметр.

3. Способ по п.1, отличающийся тем, что включает следующие шаги: вычисляют, посредством модуля безопасности, первое псевдослучайное число с использованием, по меньшей мере, уникального идентифицирующего параметра; вычисляют, посредством сервера, второе псевдослучайное число с использованием, по меньшей мере, уникального идентифицирующего параметра, при этом проверочное сообщение включает первое псевдослучайное число, а шаг проверки включает поиск совпадения между первым псевдослучайным числом и вторым псевдослучайным числом.

4. Способ по п.1, отличающийся тем, что ведомый счетчик времени синхронизирован со счетчиком опорного времени.

5. Способ по п.4, отличающийся тем, что указанная синхронизация обеспечена с помощью сообщения синхронизации, содержащегося в секретном сообщении, передаваемом с сервера на модуль безопасности по широковещательному каналу связи.

6. Способ по п.1, отличающийся тем, что заданное время вызова передают с сервера на модуль безопасности по обратному каналу связи.

7. Способ по п.1, отличающийся тем, что заданное время вызова передают с сервера на модуль безопасности в составе адресуемого секретного сообщения по широковещательному каналу связи.

8. Способ по п.1, отличающийся тем, что заданное время вызова получают с помощью модуля безопасности на основе, по меньшей мере, уникального идентифицирующего параметра.

9. Способ по п.1, отличающийся тем, что в случае отрицательного результата проверки выполняют следующие дополнительные шаги: передают ключевое сообщение по обратному каналу связи с сервера на модуль безопасности, при этом указанное ключевое сообщение содержит запрещающую ключевую информацию, которая блокирует декодирование шифрованного контента, по меньшей мере, в течение заданного периода исключения доступа; извлекают с помощью модуля безопасности запрещающую ключевую информацию из ключевого сообщения.

10. Способ по п.9, отличающийся тем, что период исключения доступа изменяется как функция количества случаев возникновения отрицательного результата проверки.

11. Способ по п.1, отличающийся тем, что обратный канал связи представляет собой подключение к сети интернет.

12. Система, содержащая приемник, соединенный с сервером как по широковещательному каналу связи, так и по обратному каналу связи, причем указанный приемник включает модуль декодирования, модуль безопасности, связанный с уникальным идентифицирующим параметром, и ведомый счетчик времени, а указанный сервер включает счетчик опорного времени, при этом указанный приемник выполнен с возможностью получения контента, зашифрованного с помощью управляющих слов, по широковещательному каналу связи, получения управляющих слов, зашифрованных с помощью ключевой информации, по широковещательному каналу связи, и декодирования шифрованного контента с использованием управляющих слов, отличающаяся тем, что модуль безопасности выполнен с возможностью контроля времени ответа ведомого, указываемого ведомым счетчиком времени, и передачи проверочного сообщения на сервер по обратному каналу связи, когда время ответа ведомого равно времени вызова ведомого, полученному с помощью модуля безопасности на основе, по меньшей мере, одного уникального идентифицирующего параметра, при этом сервер выполнен с возможностью определения заданного времени вызова и временного окна вызова, соответствующих приемнику, получения проверочного сообщения в опорный момент времени, указываемый счетчиком опорного времени; проверки наличия разности между опорным временем и заданным временем вызова в пределах временного окна вызова и передачи ключевого сообщения, содержащего ключевую информацию, по обратному каналу связи на модуль безопасности, причем модуль безопасности выполнен с возможностью извлечения ключевой информации из ключевого сообщения и декодирования шифрованных управляющих слов с использованием ключевой информации.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| СПОСОБ ДИАГНОСТИКИ ПРЕГЛАУКОМЫ И РАННЕЙ СТАДИИ ПЕРВИЧНОЙ ОТКРЫТОУГОЛЬНОЙ ГЛАУКОМЫ | 2006 |

|

RU2314033C1 |

| СИСТЕМА БЛОЧНОЙ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ, ИСПОЛЬЗУЮЩАЯ ПРЕОБРАЗОВАНИЯ ДЛЯ СОКРЫТИЯ ОСНОВНОЙ ФУНКЦИИ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ КАЖДОГО ЦИКЛА ШИФРОВАНИЯ | 2004 |

|

RU2370897C2 |

Авторы

Даты

2015-02-20—Публикация

2011-07-07—Подача