Настоящее изобретение относится к способу выполнения аутентификации вызов-ответ с предварительно вычисляемыми парами вызов-ответ. Изобретение также относится к компьютерному программному продукту, системе для выполнения такой аутентификации вызов-ответ и сочетанию системы и телекоммуникационного шкафа.

В аутентификации вызов-ответ вызывающее устройство отправляет сообщение вызова вызываемому устройству, которое отправляет ответное сообщение обратно вызывающему устройству. В цифровом мире аутентификация вызов-ответ широко применяется в связи между цифровыми устройствами. Часто одно устройство выполняет аутентификацию вызов-ответ с другим устройством, чтобы аутентифицировать это другое устройство.

Аутентификация вызов-ответ может также применяться в криптографических приложениях. В некоторых криптографических приложениях аутентификации вызов-ответ вызывающее устройство располагает секретным ключом шифрования, который оно использует, чтобы вычислить "правильный" ответ, который оно ожидает получить от аутентичного вызываемого устройства после отправки специфического вызова вызываемому устройству. Если вызывающее устройство сохраняется в защищенном пространстве, риск, что ключ шифрования будет взломан, невелик. Однако если вызывающее устройство свободно доступно, злоумышленник может иметь достаточно времени, чтобы извлечь ключ шифрования из вызывающего устройства и воспользоваться им в своих целях.

Чтобы защитить секретный ключ, его часто хранят не на вызывающем устройстве, а на отдельном устройстве, устройстве-источнике, которое может находиться в защищенном пространстве, и которое по меньшей мере временно имеет действующее подключение к вызывающему устройству, например, по сети. Устройство-источник генерирует сообщения вызова и рассчитывает для каждого сообщения вызова ожидаемое ответное сообщение, используя секретный ключ. Затем оно предоставляет вызывающему устройству эти пары сообщений вызова и соответствующих ожидаемых ответных сообщений, так называемые пары вызов-ответ, или CRP, которые хранятся на вызывающем устройстве. Эти CRP позволяют вызывающему устройству выполнять аутентификацию вызов-ответ с вызываемым устройством и проверку ответа, получаемого от вызываемого устройства, хотя вызывающее устройство и не располагает секретным ключом. В защищенной аутентификации вызов-ответ CRP обычно используются только один раз, так что злоумышленник не может вывести ожидаемый ответ на вызов из предыдущих аутентификаций вызов-ответ.

Такая система описана в Патентной Публикации США 2008/0159534, где устройства используют соответствующий аппарат, чтобы аутентифицировать дополнительное устройство, и где в памяти вызовов и ответов хранятся вызовы и предварительно вычисляемые ответы. Дополнительное устройство получает вызов от устройства и генерирует ответ на него. Цепь снятия ступеней предохранения в устройстве сравнивает полученный ответ с хранимым ответом.

В Международной Патентной Публикации WO 2007/041866 описано устройство мобильной связи, которое аутентифицирует "умную" батарею перед использованием. Устройство содержит главный процессор и память устройства. Главный процессор отправляет запрос аутентификации процессору батареи, который генерирует ответ и отправляет его главному процессору. "Умная" батарея успешно проходит аутентификацию, если сгенерированный ответ совпадает опознавательной информацией, хранимой в памяти устройства.

Безопасность аутентификации вызов-ответ может быть дополнительно улучшена назначением предварительно вычисляемых пар вызов-ответ определенным вызываемым устройствам так, чтобы каждая из них могла применяться исключительно с этими вызываемыми устройствами. В некоторых средах пара вызов-ответ назначается одному вызываемому устройству. В последнем случае хотя бы одна пара вызов-ответ, назначенная данному конкретному вызываемому устройству, должна присутствовать на вызывающем устройстве до того, как аутентификация вызов-ответ сможет осуществиться между этим конкретным вызываемым устройством и вызывающим устройством.

Патентная Публикация США 2003/0233546А1 описывает процедуру аутентификации вызов-ответ, в которой общая аутентификация инициируется пользователем, передающим идентификатор пользователя посреднику, который пересылает идентификатор пользователя ассоциированному центру аутентификации в запросе на аутентификационные данные. На основе полученного идентификатора пользователя центр аутентификации идентифицирует секретный ключ, ассоциированный с конкретным пользователем.

Известны вызывающие устройства, содержащие пары вызов-ответ для выполнения аутентификации вызов-ответ с вызываемыми устройствами, с которыми они осуществляли аутентификацию вызов-ответ ранее. Примером может быть мобильная телефонная сеть, в которой промежуточное устройство содержит пары вызов-ответ для мобильных телефонов, которые были аутентифицированы ранее. Однако в момент отправки новым вызываемым устройством информации, например своего цифрового идентификатора, вызывающему устройству для того, чтобы начать аутентификацию вызов-ответ с этим вызывающим устройством, традиционное вызывающее устройство не имело готовых предварительно вычисленных пар вызов-ответ, назначенных данному новому вызываемому устройству, так что вызывающее устройство вынуждено было запрашивать загрузку CRP с устройства-источника на вызывающее устройство. Хотя эта загрузка CRP "по запросу" может быть уместна там, где вызывающее устройство постоянно имеет действующее подключение к устройству-источнику, она не позволяет выполнять аутентификацию вызов-ответ с новым вызываемым устройством, когда вызывающее устройство не имеет действующего подключения к устройству-источнику. Новое вызываемое устройство может, следовательно, например, оставаться неаутентифицированным и не получить разрешения выполнять свою функцию до тех пор, пока вызывающее устройство не будет иметь действующего подключения к устройству-источнику, которое могло бы передать вызывающему устройству свежие CRP. Настоящее изобретение решает эту проблему.

Настоящее изобретение обеспечивает способ выполнения аутентификации вызов-ответ, содержащий, в приведенной последовательности, следующие этапы:

a) обеспечение наличия одной или более первых пар вызов-ответ на устройстве-источнике, где первая пара вызов-ответ назначается одному или более вызываемым устройствам;

b) загрузка первой пары вызов-ответ с устройства-источника на вызывающее устройство, в то время как устройство-источник имеет действующее подключение к вызывающему устройству;

c) выполнение аутентификации вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым назначается первая пара вызов-ответ, с использованием первой пары вызов-ответ, которая назначается вызываемому устройству;

d) загрузка одной или более вторых пар вызов-ответ с устройства-источника на вызывающее устройство, в то время как устройство-источник имеет действующее подключение к вызывающему устройству, характеризуется тем, что этап загрузки первой пары вызов-ответ с устройства-источника на вызывающее устройство осуществляется до того, как вызывающее устройство получило какую-либо информацию от одного из вызываемых устройств, которому назначается данная первая пара вызов-ответ.

Пары вызов-ответ (CRP) часто генерируются на устройстве-источнике, например, на защищенном компьютере в защищенном помещении. CRP могут альтернативно генерироваться на дополнительном устройстве и затем передаваться на устройство источник.

Каждая CRP содержит вызов и ожидаемый ответ, но может также содержать дополнительную информацию. Чтобы сгенерировать вызов, устройство-источник часто генерирует случайное число с определенным числом бит или, другими словами, генерирует случайную строку бит с определенной длиной. Устройство-источник затем использует вызов, секретный ключ и алгоритм, чтобы вычислить ожидаемый ответ. В серьезной криптографии секретные ключи обычно имеют длину от нескольких десятков бит до нескольких тысяч бит. Ожидаемый ответ может быть рассчитан с разумным усилием только в том случае, если секретный ключ известен. Применимые алгоритмы известны специалистам по криптографии, например, алгоритм хеширования SHA-256. Когда вызов и ожидаемый ответ сгенерированы, они объединяются в CRP.

CRP часто генерируется на устройстве или загружается на устройство, называемом устройство-источник, которое не использует ее для аутентификации вызов-ответ. Следовательно, после генерации CRP она загружается, индивидуально или как часть группы CRP, на вызывающее устройство, которое фактически может использоваться для выполнения аутентификации вызов-ответ. Вызывающее устройство получает CRP с устройства-источника, т.е. устройства, которое обеспечивает CRP вызывающему устройству.

Устройство-источник может загружать CRP на вызывающее устройство в то время, когда устройство-источник имеет действующее подключение к вызывающему устройству. Если устройства обычно подключаются через сетевое соединение, устройство-источник может загружать CRP на вызывающее устройство только тогда, когда сеть работает, или, другими словами, когда вызывающее устройство находится в онлайновом режиме по отношению к устройству-источнику. Если устройства обычно подключаются по кабельному соединению, устройство-источник может загружать CRP на вызывающее устройство только в то время, когда кабель подключен.

CRP может быть назначена одному или более вызываемым устройствам. Это назначение может быть достигнуто, например, если CRP, в дополнение к вызову и ответу, содержит информацию, которая является указанием на вызываемое устройство или вызываемые устройства, которым CRP назначается. Если CRP назначается одному конкретному вызываемому устройству, CRP может, например, содержать уникальный цифровой идентификатор этого конкретного вызываемого устройства. Если CRP назначается группе вызываемых устройств, CRP может, например, содержать цифровой идентификатор группы, общий для всех вызываемых устройств группы вызываемых устройств.

Альтернативно, назначение может быть достигнуто, если вызывающее устройство располагает информацией о назначении CRP, которые оно содержит, где информация о назначении может содержать идентификатор индивидуального вызываемого устройства или группы вызываемых устройств.

Когда вызывающее устройство располагает хотя бы одной CRP, оно может выполнять аутентификацию вызов-ответ с вызываемым устройством, которому CRP назначается, используя эту CRP. Если вызывающее устройство располагает, например, десятью CRP, оно может выполнить десять аутентификаций вызов-ответ до того, как у него закончатся CRP. Более одной CRP может быть назначено одному и тому же вызываемому устройству или более, чем одному вызываемому устройству. Более чем однократное использование конкретных CRP в большинстве систем категорически запрещено, так как это могло бы серьезно ухудшить криптографическую безопасность системы в целом. Следовательно, как только у вызывающей системы закончатся неиспользованные CRP, назначенные одному или более вызываемых устройств, оно обычно не сможет выполнять дальнейшие аутентификации вызов-ответ с любыми из этих вызываемых устройств. Во многих системах эта ситуация никогда не наступает, потому что вызывающее устройство всегда имеет действующее подключение к устройству-источнику и может всегда получить новые CRP.

Существуют, однако, вызывающие устройства, которые не всегда имеет действующее подключение к устройству-источнику. Это может быть, например, потому что сетевое соединение не работает, потому что устройство-источник неисправно, или потому что вызывающее устройство намеренно отключено от сети для работы в офлайновом режиме на некоторое время. В то время, когда оно не имеет действующего подключения к устройству-источнику, вызывающее устройство может все еще выполнять аутентификацию вызов-ответ с вызываемыми устройствами с применением CRP, назначенных этим вызываемым устройствам, которые были загружены на вызывающее устройство в то время, когда вызывающее устройство еще имело действующее подключение к устройству-источнику. Только когда все неиспользованные CRP на вызывающем устройстве, которые были назначены конкретным вызываемым устройствам, использованы для аутентификации вызов-ответ, вызывающее устройство будет должно получить новые CRP, чтобы мочь выполнять дальнейшие аутентификации вызов-ответ с этими конкретными вызываемыми устройствами. Чтобы загрузить новые CRP на вызывающее устройство, устройство-источник должно снова иметь действующее подключение к вызывающему устройству. Устройство-источник, с которого CRP были предварительно загружены на вызывающее устройство, может не совпадать с устройством-источником, с которого CRP позднее будут загружены на то же самое вызывающее устройство.

Загрузка первой CRP, назначенной одному или более вызываемых устройств, с устройства-источника на вызывающее устройство, до того, как вызывающее устройство получило какую-либо информацию от любого из вызываемых устройств, которому CRP назначается, позволяет вызывающему устройству выполнять аутентификация вызов-ответ с новым вызываемым устройством, которому CRP назначается, в то время, когда вызывающее устройство не имеет действующего подключения к устройству-источнику. В конкретном примере, вызывающее устройство может, следовательно, работать в офлайновом режиме, даже когда следует ожидать входя в систему нового вызываемого устройства.

Новое вызываемое устройство может быть вызываемым устройством, которое никогда ранее не было в оперативном контакте или в связи с вызывающим устройством. Оно могло быть ранее в контакте с другими вызывающими устройствами. По отношению к вызывающему устройству новое вызываемое устройство может быть вызываемым устройством, от которого вызывающее устройство никогда ранее не получало какую-либо информацию. Это может быть вызываемое устройство, которое только что изготовлено, или только что добавлено к существующей группе вызываемых устройств, которые могут выполнять аутентификацию вызов-ответ с вызывающим устройством.

Загрузка CRP, назначенной одному или более вызываемых устройств, на вызывающее устройство до того, как вызывающее устройство получило какую-либо информацию от любого из вызываемых устройств, которым CRP назначается, позволяет вызывающему устройству выполнять аутентификацию вызов-ответ с новым вызываемым устройством из числа вызываемых устройств, даже когда вызывающее устройство не имеет действующего подключения к устройству-источнику. В ранее известной аутентификации вызов-ответ вызывающее устройство не имело CRP, назначенных новому вызываемому устройству, и ожидало получения информации, например запроса аутентификации, от нового вызываемого устройства, прежде чем одна или более CRP, назначенных этому вызываемому устройству, могли быть загружены на вызывающее устройство с устройства-источника. Вследствие этого, когда новое вызываемое устройство запрашивало аутентификацию вызов-ответ у вызывающего устройства в первый раз во время, когда вызывающее устройство не было подключено к устройству-источнику, которое могло бы снабдить его CRP, назначенной этому новому вызываемому устройству, вызывающее устройство не могло выполнить аутентификацию вызов-ответ с новым вызываемым устройством.

Загрузка CRP с устройства-источника на вызывающее устройство возможна только тогда, когда эти устройства имеют действующее подключение, т.е. когда вызывающее устройство находится в онлайн-режиме по отношению к устройству-источнику. Способ в соответствии с одним вариантом осуществления изобретения позволяет осуществлять фактическую аутентификацию вызов-ответ с новым вызываемым устройством в то время, когда устройство-источник и вызывающее устройство не имеют действующего подключения, т.е. когда вызывающее устройство находится в офлайновом режиме по отношению к устройству-источнику. Вызывающее устройство настоящего изобретения может, следовательно, выполнять аутентификацию вызов-ответ с новым вызываемым устройством, находясь в офлайновом режиме или в онлайновом режиме по отношению к устройству-источнику. Его доступность для выполнения аутентификации вызов-ответ таким образом повышается по отношению к вызывающим устройствам, которые могут выполнять аутентификацию вызов-ответ с новым вызываемым устройством только тогда, когда они имеют действующее подключение к устройству-источнику.

Вызывающее устройство может получить информацию от вызываемого устройства. Информация может, например, быть цифровым идентификатором или идентификатором вызываемого устройства. Она может быть другой информацией, например, информацией, содержащей запрос к вызывающему устройству на выполнение аутентификации вызов-ответ с данным вызываемым устройством. Это может быть информация, которая каким-либо образом идентифицирует вызываемое устройство или группу вызываемых устройств, или отличает вызываемое устройство или группу вызываемых устройств от других вызываемых устройств или других групп вызываемых устройств, соответственно.

Способ, описанный выше, содержит этап загрузки дополнительных, вторых CRP с устройства-источника на вызывающее устройство после того, как аутентификация вызов-ответ произведена. Эти вновь загруженные вторые CRP позволяют вызывающему устройству выполнять дальнейшие аутентификации вызов-ответ с вызываемыми устройствами, которым вновь загруженные вторые CRP назначены. Общее число аутентификаций вызов-ответ, которое вызывающее устройство может выполнять, таким образом увеличивается, и пригодное для использования время работы вызывающего устройства продлевается. Вторые CRP, загруженные на вызывающее устройство после загрузки первой CRP, могут быть или не быть назначены одному или более вызываемым устройствам.

В еще одном варианте осуществления изобретения этап выполнения аутентификации вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым назначена первая CRP, осуществляется в то время, когда вызывающее устройство не имеет действующего подключения к устройству-источнику. Возможность выполнять аутентификацию вызов-ответ с новым вызываемым устройством в то время, когда вызывающее устройство не имеет действующего подключения к устройству-источнику, бывает полезна, например, во время сбоя в работе сети. Во время сбоя в работе сети, т.е. когда вызывающее устройство не имеет действующего подключения к устройству-источнику, новые вызываемые устройства могут, например, быть аутентифицированы путем выполнения аутентификации вызов-ответ, и они тогда могут выполнять свою функцию. Это может быть преимуществом в средах, где сетевое соединение между вызывающим устройством и устройством-источником ненадежно. Это может также быть преимуществом в средах, где критически важно, например, аутентифицировать новые устройства без перерыва даже тогда, когда соединение прервано или сеть не работает, например, в управлении доступом на некоторых военных объектов.

В еще одном варианте осуществления изобретения вызывающее устройство может содержать CRP и информацию о сроке действия, ассоциированную с CRP, причем эта информацию о сроке действия указывает один или более временных промежутков, во время которых вызывающее устройство может валидно использовать ассоциированную CRP выполнения аутентификации вызов-ответ, и вызывающее устройство адаптировано так, чтобы использовать ассоциированную CRP только во время этих временных промежутков для выполнения аутентификации вызов-ответ.

Указание временных промежутков действия CRP может быть преимуществом, потому что это может позволить контролировать время, в которое сможет осуществляться аутентификация вызов-ответ между вызывающим устройством и вызываемыми устройствами, таким образом контролируя время, когда, например, пользователям вызываемых устройств может быть предоставлен доступ к шкафу. В вариантах осуществления изобретения, где CRP назначается уникально конкретному вызываемому устройству, может быть особенным преимуществом указание временных промежутков действия CRP, потому что это может позволить контролировать время, в которое аутентификация вызов-ответ между вызывающим устройством и данным конкретным вызываемым устройством сможет осуществиться, таким образом контролируя, например, время доступа владельца или пользователя конкретного вызываемого устройства. В частности, может быть преимуществом, если первая CRP, которая назначается одному или более вызываемым устройствам, и которая может применяться для выполнения аутентификации вызов-ответ с новым вызываемым устройством, ассоциирована с информацией о сроке действия, потому что это может позволить установить временные промежутки, во время которых новое вызываемое устройство может "зарегистрироваться" на вызывающем устройстве. Это, в свою очередь, может улучшить управляемость и безопасность системы связи в целом.

В еще одном варианте осуществления изобретения способ, описанный выше, может содержать, после этапа выполнения аутентификации вызов-ответ, дополнительный этап генерации вызывающим устройством сигнала разрешения на доступ, по которому доступ предоставляется. В этом дополнительном этапе вызывающее устройство может содержать информацию о времени доступа, указывающую период времени доступа. Вызывающее устройство может быть способно использоваться, чтобы генерировать сигнал разрешения на доступ только в течение периода времени доступа. Это может позволить управлять доступом при помощи механизма, который независим от какой-либо информацию о сроке действия, ассоциированной с CRP. Информация о времени доступа может содержать один или более временных промежутков доступа. Информация о времени доступа может храниться в памяти вызывающего устройства. Информация о времени доступа может быть логически ассоциирована с одним или более конкретными вызываемыми устройствами. Доступ может, например, быть доступом к закрытому пространству, или к устройству, или сохраненным данным. Закрытое пространство может, например, быть внутреннее пространство телекоммуникационного шкафа. Сигнал разрешения на доступ может быть электрическим или оптическим сигналом для открывания двери, напр. электрическим сигналом, который вызывает отведение механизмом замка запирающего стержня, что позволяет открыть дверь. Когда этап выполнения аутентификации вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым первая пара вызов-ответ назначается, завершен, вызывающее устройство может сравнить текущее время с временными промежутками доступа, хранимыми на вызывающем устройстве, и, если текущее время находится в пределах одного из временных промежутков доступа, оно может генерировать сигнал разрешения на доступ, по которому доступ предоставляется. Вызывающее устройство может быть адаптировано так, чтобы генерировать сигнал разрешения на доступ только в том случае, если предшествующий этап выполнения аутентификации вызов-ответ был успешно завершен, и если текущее время находится в пределах одного из временных промежутков доступа, содержащихся в вызывающем устройстве.

В еще одном варианте изобретение обеспечивает способ, как описано выше, в котором аутентификация вызов-ответ представляет собой криптографический процесс. В конкретном варианте процесс вызов-ответ представляет собой криптографический процесс с открытым ключом. Криптографические процессы аутентификации вызов-ответ могут обеспечивать более высокий уровень безопасности в связи. Они могут применяться для защищенной аутентификации устройств и сведения к минимуму риска фальсифицированных ответов, повторного воспроизведения атаки, несанкционированной модификации данных и других попыток вмешательства в связь между вызывающим устройством и вызываемым устройством.

Криптографический процесс может быть симметричным криптографическим процессом или асимметричным криптографическим процессом. Симметричная криптография может обеспечивать высокую скорость аутентификации, и она часто требует менее совершенной инфраструктуры. Асимметричная криптография, с другой стороны, может повысить криптографическую безопасность аутентификации вызов-ответ, потому что она может использовать два секретных ключа. Преимущество использования CRP в симметричной криптографической аутентификации вызов-ответ очевидно, потому что имеется только один секретный ключ, который присутствует и на вызываемом устройстве, и на устройстве-источнике. Использование CRP избегает необходимости хранить секретный ключ на вызывающем устройстве, которое может быть доступно и/или не защищено. Использование CRP в асимметричной криптографии, например в криптографии с открытым ключом, может быть преимуществом в тех случаях, когда вычислительная мощность вызывающего устройства ограничена.

В еще одном варианте аутентификация вызов-ответ осуществляется для аутентификации вызываемого устройства, например нового вызываемого устройства. Новое вызываемое устройство представляет собой вызываемое устройство, от которого вызывающее устройство никогда ранее не получало какой-либо информации. Является преимуществом, если аутентификация нового вызываемого устройства сможет осуществиться с применением CRP, хранимых на вызывающем устройстве даже тогда, когда вызывающее устройство не имеет действующего подключения к устройству-источнику, т.е. находится в офлайновом режиме. Офлайновая аутентификация вызываемых устройств может позволить запускать или продолжать управлять важными процессами даже тогда, когда соединение вызывающего устройства с устройством-источником может быть временно прервано, как, например, в случае сбоя в работе сети или отказа или повреждения устройства-источника. Офлайновая аутентификация может также быть преимуществом в ситуациях, когда вызывающее устройство намеренно отключено от устройства-источника, например, чтобы эксплуатировать его автономно в течение некоторого времени. Способность выполнять офлайновую аутентификацию может быть особенным преимуществом для портативных вызывающих устройств.

Загрузка некоторого числа CRP, назначенных новым вызываемым устройствам, с устройства-источника на вызывающее устройство до того, как вызывающее устройство получило какую-либо информацию от одного из этих вызываемых устройств, может позволить осуществлять автономную аутентификацию новых вызываемых устройств в течение некоторого времени до того, как на вызывающем устройстве может истощиться запас CRP.

В еще одном варианте осуществления изобретения связь между вызывающим устройством и вызываемым устройством осуществляется беспроводным путем. Преимущество этого в том, что использование беспроводной связи может позволить использование высокостандартизированной технологии RFID и другой беспроводной технологии в аутентификации вызов-ответ, в которой соединение между вызывающим устройством и устройством-источником может быть ненадежно или быть доступным только временно, или в которой вызывающее устройство может намеренно эксплуатироваться временно в офлайновом режиме. Пример такого режима работы - аутентификация товаров, обеспечиваемая активными метками RFID, при помощи портативных устройств чтения RFID с аутентификацией вызов-ответ.

В другом варианте изобретение обеспечивает способ, описанный выше, при реализации которого вызывающее устройство и устройство-источник по меньшей мере временно имеют действующее подключение посредством проводного или беспроводного или оптоволоконного соединения.

Изобретение также обеспечивает компьютерный программный продукт, содержащий исполняемые на компьютере инструкции, которые, когда выполняются одним или более процессорами, вызывают выполнение процессором или процессорами одного из способов, описанных выше. Способы выполнения аутентификации вызов-ответ в соответствии с различными вариантами осуществления настоящего изобретения могут быть реализованы на одном или более компьютеров. Устройство-источник может содержать компьютер и/или процессор. Вызывающее устройство может содержать компьютер и/или процессор. Вызываемое устройство может содержать компьютер и/или процессор.

Некоторые исполнимые на компьютере инструкции компьютерного программного продукта, упомянутого выше, могут быть адаптированы так, чтобы быть предоставленными устройству-источнику и выполняться процессором устройства-источника. Некоторые из инструкций могут быть адаптированы так, чтобы быть предоставленными вызывающему устройству и выполняться процессором вызывающего устройства. Некоторые из инструкций могут быть адаптированы так, чтобы быть предоставленными вызываемому устройству и выполняться процессором вызываемого устройства.

Выполнение одного из способов, описанных выше, на одном или более компьютеров может обеспечивать высокую скорость аутентификации вызов-ответ и гибкость, когда возникает потребность заменить секретные криптографические ключи, или настроить новые вызывающие устройства, или задать новые вызываемые устройства для выполнения аутентификации вызов-ответ в соответствии с различными вариантами осуществления настоящего изобретения.

Изобретение также предлагает систему, содержащую устройство-источник, вызывающее устройство и вызываемое устройство и характеризующуюся тем, что система может использоваться для выполнения способа выполнения аутентификации вызов-ответ в соответствии с любым одним из способов, описанных выше.

В еще одном варианте изобретение предлагает систему, описанную выше, в которой вызываемое устройство представляет собой мобильное устройство.

В другом варианте устройство-источник может устанавливать действующее соединение с вызывающим устройством по интернет-протоколу ("IP") или протоколу управления передачей/интернет-протоколу ("TCP/IP").

Изобретение дополнительно обеспечивает сочетание телекоммуникационного шкафа и системы, описанной выше, причем система может использоваться для выполнения аутентификации вызов-ответ для управления доступом к внутреннему пространству телекоммуникационного шкафа. Особое преимущество дает использование системы и способов, описанных выше, для защиты доступа к телекоммуникационному шкафу, потому что такие шкафы часто временно находятся в офлайновом режиме, т.е. вызывающее устройство, которое может управлять доступом к телекоммуникационному шкафу, может временно не быть подключенным к центральному компьютеру, который может служить устройством-источником и может предоставлять CRP для управления доступом к стойке.

В еще одном варианте осуществления изобретения вызывающее устройство размещается в телекоммуникационному шкафу. Таким образом, вызывающее устройство может быть защищено стойкой и может находиться близко к механизму замка шкафа, так что сигналы управления доступом могут легко передаваться внутри шкафа от вызывающего устройства к механизму замка, оставаясь недоступными для несанкционированного изменения или воздействия среды извне шкафа. Краткое описание чертежей

Изобретение далее описывается подробнее со ссылками на следующие Фигуры, иллюстрирующие при помощи примеров конкретные варианты осуществления изобретения.

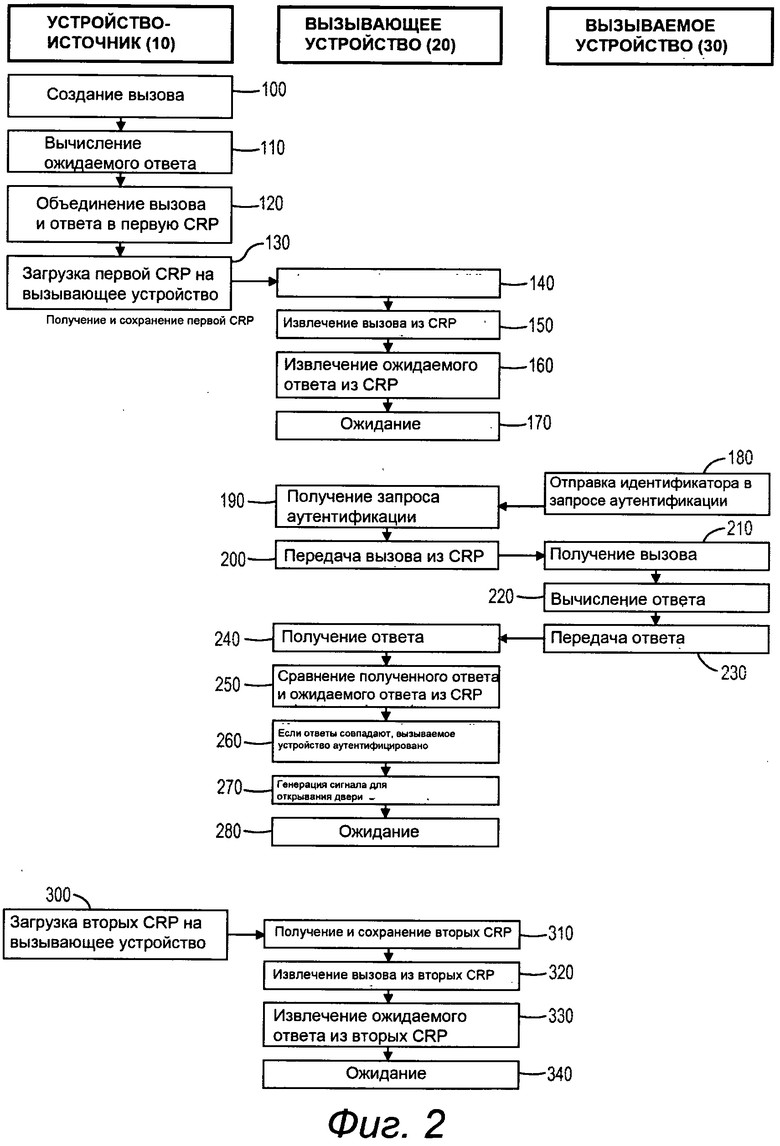

Фиг.1: Блок-схема системы связи и ее элементов в соответствии с изобретением;

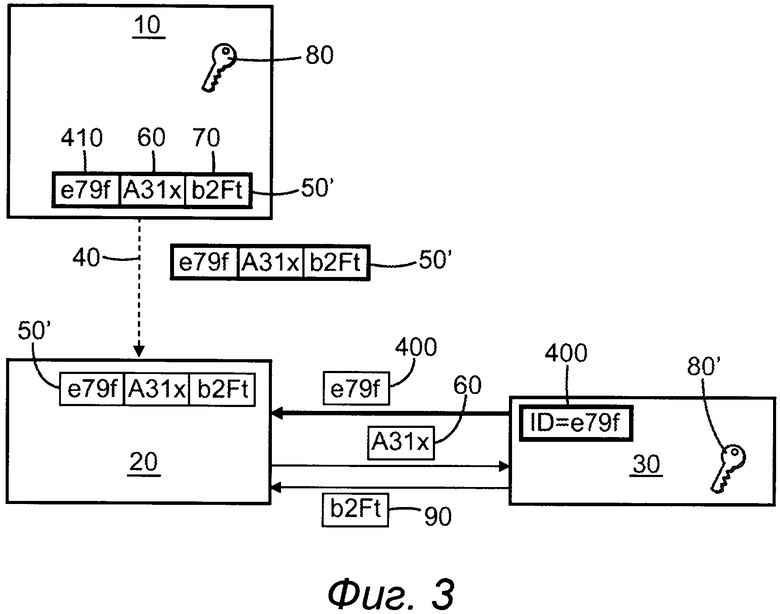

Фиг.2: Схема потока аутентификации вызов-ответ в соответствии с настоящим изобретением;

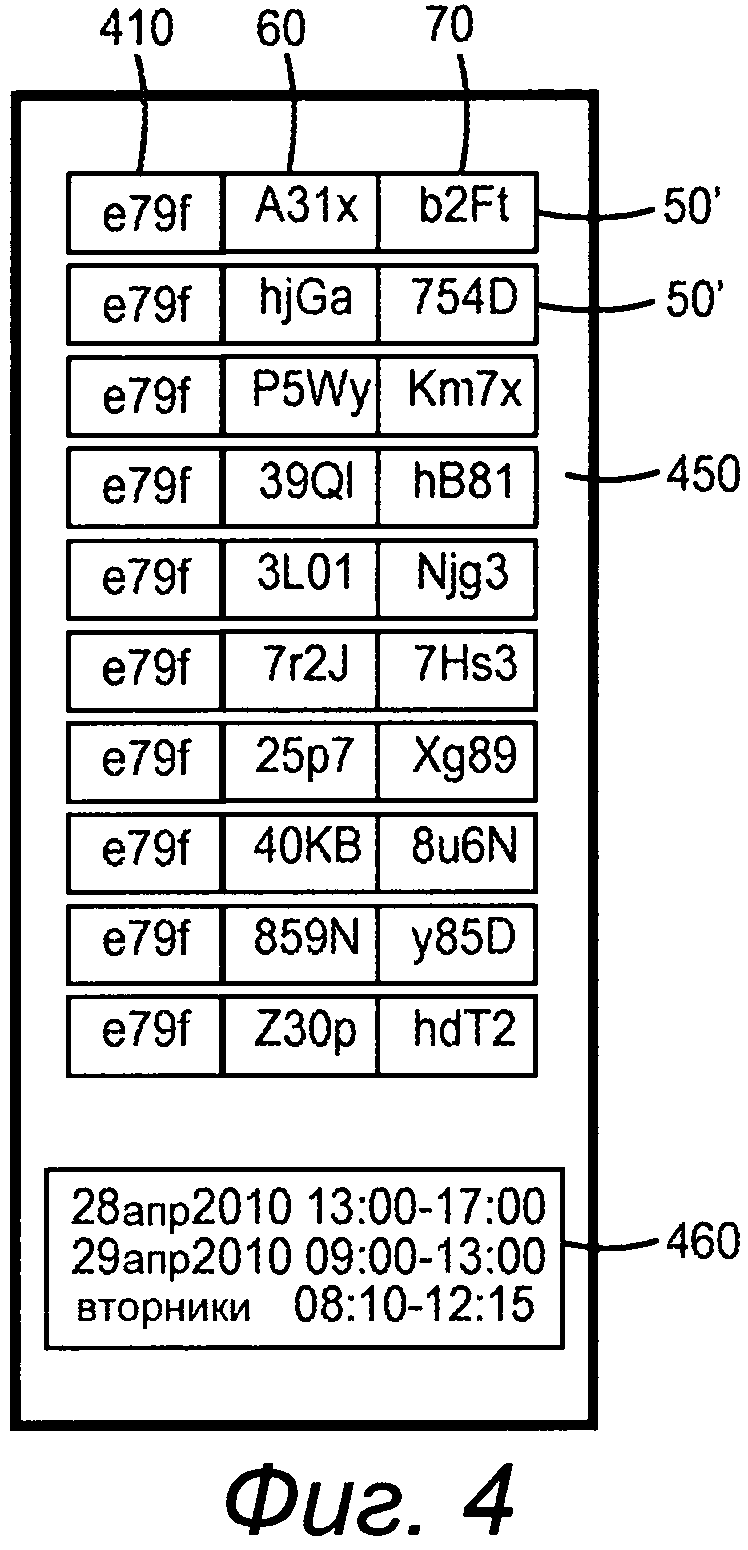

Фиг.3: Блок-схема альтернативной системы связи и ее элементов в соответствии с изобретением, где CRP назначается вызываемому устройству; и

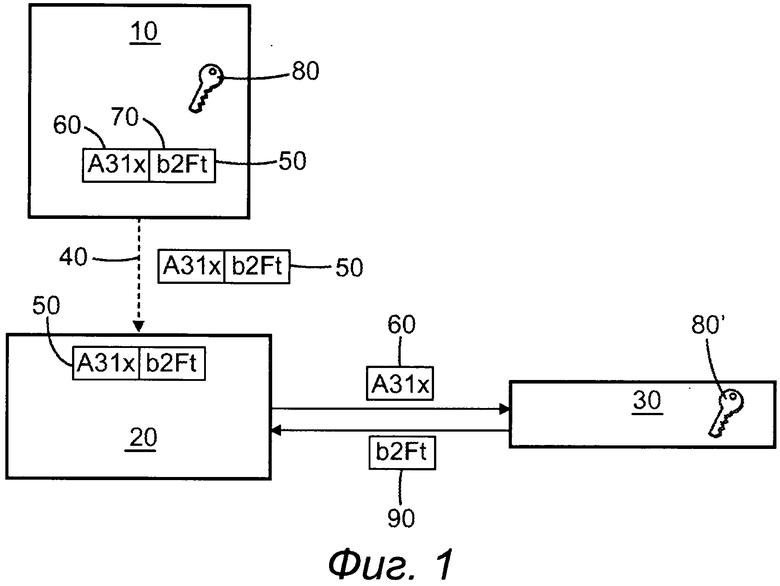

Фиг.4: Блок-схема набора CRP, назначенных вызываемым устройствам, с информацией о сроке действия.

Подробное описание вариантов осуществления изобретения

Ниже представлены различные варианты осуществления изобретения, описанные и показанные на чертежах, где подобные элементы снабжены одними и теми же номерами.

Блок-схема Фигуры 1 показывает систему связи, содержащую устройство-источник 10, вызывающее устройство 20 и вызываемое устройство 30, напр. новое вызываемое устройство, причем вызывающее устройство 20 аутентифицирует вызываемое устройство 30 в ходе аутентификации вызов-ответ, которая описана подробно на Фигуре 2. Устройство-источник 10 и вызывающее устройство 20 имеют действующее подключение по соединению 40, по которому могут передаваться сигналы и/или данные. Это соединение 40 представляет собой сетевое соединение, но оно может быть непосредственным физическим соединением по проводам или оптическому волокну, или это может быть беспроводное соединение или любое их сочетание. Соединение 40 может быть ненадежно или иным образом может быть прервано, намеренно или нет, так что соединение между устройством-источником 10 и вызывающим устройством 20 не может существовать в течение некоторых периодов времени.

В варианте осуществления изобретения, описанном здесь, устройство-источник 10 представляет собой компьютер в защищенном бэк-офисе оператора сети телекоммуникаций, а вызывающее устройство 20 представляет собой систему обработки данных в телекоммуникационному шкафу сети, расположенной обычно на улице. Вызываемое устройство 30 представляет собой ключ с функцией RFID, назначенный и контролируемый установщиком телекоммуникационной системы или лицом, уполномоченным выполнять техническое обслуживание устройств, содержащихся в телекоммуникационному шкафу.

Устройство-источник 10 и вызываемое устройство 30 имеют идентичные секретные ключи 80, 80', которые они используют независимо в применимом известном алгоритме для вычисления ответа на вызов 60. В этом упрощенном примере вызов 60 состоит из символов "А31х" и ожидаемый ответ 70 состоит из символов "b2Ft", однако, в реальности вызов 60 представляет собой 128-разрядное случайное число, а ожидаемый ответ 70 также содержит 128 бит. Вызов 60 и ожидаемый ответ 70 содержатся в паре вызов-ответ ("CRP") 50. Устройство-источник 10 и вызывающее устройство 20 может содержать много CRP 50, но для ясности только одна CRP 50 показана в Фигуре 1. Поскольку секретные ключи 80, 80' в устройстве-источнике 10 и вызываемом устройстве 30 идентичны CRP 50, ожидаемый ответ 70, который был рассчитан с применением ключа 80, назначается вызываемому устройству 30. Фактический ответ 90 рассчитывается вызываемым устройством 30 и передается вызываемым устройством 30 вызывающему устройству 20.

Схема потока Фигуры 2 описывает индивидуальные логические этапы аутентификации вызов-ответ в соответствии с изобретением. Этапы, осуществляемые на устройстве-источнике 10 или устройством-источником 10, перечислены в левом столбце, этапы, осуществляемые на вызывающем устройстве 20 или вызывающим устройством 20, перечислены в центральном столбце, а этапы, которые осуществляли на вызываемом устройстве 30 или вызываемым устройством 30, указаны в правом столбце, причем время движется сверху вниз схемы.

На этапе 100 на устройстве-источнике 10 с помощью генератора случайных чисел создается вызов 60. Вызов 60 имеет длину в 128 бит. Вызов 60 хранится в памяти устройства-источника 10. Хотя в этом варианте осуществления изобретения вызов 60 создается на устройстве-источнике 10, вызовы 60 могут также создаваться на другом устройстве и затем переноситься на устройство-источник 10.

На этапе ПО устройство-источник 10 рассчитывает на основе вызова 60 соответствующий ожидаемый ответ 70 и хранит ожидаемый ответ 70 в своей памяти. Ожидаемый ответ 70 рассчитывается с помощью секретного ключа 80. Алгоритмы расчета ответа на основе вызова с использованием секретных ключей известны в криптографии. Для конкретного вызова 60 ожидаемый ответ 70, рассчитанный с помощью секретного ключа 80 на устройстве-источнике 10, идентичен ответу, который вызываемое устройство 30 передаст при получении конкретного вызова 60, если вызываемое устройство 30 использует тот же идентичный секретный ключ 80' для расчета передаваемого ответа 90, что и устройство-источник 10 использовало для вычисления ожидаемого ответа 70. Следовательно, вызов 60 и ожидаемый ответ 70 назначаются одному или более вызываемых устройств 30, использующих идентичный секретный ключ 80'. Вызываемое устройство 30, которое не имеет идентичного секретного ключа 80', не сможет вычислить "правильный" передаваемый ответ 90.

Этап 110 расчета ожидаемого ответа 70 может альтернативно быть проделан на другом устройстве, и ожидаемый ответ 70 может затем быть перенесен на устройство-источник 10.

Устройство-источник на этапе 120 объединяет вызов 60 и соответствующий ожидаемый ответ 70 в первую пару вызов-ответ ("CRP") 50 и хранит первую CRP 50 в своей памяти. CRP 50 назначается вызываемому устройству 30 в силу идентичности секретных ключей 80, 80', используемых для вычисления ожидаемого ответа 70 и фактического ответа 90, соответственно. Другие вызываемые устройства 30 могут содержать идентичный секретный ключ 80'. В силу идентичности секретных ключей 80, 80', первая CRP 50 также назначается этим другим вызываемым устройствам 30. Помимо одного вызова 60 и одного соответствующего ожидаемого ответа 70, CRP 50 может содержать другую информацию. Она может, например, содержать контрольную сумму или идентификационный номер или идентификатор, который идентифицирует конкретные CRP 50.

Также этап 120 объединения вызова 60 и ответа 70 в первую CRP 50 может альтернативно быть проделан на другом устройстве, так что новая CRP 50 загружается с этого другого устройства на устройство-источник 10.

На этапе 130 устройство-источник 10 загружает первую CRP 50 из своей памяти на вызывающее устройство 20 по сетевому соединению 40. Эта загрузка совершается в то время, когда устройство-источник 10 имеет действующее подключение к вызывающему устройству 20, т.е. когда данные могут передаваться по соединению 40 между ними. Загрузка первой CRP 50 осуществляется до того, как вызывающее устройство 20 получило какую-либо информацию от какого-либо вызываемого устройства 30, которому назначена первая CRP 50, например какую-либо информацию о запросе аутентификации. В варианте осуществления изобретения, описанном здесь, загружается одна первая CRP 50. В общем, может быть загружено любое число первых CRP 50, например одна CRP 50, десять CRP, двадцать CRP или любое другое число CRP. Число загружаемых CRP 50 выбирается таким, чтобы вызывающее устройство 20 могло хранить все переданные CRP 50 в своей памяти.

Вызывающее устройство 20 получает на этапе 140 первую CRP 50, переданную устройством-источником 10. На этапах 150 и 160 вызывающее устройство 20 извлекает вызов 60 и ожидаемый ответ 70 из первой CRP 50 и хранит их в своей памяти, так что логическое отношение между вызовом 60 и соответствующим ожидаемым ответом 70 сохраняется.

Вызывающее устройство 20 теперь получает первую CRP 50, которую можно применить при аутентификации вызываемых устройств 30, которым CRP 50 назначается. Вызывающее устройство 20 на этапе 170 ожидает запроса аутентификации от вызываемого устройства 30.

В некоторый момент новое вызываемое устройство 30 передает свой уникальный цифровой идентификатор в запросе на аутентификацию, как показано на этапе 180. Вызываемое устройство 30 таким образом запрашивает у вызывающего устройства 20, чтобы оно инициировало аутентификацию вызов-ответ между вызывающим устройством 20 и вызываемым устройством 30. В варианте осуществления изобретения, описанном здесь, в котором вызываемое устройство 30 представляет собой ключ с функцией RFID, вызываемое устройство 30 поддерживает связь с вызывающим устройством 20 беспроводным путем, т.е. по радиоканалу.

Вызывающее устройство 20 получает на этапе 190 запрос на аутентификацию от нового вызываемого устройства 30 и передает, на этапе 200, вызов 60 из состава первой CRP 50, который был извлечен из CRP 50 на этапе 150, на вызываемое устройство 30.

Как только новое вызываемое устройство 30 получило вызов 60 на этапе 210, оно вычисляет на этапе 220 ответ 90 на основе вызова 60 и секретного ключа 80', хранимого в вызываемом устройстве 30. Вызываемое устройство 30 передает вычисленный ответ 90 вызывающему устройству 20 на этапе 230.

Вызывающее устройство 20 получает переданный ответ 90 на этапе 240 и сравнивает, на этапе 250, полученный переданный ответ 90 с ожидаемым ответом 70, который был извлечен из CRP 50 на этаппе 160. Если полученный ответ 90 совпадает с ожидаемым ответом 70, новое вызываемое устройство 30 успешно аутентифицировало себя вызывающему устройству 20, как показано для этапа 260. В варианте осуществления изобретения, описанном здесь, вызывающее устройство 20 после успешной аутентификации вызываемого устройства 30 на этапе 270 генерирует электрический сигнал для открывания двери, например, электрический сигнал, который вызывает отведение механизмом замка запирающего стержня, что позволяет открыть дверь телекоммуникационного шкафа.

Если полученный ответ 90 не совпадает с ожидаемым ответом 70 (не показано на Фигуре 2), аутентификация вызываемого устройства 30 завершается неудачей, и вызывающее устройство 20 не генерирует сигнала открывания двери шкафа.

Успешная аутентификация вызываемого устройства 30 может также генерировать, на этапе 270, электрический сигнал для открывания двери здания или помещения с контролируемым доступом или запуска двигателя транспортного средства. Успешная аутентификация может также генерировать цифровой электрический сигнал в компьютере, например для входа пользователя в операционную систему или в приложение, запущенное на компьютере. В случае безуспешной аутентификации может быть подаваться сигнал тревоги.

Аутентификация нового вызываемого устройства 30 вызывающим устройством 20, которое осуществляется исполнением этапов 180 - 280 на Фигуре 2, сможет осуществиться в то время, когда вызывающее устройство 20 не имеет действующего подключения к устройству-источнику 10, потому что первая CRP 50 ранее загружена на вызывающее устройство 20 до того, как вызывающее устройство 20 получало какую-либо информацию от вызываемого устройства 30, которому первая CRP 50 назначается.

Аутентификация может альтернативно осуществляться в то время, когда вызывающее устройство 20 имеет действующее подключение к устройству-источнику 10. Последовательность этапов может оставаться такой же, как показанная на Фигуре 2.

В варианте осуществления изобретения в соответствии с Фигурой 2 устройство-источник 10 загружает некоторое число вторых CRP 50 на вызывающее устройство 20, как показано для этапа 300. Эти вторые CRP 50 загружаются по прошествии предопределенного времени на вызывающее устройство 20 в то время, когда устройство-источник 10 имеет действующее подключение к вызывающему устройству 20, т.е. когда данные могут передаваться по соединению 40 между устройством-источником 10 и вызывающим устройством 20.

Вызывающее устройство 20 получает на этапе 310 вторые CRP 50, передаваемые устройством-источником 10, и хранит их. Подобно этапам 150 и 160, описанным выше, вызывающее устройство 20 на этапах 320 и 330 извлекает вызов 60 и ожидаемый ответ 70 из каждой из вторых CRP 50 и хранит их в своей памяти, так что логические отношение между каждым конкретным вызовом 60 и соответствующим ожидаемым ответом 70 сохраняется. Вызывающее устройство 20 теперь обеспечено набором вторых CRP 50, которые могут применяться в дальнейших аутентификациях вызов-ответ для дальнейших аутентификаций вызываемых устройств 30, новых или нет. Вызывающее устройство 20 на этапе 340 ожидает следующего вызываемого устройства 30, которое передаст свой идентификатор 400 в запросе аутентификации.

CRP 50 может быть назначена конкретному вызываемому устройству 30. В варианте осуществления изобретения, показанном на Фигуре 3, цифровой идентификатор 400 однозначно идентифицирует вызываемое устройство 30. Идентификатор 400 хранится в памяти вызываемого устройства 30, которое он идентифицирует. В варианте осуществления изобретения, идентификатор 400 состоит из 32 бит, но он может содержать любое число бит. На Фигуре 3 показано, что он содержит число бит, которое соответствует четырем символам, только из соображений ясности.

CRP 50', которая назначается конкретному вызываемому устройству 30, содержит помимо вызова 60 и соответствующего ожидаемого ответа 70 целевой идентификатор 410 вызываемого устройства 30, которому CRP 50' назначается. Когда вызываемое устройство 30 запрашивает аутентификацию передачей своего идентификатора 400, вызывающее устройство 20 использует для аутентификации первую CRP 50', хранимую в его памяти, которая содержит целевой идентификатор 410, идентичный идентификатору 400, полученному от вызываемого устройства 30. Вызывающее устройство 20 передает вызов 60 из этой CRP 50' вызываемому устройству 30 и получает фактический ответ 90 от вызываемого устройства 30.

Первые CRP 50', назначенные одному или более вызываемых устройств 30, могут применяться только для аутентификации нового вызываемого устройства 30, которому они назначены. Незагрузка на вызывающее устройство 20 CRP 50', содержащей целевой идентификатор 410 конкретного нового вызываемого устройства 30, приводит к невозможности для этого конкретного нового вызываемого устройства 30 успешной аутентификации и, следовательно, получения доступа к телекоммуникационному шкафу. В случае, когда конкретное вызываемое устройство 30 запрашивает аутентификацию передачей своего идентификатора 400, вызывающее устройство 20 передает вызов 60, но оно не выполняет аутентификацию вызов-ответ с конкретным вызываемым устройством 30, так что доступ к телекоммуникационному шкафу не предоставляется. Вызов 60 передается несмотря на несоответствие идентификаторов, так что неавторизованное вызываемое устройство 30, т.е. которому не назначено первой CRP 50' на вызывающем устройстве 20, запрашивающее аутентификацию, не может сделать каких-либо выводов из факта неполучения вызова 60.

В конкретном варианте осуществления изобретения устройство-источник 10 отправляет набор 450 первых CRP 50' вызывающему устройству 20, причем набор 450 не только содержит CRP 50', но также содержит информацию о сроке действия 460 для всех CRP 50', содержащихся в наборе 450. Набор 450 и его содержимое показаны на Фигуре 4. Набор 450 содержит десять CRP 50', каждая из которых содержит целевой идентификатор 410, при помощи которого каждая первая CRP 50' из набора 450 назначается одному или более новым вызываемым устройствам 30. В показанном случае все CRP 50' содержат один и тот же целевой идентификатор 410 "e79f и, следовательно, назначены вызываемым устройствам 30 с одним и тем же идентификатором 400. Набор 450 дополнительно содержит информацию о сроке действия 460, которая указывает временные промежутки, во время которых вызывающее устройство 20 может валидно использовать первые CRP 50' из набора 450 для выполнения аутентификации вызов-ответ. В вызывающем устройстве 20, которое получило набор 450, каждая первая CRP 50' в наборе 450 логически ассоциирована с информацией о сроке действия 460.

Когда новое вызываемое устройство 30 отправляет свой идентификатор 400 в запросе аутентификации, вызывающее устройство 20 перед тем, как передает вызов 60, содержащийся в выбранной первой CRP 50', вызываемому устройству 30, сравнивает целевой идентификатор 410 в CRP 50' с идентификатором 400 вызываемого устройства 30, запрашивающего аутентификацию. Если целевой идентификатор 410 совпадает с идентификатором 400, CRP 50' может применяться в аутентификации вызов-ответ с этим новым вызываемым устройством 30. Вызывающее устройство 20 в этом случае сравнивает текущее время с временными промежутками, указанными в информации о сроке действия 460, ассоциированной с выбранной первой CRP 50'. Если текущее время находится в пределах любого из временных промежутков, указанных в информации о сроке действия 460, логически ассоциированной с выбранной первой CRP 50', оно передает вызов 60 и выполняет аутентификацию вызов-ответ. Если текущее время не находится в пределах какого-либо из временных промежутков, указанных в информации о сроке действия 460 выбранной первой CRP 50', оно проверяет другие первые CRP 50', назначенные вызываемому устройству 30 на предмет того, могут ли они валидно использоваться для выполнения аутентификации вызов-ответ с новым вызываемым устройством 30 в текущее время. Если не найдено применимых первых CRP 50', оно передает вызов 60, но не выполняет аутентификацию вызов-ответ с новым вызываемым устройством 30, так что доступ к телекоммуникационному шкафу не предоставляется. Вызов 60 передается несмотря на несоответствие разрешенного времени, так что новое вызываемое устройство 30, запрашивающее аутентификация вне отведенных ему временных промежутков не может сделать какие-либо выводы из факта неполучения вызова 60.

| название | год | авторы | номер документа |

|---|---|---|---|

| ГЕНЕРИРОВАНИЕ КЛЮЧЕЙ В СИСТЕМЕ СВЯЗИ | 2003 |

|

RU2333607C2 |

| СИСТЕМА, УСТРОЙСТВО И СПОСОБ ДЛЯ АУТЕНТИФИКАЦИИ КОНЕЧНОГО ПОЛЬЗОВАТЕЛЯ | 2006 |

|

RU2395911C2 |

| ПОДДЕРЖКА ЭКСТРЕННОГО ВЫЗОВА VoIP | 2006 |

|

RU2391792C2 |

| ПОДДЕРЖКА ЭКСТРЕННОГО ВЫЗОВА VOIP | 2010 |

|

RU2491752C2 |

| ПОДДЕРЖКА ЭКСТРЕННЫХ ВЫЗОВОВ В БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2409009C2 |

| АУТЕНТИФИКАЦИЯ ПРИЛОЖЕНИЯ | 2007 |

|

RU2414086C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2017 |

|

RU2670778C9 |

| СПОСОБЫ АУТЕНТИФИКАЦИИ ПОТЕНЦИАЛЬНЫХ ЧЛЕНОВ, ПРИГЛАШЕННЫХ ПРИСОЕДИНИТЬСЯ К ГРУППЕ | 2003 |

|

RU2325693C2 |

| СПОСОБ ДЕЦЕНТРАЛИЗОВАННОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ | 2019 |

|

RU2716207C1 |

| СПОСОБЫ И УСТРОЙСТВА ДЛЯ ОБНОВЛЕНИЯ ИНФОРМАЦИИ МЕСТОПОЛОЖЕНИЯ МОБИЛЬНОГО УЗЛА | 2004 |

|

RU2366109C2 |

Изобретение относится к способам выполнения аутентификации. Технический результат заключается в повышении безопасности передачи данных. Способ содержит этапы, на которых: обеспечивают наличие первой пары вызов-ответ на устройстве-источнике, причем первая пара вызов-ответ назначается одному или более вызываемым устройствам; производят загрузку первой пары вызов-ответ с устройства-источника на вызывающее устройство в то время, когда устройство-источник имеет действующее подключение к вызывающему устройству; выполняют аутентификацию вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым назначена первая пара вызов-ответ, с использованием первой пары вызов-ответ, которая назначена вызываемому устройству; производят загрузку одной или более вторых пар вызов-ответ с устройства-источника на вызывающее устройство в то время, когда устройство-источник имеет действующее подключение к вызывающему устройству, причем этап произведения загрузки характеризуется тем, что загрузка первой пары вызов-ответ с устройства-источника на вызывающее устройство осуществляется до того, как вызывающее устройство получило какую-либо информацию от одного из вызываемых устройств, которым назначена первая пара вызов-ответ. 4 н. и 8 з.п. ф-лы, 4 ил.

1. Способ выполнения аутентификации вызов-ответ, содержащий этапы, исполняемые в приведенной последовательности, на которых:

a) обеспечивают наличие первой пары вызов-ответ на устройстве-источнике, причем первая пара вызов-ответ назначается одному или более вызываемым устройствам;

b) производят загрузку первой пары вызов-ответ с устройства-источника на вызывающее устройство в то время, когда устройство-источник имеет действующее подключение к вызывающему устройству;

c) выполняют аутентификацию вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым назначена первая пара вызов-ответ, с использованием первой пары вызов-ответ, которая назначена вызываемому устройству;

d) производят загрузку одной или более вторых пар вызов-ответ с устройства-источника на вызывающее устройство в то время, когда устройство-источник имеет действующее подключение к вызывающему устройству, причем этап произведения загрузки характеризуется тем, что загрузка первой пары вызов-ответ с устройства-источника на вызывающее устройство осуществляется до того, как вызывающее устройство получило какую-либо информацию от одного из вызываемых устройств, которым назначена первая пара вызов-ответ.

2. Способ по п. 1, отличающийся тем, что этап, на котором выполняют аутентификацию вызов-ответ между вызывающим устройством и одним из одного или более вызываемых устройств, которым назначена первая пара вызов-ответ, осуществляют в то время, когда вызывающее устройство не имеет действующего подключения к устройству-источнику.

3. Способ по п. 1 или 2, отличающийся тем, что вызывающее устройство содержит пару вызов-ответ и информацию о сроке действия, ассоциированную с парой вызов-ответ, причем информация о сроке действия указывает один или более временных промежутков, в которые вызывающее устройство может валидно использовать ассоциированную пару вызов-ответ для выполнения аутентификации вызов-ответ, и при этом вызывающее устройство выполнено с возможностью использования ассоциированной пары вызов-ответ для выполнения аутентификации вызов-ответ только во время этих временных промежутков.

4. Способ по любому из пп. 1 или 2, отличающийся тем, что дополнительно содержит после этапа, на котором выполняют аутентификацию вызов-ответ, этап, на котором вызывающее устройство генерирует сигнал разрешения на доступ, по которому доступ предоставляется.

5. Способ по любому из пп. 1 или 2, отличающийся тем, что аутентификация вызов-ответ является криптографическим процессом.

6. Способ по любому из пп. 1 или 2, отличающийся тем, что аутентификация вызов-ответ осуществляется для аутентификации вызываемого устройства.

7. Способ по любому из пп. 1 или 2, отличающийся тем, что связь между вызывающим устройством и вызываемым устройством осуществляется беспроводным путем.

8. Система, содержащая устройство-источник, вызывающее устройство и вызываемое устройство, выполненная с возможностью выполнения способа аутентификации вызов-ответ по п. 1 или 2.

9. Система по п. 8, отличающаяся тем, что вызываемое устройство является мобильным устройством.

10. Система по п. 8, отличающаяся тем, что устройство-источник выполнено с возможностью установления действующего подключения к вызывающему устройству с использованием соединения на основе интернет-протокола IP или соединения на основе протокола управления передачей/интернет-протокола TCP/IP.

11. Система, содержащая телекоммуникационный шкаф и систему по любому из пп. 8-10, при этом система по любому из пп. 8-10 выполнена с возможностью выполнения аутентификации вызов-ответ для управления доступом к внутреннему пространству телекоммуникационного шкафа.

12. Система, содержащая телекоммуникационный шкаф и систему по п. 11, отличающаяся тем, что вызывающее устройство размещено в телекоммуникационном шкафу.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ МЕСТОПОЛОЖЕНИЯ МОБИЛЬНЫХ ТЕРМИНАЛОВ | 2005 |

|

RU2337486C2 |

| СПОСОБ ПОДДЕРЖКИ ПЕРЕДАЧИ ОБСЛУЖИВАНИЯ МЕЖДУ СЕТЯМИ РАДИОДОСТУПА | 2001 |

|

RU2237381C2 |

| . | |||

Авторы

Даты

2015-06-10—Публикация

2011-07-28—Подача