Область техники, к которой относится изобретение

Изобретение относится к области децентрализованного распределения ключевой информации, а именно к системам и способам для распределения и управления групповыми ключами для защиты широковещательного сообщения.

Уровень техники

а) Описание аналогов

Известен способ «Эффективное управление генерациями криптографических ключей» по патенту Российской Федерации №2351078 МПК H04L 9/32 (2006.01), G06F 12/14 (2006.01), G06F 21/22 (2006.01), опубл. 27.03.2009 г. Способ заключается в выполнении следующих действий: обеспечение защиты данных при их записи. Посредством заданной односторонней функции выведения ключей определяют такую зависимость между генерациями ключей, чтобы более ранняя генерация ключей могла быть эффективно выведена из более поздних, но не наоборот. Всякий раз, когда необходимо, потребляющая ключи сторона итерационно применяет заданную одностороннюю функцию выведения ключей для вывода ключевой информации, по меньшей мере, одной прежней генерации ключей из ключевой информации новой генерации ключей. Таким образом, потребности в памяти на потребляющей ключи стороне могут быть значительно сокращены.

Недостатком известного способа является частое обновления ключа, которое может перегрузить емкость узла и привести к сбою распределения ключевой информации; неэффективность вычисления и распределения ключей, требует определенный уровень вычислительной мощности; невозможность постоянно иметь актуальный ключ, так как узлы могут быть выключены во время обновления или иметь иные сложности при распределении актуального ключа.

Известен способ «Управление синхронизированными симметричными ключами для защиты данных, которыми обмениваются узлы связи» по патенту Российской Федерации RU №2584504 МПК H04L 9/12 (2006.01), H04L 9/08 (2006.01), опубл. 20.05.2016 г. Способ заключается в использовании ключей для установки/снятия защиты данных, которыми обмениваются узлы связи, содержит: защиту посредством первого узла связи данных, подлежащих отправке в один или более двух узлов связи, на основе заданного ключа защиты и снятие защиты посредством каждого из вторых узлов связи защищенных данных, принятых из первого узла связи, на основе упомянутого заданного ключа защиты, синхронизацию посредством каждого узла связи соответственной привязки к внутреннему времени с привязкой к глобальному времени таким образом, чтобы получить соответственную привязку к синхронному времени, и извлечение посредством каждого узла связи, заданного ключа защиты на основе соответственной привязки к синхронному времени из одной и той же упорядоченной последовательности ключей защиты, каждый из которых должен быть использован в соответственном интервале времени достоверности.

Недостатками данного способа является конфиденциальность ключевой информации в симметричных системах т.к. необходимо безопасное соединение между участниками для распределения ключевой информации; обновление ключей возможно только после конкретного промежутка времени, а участники могут быть недоступны т.к. географически распределены или перемещаются из одного места в другое (в беспроводных сетях); производительность системы во время управления ключевой информации зависит от размера группы.

Известен способ «Взаимной мобильной аутентификации с использованием центра управления ключами» по патенту Российской Федерации RU №2663334 МПК H04L 29/06, (2006.01), опубл. 03.08.2018 г. Способ заключается в повышении безопасности связи, а именно аутентификации, содержащийся: отправку сообщения вызова с мобильного шлюза на потребительское устройство, причем сообщение вызова отправляется в ответ на сообщение запроса связи, при этом потребительское устройство сконфигурировано для использования в качестве платежного устройства; прием сообщения ответа на вызов от потребительского устройства в мобильном шлюзе в ответ на сообщение вызова; верификацию мобильным шлюзом сообщения ответа на вызов с использованием центра управления ключами, при этом центр управления ключами сконфигурирован для управления сеансовыми ключами для связи с потребительским устройством, при этом центр управления ключами позволяет операцию связи между первым объектом и потребительским устройством, если сообщение ответа на вызов является допустимым; и отправку мобильным шлюзом сообщения ответа защищенного канала, включающего в себя сеансовый ключ из управляемых сеансовых ключей, потребительскому устройству, причем сеансовый ключ позволяет связь между первым объектом и потребительским устройством, при этом сеансовый ключ получен из главного ключа, связанного с первым объектом и хранимого в центре управления ключами.

Недостатком данного способа является применение архитектуры центра распределения ключей, этот способ включает основные проблемы: отсутствие масштабируемости, размер группы в известном способе будет влиять на производительность системы во время управления ключами; неэффективность связи и вычислений, требует определенный уровень вычислительной мощности; невозможность обработки изменений с множеством участников, в больших и высоко динамичных приложениях беспроводной группы использование частого обновления ключа может перегрузить емкость одного центрального узла и привести к сбою распределения ключевой информации, другими словами это является проблемой единственной точки сбоя.

б) Описание прототипа

Наиболее близким по своей технической сущности к заявленному изобретению (прототипом) является способ «Системы и способы для распределения и управления групповыми ключами для систем беспроводной связи» по патенту Российской Федерации RU №2480935 МПК H04L 29/06 (2006.01); H04W 12/04, опубл. 27.04.2013 г. Данный способ относиться к беспроводной связи, а именно к системам и способам для распределения и управления групповыми ключами для защиты широковещательного сообщения. Способ заключается в передаче данных, действующий в терминалах доступа. Эти терминалы доступа поддерживают следующие этапы: введут список активного набора узлов доступа; получают временный одноадресный ключ для каждого узла доступа в активном наборе; формируют групповой ключ для активного набора; шифруют групповой ключ с помощью временного одноадресного ключа для любого узла доступа из активного набора; и отправляют зашифрованный групповой ключ соответствующему узлу доступа, с помощью временного одноадресного ключа.

К причинам, препятствующим достижению распределения ключевой информации в децентрализованных сетях, при использовании известного способа (прототипа), относится то, что в известном способе (прототипе) используется создание уникального временного одноадресного ключа с каждым узлом из активного набора, это требует ресурсоемкого хранения активного набора узлов доступа и высокие затраты вычислительной мощности. Способ не обеспечивает прямую секретность в реальном времени, так как данный способ вновь повторяется каждый раз когда один из узлов отключается, это в свою очередь увеличивает время задержки сети, что несомненно является недостатком данного способа.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью настоящего изобретения является соблюдения требований безопасности, таких как прямая секретность и обратная секретность; требований качества обслуживания, а именно минимальные задержки и доступность сервисов. Также необходимо решить основные задачи управления ключами группы (идентификация, аутентификация, конфиденциальность, масштабируемость, надежность).

б) Совокупность существенных признаков

Поставленная цель достигается тем, что в известном способе децентрализованном управлении ключами участники группы делятся на подгруппы, и каждая подгруппа управляется контроллером (менеджером) подгруппы (КП), посредством определения времени жизни сетевого пакета, все ключи создаются шифрованием на основе атрибутов политики шифрования, причем, система «создания группы» (СГ), распространяет сертификаты среди всех участников группы, отвечает за настройку групповых политик и выбор параметров шифрования, если в подгруппе происходит изменения участников и должен быть сгенерирован новый ключ, то контроллер подгруппы может сгенерировать новый групповой ключ и отправить этот ключ другим КП, при изменении членства вызываются операции обновление ключа для обеспечения прямой и обратной секретности, уникальная инфраструктура проверки открытых ключей используется для аутентификации всех сторон в системе, корневым центром сертификации является система «создателя группы», обеспечение прямой и обратной секретности с помощью основных функций КП, с помощью ключа подгруппы обеспечивается обратная секретность, а атрибуты используются для обеспечения прямой секретности, также прямая секретность в предлагаемом способе обеспечивается методом плоской таблицы с использованием атрибутов, несомненно, количество атрибутов, необходимые n участникам, являются только 2logn, а обратная секретность обеспечивается обновлением ключа подгруппы и ключа группы.

Сопоставительный анализ заявляемого решения с прототипом показывает, что предлагаемый способ отличается от известного следующим: участники группы делятся на подгруппы, и каждая подгруппа управляется контроллером (менеджером) подгруппы (КП), посредством определения времени жизни сетевого пакета; все ключи создаются шифрованием на основе атрибутов политики шифрования; система «создания группы» (СГ) управляет подгруппой и всеми участниками подгруппы, распространяет сертификаты, отвечает за настройку групповых политик и выбор параметров шифрования; контроллер подгрупп (КП) ретранслирует ключ группы соответствующим участникам подгруппы с помощью протокола управления ключами группы, а также способствует решению проблемы обратной секретности; используется технология уникальной инфраструктуры проверки открытых ключей; прямая секретность обеспечивается методом плоской таблицы с использованием атрибутов.

в) Причинно-следственная связь между признаками

Благодаря новой совокупности существенных признаков в способе децентрализованного распределения ключевой информации, включающего следующие этапы работы: участники группы делятся на подгруппы, и каждая подгруппа управляется контроллером (менеджером) подгруппы, посредством определения времени жизни сетевого пакета, данное разделение способствует масштабируемости в динамически распределенной сети; все ключи создаются шифрованием на основе атрибутов политики шифрования, которое позволяет достигнуть необходимого уровня конфиденциальности; система «создания группы» (СГ) позволяет обеспечить доступность сервисов, идентификацию, аутентификацию участников сети и увеличивает надежность способа. Она управляет подгруппой и всеми участниками подгруппы, распространяет сертификаты среди всех участников группы, отвечает за настройку групповых политик и выбор параметров шифрования; контроллер подгрупп (КП) ретранслирует ключ группы соответствующим участникам подгруппы с помощью протокола управления ключами группы, что способствует минимизации задержки в сети; в предлагаемом способе не используется центр распределения ключевой информации для генерации нового группового ключа, если в подгруппе происходит изменения участников и должен быть сгенерирован новый ключ, то контроллер подгруппы может сгенерировать новый групповой ключ и отправить этот ключ другим КП, участвующим в этом сеансе. Благодаря этому снижается задержка сети и увеличивается конфиденциальность и масштабируемость сети; технология уникальной инфраструктуры проверки открытых ключей используется для аутентификации всех сторон в системе; прямая секретность обеспечивается методом плоской таблицы с использованием атрибутов, определенных в схеме управления ключами широковещательной группы; обратная секретность обеспечивается, обновлением ключа подгруппы и ключа группы; благодаря политики шифрования на основе атрибутов, уменьшается время задержки благодаря использованию одного и того же ключа группы со всеми участниками группы, поэтому нет задержки в передаче данных. Снижается использование ресурсов для хранения ключей благодаря использованию метода плоской таблицы с использованием политики шифрования на основе атрибутов. Который требует хранить только 2logn для n участников в контроллере подгруппы. Например, для 1024 участника потребуется хранить только 20 ключей в контроллере подгруппы. Повышается масштабируемость сети и доступность сервисов из-за отсутствия центра распределения ключевой информации, а система «создания группы» появляется только во время настройки. Если контроллер подгруппы стал недоступен, его участники могут найти ближайший контроллер подгруппы и присоединиться к групповому сеансу. Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский уровень».

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественным всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна»

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлено известность отличительных существенных признаков, обусловливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

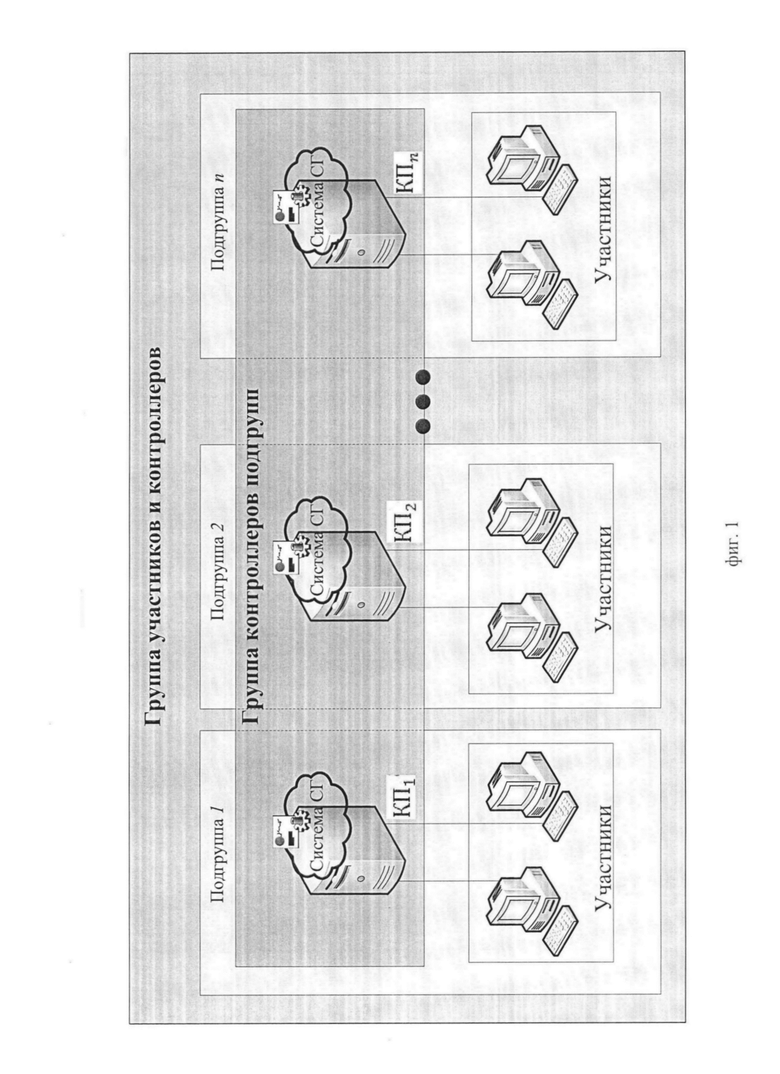

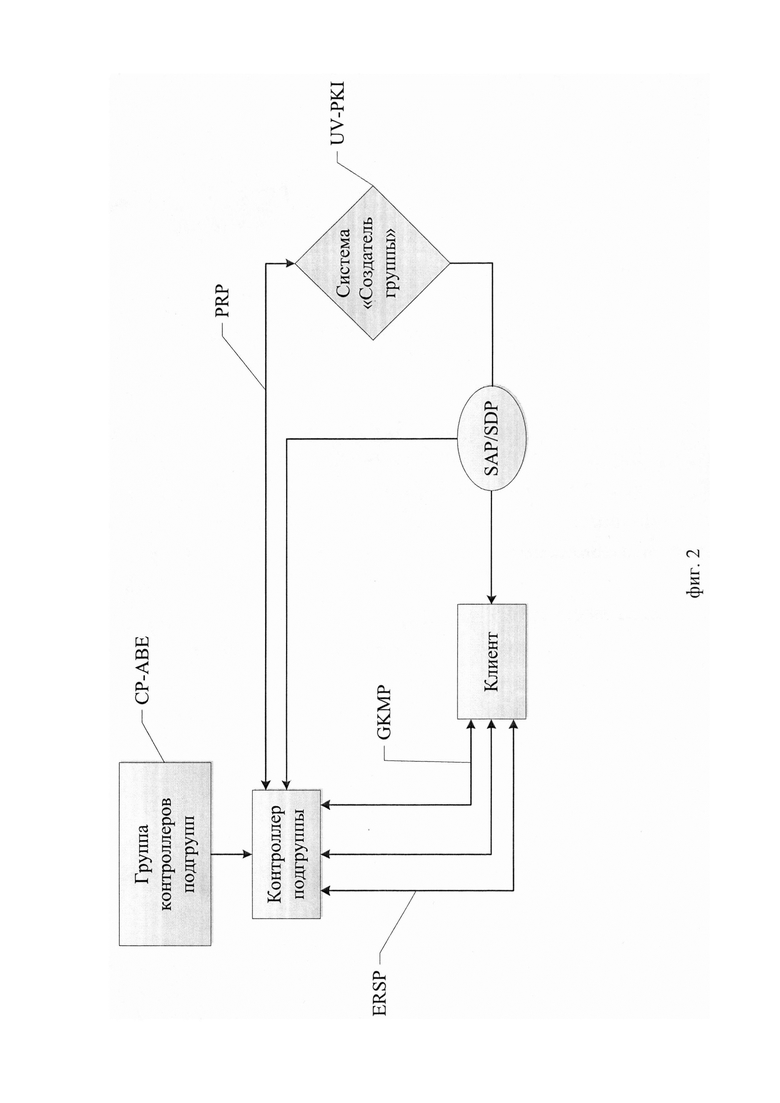

фиг. 1 - структура заявленного способа;

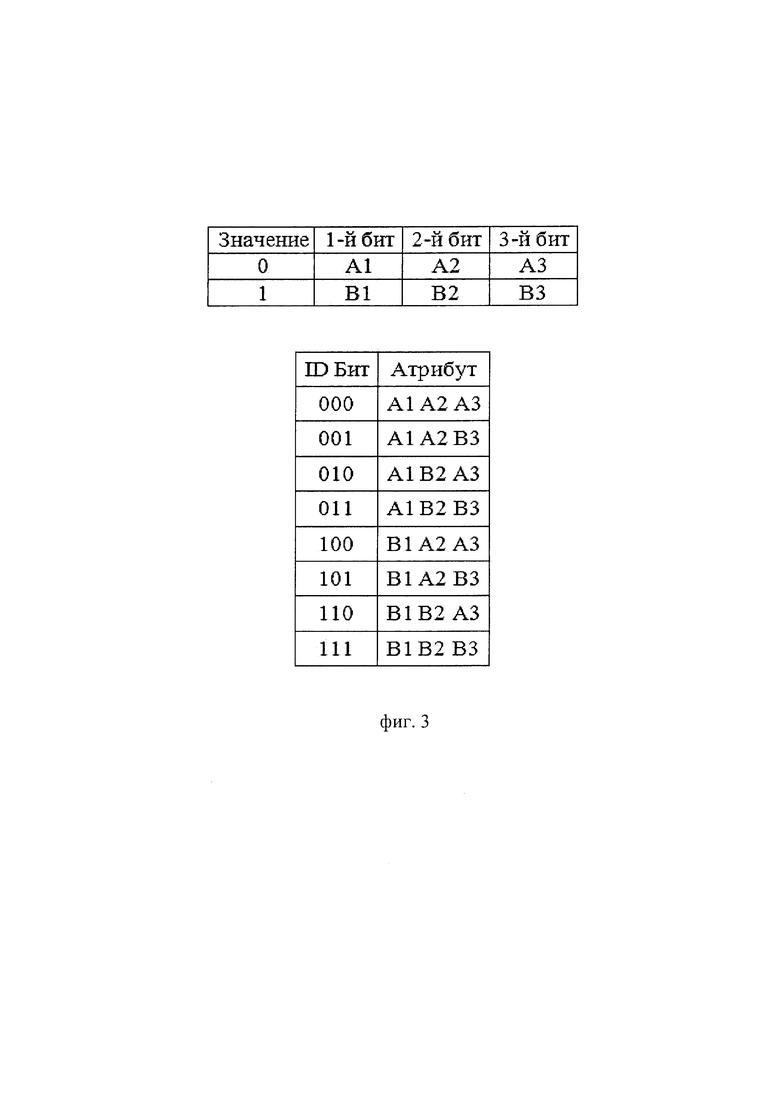

фиг. 2 - компоненты заявленного способа;

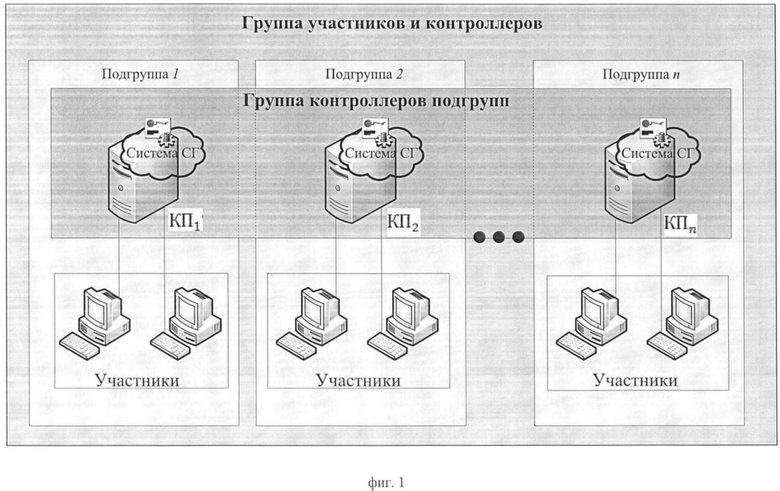

фиг. 3 - плоская таблица для восьми участников.

Осуществление изобретения

Возможность реализации заявленного способа объясняется следующим. В децентрализованной схеме управления ключами участники группы делятся на подгруппы, и каждая подгруппа управляется контроллером (менеджером) подгруппы. Имеются две группы: первая включающая в себя контроллеры подгрупп (КП), называемая группа контроллеров подгрупп (ГКП); вторая группа с участниками и с контроллерами (менеджерами), разделенная на подгруппы, называемая ГУК. Структура заявленного способа представлена на фиг. 1. Группа ГУК разделенная между КП управляющей ею посредством определения времени жизни сетевого пакета. Имеется ключ группы, защищающий групповую связь с участниками. Отметим следующее, все ключи создаются шифрованием на основе атрибутов политики шифрования. Ключ группы согласовывается контроллерами подгрупп для общего ключа группы. В ГУК используются КП для распространения согласованного ключа среди участников подгруппы. Ключ защищающий связь в ГУК, называется ГУК-ключ. Он является общим для всех КП в сеансе. Ключ подгруппы защищает ключ группы в ГУК. Каждая подгруппа имеет собственный ключ подгруппы. Этот ключ используется совместно с системой «создания группы» (СГ), которая управляет подгруппой и всеми участниками подгруппы. Когда новый ключ группы распространяется среди КП контролирующих группу, КП зашифровывают новый ключ группы с собственным ключом подгруппы, затем отправляют его. Система СГ распространяет сертификаты среди всех участников группы, отвечает за настройку групповых политик и выбор параметров шифрования, данная система находится на всех КП. Необходимо подчеркнуть, система СГ участвует в настройке группы, но не принимает ни каких действий во время управления группой или распределением ключей. Система СГ объявляет о групповом сеансе с помощью протокола объявления сеанса и протокола описания сеанса. Компоненты заявленного способа представлены на фиг. 2. КП слушают известный адрес протокола объявления сеанса для объявления подгруппы в ГУК. При обнаружении новой подгруппы в ГУК, КП взаимодействует с системой «создания группы», запрашивая разрешение на управление ею. Запрос выполняется с помощью протокола запроса разрешений. Этот протокол является основным протоколом запроса сертификата, где КП определяет группу, к которой он хочет присоединится. Участники ГУК также прослушивают адрес протокола объявления сеанса, когда сеанс им интересен они связываются с ближайшим КП для получения ключа группы. Участники ГУК используют протокол расширенного поискового кольца для поиска ближайшего КП. Контроллер подгруппы ретранслирует ключ группы соответствующим участникам подгруппы с помощью протокола управления ключами группы.

В предлагаемом способе не используется центральный узел для генерации нового группового ключа, если в подгруппе ГУК происходит изменения участников и должен быть сгенерирован новый ключ, то КП может сгенерировать новый групповой ключ и отправить этот ключ другим КП, участвующим в этом сеансе. Изменения членства вызывают операции rekey (обновление ключа) для обеспечения прямой и обратной секретности. Затем КП ретранслирует новый ключ группы соответствующим участникам подгруппы. Участники, связанные с отключенным КП, могут присоединиться в групповой сеанс, просто выполнив протокол расширенного поискового кольца и подключится к другому КП.

Используется уникальная инфраструктура проверки открытых ключей для аутентификации всех сторон в системе. Корневым центром сертификации является система «создателя группы». Сертификат системы СГ является корнем иерархии. Система СГ поддерживает три сертификата. Первый из них используется для идентификации КП для системы СГ, называется сертификаты контроллеров подгруппы. Второй, авторизация сеанса, используется для идентификации КП для других КП и участников группы. Третий, содержат сертификаты участников, используются для аутентификации участников в КП и авторизации их для участия в безопасной группе.

КП является доверенным органом, который управляет участниками подгруппы. Основной функцией КП является обеспечение прямой и обратной секретности. В подгруппе каждый участник имеет ключ группы, ключ подгруппы и набор атрибутов, связанных с ними. Ключ подгруппы используется для обеспечения обратной секретности, а атрибуты используются для обеспечения прямой секретности. Ключ группы предназначен для безопасной связи всей группы.

1) Прямая секретность: прямая секретность в предлагаемом способе обеспечивается методом плоской таблицы с использованием атрибутов, определенных в схеме управления ключами широковещательной группы. В методе плоской таблицы каждому участнику присваивается уникальный идентификатор бита и набор атрибутов, связанных с идентификатором бита. Пример 3-битного ID и его набора атрибутов приведен ниже. Пусть A1, А2, A3 и B1, В2, В3 - это шесть атрибутов, определенных в системе, представлены на фиг. 3.

Атрибуты устанавливаются в зависимости от битов и бит. Если битовое значение равно 0, то присваивается атрибут из набора А, а если битовое значение равно 1, то присваивается атрибут из набора В.

Таким образом, участник с битом ID 001 имеет атрибуты A1, А2 и В3. Когда участник подгруппы покидает группу, необходимо обновить ключ группы, ключ подгруппы и закрытый ключ на основе атрибутов всех текущих пользователей. Это делается путем взятия обратного битового идентификатора покидающего участника, а затем взять атрибуты, соответствующие обратному битовому идентификатору, он даст атрибуты, которые не принадлежат покидающему пользователю. Затем зашифруйте новый ключ подгруппы и закрытый ключ, основанный на атрибутах, с помощью которых атрибуты связанны между собой логической функцией «ИЛИ». За счет использования логической функции «ИЛИ», все участники удовлетворяющие любому из заданных атрибутов, могут расшифровать сообщение. Затем ключ группы распространяется среди участников путем шифрования его новым ключом подгруппы. Пример приведен ниже:

• Рассмотрим уходящего участника с ID 001.

• Обратный бит ID покидающего участника будет 110.

• Атрибуты принадлежат обратному биту ID-B1 В2 A3.

• Тогда политика доступа для шифрования будет "В1 или В2 или A3".

• Данные (ключ подгруппы и обновление закрытого ключа) зашифрованы в атрибутном шифровании как

• Зашифрованные данные доступны всем участникам, за исключением участника с ID 001.

• Затем ключ группы из генератора ключей распределяется с помощью нового ключа подгруппы.

Атрибут на основе закрытого ключа участника имеют значение ga+r/β, здесь α и β являются случайными числами, уникальными для системы СР-АВЕ и r является уникальным для участника. Таким образом, обновление ключа на основе атрибута выполняется путем отправки  что путем биллинейного отображения с ключом даст

что путем биллинейного отображения с ключом даст  Отзыв нескольких участников группы за один раз можно выполнить, взяв битовый идентификатор исключенного участника и создав логическое выражение с помощью метода простых импликантов. Затем используйте логическое выражение в качестве политики доступа в распределении ключей подгрупп. Числовые атрибуты, необходимые n участникам, являются только 2logn в этой схеме т.е. 1024 участников могут быть обработаны, используя только 20 атрибутов/ключей.

Отзыв нескольких участников группы за один раз можно выполнить, взяв битовый идентификатор исключенного участника и создав логическое выражение с помощью метода простых импликантов. Затем используйте логическое выражение в качестве политики доступа в распределении ключей подгрупп. Числовые атрибуты, необходимые n участникам, являются только 2logn в этой схеме т.е. 1024 участников могут быть обработаны, используя только 20 атрибутов/ключей.

2) Обратная секретность: обратная секретность означает, что новые участники группы не должны иметь доступа к предыдущей информации в группе. Здесь необходимо обновить ключ подгруппы и ключ группы. Новый ключ подгруппы, сгенерированный контроллером подгруппы, и новый ключ группы распространяются со старым участником, используя старый ключ подгруппы. Затем новый ключ группы, ключ подгруппы и атрибут, связанный с новым участником группы, передаются новому участнику по защищенному каналу.

Изобретение относится к области децентрализованного распределения ключевой информации. Технический результат заключается в расширении арсенала средств. Способ децентрализованного распределения ключевой информации с использованием политики шифрования на основе атрибутов уменьшается время задержки благодаря использованию одного и того же ключа группы со всеми участниками группы, поэтому нет задержки в передаче данных. Минимизируется использование ресурсов для хранения ключей благодаря использованию метода плоской таблицы с использованием политики шифрования на основе атрибутов. Который требует хранить только 2logn для n участников в контроллере подгруппы. 3 ил.

Способ децентрализованного распределения ключевой информации, заключающийся в том, что устанавливается защищенный канал связи, в сетях с динамической группой участников сети, с помощью определенных действий, способ отличается тем, что участники группы делятся на подгруппы, и каждая подгруппа управляется контроллером (менеджером) подгруппы (КП), посредством определения времени жизни сетевого пакета, все ключи создаются шифрованием на основе атрибутов политики шифрования, причем система «создания группы» (СГ) распространяет сертификаты среди всех участников группы, отвечает за настройку групповых политик и выбор параметров шифрования, если в подгруппе происходит изменения участников и должен быть сгенерирован новый ключ, то контроллер подгруппы может сгенерировать новый групповой ключ и отправить этот ключ другим КП, при изменении членства вызываются операции обновление ключа для обеспечения прямой и обратной секретности, уникальная инфраструктура проверки открытых ключей используется для аутентификации всех сторон в системе, корневым центром сертификации является система «создателя группы», обеспечение прямой и обратной секретности с помощью основных функций КП, с помощью ключа подгруппы обеспечивается обратная секретность, а атрибуты используются для обеспечения прямой секретности, также прямая секретность в предлагаемом способе обеспечивается методом плоской таблицы с использованием атрибутов, несомненно, количество атрибутов, необходимые n участникам, являются только 2logn, а обратная секретность обеспечивается обновлением ключа подгруппы и ключа группы.

| ЭФФЕКТИВНОЕ УПРАВЛЕНИЕ ГЕНЕРАЦИЯМИ КРИПТОГРАФИЧЕСКИХ КЛЮЧЕЙ | 2004 |

|

RU2351078C2 |

| УПРАВЛЕНИЕ СИНХРОНИЗИРОВАННЫМИ СИММЕТРИЧНЫМИ КЛЮЧАМИ ДЛЯ ЗАЩИТЫ ДАННЫХ, КОТОРЫМИ ОБМЕНИВАЮТСЯ УЗЛЫ СВЯЗИ | 2011 |

|

RU2584504C2 |

| ВЗАИМНАЯ МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ЦЕНТРА УПРАВЛЕНИЯ КЛЮЧАМИ | 2011 |

|

RU2663334C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ РАСПРЕДЕЛЕНИЯ И УПРАВЛЕНИЯ ГРУППОВЫМИ КЛЮЧАМИ ДЛЯ СИСТЕМ БЕСПРОВОДНОЙ СВЯЗИ | 2009 |

|

RU2480935C2 |

| WO 2008024999 A2, 28.02.2008. | |||

Авторы

Даты

2020-03-06—Публикация

2019-06-05—Подача