ПЕРЕКРЕСТНЫЕ ССЫЛКИ

Данная заявка частично продолжает патентную заявку США №12/604773, поданную 23 октября 2009 года (заявители M.Amin Shokrollahi и др.) под заголовком "Method and Apparatus Employing FEC Codes with Permanent Inactivation of Symbols for Encoding and Decoding Processes" и кроме того испрашивает приоритет следующих предварительных заявок (заявители M. Amin Shokrollahi и др.) под названием "Method and Apparatus Employing FEC Codes with Permanent Inactivation of Symbols for Encoding and Decoding Processes": предварительной патентной заявки США №61/353910, поданной 11 июня 2010 года; предварительной патентной заявки США №61/257146, поданной 2 ноября 20009 года; и предварительной патентной заявки США №61/235285, поданной 19 августа 2009 года. Каждая из вышеупомянутых предварительных и не предварительных заявок включена сюда по ссылке для всех целей.

Следующие ссылочные материалы целиком включены сюда посредством ссылки для всех целей:

1) Патент США №6307487, выданный Michael G. Luby под заголовком "Information Additive Code Generator and Decoder for Communication Systems" (далее "Luby I");

2) Патент США №6320520, выданный Michael G. Luby под заголовком "Information Additive Group Code Generator and Decoder for Communication Systems" (далее "Luby II");

3) Патент США №7068729, выданный M. Amin Shokrollahi под заголовком "Multi-Stage Code Generator and Decoder for Communication Systems" (далее "Shokrollahi I");

4) Патент США №6856263, выданный M. Amin Shokrollahi под заголовком "Systems and Processes for Decoding a Chain Reaction Code Through Inactivation" (далее "Shokrollahi II");

5) Патент США №6909383, выданный M. Amin Shokrollahi под заголовком "Systematic Encoding and Decoding of Chain Reaction Codes" (далее "Shokrollahi III");

6) Патентная публикация США №2006/0280254 заявителей Michael G. Luby и M. Amin Shokrollahi под заголовком "In-Place Transformations with Applications to Encoding and Decoding Various Classes of Codes" (далее "Luby III");

7) Патентная публикация США №2007/0195894 заявителей M. Amin Shokrollahi под заголовком "Multiple-Field Based Code Generator and Decoder for Communications Systems" (далее "Shokrollahi IV").

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к кодированию и декодированию данных в системах связи и, в частности, к системам связи, в которых данные кодируются и декодируются эффективным образом с учетом ошибок и пробелов в переданных данных.

УРОВЕНЬ ТЕХНИКИ

В литературе широко обсуждаются способы передачи файлов по каналу вязи между отправителем и получателем. Получатель, как правило, желает получить точную копию данных, переданных по каналу отправителем с некоторым уровнем достоверности. Поскольку канал не обеспечивает абсолютную верность передачи информации (что относится практически ко всем физически реализуемым системам), одной из проблемой является то, как поступать с данными, потерянными или искаженными при передаче. Часто легче иметь дело с потерянными данными (уничтоженные данные), чем с искаженными данными (ошибки), поскольку получатель не всегда может сказать, когда искаженные данные являются данными, принятыми с ошибкой. Для коррекции уничтоженных данных и/или ошибок разработано множество кодов с исправлением ошибок. Как правило, конкретный код, подлежащий использованию, выбирают на основе некоторой информации о неточностях передачи данных по данному каналу, и характере передаваемых данных. Например, если известно, что в данном канале имеются длительные периоды неточной передачи, для такого случая возможно наиболее подходящим окажется код коррекции пакета ошибок. Если ожидаются только короткие и не частые периоды передачи с ошибками, то наилучшим вариантом может быть простой код с контролем по четности.

Используемый здесь термин «исходные данные» относится к данным, доступным для одного или нескольких отправителей, для получения которых используется приемник, выполняющий их восстановление из переданной последовательности с или без ошибок и/или уничтоженных данных и т.д. Используемый здесь термин «кодированные данные» относится к пересылаемым данным, которые можно использовать для восстановления или получения исходных данных. В простом случае кодированные данные представляют собой копию исходных данных, но в том случае, если принятые кодированные данные отличаются (из-за ошибок и/или уничтоженных данных) от переданных кодированных данных, то в этом простом случае исходные данные невозможно восстановить полностью в отсутствии дополнительной информации об исходных данных. Передача может осуществляться в пространстве или времени. В более сложном случае кодированные данные создают на основе исходных данных при помощи преобразования и передают их получателям от одного или нескольких отправителей. Говорят, что кодирование является «систематическим», если обнаруживается, что исходные данные представляют собой часть кодированных данных. В простом примере систематического кодирования для формирования кодированных данных в конец исходных данных добавляется избыточная информация об исходных данных.

Также используемый здесь термин «входные данные» относится к данным, присутствующим на входе устройства-кодера с прямым исправлением ошибок (FEC) или модуля, компоненты, шага и т.д. кодера FEC («кодер FEC»), а термин «выходные данные» относится к данным, присутствующим на выходе кодера FEC. Соответственно предполагается присутствие выходных данных на входе декодера FEC, и предполагается, что декодер FEC выдает входные данные или их эквивалент на основе выходных данных, которые он обработал. В некоторых случаях входные данные представляют собой или включают в себя исходные данные, а в некоторых случаях выходные данные представляют собой или включают в себя кодированные данные. В других случаях устройство отправителя (или программный код отправителя) может содержать больше одного кодера FEC, то есть, исходные данные преобразуются в кодированные данные в цепочке, состоящей из множества кодеров FEC. Аналогичным образом, в приемнике может быть более одного декодера FEC, используемого для создания исходных данных из принятых кодированных данных.

Данные можно представить как состоящие из множества символов. Кодер представляет собой компьютерную систему, устройство, электронную схему или т.п., которая создает кодированные символы или выходные символы из последовательности исходных символов или входных символов, а декодер представляет собой дополняющую часть, которая восстанавливает последовательность исходных символов или входных символов из принятых или восстановленных кодированных символов или выходных символов. Кодер и декодер разделены во времени и/или пространстве каналом, причем любые принятые кодированные символы не могут точно совпадать с соответствующими переданными кодированными символами, и не могут приниматься точно в той последовательности, в которой они были переданы. «Размер» символа может измеряться в битах, независимо от того, оказался ли в действительности данный символ в битовом потоке, где символ имеет размер M бит, когда символ выбирается из алфавита, содержащего 2М символов. Здесь во многих примерах символы измеряются в байтах, и коды могут быть в области, состоящей из 256 возможных вариантов (здесь это 256 возможных 8-битовых шаблонов), но следует понимать, что можно использовать и другие, единицы измерения данных, широко известно много способов измерения данных.

В Luby I описано использование кодов, таких как коды с цепной реакцией, обеспечивающих эффективное исправление ошибок с точки зрения использования вычислительной мощности, памяти и полосы пропускания. Одно из свойств кодированных символов, создаваемых кодером с цепной реакцией, состоит в том, что приемник способен восстановить первоначальный файл, как только принято достаточное количество кодированных символов. В частности, для восстановления К первоначальных символов с высокой вероятностью приемнику необходимо иметь приблизительно К+А кодированных символов.

«Абсолютная величина служебных данных» для данной ситуации представлена значением А, в то время как «относительную величину служебных данных» можно вычислить как отношение А/К. Абсолютная величина служебных данных при приеме является показателем того, сколько дополнительных данных необходимо принять сверх теоретически минимального количества данных, причем этот показатель может зависеть от надежности декодера и может изменяться в функции числа К исходных символов. Аналогичным образом, относительная величина служебных данных при приеме (А/К) является показателем того, сколько дополнительных данных необходимо принять сверх теоретически минимального количества данных по отношению к объему восстанавливаемых исходных данных, причем этот показатель также может зависеть от надежности декодера и может изменяться в функции числа К исходных символов.

Коды с цепной реакцией весьма полезны для осуществления связи по сети с пакетной коммуникацией. Однако иногда они могут быть достаточно интенсивными в плане вычислений. Декодер может декодировать чаще или легче, если исходные символы закодированы с использованием статического кодера до использования динамического кодера, который осуществляет кодирование с использованием кода с цепной реакцией или другого кода без фиксированной скорости. Указанные декодеры описаны, например, в Shokrollahi I. В показанных здесь примерах исходные символы являются входными символами для статического кодера, создающего выходные символы, которые, в свою очередь, являются входными символами для динамического кодера, создающего выходные символы, являющиеся кодированными символами, где динамический кодер является кодером без фиксированной скорости, способный создавать выходные символы в количестве, которое не является фиксированной нормой по отношению к количеству входных символов. Статический кодер может включать в себя более одного кодера с фиксированной скоростью. Например, статический кодер можете включать в себя кодер Хэмминга, кодер с контролем по четности с низкой плотностью («LDPC»), кодер с контролем по четности с высокой плотностью («HDPC») или т.п.

Коды с цепной реакцией обладают свойством, состоящим в том, что некоторые символы восстанавливаются в декодере из принятых символов, причем эти символы могут быть использованы для восстановления дополнительных символов, которые, в свою очередь, можно использовать для восстановления еще нескольких символов. Предпочтительно, чтобы цепная реакция нахождения символов в декодере могла продолжаться до восстановления всех необходимых символов, прежде чем будет использован буфер принятых символов. Преимущественно вычислительная сложность выполнения процессов кодирования и декодирования с цепной реакцией не велика.

Процесс восстановления в декодере может включать в себя: определение того, какие символы были приняты; создание матрицы, которая преобразует первоначальные входные символы в указанные принятые кодированные символы; обращение матрицы и выполнение умножения обращенной матрицы на вектор принятых кодированных символов. В типовой системе реализация указанных операций методом прямого перебора может потребовать чрезмерного объема вычислений и памяти. Конечно, для конкретного набора принятых кодированных символов восстановление всех первоначальных входных символов окажется невозможным, но даже в том случае, когда это возможно, для получения результата могут потребоваться очень большие вычислительные ресурсы.

В Shokrollahi II описан подход, называемый «инактивация» (inactivation), согласно которому декодирование выполняется в два шага. На первом шаге декодер подытоживает, какие имеются принятые кодированные символы, возможный вид матрицы и определяет, по меньшей мере, приблизительно последовательность шагов декодирования, которые позволят завершить обработку цепной реакции с данными принятыми кодированными символами. На втором шаге декодер выполняет декодирование на основе цепной реакции в соответствии с определенной последовательностью шагов декодирования. Это может быть реализовано эффективным образом с точки зрения использования памяти (то есть, таким образом, который потребует меньший объем памяти для операции, чем менее эффективный с точки зрения использования памяти процесс).

При использовании подхода на основе инактивации первый шаг декодирования включает в себя манипулирование упомянутой матрицей или ее эквивалентом для определения некоторого количества входных символов, которые можно найти, и, когда определение остановилось, обозначение одного из входных символов как «инактивированный символ», и продолжение процесса определения в предположении, что инактивированный символ действительно найден; а затем в конце - нахождение инактивированных символов с использованием гауссова исключения или какого-либо другого метода для обращения матрицы, значительно меньшей, чем первоначальная матрица декодирования. При использовании указанного определения последовательность цепной реакции может быть реализована на принятых кодированных символах для получения восстановленных входных символов, которые могут представлять собой либо все первоначальные входные символы либо подходящий набор первоначальных входных символов.

Для некоторых приложений, которые накладывают жесткие ограничения на декодер, например, когда декодер входит в состав маломощного устройства с ограниченной памятью и вычислительной мощностью, или, например, когда имеют место жесткие ограничения на допустимые абсолютные или относительные величины служебных данных при приеме, можно указать улучшенные способы в отношении вышеописанного подхода на основе инактивации.

Также могут оказаться полезными способы разбиения файла или большого блока данных на несколько исходных блоков, сколько возможно в зависимости от ограничения на минимальный размер субсимвола, и затем в зависимости от этого разбиения на несколько субблоков, сколько возможно в зависимости от ограничений на максимальный размер субблока.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно одному варианту осуществления кодера в соответствии с аспектами настоящего изобретения предложен кодер у отправителя, в отправителе или для отправителя, передающий упорядоченный набор исходных символов от одного или нескольких отправителей на один или несколько приемников по каналу связи, где кодер создает данные, подлежащие пересылке, которые включают в себя множество кодированных символов, созданных из исходных символов. На первом шаге из исходных символов создают промежуточные символы с использованием способа, являющегося обратимым, то есть, также имеется обратный способ для создания исходных символов из промежуточных символов. На другом шаге промежуточные символы разбивают на первый набор промежуточных символов и второй набор промежуточных символов, где имеется, по меньшей мере, один промежуточный символ в первом наборе промежуточных символов и имеется, по меньшей мере, один промежуточный символ во втором наборе промежуточных символов, и по меньшей мере из одного промежуточного символа из каждого из двух упомянутых наборов создают по меньшей мере один кодированный символ. В некоторых версиях имеется более двух наборов.

В некоторых вариантах осуществления создают значения для первого набора и второго набора временных символов, где значения первого набора временных символов зависят от значений первого набора промежуточных символов, а значения для второго набора временных символов зависят от значений второго набора промежуточных символов. Из первого набора и второго набора временных символов создают значения для кодированных символов.

В некоторых версиях количество кодированных символов, которые могут быть созданы, не зависит от количества исходных символов.

Также обеспечены варианты осуществления декодера. Согласно одному варианту осуществления декодера в соответствии с аспектами настоящего изобретения декодер у приемника, в приемнике или для приемника принимает кодированные символы, созданные из промежуточных символов, где промежуточные символы создают из исходных символов с использованием способа, являющегося обратимым, то есть, также имеется обратный способ для создания исходных символов из промежуточных символов, и где, по меньшей мере, один из промежуточных символов назначают постоянно инактивированным символом, и где имеется, по меньшей мере, еще один из промежуточных символов, которого нет среди постоянно инактивированных символов. Декодер декодирует набор промежуточных символов из принятых кодированных символов и учитывает, по меньшей мере, один постоянно инактивированный символ, а затем создает исходные символы из декодированного набора промежуточных символов, используя обратный способ.

При декодировании шаги декодирования планируют, отменяя планирование постоянно инактивированных символов. Постоянно инактивированные символы можно найти, используя новые или традиционные способы, и затем использовать их при нахождении других промежуточных символов. Одним из подходов к нахождению постоянных инактивированных символов (и других инактиваций на ходу, если они используются) является применение гауссова исключения для нахождения инактивированных символов. Некоторые из оставшихся промежуточных символов восстанавливают на основе значений восстановленных постоянно инактивированных символов и принятых кодированных символов.

В некоторых версиях данного способа декодирования постоянно инактивированные символы содержат второй набор промежуточных символов из вариантов осуществления кодирования. В некоторых версиях данного способа декодирования постоянно инактивированные символы содержат поднабор промежуточных символов, где соответствующий способ кодирования не является многоступенчатым кодом на основе цепной реакции. Указанные способы кодирования могут включать в себя один или несколько кодов Торнадо, код Рида-Соломона, код на основе цепной реакции (его примеры описаны в Luby I) или т.п. для поднабора промежуточных символов.

Промежуточные символы используют для кодирования и декодирования, причем для требуемого набора рабочих характеристик, например, декодируемость, указывают способ создания промежуточных символов из исходных символов и соответствующий обратный способ. В некоторых вариантах осуществления промежуточные символы содержат исходные символы. В некоторых вариантах осуществления промежуточные символы содержат исходные символы наряду с избыточными символами, которые создают из исходных символов, где избыточные символы могут представлять собой символы, полученные на основе цепной реакции, символы LDPC, символы HDPC или избыточные символы других типов. Альтернативно, промежуточные символы могут быть основаны на предписанных соотношениях между символами, например, соотношения между промежуточными символами и исходными символами, и дополнительные соотношения LDPC И HDPC между промежуточными символами, где способ декодирования используют для создания промежуточных символов из исходных символов на основе упомянутых предписанных соотношений.

Упомянутые способы и системы можно реализовать с помощью электронных схем или обрабатывающего устройства, которое выполняет программные команды и имеет соответствующий программный код с командами для реализации кодирования и/или декодирования.

Настоящее изобретение обеспечивает множество преимуществ. Например, в одном конкретном варианте осуществления сокращаются вычислительные затраты на кодирование данных для их передачи по каналу. В другом конкретном варианте осуществления сокращаются вычислительные затраты на декодирование указанных данных. Еще в одном конкретном варианте осуществления существенно сокращаются абсолютные и относительные величины служебных данных при приеме. В зависимости от варианта осуществления может быть достигнуто одно или несколько из указанных преимуществ. Эти и другие преимущества более подробно раскрыты в последующем описании.

Дополнительное понимание раскрытых здесь сущности и преимуществ изобретения можно получить, обратившись к представленным ниже разделам описания и прилагаемым чертежам.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

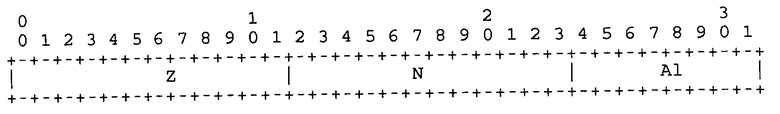

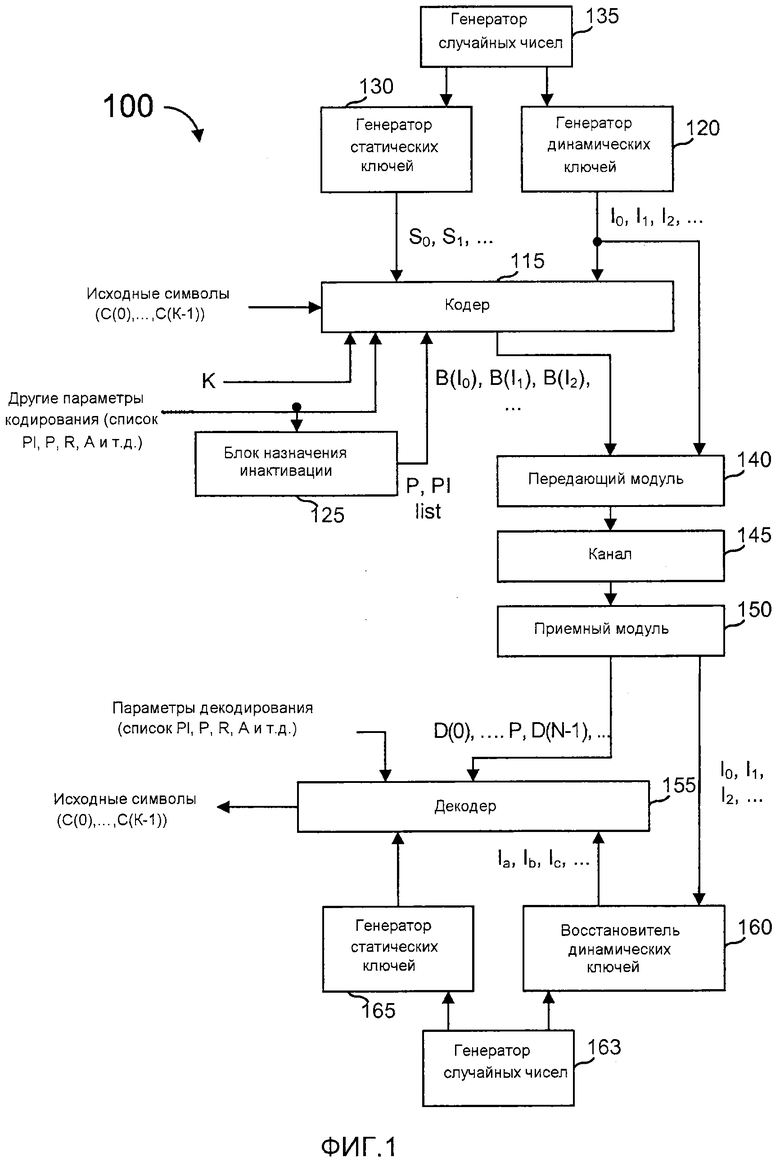

Фиг. 1 - блок-схема системы связи, где наряду с другими признаками и элементами используется многоступенчатое кодирование, включающее в себя постоянную инактивацию;

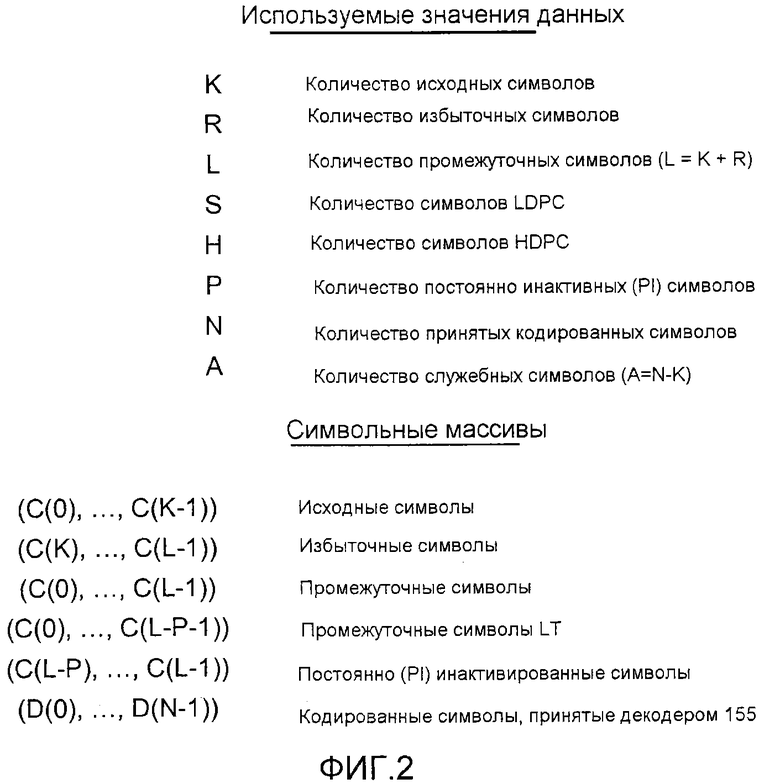

фиг. 2 - таблица переменных, массивов и т.п., используемых здесь в различных других чертежах;

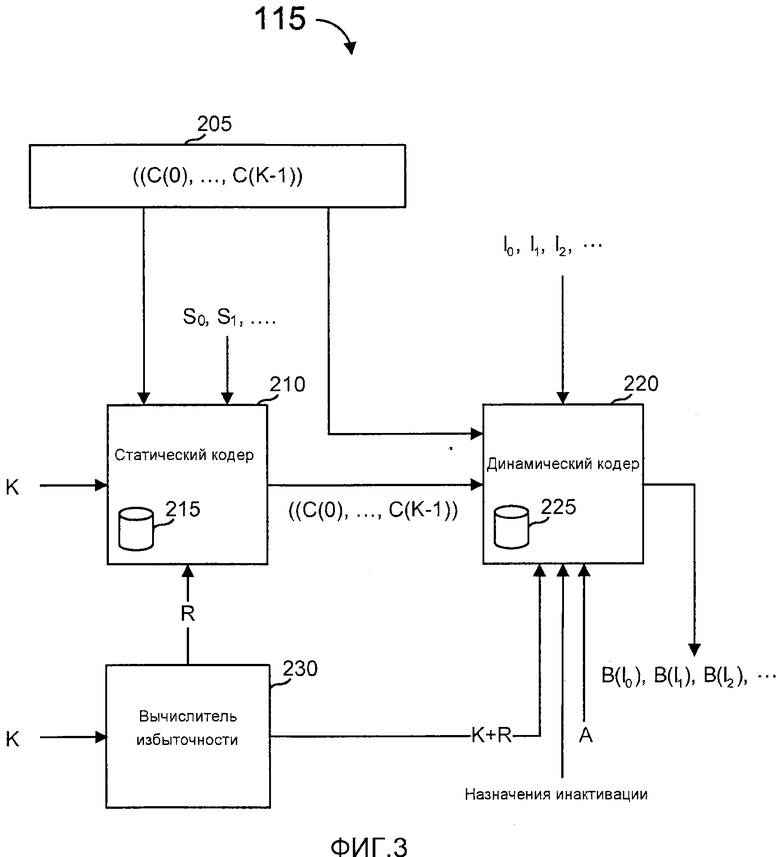

фиг. 3 - блок-схема конкретного варианта осуществления кодера, показанного на фиг. 1;

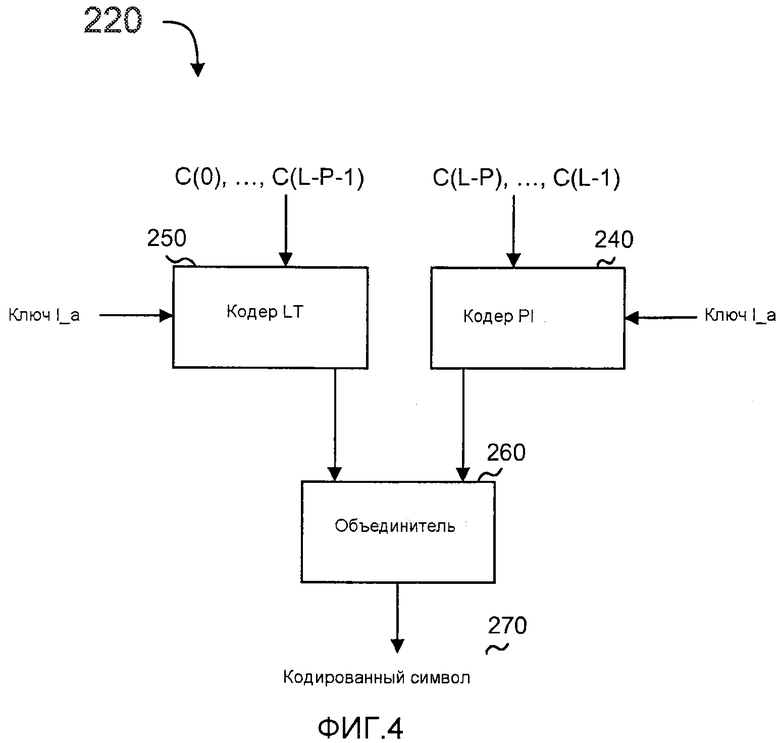

фиг. 4 - блок-схема, более подробно показывающая динамический кодер по фиг. 3;

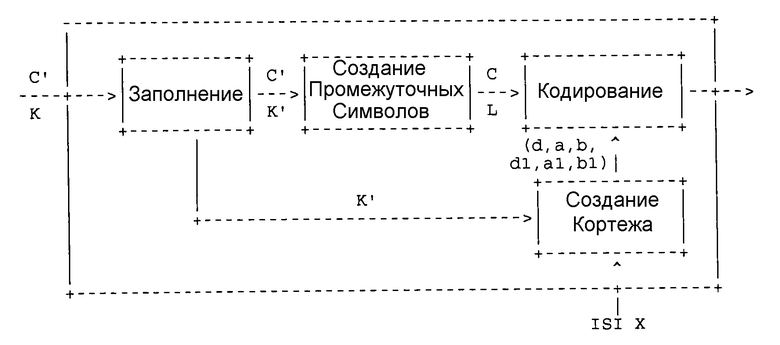

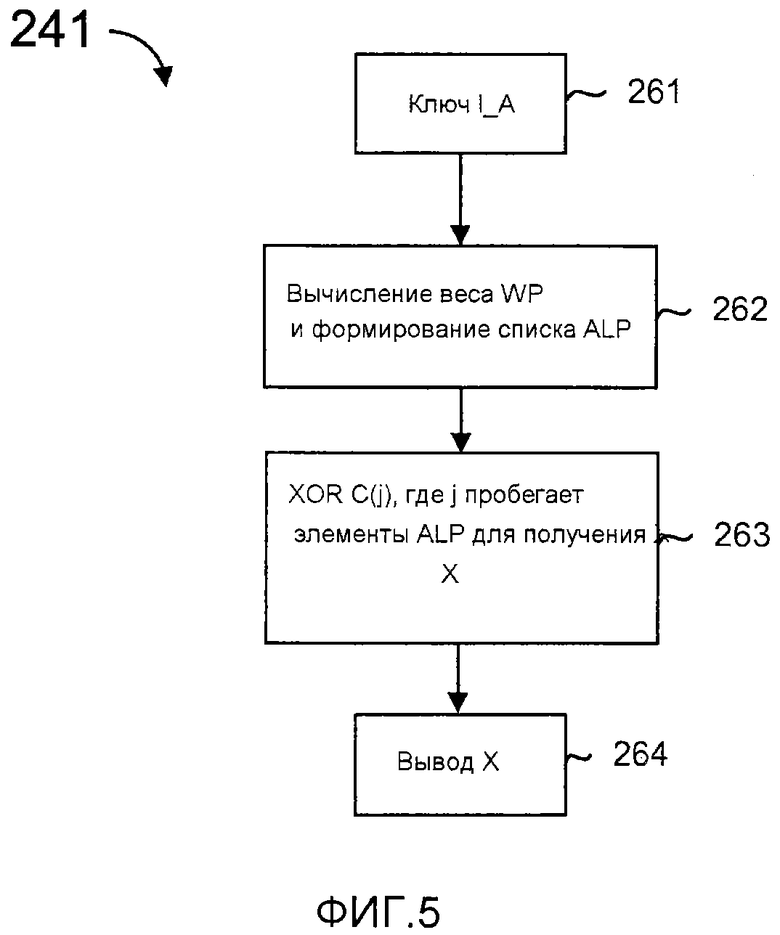

фиг. 5 - блок-схема, иллюстрирующая процесс кодирования с постоянной инактивацией (PI);

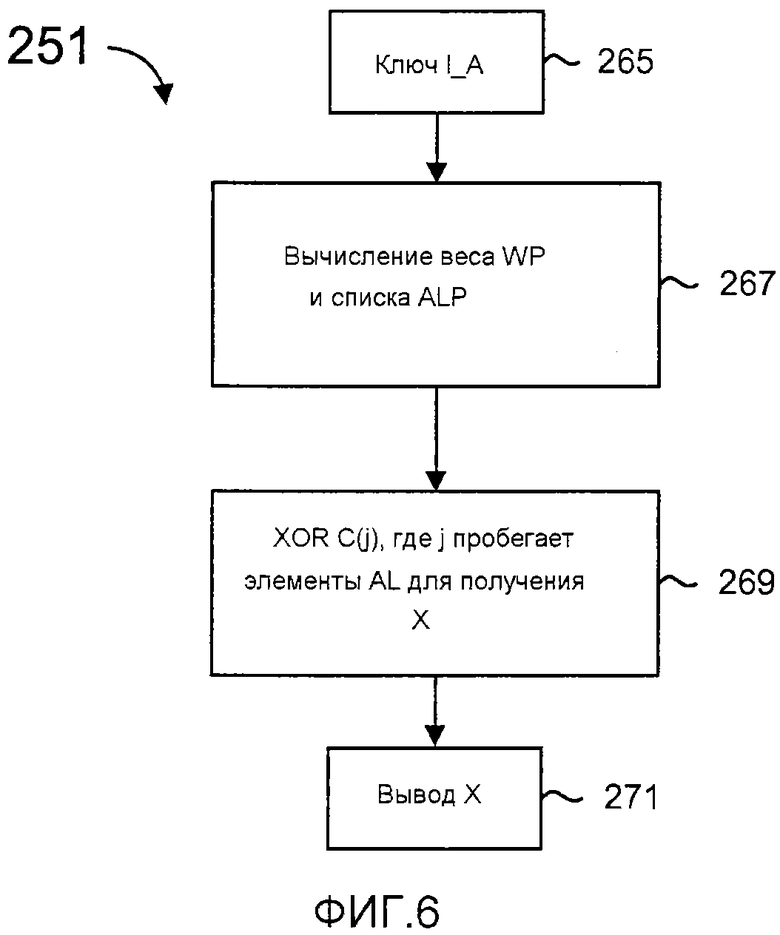

фиг. 6 - блок-схема, иллюстрирующая процесс динамического кодирования;

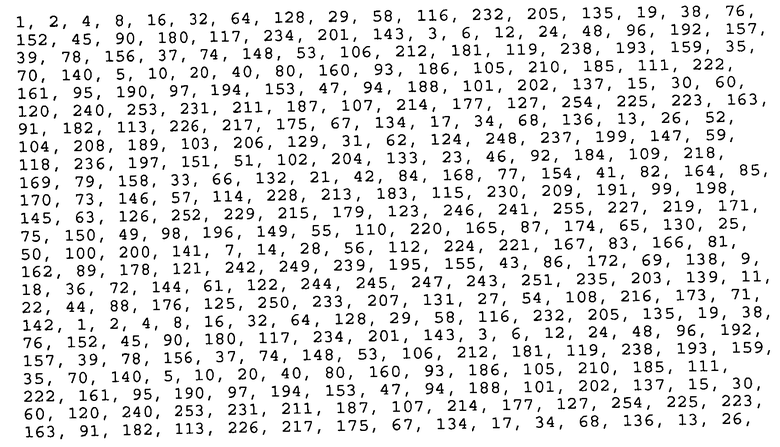

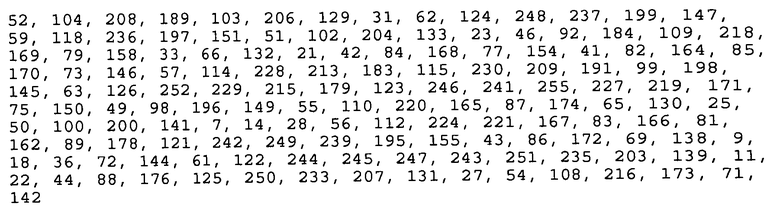

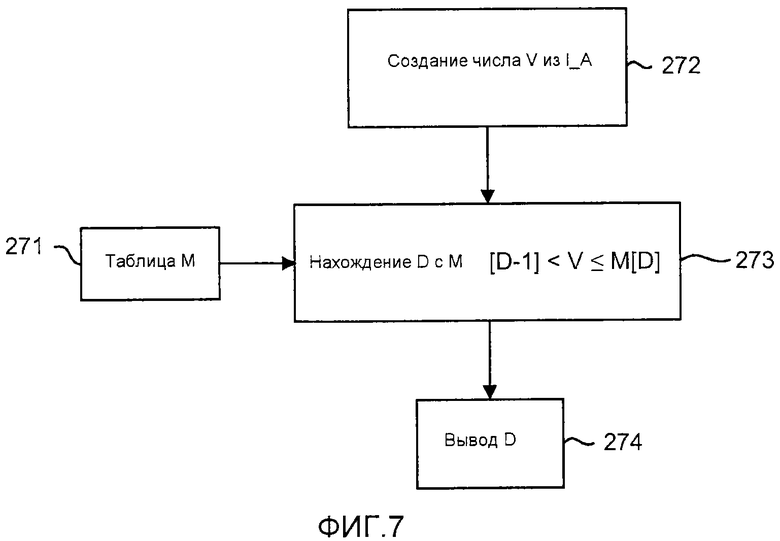

фиг. 7 - блок-схема операции вычисления веса для вычисления символов;

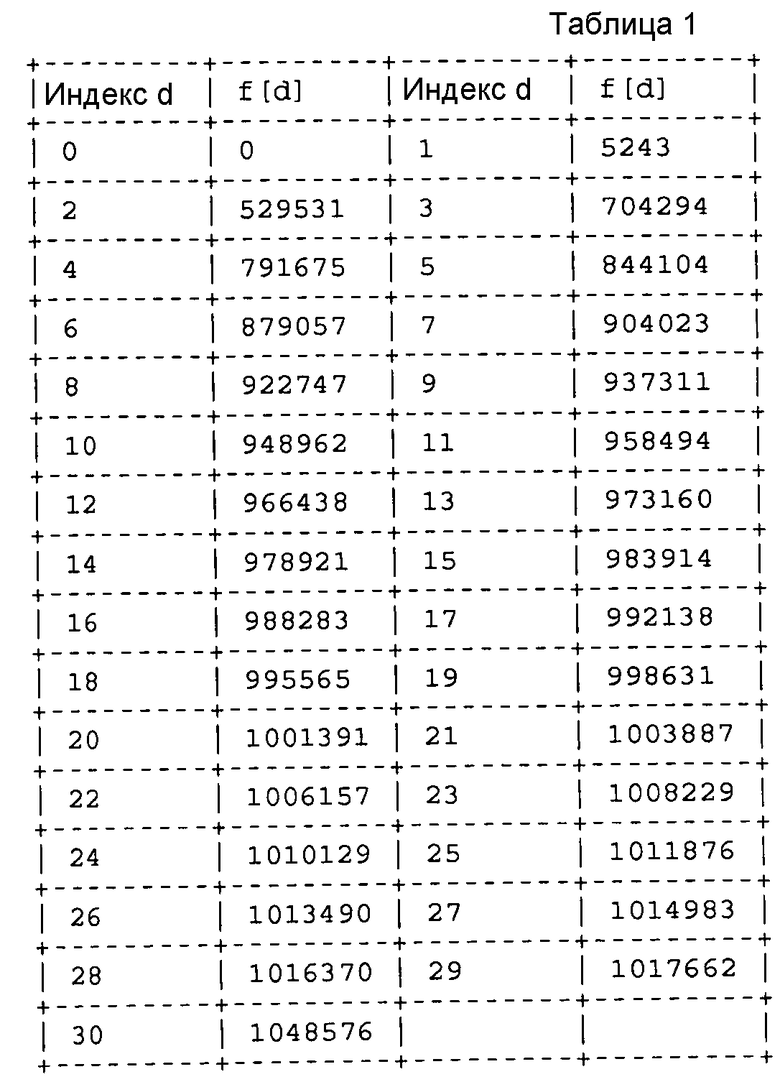

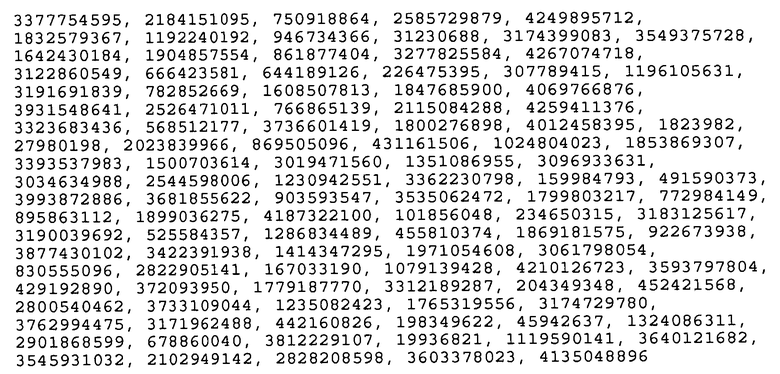

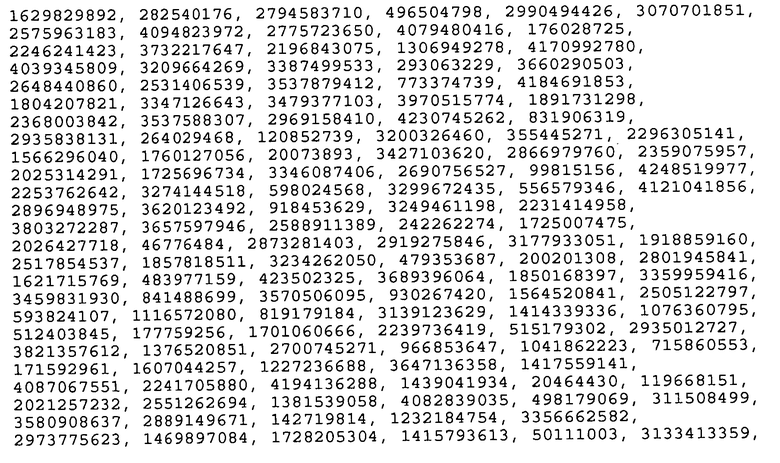

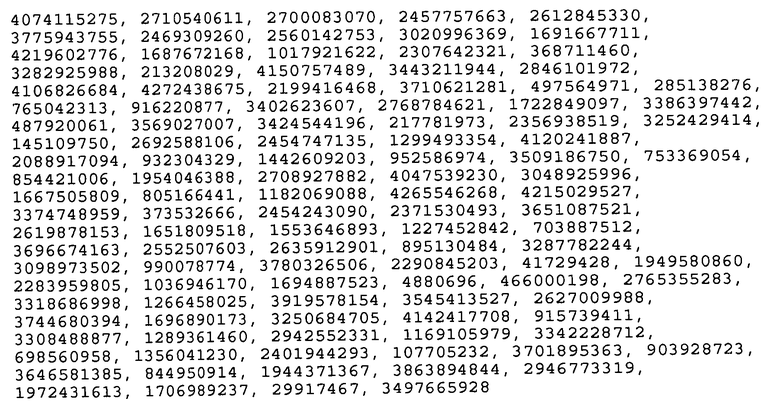

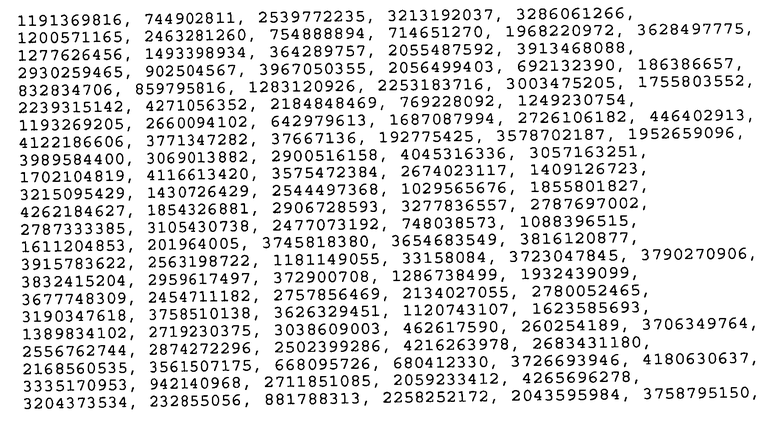

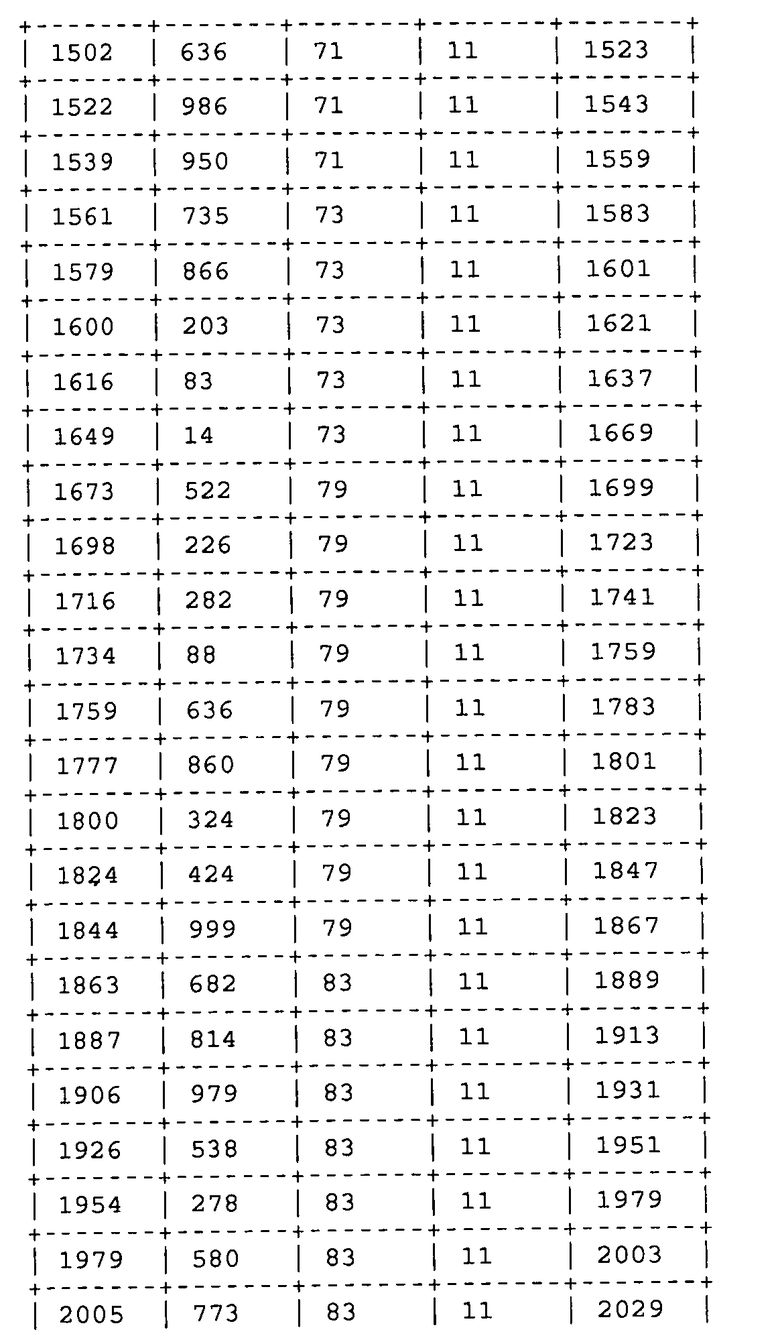

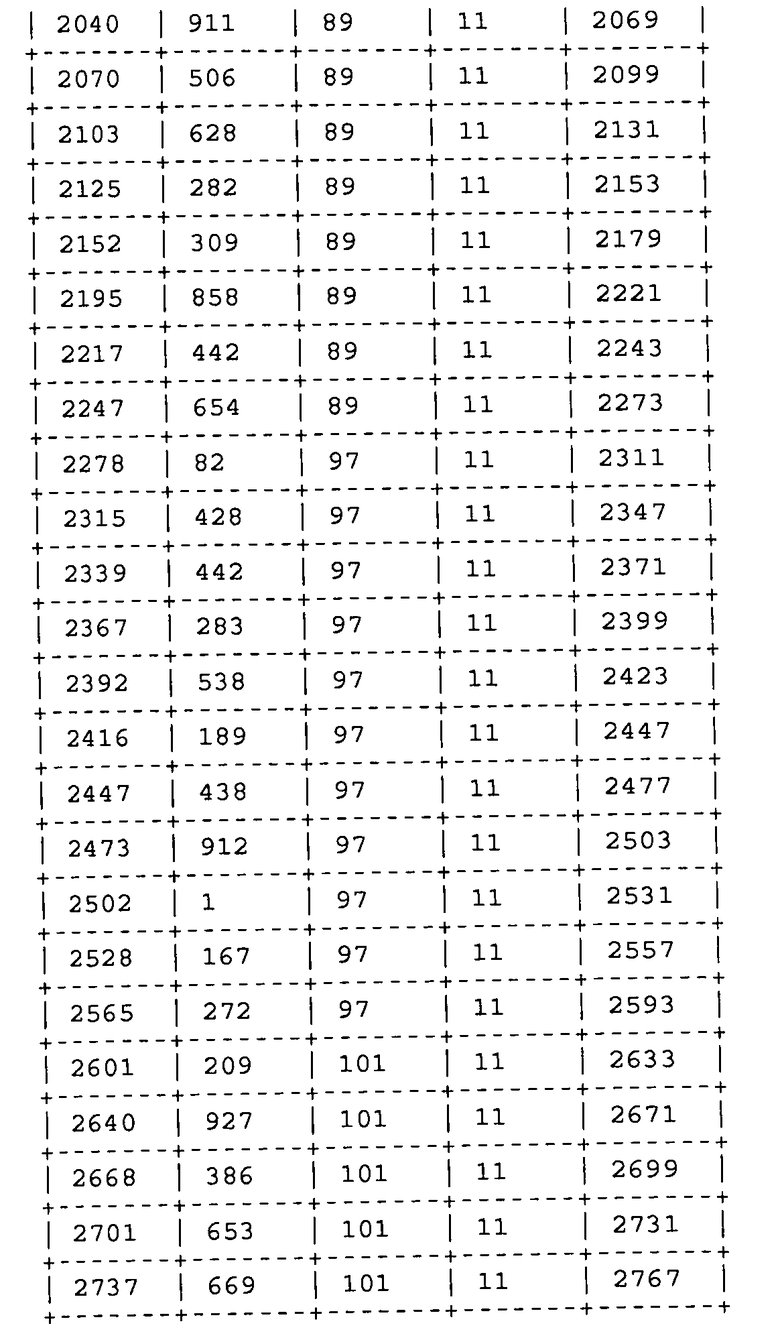

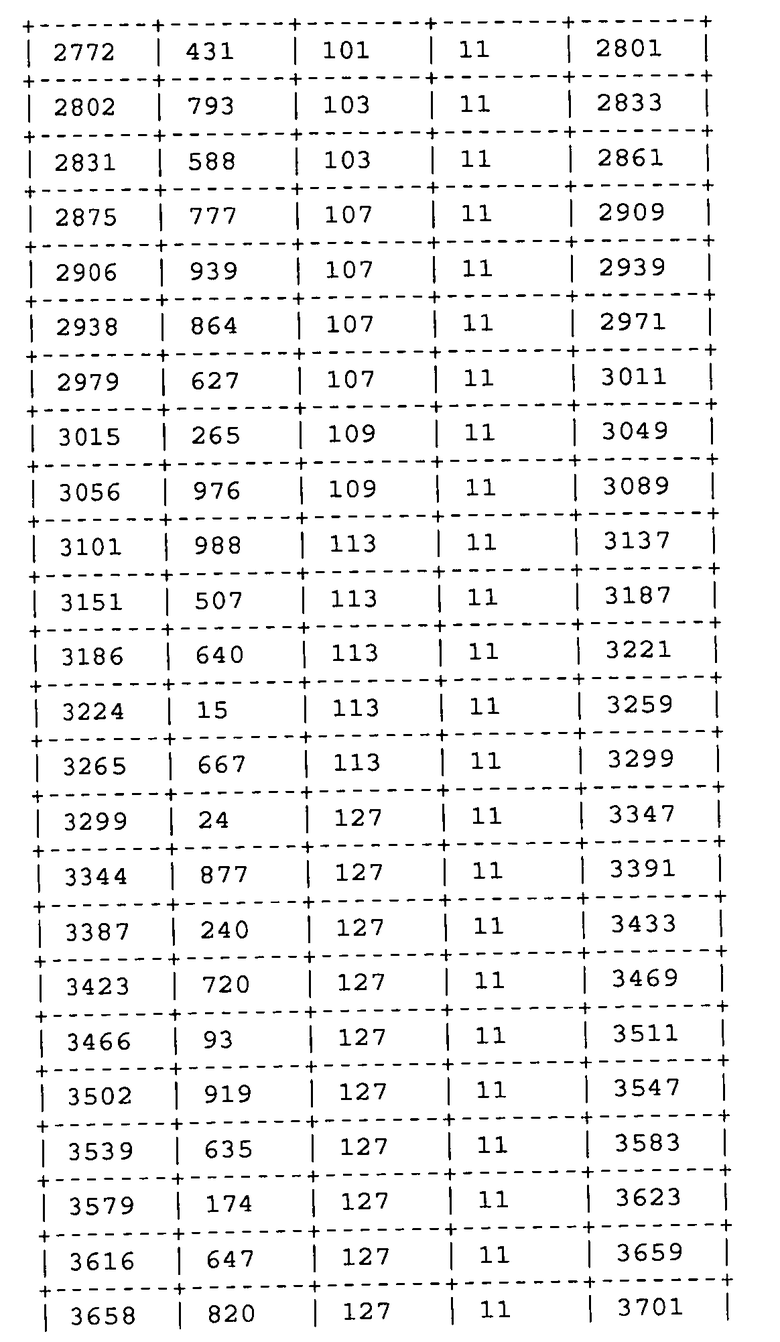

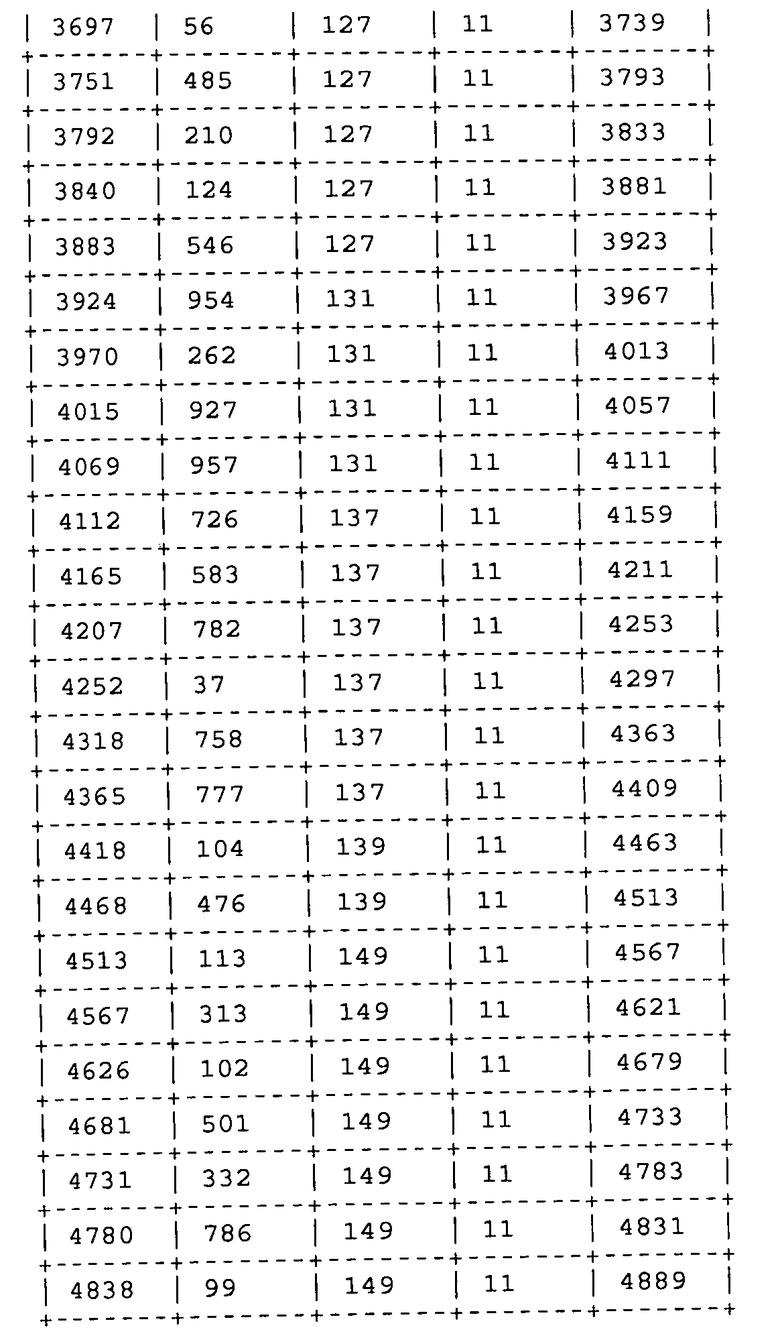

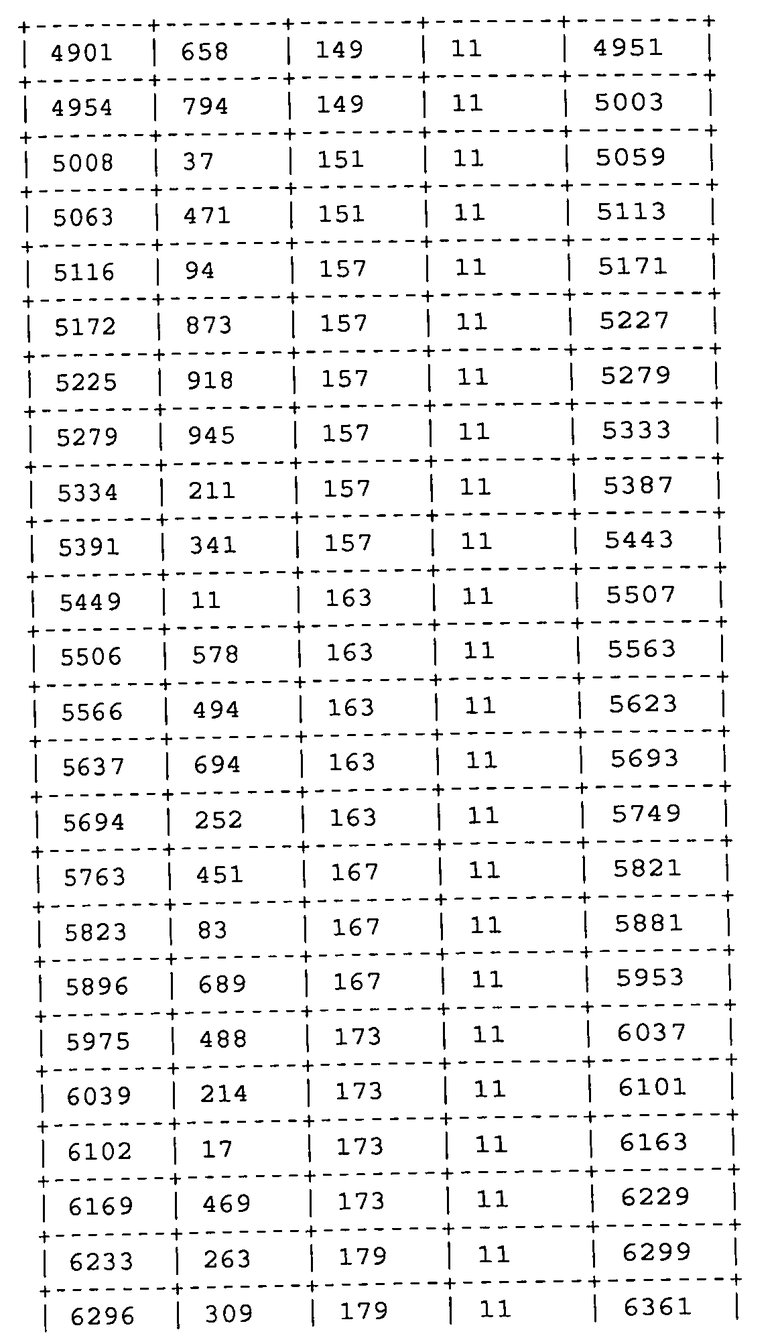

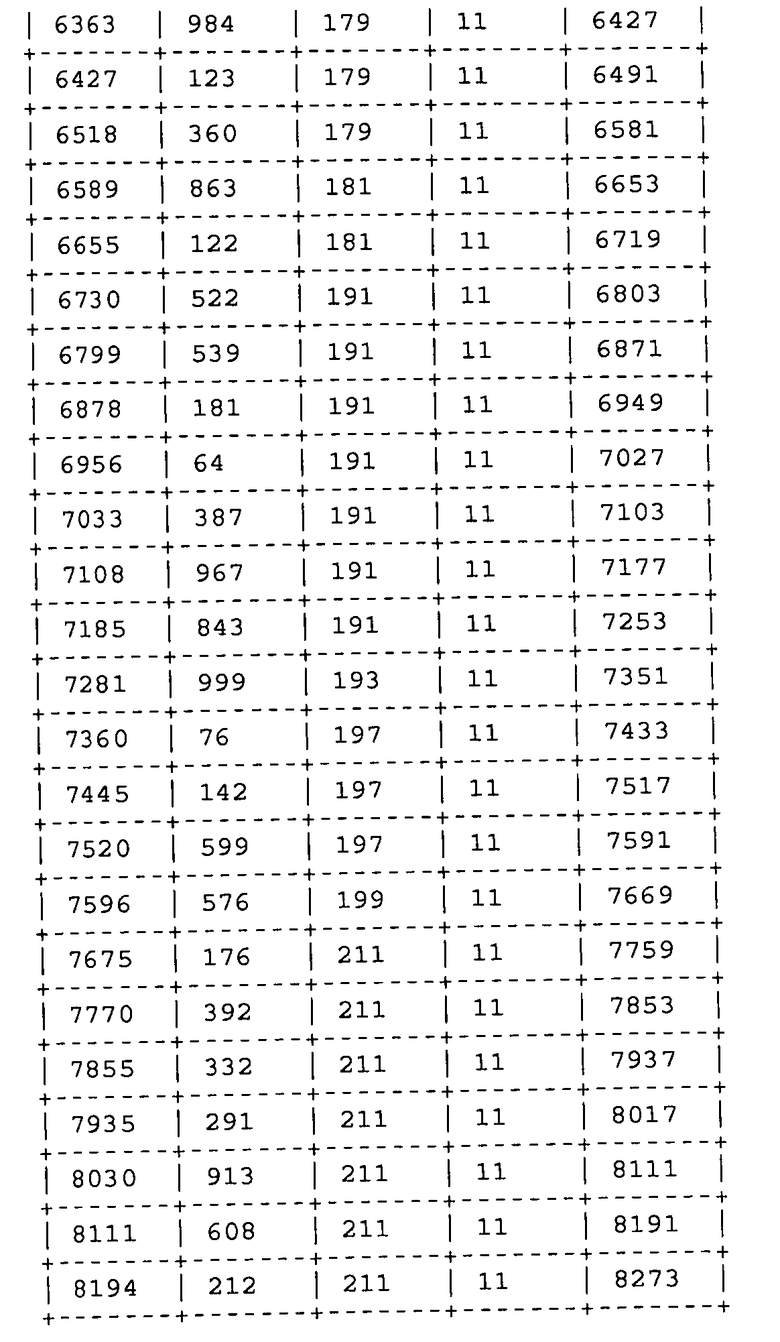

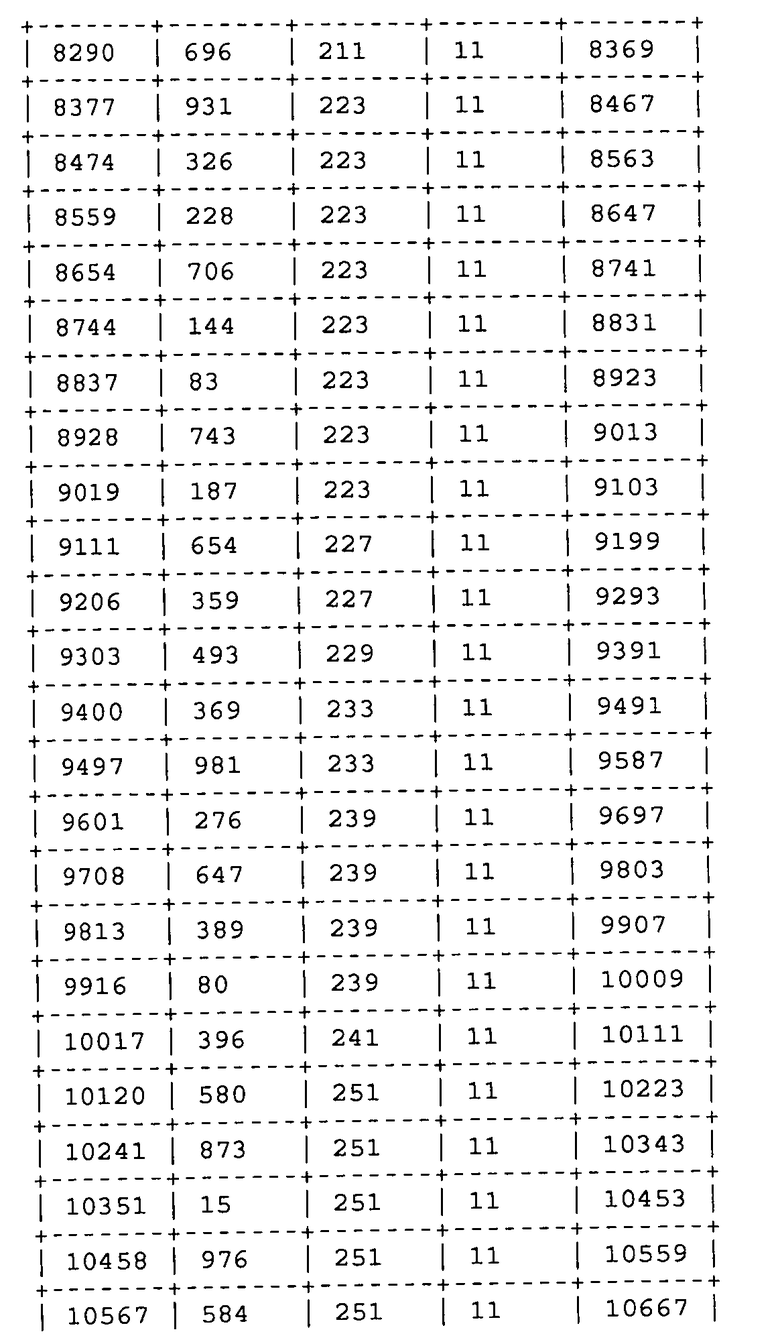

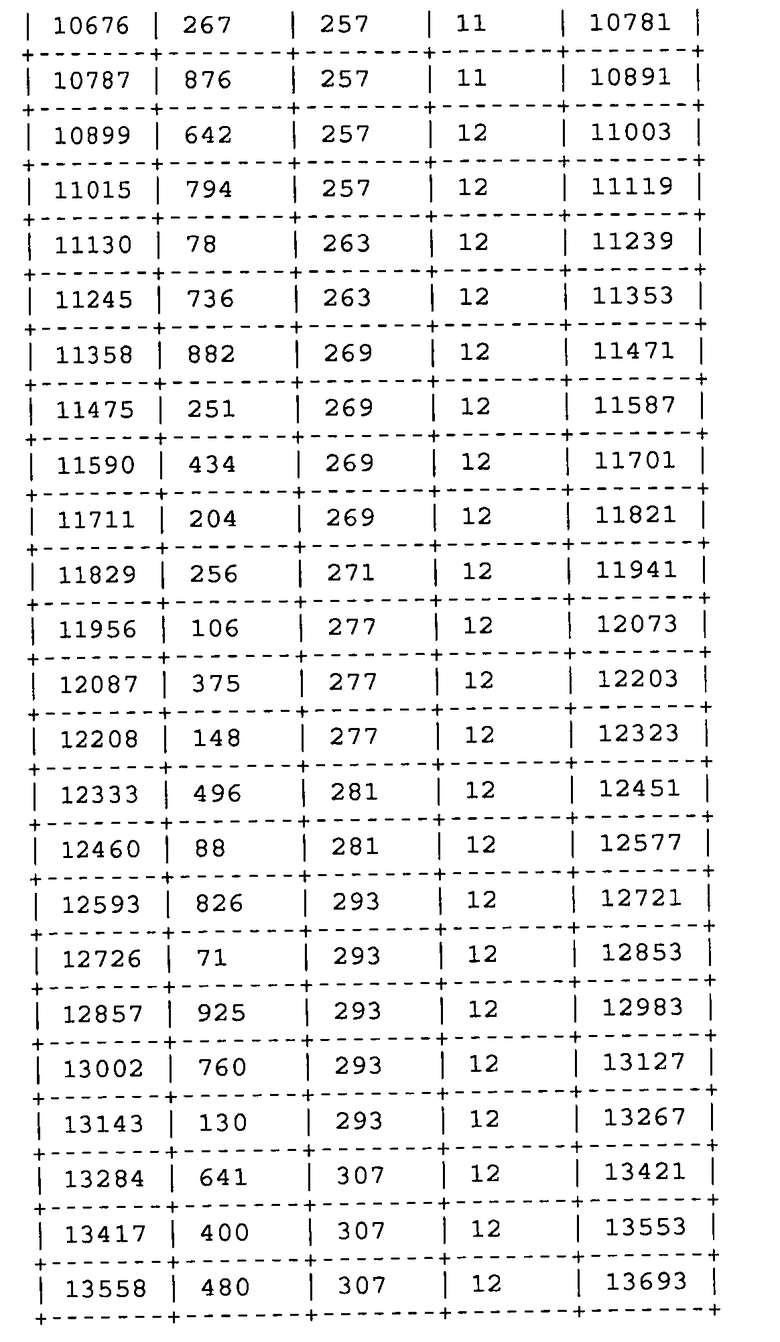

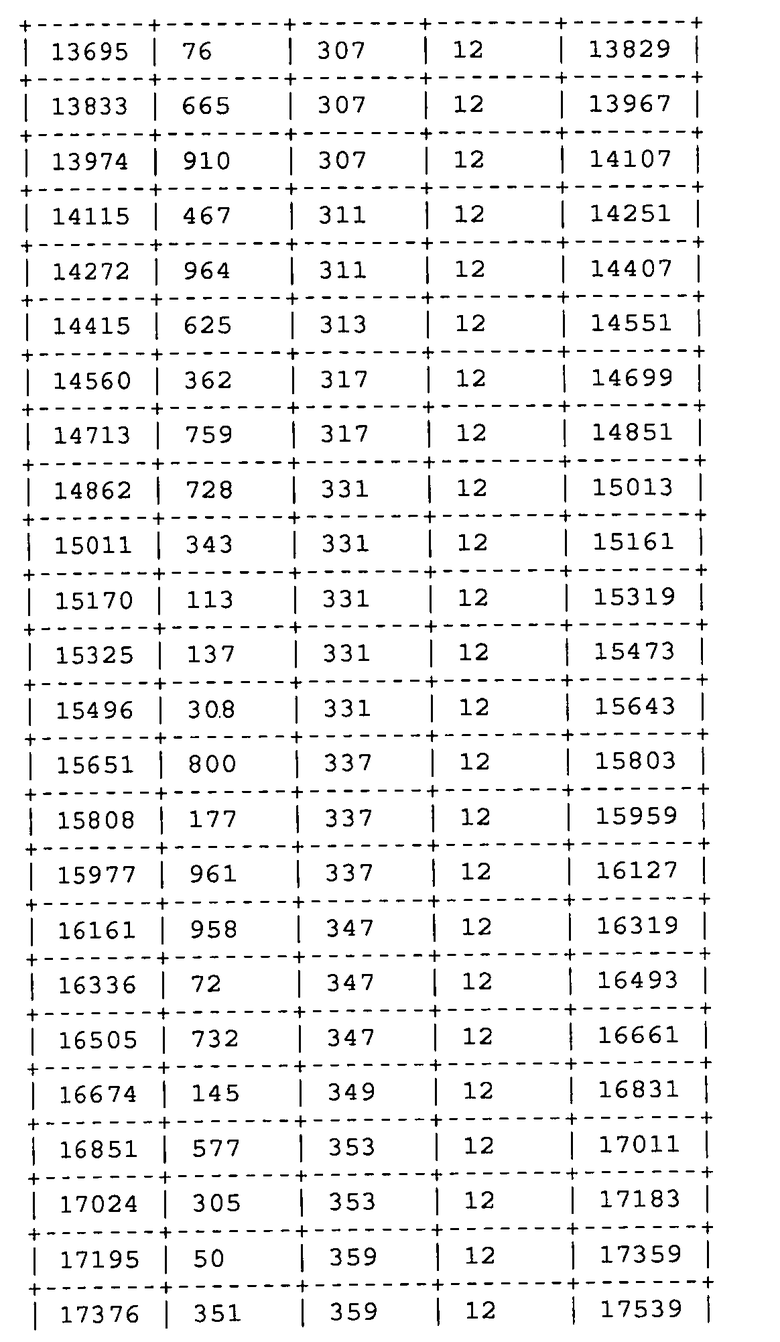

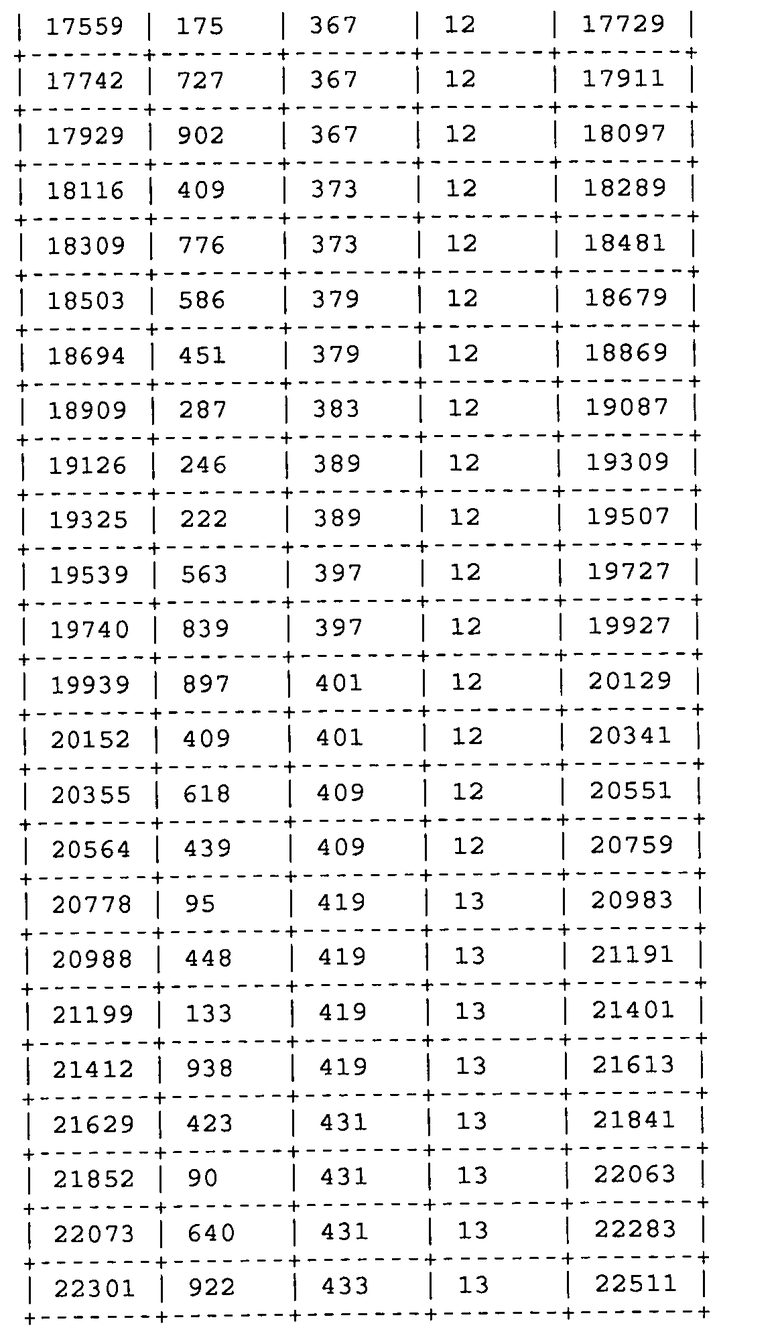

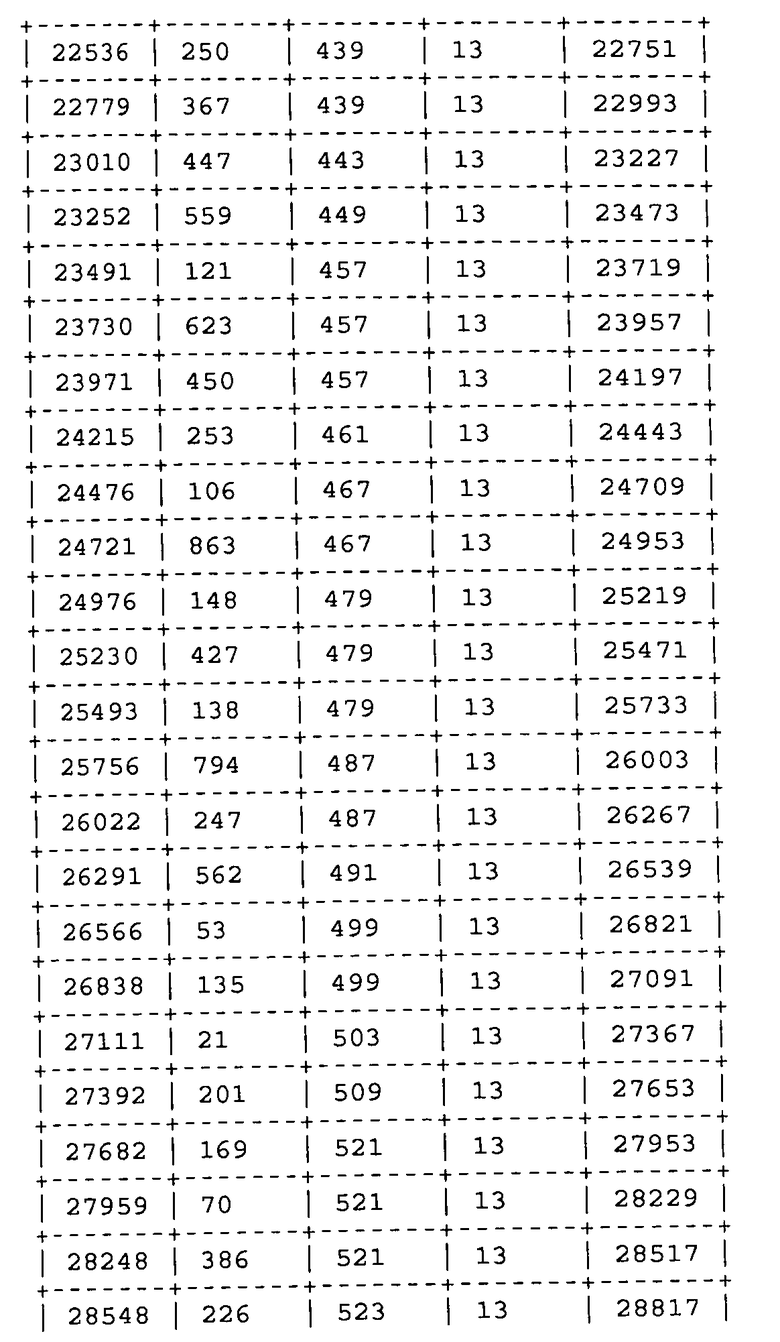

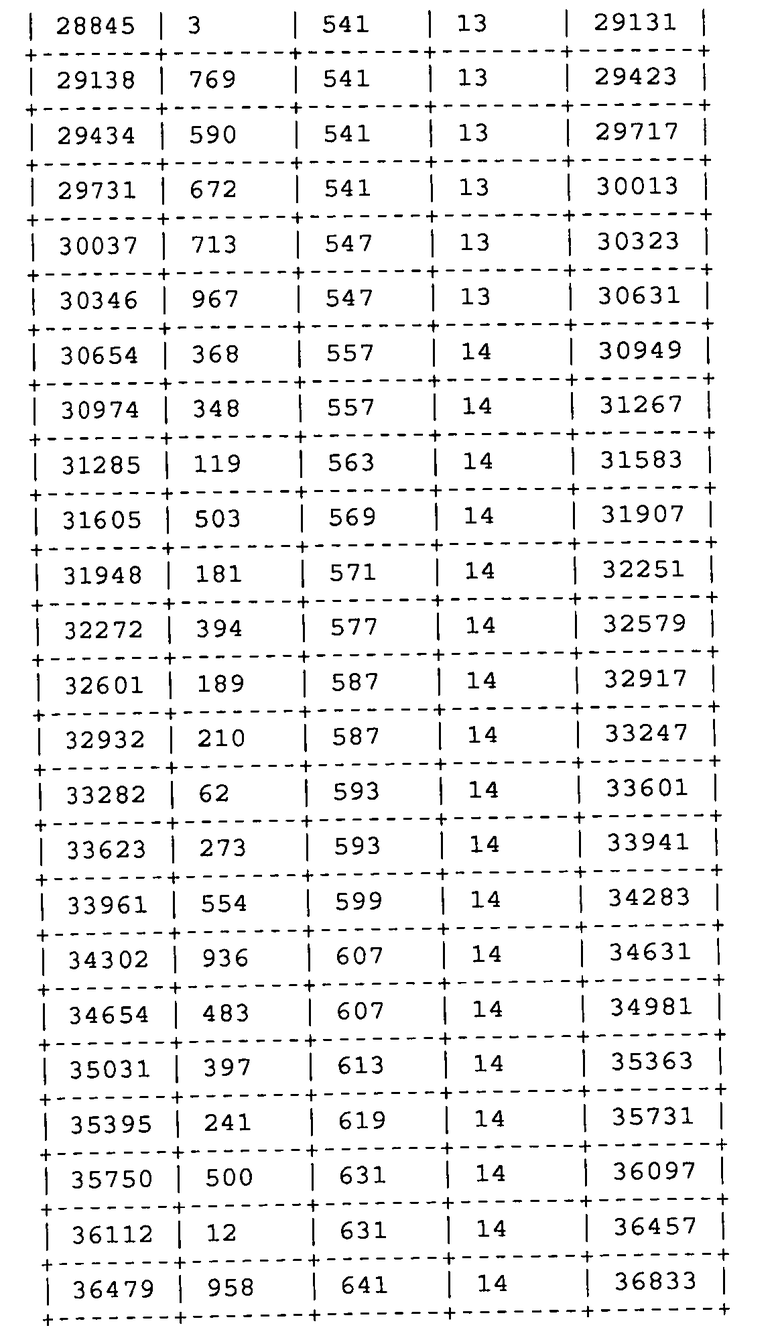

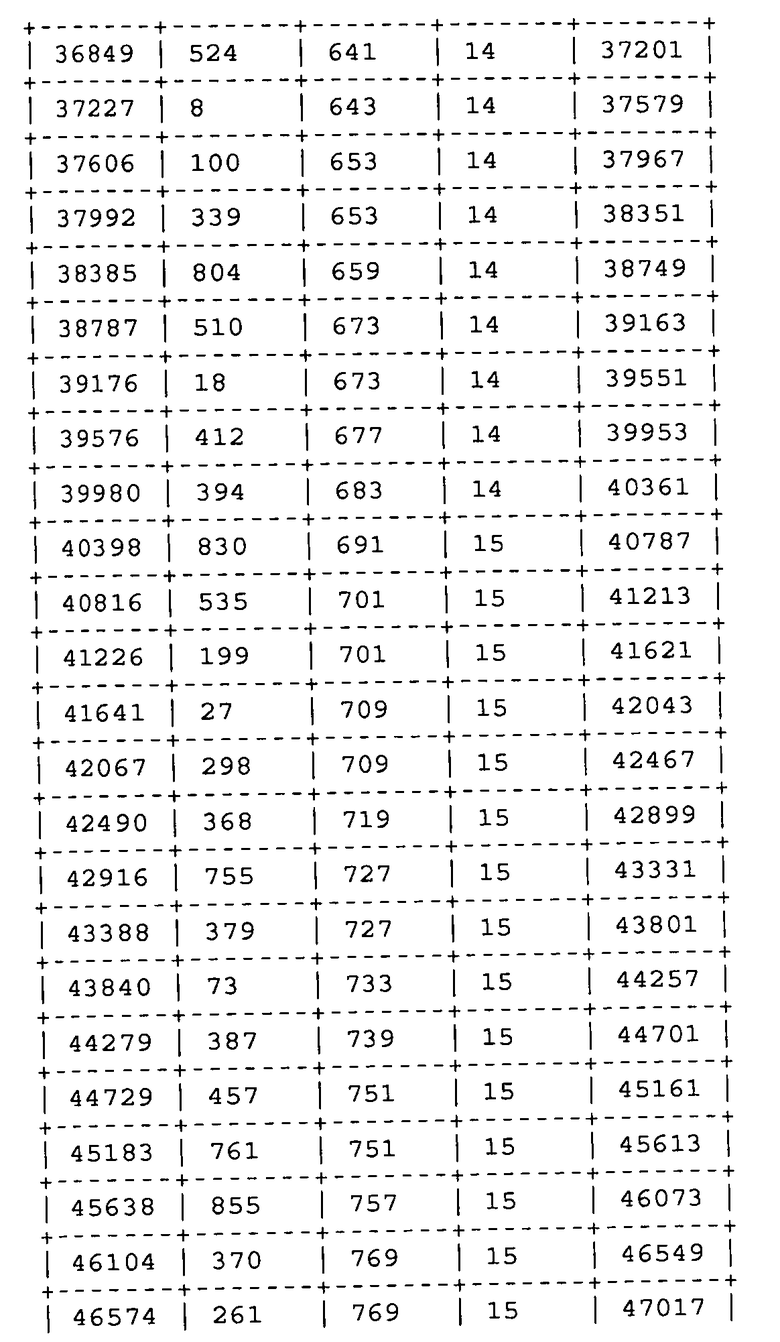

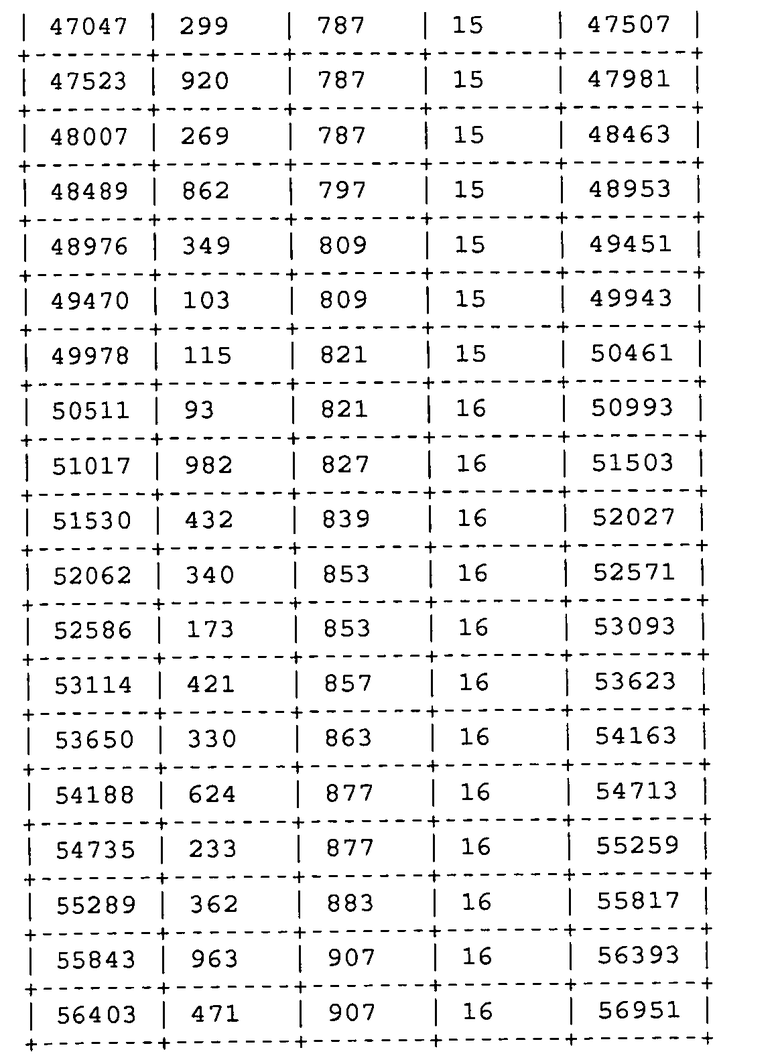

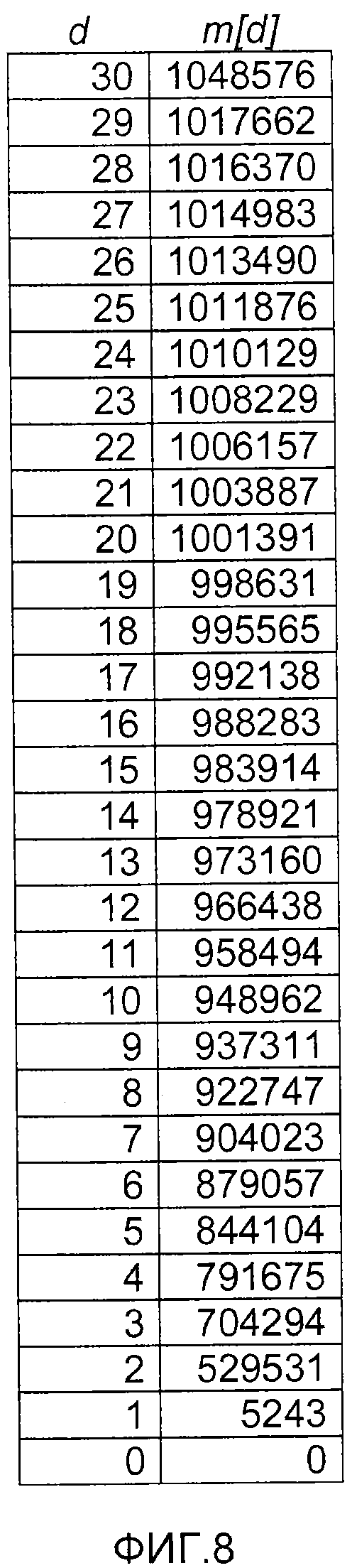

фиг. 8 - таблица, которая может храниться в памяти и использоваться для определения степени символа на основе искомого значения;

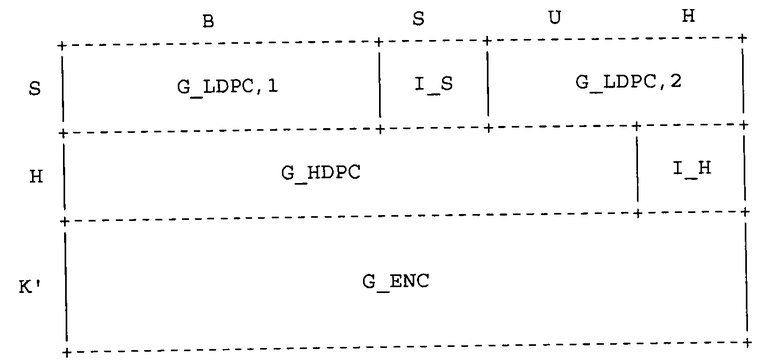

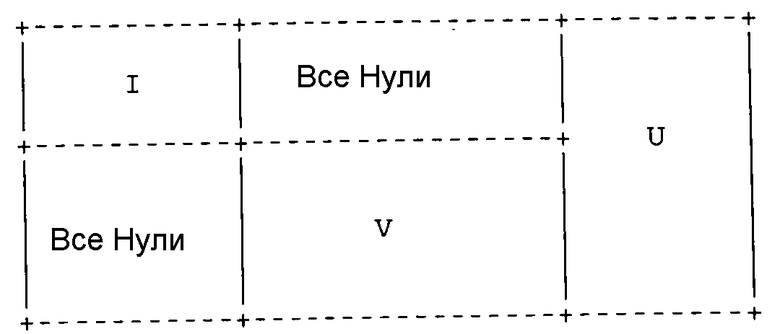

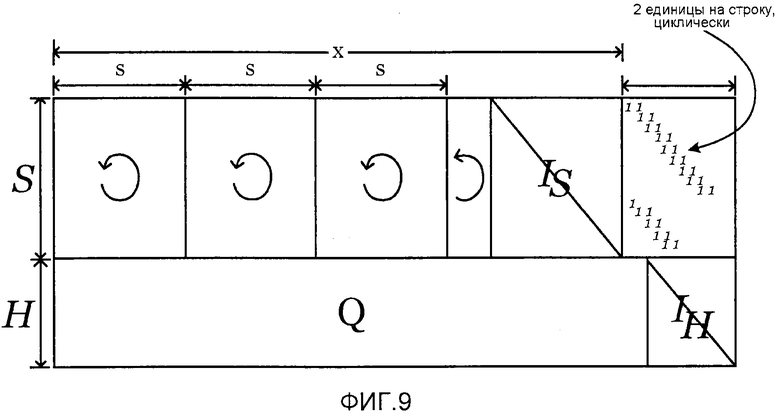

фиг. 9 - матрица, используемая в процессе кодирования или декодирования;

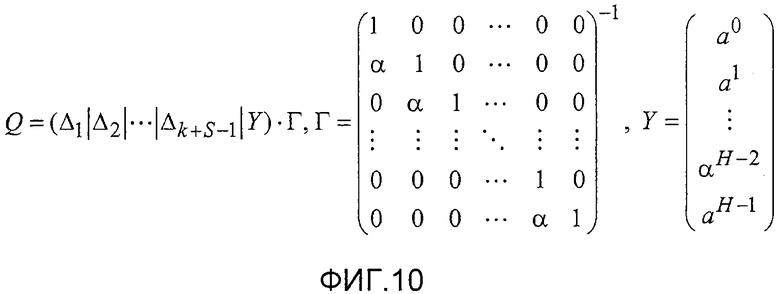

фиг. 10 - уравнение, представляющее части матрицы, показанной на фиг. 9, для конкретного минимального полинома;

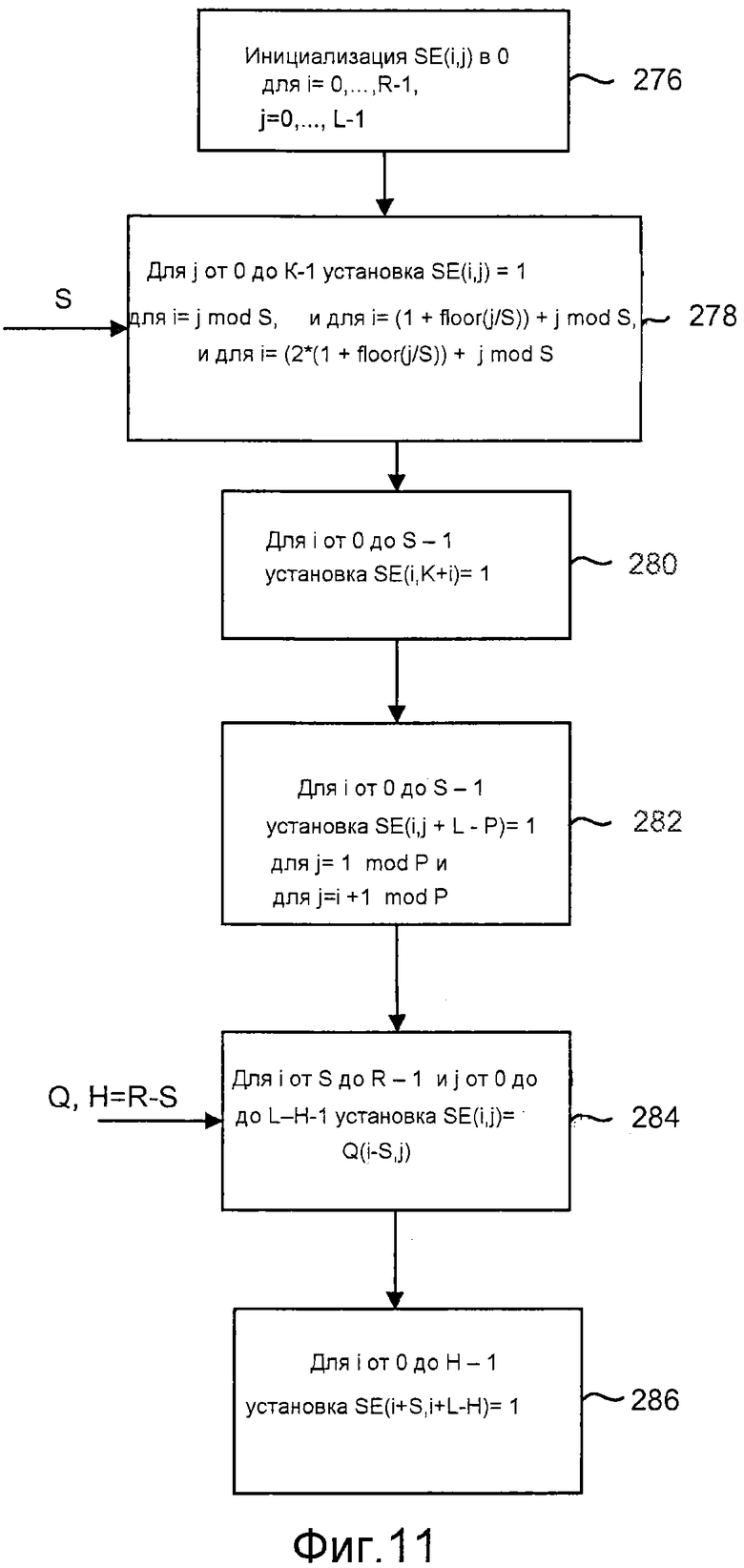

фиг. 11 - блок-схема, иллюстрирующая процесс установки массива для использования при кодировании или декодировании;

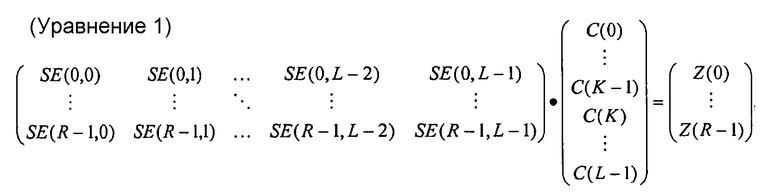

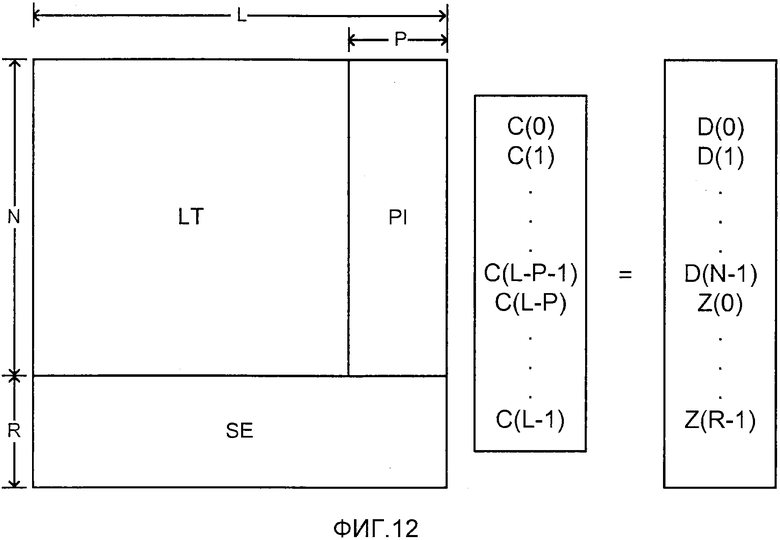

фиг. 12 - матричное представление набора уравнений, решаемых декодером для восстановления массива С(), представляющее восстановленные исходные символы из массива D(), представляющее принятые кодированные символы с использованием субматрицы SE, представляющей R статических символов или уравнений, известных декодеру;

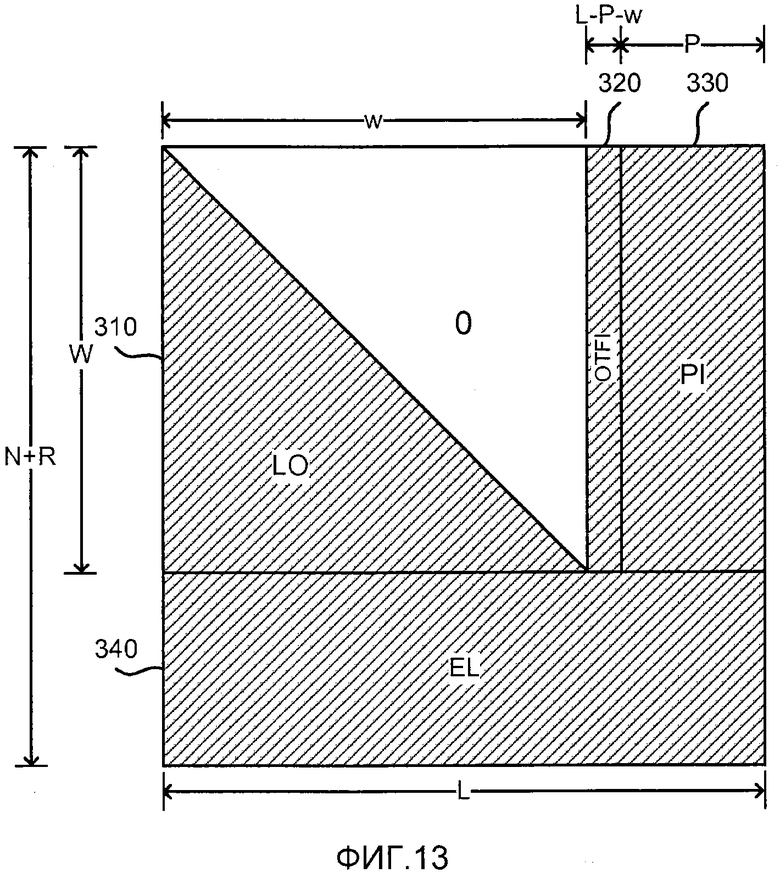

фиг. 13 - матрица, являющаяся результатом перестановки строк/столбцов матрицы по фиг. 12 с использованием инактивации OTF;

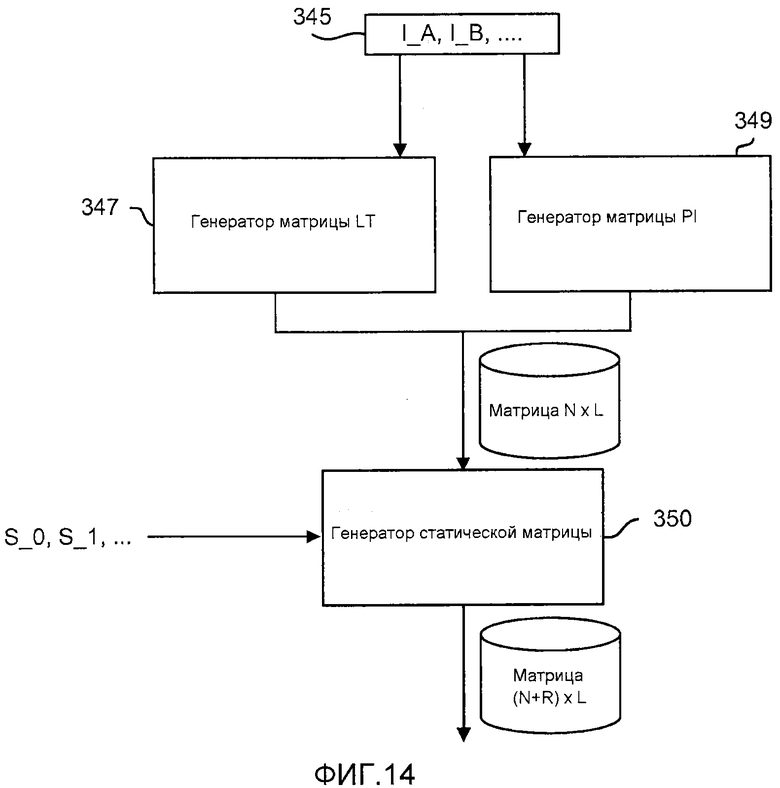

фиг. 14 - блок-схема, описывающая процесс создания матрицы по фиг. 12;

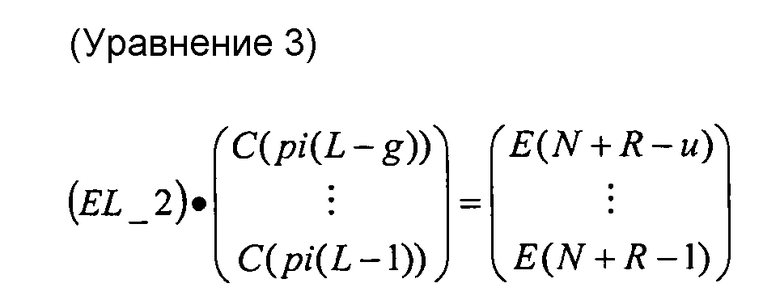

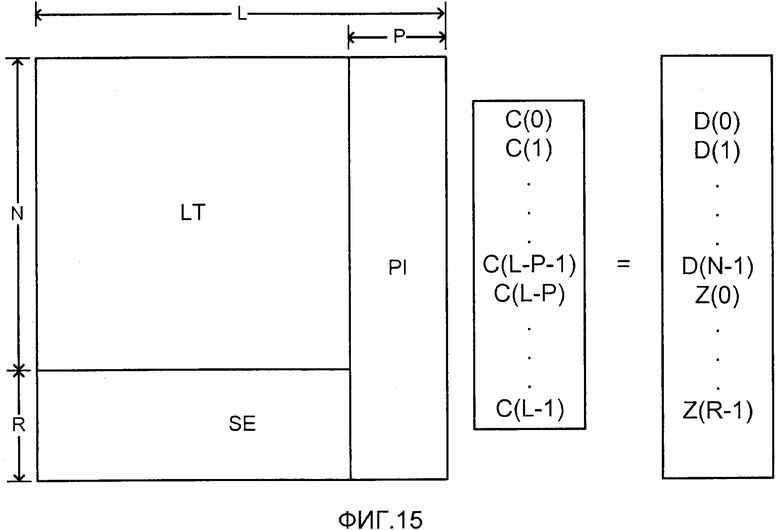

фиг. 15 - матричное представление набора уравнений, решаемых декодером, для восстановления массива С(), представляющее восстановленные исходные символы из массива D(), представляющее принятые кодированные символы, с использованием субматрицы SE, и субматрицы, соответствующей постоянно инактивированным символам;

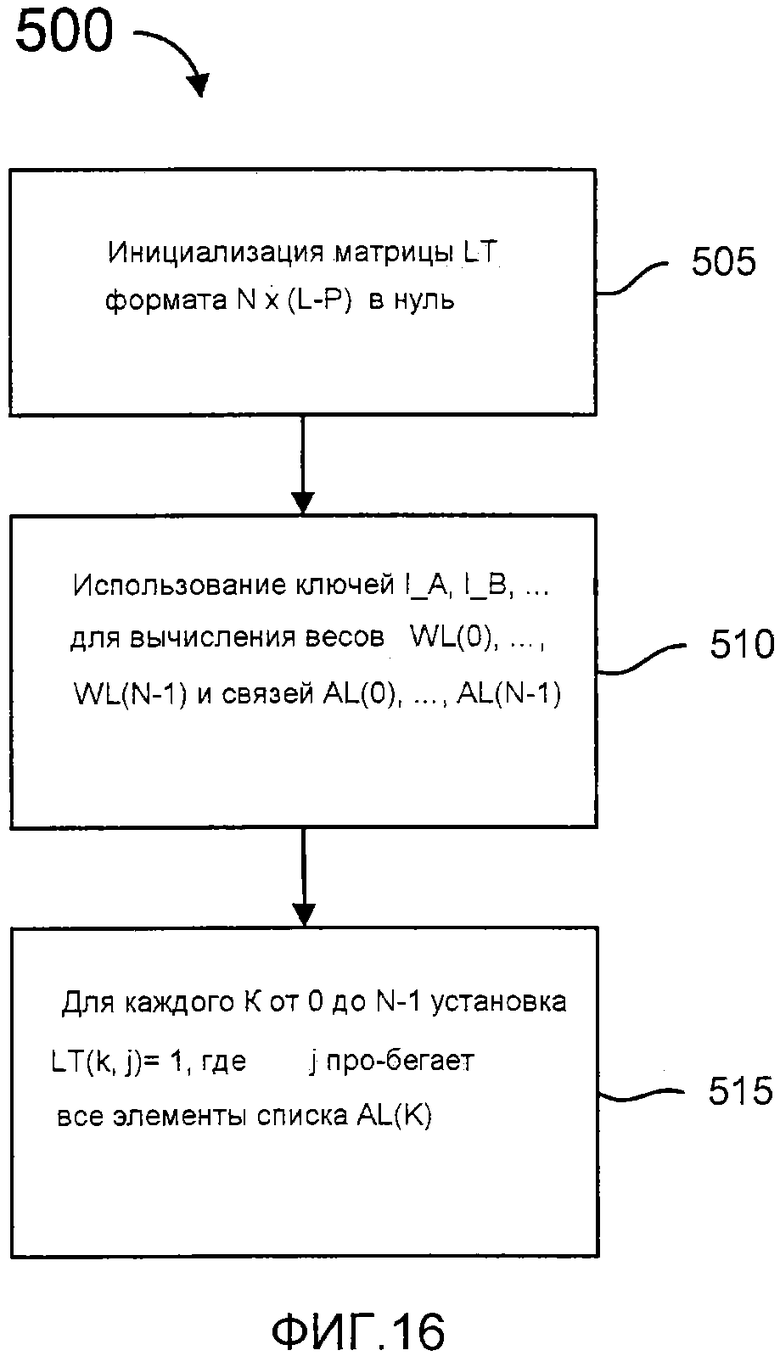

фиг. 16 - блок-схема, иллюстрирующая процесс создания субматрицы LT, которую можно использовать в матрице по фиг. 12 или матрице по фиг. 15;

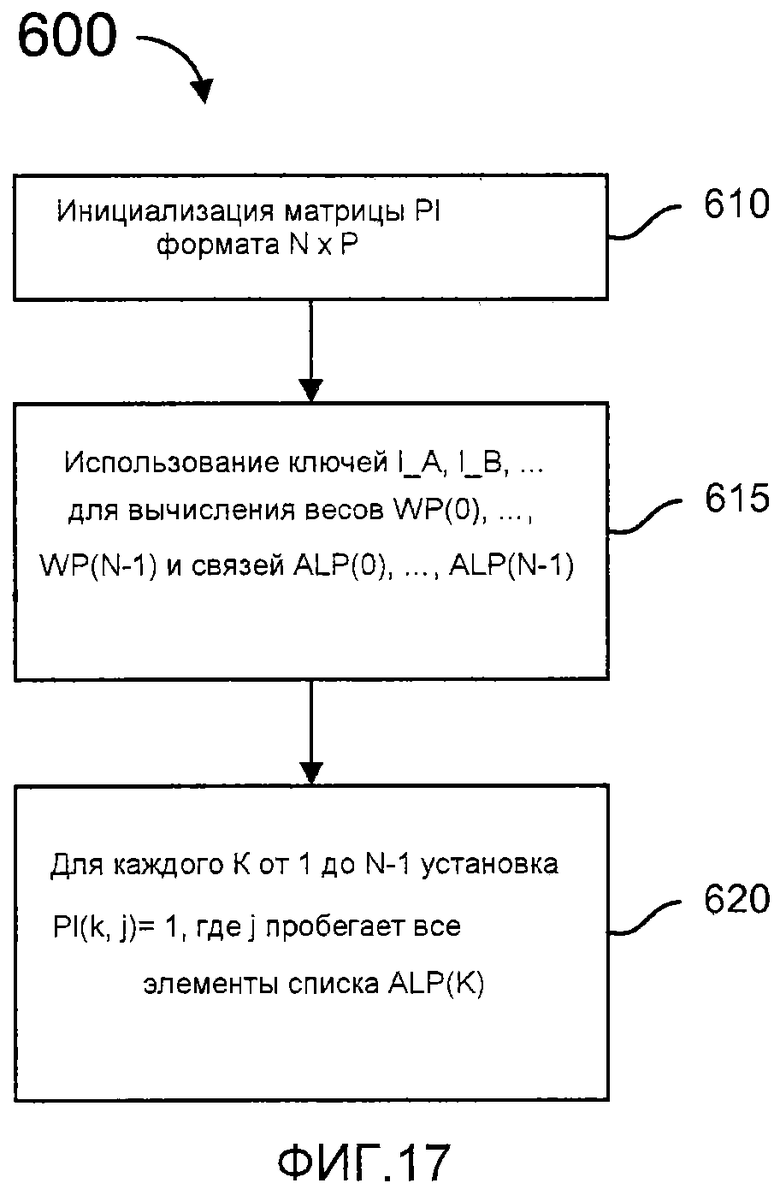

фиг. 17 - блок-схема, иллюстрирующая процесс создания субматрицы PI, которую можно использовать в матрице по фиг. 15;

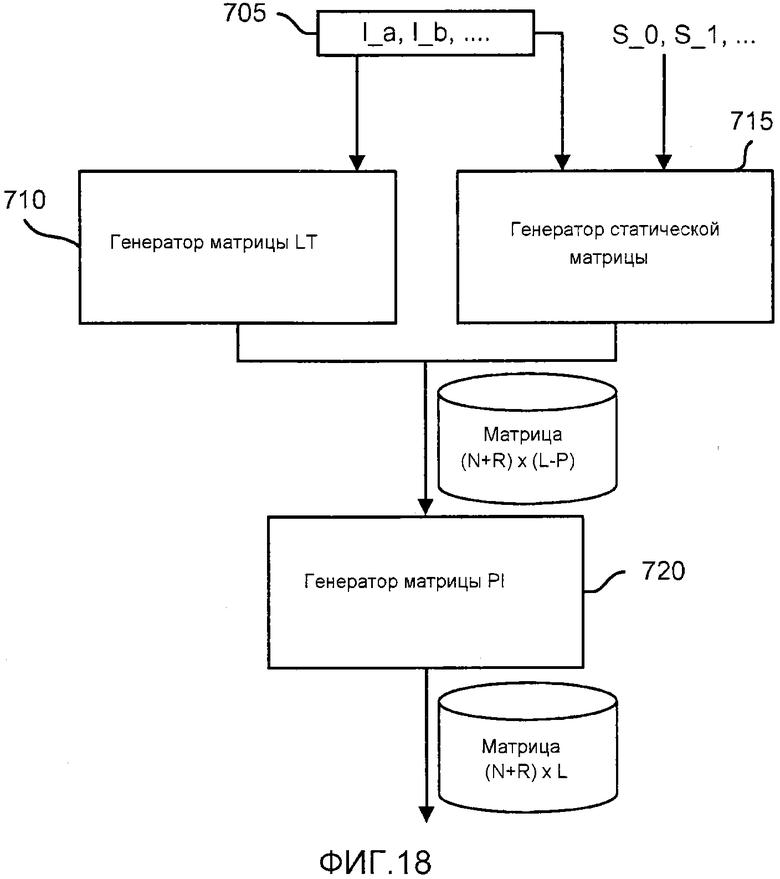

фиг. 18 - блок-схема генератора матрицы;

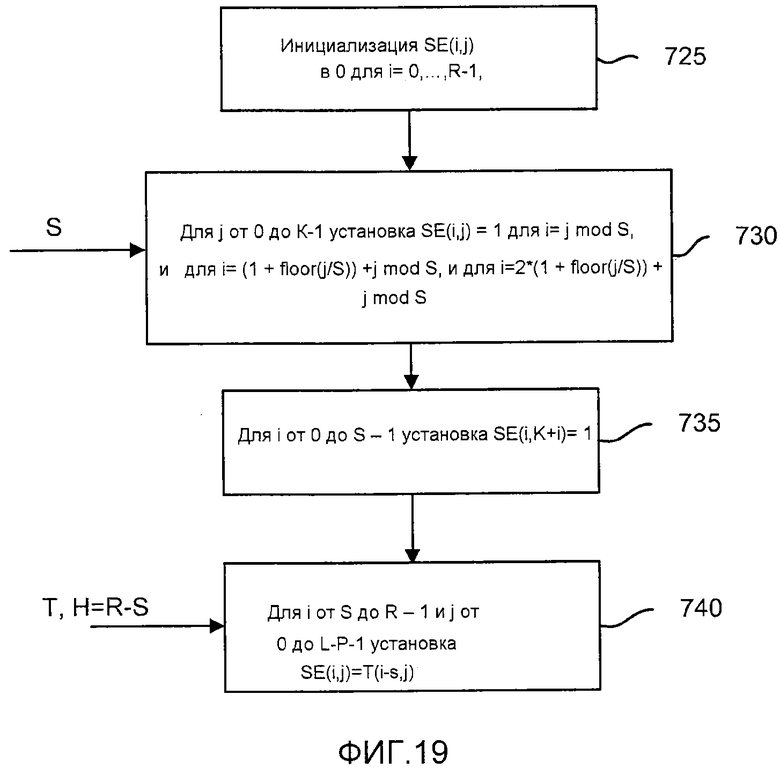

фиг. 19 - блок-схема, иллюстрирующая процесс создания субматрицы SE;

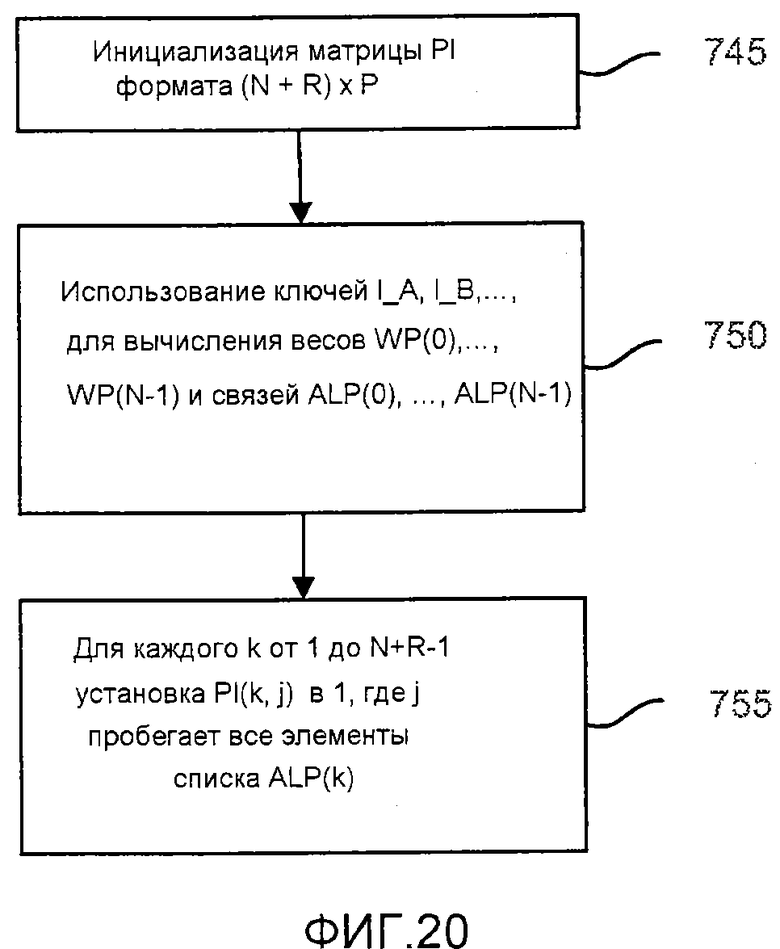

фиг. 20 - блок-схема, иллюстрирующая процесс создания субматрицы PI;

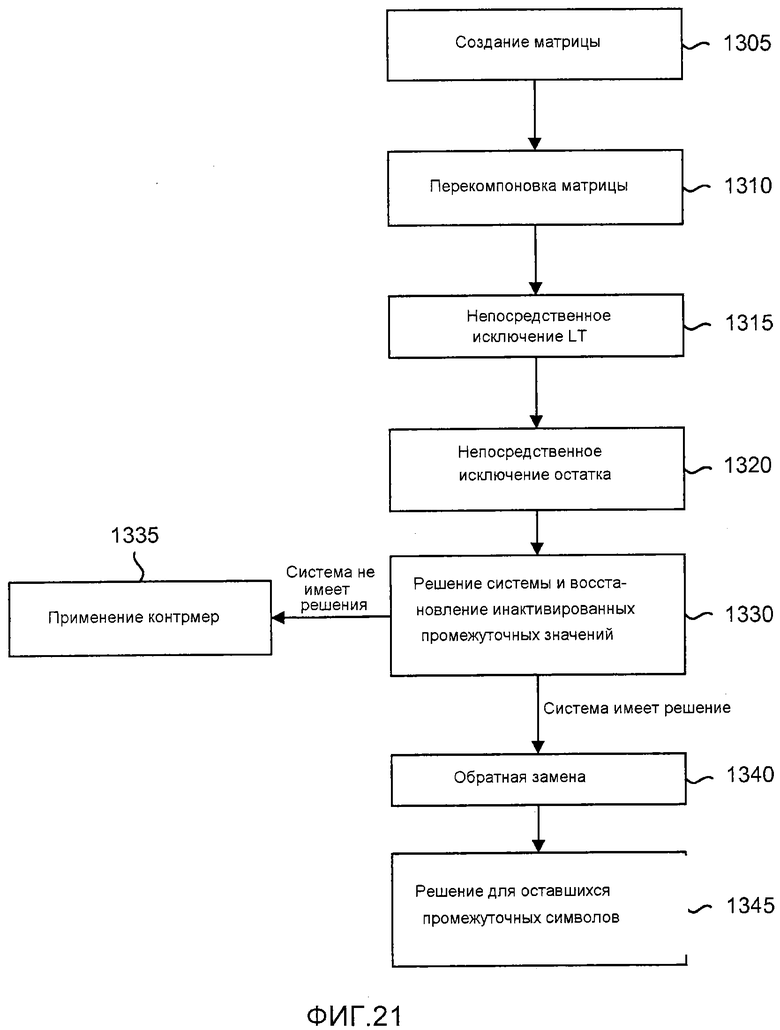

фиг. 21 - блок-схема, иллюстрирующая процесс нахождения восстановленных символов в декодере;

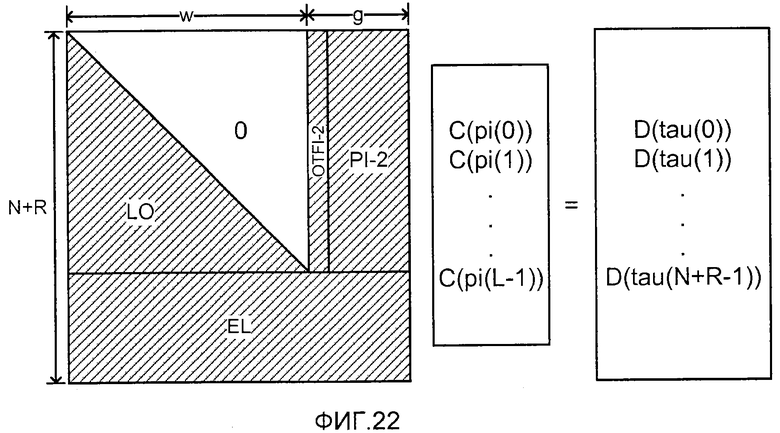

фиг. 22 показывает матричное представление после перестановок набора уравнений, решаемых декодером для восстановления массива C(), представляющее восстановленные исходные символы из массива D(), который представляет принятые кодированные символы;

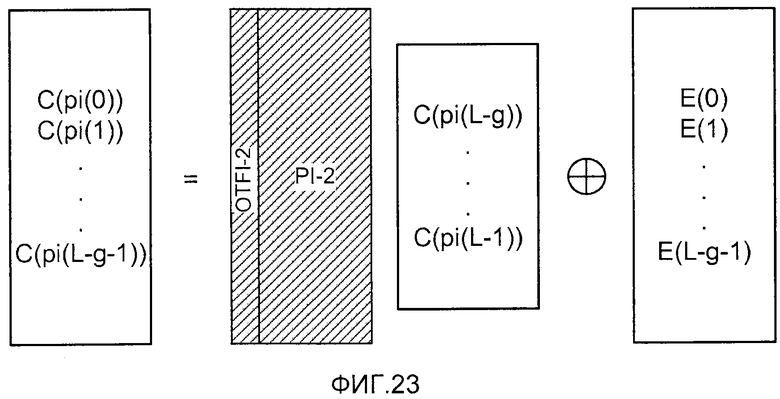

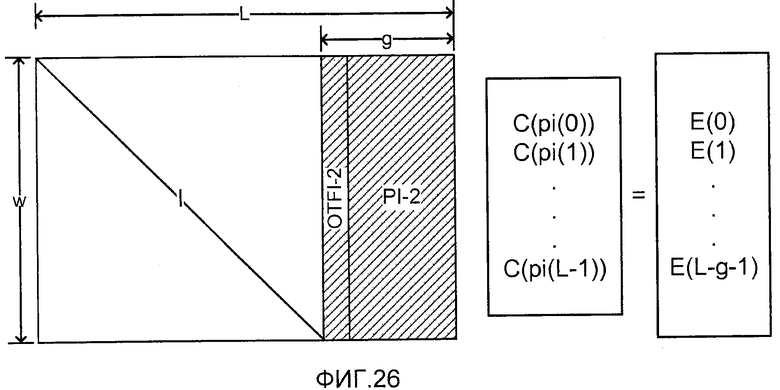

фиг. 23 показывает матричное представление набора уравнений, решаемых декодером, и соответствующее матрице, показанной на фиг. 26;

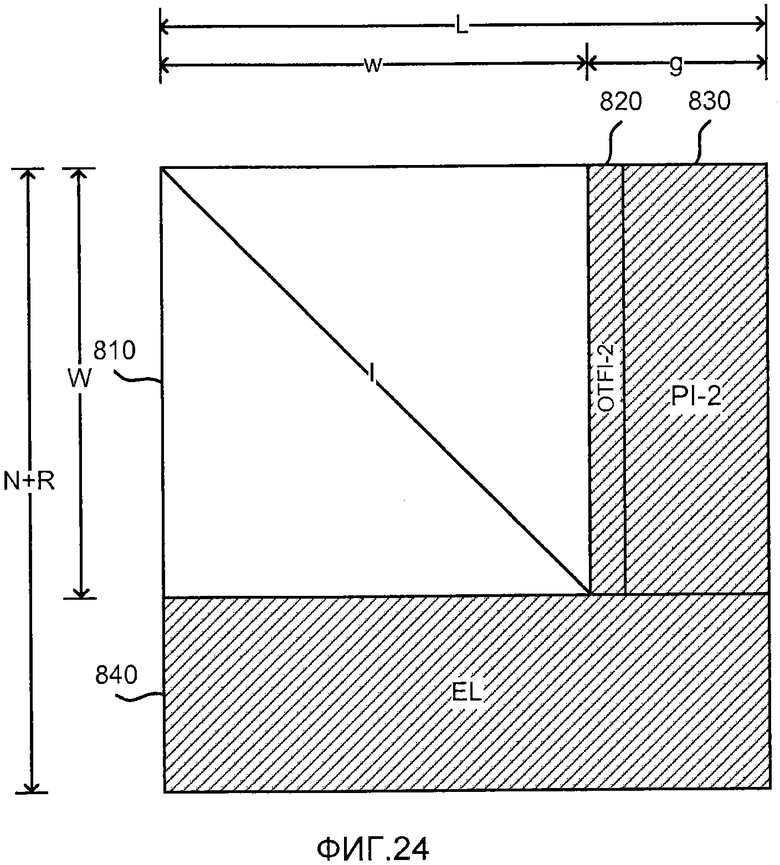

фиг. 24 показывает матричное представление, используемое как часть процесса декодирования;

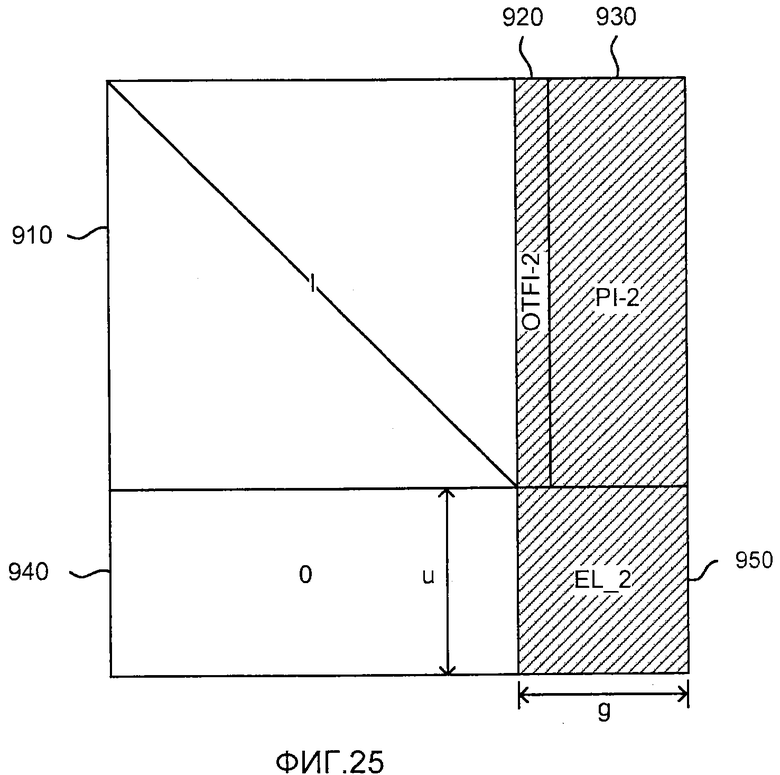

фиг. 25 показывает матричное представление, используемое как другая часть процесса декодирования;

фиг. 26 показывает матричное представление набора уравнений, решаемых декодером после частного решения;

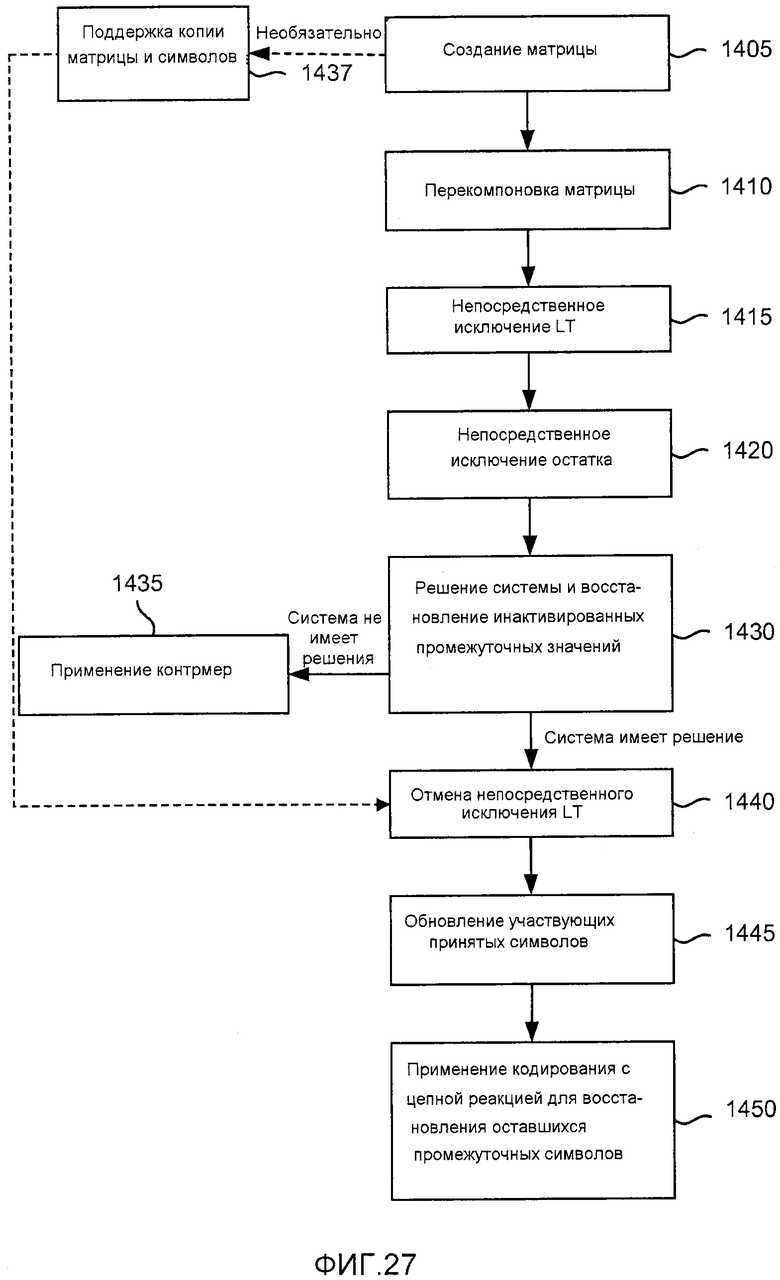

фиг. 27 - блок-схема, иллюстрирующая другой процесс нахождения восстановленных символов в декодере;

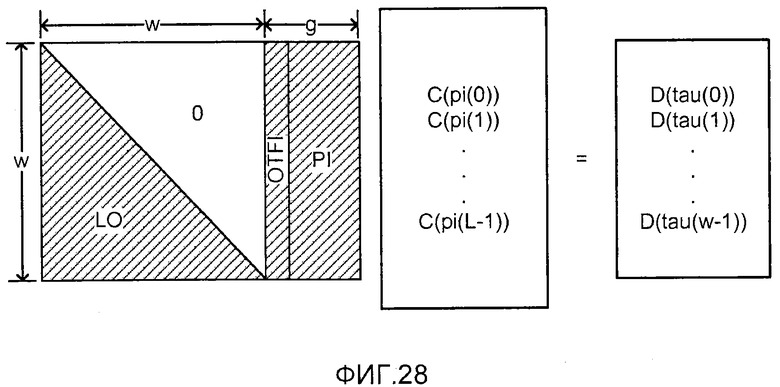

фиг. 28 показывает матричное представление набора уравнений, решаемых декодером;

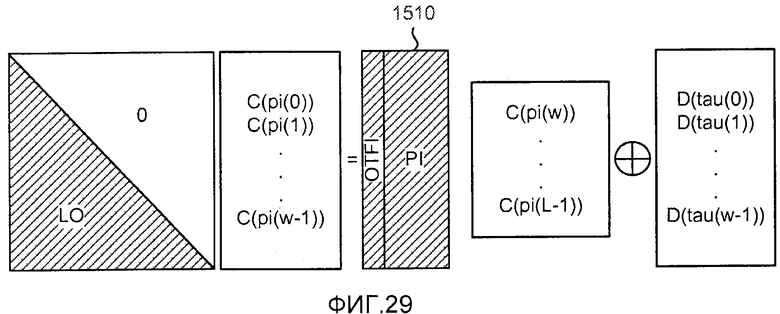

фиг. 29 показывает матричное представление набора уравнений, решаемых декодером;

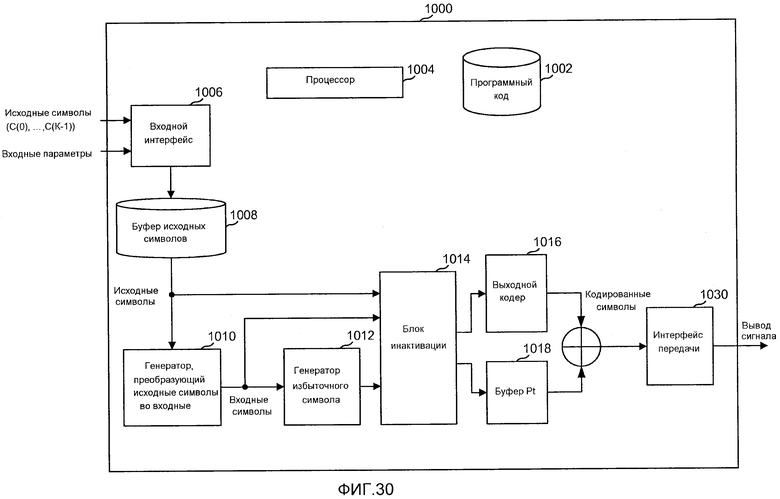

фиг. 30 - примерная система кодирования, которая может быть реализована в виде аппаратных модулей, программных модулей или частей программного кода, хранящегося в хранилище программ и выполняемого процессором, возможно в виде не разделенного совместного кодового блока, как показано на этом чертеже;

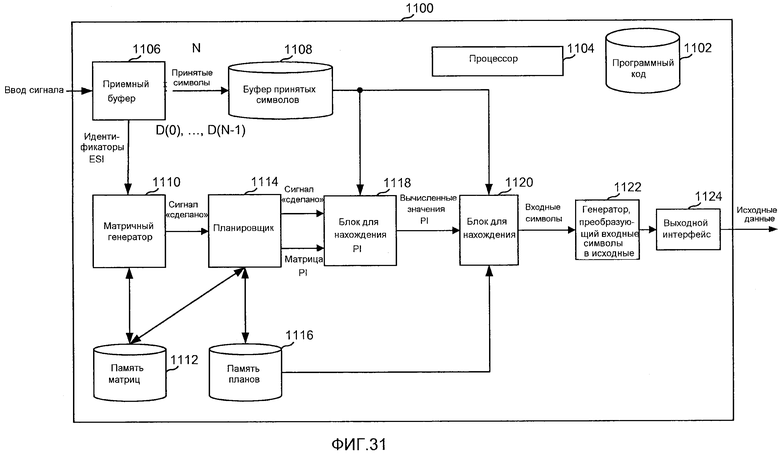

фиг. 31 - примерная система кодирования, которая может быть реализована в виде аппаратных модулей, программных модулей или частей программного кода, хранящегося в хранилище программ и выполняемого процессором, возможно в виде не разделенного коллективного кодового блока, как показано на этой фигуре.

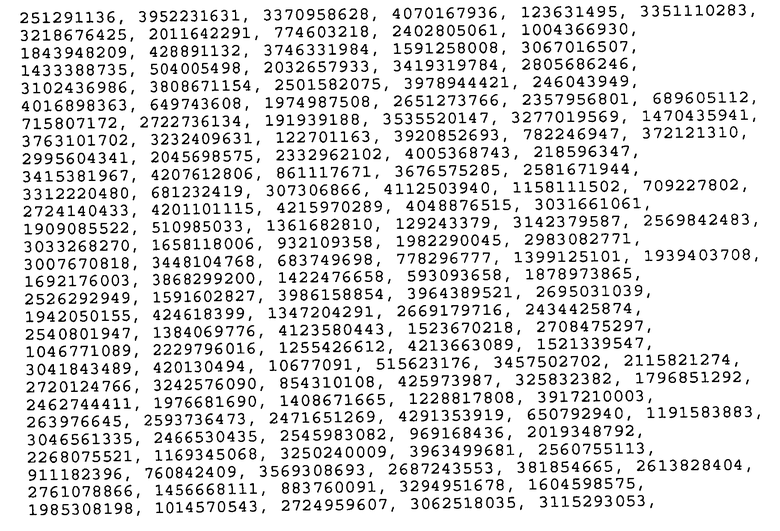

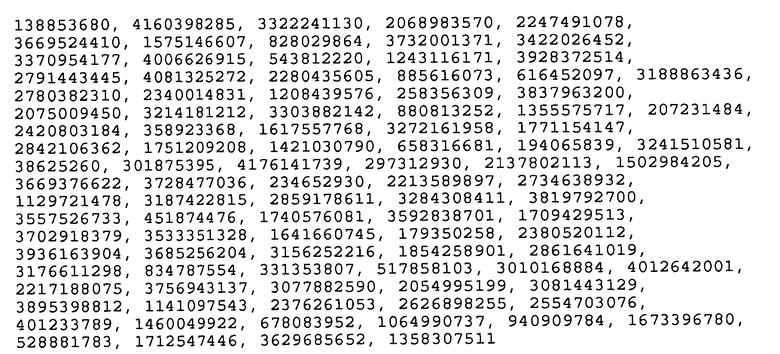

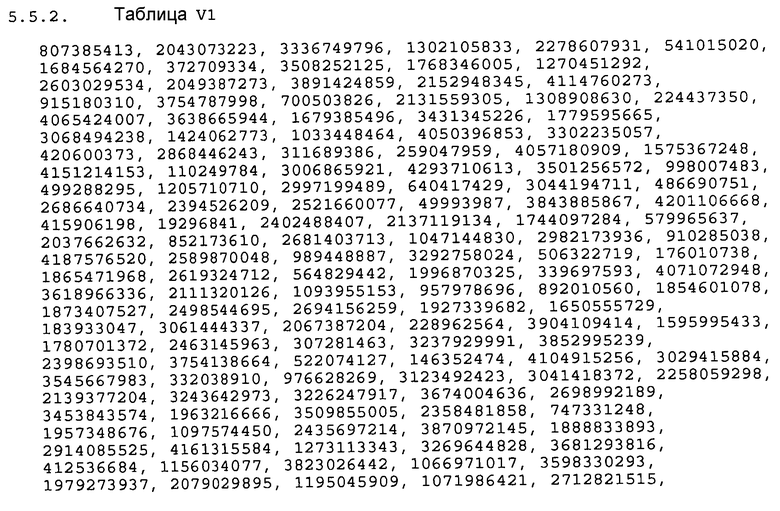

Приложение А представляет собой спецификацию кода для конкретного варианта осуществления системы «кодер/декодер», схемы исправления ошибок и приложений для надежной доставки объектов данных, иногда с использованными деталями настоящего изобретения, которое также включает в себя описание того, каким образом может использоваться систематический кодер/декодер при транспортировке доставляемых объектов. Следует понимать, что конкретные варианты осуществления, описанные в Приложении А, не являются ограничивающими примерами изобретения и что в некоторых аспектах изобретения могут быть использованы идеи, изложенные в приложении А, в то время как в других аспектах - нет. Также следует понимать, что ограничительные положения в Приложении А могут накладывать ограничения в отношении требований к конкретным вариантам осуществления, и указанные ограничительные положения могут иметь, а могут и не иметь отношения к заявленному изобретению, и, следовательно, язык формулы изобретения не обязательно должен быть ограничен указанными ограничительными положениями.

ПОДРОБНОЕ ОПИСАНИЕ КОНКРЕТНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Заимствованные детали для реализации частей кодеров и декодеров раскрыты в ссылочных материалах Luby I, Luby II, Shokrollahi I, Shokrollahi II, Shokrollahi III, Luby III и Shokrollahi IV, и для краткости целиком здесь не повторяются. Все содержание этих материалов включено сюда по ссылке для всех целей, причем следует понимать, что эти реализации не являются обязательными для настоящего изобретения, то есть, можно также использовать множество других вариаций, модификаций или альтернатив, если не указано иное.

При описанном здесь многоступенчатом кодировании исходные данные кодируются на множестве ступеней. Как правило, но не всегда, на первой ступени в исходные данные вводится заранее определенная величина избыточности. Затем на второй ступени используют код с цепной реакцией или т.п. для создания кодированных символов из первоначальных исходных данных и избыточных символов, вычисляемых на первой ступени кодирования. В одном конкретном варианте осуществления принятые данные декодируют сначала, используя процесс декодирования с цепной реакцией. Если этот процесс оказывается безуспешным в плане полного восстановления первоначальных данных, то можно применить вторую ступенью декодирования.

Некоторые из раскрытых здесь вариантов осуществления могут быть применены ко многим другим типам кодов, например, к кодам, описанным в Internet Engineering Task Force (IETF) (специальная комиссия интернет разработок) Request for Comments (RFC) (запрос на комментарии) 5170 (далее «коды IETF LDPC») и к кодам, описанным в патентах США №№6073250, 6081909 и 6163870 (далее «коды Торнадо»), что приводит к повышению надежности и/или улучшению рабочих характеристик компьютера и/или памяти для указанных типов кодов.

Одно из преимуществ ряда раскрытых здесь вариантов осуществления заключается в том, что для создания кодированных символов требуется меньше арифметических операций, по сравнению со случаем использования только кодирования с цепной реакцией. Другое преимущество некоторых конкретных вариантов осуществления, включающих в себя первую ступень кодирования и вторую ступень кодирования, состоит в том, что первая ступень кодирования и вторая ступень кодирования могут выполняться в разное время и/или разными устройствами, что позволяет распределить вычислительную нагрузку и минимизировать общую вычислительную нагрузку, а также требования к объему памяти и шаблону доступа. В вариантах осуществления многоступенчатого кодирования избыточные символы создают из входного файла на первой ступени кодирования. В этих вариантах осуществления на второй ступени кодирования, кодированные символы создают из комбинации входного файла и избыточных символов. В некоторых из этих вариантов осуществления кодированные символы могут создаваться, когда это необходимо. В тех вариантах осуществления, в которых вторая ступень содержит кодирование с цепной реакцией, каждый кодированный символ может быть создан независимо от того, каким образом создаются другие кодированные символы. После создания этих кодированных символов их можно поместить в пакеты и передать адресату, причем каждый пакет содержит один или несколько кодированных символов. Вместо или наряду с этим можно использовать технологии непакетированной передачи.

Используемый здесь термин «файл» относится к любым данным, которые хранятся в одном или нескольких источниках и должны быть доставлены как блок одному или нескольким адресатам. Таким образом, примерами доставляемых «файлов» являются документ, изображение и файл из запоминающего устройства сервера или компьютера. Файлы могут иметь известный размер (например, изображение размером один мегабайт, хранящиеся на жестком диске) или могут иметь неизвестный размер (например, файл, полученный с выхода источника потоковой передачи). В любом случае файл представляет собой последовательность исходных символов, где каждый исходный символ имеет позицию в файле и свое значение. Термин «файл» также может использоваться для обращения к короткой части источника потоковой передачи, то есть, поток данных может быть разделен на односекундные интервалы, и тогда «файлом» может считаться блок исходных данных в пределах каждого указанного односекундного интервала. В другом примере блоки данных от источника потокового видео могут быть дополнительно разбиты на множество частей на основе приоритетов данных, определенных, например, видеосистемой, которая может воспроизводить видеопоток, и тогда «файлом» может считаться каждая часть каждого блока. Таким образом, термин «файл» используется широко, и не предполагает наличие значительных ограничений.

Используемые здесь исходные символы представляют данные, подлежащие передаче или пересылке, а кодированные символы представляют собой данные, созданные на основе исходных символов, которые пересылают по сети связи или хранят, причем обеспечивается возможность надежного приема и/или восстановления исходных символов. Промежуточные символы представляют символы, используемые или создаваемые на промежуточной ступени процессов кодирования или декодирования, причем, как правило, имеется способ создания промежуточных символов из исходных символов и соответствующий обратный способ для создания исходных символов из промежуточных символов. Входные символы представляют данные, которые вводятся в один или нескольких шагов во время процесса кодирования или декодирования, а выходные символы представляют данные, которые выводятся из одного или нескольких шагов во время процесса кодирования или декодирования.

Во многих вариантах осуществления указанные различные типы или метки символов могут быть одинаковыми или могут содержать, по меньшей мере, частично, другие типы символов, причем в некоторых примерах упомянутые термины используют как взаимозаменяемые. В качестве одного примера предположим, что файлом, подлежащим передаче, является текстовый файл, состоящий из 1000 знаков, каждый из которых считается исходным символом. Если эти 1000 исходных символов подать в кодер в том виде как они есть, который, в свою очередь, выдает кодированные символы для передачи, исходные символы также будут входными символами. Однако в вариантах осуществления, где на первом шаге 1000 исходных символов преобразуются в 1000 (или больше, или меньше) промежуточных символов, а промежуточные символы на втором шаге подаются в кодер для создания кодированных символов, на первом шаге исходные символы являются входными символами, а промежуточные символы являются выходными символами, а на втором шаге промежуточные символы являются входными символами, а кодированные символы являются выходными символами, в то время как все исходные символы являются входными символами для указанного двухступенчатого кодера, и все кодированные символы являются выходными символами этого двухступенчатого кодера. Если в данном примере кодер является систематическим кодером, то тогда кодированные символы могут содержать исходные символы вместе с символами для восстановления, созданными из промежуточных символов, в то время как промежуточные символы отличаются как от исходных символов, так и от кодированных символов. Если в этом примере кодер не является систематическим кодером, то тогда промежуточные символы могут содержать исходные символы вместе с избыточными символами, созданными из исходных символов, с использованием на первом шаге, например, кодера LDPC и/или HDPC, в то время как кодированные символы отличаются как от исходных символов, так и от промежуточных символов.

В других примерах имеется несколько символов, причем каждый символ представляет более одного знака. В любом случае, когда в передатчике используется преобразование исходных символов в промежуточные, приемник может использовать соответствующее обратное преобразование промежуточных символов в исходные.

Передача представляет собой процесс передачи данных от одного или нескольких отправителей одному или нескольким получателям через канал с целью доставки файла. Иногда отправитель также называется кодером. Если отправитель соединен с некоторым количеством получателей по идеальному каналу, принятые данные могут быть точной копией исходного файла, поскольку все данные будут правильно приняты. Здесь предполагается, что канал не является идеальным, что характерно для абсолютного большинства реальных каналов. Из множества несовершенств каналов интерес представляют два несовершенства: уничтожение данных и неполнота данных (которую можно трактовать как особый случай уничтожения данных). Уничтожение данных возникает, когда данные в канале теряются или выпадают. Неполнота данных возникает, когда получатель не начинает прием данных, пока не прошла некоторая часть данных, получатель прекращает прием данных до окончания передачи, получатель принимает решение о приеме только части переданных данных и/или получатель периодически прекращает и начинает вновь прием данных. В качестве примера возникновения неполноты данных, движущийся спутниковый отправитель данных, который может передавать данные, представляющие исходный файл, начинает передачу, до того как получатель вошел в область. Как только получатель оказывается в области, можно принимать данные, пока спутник не выйдет из области, и тогда получатель может перенаправить свою спутниковую антенну (в то время, когда он не принимает данные) для начала приема данных о том же входном файле, передаваемом другим спутником, который вошел в область. Из данного описания должно быть понятно, что неполнота данных является особым случаем уничтожения данных, поскольку получатель может рассматривать неполноту данных (причем получатель имеет аналогичные проблемы), как если бы он находился в области все время, но в канале были потеряны все данные вплоть до момента, когда получатель начал прием данных. Так же, как хорошо известно, разработчикам систем связи, обнаруживаемые ошибки можно считать эквивалентными уничтожению данных в результате простого сбрасывания всех блоков данных или символов данных, которые содержат обнаруживаемые ошибки.

В некоторых системах связи получатель принимает данные, созданные множеством отправителей или одним отправителем, с использованием множества соединений. Например, для ускорения загрузки получатель может одновременно соединиться с более чем одним отправителем для передачи данных, относящихся к одному и тому же файлу. В другом примере при групповой передаче может передаваться множество потоков данных групповой передачи, чтобы дать возможность получателям подсоединиться к одному или нескольким из указанных потоков для согласования скорости агрегатной передачи с полосой частот канала, соединяющего их с отправителем. Во всех указанных случаях вопрос заключается в обеспечении независимого использования всех переданных данных получателем, то есть, множество исходных данных не является избыточным между указанными потоками даже в том случае, когда скорости передачи сильно различаются для разных потоков, и когда имеются произвольные шаблоны потерь.

В общем случае канал связи представляет собой канал для передачи данных, соединяющий отправителя и получателя. Канал связи может быть каналом, работающим в режиме реального времени, когда канал перемещает данные от отправителя получателю по ходу получения данных, либо канал связи может представлять собой канал с памятью, который хранит некоторую часть либо все данные в его доставке от отправителя к получателю. Примером последнего является дисковое запоминающее устройство или иное запоминающее устройство. В этом примере программа или устройство, создающее данные, может рассматриваться как отправитель, передающий данные в запоминающее устройство. Приемник представляет собой программу или устройство, которое считывает данные из запоминающего устройства. Механизмы, которые использует отправитель для подачи данных в запоминающее устройство, само запоминающее устройство и механизмы, которые использует получатель для получения данных из запоминающего устройства, все вместе образуют упомянутый канал. Если имеется вероятность того, что эти механизмы или запоминающее устройство могут потерять данные, то тогда это можно трактовать как уничтожение данных в канале связи.

Когда отправитель и получатель разделены каналом связи, в котором возможно уничтожение символов, предпочтительно не передавать точную копию входного файла, а вместо этого передавать данные, созданные из входного файла, что способствует восстановлению уничтоженных данных. Кодер представляет собой схему, устройство, модуль или кодовый сегмент, который обрабатывает эту задачу. Один из путей просмотра функционирования кодера состоит в том, что кодер создает кодированные символы из исходных символов, где последовательность значений исходных символов представляет входной файл. Таким образом, каждый исходный символ имеет позицию во входном файле и свое значение. Декодер представляет собой схему, устройство, модуль или кодовый сегмент, который восстанавливает исходные символы из кодированных символов, принятых получателем. При многоступенчатом кодировании кодер и декодер иногда дополнительно разделяют на субмодули, каждый из которых выполняет разные задачи.

В вариантах осуществления систем многоступенчатого кодирования кодер и декодер могут быть дополнительно разделены на субмодули, каждый из которых выполняет свою задачу. Например, в некоторых вариантах осуществления кодер содержит то, что здесь называется статическим кодером и динамическим кодером. Используемый здесь термин «статический кодер» представляет кодер, который создает несколько избыточных символов из набора исходных символов, где количество избыточных символов определяют перед кодированием. При использовании статического кодирования в системе многоступенчатого кодирования комбинацию исходных символов и избыточных символов, созданных из исходных символов с использованием статического кодера, часто называют промежуточными символами. Примеры возможных статических кодирующих кодов включают в себя коды Рида-Соломона, коды Торнадо, коды Хэмминга, коды LDPC, такие как коды IETF LDPC и т.д. Термин «статический декодер» используется здесь для названия декодера, который может декодировать данные, закодированные статическим кодером.

Используемый здесь термин «динамический кодер» представляет собой кодер, создающий кодированные символы из набора входных символов, где количество возможных кодированных символов не зависит от количества входных символов, и где количество создаваемых кодированных символов не обязательно должно быть фиксированным. Часто в многоступенчатом коде входные символы являются промежуточными символами, созданными с использованием статического кода, причем эти кодированные символы создаются из промежуточных символов с использованием динамического кодера. Одним из примеров динамического кодера является кодер с цепной реакцией, например, кодеры, раскрытые в Luby I и Luby II. Термин «динамический декодер» используется здесь для названия декодера, который декодирует данные, закодированные динамическим кодером.

В некоторых вариантах осуществления при кодировании с применением многоступенчатого кода и систематического кода используется процесс декодирования, применяемый для исходных символов, с целью получения значений промежуточных символов на основе соотношений, определенных статическим кодером между промежуточными символами, и соотношений, определенных динамическим кодером между промежуточными символами и исходными символами, после чего используется динамический кодер для создания дополнительных кодированных символов, или символов для восстановления, из промежуточных символов. Аналогичным образом, соответствующий декодер реализует процесс декодирования, для приема кодированных символов и выполнения их декодирования из них значений промежуточных символов, на основе соотношений, определенных статическим кодером, между промежуточными символами, и определенных динамическим кодером, между промежуточными символами и принятыми кодированными символами, и после чего используют динамический кодер для создания пропущенных исходных символов из промежуточных символов.

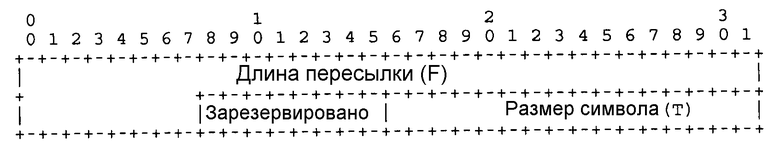

Варианты осуществления многоступенчатого кодирования не обязательно сводятся к какому-либо конкретному типу символа. Как правило, значения символов выбирают из алфавита, состоящего из 2М символов, где М - положительное целое число. В указанных случаях исходный символ можно представить в виде последовательности из М бит данных входного файла. Значение М часто определяют на основе, например, использований приложения, канала связи и/или размера кодированных символов. Вдобавок, размер кодированного символа часто определяют на основе конкретного приложения, канала и/или размера исходных символов. В некоторых случаях процесс кодирования можно упростить, если значения кодированных символов и значения исходных символов имели одинаковый размер (то есть, их можно представить одинаковым количеством бит или выбрать из одного и того же алфавита). Если речь идет о таком случае, то размер исходного символа ограничен, когда ограничен размер кодированного символа. Например, возможно требуется поместить кодированные символы в пакеты ограниченного размера. Если необходимо передать некоторые данные о ключе, связанном с кодированными символами, чтобы восстановить этот ключ в приемнике, то предпочтительно, чтобы кодированный символ имел небольшой размер, достаточный, чтобы подходить для одного пакета значения кодированного символа и данных о ключе.

Например, если входной файл имеет объем в несколько мегабайт, то входной файл можно разбить на тысячи, десятки тысяч или сотни тысяч исходных символов, причем каждый исходный символ кодирует тысячи, сотни или всего несколько байт. В другом примере для канала Интернет на основе пакетов может подойти пакет с полезной нагрузкой 1024 байта (один байт равен 8 бит). В данном примере, если предположить, что каждый пакет содержит один кодированный символ и 8 байт вспомогательной информации, то подходящим окажется размер кодированного символа, равный 8128 бит ((1024-8)*8). Таким образом, размер исходного символа можно определить как M=(1024-8)*8, или 8128 бит. В другом примере в некоторых спутниковых системах используется стандарт пакетов MPEG, где полезная нагрузка каждого пакета составляет 188 байт. В этом примере, если предположить, что каждый пакет содержит один кодированный символ и 4 байта вспомогательной информации, то подходящим окажется размер кодированного символа, равный 1472 бита ((188-4)*8). Таким образом, размер исходного символа можно определить как M=(188-4)*8, или 1472 бита. В системе связи общего назначения, где используется многоступенчатое кодирование, параметрами, специфичными для конкретного приложения, такими как размер исходного символа (то есть, М - количество бит, кодируемых на один исходный символ), могут быть переменные, установленные данным приложением.

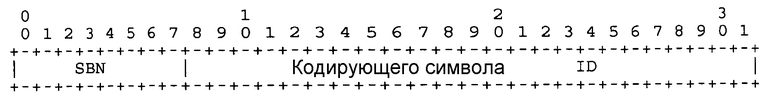

Каждый кодированный символ имеет значение. В одном предпочтительном варианте осуществления, рассматриваемом ниже, каждый кодированный символ также связан с идентификатором, называемым «ключом». Предпочтительно, чтобы получатель мог легко определить ключ каждого кодированного символа, чтобы получатель мог отличить один кодированный символ от других кодированных символов. Предпочтительно, чтобы ключ кодированного символа отличался от ключей всех других кодированных символов. Имеется множество различных способов присваивания ключей, обсуждаемых специалистами в данной области техники. Например, в Luby I описываются различные виды присваивания ключей, которые можно использовать в вариантах осуществления настоящего изобретения. В других предпочтительных вариантах осуществления, например, в описанном в Приложении А, ключ для кодированного символа называется «идентификатор кодированного символа» или «кодирующий идентификатор символа», или сокращенно «ESI».

Многоступенчатое кодирование особенно полезно, когда ожидается уничтожение данных при передаче или когда получатель начинает и заканчивает прием не именно тогда, когда передача начинается и заканчивается. Последнее состояние называется здесь «неполнота данных». Что касается событий уничтожения данных, то многоступенчатое кодирование использует многие преимущества кодирования с цепной реакцией, раскрытые в Luby I. В частности, символы, закодированные в многоступенчатом режиме, представляют собой информационную добавку, так что для восстановления входного файла с требуемой степенью точности можно использовать любое подходящее количество пакетов. Указанные состояния не оказывают неблагоприятное воздействие на процесс связи при использовании многоступенчатого кодирования, поскольку кодированные символы, созданные с использованием многоступенчатого кодирования, представляют собой информационную добавку. Например, если потеряна сотня пакетов из-за всплеска шумов, вызвавшего уничтожение данных, можно получить дополнительную сотню пакетов после этого всплеска для замены потерянных пакетов. Если потеряны тысячи пакетов из-за того, что приемник не настроился на передатчик, когда передача началась, приемник может получить эти тысячи пакетов на любом другом интервале передачи или даже от другого передатчика. При многоступенчатом кодировании приемник не ограничен в получении любого конкретного набора пакетов, так что он может принять некоторые пакеты от одного передатчика, переключиться на другой передатчик, потерять некоторые пакеты, пропустить начало или конец данной передачи и все же восстановить входной файл. Способность присоединяться и прекращать передачу без координации работы приемника и передатчика помогает упростить процесс связи.

В некоторых вариантах осуществления передача файла с использованием многоступенчатого кодирования может включать в себя создание, формирование или извлечение исходных символов из входного файла, вычисление избыточных символов, кодирование исходных и избыточных символов с получением одного или нескольких кодированных символов, где каждый кодированный символ создают на основе его ключа независимо от всех других кодированных символов, и передачу кодированных символов по каналу одному или нескольким получателям. Вдобавок, в некоторых вариантах осуществления прием (и восстановление) копии входного файла с использованием многоступенчатого кодирования может включать в себя прием некоторого набора или поднабора кодированных символов из одного из множества потоков данных и декодирование исходных символов исходя из значений и ключей принятых кодированных символов.

СИСТЕМАТИЧЕСКИЕ КОДЫ И НЕСИСТЕМАТИЧЕСКИЕ КОДЫ

Систематический код представляет собой код, где исходные символы находятся среди кодированных символов, которые могут передаваться. В этом случае кодированные символы состоят из исходных символов и избыточных символов, также называемых символами для восстановления, которые создаются из исходных символов. Систематический код по различным причинам является более предпочтительным, чем несистематический код, для многих приложений. Например, в приложении для доставки файлов полезно иметь возможность начинать передачу данных в последовательном порядке, когда данные используются для создания данных для восстановления, причем процесс создания данных для восстановления может занимать некоторое время. В другом примере во многих приложениях предпочтение отдается посылке первоначальных исходных данных в последовательном порядке в не модифицированном виде в один канал и посылке данных для восстановления в другой канал. Одной из типовых причин этого является поддержка обычных приемников, которые не используют декодирование с FEC, обеспечивая в то же время лучшее восприятие для усовершенствованных приемников, которые используют декодирование FEC, причем обычные приемники работают, только с каналом исходных данных, а усовершенствованные приемники объединяют как канал исходных данных, так и канал данных для восстановления.

В этих и родственных приложениях иногда может возникнуть ситуация, когда шаблон потерь и доля потерь среди принятых приемником исходных символов достаточно отличаются от того, что наблюдается среди принятых символов для восстановления. Например, когда исходные символы посылаются перед символами для восстановления, то из-за всплесков потерь в канале доля и шаблон потерь среди исходных символов могут достаточно отличаться от соответствующей доли или шаблона потерь среди символов для восстановления, и шаблон потерь среди символов восстановления может быть далек от возможной типового шаблона, по сравнению со случаем, когда потери были случайными с равномерным распределением. В другом примере, когда исходные данные посылают по одному каналу, а данные для восстановления по другому каналу, возможно наличие достаточно разных условий в отношении потерь в этих двух каналах. Следовательно, желательно иметь систематический код с FEC, который хорошо работает в условиях наличия потерь различных типов.

Хотя приведенные здесь примеры относятся к систематическим кодам (где выходные или кодированные символы включают в себя исходные или входные символы), либо к несистематическим кодам, изложенные здесь основные принципы следует считать применимыми к обоим типам кодов, если не указано иное. В Shokrollahi III раскрыты способы преобразования несистематического кода с цепной реакцией в систематический код, таким образом, при котором свойства помехозащищенности несистематического кода поддерживаются систематическим кодом, построенным вышеуказанным способом.

В частности, сконструированный систематический код, использующий способы, раскрытые в Shokrollahi III, обладает свойством, состоящим в наличии небольшого отличия в отношении восстанавливаемости посредством декодера между потерянными исходными символами и потерянными символами для восстановления, то есть, вероятность восстановления при декодировании по существу одинакова для данной величины общих потерь, практически не зависящей от доли потерь в исходных символах по сравнению с долей потерь в символах для восстановления. Кроме того, шаблон потерь среди кодированных символов незначительно влияет на вероятность восстановления при декодировании. По сравнению со структурами других систематических кодов, таких как структуры, описанные для кодов Торнадо или кодов IETF LDPC, имеет место множество случаев значительного различия в отношении восстанавливаемости, обеспечиваемой декодером, между потерянными исходными символами и потерянными символами для восстановления, то есть, вероятность восстановления при декодировании может значительно изменяться для данной величины общих потерь в зависимости от доли потерь среди исходных символов по сравнению с долей потерь среди символов для восстановления. Кроме того, шаблон потерь среди кодированных символов может сильно повлиять на вероятность восстановления при декодировании. Коды Торнадо и коды IETF LDPC имеют достаточно хорошие восстановительные свойства, если потери кодированных символов распределены равномерно среди всех кодированных символов, но восстановительные свойства ухудшаются, если модель потерь отклоняется от потерь с равномерным распределением. Таким образом, в этом смысле варианты осуществления изобретения, раскрытые в Shokrollahi III, имеют преимущество над другими структурами систематических кодов.

Что касается кода с FEC, обладающего свойством, состоящим в наличии значительного влияния декодера на восстанавливаемость в зависимости от доли потерянных исходных символов и потерянных символов для восстановления и в зависимости от шаблонов потерь, то один подход, преодолевающий указанную особенность при его применении, заключается в посылке кодированных символов в случайном порядке с равномерным распределением, то есть, комбинация исходных символов и символов для восстановления посылается в случайном порядке с равномерным распределением, в результате чего исходные символы оказываются случайным образом рассеянными между символами для восстановления. Посылка кодированных символов в случайном порядке дает преимущество, состоящее в том, что независимо от модели потерь в канале, независимо от того, имеют ли потери пульсирующий вид или являются равномерно распределенными случайными, или являются потерями какого-либо иного типа), потери кодированных символов все-таки остаются случайными. Однако, как было отмечено выше, такой подход для некоторых приложений нежелателен, например, для приложений, где требуется последовательная посылка исходных символов перед символами для восстановления, или когда исходные символы посылают по каналу, отличному от канала для символов для восстановления.

В указанных случаях необходимо иметь структуры систематических кодов, где шаблон потерь среди кодированных символов несильно влияет на восстановительные свойства декодера, некоторые примеры которых приведены в этом описании.

Используемые здесь термины «случайный» и «псевдослучайный» часто являются эквивалентными и/или взаимозаменяемыми и могут зависеть от контекста. Например, случайные потери могут относиться к символам, потерянным в канале, что может действительно являться случайным событием, в то время как случайный выбор соседних символов в действительности может представлять собой повторяемый псевдослучайный выбор согласно не случайному процессу, но при этом имеют место одинаковые или подобные свойства или поведение, как в случае с действительно случайным выбором. Если в явном виде (или из контекста) не указано иное, какой-либо объект характеризуется как случайный, что не означает исключение его псевдослучайного характера.

В одном подходе к построению указанного систематического кодера с FEC исходные символы поступают в кодер, который включает в себя множество субблоков или субпроцессов, один из которых действует как декодер, создающий промежуточные символы, которые являются входными символами для другого субблока или субпроцесса. Затем промежуточные символы подаются в другой субблок или субпроцесс, который кодирует промежуточные символы с получением кодированных символов, так что кодированные символы включают в себя исходные символы (наряду с дополнительными, избыточными символами), созданными в ходе одного согласованного процесса, что обеспечивает помехоустойчивость и другие преимущества над систематическим кодером, в котором используется один процесс (например, копирование) с целью получения исходных символов для набора кодированных символов и другой процесс для получения избыточных символов для набора кодированных символов.

Выходное кодирование может быть реализовано кодером с цепной реакцией, статическим кодером или другими вариантами. В Приложении А описывается вариант осуществления с использованием систематического кода. После ознакомления с настоящим описанием специалисты в данной области техники без труда смогут расширить основные идеи, раскрытые в Shokrollahi III, на систематические коды, такие как коды Торнадо и коды IETF LDPC, для получения новых версий этих кодов, которые также являются систематическими кодами, но имеют улучшенные восстановительные свойства. В частности, новые версии этих кодов, полученные с применением общего способа, описанного ниже, усовершенствованы в том плане, что доля потерь среди исходных символов по сравнению с долей потерь среди символов для восстановления незначительно влияет на вероятность восстановления при декодировании, и кроме того, на вероятность восстановления при декодировании шаблон потерь также влияет незначительно. Таким образом, эти коды можно эффективно использовать в вышеописанных приложениях, где требуется использование систематических кодов с FEC с восстановительными свойствами, на которые несильно влияют различные уровни потерь среди исходных символов и символов для восстановления, или различные шаблоны потерь.

В общем случае этот новый способ кодирования может быть применен при кодировании с использованием систематических кодов с FEC, несистематических кодов с FEC, кодов с FEC и фиксированной скоростью и кодов с FEC и цепной реакцией, что дает общий способ кодирования для новых усовершенствованных систематических кодов FEC. Также может найти применение соответствующий новый способ декодирования.

ПРИМЕР ДЕКОДЕРА В КОДЕРЕ

Далее описывается пример декодера в кодере.

Пусть способ Е кодирования представляет собой способ кодирования, используемый кодером (в передатчике или где-то еще) для (несистематического или систематического) кода Е с FEC с фиксированной скоростью, который генерирует N кодированных символов из К исходных символов, где N по меньшей мере равно К. Аналогичным образом пусть способ Е декодирования представляет собой соответствующий способ декодирования для кода Е с FEC, используемый декодером в приемнике или где-то еще.

Предположим, что код Е с FEC имеет свойство, состоящее в том, что случайный набор К из N кодированных символов достаточен для восстановления K первоначальных исходных символов с подходящей вероятностью с использованием способа Е декодирования, где подходящая вероятность может, например, составлять 1/2. Подходящая вероятность может представлять собой некоторое требование, установленное особенностью использования кода или особенностями данного приложения, и может иметь значение, отличное от 1/2. Следует понимать, что построение конкретного кода не обязательно привязано к конкретной вероятности восстановления, но указанные приложения и системы могут быть спроектированы для удовлетворения конкретного уровня помехоустойчивости. В некоторых случаях вероятность восстановления может возрастать благодаря рассмотрению большего, чем K символов с последующим определением с использованием процесса декодирования набора из K символов из числа этих рассмотренных символов, что позволяет обеспечить успешное декодирование.

Положим, что для кода Е с FEC идентификатор ESI (идентификатор кодированного символа) связан с каждым кодированным символом и что ESI идентифицирует данный кодированный символ. Без потери общности идентификаторы ESI обозначены здесь номерами 0, 1, 2,..., N-1.

В одном варианте осуществления способа F систематического кодирования для систематического кода F с FEC, созданного с использованием способов для кода E c FEC, входными параметрами являются K и N. Исходные символы для кода F с FEC будут иметь идентификаторы ESI 0,..., K-1, а символы для восстановления для кода F с FEC будут иметь следующие ESI: K,..., N-1. Способ F систематического кодирования для кода F c FEC создает N кодированных символов из K исходных символов C(0),...,C(K-1) с использованием способа E кодирования и способа E декодирования для кода E с FEC, реализуемых аппаратными и/или программными средствами следующим образом:

(1) выполняют рандомизированную перестановку N идентификаторов ESI, связанных с кодом E с FEC, для получения переставленного набора идентификаторов ESI X(0),..., X(N-1), для кода E с FEC, где этот переставленный набор идентификаторов ESI организован таким образом, что К исходных символов кода E с FEC можно декодировать из первых K кодированных символов кода E с FEC в соответствии с порядком перестановки идентификаторов ESI X(0),..., X(K-1);

(2) для каждого i=0,..., N-1, индекс i идентификатора ESI кода F с FEC связывают с идентификатором X(i) кода Е с FEC;

(3) для каждого i=0,..., K-1, устанавливают значение кодированного символа кода E с FEC с идентификатором X(i) равным значению исходного символа C(i);

(4) применяют способ Е декодирования к исходным символам C(0),..., C(K-1) с соответствующими идентификаторами X(0),..., X(K-1) кода E с FEC для создания декодированных символов E(0),..., E(K-1); и

(5) применяют способ Е кодирования к декодированным символам E(0),..., E(K-1) для создания кодированных символов D(0),..., D(N-1) кода E c FEC со связанными идентификаторами 0, 1,..., N-1 кода с FEC;

(6) кодированными символами для способа F кодирования с идентификаторами 0, 1,...,N-1 будут D(X(0)),..., D(X(I)), D(X(N-1)).

Заметим, что выходом способа F кодирования являются N кодированных символов, у которых первые K символов являются исходными символами C(0),..., C(K-1) со связанными идентификаторами ESI 0, 1,..., K-1. Таким образом, способ F кодирования обеспечивает систематического кодирование исходных данных.

Один из вариантов осуществления способа F декодирования, соответствующий только что описанному способу F кодирования, описан ниже, где K и N - входные параметры для этого способа, которые используются в нем повсеместно. Этот способ F декодирования восстанавливает K исходных символов C(0),..., C(K-1) из K принятых кодированных символов D(0),..., D(K-1) со связанными идентификаторами ESI Y(0),..., Y(K-1) кода F с FEC. Принятые символы не обязательно будут точно совпадать с посланными символами. Описываемый способ, выполняемый аппаратными и/или программными средствами, состоит из следующих шагов:

(1) выполнение рандомизированной перестановки N идентификаторов, связанных с кодом E с FEC, для получения переставленного набора идентификаторов ESI X(0),..., X(N-1) кода Е с FEC, где этот переставленный набор идентификаторов ESI организован таким образом, что может быть декодировано K исходных символов кода E с FEC из первых K кодированных символов кода E c FEC в соответствии с порядком перестановки идентификаторов ESI X(0),..., X(K-1);

(2) применение способа E декодирования к кодированным символам D(0),..., D(K-1) со связанными идентификаторами ESI X(Y(0)),..., X(Y(K-1)) кода E с FEC для создания декодированных символов E(0),..., E(K-1);

(3) создание с использованием способа Е кодирования кодированных символов C(0),..., C(K-1) с идентификаторами ESI X(0),...,X(K-1) кода Е с FEC из E(0),...,E(K-1);

(4) декодированными исходными символами кода F с FEC с идентификаторами ESI 0, K-1 будут C(0),..., C(K-1).

Способы и устройство, функционирующее так, как было описано выше, обладают рядом требуемых свойств. Рассмотрим, например, код Е с FEC, который является систематическим кодом и обладает свойством, обеспечивающим возможность декодирования с высокой вероятностью случайного набора из К принятых кодированных символов, но он также обладает свойством, состоящим в том, что при приеме К кодированных символов и при условии, что доля исходных символов среди принятых кодированных символов существенно отличается от К/N, невозможно декодирование с высокой вероятностью. Для этого случая в данном варианте осуществления описан новый код F с FEC, в котором используются способы кодирования и декодирования кода Е с FEC, и новый код F с FEC обладает требуемым свойством, состоящим в том, что обеспечивается декодирование с высокой вероятностью на основе набора из К принятых кодированных символов независимо от доли принятых кодированных символов, являющихся исходными символами.

Вышеописанный вариант осуществления имеет множество версий. Например, на шаге (1) способа F кодирования рандомизированная перестановка идентификаторов ESI может быть псевдослучайной либо может быть основана на некотором другом способе, который предоставляет хороший выбор идентификаторов ESI, но это выполняется, ни случайным, ни псевдослучайным образом. В случае, когда код Е с FEC является систематическим кодом, предпочтительно, чтобы часть первых К идентификаторов ESI в перестановке, выбранной на шаге (1) из числа систематических идентификаторов ESI, была пропорциональна скорости кода Е с FEC, то есть, пропорциональна К/N. Предпочтительно, чтобы случайный выбор идентификаторов ESI, выполняемый на шаге (1) согласно новому способу F кодирования, можно было представить сжатым количеством данных, например, путем использования начального числа для хорошо известного или общепринятого псевдослучайного генератора вместе с общепринятым способом выбора идентификаторов ESI на основе этого начального числа и режима работы псевдослучайного генератора, так что новый способ F декодирования может на шаге (1) выполнить точно такую же перестановку идентификаторов ESI на основе того же начального числа и псевдослучайного генератора, а также способов создания идентификаторов ESI. В общем случае предпочтительно, чтобы процесс, используемый в новом способе F кодирования на шаге (1) создавал последовательности идентификаторов ESI, и процесс, используемый в новом способе F декодирования на шаге (1) создавал последовательности идентификаторов ESI, оба создают одинаковые последовательности идентификаторов ESI, чтобы обеспечить, что новый способ F декодирования должен быть обратным по отношению к новому способу F кодирования.

Также имеются другие варианты, в которых, например, идентификаторы ESI в явном виде не используются, а вместо этого используется уникальный идентификатор кодированного символа, задаваемый его позицией относительно других символов или другим образом.

В предшествующем описании первоначальные идентификаторы ESI кода Е с FEC повторного преобразуются кодом F с FEC, так что упорядоченному набору исходных символов присваиваются идентификаторы ESI 0,..., K-1 в последовательном порядке, а символам для восстановления присваивают идентификаторы ESI K,..., N-1. Возможны другие варианты, например, повторное преобразование идентификаторов ESI может иметь место у отправителя сразу после того, как способом F кодирования созданы кодированные символы, но до их передачи, а обратное повторное преобразование идентификаторов ESI может иметь место в приемнике при приеме кодированных символов, но перед их обработкой с целью восстановления первоначальных исходных символов способом F декодирования.

В качестве другого варианта на шаге (1) нового способа F кодирования перестановка может быть выбрана путем первого выбора К+А идентификаторов ESI кода Е с FEC, где А является значением, которое выбирают для обеспечения декодируемости с высокой вероятностью, а затем во время имитации процесса декодирования определяют, какие К идентификаторов из числа К+А идентификаторов ESI действительно будут использованы при декодировании, и выбранная перестановка может обеспечить выбор К идентификаторов ESI, действительно используемых во время декодирования, из начального набора, состоящего из К+А идентификаторов ESI, являющихся первыми К идентификаторами ESI данной перестановки. Аналогичные варианты применяются для нового способа F декодирования.

В качестве другого варианта способа F кодирования начальное число, используемое для создания случайной перестановки, предварительно вычисляется для значения К для обеспечения возможности декодирования первых К кодированных символов кода Е с FEC, связанного с перестановкой идентификаторов ESI, выполненной на шаге (1), и тогда это начальное число будет всегда использоваться для К на шаге (1) способа F кодирования и соответствующего способа F декодирования для создания перестановки на шаге (1). Способы для выбора указанного начального числа включают в себя рандомизированный выбор начальных чисел до тех пор, пока не будет найдено одно начальное число, обеспечивающее декодируемость на шаге (1), а затем осуществляется выбор этого начального числа. В качестве альтернативы, начальное число может создаваться динамически с этими свойствами с помощью способа F кодирования, после чего это начальное число может быть сообщено в в способ F декодирования.

В другой версии способа F кодирования на шаге (1) может быть выбрана частичная перестановка, то есть, на шаге (1) нового способа F кодирования должны быть созданы не все идентификаторы ESI, и нет необходимости создания всех кодированных символов, если они не нужны на шагах (5) и (6), например, поскольку они соответствуют исходным символам, являющимся частью кодированных символов, либо поскольку необходимо создать меньше, чем N кодированных символов. В других версиях нет необходимости повторного вычисления всех кодированных символов на шагах (3) и (4) нового способа F декодирования, так как некоторые из принятых кодированных символов могут соответствовать некоторым восстанавливаемым исходным символам. Аналогичным образом, на шаге (2) нового способа F декодирования нет необходимости декодировать все К символов E(0),..., E(K-1), например, если некоторые символы, декодированные на шаге (2), не нужны в последующих шагах для создания кодированных символов.

Вышеописанные способы и варианты осуществления имеют множество приложений. Например, способ F кодирования и способ F декодирования и их варианты можно применить к кодам Торнадо и кодам IETF LDPC, чтобы обеспечить улучшение объема служебных данных при приеме и вероятности неудач при декодировании. В общем случае эти новые способы применимы к любому коду с FEC с фиксированной скоростью. Версии этих новых способов можно также применить к кодам с FEC, которые не имеют фиксированную скорость, то есть, к кодам FEC, таким как коды, с цепной реакцией, где количество кодированных символов, которое можно создать, не зависит от количества исходных символов.

В Shokrollahi III раскрыты аналогичные принципы создания способов систематического кодирования и декодирования для кодов с цепной реакцией. В некоторых вариантах осуществления способы Е кодирования и декодирования, используемые для этих кодов, изложены в Luby I, Luby II, Shokrollahi I, Shokrollahi II, Luby III, Shokrollahi IV. Для описания систематических кодеров часто достаточно описать способ Е кодирования и способ Е декодирования и использовать вышеописанные общие принципы, известные из этих ссылочных материалов, для преобразования этих способов в способы F систематического кодирования и способы F систематического декодирования. Таким образом, специалистам в данной области техники после ознакомления с этим описанием и процитированными ссылочными материалами должно быть очевидно, каким образом реализовать основные идеи, лежащие в основе способов Е кодирования и способов Е декодирования и применить их к способам F систематического кодирования и способам F систематического декодирования, или т.п.

ИНАКТИВАЦИЯ

Декодирование с инактивацией, раскрытое в Shokrollahi II, является общим способом, который можно применить в сочетании с принципом распространения надежности при вычислении набора неизвестных переменных из набора известных значений линейных уравнений, и, в частности, его выгодно использовать при реализации способов эффективного кодирования и декодирования, основанных на системах линейных уравнений. Чтобы различить декодирование с инактивацией, описанное в Shokrollahi II, и декодирование с постоянной инактивацией, описанное ниже, используют инактивацию «на ходу» (обозначаемую сокращенно инактивация OTF) для обращения к способам и основным принципам, изложенным в Shokrollahi II, в то время как «постоянную инактивацию» используют при обращении к изложенным здесь способам и основным принципам, где инактивации выбирают заранее.

Одним из основных положений декодирования с распространением надежности является то, что при любой возможности во время процесса декодирования декодер должен использовать (возможно, приведенное) уравнение, зависящее от одной оставшейся неизвестной переменной, для нахождения этой переменной, причем это уравнение, таким образом, связано с указанной переменной, а затем декодер должен сократить оставшиеся неиспользованные уравнения путем исключения зависимости этих уравнений от вычисленной переменной. Указанный процесс простого декодирования на основе распространения надежности был использован, например, в некоторых вариантах осуществления кодов Торнадо, кодов с цепной реакцией, как это описано в Luby I, Luby II, Shokrollahi I, Shokrollahi II, Luby III, Shokrollahi IV, и кодов IETF LDPC.

Выполнение декодирования с инактивацией OTF состоит из множества фаз. На первой фазе способа декодирования с инактивацией OTF, всякий раз, когда процесс декодирования с распространением надежности не может продолжаться из-за отсутствия остаточного уравнения, зависящего только от одной оставшейся неизвестной переменной, декодер будет выполнять инактивацию OTF одной или нескольких неизвестных переменных и посчитает их «найденными» согласно процессу распространения надежности и «исключенными» из оставшихся уравнений (даже в случае, когда они в действительности отсутствуют), что дает возможность продолжать процесс декодирования с распространением надежности. Затем находят переменные, инактивированные на ходу во время первой фазы, например, с использованием гауссова исключения или более эффективных вычислительных методов, например, на второй фазе, а затем на третьей фазе значения этих инактивированных на ходу переменных используют для окончательного нахождения переменной, связанной с упомянутыми уравнениями во время первой фазы декодирования.

Декодирование с инактивацией OTF, более подробно раскрытое в Shokrollahi II, можно применить к кодам многих других типов кроме кодов с цепной реакцией. Например, такое декодирование можно применить к общему классу кодов LDPC и LDGM, в частности, к кодам IETF LDPC и кодам Торнадо, что повышает надежность (уменьшает вероятность сбоя при декодировании) и/или улучшает рабочие характеристики CPU и/или памяти (увеличивает скорость кодирования и/или декодирования и/или уменьшает требования к объему памяти и/или шаблону доступа) для этих типов кодов.

Некоторые из версий вариантов осуществления кода с цепной реакцией в сочетании с декодированием с инактивацией OTF описаны в Shokrollahi IV. Другие версии описаны в настоящем приложении.

ОБЗОР СИСТЕМЫ

На фиг. 1 представлена блок-схема системы 100 связи, в которой используется многоступенчатое кодирование. Эта система аналогична системе, показанной в Shokrollahi I, но в данном случае кодер 115 учитывает, какие промежуточные символы назначены «постоянно инактивированными» и обращается с этими промежуточным символами не так, как с промежуточными символами, не являющимися постоянно инактивированными во время процесса динамического кодирования. Аналогичным образом, декодер 155 при декодировании учитывает постоянно инактивированные промежуточные символы.

Как показано на фиг. 1, в кодер 115 вводятся K исходных символов (C(0),..., C(K-1)), и, если декодирование символов, ставших доступными декодеру 155, оказалось успешным, то декодер 115 может осуществить вывод копии этих K исходных символов. В некоторых вариантах осуществления поток разбивается на блоки из K символов, а в некоторых вариантах осуществления файл из некоторого количества символов, превышающее K, делится на символьные блоки размером K и передается в таком виде. В некоторых вариантах осуществления, где предпочтительно, чтобы размер блока K′>K, к K исходным символам могут быть добавлены K′-K дополняющих символов. Эти дополняющие символы могут иметь значение 0 или любое другое фиксированное значение, известное как кодеру 115, так и декодеру 155 (или, в противном случае, может быть определено в декодере 155). Следует понимать, что кодер 115 может содержать множество кодеров, модулей или т.п., и что это же относится к декодеру 155.

Как показано на фиг. 1, кодер 115 также принимает последовательность динамических ключей от генератора 120 динамических ключей и последовательность статических ключей от генератора 130 статических ключей, каждый из которых может возбуждаться генератором 135 случайных чисел. Выход генератора 120 динамических ключей может представлять собой просто кардинальную числовую последовательность, но это не является обязательным. Функционирование этих генераторов ключей может быть таким, как показано в Shokrollahi I.

Следует понимать, что различные функциональные блоки, показанные на приведенных фигурах, могут быть реализованы в виде аппаратных средств со специальными входами, обеспеченными в виде входных сигналов, либо они могут быть реализованы процессором, выполняющим команды, которые хранятся в памяти команд и выполняются в необходимом порядке для реализации соответствующей функции. В некоторых случаях специализированные аппаратные средства используют для выполнения указанных функций и/или исполнения программного кода. Программный код и процессор не всегда показаны, но специалисты в данной области техники, ознакомившись с этим описанием, поймут, как реализовать указанные детали.

Кодер 115 также принимает входные сигналы от блока 125 назначения инактивации и другие параметры, введенные в систему 100 по линиям, описанным здесь в разных местах. Выходы блока 125 назначения инактивации могут включать в себя значение P, представляющее количество промежуточных символов, назначенных в качестве «постоянно инактивированных» в целях декодирования («список PI» указывает, какое количество P промежуточных символов входит в этот список). Как здесь поясняется, промежуточные символы, используемые для процессов кодирования - это K исходных символов в некоторых вариантах осуществления, но в других вариантах осуществления имеет место тип обработки, преобразования, кодирования, декодирования и т.д., который обеспечивает создание промежуточных символов из K исходных символов сразу после их копирования.

Входные параметры могут включать в себя: случайные начальные числа, используемые генераторами ключей и/или в процессах кодирования, выполняемых кодером (более подробно описаны ниже); количество создаваемых кодированных символов; количество создаваемых символов LDPC; количество создаваемых символов HDPC; количество создаваемых промежуточных символов; количество создаваемых избыточных символов и т.д. и/или некоторые из этих значений вычисляют исходя из других значений, доступных кодеру 115. Например, количество создаваемых символов LDPC можно полностью вычислить по фиксированной формуле, зная значение K.

Кодер 115, используя входные сигналы, создает последовательность кодированных символов (B(I0), B(I1), B(I2),) и подает их в передающий модуль 140, который также получает значения (I0, I1, I2,) динамических ключей от генератора 120 динамических ключей, но возможно это окажется не обязательным, если имеется другой способ пересылки указанной информации. Передающий модуль 140 пересылает данные о том, что задано каналу 145, возможно традиционным образом, который нет необходимости более подробно здесь описывать. Приемный модуль 150 принимает кодированные символы и значения динамических ключей (когда это необходимо). Канал 145 может представлять пространственный канал (для передачи из одного места в другое место, где выполняется прием), либо временной канал (для записи на носитель, например, с целью воспроизведения в более позднее время). В канале 145 могут произойти потери некоторых кодированных символов. Следовательно, кодированные символы B(Ia), B(Ib), которые декодер 115 получает от приемного модуля 150, могут не совпасть с кодированными символами, которые послали передающие модули. Это указывается разными нижними индексами.