Изобретение относится к области защиты информации от несанкционированного доступа.

Известен способ защиты информации по патенту РФ №2227318 на изобретение (варианты).

По первому варианту способ основан на формировании ключа в физически защищенном от несанкционированного доступа внешнем устройстве, приспособленном для подсоединения к ЭВМ, и последующем шифровании и дешифрировании информации с использованием ключа, хранящегося в памяти внешнего устройства. Формирование ключа осуществляют с использованием сигналов псевдослучайной последовательности и сигналов внешнего случайного воздействия с последующей автоматической проверкой ключа на отсутствие совпадений с ключами, хранящимися в памяти внешнего устройства. Сигналы псевдослучайной последовательности формируют с использованием постоянно работающего циклического таймера, а сигналы внешнего случайного воздействия формируют путем создания случайных кодов через непериодические временные интервалы.

По второму варианту способ основан на формировании ключа, который хранят в памяти внешнего устройства, приспособленного для подсоединения к ЭВМ, дешифрировании информации с использованием ключа во внешнем устройстве, формирование ключа при обмене информацией между абонентами осуществляют во внешнем устройстве одного из абонентов, шифруют его системным ключом, предварительно записанным в память системного ключа всех устройств абонентов, и передают зашифрованный ключ другому абоненту, расшифровывают его у другого абонента, при этом шифрование информации осуществляют с использованием ключа во внешних устройствах каждого из абонентов. Формирование ключей осуществляют с использованием сигналов псевдослучайной последовательности и сигналов внешнего случайного воздействия с последующей автоматической проверкой ключа на отсутствие совпадений с ключами, хранящимися в памяти внешнего устройства. Сигналы псевдослучайной последовательности формируют с помощью постоянно работающего циклического счетчика, а сигналы внешнего случайного воздействия формируют путем создания случайных кодов через непериодические временные интервалы.

Устройство защиты информации от несанкционированного доступа по патенту №2227318 на изобретение по первому варианту содержит блок интерфейса с ЭВМ, первый вход которого является входом устройства, подключенным к порту ввода-вывода данных ЭВМ, энергонезависимую память ключей, первый вход которой соединен с первым выходом блока интерфейса с ЭВМ, блок функциональных преобразователей входных данных в шифрованные и дешифрованные данные, выход которого подключен ко второму входу блока интерфейса с ЭВМ, в устройство введен генератор ключей, первый и второй входы которого соединены соответственно с третьим и четвертым выходами блока интерфейса с ЭВМ, второй выход которого соединен со вторым входом энергонезависимой памяти ключей, пятый выход подключен к первому входу блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и третьему входу генератора ключей, шестой выход соединен со вторым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные, а седьмой выход является выходом устройства, подключенным к порту ввода-вывода данных ЭВМ, при этом третий вход энергонезависимой памяти ключей соединен с выходом генератора ключей, а выход энергонезависимой памяти ключей подключен к третьему входу блока функциональных преобразователей информации входных данных в шифрованные и дешифрованные данные. Блок интерфейса с ЭВМ содержит блок приема-передачи информации, первый и второй входы которого являются первым и вторым входами блока интерфейса с ЭВМ, первый выход блока приема-передачи информации является седьмым выходом блока интерфейса с ЭВМ, второй выход соединен с первыми входами дешифратора функций, регистра адреса ключей, регистра пароля доступа, схемы сравнения паролей и таймера активности работы устройства защиты информации от несанкционированного доступа и является пятым выходом блока интерфейса с ЭВМ, третий выход подключен ко второму входу регистра адреса ключей, а его четвертый выход является четвертым выходом блока интерфейса с ЭВМ, второй вход дешифратора функций соединен с выходом таймера активности работы устройства защиты информации от несанкционированного доступа, первый, второй и третий выходы дешифратора функций являются соответственно вторым, третьим и шестым выходами блока интерфейса с ЭВМ, четвертый выход дешифратора функций подключен ко второму входу схемы сравнения паролей, а его пятый выход соединен со вторым входом регистра пароля доступа, выход которого подключен к третьему входу схемы сравнения паролей, а ее выход подключен ко второму входу таймера активности работы устройства защиты информации от несанкционированного доступа, при этом выход регистра адреса ключей является первым выходом блока интерфейса с ЭВМ. Генератор ключей содержит задатчик сигналов псевдослучайной последовательности, первый вход которого соединен с выходом циклического таймера, второй вход является первым входом генератора ключей, третий вход является третьим входом генератора ключей, а четвертый вход подключен к выходу таймера интервалов, вход которого является вторым входом генератора ключей, при этом выход задатчика сигналов псевдослучайной последовательности является выходом генератора ключей. Блок функциональных преобразователей входных данных в шифрованные и дешифрованные данные содержит блок шифрования информации, первый вход которого является первым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные, объединенным с первыми входами блока шифрования информации и блока дешифрирования информации, второй вход является вторым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные, объединенным со вторыми входами блока шифрования информации и блока дешифрирования информации, третий вход является третьим входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные, объединенным с третьими входами блока шифрования информации и блока дешифрирования информации, при этом выход блока шифрования информации объединен с выходом блока дешифрирования информации и является выходом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные. Устройство выполнено в одной физически защищенной от несанкционированного доступа среде, например в однокристальном микроконтроллере.

Устройство защиты информации от несанкционированного доступа по патенту РФ №2227318 на изобретение по второму варианту содержит блок интерфейса с ЭВМ, первый вход которого является входом устройства, подключенным к порту ввода-вывода данных ЭВМ, энергонезависимую память ключей, первый вход которой соединен с первым выходом блока интерфейса с ЭВМ, блок функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, выход которого подключен ко второму входу блока интерфейса с ЭВМ, в устройство введены блок транспортировки ключей и генератор ключей, первый и второй входы которого соединены соответственно с третьим и четвертым выходами блока интерфейса с ЭВМ, второй выход которого соединен со вторым входом энергонезависимой памяти ключей, пятый выход подключен к первому входу блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, третьему входу генератора ключей и первому входу блока транспортировки ключей, шестой выход соединен со вторым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, седьмой выход является выходом устройства, подключенным к порту ввода-вывода данных ЭВМ, а восьмой выход соединен со вторым входом блока транспортировки ключей, при этом третий вход энергонезависимой памяти ключей объединен с третьим входом блока транспортировки ключей и выходом генератора ключей, а ее четвертый вход соединен с первым выходом блока транспортировки ключей, причем выход энергонезависимой памяти ключей подключен к третьему входу блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, выход которого объединен с выходом блока транспортировки ключей и вторым входом блока интерфейса с ЭВМ. Блок интерфейса с ЭВМ содержит блок приема-передачи информации, первый и второй входы которого являются первым и вторым входами блока интерфейса с ЭВМ, первый выход блока приема-передачи информации является седьмым выходом блока интерфейса с ЭВМ, второй выход соединен с первыми входами дешифратора функций, регистра адреса ключей, регистра пароля доступа, схемы сравнения паролей и таймера активности работы устройства защиты информации от несанкционированного доступа и является пятым выходом блока интерфейса с ЭВМ, третий выход блока приема-передачи информации подключен ко второму входу регистра адреса ключей, а его четвертый выход является четвертым выходом блока интерфейса с ЭВМ, второй вход дешифратора функций соединен с выходом таймера активности работы устройства защиты информации от несанкционированного доступа, первый, второй, третий и шестой выходы дешифратора функций являются соответственно вторым, третьим, шестым и восьмым выходами блока интерфейса с ЭВМ, четвертый выход дешифратора функций подключен ко второму входу схемы сравнения паролей, а его пятый выход соединен со вторым входом регистра пароля доступа, выход которого подключен к третьему входу схемы сравнения паролей, выход которого подключен ко второму входу таймера активности работы устройства защиты информации от несанкционированного доступа, при этом выход регистра адреса ключей является первым выходом блока интерфейса с ЭВМ. Генератор ключей содержит задатчик сигналов псевдослучайной последовательности, первый вход которого соединен с выходом циклического таймера, второй вход является первым входом генератора ключей, третий вход является третьим входом генератора ключей, а четвертый вход подключен к выходу таймера интервалов, вход которого является вторым входом генератора ключей, при этом выход задатчика сигналов псевдослучайной последовательности является выходом генератора ключей. Блок функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи содержит блок шифрования информации, первый вход которого является первым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, объединенным с первыми входами блока дешифрирования информации, блока проверки электронной цифровой подписи и блока формирования электронной цифровой подписи, второй вход является вторым входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, объединенным со вторыми входами блока дешифрирования информации, блока проверки электронной цифровой подписи и блока формирования электронной цифровой подписи, третий вход является третьим входом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи, объединенным с третьими входами блока дешифрирования информации и блока формирования электронной цифровой подписи, при этом выход блока шифрования информации объединен с выходами блока дешифрирования информации, блока проверки электронной цифровой подписи и блока формирования электронной цифровой подписи и является выходом блока функциональных преобразователей входных данных в шифрованные и дешифрованные данные и в код электронной подписи. Блок транспортировки ключей содержит память системного ключа, выход которой соединен с первыми входами блока шифрования ключа и блока дешифрирования ключа, второй вход которого объединен со вторым входом блока шифрования ключа и является вторым входом блока транспортировки ключей, третий вход блока шифрования ключа является третьим входом блока транспортировки ключей, а третий вход блока дешифрирования ключа является первым входом блока транспортировки ключей, при этом выход блока шифрования ключа является вторым выходом блока транспортировки ключей, а выход блока дешифрирования ключа является первым выходом блока транспортировки ключей. Устройство по второму варианту выполнено в одной, физически защищенной от несанкционированного доступа среде, например в однокристальном микроконтроллере.

Недостатками способа и устройства по патенту РФ №2227318 являются их ограниченные функциональные возможности, обусловленные тем, что и способ и устройство жестко привязаны к конкретному персональному компьютеру, а также недостаточное качество защиты информации.

Известна система защиты в компьютерной системе от несанкционированного воздействия программно-аппаратных средств по патенту РФ №2258954 (выбрана в качестве ближайшего аналога-прототипа), которая включается непосредственно перед компьютерной системой, состоит из блока обработки информации и преобразования в видеоинформацию, который через порт "ввод" подключен к входу электронного ключа и порт "вывод" подключен к блоку передачи оптической видеоинформации, которая поступает на блок приема и обработки оптической видеоинформации, где от результатов авторизации управляет электронным ключом. Информация для авторизации доступа в компьютерную систему поступает через порт ввод на блок обработки информации и преобразования в видеоинформацию, где преобразуется в видеоинформацию, далее через порт вывод поступает на блок передачи оптической видеоинформации, где передает оптическую видеоинформацию на блок приема, обработки оптической видеоинформации, где от результатов авторизации подает управляющий сигнал на электронный ключ. Основным преимуществом этой системы защиты информации является невозможность программно-аппаратного воздействия на блок управления электронным ключом.

Недостатком системы и способа ее работы (выбранных за наиболее близкий аналог-прототип) является низкая степень защиты информации, обусловленная тем, что защита фактически обеспечивается надлежащей авторизацией пользователя путем использования соответствующей видеоинформации. Недостатками системы и способа являются их ограниченные функциональные возможности, обусловленные тем, что при отсутствии устройства считывания оптической информации невозможно пользование информацией, хранящейся на носителе. Кроме того, в случае повреждения идентифицирующих признаков, хранящихся в виде видеоинформации, пользование информацией, хранящейся на носителе, будет невозможным, информация может считаться утерянной.

Технический результат, достигаемый заявляемым изобретением - повышение степени защищенности информации, хранящейся на внешнем носителе, расширение функциональных возможностей способа и устройства для защиты информации.

Заявляемый технический результат достигается тем, что в способе защиты информации, включающем предварительные формирование и хранение ключей шифрования, формирование пакета разрешенных управляющих команд и их идентификацию посредством контроля поступившей управляющей команды на ее соответствие разрешенному типу команд, хранение разрешенных управляющих команд, формирование и хранение данных о разрешенных типах внешних накопителей в соответствии со служебной информацией, соответствующей каждому типу внешнего накопителя, задание размера структурной единицы памяти - сектора/группы секторов, шифрование данных в которой будет осуществляться одним ключом шифрования; при записи данных на внешний накопитель осуществляют формирование файла данных, идентификацию сформированного файла данных посредством контроля количества структурных единиц памяти, необходимых для записи данных файла, формирование команды на запись файла данных и на шифрование сформированного файла данных, определение по заданному размеру структурной единицы памяти количества структурных единиц памяти - секторов/группы секторов, содержащих данные сформированного файла, идентификацию каждой структурной единицы памяти сформированного файла данных по порядковому номеру, последовательный выбор ключей шифрования для каждой структурной единицы памяти, последовательное в соответствии с порядковым номером шифрование данных в каждой структурной единице памяти ключом, выбранным для соответствующей структурной единицы памяти, контроль соответствия сформированной команды на запись файла данных типу разрешенных команд, при соответствии сформированной команды на запись файла данных типу разрешенных команд, последующую запись зашифрованного файла данных на внешний накопитель; при воспроизведении данных с внешнего накопителя, осуществляют контроль типа внешнего накопителя на его соответствие разрешенному типу, идентификацию файла данных, последовательное в соответствии с порядковым номером каждой структурной единицы памяти дешифрование файла данных соответствующими ключами, вывод дешифрованных данных через блок ввода/вывода информации.

Заявляемый способ может включать предварительную идентификацию пользователя в соответствии с идентификационными параметрами пользователя.

Заявляемое портативное многофункциональное устройство для защиты информации содержит размещенные в корпусе функциональные блоки: первый блок обработки информации, предназначенный для приема данных, записанных в виде файла, и управляющих команд с внешнего накопителя и передачи данных и управляющих команд на внешний накопитель; блок контроля, предназначенный для контроля типа внешнего накопителя разрешенному типу в соответствии со служебной информацией, соответствующей конкретному типу внешних накопителей, а также для контроля поступающих управляющих команд разрешенному типу управляющих команд; блок шифрования/дешифрования, предназначенный для последовательного в соответствии с порядковыми номерами структурных единиц памяти, содержащих данные файла, шифрования/дешифрования данных файла ключами шифрования, выбранными для каждой структурной единицы памяти; блок хранения персональных данных, предназначенный для хранения предварительно сформированных ключей шифрования, выбора по команде из второго блока обработки информации ключей шифрования для каждой структурной единицы памяти, содержащей данные файла, и последовательной передачи ключей шифрования в блок шифрования/дешифрования для шифрования/дешифрования данных каждой структурной единицы памяти ключом, выбранным для конкретной структурной единицы памяти; второй блок обработки информации, предназначенный для приема/передачи данных, записанных в виде файла, и управляющих команд, предназначенный также для хранения идентификационных параметров файла данных, размера структурной единицы памяти, данные которой подлежат шифрованию одним ключом, определения количества структурных единиц памяти, содержащих данные файла, присвоения порядковых номеров каждой структурной единице памяти, содержащих данные файла, второй блок обработки информации предназначен также при записи данных файла на внешний накопитель для передачи управляющей команды на выбор блоком хранения персональных данных ключей для шифрования данных каждой структурной единицы памяти, содержащей данные файла, в соответствии с порядковым номером каждой структурной единицы памяти, второй блок обработки информации предназначен также при воспроизведении файла данных для идентификации файла данных и передачи блоку хранения персональных данных управляющей команды на выдачу блоку шифрования/дешифрования ключей, которыми были зашифрованы данные структурных единиц памяти, содержащих данные файла; первый блок обработки информации последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком контроля, который, в свою очередь, последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком шифрования/дешифрования, который, в свою очередь последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, со вторым блоком обработки информации, второй блок обработки информации связан также с блоком хранения персональных данных посредством связи, предназначенной для передачи от второго блока обработки информации в блок хранения персональных данных управляющих команд на выбор/выдачу ключей шифрования в соответствии с порядковым номером каждой структурной единицы памяти, содержащих данные файла, кроме того, второй блок обработки информации и блок хранения персональных данных соединены связью, предназначенной для предварительного ввода в блок хранения персональных данных через второй блок обработки информации сформированных пользователем ключей шифрования, блок хранения персональных данных связан также с блоком шифрования/дешифрования посредством связей, предназначенных для передачи от блока хранения персональных данных в блок шифрования/дешифрования управляющих команд на шифрование/дешифрование и ключей шифрования для каждой структурной единицы памяти, содержащих данные файла, в соответствии с ее порядковым номером; первый блок обработки информации снабжен выводами, предназначенными для взаимосвязи с внешним накопителем и обмена данными и управляющими командами с внешним накопителем; второй блок обработки информации снабжен выводами, предназначенными для взаимосвязи с блоком ввода/вывода информации и обмена данными и управляющими командами с блоком ввода/вывода информации.

Второй блок обработки информации также может быть предназначен для приема от блока ввода/вывода информации идентификационных параметров пользователя, при этом хранение идентификационных параметров пользователя обеспечено блоком хранения персональных данных, для обеспечения обмена данными об идентификационных параметрах, вводимых пользователем, и идентификационными параметрами, хранимыми в блоке хранения персональных данных, указанные блоки связаны между собой прямой и обратной связью, обеспечивающей обмен данными об идентификационных параметрах пользователя.

Портативное устройство для защиты информации содержит размещенные в корпусе и выполненные на микросхеме (микросхемах) функциональные блоки: первый блок обработки информации, блок контроля, блок шифрования/дешифрования, второй блок обработки информации, блок хранения персональных данных. При этом оба блока обработки информации снабжены выводами, обеспечивающими, с одной стороны (первый блок обработки информации), взаимосвязь с внешним накопителем для обмена с ним данными и управляющими командами, а с другой стороны (второй блок обработки информации) - для взаимосвязи с блоком ввода/вывода информации для обмена с ним данными и управляющими командами.

Первый блок обработки информации предназначен:

- при записи файла данных на внешний накопитель - для приема данных и управляющих команд для передачи их на внешний накопитель;

- при воспроизведении данных (для их чтения или изменения) - для приема данных и управляющих команд с внешнего накопителя для последующей их передачи на дешифрование и далее - в блок ввода/вывода информации.

Блок контроля содержит список разрешенных типов внешних накопителей в соответствии со стандартной служебной информацией, идентифицирующей конкретный тип внешнего накопителя; а также список разрешенных управляющих команд.

Содержащиеся в блоке контроля данные о разрешенных типах внешних накопителей и управляющих команд являются критериями, в соответствии с которыми идентифицируется тип внешнего накопителя, что обеспечивает отказ в приеме/передачи данных с модифицированного («шпионского») внешнего накопителя, а также позволяет обеспечить отказ в приеме/передаче на внешний накопитель несанкционированных данных через блок ввода/вывода информации.

Второй блок обработки информации предназначен:

- при записи данных на внешний накопитель - для приема данных и управляющих команд от блока ввода/вывода информации; формирования файла данных и его идентификации; определения количества структурных единиц памяти (секторов/групп секторов), содержащих данные сформированного файла, данные в которых подлежат шифрованию одним ключом; определения количества структурных единиц памяти, содержащих данные сформированного файла, идентификацию каждой структурной единицы памяти по ее порядковому номеру; формирование управляющей команды на выбор/выдачу ключей шифрования, хранящихся в блоке хранения персональных данных, для каждой структурное единицы памяти, содержащей данные сформированного файла. Кроме того, второй блок обработки информации предназначен для идентификации пользователя в соответствии с его идентификационными параметрами.

Блок хранения персональных данных предназначен для хранения предварительно сформированных ключей шифрования и выдачи ключей для шифрования/дешифрования данных каждой структурной единицы памяти, содержащей данные файла. Кроме того, блок хранения персональных данных предназначен для хранения идентификационных параметров пользователя (например, логина и пароля).

Блок шифрования/дешифрования предназначен для шифрования/дешифрования данных каждой структурной единицы памяти, содержащих данные файла.

Блок ввода/вывода информации обеспечивает ввод/вывод данных и управляющих команд на ввод/вывод данных. Кроме того, блок ввода/вывода информации предназначен для ввода идентификационных параметров пользователя. Блок ввода/вывода информации может быть выполнен в виде виртуальной клавиатуры.

В соответствии с выбранным авторами способом шифрования данных, каждый файл данных будет зашифрован не одним ключом, а несколькими, поскольку шифрованию подлежит не файл данных в целом, а данные, физически размещенные в соответствующих структурных единицах памяти (секторах или в группах секторов). Для различных типов накопителей в зависимости от их материальной базы, память будет образована из секторов различных размеров. Согласно заявляемому изобретению во втором блоке обработки информации предварительно задается размер структурной единицы памяти, которая будет шифроваться одним ключом. Для каких-то накопителей такой структурной единицей будет являться один сектор памяти, для каких-то накопителей такой структурной единицей будет являться группа секторов. Как правило, файлы данных содержат несколько секторов, поэтому один файл данных согласно заявляемому изобретению будет зашифрован несколькими ключами шифрования.

Заявляемое изобретение позволяет записывать на внешний накопитель как данные в зашифрованном виде, так и открытые данные. В случае, если отсутствует необходимость в записи на внешний накопитель зашифрованных данных, введенные через блок ввода/вывода информации данные (при отсутствии управляющей команды на шифрование) поступают во второй блок обработки информации и далее через блоки шифрования/дешифрования, контроля и первый блок обработки информации - на внешний накопитель. При отсутствии управляющих команд на входах блоков шифрования/дешифрования и контроля, указанные блоки будут просто передавать поступившие на них данные без выполнения указанными блоками функций по шифрованию/дешифрованию и контролю.

Структура функциональных блоков и характер связей между ними позволяет дополнять заявляемое устройство иными элементами, предназначенными для расширения функциональных возможностей заявляемого устройства.

Например, в блок хранения персональных данных можно ввести идентификационные параметры пользователя (например, логин и пароль), которые будут храниться в указанном блоке. При работе с устройством, пользователь должен будет ввести через блок ввода/вывода информации свои идентификационные параметры во второй блок обработки информации. Во втором блоке обработки информации введенные идентификационные параметры пользователя и предварительно сохраненные в блоке хранения персональных данных идентификационные параметры пользователя сравниваются и по результатам сравнения второй блок обработки информации или дает команду на возможность работы с устройством или отказывает в возможности работы с устройством.

Кроме того, поскольку ключи шифрования были предварительно введены пользователем в блок хранения персональных данных и сохранены там (т.е. ключи не формируются при создании каждого нового файла данных), соответственно, у пользователя имеется техническая возможность создать резервную копию ключей шифрования, что позволит пользователю восстановить зашифрованную информацию с внешнего накопителя при утере устройства.

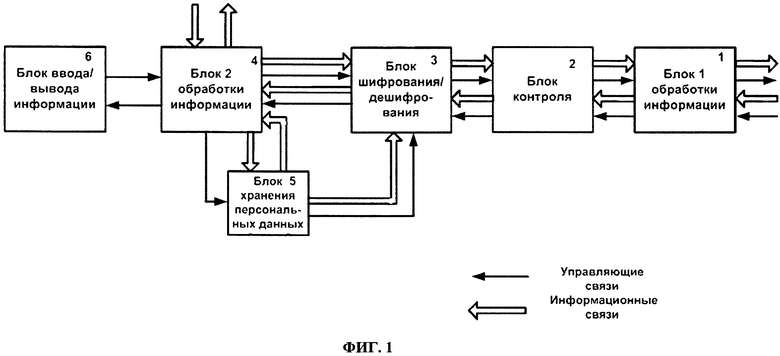

Заявляемое изобретение поясняется чертежами.

На фиг. 1 представлено заявляемое устройство.

На фиг. 2 представлено заявляемое устройство с дополнительной функцией доступа к внешним системам.

Заявляемое устройство содержит блок 1 обработки информации, блок 2 контроля, блок 3 шифрования/дешифрования, блок 4 обработки информации, блок 5 хранения персональных данных.

Блок 1 обработки информации последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком 2 контроля, который, в свою очередь, последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком 3 шифрования/дешифрования, который, в свою очередь, последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком 4 обработки информации, блок 4 обработки информации связан также с блоком 5 хранения персональных данных посредством связи, предназначенной для передачи от блока 4 обработки информации в блок 5 хранения персональных данных управляющих команд на выбор/выдачу ключей шифрования, кроме того, блок 4 обработки информации и блок 5 хранения персональных данных соединены связью, предназначенной для предварительного ввода в блок 5 хранения персональных данных через второй блок обработки информации сформированных пользователем ключей шифрования, блок 5 хранения персональных данных связан также с блоком 3 шифрования/дешифрования посредством связей, предназначенных для передачи от блока хранения персональных данных в блок шифрования/дешифрования управляющих команд на шифрование/дешифрование и ключей шифрования; блок 1 обработки информации снабжен выводами, предназначенными для взаимосвязи с внешним накопителем и обмена данными и управляющими командами с внешним накопителем; блок 4 обработки информации снабжен выводами, предназначенными для взаимосвязи с блоком 6 ввода/вывода информации и обмена данными и управляющими командами с блоком 6.

Блок 5 обработки информации связан с блоком 5 хранения персональных данных прямой и обратной связью, обеспечивающей обмен данными об идентификационных параметрах пользователя, хранящихся в блоке 5 и введенных в блок 4 пользователем перед началом работы с устройством.

Заявляемое устройство может быть дополнено различными функциональными блоками (фиг. 2), обеспечивающими взаимодействие пользователя с внешними системами (например, при работе в соцсетях, в платежных системах, при обмене сообщениями с другими лицами).

Например, устройство может быть дополнено блоком 7 генерации одноразовых паролей и блоком 8 синхронизации ключей. При этом управляющие входы блока 7 и блока 8 связаны с управляющим выходом блока 2, блок 7 связан с блоком 5 для передачи в блок 5 сгенерированных одноразовых паролей, также блок 8 связан с блоком 5 для передачи синхронизированных ключей.

Заявляемый способ реализуется при работе заявляемого устройства.

Предварительно в блок 2 контроля вводятся данные о типах разрешенных внешних накопителях в соответствии со стандартной служебной информацией, идентифицирующей конкретный тип внешнего накопителя. Также предварительно в блок 2 контроля вводятся данные о разрешенных типах управляющих команд.

В блоке 5 хранения персональных данных предварительно формируют и обеспечивают хранение ключей для шифрования. В последующем при работе устройства шифрование данных осуществляется уже предварительно сформированными ключами, а не ключами, формируемыми для каждого нового файла данных. Т.е. любые данные шифруются уже существующими ключами, случайно выбранными из общего массива ключей.

Также для дополнительной защиты информации в блок 5 хранения персональных данных предварительно вводятся идентификационные параметры пользователя (например, логин и пароль), в соответствии с которыми будет обеспечиваться допуск к устройству конкретного пользователя.

В блок 4 обработки информации предварительно вводят данные о размере структурной единицы памяти, данные которой подлежат шифрованию одним ключом.

При записи данных на внешний накопитель заявляемое устройство работает следующим образом.

К устройству подключают внешний накопитель. При этом через соответствующие выводы блока 1 устройство подключается к внешнему накопителю.

Через блок 6 ввода/вывода информации в блок 4 обработки информации вводятся идентификационные параметры пользователя (логин и пароль). В блоке 4 обработки информации осуществляется сравнение введенных пользователем идентификационных параметров с идентификационными параметрами, хранящимися в блоке 5 хранения персональных данных. При совпадении вводимых и предварительно сохраненных идентификационных параметров пользователя обеспечивается допуск пользователя к устройству.

Через блок 6 ввода/вывода информации, в качестве которого может служить, например, виртуальная клавиатура в блок 4 обработки информации вводятся данные в виде файла, которые необходимо записать в зашифрованном виде на внешний накопитель, а также соответствующая управляющая команда. Получив от блока 6 ввода/вывода информации данные в виде файла и управляющую команду на шифрование данных, блок 4 обработки информации принимает и идентифицирует файл данных, определяет количество структурных единиц памяти, необходимых для записи данных файла. Определение количества структурных единиц памяти производится по отношению к предварительно заданному размеру структурной единицы памяти, шифрование которой осуществляется одним ключом. Количество структурных единиц памяти определяют, чтобы определить количество ключей, необходимых для шифрования данных сформированного файла.

Определив количество структурных единиц памяти, содержащих данные файла, блок 4 обработки информации идентифицирует каждую структурную единицу памяти согласно ее порядковому номеру.

Затем из блока 4 обработки информации в блок 5 хранения персональных данных поступает управляющая команда на выдачу необходимого количества ключей шифрования для каждой структурной единицы памяти, содержащих данные файла, в соответствии с порядковым номером каждой структурной единицы. Данные из блока 4 обработки информации поступают в блок 3 шифрования/дешифрования, через другие входы в блок 3 шифрования/дешифрования поступают от блока 5 управляющая команда на шифрование и ключи для шифрования. В блоке 3 шифрования/дешифрования осуществляется последовательное шифрование каждой структурной единицы памяти соответствующим ключом, выбранным для конкретной структурной единицы памяти. Для этого блок 5 хранения персональных данных осуществляет последовательную выдачу ключей шифрования в соответствии с порядковым номером структурной единицы памяти. Т.е. шифрование данных, содержащихся в каждой структурной единице памяти, осуществляется ключом, выбранным специально для нее в соответствии с ее порядковым номером.

Из блока 3 шифрования/дешифрования зашифрованные данные поступают в блок 2 контроля, через другой вход которого поступает управляющая команда на запись данных на внешний накопитель. В блоке 2 контроля осуществляется контроль поступившей управляющей команды на ее соответствие разрешенному типу команд. При соответствии разрешенному типу команд поступившей в блок 2 контроля управляющей команды на запись данных на внешний накопитель блок 2 контроля обеспечивает передачу зашифрованных данных на внешний накопитель через блок 1 обработки информации.

При воспроизведении данных с внешнего накопителя для их чтения и/или изменения заявляемое устройство работает следующим образом.

К устройству подключают внешний накопитель. При этом через соответствующие выводы блока 1 устройство подключается к внешнему накопителю.

Через блок 6 ввода/вывода информации вводятся идентификационные параметры пользователя, при их совпадении с параметрами пользователя предварительно сохраненными в блоке 5 хранения персональных данных, блок 4 обработки информации обеспечивает передачу от блока 6 ввода/вывода информации команды на расшифровку и воспроизведение файла данных. Из внешнего накопителя файл данных передается в блок 1 обработки информации, который осуществляет прием данных и их передачу в блок 2 контроля. В блоке 2 контроля осуществляется контроль типа внешнего накопителя разрешенному типу в соответствии со служебной информацией о внешнем накопителе. Информация об идентификационных параметрах файла данных передается в блок 4 обработки информации, в котором осуществляется идентификация файла. Из блока 4 обработки информации поступает управляющая команда в блок 5 на выдачу ключей, которые были использованы для шифрования структурных единиц памяти данного файла. В блок 3 шифрования/дешифрования через соответствующие входы поступает на дешифрование файл данных (от блока 2), а также ключи и команда на дешифрование (от блока 5). В блоке 3 шифрования/дешифрования осуществляется последовательное дешифрование данных, содержащихся в каждой структурной единице памяти в соответствии с порядковым номером каждой структурной единицы ключом, которым конкретная структурная единица памяти была зашифрована. Дешифрованный файл через блок 4 обработки информации передается в блок 6 ввода/вывода информации.

Заявляемое устройство с дополнительными функциями (фиг. 2), обеспечивающими работу в соцсетях, в платежных системах, при обмене сообщениями работает следующим образом.

Блок 7 генерации одноразовых паролей предназначен для организации двухфакторной аутентификации на серверах различных сервисов. Например: в почте gmail можно установить дополнительный фактор защиты, т.е. для входа в почту потребуется ввести логин и пароль, а затем одноразовый ключ, который сгенерирует блок 7 для конкретного почтового адреса (ключ каждый раз новый для безопасности).

Блок 8 синхронизации ключей обеспечивает хранение и синхронизацию ключей для обмена зашифрованными сообщениями по почте (два и более пользователей могут сформировать для своего устройства одинаковые ключи, договорившись об алгоритме шифрования и начальном значении для формирования ключа; после этого зашифрованные файлы пользователи могут пересылать друг другу любым способом, в том числе по электронной почте). Блок 8 формирует и синхронизирует ключи для работы с конкретными пользователями. После прихода от блока 4 команды сформировать ключ по определенному алгоритму шифрования с определенным начальным значением ключ обозначается заданной меткой. После того как каждый пользователь сгенерирует у себя пароль с одинаковым алгоритмом шифрования и с одинаковым начальным значением для формирования ключа, ключи пользователей будут синхронизированы. При этом обоим пользователям будет доступна информация блока 5, доступ к которой обеспечен синхронизированными ключами.

В зависимости от дополнительных функций, добавляемых к заявляемому устройству, в частности, для возможности работы в соцсетях или платежных системах в блоке 5 обеспечивается хранение персональных данных пользователя, позволяющих осуществлять его идентификацию (аутентификацию), аутентификацию адресов (например, почтовых) и т.п. В блоке 5 обеспечивается также хранение алгоритмов формирования синхронизированных ключей и т.п.

Заявляемые способ защиты информации и портативное устройство для обработки информации обеспечивают надежную защиту информации и многофункциональность способа и устройства.

Заявляемые способ и устройство обеспечивают надежную защиту информации за счет того, что обеспечивается шифрование данных, содержащихся в каждой структурной единице памяти, содержащих данные файла, а не весь файл в целом. Т.е. шифрование данных осуществляется несколькими ключами шифрования, что значительно усложняет процесс подбора ключей при попытках несанкционированного доступа к информации.

Заявляемые способ и устройство являются удобными для пользователя, поскольку предварительное формирование ключей шифрования (множества ключей) и хранение их в отдельном блоке хранения персональных данных позволяет пользователю создать резервную копию блока хранения персональных данных и обеспечить хранение ключей шифрования на другом носителе, что позволит пользователю всегда обеспечить доступ к зашифрованной информации, содержащейся на внешнем накопителе, даже при утере устройства для защиты информации.

Многофункциональность обеспечивается также тем, что заявляемое устройство позволяет записывать на внешний накопитель как зашифрованные данные, так и незашифрованные.

В случае, если пользователь решит записать на внешний накопитель незашифрованные данные, он не будет вводить через блок ввода/вывода данных команду на шифрование данных. В этом случае данные, вводимые через блок ввода/вывода информации, поступают во второй блок обработки информации и далее - через блок контроля, который обеспечивает передачу данных через первый блок обработки информации на внешний накопитель, минуя блок шифрования/дешифрования.

Кроме того, многофункциональность выражается в том, что структура устройства и характер связей между функциональными блоками, обеспечивают возможность подключения к устройству дополнительных блоков, позволяющих пользователю работать без записей данных в соцсетях, в платежных системах, обмениваться сообщениями с другими пользователями.

Заявляемое устройство может работать с любым типом внешнего накопителя. Для этого устройство может быть снабжено несколькими выводами, обеспечивающими связь с внешними накопителями разного типа.

Изобретение относится к вычислительной технике. Технический результат заключается в повышении степени защищенности информации, хранящейся на внешнем носителе. Способ защиты информации, в котором осуществляют шифрование данных, записанных в виде файла, путем шифрования отдельным ключом каждой структурной единицы памяти (сектора/группы секторов), содержащей данные файла. Размер структурной единицы памяти, подлежащей шифрованию самостоятельным ключом, задается заранее. Шифрование каждой структурной единицы памяти осуществляется ключом, случайно выбранным из массива ключей, заранее сформированных и хранящихся в блоке хранения персональных данных. Также в заявляемом способе осуществляют контроль управляющих команд и типа внешнего накопителя, позволяющих исключить возможность записи на внешний накопитель несанкционированных данных, или же исключить использование модифицированных накопителей. 2 н. и 2 з.п. ф-лы, 2 ил.

1. Способ защиты информации, включающий предварительные: формирование и хранение ключей шифрования, формирование пакета разрешенных управляющих команд и их идентификацию посредством контроля поступившей управляющей команды на ее соответствие разрешенному типу команд, хранение разрешенных управляющих команд, формирование и хранение данных о разрешенных типах внешних накопителей в соответствии со служебной информацией, соответствующей каждому типу внешнего накопителя, задание размера структурной единицы памяти - сектора/группы секторов, шифрование данных в которой будет осуществляться одним ключом шифрования; при записи данных на внешний накопитель осуществляют формирование файла данных, идентификацию сформированного файла данных посредством контроля количества структурных единиц памяти, необходимых для записи данных файла, формирование команды на запись файла данных и на шифрование сформированного файла данных, определение по заданному размеру структурной единицы памяти количества структурных единиц памяти - секторов/группы секторов, содержащих данные сформированного файла, идентификацию каждой структурной единицы памяти сформированного файла данных по порядковому номеру, последовательный выбор ключей шифрования для каждой структурной единицы памяти, последовательное в соответствии с порядковым номером шифрование данных в каждой структурной единице памяти ключом, выбранным для соответствующей структурной единицы памяти, контроль соответствия сформированной команды на запись файла данных типу разрешенных команд, при соответствии сформированной команды на запись файла данных типу разрешенных команд, последующую запись зашифрованного файла данных на внешний накопитель; при воспроизведении данных с внешнего накопителя, осуществляют контроль типа внешнего накопителя на его соответствие разрешенному типу, идентификацию файла данных, последовательное в соответствии с порядковым номером каждой структурной единицы памяти дешифрование файла данных соответствующими ключами, вывод дешифрованных данных через блок ввода/вывода информации.

2. Способ по п. 1, отличающийся тем, что включает предварительную идентификацию пользователя в соответствии с идентификационными параметрами пользователя.

3. Портативное многофункциональное устройство для защиты информации, содержащее размещенные в корпусе функциональные блоки: первый блок обработки информации, предназначенный для приема данных, записанных в виде файла, и управляющих команд с внешнего накопителя и передачи данных и управляющих команд на внешний накопитель; блок контроля, предназначенный для контроля типа внешнего накопителя разрешенному типу в соответствии со служебной информацией, соответствующей конкретному типу внешних накопителей, а также для контроля поступающих управляющих команд разрешенному типу управляющих команд; блок шифрования/дешифрования, предназначенный для последовательного в соответствии с порядковыми номерами структурных единиц памяти, содержащих данные файла, шифрования/дешифрования данных файла ключами шифрования, выбранными для каждой структурной единицы памяти; блок хранения персональных данных, предназначенный для хранения предварительно сформированных ключей шифрования, выбора по команде из второго блока обработки информации ключей шифрования для каждой структурной единицы памяти, содержащей данные файла, и последовательной передачи ключей шифрования в блок шифрования/дешифрования для шифрования/дешифрования данных каждой структурной единицы памяти ключом, выбранным для конкретной структурной единицы памяти; второй блок обработки информации, предназначенный для приема/передачи данных, записанных в виде файла, и управляющих команд, предназначенный также для хранения идентификационных параметров файла данных, размера структурной единицы памяти, данные которой подлежат шифрованию одним ключом, определения количества структурных единиц памяти, содержащих данные файла, присвоения порядковых номеров каждой структурной единице памяти, содержащих данные файла, второй блок обработки информации предназначен также при записи данных файла на внешний накопитель для передачи управляющей команды на выбор блоком хранения персональных данных ключей для шифрования данных каждой структурной единицы памяти, содержащей данные файла, в соответствии с порядковым номером каждой структурной единицы памяти, второй блок обработки информации предназначен также при воспроизведении файла данных для идентификации файла данных и передачи блоку хранения персональных данных управляющей команды на выдачу блоку шифрования/дешифрования ключей, которыми были зашифрованы данные структурных единиц памяти, содержащих данные файла; первый блок обработки информации последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком контроля, который, в свою очередь, последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, с блоком шифрования/дешифрования, который, в свою очередь, последовательно связан прямыми и обратными связями, обеспечивающими обмен данными и управляющими командами, со вторым блоком обработки информации, второй блок обработки информации связан также с блоком хранения персональных данных посредством связи, предназначенной для передачи от второго блока обработки информации в блок хранения персональных данных управляющих команд на выбор/выдачу ключей шифрования в соответствии с порядковым номером каждой структурной единицы памяти, содержащих данные файла, кроме того, второй блок обработки информации и блок хранения персональных данных соединены связью, предназначенной для предварительного ввода в блок хранения персональных данных через второй блок обработки информации сформированных пользователем ключей шифрования, блок хранения персональных данных связан также с блоком шифрования/дешифрования посредством связей, предназначенных для передачи от блока хранения персональных данных в блок шифрования/дешифрования управляющих команд на шифрование/дешифрование и ключей шифрования для каждой структурной единицы памяти, содержащих данные файла, в соответствии с ее порядковым номером; первый блок обработки информации снабжен выводами, предназначенными для взаимосвязи с внешним накопителем и обмена данными и управляющими командами с внешним накопителем; второй блок обработки информации снабжен выводами, предназначенными для взаимосвязи с блоком ввода/вывода информации и обмена данными и управляющими командами с блоком ввода/вывода информации.

4. Устройство по п. 3, отличающееся тем, что второй блок обработки информации предназначен также для приема от блока ввода/вывода информации идентификационных параметров пользователя, при этом хранение идентификационных параметров пользователя обеспечено блоком хранения персональных данных, для обеспечения обмена данными об идентификационных параметрах, вводимых пользователем, и идентификационными параметрами, хранимыми в блоке хранения персональных данных, указанные блоки связаны между собой прямой и обратной связью, обеспечивающей обмен данными об идентификационных параметрах пользователя.

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| ЗАЩИТА КОМПЬЮТЕРНОЙ СИСТЕМЫ ОТ НЕСАНКЦИОНИРОВАННОГО ВОЗДЕЙСТВИЯ ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ | 2003 |

|

RU2258954C2 |

| US 8601282 B2, 03.12.2013 | |||

| Машина для склеивания обуви | 1925 |

|

SU9793A1 |

| СПОСОБ ЗАЩИЩЕННОЙ ЗАГРУЗКИ ОПЕРАЦИОННОЙ СИСТЕМЫ КОМПЬЮТЕРА С ПРОВЕРКОЙ ЦЕЛОСТНОСТИ | 2008 |

|

RU2396594C2 |

Авторы

Даты

2015-08-20—Публикация

2014-03-24—Подача