Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа (НСД) к информации, создаваемой и хранимой в компьютерных системах (КС).

Одной из ключевых задач защиты информации, обрабатываемой в КС, является реализация контроля доступа (разграничительной политики доступа) к файловым объектам, которые могут быть предназначены как для хранения обрабатываемой на компьютере информации - создаваемые файлы, так и для хранения системных объектов - исполняемые файлы и файлы настройки ОС и приложений - системные файлы.

Анализ литературных источников позволяет отметить следующее. Несмотря на то что наиболее актуальной современной задачей контроля доступа является реализация разграничительной политики доступа к информации между субъектами доступа (субъект доступа в общем случае определяется учетной информацией пользователя и именем процесса (полнопутевым именем исполняемого файла процесса), на практике разграничивается доступ субъектов к объектам. Т.е. первичным при назначении разграничений прав доступа в известных методах контроля доступа является объект, к нему разграничиваются права доступа субъектов. Основное противоречие в подобных решениях состоит в следующем. Создаваемых файлов при назначении разграничительной политики доступа администратором еще попросту нет, они создаются впоследствии, в процессе функционирования системы. Резонно возникает вопрос: как же к ним разграничивать доступ, если их еще нет в КС? А ведь это те объекты (прежде всего файлы), которые в первую очередь и нуждаются в защите от несанкционированного доступа, поскольку именно они и содержат защищаемую обрабатываемую в КС информацию.

В известных методах реализация контроля доступа к статичным и к создаваемым файловым объектам не различается. В любом случае реализуется контроль доступа к статичным (созданным до момента администрирования системы - назначения прав доступа к объектам субъектов) объектам, посредством назначения атрибутов объекту (прав доступа субъектов к объекту). При этом существует две возможности назначения прав. Первая состоит в решении задачи задания прав доступа к создаваемому объекту опосредованно, путем включения в систему на момент задания разграничительной политики доступа соответствующих статичных включающих объектов - папок (своего рода «контейнеров»), доступ к которым субъектам разграничивается администратором, в том числе и по созданию в них новых объектов. При этом соответствующими разграничениями пользователь «принуждается» создавать новые файловые объекты (файлы) только в тех папках (контейнерах), которые специально для этих целей созданы. Создаваемые же файловые объекты наследуют разграничения доступа от соответствующих включающих объектов.

Как видим, при этом собственно к создаваемым объектам (файлам) контроля доступа как такового не осуществляется, файл вообще «исчезает» как сущность из разграничительной политики доступа - в ней используются две сущности - субъект доступа и специально созданный контейнер - объект доступа (папка). Такой подход подразумевает дополнительное создание администратором включающего объекта (с назначением прав доступа к нему субъектов) для каждого субъекта (группы равноправных субъектов) доступа, что само по себе является сложной задачей администрирования. Задача администрирования многократно усложняется в случае, если в качестве субъекта доступа должна выступать не только учетная запись, но и непосредственно процесс (приложение), без чего эффективную защиту в современных условиях не создать.

Вторая возможность состоит в использовании в разграничительной политике доступа сущности «Владения», предоставляемой современными универсальными ОС, суть которой сводится к тому, что пользователь, создавший объект («Владелец» объекта), наделяется полномочиями разграничивать права доступа к этому объекту для иных пользователей. В этом случае, несмотря на то что опять же права доступа в виде атрибутов в конечном счете назначаются именно статичному объекту (файлу владельцем, уже после его создания - лишь после создания файла владелец может назначить права доступа к этому файлу), в определенном смысле можно говорить о контроле доступа к создаваемым файлам, поскольку права доступа на созданный файл назначаются пользователем-владельцем уже после задания администратором разграничительной политики доступа к объектам. Достигается же это за счет того, что изменяется собственно схема администрирования, непосредственно способ задания разграничительной политики - реализуется непрерывное администрирование в процессе функционирования системы.

Однако функции администрирования при этом возлагаются уже не на администратора, а непосредственно на пользователя, что недопустимо при построении безопасных КС в современных условиях, когда санкционированный пользователь (инсайдер) несет в себе наиболее вероятную угрозу осуществления несанкционированного доступа к обрабатываемой на КС информации.

Другой возможностью кардинального повышения уровня защиты является реализация сессионного контроля доступа, предполагающего реализацию разграничительной политики доступа к ресурсам между сессиями (режимами) обработки информации, где один и тот же пользователь может работать в различных сессиях (с различными правами доступа к одним и тем же ресурсам). Обоснование эффективности подобного контроля доступа, основанное на разработанной вероятностной модели контроля доступа (вероятность атак в различных сессиях обработки информации принципиально отличается), представлено в работе: Щеглов К.А., Щеглов А.Ю. Защита от атак на уязвимости приложений. Модели контроля доступа // Вопросы защиты информации. - Москва: ВИМИ, 2013. - Вып.101. - №2. - С.36-43. Как видим, для реализации сессионного контроля доступа, в качестве субъекта доступа - сущности, для которой разграничиваются права доступа к ресурсам (в нашем случае - к файловым объектам), должна выступать сущность "сессия", причем пользователь должен обладать возможностью выбора сессии (режима) обработки защищаемой информации, поскольку в общем случая ему должна предоставляться возможность работы в различных сессиях с различными правами доступа к ресурсам, например в открытой и в конфиденциальной.

В настоящее время известны различные системы контроля доступа к файлам.

Так, например, в заявке ЕПВ N 0192243 (кл. G06F 12/14, 1986) описан способ защиты системных файлов, в котором информация, определяющая права доступа системных пользователей, остается все время в безопасном процессоре. В разграничительной политике доступа присутствуют две сущности - субъект и объект доступа, метки безопасности должны присваиваться администратором и субъектам, и объектам доступа. Система не позволяет реализовать сессионный контроль доступа к файловым объектам.

В патенте №2134931 (кл. H04L 9/32, G06F 12/14) описан способ обеспечения доступа к объектам в операционной системе, основанный на назначении меток безопасности субъектам и объектам доступа, при этом для каждого объекта операционной системы заранее формируют и затем запоминают в памяти сигнал метки объекта, т.е. права доступа к объектам, назначаемые в виде меток безопасности, опять же должны присваиваться администраторам статичным объектам (папкам). В разграничительной политике доступа присутствуют две сущности - субъект и объект доступа, метки безопасности должны присваиваться администратором и субъектам, и объектам доступа. Система не позволяет реализовать сессионный контроль доступа к файловым объектам.

Наиболее близкой по техническому решению и выбранной авторами за прототип является система контроля доступа к файлам, реализуемая в ОС Microsoft Windows с файловой системой NTFS, использующая для хранения прав доступа к файлам (ACL) атрибуты файлов (в частности, Security Descriptor - этот атрибут содержит информацию о защите файла: список прав доступа ACL и поле аудита, которое определяет, какого рода операции над этим файлом нужно регистрировать) [М. Руссинович, Д. Соломон. Внутреннее устройство Microsoft Windows. - СПб.: Питер, 2005 - 992 с. (глава 8, рис.8.5. Пример проверки прав доступа)].

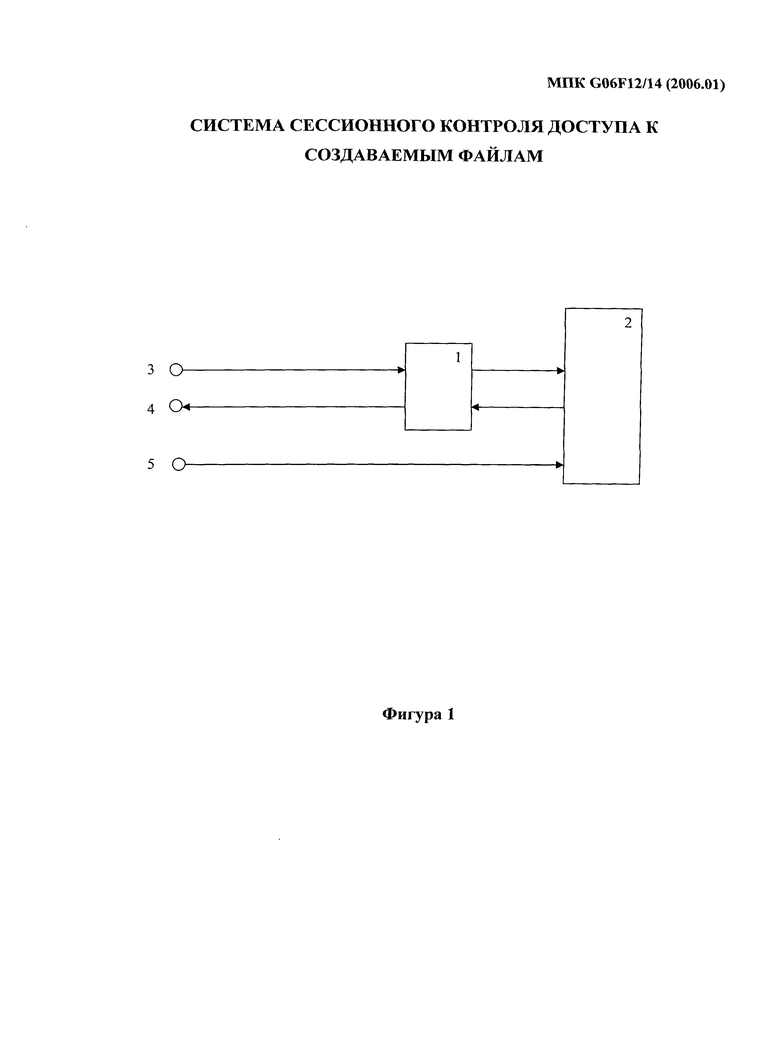

Система представлена на Фиг.1. Система контроля доступа к файлам содержит решающий блок 1, блок хранения атрибутов файлов 2, причем первый вход решающего блока соединен с первым входом системы 3, второй вход - с выходом блока хранения атрибутов файлов 2, первый выход - с первым входом блока хранения атрибутов файлов 2, второй выход - с выходом системы 4, второй вход блока хранения атрибутов файлов 2 соединен со вторым входом системы 5.

Работает система следующим образом. Администратором или «Владельцем» (пользователем, создавшим файл) со второго входа системы 5 (со входа задания атрибутов доступа к файлам) в блок хранения атрибутов файлов 2 устанавливаются атрибуты (права) доступа к файлам (к объектам) субъектов, в которых для каждого файла указывается, какие субъекты имеют право доступа и какие им разрешены права доступа к файлу (чтение, запись, исполнение, переименование, удаление и т.д.). При запросе доступа, содержащем в своем составе имя субъекта (имя пользователя (учетной записи) и имя процесса, запрашивающих доступ, а также запрашиваемые права доступа - чтение, запись и т.д.) к файлу, запрос доступа с первого входа системы 3 (со входа запроса доступа к файлу) поступает на решающий блок 1. Для обработки запроса доступа решающий блок с первого выхода запрашивает у блока хранения атрибутов файлов 2 атрибуты файла, к которому запрошен доступ, получает их на второй вход и сравнивает запрошенные права доступа к файлу с разрешенными правами доступа к файлу, указанными в атрибутах файла. В результате сравнения решающий блок выдает на выход системы 4 (на управляющий выход разрешения/запрета доступа) управляющий сигнал, разрешающий (если запрос не противоречит разрешениям) или отклоняющий запрошенный у системы с первого входа системы 3 доступ.

Недостатком прототипа является то, что он позволяет реализовать разграничительную политику доступа к статичным объектам (к объектам, созданным администратором до назначения прав доступа - к папкам), к создаваемым же в них файлам лишь опосредованно, через статичные объекты - папки. Вся разграничительная политика реализуется для двух равноправных сущностей - субъект и объект доступа - устанавливаются права доступа к объектам субъектов. Практическая же возможность назначать права доступа владельцами к созданным ими файлам не позволяет построить безопасную КС, как следствие, не должна использоваться в современных КС - пользователь должен быть исключен из схемы администрирования (назначения прав) прав доступа к файлам. Все это ограничивает функциональные возможности системы контроля доступа к файлам и существенно усложняет ее администрирование. Кроме того, прототип не позволяет реализовать сессионный контроль доступа к файловым объектам, в том числе к создаваемым. Один и тот же пользователь не имеет возможности работы в различных режимах - с различными разграничениями прав доступа к одним и тем же файловым объектам в различных сессиях.

В предлагаемом изобретении решаются задачи расширения функциональных возможностей контроля доступа к файлам и упрощения задачи администрирования системы контроля доступа.

Для достижения технического результата в систему контроля доступа к файлам, содержащую решающий блок, блок хранения атрибутов файлов, причем первый вход решающего блока соединен с первым входом системы, второй выход - с выходом системы, дополнительно введены блок автоматической разметки файлов, блок хранения правил доступа к файлам, блок выбора сессии пользователями, причем первый вход решающего блока соединен с первым входом блока автоматической разметки файлов, второй вход которого соединен с третьим входом системы, первый выход - с первым входом блока хранения атрибутов файлов, выход которого соединен с третьим входом блока автоматической разметки файлов, второй вход - со вторым выходом блока автоматической разметки файлов, третий выход которого соединен с первым входом блока хранения правил доступа к файлам, второй вход которого соединен со вторым входом системы, третий вход - с первым выходом решающего блока, второй вход которого - с выходом блока хранения правил доступа к файлам, вход/выход блока выбора сессии пользователями соединен со входом/выходом системы, вход - с четвертым входом системы, выход - с третьим входом решающего блока, с четвертым входом блока автоматической разметки файлов.

Новым в предлагаемом изобретении является снабжение системы контроля доступа к файлам блоком автоматической разметки файлов, блоком хранения правил доступа к файлам, блоком выбора сессии пользователями и их связей.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной системы сессионного контроля доступа к создаваемым файлам. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы сессионного контроля доступа к создаваемым файлам. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Совокупность существенных признаков в предлагаемом изобретении позволила обеспечить расширение функциональных возможностей контроля доступа к файлам, а также упростить задачу администрирования системы.

В результате можно сделать вывод о том, что:

- предлагаемое техническое решение обладает изобретательским уровнем, т.к. оно явным образом не следует из уровня техники;

- изобретение является новым, так как из уровня техники по доступным источникам информации не выявлено аналогов с подобной совокупностью признаков;

- изобретение является промышленно применимым, так как может быть использовано во всех областях, где требуется реализация контроля доступа (разграничений прав доступа) к файлам.

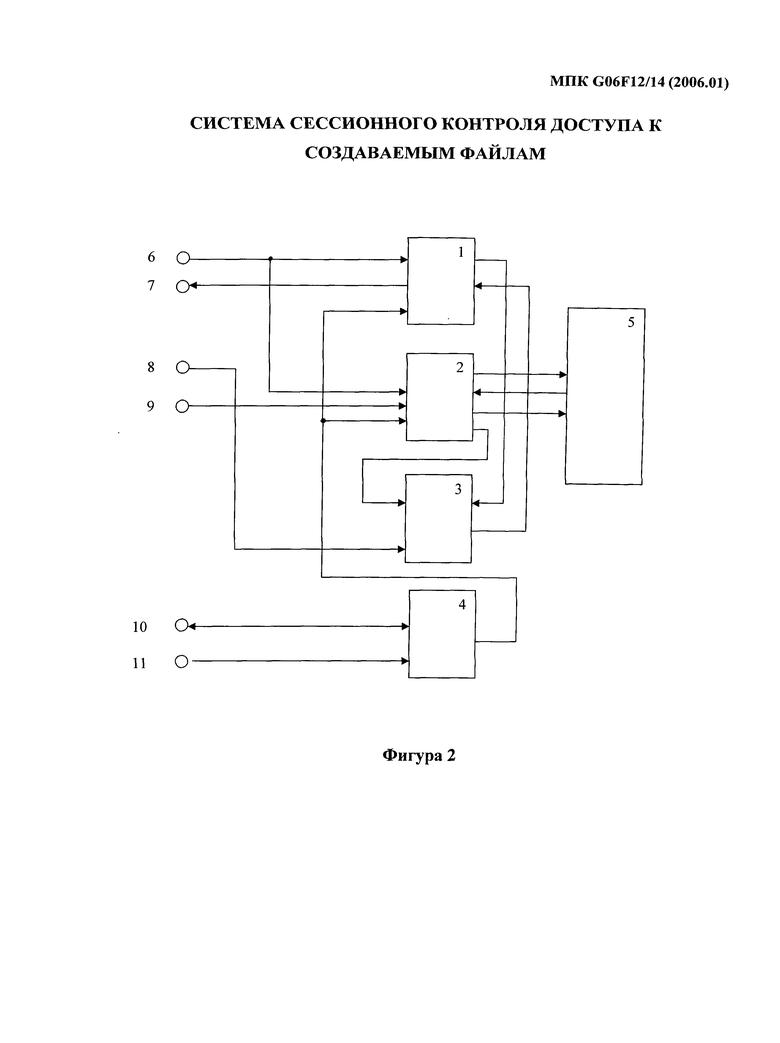

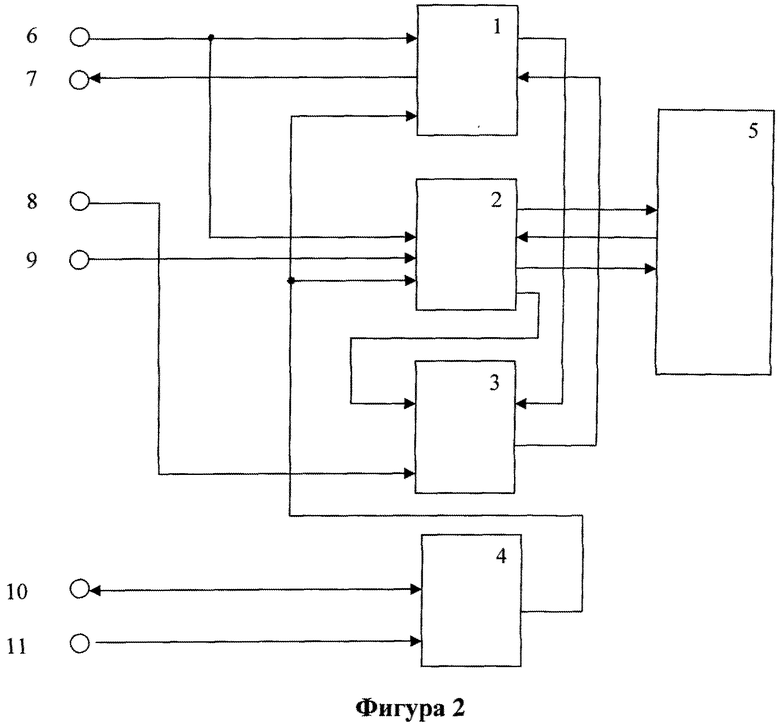

Предлагаемое изобретение поясняется чертежом, представленным на Фиг.2.

Заявляемая система сессионного контроля доступа к создаваемым файлам содержит: решающий блок 1, блок автоматической разметки файлов 2, блок хранения правил доступа к файлам 3, блок выбора сессии пользователями 4, блок хранения атрибутов файлов 5, причем первый вход решающего блока 1 соединен с первым входом системы 6, с первым входом блока автоматической разметки файлов 2, второй вход которого соединен третьим входом системы 9, первый выход - с первым входом блока хранения атрибутов файлов 5, выход которого соединен с третьим входом блока автоматической разметки файлов 2, второй выход которого - со вторым входом блока хранения атрибутов файлов 5, третий выход блока автоматической разметки файлов 2 соединен с первым входом блока хранения правил доступа к файлам 3, второй вход которого - со вторым входом системы 8, третий вход - с первым выходом решающего блока 1, второй вход которого - с выходом блока хранения правил доступа к файлам 3, второй выход решающего блока 1 - с выходом системы 7, вход/выход блока выбора сессии пользователями 4 соединен со входом/выходом системы 10, вход - с четвертым входом системы 11, выход - с третьим входом решающего блока 1, с четвертым входом блока автоматической разметки файлов 2.

Рассмотрим работу системы сессионного контроля доступа к создаваемым файлам.

Со входа 9 в блок 2 администратором задается то, доступ к файлам, созданным в какой сессии, какими субъектами (под какими учетными записями какими процессами), следует контролировать (разграничивать) - т.е. субъект доступа задается следующей сущностью "сессия, имя пользователя (SID), имя процесса (полнопутевое имя исполняемого файла процесса)". Все создаваемые этими субъектами файлы будут автоматически размечаться системой при создании - в атрибуты создаваемых ими файлов блоком 2 автоматически при создании будет записываться учетная информация субъекта ("сессия, имя пользователя (SID), имя процесса (полнопутевое имя исполняемого файла процесса")), создавшего файл. Если этими пользователями модифицируются ранее созданные файлы (еще не размеченные), либо файлы, созданные иными субъектами (созданные файлы которыми не размечаются), они также будут размечаться блоком 2 аналогичным образом. Со входа 8 в блок 3 администратором задаются правила доступа к размеченным (созданным) файлам, например, в виде таблицы (или матрицы) правил доступа, имеющей структуру, представленную в Табл. 1.

Субъект доступа в Табл.1 задается перечислением соответствующих составляющих: наименование (обозначение) сессии, имя пользователя (SID), имя процесса (полнопутевое имя исполняемого файла процесса). При этом субъект, при назначении правил доступа, определяется следующим образом - доступ в такой-то сессии, таким-то пользователем, таким-то процессом.

Замечание. В правилах "по умолчанию" (данное правило должно задаваться автоматически системой) целесообразно запретить исполнение всех создаваемых в процессе работы системы интерактивными пользователями файлов, что является эффективным способом защиты от вредоносных программ.

Со входа 11 системы в блок 4 администратором задаются сессии, в которых разрешено работать пользователям (для каждого пользователя - учетной записи задается набор сессий, в которых он может работать, либо максимальный уровень сессии - метка безопасности (мандат), если сессии могут быть упорядочены по уровням иерархии и реализуется мандатный контроль доступа), а также идентификационные и аутентификационные (пароль) данные пользователя, для последующей идентификации и аутентификации пользователя в системе для задания им текущей сессии.

Замечание 1. Субъект доступа в общем случае задается следующей сущностью "сессия, имя пользователя (SID), имя процесса (полнопутевое имя исполняемого файла процесса)". В частных случаях какие-либо элементы, идентифицирующие субъект, могут не использоваться, например разграничения могут осуществляться только между сессиями, либо только для субъекта "сессия, пользователь", либо только "сессия, процесс" и т.д.

Замечание 2. При задании субъектов доступа в правилах могут использоваться маски и переменные среды окружения, например, маска * (Все) может использоваться для задания правил для любой (всех) сессии, любого пользователя, любого процесса.

Замечание 3. При использовании иерархических, либо неиерархических меток безопасности, элементы субъекта сессия и пользователь могут назначаться метками безопасности - мандатами, при этом решающий блок 1 при анализе корректности запроса доступа (непротиворечивости запроса заданным правилам) осуществляет арифметическое сравнение этих меток на равенство, больше, меньше - реализуется мандатный контроль доступа.

Со входа/выхода системы 10 пользователь в блоке 4 задает текущую сессию (пройдя идентификацию и аутентификацию, выбирает сессию из заданного для него списка администратором со входа системы 11, либо не превышающем максимально допустимого для него уровня сессии при реализации мандатного контроля доступа), данные о текущей сессии пользователя (идентификационные признаки пользователя и выбранной им сессии) в системе передаются в блоки 1 и 2.

Одновременно в системе может работать (после идентификации и аутентификации и выбора сессии, которые могут осуществляться как локально, так и удаленно) несколько пользователей как в различных, так и в одинаковых сессиях, что позволяет задание в системе субъекта доступа одновременно тремя сущностями: сессия, имя пользователя (SID), имя процесса (полнопутевое имя исполняемого файла процесса). При этом один пользователь может выбрать только одну текущую сессию.

При поступлении на вход 6 системы запроса доступа к файлу (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д. - эта информация поступает в блоки 1 и 2), по запросу с первого выхода блока 2 на первый вход блока 5, с выхода блока 5 на третий вход блока 2 считываются атрибуты файла, к которому запрошен доступ (созданная блоком 2 разметка файла - учетная информация субъекта, создавшего этот файл). Эти данные либо информация об отсутствии в атрибутах файла учетной информации субъекта (файл не был размечен), создавшего файл, блоком 2 передается в блок 3 - на первый вход. В случае если файл, к которому запрошен доступ, ранее не был размечен (его атрибуты не содержат учетной информации создавшего его субъекта) либо создается новый файл, а запрос доступа (на создание, запись, приводящей к модификации файла) исходит от контролируемого субъекта, со второго выхода блока 2 файл, к которому запрошен доступ, автоматически размечается - в его атрибуты со второго входа блока 5 записывается учетная информация субъекта создавшего/модифицировавшего ранее не размеченный файл.

В блок 3 на первый вход поступает с третьего выхода блока 2 определенное блоком 2 имя субъекта доступа, создавшего файл, к которому осуществляется доступ, либо информация о том, что файл не размечен, т.е. доступ к нему не контролируется. Исходя из этой информации, блоком 3, с использованием столбца таблицы (матрицы) доступа, см. Табл.1 , выбираются подходящие правила доступа, применительно к размеченному файлу, к которому запрошен доступ. По запросу с первого выхода решающего блока 1 блоком 3 на второй вход блока 1 выдаются выбранные им подходящие правила доступа, либо информация о том, что запрошенный доступ (доступ к запрошенному файлу) не контролируется.

Замечание. Подходящих правил в общем случае может быть несколько, в том числе за счет возможности использования масок. Подходящие правила определяются по непротиворечивости идентификатора субъекта доступа в матрице доступа субъекту, запросившему доступ к файлу.

На первый вход решающего блока 1 поступает запрос доступа (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д.), на второй вход - правила доступа к файлу, к которому запрашивается доступа, на третий вход - идентификационный признак текущей сессии. Решающий блок 1 по более точному описателю субъекта в матрице доступа, из переданных ему блоком 3 правил, выбирает правило, наиболее точно относящееся к запросу. Данное правило выбирается по более точному совпадению описателя субъекта, заданного в матрице, идентификационным признакам субъекта, осуществляющего запрос доступа. Например, сессию можно задать уровнем (например, конфиденциально) либо маской, например * (Все). Если запрос доступа пользователем осуществляется в сессии конфиденциально, и в матрице существует правило, "покрывающее" (под которое подпадает) анализируемый запрос доступа, будет выбрано это правило, в противном случае система будет анализировать правило для сессии, заданной маской * (Все).

После выбора правила решающий блок 1 анализирует соответствие запроса доступа к файлу, заданному для него выбранному правилу доступа, и в результате этого анализа вырабатывает на выход 7 системы (со второго выхода) управляющий сигнал, разрешающий либо отклоняющий запрошенный у системы доступ.

При необходимости смены пользователем текущей сессии со входа/выхода системы 10 пользователь в блоке 4 задает новую (изменяет) текущую сессию (пройдя идентификацию и аутентификацию, выбирает сессию из заданного для него списка администратором со входа системы 11, либо не превышающем максимально допустимого для него уровня сессии при реализации мандатного контроля доступа), данные о текущей сессии пользователя в системе (идентификационные признаки пользователя и выбранной им сессии) передаются в блоки 1 и 2, в силу вступают соответствующие правила контроля (разграничения) доступа - для вновь выбранной пользователем сессии. В каждый момент времени каждый пользователь однозначно сопоставляется системой с выбранной им сессией.

Замечание. До тех пор, пока пользователем сессия со входа/выхода системы 10 не выбрана - блоком 4 не выданы в блоки 1 и 2 идентифицирующие признаки сессии, в системе действуют правила контроля доступа для режима "невыбранной сессии". При этом система работает аналогично описанию, приведенному выше, правила контроля доступа для режима "невыбранной сессии" соответствующим образом задаются администратором со входов 8 и 9 системы (в Табл.1 в заданных администратором правилах для режима "невыбранной сессии" в субъекте доступа сессия идентифицируется соответствующим образом - используется соответствующий идентификационный признак отсутствия выбора сессии).

Как видим, действия по администрированию системы простейшие. Администратором задаются единожды (при установке системы) правила в виде таблицы (матрицы) доступа, которые распространяются на все создаваемые в процессе работы файлы, где бы (в каких папках) они не создавались пользователями. Т.е. разграничения устанавливаются в момент отсутствия создаваемых файлов и действуют на все создаваемые в процессе работы КС файлы. Объект доступа исключается из схемы администрирования - все разграничения устанавливаются исключительно между субъектами.

Кроме того, как видим, реализуется сессионный контроль доступа к создаваемым файлам, при котором один и тот же пользователь, зарегистрированный в системе, равно как и один и тот же процесс могут работать в КС в различных режимах (сессиях) с различными правами доступа к одним и тем же создаваемым в процессе работы системы файлам, причем в системе одновременно может работать как один, так и несколько пользователей как в различных, так и в одинаковых сессиях (пользователь не может работать одновременно в нескольких сессиях).

Таким образом, описание работы системы иллюстрирует достижение поставленной цели - решение задачи расширения функциональных возможностей контроля доступа к файлам, а также упрощения задачи администрирования системы.

Изобретение является промышленно применимым в части возможности технической реализации включенных в систему блока автоматической разметки файлов и блока хранения правил доступа к файлам.

Техническая реализация блока хранения правил доступа к файлам и блока выбора сессии пользователями представляет собою достаточно типовое решение по хранению и обработке данных (таблицы (матрицы) доступа), идентификации и аутентификации пользователя.

Техническая же реализация блока автоматической разметки файлов зависит от того, с какой файловой системой и каким образом взаимодействует заявленное решение. Рассмотрим пример технической реализации при работе системы с файловой системой NTFS Microsoft Windows (здесь возможны и иные технические реализации).

Данное решение апробировано заявителем при построении опытного образца средства защиты информации.

Для того чтобы заявленная система не конфликтовала с разграничительной политикой, реализуемой ОС, системой не используются для хранения данных автоматической разметки файлов непосредственно атрибуты, используемые ОС. Для хранения создаваемых системой атрибутов файлов, используемых системой для реализации контроля доступа (для автоматической записи/чтения учетных данных разметки файлов), использованы так называемые «альтернативные потоки данных».

Альтернативный поток - это создаваемая «жестко» привязанная к конкретному файлу область памяти, в которую можно производить запись, соответственно из которой можно считывать информацию. Альтернативный поток может быть удален и удаляется при удалении файла, для которого он создан.

В NTFS реализована и документирована (описанная штатная возможность ОС) поддержка альтернативных потоков данных (Alternate Data Streams) - была добавлена в NTFS для совместимости с файловой системой HFS от Macintosh, которая использовала поток ресурсов для хранения иконок и другой информации о файле. Использование альтернативных потоков позволяет хранить данные о файле скрытно от пользователя и не доступными обычными средствами. Проводник и другие приложения работают со стандартным потоком (файлом) и не могут читать данные из альтернативных потоков.

Создание альтернативных потоков - это документированная возможность. Создать их можно, например, следующим образом из командной строки. Сначала следует создать базовый файл, к которому и будет прикреплен поток.

Создадим файл: C:\>echo Just a plan text file>sample.txt

Далее, используя двоеточие в качестве оператора, создадим альтернативный поток:

C:\>echo You can′t see me>sample.txt:secret.txt

Для просмотра содержимого можно использовать следующие команды:

С:\more<sample.txt:secret.txt

или

С:\notepad sample.txt:secret.txt

Если все сделано правильно, то увидим текст: You can′t see me, при открытии из проводника данный текст виден не будет.

Альтернативный поток позволяет записывать в него неограниченное количество информации, при этом он «жестко» связан с базовым файлом (к которому прикрепляется поток) - может быть удален и будет удален только при удалении файла.

Замечание. Альтернативные потоки данных можно прикрепить не только к файлу, но и к папке.

Таким образом, альтернативный поток - это создаваемая «жестко» связанная с конкретным файлом область памяти, в которую можно производить запись, соответственно из которой можно считывать информацию (известными, описанными способами), при этом записываемые в альтернативном потоке данные хранятся скрытно от пользователя и не доступны обычными средствами.

Как следствие, данная документированная возможность - описанная возможность создания альтернативного потока (защищенного от пользователей) для файла, с возможностью хранения в нем служебной информации (для заявляемой системы - для хранения данных разметки файлов), описана, технически реализуема и может быть использована при реализации заявляемого технического решения, что было апробировано заявителем при создании опытного образца средства защиты информации.

Все используемые блоки технически реализуемы и их реализация достигается стандартными средствами.

Таким образом, в предлагаемом изобретении решены задачи расширения функциональных возможностей контроля доступа к файлам и упрощения задачи администрирования системы контроля доступа. С учетом современного уровня развития вычислительной техники оно технически реализуемо.

Изобретение относится к средствам защиты от несанкционированного доступа к информации. Технический результат заключается в обеспечении сессионного контроля доступа к файлам. Система сессионного контроля доступа к создаваемым файлам содержит решающий блок, блок автоматической разметки файлов, блок хранения правил доступа к файлам, блок выбора сессии пользователями, блок хранения атрибутов файлов, причем первый вход решающего блока соединен с первым входом системы, с первым входом блока автоматической разметки файлов, второй вход которого соединен третьим входом системы, первый выход - с первым входом блока хранения атрибутов файлов, выход которого соединен с третьим входом блока автоматической разметки файлов, второй выход которого - со вторым входом блока хранения атрибутов файлов, третий выход блока автоматической разметки файлов соединен с первым входом блока хранения правил доступа к файлам, второй вход которого - со вторым входом системы, третий вход - с первым выходом решающего блока, второй вход которого - с выходом блока хранения правил доступа к файлам, второй выход решающего блока - с выходом системы, вход/выход блока выбора сессии пользователями соединен со входом/выходом системы, вход - с четвертым входом системы, выход - с третьим входом решающего блока, с четвертым входом блока автоматической разметки файлов. 2 ил., 1 табл.

Система сессионного контроля доступа к создаваемым файлам, содержащая решающий блок, анализирующий корректность запроса доступа (непротиворечивость запроса заданным правилам) с целью разрешения/запрета запрашиваемого запроса доступа, блок хранения атрибутов файлов, причем первый вход решающего блока, анализирующего корректность запроса доступа (непротиворечивость запроса заданным правилам) с целью разрешения/запрета запрашиваемого запроса доступа, соединен с первым входом системы, второй выход - с выходом системы, отличающаяся тем, что в нее дополнительно введены: блок автоматической разметки файлов, блок хранения правил доступа к файлам, блок выбора сессии пользователями, причем первый вход решающего блока, анализирующего корректность запроса доступа (непротиворечивость запроса заданным правилам) с целью разрешения/запрета запрашиваемого запроса доступа, соединен с первым входом блока автоматической разметки файлов, второй вход которого соединен с третьим входом системы, первый выход - с первым входом блока хранения атрибутов файлов, выход которого соединен с третьим входом блока автоматической разметки файлов, второй вход - со вторым выходом блока автоматической разметки файлов, третий выход которого соединен с первым входом блока хранения правил доступа к файлам, второй вход которого соединен со вторым входом системы, третий вход - с первым выходом решающего блока, анализирующего корректность запроса доступа (непротиворечивость запроса заданным правилам) с целью разрешения/запрета запрашиваемого запроса доступа, второй вход которого - с выходом блока хранения правил доступа к файлам, вход/выход блока выбора сессии пользователями соединен со входом/выходом системы, вход - с четвертым входом системы, выход - с третьим входом решающего блока, анализирующего корректность запроса доступа (непротиворечивость запроса заданным правилам) с целью разрешения/запрета запрашиваемого запроса доступа, с четвертым входом блока автоматической разметки файлов.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| US 7149959 B1, 12.12.2006 | |||

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ОБЪЕКТАМ В ОПЕРАЦИОННОЙ СИСТЕМЕ МСВС | 1999 |

|

RU2134931C1 |

Авторы

Даты

2016-05-10—Публикация

2013-12-10—Подача