Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа (НСД) к информации, создаваемой и хранимой в компьютерных системах (КС).

Одной из ключевых задач защиты информации, обрабатываемой в КС, является реализация контроля доступа (разграничительной политики доступа) к файловым объектам, которые могут быть предназначены как для хранения обрабатываемой на компьютере информации - создаваемые файлы, так и для хранения системных объектов - исполняемые файлы и файлы настройки ОС и приложений - статичные файлы. Естественно, что с точки зрения защиты информации от НСД, в первую очередь, интерес представляет реализация разграничительной политики доступа именно к создаваемым интерактивными пользователями в процессе их работы в КС файлам, поскольку именно они содержат обрабатываемые данные.

Анализ литературных источников позволяет отметить следующее.

В большинстве известных методов реализация контроля доступа к статичным и к создаваемым файловым объектам не различается. В любом случае реализуется контроль доступа к статичным (созданным до момента администрирования системы) объектам, посредством назначения атрибутов объекту (прав доступа субъектов к объекту). Задача задания прав доступа к создаваемому файлу решается опосредованно, путем включения в систему на момент задания разграничительной политики доступа соответствующих статичных включающих объектов - папок (своего рода, «контейнеров»), доступ к которым субъектам разграничивается администратором, в том числе, и по созданию в них новых файлов. При этом соответствующими разграничениями пользователь «принуждается» создавать новые файлы только в тех папках (контейнерах), которые специально для этих целей созданы. Создаваемые же пользователями файлы наследуют разграничения доступа от соответствующих включающих объектов, к которым разграничиваются права доступа пользователей.

При этом собственно к создаваемым файлам контроля доступа как такового не осуществляется, файл вообще «исчезает», как сущность, из разграничительной политики доступа - в ней используются две сущности - субъект доступа и специально созданный контейнер - объект доступа (папка). Такой подход подразумевает дополнительное создание администратором включающего объекта (с назначением прав доступа к нему субъектов) для каждого субъекта (группы равноправных субъектов) доступа, что само по себе является сложной задачей администрирования. Задача администрирования многократно усложняется в случае, если в качестве субъекта доступа должна выступать не только учетная запись, но и непосредственно процесс (приложение), без чего эффективную защиту в современных условиях не создать.

В настоящее время известны различные системы контроля доступа к статичным файловым объектам, не позволяющие реализовать контроль доступа в отношении именно создаваемых файлов (разделить файлы на статичные и создаваемые).

Так, например, в системе контроля доступа к файлам, реализуемой в ОС Microsoft Windows, используется для хранения прав доступа к файлам (ACL) атрибутов файлов (в частности, Security Descriptor - этот атрибут содержит информацию о защите файла: список прав доступа ACL и поле аудита, которое определяет, какого рода операции над этим файлом нужно регистрировать) [М. Руссинович, Д. Соломон. Внутреннее устройство Microsoft Windows. - СПб.: Питер, 2005 - 992 с. (глава 8, рис. 8.5. Пример проверки прав доступа)]. Атрибуты доступа могут устанавливаться только для существующих в системе на момент назначения прав доступа к ним файловых объектов - статичных объектов.

В патенте №2134931 (кл. H04L 9/32, G06F 12/14) описан способ обеспечения доступа к объектам в операционной системе, основанный на назначении меток безопасности субъектам и объектам доступа, при этом для каждого объекта операционной системы заранее формируют и затем запоминают в памяти сигнал метки объекта, т.е. права доступа к объектам, назначаемые в виде меток безопасности, опять же должны присваиваться администраторам статичным объектам (папкам). В разграничительной политике доступа присутствуют две сущности - субъект и объект доступа, метки безопасности должны присваиваться администратором и субъектам, и объектам доступа.

Наиболее близкой по техническому решению и выбранной авторами за прототип является система контроля доступа к файлам на основе их автоматической разметки, патент №2524566.

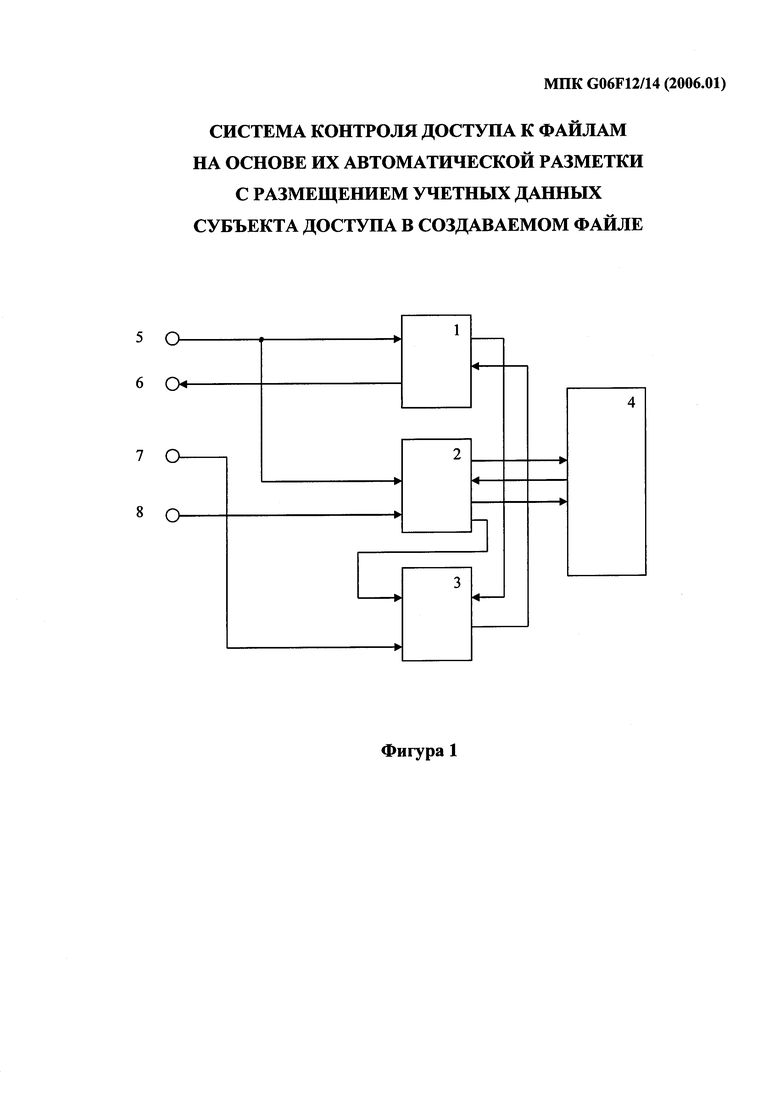

Система представлена на Фиг. 1. Система контроля доступа к файлам на основе их автоматической разметки содержит решающий блок 1, блок автоматической разметки файлов 2, блок хранения правил доступа к файлам 3, блок хранения атрибутов файлов 4, причем первый вход решающего блока 1 соединен с первым входом системы 5, с первым входом блока автоматической разметки файлов 2, второй вход которого соединен третьим входом системы 8, первый выход - с первым входом блока хранения атрибутов файлов 4, выход которого соединен с третьим входом блока автоматической разметки файлов 2, второй выход которого - со вторым входом блока хранения атрибутов файлов 4, третий выход блока автоматической разметки файлов 2 соединен с первым входом блока хранения правил доступа к файлам 3, второй вход которого - со вторым входом системы 7, третий вход - с первым выходом решающего блока 1, второй вход которого - с выходом блока хранения правил доступа к файлам 3, второй выход решающего блока 1 - с выходом системы 6.

Работает система следующим образом.

Рассмотрим работу системы контроля доступа к файлам на основе их автоматической разметки на различных практических примерах ее использования, как это сделано в описании к изобретению (патент №2524566).

Пример 1. Дискреционный (избирательный) контроль доступа к создаваемым файлам. Разграничительная политика состоит в задании прав доступа субъектов к файлам, созданным другими субъектами.

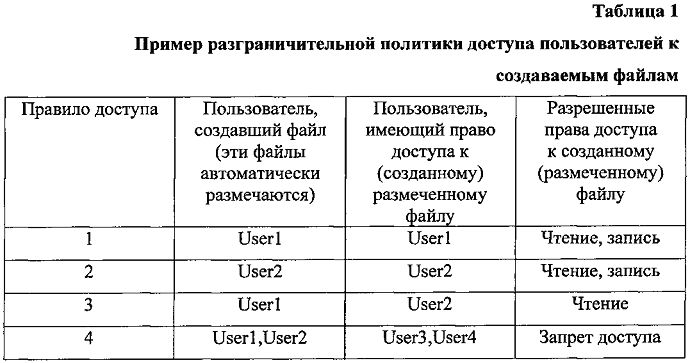

1.1. Разграничения по пользователям (для учетных записей). Со входа 8 в блок 2 администратором задается то: доступ к файлам, созданными какими субъектами (под какими учетными записями), следует контролировать (разграничивать), например, пусть это User1 и User2 (пусть всего на компьютере заведено 4 пользователя - User1, User2, User3, User4). Все создаваемые этими пользователями (User1 и User2) файлы будут автоматически размечаться системой при создании - в атрибуты создаваемых ими файлов блоком 2 автоматически при создании будет записываться учетная информация пользователя (SID или имя), создавшего файл. Если этими пользователями модифицируются ранее созданные файлы (еще не размеченные), либо файлы, созданные пользователями User3, User4 (доступ к ним не контролируется - эти файлы не размечаются), они также будут размечаться блоком 2 аналогичным образом. Со входа 7 в блок 3 администратором задаются правила доступа к размеченным (созданным) файлам, например, в виде таблицы (или матрицы) доступа, см. Табл. 1. Как видим, сущность «объект» исключена из разграничительной политики доступа, все разграничения к создаваемым файлам задаются между субъектами доступа, в рассматриваемом примере, пользователями, см. Табл. 1.

При поступлении на вход 5 системы запроса доступа к файлу (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д), по запросу с первого выхода блока 2 на первый вход блока 4, с выхода блока 4 на третий вход блока 2 считываются атрибуты файла, к которому запрошен доступ (созданная блоком 2 разметка файла - учетная информация субъекта, создавшего этот файл). Эти данные, либо информация об отсутствии в атрибутах файла учетной информации субъекта (файл не был размечен), создавшего файл, блоком 2 передается в блок 3 - на первый вход. В случае если файл, к которому запрошен доступ, ранее не был размечен (его атрибуты не содержат учетной информации, создавшего его субъекта), либо создается новый файл, а запрос доступа (на создание, запись, приводящей к модификации файла) исходит от контролируемого субъекта, со второго выхода блока 2 файл, к которому запрошен доступ, автоматически размечается - в его атрибуты со второго входа блока 4 записывается учетная информация субъекта, создавшего/модифицировавшего ранее не размеченный файл.

В блок 3 на первый вход поступает с третьего выхода блока 2 определенное блоком 2 имя субъекта доступа, создавшего файл, к которому осуществляется доступ, либо информация о том, что файл не размечен, т.е. доступ к нему не контролируется. Исходя из этой информации, блоком 3, с использованием столбца таблицы (матрицы) доступа: «Пользователь, создавший файл (эти файлы автоматически размечаются)», см. Табл. 1, выбираются подходящие правила доступа, применительно к размеченному файлу, к которому запрошен доступ. По запросу с первого выхода решающего блока 1, блоком 3 на второй вход блока 1 выдаются выбранные им подходящие правила доступа, либо информация о том, что запрошенный доступ (доступ к запрошенному файлу) не контролируется.

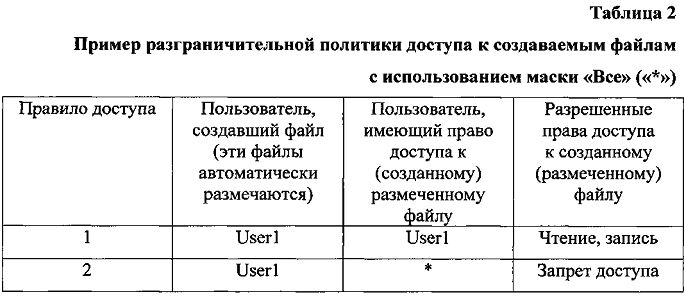

Замечание. Подходящих правил в общем случае может быть несколько, в том числе, за счет возможности использования масок и регулярных выражений. Пример задания правил с использованием маски «Все» (обозначим «*») приведен в Табл. 2.

В Табл. 2 двумя правилами полностью изолирована работа пользователя User1. Только он сможет получить доступ к создаваемым им файлам. Никакой иной пользователь (что задается маской «*») не имеет права доступа к файлам, созданным пользователем User1.

Как видим из Табл. 2, оба заданных правила относятся к правилам, относящимся к файлам, созданным пользователем User1. В этом случае оба этих правила будут по запросу решающего блока 1 переданы ему на второй вход блоком 3.

На первый вход решающего блока поступает запрос доступа (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д), на второй вход - правила доступа к файлу, к которому запрашивается доступ. Решающий блок 1 по более точному описателю субъектов в полях таблицы (матрицы) доступа - в столбцах: «Пользователь, создавший файл (эти файлы автоматически размечаются)» и «Пользователь, имеющий право доступа к (созданному) размеченному файлу», см. Табл. 1, переданных ему правил, выбирает правило, наиболее точно относящееся к запросу. Например, см. Табл. 2, если запрос, осуществляемый пользователем User1, будет к файлу, созданному пользователем User1, то решающим блоком будет выбрано первое правило (первое правило по описателю субъектов более точно соответствует запросу доступа), если же к подобному файлу запрашивает доступ пользователь User2, то будет выбрано второе правило.

После выбора правила, решающий блок 1 анализирует соответствие запроса доступа к файлу заданному для него выбранному правилу доступа, и в результате этого анализа вырабатывает на выход 6 (со второго выхода) управляющий сигнал, разрешающий либо отклоняющий запрошенный у системы доступ.

Администратором задаются единожды (при установке системы) правила в виде таблицы (матрицы) доступа, которые распространяются на все создаваемые в процессе работы файлы, где бы (в каких папках) они не создавались. Т.е. разграничения устанавливаются в момент отсутствия создаваемых файлов и действуют на все создаваемые в процессе работы КС файлы. Объект доступа исключается из схемы администрирования - все разграничения устанавливаются исключительно между субъектами.

1.2. Разграничения по процессам.

Работа системы практически полностью совпадает с работой, описанной ранее (где в качестве субъекта доступа выступал пользователь - учетная запись). Отличие в данном случае состоит в том, что в качестве субъекта доступа уже выступает процесс, определяемый в системе полнопутевым именем его исполняемого файла. В качестве учетной информации, автоматически записываемой в атрибуты файла, соответственно также выступает полнопутевое имя исполняемого файла процесса. Соответствующим образом меняется и таблица (матрица) доступа.

Рассмотрим работу системы на примере решения крайне актуальной современной задачи защиты - защиты от атак на интернет-браузеры. Большинство этих атак направлено на внедрение и запуск в КС вредоносной программы, на хищение (нарушение конфиденциальности) обрабатываемой в КС информации, на нарушение ее доступности (удаление) и целостности (несанкционированная модификация).

Пусть, например, используется браузер Infernet Explorer, исполняемый файл которого имеет следующее полнопутевое имя: file://E:/Program Files\Internet file://Explorer/iexplore.exe.

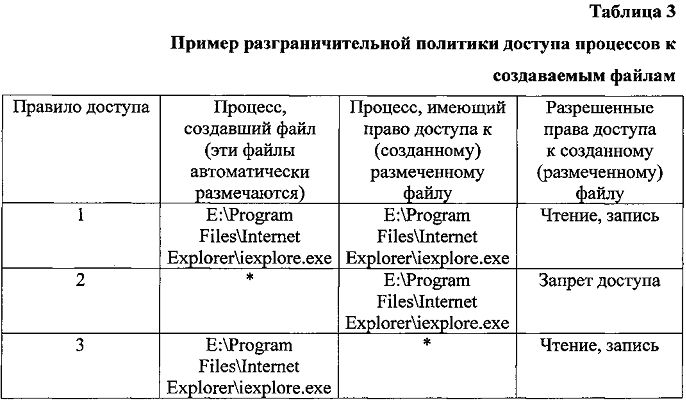

Пример разграничительной политики доступа процессов к создаваемым файлам приведен в Табл. 3.

Рассмотрим, какие возможности защиты позволяет реализовать разграничительная политика, представленная в Табл. 3. Во-первых, как видим, размечаются все создаваемые в процессе работы КС файлы (это следует из второго правила - контролировать нужно файлы, создаваемые всеми процессами - установлена маска «Все», соответственно, «*») - в качестве субъектов в атрибутах создаваемых файлов при разметки создаваемых файлов указываются процессы (полнопутевые имена их исполняемых файлов), создающие файл. Как видим из Табл. 3, браузер может получить доступ только к создаваемым им же файлам, при этом не может их исполнить (защита от запуска вредоносных программ браузером), не может получить доступ к файлам, созданным иными приложениями. Все остальные субъекты доступа также не могут запускать (исполнять) файлы, созданные браузером (защита от запуска вредоносных программ, созданных браузером).

1.3. Разграничения по пользователям и процессам.

Первые два примера (1.1 и 1.2) иллюстрируют, как простейшими настройками изолировать работу пользователей или процессов на КС (с заданием регламентированных правил их взаимодействия между собою). В общем случае запрос доступа, поступающий на первый вход системы 5, содержит в себе и имя пользователя (учетной записи), и имя процесса. Соответственно изолировать можно работу отдельных пользователей с отдельными процессами. Субъект доступа в этом случае определяется двумя сущностями «пользователь, процесс». В качестве учетной информации, автоматически записываемой в атрибуты создаваемого (модифицируемого, при отсутствии в нем разметки) файла выступают две сущности, и пользователь (учетная запись), и процесс (полнопутевое имя исполняемого файла процесса).

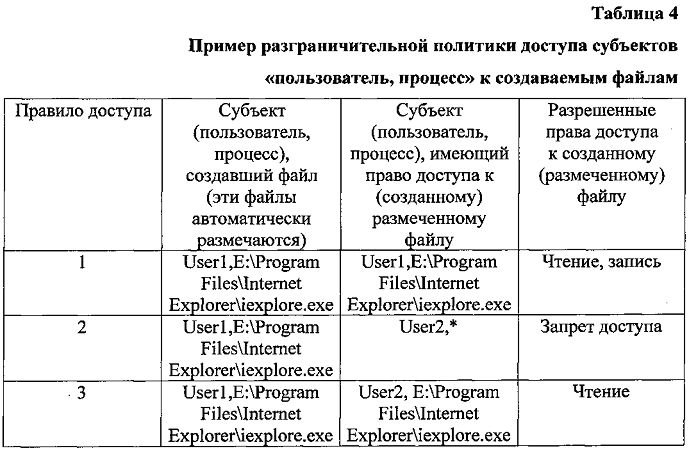

Пример разграничительной политики доступа при данном способе определения субъекта доступа приведен в Табл. 4.

Разграничительная политика анализируется по аналогии с тем, как в предыдущих случаях, с учетом задания субъекта доступа двумя сущностями - пользователь и процесс.

Пример 2. Мандатный (полномочный) контроль доступа к создаваемым файлам.

Разграничение доступа реализуется на основе задаваемых правил, определяющего отношение линейного порядка на множестве М, где для любой пары элементов из множества М задается один из типов отношения: {>,<,=} (на практике реализуется выбор подмножества М, изоморфного конечному подмножеству натуральных чисел - такой выбор делает естественным арифметическое сравнение меток безопасности). Правила сравнения меток также назначаются из каких-либо свойств субъектов и объектов, применительно к решаемой задаче защиты информации.

В качестве учетной информации субъектов и объектов доступа, кроме их идентификаторов - имен, каждому субъекту и объекту задаются метки безопасности из множества М.

Введены следующие обозначения:

- Ms - метка безопасности субъекта (группы субъектов) доступа;

- Мо - метка безопасности объекта (группы объектов) доступа.

На практике для мандатного контроля доступа, применяемого с целью защиты от нарушения конфиденциальности информации, широко используются следующие правила контроля доступа:

1. Субъект С имеет доступ к объекту О в режиме "Чтения" в случае, если выполняется условие: Мс<,=Мо.

2. Субъект С имеет доступ к объекту О в режиме "Записи" в случае, если выполняется условие: Мс=Мо.

3. В остальных случаях доступ субъекта С к объекту О запрещен.

Однако возможны и иные правила, например, правила полной изоляции обработки информации различных уровней конфиденциальности, либо при исполнении пользователями в КС различных ролей (неиерархические метки):

1. Субъект С имеет доступ к объекту О в режиме "Чтения", «Запись» в случае, если выполняется условие: Мс=Мо.

2. В остальных случаях доступ субъекта С к объекту О запрещен.

В качестве контролируемых объектов рассматриваются создаваемые в процессе функционирования системы файлы, которые непосредственно и содержат защищаемую информацию. Задание разграничительной политики доступа при реализации мандатного контроля доступа состоит исключительно в назначении меток безопасности субъектам Мс.

Контроль доступа состоит в следующем. При создании субъектом нового файла, файлом наследуется учетная информация субъекта доступа - его метка безопасности Мс (обозначим унаследованную метку Мсо, при создании файла: Мсо=Мс). При запросе же доступа к любому файлу, анализируется наличие, а при наличии, собственно значение метки безопасности Мсо, унаследованной данным файлом. При наличии метки у файла - Мсо, эта метка сравнивается с меткой субъекта, запросившего доступ к файлу, Мс - анализируется выполнение заданных правил контроля доступа. В результате анализа данной информации, с учетом реализуемых правил контроля доступа, либо разрешается запрошенный субъектом доступ к файлу, либо отказывается в нем.

Правила, направленные на защиту от понижения категории обрабатываемой информации, применительно к использованию заявленного технического решения (метки безопасности присваиваются только субъектам доступа) имеют следующий вид:

1. Субъект С имеет доступ к объекту О в режиме "Чтения" в случае, если выполняется условие: Мс<,=Мсо.

2. Субъект С имеет доступ к объекту О в режиме "Записи" в случае, если выполняется условие: Мс=Мсо.

Система, по сути, работает в данном случае так же, как и в рассмотренном ранее примере 1.1. Рассмотрим лишь отличия, которые состоят в следующем. Со входа 7 в блоке 3 задаются соответствия меток безопасности субъектам доступа (назначаются метки безопасности Мс субъектам, причем только тем субъектам, доступ к созданным файлам которыми должен контролироваться). Кроме того, в блоке 3 задаются правила сравнения меток Мс и Мсо, на отношении: {>,<,=}. В блок 2 со входа 8 задаются субъекты доступа, доступ к созданным файлам которыми должен контролироваться, и соответствующие им метки безопасности (метки безопасности Мс). В атрибуты файла при создании файла или при модификации неразмеченного ранее файла блоком 2 заносится метка Мс, которая при этом является меткой Мсо размеченного файла. При обращении к размеченному файлу, блоком 2 считывается из атрибутов файла, хранящихся в блоке 4, метка файла Мсо, к которому запрошен доступ, либо информация о том, что файл не размечен. Метка субъекта, запросившего доступ, Мс, метка файла, к которому запрошен доступ, Мсо поступают из блока 2 в блок 3, откуда транслируются вместе с заданным правилом сравнения меток в решающий блок 1. Решающий блок 1 проводит сравнение меток в соответствии с заданным правилом, на основании чего выдает на выход 6 соответствующий управляющий сигнал разрешения/запрета запрошенного доступа.

Недостатком прототипа является то, что он предполагает сохранение учетных данных субъекта, создающего файл, в атрибутах этого файла, т.е. предполагается наличие некоего объекта, предназначенного для хранения атрибутов создаваемого файла, в данном случае, учетных данных субъекта доступа, создавшего этот файл. Например, при реализации данного решения для ОС Microsoft Windows с этой целью могут использоваться «альтернативные потоки данных», поддерживаемые файловой системой NTFS.

Альтернативный поток - это создаваемая «жестко» привязанная к конкретному файлу область памяти, в которую можно производить запись, соответственно, из которой можно считывать информацию.

Это можно считать недостатком прототипа, существенно ограничивающим его функциональные возможности. Проиллюстрируем данный недостаток прототипа на примере его реализации для ОС Microsoft Windows, где в качестве объекта хранения учетных данных субъекта, создавшего файл, будет использован альтернативный поток данных, поддерживаемый файловой системой NTFS, что обеспечивает возможность реализовать автоматическую разметку создаваемых файлов только в NTFS. При подобном решении невозможно разграничивать права доступа к файлам, создаваемым на внешних накопителях, к разделенным в сети (в этих случаях используются иные файловые системы). И что очень важно - невозможно разграничивать права доступа к создаваемым файлам в распределенной информационной системе. Эта задача состоит в том, что к файлу, созданному на одном компьютере и далее, каким-либо образом перенесенному на другой компьютер распределенной информационной системы (на внешнем накопителе, по электронной почте и т.д.), и на этом другом компьютере также целесообразно разграничивать права доступа, используя учетные данные субъекта доступа, создавшего этот файл. Наиболее удобным в этом случае является мандатный метод контроля доступа. При этом к конфиденциальному файлу (размеченному как конфиденциальный) при создании на одном компьютере смогли бы получить доступ на другом компьютере (при любом способе его перемещения на этот компьютер) только те пользователи, которые имеют доступ к конфиденциальной информации. В результате имеем новую технологию контроля доступа к файлам, реализуемую в рамках всей распределенной информационной системы.

В предлагаемом изобретении решается задача расширения функциональных возможностей контроля доступа к файлам на основе их автоматической разметки, за счет размещения учетных данных субъекта доступа в создаваемом файле.

Данная задача решается посредством того, что учетные данные субъекта доступа, создавшего файл, размещаются при его создании (модификации) - осуществляется автоматическая разметка создаваемого файла, не в отдельный объект, используемый для хранения атрибутов файла, а непосредственно в файл (в его выделяемую для этих целей фиксированную область). В результате созданный подобным образом файл будет содержать разметку внутри себя, как следствие, разметка созданного файла - учетные данные субъекта доступа, создавшего файл, будет унаследована файлом и при его создании на внешнем накопителе, и при любом способе его передачи между компьютерами распределенной информационной системы, как следствие, может быть реализована разграничительная политика доступа к создаваемым файлам в рамках всей распределенной системы.

Для достижения технического результата в систему контроля доступа к файлам на основе их автоматической разметки, содержащую решающий блок, блок автоматической разметки файлов, блок хранения правил доступа к файлам, причем первый вход решающего блока соединен с первым входом системы, с первым входом блока автоматической разметки файлов, второй выход - с первым выходом системы, третий выход блока автоматической разметки файлов - с первым входом блока хранения правил доступа к файлам, второй вход которого соединен со вторым входом системы, третий вход - с первым выходом решающего блока, второй вход которого - с выходом блока хранения правил доступа к файлам, дополнительно введены блок формирования файла и блок хранения файла, причем третий выход блока автоматической разметки файлов соединен со вторым выходом системы, первый выход - с первым входом блока формирования файла, второй вход которого - со вторым выходом блока автоматической разметки файлов, вход/выход блока формирования файла - со входом/выходом системы, первый выход блока формирования файла - с первым входом блока хранения файла, третий выход - со вторым входом блока хранения файла, выход которого - с третьим входом блока формирования файла, второй выход которого - с третьим входом блока автоматической разметки файлов, четвертый вход блока формирования файла - с четвертым входом системы.

Новым в предлагаемом изобретении является снабжение системы контроля доступа к файлам на основе их автоматической разметки блоком формирования файла и блоком хранения файла, и их связей.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной системы контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Совокупность существенных признаков в предлагаемом изобретении позволила обеспечить расширение функциональных возможностей контроля доступа к файлам на основе их автоматической разметки, за счет размещения учетных данных субъекта доступа в создаваемом файле.

В результате можно сделать вывод о том, что

- предлагаемое техническое решение обладает изобретательским уровнем, т.к. оно явным образом не следует из уровня техники;

- изобретение является новым, так как из уровня техники по доступным источникам информации не выявлено аналогов с подобной совокупностью признаков;

- изобретение является промышленно применимым, так как может быть использовано во всех областях, где требуется реализация контроля доступа (разграничений прав доступа) к файлам.

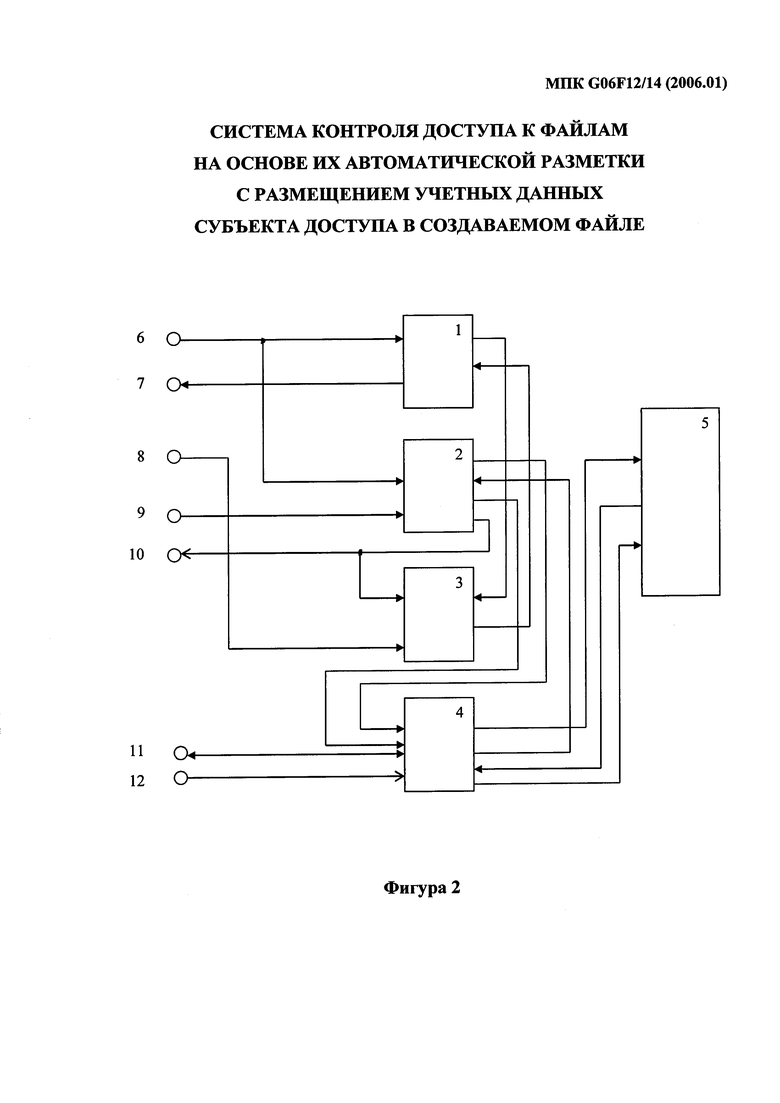

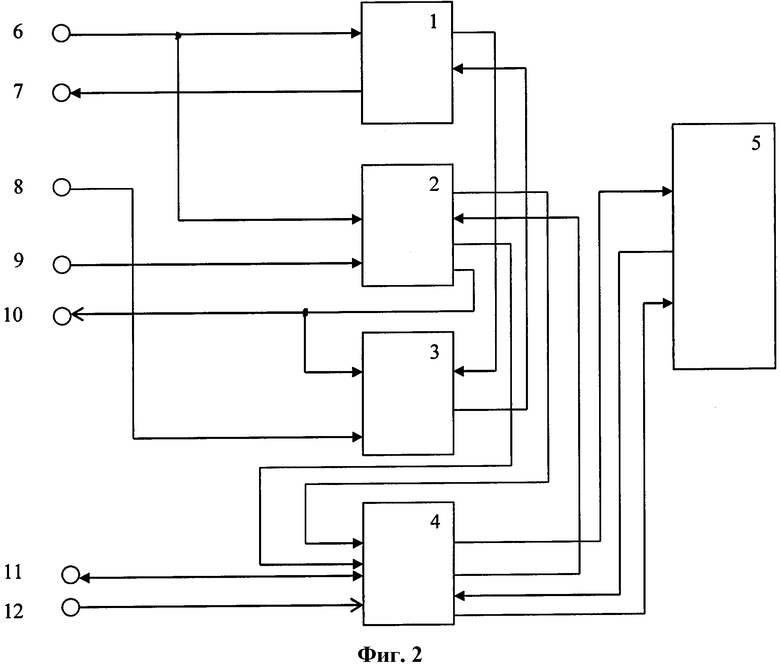

Предлагаемое изобретение поясняется чертежом, представленным на Фиг. 2.

Заявляемая система контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле содержит: решающий блок 1, блок автоматической разметки файлов 2, блок хранения правил доступа к файлам 3, блок формирования файла 4, блок хранения файла 5, причем первый вход решающего блока 1 соединен с первым входом системы 6, с первым входом блока автоматической разметки файлов 2, второй выход - с первым выходом системы 7, третий выход блока автоматической разметки файлов 2 соединен - с первым входом блока хранения правил доступа к файлам 3, второй вход которого соединен со вторым входом системы 8, третий вход - с первым выходом решающего блока 1, второй вход которого - с выходом блока хранения правил доступа к файлам 3, третий выход блока автоматической разметки файлов 2 соединен со вторым выходом системы 10, первый выход - с первым входом блока формирования файла 4, второй вход которого - со вторым выходом блока автоматической разметки файлов 2, вход/выход блока формирования файла 4 - со входом/выходом системы 11, первый выход блока формирования файла 4 - с первым входом блока хранения файла 5, третий выход - со вторым входом блока хранения файла 5, выход которого - с третьим входом блока формирования файла 4, второй выход которого - с третьим входом блока автоматической разметки файлов 2, четвертый вход блока формирования файла 4 - с четвертым входом 12 системы.

Система контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле может работать во всех режимах, проиллюстрированных описанными выше примерами для прототипа. Принципиальное отличие работы заявляемого решения состоит в том, что учетные данные субъекта доступа (SID или имя пользователя и полнопутевое имя исполняемого файла процесса, создающего файл, либо метка безопасности - мандат, назначенный пользователю, создающему файл) записывается блоком 4 при создании файла непосредственно в файл (в фиксированное выделенное для этих целей место в файле), им (он формирует файл при создании с учетом вносимой разметки в файл) с входа/выхода системы 11 с учетом задаваемой разметки формируется размеченный файл в блоке 5. Соответственно при последующем доступе к размеченному подобным образом созданному файлу, блок 4 считывает разметку файла, к которому запрашивается доступ и передает ее для анализа в блок 2. При разрешении запрошенного у системы доступа к файлу, решение о котором вырабатывается блоком 1 и выдается на выход 7 системы, при записи файла, опять же блоком 4 формируется файл с учетом разметки (исходная разметка не меняется, но она должна присутствовать в модифицированном файле) и записывается (получается блоком 4 со входа/выхода 11 системы), помещаемый в блок 5, при чтении файла на вход/выход 11 системы из блока 5, блоком 4 изымается из файла его разметка - системой возвращается файл для его обработки процессом, запросившим соответствующий доступ к файлу, уже без разметки файла.

Уточним работу системы контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле на некоторых примерах.

1. Дискреционный (избирательный) контроль доступа к создаваемым файлам. Разграничительная политика состоит в задании прав доступа субъектов к файлам, созданным другими субъектами.

Разграничения по пользователям (для учетных записей). Со входа 9 в блок 2 администратором задается то, доступ к файлам, созданными какими субъектами (под какими учетными записями), следует контролировать (разграничивать), например, пусть это User1 и User2 (пусть всего на компьютере заведено 4 пользователя - User1, User2, User3, User4). Все создаваемые этими пользователями (User1 и User2) файлы будут автоматически размечаться системой при создании - в блок 5 при их создании - данные для записи в файл поступают на вход/выход 11 системы, блоком 4 автоматически при этом будет записываться учетная информация пользователя (SID или имя), создавшего файл - блок 4 формирует файл для хранения в блоке 5 - помещает в файл как собственно сохраняемые данные, так и в зафиксированную для этого область файла - его разметку. Если этими пользователями модифицируются ранее созданные файлы (которые еще не размечены), либо файлы, созданные пользователями User3, User4 (доступ к ним не контролируется - эти файлы не размечаются), они также будут под управлением блока 2 размечаться блоком 4 аналогичным образом. Со входа 8 в блок 3 администратором задаются правила доступа к размеченным (созданным) файлам, например, в виде таблицы (или матрицы) доступа, см. Табл. 1. Как видим, сущность «объект доступа» исключена из разграничительной политики доступа, все разграничения к создаваемым файлам задаются между субъектами доступа, в рассматриваемом примере, пользователями, см. Табл. 1.

При поступлении на вход 6 системы запроса доступа к файлу (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д.), по запросу с первого выхода блока 2 (в запросе содержится имя файла, к которому запрошен доступа) на первый вход блока 4, по запросу его с третьего выхода у блока 5, с выхода блока 5 на третий вход блока 4 считывается разметка файла, к которому запрошен доступ (разметка файла - учетная информация субъекта, создавшего этот файл). Эти данные, либо информация об отсутствии в файле учетной информации субъекта (файл не был размечен), создавшего файл, блоком 2 передается в блок 3 - на первый вход. В случае если файл, к которому запрошен доступ, ранее не был размечен (файл не содержит в своем составе учетной информации, создавшего его субъекта), либо создается новый файл, а запрос доступа (на создание, запись, приводящей к модификации файла) исходит от контролируемого субъекта, со второго выхода блока 2 файл, к которому запрошен доступ, автоматически размечается - в него (в блок 5) через блок 4 записывается учетная информация субъекта создавшего/модифицировавшего ранее не размеченный файл, получаемая блоком 4 из блока 2 (вся информация о запросе доступа поступает в блок 2 со входа 6 системы).

В блок 3 на первый вход поступает с третьего выхода блока 2 определенное блоком 2 имя субъекта доступа, создавшего файл, к которому осуществляется доступ, либо информация о том, что файл не размечен, т.е. доступ к нему не контролируется. Исходя из этой информации, блоком 3, с использованием столбца таблицы (матрицы) доступа: «Пользователь, создавший файл (эти файлы автоматически размечаются)», см. Табл. 1, выбираются подходящие правила доступа, применительно к размеченному файлу, к которому запрошен доступ. По запросу с первого выхода решающего блока 1, блоком 3 на второй вход блока 1 выдаются выбранные им подходящие правила доступа, либо информация о том, что запрошенный доступ (доступ к запрошенному файлу) не контролируется.

Замечание. Подходящих правил в общем случае может быть несколько, в том числе, за счет возможности использования масок и регулярных выражений.

Пример задания правил с использованием маски «Все» (обозначим «*») приведен в Табл. 2.

В Табл. 2 двумя правилами полностью изолирована работа пользователя User1. Только он сможет получить доступ к создаваемым им файлам. Никакой иной пользователь (что задается маской «*») не имеет права доступа к файлам, созданным пользователем User1.

Как видим из Табл. 2, оба заданных правила относятся к правилам, относящимся к файлам, созданным пользователем User1. В этом случае оба этих правила будут по запросу решающего блока 1 переданы ему на второй вход блоком 3.

На первый вход решающего блока 1 поступает запрос доступа (запрос содержит имя пользователя, имя процесса и затребованное право доступа - запись, чтение и т.д), на второй вход - из блока 3 правила доступа к файлу, к которому запрашивается доступа. Решающий блок 1 по более точному описателю субъектов в полях таблицы (матрицы) доступа - в столбцах: «Пользователь, создавший файл (эти файлы автоматически размечаются)» и «Пользователь, имеющий право доступа к (созданному) размеченному файлу», см. Табл. 1, переданных ему правил, выбирает правило, наиболее точно относящееся к запросу. Например, см. Табл. 2, если запрос, осуществляемый пользователем User1, будет к файлу, созданному пользователем User1, то решающим блоком будет выбрано первое правило (первое правило по описателю субъектов более точно соответствует запросу доступа), если же к подобному файлу запрашивает доступ пользователь User2, то будет выбрано второе правило.

После выбора правила, решающий блок 1 анализирует соответствие запроса доступа к файлу заданному для него выбранному правилу доступа, и в результате этого анализа вырабатывает на выход 7 (со второго выхода) управляющий сигнал, разрешающий либо отклоняющий запрошенный у системы доступ. На основании этого управляющего сигнала при запросе записи в систему со входа/выхода 11 поступают данные, которые блоком 4 с учетом полученной им из блока 2 разметки формируются в файл, сохраняемый им в блоке 5. При запросе чтения блоком 4 наоборот из размеченного файла, хранящегося в блоке 5, изымается разметка файла, файл уже без разметки выдается системой на вход/выход 11.

Выход 10 системы служит для выдачи в иные блоки учетной информации субъекта доступа создавшего файл, к которому разрешается с выхода 7 запрошенное со входа 6 право доступа. Например, данная информация может использоваться системой шифрования (если файлы сохраняются в зашифрованном виде) для выбора ключа для расшифрования файла (ключ шифрования назначается субъекту (равноправным субъектам - группе) доступа).

Все сказанное относится и к случаю, если в качестве субъекта доступа используется сущность «процесс», см. пример разграничительной политики, представленный в табл. 3, либо одновременно и процесс, и приложение, см. пример разграничительной политики, представленный в табл. 4.

Представленное выше описание работы системы относится к сохранению файлов на жестком диске и на внешних накопителях, с возможностью переноса размеченных файлов на другие компьютеры информационной системы с использованием внешних накопителей.

Теперь рассмотрим решение задачи обмена размеченными файлами в распределенной информационной системе по сети. Пусть, например, обмен файлами осуществляется по сети с использованием электронной почты (файлы передаются в качестве вложений), и пусть, например, для этого используется приложение «The ВАТ».

Естественно, что требуется рассмотреть работу данного приложения в двух режимах. Прикрепление файла к письму - работа приложения на стороне отправки письма. В этом случае приложение (процесс приложения) запрашивает доступ на чтение соответствующего файла. Таким образом, чтобы файл подключался в качестве вложения к письму с разметкой, в данном случае блоком 4 разметка не должна удаляться из файла, т.е. не должна удаляться при чтении файла определенным процессом, в нашем случае приложением «The ВАТ».

Теперь рассмотрим, как работает это приложение на приемной стороне. Получаемое письмо, включая прикрепленный к нему файл, поступающее на удаленный компьютер, полностью (с вложенным в него файлом) процессом приложения при получении автоматически сохраняется в соответствующем файле - приложением создается соответствующий файл, который автоматически размечается, как вновь создаваемый на этом компьютере файл - в разметке этого файла окажутся учетные данные пользователя, под которым запущено приложение (последующий доступ к письму будет возможен только пользователем, обладающим соответствующими правами доступа). Таким образом, имеем размеченный файл с письмом, в котором (в соответствующем формате) находится вложение - размеченный файл, полученный по почте с другого компьютера. Если попытаться далее открыть прикрепленный к письму файл, то приложением «The ВАТ» пользователю будет предложено либо сохранить, либо открыть этот файл. При выборе сохранения файла, этот файл будет записан (создан) в выбранном пользователем месте. Как следствие, при записи файла может измениться исходная разметка данного файла - в новой его разметке будут указаны учетные данные пользователя, запустившего приложение «The ВАТ» (разметка создается в фиксированной области создаваемого файла, т.е. может быть перезаписана поверх исходной). Данную смену разметки необходимо предотвратить. При выборе же открытия файла, приложением «The ВАТ» будет создан временный файл (опять же будет размечаться), который уже далее будет прочитан соответствующим приложением, например, редактором «Word». Как видим, и в этом случае может меняться разметка исходного файла, который в обоих случаях создается на удаленной машине приложением «The ВАТ», что необходимо предотвратить.

Для решения рассматриваемой задачи достаточно запретить приложению «The ВАТ» размечать создаваемые им файлы, что также реализуется блоком 4.

Отметим, что в этом случае и собственно письма (включающие вложения) не будут размечаться при их автоматическом сохранении. Однако подобное сохранение осуществляется приложением автоматически в собственно формате в определенной папке. Разграничительную политику доступа к подобным файлам уже следует реализовывать иными средствами контроля доступа, позволяющим разграничивать права доступа к файловым объектам для субъекта доступа «процесс», например, с использованием системы - патент №2534488.

Решается рассматриваемая задача реализацией блоком 4 следующего решения. С четвертого входа 12 системы администратором задаются правила в блоке формирования файла 4, которыми для задаваемых процессов (задаются полнопутевыми именами их исполняемых файлов, либо масками) исключается запись разметки в файл при его создании (модификации) и/или соответственно исключения разметки из файла при его чтении. Блок 4 в соответствии с заданными правилами, решая при этом и задачи, описанные ранее, реализует создание/удаление разметки файлов.

Отметим, что применительно к реализации контроля доступа в распределенной информационной системе, причем, как в случае передачи файла на удаленный компьютер с использованием внешнего накопителя, так и по сети, учетная информация субъекта доступа, создавшего файл (автоматически размещаемая в создаваемом файле), может быть расширена посредством включения сущности «компьютер» (имя компьютера), на котором создан файл. Данная сущность субъекта доступа позволит разграничивать в распределенной системе доступ к файлам, созданным на одних компьютерах, при их перемещении на другие компьютеры распределенной информационной системы.

1.4. Мандатный (полномочный) контроль доступа к создаваемым файлам.

Задание разграничительной политики доступа при реализации мандатного контроля доступа здесь состоит исключительно в назначении меток безопасности субъектам Мс.

Контроль доступа состоит в следующем. При создании субъектом нового файла, файлом наследуется учетная информация субъекта доступа - его метка безопасности Мс (обозначим унаследованную метку Мсо, при создании файла: Мсо=Мс). При запросе же доступа к любому файлу, анализируется наличие, а при наличии, собственно значение метки безопасности Мсо, унаследованной данным файлом. При наличии метки у файла - Мсо, эта метка сравнивается с меткой субъекта, запросившего доступ к файлу, Мс - анализируется выполнение заданных правил контроля доступа. В результате анализа данной информации, с учетом реализуемых правил контроля доступа, либо разрешается запрошенный субъектом доступ к файлу, либо отказывается в нем.

Например, правила, направленные на защиту от понижения категории обрабатываемой информации, применительно к использованию заявленного технического решения (метки безопасности присваиваются только субъектам доступа) могут иметь следующий вид:

1. Субъект С имеет доступ к объекту О в режиме "Чтения" в случае, если выполняется условие: Мс<,=Мсо.

2. Субъект С имеет доступ к объекту О в режиме "Записи" в случае, если выполняется условие: Мс=Мсо.

Система, по сути, работает в данном случае так же, как и в рассмотренном ранее примере. Отличия состоят в следующем. Со входа 8 в блоке 3 задаются соответствия меток безопасности субъектам доступа (назначаются метки безопасности Мс субъектам, причем только тем субъектам, доступ к созданным файлам которыми должен контролироваться). Кроме того, в блоке 3 задаются правила сравнения меток Мс и Мсо, на отношении: {>,<,=}. В блок 2 со входа 9 задаются субъекты доступа, доступ к созданным файлам которыми должен контролироваться, и соответствующие им метки безопасности (метки безопасности Мс). В файл (в качестве учетных данных субъекта доступа) при создании файла или при модификации неразмеченного ранее файла блоком 4 заносится метка Мс, которая при этом является меткой Мсо размеченного файла. При обращении к размеченному файлу, блоком 4 считывается из файла метка файла Мсо, к которому запрошен доступ, либо информация о том, что файл не размечен. Метка субъекта, запросившего доступ, Мс, метка файла, к которому запрошен доступ, Мсо поступают из блока 2 (поступает в него из блока 4) в блок 3, откуда транслируются вместе с заданным правилом сравнения меток в решающий блок 1. Решающий блок 1 проводит сравнение меток в соответствии с заданным правилом, на основании чего выдает на выход 7 соответствующий управляющий сигнал разрешения/запрета запрошенного доступа. На выход 10 из блока 2 поступает метка Мсо размеченного файла для обработки иными системами, например, для выбора ключа шифрования системой шифрования для расшифрования считанного файла.

Отметим, что при реализации мандатного контроля доступа применительно к распределенной информационной системе, причем, как в случае передачи файла на удаленный компьютер с использованием внешнего накопителя, так и по сети, учетная информация субъекта доступа, создавшего файл (автоматически размещаемая в создаваемом файле), может быть расширена, посредством включения сущности «компьютер» (либо имя компьютера, либо метка безопасности компьютера - в этом случае метки безопасности из одного исходного набора, определяемого набором уровней конфиденциальности обрабатываемой в информационной системе информации, могут присваиваться не только субъектам доступа, но и собственно компьютерам, в последнем случае подобная метка задает максимальный уровень конфиденциальности информации, который разрешено обрабатывать на данном компьютере), на котором создан файл. Данная сущность субъекта доступа позволит разграничивать в распределенной системе доступ к файлам, созданным на одних компьютерах, при их перемещении на другие компьютеры распределенной информационной системы.

Отметим, что рассмотренные примеры использования не являются полным перечнем возможностей технического решения, вместе с тем они наглядно иллюстрируют достижение поставленной цели - решение задачи расширения функциональных возможностей контроля доступа к файлам на основе их автоматической разметки, за счет размещения учетных данных субъекта доступа в создаваемом файле.

Изобретение является промышленно применимым в части возможности технической реализации включенных в систему блока формирования файла и блока хранения файла.

Техническая реализация блока хранения файла (типовое решение) представляет собою реализацию файловой системы, например, FAT. Блок формирования файла также реализуется известными методами, позволяющими управлять записью в файл [М. Руссинович, Д. Соломон. Внутреннее устройство Microsoft Windows. - СПб.: Питер, 2005 - 992 с.].

Заявляемое техническое решение было апробировано заявителем при создании опытного образца средства защиты информации.

Все используемые блоки технически реализуемы, и их реализация достигается стандартными средствами.

Таким образом, в предлагаемом изобретении решены задачи расширения функциональных возможностей контроля доступа к файлам на основе их автоматической разметки за счет размещения учетных данных субъекта доступа в создаваемом файле. С учетом современного уровня развития вычислительной техники, оно технически реализуемо.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2524566C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ РУЧНОЙ И АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2543556C2 |

| СИСТЕМА СЕССИОННОГО КОНТРОЛЯ ДОСТУПА К СОЗДАВАЕМЫМ ФАЙЛАМ | 2013 |

|

RU2583757C2 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ШИФРУЕМЫМ СОЗДАВАЕМЫМ ФАЙЛАМ | 2013 |

|

RU2533061C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРНОЙ СИСТЕМЫ С СУБЪЕКТОМ "ИСХОДНЫЙ ПОЛЬЗОВАТЕЛЬ, ЭФФЕКТИВНЫЙ ПОЛЬЗОВАТЕЛЬ, ПРОЦЕСС" | 2013 |

|

RU2534488C1 |

| СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА ПО РАСШИРЕНИЯМ ФАЙЛОВ | 2014 |

|

RU2572385C2 |

| СИСТЕМА ПЕРЕФОРМИРОВАНИЯ ОБЪЕКТА В ЗАПРОСЕ ДОСТУПА | 2013 |

|

RU2538918C1 |

| СИСТЕМА СЕССИОННОГО КОНТРОЛЯ ДОСТУПА К ФАЙЛОВЫМ ОБЪЕКТАМ | 2013 |

|

RU2562410C2 |

| СИСТЕМА СЕССИОННОГО КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ | 2013 |

|

RU2543561C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРНОЙ СИСТЕМЫ С СУБЪЕКТОМ ДОСТУПА "ПОЛЬЗОВАТЕЛЬ, ПРОЦЕСС" | 2013 |

|

RU2534599C1 |

Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа к информации, создаваемой и хранимой в компьютерных системах. Техническим результатом является повышение эффективности контроля доступа к файлам на основе их автоматической разметки, за счет размещения учетных данных субъекта доступа в создаваемом файле. Система контроля доступа к файлам на основе автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле содержит решающий блок, блок автоматической разметки файлов, блок хранения правил доступа к файлам, блок формирования файла, блок хранения файла, причем первый вход решающего блока соединен с первым входом системы, с первым входом блока автоматической разметки файлов, второй выход - с первым выходом системы, третий выход блока автоматической разметки файлов соединен - с первым входом блока хранения правил доступа к файлам, второй вход которого соединен со вторым входом системы, третий вход - с первым выходом решающего блока, второй вход которого - с выходом блока хранения правил доступа к файлам, третий выход блока автоматической разметки файлов соединен со вторым выходом системы, первый выход - с первым входом блока формирования файла, второй вход которого - со вторым выходом блока автоматической разметки файлов, вход/выход блока формирования файла - со входом/выходом системы, первый выход блока формирования файла - с первым входом блока хранения файла, третий выход - со вторым входом блока хранения файла, выход которого - с третьим входом блока формирования файла, второй выход которого - с третьим входом блока автоматической разметки файлов, четвертый вход блока формирования файла - с четвертым входом системы. 2 ил., 4 табл.

Система контроля доступа к файлам на основе их автоматической разметки с размещением учетных данных субъекта доступа в создаваемом файле, содержащая решающий блок, блок автоматической разметки файлов, блок хранения правил доступа к файлам, причем первый вход решающего блока соединен с первым входом системы, с первым входом блока автоматической разметки файлов, второй выход - с первым выходом системы, третий выход блока автоматической разметки файлов - с первым входом блока хранения правил доступа к файлам, второй вход которого соединен со вторым входом системы, третий вход - с первым выходом решающего блока, второй вход которого - с выходом блока хранения правил доступа к файлам, отличающаяся тем, что в нее дополнительно введены блок формирования файла и блок хранения файла, причем третий выход блока автоматической разметки файлов соединен со вторым выходом системы, первый выход - с первым входом блока формирования файла, второй вход которого - со вторым выходом блока автоматической разметки файлов, вход/выход блока формирования файла - со входом/выходом системы, первый выход блока формирования файла - с первым входом блока хранения файла, третий выход - со вторым входом блока хранения файла, выход которого - с третьим входом блока формирования файла, второй выход которого - с третьим входом блока автоматической разметки файлов, четвертый вход блока формирования файла - с четвертым входом системы.

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2524566C1 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ НА ОСНОВЕ ИХ РУЧНОЙ И АВТОМАТИЧЕСКОЙ РАЗМЕТКИ | 2013 |

|

RU2543556C2 |

| СИСТЕМА КОНТРОЛЯ ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРНОЙ СИСТЕМЫ С СУБЪЕКТОМ "ИСХОДНЫЙ ПОЛЬЗОВАТЕЛЬ, ЭФФЕКТИВНЫЙ ПОЛЬЗОВАТЕЛЬ, ПРОЦЕСС" | 2013 |

|

RU2534488C1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

Авторы

Даты

2016-05-10—Публикация

2015-05-15—Подача