Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа (НСД) к информации, создаваемой и хранимой в компьютерных системах (КС).

Одной из ключевых задач защиты информации, обрабатываемой в КС, является реализация контроля доступа (разграничительной политики доступа) к ресурсам (к файловым объектам, объектам реестра ОС, устройствам, буферу обмена, сетевым ресурсам и т.д.).

Универсальным решением в части защиты информации от хищения, причем, как санкционированными пользователями (инсайдерами), так и в результате осуществления внешних атак, в том числе, сетевых, является введение на компьютере режимов обработки информации (сессий), в частности определяемых по уровню конфиденциальности обрабатываемой информации (открытая, конфиденциальная и т.д.), хотя могут быть и иные принципы назначения сессий. Идея реализации защиты состоит в полной изолированности обработки информации в различных сессиях, обеспечиваемой предотвращением любой возможности передачи информации между сессиями.

Эффект повышения уровня защищенности обработки критически важной (конфиденциальной) информации на компьютере, где также обрабатывается и открытая информация, достигается за счет того, что вероятность получения НСД к информации в открытой сессии на порядок выше, чем в конфиденциальной сессии, характеризуемой иными правами доступа к ресурсам компьютера и корпоративной сети. Обоснование данного подхода к защите информации представлено в работах [Щеглов К.А., Щеглов А.Ю. Защита от атак со стороны приложений, наделяемых вредоносными функциями. Модели контроля доступа // Вопросы защиты информации. - Москва: ВИМИ, 2012. - Вып.99. - №4. - С.31-36; Щеглов К.А., Щеглов А.Ю. Защита от атак на уязвимости приложений. Модели контроля доступа // Вопросы защиты информации. - Москва: ВИМИ, 2013. - Вып.101. - №2. - С.36-43].

При реализации сессионного контроля доступа основным субъектом доступа в разграничительной политике субъектов к объектам, выступает сущность "сессия", кроме того, в качестве субъектов доступа должны выступать сущности "пользователь" и "процесс" (для процессов в общем случае могут назначаться собственные права доступа к объектам) [Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. - СПб.: Наука и техника, 2004. - 384 с.]. Таким образом, субъект доступа к ресурсам в разграничительной политике при реализации сессионного контроля доступа должен задаваться тремя сущностями "сессия, пользователь, процесс".

При этом один и тот же пользователь (характеризуемый одним и тем же SID) на одном компьютере в общем случае должен иметь возможность работы в различных сессиях, т.е. с различными правами доступа к ресурсам (например, обрабатывать как открытую, так и конфиденциальную информацию, что имеет место на практике).

Анализ литературных источников и описаний работы современных ОС, средств защиты и приложений позволяет отметить следующее. Несмотря на обоснованную эффективность сессионного контроля доступа; в известных средствах, реализующих разграничительную политику доступа к ресурсам, субъект доступа не задается тремя сущностями "сессия, пользователь, процесс", что значительно ограничивает их функциональные возможности, в части реализации эффективной защиты конфиденциальной информации от НСД.

В настоящее время известны различные системы контроля доступа к ресурсам.

В системе разграничения доступа к ресурсам, Патент №2207619 (G06F 13/00), реализована возможность задавать разграничения доступа как для пользователей, так и для процессов, причем независимо друг от друга. Однако это не позволяет реализовать сессионный контроль доступа к ресурсам КС.

В патенте №2134931 (кл. H04L 9/32, G06F 12/14) описан способ обеспечения доступа к объектам в операционной системе, основанный на назначении меток безопасности субъектам и объектам доступа, при этом для каждого объекта операционной системы заранее формируют и затем запоминают в памяти сигнал метки объекта, т.е. права доступа к объектам, назначаемые в виде меток безопасности. Это не позволяет реализовать сессионный контроль доступа к ресурсам КС - не обеспечивает возможности работы одного и того же пользователя с различными правами доступа к ресурсам (метка безопасности присваивается пользователю), не позволяет учитывать в разграничительной политике доступа сущность "процесс".

Наиболее близкой по техническому решению и выбранной авторами за прототип является система контроля доступа к ресурсам, реализуемая в ОС Microsoft Windows с файловой системой NTFS - контроль доступа к файловым объектам, использующая для хранения прав доступа к файлам (ACL) атрибутов файлов (в частности, Security Descriptor - этот атрибут содержит информацию о защите файла: список прав доступа ACL и поле аудита, которое определяет, какого рода операции над этим файлом нужно регистрировать) [М. Руссинович, Д. Соломон. Внутреннее устройство Microsoft Windows. - СПб.: Питер, 2005 - 992 с. (глава 8, рис.8.5. Пример проверки прав доступа)].

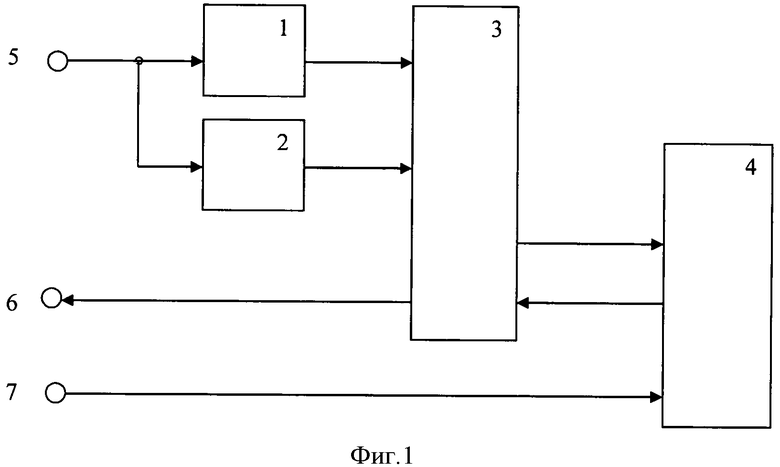

Система представлена на Фиг.1. Система контроля доступа к ресурсам содержит: блок идентификации пользователя из запроса 1, блок идентификации объекта доступа и действия из запроса 2, блок решающего элемента 3, блок хранения правил доступа 4, причем вход блока идентификации пользователя из запроса 1 соединен со входом блока идентификации объекта доступа и действия из запроса 2, с первым входом системы 5, выход блока идентификации пользователя из запроса 1 соединен с первым входом блока решающего элемента 3, второй вход которого - с выходом блока идентификации объекта доступа и действия из запроса 2, третий вход - с выходом блока хранения правил доступа 4, первый выход - с выходом системы 6, второй выход - с первым входом блока хранения правил доступа 4, второй вход которого - со вторым входом системы 7.

Работает система контроля доступа к ресурсам следующим образом. Со второго входа в систему 7 в блок хранения правил доступа 4 задаются правила доступа, определяющие, какие действия (чтение, запись, исполнение, удаление и т.д.) над каким ресурсом (в данном случае, файловым объектом) какому пользователю (SID) разрешены/запрещены. Из запроса доступа к ресурсу, поступающего на первый вход системы 5, блоком идентификации пользователя из запроса 1 идентифицируется пользователь (SID), сгенерировавший этот запрос, а блоком идентификации объекта доступа и действия из запроса 2 - то, к какому ресурсу (файловому объекту) запросил доступ пользователь, и то, какие действия (чтение, запись и т.д.) над ресурсом запрошены пользователем. По запросу со второго выхода блока решающего элемента 3, в этот блок из блока хранения правил доступа 4 выдаются разрешенные/запрещенные правила доступа идентифицированного блоком 1 пользователя к идентифицированному блоком 2 ресурсу. Блок решающего элемента 3 анализирует запрошенные действия пользователя над ресурсом на непротиворечивость заданным правилам, в результате данного анализа выдает управляющий сигнал на выход системы 6, разрешающий (признавая его санкционированным), либо запрещающий (признавая его не санкционированным) последующую обработку проанализированного запроса доступа пользователя к ресурсу.

Прототип, реализующий контроль доступа к ресурсам, обладает принципиальными недостатками, ограничивающим возможность его использования при реализации сессионного контроля доступа:

- не может разграничивать права доступа пользователя к ресурсам при его работе в различных режимах (сессиях) - позволяет разграничивать права доступа к ресурсам исключительно между различными пользователями;

- не может разграничивать права доступа процессов к ресурсам, все процессы, исполняемые одним и тем же пользователем, наследуют права доступа запустившего их пользователя (сущность "процесс" не используется в разграничительной политике доступа к ресурсам);

- как следствие, система не может применяться для реализации сессионного контроля доступа к ресурсам, в котором субъект доступа должен задаваться тремя сущностями "сессия, пользователь, процесс".

В предлагаемом изобретении решается задача расширения функциональных возможностей системы контроля доступа к ресурсам, за счет реализации сессионного контроля доступа к ресурсам, в котором субъект доступа задается тремя сущностями "сессия, пользователь, процесс".

Для достижения технического результата в систему контроля доступа к ресурсам, реализующую разграничительную политику доступа пользователей к ресурсам, содержащую блок идентификации пользователя из запроса, блок идентификации объекта доступа и действия из запроса, блок решающего элемента, блок хранения правил доступа, причем вход блока идентификации пользователя из запроса соединен со входом блока идентификации объекта доступа и действия из запроса, с первым входом системы, выход блока идентификации пользователя из запроса соединен с первым входом блока решающего элемента, второй вход которого - с выходом блока идентификации объекта доступа и действия из запроса, третий вход - с выходом блока хранения правил доступа, первый выход - с первым выходом системы, второй выход - с первым входом блока хранения правил доступа, второй вход которого - со вторым входом системы, дополнительно введены блок идентификации процесса из запроса, блок идентификации и аутентификации пользователя, блок выбора сессии пользователем, причем вход блока идентификации процесса из запроса соединен с первым входом системы, выход - с четвертым входом блока решающего элемента, вход/выход блока идентификации и аутентификации пользователя соединен с первым входом/выходом системы, вход/выход блока выбора сессии пользователем - со вторым входом/выходом системы, третий вход блока выбора сессии пользователем соединен со вторым входом блока идентификации и аутентификации пользователя, со вторым входом системы, выход блока идентификации и аутентификации пользователя соединен с шестым входом блока решающего элемента, со вторым входом блока выбора сессии пользователем, первый выход которого - с пятым входом блока решающего элемента, второй выход - со вторым выходом системы.

Новым в предлагаемом изобретении является снабжение системы контроля доступа к ресурсам, реализующей разграничительную политику доступа пользователей к ресурсам, блоком идентификации процесса из запроса, блоком идентификации и аутентификации пользователя, блоком выбора сессии пользователем и их связей.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной системы сессионного контроля доступа к ресурсам. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы сессионного контроля доступа к ресурсам. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Совокупность существенных признаков в предлагаемом изобретении позволила обеспечить расширение функциональных возможностей системы контроля доступа к ресурсам, за счет реализации сессионного контроля доступа к ресурсам, в которой субъект доступа задается тремя сущностями "сессия, пользователь, процесс".

В результате можно сделать вывод о том, что:

- предлагаемое техническое решение обладает изобретательским уровнем, т.к. оно явным образом не следует из уровня техники;

- изобретение является новым, так как из уровня техники по доступным источникам информации не выявлено аналогов с подобной совокупностью признаков;

- изобретение является промышленно применимым, так как может быть использовано во всех областях, где требуется реализация контроля доступа (разграничений прав доступа) к ресурсам.

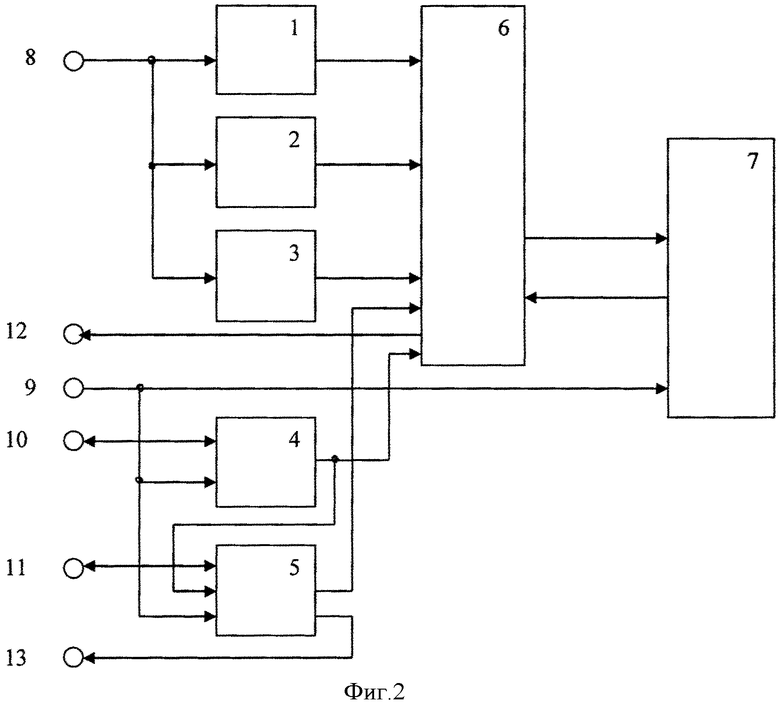

Предлагаемое изобретение поясняется чертежом, представленным на Фиг.2.

Заявляемая система сессионного контроля доступа к ресурсам содержит блок идентификации пользователя из запроса 1, блок идентификации объекта доступа и действия из запроса 2, блок идентификации процесса из запроса 3, блок идентификации и аутентификации пользователя 4, блок выбора сессии пользователем 5, блок решающего элемента 6, блок хранения правил доступа 7, причем вход блока идентификации пользователя из запроса 1 соединен со входом блока идентификации объекта доступа и действия из запроса 2, со входом блока идентификации процесса из запроса 3, с первым входом системы 8, выход блока идентификации пользователя из запроса 1 соединен с первым входом блока решающего элемента 6, второй вход которого - с выходом блока идентификации объекта доступа и действия из запроса 2, третий вход - с выходом блока хранения правил доступа 7, первый выход - с первым выходом системы 12, второй выход - с первым входом блока хранения правил доступа 7, второй вход которого - со вторым входом системы 9, четвертый вход блока решающего элемента 6 соединен с выходом блока идентификации процесса из запроса 3, пятый вход - с первым выходом блока выбора сессии пользователем 5, второй выход которого - со вторым выходом системы 13, вход/выход блока идентификации и аутентификации пользователя 4 соединен с первым входом/выходом системы 10, вход/выход блока выбора сессии пользователем 5 - со вторым входом/выходом системы 11, третий вход блока выбора сессии пользователем 5 соединен со вторым входом блока идентификации и аутентификации пользователя 4, со вторым входом системы 9, выход блока идентификации и аутентификации пользователя 4 соединен с шестым входом блока решающего элемента 6, со вторым входом блока выбора сессии пользователем 5.

Рассмотрим работу системы сессионного контроля доступа к ресурсам. Со второго входа в систему 7 (входа администрирования системы) администратором в блок идентификации и аутентификации пользователя 4 задаются идентификатор и пароль пользователя (для локального и удаленного санкционированного входа пользователя в систему), в блок выбора сессии пользователем 5 для каждого пользователя (идентификатора пользователя, в данном случае определяемого его SID) администратором задаются идентификатор (соответствующий идентификатору, определяемому для пользователя в блоке 4) и пароль пользователя (пароль в общем случае может отличаться от пароля, установленного на вход в систему), сессии (режимы), в которых может работать идентифицированный пользователь, и правила смены сессии (режима) для пользователя, например, произвольным образом, либо только в сторону повышения уровня конфиденциальности сессии, соответственно, только понижения и т.д. (зависит от реализуемых принципов назначения сессии). Сессия может задаваться соответствующей транскрипцией (смысловым обозначением) с последующим ее переводом для хранения и обработки в числовое значение - метка безопасности или мандат. При необходимости соответствующая метка безопасности - мандат (например, задающая максимальный уровень конфиденциальности сессии, в которой может работать пользователь) может задаваться в блоке 4 со входа 9.

В блоке хранения правил доступа 4 со входа 9 администратором задаются правила доступа.

Замечание. При реализации контроля доступа к создаваемым в процессе функционирования системы файлам, правила доступа со входа 9 к создаваемому файлу задаются в блоке 4 не администратором, а системой автоматической разметки файлов. В общем случае правила доступа со входа 9 могут задаваться и администратором (ручная разметка файлов), и системой автоматической разметки файлов при их создании.

В качестве субъекта доступа в системе используется сущность "сессия, пользователь, процесс", т.е. этими правилами определяется, какие действия (чтение, запись, исполнение, удаление и т.д., правила зависят от физических особенностей ресурса, к которому реализуется контроль доступа, например, для принтера - это разрешить, либо запретить печать, для сетевого ресурса - установить соединение по какому-то адресу, порту, протоколу, передать информацию, принять информацию, для буфера обмена - это запись/чтение в/из буфер/а обмена и т.д.) над каким ресурсом (идентификатор ресурса, опять же зависит от физических особенностей ресурса), в какой сессии, какому пользователю (SID), при доступе каким процессом (приложением) - идентифицируется полнопутевым именем исполняемого файла процесса (приложения), разрешены/запрещены. При назначении субъекта доступа может использоваться, как точный указатель, так и перечисление, маски, переменные среды окружения. Примеры задания субъекта доступа приведены в табл.1 (заметим, это лишь примеры, иллюстрирующие возможности, а не дающие перечисление всех возможностей) назначения субъекта доступа.

В примере 1 все сущности точно определены, в примере 2 субъект доступа определен для задания правил доступа пользователя User 1 при доступе им к ресурсам процессом (приложением), запускаемым из папки C:/Program Files, при работе в любой сессии, примером 3 в качестве субъекта доступа определяется только сессия, пример 4 отличается тем, что в нем перечисляются конкретные пользователи для определенной сессии, в правиле 5, наоборот, перечисляются сессии - правилами при этом будут задаваться разграничения доступа для пользователя User 2, одинаковые для обеих сессий, в примере 6 субъект доступа задается только процессом (приложением) - для всех сессий для всех пользователей, примером 7 задается один из возможных вариантов определения субъекта доступа для случая (на момент времени), когда сессия пользователем не выбрана (не выбирается).

Замечание. Таким образом, система позволяет разграничивать доступ только между сессиями, только между пользователями, только между процессами, а также между любыми совокупностями сущностей - «сессия», «пользователь», «процесс», в общем случае между сущностями "сессия, пользователь, процесс".

При локальном или удаленном входе пользователя в систему пользователь аутентифицируется блоком 4 - пользователю со входа/выхода 10 предлагается ввести в блок 4 со входа/выхода 10 его идентификатор и секретное слово (пароль). При успешной аутентификации пользователя блоком 4, идентификационные данные пользователя (его SID), при необходимости - метка безопасности (мандат) пользователя (максимальный разрешенный уровень конфиденциальности сессии для пользователя) блоком 4 выдаются на второй вход блока 5, которым со входа/выхода 11 пользователю предлагается идентифицировать себя - ввести идентификатор и пароль, для последующего выбора сессии. Подобная необходимость обусловливается тем, что в системе одновременно может быть зарегистрировано - одновременно войти в систему, несколько пользователей. Одновременно идентификационные данные пользователя (его SID) блоком 4 передаются в блок 6. До тех пор, пока пользователем не будет выбрана сессия, с первого выхода блока 5, обработка запросов доступа, поступающих в систему от этого пользователя со входа 8, блоком 6 будет осуществляться по правилам, заданным для обработки запросов доступа без выбора пользователем сессии (субъект доступа при этом может, например, быть задан, как в примере 7, см. табл.1). Это необходимо для реализации минимально необходимых прав доступа для корректной работы ОС и необходимых приложений до момента выбора пользователем сессии.

После успешной аутентификации пользователя, пользователю будет предложено со входа 11 выбрать сессию. Признак выбранной пользователем сессии (идентификатор пользователя и идентификатор выбранной им сессии) из блока 5 поступает в блок 6, разрешая обработку системой запросов доступа к ресурсам от этого пользователя в режиме выбранной им сессии (с правилами контроля доступа к ресурсам, заданным для этой сессии).

В случае, если пользователем была ранее выбрана сессия, и он хочет ее сменить, пользователь выдает запрос со входа/выхода 11 в блок 5, аутентифицирует себя (вводит идентификатор и пароль) и запрашивает смену сессии (определяет новую для себя сессию). Если запрашиваемая смена сессии не противоречит правилам смены сессии, заданным администратором в блоке 5, блок 5 изменяет сессию пользователя, выдавая идентификатор пользователя и идентификатор выбранной для него сессии в блок 6 - в результате чего для пользователя вступают в действия правила контроля доступа к ресурсам для новой выбранной им сессии.

При первоначально выборе и при смене пользователем сессии, на выход системы 13 блоком 5 выдается управляющая информация о выборе или смене сессии для пользователя (идентификатор сессии). Данная информация может быть использована иными системами, сопровождающими работу пользователя при реализации сессионного контроля доступа к ресурсам. В частности, при выборе пользователем или при смене пользователем одной сессии на другую (с учетом особенностей сессий) может потребоваться необходимость примонтирования (отмонтирования) к системе каких-либо устройств, очистка освобожденных областей оперативной памяти (остаточная информация), очистка буфера обмена и т.д.

В случае, если запрошенная пользователем сессия (как при первоначальном выборе, так и при смене) пользователю запрещена, то об этом пользователю сообщается блоком 5 со входа/выхода системы 11, выбор, соответственно, смена сессии в этом случае системой не осуществляется.

Из запроса доступа к ресурсу, поступающего на первый вход системы 8, блоком идентификации пользователя из запроса 1 идентифицируется пользователь (SID), сгенерировавший этот запрос, блоком идентификации объекта доступа и действия из запроса 2 - то, к какому ресурсу (по его идентификатору, например, к файловому объекту по его полнопутевому имени) запросил доступ пользователь, и то, какие действия (чтение, запись и т.д.) над ресурсом запрошены пользователем, блоком идентификации процесса из запроса 3 идентифицируется процесс (по полнопутевому имени его исполняемого файла), которым пользователь запрашивает доступ к ресурсу. Данные идентификаторы (из блоков 1, 2, 3) поступают на соответствующие входы блока решающего элемента 6, который также на этот момент времени обладает информацией о выбранной данным пользователем сессии (см. выше), либо об отсутствии выбора пользователем сессии.

По запросу со второго выхода блока решающего элемента 6, в этот блок из блока хранения правил доступа 7 выдаются заданные администратором правила доступа субъекта доступа, определяемого сущностью "сессия, пользователь, процесс" (для идентифицированных сессии, пользователя, процесса) к идентифицированному блоком 2 ресурсу. Блок решающего элемента 6 анализирует запрошенные действия пользователя над ресурсом на непротиворечивость заданным правилам, в результате данного анализа выдает управляющий сигнал на выход системы 12, разрешающий (признавая запрос доступа санкционированным), либо запрещающий (признавая его не санкционированным) последующую обработку проанализированного запроса доступа пользователя к ресурсу.

Замечание. Контроль доступа может быть основан как на реализации дискреционного, так и на реализации мандатного контроля доступа. Например, мандатный контроль может быть реализован как между сущностями сессии, так и между сущностями пользователя (так и между совокупностью этих сущностей - в данном случае метка безопасности присваивается и пользователям, и сессиям, а в блоке 5 задается, какая максимальная метка сессии допустима для пользователя), в дополнении к мандатному может быть реализован дискреционный контроль доступа к ресурсам, например, для сущности процесс.

Под мандатным контролем доступа в общем случае понимается способ обработки запросов доступа к ресурсам, основанный на формальном сравнении, в соответствии с заданными правилами, меток безопасности (мандатов), назначаемых субъектам и объектам доступа (в общем случае группам субъектов и объектов). Метки безопасности, как правило, являются элементами линейно упорядоченного множества М={М1, …, Мk} и служат для формализованного представления каких-либо свойств субъектов и объектов.

Разграничение доступа реализуется на основе задаваемых правил, определяющего отношение линейного порядка на множестве М, где для любой пары элементов из множества М задается один из типов отношения: больше, меньше, равно (на практике реализуется выбор подмножества М, изоморфного конечному подмножеству натуральных чисел - такой выбор делает естественным арифметическое сравнение меток безопасности). Правила сравнения меток также назначаются из каких-либо свойств субъектов и объектов, применительно к решаемой задаче защиты информации от НСД в КС.

Наиболее широкое практическое использование мандатного метода нашло применение практики секретного делопроизводства в компьютерной обработке информации. Основу реализации обработки категорированной информации составляет классификация информации по уровням конфиденциальности. Метки безопасности объектов отражают категорию конфиденциальности информации, которая может быть сохранена в соответствующих объектах. Метки же безопасности субъектов отображают полномочия (по аналогии с формой допуска) субъектов, в части допуска к информации различных уровней конфиденциальности. Здесь под субъектами, которым могут назначаться метки безопасности, целесообразно рассматривать сущности "сессия" и "пользователь", при этом набор меток - сессий, которые может выбирать пользователь, при взаимодействии с блоком 5, должен содержать метки, не превышающие по уровню конфиденциальности метку безопасности, назначаемую администратором пользователю (имеющую числовое значение не больше, см. ниже).

Будем считать, что чем выше полномочия субъекта и уровень конфиденциальности объекта, тем меньше их порядковый номер в линейно полномочно упорядоченных множествах субъектов и объектов - С={С1, …, Сk} и О={O1, …, Ok}, тем меньшее значение метки безопасности Mi, i=1, … k им присваивается, т.е.: M1 меньше М2 меньше М3 меньше … меньше Mk.

Таким образом, в качестве учетной информации субъектов и объектов доступа, кроме их идентификаторов - имен, каждому субъекту и объекту (ресурсу) задаются метки безопасности из множества М.

Введем следующие обозначения:

- Ms - метка безопасности субъекта (группы субъектов) доступа;

- Мо - метка безопасности объекта (группы объектов) доступа.

На практике для мандатного контроля доступа, применяемого с целью защиты от нарушения конфиденциальности информации, широко используются следующие правила контроля доступа, которые в данном случае должны задаваться администратором в блоке 7 (соответственно администратор в системе метки назначается субъектам (сессия и пользователь) и объектам доступа - ресурсам):

1. Субъект С имеет доступ к объекту О в режиме ″Чтения″ в случае, если выполняется условие: Мс не больше Мо.

2. Субъект С имеет доступ к объекту О в режиме ″Записи″ в случае, если выполняется условие: Мс равно Мо.

3. В остальных случаях доступ субъекта С к объекту О запрещен.

Однако возможны и иные правила, например, правила полной изоляции обработки информации различных уровней конфиденциальности, либо при исполнении пользователями в КС различных ролей (неиерархические метки):

1. Субъект С имеет доступ к объекту О в режиме ″Чтения″, «Запись» в случае, если выполняется условие: Мс равно Мо.

2. В остальных случаях доступ субъекта С к объекту О запрещен.

Оценим достижение поставленной цели - решение задачи расширения функциональных возможностей системы контроля доступа к ресурсам, за счет реализации сессионного контроля доступа к ресурсам, в которой субъект доступа задается тремя сущностями "сессия, пользователь, процесс".

1. Может разграничивать права доступа пользователя к ресурсам при его работе в различных режимах (сессиях).

2. Может разграничивать права доступа процессов к ресурсам, процессам, исполняемым одним и тем же пользователем, в системе могут быть назначены различные правила доступа к ресурсам.

3. Как следствие, система может применяться для реализации сессионного контроля доступа к ресурсам, в которой субъект доступа должен задаваться тремя сущностями "сессия, пользователь, процесс".

4. Система может применяться для реализации контроля доступа к ресурсам, где в качестве субъекта доступа может выступать как любая из трех сущностей: "сессия, пользователь, процесс", так и любая совокупность (комбинация) данных сущностей.

5. При реализации сессионного контроля доступа может быть реализована как дискреционная, так и мандатная (на основе меток безопасности - мандатов) разграничительные политики доступа к ресурсам.

Изобретение является промышленно применимым в части возможности технической реализации включенных в систему блоков.

Техническая реализация всех блоков системы основана на типовых решениях по хранению и обработке данных, по обработке данных (включая их выборку), хранящихся в таблицах. Все используемые блоки технически реализуемы, и их реализация достигается стандартными средствами.

Данное решение апробировано заявителем при построении опытного образца средства защиты компьютерной информации.

Таким образом, в предлагаемом изобретении решены задачи расширения функциональных возможностей системы контроля доступа к ресурсам, за счет реализации сессионного контроля доступа к ресурсам, в которой субъект доступа задается тремя сущностями "сессия, пользователь, процесс".

С учетом современного уровня развития вычислительной техники, оно технически реализуемо.

Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа (НСД) к информации, создаваемой и хранимой в компьютерных системах (КС). Технический результат - расширение функциональных возможностей системы контроля доступа к ресурсам, за счет реализации сессионного контроля доступа к ресурсам, в которой субъект доступа задается тремя сущностями "сессия, пользователь, процесс". Система сессионного контроля доступа к ресурсам, содержащая блок идентификации пользователя из запроса, блок идентификации объекта доступа и действия из запроса, блок идентификации процесса из запроса, блок идентификации и аутентификации пользователя, блок выбора сессии пользователем, блок решающего элемента, блок хранения правил доступа, причем вход блока идентификации пользователя из запроса соединен со входом блока идентификации объекта доступа и действия из запроса, со входом блока идентификации процесса из запроса, с первым входом системы, выход блока идентификации пользователя из запроса соединен с первым входом блока решающего элемента, второй вход которого - с выходом блока идентификации объекта доступа и действия из запроса, третий вход - с выходом блока хранения правил доступа, первый выход - с первым выходом системы, второй выход - с первым входом блока хранения правил доступа, второй вход которого - со вторым входом системы, четвертый вход блока решающего элемента 6 соединен с выходом блока идентификации процесса из запроса, пятый вход - с первым выходом блока выбора сессии пользователем, второй выход которого - со вторым выходом системы, вход/выход блока идентификации и аутентификации пользователя соединен с первым входом/выходом системы, вход/выход блока выбора сессии пользователем - со вторым входом/выходом системы, третий вход блока выбора сессии пользователем соединен со вторым входом блока идентификации и аутентификации пользователя, со вторым входом системы, выход блока идентификации и аутентификации пользователя соединен с шестым входом блока решающего элемента, со вторым входом блока выбора сессии пользователем. 1 табл., 2 ил.

Система сессионного контроля доступа к ресурсам, содержащая блок идентификации пользователя из запроса, блок идентификации объекта доступа и действия из запроса, блок решающего элемента, блок хранения правил доступа, причем вход блока идентификации пользователя из запроса соединен со входом блока идентификации объекта доступа и действия из запроса, с первым входом системы, выход блока идентификации пользователя из запроса соединен с первым входом блока решающего элемента, второй вход которого - с выходом блока идентификации объекта доступа и действия из запроса, третий вход - с выходом блока хранения правил доступа, первый выход - с первым выходом системы, второй выход - с первым входом блока хранения правил доступа, второй вход которого - со вторым входом системы, отличающаяся тем, что в нее дополнительно введены: блок идентификации процесса из запроса, блок идентификации и аутентификации пользователя, блок выбора сессии пользователем, причем вход блока идентификации процесса из запроса соединен с первым входом системы, выход - с четвертым входом блока решающего элемента, вход/выход блока идентификации и аутентификации пользователя соединен с первым входом/выходом системы, вход/выход блока выбора сессии пользователем - со вторым входом/выходом системы, третий вход блока выбора сессии пользователем соединен со вторым входом блока идентификации и аутентификации пользователя, со вторым входом системы, выход блока идентификации и аутентификации пользователя соединен с шестым входом блока решающего элемента, со вторым входом блока выбора сессии пользователем, первый выход которого - с пятым входом блока решающего элемента, второй выход - со вторым выходом системы.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА К РЕСУРСАМ | 2001 |

|

RU2207619C2 |

| US 6023765 A, 08.02.2000 | |||

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| СИСТЕМА РАЗГРАНИЧЕНИЯ ПРАВ ДОСТУПА К ФАЙЛОВЫМ ОБЪЕКТАМ | 2002 |

|

RU2234123C1 |

Авторы

Даты

2015-03-10—Публикация

2013-10-25—Подача