Изобретение относится к области вычислительной техники, а именно к области защиты от несанкционированного доступа (НСД) к информации, создаваемой и хранимой в компьютерных системах (КС).

Одной из ключевых задач защиты информации, обрабатываемой в КС, является шифрование/расшифрование создаваемых пользователями в процессе работы КС файлов, предназначенных для хранения обрабатываемой в КС информации, соответственно реализация контроля доступа (разграничительной политики доступа) к шифруемым создаваемым файлам.

Анализ литературных источников позволяет отметить следующее. Несмотря на то что наиболее актуальной современной задачей защиты обрабатываемой в КС информации является реализация шифрования/расшифрования файлов, создаваемых определенными субъектами доступа (именно субъектом, с учетом его роли и допуска к категорированной информации, определяется критичность обрабатываемой им информации), на практике политика шифрования, соответственно разграничительная политика реализуются через объект (диск или папка). Т.е. первичным при назначении разграничений прав шифрования и прав доступа к шифруемым файлам в известных методах контроля доступа является объект, к нему назначаются и разграничиваются права доступа субъектов, в том числе и по автоматическому шифрованию создаваемых в этих объектах файлов. При этом в известных методах реализация контроля доступа к статичным и к создаваемым файловым объектам не различается. В любом случае реализуется контроль доступа к статичным (созданным до момента администрирования системы - назначения прав доступа к объектам субъектов) объектам, посредством назначения атрибутов объекту (прав доступа субъектов к объекту, включая и атрибуты шифрования, например, в файловых системах NTFS и EFS (шифрующая файловая система), являющейся надстройкой над NTFS). Т.о. для хранения шифруемой информации создается соответствующий контейнер (диск или папка), которому устанавливаются соответствующие атрибуты шифрования. Все создаваемые пользователями, сохраняемые в подобном контейнере файлы автоматически "прозрачно" для пользователя зашифровываются при записи и расшифровываются при чтении.

Такой подход подразумевает дополнительное создание администратором включающего объекта (с назначением прав доступа к нему субъектов) для каждого субъекта (группы равноправных субъектов) доступа, что само по себе является сложной задачей администрирования. Задача администрирования многократно усложняется в случае, если в качестве субъекта доступа должна выступать не только учетная запись, но и непосредственно процесс (приложение), что, например, важно при реализации шифрованной обработки данных, создаваемых в рамках какой-либо информационной системы (в частном случае, приложением).

Вторая проблема состоит в том, что в современных условиях именно интерактивный пользователь рассматривается в качестве потенциального злоумышленника, что выдвигает важнейшее требование к реализации принудительного для пользователя шифрования создаваемых им в современных КС файлов. Все файлы, создаваемые определенными пользователями, в обязательном порядке должны шифроваться при сохранении в КС или на внешних накопителях. Это многократно усложняет реализацию разграничительной политики доступа (администрирование средства защиты) и не гарантирует того, что вся информация, сохраняемая в КС, будет зашифрована. В том числе это связано с наличием в современных ОС и приложений не разделяемых между пользователями папок (объектов коллективного доступа). Например, это папки, предназначенные для хранения временных файлов. К таким папкам невозможно разграничить доступ между пользователями, как следствие, присутствует "канал" утечки критически важной информации.

В настоящее время известны различные системы контроля доступа к шифруемым создаваемым файлам. Создание защищенного (виртуального) диска, например, реализуется в таких системах, как Secret Disk 4 (www.aladdin-rd.ru), ViPNet SafeDisk (http://www.infotecs.ru) и др. Защищенный диск может создаваться для индивидуального или для коллективного доступа (в этом случае используется единый ключ шифрования). Владелец диска назначает права доступа к диску пользователям. Все содержимое виртуального диска хранится в одном файле-контейнере в зашифрованном виде. Подключенный виртуальный диск операционная система воспринимает как обычный диск. Для каждого пользователя должен создаваться свой виртуальный диск.

Шифрование папок (автоматическое шифрование файлов, располагаемых в папке), например, реализуется в таких системах, как Folder Lock 6.2.1 (http://www.newsoftwares.net). Encrypted Magic Folders, PC-Magic Software (http://www.pc-magic.com) и др.

Наиболее близкой по техническому решению и выбранной авторами за прототип является система контроля доступа к файлам, реализуемая в ОС Microsoft Windows с файловой системой NTFS и шифрующей файловой системой EFS, использующих для хранения прав доступа к файлам атрибутов файлов, в том числе атрибутов шифрования [М. Руссинович, Д. Соломон. Внутреннее устройство Microsoft Windows. - СПб.: Питер, 2005 - 992 с. (глава 8, рис.8-5. Пример проверки прав доступа; глава 12, рис.12-60. Схема работы EFS)]. Применительно к защите создаваемых в КС файлов используются атрибуты, устанавливаемые на папки, в том числе и атрибут автоматического шифрования/расшифрования создаваемых в папке файлов.

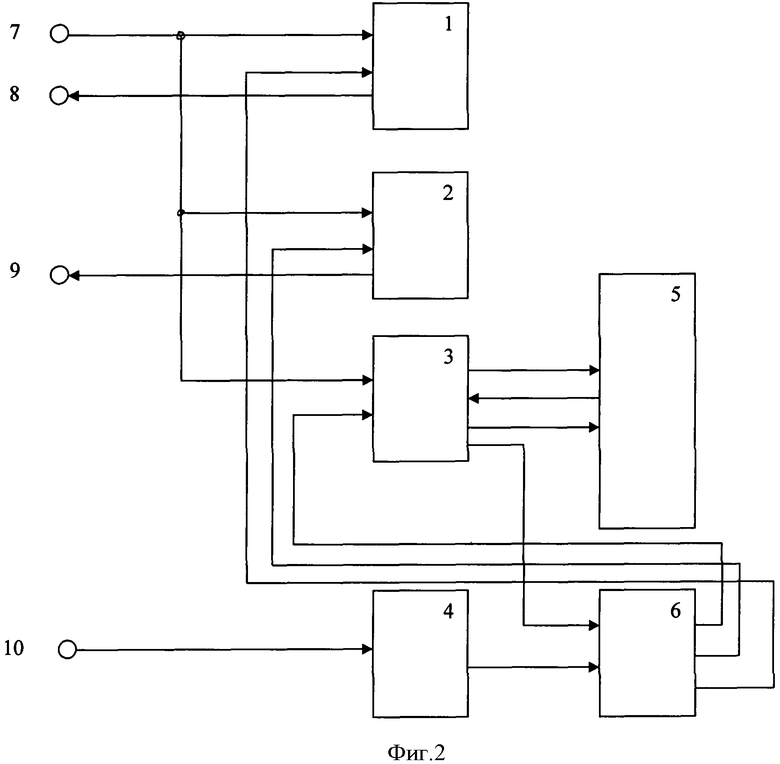

Система контроля доступа к шифруемым создаваемым файлам представлена на Фиг.1. Система содержит блок контроля доступа 1, блок контроля шифрования/расшифрования 2, блок хранения атрибутов файлов 3, причем первый вход блока контроля доступа 1 соединен с первым входом блока контроля шифрования/расшифрования 2, с первым входом системы 4, второй вход блока контроля доступа 1 - с первым выходом блока хранения атрибутов файлов 3, первый выход - с первым выходом блока хранения атрибутов файлов 3, второй выход - с первым выходом системы 5, первый выход блока контроля шифрования/расшифрования 2 - со вторым входом блока хранения атрибутов файлов 3, второй вход - со вторым выходом блока хранения атрибутов файлов 3, второй выход - со вторым выходом системы 6, третий вход блока хранения атрибутов файлов 3 соединен со вторым входом системы 7.

Работает система следующим образом. Администратором или «Владельцем» файлового объекта со второго входа системы 7 (со входа задания атрибутов доступа к файлам) в блок хранения атрибутов файлов 3 устанавливаются атрибуты (права) доступа к файлам (к объектам) субъектов, в которых для каждого файла указывается, какие субъекты имеют право доступа и какие им разрешены права доступа к файлу (чтение, запись, исполнение, переименование, удаление и т.д.). Для создаваемых файлов эти атрибуты задаются для папок, реализуется наследование разграничений к файлам от папки. Кроме того, со входа 7 для папок, предназначенных для сохранения в них шифруемых файлов, задаются атрибуты шифрования. При запросе доступа, содержащего в своем составе имя субъекта (имя пользователя (учетной записи) и имя процесса, запрашивающих доступ, а также запрашиваемые права доступа - чтение, запись и т.д.), к файлу, запрос доступа с первого входа системы 4 (со входа запроса доступа к файлу) поступает в блоки 1 и 2. Для обработки запроса доступа блок 1 с первого выхода запрашивает у блока хранения атрибутов файлов 3 атрибуты файла, к которому запрошен доступ, получает их на второй вход и сравнивает запрошенные права доступа к файлу с разрешенными правами доступа к файлу, указанными в атрибутах файла. В результате сравнения решающий блок выдает на первый выход системы 5 (на управляющий выход контроля доступа) управляющий сигнал, разрешающий (если запрос не противоречит разрешениям) или отклоняющий запрошенный у системы с первого входа системы 4 доступ. Блоком 2 с первого выхода запрашивается у блока хранения атрибутов файлов 3 атрибуты шифрования файла, к которому запрошен доступ (наследуются от папки). Блок 2 получает их на второй вход и анализирует необходимость автоматического шифрования или расшифрования файла, к которому запрошен доступ. В результате данного анализа блоком 2 вырабатывается управляющий сигнал на второй выход системы 6, указывающий на то, необходимо ли автоматически шифровать или расшифровывать (в зависимости от запроса создание/запись или чтение) файл, к которому запрошен доступ.

Недостатком прототипа является то, что он позволяет реализовать разграничительную политику доступа, в том числе и политику шифрования создаваемых файлов, исключительно к статичным объектам (к объектам, созданным администратором до назначения прав доступа, - к папкам), к создаваемым же в них файлам лишь опосредованно, через статичные объекты - папки. Вся разграничительная политика реализуется для двух равноправных сущностей - субъекта и объекта доступа, устанавливаются права доступа, включая шифрование, к объектам субъектов. В общем случае это требует создания множества папок-контейнеров (для каждого пользователя своей папки на жестком диске, внешних накопителей, разделенных в сети и т.д.) с разграничением к ним прав доступа. Это обусловливается тем, что опять же невозможна реализация корректной принудительной политики контроля доступа, т.к. не все папки могут быть разделены между пользователями (в КС существуют папки, не разделяемые между пользователями ОС и приложениями). В качестве субъекта доступа выступает сущность «пользователь», в то время как на практике актуальными являются задачи шифрования информации, обрабатываемой в рамках информационной системы (т.е. приложениями). Все это ограничивает функциональные возможности системы контроля доступа к шифруемым файлам и существенно усложняет ее администрирование.

В предлагаемом изобретении решаются задачи расширения функциональных возможностей контроля доступа к шифруемым создаваемым файлам и упрощения задачи администрирования системы контроля доступа.

Для достижения технического результата в систему контроля доступа к шифруемым создаваемым файлам, содержащую блок контроля доступа, блок контроля шифрования/расшифрования, блок хранения атрибутов файлов, причем первый вход блока контроля доступа соединен с первым входом блока контроля шифрования/расшифрования, с первым входом системы, выход блока контроля доступа - с первым выходом системы, выход блока контроля шифрования/расшифрования - со вторым выходом системы, дополнительно введены блок хранения правил доступа к создаваемым шифруемым файлам, блок автоматической разметки создаваемых шифруемых файлов, блок выбора и анализа правил доступа, причем первый вход блока автоматической разметки создаваемых шифруемых файлов соединен с первым входом блока контроля доступа, второй вход - с первым выходом блока выбора и анализа правил доступа, третий вход - с выходом блока хранения атрибутов файлов, первый выход - с первым входом блока хранения атрибутов файлов, второй выход - со вторым входом блока хранения атрибутов файлов, третий выход - с первым входом блока выбора и анализа правил доступа, второй вход которого - с выходом блока хранения правил доступа к создаваемым шифруемым файлам, второй выход - со вторым входом блока контроля шифрования/расшифрования, третий выход - со вторым входом блока контроля доступа, вход блока хранения правил доступа к создаваемым шифруемым файлам - со вторым входом системы.

Новым в предлагаемом изобретении является снабжение системы контроля доступа к шифруемым создаваемым файлам блоком хранения правил доступа к создаваемым шифруемым файлам, блоком автоматической разметки создаваемых шифруемых файлов, блоком выбора и анализа правил доступа и их связей.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа как наиболее близкого по совокупности признаков аналога позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной системы контроля доступа к шифруемым создаваемым файлам. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленной системы контроля доступа к шифруемым создаваемым файлам. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Совокупность существенных признаков в предлагаемом изобретении позволила обеспечить расширение функциональных возможностей контроля доступа к шифруемым создаваемым файлам, а также упростить задачу администрирования системы контроля доступа.

В результате можно сделать вывод о том, что

- предлагаемое техническое решение обладает изобретательским уровнем, т.к. оно явным образом не следует из уровня техники;

- изобретение является новым, так как из уровня техники по доступным источникам информации не выявлено аналогов с подобной совокупностью признаков;

- изобретение является промышленно применимым, так как может быть использовано во всех областях, где требуется реализация контроля доступа к шифруемым создаваемым файлам.

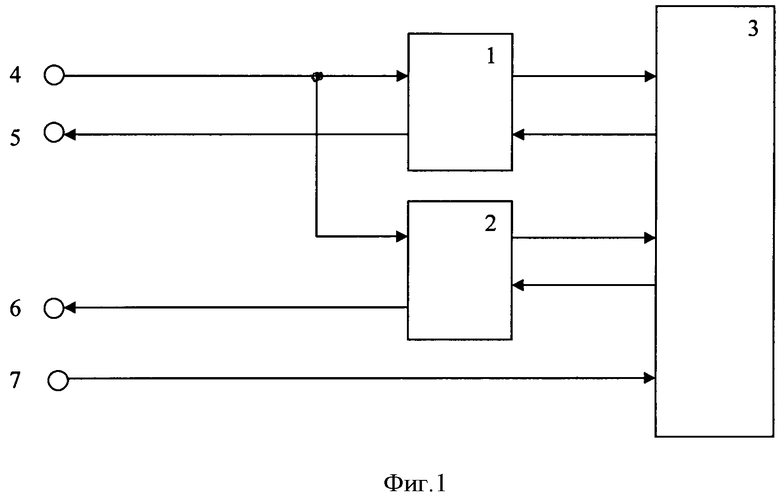

Предлагаемое изобретение поясняется чертежом, представленным на Фиг.2.

Заявляемая система контроля доступа к шифруемым создаваемым файлам содержит: блок контроля доступа 1, блок контроля шифрования/расшифрования 2, блок автоматической разметки создаваемых шифруемых файлов 3, блок хранения правил доступа к создаваемым шифруемым файлам 4, блок хранения атрибутов файлов 5, блок выбора и анализа правил доступа 6, причем первый вход блока контроля доступа 1 соединен с первым входом блока контроля шифрования/расшифрования 2, с первым входом блока автоматической разметки создаваемых шифруемых файлов 3, с первым входом системы 7, выход блока контроля доступа 1 - с первым выходом системы 8, выход блока контроля шифрования/расшифрования 2 - со вторым выходом системы 9, второй вход блока автоматической разметки создаваемых шифруемых файлов 3 - с первым выходом блока выбора и анализа правил доступа 6, третий вход - с выходом блока хранения атрибутов файлов 5, первый выход - с первым входом блока хранения атрибутов файлов 5, второй выход - со вторым входом блока хранения атрибутов файлов 5, третий выход - с первым входом блока выбора и анализа правил доступа 6, второй вход которого - с выходом блока хранения правил доступа к создаваемым шифруемым файлам 4, второй выход - со вторым входом блока контроля шифрования/расшифрования 2, третий выход - со вторым входом блока контроля доступа 1, вход блока хранения правил доступа к создаваемым шифруемым файлам 4 - со вторым входом системы 10.

Рассмотрим работу системы контроля доступа к шифруемым создаваемым файлам на различных примерах

Пример 1. Права доступа к шифруемым создаваемым файлам реализуются для субъекта доступа «пользователь».

Со входа 10 администратором в блок 4 задаются правила доступа к шифруемым создаваемым файлам. Доступ к шифруемым создаваемым файлам может быть индивидуальным для пользователя или коллективным. Индивидуальный доступ предполагает, что к создаваемым пользователем шифруемым файлам имеет право доступа только этот пользователь. При этом для каждого пользователя в системе шифрования (в которую выдается управляющий сигнал с выхода 9 системы) создается свой ключ шифрования/расшифрования файлов. Задание прав доступа в данном случае в блоке 4 сводится к перечислению учетных записей, которыми создаваемые файлы будут автоматически шифроваться (расшифровываться впоследствии при обращении на чтение), например, User 1, User 2.

Запрос доступа со входа 7 (содержащий имя пользователя и полнопутевое имя исполняемого файла процесса, запросивших доступ, а также запрашиваемый тип доступа - запись/чтение и т.д.) поступает в блоки 1, 2, 3.

Назначение блока 3 - это автоматическая разметка вновь создаваемых файлов (либо автоматическая разметка неразмеченных ранее модифицируемых файлов), а также наличие разметки у файла при повторном к нему обращении. В качестве разметки файла используется учетная информация субъекта доступа (в общем случае, пользователь, процесс, может быть метка безопасности, в данном примере - учетная запись пользователя (корректно идентифицируется SID пользователя). Блок 3 на основании запроса доступа, поступившего со входа 7, с первого выхода запрашивает у блока 5 атрибуты - разметку файла, к которому запрошен доступ (если файл создается вновь, атрибуты файла блоком 3 у блока 5 не запрашиваются), и получает их на третий вход. В результате, применительно к рассматриваемому примеру, блок 3 имеет учетную информацию - SID пользователя, создавшего файл, к которому происходит обращение (либо информацию об отсутствии разметки у файла - вновь создается, либо ранее не размечен) и учетную информацию информацию - SID пользователя, обращающегося к этому файлу. Данная информация блоком 3 передается в блок 6 с запросом выбора последним из блока 4 подходящего правила, и проведения его анализа.

Выбор правила необходим ввиду того, что субъекты доступа в общем случае (увидим в последующих примерах) могут задаваться как точными указателями, так и масками (причем один запрос доступа в общем случае может покрываться несколькими правилами, из которых нужно выбрать одно, наиболее точно подходящее обрабатываемому запросу - по более точному описателю субъектов), анализ же необходим ввиду того, что данным блоком должна быть выдана соответствующая (различная) информация в блоки 1, 2, 3, для принятия ими соответствующих действий.

В блок 3 блоком 6 выдается информация о необходимости записи атрибутов (учетной информации пользователя, запросившего доступ) для файла, запрос доступа к которому анализируется. Запись атрибутов должна производиться в случае создания пользователем, которым создаваемые файлы шифруются исходя из заданных в блоке 4 правил (в нашем примере это файлы, создаваемые User 1 или User 2) при создании им нового файла либо при модификации им не размеченного ранее созданного файла (например, созданного пользователем User 3). На основании этого блоком 3 с первого выхода запрашивается запись атрибутов для соответствующего файла в блок 5, со второго выхода производится запись атрибутов (в данном примере учетная информация пользователя) для соответствующего файла.

В блок 1 блоком 6 выдается информация о разрешении/запрете запрошенного у системы со входа 7 доступа. Для рассматриваемого примера доступ должен запрещаться в случае, если любой пользователь, кроме пользователя User 1, обращается к файлам, созданным User 1, соответственно любой пользователь, кроме пользователя User 2, обращается к файлам, созданным User 2. На основании данной информации блоком 1 вырабатывается сигнал на выход 8, разрешающий/запрещающий запрошенный доступ.

В блок 2 блоком 6 выдается информация о необходимости шифрования/расшифрования файла, к которому у системы со входа 7 запрошен доступ. Для рассматриваемого примера файл должен шифроваться/расшифровываться в случае, если запрос доступа осуществляется пользователем User 1 или User 2. На основании данной информации блоком 2 вырабатывается сигнал на выход 9, указывающий на то, необходимо ли автоматически шифровать или расшифровывать (в зависимости от запроса создание/запись или чтение) файл, к которому запрошен доступ.

В правилах также может быть предусмотрен коллективный доступ пользователей к создаваемым файлам. Рассмотрим пример. Пусть опять же пользователи User 1, User 2 имеют индивидуальный доступ к создаваемым ими файлам, а пользователи User 3, User 4, User 5, User 6 - коллективный доступ к создаваемым этими пользователями файлам (естественно, что в системе шифрования для всех этих пользователей (пользователей одной группы шифрования) должен быть задан одинаковый ключ шифрования/расшифрования файлов). При этом пусть в блоке 4 заданы следующие правила коллективного доступа к шифруемым создаваемым файлам: User 3 имеет право записи/чтения к файлам, созданным User 3, User 4 имеет право записи/чтения к файлам, созданным User 4, User 5 имеет право записи/чтения к файлам, созданным User 5, User 6 имеет право записи/чтения к файлам, созданным User 6, User 5 имеет право записи/чтения к файлам, созданным User 4, User 6 имеет право чтения к файлам, созданным User 3, User 4. Как видим, в данном случае появляется задача разграничения доступа среди пользователей одной группы шифрования - к коллективно используемым шифруемым создаваемым файлам).

Система работает аналогично тому, как это было рассмотрено в предыдущем случае. Отличие состоит в следующем. В блоке 4 со входа 10 размещаются правила, учитывающие и разграничение доступа к коллективно используемым создаваемым шифруемым файлам (для каждой группы шифрования).

В отношении индивидуально используемых файлов и групп шифрования (в качестве индивидуума здесь уже выступает группа) анализ запроса осуществляется, как это было описано выше. Разграничения доступа внутри группы осуществляются следующим образом. Рассмотрим на примерах. Пусть User 6 запросил чтение файла, созданного (что следует при чтении блоком 3 его атрибутов из блока 5) пользователем User 3. На основании анализа выбранного блоком 6 из блока 4 правила (а будет выбрано правило, указывающее на то, что User 6 имеет право чтения к файлам, созданным User 3, User 4, User 6) данный доступ с выхода 8 будет разрешен, с выхода 9 будет выдан сигнал на расшифрование файла при его чтении. Разметка хранящегося файла не изменится. Пусть User 6 запросил чтение файла, созданного (что следует при чтении блоком 3 его атрибутов из блока 5) пользователем User 5. На основании анализа выбранного блоком 6 из блока 4 правила (а будет выбрано правило, указывающее на то, что User 6 имеет право чтения к файлам, созданным User 3, User 4, User 6) данный доступ с выхода 8 будет отклонен. Пусть User 5 запросил запись/модификацию файла, созданного (что следует при чтении блоком 3 его атрибутов из блока 5) пользователем User 4. На основании анализа выбранного блоком 6 из блока 4 правила (а будет выбрано правило, указывающее на то, что User 5 имеет право записи/модификации файлов, созданных User 4, User 5) данный доступ с выхода 8 будет разрешен, с выхода 9 будет выдан сигнал на шифрование файла при его записи. Очень важным является то, что в данном случае разметка хранящегося файла не изменится (поскольку файл изначально был создан пользователем User 4 и он был размечен).

Рассмотрим преимущества предложенного решения.

1. Кардинально упрощается задача администрирования системы контроля доступа к шифруемым создаваемым файлам. Не требуется создания каких-либо виртуальных дисков или папок-контейнеров с разграничением к ним доступа. Достаточно задать в блоке 4 простейшие правила доступа к создаваемым шифруемым файлам.

2. Полностью реализуется принудительное управление доступом к создаваемым шифруемым файлам. Все файлы, которые будут создаваться вне зависимости от места их записи на жестком диске, внешних файловых накопителях, в разделенных в сети файловых объектах пользователями, которыми создаваемые файлы шифруются по заданным в блоке 4 правилам контроля доступа, будут в обязательном порядке зашифровываться. При этом владелец создаваемого файла полностью исключен из схемы администрирования. Возможность корректной реализации принудительного управления доступом к создаваемым шифруемым файлам обусловливается и тем, что не требуется каким-либо образом шифровать неразделяемые системой и приложениями папки между пользователями (в известных решениях это невозможно, поскольку к подобным папкам необходимо разрешить доступ всем интерактивным пользователям, т.е. ключ шифрования для папки должен быть для них единым), т.к. шифруются непосредственно файлы, создаваемые пользователями в таких папках.

Пример 2. Права доступа к шифруемым создаваемым файлам реализуются для субъекта «пользователь» с учетом меток безопасности (мандатов) пользователей, назначаемых им на основании категорирования обрабатываемой пользователями информации в соответствии с уровнями ее конфиденциальности.

Под мандатным контролем доступа в общем случае понимается способ обработки запросов доступа к файловым объектам, основанный на формальном сравнении, в соответствии с заданными правилами, меток безопасности (мандатов), назначаемых субъектам и объектам доступа (в общем случае группам субъектов и объектов). Метки безопасности, как правило, являются элементами линейно упорядоченного множества М={M1,…,Mk} и служат для формализованного представления каких-либо свойств субъектов и объектов.

Разграничение доступа реализуется на основе задаваемых правил, определяющих отношение линейного порядка на множестве М, где для любой пары элементов из множества М, задается один из типов отношения: больше, меньше, равно (на практике реализуется выбор подмножества М, изоморфного конечному подмножеству натуральных чисел - такой выбор делает естественным арифметическое сравнение меток безопасности). Правила сравнения меток также назначаются из каких-либо свойств субъектов и объектов применительно к решаемой задаче защиты информации.

Наиболее широкое практическое использование мандатного метода нашло применение практики секретного делопроизводства в компьютерной обработке информации. Основу реализации обработки категорированной информации составляет классификация информации по уровням конфиденциальности. Метки безопасности объектов отражают категорию конфиденциальности информации, которая может быть сохранена в соответствующих объектах. Метки безопасности субъектов отображают полномочия (по аналогии с формой допуска) субъектов, в части допуска к информации различных уровней конфиденциальности.

Будем считать, что чем выше полномочия субъекта и уровень конфиденциальности объекта, тем меньше их порядковый номер в линейно полномочно упорядоченных множествах субъектов и объектов - С={С1,…,Ск} и О={O1,…,Ok}), тем меньшее значение метки безопасности Mi, i=1,…,k им присваивается, т.е.: M1 меньше М2 меньше М3 меньше … меньше Mk.

Таким образом, в качестве учетной информации субъектов и объектов доступа, кроме их идентификаторов - имен, каждому субъекту и объекту задаются метки безопасности из множества М.

Введем следующие обозначения:

- Ms - метка безопасности субъекта (группы субъектов) доступа;

- Мо - метка безопасности объекта (группы объектов) доступа.

На практике для мандатного контроля доступа, применяемого с целью защиты от нарушения конфиденциальности информации, широко используются следующие правила контроля доступа:

1. Субъект С имеет доступ к объекту О в режиме "Чтения" в случае, если выполняется условие: Мс не больше Мо.

2. Субъект С имеет доступ к объекту О в режиме "Записи" в случае, если выполняется условие: Мс равно Мо.

3. В остальных случаях доступ субъекта С к объекту О запрещен.

Однако возможны и иные правила, например правила полной изоляции обработки информации различных уровней конфиденциальности либо при исполнении пользователями в КС различных ролей (неиерархические метки):

1. Субъект С имеет доступ к объекту О в режиме "Чтения", «Запись» в случае, если выполняется условие: Мс равно Мо.

2. В остальных случаях доступ субъекта С к объекту О запрещен.

Задание разграничительной политики доступа к шифруемым создаваемым файлам при реализации мандатного контроля доступа для предлагаемого технического решения состоит исключительно в назначении меток безопасности субъектам Мс.

Контроль доступа состоит в следующем. При создании субъектом нового зашифрованного файла, файлом наследуется учетная информация субъекта доступа - его метка безопасности Мс (обозначим унаследованную метку Мсо, при создании файла Мсо принимается равным Мс субъекта, создающего файл). При запросе доступа к любому файлу анализируется наличие, а при наличии - собственно значение метки безопасности Мсо, унаследованной данным файлом. При наличии метки у файла Мсо эта метка сравнивается с меткой субъекта, запросившего доступ к файлу. Me - анализируется выполнение заданных правил контроля доступа. В результате анализа данной информации с учетом реализуемых правил контроля доступа либо разрешается запрошенный субъектом доступ к файлу, либо отказывается в нем.

Правила, направленные на защиту от понижения категории обрабатываемой информации, применительно к использованию заявленного технического решения (метки безопасности присваиваются только субъектам доступа) имеют следующий вид:

1. Субъект С имеет доступ к объекту О в режиме "Чтения" в случае, если выполняется условие: Мс не больше Мсо.

2. Субъект С имеет доступ к объекту О в режиме "Записи" в случае, если выполняется условие: Мс равно Мсо.

Система, по сути, работает в данном случае так же, как и в рассмотренном ранее примере. Рассмотрим лишь отличия, которые состоят в следующем. Со входа 10 в блоке 4 задаются уровни конфиденциальности - метки безопасности Мс информации (например, секретная информация, конфиденциальная информация), которая должна шифроваться при записи в файл, а также вводится соответствие меток безопасности субъектам доступа (назначаются метки безопасности Мс пользователям, причем только тем пользователям, которые обрабатывают защищаемую в КС информацию, как следствие, создаваемые файлы, которые должны автоматически шифроваться). Кроме того, в блоке 4 задаются правила сравнения меток Мс и Мсо, на отношении: больше, меньше, равно.

В атрибуты файла (в блок 5) при создании шифрованного файла или при модификации неразмеченного ранее файла (с его шифрованием) блоком 3 заносится метка Мс, которая при этом становится меткой Мсо размеченного зашифрованного файла. При обращении к размеченному файлу блоком 3 считывается из атрибутов файла, хранящихся в блоке 5, метка файла Мсо, к которому запрошен доступ, либо информация о том, что файл не размечен (метка отсутствует). Данная информация, а также информация о пользователе (из запроса доступа) поступают в блок 6. Блок 6 получает из блока 4 метку безопасности Мс для пользователя, определенного из запроса доступа, а также правило контроля доступа. На основании сравнения по данному правилу меток Мс и Мсо (получена из блока 3) блок 6 формирует решение о необходимости разметки файла блоком 3 (при необходимости, выдает в блок 3 метку безопасности Мс пользователя, запросившего доступ, разрешении доступа (о чем информирует блок 1), необходимости шифрования/расшифрования файла (о чем информирует блок 2). В результате вырабатываются соответствующие сигналы на выходы 8 и 9.

Как видим, предлагаемое техническое решение позволяет реализовать мандатную (с использованием меток безопасности) схему контроля доступа к создаваемым шифруемым файлам.

При этом задача администрирования еще более упрощается, в блоке 4 требуется лишь назначить метки безопасности (числа) категориям обрабатываемой информации, которая должна зашифровываться при сохранении, присвоить метки безопасности пользователям и назначить правила их сравнения на больше, меньше, равно. Вот и все. При этом пользователям из одной группы шифрования должна назначаться одна метка Мс. Ключи шифрования присваиваются в системе шифрования уже соответственно не пользователям, а меткам безопасности.

Пример 3. Права доступа к шифруемым создаваемым файлам реализуются для субъекта «процесс».

Работа системы полностью аналогична тому, как описана в примере 1. Отличие состоит в том, что субъектом доступа к создаваемым шифруемым файлам выступает сущность процесс (не пользователь), идентифицируемый полнопутевым именем его исполняемого файла. Имя процесса, запрашивающего доступ к файлу блоком 3, определяется из запроса доступа, поступающего на вход 7.

В блоке 4 уже задаются правила доступа не для пользователей, а для процессов, которые также могут иметь как индивидуальный, так и коллективный доступ к шифруемым создаваемым файлам. При коллективном доступе могут задаваться разграничения между субъектами (процессами) одной группы шифрования.

При этом в качестве учетной информации субъекта доступа, создавшего либо модифицировавшего ранее неразмеченный файл, в атрибуты доступа блоком 3 (в блок 5) записывается не SID (имя) пользователя, а полнопутевое имя процесса (полнопутевое имя его исполняемого файла).

Ключ же шифрования в системе шифрования уже сопоставляется не с пользователем (группой пользователей), а с процессом (группой процессов).

В остальном система работает так же, как и в случае контроля доступа к создаваемым шифруемым файлам для пользователей, что описано в примере 1.

Использование сущности «процесс» в качестве субъекта доступа к шифруемым создаваемым файлам кардинально расширяет функциональные возможности системы защиты, позволяя обеспечивать криптографическую защиту информации, обрабатываемой не конкретными пользователями, а в рамках конкретных информационных систем (конкретными процессами, в том числе и системными, и приложениями).

При этом опять же система крайне проста в администрировании (все администрирование системы проводится по аналогии с примером 1, только для субъекта доступа «процесс»).

Пример 4. Права доступа к шифруемым создаваемым файлам реализуются для субъекта «пользователь, процесс».

По своей сути данный пример объединяет в себе пример 1 и пример 3. Субъект доступа задается сущностью «пользователь, процесс», что имеет физический смысл - какой пользователь каким процессом создает шифруемый файл. Работа системы полностью аналогична работе, описанной в примерах 1, 3, но уже применительно к заданию субъекта доступа сущностью «пользователь, процесс».

Использование сущности «пользователь, процесс» в качестве субъекта доступа к шифруемым создаваемым файлам еще более расширяет функциональные возможности системы защиты, позволяя обеспечивать криптографическую защиту информации, обрабатываемой не конкретными пользователями и не конкретными процессами, а конкретными пользователями в рамках конкретных информационных систем.

При этом опять же система крайне проста в администрировании (все администрирование системы проводится по аналогии с примерами 1, 2, только уже для субъекта доступа «пользователь, процесс»).

Таким образом, рассмотренные примеры наглядно иллюстрируют достижение поставленной цели - решение задачи расширения функциональных возможностей контроля доступа к шифруемым создаваемым файлам, а также упрощения задачи администрирования системы контроля доступа.

Изобретение является промышленно применимым в части возможности технической реализации включенных в систему блока автоматической разметки файлов и блока хранения правил доступа к файлам.

Техническая реализация блока хранения правил доступа к создаваемым шифруемым файлам, блока выбора и анализа правил доступа представляет собою достаточно типовое решение по хранению и обработке данных (таблицы (матрицы) доступа).

Техническая же реализация блока автоматической разметки создаваемых шифруемых файлов зависит от того, с какой файловой системой и каким образом взаимодействует заявленное решение. Рассмотрим пример технической реализации при работе системы с файловой системой NTFS Microsoft Windows (здесь возможны и иные технические реализации).

Данное решение апробировано заявителем при построении опытного образца средства защиты информации.

Для того чтобы заявленная система не конфликтовала с разграничительной политикой, реализуемой ОС, системой не используются для хранения данных автоматической разметки файлов непосредственно атрибуты, используемые ОС. Для хранения создаваемых системой атрибутов файлов, используемых системой для реализации контроля доступа (для автоматической записи/чтения учетных данных разметки файлов) использованы, так называемые, «альтернативные потоки данных».

Альтернативный поток - это создаваемая, «жестко» привязанная к конкретному файлу область памяти, в которую можно производить запись, соответственно из которой можно считывать информацию. Альтернативный поток может быть удален и удаляется при удалении файла, для которого он создан.

В NTFS реализована и документирована (описанная штатная возможность ОС) поддержка альтернативных потоков данных (Alternate Data Streams) - была добавлена в NTFS для совместимости с файловой системой HFS от Macintosh, которая использовала поток ресурсов для хранения иконок и другой информации о файле. Использование альтернативных потоков позволяет хранить данные о файле скрытно от пользователя и не доступными обычными средствами. Проводник и другие приложения работают со стандартным потоком (файлом) и не могут читать данные из альтернативных потоков.

Создание альтернативных потоков это документированная возможность. Создать их можно, например, следующим образом из командной строки. Сначала следует создать базовый файл, к которому и будет прикреплен поток.

Создадим файл: C:\>echo Just a plan text file>sample.txt

Далее, используя двоеточие в качестве оператора, создадим альтернативный поток:

C:\>echo You can't see me>sample.txt:secret.txt

Для просмотра содержимого можно использовать следующие команды:

С:\ more<sample.txt:secret.txt

или

С:\ notepad sample.txt:secret.txt

Если все сделано правильно, то увидим текст: You can't see me, при открытии из проводника данный текст виден не будет.

Альтернативный поток позволяет записывать в него неограниченное количество информации, при этом он «жестко» связан с базовым файлом (к которому прикрепляется поток) - может быть удален и будет удален только при удалении файла.

Замечание. Альтернативные потоки данных можно прикрепить не только к файлу, но и к папке.

Таким образом, альтернативный поток - это создаваемая, «жестко» связанная с конкретным файлом область памяти, в которую можно производить запись, соответственно из которой можно считывать информацию (известными, описанными способами), при этом записываемые в альтернативном потоке данные хранятся скрытно от пользователя и не доступны обычными средствами.

Как следствие, данная документированная возможность - описанная возможность создания альтернативного потока (защищенного от пользователей) для файла с возможностью хранения в нем служебной информации (для заявляемой системы - для хранения данных разметки создаваемых шифруемых файлов), описана, технически реализуема и может быть использована при реализации заявляемого технического решения, что было апробировано заявителем при создании опытного образца средства защиты информации.

Все используемые блоки технически реализуемы и их реализация достигается стандартными средствами.

Таким образом, в предлагаемом изобретении решены задачи расширения функциональных возможностей контроля доступа к шифруемым создаваемым файлам и упрощения задачи администрирования системы контроля доступа. С учетом современного уровня развития вычислительной техники оно технически реализуемо.

Изобретение относится к области защиты от несанкционированного доступа к информации. Технический результат заключается в упрощении задачи администрирования системы контроля доступа. Система содержит: блок хранения правил доступа к создаваемым шифруемым файлам, блок автоматической разметки создаваемых шифруемых файлов, блок выбора и анализа правил доступа, причем первый вход блока автоматической разметки создаваемых шифруемых файлов соединен с первым входом блока контроля доступа, второй вход - с первым выходом блока выбора и анализа правил доступа, третий вход - с выходом блока хранения атрибутов файлов, первый выход - с первым входом блока хранения атрибутов файлов, второй выход - со вторым входом блока хранения атрибутов файлов, третий выход - с первым входом блока выбора и анализа правил доступа, второй вход которого - с выходом блока хранения правил доступа к создаваемым шифруемым файлам, второй выход - со вторым входом блока контроля шифрования/расшифрования, третий выход - со вторым входом блока контроля доступа, вход блока хранения правил доступа к создаваемым шифруемым файлам - со вторым входом системы. 2 ил.

Система контроля доступа к шифруемым создаваемым файлам, содержащая блок контроля доступа, блок контроля шифрования/расшифрования, блок хранения атрибутов файлов, причем первый вход блока контроля доступа соединен с первым входом блока контроля шифрования/расшифрования, с первым входом системы, выход блока контроля доступа - с первым выходом системы, выход блока контроля шифрования/расшифрования - со вторым выходом системы, отличающаяся тем, что в нее дополнительно введены: блок хранения правил доступа к создаваемым шифруемым файлам, блок автоматической разметки создаваемых шифруемых файлов, блок выбора и анализа правил доступа, причем первый вход блока автоматической разметки создаваемых шифруемых файлов соединен с первым входом блока контроля доступа, второй вход - с первым выходом блока выбора и анализа правил доступа, третий вход - с выходом блока хранения атрибутов файлов, первый выход - с первым входом блока хранения атрибутов файлов, второй выход - со вторым входом блока хранения атрибутов файлов, третий выход - с первым входом блока выбора и анализа правил доступа, второй вход которого - с выходом блока хранения правил доступа к создаваемым шифруемым файлам, второй выход - со вторым входом блока контроля шифрования/расшифрования, третий выход - со вторым входом блока контроля доступа, вход блока хранения правил доступа к создаваемым шифруемым файлам - со вторым входом системы.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| УПРАВЛЕНИЕ ДОСТУПОМ С ИСПОЛЬЗОВАНИЕМ ПАРАМЕТРИЗИРОВАННОЙ ХЭШ-ФУНКЦИИ | 1996 |

|

RU2142674C1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Самоходный зерноуборочный комбайн | 1950 |

|

SU96435A1 |

Авторы

Даты

2014-11-20—Публикация

2013-06-26—Подача