Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству обработки информации, способу обработки информации и программе.

Уровень техники

По мере быстрого развития технологий обработки информации и технологий связи, происходит интенсивный процесс преобразования документов в цифровую форму независимо от того, являются ли эти документы открытыми для общего пользования или частными. В связи с переводом таких документов в цифровую форму многие - как отдельные люди, так и компании, в значительной степени заинтересованы в обеспечении и управлении безопасностью электронных документов. В связи с увеличением такой заинтересованности сейчас ведутся активные исследования мер противодействия несанкционированному вмешательству, перехвату, взлому и фальсификации электронных документов в различных областях. Что касается перехвата и "прослушивания" электронных документов, безопасность обеспечивается, например, посредством шифрования электронных документов. Далее, что касается фальсификации электронных документов, безопасность обеспечивается, например, посредством использования цифровых подписей. Однако если способы шифрования или цифровой подписи, которые предполагается использовать, не обладают высокой степенью устойчивости против взлома, достаточный уровень безопасности не обеспечивается.

Цифровая подпись используется для идентификации автора электронного документа. Соответственно, эта цифровая подпись должна быть такой, чтобы ее мог генерировать только автор электронного документа. Если какая-либо злонамеренная третья сторона сможет генерировать такую же самую цифровую подпись, такая третья сторона сможет выдать себя за автора электронного документа. Иными словами, электронный документ может быть фальсифицирован такой злонамеренной третьей стороной. Были высказаны самые разнообразные точки зрения относительно обеспечения защиты такой цифровой подписи с целью предотвращения подобной фальсификации. Сегодня широко используются такие алгоритмы цифровой подписи, как, например, RSA-алгоритм подписи и DSA-алгоритм подписи.

Указанный RSA-алгоритм подписи принимает за основу обеспечения безопасности принцип «трудности разложения большого составного числа на простые множители» (в последующем, проблема разложения на простые множители). Кроме того, DSA-алгоритм подписи принимает за основу обеспечения безопасности принцип «трудности решения проблемы дискретного логарифмирования». Эти принципы базируются на том факте, что не существуют алгоритмы, позволяющие эффективно решать проблему разложения на простые множители и проблему дискретного логарифмирования с использованием классического компьютера. Иными словами, упомянутые выше трудности предполагают вычислительные сложности для классического компьютера. Однако считается, что решения проблемы разложения на простые множители и проблемы дискретного логарифмирования могут быть эффективно вычислены с использованием квантового компьютера.

Аналогично RSA-алгоритму подписи и DSA-алгоритму подписи многие другие применяемые сегодня алгоритмы цифровой подписи и алгоритмы аутентификации с открытым ключом также опираются на трудности решения проблемы разложения на простые множители и проблемы дискретного логарифмирования как на основу обеспечения безопасности. Таким образом, если квантовые компьютеры войдут в сферу практического применения, безопасность таких алгоритмов цифровой подписи и алгоритмов аутентификации с открытым ключом больше обеспечена не будет. Соответственно появляется потребность в реализации новых алгоритмов цифровой подписи и алгоритмов аутентификации с открытым ключом, где основой безопасности будут являться проблемы, отличные от таких проблем, как проблема разложения на простые множители и проблема дискретного логарифмирования, которые могут быть легко решены с помощью квантового компьютера. В качестве задачи, решить которую квантовому компьютеру будет нелегко, можно указать задачу, относящуюся к многочленам от нескольких переменных.

Например, в качестве алгоритмов цифровой подписи, использующих проблему многочленов от нескольких переменных в качестве основы безопасности, известны такие алгоритмы, как алгоритмы на основе криптографии Мацумото-Имаи (Matsumoto-Imai (MI)), криптографии с использованием уравнений скрытого поля (Hidden Field Equation (HFE)), алгоритмы подписи типа Oil-Vinegar (OV) signature и криптографии с использованием ручного преобразования (Tamed Transformation Method (TTM)). Например, алгоритм цифровой подписи на основе HFE-криптографии рассмотрен в следующей непатентной литературе 1 и 2.

Список литературы

Непатентная литература

Непатентная литература 1: Жак Патарен, "Асимметричная криптография со скрытым одночленом" (Jacques Patarin, Asymmetric Cryptography with a Hidden Monomial, CRYPTO 1996, pp. 45-60).

Непатентная литература 2: Патарен Ж., Куртуа Н. и Губин Л., "КВАРЦ, Цифровые подписи длиной 128 бит", (Patarin, J., Courtois, N., and Goubin, L., QUARTZ, 128-Bit Long Digital Signatures, In Naccache, D., Ed.). Topics in Cryptology - CT-RSA 2001 (San Francisco, CA, USA, April 2001), vol. 2020 of Lecture Notes in Computer Science, Springer-Verlag., pp. 282-297.

Раскрытие изобретения

Техническая проблема

Как указано выше, задача многочленов от нескольких переменных представляет собой пример так называемой НП-трудной (NP-hard) проблемы, которую трудно решить даже при использовании квантового компьютера. Обычно алгоритм аутентификации с открытым ключом, использующий проблему многочлена от нескольких переменных, описываемую уравнениями HFE или аналогичным способом, использует уравнение множества порядков с несколькими переменными с потайным входом. Например, используют уравнение F(x1,…,xn)=y множества порядков с несколькими переменными x1, …, xn и линейные преобразования А и В, управляемые секретным образом. В таком случае, уравнение F множества порядков с несколькими переменными и линейные преобразования А и В являются потайными входами.

Объект, знающий потайные входы F, А и В, может решить уравнение B(F(A(x1,…,xn)))=y′ относительно переменных x1, …, xn. С другой стороны, уравнение B(F(A(x1,…,xn)))=y′ относительно переменных xi,..., Хп не может быть решено субъектом, который не знает потайных входов F, А и В. Используя этот механизм, можно реализовать алгоритм аутентификации с открытым ключом и алгоритм цифровой подписи, использующие трудности решения уравнения множества порядков с несколькими переменными в качестве основы для обеспечения безопасности.

Как описано выше, для реализации алгоритма аутентификации с открытым ключом или алгоритма цифровой подписи необходимо подготовить специальную систему уравнений множества порядков с несколькими переменными, удовлетворяющую условию B(F(A(x1,…,xn)))=y. Далее, в момент генерации подписи необходимо решить систему уравнений F множества порядков с несколькими переменными. По этой причине совокупность доступных систем уравнений F множества порядков с несколькими переменными до сих пор ограничивалась относительно легко решаемыми системами уравнений. Таким образом, ранее в известных схемах использовались только системы B(F(A(x1,…,xn)))=y уравнений множества порядков с несколькими переменными на основе сочетания трех функций (потайных входов) В, F и А, которые можно относительно решить, вследствие чего трудно обеспечить достаточную степень безопасности.

Соответственно, в свете изложенных выше обстоятельств, авторы настоящего изобретения разработали эффективные и в высокой степени защищенные алгоритм аутентификации с открытым ключом и алгоритм цифровой подписи с использованием систем уравнений множества порядков с несколькими переменными, для которых отсутствуют или присутствуют в недостаточном количестве средства для эффективного решения (потайные входы) (Коити Сакумото, Тайдзо Сираи и Харунага Хиватари, «Алгоритмы идентификации с открытым ключом на основе квадратичных полиномов от нескольких переменных» (Koichi Sakumoto, Taizo Shirai and Harunaga Hiwatari, "Public-Key Identification Schemes Based on Multivariate Quadratic Polynomials", CRYPTO 2011, LNCS 6841, pp. 706 to 723,2011.)).

Однако многочлены от нескольких переменных, используемые в алгоритме аутентификации открытого ключа и алгоритме цифровой подписи, имеют много коэффициентов. Таким образом, для использования многочлена от нескольких переменных в качестве открытого ключа необходимо определить способ эффективного назначения коэффициентов для доказывающей стороны и для проверяющей стороны (верификатора). Предлагаемая технология разработана для создания нового и усовершенствованного устройства обработки информации, нового и усовершенствованного способа обработки информации и новой и усовершенствованной программы, способных эффективно подставлять коэффициенты в многочлен от нескольких переменных.

Решение проблемы

Согласно одному из вариантов настоящего изобретения предложено устройство обработки информации, содержащее модуль генерации чисел, выполненный с возможностью генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и модуль назначения, выполненный с возможностью назначения чисел, генерируемых посредством модуля генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными. Модуль назначения группирует коэффициенты членов, имеющих идентичное сочетание переменных, из совокупности коэффициентов многочленов множества порядков с несколькими переменными, составляющими элементами которых является пара многочленов F множества порядков с несколькими переменными, и выполняет процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложено устройство обработки информации, содержащее модуль генерации чисел, выполненный с возможностью генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и модуль назначения, выполненный с возможностью назначения чисел, генерируемых посредством модуля генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными. Модуль назначения группирует матрицу коэффициентов в каждой строке или столбце, когда многочлены множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, выражены в квадратичной форме, при этом модуль назначения выполняет процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложено устройство обработки информации, содержащее модуль генерации чисел, выполненный с возможностью генерации чисел, количество которых идентично количеству коэффициентов членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и модуль назначения, выполненный с возможностью назначения чисел, генерируемых посредством модуля генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, в последовательности, заранее определенной между доказывающей стороной и проверяющей стороной.

Согласно другому варианту настоящего изобретения предложен способ обработки информации, содержащий этап генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и этап назначения генерируемых чисел коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными. На этапе назначения чисел группируют коэффициенты членов, имеющих идентичное сочетание переменных, из совокупности коэффициентов многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, и выполняют процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложен способ обработки информации, содержащий этап генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и этап назначения генерируемых чисел коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными входит в составляющие элементы. На этапе назначения чисел группируют матрицу коэффициентов в каждой строке или столбце, когда многочлены множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, выражены в квадратичной форме, и выполняют процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложен способ обработки информации, содержащий этап генерации чисел, количество которых идентично количеству коэффициентов членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и этап назначения чисел, генерируемых посредством модуля генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, в последовательности, заранее определенной между доказывающей стороной и проверяющей стороной.

Согласно другому варианту настоящего изобретения предложена программа, вызывающая выполнение компьютером функции генерации чисел для генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и функции назначения для назначения чисел, генерируемых посредством функции генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными. Функция назначения группирует коэффициенты членов, имеющих идентичное сочетание переменных, из совокупности коэффициентов многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, и выполняет процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложена программа, вызывающая выполнение компьютером функции генерации чисел для генерации чисел, используемых в коэффициентах членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и функции назначения для назначения чисел, генерируемых посредством функции генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными. Функция назначения группирует матрицу коэффициентов в каждой строке или столбце, когда многочлены множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, выражены в квадратичной форме, при этом функция назначения выполняет процедуру назначения в блоках групп.

Согласно другому варианту настоящего изобретения предложена программа, вызывающая выполнение компьютером функции генерации чисел для генерации количества чисел, идентичного количеству коэффициентов членов, входящих в пару многочленов F=(f1, …, fm) множества порядков с несколькими переменными, с использованием заданной функции на основе информации, совместно используемой объектами, исполняющими алгоритм аутентификации с открытым ключом или алгоритм цифровой подписи, применяющий открытый ключ, содержащий указанную пару многочленов F множества порядков с несколькими переменными, и функции назначения чисел, генерируемых посредством модуля генерации чисел, коэффициентам многочленов множества порядков с несколькими переменными, составляющими элементами которых является указанная пара многочленов F множества порядков с несколькими переменными, в последовательности, заранее определенной между доказывающей стороной и проверяющей стороной.

Согласно другому варианту настоящего изобретения предложен компьютерный носитель записи, выполненный с возможностью записи описанной выше программы.

Полезные результаты изобретения

Согласно настоящему изобретению, как описано выше, можно эффективно подставлять коэффициенты многочлена от нескольких переменных.

Краткое описание чертежей

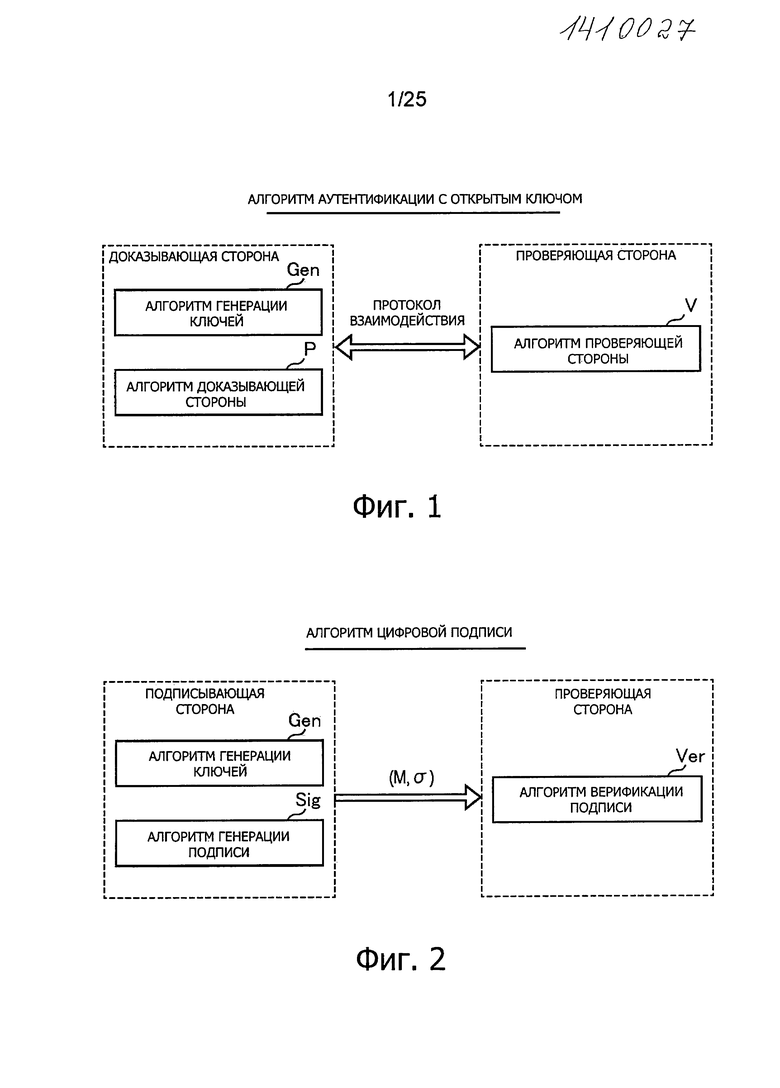

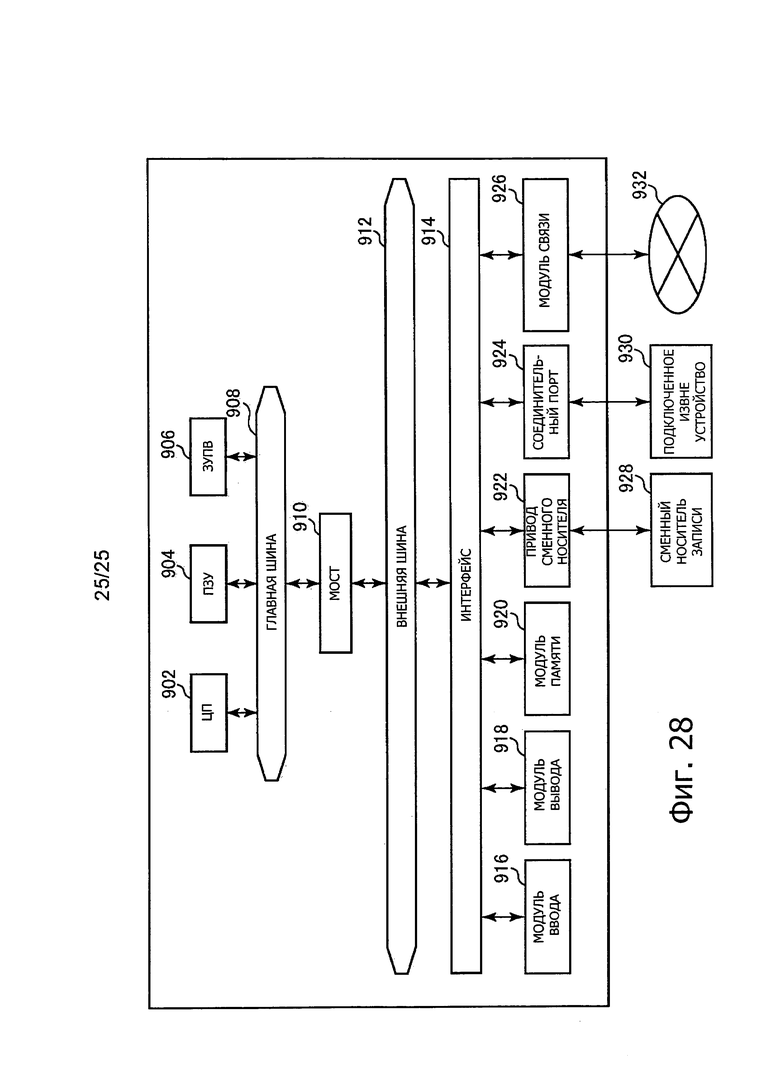

Фиг. 1 представляет пояснительную схему для описания структуры алгоритма аутентификации с открытым ключом.

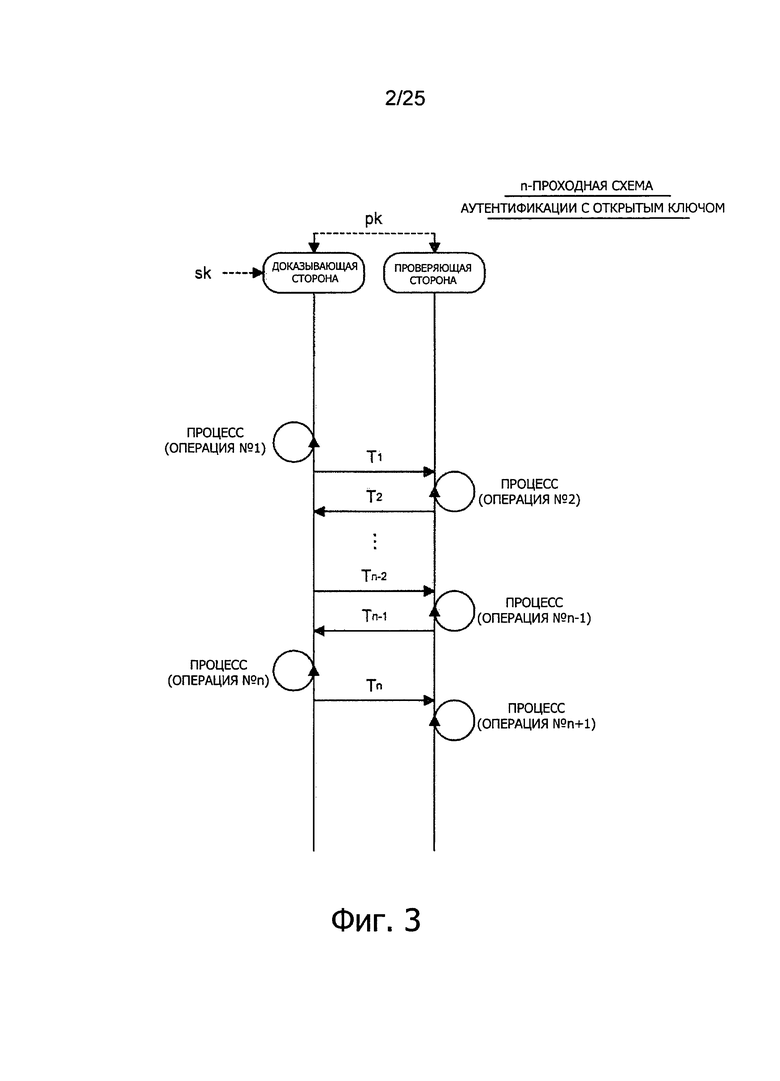

Фиг. 2 представляет пояснительную схему для описания структуры алгоритма цифровой подписи.

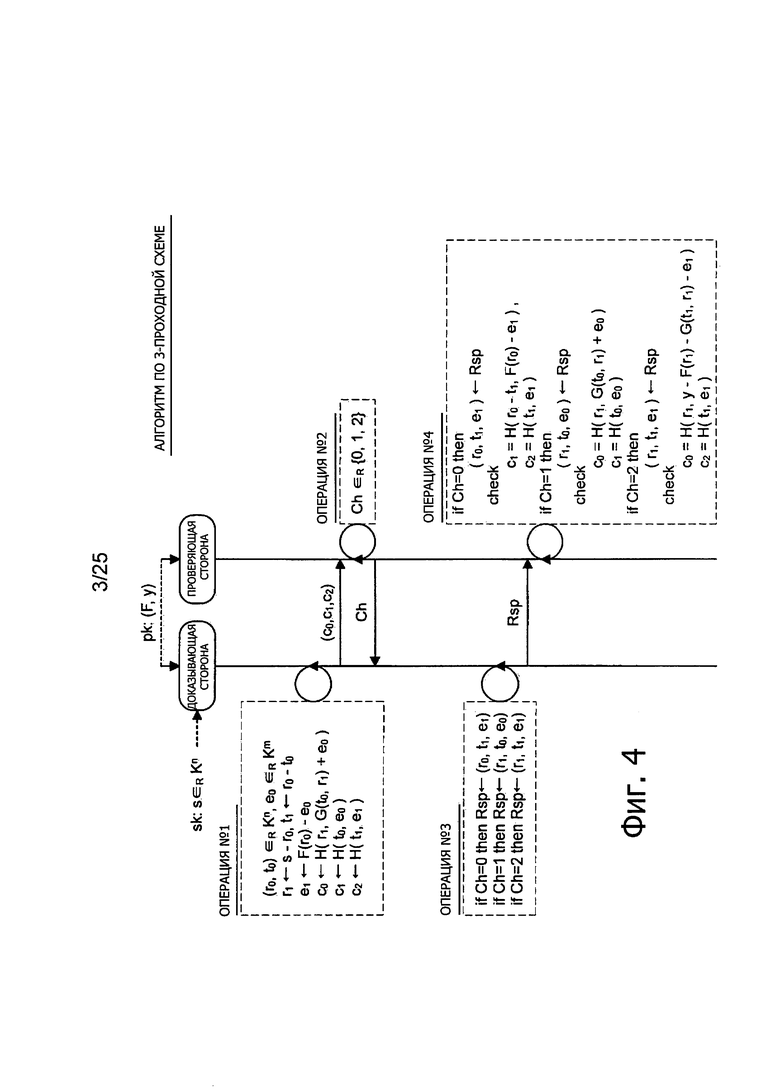

Фиг. 3 представляет пояснительную схему для описания структуры алгоритма,

относящейся к n-проходной схеме аутентификации с открытым ключом.

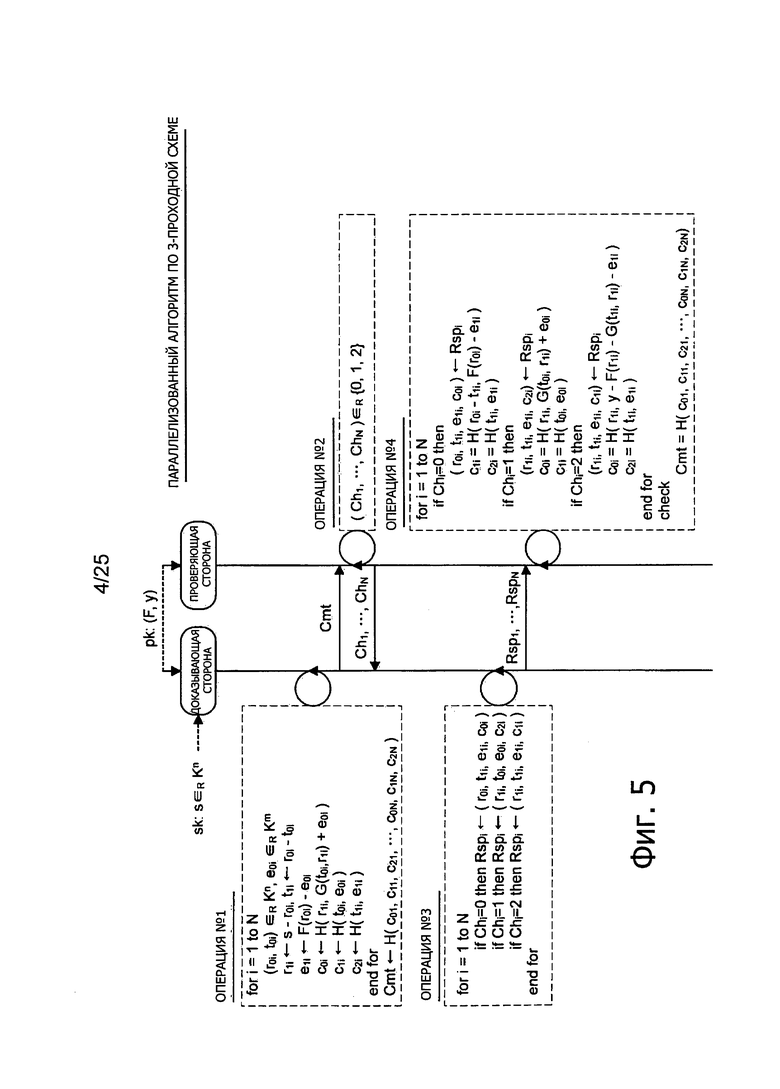

Фиг. 4 представляет пояснительную схему для описания эффективного 3-проходного алгоритма аутентификации с открытым ключом.

Фиг. 5 представляет пояснительную схему для описания параллелизации эффективного 3-проходного алгоритма аутентификации с открытым ключом.

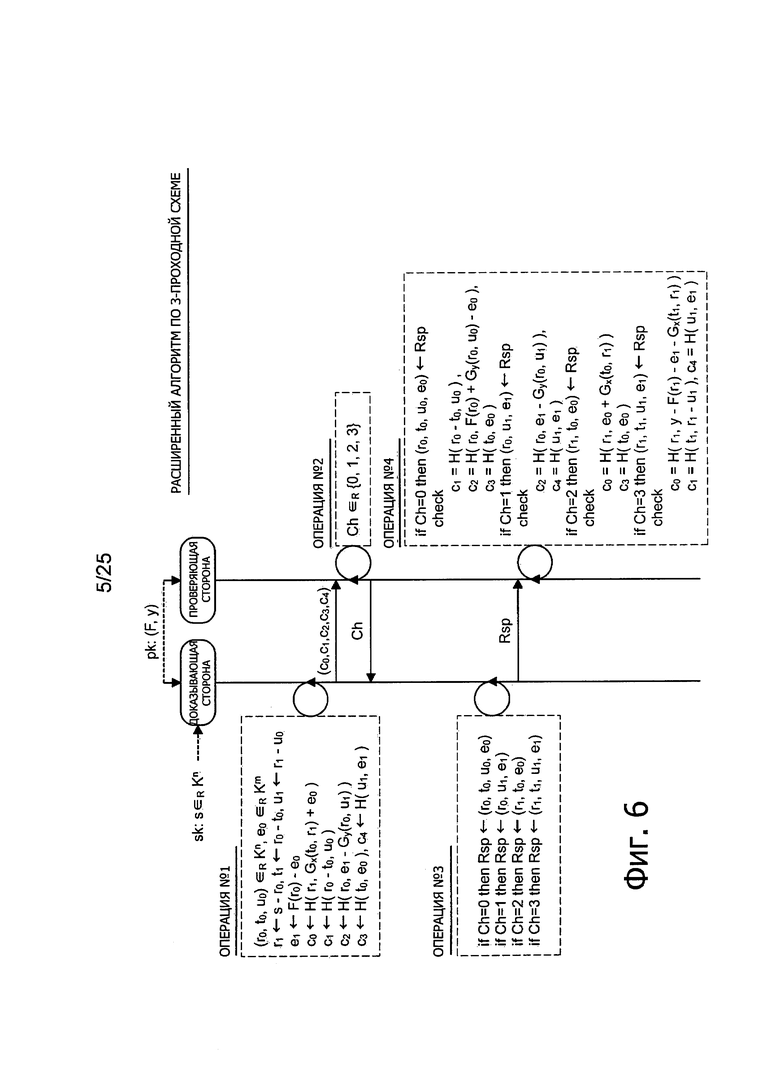

Фиг. 6 представляет пояснительную схему для описания эффективного 3-проходного алгоритма аутентификации с открытым ключом.

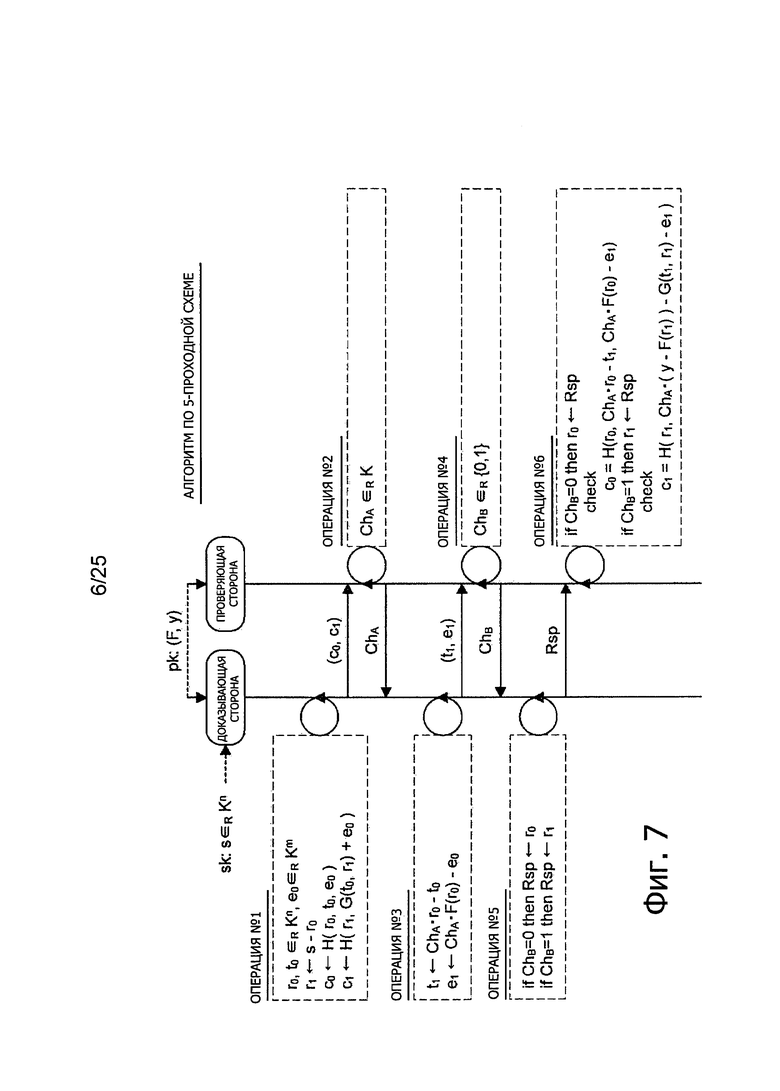

Фиг. 7 представляет пояснительную схему для описания примера структуры эффективного 5-проходного алгоритма аутентификации с открытым ключом.

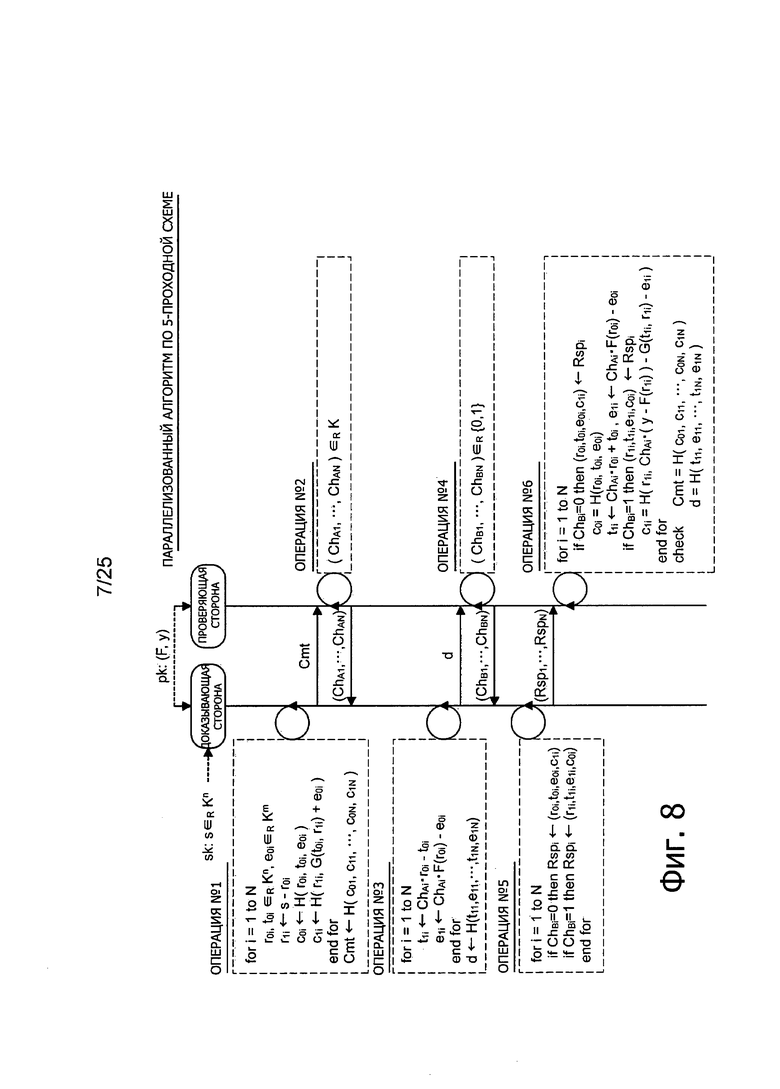

Фиг. 8 представляет пояснительную схему для описания параллелизации эффективного 5-проходного алгоритма аутентификации с открытым ключом.

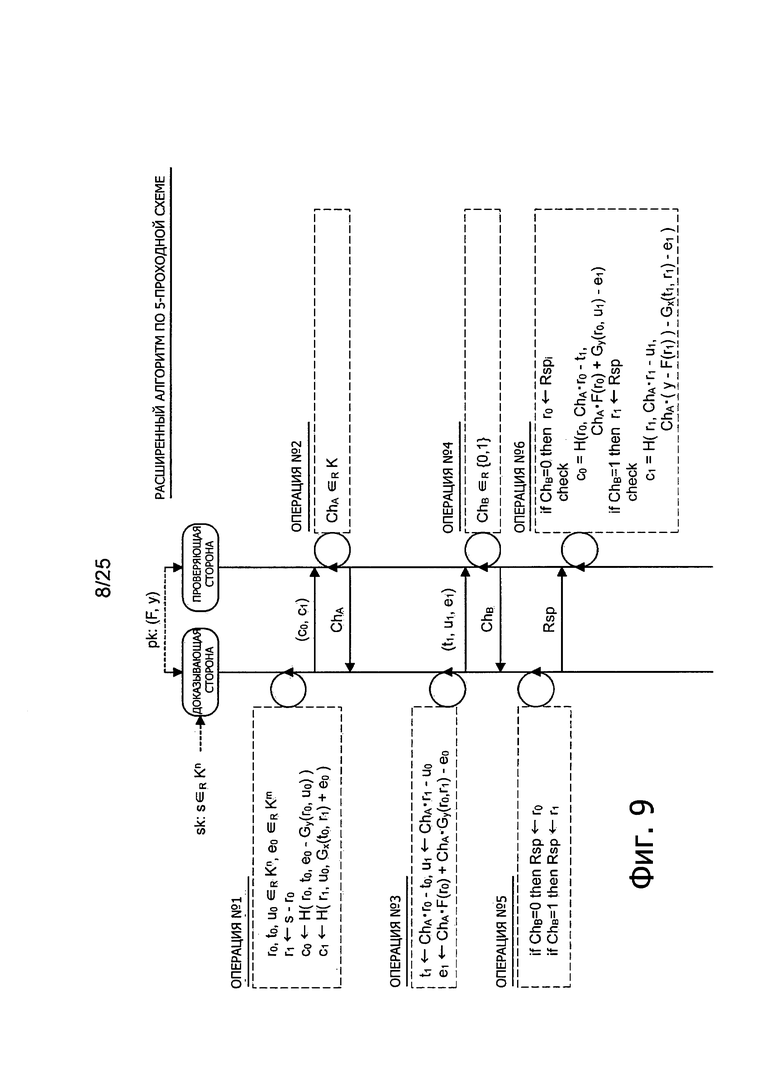

Фиг. 9 представляет пояснительную схему для описания параллелизации эффективного 5-проходного алгоритма аутентификации с открытым ключом.

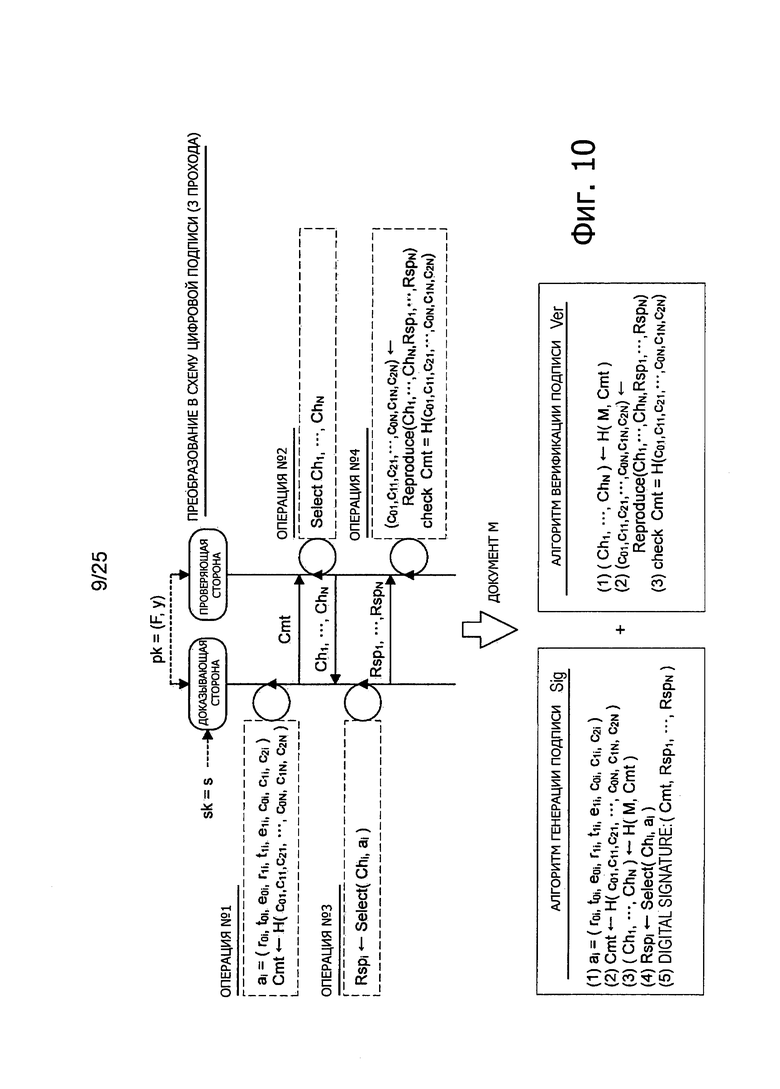

Фиг. 10 представляет пояснительную схему для описания способа модификации эффективного 3-проходного алгоритма аутентификации с открытым ключом для преобразования его в алгоритм цифровой подписи.

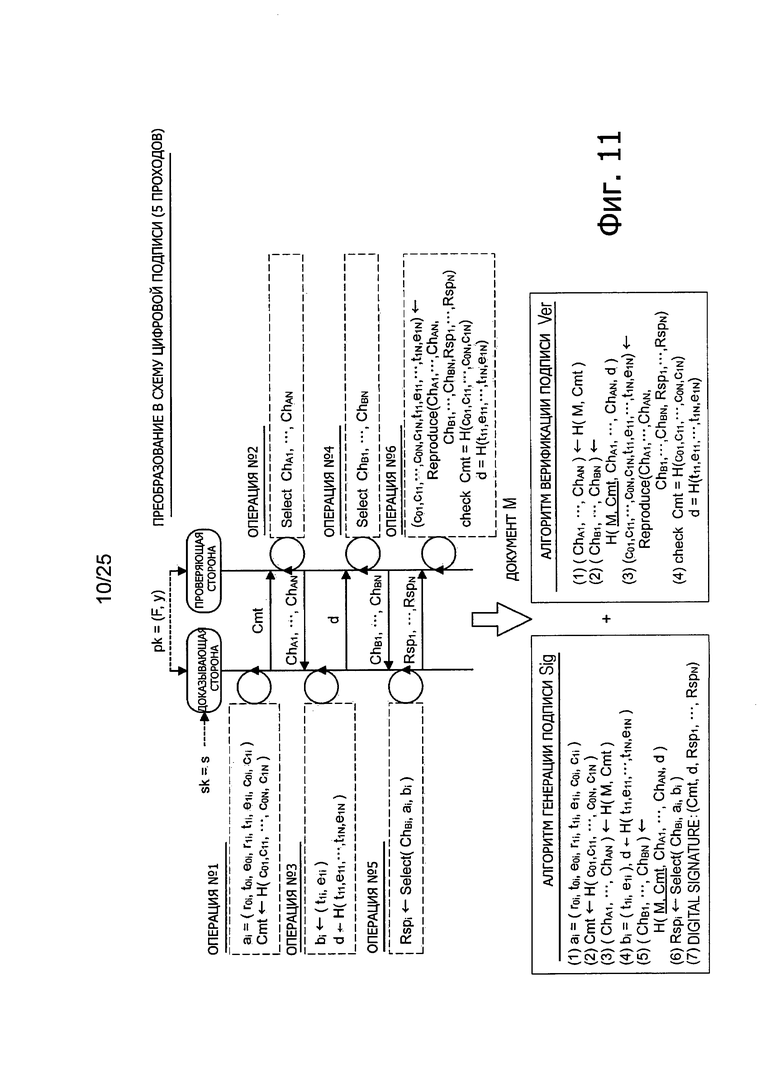

Фиг. 11 представляет пояснительную схему для описания способа модификации эффективного 5-проходного алгоритма аутентификации с открытым ключом для преобразования его в алгоритм цифровой подписи.

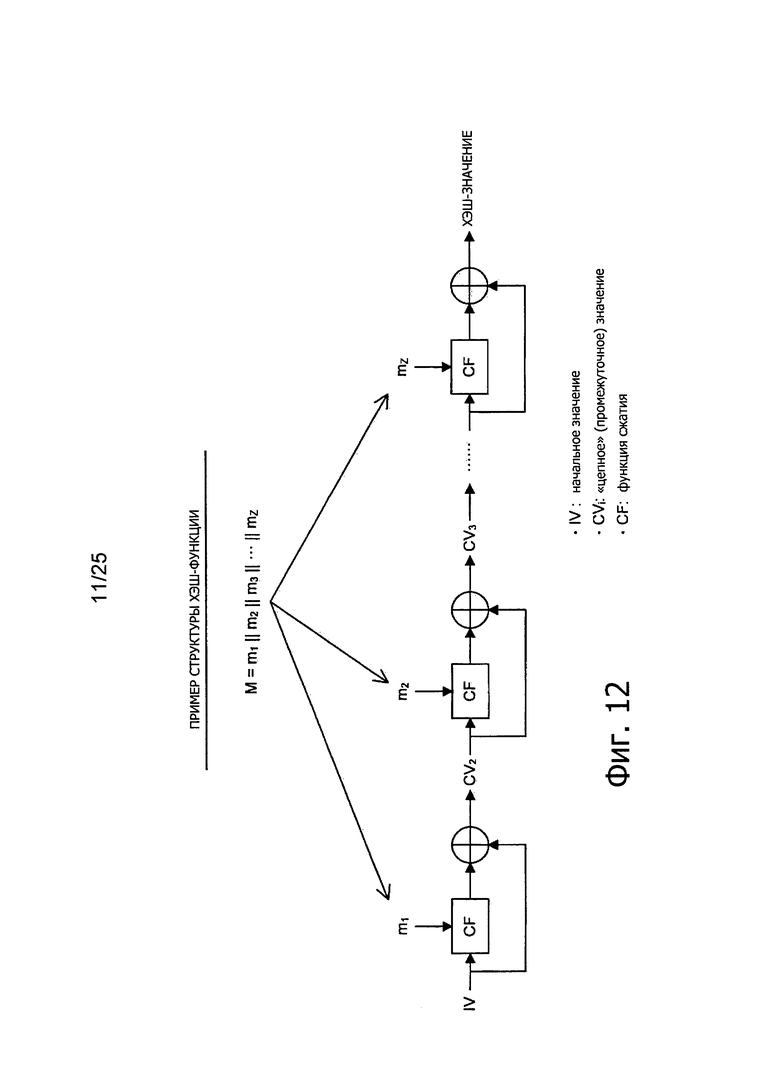

Фиг. 12 представляет пояснительную схему для описания примера структуры хэш-функции.

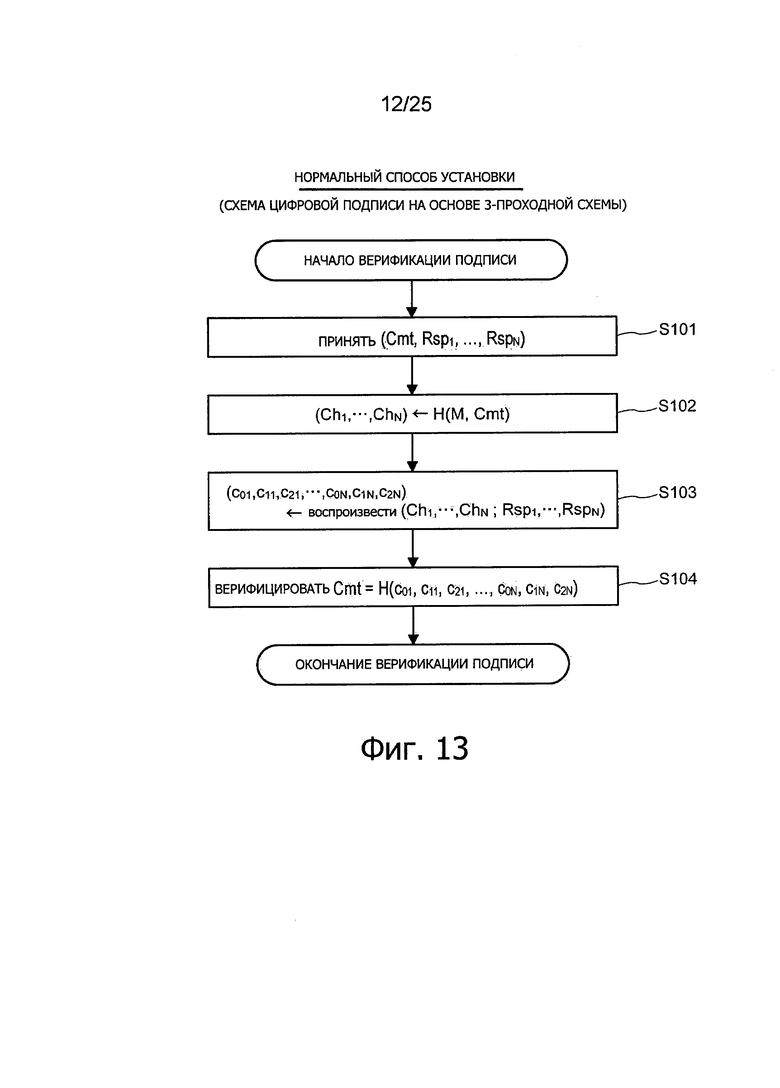

Фиг. 13 представляет пояснительную схему для описания способа верификации подписи (нормальный способ установки), относящегося к алгоритму цифровой подписи на основе 3-проходной схеме.

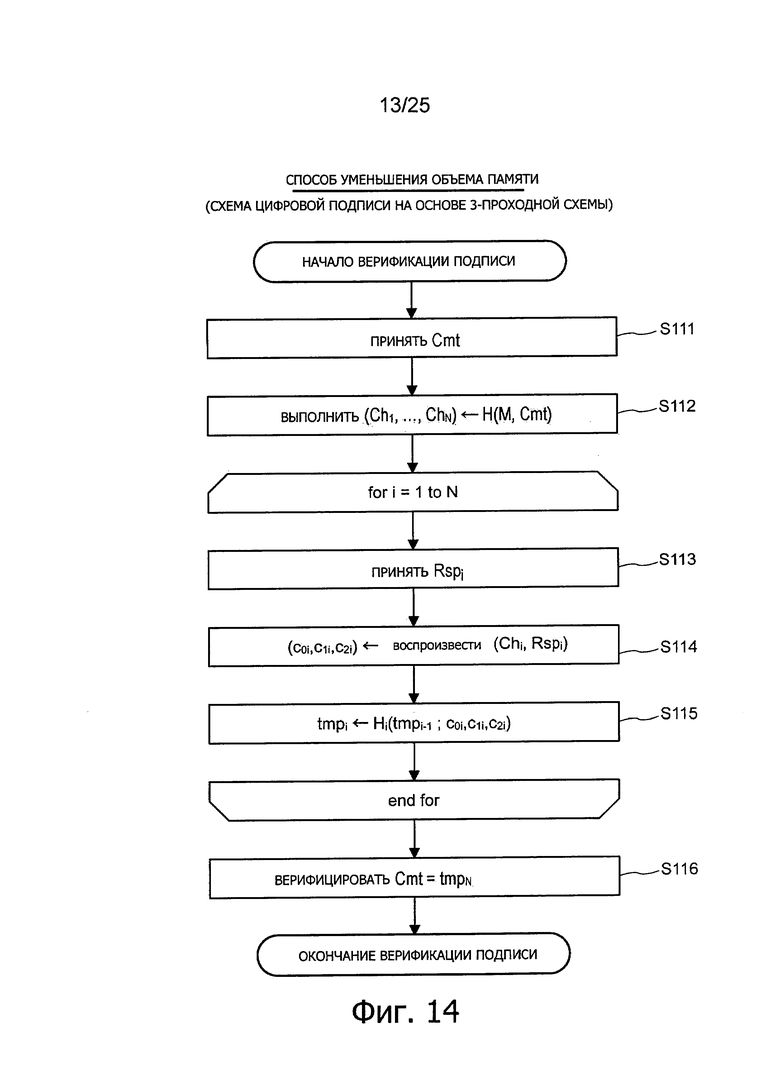

Фиг. 14 представляет пояснительную схему для описания способа верификации подписи (способ уменьшения объема памяти), относящегося к алгоритму цифровой подписи на основе 3-проходной схемы.

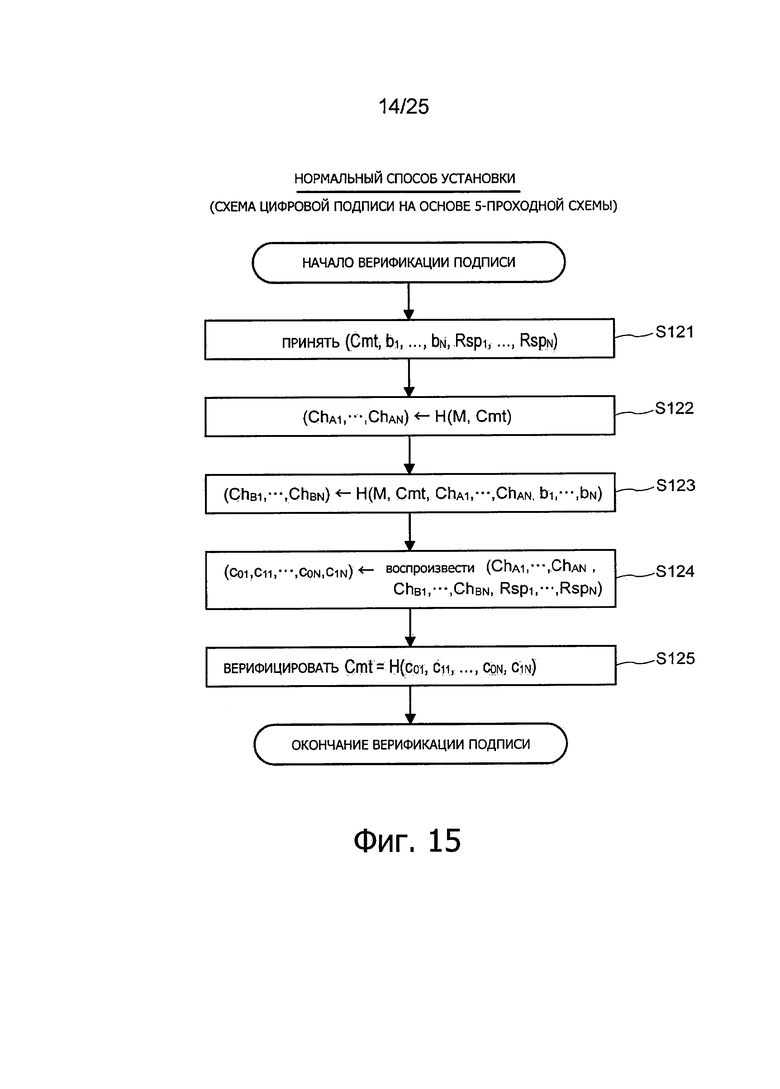

Фиг. 15 представляет пояснительную схему для описания способа верификации подписи (нормальный способ установки), относящегося к алгоритму цифровой подписи на основе 5-проходной схеме.

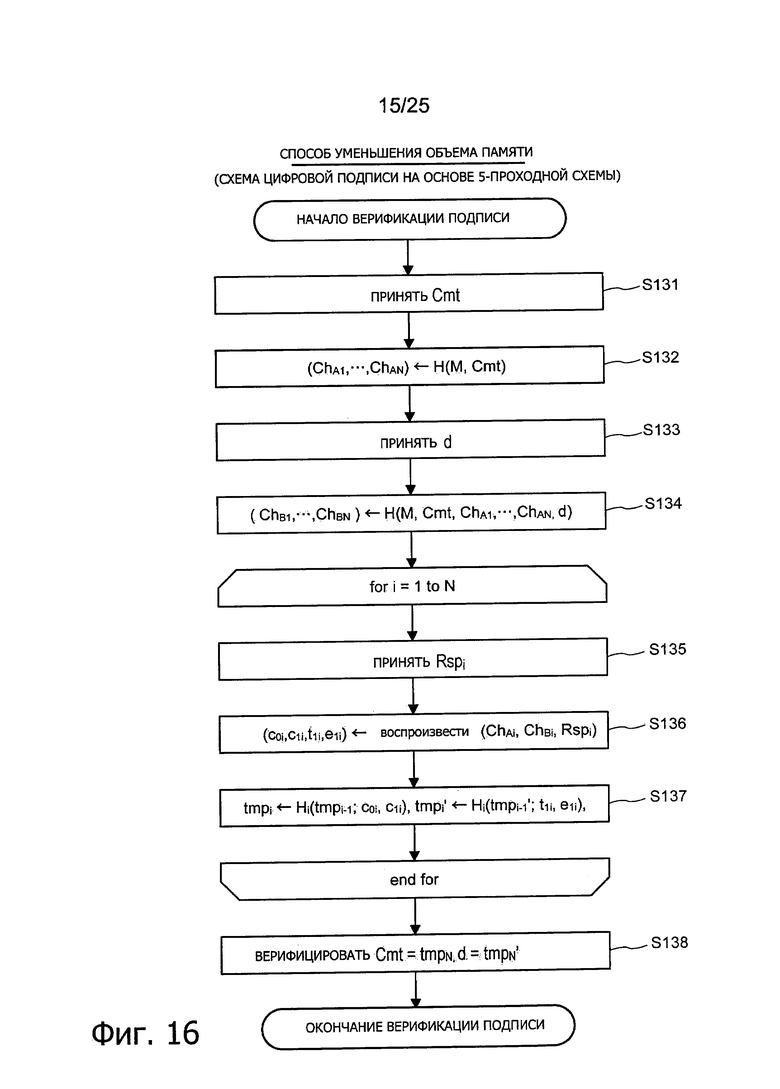

Фиг. 16 представляет пояснительную схему для описания способа верификации подписи (способ уменьшения объема памяти), относящегося к алгоритму цифровой подписи на основе 5-проходной схемы.

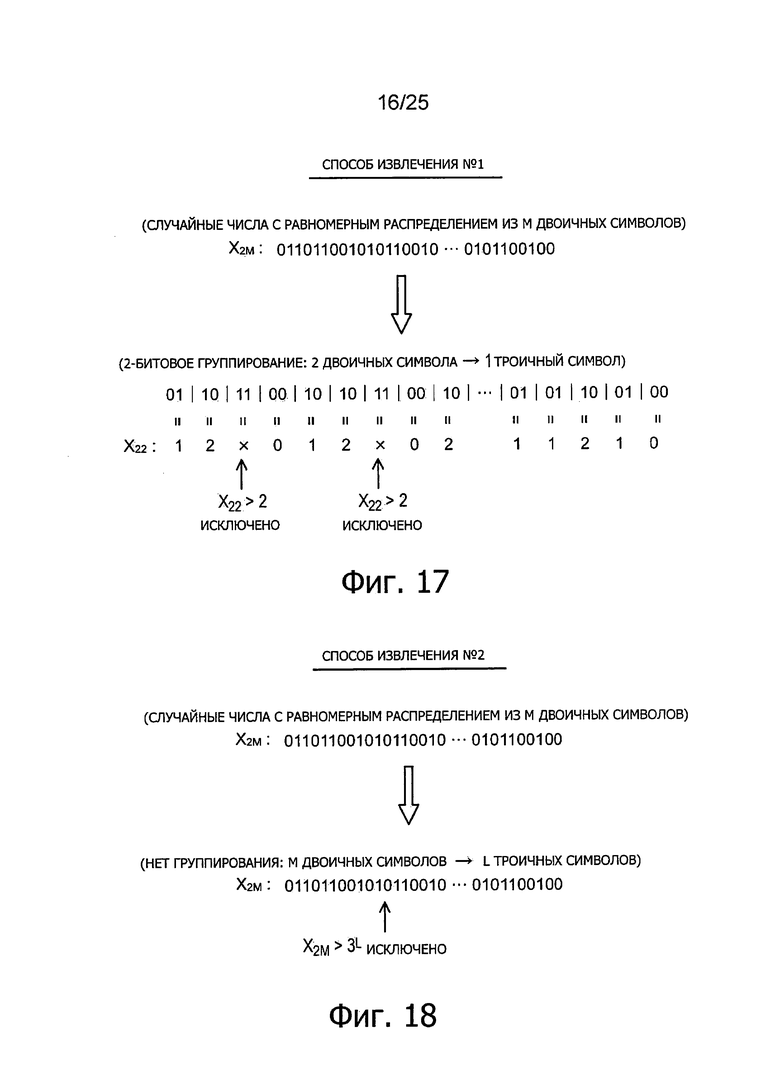

Фиг. 17 представляет пояснительную схему для описания способа (способ #1 выделения) выделения троичных случайных чисел из двоичных случайных чисел.

Фиг. 18 представляет пояснительную схему для описания способа (способ #2 выделения) выделения троичных случайных чисел из двоичных случайных чисел.

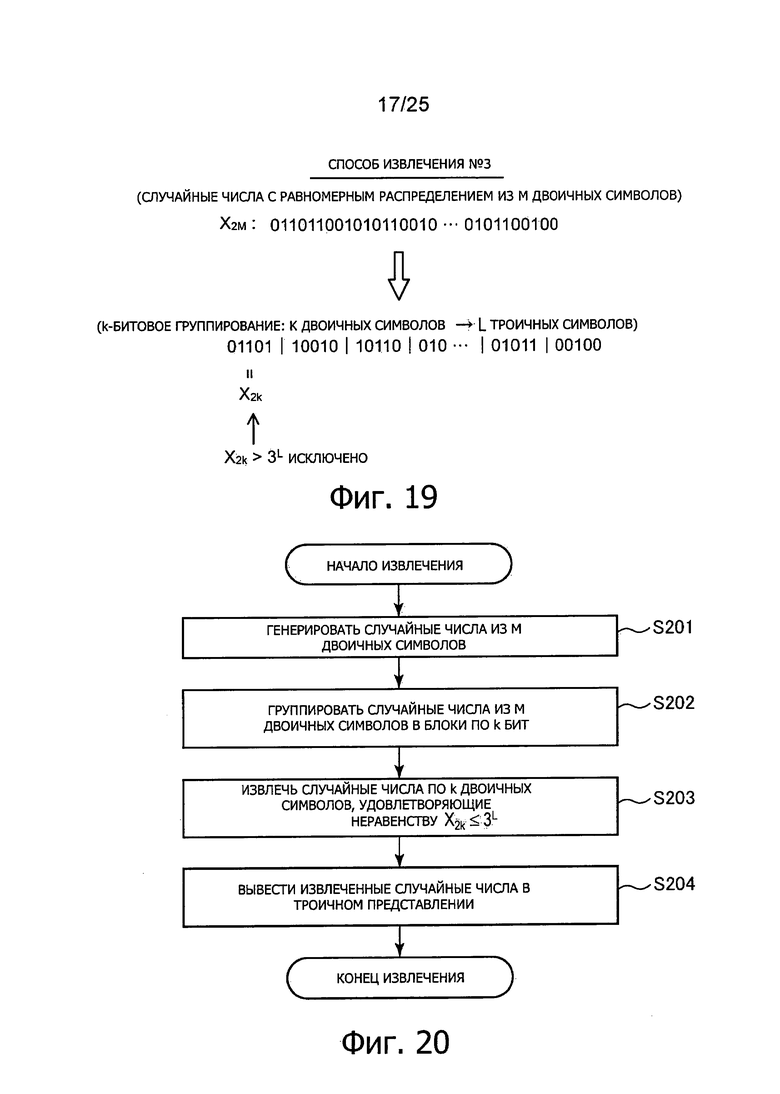

Фиг. 19 представляет пояснительную схему для описания способа (способ #3 выделения) выделения троичных случайных чисел из двоичных случайных чисел.

Фиг. 20 представляет пояснительную схему для описания способа (способ #3 выделения) выделения троичных случайных чисел из двоичных случайных чисел.

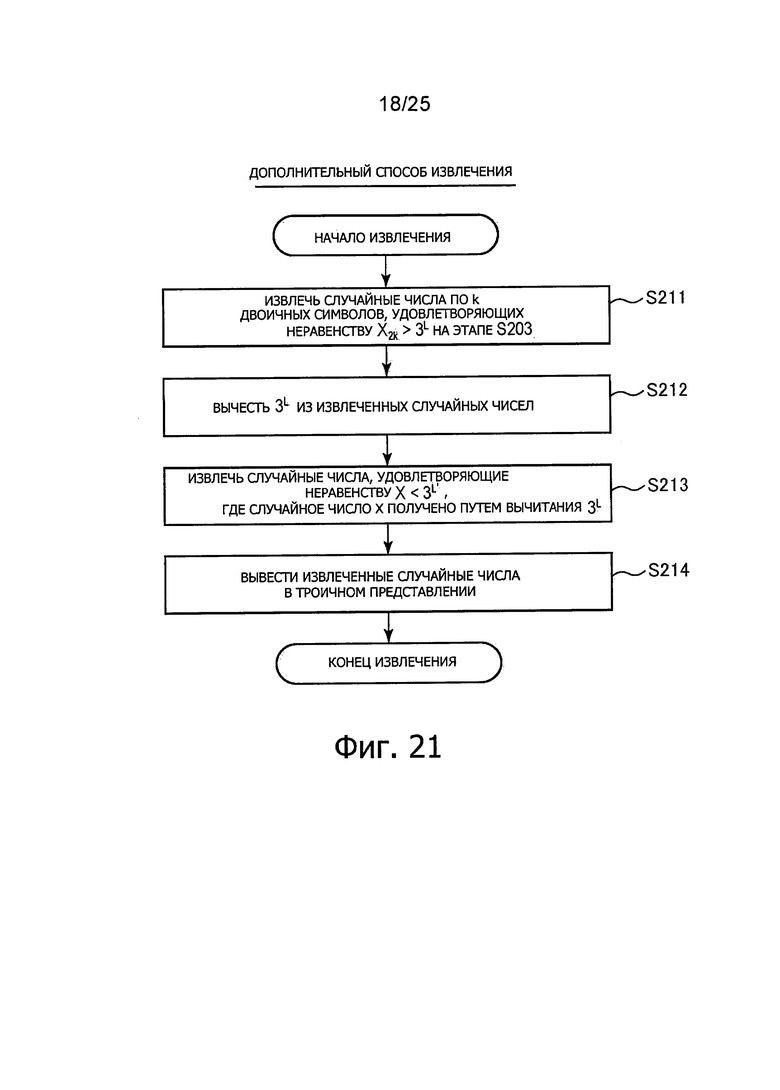

Фиг. 21 представляет пояснительную схему для описания способа (способ #3 выделения) выделения троичных случайных чисел из двоичных случайных чисел.

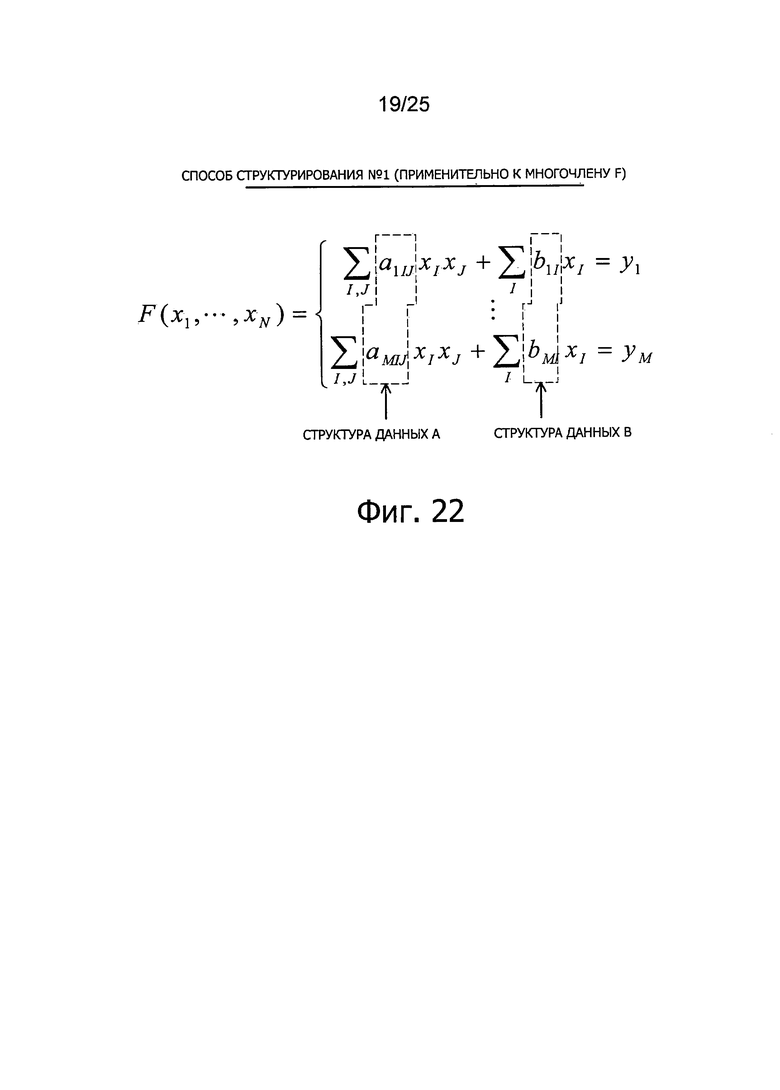

Фиг. 22 представляет пояснительную схему для описания способа структурирования данных (способ #1 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

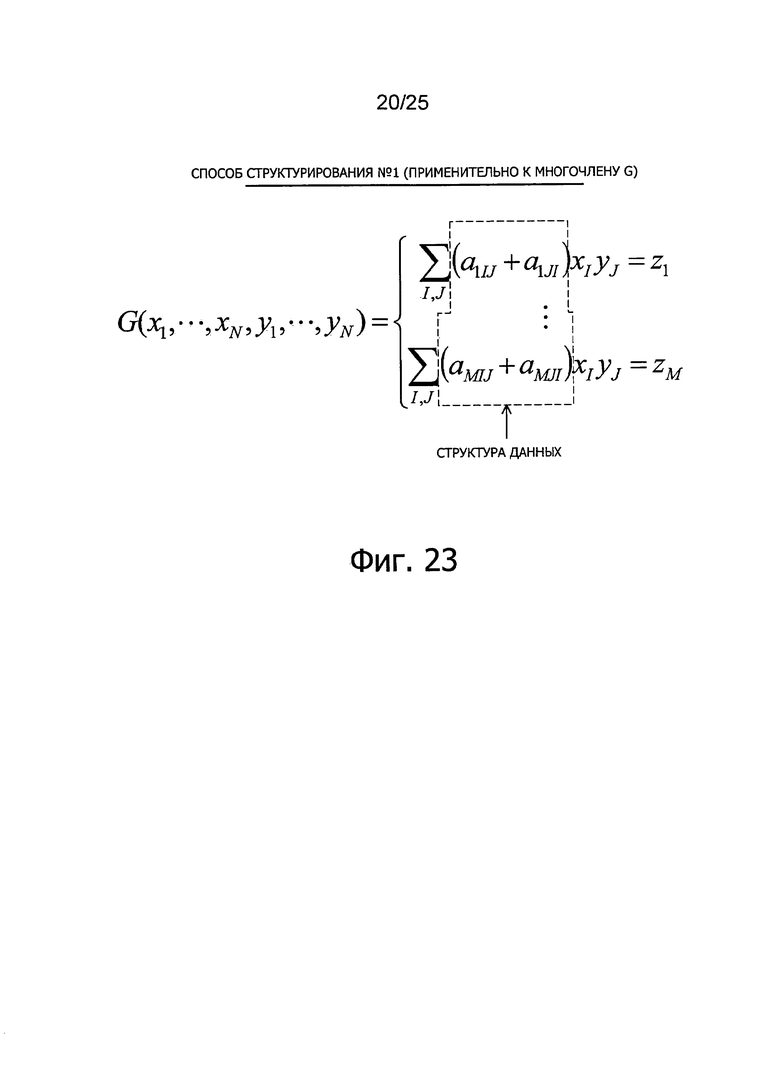

Фиг. 23 представляет пояснительную схему для описания способа структурирования данных (способ #1 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

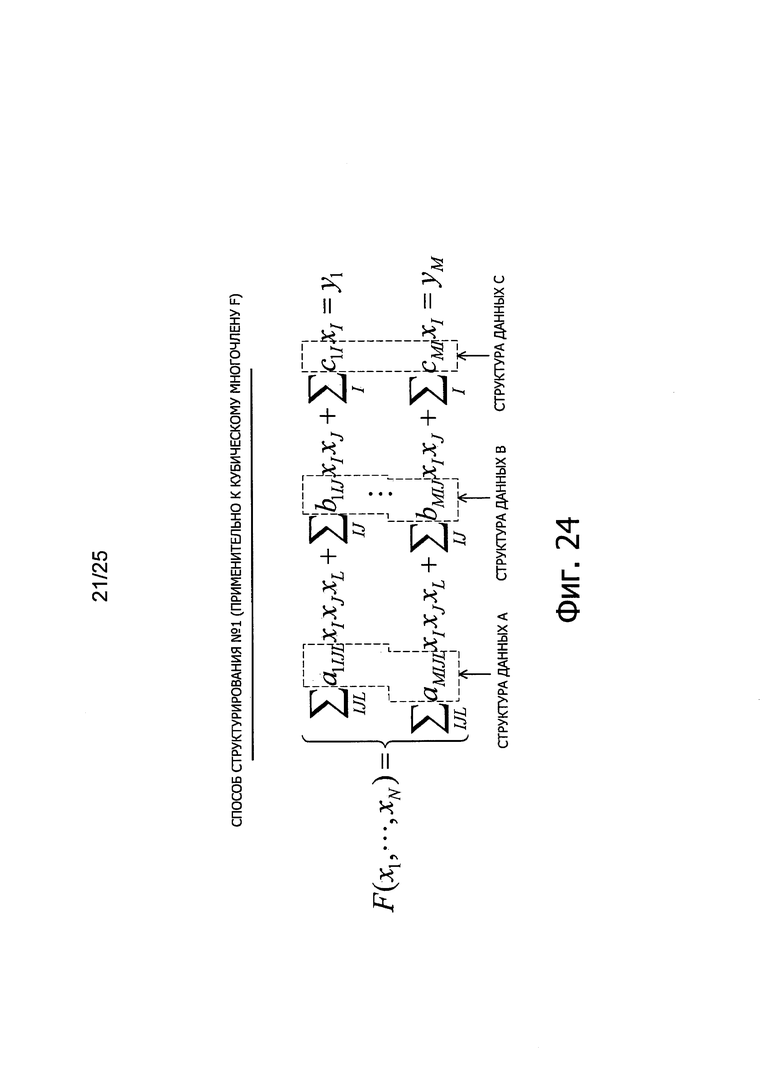

Фиг. 24 представляет пояснительную схему для описания способа структурирования данных (способ #1 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

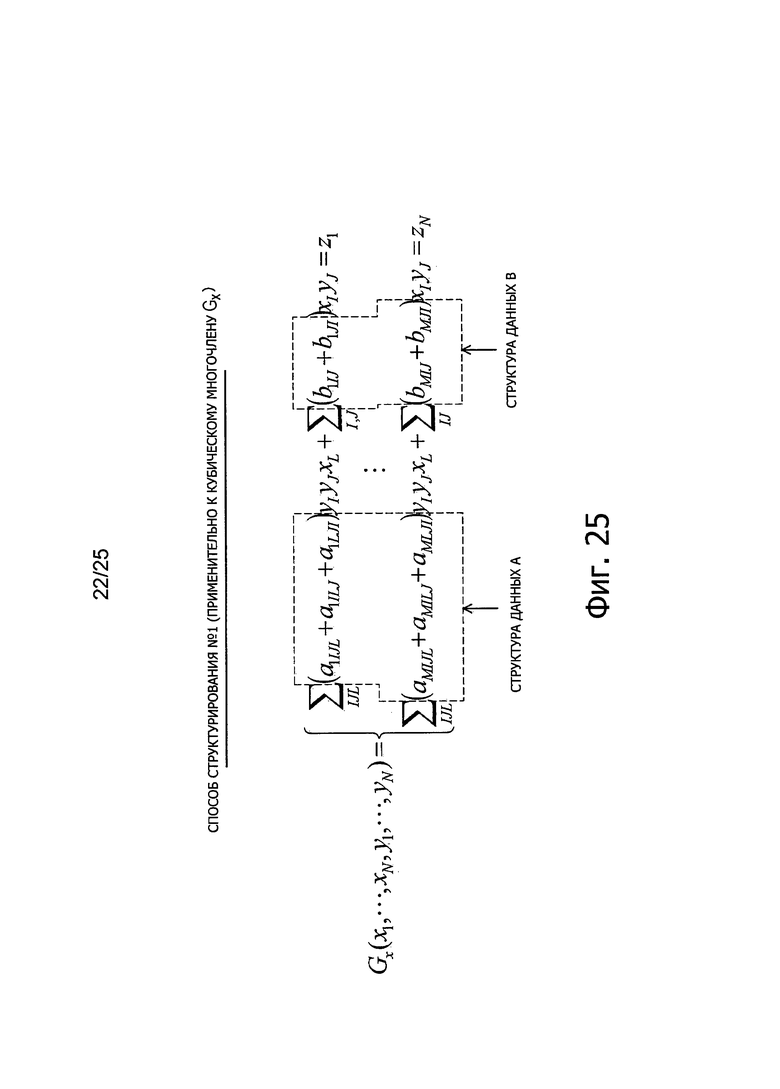

Фиг. 25 представляет пояснительную схему для описания способа структурирования данных (способ #1 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

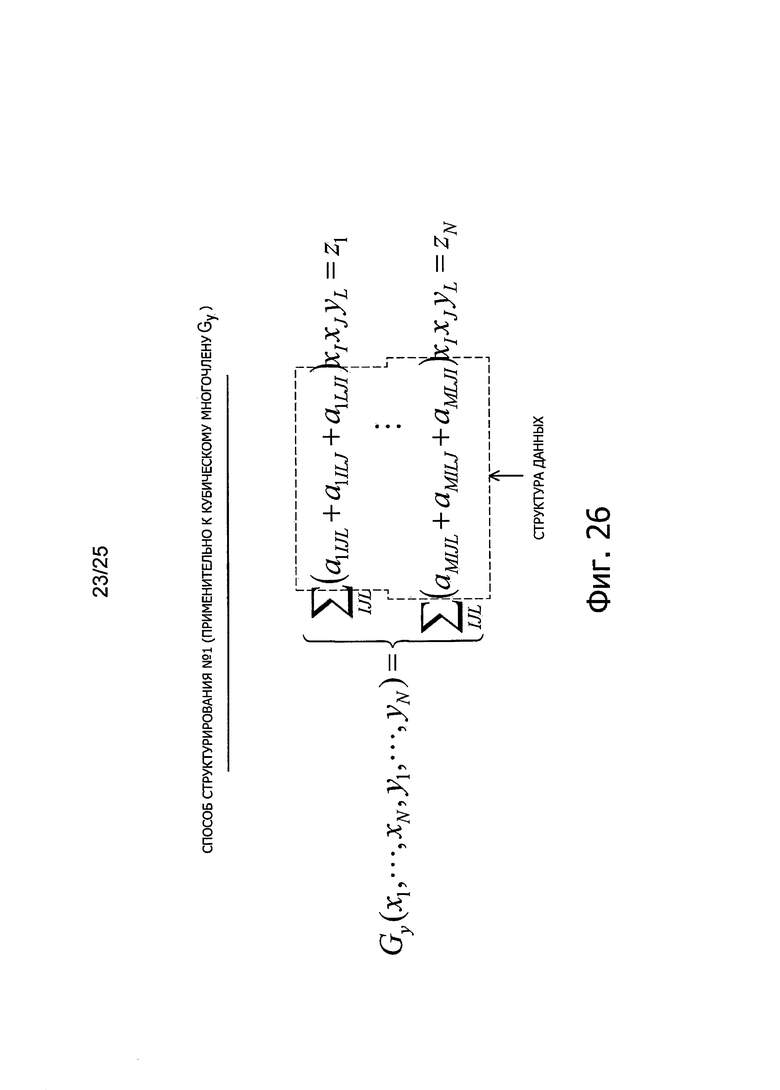

Фиг. 26 представляет пояснительную схему для описания способа структурирования данных (способ #1 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

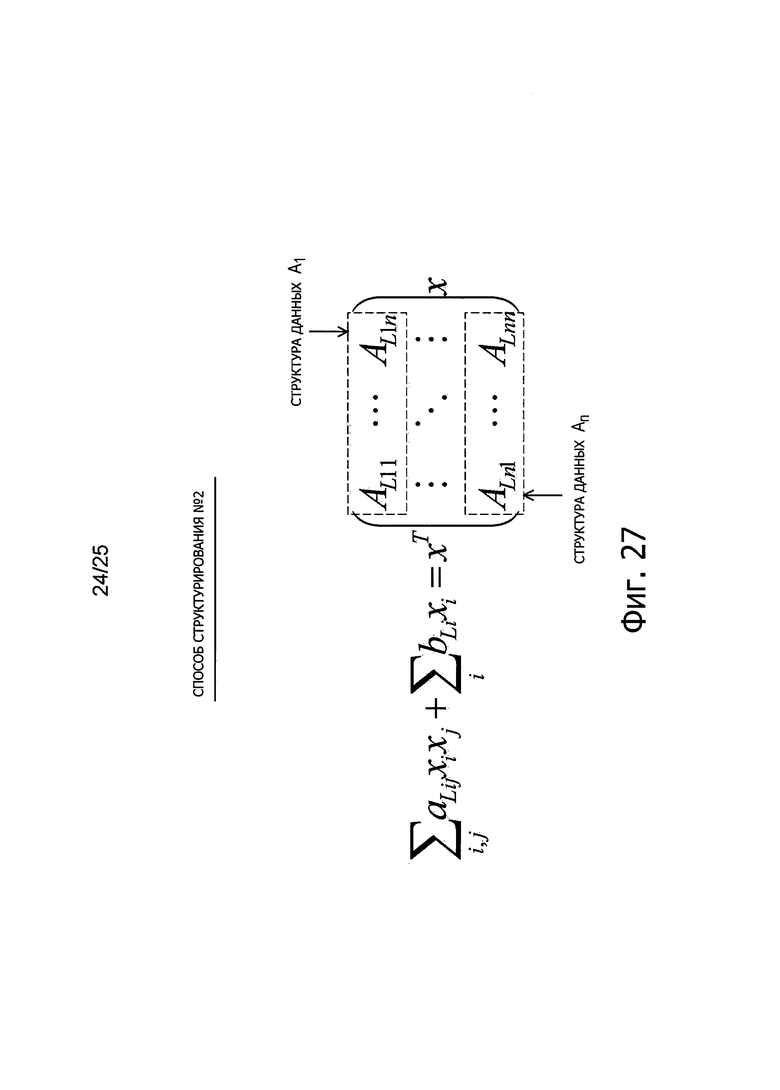

Фиг. 27 представляет пояснительную схему для описания способа структурирования данных (способ #2 структурирования) для эффективной подстановки коэффициентов многочленов от нескольких переменных.

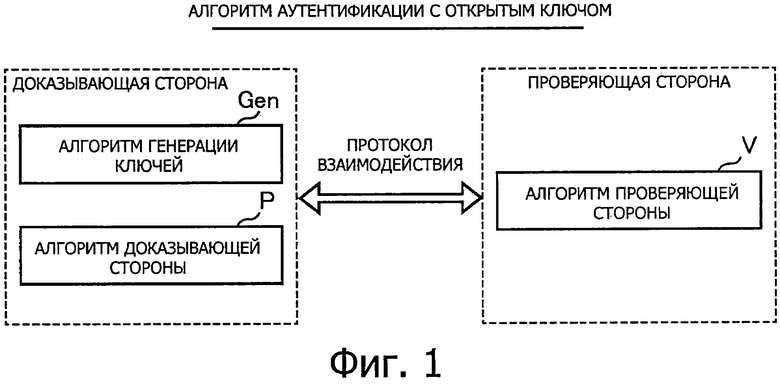

Фиг. 28 представляет пояснительную схему для описания примера конфигурации аппаратуры в устройстве для обработки информации, способном исполнять алгоритм согласно каждому из вариантов настоящего изобретения.

Осуществление изобретения

Далее, предпочтительные варианты настоящего изобретения будут описаны подробно со ссылками на прилагаемые чертежи. Отметим, что в настоящем описании и на чертежах элементам, имеющим по существу такие же функции, присвоены одинаковые позиционные обозначения, а повторные пояснения опущены.

Порядок описания

Здесь будет коротко изложен порядок описания вариантов настоящего изобретения, которое будет приведено ниже. Сначала, структура алгоритма аутентификации с открытым ключом будет рассмотрена со ссылками на Фиг. 1. Далее, структура алгоритма цифровой подписи будет рассмотрена со ссылками на Фиг. 2. Затем, n-проходный алгоритм аутентификации с открытым ключом будет рассмотрен со ссылками на Фиг. 3.

Далее, 3-проходный алгоритм аутентификации с открытым ключом будет рассмотрен со ссылками на Фиг. 4-6. Затем, 5-проходный алгоритм аутентификации с открытым ключом будет рассмотрен со ссылками на Фиг. 7-9. Далее, способ модификации эффективных 3-проходных и 5-проходных алгоритмов аутентификации с открытым ключом для преобразования этих алгоритмов в алгоритмы цифровой подписи будет рассмотрен со ссылками на Фиг. 10-11.

Затем, способы уменьшения объемов памяти, необходимых для верификации подписи во время выполнения алгоритмов цифровой подписи, относящихся к описанным здесь вариантам, будут рассмотрены со ссылками на Фиг. 12-16. Далее, способы эффективного выделения троичных случайных чисел из двоичных случайных чисел будут рассмотрены со ссылками Фиг. 17-21. Затем, способы эффективной подстановки коэффициентов многочленов от нескольких переменных будут рассмотрены со ссылками Фиг. 22-27. Далее, пример конфигурации аппаратуры в устройстве для обработки информации, способном реализовать каждый алгоритм согласно вариантам настоящего изобретения будет рассмотрен со ссылками Фиг. 28. Наконец, будет кратко изложено резюме технических принципов вариантов настоящего изобретения и преимуществ, обеспечиваемых этими техническими принципами.

Содержание

1. Введение

1-1: Алгоритм аутентификации с открытым ключом

1-2: Алгоритмы цифровой подписи

1-3: N-проходный алгоритм аутентификации с открытым ключом

2. Структуры 3-проходных алгоритмов аутентификации с открытым ключом

2-1: Пример конкретной структуры алгоритма

2-2: Пример структуры параллелизованного алгоритма

2-3: Пример структуры алгоритма на основе кубического многочлена от нескольких переменных

3: Структура 5-проходного алгоритма аутентификации с открытым ключом

3-1: Пример конкретной структуры алгоритма

3-2: Пример структуры параллелизованного алгоритма

3-3: Пример структуры алгоритма на основе кубического многочлена от нескольких переменных

4: Модификация алгоритма цифровой подписи

4-1: Модификация 3-проходного алгоритма аутентификации с открытым ключом и преобразование его в алгоритм цифровой подписи

4-2: Модификация 5-проходного алгоритма аутентификации с открытым ключом и преобразование его в алгоритм цифровой подписи

5: Способ уменьшения объема памяти, необходимого для верификации подписи

5-1: Структура хэш-функции

5-2: Пример применения 3-проходного алгоритма цифровой подписи

5-3: Пример применения 5-проходного алгоритма цифровой подписи

6: Способ выделения последовательности троичных случайных чисел из последовательности двоичных случайных чисел

6-1: Способ #1 выделения (2-битовое группирование)

6-2: Способ #2 выделения (нет группирования)

6-3: Способ #3 выделения (k-битовое группирование)

6-3-1: Базовая структура

6-3-2: Дополнительный способ выделения

7: Способ эффективной подстановки коэффициентов в многочлены от нескольких переменных

7-1: Базовое определение

7-2: Структурирование данных

7-2-1: Способ #1 структурирования

7-2-2: Способ #2 структурирования

7-2-3: Способ #3 структурирования

8: Пример конфигурации аппаратуры

9: Резюме

1. Введение

Предложенные здесь варианты относятся к алгоритму аутентификации с открытым ключом и алгоритму цифровой подписи, безопасность которых основана на трудности решения системы уравнений множества порядков с несколькими переменными. Однако предложенные здесь варианты отличаются от известных способов, таких как алгоритмы цифровой подписи на основе уравнений HFE, и относятся к алгоритму аутентификации с открытым ключом и алгоритму цифровой подписи, использующих системы уравнений множества порядков с несколькими переменными, для которых не хватает средств и способов эффективного решения (функций с потайными ходами). Сначала будут кратко обобщены алгоритмы аутентификации с открытым ключом, алгоритмы цифровой подписи и n-проходные алгоритмы аутентификации с открытым ключом.

1-1: Алгоритм аутентификации с открытым ключом

Сначала, обзор алгоритмов аутентификации с открытым ключом будет рассмотрен со ссылками на Фиг. 1. Фиг. 1 представляет пояснительную схему для описания структуры алгоритма аутентификации с открытым ключом.

Аутентификация с открытым ключом используется, когда человек (доказывающая сторона) подтверждает другому человеку (проверяющей стороне), что это он сам, с использованием открытого ключа pk и секретного ключа sk. Например, открытый ключ ркд доказывающей стороны А делают известным проверяющей стороне В. С другой стороны, доказывающая сторона А сохраняет свой секретный ключ skA в секрете. Согласно принципу алгоритма аутентификации с открытым ключом человек, который знает секретный ключ skA, соответствующий открытому ключу pkA, рассматривается как сама доказывающая сторона А.

Для того чтобы доказывающая сторона А доказала проверяющей стороне В, что она действительно является доказывающей стороной А, с использованием процедуры алгоритма аутентификации с открытым ключом, эта доказывающая сторона А предоставляет проверяющей стороне В доказательство, что она знает секретный ключ skA, соответствующий открытому ключу pkA. Тогда проверяющей стороне В представляют доказательство, указывающее, что доказывающая сторона А знает секретный ключ skA, и если проверяющая сторона В способна подтвердить это доказательство, достоверность доказывающей стороны А (факт, что она действительно является доказывающей стороной А) считается и является доказанной.

Однако установление процедуры аутентификации с открытым ключом требует выполнения следующих условий для обеспечения безопасности.

Первое условие формулируется так: «уменьшить насколько это возможно вероятность фальсификации со стороны фальсификатора, не имеющего секретного ключа sk, во время выполнения интерактивного протокола». Состояние, когда это первое условие выполняется, называется «корректность» (soundness). Другими словами, корректность означает, что «фальсификатор, с большой вероятностью не обладающий секретным ключом sk, ничего не фальсифицировал во время выполнения интерактивного протокола». Второе условие формулируется так: «даже при выполнении интерактивного протокола совсем не происходит утечки информации о секретном ключе skA доказывающей стороны А к проверяющей стороне В». Состояние, когда это второе условие выполняется, называется «нулевое разглашение» (zero knowledge).

Обеспечение безопасности с использованием алгоритма аутентификации с открытым ключом включает применение интерактивного протокола (далее - протокол взаимодействия), обладающего и корректностью, и нулевым разглашением. Если, гипотетически, процедура аутентификации осуществляется с использованием протокола взаимодействия, не обладающего корректностью и нулевым разглашением, появится конечная (ненулевая) вероятность фальшивой верификации и конечная вероятность разглашения информации секретного ключа, так что в результате достоверность доказывающей стороны не будет доказана, даже если сама процедура будет завершена успешно. Следовательно, вопрос о том, как обеспечить корректность и нулевое разглашение сеансового протокола, является очень важным.

Модель

В модели алгоритма аутентификации с открытым ключом присутствуют два субъекта - а именно доказывающая сторона и проверяющая сторона, как показано на Фиг. 1. Доказывающая сторона генерирует пару из открытого ключа pk и секретного ключа sk с использованием алгоритма Gen генерации ключей. Затем доказывающая сторона выполняет протокол взаимодействия с проверяющей стороной с использованием пары из секретного ключа sk и открытого ключа pk, сформированных посредством алгоритма Gen генерации ключей. В этот момент доказывающая сторона выполняет протокол взаимодействия с использованием алгоритма Р доказывающей стороны. Как описано выше, в рамках протокола взаимодействия доказывающая сторона предоставляет проверяющей стороне доказательства, что она обладает секретным ключом sk, с использованием алгоритма Р доказывающей стороны.

С другой стороны, проверяющая сторона выполняет протокол взаимодействия с использованием алгоритма V проверяющей стороны и тем самым проверяет, обладает ли доказывающая сторона секретным ключом, соответствующим открытому ключу, который опубликовала доказывающая сторона. Иными словами, проверяющая сторона представляет собой субъект, проверяющий, обладает ли доказывающая сторона секретным ключом, соответствующим открытому ключу. Как описано здесь, модель алгоритма аутентификации с открытым ключом конфигурирована из двух субъектов, а именно - доказывающей стороны и проверяющей стороны, и трех алгоритмов, а именно - алгоритма Gen генерации ключей, алгоритма Р доказывающей стороны и алгоритма V проверяющей стороны.

Кроме того, термины «доказывающая сторона» ("prover") и «проверяющая сторона» ("verifier") используются в последующем описании, но они везде обозначают строго «субъекты». Таким образом, субъект, выполняющий алгоритм Gen генерации ключей и алгоритм Р доказывающей стороны, представляет собой устройство для обработки информации, соответствующее субъекту «доказывающая сторона». Аналогично, субъект, выполняющий алгоритм V проверяющей стороны, представляет собой устройство для обработки информации. Пример аппаратной конфигурации устройства для обработки информации показан на Фиг. 28, например. Иными словами, алгоритм Gen генерации ключей, алгоритм Р доказывающей стороны и алгоритм V проверяющей стороны реализуются центральным процессором CPU 902 на основе программы, записанной в постоянном запоминающем устройстве (ПЗУ ROM) 904, в запоминающем устройстве с произвольной выборкой (ЗУПВ RAM) 906, в модуле 920 памяти, на сменном носителе 928 записи или на аналогичном носителе.

Алгоритм Gen генерации ключей

Указанный алгоритм Gen генерации ключей, используется доказывающей стороной. Этот алгоритм Gen генерации ключей представляет собой алгоритм, генерирующий пару и открытого ключа pk и секретного ключа sk, уникальную для соответствующей доказывающей стороны. Открытый ключ pk, сформированный алгоритмом Gen генерации ключей, публикуется. После этого опубликованный открытый ключ pk используется проверяющей стороной. С другой стороны, доказывающая сторона сохраняет секретность сформированного алгоритмом Gen генерации ключей секретного ключа sk. Секретный ключ sk, с которым доказывающая сторона обращается секретно, используется для доказательства проверяющей стороне, что доказывающая сторона обладает секретным ключом sk, соответствующим открытому ключу pk. Формализованно, алгоритм Gen генерации ключей представлен формулой (1) ниже в качестве алгоритма, получающего на вход параметр защищенности 1λ (λ - целое число, равное 0 или больше) и генерирующего на выходе секретный ключ sk и открытый ключ pk.

Алгоритм Р доказывающей стороны

Рассматриваемый алгоритм Р доказывающей стороны используется доказывающей стороной. Алгоритм Р доказывающей стороны представляет собой алгоритм для доказывания проверяющей стороне, что доказывающая сторона обладает секретным ключом sk, соответствующим открытому ключу pk. Другими словами, алгоритм Р доказывающей стороны представляет собой алгоритм, использующий открытый ключ pk и секретный ключ sk в качестве входных данных и выполняющий протокол взаимодействия.

Алгоритм V проверяющей стороны

Рассматриваемый алгоритм V проверяющей стороны используется проверяющей стороной. Алгоритм V проверяющей стороны представляет собой алгоритм для проверки, обладает ли доказывающая сторона секретным ключом sk, соответствующим открытому ключу pk, во время выполнения сеансового протокола. Алгоритм V проверяющей стороны представляет собой алгоритм, который получает на вход открытый ключ pk и генерирует на выходе 0 или 1 (1 бит) в соответствии с результатами выполнения сеансового протокола. В этот момент, проверяющая сторона принимает решение, что доказывающая сторона является недостоверной, если алгоритм V проверяющей стороны генерирует на выходе 0, и признает достоверность доказывающей стороны, если алгоритм V проверяющей стороны генерирует на выходе 1. Формализованно алгоритм V проверяющей стороны представлен следующей формулой (2).

Как описано выше, реализация значимой аутентификации с открытым ключом включает обладание протоколом взаимодействия, удовлетворяющим двум условиям - корректности и нулевого разглашения. Однако доказательство того факта, что доказывающая сторона владеет секретным ключом sk включает выполнение этой доказывающей стороной процедуры, зависящей от этого секретного ключа sk, и затем сообщение проверяющей стороне результата, после чего проверяющая сторона осуществляет верификацию на основе содержания полученного сообщения. Для обеспечения корректности выполняют процедуру, зависящую от секретного ключа sk. В то же время нельзя передавать проверяющей стороне никакой информации о секретном ключе sk. По этой причине, упомянутые выше алгоритм Gen генерации ключей, алгоритм Р доказывающей стороны и алгоритм V проверяющей стороны грамотно построены так, чтобы удовлетворять этим требованиям.

Изложенное выше, таким образом, суммирует принципы алгоритма аутентификации с открытым ключом

1-2: Алгоритмы цифровой подписи

Далее, обзор алгоритмов цифровой подписи будет рассмотрен со ссылками на Фиг. 2. Фиг. 2 представляет пояснительную схему для обзора алгоритмов цифровой подписи.

В отличие от бумажных документов, нет необходимости физически подписывать или скреплять печатью данные в цифровой форме. По этой причине, доказательство достоверности создателя данных в цифровой форме предусматривает использование электронного механизма, создающего эффекты, аналогичные физическому подписанию бумажного документа или скреплению документа печатью. Этот механизм представляет собой цифровые подписи. Цифровая подпись обозначает механизм, ассоциирующий конкретные данные с данными подписи, известными только создателю данных, передающий данные подписи получателю и проверяющий эти данные подписи на стороне получателя.

Модель

Как показано на Фиг. 2, в модели алгоритма цифровой подписи присутствуют два субъекта - подписывающая сторона и проверяющая сторона. Кроме того, модель алгоритма цифровой подписи построена из трех алгоритмов: алгоритма Gen генерации ключей, алгоритма Sig генерации подписи и алгоритма Ver верификации подписи.

Подписывающая сторона использует алгоритм Gen генерации ключей для формирования пары из ключа sk подписи и проверочного ключа pk, уникальной для этой подписывающей стороны. Подписывающая сторона использует также алгоритм Sig генерации подписи с целью генерации цифровой подписи q для присоединения к сообщению М. Другими словами, подписывающая сторона является субъектом, прикрепляющим цифровую подпись к сообщению М. В то же время, проверяющая сторона использует алгоритм Ver верификации подписи для проверки цифровой подписи, прикрепленной к сообщению М. Другими словами, проверяющая сторона - это субъект, проверяющий цифровую подпись q с целью подтвердить, является ли создатель сообщения М подписывающей стороной.

Отметим, что где бы термины «подписывающая сторона» ("signer") и «проверяющая сторона» ("verifier") ни использовались в последующем описании, они в конечном счете обозначают субъектов. Следовательно, агент, выполняющий алгоритм Gen генерации ключей и алгоритм Sig генерации подписи, представляет собой устройство для обработки информации, соответствующее субъекту «подписывающая сторона». Аналогично, агент, выполняющий алгоритм Ver верификации подписи, представляет собой устройство для обработки информации. Вариант аппаратной конфигурации устройства для обработки информации показан на Фиг. 28, например. Иными словами, алгоритм Gen генерации ключей, алгоритм Sig генерации подписи и алгоритм Ver верификации подписи реализуются устройством, таким как центральный процессор CPU 902, на основе программы, записанной в постоянном запоминающем устройстве (ПЗУ ROM) 904, в запоминающем устройстве с произвольной выборкой (ЗУПВ RAM) 906, в модуле 920 памяти или на сменном носителе 928 записи.

Алгоритм Gen генерации ключей

Указанный алгоритм Gen генерации ключей, используется подписывающей стороной. Этот алгоритм Gen генерации ключей представляет собой алгоритм, генерирующий пару из ключа sk подписи и проверочного ключа pk, уникальную для соответствующей подписывающей стороны. Проверочный ключ pk, сформированный алгоритмом Gen генерации ключей, делается общедоступным (публикуется). В то же время, подписывающая сторона сохраняет секретность ключа sk подписи, сформированного алгоритмом Gen генерации ключей. Этот ключ sk подписи затем используется для генерации цифровой подписи q с целью прикрепления ее к сообщению М. Например, алгоритм Gen генерации ключей получает на вход параметр 1p защищенности (где p - целое число, равное или больше 0), и передает на выход ключ sk подписи и проверочный ключ pk. В таком случае алгоритм Gen генерации ключей может быть формализован и выражен следующей формулой (3).

Алгоритм Sig генерации подписи

Указанный алгоритм Sig генерации подписи используется подписывающей стороной. Алгоритм Sig генерации подписи представляет собой алгоритм для генерации цифровой подписи q с целью прикрепления ее к сообщению М. Алгоритм Sig генерации подписи представляет собой алгоритм, получающий ключ sk подписи и сообщение М в качестве входных данных и передающий на выход цифровую подпись q. Формализованно указанный алгоритм Sig генерации подписи представлен следующей формулой (4).

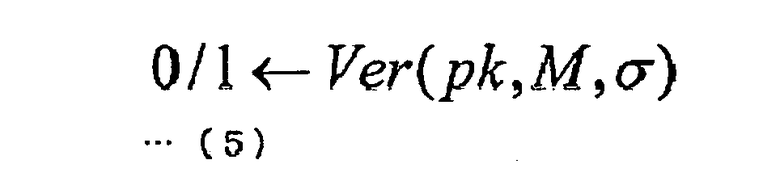

Алгоритм Ver верификации подписи

Указанный алгоритм Ver верификации подписи используется проверяющей стороной. Алгоритм Ver верификации подписи представляет собой алгоритм для проверки, является ли цифровая подпись q действительной и цифровой подписью для сообщения М. Этот алгоритм Ver верификации подписи представляет собой алгоритм, получающий проверочный ключ pk подписывающей стороны, сообщение М и цифровую подпись q в качестве входных данных и передающий на выход 0 или 1 (1 бит). Формализованно указанный алгоритм Ver верификации подписи представлен следующей формулой (5). В этот момент, проверяющая сторона принимает решение, что цифровая подпись q является недостоверной, если алгоритм Ver верификации подписи генерирует на выходе 0 (если проверочный ключ pk отклоняет сообщение М и цифровую подпись q), и признает достоверность цифровой подписи q, если алгоритм Ver верификации подписи генерирует на выходе 1 (если проверочный ключ pk принимает сообщение М и цифровую подпись q).

Изложенное выше, таким образом, суммирует принципы алгоритма цифровой подписи.

1-3: N-проходный алгоритм аутентификации с открытым ключом

Далее, n-проходныи алгоритм аутентификации с открытым ключом будет рассмотрен со ссылками на Фиг. 3. Фиг. 3 представляет поясняющую схему, иллюстрирующую пример n-проходного алгоритма аутентификации с открытым ключом.

Как описано выше, алгоритм аутентификации с открытым ключом представляет собой алгоритм аутентификации, доказывающий проверяющей стороне, что доказывающая сторона обладает секретным ключом sk, соответствующим открытому ключу pk, во время выполнения протокола взаимодействия. Кроме того, протокол взаимодействия должен удовлетворять двум условиям - корректности и нулевого разглашения. По этой причине во время выполнения протокола взаимодействия обе стороны - доказывающая сторона и проверяющая сторона, обмениваются информацией п раз в ходе осуществления соответствующих процедур, как показано на Фиг. 3.

В случае n-проходного алгоритма аутентификации с открытым ключом доказывающая сторона выполняет процедуру с использованием алгоритма Р доказывающей стороны (операция #1) и передает информацию T1 проверяющей стороне. После этого проверяющая сторона выполняет процедуру с использованием алгоритма V проверяющей стороны (операция #2) и передает информацию Т2 доказывающей стороне. Такое выполнение процедур и передачу информации Tk осуществляют последовательно для k=3-n, и, наконец, осуществляет процедуру (операция #n+1). Передача и прием информации таким способом п раз называется, таким образом, «п-проходной» схемой аутентификации с открытым ключом.

Изложенное выше, таким образом, описывает n-проходный алгоритм аутентификации с открытым ключом

2. Структуры 3-проходных алгоритмов аутентификации с открытым ключом

Далее будут рассмотрены алгоритмы, относящиеся к классу 3-проходных алгоритмов аутентификации с открытым ключом. Отметим, что в последующем описании 3-проходный алгоритм аутентификации с открытым ключом может быть также назван в некоторых случаях «3-проходной схемой» или «3-проходным алгоритмом».

2-1: Пример конкретной структуры алгоритма (Фиг. 4)

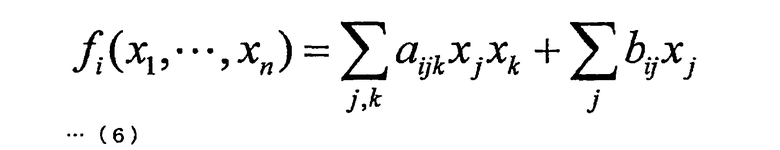

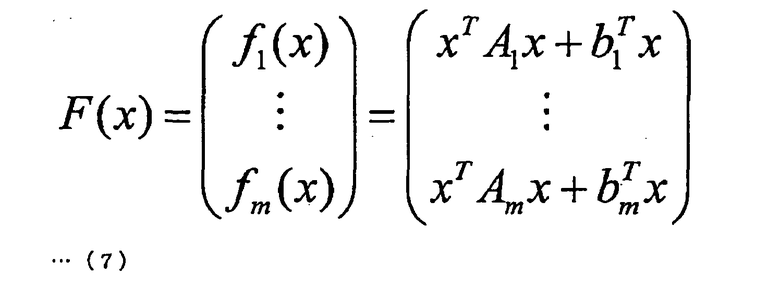

Сначала, пример конкретной структуры алгоритма, относящейся к 3-проходной схеме, будет рассмотрен со ссылками на Фиг. 4. Фиг. 4 представляет пояснительную схему для описания конкретной структуры алгоритма, относящейся к 3-проходной схеме. Здесь будет описан случай использования пары квадратичных многочленов (f1(x), …, fm(x)) в качестве части открытого ключа pk. Здесь предполагается, что квадратичный многочлен fi(x) представлен следующей формулой (6). Кроме того, вектор (x1, …, xn) обозначен x, а пара квадратичных многочленов (f1(x), …, fm(x)) от нескольких переменных обозначены как многочлены F(x) от нескольких переменных.

Кроме того, указанная пара квадратичных многочленов (f1(x), …, fm(x)) может быть представлена следующей формулой (7). В дополнение к этому, A1, …, Am представляет собой матрицу n × n. Далее, каждый из b1, …, bm представляет собой вектор n × 1.

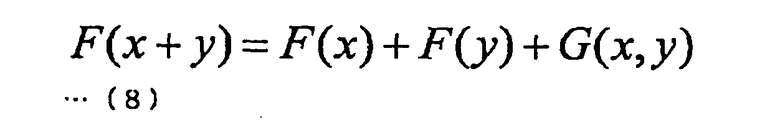

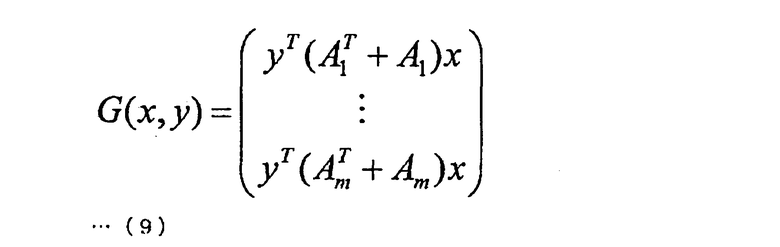

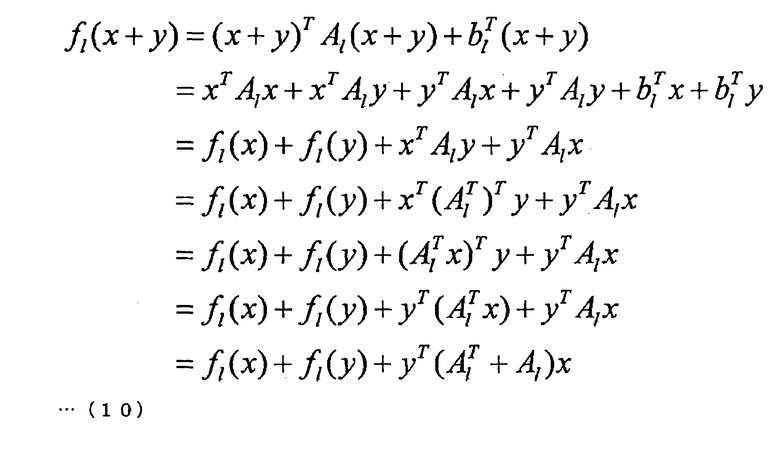

При использовании этих формул многочлен F может быть выражен следующими формулой (8) и формулой (9). На основе следующей формулы (10) можно легко подтвердить, что это выражение удовлетворяется.

Если F(x+y) разбить на первую часть, зависящую только от х, вторую часть, зависящую только от y, и третью часть, зависящую и от х, и от y, тогда член G(x, y), соответствующий третьей части, становится билинейным относительно х и y. В последующем этот член G(x, y) будет также называться билинейным членом. Использование этого свойства позволяет построить эффективный алгоритм.

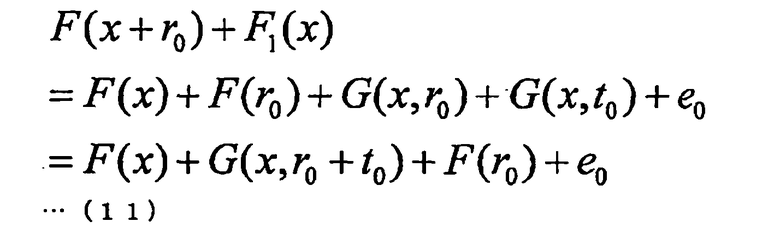

Например, используйте вектор t0, являющийся элементом множества Kn, и вектор ео, являющийся элементом множества Km, для представления многочлена F1(x) от нескольких переменных, служащего для маскирования многочленов F(x+r) от нескольких переменных, в виде F1(x)=G(x, t0)+e0. В этом случае сумма многочленов F(x+r0) и G(x) от нескольких переменных, представлена формулой (11) ниже. Здесь, если t1=r0+t0, e1=F(r0)+e0, многочлен F2(x)=F(x+r0)+F1(x) от нескольких переменных может быть представлен вектором t1, являющимся элементом множества Kn, и вектором e1, являющимся элементом множества Km. По этой причине, когда задан многочлен F1(x)=G(x, t0)+e0, многочлены F1 и F2 могут быть выражены с использованием вектора из множества Kn и вектора из множества Km, и, следовательно, можно реализовать эффективный алгоритм, которому для связи и обмена информацией необходим лишь небольшой объем данных.

Кроме того, из многочлена F2 (или F1) совсем нет утечки информации относительно r0. Например, даже если даны e1 и t1 (или e0 и t0), информация относительно го остается совсем неизвестной до тех пор, пока неизвестны e0 и t0 (или e1 и t1). Соответственно, обеспечивается нулевое разглашение. Далее будут описаны алгоритмы, относящиеся к классу 3-проходных алгоритмов и построенные на основе изложенной выше логики. Алгоритм по 3-проходной схеме, который будет описан здесь ниже, построен из алгоритма Gen генерации ключей, алгоритма Р доказывающей стороны и алгоритма V проверяющей стороны.

Алгоритм Gen генерации ключей

Алгоритм Gen генерации ключей формирует m многочленов f1(x1, …, xn), …, fm(x1, …, xn) от нескольких переменных, определенных в кольце k, и вектор s=(s1, …, sn), являющийся элементом множества Kn. Далее алгоритм Gen генерации ключей вычисляет y=(y1, …, ym) ← (f1(s), …, fm(s)). Кроме того, алгоритм Gen генерации ключей задает (f1(x1, …, xn), …, fm(x1, …, xn), y) в открытом ключе pk и задает s в качестве секретного ключа. В последующем, вектор (x1, …, xn) обозначен х, а пара многочленов (f1(x), …, fm(x)) от нескольких переменных обозначена как F(x).

Алгоритм Р доказывающей стороны, алгоритм V проверяющей стороны

В дальнейшем, процедура, выполняемая алгоритмом Р доказывающей стороны, и процедура, выполняемая алгоритмом V проверяющей стороны, в ходе работы по протоколу взаимодействия будут описаны со ссылками на Фиг. 4. Во время исполнения протокола взаимодействия доказывающая сторона совсем не допускает утечки информации о секретном ключе s и сообщает проверяющей стороне, что «она сама знает величину s, удовлетворяющую уравнению y=F(s)». С другой стороны, проверяющая сторона осуществляет проверку, действительно ли доказывающая сторона знает величину s, удовлетворяющую уравнению y=F(s). Предполагается, что открытый ключ pk, сформированный алгоритмом Gen генерации ключей, публикуется. Кроме того, предполагается, что доказывающая сторона сохраняет секретность своего секретного ключа s. В дальнейшем описание будет дано со ссылками на логическую схему, изображенную на Фиг. 4.

Операция #1:

Как показано на Фиг. 4, алгоритм Р доказывающей стороны сначала случайным образом генерирует вектор r0, t0, являющийся элементом множества Kn, и вектор е0, являющийся элементом множества Km. После этого алгоритм Р доказывающей стороны вычисляет r1<-s-r0. Эти расчеты эквивалентны маскированию секретного ключа s с использованием вектора r0. Кроме того алгоритм Р доказывающей стороны вычисляет t1<-r0-t0. После этого алгоритм Р доказывающей стороны вычисляет e1<-F(r0) -e0.

Операция #1 (продолжение):

После этого алгоритм Р доказывающей стороны вычисляет с0<-H(r1, G(t0, r1)+e0). После этого алгоритм Р доказывающей стороны вычисляет c1<-H(t0, e0). После этого алгоритм Р доказывающей стороны вычисляет c2<-H(t1, e1). Сообщение (с0, c1, с2), генерируемое в ходе операции #1 посылают алгоритму V проверяющей стороны.

Операция #2:

После приема сообщения (с0, c1, c2) алгоритм V проверяющей стороны выбирает, какую схему использовать, из совокупности трех схем верификации. Например, алгоритм V проверяющей стороны может выбрать числовую величину из совокупности трех числовых величин {0, 1, 2}, представляющих схемы верификации, и задает выбранную числовую величину в качестве параметра Запрос (challenge) Ch. Этот запрос Ch передают алгоритму Р доказывающей стороны.

Операция #3:

По получении запроса Ch алгоритм Р доказывающей стороны генерирует ответ Rsp для передачи алгоритму V проверяющей стороны в ответ на принятый запрос Ch. Если Ch=0, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r0, t1, e1). Если Ch=1, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r1, t0, e0). Если Ch=2, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r1, t1, e1). Ответ Rsp, генерируемый в ходе операции #3, посылают алгоритму V проверяющей стороны.

Операция #4:

После приема ответа Rsp алгоритм V проверяющей стороны выполняет следующую процедуру верификации с использованием принятого ответа Rsp.

Если Ch=0, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c1=Н(r0-t1, F(r0)-e1). Кроме того, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c2=H(t1, e1). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если Ch=1, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с0=H(r1, G(t0, r1)+e0). Кроме того, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c1=H(t0, e0). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если Ch=2, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с0=H(r1, y-F(r1)-G(t1, r1)-e1). Кроме того, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с2=H(t1, e1). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Выше был описан пример структуры эфективного алгоритма, относящегося к 3-проходной схеме.

2-2: Пример структуры параллелизованного алгоритма (Фиг. 5)

Далее, способ параллелизации алгоритма, относящегося к 3-проходной схеме, показанной на Фиг. 4, будет описан со ссылками на Фиг. 5. Однако дальнейшее описание структуры алгоритма Gen генерации ключей будет опущено.

На деле, применение описанного выше сеансового протокола делает возможным сохранение вероятности успешной фальсификации на уровне 2/3 или меньше. Следовательно, выполнение этого сеансового протокола дважды делает возможным сохранение вероятности успешной фальсификации на уровне (2/3)2 или меньше. Более того, если рассматриваемый сеансовый протокол выполнить N раз, вероятность успешной фальсификации становится не больше (2/3)N, а если в качестве N задать достаточно большое число (N=140, например), вероятность успешной фальсификации становится пренебрежимо малой.

В качестве способов многократного выполнения протокола взаимодействия можно представить себе последовательный способ, в соответствии с которым последовательно и многократно производят операции обмена сообщениями, передачи запроса и получения ответа, и параллельный способ, когда большим числом сообщений, запросов и ответов обмениваются в единственном цикле обмена, например. Кроме того, можно также представить себе гибридный способ, сочетающий последовательный способ и параллельный способ. Здесь алгоритмы, выполняющие описанный выше протокол взаимодействия, относящийся к 3-проходной схеме, параллельно (далее называемые параллелизованными алгоритмами) будут теперь описаны со ссылками на Фиг. 5.

Операция #1:

Как показано на Фиг. 5, алгоритм Р доказывающей стороны сначала выполняет следующие процессы с (1) по (6) для i=1-N.

Процесс (1): Алгоритм Р доказывающей стороны генерирует векторы r0i, t0i, являющиеся элементами множества Kn, и вектор e0i, являющийся элементом множества Km.

Процесс (2): Алгоритм Р доказывающей стороны вычисляет r1i<-s-r0i. Эти расчеты эквивалентны маскированию секретного ключа s с использованием вектора r0i. Кроме того алгоритм Р доказывающей стороны вычисляет t1i<-r0i+t0i.

Процесс (3): Алгоритм Р доказывающей стороны вычисляет e1i<-F(r0i)-e0i.

Процесс (4): Алгоритм Р доказывающей стороны вычисляет c0i<-Н(r1i, G(r1i, t0i)+e0i).

Процесс (5): Алгоритм Р доказывающей стороны вычисляет c1i<-H(t0i, e0i).

Процесс (6): Алгоритм Р доказывающей стороны вычисляет c2i<-H(t1i, e1i).

Операция #1 (продолжение):

После выполнения описанных выше процессов с (1) по (6) для i=1-N, алгоритм Р доказывающей стороны вычисляет Cmt<-H(c01, с11, с21, …, c0N, c1N, c2N). Хэш-величину Cmt, генерируемую в ходе операции #1, передают алгоритму V проверяющей стороны. Таким путем сообщение (c01, с11, с21, …, c0N, c1N, c2N) преобразуют в хэш-величину, передаваемую алгоритму V проверяющей стороны, тем самым позволяя уменьшить объем обмена информацией в процессе связи.

Операция #2:

После приема хэш-величины Cmt алгоритм V проверяющей стороны выбирает схему верификации для использования из совокупности трех схем верификации для каждого из i=1-N. Например, алгоритм V проверяющей стороны может, для каждого из i=1-N, выбрать числовую величину из совокупности трех цифровых величин {0, 1, 2}, представляющих схемы верификации, и задать выбранную числовую величину в качестве параметра запроса Chi. Параметры запросов Ch1, …, ChN передают алгоритму Р доказывающей стороны.

Операция #3:

По получении запросов Ch1, …, ChN алгоритм Р доказывающей стороны генерирует ответы Rsp1, …, RspN для передачи алгоритму V проверяющей стороны в ответ на каждый из принятых запросов Ch1, …, ChN. Если Chi=0, алгоритм Р доказывающей стороны генерирует ответ Rspi=(r0i, t1i, e1i, c0i). Если Chi=1, алгоритм Р доказывающей стороны генерирует ответ Rspi=(r1i, t0i, e0i, c2i). Если Chi=2, алгоритм Р доказывающей стороны генерирует ответ Rspi=(r1i, t1i, e1i, c1i).

Ответы Rsp1, …, RspN, генерируемые в ходе операции #3, посылают алгоритму V проверяющей стороны.

Операция #4:

После приема ответов Rsp1, …, RspN алгоритм V проверяющей стороны выполняет следующие процессы с (1) по (3) для i=1-N с использованием принятых ответов Rsp1, …, RspN. Здесь алгоритм V проверяющей стороны выполняет процесс (1) для случая Chi=0, процесс (2) для случая Chi=1 и процесс (3) для случая Chi=2.

Процесс (1): Если Chi=0, алгоритм V проверяющей стороны выделяет (r0i, t1i, e1i, c0i) на основе Rspi. После этого, алгоритм V проверяющей стороны вычисляет c1i=Н(r0i-t1i, F(r0i)-e1i). Кроме того, алгоритм V проверяющей стороны вычисляет c2i=H(t1i, e1i). Затем алгоритм V проверяющей стороны сохраняет (c0i, c1i, c2i).

Процесс (2): Если Chi=1, алгоритм V проверяющей стороны выделяет (r1i, t0i, e0i, c2i) на основе Rspi. После этого, алгоритм V проверяющей стороны вычисляет c0i=Н(r1i, G(t0i, r1i)+e0i). Кроме того, алгоритм V проверяющей стороны вычисляет c1i=H(t0i, e0i). Затем алгоритм V проверяющей стороны сохраняет (c0i, c1i, c2i).

Процесс (3): Если Chi=2, алгоритм V проверяющей стороны выделяет (r1i, t1i, e1i, c1i) на основе Rspi. После этого, алгоритм V проверяющей стороны вычисляет Н(r1i, y-F(r1i)-G(t1i, r1i)-e1i). Кроме того, алгоритм V проверяющей стороны вычисляет c2i=Н(t1i, e1i). Затем алгоритм V проверяющей стороны сохраняет (c0i, c1i, c2i).

После выполнения описанных выше процессов с (1) по (3) для i=1-N, алгоритм V проверяющей стороны проверяет, выполняется ли равенство Cmt=H(c01, с11, c21, …, c0N, c1N, C2N). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если процедура верификации закончилась неудачей.

Выше был описан пример структуры параллелизованного эффективного алгоритма, относящегося к 3-проходной схеме.

2-3: Пример структуры алгоритма на основе кубического многочлена от нескольких переменных

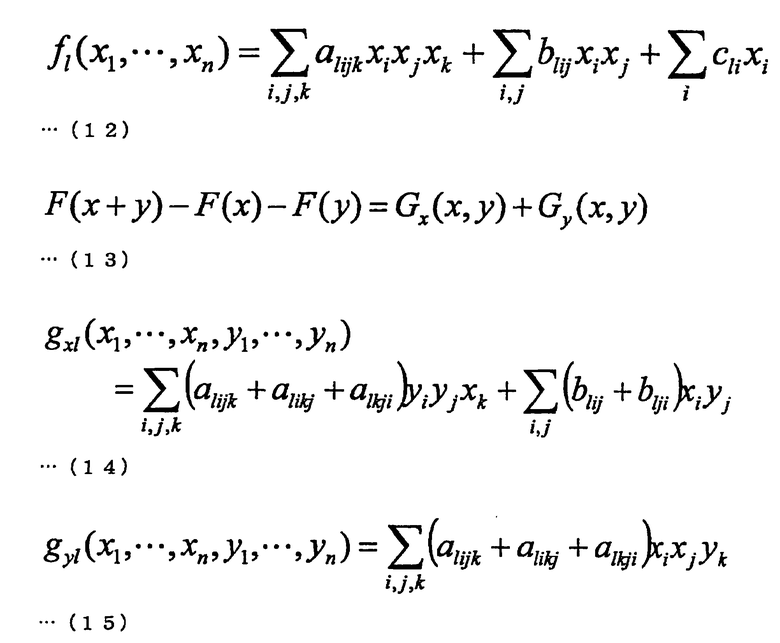

Здесь будет рассмотрен способ построения эффективного алгоритма с использованием кубического многочлена f1 для кольца R, выраженного следующей формулой (12). Многочлен F=(f1, …, fm) от нескольких переменных, выраженный с применением пары кубических многочленов f1 удовлетворяет следующей формуле (13). Здесь, Gx(x, y) представляет линейный член от х. Кроме того, Gy(x, y) представляет линейный член от y. Когда выражены Gx=(gx1,…, gxm) и Gy=(gy1, …, gym), можно вывести параметры gx1 и gy1 согласно следующим формуле (14) и формуле (15), соответственно. Здесь, поскольку второй член справа в составе gx1 также является линейным по одной из переменных x и y, этот второй член справа может содержать gy1.

Как понятно из приведенных выше формулы (14) и формулы (15), многочлены Gx(x, y) и Gy(x, y) становятся аддитивно гомоморфными по x и y. Таким образом, с использованием этого свойства открытый ключ F(s) разделен путем введения новых переменных r0, r1, t0, u0 и е0, как в способе построения эффективного алгоритма с использованием квадратичного многочлена fi.

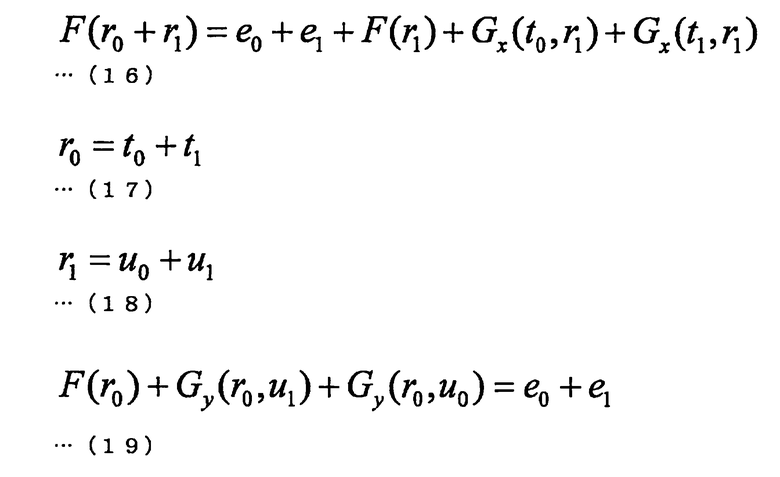

Поскольку многочлены Gx и Gy являются аддитивно гомоморфными, взаимосвязи между формулами с (16) по (19) установлены с использованием переменных r0, r1, t0, u0 и е0. Следующие формулы с (16) по (19) могут быть разделены на первую часть, воспроизводимую с использованием (r0, t0, u0, е0), вторую часть, воспроизводимую с использованием (r0, u1, e1), третью часть, воспроизводимую с использованием (r1, t0, е0), и четвертую часть, воспроизводимую с использованием (r1, t1, u1, e1).

Например, "r0, t0", включенные в следующую формулу (17), "u0", включенный в следующую формулу (18), и "F(r0), Gy(r0, u0), е0", включенные в следующую формулу (19) являются первой частью. Кроме того, "Gy(r0, u1), e1", включенные в следующую формулу (19), являются второй частью. Кроме того, "е0, Gx(r0, r1)", включенные в следующую формулу (16), являются третьей частью. Кроме того, "e1, F(r1), Gx(t1, r1)", включенные в следующую формулу (16), "t1", включенный в следующую формулу (17), и "u1", включенный в следующую формулу (18), составляют четвертую часть.

Другими словами, следующая формула (16) включает третью и четвертую части, следующая формула (17) и следующая формула (18) включают первую и четвертую части и следующая формула (19) включает первую и вторую части. Таким образом, каждая из следующих формул с (16) по (19) включает два вида частей.

Само определение секретного ключа s и взаимосвязь между следующими формулами (16)-(19) обеспечивают, что секретный ключ s невозможно получить, даже если используется какая-либо из групп (r0, t0, u0, е0), (r0, u1, e1), (r1, t0, е0) и (r1, t1, u1, e1). Использование этого свойства позволяет, например, построить эффективный алгоритм (далее именуемый - расширенный алгоритм) с использованием кубического многочлена f1 на кольце R.

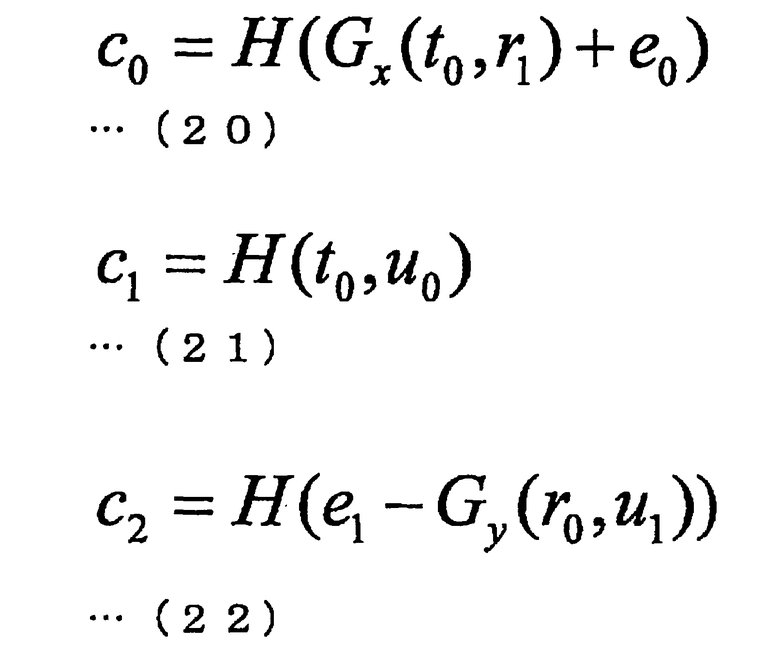

Далее будет описан пример структуры конкретного расширенного алгоритма. К работе расширенного алгоритма относятся два базовых момента, а именно - проверяющей стороне направляют сообщение, выраженное одной из следующих формул (20)-(22), и проверяют одну из указанных частей с первой по четвертую. Однако только такая проверка может и не позволить проверить, что параметр "r1", входящий в состав третьей части, идентичен параметру "r1", входящему в состав четвертой части. Аналогично, может оказаться невозможно проверить, что параметр "r0", входящий в состав первой части, идентичен параметру "r0", входящему в состав второй части, или что параметры "t0, e0", входящие в состав первой части, идентичны параметрам "t0, e0", входящим в состав третьей части. Кроме того, может оказаться невозможно проверить, что параметры "u1, e1", входящие в состав второй части, идентичны параметрам "u1, e1", входящим в состав четвертой части. Соответственно, ниже будет приведен пример структуры, позволяющей осуществить такую проверку.

2-3-1: Базовая структура (Фиг. 7)

Далее, пример конфигурации расширенного алгоритма, относящегося к 3-проходной схеме, будет рассмотрен со ссылками на Фиг. 6. Однако дополнительное описание структуры алгоритма Gen генерации ключей будет опущено.

Операция #1:

Как показано на Фиг. 6, алгоритм Р доказывающей стороны случайным образом генерирует векторы r0, t0, u0, являющиеся элементами множества Kn, и вектор е0, являющийся элементом множества Km. После этого алгоритм Р доказывающей стороны вычисляет r1<-s-r0. Эти расчеты эквивалентны маскированию секретного ключа s с использованием вектора го. После этого алгоритм Р доказывающей стороны вычисляет t1<-r0+t0. После этого алгоритм Р доказывающей стороны вычисляет u1<-r1+u0. После этого алгоритм Р доказывающей стороны вычисляет e1<-F(r0)-е0.

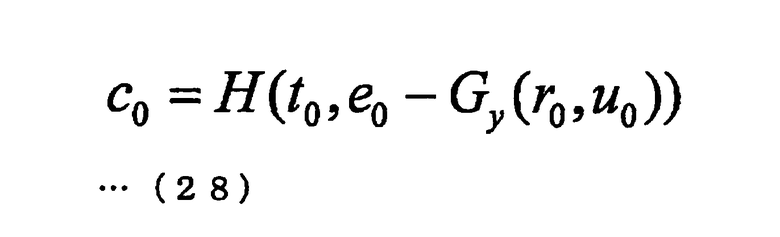

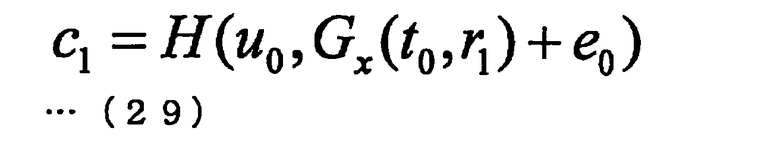

Операция #1 (продолжение):

После этого алгоритм Р доказывающей стороны вычисляет c0<-H(r1, Gx(t0, r1)+е0). После этого алгоритм Р доказывающей стороны вычисляет c1<-Н(r0-t0, u0). После этого алгоритм Р доказывающей стороны вычисляет с2<-Н(r0, e1-Gy(r0, u1)). После этого алгоритм Р доказывающей стороны вычисляет c3<-H(t0, е0). После этого алгоритм Р доказывающей стороны вычисляет c4<-H(u1, e1). Сообщения (с0, c1, c2, c3, c4), генерируемые в ходе операции #1 посылают алгоритму V проверяющей стороны.

Операция #2:

После приема сообщений (с0, c1, c2, с3, c4) алгоритм V проверяющей стороны выбирает, какую схему использовать, из совокупности четырех схем верификации. Например, алгоритм V проверяющей стороны может выбрать числовую величину из совокупности четырех числовых величин {0, 1, 2, 3}, представляющих схемы верификации, и задает выбранную числовую величину в качестве параметра Запрос Ch. Этот запрос Ch передают алгоритму Р доказывающей стороны.

Операция #3:

По получении запроса Ch алгоритм Р доказывающей стороны генерирует ответ Rsp для передачи алгоритму V проверяющей стороны в ответ на принятый запрос Ch. Если Ch=0, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r0, t0, u0, е0). Если Ch=1, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r0, u1, e1). Если Ch=2, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r1, t0, е0). Если Ch=3, алгоритм Р доказывающей стороны генерирует ответ Rsp=(r1, t1, u1, e1). Ответ Rsp, генерируемый в ходе операции #3, посылают алгоритму V проверяющей стороны.

Операция #4:

После приема ответа Rsp алгоритм V проверяющей стороны выполняет следующую процедуру верификации с использованием принятого ответа Rsp.

Если Ch=0, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c1=H(r0-t0, u0). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c2=H(r0, F(r0)+Gy(r0, u0)-е0). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с3=H(t0, е0). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если Ch=1, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с2=H(r0, e1-Gy(r0, u1)). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c4=H(u1, e1). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если Ch=2, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с0=H(r1, e0-Gx(t0, r1)). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с3=H(t0, e0). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если Ch=3, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с0=H(r1, y-F(r1)-e1-Gx(t1, r1)). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c1=H(t1, r1, u1). После этого, алгоритм V проверяющей стороны проверяет, выполняется ли равенство c4=H(u1, e1). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Выше был описан пример структуры расширенного алгоритма, относящегося к 3-проходной схеме. Использование кубического многочлена позволяет реализовать более высокую степень защищенности.

3: Структура 5-проходного алгоритма аутентификации с открытым ключом

Далее будут рассмотрены алгоритмы, относящиеся к классу 5-проходных алгоритмов аутентификации с открытым ключом. Отметим, что в последующем описании 5-проходный алгоритм аутентификации с открытым ключом может быть также в некоторых случаях назван «5-проходной схемой» или «5-проходным алгоритмом».

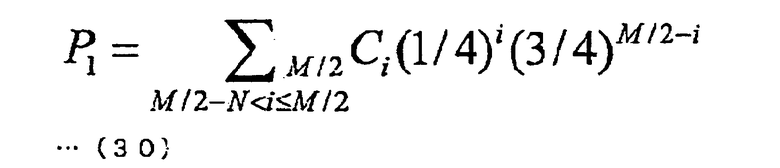

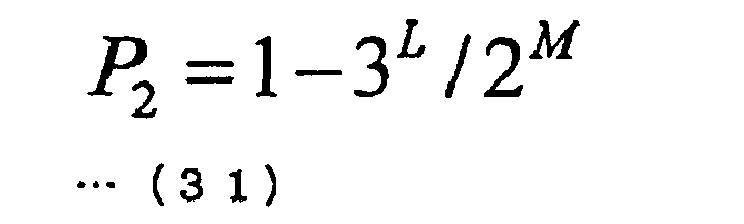

В случае 3-проходной схемы вероятность ложной верификации составляет 2/3 на каждый цикл выполнения протокола взаимодействия. Однако в случае 5-проходной схемы вероятность ложной верификации составляет 1/2+1/q на каждый цикл выполнения протокола взаимодействия. Здесь q обозначает порядок кольца, которое нужно использовать. Соответственно, когда порядок кольца достаточно велик, вероятность ложной верификации на один цикл 5-проходной схемы можно уменьшить, и, таким образом, вероятность ложной верификации может быть значительно уменьшена при выполнении протокола взаимодействия небольшое число раз.

Например, если нужно, чтобы вероятность ложной верификации была не больше 1/2n, протокол взаимодействия в 3-проходной схеме нужно выполнить не меньше n/(log3-1)=1.701n раз. С другой стороны, если нужно, чтобы вероятность ложной верификации была не больше 1/2n, протокол взаимодействия в 5-проходной схеме нужно выполнить не меньше n/(1-log(1+1/q)) раз. Соответственно, когда q=24, объем информации связи, необходимый для обеспечения одного и того же уровня защищенности, в 5-проходной схеме меньше, чем в 3-проходной схеме.

3-1: Пример конкретной структуры алгоритма (Фиг. 7)

Сначала, пример конкретной структуры алгоритма, относящейся к 5-проходной схеме, будет рассмотрен со ссылками на Фиг. 7. Фиг. 7 представляет пояснительную схему для описания конкретной структуры алгоритма, относящейся к 5-проходной схеме. Здесь будет описан случай использования пары квадратичных многочленов (f1(x), …, fm(x)), как части открытого ключа pk. Здесь предполагается, что квадратичный многочлен fi(x) представлен приведенной выше формулой (6). Кроме того, вектор (x1, …, xn) обозначен x, а пара квадратичных многочленов (f1(x), …, fm(x)) от нескольких переменных обозначены как многочлены F(x) от нескольких переменных.

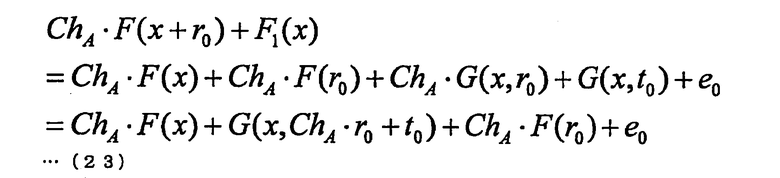

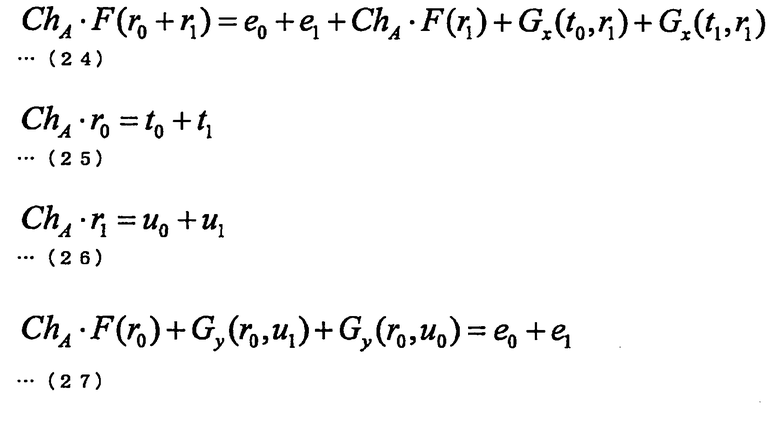

Как в эффективных алгоритмах, относящихся к 3-проходной схеме, два вектора, а именно вектор t0, являющийся элементом множества Kn, и вектор е0, являющийся элементом множества Km, используют для представления многочлена F1(x) от нескольких переменных, служащего для маскирования многочленов F(x+r0) от нескольких переменных, в виде F1(x)=G(x, t0)+е0. При использовании этих формул можно для многочлена F(x+r0) от нескольких переменных получить соотношение, выраженное следующей формулой (23).

По этой причине, когда t1=ChA·r0+t0, e1=ChA·F(r0)+е0, многочлен F2(x)=ChA·F(x+r0)+F1(x) от нескольких переменных после маскирования также может быть выражен двумя векторами, а именно вектором t1, который является элементом множества Kn, и вектором e1, который является элементом множества Km. По этой причине, когда задан многочлен F1(x)=G(x, t0)+е0, многочлены F1 и F2 могут быть выражены с использованием вектора из множества Kn и вектора из множества Km, и, следовательно, можно реализовать эффективный алгоритм, которому для связи необходим лишь небольшой объем данных.

Кроме того, из многочлена F2 (или F1) совсем нет утечки информации относительно r0. Например, даже если даны e1 и t1 (или е0 и t0), информация относительно r0 остается совсем неизвестной до тех пор, пока неизвестны е0 и t0 (или e1 и t1). Соответственно, обеспечивается нулевое разглашение. Далее будут описаны алгоритмы, относящиеся к классу 5-проходных алгоритмов и построенные на основе изложенной выше логики. Алгоритм по 5-проходной схеме, который будет описан здесь, построен из алгоритма Gen генерации ключей, алгоритма Р доказывающей стороны и алгоритма V проверяющей стороны.

Алгоритм Gen генерации ключей

Алгоритм Gen генерации ключей формирует многочлены f1(x1, …, xn), …, fm(x1, …, xn) от нескольких переменных, определенные в кольце k и вектор s=(s1, …, sn), являющийся элементом множества Kn. Далее алгоритм Gen генерации ключей вычисляет y=(y1, …, ym)<-(f1(s), …, fm(s)). Кроме того, алгоритм Gen генерации ключей задает (f1 …, fm, y) в открытом ключе pk и задает s в качестве секретного ключа. В последующем, вектор (x1, …, xn) обозначен x, а пара многочленов (f1(x), …, fm(x)) от нескольких переменных обозначена как F(x).

Алгоритм Р доказывающей стороны, алгоритм V проверяющей стороны

В дальнейшем, процедура, выполняемая алгоритмом Р доказывающей стороны, и процедура, выполняемая алгоритмом V проверяющей стороны, в ходе работы по протоколу взаимодействия будут описаны со ссылками на Фиг. 7. Во время исполнения протокола взаимодействия доказывающая сторона совсем не допускает утечки информации о секретном ключе s и сообщает проверяющей стороне, что «она сама знает величину s, удовлетворяющую уравнению y=F(s)». С другой стороны, проверяющая сторона осуществляет проверку, действительно ли доказывающая сторона знает величину s, удовлетворяющую уравнению y=F(s). При этом, предполагается, что открытый ключ pk сделан известным проверяющей стороне. Кроме того, предполагается, что доказывающая сторона сохраняет секретность своего секретного ключа s. В дальнейшем описание будет дано со ссылками на логическую схему, изображенную на Фиг. 7.

Операция #1:

Как показано на Фиг. 7, алгоритм Р доказывающей стороны случайным образом генерирует вектор r0, являющийся элементом множества Kn, вектор t0, являющийся элементом множества Kn, и вектор е0, являющийся элементом множества Km. После этого алгоритм Р доказывающей стороны вычисляет r1<-s-r0. Эти расчеты эквивалентны маскированию секретного ключа s с использованием вектора r0. После этого алгоритм Р доказывающей стороны вычисляет хэш-величину со для векторов r0, t0, е0. Иными словами, алгоритм Р доказывающей стороны вычисляет с0<-H(r0, t0, е0). После этого алгоритм Р доказывающей стороны вычисляет G(t0, r1)+е0 и хэш-величину c1 от r1. Иными словами, алгоритм Р доказывающей стороны вычисляет с0<-H(r1, G(t0, r1)+е0). Сообщения (с0, c1), генерируемые в ходе операции #1, посылают алгоритму V проверяющей стороны.

Операция #2:

После приема сообщений (с0, c1), алгоритм V проверяющей стороны случайным образом выбирает одно число ChA из совокупности q колец K и передает выбранное число ChA алгоритму Р доказывающей стороны.

Операция #3:

После приема числа ChA, алгоритм Р доказывающей стороны вычисляет t1<-ChA·r0-t0. Кроме того, алгоритм Р доказывающей стороны вычисляет e1<-ChA·F(r0)-е0. Алгоритм Р доказывающей стороны передает t1 и e1 алгоритму V проверяющей стороны.

Операция #4:

После приема t1 и e1 алгоритм V проверяющей стороны выбирает, какую схему верификации использовать, из совокупности двух схем верификации. Например, алгоритм V проверяющей стороны может выбрать числовую величину из совокупности двух числовых величин {0, 1}, представляющих схемы верификации, и задает выбранную числовую величину в качестве параметра запроса Ch. Этот запрос ChB передают алгоритму Р доказывающей стороны.

Операция #5:

По получении запроса ChB алгоритм Р доказывающей стороны генерирует ответы Rsp для передачи алгоритму V проверяющей стороны в ответ на принятый запрос ChB. Если ChB=0, алгоритм Р доказывающей стороны генерирует ответ Rsp=r0. Если ChB=1, алгоритм Р доказывающей стороны генерирует ответ Rsp=r1. Ответ Rsp, генерируемый в ходе операции #5, посылают алгоритму V проверяющей стороны.

Операция #6:

После приема ответа Rsp алгоритм V проверяющей стороны выполняет следующую процедуру верификации с использованием принятого ответа Rsp.

Если ChB=0, алгоритм V проверяющей стороны выполняет r0<-Rsp. Затем, алгоритм V проверяющей стороны проверяет, выполняется ли равенство с0=Н(r0, ChA·r0-t1, ChA·F(r0)-e1). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Если ChB=1, алгоритм V проверяющей стороны выполняет r1<-Rsp. Затем алгоритм V проверяющей стороны проверяет, выполняется ли равенство c1=H1(r1, ChA·(y-F(r1)-G(t1, r1)-e1)). Алгоритм V проверяющей стороны передает на выход величину 1, чтобы указать на успех аутентификации, если все эти процедуры верификации завершились успешно, и передает на выход величину 0, чтобы указать на неудачу аутентификации, если какая-либо процедура верификации закончилась неудачей.

Выше был описан пример структуры эффективного алгоритма, относящегося к 5-проходной схеме.

3-2: Пример структуры параллелизованного алгоритма (Фиг. 8)

Далее, способ параллелизации алгоритма, относящегося к 5-проходной схеме, показанной на Фиг. 7, будет описан со ссылками на Фиг. 8. Однако дальнейшее описание структуры алгоритма Gen генерации ключей будет опущено.

Как описано выше, применение рассмотренного выше протокола взаимодействия, относящегося к 5-проходной схеме, делает возможным сохранение вероятности успешной фальсификации на уровне (1/2+1/q) или меньше. Следовательно, выполнение этого протокола взаимодействия дважды делает возможным сохранение вероятности успешной фальсификации на уровне (1/2+1/q)2 или меньше. Более того, если рассматриваемый протокол взаимодействия выполнить N раз, вероятность успешной фальсификации становится не больше (1/2+1/q)N, а если в качестве N задать достаточно большое число (N=80, например), вероятность успешной фальсификации становится пренебрежимо малой.

В качестве способов многократного выполнения протокола взаимодействия можно представить себе последовательный способ, в соответствии с которым последовательно и многократно производят операции обмена сообщениями, передачи запроса и получения ответа, и параллельный способ, когда большим числом сообщений, запросов и ответов обмениваются в единственном цикле обмена, например. Кроме того, можно также представить себе гибридный способ, сочетающий последовательный способ и параллельный способ. Здесь алгоритмы, выполняющие описанный выше протокол взаимодействия, относящийся к 5-проходной схеме, параллельно (далее называемые параллелизованными алгоритмами) будут теперь описаны.

Операция #1:

Как показано на Фиг. 8, алгоритм Р доказывающей стороны сначала выполняет следующие процессы с (1) по (4) для i=1-N.

Процесс (1): Алгоритм Р доказывающей стороны генерирует векторы r0i, t0i, являющиеся элементами множества Kn, и вектор e0i, являющийся элементом множества Km.

Процесс (2): Алгоритм Р доказывающей стороны вычисляет r1i<-s-r0i. Эти расчеты эквивалентны маскированию секретного ключа s с использованием вектора r0i.

Процесс (3): Алгоритм Р доказывающей стороны вычисляет c0i<-Н(r0i, t0i, e0i).

Процесс (4): Алгоритм Р доказывающей стороны вычисляет c1i<-Н(r1i, G(t0i, r1i)+e0i).

После выполнения описанных выше процессов с (1) по (4) для i=1-N, алгоритм Р доказывающей стороны вычисляет хэш-величину Cmt<-Н(с01, с11, …, c0N, c1N). Хэш-величину Cmt, генерируемую в ходе операции #1, посылают алгоритму V проверяющей стороны.

Операция #2:

После приема хэш-величины Cmt, алгоритм V проверяющей стороны случайным образом выбирает одно число ChAi из совокупности q колец K для i=1-N и передает выбранное число ChAi (i=1-N) алгоритму Р доказывающей стороны.

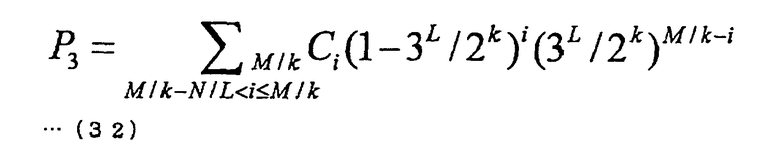

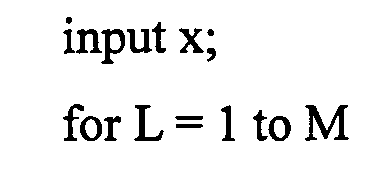

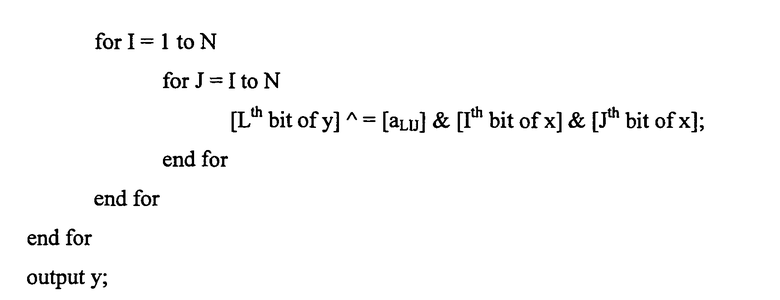

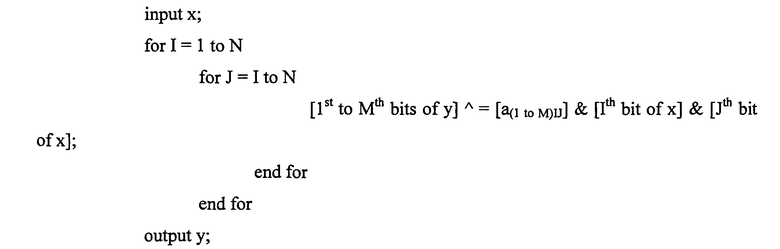

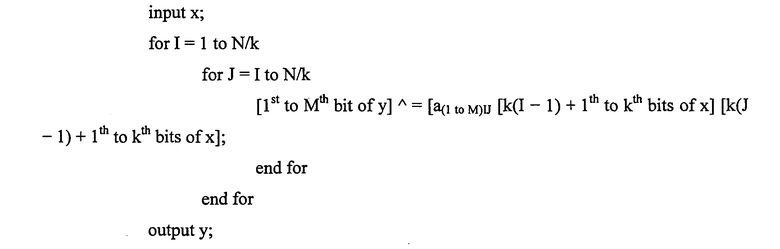

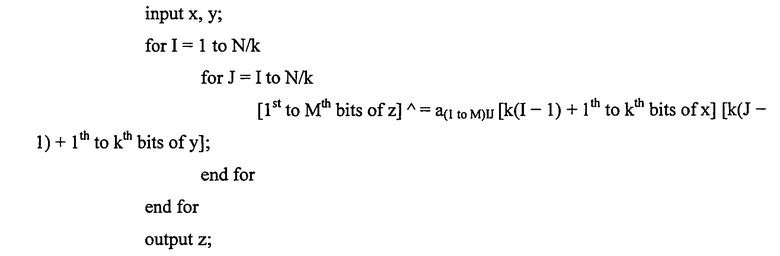

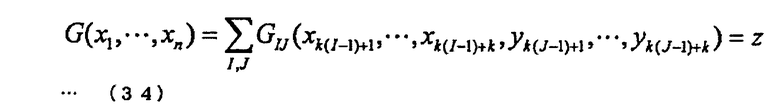

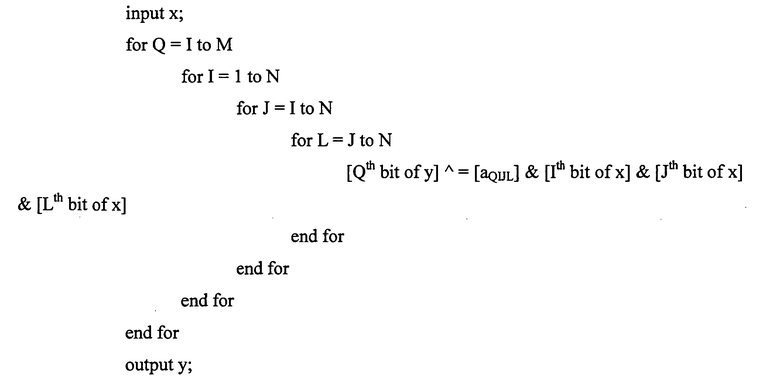

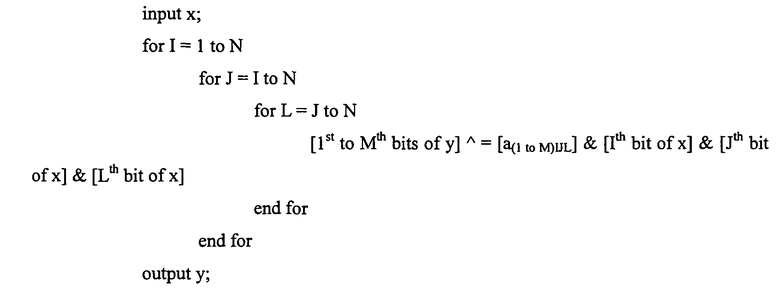

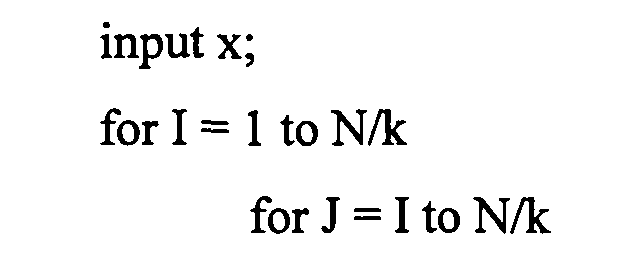

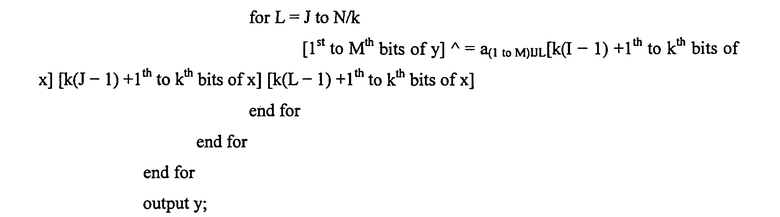

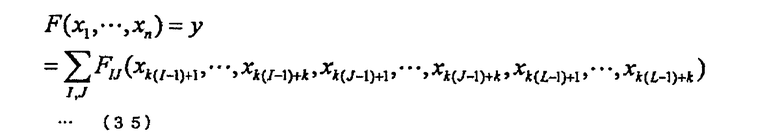

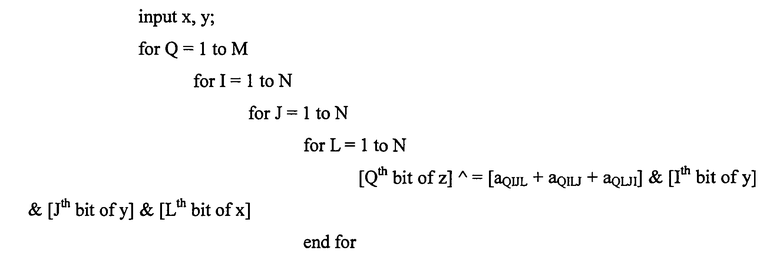

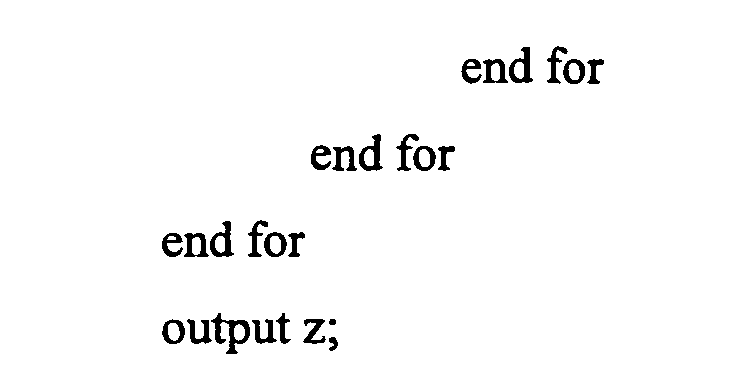

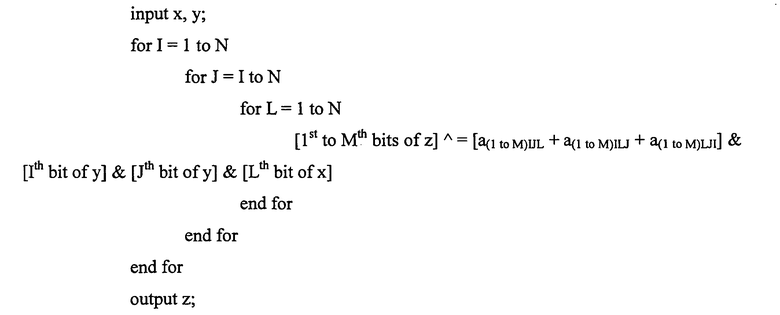

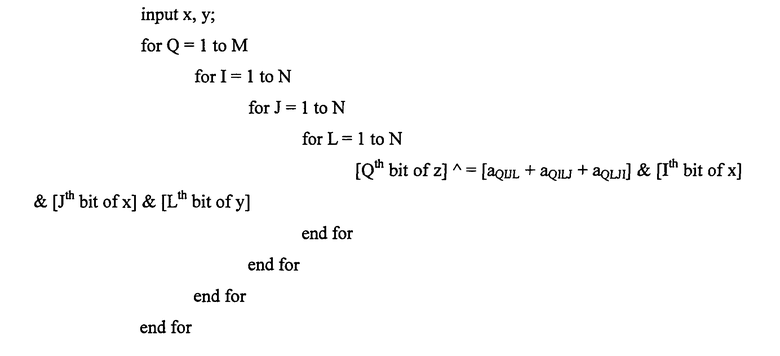

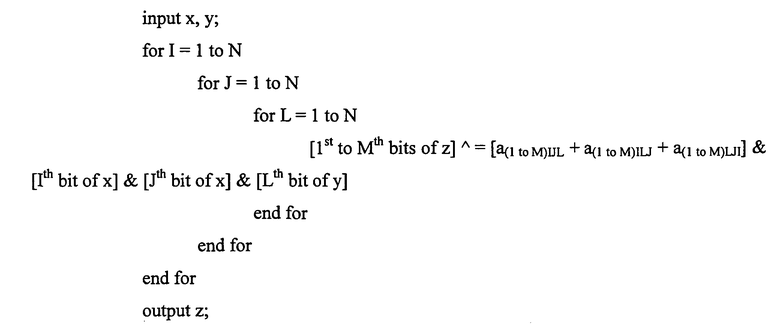

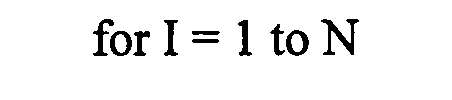

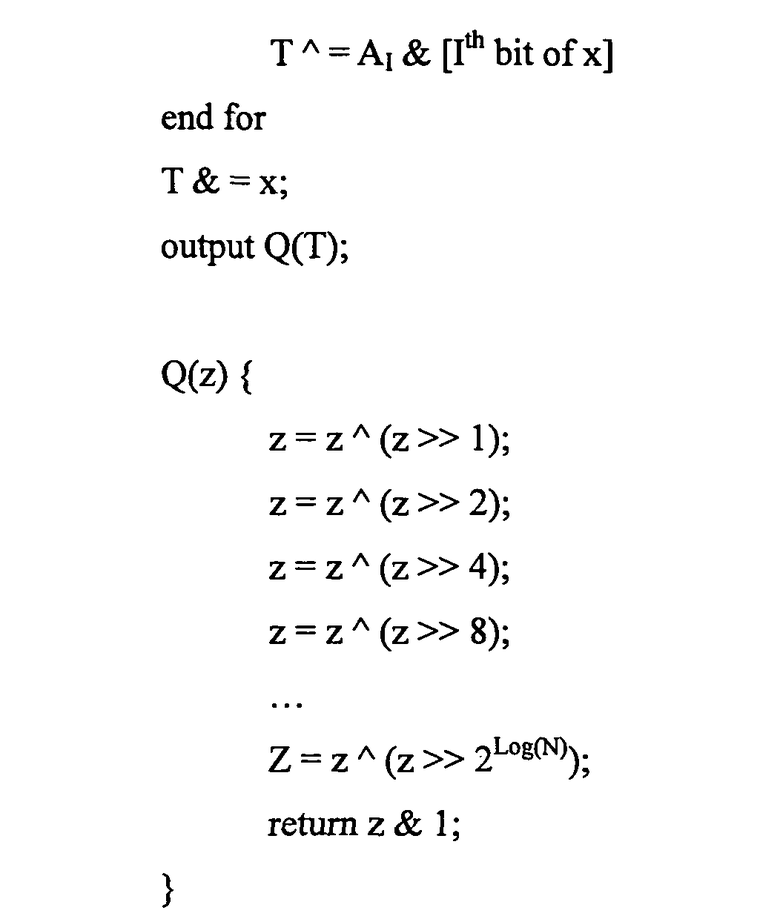

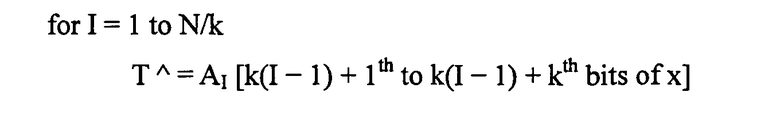

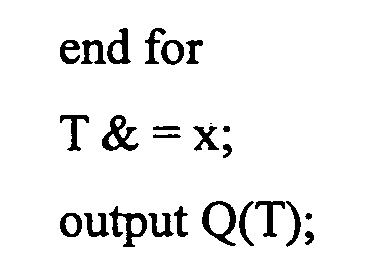

Операция #3: