Область техники, к которой относится изобретение

Настоящая технология относится к устройству обработки информации, способу обработки информации, программе и носителю информации.

Уровень техники

С бурным развитием технологий обработки информации и технологий связи, документы быстро преобразовывали в цифровую форму независимо от того, являются ли документы общего доступа или частными. С оцифровкой таких документов, многие люди и компании стали проявлять большой интерес к управлению безопасностью электронных документов. Меры противодействия взлому, такому как перехват сообщений или подделка электронных документов, активно исследовались в различных областях в ответ на увеличение к этому интереса. Что касается перехвата сообщений электронных документов, безопасность обеспечивается, например, путем шифрования электронных документов. Кроме того, что касается подделки электронных документов, безопасность обеспечивается, например, с помощью цифровых подписей. Однако когда шифрование или цифровая подпись, которую будут использовать, не имеет высокой устойчивости к взлому, достаточная безопасность не обеспечивается.

Цифровая подпись используется для точного определения автора электронного документа. Соответственно, только автор электронного документа должен иметь возможность генерирования цифровой подписи. Если злоумышленная третья сторона способна сгенерировать ту же самую цифровую подпись, то эта третья сторона может выдавать себя за автора электронного документа. То есть электронный документ подделывается злоумышленной третьей стороной. В отношении безопасности цифровой подписи высказывались различные мнения с целью предотвращения такой подделки. В качестве схем цифровой подписи, которые в настоящее широко используются, известны, например, схема подписи RSA и схема подписи DSA.

Схема подписи RSA принимает в расчет "трудности разложения на простые множители большого составного числа (здесь и далее по тексту задача разложения на простые множители)" в качестве основы безопасности. К тому же, схема подписи DSA принимает в расчет "трудности решения задачи дискретного логарифма" в качестве основы безопасности. Эти основы базируются на тех алгоритмах, которые не имеют эффективного решения задачи разложения на простые множители и задачи дискретного логарифма с использованием классического компьютера. То есть трудности, упомянутые выше, предполагают трудности вычисления на классическом компьютере. Однако считается, что решения задачи разложения на простые множители и задачи дискретного логарифма можно эффективным образом получить путем проведения вычислений с использованием квантового компьютера.

Аналогично схеме подписи RSA и схеме подписи DSA большинство схем цифровой подписи и схем аутентификации ключа общего доступа, которые используются в настоящее время, также принимают в расчет трудности задачи разложения на простые множители или задачи дискретного логарифма в качестве основы безопасности. Таким образом, если квантовый компьютер будет применяться на практике, нельзя будет обеспечить безопасность таких схем цифровой подписи и схем аутентификации ключа общего доступа. Соответственно, желательно, чтобы реализация новых схем цифровой подписи и схем аутентификации ключа общего доступа принимала в расчет в качестве основы безопасности задачу, которая отличалась бы от задач, таких как задача разложения на простые множители и задача решения дискретного логарифма, которые можно легко решить с помощью квантового компьютера. В качестве задачи, которую нелегко решить с помощью квантового компьютера, существует задача, которая относится, например, к многомерному полиному.

Например, в качестве схем цифровой подписи, которые принимают задачу многомерного полинома в качестве основы безопасности, известны схемы, основанные на криптографии Мацумото-Имаи (Matsumoto-Imai (MI)), криптографии, использующие уравнения скрытого поля (HFE), схемы подписи "масло-уксус" (OV) и криптографии, использующие способ ручного преобразования (ТТМ). Например, схема цифровой подписи на основе HFE раскрыта в следующей непатентной литературе 1 и 2.

Перечень цитируемой литературы

Непатентная литература

Непатентная литература 1: Jacques Patarin, «Asymmetric Cryptography with a Hidden Monomial», CRYPTO 1996, pp.45-60

Непатентная литература 2: Patarin, J., Courtois, N., and Goubin, L., «QUARTZ, 128-Bit Long Digital Signatures, In Naccache, D., Ed. Topics in Cryptology» - CT-RSA 2001 (San Francisco, CA, USA, April 2001), vol.2020 of Lecture Notes in Computer Science, Springer-Verlag., pp.282-297.

Раскрытие изобретения

Техническая задача

Как описано выше, задача многомерного полинома показана на примере задачи, которая называется как NP-трудная задача, которую трудно решить даже в том случае, когда используется квантовый компьютер. Обычно схема аутентификации ключа общего доступа, которая имеет задачу многомерного полинома, типичным примером которой служит HFE или тому подобное, использует многостепенную многомерную систему уравнений со специальной функцией-ловушкой. Например, выполнены многостепенная многомерная система уравнений F(x1, …, xn)=y, зависящих от х1, …, xn, и линейные преобразования А и В, и линейные преобразования А и В управляются секретным образом. В этом случае многостепенная многомерная система уравнений F и линейные преобразования А и В представляют собой функции-ловушки.

Объект, который знает функции-ловушки F, А и В, может решить уравнение B(F(A(x1, …, xn)))=у′, зависящее от x1, …, xn. С другой стороны, уравнение B(F(A(x1, …, xn)))=у′, зависящее от х1, …, xn, не может решить объект, который не знает функции-ловушки F, А и В. Используя этот механизм, можно реализовать схему аутентификации ключа общего доступа и схему цифровой подписи, которые имели трудности решения многостепенной многомерной системы уравнений в качестве основы безопасности.

Как упомянуто выше, для того чтобы реализовать схему аутентификации ключа общего доступа или схему цифровой подписи, необходимо подготовить специальную многостепенную многомерную систему уравнений, удовлетворяющую условию B(F(A(x1, …, xn)))=y. Кроме того, во время генерирования подписи, необходимо решить многостепенную многомерную систему уравнений F. По этой причине, имеющаяся многостепенная многомерная система уравнений F была ограничена относительно легко решаемыми уравнениями. То есть в ранее используемых схемах применялась только многостепенная многомерная система уравнений B(F(A(x1, …, xn)))=y объединенного вида из трех функций (функций-ловушек) В, F и А, которые можно относительно легко решить, и, таким образом, трудно обеспечить достаточную безопасность.

Настоящая технология разработана с учетом вышеупомянутых обстоятельств и предназначена для выполнения нового и усовершенствованного устройства обработки информации, нового и усовершенствованного способа обработки информации, новой и усовершенствованной программы и нового и усовершенствованного носителя записи с возможностью осуществления схемы аутентификации ключа общего доступа и схемы цифровой подписи, которые являются эффективными и имеют высокую безопасность, с использованием многостепенной многомерной системы уравнений, для которой не известно эффективное средство решения (функция-ловушка).

Решение задачи

Согласно варианту осуществления настоящей технологии выполнено устройство обработки информации содержащее блок генерирования сообщения для генерирования сообщения на основании пары многостепенных многомерных полиномов F=(f1, …, fm) и вектора s, который является элементом из набора Kn, блок подачи сообщения, который подает сообщение верифицирующей стороне, хранящей пару многостепенных многомерных полиномов F и векторы y=(y1, …, ym)=(f1(s), …, fm(s)), блок генерирования промежуточной информации для генерирования третьей информации на основании первой информации, произвольно выбранной с помощью верифицирующей стороны, и второй информации, полученной во время генерирования сообщения, блок предоставления промежуточной информации для предоставления третьей информации верифицирующей стороне, и блок подачи отклика для предоставления верифицирующей стороне информации отклика, соответствующей образцу верифицирующей стороны, который верифицирующая сторона выбирает из k (где k≥2) образцов верифицирующей стороны. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой ключи общего доступа. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верифицирующей стороны, соответствующего информации отклика на основании ключей общего доступа, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, х2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz, и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнено устройство обработки информации, включающее в себя блок хранения информации для хранения пары многостепенных многомерных полиномов F=(f1, …, fm) и векторов y=(y1, …, ym)=(f1(s), …, fm(s)), блок получения сообщения для получения сообщения, сгенерированного на основании пары многостепенных многомерных полиномов F и вектора s, который представляет собой элемент из набора Kn, блок предоставления информации для предоставления произвольно выбранной первой информации доказывающей стороне, которая выдает сообщение, блок получения промежуточной информации для получения третью информации, сгенерированной доказывающей стороной на основании первой информации и второй информации, полученной во время генерирования сообщения, блок предоставления информации об образце для предоставления доказывающей стороне информации относительно одного образца верификации, произвольно выбранного из k (где k≥3) образцов верификации, блок получения отклика для получения информации отклика, соответствующей выбранному образцу верификации, от доказывающей стороны, и блок верификации для верификации того, сохраняет ли доказывающая сторона вектор s на основании сообщения, первой информации, третьей информации, пары многостепенных многомерных полиномов F и информации отклика. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1l)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнен способ обработки информации, содержащий этапы, на которых генерируют сообщение на основании пары многостепенных многомерных полиномов F=(f1, …, fm) и вектора s, который представляет собой элемент из набора Kn, подают сообщение на верифицирующей стороне, хранящей пару многостепенных многомерных полиномов F и векторы y=(y1, …, ym)=(f1(s), …, fm(s)), генерируют третью информации на основании первой информации, произвольно выбранной верифицирующей стороной, и второй информации, полученной во время генерирования сообщения, предоставляют третью информацию верифицирующей стороне и предоставляет верифицирующей стороне информацию отклика, соответствующую образцу верификации, который выбирает верифицирующая сторона из k (где k≥2) образцов верификации. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнен способ обработки информации, включающий в себя этапы, на которых, с помощью устройства обработки информации, которое хранит пару многостепенных многомерных полиномов F=(f1, …, fm) и векторы y=(y1, …, ym)=(f1(s), …, fm(s)), получают сообщение, сгенерированное на основании пары многостепенных многомерных полиномов F и вектора s, который представляет собой элемент из набора Kn, предоставляют произвольно выбранную первую информацию доказывающей стороне, которая выдает сообщение, получают третью информацию, сгенерированную доказывающей стороной, на основании первой информации и второй информации, полученной во время генерирования сообщения, предоставляют доказывающей стороне информацию относительно одного образца верификации, произвольно выбранного из k (где k≥3) образцов верификации, и получают информацию отклика, соответствующую выбранному образцу верификации, от доказывающей стороны, верифицируют то, сохраняет ли доказывающая сторона вектор s на основании сообщения, первой информации, третьей информации, пары многостепенных многомерных полиномов F и информации отклика. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнена программа, вызывающая выполнение компьютером функции генерирования сообщения, выполненной с возможностью генерирования сообщения на основании пары многостепенных многомерных полиномов F=(f1, …, fm) и вектора s, который представляет собой элемент из набора Kn, функции подачи сообщения, выполненной с возможностью подачи сообщения на верифицирующую сторону, хранящую пару многостепенных многомерных полиномов F и векторы y=(y1, …, ym)=(f1(s), …, fm(s)), функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации на основании первой информации, произвольно выбранной верифицирующей стороной, и второй информации, полученной во время генерирования сообщения, функцию предоставления промежуточной информации с возможностью предоставления третьей информации верифицирующей стороне и функцию подачи отклика с возможностью предоставления верифицирующей стороне информации отклика, соответствующей образцу верификации, который выбирает верифицирующая сторона из k (где k≥2) образцов верификации. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнена программа, вызывающая выполнение компьютером функции хранения информации, выполненной с возможностью хранения пары многостепенных многомерных полиномов F=(f1, fm) и векторов y=(y1, …, ym)=(f1(s), …, fm(s)), функцию получения сообщения, выполненной с возможностью получения сообщения, выработанного на основании пары многостепенных многомерных полиномов F и вектора s, который представляет собой элемент из набора Kn, функции предоставления информации, выполненной с возможностью предоставления произвольно выбранной первой информации доказывающей стороне, которая выдает сообщение, функции получения промежуточной информации, выполненной с возможностью получения третьей информации, сгенерированной доказывающей стороной, на основании первой информации и второй информации, полученной во время генерирования сообщения, функции предоставления информации об образце, выполненной с возможностью предоставления доказывающей стороне информации относительно одного образца верификации, произвольно выбранного из k (где k≥3) образцов верификации, функции получения отклика, выполненной с возможностью получения информации отклика, соответствующей выбранному образцу верификации, от доказывающей стороны, и функции верификации, выполненной с возможностью верификации того, сохраняет ли доказывающая сторона вектор s на основании сообщения, первой информации, третьей информации, пары многостепенных многомерных полиномов F и информации отклика. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+х2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1,2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнен машиночитаемый носитель информации, хранящий программу, причем программа вызывает выполнение компьютером функции генерирования сообщения, выполненной с возможностью генерирования сообщения на основании пары многостепенных многомерных полиномов F=(f1, …, fm) и вектора s, который представляет собой элемент из набора Kn, функции подачи сообщения, выполненной с возможностью подачи сообщения на верифицирующей стороне, хранящей пару многостепенных многомерных полиномов F и векторы y=(y1, …, ym)=(f1(s), …, fm(s)), функции генерирования промежуточной информации, выполненной с возможностью генерирования третьей информации на основании первой информации, произвольно выбранной верифицирующей стороной, и второй информации, полученной во время генерирования сообщения, функции предоставления промежуточной информации, выполненной с возможностью предоставления третьей информации верифицирующей стороне и функции подачи отклика с возможностью предоставления верифицирующей стороне информации отклика, соответствующей образцу верификации, который выбирает верифицирующая сторона из k (где k≥2) образцов верификации. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам x1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Согласно варианту осуществления настоящей технологии, выполнен машиночитаемый носитель информации, хранящий программу, причем программа вызывает выполнение компьютером функции хранения информации, выполненной с возможностью хранения пары многостепенных многомерных полиномов F=(f1, …, fm) и векторов y=(y1, …, ym)=(f1(s), …, fm(s)), функции получения сообщения, выполненной с возможностью получения сообщения, сгенерированного на основании пары многостепенных многомерных полиномов F и вектора s, который представляет собой элемент из набора Kn, функции предоставления информации, выполненной с возможностью предоставления произвольно выбранной первой информации доказывающей стороне, которая выдает сообщение, функции получения промежуточной информации, выполненной с возможностью получения третьей информации, сгенерированной доказывающей стороной, на основании первой информации и второй информации, полученной во время генерирования сообщения, функцию предоставления информации об образце с возможностью предоставления доказывающей стороне информации относительно одного образца верификации, произвольно выбранного из k (где k≥3) образцов верификации, функции получения отклика, выполненной с возможностью получения информации отклика, соответствующей выбранному образцу верификации, от доказывающей стороны и функции верификации, выполненной с возможностью верификации того, сохраняет ли доказывающая сторона вектор s на основании сообщения, первой информации, третьей информации, пары многостепенных многомерных полиномов F и информации отклика. Вектор s представляет собой секретный ключ. Пара многостепенных многомерных полиномов F и векторы y представляют собой открытые ключи. Сообщение представляет собой информацию, полученную путем выполнения вычисления, подготовленного заранее, для образца верификации, соответствующего информации отклика, на основании открытых ключей, первой информации, третьей информации и информации отклика. Пара многостепенных многомерных полиномов F включает в себя полиномы f1, …, fm, определенные в кольце R характеристики q и порядка qk, и устанавливается таким образом, чтобы полином G(x1, x2), определенный как G(x1, x2)=F(x1+x2)-F(x1)-F(x2) по отношению к векторам х1=(x1l, …, x1n) (где l=1, 2), был сконфигурирован как член, пропорциональный (x1i)q(z) (где 1≤i≤n, q(z)=qz и 1≤z≤k).

Полезные эффекты изобретения

Согласно настоящей технологии, описанной выше, можно осуществить схему аутентификации открытого ключа и схему цифровой подписи, которые являются эффективными и имеют высокую безопасность, с использованием многостепенной многомерной системы уравнений, для которой не известно средство эффективного решения (функция-ловушка).

Краткое описание чертежей

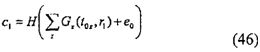

Фиг.1 - пояснительная схема для описания структуры алгоритма, которая относится к схеме аутентификации открытого ключа.

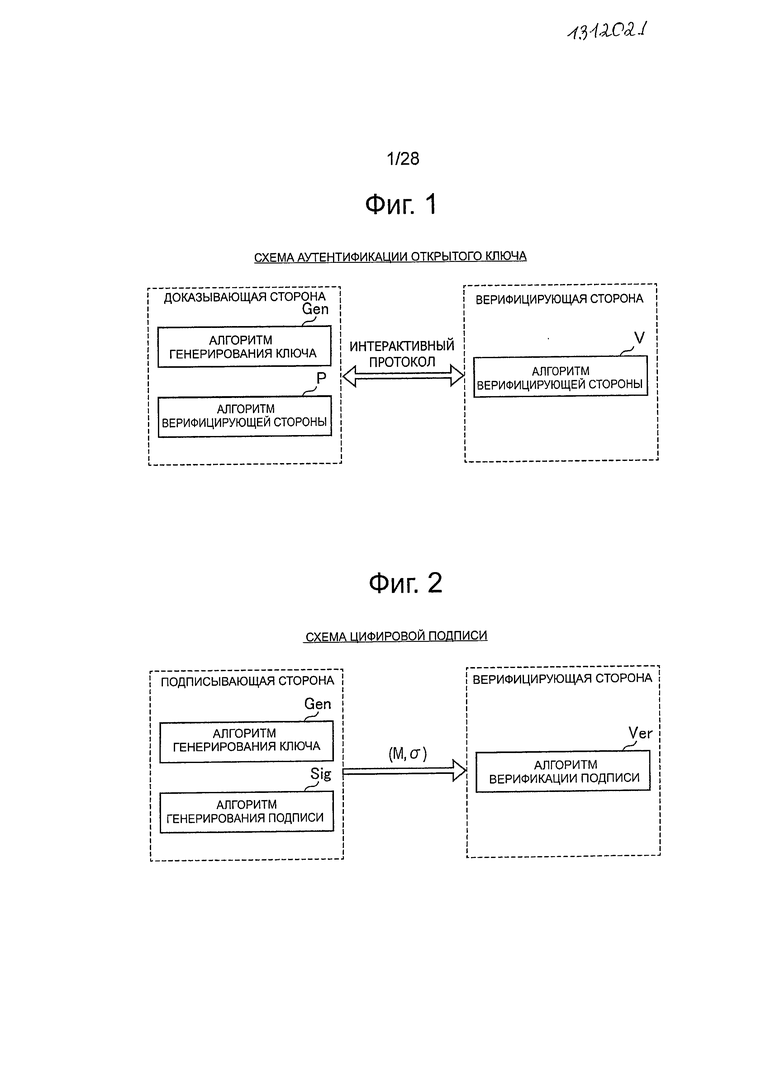

Фиг.2 - пояснительная схема для описания структуры алгоритма, которая относится к схеме цифровой подписи.

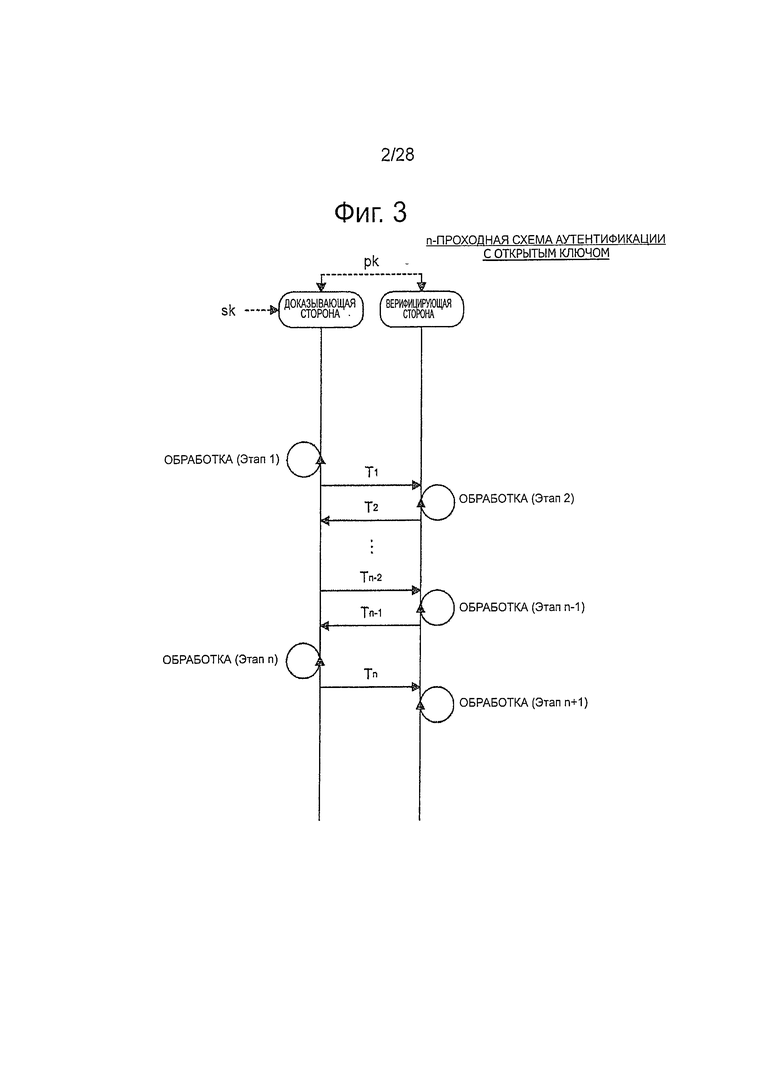

Фиг.3 - пояснительная схема для описания структуры алгоритма, которая относится к n-проходной схеме аутентификации открытого ключа.

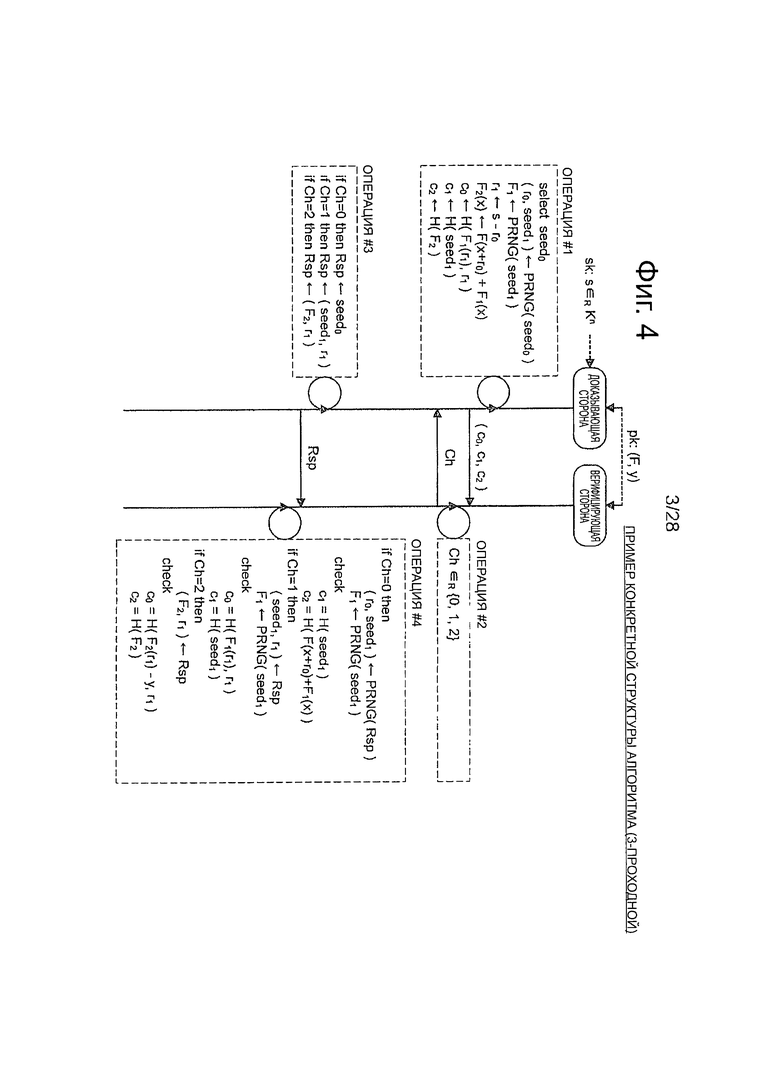

Фиг.4 - пояснительная схема для описания примера конкретной структуры алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа.

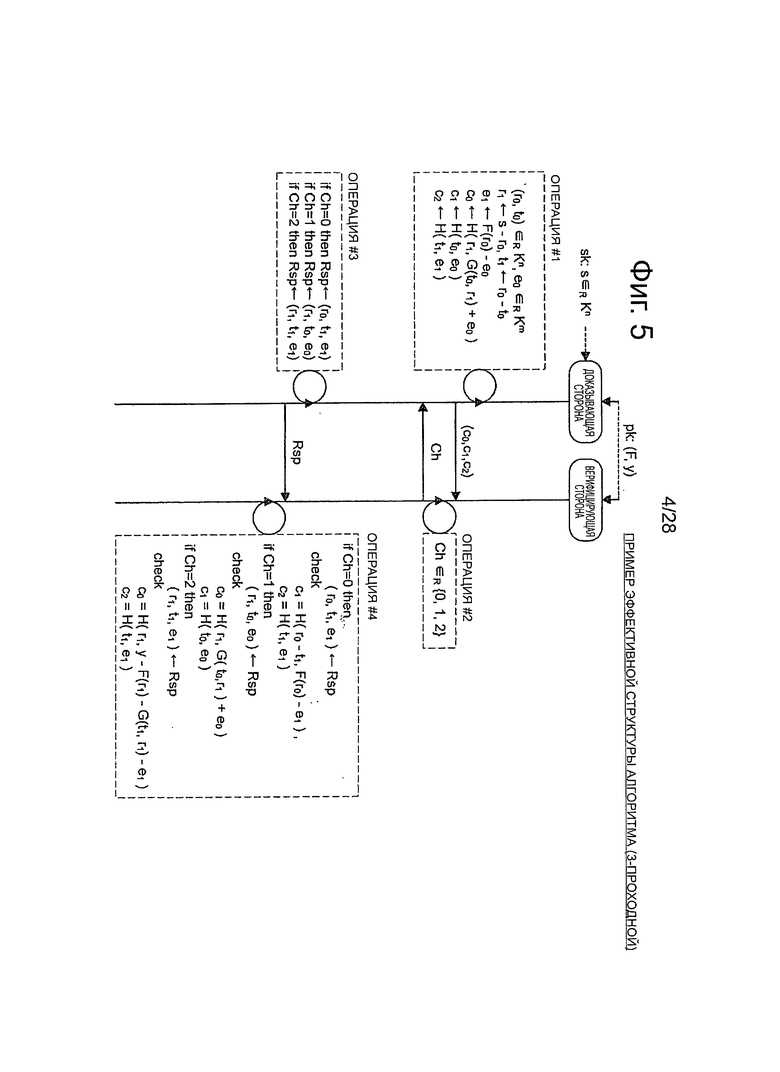

Фиг.5 - пояснительная схема для описания эффективного алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа.

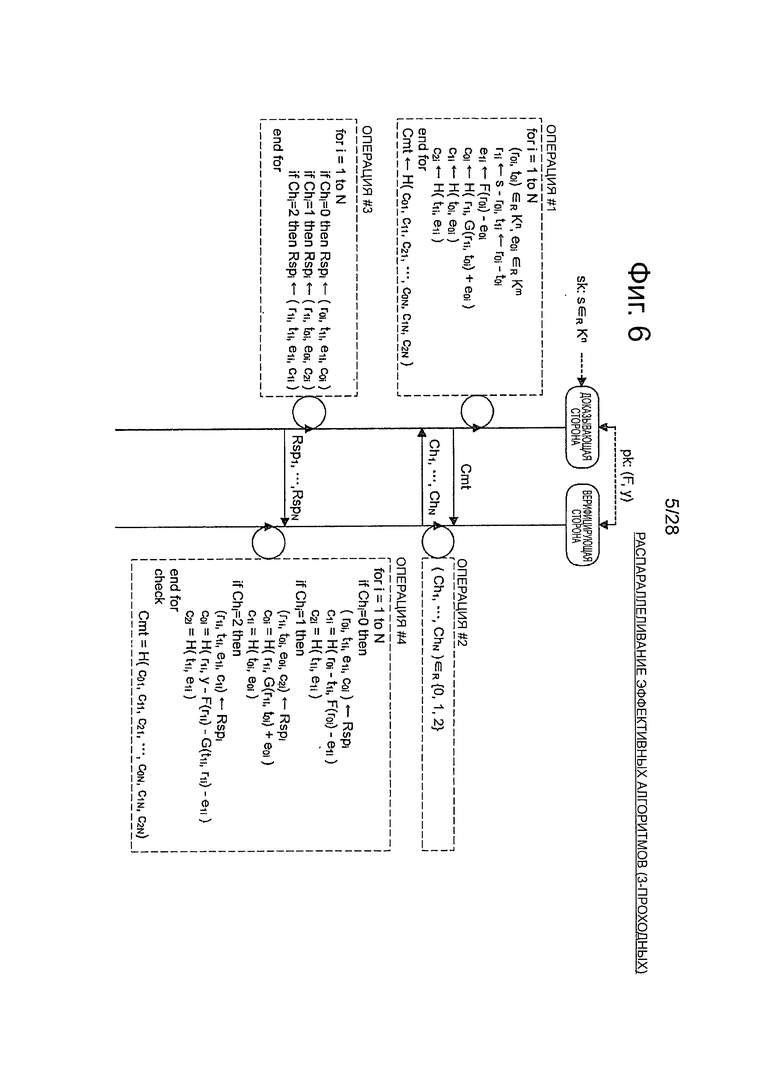

Фиг.6 - пояснительная схема для описания распараллеливания эффективных алгоритмов, которые относятся к 3-проходной схеме аутентификации открытого ключа.

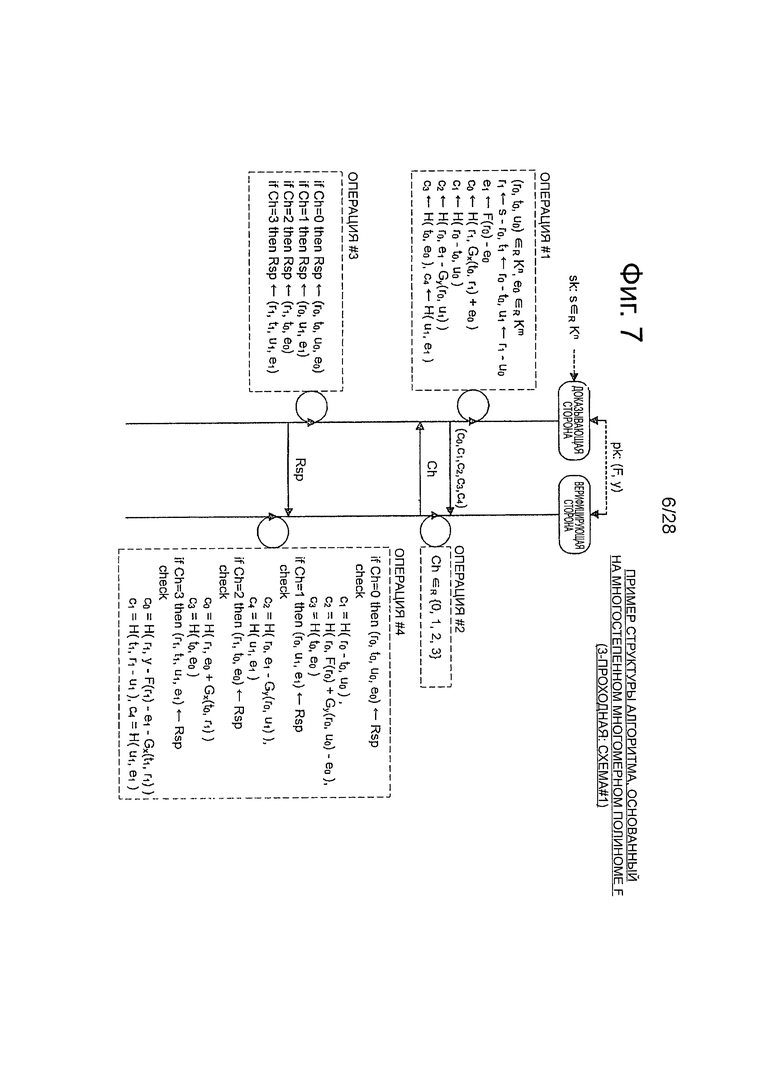

Фиг.7 - пояснительная схема для описания примера алгоритма схемы аутентификации открытого ключа (схема #1) с использованием 3-проходной многостепенной многомерный полином.

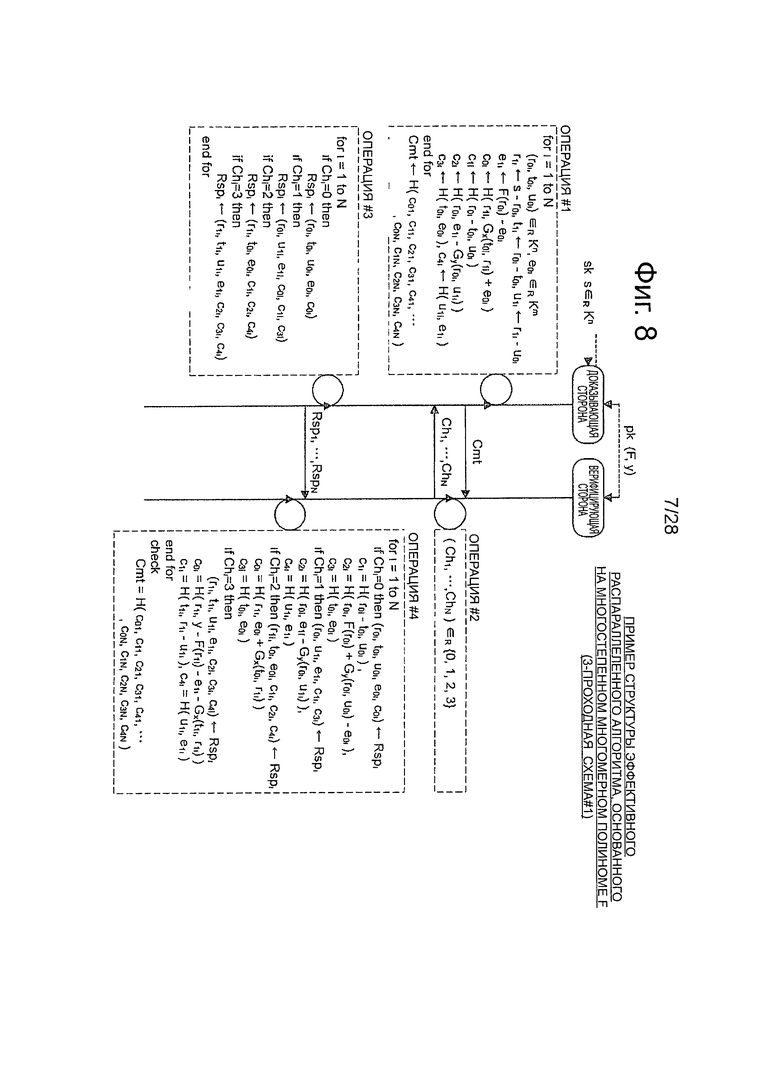

Фиг.8 - пояснительная схема для описания примера распараллеленного алгоритма схемы аутентификации открытого ключа (схема #1) с использованием 3-проходной многостепенной многомерный полином.

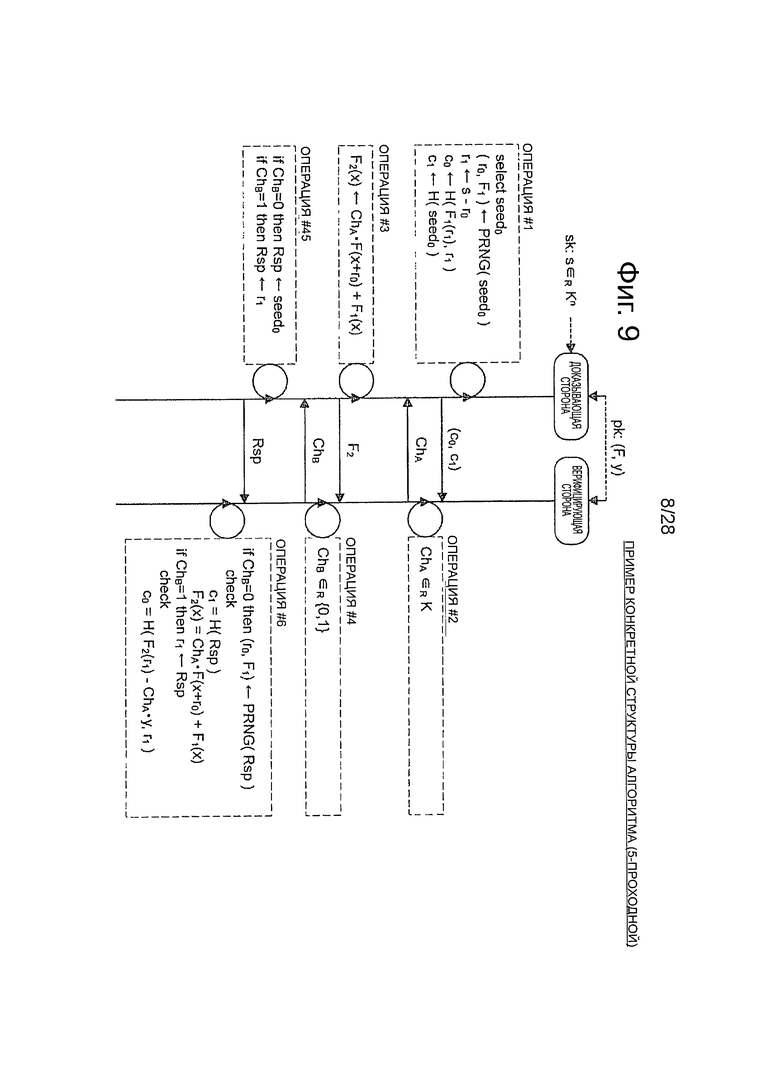

Фиг.9 - пояснительная схема для описания примера конкретной структуры алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

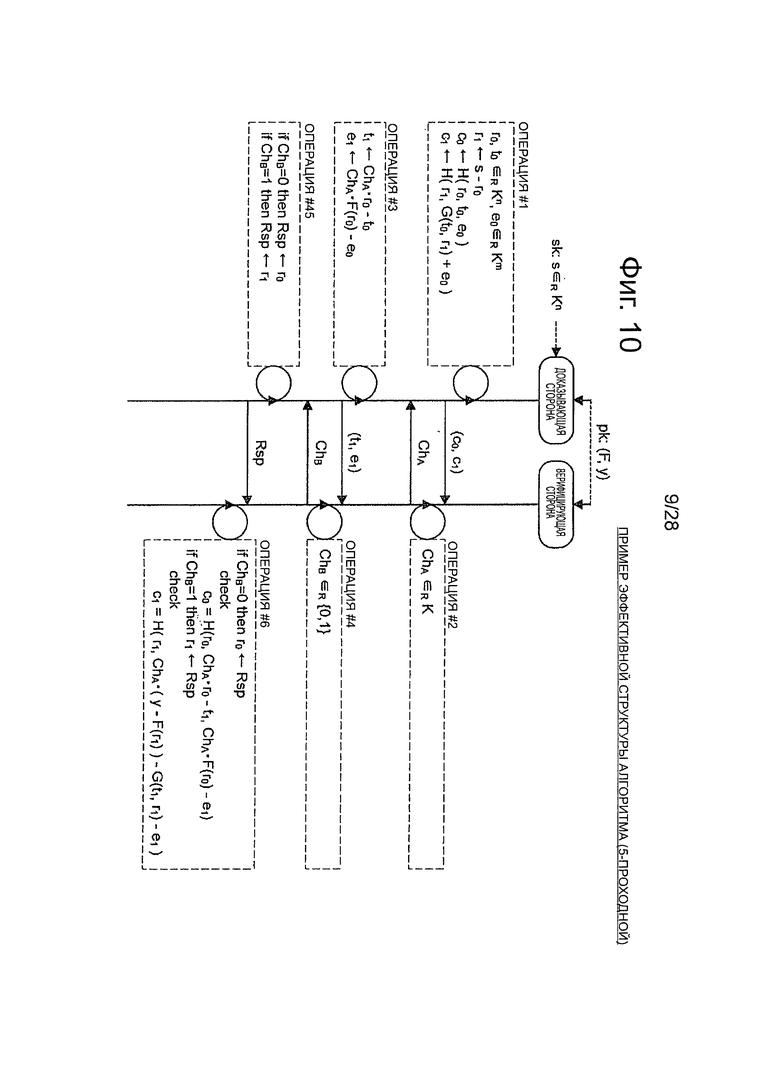

Фиг.10 - пояснительная схема для описания примера эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

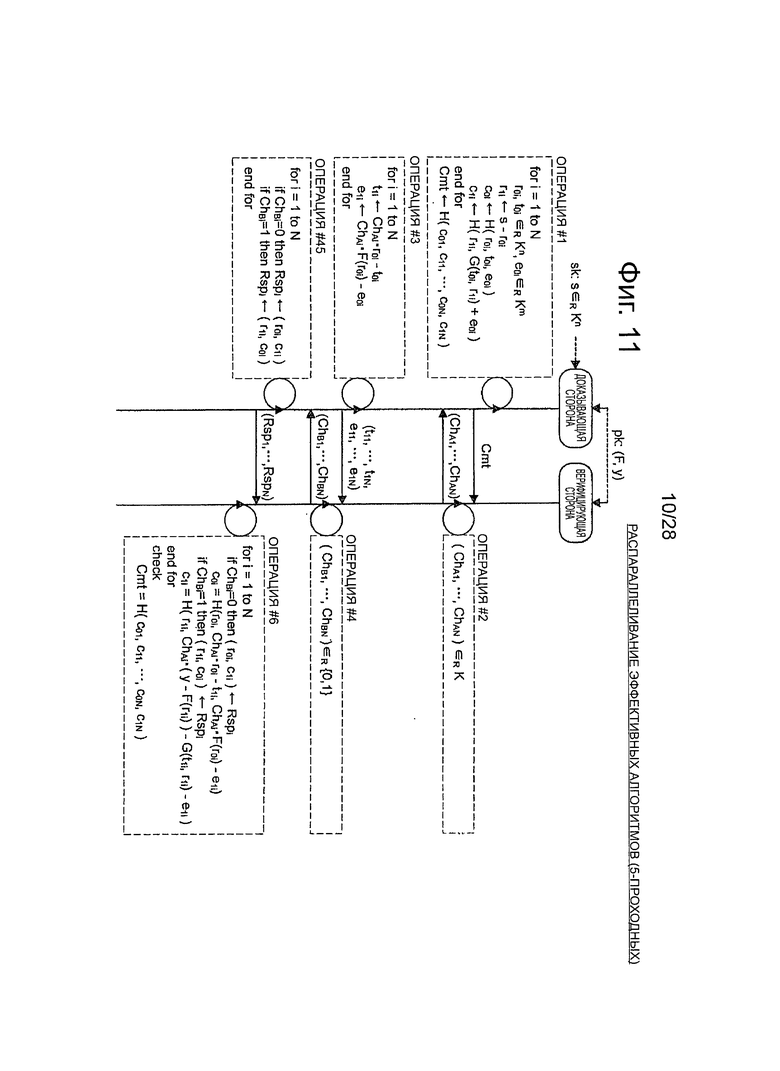

Фиг.11 - пояснительная схема для описания распараллеливания эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

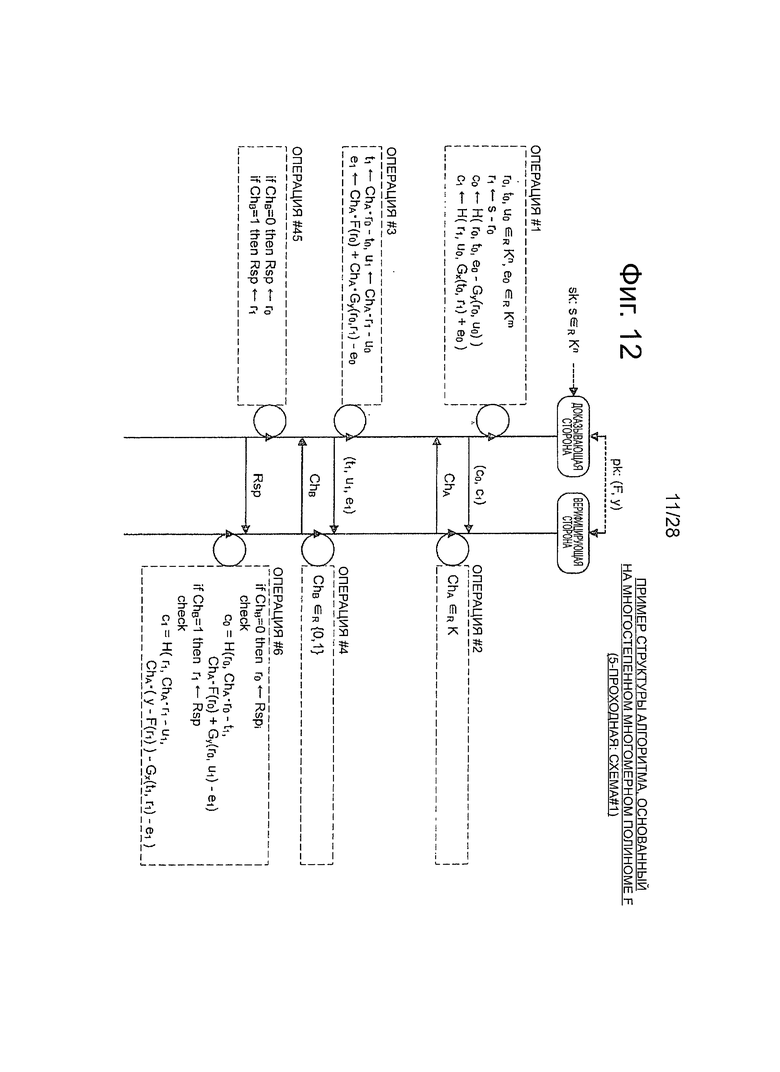

Фиг.12 - пояснительная схема для описания примера алгоритма схемы аутентификации открытого ключа (схема #1) с использованием 5-проходного многостепенного многомерного полинома.

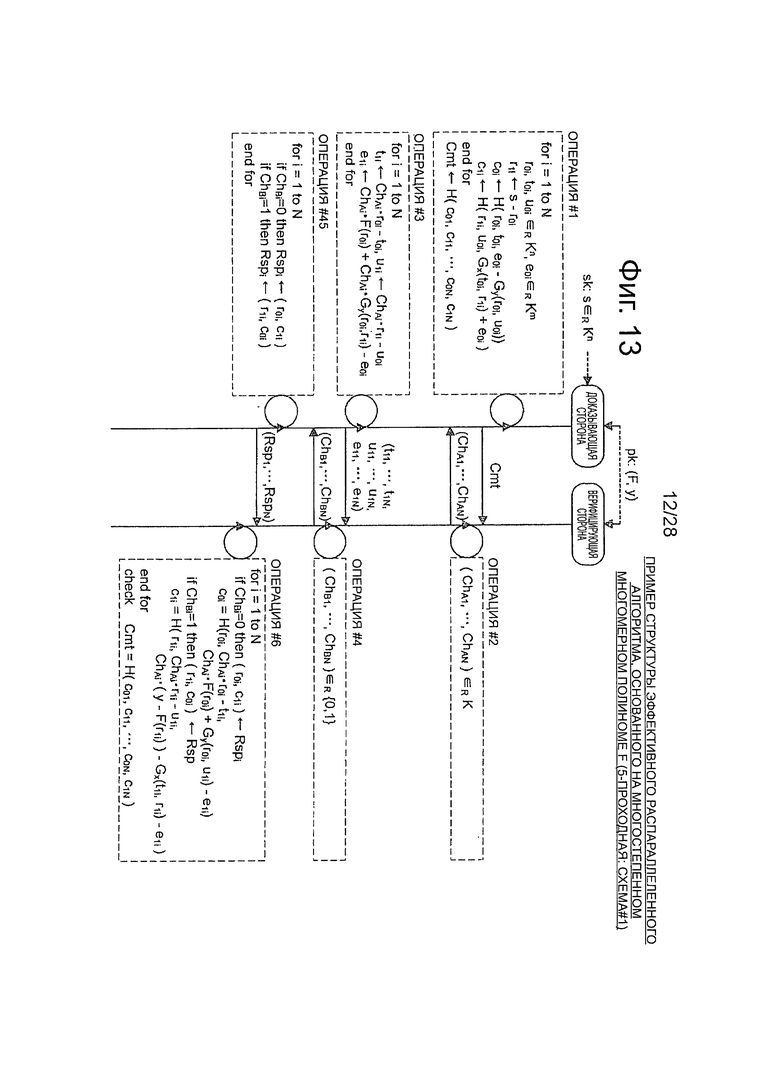

Фиг.13 - пояснительная схема для описания примера распараллеленного алгоритма схемы аутентификации открытого ключа (схема #1) с использованием 5-проходного многостепенного многомерного полинома.

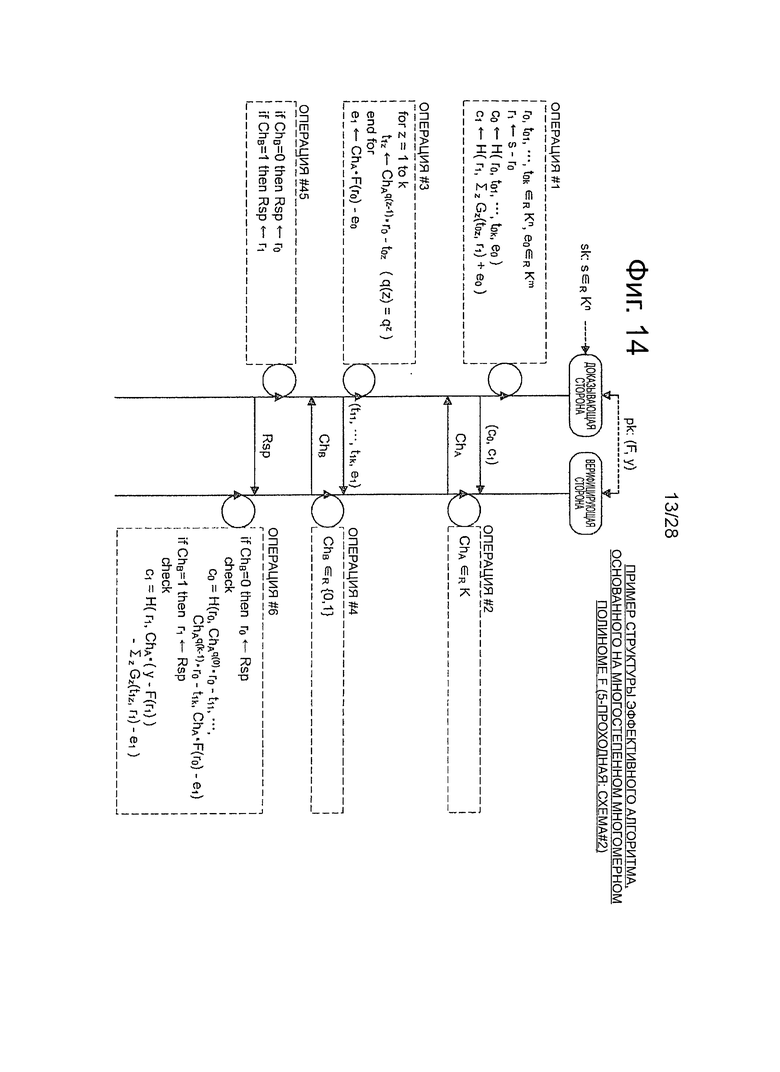

Фиг.14 - пояснительная схема для описания примера алгоритма схемы аутентификации открытого ключа (схема #2) с использованием 5-проходного многостепенного многомерного полинома.

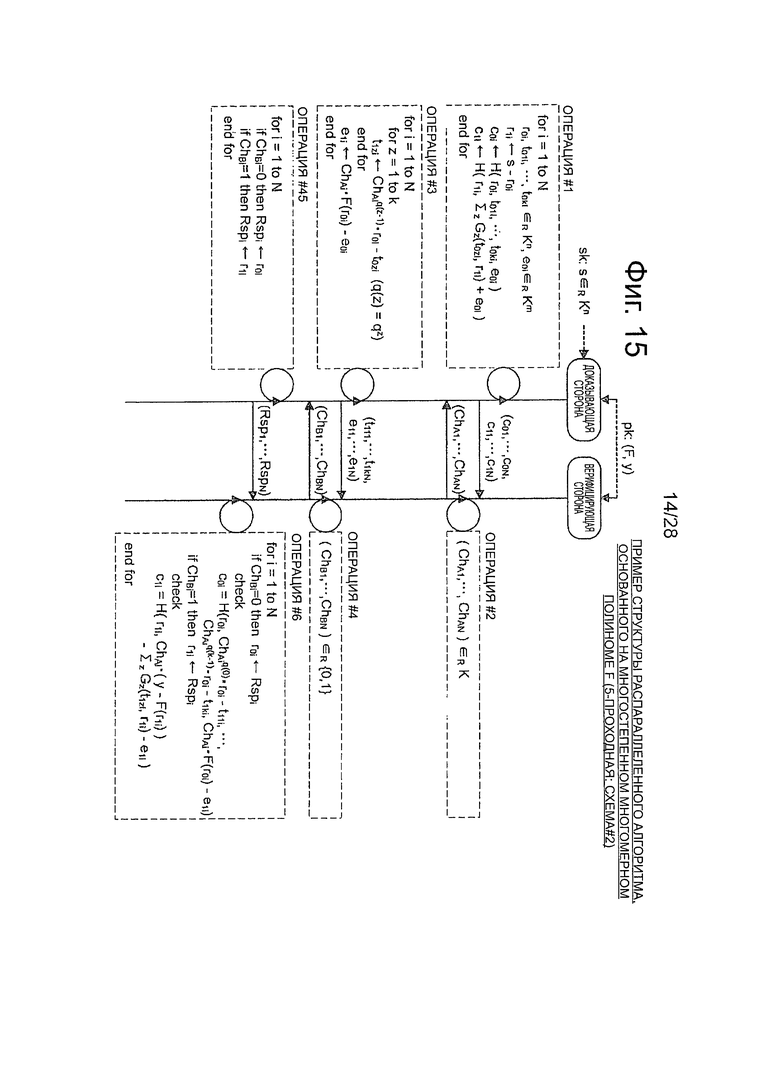

Фиг.15 - пояснительная схема для описания примера распараллеленного алгоритма схемы аутентификации открытого ключа (схема #2) с использованием 5-проходного многостепенного многомерного полинома.

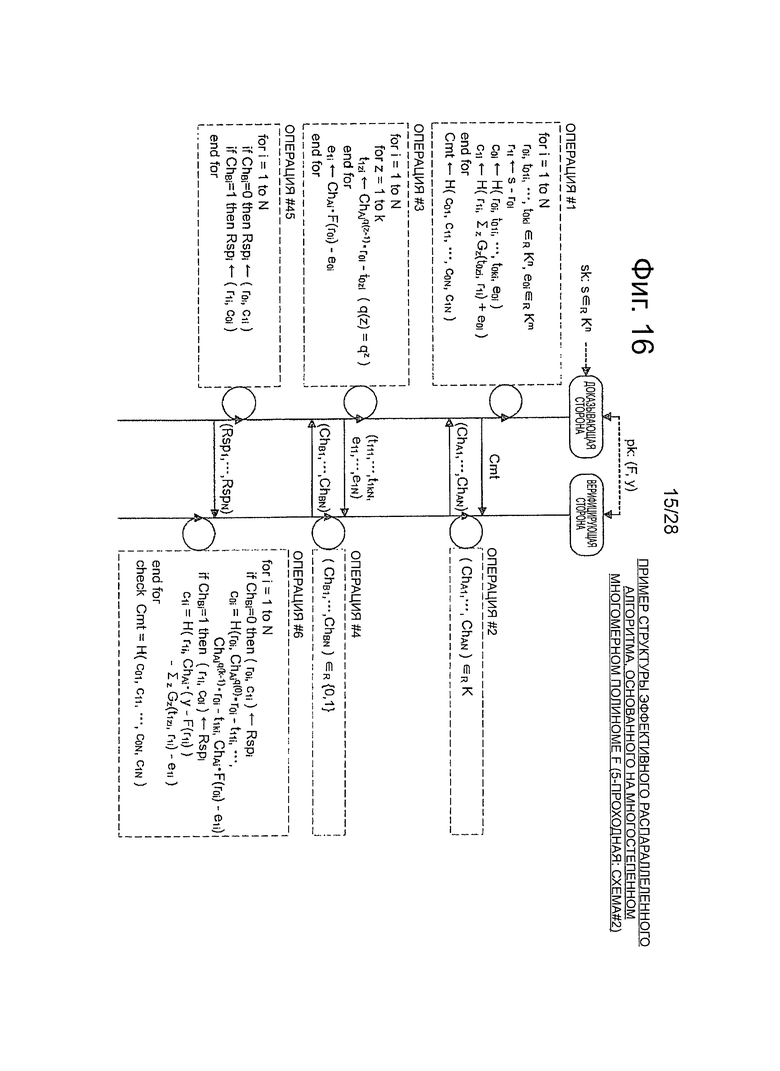

Фиг.16 - пояснительная схема для описания примера " эффективного распараллеленного алгоритма схемы аутентификации открытого ключа (схема #2) с использованием 5-проходного многостепенного многомерного полинома.

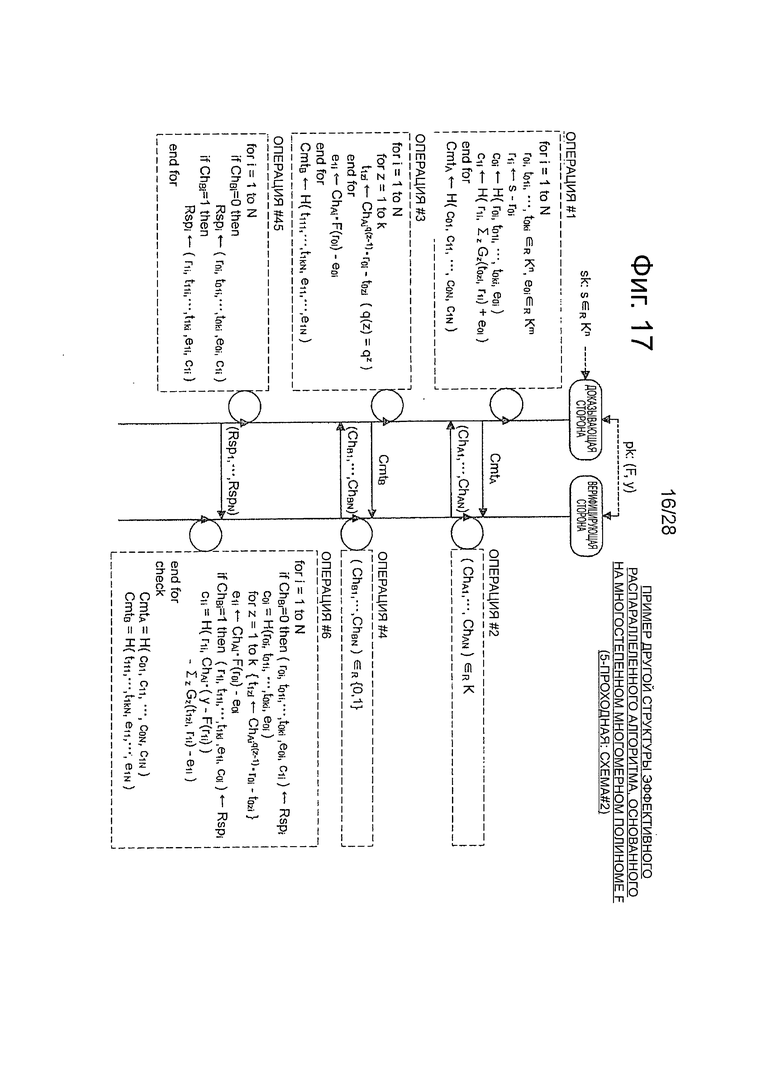

Фиг.17 - пояснительная схема для описания примера дополнительного эффективного распараллеленного алгоритма схемы аутентификации открытого ключа (схема #2) с использованием 5-проходного многостепенного многомерного полинома.

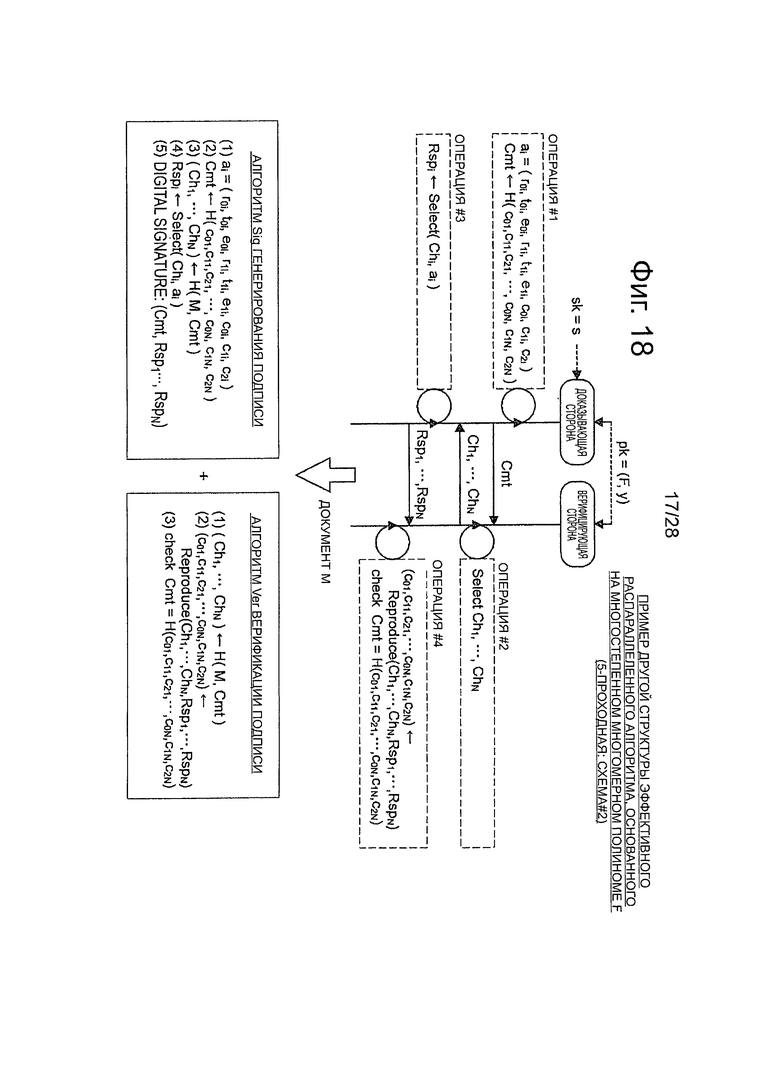

Фиг.18 - пояснительная схема для описания способа модификации эффективного алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа, в алгоритм схемы цифровой подписи.

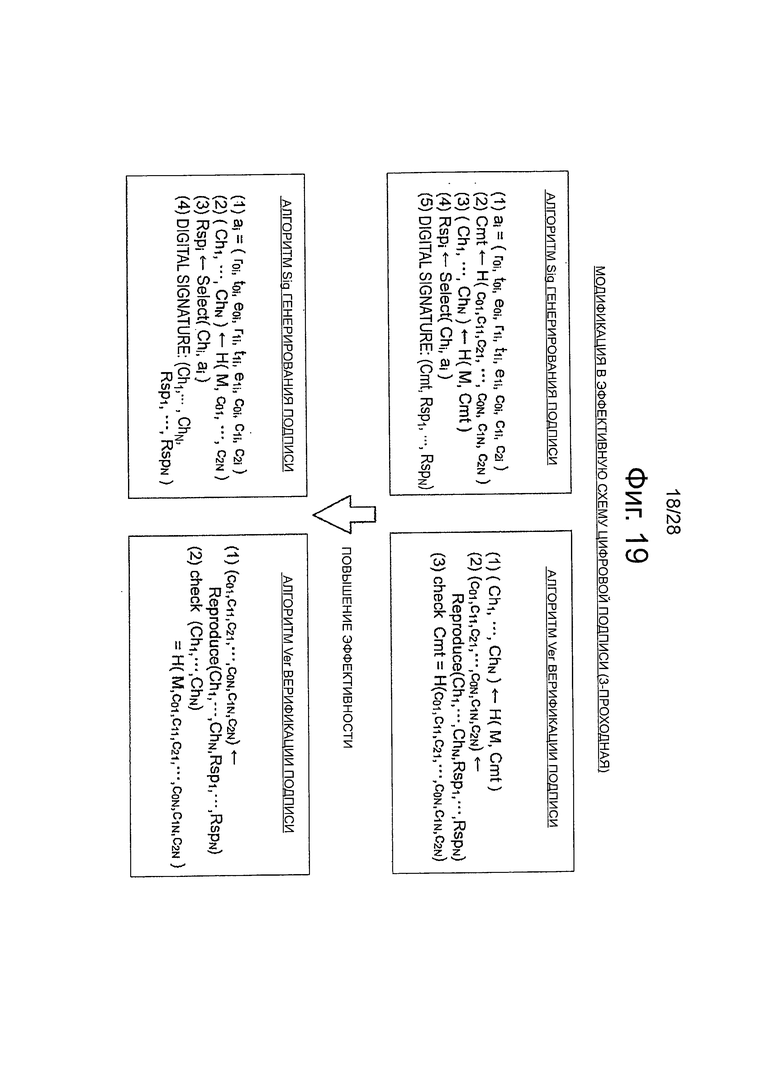

Фиг.19 - пояснительная схема для описания способа модификации дополнительного эффективного алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа, в алгоритм схемы цифровой подписи.

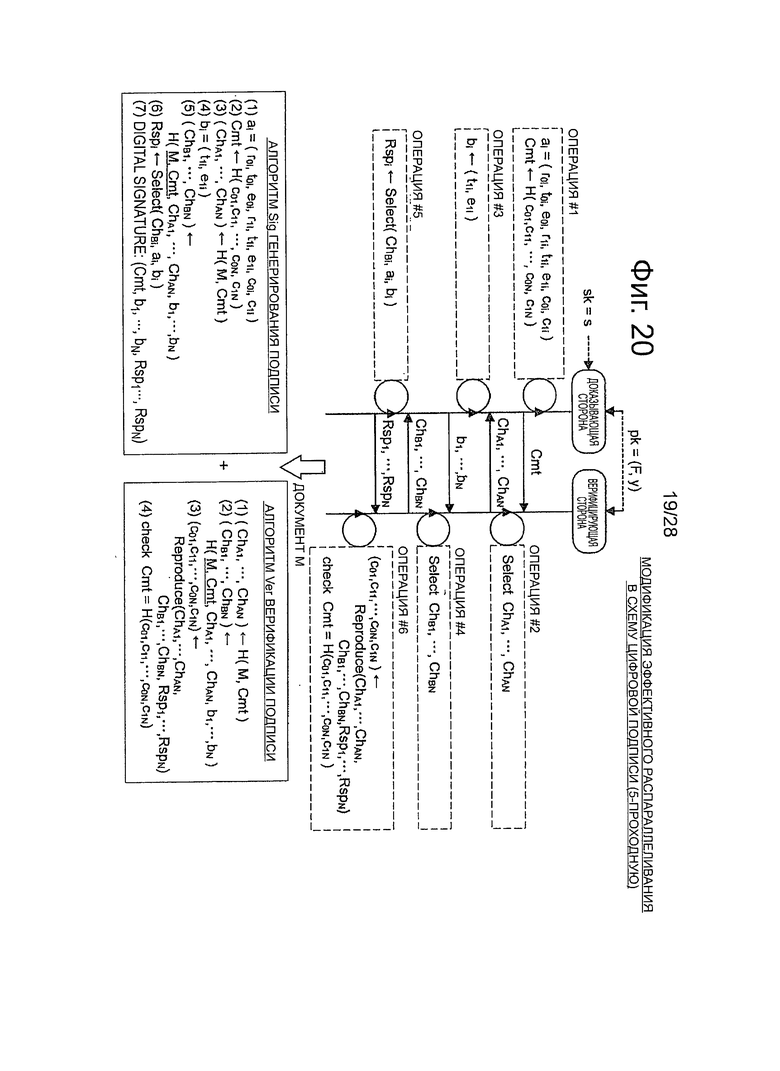

Фиг.20 - пояснительная схема для описания способа модификации эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа, в алгоритм схемы цифровой подписи.

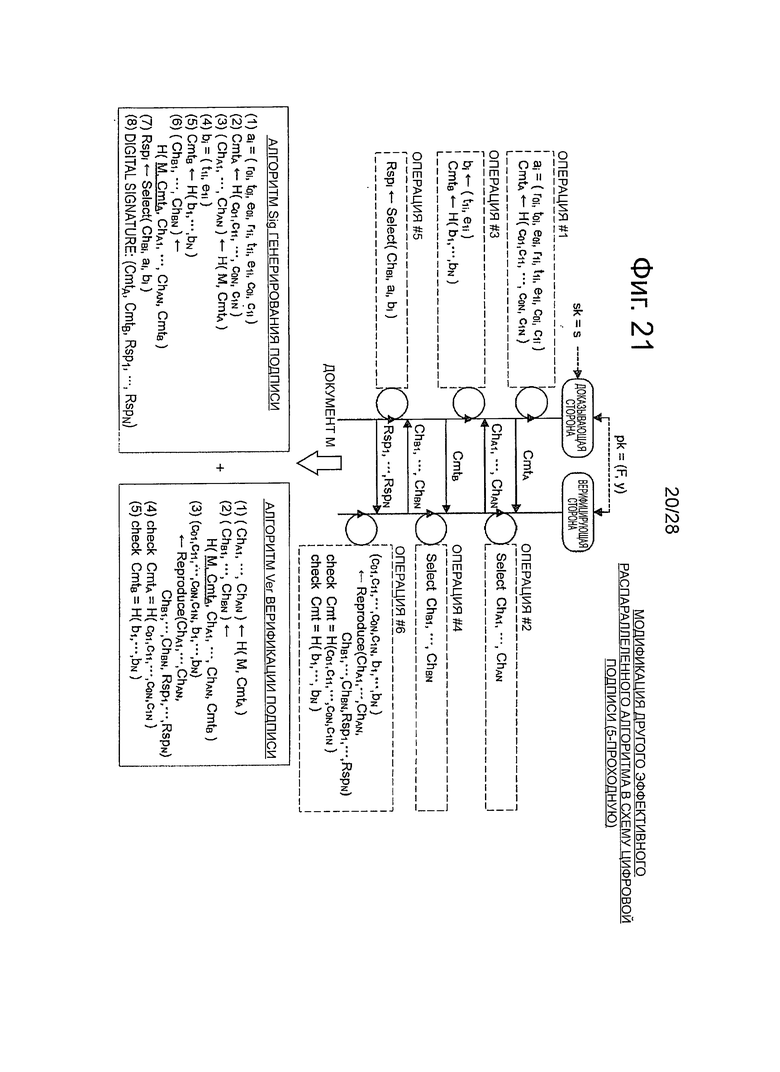

Фиг.21 - пояснительная схема для описания способа модификации дополнительного эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа, в алгоритм схемы цифровой подписи.

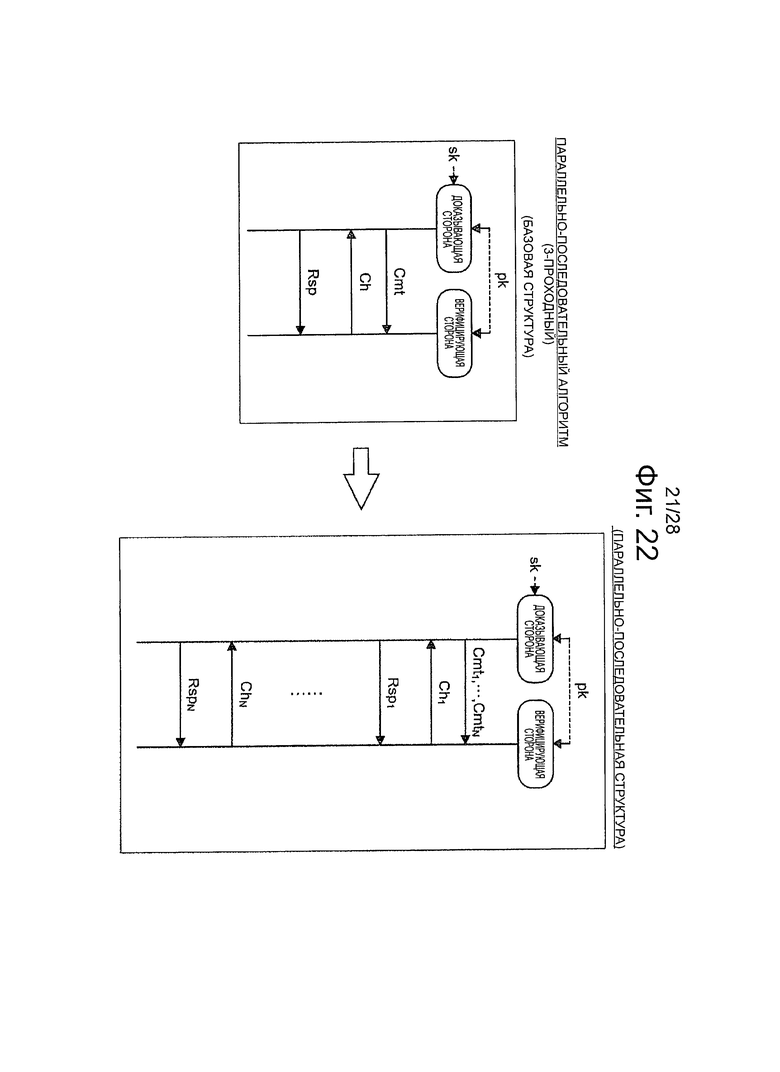

Фиг.22 - пояснительная схема для описания параллельно-последовательной структуры эффективного алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа.

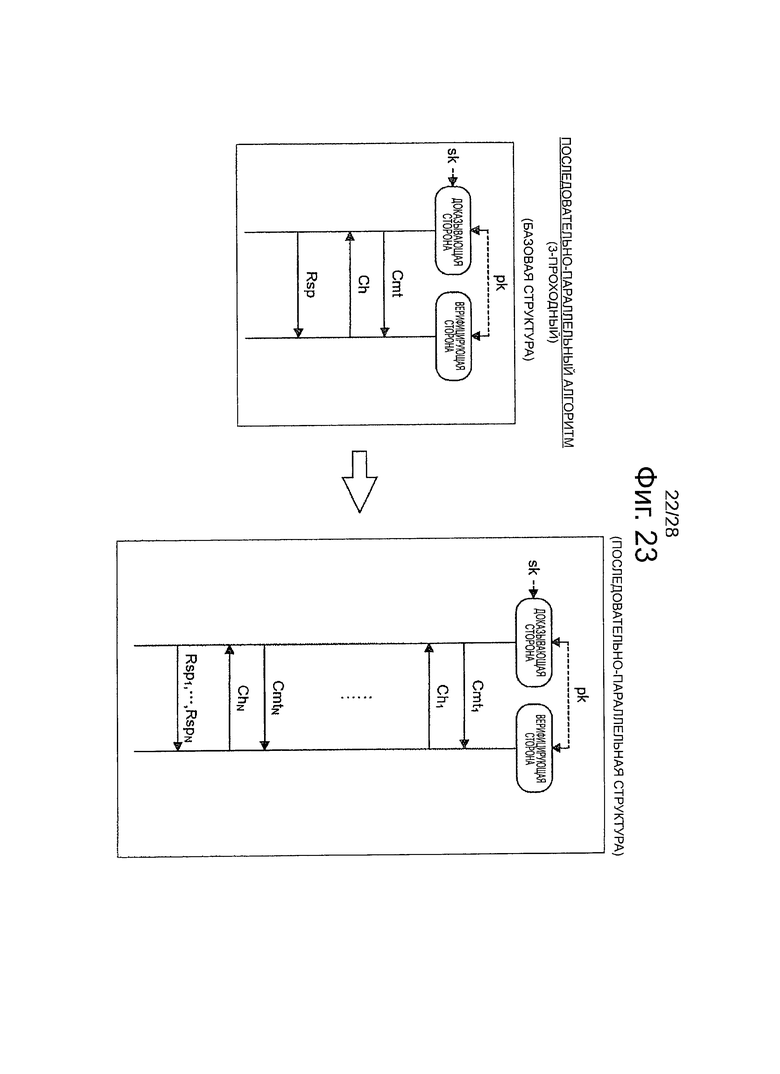

Фиг.23 - пояснительная схема для описания последовательно-параллельной структуры эффективного алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа.

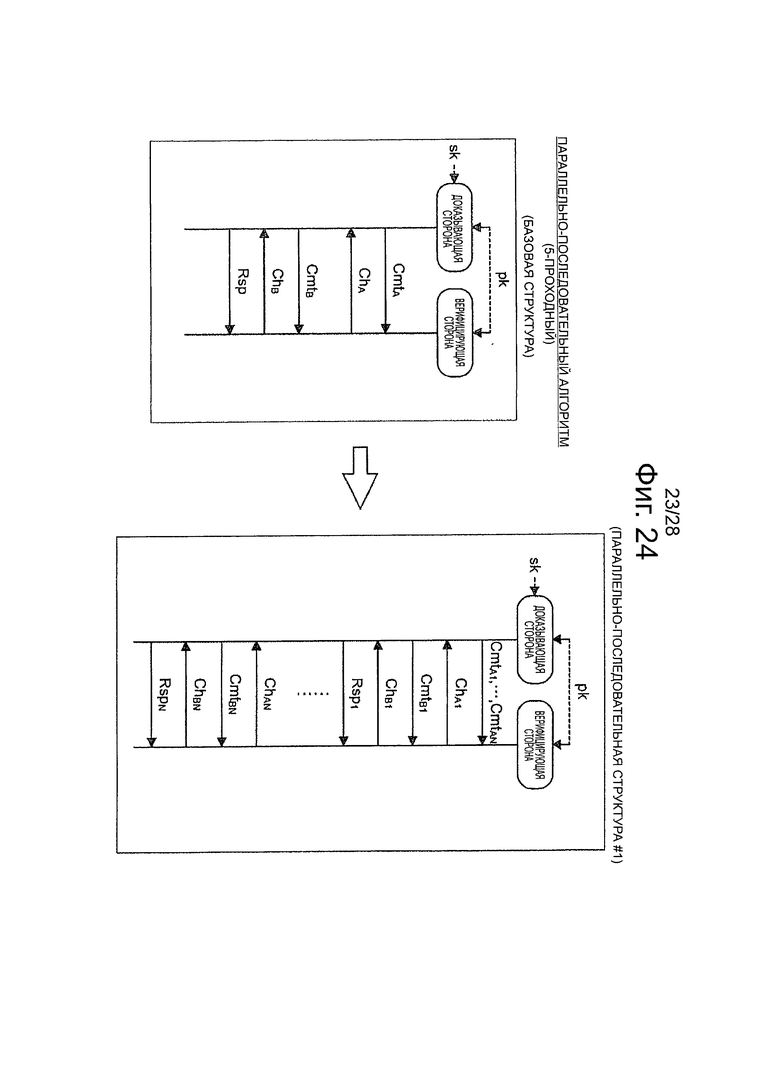

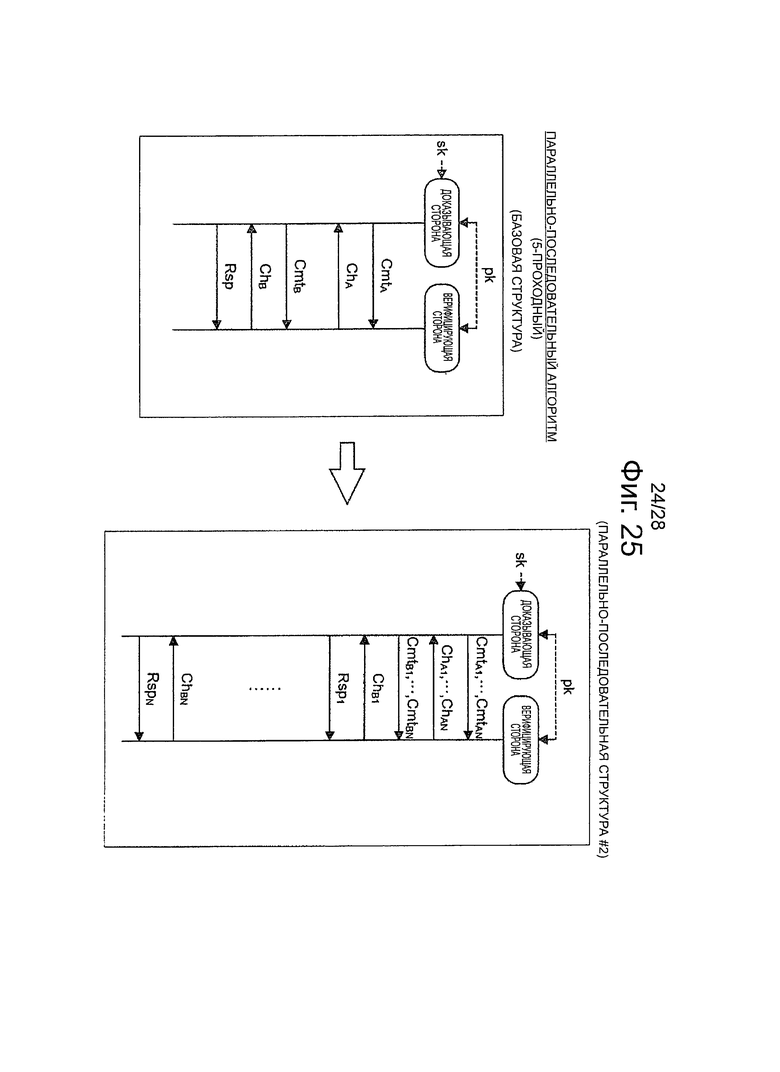

Фиг.24 - пояснительная схема для описания параллельно-последовательной структуры (параллельно-последовательной структуры #1) эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

Фиг.25 - пояснительная схема для описания параллельно-последовательной структуры (параллельно-последовательной структуры #2) эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

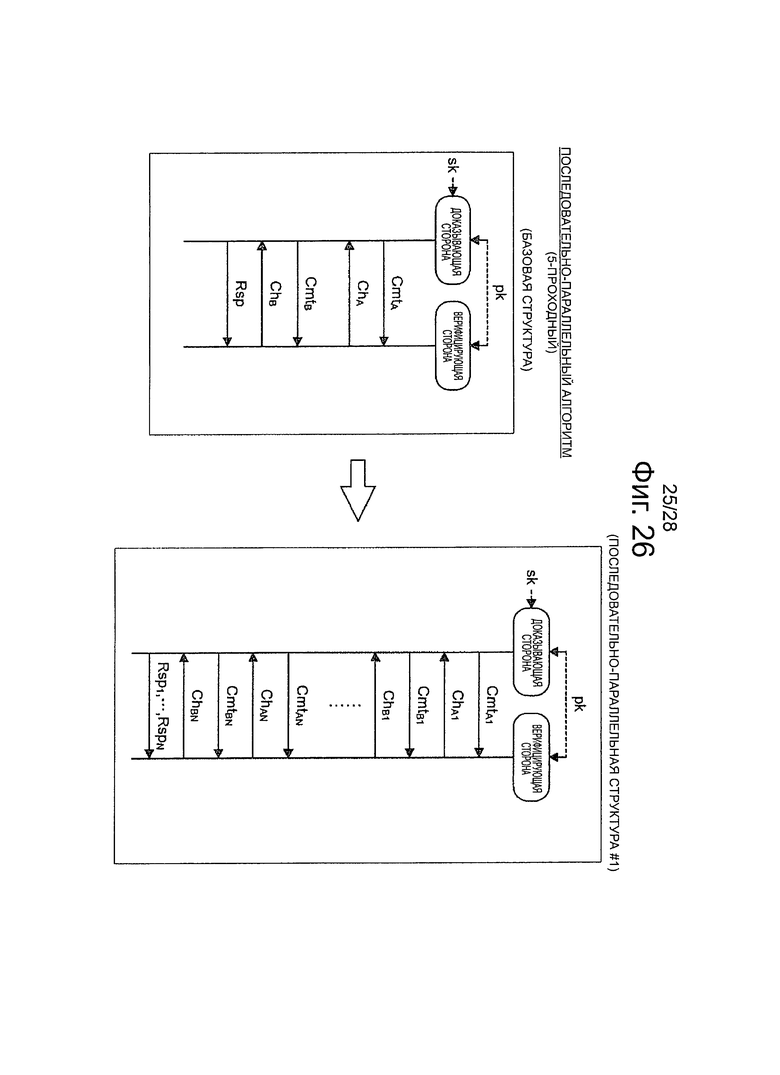

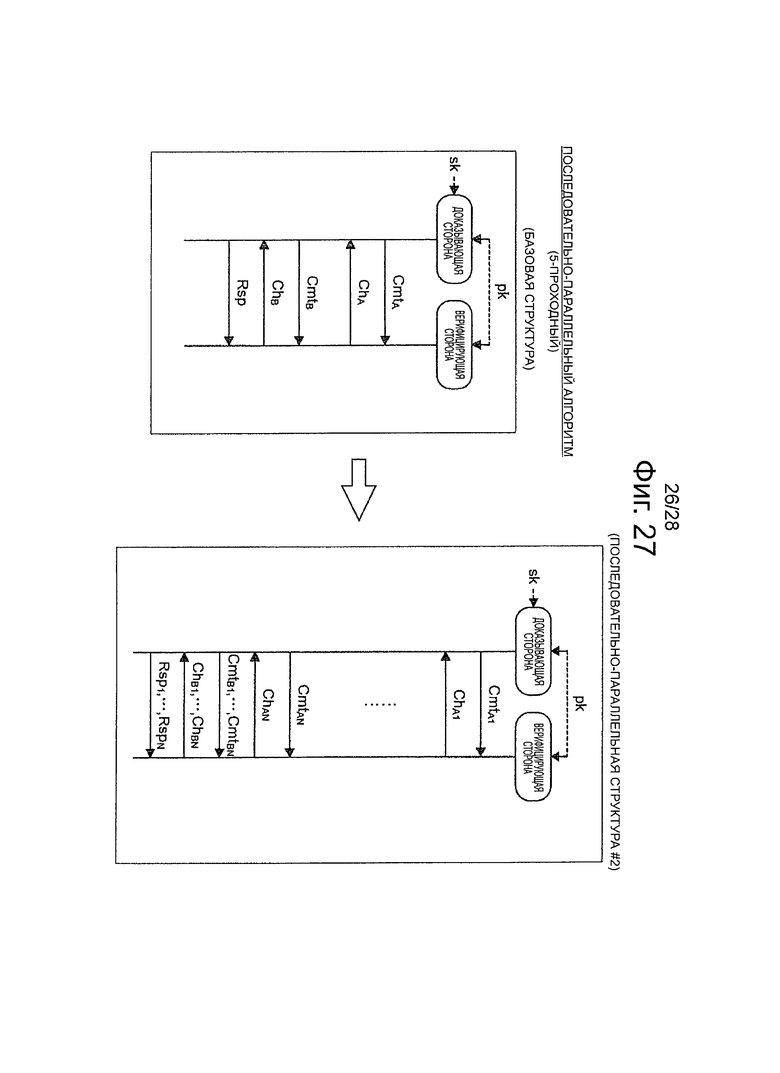

Фиг.26 - пояснительная схема для описания последовательно-параллельной структуры (последовательно-параллельной структуры #1) эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

Фиг.27 - пояснительная схема для описания последовательно-параллельной структуры (последовательно-параллельной структуры #2) эффективного алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа.

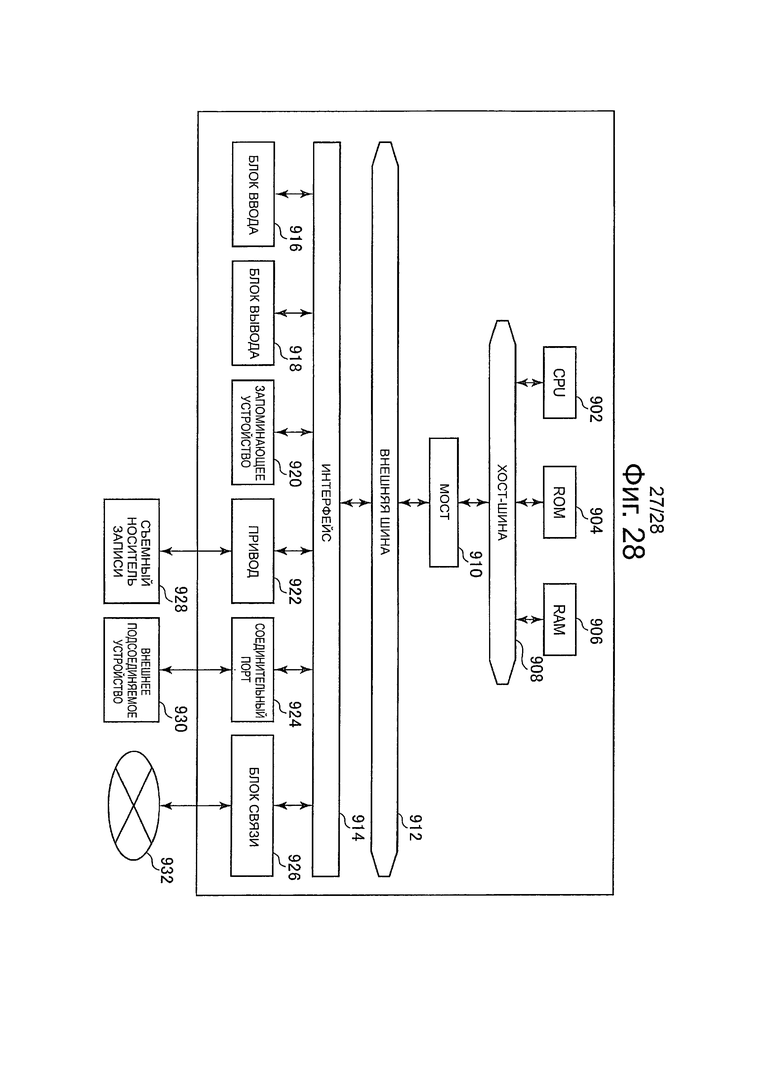

Фиг.28 - пояснительная схема для описания примера конфигурации аппаратных средств устройства обработки информации с возможностью выполнения алгоритма согласно каждому варианту осуществления настоящей технологии.

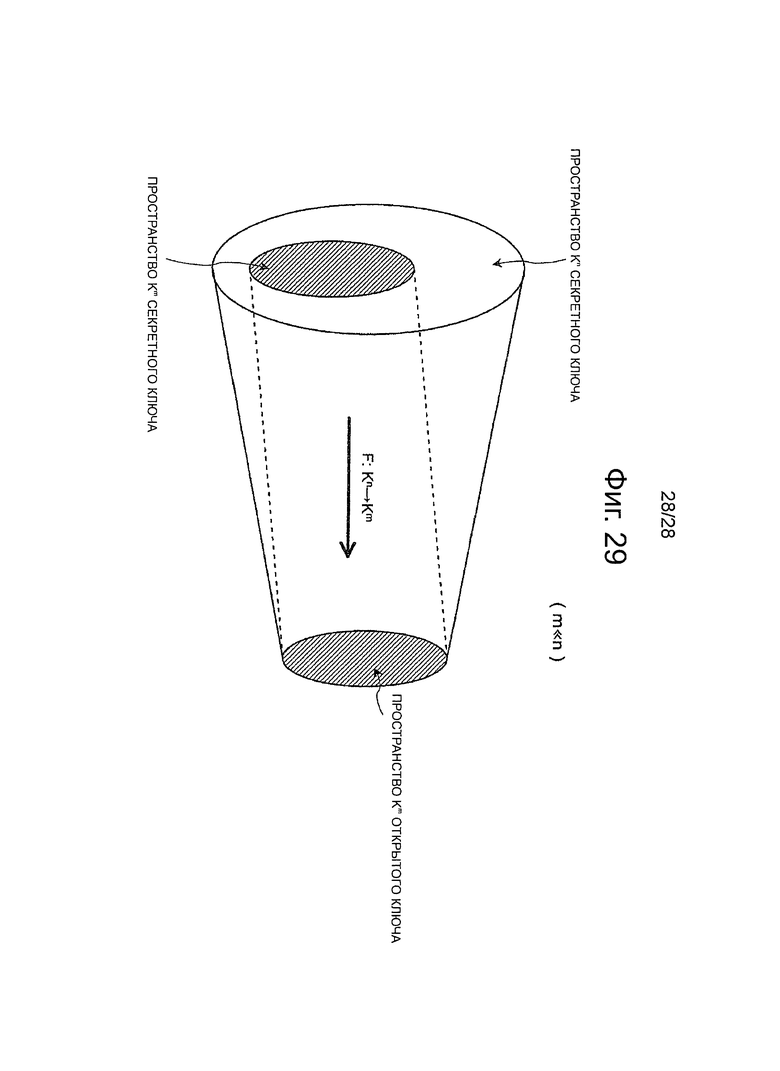

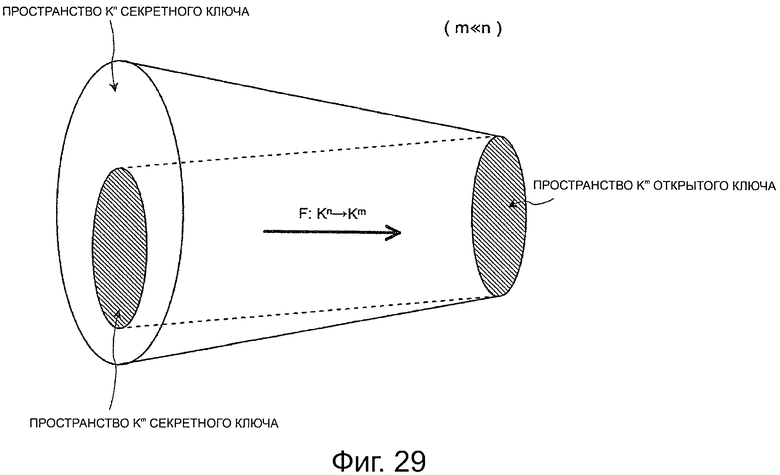

Фиг.29 - пояснительная схема для описания весьма подходящего способа установки параметра, который используется в схеме аутентификации открытого ключа, согласно первому и второму вариантам осуществления настоящей технологии и преимущественным эффектам.

Осуществление изобретения

Ниже, со ссылкой на прилагаемые чертежи, будут подробно описаны предпочтительные варианты осуществления настоящего изобретения. Следует отметить, что, в этом описании и на чертежах, элементы, которые имеют, по существу, одинаковую функцию и структуру, обозначены одинаковыми ссылочными позициями, и их повторное объяснение будет опущено.

Последовательность описания

Здесь будет кратко описана последовательность операций вариантов осуществления настоящей технологии, которые будут представлены ниже. Сначала, со ссылкой на фиг.1, будет описана структура алгоритма схемы аутентификации открытого ключа. Затем, со ссылкой на фиг.2, будет описана структура алгоритма схемы цифровой подписи. Затем, со ссылкой на фиг.3, будет описана n-проходная схема аутентификации открытого ключа.

Далее, со ссылкой на фиг.4-8, будет описан пример структуры алгоритма, который относится к 3-проходной схеме аутентификации открытого ключа. Затем, со ссылкой на фиг.5-17, будет описан пример структуры алгоритма, который относится к 5-проходной схеме аутентификации открытого ключа. Далее, со ссылкой на фиг.18-21, будет описан способ модификации эффективных алгоритмов, который относится к 3-проходной и 5-проходной схемам аутентификации открытого ключа, в алгоритмах схемы цифровой подписи.

Далее, со ссылкой на фиг.22-27, будет описана параллельно-последовательная структура и последовательно-параллельная структура эффективных алгоритмов, которые относятся к 3-проходной и 5-проходной схемам аутентификации открытого ключа. Далее, со ссылкой на фиг.28, будет описан пример конфигурации аппаратных средств устройства обработки информации с возможностью реализации каждого алгоритм согласно первому и второму вариантам осуществления настоящей технологии. В конце будет кратко изложена техническая сущность настоящих вариантов осуществления и операционных преимущественных эффектов, полученных из технической сущности.

Содержание

1. Введение

1.1. Алгоритм схемы аутентификации открытого ключа

1.2. Алгоритмы для схемы цифровой подписи

1.3. N-проходная схема аутентификации открытого ключа

2. Структуры алгоритмов, которые относятся к 3-проходной схеме аутентификации открытого ключа

2.1. Пример конкретной структуры алгоритма

2.2. Эффективный алгоритм, основанный на квадратичном многомерном полиноме

2.2.1. Основная структура

2.2.2. Распараллеленный алгоритм

2.3. Эффективный алгоритм, основанный на многостепенном многомерном полиноме (схема #1)

2.3.1. Основная структура

2.3.2. Распараллеленный алгоритм

3. Структура алгоритма, которая относится к 5-проходной схеме аутентификации открытого ключа

3.1. Пример конкретной структуры алгоритма

3.2: Эффективный алгоритм, основанный на квадратичном многомерном полиноме

3.2.1. Основная структура

3.2.2. Распараллеленный алгоритм

3.3. Эффективный алгоритм, основанный на многостепенном многомерном полиноме (первый вариант осуществления)

3.3.1. Основная структура

3.3.2. Распараллеленный алгоритм

3.4. Эффективный алгоритм, основанный на многостепенном многомерном полиноме (второй вариант осуществления)

3.4.1. Основная структура

3.4.2. Распараллеленный алгоритм (пример 1 структуры)

3.4.3. Распараллеленный алгоритм (пример 2 структуры: высокая эффективность)

3.4.4. Распараллеленный алгоритм (пример 2 структуры: более высокая эффективность)

4. Модификация схемы цифровой подписи

4.1. Модификация 3-проходной схемы аутентификации открытого ключа в схему цифровой подписи

4.1.1. Алгоритм цифровой подписи (пример 1 структуры)

4.1.2. Алгоритм цифровой подписи (пример 2 структуры: высокая эффективность)

4.2. Модификация 5-проходной схемы аутентификации открытого ключа в схему цифровой подписи

4.2.1. Алгоритм цифровой подписи (пример 1 структуры)

4.2.2. Алгоритм цифровой подписи (пример 2 структуры: высокая эффективность)

5. Алгоритм гибридного типа

5.1. Алгоритм гибридного типа, который относится к 3-проходной схеме аутентификации открытого ключа

5.1.1. Параллельно-последовательный алгоритм

5.1.2. Последовательно-параллельный алгоритм

5.2. Алгоритм гибридного типа, который относится к 5-проходной схеме аутентификации открытого ключа

5.2.1. Параллельно-последовательный алгоритм (пример #1 структуры)

5.2.2. Параллельно-последовательный алгоритм (пример #2 структуры)

5.2.3. Последовательно-параллельный алгоритм (пример #1 структуры)

5.2.4. Последовательно-параллельный алгоритм (пример #2 структуры)

6. Приложение

6.1. Способ установки параметра системы

6.2. Способ реагирования на нерегулярный вызов

6.2.1. Способ реагирования доказывающей стороной

6.2.2. Способ реагирования верифицирующей стороной

7. Пример конфигурации аппаратных средств

8. Заключение

1. Введение

Представленные здесь варианты осуществления относятся к схеме аутентификации открытого ключа и схеме цифровой подписи, в основе безопасности которых лежат трудности многостепенных многомерных систем уравнений. Однако варианты осуществления, представленные здесь, отличаются от методов уровня техники, таких как схемы цифровой подписи HFE, и относятся к схеме аутентификации открытого ключа и схеме цифровой подписи, которые используют многостепенные многомерные системы уравнений, у которых отсутствует средство эффективного решения (функции-ловушки). Сначала будут кратко описаны алгоритмы для схемы аутентификации открытого ключа, алгоритмы для схемы цифровой подписи и n-проходная схема аутентификации открытого ключа.

1.1. Алгоритм схемы аутентификации открытого ключа

Сначала, со ссылкой на фиг.1, будет представлен обзор алгоритма схемы аутентификации открытого ключа. На фиг.1 изображена пояснительная схема для описания структуры алгоритма схемы аутентификации открытого ключа.

Аутентификация открытого ключа используется в случае, когда лицо (доказывающая сторона) убеждает другое лицо (верифицирующую сторону), что оно само представляет собой доказывающую сторону, используя открытый ключ pk и секретный ключ sk. Например, открытый ключ pkA доказывающей стороны А становится известен верифицирующей стороне В. С другой стороны, секретный ключ skA доказывающей стороны А управляется секретным образом доказывающей стороной А. Согласно схеме аутентификации открытого ключа, лицо, которое знает секретный ключ skA, соответствующий открытому ключу pkA, рассматривается непосредственно как доказывающая сторона А.

Чтобы доказывающей стороне А доказать верифицирующей стороне В, что она является сама доказывающей стороной А с использованием установку аутентификации открытого ключа, доказывающая сторона А посредством интерактивного протокола предоставляет доказательство верифицирующей стороне В, показывающее, что она знает секретный ключ skA, соответствующий открытому ключу pkA. Доказательство, показывающее, что доказывающая сторона А знает секретный ключ skA, затем предоставляется верифицирующей стороне В, и в том случае, когда верифицирующая сторона В сможет подтвердить это доказательство, доказывается достоверность доказывающей стороны А (тот факт, что доказывающая сторона А представляет саму себя).

Однако для обеспечения безопасности установка аутентификации открытого ключа требует выполнения следующих условий.

Первое условие состоит в том, чтобы "уменьшить по возможности вероятность устанавливаемой фальсификации во время выполнения интерактивного протокола с помощью фальсификатора, не имеющего секретный ключ sk". То, что это первое условие удовлетворено, называется "корректностью". Другими словами, корректность означает, что "фальсификации не устанавливается во время выполнения интерактивного протокола фальсификатором, не имеющим секретного ключа sk, с не пренебрежимо малой вероятностью". Второе условие состоит в том, что "даже в случае, если интерактивный протокол выполняется, информация относительно секретного ключа skA доказывающей стороны А совершенно не передается верифицирующей стороне В". То, что это второе условие удовлетворено, называется "нулевым знанием".

Выполнение аутентификации открытого ключа безопасным образом включает в себя использование интерактивного протокола, проявляющего как корректность, так и нулевое знание. Если бы процесс аутентификации проводился бы гипотетически с использованием интерактивного протокола, не имеющего корректности и нулевого знания, то был бы определенный шанс ложной верификации и определенный шанс разглашения информации о секретном ключе, и, таким образом, достоверность доказывающей стороны не будет доказана даже в случае, если сам процесс завершится успешно. Следовательно, вопрос относительно того, как обеспечить корректность и нулевое знание протокола сеанса связи, является важным.

Модель

В модели схемы аутентификации открытого ключа представлено два объекта, а именно доказывающая сторона и верифицирующая сторона, как показано на фиг.1. Доказывающая сторона генерирует пару из открытого ключа pk и секретного ключа sk, уникальную для доказывающей стороны с использованием алгоритма Gen генерирования ключей. Затем доказывающая сторона выполняет интерактивный протокол с верифицирующей стороной с использованием пары из секретного ключа sk и открытого ключа pk, сгенерированной с использованием алгоритма Gen генерирования ключей. В это же время доказывающая сторона выполняет интерактивный протокол с помощью алгоритма Р доказывающей стороны. Как описано выше, во время интерактивного протокола, доказывающая сторона доказывает верифицирующей стороне, с помощью алгоритма Р доказывающей стороны, что она обладает секретным ключом sk.

С другой стороны, верифицирующая сторона выполняет интерактивный протокол с помощью алгоритма V верифицирующей стороны и верифицирует то, обладает или нет доказывающая сторона секретным ключом, соответствующим открытому ключу, который опубликовала доказывающая сторона. То есть верифицирующая сторона представляет собой объект, который верифицирует то, обладает или нет доказывающая сторона секретным ключом, соответствующим открытому ключу. Как описано, модель схемы аутентификации открытого ключа сконфигурирована из двух объектов, а именно доказывающей стороны и верифицирующей стороны, и из трех алгоритмов, а именно алгоритма Gen генерирования ключей, алгоритма Р доказывающей стороны и алгоритма V верифицирующей стороны.

Дополнительно, выражения "доказывающая сторона" и "верифицирующая сторона" используются в последующем описании, но эти выражения строго означают объекты. Поэтому субъект, который выполняет алгоритм Gen генерирования ключей и алгоритм Р доказывающей стороны, представляет собой устройство обработки информации, соответствующее объекту "доказывающей стороны". Аналогично, субъект, который выполняет алгоритм V верифицирующей стороны, представляет собой устройство обработки информации. Конфигурация аппаратных средств этих устройств обработки информации представляет собой конфигурацию, которая показана, например, на фиг.28. То есть алгоритм Gen генерирования ключей, алгоритм Р доказывающей стороны и алгоритм V верифицирующей стороны выполняются с помощью ЦПУ 902 на основании программы, записанной в ПЗУ 904, ОЗУ 906, запоминающем устройстве 920, съемном носителе 928 записи или т.п.

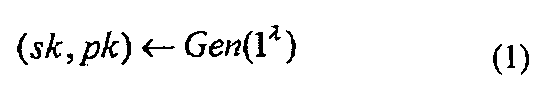

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей используется доказывающей стороной. Алгоритм Gen генерирования ключей представляет собой алгоритм генерирования пары открытых ключей pk и секретного ключа sk, уникального для доказывающей стороны. Открытый ключ pk, сгенерированный с помощью алгоритма Gen генерирования ключей публикуется. Более того, опубликованный открытый ключ pk используется верифицирующей стороной. С другой стороны, секретный ключ sk, сгенерированный с помощью алгоритма Gen генерирования ключей, управляется секретным образом доказывающей стороной. Секретный ключ sk, который управляется секретным образом доказывающей стороной, используется, чтобы доказать верифицирующей стороне обладание секретным ключом sk, соответствующим открытому ключу pk, доказывающей стороной. Формально алгоритм Gen генерирования ключей представлен в виде формулы (1) ниже в качестве алгоритма, который получает параметр безопасности 1λ, (λ - целое число, которое больше или равно 0) в виде входных данных и выводит секретный ключ sk и открытый ключ pk.

[Формула 1]

Алгоритм Р доказывающей стороны

Алгоритм Р доказывающей стороны используется доказывающей стороной. Алгоритм Р доказывающей стороны представляет собой алгоритм для предоставления доказательства верифицирующей стороне, что доказывающая сторона обладает секретным ключом sk, соответствующим открытому ключу pk. Другими словами, алгоритм Р доказывающей стороны представляет собой алгоритм, который получает открытый ключ pk и секретный ключ sk в виде входных данных и выполняет интерактивный протокол.

Алгоритм V верифицирующей стороны

Алгоритм V верифицирующей стороны используется верифицирующей стороной. Алгоритм V верифицирующей стороны представляет собой алгоритм, который верифицирует то, обладает или нет доказывающая сторона секретным ключом sk, соответствующим открытому ключу pk во время протокола сеанса связи. Алгоритм V верифицирующей стороны представляет собой алгоритм, который принимает открытый ключ pk в виде входных данных и выводит 0 или 1 (1 бит) согласно результатам выполнения протокола сеанса связи. На данном этапе, верифицирующая сторона принимает решение относительно того, что доказывающая сторона является недействительной в том случае, когда алгоритм V верифицирующей стороны выводит 0 и принимает решение относительно того, что доказывающая сторона является действительной в том случае, когда алгоритм V верифицирующей стороны выводит 1. Формально, алгоритм V верифицирующей стороны выражается в виде следующей формулы (2).

[Формула 2]

Как указано выше, реализация значимой аутентификации открытого ключа включает в себя наличие интерактивного протокола, удовлетворяющего двум условиям, таким как корректность и нулевое знание. Однако доказательство того, что доказывающая сторона обладает секретным ключом sk, включает в себя выполнение доказывающей стороной процедуры, которая зависит от секретного ключа sk, и после уведомления верифицирующей стороны относительно результата, побуждают верифицирующую сторону выполнять верификацию на основании содержания уведомления. Процедура, зависящая от секретного ключа sk, выполняется для того, чтобы обеспечить корректность. В то же самое время, отсутствие информации относительно секретного ключа sk должно быть обнаружено на верифицирующей стороне. По этой причине, вышеупомянутые алгоритм Gen генерирования ключа, алгоритм Р доказывающей стороны и алгоритм V верифицирующей стороны разрабатывают искусственно для того, чтобы удовлетворить этим требованиям.

Таким образом, выше кратко изложены алгоритмы, которые выполняются в схеме аутентификации открытого ключа.

1.2. Алгоритмы для схемы цифровой подписи

Далее, со ссылкой на фиг.2, будут кратко изложены алгоритмы для схемы цифровой подписи. На фиг.2 изображена пояснительная схема суммирования алгоритмов для схемы цифровой подписи.

В отличие бумажных документов, в данном случае невозможно физически подписать или поставить печать на оцифрованные данные. По этой причине, доказательство создателя цифровых данных включает в себя электронную установку, создающую эффекты, аналогичные физическому подписанию или постановке печати на бумажный документ. Эта установка представляет собой цифровые подписи. Цифровая подпись относится к установке, которая связывает исходные данные с данными подписи, известными только создателю данных, предоставляет данные подписи получателю и верифицирует, что данные подписи находятся на стороне получателя.

Модель

Как показано на фиг.2, два идентификационных номера подписывающей стороны, и верифицирующая сторона существуют в модели схемы цифровой подписи. В добавление к этому, модель схемы цифровой подписи состоит из трех алгоритмов: алгоритм Gen генерирования ключей, алгоритм Sig генерирования подписи и алгоритм Ver верификации подписи.

Подписывающая сторона использует алгоритм Gen генерирования ключей для генерирования парных ключа sk подписи и ключа pk верификации, которые являются уникальными для подписывающей стороны. Подписывающая сторона также использует алгоритм Sig генерирования подписи для генерирования цифровой подписи q, чтобы прикрепить ее к сообщению М. Другими словами, Подписывающая сторона представляет собой лицо, которое прикрепляет цифровую подпись к сообщению М. Между тем, верифицирующая сторона использует алгоритм Ver верификации подписи для верификации цифровой подписи, прикрепленной к сообщению М. Другими словами, верифицирующая сторона представляет собой объект, который верифицирует цифровую подпись q для того, чтобы подтвердить то, является ли создатель сообщения М подписывающей стороной.

Следует отметить, что хотя термины "подписывающая сторона" и "верифицирующая сторона" используются в дальнейшем описании, эти термины, в конечном счете, означают объекты. Следовательно, агент, который выполняет алгоритм Gen генерирования ключа и алгоритм Sig генерирования подписи, представляет собой устройство обработки информации, соответствующее "объекту подписывающей стороны". Аналогичным образом, агент, который выполняет алгоритм Ver верификации подписи, представляет собой устройство обработки информации. Конфигурация аппаратных средств этого устройства обработки информации является такой, как, например, показано на фиг.28. Другими словами, алгоритм Gen генерирования ключей, алгоритм Sig генерирования подписи и алгоритм Ver верификации подписи выполняются с помощью устройства, такого как ЦПУ 902 на основе программы, записанной на устройстве, таком как ПЗУ 904, ОЗУ 906, запоминающее устройство 920 или съемный носитель 928 записи.

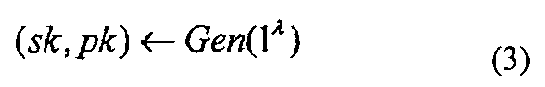

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей используется подписывающей стороной. Алгоритм Gen генерирования ключей представляет собой алгоритм, который генерирует парные ключ sk подписи и ключ pk верификации, которые являются уникальным для подписывающей стороны. Ключ pk верификации, сгенерированный с помощью алгоритма Gen генерирования ключей становится общедоступным. Между тем, подписывающая сторона сохраняет ключ sk подписи, сгенерированный с помощью алгоритма Gen генерирования ключей, секретным. Ключ sk подписи используется затем для генерирования цифровой подписи q, чтобы прикрепить ее к сообщению М. Например, алгоритм Gen генерирования ключей принимает параметр безопасности 1р (где р - целое число, которое больше или равно 0) в виде входных данных и выводит ключ sk подписи и ключ pk верификации. В этом случае алгоритм Gen генерирования ключей можно формально выразить в виде следующей формулы (3).

[Формула 3]

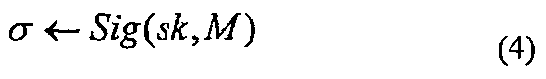

Алгоритм Sig генерирования подписи

Алгоритм Sig генерирования подписи используется подписывающей стороной. Алгоритм Sig генерирования подписи представляет собой алгоритм, который генерирует цифровую подпись q, чтобы прикрепить ее к сообщению М. Алгоритм Sig генерирования подписи представляет собой алгоритм, который принимает ключ sk подписи и сообщение М в виде входных данных и выводит цифровую подпись q. Алгоритм Sig генерирования подписи можно формально выразить в виде следующей формулы (4).

[Формула 4]

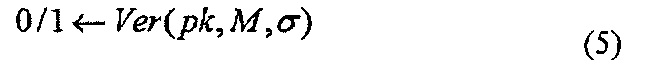

Алгоритм Ver верификации подписи

Алгоритм Ver верификации подписи используется верифицирующей стороной. Алгоритм Ver верификации подписи представляет собой алгоритм, который верифицирует то, является ли цифровая подпись q действительной цифровой подписью для сообщения М. Алгоритм Ver верификации подписи представляет собой алгоритм, который принимает ключ pk верификации подписывающей стороны, сообщение М и цифровую подпись q в виде входных данных и выводит 0 или 1 (1 бит). Алгоритм Ver верификации подписи можно выразить формально в виде следующей формулы (5). На данном этапе, верифицирующая сторона принимает решение относительно того, что цифровая подпись q является недействительной в том случае, когда алгоритм Ver верификации подписи выводит 0 (случай, где ключ pk верификации отклоняет сообщение М и цифровую подпись q), и принимает решение относительно того, что цифровая подпись q является действительной в том случае, когда алгоритм Ver верификации подписи выводит 1 (случай, где ключ pk верификации принимает сообщение М и цифровую подпись q).

Таким образом, выше кратко изложены алгоритмы в схеме цифровой подписи.

1.3. N-проходная схема аутентификации открытого ключа

Далее будет описана n-проходная схема аутентификации открытого ключа со ссылкой на фиг.3. На фиг.3 изображена пояснительная схема, иллюстрирующая n-проходную схему аутентификации открытого ключа.

Как указано выше, схема аутентификации открытого ключа представляет собой схему аутентификации, которая доказывает верифицирующей стороне то, что доказывающая сторона обладает секретным ключом sk, соответствующим открытому ключу pk, во время интерактивного протокола. В добавление к этому, интерактивный протокол должен удовлетворять двум условиям, таким как корректность и нулевое знание. По этой причине, во время интерактивного протокола как доказывающая сторона, так и верифицирующая сторона обмениваются информацией n раз при выполнении соответствующих процессов, как показано на фиг.3.

В случае n-проходной схемы аутентификации открытого ключа, доказывающая сторона выполняет процесс с использованием алгоритма Р доказывающей стороны (операция #1) и передает информацию Т1 верифицирующей стороне. Затем верифицирующая сторона выполняет процесс, использующий алгоритм V верифицирующей стороны (операция #2), и передает информацию Т2 доказывающей стороне. Это выполнение процессов и передачи информации Tk успешно проводится для k=3-n (операция #k), и, наконец, выполняется процесс (операция #n+1). Передача и прием информации n раз таким образом называется поэтому "n-проходной" схемой аутентификации открытого ключа.

Таким образом, выше была описана n-проходная схема аутентификации открытого ключа.

2. Структуры алгоритмов, которые относится к 3-проходной схеме аутентификации открытого ключа

Ниже будут описаны алгоритмы, которые относятся к 3-проходной схеме аутентификации открытого ключа. Следует отметить, что в последующем описании, 3-проходная схема аутентификации открытого ключа в некоторых случаях может также называться "3-проходной схемой".

2.1. Пример конкретной структуры алгоритма

Сначала, со ссылкой на фиг.4, будет описан пример конкретной структуры алгоритма, который относится к 3-проходной схеме. На фиг.4 изображена пояснительная схема для описания конкретной структуры алгоритма, которая относится к 3-проходной схеме. Алгоритм 3-проходной схемы состоит из алгоритма Gen генерирования ключей, алгоритма Р доказывающей стороны и алгоритма V верифицирующей стороны. Ниже будет описана каждая структура алгоритма.

Алгоритм Gen генерирования ключей

Алгоритм Gen генерирования ключей генерирует m многомерных полиномов f1(x1, …, xn), fm(x1, …, xn), определенных в кольце k, и вектор s=(s1, …, sn), который является элементом набора Kn. Далее алгоритм Gen генерирования вычисляет y=(y1, …, ym)←(f1(s), …, fm(s)). К тому же, алгоритм Gen генерирования устанавливает (f1(x1, …, xn), …, fm(x1, …, xn), y) в открытом ключе pk и устанавливает s в качестве секретного ключа. Здесь и далее вектор (x1, …, xn) представлен в виде х, и пара многомерных полиномов (f1(x), …, fm(x)) представлена в виде F(x).

Алгоритм Р доказывающей стороны, алгоритм V верифицирующей стороны

Далее, со ссылкой на фиг.4, будет описаны процесс, выполняемый алгоритмом Р доказывающей стороной, и процесс, выполняемый алгоритмом V верифицирующей стороны во время интерактивного протокола.

Во время вышеизложенного интерактивного протокола доказывающая сторона совершенно не дает утечки информации относительно секретного ключа s верифицирующей стороне и представляет верифицирующей стороне то, что "она знает s, удовлетворяющей уравнению y=F(s)". С другой стороны, верифицирующая сторона верифицирует то, знает или нет доказывающая сторона s, удовлетворяющей уравнению y=F(s). Предполагается, что открытый ключ pk становится известным верифицирующей стороне. К тому же, предполагают, что секретный ключ s будет управляться секретным образом посредством доказывающей стороны. Далее приводится описание со ссылкой на последовательность операций, иллюстрированную на фиг.4.

Операция #1:

Сначала, алгоритм Р доказывающей стороны выбирает любое число seed0. Затем алгоритм Р доказывающей стороны генерирует вектор r0, который представляет собой элемент набора Kn, и число seed1 путем применения числа seed0 в генераторе PRNG случайных чисел. То есть алгоритм. Р доказывающей стороны вычисляет (r0, seed1)<-PRNG(seed0). Затем алгоритм Р доказывающей стороны генерирует многомерный полином F1(x)=(f11(x), …, f1m(x)) путем применения числа seed1 в генераторе PRNG случайных чисел. То есть алгоритм Р доказывающей стороны вычисляет F1<-PRNG (seed1).

Операция #1 (продолжение):

Затем алгоритм Р доказывающей стороны вычисляет r1<-s-r0. Это вычисление эквивалентно маскированию секретного ключа s вектором r0. Дополнительно, алгоритм Р доказывающей стороны вычисляет F2(x)<-F(x+r0)+F1(x). Это вычисление эквивалентно маскированию многомерного полинома F(x+r0) для х многомерным полиномом F1(x).

Операция #1 (продолжение):

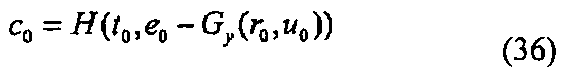

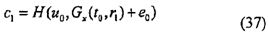

Затем алгоритм Р доказывающей стороны генерирует значение хэширования с0 для r1 и F1(r1). То есть алгоритм Р доказывающей стороны вычисляет с0<-H(F1(r1), r1). К тому же, алгоритм Р доказывающей стороны генерирует значение хэширования c1 числа seed1. То есть алгоритм Р доказывающей стороны вычисляет c1<-H(seed1). К тому же, алгоритм Р доказывающей стороны генерирует значение хэширования c2 многомерного полинома F2. То есть алгоритм Р доказывающей стороны вычисляет c2<-H(F2). Значения хэширования (с0, c1, c2) отправляются в виде сообщения в алгоритм V верифицирующей стороны. В то же время следует отметить, что совершенно отсутствуют утечки информации относительно s, информации относительно r0 и информации относительно r1 верифицирующей стороне.

Операция #2:

После получения сообщения (с0, c1, c2), алгоритм V верифицирующей стороны выбирает, какой образец верификации использовать среди трех образцов верификации. Например, алгоритм V верифицирующей стороны может выбрать численное значение среди трех численных значений {0, 1, 2}, представляющих собой образцы верификации, и установить численные значения в вызове Ch. Этот вызов Ch отправляется в алгоритм Р доказывающей стороны.

Операция #3:

После получения вызова Ch, алгоритм Р доказывающей стороны генерирует отклик Rsp для отправки в алгоритм V верифицирующей стороны в ответ на принятый вызов Ch. В случае когда Ch=0, алгоритм Р доказывающей стороны генерирует отклик Rsp=seed0. В случае когда Ch=1, алгоритм Р доказывающей стороны генерирует отклик Rsp=(seed1, r1). В случае когда Ch=2, алгоритм Р доказывающей стороны генерирует отклик Rsp=(F2, r1). Отклик Rsp, сгенерированный в операции #3, отправляется в алгоритм V верифицирующей стороны. Здесь следует отметить, что совершенно не происходит утечки информации относительно r1 верифицирующей стороне в случае, когда Ch=0, и совершенно не происходит утечки информации относительно r0 верифицирующей стороне в случае, когда Ch=1 или 2.

Операция #4:

После получения отклика Rsp, алгоритм V верифицирующей стороны выполняет следующий процесс верификации с использованием полученного отклика Rsp.

В случае когда Ch=0, алгоритм V верифицирующей стороны вычисляет (r0, seed1)<-PRNG(Rsp). К тому же, алгоритм V верифицирующей стороны вычисляет F1<-PRNG(seed1). Затем алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c1=H(seed1). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c2=H(F(x+r0)+F1(x)). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

В случае когда Ch=1, алгоритм V верифицирующей стороны устанавливает (seed1, r1)<-Rsp. К тому же, алгоритм V верифицирующей стороны вычисляет F1<-PRNG(seed1). Затем алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство с0=H(F1(r1), r1). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c1=H(seed1). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

В случае когда Ch=2, алгоритм V верифицирующей стороны устанавливает (F2, r1)<-Rsp. Затем алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c0=H(F2(r1)-y, r1). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c2=H(F2). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

(Корректность)

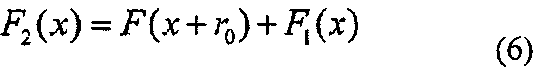

Приведенное здесь описание корректности алгоритмов, которое относится к 3-проходной схеме, будет дополненным. Корректность алгоритмов, которые относятся к 3-проходной схеме, обеспечивается на основании логики того, что F2, F1, r0 и r1, удовлетворяющие следующим формулам (6) и (7), которые представлены ниже, можно вычислить в случае, когда алгоритм Р доказывающей стороны возвращает соответствующий отклик Rsp для всех вызов Ch=0, 1 и 2, выбранный с помощью алгоритма V верифицирующей стороны".

[Формула 6]

Обеспечив вышеуказанную корректность, тот факт, что успешная подделка с вероятностью более чем 2/3 не возможна, гарантируется до тех пор, пока не будет решена задача решения многостепенной многомерной системы уравнений. То есть чтобы соответствующим образом произвести отклик на все вызовы Ch=0, 1, 2 верифицирующей стороны, фальсификатор должен вычислить F2, F1, r0 и r1, удовлетворяющие формулам (6) и (7), которые приведены выше. Другими словами, фальсификатор должен вычислить s, удовлетворяющий уравнению F(s)=y. Однако остается вероятность того, что фальсификатор производит соответствующие отклики для двух вызовов более высокого порядка среди вызовов Ch=0, 1, 2 верифицирующей стороны. Поэтому вероятность успеха ложной верификации становится равной 2/3. Кроме того, за счет повторного выполнения вышеуказанного интерактивного протокола достаточно большое число раз, вероятность успешной подделки становится пренебрежимо малой.

(Функция Н хеширования)

Ниже приводится дополнительное описание функции Н хеширования. В вышеприведенных алгоритмах, c0, c1, c2 и тому подобное вычисляют с использованием функции Н хеширования. Однако функцию СОМ фиксации можно использовать вместо функции Н хеширования. Функция СОМ фиксации представляет собой функцию, в которой символьная строка S и случайное число ρ представляют собой множители. Пример функции фиксации включает в себя схему, опубликованную на международной конференции CRYPTO 1996 Шаем Халеви (Shai Halevi) и Сильвио Миколи (Silvio Micali).

Например, будет рассмотрен случай, в котором c0, c1 и c2 вычисляют с использованием функция СОМ фиксации. В этом случае случайные числа ρ0, ρ1 и ρ2 подготавливаются перед вычислением c0, c1 и c2, и c0, c1 и c2 генерируются путем применения функций СОМ(·,ρ0), COM(·,ρ1) и COM(·,ρ2) фиксации вместо применения функции Н(·) хеширования. Кроме того, ρi, необходимый для верифицирующей стороны для того, чтобы сгенерировать ci, устанавливается как включенный в отклик Rsp и отправляется.

Выше был представлен пример конкретной структуры алгоритма, который относится к 3-проходной схеме.

2.2. Эффективный алгоритм, основанный на квадратичном многомерном полиноме

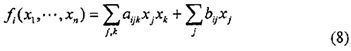

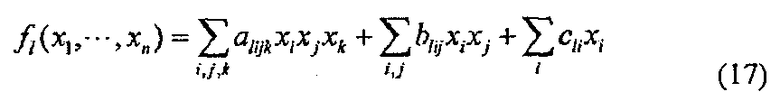

Далее будет описан способ построения эффективных алгоритмов, которые относятся к 3-проходной схеме. Здесь будет описан случай, в котором пара квадратичных полиномов (f1(x), …, fm(x)) используется в качестве многомерных полиномов F. Здесь предполагается, что квадратичный полином fi(x) будет выражен в виде следующей формулы (8).

[Формула 7]

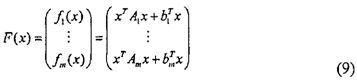

К тому же, пару квадратичных полиномов (f1(x), …, fm(x)) можно представить в виде следующей формулы (9). Здесь х=(х1, …, xn). А1, …, Am представляет собой матрицу размером n×n. Кроме того, каждый из b1, …, bm представляет собой вектор размером n×1.

[Формула 8]

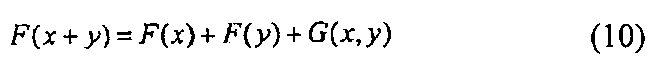

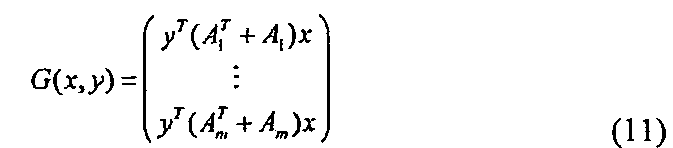

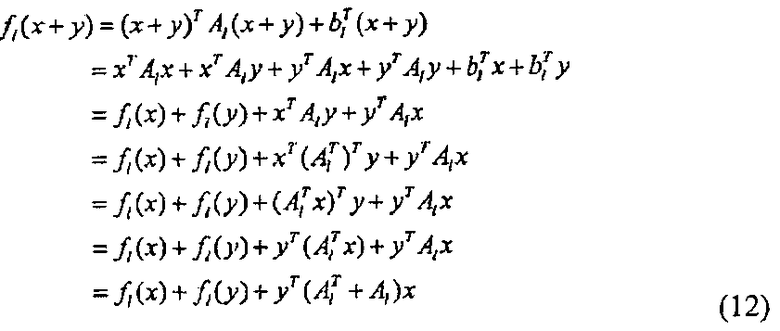

При использовании этого выражения многомерный полином F можно выразить в виде следующих формул (10) и (11). Из следующей формулы (12) можно легко подтвердить, что это выражение удовлетворяется.

[Формула 9]

При делении F(x+y) на первую часть, которая зависит от х, вторую часть, которая зависит от y, и третью часть, которая зависит как от х, так и от y таким образом, член G(x, y), соответствующей третьей части, становится билинейным по отношению к х и y. Используя это свойство, можно построить эффективный алгоритм.

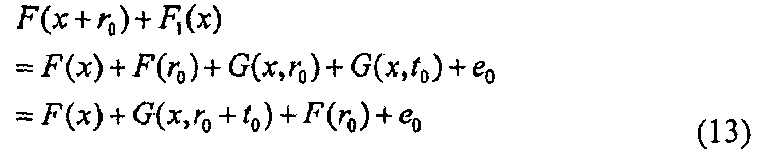

Например, вектор t0, который является элементом набора Kn, и вектор е0, который является элементом набора Km, используют для того, чтобы выразить многомерный полином F1(x), который используется для маскирования многомерного полинома F(x+r), as F1(x)=G(x, t0)+е0. В этом случае сумма многомерного полинома F(x+r0) и G(x) выражается в виде формулы (13), представленной ниже.

При этом когда t1=r0+t0, e1=F(r0)+е0, многомерный полином F2(x)=F(x+r0)+F1(x) можно выразить с помощью вектора t1, который представляет собой элемент набора Kn, и вектора е1 который является элементом набора Km. По этой причине, когда "F1(x)=G(x, t0)+е0" установлен, F1 и F2 можно выразить, используя вектор в Kn и вектор в Km, и, таким образом, можно значительно уменьшить объем данных, необходимый для связи. В частности, эффективность связи можно повысить в тысячи или в десятки тысяч раз.

[Формула 10]

За счет использования вышеуказанной модификации информация относительно r0 совсем не вытекает из F2 (или F1). Например, даже в случае, когда e1 и t1 (или е0 и t0) заданы, информация относительно r0 совсем неизвестна, до тех пор, пока е0 и t0 (или e1 и t1) неизвестны. Соответственно, обеспечивается нулевое знание. Ниже, со ссылкой на фиг.5 и 6, будет описан эффективный алгоритм, который относится к 3-проходной схеме.

2.2.1. Базовая структура (фиг.5)

Сначала, со ссылкой на фиг.5, будет описана базовая структура эффективного алгоритма, который относится к 3-проходной схеме. Однако дополнительное описание структуры алгоритма Gen генерирования ключей будет опущено.

Операция #1:

Как показано на фиг.5, алгоритм Р доказывающей стороны сначала произвольно генерирует вектор r0, t0, который является элементом набора Kn и вектор е0, который является элементом набора Km. Затем алгоритм Р доказывающей стороны вычисляет r1<-s-r0. Это вычисление эквивалентно маскированию секретного ключа s вектором r0. Дополнительно, алгоритм Р доказывающей стороны вычисляет t1<-r0-t0. Затем алгоритм Р доказывающей стороны вычисляет e1<-F(r0)-е0.

Операция #1 (продолжение):

Затем алгоритм Р доказывающей стороны вычисляет с0<-H(r1, G(t0, r1)+е0). Затем алгоритм Р доказывающей стороны вычисляет c1<-H(t0, е0). Затем алгоритм Р доказывающей стороны вычисляет с2<-H(t1, e1). Сообщение (с0, c1, с2), сгенерированное в операции #1, отправляется в алгоритм V верифицирующей стороны.

Операция #2:

После получения сообщения (с0, c1, с2) алгоритм V верифицирующей стороны выбирает, какой образец верификации использовать среди трех образцов верификации. Например, алгоритм V верифицирующей стороны может выбрать численное значение среди трех численных значений {0, 1, 2}, представляющих собой образцы верификации и установить выбранное численное значение в вызове Ch. Этот вызов Ch отправляется в алгоритм Р доказывающей стороны.

Операция #3:

После получения вызова Ch, алгоритм Р доказывающей стороны генерирует отклик Rsp для отправки в алгоритм V верифицирующей стороны в ответ на принятый вызов Ch. В случае когда Ch=0, алгоритм Р доказывающей стороны генерирует отклик Rsp=(r0, t1, e1). В случае когда Ch=1, алгоритм Р доказывающей стороны генерирует отклик Rsp=(r1, t0, е0). В случае когда Ch=2, алгоритм Р доказывающей стороны генерирует отклик Rsp=(r1, t1, e1). Отклик Rsp, сгенерированный в операции #3, отправляется в алгоритм V верифицирующей стороны.

Операция #4:

После получения отклика Rsp алгоритм V верифицирующей стороны выполняет следующий процесс верификации с использованием полученного отклика Rsp.

В случае когда Ch=0, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c1=H(r0-t1, F(r0)-e1). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство с2=H(t1, e1). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

В случае когда Ch=1, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c0=H(r1, G(t0, r1)+е0). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c1=H(t0, е0). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

В случае когда Ch=2, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c0=Н(r1, y-F(r1)-G(t1, r1)-e1). В добавление к этому, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство c2=H(t1, e1). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда все эти верификации являются успешными, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

Выше был описан пример эффективной структуры алгоритма, который относится к 3-проходной схеме. За счет использования алгоритмов, значительно уменьшается размер данных, необходимый для связи.

2.2.2. Распараллеленный алгоритм (фиг.6)

Далее, со ссылкой на фиг.6, будет описан способ распараллеливания алгоритмов, иллюстрированный на фиг.5. Тем не менее, дополнительное описание структуры алгоритма Gen генерирования ключей будет опущено.

Как описано выше, применение вышеописанного протокола сеанса связи делает возможным сохранение вероятности успешной подделки на уровне 2/3 или менее. Следовательно, выполняя протокол сеанса связи дважды, можно сохранить вероятность успешной подделки на уровне (2/3)2 или менее. Более того, если протокол сеанса связи выполняется N раз, вероятность успешной подделки становится равной (2/3)N, и если N устанавливается на достаточно большое число (например, N=140), вероятность успешной подделки становится пренебрежимо малой.

Возможные способы многократного выполнения интерактивного протокола включают в себя последовательный способ, который последовательно повторяет обмен сообщениями, вызовами и отклика много раз, и параллельный способ, который осуществляет обмен многочисленными сообщениями, вызовами и откликами при одном обмене, например. Ниже будут теперь описаны алгоритмы, которые выполняют параллельно вышеупомянутый интерактивный протокол, который относится к 3-проходной схеме (здесь и далее по тексту указаны как распараллеленные алгоритмы).

Операция #1:

Алгоритм Р доказывающей стороны сначала выполняет следующие процессы (1)-(6) для i=1-N.

Процесс (1): Алгоритм Р доказывающей стороны произвольно генерирует векторы r0i, t0i, которые представляют собой элементы набора Kn, и вектор e0i, который является элементом набора Km.

Процесс (2): Алгоритм Р доказывающей стороны вычисляет r1i<-s-r0i. Это вычисление эквивалентно маскированию секретного ключа s вектором r0i. Дополнительно, алгоритм Р доказывающей стороны вычисляет t1i<-r0i+t0i.

Процесс (3): Алгоритм Р доказывающей стороны вычисляет e1i<-F(r0i)-e0i.

Процесс (4): Алгоритм Р доказывающей стороны вычисляет c0i<-Н(r1i, G(r1i, t0i)+e0i).

Процесс (5): Алгоритм Р доказывающей стороны вычисляет c1i<-H(t0i, e0i).

Процесс (6): Алгоритм Р доказывающей стороны вычисляет c2i<-H(t1i, e1i).

Операция #1 (продолжение):

После выполнения описанных выше процессов (1)-(6) для i=1-N, алгоритм Р доказывающей стороны вычисляет Cmt<-H(c01, c11, c21, c0N, c1N, c2N)- Значение Cmt хэширования, сгенерированное в операции #1, отправляется в алгоритм V верифицирующей стороны. Таким образом, сообщение (с01, c11, с21, …, c0N, c1N, c2N) преобразуется в значение хэширования перед отправлением в алгоритм V верифицирующей стороны, тем самым позволяя уменьшить объем связи.

Операция #2:

После получения значения Cmt хэширования алгоритм V верифицирующей стороны выбирает, какой образец верификации использовать среди трех образцов верификации, для каждого i=1-N. Например, алгоритм V верифицирующей стороны может, для каждого i=1-N, выбрать численное значение среди трех численных значений {0, 1, 2}, представляющих собой образцы верификации, и установить выбранное численное значение в вызове Chi. Вызовы Ch1, …, ChN отправляются в алгоритм Р доказывающей стороны.

Операция #3:

После получения вызовов Ch1, …, ChN алгоритм Р доказывающей стороны генерирует отклики Rsp1, …, RspN для отправки в алгоритм V верифицирующей стороны в ответ на каждый принятый вызовы Ch1, …, ChN. В случае когда Chi=0, алгоритм Р доказывающей стороны генерирует отклик Rspi=(r0i, t1i, e1i, c0i). В случае когда Chi=1, алгоритм Р доказывающей стороны генерирует отклик Rspi=(r1i, t0i, e0i, c2i). В случае когда Chi=2, алгоритм Р доказывающей стороны генерирует отклик Rspi=(r1i, t1i, e1i, c1i).

Отклики Rsp1, …, RspN, сгенерированные в операции #3, отправляются в алгоритм V верифицирующей стороны.

Операция #4:

После получения откликов Rsp1, …, RspN алгоритм V верифицирующей стороны выполняет следующий процессы (1)-(3) для i=1-N, используя принятые отклики Rsp1, …, RspN. В данном случае алгоритм V верифицирующей стороны выполняет процесс (1) для случая, где Chi=0, процесс (2) в случае, когда Chi=1, и процесс (3) в случае, когда Chi=2.

Процесс (1): В случае когда Chi=0, алгоритм V верифицирующей стороны отыскивает (r0i, t1i, e1i, c0i) из Rspi. Затем алгоритм V верифицирующей стороны вычисляет c1i=H(r0i-t1i, F(r0i)-e1i). В добавление к этому, алгоритм V верифицирующей стороны вычисляет c2i=H(t1i, e1i). Затем алгоритм V верифицирующей стороны сохраняет (c0i, c1i, c2i).

Процесс (2): В случае когда Chi=1, алгоритм V верифицирующей стороны отыскивает (r1i, t0i, e0i, c2i) из Rspi. Затем алгоритм V верифицирующей стороны вычисляет c0i=Н(r1i, G(r1i, t0i)+e0i). В добавление к этому, алгоритм V верифицирующей стороны вычисляет c1i=H(t0i, e0i). Затем алгоритм V верифицирующей стороны сохраняет (c0i, c1i, c2i).

Процесс (3): В случае когда Chi=2, алгоритм V верифицирующей стороны отыскивает (r1i, t1i, e1i, c1i) из Rspi. Затем алгоритм V верифицирующей стороны вычисляет c0i=Н(r1i, y-F(r1i)-G(t1i, r1i)-e1i). В добавление к этому, алгоритм V верифицирующей стороны вычисляет c2i=H(t1i, e1i). Затем алгоритм V верифицирующей стороны сохраняет (c0i, C1i, c2i).

После выполнения описанных выше процессов (1)-(3) для i=1-N, алгоритм V верифицирующей стороны верифицирует то, соблюдается или нет равенство Cmt=Н(с01, с11, с21, …, c0N, c1N, c2N). Алгоритм V верифицирующей стороны выводит значение 1, чтобы показать успешное завершение аутентификации в том случае, когда верификация завершается успешно, и выводит значение 0, чтобы показать неуспешное завершение аутентификации в том случае, когда верификация завершилась неудачно.

Пример структур распараллеленных эффективных алгоритмов, которые относятся к 3-х проходной, схеме был описан выше. К тому же, распараллеленные алгоритмы, показанные на фиг.6, включает в себя ухищрение, в котором сообщение преобразуется хэш-значение перед посылкой. Ухищрение повышает эффективность связи. Аналогично, структуру можно модифицировать таким образом, чтобы вызовы Ch1, …, ChN или отклики Rsp1, …, RspN были преобразованы в хэш-значения перед посылкой. Модификация структуры, выполненная таким образом, позволяет дополнительно повысить ожидаемую эффективность связи.

2.3. Эффективный алгоритм, основанный на многостепенном многомерном полиноме (схема #1)

Вышеизложенные эффективный алгоритмы используют свойство, которые заключаются в том, что полином G, определенный в вышеприведенной формуле (10), становится билинейным в результате выражения многомерного полинома F парой квадратичных полиномов fi, определенных в приведенной выше формуле (8). Однако когда полином G является аддитивно гомоморфным, эффективный алгоритм можно построить подобным образом даже в случае, когда полином G не является билинейным.

Построение эффективного алгоритма с использованием квадратичного полинома fi

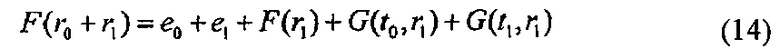

Когда полином G является аддитивно гомоморфным, зависимость следующих формул (14)-(16) устанавливается с использованием переменных r0, r1, t0 и е0. К тому же следующая формула (14) представляет собой формулу, полученную путем деления секретного ключа s на s=r0+r1 и разложения открытого ключа F(s). Следующие формулы (14)-(16) можно разделить на первую часть (r1, t0, е0), воспроизводимую с помощью (r0, t1, e1), вторую часть (r1, t1, e1), воспроизводимую с помощью (r1, t0, е0), и третью часть, воспроизводимую с помощью (r1, t1, e1).

Например, "r0, t1", входящий в следующую формулу (15), и "F(r0), e1", входящий в следующую формулу (16), представляют собой первую часть. Дополнительно, "е0, G(t0, r1)", входящий в следующую формулу (14), "t0", входящий в следующую формулу (15), и "е0", входящий в следующую формулу (16), представляют собой вторую часть. Дополнительно, "е1, F(r1), G(t1, r1)", входящий в следующую формулу (14), представляют собой третью часть. Другими словами, следующая формула (14) включает в себя вторую и третью части, следующая формула (15) включает в себя первую и вторую части, и следующая формула (16) включает в себя первую и вторую части.

Как описано выше, каждая из следующих формул (14)-(16) включает в себя два вида частей. Дополнительно, из определения секретного ключа s и зависимости среди следующих формул (14)-(16), гарантируется, что секретный ключ s не доступен даже тогда, когда используется любой один из (r0, t1, e1), (r1, t0, е0) и (r1, t1, e1). Использование этого свойства позволяет, например, построить эффективный алгоритм, который относится к 3-проходной схеме, показанной на фиг.5.

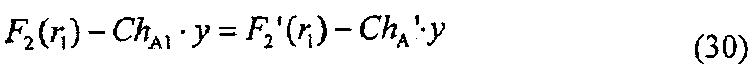

[Формула 11]

Построение эффективного алгоритма с использованием кубического полинома f1

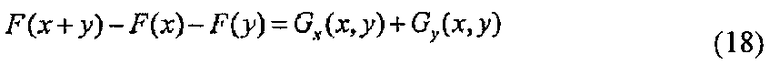

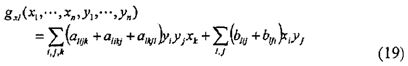

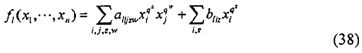

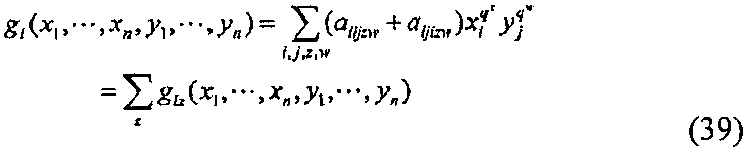

Способ построения эффективного алгоритма с использованием кубического полинома f1 кольца R, представленный в виде следующей формулы (17), будет рассмотрен путем раскрытия вышеизложенного описание случая, где квадратичный полином fi. Многомерный полином F=(f1, …, fm) выраженный парой кубических полиномов f1 удовлетворяет соотношению следующей формулы (18). Здесь Gx(x, y) представляет собой линейный член для х. Дополнительно, Gy(x, y) представляет собой линейный член для y. Когда Gx=(gx1, gxm) и Gy=(gy1, …, gym) выражены, gx1 и gy1 можно представить в виде следующих формул (19) и (20), соответственно. Поскольку в данном случае правый второй член gx1 является также линейным для одного из х и y, правый второй член может включать в себя gy1.

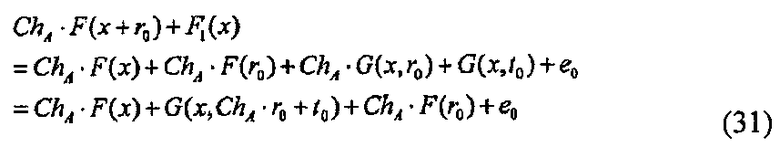

[Формула 12]

Как понятно из вышеприведенных формул (19) и (20), Gx(x, y) и Gy(x, y) становятся аддитивно гомоморфными для х и y. Таким образом, используя это свойство, открытый ключ F(s) делится путем введения новых переменных r0, r1, t0, u0 и е0, как в способе построения эффективного алгоритма с использованием квадратичного полинома fi.

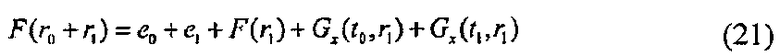

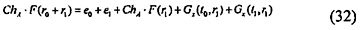

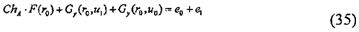

Поскольку полиномы Gx и Gy являются аддитивно гомоморфными, зависимость среди следующих формул (21)-(24) устанавливается с использованием переменных r0, r1, t0, u0 и е0. Следующие формулы (21)-(24) можно разделить на первую часть, воспроизводимую с помощью (r0, t0, u0, е0), вторую часть, воспроизводимую с помощью (r0, u1, e1), третью часть, воспроизводимую с помощью (r1, t0, е0), и четвертую часть, воспроизводимую с помощью (r1, t1, u1, e1).

Например, "r0, t0", входящий в следующую формулу (22), "u0", входящий в следующую формулу (23), и "F(r0), Gy(r0, u0), е0", входящий в следующую формулу (24), представляют собой первую часть. Дополнительно, "Gy(r0, u1), e1", входящий в следующую формулу (24), представляет собой вторую часть. Дополнительно, "е0, Gx(r0, r1)", входящий в следующую формулу (21), представляет собой третью часть. Дополнительно, "e1, F(r1), Gx(t1, r1)", входящий в следующую формулу (21), "t1", входящий в следующую формулу (22), и "u1", входящий в следующую формулу (23), представляют собой четвертую часть.

Другими словами, следующая формула (21) включает в себя третью и четвертую части, следующие формулы (22) и (23) включают в себя первую и четвертую части, и следующая формула (24) включает в себя первую и вторую части. Таким образом, каждая из следующих формул (21)-(24) включает в себя два вида частей.

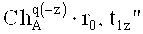

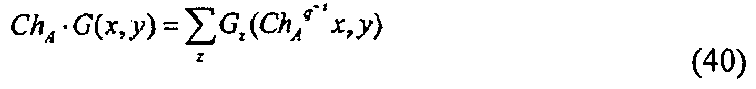

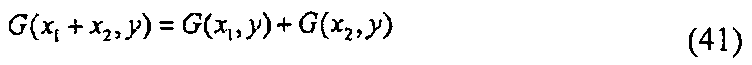

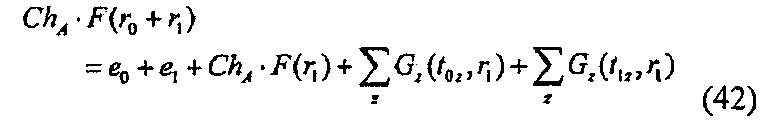

Исходя определения секретного ключа s и зависимости среди следующих формул (21)-(24) гарантируется, что секретный ключ s не доступен даже тогда, когда используется любой один из (r0, t0, u0, е0), (r0, u1 e1), (r1, t0, е0) и (r1, t1 u1, e1). Использование этого свойства позволяет, например, построить эффективный алгоритм (здесь и далее расширенный алгоритм), который относится к 3-проходной схеме, с использованием кубического полинома f1 кольца R.

[Формула 13]