ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

По данной заявке испрашивается приоритет предварительной заявки на патент США № 61/510023, озаглавленной "Systems and Methods for Secure Mobile Communication" (Системы и способы мобильной связи по защищенным сетям), поданной 20 июля 2011 года, содержание которой тем самым полностью включено в документ путем ссылки во всех отношениях.

Эта заявка связана с имеющей общего патентообладателя по Договору о патентной кооперации (PCT) заявке за номером №______, озаглавленной "Mobile Banking System with Cryptographic Expansion Device" (Мобильная банковская система с устройством криптографического расширения), поданной 20 июля 2012 года, содержание которой тем самым путем ссылки включается в документ полностью во всех отношениях.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Вопросы безопасности часто представляют проблему, которая препятствует широкому принятию и развитию мобильного банковского обслуживания. Большинство мобильных устройств неспособны безопасно посылать сквозную шифрованную передачу. В результате конфиденциальную информацию, такую как Персональные идентификационные номера (PINы) и Первичные номера счета (PANы), можно отправлять в форме открытого текста, создавая уязвимость, в которой такая конфиденциальная информация может перехватываться злоумышленными сторонами и использоваться в мошеннических целях. Хотя некоторые меры защиты могут обеспечиваться операторами мобильной связи, например, чтобы обеспечить средства шифрования в базовой станции, защита, обеспеченная такими решениями, все еще ограничена, поскольку передачу все еще посылают в форме открытого текста в некоторый момент в течение передачи. Другие решения требуют повторной инициализации мобильных устройств пользователей, например, предоставлению услуг по эфиру (OTA), и такие решения могут быть дорогостоящими и с точки зрения развертывания, и с точки зрения эксплуатационных расходов. Следовательно, операторы мобильной связи должны либо возложить эти расходы на своих абонентов, либо брать их на себя сами. Таким образом, совокупная стоимость владения (TCO) также является часто проблемой, которая мешает внедрению и развитию мобильного банковского обслуживания. Без рентабельного и эффективного способа безопасно посылать и принимать передачу с помощью мобильных устройств операторы мобильного банковского обслуживания обречены терпеть убытки или неудачу в развертывании своих услуг мобильного банковского обслуживания в целом.

Тогда как операторы сетей мобильной связи прилагают усилия найти рентабельное и эффективное решение для предоставления возможности мобильным устройствам безопасно посылать зашифрованные передачи, уязвимости системы безопасности при мобильном банковском обслуживании не ограничивается только потенциальным перехватом передач по эфиру. Интерфейс между сетью мобильной связи и сетью обработки платежей также может быть уязвимым для проникновения злоумышленными сторонами, поскольку протоколы системы защиты, используемые этими двумя сетями, часто являются различными, и идентификационные данные устройств в одной сети не всегда могут быть известными устройствам в другой сети. В результате злоумышленные стороны могут попытаться подключиться к одной сети в интерфейсе, выдавая себя за компонента другой сети.

Например, один способ, которым устройства в сети могут устанавливать соединения друг с другом, состоит в использовании процедуры «трехэтапного квитирования установления соединения» для сообщений синхронизации и подтверждения. Сетевое устройство может инициировать установку соединения отправкой сообщения синхронизации (synchronize) на целевое устройство. В ответ на прием сообщения синхронизации целевое устройство посылает обратно сообщение синхронизации-подтверждения (synchronize-acknowledgement). Инициирующее устройство затем посылает сообщение подтверждения (acknowledge) на целевое устройство. По приему сообщения подтверждения соединение устанавливается между двумя устройствами в сети. Для проникновения в систему злоумышленной стороне нет необходимости знать идентификационные данные целевого устройства или порт целевого устройства, которые допустят соединение. Злоумышленная сторона может выполнять сканирование портов, чтобы определить, какие устройства находятся в сети и какие порты устройства могут допустить соединение, путем отправки случайных сообщений синхронизации и ожидания ответа сообщением синхронизации-подтверждения. Когда злоумышленная сторона принимает сообщение синхронизации-подтверждения, злоумышленная сторона может узнать идентификационные данные целевого устройства и получить сетевые параметры целевого устройства из сообщения синхронизации-подтверждения. Злоумышленная сторона может проникать в сеть целевого устройства, направляя атаку на целевое устройство.

Варианты осуществления настоящего изобретения решают эти и другие проблемы индивидуально и совместно.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения раскрывают устройство шлюза и выполняемые в нем способы для предотвращения подключения неавторизованных клиентских устройств к сети, являющейся хост-сетью для устройства шлюза. Согласно различным вариантам осуществления, устройство шлюза не отвечает немедленно на отдельное клиентское сообщение, отправленное на устройство шлюза. Вместо этого устройство шлюза отвечает только на заранее заданную последовательность клиентских сообщений, которая является известной только устройству шлюза и авторизованным клиентским устройствам. Поскольку устройство шлюза не будет отвечать на случайные клиентские сообщения и вероятность того, что неавторизованное устройство сможет корректно угадать заранее заданную последовательность клиентских сообщений, является низкой, риск способности злоумышленной стороны войти («взломать») в хост-сеть, например, используя способы сканирования портов, может быть снижен.

Согласно, по меньшей мере, одному варианту осуществления, способ в устройстве шлюза для установления канала связи между клиентским устройством, коммуникационно связанным с клиентским интерфейсом в устройстве шлюза, и сервером, коммуникационно связанным с хост-интерфейсом в устройстве шлюза, включает в себя прием клиентских сообщений на клиентском интерфейсе, и невыполнение отправки ответного клиентского сообщения из клиентского интерфейса, пока не будет принята заранее заданная последовательность клиентских сообщений на клиентском интерфейсе. Устройство шлюза также осуществляет отправку заранее заданной последовательности серверных сообщений из хост-интерфейса. Канал связи для передачи пользовательских сообщений между клиентским устройством и сервером устанавливается после того, как устройство шлюза принимает и заранее заданную последовательность клиентских сообщений на клиентском интерфейсе; и ответное серверное сообщение на хост-интерфейсе, которое принимается только после того, как заранее заданная последовательность серверных сообщений была отправлена устройством шлюза.

Согласно, по меньшей мере, одному варианту осуществления, устройство шлюза включает в себя клиентский интерфейс с наличием клиентских портов, хост-интерфейс с наличием хост-портов, процессор, связанный с клиентским интерфейсом и хост-интерфейсом, и машиночитаемый носитель, хранящий исполнимый программный код, который может исполняться процессором. Исполнимый программный код, если исполняется процессором, побуждает процессор принимать клиентские сообщения на клиентском интерфейсе от клиентского устройства и воздерживаться от отправки ответного клиентского сообщения с клиентского интерфейса, пока не будет принята заранее заданная последовательность клиентских сообщений на клиентском интерфейсе. Исполнимый программный код может также побуждать процессор отправлять заранее заданную последовательность серверных сообщений из хост-интерфейса на сервер и устанавливать канал связи для передачи пользовательских сообщений между клиентским устройством и сервером. Канал связи устанавливается после того, как заранее заданная последовательность клиентских сообщений принимается на клиентском интерфейсе и ответное серверное сообщение принимается на хост-интерфейсе, причем ответное серверное сообщение принимается только после отправки заранее заданной последовательности серверных сообщений.

КРАТКОЕ ОПИСАНИЕ ФИГУР ЧЕРТЕЖЕЙ

Фиг.1 - иллюстрация среды сети связи согласно одному варианту осуществления настоящего изобретения.

Фиг.2 - иллюстрация устройства шлюза согласно одному варианту осуществления настоящего изобретения.

Фиг.3 - иллюстрация обмена сообщениями для установления канала связи согласно примеру осуществления настоящего изобретения.

Фиг.4 - иллюстрация обмена сообщениями для установления канала связи согласно другому примеру осуществления настоящего изобретения.

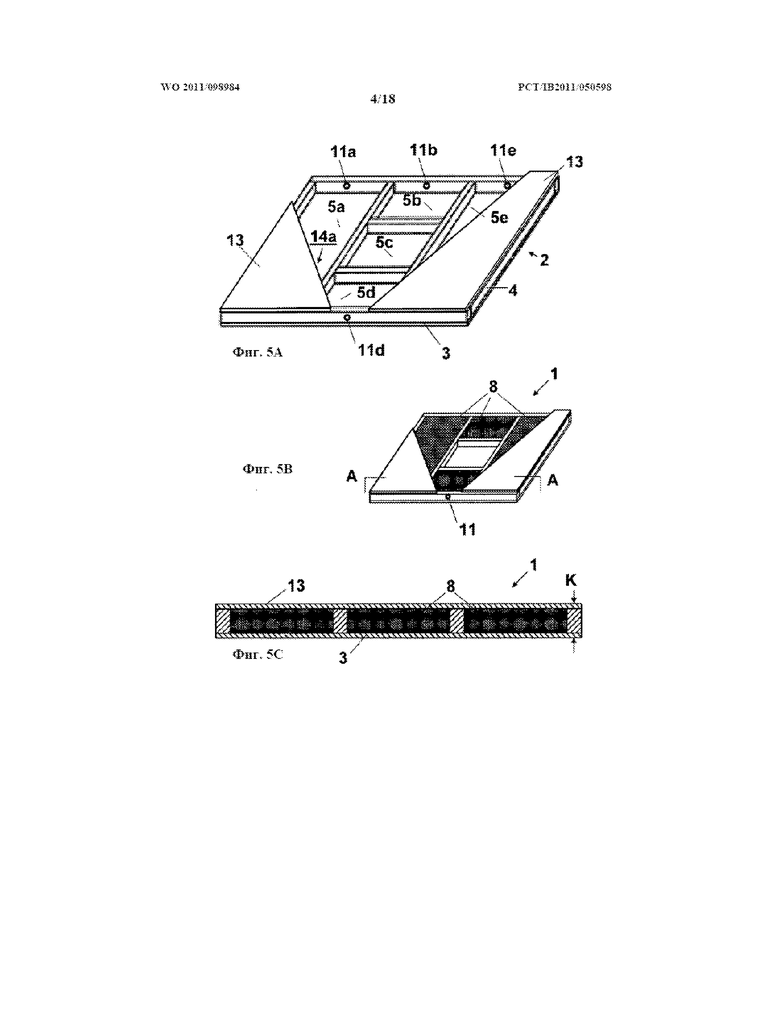

Фиг.5A - иллюстрация последовательности сообщений согласно одному варианту осуществления настоящего изобретения.

Фиг.5B - иллюстрация последовательности сообщений согласно другому варианту осуществления настоящего изобретения.

Фиг.5C - иллюстрация последовательности сообщений согласно следующему варианту осуществления настоящего изобретения.

Фиг.6A - иллюстрация последовательности сообщений согласно примеру осуществления настоящего изобретения.

Фиг.6B - иллюстрация последовательности сообщений согласно другому примеру осуществления настоящего изобретения.

Фиг.6C - иллюстрация последовательности сообщений согласно следующему примеру осуществления настоящего изобретения.

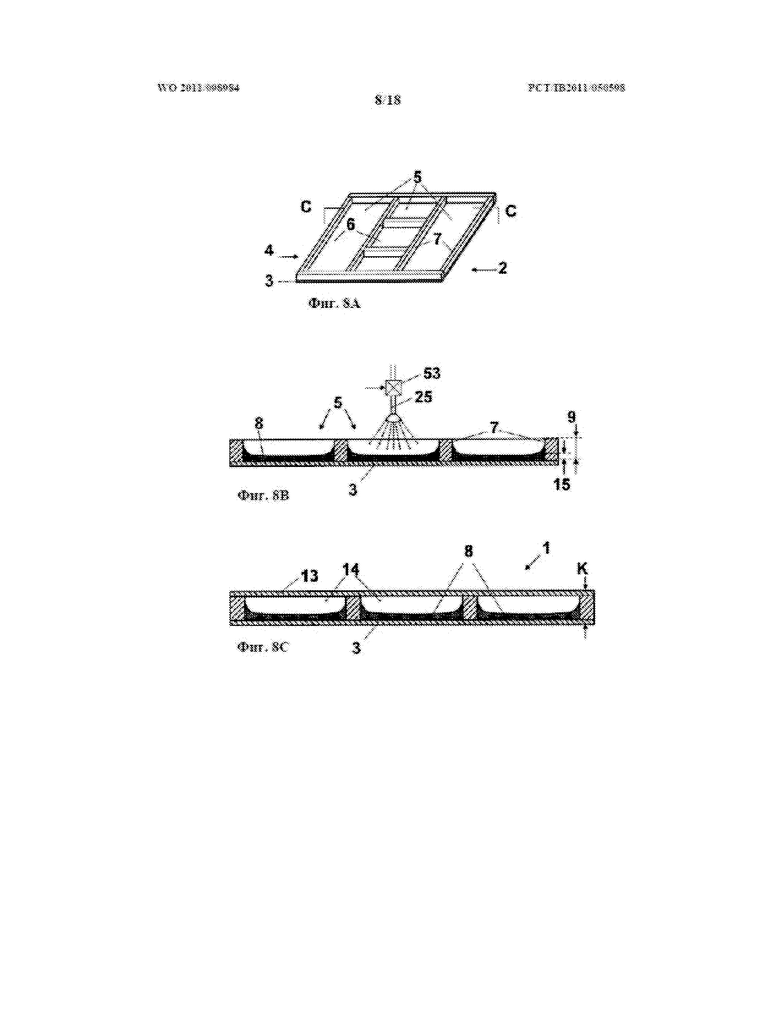

Фиг.7 - иллюстрация блок-схемы способа установления канала связи согласно одному варианту осуществления настоящего изобретения.

Фиг.8 - иллюстрация блок-схемы способа для аутентификации клиентского устройства, используемого для установления канала связи, согласно одному варианту осуществления настоящего изобретения.

Фиг.9 - иллюстрация блок-схемы способа для аутентификации хост-устройства, используемого для установления канала связи, согласно одному варианту осуществления настоящего изобретения.

Фиг.10 - иллюстрация устройства пользователя, согласно одному варианту осуществления настоящего изобретения.

Фиг.11 - иллюстрация компьютерной системы согласно различным вариантам осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения раскрывают устройство шлюза и выполняемые в нем способы для предотвращения подключения неавторизованных клиентских устройств к хост-сети для устройства шлюза. Согласно различным вариантам осуществления устройство шлюза не отвечает немедленно на отдельное клиентское сообщение, отправленное на устройство шлюза. Вместо этого устройство шлюза отвечает только на заранее заданную последовательность клиентских сообщений, которая является известной только устройству шлюза и авторизованным клиентским устройствам. Поскольку устройство шлюза не будет отвечать на случайные клиентские сообщения и вероятность того, что неавторизованное устройство сможет корректно угадать заранее заданную последовательность клиентских сообщений, является низкой, риск способности злоумышленной стороны войти в хост-сеть, например, используя способы сканирования портов, может быть снижен.

Кроме того, в некоторых вариантах осуществления соединение между устройством шлюза и сервером хост-сети также может устанавливаться с использованием заранее заданной последовательности серверных сообщений. Это обеспечивает устройству шлюза возможность аутентифицировать устройства на обоих концах линии связи, чтобы гарантировать, что и отправитель и получатель передачи, посылаемой через устройство шлюза, являются авторизованными устройствами, которым позволяется осуществлять связь друг с другом. В некоторых вариантах осуществления канал связи, который устанавливается через устройство шлюза, может быть каналом защищенной связи, который несет зашифрованные сообщения. Устройство шлюза может обеспечивать криптографические возможности для расшифровывания входящих сообщений, принятых от устройства в одной сети, и повторного шифрования сообщений или повторного зонирования сообщений для передачи в другой сети. Устройство шлюза может также формировать и верифицировать коды аутентификации сообщений или хэш-коды для сообщений, которые устройство шлюза принимает и/или передает.

Следует понимать, что хотя некоторые из пояснений и описаний, приведенных ниже, могут конкретно ссылаться на сеть обработки платежей или поставщика услуг беспроводной связи/оператора сети мобильной связи, варианты осуществления настоящего изобретения не ограничиваются такими сетями. Следует оценить, что пояснения и описания, приведенные ниже, могут быть приспособленными и применимыми для установления каналов связи с другими типами сетей связи.

Как используется в документе, "сеть" или "сеть связи" является группой взаимосоединенных устройств, которые могут осуществлять связь друг с другом либо непосредственно, либо через одно или несколько промежуточных устройства в рамках сети. Сеть может быть изолированной от другой сети, и в такой среде, устройства одной сети не могут осуществлять связь с устройствами в другой сети. Сеть также может быть соединенной с другой сетью, и в такой среде, устройства одной сети могут быть способными осуществлять связь с устройствами в другой сети.

Как используется в документе, "канал связи" является соединением между двумя устройствами, которое позволяет устройствам обмениваться сообщениями. Канал связи может включать в себя одно или несколько промежуточных устройств, коммуникационно связанных, между этими двумя устройствами. Два устройства могут быть связаны друг с другом без канала связи между обоими устройствами. Например, два устройства могут быть связаны через брандмауэр, в котором брандмауэр блокирует все передачи от одного устройства на другое. В такой конфигурации нет канала связи между двумя устройствами, даже если одно устройство связано с другим устройством.

Как используется в документе, "сообщение" является передачей, посылаемой от устройства-отправителя на устройство-получатель. "Клиентское сообщение" или его разновидность является сообщением, посылаемым между клиентским устройством и устройством шлюза, и любое из устройств может быть устройством-отправителем, причем другое устройство является устройством-получателем. "Серверное сообщение" или его разновидность является сообщением, посылаемым между хост-устройством и устройством шлюза, и любое устройство может быть устройством-отправителем, причем другое устройство является устройством-получателем. "Пользовательское сообщение" является сообщением, которое посылается на устройство пользователя или от такового, чтобы передавать пользовательские данные или информацию.

Согласно вариантам осуществления изобретения, каждое сообщение может включать в себя, например, в заголовке сообщения, идентификатор отправителя, идентификатор получателя, идентификатор порта источника, идентификатор порта назначения, флаг синхронизации и флаг подтверждения. В некоторых вариантах осуществления каждое сообщение может также включать в себя начальный порядковый номер и порядковый номер подтверждения. Идентификатор отправителя идентифицирует устройство-отправитель сообщения, и может быть, например, IP-адресом устройства отправителя. Идентификатор получателя идентифицирует предполагаемое устройство-получатель сообщения, и может быть, например, IP-адресом устройства-получателя. Идентификатор порта источника идентифицирует номер порта, связанный с логическим портом устройства-отправителя, из которого сообщение посылается. Идентификатор порта назначения идентифицирует номер порта, связанный с логическим портом устройства-получателя, на который посылается сообщение.

Когда сообщение описывается в виде посылаемого от порта A устройства X на порт B устройства Y, следует понимать, что сообщение включает в себя идентификатор отправителя, идентифицирующий устройство X, идентификатор получателя, идентифицирующий устройство Y, идентификатор порта источника, идентифицирующий номер порта, связанный с портом A устройства X, и идентификатор порта назначения, идентифицирующий номер порта, связанный с портом B устройства Y. Когда последовательность сообщений описывается в виде имеющей последовательность или порядок следования идентификаторов портов источника, следует понимать, что сообщения в последовательности сообщений посылаются от устройства-отправителя в конкретной последовательности или порядке логических портов устройства-отправителя. Когда последовательность сообщений описывается в виде имеющей последовательность или порядок следования идентификаторов портов назначения, это означает, что сообщения в последовательности сообщений посылаются на устройство-получатель в конкретной последовательности или порядке следования логических портов устройства-получателя.

Флаг синхронизации и флаг подтверждения из сообщения используются, чтобы идентифицировать, является ли сообщение сообщением синхронизации, сообщением синхронизации-подтверждения или сообщением подтверждения. Сообщение синхронизации является сообщением, которое используется для инициирования канала связи с устройством, и идентифицируется по флагу синхронизации, являющемуся устанавливаемым, и флагу подтверждения, который не является устанавливаемым. Сообщение синхронизации-подтверждения является сообщением, которое используется для подтверждения приема сообщения синхронизации, и идентифицируется по устанавливаемому флагу синхронизации и устанавливаемому флагу подтверждения. Сообщением подтверждения является сообщение, которое используется для подтверждения приема сообщения, отличного от сообщения синхронизации (например, подтверждение приема сообщения синхронизации-подтверждения), и идентифицируется по не устанавливаемому флагу синхронизации и устанавливаемому флагу подтверждения.

В некоторых вариантах осуществления сообщение может также включать в себя начальный порядковый номер и порядковый номер подтверждения, которые могут использоваться для определения, является ли сообщение посылаемым в ответ на предшествующее сообщение. Например, сообщение может посылаться от устройства-отправителя с начальным порядковым номером X, и устройство-получатель может отправить ответное сообщение с порядковым номером подтверждения, соответствующим X+1, для указания того, что сообщение посылается в ответ на сообщение от устройства- отправителя, которое имеет начальный порядковый номер X. Таким образом, если устройство-отправитель осуществляет отправку множества сообщений и только одно сообщение принимается в ответ, является возможным определить, на какое сообщение от устройства-отправителя ответное сообщение отвечает, сравнивая порядковый номер подтверждения ответного сообщения с начальными порядковыми номерами сообщений от устройства-отправителя.

На фиг.1 иллюстрируется среда 100 сети связи согласно одному варианту осуществления. Среда 100 сети связи включает в себя клиентскую сеть 150 (например, сеть оператора мобильной связи, сеть поставщика услуг беспроводной связи или сеть с поддержкой Интернет-протокола (IP), предоставляющая возможность связи с коммерсантами и т.д.) и хост-сеть 130 (например, сеть обработки платежей). Клиентская сеть 150 является сетью связи, которая обеспечивает коммуникационную взаимосвязность для ряда устройств, включая устройство 160 пользователя и клиентское устройство 170. Устройство 160 пользователя является персональным устройством связи, таким как мобильный телефон или другой тип переносимого устройства связи (например, персональный цифровой ассистент, переносное компьютерное устройство, такое как планшетный компьютер или ноутбук, или переносное многофункциональное устройство, которое может отправлять и принимать передачи, такое как портативный проигрыватель/считыватель мультимедиа, переносное игровое устройство и т.д.). Устройство 160 пользователя также может быть персональным компьютером, телефоном с поддержкой IP-протокола или другим типом устройства проводной связи, которое коммуникационно связано с клиентской сетью 150.

Клиентское устройство 170 является сетевым оборудованием в клиентской сети 150, которое предоставляет клиентской сети 150 возможность подключения к другим сетям, таким как хост-сеть 130. Например, в примере осуществления, в котором устройство 160 пользователя является мобильным телефоном, клиентская сеть 150 может включать в себя центр службы коротких сообщений (SMSC), чтобы обрабатывать SMS-сообщения от устройства 160 пользователя. В таком варианте осуществления клиентское устройство 170 может быть устройством соединителя с SMSC, которое пересылает SMS-сообщения между клиентской сетью 150 и внешними сетями. В других вариантах осуществления клиентское устройство 170 может быть другим типом сетевого устройства в клиентской сети 150, которое обеспечивает интерфейс с внешними сетями.

Хост-сеть 130 является сетью связи, которая обеспечивает возможность взаимного соединения ряда хост-устройств, включая серверы, например, сервер 120, с устройством 110 шлюза. В примере осуществления хост-сеть 130 может быть защищенной сетью, такой как сеть обработки платежей, которая реализует высокий уровень стандартов обеспечения защиты для передачи и хранения данных, например, в соответствии со стандартами обеспечения защиты Индустрии платежных карточек (PCI). Сервер 120 может быть серверным компьютером, который связан с субъектом по обработке платежей, таким как обслуживающий банк, банк-эмитент или другие финансовые или банковские учреждения.

Устройство 110 шлюза является сетевым устройством в хост-сети 130, которое обеспечивает интерфейс для соединения хост-сети 130 с внешними сетями, такими как клиентская сеть 150. Устройство 110 шлюза может действовать как брандмауэр для предотвращения неавторизованного доступа к хост-сети 130 от устройств во внешних сетях. Устройство 110 шлюза может применять средства управления доступом для определения того, какой внешней сети или устройству внешней сети позволяется осуществлять связь с другими устройствами хост-сети 130, такими как сервер 120. Кроме того, поскольку протоколы системы защиты и возможно протоколы связи также могут отличаться между хост-сетью 130 и внешними сетями, такими как клиентская сеть 150, устройство 110 шлюза может также обеспечивать преобразование протоколов или функции преобразования протоколов, чтобы обеспечить функциональную совместимость между устройствами в хост-сети 130 и устройствами во внешних сетях.

Следует оценить, что хотя устройство 110 шлюза показано коммуникационно связываемым с клиентским устройством 170 в клиентской сети 150 и сервером 120 в хост-сети 130, устройство 110 шлюза также может быть коммуникационно связанным с другим типом устройств в клиентской сети 150 и другим типом устройств в хост-сети 130. Кроме того, также может иметься одно или несколько промежуточных сетевых устройств между клиентским устройством 170 и устройством 110 шлюза, и/или одно или несколько промежуточных сетевых устройств между устройством 110 шлюза и сервером 120.

Устройство шлюза

На фиг.2 иллюстрируется устройство 210 шлюза согласно различным вариантам осуществления настоящего изобретения. Устройство 210 шлюза включает в себя модуль 212 управления доступом, клиентский интерфейс 216, который обеспечивает интерфейс к внешней сети, такой как клиентская сеть 150, и хост-интерфейс 218, который обеспечивает интерфейс к хост-сети для устройства 210 шлюза, такой как хост-сеть 130. Устройство 210 шлюза может также включать в себя модуль 213 преобразования протоколов и модуль 240 аппаратных средств защиты (HSM). Устройство 210 шлюза может включать в себя один или несколько процессоров, связанных с памятью, хранящей машинный исполнимый код для реализации одного или нескольких компонентов устройства 210 шлюза, например, модуля 212 управления доступом и/или модуля 213 преобразования протоколов.

Клиентский интерфейс 216 включает в себя множественные клиентские порты 217(1)-217(n). Следует отметить, что клиентские порты 217(1)-217(n) являются логическими портами, и клиентский интерфейс 216 может быть сконфигурирован с любым количеством клиентских портов 217(1)-217(n). Каждый из клиентских портов 217(1)-217(n) связан с номером порта на клиентском интерфейсе 216, и каждый клиентский порт может использоваться для отправки и приема сообщений на клиентское устройство и от клиентского устройства, коммуникационно связанного с клиентским интерфейсом 216.

Хост-интерфейс 218 включает в себя множественные хост-порты 219(1)-219(n). Следует отметить, что хост-порты 219(1)-219(n) являются логическими портами, и хост-интерфейс 218 может быть сконфигурирован с любым количеством хост-портов 219(1)-219(n). Каждый из хост-портов 219(1)-219(n) связан с номером порта на хост-интерфейсе 218, и каждый хост-порт может отправлять и принимать сообщения на устройство и от устройства в хост-сети, которое коммуникационно связано с хост-интерфейсом 217. Следует понимать, что в некоторых вариантах осуществления, клиентский интерфейс 216 с клиентскими портами 217(1)-217(n) и хост-интерфейс 218 с хост-портами 219(1)-219(n) может быть реализован на одном и том физическом интерфейсе.

Модуль 212 управления доступом устанавливает, контролирует и управляет каналами связи между клиентским устройством (например, клиентским устройством 170), коммуникационно связанным с клиентским интерфейсом 216, и хост-устройством (например, сервером 120), коммуникационно связанным с хост-интерфейсом 218. Модуль управления доступом может устанавливать соединение между клиентским портом и хост-портом через устройство 210 шлюза для реализации канала связи между клиентским устройством и хост-устройством. Модуль 212 управления доступом включает в себя набор правил доступа, хранимых в нем, которые указывают, какие клиентские устройства внешней сети с какими хост-устройствами в хост-сети для устройства 210 шлюза авторизованы для связи. Набор правил доступа может также указывать, какой тип трафика (то есть протокол связи), который каждый канал связи, устанавливаемый через устройство 210 шлюза, может нести или поддерживать.

Согласно вариантам осуществления изобретения, набор правил доступа включает в себя заранее заданные последовательности сообщений, которые устройство 310 шлюза может использовать для аутентификации клиентских устройств, коммуникационно связанных с клиентским интерфейсом 216, чтобы определять, является ли клиентское устройство авторизованным клиентским устройством, которому позволяется осуществлять связь с хост-устройством. Заранее заданная последовательность сообщений может быть специфической для клиентского устройства, типа клиентского устройства, группы клиентских устройств или клиентской сети. Другими словами, может быть заранее заданная последовательность сообщений для каждого клиентского устройства, каждого типа клиентского устройства, каждой группы клиентских устройств или каждой клиентской сети. Заранее заданная последовательность сообщений может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза ожидает принимать от авторизованного клиентского устройства до аутентификации клиентского устройства и разрешения ему осуществлять связь с хост-устройством, или может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза отправляет и ожидает, что авторизованное клиентское устройство будет игнорировать, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений, или может быть комбинацией обоих.

Например, если последовательность сообщений, принятых на клиентском интерфейсе 216 от клиентского устройства внешней сети, соответствует заранее заданной последовательности сообщений, как предписано для этого клиентского устройства в правилах доступа, то это клиентское устройство может быть аутентифицировано и определено как авторизованное клиентское устройство. Модуль 212 управления доступом может затем устанавливать канал связи между этим клиентским устройством и хост-устройством в хост-сети через устройство 210 шлюза. Если последовательность сообщений, принятых на клиентском интерфейсе 216, не соответствует заранее заданной последовательности сообщений, как определено в правилах доступа, то это клиентское устройство может быть определено являющимся неавторизованным клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи для этого клиентского устройства и отклонить доступ этого клиентского устройства к хост-сети.

Альтернативно или дополнительно, если устройство 210 шлюза осуществляет отправку заранее заданной последовательности сообщений на клиентское устройство и клиентское устройство не отвечает на сообщения до тех пор, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений на это клиентское устройство, то это клиентское устройство может быть аутентифицировано и определено как авторизованное клиентское устройство. Модуль 212 управления доступом может затем устанавливать канал связи между этим клиентским устройством и хост-устройством в хост-сети через устройство 210 шлюза. Если это клиентское устройство отвечает на сообщение от устройства 210 шлюза прежде, чем устройство 210 шлюза завершит отправку полной заранее заданной последовательности сообщений, то это клиентское устройство может быть определено как неавторизованное клиентское устройство, и модуль 212 управления доступом может отказать в установлении канала связи для этого клиентского устройства и отказать в доступе клиентскому устройству к хост-сети.

Набор правил доступа может также включать в себя заранее заданные последовательности сообщений, которые устройство 210 шлюза может использовать для аутентификации хост-устройств, коммуникационно связанных с хост-интерфейсом 218, чтобы определять, является ли хост-устройство авторизованным хост-устройством, которому позволяется принимать сообщения от клиентского устройства и осуществлять связь с таковым. Заранее заданная последовательность сообщений может быть специфической для хост-устройства, типа хост-устройства или группы хост-устройств в хост-сети. Другими словами, может быть заранее заданная последовательность сообщений для каждого хост-устройства, каждого типа хост-устройства или каждой группы хост-устройств. Заранее заданная последовательность сообщений может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза ожидает принимать от авторизованного хост-устройства до позволения устройству узла осуществлять связь с клиентским устройством, или может быть заранее заданной последовательностью сообщений, которую устройство 210 шлюза отправляет и ожидает, что авторизованное хост-устройство проигнорирует, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений, или может быть комбинацией обеих.

Например, если последовательность сообщений, принятых на хост-интерфейсе 216 от хост-устройства в хост-сети соответствует заранее заданной последовательности сообщений, как определено для этого хост-устройства в правилах доступа, то это хост-устройство может быть определено как авторизованное хост-устройство, которому позволяется осуществлять связь с клиентским устройством. Модуль 212 управления доступом может затем устанавливать канал связи между этим хост-устройством и клиентским устройством через устройство 210 шлюза. Если последовательность сообщений, принятых на хост-интерфейсе 216, не соответствует заранее заданной последовательности сообщений, как определено в правилах доступа, то это хост-устройство может быть определено как неавторизованное хост-устройство, которому не позволяется осуществлять связь с клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи между этим хост-устройством и клиентским устройством.

Альтернативно или дополнительно, если устройство 210 шлюза осуществляет отправку заранее заданной последовательности сообщений на хост-устройство и хост-устройство не отвечает на сообщения, пока устройство 210 шлюза не завершит отправку полной заранее заданной последовательности сообщений на это хост-устройство, то это хост-устройство может быть определено как авторизованное хост-устройство, которое может осуществлять связь с клиентским устройством. Модуль 212 управления доступом может затем устанавливать канал связи между этим хост-устройством и клиентским устройством через устройство 210 шлюза. Если это хост-устройство отвечает на сообщение от устройства 210 шлюза до завершения устройством 210 шлюза отправки полной заранее заданной последовательности сообщений, то это хост-устройство может быть определено как неавторизованное хост-устройство, которому не позволяется осуществлять связь с клиентским устройством, и модуль 212 управления доступом может отказать в установлении канала связи между этим хост-устройством и клиентским устройством.

Каждая из заранее заданных последовательностей сообщений в правилах доступа может задаваться содержимым сообщений. Например, каждая заранее заданная последовательность сообщений может включать в себя одно или несколько сообщений с конкретными идентификаторами порта источника и/или назначения, как указано в полях заголовка в заголовке каждого сообщения, и/или сообщений одного или нескольких типов (например, сообщение синхронизации, сообщение синхронизации-подтверждения и/или сообщение подтверждения, и т.д.), как указано флагами в заголовке каждого сообщения, и/или сообщениями с конкретной комбинацией полезной нагрузки или данных.

Каждая из заранее заданных последовательностей сообщений может также задаваться временем сообщений; то есть каждая заранее заданная последовательность сообщений может иметь ограничения по времени относительно того, когда каждое сообщение принимается или посылается относительно других сообщений. Например, заранее заданная последовательность сообщений может быть последовательностью сообщений, в которой последнее сообщение принимается в течение промежутка времени приема первого сообщения (например, полной последовательности сообщений, принятых в течение 2 секунд). Заранее заданная последовательность сообщений может быть последовательностью сообщений, в которой каждое сообщение принимается в течение временного интервала (например, сообщения каждые 200 миллисекунд), или каждое сообщение принимается в течение конкретного промежутка времени после предшествующего сообщения (например, второе сообщение принимается в течение 100 миллисекунд от первого сообщения, третье сообщение принимается в течение 50 миллисекунд после второго сообщения и т.д.). Заранее заданная последовательность сообщений также может быть последовательностью сообщений, в которой устройство шлюза ожидает игнорирования авторизованным устройством промежутка времени (например, клиентское устройство не должно отвечать до 2 секунд после приема последнего сообщения).

Кроме того, каждая из заранее заданных последовательностей сообщений может задаваться комбинацией содержимого сообщения и времени, и каждая заранее заданная последовательность сообщений может иметь другое содержимое сообщения и/или отличаться по времени от остальных заранее заданных последовательностей сообщений.

Устройство 210 шлюза может также включать в себя модуль 213 преобразования протоколов, который хранит информацию о любом числе протоколов связи, которые устройство шлюза может поддерживать, а также протоколы системы защиты для внешних сетей и хост-сети устройства 210 шлюза. Модуль 213 преобразования протоколов может использоваться с модулем 212 управления доступом, чтобы преобразовывать сообщения, посылаемые на каналах связи между клиентским интерфейсом 216 и хост-интерфейсом 218, из одного протокола связи в другой протокол связи для обеспечения функциональной совместимости между клиентскими устройствами внешней сети и хост-устройствами в хост-сети устройства 210 шлюза.

Модуль 213 преобразования протоколов может также использоваться вместе с модулем 212 управления доступом и HSM 240 для реализации протоколов системы защиты, чтобы приспосабливать сообщения от внешней сети к соответствию протоколам системы защиты в хост-сети для устройства 210 шлюза. Например, в некоторых вариантах осуществления, протокол системы защиты хост-сети может предписывать, что все сообщения, передаваемые в хост-сети, подлежат защите кодами аутентификации сообщений и/или хэш-кодами. Модуль 213 преобразования протоколов может использоваться вместе с модулем 212 управления доступом и HSM 240, чтобы генерировать коды аутентификации сообщений и/или хэш-коды и присоединять их к сообщениям, принимаемым от внешней сети, если в сообщениях от внешней сети отсутствуют коды аутентификации сообщений и/или хэш-коды.

В некоторых вариантах осуществления устройство 210 шлюза также включает в себя совместимый с Федеральным стандартом обработки информации (FIPS) модуль HSM 240. HSM 240 может включать в себя один или несколько криптопроцессоров и память, хранящую машинный исполнимый код, реализующий модуль 244 шифрования/дешифрования, модуль 242 кода аутентификации сообщений/хэш-кода и модуль 246 хранения криптографического ключа. HSM 240 обеспечивает относящиеся к управлению секретными ключами функции, такие как генерация криптографического ключа, конфигурирование границ защиты и возможностей криптографических ключей, резервное копирование и восстановление криптографических ключей, защищенное хранение криптографических ключей, и аннулирование и разрушение криптографических ключей. HSM 240 может также обеспечивать защищенный от вмешательства механизм, который обеспечивает высокий риск уничтожения компонентов в HSM 240 и криптографических ключей, сохраненных в нем, если предпринимается какая-либо внешняя по отношению к шлюзу 210 попытка доступа или искажения HSM 240.

Модуль 244 шифрования/дешифрования может хранить и исполнять различные алгоритмы шифрования, такие как усовершенствование стандарта шифрования (AES), стандарта шифрования данных (DES), стандарта DES с трехкратным шифрованием данных/алгоритм (TDES/TDEA), алгоритмы шифрования BlowFish, Serpent, Twofish, стандартный международный алгоритм симметричного блочного шифрования данных (IDEA), алгоритм Ривеста-Шамира-Адлемана (RSA), алгоритм цифровой подписи (DSA), алгоритм малого шифрования (TEA), расширенный TEA (XTEA) и/или другие криптографические алгоритмы или алгоритмы шифрования. В ответ на запросы шифрования и расшифровывание от модуля 212 управления доступом, модуль 244 шифрования/дешифрования может осуществлять поиск требуемого алгоритма шифрования, получать любые необходимые криптографические ключи из блока 246 хранения криптографического ключа, выполнять запрос шифрования/расшифровывания и отвечать на модуль 212 управления доступом шифрованными/расшифрованными данными.

Модуль 246 криптографических ключей хранит набор криптографических ключей или ключей шифрования, которые используются в различных алгоритмах шифрования, выполняемых модулем 244 шифрования/дешифрования. Ключи шифрования могут включать в себя симметричные ключи и/или асимметричные ключи. Модуль 246 криптографических ключей может также сохранить ряд исходных ключей, которые используются для инициализации модуля 244 шифрования/дешифрования в некоторых алгоритмах шифрования, таких как AES, или используются для генерации случайных чисел, используемых в некоторых алгоритмах шифрования, таких как RSA и DSA. Ключи шифрования и/или исходные ключи, сохраненные в модуле 246 криптографических ключей, не могут изменяться внешним источником без главного ключа, который использовался во время изготовления HSM 240.

HSM 240 может также включать в себя модуль 242 кода аутентификации сообщений (МАС)/хэш-кода, чтобы формировать и верифицировать значения MAC и/или хэш-кодов для сообщений, посланных на устройство 210 шлюза и от него. Значение MAC или хэш-код может генерироваться для сообщения или части сообщения с тем, чтобы получатель мог верифицировать целостность и подлинность данных сообщения. В некоторых вариантах осуществления сообщения, принятые от внешней сети, могут включать в себя MAC или хэш-коды. Модуль 242 кода аутентификации сообщений/хэш-кода может верифицировать MAC или хэш-коды принятых сообщений прежде, чем отправлять сообщения на сервер в хост-сети устройства 210 шлюза. Если MAC или хэш-код в сообщении не могут быть верифицированными, сообщение можно отбрасывать, чтобы препятствовать поступлению неавторизованных сообщений в хост-сеть.

Следует оценить, что в некоторых вариантах осуществления устройство 210 шлюза может включать в себя или не включать в себя HSM 240, и что один или несколько компонентов HSM 240 могут быть реализованы с использованием процессора и памяти устройства 210 шлюза. Например, в примере осуществления устройство 210 шлюза может включать в себя модуль 242 MAC/хэш-кода, который не является частью HSM, а реализуется процессором и памятью устройства 210 шлюза, и/или устройство 210 шлюза может включать в себя модуль 244 шифрования/дешифрования, который не является частью HSM, а реализуется процессором и памятью устройства 210 шлюза.

Пример осуществления изобретения с использованием последовательности сообщений синхронизации для установления канала связи

Для простоты понимания процесс установления канала связи между клиентским устройством в клиентской сети и хост-устройством в хост-сети через устройство шлюза теперь будет описываться со ссылкой на конкретный вариант осуществления. Следует понимать, что конкретная последовательность сообщений, описанных согласно этому примеру осуществления, является лишь одним примером использования последовательности сообщений для установления канала связи в соответствии с примером осуществления изобретения, и что другие варианты осуществления могут использовать любую другую последовательность сообщений, раскрытых в документе.

На фиг.3 показана схема, иллюстрирующая обмен сообщениями для установления канала связи между клиентским устройством 370 в клиентской сети и сервером 320 в хост-сети через устройство 310 шлюза, согласно примеру осуществления. Обведенные кружком позиции на фиг.3 указывают порядок, в котором передаются сообщения. Следует понимать, что в различных вариантах осуществления обмен сообщениями между клиентским устройством 370 и устройством 310 шлюза может происходить независимо от обмена сообщениями и может также происходить одновременно с обменом сообщениями между устройством 310 шлюза и сервером 320, и что канал связи между клиентским устройством 370 и сервером 320 устанавливается после того, как и клиентское устройство 370, и сервер 320 аутентифицированы и определены являющимися авторизованными устройствами.

Клиентское устройство 370 является частью клиентской сети, которая является внешней по отношению к хост-сети устройства 310 шлюза. Клиентское устройство 370 включает в себя интерфейс 376 порта устройства, который может иметь любое количество логических портов 377(1)-377(n) устройства для обеспечения интерфейса с другими устройствами (например, устройством 310 шлюза), и каждый из портов 377(1)-377(n) устройства связан с номером порта устройства в интерфейсе 376 порта устройства. Устройство 310 шлюза (например, устройство 210 шлюза по фиг.2) и сервер 320 является частью хост-сети. Устройство 310 шлюза включает в себя клиентский интерфейс 316, который включает в себя множество логических клиентских портов 317(1)-317(n) для обеспечения интерфейса с клиентскими устройствами в клиентской сети (например, клиентским устройством 370), и хост-интерфейс 318, который включает в себя множество логических хост-портов 319(1)-319(n) для обеспечения интерфейса с хост-устройством в хост-сети (например, сервером 320). Каждый из клиентских портов 317(1)-317(n) связан с номером клиентского порта на клиентском интерфейсе 316, и каждый из портов хостов 319(1)-319(n) связан с номером хост-порта на хост-интерфейсе 319. Сервер 320 включает в себя интерфейс 328 порта сервера, который имеет множество логических серверных портов 329(1)-329(n) для обеспечения интерфейса с другими устройствами хост-сети (например, устройством 310 шлюза). Каждый из серверных портов 329(1)-329(n) связан с номером порта сервера в интерфейсе 328 порта сервера.

Клиентское устройство 370 инициирует процесс установления канала связи к хост-устройству (например, серверу 320) хост-сети отправкой клиентского сообщения синхронизации на устройство 310 шлюза. Устройство 310 шлюза сконфигурировано с возможностью воздерживаться от ответа на клиентские сообщения синхронизации, принятые от клиентского устройства из внешней клиентской сети, если только заранее заданная последовательность клиентских сообщений синхронизации не была принята. Заранее заданная последовательность клиентских сообщений синхронизации является известной только устройству 310 шлюза и авторизованным устройствам (например, клиентскому устройству 370), которым позволяется осуществлять связь с хост-устройством (например, сервером 320) в хост-сети. Поскольку устройство 310 шлюза не отвечает на клиентские сообщения синхронизации, принятые от клиентского устройства внешней клиентской сети, если заранее заданная последовательность клиентских сообщений синхронизации не была принята, маловероятно, что неавторизованное клиентское устройство будет в состоянии обнаружить устройство 310 шлюза и подключиться к нему путем отправки случайных сообщений синхронизации с использованием способов сканирования портов.

В некоторых вариантах осуществления заранее заданная последовательность клиентских сообщений синхронизации может быть последовательностью клиентских сообщений синхронизации, которые принимаются на клиентских портах клиентского интерфейса 316 в заранее заданной очередности клиентских портов. Другими словами, заранее заданная последовательность клиентских сообщений синхронизации может быть последовательностью клиентских сообщений синхронизации с заранее заданным порядком идентификаторов портов назначения. В качестве примера заранее заданная последовательность клиентских сообщений могут быть следующей: (1) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(1) от устройства 310 шлюза; (2) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(n) устройства 310 шлюза; и (3) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(2) устройства 310 шлюза. Следует понимать, что заранее заданная последовательность клиентских сообщений синхронизации в других вариантах осуществления может включать в себя любое количество клиентских сообщений синхронизации и может приниматься в любом порядке клиентских портов.

Клиентское устройство 370 инициирует процесс установления канала связи к шлюзу 310 отправкой клиентского сообщения 381 синхронизации на устройство 310 шлюза. Клиентское сообщение 381 синхронизации включает в себя идентификатор порта источника с номером порта устройства, связанным с портом 377(3) устройства для клиентского устройства 370, и идентификатор порта назначения с номером порта, связанным с клиентским портом 317(1) устройства 310 шлюза. Следует отметить, что согласно этому конкретному варианту осуществления, заранее заданная последовательность клиентских сообщений синхронизации не предписывает, что клиентские сообщения синхронизации должны отправляться из какого-либо конкретного порта устройства в клиентском устройстве 370. Таким образом, клиентское сообщение 381 синхронизации может отправляться из любого из портов 377(1)-377(n) устройства для клиентского устройства 370.

Когда устройство 310 шлюза принимает клиентское сообщение 381 синхронизации на клиентском порте 317(1), устройство 310 шлюза первоначально не отвечает на клиентское сообщение 381 синхронизации, поскольку заранее заданная последовательность клиентских сообщений синхронизации еще не была принята. Клиентское устройство 370 затем осуществляет отправку второго клиентского сообщения 382 синхронизации из порта 377(3) устройства на клиентский порт 317(n) устройства 310 шлюза. Устройство 310 шлюза также не отвечает на второе клиентское сообщение 382 синхронизации, поскольку полная заранее заданная последовательность клиентских сообщений синхронизации, которая используется для аутентификации клиентского устройства 370, все еще не была принята устройством 310 шлюза.

Затем, клиентское устройство 370 передает третье клиентское сообщение 383 синхронизации из порта устройства 377(3) клиентского устройства 370 на клиентский порт 317(2) устройства 310 шлюза. Когда устройство 310 шлюза принимает клиентское сообщение 383 синхронизации, устройство 310 шлюза может аутентифицировать клиентское устройство 370 путем сравнения последовательности принятых клиентских сообщений 381, 382 и 383 синхронизации с заранее заданной последовательностью клиентских сообщений синхронизации, хранимой в правилах доступа устройства 310 шлюза. Если заранее заданная последовательность клиентских сообщений синхронизации, которые устройство 310 шлюза ожидает принимать от авторизованного клиентского устройства, была корректно принята от клиентского устройства 370, то устройство 310 шлюза определяет клиентское устройство 370 являющимся авторизованным клиентским устройством, которому позволяется осуществлять связь с хост-устройством (например, сервером 320) в хост-сети.

Устройство 310 шлюза затем отвечает клиентскому устройству 370 клиентским сообщением 384 синхронизации-подтверждения. Клиентское сообщение 384 синхронизации-подтверждения включает в себя идентификатор порта назначения с номером порта устройства, связанным с портом 377(3) устройства в клиентском устройстве 370, из которого исходила последовательность клиентских сообщений синхронизации, и идентификатор порта источника с номером порта, связанным с клиентским портом 317(4) в устройстве 310 шлюза. В некоторых вариантах осуществления идентификатор порта источника в клиентском сообщении 384 синхронизации-подтверждения может использоваться устройством 310 шлюза, чтобы указывать клиентскому устройству 370, какой из клиентских портов в устройстве 310 шлюза примет соединение для установления канала связи с клиентским устройством 370. При приеме клиентского сообщения 384 синхронизации-подтверждения на порте 377(3) устройства, клиентское устройство 370 осуществляет отправку клиентского сообщения 385 подтверждения от порта устройства 377(3) на клиентский порт 317(4) устройство 310 шлюза. Когда устройство 310 шлюза принимает клиентское сообщение 385 подтверждения, клиентское устройство 370 аутентифицируется в качестве авторизованного клиентского устройства на клиентском порте 317(4) устройства 310 шлюза, и канал связи может быть установлен между клиентским устройством 370 и сервером 320 в ожидании аутентификации сервера 320.

Согласно некоторым вариантам осуществления изобретения, канал связи между устройством 310 шлюза и сервером 320 также может устанавливаться с использованием заранее заданной последовательности сообщений, которая является известной только устройству 310 шлюза и авторизованным хост-устройствам (например, серверу 320), которым позволяется осуществлять связь с клиентским устройством. Это дает возможность устройству 310 шлюза аутентифицировать устройства на обоих концах линии связи и убедиться в том, что и отправитель, и получатель передачи, передаваемой через устройство 310 шлюза, являются устройствами, которые авторизованы для осуществления связи друг с другом.

В некоторых вариантах осуществления канал связи между устройством 310 шлюза и сервером 320 устанавливается с использованием заранее заданной последовательность серверных сообщений синхронизации, которые посылаются от хост-интерфейса 318 устройства 310 шлюза на интерфейс 328 порта сервера в сервере 320 в заранее заданном порядке портов сервера. Другими словами, заранее заданная последовательность серверных сообщений синхронизации может быть последовательностью серверных сообщений синхронизации с заранее заданной последовательностью идентификаторов портов назначения. В качестве примера заранее заданной последовательностью серверных сообщений синхронизации может быть следующая: (1) серверное сообщение синхронизации, посылаемое на серверный порт 329(n) сервера 320; (2) серверное сообщение синхронизации, посылаемое на серверный порт 329(4) сервера 320; и (3) серверное сообщение синхронизации, посылаемое на серверный порт 329(n) сервера 320. Следует понимать, что заранее заданная последовательность серверных сообщений синхронизации в других вариантах осуществления может включать в себя другое количество серверных сообщений синхронизации и может приниматься в другом порядке серверных портов.

Устройство 310 шлюза инициирует процесс установления канала связи к серверу 320 отправкой серверного сообщения 391 синхронизации на устройство 310 шлюза. Серверное сообщение 391 синхронизации включает в себя идентификатор порта источника с номером хост-порта, связанным с хост-портом 319(2) устройства 310 шлюза, и идентификатор порта назначения с номером порта сервера, связанным с серверным портом 329(n) сервера 320. Когда сервер 320 принимает серверное сообщение 391 синхронизации на серверном порте 329(n), сервер 320 первоначально не отвечает на серверное сообщение 391 синхронизации. Устройство 310 шлюза затем осуществляет отправку второго серверного сообщения 392 синхронизации от хост-порта 319(2) на серверный порт 329(4) сервера 320. Поскольку заранее заданная последовательность серверных сообщений синхронизации, которую сервер 320 ожидает от устройства 310 шлюза, еще не была принята, сервер 320 также не отвечает на второе клиентское сообщение 392 синхронизации.

Затем, устройство 310 шлюза осуществляет отправку третьего серверного сообщения 393 синхронизации от хост-порта 319(2) на клиентский порт 329(n) сервера 320. Когда сервер 320 принимает серверное сообщение 393 синхронизации, сервер 320 отвечает на устройство 310 шлюза сообщением 394 синхронизации-подтверждения, поскольку ожидаемая заранее заданная последовательность серверных сообщений синхронизации была корректно принята от устройства 310 шлюза. Заранее заданная последовательность серверных сообщений синхронизации может также использоваться устройством 310 шлюза для аутентификации сервера 320, поскольку авторизованное хост-устройство не будет отвечать на какое-либо из серверных сообщений синхронизации до тех пор, пока полная заранее заданная последовательность серверных сообщений синхронизации не будет отправлена от устройства 310 шлюза. Таким образом, если устройство 310 шлюза принимает серверное сообщение синхронизации-подтверждения от хост-устройства до завершения передачи устройством 310 шлюза полной заранее заданной последовательности серверных сообщений синхронизации, то устройство 310 шлюза может определить, что хост-устройство не является авторизованным хост-устройство, поскольку авторизованное хост-устройство не будет передавать серверное сообщение синхронизации-подтверждения до приема полной заранее заданной последовательности серверных сообщений синхронизации.

Возвращаясь на фиг.3, серверное сообщение 394 синхронизации-подтверждения включает в себя идентификатор порта назначения с номером хост-порта, связанным с хост-портом 319(2) устройства 320 шлюза, от которого исходила последовательность серверных сообщений синхронизации, и идентификатор порта источника с номером порта сервера, связанным с серверным портом 329(n) сервера 320. В некоторых вариантах осуществления идентификатор порта источника серверного сообщения 394 синхронизации-подтверждения может использоваться сервером 320 для указания устройству 310 шлюза, какой из серверных портов в сервере 320 примет соединение с устройством 310 шлюза для установления канала связи. При приеме серверного сообщения 394 синхронизации-подтверждения на хост-порте 319(2), устройство 310 шлюза осуществляет отправку серверного сообщения 395 подтверждения от хост-порта 319(2) на серверный порт 329(2) сервера 320. Сервер 320 затем аутентифицируется как авторизованное хост-устройство на хост-порте 319(2) устройства 310 шлюза, и канал связи может быть установлен между клиентским устройством 370 и сервером 320 в ожидании аутентификации клиентского устройства 370.

Как только и клиентское устройство 370, и сервер 320 аутентифицируются устройством 310 шлюза как являющиеся авторизованными устройствами, которым позволяется осуществлять связь друг с другом, устройство 310 шлюза устанавливает канал связи между клиентским устройством 370 и сервером 320 через устройство 310 шлюза. Клиентское устройство 370 может затем отправлять и принимать сообщения на сервер 320 и от него на установленном канале связи через устройство 310 шлюза.

В вышеупомянутом примере заранее заданная последовательность сообщений, используемая для аутентификации устройств и установления канала связи между устройствами, является заранее заданной последовательностью сообщений синхронизации. В других вариантах осуществления заранее заданная последовательность сообщений, используемых для аутентификации устройств и для установления канала связи между устройствами, может альтернативно или дополнительно включать в себя заранее заданную последовательность сообщений синхронизации-подтверждения и/или заранее заданную последовательность сообщений подтверждения.

Пример осуществления изобретения с использованием последовательности сообщений синхронизации и последовательности сообщений синхронизации-подтверждение для установления канала связи

На фиг.4 показана схема, иллюстрирующая обмен сообщениями для установления канала связи между клиентским устройством 370 в клиентской сети и сервером 320 в хост-сети через устройство 310 шлюза, согласно другому примеру осуществления. В этом конкретном варианте осуществления заранее заданная последовательность сообщений для установления канала связи между устройствами включает в себя и заранее заданную последовательность сообщений синхронизации, и заранее заданную последовательность сообщений синхронизации-подтверждения. В качестве примера заранее заданной последовательностью сообщений, используемой для аутентификации клиентского устройства 370, может быть следующее: (1) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(1) в устройстве 310 шлюза; (2) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(n) устройства 310 шлюза; (3) клиентское сообщение синхронизации, принимаемое на клиентском порте 317(2) устройства 310 шлюза; (4) клиентское сообщение синхронизации-подтверждения, отправляемое на порт 377(2) устройства клиентского устройства 370; и (5) клиентское сообщение синхронизации-подтверждения, отправляемое на порт 377(1) устройства для клиентского устройства 370.

Согласно этому конкретному варианту осуществления, клиентское устройство 370 аутентифицируется, как являющееся авторизованным клиентским устройством, если вышеупомянутая последовательность клиентских сообщений синхронизации принимается, и если клиентское устройство 370 не отвечает на клиентское сообщение синхронизации-подтверждения, пока полная заранее заданная последовательность клиентских сообщений синхронизации-подтверждения не будет отправлена на клиентское устройство 370. Если какие-либо дополнительные промежуточные сообщения между клиентским устройством 370 и устройством 310 шлюза передаются в течение вышеупомянутой последовательности сообщений, или если полная последовательность сообщений (и последовательность клиентских сообщений синхронизации, и последовательность клиентских сообщений синхронизации-подтверждения) не принимается соответствующими устройствами, то устройство 310 шлюза может отказать клиентскому устройству 370 в доступе к хост-сети для устройства 310 шлюза. Следует понимать, что заранее заданная последовательность сообщений не ограничивается конкретным примером, приведенным выше, и что в других вариантах осуществления заранее заданная последовательность сообщений может включать в себя другое количество клиентских сообщений синхронизации, принимаемых в различном порядке клиентских портов, и/или другое количество клиентских сообщений синхронизации-подтверждения, отправляемых на другой порядок следования портов устройства. Кроме того, заранее заданная последовательность сообщений может альтернативно или дополнительно включать в себя заранее заданную последовательность клиентских сообщений подтверждения.

Клиентское устройство 370 инициирует процесс установления канала связи к шлюзу 310 отправкой клиентского сообщения 481 синхронизации на устройство 310 шлюза. Клиентское сообщение 481 синхронизации включает в себя идентификатор порта источника с номером порта устройства, связанным с портом 377(3) устройства для клиентского устройства 370, и идентификатор порта назначения с номером клиентского порта, связанным с клиентским портом 317(1) устройства 310 шлюза. Когда устройство 310 шлюза принимает клиентское сообщение 481 синхронизации на клиентском порте 317(1), устройство 310 шлюза первоначально не отвечает на клиентское сообщение 481 синхронизации. Клиентское устройство 370 затем осуществляет отправку второго клиентского сообщения 482 синхронизации от порта 377(3) устройства на клиентский порт 317(n) устройства 310 шлюза. Поскольку заранее заданная последовательность клиентских сообщений синхронизации еще не была принята устройством 310 шлюза, устройство 310 шлюза не отвечает на второе клиентское сообщение 482 синхронизации также.

Затем, клиентское устройство 370 осуществляет отправку третьего клиентского сообщения 483 синхронизации из порта 377(3) устройства для клиентского устройства 370 на клиентский порт 317(2) устройства 310 шлюза в соответствии с заранее заданной последовательностью клиентских сообщений синхронизации. Когда устройство 310 шлюза принимает клиентское сообщение 483 синхронизации, в ответ на прием заранее заданной последовательности клиентских сообщений синхронизации, устройство 310 шлюза отвечает на клиентское устройство 370 клиентским сообщением 384 синхронизации-подтверждения. Клиентское сообщение 384 синхронизации-подтверждения включает в себя идентификатор порта источника с номером клиентского порта, связанным с клиентским портом 317(4) устройства 310 шлюза, который может использоваться устройством 310 шлюза для указания клиентскому устройству 370, какой клиентский порт устройства 310 шлюза примет соединение от клиентского устройства 370 для установления канала связи. Клиентское сообщение 384 синхронизации-подтверждения также включает в себя идентификатор порта назначения с номером порта устройства, связанным с портом 377(2) устройства для клиентского устройства 370 в соответствии с заранее заданной последовательностью клиентских сообщений синхронизации-подтверждения для этого примера осуществления.

При приеме клиентского сообщения 384 синхронизации-подтверждения на порте 377(2) устройства, клиентское устройство 370 первоначально не отвечает на клиентское сообщение 384 синхронизации-подтверждения, поскольку заранее заданная последовательность клиентских сообщений синхронизации-подтверждения еще не была принята клиентским устройством 370. Если устройство 310 шлюза принимает клиентское сообщение подтверждения от клиентского устройства в ответ на клиентское сообщение 384 синхронизации-подтверждения до отправки устройством шлюза клиентского сообщения 385 синхронизации-подтверждения, устройство 310 шлюза может определить, что клиентское устройство не является авторизованным клиентским устройством, поскольку авторизованное клиентское устройство не передает клиентское сообщение подтверждения до тех пор, пока заранее заданная последовательность клиентских сообщений синхронизации-подтверждения не будет принята.

Затем, устройство шлюза осуществляет отправку клиентского сообщения 485 синхронизации-подтверждения из клиентского порта 317(4) на порт 377(1) устройства для клиентского устройства 370 в соответствии с заранее заданной последовательностью клиентских сообщений синхронизации-подтверждения. При приеме клиентского сообщения 485 синхронизации-подтверждения в ответ на прием заранее заданной последовательности клиентских сообщений синхронизации-подтверждения клиентское устройство 370 отвечает на устройство 310 шлюза клиентским сообщением 486 подтверждения. Клиентское сообщение 486 подтверждения включает в себя идентификатор порта источника с номером порта устройства, связанным с портом 377(n) устройства для клиентского устройства 370, который может использоваться клиентским устройством 370 для указания устройству 310 шлюза, какой порт устройства для клиентского устройства 370 будет использоваться для соединения с устройством 310 шлюза для установления канала связи. Клиентское сообщение 486 подтверждения также включает в себя идентификатор порта назначения с номером клиентского порта, связанным с клиентским портом 317(4) устройства 310 шлюза, от которого исходили клиентские сообщения 486 и 487 подтверждения. Если устройство 310 шлюза принимает клиентское сообщение 486 подтверждения, клиентское устройство 370 аутентифицируется как авторизованное клиентское устройство на клиентском порте 317(4) устройства 310 шлюза, и канал связи может быть установлен между клиентским устройством 370 и сервером 320 в ожидании аутентификации сервера 320.

Согласно некоторым вариантам осуществления изобретения, канал связи между устройством 310 шлюза и сервером 320 может устанавливаться с использованием заранее заданной последовательности сообщений, которая включает в себя заранее заданную последовательность серверных сообщений синхронизации, и/или заранее заданную последовательность серверных сообщений синхронизации-подтверждения, и/или заранее заданную последовательность серверных сообщений подтверждения. Сервер 320 аутентификации обеспечивает устройство 310 шлюза возможностью аутентифицировать устройства на обоих концах линии связи для обеспечения, что и устройство-отправитель, и устройство-получатель передачи, передаваемой через устройство 310 шлюза, являются устройствами, которые авторизованы для осуществления связи друг с другом.

В примере осуществления как показано на фиг.4, заранее заданная последовательность сообщений для установления канала связи между устройством 310 шлюза и сервером 320 включает в себя и заранее заданную последовательность сообщений синхронизации, и заранее заданную последовательность сообщений синхронизации-подтверждения. В качестве примера заранее заданная последовательность сообщений, используемых для аутентификации сервера 320, может включать в себя следующее: (1) серверное сообщение синхронизации, принимаемое на серверном порте 329(4) сервера 320; (2) серверное сообщение синхронизации, принимаемое на порте сервера 329(1) сервера 320; (3) серверное сообщение синхронизации, принимаемое на серверном порте 329(n) сервера 320; (4) серверное сообщение синхронизации-подтверждения, принимаемое на хост-порте 319(n) устройства 310 шлюза; и (5) серверное сообщение синхронизации-подтверждения, принятое на хост-порте 319(4) устройства 310 шлюза.

В этом примере осуществления сервер 320 аутентифицируется, чтобы быть авторизованным хост-устройством для осуществления связи с клиентским устройством, если сервер 320 не отвечает на серверное сообщение синхронизации до тех пор, пока полная заранее заданная последовательность серверных сообщений синхронизации не была отправлена на сервер 320, и если вышеупомянутая заранее заданная последовательность серверных сообщений синхронизации-подтверждения принята от сервера 320. Если какие-либо дополнительные промежуточные сообщения между устройством 310 шлюза и сервером 320 передаются в течение вышеупомянутой последовательности сообщений, или если полная последовательность сообщений (и последовательность серверных сообщений синхронизации, и последовательность серверных сообщений синхронизации-подтверждения) не принимается соответствующими устройствами, то устройство 310 шлюза может отказать серверу 320 в отправке или приеме сообщений на клиентское устройство 370 и от него. Следует понимать, что заранее заданная последовательность сообщений не ограничивается конкретным примером, приведенным выше, и что в других вариантах осуществления заранее заданная последовательность сообщений может включать в себя другое количество серверных сообщений синхронизации, посылаемых на другой порядок серверных портов на сервере 320 и/или другое количество сообщений синхронизации-подтверждения сервера, принимаемых в другом порядке портов-хостов на устройстве 310 шлюза. Кроме того, заранее заданная последовательность сообщений может альтернативно или дополнительно включать в себя заранее заданную последовательность серверных сообщений подтверждения.

Устройство 310 шлюза инициирует процесс аутентификации сервера 320 отправкой серверного сообщения 491 синхронизации на сервер 320. Серверное сообщение 491 синхронизации включает в себя идентификатор порта источника с номером хост-порта, связанным с хост-портом 319(2) устройства 310 шлюза, и идентификатор порта назначения с номером порта сервера, связанным с серверным портом 329(4) сервера 320 в соответствии с заранее заданной последовательностью серверных сообщений синхронизации для этого примера осуществления. Когда сервер 320 принимает серверное сообщение 491 синхронизации на серверном порте 329(4), сервер 320 первоначально не отвечает на серверное сообщение 491 синхронизации. Устройство 310 шлюза затем отправляет второе клиентское сообщение 492 синхронизации из хост-порта 319(2) на серверный порт 329(n) сервера 320 согласно заранее заданной последовательности серверных сообщений синхронизации. Поскольку не все сообщения в заранее заданной последовательности клиент-серверных сообщений синхронизации, принятых сервером 320, сервер 320 не отвечает на это второе серверное сообщение 492 синхронизации также.

Затем, устройство 310 шлюза осуществляет отправку третьего серверного сообщения синхронизации 493 от хост-порта 319(2) на серверный порт 329(n) сервера 320. Когда сервер 320 принимает серверное сообщение синхронизации 493, в ответ на прием заранее заданной последовательности серверных сообщений синхронизации, сервер 320 отвечает устройству 310 шлюза серверным сообщением 494 синхронизации-подтверждения. Если устройство 310 шлюза получает серверное сообщение синхронизации-подтверждения от хост-устройства (например, сервера хост-сети) в ответ на серверные сообщения 491 или 492 синхронизации до отправки устройством 310 шлюза серверного сообщения 493 синхронизации, устройство 310 шлюза может определить, что хост-устройство не является авторизованным хост-устройством, поскольку авторизованное хост-устройство не отправляет серверное сообщение синхронизации-подтверждения, пока заранее заданная последовательность серверных сообщений синхронизации не будет принята.

Возвращаясь на фиг.4, серверное сообщение 394 синхронизации-подтверждения включает в себя идентификатор порта источника с номером порта сервера, связанным с портом сервера 329(1) сервера 320, который может использоваться сервером 320 для указания устройству 310 шлюза, какой серверный порт сервера 320 примет соединение с устройством 310 шлюза для установления канала связи. Серверное сообщение 394 синхронизации-подтверждения также включает в себя идентификатор порта назначения с номером хост-порта, связанным с хост-портом 319(n) устройства 310 шлюза в соответствии с заранее заданной последовательностью серверных сообщений синхронизации-подтверждения в этом примере осуществления.

При приеме серверного сообщения 394 синхронизации-подтверждения на хост-порте 319(n), устройство 310 шлюза первоначально не отвечает на сообщение 394 синхронизации-подтверждения, поскольку заранее заданная последовательность серверных сообщений синхронизации-подтверждения еще не была принята устройством 310 шлюза. Затем сервер 320 отправляет второе сообщение 495 синхронизации-подтверждения из серверного порта 329(1) на хост-порт 319(4) устройства 310 шлюза в соответствии с заранее заданной последовательностью серверных сообщений синхронизации-подтверждения. При приеме серверного сообщения 495 синхронизации-подтверждения в ответ на прием всех сообщений из заранее заданной последовательности серверных сообщений синхронизации-подтверждения, устройство 310 шлюза отвечает на сервер 320 серверным сообщением 496 подтверждения. Следует отметить, что, если устройство 310 шлюза никогда не принимает сообщение 495 синхронизации-подтверждения сервера или терпит неудачу в его приеме по течению заранее заданного времени, то устройство 310 шлюза может определить, что сервер может являться неавторизованным хост-устройством, и отказать в установлении канала связи к серверу 320.

Возвращаясь на фиг.4, серверное сообщение 496 подтверждения включает в себя идентификатор порта источника с номером порта, связанным с хост-портом 319(3) устройства 310 шлюза, который может использоваться устройством 310 шлюза для указания серверу 320, какой хост-порт устройства 310 шлюза примет соединение с сервером 320 для установления канала связи. Серверное сообщение 496 подтверждения также включает в себя идентификатор порта назначения с номером порта сервера, связанным с серверным портом 329(1) сервера 320, от которого исходили серверные сообщения 494 и 495 синхронизации-подтверждения. Сервер 320 затем аутентифицируется в качестве авторизованного хост-устройства на порте узла 319(2) устройства 310 шлюза, и канал связи может быть установлен между клиентским устройством 370 и сервером 320 в ожидании аутентификации клиентского устройства 370.

Как только и клиентское устройство 370, и сервер 320 аутентифицируются устройством 310 шлюза как авторизованные устройства, которым позволяется осуществлять связь друг с другом, устройство 310 шлюза устанавливает канал связи между клиентским устройством 370 и сервером 320 через устройство 310 шлюза. Клиентское устройство 370 может затем отправлять и принимать сообщения на сервер 320 и от него на установленном канале связи через устройство 310 шлюза.

Согласно различным вариантам осуществления, канал связи, который устанавливается между клиентским устройством 370 и сервером 320, может быть защищенным каналом связи, который несет зашифрованные пользовательские сообщения или пользовательские сообщения, защищенные хэш-кодами или кодами аутентификации сообщений. Это дает добавочный уровень защищенности, чтобы обеспечивать отправку только действительных сообщений, исходящих от устройства пользователя, на сервер 320 от клиентского устройства 370. Например, пользовательские сообщения от устройства пользователя могут приниматься клиентским устройством 370 в зашифрованной форме и/или добавлять MAC/хэш-коды к пользовательским сообщениям. Когда клиентское устройство 370 передает эти пользовательские сообщения на устройство 310 шлюза, устройство 310 шлюза не передает эти пользовательские сообщения на сервер 320 автоматически без проверки. Вместо этого устройство 310 шлюза может расшифровывать пользовательские сообщения, используя симметричный или асимметричный криптографический ключ, который соответствует криптографическому ключу, используемому пользовательским устройством для шифрования сообщений, чтобы определять, исходят ли пользовательские сообщения от авторизованного устройства пользователя. Если расшифровывание выявляет пользовательские сообщения, которые представлены в неожидаемом или неизвестном формате, устройство 310 шлюза может отбрасывать пользовательские сообщения для предотвращения прохождения неавторизованных или нежелательных сообщений к серверу 320. Устройство 310 шлюза может также формировать MAC/хэш-коды принятых пользовательских сообщений и верифицировать, что MAC/хэш-коды в принятых пользовательских сообщениях соответствуют сформированным кодам. Если сформированные MAC/хэш-коды не соответствуют принятым MAC/хэш-кодам, устройство 310 шлюза может отбрасывать пользовательские сообщения для предотвращения прохождения неавторизованных или нежелательных сообщений к серверу 320. Кроме того, устройство 310 шлюза может также повторно зонировать пользовательские сообщения для передачи в хост-сети путем повторного шифрования пользовательских сообщений и/или добавления или замены MAC/хэш-кодов пользовательских сообщений в соответствии с протоколами системы защиты в хост-сети.

В примере осуществления сервер 320 может быть сервером финансового или банковского предприятия, и хост-сеть является сетью обработки платежей. В одном варианте осуществления клиентское устройство 310 может быть коммуникационно связано с сетью поставщика услуг беспроводной связи или сетью оператора мобильной связи, и пользовательские сообщения, которые клиентское устройство 310 передает на сервер 320, являются пользовательскими сообщениями, которые исходили от мобильного устройства, такого как мобильный телефон, в виде сообщений службы коротких сообщений (SMS) или сообщений неструктурированных дополнительных служебных данных (USSD). В другом варианте осуществления клиентское устройство 310 может быть коммуникационно связано с коммерческой сетью, и пользовательскими сообщениями, которые клиентское устройство 310 передает на сервер 320, являются пользовательскими сообщениями, которые исходили от мобильного устройства, такого как мобильный телефон, в виде радиочастотных (RF) передач или передач беспроводной связи малого радиуса действия (стандарта NFC), которые мобильное устройство отправило на терминал торговой точки (POS) коммерсанта. Пользовательские сообщения в этих и других вариантах осуществления могут быть сообщениями, которые связываются с платежными транзакциями, такими как платежная транзакция/запросы авторизации.

Дополнительные варианты осуществления последовательности сообщений

Хотя в вышеупомянутом описании различных вариантов осуществления, заранее заданная последовательность сообщений была описана с точки зрения последовательности сообщений, принимаемых в заранее заданном порядке портов назначения, или другими словами - последовательности сообщений, имеющих заранее заданный порядок идентификаторов портов назначения, заранее заданная последовательность сообщений, используемая для аутентификации устройства, не ограничивается таковой. В других вариантах осуществления заранее заданная последовательность сообщений может альтернативно или дополнительно включать в себя заранее заданный порядок идентификаторов портов источника или посылаться на основе заранее заданного порядка исходных портов.

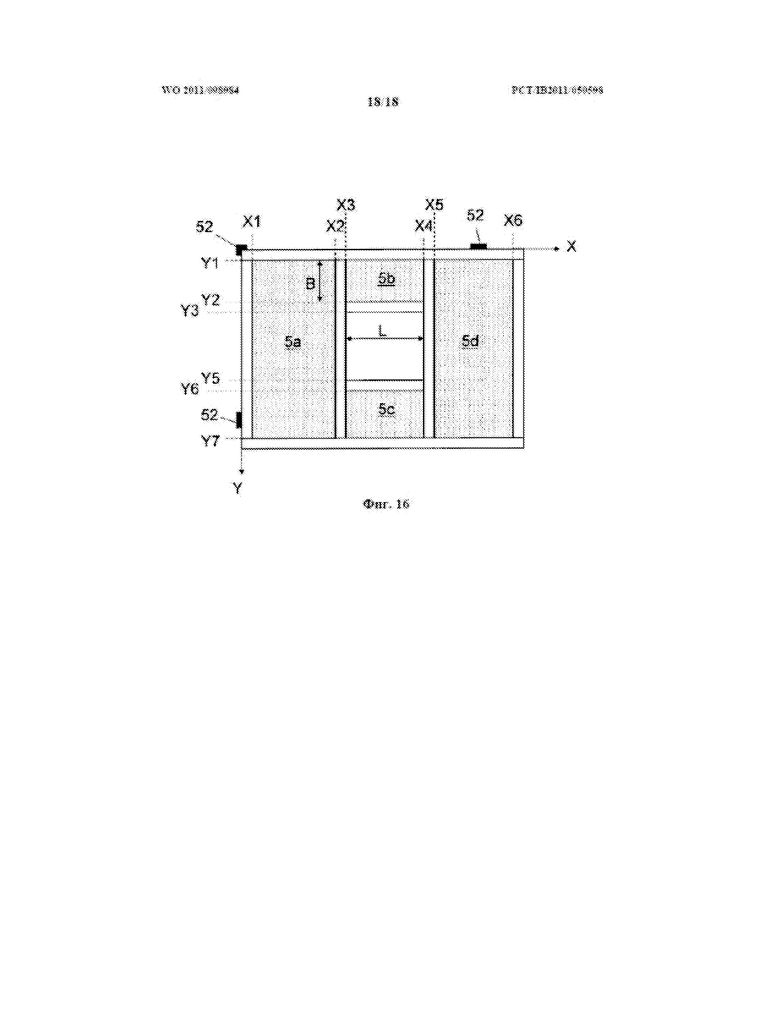

Фиг.5A-C каждая иллюстрирует заранее заданную последовательность сообщений, которые могут использоваться устройством 510 шлюза, чтобы аутентифицировать устройство-отправитель 590, согласно различным вариантам осуществления. Хотя заранее заданная последовательность сообщений показана включающей в себя три сообщения, следует оценить, что заранее заданная последовательность сообщений может включать в себя любое количество сообщений, например, два или большее количество сообщений, пять или большее количество сообщений, или десять или большее количество сообщений. Устройство-отправитель 590 может быть клиентским устройством клиентской сети, хост-устройством, таким как сервер в хост-сети устройства 510 шлюза, или другим типом устройства, пытающегося установить канал связи через устройство 510 шлюза. Устройство-отправитель 590 включает в себя интерфейс 595 порта отправителя с логическими портами отправителя для обеспечения интерфейса к устройству 510 шлюза. Устройство 510 шлюза может быть устройством шлюза по любому из вариантов осуществления, описанных выше. Устройство 510 шлюза включает в себя, по меньшей мере, один интерфейс 515 порта шлюза с логическими портами шлюза для обеспечения интерфейса к устройству-отправителю 590. В вариантах осуществления, в которых устройство-отправитель 590 является клиентским устройством в клиентской сети, интерфейс 515 порта шлюза может быть интерфейсом порта клиента, и порты шлюза могут быть логическими портами клиента. В вариантах осуществления, в которых устройство-отправитель 590 является сервером или другим типом устройства в хост-сети, интерфейс 515 порта шлюза может быть интерфейсом хост-порта, и порты шлюза могут быть логическими хост-портами.