Настоящая заявка является непредварительной заявкой и испрашивает приоритет предварительной заявки на патент США № 61/322,677, поданной 9 апреля 2010 (номер в реестре поверенных 016222-067800 US), полное раскрытие которой включено в документ путем ссылки во всех отношениях.

УРОВЕНЬ ТЕХНИКИ

Существует потребность в более защищенной передаче данных при оплате за товары и услуги с использованием платежных карт, таких как дебетовые и кредитные карты.

В типичной платежной транзакции пользователь может использовать кредитную карту для покупки единицы товара в торговой точке (фирме) или ввода своей информации о счете в страницу платежа веб-сайта торговой точки. Торговая точка затем генерирует сообщение запроса авторизации, используя терминал пункта продажи (POS), когда пользователь присутствует в местоположении торговой точки. Альтернативно, для онлайновой транзакции, веб-сайт торговой точки может генерировать сообщение запроса авторизации для транзакций "без предъявления карты" (CNP). В любом примере сообщение запроса авторизации пропускается на компьютер эмитента кредитной карты, и компьютер эмитента может подтвердить или отвергнуть запрос авторизации транзакции.

Имеется множество способов, которыми мошенники пытаются получить информацию о счете пользователей, чтобы провести незаконные транзакции. Для решения этой проблемы платежные транзакции могут быть сделаны частично зависящими от данных, которые не являются частью информации о счете, хранимой в дебетовой или кредитной карте пользователя, или данных, которые не являются частью информации, которая обычно предоставляется пользователем для страницы платежа на веб-сайте торговой точки.

Однако модификации для борьбы с мошенниками могут быть дорогостоящими. Например, может быть дорогостоящим модифицировать все компьютеры эмитента, чтобы обеспечить такие меры по предотвращению мошенничества. Следовательно, имеется необходимость систем и способов, которые могут предоставить больше безопасности для платежных транзакций, не требуя модификации эмитентом своих компьютеров.

Варианты осуществления изобретения рассматривают эти и другие проблемы, и индивидуально, и вместе.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Варианты осуществления изобретения направлены на способы, системы и устройства для обработки транзакций.

Один вариант осуществления изобретения направлен на прием первого сообщения запроса авторизации, содержащего первое значение верификации, определение, является ли достоверным первое значение верификации, создание второго сообщения запроса авторизации, содержащего второе значение верификации, и отправку второго сообщения запроса авторизации на серверный компьютер.

Другой вариант осуществления изобретения направлен на отправку индикатора достоверности на серверный компьютер, причем индикатор достоверности указывает, является ли достоверным первое значение верификации.

Другой вариант осуществления изобретения направлен на определение, включает ли первое сообщение запроса авторизации статическое значение верификации, связанное с переносным устройством, в случае, если первое значение верификации не является достоверным.

Другой вариант осуществления изобретения направлен на прием сообщения запроса авторизации, связанного с платежной транзакцией, от первого серверного компьютера, прием индикатора достоверности от первого серверного компьютера, причем индикатор достоверности указывает, является ли достоверным значение верификации, связанное с платежной транзакцией, и генерирование сообщения ответа авторизации на основании индикатора достоверности.

Эти и другие варианты осуществления изобретения описаны с дополнительной подробностью ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

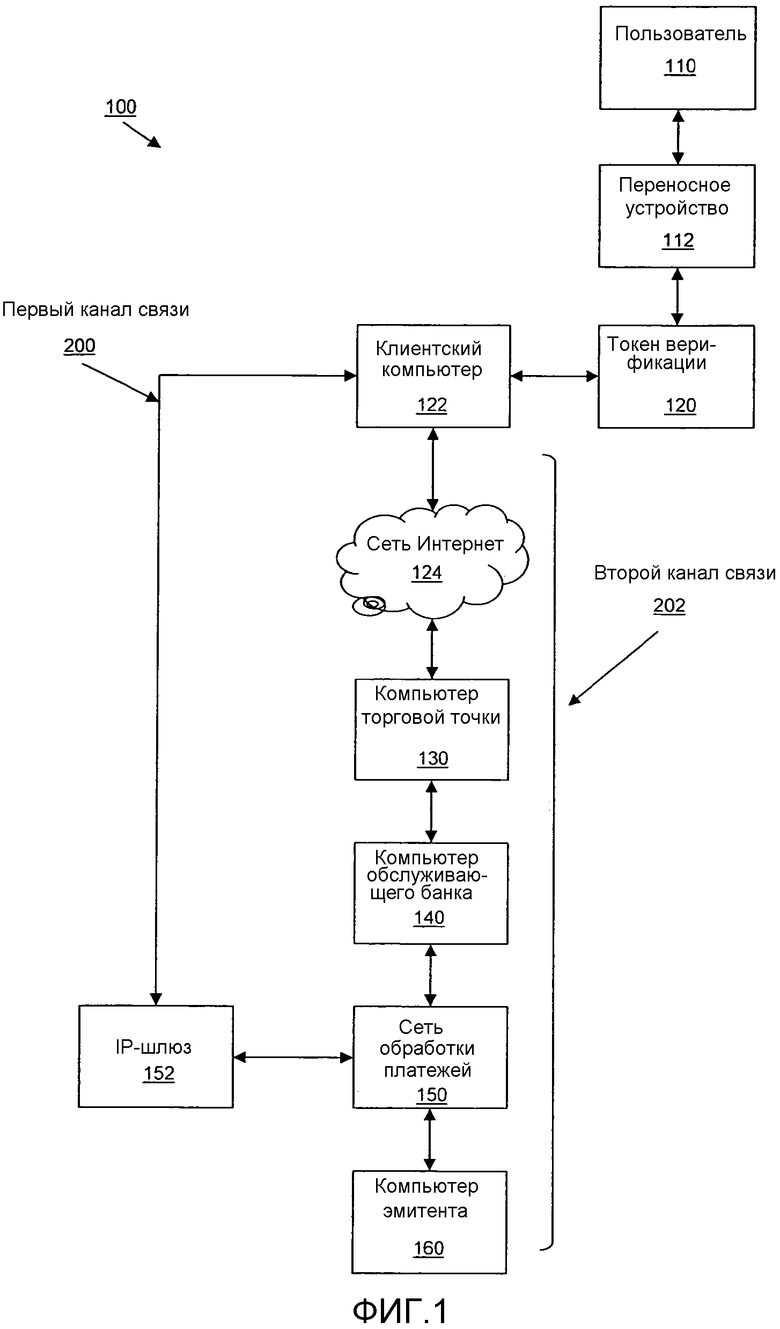

Фиг. 1 - блок-схема системы согласно варианту осуществления изобретения.

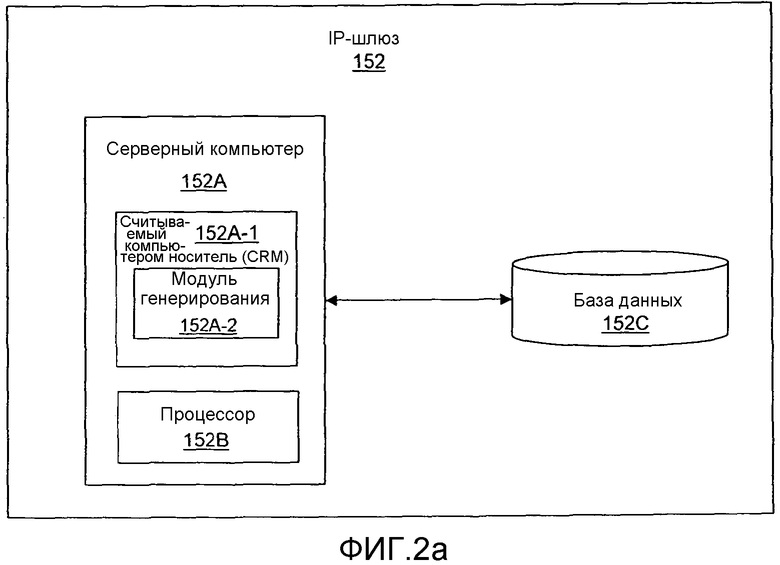

Фиг. 2а - блок-схема некоторых компонентов IP-шлюза согласно варианту осуществления изобретения.

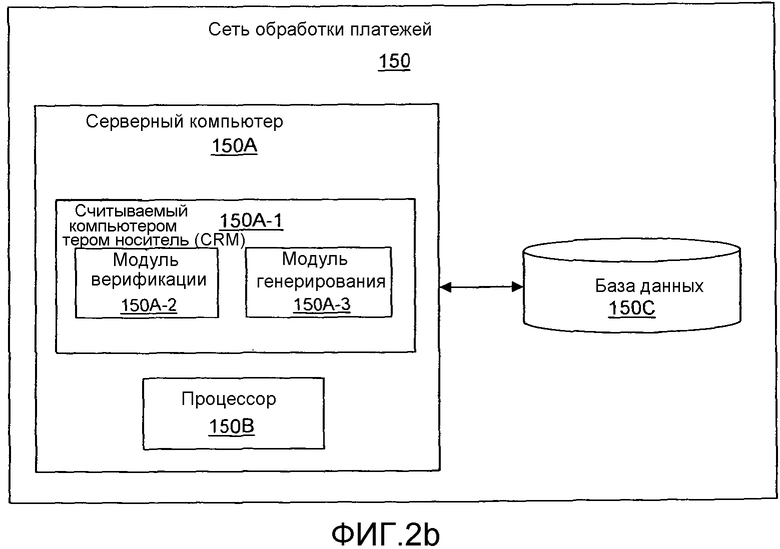

Фиг. 2b - блок-схема некоторых компонентов сети обработки платежей согласно варианту осуществления изобретения.

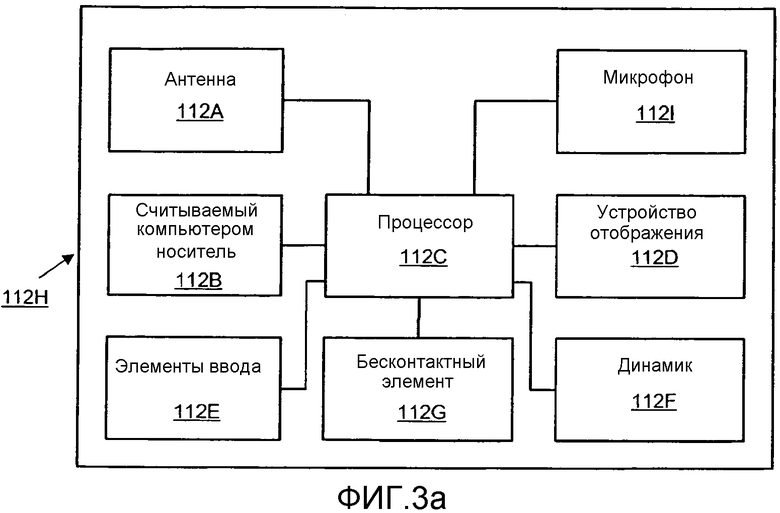

Фиг. 3а - блок-схема функциональных компонентов, присутствующих в мобильном телефоне.

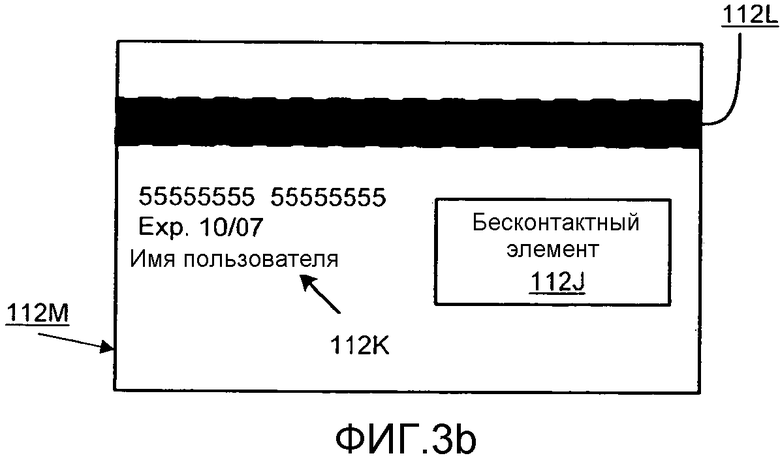

Фиг. 3b - схематичное изображение платежной карты.

Фиг. 4 - блок-схема некоторых компонентов токена верификации согласно варианту осуществления изобретения.

Фиг. 5 - изображение человека, взаимодействующего с токеном верификации, связанным с клиентским компьютером.

Фиг. 6 - блок-схема, иллюстрирующая некоторые из этапов, включенных в обработку транзакции, согласно варианту осуществления изобретения.

Фиг. 7 - иллюстративное сообщение запроса авторизации до и после процесса проверки достоверности согласно варианту осуществления изобретения.

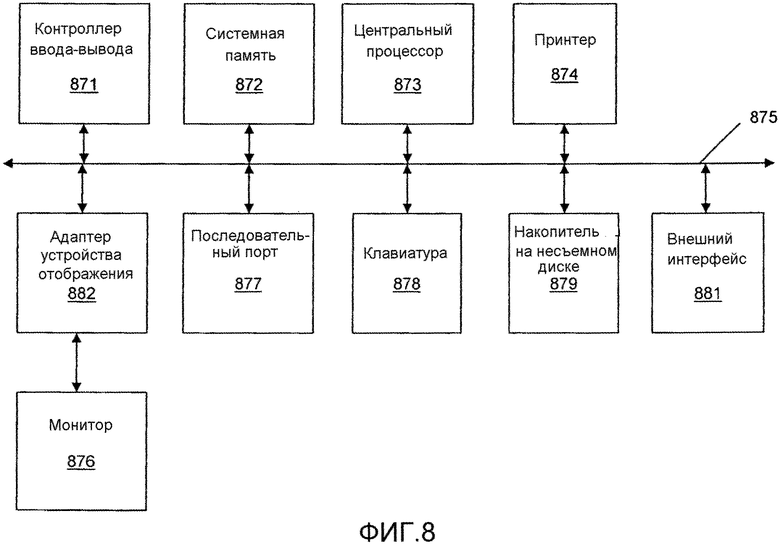

Фиг. 8 - блок-схема устройства компьютера.

ПОДРОБНОЕ ОПИСАНИЕ

Для обеспечения большей безопасности для электронных транзакций данные, которые не являются частью информации о счете и хранятся в дебетовой или кредитной карте пользователя, и не являются легко доступными, могут использоваться в течение обработки электронных транзакций. Такие данные могут генерироваться внешним источником и вводиться в процесс транзакции в любой момент и затем верифицироваться объектом обработки, чтобы удостовериться, что транзакция инициирована из авторизованного источника. В некоторый момент, до того, как данные транзакции доходят до компьютера эмитента, управляемого эмитентом, объект обработки может заменить данные, которые не являются частью информации о счете, данными, которые компьютер эмитента исключает для приема. Таким образом, объект обработки может обеспечивать больше безопасности и аутентифицировать транзакцию, не вынуждая компьютер эмитента вносить изменения в свой текущий способ обработки транзакций и не требуя изменений в своем компьютере.

Последующее раскрытие представляет примерные системы и способы для обработки транзакции покупки с использованием сообщения авторизации с различными элементам данных. Одно сообщение запроса авторизации может включать в себя динамическое значение верификации (dCVV2), тогда как другое сообщение запроса авторизации может включать в себя статическое значение верификации (CVV2).

В одном варианте осуществления изобретения пользователь осуществляет связь с серверным компьютером IP-шлюза при помощи клиентского компьютера по первому каналу связи. Пользователь затем предоставляет информацию о счете из микросхемы в переносном устройстве (например, бесконтактной платежной карты) на клиентский компьютер, посредством токена верификации, связанного с клиентским компьютером. Токен верификации может находиться внутри клиентского компьютера или подключаться к нему. Информация о счете может храниться на переносном устройстве в кристалле интегральной схемы (IC).

Когда информация о счете принимается в серверном компьютере IP-шлюза, серверный компьютер затем может генерировать динамическое значение верификации (dCVV2). Как только сгенерировано, серверный компьютер IP-шлюза может передавать динамическое значение верификации (dCVV2) на токен верификации, связанный с клиентским компьютером.

До или после приема пользователем динамического значения верификации пользователь затем инициирует транзакцию с торговой точкой, такой как онлайновая торговая точка. В течение транзакции пользователь предоставляет свою платежную информацию на странице контроля на веб-сайте торговой точки. Платежная информация может также автоматически заполняться по форме токеном верификации на платежной странице торгового сайта. Компьютер торговой точки затем генерирует первое сообщение запроса авторизации, которое включает в себя первое значение верификации. Сообщение запроса авторизации включает в себя данные, связанные с переносным устройством пользователя. Первое значение верификации может быть динамическим значением верификации (dCVV2). Динамическое значение верификации (dCVV2) может быть помещено в сообщение запроса авторизации в позиции, которая используется для традиционного статического значения верификации (CVV2), которое может быть напечатано на обратной стороне дебетовых/кредитных карт. Динамическое значение верификации принимается в клиентском компьютере от серверного компьютера по первому каналу связи.

Торговая точка отправляет первое сообщение запроса авторизации на компьютер обслуживающего банка, который пересылает первое сообщение запроса авторизации на сеть обработки платежей. Серверный компьютер сети обработки платежей затем принимает первое сообщение авторизации и генерирует второе сообщение авторизации, которое включает в себя второе значение верификации. Второе значение верификации может быть традиционным статическим значением верификации (dCVV2).

Когда серверный компьютер сети обработки платежей принимает первое сообщение запроса авторизации, он проверяет достоверность первого значения верификации (например, динамического значения верификации (dCVV2)), связанного с первым сообщением запроса авторизации. Серверный компьютер сети обработки платежей принимает копию первого значения верификации от серверного компьютера IP-шлюза и сравнивает его с таковым, связанным с первым сообщением запроса авторизации. Если первое значение верификации совпадает с тем, которое принято от серверного компьютера IP-шлюза, серверный компьютер сети обработки платежей затем генерирует второе сообщение запроса авторизации, которое включает в себя второе значение верификации. Второе значение верификации представлено в формате, который может обрабатываться компьютером эмитента относительно переносного устройства пользователя.

Как только второе сообщение авторизации сгенерировано серверным компьютером сети обработки платежей, оно передается на компьютер эмитента, управляемый эмитентом переносного устройства пользователя. Компьютер эмитента может затем принимать решение, осуществлять ли авторизацию транзакции. Транзакция может быть или может не быть авторизованной, поскольку авторизация может зависеть от ряда факторов, включая, но неограничительно, размер кредита или средств на счете пользователя, вероятности мошенничества и т.д.

После принятия решения компьютером эмитента, осуществлять ли авторизацию транзакции, сообщение ответа авторизации, содержащее решение относительно того, осуществлять ли авторизацию транзакции, отправляется обратно на компьютер 130 торговой точки через компьютер обслуживающего банка и сеть обработки платежей.

В более поздний момент времени может иметь место клиринговый и расчетный процесс между различными обслуживающими банками, эмитентами и сетью обработки платежей.

Прежде обсуждения конкретных вариантов осуществления изобретения некоторые описания некоторых конкретных терминов представлены ниже по тексту.

"Сообщение запроса авторизации" может быть сообщением, которое включает в себя идентификатор учетной записи компьютера эмитента. Идентификатор учетной записи компьютера эмитента может быть идентификатором учетной записи платежной карты, связанным с платежной картой. Сообщение запроса авторизации может запросить, чтобы компьютер эмитента платежной карты авторизовал транзакцию. Сообщение запроса авторизации согласно варианту осуществления изобретения может соответствовать стандарту 8583 Международной организации по стандартизации (ISO), который является стандартом для систем, обменивающихся электронными транзакциями, выполняемыми владельцами кредитных карт с использованием платежных карт. Сообщение запроса авторизации может содержать элементы данных, включающие, в дополнение к идентификатору учетной записи (счета), служебный код, CVV (значение верификации карты) и дату истечения срока действия.

"Сообщение ответа авторизации" может быть электронным сообщением финансового учреждения-эмитента в ответ на сообщение запроса авторизации, которое может включать в себя один или несколько из следующих индикаторов статуса: Approval (подтверждение) - транзакция была подтверждена; Decline (отклонить) - транзакция не была подтверждена; или Call Center (центр обработки вызовов) - ответ, ожидающий больше информации, торговая точка должна осуществить вызов по бесплатному телефонному номеру авторизации. Оно может также включать в себя код авторизации, который может быть кодом, который банк-эмитент кредитной карты возвращает в электронном сообщении на оборудование торгового терминала (POS) торговой точки, которое указывает подтверждение транзакции. Код используется в качестве подтверждения авторизации.

Как используется в настоящем документе, "динамическое значение верификации" (также называемое значением динамического значения верификации устройства, динамическим значением верификации карты, dCVV2 или первым значением верификации) может относиться к числовому или алфавитно-цифровому значению, которое генерируется по алгоритму (например, алгоритму шифрования), который принимает одну или несколько единиц данных счета в качестве входных. Динамическое значение верификации, вводимое в платежную транзакцию, используется сетью обработки платежей, чтобы проверить, что платежная транзакция инициирована из авторизованного источника.

Как используется в документе, "статическое значение верификации" (также называемое значением верификации карты, CVV2, или вторым значением верификации) может относиться к числовому или алфавитно-цифровому значению, которое обычно отображается на переносном устройстве (например, дебетовой/кредитной карточке), используемой для выполнения платежной транзакции. Статическое значение верификации может быть включено наряду с данными в сообщение запроса авторизации. Статическое значение верификации используется компьютером эмитента относительно переносного устройства, чтобы определить, присутствовало ли переносное устройство во время платежной транзакции.

"Индикатор достоверности" может быть двоичным значением в сообщении запроса авторизации, которое указывает, является ли достоверным значение верификации в сообщении запроса авторизации или не является. Индикатор достоверности может быть установлен в "1", если проверка достоверности значения верификации является успешной, и установлен в "0", если проверка достоверности терпит неудачу.

Переносное устройство "микросхемного типа" может быть встроенным с интегральной схемой, или микросхемой, которое передает информацию на пункт терминала транзакции. Переносные устройства микросхемного типа могут включать в себя микропроцессорные карты, предлагающие повышенную функциональность (и безопасность) благодаря комбинации значительной вычислительной мощности и существенного хранилища данных. Кроме того, переносное устройство микросхемного типа может включать уникальную для транзакции цифровую печать, или подпись в микросхеме, которая подтверждает свою подлинность в офлайновой среде и препятствует использованию мошенниками незаконных платежных карт. Это может использоваться для безопасности онлайновых платежных транзакций и защиты компьютеров владельцев кредитных карт, торговых точек и эмитента от мошенничества посредством уникальной для транзакции онлайновой криптограммы. Это также может использоваться для поддержки улучшенных способов верификации пользователя.

Переносное устройство микросхемного типа может хранить элементы данных, включая криптограмму, изменяющиеся элементы данных, такие как счетчики, и другую информацию. Счетчики, в частности, могут использоваться для вычисления значения верификации, такого как CVV, CVV2, dCVV и dCVV2. Например, переносное устройство может включать в себя счетчик и может генерировать первое значение верификации, используя счетчик, при проведении каждой транзакции переносным устройством. Таким образом, счетчик может отслеживать число транзакций, которые проводятся переносным устройством, и может побуждать изменение первого значения верификации при каждой транзакции. В течение транзакции первое значение верификации можно пропускать на центральный серверный компьютер, который может также поддерживать второй соответствующий счетчик. Центральный серверный компьютер может независимо генерировать второе значение верификации и может затем сравнивать его с первым значением верификации. Если они совпадают, или находятся внутри заранее заданного диапазона, то транзакция может считаться подлинной. Если первое и второе значения верификации являются весьма различными, то это может указывать, что переносное устройство, которое используется для проведения транзакции, не является подлинным. Динамические счетчики, как таковые, не хранятся на магнитных полосках на традиционных платежных картах, поскольку традиционные платежные карты не имеют возможности манипулировать данными.

"Криптограмма" может относиться к числовому значению, которое является результатом относительно элементов данных, поступивших в алгоритм и затем зашифрованных, обычно используемому для проверки целостности данных. Криптограммы могут включать в себя криптограмму запроса авторизации (ARQC), криптограмму ответа авторизации (ARPC), сертификат транзакции (TC) и криптограмму авторизации приложения (AAC).

"Формат микросхемного типа" может включать в себя формат данных, который является совместимым с перенесением данных из переносного устройства микросхемного типа. Формат данных может быть частью сообщения (например, сообщения запроса авторизации или сообщения ответа авторизации). Формат микросхемного типа может включать в себя элементы данных на основе микросхемы, такие как криптограммы, и переменные элементы данных, такие как счетчики. Они могут также включать в себя номер счета, дату истечения срока действия и служебный код.

Как используется в документе, "формат магнитной полосы" относится к сообщению запроса авторизации, форматированному на основе данных, хранимых в магнитной полосе переносного устройства. Данные, хранимые в магнитной полосе переносного устройства, могут быть в форме данных дорожки 1 (Track 1) ("Международная организация воздушного транспорта") и дорожки 2 (Track 2) ("Американская банковская ассоциация"). Данные дорожки 1 могут включать в себя имя владельца кредитной карты, а также номер счета и другие дискреционные данные. Данные дорожки 2 могут включать в себя учетную запись владельца кредитной карты, зашифрованный идентификационный номер (PIN) и другие дискреционные данные.

"Канал связи" может включать в себя любой подходящий тракт для связи между двумя или большим количеством объектов. Подходящие каналы связи могут присутствовать непосредственно между двумя объектами, такими как клиентский компьютер и сервер шлюза, или могут включать в себя много различных объектов. Любые подходящие протоколы связи могут использоваться для каналов связи согласно вариантам осуществления изобретения.

"Информация о счете" может включать в себя любую подходящую информацию, связанную со счетом. Такая информация может быть непосредственно относящейся к счету, или может быть получена на основе информации, относящейся к счету. Примеры информации о счете включают в себя первичный номер счета (PAN), имя, дату истечения срока действия, CVV (значение верификации карты), dCVV (динамическое значение верификации карты), CVV2 (значение верификации 2 для карты) и dCVV2 (динамическое значение верификации 2 карты). Обычно полагается, что CVV2 будет статическим значением верификации, связанным с переносным устройством платежа. dCVV2 является динамическим значением верификации, связанным с переносным устройством платежа. Значения dCVV2 и CVV2 обычно являются видимыми пользователю (например, потребителю), тогда как значения CVV и dCVV являются обычно вложенными в память или сообщение запроса авторизации и нелегко известны пользователю (хотя они известны компьютеру эмитента и процессорам платежа).

Как используется в документе, "данные транзакции" могут относиться к данным, которые могут быть связаны с транзакцией. В некоторых вариантах осуществления "данные транзакции" могут быть включены в сообщение запроса авторизации и сообщение ответа авторизации. Такие данные могут включать в себя информацию о счете, такую как первичный номер счета (PAN), имя, дату истечения срока действия, CVV (значение верификации карты), dCVV (динамическое значение верификации карты), CVV2 (значение верификации 2 карты) и dCVV2 (динамическое значение верификации 2 карты), а также код торговой точки, сумму транзакции и любые подходящие данные, используемые для обработки платежной транзакции.

Как используется в документе, "серверный компьютер" обычно является мощным компьютером или кластером компьютеров. Например, серверный компьютер может быть большой универсальной ЭВМ, кластером миникомпьютеров или группой серверов, функционирующих как единое целое. В одном примере серверный компьютер может быть сервером базы данных, связанным с веб-сервером.

Как используется в документе, "определение, является ли достоверным первое значение верификации" в вариантах осуществления изобретения может относиться к процессу проверки достоверности, который выполняется сетью обработки платежей или другим объектом, посредством чего первое значение верификации в сообщении запроса авторизации сравнивается при помощи программного модуля сравнения с его вторым экземпляром, принимаемым от серверного компьютера (управляемого IP-шлюзом), который первоначально сгенерировал первое значение верификации. Если первое значение верификации в сообщении запроса авторизации совпадает со вторым экземпляром, принятым от серверного компьютера, управляемого IP-шлюзом, то первое значение верификации является достоверным. Например, серверный компьютер, управляемый IP-шлюзом, может генерировать первое значение верификации "123" и отправить его на клиентский компьютер, чтобы включить в сообщение запроса авторизации. Серверный компьютер, управляемый сетью обработки платежей, принимает сообщение запроса авторизации и сравнивает это значение "123" с экземпляром, который он ранее получил от серверного компьютера (управляемого IP-шлюзом), который первоначально сгенерировал это первое значение верификации ("123"). В некоторых вариантах осуществления IP-шлюз и сеть обработки платежей могут действовать как один объект, в этом случае, приняв сообщение запроса авторизации, серверный компьютер может повторно генерировать первое значение верификации и сравнить его с таковым в сообщении запроса авторизации, чтобы узнать, есть ли совпадение.

Конкретные подробности относительно некоторых из вышеописанных аспектов обеспечиваются ниже по тексту. Конкретные подробности конкретных аспектов могут комбинироваться любым подходящим способом без выхода за рамки существа и объема вариантов осуществления изобретения.

I. Примерные системы

Система согласно варианту осуществления изобретения показана на Фиг. 1. На Фиг. 1 показана система 100, которая может использоваться в варианте осуществления изобретения.

Система 100 может включать в себя множество пользователей, торговых точек, переносных устройств, обслуживающих банков и компьютеров эмитентов. Как проиллюстрировано на Фиг. 1, пользователь 110 имеет доступ к переносному устройству 112, которое находится в связи с токеном 120 верификации и клиентским компьютером 122. Клиентский компьютер 122 осуществляет связь с IP-шлюзом 152 и компьютером 130 торговой точки. Как проиллюстрировано на Фиг. 1, в одном варианте осуществления клиентский компьютер 122 может осуществлять связь с компьютером 130 торговой точки по сети связи, такой как сеть Интернет 124. Компьютер 130 торговой точки находится в связи с компьютером 140 обслуживающего банка, который находится также в связи с сетью 150 обработки платежей. Сеть 150 обработки платежей находится в связи с компьютером 160 эмитента и IP-шлюзом 152.

В вариантах осуществления изобретения токен 120 верификации может ассоциироваться с клиентским компьютером 122, который используется пользователем 110. Это может позволять клиентскому компьютеру 122 формировать первый защищенный канал 200 связи (пример первого канала связи) на IP-шлюз 152, который может быть в оперативной связи с сетью 150 обработки платежей. Хотя IP-шлюз 152 показан являющимся отдельным объектом на Фиг. 1, IP-шлюз 152 может быть встроенным в сеть 150 обработки платежей, или может быть опущен. В последней ситуации первый защищенный канал 200 связи может непосредственно соединять сеть 150 обработки платежей и клиентский компьютер 122.

Сеть 150 обработки платежей может находиться между компьютером 140 обслуживающего банка и компьютером 160 эмитента. Маршрут, который включает в себя компьютер 130 торговой точки, компьютер 140 обслуживающего банка и сеть 150 обработки платежей, может образовывать, по меньшей мере, часть второго канала 202 связи.

На Фиг. 2а иллюстрируются некоторые компоненты IP-шлюза 152 согласно варианту осуществления изобретения. Как показано на Фиг. 2A, IP-шлюз 152 может включать в себя серверный компьютер 152A и базу данных 152C IP-шлюза. Серверный компьютер 152A может включать в себя считываемый компьютером носитель (CRM) 152A-1 и процессор 152B. Считываемый компьютером носитель 152A-1 может включать в себя модуль 152A-2 генерирования. Модулем 152A-2 генерирования может быть программа, хранимая на считываемом компьютером носителе 154 и исполняемая процессором 152B, которая генерирует динамическое значение верификации. Такие динамические значения верификации могут иметь длину в 3, 4, 5 или больше символов. Они могут, кроме того, создаваться с использованием любого подходящего процесса преобразования данных.

На Фиг. 2b иллюстрируются некоторые элементы сети 150 обработки платежей согласно варианту осуществления изобретения. Как показано на Фиг. 2b, сеть 150 обработки платежей может включать в себя серверный компьютер 150A и базу данных 150C сети обработки платежей. Серверный компьютер 150A может включать в себя считываемый компьютером носитель (CRM) 150A-1 и процессор 150B. Считываемый компьютером носитель 150A-1 может включать в себя модуль 150A-2 верификации и модуль 150A-3 генерирования.

В некоторых вариантах осуществления серверный компьютер 150A может содержать процессор и считываемый компьютером носитель, связанный с процессором. Считываемый компьютером носитель включает в себя код, исполнимый посредством процессора для реализации способа, содержащего: прием первого сообщения запроса авторизации, содержащего первое значение верификации; определение, является ли первое значение верификации достоверным; создание второго сообщения запроса авторизации, содержащего второе значение верификации; и отправку второго сообщения запроса авторизации на компьютер эмитента.

Модуль 150A-2 верификации может быть программой программного обеспечения, хранимой на считываемом компьютером носителе 150A-1 и исполняемой процессором 150B, которая контролирует сообщение запроса авторизации и сравнивает различные типы данных в сообщении запроса авторизации, такие как динамическое значение верификации, с таким же типом данных, предоставленным IP-шлюзом 152 или любым другим объектом, чтобы удостовериться, что данные, являющиеся частью электронных платежных транзакций, являются точными и исходящими от авторизованного источника. Модуль 152A-3 генерирования может быть программой программного обеспечения, хранимой на считываемом компьютером носителе 150A-1 и исполняемой процессором 152B, которая генерирует статическое значение верификации (например, CVV2).

Пользователь 110 относится к отдельному лицу или организации, такой как коммерческое предприятие, который способен покупать товары или услуги, или выполнять любую подходящую платежную транзакцию с помощью компьютера 130 торговой точки.

Переносное устройство 112 может иметь любую подходящую форму. В некоторых вариантах осуществления переносные устройства являются переносными по своей сути. Подходящие переносные устройства могут быть ручными и компактными с тем, чтобы они могли вмещаться в бумажник и/или карман потребителя (например, карманного размера). Они могут включать в себя смарт-карты, устройства вида «брелок» (такое как Speedpass™, коммерчески доступные от корпорации Exxon-Mobil Corp.) и т.д. Другие примеры переносных устройств включают в себя сотовые телефоны, персональные цифровые ассистенты (PDA), пейджеры, платежные карточки, карточки-пропуски (социальной защиты), карты доступа, интеллектуальные носители, транспондеры и подобное. Переносными устройствами могут также быть дебетовые устройства (например, дебетовая карта), кредитные устройства (например, кредитная карта), или устройства хранимой суммы (например, карточка с хранимой суммой). Два конкретных примера переносного устройства 112 показаны на Фиг. 3a и 3b, которые будут описаны далее.

Токен 120 верификации может быть электронным устройством, сконфигурированным для соединения с клиентским компьютером 122 или нахождения в рамках такового, и может быть способным беспроводным образом принимать данные карты от переносного устройства 112. Компоненты токена 120 верификации и их действие будут описаны далее со ссылкой на Фиг. 4.

Клиентский компьютер 122 может быть в любой подходящей форме. Примеры клиентских компьютеров могут включать в себя телефоны, телевизоры, персональные компьютеры, портативные компьютеры, персональные цифровые ассистенты, телевизионные абонентские приставки и другие вычислительные устройства. В некоторых вариантах осуществления клиентский компьютер может содержать процессор и считываемый компьютером носитель, связанный с процессором. Клиентский компьютер 122 может исполнять операционную систему, такую как Microsoft Windows™, и может иметь подходящий браузер, такой как Internet Explorer™.

Как используется в документе, "компьютер эмитента" обычно является компьютером, которым управляет коммерческая организация (например, банк), который обслуживает финансовые счета потребителя и часто выдает переносное устройство, такое как кредитная или дебетовая карта, потребителю. "Торговая точка" обычно является объектом, который участвует в транзакциях и может продавать товары или услуги. "Обслуживающий банк" обычно является коммерческой организацией (например, коммерческим банком), у которого имеются деловые отношения с конкретной торговой точкой или другим объектом. Некоторые объекты могут выполнять функции и эмитента, и обслуживающего банка. Варианты осуществления изобретения охватывают такой единый объект эмитентобслуживающие банки.

Сеть 150 обработки платежей может включать в себя подсистемы обработки данных, сети и операции, используемые для поддержки и доставки услуг авторизации, услуг файла заблокированных банковских карт, и клиринговых и расчетных услуг. Например, сеть 150 обработки платежей может содержать серверный компьютер, связанный с сетевым интерфейсом, и базу данных информации. Иллюстративная сеть обработки платежей может включать в себя сеть VisaNet™. Сети обработки платежей, такие как VisaNet™, способны обрабатывать платежные транзакции по кредитной карте, транзакции по дебетовой карте и другие типы коммерческих транзакций. VisaNet™, в частности, включает в себя систему VIP (Интегрированная система платежей Виза), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет клиринговые и расчетные услуги. Сеть 150 обработки платежей может использовать любую подходящую проводную или беспроводную сеть, включая сеть Интернет.

IP-шлюз 152 относится к объекту, который включает в себя один или несколько серверов и баз данных и имеет доступ к различным данным компьютера эмитента, данным транзакции и пользовательским данным, используемым, чтобы аутентифицировать переносные устройства потребителя. IP-шлюз 152 также генерирует и доставляет уведомления и предупредительные сообщения на различные каналы доставки. IP-шлюз 152 может быть частью сети 150 обработки платежей или может быть отдельным объектом в связи с сетью 150 обработки платежей.

Как используется в документе, "считываемый компьютером носитель" или "считываемый компьютером носитель информации" обычно является носителем информации, таким как накопитель на жестком диске, или любым подходящим типом носителя ЗУ данных, способным хранить данные, такие как коды программы.

Базы данных 152C и 150C (показаны на фигурах Фиг. 2a и 2b соответственно) могут быть способными сохранять данные от клиентских компьютеров. Базы данных 152C и 150C могут также быть в форме автономных накопителей на жестких дисках, соединенных с одним или несколькими серверными компьютерами, которые извлекают данные из баз данных 152C и 150C в результате запросов от клиентских компьютеров.

Обращаясь теперь к Фиг. 3а, представлена блок-схема переносного устройства 112, реализованного в виде мобильного телефона 112H, который может использоваться в вариантах осуществления изобретения. Мобильный телефон 112H может быть и устройством уведомления, которое может принимать предупредительные сообщения, а также переносным устройством, которое может использоваться, чтобы осуществлять платежи. Примерный мобильный телефон 112H может содержать считываемый компьютером носитель и корпус, как показано на Фиг. 3а. Считываемый компьютером носитель 112B может присутствовать внутри корпуса или может быть съемным с него. Корпус может быть в форме пластмассовой подложки, кожуха или другой структуры. Считываемый компьютером носитель 112B может быть в форме памяти (или может быть включен в нее), которая хранит данные (например, номера учетных записей компьютера эмитента, номера счета поставщика лояльности (постоянных покупателей), и т.д.) и может быть в любой подходящей форме, включая магнитную полоску, микросхему памяти и т.д. Память предпочтительно хранит информацию, такую как финансовая информация, транзитная информация (например, как в проездном документе на метро или поезд), информацию доступа (например, как в нагрудной карточке доступа) и т.д. Финансовая информация может включать в себя информацию, такую как информация о банковском счете, информация счета за лояльность (например, номер счета за лояльность), идентификационный номер банка (BIN), информацию номера кредитной или дебетовой карты, информацию баланса счета, дату истечения срока действия, информацию о потребителе, такую как имя, дата рождения и т.д. Любая вышеупомянутая информация может передаваться по телефону 112H.

В некоторых вариантах осуществления информация в памяти также может быть в форме дорожек данных, которые традиционно связаны с кредитными картами. Такие дорожки включают в себя дорожку 1 и дорожку 2. Дорожка 1 ("Международная ассоциация воздушного транспорта", IATA) хранит информации больше, чем дорожка 2, и содержит имя владельца кредитной карты, а также номер счета и другие дискреционные данные. Дорожка 1 иногда используется авиакомпаниями при организации защиты резервирования по кредитной карте. Дорожка 2 ("Американская банковская ассоциация", ABA) используется в настоящий момент и чаще всего. Дорожка 2 является дорожкой, которая считывается средствами проверки кредитной карты и ATM (автоматическая кассовая машина). В Американской банковской ассоциации (ABA) разработаны технические условия для дорожки 2, и все мировые банки соблюдают эти технические условия. Дорожка 2 содержит учетную запись владельца кредитной карты, зашифрованный идентификационный номер и другие дискреционные данные.

Мобильный телефон 112H может дополнительно включать в себя бесконтактный элемент 112G, который обычно реализуется в форме полупроводникового кристалла (или другого элемента хранения данных) со связанным с ним элементом беспроводного переноса (например, передачи данных), такого как антенна. Бесконтактный элемент 112G является связанным с (например, встроенным в) телефоном 112H, и данные или инструкции управления, переданные через сотовую сеть, могут применяться к бесконтактному элементу 112G посредством интерфейса бесконтактного элемента (не показан). Интерфейс бесконтактного элемента функционирует, чтобы разрешать обмен данными и/или инструкциями управления между схемой мобильного устройства (и, следовательно, сотовой сетью) и необязательным бесконтактным элементом 112G.

Бесконтактный элемент 112G способен осуществлять передачу и прием данных, используя возможность связи ближнего радиуса действия (стандарт "NFC") (или носитель связи ближнего радиуса действия) обычно в соответствии со стандартизированным протоколом или механизмом передачи данных (например, протоколом ISO 14443/NFC). Возможность связи ближнего радиуса действия является возможностью связи малой дальности, такой как радиочастотная идентификация (RFID), Bluetooth™, инфракрасная связь или другая возможность передачи данных, которая может использоваться для обмена данными между мобильным телефоном 112H и опрашивающим устройством. Таким образом, мобильный телефон 112H способен осуществлять связь и передачу данных и/или инструкций управления и через сотовую сеть, и через возможность связи ближнего радиуса действия.

Мобильный телефон 112H может также включать в себя процессор 112C (например, микропроцессор) для обработки функций телефона 112H и устройства 112D отображения, чтобы позволять потребителю видеть номера телефонов, и другую информацию и сообщения. Мобильный телефон 112H может дополнительно включать в себя элементы 112E ввода, чтобы давать возможность пользователю вводить информацию в устройство, динамик 112F, чтобы позволять пользователю слышать речевую связь, музыку и т.д., и микрофон 1121, чтобы позволять пользователю передавать свою речь по мобильному телефону 112H. Телефон 112H может также включать в себя антенну 112A для беспроводного переноса данных (например, передачи данных).

Если переносное устройство имеет форму дебетовой, кредитной или смарт-карты, переносное устройство может также необязательно иметь функциональные возможности, такие как магнитные полосы. Такие устройства могут работать и в контактном, и в бесконтактном режиме.

Другой пример переносного устройства в форме платежной карты показан на Фиг. 3b. На Фиг. 3b показана пластмассовая подложка 112M. Бесконтактный элемент 112J для осуществления интерфейса с устройством доступа может быть присутствующим на пластмассовой подложке 112M или вложенным в нее. Пользовательская информация 112K, такая как номер счета, дата истечения срока действия и имя пользователя, может быть напечатана или рельефно нанесена на карте. Кроме того, магнитная дорожка 112L также может находиться на пластмассовой подложке 112M. Платежная карта может также содержать кристаллы микропроцессора и/или памяти с хранимыми в них пользовательскими данными, например, кристалл интегральной схемы (IC).

На Фиг. 4 показана блок-схема, иллюстрирующая различные компоненты токена 120 верификации согласно одному варианту осуществления.

Вариант осуществления, проиллюстрированный на Фиг. 2, является устройством с интерфейсом универсальной последовательной шины (USB), которое включает в себя модуль 120E соединяемости по USB, элемент 120H безопасности (например, микросхема смарт-карты), беспроводной/бесконтактный считыватель 120G, способный считывать данные карты (данные платежа) с переносного устройства, встроенную память 120F, самоустанавливающийся драйвер 120A, приложение 120B заполнения формы, приложение 120C терминала и приложение 120D периодического сигнала. Токен 120 верификации может также иметь другие функции, такие как поддержку буфера клавиатуры и уникальный порядковый номер, связанный с токеном верификации. Токен 120 верификации при его подключении не имеет зоны размещения на клиентском компьютере 122 с соединяемостью с сетью интернет. Различные компоненты и модули в токене 120 верификации могут использоваться, чтобы реализовать способы согласно вариантам осуществления изобретения.

Хотя Фиг. 2 иллюстрирует токен 120 верификации как нечто подобное карте с интерфейсом USB, токен 120 верификации может поступать в других формах. Например, он может быть единицей аппаратного обеспечения или другого модуля, установленного в компьютере, бытовым устройством или другим устройством. Например, в других вариантах осуществления токен верификации может быть помещен в корпус в компьютере и не должен быть устройством, которое физически отделяется от компьютера.

II. Примерные способы

Способы согласно вариантам осуществления изобретения описаны на Фиг. 5-7 со ссылкой на элементы системы на Фиг. 1-4.

Что касается Фиг. 1 и 5, до установления первого канала 200 связи, в вариантах осуществления изобретения, пользователь 110 может принять токен 120 верификации от своего финансового учреждения. Альтернативно, пользователь 110 может принять токен 120 верификации от другого объекта от имени финансового учреждения.

Как показано на Фиг. 5, пользователь 110 затем может подключить токен 120 верификации к USB-порту 122A своего клиентского компьютера 122 через USB-разъем 120E. Клиентский компьютер 122 может привести в действие токен 120 верификации. Как только он подключен к клиентскому компьютеру 122, он может идентифицировать присутствие токена 120 верификации в качестве достоверного устройства, и токен 120 верификации может осуществить самостоятельную установку. Токен 120 верификации может затем свериться с клиентским компьютером 122 для проверки на соединяемость с сетью Интернет. Следует отметить, что хотя клиентский компьютер 122 и токен 120 верификации показаны в виде отдельных устройств на Фиг. 5, в другом варианте осуществления токен 120 верификации может быть частью клиентского компьютера 122.

Если соединяемость с сетью Интернет является доступной, токен 120 верификации затем может автоматически пытаться установить фоновый сеанс связи по протоколу защищенных соединений (SSL) с IP-шлюзом 152, так что он может использоваться в качестве части процесса аутентификации.

Как показано на Фиг. 4, токен 120 верификации может включать в себя приложение, такое как самоустанавливающийся драйвер 120A, с тем, чтобы токен 120 верификации мог устанавливать себя автоматически после вставки токена 120 верификации и распознания его клиентским компьютером 122. Приложение токена затем способно соединяться с серверным узлом, возможно с заранее заданным IP-адресом, используя фоновый сеанс связи по протоколу SSL. Приложение 120C терминала и приложение 120D периодического сигнала могут использоваться для установления и поддержания этого сеанса. Если сеансовое соединение успешно установлено, токен идентифицирует себя по отношению к IP-шлюзу 152 предоставлением своего уникального порядкового номера и/или IP-адреса IP-шлюзу 152. Другая информация также может передаваться (например, пароль) на IP-шлюз 152 в этот момент.

Вариант осуществления токена 120 верификации, проиллюстрированный на Фиг. 5, является USB-токеном, который включает в себя модуль 120E соединяемости по USB, элемент 120H безопасности (например, микросхема, такая как микросхема смарт-карты, у которой имеются достаточные данные и протоколы системы защиты и аппаратное обеспечение), беспроводной/бесконтактный считыватель 120G, способный считывать данные платежа с переносного устройства, встроенного в память 120F, самоустанавливающийся драйвер 120A, приложение 120B заполнения формы, приложение 120C терминала и приложение 120D периодического сигнала. Токен 120 верификации может также иметь другие возможности, такие как поддержка буфера клавиатуры и уникальный порядковый номер, связанный с токеном 120 верификации. Токен 120 верификации на клиентском компьютере 120 может иметь небольшую или может не иметь зоны размещения при его подключении в традиционный клиентский компьютер с соединяемостью с сетью Интернет.

Когда токен 120 верификации с возможностью взаимодействия ассоциируется с клиентским компьютером 122, токен 120 верификации устанавливает первый канал 200 связи на серверный компьютер 152A IP-шлюза (Фиг. 2а). IP-шлюз 152 может находиться в связи с сетью 150 обработки платежей. Следует отметить, что в описании ниже по тексту, серверный компьютер 152A IP-шлюза и серверный компьютер 150A сети обработки платежей могут быть реализованы одним или отдельными компьютерными устройствами. Такие компьютерные устройства могут функционировать отдельно или вместе, чтобы содействовать функциям, описанным в документе.

После установления первого канала 200 связи от клиентского компьютера 122 к IP-шлюзу 152 пользователь 110 манипулирует переносным устройством 112 с тем результатом, что оно взаимодействует с клиентским компьютером 122. Например, пользователя 110 могут попросить представить переносное устройство 112, чтобы завершить транзакцию, при осуществлении покупок с сайта торговой точки. Как описано выше по тексту, после того, как токен 120 верификации помещен в клиентский компьютер 122, и после успешной взаимной аутентификации, IP-шлюз 152 может зарегистрировать токен 120 верификации и его IP-адрес для сеанса. Сеансовый ключ ассоциируется с сеансом.

В некоторый момент в течение процесса IP-шлюз 152 может проверить достоверность порядкового номера токена, связанного с токеном 120 верификации, и мандата на основе информации, доступной в удаленной или локальной базе данных (например, базе данных 152C на Фиг. 2a). Если действительно, IP-шлюз 152 может вычислить уникальный производный ключ (UDK) для токена, на основании главного ключа и порядкового номера. Уникальный производный ключ (UDK) может быть сохранен в элементе 120H безопасности токена. Эта взаимная аутентификация токен-хост может использовать алгоритм на основе тройного DES.

После успешной взаимной аутентификации IP-шлюз 152 затем может зарегистрировать токен 120 и его IP-адрес для этого сеанса. Сеансовый ключ устанавливается после взаимной аутентификации для поддержки всей связи для этого сеанса между токеном 120 верификации и узлом. Все данные, обмениваемые между токеном и серверным узлом, могут быть зашифрованы и туннелированы на протяжении сеанса SSL. Сеанс может оставаться действующим или завершаться или повторно запускаться в любое время. В этот момент IP-шлюз 152 осведомлен о токене, порядковом номере, сеансовом ключе и IP-адресе. В некоторых вариантах осуществления динамическое значение верификации (dCVV2) (динамическое значение верификации) может отправляться на токен в этот момент времени. В некоторых вариантах осуществления динамическое значение верификации (dCVV2) будет отправляться только после того, как запрошено токеном 120 верификации, как описано с дополнительными подробностями ниже по тексту.

После того как сеанс установлен, как показано на Фиг. 5, переносное устройство 112, которое может быть платежным устройством, таким как кредитная карта, может использоваться для взаимодействия с токеном верификации (например, электронным защитным ключом в порте USB), который связан с клиентским компьютером 122. Переносное устройство 112 может содержать микросхему, содержащую данные типа микросхемы карты, такие как динамический счетчик, динамическое значение верификации, персональный номер счета (PAN), криптограмма, пользовательская информация, дата истечения срока действия, номер карты, информация о компьютере эмитента и т.д.

В вариантах осуществления изобретения микросхема на переносном устройстве 112 может взаимодействовать с токеном 120 верификации через контактное сопряжение и/или (например, бесконтактный) интерфейс беспроводной связи ближнего действия (NFC). Соответственно, как отмечено выше по тексту, токен 120 верификации может включать в себя считыватель с наличием контактных и/или бесконтактных возможностей. В течение взаимодействия между токеном 120 верификации и переносным устройством 112 токен 120 верификации может принять форматированные данные типа микросхемы от переносного устройства 112 и передать данные на клиентский компьютер 122 и затем на IP-шлюз 152 и сеть 150 обработки платежей. Токен 120 верификации может дополнительно позволять клиентскому компьютеру 122 устанавливать первый канал 200 связи с IP-шлюзом 152 путем использования криптограмм, генерируемых всякий раз, когда переносное устройство 112 взаимодействует с токеном 120 верификации.

Пользователь 110 может затем инициировать запрос для приема нового значения динамического значения верификации (dCVV2), представляя переносное устройство 112 токену 120 верификации. Пользователь 110 может делать это, взмахивая переносным устройством 112 вблизи беспроводного или бесконтактного считывателя в токене 120 верификации. Альтернативно, некоторые варианты осуществления могут использовать считыватели, которые могут считывать магнитную полоску переносного устройства.

Токен 120 верификации приводит в действие переносное устройство 112, чтобы собрать информацию учетной записи, такую как один или несколько номеров счетов, криптограммы, значения CVV и CVV2 для транзакции. Другие данные, которые могут собираться из того же или другого источника, могут включать в себя сеансовый ключ с IP-шлюзом. Токен верификации 112 может затем зашифровать эти собранные данные.

Клиентский компьютер 122 затем пересылает информацию учетной записи и другую информацию на IP-шлюз 152 по первому каналу 200 связи, предпочтительно в зашифрованной форме.

IP-шлюз 152 затем проверяет достоверность принятой информации. Например, IP-шлюз 152 может принять запрос на динамическое значение верификации (dCVV2) от токена 120 верификации, включающий зашифрованный первичный номер счета (PAN) и дополнительную информацию (зашифрованную с использованием сеансового ключа). IP-шлюз 152 может идентифицировать первичный номер счета (PAN), связанный с этим запросом, и проверить достоверность взаимосвязи токена и PAN. Если информация достоверна, IP-шлюз 152 может генерировать первое значение верификации. Первое значение верификации может быть динамическим значением верификации (dCVV2).

Затем первое значение верификации отправляется от IP-шлюза 152 через защищенный первый канал 200 связи на токен 120 верификации. В некоторых вариантах осуществления первое значение верификации может включать в себя динамическое значение верификации (dCVV2). Однако первое значение верификации может быть любым значением, связанным с переносным устройством 112, которое может быть использовано, чтобы идентифицировать и проверять это переносное устройство 112 в течение транзакции. Токен 120 верификации может сохранить значение верификации или выполнить автозаполнение страницы контроля покупок торговой точки 130, когда значение принято. В других вариантах осуществления первое значение верификации может быть принято и отображено на клиентском компьютере 122 для пользователя. Это также проиллюстрировано на Фиг. 5.

Таким образом, в некоторых вариантах осуществления токен 120 верификации может вводить значение динамического значения верификации (dCVV2) на сайте торговой точки, управляемом компьютером 130 торговой точки. Токен 120 верификации может использовать приложение 120 заполнения формы для заполнения формы первичного номера счета (PAN) и динамического значения верификации (dCVV2). Другая информация также может заполняться посредством токена, такая как адреса поставки, согласно различным вариантам осуществления. Пользователь затем проводит транзакцию с торговой точкой, используя динамическое значение верификации (dCVV2) и другие платежные данные.

Как только на странице контроля, пользователь может или вручную ввести информацию, запрошенную для совершения транзакции, или, по выбору, функция автоматического заполнения может быть включена в токен 120 верификации. В последнем варианте осуществления токен 120 верификации может включать в себя программный модуль, который включает в себя инструкции (например, машинный код), исполнимые процессором для передачи данных переносного устройства, когда страница контроля представляется пользователю 110. Эта информация может включать в себя персональную информацию пользователя, включая номер платежной карты, дату срока действия, информацию выставления счета, имя и первое значение верификации (например, dCVV2), которое было получено по первому каналу связи от IP-шлюза 152. Когда данные переносного устройства вводятся в страницу проверки и подтверждаются (например, посредством кнопки 'submit' (предоставить) или кнопки подобного типа), данные передаются на компьютер 130 торговой точки по второму каналу 202 связи, который может быть надежно установлен по окружению, такому как сеть Интернет.

Первое сообщение запроса авторизации затем генерируется компьютером 130 торговой точки и отправляется на сеть 150 обработки платежей через компьютер 140 обслуживающего банка. Первое сообщение запроса авторизации может быть форматированным в действующем формате, таком как формат данных магнитной дорожки. В вариантах осуществления изобретения, когда первое значение верификации имеет форму динамического значения верификации (dCVV2), которое принято от IP-шлюза 152 посредством процесса, описанного выше по тексту, первое сообщение запроса авторизации генерируется с динамическим значением верификации, помещенным в позицию статического значения верификации (CVV2). Статическое значение верификации (CVV2) может иметь форму печатного номера на переносном устройстве 112 пользователя 110.

В действующем формате сообщения запроса авторизации (например, формате данных магнитной дорожки) имеется позиция, зарезервированная для статического значения верификации (CVV2). Статическое значение верификации (CVV2) может использоваться компьютером 160 эмитента, чтобы определять, присутствовало ли переносное устройство 112 в течение транзакции. В вариантах осуществления изобретения зарезервированная позиция для статического значения верификации (CVV2) может успешно использоваться, чтобы включать и передавать динамическое значение верификации (dCVV2) через второй канал 202 связи.

Когда сеть 150 обработки платежей принимает сообщение запроса авторизации (первое сообщение запроса авторизации), которое может включать в себя динамическое значение верификации (первое значение верификации), она может проверить достоверность динамического значения верификации и после процесса проверки достоверности, заменить динамическое значение верификации статической верификацией (второе значение верификации), которую компьютер 160 эмитента ожидает принять. Этот способ успешно позволяет использование динамических значений верификации в процессе платежной транзакции, не требуя выполнения каких-либо модификаций компьютером 160 эмитента.

Этот способ также успешно позволяет сети 150 обработки платежей обрабатывать транзакции, которые используют динамическое значение верификации (dCVV2) наряду с транзакцией, которая использует действующее ныне статическое значение верификации (CVV2). Этот новый процесс теперь будет описан со ссылкой на блок-схему, проиллюстрированную на Фиг. 6.

После того как сеть 150 обработки платежей принимает первое сообщение запроса авторизации (этап 601), сеть 150 обработки платежей затем может использовать первое значение верификации, которое может иметь форму динамического значения верификации (dCVV2), связанного с первичным номером счета (PAN), чтобы помочь аутентифицировать транзакцию, включающую PAN. На этапе 602 сеть 150 обработки платежей определяет, является ли достоверным динамическое значение верификации (dCVV2) (первое значение верификации), сравнивая его со вторым экземпляром динамического значения верификации (dCVV2), принятого от IP-шлюза 152, чтобы узнать, совпадают ли они. Динамическое значение верификации (dCVV2), принятое от IP-шлюза 152, может быть сохранено в базе данных 150C (показана на Фиг. 2b), так что к нему можно получить доступ для процесса проверки достоверности. Этот процесс проверки достоверности может выполняться программным модулем, таким как модуль 150A-2 верификации (показанный на Фиг. 2b), исполняющийся на серверном компьютере 150A сети обработки платежей. Если проверка достоверности является успешной, на этапе 603 сеть 150 обработки платежей генерирует статическое значение верификации (CVV2), связанное с переносным устройством 112. Это может выполняться программным модулем, таким как модуль 150A-3 генерирования (показан на Фиг. 2b), исполняющийся на серверном компьютере 150A сети обработки платежей. Сеть обработки платежей затем генерирует второе сообщение запроса авторизации путем замены динамического значения верификации (первого значения верификации) статическим значением верификации (второе значение верификации). Второе сообщение запроса авторизации может также включать в себя индикатор достоверности (также называемый результирующим кодом CVV2), который может иметь форму флага, указывающего результат процесса проверки достоверности.

На этапе 604 второе сообщение запроса авторизации, которое включает в себя статическое значение верификации (CVV2), отправляется на компьютер 160 эмитента наряду с индикатором проверки достоверности. На Фиг. 7 иллюстрируется генерирование примерного второго сообщения запроса авторизации после процесса проверки достоверности. На Фиг. 7 показано сообщение 701 запроса авторизации, которое включает в себя динамическое значение верификации (первое значение верификации). Сообщение 701 запроса авторизации затем проходит через процесс проверки достоверности и после проверки, что динамическое значение верификации (dCVV2) совпадает с принятым от IP-шлюза 152, статическое значение верификации (CVV2) генерируется и помещается в позицию динамического значения верификации (dCVV2) наряду с индикатором проверки достоверности (то есть результирующим кодом CVV2), который может быть в двоичном формате, причем "1" указывает, что процесс проверки достоверности был успешным.

В примере, показанном на Фиг. 7, динамическим значением верификации (dCVV2) является "123" и после процесса проверки достоверности, вычисляется статическое значение верификации (CVV2), которым является "456" в этом примере. Значение "456" является тем, которое компьютер 160 эмитента ожидает получить в виде части сообщения запроса авторизации. Следовательно, может цениться, что варианты осуществления изобретения добавляют уровень безопасности к процессу транзакции без разрушения системы, не вынуждая компьютер 160 эмитента модифицировать свои системы.

Возвращаясь к блок-схеме Фиг. 6, если процесс проверки достоверности терпит неудачу, поскольку динамическое значение верификации не является достоверным, или если первое сообщение запроса авторизации было отправлено без корректного динамического значения верификации (например, использовалось статическое значение верификации, или мошенник ввел некорректное значение верификации), на этапе 605 сеть 150 обработки платежей определяет, выбрал ли компьютер 160 эмитента опцию возврата к исходному, чтобы сеть 150 обработки платежей могла проверить, отправлялось ли первое сообщение запроса авторизации со статическим значением верификации. "Опция возврата к исходному" может выбираться посредством компьютеров эмитента, которые желают принять сообщение запроса авторизации и используют свои собственные процессы, чтобы определять, генерируется ли транзакция из авторизованного источника.

Если компьютер 160 эмитента выбрал опцию возврата к исходному, то на этапе 606 первое сообщение запроса авторизации проверяется на наличие статического значения верификации (CVV2), и проверяется достоверность статистического значения верификации. Сеть 150 обработки платежей может генерировать (то есть повторно вычислять), статическое значение верификации, связанное с переносным устройством, которое использовалось для транзакции. Статическое значение верификации может генерироваться исходя из данных, связанных с переносным устройством пользователя, таких как первичный номер счета (PAN).

Если значение верификации в первом сообщении запроса авторизации, которое принимается от компьютера, обслуживающего банка, совпадает со статическим значением верификации (CVV2), связанным с переносным устройством 112, используемым для транзакции, то на этапе 607 сеть 150 обработки платежей передает сообщение запроса авторизации наряду со статическим значением верификации и индикатором проверки достоверности, указывающим, что статическое значение верификации было проверено и используемое переносное устройство является подлинным. Индикатор достоверности может быть помещен в первое сообщение запроса авторизации или, по выбору, второе сообщение запроса авторизации может быть сгенерировано с индикатором проверки достоверности.

Если опция возврата к исходному не была избрана на этапе 605, или процесс проверки достоверности терпит неудачу на этапе 606, может быть сформатировано второе сообщение запроса авторизации, которое включает в себя индикатор достоверности, указывающий, что статическое значение верификации в первом сообщении запроса авторизации не соответствовало корректному значению. Необязательно, сеть 150 обработки платежей передает первое сообщение запроса авторизации на компьютер 160 эмитента наряду с тем же значением верификации (первым значением верификации), которое было принято от компьютера обслуживающего банка в виде части первого сообщения запроса авторизации. В этом последнем примере, если dCVV2 имеет значение "123", и значением CVV2, ожидаемым компьютером эмитента, является "456", то сеть обработки платежей может просто передать значение "123" на компьютер 160 эмитента. Таким образом, сеть 150 обработки платежей может заведомо известно передавать значение, которое компьютер 160 эмитента не ожидает увидеть, если сеть 150 обработки платежей определяет, что dCVV2, первоначально принятое от торговой точки, было некорректным.

Когда компьютер 160 эмитента принимает сообщение запроса авторизации, он затем генерирует сообщение ответа авторизации, которое указывает, была ли транзакция подтверждена или нет. Сообщение ответа авторизации отправляется на сеть 150 обработки платежей, которая пересылает его на компьютер 140 обслуживающего банка. Компьютер 140 обслуживающего банка затем уведомляет компьютер 130 торговой точки о результате.

Можно ценить, что варианты осуществления изобретения обеспечивают много преимуществ. Путем замены динамического значения верификации (dCVV2) (первое значение верификации) статическим значением верификации (CVV2) (второе значение верификации) может обеспечиваться больше безопасности для платежных транзакций без требования, чтобы компьютерами эмитента и систем обработки транзакций модифицировали свою инфраструктуру. Кроме того, новые варианты осуществления изобретения позволяют обработку и транзакций, которые используют динамические значения верификации, и тех, которые не используют. Кроме того, путем передачи сообщения запроса авторизации на компьютер эмитента даже в тех случаях, в которых процесс проверки достоверности терпит неудачу, компьютеры эмитента могут успешно использовать свои собственные процессы проверки достоверности и принимать решение, желают ли они авторизовать транзакцию.

Различные участники и элементы (например, компьютер эмитента, сервер, сеть обработки платежей, IP-шлюз, торговая точка, компьютер обслуживающего банка и компьютер пользователя) на Фиг. 1 могут управлять одним или несколькими компьютерными устройствами (например, серверным компьютером), чтобы содействовать функциям, описанным в настоящем документе. Любой из компонентов на Фиг. 1 может использовать любое подходящее число подсистем, чтобы содействовать функциям, описанным в системах и способах, описанных в предыдущих разделах. Примеры таких подсистем или компонентов показаны на Фиг. 8. Подсистемы, показанные на Фиг. 8, соединены через системную шину 875. Показаны дополнительные подсистемы, такие как принтер 874, клавиатура 878, накопитель 879 на несъемном диске (или другая память, содержащая считываемый компьютером носитель), монитор 876, который связан с адаптером устройства отображения 882, и другие. Периферийные устройства и устройства ввода/вывода (I/O), которые связаны с контроллером ввода-вывода 871, могут быть соединены с вычислительной системой посредством многих средств, известных в технике, таких как последовательный порт 877. Например, последовательный порт 877 или внешний интерфейс 881 могут использоваться, чтобы соединять компьютерное устройство с глобальной сетью, такой как сеть Интернет, устройством ввода «мышь» или сканером. Соединение через системную шину позволяет центральному процессору 873 осуществлять связь с каждой подсистемой и управлять исполнением инструкций из системной памяти 872 или накопителя 879 на несъемном диске, а также обмен информацией между подсистемами. Системная память 872 и/или накопитель 879 на несъемном диске могут реализовывать считываемый компьютером носитель.

Конкретные подробности относительно некоторых из вышеописанных аспектов представлены ниже по тексту. Конкретные подробности конкретных аспектов могут комбинироваться любым подходящим образом без выхода за рамки существа и объема вариантов осуществления изобретения.

Следует понимать, что настоящее изобретение, как описано выше по тексту, может быть реализовано в форме управляющей логики с использованием компьютерного программного обеспечения модульным или интегрированным образом. На основании раскрытия и идей, представленных в документе, обычный специалист в данной области техники узнает и оценит другие пути и/или способы для реализации настоящего изобретения с использованием аппаратного обеспечения и комбинации аппаратного и программного обеспечения.

Любой из компонентов программного обеспечения или функций, описанных в этой заявке, может быть реализован в виде программного кода, подлежащего исполнению процессором, используя любой подходящий язык программирования, такой как, например, Java, C++ или Perl, используя, например, традиционные или объектно-ориентированные способы. Программный код может храниться в виде последовательности инструкций, или команд, на считываемом компьютером носителе, таком как оперативное ЗУ (ОЗУ, RAM), постоянное ЗУ (ПЗУ, ROM), магнитный носитель, такой как накопитель на жестком диске или гибком диске, или оптическом носителе, таком как ПЗУ на компакт-диске (CD-ROM). Любой такой считываемый компьютером носитель может находиться на или внутри одного вычислительного устройства и может присутствовать на или внутри различных вычислительных устройств в рамках системы или сети.

Один или несколько признаков из любого варианта осуществления могут комбинироваться с одним или несколькими признаками из любого другого варианта осуществления без выхода за рамки существа изобретения.

Использование единственного числа означает "один или несколько", если особо не указано иное.

Все патенты, заявки на патент, публикации и описания, упомянутые выше по тексту, включены в документ путем ссылки полностью во всех отношениях. Ни один не признан известным уровнем техники.

Изобретение относится к платежным транзакциям. Технический результат - обеспечение безопасной обработки транзакций. Серверный компьютер, содержащий: процессор и считываемый компьютером носитель, связанный с процессором, причем считываемый компьютером носитель включает в себя код, исполняемый процессором, для реализации способа, содержащего: прием первого сообщения запроса авторизации, ассоциированного с пассивным или активным счетом, содержащего первое значение верификации; определение, является ли достоверным первое значение верификации; генерирование второго сообщения запроса авторизации на основе первого сообщения запроса авторизации, содержащего указатель проверки достоверности, указывающий достоверность первого значения верификации, и второе значение верификации, которое заменяет первое значение верификации, если первое значение верификации является достоверным; и отправку второго сообщения запроса авторизации на компьютер эмитента, управляемый эмитентом пассивного или активного счета. 3 н. и 19 з.п. ф-лы, 8 ил.

1. Серверный компьютер, содержащий:

процессор; и

считываемый компьютером носитель, связанный с процессором, причем считываемый компьютером носитель включает в себя код, исполняемый процессором, для реализации способа, содержащего:

прием первого сообщения запроса авторизации, ассоциированного с пассивным или активным счетом, содержащего первое значение верификации;

определение, является ли достоверным первое значение верификации;

генерирование второго сообщения запроса авторизации на основе первого сообщения запроса авторизации, содержащего указатель проверки достоверности, указывающий достоверность первого значения верификации, и второе значение верификации, которое заменяет первое значение верификации, если первое значение верификации является достоверным; и

отправку второго сообщения запроса авторизации на компьютер эмитента, управляемый эмитентом пассивного или активного счета.

2. Серверный компьютер по п. 1, в котором первым значением верификации является динамическое значение верификации.

3. Серверный компьютер по п. 1, в котором вторым значением верификации является статическое значение верификации.

4. Серверный компьютер по п. 1, в котором второе сообщение запроса авторизации содержит указатель проверки достоверности и первое значение верификации, если первое значение верификации является недостоверным.

5. Серверный компьютер по п. 1, в котором серверным компьютером является первый серверный компьютер, и при этом способ дополнительно содержит:

прием дубликата первого значения верификации от второго серверного компьютера, причем вторым серверным компьютером управляет IP-шлюз.

6. Серверный компьютер по п. 5, в котором определение, является ли достоверным первое значение верификации, дополнительно содержит сравнение первого значения верификации из первого сообщения запроса авторизации со значением верификации, принятым от второго серверного компьютера, управляемого IP-шлюзом.

7. Серверный компьютер по п. 1, в котором второе значение верификации генерируется на основании данных транзакции в первом сообщении запроса авторизации.

8. Серверный компьютер по п. 1, в котором второе значение верификации ассоциируется с переносным устройством.

9. Серверный компьютер по п. 1, в котором первое сообщение запроса авторизации включает в себя данные, ассоциированные с переносным устройством.

10. Серверный компьютер по п. 9, в котором переносным устройством является платежная карта.

11. Серверный компьютер по п. 9, в котором переносным устройством является мобильный телефон.

12. Серверный компьютер по п. 1, в котором второе сообщение запроса авторизации находится в формате данных магнитной полосы.

13. Серверный компьютер по п. 1, при этом способ дополнительно содержит:

определение, включает ли в себя первое сообщение запроса авторизации статическое значение верификации, ассоциированное с переносным устройством, когда первое значение верификации не является достоверным.

14. Способ для обработки транзакций, содержащий:

прием первого сообщения запроса авторизации в первом серверном компьютере сети обработки платежей, причем первое сообщение запроса авторизации ассоциировано с пассивным или активным счетом и содержит первое значение верификации;

определение первым серверным компьютером, является ли первое значение верификации достоверным;

генерирование первым серверным компьютером второго сообщения запроса авторизации на основе первого сообщения запроса авторизации, содержащего указатель проверки достоверности, указывающий достоверность первого значения верификации, и второе значение верификации, которое заменяет первое значение верификации, если первое значение верификации является достоверным; и

отправку второго сообщения запроса авторизации на второй серверный компьютер, управляемый эмитентом пассивного или активного счета.

15. Способ по п. 14, дополнительно содержащий:

определение, включает ли в себя первое сообщение запроса авторизации статическое значение верификации, ассоциированное с переносным устройством, когда первое значение верификации не является достоверным.

16. Способ по п. 14, в котором второе сообщение запроса авторизации содержит указатель проверки достоверности и первое значение верификации, если первое значение верификации является недостоверным.

17. Способ по п. 14, в котором первым значением верификации является динамическое значение верификации, и при этом вторым значением верификации является статическое значение верификации.

18. Способ по п. 14, в котором второе значение верификации генерируется на основании данных транзакции в первом сообщении запроса авторизации.

19. Способ для обработки транзакций, содержащий:

прием компьютером эмитента, ассоциированным с эмитентом пассивного или активного счета, сообщения запроса авторизации, ассоциированного с платежной транзакцией, ассоциированной с пассивным или активным счетом, от компьютера обработки платежей, причем сообщение запрос авторизации содержит указатель проверки достоверности, указывающий, является ли динамическое значение верификации, ассоциированное с платежной транзакцией, достоверным, и статическое значение верификации, известное эмитенту, когда динамическое значение верификации является достоверным;

генерирование компьютером эмитента сообщения ответа авторизации для одобрения или отклонения платежной транзакции на основании указателя проверки достоверности; и

отправку сообщения ответа авторизации компьютеру обработки платежей.

20. Способ по п. 19, в котором ответ авторизации дополнительно основан на статическом значении верификации.

21. Способ по п. 19, в котором динамическое значение верификации дополнительно ассоциировано с переносным устройством и при этом переносным устройством является платежная карта.

22. Способ по п. 19, в котором динамическое значение верификации дополнительно ассоциировано с переносным устройством и при этом переносным устройством является мобильный телефон.

Авторы

Даты

2016-04-10—Публикация

2011-04-06—Подача