В настоящее время помимо традиционного вредоносного программного обеспечения (которыми являются, например, вирусы, сетевые черви, клавиатурные шпионы, шифровальщики и пр.) широкое распространения получили компьютерные атаки и, в частности, направленные атаки (называются также целевыми или целенаправленными атаками, от англ. targeted attack - ТА), а также сложные атаки (англ. Advanced Persistent Threat - APT) на информационную систему (совокупность вычислительных устройств и используемых для их связи коммуникаций, информационную систему также называют корпоративной инфраструктурой. Злоумышленники могут иметь различные цели - от простой кражи личных данных сотрудников до промышленного шпионажа. Зачастую злоумышленники обладают информацией об архитектурах корпоративных сетей, о принципах внутреннего документооборота, об используемых средствах защиты сетей и компьютерных устройств или любой другой специфичной для информационной системы информацией. Данная информация позволяет злоумышленникам обходить существующие средства защиты, которые зачастую не обладают гибкостью настроек для удовлетворения всех потребностей информационной системы.

Существующие технологии защиты от вредоносного программного обеспечения (ПО) и компьютерных угроз, такие как: сигнатурный анализ, эвристический анализ, эмуляция и другие имеют ряд недостатков, которые не позволяют обеспечить должный уровень защиты от направленных атак и других компьютерных атак. Например, они не позволяют обнаружить и расследовать неизвестные ранее угрозы, компьютерные атаки без применения вредоносного программного обеспечения, сложные атаки (с применением технологий обхода средств защиты) и долго протекающие атаки (от нескольких дней до нескольких лет), признаки которых стали известны спустя продолжительное время.

Таким образом, возникает техническая проблема, заключающаяся в низком качестве определения признаков компьютерных атак на информационную систему.

Из уровня техники известен способ обнаружения направленных атак (патент США US 9530016), заключающийся в обнаружении подозрительных исполняемых файлов на компьютерах пользователей и в последующей отправке данных файлов средству статического обнаружения. Средство статического обнаружения идентифицирует источник и приемник потенциальной атаки, далее декомпилирует исполняемый файл и исполняет декомпилированный файл для идентификации потоков данных между источником и приемником. Поток данных может содержать, например, конфиденциальные данные. В этом случае, подтверждается обнаружение направленной атаки.

Однако известная из уровня техники технология во многих случаях не позволяет идентифицировать компьютерную атаку и ее признаки, т.к. для этого требуется передача исполняемого файла на сервер, и, кроме того, многие компьютерные и, в частности, направленные атаки проходят без использования вредоносного программного обеспечения. Таким образом, представленная выше технология не позволяет решить заявленную техническую проблему. Например, современные направленные атаки могут использовать PowerShell для динамического создания вредоносного кода и загрузки его непосредственно в память компьютера без оставления каких-либо артефактов на жестком диске - в этом случае нет образцов вредоносного ПО, а сам интерпретатор PowerShell вредоносным ПО не является. Другим примером может служить использование легитимных инструментов во вредоносных целях: утилит удаленного администрирования (LiteManager, TeamViewer и т.п.) - для удаленного управления скомпрометированным компьютеров, легальных утилит Windows (bitsadmin, certutil и т.п.) - для загрузки вредоносного ПО на скомпрометированные компьютеры, инструментов администрирования (wmic, psexec и т.п.) для удаленного запуска команд, атака типа «боковое перемещение» (англ. lateral movement, lateral movement attack - атака, в которой злоумышленник последовательно взламывает учетные данные пользователей сети для получения учетных данных администратора домена) и закрепления в скомпрометированной инфраструктуре.

Раскрытие сущности изобретения

Первый технический результат заключается в реализации назначения.

Второй технический результат заключается в повышении качества определения признаков компьютерных атак на информационную систему по сравнению с известными аналогами.

Согласно варианту реализации, используется способ обнаружения признаков компьютерной атаки, в котором: с использованием по меньшей мере одного средства защиты, расположенного в информационной системе, собирают информацию по меньшей мере об одном объекте на компьютере; с использованием средства защиты передают средству обнаружения уведомление безопасности, включающее, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте, при этом средство обнаружения сохраняет полученное уведомление безопасности в базу данных объектов; с помощью средства обнаружения находят по меньшей мере один объект содержащийся в полученном уведомлении безопасности, в базе данных угроз; и с помощью средства обнаружения добавляют в базе данных объектов к упомянутому объекту метку, соответствующую упомянутому объекту в базе данных угроз; с использованием средства обнаружения выполняют поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности; при нахождении признака подозрительной активности, добавляют в базе данных объектов, в частности, к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности; выполняют обнаружение признаков компьютерной атаки путем выявления по крайней мере одной сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов.

Согласно одному из частных вариантов реализации объектом является, в частности, один из: файл; процесс; URL-адрес.

Согласно другому частному варианту реализации средство защиты является, в частности, одним из следующих: средство защиты компьютера; средство защиты от направленных атак.

Согласно еще одному частному варианту реализации с помощью средств защиты собирают, в частности, информацию о следующих объектах: поведение процессов; события в операционной системе; информация о межсетевом взаимодействии; показатели компрометации; вердикты средства защиты.

Согласно одному из частных вариантов реализации признаки подозрительного поведения зависят от: тактик, технологий и процедур известных направленных атак; информации о направленных атаках, полученная при проведении тестов на проникновение.

Согласно другому частному варианту реализации содержатся, в частности, следующие признаки подозрительного поведения: пользователь впервые выполнил аутентификацию на компьютере; произведен удаленный запуск объекта; выполнена очистка журнала операционной системы; осуществлена загрузка файла по сети от приложения, не являющегося браузером; выполнен запуск файлов, отсутствующих в белых списках, из подозрительных директорий; произведено удаление теневых копий; обнаружены переименованные утилиты удаленного администрирования; выполнено копирование файлов в сетевую папку администратора; использованы утилиты bcdedit.exe для отключения компонента ОС «восстановление системы»; системный процесс lsass.exe запустил файл или модифицировал файл на диске; выполнен обфусцированный сценарий PowerShell; произведен вызов функции Windows API; с помощью библиотеки Rundll32 запущены файлы из подозрительных путей.

Согласно еще одному частному варианту реализации при нахождении признака подозрительной активности, дополнительно добавляют метку из базы данных подозрительной активности к средству защиты, содержащемуся в упомянутом уведомлении безопасности, а при выполнении обнаружения компьютерной атаки дополнительно основываются на сравнении выставленных меток к упомянутому средству защиты с сигнатурами компьютерных атак из базы данных направленных атак.

Согласно одному из частных вариантов реализации информация об объекте дополнительно содержит, в частности, одно из: контрольная сумма объекта или контрольная сумма его части; источник появления объекта; результаты эмуляции исполнения объекта; журнал вызовов API-функций операционной системы со стороны объекта; время появления объекта в рамках вычислительного устройства; данные, передаваемые по сети объектом.

Согласно другому частному варианту реализации при добавлении к объекту метки, из базы данных угроз, указывающей на необходимость предоставления объекта или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги способа по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

Согласно еще одному частному варианту реализации при добавлении к уведомлению безопасности метки, указывающей на необходимость предоставления по меньшей мере одного объекта, содержащегося в уведомлении безопасности, или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги способа по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

Согласно одному из частных вариантов реализации осуществляют с помощью средства обнаружения поиск в базе данных объектов среди объектов, содержащихся по меньшей мере на двух компьютерах, вирусной сигнатуры из базы данных угроз и, при совпадении вирусной сигнатуры с записями базы данных объектов, определяет объект как вредоносный и добавляет к упомянутому объекту в базе данных объектов метку, указывающую на то, что объект является вредоносным.

Согласно другому частному варианту реализации формируют с помощью средства обнаружения уведомление безопасности для обнаруженного вредоносного объекта, содержащее информацию об объекте и информацию о средствах защиты, на компьютерах которых содержится объект.

Согласно еще одному частному варианту реализации собирают с помощью средства защиты информацию по меньшей мере об одном из следующих объектов: из списка вредоносных объектов; если объект отсутствует в списке безопасных объектов и в списке вредоносных объектов; из списка, сформированного администратором информационной системы.

Согласно одному из частных вариантов реализации дополнительно добавляют с использованием средства защиты к объекту на компьютере метку, в зависимости от информации об упомянутом объекте, собранной упомянутым средством защиты и, включают добавленную метку в уведомление безопасности.

Согласно другому частному варианту реализации добавляют с использованием средства защиты одну из следующих меток: вердикт средства защиты; запуск процесса из списка подозрительных запусков; объект отсутствует в списке безопасных объектов и отсутствует в списке вредоносных объект; удаленный запуск объекта; объект очистил записи системного журнала или журнала безопасности ОС; информация о несовпадении имени объекта и его контрольной суммы; метки, связанные с результатами поиска объекта по внешним источникам разведки компьютерных атак; объект есть на компьютерах, на которых обнаружены файлы, классифицированные как клавиатурный шпион, средство удаленного администрирования, средство мониторинга, и встречающийся на небольшом числе компьютеров; уникальные в рамках информационной системы задачи планировщика или настройки автозапуска или сервиса ОС или драйвера, отсутствующие в списка разрешенных задач; нарушение профиля аутентификации на компьютере; нарушения профиля сетевой активности процесса.

Согласно еще одному из частных вариантов реализации собирают с использованием средства защиты информацию об объектах на компьютере в течение заданного промежутка времени.

Согласно одному из частных вариантов реализации собирают с использованием средства защиты информацию о следующих объектах: из списка вредоносных и подозрительных объектов; которые отсутствуют в списке безопасных объектов и в списке вредоносных и подозрительных объектов; из списка объектов, сформированных администратором информационной системы.

Согласно варианту реализации используется система обнаружения признаков компьютерной атаки, содержащая: информационную систему, в которой содержится по меньшей мере один компьютер; по меньшей мере одно средство защиты, установленное на по меньшей мере одном упомянутом компьютере, и предназначенное для: сбора информации по меньшей мере об одном объекте на компьютере; передачи средству обнаружения уведомления безопасности, включающего, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте; средство обнаружения, связанное по сети с информационной системой и предназначенное для: сохранения уведомлений безопасности в базу данных объектов; поиска объекта из уведомления безопасности в базе данных угроз; добавления в базу данных объектов к объекту метки, соответствующей упомянутому объекту в базе данных угроз; выполнения поиска признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности; добавления в базу данных объектов, в частности, к уведомлению безопасности метки, содержащейся в базе данных подозрительной активности при нахождении признака подозрительной активности; выполнения обнаружения признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

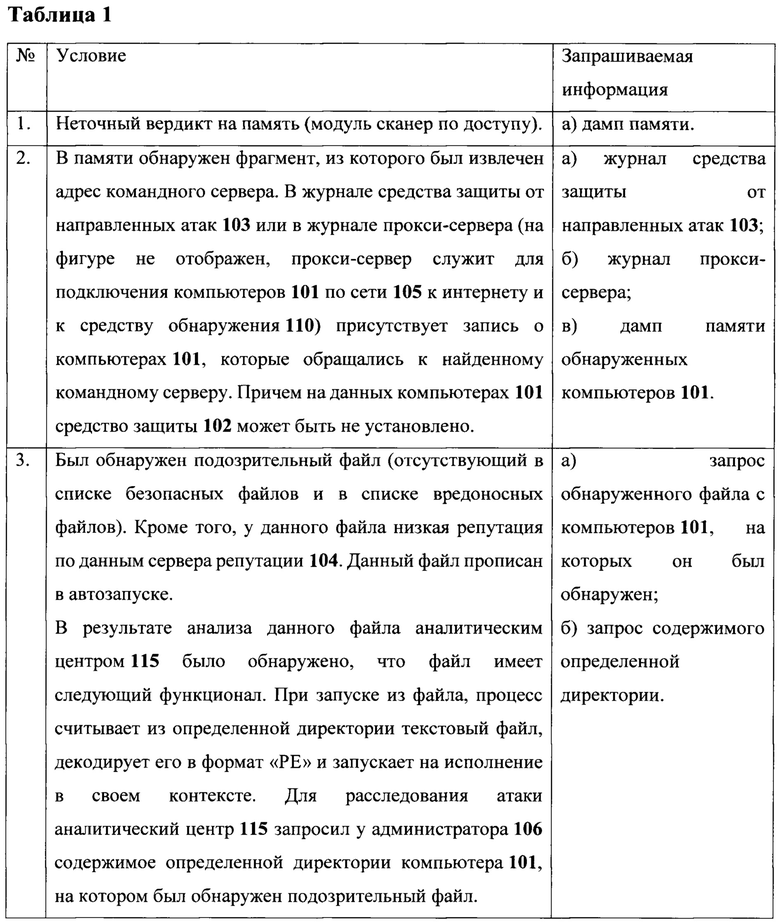

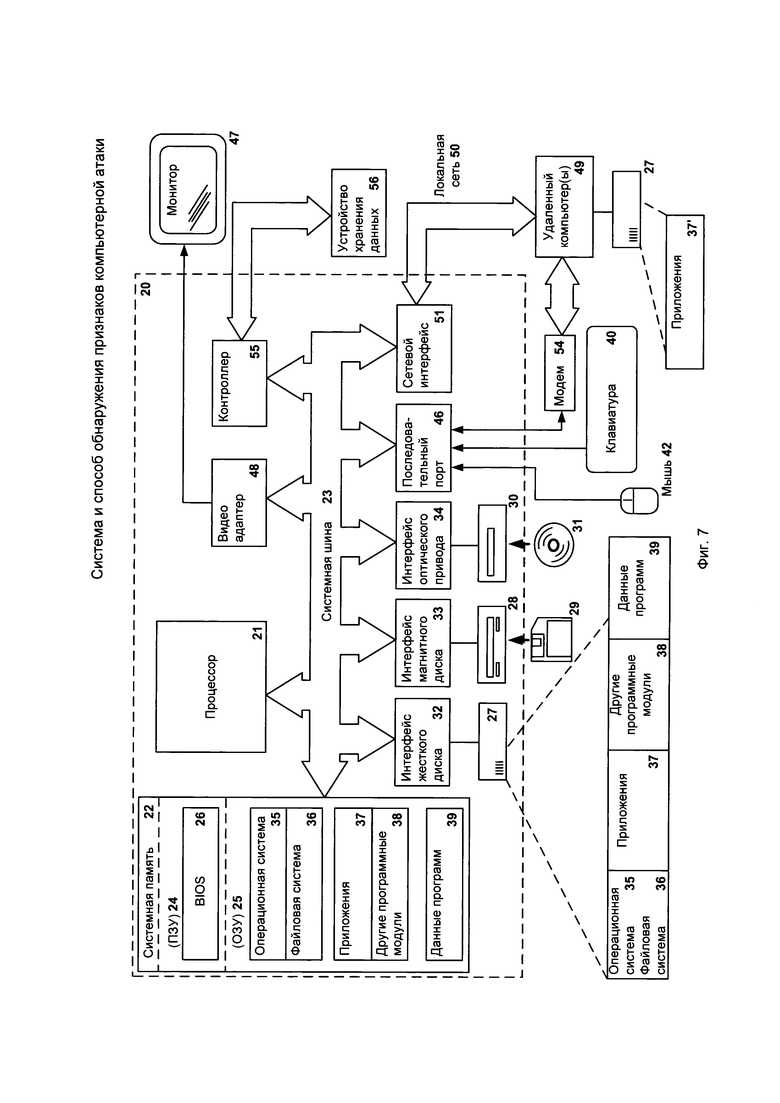

на Фиг. 1 представлена схема настоящего изобретения;

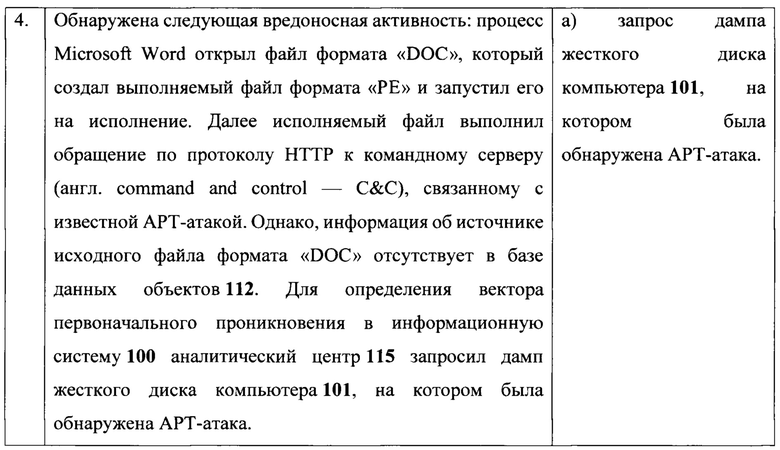

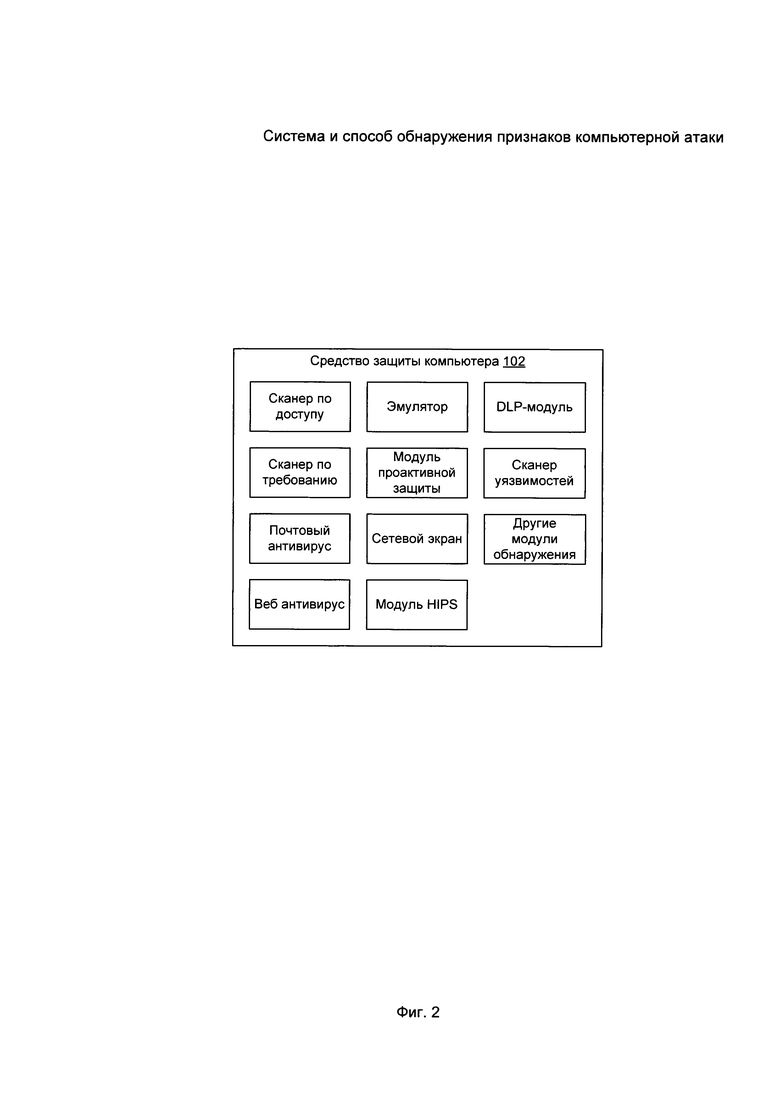

на Фиг. 2 приведен возможный пример модулей средства защиты компьютера;

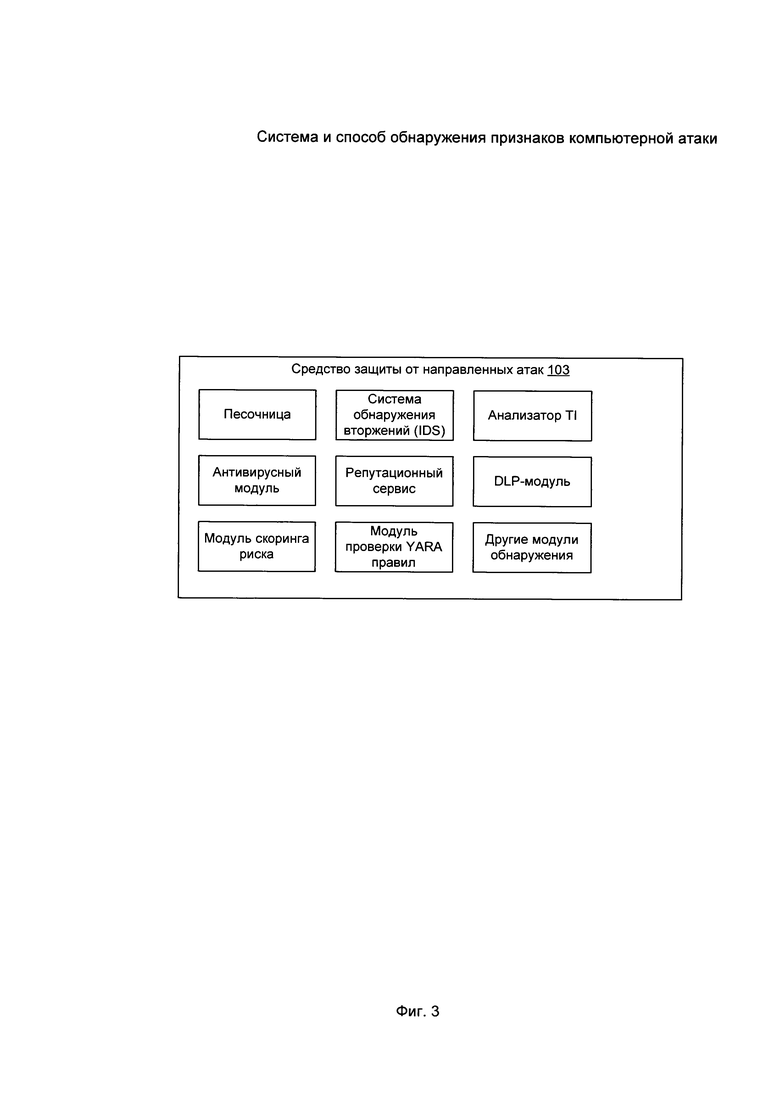

на Фиг. 3 приведен возможный пример модулей средства защиты от направленных атак;

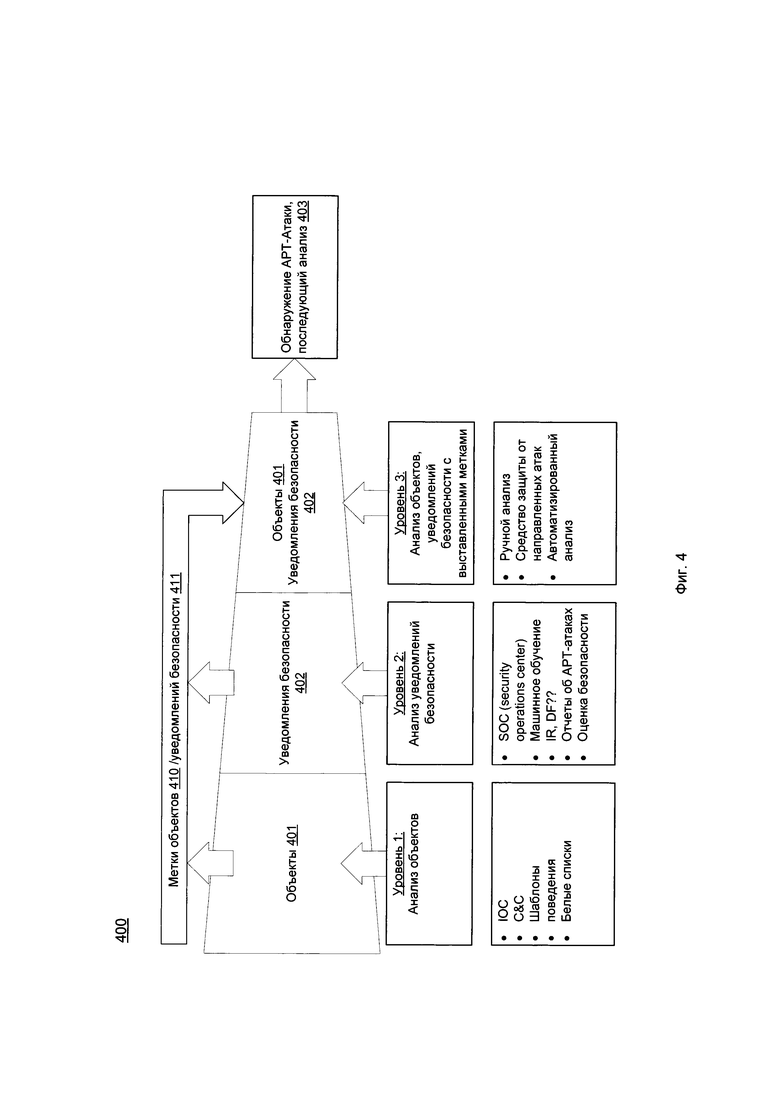

на Фиг. 4 представлена схема, иллюстрирующая процесс добавления меток к объектам и уведомлениям безопасности;

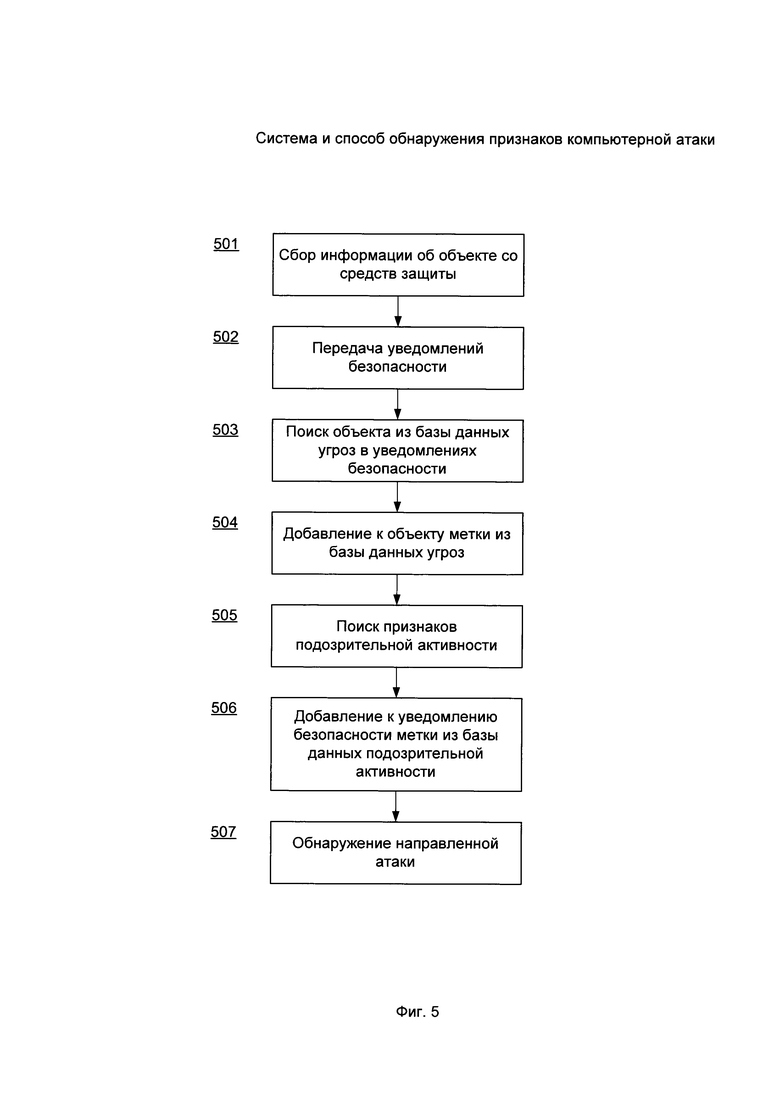

на Фиг. 5 представлен вариант способа осуществления настоящего изобретения;

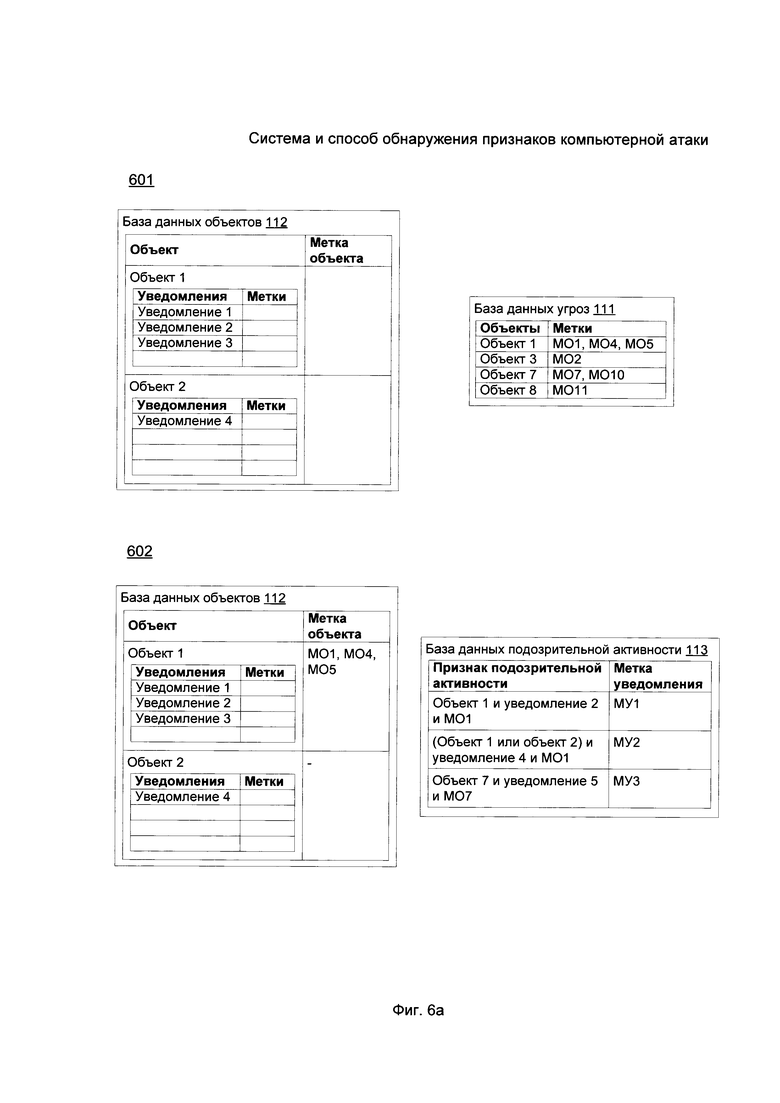

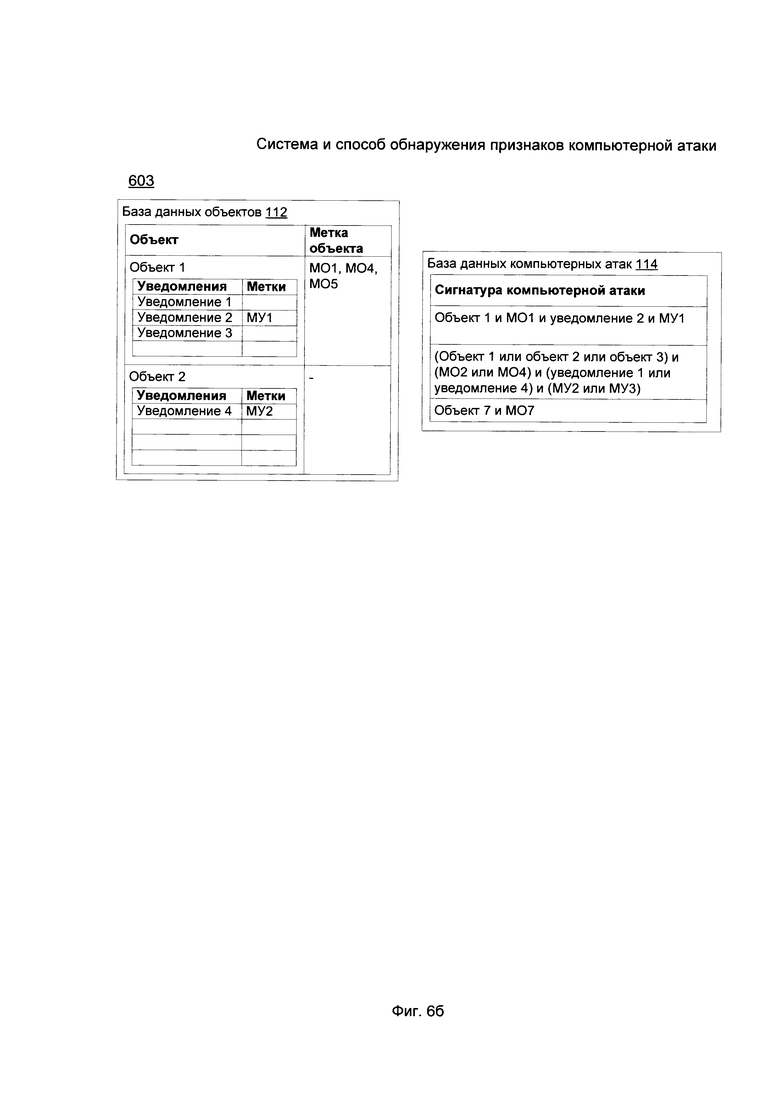

на Фиг. 6а и 6б представлен пример добавления меток к объектам и уведомлениям безопасности;

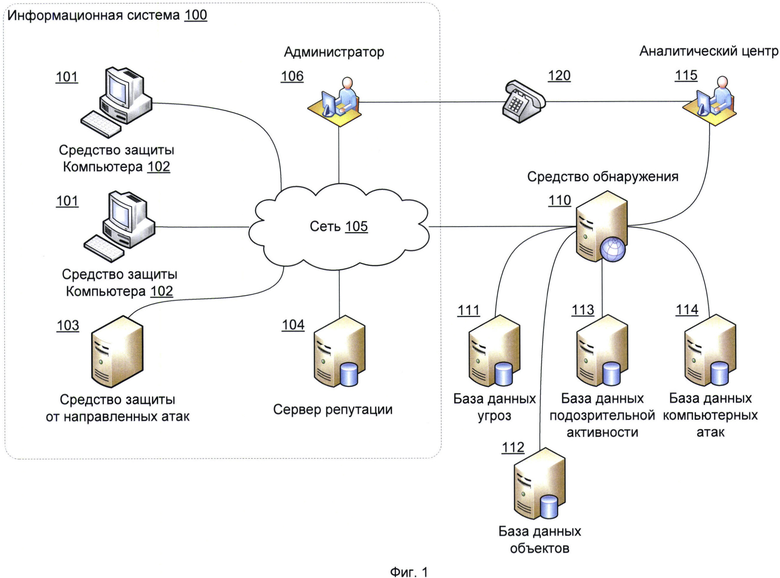

Фиг. 7 представляет пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Глоссарий

Определим ряд терминов, которые будут использоваться при описании вариантов осуществления изобретения.

Показатели компрометации (англ. indicator of compromise, IOC, реже - индикаторы заражения) - в компьютерно-технической экспертизе так называют артефакты или остаточные признаки вторжения в информационную системы, наблюдаемые на компьютере или в сети. Типичными показателями компрометации являются, например, вирусные сигнатуры, IP-адреса, контрольные суммы файлов, URL-адреса, доменные имена командных центров ботнетов, которые были замечены в известных компьютерных атаках. Существует ряд стандартов показателей компрометации, в частности: OpenIOC (http://blogs.rsa.com/understanding-indicators-of-compromise-ioc-part-i/, http://openioc.org/), STIX (https://stix.mitre.org/), CybOX (https://cybox.mitre.org) и др.

Компьютерная атака - множество скрытых и продолжительных мероприятий, проводимых злоумышленником и направленных на информационную систему организации или физического лица с целью проникновения в сеть и нанесения различного рода ущерба организации или физическому лицу.

Направленная атака (также целевая или целенаправленная атака, от англ. targeted attack - ТА) - компьютерная атака на информационную систему конкретной организации или конкретного физического лица с целью проникновения в сеть и нанесения различного рода ущерба организации или физическому лицу.

Сложная атака (англ. Advanced Persistent Threat - APT, также развитая устойчивая угроза или также целевая атака) - сложная, продолжительная, хорошо спланированная многоходовая компьютерная атака, использующая сложное вредоносное программное обеспечение (ПО), методы социальной инженерии и данные об информационной системе атакуемого.

Неточный хеш (англ. fuzzy hash) или гибкая свертка - свертка файла, которая формируется таким образом, что небольшое изменения файла не повлечет за собой изменение свертки. То есть при обнаружении вредоносного файла при помощи значения его свертки также будут обнаружены множество похожих (возможно неизвестных) вредоносных файлов. Главная особенность такой свертки - инвариантность к небольшим изменениям файла. См., например, RU 2580036, RU 2614561.

Неточный вердикт - срабатывание средства защиты (антивирусного приложения) при обнаружении подозрительных действий файла, характерных для вредоносного файла. Неточный вердикт срабатывает, например, при обнаружении файла при помощи гибкой свертки. Неточный вердикт свидетельствует, что найденный файл является вредоносным с некоторой долей вероятности.

На Фиг. 1 представлена схема настоящего изобретения. Информационная система 100 (также - корпоративная инфраструктура) включает совокупность компьютеров 101, связанных между собой компьютерной сетью 105. Под компьютерами 101 в общем случае понимаются любые вычислительные устройства и сенсоры, в частности, персональные компьютеры, ноутбуки, смартфоны, а также коммуникационные устройства, такие как: маршрутизаторы, коммутаторы, концентраторы и пр. При этом информационная система 100 может быть организована с использованием любой известной из уровня техники топологии сети 105, например одного из следующих типов: полносвязная, шина, звезда, кольцо, ячеистая или смешанного типа. На части компьютеров 101 установлены средства защиты компьютеров 102. Стоит отметить, что на некоторых компьютерах 101 может быть не установлено средство защиты 102. Информационная система 100 может включать средство защиты от направленных атак 103, которое может быть расположено, например, на отдельном сервере. Сервер репутации 104 может располагаться в информационной системе 100 или в облачном сервисе поставщика услуги (т.е. быть связанным со средством обнаружения 110). Стоит отметить, что компьютер 101 может быть, как физическим устройством, так и виртуальной машиной. Для подключения компьютеров 101 посредством сети 105 к Интернету и средству обнаружения 110 может быть использованы прокси-серверы (на фигуре не указаны).

Средства защиты компьютера 102 и, опционально, средство защиты от направленных атак 103 служат для сбора информации об объектах на компьютере 101 и в сети 105 - то есть информации о подозрительных событиях, которые связаны с упомянутыми объектами на компьютерах 102 и в сети 105, и последующей передачи по сети 105 средству обнаружения 110 (облачный сервис поставщика услуг) уведомления безопасности, включающего, в частности, информацию о самом средстве защиты (идентификатор и пр.) и собранную информацию об объектах. В частном примере реализации уведомление безопасности может также включать метку времени (момент времени или интервал времени, в течение которого была собрана упомянутая информация об объекте). В частном варианте реализации объектом может быть, например, файл (хэш данного файла), процесс, URL-адрес, IP-адрес, сертификат, журнал исполнения файла или любой другой объект, обнаруженный на компьютере 101.

В частном примере реализации с помощью средств защиты 102-103 собирают, в частности, следующую информацию об объектах:

- поведение процессов (например, трасса выполнения);

- события в операционной системе (ОС) - записи журнала событий ОС;

- информация о межсетевом взаимодействии;

- показатели компрометации;

- вердикты средства защиты или модулей средства защиты (в т.ч. числе неточные вердикты) или тестовые сигнатуры;

- метаданные объекта, в т.ч. контрольная сумма объекта.

Средство защиты от направленных атак 103 связано посредством сети 105 со средствами защиты компьютеров 102 и выполняет анализ сетевой активности информационной системы 100, а также функцию обнаружения направленных атак в информационной системе путем обнаружения объектов компьютеров 101 с использованием, в частности, «песочницы» (от англ. «sandbox» - компьютерная среда для безопасного исполнения процессов) и других детектирующих технологий (см. подробнее на Фиг. 2-3).

Средство защиты от целевых атак 103 собирает информацию, передаваемую в сетевом трафике. Таким образом средство защиты от целевых атак 103 собирает информацию о всех передаваемых по сети 105 объектах с компьютеров 101, в том числе с тех компьютеров 101, на которых не установлено средство защиты 102.

Информация об объектах в сети 105 может включать вердикты средства защиты от направленных атак 103, подозрительное поведение в сетевом трафике, в DNS-трафике, результаты эмуляции объектов из почты или Интернета.

В частном варианте реализации средства защиты 102-103 собирают информацию о всех указанных выше объектах. В другом варианте реализации средства защиты 102-103 могут содержать список безопасных (легитимных) объектов (о которых точно известно, что они не являются вредоносными и подозрительными) и список вредоносных и подозрительных объектов (на фигуре не показано). В этом примере средства защиты 102-103 собирают информацию не только об объектах из списка вредоносных и подозрительных объектов, но также информацию о неизвестных объектах (которые отсутствуют в списке вредоносных и подозрительных объектов, а также в списке безопасных объектов).

В еще одном примере реализации средства защиты 102-103 могут содержать список дополнительных объектов, о которых необходимо собирать информацию. Такой список объектов может быть сформирован, например, администратором 106. В еще одном частном примере реализации, администратор 106 может сформировать список вредоносных и подозрительных объектов и список безопасных объектов, добавляя или исключая объекты из указанных списков.

Например, администратор 106 может указать список запрещенных действий и список разрешенных действий. Например, в информационной системе 100 может быть запрещено на части компьютеров 101 использование утилиты psexec, т.к. она может быть использована злоумышленниками для удаленного администрирования. Информация об объектах, связанных с запрещенными действиями, собирается средствами защиты 102-103. Таким образом, если на каком-либо компьютере 101 или в сети 105 было зафиксировано использование утилиты psexec, информация об использовании будет передана средству обнаружения 110, на котором будет добавлена соответствующая метка. При этом списки разрешенных и запрещенных действий могут храниться как в информационной системе 100, так и у средства обнаружения 110. Если средство защиты 103 обнаружило использование утилиты psexec на компьютере 110, на котором не установлено средство защиты 102, проверка допустимости использования psexec на данном компьютере и добавление соответствующей метки может быть произведено как средством защиты 103, так и средством обнаружения 110 с использованием списка запрещенных действий. В еще одном частном примере реализации, в случае отсутствия информации в списке запрещенных действий и в списке разрешенных действий, аналитический центр 115 может уточнить у администратора 106, допустимо ли обнаруженное действие и, в случае, если такое действие не допустимо, добавить соответствующую метку.

Средство обнаружения 110 сохраняет полученное уведомление безопасности в базу данных объектов 112, и затем осуществляет поиск объектов из базы данных угроз 111 в полученных уведомлениях безопасности. При нахождении объекта из уведомления безопасности в базе данных угроз 111, средство обнаружения 111 добавляет в базу данных объектов 112 к найденному объекту метку, соответствующую ему в базе данных угроз 111. Соответствие может быть определено, например, по совпадению контрольной суммы объекта в базе данных угроз 111 и в базе данных объектов 112.

Метка объекта является характеристикой произошедшего на компьютере 101 события, связанного с найденным объектом или действия, произведенного объектом или над объектом. Таким образом, метка объекта будет добавлена к объекту в том и только том случае, когда на компьютере 101 произошло определенное событие или произведено определенное действие, связанное с объектом. В частном варианте реализации метки объекта характеризуют, например, вердикты средства защиты 102-103 и информацию о подозрительном поведении объекта (на основании информации об объекте). Таким образом, метка объекта включает, в частности, следующие события (здесь и далее подразумевается, что метка будет добавлена к объекту лишь в том случае, когда на компьютере 101 произошли указанные события, связанные с данным объектом, обнаруженные на основании полученной информации об объекте):

- подмену DNS-сервера на компьютере;

- отключение автоматического обновления операционной системы;

- отключение сетевого экрана;

- отключение средства защиты;

- отключение UAC (англ. User Account Control, UAC - компонент ОС Windows, Контроль учетных записей пользователей).

В еще одном частном примере реализации метки объекта, добавляемые к объекту средством обнаружения 110 могут дополнительно включать следующие события:

- информация о несовпадении имени объекта и его контрольной суммы (например, исполняемый файл, являющийся приложением для удаленного доступа - TeamViewer, был переименован);

- нарушение профиля аутентификации на компьютере (в течение заданного периода времени (один, два и более дней), в течении которого осуществлялся сбор информации об объекте, на компьютере 101 была выполнена аутентификация определенного списка пользователей, а сейчас на компьютере 101 был аутентифицирован пользователь, отсутствующий в указанном списке);

- нарушение профиля сетевой активности процесса (в течение заданного периода времени (один, два и более дней), в течении которого осуществлялся сбор информации об объекте, процесс взаимодействовал по сети с определенным списком IP-адресов сети Интернет, после чего процесс связался по сети с IP-адресом, отсутствующим в указанном списке);

- уникальные в рамках данной информационной системы 100 задачи планировщика/настройки автозапуска/сервиса ОС/драйвера, отсутствующие в списке разрешенных задач;

- метки, связанные с результатами поиска объекта по внешним источникам разведки компьютерных атак (англ. cyber threat intelligence или threat intelligence);

- компьютеры 101, на которых обнаружены файлы, классифицированные как клавиатурный шпион (англ. keylogger), средство удаленного администрирования (англ. remote admin tool), средство мониторинга (англ. monitor), и встречающиеся на небольшом количестве компьютеров 101.

В частном примере реализации, если объект не содержится в списке вредоносных объектов, для него средством обнаружения 110 может быть вычислена гибкая свертка. Затем может быть проверено, соответствует ли данной гибкой свертке какие-либо вредоносные объекты, и при положительном ответе исходный объект будет также помечен как вредоносный. Кроме того, для данного файла может быть создан и передан вердикт для средства защиты 102.

С использованием средства обнаружения 110 выполняют поиск признаков подозрительной активности (т.е. характерных признаков компьютерных атак) в базе данных подозрительной активности 113 на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности. При нахождении признака подозрительной активности добавляют с помощью средства обнаружения 110, в частности к уведомлению безопасности, метку, содержащуюся в базе данных подозрительной активности 113. Метка указывает на наличие найденного признака подозрительной активности. Затем выполняют обнаружение признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак 114 среди полученных объектов и уведомлений безопасности и меток упомянутых объектов и уведомлений безопасности из базы данных объектов 112.

Под признаком компьютерной атаки понимается выполнение условий, необходимых для инициации подробного расследования и подтверждения или опровержения направленной атаки аналитическим центром 115. В частном примере реализации при выявлении сигнатуры компьютерных атак можно однозначно утверждать не только о выявлении признаков компьютерной атаки, но также можно подтвердить выявление компьютерной атаки без необходимости проведения расследования аналитическом центром 115. В другом примере реализации при выявлении сигнатуры компьютерных атак нельзя однозначно подтвердить направленную атаки, и в этом случае потребуется дополнительное расследование аналитическом центром 115.

Как к объектам, так и к уведомлениям безопасности добавляют метки, которые являются характеристикой произошедшего события на компьютере 101 (компьютер 101, с которого собрана информация, содержащаяся в уведомлении безопасности) или действия, произошедшего на компьютере. Таким образом, метка будет добавлена к уведомлению безопасности в том и только том случае, когда на компьютере 101 произошло определенное событие или произведено определенное действие, которое подпадает под признак подозрительной активности.

Метки к уведомлениям безопасности могут включать признаки подозрительной активности, которые в свою очередь являются, в частности, следующими:

- пользователь впервые выполнил аутентификацию на компьютере; пример сценария наступления такого подозрительного события следующий. В течение месяца средство защиты 102 собирает список учетных записей пользователей (аккаунтов), успешно аутентифицированных на компьютере 101. Затем на компьютере 101 аутентифицируется пользователь с учетной записью, которая отсутствует в сформированном списке учетных записей;

- произведен удаленный запуск объекта (файла/процесса);

пример сценария наступления такого подозрительного события следующий. Был выполнен удаленный запуск объекта с использованием инфраструктуры Windows Management Instrumentation (WMI) или через службы ОС Windows;

- произведено удаление записей в журнале событий;

- осуществлена загрузка файла по сети от приложения, не являющегося браузером;

- выполнен запуск файлов, отсутствующих в белых списках, из подозрительных каталогов;

- произведено удаление теневых копий (например, с помощью утилиты vssadmin.exe - это свойственно многим вредоносным приложениям-шифровальщикам, для затруднения восстановления системы);

- обнаружены переименованные утилиты удаленного администрирования (AmmyyAdmin, Team Viewer и др.);

- выполнено копирование файлов в сетевую папку администратора (С$, ADMIN$);

- использованы утилиты bcdedit.exe для отключения компонента ОС «восстановление системы» (англ. System startup repair);

- системный процесс lsass.exe запустил файл или модифицировал файл на диске;

- выполнен обфусцированный сценарий PowerShell;

- произведен вызов функции Windows API;

была выполнена подозрительная команда PowerShell - вызов функций Windows API;

- с помощью библиотеки Rundll32 запущены файлы из подозрительных путей.

В частном примере реализации часть меток к объектам и меток к уведомлениям безопасности (и соответственно признаков подозрительной активности) могут совпадать. Например, несовпадение имени объекта и его контрольной суммы может являться как признаком подозрительной активности, так и может быть добавлено в качестве метки к объекту.

Сигнатура компьютерных (в частном примере - направленных) атак представляет собой набор следующих записей: список объектов, уведомления безопасности и метки упомянутых объектов и уведомлений безопасности, которые характерны для конкретных компьютерных атак и, в частности, для направленных атак. Таким образом, при нахождении определенной комбинации записей из сигнатуры направленной атаки можно утверждать об обнаружении атаки (или ее признаков). В одном частном примере реализации сигнатура компьютерной атаки содержит одновременно по меньшей мере одну запись об объекте, по меньшей мере одну запись об уведомлении безопасности, по меньшей мере одну метку объекта и по меньшей мере одну метку уведомления безопасности. В другом частном примере реализации сигнатура компьютерной атаки может содержит только одну или несколько из упомянутых записей - например, запись об одном объекте или запись об объекте и метке объекта. В еще одном частном примере реализации, сигнатура компьютерной атаки содержит по меньшей мере одну метку уведомления безопасности.

Для обнаружения всех видов признаков подозрительной активности (нарушение профиля сетевой активности процесса, компьютера, нарушение профиля сетевых входов и т.п.) может быть использована система машинного обучения без учителя - система сама обучается на основе поступающих уведомлений безопасности и проставленных меток. После обучения система будет ставить метки уведомлениям безопасности, для которых отсутствует метка в базе данных подозрительной активности 113. Кроме того, может быть использована система машинного обучения с учителем для решения задачи классификации поведения процесса или компьютера. При этом факторами являются признаки подозрительной активности, а обучение проводится на данных для известных обнаруженных компьютерных атаках.

База данных объектов 112 служит для хранения уведомлений безопасности, содержащих информацию об объектах, а также добавленные метки к объектам и метки к уведомлениям безопасности.

База данных угроз 111 содержит данные об известных угрозах. В частности в базе данных угроз 111 содержатся идентификаторы и информация об объектах, являющихся признаками угроз. Каждый объект в базе данных угроз 111 помечен соответствующей меткой. Например, вредоносным объектам может соответствовать метка «вредоносный объект». Если объект использовался в конкретной направленной атаке, ему будет присвоена соответствующая метка.

Рассмотрим для примера известную направленную атаку "Turla". С ней связаны известные URL-адреса. И, таким образом, если объект, являющийся исполняемым файлом, обращался к упомянутому адресу, к данному объекту будет добавлена метка, указывающая на соответствующее действие. Например, метка «обращение к URL-адресу, связанному с APT Turla».

В еще одном примере с направленной атакой "Naikon APT" связан известный набор IP-адресов, и, если объект обращался к данному адресу, к объекту будет добавлена метка «обращение к IP-адресу, связанному с Naikon АРТ».

База данных подозрительной активности 113 содержит список признаков подозрительной активности. При этом каждый признак подозрительной активности помечен специальной меткой, указывающей на то, с какой направленной атакой указанный признак подозрительной активности связан (примеры признаков подозрительной активности были приведены ранее).

В частном примере реализации, если объект помечен определенной совокупностью меток, к указанному объекту может быть добавлена дополнительная метка, указывающая на данную особенность. Таким образом, совокупность меток может быть также помечена меткой.

База данных компьютерных атак 114 содержит список сигнатур компьютерных или направленных атак.

На Фиг. 2 приведен возможный пример модулей средства защиты компьютера. Средство защиты компьютера 102 может содержать модули, предназначенные для обеспечения безопасности компьютера 101: сканер по доступу, сканер по требованию, почтовый антивирус, веб-антивирус, модуль проактивной защиты, модуль HIPS (англ. Host Intrusion Prevention System - система предотвращения вторжений), DLP-модуль (англ. data loss prevention - предотвращение утечки данных), сканер уязвимостей, эмулятор, сетевой экран и др. В частном примере реализации указанные модули могут быть составной частью средства защиты 102. В еще в одном примере реализации данные модули могут быть реализованы в виде отдельных программных компонент.

Сканер по доступу содержит функционал обнаружения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютерной системе пользователя. Сканер по требованию отличается от сканера по доступу тем, что сканирует заданные пользователем файлы и директории по требованию пользователя.

Почтовый антивирус необходим для контроля входящей и исходящей электронной почты на предмет содержания вредоносных объектов. Веб-антивирус служит для предотвращения исполнения вредоносного кода, который может содержаться на веб-сайтах при их посещении пользователем, а также для блокирования открытия веб-сайтов. Модуль HIPS служит для обнаружения нежелательной и вредоносной активности программ и блокирования ее в момент исполнения. DLP-модуль служит для обнаружения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети. Сканер уязвимостей необходим для обнаружения уязвимостей на компьютере 101 (например, отключены некоторые компоненты средства защиты 102, устаревшие вирусные базы, закрыт сетевой порт и пр.). Сетевой экран осуществляет контроль и фильтрацию сетевого трафика в соответствии с заданными правилами. Работа эмулятора заключается в имитации гостевой системы во время исполнения кода в эмуляторе. Модуль проактивной защиты использует поведенческие сигнатуры для обнаружения поведения исполняемых файлов и их классификации по уровню доверия.

Приведенные модули при обнаружении вредоносного программного обеспечения (подозрительного поведения, спама и др. признаков компьютерной угрозы), создают соответствующее уведомление (которое далее может быть преобразовано в вердикт средства защиты 102), указывающее средству защиты об обнаруженной угрозе и необходимости выполнить действия по устранению угрозы (например, удаление или изменение файла, запрет исполнения и пр.). В частном примере реализации сам модуль, обнаруживший вредоносное ПО, может выполнить действия по устранению угрозы. В еще одном примере вердикт может быть неточным или тестовым (т.к. данный вердикт может давать ложные срабатывания) - в этом случае средство защиты не будет выполнять действий по устранению угрозы, но передаст уведомление далее, средству обнаружения 110. Стоит отметить, что вердикт средства защиты 102 является частью информации об объекте (файле, процессе), которая затем будет передана средству обнаружения 110 в виде уведомления безопасности.

На Фиг. 3 приведен возможный пример модулей средства защиты от направленных атак. Средство защиты от направленных атак 103 может содержать, например, следующие модули защиты: «песочницу», систему обнаружения вторжений (англ. - Intrusion Detection System, IDS), репутационный сервис, модуль проверки YARA правил и другие модули обнаружения.

Модуль «песочница» имеет функционал, аналогичный эмулятору средства защиты компьютера 102 с тем отличием, что «песочница» может использовать дополнительные вычислительные мощности и работать большее время, так как у средства защиты от направленных атак 103 отсутствуют ограничения по времени, присущие средству защиты компьютера 102.

«Песочница» является компьютерной средой для безопасного исполнения процессов и служит для определения подозрительной активности при исполнении процесса, запущенного из файла.

«Песочница» может быть реализована, например, в виде виртуальной машины, на основе частичной виртуализации файловой системы и реестра, на основе правил доступа к файловой системе и реестру или на основе смешанного подхода.

Система обнаружения вторжений является средством выявления фактов неавторизованного доступа в компьютерную систему 101 или сеть 105 либо несанкционированного управления ими.

Сервер репутации может быть зеркалом или кэшированной копией сервера репутации 104 и, кроме того, содержит информацию о популярности объектов на компьютерах 101 (количество компьютеров 101, на которых имеется объект, количество запусков объекта и пр.).

Модуль проверки YARA правил служит для проверки сигнатур YARA - открытого формата сигнатур (см. http://yararules.com/).

DLP-модуль служит для обнаружения и предотвращения утечки конфиденциальных данных за пределы компьютера или сети.

Анализатор TI (англ. threat intelligence - разведка угроз) - модуль, выполняющий соотнесение объектов из отчетов о компьютерных атаках с информацией об объектах и с признаками подозрительного поведение. Например, анализатор TI может определить список IP-адресов командных центров, участвующих в известных компьютерных атаках. Полученную информацию анализатор TI передает модулю скоринга, который ранжирует информацию об объектах и признаки подозрительного поведения по значению вероятности принадлежности их к компьютерной атаке.

На Фиг. 4 представлена схема, иллюстрирующая процесс добавления меток к объектам и уведомлениям безопасности. Так, по меньшей мере одно из средств защиты 102-103 собирает информацию об объекте 401 и передает средству обнаружения 110 уведомление безопасности 402. Средство обнаружения 110 извлекает объект 401 из полученного уведомления безопасности 402 и выполняет поиск объекта 401 в базе данных угроз 111 (Уровень 1). При положительном результате поиска средство обнаружения 110 добавляет метку 410, соответствующую этому объекту 401, в базе данных угроз 111. В одном частном варианте реализации, при добавлении к упомянутому объекту 401 метки, учитывают собранную информацию о данном объекте. Например, если на компьютере был обнаружен объект 401, которому соответствуют определенные показатели компрометации (указанные в базе данных угроз 111), к нему будет добавлена метка, если же был обнаружен тот же объект 401, однако не были найдены определенные показатели компрометации, к нему не будет добавлена метка. Далее средство обнаружения 110 выполняет поиск признаков подозрительной активности (Уровень 2), содержащихся в базе данных подозрительной активности 113, на основании полученного уведомления безопасности 402 и добавленных меток 410 объекта 402. При нахождении признака подозрительной активности средство обнаружения 110 добавляет в базе данных объектов 112, в частности к уведомлению безопасности 402, метку 411, содержащуюся в базе данных подозрительной активности 113.

В итоге, средство обнаружения 110 выполняет обнаружение направленной атаки (Уровень 3) 403 путем выявления сигнатуры направленных атак из базы данных компьютерных атак 114 среди полученных объектов 401, уведомлений безопасности 402 и меток к объектам 410 и к уведомлениям безопасности 411 из базы данных объектов 112.

В частном примере реализации при подтверждении компьютерной атаки информация будет передана в аналитический центр 115, который, в свою очередь, уведомит администратора 106 информационной системы 100 об обнаруженной атаки с использованием, в частности, телекоммуникационной сети 120 или сети 105.

В другом частном примере реализации для подтверждения компьютерной атаки информация будет также передана в аналитический центр 115, который, в свою очередь, уведомит администратора 106 информационной системы 100 об обнаруженной атаки с использованием, в частности, телекоммуникационной сети 120 или сети 105. И, если администратор 106 сообщит о том, что действия, которые привели к выявлению сигнатуры компьютерной угрозы, являются легитимными, компьютерная атака будет опровергнута.

Однако в том случае, если администратор 106 сообщит, что действия, которые привели к выявлению сигнатуры компьютерной угрозы, не являются разрешенными, и если для выявления сигнатуры направленных атак из базы данных компьютерных атак 114 не хватает одной или нескольких записей из базы данных объектов 112, с использованием аналитического центра 115 может быть запрошена дополнительная информация у администратора 106. Дополнительная информация может включать, в частности, файлы одного или нескольких компьютеров 101, записи журналов средств защиты 102 (например, журнал сетевого экрана или журнал модуля проактивной защиты), дамп памяти одного или нескольких компьютеров 101, дамп диска одного или нескольких компьютеров 101.

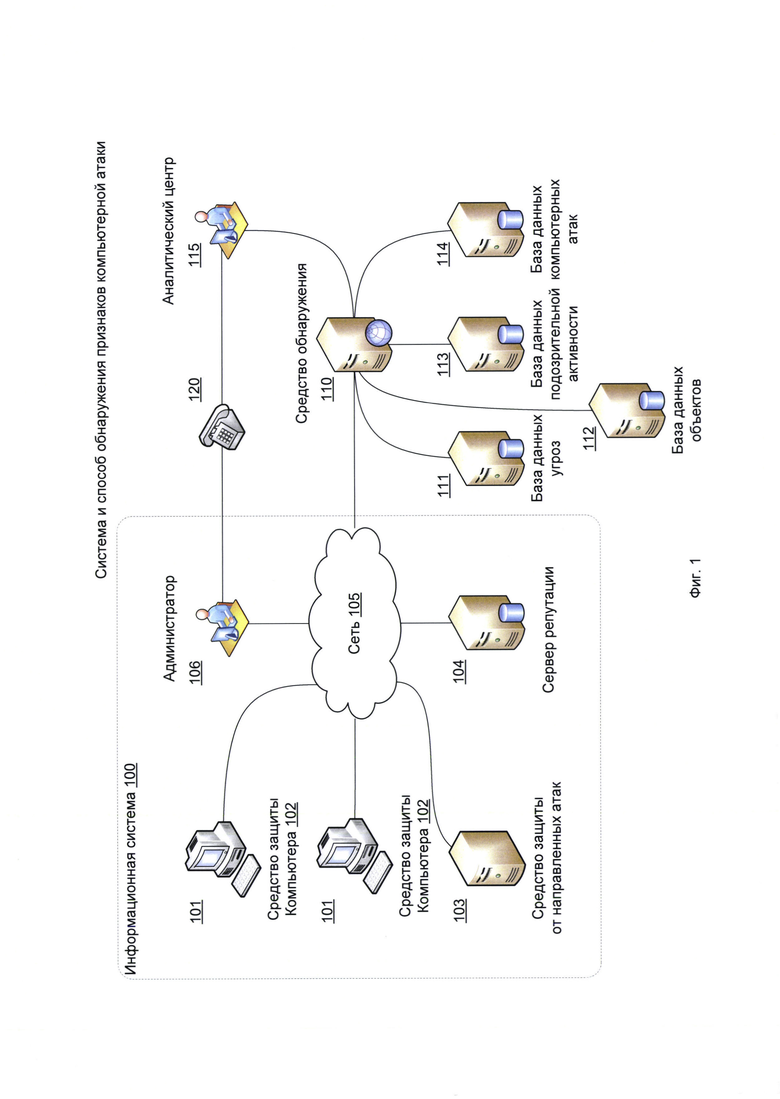

Ниже, в таблице 1, приведены примеры запроса дополнительной информации аналитическим центром 115 у администратора 106.

Например, если вирусная сигнатура содержит неточный вердикт на память, то для подтверждения компьютерной атаки потребуется дамп памяти (пример 1). Остальные примеры подробно описаны в таблице 1.

В частном примере реализации признаки подозрительной активности зависят от тактик, технологий и процедур (англ. Tactics, Techniques and Procedures, TTP) компьютерных и, в частности, направленных атак.

Приведем пример ТТР. Пользователь получил офисный документ в виде вложения по почте. Документ содержал макрос, пользователь согласился с его запуском. Запущенный макрос запустил интерпретатор PowerShell, который загрузил с сайта содержимое, закодированное по Base64, и запустил его без создания каких-либо файлов на диске. Запущенный код выполнился в контексте процесса PowerShell и выполнил закрепление в компьютерной системе путем создания записи в реестр HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run, обеспечив запуск данного кода всякий раз при входе пользователя. Данный код представлял собой переименованный клиент TeamViewer, посредством которого злоумышленник осуществлял удаленный вход в скомпрометированную систему.

В данном примере сработают следующие признаки подозрительной активности:

- запуск интерпретатора PowerShell из офисного приложения;

- эвристический неточный вердикт на обфускацию параметров PowerShell (сжатие, кодирование BASE64 и т.п.);

- HTTP-запрос от интерпретатора PowerShell;

- сайт, с которого было загружено вложение, ранее был обнаружен в распространении вредоносного ПО (содержится в списке вредоносных объектов);

- сканер по доступу выдал неточный вердикт по загруженному вложению (например, по похожести - результат отработки гибкой свертки);

- с использованием репутационного сервера получена низкая репутация или популярность загруженного вложения;

- средство защиты 102 выдало неточный/точный вердикт при сканировании памяти процесса PowerShell после загрузки с сайта вредоносного содержимого;

- PowerShell модифицировал ключи реестра для автозапуска;

- для файла, прописанного в автозапуске, хеш не соответствует имени (например, хеш файла соответствует хешу приложения Team Viewer, а имя файла - иное).

В еще одном примере реализации признаки подозрительной активности зависят от информации о направленных атаках, полученных при проведении тестов на проникновение (англ. penetration test, сокращенно - pentest). Например, группа тестирования на проникновения через уязвимость в протоколе SMB получила привилегированный доступ на компьютер администратора, где с помощью легальной утилиты создала дамп памяти процесса lsass.exe. Из дампа были извлечены аутентификационные данные, которые затем использовались для доступа к другим компьютерам в сети, откуда также были получены дампы памяти и также извлечены аутентификационные данные. Процесс повторялся многократно, пока не был получен доступ к аутентификационным данным администратора домена Windows.

Примеры признаков подозрительной активности перечислены ранее, в описании к Фиг. 1.

На Фиг. 5 представлен вариант способа осуществления настоящего изобретения. На шаге 501 средство защиты компьютера 102 и/или средство защиты от направленных атак 103 собирает информацию об объектах (например, файлах, процессах) на компьютере 101. Далее, на шаге 502, указанные средства защиты передают средству обнаружения 110 уведомление безопасности, которое включает, в частности, информацию о самом средстве защиты и собранную информацию об объекте. При этом средство обнаружения 110 сохраняет полученное уведомление безопасности в базу данных объектов 112.

На шаге 503 средство обнаружения 110 выполняет поиск объектов из уведомлений безопасности в базе данных угроз 111. К найденным объектам на шаге 504 средство обнаружения 110 добавляет в базе данных объектов 112 метки, соответствующие этому объекту в базе данных угроз 111. На шаге 505 средство обнаружения 110 выполняет поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности 113, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в уведомлении безопасности. На шаге 506, при нахождении признака подозрительной активности, средство обнаружения 110 добавляет в базе данных объектов 112, в частности к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности 113.

На шаге 507 средство обнаружения 110 выполняет обнаружение признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак 114 среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов 112. После обнаружения признаков компьютерной атаки последующее расследование атаки будет проводится специалистами по компьютерной безопасности из аналитического центра 115, взаимодействующих с администратором 106. В частном примере реализации при выявлении сигнатуры компьютерных атак можно однозначно утверждать о выявлении не только признаков компьютерной атаки, но и подтвердить выявление компьютерной атаки без необходимости проведения расследования аналитическом центром 115. В другом примере реализации при выявлении сигнатуры компьютерных атак нельзя однозначно подтвердить направленную атаки, и в этом случае потребуется дополнительное расследование аналитическом центром 115.

Таким образом, будет решена техническая проблема, заключающаяся в низком качестве определения признаков компьютерных атак на информационную систему и достигнуты заявленные технические результаты. А именно, реализовано назначение, а также повышено качество определения признаков компьютерных атак на информационную систему по сравнению с известными аналогами за счет выявления сигнатуры компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов.

Стоит отметить, что некоторые атаки, в том числе направленные атаки, могут быть обнаружены средствами защиты 102-103, и в этом случае способ по Фиг. 5 будет завершен, а атака будет предотвращена средствами защиты 102-103 (путем удаления используемых в атаке файлов, блокировании трафика и прочих действий).

В частном варианте реализации на шаге 501 средства защиты 102-103 собирают, в частности, информацию о таких объектах:

- поведение процессов;

- события в операционной системе;

- информация о межсетевом взаимодействии;

- показатели компрометации (IOC);

- вердикты средства защиты (примеры модулей приведены на Фиг. 2-3).

В частном варианте реализации при нахождении признака подозрительной активности дополнительно добавляют метку из базы данных подозрительной активности к средству защиты, информация о котором содержится в упомянутом уведомлении безопасности, а при выполнении обнаружения направленной атаки дополнительно основываются на сравнении выставленных меток к упомянутому средству защиты с сигнатурами компьютерных атак из базы данных компьютерных атак 114

В другом частном варианте реализации информация об объекте дополнительно содержит, в частности, одно из:

- контрольная сумма объекта или его части (например, контрольная сумма файла или его части) - например, CRC, хеш-функции: MD5, SHA-1, SHA-2, Kessak, ГОСТ Р 34.11-2012 и др.;

- источник появления объекта (например, IP-адрес ресурса, с которого была произведена загрузка объекта);

- результаты эмуляции исполнения объекта;

- журнал вызовов API-функций операционной системы со стороны объекта (если объект - процесс);

- время появления объекта в рамках вычислительного устройства;

- данные, передаваемые по сети объектом.

В еще одном частном варианте реализации при добавлении на шаге 502 из базы данных угроз 111 к объекту метки, указывающей на необходимость предоставления объекта или дополнительной информации об указанном объекте, с помощью средства обнаружения 110 запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты 102-103, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги 503-504 по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

В еще одном частном варианте реализации при добавлении к уведомлению безопасности на шаге 506 метки, указывающей на необходимость предоставления по меньшей мере одного объекта, содержащегося в уведомлении безопасности, или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты информационной системы 100, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги 503-506 по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

На Фиг. 6а и 6б представлен пример добавления меток к объектам и уведомлениям безопасности согласно способу, описанному на Фиг. 5.

Так, на шаге 502 после получения средством обнаружения 110 уведомлений безопасности от средства защиты, средство обнаружения 110 сохраняет уведомления безопасности в базу данных объектов 112. В данном примере были получены четыре уведомления безопасности о двух объектах (см. состояние 601 базы данных объектов 112 на Фиг. 6а).

На шаге 503 средство обнаружения 110 выполняет поиск объектов из уведомлений безопасности в базе данных угроз 111. В данном примере только объект 1 содержится в базе данных угроз 111. Объекту 1 соответствуют метки объекта MO1, MO4, MO5, которые на шаге 504 будут добавлены в базу данных объектов 112 средством обнаружения 110. В итоге база данных объектов 112 примет состояние 602.

На шаге 505 средство обнаружения 110 выполняет поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности 113, на основании полученного уведомления безопасности и добавленных меток объекта, информация о котором содержится в уведомлении безопасности (т.е. для базы данных объектов 112 в состоянии 602). В данном примере совпадение будет найдено для первого и второго признака подозрительной активности из базы данных подозрительной активности 113. Таким образом, на шаге 506 к уведомлению 2 для объекта 1 будет добавлена метка уведомления МУ1 из базы данных подозрительной активности 113, а для уведомления 4 - метка уведомления МУ2. База данных объектов 112 примет состояние 603 на Фиг. 6б.

На шаге 507 средство обнаружения 110 выполняет обнаружение признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак 114 среди полученных объектов и уведомлений безопасности и меток упомянутых объектов и уведомлений безопасности из базы данных объектов 112 (состояние 603). В рассматриваемом примере, будет обнаружена первая сигнатура компьютерной атаки, т.к. в базе данных объектов 112 содержится одновременно объект 1 и метка MO1 и уведомление 2 и метка уведомления МУ1 (т.е. содержится первая сигнатура). Кроме того, будет обнаружена вторая сигнатура. Таким образом, в базе данных объектов 112 будут обнаружены сразу две сигнатуры, свидетельствующие о наличие признаков компьютерной атаки в информационной системе 100.

Фиг. 7 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 7. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ определения вредоносного файла | 2017 |

|

RU2673407C1 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

| Система и способ определения уровня доверия файла | 2019 |

|

RU2750628C2 |

| Способ выявления угроз информационной безопасности (варианты) | 2023 |

|

RU2802539C1 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

| Система и способ оценки опасности веб-сайтов | 2015 |

|

RU2622870C2 |

Изобретение относится к области компьютерной безопасности. Технический результат – повышение качества определения признаков компьютерных атак на информационную систему. В способе обнаружения признаков компьютерной атаки собирают информацию об объекте на компьютере, передают средству обнаружения уведомление безопасности, включающее информацию о средстве защиты и собранную информацию об объекте, при этом сохраняют полученное уведомление безопасности в базу данных объектов, находят объект, содержащийся в полученном уведомлении безопасности, в базе данных угроз, и добавляют в базе данных объектов к упомянутому объекту метку, соответствующую упомянутому объекту в базе данных угроз, выполняют поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности, при нахождении признака подозрительной активности добавляют в базе данных объектов к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности, выполняют обнаружение признаков компьютерной атаки путем выявления по крайней мере одной сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов. 2 н. и 30 з.п. ф-лы, 8 ил., 1 табл.

1. Способ обнаружения признаков компьютерной атаки, в котором:

а) с использованием по меньшей мере одного средства защиты, расположенного в информационной системе, собирают информацию по меньшей мере об одном объекте на компьютере;

б) с использованием средства защиты передают средству обнаружения уведомление безопасности, включающее, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте, при этом средство обнаружения сохраняет полученное уведомление безопасности в базу данных объектов;

в) с помощью средства обнаружения находят по меньшей мере один объект, содержащийся в полученном уведомлении безопасности, в базе данных угроз; и

г) с помощью средства обнаружения добавляют в базе данных объектов к упомянутому объекту метку, соответствующую упомянутому объекту в базе данных угроз;

д) с использованием средства обнаружения выполняют поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности;

е) при нахождении признака подозрительной активности добавляют в базе данных объектов, в частности, к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности;

ж) выполняют обнаружение признаков компьютерной атаки путем выявления по крайней мере одной сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов.

2. Способ по п. 1, в котором объектом является, в частности, один из:

- файл;

- процесс;

- URL-адрес.

3. Способ по п. 1, в котором средство защиты является, в частности, одним из следующих:

- средство защиты компьютера;

- средство защиты от направленных атак.

4. Способ по п. 3, в котором с помощью средств защиты собирают, в частности, информацию о следующих объектах:

- поведение процессов;

- события в операционной системе;

- информация о межсетевом взаимодействии;

- показатели компрометации;

- вердикты средства защиты.

5. Способ по п. 1, в котором признаки подозрительного поведения зависят от:

- тактик, технологий и процедур известных направленных атак;

- информации о направленных атаках, полученной при проведении тестов на проникновение.

6. Способ по п. 1, в котором содержатся, в частности, следующие признаки подозрительного поведения:

- пользователь впервые выполнил аутентификацию на компьютере;

- произведен удаленный запуск объекта;

- выполнена очистка журнала операционной системы;

- осуществлена загрузка файла по сети от приложения, не являющегося браузером;

- выполнен запуск файлов, отсутствующих в белых списках, из подозрительных директорий;

- произведено удаление теневых копий;

- обнаружены переименованные утилиты удаленного администрирования;

- выполнено копирование файлов в сетевую папку администратора;

- использованы утилиты bcdedit.exe для отключения компонента ОС «восстановление системы»;

- системный процесс lsass.exe запустил файл или модифицировал файл на диске;

- выполнен обфусцированный сценарий PowerShell;

- произведен вызов функции Windows API;

- с помощью библиотеки Rundll32 запущены файлы из подозрительных путей.

7. Способ по п. 1, в котором при нахождении признака подозрительной активности, дополнительно добавляют метку из базы данных подозрительной активности к средству защиты, содержащемуся в упомянутом уведомлении безопасности, а при выполнении обнаружения компьютерной атаки дополнительно основываются на сравнении выставленных меток к упомянутому средству защиты с сигнатурами компьютерных атак из базы данных направленных атак.

8. Способ по п. 1, в котором информация об объекте дополнительно содержит, в частности, одно из:

- контрольная сумма объекта или контрольная сумма его части;

- источник появления объекта;

- результаты эмуляции исполнения объекта;

- журнал вызовов API-функций операционной системы со стороны объекта;

- время появления объекта в рамках вычислительного устройства;

- данные, передаваемые по сети объектом.

9. Способ по п. 1, в котором при добавлении к объекту на шаге б) метки, из базы данных угроз, указывающей на необходимость предоставления объекта или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги в)-г) способа по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

10. Способ по п. 1, в котором при добавлении к уведомлению безопасности на шаге е) метки, указывающей на необходимость предоставления по меньшей мере одного объекта, содержащегося в уведомлении безопасности, или дополнительной информации об указанном объекте, с помощью средства обнаружения запрашивают объект или дополнительную информацию об указанном объекте по меньшей мере у одного средства защиты, при этом после получения от средства защиты запрошенного объекта или дополнительной информации об указанном объекте выполняют шаги в)-е) способа по отношению к вновь полученному объекту или дополнительной информации об указанном объекте.

11. Способ по п. 1, в котором осуществляют с помощью средства обнаружения поиск в базе данных объектов среди объектов, содержащихся по меньшей мере на двух компьютерах, вирусной сигнатуры из базы данных угроз и при совпадении вирусной сигнатуры с записями базы данных объекто, определяют объект как вредоносный и добавляют к упомянутому объекту в базе данных объектов метку, указывающую на то, что объект является вредоносным.

12. Способ по п. 11, в котором формируют с помощью средства обнаружения уведомление безопасности для обнаруженного вредоносного объекта, содержащее информацию об объекте и информацию о средствах защиты, на компьютерах которых содержится объект.

13. Способ по п. 1, в котором собирают с помощью средства защиты информацию по меньшей мере об одном из следующих объектов:

- из списка вредоносных объектов;

- если объект отсутствует в списке безопасных объектов и в списке вредоносных объектов;

- из списка, сформированного администратором информационной системы.

14. Способ по п. 1, в котором дополнительно на шаге а) добавляют с использованием средства защиты к объекту на компьютере метку в зависимости от информации об упомянутом объекте, собранной упомянутым средством защиты, и на шаге б) включают добавленную метку в уведомление безопасности.

15. Способ по п. 14, в котором добавляют с использованием средства защиты одну из следующих меток:

- вердикт средства защиты;

- запуск процесса из списка подозрительных запусков;

- объект отсутствует в списке безопасных объектов и отсутствует в списке вредоносных объектов;

- удаленный запуск объекта;

- объект очистил записи системного журнала или журнала безопасности ОС;

- информация о несовпадении имени объекта и его контрольной суммы;

- метки, связанные с результатами поиска объекта по внешним источникам разведки компьютерных атак;

- объект есть на компьютерах, на которых обнаружены файлы, классифицированные как клавиатурный шпион, средство удаленного администрирования, средство мониторинга, и встречающийся на небольшом числе компьютеров;

- уникальные в рамках информационной системы задачи планировщика или настройки автозапуска, или сервиса ОС, или драйвера, отсутствующие в списках разрешенных задач;

- нарушение профиля аутентификации на компьютере;

- нарушения профиля сетевой активности процесса.

16. Способ по п. 1, в котором на шаге а) собирают с использованием средства защиты информацию об объектах на компьютере в течение заданного промежутка времени.

17. Способ по п. 1, в котором собирают с использованием средства защиты информацию о следующих объектах:

а) из списка вредоносных и подозрительных объектов;

б) которые отсутствуют в списке безопасных объектов и в списке вредоносных и подозрительных объектов;

в) из списка объектов, сформированных администратором информационной системы.

18. Система обнаружения признаков компьютерной атаки, содержащая:

а) информационную систему, в которой содержится по меньшей мере один компьютер;

б) по меньшей мере одно средство защиты, установленное на по меньшей мере одном упомянутом компьютере и предназначенное для:

- сбора информации по меньшей мере об одном объекте на компьютере;

- передачи средству обнаружения уведомления безопасности, включающего, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте;

в) средство обнаружения, связанное по сети с информационной системой и предназначенное для:

- сохранения уведомлений безопасности в базу данных объектов;

- поиска объекта из уведомления безопасности в базе данных угроз;

- добавления в базу данных объектов к объекту метки, соответствующей упомянутому объекту в базе данных угроз;

- выполнения поиска признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности;

- добавления в базу данных объектов, в частности, к уведомлению безопасности метки, содержащейся в базе данных подозрительной активности при нахождении признака подозрительной активности;

- выполнения обнаружения признаков компьютерной атаки путем выявления сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов.

19. Система по п. 18, в которой объектом является, в частности, один из:

- файл;

- процесс;

- URL-адрес.

20. Система по п. 18, в которой средство защиты является, в частности, одним из следующих:

- средство защиты компьютеров;

- средство защиты от направленных атак.

21. Система по п. 20, в которой с помощью средств защиты собирают, в частности, информацию о следующих объектах:

- поведение процессов;

- события в операционной системе;

- информация о межсетевом взаимодействии;

- показатели компрометации;

- вердикты средства защиты.

22. Система по п. 18, в которой признаки подозрительного поведения зависят от:

- тактик, технологий и процедур известных направленных атак;

- информации о направленных атаках, полученной при проведении тестов на проникновение.

23. Система по п. 18, в которой содержатся, в частности, следующие признаки подозрительного поведения:

- пользователь впервые выполнил аутентификацию на компьютере;

- произведен удаленный запуск объекта;

- выполнена очистка журнала операционной системы;

- осуществлена загрузка файла по сети от приложения, не являющегося браузером;

- выполнен запуск файлов, отсутствующих в белых списках, из подозрительных директорий;

- произведено удаление теневых копий;

- обнаружены переименованные утилиты удаленного администрирования;

- выполнено копирование файлов в сетевую папку администратора;

- использованы утилиты bcdedit.exe для отключения компонента ОС «восстановление системы»;

- системный процесс lsass.exe запустил файл или модифицировал файл на диске;

- выполнен обфусцированный сценарий PowerShell;

- произведен вызов функции Windows API;

- с помощью библиотеки Rundll32 запущены файлы из подозрительных путей.

24. Система по п. 18, в которой при нахождении признака подозрительной активности дополнительно добавляют метку из базы данных подозрительной активности к средству защиты, содержащемуся в упомянутом уведомлении безопасности, а при выполнении обнаружения компьютерной атаки дополнительно основываются на сравнении выставленных меток к упомянутому средству защиты с сигнатурами компьютерных атак из базы данных направленных атак.

25. Система по п. 18, в которой информация об объекте дополнительно содержит, в частности, одно из:

- контрольная сумма объекта или его части;

- источник появления объекта;

- результаты эмуляции исполнения объекта;

- журнал вызовов API-функций операционной системы со стороны объекта;

- время появления объекта в рамках вычислительного устройства;

- данные, передаваемые по сети объектом.

26. Система по п. 18, в которой средство обнаружения осуществляет поиск в базе данных объектов среди объектов, содержащихся по меньшей мере на двух компьютерах, вирусной сигнатуры из базы данных угроз и при совпадении вирусной сигнатуры с записями базы данных объектов, определяет объект как вредоносный и добавляет к упомянутому объекту в базе данных объектов метку, указывающую на то, что объект является вредоносным.

27. Система по п. 26, в которой средство обнаружения формирует уведомление безопасности для обнаруженного вредоносного объекта, содержащее информацию об объекте и информацию о средствах защиты, на компьютерах которых содержится объект.

28. Система по п. 18, в которой с помощью средства защиты собирают информацию по меньшей мере об одном из следующих объектов:

- из списка вредоносных объектов;

- если объект отсутствует в списке безопасных объектов и в списке вредоносных объектов;

- из списка, сформированного администратором информационной системы.

29. Система по п. 18, в которой дополнительно с использованием средства защиты добавляют к объекту на компьютере метку в зависимости от информации об упомянутом объекте, собранной упомянутым средством защиты, и включают добавленную метку в уведомление безопасности.

30. Система по п. 29, в которой добавляют одну из следующих меток:

- вердикт средства защиты;

- запуск процесса из списка подозрительных запусков;

- объект отсутствует в списке безопасных объектов и отсутствует в списке вредоносных объект;

- удаленный запуск объекта;

- объект очистил записи системного журнала или журнала безопасности ОС;

- информация о несовпадении имени объекта и его контрольной суммы;

- метки, связанные с результатами поиска объекта по внешним источникам разведки компьютерных атак;

- объект есть на компьютерах, на которых обнаружены файлы, классифицированные как клавиатурный шпион, средство удаленного администрирования, средство мониторинга, и встречающийся на небольшом числе компьютеров;

- уникальные в рамках информационной системы задачи планировщика или настройки автозапуска, или сервиса ОС, или драйвера, отсутствующие в списках разрешенных задач;

- нарушение профиля аутентификации на компьютере;

- нарушения профиля сетевой активности процесса.

31. Система по п. 18, в которой средство защиты предназначено для сбора информации об объектах на компьютере в течение заданного промежутка времени.

32. Система по п. 18, в которой собирают информацию о следующих объектах:

а) из списка вредоносных и подозрительных объектов;

б) которые отсутствуют в списке безопасных объектов и в списке вредоносных и подозрительных объектов;