ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Варианты осуществления настоящего изобретения относятся к компьютерным технологиям и, в частности, к способу, аппарату и устройству обработки шифрования и дешифрования.

УРОВЕНЬ ТЕХНИКИ

[0002] Вследствие непрерывного развития технологий связи существующее устройство может реализовывать соответствующую функцию посредством установки программного пакета. В частности, на стадии изготовления устройства, данные для работы устройства могут записываться в устройство, причем данные для работы устройства могут представлять собой программный пакет, который обеспечивает возможность устройству иметь одну или несколько рабочих функций, либо могут представлять собой конфигурационный файл, который используется для того, чтобы описывать связанный с программным пакетом параметр. После того, как устройство продано, пользователь устройства может обеспечивать возможность устройству активировать данные для работы устройства, так что устройство имеет соответствующую рабочую функцию.

[0003] В целях недопущения несанкционированного изменения данных для работы устройства до работы или в процессе работы, в предшествующем уровне техники, в общем, используется способ проверки для того, чтобы реализовывать защиту целостности для данных для работы устройства на стадии изготовления устройства. В частности, производитель устройства может предоставлять пару ключей, включающую в себя ключ шифрования и ключ дешифрования. Другими словами, производитель устройства может формировать пару ключей заранее с помощью специального аппарата, причем пара ключей является идентичной для всех устройств. После того, как формируется пара ключей, специальный аппарат может передавать пару ключей в устройство. На стадии изготовления устройство может реализовывать защиту целостности для данных для работы устройства с помощью ключа шифрования, передаваемого посредством специального аппарата, и сохранять ключ дешифрования в устройстве. После того, как устройство продано, когда устройство запускается в первый раз или устройство включается снова, или устройство работает, пользователь устройства может проверять данные для работы устройства с помощью ключа дешифрования, предоставленного посредством производителя устройства, с тем чтобы определять то, изменяются или нет несанкционированным образом данные для работы устройства.

[0004] Тем не менее, в предшествующем уровне техники, ключ шифрования и ключ дешифрования предоставляются посредством производителя устройства, и безопасность не является высокой.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Варианты осуществления настоящего изобретения предоставляют способ, аппарат и устройство обработки шифрования и дешифрования.

[0006] Согласно первому аспекту, вариант осуществления настоящего изобретения предоставляет способ обработки шифрования и дешифрования, включающий в себя:

- формирование, посредством самого устройства, пары ключей, причем пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования;

- сохранение, посредством устройства, пары ключей в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ;

- выполнение, посредством устройства, вычисления дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, причем данные для работы устройства сохраняются во втором пространстве хранения устройства; и

- считывание, посредством устройства, первого ключа из первого пространства хранения и шифрование дайджеста данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.

[0007] В отношении первого аспекта, в первом способе реализации, способ дополнительно включает в себя:

- сохранение, посредством устройства, первой цифровой подписи во втором пространстве хранения.

[0008] В отношении первого аспекта и первого способа реализации первого аспекта, во втором способе реализации, формирование, посредством самого устройства, пары ключей включает в себя:

- формирование, посредством устройства, пары ключей автоматически согласно по меньшей мере одному из начальных значений ключа, причем:

- начальное значение ключа включает в себя:

- электронный серийный номер, ESN, случайное число, сформированное посредством самого устройства, и текущее системное время.

[0009] В отношении первого аспекта, первого способа реализации первого аспекта и второго способа реализации первого аспекта, в третьем способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0010] В отношении первого аспекта, первого способа реализации первого аспекта, второго способа реализации первого аспекта и третьего способа реализации первого аспекта, в четвертом способе реализации, после шифрования дайджеста данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись, способ дополнительно включает в себя:

- считывание, посредством устройства, данных для работы устройства и первой цифровой подписи из второго пространства хранения; и

- выполнение, посредством устройства, вычисления дайджеста относительно данных для работы устройства, чтобы получать дайджест считанных данных для работы устройства, считывание второго ключа из первого пространства хранения и дешифрование первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0011] В отношении четвертого способа реализации первого аспекта, в пятом способе реализации, после дешифрования первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных для работы устройства является согласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные для работы устройства не изменены несанкционированным образом.

[0012] В отношении четвертого способа реализации первого аспекта, в шестом способе реализации, после дешифрования первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных для работы устройства является несогласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные для работы устройства изменены несанкционированным образом.

[0013] В отношении первого аспекта и первого-шестого способов реализации первого аспекта, в седьмом способе реализации, после сохранения пары ключей в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, способ дополнительно включает в себя:

- загрузку, посредством устройства, данных обновления из платформы обновления и сохранение данных обновления во втором пространстве хранения;

- выполнение, посредством устройства, вычисления дайджеста относительно данных обновления, чтобы получать дайджест данных обновления; и

- считывание, посредством устройства, первого ключа из первого пространства хранения и шифрование дайджеста данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись.

[0014] В отношении седьмого способа реализации первого аспекта, в восьмом способе реализации, после шифрования дайджеста данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись, способ дополнительно включает в себя:

- сохранение, посредством устройства, второй цифровой подписи во втором пространстве хранения.

[0015] В отношении седьмого способа реализации и восьмого способа реализации первого аспекта, в девятом способе реализации, после шифрования дайджеста данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись, способ дополнительно включает в себя:

- считывание, посредством устройства, данных обновления и второй цифровой подписи из второго пространства хранения; и

- выполнение, посредством устройства, вычисления дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывание второго ключа из первого пространства хранения и дешифрование второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0016] В отношении девятого способа реализации первого аспекта, в десятом способе реализации, после дешифрования второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные обновления не изменены несанкционированным образом.

[0017] В отношении девятого способа реализации первого аспекта, в одиннадцатом способе реализации, после дешифрования второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные обновления изменены несанкционированным образом.

[0018] В отношении первого аспекта и первого-одиннадцатого способов реализации первого аспекта, в двенадцатом способе реализации, первый ключ и второй ключ представляют собой пару симметричных ключей или пару асимметричных ключей.

[0019] В отношении первого аспекта и первого-двенадцатого способов реализации первого аспекта, в тринадцатом способе реализации, данные для работы устройства включают в себя программный пакет и/или конфигурационный файл.

[0020] В отношении седьмого-двенадцатого способов реализации первого аспекта, в четырнадцатом способе реализации, данные обновления включают в себя программный пакет и/или конфигурационный файл.

[0021] Согласно второму аспекту, вариант осуществления настоящего изобретения предоставляет способ обработки дешифрования, причем: устройство включает в себя первое пространство хранения и второе пространство хранения; первое пространство хранения представляет собой пространство, которое не предоставляет внешний доступ;

- первое пространство хранения используется для того, чтобы сохранять пару ключей, причем пара ключей формируется посредством самого устройства, и пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования;

- второе пространство хранения используется для того, чтобы сохранять данные и цифровую подпись, причем данные включают в себя данные для работы устройства, и цифровая подпись включает в себя первую цифровую подпись, которая получается посредством устройства посредством шифрования дайджеста данных для работы устройства с помощью первого ключа; и

- при этом способ включает в себя:

- считывание, посредством устройства, данных для работы устройства и первой цифровой подписи из второго пространства хранения;

- выполнение, посредством устройства, вычисления дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства; и

- считывание, посредством устройства, второго ключа из первого пространства хранения и дешифрование первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0022] В отношении второго аспекта, в первом способе реализации второго аспекта, после дешифрования первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является согласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные для работы устройства не изменены несанкционированным образом.

[0023] В отношении второго аспекта, во втором способе реализации второго аспекта, после дешифрования первой цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является несогласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные для работы устройства изменены несанкционированным образом.

[0024] В отношении второго аспекта, первого способа реализации второго аспекта и второго способа реализации второго аспекта, в третьем способе реализации, данные дополнительно включают в себя данные обновления, загружаемые из платформы обновления; цифровая подпись дополнительно включает в себя вторую цифровую подпись; и способ дополнительно включает в себя:

- считывание, посредством устройства, данных обновления и второй цифровой подписи из второго пространства хранения, причем вторая цифровая подпись получается посредством устройства посредством шифрования дайджеста данных обновления с помощью первого ключа; и

- выполнение, посредством устройства, вычисления дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывание второго ключа из первого пространства хранения и дешифрование второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0025] В отношении третьего способа реализации второго аспекта, в четвертом способе реализации, после дешифрования второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение, посредством устройства, того, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные обновления не изменены несанкционированным образом.

[0026] В отношении третьего способа реализации второго аспекта, в пятом способе реализации, после дешифрования второй цифровой подписи с помощью второго ключа, чтобы получать дешифрованный дайджест, способ дополнительно включает в себя:

- определение того, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, определение, посредством устройства, того, что данные обновления изменены несанкционированным образом.

[0027] В отношении второго аспекта и первого-пятого способов реализации второго аспекта, в шестом способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0028] В отношении второго аспекта и первого-шестого способов реализации второго аспекта, в седьмом способе реализации, данные для работы устройства включают в себя программный пакет и/или конфигурационный файл.

[0029] В отношении третьего-шестого способов реализации второго аспекта, в восьмом способе реализации, данные обновления включают в себя программный пакет и/или конфигурационный файл.

[0030] Согласно третьему аспекту, вариант осуществления настоящего изобретения предоставляет аппарат обработки шифрования, причем аппарат обработки шифрования располагается в устройстве и включает в себя:

- блок формирования, сконфигурированный с возможностью формировать самостоятельно пару ключей, причем пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования, и сохраняет пару ключей в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ;

- блок получения дайджестов, сконфигурированный с возможностью осуществлять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, причем данные для работы устройства сохраняются во втором пространстве хранения устройства; и

- блок шифрования, сконфигурированный с возможностью считывать первый ключ из первого пространства хранения и шифровать дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.

[0031] В отношении третьего аспекта, в первом способе реализации, блок шифрования дополнительно сконфигурирован с возможностью:

- сохранять первую цифровую подпись во втором пространстве хранения.

[0032] В отношении третьего аспекта и первого способа реализации третьего аспекта, во втором способе реализации, блок формирования, в частности, сконфигурирован с возможностью:

- формировать пару ключей автоматически согласно по меньшей мере одному из начальных значений ключа, причем:

- начальное значение ключа включает в себя:

- электронный серийный номер, ESN, случайное число, сформированное посредством самого устройства, и текущее системное время.

[0033] В отношении третьего аспекта, первого способа реализации третьего аспекта и второго способа реализации третьего аспекта, в третьем способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0034] В отношении третьего аспекта, первого способа реализации третьего аспекта, второго способа реализации третьего аспекта и третьего способа реализации третьего аспекта, в четвертом способе реализации, аппарат дополнительно включает в себя:

- блок дешифрования, сконфигурированный с возможностью считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения; выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест считанных данных для работы устройства; и считывать второй ключ из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0035] В отношении четвертого способа реализации третьего аспекта, в пятом способе реализации, аппарат дополнительно включает в себя:

- процессор проверки, сконфигурированный с возможностью определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом, причем если дайджест считанных данных для работы устройства является согласованным с дешифрованным дайджестом, устройство определяет то, что данные для работы устройства не изменены несанкционированным образом.

[0036] В отношении четвертого способа реализации третьего аспекта, в шестом способе реализации, аппарат дополнительно включает в себя:

- процессор проверки, сконфигурированный с возможностью определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом, причем если дайджест считанных данных для работы устройства является несогласованным с дешифрованным дайджестом, устройство определяет то, что данные для работы устройства изменены несанкционированным образом.

[0037] В отношении третьего аспекта и первого-шестого способов реализации третьего аспекта, в седьмом способе реализации, блок формирования дополнительно сконфигурирован с возможностью загружать данные обновления из платформы обновления и сохранять данные обновления во втором пространстве хранения;

- блок получения дайджестов дополнительно сконфигурирован с возможностью осуществлять вычисление дайджеста относительно данных обновления, чтобы получать дайджест данных обновления; и

- блок шифрования дополнительно сконфигурирован с возможностью считывать первый ключ из первого пространства хранения и шифровать дайджест данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись.

[0038] В отношении седьмого способа реализации третьего аспекта, в восьмом способе реализации, блок шифрования дополнительно сконфигурирован с возможностью сохранять вторую цифровую подпись во втором пространстве хранения.

[0039] В отношении седьмого способа реализации и восьмого способа реализации третьего аспекта, в девятом способе реализации, блок дешифрования дополнительно сконфигурирован с возможностью:

- считывать данные обновления и вторую цифровую подпись из второго пространства хранения, выполнять вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывать второй ключ из первого пространства хранения и дешифровать вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0040] В отношении девятого способа реализации третьего аспекта, в десятом способе реализации, процессор проверки дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом, причем:

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, устройство определяет то, что данные обновления не изменены несанкционированным образом.

[0041] В отношении девятого способа реализации третьего аспекта, в одиннадцатом способе реализации, процессор проверки дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом, причем:

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, устройство определяет то, что данные обновления изменены несанкционированным образом.

[0042] В отношении третьего аспекта и первого-одиннадцатого способов реализации третьего аспекта, в двенадцатом способе реализации, первый ключ и второй ключ представляют собой пару симметричных ключей или пару асимметричных ключей.

[0043] В отношении третьего аспекта и первого-двенадцатого способов реализации третьего аспекта, в тринадцатом способе реализации, данные для работы устройства включают в себя программный пакет и/или конфигурационный файл.

[0044] В отношении седьмого-двенадцатого способов реализации третьего аспекта, в четырнадцатом способе реализации, данные обновления включают в себя программный пакет и/или конфигурационный файл.

[0045] Согласно четвертому аспекту, вариант осуществления настоящего изобретения предоставляет аппарат обработки дешифрования, причем: аппарат обработки дешифрования располагается в устройстве; устройство включает в себя первое пространство хранения и второе пространство хранения; первое пространство хранения представляет собой пространство, которое не предоставляет внешний доступ;

- первое пространство хранения используется для того, чтобы сохранять пару ключей, причем пара ключей формируется посредством самого устройства, и пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования;

- второе пространство хранения используется для того, чтобы сохранять данные и цифровую подпись, причем данные включают в себя данные для работы устройства, и цифровая подпись включает в себя первую цифровую подпись, которая получается посредством устройства посредством шифрования дайджеста данных для работы устройства с помощью первого ключа; и

- аппарат включает в себя:

- блок считывания, сконфигурированный с возможностью считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения;

- блок получения дайджестов, сконфигурированный с возможностью осуществлять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства; и

- блок дешифрования, сконфигурированный с возможностью считывать второй ключ из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0046] В отношении четвертого аспекта, в первом способе реализации четвертого аспекта, аппарат дополнительно включает в себя: процессор проверки, сконфигурированный с возможностью:

- определять то, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является согласованным с дешифрованным дайджестом, определять то, что данные для работы устройства не изменены несанкционированным образом.

[0047] В отношении четвертого аспекта, во втором способе реализации четвертого аспекта, аппарат дополнительно включает в себя: процессор проверки, сконфигурированный с возможностью:

- определять то, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является несогласованным с дешифрованным дайджестом, определять то, что данные для работы устройства изменены несанкционированным образом.

[0048] В отношении четвертого аспекта, первого способа реализации четвертого аспекта и второго способа реализации четвертого аспекта, в третьем способе реализации, данные дополнительно включают в себя данные обновления, загружаемые из платформы обновления; цифровая подпись дополнительно включает в себя вторую цифровую подпись;

- блок считывания дополнительно сконфигурирован с возможностью считывать данные обновления и вторую цифровую подпись из второго пространства хранения, причем вторая цифровая подпись получается посредством устройства посредством шифрования дайджеста данных обновления с помощью первого ключа;

- блок получения дайджестов дополнительно сконфигурирован с возможностью осуществлять вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления; и

- блок дешифрования дополнительно сконфигурирован с возможностью считывать второй ключ из первого пространства хранения и дешифровать вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0049] В отношении третьего способа реализации четвертого аспекта, в четвертом способе реализации, процессор проверки дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, определять то, что данные обновления не изменены несанкционированным образом.

[0050] В отношении третьего способа реализации четвертого аспекта, в пятом способе реализации, процессор проверки дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, определять то, что данные обновления изменены несанкционированным образом.

[0051] В отношении четвертого аспекта и первого-пятого способов реализации четвертого аспекта, в шестом способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0052] Согласно пятому аспекту, вариант осуществления настоящего изобретения предоставляет устройство, включающее в себя процессор и средство хранения, причем: средство хранения включает в себя первое пространство хранения и второе пространство хранения, причем первое пространство хранения представляет собой пространство хранения, которое не предоставляет внешний доступ; и

- процессор сконфигурирован с возможностью: формировать самостоятельно пару ключей, причем пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования; сохранять пару ключей в первом пространстве хранения; выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, причем данные для работы устройства сохраняются во втором пространстве хранения; считывать первый ключ из первого пространства хранения; и шифровать дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.

[0053] В отношении пятого аспекта, в первом способе реализации, процессор дополнительно сконфигурирован с возможностью сохранять первую цифровую подпись во втором пространстве хранения.

[0054] В отношении пятого аспекта и первого способа реализации пятого аспекта, во втором способе реализации, процессор, в частности, сконфигурирован с возможностью:

- формировать пару ключей автоматически согласно по меньшей мере одному из начальных значений ключа, причем:

- начальное значение ключа включает в себя:

- электронный серийный номер, ESN, случайное число, сформированное посредством самого устройства, и текущее системное время.

[0055] В отношении пятого аспекта, первого способа реализации пятого аспекта и второго способа реализации пятого аспекта, в третьем способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0056] В отношении пятого аспекта, первого способа реализации пятого аспекта, второго способа реализации пятого аспекта и третьего способа реализации пятого аспекта, в четвертом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения; и

- выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест считанных данных для работы устройства, считывать второй ключ из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0057] В отношении четвертого способа реализации пятого аспекта, в пятом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных для работы устройства является согласованным с дешифрованным дайджестом, определять то, что данные для работы устройства не изменены несанкционированным образом.

[0058] В отношении четвертого способа реализации пятого аспекта, в шестом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных для работы устройства является несогласованным с дешифрованным дайджестом, определять то, что данные для работы устройства изменены несанкционированным образом.

[0059] В отношении пятого аспекта и первого-шестого способов реализации пятого аспекта, в седьмом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- загружать данные обновления из платформы обновления и сохранять данные обновления во втором пространстве хранения;

- выполнять вычисление дайджеста относительно данных обновления, чтобы получать дайджест данных обновления; и

- считывать первый ключ из первого пространства хранения и шифровать дайджест данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись.

[0060] В отношении седьмого способа реализации пятого аспекта, в восьмом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- сохранять вторую цифровую подпись во втором пространстве хранения.

[0061] В отношении седьмого способа реализации и восьмого способа реализации пятого аспекта, в девятом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- считывать данные обновления и вторую цифровую подпись из второго пространства хранения; и

- выполнять вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывать второй ключ из первого пространства хранения и дешифровать вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0062] В отношении девятого способа реализации пятого аспекта, в десятом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, определять то, что данные обновления не изменены несанкционированным образом.

[0063] В отношении девятого способа реализации пятого аспекта, в одиннадцатом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, определять то, что данные обновления изменены несанкционированным образом.

[0064] В отношении пятого аспекта и первого-одиннадцатого способов реализации пятого аспекта, в двенадцатом способе реализации, первый ключ и второй ключ представляют собой пару симметричных ключей или пару асимметричных ключей.

[0065] В отношении пятого аспекта и первого-двенадцатого способов реализации пятого аспекта, в тринадцатом способе реализации, данные для работы устройства включают в себя программный пакет и/или конфигурационный файл.

[0066] В отношении седьмого-двенадцатого способов реализации пятого аспекта, в четырнадцатом способе реализации, данные обновления включают в себя программный пакет и/или конфигурационный файл.

[0067] Согласно шестому аспекту, вариант осуществления настоящего изобретения предоставляет устройство, включающее в себя процессор и средство хранения, причем: средство хранения включает в себя первое пространство хранения и второе пространство хранения, причем первое пространство хранения представляет собой пространство хранения, которое не предоставляет внешний доступ;

- первое пространство хранения используется для того, чтобы сохранять пару ключей, причем пара ключей формируется посредством самого устройства, и пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования; и

- второе пространство хранения используется для того, чтобы сохранять данные и цифровую подпись, причем данные включают в себя данные для работы устройства, и цифровая подпись включает в себя первую цифровую подпись, которая получается посредством устройства посредством шифрования дайджеста данных для работы устройства с помощью первого ключа; и

- процессор сконфигурирован с возможностью считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения, выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, считывать второй ключ из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0068] В отношении шестого аспекта, в первом способе реализации шестого аспекта, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является согласованным с дешифрованным дайджестом, определять то, что данные для работы устройства не изменены несанкционированным образом.

[0069] В отношении шестого аспекта, во втором способе реализации шестого аспекта, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест данных для работы устройства согласованным с дешифрованным дайджестом; и

- если дайджест данных для работы устройства является несогласованным с дешифрованным дайджестом, определять то, что данные для работы устройства изменены несанкционированным образом.

[0070] В отношении шестого аспекта, первого способа реализации шестого аспекта и второго способа реализации шестого аспекта, в третьем способе реализации, данные дополнительно включают в себя данные обновления, загружаемые из платформы обновления; цифровая подпись дополнительно включает в себя вторую цифровую подпись; и процессор дополнительно сконфигурирован с возможностью:

- считывать данные обновления и вторую цифровую подпись из второго пространства хранения, причем вторая цифровая подпись получается посредством устройства посредством шифрования дайджеста данных обновления с помощью первого ключа; и

- выполнять вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывать второй ключ из первого пространства хранения и дешифровать вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0071] В отношении третьего способа реализации шестого аспекта, в четвертом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является согласованным с дешифрованным дайджестом, определять то, что данные обновления не изменены несанкционированным образом.

[0072] В отношении третьего способа реализации шестого аспекта, в пятом способе реализации, процессор дополнительно сконфигурирован с возможностью:

- определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом; и

- если дайджест считанных данных обновления является несогласованным с дешифрованным дайджестом, определять то, что данные обновления изменены несанкционированным образом.

[0073] В отношении шестого аспекта и первого-пятого способов реализации шестого аспекта, в шестом способе реализации, первое пространство хранения включает в себя любой из следующих элементов:

- пространство хранения первого типа, пространство хранения второго типа и пространство хранения третьего типа,

- причем пространство хранения первого типа представляет собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства;

- пространство хранения второго типа представляет собой внутреннее пространство хранения микросхемы защиты; и

- пространство хранения третьего типа представляет собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны.

[0074] В отношении шестого аспекта и первого-седьмого способов реализации шестого аспекта, в восьмом способе реализации, данные для работы устройства включают в себя программный пакет и/или конфигурационный файл.

[0075] В отношении третьего-седьмого способов реализации шестого аспекта, в девятом способе реализации, данные обновления включают в себя программный пакет и/или конфигурационный файл.

[0076] В вариантах осуществления настоящего изобретения, первый ключ и второй ключ представляют собой пару ключей, сформированную посредством самого устройства. На стадии изготовления устройство может реализовывать, с помощью первого ключа, защиту целостности для данных для работы устройства; и на стадии использования, устройство может проверять с помощью второго ключа то, изменяются или нет несанкционированным образом данные для работы устройства, причем первый ключ используется для шифрования, а второй ключ используется для дешифрования. Поскольку как первый ключ, так и второй ключ формируются посредством самого устройства, и пара ключей сохраняется в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, пара ключей не передается за пределы устройства, что позволяет эффективно уменьшать вероятность раскрытия ключей. Помимо этого, пара ключей не предоставляется посредством производителя устройства, что позволяет повышать надежность устройства.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0077] Чтобы более понятно описывать технические решения в вариантах осуществления настоящего изобретения или в предшествующем уровне техники, далее кратко представлены прилагаемые чертежи, требуемые для описания вариантов осуществления или предшествующего уровня техники. Очевидно, что прилагаемые чертежи в нижеприведенном описании показывают некоторые варианты осуществления настоящего изобретения, и специалисты в данной области техники по-прежнему могут извлекать другие чертежи согласно этим прилагаемым чертежам без творческих усилий.

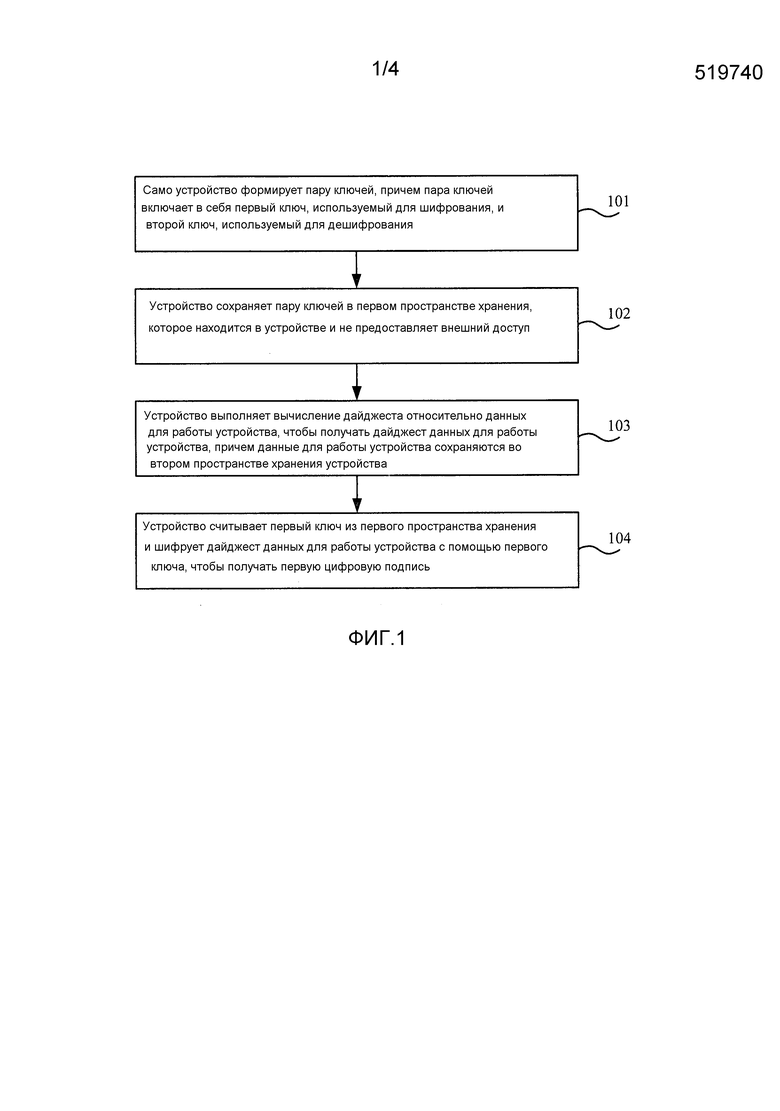

[0078] Фиг. 1 является блок-схемой последовательности операций способа варианта 1 осуществления способа обработки шифрования согласно настоящему изобретению;

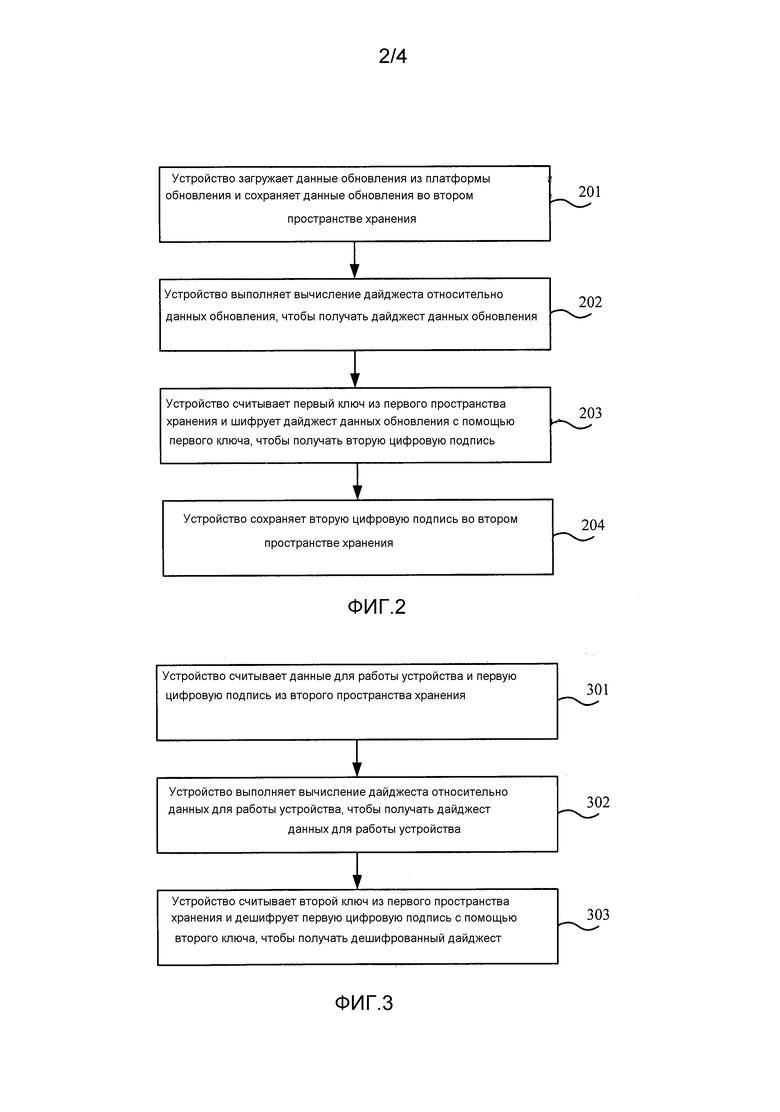

[0079] Фиг. 2 является блок-схемой последовательности операций способа варианта 2 осуществления способа обработки шифрования согласно настоящему изобретению;

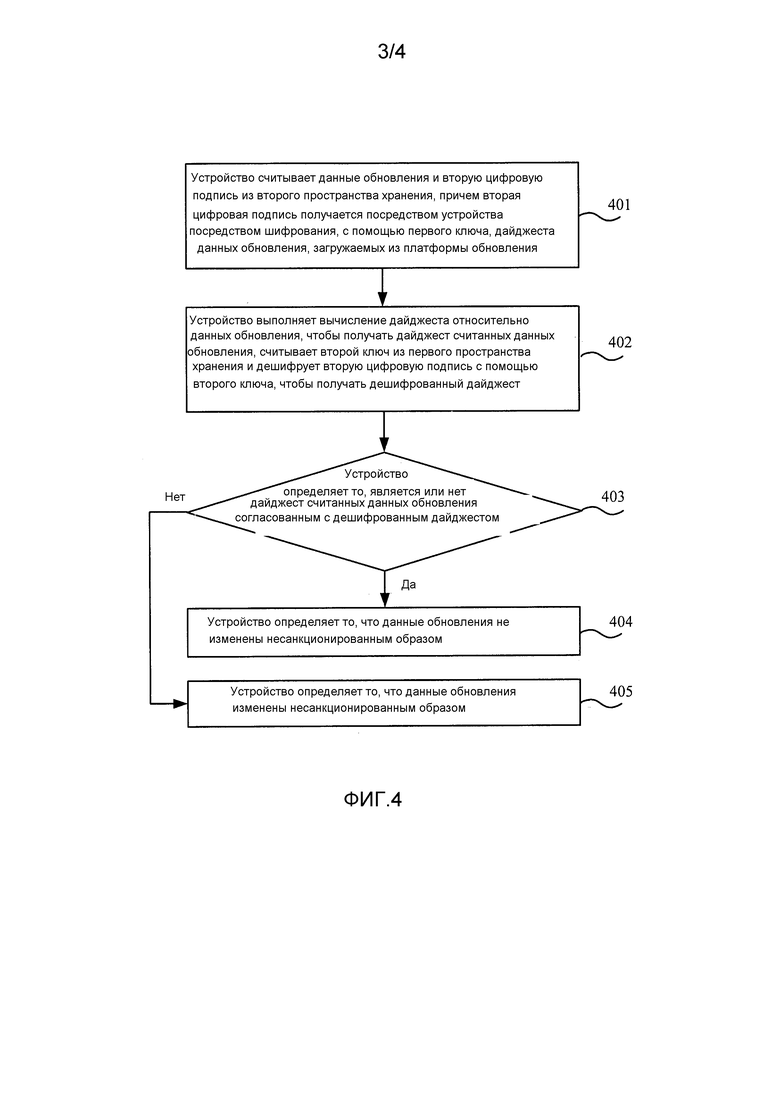

[0080] Фиг. 3 является блок-схемой последовательности операций способа варианта 1 осуществления способа обработки дешифрования согласно настоящему изобретению;

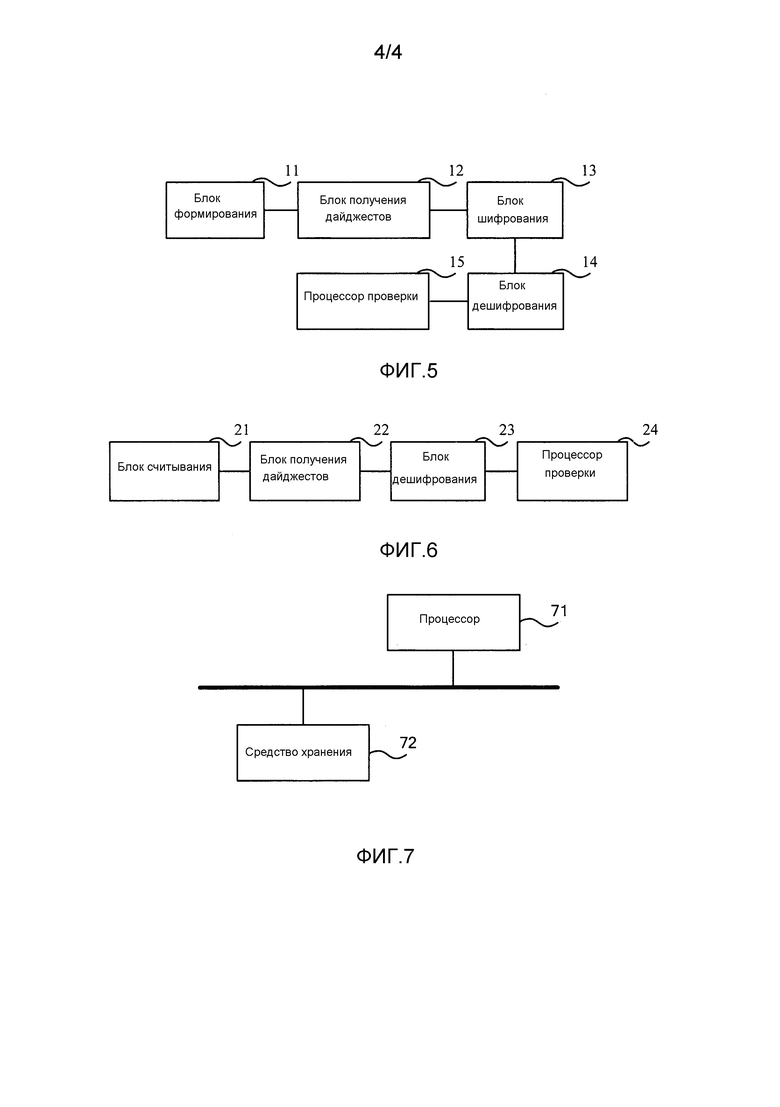

[0081] Фиг. 4 является блок-схемой последовательности операций способа варианта 2 осуществления способа обработки дешифрования согласно настоящему изобретению;

[0082] Фиг. 5 является принципиальной структурной схемой варианта осуществления аппарата обработки шифрования согласно настоящему изобретению;

[0083] Фиг. 6 является принципиальной структурной схемой варианта осуществления аппарата обработки дешифрования согласно настоящему изобретению; и

[0084] Фиг. 7 является принципиальной структурной схемой устройства согласно настоящему изобретению.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0085] Чтобы обеспечивать большую понятность целей, технических решений и преимуществ вариантов осуществления настоящего изобретения, далее четко и полностью описываются технические решения в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения. Очевидно, что описанные варианты осуществления представляют собой часть, а не все варианты осуществления настоящего изобретения. Все другие варианты осуществления, полученные специалистами в данной области техники на основе вариантов осуществления настоящего изобретения без творческих усилий, должны попадать в объем охраны настоящего изобретения.

[0086] Устройство, описанное в следующих вариантах осуществления настоящего изобретения, может представлять собой, например, абонентское устройство (абонентское устройство, UE для краткости в дальнейшем), базовую станцию или контроллер радиосети (контроллер радиосети, RNC для краткости в дальнейшем), что не ограничивается в этом варианте осуществления. Специалисты в данной области техники могут понимать, что технические решения согласно вариантам осуществления настоящего изобретения являются применимыми к устройству, которое должно проверять то, изменяются или нет несанкционированным образом данные для работы.

[0087] Фиг. 1 является блок-схемой последовательности операций способа варианта 1 осуществления способа обработки шифрования согласно настоящему изобретению. Как показано на фиг. 1, способ этого варианта осуществления описывает процесс, в котором устройство выполняет обработку шифрования для данных для работы устройства на стадии изготовления, и способ может включать в себя следующие этапы.

[0088] Этап 101. Само устройство формирует пару ключей, причем пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования.

[0089] Этап 102. Устройство сохраняет пару ключей в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ.

[0090] Этап 103. Устройство выполняет вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, причем данные для работы устройства сохраняются во втором пространстве хранения устройства.

[0091] Этап 104. Устройство считывает первый ключ из первого пространства хранения и шифрует дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.

[0092] В этом варианте осуществления, первый ключ и второй ключ не предоставляются посредством производителя устройства, а формируются посредством самого устройства.

[0093] Первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования, могут представлять собой симметричные ключи, т.е. первый ключ и второй ключ являются идентичными ключами. Первый ключ и второй ключ также могут представлять собой асимметричные ключи, т.е. первый ключ и второй ключ отличаются; например, закрытый ключ может быть использован в качестве первого ключа, и открытый ключ может быть использован в качестве второго ключа, либо открытый ключ может быть использован в качестве первого ключа, и закрытый ключ может быть использован в качестве второго ключа.

[0094] Когда само устройство формирует пару ключей, устройство может формировать пару ключей согласно информации, соответствующей устройству, так что ключи, сформированные посредством различных устройств, отличаются в максимально возможной степени. Например, устройство может формировать пару ключей автоматически согласно по меньшей мере одному из начальных значений ключа, причем начальное значение ключа может включать в себя электронный серийный номер (электронный серийный номер, ESN для краткости в дальнейшем), случайное число, сформированное посредством самого устройства, и текущее системное время.

[0095] Например, устройство может формировать пару ключей с помощью алгоритма, который объединяет вышеприведенные два или три из начальных значений ключа, или может получать пару ключей с одним из начальных значений ключа в качестве входного параметра функции на основе алгоритма формирования ключей.

[0096] В конкретной реализации, само устройство может формировать пару ключей с помощью различных возможных алгоритмов формирования ключей. Этот вариант осуществления не ограничивает конкретный алгоритм формирования ключей при условии, что вышеприведенная информация, имеющая уникальное соответствие с устройством, рассматривается в процессе формирования ключей, т.е. можно обеспечивать в максимально возможной степени то, что различные устройства формируют различные пары ключей. Помимо этого, процесс формирования пар ключей, выполняемый посредством самого устройства, может инициироваться или не инициироваться извне. Информация для формирования пары ключей не должна обязательно предоставляться извне; вместо этого используется информация, принадлежащая устройству (например, информация, сохраненная в устройстве).

[0097] Устройство в этом варианте осуществления может включать в себя два пространства хранения, причем первое пространство хранения используется для того, чтобы сохранять пару ключей, и второе пространство хранения используется для того, чтобы сохранять данные для работы устройства, которые могут включать в себя программный пакет и/или конфигурационный файл.

[0098] Чтобы обеспечивать безопасность ключей, в этом варианте осуществления, первое пространство хранения представляет собой пространство хранения, которое не предоставляет внешний доступ, т.е. первый ключ и второй ключ могут быть использованы только в устройстве и не могут быть получены извне.

[0099] В этом варианте осуществления, первое пространство хранения может использовать по меньшей мере один из следующих трех типов:

[0100] Пространство хранения первого типа. Пространство хранения первого типа может представлять собой пространство хранения, которое является скрытым для устройства, отличного от упомянутого устройства, т.е. пространство хранения первого типа является невидимым для устройства, отличного от упомянутого устройства. Пространство хранения первого типа может быть частью пространства, которое выделяется в пространстве хранения устройства, например, флэш-памятью, и атрибут этой части пространства задается как скрытый тип. Альтернативно, для определенных устройств, они имеют некоторые пространства хранения, которые являются внешне невидимыми.

[0101] Пространство хранения второго типа. Пространство хранения второго типа представлять собой внутреннее пространство хранения микросхемы защиты. Иными словами, микросхема защиты может быть расположена в устройстве, и устройство может использовать пространство хранения микросхемы защиты в качестве пространства хранения второго типа. Микросхема защиты представляет собой доверенный платформенный модуль (доверенный платформенный модуль, TPM для краткости в дальнейшем), который может автоматически шифровать данные, сохраненные на микросхеме, и дешифровать, после того, как верифицируется то, что идентификационные данные устройства доступа являются допустимыми, данные, которые должны считываться. Следовательно, микросхема защиты может шифровать и сохранять пару ключей, сформированную посредством устройства; когда устройство должно считывать пару ключей из микросхемы защиты, микросхема защиты может дешифровать пару ключей после определения того, что идентификационные данные устройства являются допустимыми.

[0102] Пространство хранения третьего типа. Пространство хранения третьего типа может представлять собой пространство хранения выделенного компонента с однократной записью, который запрещает модификацию данных после того, как данные записаны. Иными словами, выделенный компонент с однократной записью разрешает только одну операцию записи и запрещает последующие операции записи, такие как модификация и замена. Пространство хранения выделенного компонента с однократной записью может представлять собой новый добавленный компонент в устройстве.

[0103] Второе пространство хранения может представлять собой общее пространство хранения в устройстве, такое как флэш-память (флэш-память) или электрически стираемое программируемое постоянное запоминающее устройство (электрически стираемое программируемое постоянное запоминающее устройство, EEPROM для краткости в дальнейшем).

[0104] После того, как устройство завершает самостоятельное формирование пары ключей и сохраняет сформированную пару ключей в первом пространстве хранения, устройство может реализовывать защиту целостности для данных для работы устройства до того, как устройство продано.

[0105] В частности, устройство может выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства. Например, устройство может выполнять вычисление дайджеста с помощью хэш-("хэш" для краткости в дальнейшем) алгоритма для данных для работы устройства, чтобы получать дайджест данных для работы устройства.

[0106] Затем, устройство может считывать первый ключ из первого пространства хранения и шифровать дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.

[0107] Необязательно, устройство также может сохранять первую цифровую подпись во втором пространстве хранения.

[0108] К настоящему моменту, устройство получает исходные данные для работы устройства, первую цифровую подпись, соответствующую исходным данным для работы устройства, и первый ключ и второй ключ, которые формируются посредством самого устройства. Защита целостности на стадии изготовления устройства завершается в вышеприведенном процессе.

[0109] После того, как устройство завершает защиту целостности на стадии изготовления, может начинаться стадия использования устройства. Например, после того, как устройство продано пользователю устройства, к примеру, оператору, устройство включается, и начинается стадия использования устройства. Когда устройство используется, устройство может проверять, в любое время по мере необходимости, то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, например, когда устройство запускается в первый раз, когда устройство выключается и включается снова, когда устройство работает или когда устройство принимает инструкцию проверки из центра управления.

[0110] Далее описывается, посредством использования примера, процесс, в котором устройство проверяет, при начальном запуске устройства, то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства.

[0111] После того, как устройство включается и запускается в первый раз, устройство может считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения; выполнять вычисление дайджеста относительно считанных данных для работы устройства, чтобы получать дайджест считанных данных для работы устройства, причем используемый алгоритм дайджеста является идентичным алгоритму дайджеста, используемому на стадии изготовления; и считывать второй ключ, используемый для дешифрования, из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест. К настоящему моменту, устройство завершает процесс дешифрования. Дополнительно, устройство может определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом. Если является согласованным, устройство может определять то, что данные для работы устройства не изменены несанкционированным образом, и дополнительно, активировать связанную функцию с помощью данных для работы устройства в первый раз; а если является несогласованным, устройство определяет то, что данные для работы устройства изменены несанкционированным образом, и дополнительно, выполняет операцию, например, отправляет предупредительный сигнал или отбрасывает данные для работы устройства.

[0112] Очевидно, что если то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, проверяется в другое время, например, то, изменяются или нет несанкционированным образом данные для работы устройства, проверяется в процессе работы устройства, устройство может продолжать работу без прерывания после определения того, что данные для работы устройства не изменены несанкционированным образом; или устройство может прекращать работу и отправлять предупредительный сигнал и т.п. после определения того, что данные для работы устройства изменены несанкционированным образом.

[0113] В этом варианте осуществления, первый ключ и второй ключ представляют собой пару ключей, сформированную посредством самого устройства. На стадии изготовления устройство может реализовывать, с помощью первого ключа, защиту целостности для данных для работы устройства; и на стадии использования, устройство может проверять с помощью второго ключа то, изменяются или нет несанкционированным образом данные для работы устройства, причем первый ключ используется для шифрования, а второй ключ используется для дешифрования. Поскольку как первый ключ, так и второй ключ формируются посредством самого устройства, и пара ключей сохраняется в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, пара ключей не передается за пределы устройства, что позволяет эффективно уменьшать вероятность раскрытия ключей. Помимо этого, пара ключей не предоставляется посредством производителя устройства, что позволяет повышать надежность устройства.

[0114] Дополнительно, пара ключей может быть сохранена только в первом пространстве хранения и использована только для шифрования и/или дешифрования в устройстве, за счет этого повышая безопасность. Например, когда само устройство формирует пару ключей, также можно не допускать для блока, используемого в устройстве для того, чтобы формировать пару ключей, предложение или сохранение сформированной пары ключей в блоке, отличном от первого пространства хранения, т.е. пара ключей сохраняется только в первом пространстве хранения и не может получаться посредством или сохраняться в блоке, отличном от первого пространства хранения. Согласно другому примеру, в процессе шифрования, также можно не допускать для блока, используемого в устройстве для того, чтобы считывать первый ключ, предложение считанного первого ключа для другого блока, т.е. считанный первый ключ ограничивается использованием только в процессе внутреннего шифрования блока. Согласно другому примеру, в процессе дешифрования, также можно не допускать для блока, используемого в устройстве для того, чтобы считывать второй ключ, предложение считанного второго ключа для другого блока, т.е. считанный второй ключ ограничивается использованием только в процессе внутреннего дешифрования блока.

[0115] Фиг. 2 является блок-схемой последовательности операций способа варианта 2 осуществления способа обработки шифрования согласно настоящему изобретению. Как показано на фиг. 2, этот вариант осуществления описывает процесс обработки шифрования, выполняемый, когда устройство должно быть обновлено на стадии использования, и способ может включать в себя следующие этапы.

[0116] Этап 201. Устройство загружает данные обновления из платформы обновления и сохраняет данные обновления во втором пространстве хранения.

[0117] Этап 202. Устройство выполняет вычисление дайджеста относительно данных обновления, чтобы получать дайджест данных обновления.

[0118] Этап 203. Устройство считывает первый ключ из первого пространства хранения и шифрует дайджест данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись.

[0119] Этап 204. Устройство сохраняет вторую цифровую подпись во втором пространстве хранения.

[0120] В частности, когда устройство должно быть обновлено, устройство может загружать данные обновления из платформы обновления. Помимо этого, обновление может быть сохранено во втором пространстве хранения, аналогично данным для работы устройства в вышеприведенном варианте осуществления 1. Во время или после сохранения данных обновления, устройство может реализовывать защиту целостности для данных обновления. Процесс заключается в следующем. Устройство выполняет вычисление дайджеста относительно данных обновления, чтобы получать дайджест данных обновления, например, выполнять вычисление дайджеста с помощью хэш-алгоритма; затем, устройство может считывать первый ключ, используемый для шифрования, из первого пространства хранения, и шифровать дайджест данных обновления с помощью первого ключа, чтобы получать вторую цифровую подпись; и затем, устройство может сохранять вторую цифровую подпись во втором пространстве хранения.

[0121] К настоящему моменту, устройство может получать данные обновления и вторую цифровую подпись, соответствующую данным обновления. Защита целостности для данных обновления, когда устройство должно быть обновлено на стадии использования, завершается в вышеприведенном процессе.

[0122] Когда устройство должно быть обновлено, устройство сначала должно проверять то, изменяются или нет несанкционированным образом данные обновления, сохраненные во втором пространстве хранения, локально в устройстве, т.е. устройство должно проверять то, являются или нет данные обновления, сохраненные во втором пространстве хранения, согласованными с исходными данными обновления, загружаемыми посредством устройства из платформы обновления.

[0123] В частности, устройство может считывать данные обновления и вторую цифровую подпись из второго пространства хранения и выполнять вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, причем используемый алгоритм дайджеста является идентичным алгоритму дайджеста, используемому для защиты целостности данных обновления; затем, устройство может считывать второй ключ, используемый для дешифрования, из первого пространства хранения, и дешифровать вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест. К настоящему моменту, устройство может завершать процесс дешифрования. Дополнительно, устройство может определять то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом. Если является согласованным, устройство может определять то, что данные обновления не изменены несанкционированным образом, и необязательно, устройство дополнительно может использовать данные обновления для обновления или продолжать сохранять данные обновления до тех пор, пока не будет достигнуто время обновления; а если является несогласованным, устройство определяет то, что данные обновления изменены несанкционированным образом, и дополнительно выполняет операцию, например, отправляет предупредительный сигнал или отбрасывает данные обновления, или повторно загружает данные обновления из платформы обновления. Очевидно, что для процесса обновления, устройство может проверять то, изменяются или нет несанкционированным образом программные данные когда-либо в течение периода после того, как данные обновления загружаются на устройство, и до того, как устройство выполняет обновление, что не ограничивается посредством этого варианта осуществления.

[0124] Данные обновления в этом варианте осуществления могут включать в себя программный пакет обновления или конфигурационный файл либо программный пакет обновления и конфигурационный файл.

[0125] Следует отметить, что в этом варианте осуществления, когда устройство имеет как данные для работы устройства, полученные на стадии изготовления, так и данные обновления, загружаемые в процессе обновления, два типа данных могут быть различены посредством внутренних идентификаторов данных, включенных в данные. Например, идентификатор данных, включенный в данные для работы устройства, представляет собой исходный идентификатор версии, а идентификатор данных, включенный в данные обновления, представляет собой новый идентификатор версии. Подробности не повторяются снова в других вариантах осуществления.

[0126] В этом варианте осуществления, устройство может реализовывать защиту целостности для данных обновления с помощью первого ключа, который формируется посредством самого устройства и используется для шифрования; и перед обновлением, устройство может проверять с помощью второго ключа, который формируется посредством самого устройства и используется для дешифрования, то, изменяются или нет несанкционированным образом данные обновления. Поскольку как первый ключ, так и второй ключ формируются посредством самого устройства, и пара ключей сохраняется в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, пара ключей не передается за пределы устройства, что позволяет эффективно уменьшать вероятность раскрытия ключей. Помимо этого, пара ключей не предоставляется посредством производителя устройства, что позволяет повышать надежность устройства.

[0127] Фиг. 3 является блок-схемой последовательности операций способа варианта 1 осуществления способа обработки дешифрования согласно настоящему изобретению. Как показано на фиг. 3, способ этого варианта осуществления описывает процесс, в котором обработка дешифрования выполняется для данных для работы устройства, когда устройство запускается в первый раз на стадии использования.

[0128] Устройство может включать в себя первое пространство хранения и второе пространство хранения, причем первое пространство хранения представляет собой пространство, которое не предоставляет внешний доступ; первое пространство хранения используется для того, чтобы сохранять пару ключей, причем пара ключей формируется посредством самого устройства, и пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования; и второе пространство хранения используется для того, чтобы сохранять данные и цифровую подпись, причем данные включают в себя данные для работы устройства, и цифровая подпись включает в себя первую цифровую подпись, которая получается посредством устройства посредством шифрования дайджеста данных для работы устройства с помощью первого ключа. Способ может включать в себя следующие этапы.

[0129] Этап 301. Устройство считывает данные для работы устройства и первую цифровую подпись из второго пространства хранения.

[0130] Этап 302. Устройство выполняет вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства.

[0131] Этап 303. Устройство считывает второй ключ из первого пространства хранения и дешифрует первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0132] В частности, в этом варианте осуществления, первый ключ и второй ключ не предоставляются посредством производителя устройства, а формируются посредством самого устройства. Первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования, могут представлять собой симметричные ключи, т.е. первый ключ и второй ключ являются идентичными ключами. Первый ключ и второй ключ также могут представлять собой асимметричные ключи, т.е. первый ключ и второй ключ отличаются; например, закрытый ключ может быть использован в качестве первого ключа, и открытый ключ может быть использован в качестве второго ключа, либо открытый ключ может быть использован в качестве первого ключа, и закрытый ключ может быть использован в качестве второго ключа.

[0133] Когда само устройство формирует пару ключей, устройство может формировать пару ключей согласно информации, соответствующей устройству, так что ключи, сформированные посредством различных устройств, отличаются в максимально возможной степени. Например, само устройство может формировать пару ключей согласно по меньшей мере одному из начальных значений ключа, причем начальное значение ключа может включать в себя ESN, случайное число, сформированное посредством самого устройства, и текущее системное время.

[0134] Например, устройство может использовать алгоритм, который объединяет вышеприведенные два или три из начальных значений ключа, чтобы формировать пару ключей, или может использовать одно из начальных значений ключа в качестве входного параметра функции на основе алгоритма формирования ключей, чтобы получать пару ключей.

[0135] В конкретной реализации, само устройство может использовать различные возможные алгоритмы формирования ключей, чтобы формировать пару ключей. Этот вариант осуществления не ограничивает конкретный алгоритм формирования ключей при условии, что вышеприведенная информация, имеющая уникальное соответствие с устройством, рассматривается в процессе формирования ключей, т.е. можно обеспечивать в максимально возможной степени то, что различные устройства формируют различные пары ключей.

[0136] Устройство в этом варианте осуществления может включать в себя два пространства хранения, причем первое пространство хранения используется для того, чтобы сохранять пару ключей, и второе пространство хранения используется для того, чтобы сохранять данные для работы устройства, которые могут включать в себя программный пакет и/или конфигурационный файл.

[0137] Чтобы обеспечивать безопасность ключей, в этом варианте осуществления, первое пространство хранения представляет собой пространство хранения, которое не предоставляет внешний доступ, т.е. первый ключ и второй ключ могут быть использованы только в устройстве и не могут быть получены извне.

[0138] В этом варианте осуществления, по меньшей мере, три типа пространств хранения могут быть использованы в качестве первого пространства хранения. Конкретные типы описаны выше, и подробности не повторяются дальше.

[0139] Второе пространство хранения может представлять собой общее пространство хранения на устройстве, такое как флэш-память или EEPROM.

[0140] После того, как устройство завершает самостоятельное формирование пары ключей и сохраняет сформированную пару ключей в первом пространстве хранения, устройство может реализовывать защиту целостности для данных для работы устройства до того, как устройство продано.

[0141] В частности, устройство может выполнять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства. Например, устройство может выполнять вычисление дайджеста с помощью хэш-алгоритма для данных для работы устройства, чтобы получать дайджест данных для работы устройства.

[0142] Затем, устройство может считывать первый ключ из первого пространства хранения и шифровать дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись. Необязательно, устройство также может сохранять первую цифровую подпись во втором пространстве хранения.

[0143] В вышеприведенном процессе завершается защита целостности на стадии изготовления. После того, как устройство завершает защиту целостности на стадии изготовления, устройство может продаваться пользователю устройства, к примеру, оператору, и начинается стадия использования.

[0144] Когда устройство используется, устройство может проверять, в любое время по мере необходимости, то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, например, когда устройство запускается в первый раз, когда устройство выключается и включается снова, когда устройство работает или когда устройство принимает инструкцию проверки из центра управления.

[0145] Далее описывается процесс дешифрования и проверки того, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, когда устройство запускается первоначально.

[0146] После того, как устройство включается и запускается в первый раз, устройство может считывать данные для работы устройства и первую цифровую подпись из второго пространства хранения; выполнять вычисление дайджеста относительно считанных данных для работы устройства, чтобы получать дайджест считанных данных для работы устройства, причем используемый алгоритм дайджеста является идентичным алгоритму дайджеста, используемому на стадии изготовления; и считывать второй ключ, используемый для дешифрования, из первого пространства хранения и дешифровать первую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест. К настоящему моменту, устройство завершает процесс дешифрования. Дополнительно, устройство может определять то, является или нет дайджест считанных данных для работы устройства согласованным с дешифрованным дайджестом. Если является согласованным, устройство может определять то, что данные для работы устройства не изменены несанкционированным образом, и дополнительно, активировать связанную функцию с помощью данных для работы устройства в первый раз; а если является несогласованным, устройство определяет то, что данные для работы устройства изменены несанкционированным образом, и дополнительно, выполняет операцию, например, отправляет предупредительный сигнал или отбрасывает данные для работы устройства.

[0147] Очевидно, что если то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, проверяется в другое время, например, то, изменяются несанкционированным образом или нет сохраненные данные для работы устройства, проверяется в процессе работы устройства, устройство может продолжать работу без прерывания после определения того, что данные для работы устройства не изменены несанкционированным образом; или устройство может прекращать работу и отправлять предупредительный сигнал и т.п. после определения того, что данные для работы устройства изменены несанкционированным образом.

[0148] В этом варианте осуществления, первый ключ и второй ключ представляют собой пару ключей, сформированную посредством самого устройства. На стадии изготовления устройство может реализовывать, с помощью первого ключа, защиту целостности для данных для работы устройства; и на стадии использования, устройство может проверять с помощью второго ключа то, изменяются или нет несанкционированным образом данные для работы устройства, причем первый ключ используется для шифрования, а второй ключ используется для дешифрования. Поскольку как первый ключ, так и второй ключ формируются посредством самого устройства, и пара ключей сохраняется в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, пара ключей не передается за пределы устройства, что позволяет эффективно уменьшать вероятность раскрытия ключей. Помимо этого, пара ключей не предоставляется посредством производителя устройства, что позволяет повышать надежность устройства.

[0149] Фиг. 4 является блок-схемой последовательности операций способа варианта 2 осуществления способа обработки дешифрования согласно настоящему изобретению. Как показано на фиг. 4, способ этого варианта осуществления описывает процесс обработки дешифрования, выполняемый, когда устройство должно быть обновлено на стадии использования, причем данные, сохраненные во втором пространстве хранения, дополнительно могут включать в себя данные обновления, загружаемые из платформы обновления, и цифровая подпись, сохраненная в первом пространстве хранения, дополнительно может включать в себя вторую цифровую подпись.

[0150] Способ этого варианта осуществления может включать в себя следующие этапы.

[0151] Этап 401. Устройство считывает данные обновления и вторую цифровую подпись из второго пространства хранения, причем вторая цифровая подпись получается посредством устройства посредством шифрования, с помощью первого ключа, дайджеста данных обновления, загружаемых из платформы обновления.

[0152] Этап 402. Устройство выполняет вычисление дайджеста относительно данных обновления, чтобы получать дайджест считанных данных обновления, считывает второй ключ из первого пространства хранения и дешифрует вторую цифровую подпись с помощью второго ключа, чтобы получать дешифрованный дайджест.

[0153] Этап 403. Устройство определяет то, является или нет дайджест считанных данных обновления согласованным с дешифрованным дайджестом, и если да, выполняет этап 404; в противном случае, выполняет этап 405.

[0154] Этап 404. Устройство определяет то, что данные обновления не изменены несанкционированным образом.

[0155] Этап 405. Устройство определяет то, что данные обновления изменены несанкционированным образом.

[0156] В этом варианте осуществления, первый ключ и второй ключ представляют собой пару ключей, сформированную посредством самого устройства. Устройство может реализовывать, с помощью первого ключа, защиту целостности для данных обновления, причем первый ключ используется для шифрования. Перед обновлением устройство может проверять с помощью второго ключа то, изменяются или нет несанкционированным образом данные обновления, причем второй ключ используется для дешифрования. Поскольку как первый ключ, так и второй ключ формируются посредством самого устройства, и пара ключей сохраняется в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ, пара ключей не передается за пределы устройства, что позволяет эффективно уменьшать вероятность раскрытия ключей. Помимо этого, пара ключей не предоставляется посредством производителя устройства, что позволяет повышать надежность устройства.

[0157] Фиг. 5 является принципиальной структурной схемой варианта осуществления аппарата обработки шифрования согласно настоящему изобретению; Как показано на фиг. 5, аппарат этого варианта осуществления располагается в устройстве и может включать в себя: блок 11 формирования, блок 12 получения дайджестов и блок 13 шифрования.

[0158] Блок 11 формирования сконфигурирован с возможностью формировать самостоятельно пару ключей, причем пара ключей включает в себя первый ключ, используемый для шифрования, и второй ключ, используемый для дешифрования; и сохранять пару ключей в первом пространстве хранения, которое находится в устройстве и не предоставляет внешний доступ. Блок 12 получения дайджестов сконфигурирован с возможностью осуществлять вычисление дайджеста относительно данных для работы устройства, чтобы получать дайджест данных для работы устройства, причем данные для работы устройства сохраняются во втором пространстве хранения устройства. Блок 13 шифрования сконфигурирован с возможностью считывать первый ключ из первого пространства хранения и шифровать дайджест данных для работы устройства с помощью первого ключа, чтобы получать первую цифровую подпись.