Область техники

[001] Настоящее изобретение, в общем, относится к проверке подлинности данных о положении. В частности изобретение относится к обеспечению указания времени и положения с проверкой подлинности, например, в виде цифровой метки времени и положения, прикрепленной к документу или другим данным, используя приемник радионавигационных сигналов. Еще один аспект изобретения относится к проверке подлинности данных о положении, т.е. к процессу решения, подлинно ли предполагаемое указание время и положения.

Уровень техники

[002] В будущем защищенная радионавигация, в частности спутниковая навигация, будет столь же важна и жизненно необходима, как защищенный Интернет сегодня. Однако большое количество угроз спутниковой навигации невозможно предотвратить или победить посредством современных технологий по меньшей мере для областей применения гражданского рынка товаров массового производства.

[003] Существует много приложений определения положения, в которых подлинное положение пользователя в определенное время должно быть известно с высокой степенью достоверности и надежности. Такие приложения охватывают, например, управление парком транспортных средств, сбор дорожных пошлин, установку геозон, виртуальные лицензии на использование, службы, определяющие безопасность установления положения, системы автострахования типа «плати как ездишь» и т.д. В других областях применения может быть необходимо определение возможности обладания пользователя конкретными данными в конкретные время и в конкретном положении.

[004] Выход на рынок и одобрение пользователями данных приложений будут в значительной степени зависеть от их надежности и достоверности при целостности и устойчивости предоставленных услуг. В данном контексте пользователи по настоящему изобретению охватывают пользователей приемника, положения которых определены на основании радионавигационных сигналов радионавигационной системы (таких пользователей обычно следует называть «конечными пользователями»), и поставщиков услуг, которые используют данные о положении, принятые от конечных пользователей.

Такие поставщики услуг могут быть упомянуты в качестве поставщиков услуг третьей стороны, поскольку они обычно отличны от оператора системы определения положения.

[005] С одной стороны конечные пользователи обычно хотят быть уверены в подлинности источника радионавигационных сигналов. Данная озабоченность связана с таким понятием, которое в дальнейшем упомянуто как проверка подлинности космических сигналов (SIS).

[006] С другой стороны поставщики услуг третьего лица обычно хотят иметь гарантию в том, что каждые данные о положении, принятые поставщиками от своих конечных пользователей (абонентов), фактически соответствуют положению конечного пользователя по времени. Во-первых, такая гарантия предполагает, что данные о положении были вычислены на основе подлинных радионавигационных сигналов, а во-вторых, что данные не были подделаны, т.е. изменены или сфальсифицированы для обеспечения ошибочного положения или время.

[007] Понятие, относящееся к проверке подлинности данных о положении, предъявленных конечными пользователями или переданных их приемниками радионавигационных сигналов, в дальнейшем будет упомянуто в качестве проверки подлинности «положения-скорости-времени» (PVT). PVT символизирует «положение-скорость-время», представляющие собой наиболее распространенный набор данных о положении, вычисленный приемниками.

[008] Международная патентная заявка WO2009/090515 рассматривает проблему проверки подлинности данных о положении в отношении без инфраструктурной системы сборов дорожных пошлин. Система начисления в автоматизированной системе сбора дорожных пошлин основана на пройденном расстоянии, дате и/или времени перемещения, положении (географическая область) и/или характеристиках транспортного средства (длина, рабочий объем двигателя, потребление топлива, выбросы CO2 и т.д.). Задача в WO2009/090515 состоит в предотвращении так называемой «фиктивной атаки GPS», т.е. предоставления ложных GPS-данных учреждению, выполняющему сбор пошлин, для уменьшения подлежащих уплате дорожных пошлин. Данная задача решена путем обеспечения учреждения, взымающего пошлины, показаниями датчиков о состояниях транспортного средства (скорость, угол поворота, пройденное расстояние, локальную погоду и т.д.). Затем учреждение по сбору пошлин перепроверяет данные GPS с данными состояния транспортного средства для проверки подлинности или опровержения данных GPS.

[009] Кроме того, международная патентная заявка W02009/001294 относится к обнаружению и предотвращению мошенничества в отношении системы взимания дорожных пошлин. Пользовательский приемник принимает данные о положении путем приема, понижающего преобразования и обработки навигационных сигналов. Далее декодированные данные о положении, а также необработанные данные (выборки преобразованных навигационных сигналов) поступают взымающему пошлины учреждению, и затем учреждение может проверить, соответствует ли выборка необработанных данных данным, ожидаемым в конкретном положении и время, указанным переданными данными о положении.

[0010] Подобный подход следует из патента США №5754657, в котором раскрыт способ проверки подлинности или проверки допустимости, согласно которому приемник, положение которого должно быть подтверждено или опровергнуто, передает «расширенный сигнал данных», содержащий необработанные данные радионавигационного сигнала, а также утвержденное положение и время. «Расширенный сигнал данных» передан центральной станции, которая по существу проверяет непротиворечивость необработанных данных утвержденным положению и времени, а также сигналам, переданным спутниками в широковещательном режиме.

[0011] Другое интересное решение предложено в статье «Signal Authentication - A Secure Civil GNSS for Today» под редакцией Шермана Ло и др., опубликованной в издании InsideGNSS в сентября/октября 2009 г. Способ проверки подлинности, раскрытый в статье, основан на переносе частотой LI GPS сигналов С/А-кода и (зашифрованного) Р(У)-кода, переданных со сдвигом по фазе на девяносто градусов. Пользовательский приемник передает свое вычисленное положение и время вместе с кадром сигналов Р(У)-кода (сырых данных) службе проверки подлинности. Способ состоит в том, что Р(У)-кодовая последовательность, принятая в первом положении (положение приемника, которое должно быть проверено подлинности), идентична Р(У)-кодовой последовательности, принятой во втором положении (положение опорного приемника под управлением службы проверки подлинности), при условии, что учтено различие времен сигналов спутник-приемник. Присутствие пика корреляции в последовательностях Р(У)-кодов (сырых данных), записанных в этих двух положениях, устанавливает подлинность сигнала С/А-кода (предполагая, что оба приемника не расположены одновременно в диапазоне приема одного и того же имитирующего сигналы злоумышленника). Аспектами способа, раскрытого в данной статье, также выступал объект заявок на патент СШ №№2009/0195443 и 2009/0195354.

[0012] В основном существуют три различных типа угрозы целостности данных о положении:

- Угрозы целостности космических сигналов (например, преднамеренные помехи, спуфинг и искажение пеленга). Данные угрозы возникают по «восходящему потоку» вычисления данных о положении. Преднамеренные помехи представляют собой излучение радиочастотного сигнала или шума достаточной мощности и определенных характеристик для вытеснения навигационных сигналов в окрестности передатчика преднамеренных помех. Преднамеренные помехи препятствуют приемникам определения положения получать и отслеживать навигационные сигналы в пределах области, площадь которой зависит от мощности излучения передатчика преднамеренных помех. Приемник определения положения, подвергнутый воздействию преднамеренных помех, приведен в состояние неспособности создания PVT-данных или может создавать только PVT-данные, выражающие высокую неточность (показывающие большой ошибочный диапазон). Все сигналы, зашифрованные или нет, могут быть искажены. Передатчики преднамеренных помех доступны на рынке по низким ценам (меньше, чем 100€). Преднамеренные помехи могут быть обнаружены приемниками определения положения, оборудованными специальными устройствами и алгоритмами. Формирование преднамеренных помех относится к незаконной деятельности в большинстве стран. Спуфинг представляет собой передачу в широковещательном режиме сигналов, напоминающих сигналы о положении, посредством имитирующего наземного устройства, для дезориентации приемников определения положения. Спуфинг также запрещен в большинстве стран. В принципе средства спуфинга не смогут имитировать зашифрованные сигналы (например, текущий Р(У)-код GPS, будущий М-код GPS, или будущее PRS- и CS-коды Галилео), пока они не смогут взломать шифрование навигационного кода, что весьма маловероятно. Пока средства спуфинга полностью не доступны на рынке, но могут быть легко изготовлены производителями приемников и/или технически осведомленными людьми. Предполагается, что через несколько лет такие средства спуфинга будут доступны на рынке по доступным ценам приблизительно между 1006 и 1000€. Сбивание пеленга представляет собой прием и ретрансляцию подлинных навигационных сигналов с или без задержки. Происходит считывание исходных сигналов с использованием высококачественной антенны, их задерживание и последующая ретрансляция посредством эмиттера, так что задержанные сигналы обеспечивают вычисление ошибочного положения. В отличие от спуфинга искажение пеленга, при определенных условиях, также может дезориентировать приемники определения положения, работающие с зашифрованными навигационными сигналами.

- Угрозы вычисления PVT (например, ошибки, «черви» и/или вирусы аппаратных средств или программного обеспечения, изменяющие процесс вычисления).

- Угрозы целостности PVT после их вычисления (искажение вычисленных PVT) или после предположительного вычисления (в случае полного составления данных о положении). PVT могли бы, например, быть прихвачены и заменены поддельными PVT при передаче по телекоммуникационным сетям между пользовательским приемником и поставщиком услуг третьей стороны. Также они могли быть изменены при хранении на электронных поддержках, например, в пределах оборудования поставщика услуг.

Задача изобретения

[0013] Существует два основных понятия проверки подлинности, которые использованы применительно к радионавигации. Первое из данных понятий упомянуто в приведенном далее описании как «автономная проверка подлинности SIS», где «SIS» представляет собой аббревиатуру выражения «signal-in-space» (сигнал-в-космосе или космический сигнал), т.е. сигнала, который достигает приемника. Автономная проверка подлинности SIS обеспечивает пользователю GNSS-приемника, или самому приемнику, возможность осуществления проверки того, что сигналы, использованные для вычисления положения, представляют собой сигналы данного GNSS-созвездия (а не сигналы, переданные в широковещательном режиме недоброжелательным наземным или бортовым устройством) и были вычислены надежным алгоритмом. Таким образом, автономная проверка подлинности SIS направлена на проверку подлинности источников радионавигационных сигналов. Автономная проверка подлинности SIS решает следующие две задачи, с которыми имеет дело каждый пользователь GNSS-приемника:

- В данный момент приемник подвержен спуфингу?

- Программное обеспечение приемника надежно?

[0014] Второе понятие проверки подлинности в приведенном далее описании упомянуто как удаленная проверка подлинности PVT. Данная проверка подлинности содействует третьим сторонам, желающим проверять положения, предъявленные пользователями. Удаленная проверка подлинности PVT обеспечивает третьей стороне возможность осуществления проверки того, что данные о положении, созданные радионавигационным приемником, будь то интегрированным с другими датчиками или нет, не были подделаны, т.е. не были изменены или сфальсифицированы для обеспечения, например, неправильного положения, неправильной скорости и/или неправильного время. Понятие удаленной проверки подлинности PVT определяет степень надежности уже записанных данных о положении и источника, создавшего такие данные о положении.

[0015] Удаленная проверка подлинности PVT решает следующие задачи, с которыми имеет дело получатель данных о положении:

- Этим данным о положении можно доверять?

- Данные о положении поступают из приемника, заявленного для их создания?

[0016] Сквозная проверка подлинности положения представляет собой сочетание, или комбинацию, автономной проверки подлинности SIS и удаленной проверки подлинности PVT в пределах единственного приложения. И именно на это направлен настоящий пример.

[0017] Возможно стоить еще раз отметить, почему возникает разграничение между автономной проверкой подлинности SIS и удаленной проверкой подлинности PVT.

[0018] Автономная проверка подлинности SIS гарантирует, что сигналы, считанные радионавигационным приемником, представляют собой сигналы, переданные в широковещательном режиме GNSS-созвездием, или созвездием псевдоспутников, а не сигналы, ретранслированные недоброжелательным устройством. Автономная проверка подлинности SIS, прежде всего, имеет значение для конечного пользователя. Другими словами автономная проверка подлинности SIS представляет собой то, что хотят пользователи GNSS-приемников. Данная проверка подлинности отвечает на вопрос о том, может ли пользователь GNSS-приемника доверять положению, обеспеченному его или ее приемником. Удаленная проверка подлинности PVT гарантирует, что данные о положении не были подделаны с момента их вычисления. Удаленная проверка подлинности PVT имеет значение для третьих сторон, которые имеют договорные отношения с пользователями радионавигационных приемников или обладают органом контроля над пользователями. Такая проверка подлинности не имеет значения для пользователя радионавигационного приемника. Другими словами удаленная проверка подлинности PVT представляет собой то, чего хотят третьи стороны. Данная проверка подлинности отвечает на вопрос относительно того, может ли третья сторона доверять данным о положении, отправленным пользователем.

[0019] Кроме того, автономная проверка подлинности SIS могла бы быть использована для предоставления пользователю данных об уровне достоверности, связанном с точностью положения, особенно в ситуациях, в которых локальные эффекты, такие как наличие множества путей, служат отклонением измерений SIS.

[0020] Также можно отметить, что в отдельности автономная проверка подлинности SIS не представляет ценности для третьей стороны, выполняющей поиск надежных данных о положении, потому что данные о положении, обеспеченные третьей стороне, могли быть подделаны. Кроме того, одна лишь удаленная проверка подлинности PVT вызывает меньший интерес без автономной проверка подлинности SIS: при невозможности проверки подлинности сигналов, использованных для вычисления данных о положении, которые могли бы быть вычислены па основании имитированных радионавигационных сигналов. Даже при отсутствии какого-либо изменения данных о положении, они не могут быть полностью надежными.

[0021] Дополнительно можно отметить, что считают легче доверять одной «надежной службе», чем двум службам. Другими словами, наличие двух различных объектов, первый из которых обеспечивает автономную проверку подлинности SIS, а второй обеспечивает удаленную проверку подлинности PVT, возможно пока теоретически. Однако на практике сосуществование двух отдельных объектов значительно усложняет процедуры по следующим причинам: зависимость от одного и того же радионавигационного приемника и от собственной защищенности несанкционированного доступа. Кроме того, если бы два различных объекта должны были обеспечить автономную проверку подлинности SIS и удаленную проверку подлинности PVT, соответственно, приемник остался бы слабым звеном в цепочке доверия. В таком случае всегда существует риск посреднического злонамеренного воздействия на границе двух систем, а именно в пределах приемника. Например, люди, готовые совершить мошенничество, могли бы поместить устройство, имитирующее PVT, между двумя приложениями. Такое злонамеренное воздействие невозможно в приложении, описанном в приведенном далее описании.

[0022] Таким образом, задача настоящего изобретения состоит в обеспечении способа вычисления проверяемых на подлинность данных о положении, т.е. данных о положении, подлинность которых может быть проверена позже службой проверки подлинности. Поставленная задача достигнута посредством способа по п.1 формулы изобретения.

Сущность изобретения

[0023] Настоящее изобретение может быть реализовано применительно к любому виду глобальной навигационной спутниковой системы (GNSS) или радионавигационной системы, использующей созвездие псевдоспутников. Ключевой аспект изобретения состоит в том, что источники радионавигационных сигналов (спутники или псевдоспутники) передают в широковещательном режиме сигналы, содержащие криптографическую метку в пределах своего контента данных. Криптографические метки можно считать псевдослучайными числами или ключами (например, в виде двоичной последовательности), которые подвержены периодическому обновлению под контролем службы проверки подлинности. Они непредсказуемы в том смысле, что будущие криптографические метки невозможно получить исходя из истории криптографических меток, т.е. исходя из некоторых или всех ранее переданных меток. В этом смысле криптографические метки можно считать криптографическими метки для данного случая («числа, использованные однократно»), даже если конкретное значение криптографической метки может быть повторено (в непредсказуемые моменты времени).

[0024] Криптографические метки использованы в качестве криптографической переменной назначенными приемниками радионавигационных сигналов для нанесения цифровой метки и/или шифрования вычисленного решения о положении, т.е. географического положения и время, вычисленных на основе принятых радионавигационных сигналов. Затем приемники создает пакет данных, содержащий первую и вторую части, причем первая часть содержит данные о положении (решение о положении) и открытый идентификатор приемника, а вторая часть содержит дайджест (значение хеш-функции) или инкапсуляцию (шифрование) решения о положении. Пакеты данных могут быть сохранены в приемнике и/или переданы к другим объектам, например, поставщику услуг третьей стороны.

[0025] В контексте данного описания термин «данные о положении» означает содержание в этих данных время и географического положения (в 2-D, например, как долгота и широта, или в 3-D, например, как долгота, широта и высота), возможно в сочетании но меньшей мере с одним из следующих типов данных:

- скорость (вектор);

- ускорение (вектор);

- рывок (вектор), т.е. (вектор) частота изменения ускорения;

- курс (вектора),

- данные точности и целостности, такие как размерности доверительного блока, центрированного по вычисленному времени и географическому положению, указывающие на часть пространства-времени, содержащую фактическое время и географическое положение с заданной вероятностью (доверительный уровень).

[0026] Затем пакеты данных могут быть представлены службе проверки подлинности, которая проверяет, непротиворечивы ли время и географическое положение, указанные в пакете данных, дайджесту и/или криптограмме. Для реализации этого служба проверки подлинности хранит архив криптографических меток, которые были переданы в широковещательном режиме, или использует алгоритм для извлечения криптографических меток, соответствующих утверждаемому положению и времени. В зависимости от результата проверки непротиворечивости служба проверки подлинности затем может создать сертификат, утверждающий подлинность пакета данных или указывающий на безуспешность завершения проверки непротиворечивости. При неуспешном завершении проверки непротиворечивости предполагается, что пакет данных был подделан или создан при неправильных условиях (например, при атаках создания преднамеренных помех, спуфинга или искажения пеленга).

[0027] При легком извлечении криптографических меток из сообщения данных радионавигационных сигналов для недоброжелательной третьей стороны теоретически были бы выполнимы архивация криптографических меток, переданных в широковещательном режиме, и использование таких заархивированных меток для подделки, учитывая определенное географическое положение и время, подходящего дайджеста и/или криптограммы, и сборка пакета данных в корректном формате. При отсутствии дополнительных мер безопасности служба проверки подлинности, возможно, признала бы подделанный пакет данных подлинным.

[0028] Существует несколько вариантов усложнения реализации такого рода атак. Для запрещения доступа к криптографическим меткам эти метки защищены шифрованием при передаче в широковещательном режиме в радионавигационных сигналах. В этом отношении криптографические метки могут быть распространены в защищенных радионавигационных сигналах. Радионавигационный сигнал квалифицирован как защищенный, при соответствии одному из следующих условий:

(a) сам радионавигационный сигнал зашифрован (т.е. зашифрован дальномерный код сигнала) с помощью современного алгоритма шифрования, или

(b) радионавигационный сигнал не зашифрован (открытый сигнал), однако сообщение данных (в том числе криптографические метки), которое переносит данный сигнал, зашифровано посредсвтом современного алгоритма шифрования; или

(c) радионавигационный сигнал и его сообщение данных зашифрованы одинаковым современным алгоритмом шифрования или двумя различными алгоритмами шифрования, с помощью двух различных последовательностей ключей.

[0029] Криптографические метки могут быть общими для некоторых или всех источников радионавигационных сигналов, т.е. данные источники сигналов, таким образом, передают в широковещательном режиме одинаковую хронологическую последовательность криптографических меток. В качестве альтернативы, каждый источник радионавигационных сигналов может быть охарактеризован одной определенной криптографической меткой. В данном альтернативном варианте реализации каждый источник радионавигационных сигналов рассылает в широковещательном режиме свою собственную хронологическую последовательность криптографических меток, причем последовательности меток отличны друг от друга между различными источниками сигналов. В этом варианте приемник радионавигационных сигналов принимает множество криптографических меток для каждого определения положения. Таким образом, криптографическая переменная, использованная для цифровой маркировки и/или шифрования вычисленного решения о положении, зависит от множества криптографических меток. В таком сценарии криптографическая переменная зависит от времени определения положения (поскольку криптографические метки регулярно обновляются), и от географического положения (поскольку источники радионавигационных сигналов, расположенные в зоне видимости приемника, зависят от своего текущего положения). Следует отметить, что даже в том случае, в котором каждый радионавигационный источник передает в широковещательном режиме свою индивидуальную последовательность меток, могут возникать моменты времени, в которых некоторые из меток, принятых от различных источников, случайно равны по значению.

[0030] В качестве дополнительного аспекта безопасности доступ к криптографическим меткам предпочтительно зависит от использования предопределенного типа аппаратных средств приемника (например, криптомодуль) и/или программного обеспечения, в частности, защищенные от несанкционированного доступа программное обеспечение и/или аппаратные средства приемника. Таким образом, приемник предпочтительно содержит периметр безопасности для выполнения всех операций, определяющих безопасность, и препятствования считыванию криптографических меток любой третьей стороной. Контрольная сумма программного обеспечения приемника может быть включена в пакет данных для обеспечения службе проверки подлинности возможности проверки того, что программное обеспечение приемника не было изменено. При предоставлении службе проверки подлинности недействительной контрольной суммы, данная служба выдаст сертификат, предупреждающий об изменении программного обеспечения.

[0031] Предпочтительно, ключи, предоставляющие приемникам доступ к (зашифрованным) радионавигационным сигналам и/или криптографическим меткам (предпочтительно вместе с навигационным сообщением), распределены только приемникам, прошедшим проверку своего программного обеспечения и/или аппаратных средств, по протоколу защищенной связи. Предпочтительно происходит периодическое изменение ключей доступа к криптографическим меткам и/или ключа доступа к радионавигационным сигналам для обеспечения отсутствия долговременного доступа к криптографическим меткам у приемников, в периметр безопасности которых был нарушен. Такая особенность значительно усложняет злоумышленникам, использующим взломанные приемники, создание полных архивов прошлых криптографических меток. Практически, в случаях, в которых происходит обновление ключей при истечении их срока действия, предоставляющих доступ к радионавигационным сигналам и/или криптографическим меткам, сохраненных в приемнике, приемник может автоматически устанавливать канал засекреченной связи со службой проверки подлинности или напомнить пользователю о выполнении такой установки для извлечения последующих ключей.

[0032] Принимая во внимание, что традиционные цифровые подписи связаны с проверкой подлинности автора или источника сообщения или цифрового документа, решение по настоящему изобретению не предполагает проверки подлинности самого пользователя приемника, но может расширить область цифровых подписей с помощью защищенных данных о положении и времени создания цифровой подписи, при условии, что устройство подписания сконфигурировано согласно настоящему изобретению.

[0033] В настоящем изобретении рассмотрены различные части радионавигационной системы, такие как:

- наземная часть радионавигационной системы, которая отвечает, среди прочего, за синхронизацию спутников и/или псевдоспутников и подготовку сообщения данных, которое должно быть передано в широковещательном режиме в радионавигационных сигналах;

- часть источников радионавигационных сигналов (спутники и/или псевдоспутпики); в контексте глобальной навигационной спутниковой системы данная часть упомянута в качестве «космической части», содержащей обычно около 24-30 действующих спутников на средней околоземной орбите в трех или шести различных орбитальных плоскостях;

- пользовательская часть, содержащая радионавигационные приемники;

- служба проверки подлинности;

- в тех случаях, в которых применимо, телекоммуникационная часть для передачи пакетов данных от приемников поставщикам географически локализованных услуг («сеть передачи пакетов данных»); и

- защищенная телекоммуникационная часть для распределения ключей, предоставляющих доступ к радионавигационным сигналам и/или криптографическим меткам, к приемникам.

[0034] Заявитель сохраняет за собой право заявлять различные аспекты изобретения в отдельности, возможно по меньшей мере в одной выделенной или продолжающих заявок в случае такой необходимости.

[0035] При обращении в первую очередь к пользовательской части аспект настоящего изобретения относится к способу обеспечения данных время-и-положения с проверкой подлинности с использованием приемника радионавигационных сигналов. Данный способ содержит прием радионавигационных сигналов, переданных в широковещательном режиме от множества источников радионавигационных сигналов (например, спутников или псевдоспутников), причем по меньшей мере некоторые из радионавигационных сигналов содержат, в пределах своих сообщений данных, по меньшей мере одну криптографическую метку, защищенную шифрованием и периодически обновляемую, предпочтительно под управлением службы проверки подлинности. Приемник извлекает, посредством дешифрования, криптографические метки из радионавигационных сигналов. При зашифрованных радионавигационных сигналах, переносящих метки, приемник получает доступ к сообщениям данных сигналов, используя соответствующий ключ. Аналогичным образом, при зашифрованных криптографических метках (в открытом или зашифрованном сигнале), приемник дешифрует такие метки с использованием соответствующего ключа. Затем приемник определяет данные о положении, включая свое географическое положение и время (дату и время суток), на основании принятых радионавигационных сигналов, т.е. приемник определяет положения и время. Приемник создает цифровой код проверки подлинности, представляющий собой дайджест криптографического сообщения, или криптограмму, или комбинацию дайджеста и криптограммы, посредством криптографической функции, использующей в качестве входных данных по меньшей мере данные о положении и извлеченные криптографические метки. Затем приемник создает пакет данных, включающий первую часть, содержащую вышеописанные данные о положении, открытый идентификатор приемника (т.е. метку, записанную на приемнике), и вторую часть, содержащую вышеописанный цифровой код проверки подлинности. Сами криптографические метки используют для создания цифрового кода проверки подлинности, но не включают в пакет данных.

[0036] Также в отношении пользовательской части, еще один аспект настоящего изобретения относится к приемнику радионавигационных сигналов, выполненному с возможностью осуществления способа. Для осуществления способа приемник оборудован подходящим программным и аппаратным обеспечением. Таким образом, аспект изобретения имеет отношение к компьютерной программе для приемника радионавигационных сигналов, содержащей команды, которые, при исполнении приемником радионавигационных сигналов, предписывают данному приемнику функционировать согласно способу.

[0037] Криптографическая функция может, например, создавать в качестве цифрового кода проверки подлинности цифровой дайджест в форме значения хеш-функции данных о положении и возможно открытый идентификатор приемника, используя в качестве криптографической переменной криптографический ключ, представляющий собой функцию (например, конкатенацию) по меньшей мере извлеченных криптографических меток. Альтернативно или дополнительно криптографическая функция может шифровать данные о положении и возможно открытый идентификатор приемника, используя такой криптографический ключ в качестве криптографической переменной.

[0038] Следует отметить, что помимо данных о положении и открытого идентификатора приемника криптографическая функция может использовать, в качестве входных данных, дополнительные данные защиты, например, по меньшей мере одного цифрового документа, такого как цифровые фотографии, данные идентификации пользователя, данные целостности космического сигнала, контрольную сумму программного обеспечения приемника, дополнительные данные о положении, цифровые подписи и т.д. В данном случае цифровой код проверки подлинности служит для установления того, что дополнительные данные были сохранены или обработаны приемником в конкретное время и в конкретном положении.

[0039] Таким образом, изобретение может быть использовано для защиты не только

- идентификации приемника и данных о положении, созданных этим приемником, но также и других данных, идентифицирующих или относящихся к пользователю; и/или

- любой цифровой документ, обработанный приемником, например фотографии, фильмы; отсканированные документы, файлы данных измерений.

[0040] Преимущественно дополнительные данные защиты могут содержать:

- данные идентификации, идентифицирующие пользователя приемника и/или любую цифровую форму официальных разрешений, принадлежавших пользователю (таких как водительское удостоверение, пилотское свидетельство, регистрационный паспорт транспортного средства, сертификат страхования транспортного средства, цифровые права для осуществления доступа к мультимедийным документам); включая контрольную сумму кода программного обеспечения приемника; и/или

- данные предупреждения о злонамеренном воздействии; и/или

- любые цифровые данные или документ, созданные устройством, таким как измерительное устройство, фотокопировальная машина, фотокамера, видеомагнитофон, и т.д., оборудованным встроенным приемником радионавигационных сигналов.

[0041] Для упрощения данные о положении и необязательные дополнительные данные защиты в дальнейшем могут быть упомянуты просто как «данные защиты».

[0042] Существуют различные способы, при которых криптографическая функция может быть настроена для защиты данных, которые она принимает в качестве входных данных. Например, криптографическая функция могла бы создавать значение хеш-функции (дайджест) некоторых или всех данных защиты с использованием криптографического ключа в качестве криптографической переменной. Криптографическая функция также могла бы зашифровать некоторые или все данные защиты, используя криптографический ключ. Таким образом, криптографическая функция может быть настроена для вывода значения хеш-функции и/или криптограммы данных защиты. При выполнении только хеширования (но не шифрования) некоторых из данных защиты, такие данные должны быть включены в первую часть пакета данных в виде открытого текста в том же формате, в котором они применимы в качестве входных данных для криптографической (хеширование) функции, для обеспечения службе проверки подлинности возможности проверки непротиворечивости данных в открытом тексте со значением хеш-функции. Однако в случае зашифрованных данных, означая, что служба проверки подлинности может извлечь исходные данные из цифрового кода проверки подлинности путем дешифрования, такие данные не должны быть включены в пакет данных в том же формате, в котором они применимы в качестве входных данных для криптографической функции (т.е. обычно в открытом тексте).

[0043] Следует напомнить, что цифровой код проверки подлинности может содержать некоторые другие данные помимо данных о положении и открытого идентификатора приемника. В этом случае служба проверки подлинности может подтвердить, что такие дополнительные данные были обработаны приемником в определенное время в определенном положении. Кроме того, стоит отметить другой момент, состоящий в том, что пакет данных может быть зашифрован (полностью или частично) пользователем после его создания, например, для защиты конфиденциальности пользователя. Затем пакет данных должен быть дешифрован прежде, чем он будет представлен для проверки службе проверки подлинности или данной службе нужно предоставить ключ для дешифрования пакета данных с тем, чтобы служба проверки подлинности смогла извлечь содержимое открытого текста и цифрового кода проверки подлинности.

[0044] Криптографический ключ, использованный для хеширования и/или шифрования данных защиты, предпочтительно содержит конкатенацию криптографических меток, переданных в широковещательном режиме посредством различных источников радионавигационных сигналов. Однако криптографический ключ также может быть получен более сложной функцией криптографических меток (например, включая перестановку или смешивание меток и т.д.). Функция, использованная для создания криптографического ключа из меток, известна только службе проверки подлинности, которая при запросе проверки подлинности пакета данных, представленного этой службе, извлекает криптографические метки, соответствующие предполагаемому географическому положению и времени (из архива или используя секретный алгоритм), для восстановления криптографического ключа, использованного криптографической функцией приемника.

[0045] Возможно приемник радионавигационных сигналов уже сохранил секретный ключ, названный в приведенном далее описании секретным идентификатором приемника, известный только службе проверки подлинности (секретный ключ представляет собой «разделенный секрет» приемника, но не пользователя, и службы проверки подлинности). Такой ключ может быть сохранен, например, в пределах приемника производителем этого приемника в соответствии с лицензионным соглашением со службой проверки подлинности. В таком случае функция, используемая для создания криптографического ключа, может использовать секретный идентификатор приемника в качестве входных данных в дополнение к криптографическим меткам. Криптографический ключ мог представлять собой, например, конкатенацию криптографических меток и весь или часть секретного ключа. Данная опция особенно предпочтительна для обеспечения постоянной длины криптографических ключей в случае множества криптографических меток, учитывая возможное изменение числа источников, видимых приемником, во времени и в зависимости от положения. Например, в случае с GNSS число радионавигационных спутников в видимости приемника в действительности не постоянно. Поэтому, при получении криптографического ключа, например путем конкатенации только криптографических меток, изменилась бы длина ключа и, следовательно, изменилась бы стойкость криптографического ключа и устойчивость кода проверки подлинности. Таким образом, криптографический ключ предпочтительно обладает фиксированной длиной (числом битов), причем эта длина выбрана достаточной для устойчивого шифрования.

Таким образом, приемник предпочтительно использует часть секретного идентификатора приемника для заполнения любых свободных битов, т.е. достижения предопределенной длины криптографического ключа.

[0046] Предпочтительно, в случае множества криптографических меток, пакет данных содержит, в своей первой или второй части, данные, идентифицирующие источники сигналов, передающие в широковещательном режиме криптографические метки, используемые приемником для вычисления криптографического ключа («данные идентификации источника сигнала»). Такая опция особенно предпочтительна, поскольку утвержденное время и положение, во всех случаях, не достаточно для определения службой проверки подлинности того, какие криптографические метки были фактически извлечены радионавигационным приемником. Действительно данные о времени и положении обеспечивают возможность установления конкретных источников сигналов, теоретически увиденных приемником. Однако прием радионавигационных сигналов от некоторых из этих источников мог быть предотвращен (например, вследствие маскирования). При отсутствии дополнительных указаний, на основании которых приемник фактически использует криптографические метки, служба проверки подлинности должна была бы проверить множество из теоретически возможных комбинаций криптографических меток, пока не найдет комбинацию, использованную для создания криптографического ключа. Напротив, при указании в пакете данных источников криптографических меток, служба проверки подлинности может быстро идентифицировать криптографические метки на основе данных о положении (время и положение) и данных, идентифицирующих источники сигналов. Как только криптографические метки идентифицированы, служба проверки подлинности может проверить совместимость данных защиты и цифрового кода проверки подлинности и выпустить сертификат, подтверждающий подлинность данных защиты или показывающий их недостоверность.

[0047] Согласно приведенному выше описанию приемник радионавигационных сигналов предпочтительно содержит периметр безопасности, в пределах которого происходит выполнение по меньшей мере обеспечивающих безопасность этапов. Эти этапы содержат, например: извлечение криптографических меток из радионавигационных сигналов, определение данных о положении и создание цифрового кода проверки подлинности. Контрольная сумма программного обеспечения приемника может быть включена в цифровой код проверки подлинности. В таком случае выполнение этапа вычисления контрольной суммы программного обеспечения также происходит в пределах периметра безопасности. Специалист в данной области техники поймет, какие этапы предпочтительно выполняют в пределах периметра безопасности для предотвращения злонамеренных атак.

[0048] В варианте реализации изобретения вычисление данных о положении происходит не только на основании измерений псевдодальности, но также и на основании фазовых измерений.

[0049] В альтернативном варианте приемник может вычислить данные о положении на основании измерений псевдодальности и, возможно, фазовых измерений, открытого и зашифрованного сигналов. Приемник может быть выполнен с возможностью обнаружения несогласованности между данными о положении, полученными исходя из характерных признаков открытого сигнала, и данными о положении, полученными исходя из характерных признаков зашифрованного сигнала. При расхождении вычисленных географических положений больше, чем на приемлемый порог, приемник может решить отвергнуть измерения, выполненные на основе открытых сигналов, и/или даже инициировать предупреждение, предполагающее атаку спуфинга на открытые сигналы, при невозможности объяснения несогласованности обычными помехами подобно множеству путей.

[0050] Кроме того, предпочтительно приемник может вычислять данные о положении на основании многочастотных измерений, т.е. используя радионавигационные сигналы, передаваемые в широковещательном режиме на различных частотах. При некоторых условиях приемник может обнаружить атаки искажения пеленга, т.е. сигналы, ретранслируемые в широковещательном режиме наземным эмиттером с введением или без введения задержки. При атаке искажения пеленга отсутствует изменение сообщений данных радионавигационных сигналов. Все сигналы, открытый или зашифрованный, подвержены угрозе искажения пеленга. Атака искажения пеленга может быть обнаружена при наличии по меньшей мере одной из доступных радионавигационных частот, не подвергнутой искажению пеленга. Таким образом, приемник может быть выполнен с возможностью вычисления данных о положении для различных частот в отдельности, или для различных комбинаций частот, может быть выполнен с возможностью проверки любой бессвязности различных данных о положении, вычисленных (по существу) в одно и то же время.

[0051] В данном контексте стоит отметить, что использование зашифрованных радионавигационных сигналов не исключает угрозы воздействия преднамеренных помех. Однако преднамеренные помехи могут быть обнаружены относительно легко посредством современных приемников радионавигационных сигналов.

[0052] Данные о предупреждениях, инициированных приемником, предпочтительно могут быть включены приемником в цифровой код проверки подлинности как часть данных защиты. Затем данные могли быть собраны службой проверки подлинности и использованы создания базы данных. Такую базу данных могла бы контролировать служба проверки подлинности или другой поставщик услуг для локализации обнаруженных угроз. Таким образом, служба проверки подлинности могла бы сообщать компетентным органам федеральной власти о преднамеренных помехах, спуфинге, искажении пеленга или других обнаруженных злонамеренных атаках для их локализации и, в идеале, нейтрализации злоумышленников.

[0053] При рассмотрении, в частности, наземной части один из аспектов настоящего изобретения относится к службе проверки подлинности, которая уже была упомянута несколько раз в приведенном выше описании. Служба проверки подлинности выполняет способ проверки подлинности данных защиты, включенных в пакет данных, представленный данной службе. Такой способ содержит прием пакета данных, созданного, или имеющего вид созданного, согласно описанному выше способу. Предполагается, что пакет данных, представленный службе проверки подлинности, содержит данные о положении и цифровой код проверки подлинности, причем данные о положении представляют предполагаемое географическое положение и время, а кода проверки подлинности имеет по меньшей мере вид этого. (При неправильном формате пакета данных, представленного службе проверки подлинности, необходимость продолжения отсутствует. Затем процедура проверки подлинности может быть прервана, и стороне, для которой представлен пакет данных, может быть выдано сообщение об ошибке). Служба проверки подлинности извлекает по меньшей мере одну криптографическую метку, которую принял бы приемник радионавигационных сигналов в случае фактического пребывания в предполагаемом географическом положении в предполагаемое время. Служба проверки подлинности проверяет совместимость данных о положении и цифрового кода проверки подлинности. В конечном счете, данная служба проверяет подлинность пакета данных (включая указание времени-и-положения, содержащееся в данных о положении) при совместимости данных о положении и цифрового кода проверки подлинности или отклоняет пакет данных как недопустимый при несовместимости данных о положении и цифрового кода проверки подлинности. В случае необходимости сертификат, с положительным результатом, может содержать указание об уровне доверия, нежели быть приписанным к данным о положении, на основании, например, числа заверенных сигналов, использованных для определения положения.

[0054] Следует отметить, что процедура, выполненная службой проверки подлинности, адоптирована к формату пакета данных, который заранее должен быть определен в качестве стандарта.

[0055] Поставщик услуг третьей стороны (например, страховая компания «плати ездишь» или учреждение сбора пошлин и т.д.) может принимать пакеты данных от своих абонентов. Поставщик может представить пакеты данных службе проверки подлинности для проверки подлинности. Затем служба проверки подлинности возвращает запрашивающей стороне, представившей пакет данных, сертификат, указывающий, подлинен ли пакет данных, в частности содержащееся в этом пакете указание «даты и времени». Поставщик услуг третьей стороны мог бы представить каждый пакет данных, принятый поставщиком от своих абонентов, службе проверки подлинности для проверки подлинности. В качестве альтернативы, поставщик услуг может представить выборки, выбранные в произвольном порядке среди всех пакетов данных, которые данный поставщик принимает. Также поставщик услуг третьей стороны может проверить пакеты данных на предмет нарушений и представить предпочтительно вероятно неправильные пакеты данных службе проверки подлинности.

[0056] Служба проверки подлинности предпочтительно определяет значения криптографических меток, которые должны быть распределены посредством радионавигационных источников. После создания криптографических меток в службе проверки подлинности эти метки передают, посредством защищенной связи, наземным станциям, загружающим метки источникам радионавигационных сигналов, например, спутникам. В качестве альтернативы, криптографические метки создают вне службы проверки подлинности, например, по меньшей мере одним центром управления радионавигационной системы и передают с использованием защищенной связи службе проверки подлинности для хранения в архиве и наземным станциям для выгрузки источникам радионавигационных сигналов.

[0057] Вместо хранения всех прошедших криптографических меток служба проверки подлинности могла бы совершить перестраивание на генерирующую функцию, которая выводит криптографические метки, соответствующие определенному времени. В данном случае служба проверки подлинности предпочтительно подготовлена для периодической замены генерирующей функции или ее параметров. В таком случае служба проверки подлинности должна хранить архив генерирующих функций или установки параметров и их соответствующие периоды времени.

[0058] Следует отметить, что может существовать больше, чем одна служба проверки подлинности. При наличии множества служб проверки подлинности предпочтительно существует общий архив криптографических меток или общий вычислительный центр для вычисления криптографических меток, соответствующих определенному времени, причем все средства проверки подлинности имеют защищенный доступ к архиву или вычислительному центру. В альтернативном варианте каждая служба проверки подлинности могла бы иметь свой собственный архив или вычислительный центр. Не зависимо от того, какая выбрана опция, должны быть приняты меры по сохранению криптографических меток и/или секрета их генерирующей функции. Удовлетворить такое требование легче с применением единственной службой проверки подлинности.

[0059] В части источников сигнала, один из аспектов настоящего изобретения представляет собой источники радионавигационных сигналов, передающих в широковещательном режиме радионавигационные сигналы, содержащие по меньшей мере одну криптографические метку, защищенную шифрованием и периодически обновляемую.

[0060] Еще один аспект настоящего изобретения относится к самим радионавигационным сигналам и применению таких сигналов, например, для обеспечения указания времени-и-положения с проверкой подлинности. Радионавигационные сигналы характеризуются по меньшей мере одной криптографической меткой, встроенной в пределы их контента данных и защищенной шифрованием.

[0061] Специалисты в данной области техники поймут, что различные аспекты настоящего изобретения устанавливают комплексный подход по обеспечению пользователей радионавигационной системы (конечных пользователей, а также поставщиков услуг третьей стороны) высоким уровнем безопасности.

[0062] Использование зашифрованных радионавигационных сигналов, возможно на множестве частот и/или в сочетании с открытыми радионавигационными сигналами, защищенного от несанкционированного доступа приемника и программного обеспечения приемника придаст высокий уровень конфиденциальности данным о положении. В случае злонамеренного воздействия на радионавигационные сигналы (например, посредством создания преднамеренных помех, спуфинга или искажения пеленга), приемник, работающий согласно приведенным выше аспектам, обладает наилучшими возможностями обнаружения злонамеренной атаки и предупреждения пользователя. Кроме того, пользователь может легко определить, функционирует ли его приемник правильно, посредством отправки пакета данных службе проверки подлинности. Таким образом, приемник мог быть выполнен с возможностью регулярной отправки пакетов данных службе проверки подлинности, например, при загрузке ключей доступа к зашифрованным радионавигационным сигналам и/или криптографическим меткам.

[0063] Изобретение обеспечивает любому, обладающему пакетом данных, возможность получения подтверждения нахождения приемника, создавшего предъявленный пакет данных, в утверждаемом положении в утверждаемое время. При содержании таких пакетов дополнительных данных (например, документа) сторона, запрашивающая пакет данных у службы проверки подлинности, также может принять подтверждение об упаковке дополнительных данных приемником в утверждаемом положении в утверждаемое время.

[0064] Таким образом, настоящее изобретение обеспечивает улучшенную цепочку доверия в пределах инфраструктуры радионавигационной системы (например, будущей европейской GNSS или сети псевдоспутников) от космических сигналов адресату пакета данных, содержащего указание времени-и-положения. В этом смысле настоящее изобретение достигает сквозной проверки подлинности данных о положении, что представляет значительный шаг к защищенной радионавигации.

[0065] Изобретение увеличивает устойчивость радионавигации по отношению к угрозам радионавигационных сигналов и обеспечивает защиту данных о положении против злонамеренных попыток изменения этих данных и обеспечивает средство для тегирования географического положения и тегирования времени любого типа документов защищенным способом.

[0066] Изобретение может быть объединено с приложением, увеличивающим точность определения положения путем защищенной доставки поправочных данных с обеспечением защищенных и более точных средств определения времени и положения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0067] Далее в качестве примера будет описан предпочтительный вариант реализации настоящего изобретения, со ссылкой на сопроводительные чертежи, на которых:

На фиг.1 показан схематический чертеж GNSS, сконфигурированной согласно настоящему изобретению.

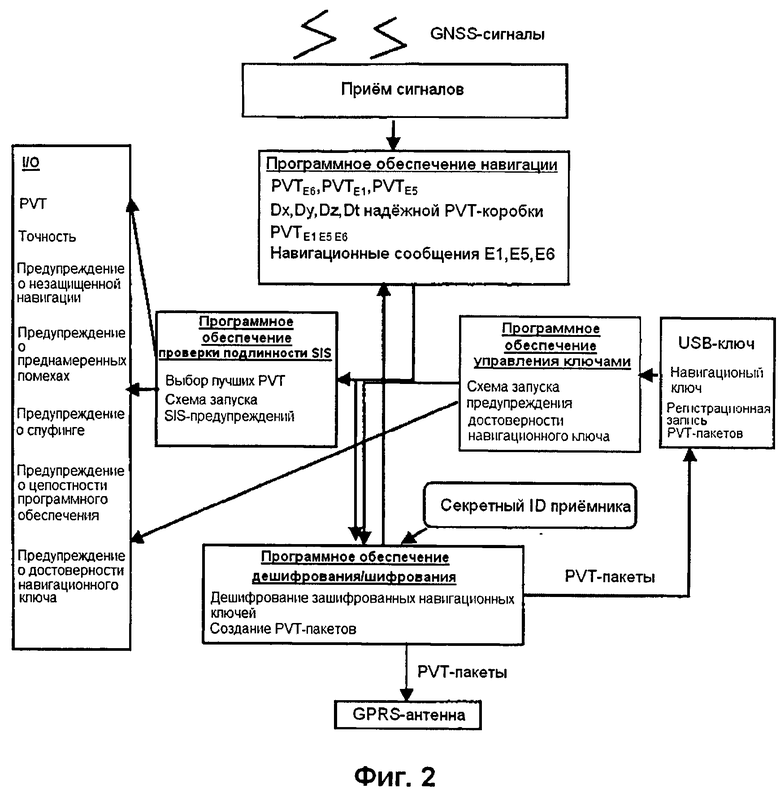

На фиг.2 показана структурная схема программного обеспечения приемника.

На фиг.3 показан чертеж пакета проверяемых на подлинность данных.

На фиг.4 показан поясняющий пример вычисления криптографического ключа на основании криптографических меток, извлеченных приемником GNSS.

ПОДРОБНОЕ ОПИСАНИЕ

Описание предпочтительных вариантов реализации

Введение

[0068] Далее более подробно рассмотрена возможная реализация настоящего изобретения с использованием коммерческой службы (CS) европейской GNSS (известной как Галилео). Пример коммерческой службы был выбран здесь, главным образом, вследствие того, что служба представляет собой первую GNSS-службу по предложению зашифрованных радионавигационных сигналов гражданским пользователям, что вероятно представляет собой самый практичный и безопасный способ достижения автономной проверки подлинности SIS.

[0069] Пример, рассмотренный далее, более подробно поясняет различные аспекты настоящего изобретения. Данный пример относится к созданию цифровых комбинированных сообщений приемником радионавигационных сигналов с помощью ввода криптографической метки (-ок), вложенной в сообщение данных сигналов навигации CS, для проверки подлинности:

данных о положении, созданных авторизованным радионавигационным приемником на основе радионавигационных сигналов, передаваемых в широковещательном режиме локальной, региональной или глобальной спутниковой системой навигации или наземной системой псевдоспутников;

и идентификации радионавигационного приемника и в случае необходимости идентификации данных пользователя приемника и/или любого типа административной авторизации, назначенной ему или ей;

и/или, при необходимости, документов любого вида, которые привязаны географически и привязаны ко времени приемником.

Архитектура системы

[0070] Архитектура данного примера представлена на фиг.1. GNSS содержит наземную часть 10, отвечающую, среди прочего, за синхронизацию всех спутников 12 и/или псевдоспутников (не показаны) и подготовку сообщений данных, передаваемых в радионавигационных сигналах в широковещательном режиме. Наземная часть 10 содержит несколько наземных станций 14, управляемых надежной службой проверки подлинности, упоминаемой далее центром 16 службы проверки подлинности.

[0071] Кроме того, GNSS содержит космическую часть 18, содержащую множество радионавигационных спутников 12, совершающих перемещение по средней околоземной орбите в трех или шести различных орбитальных плоскостях, и/или множество (более 5) синхронизируемых псевдоспутников.

[0072] Пользовательская часть 20 GNSS содержит радионавигационные приемники 22 пользователей.

[0073] Пользователи могут быть абонентами поставщика 24 услуг третьей стороны, предоставляющего географически локализованные услуги.

[0074] Кроме того, на фиг.1 показана телекоммуникационная часть 26 для передачи пакетов данных от абонентских приемников 22 к поставщикам 24 третьей стороны («сеть передачи пакетов данных») и защищенная телекоммуникационная часть 28 для распределения навигационных ключей от центра 16 службы проверки подлинности к пользовательским приемникам («сеть передачи навигационных ключей»),

[0075] Центр 16 службы проверки подлинности гарантирует:

- обеспечение криптографических меток;

- обеспечение секретных идентификационных номеров для приемников 22;

- проверку подлинности пакетов данных, созданных приемниками 22.

[0076] Наземная часть 10 выделяет некоторое место в пределах сообщений данных радионавигационных сигналов CS для передачи криптографических меток в широковещательном режиме. Данная часть шифрует все сообщения данных, прежде чем выгрузить их спутникам 12 или гарантирует, что спутники 12 зашифруют радионавигационные сигналы.

[0077] Центр 16 службы проверки подлинности создает криптографические метки посредством современного алгоритма. Частота обновления криптографических ключей, которые следуют из меток, зависит от уровня искомой устойчивости. Данная частота будет ограничена уровнем доступности наземных станций 14 и их связью со спутниками 12: сообщения данных действительно загружены, и, таким образом, обновлены, через наземные станции спутникам в различные моменты времени.

[0078] Центр 16 службы проверки подлинности хранит архив всех криптографических меток, созданных им.

[0079] Центр 16 службы проверки подлинности имеет линию 30 защищенной связи с наземной частью космических полетов системы Галилео, который управляет наземными станциями, для передачи меток от центра службы проверки подлинности к наземным частям; и для передачи меток, считанных датчиком или станциями мониторинга, от наземной части космических полетов центру службы проверки подлинности.

[0080] Пользовательские приемники 22 оснащены конкретными аппаратными средствами (криптомодулем) и конкретным программным обеспечением для извлечения криптографических меток из радионавигационных сигналов CS, для создания цифрового кода проверки подлинности, используя криптографическую функцию, использующую в качестве входных данных по меньшей мере данные о положении, вычисленные приемником, и криптографические метки, и для обеспечения пакетов данных, содержащих по меньшей мере данные о положении и цифровой код проверки подлинности.

[0081] Поставщики 24 услуг третьей стороны могут послать запрос на проверку подлинности пакетов данных своих абонентов центру 16 службы проверки подлинности. Затем центр 16 службы проверки подлинности проверяет соответствие данных о положении (и возможно дополнительных данных защиты) и цифрового кода проверки подлинности, содержавшегося в пакете данных, и возвращает поставщику услуг третьей стороны сертификат, указывающий на результат проверки.

Распределение криптографических меток

[0082] В сообщении данных каждого радионавигационного сигнала, созданном космической частью, выделено постоянное число битов для криптографической метки. Такая длина определена уровнем устойчивости, предусмотренным для данного применения. Длина не должна быть изменена; иначе программное обеспечение всех выделенных приемников должно быть обновлено для учета данного изменения в структуре сообщения данных.

[0083] Значения криптографических меток подвержены изменению в определенные временные интервалы для отклонения злоумышленника, желающего взломать шифрование, использованное для создания цифрового кода проверки подлинности. Частота обновления будет ограничена физической способностью наземной и космической частей.

[0084] Сообщение данных содержит все данные, необходимые приемнику для определения положения с помощью зашифрованных радионавигационных сигналов, переносящих криптографические метки.

[0085] Коммерческая служба европейской GNSS использует зашифрованные радионавигационные сигналы в полосе частот Е6 В. Сообщение данных сигналов Е6 В может быть использовано для передачи криптографических меток в широковещательном режиме. Таким образом, в дальнейшем описании следует понимать, что передача криптографических меток выполнена в широковещательном режиме в Е6 В сообщении данных.

[0086] Согласно версии 7.0 Регламента космических полетов шифрование кода о измерении дальности по европейской GNSS в сигналах Е6В (канал данных) и Е6С (нилот-сигнал без канала данных) основана на устойчивом симметричном алгоритме передового стандарта шифрования (AES) с 256-разрядными ключами. Данный алгоритм использован в режиме счетчика. Центр службы проверки подлинности управляет и распределяет пользователям секретные ключи, необходимые GNSS-приемникам для получения доступа к зашифрованным радионавигационным сигналам, т.е. навигационные ключи, и обновляет данные ключи от каждой недели до каждых 3 месяцев. Для распределения навигационных ключей, их шифруют секретным ID приемника и передают приемнику через Интернет. При отсутствии у приемника какого-либо прямого интерфейса с Интернетом, на первом этапе происходит передача навигационных ключей персональному компьютеру, а па втором этапе происходит выгрузка данных ключей приемнику, например, с использованием USB флэш-памяти. Длина секретного ID приемника, согласно данному примеру, составляет 256 битов.

[0087] Согласно приведенному выше описанию, радионавигационный сигнал следует рассматривать в качестве защищенного сигнала при выполнении одного из следующих условий:

(a) шифрован сам радионавигационный сигнал (т.е. шифрован дальномерный код сигнала) с использованием современного алгоритма шифрования, или

(b) радионавигационный сигнал не шифрован, однако сообщение данных (содержащее криптографические метки), переносимое сигналом, шифровано с использованием современного алгоритма шифрования; или

(c) радионавигационный сигнал и его сообщение данных шифрованы посредством одинакового современного алгоритма шифрования или двух различных алгоритмов шифрования с применением двух различных серий ключей.

[0088] Таким образом, сигналы Е6 обеспечивают возможность выполнения полностью доверительных измерений псевдодальности (в отличие от сигналов Е1, которые могут быть легко имитированы злоумышленниками) и, таким образом, также обеспечивают возможность вычисления полностью доверительных PVT.

[0089] Центр службы проверки подлинности коммерческой службы Галилео вычисляет криптографическую метку для каждого спутника и для каждого периода достоверности криптографических меток. Такие криптографические метки загружены в спутники через наземную станцию и затем переданы посредством данных спутников в широковещательном режиме.

[0090] Каждый спутниковый SVi (i представляет собой номер спутника или «космического корабля») рассылает конкретную криптографическую метку, упомянутую в дальнейшем «NONCESVi», в сообщении данных. Длина каждой NONCESVi могла бы составлять, например, 32 бита.

[0091] Сообщение данных содержит, среди прочего, в пределах 448 битов:

- навигационное сообщение для Е6 В. Такое сообщение обеспечит приемникам возможность продолжения навигации даже в среде, в которой злоумышленники глушат или искажают сигналы Е1А и Е5А. Оно будет приобретать раньше других не менее чем 50 битов в секунду из полосы пропускания данных, составляющей 448 битов в секунду в Е6В.

- Дополнительные данные, обеспечивающие возможность приемнику перестраивать навигационное сообщение для Е1А, обеспечивая возможность навигации в Е6В и Е1А, даже в случаях, в которых злоумышленники искажают Е1А. Непредсказуемое значение для каждой новой криптографической метки (NONCESVi).

[0092] NONCESVi характерна для спутникового SVi. Таким образом, обычно: NONCESVi (t)≠NONCESVj (t), если i≠j. Однако могут существовать моменты времени, при которых по меньшей мере две криптографические метки случайно равны.

[0093] Центр службы проверки подлинности архивирует все криптографические метки в архиве («архив NONCE»).

Вычисление пакетов данных приемником

[0094] На фиг.2 показана е возможная реализации программного обеспечения приемника. Программное обеспечение содержит четыре основных компонента:

- программное обеспечение проверки подлинности SIS;

- программное обеспечение управления ключами;

- программное обеспечение шифрования/дешифрования;

- программное обеспечение навигации.

[0095] Ключи, необходимые пользовательским приемникам для принятия радионавигационного сигнала и/или криптографических меток, переданы по безопасной коммуникационной сети, а их управление происходит в приемнике в криптомодуле и программном обеспечении управления ключами.

[0096] Программное обеспечение приемника, прежде всего, основано на замерах псевдодальности, вычисленных на основе защищенных радионавигационных сигналов.

Защищенными могут быть признаны только данные о положении, полученные из защищенных радионавигационных сигналов.

[0097] В дополнение к обычным входным данным, обеспеченным навигационным сообщением каждого радионавигационного сигнала, в сообщение данных защищенных радионавигационных сигналов могут быть добавлены дополнительные данные для обеспечения содействия программному обеспечению навигации. Например, программное обеспечение навигации приемника может учитывать:

- данные достоверности, доставленные GNSS-оператором по защищенным радионавигационным сигналам;

- навигационные поправочные данные, обеспеченные GNSS-оператором или центром службы проверки подлинности;

- часовую разницу с другой частотой(-ами) космической части.

[0098] Программное обеспечение навигации могло быть выполнено с возможностью автономного контроля ошибки работы приемника (RAIM) и/или содержать функцию приращения (задаваемого поправочными данными) такую как, например, точное определение положения точки.

[0099] Приемник создает пакет данных, содержащий две части:

- Часть 1 содержит «читаемую информацию», содержащую данные «открытого текста», включая данные о положении.

- Часть 2 представляет собой так называемый «цифровой код проверки подлинности».

[00100] Цифровой код проверки подлинности обеспечивает центру службы возможность проверки подлинности проверять подлинность данных защиты. Цифровой код проверки подлинности может содержать часть или все данные защиты. При содержании цифровым кодом проверки подлинности значения хеш-функции определенных данных, такие данные должны присутствовать в части открытого текста (часть 1). Иначе, центр службы проверки подлинности не сможет проверить цифровой код проверки подлинности.

[00101] В обе части 1 и 2 пакета данных могут быть включены данные. Несмотря на то, что такое действие, в общем, копирует информацию, в некоторых областях применения это может вызвать интерес вследствие необходимости извлечения данных, содержащихся в цифровом коде проверки подлинности, в ситуациях, в которых последний не совпадает с частью 1.

[00102] Предпочтительный радионавигационный приемник, показанный на фиг.3, представляет собой защищенный от несанкционированного доступа по меньшей мере bi-частотный GNSS-приемник (полосы частот Е1А/Е6В). Предпочтительно, данный приемник выполнен с возможностью обработки радионавигационных сигналов E1, E5 и Е6. Периметр безопасности приемника содержит по меньшей мере Е6-корреляторы и обработку основной полосы частот.

[00103] Приемник также оборудован инерциальной навигационной системой (INS). Данный приемник дополнительно оборудован USB-разъемом. Пользователь вставляет специально предназначенную USB флэш-память в разъем для выгрузки навигационных ключей. USB флэш-память может быть также использована для передачи приемнику других данных, таких как, например, открытый ID пользователя, который мог бы представлять собой, например, водительское удостоверение.

[00104] Также USB флэш-память хранит все пакеты данных, как минимум, или выборку их в предопределенном интервале, в течение предопределенного периода. Все пакеты данных сохранены в зашифрованной форме для защиты конфиденциальности, например, на случай хищения USB флэш-памяти. Пакеты данных могут быть переданы с USB флэш-памяти центру службы проверки подлинности через персональный компьютер пользователя каждый раз при запросе пользователем веб-сайта центра службы проверки подлинности для получения следующих навигационных ключей. Передача пакетов данных обеспечивает центру службы проверки подлинности возможность выполнения эмпирической удаленной проверки подлинности PVT. Для такого применения (т.е. задержанная удаленная проверка подлинности PVT) центр службы проверки подлинности отсылает, при наличии авторизации пользователя, все пакеты данных и их соответствующие сертификаты поставщикам услуг пользователя.

[00105] Приемник может быть оборудован оконечным устройством для беспроводной телекоммуникации, такой как GPR, G3 или G4. Данная телекоммуникационная связь использована для достижения почти в реальном времени проверки подлинности PVT для третьей стороны. Такая функция (т.е. проверка подлинности PVT, проходящая почти в реальном времени) была бы очень полезной для сопровождения в режиме реального времени важных улик или условно-досрочно освобожденных лиц, но менее интересной для областей применения, таких как заправка участников дорожного движения или системы страхования транспортного средства.

[00106] Предпочтительно открытый ID приемника предпочтительно промаркирован на приемнике визуальным образом.

[00107] Секретный ID приемника сохранен в защищенной от несанкционированного доступа памяти. Данный ID не известен ни пользователю, ни никакой другой стороне, за исключением центра службы проверки подлинности.

[00108] Программное обеспечение приемника сохранено в той же или другой защищенной от несанкционированного доступа памяти. Предпочтительно, чтобы блоки памяти для программного обеспечения приемника и секретного ID приемника, соответственно, были отделены во избежание потенциального стирания секретного ID приемника при обновлении программного обеспечения.

[00109] Приемник предпочтительно запитан защищенным силовым кабелем для исключения возможности его физического выключения.

[00110] Приемник также мог бы быть оборудован DSCR-эмиттером, передающим на короткое расстояние информацию о том, включен и правильно ли функционирует приемник. Такие меры могут предотвратить умышленное отключение пользователем своего приемника для уклонения от платежей или штрафов, причитающихся поставщику услуг.

[00111] Программное обеспечение приемника имеет четыре основных функциональных блока:

- программное обеспечение навигации, отвечающее за вычисление PVT из навигационных сигналов;

- программное обеспечение управления ключами, отвечающее за выгрузку зашифрованных навигационных ключей из USB флэш-памяти пользователя;

- программное обеспечение проверки подлинности SIS, отвечающее за обнаружение атак по созданию преднамеренных помех, спуфинга и искажения;

- программное обеспечение дешифрования/шифрования, отвечающее за создание «цифрового кода проверки подлинности» и за дешифрование зашифрованных навигационных ключей.

[00112] Приемник выделяет два корреляционных канала каждому спутнику (один капал в Е1А, а другой - в Е6В). Затем приемник получает дальномерные коды по Е1А и Е6В, считывает навигационное сообщение в Е1 и Е6 В, и извлекает из сообщения данных Е6В метку, переданную спутником в широковещательном режиме.

[00113] Программное обеспечение навигации просчитывает два решения для PVT, первое из которых основано только на Е6В-сигналах, а второе основано на всех доступных сигналах, включая Е1 и Е6.

[00114] Первые PVT названы PVTE6. Они вычислены с использованием только измерений псевдодальности ЕбВ (PRE6).

[00115] Вторые PVT названы PVTE1, Е6. Они основаны на измерениях псевдодальности вне ионосферы (именуемые как PRionofree), которые вычислены по формуле:

где fE1 представляет собой частотную несущую Е1А Галилео (1575,42 МГц), fE6 представляет собой частотную несущую Е6В Галилео (1278,750 МГц), PRE1 представляет собой псевдодальность Е1 и PRE6 - псевдодальность E6.

[00116] Программное обеспечение навигации может определять четырехмерный «доверительный блок», центрированный по PVTE6 и определенный временем, горизонтальной и вертикальной размерностями. Программное обеспечение учитывает все возможные ошибки навигации, основываясь лишь на Е6В. Четыре размерности надежной PVT-блока могут быть вычислены приемником на основе данных о состоянии созвездия, обеспеченных центром службы проверки подлинности.

[00117] При объединении программного обеспечения с высокоточной службой по Е6В, размер надежного PVT-блока может быть значительно уменьшен, обеспечивая возможность получения приемником большей точности положений спутников (высокоточные эфемериды) и дрейфов часов спутников.

[00118] Данное замечание может быть целесообразно в отношении того, что PVTE1, E6 будут более точными, однако они не будут полностью защищенными по сравнению с PVTE6, а PVTE6 менее точны, однако полностью надежны. Положение PVTE6 представляет собой единственное доверительное решение, поскольку оно вычислено на основе защищенных и надежных сигналов (поскольку данные сигналы зашифрованы). Данное положение-время безошибочно в пределах определенных допустимых погрешностей во всех четырех размерностях Dx, Dy, Dz и Dt.

[00119] Доверительный блок указывает, что истинное положение и время приемника (PVTexact) заключено в доверительном блоке с предопределенной вероятностью (доверительный уровень).

[00120] Размерности доверительного блока зависят от конфигурации созвездия Галилео в рассматриваемый момент времени. Размерности блока могут быть значительно уменьшены при объединении системы с высокоточным приложением, примененным в Е6В.

[00121] В случае имитации злоумышленниками сигналов Е1, приемник не сможет вычислить PVTE6, E1 и, таким образом, запустит предупреждение спуфинга или сможет вычислить PVTE6, E1, которые, вероятно, попадут за пределы надежного PVT-блока. Если PVTE6, E1 будут действительно расположены за пределами надежного PVT-блока, то приемник также запустит предупреждение.

[00122] В случае такого предупреждения приемник только выведет PVTE6 и размерность доверительного блока. Затем размерность следует считать лучшим приближением истинного положения и времени.

[00123] При отсутствии инициации какого-либо предупреждения, приемник выведет PVTE6 и PVTE6, E1. Далее PVTE6, E1 следует считать лучшим приближением истинных положения и времени.

Управление навигационными ключами

[00124] Пользователь может регулярно загружать навигационные ключи Е6В-сигналов через Интернет, например, один раз в месяц. Данные ключи будет создавать оператор Галилео или, в качестве альтернативы, центр службы проверки подлинности.

[00125] Оператор Галилео присваивает полезным нагрузкам Е6 В на всех спутниках одинаковый навигационный ключ для шифрования навигационных сигналов с использованием данного уникального навигационного ключа. Решение проверки подлинности, описанное здесь, также могло бы работать с использованием отличного навигационного ключа, присвоенного каждому спутнику.

[00126] Пользователь загружает навигационные ключи перед изменением. Пользователь выполняет регистрацию для входа в систему на защищенном Интернет-сайте центра службы проверки подлинности. Для этого он или она будет идентифицирован(-а) его или ее регистрационной записью (например, общеизвестным ID приемника) и секретным паролем. После идентификации пользователь может представить запрос на обновление ключа и вставить USB флэш-память в компьютер для осуществления обновления.

[00127] Программные средства базы данных центра службы проверки подлинности обрабатывают запрос. База данных содержит все регистрационные записи, секретные пароли, открытые ID приемника и секретные ID приемника. Сервер базы данных идентифицирует открытый ID приемника и, таким образом, извлекает соответствующий секретный ID приемника. Затем секретный ID приемника использован для шифрования навигационного ключа симметричным алгоритмом шифрования. Далее веб-сайт загружает зашифрованный навигационный ключ на USB флэш-память вплоть до персонального компьютера пользователя.

[00128] Тем временем приложение веб-сайта будет загружать все пакеты данных, сохраненные на USB флэш-памяти, вставленной в персональный компьютер. Затем пакеты данных заверены центром службы проверки подлинности и затем отправлены пользователем поставщикам услуг третьей стороны.

[00129] После загрузки новых навигационных ключей на USB флэш-память, пользователь вставляет данную USB флэш-память в приемник радионавигационных сигналов. Такая вставка инициирует следующие действия. Программное обеспечение управления ключами приемника проверяет, сохранен ли новый зашифрованный навигационный ключ в USB флэш-памяти. Если так, программное обеспечение загружает зашифрованный навигационный ключ в память в пределах периметра безопасности приемника.

[00130] Затем программное обеспечение дешифрования и шифрования дешифрует зашифрованный навигационный ключ с помощью секретного ID приемника, сохраненного в периметре безопасности, и сохраняет дешифрованную версию навигационного ключа в другую защищенную от несанкционированного доступа память в пределах периметра безопасности вместе с параметрами срока действия.

[00131] Программное обеспечение управления ключами удаляет навигационные ключи, действенность которых истекла.

[00132] В случае необходимости программное обеспечение управления ключами предупреждает пользователя посредством интерфейса приемника о предстоящем истечении периода действенности текущего навигационного ключа и, при необходимости, об отсутствии действенного навигационного ключа для следующего навигационного периода. При отсутствии ключа для текущего периода приемник не сможет уже отслеживать и получать Е6В-сигналы. В таком случае происходит утрата функции автономной проверки подлинности SIS, а последующая удаленная проверка подлинности PVT центром службы проверки подлинности уже не возможна.

Обработка приемником проверки подлинности SIS в режиме реального времени

[00133] В начальный момент программное обеспечение проверки подлинности SIS указывает пользователю посредством интерфейса приемника, от каких Галилео-спутников были получены и дешифрованы Е6В-сообщения данных, т.е. какие Галилео-спутники видны приемнику при вычислении им PVT.

[00134] Вторая задача программного обеспечения проверки подлинности SIS состоит в непрерывном мониторинге и обнаружении воздействий преднамеренных помех. Например, программное обеспечение проверки подлинности SIS инициирует предупреждение о преднамеренных помехах, если приемник освобождает одну частоту, однако по-прежнему принимает сигналы на другой частоте от тех же спутников. Данное предупреждение указывает на то, какая частота была потеряна.

[00135] Если сигналы в Е6В-полосе частот были потеряны, однако все еще происходит чтение приемником сигналов Е1 или Е5, то программное обеспечение проверки подлинности SIS инициирует предупреждение, указывающее, что спутниковая навигация больше не безопасна и просит программное обеспечение навигации перейти на режим навигации INS.

[00136] При потере радионавигационных сигналов на всех частотах программное обеспечение проверки подлинности SIS инициирует предупреждение, указывающее на невозможность дальнейшей спутниковой навигации, и просит программное обеспечение навигации также перейти на навигацию INS.

[00137] Программное обеспечение проверки подлинности SIS обнаруживает атаки спуфинга, т.е. ситуации, в которых злоумышленник изменяет навигационные данные, переданные в открытых сигналах в широковещательном режиме. Предупреждение спуфинга будет инициировано, например, при отличии эфемерид, считанных в El-сигнале (не устойчив к спуфингу) от эфемерид, считаных в Е6 (устойчив к спуфингу согласно современному уровню техники).

[00138] В некоторых случаях программное обеспечение проверки подлинности SIS может также обнаружить атаки искажения пеленга. Считается, что данные атаки искажения пеленга происходят в тех случаях, в которых космические сигналы ретранслированы наземным эмиттером с ведением или без введения временной задержки. При атаке искажения пеленга отсутствует изменение сообщений данных космических сигналов. Все сигналы, будь то открытыми или зашифрованными аналогично Е6 В, могут быть преднамеренно искажены. Атака искажения пеленга может быть обнаружена при отсутствии искажения по меньшей мере одной из доступных радионавигационных частот, например при выходе PVTE1 или PVTE5 из надежного PVT-блока, центрированного согласно PVTE6. В данный момент программное обеспечение обнаруживает бессвязность положений, вычисленных одновременно на основе сигналов, транслируемых на одной частоте.